- Remove From My Forums

Как создать ярлык на рабочем столе для всех пользователей?

-

Вопрос

-

Как получить доступ к настройкам рабочего стола All Users?

-

Перемещено

Xinyan Ma 马欣妍

22 апреля 2012 г. 16:11

move (От:Windows Server 2008)

-

Перемещено

Ответы

-

-

Помечено в качестве ответа

Nikita Panov

22 апреля 2010 г. 14:44

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

I want have computer icon on my desktop in windows server 2012 , but this option not available in this edition !

-

Changed type

Thursday, November 1, 2012 9:56 AM

Question

-

Changed type

Answers

-

-

Edited by

Cicely Feng

Friday, November 2, 2012 3:16 AM -

Proposed as answer by

Santosh Bhandarkar

Friday, November 2, 2012 6:42 AM -

Marked as answer by

Cicely Feng

Wednesday, November 7, 2012 7:01 AM

-

Edited by

-

Here is a way to get Computer icon on 2012 !

Right click on Taskbar, Properties -> Toolbars, Select Desktop.

On the right corner of Taskbar, click on Desktop, Computer. Right click on Computer and create shortcut ! Now, you will be able to see Desktop icon «Computer — Shortcut» ( you may rename the shortcut as well )

Hope that helps.

Thanks

Regards, Santosh

I do not represent the organisation I work for, all the opinions expressed here are my own.

This posting is provided «AS IS» with no warranties or guarantees and confers no rights.

Whenever you see a helpful reply, click on

Vote As Helpful & click on

Mark As Answer if a post answers your question.

-

Proposed as answer by

Cicely Feng

Friday, November 2, 2012 2:59 AM -

Marked as answer by

Cicely Feng

Wednesday, November 7, 2012 7:01 AM -

Unmarked as answer by

Hamed_H8

Sunday, November 18, 2012 6:51 AM -

Marked as answer by

Hamed_H8

Sunday, November 18, 2012 6:51 AM -

Unmarked as answer by

Hamed_H8

Sunday, November 18, 2012 6:54 AM -

Marked as answer by

Hamed_H8

Sunday, November 18, 2012 6:54 AM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

I want have computer icon on my desktop in windows server 2012 , but this option not available in this edition !

-

Changed type

Thursday, November 1, 2012 9:56 AM

Question

-

Changed type

Answers

-

-

Edited by

Cicely Feng

Friday, November 2, 2012 3:16 AM -

Proposed as answer by

Santosh Bhandarkar

Friday, November 2, 2012 6:42 AM -

Marked as answer by

Cicely Feng

Wednesday, November 7, 2012 7:01 AM

-

Edited by

-

Here is a way to get Computer icon on 2012 !

Right click on Taskbar, Properties -> Toolbars, Select Desktop.

On the right corner of Taskbar, click on Desktop, Computer. Right click on Computer and create shortcut ! Now, you will be able to see Desktop icon «Computer — Shortcut» ( you may rename the shortcut as well )

Hope that helps.

Thanks

Regards, Santosh

I do not represent the organisation I work for, all the opinions expressed here are my own.

This posting is provided «AS IS» with no warranties or guarantees and confers no rights.

Whenever you see a helpful reply, click on

Vote As Helpful & click on

Mark As Answer if a post answers your question.

-

Proposed as answer by

Cicely Feng

Friday, November 2, 2012 2:59 AM -

Marked as answer by

Cicely Feng

Wednesday, November 7, 2012 7:01 AM -

Unmarked as answer by

Hamed_H8

Sunday, November 18, 2012 6:51 AM -

Marked as answer by

Hamed_H8

Sunday, November 18, 2012 6:51 AM -

Unmarked as answer by

Hamed_H8

Sunday, November 18, 2012 6:54 AM -

Marked as answer by

Hamed_H8

Sunday, November 18, 2012 6:54 AM

-

Proposed as answer by

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

1 |

|

|

Server 2012 14.09.2019, 20:21. Показов 4387. Ответов 17

Всем привет. Такой вопрос: можно ли на серваке настроить так, чтобы на всех клиентских компьютерах на рабочем столе появился какой-либо ярлык? в моем случае это ярлык Google Chrome. точнее адрес страницы некого сайта. Все компьютеры находятся в домене под управлением Windows Server 2012 R2. Просто у нас организация большая, рабочих мест более 100. Не хочется бегать по кабинетам, вручную создавать ярлыки на рабочем столе лень

__________________

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

14.09.2019, 23:02 [ТС] |

3 |

|

а без сторонних приложений есть такая возможность сделать это?

0 |

|

352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

|

|

15.09.2019, 01:21 |

4 |

|

Да, с помощью GPO.

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

16.09.2019, 08:55 [ТС] |

5 |

|

Что я не вижу таких настроек Миниатюры

0 |

|

352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

|

|

16.09.2019, 09:30 |

6 |

|

Режим работы домена/леса какой? Добавлено через 2 минуты

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

16.09.2019, 09:42 [ТС] |

7 |

|

И можно скрин с доменной а где это?

0 |

|

352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

|

|

16.09.2019, 09:43 |

8 |

|

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

16.09.2019, 09:49 [ТС] |

9 |

|

Вот

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

16.09.2019, 09:55 [ТС] |

10 |

|

Вот скрин Миниатюры

0 |

|

352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

|

|

16.09.2019, 10:14 |

11 |

|

gpmc — это консолька для управления доменными политиками. Создайте там политику и посмотрите как она выглядит. Не по теме: Также, прежде чем использовать это замечательный инструмент, внимательно изучите как он работает, я в студенчестве 3 раза убивал домен, пока не прочитал «как правильно»

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

06.11.2019, 16:38 [ТС] |

12 |

|

Извините что так поздно, вот скрин групповой политики. И еще: групповая политика (данный скрин) с сервера AD, а не с контроллера домена Миниатюры

0 |

|

1882 / 1106 / 426 Регистрация: 22.01.2016 Сообщений: 3,050 |

|

|

06.11.2019, 17:50 |

13 |

|

Как добавить ярлык на рабочий стол всем пользователям домена? Создать новый объект GP и связать его с OU, в котором находятся пользователи (например, Users_school2). Созданную политику настроить так: Configure a Shortcut Item

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

07.11.2019, 16:28 [ТС] |

14 |

|

сделал как вы показывали, но ярлык появился только для текущего пользователя, а точнее для пользователя администратора домена. Причем, если войти через этого же пользователя, т.е. администратора, на клиентском ПК, то значка также не видно. Миниатюры

0 |

|

1882 / 1106 / 426 Регистрация: 22.01.2016 Сообщений: 3,050 |

|

|

07.11.2019, 16:49 |

15 |

|

сделал как вы показывали, но ярлык появился только для текущего пользователя, а точнее для пользователя администратора домена. Вовсе нет. Из скриншота видно, что вы редактируете «Default Domain Policy», а я писал — «Создать новый объект GP и связать его с OU, в котором находятся пользователи». Прежде чем что-то администрировать, неплохо было бы ознакомится с документацией и руководствами. Возможно, тогда вам не пришла бы в голову странная идея — распространять ярлыки, редактируя для этого «Default Domain Policy». Do Not Modify the Default Domain Policy This GPO should only be used for account policies settings, password policy, account lockout policy and Kerberos policy. Any other settings should be put into a separate GPO. The Default Domain Policy is set at the domain level so all users and computers get this policy.

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

08.11.2019, 14:42 [ТС] |

16 |

|

после перезагрузки ярлычок появился. хотя я не создавал новый, а изменил дефолтный объект групповой политики

0 |

|

1882 / 1106 / 426 Регистрация: 22.01.2016 Сообщений: 3,050 |

|

|

08.11.2019, 14:50 |

17 |

|

хотя я не создавал новый, а изменил дефолтный объект групповой политики Естественно, что и через дефотную политику можно создавать ярлыки, продолжая игнорировать best practice, основанные на опыте многочисленных специалистов…

0 |

|

4 / 4 / 2 Регистрация: 26.05.2014 Сообщений: 354 |

|

|

08.11.2019, 14:52 [ТС] |

18 |

|

всё приходит с опытом

0 |

Создать ярлык на рабочих столах пользователей с помощью групповых политик

С помощью групповых политик вы можете создать ярлык на определенное приложение на рабочем столе всех (или только определенных) пользователей домена. GPO позволяют вам создать ярлык как на локально-установленное приложение, URL адрес, исполняемый файл в сетевой папке или на контроллере домена в NetLogon.

В этом примере мы покажем, как создать несколько ярлыков на рабочем столе пользователя с помощью предпочтений групповых политик (Group Policy Preferences — доступны начиная с Windows Server 2008R2). Аналогичным образом вы можете создать ярлыки в меню Пуск Windows 10 или панели быстрого доступа.

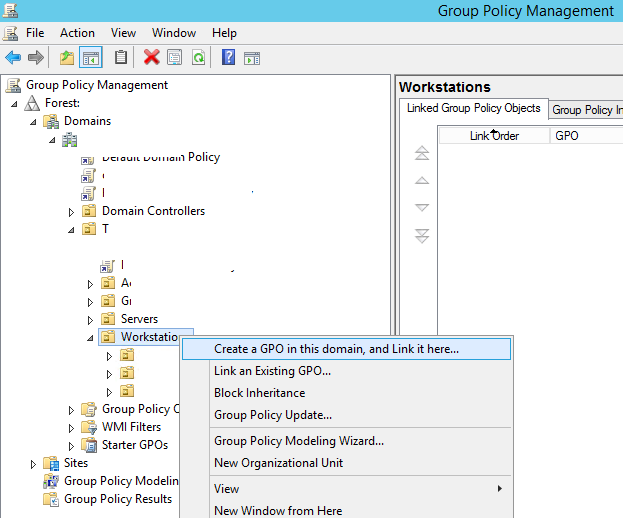

- Откройте консоль управления Group Policy Management Console (gpmc.msc), щелкните ПКМ по контейнеру AD, к которому нужно применить политику создания ярлыка и создайте новую политику (объект GPO) с именем CreateShortcut;

- Щелкните ПКМ по созданной политике и выберите “Edit”;

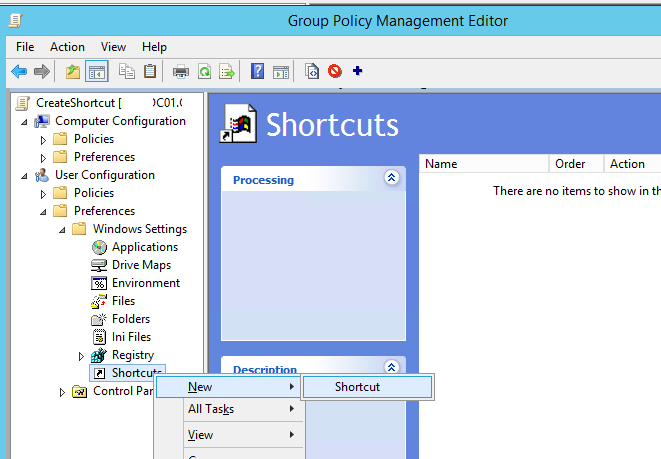

- Перейдите в раздел предпочтений групповых политик (Group Policy Preferences) User Configuration –> Preferences -> Windows Settings -> Shortcuts. Щелкните по пункту и выберите New -> Shortcut;

- Создайте новый ярлык со следующими настройками:

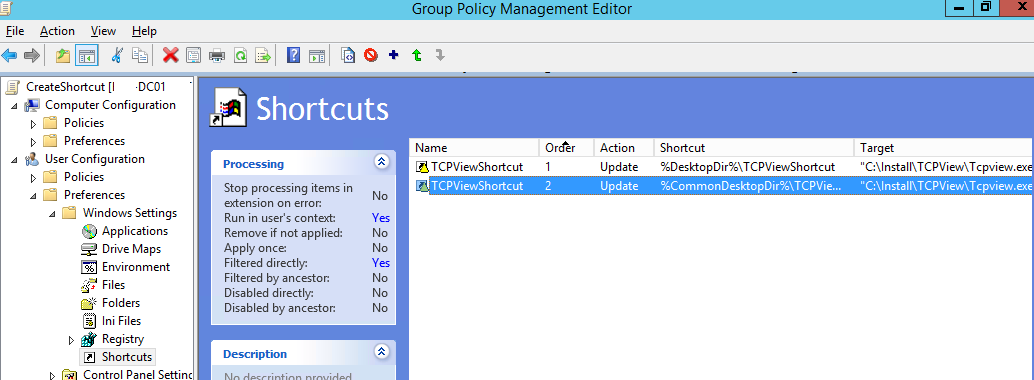

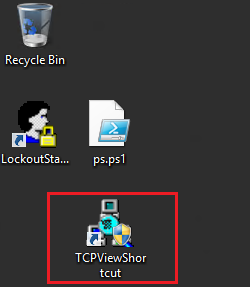

Action: Update

Name: TCPViewShortcut (имя ярлыка)Target Type: File System Object (здесь также можно выбрать URL адрес или объект Shell)Location: DesktopВ этом примере мы поместим ярлык только на рабочий стол текущего пользователя. Здесь можно выбрать, что ярлык нужно поместить в меню Пуск (Start Menu), в автозагрузку (Startup), или на рабочий стол всех пользователей этого компьютера (All User Desktops)

Target Path: C:InstallTCPViewTcpview.exe (путь к файлу, на который нужно создать ярлык)

Icon file path: C:InstallTCPViewTcpview.exe (путь к иконке ярлыка)

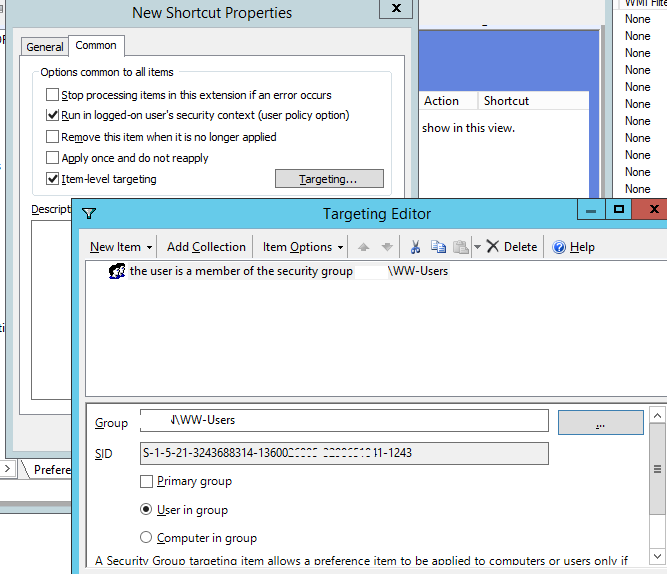

- Если вы выбрали, что ярлык нужно поместить на Рабочий стол текущего пользователя (Location = Desktop) , на вкладке “Common” нужно включить опцию “Run in logged-on user’s security context (user policy option)”;

- Дополнительно с помощью Group Policy Targeting вы можете указать для какой доменной группы пользователей нужно создавать ярлык. Включите опцию “Item-level targeting”, нажмите кнопку “Targeting”. Выберите New Item -> Security Group и выберите доменную группу пользователей. В результате ярлык будет появляться только у пользователей, добавленных в указанную группу безопасности Active Directory;

- Если нужно создать ярлык программы в Public профиле (для всех пользователей компьютера), выберите опцию Location = All User Desktop (опцию “Run in logged-on user’s security context” нужно отключить, т.к. у обычных пользователей нет прав для модификации Public профиля);

- Сохраните изменения, обратите внимание, что в консоли GPO отображается переменные окружения для Desktop (%DesktopDir%) и %CommonDesktopDir% для All User Desktop;

- Обновите политики на клиентах (gpupdate /force или логофф/логон).

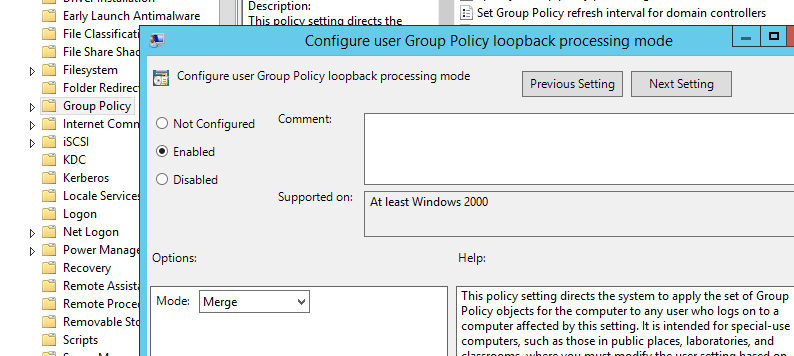

Если вы назначили GPO на Organizational Unit с компьютерами (не пользователями), нужно дополнительно включить опцию замыкания GPO. Установите Configure user Group Policy loopback processing mode = Merge в секции Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy;

- После обновления политик на рабочем столе пользователя должен появится новый ярлык.

В одной политике вы можете добавить несколько правил для создания ярлыков приложений для разных групп пользователей, компьютеров или OU (можно настроить различные критерии применения политики ярлыка с помощью GPP Item Level Targeting).

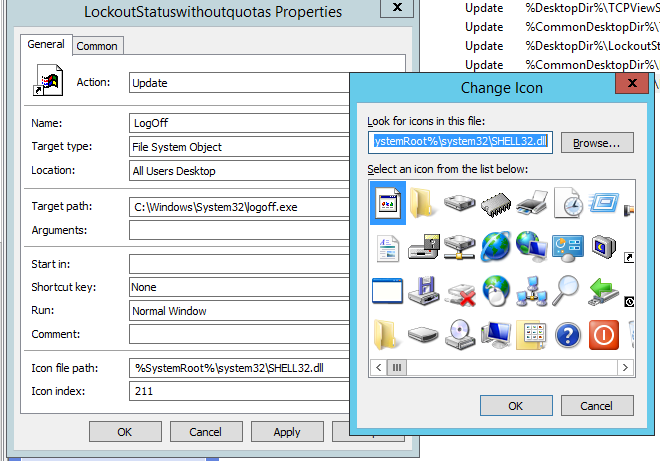

Добавим на рабочий стол всех пользователи ярлык LogOff, позволяющий быстро завершить сессию.

Создайте новый элемент политики с параметрами:

- Name = “Log Off”

- Location = “All Users Desktop”

- Target Path = C:WindowsSystem32logoff.exe или C:WindowsSystem32shutdown.exe с аргументом /l

- Icon File Path = %SystemRoot%System32SHELL32.dll. (Воспользуемся стандартной библиотекой с типовыми иконками Windows. Выберите понравившуюся иконку в dll файле. Ее индекс будет подставлен в поле Icon Index.)

Популярность смартфонов, планшетов, ноутбуков и прочих мобильных устройств вынуждает компании принимать политику, позволяющую сотрудникам использовать персональные электронные устройства для работы и доступа к корпоративным ресурсам. Однако внедрение этой концепции порождает ряд проблем

:

- Возникает угроза безопасности корпоративных данных, поскольку устройство может быть украдено или потеряно.

- Хранение данных пользователя только на локальном жестком диске ноутбука или планшета неэффективно. В такой ситуации, например, невозможно управлять процессом создания резервных копий, а это означает, что в случае выхода жесткого диска из строя данные могут быть утрачены.

- Пользователи часто работают с несколькими устройствами (например, с ноутбуком и планшетом или планшетом и смартфоном), что затрудняет синхронизацию данных. Для обеспечения актуальности данных на всех используемых устройствах часто применяется Microsoft SkyDrive, Dropbox, Google Drive или аналогичное «облачное» хранилище. Однако эти службы изначально предназначены для хранения пользовательских, а не корпоративных данных. Хранение данных компании в таком месте ставит под угрозу их безопасность. Кроме того, администратор не может управлять работой этих служб на личных компьютерах пользователей, что затрудняет их применение в корпоративной среде.

- Пользователям, работающим на мобильных компьютерах (ноутбуках, планшетах и др.), включенных в корпоративный домен Active Directory, часто требуется доступ к данным компании, когда они находятся в автономном режиме. В Windows Server 2012 и более ранних версиях Windows для обеспечения локальной доступности данных на компьютере пользователя даже при отсутствии подключения к сети преимущественно применяется технология автономных файлов Offline Files. Однако при этом файлы синхронизируются только при подключении пользователя к локальной корпоративной сети. При продолжительном нахождении в автономном режиме существует большая вероятность, что данные, с которыми работает пользователь, окажутся устаревшими.

Для решения всех этих проблем в Windows Server 2012 R2 реализована новая технология рабочих папок Work Folders, позволяющая пользователю получать доступ к корпоративным данным независимо от его местонахождения, а администратору – управлять параметрами этой функции и данными пользователя.

Функция Work Folders открывает доступ к актуальным данным независимо от того, имеет ли пользователь подключение к локальной сети, то есть выполняет практически те же функции, что и «облачные» службы, с одним лишь отличием, которое заключается в том, что рабочие папки управляемы. Work Folders позволяет администратору управлять данными пользователей и их подключениями к рабочим папкам. Администратор может применять шифрование, управлять доступом пользователей к этой функции, а также принудительно устанавливать параметры безопасности на устройствах, использующих Work Folders, даже если они не принадлежат домену.

Применение Work Folders доступно для различных типов устройств независимо от их доменной принадлежности и наличия подключения к локальной сети (например, дома или в дороге). В отличие от других технологий аналогичного назначения в более ранних версиях Windows, рабочие папки могут быть опубликованы в интернете с помощью Web Application Proxy (возможность, также впервые реализованная в Server 2012 R2), что позволяет пользователям синхронизировать данные в любом месте, где есть подключение к интернету. Для публикации рабочих папок можно применять и другие механизмы, такие как Microsoft Forefront Unified Access Gateway (UAG). Можно также задействовать Forefront Threat Management Gateway (TMG), но это решение является устаревшим.

Реализация Work Folders

На момент написания этой статьи клиентская поддержка Work Folders доступна только для устройств под управлением Windows 8.1 и Windows RT 8.1. Однако Microsoft планирует распространить поддержку на устройства под Windows 8, Windows 7, а также на устройства на базе Apple iOS, такие как iPad. Есть сведения, что будут поддерживаться и устройства на базе Google Android. Так или иначе, очевидно, что Microsoft открывает двери AD для других платформ, от чего клиенты только выиграют.

Для включения Work Folders необходим, как минимум, один файловый сервер Server 2012 R2. Должны быть применены обновления схемы Server 2012 R2 по причинам, которые будут изложены ниже. Для полной реализации возможностей Work Folders (например, для использования групповой политики для установки параметров клиентов) рекомендуется (не обязательно) иметь, как минимум, один контроллер домена (DC) под управлением Server 2012 R2.

Применение Work Folders не требует повышения функционального уровня домена до Server 2012. Функциональность Work Folders фактически составляет подмножество роли файловых служб и служб хранилища File and Storage Services и легко устанавливается с помощью диспетчера серверов. Для более эффективного управления данными пользователя рекомендуется (не обязательно) также установить диспетчер ресурсов файлового сервера и включить дедупликацию данных. Диспетчер ресурсов файлового сервера File Server Resource Manager позволяет устанавливать квоты и политики блокировки файлов для папок пользователей. Дедупликация данных, впервые появившаяся в Server 2012, позволяет оптимизировать использование дискового пространства за счет того, что идентичные блоки данных записываются лишь однократно. Для защиты критически важных корпоративных данных, хранящихся в рабочих папках, рекомендуется также использовать службу управления правами Active Directory (AD RMS) или шифрованную файловую систему (EFS).

При установке функции Work Folders устанавливаются также ведущий базовый экземпляр IIS (Hostable Web Core) и средства управления IIS. Настройка параметров IIS не требуется, но необходимо назначить доверенный SSL-сертификат файловому серверу в консоли IIS и привязать его к порту 443 для веб-сайта по умолчанию. Сертификат должен содержать имя файлового сервера и имя, под которым будут публиковаться рабочие папки (если эти имена не совпадают). Сертификат должен быть доверенным для клиентов. Обычно доверенный статус не проблема для устройств, принадлежащих домену, но для собственных устройств, используемых в рамках концепции BYOD, могут понадобиться дополнительные действия (например, импорт сертификата Root CA в локальное хранилище сертификатов Trusted Root CA клиента), кроме тех случаев, когда используется общий сертификат от удостоверяющего центра (СА), который является доверенным в глобальном масштабе. Если предполагается задействовать функцию автообнаружения, которая будет рассматриваться ниже, то в сертификате должно быть указано SAN-имя workfolders.имя домена, где имя домена – это DNS-имя вашего домена.

После установки Work Folders подготовьте общий ресурс для хранения данных пользователя. Общий ресурс может располагаться в любом месте, доступном для файлового сервера, на котором установлены Work Folders. Для созданного корневого общего ресурса рекомендуется оставить предусмотренные по умолчанию разрешения для общего ресурса и разрешения NTFS и включить перечисление на основе доступа. Если перечисление на основе доступа включено, пользователи могут видеть только те папки, к которым им разрешен доступ.

Когда создан корневой общий ресурс, в диспетчере серверов запустите мастер создания общего ресурса синхронизации New Sync Share Wizard. В диспетчере серверов нажмите File and Storage Services, затем Work Folders, и в меню Tasks выберите New Sync Share. Мастер последовательно проходит процесс создания структуры рабочих папок. После выбора корневой папки, подготовленной в качестве общего ресурса, выберите формат образования имен вложенных папок («псевдоним пользователя» или «псевдоним@домен»). Если в лесу AD DS имеется несколько доменов, для образования имен рекомендуется использовать формат «псевдоним@домен».

Управление доступом к рабочим папкам может быть организовано по пользователям или группам. Соответствующая установка выполняется на странице Sync Access (см. экран 1). Пользователи или группа должны быть частью домена AD DS. Это означает, что, хотя принадлежность домену не является обязательной для устройств, пользователи все же должны иметь достоверные учетные данные Active Directory (AD). Для облегчения последующего управления рекомендуется задать группу. Рекомендуется также отключить наследование разрешений для Work Folders, чтобы каждый пользователь имел монопольный доступ к своим файлам.

|

| Экран 1. Управление доступом к рабочим папкам |

На последней странице мастера можно задать дополнительные параметры безопасности для устройств, используемых для доступа к рабочим папкам. Как показано на экране 2, можно задать шифрование и автоматическую блокировку экрана, которая снимается после ввода пароля.

|

| Экран 2. Настройка дополнительных параметров безопасности на устройствах, используемых для?доступа к рабочим папкам |

Отметим, что применение параметров безопасности, относящихся к Work Folders, осуществляется не с помощью групповой политики. Параметры вступают в силу, когда пользователь устанавливает соединение с Work Folders, и применяются на компьютерах, как принадлежащих, так и не принадлежащих домену.

Настройка Work Folders на клиентах

На клиентах Windows 8.1 и Windows RT 8.1 настройка Work Folders может выполняться вручную или автоматически с помощь групповой политики. На компьютерах, принадлежащих домену, параметры проще устанавливать с помощью групповой политики, но в этом случае необходимо иметь, как минимум, один контроллер домена Server 2012 R2. Настройка клиентов, не принадлежащих домену, выполняется вручную. Рассмотрим оба метода, а также случай, когда имеется несколько файловых серверов.

Настройка клиентов с помощью групповой политики. Автоматическая настройка Work Folders на клиентах с помощью групповой политики требует установки нескольких параметров объектов групповой политики (GPO). Рабочие папки организованы по пользователям, поэтому в редакторе групповой политики (GPE) перейдите к разделу User ConfigurationPoliciesAdministrative TemplatesWindows ComponentsWork Folders и включите политику Specify Work Folders settings. Укажите URL-адрес рабочих папок, определяя местонахождение файлового сервера, где выполнена установка Work Folders. Обычно таким адресом является https://fileserverFQDN, где fileserverFQDN – полное доменное имя файлового сервера (FQDN).

Существует возможность принудительной автоматической настройки для каждого пользователя, которую следует применять с осторожностью, так как при ее включении у всех пользователей, к которым применим данный объект GPO, на каждом устройстве, где они будут регистрироваться (если это устройство поддерживает Work Folders), будет выполняться настройка Work Folders без запроса на подтверждение данного действия. В некоторых случаях (например, если пользователи работают на многих рабочих станциях) это может оказаться нежелательным.

При желании в разделе Computer ConfigurationPoliciesAdministrative TemplatesWindows ComponentsWork Folders редактора групповой политики можно применить параметр, предусматривающий автоматическую настройку Work Folders для всех пользователей. После этого на компьютерах, где применен данный параметр объекта GPO, для каждого пользователя, выполняющего процедуру регистрации, будет выполнена соответствующая настройка Work Folders, если этому пользователю разрешено применение Work Folders.

После применения этих параметров к пользователям (и, при желании, к компьютерам), пользователи домена смогут задействовать Work Folders после обновления групповой политики или перезапуска клиентского компьютера. Если параметры Work Folders не применяются с помощью групповой политики, проверьте сертификат файлового сервера, который чаще всего является причиной проблем. Сертификат должен иметь достоверное имя, должен быть выдан доверенным корневым центром сертификации и назначен порту 443 веб-сайта по умолчанию. Также убедитесь в том, что на сервере, где выполнена настройка Work Folders, работает служба общих папок синхронизации Windows. Хотя эта служба автоматически запускается при установке Work Folders, мне доводилось наблюдать случаи, когда она прекращала работу.

Настройка клиентов вручную. Для компьютера (например, планшета), не принадлежащего домену, включение Work Folders выполняется из панели управления. В Windows 8.1 и Windows RT 8.1 на панели управления есть приложение Work Folders (см. экран 3).

|

| Экран 3. Приложение Work Folders на панели управления |

Технология Work Folders имеет функцию автообнаружения, которая позволяет системам, не принадлежащим домену, легко находить нужный файловый сервер, где размещены Work Folders. Для использования этой функции необходимо, чтобы в общей зоне DNS был прописан узел размещения рабочих папок или псевдоним, указывающий на нужный файловый сервер. В этом случае пользователю для настройки приложения Work Folders на устройстве, не принадлежащем домену, достаточно ввести почтовый адрес. По той части почтового адреса, которая указывает на домен, устройство выполнит поиск узла размещения рабочих папок или псевдонима в DNS. Пользователь также должен указать корректные имя и пароль доменной учетной записи, для которой разрешено применение Work Folders.

Если функция автообнаружения использоваться не будет, то пользователи при настройке приложения Work Folders могут указывать URL-адрес файлового сервера (см. экран 4).

|

| Экран 4. Ввод URL-адреса сервера, где размещаются Work?Folders |

В этом случае вручную введите URL-адрес, используемый для публикации файлового сервера, где размещаются Work Folders, в интернете. Если функция автообнаружения не включена, URL-адрес может быть любым. Как видно из примера, приведенного на экране 4, соединение устанавливается по протоколу HTTP Secure (HTTPS), что значительно упрощает публикацию Work Folders. Пользователь, регистрирующийся как локальный пользователь, после ввода URL-адреса должен указать достоверные учетные данные AD, после чего на его устройстве выполняется настройка Work Folders. Пользователь также должен принять политики безопасности, показанные на экране 5. Таким образом он выражает согласие с тем, что администратор будет управлять данными в его рабочей папке и применять меры безопасности к его устройству.

|

| Экран 5. Принятие политик безопасности в отношении устройства, используемого для доступа к Work Folders |

Несколько файловых серверов. Если имеется несколько файловых серверов, используемых для размещения Work Folders, то для указания местоположения правильного экземпляра Work Folders для каждого пользователя можно воспользоваться новым атрибутом пользователя msDS-SyncServerUrl в AD DS (включен в схему Server 2012 R2). Этот атрибут можно найти на вкладке Attribute Editor в свойствах учетной записи пользователя. После настройки данного атрибута пользователь будет направляться к заданному файловому серверу для доступа к своему экземпляру Work Folder. Настойка этого атрибута не является обязательной в сценариях развертывания, когда для размещения Work Folders используется только один файловый сервер или если Work Folders настраивается без участия функции автообнаружения.

Использование Work Folders

После применения параметров Work Folders пользователи могут получать доступ к своим рабочим папкам. Независимо от доменной принадлежности их устройств, в проводнике появляется новый значок (см. экран 6). Используются рабочие папки так же, как и любые другие локальные папки. Единственное отличие состоит в том, что в списке возможных вариантов, открываемом щелчком правой кнопки мыши на значке Work Folders, присутствует возможность применения синхронизации с сервером. Если синхронизация не работает, убедитесь, что у вас есть локальные административные полномочия на клиентской системе, чтобы применить политики безопасности с сервера.

|

| Экран 6. Значок Work Folders в «Проводнике» |

При желании пользователь может контролировать состояние рабочей папки независимо от доменной принадлежности своего устройства. Как показано на экране 7, можно выяснить, сколько доступного пространства имеется на сервере и когда файлы были синхронизированы в последний раз.

|

| Экран 7. Контроль состояния рабочих папок из панели управления |

Управление Work Folders

Администраторы могут управлять рабочими папками через интерфейс Work Folders, интегрированный с консолью диспетчера серверов. В любой момент можно увидеть, какие пользователи подключены к Work Folders, как показано на экране 8.

|

| Экран 8. Информация о пользователях, подключенных к Work Folders в данный момент |

Щелчком правой кнопки мыши на имени пользователя открываются два варианта: Properties и Suspend User (см. экран 9).

|

| Экран 9. Переход к подробной информации |

При выборе Properties можно увидеть, сколько устройств у выбранного пользователя ассоциировано с его рабочей папкой (см. экран 10). Выбор Suspend User останавливает синхронизацию между локальной рабочей папкой пользователя и его рабочей папкой на сервере. При этом пользователь по-прежнему имеет доступ к локальной копии данных. Для возобновления синхронизации щелкните правой кнопкой на имени пользователя и выберите соответствующий вариант.

|

| Экран 10. Отображение информации о том, сколько устройств у данного пользователя ассоциировано с его рабочей папкой |

По умолчанию администратор не имеет доступа к серверной копии рабочей папки пользователя, поскольку разрешения автоматически устанавливаются только для владельца. Однако при необходимости можно вступить во владение папкой и получить доступ к данным. Каждый пользователь имеет доступ к серверной копии своих данных. При этом другие папки для него недоступны, и в случае, если включено перечисление на основе доступа, этот пользователь даже не будет видеть других папок.

Work Folders в Server 2012 R2 – большой шаг вперед по сравнению с существующими технологиями синхронизации и обеспечения доступности данных. Функция обладает преимуществами «облачного» решения, но позволяет администраторам управлять параметрами технологии и данными пользователя. Рабочие папки могут быть очень удобны для мобильных пользователей, особенно в среде, организованной по принципу BYOD. Если Microsoft, как и было обещано, откроет эту технологию для других платформ, то пользователи смогут всегда иметь доступ к своим данным.

БЫСТРОЕ РАЗВЁРТЫВАНИЕ В ДОМЕНЕ

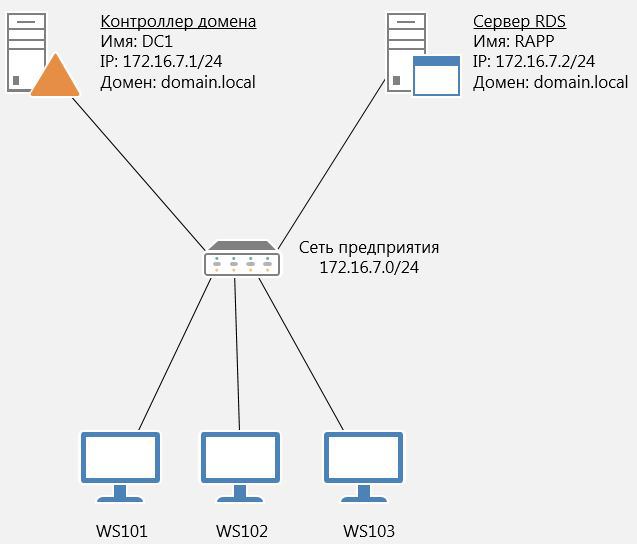

Перед тем, как начать установку RDS на сервер необходимо ознакомиться с существующей инфраструктурой сети. В данном случае, это тестовая сеть, состоящая из контроллера домена DC1 со статическим адресом 172.16.7.1/24, сервера на который будут установлены службы RDS — RAPP, с адресом 172.16.7.2/24 и рабочих станций WS101, WS102, WS103, получающих IP-адреса по DHCP. Все компьютеры сети подключены к домену domain.local

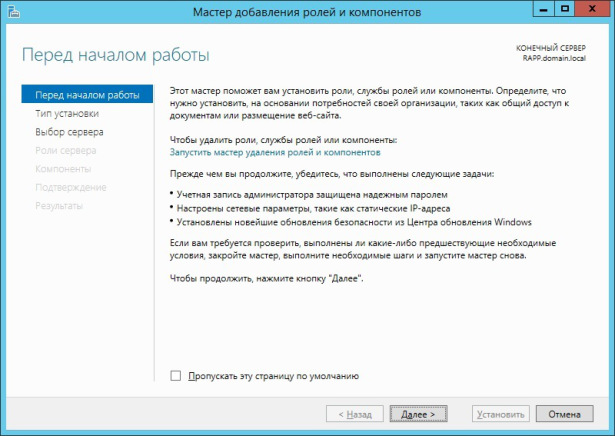

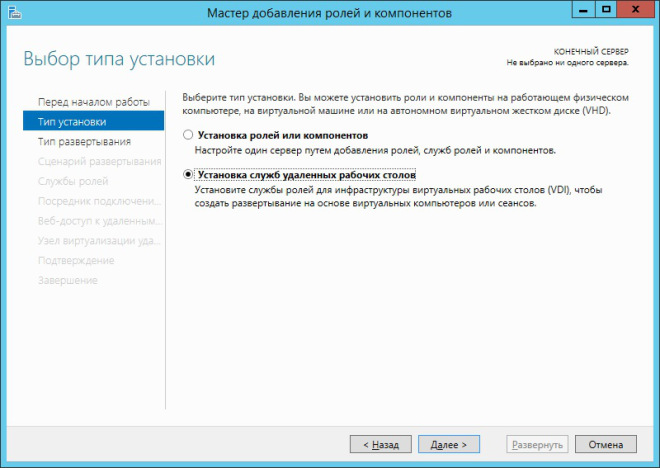

На сервере RAPP необходимо открыть Диспетчер серверов. Для этого можно нажать на соответствующую иконку на панели задач или выполнить команду servermanager.exe В окне диспетчера выбираем Управление —Добавить роли и компоненты, после чего откроется окно мастера добавления ролей и компонентов. В первом его окне предлагается ознакомиться с основными требованиями к серверам, на которые будут устанавливаться роли. Также здесь можно установить галочку, которая позволит пропускать эту информацию при добавлении новых компонентов и ролей. При частой установке бывает полезно её установить. Прочитав информацию нажимаем Далее.

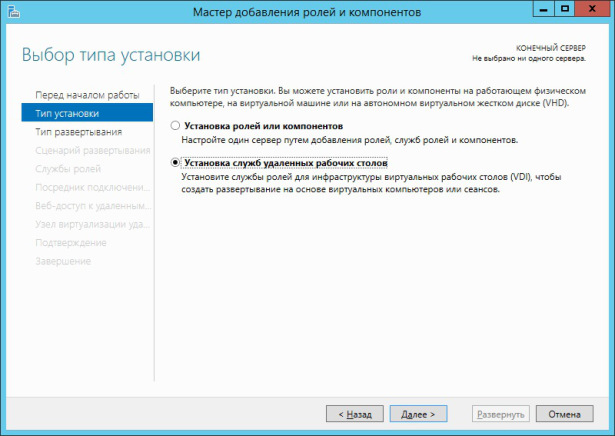

В следующем окне предлагается выбрать тип установки. Отмечаем пунктУстановка служб удалённых рабочих столов.

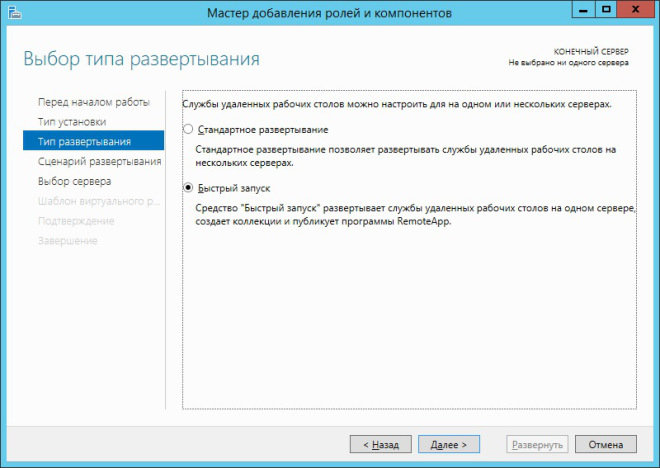

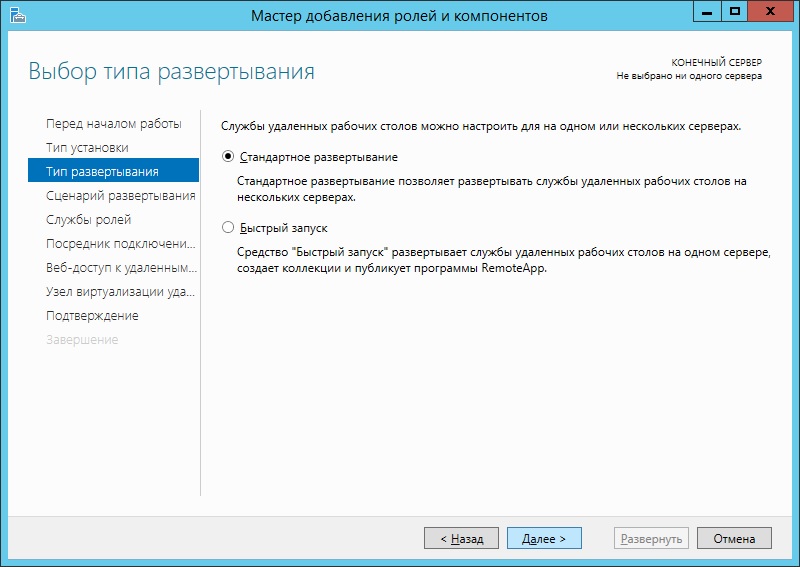

Так как мы производим установку всех служб RDS на один сервер, то целесообразно в следующем окне мастера выбрать Быстрый запуск.

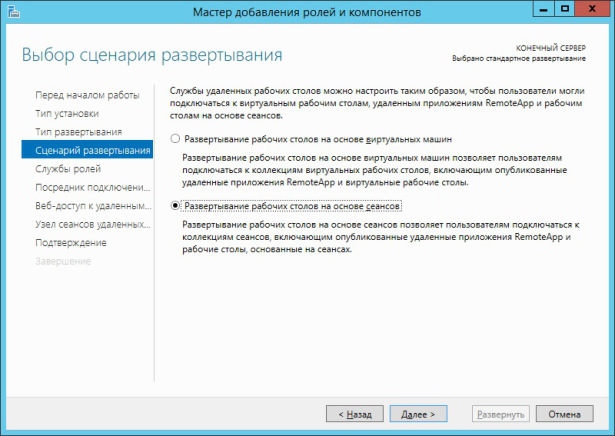

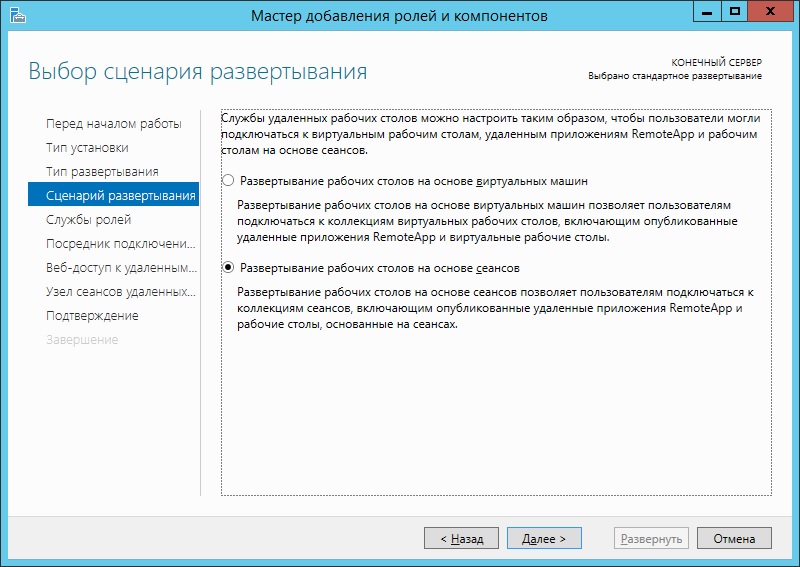

Далее выбираем сценарий развертывания RDS. Нас интересует создание среды удалённых рабочих столов на основе сеансов. Поэтому выбираем соответствующую опцию и жмём Далее.

В следующем окне мастера предлагается выбрать сервер, на котором будут развернуты службы RDS. В нашем случае это сервер RAPP.domain.local. После того, как выбор сделан, жмём Далее.

После выбора сервера мы увидим окно с подтверждением выбранных служб и именем сервера, на который будут установлены эти службы. Тут же необходимо согласиться с тем, что сервер будет перезагружен, поставив соответствующую галочку и нажать кнопку Развернуть, после чего откроется окно в котором будет отображен процесс развёртывания ролей RDS. В процессе выполнения установки сервер будет перезагружен. После перезагрузки сервера, необходимо зайти под той же учётной записью, под которой был начат процесс установки (в данном случае это domaindcadmin) и спустя некоторое время откроется окно мастера и развёртывание возобновится автоматически.

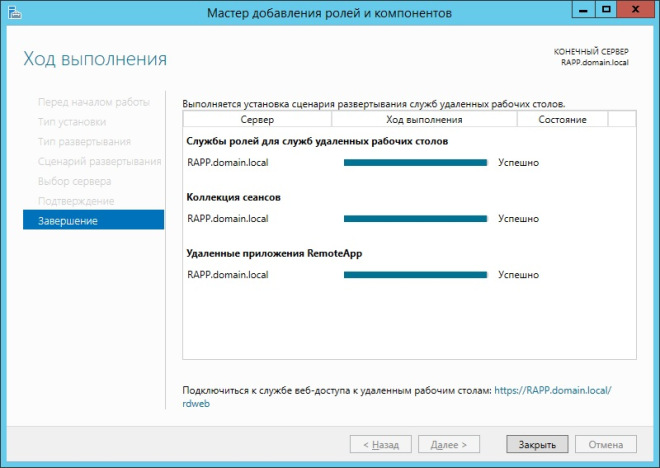

После завершения установки, мастер отрапортует о состоянии всех служб и сообщит ссылку для организации веб-доступа к удалённым рабочим столам.

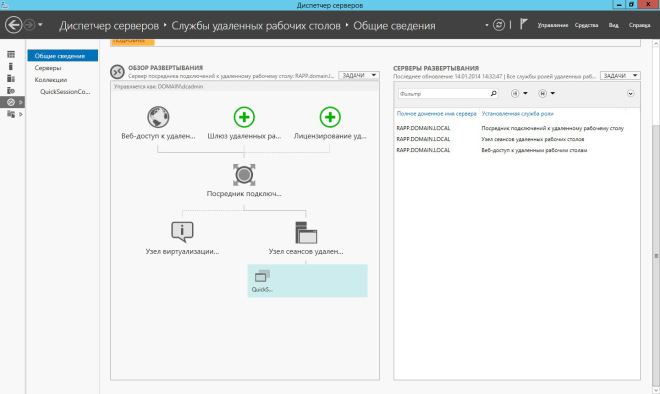

Когда мастер завершит развёртывание RDS, можно будет посмотреть какие роли установлены. Для этого заходим в диспетчер серверов и выбираем в левой панели пункт Службы удалённых рабочих столов. На вкладке Общие сведения мы можем увидеть, что сервер RAPP в данном развёртывании будет выступать в роли посредника подключений к удалённому рабочему столу, узла сеансов удалённых рабочих столов и узла веб-доступа к удалённым рабочим столам.

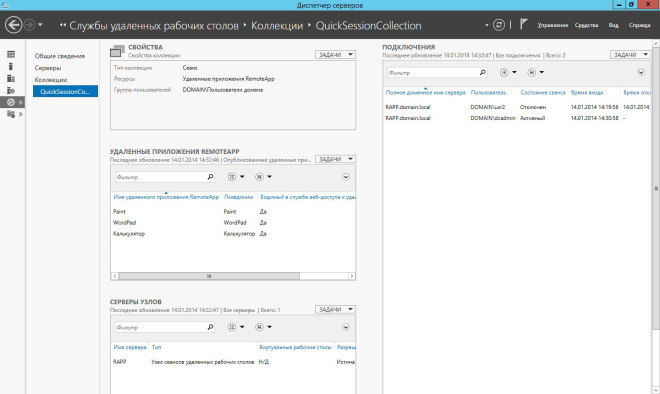

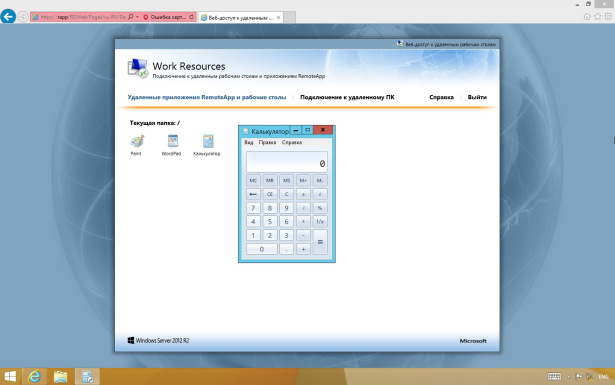

Так же мы видим, что кроме этих служб была установлена коллекция QuickSessionCollection в которую входят несколько стандартных приложений RemoteApp, а именно Paint, WordPad и Калькулятор.

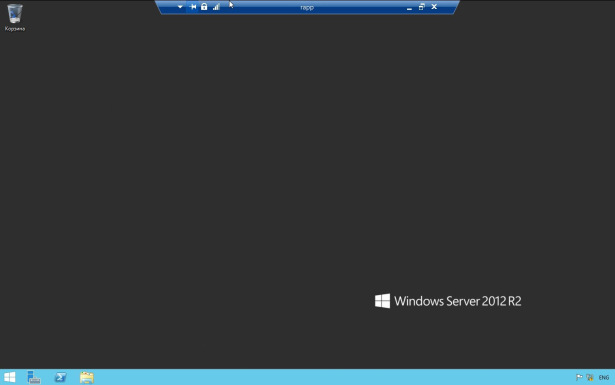

Проверим работоспособность установленной системы. Для этого зайдём на одну из рабочих станций и попробуем подключиться к серверу RAPP.

Проверим работу веб-доступа к удалённым приложениям. Для этого перейдем по ссылке, которую мы получили в процессе работы мастера установки ролей и компонентов — https://rapp.domain.local/rdweb

Как видим, подключение удалось. Это значит, что все роли служб удалённых рабочих столов настроены корректно и могут обслуживать клиентов. Единственное что осталось сделать, перед тем как давать доступ для клиентов — это установить службу лицензирования, но об этом далее в этой статье.

Следует помнить, что в доменной среде пользователей не обязательно добавлять в группу «Пользователи удалённого рабочего стола» т.к. при развёртывании RDS в эту группу автоматически добавляется группа «Пользователи домена».

Стандартное развёртывание

Как уже говорилось выше, стандартное развёртывание обеспечивает более гибкую установку служб удалённых рабочих столов, что позволяет разносить отдельные службы RDS на отдельные серверы инфраструктуры.

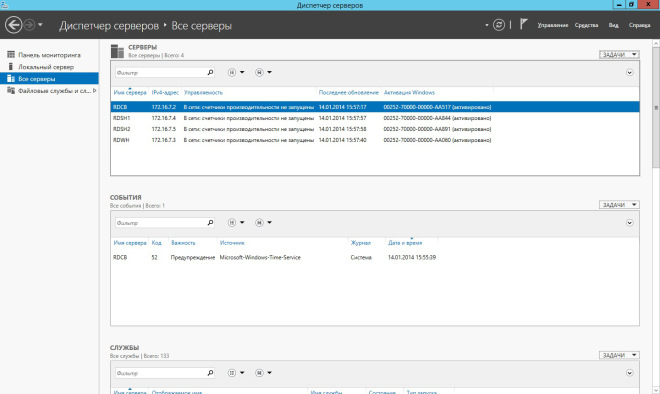

Теперь рассмотрим случай посложнее и поинтереснее — необходимо развернуть службы удалённых рабочих столов таким образом, чтобы посредник подключений к удалённому рабочему столу, узел веб-доступа и узлы сеансов располагались на разных серверах. Таким образом, ферма серверов RDS будет располагаться на четырёх серверах:

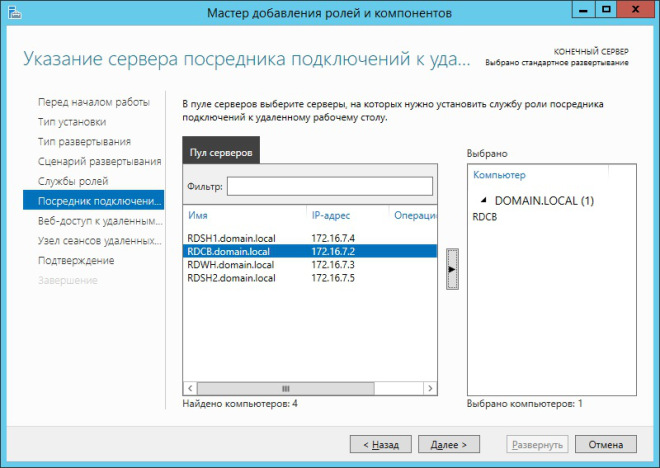

- RDCB — сервер, выступающий в роли посредника подключений. Имеет адрес 172.16.7.2/24

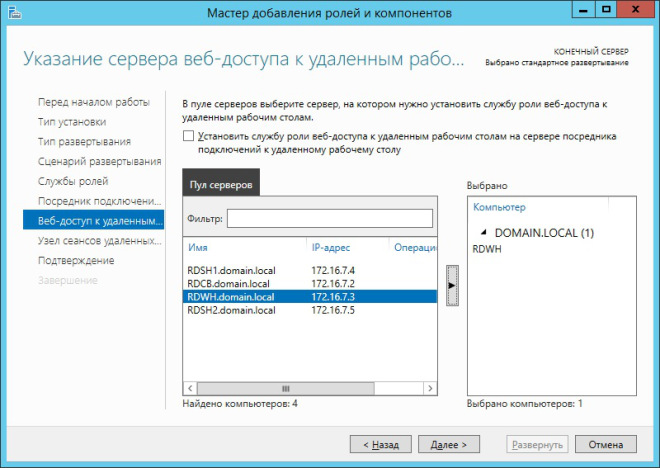

- RDWH — сервер, выступающий в роли узла веб-доступа к службе удалённых рабочих столов. Его адрес — 172.16.7.3/24

- RDSH1, RDSH2 — серверы, выступающие в роли узлов сеансов. Имеют адреса, соответственно 172.16.7.4/24 и 172.16.7.5/24

Компьютеры WS101, WS102, WS103 — это рабочие станции, с которых осуществляется доступ к ресурсам серверов RDS. Их сетевые интерфейсы конфигурируются с помощью протокола DHCP.

Прежде чем приступать непосредственно к развёртыванию служб RDS, необходимо выполнить некоторый минимум подготовительный действий. А именно, на сервере, с которого будем проводить установку, откроем Диспетчер серверов и добавим в него все необходимые нам сервера. В данном случае в диспетчер серверов на RDCB добавим сервера RDWH, RDSH1 и RDSH2. Сделать это можно зайдя в пункт Управление и выбрав там опцию Добавление серверов.

После того, как все необходимые для развёртывания серверы добавлены, можно приступить непосредственно к установке служб удалённых рабочих столов. Следует отметить, что сама процедура во многом схожа с процедурой рассмотренной ранее, поэтому некоторые шаги мастера добавления ролей и компонентов будут повторяться. Итак, запустим сам мастер. Это можно сделать, выбрав пункт Управление — Добавить роли и компоненты. На первом шаге мастера предлагается выбрать тип установки. Нам необходимо развернуть службы

RDS, поэтому отмечаем Установка служб удалённых рабочих столов и жмём Далее.

Далее мастер предложит варианты развёртывания RDS. Нас интересуетстандартное развёртывание. Выбираем соответствующий пункт и жмём Далее.

В следующем окне мастера выбираем пункт Развёртывание рабочих столов на основе сеансов.

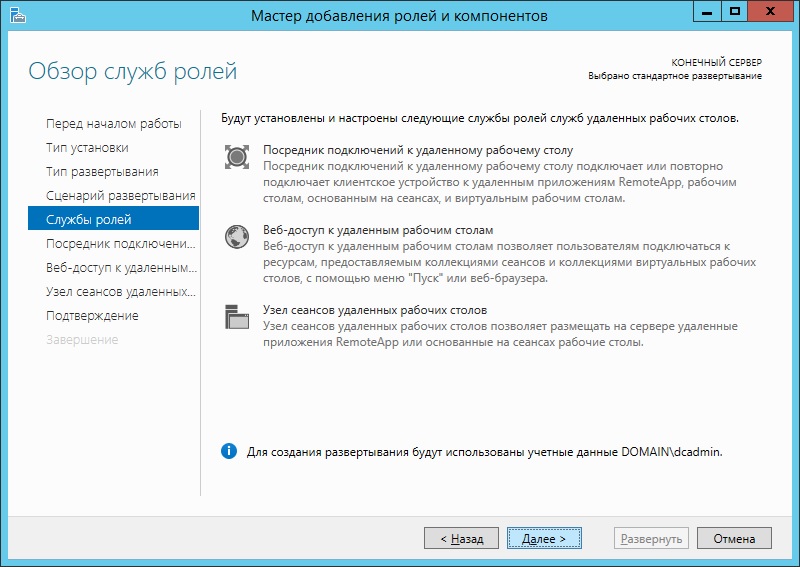

Далее мастер отобразит окно, которое вкратце ознакомит нас со всеми службами ролей RDS и сообщит от имени какого пользователя будет производиться процедура установки.

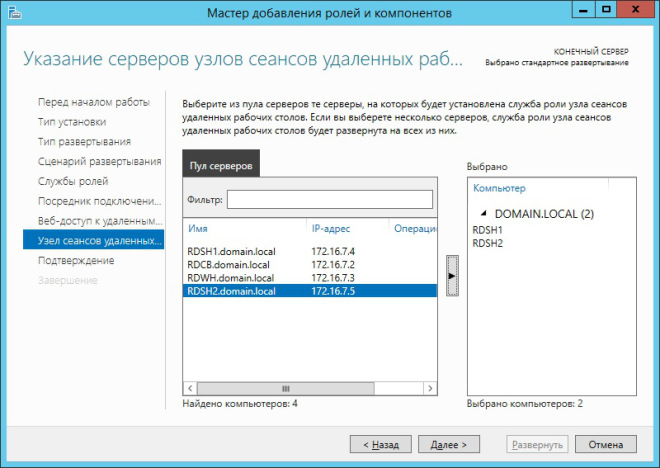

На трёх последующих вкладках следует указать серверы, на которые будут установлены соответствующие роли. В нашем случае роль посредника подключений установим на сервер RDCB, роль узла веб-доступа — на сервер с именем RDWH, роли узлов сеансов — на серверы RDSH1 и RDSH2.

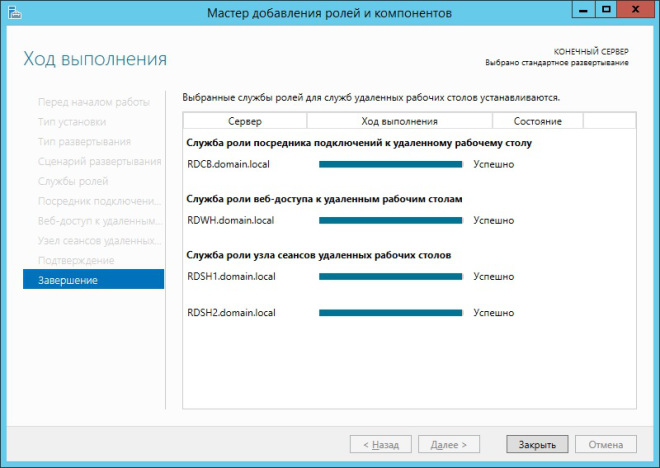

После указания всех серверов на предыдущих шагах, мастер отобразит окно подтверждения сделанного выбора, в котором можно убедиться, что роли будут установлены на правильные серверы. Так же здесь необходимо установить галочку Автоматически перезапускать конечный сервер, если это потребуется. Т.к. на сервере, с которого будет производиться развёртывание, не будет установлена роль узла удалённых рабочих столов, то он перезагружаться не будет, а вот остальные серверы выполнят перезагрузку в автоматическом режиме. Как мне кажется, это очень удобно и правильно организовано.

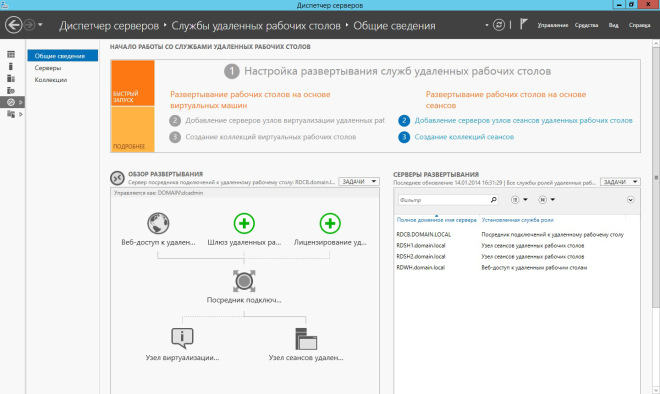

После завершения установки, в консоли управления удалёнными рабочими столами, на вкладке Общие сведения можно увидеть схему развёртывания и список серверов, на которые установлены различные роли RDS.

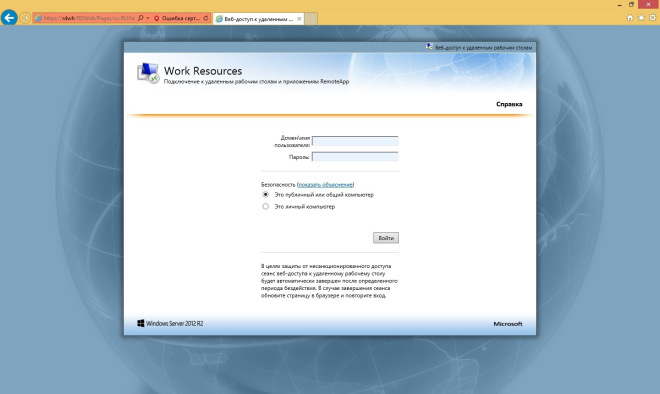

Проверить работоспособность развёрнутой конфигурации можно зайдя на страницу веб-доступа (https://rdwh.domain.local/rdweb) с одной из рабочих станций.

Однако, поскольку коллекции сеансов мы не создавали и приложений RemoteApp не публиковали, а по умолчанию они не создаются, увидеть работающее приложение не получится. Создание коллекций и публикация приложений будут рассмотрены в одной из следующих статей.

СЕРВЕР ЛИЦЕНЗИРОВАНИЯ

Как и в случае быстрого развёртывания, при стандартном развёртывании мастер добавления ролей и компонентов не предлагает установить роль Лицензирование удалённых рабочих столов на серверы фермы. Поэтому приходится её устанавливать уже после выполнения процедуры основного развёртывания RDS.

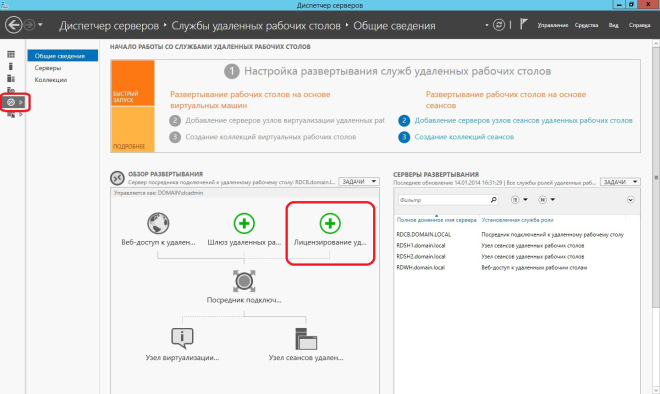

Для этого, запустим Диспетчер серверов, если он не запущен, и перейдём вконсоль управления удалёнными рабочими столами, кликнув на соответственную ссылку слева. Для запуска необходимого мастера кликнем на зелёную кнопку с плюсом и подписью Лицензирование удалённых рабочих столов на панели Обзор развёртывания.

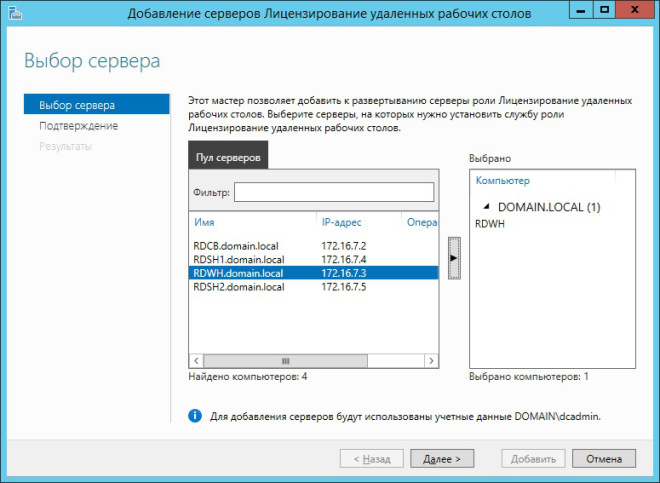

Мастер добавления серверов лицензирования удалённых рабочих столов очень похож на мастер добавления ролей и компонентов. Поэтому сложностей с его работой быть не должно. На первом шаге выбираем сервер или несколько серверов, которые будут отвечать за лицензирование удалённых рабочих столов.

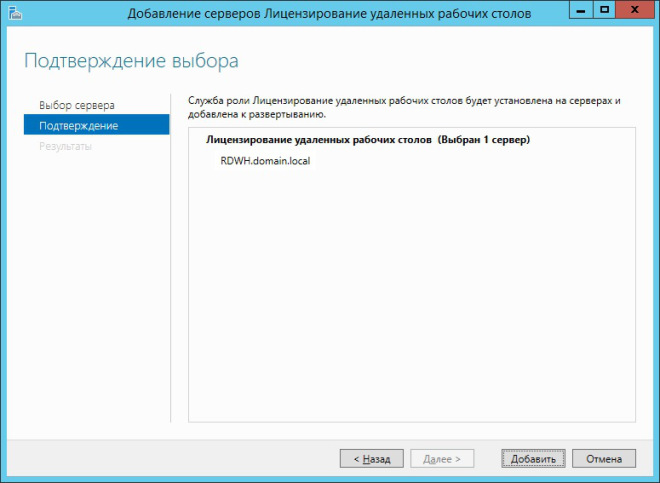

После того, как выбор сделан, необходимо подтвердить его правильность, нажав на кнопку Добавить

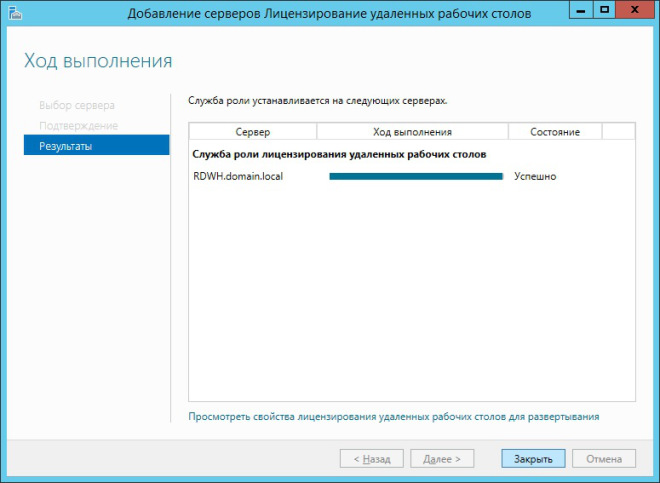

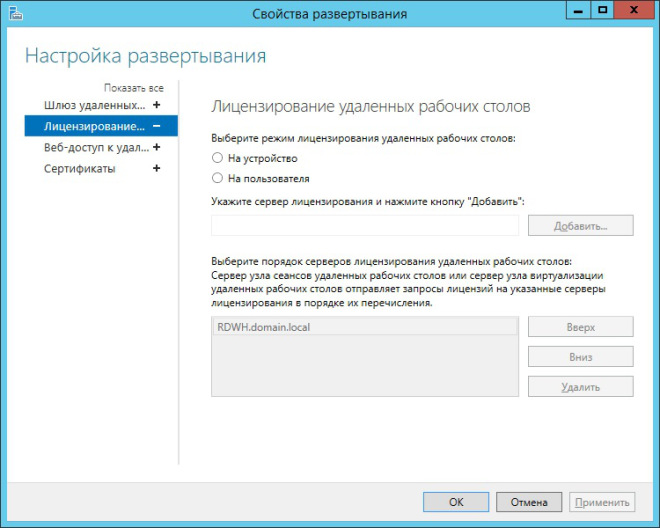

В окне с результатами работы мастера можно перейти по ссылкеПосмотреть свойства лицензирования удалённых рабочих столов для развёртывания и настроит базовые параметры серверов лицензирования.

К этим параметрам относятся режим лицензирования, добавление новых серверов лицензирования и порядок выдачи лицензий серверами лицензирования. К сожалению, управлять непосредственно лицензиями из этого окна не получится. О том, как этот процесс правильно организовать будет рассказано в одной из следующих статей посвященных теме RDS.

К этим же свойствам можно получить доступ и после завершения установки. Для этого нужно на панели Обзор развёртывания выбрать пункт Свойства, а затем Изменить развёртывание.

На этом процедура развёртывания заканчивается, однако, для эффективного функционирования служб RDS, необходимо выполнить еще несколько настроек, в числе которых: создание коллекций сеансов, публикация приложений RemoteApp, добавление к ферме RDS шлюза для организации доступа клиентов из внешней сети к приложениям RemoteApp по защищенному протоколу, настройка отказоустойчивости посредника подключений и т.д.

Далее мы можем развернуть удаленные приложения RemoteApp на этом RDS

Join @AdmNtsRu on Telegram