Создать ярлык на рабочих столах пользователей с помощью групповых политик

С помощью групповых политик вы можете создать ярлык на определенное приложение на рабочем столе всех (или только определенных) пользователей домена. GPO позволяют вам создать ярлык как на локально-установленное приложение, URL адрес, исполняемый файл в сетевой папке или на контроллере домена в NetLogon.

В этом примере мы покажем, как создать несколько ярлыков на рабочем столе пользователя с помощью предпочтений групповых политик (Group Policy Preferences — доступны начиная с Windows Server 2008R2). Аналогичным образом вы можете создать ярлыки в меню Пуск Windows 10 или панели быстрого доступа.

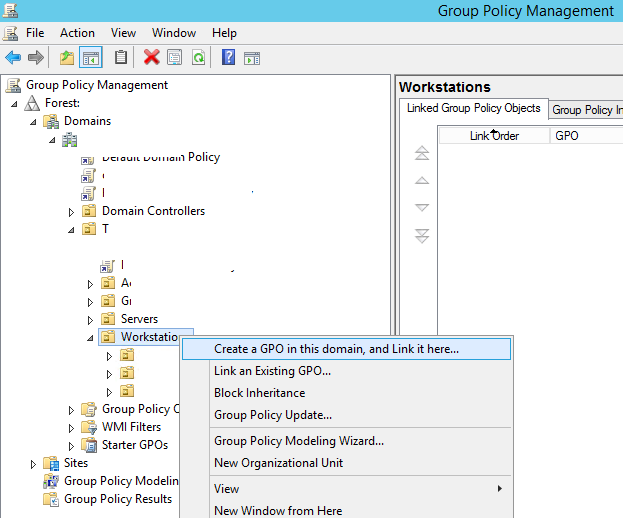

- Откройте консоль управления Group Policy Management Console (gpmc.msc), щелкните ПКМ по контейнеру AD, к которому нужно применить политику создания ярлыка и создайте новую политику (объект GPO) с именем CreateShortcut;

- Щелкните ПКМ по созданной политике и выберите “Edit”;

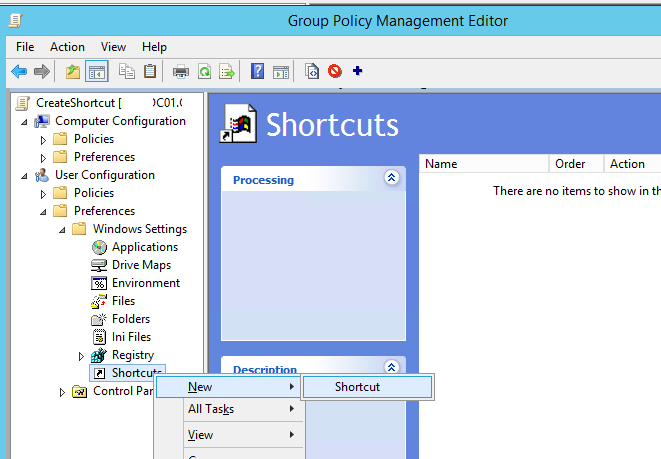

- Перейдите в раздел предпочтений групповых политик (Group Policy Preferences) User Configuration –> Preferences -> Windows Settings -> Shortcuts. Щелкните по пункту и выберите New -> Shortcut;

- Создайте новый ярлык со следующими настройками:

Action: Update

Name: TCPViewShortcut (имя ярлыка)Target Type: File System Object (здесь также можно выбрать URL адрес или объект Shell)Location: DesktopВ этом примере мы поместим ярлык только на рабочий стол текущего пользователя. Здесь можно выбрать, что ярлык нужно поместить в меню Пуск (Start Menu), в автозагрузку (Startup), или на рабочий стол всех пользователей этого компьютера (All User Desktops)

Target Path: C:InstallTCPViewTcpview.exe (путь к файлу, на который нужно создать ярлык)

Icon file path: C:InstallTCPViewTcpview.exe (путь к иконке ярлыка)

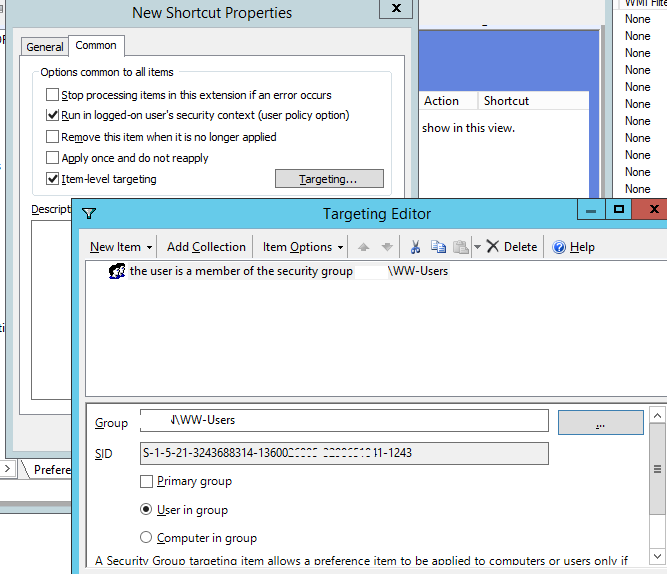

- Если вы выбрали, что ярлык нужно поместить на Рабочий стол текущего пользователя (Location = Desktop) , на вкладке “Common” нужно включить опцию “Run in logged-on user’s security context (user policy option)”;

- Дополнительно с помощью Group Policy Targeting вы можете указать для какой доменной группы пользователей нужно создавать ярлык. Включите опцию “Item-level targeting”, нажмите кнопку “Targeting”. Выберите New Item -> Security Group и выберите доменную группу пользователей. В результате ярлык будет появляться только у пользователей, добавленных в указанную группу безопасности Active Directory;

- Если нужно создать ярлык программы в Public профиле (для всех пользователей компьютера), выберите опцию Location = All User Desktop (опцию “Run in logged-on user’s security context” нужно отключить, т.к. у обычных пользователей нет прав для модификации Public профиля);

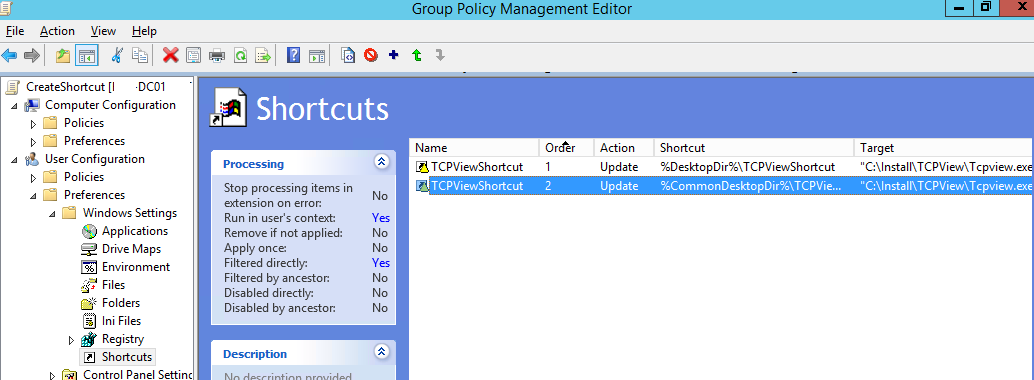

- Сохраните изменения, обратите внимание, что в консоли GPO отображается переменные окружения для Desktop (%DesktopDir%) и %CommonDesktopDir% для All User Desktop;

- Обновите политики на клиентах (gpupdate /force или логофф/логон).

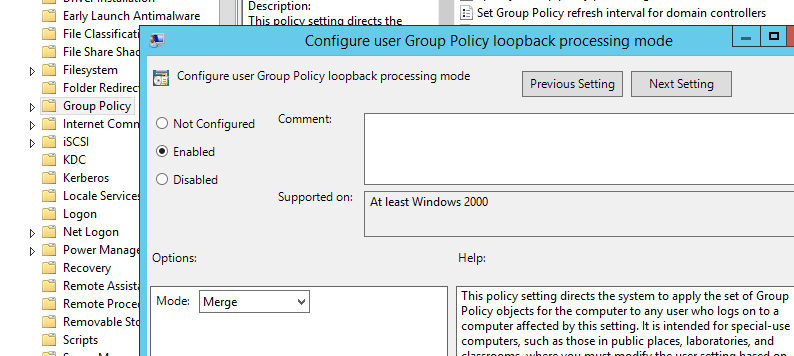

Если вы назначили GPO на Organizational Unit с компьютерами (не пользователями), нужно дополнительно включить опцию замыкания GPO. Установите Configure user Group Policy loopback processing mode = Merge в секции Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy;

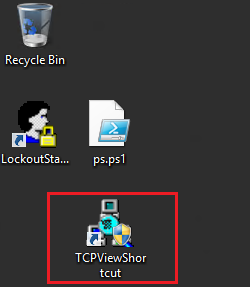

- После обновления политик на рабочем столе пользователя должен появится новый ярлык.

В одной политике вы можете добавить несколько правил для создания ярлыков приложений для разных групп пользователей, компьютеров или OU (можно настроить различные критерии применения политики ярлыка с помощью GPP Item Level Targeting).

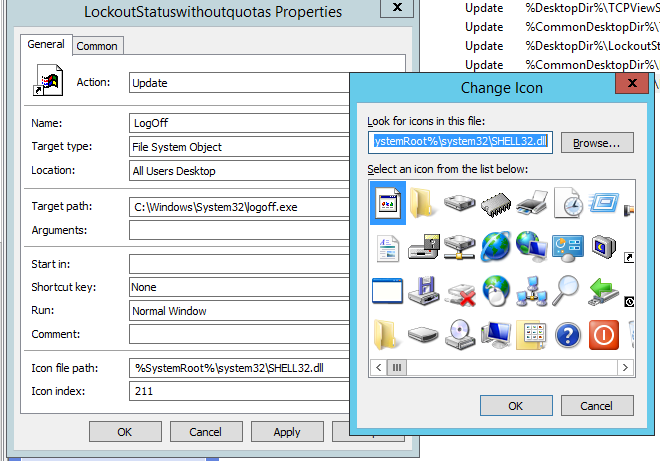

Добавим на рабочий стол всех пользователи ярлык LogOff, позволяющий быстро завершить сессию.

Создайте новый элемент политики с параметрами:

- Name = “Log Off”

- Location = “All Users Desktop”

- Target Path = C:WindowsSystem32logoff.exe или C:WindowsSystem32shutdown.exe с аргументом /l

- Icon File Path = %SystemRoot%System32SHELL32.dll. (Воспользуемся стандартной библиотекой с типовыми иконками Windows. Выберите понравившуюся иконку в dll файле. Ее индекс будет подставлен в поле Icon Index.)

- Remove From My Forums

-

Question

-

Hello everyone,

I am trying to figure out the easiest way to allow more than 2 RDP sessions at a time on my Windows 2016 Server Standard. I have tried using the google to help, but there are so many suggestions and 90% of them result in the original poster disappearing

so I don’t know the best way to accomplish this. I don’t need anything extravagant setup, I just need more than 2 people to be able to rdp into the server at the same time.Any help would be appreciated.

Thanks,

Answers

-

Hi,

By default, system supports 2 simultaneously sessions. That means, if you had a user account log on the system locally, then, there is only one user allowed to establish remote desktop connection to the system at same time.

You can open Task Manager – Users tab, to check current log on user accounts and sessions.

If you want to allow more than 2 simultaneously sessions, RDS deployment with appropriate RDS CALs installed is necessary.

For example, if you need more than 2 connections to your Windows Server 2016 from internal device, then, below RDS serve role might be necessary:

1. RD Connection Broker.

2. RD Session Host.

3. RD Licensing server – there is 120-day licensing grace period, appropriate RDS CALs should be purchased and installed before it has expired.You can install all server role on single server system and using session-based quick deployment.

Deploying RDS 2012 Single Server – Session Based deployment:

https://ryanmangansitblog.com/2013/03/11/deploying-rds-2012-single-server-session-based-deployment/Please Note: Since the web site is not hosted by Microsoft, the link may change without notice. Microsoft does not guarantee the accuracy of this information.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Monday, June 11, 2018 1:43 AM

-

Marked as answer by

TP []MVP

Friday, March 1, 2019 1:36 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Hello everyone,

I am trying to figure out the easiest way to allow more than 2 RDP sessions at a time on my Windows 2016 Server Standard. I have tried using the google to help, but there are so many suggestions and 90% of them result in the original poster disappearing

so I don’t know the best way to accomplish this. I don’t need anything extravagant setup, I just need more than 2 people to be able to rdp into the server at the same time.Any help would be appreciated.

Thanks,

Answers

-

Hi,

By default, system supports 2 simultaneously sessions. That means, if you had a user account log on the system locally, then, there is only one user allowed to establish remote desktop connection to the system at same time.

You can open Task Manager – Users tab, to check current log on user accounts and sessions.

If you want to allow more than 2 simultaneously sessions, RDS deployment with appropriate RDS CALs installed is necessary.

For example, if you need more than 2 connections to your Windows Server 2016 from internal device, then, below RDS serve role might be necessary:

1. RD Connection Broker.

2. RD Session Host.

3. RD Licensing server – there is 120-day licensing grace period, appropriate RDS CALs should be purchased and installed before it has expired.You can install all server role on single server system and using session-based quick deployment.

Deploying RDS 2012 Single Server – Session Based deployment:

https://ryanmangansitblog.com/2013/03/11/deploying-rds-2012-single-server-session-based-deployment/Please Note: Since the web site is not hosted by Microsoft, the link may change without notice. Microsoft does not guarantee the accuracy of this information.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Monday, June 11, 2018 1:43 AM

-

Marked as answer by

TP []MVP

Friday, March 1, 2019 1:36 PM

-

Proposed as answer by

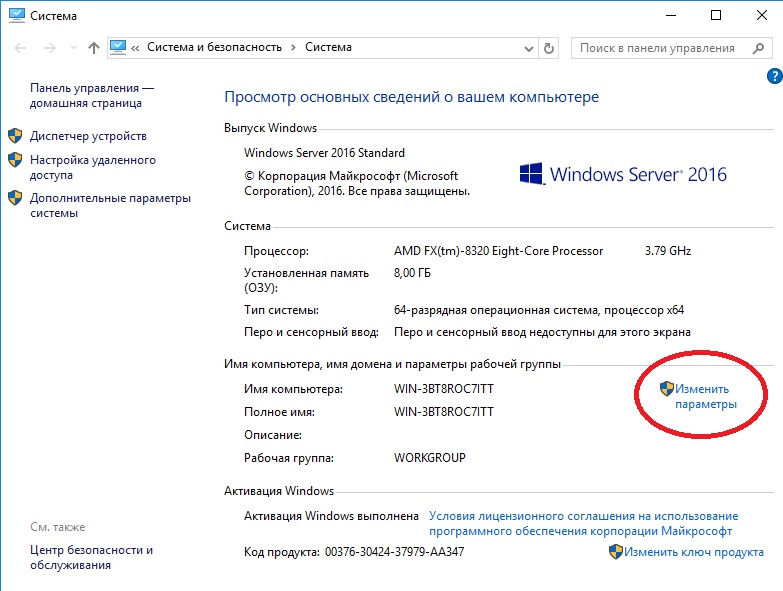

В данной статье мы рассмотрим базовые настройки Windows Server 2016, которые осуществляются сразу после установки системы и которые обычно обязательные к использованию. Как установить Windows Server 2016 можете ознакомиться в нашей прошлой статье.

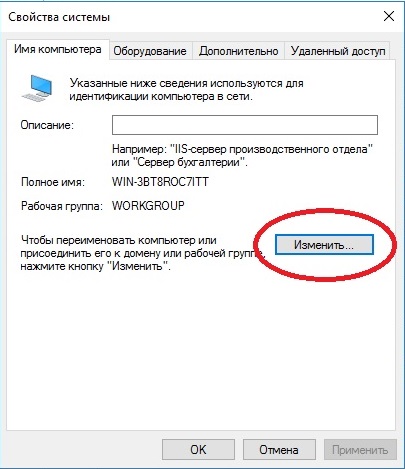

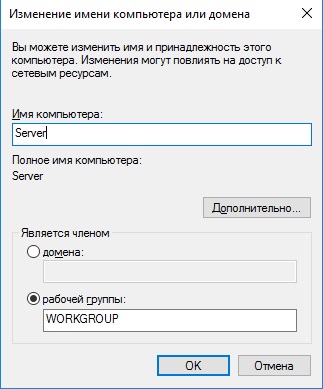

Итак, приступим. Для начала нам нужно задать имя нашему серверу, для этого заходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

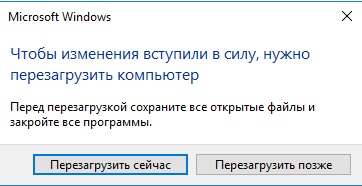

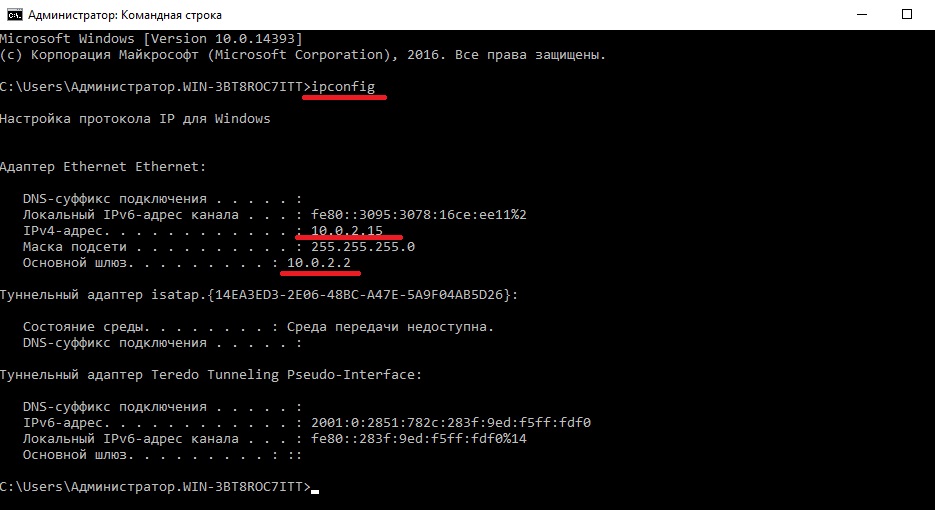

После нам нужно задать сетевые настройки. Если у Вас сервер подключен к маршрутизатору, то задаем IP шлюза, вводим статический адрес, это обязательно для сервера и маску подсети. Информацию об IP адресах в Вашей локальной сети можно посмотреть через командную строку командной «ipconfig». Ниже на скриншотах указаны примеры, у Вас IP адреса будут отличаться.

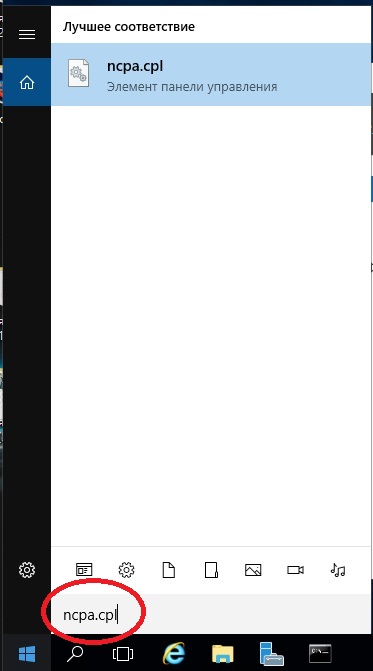

Заходим в настройки сетевых подключений:

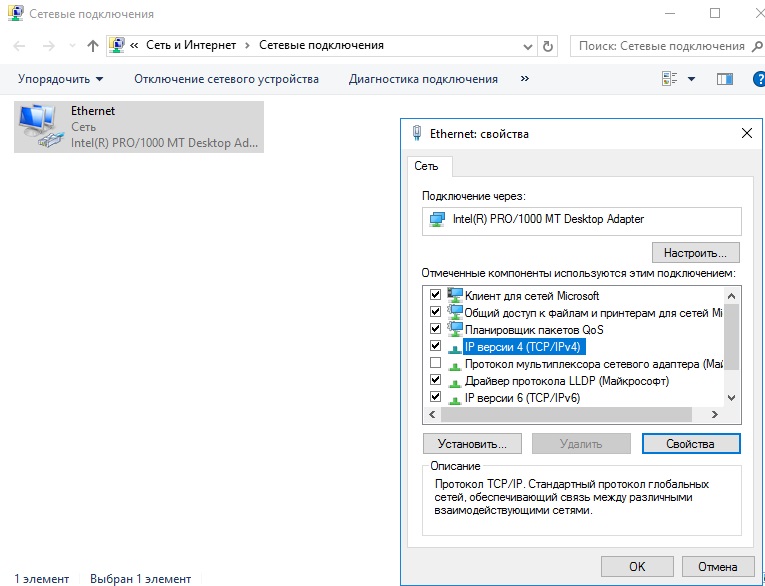

Заходим в свойства пункта IPv4.

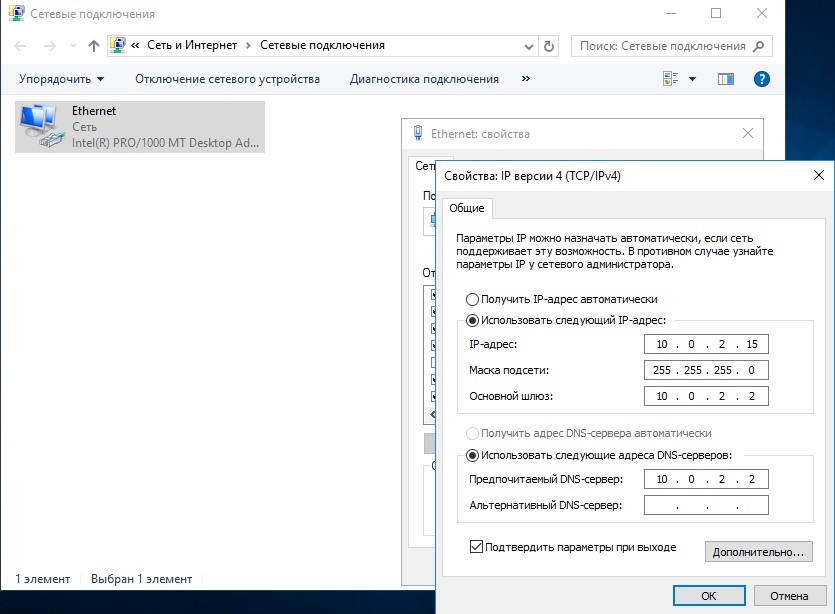

И вводим задаем здесь статические IP адреса. После ставим галку «Подтвердить параметры при выходи», тем самым сохраняя настройки.

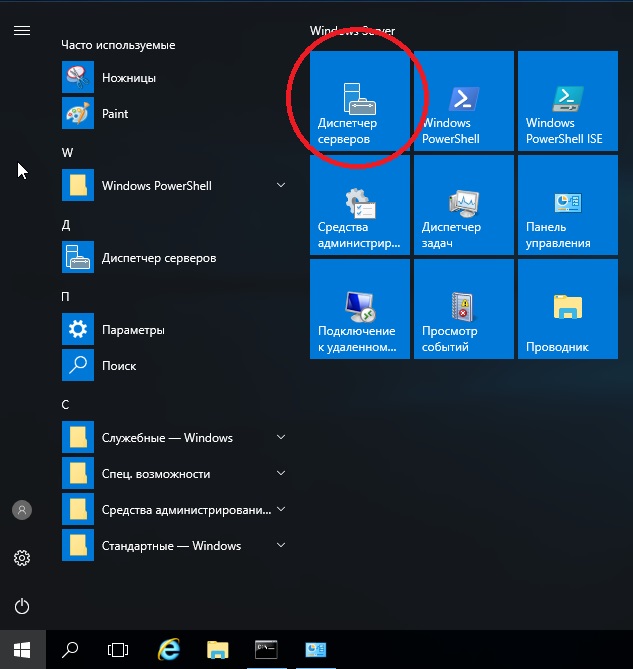

Перейдем наконец к самым главным настройкам, к Active Directory. Меню «Пуск» => Диспетчер серверов.

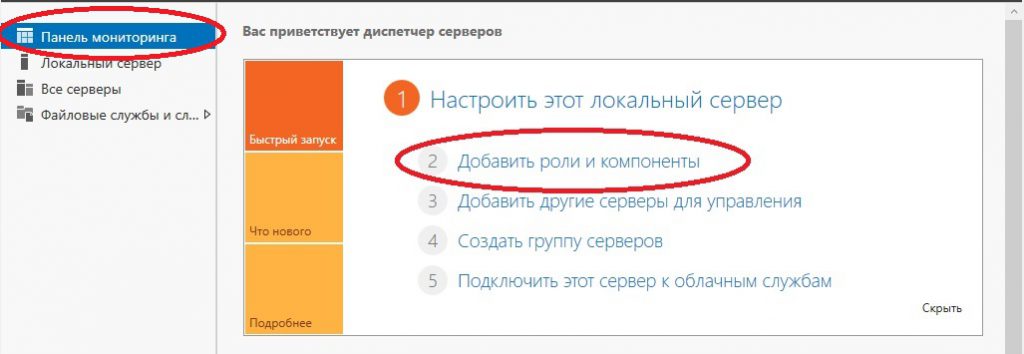

В панели мониторинга => Добавить роли и компоненты.

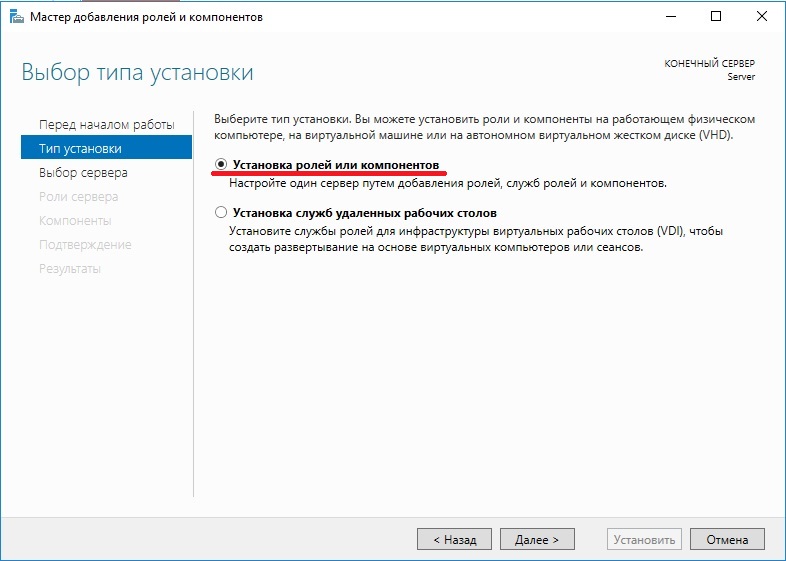

В типе установки выбираем «Установка ролей или компонентов».

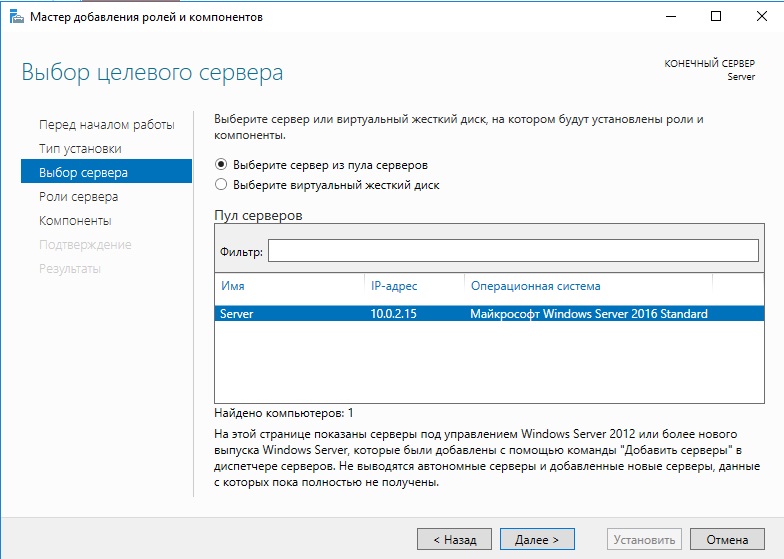

Выбираем нужный сервер в пуле, он будет с именем, который Вы назначили по инструкции выше.

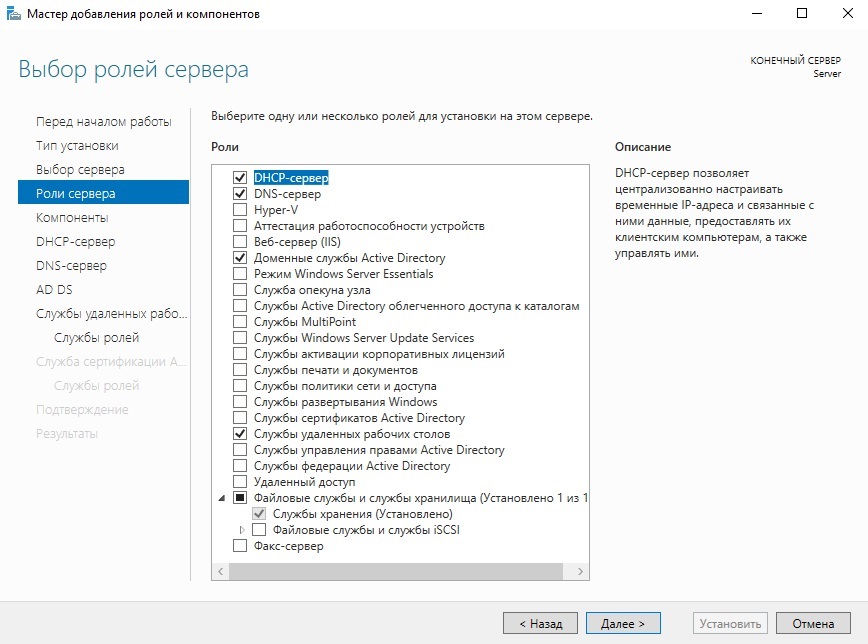

В ролях сервера мы выбираем следующие стандартные роли. Вы можете выбрать что-то еще, если Вам необходимо под Ваши задачи.

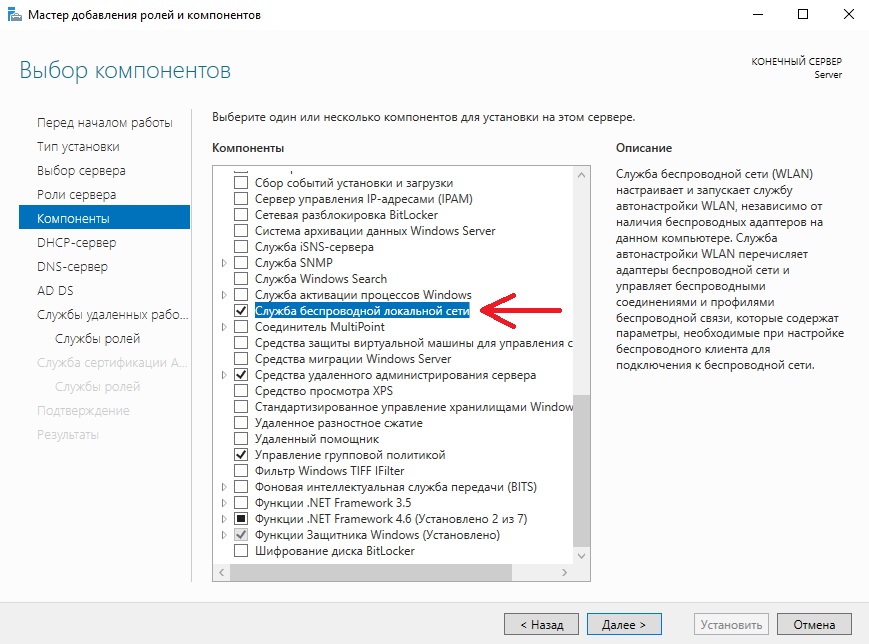

В компонентах оставляем по стандарту следующие пункты. Мы рекомендуем вам дополнительно установить «Службу беспроводной локальной сети», т.к без этой службы на сервер нельзя будет поставить Wi-Fi адаптер и производить настройку беспроводной сети.

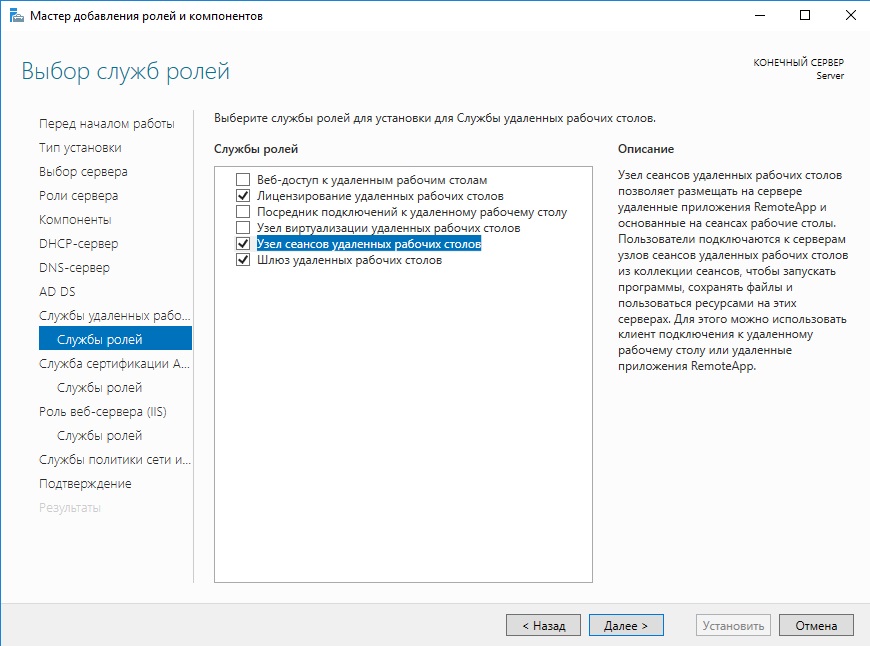

В службе ролей мы выбираем следующие пункты. Далее в инструкции мы будем лицензировать терминальный сервер.

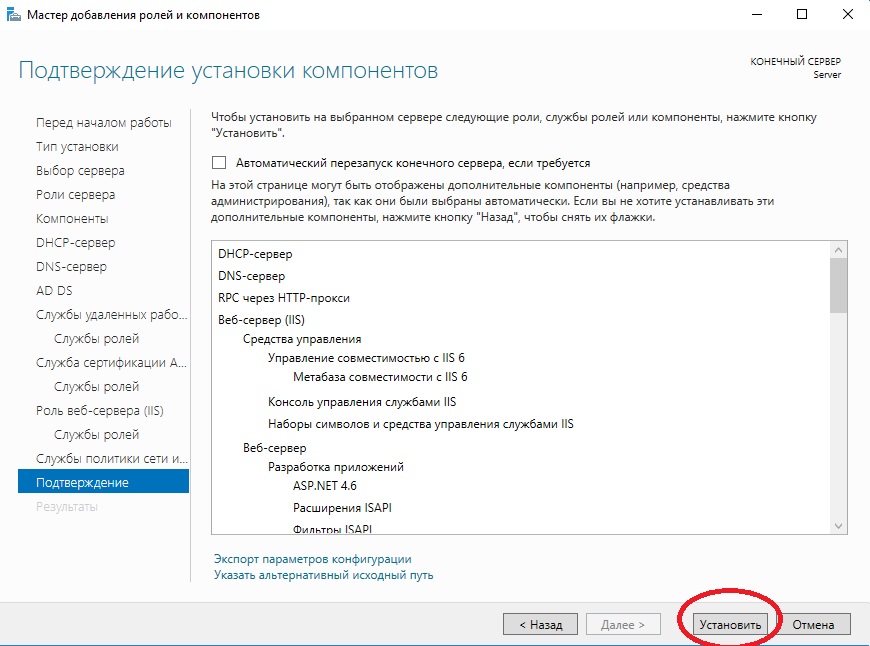

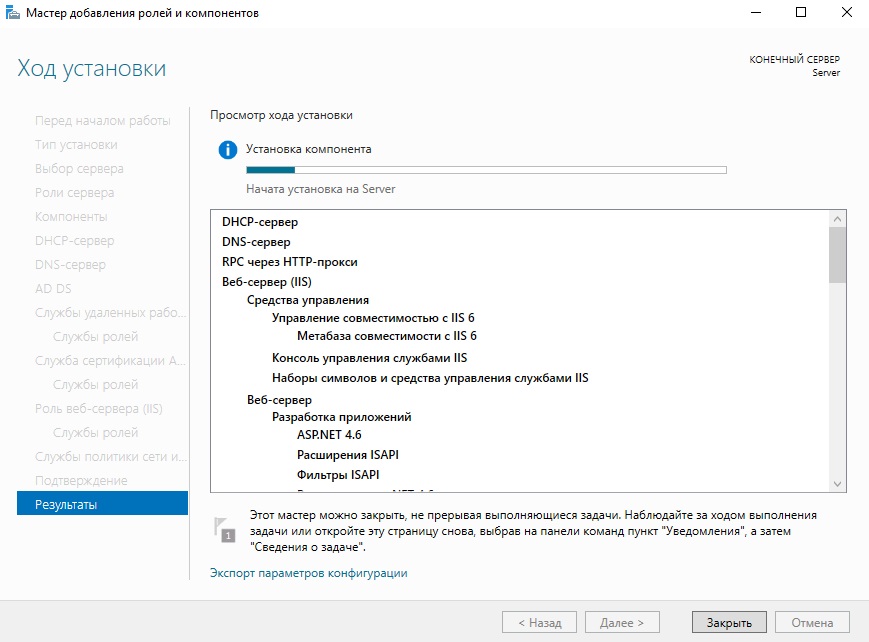

Далее оставляем все по стандарту (если Вам не нужно самим, что-то дополнительно установить). Доходим до пункта «Подтверждение» и устанавливаем.

После установки служб нужно перезагрузиться.

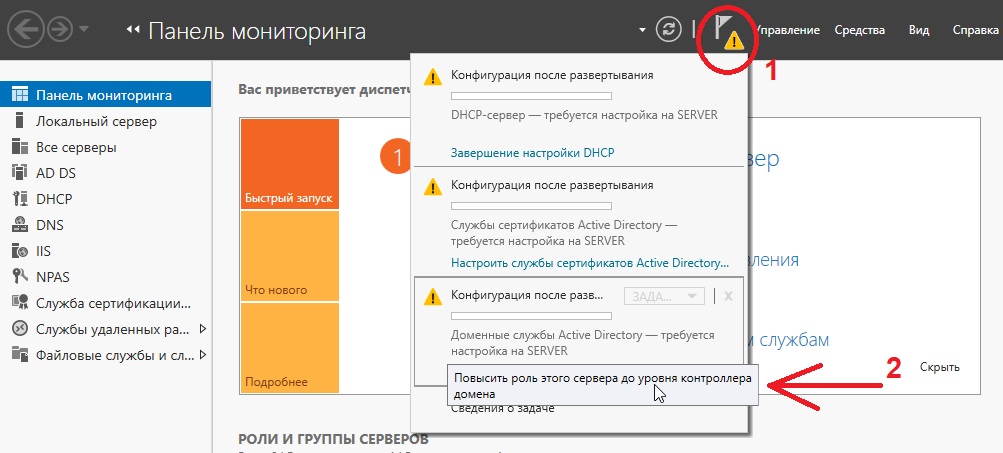

Приступаем к настройкам DNS. В Active Directory нажимаем на флажок справа на верху и после заходим в настройки повышения роли этого сервера до контроллера домена.

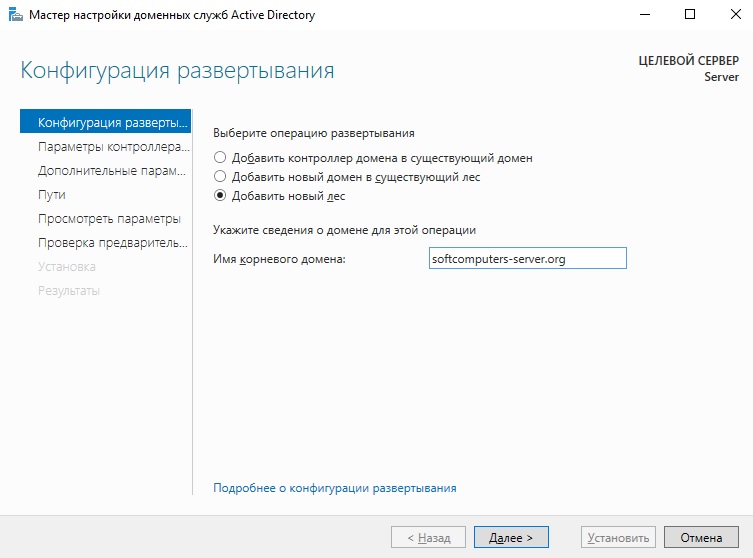

Выбираем пункт «Добавить новый лес» и придумываем имя Вашему домену. На нашем примере это будет «softcomputers».

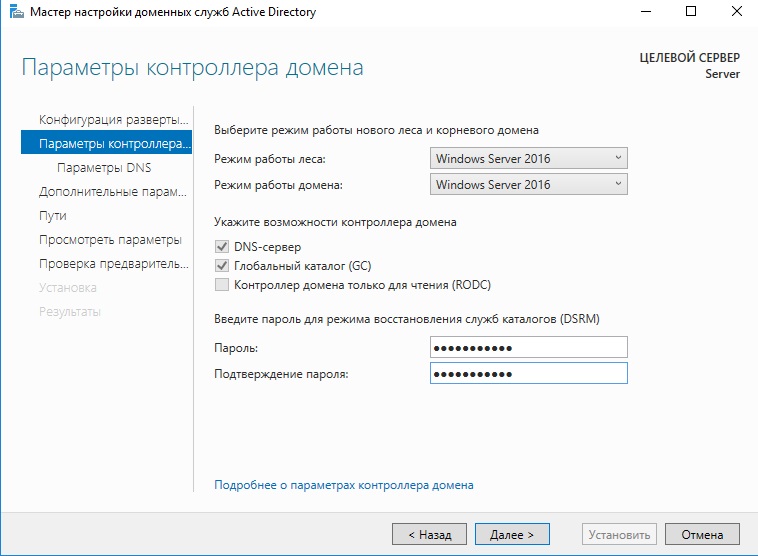

Настройки оставляем по стандарту. Вы должны только придумать пароль для Вашего домена.

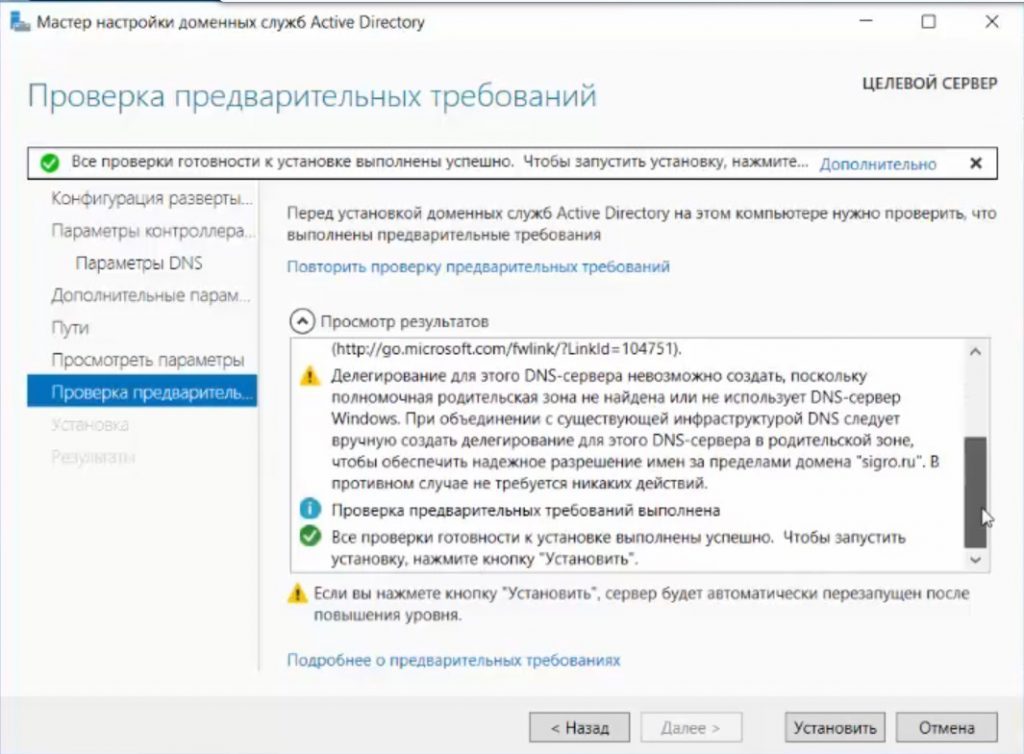

Проходим проверку. Если вы все сделали правильно, то должно установиться все корректно

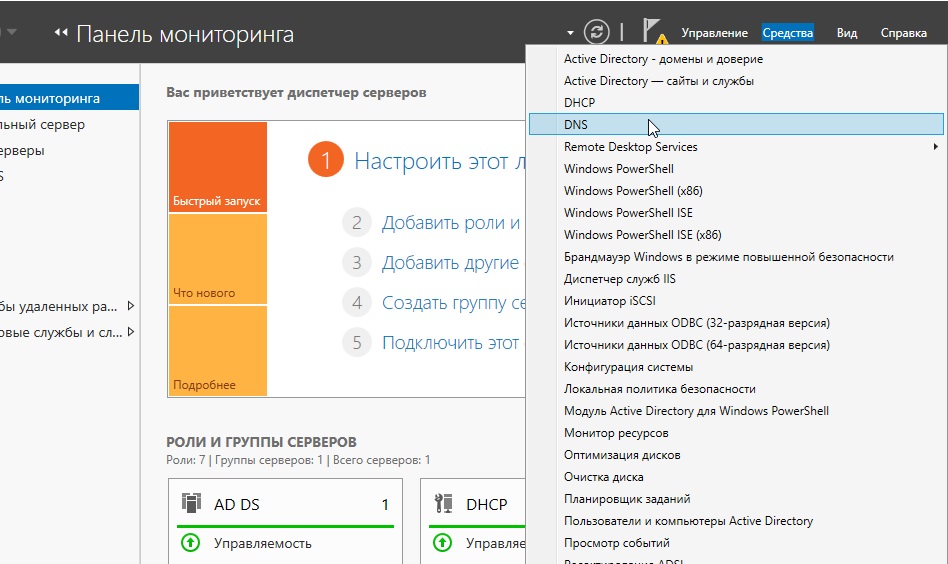

После установки и перезагрузки заходим в меню «Средства» => DNS.

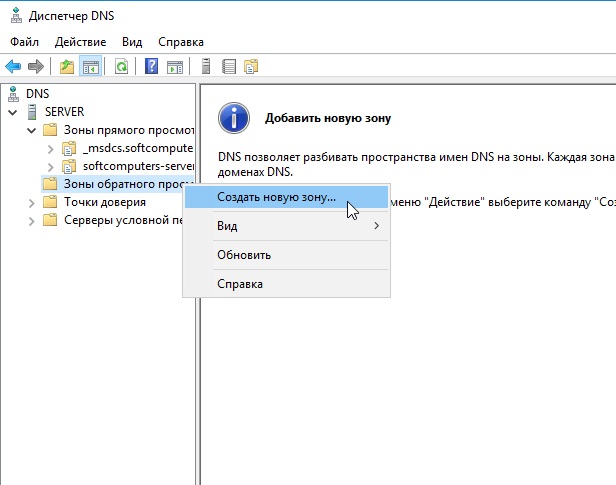

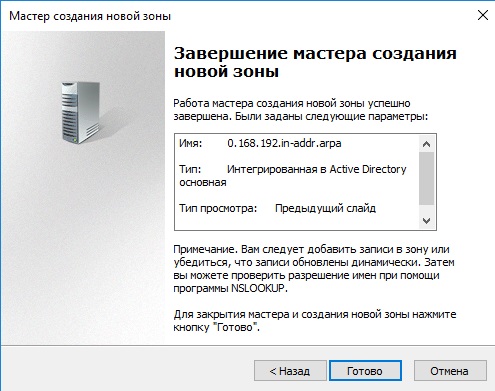

Раскрываем древо DNS => «Имя вашего сервера» => Зоны прямого просмотра => Зоны обратного просмотра => Правой кнопкой мыши на данный пункт и «Создать новую зону».

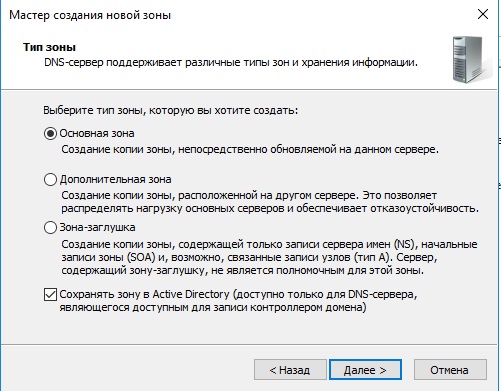

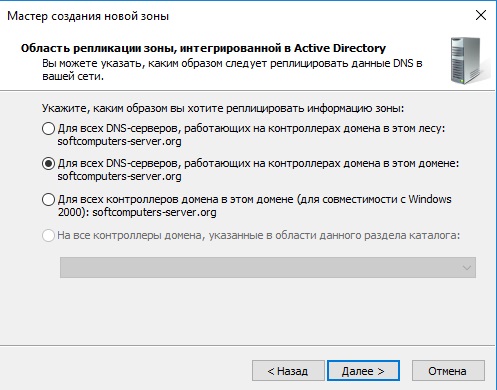

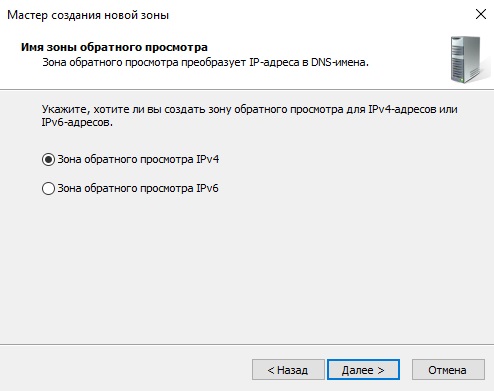

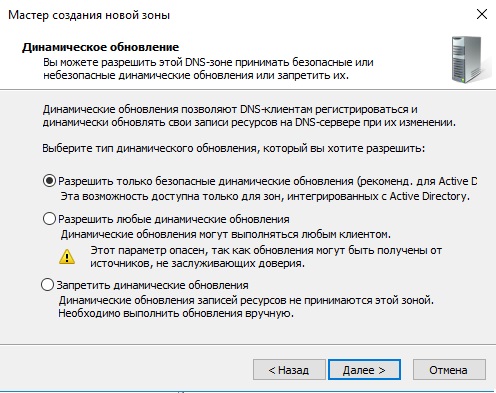

Выбираем «Основная зона» и далее по скриншотам ниже.

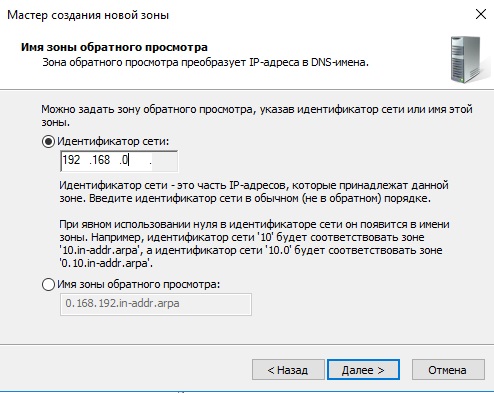

На этом пункте выбираете диапазон Вашей локальной сети. У нас на примере она будет 192.168.0. у Вас она может будет своя (см. cmd => ipconfig).

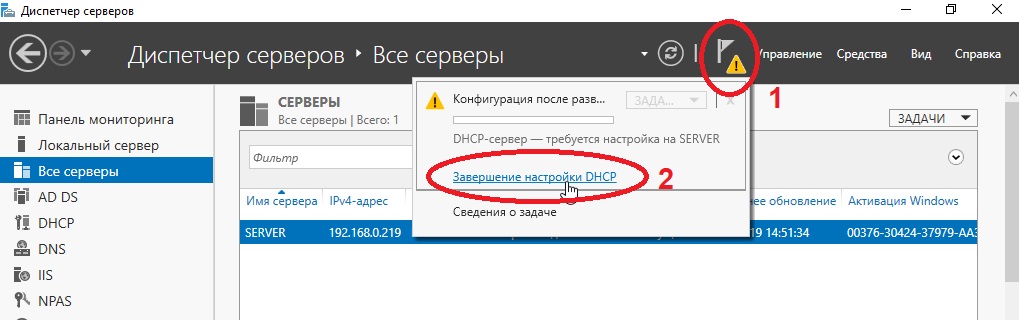

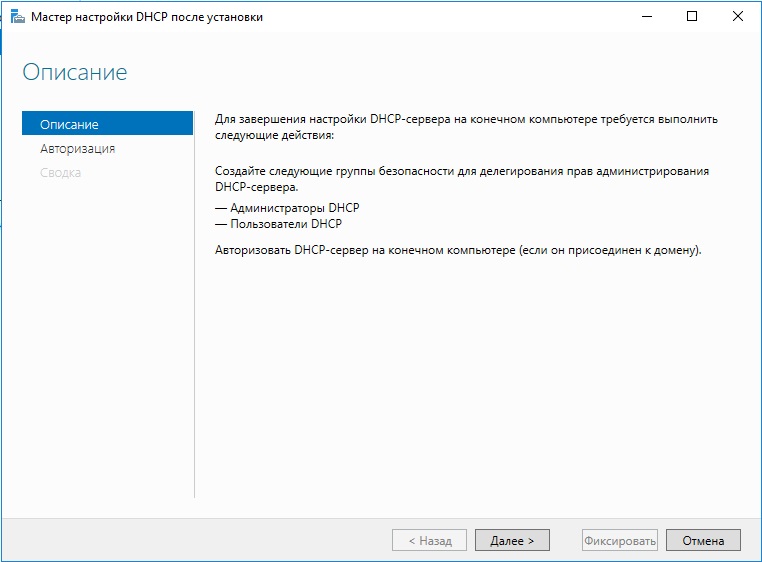

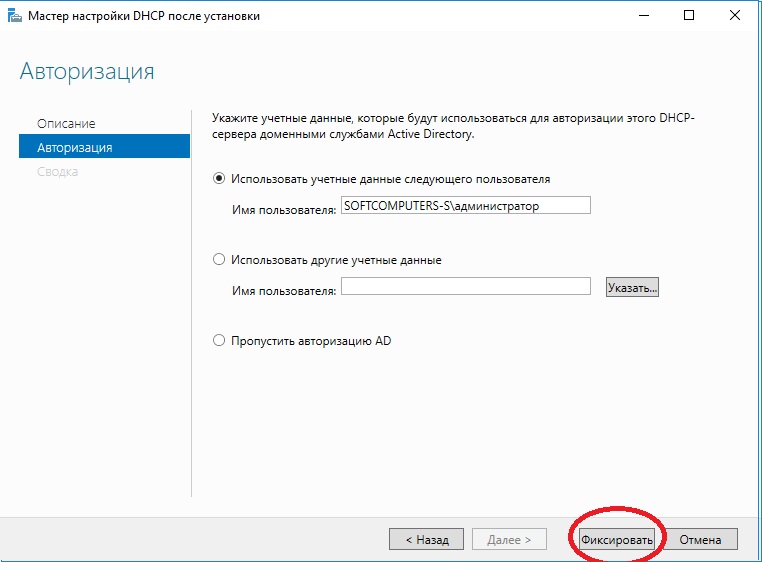

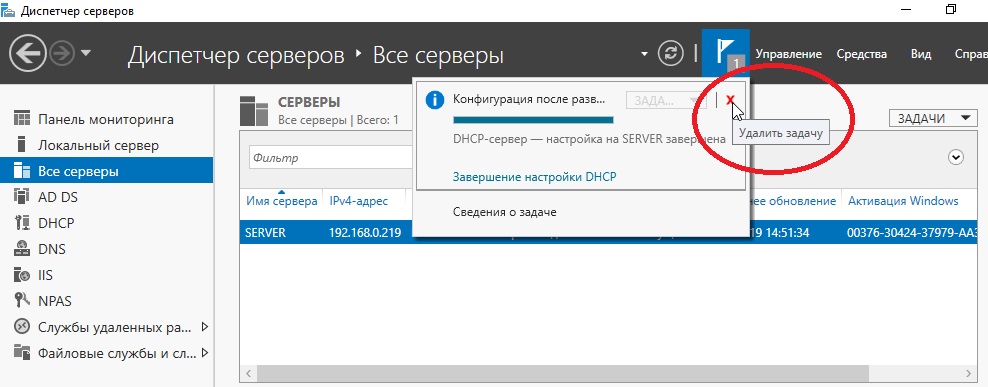

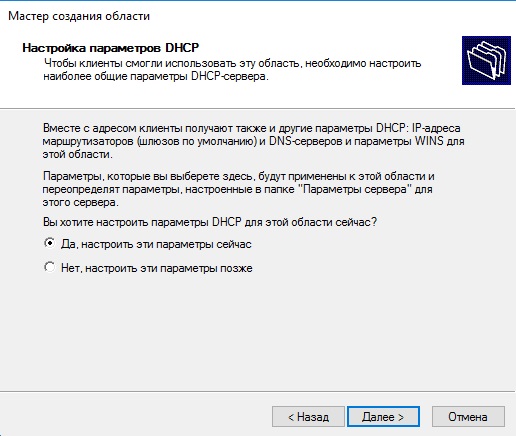

На этом настройки DNS закончены. Приступим к настройкам DHCP. Так же заходим в Active Directory и во флажке справа на верху выбираем соответствующую настройку.

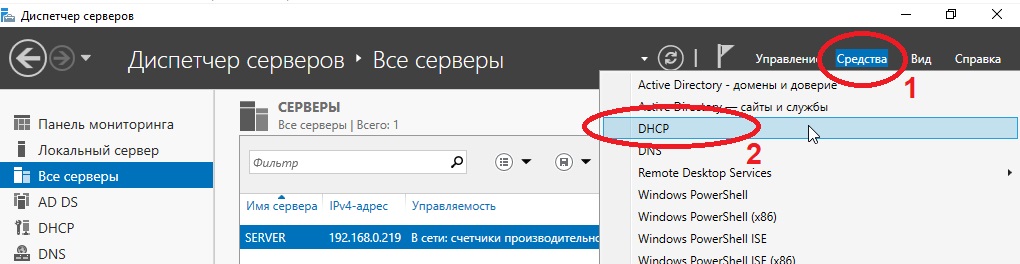

После создания DHCP переходим в меню средства => DHCP для его настройки.

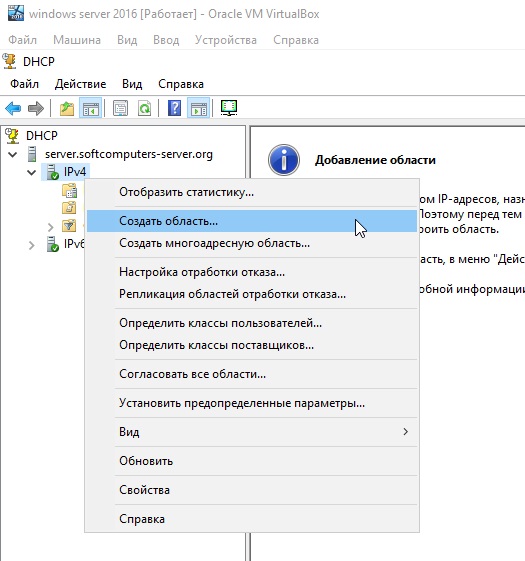

В древе DHCP => Ваш сервер => IPv4 => Правой кнопкой мыши => Создать область.

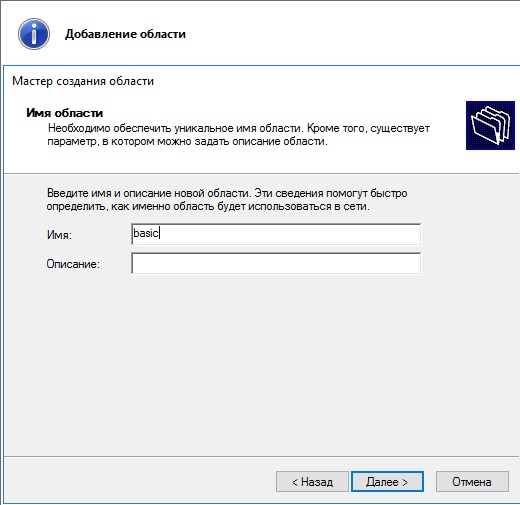

Задаем имя новой области, у нас это будет «basic».

Далее будет меню для исключения диапазона, если нужно исключить что-то можете сделать в этом меню, если не нужно, то пропускаете.

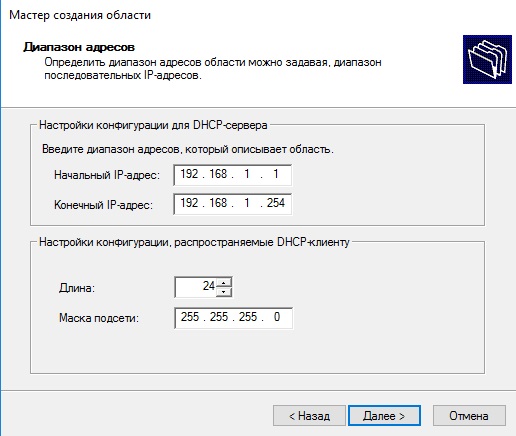

Далее создаем новый диапазон IP адресов, который будет раздавать сервер в локальную сеть. У нас на примере это новый диапазон 192.168.1

Вы можете создать любой другой диапазон на свое усмотрение.

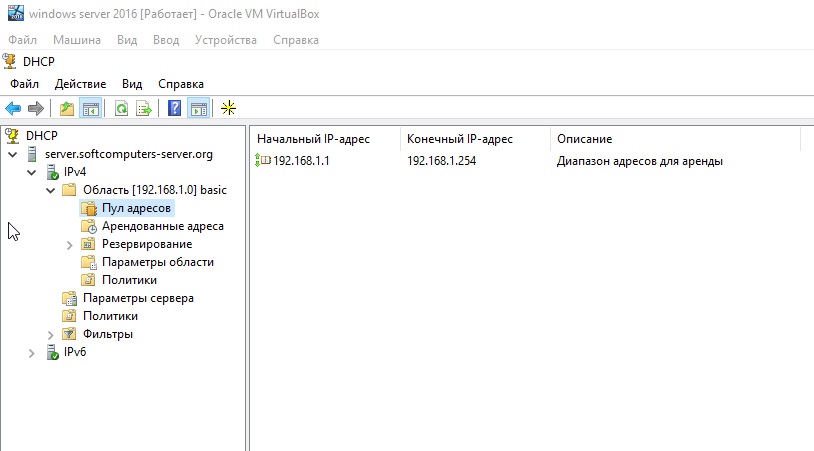

Далее в древе DHCP => Имя сервера => Область => Пул адресов — будет создан новый диапазон.

Дальше по списку настроек перейдем к созданию терминального сервера и его лицензирования. Это нужно для того, чтобы пользователи могли подключаться по RDP к серверу по своей учетной записи. (Учетную запись для пользователей будем рассматривать в этой инструкции ниже).

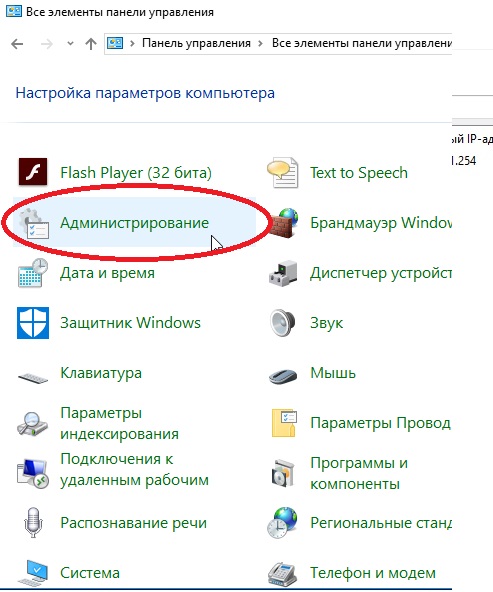

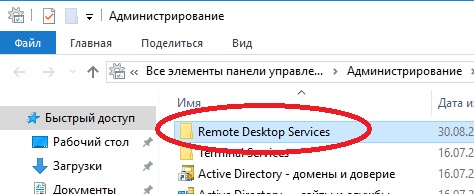

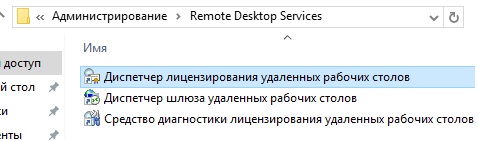

Переходим в «Панель управления» => Администрирование => Remote Desktop Services => Диспетчер лицензирования удаленных рабочих столов.

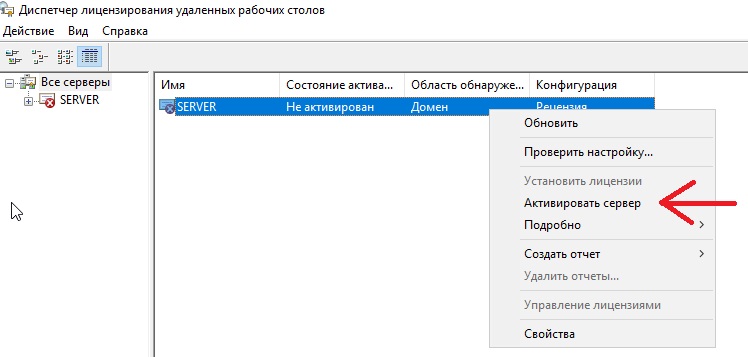

Выбираем пункт во «Все серверы», далее в списке видим имя вашего сервера => правой кнопкой мыши на этот пункт => Активировать сервер.

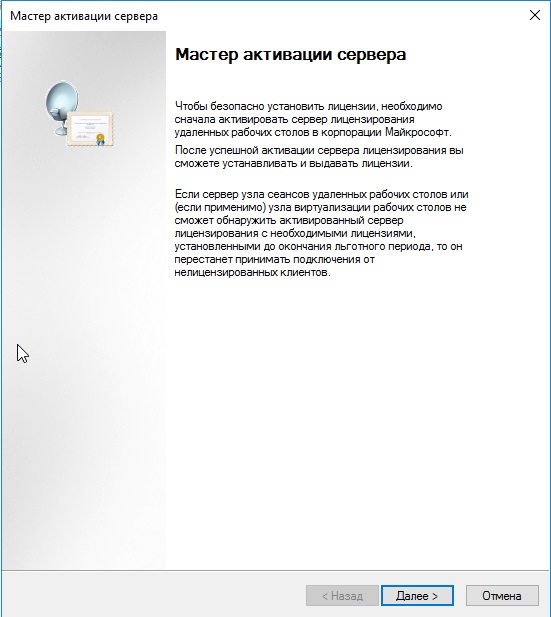

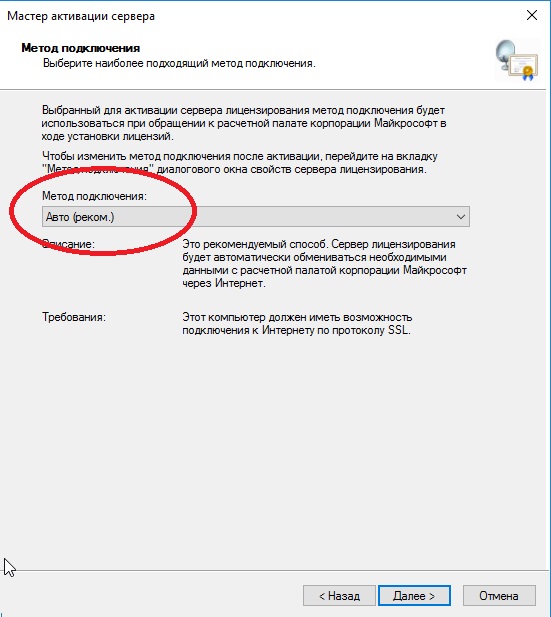

Переходим в «Мастер активации».

Выбираем «Авто».

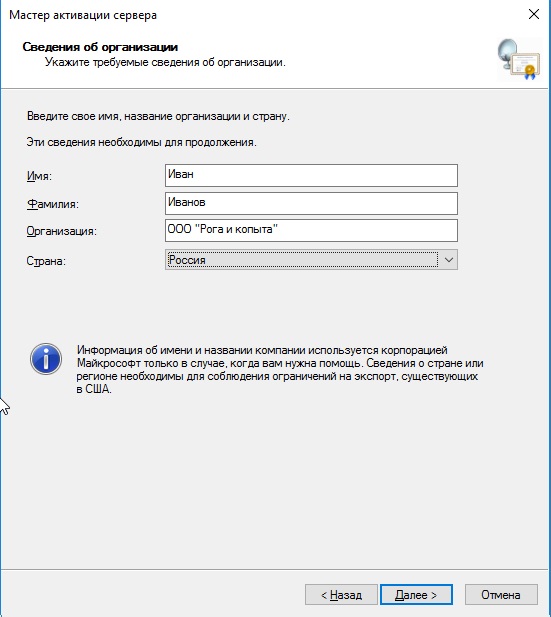

Далее вводите опционально имя и фамилию, название Вашей организации и страну размещения сервера.

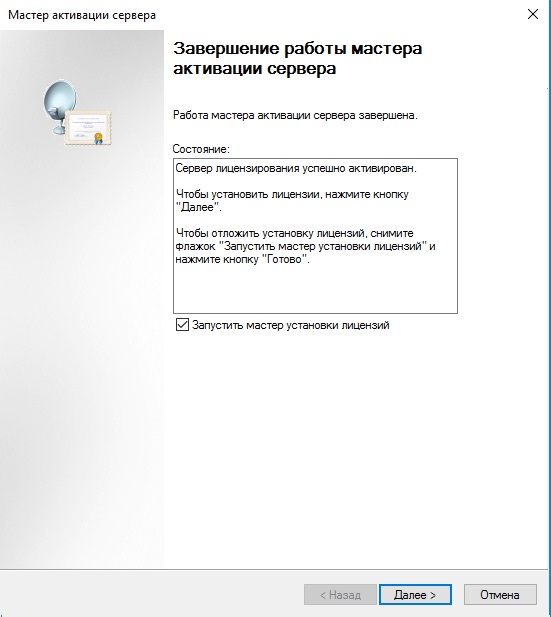

Приступаем к самому лицензированию после регистрации выше. Вам нужен ключ активации для лицензирования терминального сервера — CAL (Client Access Licence) будет в нашем случае. Он обеспечивает подключение 50 пользователей (клиентов) по RDP к серверу Приобрести ключ активации для данной функции можете в нашем интернет-магазине на следующей странице.

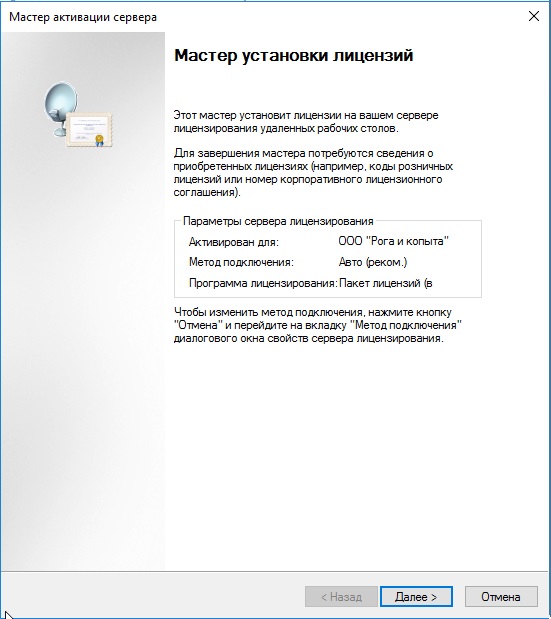

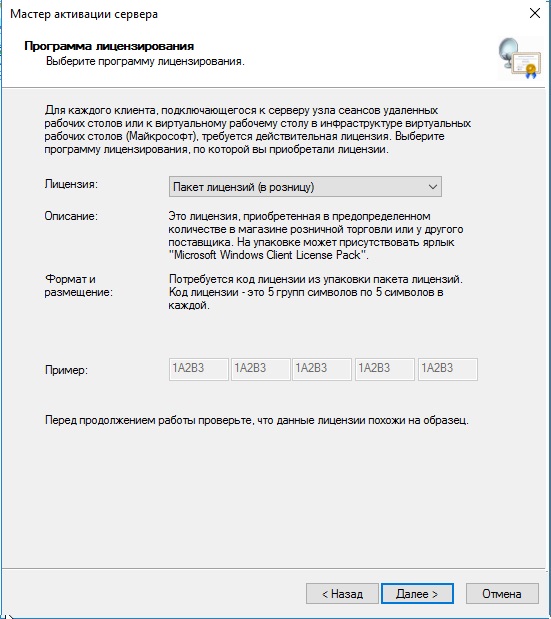

Выбираем «Пакет лицензий в розницу» => Далее.

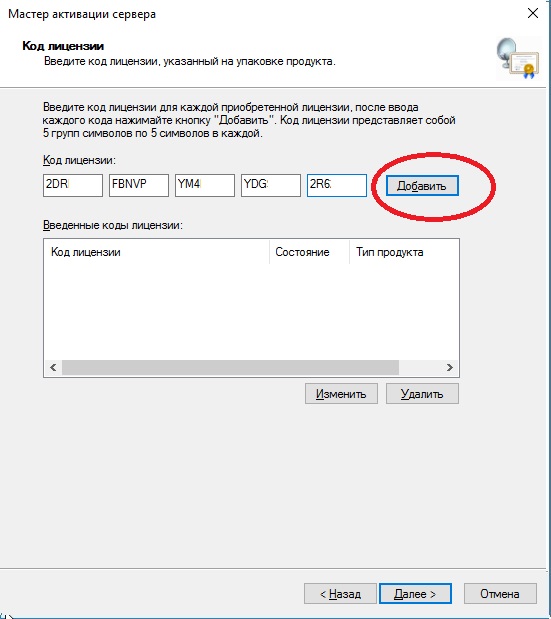

Вводим ключ активации, который Вы приобрели.

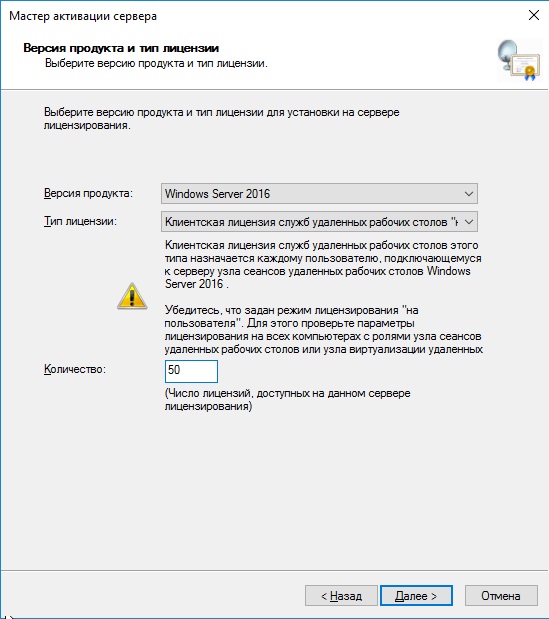

Далее в зависимости от лицензии она может определиться сразу на 50 пользователей, либо Вам нужно будет это указать самим как на скриншоте ниже. (указав больше пользователей, чем позволяет лицензия — данная настройка просто не активируется). Тип лицензии соответственно выбираем «По пользователю».

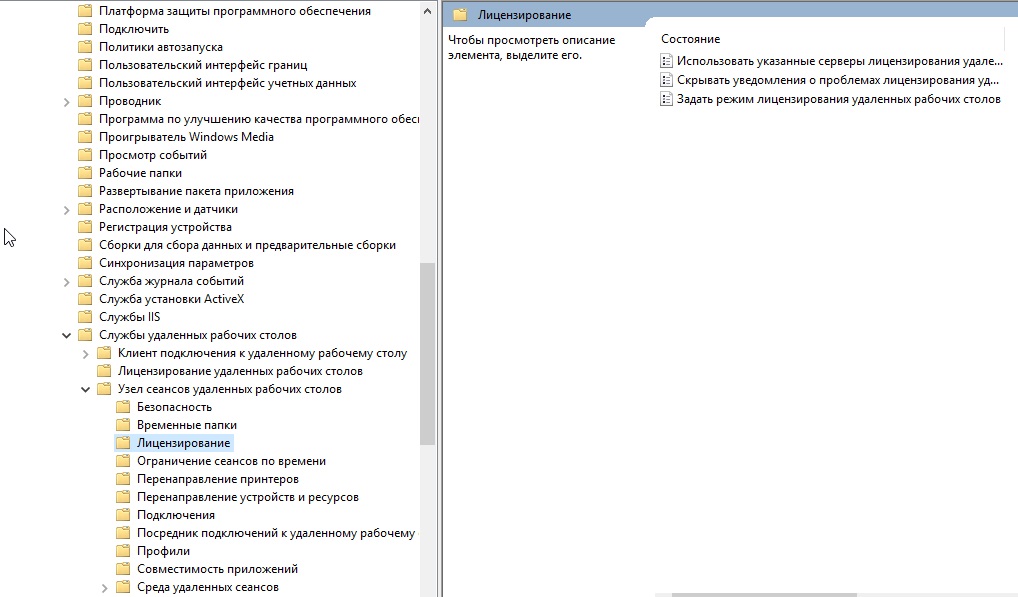

Далее заходим в редактор локальной групповой политики поиск => gpedit.msc => Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Службы удаленных рабочих столов => Узел сеансов удаленных рабочих столов => Лицензирование.

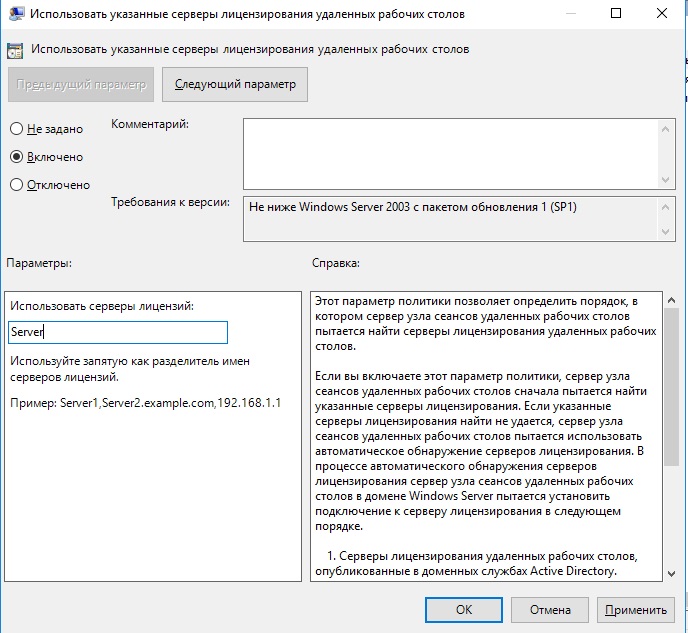

Переходим в меню «Использовать указанные серверы лицензирования удаленных рабочих столов» и вводим в поле имя Вашего сервера, либо его IP.

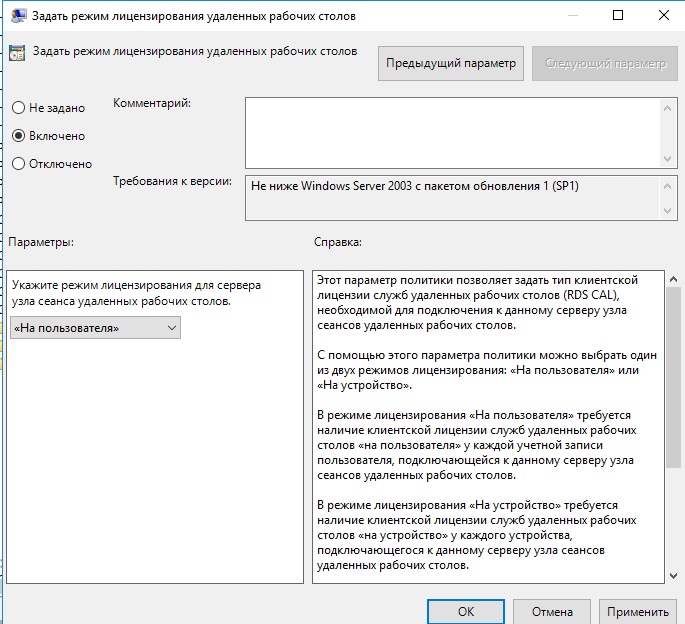

После переходим в меню «Задать режим лицензирования удаленных рабочих столов», в раскрывающемся меню выбираем «На пользователя».

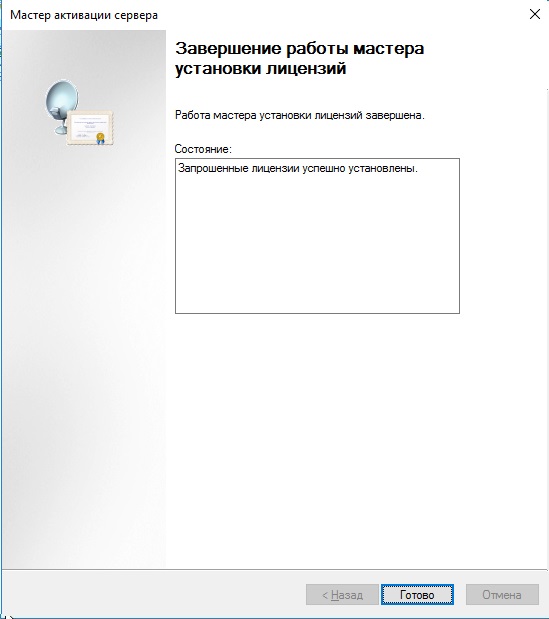

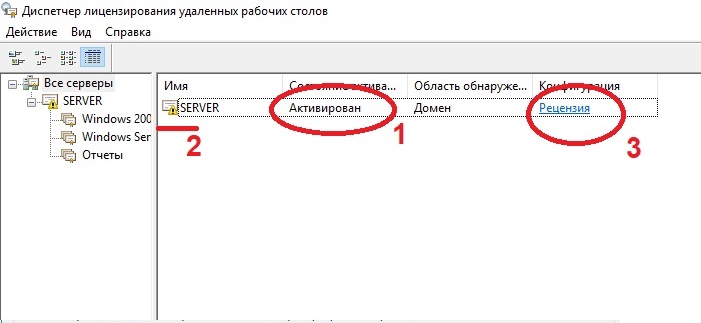

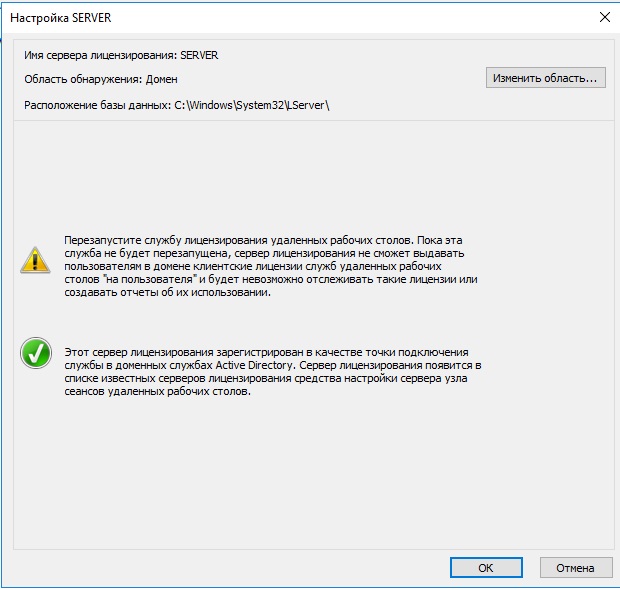

После возвращаемся в диспетчер лицензирования удаленных рабочих столов. И смотрим активирован ли сервер. Если да, то все ок. Но у Вас еще может быть «желтое предупреждение» на иконке сервера. Чтобы устранить проблемы переходим в «Рецензия». В меню данной «Рецензии» могут быть пункты которые нужно отметить, нажмите соответствующие кнопки, если они у вас будут.

На настройках RDP все. Теперь нам осталось создать первого пользователя, который будет подключен по RDP к этому серверу.

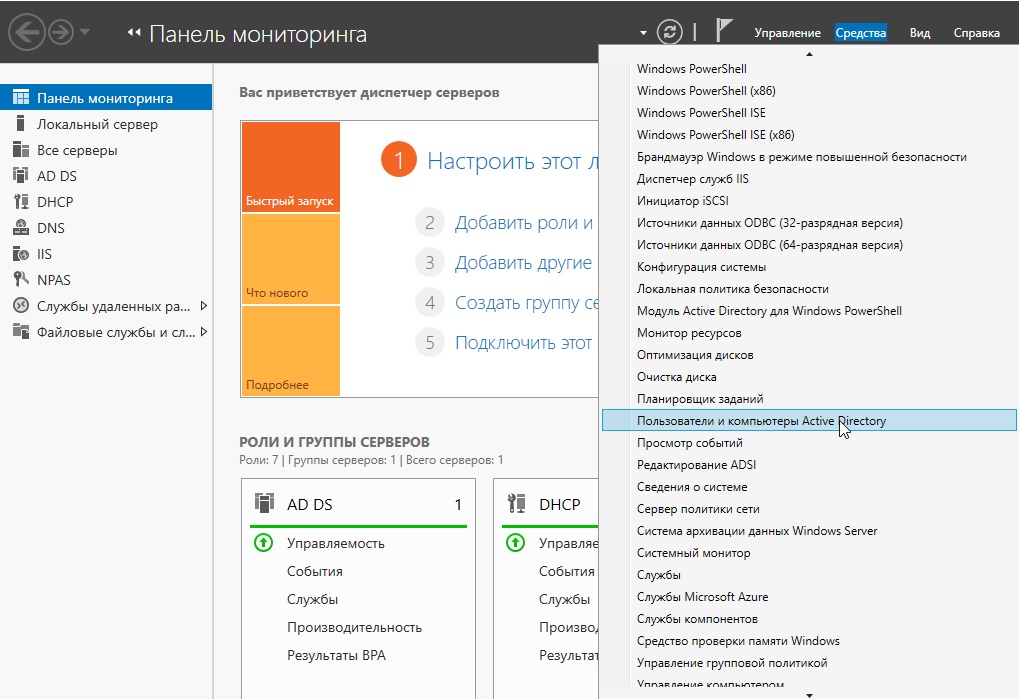

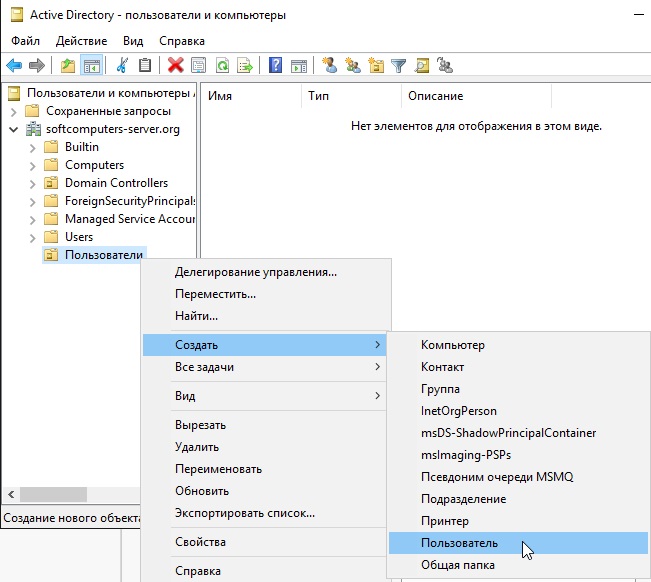

Active Directory => Средства => Пользователи и компьютеры Active Directory.

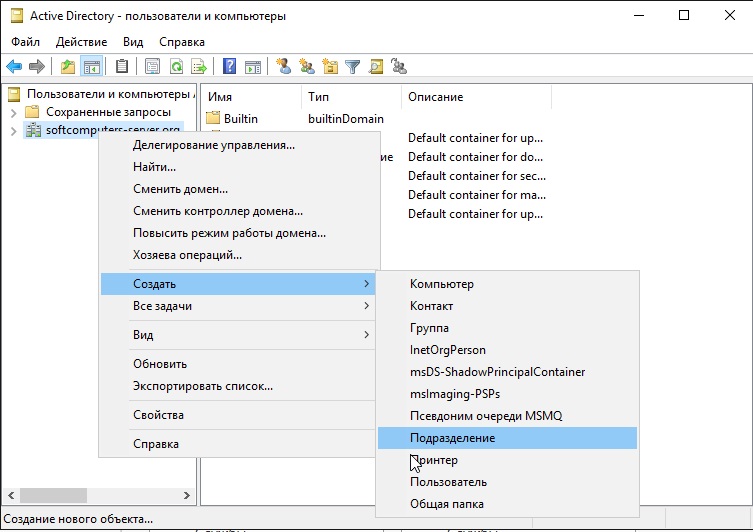

В правом списке выбираете Ваш сервер => Правой кнопкой мыши => Создать => Подраздаление. В этом меню мы создадим пул, в котором будет содержаться список наших пользователей.

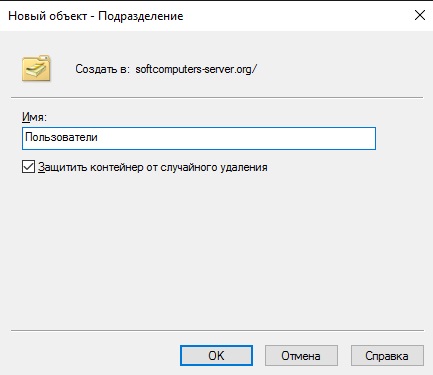

Задаем ему соответствующее имя. На всякий случай поставьте галку для защиты от случайного удаления.

Далее в новой созданной папке слева в списке => Правой кнопкой мыши => Создать => Пользователь.

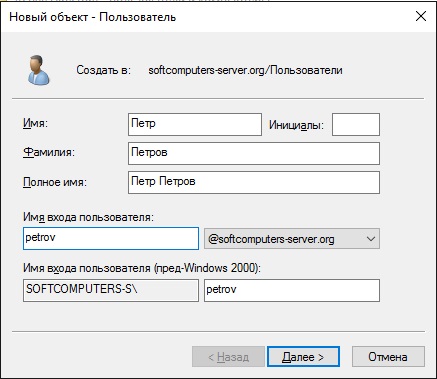

Опционально вводим ФИО пользователя и обязательно имя для входа, желательно это делать на латинице.

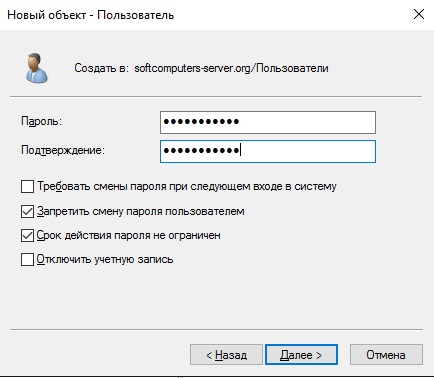

В следующем окне задаем пароль для пользователя поставив соответствующие галки.

В списке в меню «Пользователи» Вы можете управлять пользователями, удалять их, менять им пароль и т.п. Теперь наш новый пользователь «Петр Петров» может зайти по IP сервера, или по его имени в RDP находясь в одной локальной сети с сервером, либо если он добавлен в домен сервера.

На этом с настройками все. Мы рассмотрели самые важные аспекты в настройки и лицензирования Windows Server 2016. Следите за нашим блогом SoftComputers, у нас еще много всего полезного! 🙂

Удаленный рабочий стол применяется для дистанционного администрирования системы. Для его настройки нужно сделать, буквально, несколько шагов.

Как включить

Настройка доступа

Ограничения

Доступ из Интернет

Включение

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Предоставление доступа

Очень важно, чтобы у пользователя был установлен пароль. Без него зайти в систему с использованием RDP будет невозможно — это программное ограничение. Поэтому всем учетным записям ставим пароли.

У пользователей с правами администратора права на использование удаленного стола есть по умолчанию. Чтобы обычная учетная запись могла использоваться для удаленного входа в систему, добавьте ее в группу Пользователи удаленного рабочего стола. Для этого открываем консоль управления компьютером (команда compmgmt.msc) — переходим по разделам Служебные программы — Локальные пользователи и группы — Группы и кликаем дважды по Пользователи удаленного рабочего стола:

В открывшемся окне добавляем необходимых пользователей.

Для проверки правильности настроек, используйте программу Подключение к удаленному рабочему столу (находится в меню Пуск или вызывается командой mstsc) на любом другом компьютере в сети.

Ограничение по количеству пользователей

По умолчанию, в серверных операционных системах Windows разрешено подключение для одновременно двух пользователей. Чтобы несколько пользователей (больше 2-х) могли использовать удаленный стол, необходима установка роли удаленных рабочих столов (терминального сервера) и активации терминальных лицензий — подробнее, читайте в инструкции Установка и настройка терминального сервера на Windows Server.

В пользовательских системах (Windows 10 / 8 / 7) разрешено подключение только одному пользователю. Это лицензионное ограничение. В сети Интернет можно найти патчи для его снятия и предоставления возможности подключаться удаленным рабочим столом для нескольких пользователей. Однако, это нарушение лицензионного соглашения.

Доступ через глобальную сеть (Интернет)

Для возможности подключения по RDP из вне необходим статический внешний IP-адрес. Его можно заказать у Интернет провайдера, стоимость услуги, примерно, 150 рублей в месяц (некоторые поставщики могут предоставлять бесплатно). Для подключения нужно использовать полученный внешний IP.

Если компьютер подключен к Интернету напрямую, никаких дополнительных действий не потребуется. Если мы подключены через NAT (роутер), необходима настройка проброса портов. Пример того, как это можно сделать на Mikrotik.

Была ли полезна вам эта инструкция?

Да Нет