Содержание

- DATAENGINER

- Настройка службы Active Directory

- Настройка Сервера Лицензирования RDP.

- Установка роли Remote Desktop Services Host (RDSH) на Windows Server 2019 в рабочей группе

- Установка роли Remote Desktop Services в Windows Server 2019

- Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

- Windows Server 2019 — терминальный сервер без домена

- Подготовка Windows Server 2019

- Установка роли терминального сервера

- Роль Remote Desktop Licensing

- Роль Remote Desktop Session Host

- Практические испытания

- Заключение

DATAENGINER

Добрый день! Сегодня мы рассмотрим как настроить удаленный рабочий стол, чтобы им могли пользоваться сразу несколько человек. По умолчанию в Windows Server существуют ограничения для работы с удаленным рабочим столом, одновременного с RDS могут работать не более двух пользователей. Для того же, чтобы одновременно можно было подключаться трем и более пользователям нам необходимо настроить Сервер Лицензирования RDP.

Прежде чем настроить Сервер Лицензирования Пользователей нам необходимо настроить службы Active Directory.

Настройка службы Active Directory

Обратите внимание, что пробный период для сервера лицензирования составит 120 дней.

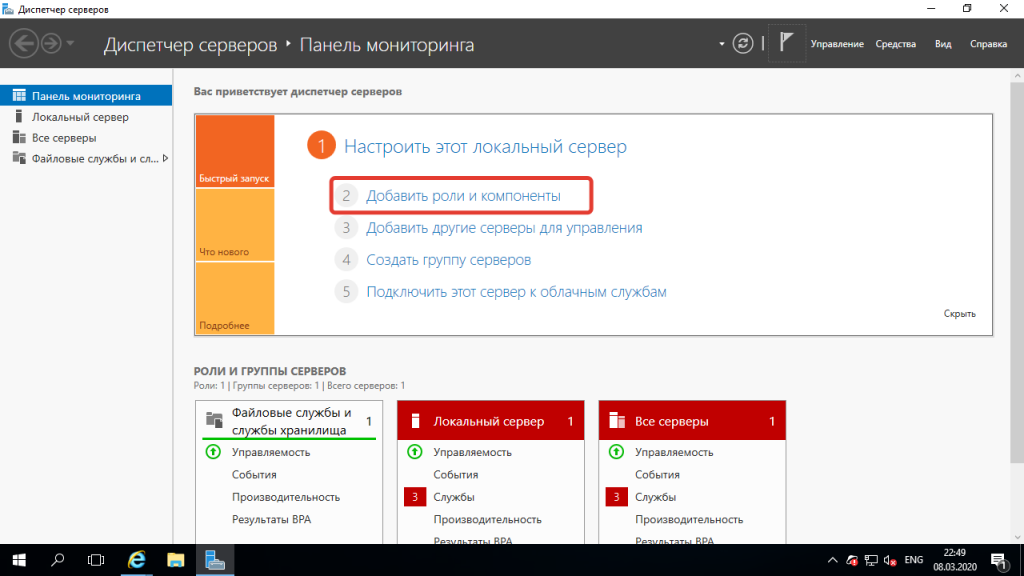

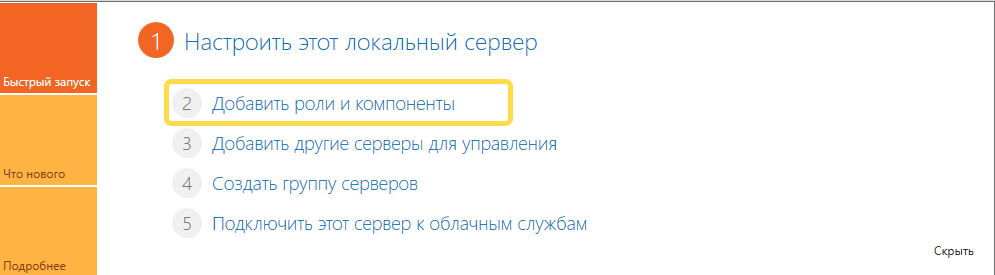

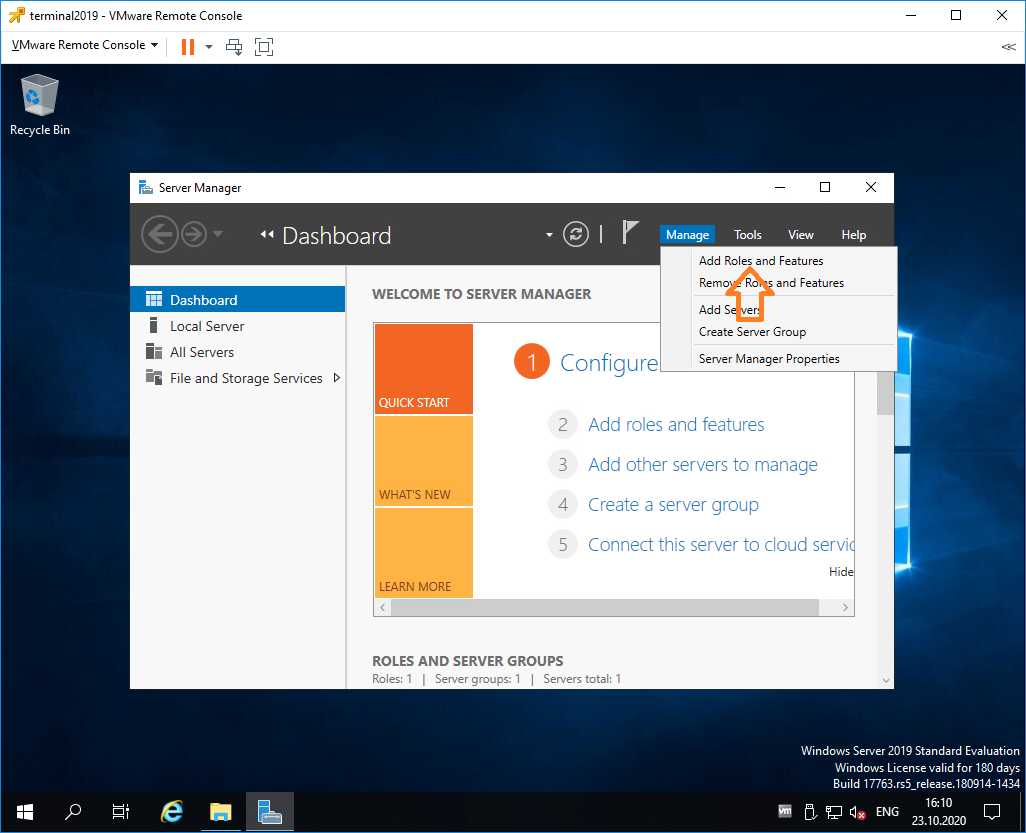

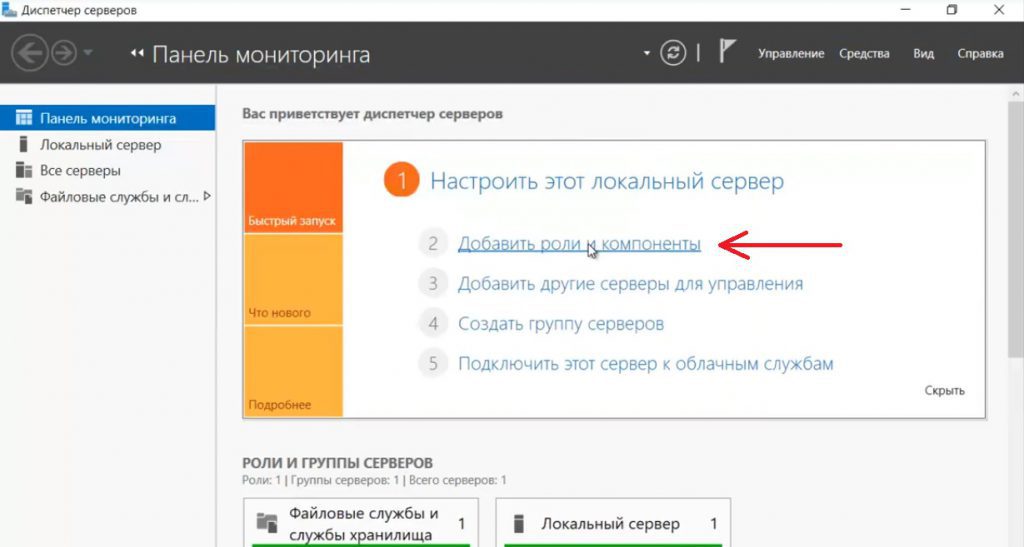

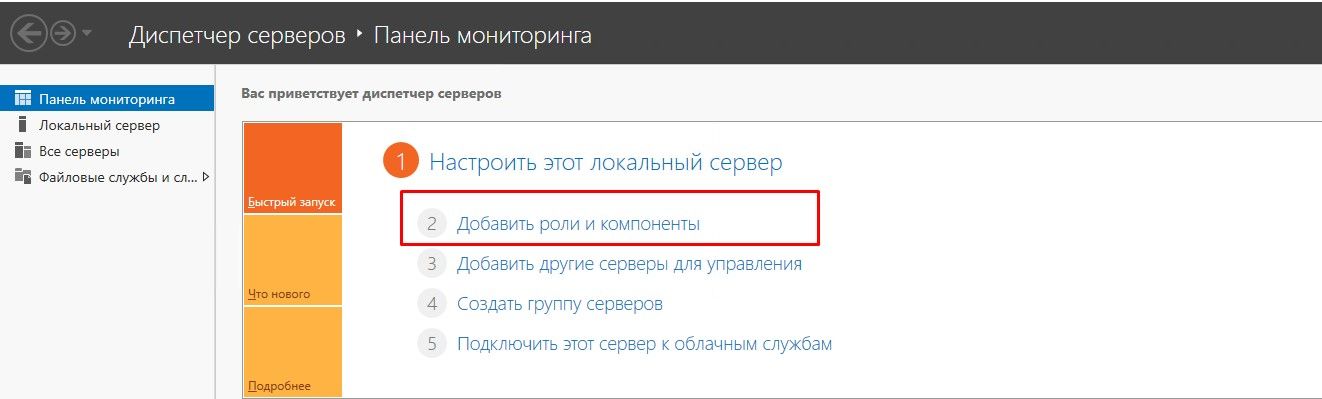

Шаг 1. Откроем окно Server Manager и выберем добавить роли и компоненты.

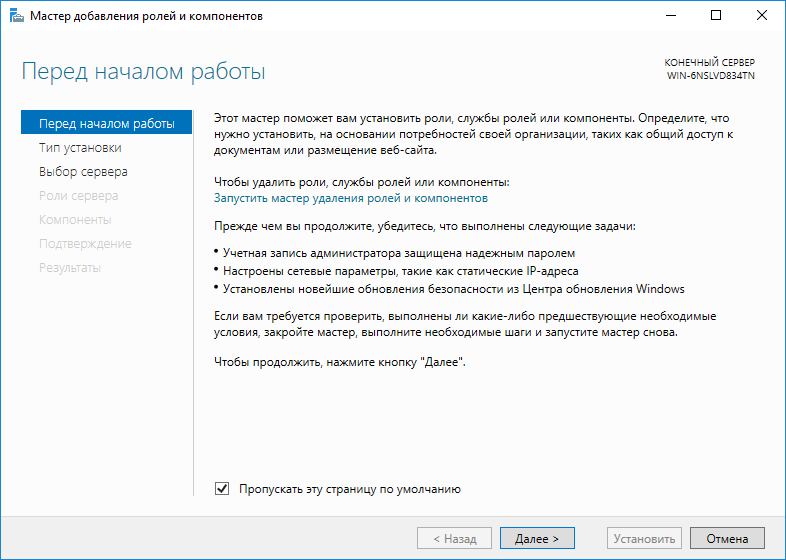

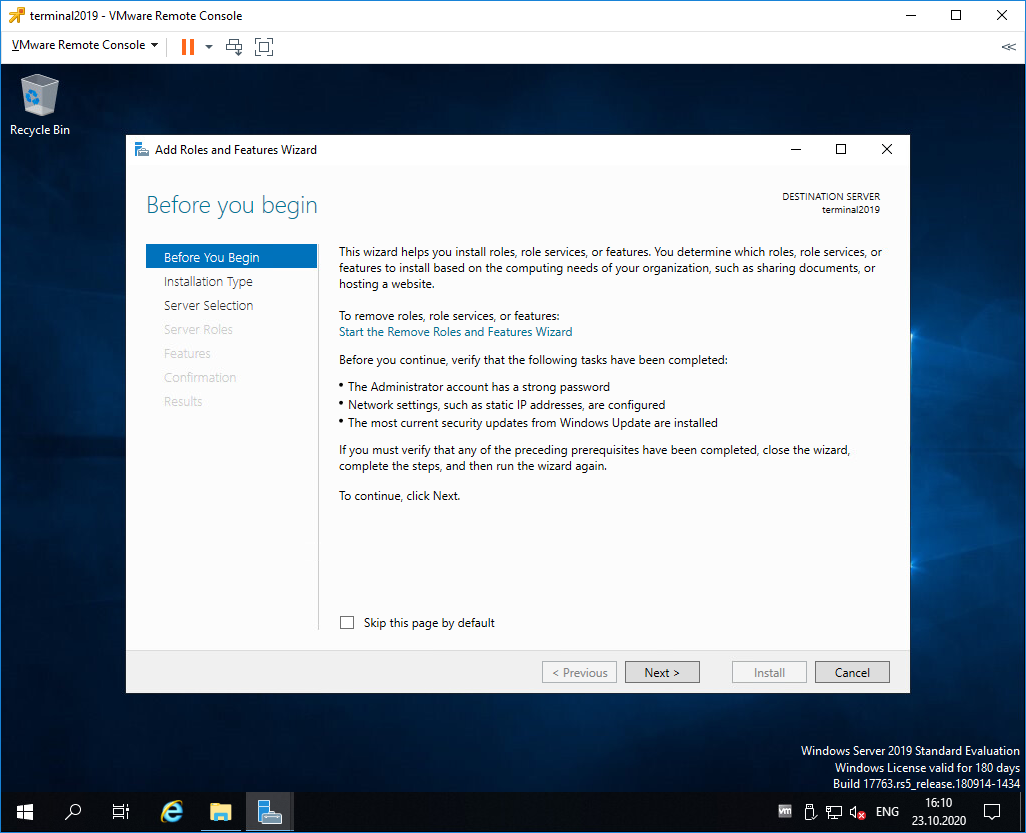

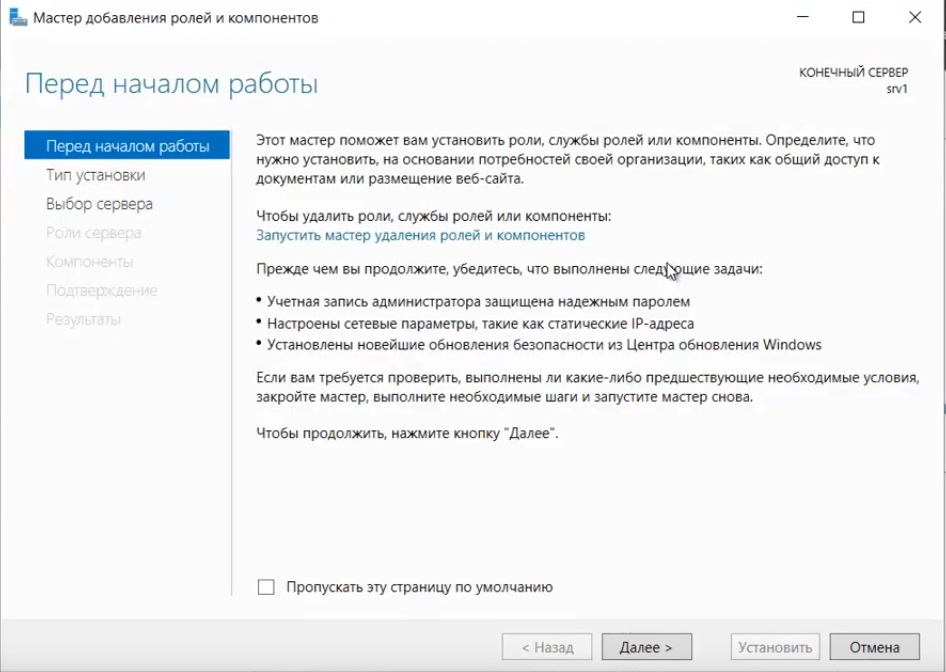

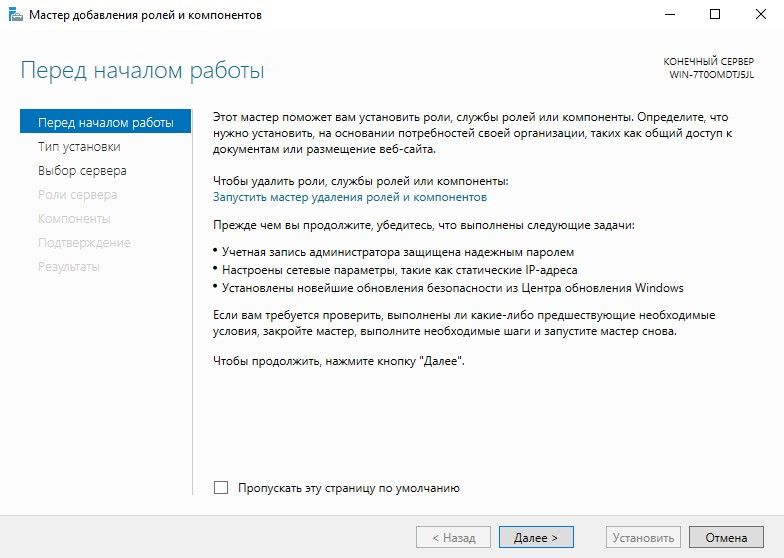

Первая появится страница с кратким описанием требований для работы мастера по установке ролей и компонентов. Нажмем далее.

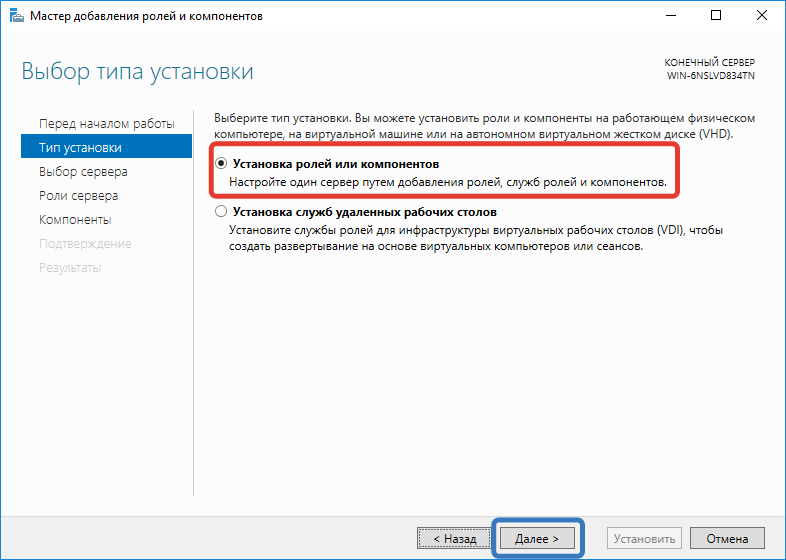

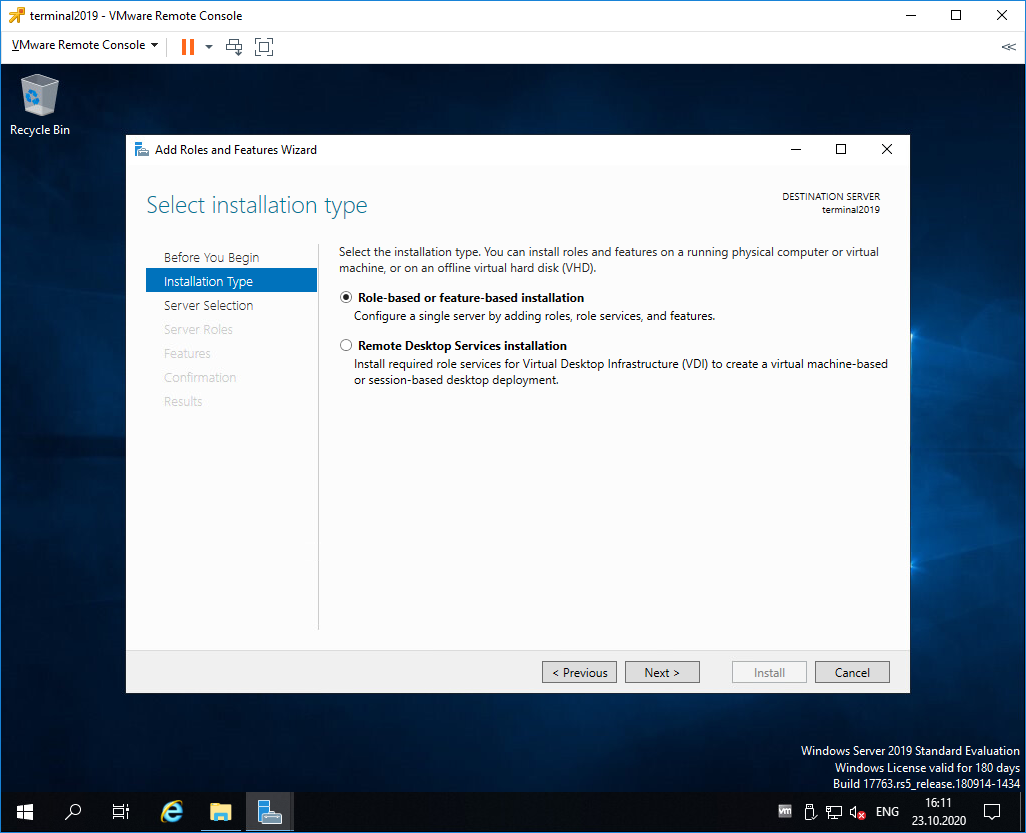

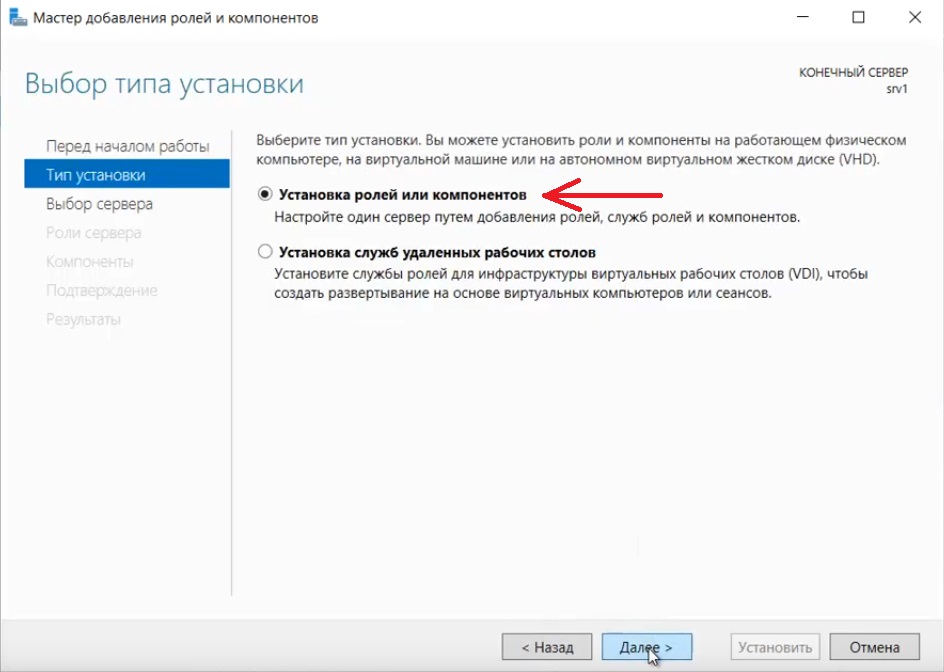

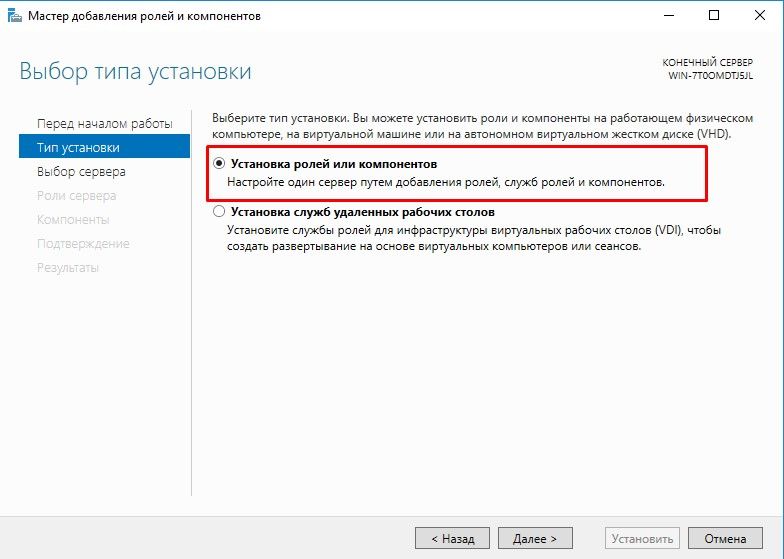

Затем мы выбираем «Установка ролей и компонентов» и нажимаем «Далее».

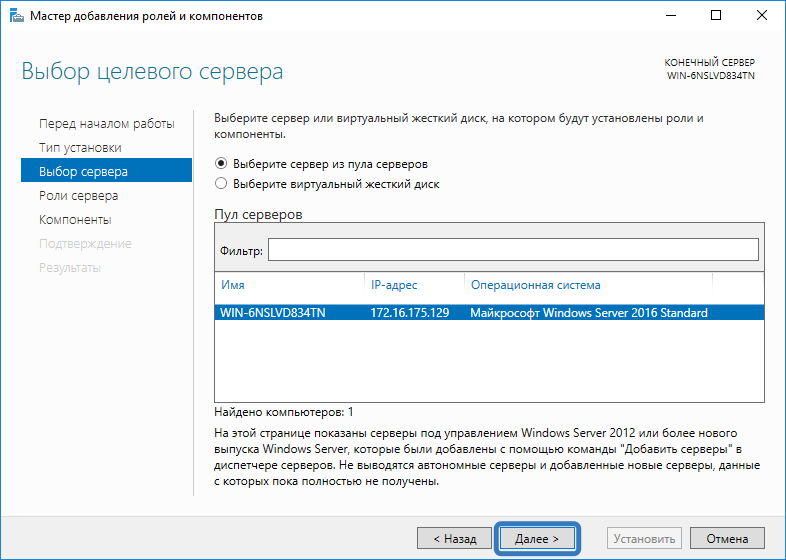

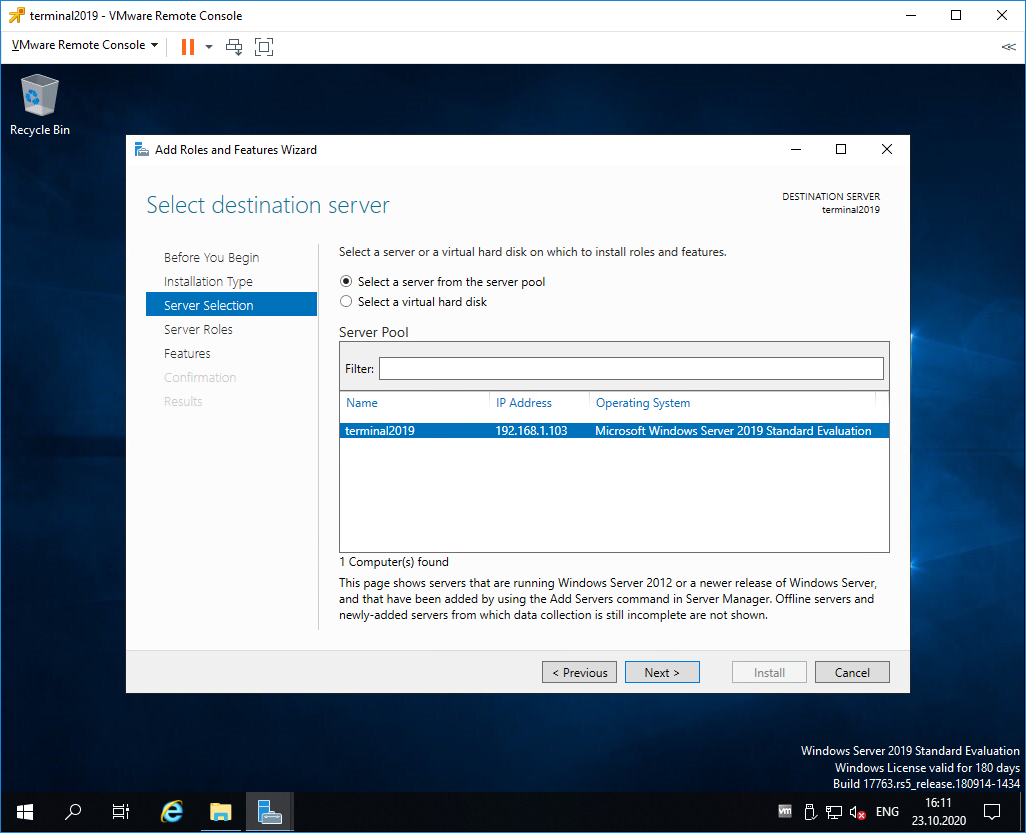

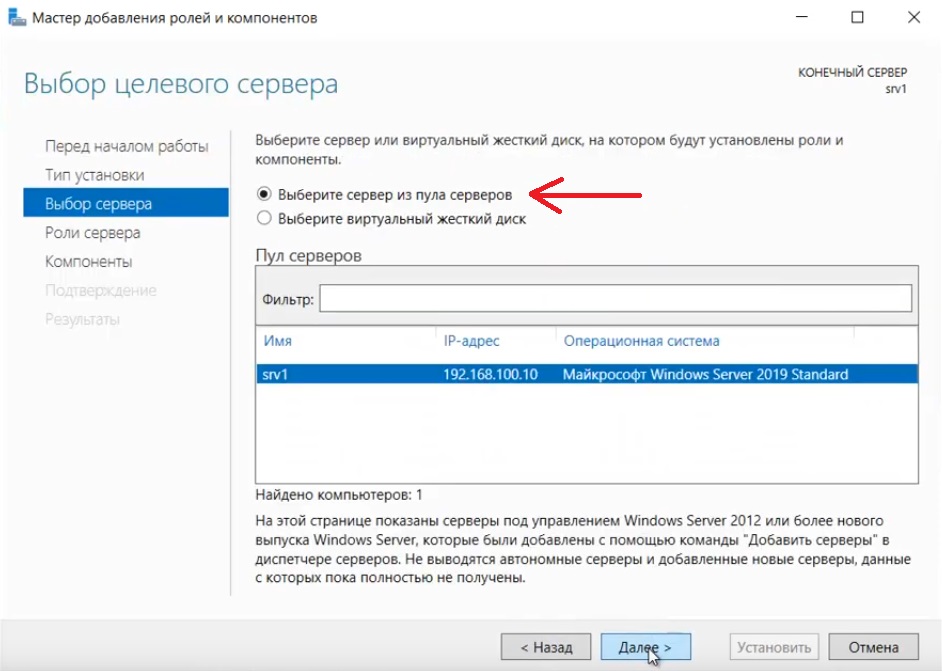

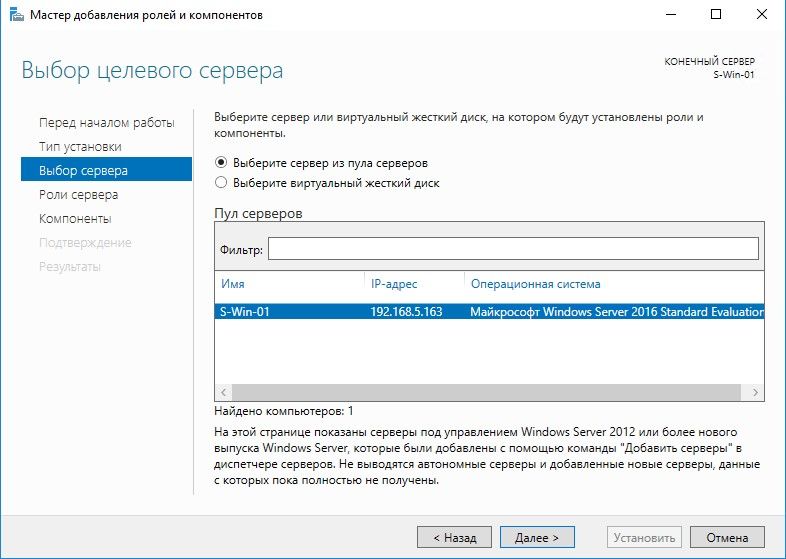

Шаг 2. Далее выбираем ресурс на котором будет проходить установка.

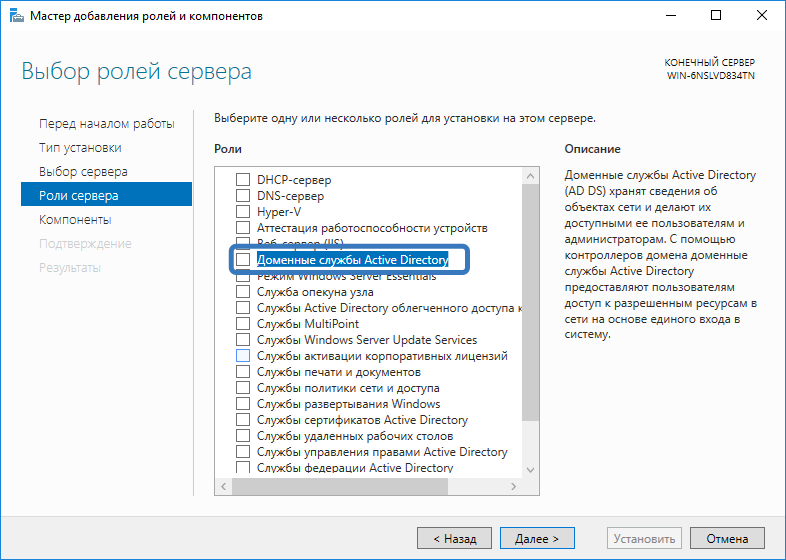

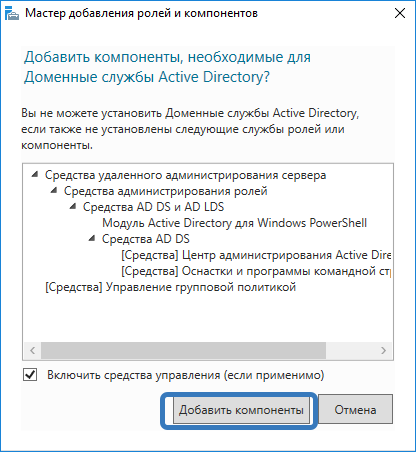

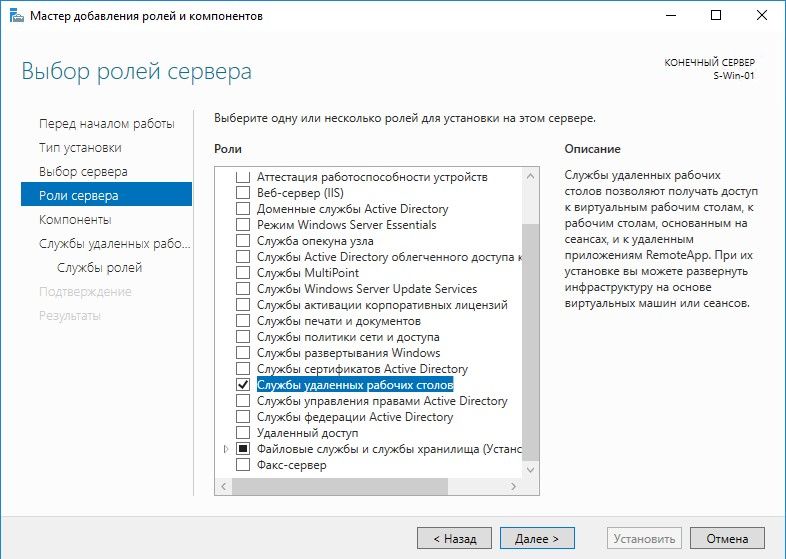

Шаг 3. Для установки Сервера Лицензирования RDP необходимо, чтобы был установлены и настроенные доменные службы Active Directory. Выбираем данный компонент, после чего появится еще одно окно где необходимо подтвердить действие.

Будут отображены все установленные компоненты. Подтвердим установку нажав добавить компоненты.

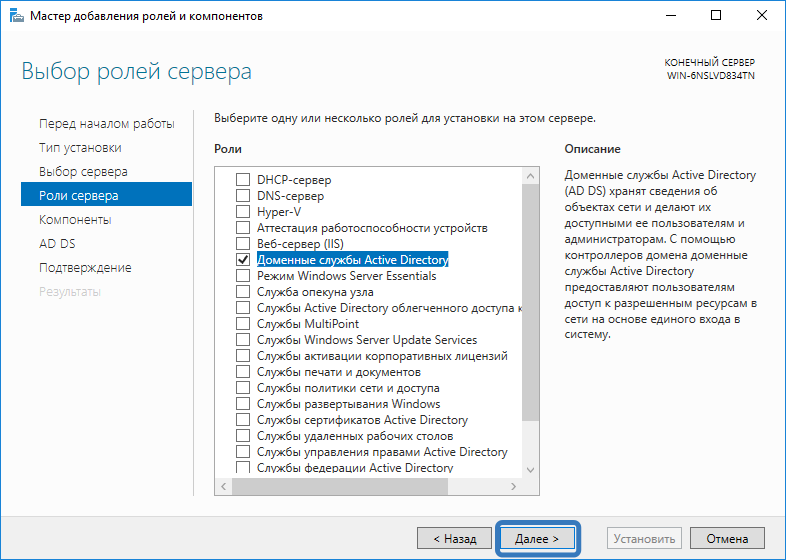

После чего нажмем далее.

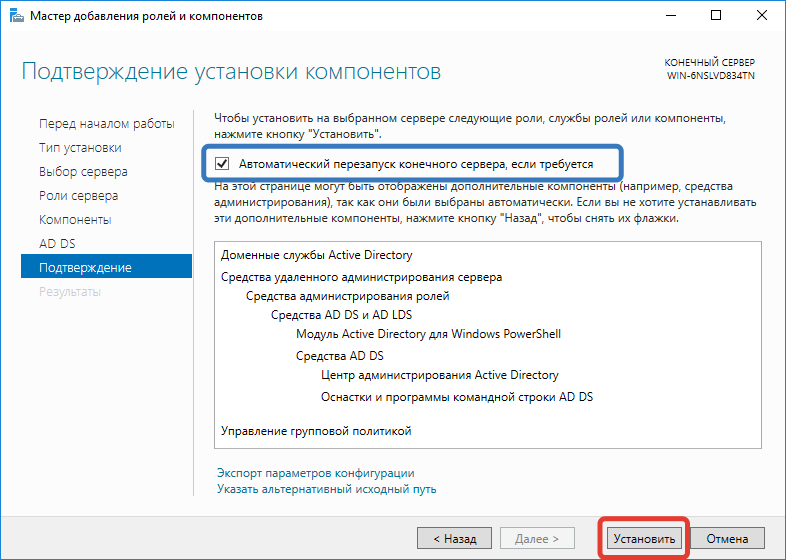

Далее несколько раз нажмем кнопку далее, пока не дойдем до последней страницы. На ней выставляем автоматический перезапуск сервера и нажимаем кнопку установить.

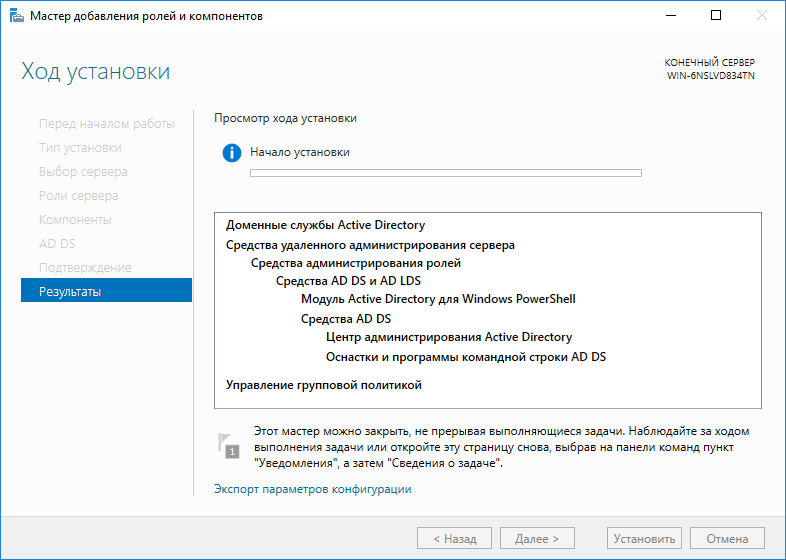

Далее начнется установка компонентов необходимых для нормальной работы доменной службы Active Directory. Дожидаемся окончания установки.

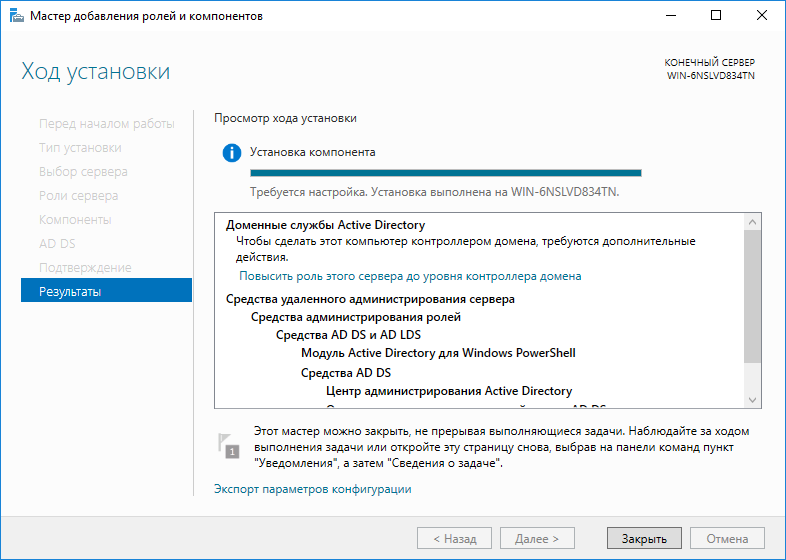

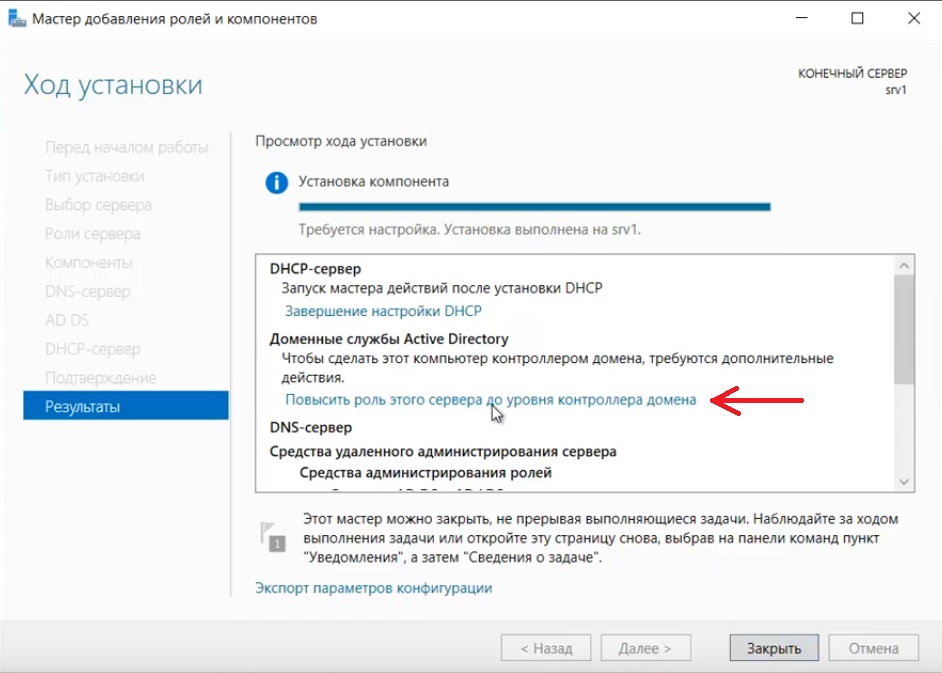

По окончании установки нажмем кнопку закрыть.

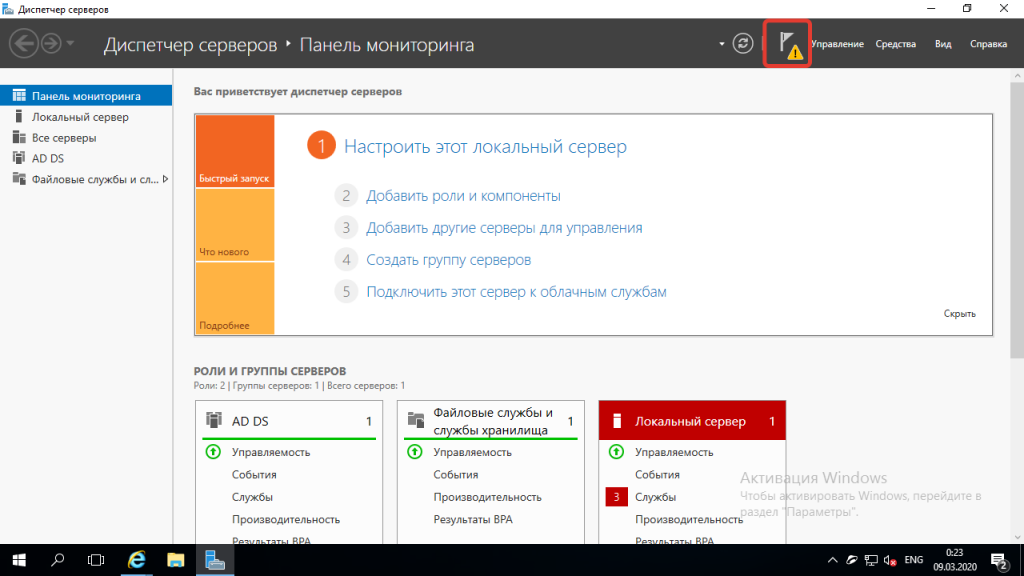

Шаг 4. По окончании установки вернемся к окну Server Manager и нажмем на флажок, чтобы сконфигурировать наш Active Directory.

В появившемся окне выбираем повысить уровень сервера до контроллера домена и переходим к настройке Active Directory.

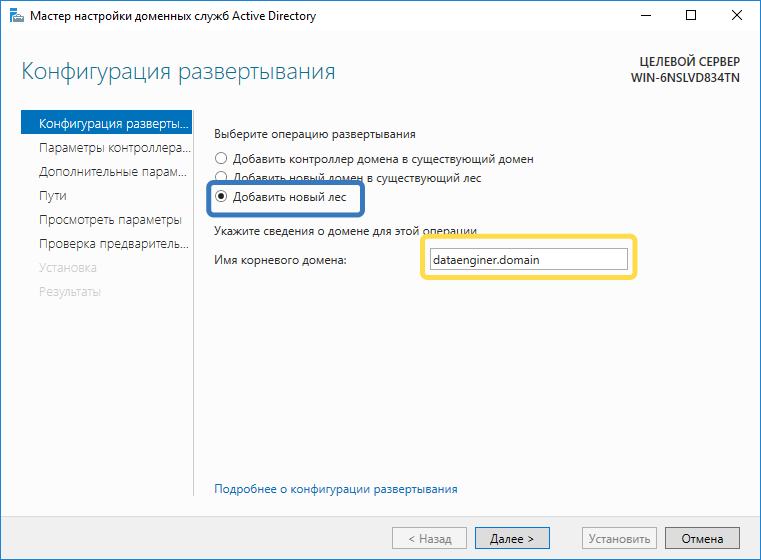

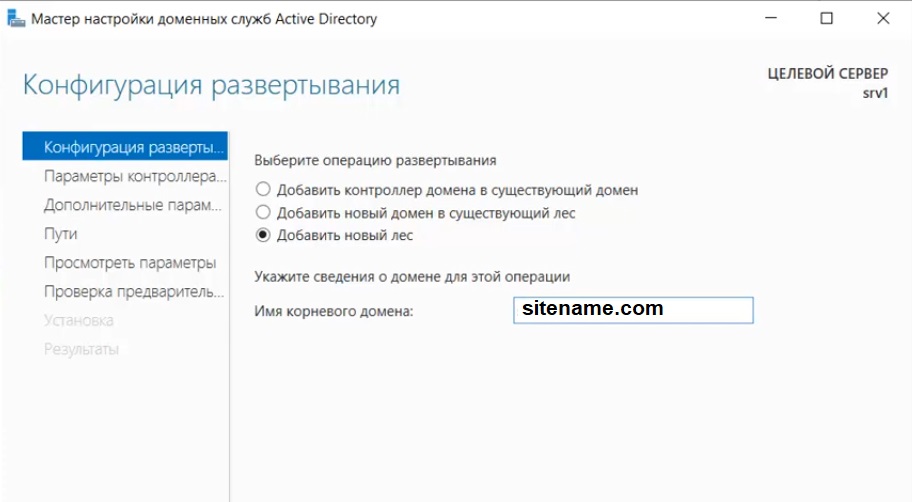

В появившемся окне выбираем добавить новый лес и указываем название леса доменов.

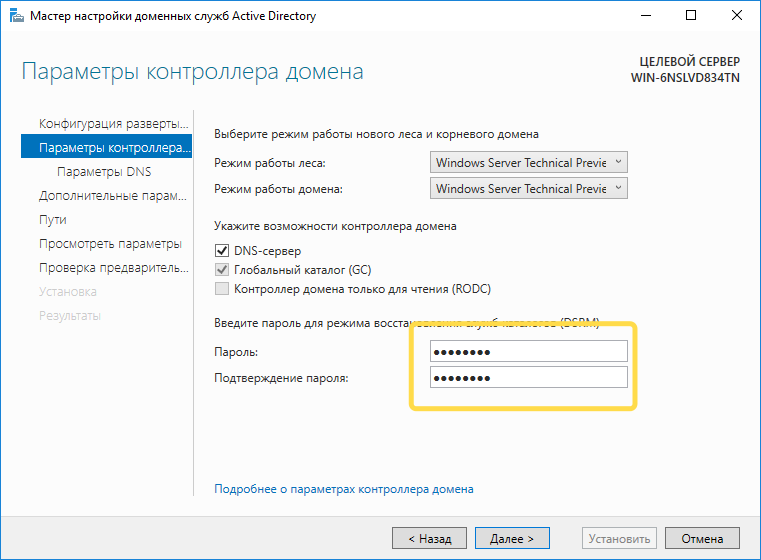

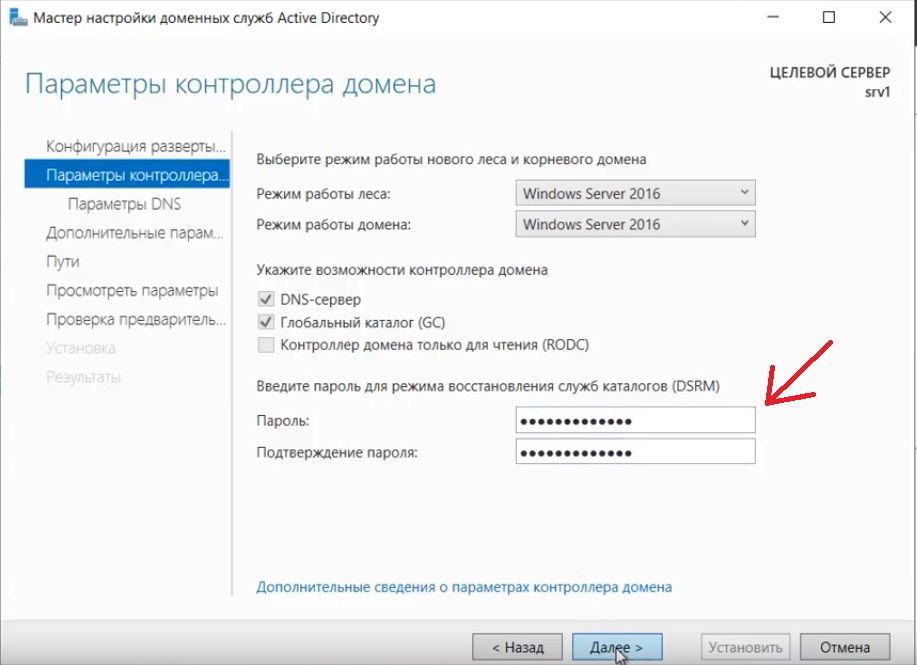

Далее оставим все предложенное по умолчанию и установим пароль для восстановления домена.

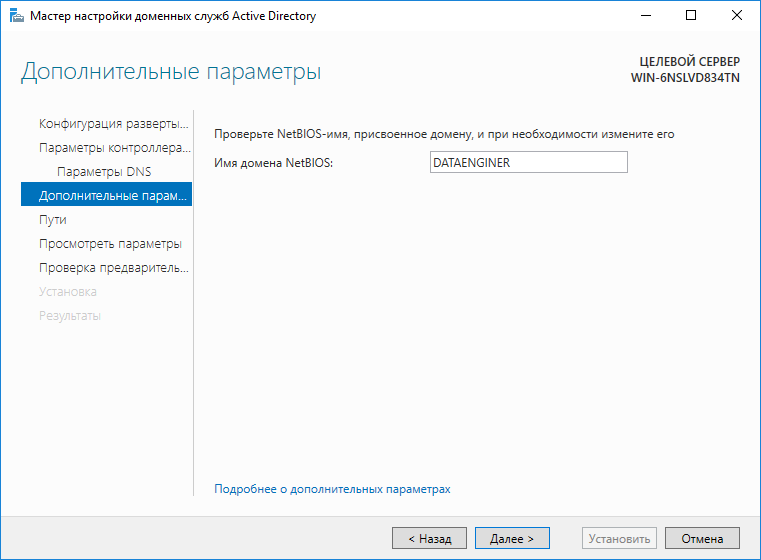

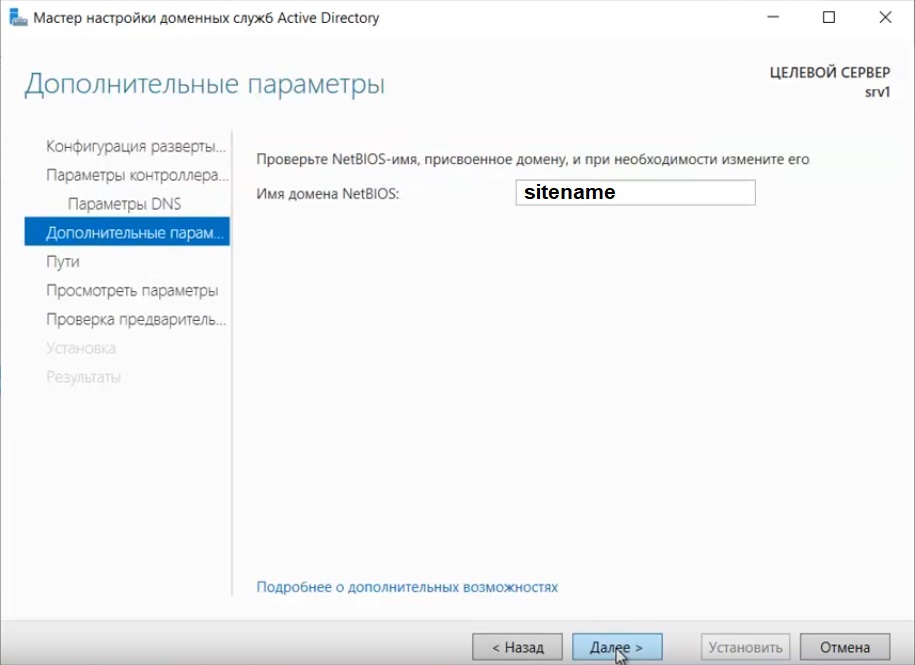

Далее нам будет показано имя NetBios, при необходимости мы можем его изменить.

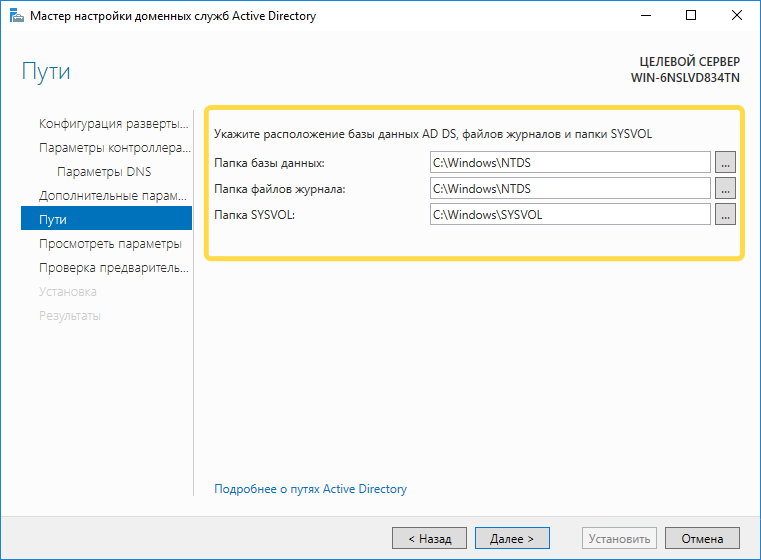

Будут отображены пути по умолчанию где будут хранится база данных и файлы журналов. При необходимости мы их также можем изменить.

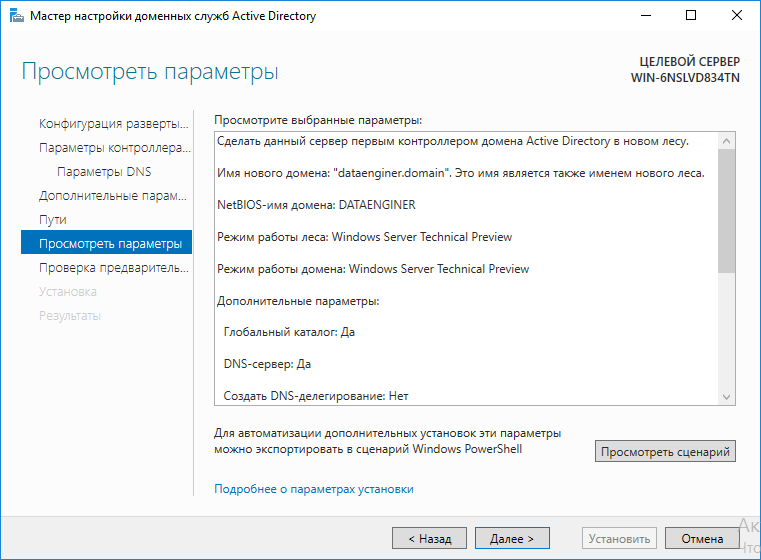

После чего будет выведена общая информация касательно конфигурации службы Active Directory.

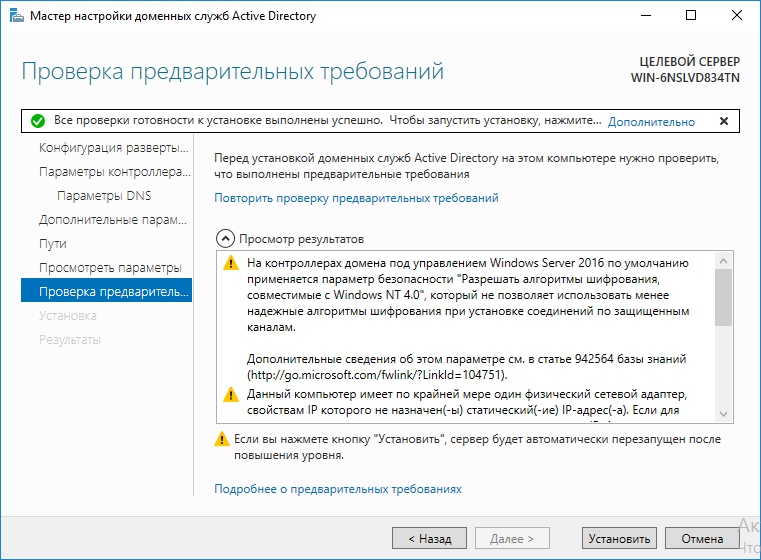

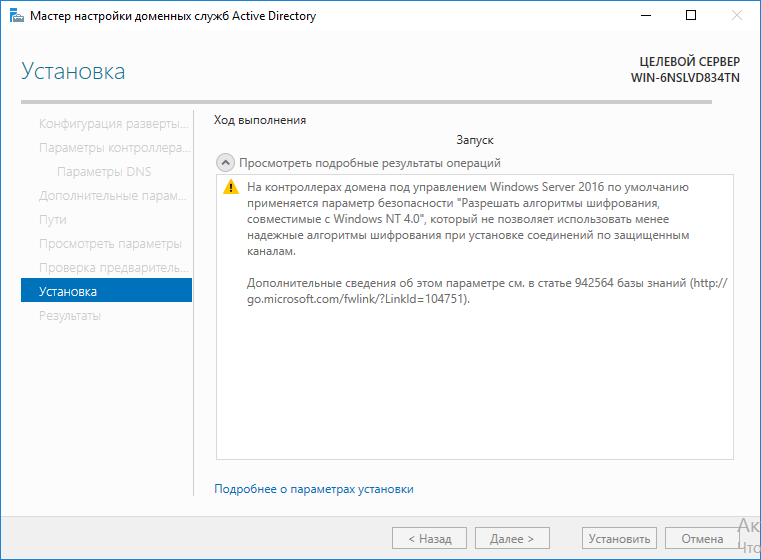

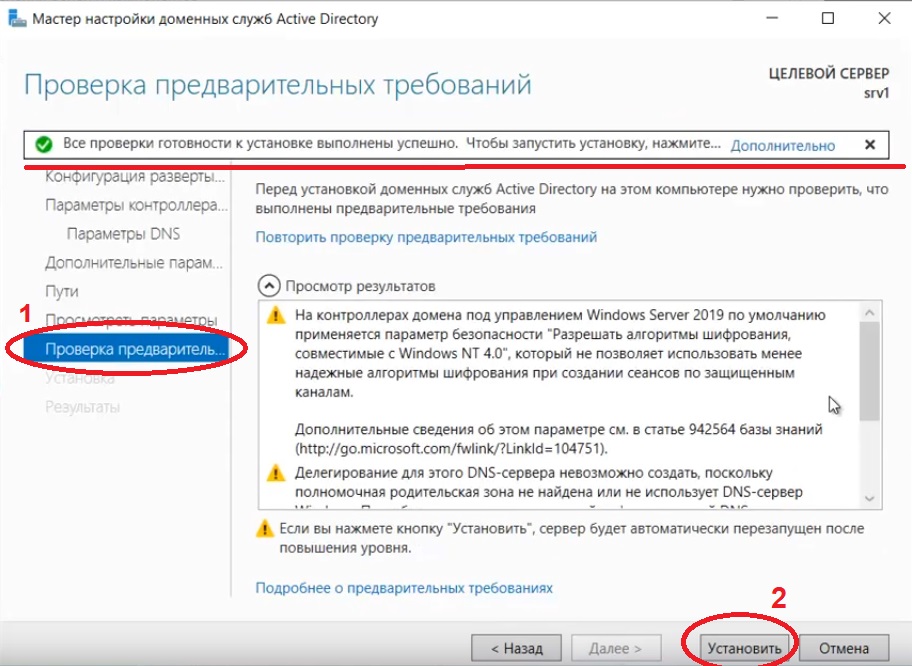

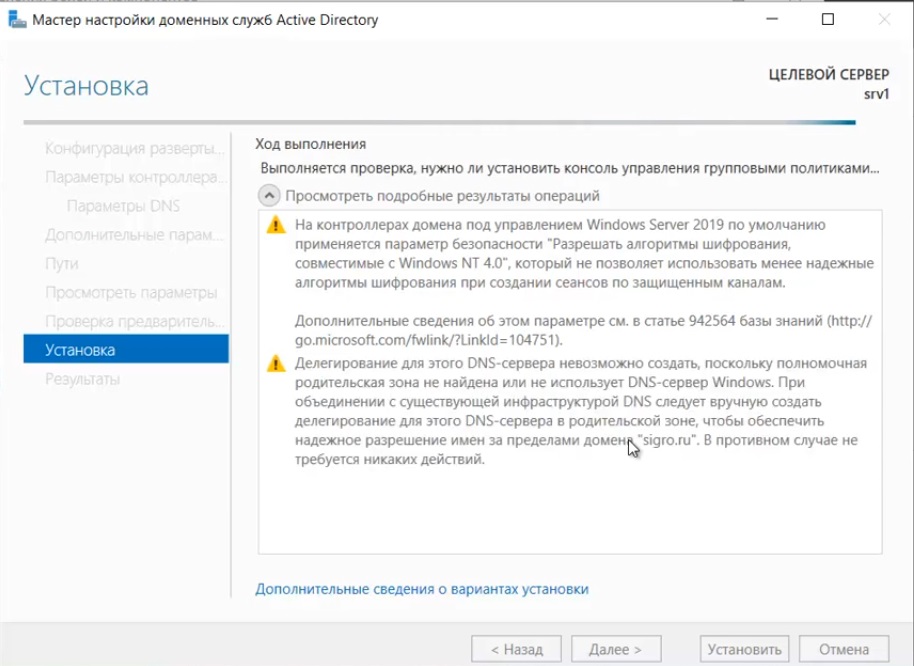

И на последнем шаге перед конфигурацией домена будет проведена проверка на соответствие сервером требований, а так же будет выведена дополнительная информация касательно работы с доменом с которой вы можете ознакомиться вкратце в окне или более подробно перейдя по ссылкам указанным в окне. По окончании проверки нажмем Установить. После чего служба Active Directory будет автоматически установлена, а сервер по окончании установки будет перезагружен.

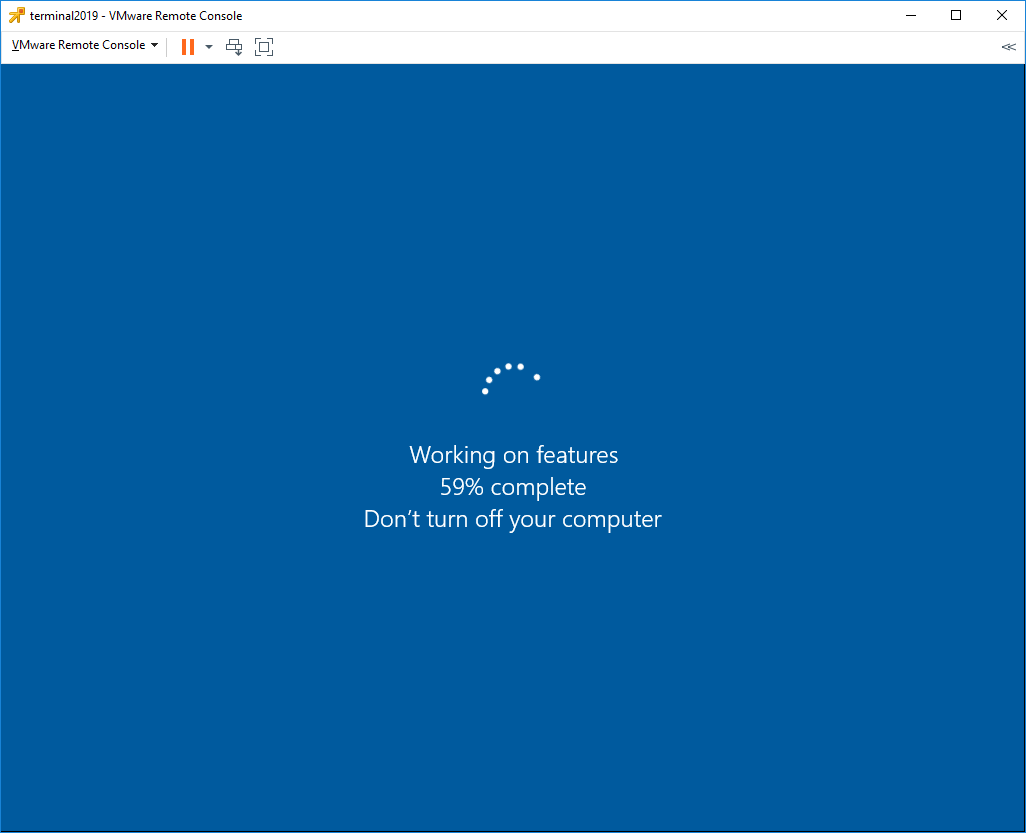

Дожидаемся окончания установки и перезагрузки системы.

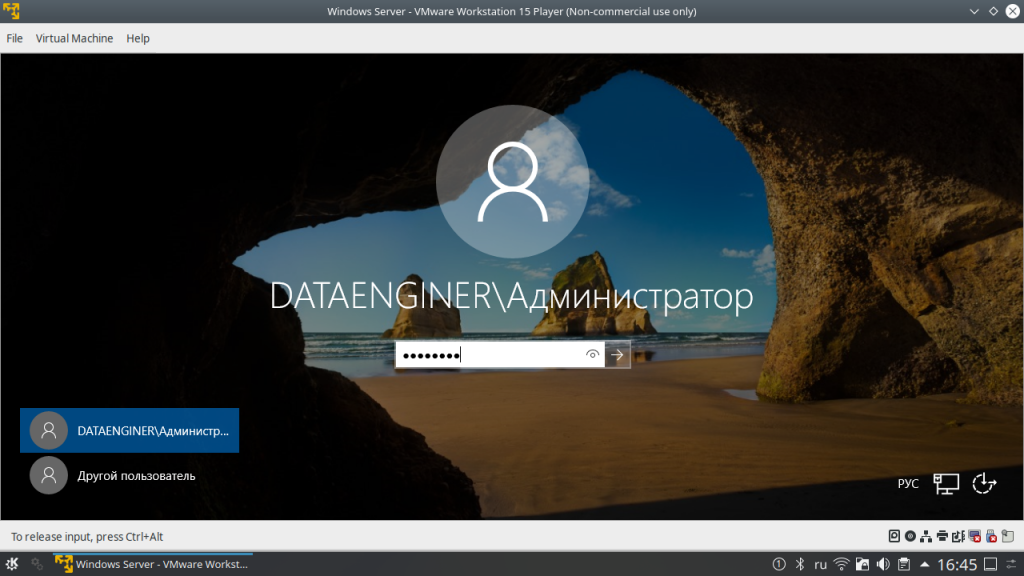

После перезагрузки обратите внимание перед именем пользователей появится имя созданного нами домена и для подключения по RDP теперь необходимо указывать имя домена.

Настройка Сервера Лицензирования RDP.

Теперь приступим к установке и настройке непосредственно сервера Лицензирования.

Шаг 1. Для установки Сервера лицензирования снова откроем окно Сервер менеджера. Вновь нажмем добавить роли и компоненты.

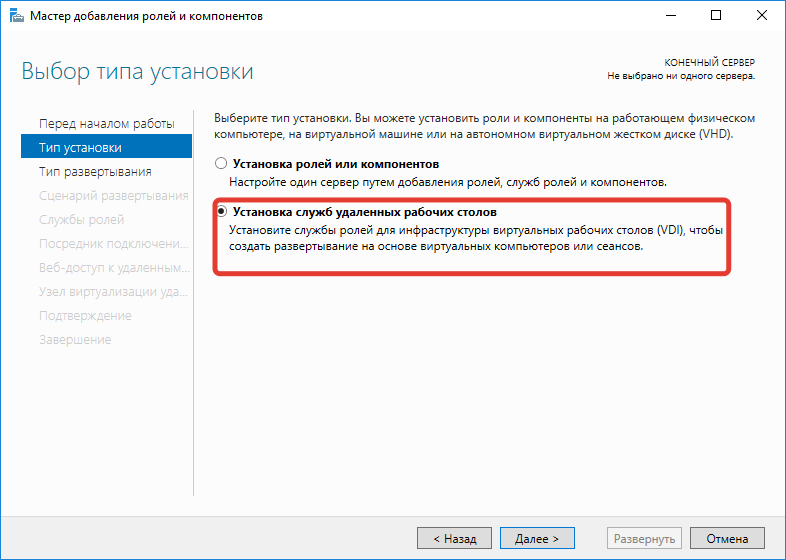

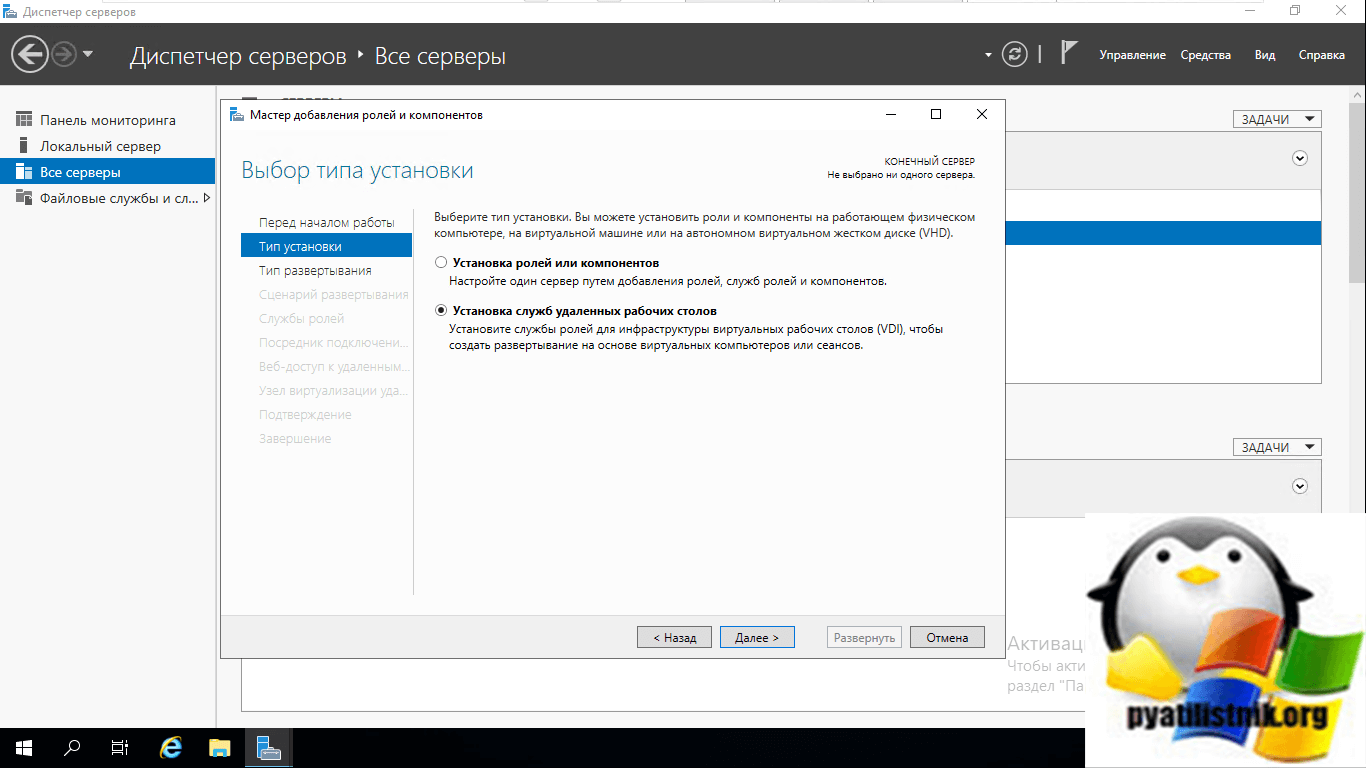

В качестве типа установки выбираем установка служб удаленных рабочих столов и нажимаем далее.

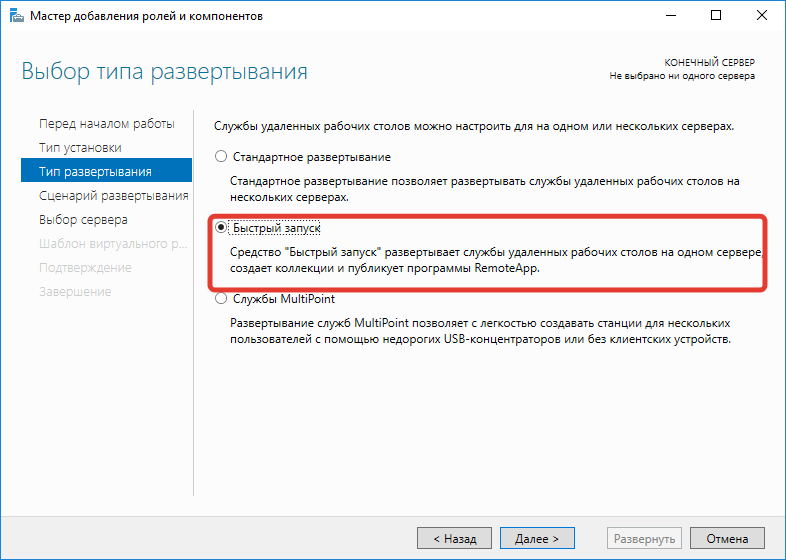

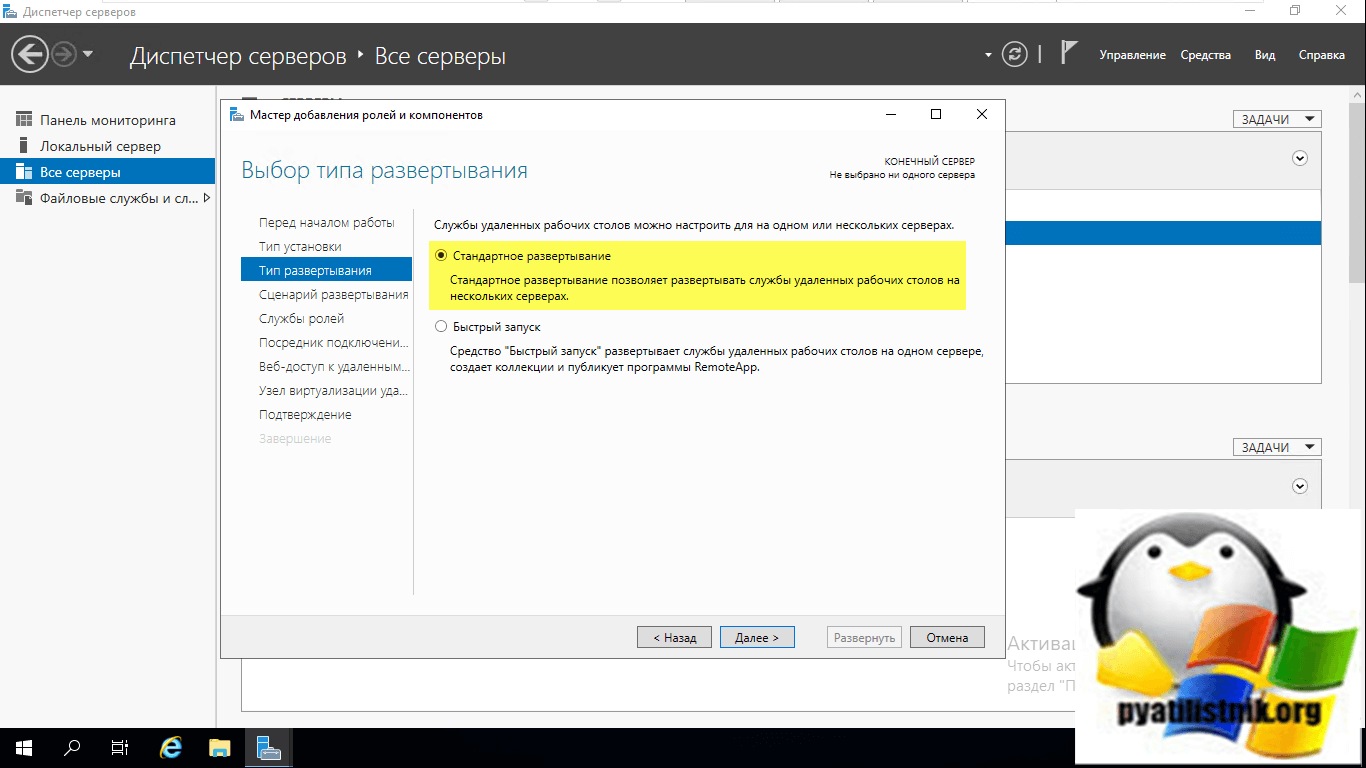

Шаг 2. Выбираем быстрый запуск, чтобы система сама автоматически настроила многие параметры.

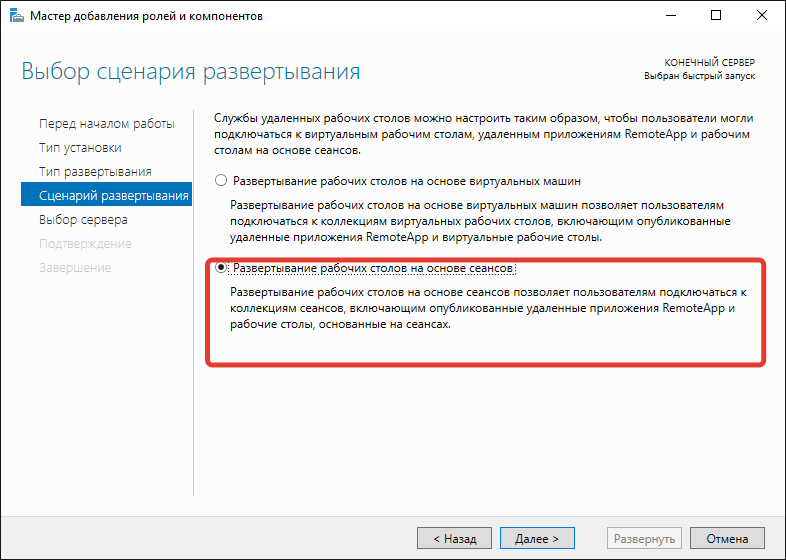

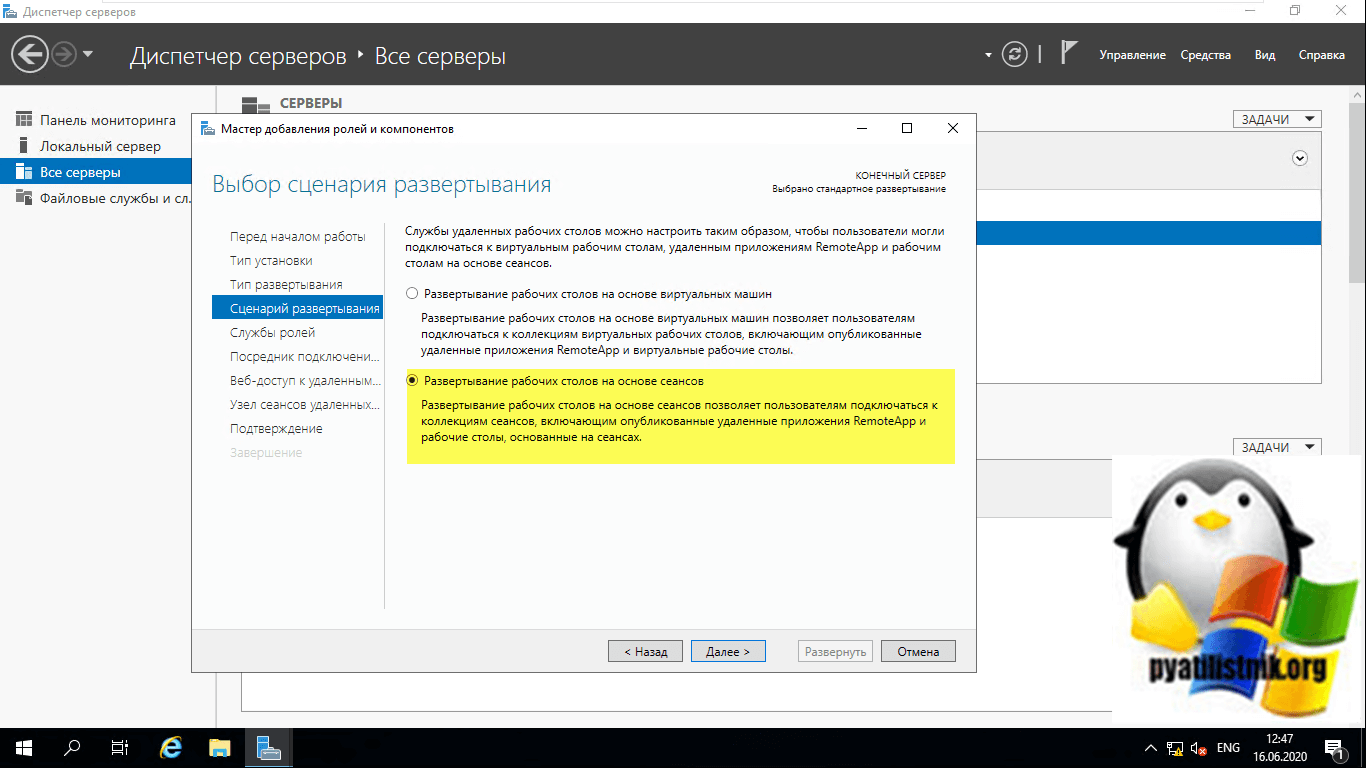

Шаг 3. На данном шаге выбираем Развертывание рабочих столов на основе сеансов.

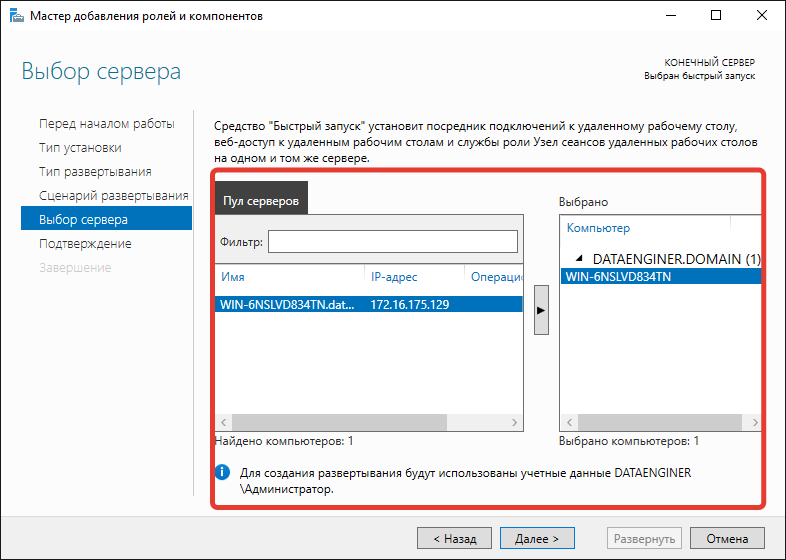

Шаг 4. На данном шаге мы выбираем нашу виртуальную машину и нашу виртуальную машину, которая входит в ранее созданный нами лес доменов.

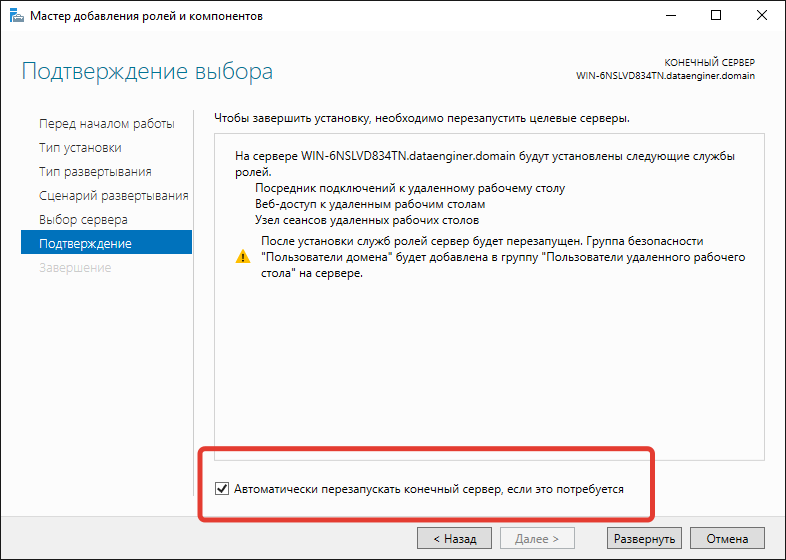

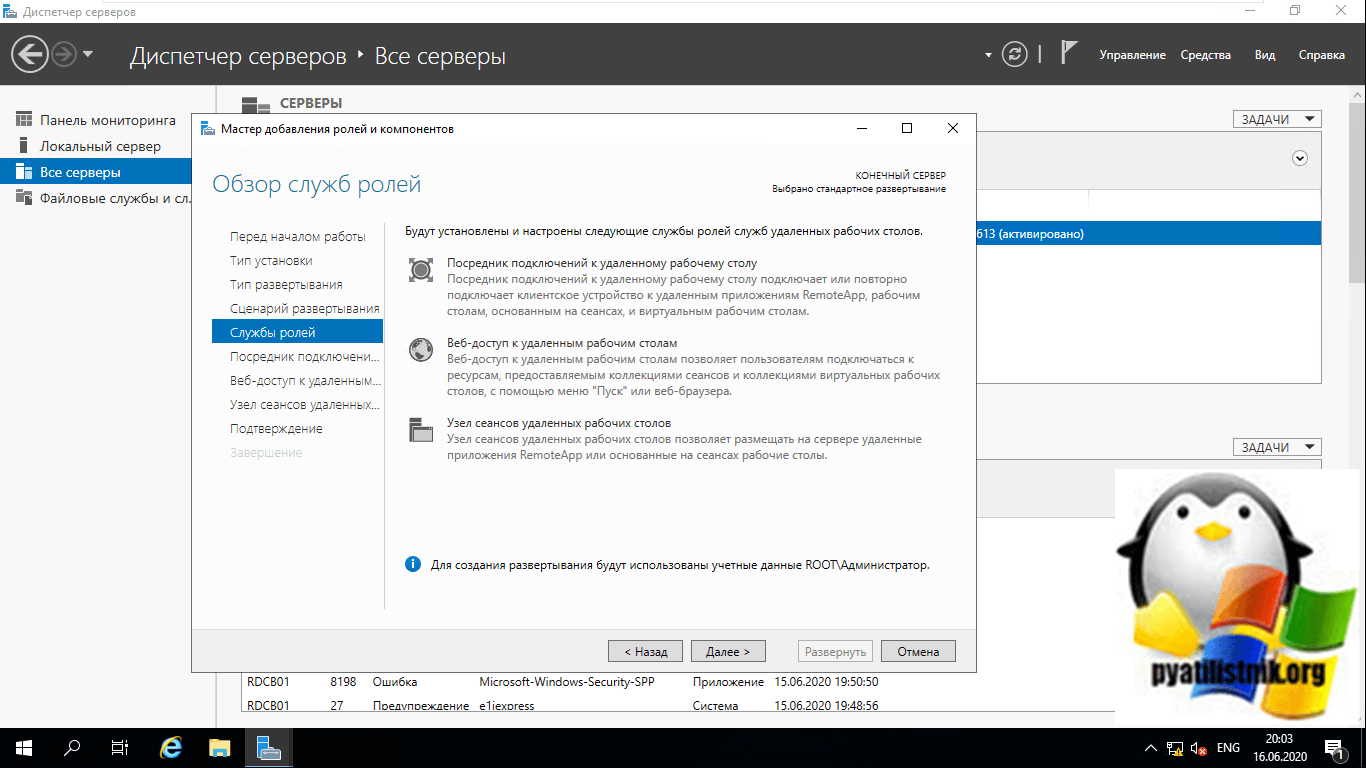

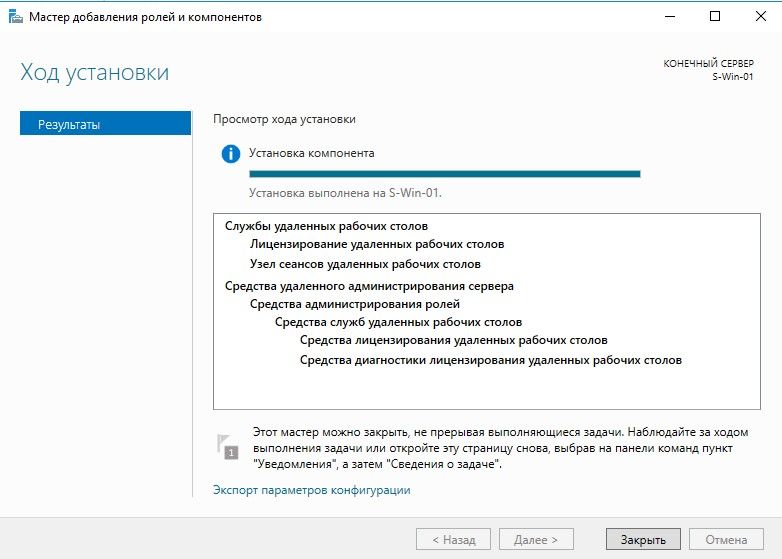

На странице с информацией о том, какие службы будут установлены нажмем Автоматически перезапускать конечный сервер если это потребуется. Нажмем Развернуть.

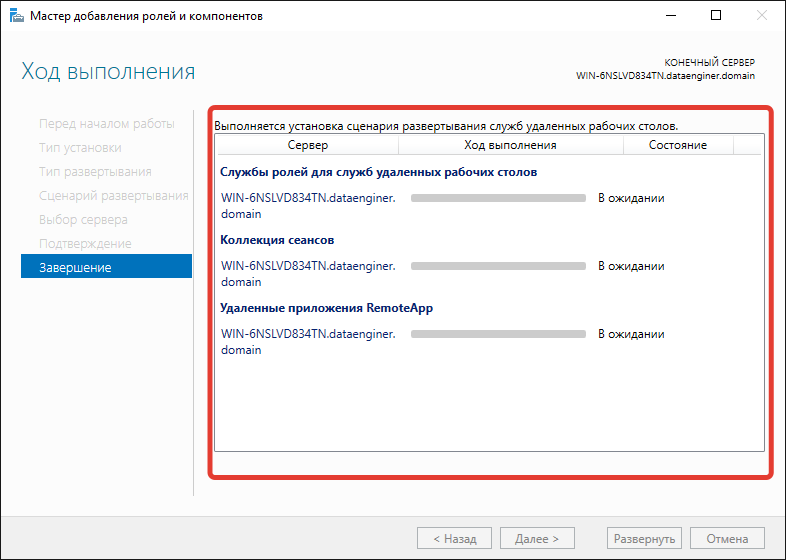

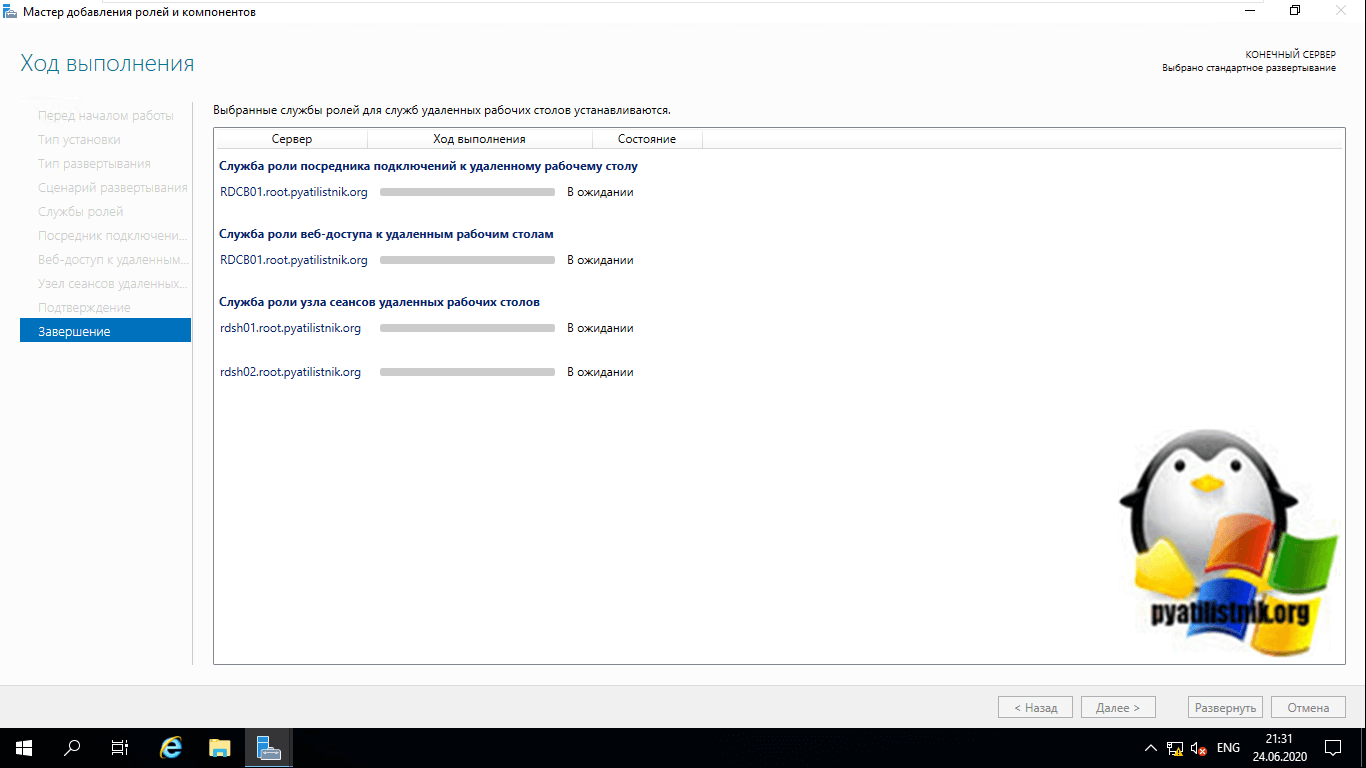

Начнется установка службы, нам будет необходимо дождаться окончания установки и перезагрузки системы.

По окончании перезагрузка произойдет автоматически.

После перезагрузки, вы сможете подключаться к виртуальному серверу от 3 и более учетных записей пользователей одновременно.

Источник

Установка роли Remote Desktop Services Host (RDSH) на Windows Server 2019 в рабочей группе

В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Windows Server с ролью RDSH (Remote Desktop Session Host) позволяет одновременно подключаться к серверу по RDP нескольким пользователям (по умолчанию в Windows Server разрешены только 2 административных RDP подключения). Для каждого пользователя создается отдельная сессия и он получает доступ к персональному рабочему столу

Если вы планируете используете отдельный RDS сервер в рабочей группе, имейте в виду, что его функциональность ограничена. Он не может масштабироваться до полноценной RDS фермы, нельзя создавать отдельные коллекцию или RemoteApp, нет брокера, нельзя использовать User Profile Disks для профилей пользователей, отсутствуют средства централизованного управления, при проведении операций обслуживания RDP сервис будет недоступен.

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

Для этого можно использовать Server Manager или PowerShell.

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

Проверьте, какие RDS роли установлены на сервере:

Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

Следующий этап – настройка роли Remote Desktop Licensing, которая обеспечивает лицензирование RDP подключений пользователей к вашему RDS серверу. Вы можете установить и активировать роль Remote Desktop Licensing на данном хосте (если он у вас один), либо можете разместить роль RDLicensing на другом сервере. Один сервер с ролью RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

Настройка роли Remote Desktop Session Host в рабочей группе

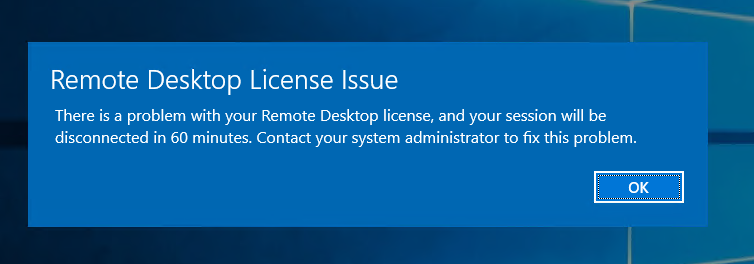

Если вы не нацелите ваш RDSH сервер на сервер лицензирования RDS, который может выдать пользователям лицензии, ваш сервер будет находится в триальном режиме. В этом режиме службы RDS работают в течении всего 120 дней (при каждом подключении в трее будет появляться сообщение “ Служба удаленных рабочих столов перестанет работать через xxx дней ”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

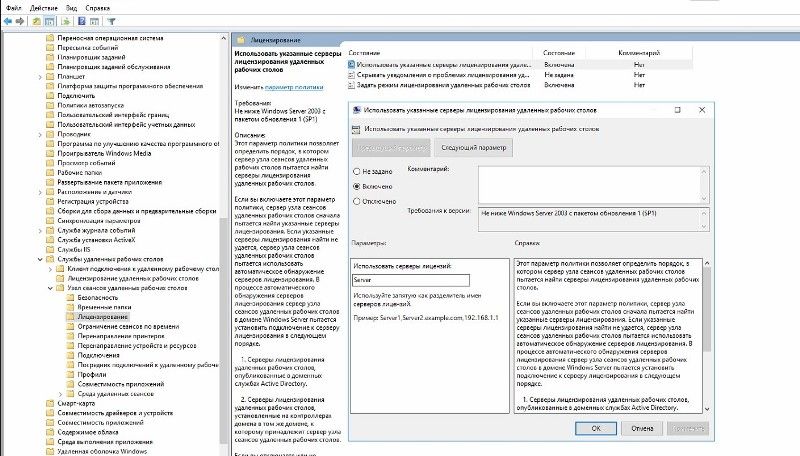

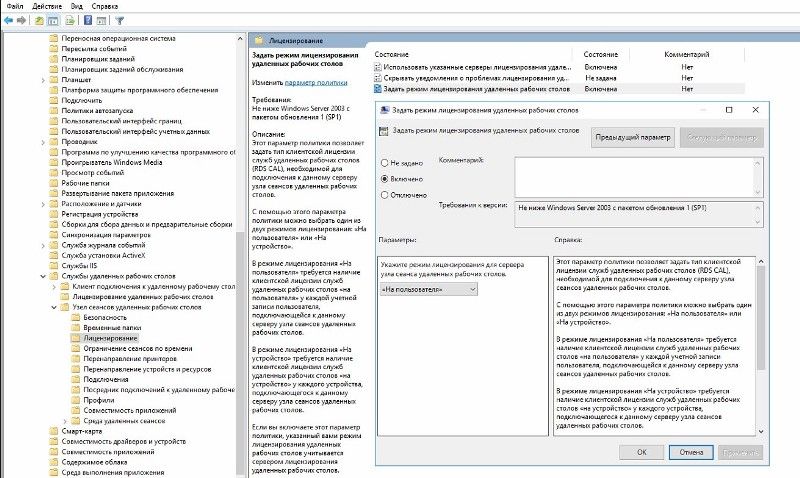

В локальной GPO нужно настроить параметры лицензирования RDS:

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

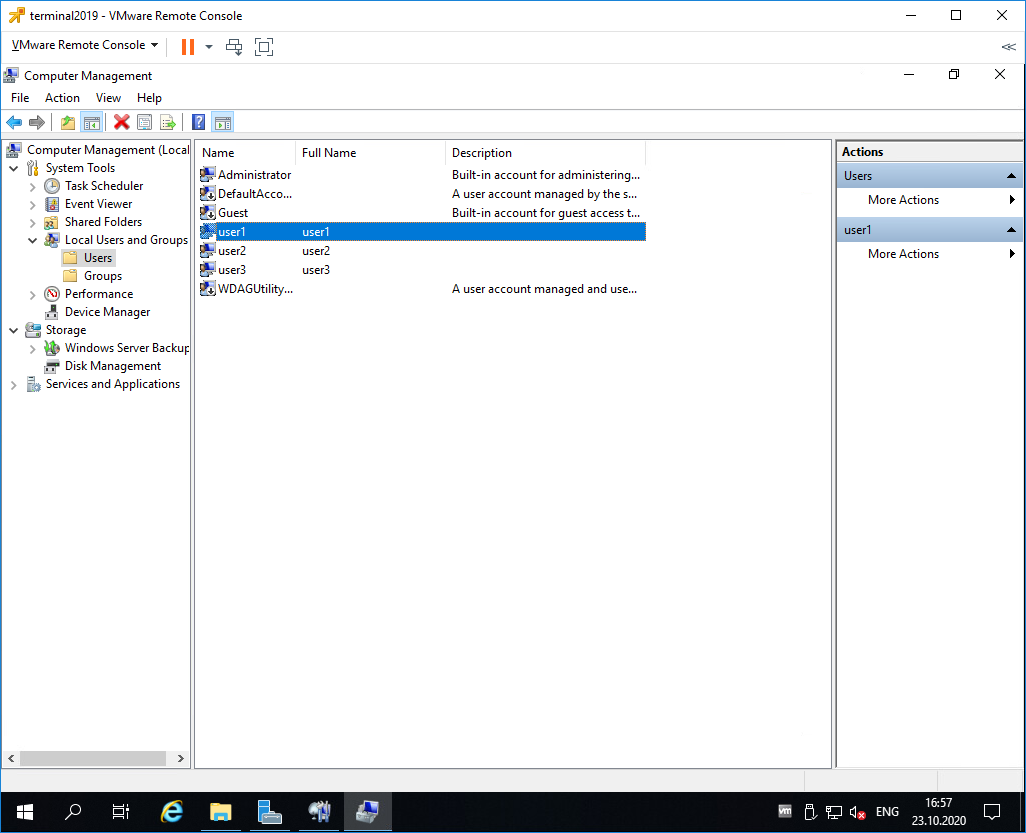

Теперь нужно создать для пользователей локальные учетные записи на RDS сервере, под которыми они будут аутентифицироваться. Можно создать пользователей с помощью оснастки lusrmgr.msc или через PowerShell:

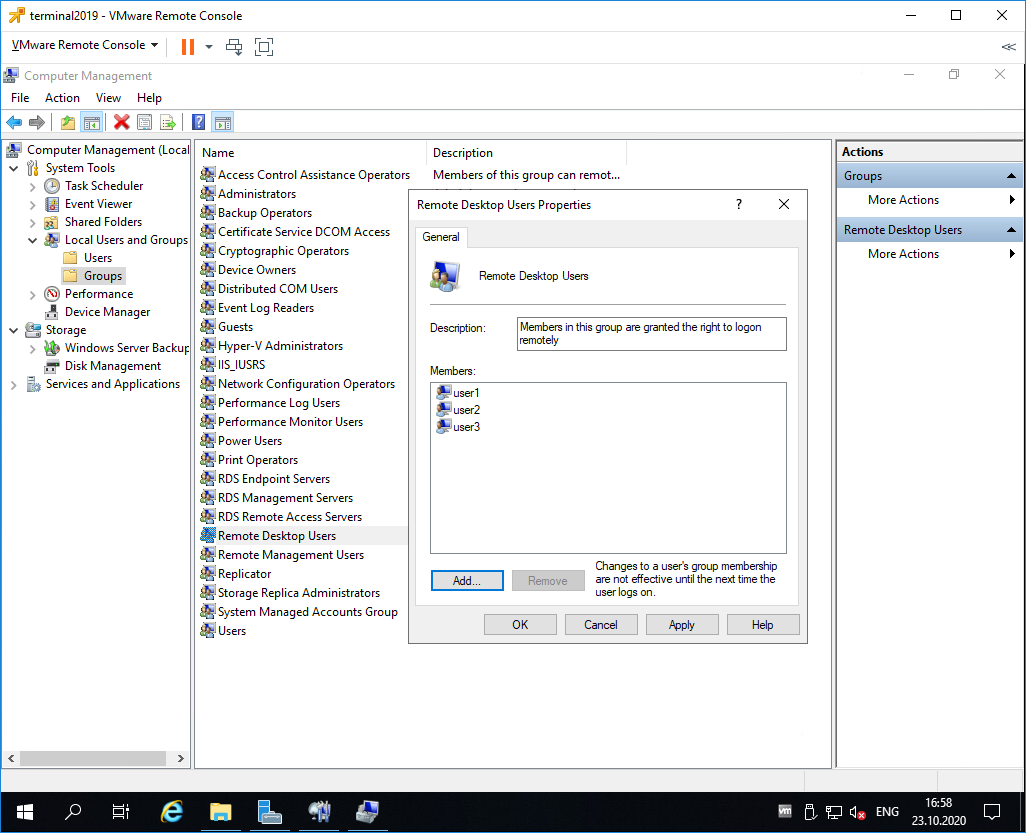

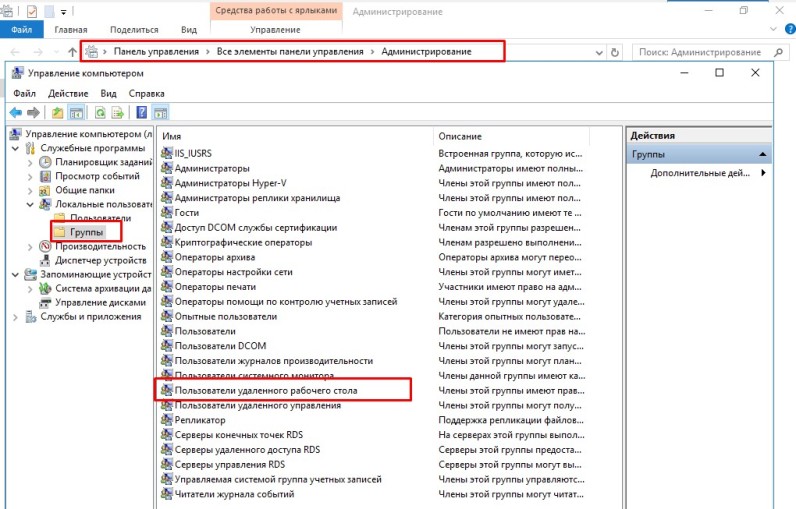

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить аккаунт в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

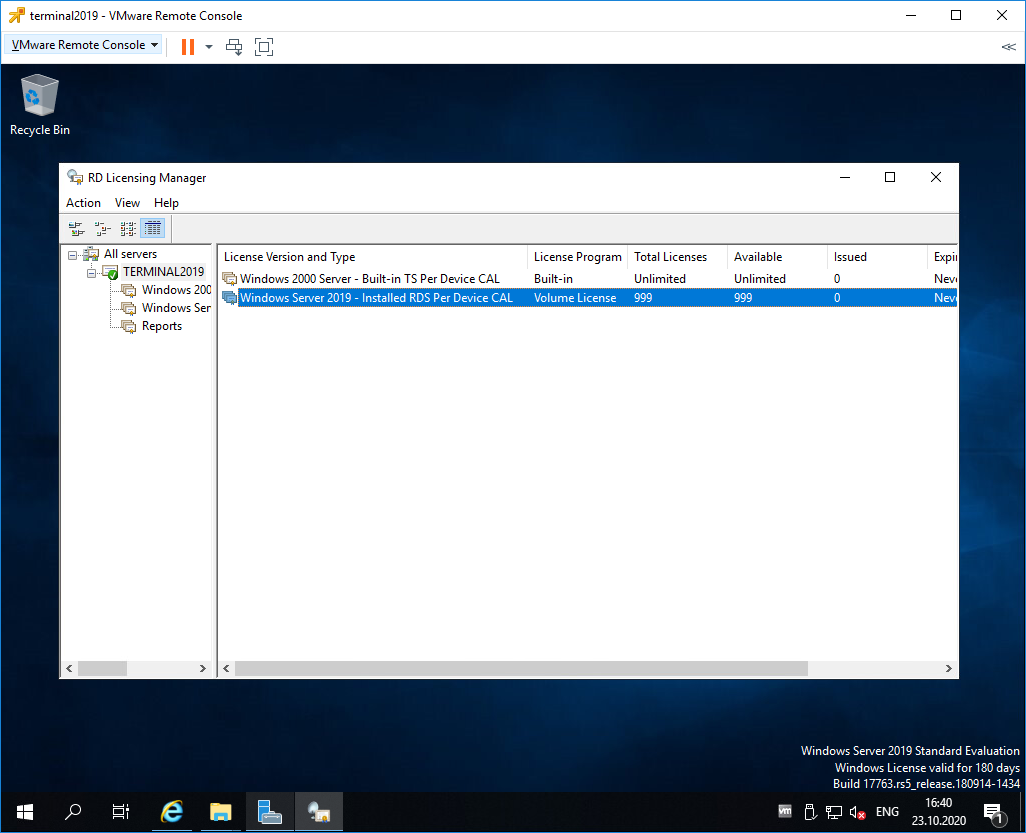

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Если у вас исчерпаны Per Device лицензии, вы можете вручную отозвать лицензии для некоторых устройств пользователей. Воспользуйтесь консоль RDSLicensing или таким PowerShell скриптом:

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает на RDSH в рабочей группе).

Источник

Windows Server 2019 — терминальный сервер без домена

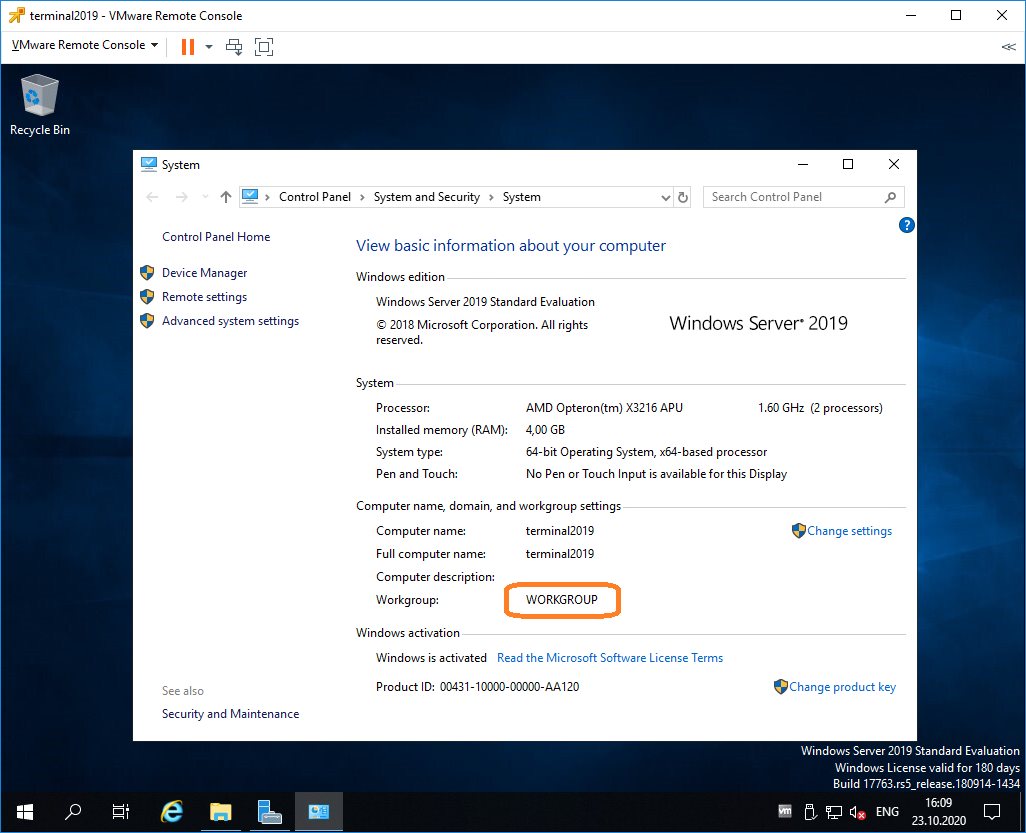

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

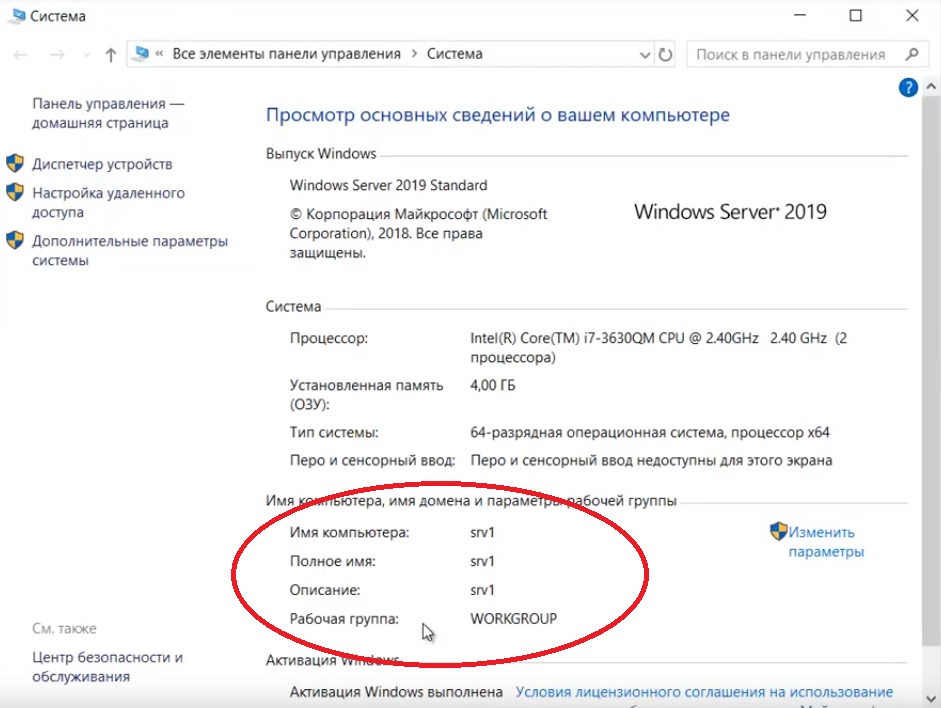

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

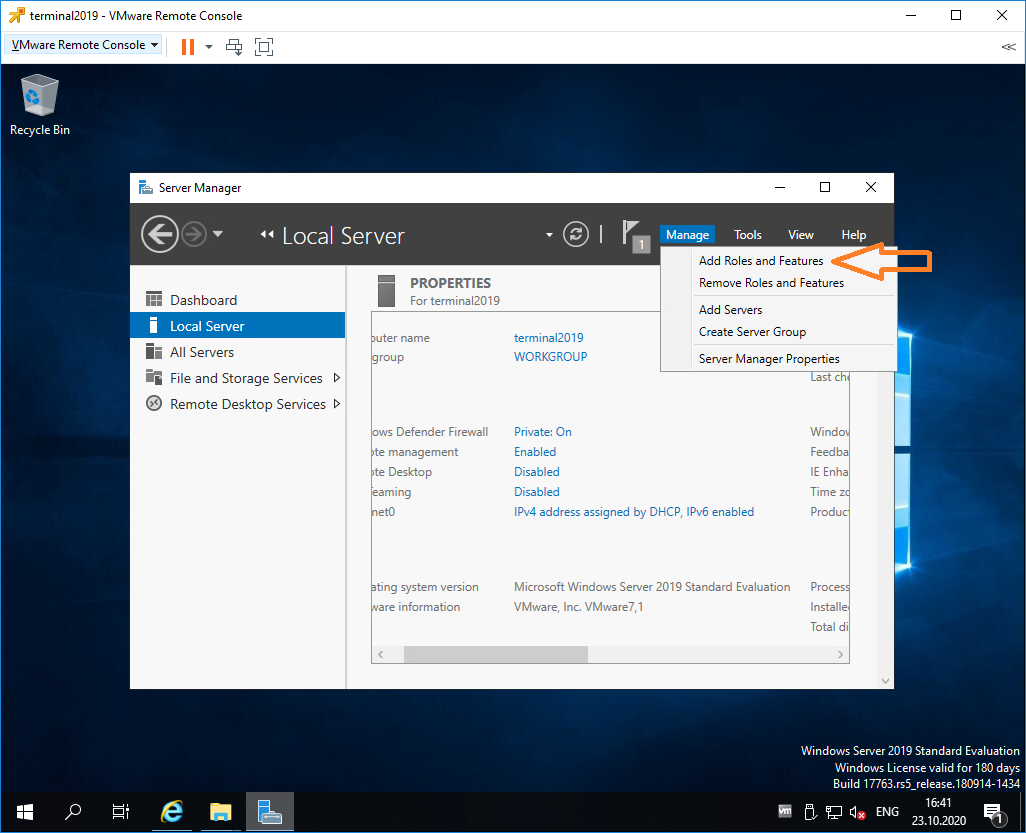

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

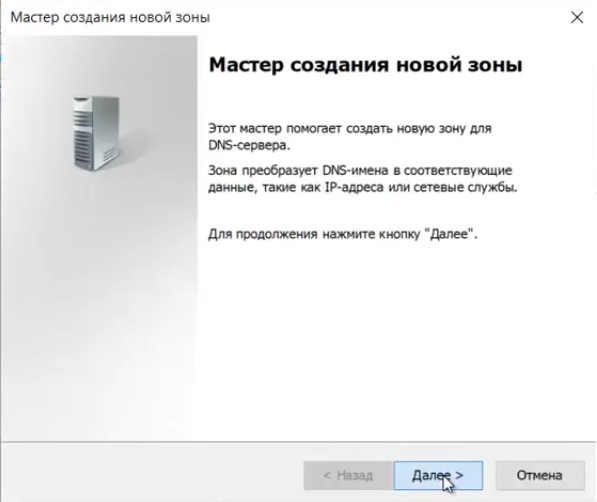

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

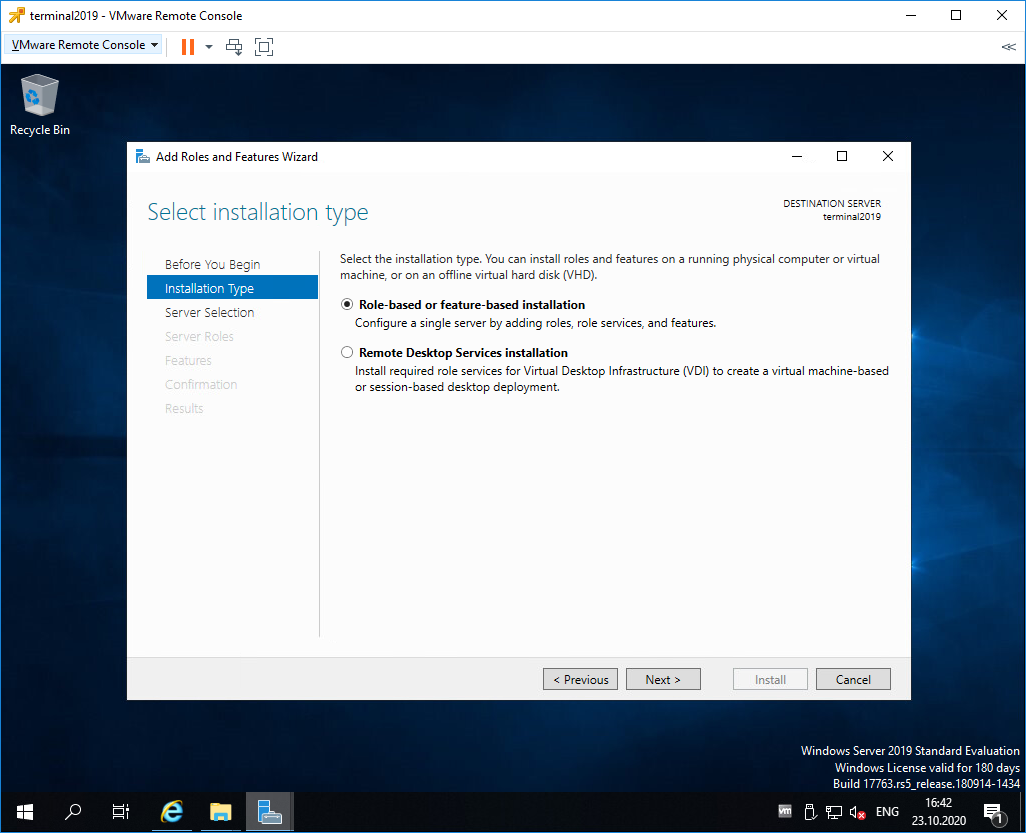

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

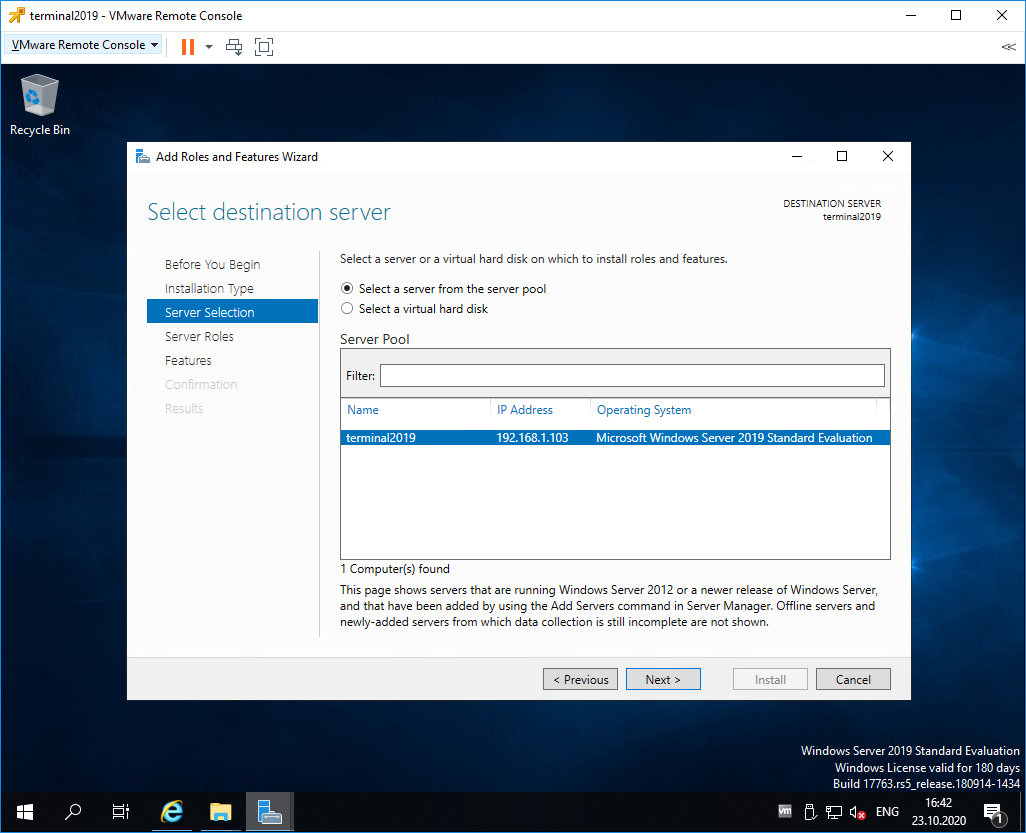

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

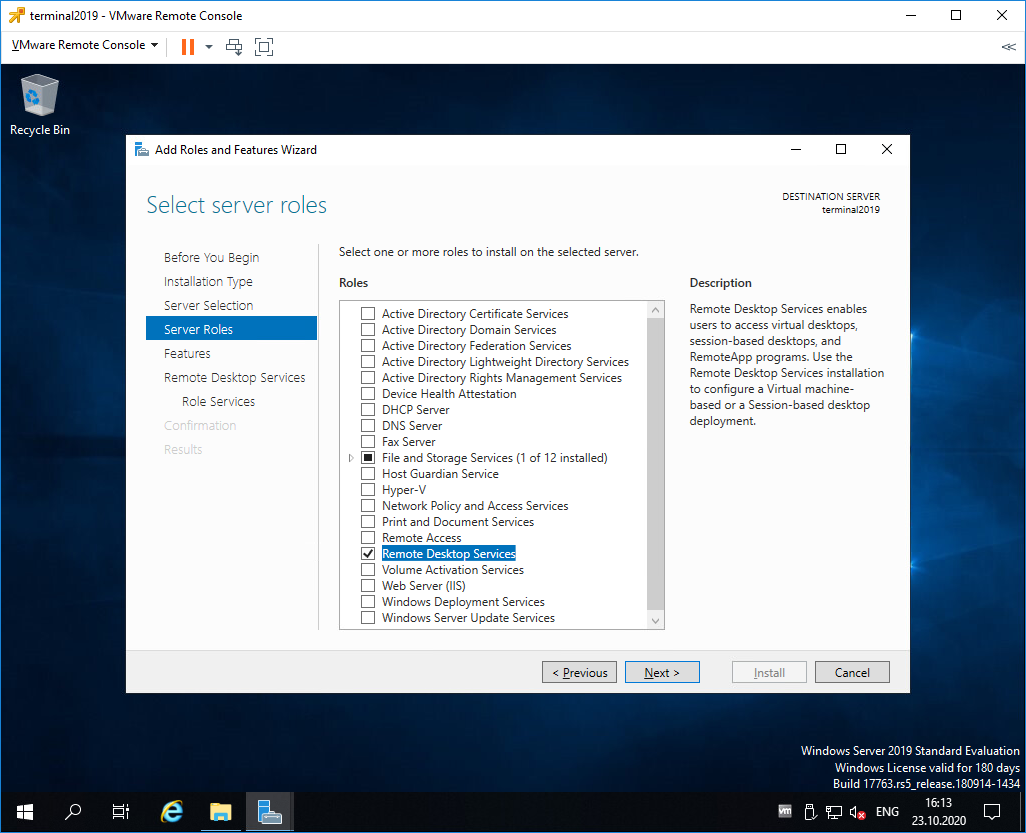

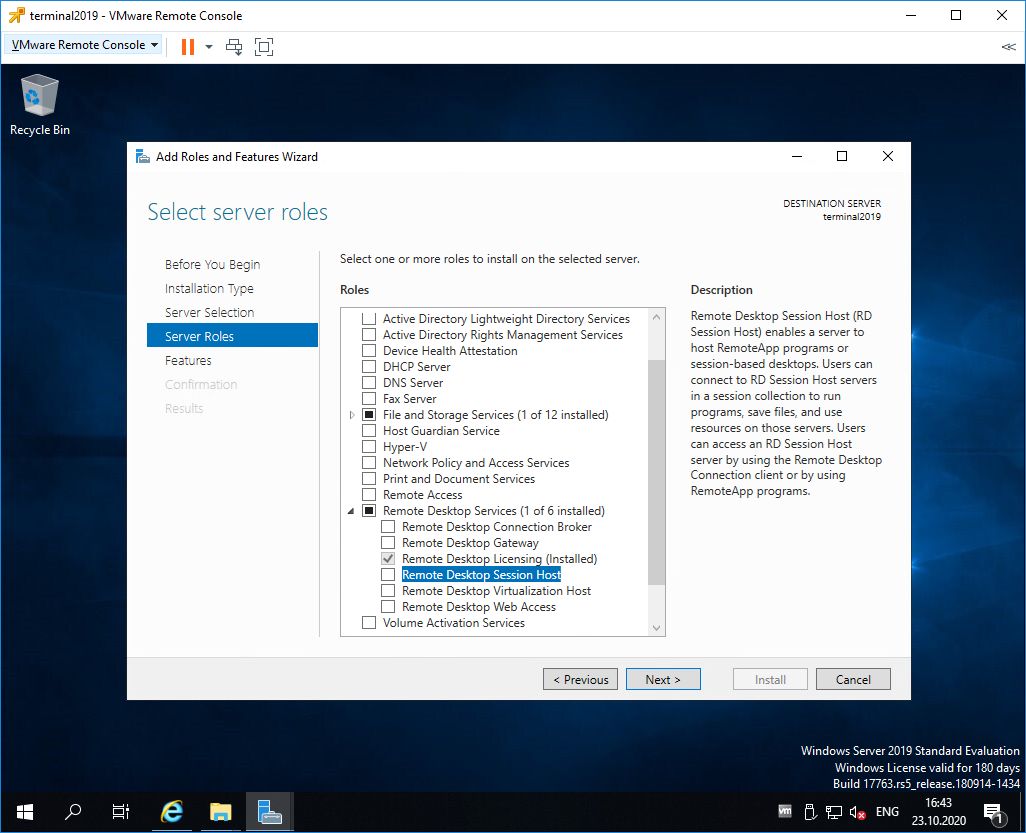

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

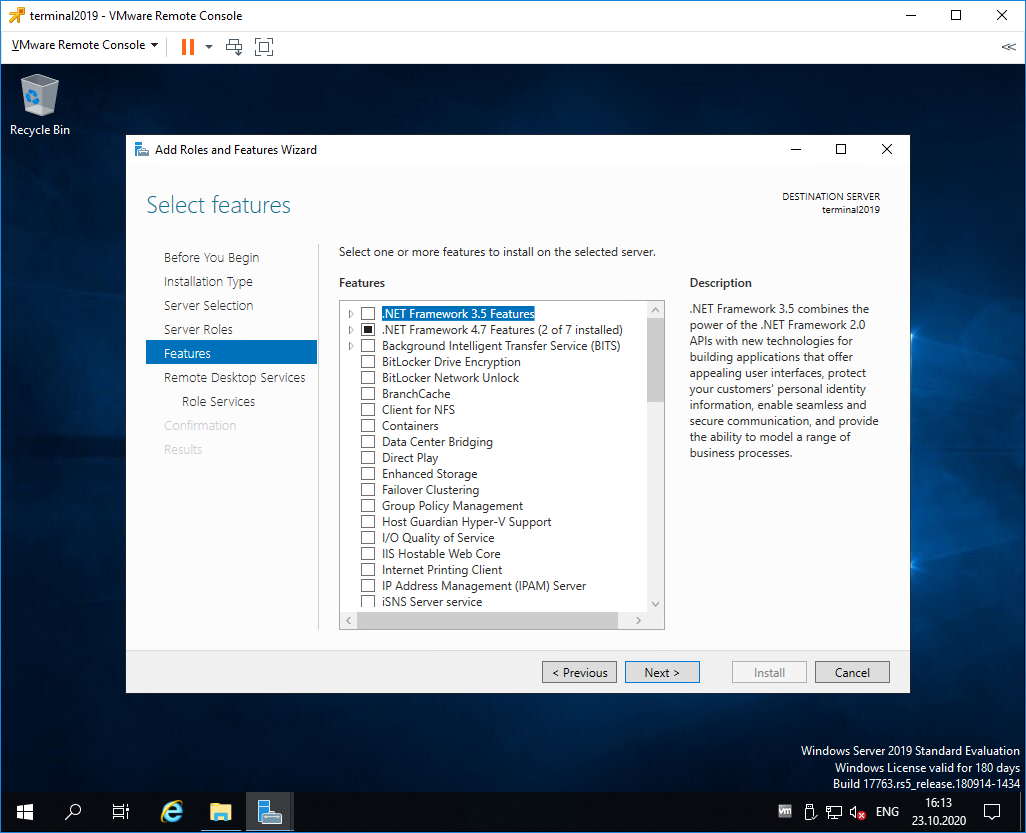

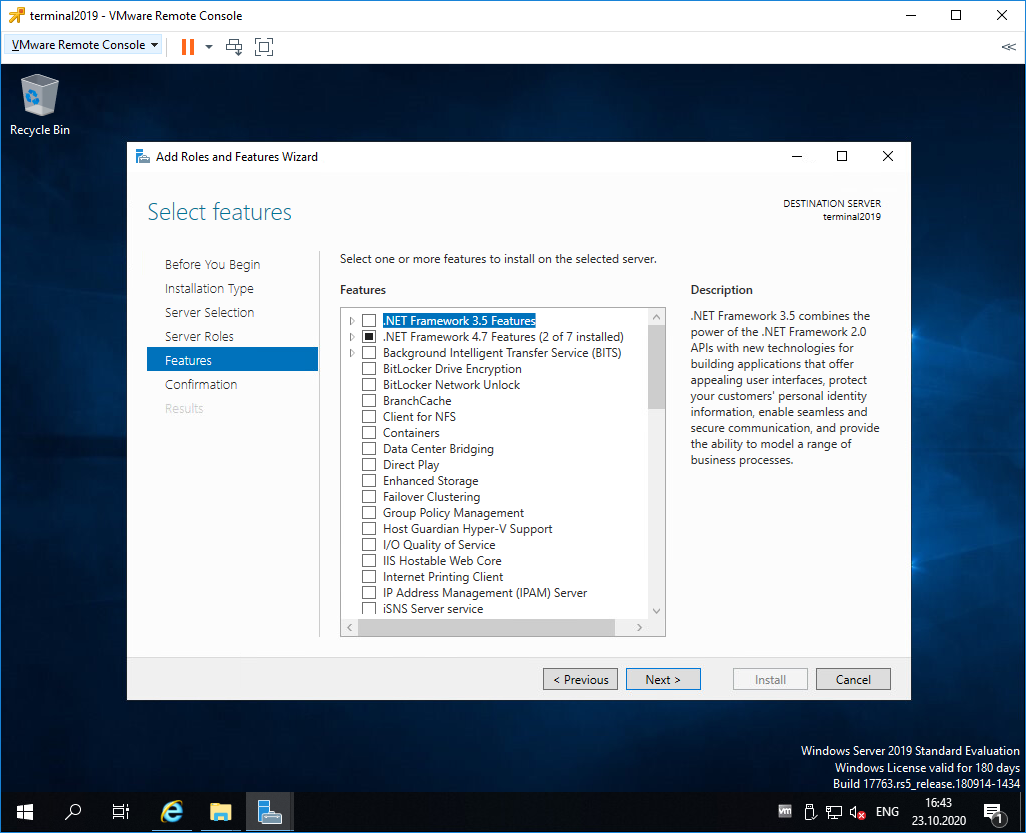

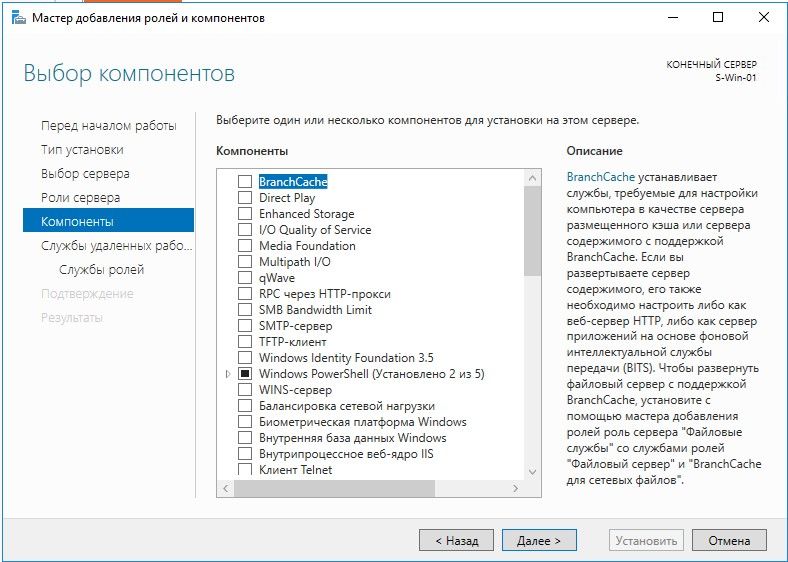

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

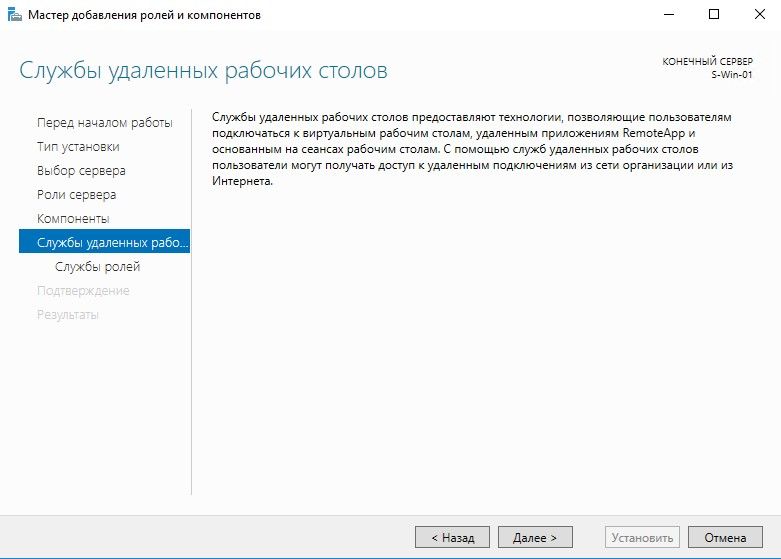

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

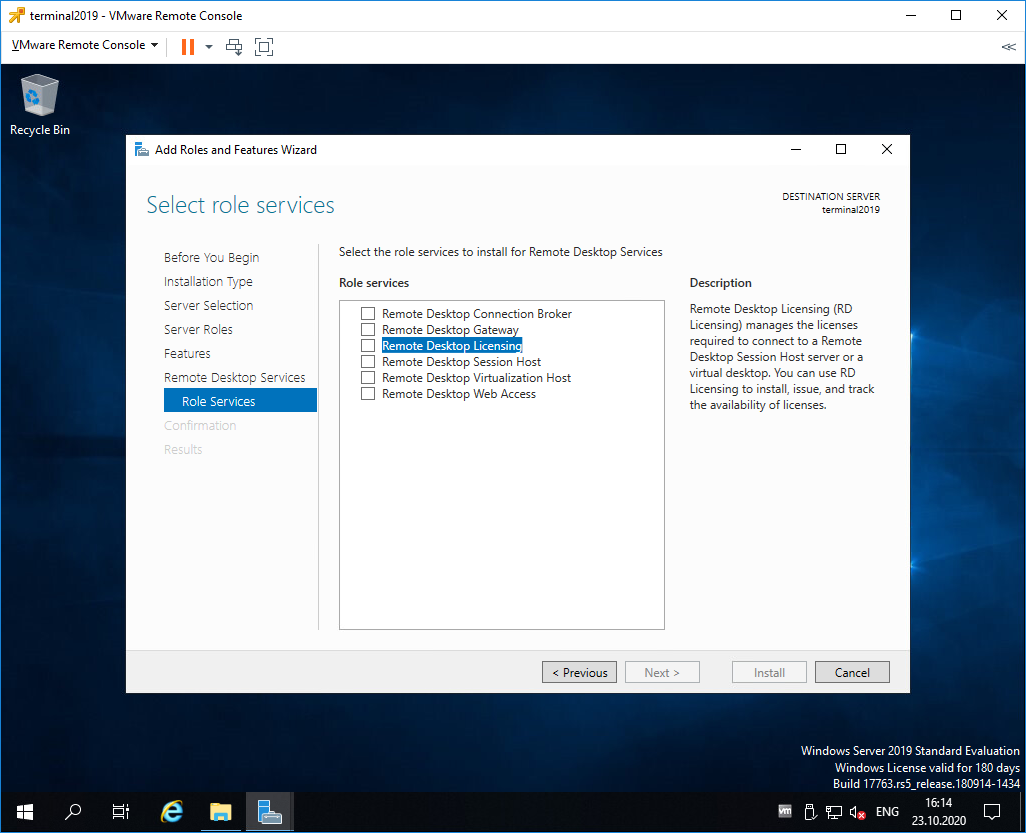

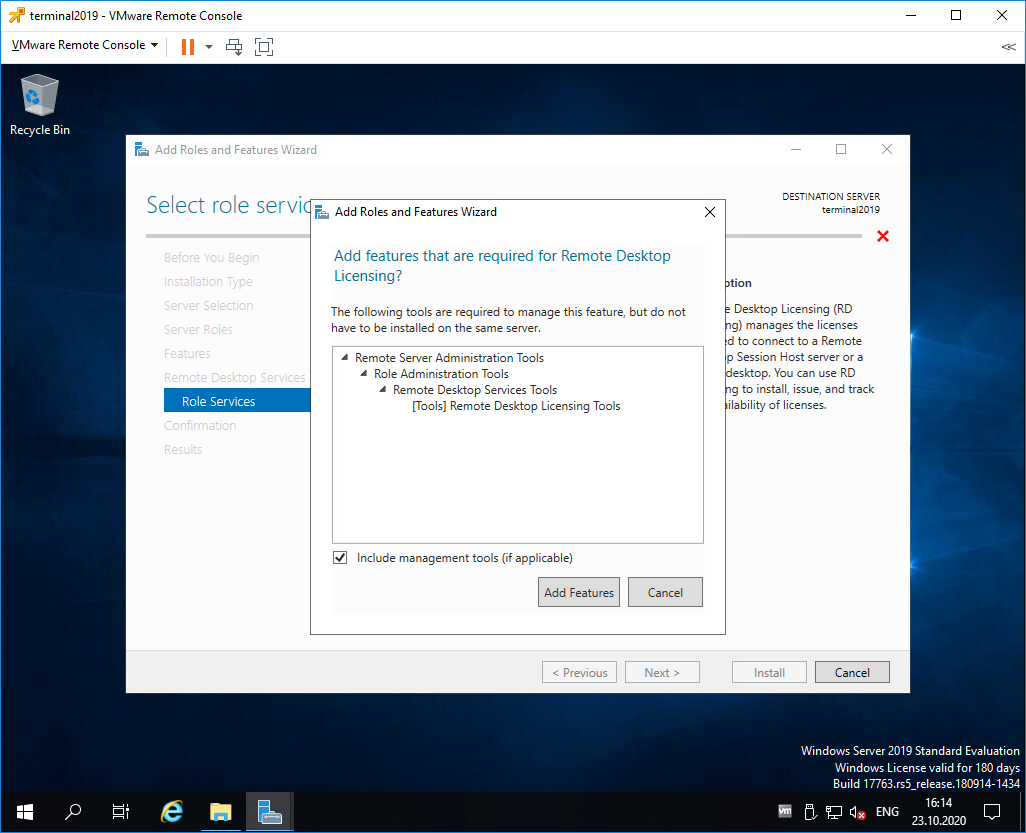

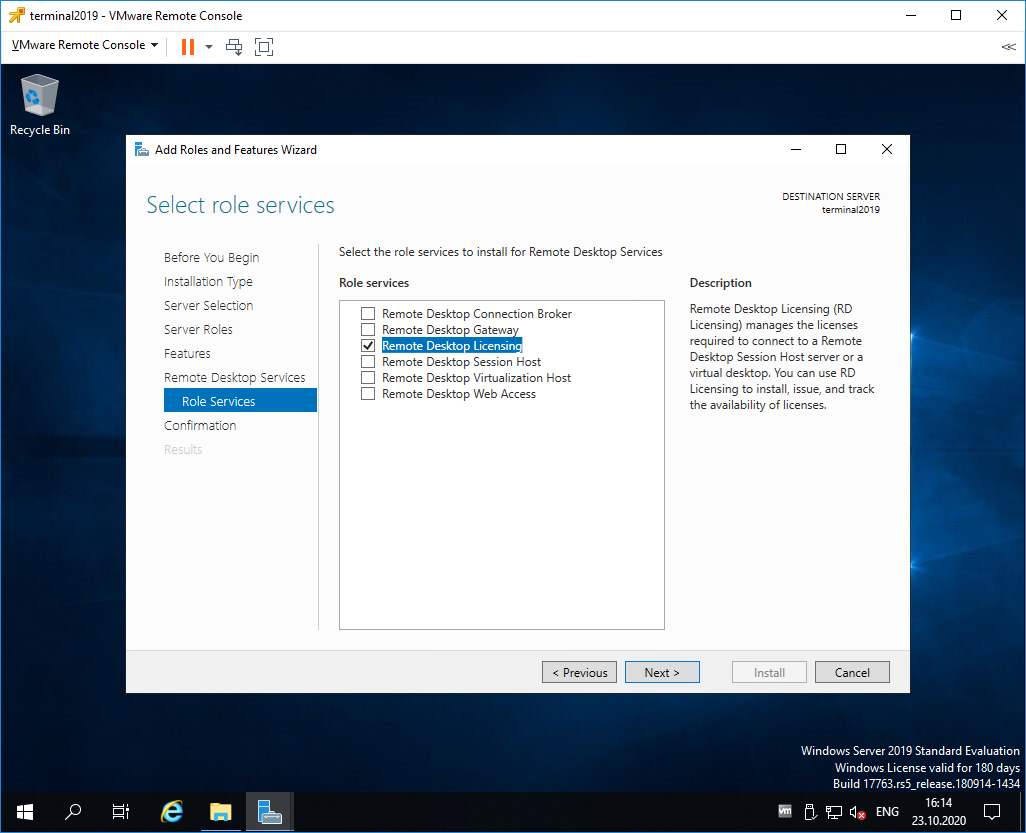

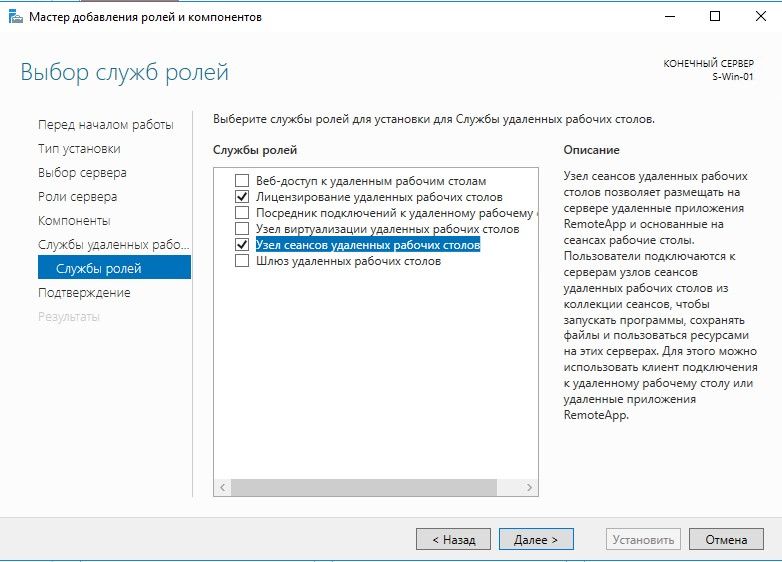

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

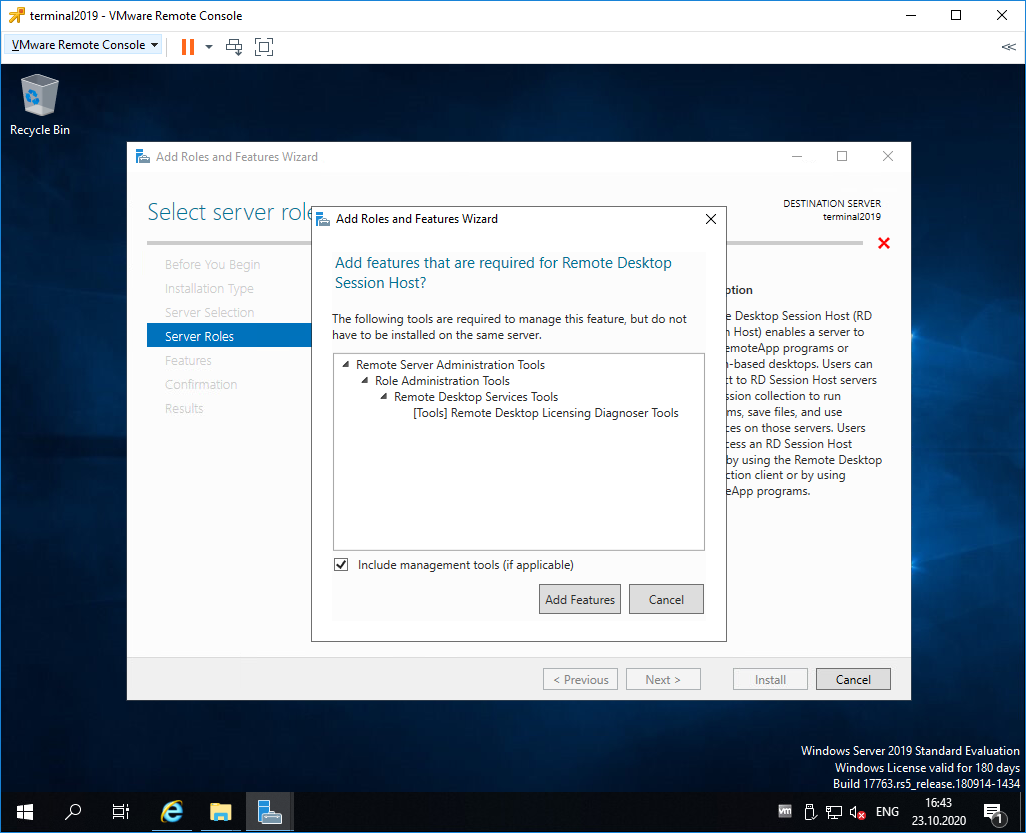

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

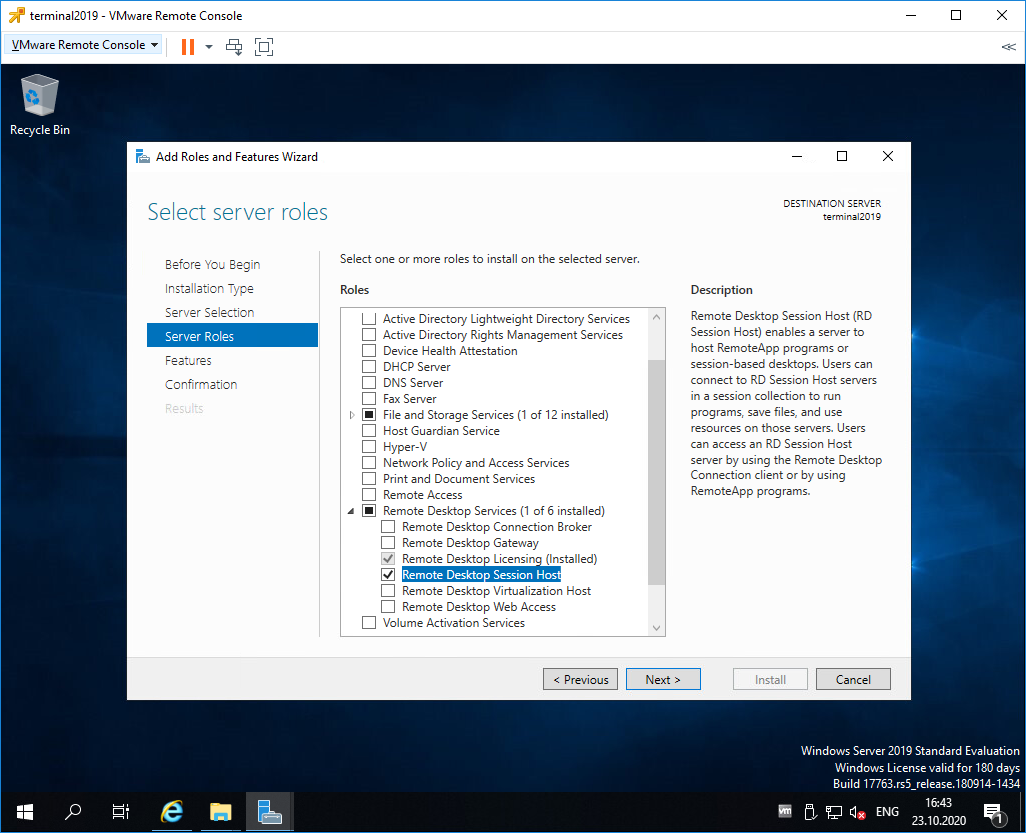

Remote Desktop Licensing выделено галкой, Next.

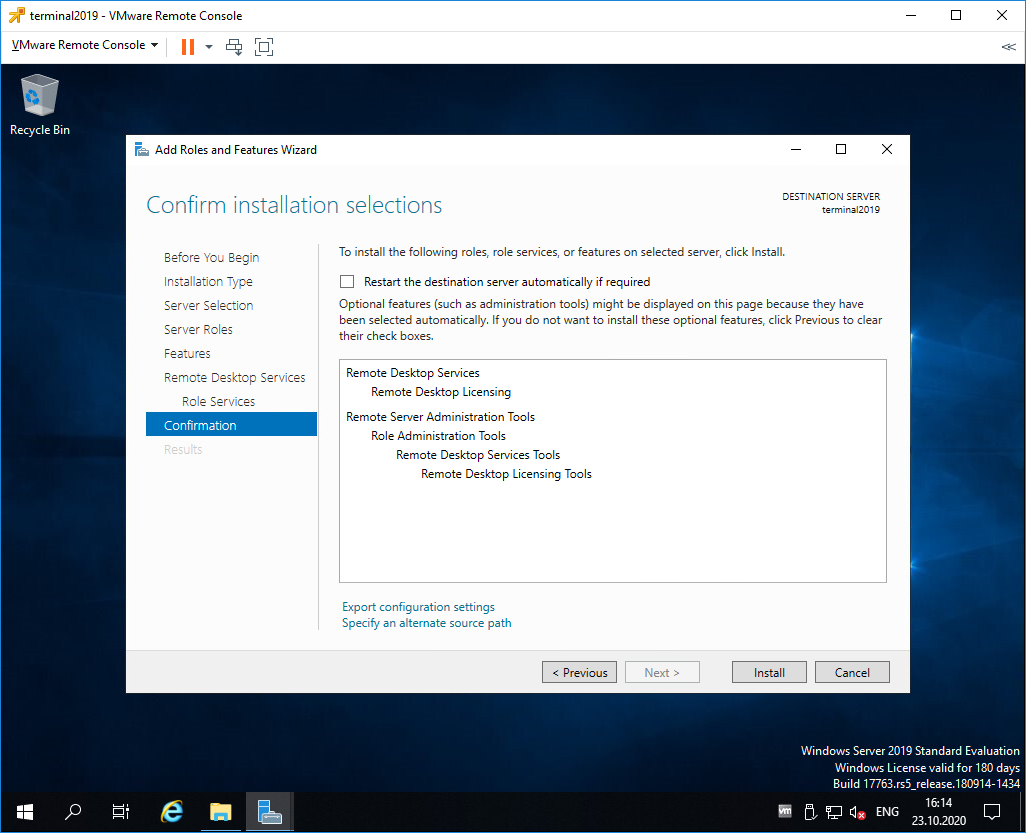

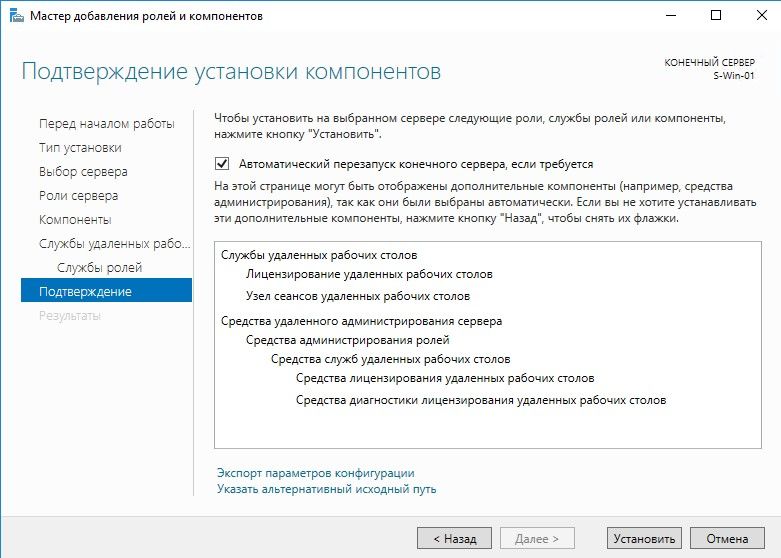

Попадаем в раздел Confirmation. Install.

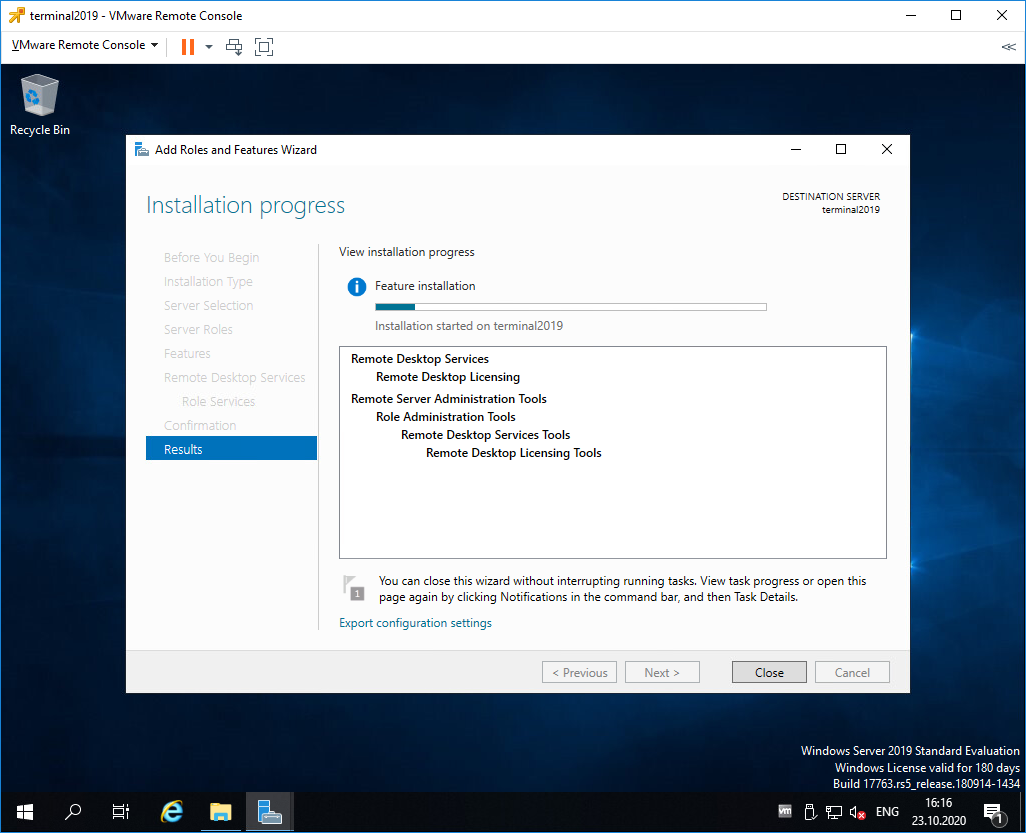

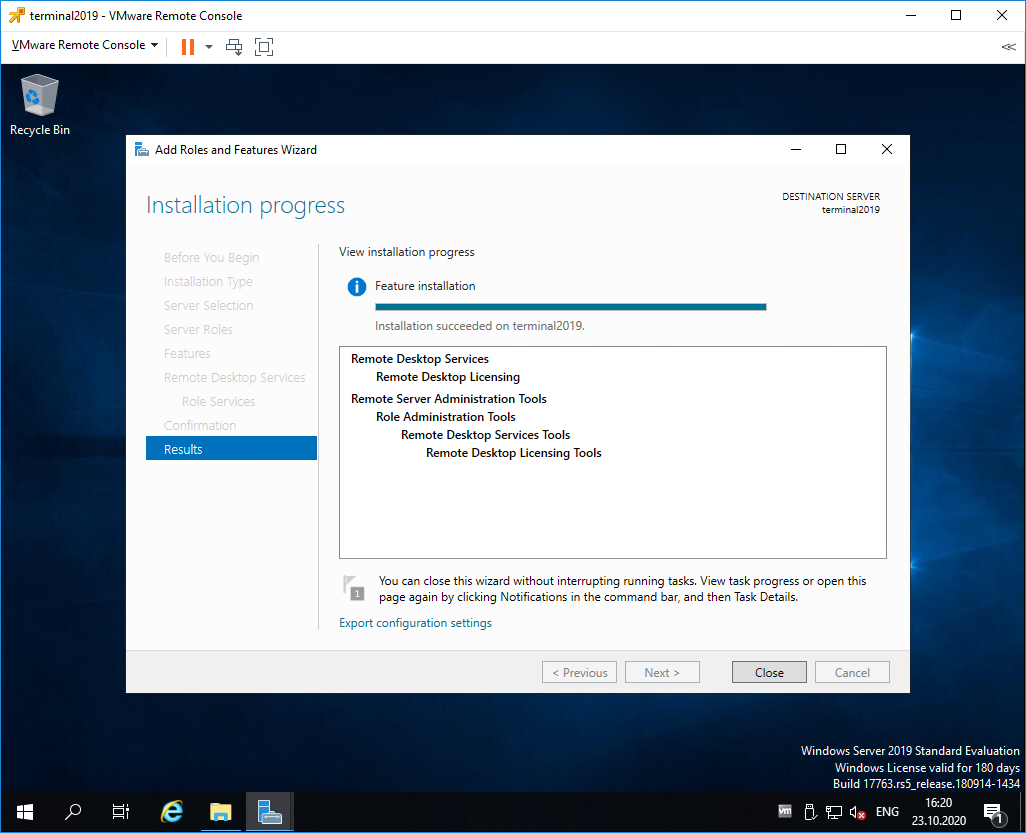

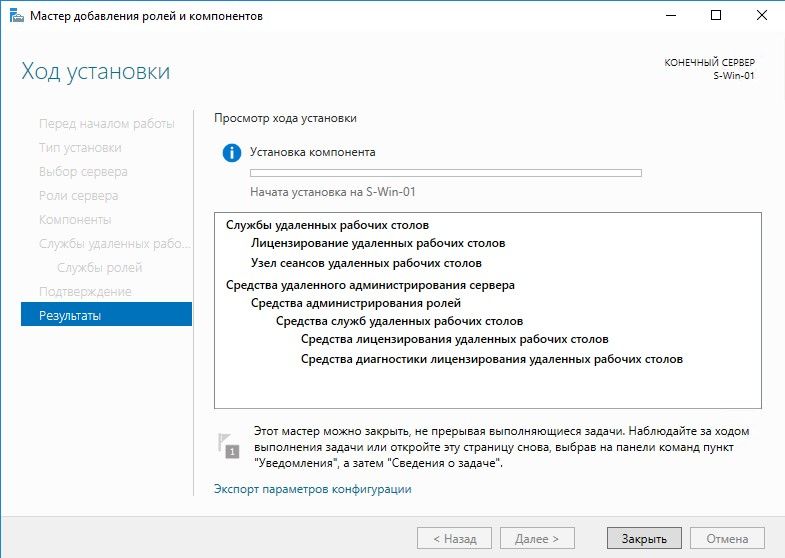

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

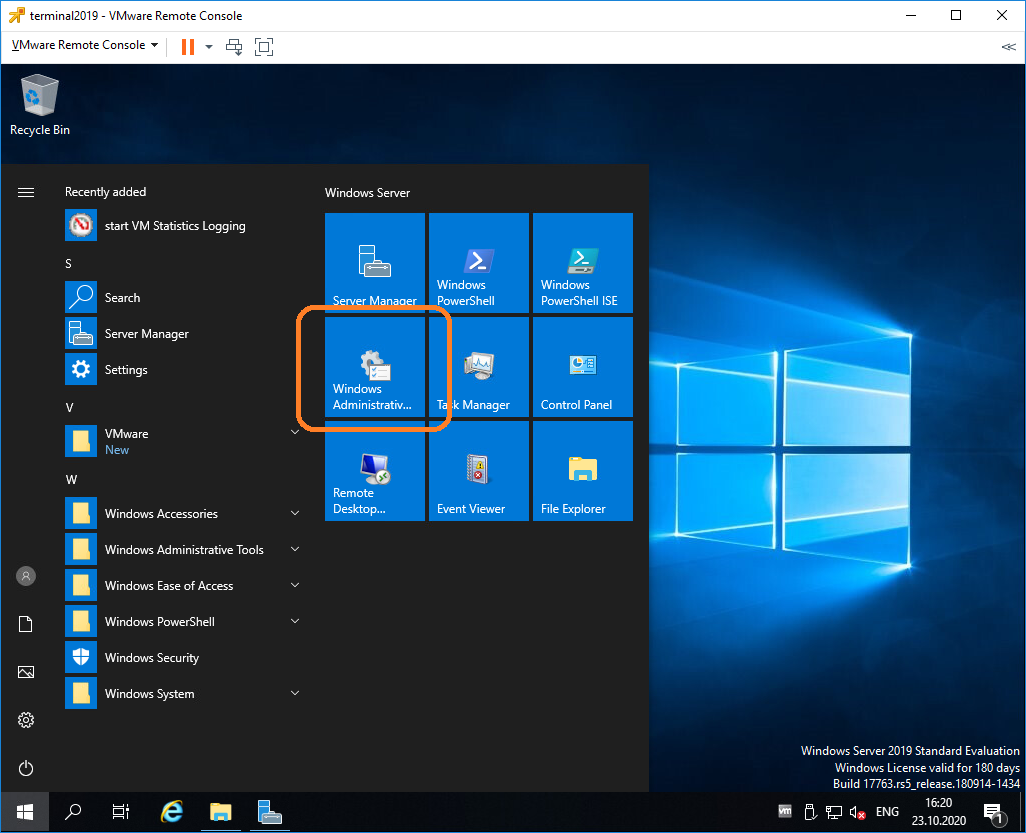

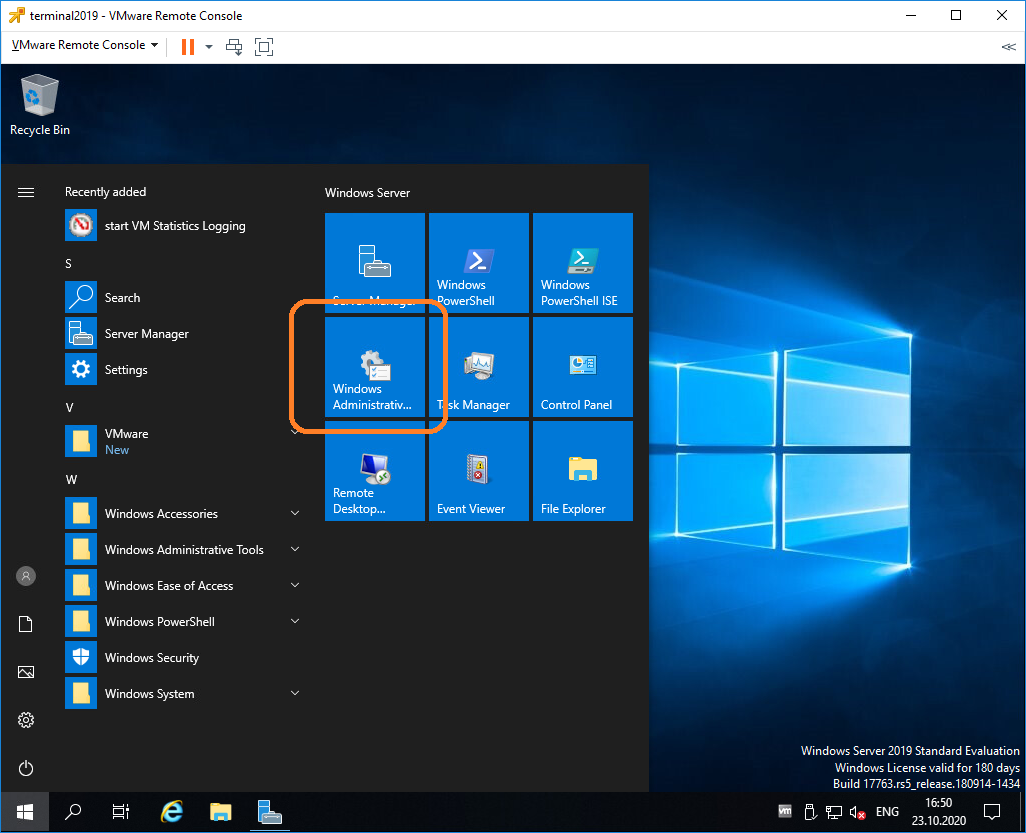

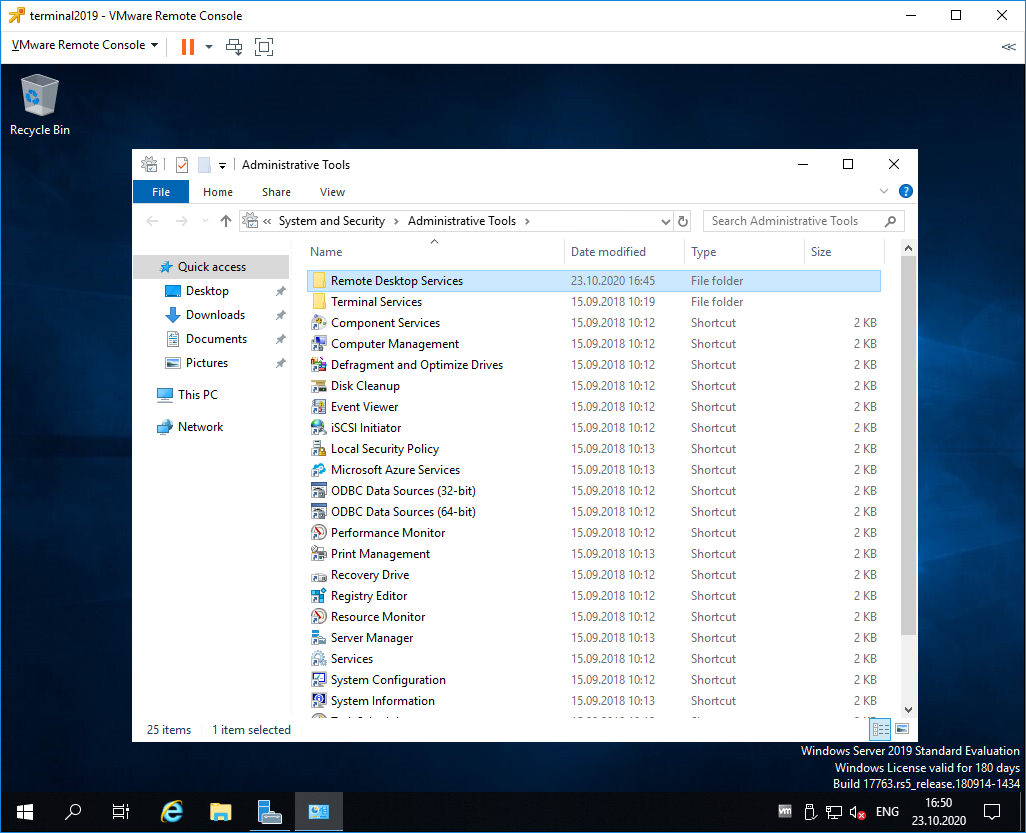

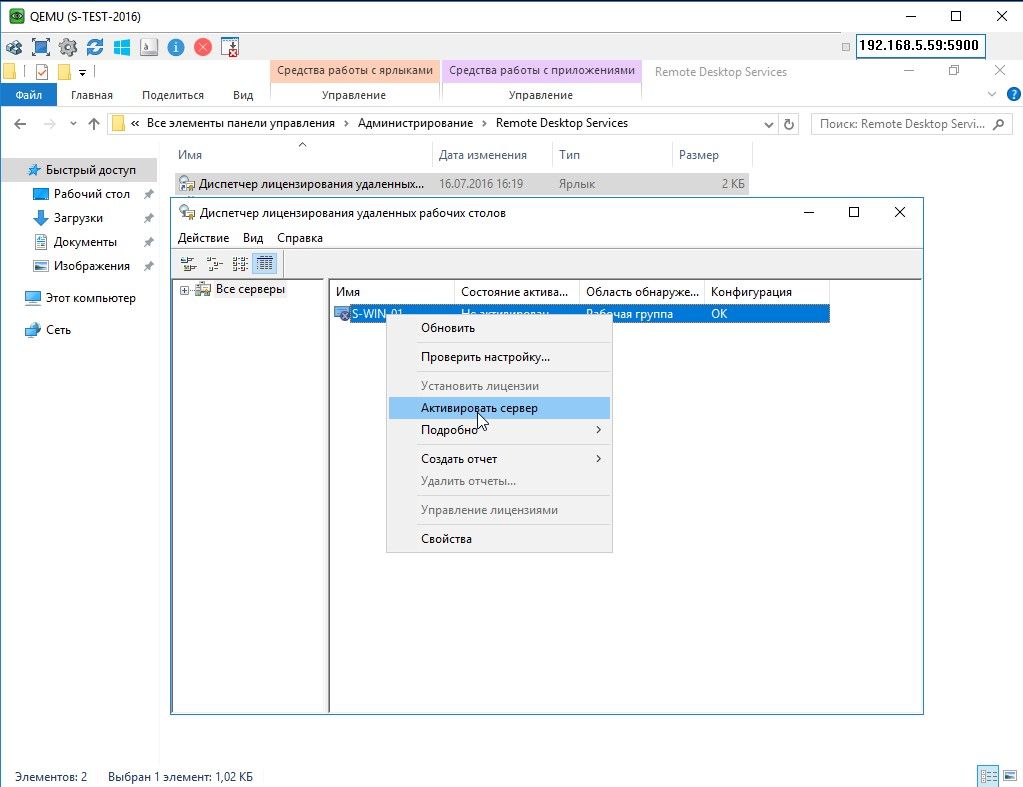

Открываем Windows Administrative Tools.

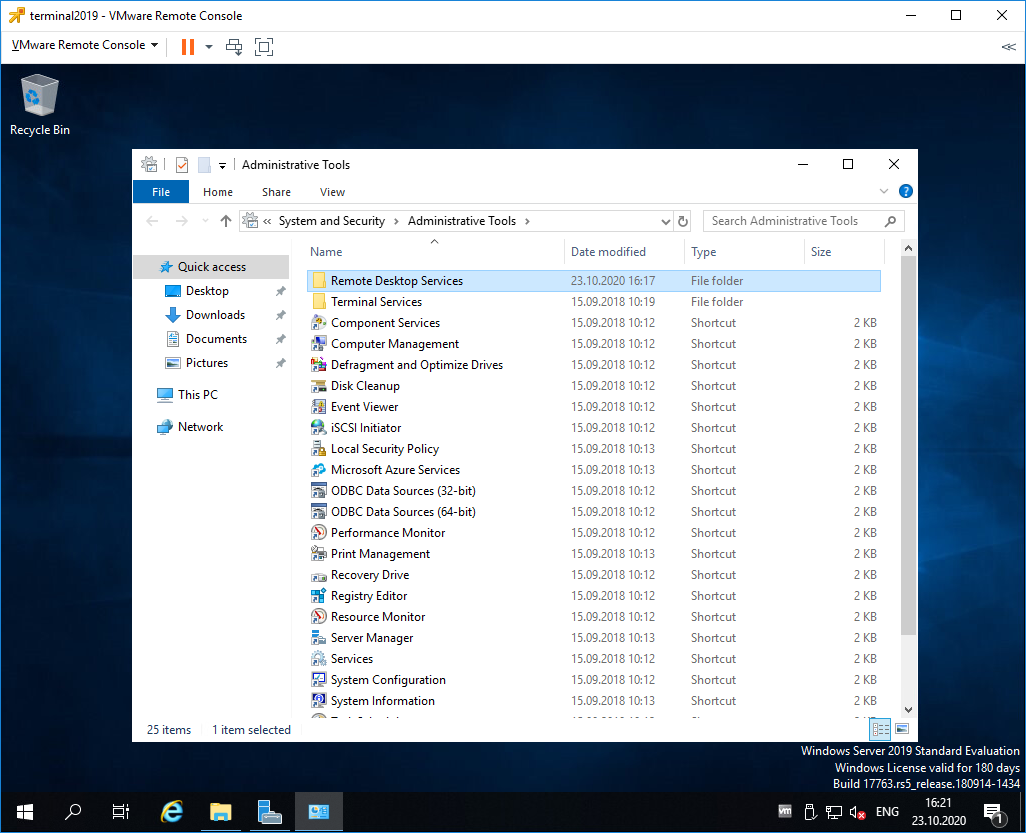

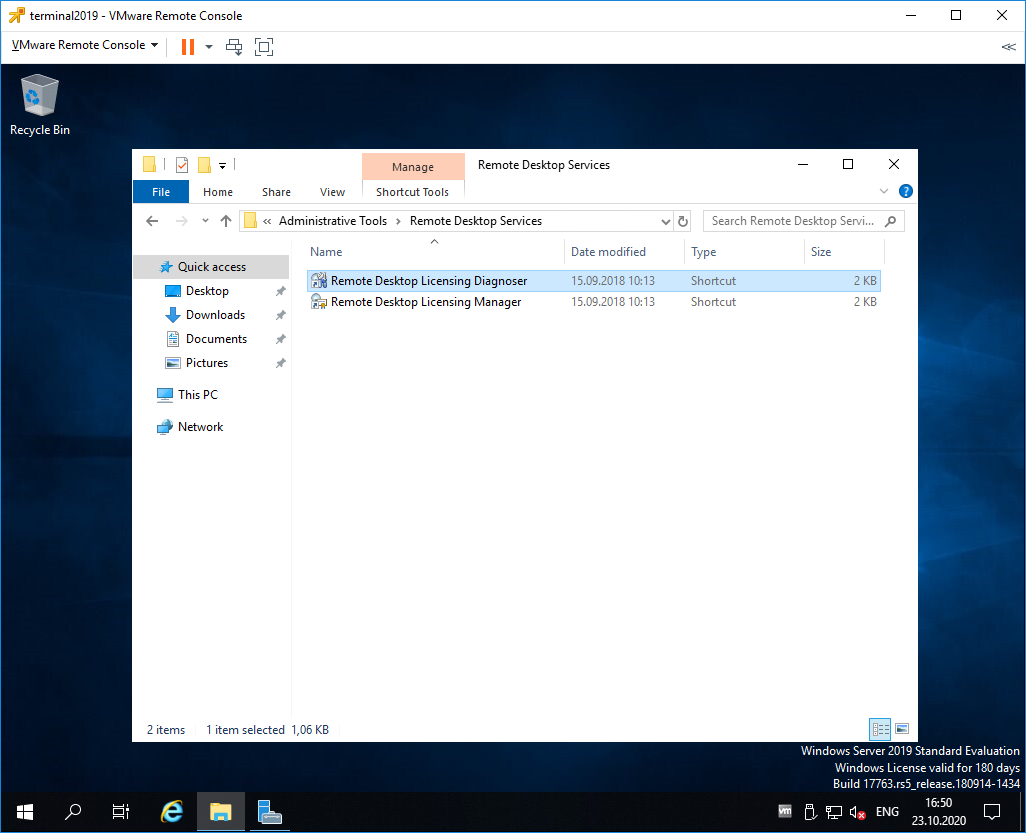

Переходим в папку Remote Desktop Services.

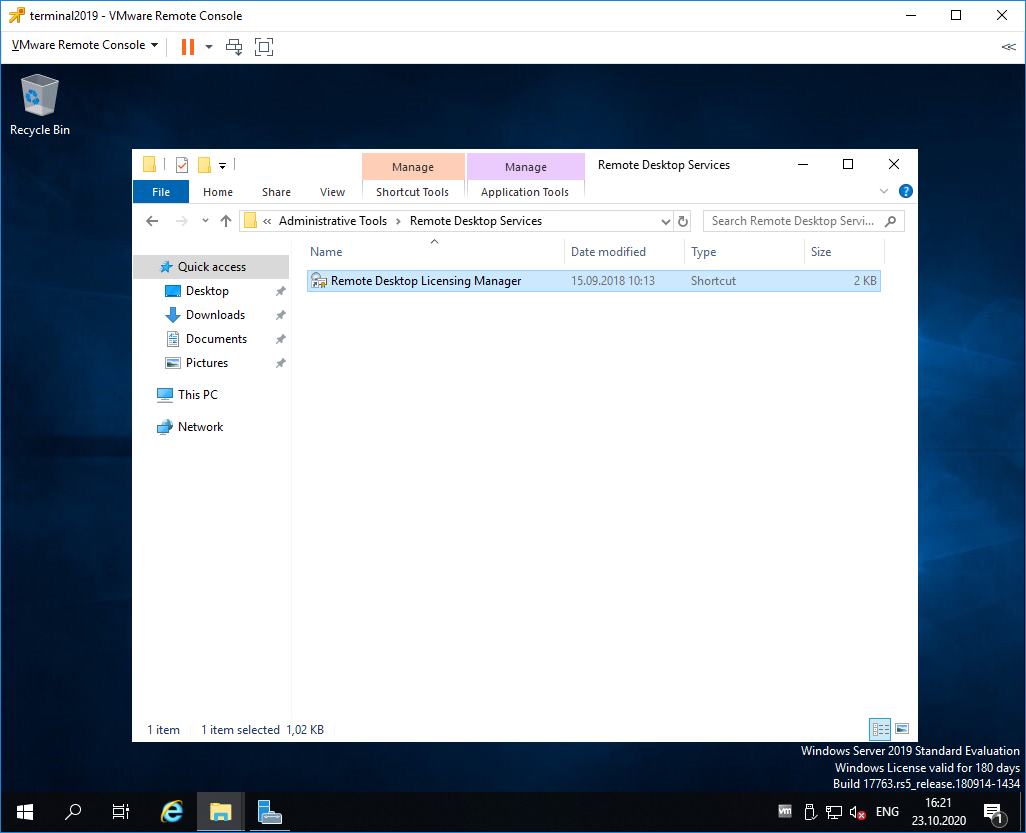

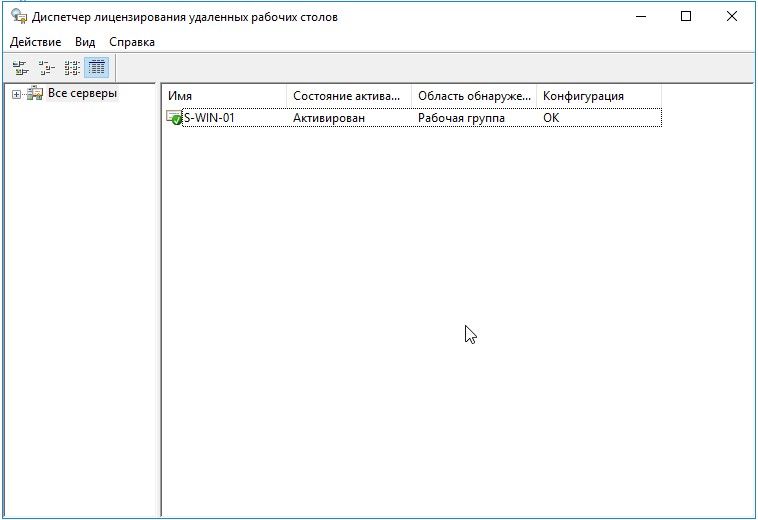

Запускаем оснастку Remote Desktop Licensing Manager.

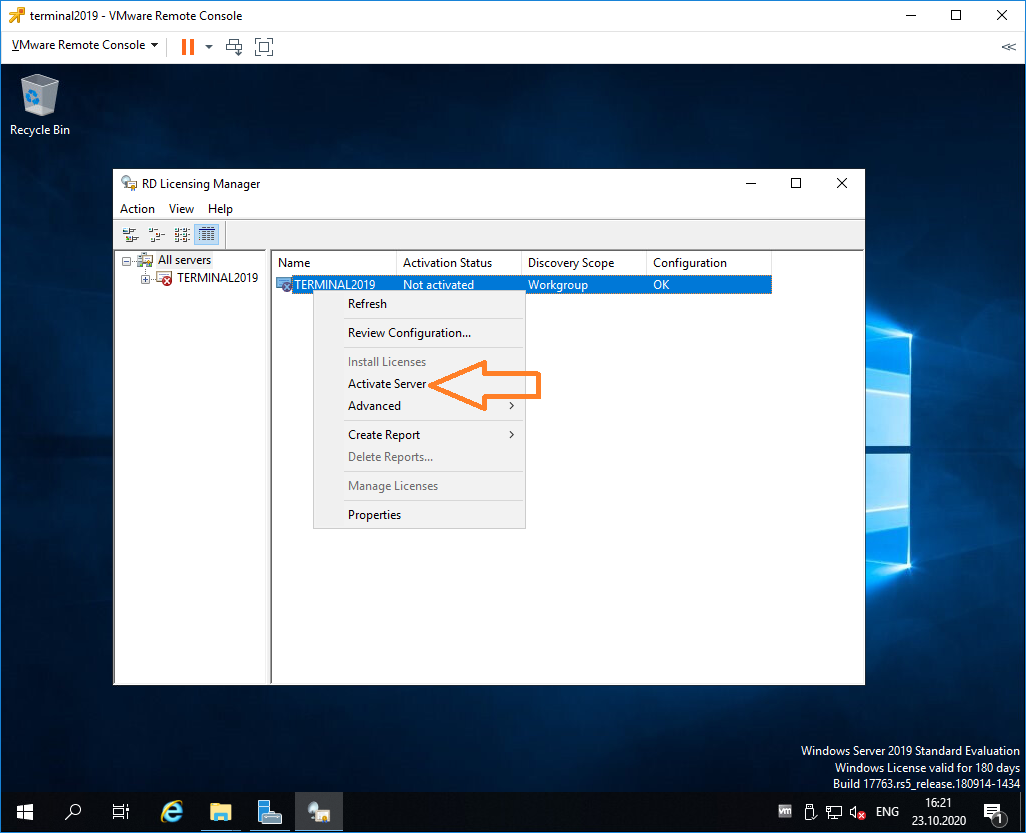

Выбираем наш сервер, правой кнопкой — активировать.

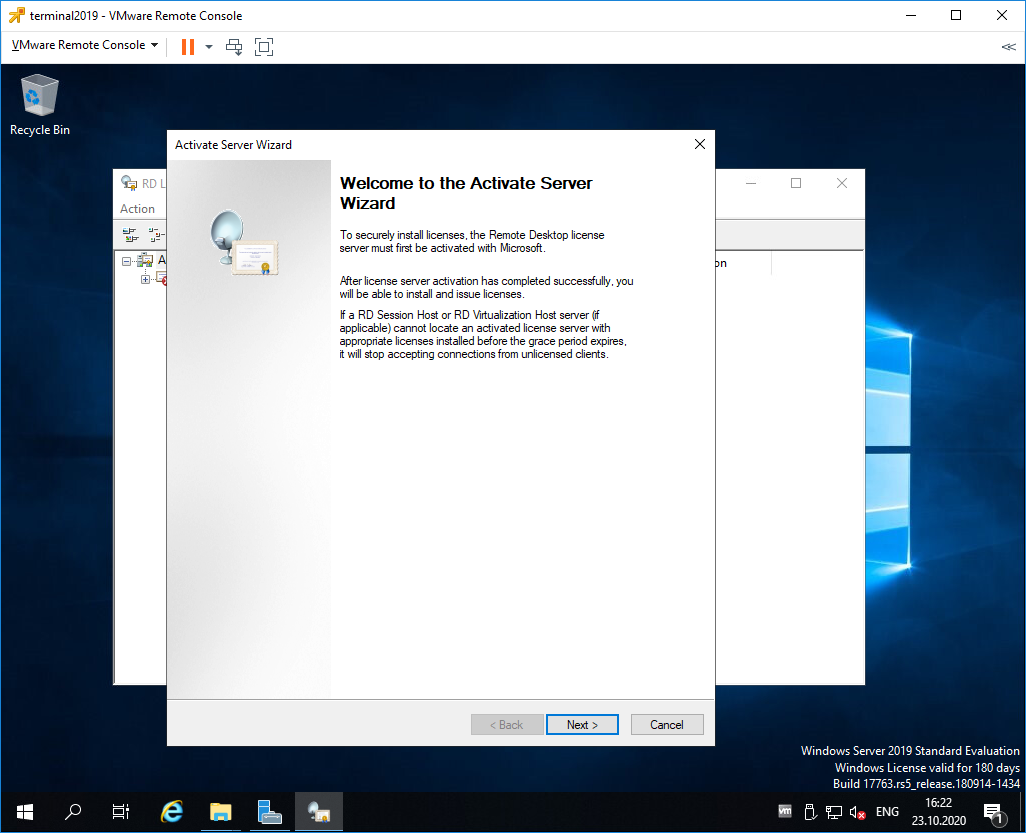

Открывается окно активации. Next.

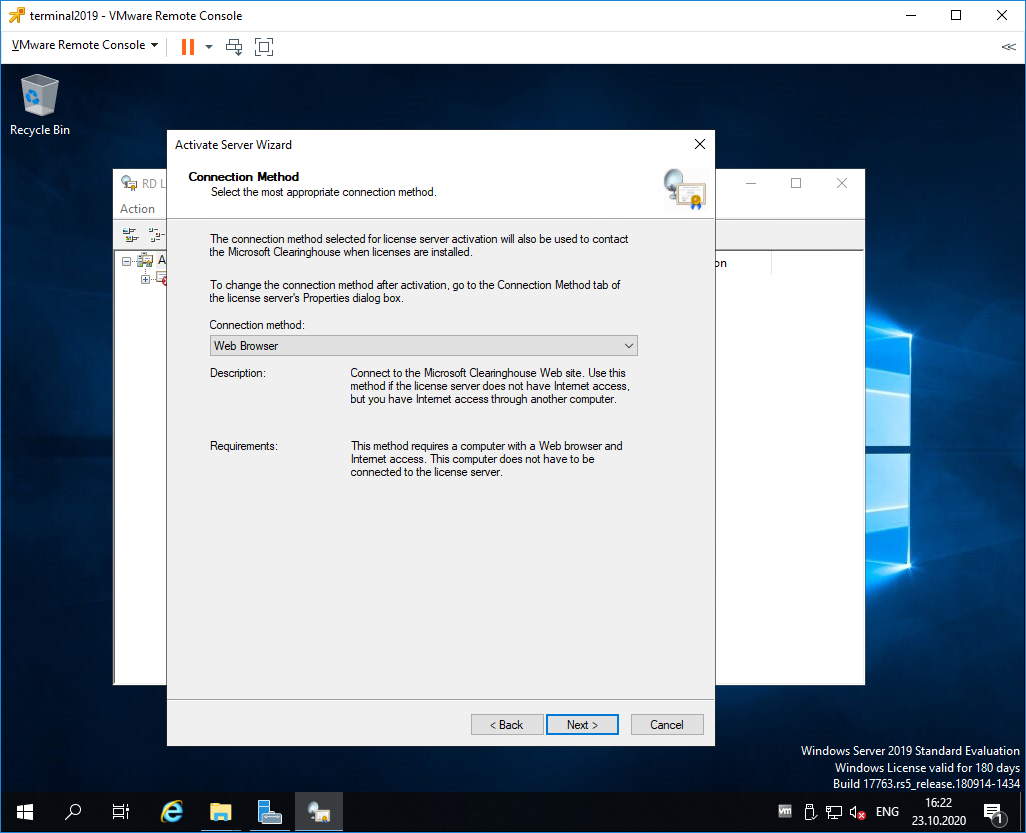

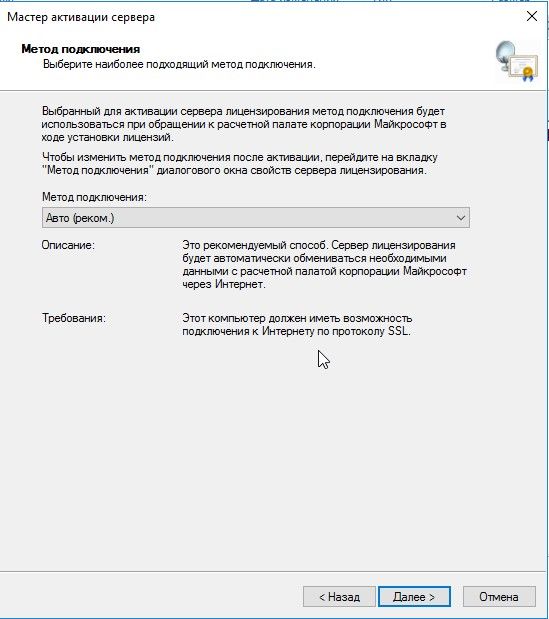

Выбираем метод соединения Web Browser. Next.

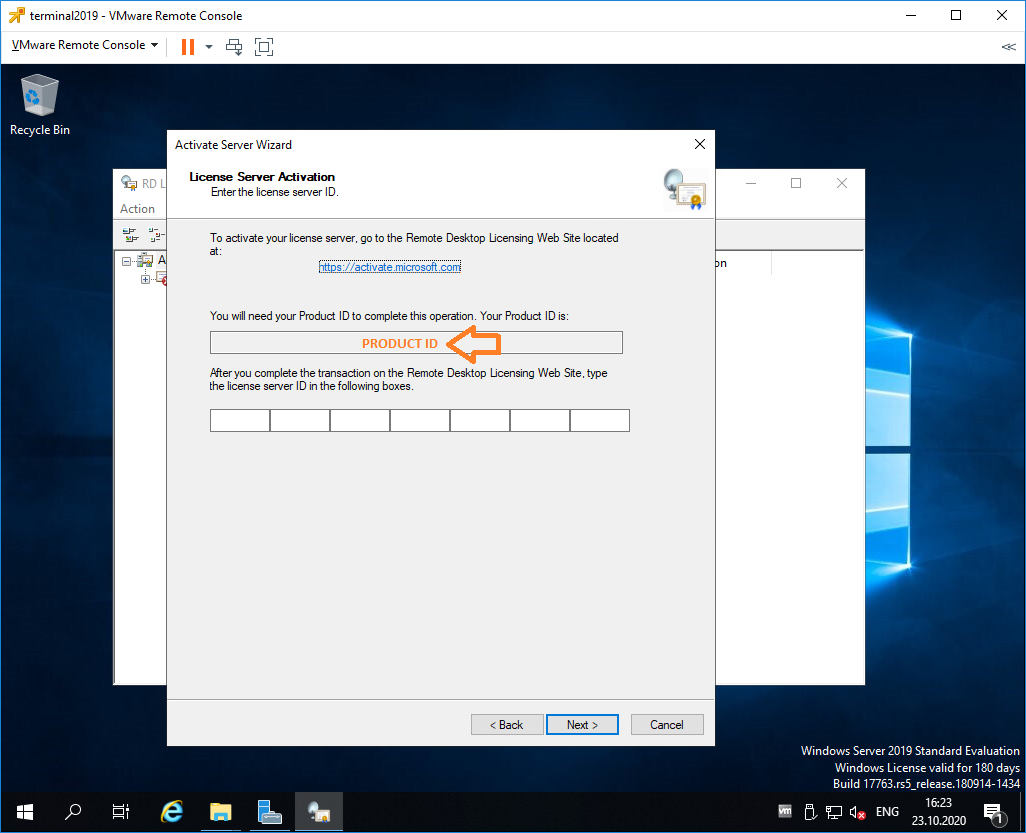

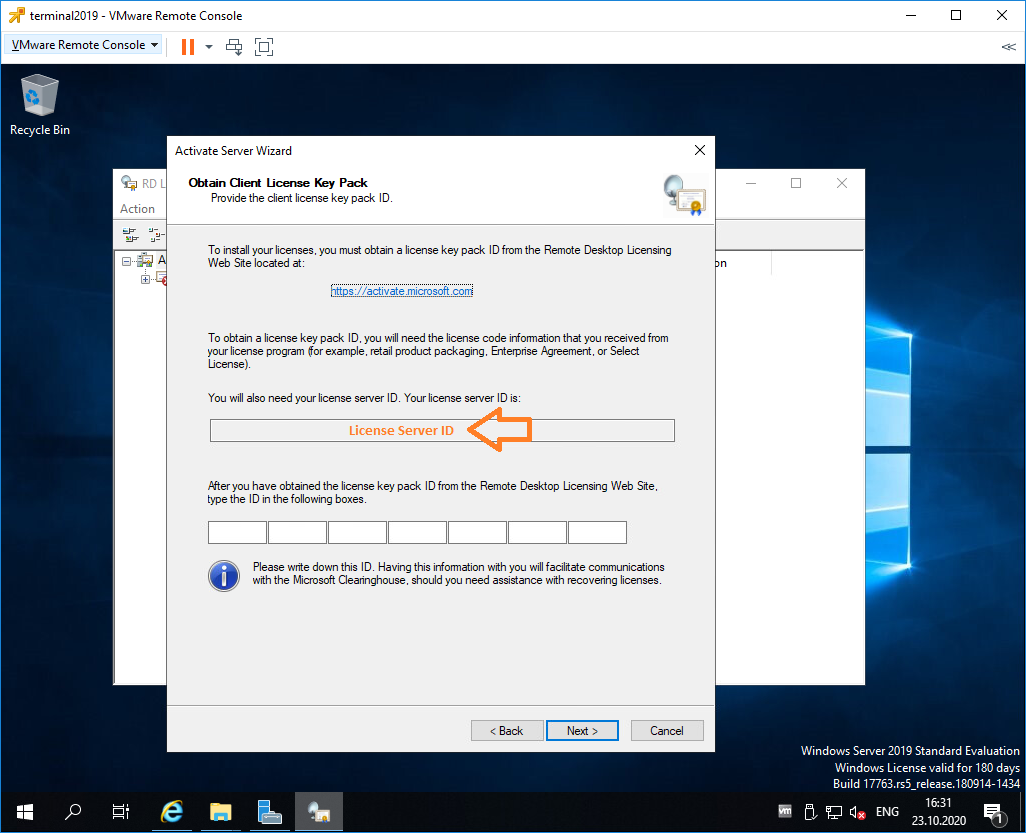

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

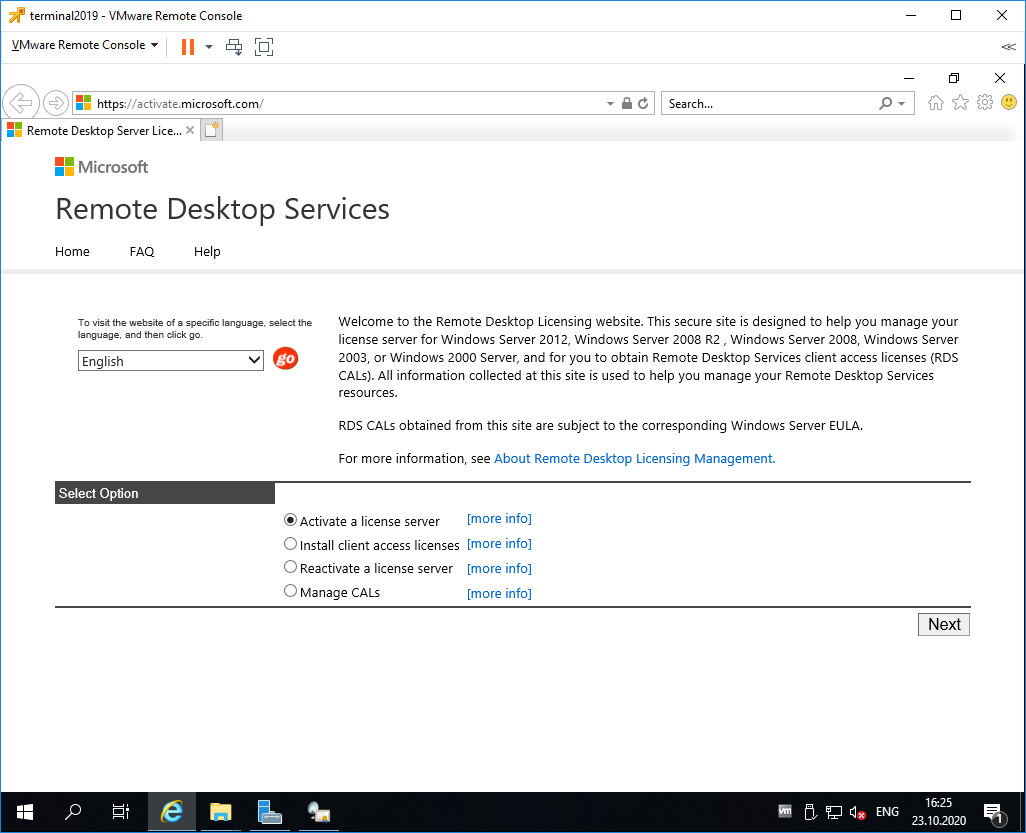

Выбираем «Activate a license server». Next.

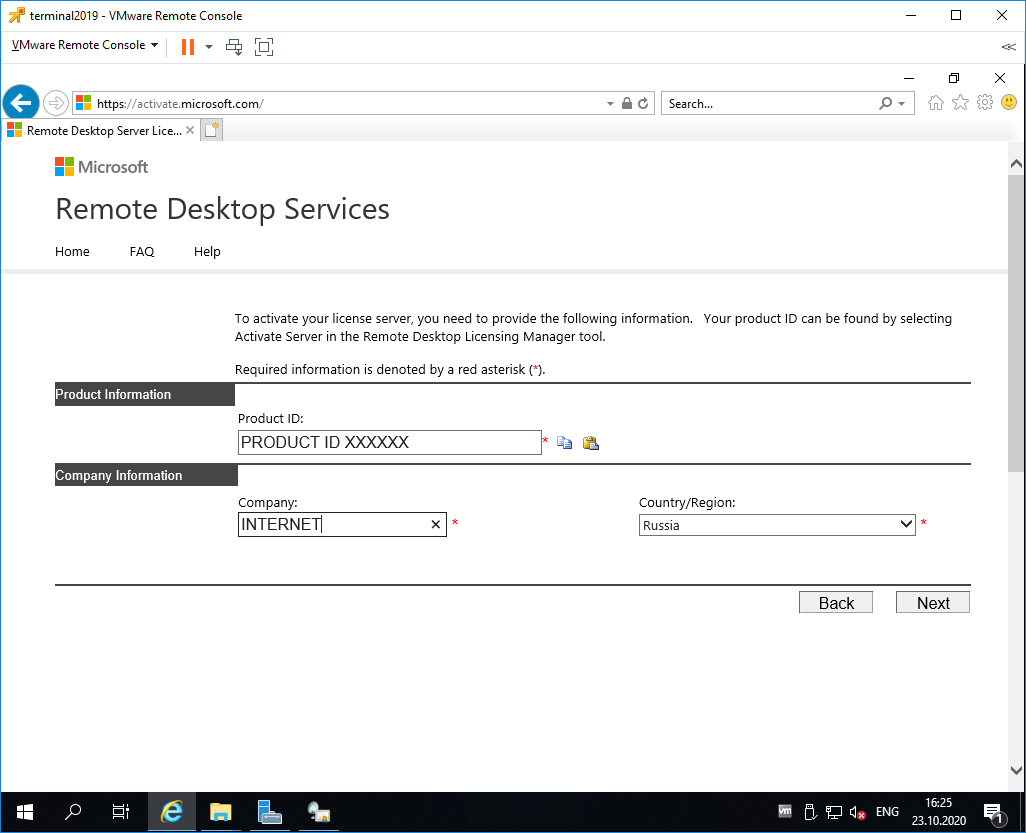

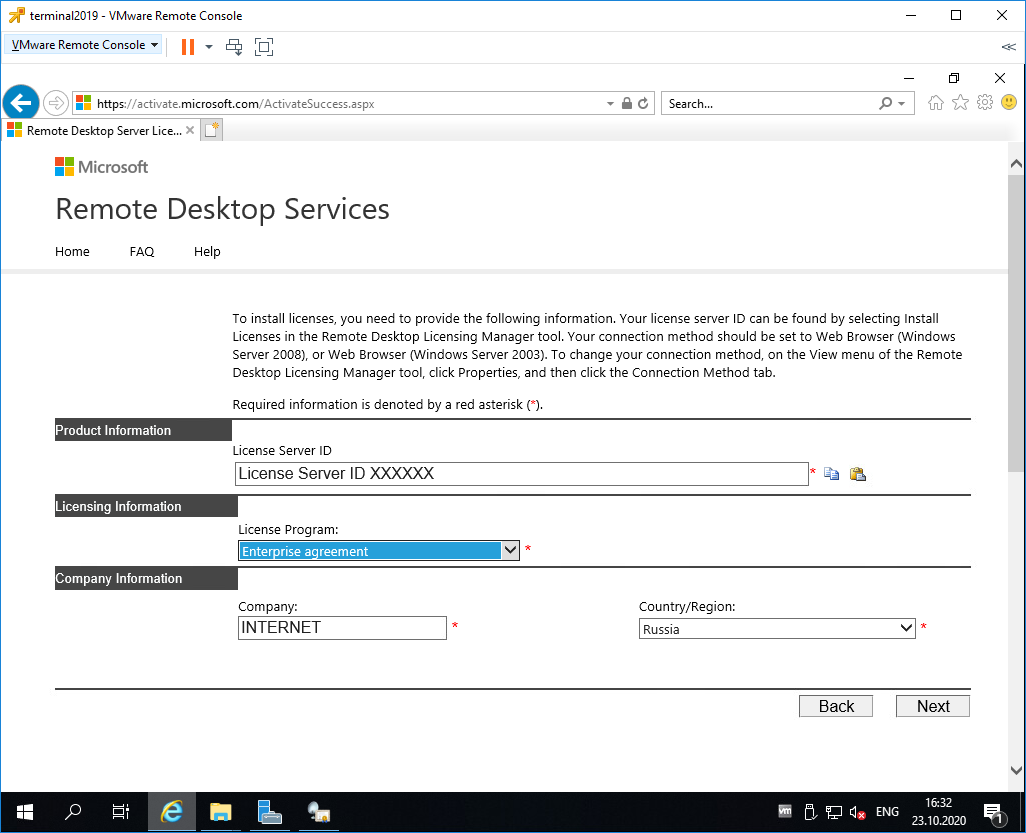

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

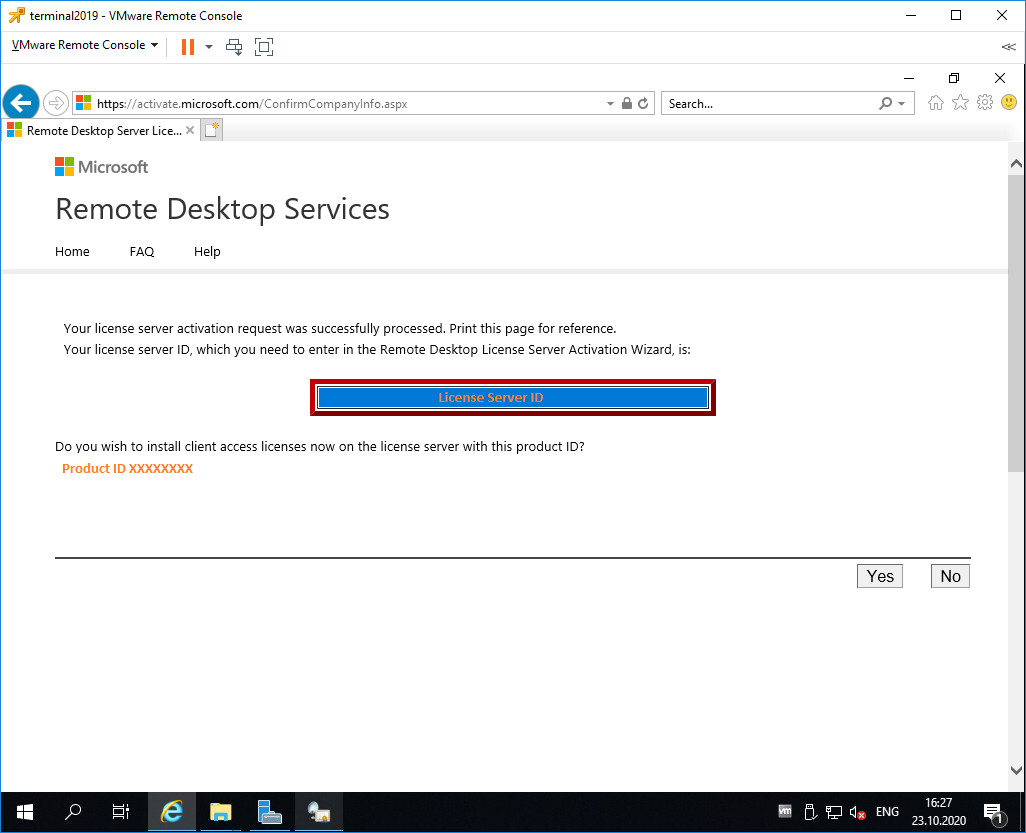

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

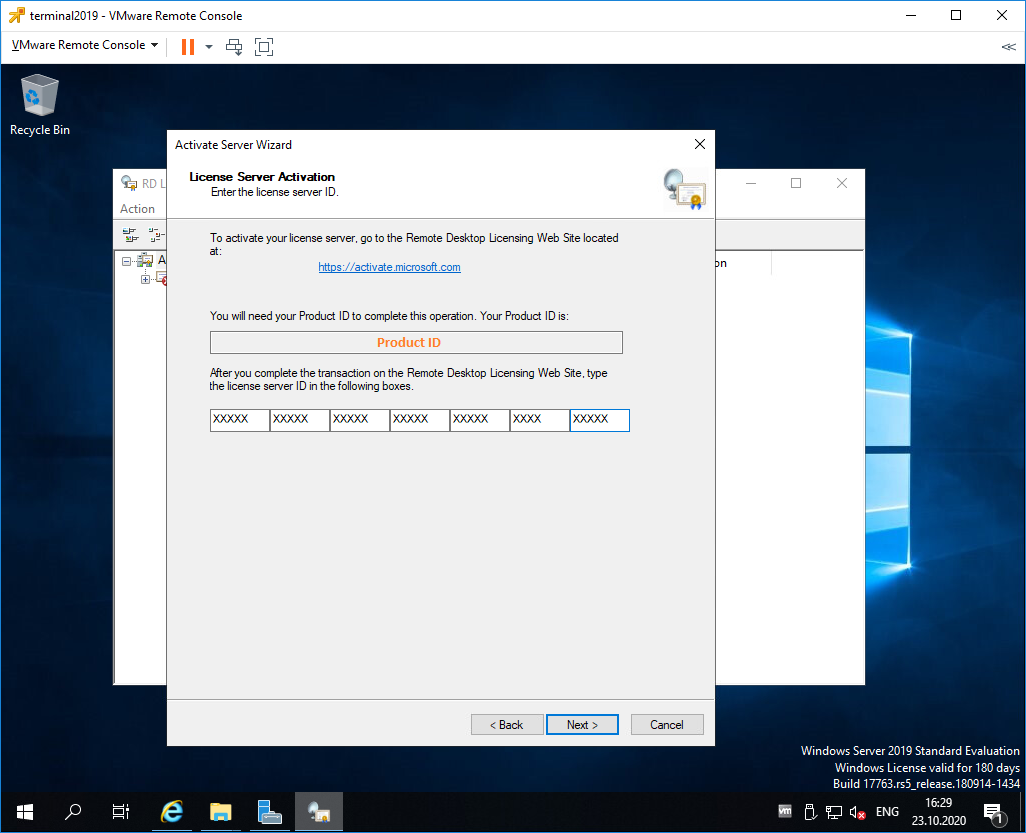

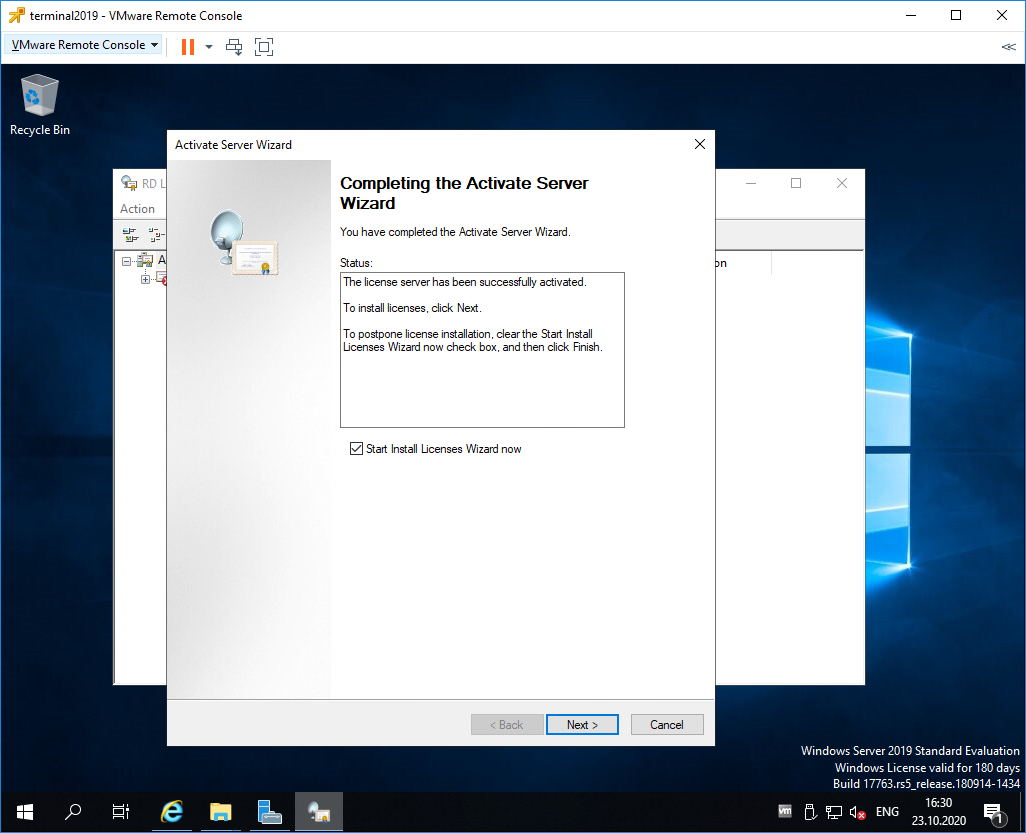

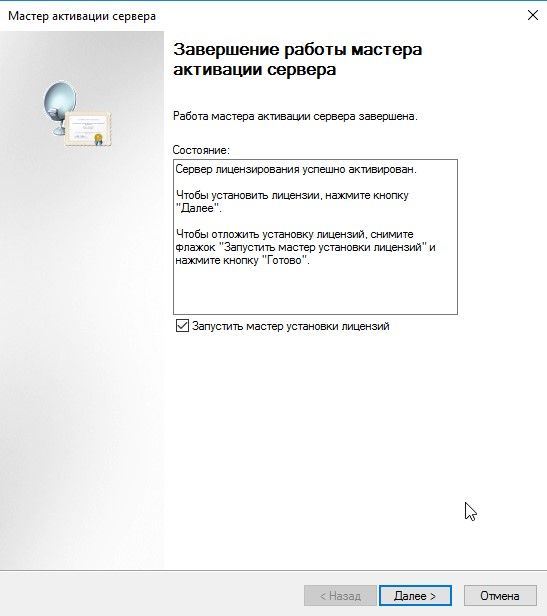

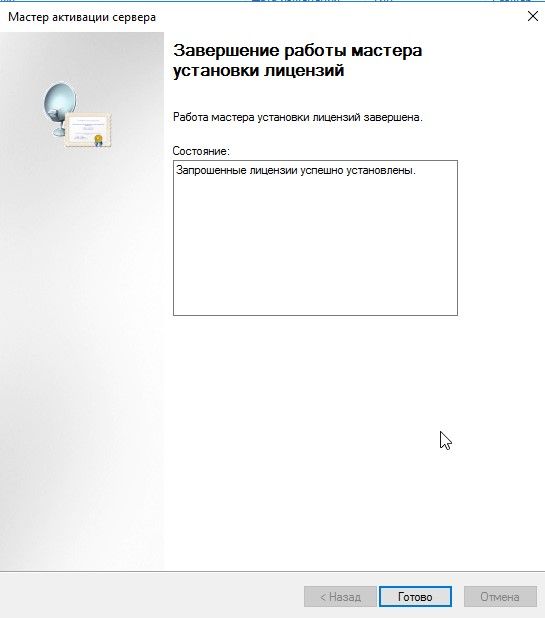

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

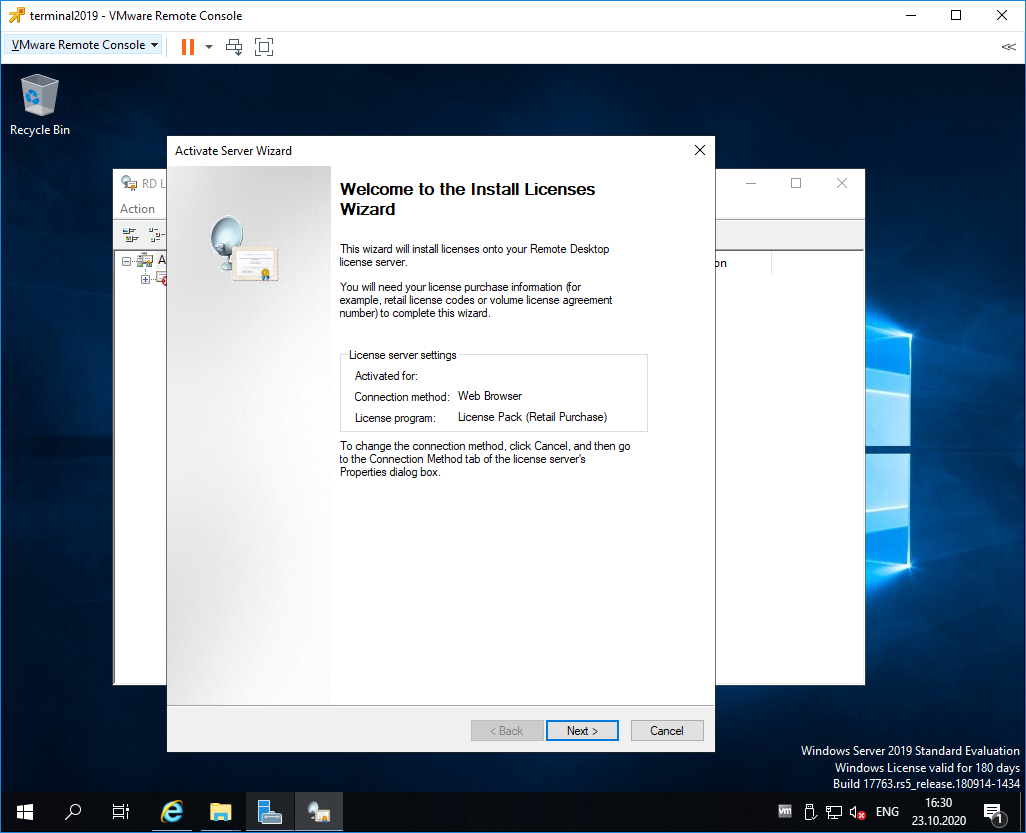

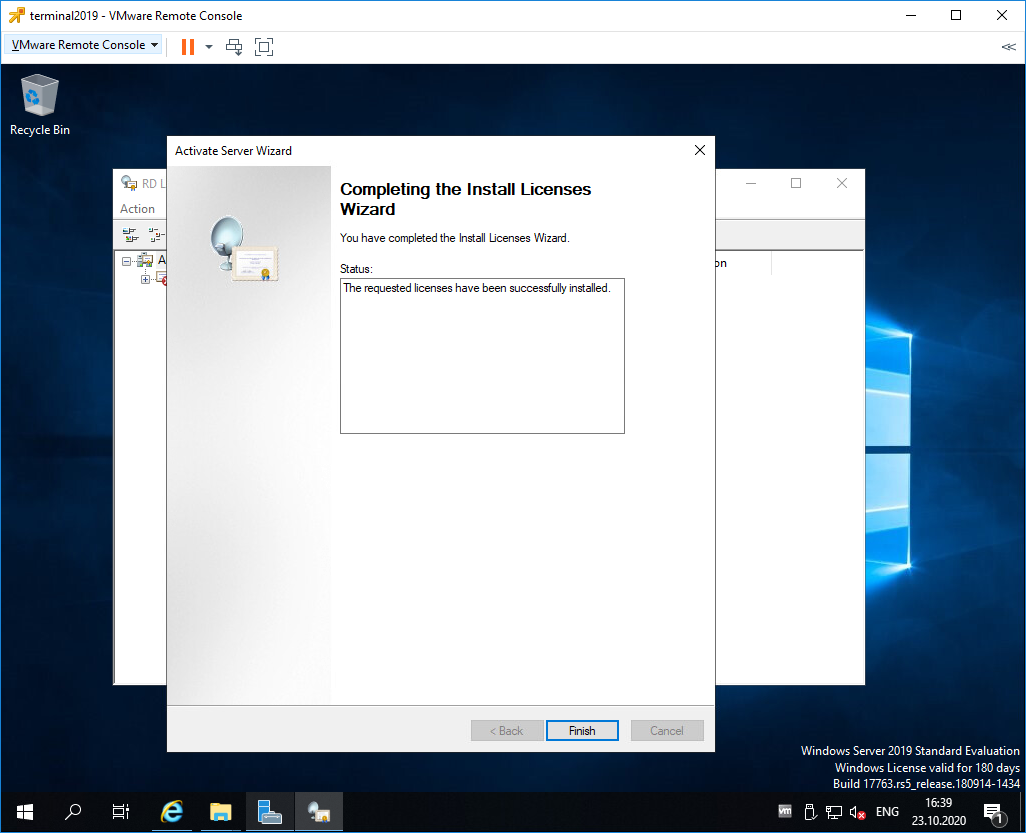

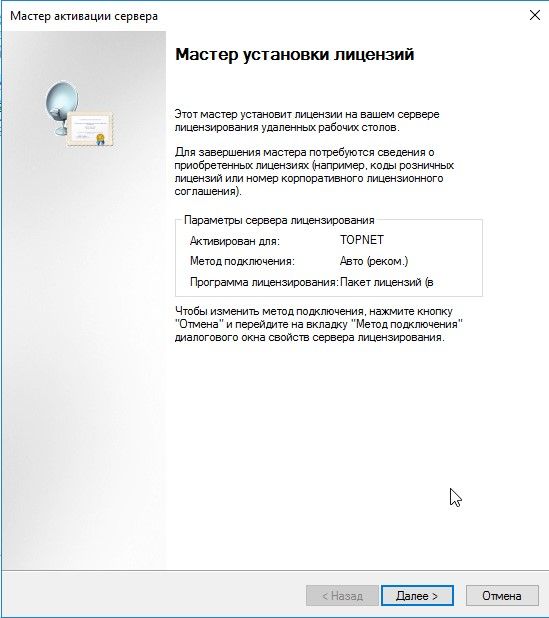

Открывается мастер установки лицензий. Next.

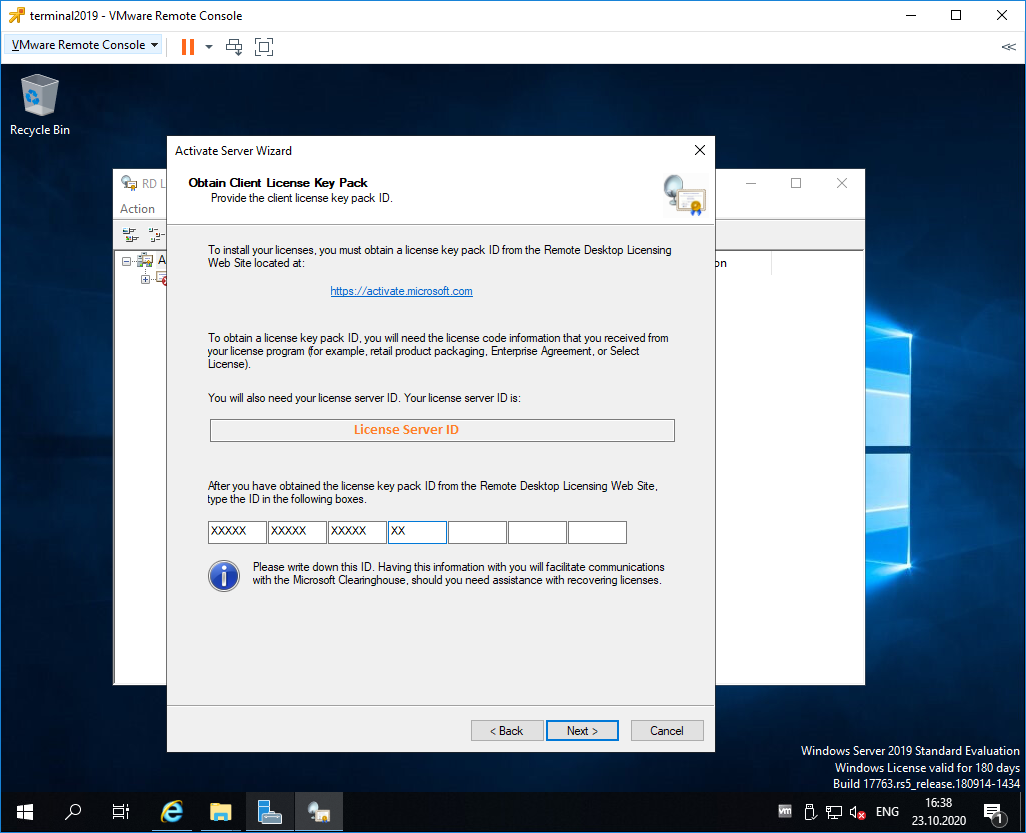

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

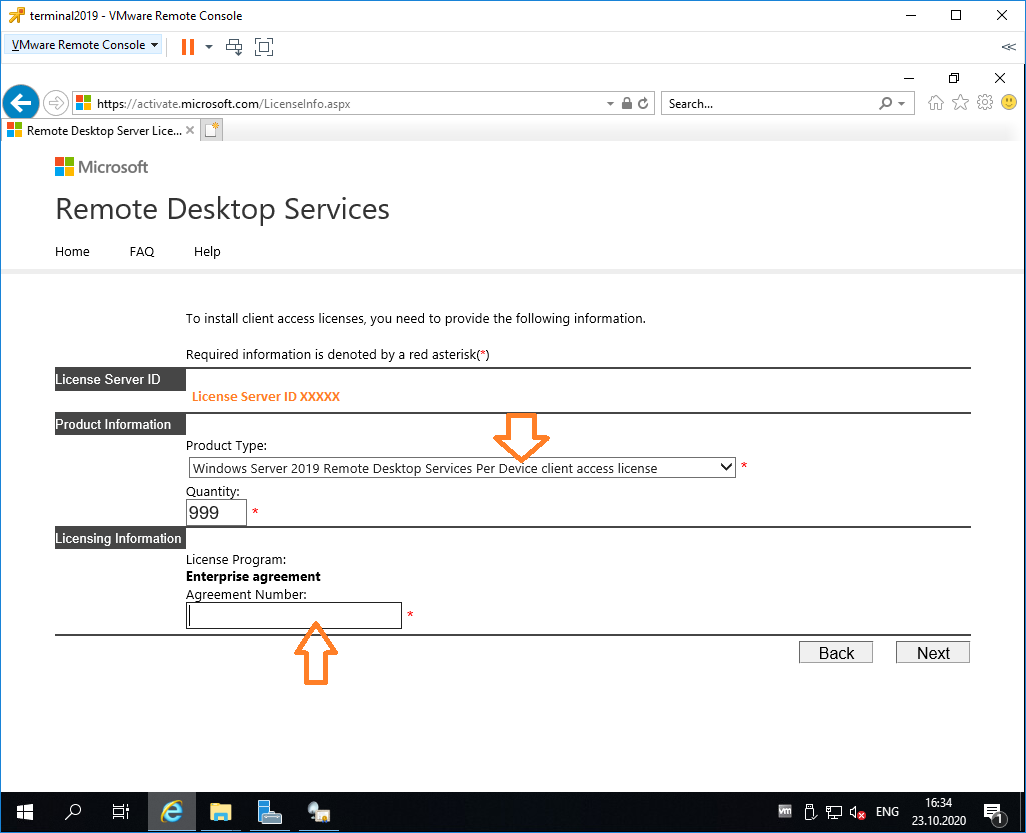

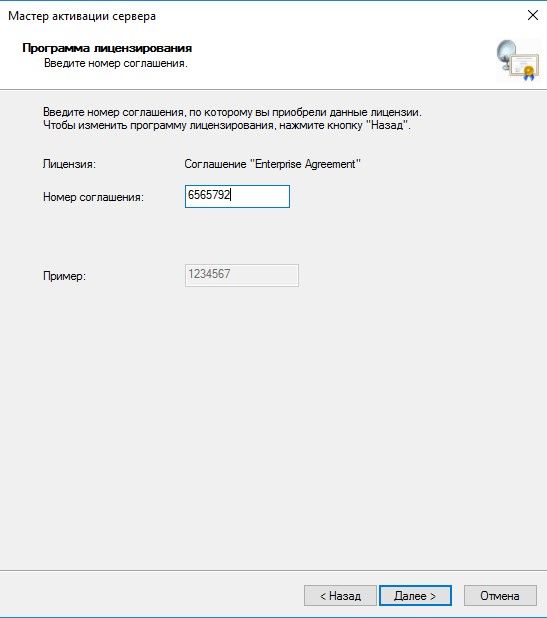

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

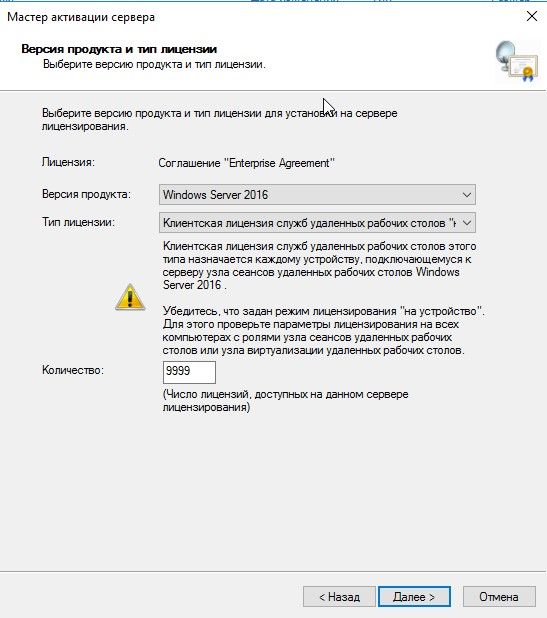

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

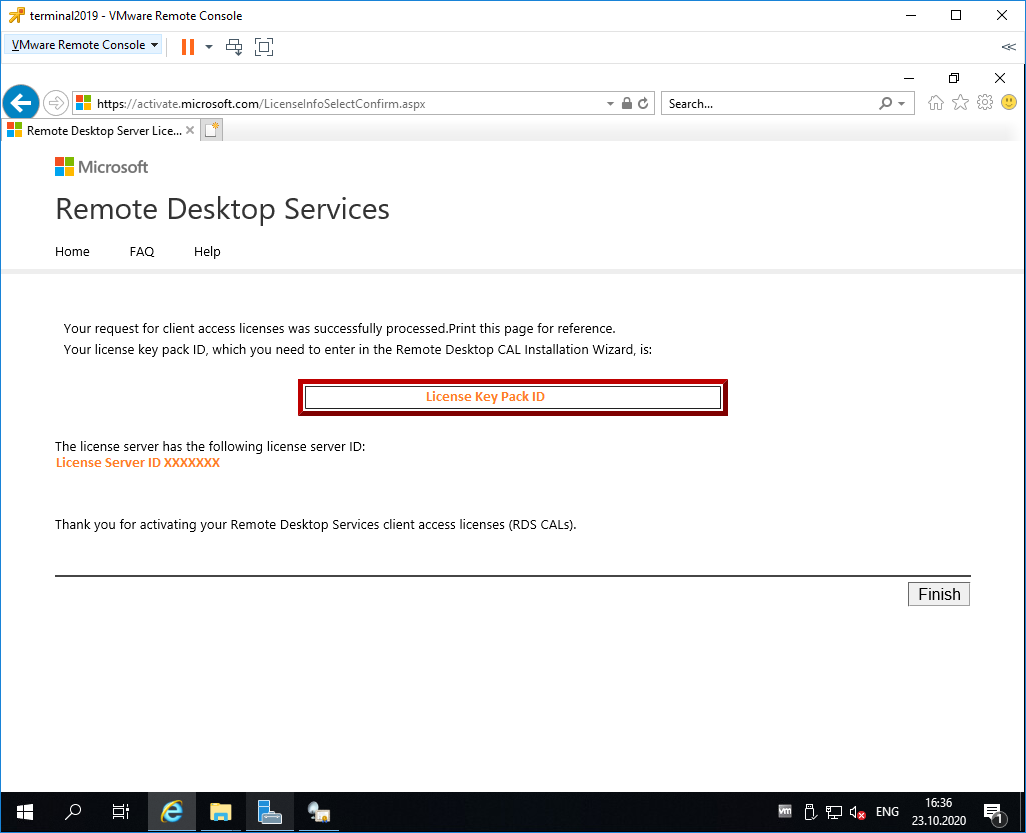

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

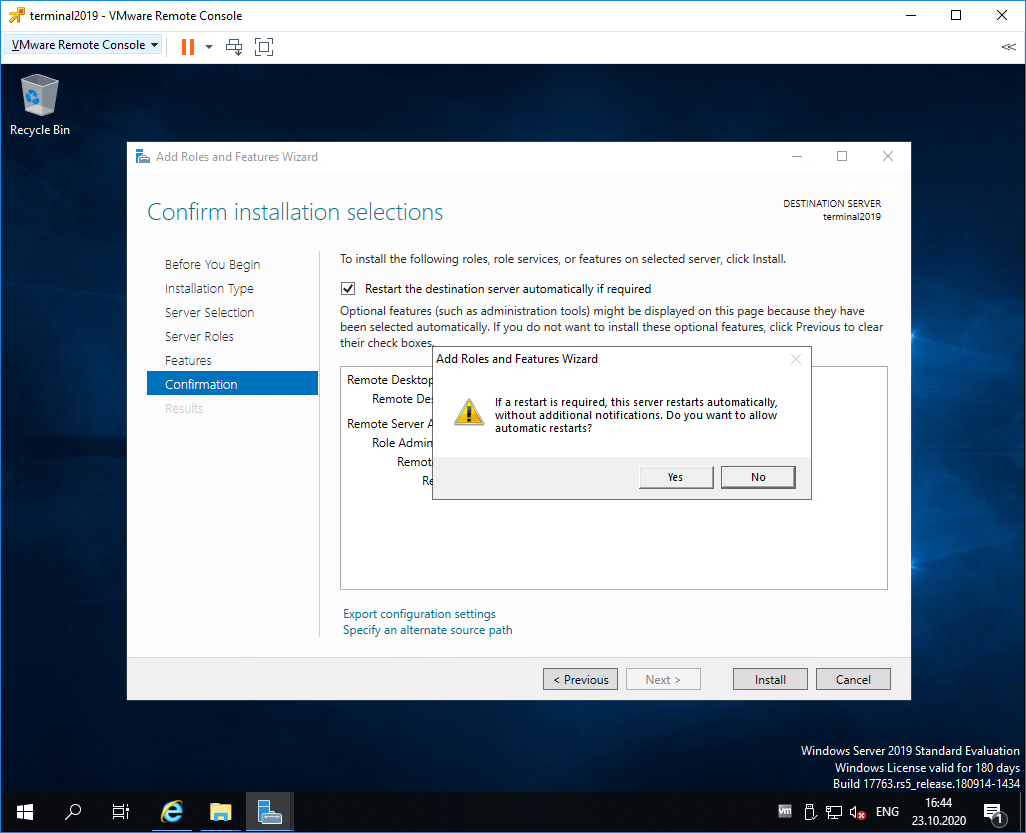

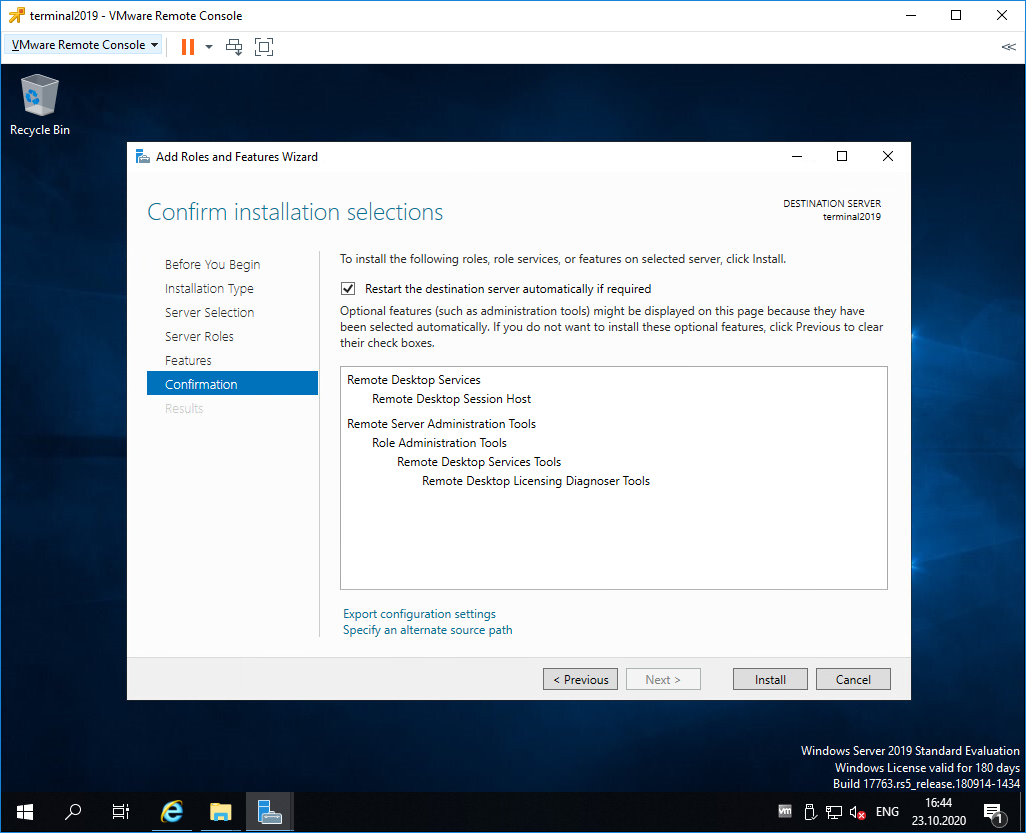

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

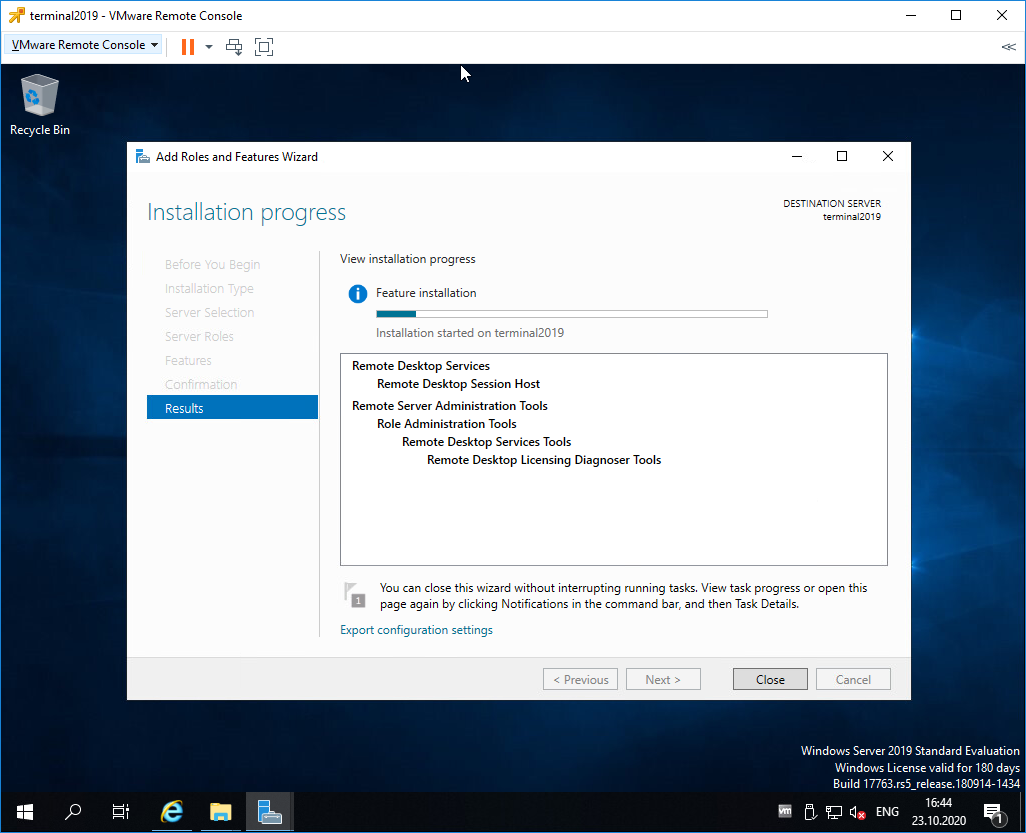

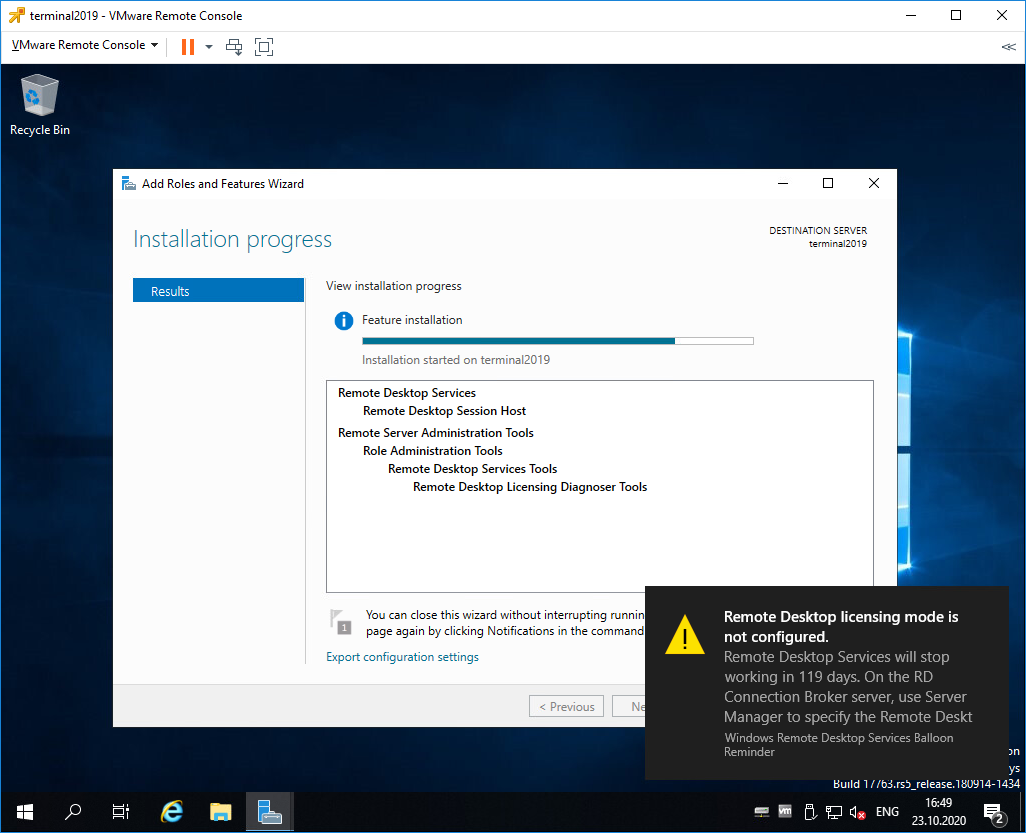

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

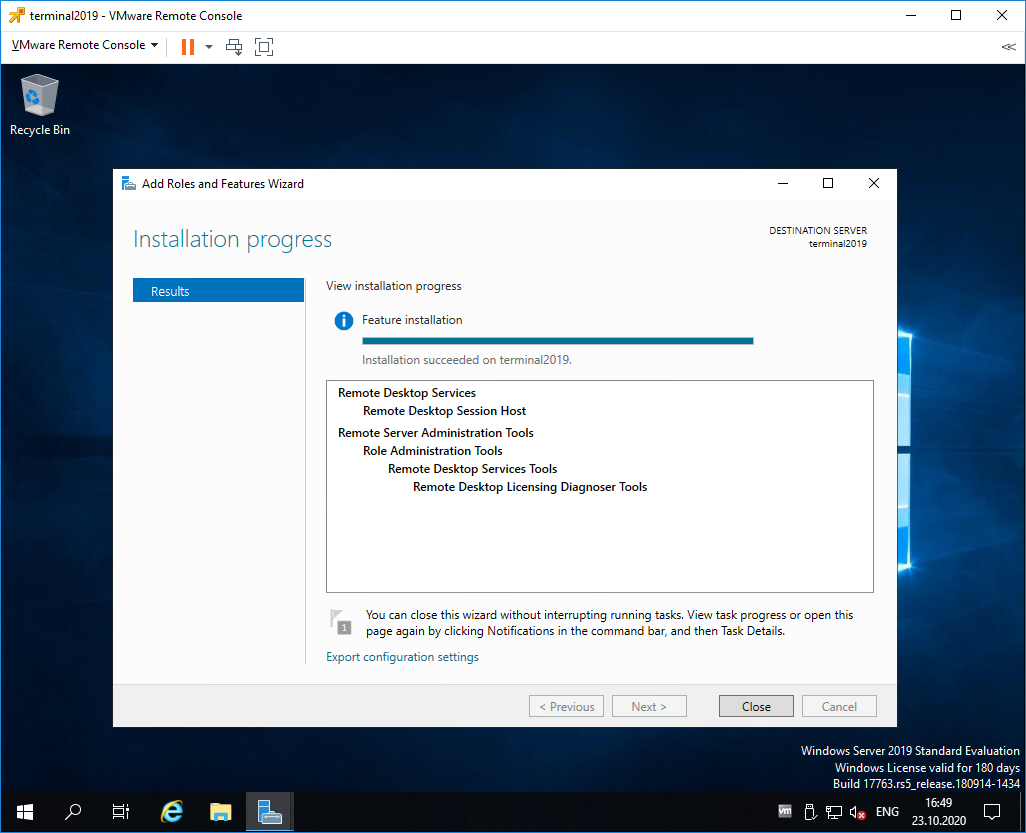

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

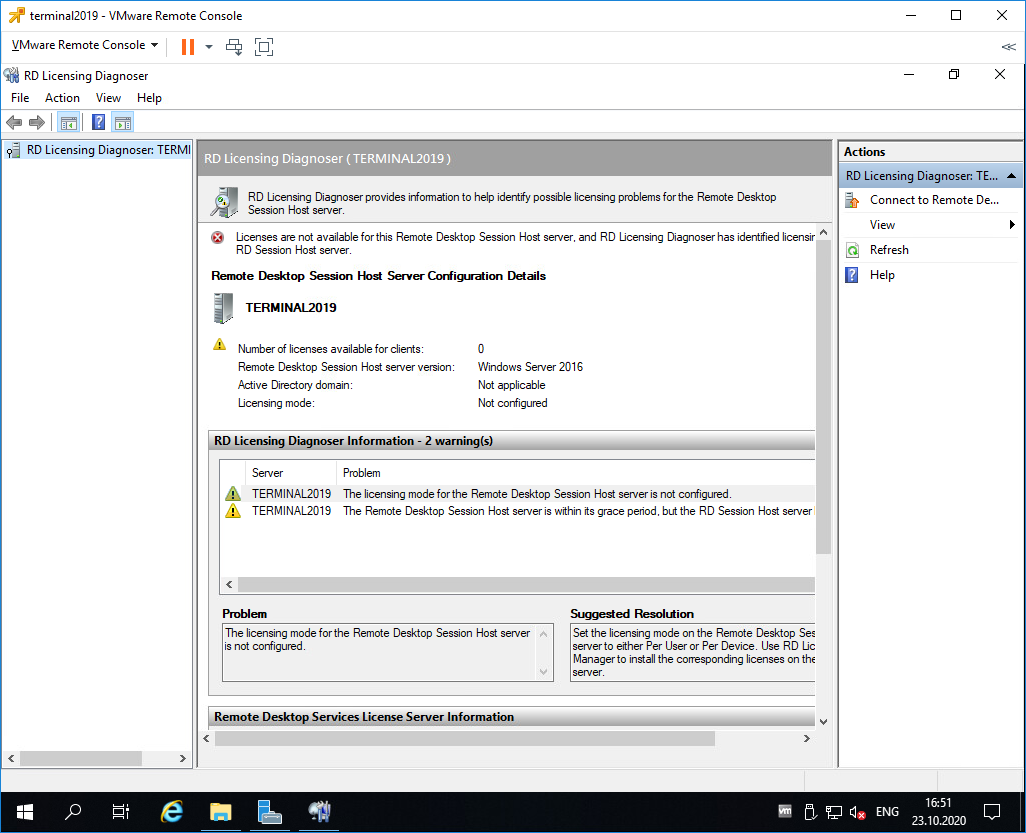

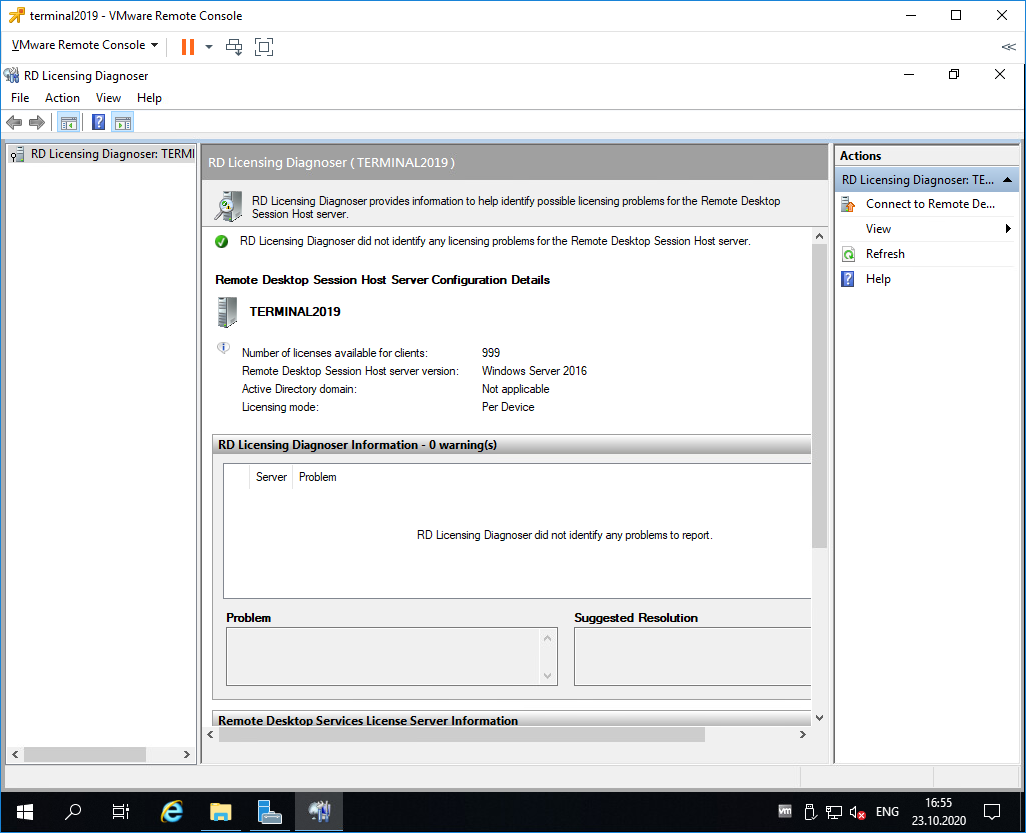

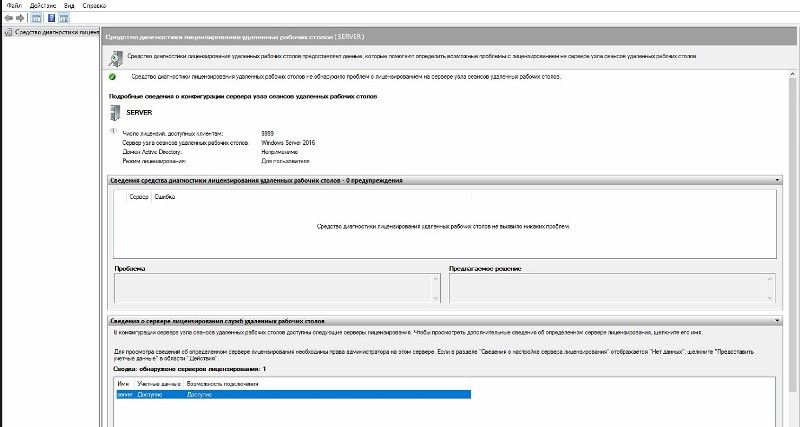

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

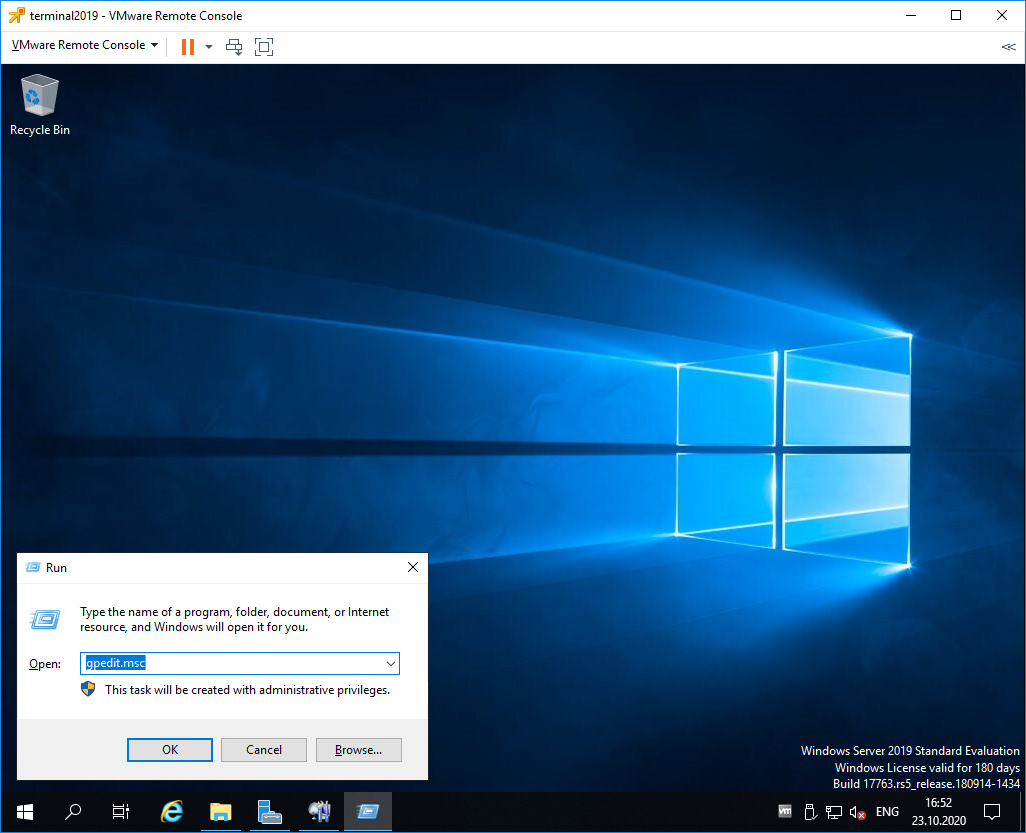

Откроется Local Group Policy Editor.

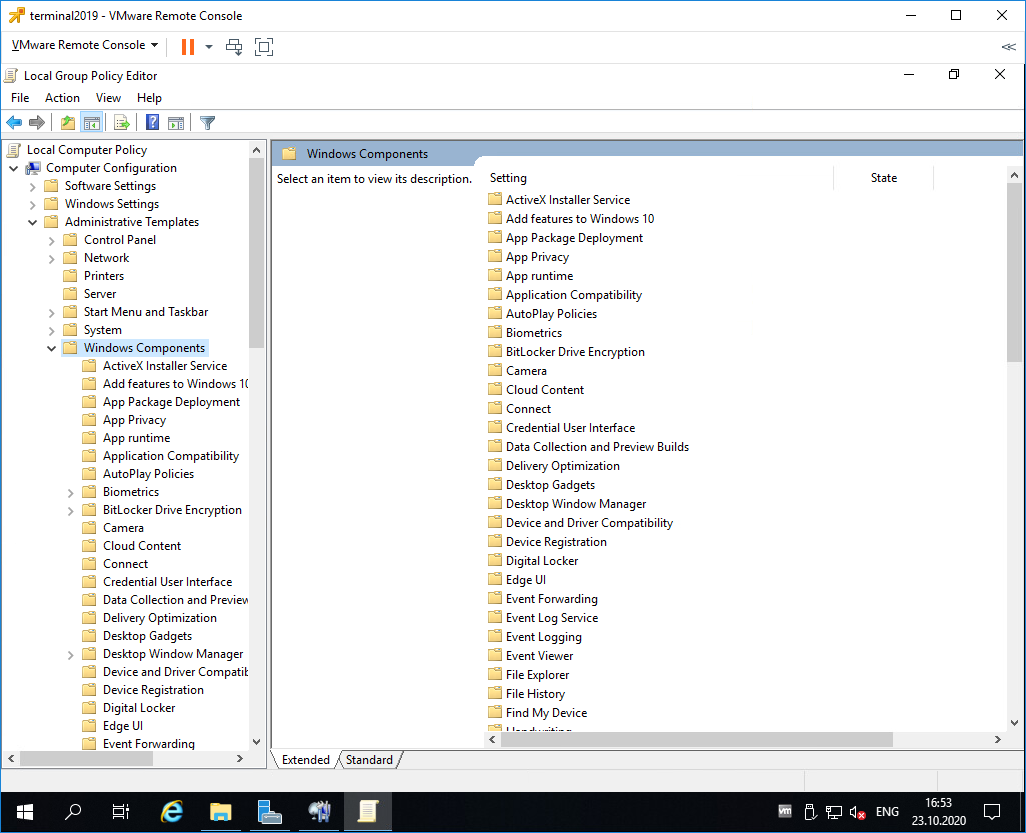

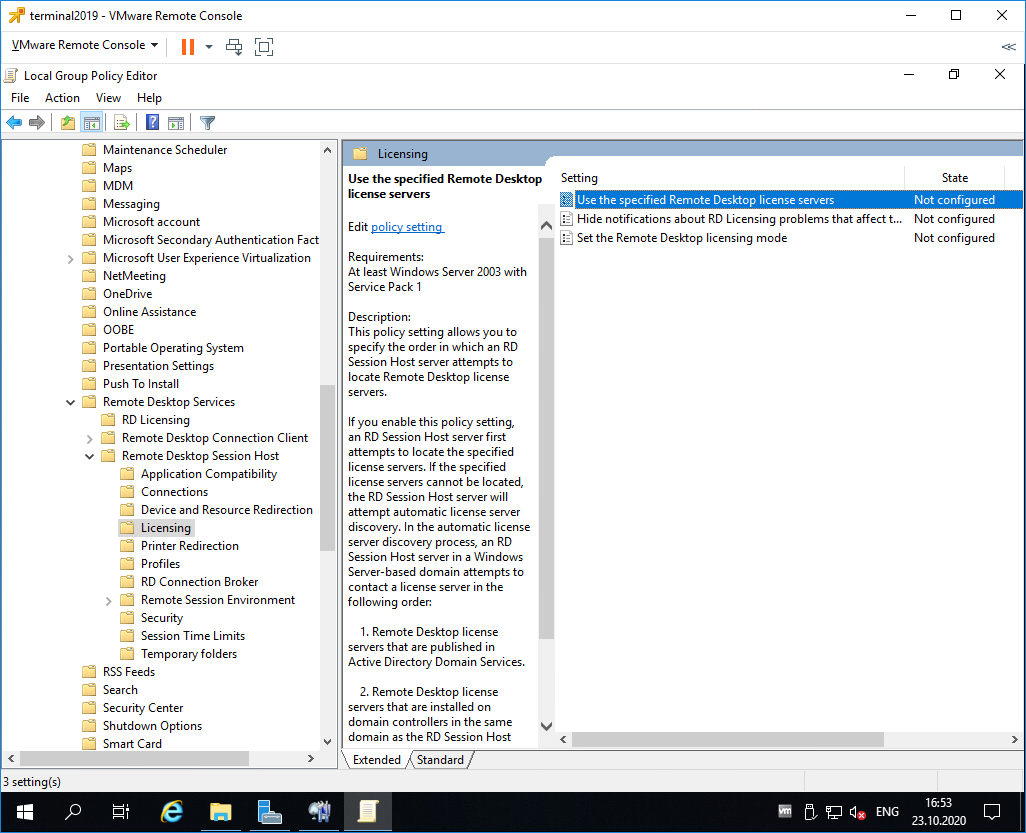

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

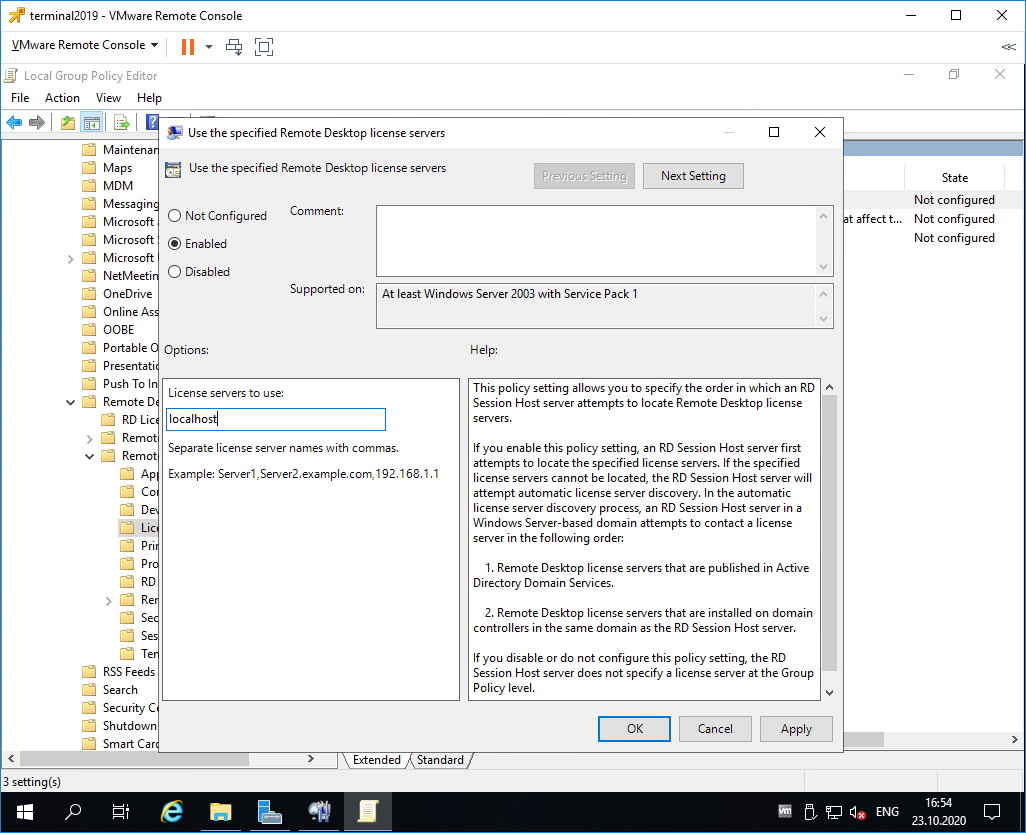

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

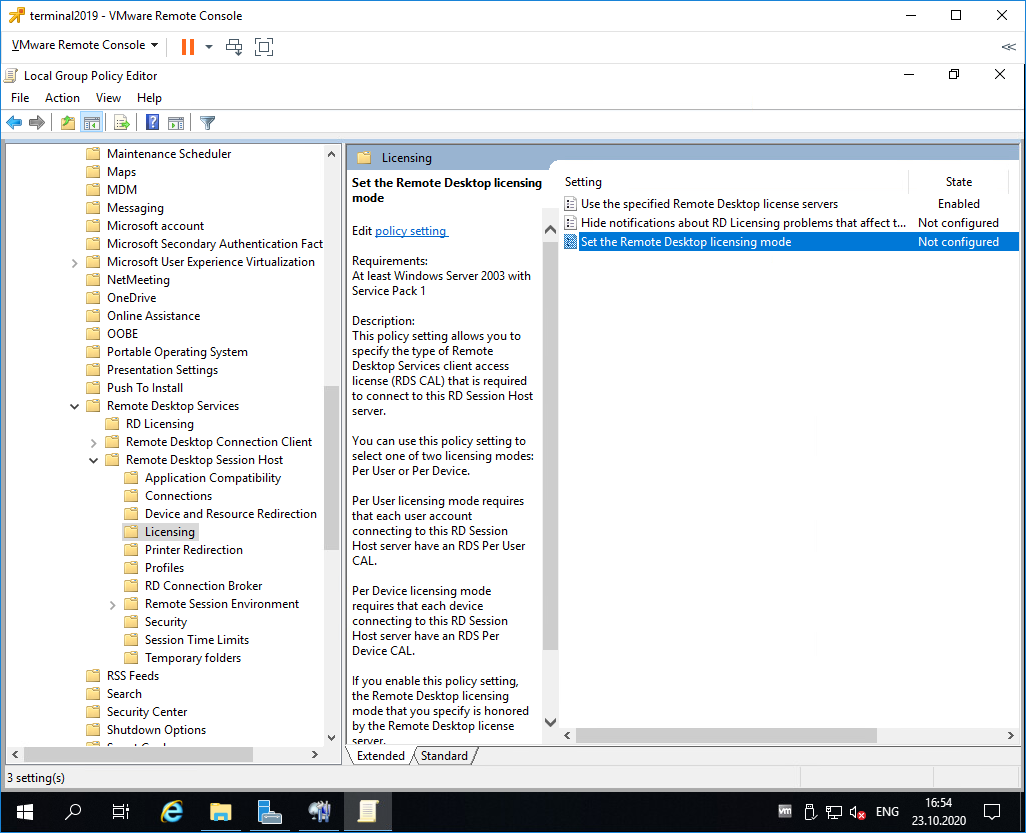

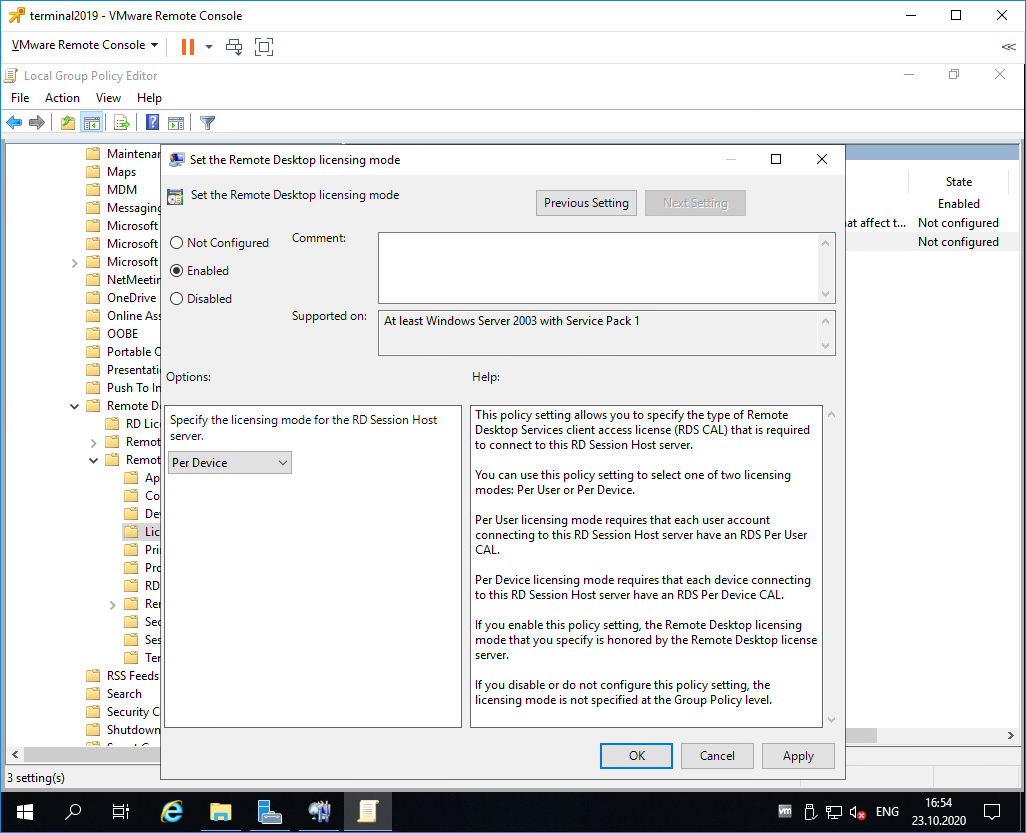

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

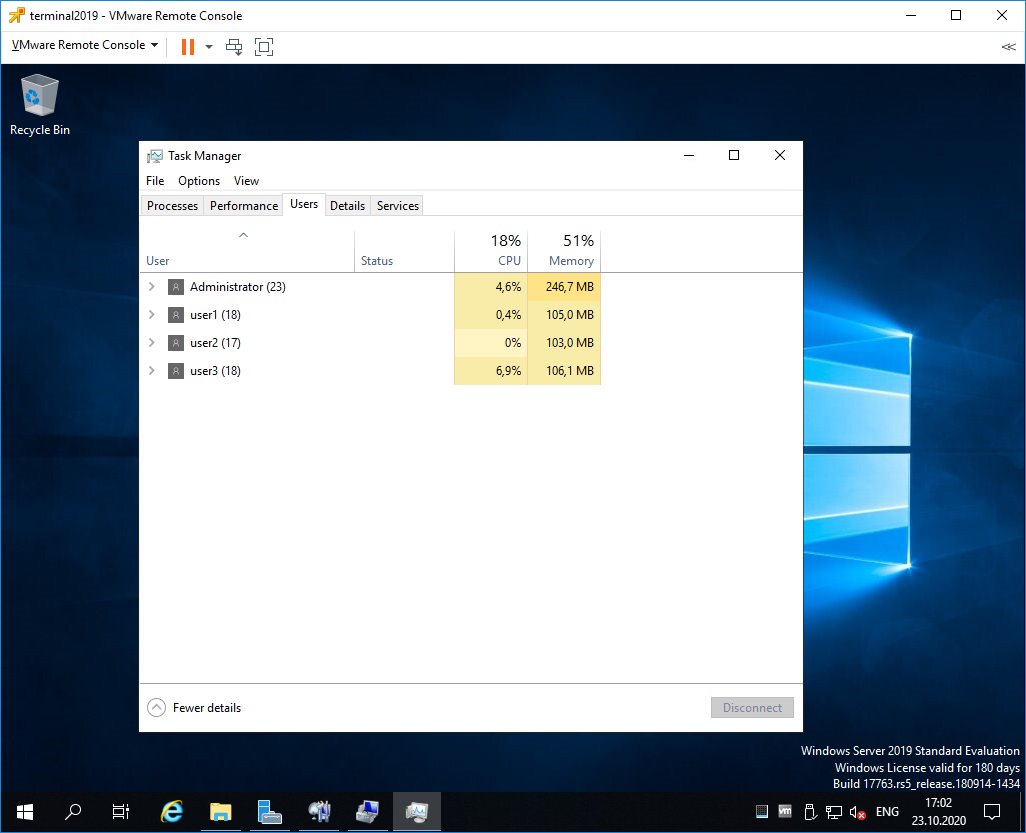

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

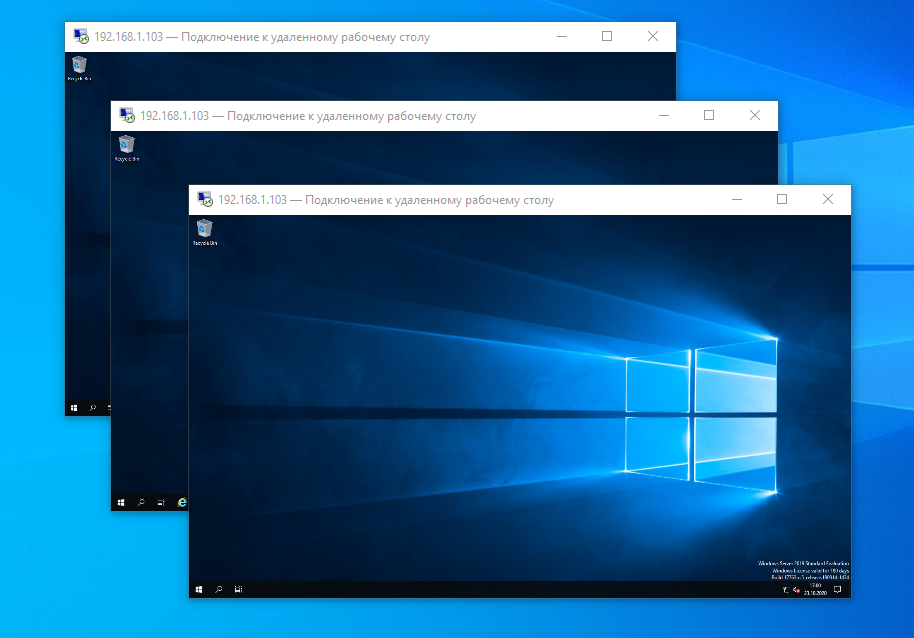

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Источник

Создать ярлык на рабочих столах пользователей с помощью групповых политик

С помощью групповых политик вы можете создать ярлык на определенное приложение на рабочем столе всех (или только определенных) пользователей домена. GPO позволяют вам создать ярлык как на локально-установленное приложение, URL адрес, исполняемый файл в сетевой папке или на контроллере домена в NetLogon.

В этом примере мы покажем, как создать несколько ярлыков на рабочем столе пользователя с помощью предпочтений групповых политик (Group Policy Preferences — доступны начиная с Windows Server 2008R2). Аналогичным образом вы можете создать ярлыки в меню Пуск Windows 10 или панели быстрого доступа.

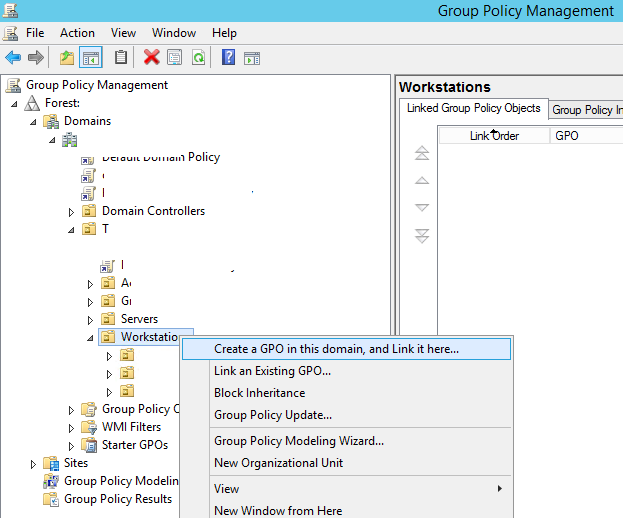

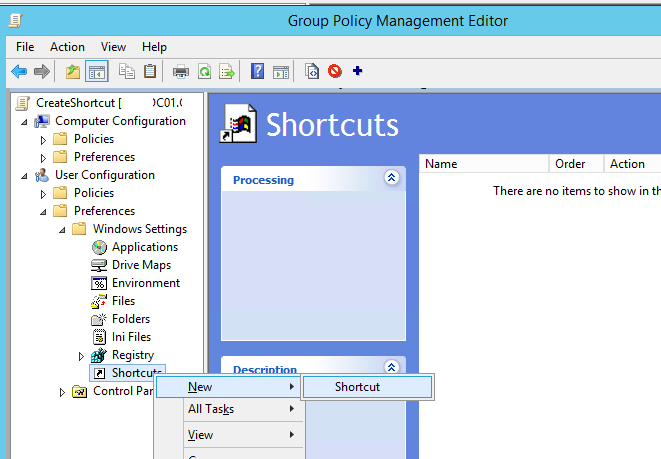

- Откройте консоль управления Group Policy Management Console (gpmc.msc), щелкните ПКМ по контейнеру AD, к которому нужно применить политику создания ярлыка и создайте новую политику (объект GPO) с именем CreateShortcut;

- Щелкните ПКМ по созданной политике и выберите “Edit”;

- Перейдите в раздел предпочтений групповых политик (Group Policy Preferences) User Configuration –> Preferences -> Windows Settings -> Shortcuts. Щелкните по пункту и выберите New -> Shortcut;

- Создайте новый ярлык со следующими настройками:

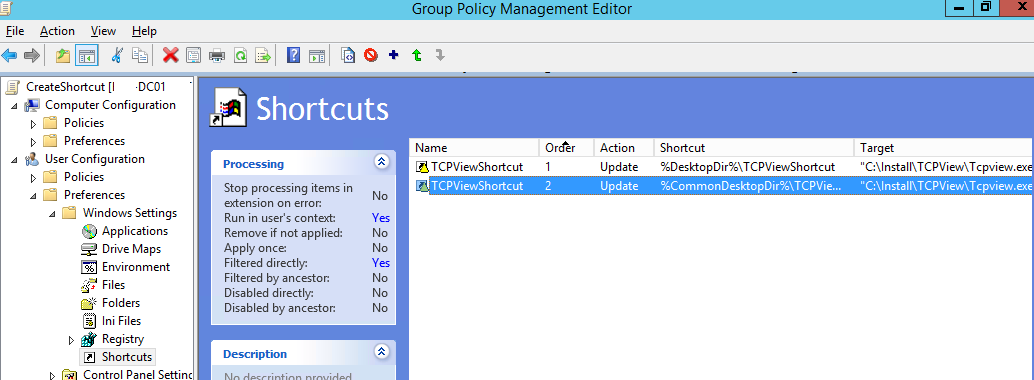

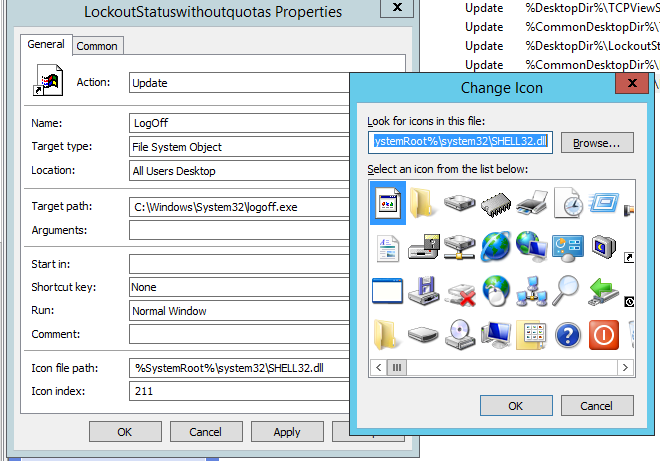

Action: Update

Name: TCPViewShortcut (имя ярлыка)Target Type: File System Object (здесь также можно выбрать URL адрес или объект Shell)Location: DesktopВ этом примере мы поместим ярлык только на рабочий стол текущего пользователя. Здесь можно выбрать, что ярлык нужно поместить в меню Пуск (Start Menu), в автозагрузку (Startup), или на рабочий стол всех пользователей этого компьютера (All User Desktops)

Target Path: C:InstallTCPViewTcpview.exe (путь к файлу, на который нужно создать ярлык)

Icon file path: C:InstallTCPViewTcpview.exe (путь к иконке ярлыка)

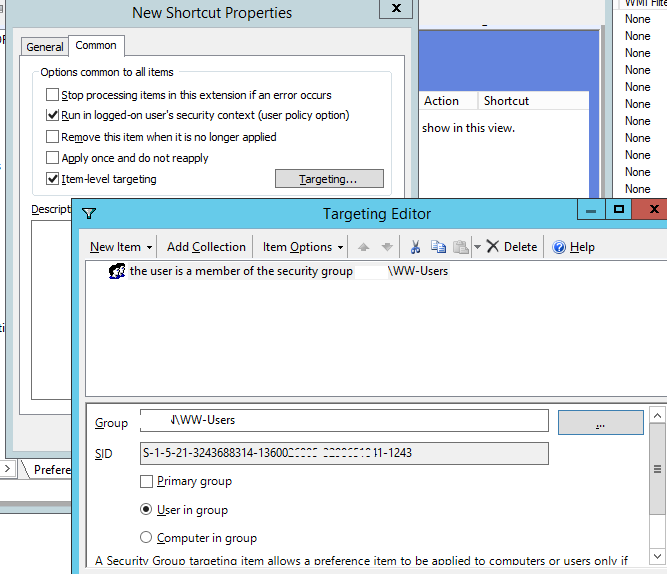

- Если вы выбрали, что ярлык нужно поместить на Рабочий стол текущего пользователя (Location = Desktop) , на вкладке “Common” нужно включить опцию “Run in logged-on user’s security context (user policy option)”;

- Дополнительно с помощью Group Policy Targeting вы можете указать для какой доменной группы пользователей нужно создавать ярлык. Включите опцию “Item-level targeting”, нажмите кнопку “Targeting”. Выберите New Item -> Security Group и выберите доменную группу пользователей. В результате ярлык будет появляться только у пользователей, добавленных в указанную группу безопасности Active Directory;

- Если нужно создать ярлык программы в Public профиле (для всех пользователей компьютера), выберите опцию Location = All User Desktop (опцию “Run in logged-on user’s security context” нужно отключить, т.к. у обычных пользователей нет прав для модификации Public профиля);

- Сохраните изменения, обратите внимание, что в консоли GPO отображается переменные окружения для Desktop (%DesktopDir%) и %CommonDesktopDir% для All User Desktop;

- Обновите политики на клиентах (gpupdate /force или логофф/логон).

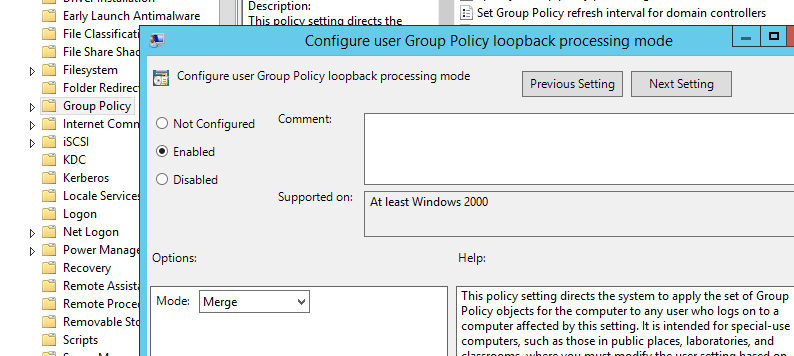

Если вы назначили GPO на Organizational Unit с компьютерами (не пользователями), нужно дополнительно включить опцию замыкания GPO. Установите Configure user Group Policy loopback processing mode = Merge в секции Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy;

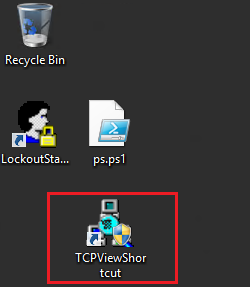

- После обновления политик на рабочем столе пользователя должен появится новый ярлык.

В одной политике вы можете добавить несколько правил для создания ярлыков приложений для разных групп пользователей, компьютеров или OU (можно настроить различные критерии применения политики ярлыка с помощью GPP Item Level Targeting).

Добавим на рабочий стол всех пользователи ярлык LogOff, позволяющий быстро завершить сессию.

Создайте новый элемент политики с параметрами:

- Name = “Log Off”

- Location = “All Users Desktop”

- Target Path = C:WindowsSystem32logoff.exe или C:WindowsSystem32shutdown.exe с аргументом /l

- Icon File Path = %SystemRoot%System32SHELL32.dll. (Воспользуемся стандартной библиотекой с типовыми иконками Windows. Выберите понравившуюся иконку в dll файле. Ее индекс будет подставлен в поле Icon Index.)

Обновлено 03.08.2020

Постановка задачи

Необходимо организовать высоко доступную ферму RDS (Remote Desktop Services), где в качестве брокеров подключения будут выступать операционные системы с Windows Server 2019. В качестве хостов подключений, на которых будут работать конечные пользователи требуется иметь операционную систему Windows Server 2016. Развернуть сервер лицензирования, раздающий лицензии на пользователя или устройства. Чем хорошо использовать в качестве посредников подключений именно Windows Server 2019, все просто, когда большинство клиентского программного обеспечения станет поддерживаться данной ОС, можно будет легко вывести из эксплуатации сервера с W2016 и заменить их на более новые.

Требования по развертыванию RD Connection Broker High Availability

Прежде, чем мы начнем к поэтапному приготовлению к установке вашей отказоустойчивой RDS ферме, я бы хотел выделить пункты, которые нам потребуется выполнить.

- Наличие двух серверов или виртуальных машин с Windows Server 2019, на которые мы будем устанавливать роли посредников подключений (RD Connection Broker)

- Создание группы безопасности Active Directory, в которую необходимо поместить сервера RD Connection Broker

- Установка MS SQL 2012 и выше, для базы Connection Broker, лучше в режиме Always On.

- Предоставление группы безопасности с серверами RD Connection Broker, прав на создание баз данных

- Установка на сервера посредников подключений SQL Server Native Client, если SQL 2016, то Client Tools Connectivity

- Создание записи в DNS, которое будет использоваться в качестве имени RDS фермы, с помощью механизма DNS round robin.

- Настройка алиаса в cliconfg.exe для SQL базы и упрощенного переноса в случае необходимости

- Подготовка одного или более сервера с Windows Server 2016 для установки роли Remote Desctop Session Host и RD Web

- Выпуск SSL сертификата безопасности

- Создание и настройка коллекции на RDS ферме

- Установка и настройка сервера лицензирования терминальных сессий

- Дополнительные правки реестра для подключений через стандартное приложение «Подключение к удаленному рабочему столу»

Тестовый стенд с виртуальными машинами фермы Remote Desktop Services

- Две виртуальные машины с установленной Windows Server 2019, RDCB01.root.pyatilistnik.org (ip-адрес 192.168.31.20) и RDCB02.root.pyatilistnik.org (ip-адрес 192.168.31.21)

- Две виртуальные машины с установленной Windows Server 2016, RDHC01.root.pyatilistnik.org

- (ip-адрес 192.168.31.22) и RDSH02.root.pyatilistnik.org (ip-адрес 192.168.31.23)

- Виртуальная машина SQL01.root.pyatilistnik.org с установленной MS SQL 2016, но напоминаю у вас должен быть отказоустойчивый кластер SQL.

Стандартная установка RDS фермы в Windows Server 2019

Перед тем, как мы сделаем высокодоступное подключение к ферме Remote Desktop Services, нам необходимо произвести установку стандартной конфигурации служб удаленных рабочих столов, включающей в себя:

- Установку посредника подключений (RD Connection Broker) на сервер RDCB01.root.pyatilistnik.org

- Установка роли удаленного подключения (RD Session Host) на сервера RDHC01.root.pyatilistnik.org и RDCH02.root.pyatilistnik.org

- Установка роли RD Web на сервера RDHC01.root.pyatilistnik.org или RDCH02.root.pyatilistnik.org, если планируете использовать RemoteApp, то ставьте на все нужные хосты.

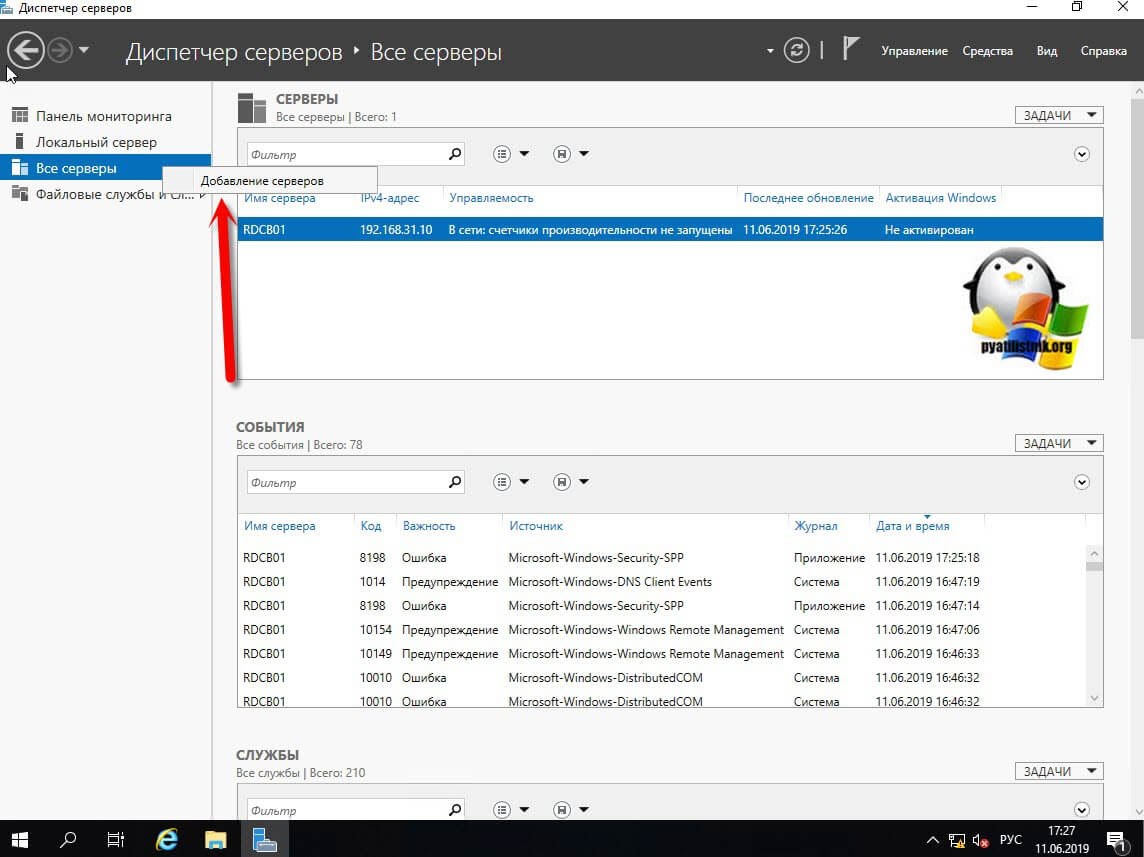

Создание пула серверов на сервере посредника подключений (RD Connection Broker)

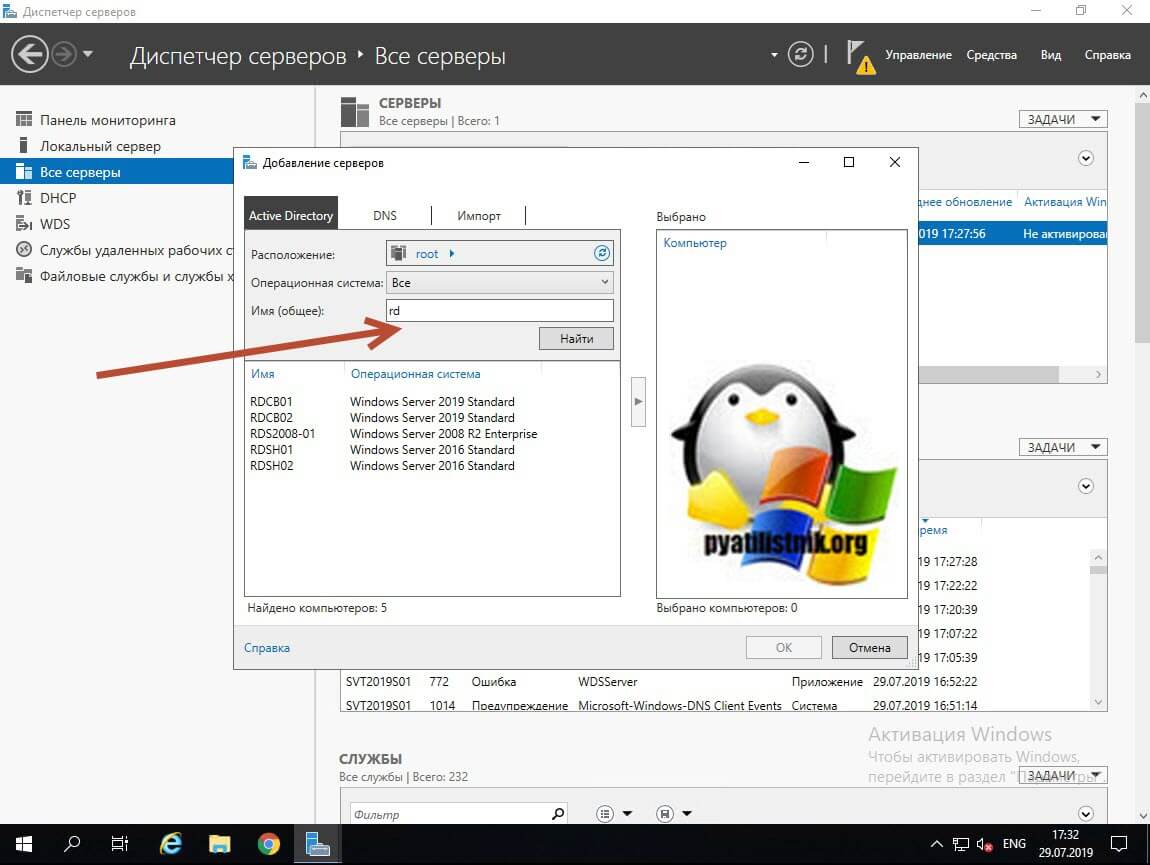

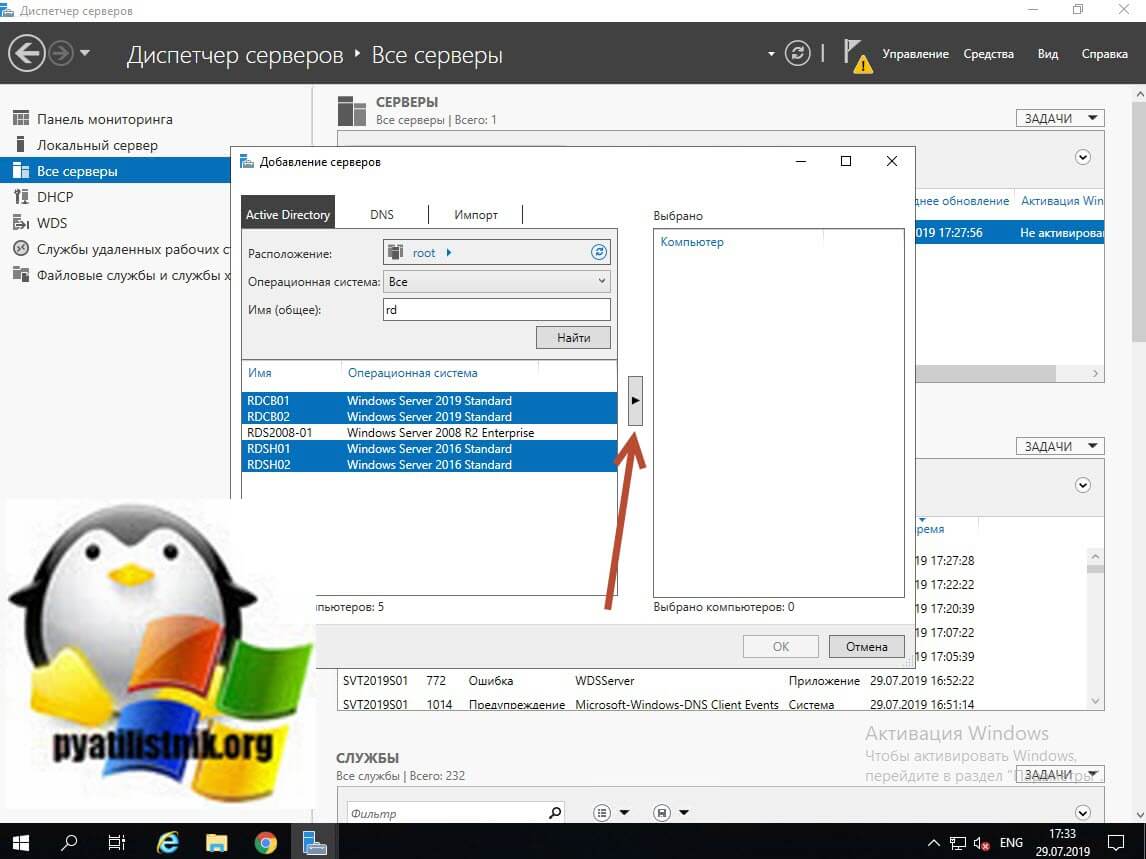

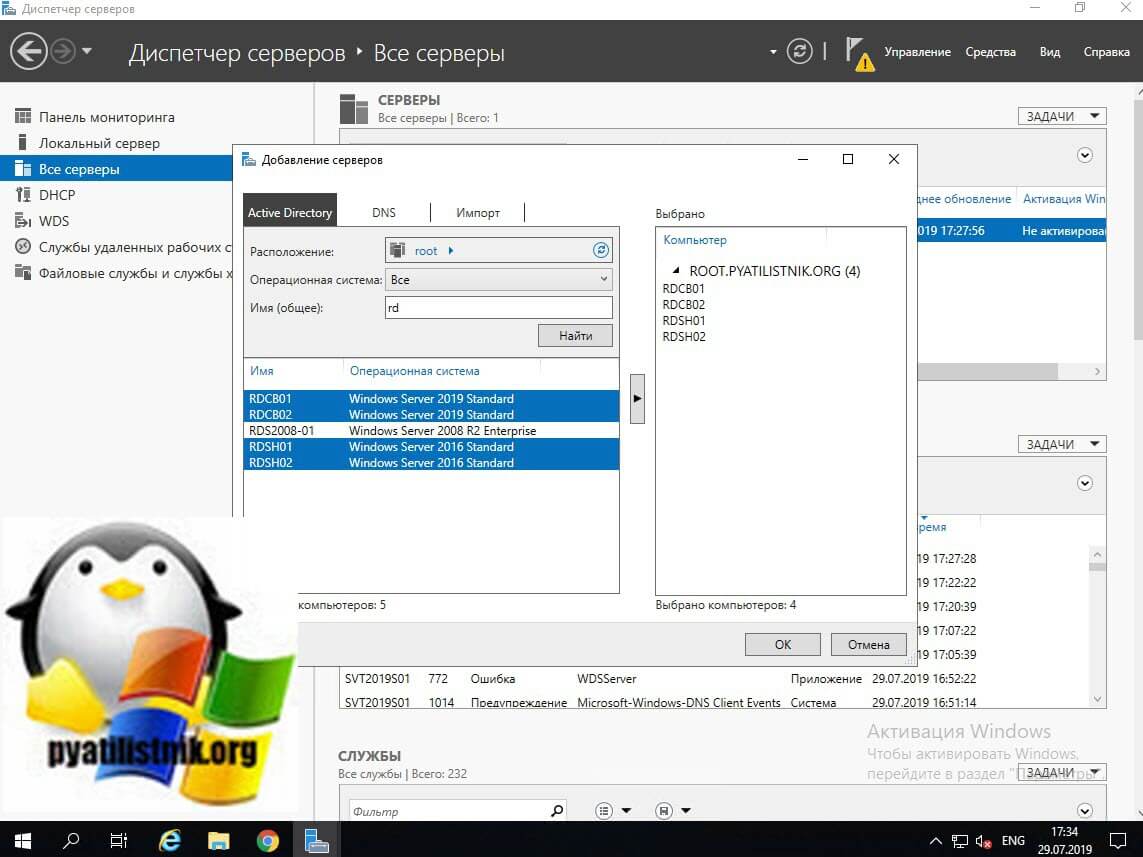

Пул серверов, это удобное объединение серверов в общий список для быстрого управления и развертывания на них ролей и компонентов. Все манипуляции производятся из единой консоли управления «Диспетчер серверов». Откройте оснастку «Диспетчер серверов» раздел «Все серверы». Щелкните по нему правым кликом и нажмите «Добавление серверов».

Напоминаю, что делать вы это должны от имени учетной записи, у которой есть права на данные сервера и ваш брандмауэр должен пропускать данные подключения

На вкладке Active Directory вам необходимо указать в каком домене вы будите производить поиск, в поле «Имя (Общие)» находим нужные вам сервера.

Выбираем нужные сервера и переносим их в раздел «Выбрано».

Нажимаем «Ok».

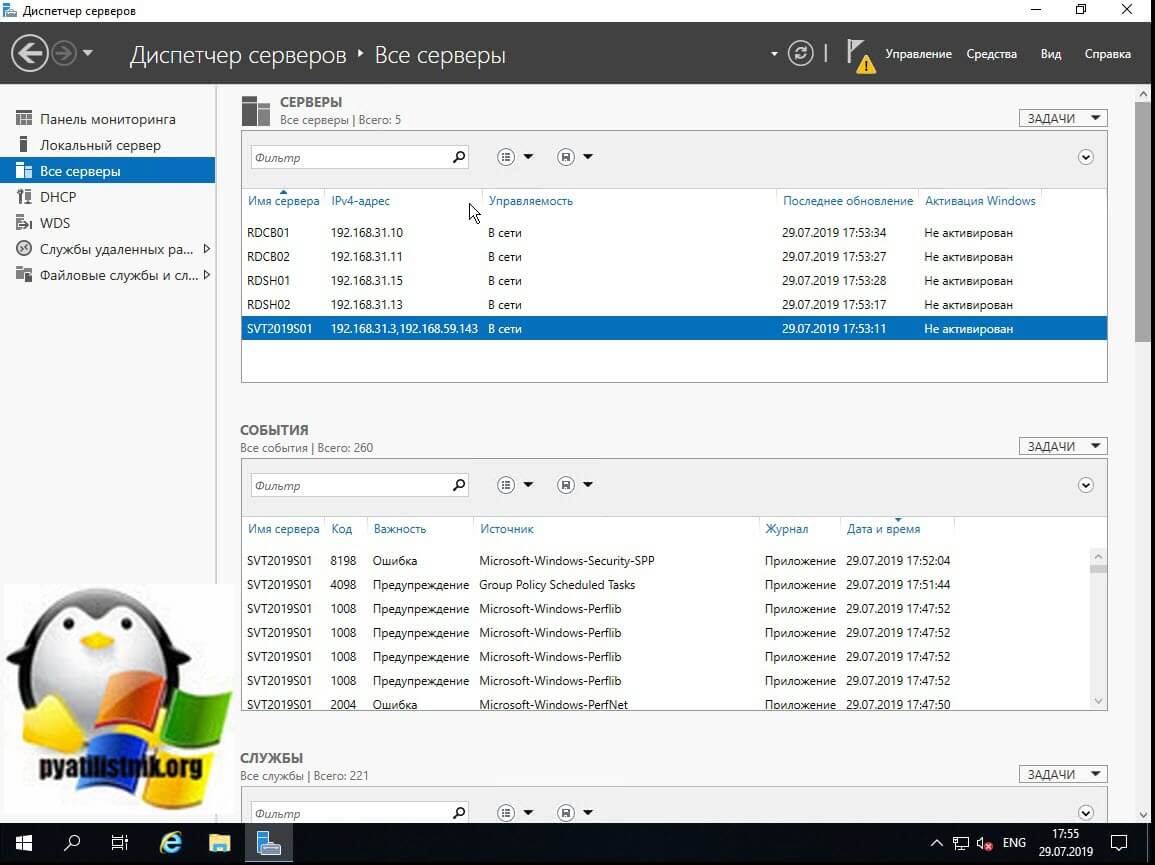

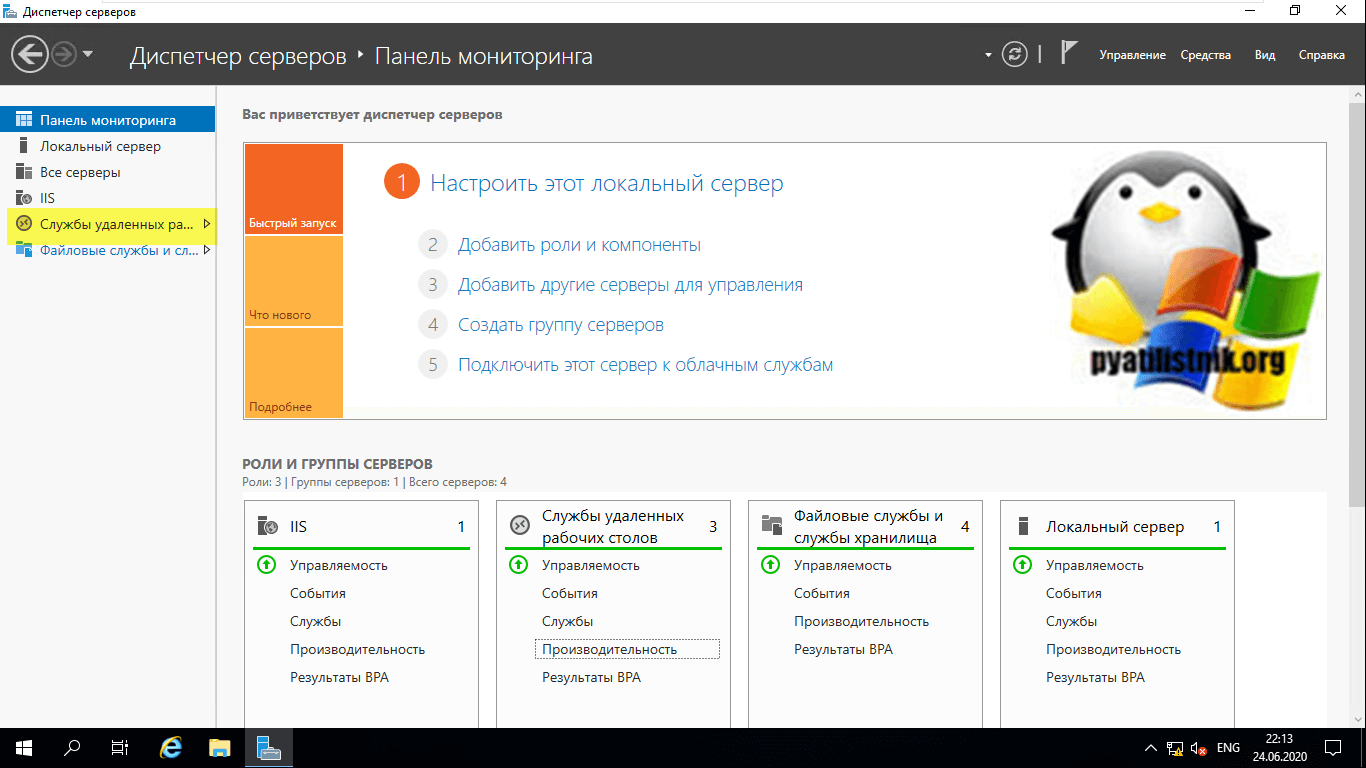

В итоге в вашей оснастке «Диспетчер серверов» вы увидите все добавленные хосты. которые будут участниками Remote Desktop Services High Availability на Windows Server 2019.

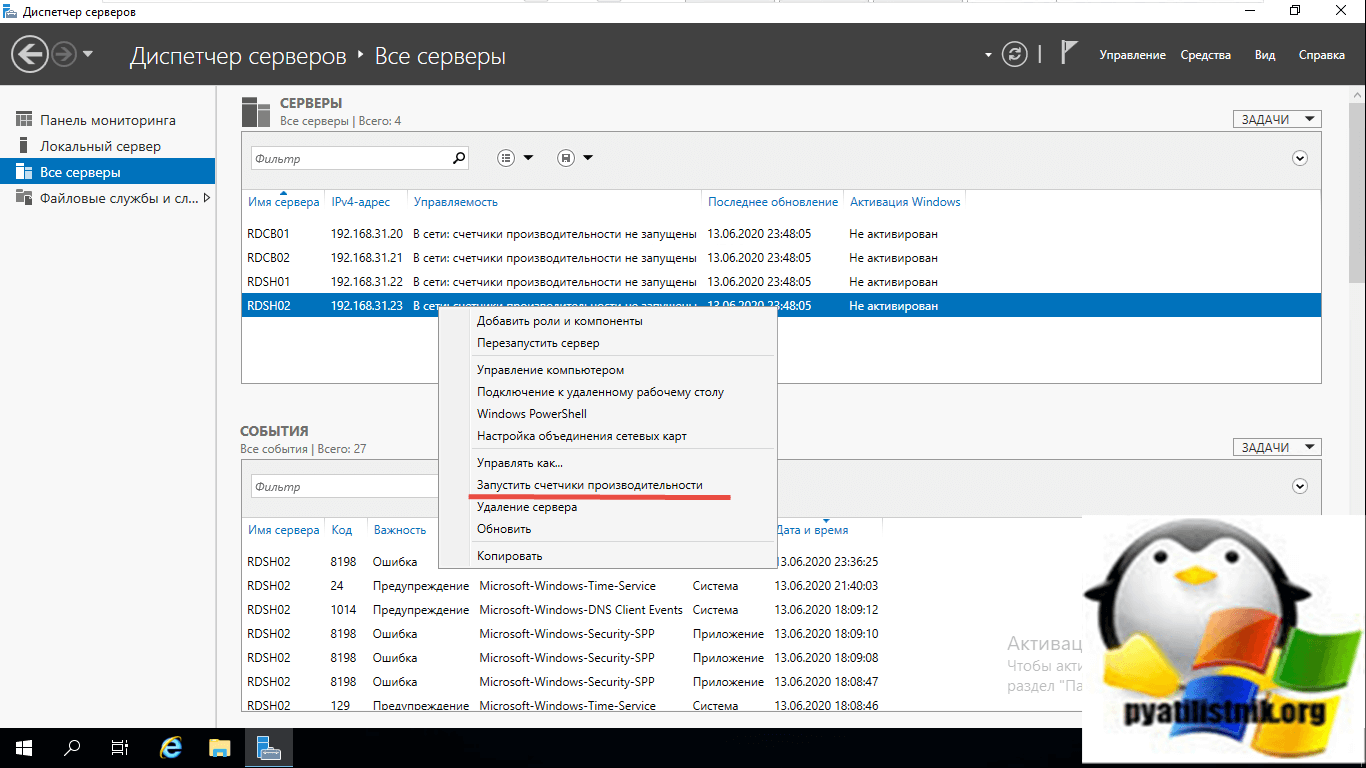

Если у ваших серверов будет статус «В сети: счетчики производительности не запущены», то запустите их через правый клик

В результате все должно быть в статусе «В сети».

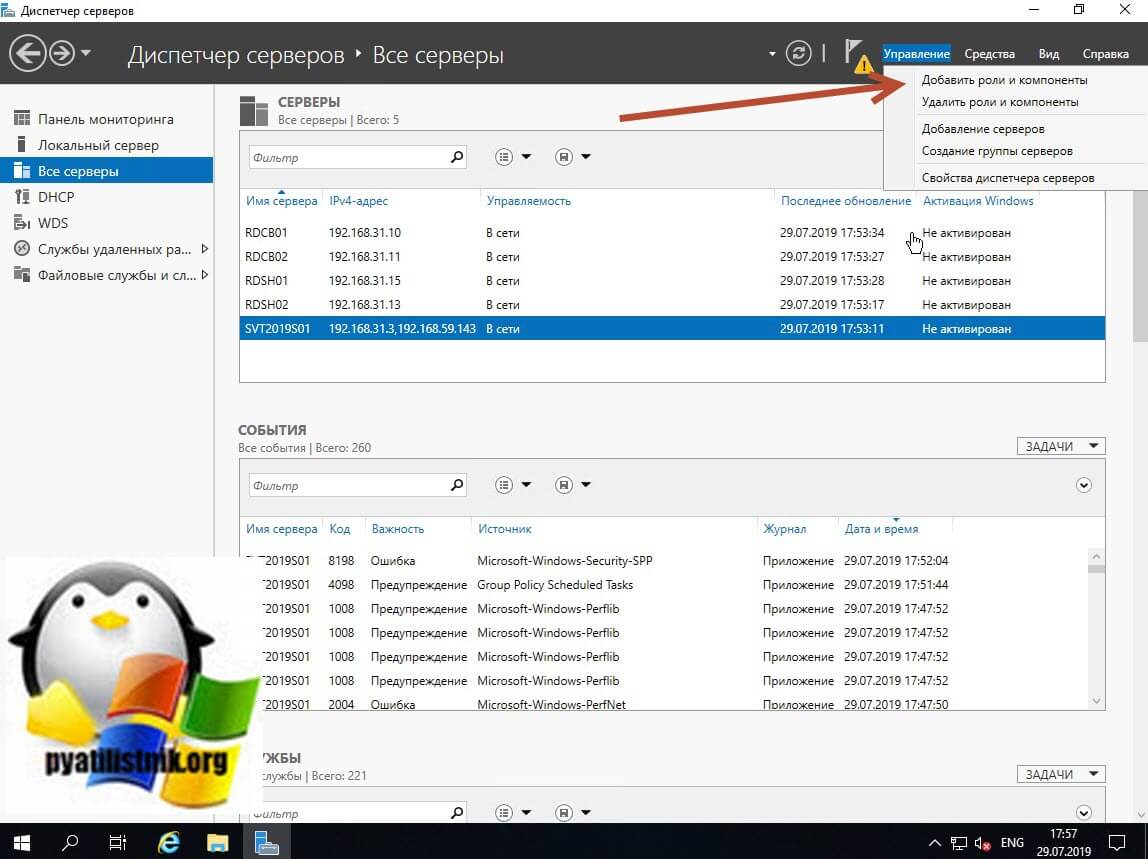

Стандартное развертывание службы удаленных рабочих столов

Перед тем как создавать высоко доступную ферму RDS, вы должны произвести базовую инсталляцию, а именно нам необходимо установить три роли на текущие сервера, для этого в правом верхнем углу выберите пункт «Управление — Добавить роли и компоненты«.

Стандартный тип развертывания — это лучший метод развертывания, и вы должны выбрать этот тип развертывания в производственной среде

В мастере добавления ролей выберите пункт «Установка служб удаленных рабочих столов (Remote Desktop Services Installation)» и нажимаем далее.

Выбираем первый пункт «Стандартное развертывание (Standard Deployment)» — данный тип развертывания позволяет устанавливать роли Remote Desktop Services на нескольких серверах одновременно.

Выбираем второй пункт «Развертывание рабочих столов на основе сеансов (Session-based desktop deployment)»

Это развертывание рабочих столов на основе сеансов позволяет пользователям подключаться к коллекциям сеансов, включающим опубликованные удаленные приложения RemoteApp и рабочие столы, основанные на сеансах

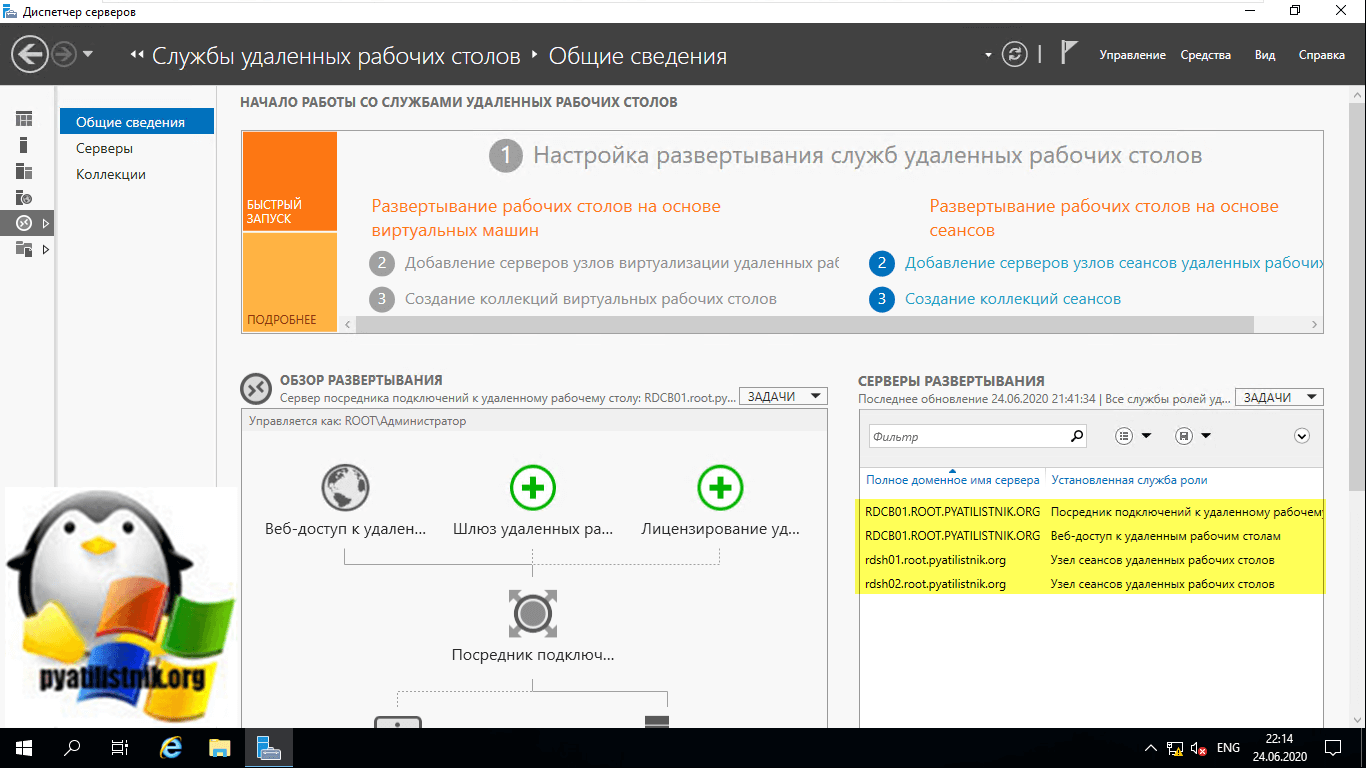

Список компонентов устанавливаемых при стандартной конфигурации RDS фермы. Тут будет установлен:

- Посредник подключений к удаленным рабочим столам (Connection Broker)

- Веб-доступ к удаленным рабочим столам

- Узел сеансов удаленных рабочих столов

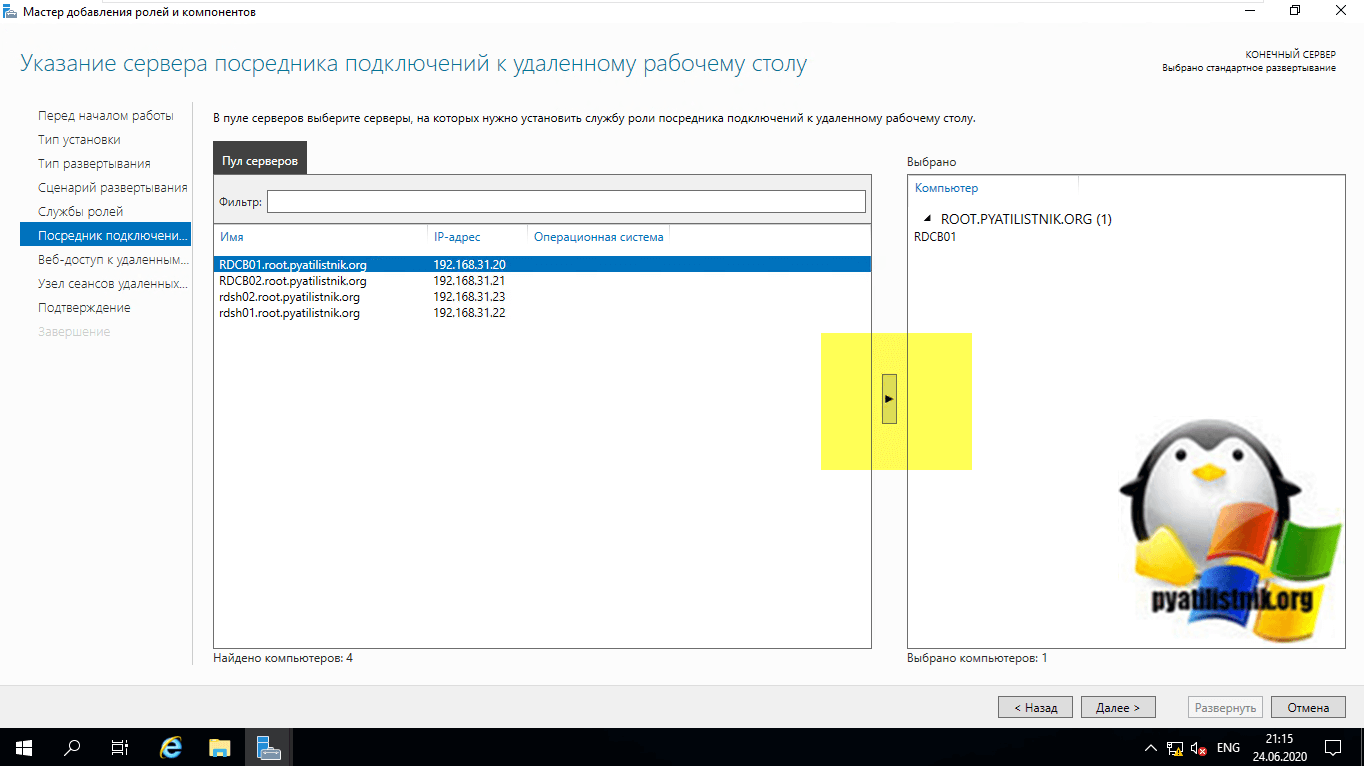

На следующем шаге вам нужно выбрать и перенести в правую область сервер, который будет нести на себе роль «Посредник подключений к удаленным рабочим столам (RD Connection Broker)». В моем примете, это первый сервер RDCB01.root.pyatilistnik.org.

Второй сервер на данном этапе добавлять не нужно

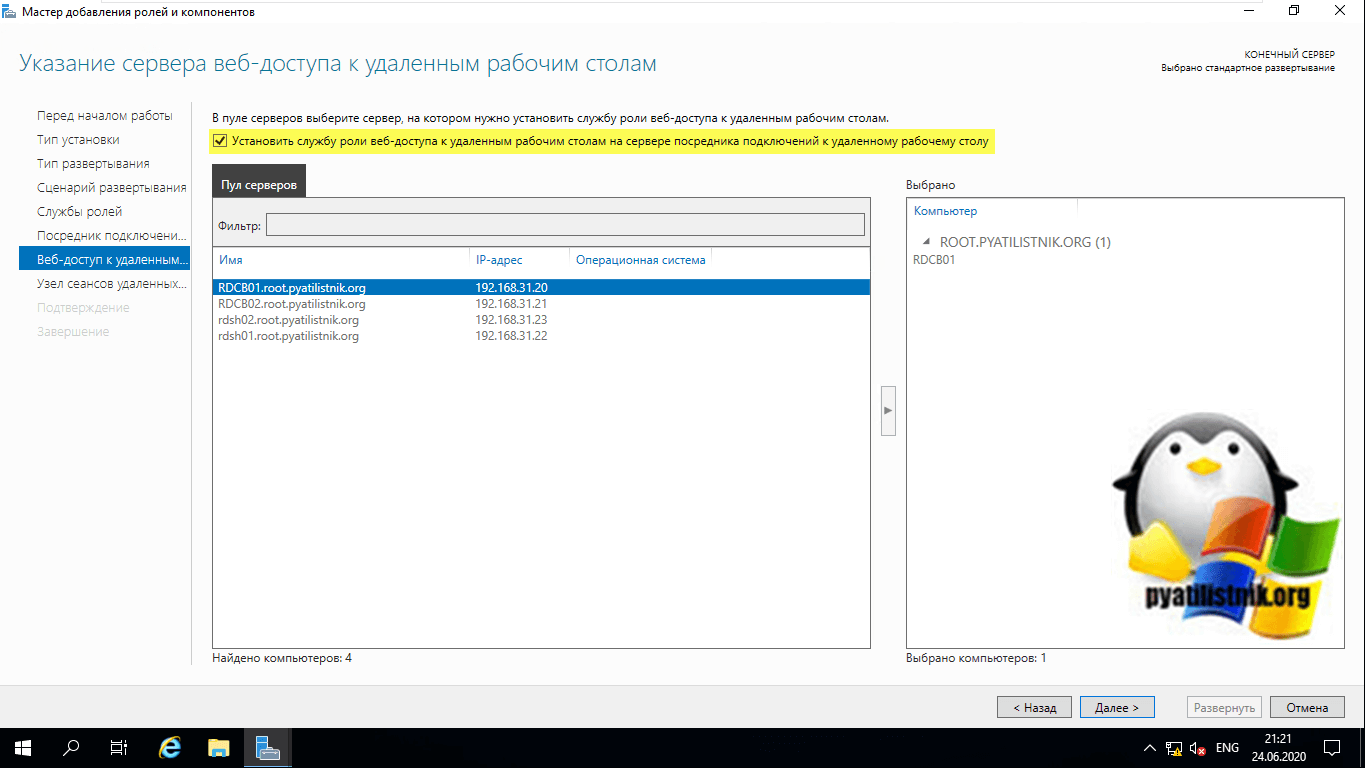

Далее у нас идет выбор сервера для установки роли «Веб-доступ к удаленным рабочим столам (RD Web Access)», так как я пока не планирую использовать веб доступ RemoteApp, а настрою это потом, то я воспользуюсь галкой «Установить службу веб-доступа к удаленным рабочим столам на сервере посреднике подключений к удаленному рабочему столу (Install the RD Web Access role service on the RD Connection Broker server)»

Данную роль нельзя пропустить в мастере стандартной установки служб Remote Desktop Services, но она нам пригодится еще очень сильно

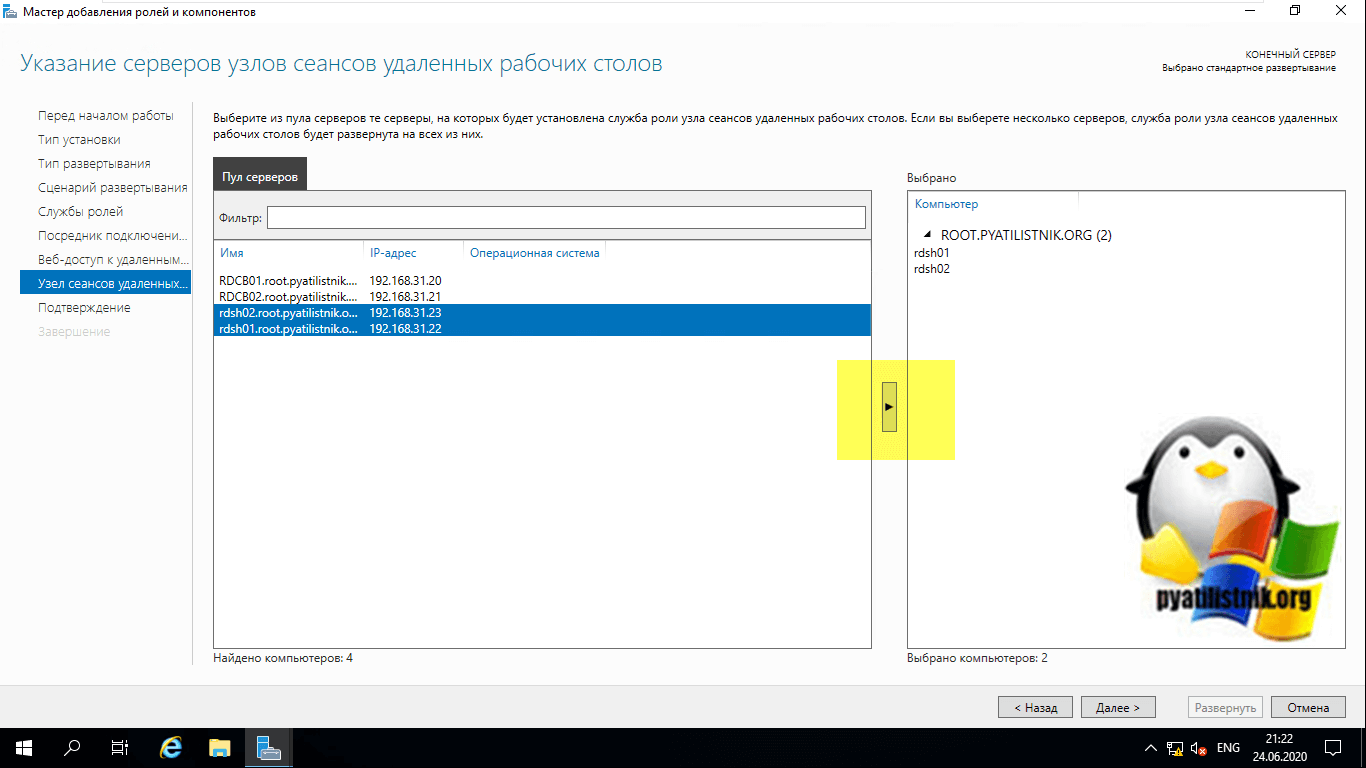

Последним идет пункт по установке роли на сервера к которым вы будите непосредственно подключаться, выбираем нужные сервера и инсталлируем на них роль «Узел сеансов удаленных рабочих столов (RS Session Host)». В моем примере, это два сервера rdsh01 и rdsh02.

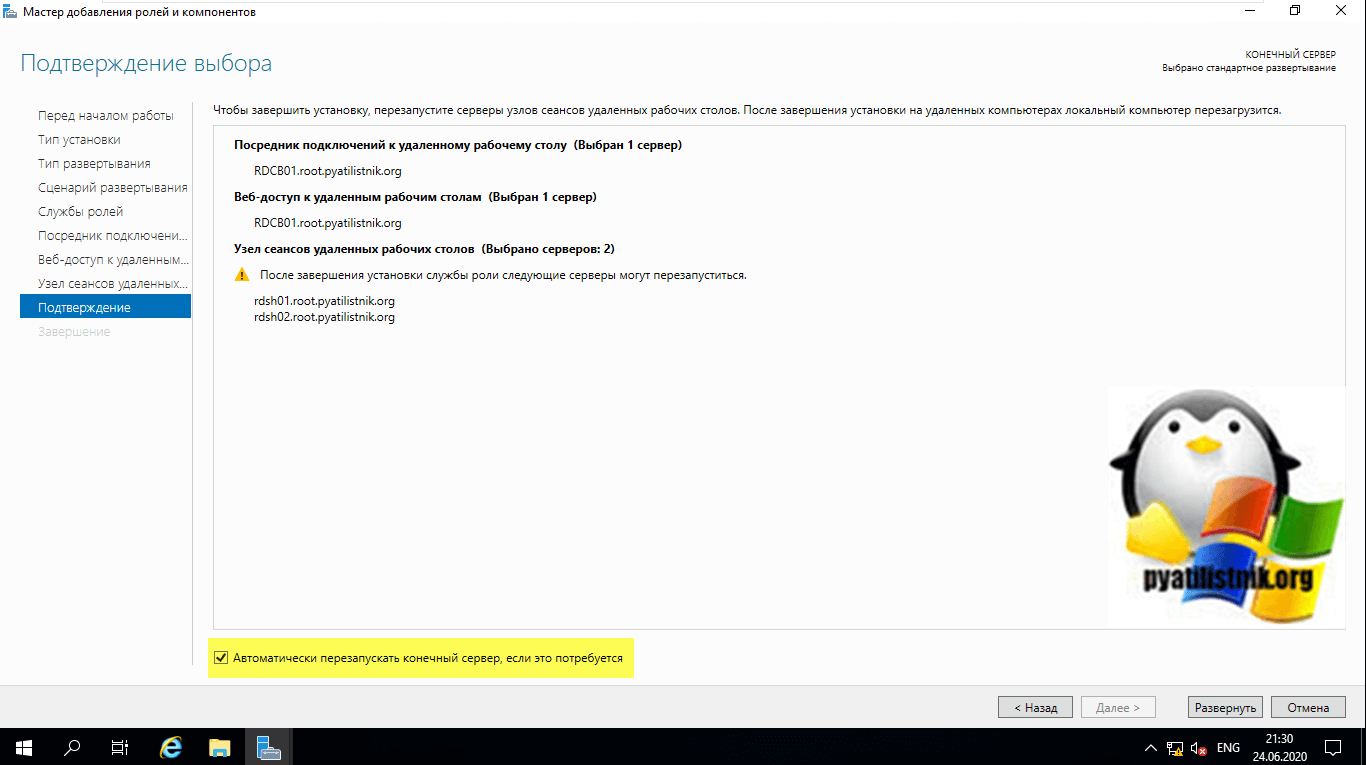

Процесс установки ролей подразумевает, что потребуется перезагрузка сервера, для этого вам необходимо выставить галку «Автоматически перезапускать конечный сервер, если это потребуется (Restart the destination server automatically if required )» и нажать кнопку «Развернуть«

Начинается процесс установки службы удаленных рабочих столов, может занимать несколько минут.

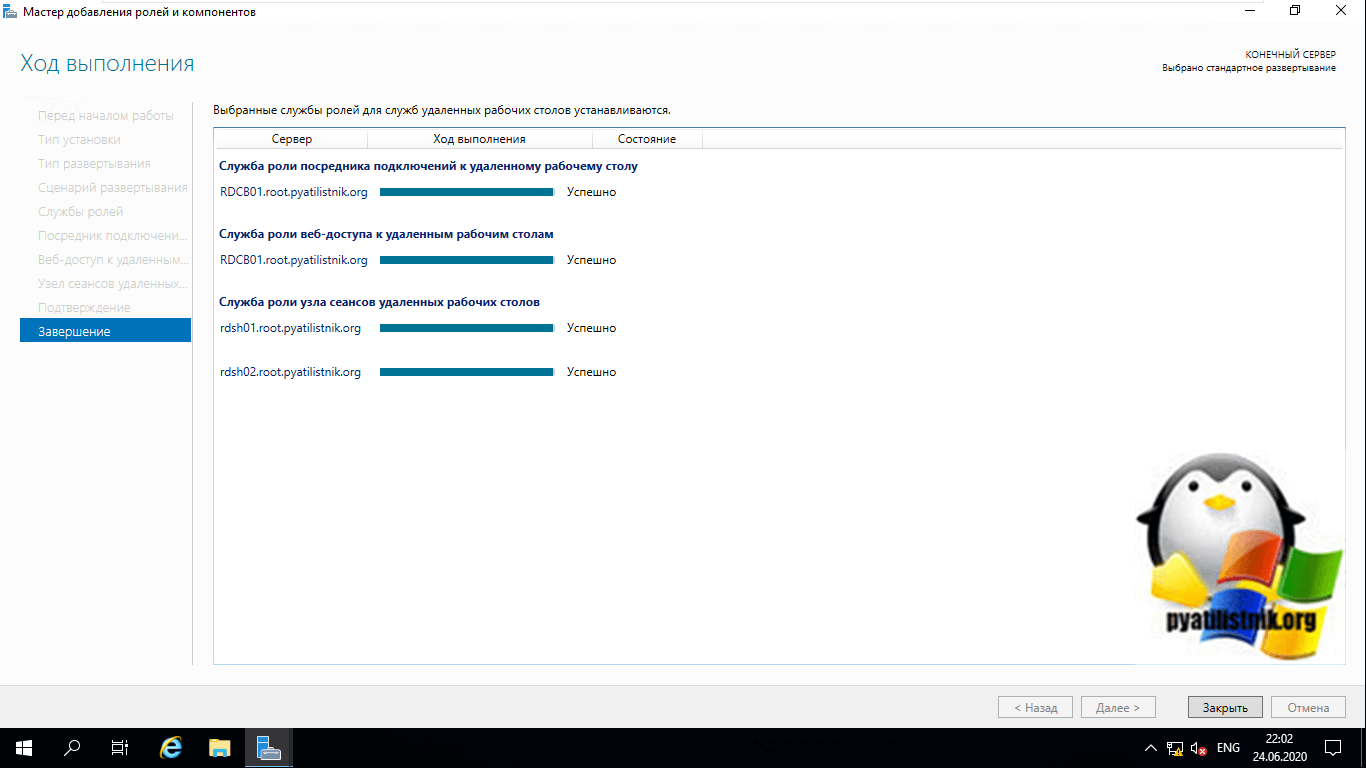

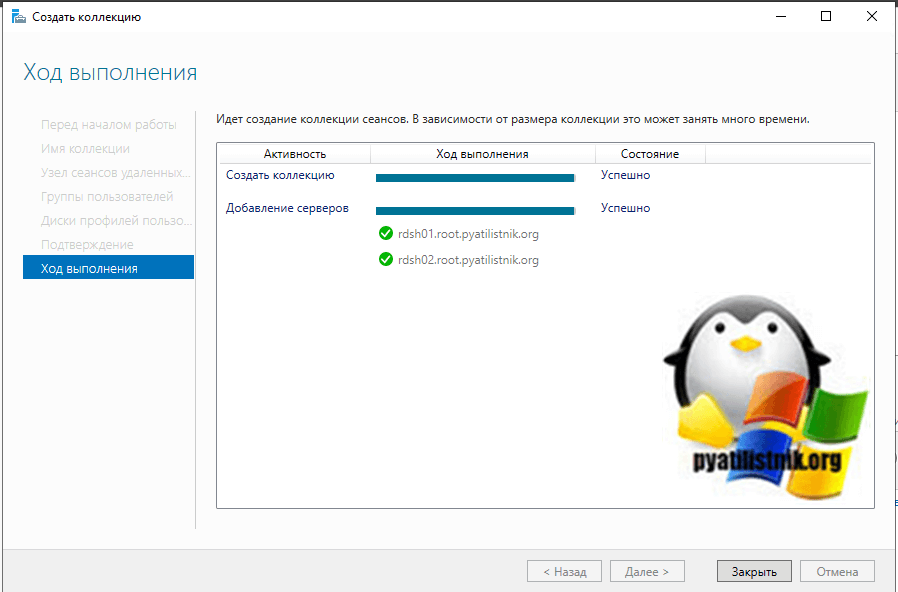

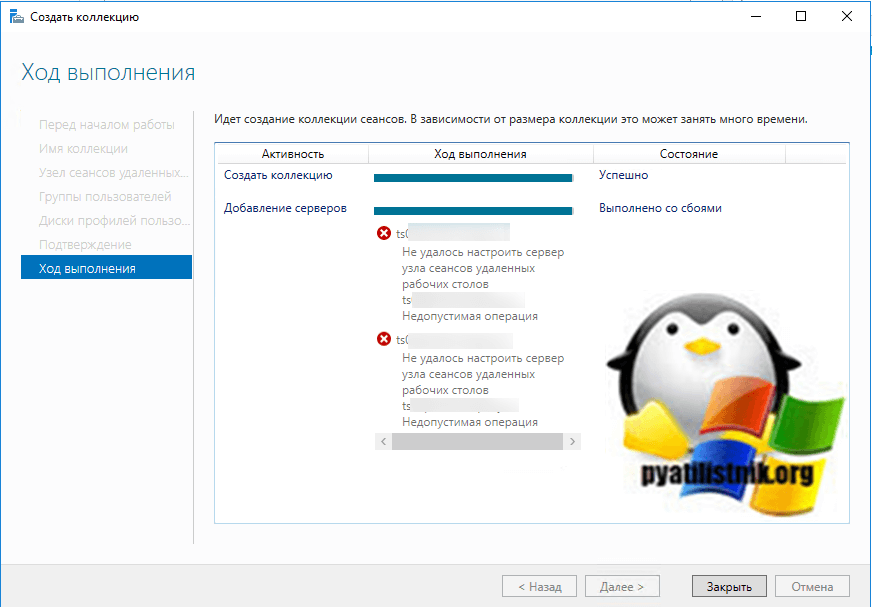

У вас должна произойти успешная установка службы «службы удаленных рабочих столов». Все необходимые сервера будут перезагружены.

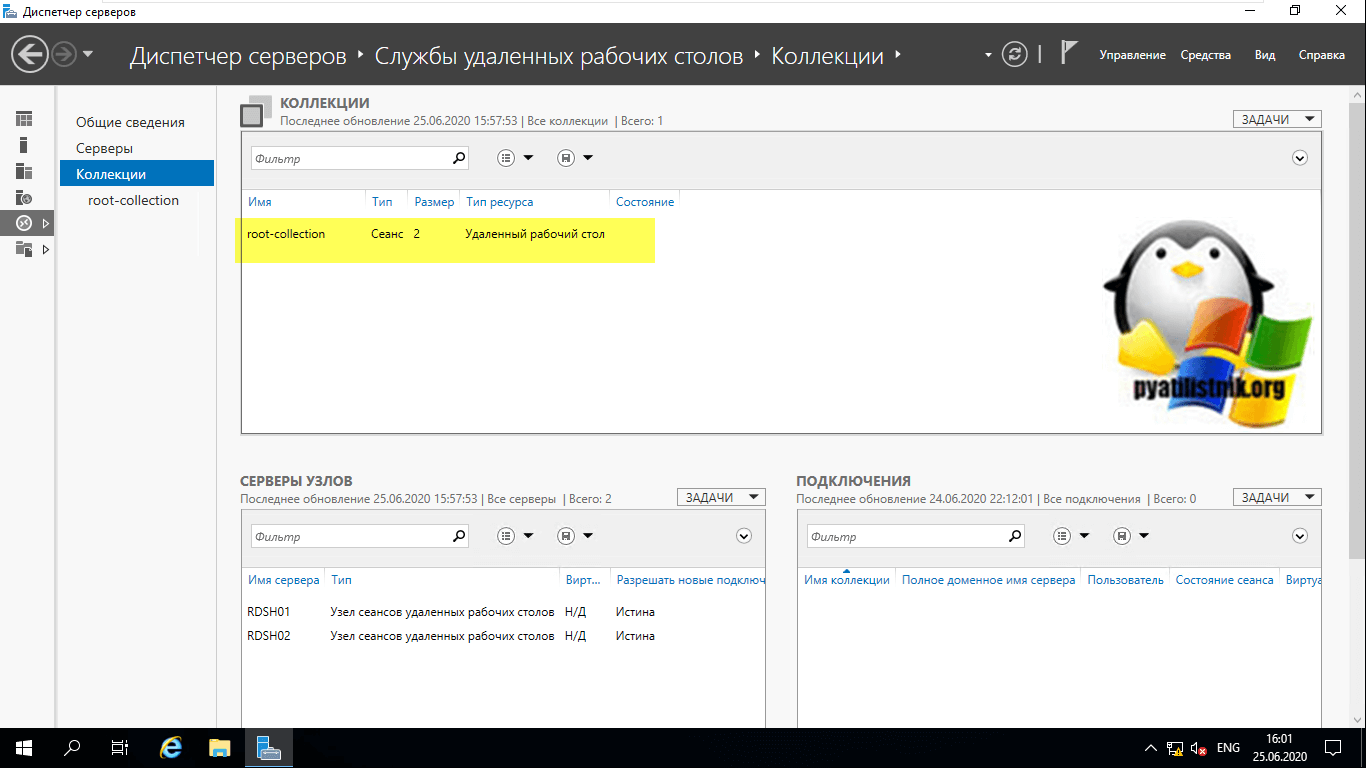

Давайте убедимся, что все серверы получили свои роли. Для этого на сервере, где вы добавляли сервера в оснастку «Диспетчер серверов (Производили установку)», откройте оснастку и перейдите в раздел «Службы удаленных рабочих столов».

На вкладке «Общие сведения» посмотрите в разделе «Серверы развертывания», кто и какие роли себе установил.

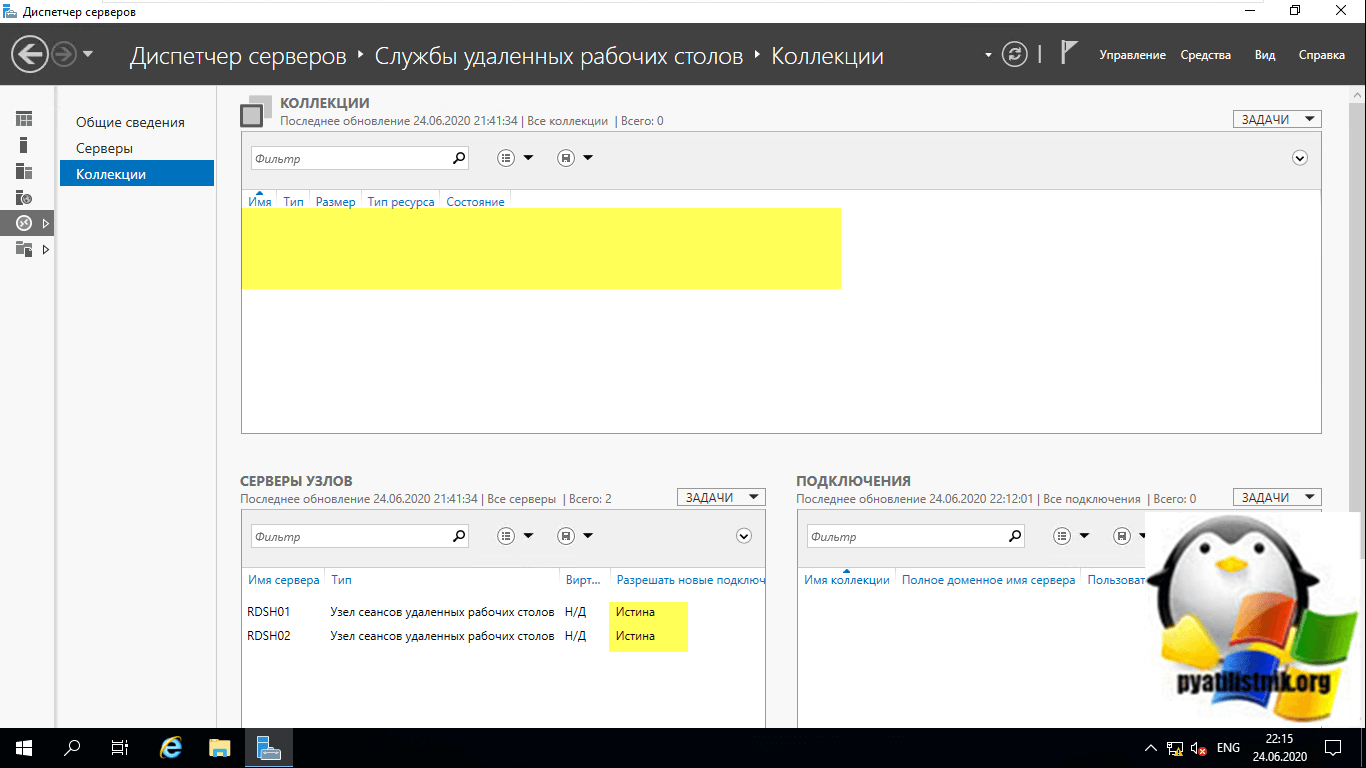

Перейдите в раздел «Коллекции» и убедитесь, что список пуст, но зато присутствуют два ваших хоста узла сеансов удаленных рабочих столов, к котором будут подключаться конечные пользователи. Они будут иметь статус «Истина (True)», что говорит о разрешении подключаться (Режим стока выключен)

Следующим шагом мы создадим новую коллекцию для подключения к службам Remote Desktop Services High Availability на Windows Server 2019.

Создание коллекции для отказоустойчивой терминальной фермы

Следующим шагом идет создание коллекции или коллекций, к ресурсам которых будут подключаться пользователи. Коллекция Remote Desktop Services — это некое объединение серверов RDSH, RD Web под определенные задачи, отделы и другие варианта разграничения. Приведу пример, у вас есть отдел продаж, есть отдел разработчиков 1С. Логично предположить, что пользователям из отдела продаж не нужны всякие программные продукты для разработчиков, а разработчикам не нужен специфический софт, который установлен у отдела продаж. Отсюда следует, что будет создано две коллекции, и каждая из них будет иметь на борту, только свои определенные сервера «Службы удаленных рабочих столов», со своим набором программного обеспечения, а доступ к коллекциям будет осуществляться исключительно по группам безопасности Active Directory.

Так, что подытожим, коллекции RDS призваны решать две задачи:

- Они позволяют нам разделять RD Session Hosts на отдельные фермы

- Второе, что они делают, это позволяют администраторам организовывать ресурсы, по отделам или другим критериям

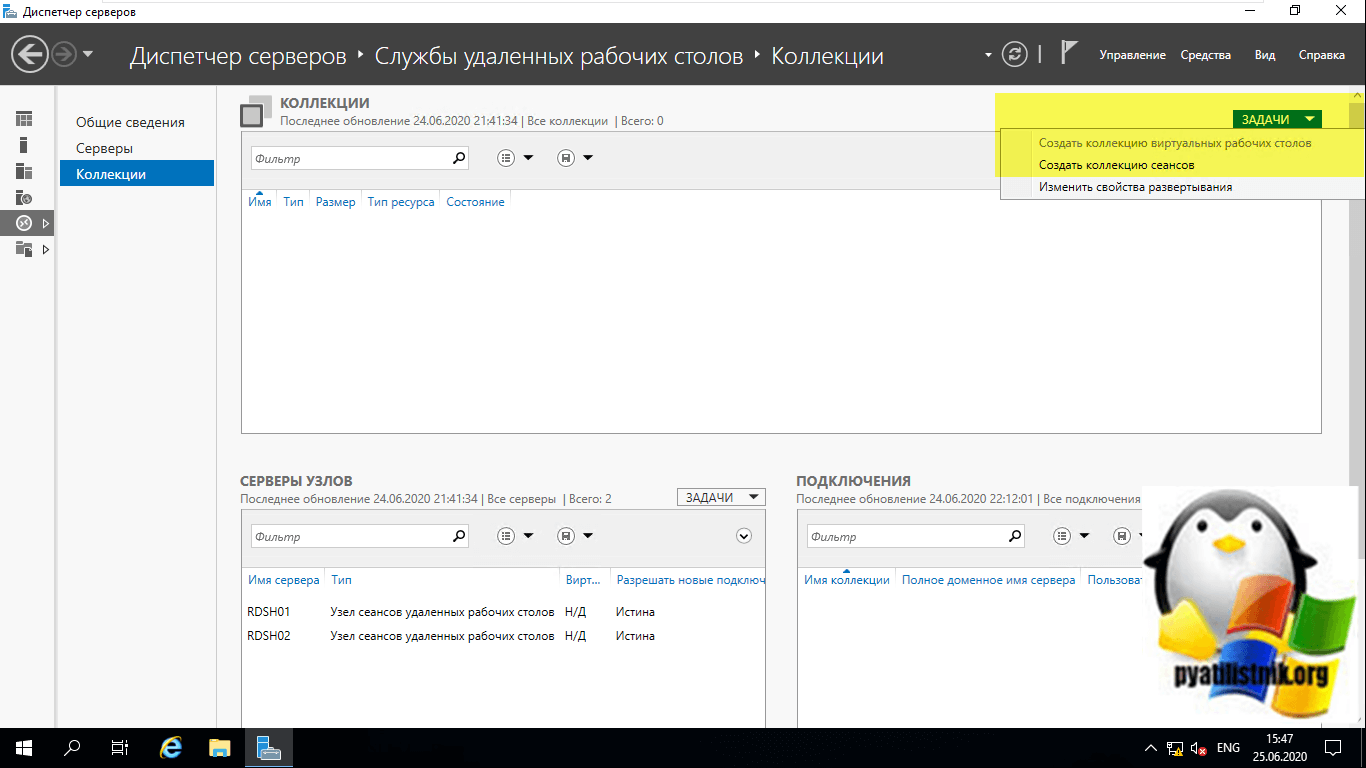

Для создания новой коллекции сеансов службы удаленных рабочих столов, выберите раздел «Коллекции» и нажмите кнопку «Задачи — Создать коллекцию сеансов«

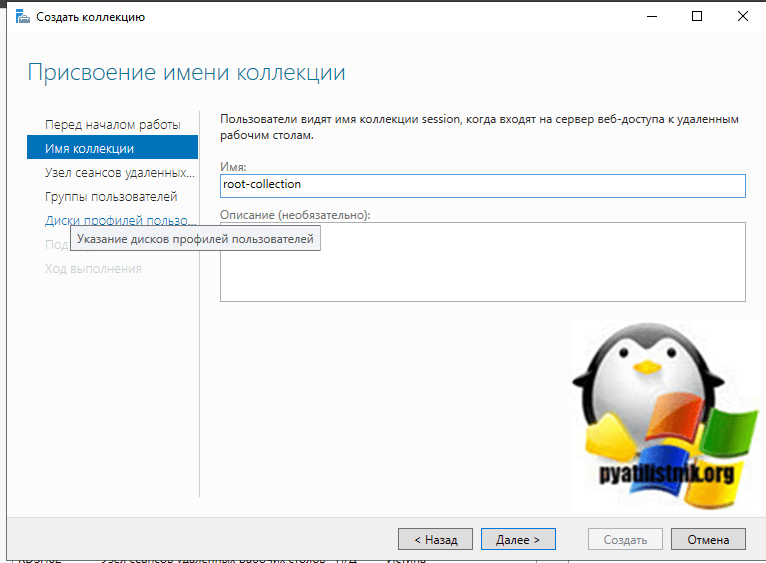

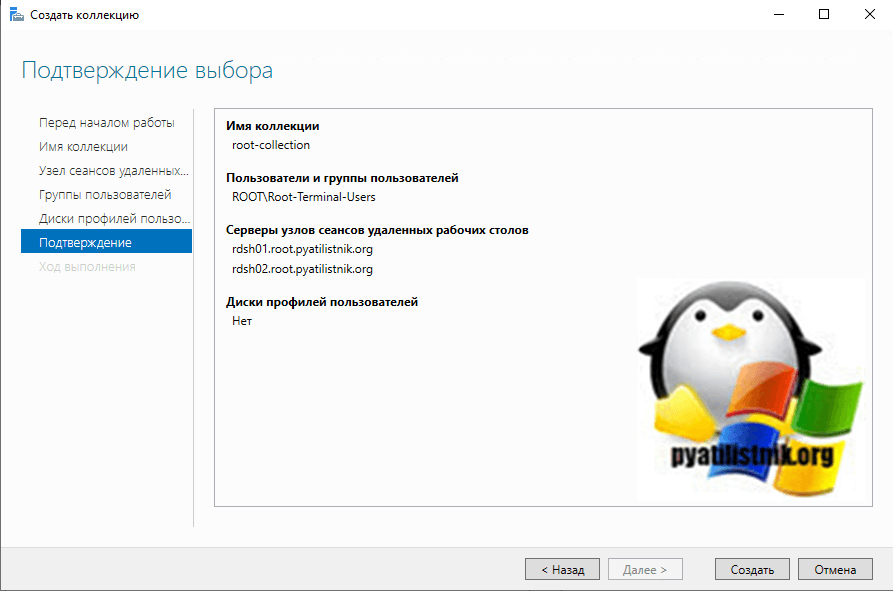

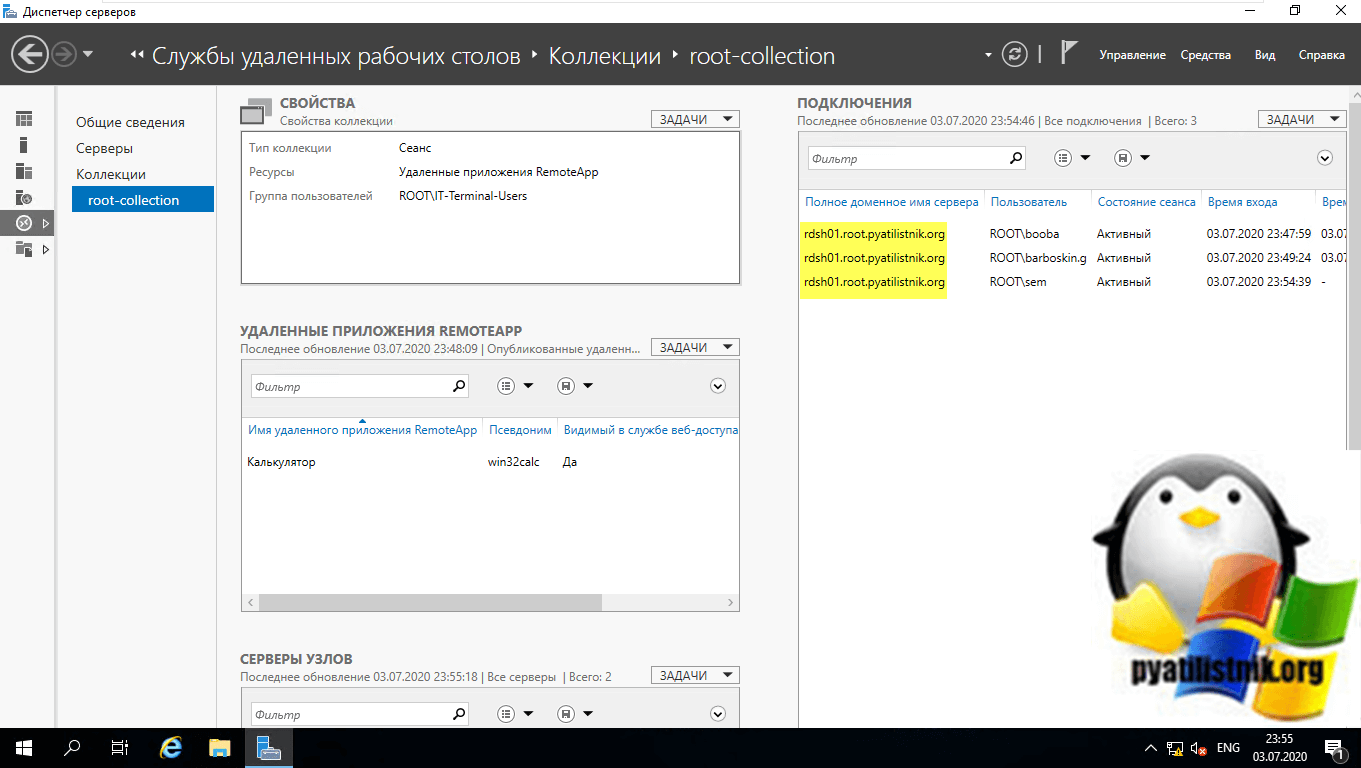

Придумываем любое имя для вашей коллекции, в моем примере это root-collection

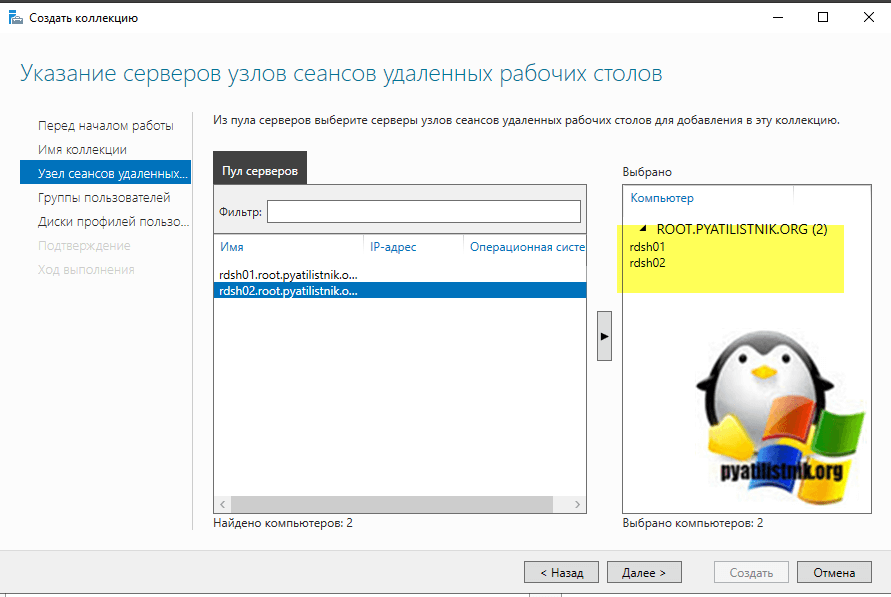

Теперь вам необходимо определиться какие серверы с ролью узлов сеансов (RDSH) вам нужно включить в коллекцию, у меня это RDSH01 и RDSH02

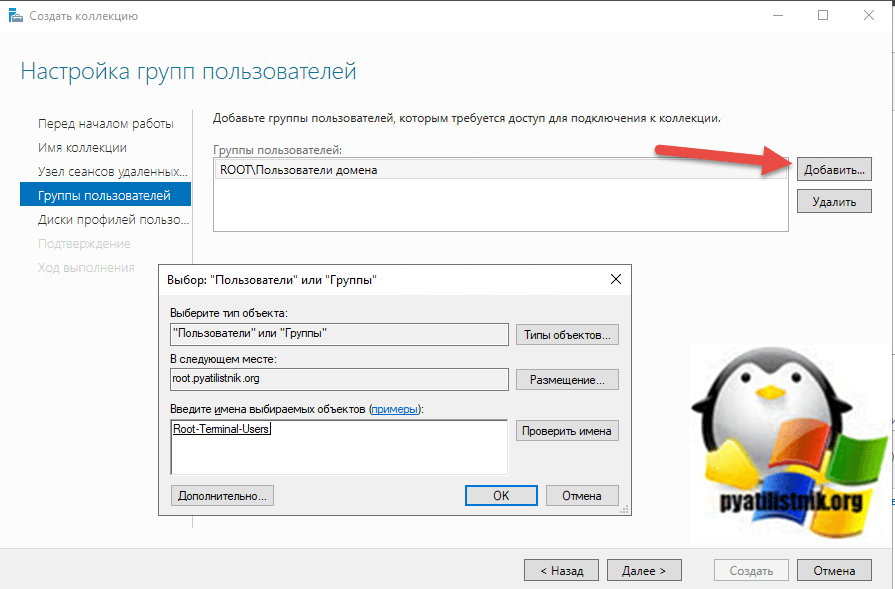

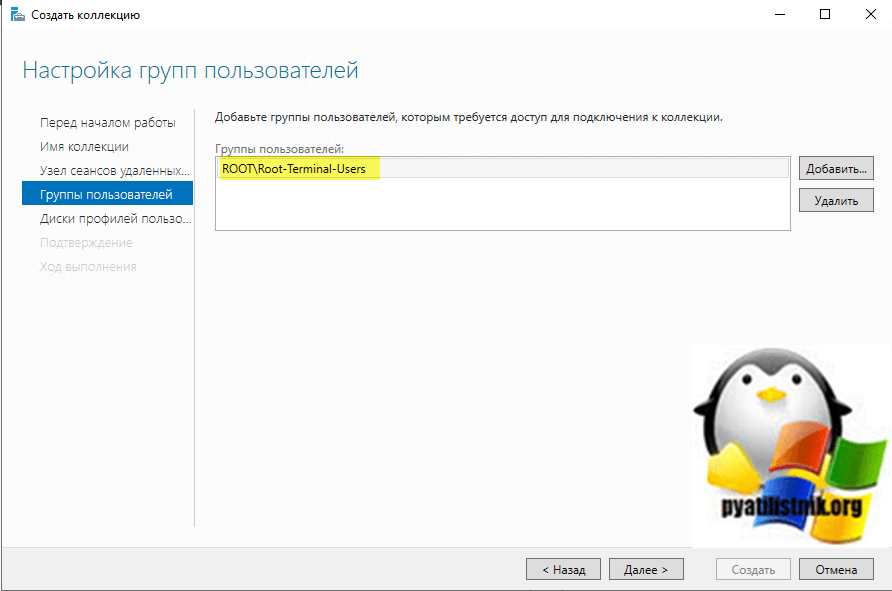

Указываем каким пользователям или группам разрешен доступ к данной терминальной ферме, я удалю группу «Пользователи домена» и добавлю другую.

У меня получился вот такой список доступа, потом его так же можно изменить.

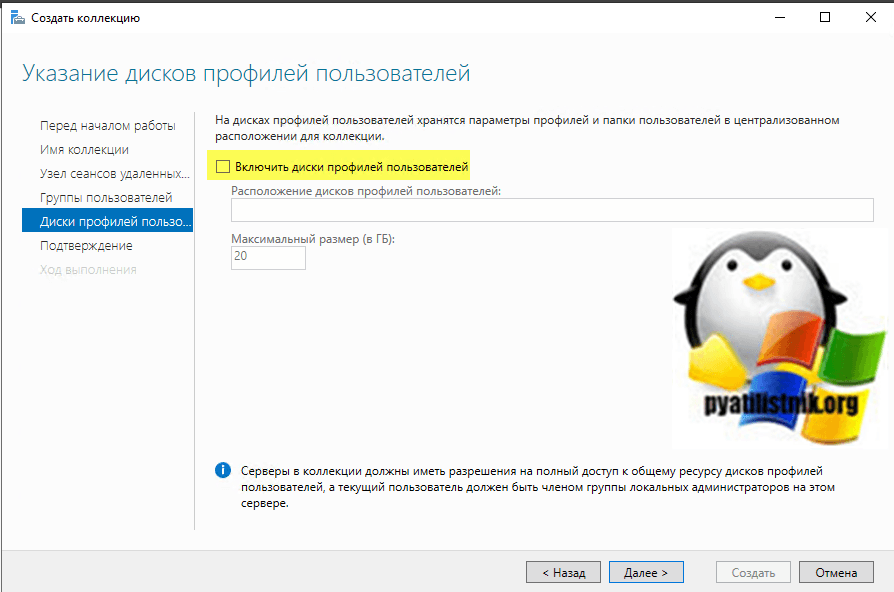

Я снимаю галку «Включить диски профилей пользователей» так как не планирую использовать UDP диски.

Смотрим сводную информацию по создаваемой коллекции и нажимаем «Создать».

Дожидаемся создания коллекции службы удаленных рабочих столов.

В общем списке у вас будет ваша коллекция.

Про описание свойств коллекции RDS я уже писал пост, можете к нему обратиться. Теперь у системного администратора, кто первый раз развернул стандартную установку службы удаленных рабочих столов возникает вопрос, как ему подключиться к новой коллекции и это правильный вопрос, так как если вы сейчас попытаетесь подключиться брокеру, то вас не перекинет на хост из коллекции, вы просто попадете на сам RDCB хост. Чтобы это поправить нам нужно сделать две вещи:

- Скачать специальный файл RDP с RD Web хоста

- Поправить ветку реестра на сервере с ролью RD Connection Broker

Настройка RD Connection Broker для подключений к ферме RDS

Как я писал выше в текущей конфигурации посредник подключений к удаленным рабочим столам вас не будет перебрасывать в коллекцию, он просто будет подключаться к брокеру по RDP, ниже мы это поправим.

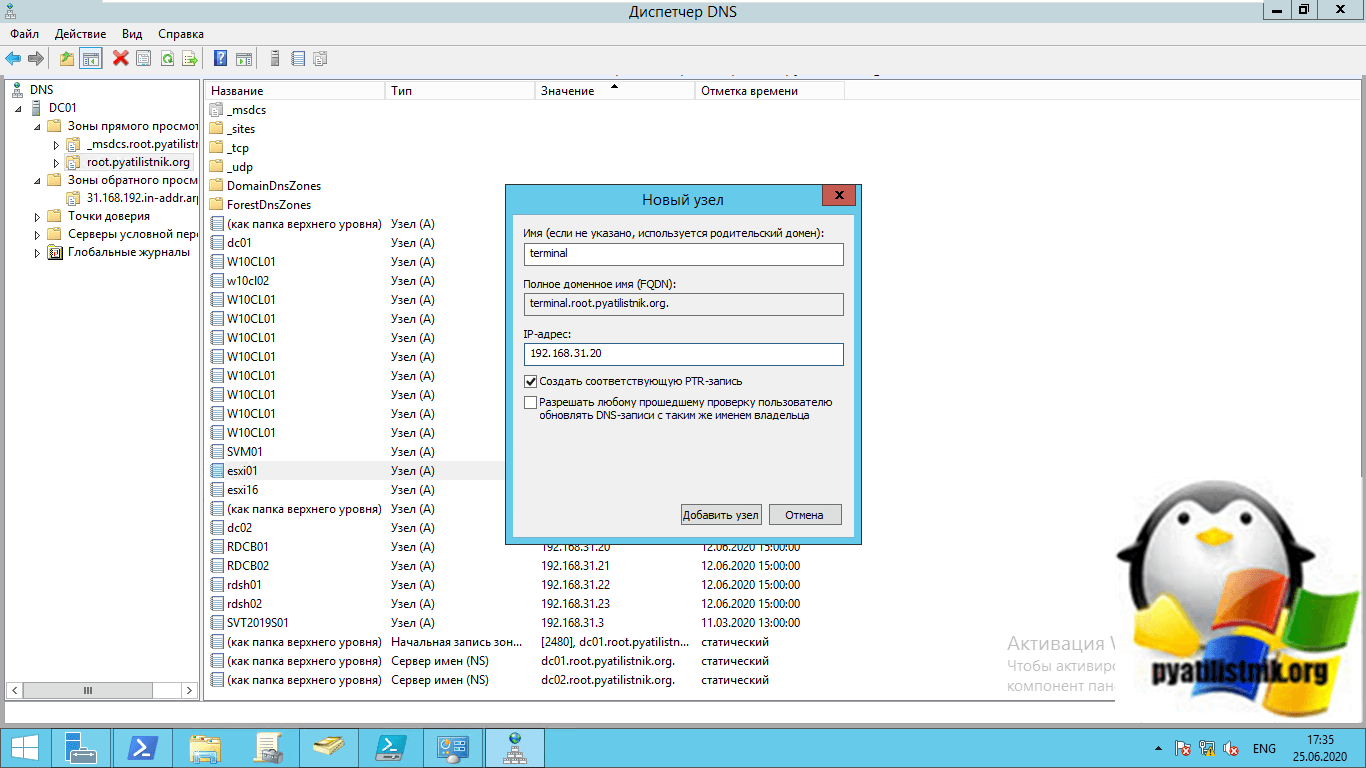

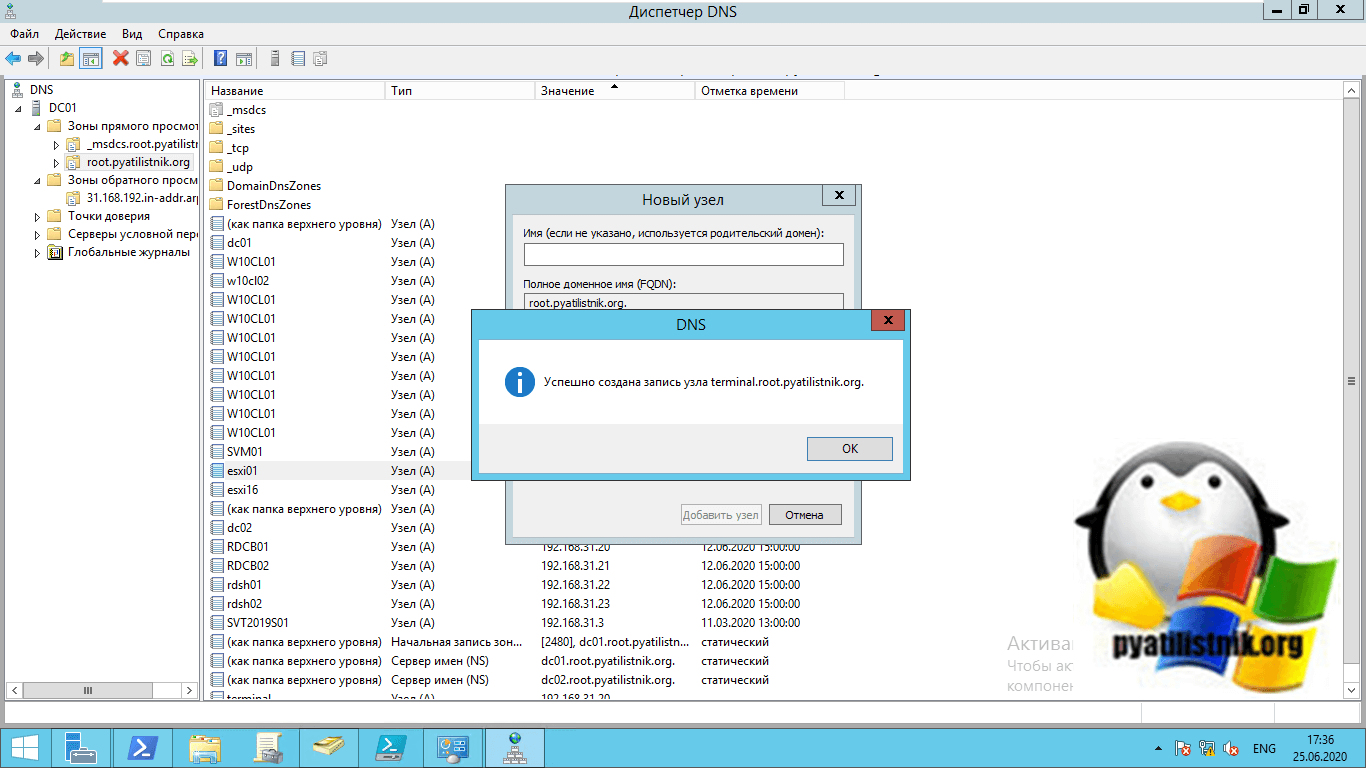

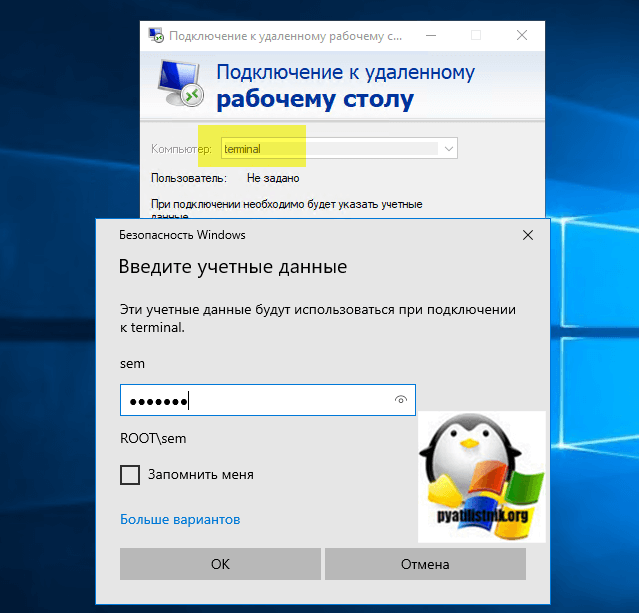

Для подключения к ферме Remote Desktop Services в отказоустойчивой конфигурации создают две записи DNS и направляют их на сервера с ролью RD Connection Broker, кто-то балансирует иначе, но мы в данном окружении воспользуемся именно DNS и механизмом перебора Round Robin. Откройте оснастку и создайте A-запись с нужным именем вашей RDS фермы у меня это будет DNS имя «terminal«.

Я пока создам одну A-запись с таким именем и в качестве IP-адреса укажу адрес моего первого сервера с ролью RD Connection Broker.

В запись terminal.root.pyatilistnik.org успешно создана.

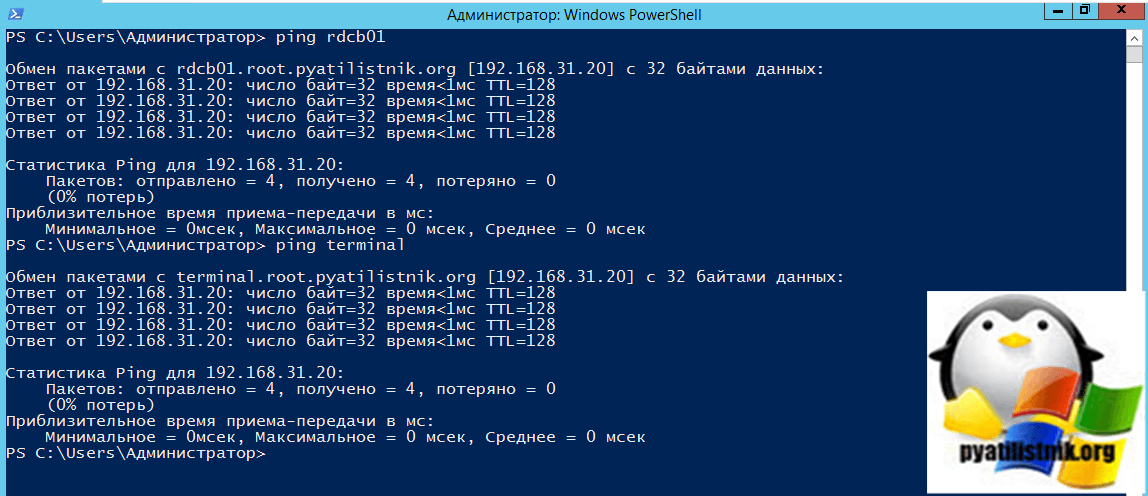

Проверяем ее через утилиту PING

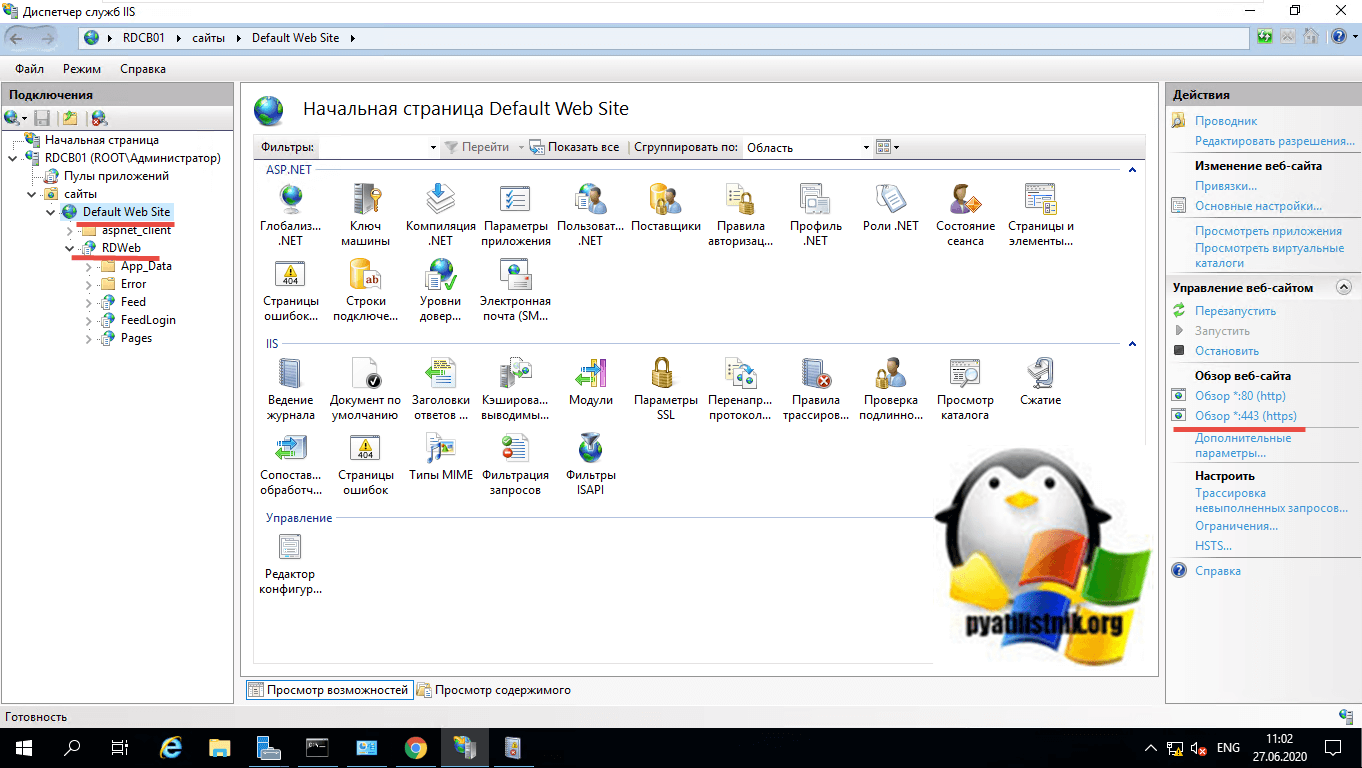

Теперь, чтобы наш сервер посредник подключений к удаленным рабочим столам перебрасывал нас на RDSH сервера, нам необходимо подключиться к RD Web серверу и скачать RDP-файл с конфигурацией. Данный файл будет нести в себе параметры, о наименовании коллекции, при обращении к которой вы попадете на один из конечных серверов.

Напоминаю, что в моем тестовом окружении сервером веб-доступа к удаленным рабочим столам выступает брокер RDCB01.root.pyatilistnik.org

Стандартный адрес для подключения к вашему серверу RD Web, это:

https://dns имя вашего сервера с данной ролью/rdweb в моем примере https://rdcb01.root.pyatilistnik.org/rdweb

Проверить наличие данного адреса вы можете открыв диспетчер IIS.

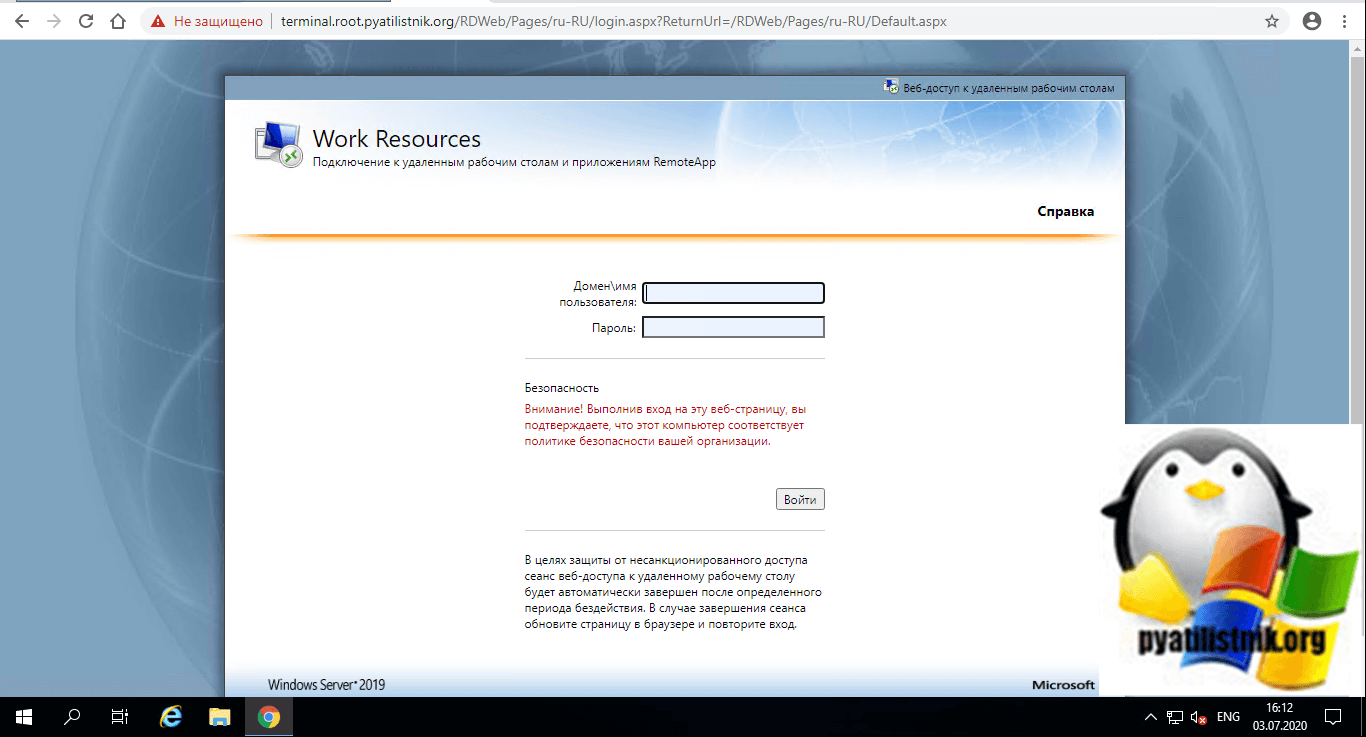

У вас должна открыться вот такая страница с авторизацией.

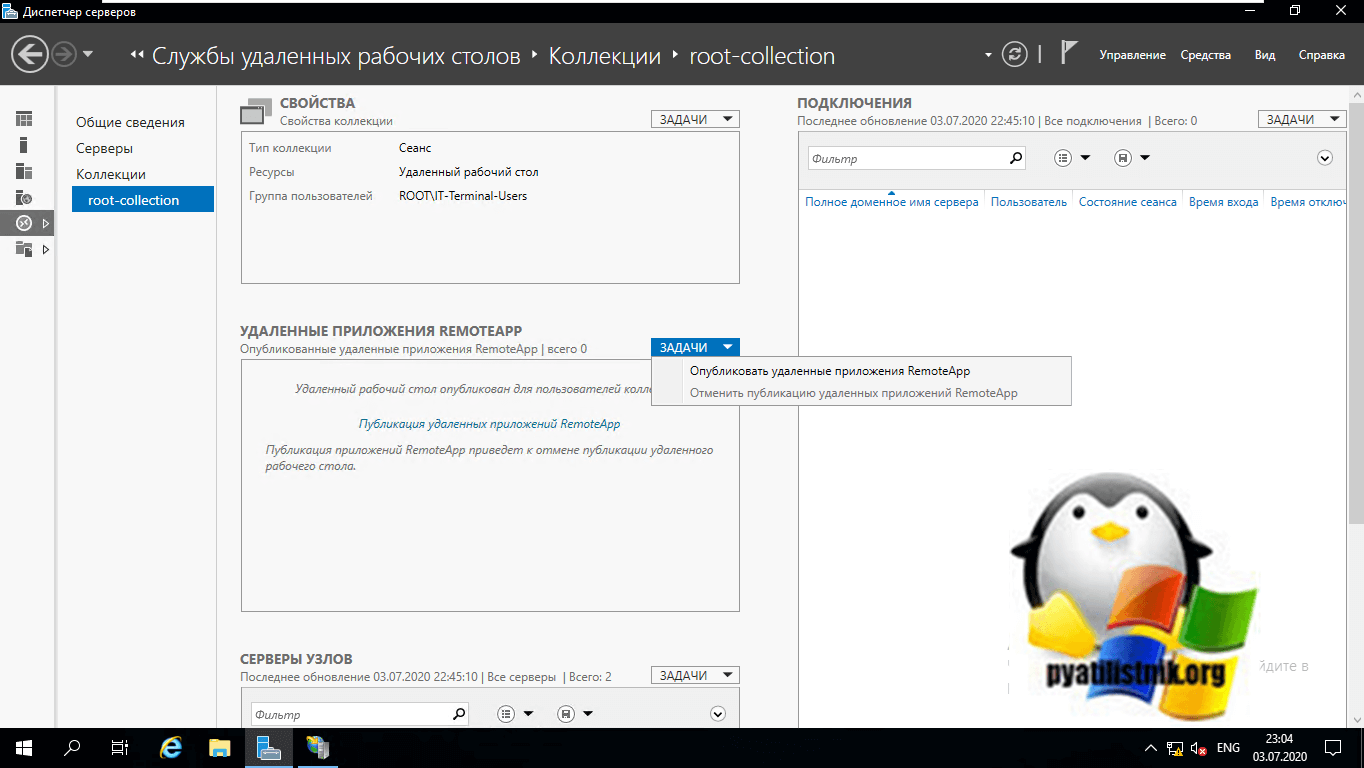

Теперь нам нужно получить значение loadbalanceinfo из свойств вашей коллекции, оно будет прописано в реестре брокеров. Для этого выполним публикацию приложения RemoteApp. Переходим в коллекцию службы удаленных рабочих столов и находим раздел «Удаленные приложения RemoteApp«. Нажимаем на задачи и произведем публикацию удаленного приложения RemoteApp.

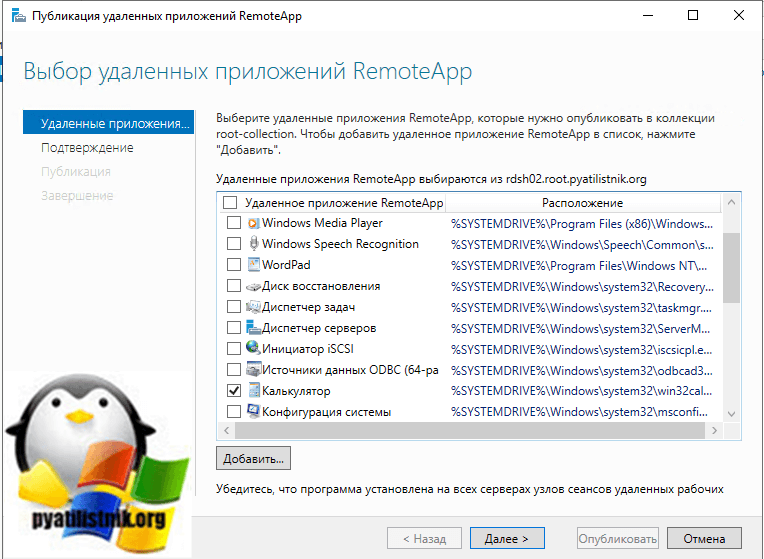

Выберите для примера обычный калькулятор

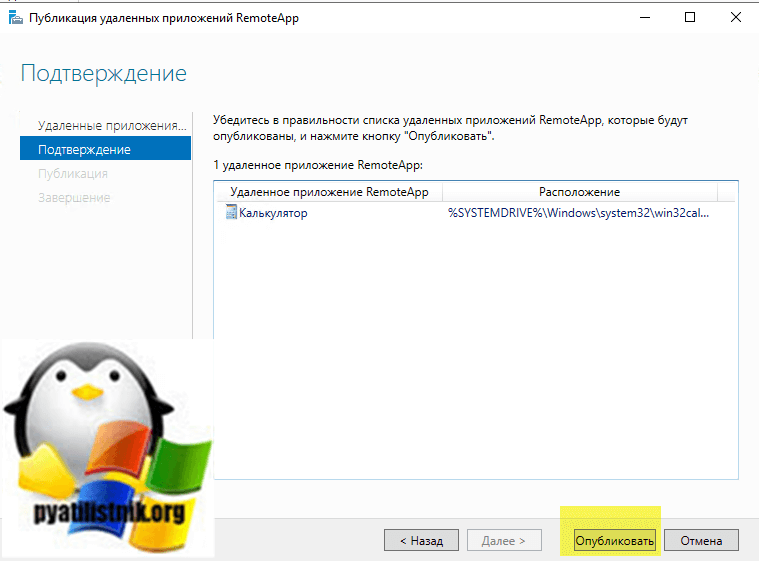

Нажимаем «Опубликовать«.

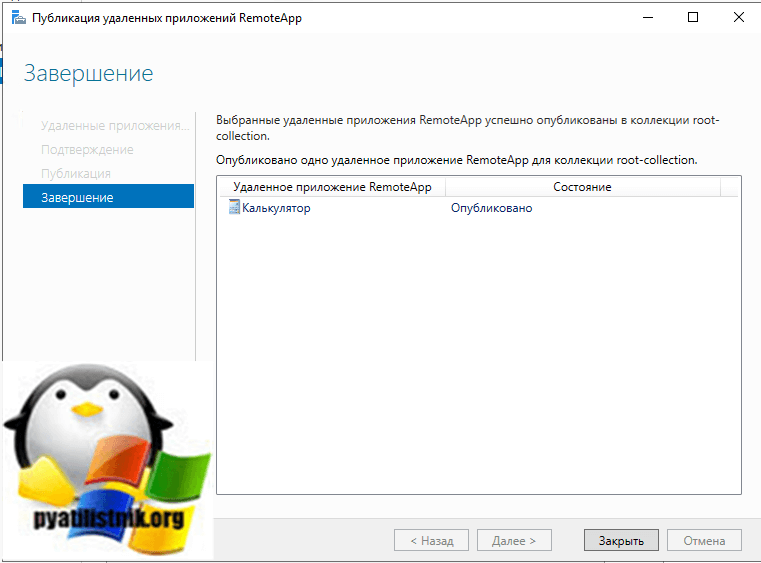

Дожидаемся публикации приложения в коллекции Remote Desktop Services.

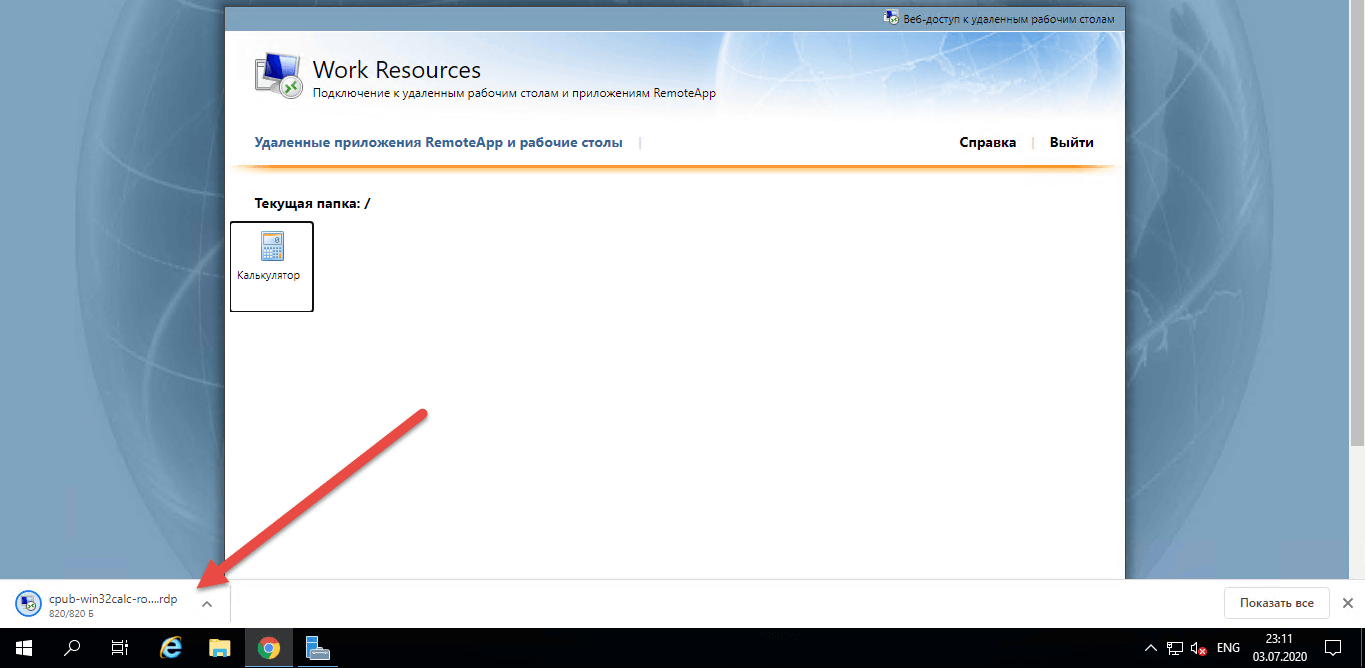

Далее вы переходите в веб интерфейс RDWEb и авторизуетесь, у вас будет доступно приложение калькулятор. Щелкните по нему и у вас будет запущено скачивание RDP пакета.

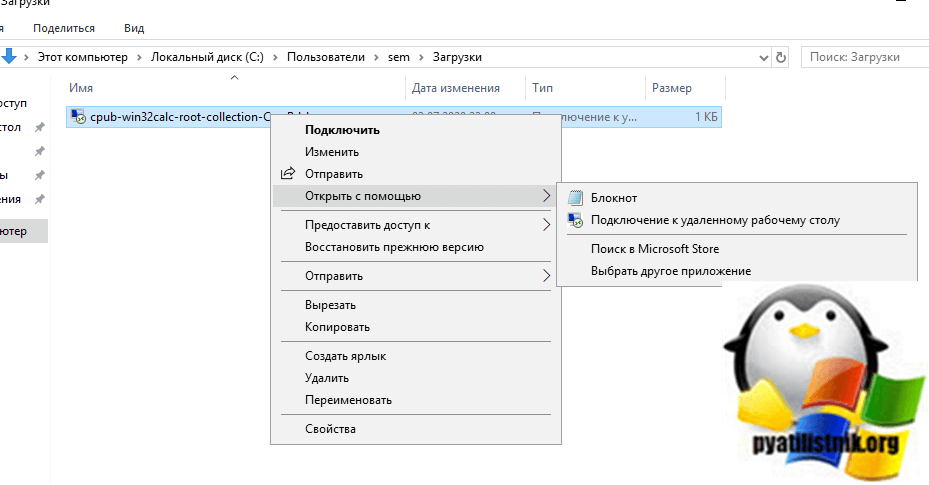

Теперь полученный файл RDP нужно открыть через блокнот.

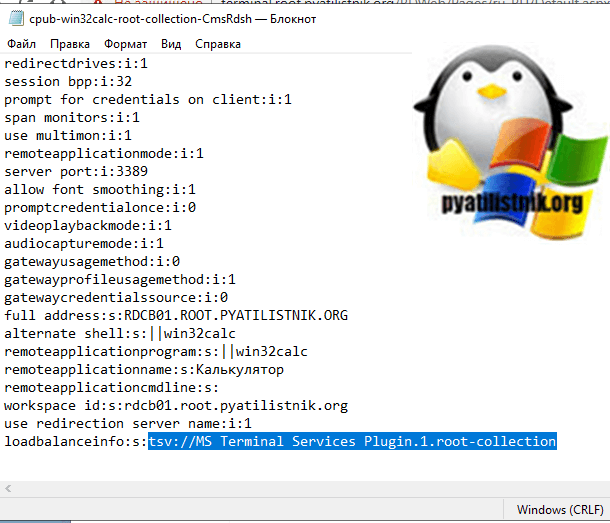

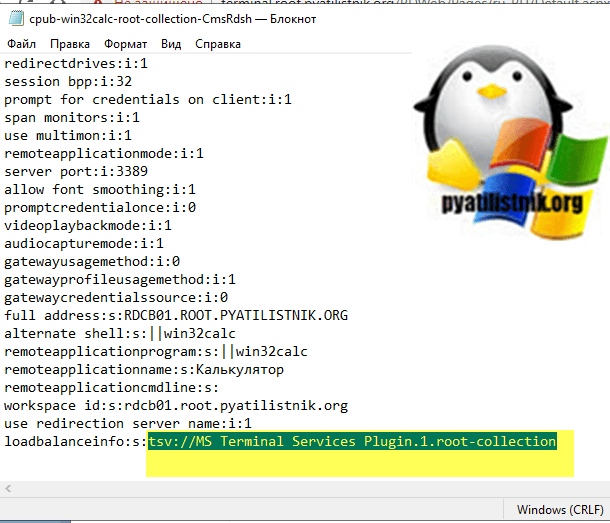

Вам нужно найти строку loadbalanceinfo:s:tsv://MS Terminal Services Plugin.1.root-collection, она то нам и нужна для прописывания ее в реестре сервера несущего роль посредника подключений к удаленным рабочим столам (Connection Broker).

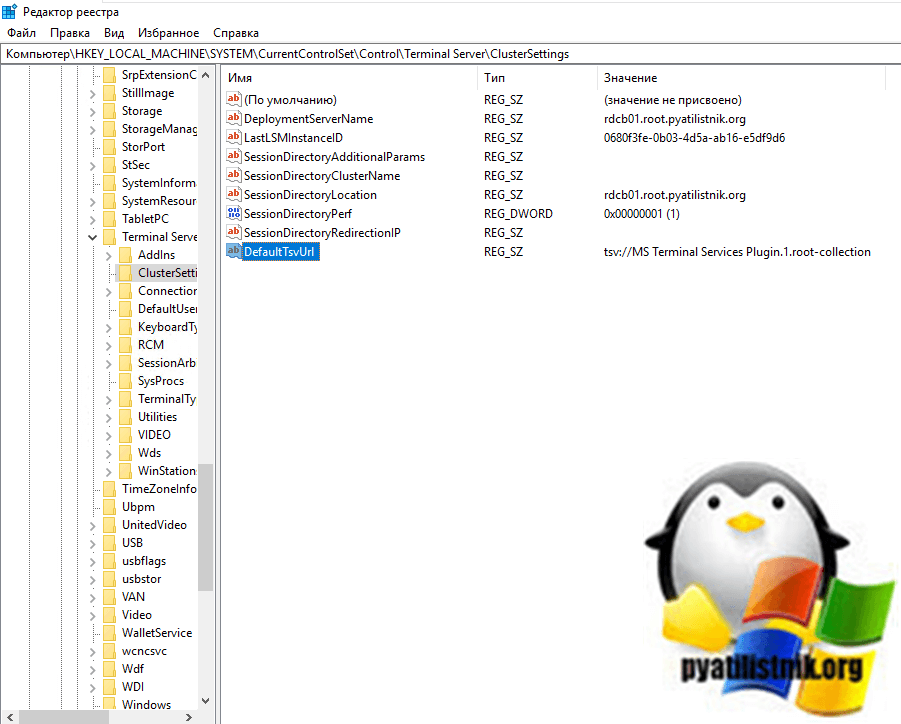

Переходим на сервер с ролью RD COnnection Broker и открываем реестр Windows. Переходим в раздел:

HKLMSYSTEMCurrentControlSetControlTerminal ServerClusterSettings

Создаем тут ключ реестра с типом REG_SZ (Строковый) и именем DefaultTsvUrl. В качестве содержимого вставляем tsv://MS Terminal Services Plugin.1.root-collection

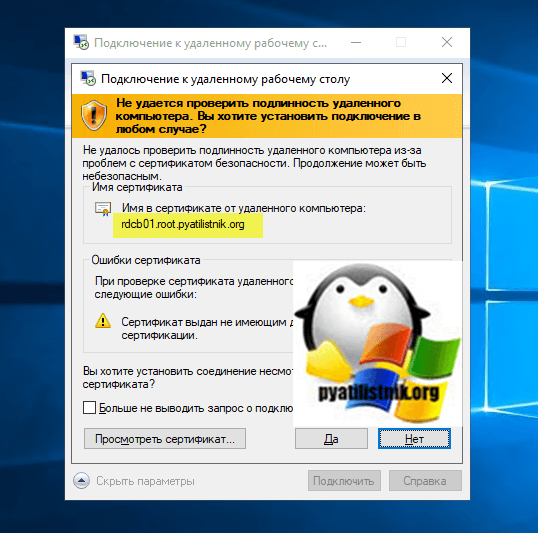

Перезагрузите на всякий случай ваш брокер. Пробуем теперь произвести подключение по имени terminal.root.pyatilistnik.org.

Как видите нам ответил rdcb01.root.pyatilistnik.org

Но как и было задумано посредник подключений к удаленным рабочим столам перекину нас на конечный хост с ролью RDSH. Я для теста сделал три подключения, все отлично работает. Можно сказать, что мы успешно установили и настроили стандартную Remote Desktop Services ферму на базе Windows Server 2019. Теперь можно превращать ее в высоко доступную, о чем и пойдет речь ниже.

Создание группы безопасности для RD Connection Broker

Следующим шагом нам необходимо в Active Directory создать группу безопасности в которую мы поместим наши сервера с ролью RD Connection Broker. Необходимо, это для того, чтобы мы этой группе безопасности назначили необходимые права на нашем SQL сервере.

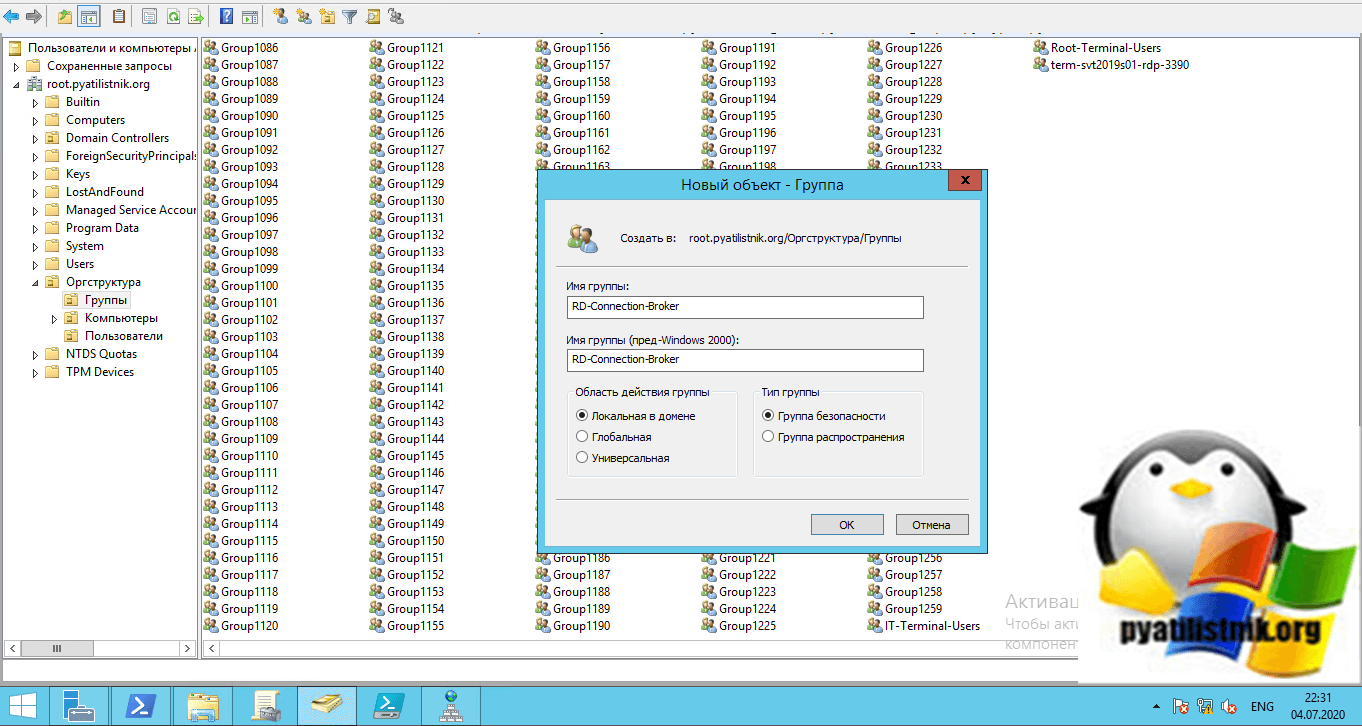

Открываем оснастку ADUC и создаем в нужном вам расположении группу безопасности RD-Connection-Broker. Я выставлю область действия группы (Локальная в домене).

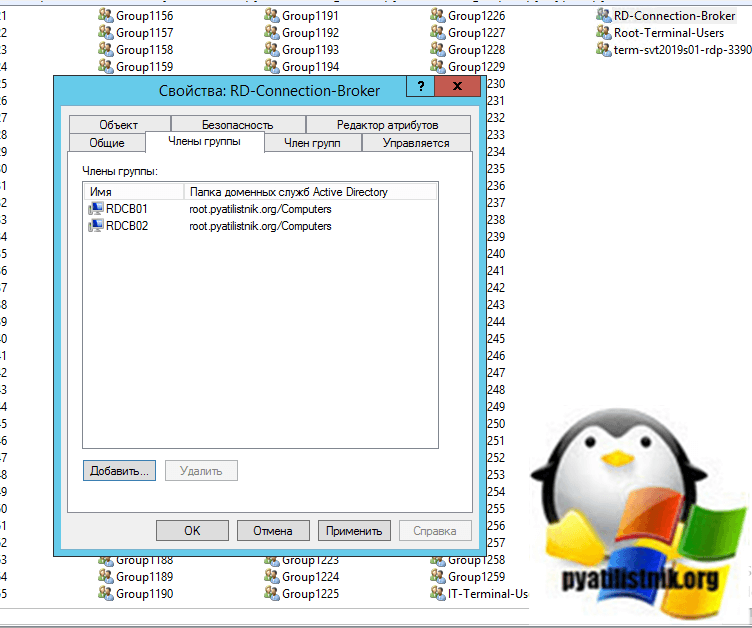

Добавим в группу RD-Connection-Broker два сервера с ролью посредника подключений к удаленным рабочим столам. В моем случае, это RDCB01 и RDCB02.

Не забудьте перезагрузить оба сервера, чтобы обновился их ACL с членством в группе

Установка SQL Native Client

Следующим шагом вам необходимо на обоих серверах с ролью RD Connection Broker установить бесплатного клиента SQL Native Client, это необходимое требование. Где скачать SQL Native Client и как его установить я подробно рассказывал, на этом я останавливаться не буду, посмотрите по ссылке.

Установка и настройка MS SQL 2016

Следующим подготовительным требованием идет установка общей базы для наших брокеров, в моем примере это будет MS SQL 2016 Standard. Сам процесс инсталляции я подробно разбирал, так что так же советую посмотреть мою статью. Еще я вам советую делать всегда вашу базу данных отказоустойчивой, в режиме Always On.

- 07.09.2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

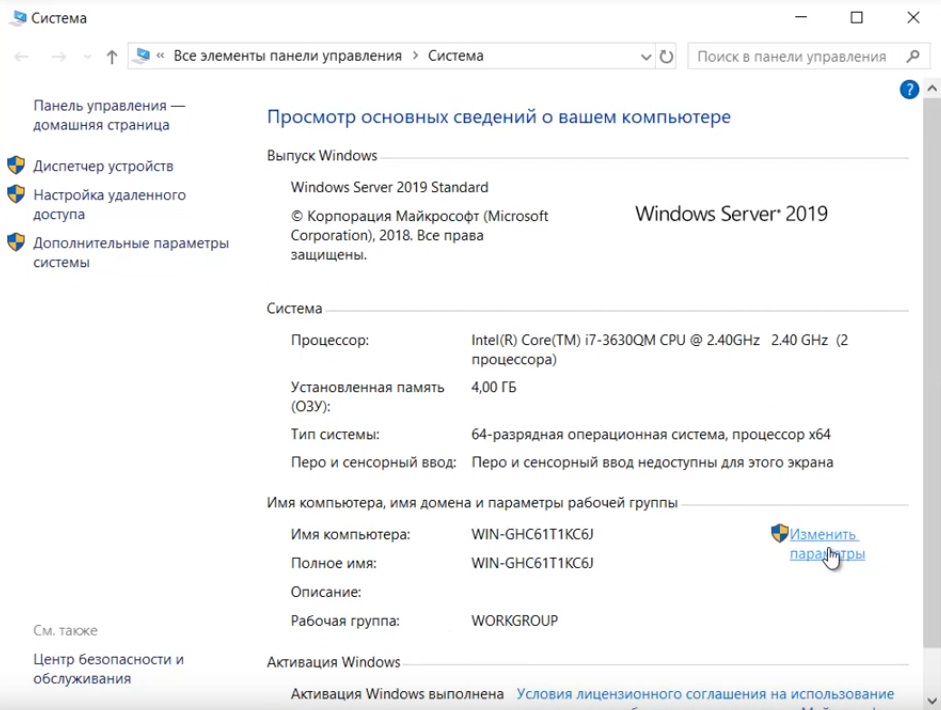

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

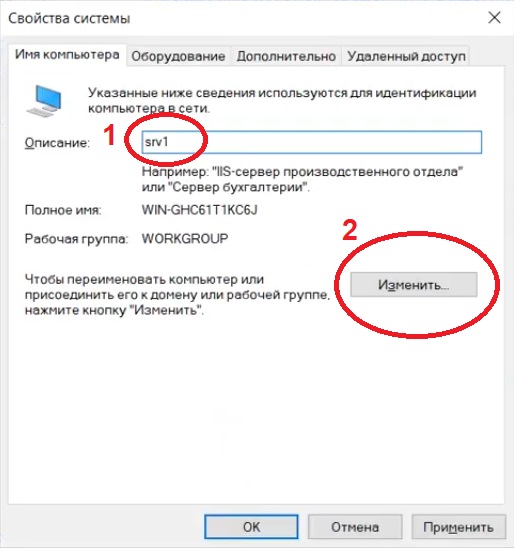

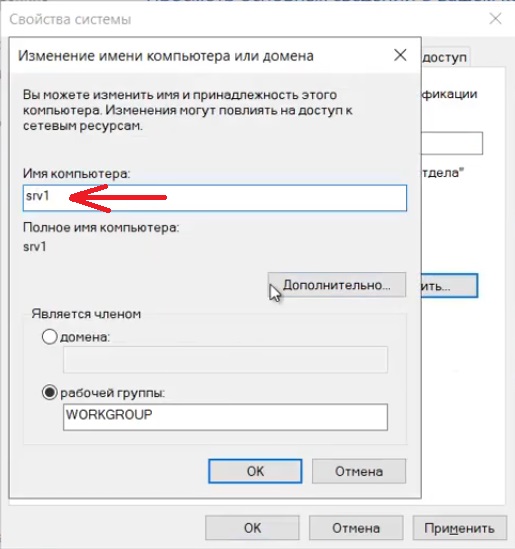

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

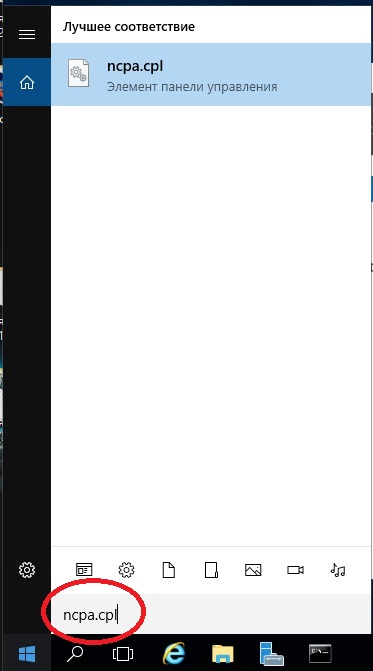

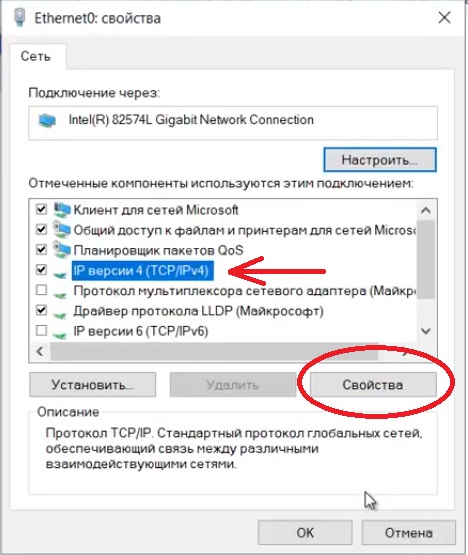

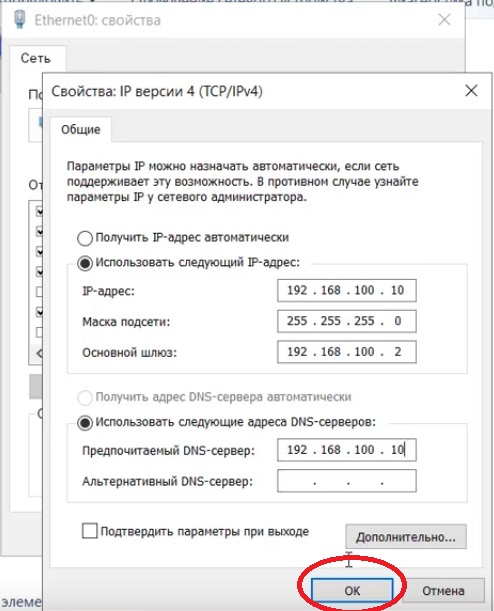

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

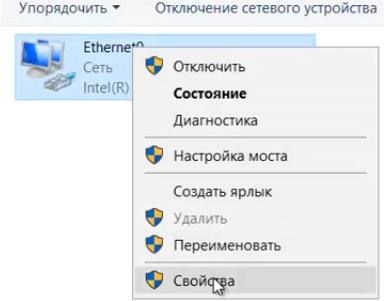

Переходим в свойства сетевой карты.

И далее в свойства IPv4

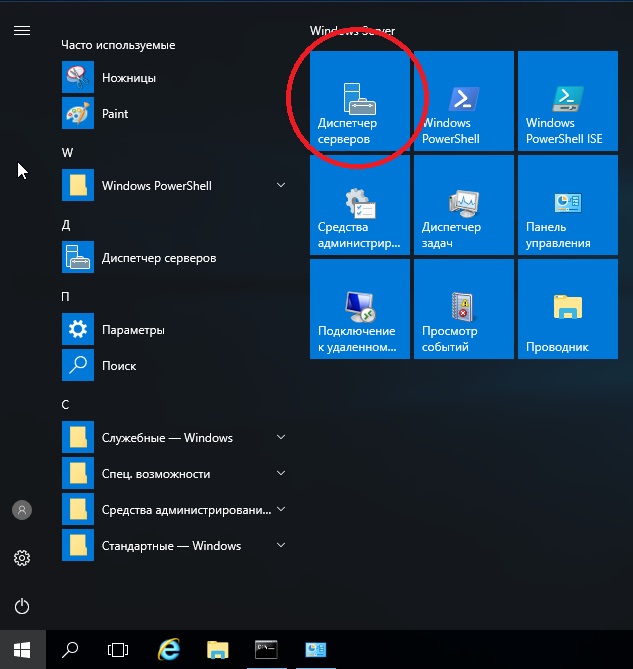

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

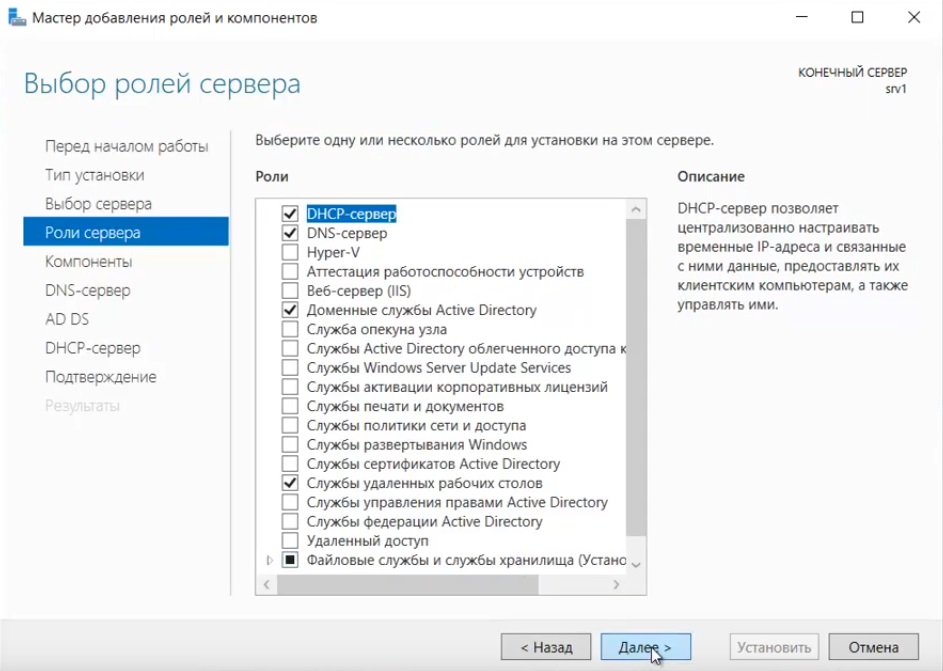

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

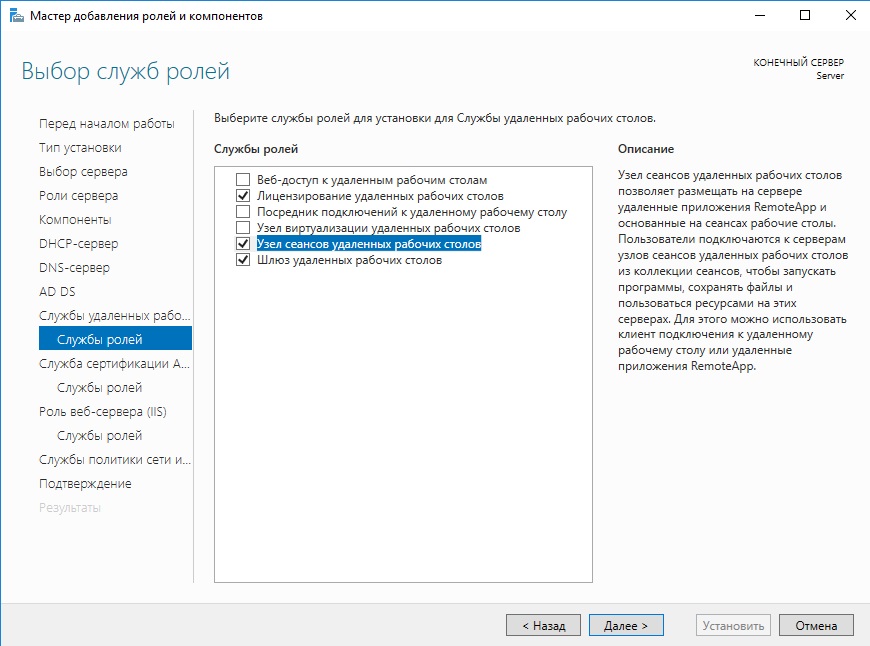

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

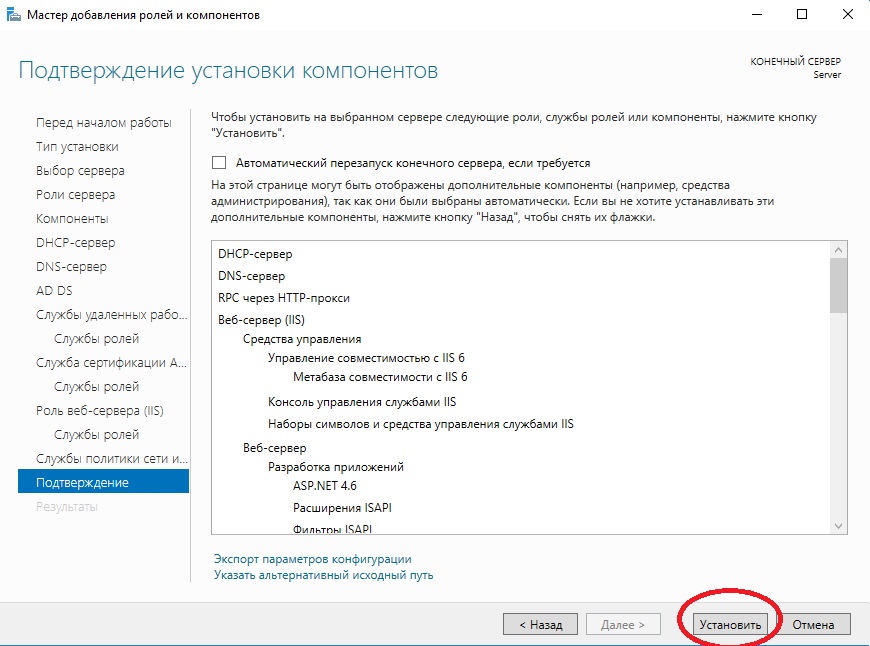

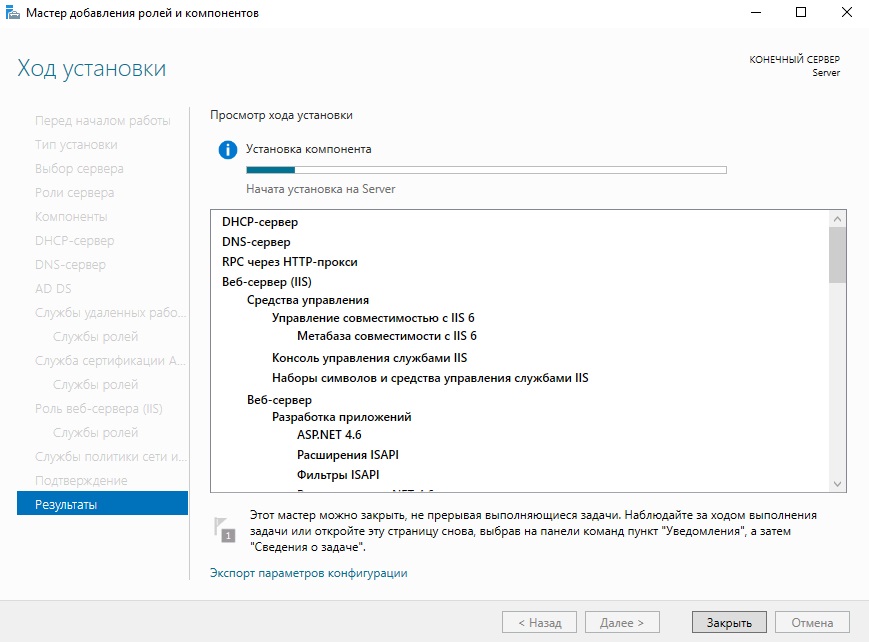

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

В параметрах контроллера нужно придумать пароль.

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

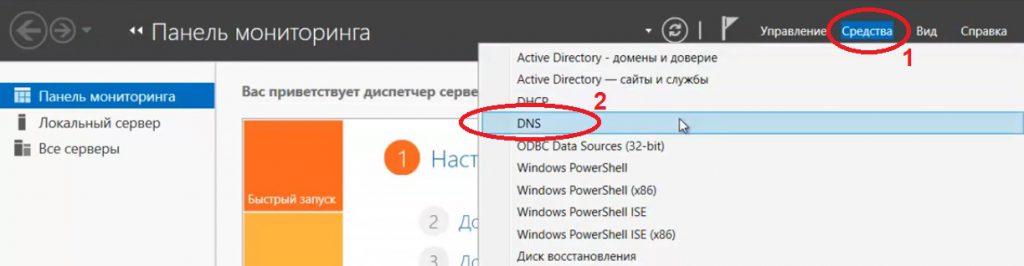

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

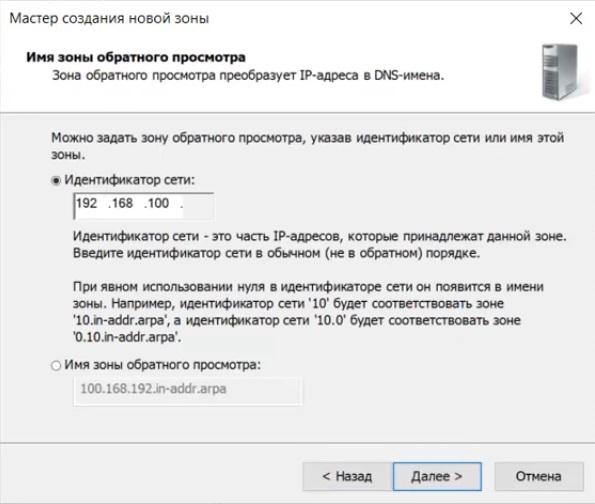

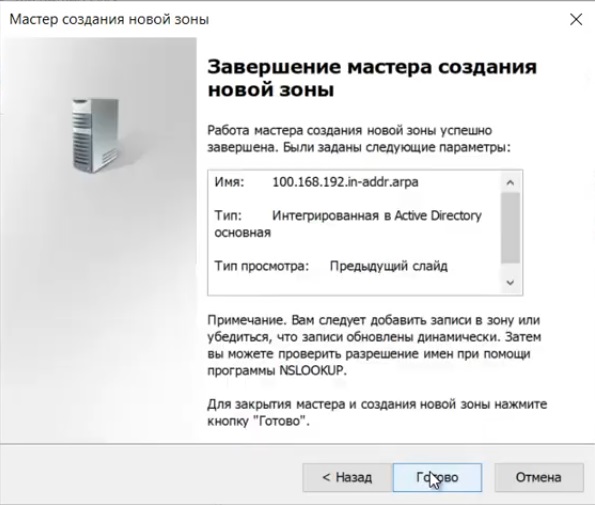

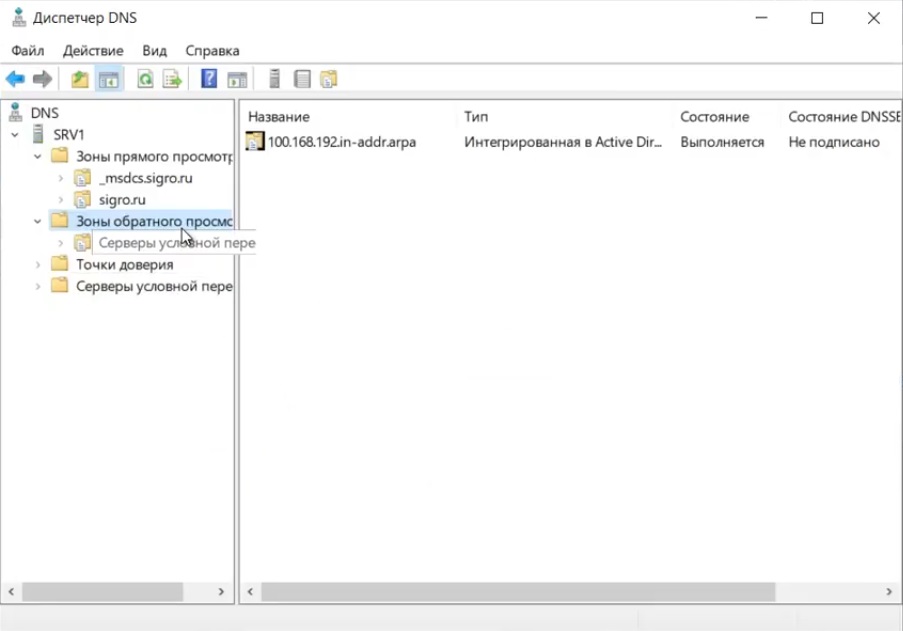

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

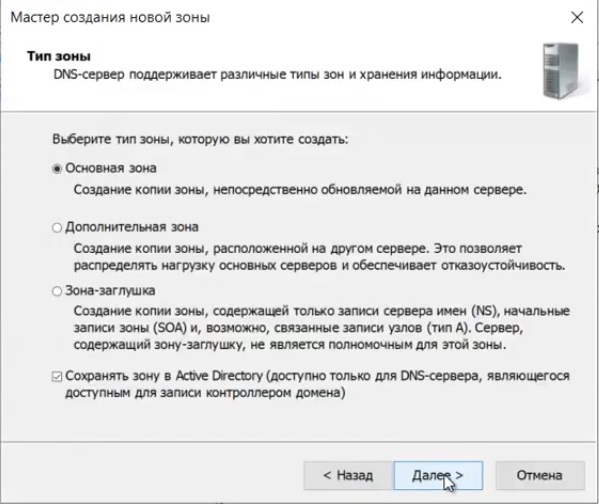

Выбираем «Основную зону».

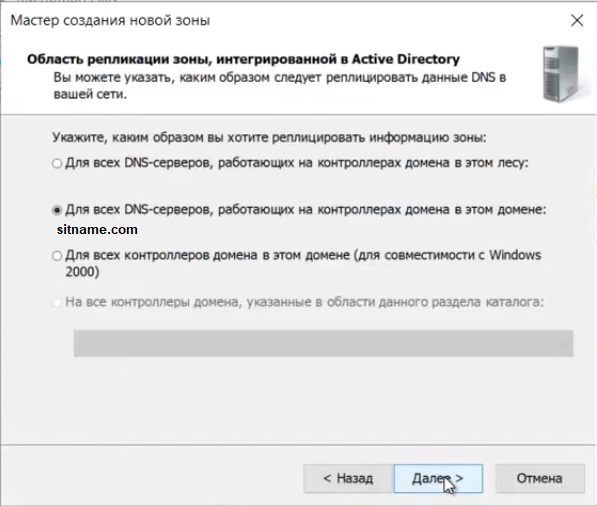

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

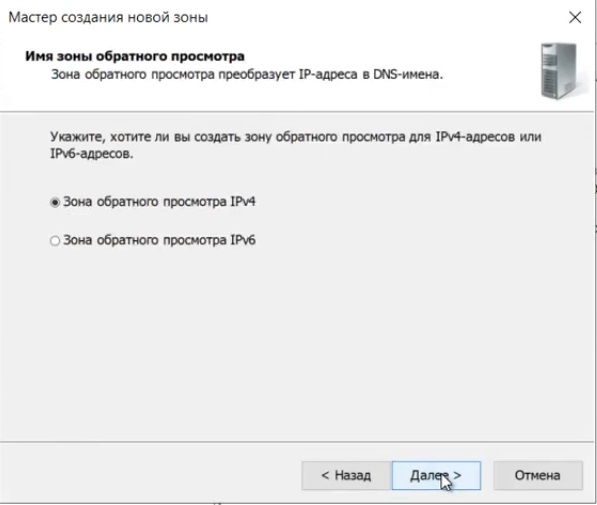

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

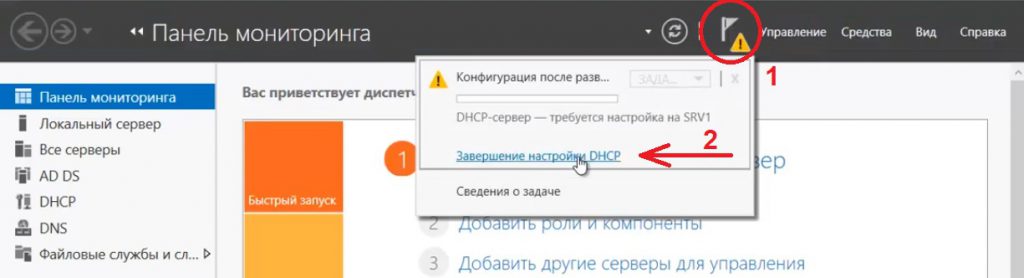

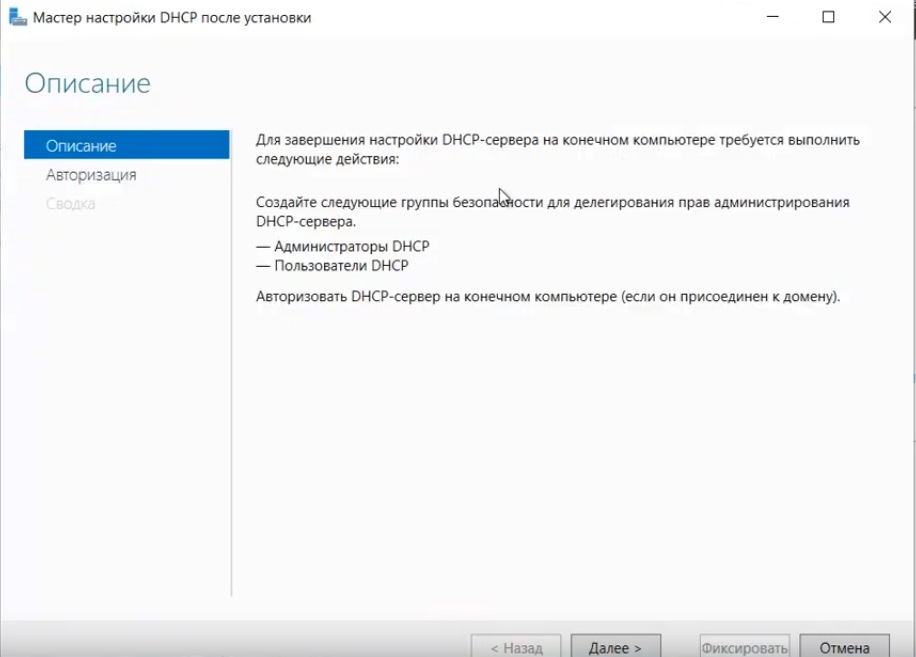

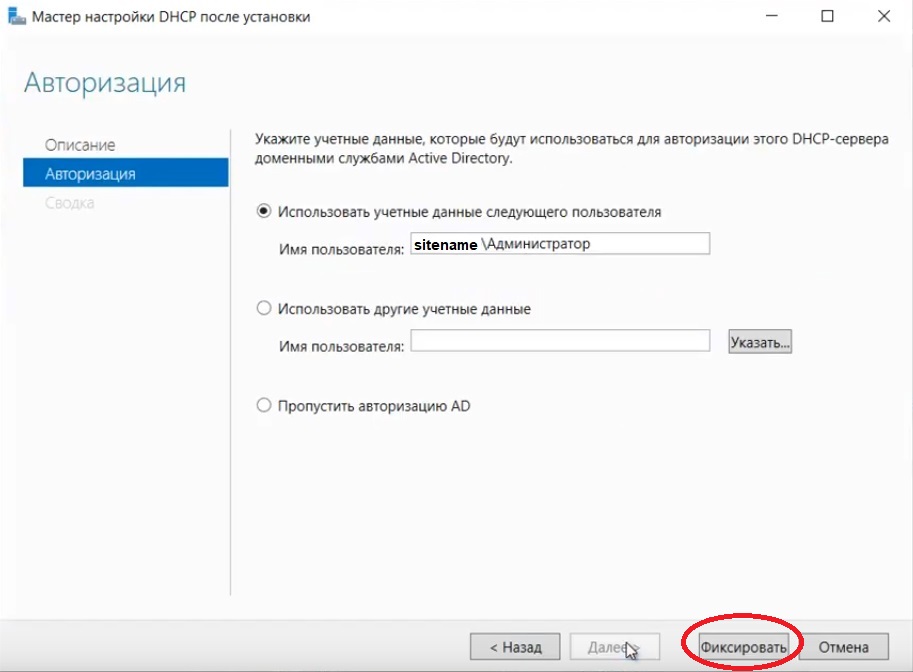

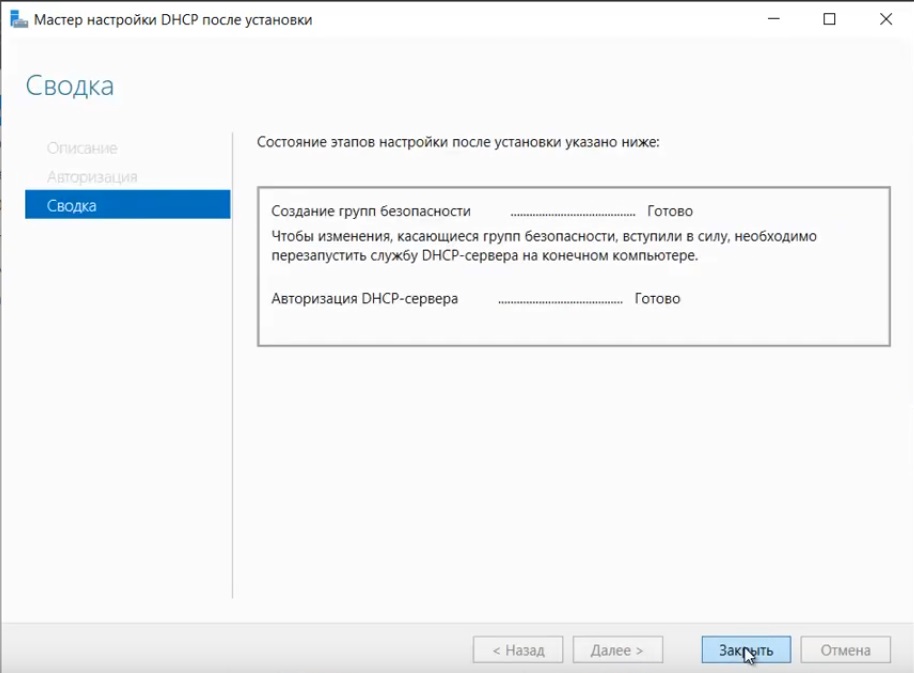

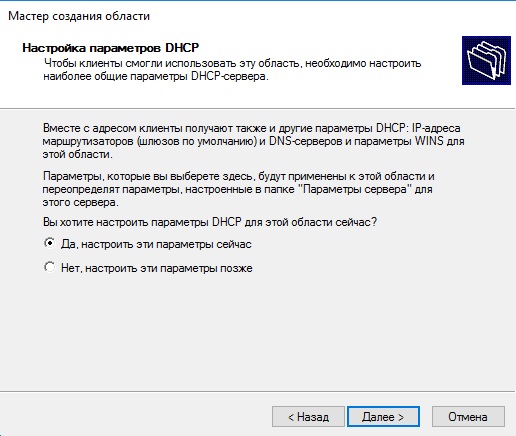

5) Переходим к настройке DHCP. Переходим в мастер установки.

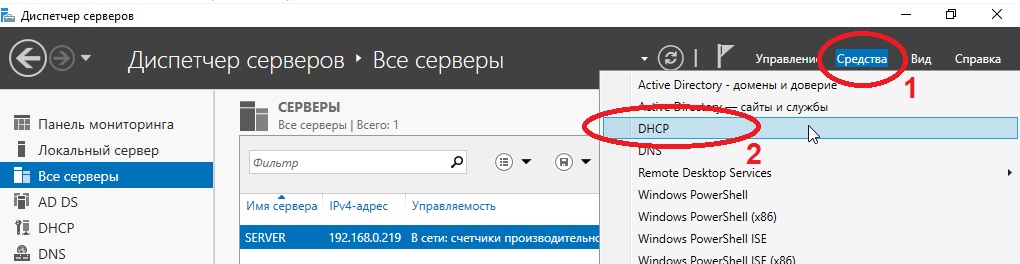

После завершения установки => Диспетчер => Средства => DHCP

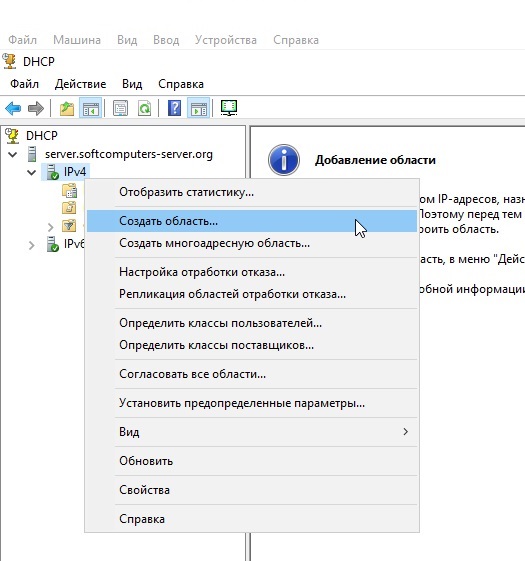

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

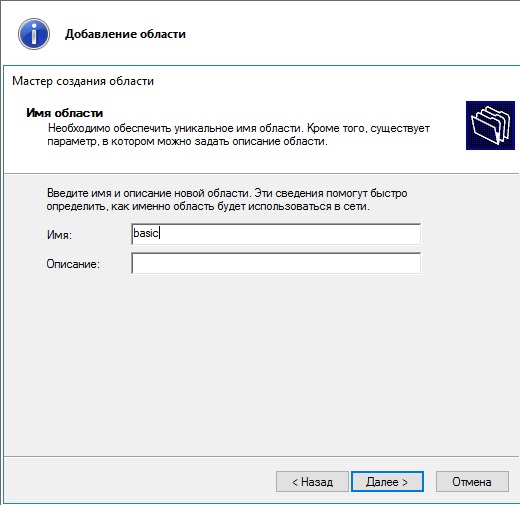

Задаем любое имя области DHCP.

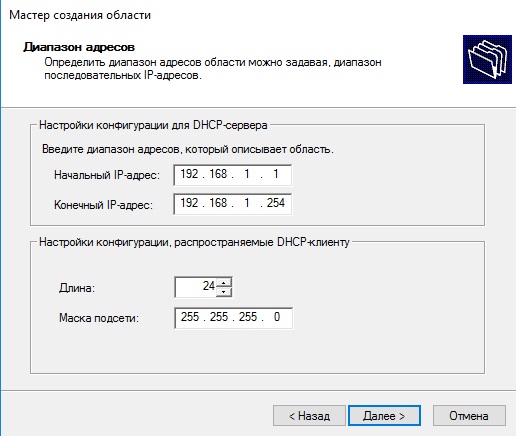

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

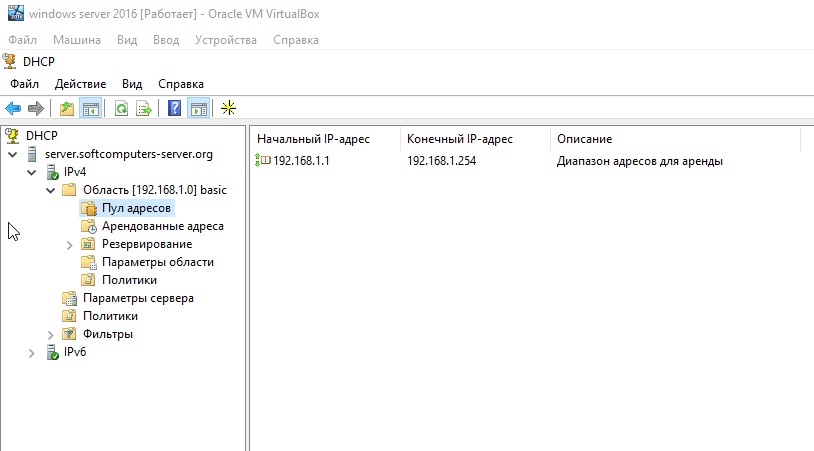

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Описанные в статье «Как включить удалённый рабочий стол RDP в Windows 10» способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 1

Если вы не дружите с терминалом, вы также можете включить службу RDP из графического интерфейса сервера. Откройте Диспетчер серверов из меню «Пуск» и нажмите на «Локальный сервер» в левой части. Найдите пункт «Удалённый рабочий стол» и кликните по слову «Отключено»:

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

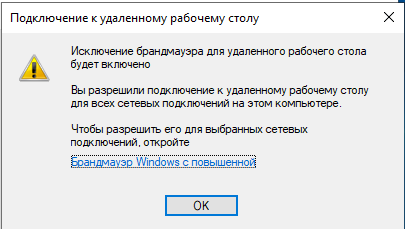

Согласитесь с изменением правила файервола:

Связанные статьи:

- Как подключиться к другому компьютеру и видеть его экран по RDP (97.8%)

- Как включить удалённый рабочий стол RDP в Windows 10 и Windows 11 (81.4%)

- Как изменить сетевое расположение с общедоступного на частное в Windows 10, Windows 11 и Windows Server 2016/2019/2022? (68.7%)

- Как установить модуль Active Directory PowerShell на Windows Server, Windows 11 и Windows 10 (68.7%)

- В чем разница между Windows и Windows Server? (66.5%)

- Как отключить контроль учётных записей пользователей (UAC) — простой способ для Windows 7, 8 и 10 (RANDOM — 50%)

Установка службы удаленных рабочих столов (RDS) на Windows Server 2019 состоит из многих шагов, но в действительности это очень просто. Из статьи вы узнаете о том, как установить эту службу в доменной среде, которая требует наличия двух серверов.

Предварительные условия

Перед началом установки RDS необходимо убедиться, что выполняются два требования, а именно:

- все серверы подключены к домену;

- есть по крайней мере два доступных сервера.

Необходимо, чтобы было именно два сервера, так как для роли RD Licensing, согласно лучшим практикам Microsoft, требуется отдельный сервер. В данной инструкции мы будем использовать для этой роли контроллер домена, что не вполне соответствует лучшим практикам, но мы делаем это, чтобы упростить демонстрационную установку.

Установка базовых ролей службы удаленных рабочих столов

Для начала мы добавим к основному RDS-серверу следующие роли:

- RD Connection Broker (Посредник подключений к удаленному рабочему столу);

- RD Web Access (Веб-доступ к удаленным рабочим столам);

- RD Session Host (Узел сеансов удаленных рабочих столов).

Пошаговая установка

- В диспетчере сервера на основном RDS-сервере, на котором выполняется установка, откройте Add Roles and Features Wizard (мастер добавления ролей и компонентов) и выберите Remote Desktop Services installation(установку службы удаленных рабочих столов).

2. Для этой инструкции мы используем опцию Quick Start (Быстрый старт), но если вам требуется больше контроля над процессом установки, вы можете выбрать Standard Deployment (Стандартную установку), которая позволяет редактировать большее количество настроек.

3. Далее мы выбираем Session-based desktop deployment (Установка рабочих столов на основе сеансов), так как это стандартная модель подключения к удаленным приложениям и удаленным рабочим столам, используемая в большинстве установок RDS.

4. В разделе Server Selection (Выбор сервера), выберите сервер, на который мы устанавливаем RDS.

5. Чтобы начать установку, выберите Restart the destination server automatically if required (Автоматический перезапуск конечного сервера в случае необходимости) и кликните на Deploy (Установить).

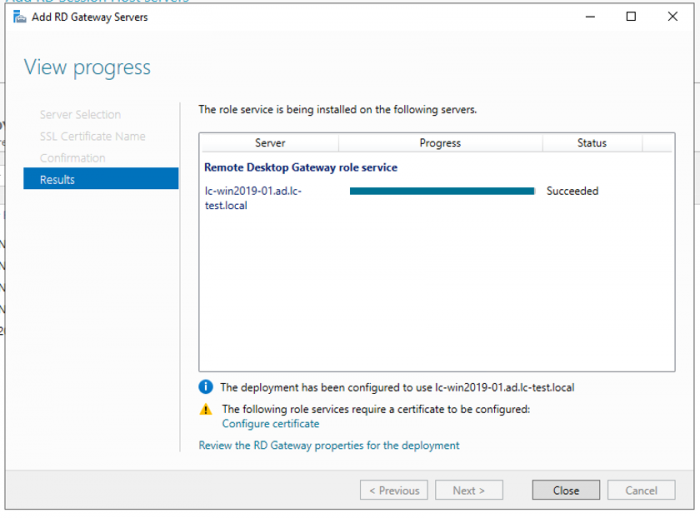

6. Проверьте, что все роли успешно установлены перед тем, как переходить к следующим шагам.

Добавление дополнительного сервера

В этой инструкции мы используем доменный контроллер в качестве сервера лицензирования удаленных рабочих столов, но для упрощения установки этой роли мы можем добавить дополнительный сервер в диспетчере серверов.

- Чтобы добавить дополнительный сервер, кликните правой кнопкой мыши на All Servers (Все серверы), выберите Add Servers (Добавление серверов), а затем выберите нужный сервер в Active Directory.

2. Перейдите на экран Remote Desktop Services (Службы удаленных рабочих столов) и кликните на зеленом плюсе над RD Licensing (Лицензирование удаленных рабочих столов).

3. Откроется окно Add RD Licensing Servers (Добавление серверов лицензирования удаленных рабочих столов), в котором вы сможете выбрать дополнительный сервер для роли RD Licensing.

4. Кликните на Add (Добавление), чтобы установить роль на дополнительный сервер.

5. Убедитесь, что установка завершена и зеленый плюс над RD Licensing заменен на соответствующий значок.

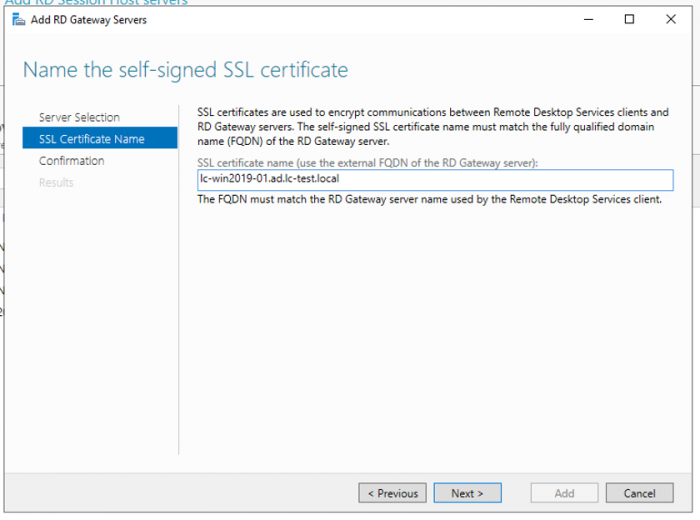

Добавление роли RD Gateway Role

Теперь нам нужно добавить RD Gateway Role (роль службы шлюза удаленных рабочих столов) к основному RDS-серверу.

- На экране Remote Desktop Services (Службы удаленных рабочих столов) кликните на зеленом плюсе над RD Gateway (Шлюз удаленных рабочих столов).

- Выберите основной RDS-сервер для установки этой роли.

3. Присвойте самоподписанному SSL-сертификату полное доменное имя.

4. Кликните Next и потом Add, чтобы установить роль на основной RDS-сервер.

Настройка параметров установки

Теперь, когда все роли установлены, можно перейти к настройке параметров установки.

- Откройте экран Remote Desktop Services и в выпадающем списке Tasks (Задания) кликните на Edit Deployment Properties (Редактирование параметров установки).

2. На экране RD Gateway оставьте настройки по умолчанию и кликните на пункте меню RD Licensing.

3. Выберите Per User (По количеству пользователей) на экране RD Licensing. Вы можете выбрать любую из двух опций, но в целях обучения мы выбираем Per User.

4. Обратите внимание на URL на экране RD Web Access (Веб-доступ к удаленным рабочим столам). Позже мы будем его использовать для доступа к установленным приложениям.

5. В целях тестирования можно оставить сертификаты как Not Configured (Не сконфигурированные) и нажать OK, чтобы сохранить параметры установки.

Если вы хотите сконфигурировать сертификат, вам придется делать это для каждой службы роли по отдельности.

Верификация службы удаленных рабочих столов

По умолчанию после установки создается QuickSessionCollection, куда входят Calculator, WordPad и Paint в качестве удаленных приложений. Мы можем использовать это для тестирования установки RDP.

- Для тестирования IIS перейдите по ссылке, представленной на экране RD Web Access, или используйте https://localhost/rdweb/, если вы находитесь на RDP-сервере.

2. Подключитесь к сеансу IIS RDS с помощью доменной учетной записи.

3. Запустите удаленное соединение: то, которое вы сконфигурировали, или удаленное приложение по умолчанию.

Установка службы удаленных рабочих столов может состоять из многих шагов, но после изначальной настройки ее легко конфигурировать и использовать. Удаленные приложения обеспечивают значительную гибкость, как и возможность настраивать коллекции RDP-подключений для предложения их пользователям.

Установка службы удаленных рабочих столов Windows Server 2016/2019

Инструкция по установке RDP сервера терминалов состаит из 3-х частей:

- Установка службы удаленных рабочих столов RDP

- Активация сервера лицензирования RDP

- Добавление пользователей в группу разрешения для подключения

Службы удаленных рабочих столов Windows Server является самыми востребовательными по практическому использованию. Типичная связка подключения клиентского ПК к:

- Серверу приложений;

- Виртуальному рабочему столу.

Такой функционал решает задачи не только быстродействия(это все же сервер), но и вопрос с безопасностью коммерческой информации. Стоит отметить, что структурированные данные легче администрируются во всех аспектах этого понятия: предоставление доступа, резервное копирование и репликация, управление кластерными системами.

1. Установка службы удаленных рабочих столов RDP

Диспетчер сервера, добавление роли

Перед началом работы

Тип установки

Выбор сервера для установки

Выбор роли службы удаленных рабочих столов

Пропуск добавления компонентов

Описание службы удаленных рабочих столов

Добавление ролей для службы удаленных рабочих столов

Подтверждение установки

Процесс установки

Завершение установки, после этого требуется перезагрузить систему

2. Активация сервера лицензирования RDP

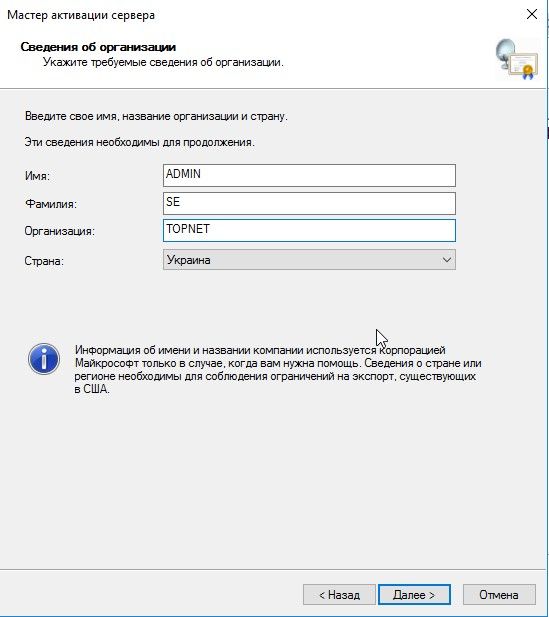

Мастер активации сервера, первый запуск

Сведения об организации

Мастер активация сервера, завершение работы

Мастер установки лицензий, запуск

Выбор метода подключения

Номер соглашения

Версия продукта

Мастер установки лицензий, завершение

Успешное завершение активации сервера лицензирования

Важный этап — указание сервера лицензирования, т.к. начиная с Windows 2012R2 эту опцию перенесли в групповые политики:

Указание типа лицензирования — на пользователя

Проверка работы службы терминалов

3. Добавление пользователей в группу разрешения для подключения

Во всех версия Windows Server, есть группа, по которой задаются разрешения для подключения к удаленному рабочему столу.

Остается только добавить пользователя