Ошибочно полагать, что встроенная защита операционной системы, антивирус или брандмауэр полностью защитят от вредоносных программ. Впрочем, вред может быть и не столь явным, как в случае с вирусами: несколько приложений способны замедлить работу Windows, повлечь за собой аномалии различного рода. Со временем последствия неконтролируемых процессов со стороны «самодеятельного» программного обеспечения дают о себе знать, и деинсталляция, удаление ключей реестра и другие способы очистки уже не помогают.

В таких ситуациях отличную службу могут сыграть программы-песочницы, которым посвящен этот обзор. Принцип работы песочниц отчасти сопоставим с виртуальными машинами (Oracle VM VirtualBox и др., VMware Virtualization). Благодаря виртуализации, все процессы, инициированные программой, выполняются в песочнице — изолированной среде с жестким контролем системных ресурсов.

Данный способ изоляции кода достаточно активно применяется в антивирусном ПО (KIS 2013, avast!), в программах, таких как Google Chrome (в песочнице работает Flash). Не следует, однако, делать вывод, что программы-песочницы являются полной гарантией безопасности. Это всего лишь одно из эффективных дополнительных средств по защите ОС (файловой системы, реестра) от внешних воздействий.

На iXBT.com уже был опубликован обзор программы для создания виртуального окружения — Free BufferZone Pro. Сегодня будут рассмотрены другие приложения, в более широком плане: это не только настольные решения, но и облачные сервисы, улучшающие не только безопасность, но и анонимность, дающие возможность запуска со съемного носителя, с другого компьютера.

Sandboxie

Домашняя страница: http://www.sandboxie.com/

Разработчик Ronen Tzur сравнивает действие программы Sandboxie с невидимым слоем, нанесенным поверх бумаги: на него можно наносить любые надписи; при снятии защиты, лист останется нетронутым.

Можно выделить 4 основных способа применения песочниц в Sandboxie:

- Защищенный интернет-серфинг

- Улучшение приватности

- Безопасная email-переписка

- Сохранение ОС в первоначальном состоянии

Последний пункт подразумевает, что в песочнице можно устанавливать и запускать любые клиентские приложения — браузеры, IM-мессенджеры, игры — без воздействия на систему. Sandboxie контролирует доступ к файлам, дисковым устройствам, ключам реестра, процессам, драйверам, портам и другим потенциально незащищенным источникам.

Прежде всего, SandboxIE полезна тем, что позволяет пользователю гибко настраивать песочницы и привилегии с помощью оболочки Sandboxie Control. Здесь, через контекстное и главного меню, доступны основные операции:

- Запуск и остановка программ под контролем Sandboxie

- Просмотр файлов внутри песочницы

- Восстановление нужных файлов из песочницы

- Удаление всех результатов работы или выборочных файлов

- Создание, удаление и настройка песочниц

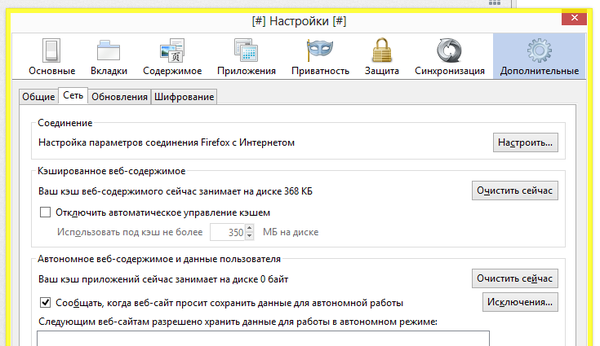

Для запуска программы в песочнице достаточно перетянуть исполнимый файл в окно Sandboxie Control, в созданную по умолчанию песочницу. Есть и другие способы — например, меню Проводника Windows или область уведомлений. Окно программы, запущенной в эмулированной среде, будет заключено в желтую рамку, а в заголовке указана решетка (#).

Работа программы в песочнице

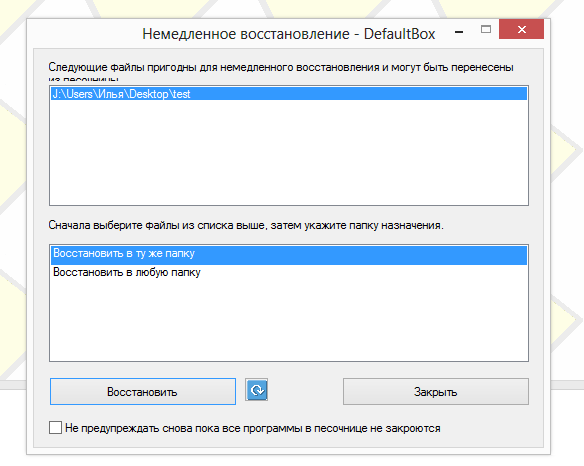

Если при работе с изолированной программой нужно сохранить результаты на диск, указывается любой желаемый источник — файлы будут помещены в папку песочницы, в то время как по указанному адресу, за пределами песочницы, его не будет. Для «реального» переноса файлов из песочницы, следует использовать опцию восстановления. Есть два их вида — быстрое или немедленное, в обоих случаях, перед запуском программы в песочнице, нужно настроить папки для восстановления («Настройки песочницы — Восстановление»).

Немедленное восстановление файлов

Более детальные настройки доступа расположены в разделах «Ограничения» и «Доступ к ресурсам». Они могут потребоваться в том случае, если приложение не может работать без определенных привилегий (требуется определенная системная библиотека, драйвер или т. п.). В «Ограничениях», применительно к программам или группам, настраивается доступ в Интернет, к аппаратным средствам, IPC-объектам, а также доступ низкого уровня. В «Доступе к ресурсам» — соответствующие настройки для файлов, директорий, к реестру и прочим системным ресурсам.

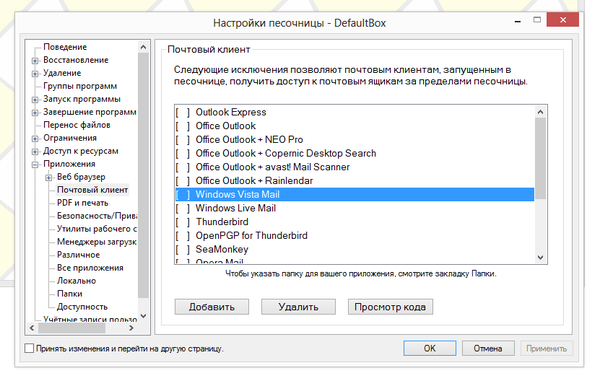

Также в настройках Sandboxie находится важный раздел «Приложения», где собраны группы программ, для которых предоставлен доступ к указанным ресурсам. Изначально все элементы списка деактивированы, для применения изменений для конкретного приложения нужно отметить его в списке и нажать кнопку «Добавить».

Настройка доступа приложений

Таким образом, можно создавать песочницы с различными параметрами. Разрешается клонировать конфигурацию уже имеющейся песочницы, для этого, при создании новой, из выпадающего списка нужно выбрать ту среду, из которой требуется перенести настройки.

Резюме

С помощью приложения Sandboxie можно создавать виртуальные среды любых конфигураций, без ограничений для пользователя. Sandboxie предоставляет большое количество настроек как для отдельных приложений, так и для песочниц.

[+] Гибкая настройка каждой песочницы

[+] Создание правил для группы программ

[−] Нельзя создавать дистрибутивы

[−] Отсутствие мастера настройки

Evalaze

Домашняя страница: http://www.evalaze.de/en/evalaze-oxid/

Символично, что Evalaze берет свое начало от программы Thinstall 2007, на данный момент принадлежащей компании VMware.

Evalaze не столь известна, как Sandboxie, среди программ для работы с песочницами, однако имеет ряд интересных особенностей, выделяющей ее из ряда подобных решений. Благодаря виртуализации, приложения можно запускать в автономной среде с любого компьютера, вне зависимости от наличия драйверов, библиотек, более новых версий запускаемого приложения. При этом не требуется ни предварительная настройка, ни дополнительные конфигурационные файлы или библиотеки или ключи реестра.

Evalaze не требует установки, один нюанс: для работы понадобится Microsoft .NET Framework версии 2.0 или выше. В бесплатной версии, равно как и в профессиональной редакции, доступен мастер настройки виртуализации и неограниченное количество виртуальных приложений. Скачать trial-версию с сайта разработчиков можно только по запросу (email разработчиков см. на сайте).

На странице Compatibility опубликован список приложений, протестированных на совместимость с различными ОС и версиями Evalaze. Например, такие программы, как Adobe Reader, AutoCAD, Google Earth, Outlook, Skype нельзя виртуализировать, в то же время, как большинство приложений из обширного списка полноценно работают с Evalaze.

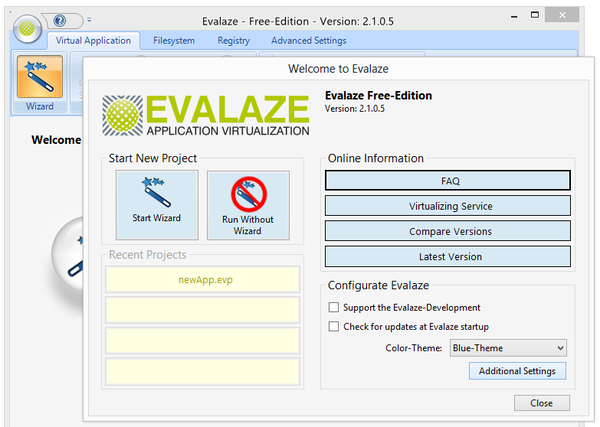

Главное окно Evalaze

В главном окне Evalaze доступен мастер создания проекта (Start Wizard). На первом этапе указывается имя и расположение файлов для работы в песочнице. Перед установкой нового приложения Evalaze создает снимок файловой системы и реестра. В PRO-версии можно выбрать глубину сканирования, в бесплатной данной опции нет.

На следующем шаге требуется выбрать инсталлятор, произвести полную установку и запустить приложение хотя бы один раз. После чего в Evalaze запускается вторичное сканирование, сравниваются изменения и создается снимок виртуального приложения. Его можно «персонализировать»: настроить ярлыки на Рабочем столе, в Главном меню, добавить заставку.

Пользователь может выбрать один из трех способов изоляции новоявленного приложения — WriteCopy, Merge-Mode или Full. Для системных утилит, помещенных в песочницу, рекомендуется режим Write Copy, при котором запросы доступа для чтения передаются в песочницу, и все изменения производятся с копией реальных данных (подробнее см. здесь).

Полученная конфигурация может быть сохранена в проект. От начала и до конца процесс настройки виртуального приложения занимает больше времени, чем, скажем, в Sandboxie, однако он более последователен и понятен.

Следует отметить две дополнительные возможности Evalaze, которые, вероятно, заинтересуют разработчиков ПО, тестировщиков: это работа с виртуальной файловой системой и виртуальным реестром. Данные автономные среды Evalaze можно редактировать на свое усмотрение, добавляя файлы, директории, ключи, необходимые для функционирования той или иной виртуальной программы.

Также в Evalaze можно настраивать ассоциации «из коробки»: виртуальное приложение при запуске сразу создаст необходимые ассоциации с файлами в ОС.

Резюме

Программа, с помощью которой можно создавать автономные приложения, которые удобно использовать во всевозможных ситуациях, что в целом облегчает миграцию, совместимость, безопасность. Увы, бесплатная версия практически бесполезна, она интересна только для очень поверхностного изучения функций Evalaze.

[−] Малофункциональная ознакомительная версия

[−] Высокая цена Pro-версии

[+] Присутствует мастер настройки

[+] Виртуальные файловая система и реестр

Enigma Virtual Box

Домашняя страница: http://www.enigmaprotector.com/en/downloads.html

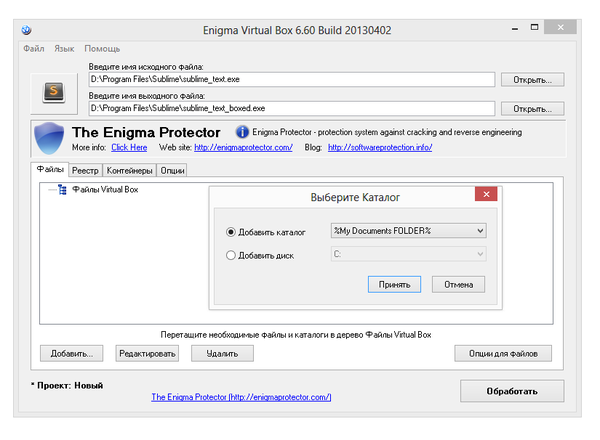

Настройка виртуального приложения в Enigma Virtual Box

Программа Enigma Virtual Box предназначена для запуска приложений в изолированной виртуальной среде. Список поддерживаемых форматов включает в себя dll, ocx (библиотеки), avi, mp3 (мультимедиа), txt, doc (документы) и др.

Enigma Virtual Box моделирует виртуальную среду вокруг приложения следующим образом. Перед запуском приложения срабатывает загрузчик Virtual Box, который считывает информацию, которая необходима для работы программы: библиотеки и другие компоненты — и предоставляет их приложению вместо системных. В результате программа работает автономно по отношению к ОС.

На конфигурацию песочниц Sandboxie или Evalaze, как правило, уходит минут 5. На первый взгляд, в Virtual Box также не предполагается длительная настройка. В документации использование программы вмещается фактически в одно предложение.

Всего 4 вкладки — «Файлы», «Реестр», «Контейнеры» и, собственно, «Опции». Нужно выбрать исполнимый файл, указать расположение конечного результата и запустить обработку. Но впоследствии оказывается, что виртуальное среду нужно создавать самостоятельно. Для этого и предназначены три рядом идущие раздела «Файлы», «Реестр» и «Контейнеры», где вручную добавляются нужные данные. После чего можно нажать обработку, запустить выходной файл и проверить работоспособность программы.

Резюме

Таким образом, в Enigma Virtual Box нет анализа ОС до установки приложения и после, как в случае с Evalaze. Акцент смещен в сторону разработки — поэтому, скорее, Virtual Box полезен для тестирования, проверки совместимости, создания искусственных условий для запуска программы. Виртуализация неизвестных приложений вызовет затруднения, поскольку пользователь будет вынужден самостоятельно указывать все связи программы самостоятельно.

[−] Отсутствие удобной настройки

[+] Используемые программой ресурсы можно определить самостоятельно

Cameyo

Домашняя страница: http://www.cameyo.com/

Cameyo предлагает виртуализацию приложений в трех направлениях: бизнес, разработка персональное использование. В последнем случае, песочницу можно задействовать для сохранения ОС в «чистом» состоянии, хранения и запуска приложений на съемных носителях и в облачные сервисах. Кроме того, на портале cameyo.com опубликовано несколько сотен уже сконфигурированных виртуальных приложений, а это еще и экономия времени пользователя.

Этапы создания виртуального приложения схожи с Enigma Virtual Box: вначале создается снимок системы перед установкой, затем после нее. Изменения между этими состояниями учитываются при создании песочницы. Однако, в отличие от Virtual Box, Cameyo синхронизируется с удаленным сервером и публикует приложение в облачном хранилище. Благодаря этому, приложения можно запускать на любом компьютере с предоставленным доступом к аккаунту.

Через библиотеку (Library) можно скачать для последующего запуска популярные системные приложения (Public Virtual Apps): архиваторы, браузеры, проигрыватели и даже антивирусы. При запуске предлагается выбрать исполнимый файл и указать, стабильно он работает или нет (что, видимо, как-то учитывается модераторами галереи Cameyo).

Библиотека приложений Cameyo

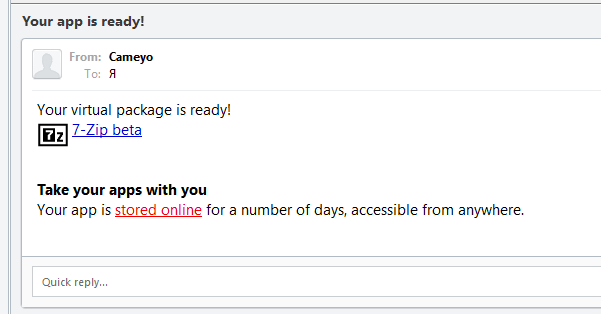

Еще одна интересная возможность — создание виртуального приложения через веб-интерфейс. Установщик можно загрузить с компьютера либо указать URL файла.

Процесс конвертации, по заявлениям, занимает от 10 до 20 минут, но часто время ожидания меньше в несколько раз. По окончании, на email приходит уведомление со ссылкой на опубликованный пакет.

Email-уведомление о создании дистрибутива

При всех облачных удобствах нужно отметить два важных момента. Первый: каждая программа время ко времени обновляется, а в библиотеке присутствуют достаточно устаревшие экземпляры. Второй аспект: приложения, добавленные пользователями, может идти вразрез с лицензией отдельно взятой программы. Необходимо это понимать и учитывать при создании пользовательских дистрибутивов. И третье — никто не даст гарантии, что виртуальное приложение, выложенное в галерею, не модифицировано злоумышленником.

Впрочем, говоря о безопасности, в Cameyo есть 4 режима работы приложения:

- Data mode: программа может сохранять файлы в папке Документы и на Рабочем столе

- Isolated: возможность записи в файловой системе и реестре отсутствует

- Full access: свободный доступ к файловой системе и реестру

- Customize this app: модификация меню для запуска, выбор места хранения программы и др.

Резюме

Удобный облачный сервис, к которому можно подключиться на любом компьютере, позволяющий быстро создавать портативные приложения. Настройка песочниц сведена к минимуму, не все прозрачно с проверкой на вирусы и безопасностью в целом — однако в данной ситуации достоинства способны компенсировать недостатки.

[+] Сетевая синхронизация

[+] Доступ к пользовательским приложениям

[+] Создание виртуальных приложений онлайн

[−] Отсутствие настройки песочниц

Spoon.net

Домашняя страница: http://www.spoon.net/

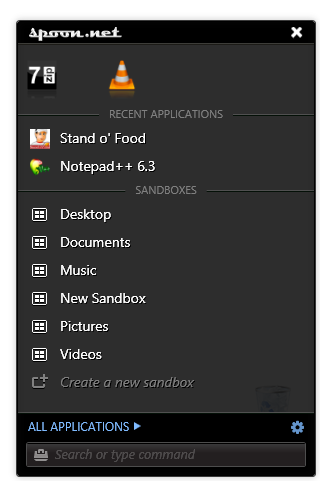

Spoon Tools — это комплекс инструментов для создания виртуальных приложений. Кроме профессиональной среды Spoon Studio, spoon.net заслуживает внимания как облачный сервис, который интегрируется с Рабочим столом, позволяя быстро создавать песочницы.

Для интеграции с Рабочим столом необходимо зарегистрироваться на сервере spoon.net и установить специальный виджет. После регистрации пользователь получает возможность скачивать с сервера виртуальные приложения через удобную оболочку.

Четыре возможности, привносимые виджетом:

- Создание песочниц для файлов и приложений

- Наведение порядка на Рабочем столе посредством ярлыков, меню быстрого запуска

- Безопасное тестирование новых приложений, запуск устаревших версий поверх новых

- Отмена изменений, произведенных песочницей

Быстрый доступ к виджету spoon.net возможен посредством сочетания клавиш Alt + Win. Оболочка включает в себя строку поиска, по совместительству — консоль. В ней производится поиск приложений на компьютере и на веб-сервисе.

Консоль и строка поиска spool.net

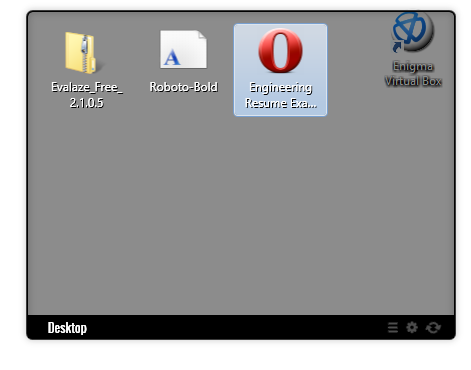

Очень удобна организация десктопа: на виртуальный Рабочий стол можно перетянуть нужные файлы, которые будут синхронизироваться со spool.net. Новые песочницы можно создавать буквально двумя кликами.

Песочница, созданная в Spoon

Безусловно, по части настройки песочниц Spoon не может составить конкуренцию Sandboxie или Evalaze по той причине, что в Spoon они попросту отсутствуют. Нельзя устанавливать ограничения, конвертировать «обычное» приложение в виртуальное. Для этих целей предназначен комплекс Spoon Studio.

Резюме

Spoon — «самая облачная» оболочка для работы с виртуальными приложениями и, вместе с тем, наименее поддающаяся настройке. Данный продукт придется по вкусу пользователям, которым важна не столько безопасность работы посредством виртуализации, сколько удобство работы с необходимыми программами повсеместно.

[+] Интеграция виджета с Рабочим столом

[+] Быстрое создание песочниц

[−] Отсутствие настроек по ограничению виртуальных программ

Сводная таблица

| Программа/сервис | Sandboxie | Evalaze | Enigma Virtual Box | Cameyo | Spoon.net |

| Разработчик | Sandboxie Holdings LLC | Dogel GmbH | The Enigma Protector Developers Team | Cameyo | Spoon.net |

| Лицензия | Shareware (€13+) | Freeware/Shareware (€69,95) | Freeware | Freeware | Free (аккаунт Basic) |

| Добавление приложений в песочницу | + | − | − | − | − |

| Персонализация (создание ярлыков, интеграция в меню) | + | + | − | + | + |

| Мастер настройки | − | + | + | + | − |

| Создание новых виртуальных приложений | − | + | + | + | − |

| Онлайн-синхронизация | − | − | − | + | + |

| Настройка привилегий для песочницы | + | + | + | + | − |

| Анализ изменений при создании песочницы | + | + | − | + | − |

Содержание

- Linux Sandbox

- Linux особенности песочниц

- Cuckoo Sandbox

- LiSA Sandbox

- Limon Sandbox

- drakvuf Sandbox

- Detux

- Обзор программ для работы с виртуальными песочницами

- Sandboxie

- Резюме

- Evalaze

- Резюме

- Enigma Virtual Box

- Резюме

- Cameyo

- Резюме

- Spoon.net

- Резюме

Linux Sandbox

Для будущих студентов курса «Administrator Linux. Professional» и всех интересующихся подготовили статью, автором которой является Александр Колесников.

Цель данной статьи показать какие проекты существуют на сегодняшний день для автоматического анализа исполняемых файлов для ОС Linux. Предоставленная информация может быть использована для развертывания тестового стенда для анализа вредоносного кода. Тема может быть актуальна для администраторов и исследователей вредоносного программного обеспечения.

Linux особенности песочниц

Основная проблема песочниц ОС Linux для анализа приложений это ограниченная поддержка процессоров, на которых работает операционная система. Так как использовать для каждой архитектуры свою физическую машину весьма дорого. То как компромисс используют виртуализированные решения типа Hyper-V, VMWare или VBox. Эти решения достаточно хорошо справляются со своей задачей, но они позволяют проводить виртуализацию только на той архитектуре, на которой работает основной хост. Чтобы запустить код для ARM, MIPS и других архитектур, придется обращаться к другим продуктам, которые могут эмулировать необходимые команды процессора. Попробуем собрать как можно больше проектов и посмотреть какие архитектуры процессоров поддерживаются.

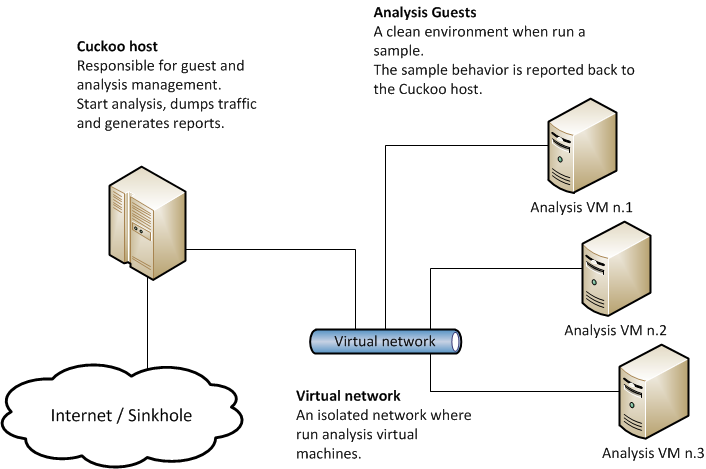

Cuckoo Sandbox

Абсолютным лидером среди бесплатных автоматизированных песочниц долгое время была песочница Cuckoo. Эта песочница позволяет настроить любую популярную платформу для запуска приложений. Песочница оснащена веб интерфейсом, который используется для управления песочницей и для получения результатов работы приложений. Архитектура этой песочницы позволяет писать собственные плагины, которые могут изменять характеристики и поведение песочницы в зависимости от запускаемого файла или установленных дополнительных настроек. Общую схему архитектуры можно найти ниже:

Эта песочница очень популярна для анализа вредоносного программного обеспечения для ОС Windows. Разработчики утверждают, что она так же может работать и с ОС Linux. Разница только будет заключаться в том, что вместо виртуальной машины на Windows, должна быть настроена виртуальная машина на Linux. Попробуем найти еще аналоги.

LiSA Sandbox

Opensource песочница для анализа кода под ОС Linux. Найти репозиторий песочницы можно тут. Документация гласит, что эта песочница может анализировать исполняемые файлы с платформ:

Подобная эмуляция возможна из-за использования эмулятора Qemu. Также песочница предлагает статический и динамический анализ исполняемого файла. Статический анализ производится за счёт инструмента radare2, а динамический за счет специального расширения ядра, которое собирает события взаимодействия с ОС: файловые операции, сетевые взаимодействия, запуск команд и процессов. В документации описывается, что поддержка такого большого количества процессоров позволяет работать с прошивками устройств. То есть можно просмотреть что выполняет программное обеспечение, которое будет записано на IoT устройства. Весьма полезная фича, учитывая, что вредоносы могут быть записаны в образ прошивки устройств и работать там на постоянной основе.

Из особенностей — использование контейнеров Docker. Это качественно ускоряет настройку песочницы. Интерфейс песочницы:

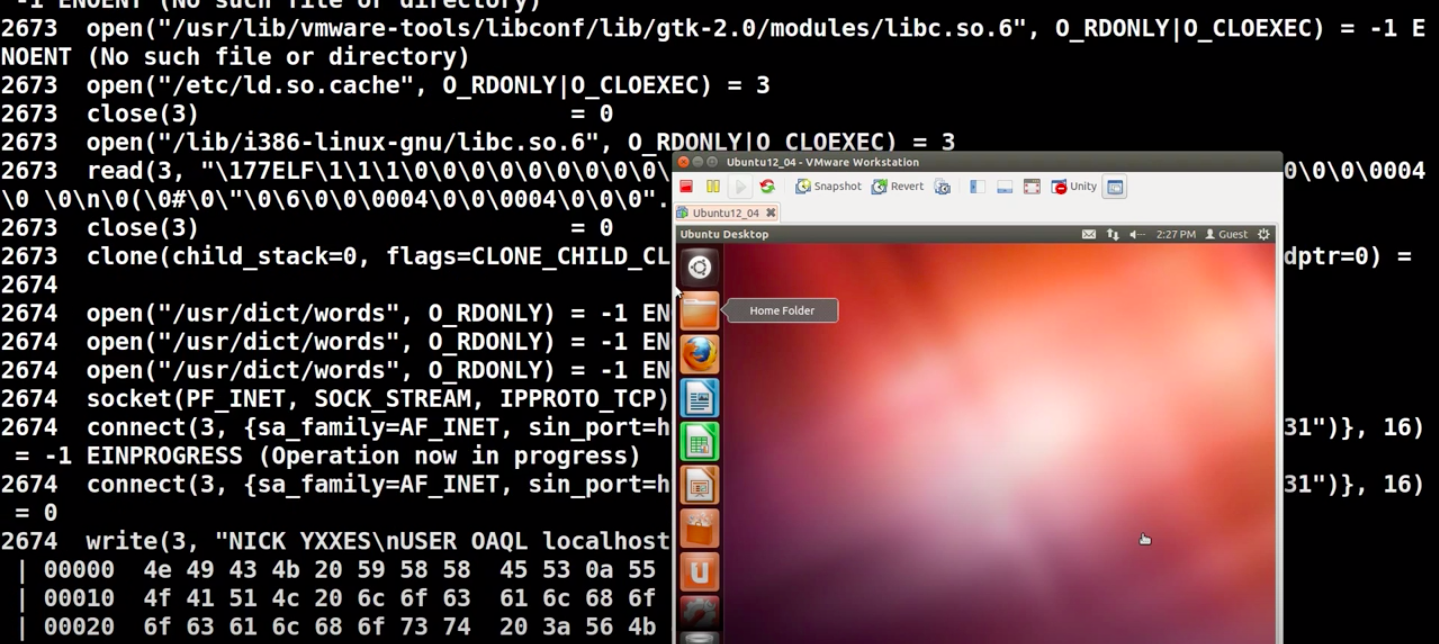

Limon Sandbox

Относительно простой набор скриптов, который используется для анализа приложений. Не имеет возможностей для расширения.(Кроме написания новой логики). Может анализировать приложения теоретически на любом процессоре, так как полностью функционал записан на Python. Найти репозиторий можно здесь. Песочница оперирует следующими инструментами:

Похоже, что данная песочница это просто автоматизированная часть работы аналитика вредоносного программного обеспечения. Вывод скриптов можно увидеть ниже:

drakvuf Sandbox

Найти репозиторий можно тут. Единственный набор инструментов, который не направлен специально на исследование вредоносного кода. Этот набор используется для изучения программного обеспечения в целом. Записываемые артефакты выполнения приложений настолько подробны, что можно анализировать и вредоносное программное обеспечение. Документация гласит, что этот набор инструментов может работать практически со всеми популярными ОС. Единственное условие, которое нужно выполнить на устройстве — вложенная виртуализация. Все действия песочницы реализуются за счет перехвата системных функций ОС, которая используется в качестве хостовой для исследуемого приложения. К сожалению, для просмотра данных песочницы необходимо самостоятельно парсить данные из json.

Detux

Репозиторий песочницы можно найти здесь. Песочница для анализа вредоносного кода. Умеет анализировать следующие архитектуры:

В качестве базового гипервизора используется проект Qemu. Песочница автоматически собирает трафик и идентификаторы компрометации. Вся информация помещается в отчет. В отличии от аналогов не предоставляет красивого интерфейса, а записывает всё в отчет в формате json.

Как видно из списка выше, выбор хоть и небольшой среди песочниц все-таки есть. Однако, набор инструментов практически везде одинаковый:

кастомный перехватчик для системных вызовов.

Поэтому пользователю придется сделать выбор, будет ли он анализировать данные, которые производит песочница или нет.

Также приглашаем всех желающих посетить открытый вебинар на тему «Практикум по написанию Ansible роли». В ходе занятия мы научимся писать, тестировать и отлаживать ansible роли. Это важно для тех, кто хочет автоматизировать настройку инфраструктуры, т.к. это один из инструментов, который это позволяет сделать. Присоединяйтесь!

Источник

Обзор программ для работы с виртуальными песочницами

Ошибочно полагать, что встроенная защита операционной системы, антивирус или брандмауэр полностью защитят от вредоносных программ. Впрочем, вред может быть и не столь явным, как в случае с вирусами: несколько приложений способны замедлить работу Windows, повлечь за собой аномалии различного рода. Со временем последствия неконтролируемых процессов со стороны «самодеятельного» программного обеспечения дают о себе знать, и деинсталляция, удаление ключей реестра и другие способы очистки уже не помогают.

В таких ситуациях отличную службу могут сыграть программы-песочницы, которым посвящен этот обзор. Принцип работы песочниц отчасти сопоставим с виртуальными машинами (Oracle VM VirtualBox и др., VMware Virtualization). Благодаря виртуализации, все процессы, инициированные программой, выполняются в песочнице — изолированной среде с жестким контролем системных ресурсов.

Данный способ изоляции кода достаточно активно применяется в антивирусном ПО (KIS 2013, avast!), в программах, таких как Google Chrome (в песочнице работает Flash). Не следует, однако, делать вывод, что программы-песочницы являются полной гарантией безопасности. Это всего лишь одно из эффективных дополнительных средств по защите ОС (файловой системы, реестра) от внешних воздействий.

На iXBT.com уже был опубликован обзор программы для создания виртуального окружения — Free BufferZone Pro. Сегодня будут рассмотрены другие приложения, в более широком плане: это не только настольные решения, но и облачные сервисы, улучшающие не только безопасность, но и анонимность, дающие возможность запуска со съемного носителя, с другого компьютера.

Sandboxie

Разработчик Ronen Tzur сравнивает действие программы Sandboxie с невидимым слоем, нанесенным поверх бумаги: на него можно наносить любые надписи; при снятии защиты, лист останется нетронутым.

Можно выделить 4 основных способа применения песочниц в Sandboxie:

- Защищенный интернет-серфинг

- Улучшение приватности

- Безопасная email-переписка

- Сохранение ОС в первоначальном состоянии

Последний пункт подразумевает, что в песочнице можно устанавливать и запускать любые клиентские приложения — браузеры, IM-мессенджеры, игры — без воздействия на систему. Sandboxie контролирует доступ к файлам, дисковым устройствам, ключам реестра, процессам, драйверам, портам и другим потенциально незащищенным источникам.

Прежде всего, SandboxIE полезна тем, что позволяет пользователю гибко настраивать песочницы и привилегии с помощью оболочки Sandboxie Control. Здесь, через контекстное и главного меню, доступны основные операции:

- Запуск и остановка программ под контролем Sandboxie

- Просмотр файлов внутри песочницы

- Восстановление нужных файлов из песочницы

- Удаление всех результатов работы или выборочных файлов

- Создание, удаление и настройка песочниц

Для запуска программы в песочнице достаточно перетянуть исполнимый файл в окно Sandboxie Control, в созданную по умолчанию песочницу. Есть и другие способы — например, меню Проводника Windows или область уведомлений. Окно программы, запущенной в эмулированной среде, будет заключено в желтую рамку, а в заголовке указана решетка (#).

Если при работе с изолированной программой нужно сохранить результаты на диск, указывается любой желаемый источник — файлы будут помещены в папку песочницы, в то время как по указанному адресу, за пределами песочницы, его не будет. Для «реального» переноса файлов из песочницы, следует использовать опцию восстановления. Есть два их вида — быстрое или немедленное, в обоих случаях, перед запуском программы в песочнице, нужно настроить папки для восстановления («Настройки песочницы — Восстановление»).

Более детальные настройки доступа расположены в разделах «Ограничения» и «Доступ к ресурсам». Они могут потребоваться в том случае, если приложение не может работать без определенных привилегий (требуется определенная системная библиотека, драйвер или т. п.). В «Ограничениях», применительно к программам или группам, настраивается доступ в Интернет, к аппаратным средствам, IPC-объектам, а также доступ низкого уровня. В «Доступе к ресурсам» — соответствующие настройки для файлов, директорий, к реестру и прочим системным ресурсам.

Также в настройках Sandboxie находится важный раздел «Приложения», где собраны группы программ, для которых предоставлен доступ к указанным ресурсам. Изначально все элементы списка деактивированы, для применения изменений для конкретного приложения нужно отметить его в списке и нажать кнопку «Добавить».

Таким образом, можно создавать песочницы с различными параметрами. Разрешается клонировать конфигурацию уже имеющейся песочницы, для этого, при создании новой, из выпадающего списка нужно выбрать ту среду, из которой требуется перенести настройки.

Резюме

С помощью приложения Sandboxie можно создавать виртуальные среды любых конфигураций, без ограничений для пользователя. Sandboxie предоставляет большое количество настроек как для отдельных приложений, так и для песочниц.

[+] Гибкая настройка каждой песочницы

[+] Создание правил для группы программ

[−] Нельзя создавать дистрибутивы

[−] Отсутствие мастера настройки

Evalaze

Символично, что Evalaze берет свое начало от программы Thinstall 2007, на данный момент принадлежащей компании VMware.

Evalaze не столь известна, как Sandboxie, среди программ для работы с песочницами, однако имеет ряд интересных особенностей, выделяющей ее из ряда подобных решений. Благодаря виртуализации, приложения можно запускать в автономной среде с любого компьютера, вне зависимости от наличия драйверов, библиотек, более новых версий запускаемого приложения. При этом не требуется ни предварительная настройка, ни дополнительные конфигурационные файлы или библиотеки или ключи реестра.

Evalaze не требует установки, один нюанс: для работы понадобится Microsoft .NET Framework версии 2.0 или выше. В бесплатной версии, равно как и в профессиональной редакции, доступен мастер настройки виртуализации и неограниченное количество виртуальных приложений. Скачать trial-версию с сайта разработчиков можно только по запросу (email разработчиков см. на сайте).

На странице Compatibility опубликован список приложений, протестированных на совместимость с различными ОС и версиями Evalaze. Например, такие программы, как Adobe Reader, AutoCAD, Google Earth, Outlook, Skype нельзя виртуализировать, в то же время, как большинство приложений из обширного списка полноценно работают с Evalaze.

В главном окне Evalaze доступен мастер создания проекта (Start Wizard). На первом этапе указывается имя и расположение файлов для работы в песочнице. Перед установкой нового приложения Evalaze создает снимок файловой системы и реестра. В PRO-версии можно выбрать глубину сканирования, в бесплатной данной опции нет.

На следующем шаге требуется выбрать инсталлятор, произвести полную установку и запустить приложение хотя бы один раз. После чего в Evalaze запускается вторичное сканирование, сравниваются изменения и создается снимок виртуального приложения. Его можно «персонализировать»: настроить ярлыки на Рабочем столе, в Главном меню, добавить заставку.

Пользователь может выбрать один из трех способов изоляции новоявленного приложения — WriteCopy, Merge-Mode или Full. Для системных утилит, помещенных в песочницу, рекомендуется режим Write Copy, при котором запросы доступа для чтения передаются в песочницу, и все изменения производятся с копией реальных данных (подробнее см. здесь).

Полученная конфигурация может быть сохранена в проект. От начала и до конца процесс настройки виртуального приложения занимает больше времени, чем, скажем, в Sandboxie, однако он более последователен и понятен.

Следует отметить две дополнительные возможности Evalaze, которые, вероятно, заинтересуют разработчиков ПО, тестировщиков: это работа с виртуальной файловой системой и виртуальным реестром. Данные автономные среды Evalaze можно редактировать на свое усмотрение, добавляя файлы, директории, ключи, необходимые для функционирования той или иной виртуальной программы.

Также в Evalaze можно настраивать ассоциации «из коробки»: виртуальное приложение при запуске сразу создаст необходимые ассоциации с файлами в ОС.

Резюме

Программа, с помощью которой можно создавать автономные приложения, которые удобно использовать во всевозможных ситуациях, что в целом облегчает миграцию, совместимость, безопасность. Увы, бесплатная версия практически бесполезна, она интересна только для очень поверхностного изучения функций Evalaze.

[−] Малофункциональная ознакомительная версия

[−] Высокая цена Pro-версии

[+] Присутствует мастер настройки

[+] Виртуальные файловая система и реестр

Enigma Virtual Box

Программа Enigma Virtual Box предназначена для запуска приложений в изолированной виртуальной среде. Список поддерживаемых форматов включает в себя dll, ocx (библиотеки), avi, mp3 (мультимедиа), txt, doc (документы) и др.

Enigma Virtual Box моделирует виртуальную среду вокруг приложения следующим образом. Перед запуском приложения срабатывает загрузчик Virtual Box, который считывает информацию, которая необходима для работы программы: библиотеки и другие компоненты — и предоставляет их приложению вместо системных. В результате программа работает автономно по отношению к ОС.

На конфигурацию песочниц Sandboxie или Evalaze, как правило, уходит минут 5. На первый взгляд, в Virtual Box также не предполагается длительная настройка. В документации использование программы вмещается фактически в одно предложение.

Всего 4 вкладки — «Файлы», «Реестр», «Контейнеры» и, собственно, «Опции». Нужно выбрать исполнимый файл, указать расположение конечного результата и запустить обработку. Но впоследствии оказывается, что виртуальное среду нужно создавать самостоятельно. Для этого и предназначены три рядом идущие раздела «Файлы», «Реестр» и «Контейнеры», где вручную добавляются нужные данные. После чего можно нажать обработку, запустить выходной файл и проверить работоспособность программы.

Резюме

Таким образом, в Enigma Virtual Box нет анализа ОС до установки приложения и после, как в случае с Evalaze. Акцент смещен в сторону разработки — поэтому, скорее, Virtual Box полезен для тестирования, проверки совместимости, создания искусственных условий для запуска программы. Виртуализация неизвестных приложений вызовет затруднения, поскольку пользователь будет вынужден самостоятельно указывать все связи программы самостоятельно.

[−] Отсутствие удобной настройки

[+] Используемые программой ресурсы можно определить самостоятельно

Cameyo

Cameyo предлагает виртуализацию приложений в трех направлениях: бизнес, разработка персональное использование. В последнем случае, песочницу можно задействовать для сохранения ОС в «чистом» состоянии, хранения и запуска приложений на съемных носителях и в облачные сервисах. Кроме того, на портале cameyo.com опубликовано несколько сотен уже сконфигурированных виртуальных приложений, а это еще и экономия времени пользователя.

Этапы создания виртуального приложения схожи с Enigma Virtual Box: вначале создается снимок системы перед установкой, затем после нее. Изменения между этими состояниями учитываются при создании песочницы. Однако, в отличие от Virtual Box, Cameyo синхронизируется с удаленным сервером и публикует приложение в облачном хранилище. Благодаря этому, приложения можно запускать на любом компьютере с предоставленным доступом к аккаунту.

Через библиотеку (Library) можно скачать для последующего запуска популярные системные приложения (Public Virtual Apps): архиваторы, браузеры, проигрыватели и даже антивирусы. При запуске предлагается выбрать исполнимый файл и указать, стабильно он работает или нет (что, видимо, как-то учитывается модераторами галереи Cameyo).

Еще одна интересная возможность — создание виртуального приложения через веб-интерфейс. Установщик можно загрузить с компьютера либо указать URL файла.

Процесс конвертации, по заявлениям, занимает от 10 до 20 минут, но часто время ожидания меньше в несколько раз. По окончании, на email приходит уведомление со ссылкой на опубликованный пакет.

При всех облачных удобствах нужно отметить два важных момента. Первый: каждая программа время ко времени обновляется, а в библиотеке присутствуют достаточно устаревшие экземпляры. Второй аспект: приложения, добавленные пользователями, может идти вразрез с лицензией отдельно взятой программы. Необходимо это понимать и учитывать при создании пользовательских дистрибутивов. И третье — никто не даст гарантии, что виртуальное приложение, выложенное в галерею, не модифицировано злоумышленником.

Впрочем, говоря о безопасности, в Cameyo есть 4 режима работы приложения:

- Data mode: программа может сохранять файлы в папке Документы и на Рабочем столе

- Isolated: возможность записи в файловой системе и реестре отсутствует

- Full access: свободный доступ к файловой системе и реестру

- Customize this app: модификация меню для запуска, выбор места хранения программы и др.

Резюме

Удобный облачный сервис, к которому можно подключиться на любом компьютере, позволяющий быстро создавать портативные приложения. Настройка песочниц сведена к минимуму, не все прозрачно с проверкой на вирусы и безопасностью в целом — однако в данной ситуации достоинства способны компенсировать недостатки.

[+] Сетевая синхронизация

[+] Доступ к пользовательским приложениям

[+] Создание виртуальных приложений онлайн

[−] Отсутствие настройки песочниц

Spoon.net

Spoon Tools — это комплекс инструментов для создания виртуальных приложений. Кроме профессиональной среды Spoon Studio, spoon.net заслуживает внимания как облачный сервис, который интегрируется с Рабочим столом, позволяя быстро создавать песочницы.

Для интеграции с Рабочим столом необходимо зарегистрироваться на сервере spoon.net и установить специальный виджет. После регистрации пользователь получает возможность скачивать с сервера виртуальные приложения через удобную оболочку.

Четыре возможности, привносимые виджетом:

- Создание песочниц для файлов и приложений

- Наведение порядка на Рабочем столе посредством ярлыков, меню быстрого запуска

- Безопасное тестирование новых приложений, запуск устаревших версий поверх новых

- Отмена изменений, произведенных песочницей

Быстрый доступ к виджету spoon.net возможен посредством сочетания клавиш Alt + Win. Оболочка включает в себя строку поиска, по совместительству — консоль. В ней производится поиск приложений на компьютере и на веб-сервисе.

Очень удобна организация десктопа: на виртуальный Рабочий стол можно перетянуть нужные файлы, которые будут синхронизироваться со spool.net. Новые песочницы можно создавать буквально двумя кликами.

Безусловно, по части настройки песочниц Spoon не может составить конкуренцию Sandboxie или Evalaze по той причине, что в Spoon они попросту отсутствуют. Нельзя устанавливать ограничения, конвертировать «обычное» приложение в виртуальное. Для этих целей предназначен комплекс Spoon Studio.

Резюме

Spoon — «самая облачная» оболочка для работы с виртуальными приложениями и, вместе с тем, наименее поддающаяся настройке. Данный продукт придется по вкусу пользователям, которым важна не столько безопасность работы посредством виртуализации, сколько удобство работы с необходимыми программами повсеместно.

[+] Интеграция виджета с Рабочим столом

[+] Быстрое создание песочниц

[−] Отсутствие настроек по ограничению виртуальных программ

Источник

Иногда возникает необходимость запустить потенциально небезопасную программу или установить две версии одной и той же утилиты (например, бета-версию, в которой появились нужные функции, и стабильную версию). Можно ли изолировать ту или иную программу от остальных процессов в операционной системе, чтобы избежать возможных неприятностей? Оказывается, можно — помогут программы-песочницы.

Где можно использовать песочницы?

Несмотря на то что современные операционные системы вполне неплохо защищены от вредоносных программ, а антивирусы и сетевые экраны постоянно обновляются и совершенствуются, вы всегда можете подвергнуть опасности важные файлы. Например, программа от неизвестного разработчика может содержать вредоносный код, а непротестированная версия полезной утилиты — изобиловать ошибками. Иногда ту или иную программу надо запустить изолированно, например, для ее отладки. Можно ли сделать так, чтобы отдельная программа запускалась, не влияя на операционную систему?

Да, причем сделать это можно несколькими способами. Один из самых простых и распространенных способов — использование программы для управления песочницами. Эти программы отчасти напоминают виртуальные машины.

Виртуализация позволяет запускать процессы, порожденные программой в специальной изолированной среде. Даже если программа начнет проявлять вредоносную активность или попытается удалять какие-либо файлы, это не повредит операционной системе.

В изолированной среде можно открывать вложения в электронных письмах от неизвестных отправителей, исследовать потенциально вредоносные сайты (например, зараженные), тестировать поведение собственных приложений, если вы разрабатываете ПО. Словом, сфера применения песочниц довольно широка.

Популярные программы-песочницы

В Windows одной из самых популярных программ-песочниц стала Sandboxie. Эта программа отличается сравнительно невысокой ценой (около 20 долларов в год для домашнего использования) и простотой настроек. Sandboxie создает на жестком диске изолированный контейнер, внутри которого «живет» запускаемая программа. После завершения работы изолированной в песочницу программы файлы внутри контейнера могут быть удалены. Также в настройках песочницы можно задать список файлов, которые будут автоматически восстановлены к исходному состоянию после окончания работы изолированной программы. В Sandboxie можно запустить одну из стандартных утилит или любую программу, установленную на компьютере.

Источник: sonikelf.ru

Разумеется, стоит учесть, что запуск программы в песочнице потребует большего количества системных ресурсов, чем прямой запуск в операционной системе.

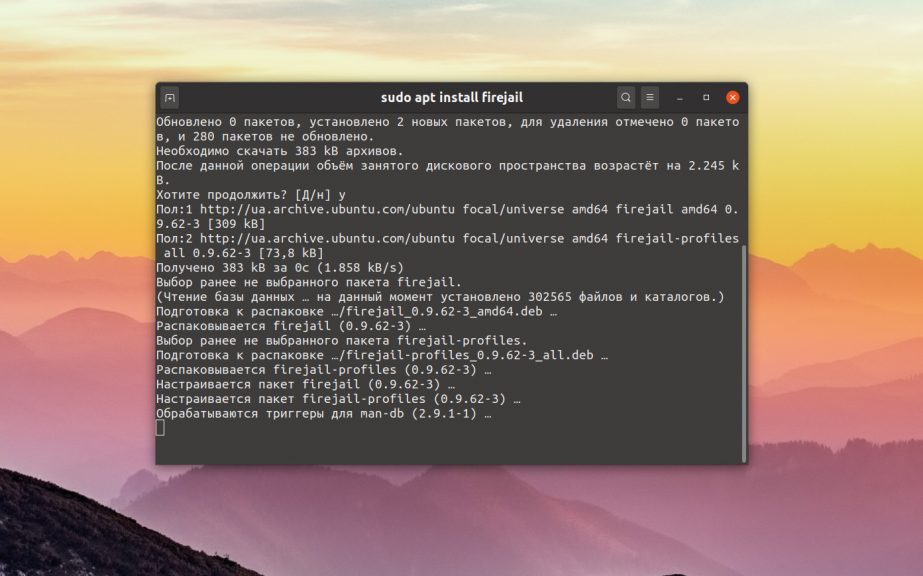

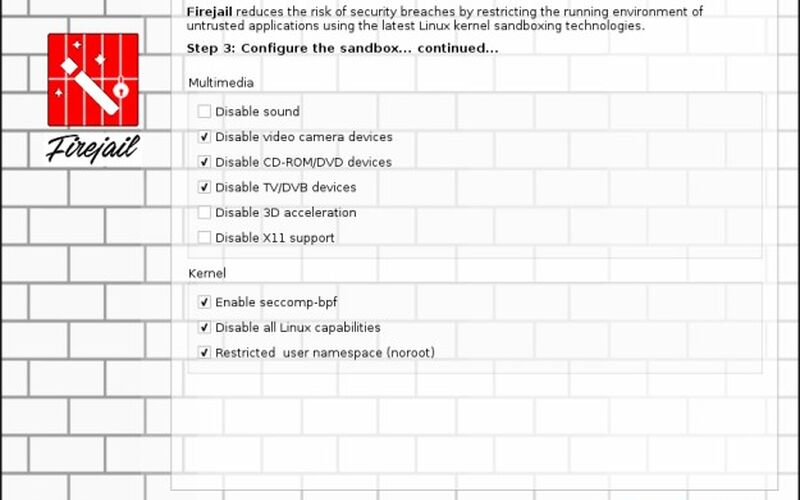

В Linux популярностью пользуется firejail — утилита-песочница, которая использует отдельные пространства имен для запускаемых процессов, а также отдельные ресурсы ядра, например, сетевой стек для изолированных приложений. Чтобы запустить необходимую программу в песочнице, достаточно в терминале Linux передать имя исполняемого файла утилите firejail. Например, запустим файловый менеджер:

firejail mc —private

Ключом private мы запретили изолированной программе доступ к домашней директории.

Заметим, что firejail можно запускать не только в командной строке, существуют также графические утилиты для запуска песочницы, например, firetools.

Виртуализация внутри операционной системы

В последнее время средства для виртуализации нередко встраивают сразу в операционные системы. Компания Microsoft не осталась в стороне от современных тенденций.

В Windows 10 подготовлен встроенный инструмент Windows Sandbox, он доступен в сборке 18305 и более поздних билдах системы, но только для обладателей лицензий Pro и Enterprise. Этот инструмент позволяет запустить внутри Windows еще одну копию системы, но уже с урезанными правами.

Источник: lithium.com

На рабочем столе этой системы можно будет запускать программы и открывать документы. Для запуска Windows Sandbox не понадобится устанавливать дополнительное ПО — инструмент встроен в операционную систему. Ориентировочно песочница от Microsoft будет доступна к концу первого квартала 2019 года, для ее использования понадобится не менее 4 Гб оперативной памяти и хотя бы двухъядерный процессор. Корпорация надеется сделать экосистему Windows более безопасной, поэтому включение в систему песочницы выглядит вполне логичным решением.

Разумеется, программы-песочницы — это не единственный способ запустить программу в изолированной среде. Вы можете, например, установить необходимую операционную систему в VirtualBox. В итоге вы получите полноценную систему внутри системы и сможете запускать любые приложения. Но использование средств виртуализации требует значительных системных ресурсов, да и программы-песочницы нередко использовать проще, чем установить и настроить новую операционную систему.

Даже в операционной системе Linux мы можем доверять не всем программам. Иногда нужно понаблюдать за тем, как они будут вести себя в системе. Также в некоторых случаях нужно больше безопасности, например, когда вы хотите открыть подозрительный сайт, зайти на сайт, где не нужно разглашать ваши конфиденциальные данные или воспользоваться своим банковским счетом в интернете.

В каждом из перечисленных случаев будет полезной песочница linux. Конечно, идеальное решение для изоляции программ в Linux — это виртуальные машины или контейнеры, но не всегда есть время и знания их настраивать, а простая песочница предоставляет легкое и быстрое решение. Идея заключается в том, чтобы ограничить приложению доступ к вашей системе, личным данным, файлам и другой информации. Программа будет работать только в изолированном окружении. В операционной системе Windows есть утилита Sandboxie, которая реализует такую функциональность. Но в Linux есть альтернатива Sandboxie — FireJail.

Принцип работы FireJail в использовании отдельных пространств имен для процессов, фильтрации системных вызовов ядра и использование отдельных ресурсов ядра, таких как таблицы и сетевой стек. В этой статье мы рассмотрим как выполняется установка и настройка песочницы firejail в Linux. А также поговорим о том, как использовать программу.

Установка FireJail

Утилита есть в официальных репозиториях большинства дистрибутивов, поэтому для установки вам будет достаточно выполнить несколько команд. Нам надо установить два пакета firejail — непосредственно песочница с интерфейсом командной строки и firetools — графический интерфейс для неё. Если вы используете Debian или Ubuntu просто выполните:

sudo apt install firejail firetools

После завершения установки утилита будет готова к работе. В дистрибутивах Fedora, CentOS или других из семейства Red Hat команда установки будет выглядеть вот так:

sudo yum install firejail firetools

После этого утилита firetools для управления песочницей Linux будет доступна в главном меню системы.

Чтобы запустить любую программу в песочнице достаточно просто передать имя исполняемого файла утилите firejail. Например, для запуска Firefox выполните:

firejail firefox

Но перед тем как запускать программу таким способом нужно закрыть все открытые сейчас вкладки, иначе программа не запустится, а только откроется новая вкладка. Для веб-браузера Chromium команда похожая:

firejail crhomium-browser

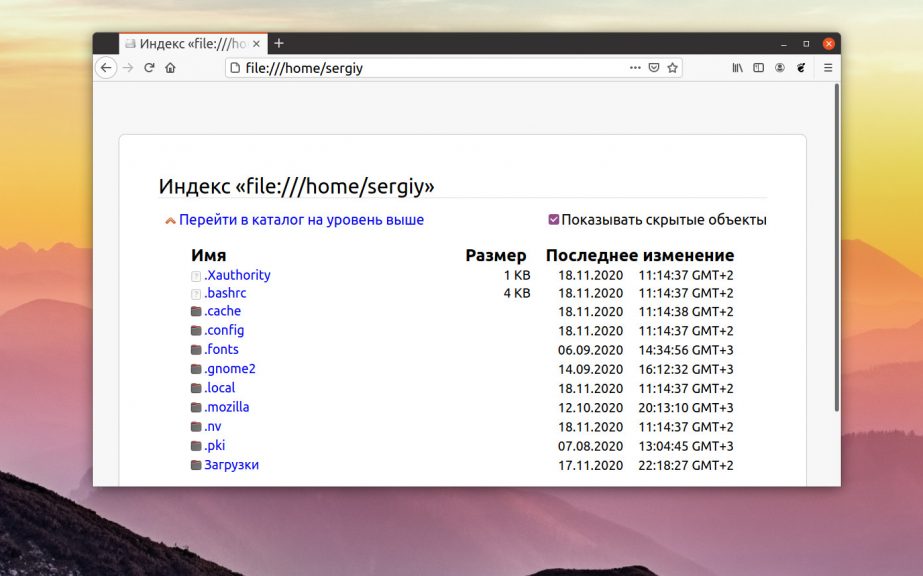

Запущенная программа может получить доступ только к некоторым необходимым директориям с настройкам и папке загрузок. Доступа к файловой системе или других папках вашего домашнего каталога нет. Вы можете попытаться открыть домашнюю папку в браузере:

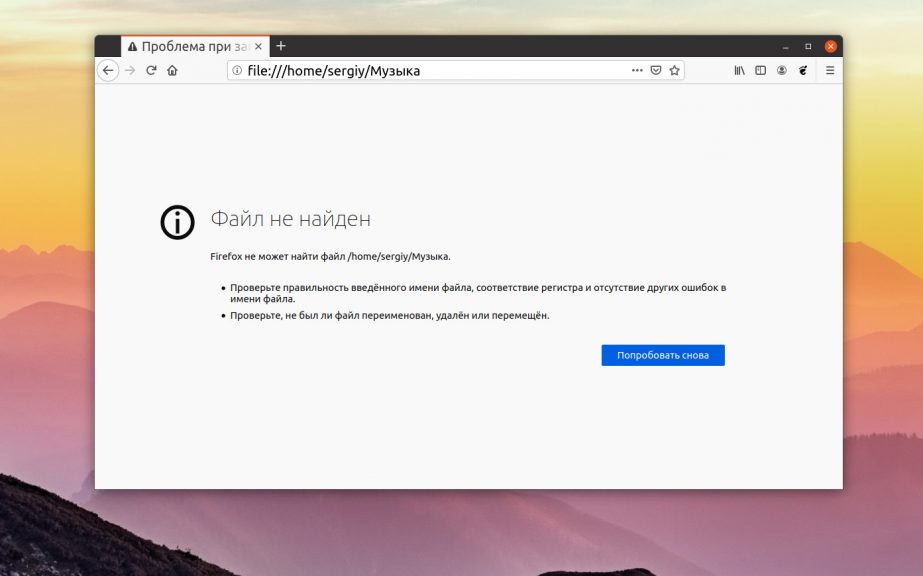

Как видите, здесь нет многих файлов и папок, которые на самом деле есть в домашней папке. Если вы попытаетесь получить доступ к запрещенному файлу, то получите сообщение, что его нет:

Настройка прав доступа

Иногда нужно дать приложениям минимум возможностей в системе, например, полностью запретить доступ к домашней папке. Для этого можно использовать опцию —private:

firejail chromium-browser --private

Эта команда полностью ограничит приложение, программа запустится с чистым профилем и не сможет писать файлы в домашнюю папку из-за приватного режима sandbox linux.

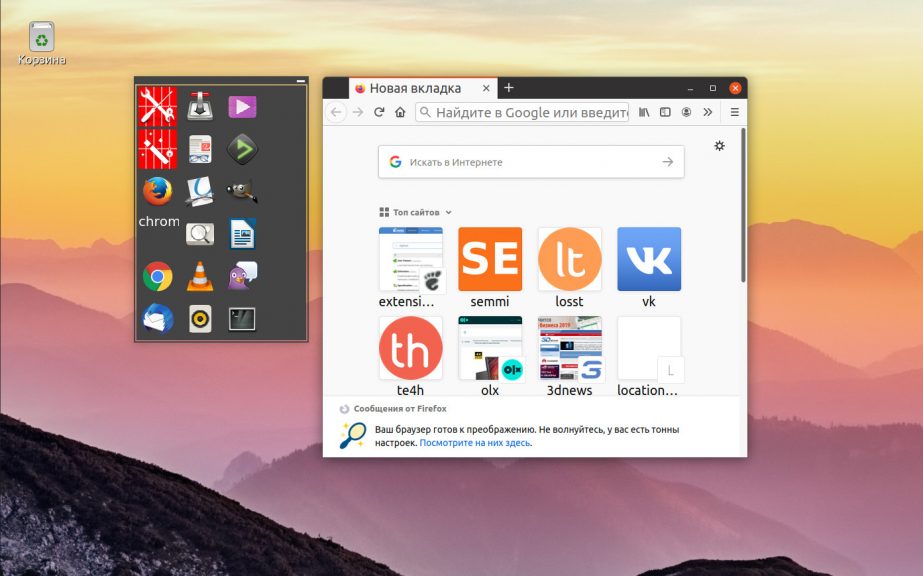

Использование графического интерфейса

Если вам больше нравиться использовать графический интерфейс вместо командной строки, вы можете использовать графический фортэнд для FireJail — Firetools. Вы можете запустить утилиту через главное меню или терминал:

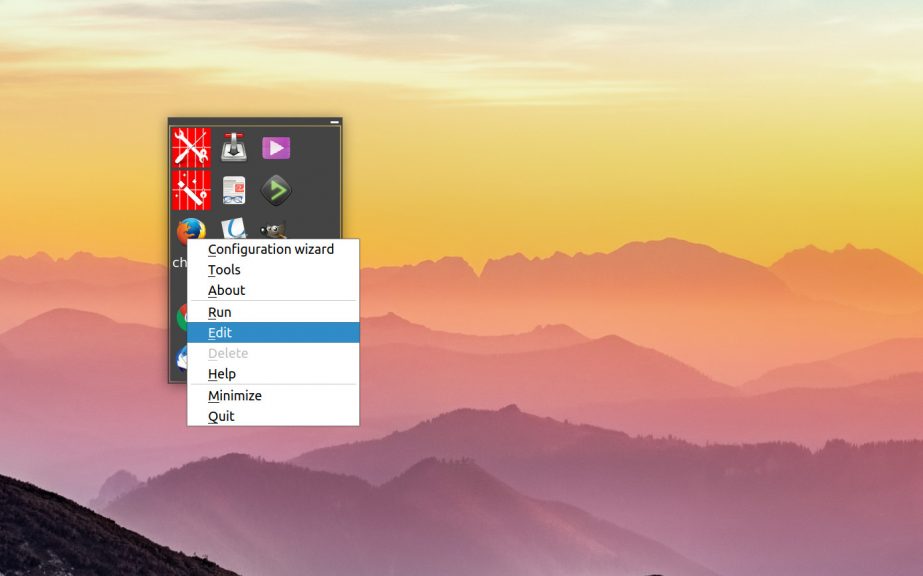

Дальше достаточно выполнить двойной клик по любому уже настроенному приложению в окне песочницы и оно будет запущено. По умолчанию доступны Firefox и VLC. Если вы хотите добавить программу вызовите контекстное меню и нажмите Edit:

В открывшемся окне нужно указать имя, описание и команду запуска программы. Команда может быть такой же какую вы выполняете из консоли. Например, для Firefox в ограниченном режиме:

Затем просто кликните по только что добавленной иконке. После этого программа откроется в sandbox Linux.

Выводы

В этой небольшой статье мы рассмотрели как настраивается песочница программ linux FireJail, а также как ее использовать для изоляции программ. Несмотря на ее простоту, я рекомендовал бы вам использовать более сложные и надежные решения если безопасность критически важна, например, контейнеры linux или виртуальные машины. А вы используете песочницу в своей системе? Или все-таки контейнеры? Что по-вашему лучше? Напишите в комментариях!

Небольшое видео с демонстрацией работы утилиты на английском:

https://youtu.be/SLJpD5MdKjQ

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Об авторе

Основатель и администратор сайта losst.ru, увлекаюсь открытым программным обеспечением и операционной системой Linux. В качестве основной ОС сейчас использую Ubuntu. Кроме Linux, интересуюсь всем, что связано с информационными технологиями и современной наукой.

Sandboxie запускает ваши программы в изолированной среде, что не позволяет им вносить изменения в другие программы и данные на вашем компьютере.

Особенности ПО:

1) Безопасный просмотр веб-страниц: запуск вашего веб-браузера под защитой Sandboxie означает, что все вредоносные программы, загруженные браузером, попадают в изолированную среду и могут быть легко удалены.

2) Улучшенная конфиденциальность: история посещений, файлы cookie и временные файлы, хранящиеся в кэше, собранные во время просмотра веб-страниц, остаются в «песочнице» и не фиксируются в Windows.

3) Перевод на 16 языков. Следующие языки могут быть выбраны во время установки: английский, албанский, китайский (упрощенный и традиционный), чешский, датский, финский, французский, немецкий, итальянский, японский, корейский, македонский, польский, португальский (Бразилия), русский, испанский и турецкий.

4) Безопасная электронная почта: вирусы и другие вредоносные программы, которые могут скрываться в вашей электронной почте, остаются в «песочнице» и не могут заразить вашу операционную систему. Windows остается чистой: предотвращайте заражение Windows, устанавливая программное обеспечение в изолированную среду.

-

18 -

Firejail — это программа-песочница SUID, которая снижает риск взлома системы безопасности.

- Бесплатная

- Linux/BSD

Firejail — это программа-песочница безопасности SUID, которая снижает риск нарушений безопасности, ограничивая рабочую среду ненадежных приложений, использующих пространства имен Linux и seccomp-bpf. Это позволяет процессу и всем его потомкам иметь собственное частное представление глобально общих ресурсов ядра, таких как сетевой стек, таблица процессов, таблица монтирования.

-

17 -

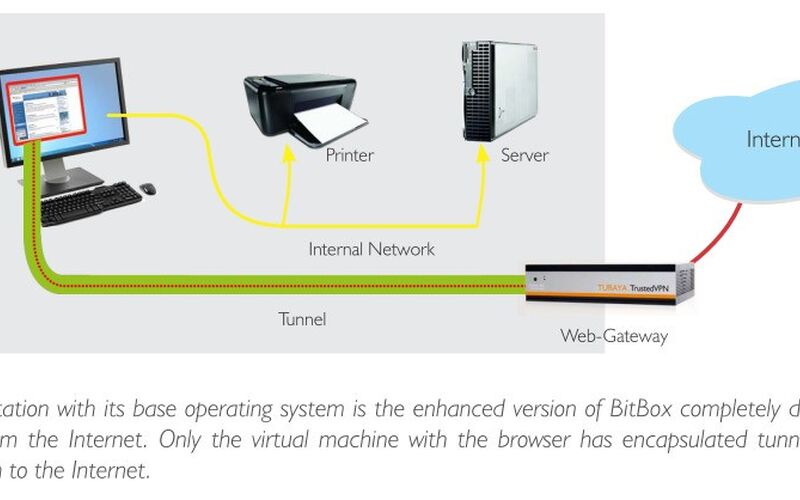

R&S®Browser in the Box теперь предлагает улучшенную защиту, например, от вредоносных программ.

- Бесплатная

- Windows

Виртуальная среда для безопасного и удобного просмотра веб-страниц на основе концепции «browser in a box» («браузер в коробке»). Виртуальная машина оснащена сокращенной операционной системой и встроенным в нее веб-браузером. Таким образом, вредоносные программы не могут проникнуть в операционную систему хоста, и потенциальный ущерб на отдельной виртуальной машине будет исчезать при каждом запуске браузера, если он вернется к сертифицированной начальной точке. Все это полностью прозрачно для пользователя.

-

16 -

Cuckoo Sandbox — это модульная автоматизированная система анализа вредоносных программ.

- Бесплатная

- Windows

- Android

- Mac OS

- Онлайн сервис

Cuckoo Sandbox — это модульная автоматизированная система анализа вредоносных программ. Работая из командной строки на хосте Linux или Mac, она использует python и виртуализацию (VirtualBox, QEMU-KVM и т. д.) для создания изолированной гостевой среды Windows, для безопасного и автоматического запуска и анализа файлов, для сбора всестороннего анализа поведения файлов. Показывает, что делает вредоносная программа при работе в изолированной операционной системе Windows, включая вызовы Win32 API, созданные / удаленные файлы, дампы памяти, трассировку сетевого трафика, снимки экрана и полные дампы памяти виртуальных машин.

-

14 -

SHADE Sandbox — приложение песочницы, работает для всех версий Windows (XP — Win 10), как 32, так и 64-разрядных.

- Условно бесплатная

- Windows

SHADE Sandbox — это альтернатива антивирусу и инструмент для виртуализации. Он локально виртуализирует приложения (например, интернет-браузеры) и блокирует все входящие интернет-файлы и возможные вирусы в своей безопасной виртуальной среде — «песочнице», изолируя их от операционной системы, чтобы обезопасить ее от вредоносных программ.