В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Windows Server с ролью RDSH (Remote Desktop Session Host) позволяет одновременно подключаться к серверу по RDP нескольким пользователям (по умолчанию в Windows Server разрешены только 2 административных RDP подключения). Для каждого пользователя создается отдельная сессия и он получает доступ к персональному рабочему столу

Если вы планируете используете отдельный RDS сервер в рабочей группе, имейте в виду, что его функциональность ограничена. Он не может масштабироваться до полноценной RDS фермы Windows Server, нельзя создавать отдельные коллекцию или RemoteApp, нет брокера, нельзя использовать User Profile Disks для профилей пользователей, отсутствуют средства централизованного управления, при проведении операций обслуживания RDP сервис будет недоступен.

Содержание:

- Установка роли Remote Desktop Services в Windows Server 2019

- Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

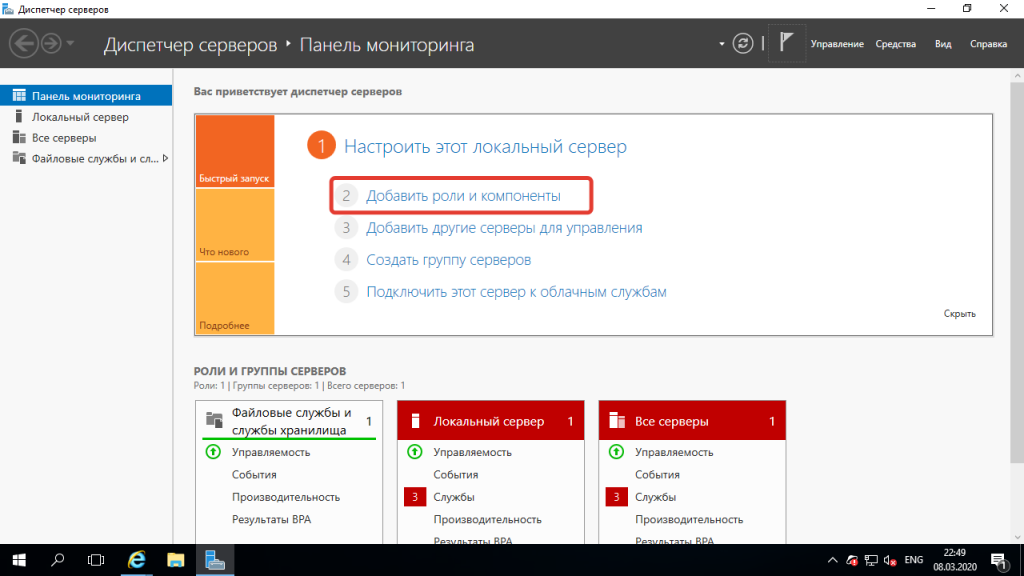

Для этого можно использовать Server Manager или PowerShell.

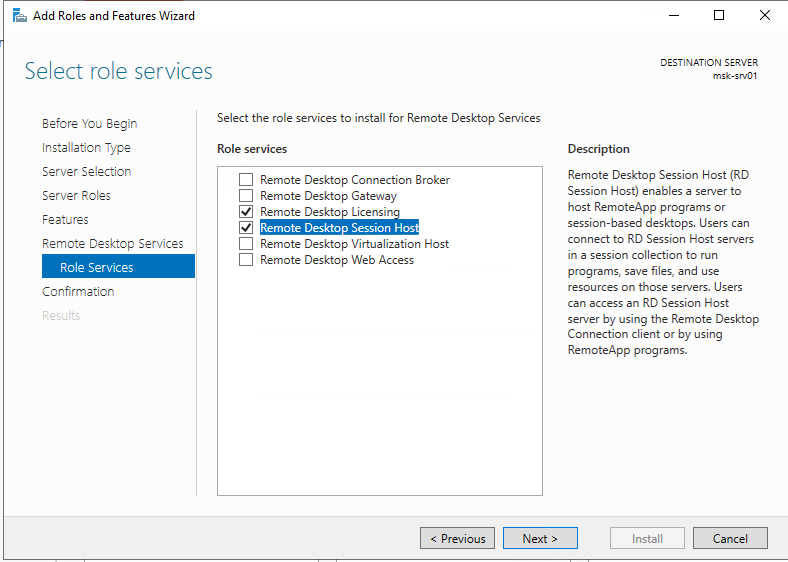

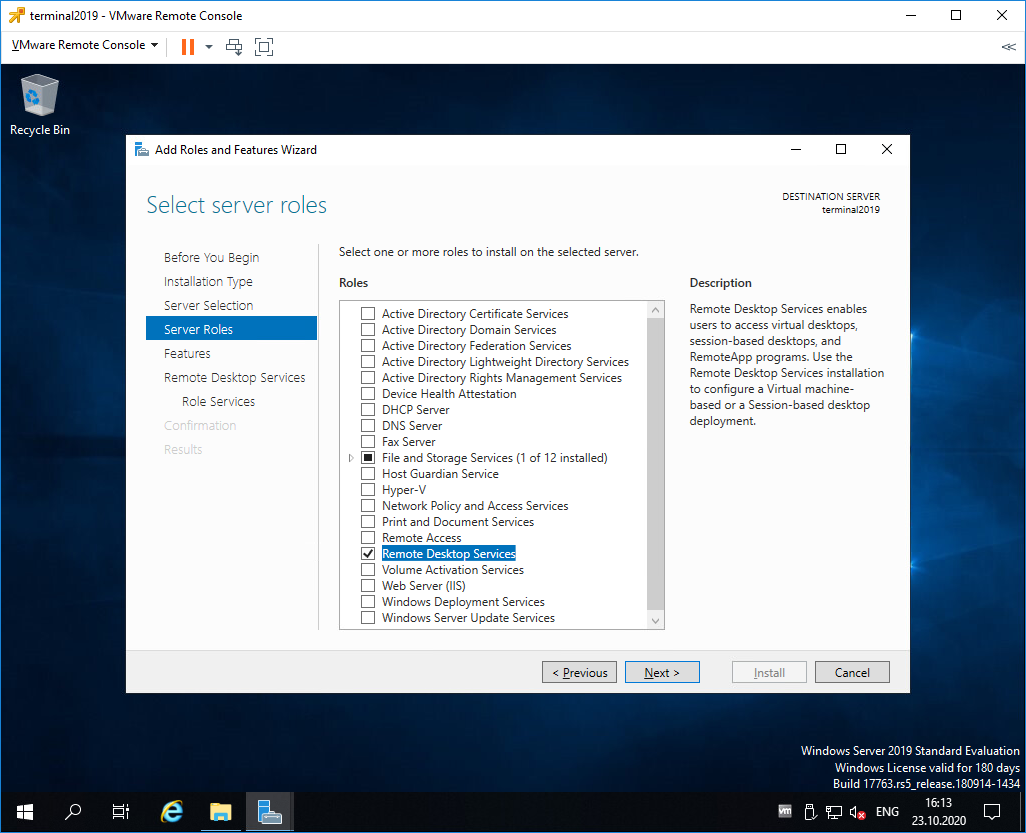

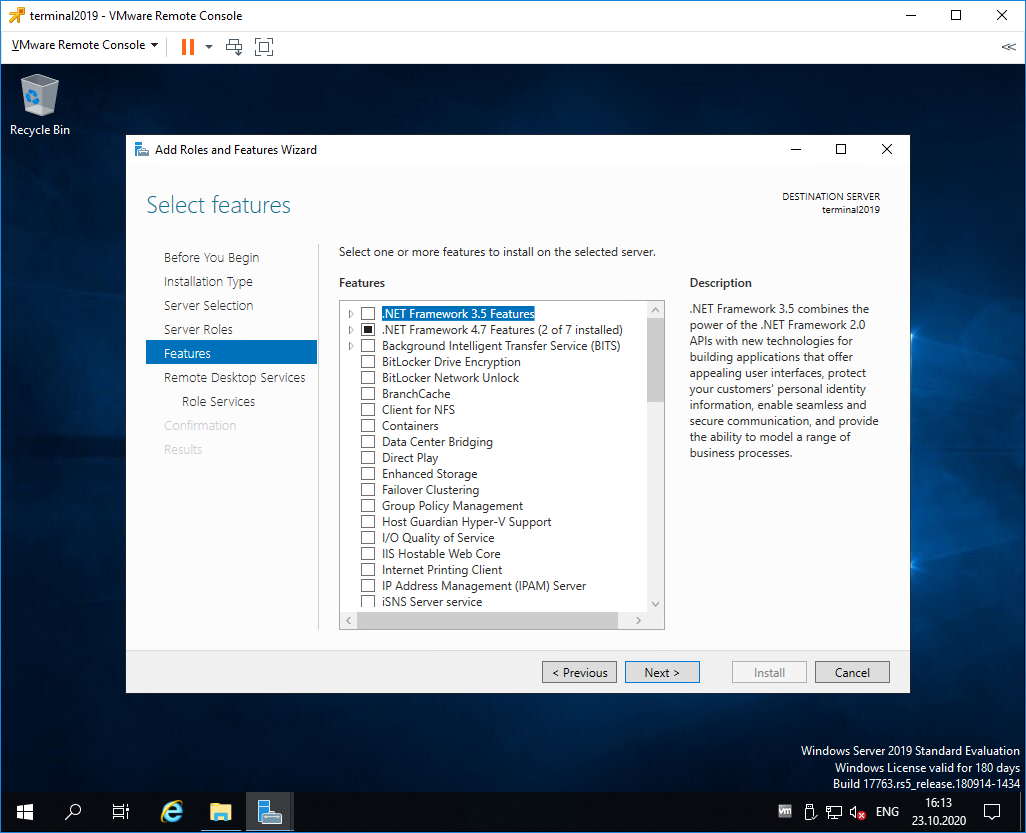

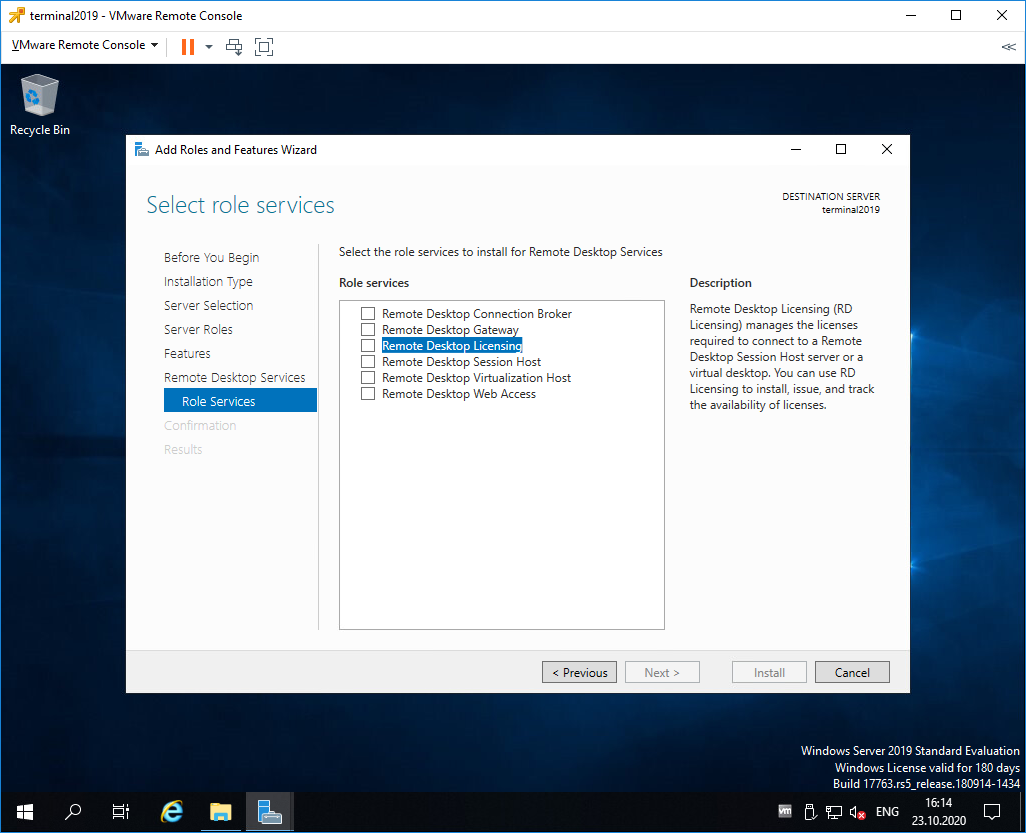

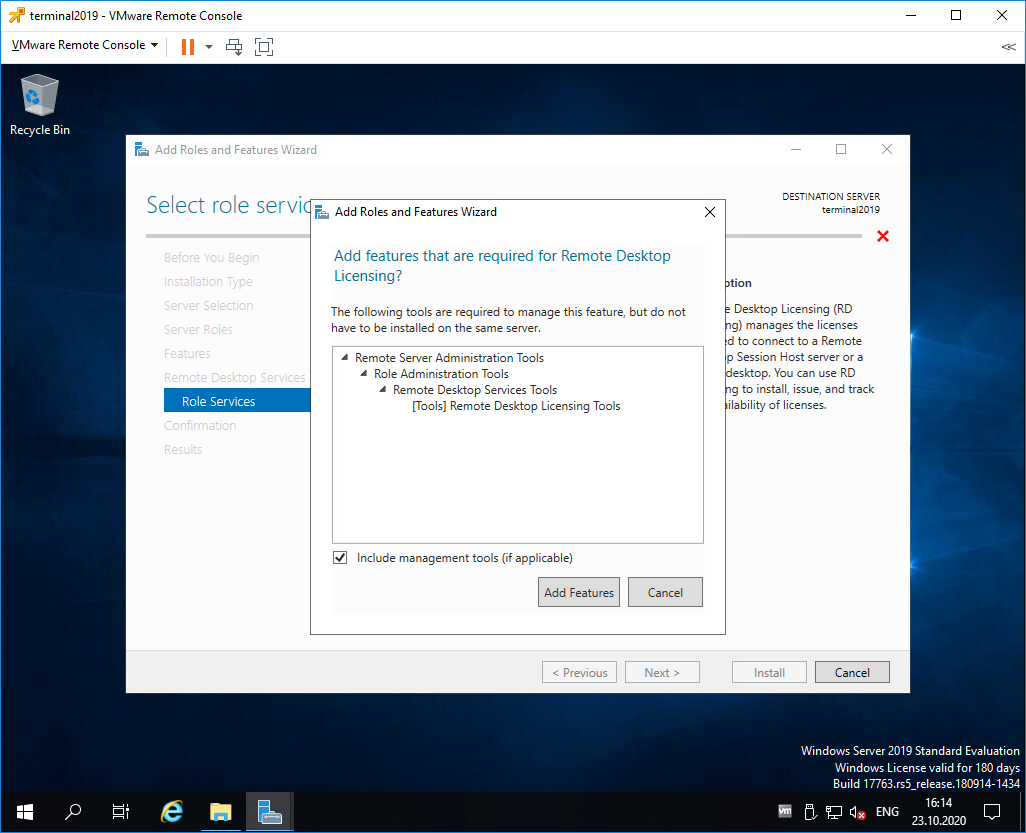

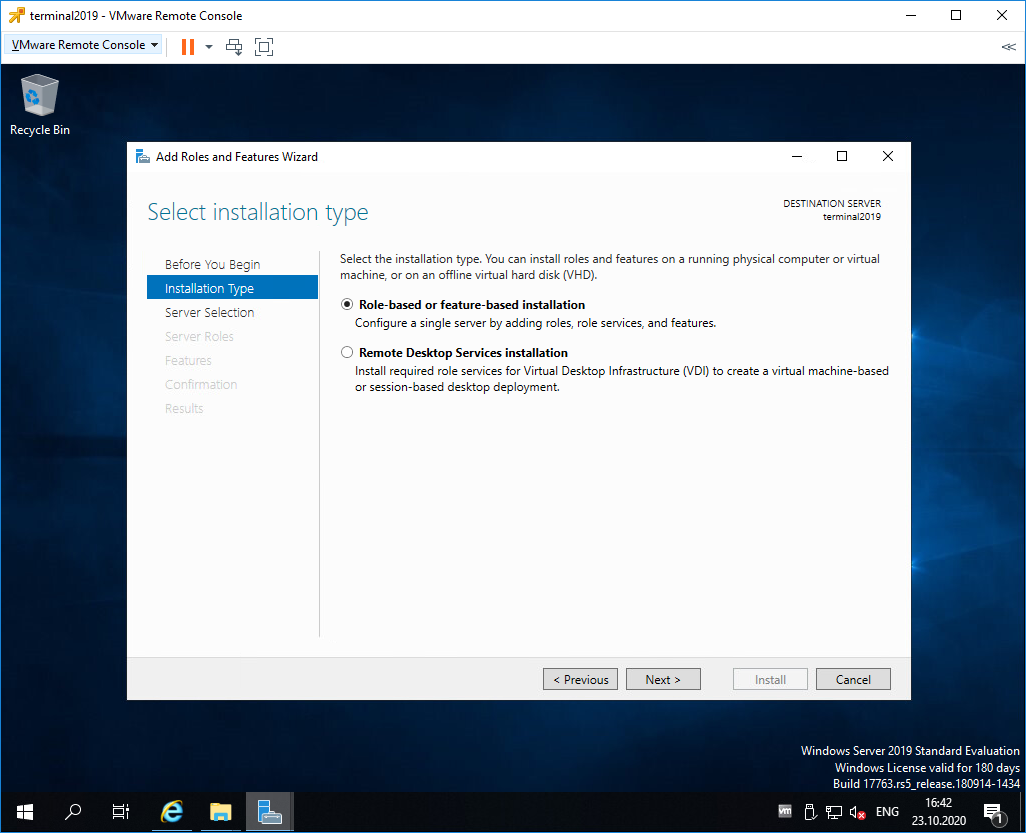

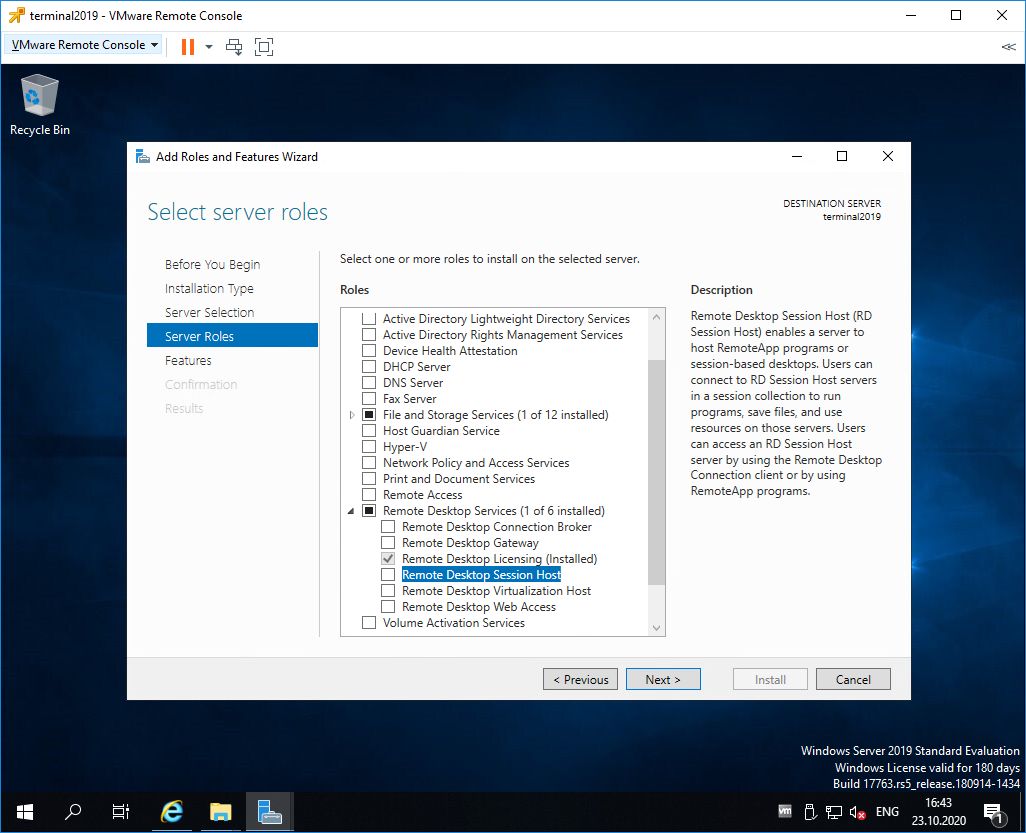

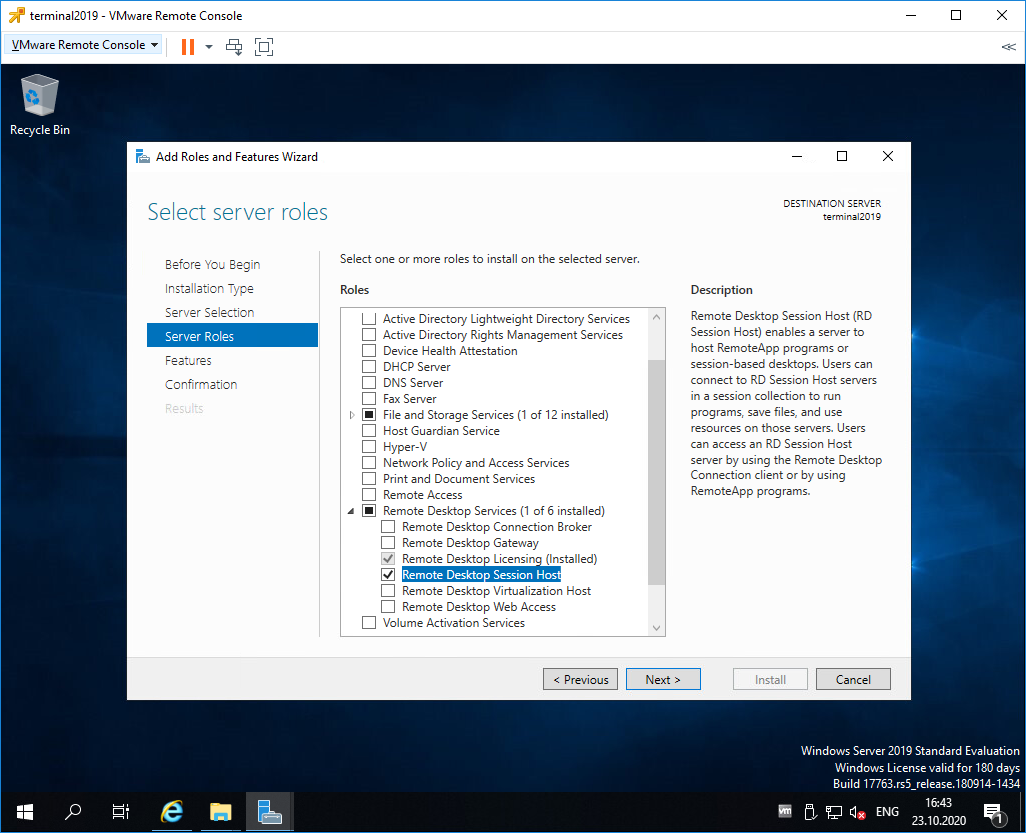

Для установки службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления этими ролями).

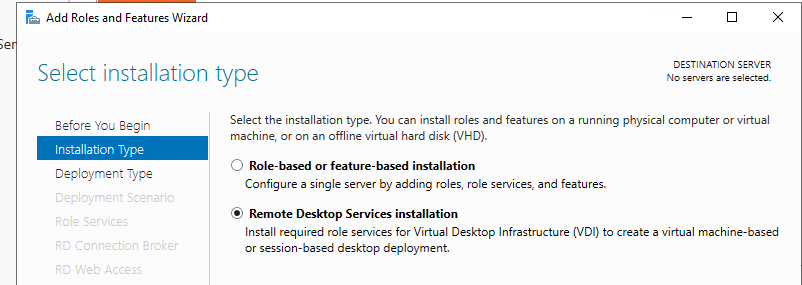

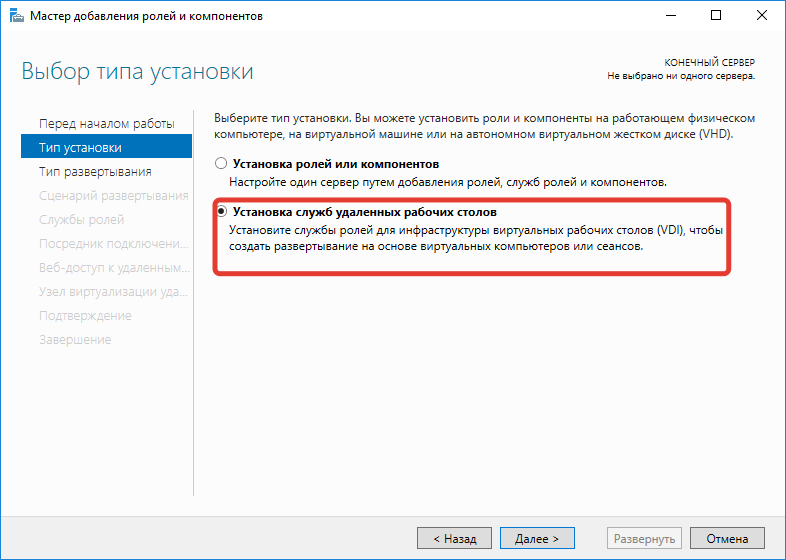

Обратите внимание, что если в Server Manager вы выбрали тип установки Remote Desktop Services installation, то в режиме Standard deployment и Quick Start установщик дополнительно установит роли RD Connection Broker и Web Access. В нашем случае все эти роли излишни, т.к. мы ставим стендалон RDS сервер.

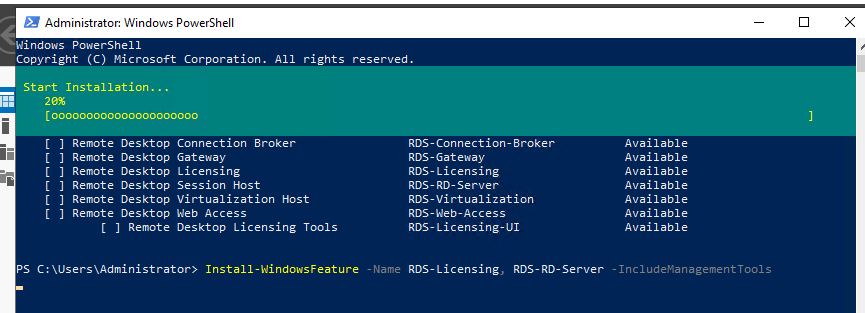

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

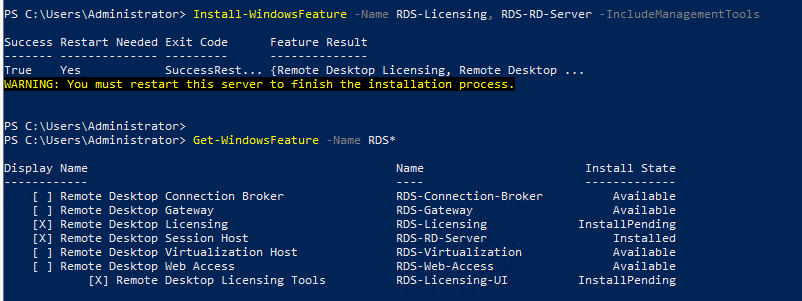

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Перезагрузите сервер:

Restart-Computer

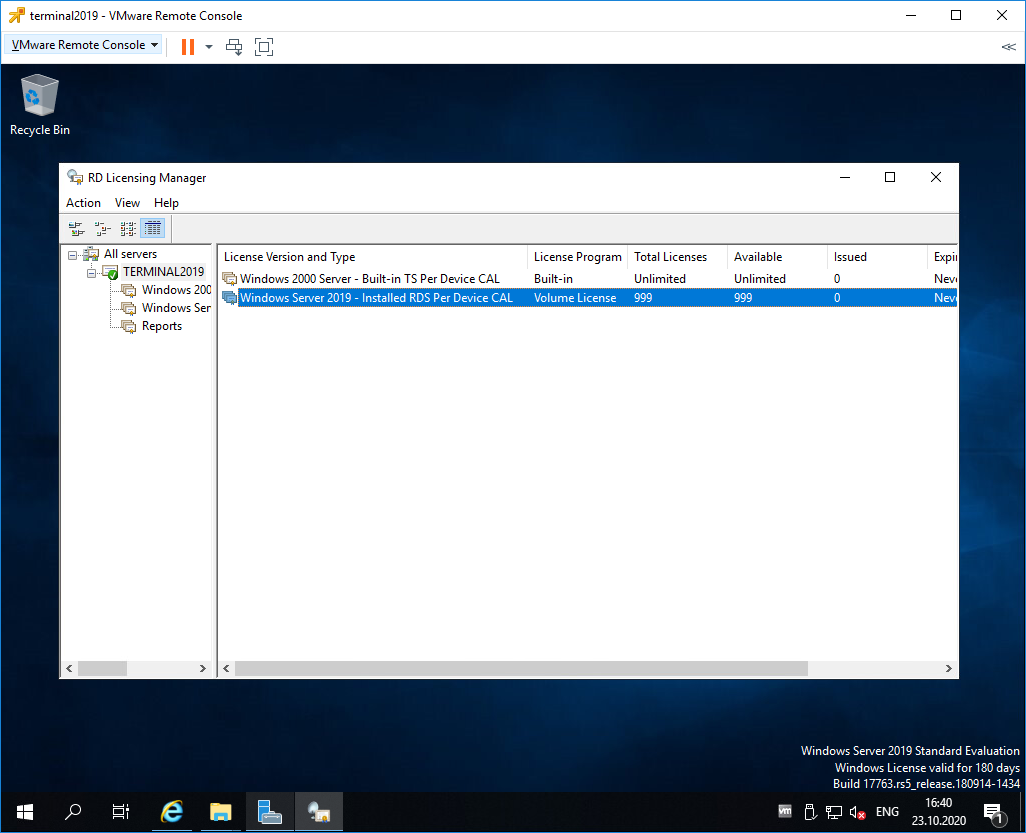

Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

Следующий этап – настройка роли Remote Desktop Licensing, которая обеспечивает лицензирование RDP подключений пользователей к вашему RDS серверу. Вы можете установить и активировать роль Remote Desktop Licensing на данном хосте (если он у вас один), либо можете разместить роль RDLicensing на другом сервере. Один сервер с ролью RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

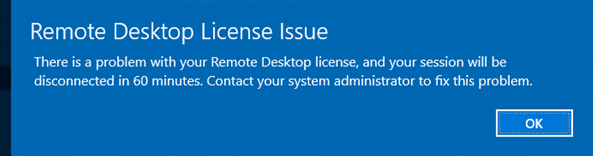

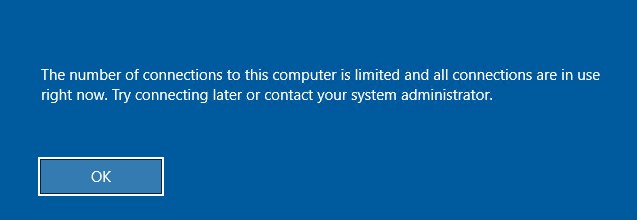

В рабочей группе нужно использовать RDS CAL типа Per Device. Если ваш сервер лицензирования выдает только Per User лицензии, то пользователи при RDP подключении к серверу будут получать ошибку:

Remote Desktop License Issue There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes.

Настройка роли Remote Desktop Session Host в рабочей группе

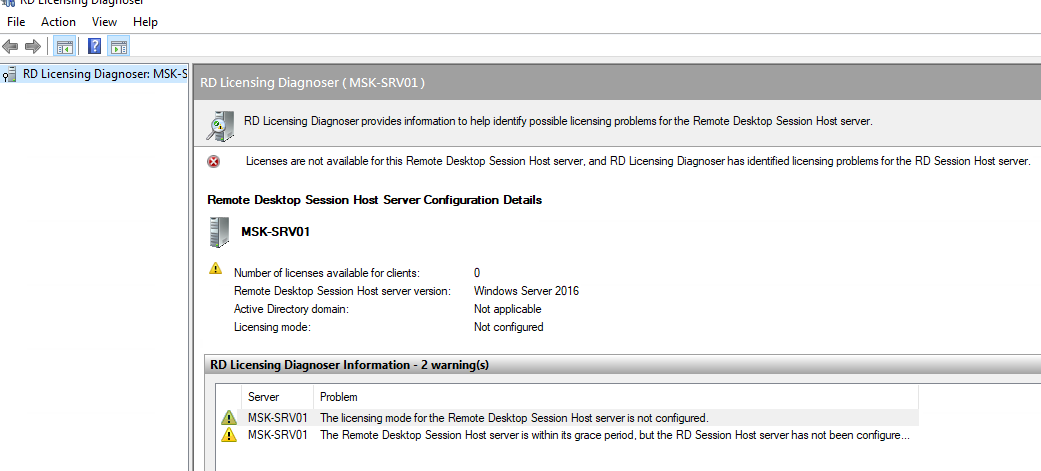

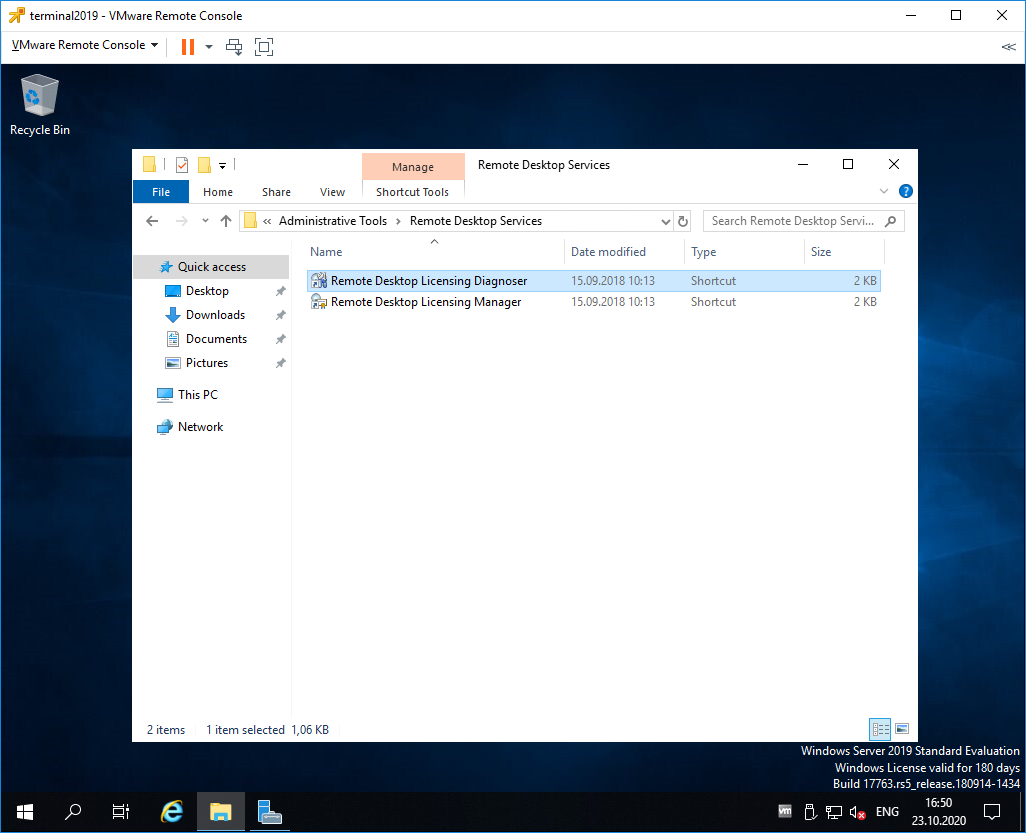

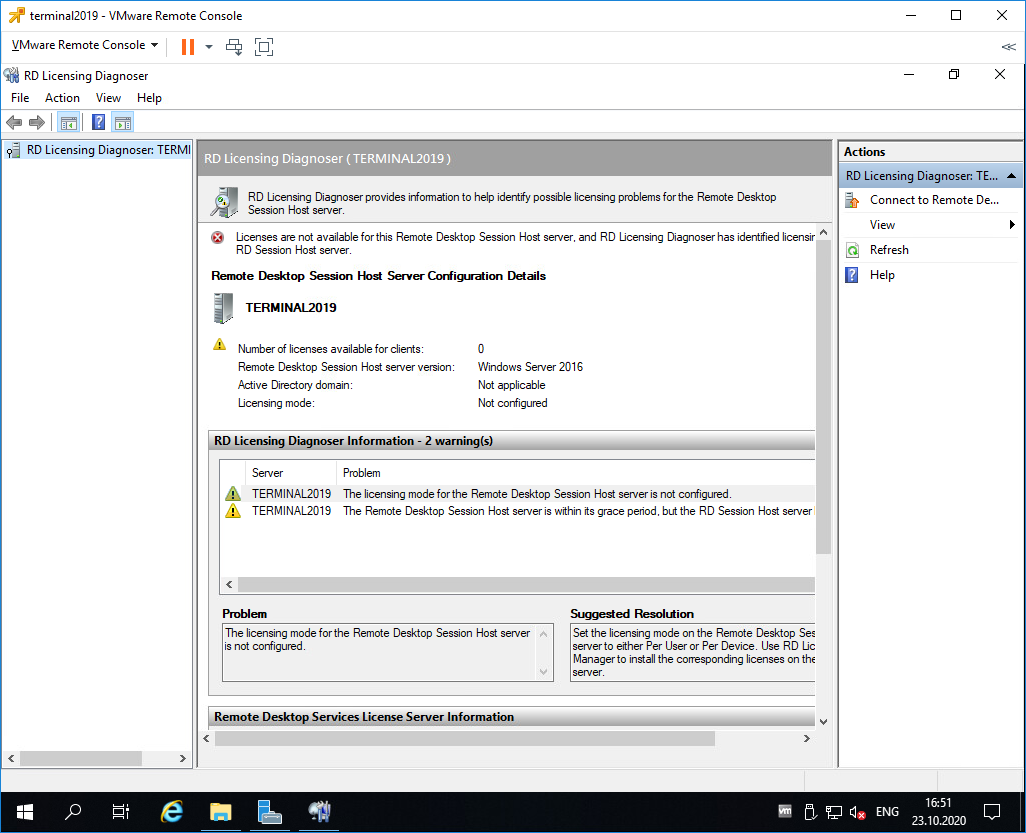

Перейдите в Control Panel -> System and Security -> Administrative Tools -> Remote Desktop Services -> Remote Desktop Licensing Diagnoser. Обратите внимание, что ваш сервер еще не настроен на получение RDS CAL лицензий с сервера лицензирования. Об этом свидетельствуют надписи:

- The licensing mode for the Remote Desktop Session Host server is not configured

- Number of licenses available for clients:

0

Если вы не нацелите ваш RDSH сервер на сервер лицензирования RDS, который может выдать пользователям лицензии, ваш сервер будет находится в триальном режиме. В этом режиме службы RDS работают в течении всего 120 дней (при каждом подключении в трее будет появляться сообщение “

Служба удаленных рабочих столов перестанет работать через xxx дней

”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

Remote session was disconnected because there are no Remote Desktop client access licenses available for this computer.

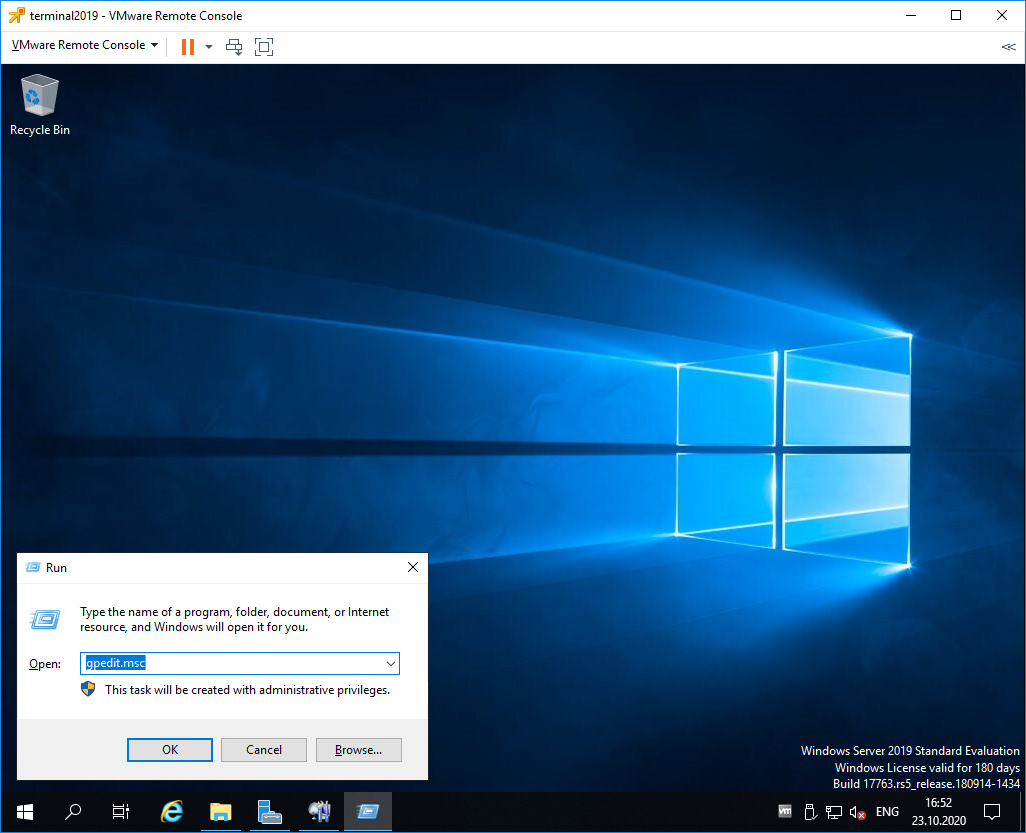

Основной недостаток роли Remote Desktop Services в Windows Server 2019 при установке в рабочей группе – у вас по сути нет никаких удобных инструментов управления ролью RDS. Любые настройки роли RDSH придется выполнять через редактор локальных групповых политик

gpedit.msc

.

[/alert]

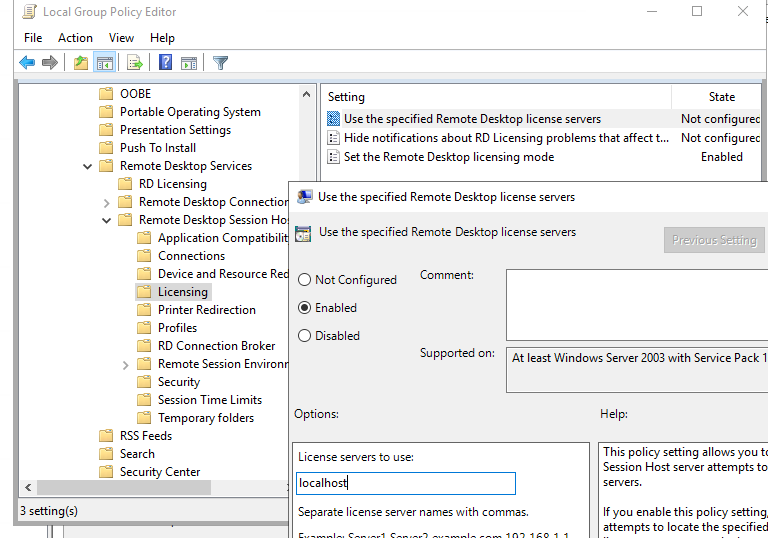

В локальной GPO нужно настроить параметры лицензирования RDS:

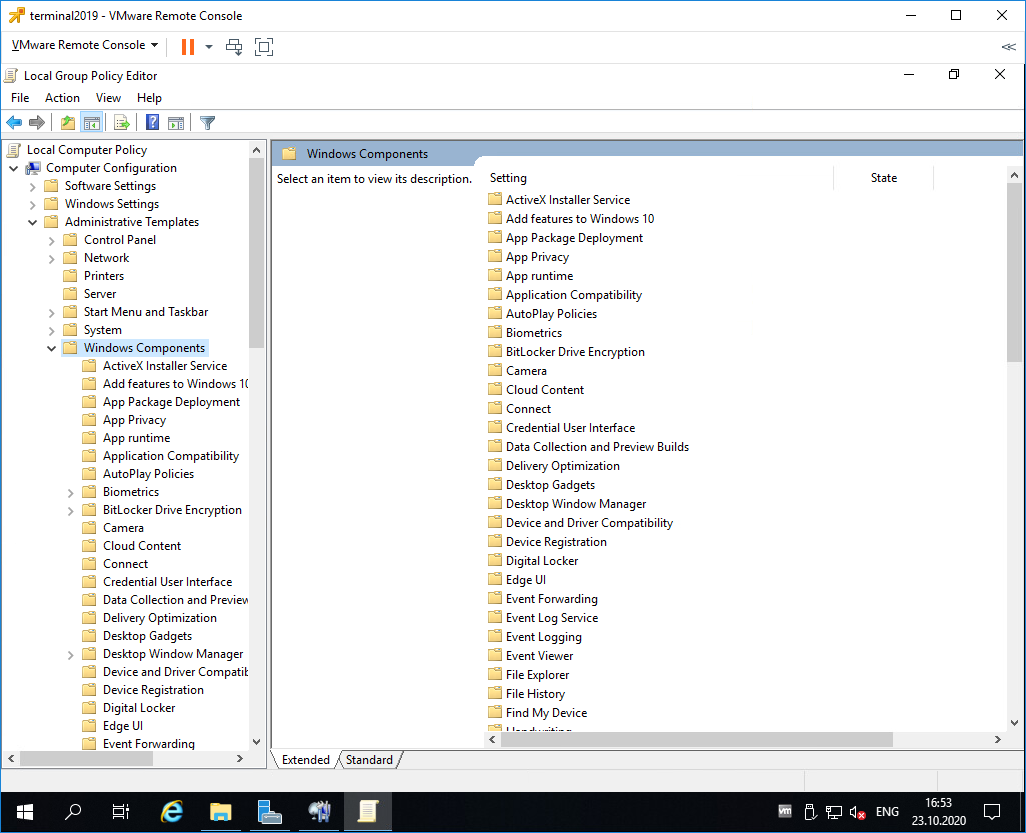

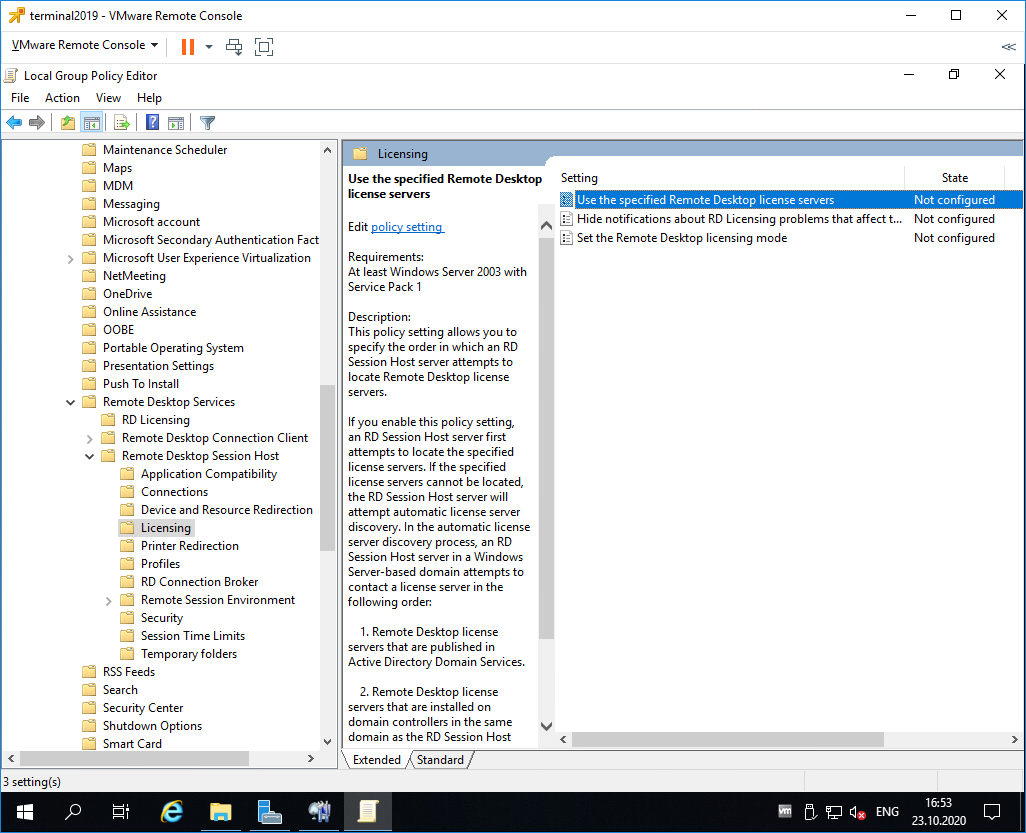

- Перейдите в раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

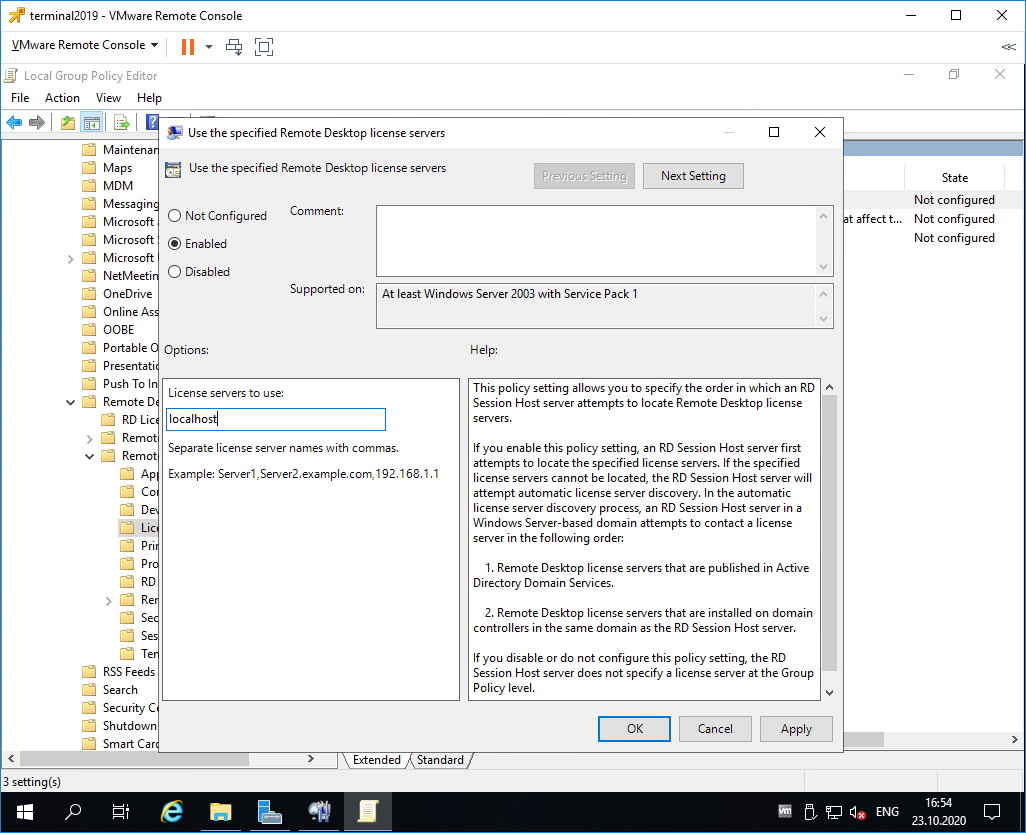

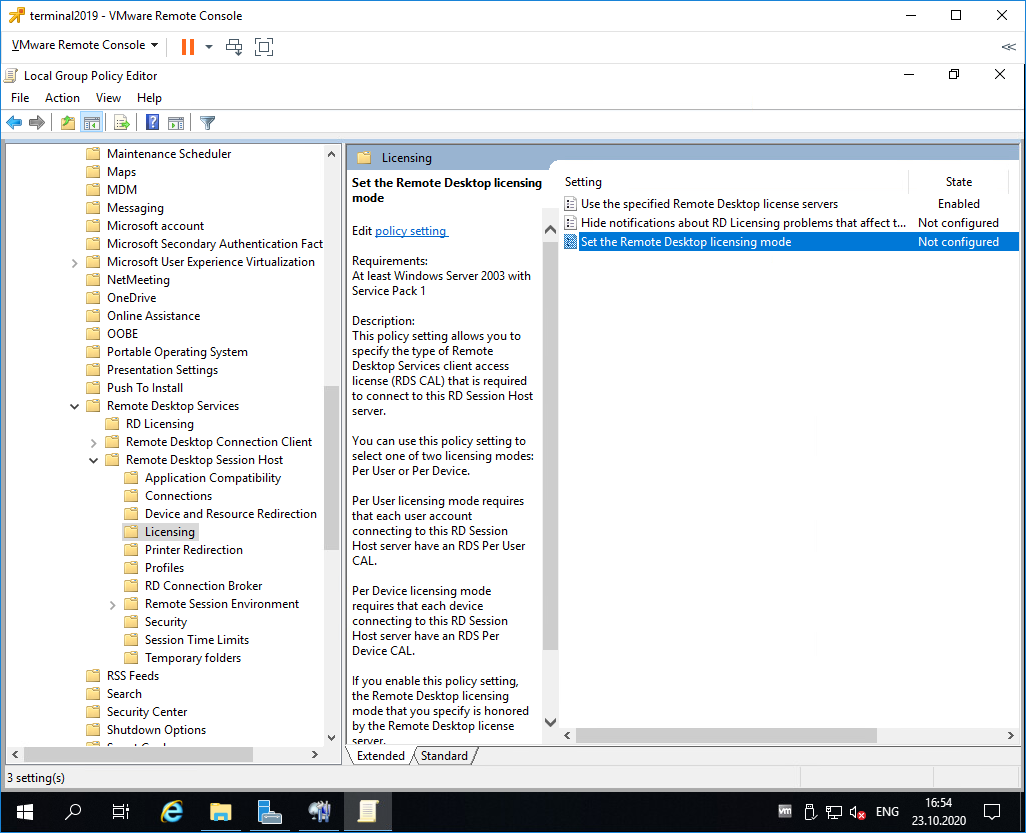

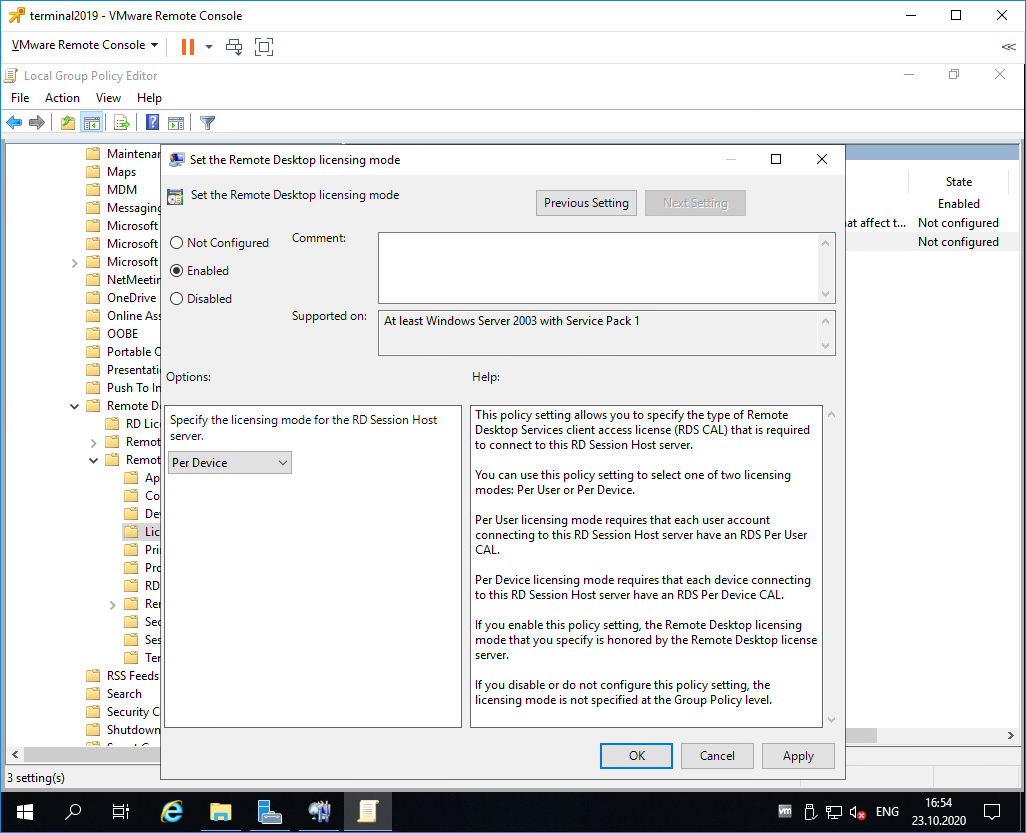

- Установите параметра Set the Remote Desktop licensing mode: Per Device;

- В Use the specified Remote Desktop license servers укажите адрес сервера, на котором установлен сервер RDLicensing. Если сервер лицензии установлен локально, укажите localhost или 127.0.0.1;

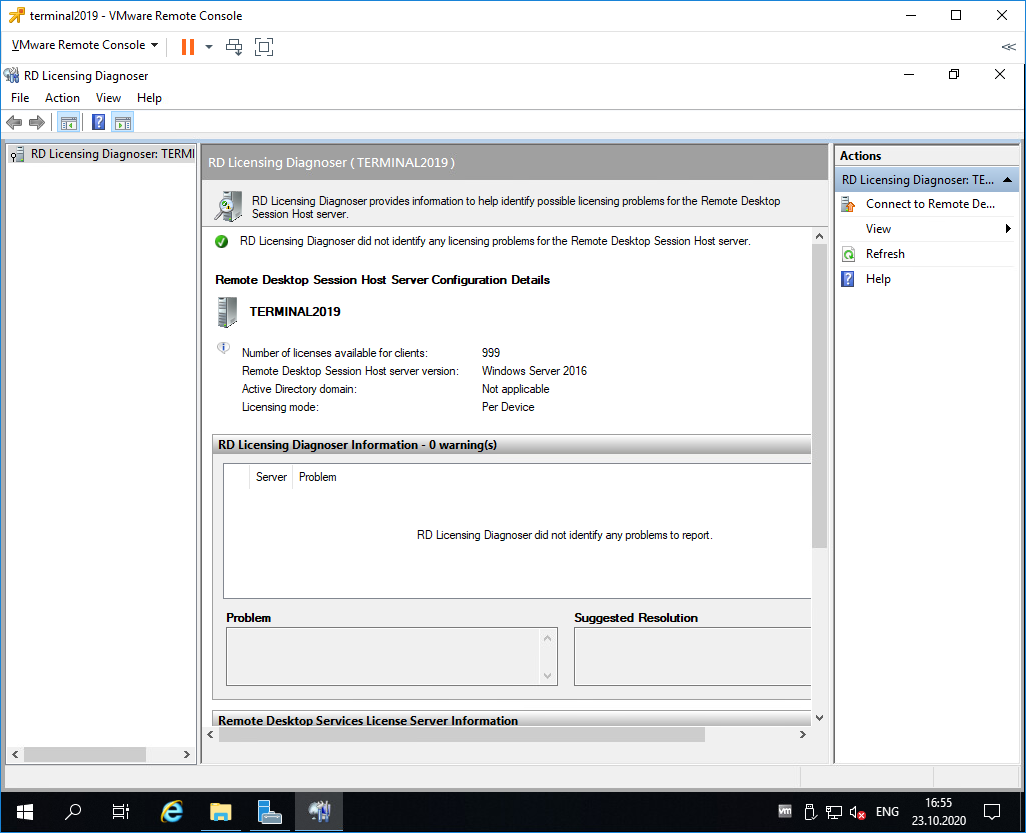

- Обновите локальные политики, и запустите Remote Desktop Licensing Diagnoser. Убедитесь, что он видит ваши RDS CAL.

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Если вы хотите настроить различные групповые политики для локальных пользователей и администраторов, воспользуйтесь функционалом множественных GPO (MLGPO).

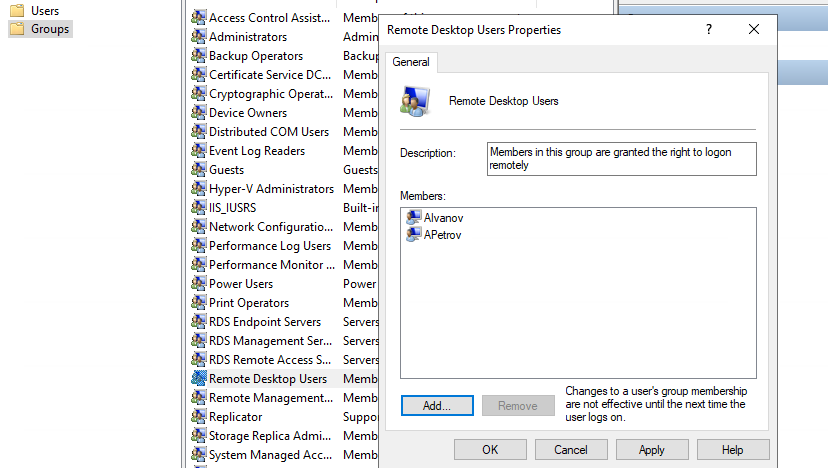

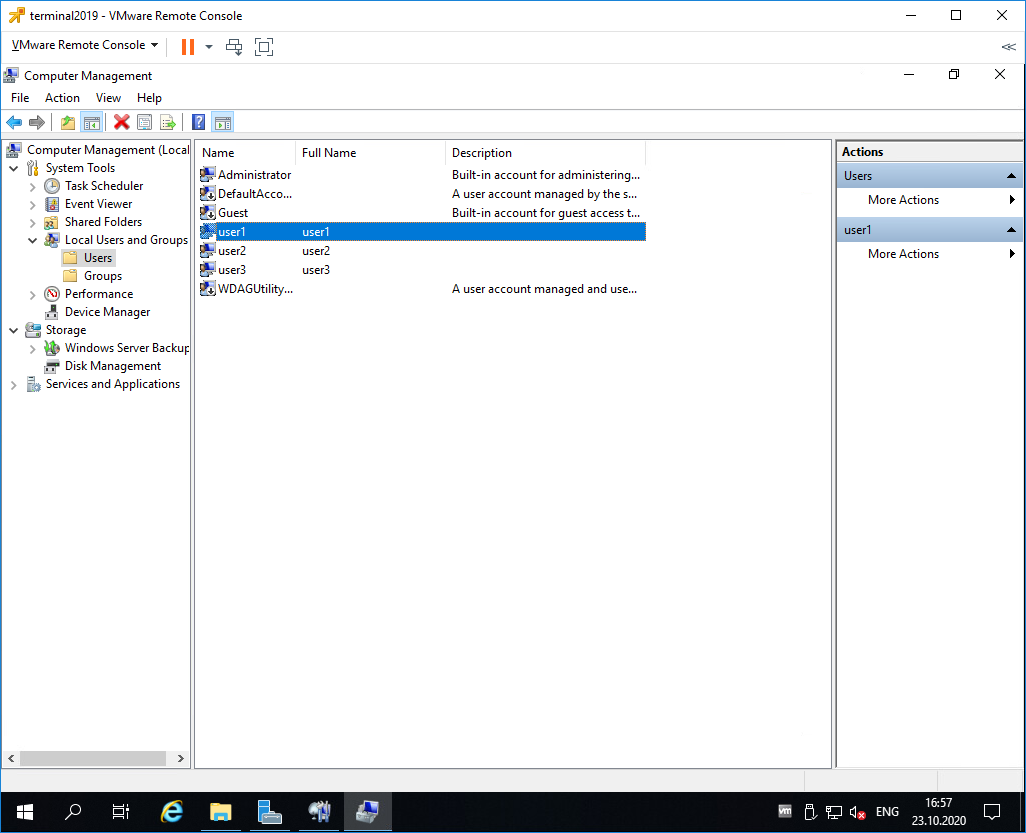

Теперь нужно создать для пользователей локальные учетные записи на RDS сервере, под которыми они будут аутентифицироваться. Можно создать пользователей с помощью оснастки lusrmgr.msc или через PowerShell:

$UserPassword = ConvertTo-SecureString "Pa$$dr0w!!" -AsPlainText -Force

New-LocalUser "AIvanov" -Password $UserPassword -FullName "Andrey Ivanov"

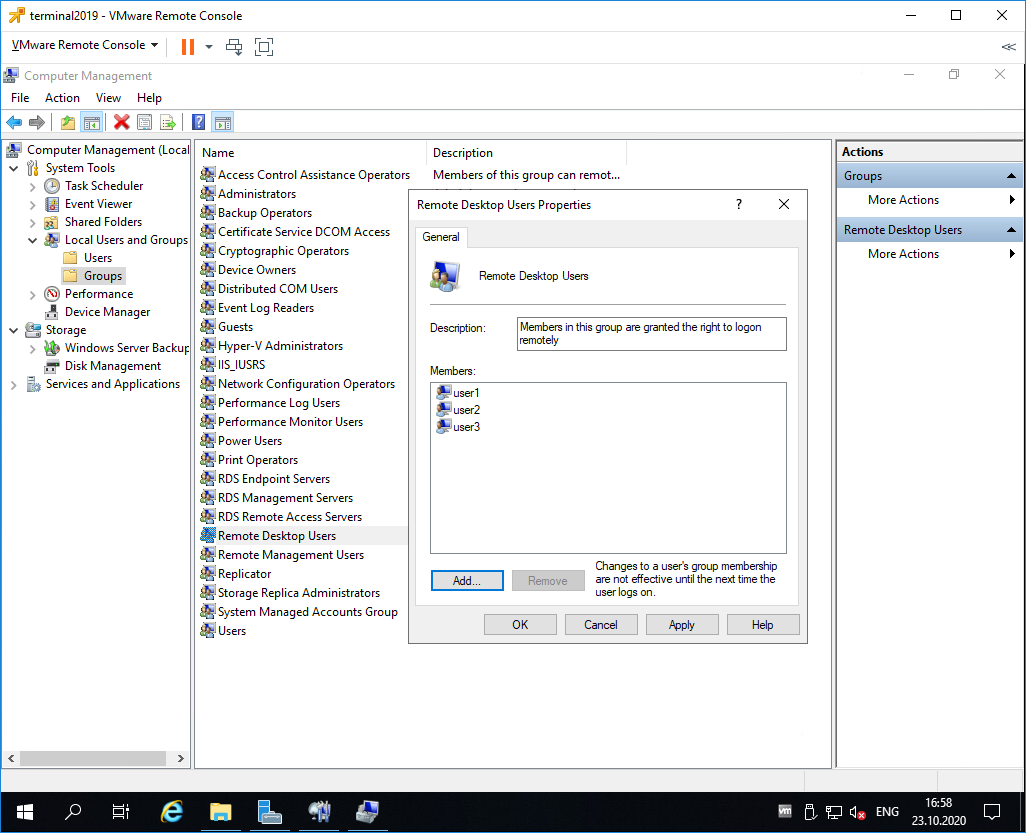

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить аккаунт в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member AIvanov

Для данной группы пользователей разрешен вход в локальной политикие Allow logon through Remote Desktop Services (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). Эта же политика позволяет обеспечить RDP вход пользователям даже на контроллер домена.

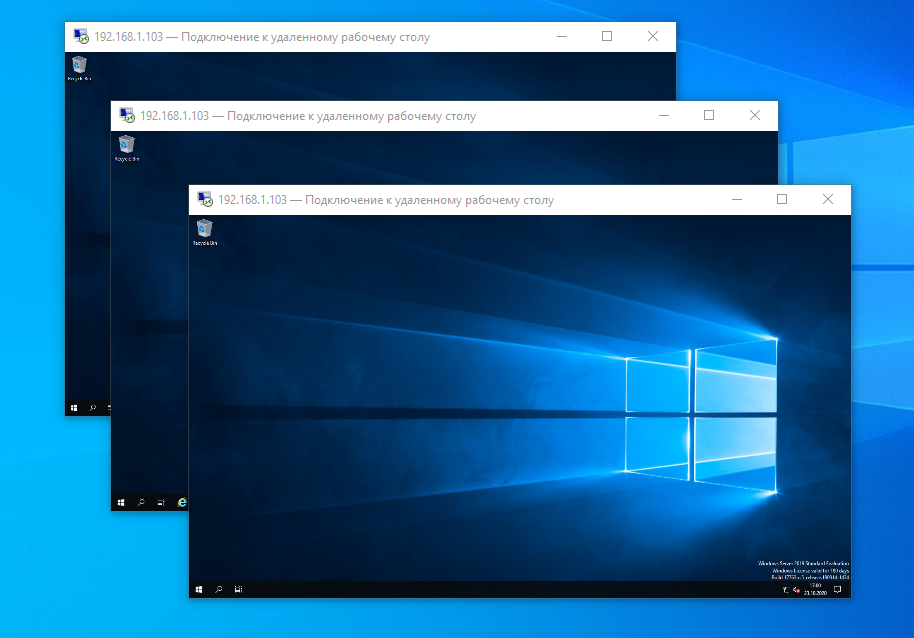

Теперь пользователи могут попробовать со своих компьютеров подключится к вашему RDS хосту с помощью клиента mstsc.exe (или любого другого RDS клиента). Проверьте, что к серверу одновременно может подключится более двух активных RDP сессий .

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Если у вас исчерпаны Per Device лицензии, вы можете вручную отозвать лицензии для некоторых устройств пользователей. Воспользуйтесь консоль RDSLicensing или таким PowerShell скриптом:

$licensepacks = Get-WmiObject win32_tslicensekeypack | where {($_.keypacktype -ne 0) -and ($_.keypacktype -ne 4) -and ($_.keypacktype -ne 6)}

# общее количество лицензий типа per device

$licensepacks.TotalLicenses

# количество лицензий, выданных устройствам

$TSLicensesAssigned = gwmi win32_tsissuedlicense | where {$_.licensestatus -eq 2}

# имя компьютера, для которого нужно отозвать лицензию

$compname="MSK-PC16"

$RevokePC = $TSLicensesAssigned | ? sIssuedToComputer -EQ $compname

$RevokePC.Revoke()

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает на RDSH в рабочей группе).

— Advertisement —

Hello, how are you today? In this opportunity, we are going to talk about multiple desktops in Windows Server 2019. It is a type of technology that allows a user to work on a computer through their graphical desktop from another terminal located elsewhere. In other words, it is the possibility of completely controlling a distant device through a network connection. In Windows, this function is present since the XP version. Indeed, it is possible to activate it also in Windows Server. However, its use in the desktop version is limited to a single user. While in Windows Server 2019, the number of users is only two. But we’re here to help you, so we’ll show you how to jump this limitation. Through an open-source tool, we will see how to enable multiple remote desktops on Windows Server 2019.

Part 1. Preparing the server.

The first thing we need to do is check to see if the remote desktop is activated. With this intention we follow the following path: Control Panel>System and Security>Advanced system settings. Once there, please select the Security tab. Verify that the box corresponding to Allow remote connections to this computer is checked.

Create users who will connect by remote desktop.

Next, we will create the users who will be able to connect remotely to the server. We will then add these users to the corresponding group. To see in detail how to manage groups and users, please click here. With this in mind, press the Win+X combination and select Computer Management.

Then follow this path: Local users and groups>Users

At this point, add users who will be able to connect by the remote server. In this case, I will add 5 users, but you can add any number of users.

Then go to the Groups section, and click on Remote Desktop Users.

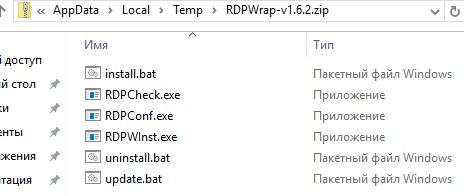

Step 2. Downloading RDPWrapper

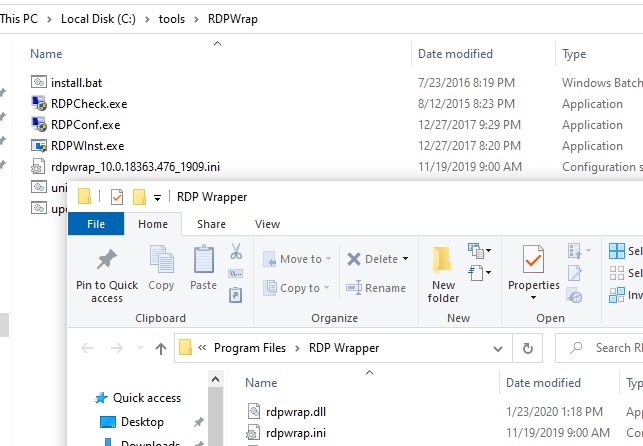

As mentioned above, to bypass this Microsoft ban we will use an opensource software called RDPWrapper. With this in mind, please go to the project’s GitHub page. There you can download the zipped file.

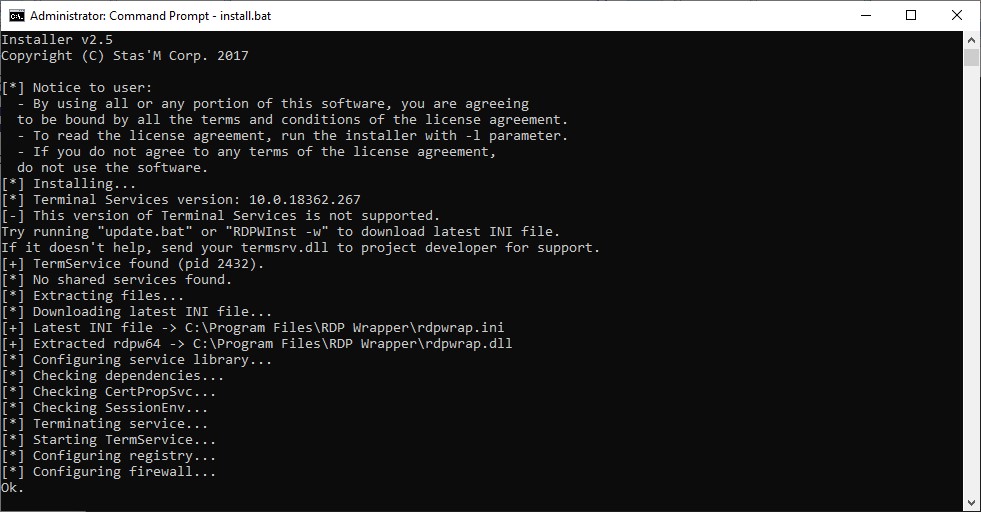

Then unzip the file to the location of your choice. Once the folder is unzipped, double click on the file install.bat

The installation will begin immediately, please wait a few seconds while the installer does his job.

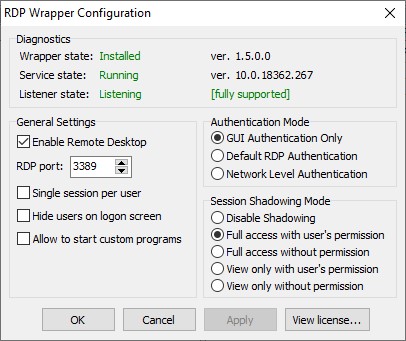

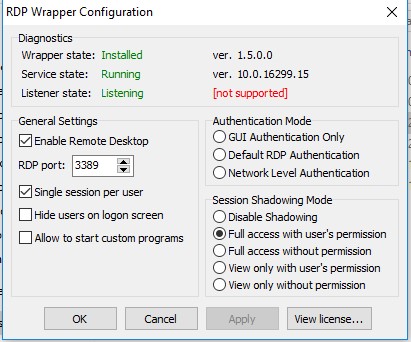

Then click on RDPConf.exe. Wait until the program’s configuration tab loads. You can leave the default settings. Please note that all three diagnostic options must be green and fully supported. However, it is likely that the not supported warning will appear in red. If this happens, the program will not work and you will not be able to connect multiple users. But do not worry, we will solve this issue.

This problem arises because Windows has released updates that have broken the program. The solution is to replace the rdpwrap.ini file in the installation folder of the program (C:Program FilesRDP Wrapper). To download the new file, please go to the following link.

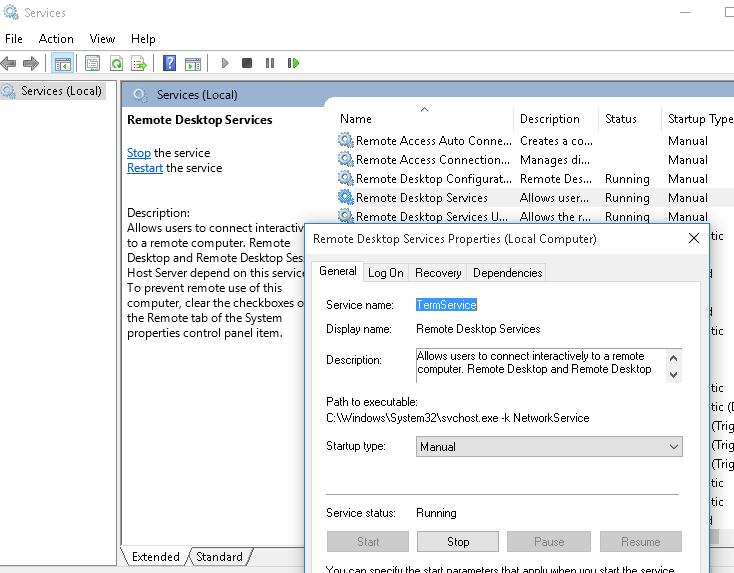

Now, in order to replace the file, it is necessary to stop the remote desktop service. If you don’t, the file will issue an access denied warning. So open a command prompt with administrative privileges and type the following command:

net stop termservice

Then replaces the rdpwrap.ini file in the installation folder. And at the same command prompt with administrative privileges, please run the following command to restart the remote desktop protocol

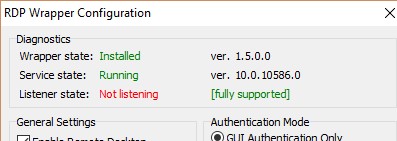

net start termservice Once the protocol starts, please go to the program folder and re-run RDPConf.exe. If you have done everything correctly, the result of the configuration window should be as follows:

By activating the program it will be possible to enable multiple remote desktops in Windows Server 2019.

Connecting Multiple Remote Desktop Users to Windows Server 2019

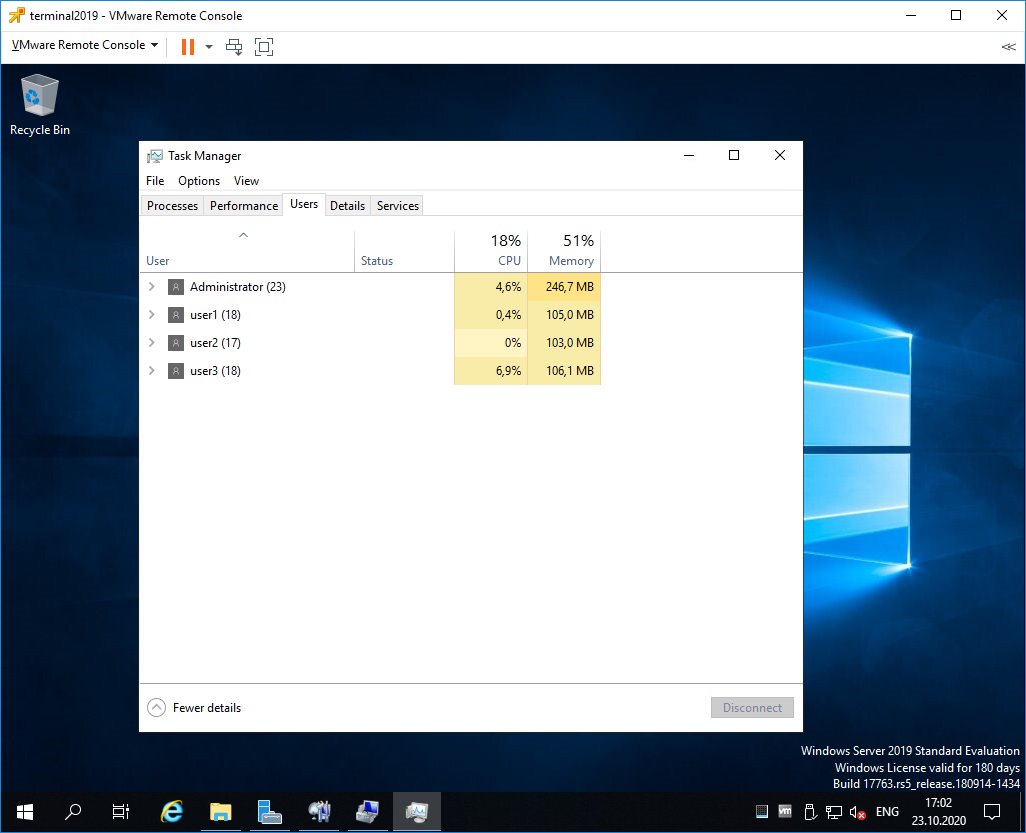

Finally, we will check if it is possible to connect more than two users per remote desktop. To achieve this, we will connect from a Windows 10 computer. Please follow the directions in this article. Here you can see the 5 remote writer users connected simultaneously from a Windows 10 computer.

In the following image, you can see the 5 users running in the task manager.

In the final analysis, we have seen how to enable multiple remote desktops on Windows Server 2019. With these instructions, it is possible to bypass the restrictions imposed by Microsoft and be able to connect more than two desktops. Even if Windows updates damage the program, we learned how to solve the problem. I hope you enjoyed the tutorial as much as I did. Greetings and see you soon!

Содержание

- DATAENGINER

- Настройка службы Active Directory

- Настройка Сервера Лицензирования RDP.

- Установка роли Remote Desktop Services Host (RDSH) на Windows Server 2019 в рабочей группе

- Установка роли Remote Desktop Services в Windows Server 2019

- Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

- Windows Server 2019 — терминальный сервер без домена

- Подготовка Windows Server 2019

- Установка роли терминального сервера

- Роль Remote Desktop Licensing

- Роль Remote Desktop Session Host

- Практические испытания

- Заключение

DATAENGINER

Добрый день! Сегодня мы рассмотрим как настроить удаленный рабочий стол, чтобы им могли пользоваться сразу несколько человек. По умолчанию в Windows Server существуют ограничения для работы с удаленным рабочим столом, одновременного с RDS могут работать не более двух пользователей. Для того же, чтобы одновременно можно было подключаться трем и более пользователям нам необходимо настроить Сервер Лицензирования RDP.

Прежде чем настроить Сервер Лицензирования Пользователей нам необходимо настроить службы Active Directory.

Настройка службы Active Directory

Обратите внимание, что пробный период для сервера лицензирования составит 120 дней.

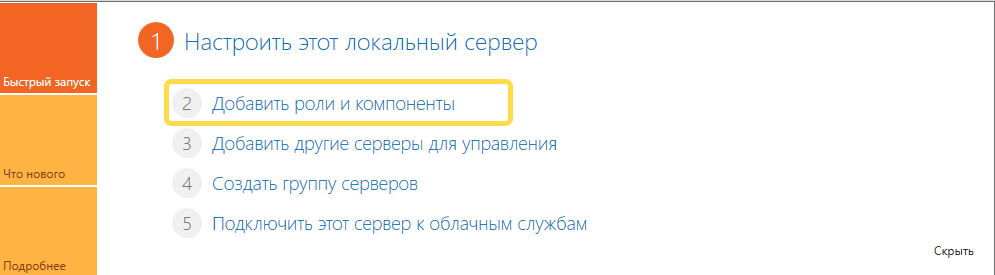

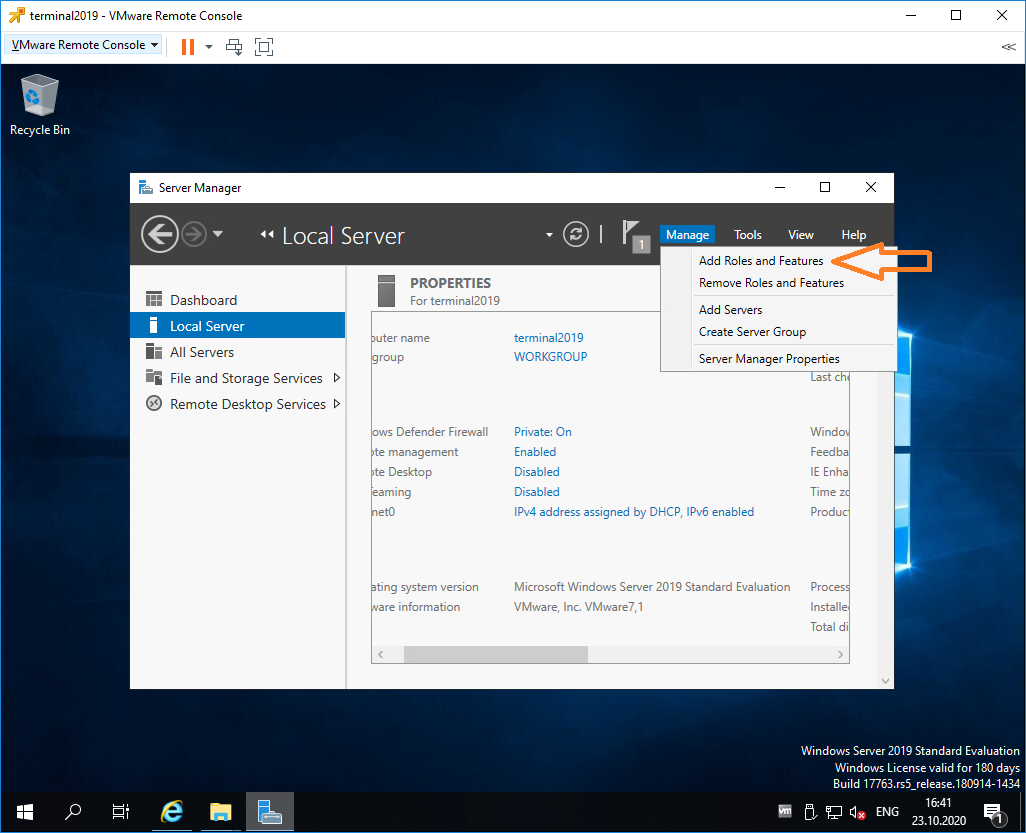

Шаг 1. Откроем окно Server Manager и выберем добавить роли и компоненты.

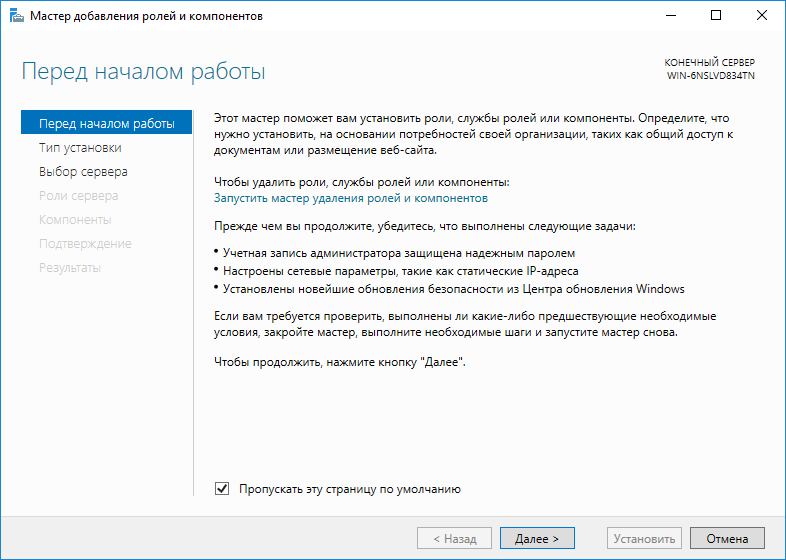

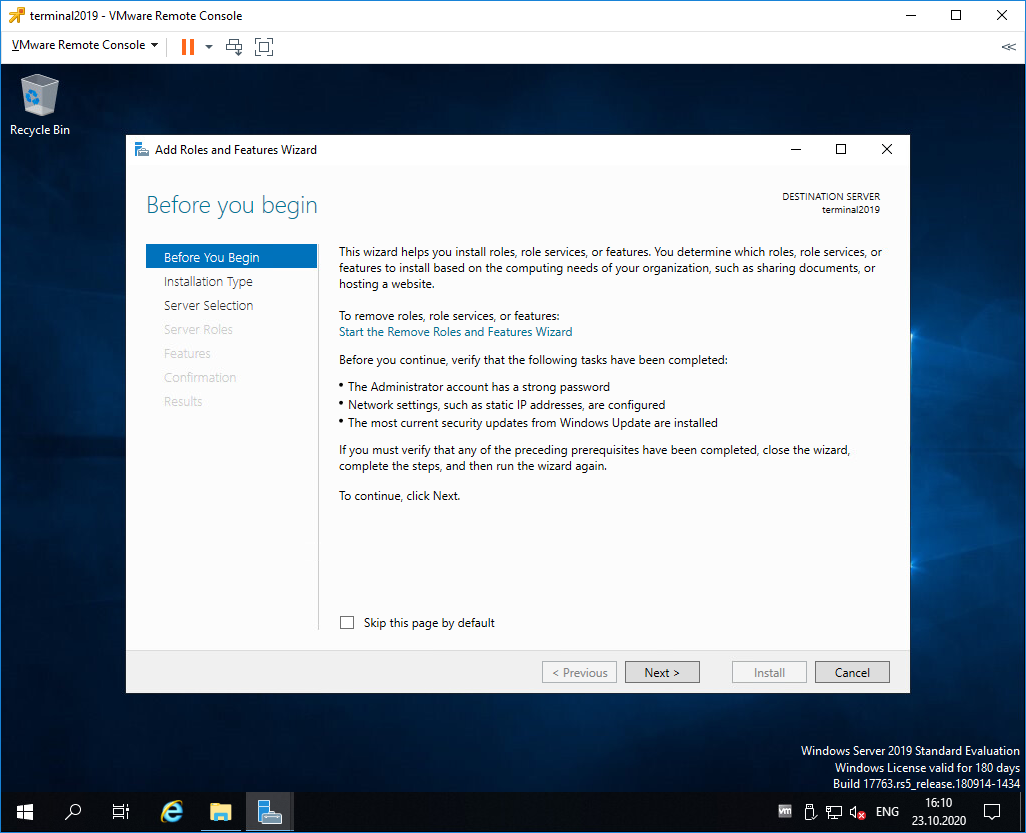

Первая появится страница с кратким описанием требований для работы мастера по установке ролей и компонентов. Нажмем далее.

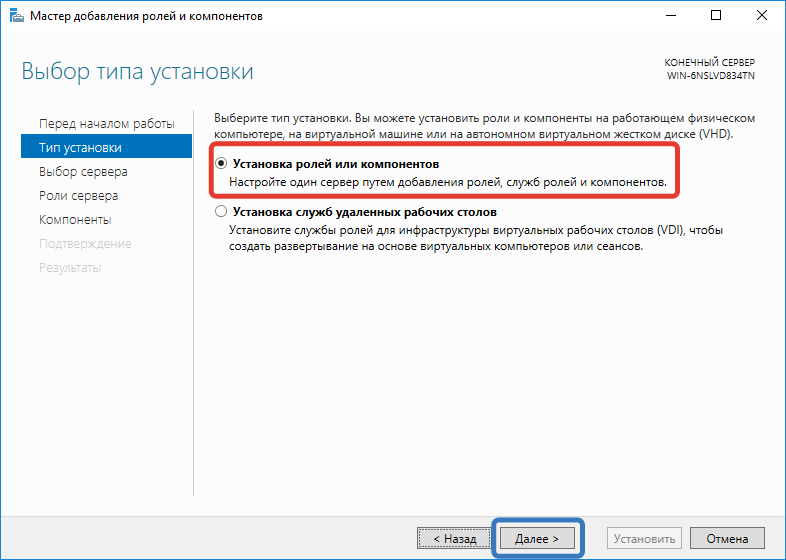

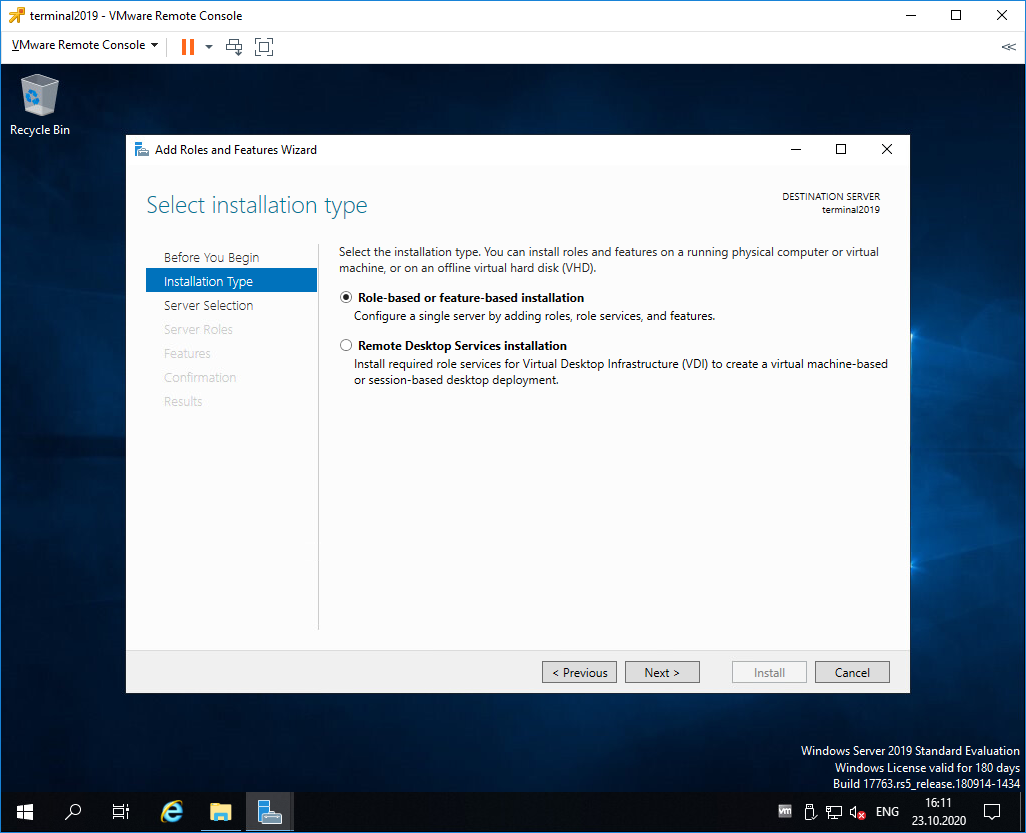

Затем мы выбираем «Установка ролей и компонентов» и нажимаем «Далее».

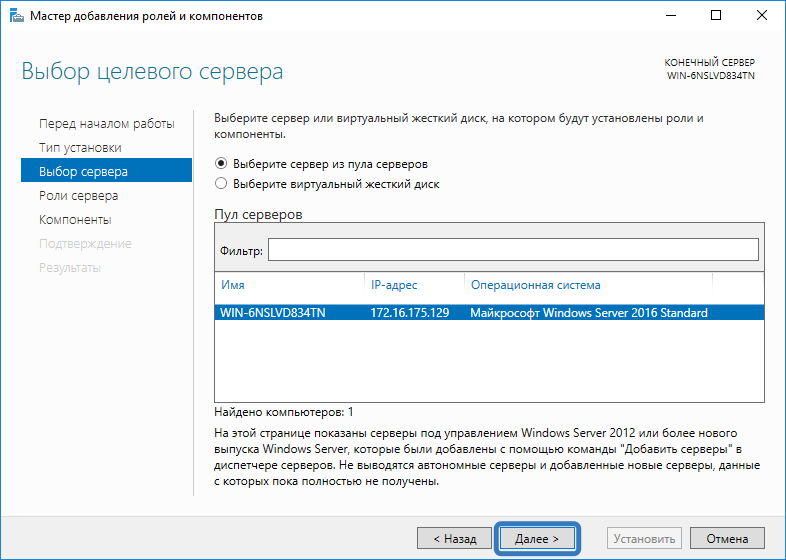

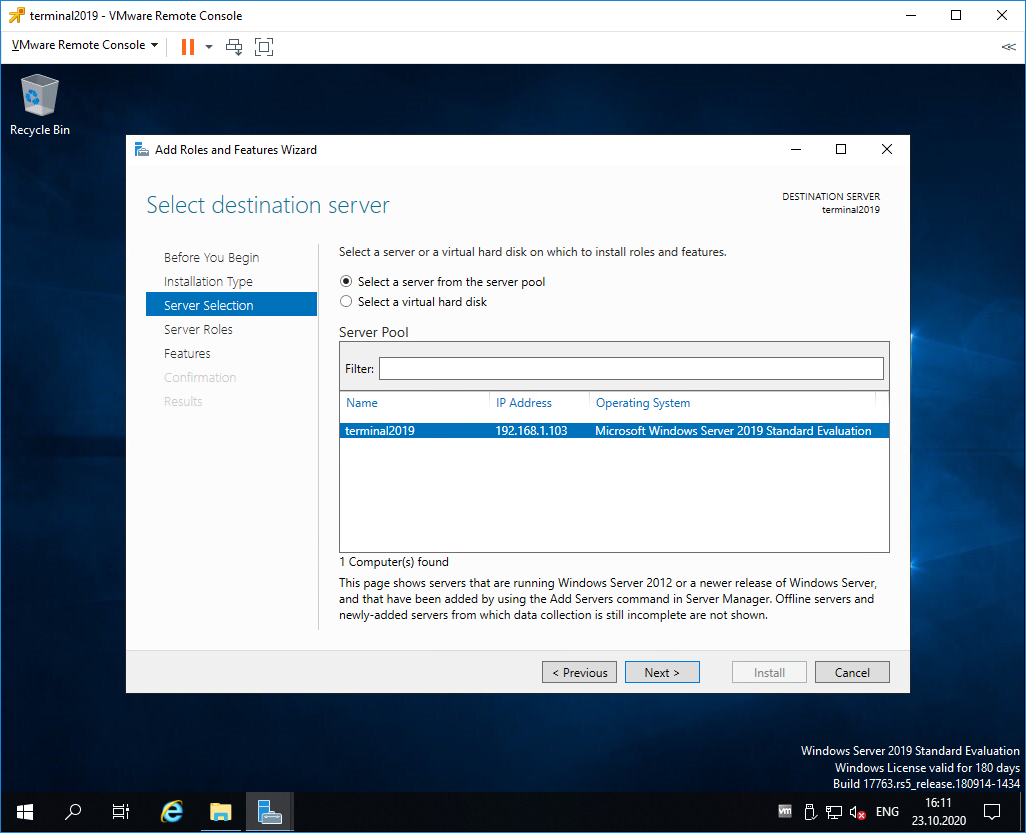

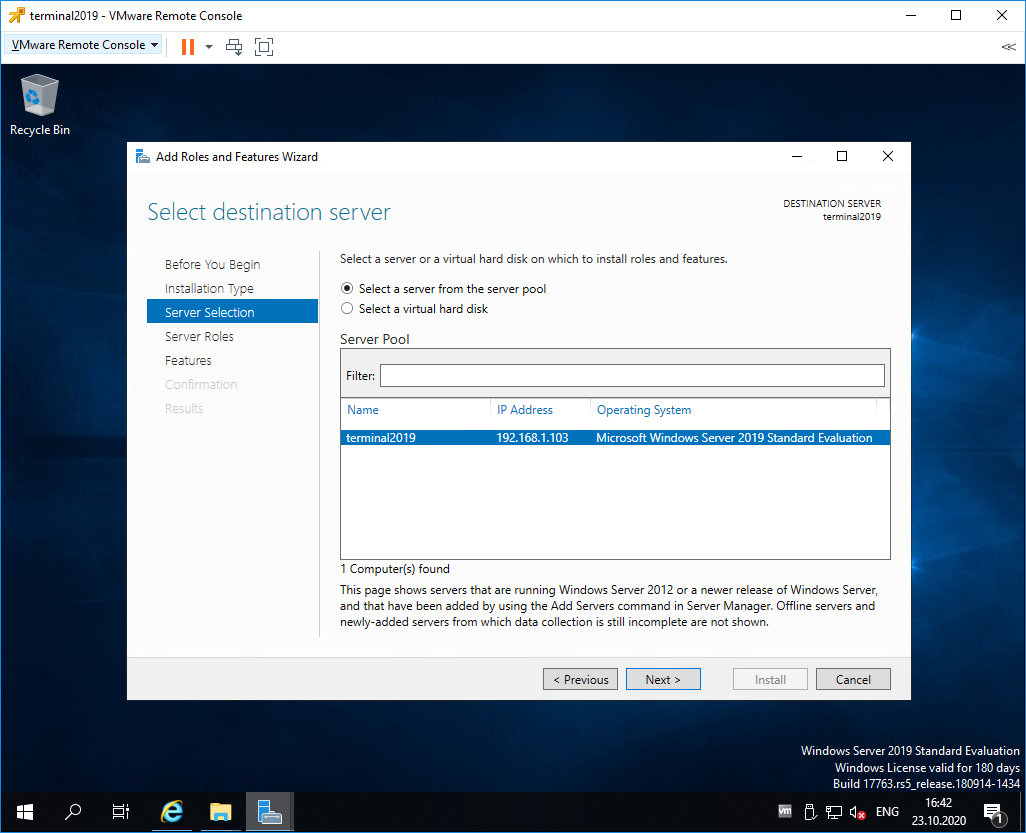

Шаг 2. Далее выбираем ресурс на котором будет проходить установка.

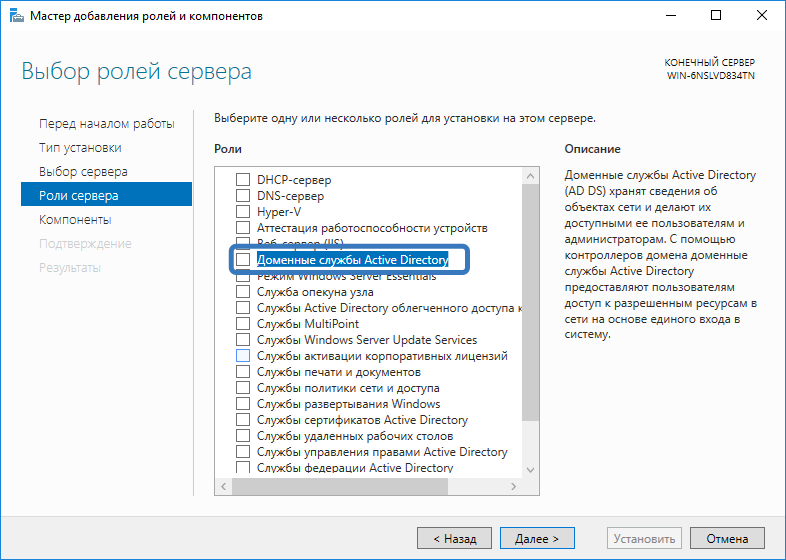

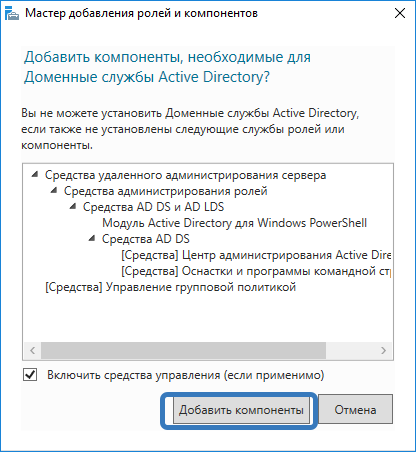

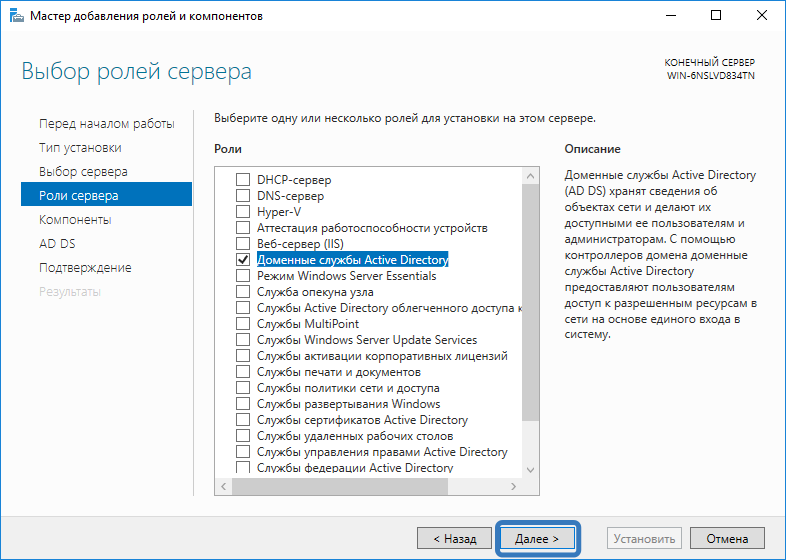

Шаг 3. Для установки Сервера Лицензирования RDP необходимо, чтобы был установлены и настроенные доменные службы Active Directory. Выбираем данный компонент, после чего появится еще одно окно где необходимо подтвердить действие.

Будут отображены все установленные компоненты. Подтвердим установку нажав добавить компоненты.

После чего нажмем далее.

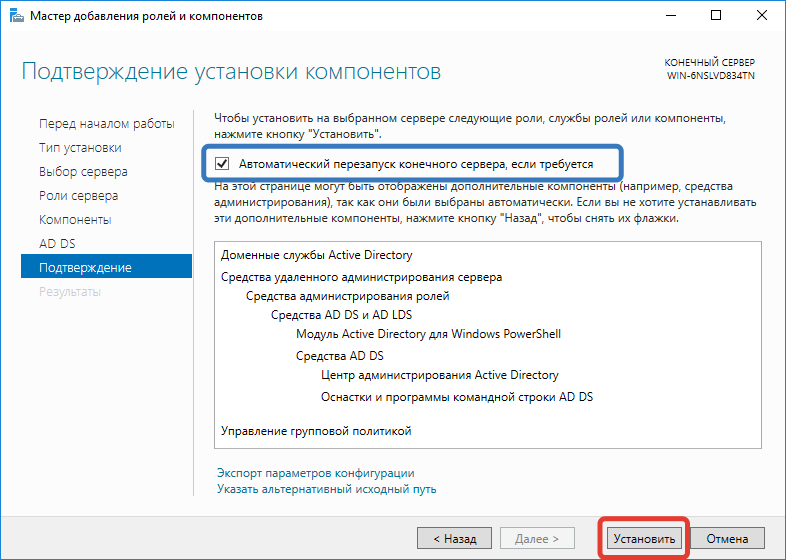

Далее несколько раз нажмем кнопку далее, пока не дойдем до последней страницы. На ней выставляем автоматический перезапуск сервера и нажимаем кнопку установить.

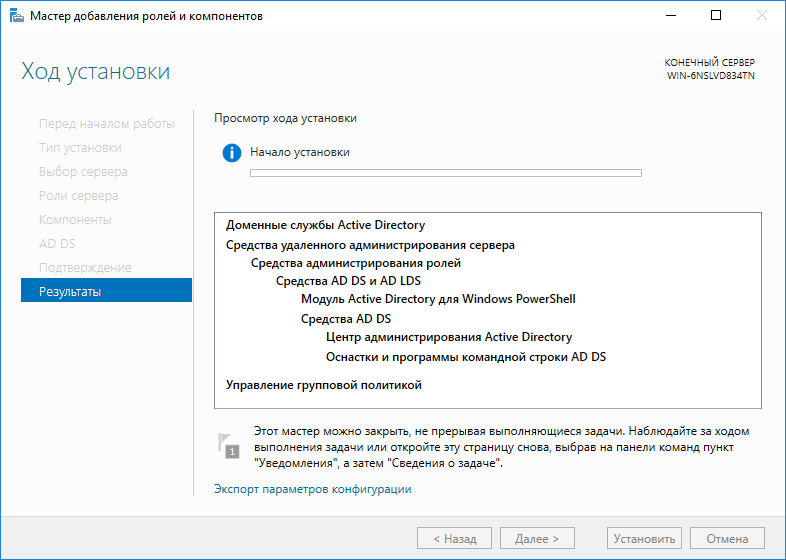

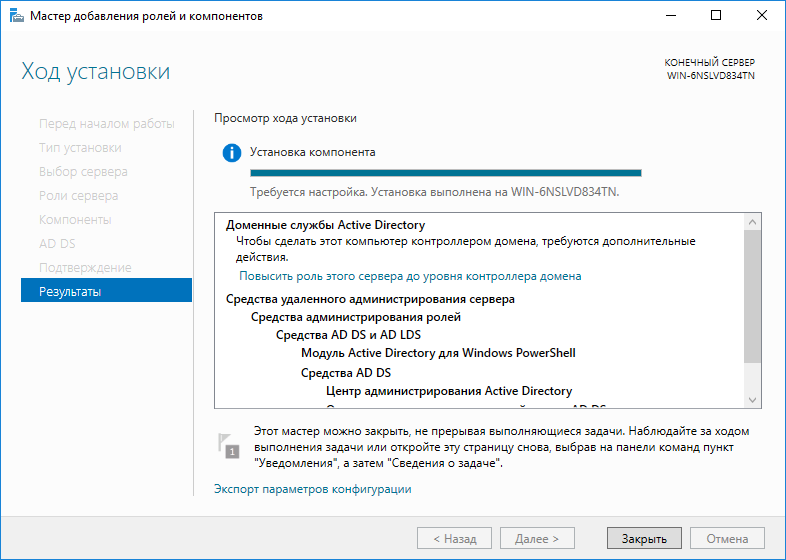

Далее начнется установка компонентов необходимых для нормальной работы доменной службы Active Directory. Дожидаемся окончания установки.

По окончании установки нажмем кнопку закрыть.

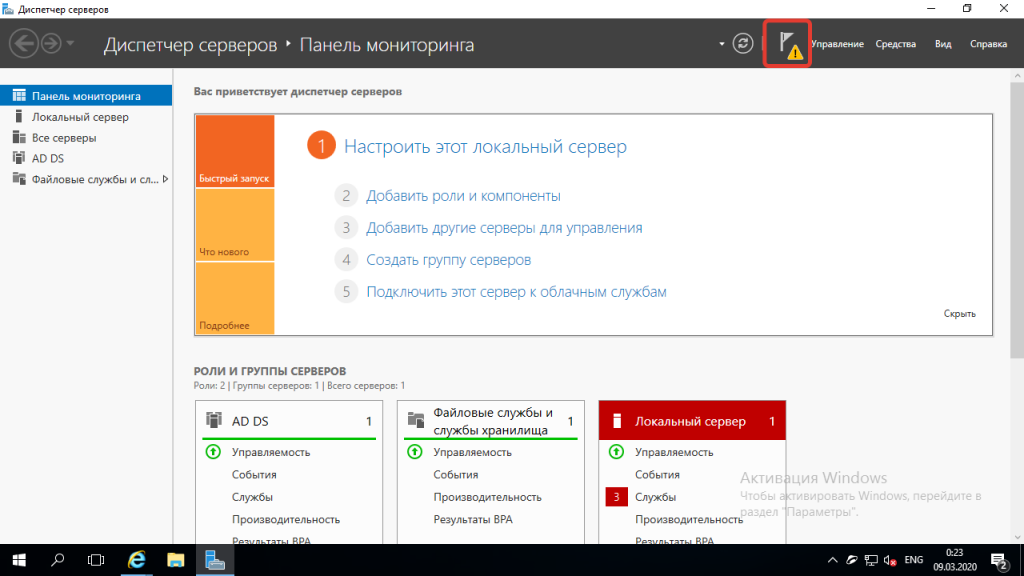

Шаг 4. По окончании установки вернемся к окну Server Manager и нажмем на флажок, чтобы сконфигурировать наш Active Directory.

В появившемся окне выбираем повысить уровень сервера до контроллера домена и переходим к настройке Active Directory.

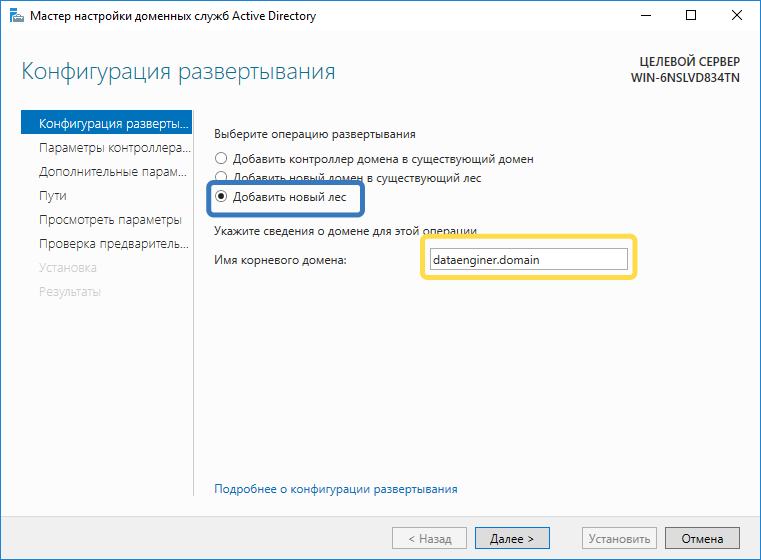

В появившемся окне выбираем добавить новый лес и указываем название леса доменов.

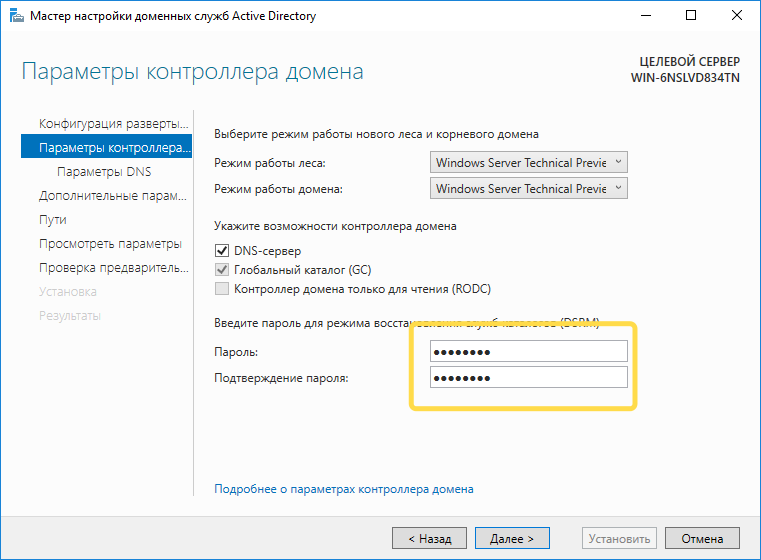

Далее оставим все предложенное по умолчанию и установим пароль для восстановления домена.

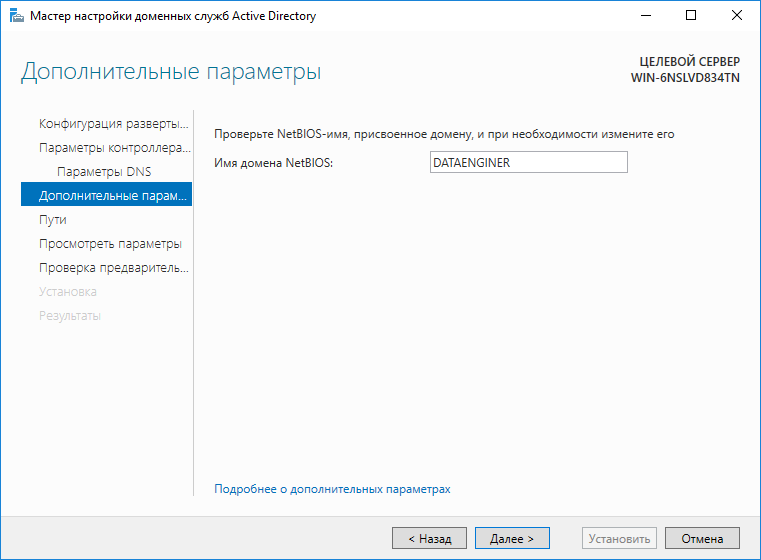

Далее нам будет показано имя NetBios, при необходимости мы можем его изменить.

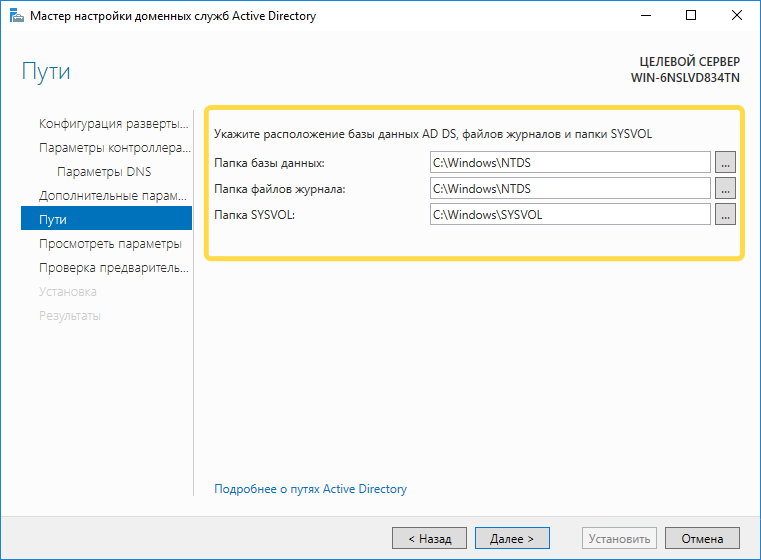

Будут отображены пути по умолчанию где будут хранится база данных и файлы журналов. При необходимости мы их также можем изменить.

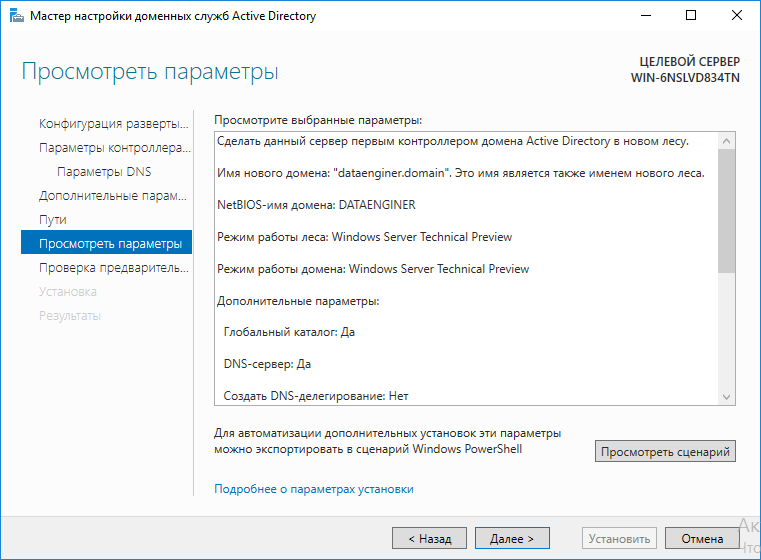

После чего будет выведена общая информация касательно конфигурации службы Active Directory.

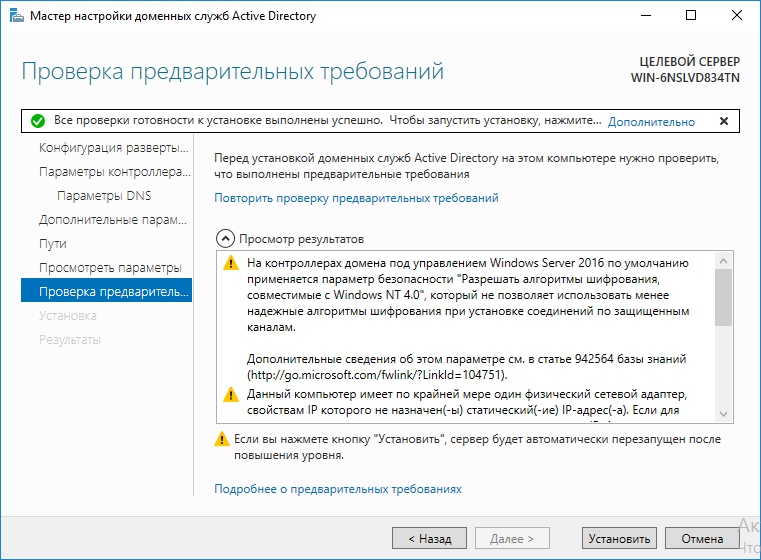

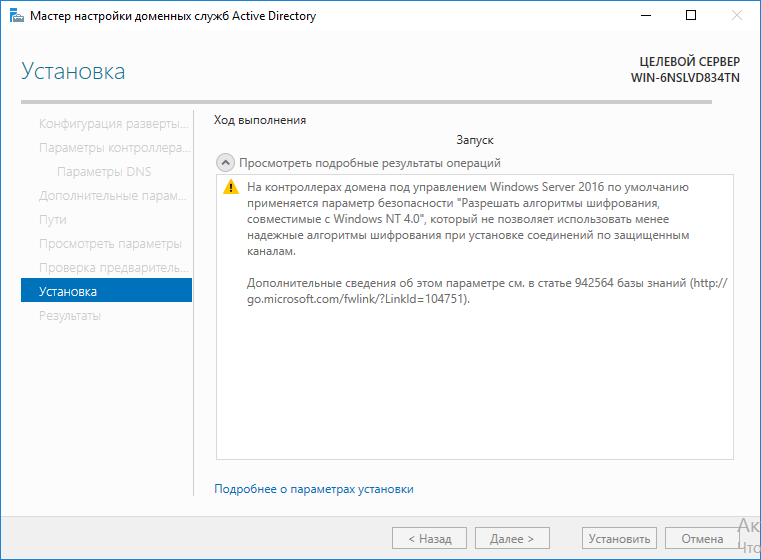

И на последнем шаге перед конфигурацией домена будет проведена проверка на соответствие сервером требований, а так же будет выведена дополнительная информация касательно работы с доменом с которой вы можете ознакомиться вкратце в окне или более подробно перейдя по ссылкам указанным в окне. По окончании проверки нажмем Установить. После чего служба Active Directory будет автоматически установлена, а сервер по окончании установки будет перезагружен.

Дожидаемся окончания установки и перезагрузки системы.

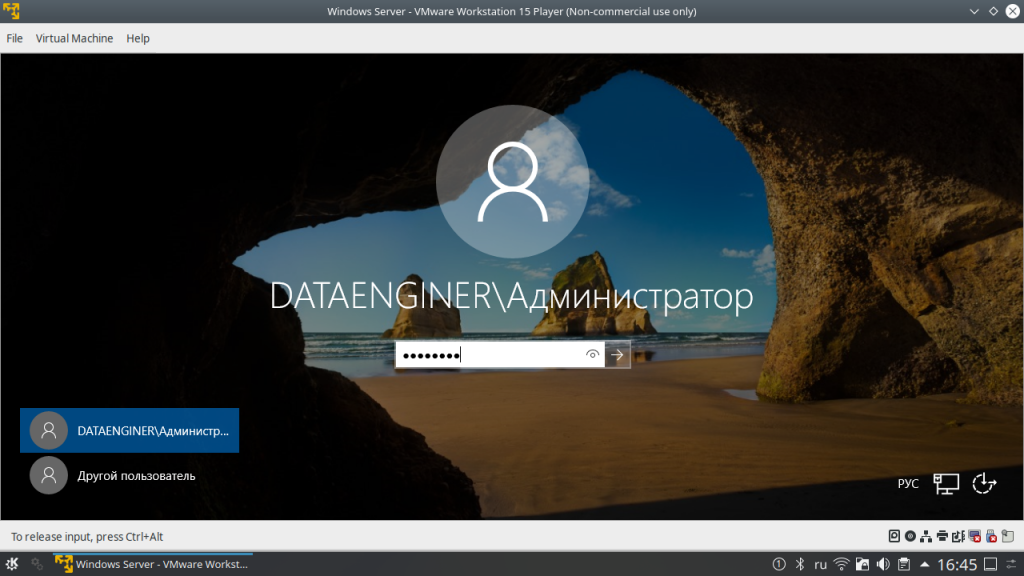

После перезагрузки обратите внимание перед именем пользователей появится имя созданного нами домена и для подключения по RDP теперь необходимо указывать имя домена.

Настройка Сервера Лицензирования RDP.

Теперь приступим к установке и настройке непосредственно сервера Лицензирования.

Шаг 1. Для установки Сервера лицензирования снова откроем окно Сервер менеджера. Вновь нажмем добавить роли и компоненты.

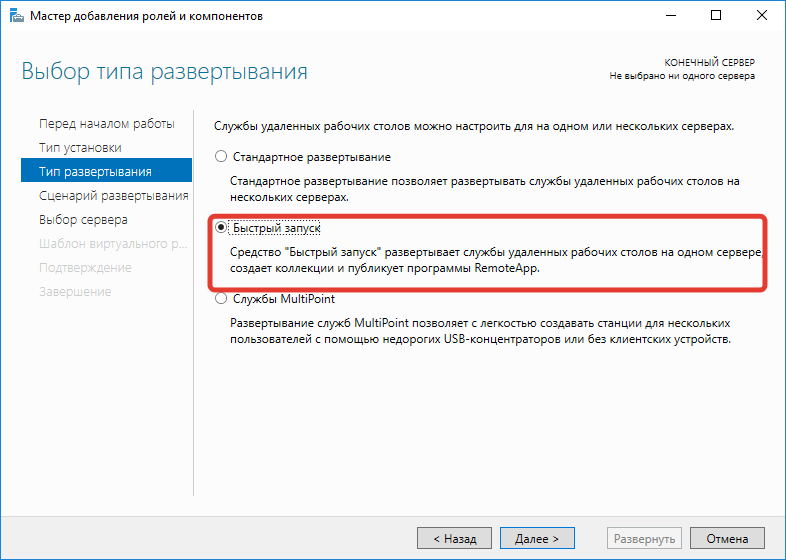

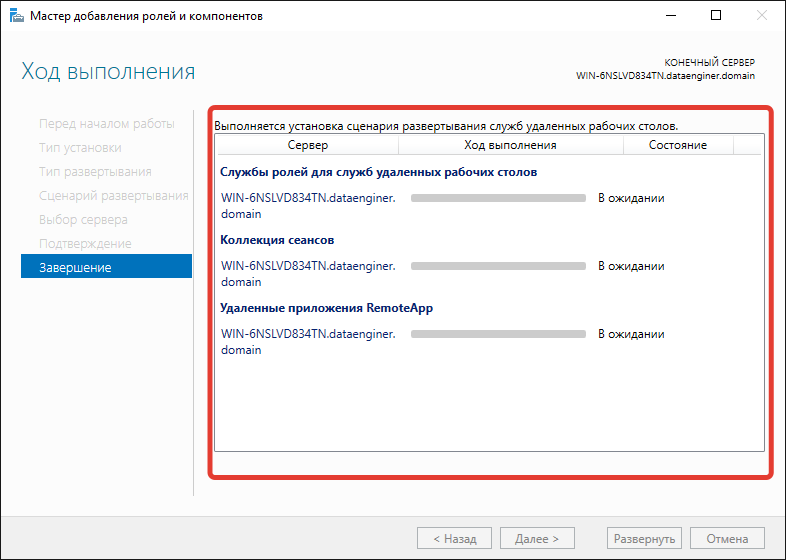

В качестве типа установки выбираем установка служб удаленных рабочих столов и нажимаем далее.

Шаг 2. Выбираем быстрый запуск, чтобы система сама автоматически настроила многие параметры.

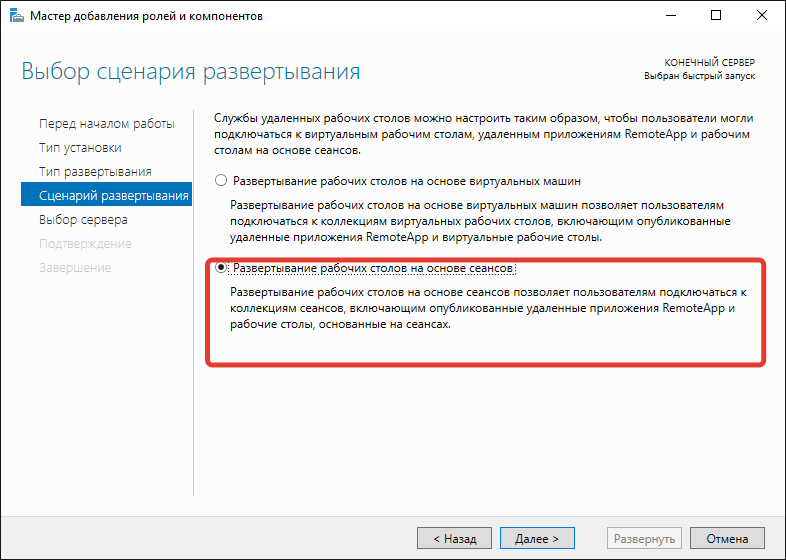

Шаг 3. На данном шаге выбираем Развертывание рабочих столов на основе сеансов.

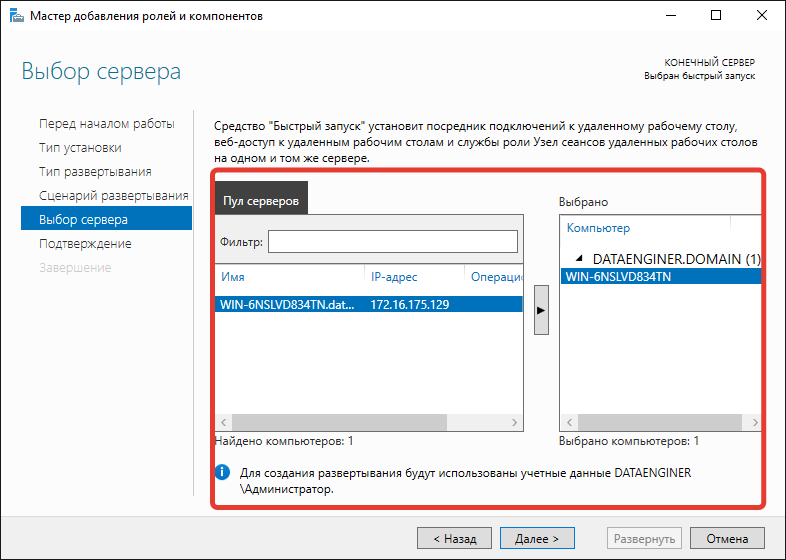

Шаг 4. На данном шаге мы выбираем нашу виртуальную машину и нашу виртуальную машину, которая входит в ранее созданный нами лес доменов.

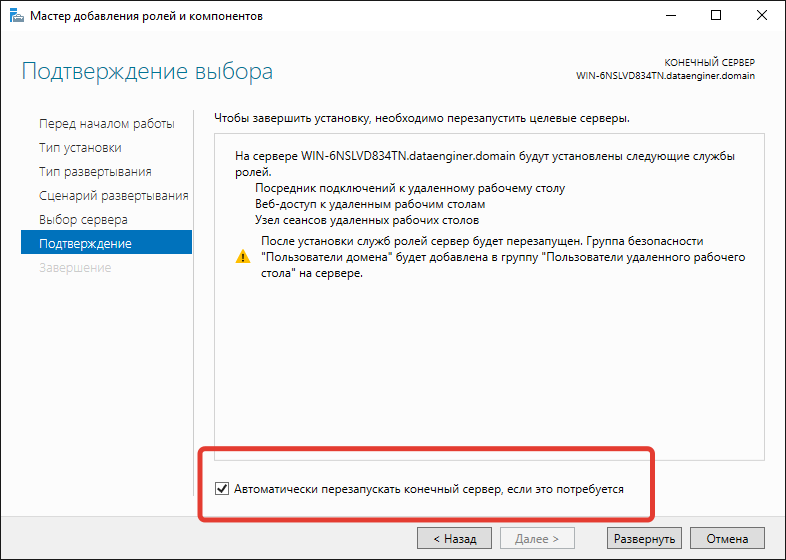

На странице с информацией о том, какие службы будут установлены нажмем Автоматически перезапускать конечный сервер если это потребуется. Нажмем Развернуть.

Начнется установка службы, нам будет необходимо дождаться окончания установки и перезагрузки системы.

По окончании перезагрузка произойдет автоматически.

После перезагрузки, вы сможете подключаться к виртуальному серверу от 3 и более учетных записей пользователей одновременно.

Источник

Установка роли Remote Desktop Services Host (RDSH) на Windows Server 2019 в рабочей группе

В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Windows Server с ролью RDSH (Remote Desktop Session Host) позволяет одновременно подключаться к серверу по RDP нескольким пользователям (по умолчанию в Windows Server разрешены только 2 административных RDP подключения). Для каждого пользователя создается отдельная сессия и он получает доступ к персональному рабочему столу

Если вы планируете используете отдельный RDS сервер в рабочей группе, имейте в виду, что его функциональность ограничена. Он не может масштабироваться до полноценной RDS фермы, нельзя создавать отдельные коллекцию или RemoteApp, нет брокера, нельзя использовать User Profile Disks для профилей пользователей, отсутствуют средства централизованного управления, при проведении операций обслуживания RDP сервис будет недоступен.

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

Для этого можно использовать Server Manager или PowerShell.

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

Проверьте, какие RDS роли установлены на сервере:

Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

Следующий этап – настройка роли Remote Desktop Licensing, которая обеспечивает лицензирование RDP подключений пользователей к вашему RDS серверу. Вы можете установить и активировать роль Remote Desktop Licensing на данном хосте (если он у вас один), либо можете разместить роль RDLicensing на другом сервере. Один сервер с ролью RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

Настройка роли Remote Desktop Session Host в рабочей группе

Если вы не нацелите ваш RDSH сервер на сервер лицензирования RDS, который может выдать пользователям лицензии, ваш сервер будет находится в триальном режиме. В этом режиме службы RDS работают в течении всего 120 дней (при каждом подключении в трее будет появляться сообщение “ Служба удаленных рабочих столов перестанет работать через xxx дней ”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

В локальной GPO нужно настроить параметры лицензирования RDS:

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Теперь нужно создать для пользователей локальные учетные записи на RDS сервере, под которыми они будут аутентифицироваться. Можно создать пользователей с помощью оснастки lusrmgr.msc или через PowerShell:

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить аккаунт в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Если у вас исчерпаны Per Device лицензии, вы можете вручную отозвать лицензии для некоторых устройств пользователей. Воспользуйтесь консоль RDSLicensing или таким PowerShell скриптом:

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает на RDSH в рабочей группе).

Источник

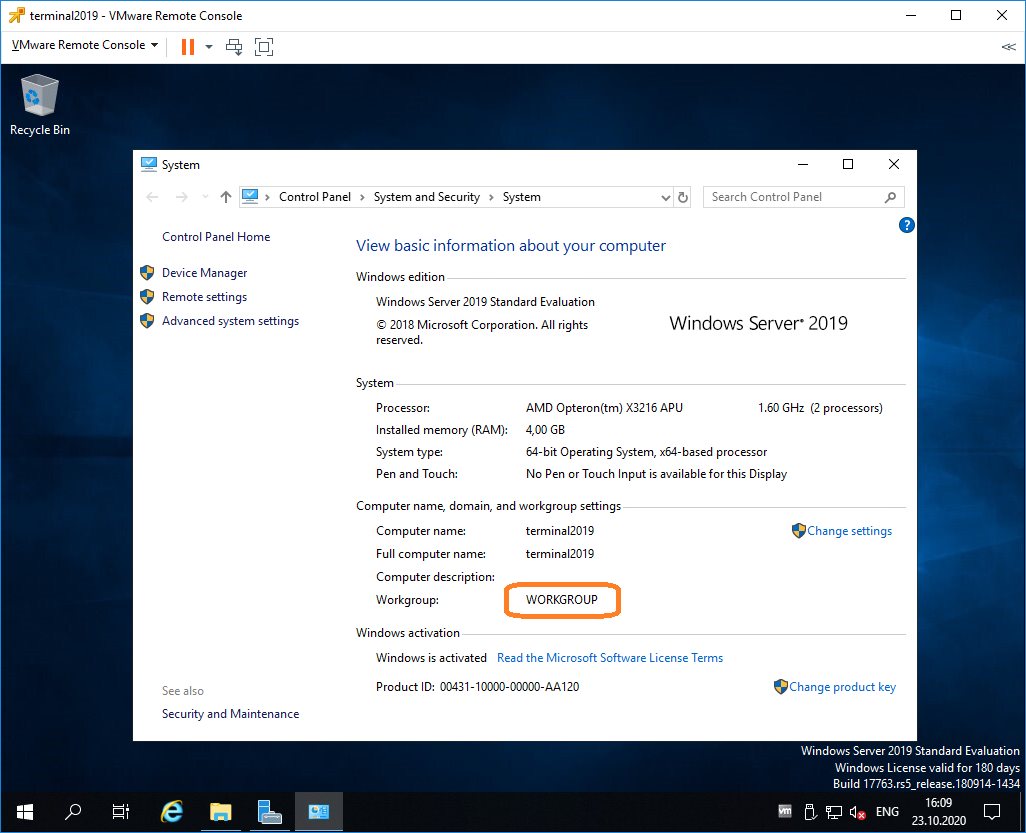

Windows Server 2019 — терминальный сервер без домена

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

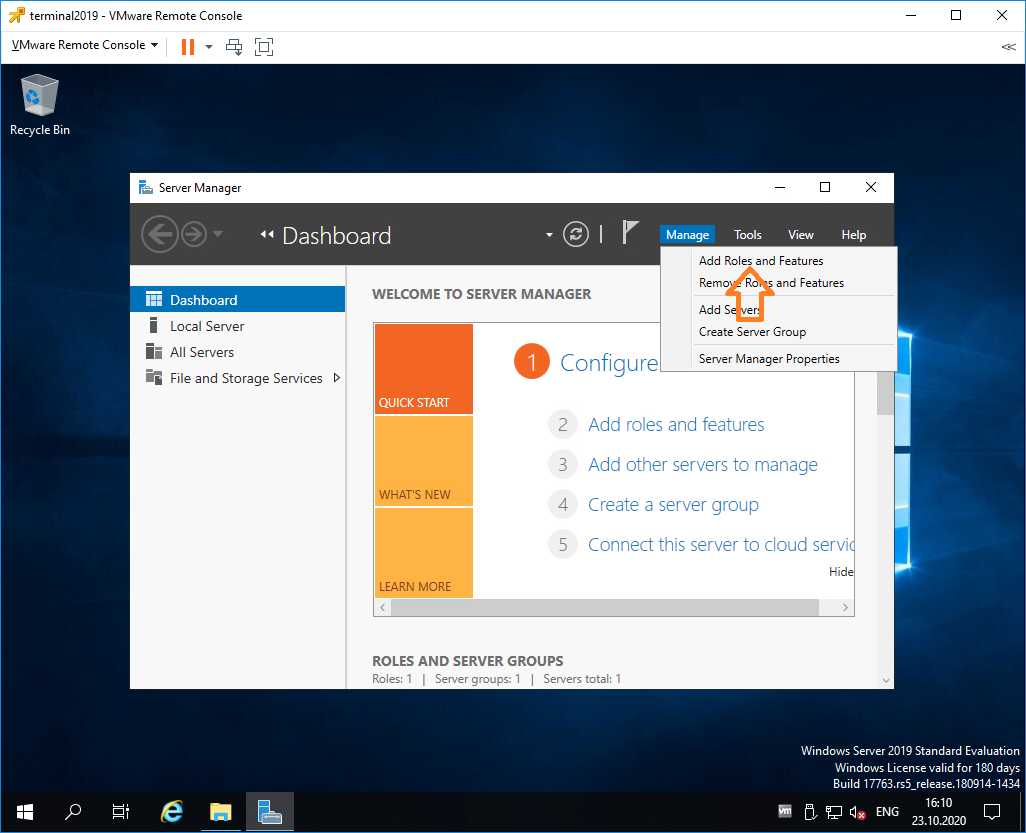

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

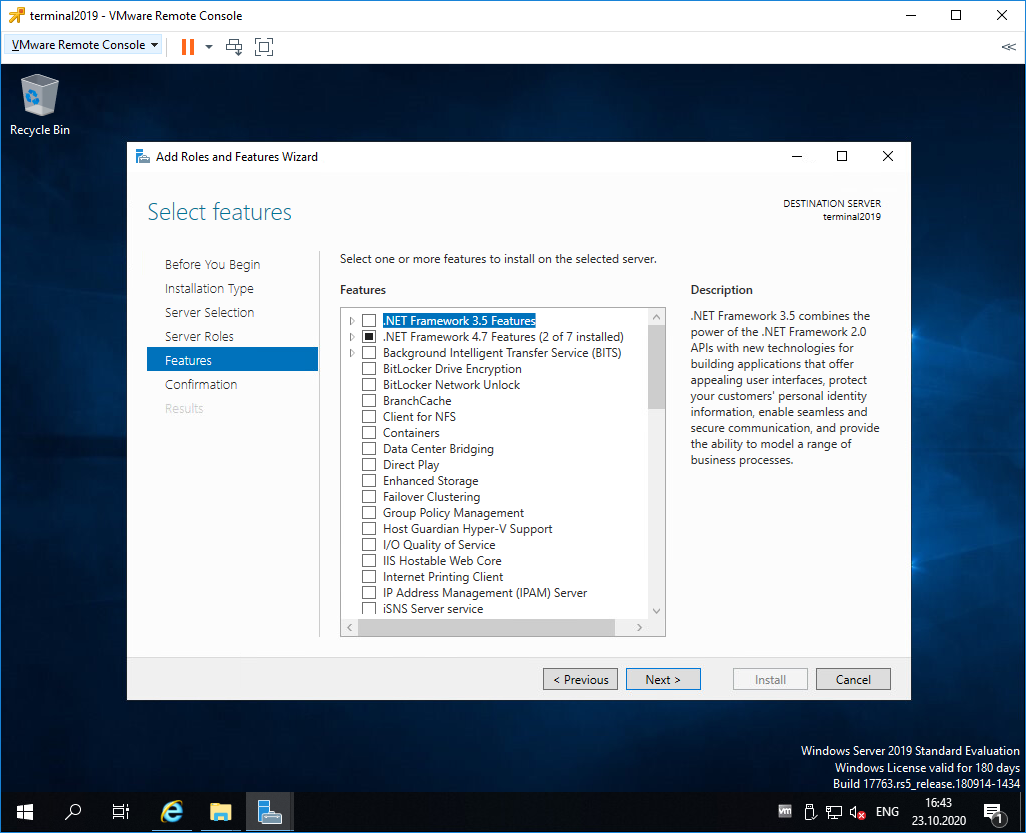

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

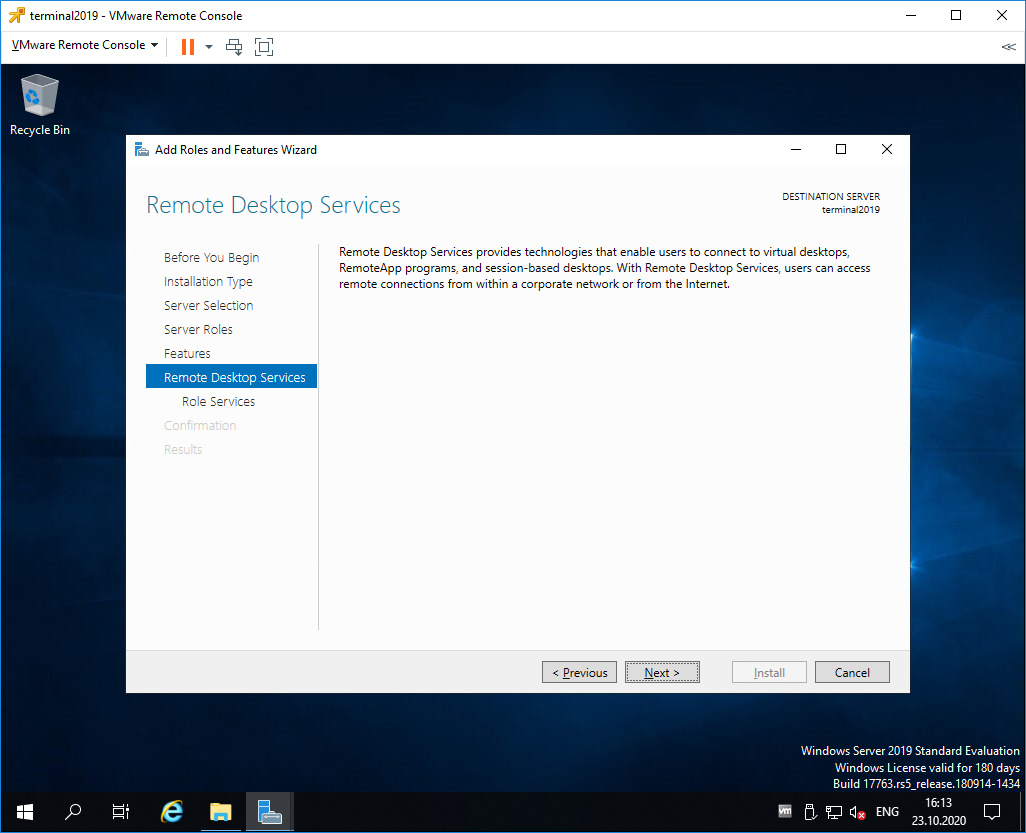

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

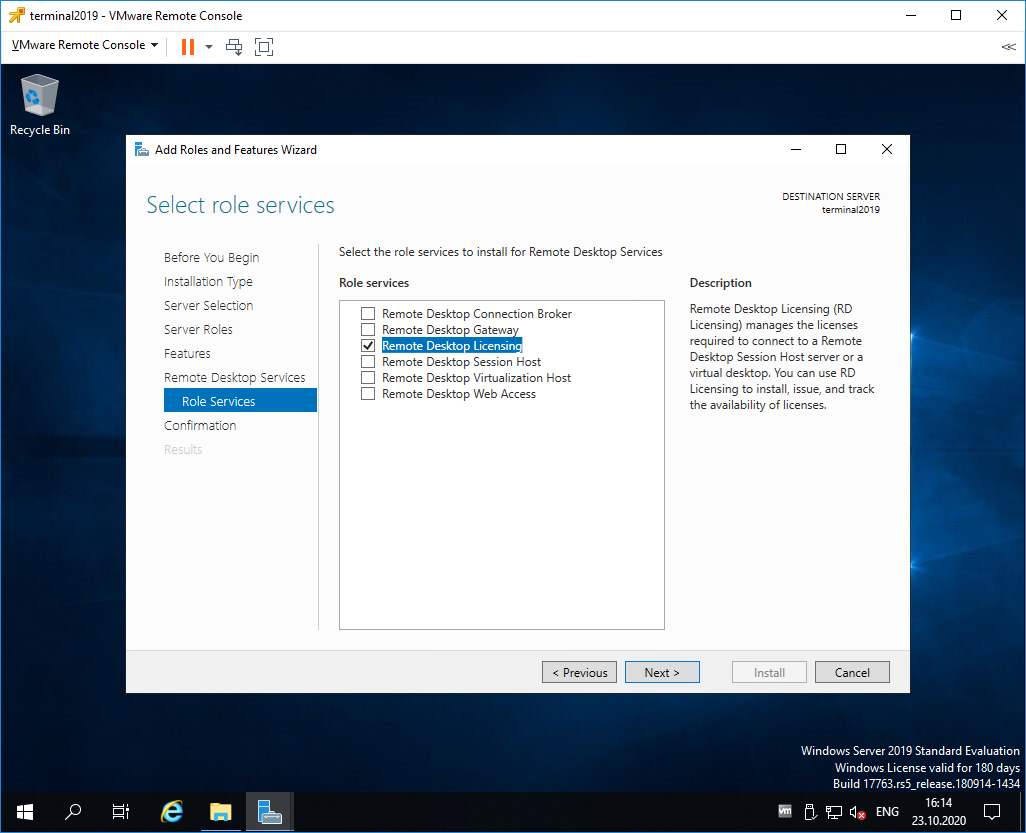

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

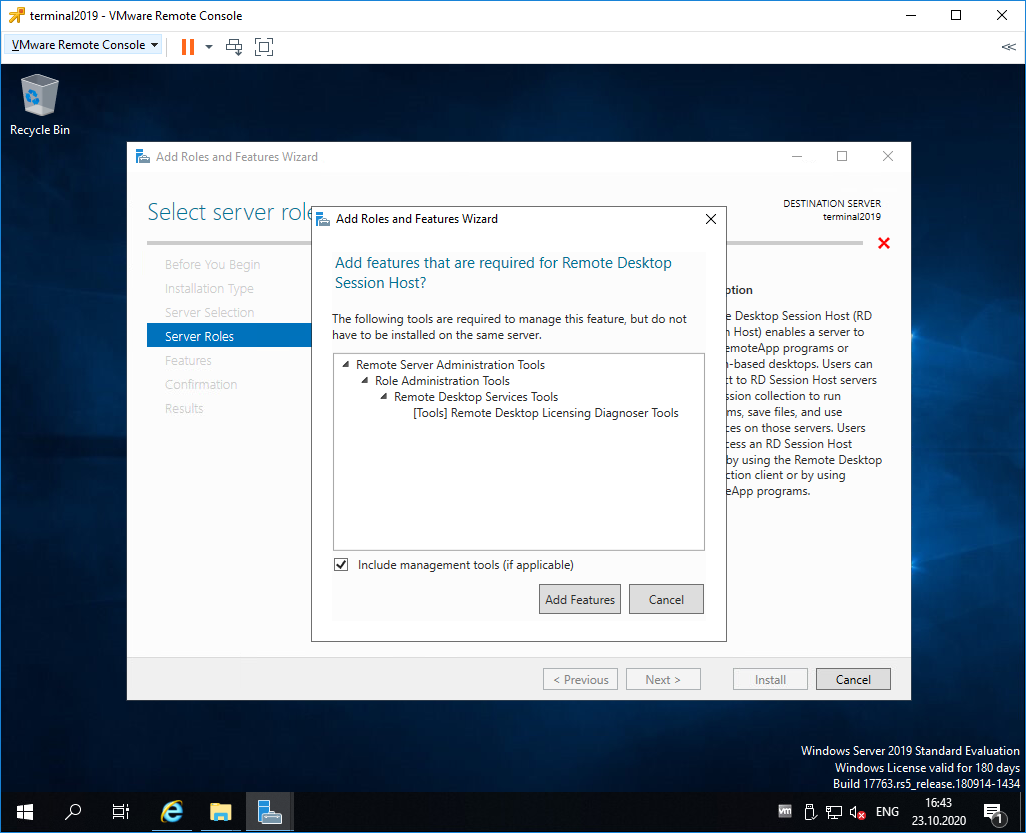

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

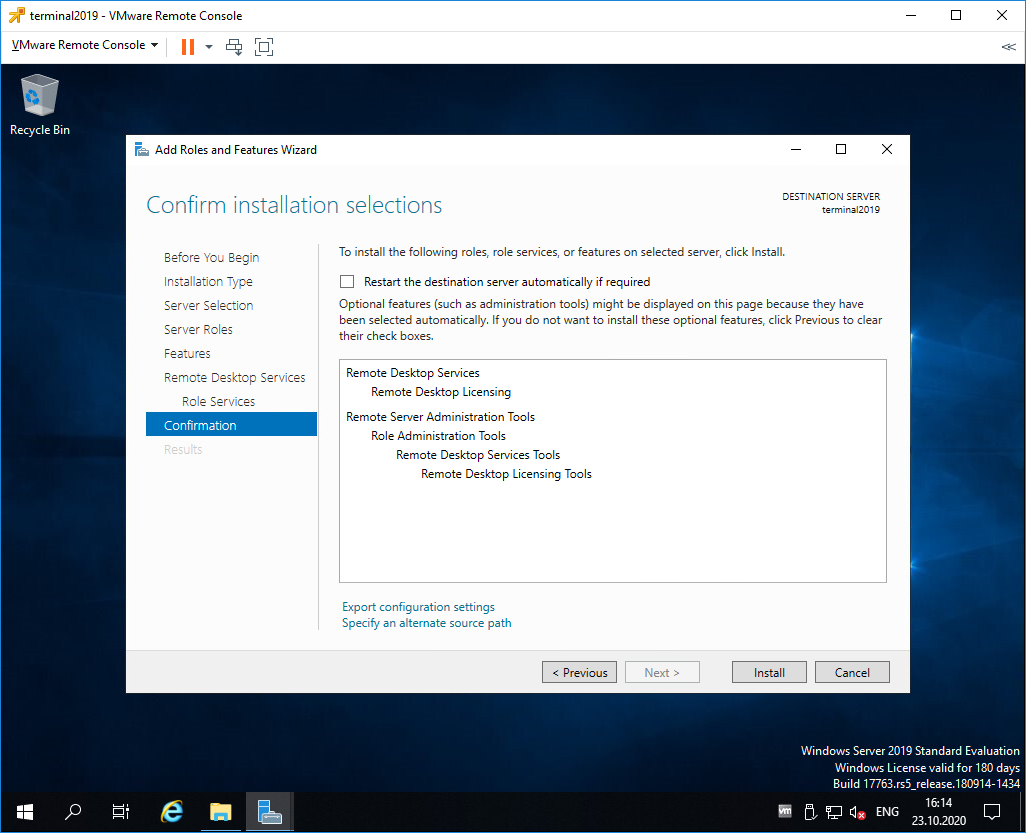

Попадаем в раздел Confirmation. Install.

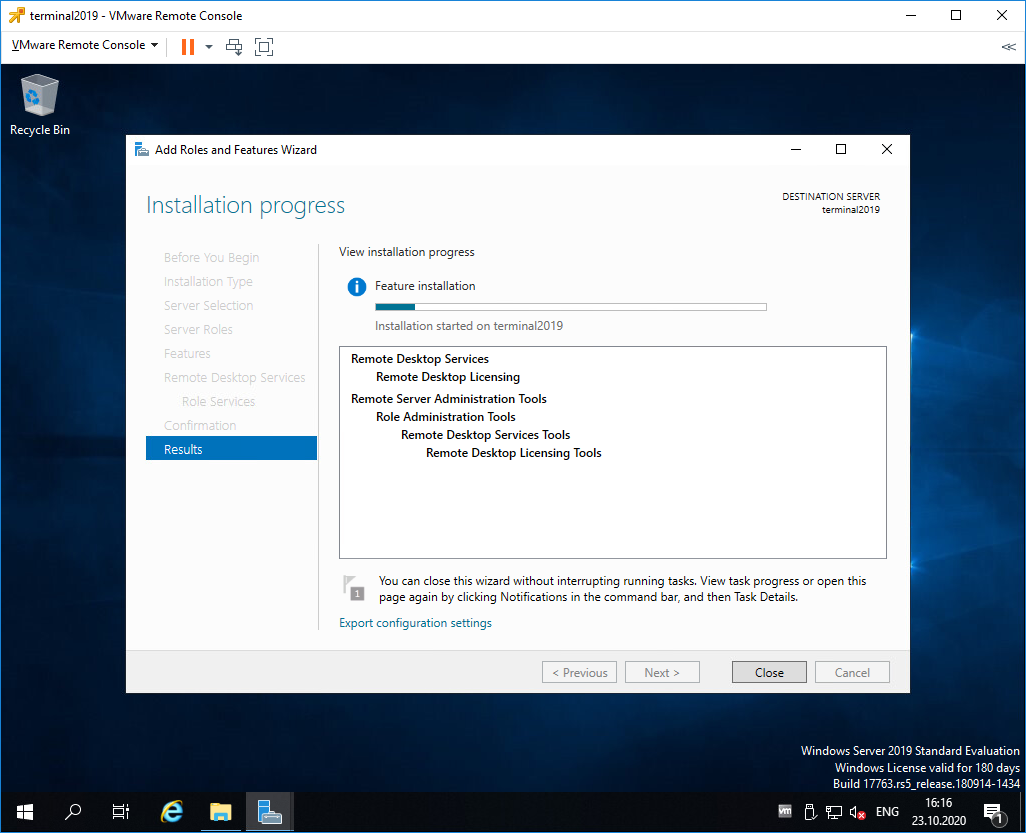

Начинается установка роли.

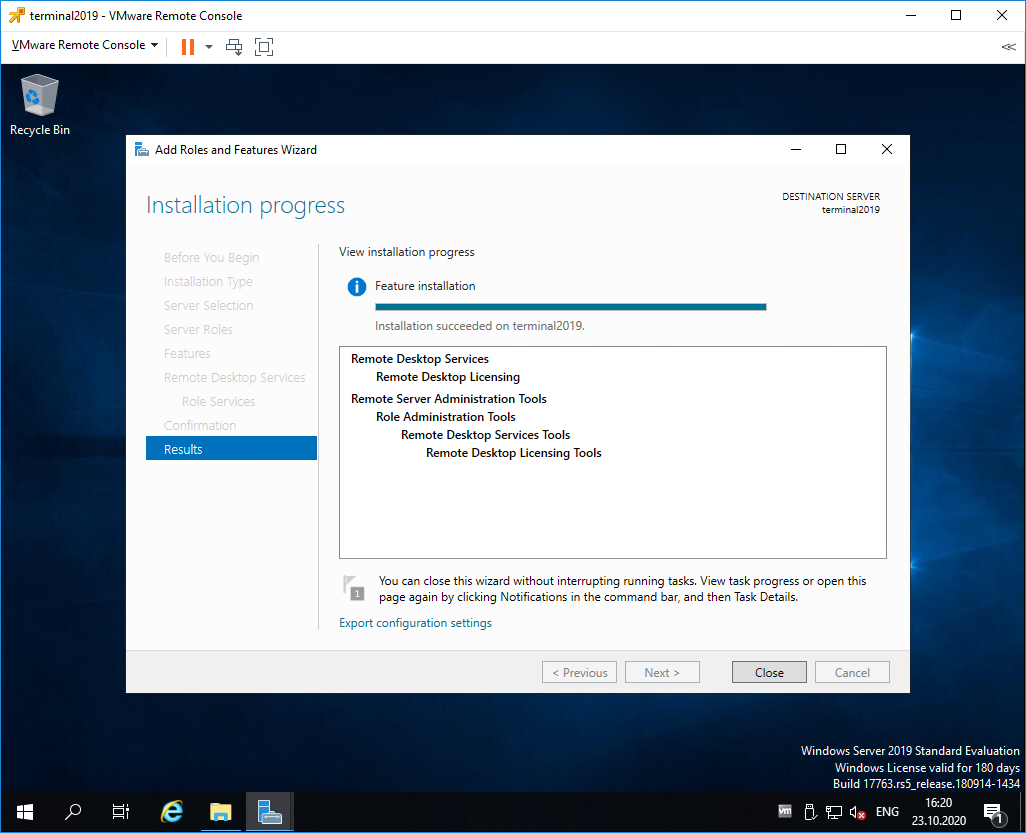

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

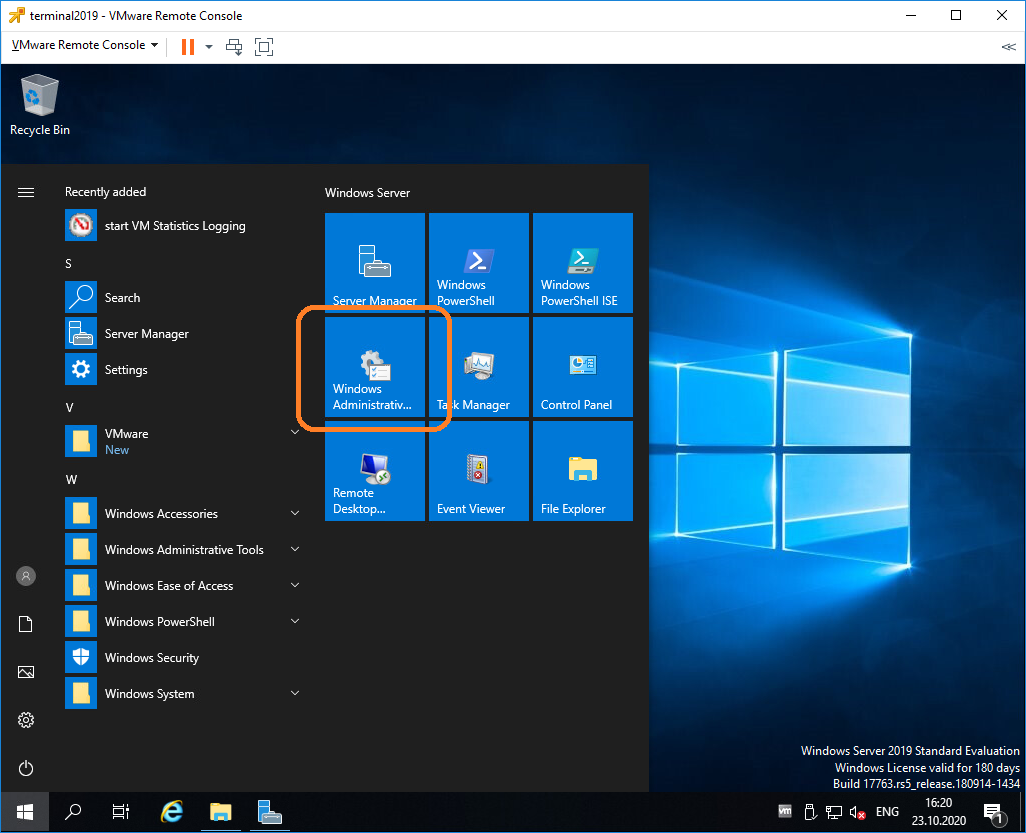

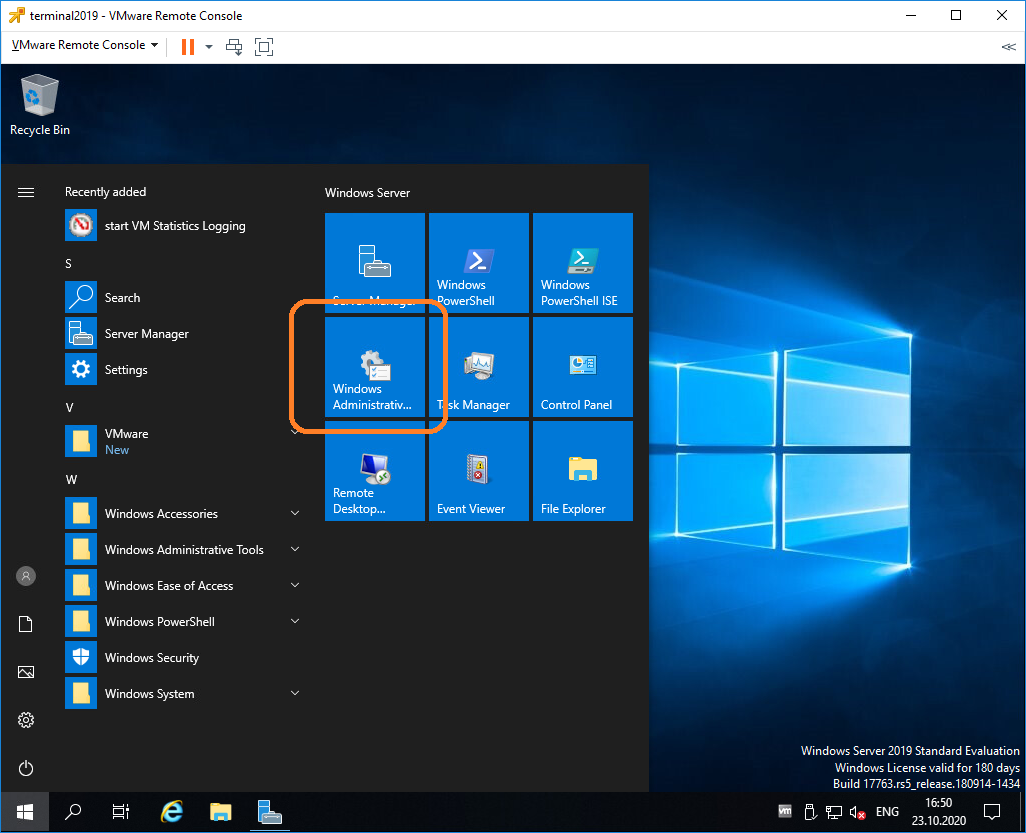

Открываем Windows Administrative Tools.

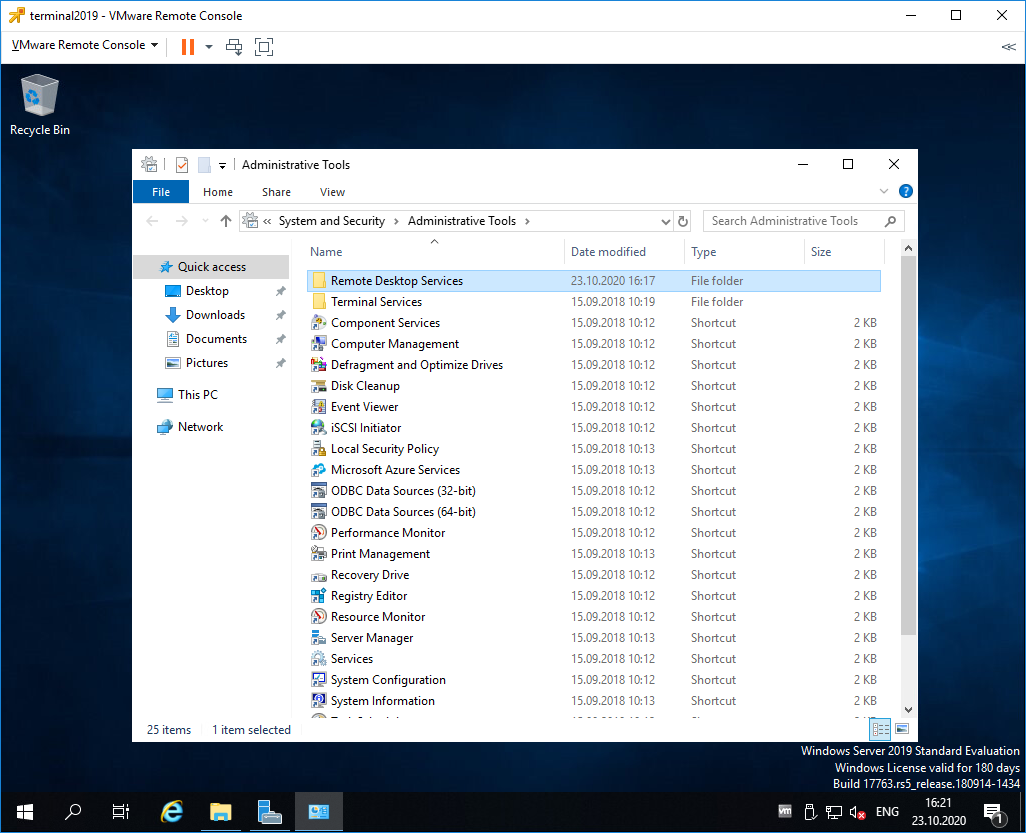

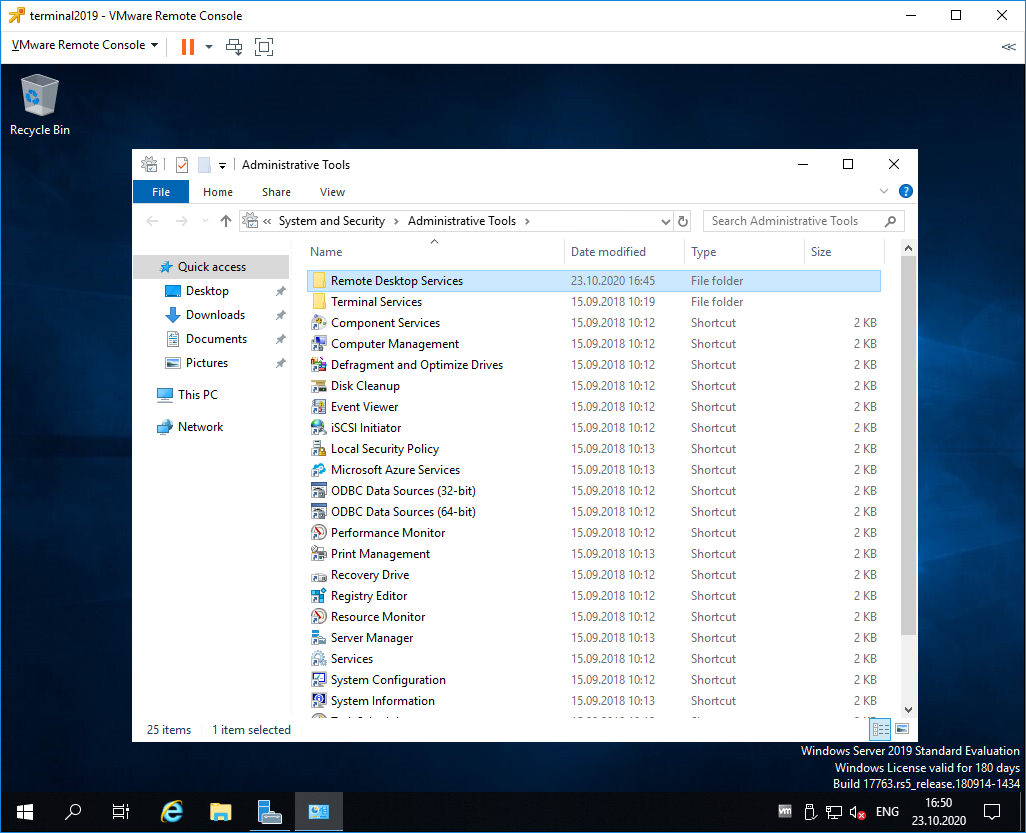

Переходим в папку Remote Desktop Services.

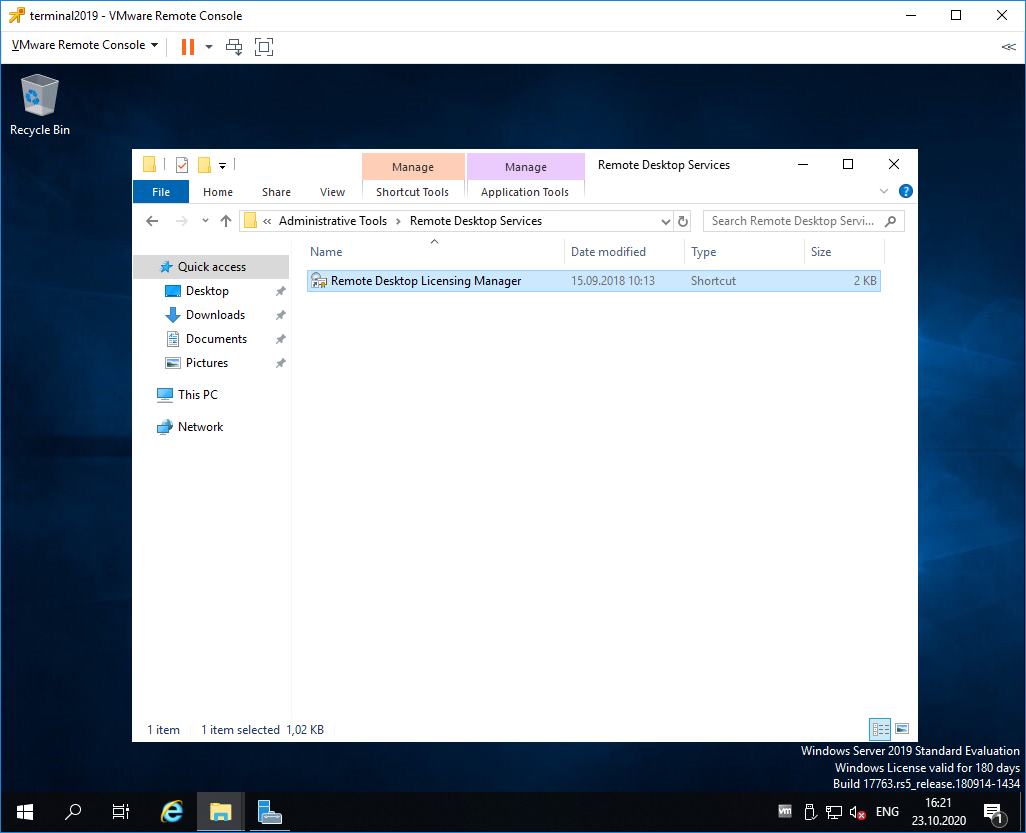

Запускаем оснастку Remote Desktop Licensing Manager.

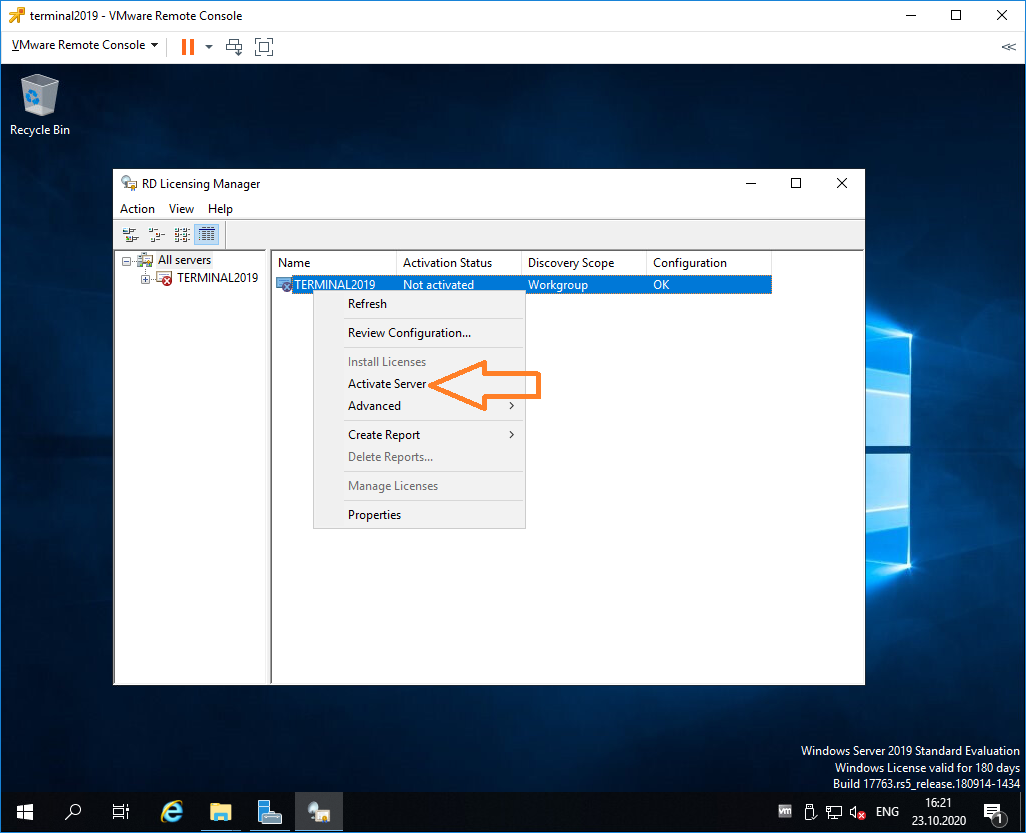

Выбираем наш сервер, правой кнопкой — активировать.

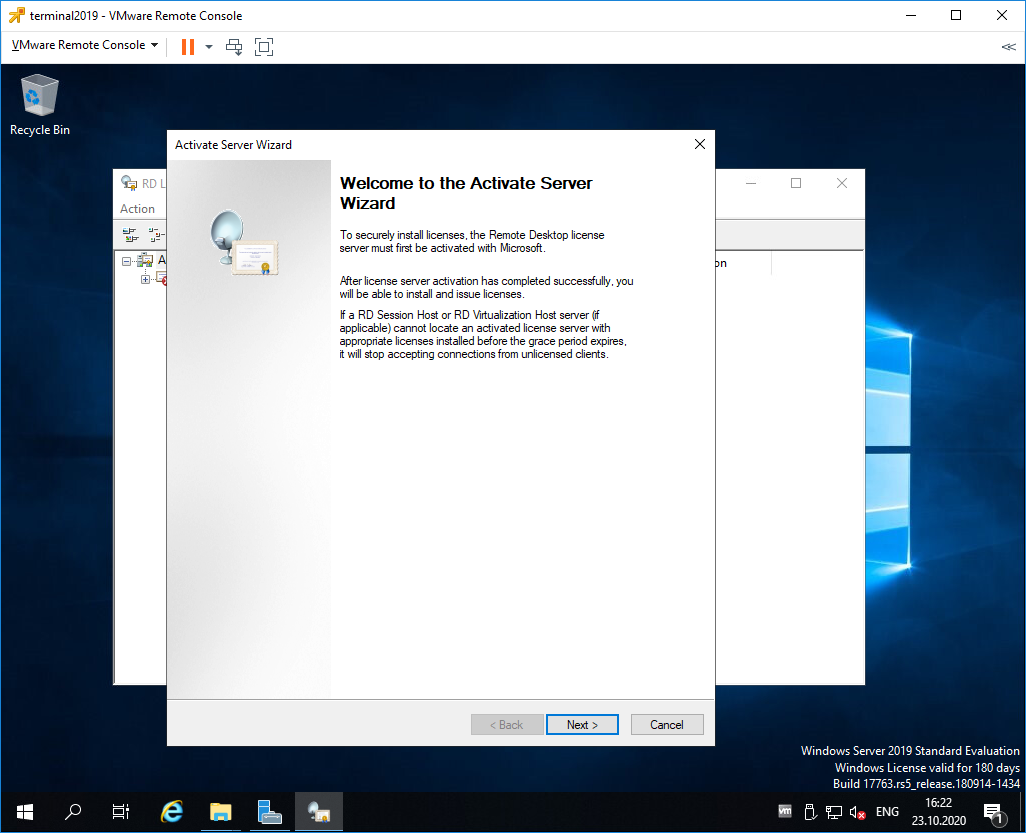

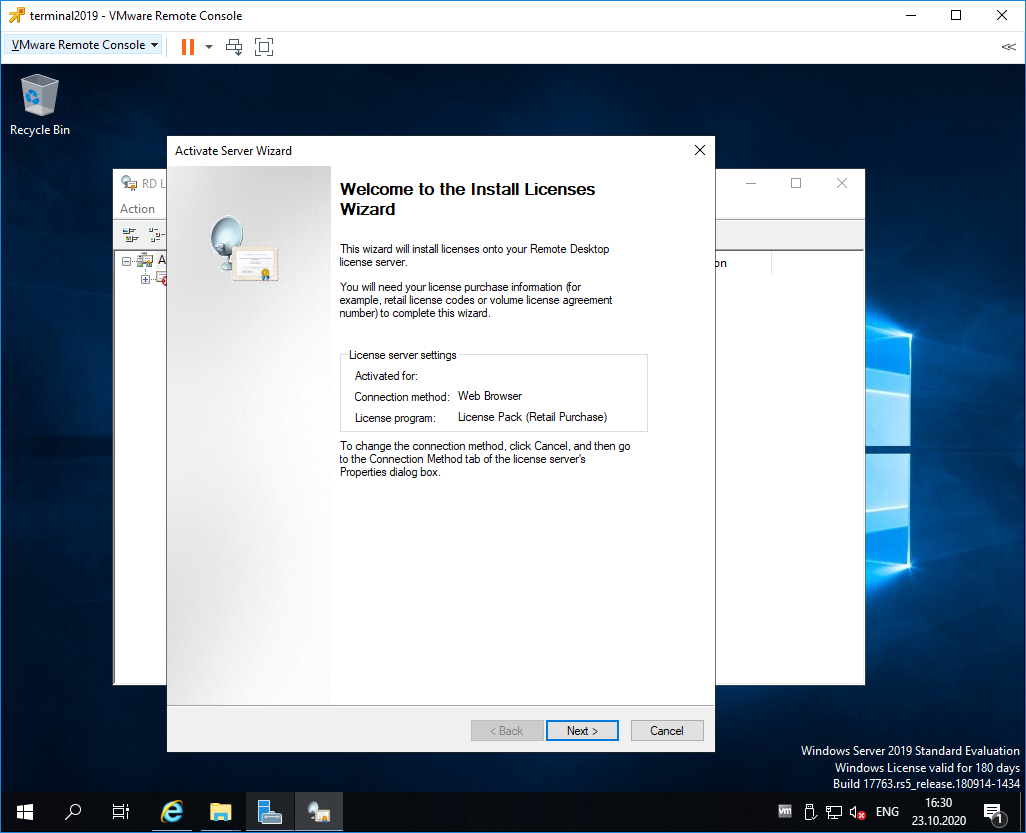

Открывается окно активации. Next.

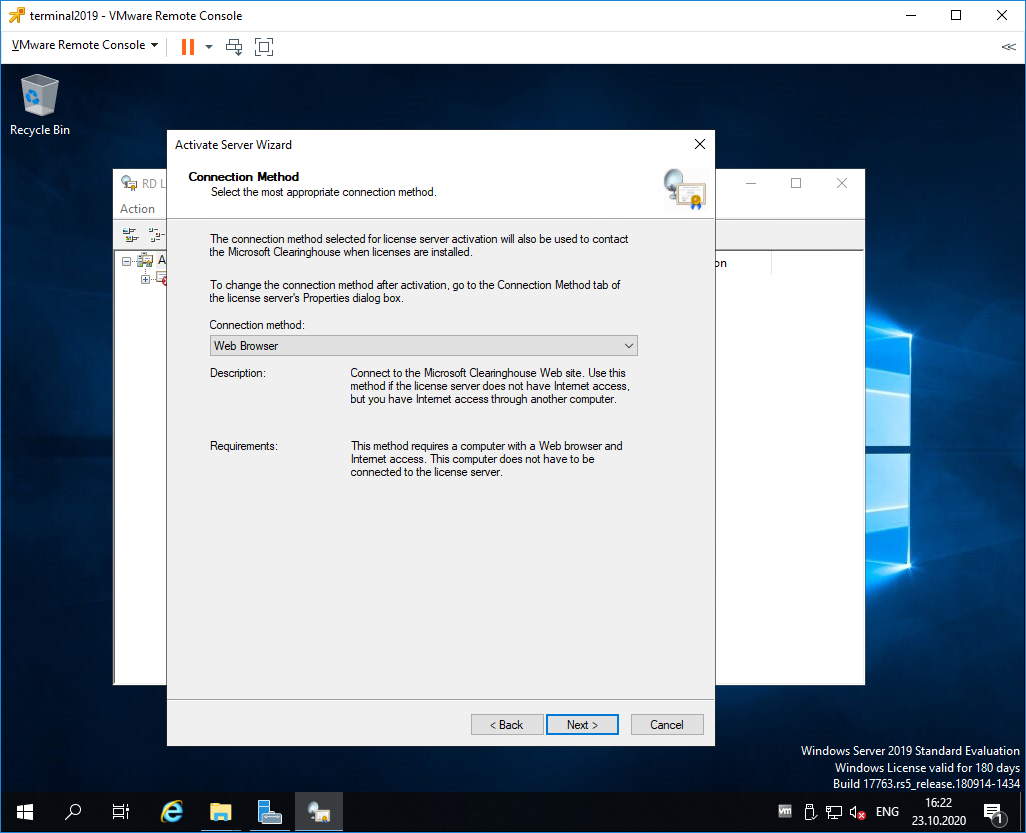

Выбираем метод соединения Web Browser. Next.

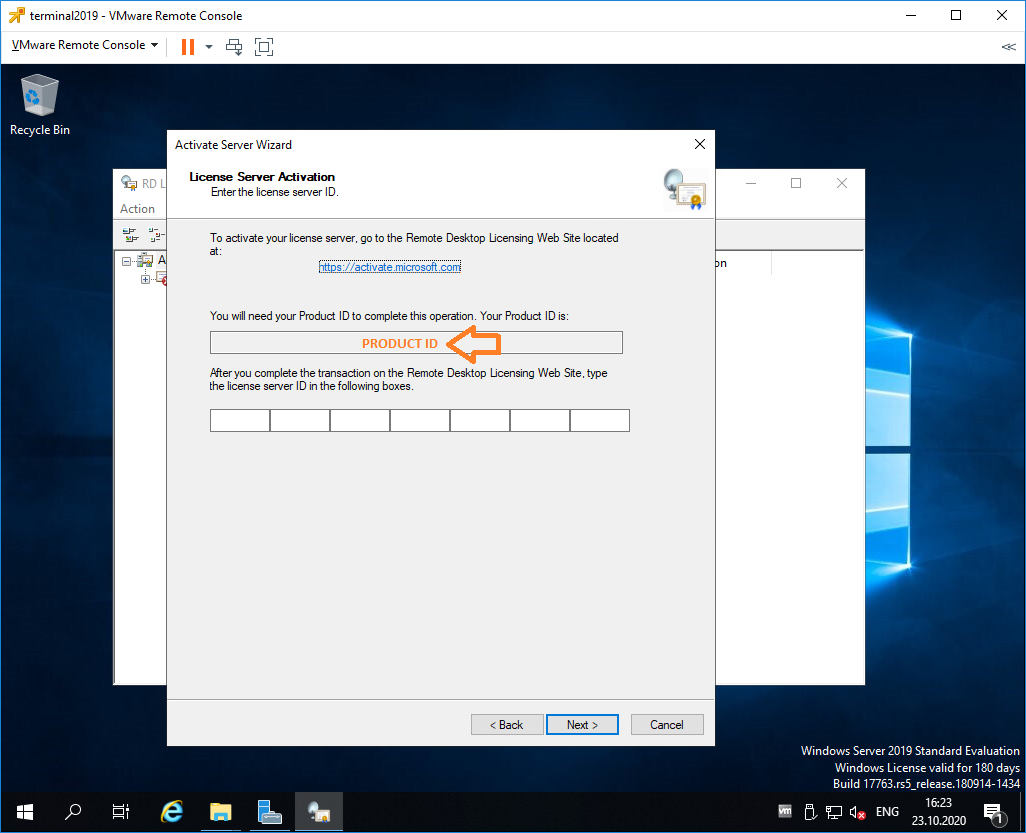

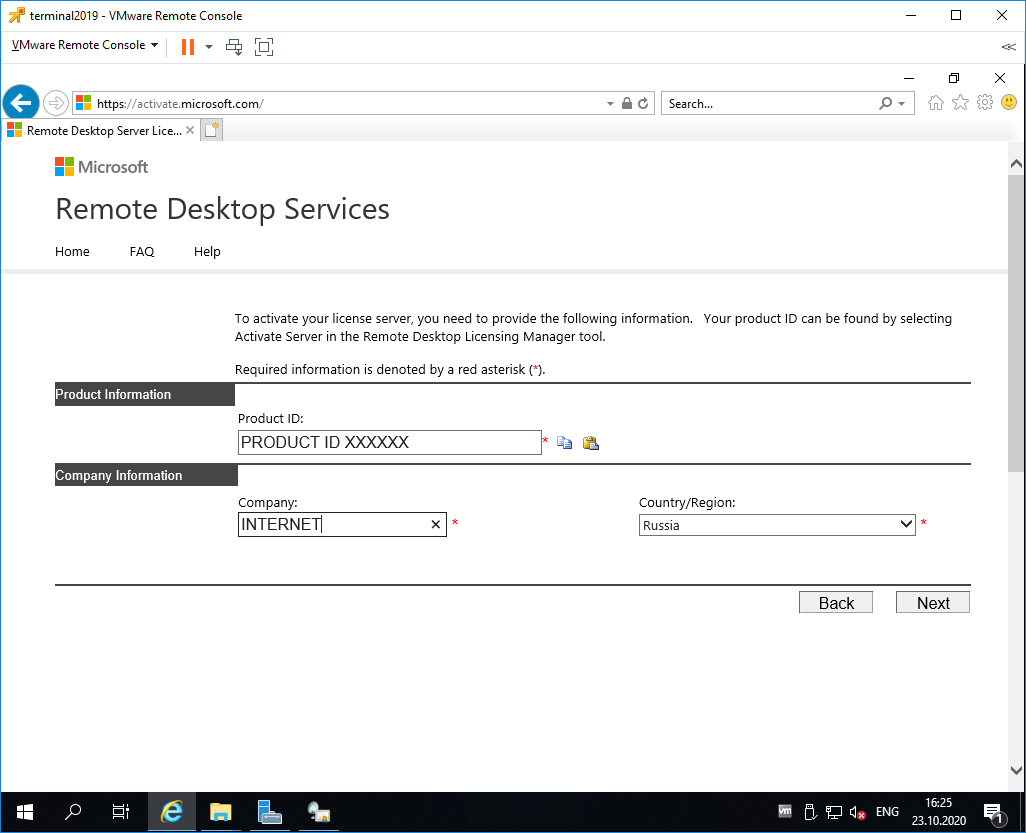

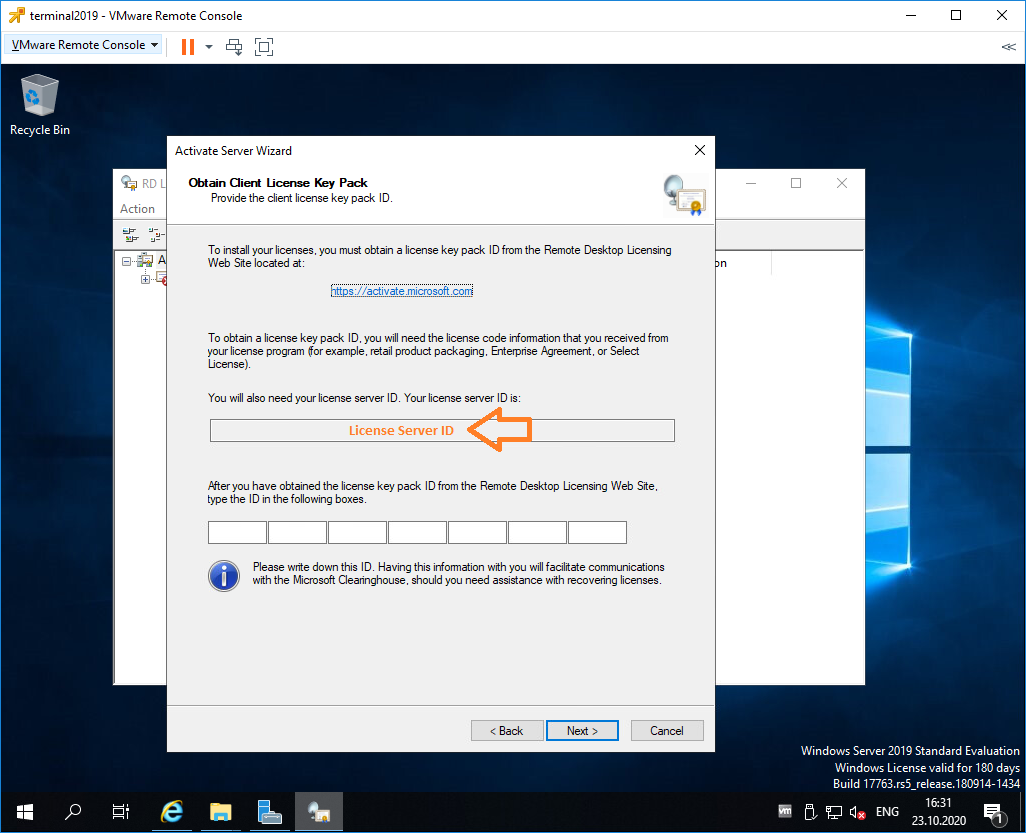

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

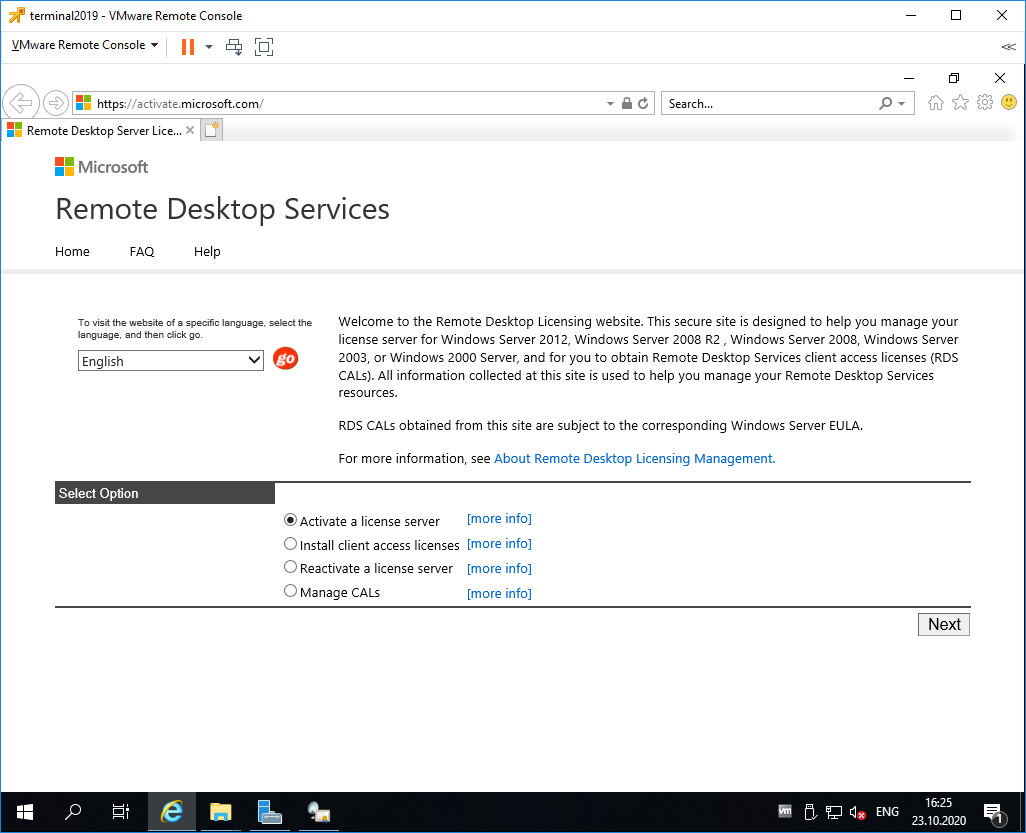

Выбираем «Activate a license server». Next.

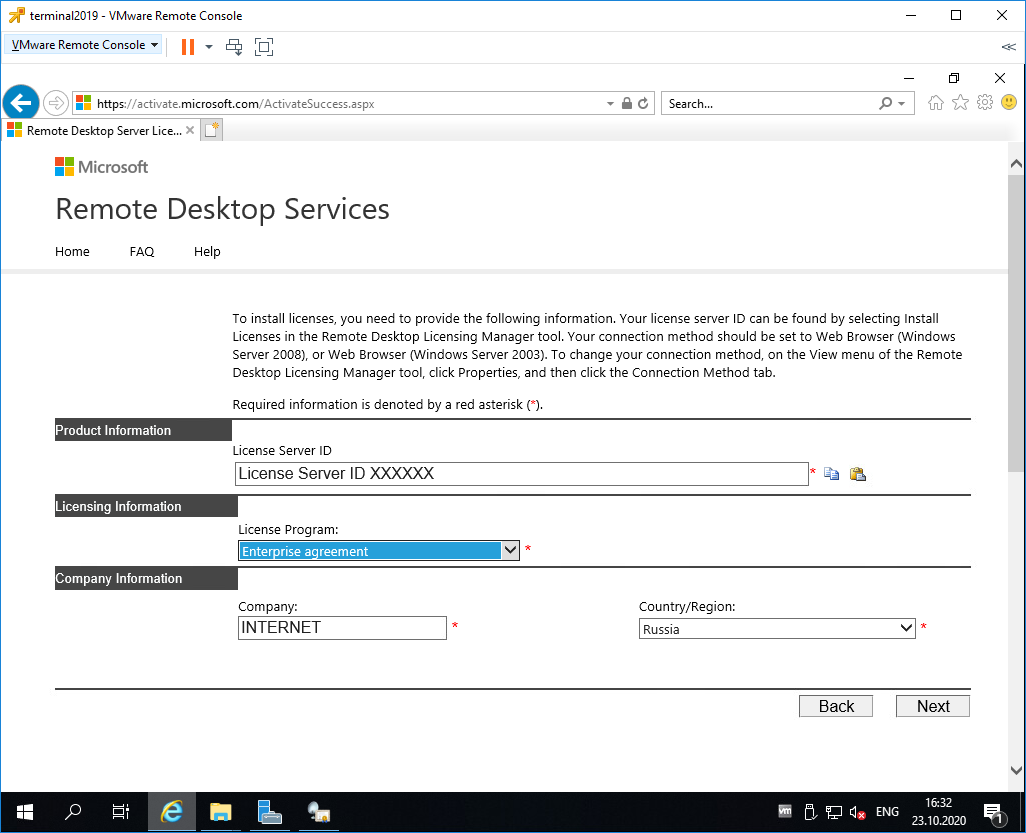

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

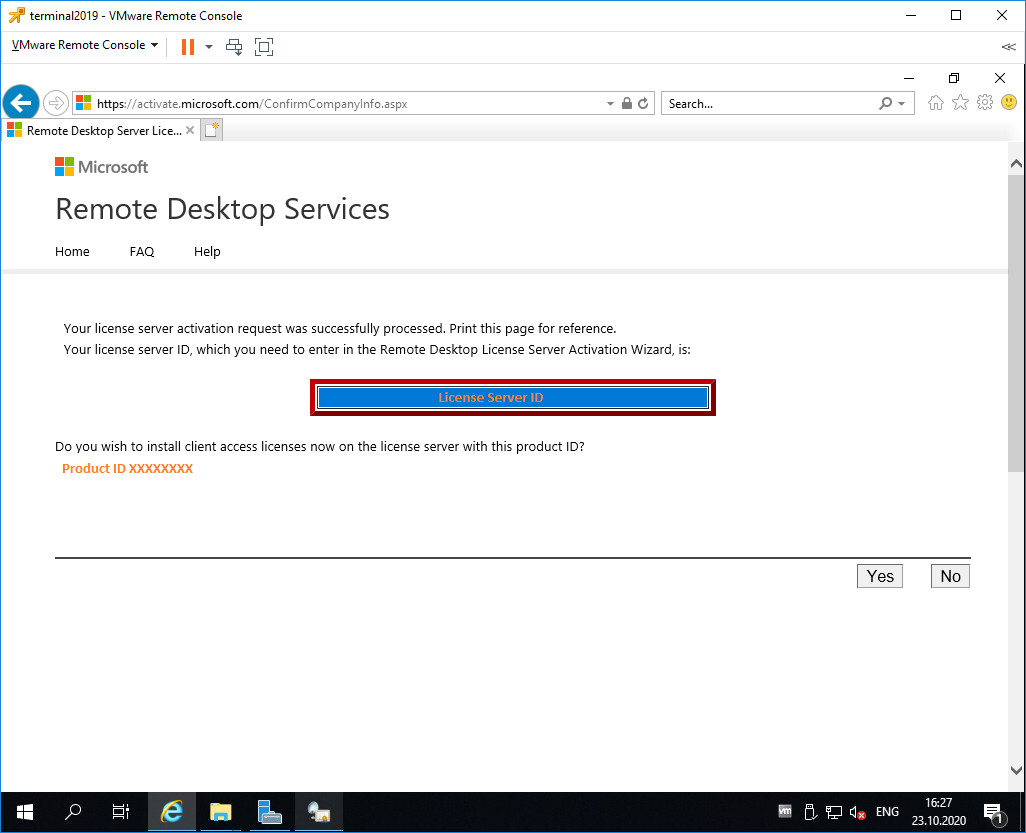

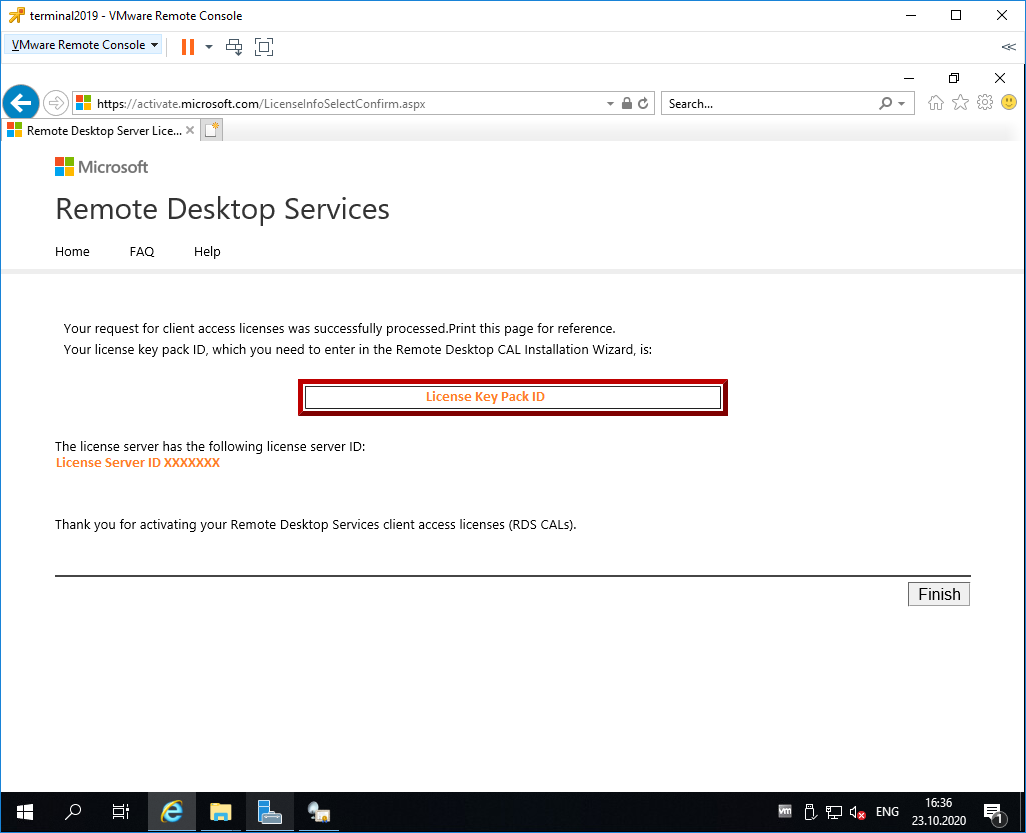

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

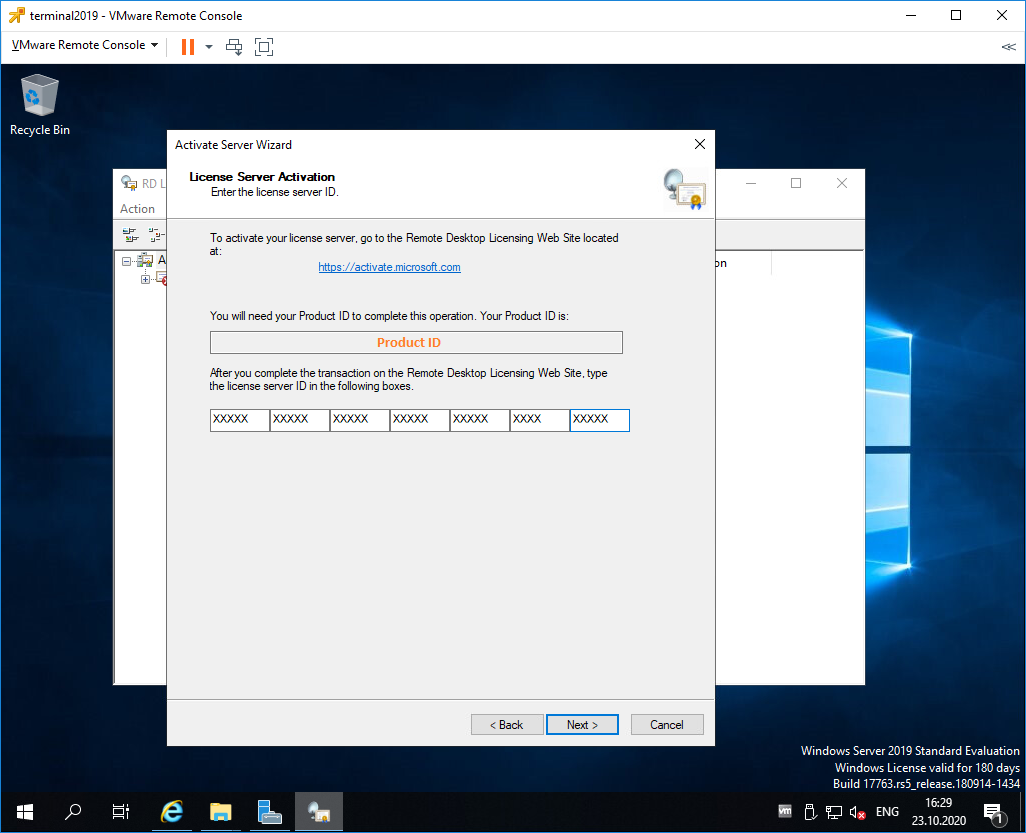

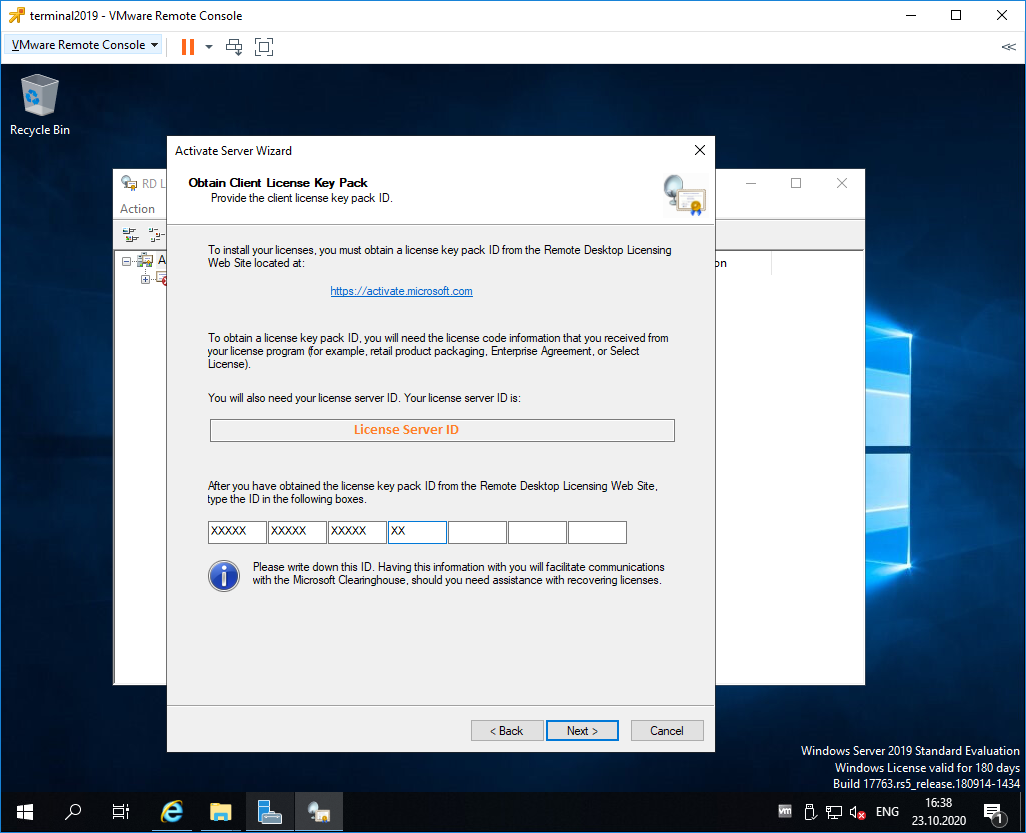

Вводим код в открытом мастере, жмём Next.

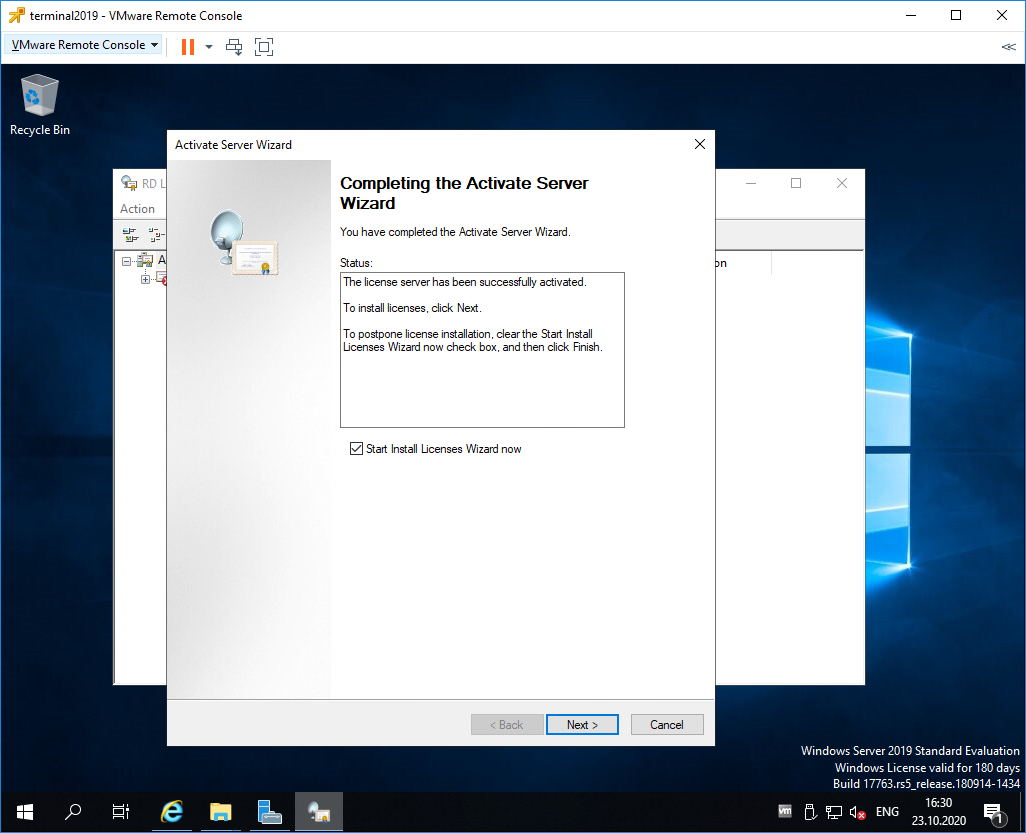

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

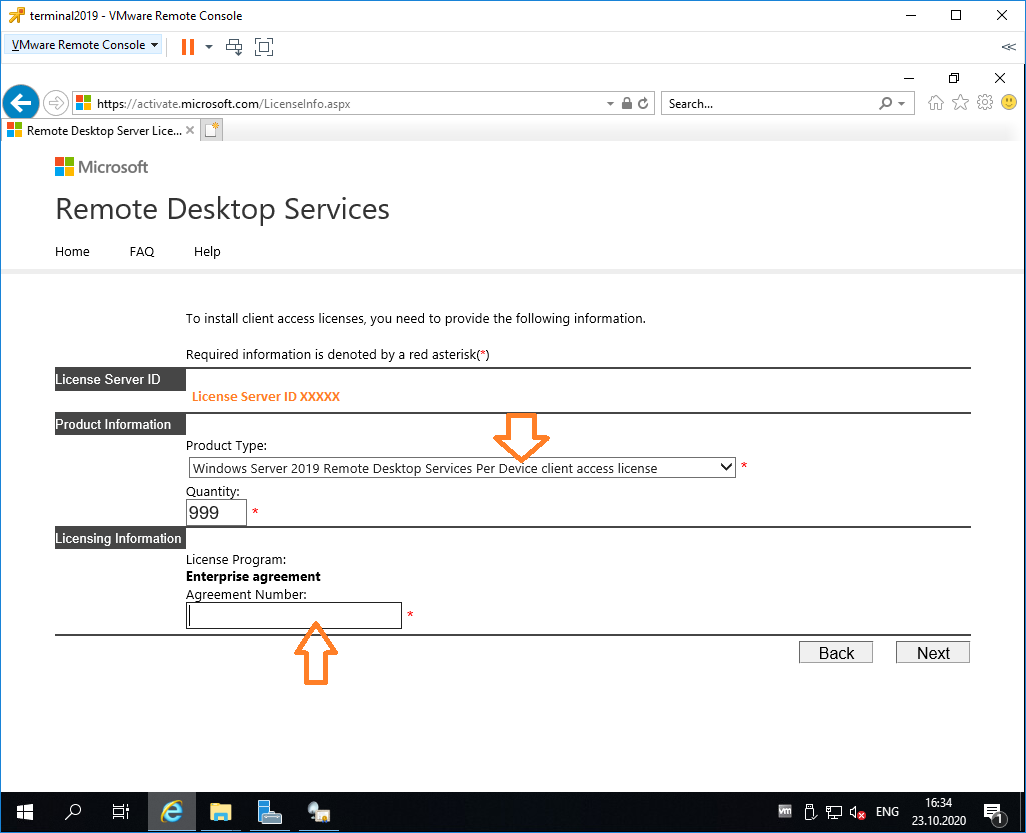

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

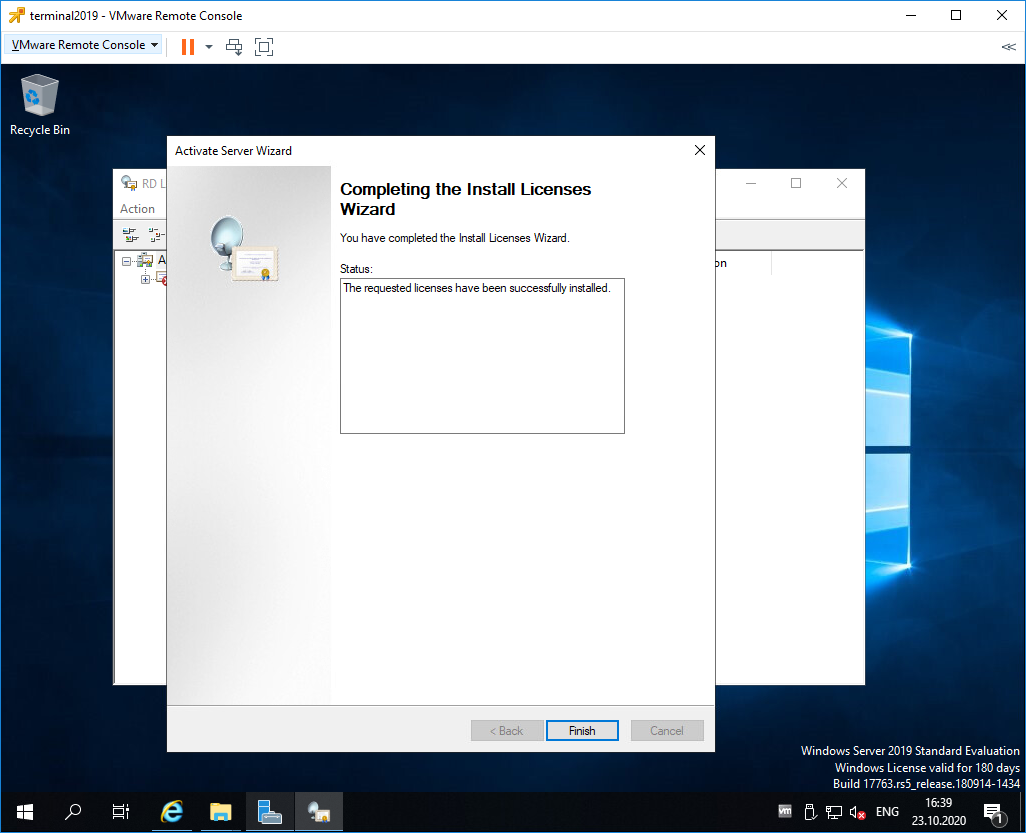

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

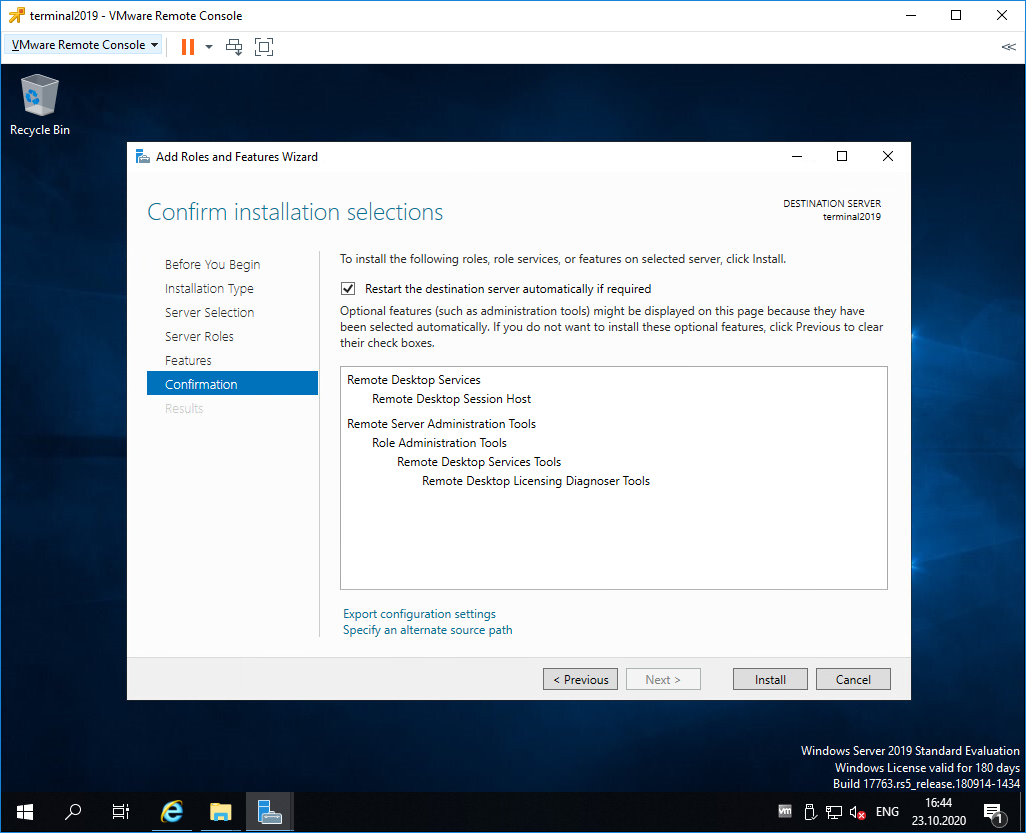

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

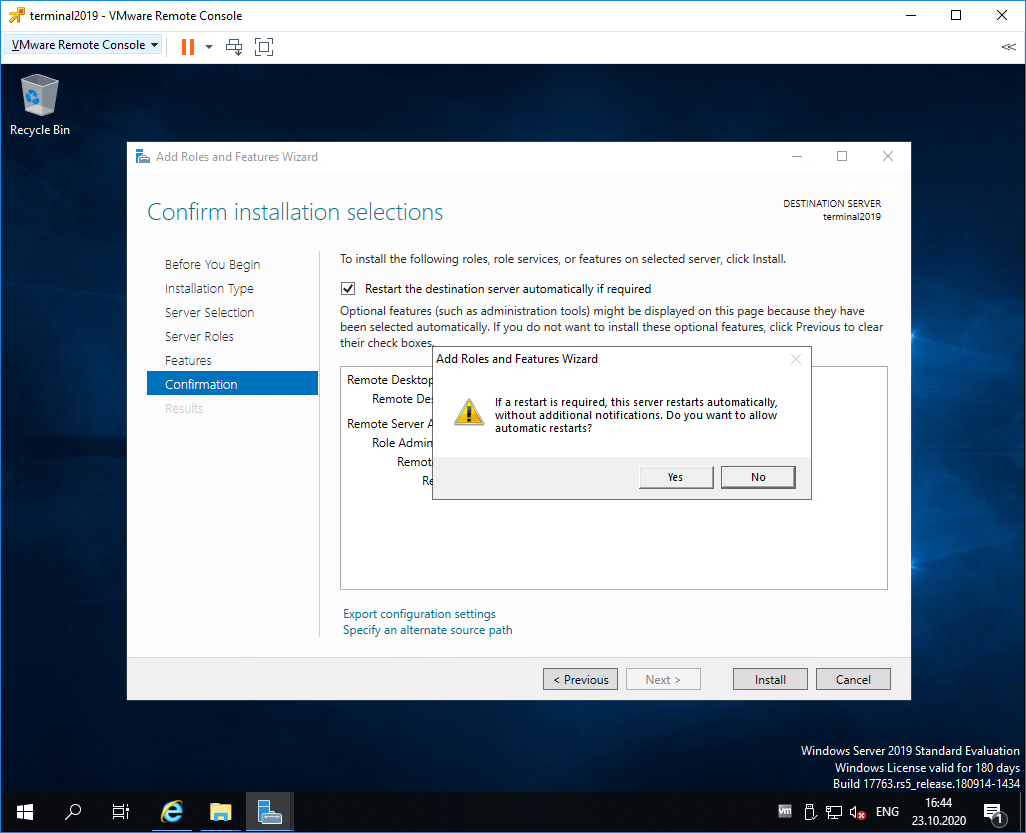

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

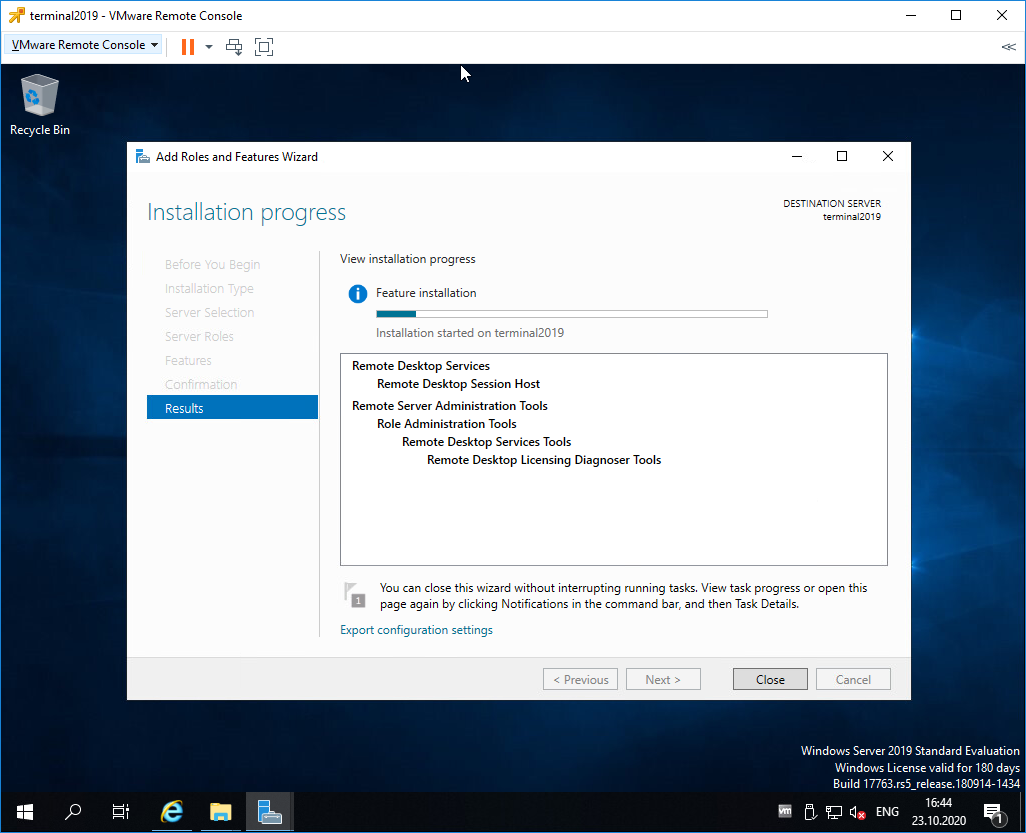

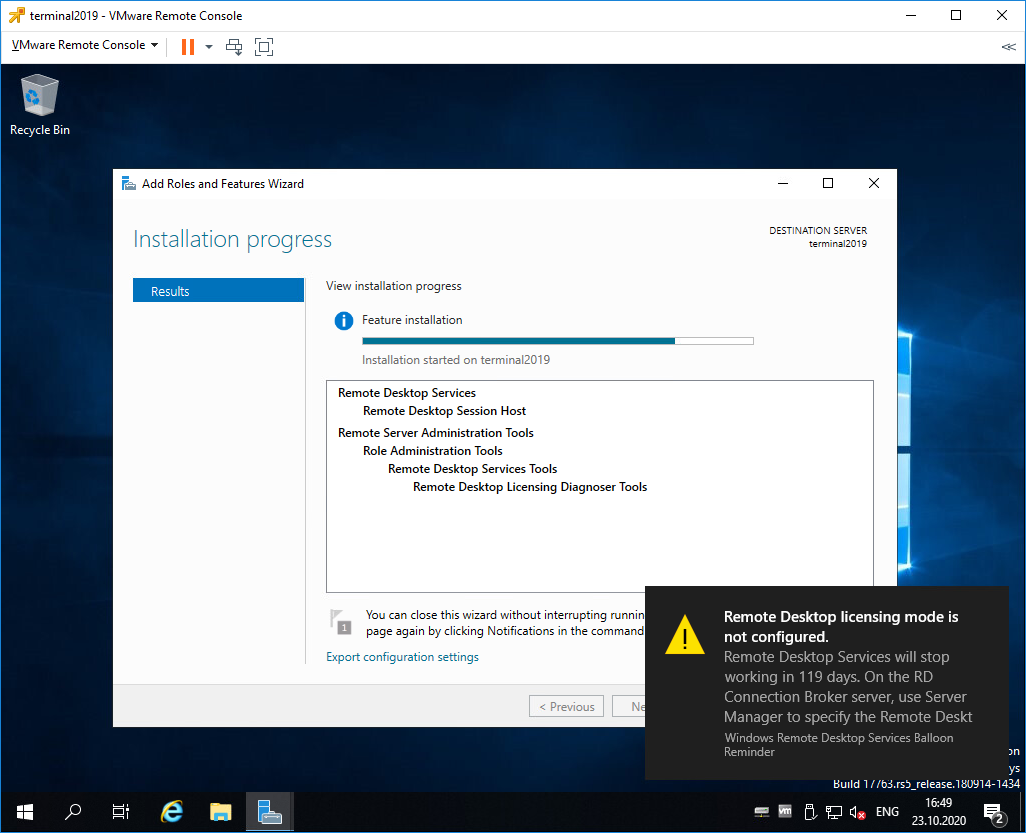

Начинается процесс установки роли.

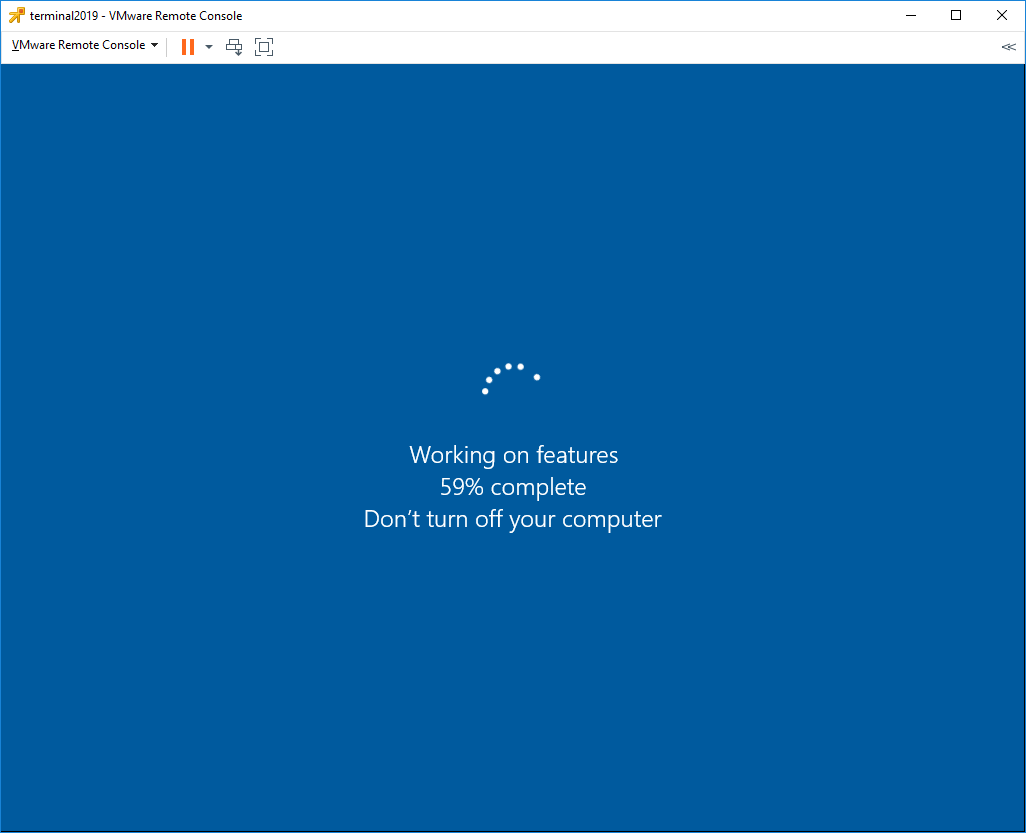

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

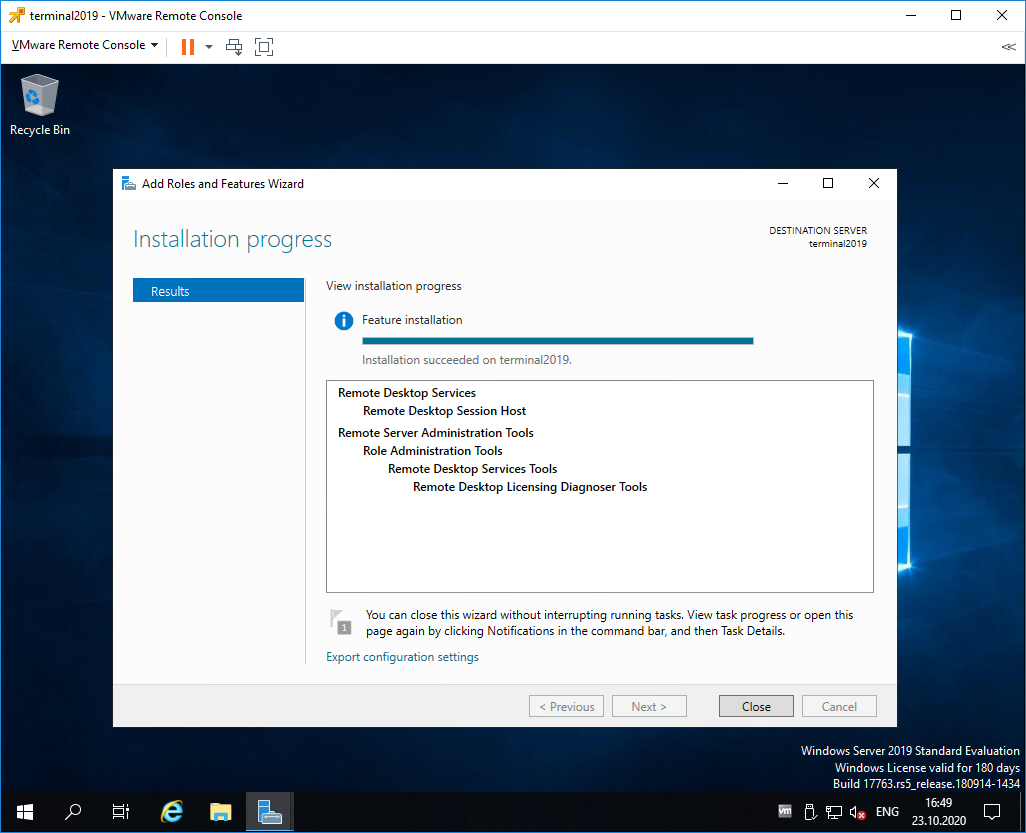

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Источник

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Finish.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

Начинается процесс установки роли.

Сервер перезагружается.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Содержание

- Rdp windows server 2019 несколько пользователей одновременно

- DATAENGINER

- Настройка службы Active Directory

- Настройка Сервера Лицензирования RDP.

- Rdp windows server 2019 несколько пользователей одновременно

- Вопрос

- Несколько одновременных RDP сессий пользователей в Windows 10

- RDP Wrapper: разрешить несколько RDP сеансов в Windows 10

- Не работает RDP Wrapper в Windows 10

- Модификация файла termsrv.dll для снятия ограничений RDP в Windows 10

Rdp windows server 2019 несколько пользователей одновременно

Сообщения: 230

Благодарности: 61

| Конфигурация компьютера | |

| Материнская плата: ASRock Z390 Extreme4 | |

| HDD: WDC WD8002FRYZ-01FF2B0 8Tb SATA, Patriot Viper VPN100 512Gb NVME | |

| Звук: Realtek ALC1220 | |

| CD/DVD: HL-DT-ST DVDRAM GH24NSC0 | |

| Ноутбук/нетбук: ASUS ZenBook UX32A | |

Сообщения: 1

Благодарности:

DATAENGINER

Добрый день! Сегодня мы рассмотрим как настроить удаленный рабочий стол, чтобы им могли пользоваться сразу несколько человек. По умолчанию в Windows Server существуют ограничения для работы с удаленным рабочим столом, одновременного с RDS могут работать не более двух пользователей. Для того же, чтобы одновременно можно было подключаться трем и более пользователям нам необходимо настроить Сервер Лицензирования RDP.

Прежде чем настроить Сервер Лицензирования Пользователей нам необходимо настроить службы Active Directory.

Настройка службы Active Directory

Обратите внимание, что пробный период для сервера лицензирования составит 120 дней.

Шаг 1. Откроем окно Server Manager и выберем добавить роли и компоненты.

Первая появится страница с кратким описанием требований для работы мастера по установке ролей и компонентов. Нажмем далее.

Затем мы выбираем «Установка ролей и компонентов» и нажимаем «Далее».

Шаг 2. Далее выбираем ресурс на котором будет проходить установка.

Шаг 3. Для установки Сервера Лицензирования RDP необходимо, чтобы был установлены и настроенные доменные службы Active Directory. Выбираем данный компонент, после чего появится еще одно окно где необходимо подтвердить действие.

Будут отображены все установленные компоненты. Подтвердим установку нажав добавить компоненты.

После чего нажмем далее.

Далее несколько раз нажмем кнопку далее, пока не дойдем до последней страницы. На ней выставляем автоматический перезапуск сервера и нажимаем кнопку установить.

Далее начнется установка компонентов необходимых для нормальной работы доменной службы Active Directory. Дожидаемся окончания установки.

По окончании установки нажмем кнопку закрыть.

Шаг 4. По окончании установки вернемся к окну Server Manager и нажмем на флажок, чтобы сконфигурировать наш Active Directory.

В появившемся окне выбираем повысить уровень сервера до контроллера домена и переходим к настройке Active Directory.

В появившемся окне выбираем добавить новый лес и указываем название леса доменов.

Далее оставим все предложенное по умолчанию и установим пароль для восстановления домена.

Далее нам будет показано имя NetBios, при необходимости мы можем его изменить.

Будут отображены пути по умолчанию где будут хранится база данных и файлы журналов. При необходимости мы их также можем изменить.

После чего будет выведена общая информация касательно конфигурации службы Active Directory.

И на последнем шаге перед конфигурацией домена будет проведена проверка на соответствие сервером требований, а так же будет выведена дополнительная информация касательно работы с доменом с которой вы можете ознакомиться вкратце в окне или более подробно перейдя по ссылкам указанным в окне. По окончании проверки нажмем Установить. После чего служба Active Directory будет автоматически установлена, а сервер по окончании установки будет перезагружен.

Дожидаемся окончания установки и перезагрузки системы.

После перезагрузки обратите внимание перед именем пользователей появится имя созданного нами домена и для подключения по RDP теперь необходимо указывать имя домена.

Настройка Сервера Лицензирования RDP.

Теперь приступим к установке и настройке непосредственно сервера Лицензирования.

Шаг 1. Для установки Сервера лицензирования снова откроем окно Сервер менеджера. Вновь нажмем добавить роли и компоненты.

В качестве типа установки выбираем установка служб удаленных рабочих столов и нажимаем далее.

Шаг 2. Выбираем быстрый запуск, чтобы система сама автоматически настроила многие параметры.

Шаг 3. На данном шаге выбираем Развертывание рабочих столов на основе сеансов.

Шаг 4. На данном шаге мы выбираем нашу виртуальную машину и нашу виртуальную машину, которая входит в ранее созданный нами лес доменов.

На странице с информацией о том, какие службы будут установлены нажмем Автоматически перезапускать конечный сервер если это потребуется. Нажмем Развернуть.

Начнется установка службы, нам будет необходимо дождаться окончания установки и перезагрузки системы.

По окончании перезагрузка произойдет автоматически.

После перезагрузки, вы сможете подключаться к виртуальному серверу от 3 и более учетных записей пользователей одновременно.

Rdp windows server 2019 несколько пользователей одновременно

Вопрос

Подскажите пожалуйста, куплен новый сервер на Windows Server 2019 Standart и лицензии на 5 User DSKTP CAL.

— «Службы удаленных рабочих столов» — установлено,

— «Средство диагностики лицензирования удаленных рабочих столов» — установлено (ошибок нет, лицензии 5 из 5)

— в «Диспетчере лицензирования удаленных рабочих столов» сервер активирован, лицензии прописаны (на пользователя)

— в групповых политиках (gpedit.msc) настройки проведены:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов — включено (прописан и IP и Имя).

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов — включено (значение «На пользователя»)

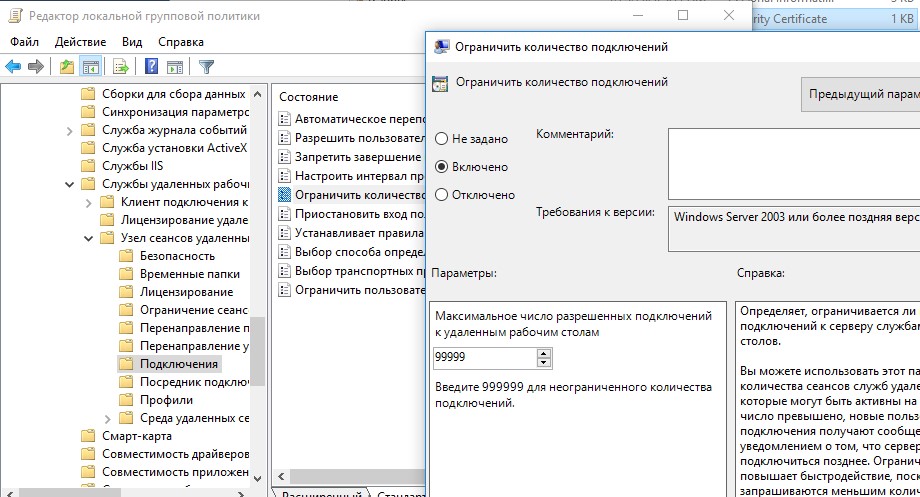

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения — Ограничить количество подключений — включено ( значение 5 )

Где можно было еще упустить настройку? Сервер не выдает лицензии подключающемся пользователям и при попытке подключиться 3-му пользователю выдает сообщение: «Выберите, какого пользователя отключить, чтобы вы могли выполнить вход»

Решение в виде нужно настраивать домен — не решение . (для 5 пользователей домен никто не настраивает)

Несколько одновременных RDP сессий пользователей в Windows 10

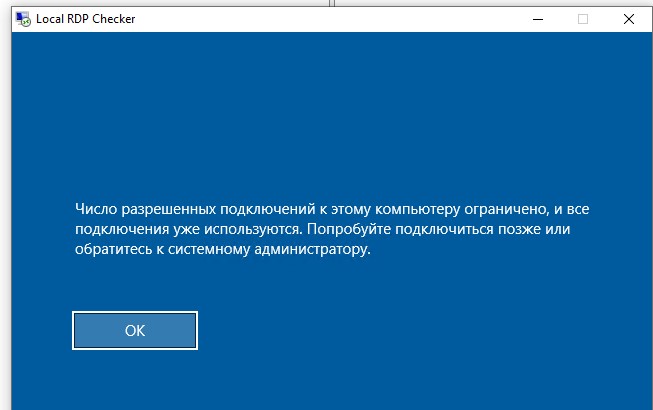

Удаленные пользователи могут подключаться к своим компьютерам Windows 10 через службу удаленных рабочих столов (RDP) в редакциях Pro и Enterprise (но не в Home/Single Language). Но есть ограничение на количество одновременных RDP сессии – допускается одновременная работа только одного удаленного пользователя. Если вы попробуете открыть вторую RDP сессию, появится предупреждение с запросом отключить сеанс первого пользователя.

В английской версии предупреждение такое:

Рассмотрим основные ограничения на использование службы удаленного рабочего стола в Windows 10 (и всех предыдущих десктопных версиях Windows):

- Вы можете удаленно подключиться через RDP только к старшим редакциям Windows (Professional и выше). В домашних редакциях (Home) RDP доступ заблокирован.

- Поддерживается только одно одновременное RDP подключение. При попытке запустить вторую RDP-сессию, пользователю предлагается завершить существующее подключение.

- Если пользователь работает за консолью компьютера (локально), то при удаленном подключении по RDP, его локальный сеанс будет отключен (заблокирован). Правильно и обратное утверждение: удаленный RDP сеанс принудительно завершается, если пользователь авторизуется на консоле системы.

По сути, ограничение на количество одновременных RDP подключений является не техническим, а скорее лицензионным. Таким образом Microsoft запрещает создавать терминальный RDP сервер на базе рабочей станции для одновременной работы нескольких пользователей. Логика Microsoft проста: если вам нужен терминальный сервер — купите лицензию Windows Server, лицензии RDS CAL, установите и настройте роль Remote Desktop Session Host (RDSH).

Хотя с технической точки зрения любая редакция Windows при наличии достаточного количества оперативной памяти может обслуживать одновременную работу нескольких десятков удаленных пользователей. В среднем на одну RDP сессию пользователя без учета запускаемых приложений требуется 150-200 Мб памяти. Т.е. максимальное количество одновременных RDP сессий в теории ограничивается только ресурсами компьютера.

Мы рассмотрим два способа отключить ограничение на количество одновременных RDP подключений к Windows 10: с помощью приложения RDP Wrapper и с помощью правки файла termsrv.dll.

В результате приходится каждый раз редактировать этот файл Hex редактором, что довольно утомительно. Поэтому в качестве основного способа организации бесплатного терминального сервера на клиентской Windows 10 стоит считать утилиту RDP Wrapper Library.

RDP Wrapper: разрешить несколько RDP сеансов в Windows 10

OpenSource проект RDP Wrapper Library позволяет включить конкурентные RDP сессии в Windows 10 без замены файла termsrv.dll. Эта программа работает в качестве прослойки между менеджером управления службами (SCM — Service Control Manager) и службой терминалов (Remote Desktop Services). RDPWrap позволяет включить не только поддержку нескольких одновременных RDP сессии, но и реализовать RDP сервер на домашних редакциях Windows 10. RDP Wrapper не вносит никаких изменений в файл termsrv.dll, просто подгружая termsrv с изменёнными параметрами.

Таким образом, RDPWrap будет работать даже при обновлении версии файла termsrv.dll, что позволяет не опасаться обновлений Windows.

Вы можете скачать RDP Wrapper из репозитория GitHub: https://github.com/binarymaster/rdpwrap/releases (последняя доступная версия RDP Wrapper Library v1.6.2). Судя по информации на странице разработчика, поддерживаются все версии Windows. Windows 10 поддерживается вплоть до 1809 (хотя в 1909 тоже все прекрасно работает, см. ниже).

Архив RDPWrap-v1.6.2.zip содержит несколько файлов:

- RDPWinst.exe —программа установки/удаления RDP Wrapper Library;

- RDPConf.exe — утилита настройки RDP Wrapper;

- RDPCheck.exe — Local RDP Checker — утилита проверки RDP;

- install.bat, uninstall.bat, update.bat — пакетные файлы для установки, удаления и обновления RDP Wrapper.

Чтобы установить RDPWrap, запустите файл install.bat с правами администратора.

После окончания установки запустите RDPConfig.exe. Проверьте, что в секции Diagnostics все элементы окрашены в зеленый цвет.

Запустите RDPCheck.exe и попробуйте открыть вторую RDP сессию (или подключитесь несколькими сессиями RDP с удаленных компьютеров) Все получилось! Теперь ваша Windows 10 позволяет одновременно подключаться по RDP сразу двум удаленным пользователям.

Также из интересных возможностей RDP Wrapper можно выделить:

- Опция Hideusersonlogonscreen позволяет скрыть список пользователей на экране приветствия;

- При отключении опции Singlesessionperuser — будут разрешены несколько одновременных RDP сессий под одной учетной записью (устанавливается параметр реестра fSingleSessionPerUser = 0 в ветке HKLMSYSTEM CurrentControlSetControlTerminal ServerfSingleSessionPerUser).

- RDPPort — можно изменить номера порта удаленного рабочего стола со стандартного TCP 3389 на любой другой;

- В секции Session Shadowing Mode вы можете выбрать режим теневого подключения к рабочему столу пользователей Windows 10.

Не работает RDP Wrapper в Windows 10

Рассмотрим, что делать, если у вас в Windows 10 при установленной утилите RDP Wrapper не получается использовать несколько RDP подключений..

В моем случае утилита RDConfig в окне статуса показывала [not supported] . Проблема была в том, что на компьютере отсутствовал прямой доступ в Интернет и программа не смогла скачать с GitHub актуальную версию файла rdpwrap.ini с настройками для последних версий Windows (как вручную обновить rdpwrap.ini см. ниже).

Скачайте файл rdpwrap.ini с ресурса разработчика и поместите его в каталог установки (C:Program FilesRDP Wrapperrdpwrap.ini). Перезапустите службу TermService и убедитесь, что надпись [not supported] сменилась на [fully supported] .

Если утилита RDP Wrapper не работает после обновления файла rdpwrap.ini, возможно у вас новая версия Windows 10. Попробуйте скачать готовый ini файл для вашей версии Windows 10 здесь (https://github.com/fre4kyC0de/rdpwrap) или для Windows 10 1909 (10.0.18363.476) здесь — rdpwrap_10.0.18363.476_1909.zip.

Чтобы заменить файл rdpwrap.ini:

- Остановите службу termservice: get-service termservice|stop-service

- Замените файл rdpwrap.ini в каталоге C:Program FilesRDP Wrapper;

- Перезагрузите компьютер;

- После перезагрузки запустите RDPConf и убедитесь, что все статусы стали зелеными.

Если после установки обновлений безопасности или после апгрейда билда Windows 10, RDP Wrapper не работает, проверьте, возможно в секции Diagnostics присутствует надпись Listener state: Not listening.

Попробуйте обновить ini файл «C:Program FilesRDP Wrapperrdpwrap.ini» скриптом update.bat (либо вручную) и переустановить службу:

rdpwinst.exe -u

rdpwinst.exe -i

Бывает, что при попытке второго RDP подключения под другим пользователем у вас появляется надпись:

В этом случае нужно с помощью редактора групповых политики gpedit.msc в секции Конфигурация компьютера –> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Подключения включить политику “Ограничить количество подключений” и изменить ее значение на 999999 (Computer Configuration -> Administrative Templates -> Windows Components ->Remote Desktop Services ->Remote Desktop Session Host -> Connections-> Limit number of connections).

Перезагрузите компьютер для применения настроек.

Модификация файла termsrv.dll для снятия ограничений RDP в Windows 10

Чтобы убрать ограничение на количество RDP подключений пользователей в Windows 10 без использования rdpwraper, можно заменить файл termsrv.dll. Это файл библиотеки, которая используется службой Remote Desktop Services. Файл находится в каталоге C:WindowsSystem32.

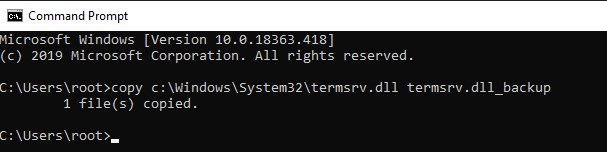

Прежде, чем править или заменять файл termsrv.dll желательно создать его резервную копию. Это поможет вам в случае необходимости можно будет вернуться к исходной версии файла. Запустите командную строку с правами администратора и выполните команду:

copy c:WindowsSystem32termsrv.dll termsrv.dll_backup

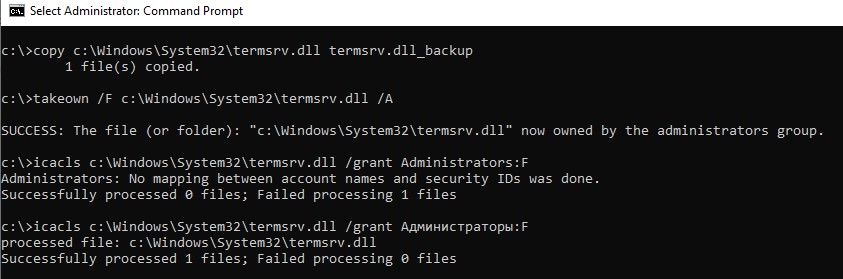

Прежде чем править файл termsrv.dll, вам нужно стать его владельцем и предоставить группе администраторов полные права на него. Проще всего это сделать из командной строки. Чтобы сменить владельца файла с TrustedInstaller на группу локальных администраторов с помощью команды:

takeown /F c:WindowsSystem32termsrv.dll /A

Должно появится сообщение: «SUCCESS: The file (or folder): «c:WindowsSystem32termsrv.dll» now owned by the administrators group».

Теперь предоставим группе локальных администраторов полные права на файл termsrv.dll (Full Control):

icacls c:WindowsSystem32termsrv.dll /grant Administrators:F (или Администраторы в русской версии Windows). Должно появится сообщение: «processed file: c:WindowsSystem32termsrv.dll Successfully processed 1 files; Failed processing 0 files«.

Теперь нужно остановить службу Remote Desktop Service (TermService) из консоли services.msc или из командной строки:

Net stop TermService

Прежде чем идти дальше, вам нужно узнать вашу версию (билд) Windows 10. Проще всего это сделать с помощью следующей команды PowerShell:

Get-ComputerInfo | select WindowsProductName, WindowsVersion

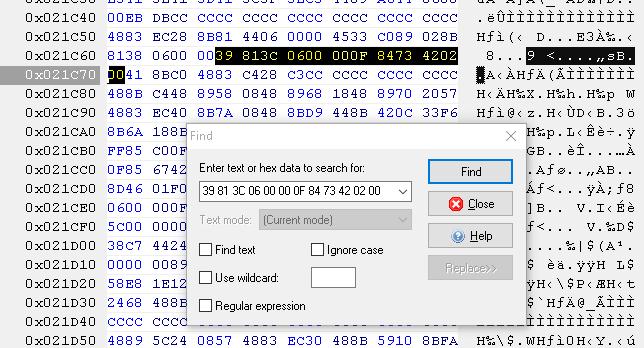

Затем откройте файл termsrv.dll с помощью любого HEX редактора (к примеру, Tiny Hexer). В зависимости от билда нужно найти и заменить строку:

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

B8 00 01 00 00 89 81 38 06 00 00 90

| Версия Windows 10 | Найти строку | Заменить на |

| Windows 10 x64 1909 | 39 81 3C 06 00 00 0F 84 5D 61 01 00 | |

| Windows 10 x64 1903 | 39 81 3C 06 00 00 0F 84 5D 61 01 00 | |

| Windows 10 x64 1809 | 39 81 3C 06 00 00 0F 84 3B 2B 01 00 | |

| Windows 10 x64 1803 | 8B 99 3C 06 00 00 8B B9 38 06 00 00 | |

| Windows 10 x64 1709 | 39 81 3C 06 00 00 0F 84 B1 7D 02 00

Например, для самой первой редакции Windows 10 x64 RTM 10240 (версия файла termsrv.dll — 10.0.10240.16384) нужно открыть файл termsrv.dll в Tiny Hexer. Затем найдите строку: 39 81 3C 06 00 00 0F 84 73 42 02 00 И замените ее на: B8 00 01 00 00 89 81 38 06 00 00 90

Читайте также: Windows 64 bit minimum requirements Adblock |

Описанные в статье «Как включить удалённый рабочий стол RDP в Windows 10» способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0

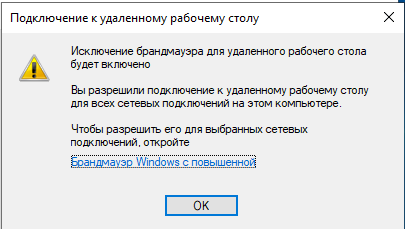

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 1

Если вы не дружите с терминалом, вы также можете включить службу RDP из графического интерфейса сервера. Откройте Диспетчер серверов из меню «Пуск» и нажмите на «Локальный сервер» в левой части. Найдите пункт «Удалённый рабочий стол» и кликните по слову «Отключено»:

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

Согласитесь с изменением правила файервола:

Связанные статьи:

- Как подключиться к другому компьютеру и видеть его экран по RDP (97.8%)

- Как включить удалённый рабочий стол RDP в Windows 10 и Windows 11 (81.4%)

- Как изменить сетевое расположение с общедоступного на частное в Windows 10, Windows 11 и Windows Server 2016/2019/2022? (68.7%)

- Как установить модуль Active Directory PowerShell на Windows Server, Windows 11 и Windows 10 (68.7%)

- В чем разница между Windows и Windows Server? (66.5%)

- Как отключить контроль учётных записей пользователей (UAC) — простой способ для Windows 7, 8 и 10 (RANDOM — 50%)

Установка службы удаленных рабочих столов (RDS) на Windows Server 2019 состоит из многих шагов, но в действительности это очень просто. Из статьи вы узнаете о том, как установить эту службу в доменной среде, которая требует наличия двух серверов.

Предварительные условия

Перед началом установки RDS необходимо убедиться, что выполняются два требования, а именно:

- все серверы подключены к домену;

- есть по крайней мере два доступных сервера.

Необходимо, чтобы было именно два сервера, так как для роли RD Licensing, согласно лучшим практикам Microsoft, требуется отдельный сервер. В данной инструкции мы будем использовать для этой роли контроллер домена, что не вполне соответствует лучшим практикам, но мы делаем это, чтобы упростить демонстрационную установку.

Установка базовых ролей службы удаленных рабочих столов

Для начала мы добавим к основному RDS-серверу следующие роли:

- RD Connection Broker (Посредник подключений к удаленному рабочему столу);

- RD Web Access (Веб-доступ к удаленным рабочим столам);

- RD Session Host (Узел сеансов удаленных рабочих столов).

Пошаговая установка

- В диспетчере сервера на основном RDS-сервере, на котором выполняется установка, откройте Add Roles and Features Wizard (мастер добавления ролей и компонентов) и выберите Remote Desktop Services installation(установку службы удаленных рабочих столов).

2. Для этой инструкции мы используем опцию Quick Start (Быстрый старт), но если вам требуется больше контроля над процессом установки, вы можете выбрать Standard Deployment (Стандартную установку), которая позволяет редактировать большее количество настроек.

3. Далее мы выбираем Session-based desktop deployment (Установка рабочих столов на основе сеансов), так как это стандартная модель подключения к удаленным приложениям и удаленным рабочим столам, используемая в большинстве установок RDS.

4. В разделе Server Selection (Выбор сервера), выберите сервер, на который мы устанавливаем RDS.

5. Чтобы начать установку, выберите Restart the destination server automatically if required (Автоматический перезапуск конечного сервера в случае необходимости) и кликните на Deploy (Установить).

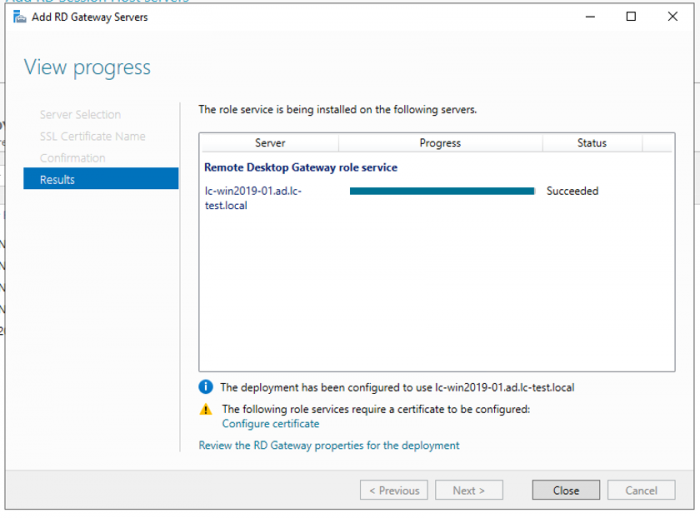

6. Проверьте, что все роли успешно установлены перед тем, как переходить к следующим шагам.

Добавление дополнительного сервера

В этой инструкции мы используем доменный контроллер в качестве сервера лицензирования удаленных рабочих столов, но для упрощения установки этой роли мы можем добавить дополнительный сервер в диспетчере серверов.

- Чтобы добавить дополнительный сервер, кликните правой кнопкой мыши на All Servers (Все серверы), выберите Add Servers (Добавление серверов), а затем выберите нужный сервер в Active Directory.

2. Перейдите на экран Remote Desktop Services (Службы удаленных рабочих столов) и кликните на зеленом плюсе над RD Licensing (Лицензирование удаленных рабочих столов).

3. Откроется окно Add RD Licensing Servers (Добавление серверов лицензирования удаленных рабочих столов), в котором вы сможете выбрать дополнительный сервер для роли RD Licensing.

4. Кликните на Add (Добавление), чтобы установить роль на дополнительный сервер.

5. Убедитесь, что установка завершена и зеленый плюс над RD Licensing заменен на соответствующий значок.

Добавление роли RD Gateway Role

Теперь нам нужно добавить RD Gateway Role (роль службы шлюза удаленных рабочих столов) к основному RDS-серверу.

- На экране Remote Desktop Services (Службы удаленных рабочих столов) кликните на зеленом плюсе над RD Gateway (Шлюз удаленных рабочих столов).

- Выберите основной RDS-сервер для установки этой роли.

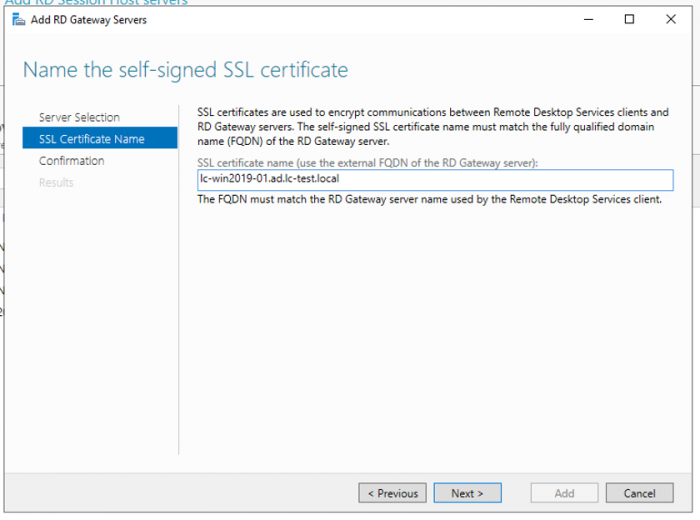

3. Присвойте самоподписанному SSL-сертификату полное доменное имя.

4. Кликните Next и потом Add, чтобы установить роль на основной RDS-сервер.

Настройка параметров установки

Теперь, когда все роли установлены, можно перейти к настройке параметров установки.

- Откройте экран Remote Desktop Services и в выпадающем списке Tasks (Задания) кликните на Edit Deployment Properties (Редактирование параметров установки).

2. На экране RD Gateway оставьте настройки по умолчанию и кликните на пункте меню RD Licensing.

3. Выберите Per User (По количеству пользователей) на экране RD Licensing. Вы можете выбрать любую из двух опций, но в целях обучения мы выбираем Per User.

4. Обратите внимание на URL на экране RD Web Access (Веб-доступ к удаленным рабочим столам). Позже мы будем его использовать для доступа к установленным приложениям.

5. В целях тестирования можно оставить сертификаты как Not Configured (Не сконфигурированные) и нажать OK, чтобы сохранить параметры установки.

Если вы хотите сконфигурировать сертификат, вам придется делать это для каждой службы роли по отдельности.

Верификация службы удаленных рабочих столов

По умолчанию после установки создается QuickSessionCollection, куда входят Calculator, WordPad и Paint в качестве удаленных приложений. Мы можем использовать это для тестирования установки RDP.

- Для тестирования IIS перейдите по ссылке, представленной на экране RD Web Access, или используйте https://localhost/rdweb/, если вы находитесь на RDP-сервере.

2. Подключитесь к сеансу IIS RDS с помощью доменной учетной записи.

3. Запустите удаленное соединение: то, которое вы сконфигурировали, или удаленное приложение по умолчанию.

Установка службы удаленных рабочих столов может состоять из многих шагов, но после изначальной настройки ее легко конфигурировать и использовать. Удаленные приложения обеспечивают значительную гибкость, как и возможность настраивать коллекции RDP-подключений для предложения их пользователям.

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл «C:Scriptswin-acmeRegister.bat»

Файл «C:Scriptswin-acmeRegister.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress [email protected] --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:Scriptswin-acmeScriptsPSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:Scriptswin-acmeRegister.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Сохраните файл и запустите службу TermService.

Сохраните файл и запустите службу TermService.