- рабочая станция;

- сетевой ресурс;

- сервер;

- рабочая группа.

- клиенту использовать ресурс в автономном режиме;

- ускорять доступ к сетевым ресурсам;

- повышать конфиденциальность;

- увеличивать скорость работы сети.

| 1 | Общий ресурс — | логическое объединение компьютеров. Как правило, объединение в группы используется для упрощения администрирования сети. При этом несколько компьютеров выступают как единое целое – группа |

| 2 | Рабочая станция — | это специализированный компьютер, предоставляющий свои ресурсы в использование клиентам сети (как правило, это рабочие станции) и управляющий сетью |

| 3 | Сервер — | это объект (папка, диск, принтер и др.) который могут использовать несколько пользователей одновременно, причем им не обязательно находится за тем компьютером, на котором физически расположен данный ресурс |

| 4 | Рабочая группа — | это компьютер, подключенный к сети и предназначенный для выполнения задач пользователя |

- mainbookskniga_1;

- \mainbookskniga_1;

- /main/books/kniga_1;

- //main/books/kniga_1.

- диски;

- папки;

- сканеры;

- принтеры.

- размер создаваемых файлов;

- максимальное число пользователей, которые могут подключится к ресурсу;

- время работы каждого пользователя;

- дисковое пространство, выделяемое каждому пользователю.

- имя Интернет;

- клиентское имя;

- серверное имя;

- сетевое имя.

- UltraVNC;

- XDP;

- RealVNC;

- RDP.

Ошибка Дополнительные подключения к этому удаленному компьютеру сейчас невозможны, так как их число достигло предела.

В Winows 10, как и в предыдущих версиях имеется ограничение на максимальное число подключений пользователей к компьютеру, например к сетевому диску. При превышении ограничения подключения к сетевому диску выходит ошибка «Дополнительные подключения к этому удаленному компьютеру сейчас невозможны, так как их число достигло предела.»

Как узнать текущее ограничение в Windows 10 при подключении к сетевому диску?

Максимальное количество пользователей (подключений), в Windows, можно узнать, открыв командную строку от имени администратора.

В командной строке необходимо ввести команду:

net config server

В выводе команды мы видим следующие значения параметров и ограничение в 20 подключенийпользователей:

Как увидеть активные подключения к сетевому диску?

Для просмотра активных сессий необходимо ввести команду:

net session

В выводе команды net session мы увидим текущие сессии:

Как сбросить активные подключения к сетевому диску?

Для сброса всех активных подключений к сетевому диску необходимо ввести команду:

net session /delete

или сбросить сессию определённого ПК:

net session имя компьютера /delete

Как изменить время холостого хода сеанса (мин).

Есть временное решение, которое позволит отключить пользователей, которые в течении определенного времени не проявляют активности с сетевым диском. Это параметр называется: Время холостого хода сеанса (мин) и стандартное время равняется 15 минутам.

Для изменения этого параметра необходимо ввести команду:

После ввода команды, время холостого хода сеанса уменьшится до 10 минут.

Для проверки параметра вводим команду net config server.

Если изменение данного параметра не сильно изменило ситуацию, то рекомендуется установка операционной системы Windows Server, где отсутствуют какие-либо ограничения для подключения.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.

Источник

Количество подключений к этому компьютеру ограничено. Проблема в Windows 10/11.

Столкнулись с проблемой ограничения подключения к компьютеру в Windows 10? Если ответ «да», то вы не одиноки. Некоторые пользователи Windows 10 также жалуются на подобные проблемы на форуме. Если вы столкнулись с такой ситуацией, не волнуйтесь. Мы обсудили некоторые простые решения для вашей проблемы, следуя им, вы сможете решить свою проблему очень легко. Но прежде чем перейти к основным решениям, просмотрите эти начальные обходные пути, чтобы попробовать какое-нибудь более простое решение вашей проблемы.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

1. Если эта проблема возникает на вашем компьютере впервые, простая перезагрузка может решить вашу проблему.

2. Если эта проблема возникает в системе, не входящей в домен, последовательно выполните следующие действия, чтобы решить проблему:

а. Выключите компьютер.

б. Отсоедините кабель Ethernet или выключите маршрутизатор.

в. Теперь включите компьютер и войдите в него в автономном режиме.

д. Подключите кабель Ethernet к компьютеру или включите маршрутизатор.

Ваша проблема должна быть исправлена.

Если вы все еще сталкиваетесь с проблемой, воспользуйтесь этим решением:

Fix- Добавьте раздел реестра в настройки Интернета-

Изменение Редактор реестра может решить вашу проблему.

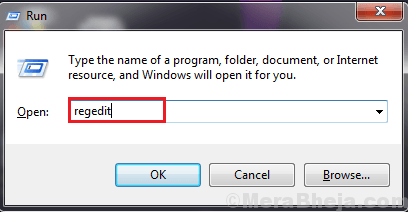

1. Нажмите клавишу Windows + R, чтобы запустить Бегать. Теперь введите «regedit» и нажмите Enter.

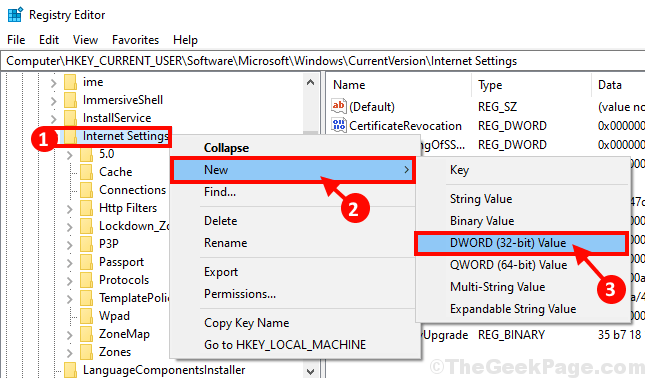

2. В Редактор реестра окно, перейдите в это место-

Теперь на левой панели щелкните правой кнопкой мыши «Настройки Интернета», затем нажмите «Создать», а затем нажмите «Значение DWORD (32-разрядное)».

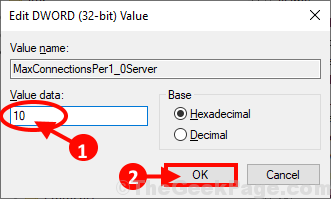

3. Назовите ключ «MaxConnectionsPer1_0Server».

4. Теперь снова щелкните правой кнопкой мыши «Настройки Интернета», затем нажмите «Создать», а затем нажмите «Значение DWORD (32-разрядное)». Но на этот раз переименуйте ключ в «MaxConnectionsPerServer».

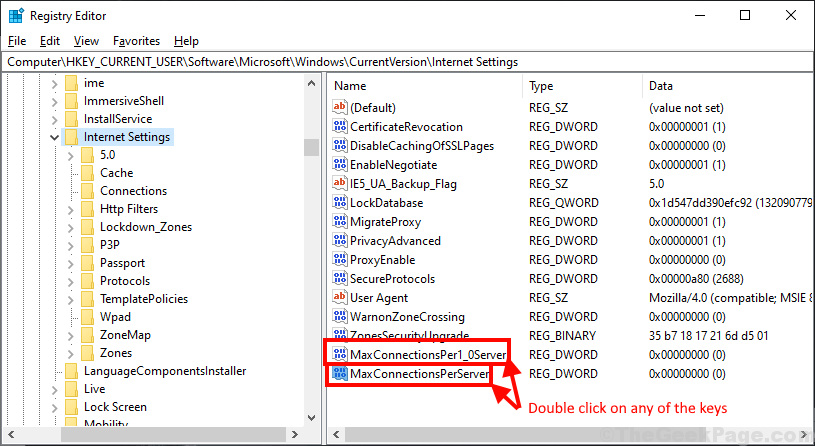

5. Теперь дважды щелкните любой из ключей, чтобы изменить их значение. (Пример. Мы выбрали «MaxConnectionsPerServer».)

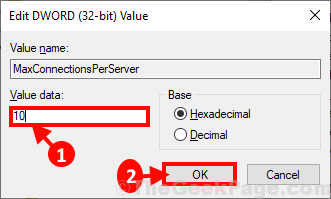

6. Теперь в разделе «Данные значения:» введите «10», а затем нажмите «ОК», чтобы сохранить изменения на вашем компьютере.

7. Повторите шаг 6 для другого ключа (например, для нас мы собираемся изменить значение данных «MaxConnectionsPer1_oServer».)

Закрывать Редактор реестра окно.

Перезагрузите компьютер, и после перезагрузки компьютера ваша проблема должна быть решена.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Источник

Windows ограничивает количество подключений

Вопрос

Ответы

Может для этого нужно сделать вот это

Конфигурация компьютера –> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Подключения включить политику “ Ограничить количество подключений ” и изменить ее значение на 999999 (Computer Configuration -> Administrative Templates -> Windows Components ->Remote Desktop Services ->Remote Desktop Session Host -> Connections-> Limit number of connections).

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Owner 28 апреля 2020 г. 6:52

Все ответы

число разрешенных подключений к этому компьютеру ограничено и все подключения уже используются, почему появляется такая ошибка и где можно посмотреть, свободных лицензий 5.

Ваш вопрос не полон. Где когда и при каких обстоятельствах у вас появляется ошибка, о каких свободных лицензиях идет речь? Что вы предпринимали для реения проблемы? Каковы результаты ваших исследований?

Если речь про терминальный сервер, то он требует настройки и по умолчанию при включении RDP можнт быть использован исключительно администраторами (двумя) для управления и настройки этого сервера. Следовательно возникает вопрос что вы настраивали и как? Добавлен ли сервер в домен? Есть ли антивирус?

The opinion expressed by me is not an official position of Microsoft

Источник

Снять ограничение на количество подключений windows 7

Начиная с Windows XP, в операционной системе корпорации Microsoft имеется ограничение на количество одновременных подключений к компьютеру. Технически данная операционная система может поддерживать почти любое количество одновременных подключений (их число ограничено только аппаратными возможностями). MS установила искусственные ограничения для того, чтобы продвинуть свой другой продукт – Windows Server.

В виду того, что данные ограничения созданы искусственно, от них можно достаточно легко избавиться. Однако для этого придется устанавливать патчи, которые поменяют некоторые параметры операционной системы, которые нельзя изменить через панель управления или редактор реестра.

Несколько RDP сессий в Windows 7

Как увеличить количество сетевых подключений

Программ для устранения соответствующих ограничений существует достаточно много, но когда речь заходит о вмешательстве во внутреннюю структуру ОС лучше пользоваться проверенным софтом. Для Windows 7 (любых версий) таким ПО является «FixLimUserWindows». Программа умеет работать как с 32-ух, так и с 64-ех битными платформами.

Скачать FixLimUserWindows — https://yadi.sk/d/j49CyT5zjWiQS

Использовать ее рекомендуется в «безопасном режиме». Для того чтобы загрузить операционную в этом режиме нужно еще до появления логотипа «Windows» на загрузочном экране нажать на клавишу «F8» и выбрать в появившемся списке «загрузиться в безопасном режиме». После попадания на рабочий стол понадобится запустить скаченную программу, а затем она сама заменит все нужные файлы.

Если патчить в режиме «обычная загрузка», то после запуска программы на рабочем столе появится новый файл, который придется скопировать в папку «C:WindowsSystem32». Следует отметить, что последнее опять возможно либо в безопасном режиме, либо меняя права доступа.

Вне зависимости от выбранного способа, после того, как файлы будут пропатчины, ограничение на количество подключений снимется. Но для того чтобы сразу убедиться в этом можно открыть командную строку («Ctrl+R» -> «cmd» -> «Ok») и ввести команду «net config server». После нажатия на клавишу «Enter» должно появиться сообщение: «максимальное число пользователей без ограничений».

Если сообщение появилось, значит теперь можно подключать любое количество устройств, главное, чтобы мощности компьютера хватило для поддержания нагрузки от них.

Следует отметить, что изменение файлов операционной системы Widnows является нарушением лицензионного соглашения Microsoft.

Соответственно и использование указанного софта и другого программного обеспечения аналогичного функционала может формально привести к разрыву договора между пользователем и корпорацией MS. Однако после патча активация остается работоспособной.

Как снять ограничение TCP/IP подключений

(x86)/SP2(x86,x64), Vista без SP(x86,x64) и с SP1(x86,x64) существует ограничение

на количество одновременных попыток сетевых подключений,установленное в режим 10.

В Windows 7 Professional, основная проблема

в том, что количество одновременных подключений tcp ip в этой системе равно 20,

Весьма распространено заблуждение о том, что ограничено максимальное количество соединений вообще.

Попытка подключения

Для установления TCP/IP соединения локальный компьютер сперва посылает удалённому компьютеру приглашение к соединению (так называемый SYN пакет). Состояние, в котором при этом находится локальный компьютер, называют полуоткрытым соединением (англ. half-open connection) или попыткой подключения (англ. connection attempt).

Далее в зависимости от ответа удалённого компьютера полуоткрытое соединение либо закрывается либо переходит в нормальное установленное TCP соединение.

В чем суть ограничения

Ограничение заключается в том, что компьютеру не разрешается иметь более 10 одновременных полуоткрытых исходящих соединений. При достижении предела новые попытки подключений ставятся в очередь.

Таким способом, фактически ограничена скорость подключения к другим компьютерам.

На количество установленных соединений жесткого предела в системе нет.

Кроме того, ограничение никак не затрагивает входящие соединения.

Ограничение введено компанией Microsoft в попытке замедлить распространение вирусов с зараженного компьютера, а также ограничить возможности участия компьютера в DoS-атаках.

Как проверить срабатывание ограничения

Чтобы проверить, срабатывает ли на вашем компьютере это ограничение, загляните в Event Viewer (например через Control Panel — Administrative Tools; или Пуск — Выполнить — EventVwr.msc).

Каждое сообщение «EventID 4226: TCP/IP has reached the security limit

imposed on the number of concurrent TCP connect attempts» говорит о том, что ограничение сработало.

Причем в XP это реализовано на уровне системного файла TCPIP.SYS, который необходимо патчить с помощью программы: EventID 4226 Patcher Version 2.23d которая увеличит это число до 50.

Как снять ограничение

Для того чтобы увеличить до максимума число возможных сессий в виндовой сетке, следует сделать следующее: запустить глобальные политики CTRL+R ->

читайте далее

Вступите в группу, и вы сможете просматривать изображения в полном размере

Как известно в Windows 7 искусственно ограничивается количество сетевых подключений к папкам, для которых предоставлен общий доступ. Да-да, это уже всеми известный факт и корпорация Майкрософт установила ограничения для того, чтобы продвигать линейку серверных операционных систем Windows Server. По умолчанию максимальное количество соединений в Windows 7 равно 20. В целом этого количества может даже хватить, если в офисе пара-тройка компьютеров, но если их намного больше, то можно сушить весла… Со стороны пользователей проблема плавающая, то есть сетевой ресурс может открываться, а может и нет, причем иногда сетевая папка может открываться через Проводник по IP, но не открываться по имени, и наоборот.

В итоге пришлось перерыть немало различных ресурсов в Интернете, но «лекарство» обычно находилось только для Windows XP, а следовательно нам не подходит. Решение найдено, но хочу сразу предупредить, что любой подобный способ несет за собой потерю вашей Windows-лицензии, так как любые патчи, как и любые изменения в системных файлов запрещены.

Технически операционная система Windows 7 поддерживает любое количество одновременных подключений, которое может ограничиваться лишь аппаратными возможностями нашего компьютера и именно этот факт мы должны проверить.

Установка роли файлового сервера на Windows 7

Итак, как увеличить количество сетевых подключений Windows 7, чтобы сделать рабочий файловый сервер? Было испытано немалое количество различных программ и лишь одна справилась с этой задачей — «FixLimUserWindows”, программа, работающая, к слову, и в 32 в 64-битных версиях Windows 7.

Загрузка Windows 7 в «безопасном режиме»

Для этого необходимо нажать на клавишу “F8” еще до появления эмблемы “Windows” и выбрать в появившемся списке «Загрузиться в безопасном режиме».

Сделать полный доступ к системным файлам

Заходим в папку C:WindowsSystem32, становимся владельцем файла srvsvc.dll и предоставляем полный доступ к нему для текущего пользователя, тоже самое для файла C:WindowsSystem32drivers cpip.sys.

Запуск патча

Первым делом нам необходимо скачать FixLimUserWindows ну и, соответственно, запустить его.

Программа сама заменит все нужные файлы и останется лишь перезапустить систему. После чего перезагрузки ограничение на количество подключений снимется, в чем можно убедиться на практике, попросив пользователей зайти в какую-нибудь сетевую папку на нашем Windows 7 сервере либо проведя предварительную проверку через командную строку (быстрое открытие через «CTRL+R» -> «cmd» -> «Ok») и ввести команду:

Нажимаем на клавишу «Enter” и убеждаемся, что у нас “максимальное число пользователей без ограничений”:

Если у вас похожее сообщение, значит Windows полностью готов к подключению любого количества пользователей и устройств, главное, чтобы аппаратной пропускной способности сетевой карты и мощности процессора хватило для того, чтобы выдержать запланированную нагрузку. Обращаю внимание, что в разделе «Общие ресурсы» оснастки «Управление компьютером» система по прежнему показывает не более 20 подключений, но на практике клиентские компьютеры перестают тормозить и начинают молниеносно подключаться к сетевым папкам нашего новоиспеченного Windows 7 Server.

Во время тестирования выяснилось, что к общим сетевым папкам нашего сервера невозможно подключиться с компов, на которых установлена Windows XP. Решение проблемы следующее:

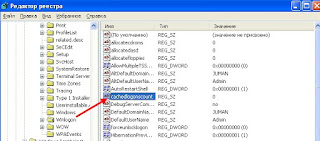

1. На нашем компьютере с Windows 7 (сервере) открываем редактор реестра (regedit)

2. Находим ключик HKLMSYSTEMCurrentControlSetControlSession ManagerMemory ManagementLargeSystemCache и меняем его значение на 1

3. Находим ключик HKLMSYSTEMCurrentControlSetServicesLanmanServerParametersSize и меняем его значение на 3

Создать значение DWORD32 — Имя: DisableStrictNameChecking , Значение: 1

После внесения изменений в реестр и перезагрузки компьютера ни каких проблем не наблюдается.

Установка роли сервера терминалов на Windows 7

Такая возможность тоже имеется, следите за изменениями на сайте!

Еще раз повторяю — изменение файлов в операционной системе Windows — это нарушение лицензионного соглашения Microsoft, хотя после патча активация Windows остается вполне работоспособной. :)) В любом случае, все вышеописанные действия написаны лишь в ознакомительных целях: покупайте только лицензионное ПО от компании Microsoft и ни в коем случае не ломайте его! 😉

Источник

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

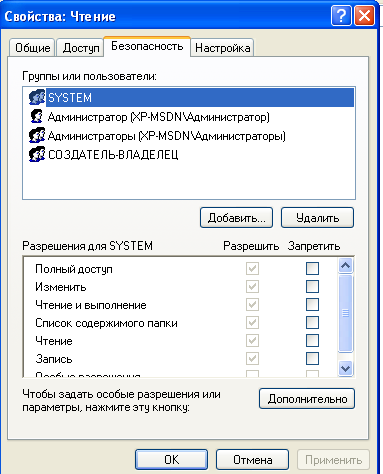

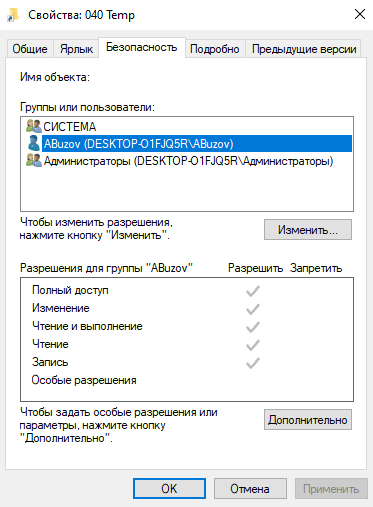

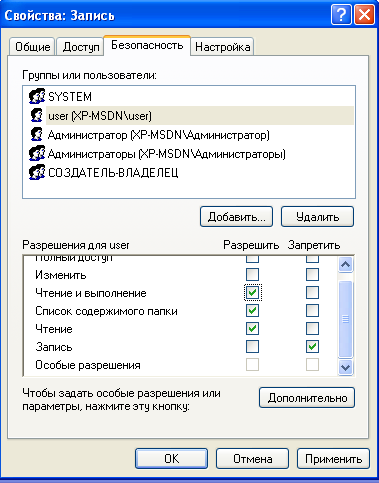

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

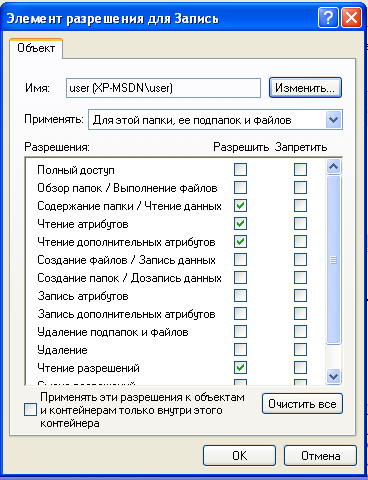

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

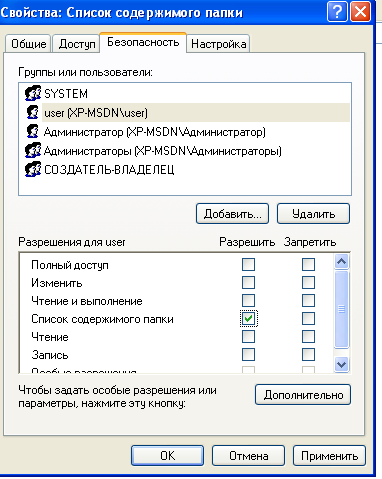

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

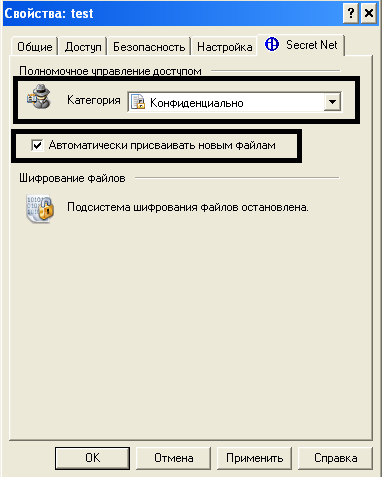

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

На чтение 8 мин Просмотров 2.1к. Опубликовано 01.03.2020

Содержание

- Несколько RDP сессий в Windows 7

- Как увеличить количество сетевых подключений

- Как снять ограничение TCP/IP подключений

- Установка роли файлового сервера на Windows 7

- Загрузка Windows 7 в «безопасном режиме»

- Сделать полный доступ к системным файлам

- Запуск патча

- Установка роли сервера терминалов на Windows 7

Начиная с Windows XP, в операционной системе корпорации Microsoft имеется ограничение на количество одновременных подключений к компьютеру. Технически данная операционная система может поддерживать почти любое количество одновременных подключений (их число ограничено только аппаратными возможностями). MS установила искусственные ограничения для того, чтобы продвинуть свой другой продукт – Windows Server.

В виду того, что данные ограничения созданы искусственно, от них можно достаточно легко избавиться. Однако для этого придется устанавливать патчи, которые поменяют некоторые параметры операционной системы, которые нельзя изменить через панель управления или редактор реестра.

Несколько RDP сессий в Windows 7

Как увеличить количество сетевых подключений

Программ для устранения соответствующих ограничений существует достаточно много, но когда речь заходит о вмешательстве во внутреннюю структуру ОС лучше пользоваться проверенным софтом. Для Windows 7 (любых версий) таким ПО является «FixLimUserWindows». Программа умеет работать как с 32-ух, так и с 64-ех битными платформами.

Скачать FixLimUserWindows — https://yadi.sk/d/j49CyT5zjWiQS

Использовать ее рекомендуется в «безопасном режиме». Для того чтобы загрузить операционную в этом режиме нужно еще до появления логотипа «Windows» на загрузочном экране нажать на клавишу «F8» и выбрать в появившемся списке «загрузиться в безопасном режиме». После попадания на рабочий стол понадобится запустить скаченную программу, а затем она сама заменит все нужные файлы.

Если патчить в режиме «обычная загрузка», то после запуска программы на рабочем столе появится новый файл, который придется скопировать в папку «C:WindowsSystem32». Следует отметить, что последнее опять возможно либо в безопасном режиме, либо меняя права доступа.

Вне зависимости от выбранного способа, после того, как файлы будут пропатчины, ограничение на количество подключений снимется. Но для того чтобы сразу убедиться в этом можно открыть командную строку («Ctrl+R» -> «cmd» -> «Ok») и ввести команду «net config server». После нажатия на клавишу «Enter» должно появиться сообщение: «максимальное число пользователей без ограничений».

Если сообщение появилось, значит теперь можно подключать любое количество устройств, главное, чтобы мощности компьютера хватило для поддержания нагрузки от них.

Следует отметить, что изменение файлов операционной системы Widnows является нарушением лицензионного соглашения Microsoft.

Соответственно и использование указанного софта и другого программного обеспечения аналогичного функционала может формально привести к разрыву договора между пользователем и корпорацией MS. Однако после патча активация остается работоспособной.

Как снять ограничение TCP/IP подключений

(x86)/SP2(x86,x64), Vista без SP(x86,x64) и с SP1(x86,x64) существует ограничение

на количество одновременных попыток сетевых подключений,установленное в режим 10.

В Windows 7 Professional, основная проблема

в том, что количество одновременных подключений tcp ip в этой системе равно 20,

Весьма распространено заблуждение о том, что ограничено максимальное количество соединений вообще.

Попытка подключения

Для установления TCP/IP соединения локальный компьютер сперва посылает удалённому компьютеру приглашение к соединению (так называемый SYN пакет). Состояние, в котором при этом находится локальный компьютер, называют полуоткрытым соединением (англ. half-open connection) или попыткой подключения (англ. connection attempt).

Далее в зависимости от ответа удалённого компьютера полуоткрытое соединение либо закрывается либо переходит в нормальное установленное TCP соединение.

В чем суть ограничения

Ограничение заключается в том, что компьютеру не разрешается иметь более 10 одновременных полуоткрытых исходящих соединений. При достижении предела новые попытки подключений ставятся в очередь.

Таким способом, фактически ограничена скорость подключения к другим компьютерам.

На количество установленных соединений жесткого предела в системе нет.

Кроме того, ограничение никак не затрагивает входящие соединения.

Ограничение введено компанией Microsoft в попытке замедлить распространение вирусов с зараженного компьютера, а также ограничить возможности участия компьютера в DoS-атаках.

Как проверить срабатывание ограничения

Чтобы проверить, срабатывает ли на вашем компьютере это ограничение, загляните в Event Viewer (например через Control Panel — Administrative Tools; или Пуск — Выполнить — EventVwr.msc).

Каждое сообщение «EventID 4226: TCP/IP has reached the security limit

imposed on the number of concurrent TCP connect attempts» говорит о том, что ограничение сработало.

Причем в XP это реализовано на уровне системного файла TCPIP.SYS, который необходимо патчить с помощью программы: EventID 4226 Patcher Version 2.23d которая увеличит это число до 50.

Как снять ограничение

Для того чтобы увеличить до максимума число возможных сессий в виндовой сетке, следует сделать следующее: запустить глобальные политики CTRL+R ->

читайте далее

Вступите в группу, и вы сможете просматривать изображения в полном размере

Как известно в Windows 7 искусственно ограничивается количество сетевых подключений к папкам, для которых предоставлен общий доступ. Да-да, это уже всеми известный факт и корпорация Майкрософт установила ограничения для того, чтобы продвигать линейку серверных операционных систем Windows Server. По умолчанию максимальное количество соединений в Windows 7 равно 20. В целом этого количества может даже хватить, если в офисе пара-тройка компьютеров, но если их намного больше, то можно сушить весла… Со стороны пользователей проблема плавающая, то есть сетевой ресурс может открываться, а может и нет, причем иногда сетевая папка может открываться через Проводник по IP, но не открываться по имени, и наоборот.

В итоге пришлось перерыть немало различных ресурсов в Интернете, но «лекарство» обычно находилось только для Windows XP, а следовательно нам не подходит. Решение найдено, но хочу сразу предупредить, что любой подобный способ несет за собой потерю вашей Windows-лицензии, так как любые патчи, как и любые изменения в системных файлов запрещены.

Технически операционная система Windows 7 поддерживает любое количество одновременных подключений, которое может ограничиваться лишь аппаратными возможностями нашего компьютера и именно этот факт мы должны проверить.

Установка роли файлового сервера на Windows 7

Итак, как увеличить количество сетевых подключений Windows 7, чтобы сделать рабочий файловый сервер? Было испытано немалое количество различных программ и лишь одна справилась с этой задачей — «FixLimUserWindows”, программа, работающая, к слову, и в 32 в 64-битных версиях Windows 7.

Загрузка Windows 7 в «безопасном режиме»

Для этого необходимо нажать на клавишу “F8” еще до появления эмблемы “Windows” и выбрать в появившемся списке «Загрузиться в безопасном режиме».

Сделать полный доступ к системным файлам

Заходим в папку C:WindowsSystem32, становимся владельцем файла srvsvc.dll и предоставляем полный доступ к нему для текущего пользователя, тоже самое для файла C:WindowsSystem32drivers cpip.sys.

Запуск патча

Первым делом нам необходимо скачать FixLimUserWindows ну и, соответственно, запустить его.

Программа сама заменит все нужные файлы и останется лишь перезапустить систему. После чего перезагрузки ограничение на количество подключений снимется, в чем можно убедиться на практике, попросив пользователей зайти в какую-нибудь сетевую папку на нашем Windows 7 сервере либо проведя предварительную проверку через командную строку (быстрое открытие через «CTRL+R» -> «cmd» -> «Ok») и ввести команду:

Нажимаем на клавишу «Enter” и убеждаемся, что у нас “максимальное число пользователей без ограничений”:

Если у вас похожее сообщение, значит Windows полностью готов к подключению любого количества пользователей и устройств, главное, чтобы аппаратной пропускной способности сетевой карты и мощности процессора хватило для того, чтобы выдержать запланированную нагрузку. Обращаю внимание, что в разделе «Общие ресурсы» оснастки «Управление компьютером» система по прежнему показывает не более 20 подключений, но на практике клиентские компьютеры перестают тормозить и начинают молниеносно подключаться к сетевым папкам нашего новоиспеченного Windows 7 Server.

Во время тестирования выяснилось, что к общим сетевым папкам нашего сервера невозможно подключиться с компов, на которых установлена Windows XP. Решение проблемы следующее:

1. На нашем компьютере с Windows 7 (сервере) открываем редактор реестра (regedit)

2. Находим ключик HKLMSYSTEMCurrentControlSetControlSession ManagerMemory ManagementLargeSystemCache и меняем его значение на 1

3. Находим ключик HKLMSYSTEMCurrentControlSetServicesLanmanServerParametersSize и меняем его значение на 3

Создать значение DWORD32 — Имя: DisableStrictNameChecking , Значение: 1

После внесения изменений в реестр и перезагрузки компьютера ни каких проблем не наблюдается.

Установка роли сервера терминалов на Windows 7

Такая возможность тоже имеется, следите за изменениями на сайте!

Еще раз повторяю — изменение файлов в операционной системе Windows — это нарушение лицензионного соглашения Microsoft, хотя после патча активация Windows остается вполне работоспособной. :)) В любом случае, все вышеописанные действия написаны лишь в ознакомительных целях: покупайте только лицензионное ПО от компании Microsoft и ни в коем случае не ломайте его! 😉

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(1 голос, среднее: 4 из 5)

Поделитесь с друзьями!

Пример 3. Управление компьютером в программе Team Viewer

TeamViewer (http://www.teamviewer.com/ru/download/windows.aspx) — программа для осуществления удаленного доступа к компьютеру по сети. Программ устанавливается на удаленном компьютере (хост) и на компьютере для администрирования (администратор). Единственная настройка администратора – пройти авторизацию. После этого у вас на рабочем столе появится аналогичное окно удаленного компьютера, и вы сможете управлять им как обычным ПК. Помимо управления удаленным компьютером, с помощью данной программы можно передавать файлы и общаться в чате. Итак, устанавливается TeamViewer на оба сетевых ПК, затем запускается программа. После старта автоматически получаются ID и Пароль (

рис.

42.11).

Рис.

42.11.

Получаем уникальный идентификатор нашего ПК и пароль на вход в него

Предположим, что на втором ПК мы получили ID 194 187 481и Пароль 8642. Вводим эти данные. После нажатия на кнопку Подключиться к партнеру вы сможете работать на удаленном ПК, как на своем или в режиме Удаленное управление (

рис.

42.12), или в режиме Передача файлов (

рис.

42.13).

Рис.

42.13.

Главное окно удаленного ПК (режим Передача файлов). Слева Локальный, а справа – Удаленный ПК

В заключение заметим, что программа полностью работоспособна и бесплатна, но постоянно предлагает приобрести коммерческую лицензию, что может раздражать ее пользователей.

Задания

- Создайте на удаленном ПК сетевой ресурс — папку 123456 и сделайте к ней общий доступ. Какие ограничение в ОС Windows XP устанавливаемое для сетевого ресурса (размер создаваемых файлов; максимальное число пользователей, которые могут подключится к ресурсу; время работы каждого пользователя; дисковое пространство, выделяемое каждому пользователю).

- Установите связь между ведомым и ведущим ПК не через локальную сеть, а через Интернет.

- Осуществите пересылку файлов с локального на удаленный компьютер командой Режим-Передача файлов (

рис.

42.7).

Рис.

42.14.

Окно отправки файлов между компьютерами

Командой Режим-Текстовый чат организуйте обмен текстовыми сообщениями между ПК (

рис.

42.8).

Рис.

42.15.

Режим обмена текстовыми сообщениями между ПК

Произведите выключение удаленного ПК (

рис.

42.9).

Рис.

42.16.

Выключение удаленного ПК

- Установите программу и научитесь удаленно управлять ПК

- Отправьте файл удаленному ПК

- Отправьте на удаленный ПК текстовое сообщение

Краткие итоги

В лабораторной работе мы научились работать в трех полезных сетевых программах:

- Winsent (программа для общения в локальной сети)

- Radmin (программа удаленного управление ПК по сети)

- Team Viewer (программа управления компьютером с использованием Интернет)

Для лучшего понимания этих тем к работе прилагается скринкаст.

Здравствуйте уважаемые читатели блога.

Сегодня рассмотрим тему ограничение количества сессий TCP/IP для Windows.

В ОС Windows XP SP2(x86,x64)/SP3, 2003 Server SP1(x86)/SP2(x86,x64), Vista без SP(x86,x64) и с SP1(x86,x64) существует ограничение на количество одновременных попыток сетевых подключений, установленное в режим 10.

В Windows 7 Professional, основная проблема в том, что количество одновременных подключений tcp ip в этой системе равно 20. Весьма распространено заблуждение о том,

что ограничено максимальное количество соединений вообще.

Попытка подключения

Для установления TCP соединения локальный компьютер сперва посылает удалённому

компьютеру приглашение к соединению (так называемый SYN пакет).

Состояние, в котором при этом находится локальный компьютер, называют

полуоткрытым соединением (англ. half-open connection) или попыткой подключения

(англ. connection attempt).

Далее в зависимости от ответа удалённого компьютера полуоткрытое соединение либо

закрывается, либо переходит в нормальное установленное TCP соединение.

В чем суть ограничения

Ограничение заключается в том, что компьютеру не разрешается иметь более 10

одновременных полуоткрытых исходящих соединений. При достижении предела

новые попытки подключений ставятся в очередь.

Таким способом, фактически ограничена скорость подключения к другим компьютерам.

На количество установленных соединений жесткого предела в системе нет. Кроме

того, ограничение никак не затрагивает входящие соединения.

Ограничение введено компанией Microsoft в попытке замедлить распространение

вирусов с зараженного компьютера, а также ограничить возможности участия

компьютера в DoS — атаках.

Как проверить срабатывание ограничения

Чтобы проверить, срабатывает ли на вашем компьютере это ограничение, загляните в

Event Viewer (например через Control Panel — Administrative Tools; или

Пуск — Выполнить — EventVwr.msc).

Каждое сообщение «EventID 4226: TCP/IP has reached the security limit

imposed on the number of concurrent TCP connect attempts» говорит о том, что ограничение сработало.

Причем в XP это реализовано на уровне системного файла TCPIP.SYS, который необходимо патчить с помощью программы: EventID 4226 Patcher Version2.23d, которая увеличит это число до 50.

Как снять ограничение

Для того чтобы увеличить до максимума число возможных сессий в виндовой сетке, следует сделать следующее: запустить глобальные политики: CTRL+R — gpedit.msc

—Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности — Интерактивный вход в систему — выставляем его в 0 (отключение ограничения)

Значение этого параметра «0» отключает кэширование данных входа. При любом значении большем 50 кэшируется, только 50 попыток входа в систему.

или же внести правки в следующий ключ реестра:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows

NTCurrentVersionWinlogonCachedLogonsCount

изменив значение CachedLogonsCount на 50 или 0

В Vista SP2 и Windows 7 это ограничение уже было убрано из драйвера протокола, но в системе имеется ограничение на использование сетки для шаринга и печати, установленное в 20 соединений.

Также максимальное число входящих подключений к IIS, которое можно настроить через ключ реестра:HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersTcpNumConnections (тип: DWORD, задав его от 5000 до 65536).

или же с помощью программы: EventID 4226 Patcher Version 2.23d, которая увеличит это число до 50.

От чего зависит скорость TCP/IP — соединения, Вы можете узнать здесь

Как устранить ошибки в TCP/IP — сетях читайте далее

Надеюсь эта статья поможет разобраться Вам с количеством одновременных подключений TCP/IP соединений. Подписывайтесь на обновления блога.

При выходе SP2 в Windows XP количество одновременных TCP подключений было ограничено 10 в секунду. Сделано это было как забота о пользователях, дабы троянские программы распространялись медленне и была бы возможность предпринять какие-то меры. Вопрос о том, может ли подобное решение действительно сработать обсуждать сейчас не будем.

Важно другое. Торрент и P2P-клиентам требуется куда больше, чем 10 одновременных сетевых подключений. С чем я и столкнулся в очередной раз после установки SP3, который обновил многие файлы и пропатченный TCPIP.SYS заменил на оригинальный. Запустил µTorrent и сразу почувствовал, что интернет жутко тормозит. Ведь запросы к сайтам тоже ограничены и пока не выполняться запросы к торренту, сайт не откроется.

Снять ограничения мне помогла программа Event ID 4226 Patcher.

Инструкция по применению простейшая. Скачиваете патч, запускаете, возникает окошко в котором много чего написано, в частности — текущее количество полуоткрытых соединений и внизу предложение увеличить их количество до 50.

Я нажал «N» ввел число 99999 кажется. 🙂 После этого патчится ваш TCPIP.SYS. В возникшем окошке «windows file protection» нажимаете сначала на «Cancel» и потом на «Yes», не разрешая Windows-у заменить патченный файл старым, оригинальным.

После всех славных дел перегружаемся… Готово, торрент можно держать запущенным все время и не испытывать никаких неудобств.

Камилл Ахметов

Стратегия безопасности Windows XP

Модель безопасности Windows XP Professional основана на понятиях аутентификации и авторизации. При аутентификации проверяются идентификационные данные пользователя, а при авторизации — наличие у него прав доступа к ресурсам компьютера или сети. В Windows XP Professional также имеются технологии шифрования, которые защищают конфиденциальные данные на диске и в сетях: например, EFS (Encrypting File System), технология открытого ключа.

Аутентификация

Регистрируясь на компьютере для получения доступа к ресурсам локального компьютера или сети, пользователь должен ввести свое имя и пароль. В Windows XP Professional возможна единая регистрация для доступа ко всем сетевым ресурсам. Таким образом, пользователь может войти в систему с клиентского компьютера по единому паролю или смарт-карте и получить доступ к другим компьютерам домена без повторного ввода идентификационных данных.

Главный протокол безопасности в доменах Windows 2000 — Kerberos версии 5. Для аутентификации на серверах под управлением Windows NT 4.0 и доступа к ресурсам доменов Windows NT клиенты Windows XP Professional используют протокол NTLM. Компьютеры с Windows XP Professional, не принадлежащие к домену, также применяют для аутентификации протокол NTLM.

Используя Windows XP Professional в сети с активным каталогом (Active Directory), можно управлять безопасностью регистрации с помощью параметров политики групп, например, ограничивать доступ к компьютерам и принудительно завершать сеансы работы пользователей спустя заданное время. Можно применять предварительно сконфигурированные шаблоны безопасности, соответствующие требованиям к безопасности данной рабочей станции или сети. Шаблоны представляют собой файлы с предварительно сконфигурированными параметрами безопасности, которые можно применять на локальном компьютере или импортировать в групповые политики активного каталога. Эти шаблоны используются в неизменном виде или настраиваются для определенных нужд.

Авторизация

Авторизация позволяет контролировать доступ пользователей к ресурсам. Применение списков управления доступом (access control list, ACL) и прав доступа NTFS гарантирует, что пользователь получит доступ только к нужным ему ресурсам, например, к файлам, дискам (в том числе сетевым), принтерам и приложениям. С помощью групп безопасности, прав пользователей и прав доступа можно одновременно управлять безопасностью как на уровне ресурсов, так и на уровне файлов, папок и прав отдельных пользователей.

Группы безопасности

Группы безопасности упрощают управление доступом к ресурсам. Можно приписывать пользователей к группам безопасности, а затем предоставлять этим группам права доступа. Можно добавлять пользователей к группам безопасности и удалять их оттуда в соответствии с потребностями этих пользователей.

Оснастка MMC Computer Management позволяет создавать учетные записи пользователей и помещать их в локальные группы безопасности. Можно предоставлять пользователям права доступа к файлам и папкам и определять действия, которые пользователи могут выполнять над ними. Можно разрешить и наследование прав доступа. При этом права доступа, определенные для каталога, применяются ко всем его подкаталогам и находящимся в них файлам.

Среди групп безопасности, локальных для домена и компьютера, имеется ряд предварительно сконфигурированных групп, в которые можно включать пользователей.

Администраторы (Administrators) обладают полным контролем над локальным

компьютером и правами на совершение любых действий. При установке Windows XP

Professional для этой группы создается и назначается встроенная учетная запись

Администратор (Administrator). Когда компьютер присоединяется к домену, по умолчанию

к группе Администраторы добавляется группа Администраторы домена (Domain Administrators).

Опытные пользователи (Power Users) обладают правами на чтение и запись

файлов не только в личных папках, но и за их пределами. Они могут устанавливать

приложения и выполнять многие административные действия. У членов этой группы

такой же уровень прав доступа, что и у групп Пользователи (Users) и Опытные

пользователи (Power Users) в Windows NT 4.0.

Пользователи (Users) в отношении большей части системы имеют только

право на чтение. У них есть право на чтение и запись только файлов их личных

папок. Пользователи не могут читать данные других пользователей (если они не

находятся в общей папке), устанавливать приложения, требующие модификации системных

каталогов или реестра, и выполнять административные действия. Права пользователей

в Windows XP Professional более ограниченны по сравнению с Windows NT 4.0.

Гости (Guests) могут регистрироваться по встроенной учетной записи Guest

и выполнять ограниченный набор действий, в том числе выключать компьютер. Пользователи,

не имеющие учетной записи на этом компьютере, или пользователи, чьи учетные

записи отключены (но не удалены), могут зарегистрироваться на компьютере по

учетной записи Guest. Можно устанавливать права доступа для этой учетной записи,

которая по умолчанию входит во встроенную группу Guests. По умолчанию учетная

запись Guest отключена.

Можно сконфигурировать списки управления доступом (ACL) для групп ресурсов или групп безопасности и по мере необходимости добавлять/удалять из них пользователей или ресурсы, что облегчает управление правами доступа и их аудит. Это также позволяет реже изменять ACL. Можно предоставить пользователям права на доступ к файлам и папкам и указать действия, которые можно выполнять с ними. Можно также разрешить наследование прав доступа; при этом права доступа к некоторой папке применяются и к ее подкаталогам и находящимся в них файлам.

При работе с Windows XP Professional в составе рабочей группы или в изолированном режиме вам предоставляются права администратора, и у вас есть все права по отношению ко всем функциям безопасности ОС. Если компьютер под управлением Windows XP Professional включен в сеть, параметры безопасности определяет сетевой администратор.

Политика групп

Параметры политики групп позволяют назначать ресурсам права доступа, а также предоставлять права доступа пользователям. Это нужно для того, чтобы требовать запуска определенных приложений только в заданном контексте безопасности (тем самым снижая риск воздействия на компьютер нежелательных приложений, например, вирусов) и конфигурировать различные права доступа для множества клиентских компьютеров. Можно сконфигурировать права доступа на эталонном компьютере, который будет использован как базовый образ для установки на другие рабочие станции, гарантируя, таким образом, стандартизованное управление безопасностью даже в отсутствие Active Directory.

Функции аудита позволяют обнаруживать попытки отключить или обойти защиту ресурсов.

Можно задействовать предварительно сконфигурированные шаблоны безопасности, соответствующие требованиям безопасности для данной рабочей станции или сети. Шаблоны безопасности — это файлы с предварительно установленными параметрами безопасности, которые применяют к локальному компьютеру или импортируют в групповые политики активного каталога (Active Directory). Шаблоны безопасности используются в неизменном виде или настраиваются в соответствии с определенными задачами.

Шифрование

EFS (Encrypting File System) позволяет зашифровать данные на жестком диске. Риск кражи портативных компьютеров особенно велик, а с помощью EFS можно усилить безопасность путем шифрования данных на жестких дисках портативных компьютеров компании. Эта предосторожность защищает информацию и идентификационные данные от несанкционированного доступа.

Корпоративная безопасность

Windows XP Professional поддерживает ряд функций защиты избранных файлов, приложений и других ресурсов. В их числе списки управления доступом (ACL), группы безопасности и групповая политика, а также средства конфигурирования и управления этими функциями. В совокупности они обеспечивают мощную, но гибкую инфраструктуру управления доступом в корпоративных сетях.

Windows XP поддерживает тысячи относящихся к безопасности параметров конфигурации,

которые можно применять и по отдельности. В Windows XP также есть предопределенные

шаблоны безопасности, обычно используемые без изменений или как основа для особой

настройки конфигурации безопасности. Эти шаблоны безопасности применяются при:

- создании ресурса, такого как общая папка или файл; при этом вы вправе воспользоваться

заданными по умолчанию ACL или настроить их в соответствии со своими потребностями; - распределении пользователей по стандартным группам безопасности, таким как

Users, Power Users и Administrators, и принятии заданных по умолчанию параметров

ACL; - использовании предоставляемых ОС шаблонов групповой политики — Basic (основной),

Compatible (совместимый), Secure (безопасный) или Highly Secure (высокобезопасный).

Каждая из особенностей системы безопасности Windows XP — списки ACL, группы безопасности и групповая политика — имеет параметры по умолчанию, которые разрешается изменять в соответствии с требованиями организации. Предприятия также вправе применять соответствующие средства для реализации и настройки управления доступом. Многие из этих средств, такие как оснастки Microsoft Management Console, представляют собой компоненты Windows XP Professional, другие поставляются в составе комплекта ресурсов Windows XP Professional Resource Kit.

Управляемый доступ к сети

Windows XP содержит встроенную подсистему безопасности для предотвращения вторжений. Ее работа базируется на ограничении прав любого, кто пытается получить доступ к компьютеру из сети до привилегий гостевой учетной записи. Взломщикам или вообще не удастся получить доступ к компьютеру и перебором паролей получить дополнительные привилегии, или они получат только ограниченный гостевой доступ.

Управление сетевой проверкой подлинности

Все большее число систем под управлением Windows XP Professional подключается к Интернету напрямую, а не через домены. Поэтому продуманная система управления доступом (в том числе устойчивыми паролями и разрешениями, сопоставленными учетными записями) важна как никогда ранее. Для обеспечения безопасности следует избегать анонимных параметров управления доступом, обычно связанных с открытыми средами, подобными Интернету.

Вот почему в Windows XP Professional по умолчанию все пользователи, вошедшие по сети, работают под учетной записью Guest. Это исключает для злоумышленника возможность войти в систему через Интернет под локальной учетной записью Администратор (Administrator), у которой нет пароля.

Упрощенное совместное использование ресурсов

Модель совместного использования и безопасности для локальных учетных записей позволяет выбрать модель безопасности на основе применения исключительно гостевой учетной записи (Guest) либо классическую (Classic) модель безопасности. В гостевой модели при любых попытках войти в систему локального компьютера через сеть применяется только гостевая учетная запись. В классической модели пользователи при доступе через сеть входят в систему локального компьютера под своими учетными записями. На компьютерах в составе домена эта политика не применяется, а по умолчанию используется гостевая учетная запись.

Если гостевая учетная запись существует и ей назначен пустой пароль, сетевые пользователи смогут войти в систему и получить доступ к любому ресурсу, разрешенному для доступа учетной записи Guest.

При включенной политике «force network logons using local accounts to authenticate as Guest» локальные учетные записи должны аутентифицироваться как учетная запись Guest при доступе через сеть. Эта политика служит для ограничения разрешений локальной учетной записи, обращающейся к системным ресурсам на другом сетевом компьютере.

Кроме того, на компьютерах, поддерживающих модель упрощенной защиты общих ресурсов, диалоговое окно Security Properties заменено упрощенным диалоговым окном Shared Documents Properties.

Ограничение на учетные записи с пустыми паролями

Для безопасности пользователей, не защитивших свою учетную запись паролем, в Windows XP Professional такие учетные записи разрешено применять только для входа в систему компьютера с его консоли. По умолчанию учетные записи с пустыми паролями запрещено применять для входа в систему удаленно по сети и вообще для любых других действий по входу в систему, кроме как с физической консоли компьютера. Например, нельзя задействовать службу вторичного входа в систему (RunAs — запуск от имени) для запуска программ под учетной записью с пустым паролем локального пользователя.

Назначение пароля локальной учетной записи устраняет указанное ограничение на вход через сеть, а также предоставляет ей доступ по сети к любым ресурсам, на которые у нее есть права.

Если ваш компьютер не расположен в физически защищенном помещении, рекомендуется назначать пароли всем локальным учетным записям пользователей. Несоблюдение этого требования ведет к тому, что любой пользователь, получивший физический доступ к компьютеру, может войти в систему под учетной записью без пароля. Это особенно важно для переносных компьютеров, на которых следует предусмотреть устойчивые пароли для всех локальных учетных записей пользователей.

Указанное ограничение не относится к доменным учетным записям, а также к локальной гостевой учетной записи. Если учетная запись Guest с пустым паролем существует, под ней можно войти в систему и обратиться к любому ресурсу, разрешенному ей для доступа.

Если требуется отключить ограничение на вход через сеть без пароля, надо соответствующим образом настроить локальную политику безопасности (Local Security Policy).

Шифрованная файловая система

Дополнительные функции шифрованной файловой системы (Encrypting File System, EFS) существенно обогатили Windows XP Professional, обеспечив дополнительную гибкость для корпоративных пользователей при развертывании решений безопасности, основанных на шифровании файлов с данными.

Любой злоумышленник, имеющий физический доступ к компьютеру, может загрузить на нем другую ОС, обойти защиту основной ОС и получить доступ к конфиденциальным данным. Шифрование конфиденциальных файлов средствами EFS обеспечивает дополнительную защиту. Данные зашифрованного файла останутся недоступными, даже если атакующий получит полный доступ к среде хранения данных компьютера.

Только полномочные пользователи и назначенные агенты восстановления данных в состоянии расшифровывать файлы. Пользователи с другими учетными записями, обладающие разрешениями для файла — даже разрешением на передачу прав владения (Take Ownership), не в состоянии открыть его. Администратору доступ к содержимому файла также закрыт, если только он не назначен агентом восстановления данных. При попытке несанкционированного доступа к зашифрованному файлу система откажет в доступе.

Архитектура EFS

EFS базируется на технологии шифровании с открытым ключом и использует архитектуру CryptoAPI. Стандартная (по умолчанию) конфигурация EFS не требует никакого административного вмешательства: вы вправе выполнять шифрование файлов сразу же после установки системы. EFS автоматически создает пару ключей шифрования и сертификат пользователя, если они не были созданы ранее.

В качестве алгоритма шифрования EFS использует DESX (Expanded Data Encryption Standard) или 3DES (Triple-DES). Поставщики услуг криптографии поддерживают два алгоритма: RSA Base и RSA Enhanced — для создания сертификатов EFS и для шифрования симметричных ключей шифрования.

Если зашифровать папку, все файлы и подпапки в ней шифруются автоматически. Рекомендуется шифрование именно на уровне папок, чтобы в процессе работы не появлялись незашифрованные временные файлы.

EFS и NTFS

Шифрованная файловая система (EFS) защищает конфиденциальные данные в файлах на томах NTFS. EFS — основная технология шифрования и расшифровки файлов на томах NTFS. Открывать файл и работать с ним может только пользователь, его зашифровавший. Это чрезвычайно важно для пользователей переносных компьютеров: даже если взломщик получит доступ к потерянному или украденному компьютеру, он не сможет открыть зашифрованные файлы. В Windows XP шифрованная файловая система также поддерживает автономные файлы и папки (Offline Files and Folders).

Зашифрованный файл останется недоступным для просмотра в исходном виде, даже если атакующий обойдет системную защиту, например, загрузив другую ОС. EFS обеспечивает устойчивое шифрование по стандартным алгоритмам и тесно интегрирована с NTFS. EFS в Windows XP Professional предоставляет новые возможности совместного использования зашифрованных файлов или отключения агентов восстановления данных, а также облегчает управление посредством групповой политики и служебных программ командной строки.

Как работает EFS

EFS позволяет сохранить конфиденциальность информации на компьютере в условиях, когда люди, имеющие физический доступ к компьютеру, могут преднамеренно или неумышленно скомпрометировать ее. EFS чрезвычайно удобна для обеспечения конфиденциальности данных на мобильных компьютерах или на компьютерах, на которых работают несколько пользователей, т. е. таких системах, которые могут подвергаться атакам, предусматривающим обход ограничений списков ACL.

В совместно используемой системе атакующий обычно получает несанкционированный доступ, загружая другую ОС. Злоумышленник также может захватить компьютер, вынуть жесткий диск, поместить его на другой компьютер и получить доступ к файлам. Однако если у него нет ключа расшифровки, зашифрованный средствами EFS файл будет выглядеть как бессмысленный набор символов.

Поскольку EFS тесно интегрирована с NTFS, шифрование и расшифровка выполняются незаметно («прозрачно») для пользователя. При открытии файла EFS автоматически расшифровывает его по мере чтения данных с диска, а при записи — шифрует данные при записи на диск. Работая с зашифрованным файлом, вы можете даже не догадываться, что он зашифрован (при условии, что у вас есть соответствующие права).

В стандартной конфигурации EFS позволяет зашифровать файл прямо из Проводника Windows без какого-либо вмешательства администратора. С точки зрения пользователя шифрование файла или папки — это просто назначение ему определенного атрибута.

Конфигурирование EFS

По умолчанию система поддерживает работу EFS. Разрешается шифровать файлы, для которых имеется разрешение на изменение. Поскольку в EFS для шифрования файлов применяется открытый ключ, нужно создать пару ключей открытый/закрытый и сертификат с открытым ключом шифрования. В EFS разрешены сертификаты, подписанные самим владельцем, поэтому вмешательство администратора для нормальной работы не требуется.

Если применение EFS не соответствует требованиям организации или если есть файлы, которые нельзя шифровать, существует много способов отключить EFS или нужным образом конфигурировать ее.

Для работы с EFS всем пользователям требуются сертификаты EFS. Если в организации нет инфраструктуры открытого ключа (Public Key Infrastructure, PKI), применяются подписанные самим владельцем сертификаты, которые автоматически создаются ОС. При наличии центров сертификации сертификаты EFS обычно выпускают именно они. Если вы используете EFS, обязательно предусмотрите план восстановления данных при сбое системы.

Что разрешается шифровать

На томах NTFS атрибут шифрования разрешается назначать отдельным файлам и папкам

с файлами (или подпапками). Хотя папку с атрибутом шифрования и называют «зашифрованной»,

сама по себе она не шифруется, и для установки атрибута пары ключей не требуется.

При установленном атрибуте шифрования папки EFS автоматически шифрует:

- все новые файлы, создаваемые в папке;

- все незашифрованные файлы, скопированные или перемещенные в папку;

- все вложенные файлы и подпапки (по особому требованию);

- автономные файлы.

Шифрование базы данных автономных файлов

В Windows XP можно шифровать базу данных автономных файлов для локальной защиты кэшируемых документов от воровства компьютера, а также обеспечения дополнительной безопасности локально кэшируемых данных. В Windows 2000 этой функции не было — она предусматривает шифрование кэшируемых файлов.

Например, вы вправе активно использовать автономные файлы, при этом конфиденциальность данных обеспечивается автоматически. Как администратор отдела технической поддержки вы можете задействовать эту возможность, чтобы обезопасить все локально кэшируемые документы. Автономные файлы — превосходная защита от потери конфиденциальных данных при захвате мобильного компьютера.

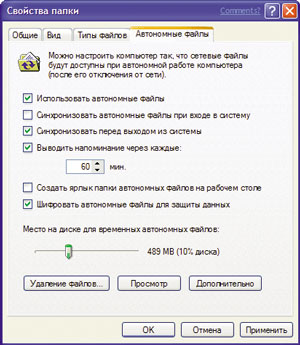

Указанная функция поддерживает шифрование и расшифровку всей автономной базы данных. Для конфигурирования порядка шифрования автономных файлов нужны административные привилегии. Чтобы зашифровать автономные файлы, откройте папку Мой компьютер (My Computer) и в меню Сервис (Tools) выберите команду Свойства папки (Folder Options), в открывшемся окне свойств на вкладке Автономные файлы (Offline Files) установите флажок Шифровать автономные файлы для защиты данных (Encrypt Offline Files To Secure Data) (рис. 1).

|

Рис. 1. Настройка шифрования автономных файлов.

|

Удаленные операции EFS на общих файлах и Web-папках

Можно шифровать и расшифровывать файлы, расположенные в Web-папках Web Distributed Authoring and Versioning (распределенная система хранения файлов с доступом через Web), или WebDAV. У Web-папок много преимуществ по сравнению с общими файлами, и Microsoft рекомендует максимально широко применять их для удаленного хранения шифрованных файлов.

Web-папки требуют меньше внимания от администраторов и безопаснее, чем общие файлы. Web-папки также обеспечивают безопасное хранение и доставку шифрованных файлов через Интернет средствами стандартного протокола HTTP. Чтобы использовать общие файлы для удаленных операций EFS, требуется доменная среда Windows 2000 или более поздних версия Windows, так как при шифровании и расшифровке пользовательских файлов EFS работает от имени пользователя посредством протокола делегирования полномочий в Kerberos.

Основное отличие удаленных операций EFS с общими файлами и файлами в Web-папках — то, в каком месте эти операции выполняются. Если файлы хранятся в общих файлах, все операции EFS выполняются на компьютере, где расположен файл. Так, если вы подключились к общему сетевому файлу и пытаетесь открыть ранее зашифрованный файл, он расшифровывается на компьютере, где хранится, а затем передается открытым текстом по сети на ваш компьютер.

При хранении файла на Web-папках все операции EFS выполняются на локальном компьютере. Скажем, при подключении к Web-папке и попытке открыть зашифрованный файл последний пересылается по сети в зашифрованном виде на локальный компьютер и уже там расшифровывается системой EFS. Входящий и исходящий трафик Web-папок — это необработанные данные, которые, даже перехваченные атакующим, остаются зашифрованными и совершенно для него бесполезны.

Такое различие в выполнении операций EFS объясняет, почему общие файлы требуют больших усилий со стороны администраторов, чем Web-папки.

EFS с Web-папками устраняет необходимость в специализированном ПО для безопасного совместного использования зашифрованных файлов пользователями и организациями. Файл может храниться в свободном доступе на файловых серверах в интрасети или в Интернете и при этом оставаться надежно защищенным средствами EFS.

Службы сертификации

Службы сертификации — это компонент базовой ОС, позволяющий ей выполнять функции центра сертификации (certification authority, CA), или ЦС, в том числе выпускать цифровые сертификаты и управлять ими. Windows XP Professional поддерживает многоуровневые иерархии ЦС и сети ЦС с перекрестными доверительными отношениями, а также изолированные и интерактивные ЦС.

Хранилища сертификатов с открытыми ключами

Windows XP Professional хранит сертификаты с открытыми ключами в личном (Personal) хранилище сертификатов. Они хранятся открытым текстом, так как это общедоступная информация. Сертификаты имеют цифровую подпись ЦС для предотвращения изменения.

Сертификаты пользователя расположены в папке Documents and Settings<имя_пользователя>ApplicationDataMicrosoft

SystemCertificatesMyCertificates профиля пользователя. Эти сертификаты записываются в локальном реестре при каждом входе в систему компьютера. Для перемещаемых профилей сертификаты обычно хранятся в определенном месте (не на компьютере) и «следуют» за пользователем при его входе в систему любого компьютера в домене.

Хранение закрытых ключей

Поставщики услуг криптографии (cryptographic service provider, CSP) — как Base CSP, так и Enhanced CSP, хранят закрытые ключи в профиле пользователя в папке %SystemRoot%Documents and Settings<имя_пользователя>

Application DataMicrosoftCryptoRSA. В перемещаемых профилях пользователей закрытый ключ располагается в папке RSA на контроллере домена и загружается на компьютер только на время его работы.

Поскольку закрытые ключи надо защищать, все файлы в папке RSA автоматически шифруются случайным симметричным ключом — основным ключом пользователя (user’s master key). Ключ длиной в 64 символа создается надежным генератором случайных чисел. На базе основного ключа создаются ключи 3DES, используемые для шифрования закрытых ключей. Основной ключ автоматически генерируется и периодически возобновляется.

При хранении на диске основной ключ защищается по алгоритму Triple DES с применением ключа, созданного на основе вашего пароля. Основной ключ применяется для автоматического шифрования всех файлов в папке RSA по мере их создания.

Автоматический запрос сертификата пользователя

В Windows 2000 имелась функция автоматического запроса сертификата пользователя. Автоматический запрос сертификата компьютера и контроллера домена поддерживается и групповой политикой Microsoft Active Directory. Автоматический запрос сертификата компьютера чрезвычайно полезен для упрощения подключений по IPSec или L2TP/IPSec VPN к серверам с Windows XP со службой Routing и Remote Access и другим серверам.

Эта функция снижает совокупную стоимость владения и упрощает управление жизненным циклом сертификатов для пользователей и администраторов. Автоматический запрос сертификата смарт-карты и ЦС с самоподписанными сертификатами обеспечивают дополнительную защиту пользователям предприятий, где требуется усиленная безопасность.

Запросы в ожидании и обновление сертификатов

Автоматический запрос сертификата пользователя в Windows XP Professional обеспечивает также запросы в ожидании и обновление сертификатов. После запроса сертификата вручную или автоматически на сервере сертификации Windows .NET Server CA ожидается разрешение администратора на выпуск сертификата или завершение процесса верификации. После одобрения и выпуска сертификата механизм автоматического запроса автоматически установит сертификат.

В процессе обновления сертификатов пользователя с истекшим сроком действия также применяется механизм автоматического запроса. Сертификаты автоматически обновляются от имени пользователя, причем процедура определяется параметрами шаблонов сертификатов в Active Directory.

По умолчанию сертификаты и ключи защищены. Для дополнительной защиты вы вправе применить дополнительные меры безопасности, в том числе выполнять экспорт закрытых ключей и хранить их в защищенном месте.

Управление реквизитами

Управление реквизитами в Windows XP состоит из трех компонентов: интерфейс пользователя для ввода реквизитов, хранилище имен и паролей пользователя и связка ключей (keyring).

Интерфейс пользователя для ввода реквизитов

Приложение отображает интерфейс пользователя для ввода реквизитов, если компонент аутентификации возвратил ошибку проверки подлинности. (Это касается только приложений, в которых такой интерфейс реализован.)

Вам предлагается ввести имя пользователя и пароль в соответствующем диалоговом окна или выбрать сертификат X.509 из хранилища My Store. Приложение также может предусматривать флажок Remember my password (Запомнить пароль), при установке которого реквизиты запоминаются.

Сохранение реквизитов поддерживают только интегрированные с Windows XP компоненты проверки подлинности (например, Kerberos, NTLM, SSL). Для базовой проверки подлинности отображается интерфейс пользователя для ввода реквизитов, но возможности сохранения реквизитов нет.

Хранилище реквизитов пользователя

Реквизиты перемещаемых профилей хранятся в защищенном хранилище Stored User Names and Passwords (Сохраненные имя и пароль пользователя). Порядок доступа к реквизитам определяют параметры локальной защиты (Local Security Settings). Реквизиты хранятся на основе целевой информации, возвращенной ресурсом.

Когда установлен флажок Remember my password в интерфейсе запроса реквизитов, реквизиты сохраняются в наиболее общей форме. Скажем, после обращения к определенному серверу в домене реквизиты сохраняются в форме *.domain.com. При сохранении разных реквизитов для разных серверов в этом домене указанная запись не перезаписывается, а создаются более конкретные записи о целевой информации.

При обращении к ресурсу с применением интегрированного компонента проверки подлинности последний выберет среди сохраненных реквизитов пользователей наиболее близко соответствующие целевой информации, возвращенной ресурсом. Найдя нужные реквизиты, компонент ничего не будет спрашивать у пользователя. В случае неудачи поиска реквизитов приложению, которое пыталось обращаться к ресурсу, возвращается ошибка аутентификации.

Приложение, обращающееся к ресурсу, не обязательно должно реализовывать интерфейс пользователя для ввода реквизитов. Если оно взаимодействует с интегрированным компонентом проверки подлинности, последний и выполняет поиск реквизитов. В действительности сохраненные реквизиты сможет получить только компонент проверки подлинности.

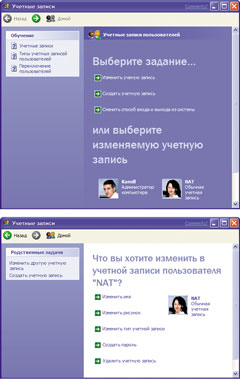

Для Windows XP Professional в составе домена используется классический интерфейс пользователя для ввода реквизитов, а в Windows XP Home Edition и Windows XP Professional в рабочей группе — новый дружественный интерфейс пользователя (рис. 2).

|

Рис. 2. Новый дружественный интерфейс для ввода реквизитов пользователя.

|

Связка ключей

Связка ключей (keyring) позволяет вручную управлять сохраненными реквизитами. Для работы с ней служит элемент User Accounts Панели управления.

В связке ключей отображается список сохраненных реквизитов. При выделении реквизита в поле описания в нижней части окна отображается его краткое описание. Можно добавлять новые реквизиты, редактировать и удалять существующие.

При добавлении реквизитов система представит диалоговое окно, похожее на интерфейс пользователя для ввода реквизитов, и попросит указать целевую информацию. В целевой информации разрешается использовать символы подстановки в виде звездочки (*).

Редактирование реквизитов позволяет самостоятельно изменить целевую информацию или сами реквизиты. Здесь можно изменить имя пользователя и пароль на сервере. Не разрешается применять интерфейс пользователя для ввода реквизитов и редактирования реквизитов, созданных конкретным приложением. Например, не удастся отредактировать реквизиты паспорта. Но вы вправе удалять любые реквизиты. Возможность сохранять реквизиты обычно определяется в групповой политике.

Чтобы разработчики могли использовать механизм сохранения реквизитов, API запроса реквизитов и другие базовые API описаны в соответствующем комплекте Platform Software Development Kit (SDK).

Быстрое переключение пользователей

Быстрое переключение пользователей в Windows XP Professional доступно, только когда компьютер работает в составе рабочей группы или изолированно. Если компьютер присоединен к домену, параметры входа в систему компьютера определяются политикой, заданной администратором. На компьютерах с Windows XP Professional, которые не работают в составе домена, разрешается переключаться между сессиями разных пользователей без выхода из системы и закрытия приложений.

Названные возможности обеспечивает технология поддержки и хранения пользовательских сессий, аналогичная той, что применяется в терминальной службе Microsoft Windows 2000 Terminal Services. Смена пользователя выполняется буквально в мгновение ока «горячими клавишами» я+L или через меню выключения компьютера. В результате не будет закрыто ни одно приложение, а значит, не нужно ломать голову над тем, сохранять ли файлы другого пользователя — вся рабочая обстановка будет сохранена такой, какая она есть. Очередному пользователю Windows выведет окно приглашения, которое, кстати, легко настроить и оформить картинками по своему вкусу (рис. 3).

|

Рис. 3. Окно приглашения пользователю.

|