В этой статье мы рассмотрим несколько способов, позволяющих управлять правами пользователей на перезагрузку и выключение компьютеров и серверов Windows. По умолчанию пользователи могут перезагружать и выключать только десктопные версии Windows, и не могут перезагрузить сервер (кнопки выключения и перезагрузки не доступны). Возможно ли разрешить пользователю без прав локального администратора перезагружать Windows Server? Возможна и обратная задача – запретить пользователям перезагружать компьютер с Windows 10 или 11, который используется в качестве некого информационного киоска, диспетчерского пульта и т.д.

Содержание:

- Разрешить (запретить) пользователю перезагрузку Windows с помощью групповых политик

- Разрешить удаленное выключение/перезагрузку Windows

- Скрыть кнопки выключения и перезагрузки в Windows

- Как узнать, кто перезагрузил (выключил) Windows?

Разрешить (запретить) пользователю перезагрузку Windows с помощью групповых политик

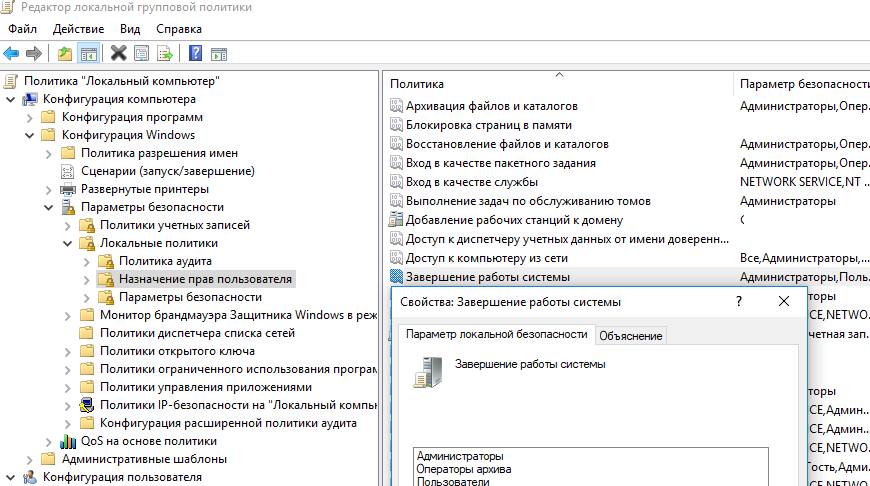

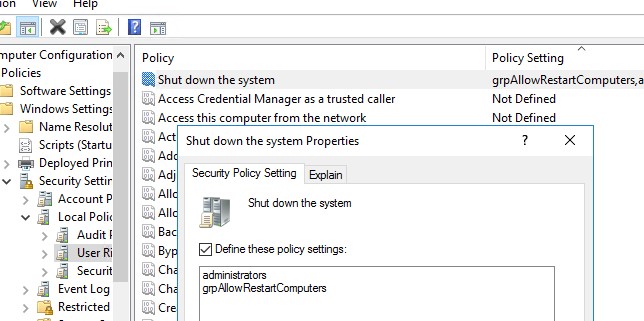

Права на перезагрузку или выключение Windows можно настроить с помощью политики “Завершение работы системы” (Shut down the system) в секции GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя (Computer Configuration -> Policies -> Windows Settings -> Security Settings -> User Rights Assignment). Этот параметр GPO позволяет указать пользователей, выполнивших локальных вход, которым разрешено выключать операционную систему.

Обратите, что по-умолчанию права на выключение/перезагрузку Windows различаются в десктопных версиях Windows 10/11 и в редакциях Windows Server.

Откройте редактор локальной политики gpedit.msc и перейдите в указанную выше секцию. Как вы видите, в дестопной версии Windows права на перезагрузку (выключение) компьютера есть у членов локальных групп: Администраторы, Пользователи и Операторы архива.

В Windows Server 2022/2019/2016 выключить или перезагрузить сервер могут только Администраторы или Backup Operators. Это правильно и логично, т.к. у пользователей в подавляющем большинстве случаев не должно быть прав на выключение сервера (даже случайное). Представьте себе RDS сервер, который периодически выключается из-за того, что пользователи случайно нажимают на кнопку выключения в стартовом меню…

На контроллерах домена Active Directory права на выключение Windows делегированы:

- Administrators

- Backup Operators

- Server Operators

- Print Operators

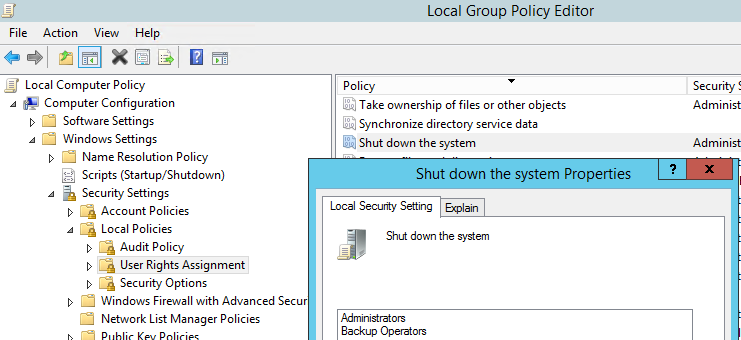

Если у пользователя нет прав на перезагрузку/выключение операционной системы, то при запуске следующей команды появится ошибка:

shutdown –r –t 0

Access is denied.(5)

Если вы хотите разрешить определенному пользователю (без права администратора) перезагружать ваш Windows Server, нужно добавить его учетную запись в эту политику и обновить настройки GPO на компьютере.

Вы можете вручную предоставить права на локальное выключение компьютера с помощью старой утилиты ntrights из Windows Server 2003 Resource Kit:

ntrights +r SeShutdownPrivilege -u winitproavivanov

Чтобы запретить пользователю перезагрузку:

ntrights -r SeShutdownPrivilege -u winitproavivanov

Или наоборот, вы хотите запретить пользователям десктопной редакции Windows 10/11 перезагружать компьютер, который выполняет некую серверную функцию. В этом случае вам достаточно удалить группу Users из локальной политики “Завершение работы системы”.

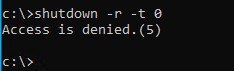

Аналогичным образом вы можете запретить (или разрешить) выключение или перезагрузку компьютеров для всех компьютеров в определённом Organizational Unit (OU) домена Active Directory с помощью доменной политики.

- Создайте в AD группу пользователей grpAllowRestartComputers, которым вы хотите предоставить права на перезагрузку компьютеров. Вы можете создать группу из консоли ADUC (dsa.msc) или PowerShell командлета New-ADGroup. Добавьте в группу пользователей;

- Откройте редактор доменных GPO (gpmc.msc). Выберите OU с компьютерами на которые вы хотите применить политику и выберите Create a GPO in this domain and Link it here;

- Задайте имя политики gpoAllowReboot и отредактируйте ее;

- Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> User Rights Assignment;

- Откройте параметр Shut down, включите политику и добавьте в нее вашу группу пользователей и встроенную группу Administrators;

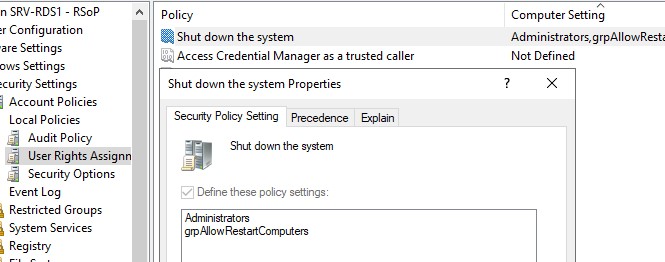

- Обновите настройки GPO на целевых компьютерах и проверьте настройки результирующей GPO в консоли

rsop.msc

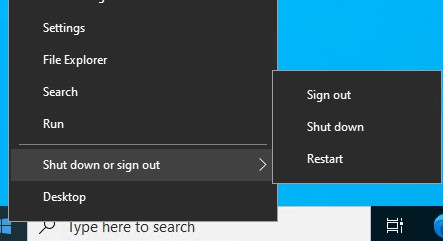

. Пользователи из вашей группы теперь могут выключить или перезагружать этот хост; - У пользователя в стартовом меню Windows станут доступны опции выключения и перезагрузки Windows.

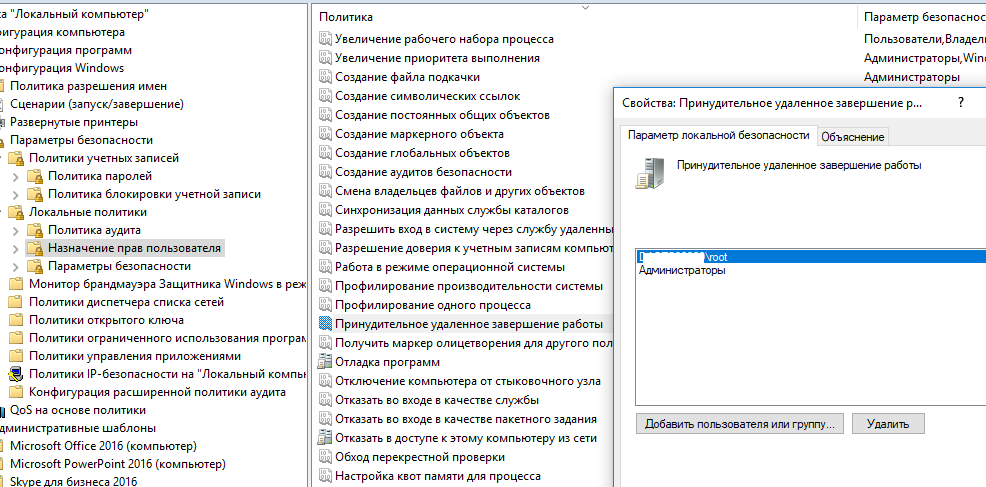

Разрешить удаленное выключение/перезагрузку Windows

Вы также можете разрешить определенным пользователям перезагружать ваш Windows Server удаленно с помощью команды shutdown или командлета Restart-Computer не предоставляя пользователю права локального администратора, права на локальный вход (если этот метод входа запрещено использовать для входа в Windows), право на RDP входа на сервер под пользователем.

Для этого необходимо добавить учетную запись нужного пользователя в политику “Принудительное удаленное завершение работы” (Force shutdown from a remote system) в той же самой секции GPO Назначение прав пользователя (User Rights Assignment).

По умолчанию выключить сервер удаленном могут только администраторы. Добавьте в политику нужную учетную запись пользователя.

Также вы можете предоставить право SeRemoteShutdownPrivilege с помощью утилиты ntrights:

ntrights +r SeRemoteShutdownPrivilege -u winitproavivanov

В результате пользователю будет назначена привилегия SeRemoteShutdown и он сможет перезагрузить данный сервер удаленно с помощью команды:

shutdown -m \msk-repo01 -r -f -t 0

или с помощью PowerShell командлета Restart-Computer:

Restart-Computer –ComputerName msk-repo01 –Force

VERBOSE: Performing the operation "Enable the Remote shutdown access rights and restart the computer." on target ...

Если на удаленном компьютере настроен WinRM (Windows Remote Management), вы можете использовать для подключения WSman вместо WMI:

Restart-Computer -ComputerName msk-repo01 -Protocol WSMan

Если у пользователя нет прав подключения к WMI, появится ошибка:

Restart-Computer : Failed to restart the computer srv-rds1 with the following error message: The WS-Management servicecannot process the request. The WMI service returned an 'access denied' error. .

Скрыть кнопки выключения и перезагрузки в Windows

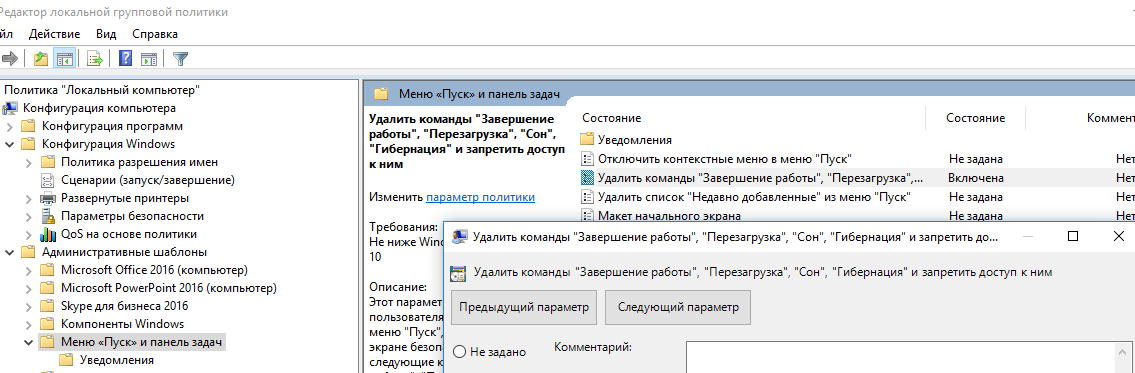

С помощью специального параметры GPO вы можете скрыть от пользователей команды выключения, перезагрузки и гибернации компьютера со стартового экрана и меню Start. Политика называется «Удалить команды Завершение работы, Перезагрузка, Сон, Гибернация и запретить доступ к ним” (Remove and Prevent Access to the Shut Down, Restart, Sleep, and Hibernates commands) и находится в разделе GPO пользователя и компьютера: Конфигурация компьютера (пользователя) -> Административные шаблоны -> Меню “Пуск” и панель задач (Computer Configuration -> Administrative Templates -> Start Menu and Taskbar).

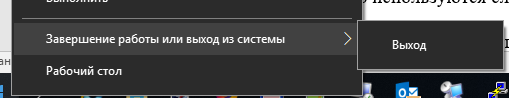

После включения этой политики пользователь сможет завершить работу с Windows, только выполнив логофф. Кнопки выключения, сна и перезагрузки компьютера станут недоступными.

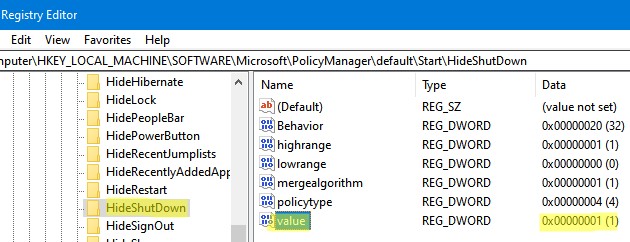

С помощью параметров реестра вы можете скрыть только определенный пункт меню. Например, вы хотите скрыть в стартовом меню только опцию Shutdown, но оставить Restart.

- Запустите редактор реестра

regedit.exe

; - Перейдите в раздел HKEY_LOCAL_MACHINESOFTWAREMicrosoftPolicyManagerdefaultStartHideShutDown;

- Измените значение параметра реестра value на 1;

- Это скроет кнопку Выключить компьютер в стартовом меню.

Вы также можете включить этот параметр из командной строки:

REG ADD "HKLMSOFTWAREMicrosoftPolicyManagerdefaultStartHideShutDown" /v "value" /t REG_DWORD /d 1 /f

Или с помощью командлета PowerShell:

Set-ItemProperty -Path "HKLM:SOFTWAREMicrosoftPolicyManagerdefaultStartHideShutDown" -Name "value" -Value 1

Вы можете скрыть и другие опции в стартовом меню Windows:

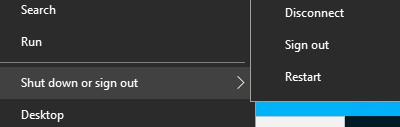

- Скрыть кнопку перезагрузка:

REG ADD "HKLMSOFTWAREMicrosoftPolicyManagerdefaultStartHideRestart " /v "value" /t REG_DWORD /d 1 /f - Скрыть кнопку гибернации:

REG ADD "HKLMSOFTWAREMicrosoftPolicyManagerdefaultStartHideHibernate" /v "value" /t REG_DWORD /d 1 /f - Скрыть кнопку перевода в спящий режим:

REG ADD "HKLMSOFTWAREMicrosoftPolicyManagerdefaultStartHideSleep" /v "value" /t REG_DWORD /d 1 /f - Полностью скрыть раздел Shut down or sign out:

REG ADD "HKLMSOFTWAREMicrosoftPolicyManagerdefaultStartHidePowerButton" /v "value" /t REG_DWORD /d 1 /f

Если эти параметры не сработали на вашем компьютере, проверьте аналогичные ключи реестра в ветке HKLMSOFTWAREMicrosoftPolicyManagercurrentdeviceStart.

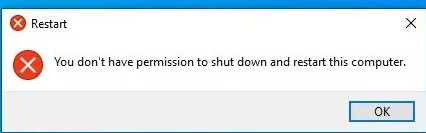

Обратите внимание, что в Windows Server 2019 и 2022 при назначении прав пользователя, они могут получить ошибку:

You don’t have permission to shutdown or restart this computer.

В этом случае нужно включить в GPO параметр UAC: “User Account Control: Run all administrators in Admin Approval Mode”

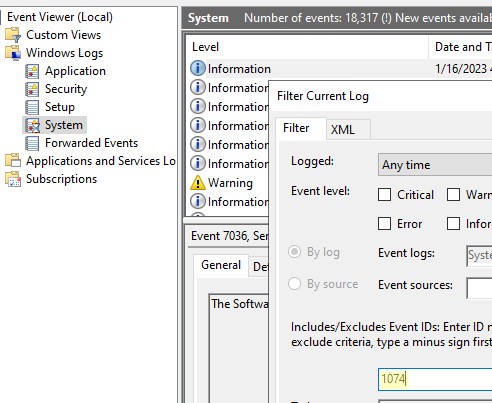

Как узнать, кто перезагрузил (выключил) Windows?

Если вы предоставили обычному пользователю права на перезагрузку сервера вы, можете определить кто перезагружал определенный Windows сервер: пользователь или один из администраторов.

Для этого нужно использовать журнал событий Event Viewer (

eventvwr.msс

). Перейдите в раздел Windows Logs -> System и отфильтруйте журнал по событию с Event ID 1074.

В статье Анализ логов RDP подключений мы подробно рассматривали использование журнала событий для получения информации о удаленном RDP доступе пользователей.

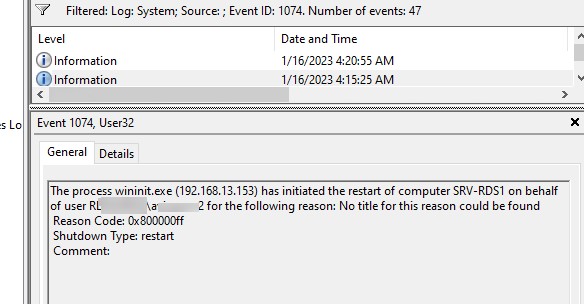

Как вы видите, в журнале событий остались события все перезагрузки сервера в хронологическом порядке. В описании события указано время перезагрузки, причина и учетная пользователя запись, которая выполнила рестарт.

Log Name: System Source: User32 EventID: 1074 The process wininit.exe (192.168.13.153) has initiated the restart of computer SRV-RDS1 on behalf of user WINITPROusername for the following reason: No title for this reason could be found Reason Code: 0x800000ff Reason Code: 0x500ff Shutdown Type: restart

События выключения компьютера также можно найти по EventID 1074:

The process C:Program FilesVMwareVMware Toolsvmtoolsd.exe (SRV-RDS1) has initiated the shutdown of computer SRV-RDS1 on behalf of user NT AUTHORITYSYSTEM for the following reason: Legacy API shutdown Reason Code: 0x80070000 Shutdown Type: shutdown Comment:

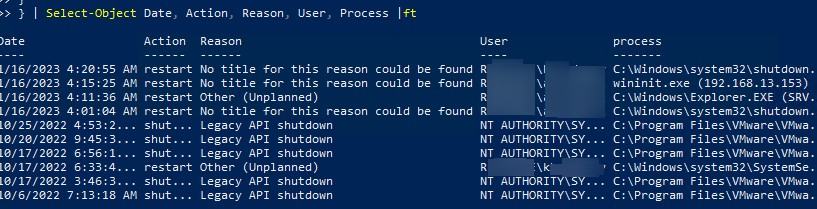

С помощью простого PowerShell скрипта можно получить список последних 10 событий перезагрузки или выключения компьютера. В событиях указаны имена пользователей и процессы, из которых была инициирована перезагрузка:

Get-EventLog -LogName System |

where {$_.EventId -eq 1074} |select-object -first 10 |

ForEach-Object {

$rv = New-Object PSObject | Select-Object Date, User, Action, process, Reason, ReasonCode

if ($_.ReplacementStrings[4]) {

$rv.Date = $_.TimeGenerated

$rv.User = $_.ReplacementStrings[6]

$rv.Process = $_.ReplacementStrings[0]

$rv.Action = $_.ReplacementStrings[4]

$rv.Reason = $_.ReplacementStrings[2]

$rv

}

} | Select-Object Date, Action, Reason, User, Process |ft

В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

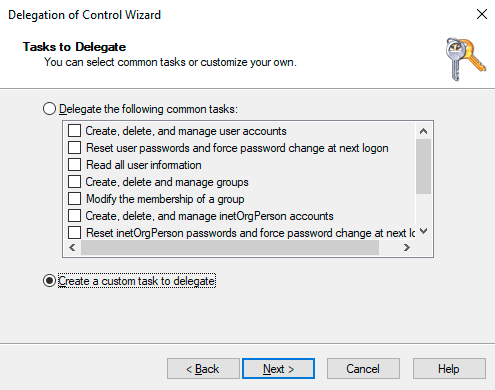

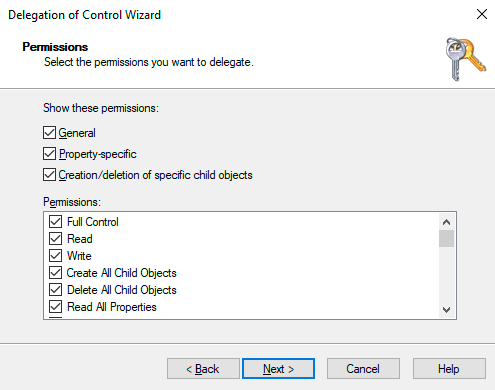

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Set-MpPreference -EnableNetworkProtection EnabledДобавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Set-MpPreference -ControlledFolderAccessAllowedApplications "C:FolderFile.exe"

Добавлять новые файлы в тот же самый список будет легче с помощью скрипта.

$ApplicationToAdd = "C:Fodlerfile.exe"

$ExistingApplicationList = (Get-MpPreference).ControlledFolderAccessAllowedApplications

$FullList = $ApplicationToAdd + $ExistingApplicationList

Set-MpPreference -ControlledFolderAccessAllowedApplications $FullListДобавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:"3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Remove-WindowsFeature WoW64-Support, FS-SMB1Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

function Get-Bruteforce {

$Last = 4

$Attempts = 10

#Getting date -one hour (default)

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

#Get bruteforsers that tried to login greated or equal than 4 times (default)

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output-punks

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

$PunkRdns = (Resolve-DnsName $i.Name -ErrorVariable ProcessError -ErrorAction SilentlyContinue).NameHost

if ($ShowRDNS) {

if ($PunkRdns) {

Write-Host "attempts": $i.count IP: $PunkRdns

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

}

Get-BruteforceВы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

Test-NetConnection 192.168.0.1 -Port 33895. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

function Get-Badname {

$Last = 24

$Attempts = 40

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[5]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

Write-Host "Attempts": $i.count Username: $i.name

}

}

Get-Badname6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

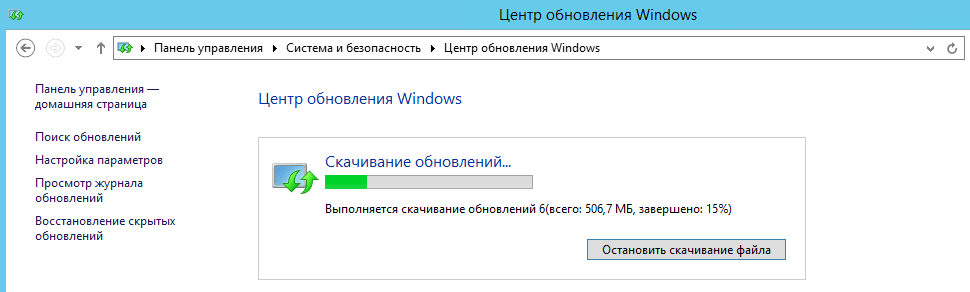

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Надеемся, первые пять пунктов были для вас полезны и интересны.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

В одном из прошлых видео мы рассматривали процесс поднятия роли сервера терминалов.

В этом же уроке предлагаю более детально рассмотреть процесс ограничения прав пользователя на терминальном сервере. Да, по умолчанию он лишен административных прав и много чего не может, однако, все равно к этому вопросу нужно отнестись более внимательно, так как пользователь все же находится на самом главном устройстве в вашей компании.

Регистрируйся на следующий вебинар по системному администрированию!

>> Подробнее о вебинаре <<

Так что стоит детально проанализировать, что пользователю делать можно, а что нет!!!

По сути тут может быть две ситуации, когда терминальный сервер реализован в рамках доменной сети, и все пользователи хранятся на контроллере домена. И в ситуации, когда сеть одноранговая и учетками, под которыми будут подключаться пользователи к терминальному серверу, мы управляем непосредственно на терминальном сервере.

Как правило такая схема подходит для небольших компаний, у которых какая-то служба реализована на терминальном сервере, допустим 1С.

Все это я более подробно рассказывал и показывал в видео по настройке терминального сервера! Для тех, кто его не видел, я оставлю ссылку к данному видео. И если вы не понимаете, о чем речь, то для начала посмотрите его.

И так, когда мы попадаем на сервер под учеткой обычного терминального пользователя, мы не можем установить софт, однако, нам доступно довольно много различных возможностей:

— доступ к системным дискам

— можно запускать приложения, которые могут не относиться к работе пользователя

— запустить диспетчер серверов

— доступ к элементам панели управления

— доступ к диспетчеру задач

— доступ к командной строке

Давайте приступим к устранению этих недостатков.

Скажу сразу, что все что я буду показывать, это скорее базовые ограничения пользователей, которые нужно выполнить в первую очередь. Однако, на практике бывает множество различных дополнительных ограничивающих политик, так что буду очень рад, если вы в комментариях также поделитесь своим опытом из разряда, что запретили, зачем и как. Таким образом можно будет составить более развернутую картину, ну и записать вторую, а может быть и третью часть данного видео.

Думаю, что нам это вполне по силам

1) Доступ к жестким дискам сервера

Запретить доступ к данным системных дисков можно через групповую политику, но, если мы попытаемся её изменить через Выполнить gpedit.msc то мы изменим групповую политику для всех пользователей на данном сервере, так что изменения затронут как терминальных пользователей, так и административные учетные записи.

А нам нужно ограничить в правах именно учетные записи, которые не имеют административные права на сервере. Для этого запустим редактор групповой политики через консоль (Выполнить mmc Файл Добавить Редактор объектов групповой политики Обзор Пользователи Не администраторы ОК Готово ОК) При желании таким образом можно настроить политики для отдельных пользователей.

Конфигурация пользователя Административные шаблоны Компоненты Windows Проводник Запретить доступ к дискам через Мой компьютер Включена Выполнить cmd gpupdate /force

Входим на сервер под удаленным пользователем и при попытке получить доступ к диску выдается сообщение «Операция отменена из-за ограничений, действующих на этом компьютере»

Причем у вас не получится не просто получить доступ к корню диска, а к любой папке через проводник (Рабочий стол, Загрузки и т.д. Даже если на рабочем столе создать папку и зайти в неё) В общем, везде где есть путь к расположению файла.

Однако, через файловые менеджеры, например тотал коммандер получить доступ к файлам можно. Или через командную строку

Поэтому, более тонко можно настроить через редактирование NTFS прав на файлы и папки (Диск D ПКМ Свойства Безопасность Удалить Все и Пользователи Добавить к нужной папке пользователя в права, как правило это папка с базой данных и т.д.

Тут уже через файловый менеджер не получится открыть диск и файлы.

Если какая-то нужная папка, то можно разместить ярлык на рабочем столе, где будет фактический путь и поместить в папку для всех пользователей (C:UsersPublicDesktop Разрешить отображение скрытых файлов и папок Копировать туда ярлык с папкой и у всех удаленных пользователей появится на рабочем столе эта папка)

Так же от сюда можно убрать различные приложения, которые могут мешать пользователю и засорять его рабочий стол.

2) Запрет запуска приложений (Административные шаблоны Система Не запускать указанные приложения Windows TOTALCMD.EXE)

3) Запретить элементы панели управления (Административные шаблоны Панель управления Запретить доступ к панели управления и параметрам компьютера)

4) Запретить диспетчер серверов (Административные шаблоны Система Не запускать указанные приложения Windows ServerManager.exe)

5) Запретить диспетчер задач (Административные шаблоны Система Варианты действий после нажатия CTRL+ALT+DEL Удалить диспетчер задач Включено)

6) Запрет командной строки (Административные шаблоны Система Запретить использование командной строки)

Удобная штука, чтобы убрать какие-то ограничения, можно не искать где вы их прописали, а перейти во все параметры, сортировка по состоянию и быстро узнать какие параметры включены.

Пишите в комментариях или мне в личку свои заметки по различным ограничениям, которые внедряете на практике. Как будет достаточно интересных дополнений, выпущу вторую часть

- Remove From My Forums

Права доступа на файлы и папки

-

Вопрос

-

День добрый!

Странности при раздаче прав доступа.

Windiows Server 2019 Standart. Поднят домен на виртуалке (виртуалка крутится на этом же сервере — может это имеет отношение к делу). Сам сервер включен в домен. Я являют администратором домена.

Перенес папку с данными на диск с другого сервера (не в домене). В свойствах папки выставляю себя владельцем.

На папке устанавливаю права доступа только для администраторов домена. Нажимаю «Ок»

После этого при попытке зайти в папку система сообщает «У вас нет разрешений на доступ к этой папке» и предлагает «Продолжить». При нажатии «Продолжить» система меня явно прописывает в правах на эту папку и

доступ появляется!Вопрос: что за бред?! и как с ним бороться? Казалось бы совершенно простое дело — дать права…

Ответы

-

Да, конечно!

Пока я себя явно не пропишу в доступе (т.е. не группу, а именно пользователя) — доступ я получить не могу

Такое ощущение, что меня как пользователя система не ассоциирует с группами в которые я вхожу… хотя я как администратор могу совершать любые административные действия…

Куда копать — ума не приложу.

Контроллеры доменов доступны.

уже пару лет (около 10) существует такая штука как UAC которая направлена на то что-бы ущемлять права админов и давать им лишнюю секунду на подумать перед выстрелом в ногу

убедиться что проблема именнно в этом вы можете под любой учеткой которая входит в рядовую группу которой выданы необходимые права.

вторым тестом может быть временное отключение UAC на сервере где лежит шара.

решение: тривиально и просто — выдать права управление группе не являющейся админами на управление содержимым, или использовать файл менеджеры запущенные от имени администратора, или выдача прав себе родимому

и подтирание концов вконце плановых работ, или игнорировать такие аскпекты и не обращать внимание на то что вы явно добавлены в ACL определленного каталога

The opinion expressed by me is not an official position of Microsoft

-

Предложено в качестве ответа

8 октября 2019 г. 18:46

-

Помечено в качестве ответа

VSokolov

8 октября 2019 г. 20:02

-

Предложено в качестве ответа

В современном мире почти каждый сервер, работающий на операционной системе Windows Server, подключен к сети интернет и подвергается угрозам безопасности как изнутри сети, так и со стороны сети интернет. Угрозы безопасности серверу несут как возможность занести вирус или другое вредоносное программное обеспечение локально, например на USB диске, что актуально для физических серверов, либо по сети через тот же диск, но подключенный, например, к вашему виртуальному серверу через RDP подключение. Поэтому необходимо соблюдать базовые правила обеспечения безопасности операционной системы сервера, ключевые из которых также применимы и для компьютеров на базе Windows.

Мы опишем лишь некоторые, самые базовые правила, которые, тем не менее, помогут значительно ограничить сервер и локальные сервисы от проблем.

Обновления безопасности

Регулярно проводите установку свежих обновлений безопасности, выпускаемых компанией Microsoft, так как большинство вредоносного ПО, в том числе удаленно, пытается использовать либо уже работает, эксплуатируя имеющиеся уязвимости в операционной системе сервера. К примеру, волна массовых проблем и взломов серверов в 2018 году была связана именно с игнорированием последних обновлений операционной системы. Это простое правило позволит вам значительно обезопасить как облачный, так и стационарный сервер.

Используйте антивирус с актуальными базами сигнатур

Использование антивирусного ПО часто игнорируется администраторами серверов, хотя это является второй, одной из самых важных мер, обеспечивающих стабильность работы приложений и самого сервера. Антивирусные базы могут обновляться до нескольких раз в день, что позволит предотвратить возможное проникновение вредоносного ПО. Вы можете использовать какое-то время пробные версии продуктов , без обязательств по покупке антивируса прямо сейчас, приобрести антивирус в личное пользование, либо можете арендовать антивирус на ежемесячной основе по подписке, в случае если ваш сервер работает в инфраструктуре облачного провайдера, заключившего договор с поставщиком антивирусных услуг.

Программное обеспечение скачиваемое с официальных сайтов

Если необходимое вам программное обеспечение, либо какие-то файлы скачиваются не из надежных источников, то возьмите за правило, сначала загрузить данные ПО на локальный компьютер, проверить его на содержание вредоносного ПО и корректную работу, а затем уже на сам сервер. Таким образом вы избежите возможных проблем. Следует так же взять за правило проверять целостность скачанных файлов, проверяя хэш-сумму скачанного файла с данными, указанными на официальном сайте. Сделать это довольно просто: достаточно воспользоваться консольной командой «certutil -hashfile файл алгоритм (MD5 MD4 MD2 SHA512 SHA384 SHA256 SHA1)» и сравнить вывод с данными на сайте производителя ПО.

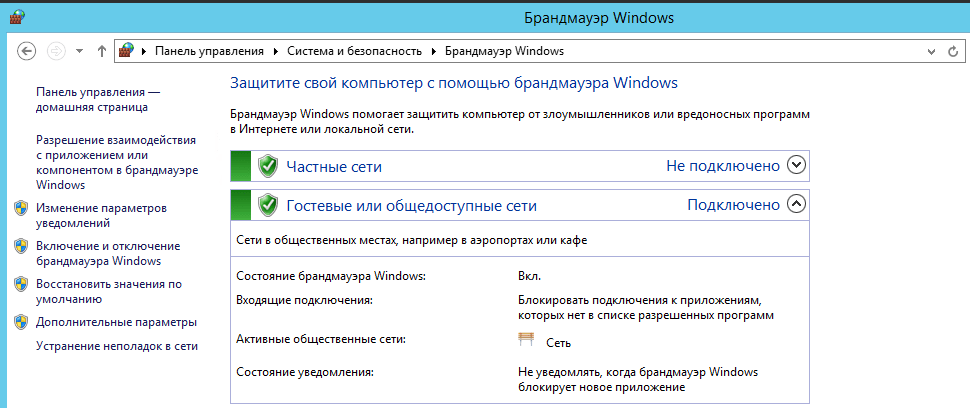

Проверка настроек брандмауэра Windows Server

Особенно актуальной настойка брандмауэра является для виртуальных VPS серверов на Windows, так как они в основной своей массе имеют статический выделенный IP адрес, который может постоянно подвергаться различным атакам: перебор паролей для доступа к серверу, сканирование открытых портов сервера для подготовки к дальнейшим атакам, ботнеты также могут эксплуатировать известные уязвимости операционной системы сервера. Определите список открытых портов сервера, необходимых для его корректной работы, оставьте открытыми только те порты, которые необходимы именно вам для корректной работы ваших сервисов. При возможности ограничивайте диапазон IP адресов с которых возможно подключение к вашему серверу– используйте для этого списки доверенных адресов для подключения в правилах брандмауэра.

Отключение стандартных учетных записей пользователей

Переименуйте учетную запись администратора, используемую по умолчанию. В русскоязычных версиях Windows Server – это пользователь «Администратор», в англоязычных – «Administrator». Либо мы можете создать новую учетную запись с административными правами на сервере, а учетную запись по умолчанию заблокировать, это усложнит злоумышленникам подбор данных для входа на сервер. Гостевая учетная запись должна оставаться заблокированной все время, если же вам она потребовалась, не забудьте установить сложный пароль. Не рекомендуется использовать словарные имена пользователей, используемые при переборе паролей: учетные записи администратора на всех языках, запись гостя, test, учетные записи, привязанные к машинам или сетевым сервисам(printer, scanner, ftp). Естественно, используйте при этом сложные пароли, не менее 8-ми символов, в идеале сгенерируйте пароль случайным образом. Не используйте только лишь цифры или только буквы — такие пароли легко подобрать.

Если вы предоставляли пароль учетной записи с административными правами кому-то, к примеру для помощи в администрировании, не забудьте сменить его, так вы точно будете знать, что более кроме вам не подключался к серверу с известным паролем и ваши данные и сервер находятся в безопасности.

Ограничение прав для различных пользователей Windows Server

Обязательно заведите каждому учетную запись с необходимо минимальными правами доступа к серверу, и не используйте Административным учетные записи для регулярной работы на сервере. Для первичного аудита проблем сервера можете использовать журналы событий системы, чтобы выявить и устранить источник проблемы. Учетная запись с административными правами должна быть использована только для внесения изменений в конфигурацию сервера, таких как установка нового программного обеспечения, либо обновлений, ролей и других служебных функций.

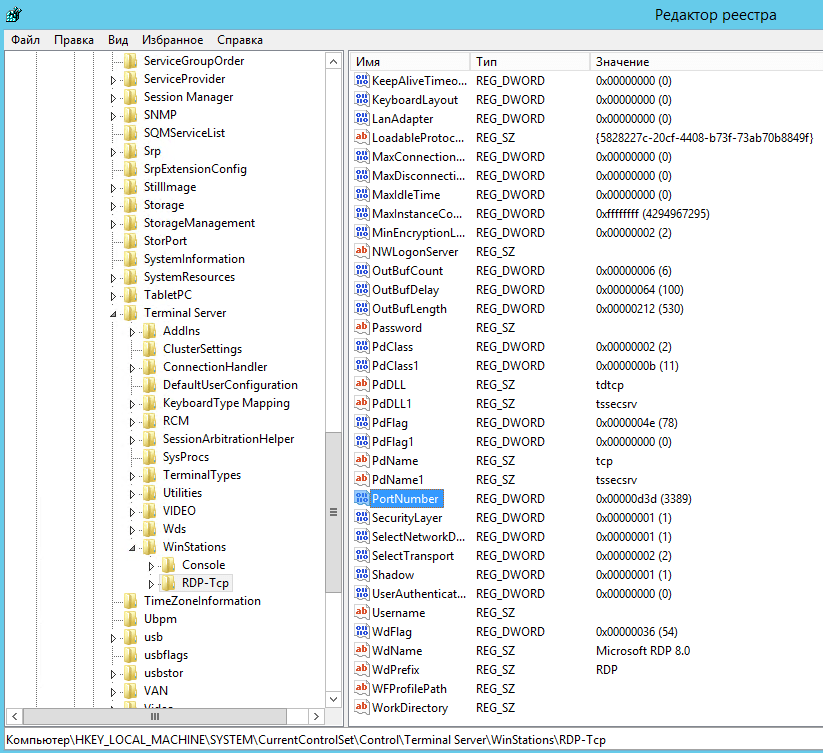

Изменение стандартных портов подключения к серверу

Если вы используете для подключения к вашему серверу RDP(Remote Desktop Protocol) следует изменить стандартный порт подключения 3389 на нестандартный. Данное действие рекомендуется периодически повторять, так как злоумышленники время от времени сканируют все открытые порты потенциальной жертвы.

Таким образом мы обзорно рассмотрели базовые правила обеспечения безопасности серверов, следование которым позволит избежать большинства угроз безопасности для операционных систем семейства Windows Server.

Наш телеграм-канал

Регулярно пишем о технологиях.

Подписаться