Как известно, пользователь может логиниться в операционную систему как находясь непосредственно перед серверов, так и удалённо. Для Windows в данном случае это не имеет значения, сеанс всё равно будет один. Например, Вы подключились к серверу через удалённый рабочий стол, а затем зашли в серверную и залогинились непосредственно оттуда — Ваша RDP-сессия будет прекращена. Кроме того, если в ОС «висит» Ваш отключенный сеанс, при новом подключении не произойдёт создание нового активного сеанса. Такой принцип подключения к системе логичен, ОС не захламляется пользовательскими сеансами, на это не тратятся вычислительные ресурсы. Хотя иногда данный подход и может показаться неудобным.

Ещё не так давно настройка для серверных и клиентских версий Windows отличалась. Если говорить о серверах терминалов, то раньше подобную настройку можно было осуществить через консоль Конфигурация узла сеансов удаленных рабочих столов. Находится эта оснастка в разделе Администрирование → Службы удаленных рабочих столов.

Двойным щелчком мыши щелкните по параметру, который хотите изменить, это откроет окно свойств. Интересующий нас пункт называется Ограничить всех пользователей одиночными сеансами. Снимите галочку, если хотите снять этот запрет. Если же ограничение единственным сеансом всё же нужно, верните галочку на место.

Начиная с серверной редакции 2012 года, настройка сеансов удалённых рабочих столов претерпела существенные изменения. Поэтому придётся рассмотреть другой вариант — через групповые политики. Он универсальный.

Открываем Редактор локальной групповой политики того устройства, на котором хотим разрешить множественные сеансы одной учётной записи. Нам нужен раздел Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Подключения. Интересующий нас параметр называется Ограничить пользователей службы удаленных рабочих столов одним сеансом служб удаленных рабочих столов.

По умолчанию значение параметра не задано, это значит, что оно берётся из конфигурации узла сеансов удалённых рабочих столов. Если хотите снять ограничение, выберите значение Отключить в свойствах параметра.

Если же ограничение одним сеансом удалённого рабочего стола нужно принудительно включить, выберите вариант Включить.

Отмечу, что значение параметра групповой политики имеет приоритет над конфигурацией узла сеансов удалённых рабочих столов (актуально для Windows Server 2003, Windows Server 2008 и Windows Server 2008 R2).

- Remove From My Forums

-

Вопрос

-

Суть проблемы такова:

Сервер 2008R2.

Подключился один пользователь.

Если подключиться под этим же пользователем с другой машины то первый отключается.

Как сделать так, что бы подключение второго было возможным только если сеанс завершен или отключен, но не активен.

Т.е. не нужно чтобы одновременно работали под одним и тем же пользователем.

Ответы

-

скорее всего лицензия на программу только на одну сессию.

Насколько мне известно, решения «из коробки» для вашего случая нет. Можно нарисовать скриптик который будет проверять занятость сервера перед тем как запустить терминального клиента и проинструктировать сотрудников пользоваться

им.-

Изменено

19 ноября 2015 г. 15:39

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff

7 декабря 2015 г. 11:47

-

Изменено

-

Подключился один пользователь.

Если подключиться под этим же пользователем с другой машинытут кроется ответ.

используйте разных пользователей.

-

Предложено в качестве ответа

Vector BCO

19 ноября 2015 г. 15:41 -

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff

7 декабря 2015 г. 11:47

-

Предложено в качестве ответа

С проблемой, о которой сегодня пойдет речь, сталкиваются пользователи, которые подключаются к удаленному рабочему столу (сервера), и вроде бы все хорошо, но как только к удаленному компьютеру подключается еще один пользователь, то в вашем окне выскакивает сообщение:

Подключение к удаленному рабочему столу

Вы хотите разрешить «DESKTOP-CL40NILМенеджер» (у вас будет другое название) подключение к этому компьютеру?

Нажмите кнопку «ОК», чтобы отключить свой сеанс немедленно, либо кнопку «Отмена», чтобы не отключаться.

Если вы ничего не сделаете, отключение произойдет через 30 секунд.

И вот вас выкинуло через 30 секунд бездействия, после чего вы получили уведомление:

Подключение к удаленному рабочему столу

Сеанс подключения к удаленному рабочему столу завершен.

Подключение было потеряно, потому что к удаленному компьютеру подключился другой пользователь. Повторите попытку подключения либо обратитесь за помощью к администратору сети или в службу технической поддержки.

Может показаться, что данная проблема появилась ни с того ни с сего, но на самом деле все связано с обновлениями Windows на сервере (компьютере, к которому подключаются удаленно). Часто обновления Windows 10 сбрасывают многие настройки на состояние по умолчанию, что и приводит к различным ошибкам, которых раньше не было. Чтобы в будущем одна и таже проблема не возникала снова, необходимо отключить обновления Windows 10.

Проблема может быть также у тех, кто впервые открыл доступ к компьютеру, так как в настройках Windows по умолчанию заданы параметры для совершения лишь одиночного сеанса.

Отключаем «Ограничить всех пользователей одиночными сеансами»

«Подключение было потеряно, потому что к удаленному компьютеру подключился другой пользователь» — эта фраза дает понять, что к удаленному рабочему столу одновременно может быть подключен лишь один пользователь.

Проблема связана с настройками компьютера, к которому удаленно подключаются, а именно в его настройках редактора групповой политики. Необходимо отключить функцию «Ограничить всех пользователей одиночными (единственными) сеансами».

Вызываем панель «Выполнить» с помощью комбинации клавиш Win+R, вводим «gpedit.msc» и жмем Enter или мышкой ОК.

Откроется «Редактор локальной групповой политики». Чтобы была поддержка множественных сеансов одной учетной записи, необходимо пройти путь Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Подключения. Тут нужно открыть параметр «Ограничить пользователей службы удаленных рабочих столов одним сеансом служб удаленных рабочих столов».

Выставляем отметку на «Отключить» и сохраняем настройки нажав ОК.

Если в будущем по каким-либо причинам вам потребуется ограничить подключение к удаленному рабочему столу одиночным сеансом, то проделайте тот же путь, но отметив в конце «Выбрать».

- Remove From My Forums

-

Question

-

Dear All

I have windows 2008 R2 Active directory my users are using windows XP proessional / windows 7,

I want to restrict users login session at a time only one user. I noticed that in my network some users they are loggin in to multiple machines and keep left it open …this users have some departmental shared drives data missing. i want to resitrict my

users to loggin session at a time only one, if he tryies in the second machine should disconnect the first session or until he close the first session should nt login.My question is

is it possible to impliment this..?

is it possible to monitor how many machines users are logged at a time

Apriciate your kind replays…

NIYAS

Answers

-

-

Marked as answer by

Monday, March 7, 2011 3:16 PM

-

Marked as answer by

-

The article was written in 2007 so check if it is still available for windows server 2008 / 2008 R2 and your client computers.

There is an adm file that you can find with this tool and you can use to implement group policies after the install of this tool on each PC.

There is third party softwares that you can use but most of them are not free. As an example, just have a look to this one.

You can also proceed like I mentioned and prevent users to logon on other client computers.

This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

Microsoft

Student Partner

Microsoft Certified Professional

Microsoft Certified Systems Administrator: Security

Microsoft Certified Systems Engineer: Security

Microsoft Certified Technology Specialist: Windows Server 2008 Active Directory, Configuration

Microsoft Certified Technology Specialist: Windows Server 2008 Network Infrastructure, Configuration-

Marked as answer by

NIYAS2000

Monday, March 7, 2011 3:16 PM

-

Marked as answer by

-

Another way out would be go to active directory select the user properites go to accounts and click the the logon to button and specify the computers names there this way you shall be able to restrict certain user loggon on to certain pc.

http://www.virmansec.com/blogs/skhairuddin

-

Marked as answer by

NIYAS2000

Monday, March 7, 2011 3:16 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Dear All

I have windows 2008 R2 Active directory my users are using windows XP proessional / windows 7,

I want to restrict users login session at a time only one user. I noticed that in my network some users they are loggin in to multiple machines and keep left it open …this users have some departmental shared drives data missing. i want to resitrict my

users to loggin session at a time only one, if he tryies in the second machine should disconnect the first session or until he close the first session should nt login.My question is

is it possible to impliment this..?

is it possible to monitor how many machines users are logged at a time

Apriciate your kind replays…

NIYAS

Answers

-

-

Marked as answer by

Monday, March 7, 2011 3:16 PM

-

Marked as answer by

-

The article was written in 2007 so check if it is still available for windows server 2008 / 2008 R2 and your client computers.

There is an adm file that you can find with this tool and you can use to implement group policies after the install of this tool on each PC.

There is third party softwares that you can use but most of them are not free. As an example, just have a look to this one.

You can also proceed like I mentioned and prevent users to logon on other client computers.

This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

Microsoft

Student Partner

Microsoft Certified Professional

Microsoft Certified Systems Administrator: Security

Microsoft Certified Systems Engineer: Security

Microsoft Certified Technology Specialist: Windows Server 2008 Active Directory, Configuration

Microsoft Certified Technology Specialist: Windows Server 2008 Network Infrastructure, Configuration-

Marked as answer by

NIYAS2000

Monday, March 7, 2011 3:16 PM

-

Marked as answer by

-

Another way out would be go to active directory select the user properites go to accounts and click the the logon to button and specify the computers names there this way you shall be able to restrict certain user loggon on to certain pc.

http://www.virmansec.com/blogs/skhairuddin

-

Marked as answer by

NIYAS2000

Monday, March 7, 2011 3:16 PM

-

Marked as answer by

Содержание

- Ограничить всех пользователей одиночными сеансами windows 10

- Ограничение пользователей единственным сеансом

- Как в Windows включить/отключить ограничение пользователей единственным сеансом

- Ограничить всех пользователей одиночными сеансами windows 10

- Ограничить всех пользователей одиночными сеансами windows 10

Ограничить всех пользователей одиночными сеансами windows 10

Подключение к удаленному рабочему стола

Ваш сеанс работы со служюой удаленных рабочих столов завершен.

Подключение было потеряно, потому что к удаленному компьютеру подключился другой пользователь. Попробуйте подключиться ещё раз либо обратитесь за помощью с администратору сети или в службу технической поддержки.

как отключить «ограничить всех пользователей одиночными сеансами»?

спасибо

Сообщения: 36075

Благодарности: 6523

Если же вы забыли свой пароль на форуме, то воспользуйтесь данной ссылкой для восстановления пароля.

Источник

Ограничение пользователей единственным сеансом

Чтобы повысить производительность сервера Узел сеансов удаленных рабочих столов, можно запретить пользователям использовать более одного сеанса (активного либо отключенного). Ограничив пользователей единственным сеансом, можно свести к минимуму число удаленных сеансов, создаваемых на сервере Узел сеансов удаленных рабочих столов. Такая экономия системных ресурсов сервера Узел сеансов удаленных рабочих столов позволит большему числу пользователей подключаться к серверу Узел сеансов удаленных рабочих столов.

Если на сервере Узел сеансов удаленных рабочих столов, использующем это ограничение, пользователь оставляет сеанс в отключенном состоянии, при следующем подключении к серверу Узел сеансов удаленных рабочих столов этот пользователь будет повторно подключен к своему сеансу.

По умолчанию на сервере Узел сеансов удаленных рабочих столов пользователь не может использовать более одного сеанса.

Используйте описанную ниже процедуру, чтобы настроить параметр Ограничить пользователя единственным сеансом на сервере Узел сеансов удаленных рабочих столов.

На сервере узла сеансов удаленных рабочих столов откройте компонент «Конфигурация узла сеансов удаленных рабочих столов». Чтобы открыть конфигурацию узла сеансов удаленных рабочих столов, нажмите кнопку Пуск, затем последовательно выберите пункты Администрирование, Службы удаленных рабочих столов и Конфигурация узла сеансов удаленных рабочих столов.

В области Изменить параметры в разделе Общие дважды щелкните элемент Ограничить пользователя единственным сеансом.

На вкладке Общие диалогового окна Свойства выберите значение параметра Ограничить пользователя единственным сеансом в соответствии с конфигурацией среды и нажмите кнопку ОК.

Чтобы ограничить пользователей единственным сеансом на сервере Узел сеансов удаленных рабочих столов, также можно включить параметр групповой политики Ограничить пользователей служб удаленных рабочих столов единственным удаленным сеансом. Этот параметр групповой политики находится в разделе Конфигурация компьютераПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовХост-сервер сеансов удаленных рабочих столовПодключения. Для его настройки можно использовать редактор локальных групповых политик или консоль управления групповыми политиками. Обратите внимание, что параметр групповой политики будет иметь приоритет над параметром, настроенным в Конфигурация узла сеансов удаленных рабочих столов.

Дополнительные сведения о параметрах групповой политики для служб удаленных рабочих столов см. в техническом справочнике по службам удаленных рабочих столов (может быть на английском языке) ( https://go.microsoft.com/fwlink/?LinkId=138134 ).

Если пользователь указывает другую программу для запуска при входе на сервер Узел сеансов удаленных рабочих столов, для этого пользователя создается новый сеанс на сервере Узел сеансов удаленных рабочих столов, даже если на сервере Узел сеансов удаленных рабочих столов настроено ограничение пользователя единственным сеансом. Пользователь может указать программу, запуск которой следует выполнять при подключении, на вкладке Программы окна Параметры в программе «Подключение к удаленному рабочему столу». Однако можно запретить пользователю запускать программу при подключении; дополнительные сведения о том, как это сделать, см. в разделе Выбор приложения для автоматического запуска при входе пользователя в систему.

Источник

Как в Windows включить/отключить ограничение пользователей единственным сеансом

Как известно, пользователь может логиниться в операционную систему как находясь непосредственно перед серверов, так и удалённо. Для Windows в данном случае это не имеет значения, сеанс всё равно будет один. Например, Вы подключились к серверу через удалённый рабочий стол, а затем зашли в серверную и залогинились непосредственно оттуда — Ваша RDP-сессия будет прекращена. Кроме того, если в ОС «висит» Ваш отключенный сеанс, при новом подключении не произойдёт создание нового активного сеанса. Такой принцип подключения к системе логичен, ОС не захламляется пользовательскими сеансами, на это не тратятся вычислительные ресурсы. Хотя иногда данный подход и может показаться неудобным.

Ещё не так давно настройка для серверных и клиентских версий Windows отличалась. Если говорить о серверах терминалов, то раньше подобную настройку можно было осуществить через консоль Конфигурация узла сеансов удаленных рабочих столов. Находится эта оснастка в разделе Администрирование → Службы удаленных рабочих столов.

Двойным щелчком мыши щелкните по параметру, который хотите изменить, это откроет окно свойств. Интересующий нас пункт называется Ограничить всех пользователей одиночными сеансами. Снимите галочку, если хотите снять этот запрет. Если же ограничение единственным сеансом всё же нужно, верните галочку на место.

Начиная с серверной редакции 2012 года, настройка сеансов удалённых рабочих столов претерпела существенные изменения. Поэтому придётся рассмотреть другой вариант — через групповые политики. Он универсальный.

Открываем Редактор локальной групповой политики того устройства, на котором хотим разрешить множественные сеансы одной учётной записи. Нам нужен раздел Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Подключения. Интересующий нас параметр называется Ограничить пользователей службы удаленных рабочих столов одним сеансом служб удаленных рабочих столов.

По умолчанию значение параметра не задано, это значит, что оно берётся из конфигурации узла сеансов удалённых рабочих столов. Если хотите снять ограничение, выберите значение Отключить в свойствах параметра.

Если же ограничение одним сеансом удалённого рабочего стола нужно принудительно включить, выберите вариант Включить.

Отмечу, что значение параметра групповой политики имеет приоритет над конфигурацией узла сеансов удалённых рабочих столов (актуально для Windows Server 2003, Windows Server 2008 и Windows Server 2008 R2).

Источник

Ограничить всех пользователей одиночными сеансами windows 10

Некий кросс-постинг моего комментария на общеизвестном форуме.

2. Отключить эту настройку нет возможности по разным причинам. Например, сотрудники, использующие этот RDP-сервер, открывают несколько удаленных сеансов, с единственной запущенной в нем программой (прописанной при запуске mstsc-клиента), тем самым создавая несколько rdp-сессий на сервере, или открывают несколько полноценных рабочих столов (и такое бывает, да). Особенно это актуально в том случае, когда на клиентских ПК стоит linux.

3. Есть группа сотрудников, которые работают только с одним rdp-сеансом, например, через RemoteApp.

Итак, идея состоит в том, чтобы при входе определенных пользователей стартовал скрипт, который разлогинивал бы всех одноименных пользователей кроме, конечно же, того сеанса, который пытается зайти последним. Например, на сервере «завис» пользователь user01, и он же пытается войти повторно. Необходимо, чтобы при входе этого пользователя user01 скрипт выполнял logoff всех user01, кроме своей сессии.

Долгие поиски в интернете, в том числе и по забугорному его сегменту ничего не дали, поэтому пришлось на коленке сваять такой скрипт:

Первый цикл получает ID текущей сессии на сервере приложений. Второй делает выборку всех ID пользователей с таким же именем как и у текущего (из-под которого производится запуск данного скрипта) и сразу производит выход из системы всем пользователям с ID отличающемся от текущего. Особенность в том, что данный скрипт отрабатывает под ограниченными правами.

Далее нам необходимо прописать этот скрипт в автозапуск пользователю. Тут варианта два, либо у нас поднят домен (что маловероятно на такого рода малых серверах), либо нет.

Но, как правило этот скрипт нужно запускать как раз для пользователей, работающих через RemoteApp, и тут не все так просто. Дело в том, что оболочка рабочего стола у нас не загружается в принципе и вышеуказанная ветка не отрабатывает вовсе. Тут приходят на помощь групповые политики. А именно скрипты автозапуска. Для этого необходимо:

б) добавить оснастку «Редактор объектов групповой политики» (Group Policy Object Editor)

Если все-таки у нас поднят контроллер доменов, то не нужно городить костыли с доступом на уровне файловой системы, достаточно применить практики из этой статьи про Group Policy Security Filtering.

Те же самые действия можно применить, если RemoteApp не используется, но есть контроллер домена.

Обязательное чтиво к прочтению про скрипты автозагрузки, которые отрабатывают даже в случае использования RemoteApp: https://technet.microsoft.com/en-us/library/cc731758.aspx

Итак имеем некого рода костыль, который тем не менее закрывает целую массу бесполезных звонков от пользователей о том, что их сеанс завис и они не могут получить лицензнию/доступ к таблице/доступ к файлу/etc.

Источник

Ограничить всех пользователей одиночными сеансами windows 10

Newbie

| Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Цитата: Где такое написано? не ставить в environment в качесте среды 1с и запускать сколько угодно баз в 1 сеансе Ну так нада. А то им волю дай они полезут куда не надо. Были прецеденты. А так нет кнопки «Пуск» или «Мой Компьютер» они и спокойны. |

| Всего записей: 17 | Зарегистр. 23-03-2006 | Отправлено: 01:30 27-10-2007 |

| hrapun

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Цитата: А то им волю дай они полезут куда не надо они даже на рабочий стол не смогут писать тогда, если грамотно разграничить их |

| Всего записей: 76 | Зарегистр. 12-08-2006 | Отправлено: 02:28 27-10-2007 |

| GurzaSnake

Newbie |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору На рабочий стол писать у меня удалённые пользователи не могут и вообще ничего не могут. Опять же если добавлю в Very-very-very restricted users бухгалтеров, то у них и на локальных машинах тоже самое будет  Следовательно отдельную учётку заводить придётся. Следовательно отдельную учётку заводить придётся. Об этом тоже уже думал, даже уже в AD новый OU создал Офис_TS и GP начал настраивать. Но может как-нибудь красиво можно всё сделать? |

| Всего записей: 17 | Зарегистр. 23-03-2006 | Отправлено: 02:52 27-10-2007 |

| hrapun

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Цитата: Опять же если добавлю в Very-very-very restricted users бухгалтеров, то у них и на локальных машинах тоже самое будет господь с вами и тогда членство в группе будет действовать ТОЛЬКО в пределах сервера, ибо группа локальная для TS, и AD о ней знать не знает. Newbie |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Дело в том что народу то не много и контроллер AD он же и терминальный сервер |

| Всего записей: 17 | Зарегистр. 23-03-2006 | Отправлено: 03:12 27-10-2007 |

| hrapun

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору вот вы спорите, а даже не пробовали  ) ) я говорю, AD не смотрит в локальные группы. и членство в них применяется только на тот сервер, на котором они указаны. я рискую показаться грубым, но вы вообще представляете себе как домен устроен? ничего личного |

| Всего записей: 76 | Зарегистр. 12-08-2006 | Отправлено: 03:15 27-10-2007 |

| GurzaSnake

Full Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Цитата: Ну так нада. А то им волю дай они полезут куда не надо. Были прецеденты. А так нет кнопки «Пуск» или «Мой Компьютер» они и спокойны. А если написать батник, в котором будет простое меню типа Код: 1. База1

2. База2 3. БазаN 4. Выход Введите нужный пункт меню и нажмите Enter: И назначить этот батник средой пользователя. Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору а, да, сорри ночью не проникся ситуацией  |

| Всего записей: 76 | Зарегистр. 12-08-2006 | Отправлено: 11:48 27-10-2007 |

| krosaftcheg

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Простите за некропостинг, тем не менее это решение может быть полезно другим гуглящим. Гуглите, да найдете то что искали.

Итак, столкнулся с такой же проблемой как и у ТС. Имеем: а) сервер терминалов, в настройках которого снята галочка «Ограничить пользователя единственным сеансом» (или «Ограничить всех пользователей одиночными сеансами» как оно выглядит если зайти собственно в эти свойства узла сеансов удаленных рабочих столов) Делаем вот такой простой батник: Цитата: @echo off первая строка определяет ID текущей сессии на сервере терминалов, вторая строка получает выборку IDшников пользователей с таким же именем как и у текущего пользователя из-под которого грузится этот батник и делает logoff всем, кроме своего ID. При чем этот батник срабатывает из-под обычного пользователя. Если удаленные пользователи работают с RemoteApp, то тут чуть сложнее. Батник нужно кинуть в групповые политики в скрипты запускающиеся при входе в систему, и тут два варианта: если у нас не поднят домен: если поднят домен, то не нужно ограничивать доступ на уровне файловой системы, достаточно воспользоваться данной статьей http://www.windowsnetworking.com/articles-tutorials/windows-2003/Group-Policy-Security-Filtering.html, актуально и для Server 2008/2012 в принципе, если поднят домен, но RemoteApp не используется, также применяем Group Policy Security Filtering Источник Adblock |

Настройка лимитов (таймаутов) RDP-сессий на терминальном сервере Windows

Тематические термины: терминальный сервер, Windows

По умолчанию, на терминальном сервере RDP-сессия длится до тех пор, пока пользователь ее явно не прервет. В некоторых случаях, это может привести к зависанию профиля или некоторых запущенных приложений.

Рекомендуется задавать лимит на сеансы, по достижении которого принудительно завершать терминальные сессии и выполнять выход пользователя из системы.

Настройка на терминальном сервере

Сессии можно настроить для конкретного сервера в настройках сервера терминалов. Процесс немного отличается в зависимости от версии операционной системы Windows.

Windows 2012 и выше

В диспетчере серверов переходим в службы удаленных рабочих столов:

Переходим в коллекцию, для которой хотим поменять настройки сеанса:

В свойствах коллекции кликаем по Задачи — Изменить свойства:

Переходим в раздел Сеанс и выставляем ограничения:

* где Окончание разъединенного сеанса — время, через которое для пользователей с завершенными сеансами произойдет выход из системы; Ограничение бездействующего сеанса — время, через которое сеанс перейдет в разъединенный, если пользователь в нем не работает (не проявляет никакой активности).

Windows 2008 R2 и ниже

Нажимаем Пуск — Администрирование — Службы удаленных рабочих столов — Конфигурация узла сеансов удаленных рабочих столов:

В разделе «Подключения» дважды кликаем по RDP-Tcp:

На вкладке «Сеансы» ставим галочку Переопределить параметры пользователя и выставляем необходимые лимиты:

* где Завершение отключенного сеанса — время, по достижении которого отключенный сеанс будет завершен, а для пользователя будет выполнен выход; Ограничение бездействующего сеанса — ограничение на сеанс, в котором пользователь не работает.

Настройка через GPO

Если терминальных серверов много или необходимо централизованно задать политику ограничения сессий, можно воспользоваться групповыми политиками Active Directory.

Заходим в консоль управления политиками — создаем политику с любым понятным названием — переходим в настройку созданной политики.

В зависимости от необходимости применять политику к пользователям и/или компьютерам, используем следующие ветки для настройки:

- Конфигурация компьютераПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовОграничение сеансов по времени

(Computer ConfigurationPoliciesAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSession Time Limits) - Конфигурация пользователяПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовОграничение сеансов по времени

(User ConfigurationPoliciesAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSession Time Limits)

* если для пользователей и компьютеров используются отдельные организационные юниты, необходимо создавать политику в соответствующей ветке.

Для настройки выставляем следующие значения:

| Параметр | Описание | Значения |

|---|---|---|

| Завершать сеанс при достижении ограничения по времени (End session when time limits are reached) | Задает глобальную настройку, которая разрешает или запрещает лимиты, в принципе. | Включено — включает режим ограничения сессий (для нашей цели выбираем это значение). Отключено — выключает и запрещает лимиты. Не задано — выключает для политик, но разрешает локальные настройки на сервере. |

| Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов (Set time limit for active but idle Terminal Services sessions) | Если пользователь завершил работу с сервером, но не завершил сеанс, можно установить ограничение сессии этим параметром. Таким образом, пользователи, которые не завершают сеанс будут автоматически выкинуты из сессии. | Включено — активируем лимит для бездействующих сеансов (выставляем ее). И в выпадающем списке указываем время бездействия, например 3 часа. Отключено — отключает лимит на бездействующие сессии. Не задано — настройка задается локально на сервере. |

| Задать ограничение по времени для отключенных сеансов (Set time limit for disconnected sessions) | Если пользователь отключил сеанс, но не вышел из системы, можно автоматически его разлогинить с помощью этой опции. | Включено — активируем лимит для завершенных сеансов (выставляем ее). И в выпадающем списке указываем время, например 3 часа. Отключено — отключает лимит на завершенные сессии. Не задано — настройка задается локально на сервере. |

| Задать ограничение по времени для активных сеансов служб удаленных рабочих столов (Set time limit for active Remote Desktop Services sessions) | Независимо от того, работает пользователь в системе или нет, сервер завершит его сеанс, отправив уведомление за 2 минуты до отключения. | Включено — активируем лимит для активных сеансов. В выпадающем списке необходимо указать время. Данную опцию лучше не применять. С практической точки зрения опция создаст много неудобств. Отключено — отключает лимит на завершенные активные сессии. Не задано — настройка задается локально на сервере. |

Для применения настроек ждем или выполняем команду на сервере:

gpupdate /force

Проверяем, применились ли политики:

gpresult /r

Использование фильтров

Если нам необходимо применить ограничения через политики только для определенных серверов/пользователей, применяем фильтры безопасности.

Для этого создаем группу в Active Directory и добавляем туда нужные серверы (или пользователей).

Проверяем, что нужные нам серверы или пользователи стали членами созданной группы.

а) команда для проверки компьютера:

gpresult /r /scope:computer

б) для пользователя:

gpresult /r /scope:user

Если в созданной группе компьютера/пользователя нет, то:

а) для пользователя выходим из сеанса сервера и подключаемся по новой.

б) на сервере выполняем команды:

klist -lh 0 -li 0x3e7 purge

gpupdate /force

Если в нашей среде Active Directory несколько сайтов, то наши настройки могут появиться на нужном контроллере через несколько минут (как правило, до 15). Если нет возможности ждать, можно форсировать процесс репликации с помощью инструмента «Active Directory — сайты и службы».

Далее при создании групповой политики удаляем группу «Прошедние проверку», которая присутствует по умолчанию:

И добавляем созданную ранее, например:

После настраиваем политику по инструкции выше.

Чтобы проверить, что настройка применилась только у нужным нам объектам, на сервере выполняем команду:

gpresult /r

Ограничение количества подключений на сервере терминала

В этой статье описывается, как убедиться, что только один пользователь может подключаться к серверу терминала Windows Server 2003 в удаленном режиме администрирования удаленно или на консоли.

Применяется к: Windows Server 2003

Исходный номер КБ: 830581

Сводка

В этой статье описывается, как убедиться, что только один пользователь может подключаться к серверу терминала Windows Server 2003 в удаленном режиме администрирования удаленно или на консоли. По умолчанию с сервером Windows Server 2003 в режиме удаленного администрирования можно использовать два удаленных сеанса и один сеанс консоли в общей сложности три активных сеанса.

Ограничение количества удаленных сеансов на сервере терминала

- Чтобы открыть средство конфигурации служб терминалов, нажмите кнопку Начните, указать административные средства, а затем нажмите кнопку Конфигурация служб терминала.

- В дереве консоли нажмите кнопку Подключения.

- На правой стороне области щелкните правой кнопкой мыши RDP-Tcp и нажмите кнопку Свойства.

- На вкладке Сетевой адаптер щелкните, чтобы выбрать 1 из списка Максимальные подключения.

- На вкладке Разрешения нажмите кнопку Добавить, введите Все в введите имена объектов, чтобы выбрать (примеры) поле, нажмите кнопку Check Names, а затем нажмите кнопку ОК.

- В области групп или имен пользователей щелкните, чтобы выбрать группу Everyone.

- В области Разрешения для всех нажмите кнопку «Запретить» для отказа в разрешении на гостевой доступ, а затем нажмите кнопку ОК.

Этот параметр позволяет использовать только одно удаленное подключение, известное как сеанс 0. Это подключение можно сделать только через консоль.

При подключении к сеансу консоли на сервере терминала на Windows xp-компьютере или на компьютере на Windows Server 2003 используйте следующие команды:

Источник

Защита удаленного рабочего стола (RDP)

Часто возникает вопрос — насколько безопасно подключаться через удаленный рабочий стол Windows?

Сеансы удаленного рабочего стола работаю по зашифрованному каналу, не позволяя никому просматривать сеанс путем прослушивания в сети. Однако, есть уязвимость в методе, используемом для шифрования сеансов в более ранних версиях RDP. Эта уязвимость может позволить неавторизованный доступ к вашему сеансу с помощью “Man-in-the-middle attack”.

Удаленный рабочий стол можно защитить с помощью SSL/TLS в Windows Vista, Windows 7, Windows 8, Windows 10 и Windows Server 2003/2008/2012/2016.

Хотя, удаленный рабочий стол более безопасен, чем инструменты удаленного администрирования, такие как VNC, которые не шифруют весь сеанс, каждый раз, когда доступ администратора к системе предоставляется удаленно, возникает риск. Следующие советы помогут защитить удаленный доступ к рабочим столам и серверам, которые вы поддерживаете.

Основные советы по безопасности для удаленного рабочего стола

Используйте надежные пароли

Надежные пароли для любых учетных записей с доступом к удаленному рабочему столу следует рассматривать как обязательный шаг перед включением удаленного рабочего стола.

Парольные фразы должны:

- Содержать восемь символов или более

- Содержать символы из двух из следующих трех классов символов

- По алфавиту (пример: az, AZ)

- Числовой (пример: 0-9)

- Пунктуация и другие символы (пример: ,! @ # $% ^ & * () _ + |

Парольные фразу не должны:

- Производное от имени пользователя

- Слово, найденное в словаре (русском или иностранном)

- Слово из словаря, написанное задом наперед

- Словарное слово, перед котором или за которым следует любой другой одиночный символ (пример: password1, 1password)

Не используйте легко угадываемые пароли. Некоторые примеры паролей, которые легко угадать:

- Имена членов семьи, домашних животных, друзей и т.д.

- Компьютерные термины и названия, команды, сайты, компании, оборудование, программное обеспечение.

- Дни рождения и другая личная информация, такая как адреса и номера телефонов.

- Шаблоны слов и чисел, такие как aaabbb, qwerty, 123321 и т.д.

- Пароли никогда не следует записывать или хранить в сети.

- Следует регулярно менять пароли, не реже одного раза в шесть месяцев. Также следует менять свой пароль каждый раз, когда вы подозреваете, что учетная запись была взломана.

- Попробуйте использовать разные пароли для каждой системы, как минимум, не используйте тот же пароль для любой из ваших учетных записей.

Обновите программное обеспечение

Одним из преимуществ использования удаленного рабочего стола по сравнению с сторонними инструментами удаленного администрирования является то, что компоненты автоматически обновляются с использованием последних исправлений безопасности в стандартном цикле исправлений Microsoft.

- Убедитесь, что используете последние версии клиентского и серверного программного обеспечения, включив и проверив автоматические обновления Microsoft.

- Если используете клиенты удаленного рабочего стола на других платформах, убедитесь, что они все еще поддерживаются и установлены последние версии.

- Более старые версии могут не поддерживать высокий уровень шифрования и могут иметь другие недостатки безопасности.

Ограничьте доступ с помощью брандмауэров

- Используйте брандмауэры, чтобы ограничить доступ к портам удаленного рабочего стола (по умолчанию TCP 3389). Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам.

- В качестве альтернативы для поддержки подключения за пределами локальный сети можно использовать VPN подключение, чтобы получить IP-адрес виртуальной сети и добавить пул сетевого адреса в правило исключения брандмауэра RDP.

Включите аутентификацию на сетевом уровне

Windows 10, Windows Server 2012 R2/2016/2019 также по умолчанию предоставляют проверку подлинности на уровне сети (NLA). Лучше оставить это на месте, так как NLA обеспечивает дополнительный уровень аутентификации перед установкой соединения. Вы должны настраивать серверы удаленного рабочего стола только для разрешения подключений без NLA, если вы используете клиенты удаленного рабочего стола на других платформах, которые его не поддерживают.

- NLA должен быть включен по умолчанию в Windows 10, Windows Server 2012 R2 / 2016/2019.

- Чтобы проверить это, вы можете посмотреть параметр групповой политики Требовать проверку подлинности пользователя для удаленных подключений с помощью проверки подлинности на уровне сети, находящейся в папке Компьютер Политики Компоненты Windows Службы удаленного рабочего стола Узел сеанса удаленного рабочего стола Безопасность. Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Ограничьте количество пользователей, которые могут войти в систему с помощью удаленного рабочего стола

По умолчанию все администраторы могут войти в удаленный рабочий стол.

Если есть несколько учетных записей администратора на компьютере, следует ограничить удаленный доступ только для тех учетных записей, которые в нем нуждаются.

Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, требующие службы RDP. Для отделов, которые управляют множеством машин удаленно, удалите локальную учетную запись администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.

- Нажмите Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Локальные политики» -> «Назначение прав пользователя» перейдите к «Разрешить вход через службы терминалов». Или «Разрешить вход через службы удаленных рабочих столов»

- Удалите группу администраторов и выйдите из группы пользователей удаленного рабочего стола.

- Используйте панель управления системой, чтобы добавить пользователей в группу «Пользователи удаленного рабочего стола».

Типичная операционная система MS будет иметь следующие настройки по умолчанию, как показано в локальной политике безопасности:

Рисунок 1 — Настройка локальной политике безопасности

Проблема в том, что «Администраторы» здесь по умолчанию, а учетная запись «Локальный администратор» находится у администраторов.

Несмотря на то, что рекомендуется использовать соглашение о паролях, чтобы избежать идентичных паролей локального администратора на локальном компьютере и строго контролировать доступ к этим паролям или соглашениям, использование учетной записи локального администратора для удаленной работы на компьютере не позволяет должным образом регистрировать и идентифицировать пользователя, использующего систему. Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Рисунок 2 — Настройка групповой политики безопасности

Установите политику блокировки учетной записи

Установив на своем компьютере блокировку учетной записи на определенное количество ошибочных попыток, вы предотвратите получение доступа к вашей системе с помощью средств автоматического подбора пароля. Чтобы установить политику блокировки учетной записи:

- Зайдите в Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Политики учетных записей» -> «Политики блокировки учетных записей» установите значения для всех трех параметров. Разумным выбором являются три недопустимые попытки с длительностью блокировки 3 минуты.

Лучшие методы для дополнительной безопасности RDP

Не разрешайте прямой доступ RDP клиентам серверам за пределами своей сетии

Открытие RDP (порт 3389) для сетей за пределами частной сети крайне не рекомендуется и является известным вектором для многих атак. Варианты ниже перечислены способы повышения безопасности, сохраняя при этом доступ к системе по протоколу RDP.

После настройки шлюза RDP узлы должны быть настроены так, чтобы разрешать RDP-соединения только от узла шлюза или подсетей компании там, где это необходимо.

Используйте шлюзы RDP

Настоятельно рекомендуется использовать шлюз RDP. Он позволяет жестко ограничить доступ к портам удаленного рабочего стола, одновременно поддерживая удаленные подключения через один сервер-шлюз.

При использовании сервера шлюза удаленных рабочих столов все службы удаленных рабочих столов на вашем рабочем столе и рабочих станциях должны быть ограничены, чтобы разрешить доступ только из шлюза удаленных рабочих столов. Сервер шлюза удаленных рабочих столов прослушивает запросы удаленного рабочего стола через HTTPS (порт 443) и подключает клиента к службе удаленного рабочего стола на целевой машине.

- Используйте службу шлюза RDP в компании. Это лучший вариант для разрешения доступа RDP к системе, относящейся к категории UC P2 и ниже. Включает интеграцию DUO. Служба шлюза RDP предоставляется командой Windows.

- Служба выделенного шлюза. Требуется для RDP-доступа к системам UC P4 или выше. Также должен быть настроен для DUO.

Некоторые компании используют VPS, управляемый IST, в качестве шлюза удаленных рабочих столов. По приблизительной оценке, 30–100 одновременно работающих пользователей могут использовать один шлюз удаленных рабочих столов. Hа на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать чуть более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки.

По сути, все, что необходимо — это простое изменение на расширенной вкладке RDP-клиента:

Рисунок 3 — Подключение через шлюз удаленных рабочих столов

Измените порт для удаленного рабочего стола

Изменение порта прослушивания поможет «спрятать» удаленный рабочий стол от злоумышленников, которые сканируют сеть в поисках компьютеров, прослушивающих порт удаленного рабочего стола по умолчанию (TCP 3389). Это обеспечивает эффективную защиту от новейших червей RDP, таких как Morto.

Для этого отредактируйте следующий раздел реестра (ВНИМАНИЕ: не пытайтесь это сделать, если вы не знакомы с реестром Windows и TCP / IP): HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Terminal Server WinStations RDP-Tcp.

Измените порт прослушивания с 3389 на другой и не забудьте обновить все правила брандмауэра с новым портом. Хотя этот подход полезен, это безопасность посредством неизвестности, что не является самым надежным подходом к обеспечению безопасности.

Убедитесь, что вы также используете другие методы для ограничения доступа, как описано в этой статье.

Туннелируйте подключение к удаленному рабочему столу через IPSec или SSH

Если использование шлюза удаленных рабочих столов невозможно, вы можете добавить дополнительный уровень проверки подлинности и шифрования, туннелируя сеансы удаленного рабочего стола через IPSec или SSH. IPSec встроен во все операционные системы Windows, начиная с Windows 2000, но использование и управление в Windows 10 значительно улучшены . Если доступен SSH-сервер, вы можете использовать SSH-туннелирование для подключений к удаленному рабочему столу.

Источник

Как ограничить пользователя одним подключением по rdp

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали, как удалить net framework, без оставления хвостов. Сегодня я хочу вас научить запрещению входа по RDP на удаленный сервер для любой учетной записи, при этом права администратора у ней могут остаться. Данная заметка будет полезна для увеличения безопасности в Active Directory, я так же покажу ряд сценариев, где вы сможете это применить. Думаю каждый найдет ля себя частичку полезного из данной публикации.

Для чего нужно запрещать вход на удаленный рабочий стол

Ранее мы с вами изучали, как подключаться к удаленному рабочему столу и познакомились с рядом клиентов RDP. Теперь у нас обратная задача, сделать все наоборот. Приведу несколько ситуацию в которых будет полезно запретить интерактивный и RDP вход:

- Первое, что приходит на ум, это технические и сервисные учетные записи, которые очень часто используют, для запуска скриптов, заданий в планировщике, запуск служб или отправка сообщений. Всем им нет необходимости логиниться по RDP и они не используются для обычной работы пользователя, поэтому с точки зрения безопасности вы как системный администратор должны это исправить и ограничить им такую возможность, убрать один из вариантов нецелевого использования учетной записи.

- Второй вариант, который я могу привести, это ситуация при миграции с RDS фермы 2012 R2 на 2016, где я запрещаю пользователям, кто уже должен работать на новом терминале, входить на старый, так как у людей осталась привычка, по которой они первое время будут пытаться работать, как раньше.

Как запретить RDP подключение через групповую политику

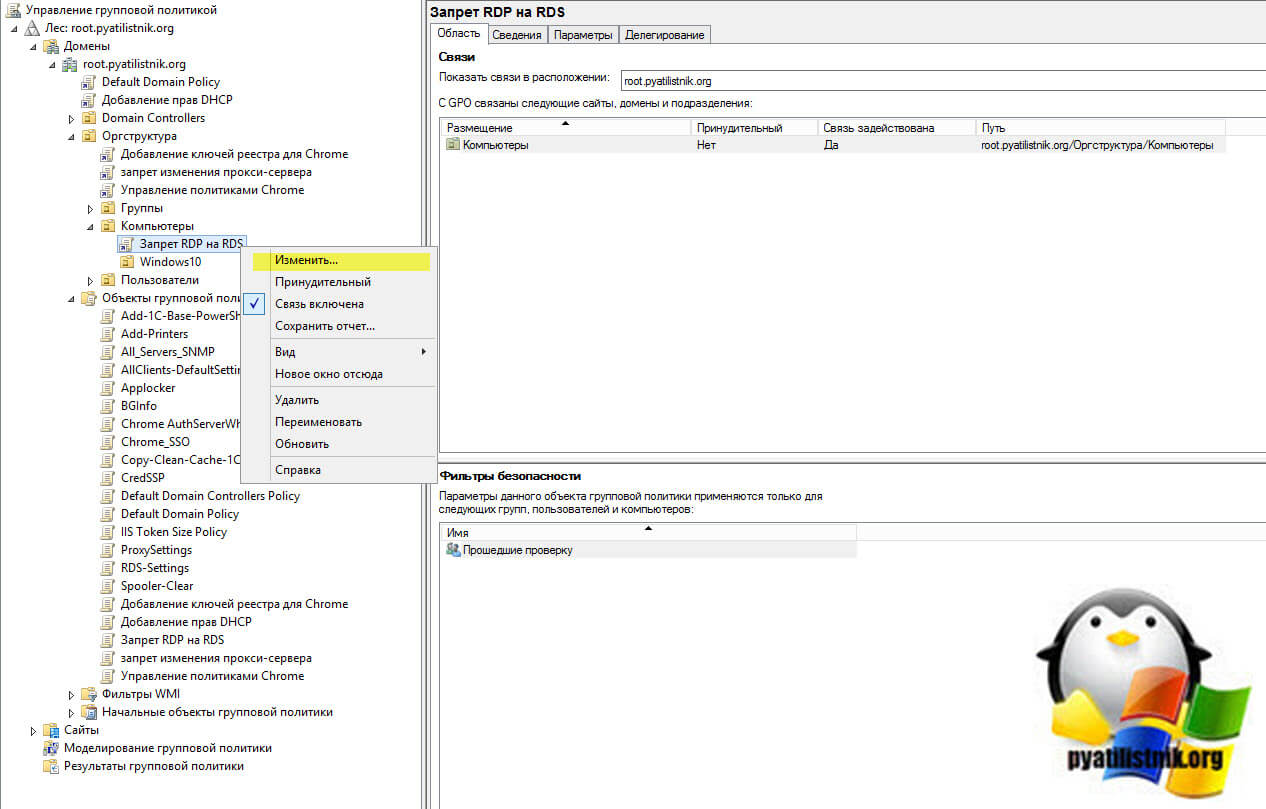

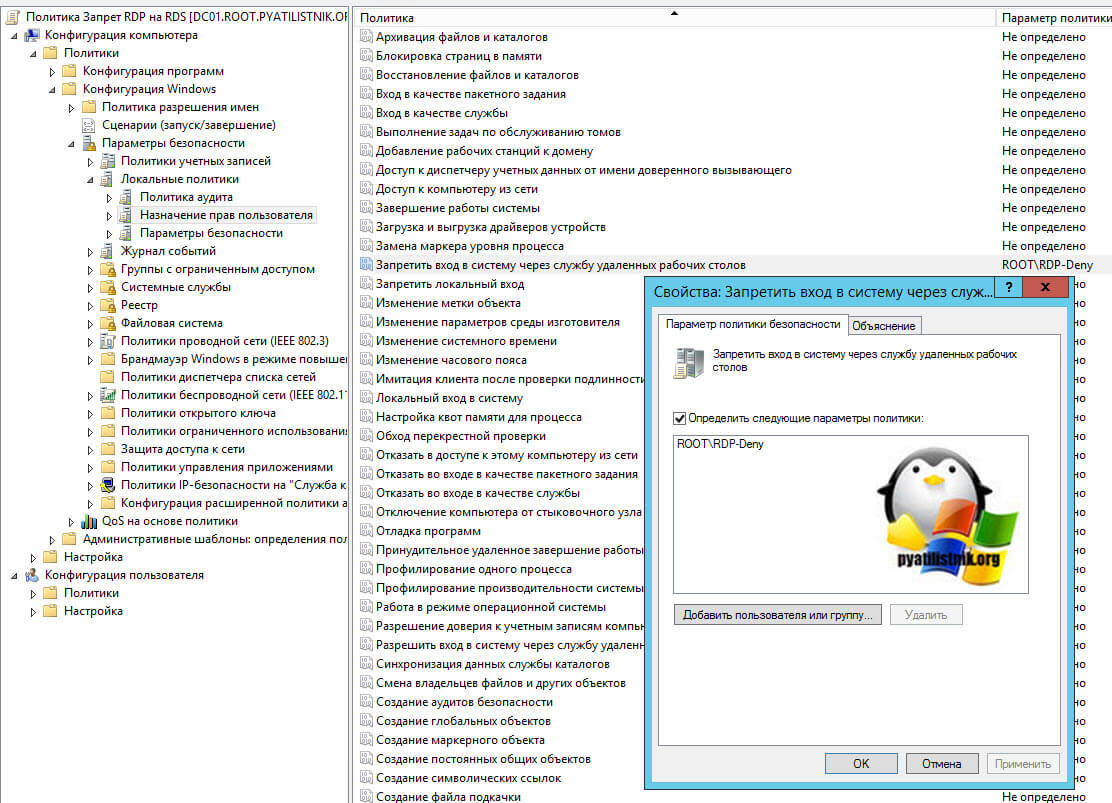

Первый метод будет рассчитан на инфраструктуру построенную на Active Directory, где централизация является важным фактором управления. Тут мы с вами создадим отдельную групповую политику рассчитанную на группу RDSH хостов. Открываем редактор «Управление групповой политикой» и создаем новый объект GPO на нужном организационном подразделении.

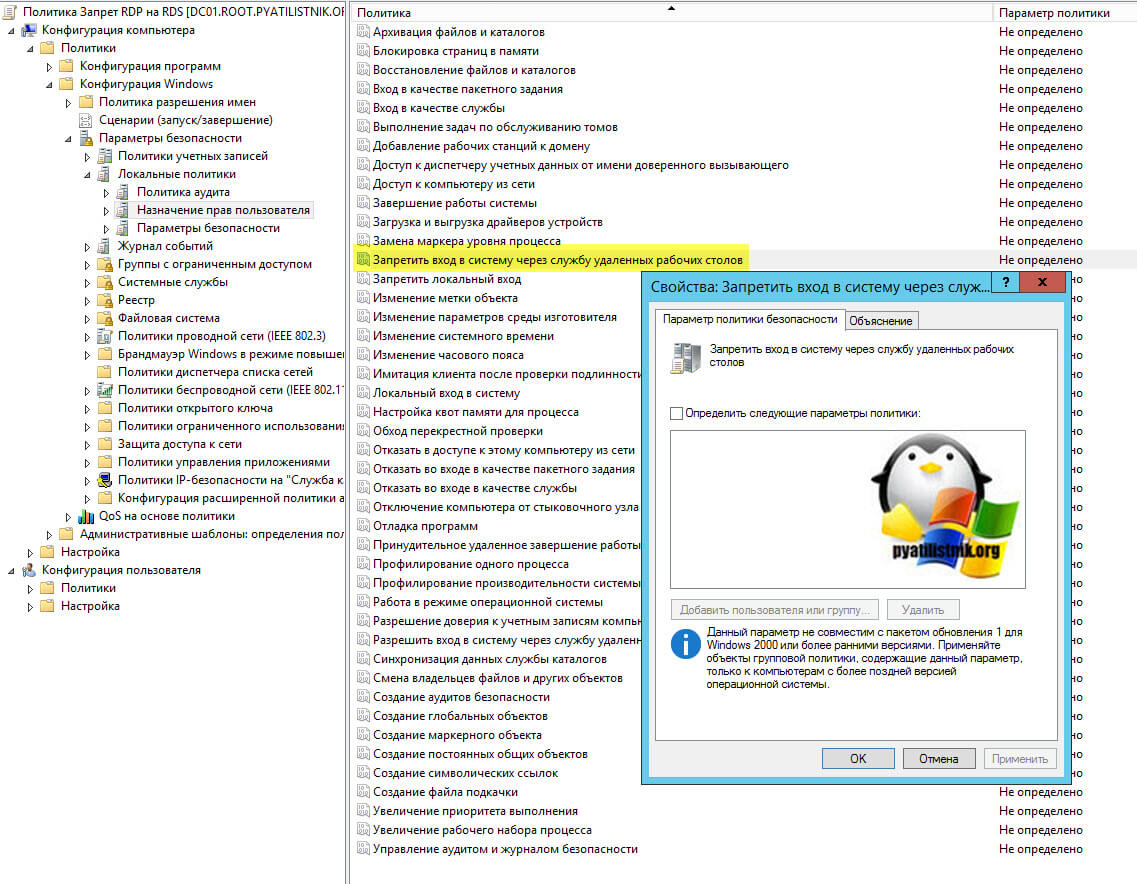

Переходим в раздел:

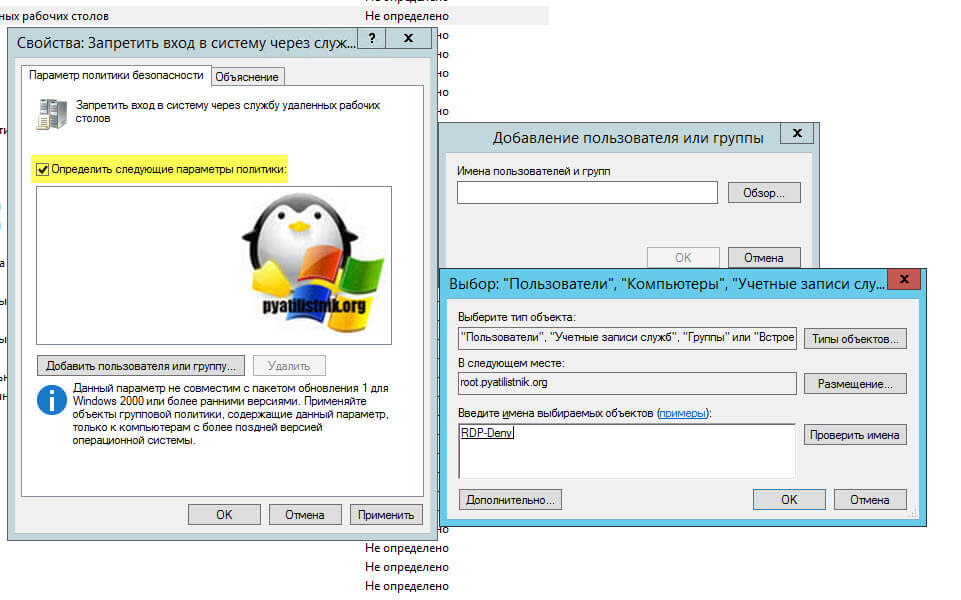

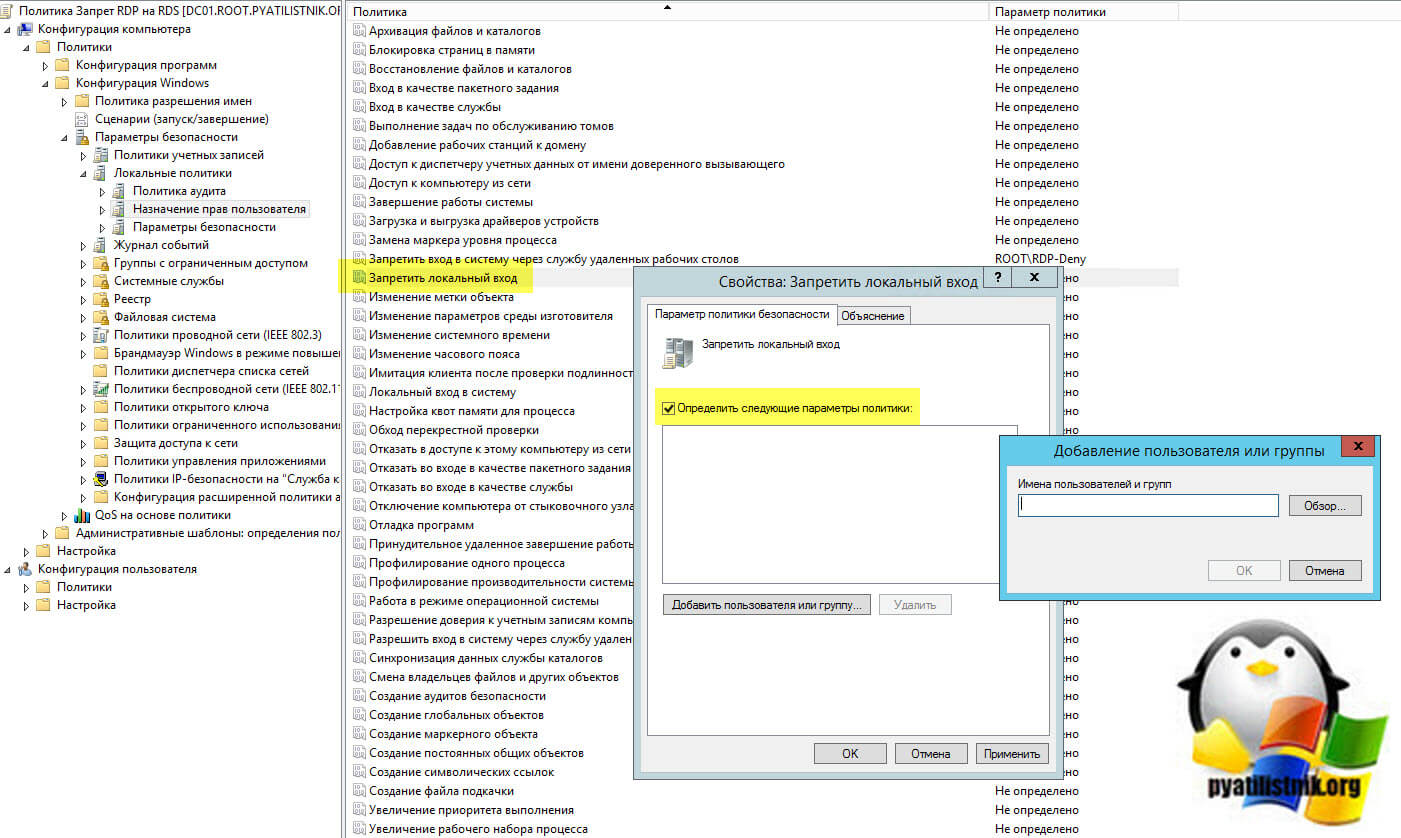

Там есть политика «Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)». Именно данная политика позволяет внести в нее пользователей или группы, у которых нужно отнять возможность входа по RDP.

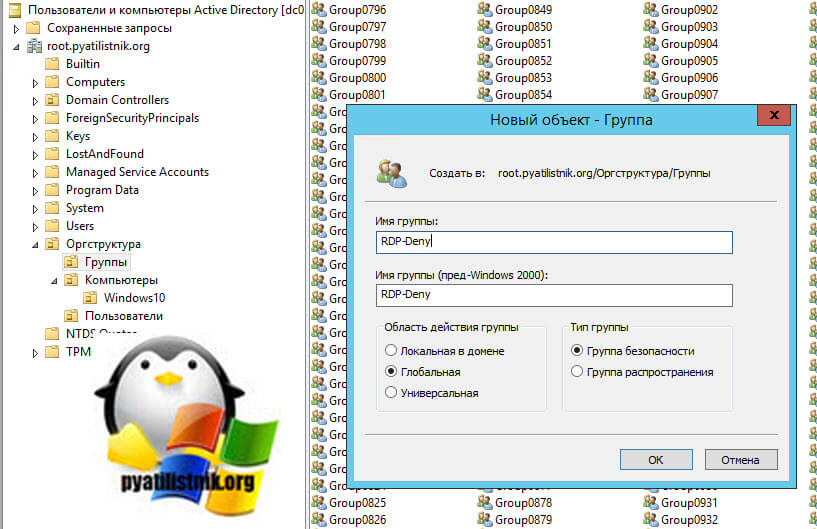

Откроем оснастку ADUC и создадим новую группу безопасности «RDP-Deny»

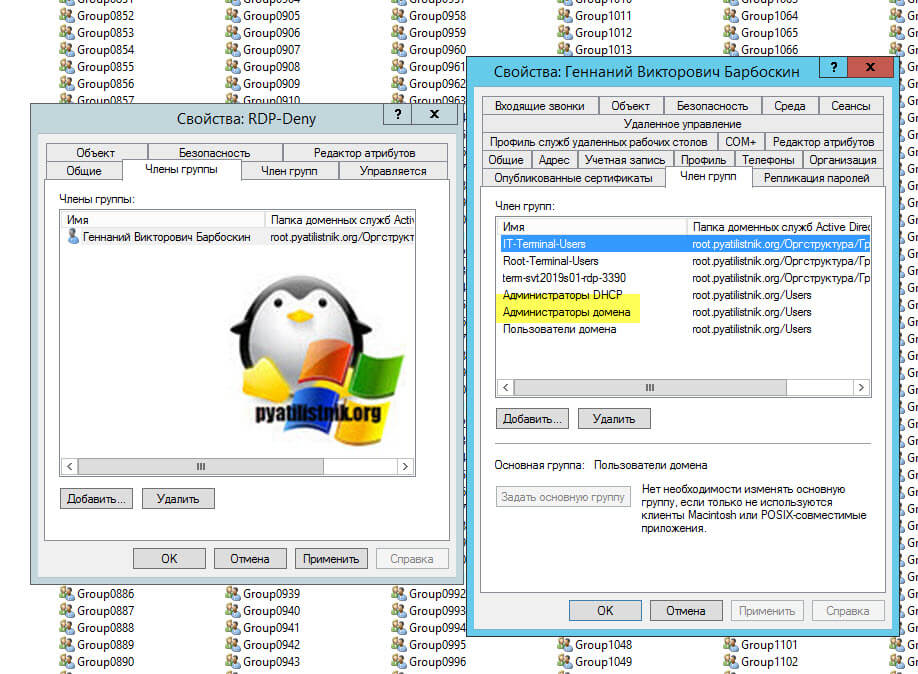

Я включу в нее тестовую учетную запись Барбоскина Геннадия Викторовича, обратите внимание, что он является администратором домена и по умолчанию имеет доступ на все компьютеры в домене.

Активируем галку «Определить следующие параметры политики», после чего у вас станет доступна кнопка «Добавить пользователей или группу«. Через кнопку обзор производим поиск нашей группы «RDP-Deny».

В результате у вас будет вот так, далее вам необходимо произвести обновление групповой политики или подождать когда она в течении 120 минут сама обновиться.

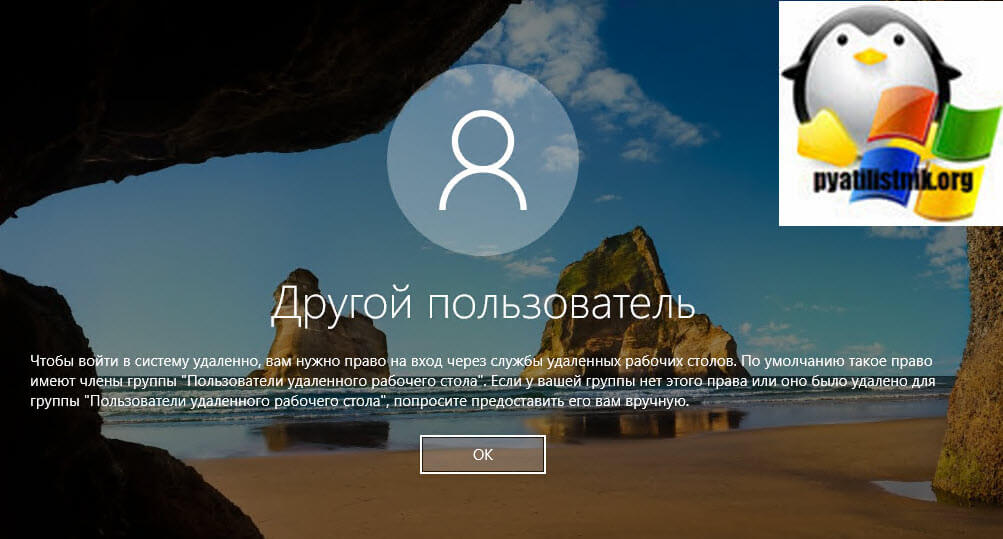

Теперь даже обладая административными правами на сервер с Windows Server 2019, вы получите вот такое уведомление:

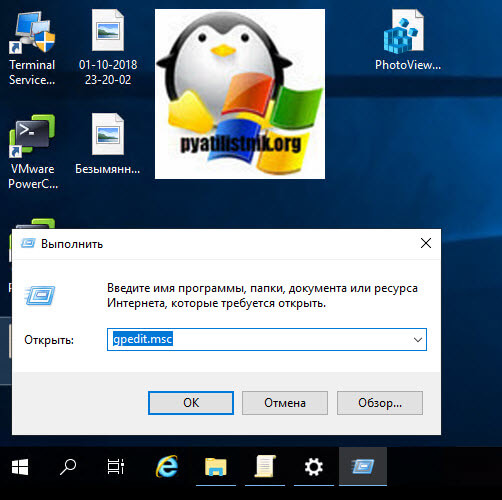

Если у вас нет домена и сервер или компьютер находятся в рабочей группе, то вы можете воспользоваться оснасткой gpedit.msc и отредактировать локальные политики, напоминаю открывать ее нужно через окно «Выполнить».

Переходим в раздел:

Там есть политика «Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)».

Как запретить локальный вход

Вы так же можете при желании запретить и интерактивный вход на сервер или компьютер. Делается, это чаще всего из-за безопасности, когда сервер физически располагается там, где у вас нет 100% гарантии его защиты, и вы хотели бы отключить возможность входа локально, а оставить только удаленное подключение. Тут вы делаете все тоже самое, что я описывал выше, единственное, что вам в самом конце нужно будет выбрать политику

теперь, когда кто-то у кого нет прав попытается войти локально на ограниченный сервер или компьютер, то он получит сообщение:

Источник