Пошаговая инструкция по настройке OpenVPN GUI в Windows 10. The OpenVPN GUI это бесплатная программа с открытым кодом, доступная для всех версий Windows.

Содержание

- Установка OpenVPN GUI

- Настройка OpenVPN GUI

- Подключение к VPN-серверу

Установка OpenVPN GUI

Зайдите на оффициальный сайт OpenVPN https://openvpn.net/index.php/open-source/downloads.html. Скачайте установочный файл .exe себе на компьютер.

Или скачайте установочный файл для вашей версии Windows по следующим ссылкам:

- Скачать для Windows 7, 8, 8.1

- Скачать для Windows 10

Запустите скачанный установочный файл openvpn-install-2.4.8-I602-Win*.exe.

Windows спросит, «Do you want to allow the following program to make changes to this computer?» Нажмите Yes.

Установщик запущен. Нажмите Next для начала установки!

Далее вы увидите лицензионное солашение. Прочитайте его, если хотите, и нажмите I Agree.

На экране выбора компонентов нажмите Next.

На экране выбора места установки нажмите Install.

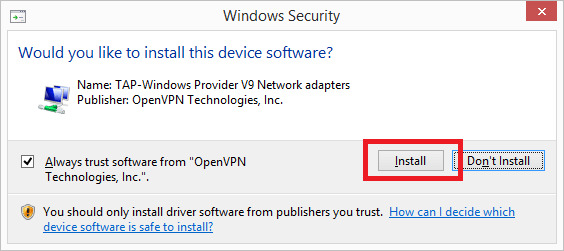

Windows спросит: «Would you like to install this device software?» Нажмите Install.

Когда появится экран завершения установки (Installation Complete) нажмите Next.

Далее вы увидите сообщение о том, что OpenVPN успешно установлен. Уберите галочку «Show Readme» и нажмите Finish.

Настройка OpenVPN GUI

В процессе установки, ярлык OpenVPN GUI будет добавлен на рабочий стол Windows. Нажмите правой кнопкой мыши по нему OpenVPN GUI и выберите в меню пункт «Открыть разположение файла».

Откроется папка C:Program FilesOpenVPNbin. Вам нужно перейти на уровень выше — C:Program FilesOpenVPN.

Теперь нужно перейти в папку C:Program FilesOpenVPNconfig.

Теперь нужно перенасти конфигурационный файл OpenVPN в папку C:Program FilesOpenVPNconfig. Перетащите файл SnowdenVPN.ovpn из папки Загрузки, в папку, которая была открыта ранее.

После этого вы увидите предупреждение «Destination Folder Access Denied». Windows попросит вас предоставить права администратора для перемещения файла. Согласитесь.

Отлично! Ваш конфигурационный файл SnowdenVPN.ovpn находится в C:Program FilesOpenVPNconfig и теперь вы можете подключиться к серверу.

Подключение в VPN-серверу

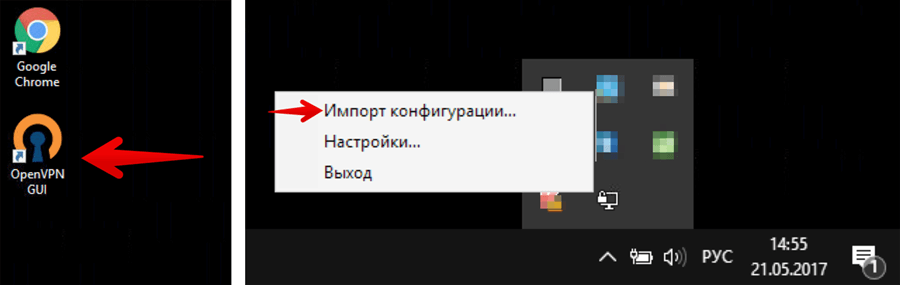

Дважды нажмите мышью на ярлык OpenVPN GUI на рабочем столе.

Когда OpenVPN GUI запустится, на панеле уведомлений появится его значок.

Нажмите правой кнопкой мыши по значку OpenVPN GUI на панеле уведомлений.

В выпадающем меню выбирите пункт Подключиться.

После этого появится окно подключения.

Когда OpenVPN GUI подключится в серверу, значок станет зеленого цвета.

Создать VPN-сервер бесплатно

В последнее время популярности набирает клиент OpenVPN. После подключения к бесплатным VPN серверам в пользователей появляется возможность использования Интернета без ограничений. Все VPN программы и сервисы позволяют с лёгкостью открывать заблокированные сайты. OpenVPN является одним из самых безопасных VPN-протоколов, доступных на сегодняшний день.

Эта статья собственно и расскажет, как пользоваться OpenVPN GUI. Будем настраивать подключение OpenVPN на примере операционной системы Windows 10. Большинство поставщиков VPN-услуг и экспертов по безопасности действительно рекомендуют OpenVPN. Благодаря открытому исходному коду любой пользователь может его проверить или улучшить.

Как настроить OpenVPN на Windows 10

Как работает OpenVPN

Протокол OpenVPN отвечает за поддержание коммуникации между клиентом и сервером. Как правило, он используется для создания защищённого туннеля между VPN-клиентом и сервером.

Для шифрования и аутентификации OpenVPN использует библиотеку OpenSSL. Кроме того, для передачи данных OpenVPN могут использоваться протоколы UDP или TCP.

- TCP требует отклика от клиента, которому доставлен пакет данных, подтверждения доставки, и для этого ему необходимо установленное заранее соединение. Протокол TCP исключает потери данных, дублирование и перемешивание пакетов, задержки.

- UDP всё это допускает, и соединение для работы ему не требуется. Протокол UDP доставляет пакеты данных гораздо быстрее, потому лучше подходит для приложений, которые рассчитаны на широкую пропускную способность и быстрый обмен.

Как установить OpenVPN

На официальном сайте производителя выберите версию программы для своей операционной системы. Существуют клиенты под все популярные операционные системы: Windows, Linux, MacOS, Android, iOS. Если же Вы загружали установщик с официального сайта, тогда проблем с установкой не возникнет. Запустите установочный файл и следуйте шагам мастера установки.

Как подключиться OpenVPN

Перед подключением нужно выбрать бесплатный VPN сервер, загрузив на компьютер файл конфигурации определённого сервера. Его стоит выбирать исходя из расположения, качества линии, пропускной способности и пинга.

Много разных сайтов содержат бесплатные сервера ретрансляции. Рекомендуем перейти на сайт vpngate.net и выбрать подходящий сервер загрузив файл конфигурации для OpenVPN.

Теперь запустите программу OpenVPN GUI от имени администратора в Windows 10. В противоположном случае просто не удастся подключиться к выбранному серверу.

- На панели задач в контекстном меню OpenVPN выберите Импорт конфигурации… В открывшемся окне проводника укажите расположение ранее загруженной конфигурации.

- После импорта можно смело выбирать пункт Подключиться. При необходимости можно импортировать несколько конфигураций. В таком случае подключений будет два или три.

Рекомендуем импортировать несколько разных конфигураций, после чего перейти к их тестированию. Для тестирования можно воспользоваться сервисами проверки скорости Интернета на компьютере Windows 10.

Если же перейти в расположение: C: Пользователи Имя_пользователя OpenVPN config, то можно увидеть, и при необходимости удалить, папки с ранее добавленными конфигурациями.

После подключения к определённому серверу весь трафик пользователя будет проходить через VPN. Таким образом, можно будет играть в игры или посещать сайты, заблокированные в регионе. Скорость — далеко не его сильная сторона, но если у Вас скоростной Интернет, то скорость будет приемлемой. Как правило, скорость интернета падает из-за сильного уровня шифрования в OpenVPN.

Заключение

При необходимости для работы сами используем OpenVPN. На данный момент OpenVPN считается лучшим VPN-протоколом. На практике все наши высказывания подтверждаются. После первого использования, даже бесплатных серверов, сложно использовать другие VPN-клиенты. В принципе и без дополнительного программного обеспечения можно настроить VPN соединение на Windows 10.

Администратор и основатель проекта Windd.ru. Интересуюсь всеми новыми технологиями. Знаю толк в правильной сборке ПК. Участник программы предварительной оценки Windows Insider Preview. Могу с лёгкостью подобрать комплектующие с учётом соотношения цены — качества. Мой Компьютер: AMD Ryzen 5 3600 | MSI B450 Gaming Plus MAX | ASUS STRIX RX580 8GB GAMING | V-COLOR 16GB Skywalker PRISM RGB (2х8GB).

OpenVPN GUI

Installation Instructions for OpenVPN GUI for Windows

OpenVPN-GUI has been bundled with OpenVPN installers for a long time, so there

is rarely a need to install it separately. Bleeding-edge

versions of OpenVPN-GUI are available in OpenVPN snapshot

installers based on Git master

branch. OpenVPN-GUI gets installed by default in all OpenVPN installers.

Installation using the official OpenVPN installers

- Download an OpenVPN installer

- If you have a previous version of OpenVPN GUI running, shut it down.

Make sure it’s closed by ALL logged on users. - Run the OpenVPN installer

Manual installation of OpenVPN GUI

- First install OpenVPN using an official installer as described above.

- Build your own version of OpenVPN GUI from source. See BUILD.rst

for build instructions. From the build tree copy openvpn-gui.exe,

libopenvpn_plap.dll, openvpn-plap-install.reg and openvpn-plap-uninstall.reg

to OpenVPN’s bin folder.

Default is C:Program FilesOpenVPNbin. You must put it in this folder

because OpenVPN GUI depends on the OpenSSL DLLs installed in this folder by

OpenVPN.

Configuring OpenVPN GUI to start on Windows logon

OpenVPN GUI can be configured to start automatically on logon to Windows from

its setting menu. This is default behavior for all users if OpenVPN GUI was

installed by an OpenVPN 2.4 installer using default installer options.

Adding an OpenVPN configuration file

To launch a VPN connections using OpenVPN GUI you need to add an OpenVPN

configuration file with .ovpn suffix. Any text editor (e.g. notepad.exe) can be

used to create a OpenVPN configuration files. Note that log and log-append

options are ignored as OpenVPN GUI redirects the normal output to a log file

itself. There are sample config files in the sample-config folder. Please

refer to the OpenVPN How To for more

information regarding creating the configuration file.

Once the configuration file is ready, you need to let OpenVPN GUI know about it.

There are three ways to do this:

- Place the file into the system-wide location, usually

C:Program FilesOpenVPNconfig, or any of its immediate

subdirectories. This VPN connection will be visible for all users of the

system. - Place the file into C:UsersusernameOpenVPNconfig, or any of its

immediate subdirectories. The configuration file is only visible for the

user in question. If the user is not a member of the built-in «Administrators»

group or «OpenVPN Administrators» group and tries to launch such a connection,

OpenVPN GUI pops up a UAC, offering to create the latter group (if missing)

and to add the user to it. This will only work if admin-level credentials are

available. - Use the «Import file» function in OpenVPN GUI itself

- See the section on Persistent or Pre-started connections

for how to use OpenVPN GUI to conftrol configurations in

C:Program FilesOpenVPNconfig-auto that are started by the automatic service.

Using OpenVPN GUI

When OpenVPN GUI is started your OpenVPN config folders

(C:UsersusernameOpenVPNconfig and

C:Program FilesOpenVPNconfig) will be scanned for .ovpn files and the

OpenVPN GUI icon will appear in the system tray. Each OpenVPN configuration

file shows up as a separate menu item in the OpenVPN GUI tray, allowing you to

selectively connect to and disconnect to your VPNs. The config dir will be

re-scanned for new config files every time you open the OpenVPN GUI menu by

right-clicking the icon.

When you choose to connect to a site OpenVPN GUI will launch openvpn with

the specified config file. If you use a passphrase protected key you will be

prompted for the passphrase.

If you want OpenVPN GUI to start a connection automatically when it’s started,

you can use the —connect cmd-line option. The extension of the config file

may be optionally included. Example:

openvpn-gui --connect office.ovpn OR openvpn-gui --connect office

Starting version 11.34, any connections active when OpenVPN GUI exits or the user

logs out are automatically reconnected when OpenVPN GUI is restarted.

To get help with OpenVPN GUI please use one of the official OpenVPN support

channels.

Running OpenVPN GUI

Run OpenVPN-GUI as normal user by double clicking on the icon. No

administrative privileges or runas-administrator options are required.

It just works as limited user with the help of Interactive Service which

is enabled by default.

Persistent or Pre-started connections

Starting release 2.5.8 (GUI version 11.30), OpenVPN GUI can

control connections started by the «automatic service»

(OpenVPNService) — also referred to as persistent connections.

OpenVPNService, if running, starts all connection profiles

listed in the config-auto directory in the installation path.

By default, such connections are scanned for, and attempt is

made to attach to their management interfaces if available.

User can then view the status of these connections, and disconnect,

reconnect, detach or re-attach them using the menu items.

It requires that such connections be started with

—management 127.0.0.1 port [pw-file] option in their config file.

pw-file containing a password is optional, but highly recommended.

The password should be a single line of text, preferably shorter than 128

characters of plain ascii.

Further, if —auth-user-pass or any such options requiring

interactive user input are present, the config file must also

contain —management-query-passwords.

This feature may be controlled by changing the Persistent Connections

setting in the General tab of the Settings menu: choose auto

for the default behaviour described above, manual to enumerate

and list such connections but not auto-attach, or disable to not scan

auto-started connection profiles.

Interactively starting connections before logon

Starting release 2.6 (GUI version 11.30), «Start Before Logon»

aka Pre-Logon Access Provider is supported. This feature is not

enabled by default. It may be enabled during installation or

through the General Settings menu of the GUI via the

Start Before Logon check mark.

Only persistent connection profiles described in the previous

section will be listed on the login screen. Ensure that

connections that may be interactively started from login

screen are setup in the config-auto folder, OpenVPNService

is running, and these connections are visible and controllable

from the GUI.

Once those pre-requisites are satisfied, the login screen will

display an icon for Pre-Logon Access Providers, clicking which

will bring up a list of OpenVPN connection profiles available, and

allow connecting or disconnecting them interactively.

Run Connect/Disconnect/Preconnect Scripts

There are three different scripts that OpenVPN GUI can execute to help

with different tasks like mapping network drives.

- Preconnect If a file named «xxx_pre.bat» exist in the config folder

- where xxx is the same as your OpenVPN config file name,

this will be executed BEFORE the OpenVPN tunnel is established. - Connect If a file named «xxx_up.bat» exist in the config folder

- where xxx is the same as your OpenVPN config file name,

this will be executed AFTER the OpenVPN tunnel is established. - Disconnect If a file named «xxx_down.bat» exist in the config folder

- where xxx is the same as your OpenVPN config file name,

this will be executed BEFORE the OpenVPN tunnel is closed.

The outputs of these scripts are redirected to «xxx_pre.log»,

«xxx_up.log» and «xxx_down.log» respectively. These log

files are created in the log_dir and over-written during

each evocation.

Send Commands to a Running Instance of OpenVPN GUI

When an instance of the GUI is running, certain commands may be sent to

it using the command line interface using the following syntax:

openvpn-gui.exe --command *cmd* [*args*]

Currently supported cmds are

- connect

config-name - Connect the configuration named config-name (excluding the

extension .ovpn). If already connected, show the status window. - disconnect

config-name - Disconnect the configuration named config-name if connected.

- reconnect

config-name - Disconnect and then reconnect the configuration named config-name

if connected. - disconnect_all

- Disconnect all active connections.

- silent_connection 0 | 1

- Set the silent connection flag on (1) or off (0)

- exit

- Disconnect all active connections and terminate the GUI process

- rescan

- Rescan the config folders for changes

- import

path - Import the config file pointed to by

path.

If no running instance of the GUI is found, these commands do nothing

except for —command connect config-name which gets interpreted

as —connect config-name

Registry Values affecting the OpenVPN GUI operation

Parameters taken from the global registry values in

HKEY_LOCAL_MACHINESOFTWAREOpenVPN key

- (Default)

- The installation directory of openvpn (e.g., C:Program FilesOpenVPN).

This value must be present. - config_dir

- The global configuration file directory. Defaults to

C:Program FilesOpenVPNconfig - exe_path

- path to openvpn.exe, defaults to C:Program FilesOpenVPNbinopenvpn.exe

- priority

-

the windows priority class for each instantiated OpenVPN process,

can be one of:- IDLE_PRIORITY_CLASS

- BELOW_NORMAL_PRIORITY_CLASS

- NORMAL_PRIORITY_CLASS (default)

- ABOVE_NORMAL_PRIORITY_CLASS

- HIGH_PRIORITY_CLASS

- ovpn_admin_group

- The windows group whose membership allows the user to start any configuration file

in their profile (not just those installed by the administrator in the global

config directory). Default: «OpenVPN Administrators». - disable_save_passwords

- Set to a nonzero value to disable the password save feature.

Default: 0 - auto_config_dir

- If persistent connection support is enabled and the so-called automatic

service (OpenVPNService) is running, any config files in this folder are

scanned and listed in the list of connection profiles.

User Preferences

All other OpenVPN GUI registry values are located below the

HKEY_CURRENT_USERSOFTWAREOpenVPN-GUI key. In a fresh

installation none of these values are present and are not

required for the operation of the program. These keys are only

used for persisting user’s preferences, and the key names

and their values are subject to change.

The user is not expected to edit any of these values directly.

Instead, edit all preferences using the settings menu.

- config_dir

- The user-specific configuration file directory: defaults to

C:UsersusernameOpenVPNconfig.

The GUI parses this directory for configuration files before

parsing the global config_dir. - config_ext

- file extension on configuration files, defaults to ovpn

- connectscript_timeout

- Time in seconds to wait for the connect script to finish. If set to 0

the exitcode of the script is not checked. - disconnectscript_timeout

- Time in seconds to wait for the disconnect script to finish. Must be a

value between 1-99. - preconnectscript_timeout

- Time in seconds to wait for the preconnect script to finish. Must be a

value between 1-99. - log_dir

- log file directory, defaults to C:UsersusernameOpenVPNlog

- log_append

- if set to «0», the log file will be truncated every time you start a

connection. If set to «1», the log will be appended to the log file. - silent_connection

- If set to «1», the status window with the OpenVPN log output will

not be shown while connecting. Warnings such as interactive service

not started or multiple config files with same name are also suppressed. - show_balloon

-

0: Never show any connected balloon

1: Show balloon after initial connection is established

2: Show balloon even after re-connects

- config_menu_view

-

0: Use a hierarchical (nested) display of config menu reflecting the directory sturcture of config files if the number of configs exceed 25, else use a flat display

1: Force flat menu

2: Force nested menu

- disable_popup_messages

- If set to 1 echo messages are ignored

- popup_mute_interval

- Amount of time in hours for which repeated echo messages are not displayed.

Defaults to 24 hours. - management_port_offset

- The management interface port is chosen as this offset plus a connection specific index.

Allowed values: 1 to 61000, defaults to 25340.

All of these registry options are also available as cmd-line options.

Use «openvpn-gui —help» for more info about cmd-line options.

Building OpenVPN GUI from source

See BUILD.rst for build instructions.

Содержание

- Что такое OpenVPN?

- Как работает OpenVPN?

- Подробности OpenVPN — Общие технические характеристики

- Безопасность OpenVPN. Безопасно ли им использоваться?

- Скорость OpenVPN. Насколько быстро он работает?

- Как пользоваться OpenVPN?

- Преимущества и недостатки OpenVPN

- Насколько хорош OpenVPN в сравнении с другими VPN-протоколами?

- OpenVPN против SSTP

- OpenVPN против Wireguard

- OpenVPN против SoftEther

- OpenVPN против PPTP

- OpenVPN против L2TP/IPSec

- OpenVPN против IPSec

- OpenVPN против IKEv2/IPSec

- Итак, зачем вообще использовать OpenVPN и когда стоит это делать?

Что такое OpenVPN?

OpenVPN — это VPN-протокол и ПО, которое использует методы VPN для защиты соединений типа “точка-точка” и “сайт-сайт”. В настоящее время это один из самых популярных VPN-протоколов среди пользователей VPN.

Он был разработан Джеймсом Йонаном и выпущен в 2001 году. OpenVPN — один из VPN-протоколов с нативным приложением с открытым исходным кодом (собственное приложение есть и у SoftEther).

Как работает OpenVPN?

Протокол OpenVPN отвечает за поддержание коммуникации между клиентом и сервером. Как правило, он используется для создания защищённого “туннеля” между VPN-клиентом и VPN-сервером.

Для шифрования и аутентификации OpenVPN использует библиотеку OpenSSL. Кроме того, для передачи данных OpenVPN может использовать UDP (User Datagram Protocol) или TCP (Transmission Control Protocol).

Если вы не знакомы с TCP и UDP, то это протоколы транспортного уровня, которые используются для передачи данных в интернете. TCP считается более стабильным, так как предлагает функцию исправления ошибок (после отправки сетевого пакета TCP ожидает подтверждения перед его повторной отправкой или отправкой нового пакета). UDP исправляет ошибки, что делает его менее стабильным, но намного быстрее.

OpenVPN лучше всего работает по UDP (согласно данным OpenVPN.net), поэтому сервер доступа OpenVPN сначала пытается установить UDP-соединения. Если это не удаётся, только тогда сервер пробует создать соединение по протоколу TCP. Большинство VPN-Сервисов по умолчанию предоставляют OpenVPN через UDP.

Благодаря своей структуре кода (это кастомный протокол безопасности), протокол OpenVPN может легко обходить HTTP и NAT.

В отличие от большинства VPN-протоколов, OpenVPN — это протокол с открытым исходным кодом. Это означает, что код никому не принадлежит, и третьи стороны всегда могут его проверить или модернизировать (улучшить).

Принцип работы OpenVPN — Общие технические характеристики

- Как правило, OpenVPN использует 256-битное OpenSSL-шифрование. Ради более высокого уровня безопасности соединения OpenVPN может использовать шифры AES, Camellia, 3DES, CAST-128 или Blowfish.

- Хотя OpenVPN не поддерживает L2TP, IPSec и PPTP, в нём используется собственный протокол на базе TLS и SSL.

- OpenVPN позволяет усовершенствовать процедуру авторизации и аутентификации за счёт привлечения сторонних плагинов и скриптов.

- Клиенты могут подключаться к серверам за пределами сервера OpenVPN, так как он поддерживает настройку частной подсети.

- Чтобы защитить пользователей от переполнения буфера в реализациях TLS/SSL, DoS-атак, сканирования портов и наводнения портов, OpenVPN использует tls-auth для верификации подписи HMAC. Структура OpenVPN позволяет сбросить привилегии при необходимости, а также использовать “тюрьму” chroot для CRL.

- OpenVPN работает в пространстве пользователя, а не ядра.

Безопасность OpenVPN. Безопасно ли им использоваться?

Определённо. По факту, OpenVPN является одним из самых безопасных VPN-протоколов, доступных на сегодняшний день. Большинство поставщиков VPN-услуг и экспертов по безопасности действительно рекомендуют OpenVPN, если вы хотите наслаждаться приватностью без слежки и уязвимостей перед хакерами.

Протокол прошёл два аудита безопасности в 2017 году — при первом проявились только незначительные проблемы, которые не подвергали опасности пользовательские данные. Во время второго аудита обнаружили только две ошибки (которые вскоре были исправлены).

Платформа OpenVPN.net также предлагает подробный список того, что пользователи могут сделать для дальнейшей защиты своего подключения уже после настройки OpenVPN на устройстве. И поскольку это протокол с открытым исходным кодом, он гораздо более надёжный, так как вы можете проверить код самостоятельно (если владеете необходимым опытом). Так вы сможете убедиться, что с протоколом всё в порядке.

Скорость OpenVPN. Насколько быстро он работает?

На самом деле, скорость — далеко не сильная сторона OpenVPN, но если у вас скоростной интернет, то скорость будет приемлемой. Как правило, скорость интернета падает из-за сильного уровня шифрования в OpenVPN. При этом могут влиять и другие факторы.

Можете добиться более высокой скорости, если будете использовать OpenVPN через UDP вместо TCP.

Как пользоваться OpenVPN?

OpenVPN не самый удобный для пользователя протокол, и настройка соединения может показаться немного сложной.

В этом разделе мы рассмотрим процесс настройки на Windows, так как эта ОС наиболее востребована. Процедура настройки на Android и в iOS очень похожа на ту, что мы приводим ниже. Установка и использование OpenVPN на Linux ещё сложнее, но вы можете ознакомиться с процедурой здесь (дополнительную информацию можно найти здесь).

Прежде чем мы продолжим, следует отметить, что для настройки OpenVPN-соединения вам понадобится подписка на VPN-Сервис. Хотя вы можете настроить собственный сервер OpenVPN, это невероятно сложно. К тому же, большинство доступных в интернете руководств посвящены настройке на Linux.

Итак, вот основные тезисы, которые вам следует учитывать при использовании протокола OpenVPN:

1. Во-первых, скачайте файлы конфигурации

Чтобы подключиться к серверам вашего провайдера, OpenVPN потребует определённые файлы конфигурации. В них описывается, как именно нужно осуществлять подключение. Выбирая VPN-провайдера, имейте в виду, что все файлы конфигурации должны быть представлены на их официальном сайте в разделе Загрузки.

Файлы конфигурации обычно заархивированы и их нужно распаковать. Наиболее важными файлами будут OVPN.

2. Установите клиент OpenVPN

После того, как у вас окажутся все файлы конфигурации, необходимо установить клиент OpenVPN на устройство. ПО можно без труда найти в разделе Загрузок на том же OpenVPN.net. Просто запустите установщик, используйте параметры по умолчанию или выберите папку назначения установки по своему усмотрению.

По завершении установки перед вами может появиться текстовый файл с инструкциями или техническими сведениями. Вы можете ознакомиться с ним или просто закрыть. Это ни на что не влияет.

3. Импортируйте данные VPN

Для запуска OpenVPN необходимо запустить GUI-приложение OpenVPN. Он добавит службу в трей (небольшая панель задач в правом нижнем или верхнем углу). Теперь скопируйте все скачанные файлы OVPN в подпапку “Config” в папке установки OpenVPN.

Теперь, если нажать по OpenVPN в трее, вы сможете увидеть названия всех только что скопированных файлов. Если вам потребуется, то файлы можно переименовать.

4. Установка соединения

Чтобы подключиться к серверу, просто нажмите на OVPN-файлы в приложении OpenVPN. При возникновении необходимости укажите свои данные для входа. Если все пойдет хорошо, вы увидите экран журнала с некоторыми командами состояния. Они должны исчезнуть при установке соединения.

На рабочем столе выскочит уведомление, что соединение прошло успешно. Кроме того, на иконке OpenVPN должен загореться зелёный экран. При наведении курсора появится всплывающая подсказка с указанием названия сервера и нового IP-адреса.

На этом этапе вы можете протестировать соединение, чтобы убедиться, что всё в порядке

Чтобы отключиться от сервера, просто нажмите на значок OpenVPN, укажите сервер, к которому вы подключены, и нажмите “Отключиться”.

5. Настройки (базовые и расширенные)

У приложения OpenVPN не так много настроек, но с некоторыми из них можно немного поиграть.

К примеру, в “Настройках” можно поставить галочку, чтобы OpenVPN автоматически запускалась вместе с операционной системой. Вы также можете включить опцию “Бесшумное подключение”, чтобы при подключении к серверу не отображался экран состояния. Однако будьте осторожны с пунктом “никогда”, так как он отключает уведомления на рабочем столе.

Если вам нужны более глубокие настройки соединения, то можно открыть сами файлы OVPN (мы рекомендуем делать это при помощи WordPad) и просмотреть, какие там заданы команды. Если у вас достаточно знаний в этой области, то можете отредактировать эти команды по своему усмотрению или добавить новые. Давайте посмотрим, какие команды могут быть вам интересны:

- Команда “proto”используется для переключения между UDP или TCP. Просто добавьте имя протокола после команды, например: “proto udp.”

- Команда “Remote”сообщает OpenVPN имя сервера, который вы хотите использовать. Обычно после имени VPN-сервера также указывается порт. Если знаете какие-нибудь ещё порты, которые использует ваш провайдер, то можете переключаться между ними при помощи этой строки.

- Команда “tun-mtu” отвечает за максимальный размер полезного блока данных одного пакета (MTU). Обычно указывается значение около 1500, но вы можете попробовать изменить его для повышения производительности.

Кроме того, можете просмотреть подпапку “doc” в папке установки OpenVPN, если вам требуется более подробная документация. Там вы сможете узнать, как пользоваться другими функциями (например, настраивать сценарии отключения VPN или блокировать DNS-утечки). Дополнительную информацию можно найти в Справочном руководстве, доступном на сайте OpenVPN.net.

Преимущества и недостатки OpenVPN

Преимущества

- OpenVPN — очень безопасный протокол, который использует 256-битные ключи шифрования и шифры высокого уровня.

- Протокол OpenVPN может с лёгкостью обойти любой фаервол на своём пути.

- Поскольку OpenVPN работает как с TCP, так и с UDP, он предлагает намного больше контроля над соединениями.

- При этом OpenVPN поддерживается большинством платформ. К примеру, Windows, macOS, iOS, Android, Linux, на маршрутизаторах, FreeBSD, OpenBSD, NetBSD и даже Solaris.

- В OpenVPN есть поддержка свойства “Совершенно прямой секретности”.

Недостатки

- Ручная настройка протокола OpenVPN может быть довольно сложной на некоторых платформах.

- Иногда из-за сильного шифрования можно ощущать значительное снижение скорости интернета.

- Для работы OpenVPN необходимо использовать сторонние приложения.

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Специальное предложение! Получите CactusVPN за 3.5$ в месяц!

И как только вы станете клиентом CactusVPN, у вас будет 30-дневная гарантия возврата денег.

Сэкономьте 64% сейчас

Насколько хорош OpenVPN в сравнении с другими VPN-протоколами?

На данный момент OpenVPN считается лучшим VPN-протоколом. Кажется, единственный, кто может составить конкуренцию OpenVPN, это протокол SoftEther. И вы сами скоро в этом убедитесь.

OpenVPN или SSTP

SSTP и OpenVPN довольно похожи, поскольку в обоих случаях используется SSL 3.0 и при этом оба протокола могут использовать порт 443. Они также обеспечивают идентичный уровень безопасности, так как оба протокола используют 256-битное шифрование и шифр высокого уровня AES.

Тем не менее, OpenVPN распространяется с открытым исходным кодом. Это означает, что он гораздо надежнее SSTP, который принадлежит Microsoft — корпорации, которая, как известно, сотрудничает с АНБ и ФБР.

Кроме того, когда дело доходит до фаерволов, OpenVPN очевидно имеет больше преимуществ, нежели SSTP. Почему? К примеру, есть не столь известный факт о SSTP. Как заявляют в Microsoft, протокол на самом деле не поддерживает аутентифицированные веб-прокси. Это означает, что администратор сети теоретически может обнаружить SSTP-заголовки и сбросить соединение, если используется не аутентифицированный прокси-сервер.

С точки зрения скорости поговаривают, что SSTP быстрее OpenVPN, но обоснованных доказательств этому пока нет. Безусловно, OpenVPN может быть довольно ресурсоёмким, но обычно так происходит при использовании TCP-порта (который также использует SSTP). Но при этом OpenVPN также может использовать порт UDP, который обеспечивает гораздо более высокую скорость.

OpenVPN также имеет преимущество по части кросс-платформенной поддержки, поскольку он работает на значительно большем количестве платформ. В свою очередь SSTP доступен только на Windows, Linux, Android и на маршрутизаторах. Тем не менее, стоит отметить, что SSTP изначально интегрирован в Windows, поэтому его проще настроить, чем OpenVPN.

В целом, как OpenVPN, так и SSTP являются достойным выбором, просто OpenVPN эффективнее.

Если вы хотите узнать больше о SSTP, ознакомьтесь с этой статьей.

OpenVPN или Wireguard

OpenVPN использует библиотеку OpenSSL для реализации всевозможных криптографических алгоритмов (наиболее популярным из них является AES-256). WireGuard использует современные фиксированные алгоритмы (вы не можете их изменить), чтобы якобы избежать неправильной конфигурации, которая приводит к уязвимостям безопасности. В целом они оба обеспечивают отличную безопасность.

WireGuard, без сомнения, быстрее OpenVPN. Его кодовая база намного легче (примерно 4000 строк по сравнению с 70000-600000 строк), и он более эффективно использует ядра ЦП. В наших тестах WireGuard был быстрее, даже когда мы использовали OpenVPN с UDP.

Хотите узнать больше о Wireguard?

OpenVPN или SoftEther

Можно с уверенностью говорить, что и OpenVPN, и SoftEther являются действительно безопасными протоколами. Они распространяются с открытым исходным кодом, используют шифры военного уровня (AES), используют 256-битное шифрование, а также SSL 3.0. Основное различие между ними — их возраст. SoftEther намного новее OpenVPN. Из-за этого некоторым кажется, что OpenVPN намного надежнее.

С точки зрения скорости OpenVPN немного уступает SoftEther. На самом деле, согласно исследованию университета Цукуба (люди, стоящие за SoftEther VPN, поэтому не субъективный источник 100%), протокол SoftEther должен быть в 13 раз быстрее, чем протокол OpenVPN.

Оба протокола работают на приличном количестве платформ, но SoftEther кажется немного проще настраивать. Тем не менее, вам следует знать, что даже если вы пользуетесь услугами VPN-провайдера, который предлагает SoftEther, вам придётся скачивать дополнительный софт для работы этого протокола. В то время как в случае с OpenVPN это опционально.

Как и OpenVPN, SoftEther может запускать собственный сервер. Но при этом сервер SoftEther может работать как с протоколом OpenVPN, так и с другими протоколами, включая IPSec, L2TP/IPSec, SSTP и SoftEther. Сервер OpenVPN может работать только с собственным протоколом.

Вместо вердикта можно сказать, что SoftEther является хорошей альтернативой OpenVPN. Если по какой-либо причине вы не можете использовать OpenVPN, попробуйте SoftEther.

Если хотите узнать об этом больше, перейдите по этой ссылке.

OpenVPN или PPTP

Начать следует с того, что PPTP значительно слабее OpenVPN по части безопасности. В то время как OpenVPN может работать с 256-битными ключами шифрования и шифрами типа AES, PPTP может использовать только 128-битные ключи в связке с шифром MPPE. К сожалению, шифрование MPPE очень легко взломать. Ниже вы можете видеть лишь которые слабые места:

- MPPE уязвима к атакам с подменой битов.

- MPPE не может шифровать пакеты PPP и NCP.

- Шифр обычно не проверяет, является ли сервер подлинным.

- MPPE уязвима для атаки Сброс запроса (разновидность “Атаки посредника”)

Кроме того, для аутентификации PPTP использует MS-CHAP-v1 (который не считается безопасным) или MS-CHAP-v2 (опять же, совсем небезопасным). OpenVPN намного безопаснее, так как для аутентификации использует лучшее шифрование (например SHA-256, SHA-384 или SHA-512).

Кроме того, PPTP довольно легко заблокировать с помощью фаервола. OpenVPN не может быть заблокирован системный администратором, поскольку использует порт HTTPS. Также не стоит забывать, что скорее всего АНБ может взломать PPTP-трафик.

По сути, единственное, в чём PPTP может быть лучше OpenVPN, это скорости интернета. А также в том, что протокол по умолчанию доступен на многих платформах. PPTP работает так быстро из-за низкого уровня шифрования. И хотя OpenVPN также поддерживает множество платформ, охват у него не настолько широкий, как у PPTP.

Тем не менее, стоит отметить, что в дальнейшим на новых операционных системах и устройствах уже может не быть поддержки PPTP. Например, этого протокола уже нет на устройствах macOS и iOS, начиная с macOS Sierra и iOS 10.

Если вы хотите узнать больше о протоколе PPTP, то у нас есть подробная статья на эту тему.

OpenVPN или L2TP/IPSec

Как и PPTP, L2TP/IPSec изначально доступен на многих платформах. Соответственно, настроить его намного проще, чем OpenVPN. Хотя, если вы используете VPN-Сервис, то вряд ли ощутите разницу. С другой стороны, L2TP/IPSec использует меньше портов, чем OpenVPN, и при этом не использует порт 443. Таким образом, протокол больше подвержен блокировке посредством фаервола NAT.

Хотя L2TP/IPSec не полностью принадлежит Microsoft (поскольку был разработан компанией Cisco), ему всё же нельзя доверять настолько, как OpenVPN, который распространяется с открытым исходным кодом. Кроме того, ранее Эдвард Сноуден заявлял, что L2TP был намеренно ослаблен по указанию АНБ.

И если уж говорить о безопасности, то вы должны знать, что сам по себе протокол L2TP предлагает абсолютно нулевое шифрование. Вот почему он всегда идёт в связке с IPSec. Кроме того, несмотря на то, что OpenVPN на TCP иногда может требовать достаточно много ресурсов, связка L2TP/IPSec также получается достаточно “тяжёлой” (в зависимости от того, насколько мощное у вас устройство). Это потому что протокол инкапсулирует данные дважды

Если вы хотите узнать больше о L2TP/IPSec, то вам поможет эта ссылка.

OpenVPN или IPSec

IPSec часто идёт в связке с L2TP и IKEv2, но вы можете найти VPN-Сервисы, которые предлагают эти протоколы по отдельности.

Итак, насколько он конкурирует с OpenVPN? Оба они предлагают одинаково достойный уровень безопасности. Тем не менее, вы должны быть более осторожны при настройке IPSec, поскольку небольшая ошибка может нарушить защиту. Кроме того, поскольку IPSec занимает пространство ядра (пространство на устройстве, зарезервированное для ОС), его уровень безопасности может быть ограничена производителем устройства. Это также делает IPSec менее совместимым, чем OpenVPN. Последний использует дисковое пространство (системная память, выделенная на приложения).

Как правило, IPSec доступен на многих платформах. Даже на тех, где OpenVPN нужно настраивать вручную. Естественно, это не проблема, если вы пользуетесь проверенным VPN-Сервисом. Также стоит отметить, что трафик IPSec иногда может блокироваться некоторыми фаерволами, в то время как UDP- или TCP-пакеты при OpenVPN не подвержены таким проблемам.

Что касается скорости и стабильности, то оба протокола дают довольно приличные результаты, если у вас достаточно быстрый интернет и относительно мощное устройство. Тем не менее, вы должны знать, что согласование туннеля в случае IPSec может занять больше времени, чем при использовании OpenVPN.

Хотите узнать больше об IPSec? Читайте эту статью.

OpenVPN или IKEv2/IPSec

OpenVPN и IKEv2 являются безопасными протоколами, но стоит отметить, что OpenVPN для защиты данных на транспортном уровне использует TLS/SSL, в то время как IKEv2 защищает данные на уровне IP. В принципе, разница незначительная, но об этом не будет лишним знать. И хотя IKEv2 был разработан Cisco совместно с Microsoft, это не такая уж большая проблема, так как есть реализации IKEv2 с открытым исходным кодом.

OpenVPN даёт преимущество в плане кросс-платформенной совместимости, но IKEv2 обычно является фаворитом среди мобильных пользователей, потому что он изначально был интегрирован в устройства BlackBerry. Кроме того, IKEv2, как правило, обеспечивает лучшую стабильность, чем OpenVPN, поскольку может противостоять изменениям в сети. Что это значит? Если, например, вы случайно переключились с WiFi на мобильный интернет, IKEv2 продолжит работать не обрывая соединения.

Кроме того, вам следует знать, что IKEv2 работает быстрее OpenVPN, но при этом его проще блокировать. Почему? Поскольку IKEv2 использует 500-й UDP-порт, системный администраторам легче вычислить его, чем порт 443, который обычно используется в OpenVPN.

В целом, мы бы сказали, что IKEv2 будет лучше OpenVPN, если вы часто пользуетесь мобильным телефоном. Особенно в путешествия за рубеж. В остальных случаях лучше все же пользоваться OpenVPN.

Если хотите узнать больше об IKEv2, перейдите по этой ссылке.

Итак, зачем вообще использовать OpenVPN и когда стоит это делать?

Основная причина использования протокола OpenVPN заключается в том, что он очень безопасный, действительно стабильный и работает на многих платформах. Большинство экспертов по безопасности рекомендуют всегда использовать OpenVPN при подключении к интернету. Как минимум потому, что это “прозрачный” протокол, то есть распространяется с открытым исходным кодом).

Что касается случаев использования OpenVPN, то этот VPN-протокол подходит для любых случаев. Всегда, когда вам нужно обезопасить интернет-подключение, будь то онлайн-игры , использование торрентов или анонимное информирование. OpenVPN также подходит когда вам нужно обойти фаервол, независимо от того, пытаетесь ли вы открыть геоблокированный контент или просто просматриваете веб-сайты на работе или в университете.

Подытожим — Что же такое OpenVPN?

OpenVPN — это и VPN-протокол с открытым исходным кодом, и VPN-программа, которая позволяет пользователям безопасно подключаться к интернету. Большинство VPN-Провайдеров предоставляют этот протокол, потому что он очень безопасен (использует библиотеку OpenSSL и 256-битное шифрование). При этом он отлично работает на множестве платформ. OpenVPN считается лучшим среди VPN-протоколов, и только SoftEther способен конкурировать с ним.

Как правило, мы рекомендуем выбирать поставщика VPN-услуг, который предлагает подключение через OpenVPN. Однако желательно, чтобы в его ассортименте были и другие VPN-протоколы на выбор.

Содержание

- Настройка OpenVPN для Windows

- Содержание

- Установка OpenVPN GUI

- Настройка OpenVPN GUI

- Подключение в VPN-серверу

- Как подключить openvpn на windows

- Как работает OpenVPN

- Установка и настройка OpenVPN

- Создание сертификатов и генерация ключей

- Создание и настройка файлов конфигурации OpenVPN

- Настройка конфигурации сервера

- Настройка конфигурации клиента

- OpenVPN: создание сервера на Windows

- Как настроить сервер OpenVPN на Windows

- Установка OpenVPN Server

- Создание сертификатов

- а) Создание сертификатов с RSA 3

- б) Создание сертификатов с RSA 2

- Настройка сервера

- Настройка клиента

- На сервере

- На клиенте

- Доступ к локальной сети

- 1. Настройка реестра

- 2. Настройка OpenVPN Server

- 3. Разрешаем доступ к локальной сети

- Возможные проблемы

Настройка OpenVPN для Windows

Пошаговая инструкция по настройке OpenVPN GUI в Windows 10. The OpenVPN GUI это бесплатная программа с открытым кодом, доступная для всех версий Windows.

Содержание

Установка OpenVPN GUI

Или скачайте установочный файл для вашей версии Windows по следующим ссылкам:

Установщик запущен. Нажмите Next для начала установки!

Настройка OpenVPN GUI

В процессе установки, ярлык OpenVPN GUI будет добавлен на рабочий стол Windows. Нажмите правой кнопкой мыши по нему OpenVPN GUI и выберите в меню пункт «Открыть разположение файла».

После этого вы увидите предупреждение «Destination Folder Access Denied». Windows попросит вас предоставить права администратора для перемещения файла. Согласитесь.

Отлично! Ваш конфигурационный файл SnowdenVPN.ovpn находится в C:Program FilesOpenVPNconfig и теперь вы можете подключиться к серверу.

Подключение в VPN-серверу

Дважды нажмите мышью на ярлык OpenVPN GUI на рабочем столе.

Когда OpenVPN GUI запустится, на панеле уведомлений появится его значок.

Нажмите правой кнопкой мыши по значку OpenVPN GUI на панеле уведомлений.

В выпадающем меню выбирите пункт Подключиться.

После этого появится окно подключения.

Когда OpenVPN GUI подключится в серверу, значок станет зеленого цвета.

Источник

Как подключить openvpn на windows

В этой статье я рассмотрю процесс настройки OpenVPN клиента (client) и сервера (server) на примере версии 2.4.7. используемая операционная система — Windows 10, но таким же образом можно настроить OpenVPN на Windows 7.

OpenVPN – механизм реализации виртуальных частных сетей (Virtual Private Network, VPN) с открытым исходным кодом. Используется для создания защищенных (шифрованных) каналов связи между сервером и клиентом, а так же между двумя точками.

OpenVPN позволяет создавать безопасные соединения между компьютерами, которые находятся за пределами фаервола, при этом не требуется изменять настройки фаервола.

Создателем системы является Джеймсом Йонаном (James Yonan).

Как работает OpenVPN

Что бы создать защищенный канал используется библиотека OpenSSL. Весь набор шифров доступный в библиотеке используется в системе.

Система предлагает пользователю несколько способов аутентификации:

Давайте разберемся на примере. Я настрою OpenVPN на двух компьютерах под управлением Windows 10. Они будут находиться в одной локальной сети. Так как для настроек через интернет необходим хотя бы один статический IP-адрес.

На этом примере мы разберемся, как создавать ключи и сертификаты безопасности, а так же научимся настраивать конфигурационный файл VPN-сервера и VPN-клиента.

Установка и настройка OpenVPN

Один компьютер будет играть роль сервера. Второй – клиента. На сервере при установке OpenVPN нужно установить флажок EasyRSA – для генерации сертификатов и ключей.

Переходим на официальный сайт OpenVPN http://openvpn.net/community-downloads/ и скачиваем программу. В моем случае OpenVPN 2.4.7 для Windows 10 (openvpn-install-2.4.7-I607-Win10).

В теории можно скачать и более поздний релиз, но лучше скачивать проверенную версию. Так как я не настраивал последние версии. Если дойдут руки, то дополню статью.

После запуска программы установки включаем EasyRSA (на сервере) и устанавливаем. Программа устанавливается просто и не требует каких-либо специфических настроек при установке.

Затем устанавливаем программу втором компьютере который будет играть роль клиента.

Далее нужно настроить компьютеры, что бы они видели друг друга в сети. Этот процесс зависит от установленной у вас операционной системы. Фактически вам нужно включить сетевое обнаружение.

Создание сертификатов и генерация ключей

Ключи и сертификаты создаются на сервере OpenVPN. Для их создания необходимо выполнить следующие действия:

Запустите командную строку от имени администратора.

С помощью команды cd перейдите в папку C:Program FilesOpenVPNeasy-rsa и выполните команду init-config.bat, после чего в папке easy-rsa появиться файл vars.bat.

Откройте vars.bat с помощью блокнота или иного текстового редактора. Я открыл в Notepad++. Укажите свои данные.

Данные можно указывать в процессе работы с OpenVPN.

Вернитесь в командную строку и по очереди выполните команды vars и clean-all поочередно.

Выполните команду build-dh. Если у вас появиться ошибка «openssl» не является внутренней или внешней командой, исполняемой программой или пакетный файлом, то нужно добавить в переменные среды путь OpenVPNbin.

Для этого нужно в переменную среды Path создать путь C:Program FilesOpenVPNbin.

Затем заново откройте командную строку и выполните пункты 4-5 заново.

Подождите до завершения процесса. В результате в паке OpenVPNeasy-rsakeys появиться файл dh2048.pem.

Создайте новый сертификат Certificate Authority (CA) и ключ, для чего введите команду build-ca. После завершения процесса в папке keys появятся два файла ca.crt и ca.key.

Создайте сертификат и ключ сервера. Для этого введите команду build-key-server к которой нужно добавить [CommonName] (в моем случае abuzov-name), то есть моя команда будет build-key-server abuzov-name. В конце дайте положительный ответ (y) на два вопроса.

Создайте сертификат и ключ для клиента. Введите команду build-key [CommonNameClient], например build-key ClientVPN1.

Создайте ключ для аутентификации пакетов, для этого выполните команду openvpn —genkey —secret keys/ta.key. В результате в папке easy-rsakeys появится файл ta.key

| Имя | Где применяется | Назначение | Секретность |

|---|---|---|---|

| ca.crt | Сервер + все клиенты | Корневой сертификат (Root CA certificate) | Нет |

| ta.key | Сервер + все клиенты | Файл аутентификации пакетов | Да |

| ca.key | Сервер | Корневой ключ (Root CA key) | Да |

| dh2048.pem | Сервер | Файл параметров | Нет |

| abuzov-name.csr | Сервер | Сертификат сервера | Нет |

| abuzov-name.key | Сервер | Ключ сервера | Да |

| ClientVPN1.csr | Только на ClientVPN1 | Сертификат клиента | Нет |

| ClientVPN1.key | Только на ClientVPN1 | Ключ клиента | Да |

Таблица соответствия сертификатов и ключей

Теперь нужно скопировать соответствующие ключи на сервер и клиент в папку config (в моем случае это C:Program FilesOpenVPNconfig).

Создание и настройка файлов конфигурации OpenVPN

Конфигурация основывается на файлах типовой конфигурации, которые находятся в C:Program FilesOpenVPNsample-config.

Настройка конфигурации сервера

Копируете файл server.ovpn из папки sample-config в папку config. Открываете и редактируете его. Обратите внимание на двойные слеши.

Я приведу полный код конфигурации сервера, на всякий случай, что бы его можно было просто скопировать. Так как знаю что такое первая настройка OpenVPN.

Сохраните файл конфигурации сервера.

Запустите OpenVPN от имени администратора (и сразу сделайте так, что бы он всегда запускался от имени администратора).

После этого подключитесь к северу как показано на рисунке.

Настройка конфигурации клиента

Копируете файл client.ovpn из папки sample-config в папку config. Открываете и редактируете его аналогии. В моем случае это:

Опять, лучше приведу полный код.

Единственное что нужно сделать — указать IP-адрес сервера.

Далее подключаем клиент OpenVPN.

Если клиент не подключается к серверу, тогда нужно на сервере необходимо запустить regedit.exe, затем перейти по адресу: «КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters» и изменить IPEnableRouter на 1. После чего перезагрузить сервер и подключиться к OpenVPN заново.

После этого можно подключаться по защищенному соединению.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Источник

OpenVPN: создание сервера на Windows

Скачиваем дистрибутив.

На момент написания статьи доступная версия 2.3.2. Качаем отсюда Windows installer 32-х или 64-х битную версию под разрядность вашей операционной системы.

Установка.

При установке обязательно отметьте все пункты птичками, на предложение установить драйвер отвечаем утвердительно. В системе появится новый виртуальный сетевой адаптер.

Создание сертификатов и ключей.

Когда-то этот пункт меня останавливал, мол ну их эти ключи, пойду поищу что попроще. Но, увы, ничего лучшего не нашел. Итак, переходим в C:Program filesOpenVPNeasy-rsa, запускаем init-config.bat, появится vars.bat, открываем его в блокноте. Нас интересуют строчки в самом низу, их нужно заполнить как угодно. Например:

set KEY_COUNTRY=RU

set KEY_PROVINCE=Baldur

set KEY_CITY=Piter

set KEY_ORG=OpenVPN

set KEY_EMAIL=my@sobaka.ru

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=ouou

Там где написано server не трогаем. Сохранили.

Теперь открываем openssl-1.0.0.cnf и ищем строчку default_days 365, ставим 3650. Это продлит жизнь наших сертификатов на 10 лет. Сохраняем. Далее открываем командную строку в пуск-стандартные-командная строка (на Windows Vista/7/8 от имени администратора), пишем последовательно:

cd C:OpenVPNeasy-rsa

vars

clean-all

В ответ должно написать два раза «Скопировано файлов: 1». Значит, все окей. В этом же окне набираем:

build-dh

Создаст ключ Диффи-Хельмана.

build-ca

Создаст основной сертификат.

Будут заданы вопросы, просто нажимаем Enter пока не увидите путь C:Program filesOpenVPNeasy-rsa. Далее набираем:

build-key-server server

На вопросы также жмем Enter, только не торопитесь! В конце будут два вопроса: «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?», на оба вопроса отвечаем Y. Теперь создадим сертификат клиента:

build-key client

Тут нужно быть вниметельней, при вопросе Common Name (eg, your name or your server’s hostname) нужно ввести client. В конце также два раза Y. Для каждого клиента нужно создавать новый сертификат, только с другим именем, например, build-key client1 и также указывать его в common name. Если все сделали правильно, можете выдохнуть! Самое сложное позади. В папке C:Program FilesOpenVPNeasy-rsakeys забираем: ca.crt, dh1024.pem, server.crt, server.key и кладем их в C:Program FilesOpenVPNconfig.

Создаем конфиги.

Переходим в C:Program FilesOpenVPNconfig, создаем текстовой документ, вставляем:

# Поднимаем L3-туннель

dev tun

# Протокол

proto udp

# Порт который слушает впн

port 12345

# Ключи и сертификаты

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

# Грубо говоря экономим адреса

topology subnet

# Пул адресов

server 10.8.0.0 255.255.255.0

# Метод шифрования

cipher AES-128-CBC

# Сжатие

comp-lzo

# Немного улучшит пинг

mssfix

# Время жизни клиентов, если не откликнулся — отключает

keepalive 10 120

# Уровень отладки

verb 3

Сохраняем файл как server.ovpn. Это наш конфиг сервера. Теперь пробуем запустить сервер. На рабочем столе будет ярлык OpenVPN Gui. После запуска в трее появится красный значок. Кликаем по нему дважды, если загорелся зеленым, значит, все хорошо, если нет, тогда смотрим лог в папке log.

Теперь конфиг клиента:

client

dev tun

proto udp

# Адрес и порт сервера

remote адрес 12345

# Ключи должны лежать в папке с конфигом

ca ca.crt

cert client.crt

key client.key

cipher AES-128-CBC

nobind

comp-lzo

persist-key

persist-tun

verb 3

Сохраняем как client.ovpn. Создаем любую папку и кладем туда конфиг client.ovpn и сертификаты ca.crt, client.crt, client.key которые лежат в C:Program filesOpenVPNeasy-rsa. Сам клиент для Windows качаем здесь. На клиентской машине устанавливаем, переносим папку с конфигом и сертификатом и запускаем client.ovpn. Если подключились, пробуем в командной строке набрать ping 10.8.0.1. Пакеты пошли? Поздравляю! Сервер готов! Теперь идем в панель управления-администрирование-службы, ищем там OpenVPN, дважды щелкаем и выставляем автоматически. Теперь сервер будет сам стартовать после перезагрузки.

Дорабатываем конфиг или каждому свое.

——BEGIN CERTIFICATE——

сертификат

——END CERTIFICATE——

——BEGIN CERTIFICATE——

сертификат

——END CERTIFICATE——

——BEGIN PRIVATE KEY——

ключ

——END PRIVATE KEY——

Источник

Как настроить сервер OpenVPN на Windows

OpenVPN позволяет настроить VPN-сервер как на платформе Windows Server, так и версии для рабочего компьютера (Windows 10, 8, 7).

Установка OpenVPN Server

Переходим на официальный сайт OpenVPN и скачиваем последнюю версию программы для соответствующей версии Windows:

* интерфейсы для старой версии OpenVPN и новой немного различаются. Нам нужно выбрать для установки все пункты.

. снова Next и Install — начнется установка. В процессе мастер может выдать запрос на подтверждение установки виртуального сетевого адаптера — соглашаемся (Install/Установить).

Создание сертификатов

Новая версия OpenVPN позволяет создавать сертификаты на основе Easy RSA 3, старая работает на базе 2-й версии. Наши действия будут различаться в зависимости от данной версии. Рассмотрим процесс формирования сертификата с использованием как RSA3, так и RSA2.

а) Создание сертификатов с RSA 3

1. Переходим в папку установки OpenVPN (по умолчанию, C:Program FilesOpenVPN) и создаем каталог ssl.

2. После переходим в папку C:Program FilesOpenVPNeasy-rsa, переименовываем файл vars.bat.example в vars.bat, открываем его на редактирование и правим одну строку:

set_var EASYRSA_TEMP_DIR «$EASYRSA_PKI/temp»

* мы снимаем комментарий и добавляем temp в конце $EASYRSA_PKI. Если это не сделать, то при попытке сформировать корневого сертификата мы получим ошибку Failed create CA private key.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

5. Запускаем команду:

Мы окажемся в среде EasyRSA Shell.

6. Инициализируем PKI:

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

7. Генерируем корневой сертификат (CA):

. после ввода Enter обязательно задаем пароль дважды. На запрос ввести Common Name можно просто нажать ввод или написать свое имя:

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:

8. Создаем ключ Диффи-Хеллмана:

9. Для создания сертификата сервера необходимо сначала создать файл запроса:

./easyrsa gen-req cert nopass

* на запрос ввода Common Name просто вводим Enter.

. и на его основе — сам сертификат:

./easyrsa sign-req server cert

После ввода команды подтверждаем правильность данных, введя yes:

Confirm request details: yes

. и вводим пароль, который указывали при создании корневого сертификата.

10. Для создания ta ключа используем команду:

11. Сертификаты сервера готовы и находятся в каталоге pki. Переносим в C:Program FilesOpenVPNssl следующие файлы:

б) Создание сертификатов с RSA 2

1. Переходим в папку установки OpenVPN (по умолчанию, C:Program FilesOpenVPN) и создаем каталог ssl.

2. После переходим в папку C:Program FilesOpenVPNeasy-rsa, создаем файл vars.bat, открываем его на редактирование и приводим к следующему виду:

set «PATH=%PATH%;%ProgramFiles%OpenVPNbin»

set HOME=%ProgramFiles%OpenVPNeasy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

set KEY_DIR=keys

set KEY_SIZE=2048

set KEY_COUNTRY=RU

set KEY_PROVINCE=Sankt-Petersburg

set KEY_CITY=Sankt-Petersburg

set KEY_ORG=Organization

set KEY_EMAIL=master@dmosk.ru

set KEY_CN=DMOSK

set KEY_OU=DMOSK

set KEY_NAME=server.domain.ru

set PKCS11_MODULE_PATH=DMOSK

set PKCS11_PIN=12345678

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

4. Запускаем vars.bat:

5. Чистим каталоги от устаревшей информации:

* данная команда выполняется один раз, когда на сервере нет информации по ранее созданным сертификатам.

6. Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

Переходим к созданию ключей.

7. Генерируем последовательность центра сертификации:

На все запросы нажимаем Enter.

8. Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

* команда может выполняться долго — это нормально.

9. Генерируем сертификат для сервера:

* где cert — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

10. После переносим из папки C:Program FilesOpenVPNeasy-rsakeys в C:Program FilesOpenVPNssl следующие файлы:

Настройка сервера

Переходим в папку C:Program FilesOpenVPNconfig-auto (или для старой версии C:Program FilesOpenVPNconfig) и создаем файл server.ovpn. Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\Program Files\OpenVPN\ssl\dh.pem»

ca «C:\Program Files\OpenVPN\ssl\ca.crt»

cert «C:\Program Files\OpenVPN\ssl\cert.crt»

key «C:\Program Files\OpenVPN\ssl\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

compress

ncp-disable

fast-io

cipher AES-256-CBC

persist-key

persist-tun

status «C:\Program Files\OpenVPN\log\status.log»

log «C:\Program Files\OpenVPN\log\openvpn.log»

verb 4

mute 20

Теперь открываем службы Windows и находим «OpenVpnService». Открываем ее, настраиваем на автозапуск и включаем:

Ранее переименованный сетевой интерфейс должен включиться:

Настройка клиента

На сервере

На сервере генерируем сертификат для клиента. Для этого сначала чистим файл index.txt в папке C:Program FilesOpenVPNeasy-rsakeys.

Затем запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

Далее наши действия зависят от версии RSA.

а) Создание сертификатов с RSA 3

Мы окажемся в среде EasyRSA Shell.

Создаем клиентский сертификат:

./easyrsa gen-req client1 nopass

./easyrsa sign-req client client1

Мы должны увидеть запрос на подтверждение намерения выпустить сертификат — вводим yes:

Confirm request details: yes

* в данном примере будет создан сертификат для client1.

После вводим пароль, который указывали при создании корневого сертификата.

Теперь из папки pki копируем файлы:

. и переносим их на клиентский компьютер.

б) Создание сертификатов с RSA 2

И генерируем сертификат первого пользователя:

* на все запросы наживаем Enter, кроме Common Name — в данном поле вводим имя клиента (в нашем случае, просто client1). В конце подтверждаем введенную информацию — y.

** На каждого клиента нужно сгенерировать свой сертификат, в противном случае, им будет присваиваться один и тот же IP-адрес, что будет приводить к конфликту.

Получиться, что-то на подобие:

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Sankt-Petersburg]:

Locality Name (eg, city) [Sankt-Petersburg]:

Organization Name (eg, company) [Organization]:

Organizational Unit Name (eg, section) [DMOSK]:

Common Name (eg, your name or your server’s hostname) [DMOSK]:client1

Name [server.domain.ru]:

Email Address [master@dmosk.ru]:

По умолчанию, для Common Name будет подставляться значение из vars.bat — но с ним сертификат не будет создаваться. Необходимо при создании каждого ключа подставлять значение, равное имени сертификата. Например, как выше — подставлено client1.

Теперь из папки keys копируем файлы:

. и переносим их на клиентский компьютер.

На клиенте

Заходим на официальную страницу загрузки openvpn и скачиваем клиента для Windows:

* по сути, это тот же файл, который скачивался для сервера.

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Переходим в папку C:Program FilesOpenVPNconfig. И копируем в нее сертификаты, которые перенесли с сервера.

Теперь открываем блокнот от имени администратора и вставляем следующие строки:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

compress

ncp-disable

fast-io

cipher AES-256-CBC

ca ca.crt

cert client1.crt

key client1.key

dh dh.pem

float

keepalive 10 120

persist-key

persist-tun

verb 0

Сохраняем файл с именем config.ovpn в папке C:Program FilesOpenVPNconfig.

Запускаем с рабочего стола программу «OpenVPN GUI» от имени администратора (это важно).

Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Произойдет подключение и значок поменяет цвет с серого/желтого на зеленый.

Доступ к локальной сети

По инструкции выше мы сможем получить доступ только к серверу, на котором установлен OpenVPN. Для получения доступа ко всей внутренней сети, выполним следующие шаги.

1. Настройка реестра

Для включения IP маршрутизации в Windows необходимо в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters найти параметр IPEnableRouter и задать ему значение 1. Это можно сделать в утилите редактирования реестра (regedit) или командой:

reg add «HKLMSYSTEMCurrentControlSetServicesTcpipParameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

* командную строку необходимо запускать от администратора.

2. Настройка OpenVPN Server

В конфигурационный файл OpenVPN добавим:

push «route 172.16.10.0 255.255.255.0»

push «route 192.168.2.0 255.255.255.0»

* где 172.16.10.0 — VPN сеть; 192.168.2.0 — локальная сеть, в которую необходимо «попасть» пользователям openvpn.

При необходимости использовать DNS внутренней сети также добавим:

push «dhcp-option DNS 192.168.0.15»

push «dhcp-option DNS 192.168.0.16»

push «dhcp-option DOMAIN dmosk.local»

* где 192.168.0.15 и 192.168.0.16 — внутренние DNS-серверы; dmosk.local — домен, который будет добавляться к узлам, обращение к которым идет по неполному имени.

Если нам нужно, чтобы все запросы клиента (в том числе, Интернет) ходили через сервер OpenVPN, добавляем:

push «redirect-gateway def1»

* в таком случае, нам не обязательно добавлять push route, который мы использовали выше.

Перезагружаем службу OpenVpnService.

3. Разрешаем доступ к локальной сети

На вкладке Доступ ставим галочку Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера:

. и сохраняем настройки.

Возможные проблемы

Большая часть проблем решается при помощи логов, которые находятся в папке C:Program FilesOpenVPNlog. Уровень детализации лога контролируется параметром verb в конфигурационном файле сервера или клиента.

Также возможны следующие часто возникающие проблемы:

Источник