Глава 5. Расширенные сценарии развертывания в tun режиме

Базовая конфигурация VPN относительно проста, но интеграция этого VPN с остальной частью сети является гораздо более сложной задачей. В этой главе мы рассмотрим некоторые расширенные сценарии развертывания OpenVPN, выходящие за рамки базовой установки и настройки VPN. Некоторые из этих сценариев основаны на реальных вопросах пользователей из списков рассылки OpenVPN, форума и канала IRC. Мы рассмотрим следующие темы:

- Включение (Windows) общего доступа к файлам через VPN

- Интеграция с механизмами внутренней аутентификации, такими как PAM и LDAP

- Фильтрация VPN-трафика (межсетевой экран)

- Маршрутизация на основе политик для повышения безопасности

- Работа с общедоступными и частными сетевыми адаптерами в Windows 7

- Использование OpenVPN с прокси HTTP или SOCKS

Примеры, представленные в этой главе, основаны на примерах из предыдущей главы, Глава 4, Режим клиент/сервер с устройствами tun. В частности, будут использоваться базовые файлы конфигурации производственного уровня и добавление дополнительных разделов безопасности.

Включение общего доступа к файлам через VPN

Как указано в разделе Маршрутизация и маршрутизация на стороне сервера в предыдущей главе, VPN действительно полезен только тогда, когда клиенты VPN имеют доступ к ресурсам на стороне сервера. Для доступа к этим серверным ресурсам необходима маршрутизация. Она обеспечивает правильный поток сетевого трафика между серверной локальной сетью и VPN.

Одним из наиболее распространенных вариантов использования VPN является предоставление удаленным работникам доступа к ресурсам в корпоративной сети. Файлы в корпоративной сети часто хранятся на файловом сервере под управлением Windows. Для просмотра общих файловых ресурсов Windows с использованием сетевых имен потребуется сервер WINS.

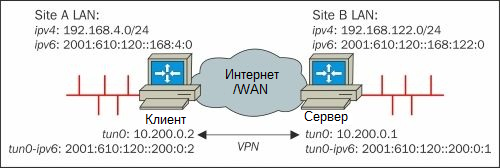

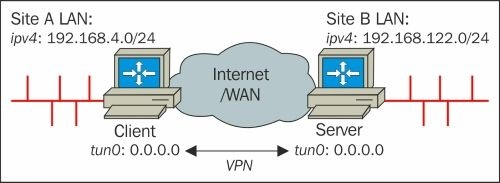

Опять же, очень распространенная схема доступа к ресурсам в сети на стороне сервера изображена здесь:

Локальная сеть на стороне сервера — 192.168.122.0/24, и в этой подсети расположены ресурсы, к которым VPN-клиенты должны получить доступ.

Мы начнем с файла basic-udp-server.conf и добавим три строки:

proto udp

port 1194

dev tun

server 10.200.0.0 255.255.255.0

topology subnet

persist-key

persist-tunkeepalive 10 60

remote-cert-tls client

tls-auth /etc/openvpn/movpn/ta.key 0

dh /etc/openvpn/movpn/dh2048.pem

ca /etc/openvpn/movpn/movpn-ca.crt

cert /etc/openvpn/movpn/server.crt

key /etc/openvpn/movpn/server.key

user nobody

group nobody # use 'group nogroup' on Debian/Ubuntu

verb 3

daemon

log-append /var/log/openvpn.log

push "route 192.168.122.0 255.255.255.0"

push "redirect-gateway"

push "dhcp-option WINS 192.168.122.1"

Сохраните этот файл как movpn-05-01-server.conf.

Первая дополнительная строка добавляет серверную локальную сеть в набор сетей, которые необходимо маршрутизировать через VPN. Вторая строка — перенаправляет весь сетевой трафик через VPN-туннель. Эта строка необходима, чтобы гарантировать, что адаптер OpenVPN TAP-Win считается приватным. Общий доступ к файлам возможен только при использовании приватных сетевых адаптеров (в отличие от общественных сетевых адаптеров). Последняя добавленная строка указывает серверу OpenVPN передать дополнительную опцию DHCP, содержащую IP-адрес сервера WINS, клиенту OpenVPN.

Мы запускаем сервер OpenVPN, используя этот файл конфигурации. Снова используем машину на базе Windows 7 Professional 64 бит в качестве клиента OpenVPN, на которой установлена версия OpenVPN 2.3.5-I001 X86_64.

Запустите приложение OpenVPN GUI, выберите конфигурацию basic-udp-client и нажмите Connect.

Как мы делали в примере из раздела Маршрутизация и маршрутизация на стороне сервера в предыдущей главе, мы гарантируем, что сервер OpenVPN пересылает IP-трафик и что на шлюзе на стороне сервера добавлен дополнительный маршрут для правильной маршрутизации VPN-трафика обратно через VPN-сервер.

После того, как VPN-соединение было установлено мы переходим к Центру управления сетями и общим доступом чтобы убедиться что адаптер TAP (названный vpn0 в следующем скриншоте) отмечен как необщественный и является частью либо Домашней, либо Рабочей сети/группы/места/. Если адаптер TAP помечен как общественный — это означает, что Windows не доверяет трафику, поступающему от этого адаптера и будет отказывать в обмене файлами через VPN. В разделе этой главы Сетевые расположения Windows — общие и частные, мы подробно рассмотрим эту тему.

Как мы видим, соединение OpenVPN vpn0 является частью Рабочей сети — это означает что общий доступ к файлам разрешен.

Первый способ проверить работает ли общий доступ к файлам — это перейти к файловому серверу, используя его IP-адрес. Вы можете сделать это, открыв окно командной строки и введя следующие строки:

C:> start \192.168.122.1

На этом этапе появится диалоговое окно аутентификации.

Введите свои учетные данные для файлового сервера. Теперь откроется окно проводника Windows с содержимым удаленных общих ресурсов.

Использование имен NetBIOS

Вместо просмотра файловых ресурсов по их IP-адресам гораздо удобнее использовать сетевое имя файлового сервера Windows. Для этого клиенту Windows необходим адрес сервера WINS. Строка push "dhcp-option WINS 192.168.122.1" передает этот адрес WINS для всех подключающихся клиентов OpenVPN. После того, как VPN-соединение установлено, мы можем проверить — используется ли соответствующий WINS-сервер, введя команду ipconfig /all в командной оболочке.

IP-адрес сервера WINS указан в строке Primary WINS Server (Основной сервер WINS), которая указывает, что Windows будет использовать этот сервер для разрешения имен WINS.

Теперь, когда Центр управления сетями и общим доступом открыт — файловый сервер будет отображаться с именем NetBIOS (FILESERVER):

Когда мы нажмем на этот значок, то увидим доступные общие ресурсы на файловом сервере:

Когда мы снова нажмем на общий ресурс, появляется диалоговое окно аутентификации. Введите свои учетные данные для файлового сервера. Откроется окно проводника Windows с содержимым удаленного общего ресурса как при использовании IP-адреса.

Использование nbtstat для устранения проблем с подключением

Средство командной строки Windows nbtstat очень полезно при устранении проблем с совместным использованием файлов Windows. Вы можете найти имя Windows NetBIOS и просмотреть доступные общие ресурсы или найти имя NetBIOS, которое соответствует определенному IP-адресу. В обоих случаях вывод будет примерно таким:

Использование LDAP в качестве механизма внутренней аутентификации

Обычно безопасность VPN основана на паре сертификат/закрытый ключ X.509, которой должны обладать все пользователи VPN для получения доступа. Безопасность вашей VPN может быть еще более повышена, если пользователям также необходимо указать имя пользователя и пароль при подключении к серверу OpenVPN.

На стороне сервера проверка имени пользователя и пароля может быть выполнена с использованием нескольких механизмов:

- Использование файла паролей на стороне сервера, который содержит имя пользователя и его хешированные пароли.

- Использование PAM (сокращение от Pluggable Authentication Module), который обычно включен во все операционные системы Linux/UNIX.

- Использование центрального сервера каталогов на основе легкорасширяемого протокола доступа к каталогам (Lightweight Directory Access Protocol — LDAP). Обратите внимание, что LDAP и Active Directory также могут использоваться с различными модулями PAM.

Также возможно выполнить аутентификацию в домене Windows Active Directory, поскольку это очень похоже на использование автономного сервера LDAP. В нашем примере мы покажем как аутентифицировать пользователей на сервере LDAP.

Самый простой способ поддержки внутренней аутентификации LDAP — использовать модуль openvpn-plugin-ldap. В большинстве дистрибутивов Linux этот модуль необходимо устанавливать отдельно. Например, в системах на основе RPM вы должны использовать следующую команду:

sudo yum install openvpn-auth-ldap

Мы начнем с файла basic-udp-server.conf и добавим одну строку:

proto udp

port 1194

dev tun

server 10.200.0.0 255.255.255.0

topology subnet

persist-key

persist-tun

keepalive 10 60

remote-cert-tls client

tls-auth /etc/openvpn/movpn/ta.key 0

dh /etc/openvpn/movpn/dh2048.pem

ca /etc/openvpn/movpn/movpn-ca.crt

cert /etc/openvpn/movpn/server.crt

key /etc/openvpn/movpn/server.key

user nobody

group nobody # use 'group nogroup' on Debian/Ubuntu

verb 3

daemon

log-append /var/log/openvpn.log

plugin /usr/lib64/openvpn/plugin/lib/openvpn-authldap.so

"/etc/openvpn/movpn/movpn_ldap.conf"

Сохраните этот файл как movpn-05-02-server.conf и создайте файл movpn_ldap.conf:

<LDAP>

URL ldaps://ldap.example.org

Timeout 15

TLSEnable no

FollowReferrals yes

TLSCACertFile /etc/pki/tls/certs/ca-bundle.crt

TLSCACertDir /etc/pki/tls/certs

</LDAP>

<Authorization>

BaseDN "ou=LocalUsers,dc=example,dc=org"

SearchFilter "(&(uid=%u)(authorizedService=login))"

RequireGroup false

</Authorization>

Это очень простой файл конфигурации authldap, использующий защищенный сервер LDAP, который находится по адресу URI ldaps://ldap.example.org, порт 636 и фильтр поиска LDAP на основе идентификатора пользователя (uid=%u) и атрибута LDAP authorizedService=login. URI указывает на SSL-соединение с сервером с помощью службы ldaps://. Эти параметры сильно зависят от используемого сервера LDAP, но плагин openvpn-ldap-auth можно адаптировать практически к любой конфигурации. Например, в этой настройке для подключения к серверу LDAP не используется привязка. Тем не менее, этот, а также другие варианты подключения могут быть добавлены.

Далее мы добавляем в конфигурацию клиента basic-udp-client.ovpn строку:

Сохраните его как movpn-05-02-client.ovpn и запустите клиент. Сначала клиент устанавливает соединение с сервером, используя свой сертификат X.509 и файл приватного ключа, после чего пользователю предлагается ввести имя пользователя и пароль.

Если введены правильные учетные данные, то соединение будет установлено.

В противном случае сервер отказывает в доступе.

Вместо использования плагина openvpn-ldap-auth, мы также можем использовать плагин PAM. Затем OpenVPN запросит подсистему PAM для аутентификации. Если подсистема PAM правильно настроена для аутентификации пользователей по базе данных LDAP, то будут достигнуты те же функциональные возможности. Файл конфигурации сервера OpenVPN будет выглядеть следующим образом:

proto udp

port 1194

dev tun

server 10.200.0.0 255.255.255.0

topology subnet

persist-key

persist-tun

keepalive 10 60

remote-cert-tls client

tls-auth /etc/openvpn/movpn/ta.key 0

dh /etc/openvpn/movpn/dh2048.pem

ca /etc/openvpn/movpn/movpn-ca.crt

cert /etc/openvpn/movpn/server.crt

key /etc/openvpn/movpn/server.key

user nobody

group nobody # use 'group nogroup' on Debian/Ubuntu

verb 3

daemon

log-append /var/log/openvpn.log

plugin /usr/lib64/openvpn/plugin/lib/openvpn-auth-pam.so "login login USERNAME password PASSWORD"

Устранение неполадок в аутентификации LDAP

Устранение неполадок в подключаемом модуле аутентификации LDAP может быть непростым делом. Прежде всего, важно убедиться что VPN-сервер способен подключаться к LDAP-серверу и информация о пользователе может быть получена. Для этого очень удобен инструмент ldapsearch. Этот инструмент входит в пакет утилит клиента OpenLDAP.

Используя BaseDN и SearchFilter из файла movpn_ldap.conf, мы можем запросить сервер LDAP:

$ ldapsearch -x -H ldaps://ldap.example.org

-b ou=LocalUsers,dc=example,dc=org

"(&(uid=janjust)(authorizedService=login))"

Опция -x обозначает анонимную (неаутентифицированную) привязку к серверу, а опция -H указывает URI сервера. Обратите внимание, что URI отличается от имени хоста, так как он будет включать протокол (SSL или обычный текст), а также имя хоста. Вывод ldapsearch должен быть чем-то вроде этого:

# extended LDIF

#

# LDAPv3

# base <ou=LocalUsers,dc=example,dc=org> with scope subtree

# filter: (&(uid=janjust)(authorizedService=login))

# requesting: ALL

#

# janjust, LocalUsers, example.org

dn: uid=janjust,ou=LocalUsers,dc=example,dc=org

loginShell: /bin/bash

uid: janjust

cn: Jan Just Keijser

...

authorizedService: login

# search result

search: 2

result: 0 Success

# numResponses: 2

# numEntries: 1

Убедитесь что это работает, прежде чем пытаться подключить клиента OpenVPN. Если это работает, но клиент не может подключиться к серверу OpenVPN, то увеличте детальность на сервере и отслеживайте сообщения LDAP. Добавьте следующую строку в конец файла конфигурации и перезапустите сервер:

Переподключите клиента и просмотрите журнал сервера на наличие сообщений аутентификации LDAP. В случае неудачной попытки подключения журналы сервера будут содержать такие строки:

LDAP bind failed: Invalid credentials

Incorrect password supplied for LDAP DN

"uid=janjust,ou=LocalUsers,dc=example,dc=org".

[...] PLUGIN_CALL: POST /usr/lib64/openvpn/plugin/lib/openvpn-auth-ldap.so/PLUGIN_AUTH_USER_PASS_VERIFY status=1

[...] PLUGIN_CALL: plugin function PLUGIN_AUTH_USER_PASS_VERIFY failed with status 1: /usr/lib64/openvpn/plugin/lib/openvpn-authldap.so

[...] TLS Auth Error: Auth Username/Password verification failed for peer

Whereas a successful connection attempt will show

[...] PLUGIN_CALL: POST /usr/lib64/openvpn/plugin/lib/openvpn-authldap.so/PLUGIN_AUTH_USER_PASS_VERIFY status=0

[...] TLS: Username/Password authentication succeeded for username 'janjust'

В этих сообщениях журнала детали, относящиеся к соединению, такие как IP-адрес клиента и номер порта UDP, были заменены на [...].

Фильтрация OpenVPN

Как и любой другой интерфейс в системе или на сервере, интерфейсы адаптера tun и tap могут быть отфильтрованы с помощью соответствующего программного обеспечения брандмауэра операционной системы. Во многих случаях, как для целей маршрутизации, так и для фильтрации, лучше всего логически разместить сервер OpenVPN в центральном сетевом расположении, например, на пограничном маршрутизаторе или рядом с ним. Для дома это будет кабельный или DSL-модем. В корпоративных сетях — как правило, фактический основной маршрутизатор, такой как периферийное устройство Cisco или Juniper.

В зависимости от платформы и ваших собственных или бизнес-предпочтений, брандмауэр может быть отдельным устройством между сервером OpenVPN и незащищенным Интернетом, или же может быть программным обеспечением, работающим в той же системе, что и ваш сервер OpenVPN. Большие установки могут даже иметь несколько брандмауэров.

Первое изображение показывает сеть с отдельным межсетевым экраном, установленным между cервером OpenVPN и пограничным маршрутизатором и интернетом:

На следующем рисунке показано, как логически межсетевой экран и сервер OpenVPN могут находиться на одном компьютере:

Такие проекты, как pfSense (https://www.pfsense.org) и OpenWRT (https://openwrt.org) интегрировали интернет-соединения, локальные сети и VPN в единую систему. В этих системах используется программное обеспечение, предоставляющее простой графический интерфейс для управления беспроводными сетями, подключениями к Интернету, экземплярами VPN и набором правил брандмауэра для их защиты.

Для наших примеров мы собираемся разрешить только порты 80 и 443 от VPN-клиентов для остальной части сети.

Пример FreeBSD

Во FreeBSD мы будем использовать pf для фильтрации трафика внутри и вне нашей VPN. Во FreeBSD интерфейс OpenVPN имеет значение tun0. Во-первых, pf должен быть включен в rc.conf:

Для начала создайте чрезвычайно простой набор правил в файле по умолчанию /etc/pf.conf:

Затем запустите pf:

root@server:~-> /etc/rc.d/pf start

Enabling pf

No ALTQ support in kernel

ALTQ related functions disabled

Используя pfctl, мы можем перечислить правила и их счетчики:

root@server:~-> pfctl -vvv -s rules

No ALTQ support in kernel

ALTQ related functions disabled

@0 pass all flags S/SA keep state

[ Evaluations: 209 Packets: 13 Bytes: 624

States: 2 ]

[ Inserted: uid 0 pid 71163 State Creations: 7 ]

На данный момент у нас есть простой набор правил, который просто пропускает все пакеты на всех интерфейсах. Поскольку это не книга по освоению pf — мы не будем вдаваться в подробности всей конфигурации. Вот пример фильтра, который разрешает весь трафик на всех интерфейсах, кроме tun0. Трафик на tun0 будет отфильтрован как входящий, поэтому с VPN-клиентов можно устанавливать подключения к локальной сети только через порты 80 и 443. Исходящий трафик на tun0 будет разрешен.

# Mastering OpenVPN - FreeBSD Filtering Example

vpn_if="tun0"

out_if="xn0"

in_if="xn0"

lanv4="10.50.0.0/24"

lanv6="2001:db8:900::/64"

vpnv4="10.200.0.0/24"

vpnv6="2001:db8:100::/64"

pass on {$in_if, $out_if} all

pass out on $vpn_if all

block in on $vpn_if

pass in on $vpn_if inet proto tcp to $lanv4 port {http, https}

pass in on $vpn_if inet6 proto tcp to $lanv6 port {http, https}

Подсказка

И OpenVPN и FreeBSD имеют фильтр пакетов pf. В приведенном выше примере мы используем pf, поддерживаемый ядром, а не встроенный в OpenVPN.

Пример Windows

Предполагая, что у вас уже есть сервер OpenVPN работающий на системе Windows 7 Professional, вы будете получать доступ к настройке брандмауэра через Панель управления. После того, как Панель управления открыта, введите firewall в поле поиска и нажмите на Windows Firewall. Из параметров, доступных на левой боковой панели окна, нажмите Advanced Settings. Это представит утилиту настройки брандмауэра.

Нажмите Advanced settings, чтобы открыть программу Windows Firewall with Advanced Security, как показано на следующем рисунке:

Попав в утилиту, нам нужно создать два входящих правила. Первое правило будет блокировать весь трафик от VPN, а второе — разрешит трафик через порты 80 и 443 от VPN.

После открытия New Inbound Rule Wizard выберите параметр для создания настраиваемого правила, как показано на следующем снимке экрана. Это позволяет нам определить все конкретные диапазоны входящих адресов и порты, необходимые для эффективности.

На второй странице выберите переключатель Все программы, чтобы применить это правило ко всем программам:

На третьем экране входящего правила укажите TCP-порты 80 и 443 для входящего правила и разрешите их со всех удаленных портов. Это показано на следующем снимке экрана:

Для странице диапазона укажите локальные диапазоны IP-адресов VPN:

10.200.0.0/24(IPv4)2001:db8:100::/64(IPv6)

Затем разрешите все удаленные IP-адреса, выбрав Any IP address (это значение по умолчанию). Позже, при создании правила блокировки, вы оставите значения по умолчанию — оба для Все порты на этой странице.

Подсказка

Вы также можете применить это к диапазонам IP-адресов VPN, чтобы разрешить только адресам хостов VPN связываться с ресурсами VPN. Отказ от этого ограничения разрешает доступ другим удаленным подсетям, которые вы, возможно, захотите направить (например, с помощью --iroute).

Далее выберите Allow the connection из списка действий. Позже, при создании правила блокировки, вам нужно будет выбрать Block the connection на этой странице.

Отметьте все три поля на странице мастера Profile. Это позволит правилу функционировать независимо от назначенного профиля интерфейса (Public, Private или Domain). Мы обсудим это позже.

Последняя страница мастера входящих правил позволяет вам задать имя. Введите какое-нибудь описание, которое позволит администратору быстро определить правило и то, как оно применяется. В нашем случае мы устанавливаем имя VPN – Allow 80, 443 для правила разрешения.

Теперь, когда правило разрешения создано — снова выполните эти шаги и создайте правило блокировки. Это правило блокирует весь трафик от VPN. В сочетании с правилом разрешения, которое мы уже создали, это позволит нашим VPN-клиентам подключаться только через VPN через порты 80 и 443.

Используйте следующие настройки для вашего правила блокировки на каждой странице мастера:

- Rule Type должен быть Custom

- Для параметра Program выберите All programs

- Выберите All Ports для локальных и удаленных портов

- Scope должна быть Any IP address (для локальных и удаленных)

- Action должно быть Block the connection

- Выберите Select all profiles в Profile

- Установить Name как

VPN – Block All

После сохранения у вас будет пара правил VPN в верхней части списка.

Брандмауэр Windows в режиме повышенной безопасности — это первый тип брандмауэра. Он означает, что как только правило брандмауэра соответствует данному сетевому пакету, обработка набора правил прекращается и применяется указанное действие в этом правиле. Фильтр пакетов iptables в Linux — это еще один фильтр первого соответствия. Другие фильтры пакетов, такие как pf в OpenBSD, соответствуют последним, что означает, что правила продолжают обрабатываться до конца.

Подсказка

OpenVPN имеет встроенную возможность фильтрации, но его код не затрагивался в течение ряда лет и требует дополнительных плагинов для работы. Разработчики не думают, что код является жизнеспособным в настоящее время, но эта функция может быть возвращена в будущем.

Для выполнения многих задач типа «сервер» в настольной версии Windows обычно требуется, чтобы администратор пошел по проторенному пути. Например, Windows Server 2008 имеет лучшие инструменты редактирования брандмауэра, чем Windows 7 Professional, которая используется в приведенном выше примере.

Маршрутизация на основе политик

Маршрутизация на основе политик использует брандмауэр или другой фильтр пакетов для маршрутизации трафика на основе не только IP-адресов источника и назначения, но также портов источника и назначения. Одним из распространенных способов использования маршрутизации на основе политик является отправка всего незащищенного трафика порта 80 через VPN, но при этом другой трафик, такой как SSL-трафик через порт 443 может проходить через общий Интернет.

Маршрутизация на основе политик — это то, что нужно сделать в источнике. В большинстве случаев это означает, что он будет применяться на клиенте OpenVPN. В некоторых случаях это может быть расширено на сервере OpenVPN, но гибкость значительно снижена.

Каждый брандмауэр или программное обеспечение для фильтрации пакетов обрабатывает политику маршрутизации по-своему. Нам не удалось настроить брандмауэр Windows 7 для маршрутизации на основе портов источника или назначения и даже фильтр пакетов OpenBSD pf имеет определенные предостережения.

На следующем рисунке показано простое решение о маршрутизации политики порта 80 или 443, соответствующее нашему примеру сценария из предыдущего раздела:

Сетевые расположения Windows — общедоступные или частные

Постоянный вопрос в списках рассылки OpenVPN состоит в том, как изменить сетевое расположение виртуального сетевого адаптера TAP-Win OpenVPN с общедоступного на частное. Этот вопрос возник с появлением Windows Vista. Ответ на него, к сожалению, довольно длинный. В этом разделе мы рассмотрим различные методы, которые позволяют нам изменять сетевое расположение адаптера TAP-Win на клиентах Windows.

Фон

Начиная с Windows Vista, Microsoft представила концепцию сетевых расположений. В Windows 7 есть три сетевых расположения: Домашнее, Рабочее и Общедоступное. Эти сетевые расположения применяются ко всем сетевым адаптерам: проводным, беспроводным, а также виртуальным сетевым адаптерам TAP-Win от OpenVPN.

Домашнее сетевое расположение предназначено для домашней сети и обеспечивает высокий уровень доверия. Оно также включает функцию Домашняя группа, благодаря которой компьютер может легко подключаться ко всем другим устройствам дома. Точно так же расположение Рабочей сети обеспечивает высокий уровень доверия на работе, позволяя компьютеру обмениваться файлами, подключаться к принтерам и т.д. В Windows 8 домашняя и рабочая сетевые папки объединяются в частную сеть.

Расположение в общедоступной сети не является доверенным и доступ к сетевым ресурсам, как входящим так и исходящим, строго ограничен Windows, даже если брандмауэр Windows отключен.

Когда брандмауэр Windows включен — профиль частного брандмауэра применяется ко всем сетевым адаптерам в домашней и рабочей сети, а профиль общего брандмауэра применяется ко всем сетевым адаптерам в общедоступной сети.

Чтобы доверять сетевому адаптеру, он должен объявить шлюз по умолчанию или сетевой адаптер должен быть частью домена Windows. Есть некоторая документация об этом онлайн: http://blogs.technet.com/b/networking/archive/2009/02/20/why-is-my-networkdetected-as-unknown-by-windows-vista-or-windows-server-2008.aspx

Когда Windows не может определить местоположение сети — автоматически выбирается расположение как общедоступной сети. К сожалению, невозможно изменить состояние, если сетевой адаптер классифицирован как общедоступный.

Изменение местоположения адаптера TAP-Win с помощью redirect-gateway

OpenVPN может установить шлюз по умолчанию на удаленном адаптере TAP-Win с помощью директивы конфигурации:

Обычно рекомендуется добавить параметр def1 к этой опции. Опция def1 заставляет OpenVPN не добавлять новый шлюз по умолчанию (в терминах сети — маршрут 0.0.0.0/0.0.0.0), а вместо этого добавляет два маршрута с маской сети 128.0.0.0 как объяснено в предыдущей главе. Недостатком опции def1 является то, что Windows не распознает адаптер TAP-Win как имеющий шлюз по умолчанию. Для получения дополнительной информации о различных альтернативах опции redirect-gateway см. Главу 4, Режим клиент/сервер с устройствами tun.

Чтобы протестировать эту опцию, мы добавляем строку в файл basic-udp-server.conf:

proto udp

port 1194

dev tun

server 10.200.0.0 255.255.255.0

topology subnet

persist-key

persist-tun

keepalive 10 60

remote-cert-tls client

tls-auth /etc/openvpn/movpn/ta.key 0

dh /etc/openvpn/movpn/dh2048.pem

ca /etc/openvpn/movpn/movpn-ca.crt

cert /etc/openvpn/movpn/server.crt

key /etc/openvpn/movpn/server.key

user nobody

group nobody # use 'group nogroup' on Debian/Ubuntu

verb 3

daemon

log-append /var/log/openvpn.log

push "redirect-gateway"

Теперь сохраните его как movpn-05-03-server.conf. Запустите сервер OpenVPN, используя этот файл конфигурации и подключите клиента Windows 7, используя конфигурацию по умолчанию basic-udp-client.ovpn.

На этот раз, после успешного подключения клиента, Windows спросит, в каком месте разместить новую сеть:

Выберите рабочую сеть, после чего Windows позволит вам выбрать собственное имя и значок для сети VPN:

Мы выбрали имя VPN, выберите другой значок и нажмите ОК.

Адаптер TAP-Win теперь является доверенным и в этой сети разрешен общий доступ к файлам Windows, а также другим доверенным протоколам.

Одним из недостатков использования redirect-gateway является то, что адаптер VPN теперь является единственным адаптером со шлюзом по умолчанию и, следовательно, является доверенным. Адаптер беспроводной сети, подключенный к сети Wi-Fi eduroam, теперь не имеет маршрута по умолчанию и внезапно становится частью неопознанной сети и больше не является доверенным. Это можно увидеть на следующем скриншоте Центра управления сетями и общим доступом Windows 7:

Самый большой недостаток использования redirect-gateway без def1 становится очевидным когда VPN-соединение останавливается или прерывается. Поскольку шлюз по умолчанию на клиенте Windows OpenVPN был заменен — больше невозможно надежно восстановить шлюз по умолчанию, который существовал до запуска VPN и потери всех подключений к Интернету. В большинстве случаев (беспроводное) подключение к локальной сети необходимо перезапустить для восстановления шлюза.

Использование редактора групповой политики для принудительного использования адаптера в качестве частного

Второй подход к изменению местоположения адаптера TAP-Win заключается в использовании редактора групповой политики Windows. Используя этот инструмент можно заставить адаптер TAP-Win (или любой неопознанный адаптер) быть либо частным, либо общедоступным:

- Откройте командную строку и запустите редактор групповой политики:

- Выберите Политики диспетчера списка сетей и дважды щелкните Неопознанные сети на правой панели, как показано на следующем снимке экрана:

- Откроется новое окно Свойства неопознанных сетей. Установите Тип расположения на Частный и нажмите OK, как показано на следующем скриншоте:

Перезапустите клиент OpenVPN без флага redirect-gateway.

Теперь Windows автоматически пометит адаптер как Частный и снова спросит в какую сеть следует установить адаптер: Дом или Работа. Однако на этот раз значок и имя выбранного типа сети изменить нельзя.

Подсказка

В предыдущих инструкциях все неопознанные сети были настроены как частные и, возможно, могут иметь негативные побочные эффекты безопасности. Убедитесь, что вы понимаете все последствия этого изменения прежде чем устанавливать его.

Изменение местоположения адаптера TAP-Win с использованием дополнительных шлюзов

Более элегантный подход к изменению местоположения адаптера заключается в добавлении дополнительного адреса шлюза в конфигурацию сервера:

push "route 0.0.0.0 0.0.0.0"

Когда клиент OpenVPN подключается — он добавляет дополнительный маршрут по умолчанию в системные таблицы маршрутизации. Этот маршрут всегда будет иметь более высокую метрику, чем обычный шлюз по умолчанию, но адаптер теперь является доверенным.

В Windows 7 метрика адаптера обычно рассчитывается автоматически как сумма метрики шлюза и метрики интерфейса. Метрики интерфейса основаны на типе и скорости адаптера. Поскольку TAP-Win адаптер OpenVPN зарегистрирован как адаптер 10 Мбит/с, он всегда будет иметь более высокую метрику (то есть будет менее предпочтительным), чем проводные или беспроводные адаптеры, которые имеющие более высокие скорости.

Эти метрики могут быть отображены с помощью команды netsh int ip show config:

C:>netsh int ip show config

Configuration for interface "vpn0"

DHCP enabled: Yes

IP Address: 10.200.0.2

Subnet Prefix: 10.200.0.0/24 (...)

Default Gateway: 10.200.0.1

Gateway Metric: 70

InterfaceMetric: 30

DNS servers configured through DHCP: 192.0.2.12

Register with which suffix: Primary only

WINS servers configured through DHCP: 192.0.2.60

Configuration for interface "wifi0"

DHCP enabled: Yes

IP Address: 192.0.2.233

Subnet Prefix: 192.0.2.0/24 (...)

Default Gateway: 192.0.2.254

Gateway Metric: 0

InterfaceMetric: 20

DNS servers configured through DHCP: 192.0.2.17

192.0.2.12

Register with which suffix: None

WINS servers configured through DHCP: 192.0.2.121

192.0.2.20

Можно отключить автоматический расчет метрики и вернуться к поведению более старых версий Windows. Для этого перейдите в диалоговое окно Дополнительные параметры TCP/IP пункта Свойства TCP/IPv4 сетевого адаптера:

В этом случае метрика, указанная в окне Свойства TCP/IPv4, будет определять маршрут по умолчанию в системе. Если показатель адаптера TAP-Win выше, чем у адаптера без VPN, то фактически весь трафик направляется через VPN!

Преимущество этого подхода заключается в том, что старый шлюз по умолчанию остается нетронутым, что позволяет избежать проблемы утерянного шлюза по умолчанию при падении или остановке VPN-подключения.

Перенаправление всего трафика в сочетании с дополнительными шлюзами

В качестве последнего примера того, как можно повлиять на местоположение в сети с помощью параметров конфигурации OpenVPN, мы добавим дополнительный шлюз и перенаправим шлюз по умолчанию с помощью def1:

proto udp

port 1194

dev tun

server 10.200.0.0 255.255.255.0

topology subnet

persist-key

persist-tun

keepalive 10 60

remote-cert-tls client

tls-auth /etc/openvpn/movpn/ta.key 0

dh /etc/openvpn/movpn/dh2048.pem

ca /etc/openvpn/movpn/movpn-ca.crt

cert /etc/openvpn/movpn/server.crt

key /etc/openvpn/movpn/server.key

user nobody

group nobody # use 'group nogroup' on Debian/Ubuntu

verb 3

daemon

log-append /var/log/openvpn.log

push "route 0.0.0.0 0.0.0.0"

push "redirect-gateway def1"

Сохраните файл как movpn-05-04-server.conf. Запустите сервер OpenVPN, используя этот файл конфигурации и подключите клиента Windows 7, используя конфигурацию по умолчанию basic-udp-client.ovpn.

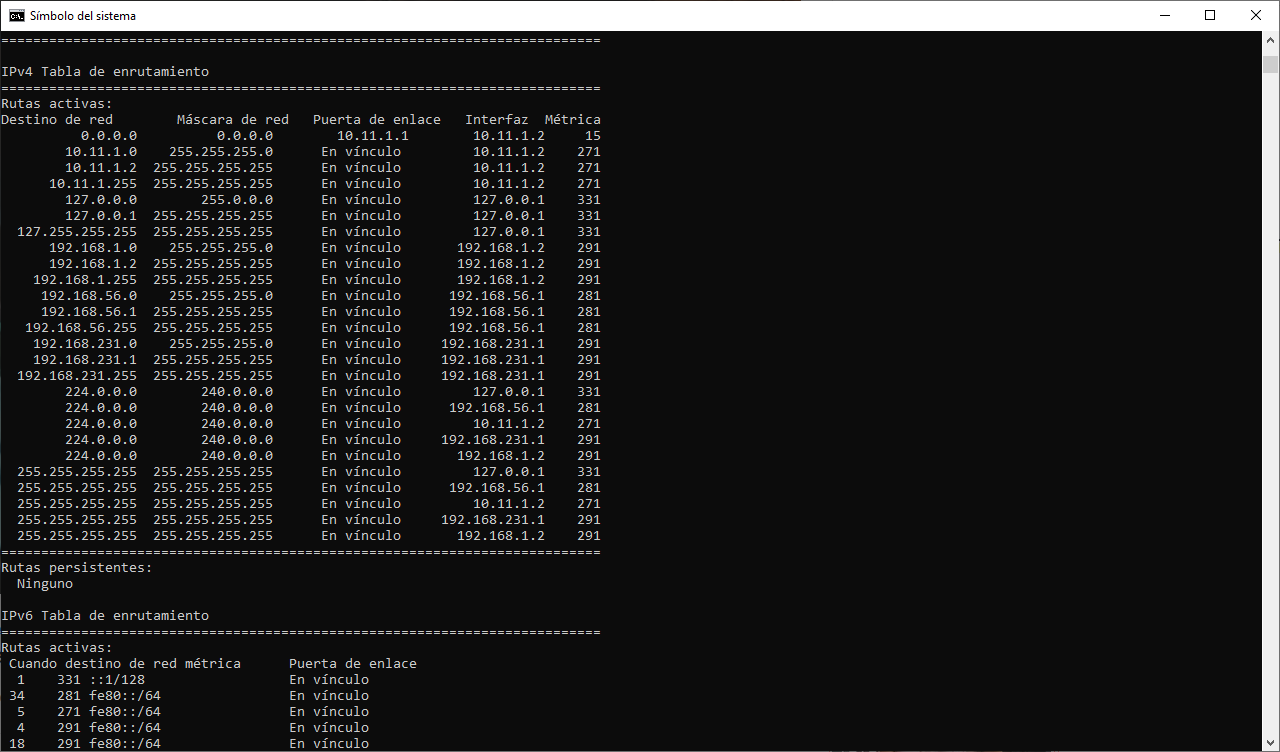

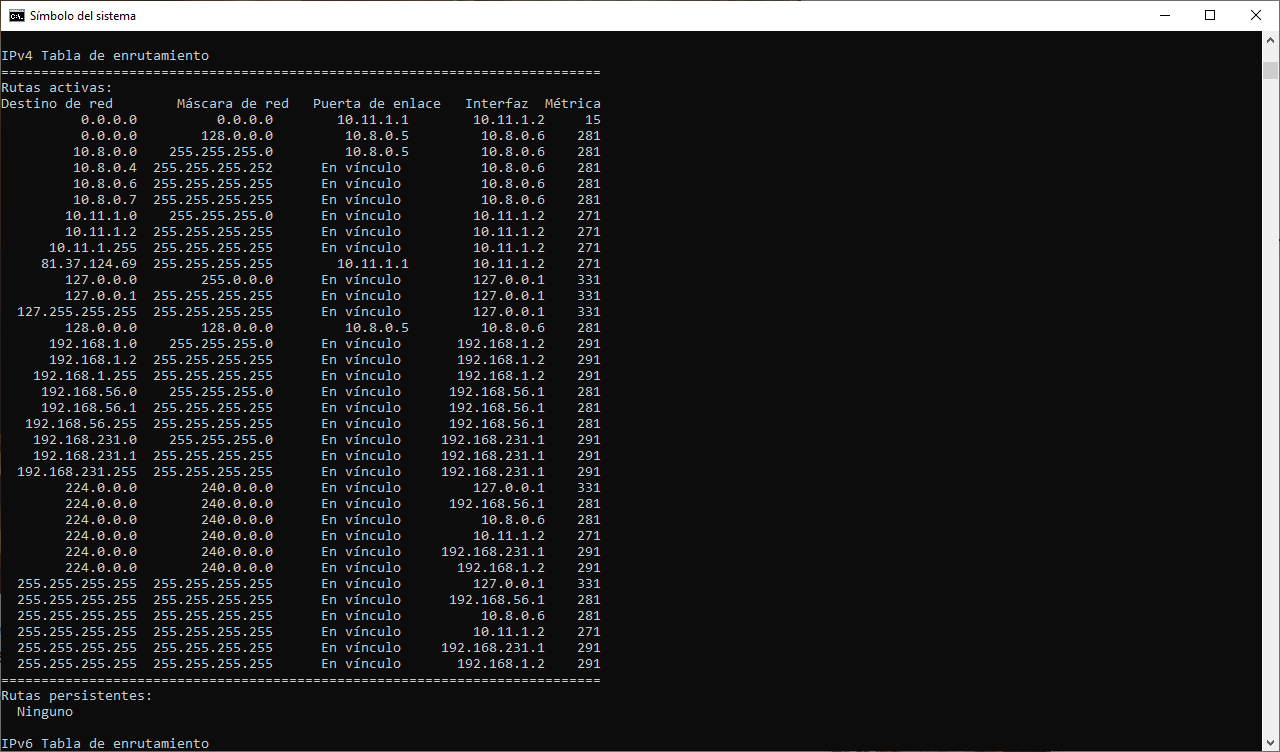

После переподключения клиента OpenVPN таблица маршрутизации IPv4 теперь содержит следующие записи:

Первый маршрут — это оригинальный шлюз. Второй маршрут — это дополнительный маршрут 0.0.0.0/0 для адаптера TAP-Win. Он заставляет Windows доверять адаптеру. Третий и четвертый маршруты устанавливаются командой redirect-gateway def1 путем добавления маршрутов 0.0.0.0/1 и 128.0.0.0.

OpenVPN предоставляет два новых маршрута, которые являются более конкретными, чем маршрут по умолчанию 0.0.0.0/0. Маршрутизация TCP/IP указывает что всегда следует выбирать более конкретный маршрут, независимо от метрики интерфейса. Поэтому весь трафик перенаправляется через VPN-туннель.

В окне Центр управления сетями и общим доступом теперь сети как LAN, так и VPN отображаются как доверенные:

Преимущества этого подхода заключаются в следующем:

- Как исходная сеть (Wi-Fi

eduroamв предыдущем примере) так и сеть VPN являются доверенными. Это означает, что общий доступ к файлам и принтерам доступен в обеих сетях. - Весь сетевой трафик правильно перенаправляется через VPN, независимо от метрики интерфейса.

- Когда соединение VPN обрывается или останавливается, исходный шлюз по умолчанию корректно восстанавливается.

Быстрая проверка ссылки https://www.whatismyip.com покажет, что весь трафик теперь маршрутизируется через VPN. Еще один способ убедиться в этом — использовать tracert в командной оболочке Windows:

c:>tracert -4 -d www

Трассировка маршрута к www.nikhef.nl [192.16.199.160]

с максимальным числом прыжков 30:

1 95 ms 119 ms 83 ms 10.200.0.1

3 103 ms 119 ms 83 ms 192.0.2.133

4 115 ms 101 ms 101 ms 192.16.199.160

Трассировка завершена.

Подсказка

В Mac OS X клиент Tunnelblick для OpenVPN имеет возможность проверить, изменился ли внешний IP после подключения к VPN, а затем уведомить пользователя, если этот IP не изменился.

Первый переход в выводе traceroute — это адрес VPN-сервера, который доказывает, что шлюзом по умолчанию в системе теперь действительно является VPN-адаптер.

Использование OpenVPN с HTTP или SOCKS прокси

OpenVPN поддерживает работу через прокси HTTP или SOCKS без аутентификации, с базовой аутентификацией и с аутентификацией NTLM. Мы рассмотрим как прокси-серверы HTTP, так и SOCKS, как с аутентификацией, так и без нее.

HTTP прокси

HTTP прокси требуют использования TCP для туннельного транспорта OpenVPN. Если вы в настоящее время используете UDP — необходимо обновить аргумент протокола как на сервере, так и в конфигурации клиента:

После настройки добавьте поддержку прокси для клиента — добавив директиву конфигурации --http-proxy. В качестве примера давайте предположим, что вашей локальной сети требуется анонимный прокси-сервер для исходящих соединений и этот сервер находится на 192.168.4.4 на порту по умолчанию 1080. Ваша конфигурация будет выглядеть примерно так:

http-proxy 192.168.4.4 1080 none

Это позволит вашему клиентскому соединению OpenVPN подключаться к удаленному серверу OpenVPN через прокси-сервер в вашей локальной сети. HTTP-прокси с аутентификацией не сильно отличается — просто замените none в предыдущей команде на информацию аутентификации:

http-proxy 192.168.4.4 1080 stdin basic

Предыдущая команда подключается к тому же прокси-серверу и порту что и раньше, но запрашивает стандартный ввод для имени пользователя и пароля, которые используются для базовой аутентификации HTTP. Кроме того, поддерживаемые методы аутентификации включают в себя файл аутентификации, который похож на основной файл паролей OpenVPN — просто имя пользователя и пароль в виде открытого текста в двух отдельных строках:

некий_пользователь

некий_пароль

Путь к файлу аутентификации и имя файла передаются вместо ключевого слова stdin в предыдущем примере. Настройка auto позволяет OpenVPN определять, откуда запрашивать учетные данные, в том числе через консоль управления.

Некоторые прокси-серверы HTTP могут ограничивать доступ или аутентификацию на основе переданного агента пользователя HTTP или других параметров HTTP. Они могут быть определены с помощью аргумента конфигурации http-proxy-option для почти любой произвольной опции HTTP. Типичными примерами являются строка агента пользователя и строка версии HTTP:

http-proxy-option VERSION 1.1

http-proxy-option AGENT "Definitely NOT OpenVPN"

Все эти параметры могут быть определены в стандартной конфигурации клиента OpenVPN или в командной строке во время выполнения.

Если вы хотите, чтобы OpenVPN повторял соединения с прокси-сервером HTTP, укажите параметр --http-proxy-retry. Это приведет к тому, что OpenVPN будет имитировать сброс SIGUSR1 в процессе OpenVPN, вызывая переподключение туннеля.

SOCKS прокси

В дополнение к HTTP-прокси — OpenVPN поддерживает SOCKS-прокси. Если вы хотите больше узнать о различиях между прокси-серверами HTTP и SOCKS, в Википедии есть хорошее сравнение по адресу http://en.wikipedia.org/wiki/SOCKS, или вы можете просмотреть Рабочее предложение (RFC) для конкретного протокола по следующим URL:

- SOCKS5: https://www.ietf.org/rfc/rfc1928.txt

- HTTP: https://www.ietf.org/rfc/rfc2616.txt

Для наших примеров мы снова предположим, что прокси-сервер 192.168.4.4 использует порт по умолчанию 1080. Но на этот раз это будет SOCKS5 прокси. В отличие от примера прокси-сервера HTTP для туннельного транспорта со стандартным прокси-сервером SOCKS5 разрешено использовать UDP или TCP. Однако есть предостережения по этому поводу.

Добавьте следующую строку в конфигурацию клиента OpenVPN чтобы указать его для нашего примера прокси-сервера:

socks-proxy-server 1080 socks_auth.txt

Как и в случае с другими файлами аутентификации — достаточно простого текстового файла с именем пользователя и паролем в отдельных строках:

Как и раньше, stdin работает вместо пути и имени файла для файла аутентификации. Кроме того, если требуется переподключение/повторная попытка в случае потери соединения или сбоя прокси-сервера, укажите параметр --socks-proxy-retry, чтобы позволить OpenVPN имитировать SIGUSR1 для перезапуска VPN.

Подсказка

Вы можете использовать протокол SSH для создания локального сервера SOCKS5 и туннелирования OpenVPN через этот туннель. Одно из ограничений заключается в том, что для прокси-сервера SSH SOCKS5 требуются только TCP-соединения. Ваш трафик в OpenVPN может быть TCP/UDP, но сам туннель OpenVPN должен быть --proto tcp.

Резюме

В этой главе вы узнали, как интегрировать OpenVPN в существующую сеть и компьютерную инфраструктуру. Это относится к серверной части. Мы также увидели как использовать LDAP в качестве бэкэнд-системы аутентификации и как использовать маршрутизацию на основе политик для плавной интеграции VPN, предлагаемой OpenVPN, в обычную сеть. На стороне клиента мы рассмотрели интеграцию OpenVPN в операционную систему Windows, а также сценарий, при котором с сервером OpenVPN нельзя связаться напрямую.

Это, конечно, лишь несколько примеров расширенных сценариев развертывания и мы ограничились только режимом tun. Это было сделано специально чтобы показать, что режим tun подходит для большинства развертываний OpenVPN. Существуют сценарии развертывания для которых требуется режим tap или даже мостовое соединение и они рассматриваются в следующей главе.

I have a openVPN set up on the server and I am using openVPN connect for my client. I have some internal websites that I need to access and some of them don’t work. I want to make sure that when the traffic is going through the VPN and not though the normal internet connection. The gateway ip for my network is 192.168.0.1 and the gateway for openVPN is 10.8.0.1. I have done trace route and it shows that the websites that don’t work access 192.168.0.1 and not 10.8.0.1. How would I force all of the traffic through the vpn? I am running windows 7 as the client and ubuntu 10.04 for the server.

asked Feb 18, 2013 at 21:03

3

From the OpenVPN HowTo Documentation

Implementation

Add the following directive to the server configuration file:

push «redirect-gateway def1»

If your VPN setup is over a wireless network, where all clients and the

server are on the same wireless subnet, add the local flag:push «redirect-gateway local def1»

Pushing the redirect-gateway option to clients will cause all IP

network traffic originating on client machines to pass through the

OpenVPN server. The server will need to be configured to deal with this

traffic somehow, such as by NATing it to the internet, or routing it

through the server site’s HTTP proxy.On Linux, you could use a command such as this to NAT the VPN client

traffic to the internet:iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

This command assumes that the VPN subnet is 10.8.0.0/24 (taken from

the server directive in the OpenVPN server configuration) and that the

local ethernet interface is eth0.When redirect-gateway is used, OpenVPN clients will route DNS queries

through the VPN, and the VPN server will need handle them. This can be

accomplished by pushing a DNS server address to connecting clients

which will replace their normal DNS server settings during the time

that the VPN is active. For example:push «dhcp-option DNS 10.8.0.1» will configure Windows clients (or

non-Windows clients with some extra server-side scripting) to use

10.8.0.1 as their DNS server. Any address which is reachable from clients

may be used as the DNS server address.

answered Feb 18, 2013 at 23:01

R. S.R. S.

1,67412 silver badges19 bronze badges

1

If you want to configure this on the client side, put

redirect-gateway def1

in your client.ovpn file.

answered Feb 13, 2019 at 15:00

LAamanniLAamanni

4094 silver badges3 bronze badges

1

I had the same issue but the solution described above did not work for me. In my openvpn configuration, I had to write

redirect-gateway def1

without the push and without the quotes — then it worked.

The Client was Windows 10 1607 with OpenVPN 3.2.12.

answered Mar 24, 2017 at 14:59

2

Install and configure OpenVPN server and route all client internet traffic through the VPN tunnel.

My Test environment is

Server: Windows Server 2012 Datacenter

OpenVPN Version : 2.4.6

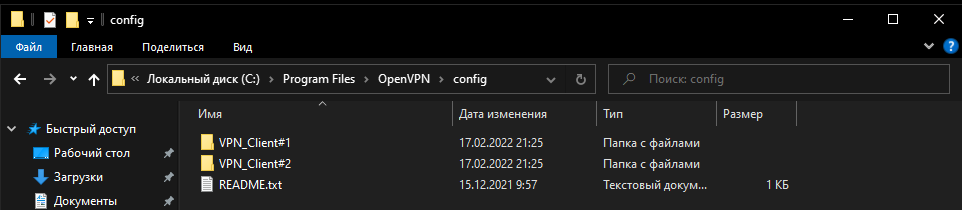

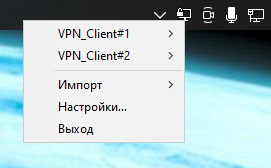

Client Machine: Windows 10

Let start the server configuration.

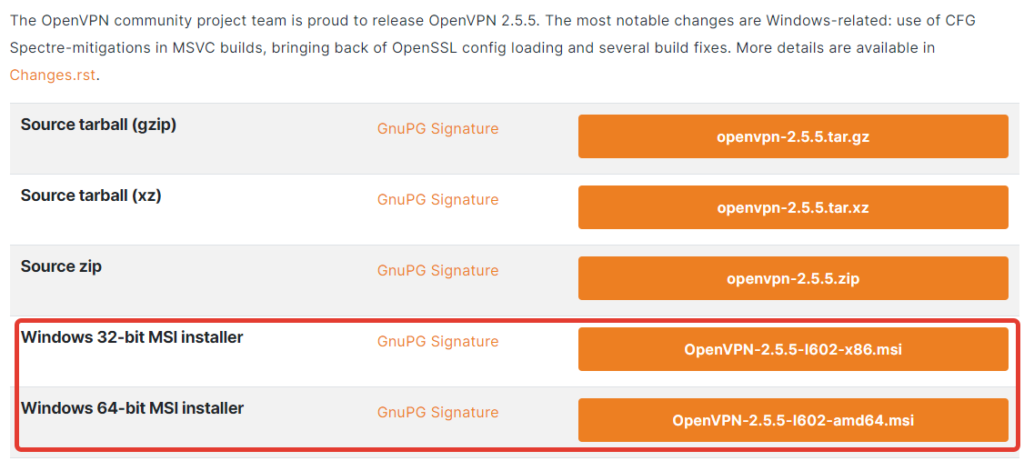

- Download the installer from here and run it on the server computer.

Please install OpenVPN to

C:Program FilesOpenVPN

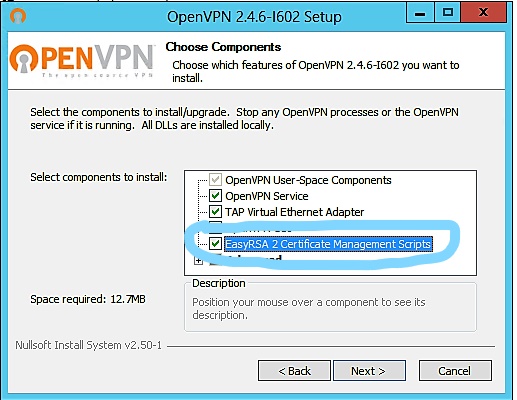

During the install please select the below option

Once the installation complete do the below prerequisites

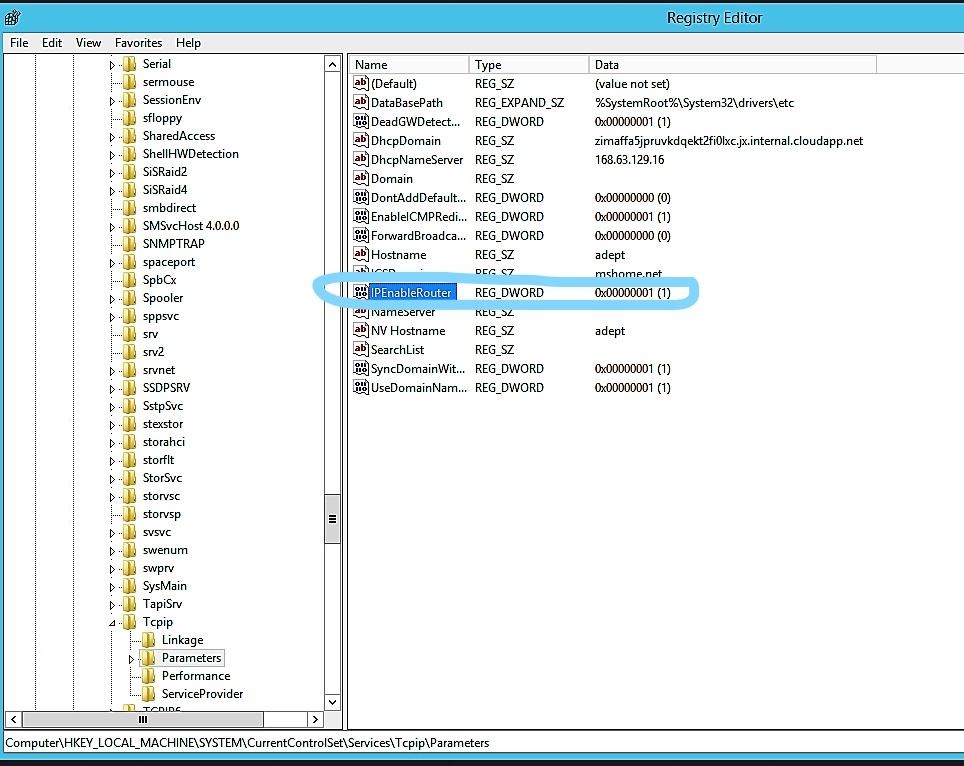

1.Enable IPEnableRouter on the registry. Go to the below location

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters

On the right side edit «IPEnableRouter» and modify the value to Decimal «1» (See the image below)

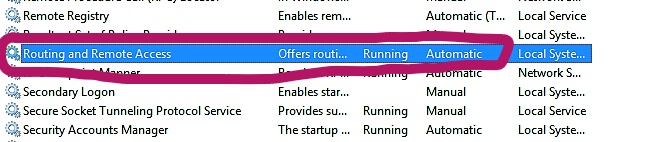

2.Restart the Server

3.Open Service and start the «Routing and Remote Access» service and set the startup type to «Automatic»

The below steps are copied from the following link.

https://community.openvpn.net/openvpn/wiki/Easy_Windows_Guide

Certificates and Keys

Navigate to the C:Program FilesOpenVPNeasy-rsa folder in the command prompt:

Press Windows Key + R

Type «cmd.exe» and press Enter.

cmd.exe

Navigate to the correct folder:

cd "C:Program FilesOpenVPNeasy-rsa"

Initialize the OpenVPN configuration:

init-config

NOTE: Only run init-config once, during installation.

Open the vars.bat file in a text editor:

notepad vars.bat

Edit the following lines in vars.bat, replacing «US», «CA,» etc. with your company’s information:

set KEY_COUNTRY=US

set KEY_PROVINCE=CA

set KEY_CITY=SanFrancisco

set KEY_ORG=OpenVPN

set KEY_EMAIL=mail@host.domain

Save the file and exit notepad.

Run the following commands:

vars

clean-all

Building Certificates and Keys

The certificate authority (CA) certificate and key:

build-ca

When prompted, enter your country, etc. These will have default values, which appear in brackets. For your «Common Name,» a good choice is to pick a name to identify your company’s Certificate

Authority. For example, «OpenVPN-CA»:

Country Name (2 letter code) [US]:

State or Province Name (full name) [CA]:

Locality Name (eg, city) [SanFrancisco]:

Organization Name (eg, company) [OpenVPN]:

Organizational Unit Name (eg, section) []:

Common Name (eg, your name or your server's hostname) []:OpenVPN-CA

Email Address [mail@host.domain]:

The server certificate and key:

build-key-server server

When prompted, enter the «Common Name» as «server»

When prompted to sign the certificate, enter «y»

When prompted to commit, enter «y»

Client certificates and keys:

For each client, choose a name to identify that computer, such as «mike-laptop» in this example.

build-key mike-laptop

When prompted, enter the «Common Name» as the name you have chosen (e.g. «mike-laptop»)

Repeat this step for each client computer that will connect to the VPN.

Generate Diffie Hellman parameters (This is necessary to set up the encryption)

build-dh

Configuration Files(Server)

Find the sample configuration files:

Start Menu -> All Programs -> OpenVPN -> OpenVPN Sample Configuration Files

Server Config File

Open server.ovpn

Find the following lines:

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

Edit them as follows:

ca "C:\Program Files\OpenVPN\config\ca.crt"

cert "C:\Program Files\OpenVPN\config\server.crt"

key "C:\Program Files\OpenVPN\config\server.key"

dh "C:\Program Files\OpenVPN\config\dh1024.pem"

Save the file as C:Program FilesOpenVPNeasy-rsaserver.ovpn

Client Config Files

This is similar to the server configuration

Open client.ovpn

Find the following lines:

ca ca.crt

cert client.crt

key client.key

Edit them as follows:

ca "C:\Program Files\OpenVPN\config\ca.crt"

cert "C:\Program Files\OpenVPN\config\mike-laptop.crt"

key "C:\Program Files\OpenVPN\config\mike-laptop.key"

Notice that the name of the client certificate and key files depends upon the Common Name of each client.

You can also include the ca, cert and key content in the client file. You have to copy the file content inside the tag , and .

Edit the following line, replacing «my-server-1» with your server’s public Internet IP Address or Domain Name.

remote my-server-1 1194

Save the file as C:Program FilesOpenVPNeasy-rsamike-laptop.ovpn (in this example. Each client will need a different, but similar, config file depending upon that client’s Common Name.)

Copying the Server and Client Files to Their Appropriate Directories

Copy these files from C:Program FilesOpenVPNeasy-rsa to C:Program FilesOpenVPNconfig on the server:

ca.crt

dh1024.pem

server.crt

server.key

server.ovpn

Copy these files from C:Program FilesOpenVPNeasy-rsa on the server to C:Program FilesOpenVPNconfig on each client :

ca.crt

mike-laptop.crt

mike-laptop.key

mike-laptop.ovpn

start the OpenVPN service on the server and connect OpenVPN on the client machine

Now use the below configuration for route clients internet traffic through Open VPN Tunnel

On the server config file add or enable the following lines

push "dhcp-option DNS 8.8.8.8"

push "redirect-gateway def1"

Save the config file and restart OpenVPN Service

On the client config file add or enable the following lines

redirect-gateway def1

Reconnect the client and it will route traffic through OpenVPN Tunnel.

Содержание

- Почему VPN могут не шифровать весь трафик?

- Как убедиться, что весь трафик проходит через VPN

- Как перенаправить весь трафик через VPN

- VPN-соединение, созданное в Windows 10

- VPN-соединение с OpenVPN в любой операционной системе

- VPN-соединение с WireGuard в любой операционной системе

- VPN-соединение — любой IPsec

В определенных обстоятельствах служба VPN может не шифровать весь трафик, и в зависимости от того, как настроен клиент VPN, мы можем туннелировать определенный трафик через VPN, а другой трафик через нашего интернет-оператора или через Wi-Fi, последний в обход VPN-сервера. Из-за этих настроек возможна утечка конфиденциальных данных о нас при использовании VPN. Если мы подключаемся через VPN и он настроен неправильно, мы можем непреднамеренно предоставить конфиденциальные данные, которые мы не предоставили бы в других обстоятельствах (в общедоступной сети Wi-Fi).

Бывают случаи, когда часть трафика может ускользнуть из частного туннеля, который генерирует VPN, в зависимости от наших потребностей, это может быть серьезным недостатком безопасности или характеристикой VPN. Мы должны помнить о концепции « Сплит-VPN «, Split-VPN или разделенный туннель состоит в том, что определенный трафик будет проходить через VPN-сервер от клиента, но другой трафик не будет проходить через указанный сервер, а будет проходить напрямую через нашего оператора, без предоставления нам конфиденциальности данных и аутентификации. Если вы настроили VPN для перенаправления всего сетевого трафика через сервер и обнаружите, что у вас есть разделенный туннель, тогда действительно возникают проблемы, потому что это не та конфигурация, которую вы сделали.

Тесно связанный с VPN, когда мы туннелируем весь трафик, у нас есть еще одна особенность VPN — это « Аварийная кнопка «, Эта функция позволит нам блокировать трафик, уходящий с нашего компьютера, в случае отказа VPN, то есть, если VPN выйдет из строя, маршруты ПК, смартфона или устройства, которое мы используем, не будут изменены, мы будем просто прекратите подключение к Интернету, но никакие данные не будут отфильтрованы.

Как убедиться, что весь трафик проходит через VPN

Быстрый способ убедиться, что весь сетевой трафик проходит через VPN-сервер, — это использовать любую службу для проверки общедоступного IP-адреса нашего соединения. Если мы перенаправляем весь трафик, это означает, что мы должны видеть общедоступный IP-адрес VPN-сервера, к которому мы подключились, и мы не увидим общедоступный IP-адрес нашего фактического соединения.

Еще один способ проверить, проходит ли весь трафик через VPN, — это проверить маршруты нашего ПК, сервера или устройства. На Windows На компьютерах необходимо открыть командную строку и ввести следующее:

route print

В таблице маршрутизации для сетей IPv4 или IPv6, когда мы подключены к нашему домашнему маршрутизатору, должен появиться шлюз по умолчанию с соответствующим маршрутом ко всей локальной сети и различным подсетям различных сетевых интерфейсов, которые у нас есть. Как видите, первый маршрут перенаправляет весь трафик на шлюз по умолчанию: сетевое назначение 0.0.0.0 (любое), маска 0.0.0.0 (любое), а шлюз — 10.11. 1.1, который является нашим маршрутизатором, а интерфейс 10.11.1.2 — нашим IP.

В таблице маршрутизации для сетей IPv4 или IPv6, когда мы подключаемся к VPN-серверу с перенаправлением трафика, должен отображаться шлюз по умолчанию с соответствующим маршрутом ко всей локальной сети и различным подсетям различных сетевых интерфейсов, которые у нас есть. Как видите, первый маршрут перенаправляет весь трафик на шлюз по умолчанию: сетевое назначение 0.0.0.0 (любое), маска 0.0.0.0 (любое), а шлюз — 10.11. 1.1, который является нашим маршрутизатором, а интерфейс 10.11.1.2 — нашим IP.

И во втором маршруте мы увидим, что с любым адресатом и маской 128.0.0.0 он пересылается через IP 10.8.0.5, который является IP-адресом VPN-туннеля, нам понадобятся оба маршрута для правильного доступа к Интернету с любой службой.

В других операционных системах вы также можете проверить таблицу маршрутизации и убедиться в правильности маршрутов, например, в Linux системы можно поставить:

ip route show

Как перенаправить весь трафик через VPN

В зависимости от программного обеспечения, которое вы используете в различных существующих стандартах VPN, мы будем перенаправлять трафик полностью или только в определенные подсети. Первое, что нужно иметь в виду, это то, что такие сервисы, как Surfshark VPN, NordVPN, PureVPN и другие, всегда перенаправляют трафик, независимо от того, используют ли они IPsec, OpenVPN или WireGuard.

VPN-соединение, созданное в Windows 10

Если у вас Windows 10 и вы создали VPN-соединение с протоколами, поддерживаемыми операционной системой, что отображается в сетевых подключениях, вам нужно будет проверить следующее, чтобы убедиться, что мы перенаправляем весь трафик:

- Вам нужно перейти в Панель управления / Центр сетей и ресурсов.

- Вы находите VPN-соединение, щелкаете правой кнопкой мыши на «Свойства», на вкладке «Сети» выбираете Интернет-протокол версии 4 (TCP / IPv4), мы снова нажимаем кнопку «Свойства».

- В открывшемся окне мы нажимаем на кнопку Advanced, здесь мы убеждаемся, что опция «Использовать шлюз по умолчанию в удаленной сети» отмечена. Нажимаем принять и перезапускаем VPN-соединение.

VPN-соединение с OpenVPN в любой операционной системе

Если вы используете протокол OpenVPN, мы должны убедиться, что у нас есть следующее предложение на сервере VPN, чтобы клиенты VPN правильно принимали конфигурацию и перенаправляли весь сетевой трафик.

push "redirect-gateway def1"

Таким образом, «push» сообщит VPN-клиенту, что он должен отправлять абсолютно весь трафик через VPN-сервер. В случае, если у нас есть VPN-клиент, с помощью которого выполняется «split-vpn», когда он получает этот push, он автоматически перенаправляет весь сетевой трафик, но мы можем этого избежать и иметь доступ только к локальной домашней сети следующим образом:

route-nopull

route 192.168.1.0 255.255.255.0 10.8.0.1

Сеть 192.168.1.0/24 будет локальной сетью, а IP 10.8.0.1 будет там, где сервер OpenVPN будет прослушивать.

VPN-соединение с WireGuard в любой операционной системе

В случае использования WireGuard VPN, если вы хотите перенаправить весь трафик, в файле конфигурации клиента необходимо указать:

AllowedIPs = 0.0.0.0/0

Если вы хотите получить доступ только к определенным подсетям и использовать split-vpn, вам следует сделать:

AllowedIPs = 192.168.1.0/24

VPN-соединение — любой IPsec

Если вы используете программу для подключения к VPN-серверам с IPsec, способ перенаправления всего трафика через VPN — указать «0.0.0.0/0», это что-то универсальное и действует как для WireGuard, так и для остальных протоколов VPN. что мы можем использовать.

Как вы видели, действительно очень легко перенаправить весь трафик через VPN, но мы должны убедиться, что это так, чтобы избежать утечек безопасности, которые могут поставить под угрозу нашу безопасность и конфиденциальность.

Иногда требуется пустить только определенный трафик через VPN, что бы не нагружать и так не быстрое защищенное соединение.

Для примера у нас есть домашний пк в сети 192.168.0.0/24(например 192.168.0.15). На этом пк установлен клиент OpenVPN, который создал виртуальный адаптер с адресом в сети 10.8.0.0/24(например 10.8.0.4). Сервер VPN имеет внутренний адрес 10.8.0.5. Ниже будет конфиг, который направит в VPN только запросы относящиеся к сети 10.8.0.0/24 все остальные буду идти как обычно, не замедляя VPN соединение. Особенно это заметно когда на пк стоит торрент качалка.

Заходим на свой сервер OPENVPN через ssh.

Идем в папку где лежит конфиг сервера, по умолчанию /etc/openvpn/server.conf

открываем, ищем строку (она пускает весь траффик через VPN)

redirect-gateway def1 bypass-dhcpИ заменяем ее на следующее:

#Эта строка должна быть удалена или за комментирована,

#она пускает весь трафик через VPN

#push "redirect-gateway def1 bypass-dhcp"

#передаем клиентам OPENVPN публичные DNS сервера GOOGLE

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

#Заворачиваем все запросы к ДНС в VPN, нужно для работы DNS в сети VPN

push "route 8.8.8.8 255.255.255.255 vpn_gateway"

push "route 8.8.4.4 255.255.255.255 vpn_gateway"

#Пишем необходимые ip или подсети, при запросе которых траффик пойдет в VPN

push "route 10.8.0.0 255.255.255.255 vpn_gateway"Все, можно перезапустить сервер и пробовать.

Таким образом можно направлять трафик через VPN только для заблокированных сайтов. Например:

Еще немного интересного по OpenVPN

Post Views: 1 040

Сначала, режим «точка-точка» с использованием предустановленных ключей был единственным доступным вариантом при использовании OpenVPN. В настоящее время существует несколько способов использования OpenVPN, но режим «точка-точка» все еще имеет свое применение. Термин двухточечный режим с использованием предварительно установленных общих ключей часто сокращается до предустановленных ключей.

В режиме «точка-точка» OpenVPN настраивается с использованием предустановленных общих секретных ключей для предварительно определенных конечных точек, и только одна конечная точка может одновременно подключаться к экземпляру сервера. Термин сервер можно считать вводящим в заблуждение, поскольку обе конечные точки более или менее равны, когда речь заходит о функциональности. Конечная точка, инициирующая соединение, считается клиентом, а другая — рассматривается как сервер.

Мы начнем с демонстрации очень простого примера. После этого обсудим больше возможностей, предоставляемые OpenVPN. Мы рассмотрим следующие темы:

- Протокол TCP и разные порты

- Режим TAP

- Секретные ключи OpenVPN

- Маршрутизация

- Полная настройка, включая IPv6

- Настройка без IP

- Трехсторонняя маршрутизация

- Мостовые адаптеры TAP на обоих концах

- Совмещение режима “точка-точка” с сертификатами

Плюсы и минусы ключевого режима

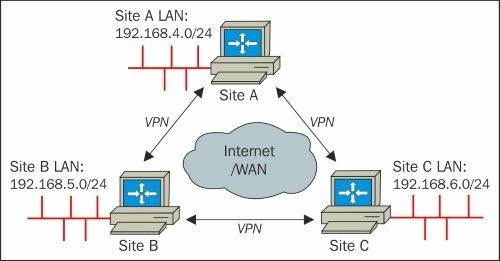

Основным вариантом использования режима предустановленного общего ключа является подключение двух удаленных сетей, например, главного офиса и удаленного офиса небольшой компании. Как только требуется более трех пользователей или конечных точек гораздо проще использовать режим клиент/сервер, как описано в Главе 4, Режим клиент/сервер с настройкой устройств. Пример того, как соединить три местоположения вместе с помощью общих ключей, приведен ниже в этой главе и станет понятно, почему режим с предустановленным ключом не подходит для трех сторон или пользователей.

Основные преимущества использования режима предустановленного ключа:

- Его очень легко настроить

- Нет необходимости в инфраструктуре открытого ключа (public key infrastructure — PKI) или сертификатах X.509

- Может работать на ограниченном оборудовании, таком как коммутаторы или маршрутизаторы на основе Linux

Недостатками использования режима предустановленного ключа являются:

- Как указывает имя точка-точка — только две конечные точки могут пользоваться одним соединением. Поэтому этот режим плохо масштабируется.

- Некоторые оболочки GUI для OpenVPN (например, GNOME NetworkManager) не поддерживают предустановленные ключи. Тоже самое относится к клиентам Android и iOS.

- Секретный ключ должен быть скопирован в удаленную конечную точку с использованием безопасного канала, например с использованием SSH. Иногда это может быть угрозой безопасности.

- Невозможно зашифровать секретный ключ с помощью ключевой фразы, как это возможно при использовании открытых/закрытых ключей X.509.

- Он считается несколько менее безопасным, поскольку безопасность полностью зависит от безопасности и надежности предустановленного секретного ключа. Кроме того, в этом режиме нет идеальной секретности пересылки (perfect forwarding secrecy — PFS). Без PFS злоумышленник может записать весь зашифрованный трафик VPN. Если злоумышленнику удастся в какой-то момент нарушить шифрование, тогда весь записанный трафик VPN может быть дешифрован. С PFS невозможно расшифровать старые данные.

Важно понимать, что OpenVPN на самом деле работает по-разному при использовании предустановленных ключей по сравнению с использованием сертификатов и настройкой клиент/сервер. Пути кода, которые следуют в OpenVPN, на самом деле сильно отличаются, например, согласование канала управления не требуется. Среднестатистический конечный пользователь не увидит эти различия, но их важно знать, когда необходимо устранить неполадки при соединении OpenVPN. Кроме того, при чтении в файле журнала OpenVPN с высокой детальностью вывода (т.е. что-либо выше 5), выходные данные подключения с предустановленным ключом будут выглядеть совершенно иначе по сравнению с выходными данными подключения на основе сертификатов.

Если не указано иное, все примеры в этой главе основаны на конечных точках под управлением CentOS 6 64bit. Версия установленного программного обеспечения OpenVPN v2.3.2 взята из репозитория CentOS-EPEL.

Первый пример

Давайте посмотрим на наш самый первый пример:

- Самый простой и краткий пример подключения двух компьютеров с использованием OpenVPN — это запуск первой конечной точки в режиме прослушивания с использованием фиксированных IP-адресов и сети в стиле tun:

[root@server] # openvpn

--ifconfig 10.200.0.1 10.200.0.2

--dev tun

- Затем запустите клиент OpenVPN:

[root@client] # openvpn

--ifconfig 10.200.0.2 10.200.0.1

--dev tun

--remote openvpnserver.example.com

- В другом окне терминала отобразите сетевое устройство:

[root@client] # ip addr show tun0

7: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500

qdisc pfifo_fast state UNKNOWN group default

qlen 100 link/none

inet 10.200.0.2 peer 10.200.0.1/32 scope global tun0

valid_lft forever preferred_lft forever

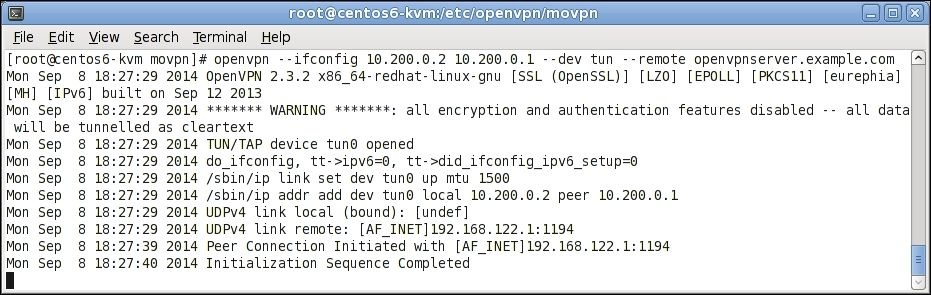

На следующих снимках экрана показано как устанавливается соединение:

- Теперь мы можем пропинговать конечные точки OpenVPN с любого конца, при условии что правила брандмауэра и SELinux позволяют это.

Журнал подключения показывает некоторые интересные детали. Версия OpenVPN на стороне клиента: 2.3.2 x86_64-redhat-linux-gnu. Это подтверждает, что мы запускаем v2.3.2 на 64-битной версии производной RedHat Linux.

Журнал подключения показывает предупреждение:

Mon Sep 8 18:27:29 2014 ******* WARNING *******: all encryption and

authentication features disabled -- all data will be tunnelled as

cleartext

Это предупреждение выводится, поскольку не был указан секретный ключ для шифрования соединения, что делает этот пример небезопасным.

- Устройство Linux

tun0открыто для подключения. Мы указали--dev tun, который сообщает OpenVPN открыть первый доступный адаптерtun. Если теперь запущено второе соединение OpenVPN, следующий экземпляр будет использоватьtun1. - Команда Linux

iproute2 /sbin/ipиспользуется для настройки сетевого адаптераtun0. Указанный IP-адрес назначается вместе с максимальной единицей передачи по умолчанию (maximum transfer unit — MTU) 1500 байтов. - По умолчанию OpenVPN будет использовать UDP-порт 1194 для установления соединения. Если требуется протокол TCP, то аргументы командной строки на обоих концах немного различаются (это показано в следующем разделе).

- Из временных меток, напечатанных в начале каждой строки, видно, что для установления начального соединения требуется 10 секунд.

Если выдается следующее сообщение, то соединение было успешно установлено. Однако в следующих примерах мы увидим, что это необязательно означает, что VPN работает нормально.

Mon Sep 8 18:27:40 2014 Initialization Sequence Completed

Протокол TCP и разные порты

Протоколом по умолчанию, используемым OpenVPN, является UDP, так как обычно он больше подходит для VPN-подключений. Однако, если требуется протокол TCP, предыдущий пример необходимо изменить лишь незначительно: на конце прослушивания запустите экземпляр сервера OpenVPN:

[root@server] # openvpn

--ifconfig 10.200.0.1 10.200.0.2

--dev tun

--proto tcp-server

На стороне клиента команда выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 10.200.0.1

--dev tun

--proto tcp-client

--remote openvpnserver.example.com

OpenVPN теперь будет подключаться через TCP-порт 1194. Также возможно изменить номер порта, используя параметр --port, например --port 5000.

Режим TAP

Если через VPN-туннель необходимо передавать трафик не-TCP/IP (например устаревший трафик AppleTalk или IPX), то требуется tap-устройство. tap-устройство позволяет интерфейсу передавать полные кадры Ethernet через VPN туннель. Затраты при прохождении полных кадров Ethernet незначительны. Назначение IP для устройства tap отличается от устройства tun, поскольку устройство tap действует как обычный сетевой адаптер, которому необходимо назначить один IP-адрес и сетевую маску.

Предыдущий пример теперь изменен. На конце прослушивания запустите процесс сервера OpenVPN:

[root@server] # openvpn

--ifconfig 10.200.0.1 255.255.255.0

--dev tap

На стороне клиента команда выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 255.255.255.0

--dev tap

--remote openvpnserver.example.com

Опять же, мы приводим конфигурацию сетевого устройства:

[root@client] # ip addr show tap0

8: tap0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500

qdisc pfifo_fast state UNKNOWN group default qlen 100

link/ether 6e:ea:0e:47:a3:d8 brd ff:ff:ff:ff:ff:ff

inet 10.200.0.2/24 brd 10.200.0.255 scope global tap0

valid_lft forever preferred_lft forever

inet6 fe80::6cea:eff:fe47:a3d8/64 scope link

valid_lft forever preferred_lft forever

Сравните её с конфигурацией из самого первого примера.

Топология subnet

OpenVPN 2.1 и более поздние версии поддерживают новую топологию, топологию subnet для назначения IP-адресов в сетях в режиме tun, которая очень похожа на IP-адреса, используемые в сетях в стиле tap. При использовании --topology subnet одному интерфейсу туннеля назначаются один IP-адрес и маска сети, а адрес партнера не указывается.

Хотя использовать этот режим топологии для выделенной двухточечной связи не имеет большого смысла, этот параметр можно использовать чтобы сделать настройку режима точка-точка режима tun практически такой же, как соответствующая настройка tap. Чтобы использовать этот новый режим топологии, используйте настройку, описанную ниже.

Начните на конце прослушивания:

[root@server] # openvpn

--ifconfig 10.200.0.1 255.255.255.0

--dev tun

--topology subnet

На стороне клиента команда выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 255.255.255.0

--dev tun

--topology subnet

--remote openvpnserver.example.com

Строка --ifconfig теперь такая же, как для примера tap. Единственное изменение — добавление --topology subnet на обоих концах.

Туннель открытого текста

Предыдущий пример не использует шифрование или ключи аутентификации; следовательно, вы получаете следующее предупреждение:

Mon Sep 8 18:27:29 2014 ******* WARNING *******: all encryption and authentication features disabled -- all data will be tunnelled as cleartext

Тем не менее, туннель открытого текста имеет свои применения. В доверенной среде, где безопасность обрабатывается на другом уровне (например, с использованием выделенного оптоволоконного кабеля), туннель с открытым текстом обеспечивает лучшую производительность по зашифрованному туннелю, и легче отслеживается поток трафика по туннелю.

Кроме того, если вы заранее знаете, что весь трафик, который будет проходить через туннель, зашифрован сам (например, весь трафик строго HTTPS), то можно использовать туннель открытого текста для избежания двойного шифрования, что может привести к снижению производительности. Особенно при работе OpenVPN на небольшом или встроенном оборудовании (например, Raspberry Pi или даже на некоторых платах Arduino) шифрование наносит большой удар по производительности.

Туннель открытого текста может быть настроен с использованием примеров, приведенных в предыдущем разделе. Если секретный ключ не указан, шифрование и аутентификация (подпись HMAC) автоматически отключаются. Также возможно отключить их явно:

На конце прослушивания запустите:

[root@server] # openvpn

--ifconfig 10.200.0.1 10.200.0.2

--dev tun

--cipher none --auth none

На стороне клиента код выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 10.200.0.1

--dev tun

--cipher none --auth none

--remote openvpnserver.example.com

После того, как соединение установлено, мы можем проверить что содержимое действительно отправлено в виде открытого текста, используя команду tcpdump (или эквивалентную, например, Wireshark):

- Запустите соединение.

- Запустите

tcpdumpи прослушивайте обычный сетевой интерфейс, а не туннельный и отфильтруйте пакеты OpenVPN (UDP port 1194) с помощью следующей команды:

[root@server] # tcpdump -l -w - eth0 udp port 1194 | strings

- Теперь отправьте текст через туннель, например,

nc(netcat):

- На стороне сервера:

- На стороне клиента:

$ nc 10.200.0.1 31000

hello from openvpn client

goodbye

- Вывод

tcpdumpтеперь должен показать что-то вроде этого:

tcpdump: listening on eth0, link-type EN10MB (Ethernet),

capture size 65535 bytes

V~hello from openvpn client

5goodbye

Символы, показанные в виде текстовых сообщений, являются артефактами инкапсуляции пакетов OpenVPN.

Секретные ключи OpenVPN

Для защиты соединения OpenVPN необходим секретный ключ. Сначала мы сгенерируем такой ключ. Затем его необходимо скопировать в удаленную конечную точку с использованием безопасного канала (например, SCP):

$ openvpn --genkey --secret secret.key

Обратите внимание, что нет необходимости запускать эту команду от пользователя root (отсюда и приглашение $). Полученный файл секретного ключа имеет следующий формат:

##

2048 bit OpenVPN static key

#-

----BEGIN OpenVPN Static key V1-----

1393ae687606c1f7d465d70227bf63e8

8963e9d1401450002d073d6eab1bffde

b06d1a33cc5c45d4a667016339e921d3

3ac36b1a949eb52e9217e41e4b035a7b

987ddfa9d6766d3b5e4c952dc27f518d

12ccff6b2f0966284382ddc0f62b824a

f576f0982beec9d6a4728d0788499a75

0fd7055ef681404fd463d9862d3a40a9

31fca7d87997c70c07b8303a1b85f1ff

76aa7790e7c341353d2b4ea5049b11a2

51346e7dd39fc1f1e53ae57c46cf60c8

24db00a871262fee78050a9df6a57322

0bb0d980b6cf1be90a2f304f99fb9cde

7cdf72d20e7dee555c7c99950aa4d8e6

86a020c3a63125fb99d56181ff4ca20c

d6711eab15a4d6faf706f2601eb6 61b7

-----END OpenVPN Static key V1-----

После публикации ключа здесь — это уже не секрет.

Команда openvpn --genkey генерирует 2048-битный ключ или 256 байт случайных данных. Эти 256 байтов перечислены в шестнадцатеричном формате в файле secret.key, но в настоящее время используются не все 256 байт (как мы увидим позже).

Секретный ключ используется OpenVPN для шифрования и аутентификации(подписи) каждого пакета. Алгоритм шифрования по умолчанию — Blowfish (BF-CBC), а алгоритм HMAC по умолчанию — SHA1. Алгоритм Blowfish использовал 128-битное шифрование, тогда как ключ, используемый для алгоритма SHA1, составляет 160 бит.

Если OpenVPN запускается с увеличенным выходом отладки (--verb 7 или выше), используемые ключи печатаются при запуске:

На конце прослушивания (сервере) запустите демон OpenVPN:

[root@server] # openvpn

--ifconfig 10.200.0.1 10.200.0.2

--dev tun

--secret secret.key

--verb 7

На стороне клиента команда выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 10.200.0.1

--dev tun

--secret secret.key

--remote openvpnserver.example.com

Вывод журнала на стороне сервера будет содержать строки вида:

Static Encrypt: Cipher 'BF-CBC' initialized with 128 bit key

Static Encrypt: CIPHER KEY: 1393ae68 7606c1f7 d465d702 27bf63e8

Static Encrypt: CIPHER block_size=8 iv_size=8

Static Encrypt: Using 160 bit message hash 'SHA1' for

HMAC authentication

Static Encrypt: HMAC KEY: 987ddfa9 d6766d3b 5e4c952d c27f518d

12ccff6b

Static Encrypt: HMAC size=20 block_size=20

Static Decrypt: Cipher 'BF-CBC' initialized with 128 bit key

Static Decrypt: CIPHER KEY: 1393ae68 7606c1f7 d465d702 27bf63e8

Static Decrypt: CIPHER block_size=8 iv_size=8

Static Decrypt: Using 160 bit message hash 'SHA1' for

HMAC authentication

Static Decrypt: HMAC KEY: 987ddfa9 d6766d3b 5e4c952d c27f518d

12ccff6b

Static Decrypt: HMAC size=20 block_size=20

Ключ шифра BF-CBC — это 1393 ae68 7606 c1f7 d465 D702 27bf 63e8, что точно соответствует первой строке файла секретного ключа OpenVPN.

SHA1 ключом HMAC является 987d dfa9 d676 6d3b 5e4c 952d c27f 518d 12cc ff6b, который также можно найти в файле секретного ключа, начиная с пятой строки.

Обратите внимание, что одни и те же ключи используются для шифрования и дешифрования данных, а также аутентификации данных. В следующем разделе мы увидим, как можно использовать разные ключи для шифрования, дешифрования и аутентификации.

Использование нескольких ключей

OpenVPN поддерживает использование направленных ключей, то есть различные ключи используются для входящих и исходящих данных. Это еще больше повышает безопасность. Добавив флаг направления к параметру --secret мы можем указать, что будут использоваться различные ключи. Флаг направления должен быть установлен в 0 на одном конце и в 1 на другом:

На прослушивающем конце (сервере), запустите:

[root@server] # openvpn

--ifconfig 10.200.0.1 10.200.0.2

--dev tun

--secret secret.key 0

--verb 7

На стороне клиента код выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 10.200.0.1

--dev tun

--secret secret.key 1

--remote openvpnserver.example.com

--verb 7

Вывод журнала на стороне сервера теперь будет содержать строки вида:

Static Encrypt: CIPHER KEY: 1393ae68 7606c1f7 d465d702 27bf63e8

Static Encrypt: HMAC KEY: 987ddfa9 d6766d3b 5e4c952d c27f518d

12ccff6b

Static Decrypt: CIPHER KEY: 31fca7d8 7997c70c 07b8303a 1b85f1ff

Static Decrypt: HMAC KEY: 0bb0d980 b6cf1be9 0a2f304f 99fb9cde

7cdf72d2

Ключи шифрования CIPHER и HMAC теперь явно отличаются от ключей дешифрования CIPHER и HMAC. Кроме того, каждый из этих ключей можно найти в файле OpenVPN secret.key:

- Ключ шифрования

CIPHER KEYначинается с 1 строки длиной 128 бит или 16 байт - Ключ шифрования

HMAC KEYначинается с 5 строки длиной 160 бит или 20 байт - Ключ дешифрования

CIPHER KEYначинается с 9 строки длиной 128 бит или 16 байт - Ключ дешифрования

HMAC KEYначинается с 13 строки длиной 160 бит или 20 байт

Кроме того, вывод журнала на стороне клиента показывает что ключи поменялись местами:

Static Encrypt: CIPHER KEY: 31fca7d8 7997c70c 07b8303a 1b85f1ff

Static Encrypt: HMAC KEY: 0bb0d980 b6cf1be9 0a2f304f 99fb9cde

7cdf72d2

Static Decrypt: CIPHER KEY: 1393ae68 7606c1f7 d465d702 27bf63e8

Static Decrypt: HMAC KEY: 987ddfa9 d6766d3b 5e4c952d c27f518d

12ccff6b

Это необходимо для функционирования VPN-туннеля, так как нобходимые ключи на стороне сервера для шифрования данных, необходимы на стороне клиента для дешифрования данных и наоборот.

Использование разных алгоритмов шифрования и аутентификации

OpenVPN поддерживает несколько различных алгоритмов шифрования и аутентификации (подписи HMAC). Размер ключей, используемых в каждом алгоритме шифрования и HMAC, варьируется, причем текущий максимум составляет значение 256 бит для шифров (например, AES256) и 512 бит для ключа HMAC (например, SHA512). Статический ключ OpenVPN имеет длину 2048 бит что достаточно для 512-битного шифра и 512-битного ключа HMAC.

Если мы укажем AES256 в качестве алгоритма шифрования и SHA512 в качестве алгоритма аутентификации, то увидим что используемые ключи увеличатся в размере:

На конце прослушивания (сервере) запустите:

[root@server] # openvpn

--ifconfig 10.200.0.1 10.200.0.2

--dev tun

--secret secret.key 0

--cipher AES256 --auth SHA512

--verb 7

На стороне клиента код выглядит следующим образом:

[root@client] # openvpn

--ifconfig 10.200.0.2 10.200.0.1

--dev tun

--secret secret.key 1

--cipher AES256 --auth SHA512

--remote openvpnserver.example.com

--verb 7

Вывод журнала на стороне сервера теперь содержит следующие строки:

Static Encrypt: Cipher 'AES-256-CBC' initialized with 256 bit key

Static Encrypt: CIPHER KEY: 1393ae68 7606c1f7 d465d702 27bf63e8

8963e9d1 40145000 2d073d6e ab1bffde

Static Encrypt: CIPHER block_size=16 iv_size=16

Static Encrypt: Using 512 bit message hash 'SHA512' for

HMAC authentication

Static Encrypt: HMAC KEY: 987ddfa9 d6766d3b 5e4c952d c27f518d

12ccff6b 2f096628 4382ddc0 f62b824a

f576f098 2beec9d6 a4728d07 88499a75

0fd7055e f681404f d463d986 2d3a40a9

Static Encrypt: HMAC size=64 block_size=64

Static Decrypt: Cipher 'AES-256-CBC' initialized with 256 bit key

Static Decrypt: CIPHER KEY: 31fca7d8 7997c70c 07b8303a 1b85f1ff

76aa7790 e7c34135 3d2b4ea5 049b11a2

Static Decrypt: CIPHER block_size=16 iv_size=16

Static Decrypt: Using 512 bit message hash 'SHA512' for

HMAC authentication

Static Decrypt: HMAC KEY: 0bb0d980 b6cf1be9 0a2f304f 99fb9cde