ВикиЧтение

Анонимность и безопасность в Интернете. От «чайника» к пользователю

Колисниченко Денис Николаевич

10.4. Шифрование в Windows 7

Самые дорогие выпуски Windows 7: Профессиональная (Professional), Корпоративная (Enterprise) и Максимальная (Ultimate) – поддерживают функцию шифрования файлов и каталогов (система EFS). Зашифрованные файлы нельзя просмотреть на другом компьютере – в случае, если, например, другой пользователь системы скопирует зашифрованную вами папку или даже украдет ваш жесткий диск.

О шифровании файлов нужно знать следующее:

? лучше всего шифровать не отдельные файлы, а создать папку, поместить туда все файлы, которые вы хотите зашифровать, и зашифровать всю папку;

? помните, что при копировании зашифрованных объектов на диски, которые не поддерживают шифрование (например, на раздел FAT32 или флешку), файлы будут автоматически расшифрованы.

А как же с кражей данных? Если некто проникнет к вашему компьютеру во время вашего отсутствия, а рабочий стол не будет заблокирован (вы не выполнили ни блокировку, ни завершение сеанса, а просто встали из-за стола и отошли), то он сможет скопировать зашифрованные файлы, скажем, на свою флешку. Система просто не сможет отличить, где вы, а где – злоумышленник. Поэтому, если у вас есть конфиденциальные данные, не забывайте блокировать компьютер, когда отходите от него. А вот если кто-то украдет ваш компьютер или жесткий диск, не зная пароля от вашей учетной записи, он не сможет прочитать зашифрованные файлы;

? не нужно шифровать все файлы подряд, иначе система станет изрядно подтормаживать – ведь ей придется расшифровывать все файлы «на лету».

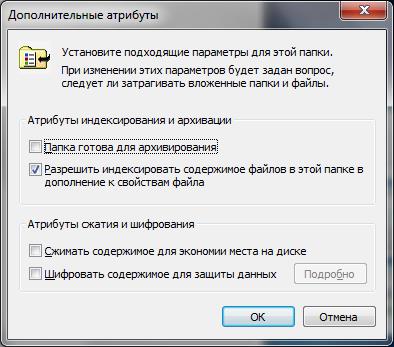

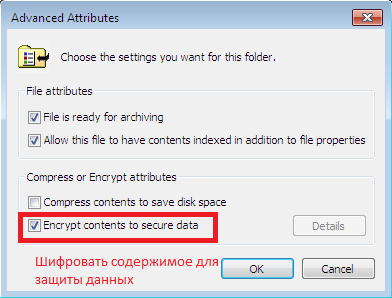

Для шифрования папки (или файла – последовательность действий такая же) щелкните на ней правой кнопкой мыши и выберите команду Свойства. В области Атрибуты нажмите кнопку Другие. В открывшемся окне (рис. 10.9) включите атрибут Шифровать содержимое для защиты данных и нажмите кнопку ОK, затем еще раз нажмите кнопку ОK в окне свойств папки.

Рис. 10.9. Включение шифрования

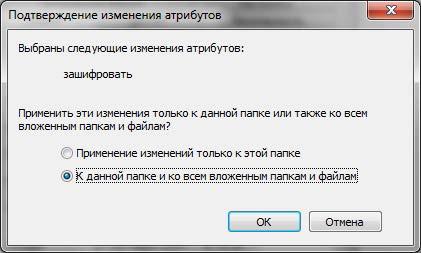

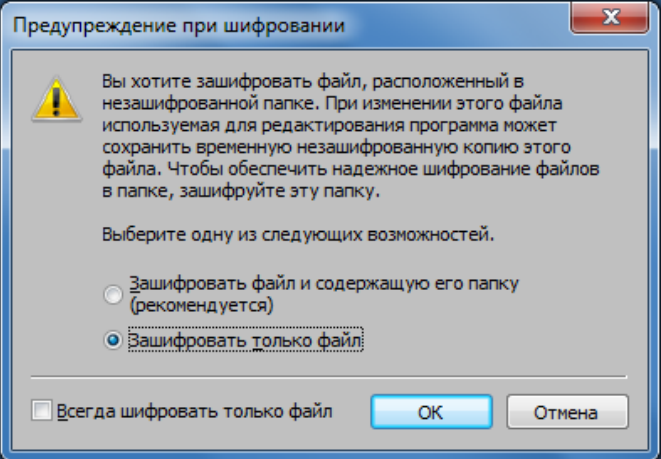

Система спросит вас, нужно шифровать только эту папку или все вложенные в нее папки и файлы. Лучше выбрать второй вариант – К данной папке и ко всем вложенным папкам и файлам (рис. 10.10).

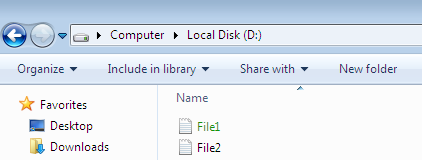

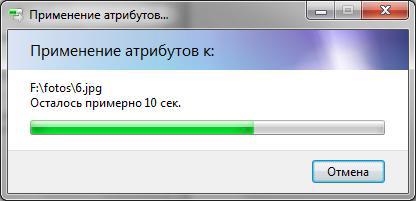

Все, осталось только подождать, пока файлы будут зашифрованы (рис. 10.11). Название зашифрованной папки в Проводнике будет отмечено зеленой подсветкой.

Рис. 10.10. Как шифровать папку

Рис. 10.11. Шифрование файлов

Данный текст является ознакомительным фрагментом.

Читайте также

7.4. Шифрование

7.4. Шифрование

В операционной системе Windows Vista также появились новые возможности по шифрованию файлов и папок, а также целых разделов жесткого диска. Поэтому нельзя не упомянуть об этих возможностях в книге, посвященной нововведениям операционной системы Windows Vista.Работа с

5.2. Шифрование

5.2. Шифрование

Во времена рождения Интернета и первых сетевых протоколов еще не задумывались о безопасности. Этот вопрос стал актуальным только тогда, когда начали происходить реальные взломы. Одним из самых больших упущений было то, что в большинстве протоколов данные

5.2.3. Шифрование файлов

5.2.3. Шифрование файлов

Некоторые серверы могут использоваться для хранения архивных данных, которые, несмотря на такой статус, должны быть скрыты от стороннего взгляда. Наилучший вариант защиты — шифровать файлы, чтобы никто не смог увидеть их содержимое, и пакет OpenSSL

3.8.6 Комбинированное шифрование

3.8.6 Комбинированное шифрование

Комбинированное шифрование реализуется следующим образом:? Выбирается случайный симметричный ключ.? По этому ключу шифруются данные.? Случайный ключ шифруется с помощью общедоступного ключа шифрования получателя и включается в

3.1.3. Шифрование информации в I2P

3.1.3. Шифрование информации в I2P

Весь трафик в сети I2P, в отличие от Tor, шифруется от отправителя к получателю. В общей сложности используются четыре уровня шифрования (сквозное, «чесночное», туннельное и шифрование транспортного уровня). Перед шифрованием I2P добавляет в

10.4. Шифрование в Windows 7

10.4. Шифрование в Windows 7

Самые дорогие выпуски Windows 7: Профессиональная (Professional), Корпоративная (Enterprise) и Максимальная (Ultimate) – поддерживают функцию шифрования файлов и каталогов (система EFS). Зашифрованные файлы нельзя просмотреть на другом компьютере – в случае, если,

2.26. Шифрование строк

2.26. Шифрование строк

Иногда нежелательно, чтобы строки можно было легко распознать. Например, пароли не следует хранить в открытом виде, какими бы ограничительными ни были права доступа к файлу.В стандартном методе crypt применяется стандартная функция с тем же именем для

Шифрование пароля

Шифрование пароля

Интерфейс gsec шифрует пароли, используя скромный метод, основанный на алгоритме хэширования DES (Data Encryption Standard, стандарт шифрования данных). По причине восьмисимвольного ограничения идентификация пользователя в Firebird на сегодняшний день не может

Глава 12 Шифрование

Глава 12 Шифрование

• Основы криптографии• Шифр простой подстановки• Транспозиция• Шифр Виженера и его варианты• Шифр с автоключом• ВзломПо той или иной причине часто бывает необходимо сообщить определенную информацию конкретному кругу людей так, чтобы она

Подписание и шифрование.

Подписание и шифрование.

Для подписания текстового файла вашим секретным ключом и последующей его зашифровки открытым ключом адресата, наберите:pgp –es textfile her_userid [-u your_userid]Обратите внимание, что скобки [ ] просто обозначают необязательное поле, не вводите сами скобки.В

Шифрование данных

Шифрование данных

О том, как важно сохранять целостность информации, многие современные пользователи, незнакомые с защитой данных и сталкивающиеся с их потерей, знают не на словах. Ограничить доступ к данным — еще не значит полностью обезопасить себя от того, что

Симметричное шифрование

Симметричное шифрование

Как было уже сказано выше, при симметричном шифровании для шифрования и дешифрования данных используется один и тот же ключ. Понятно, что ключ алгоритма должен сохраняться в секрете обеими сторонами. Говоря простым языком, в данном случае под

Асимметричное шифрование

Асимметричное шифрование

В отличие от алгоритмов симметричного шифрования, где используется один и тот же ключ как для расшифровки, так и для зашифровки, алгоритмы асимметричного шифрования используют открытый (для зашифровки) и закрытый, или секретный (для

Использовать шифрование!

Использовать шифрование!

Современные пакеты программ шифрования легко устанавливаются и поддерживаются и действительно прозрачны для пользователя. К сожалению, многие помнят о старых громоздких пакетах таких программ и не знакомы с их более простыми современными

Цель работы:

научиться настраивать общие папки, для

организации общего доступа к файлам и

папкам для компьютеров, которые

расположены в одной локальной группе

или в одном домене.

Задачи работы:

-

Изучить настройки

параметров общего доступа. -

Подготовить отчет

о проделанной работе.

ТЕОРЕТИЧЕСКИЕ

СВЕДЕНИЯ

При

работе с домашней локальной сетью или

с компьютерами интрасети организации

вам придется настраивать общие папки,

так как, вероятнее всего, что ваши

пользователи захотят разрешать

сотрудникам просматривать, изменять и

создавать файлы и папки для компьютеров,

которые расположены в одной локальной

группе или в одном домене. В настройке

общего доступа к файлам и папкам нет

ничего сложного, но в связи с тем, что

для открытия общего доступа нужны права

администратора, не всем пользователям

вашей сети будет предоставлена такая

возможность.

Но после того как вы настроите на

пользовательских компьютерах параметры

общего доступа, пользователи смогут

самостоятельно предоставлять доступ

к своим папкам и файлам.

Какие

же задачи можно выполнить

при помощи общего доступа? Для того

чтобы ваши пользователи могли просматривать

содержимое локальной сети и иметь доступ

к компьютерам и устройствам вы можете

включить сетевое обнаружение. Если к

каждому компьютеру вашей сети не

подключен локальный принтер, вам придется

открывать общий доступ к принтерам, для

того чтобы пользователи могли распечатывать

свою документацию. Вы можете предоставлять

общий доступ к ресурсам компьютера, как

для всех пользователей, так и для тех

пользователей, учетные данные которых

имеются на компьютере, предоставляющем

общий доступ к файлам и папкам. Вы можете

разрешить пользователям обмениваться

музыкой, видеофайлами и картинками,

разрешив общий доступ к потоковому

мультимедиа и прочее.

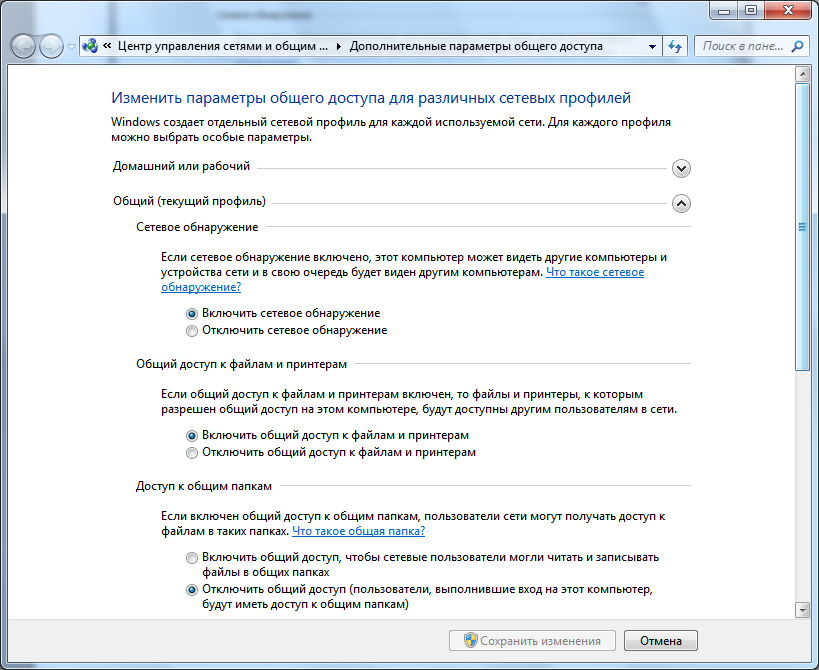

Открытие окна

«Дополнительные параметры общего

доступа»

Для

того чтобы открыть окно «Дополнительные

параметры общего доступа»,

выполните любое из следующих действий:

-

Откройте

компонент «Центр

управления сетями и общим доступом»

и перейдите по ссылке «Изменить

дополнительные параметры общего

доступа»; -

Нажмите

на кнопку «Пуск»

для открытия меню, в поле поиска введите

общего

доступа

и в найденных результатах откройте

приложение «Управление

расширенными параметрами общего

доступа»; -

Откройте

окно «Изменение

параметров домашней группы»

и перейдите по ссылке «Изменение

дополнительных параметров общего

доступа»; -

Воспользуйтесь

комбинацией клавиш

+R

для открытия диалога «Выполнить».

В диалоговом окне «Выполнить»,

в поле «Открыть»

введите

%windir%system32control.exe

/name Microsoft.NetworkAndSharingCenter /page Advanced

и нажмите на кнопку «ОК».

Рис. 3.1. Окно «Дополнительные параметры

общего доступа»

Изменение

параметров общего доступа

Операционная

система Windows 7 поддерживает несколько

активных профилей, что позволяет наиболее

безопасно использовать несколько

сетевых адаптеров. При помощи окна

«Дополнительные

параметры общего доступа»,

вы можете указать разные настройки

общего доступа для любого из трех

профилей (Домашняя и рабочая сети,

Доменный профиль, а также Общий профиль).

Указав параметры общего доступа для

каждого из профилей, они будут применяться

в зависимости от того, какой сетевой

интерфейс с профилем активный в данный

момент.

Сетевое

обнаружение

– это функция для сети, которая была

реализована в операционной системе

Windows Vista и отвечает за параметр,

определяющий, могут ли другие компьютеры

в сети обнаруживать компьютер пользователя,

и может ли он их видеть. Существует два

параметра, отвечающих за сетевое

обнаружение: «Включить

сетевое обнаружение»,

при помощи которого компьютер становится

видимым для других компьютеров

пользователей, и «Отключить

сетевое обнаружение»,

который запрещает просматривать другие

компьютеры и делает компьютер пользователя

невидимым для других компьютеров сети.

По умолчанию, для профиля «Домашний

и рабочий»

данный параметр включен. В том случае,

когда компьютер подключен к сети в

общедоступном месте, например, в аэропорту

или в кафетерии, активируется «Общий»

профиль, в котором сетевое обнаружение

по умолчанию отключено.

Для того чтобы

изменить настройки сетевого обнаружения,

выполните следующие действия:

-

Откройте

окно «Дополнительные

параметры общего доступа»; -

Разверните

сетевой профиль, для которого будут

меняться настройки сетевого обнаружения,

например «Домашний

или рабочий»; -

В

группе «Сетевое

обнаружение»

выберите параметр «Включить

сетевое обнаружение»

и нажмите на кнопку «Сохранитьизменения».

В

доменном окружении по умолчанию также

отключен функционал сетевого обнаружения.

Для того чтобы его включить, в оснастке

«Управление

групповой политикой»

создайте объект GPO, откройте редактор

управления групповыми политиками, в

узле Конфигурация

компьютера/Политики/Административные

шаблоны/Сеть/Обнаружение топологии

связи (Link Layer).

Выберите политику «Включает

драйвер отображения ввода/вывода

(LLTDIO)»,

в ее свойствах установите значение

«Включить»

и установите флажок «Разрешить

операцию для домена»

в дополнительных параметрах свойств

политики. Повторите аналогичные действия

для параметра политики «Включить

драйвер «Ответчика» (RSPNDR)»,

после чего обновите параметры политики

на клиентской машине, используя команду

gpupdate

/force /boot.

Общий доступ к

файлам и принтерам

Если

ваш компьютер находится в локальной

сети, то, возможно, вы захотите предоставить

некоторые файлы или папки для общего

просмотра, а также дать возможность

использовать ваш принтер остальным

членам локальной сети. Если вы хотите,

чтобы другие пользователи могли

просматривать и выполнять какие-либо

действия с файлами, для которых вы

предоставляете общий доступ, необходимо

включить данный функционал. По умолчанию,

для профиля «Домашний

или рабочий»

данная возможность включена, а для

профиля «Общий»

— отключена. Для того чтобы включить или

отключить данную функцию и добавить

файлы в общедоступную папку, выполните

следующие действия:

-

Откройте

окно «Дополнительные

параметры общего доступа»; -

Разверните

сетевой профиль, для которого будет

открыт общий доступ к файлам и принтерам,

например «Домашний

или рабочий»; -

В

группе «Общий

доступ к файлам и принтерам»

выберите параметр «Включить

общий доступ к файлам и принтерам»

и нажмите на кнопку «Сохранить

изменения»; -

По

умолчанию, общий доступ к файлам или

папкам можно предоставлять, скопировав

или переместив их в папку «Общие»,

которая находится в %USERS%Public

(%Пользователи%Общие).

Рис. 3.2. Папка «Общие»

Также вы можете

дать доступ для любой папки, расположенной

на вашем компьютере и указать пользователей

с различными правами, которые будут

иметь к ней доступ. Для этого сделайте

следующее:

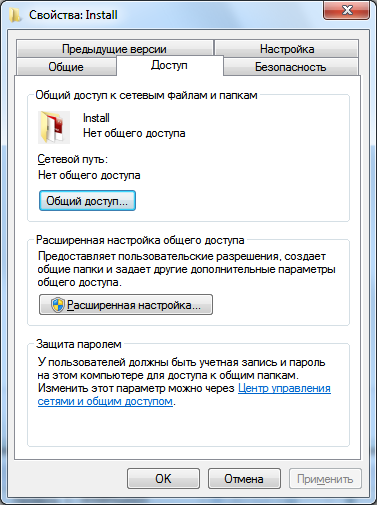

-

Создайте папку,

для которой будет предоставлен общий

доступ, например, папку Install на диске

C; -

Откройте

проводник Windows, выделите ее, нажмите на

ней правой кнопкой мыши и из контекстного

меню выберите команду «Свойства»; -

В

диалоговом окне «Свойства:

Install»

перейдите на вкладку «Доступ»; -

Нажмите

на кнопку «Общий

доступ»

для предоставления разрешений

пользователя и группам.

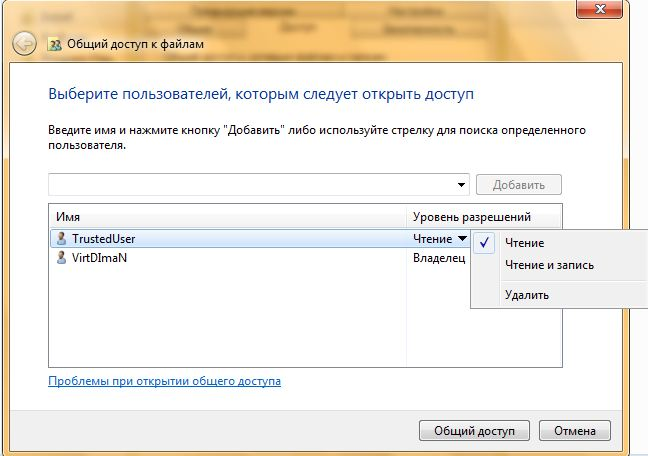

Как

видно на рис. 3.4., в диалоговом окне «Общий

доступ к файлам»

по умолчанию владелец папки имеет к ней

полный доступ и называется «Владелец».

Вы можете добавить любого существующего

пользователя, которые были созданы на

вашем компьютере. Существующих

пользователей вы можете найти в оснастке

«Локальные

пользователи и группы».

Для примера, на компьютере VirtDImaNS был

создан пользователь «TrustedUser».

Для

предоставления пользователю доступа,

в раскрывающемся списке диалогового

окна «Общий

доступ к файлам»

вы можете ввести имя пользователя или

выбрать его из списка и нажать на кнопку

«Добавить».

Любому добавленному пользователю вы

можете присвоить права «Чтение»

или «Чтение

и запись».

Если присвоен уровень разрешений

«Чтение»,

то пользователь сможет просматривать

файлы из общей папки. Пользователи с

правами «Чтение

и запись»

могут не только просматривать, а еще и

изменять файлы, расположенные в общей

папке.

Рис. 3.3. Вкладка «Доступ» диалогового

окна свойств папки

Рис. 3.4. Диалоговое окно «Общий доступ

к файлам»

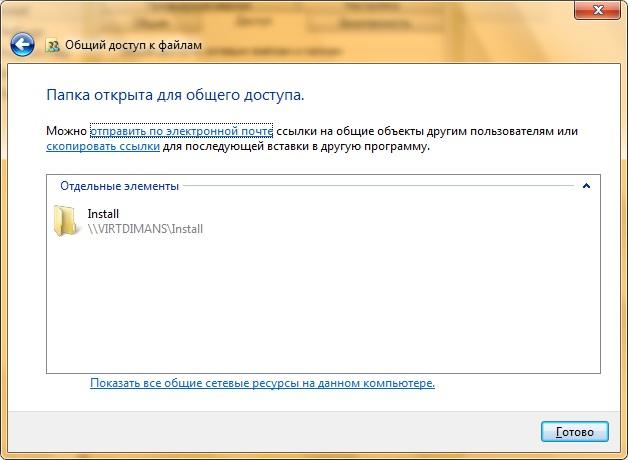

Выбрав

разрешения для пользователей, нажмите

на кнопку «Общий

доступ».

-

В

диалоговом окне «Папка открыта для

общего доступа», нажмите на кнопку

«Готово»;

Рис. 3.5. Завершение предоставления общего

доступа к папке Install

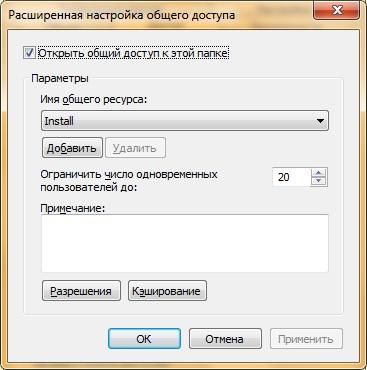

-

Для

предоставления дополнительных настроек

для общедоступной папки, в диалоговом

окне «Доступ» свойств папки, нажмите

на кнопку «Расширенная настройка».

Рис. 3.6. Расширенная настройка общего

доступа папки Install

В этом диалоговом

окне вы можете изменять следующие

настройки:

-

Изменять

отображаемое имя общей папки. Для этого

выберите из раскрывающегося списка

«Имя

общего ресурса»

доступное имя общего ресурса или нажмите

на кнопку «Добавить».

В диалоговом окне «Новый

общий ресурс»

введите имя и, по желанию, описание

ресурса и нажмите на кнопку «ОК».

Для того чтобы у подключенных пользователей

отображалось только указанное вами

имя общего ресурса – из списка выберите

оригинальное название папки и нажмите

на кнопку «Удалить»; -

Ограничивать

количество одновременных подключений

к вашему общему ресурсу. Значение по

умолчанию – 20 подключений. Например,

если в вашей локальной сети только пять

компьютеров, вы можете изменить

количество пользователей, которые

могут одновременно использовать ваш

ресурс; -

Настраивать

разрешения для папки и настройки

автономного режима.

-

По

окончанию настроек общего доступа для

папки Install, нажмите на кнопку «Закрыть»; -

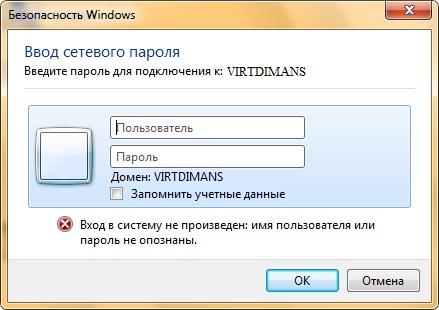

На

другом компьютере локальной сети

откройте проводник Windows и в панели

навигации выберите «Сеть». Из списка

доступных компьютеров, выберите

компьютер, папку которого вы открывали

для использования общего доступа (в

этом примере — VirtDImaNS). В диалоговом окне

«Безопасность Windows» введите имя

пользователя и пароль для его учетной

записи для доступа к общим папкам

компьютера.

Рис. 3.7. Окно запроса учетных данных

Общие папки будут

отображены в проводнике Windows, как показано

на рис.3.8.

Рис. 3.8. Общедоступные папки

Доступ к общим

папкам

Как

было указано выше, наряду с папками

пользовательских учетных записей,

операционная система Windows создает папку

«Общие»,

общий доступ для которой открыт по

умолчанию для профиля «Домашний

и рабочий».

При помощи окна «Дополнительные

параметры общего доступа»

вы можете запретить доступ к данной

папке. Для этого выполните следующие

действия:

-

Откройте

окно «Дополнительные

параметры общего доступа»; -

Разверните

сетевой профиль, для которого будет

открыт общий доступ к файлам и принтерам,

например «Домашний

или рабочий»; -

В

группе «Доступ

к общим папкам»

выберите опцию «Отключить

общий доступ».

Следует учесть,

что у пользователей, которые уже успели

подключиться к данной папке, все еще

будет доступ для использования ресурсов,

которые в ней расположены.

Потоковая передача

мультимедиа

При

помощи параметров потоковой передачи

мультимедиа для компьютеров и устройств,

вы можете устанавливать разрешения для

папок с музыкой, видео файлами и

изображениями, которые будут доступны

для передачи в потоковом режиме на

устройства и компьютеры в сети в

«Проигрывателе

Windows Media».

Для настройки данных параметров вам

нужно перейти по ссылке «Выберите

параметры потоковой передачи мультимедиа»

в группе «Потоковая

передача мультимедиа»

окна «Дополнительные

параметры общего доступа».

Подключение

общего доступа к файлам

При помощи

параметров, расположенных в данной

группе, вы можете указать тип шифрования

для защиты подключения общего доступа.

Шифрование применяется для обеспечения

защиты файлов и папок, предоставленных

для общего доступа. Операционная система

Windows 7 предоставляет два алгоритма для

шифрования подключений:

-

40-битное или

56-битное шифрование – DES (Data Encryption

Standard). Это симметричный алгоритм

шифрования, в котором один ключ

используется как для шифрования, так

и для расшифрования данных. DES разработан

фирмой IBM и утвержден правительством

США в 1977 году как официальный стандарт; -

128-битное

шифрование

– Advanced Encryption Standard (AES). Это

также симметричный алгоритм блочного

шифрования (размер блока 128 бит, ключ

128/192/256 бит), принятый в качествестандарта шифрования правительством

США по результатам конкурса AES. Этот

алгоритм хорошо проанализирован и

сейчас широко используется, как это

было с его предшественником DES.

Значение

по умолчанию для всех профилей –

128-битное шифрование

для защиты подключений общего доступа.

Общий доступ с

парольной защитой

В целях безопасности,

по умолчанию доступ к общим папкам

защищен паролем. Для получения доступа

к пользовательским общим папкам и файлам

на другом компьютере необходимо ввести

соответствующие данные своей учетной

записи. Этот метод используется для

разрешения доступа лишь к указанному

набору ресурсов.

Метод предоставления

доступа к файлам и папкам обычно

используется в том случае, если одним

пользователям разрешен доступ к одному

набору общих ресурсов, а другим открыт

полный доступ. Для того чтобы отключить

доступ с парольной защитой (что в принципе

на предприятиях делать крайне не

желательно), выполните следующие

действия:

-

Откройте

окно «Дополнительные

параметры общего доступа»; -

Разверните

сетевой профиль, для которого будет

открыт общий доступ к файлам и принтерам,

например «Домашний

или рабочий»; -

В

группе «Общий

доступ с парольной защитой»

выберите опцию «Отключить

общий доступ с парольной защитой»

и нажмите на кнопку «Сохранить

изменения».

Подключения

домашней группы

Как

вам известно, создавать и присоединяться

к существующей домашней группе появляется

возможность только в том случае, если

расположением активного сетевого

интерфейса является «Домашняя

сеть».

Параметры подключения домашней группы

в окне настроек дополнительных параметров

общего доступа доступны только для

профиля «Домашний

и рабочий».

Для организации общего доступа к файлам

в домашней группе существуют два

параметра: «Разрешить

Windows управлять подключениями домашней

группы»

— при помощи которого, операционная

система самостоятельно обеспечивает

предоставление общего доступа для

компьютеров, которые состоят в данной

группе. Не исключена такая ситуация,

когда еще до создания домашней группы

на ваших компьютерах были созданы

разрешения общего доступа, и вам хотелось

бы их сохранить для последующего

использования в домашней группе. Параметр

«Использовать

учетные записи пользователей и пароли

для подключения к другим компьютерам»

позволяет отобразить диалог запроса

учетных данных при обращении к компьютеру.

Для изменения параметров подключения

домашней группы, выполните следующие

действия:

-

Откройте

окно «Дополнительные

параметры общего доступа»; -

Разверните

сетевой профиль, для которого будет

открыт общий доступ к файлам и принтерам,

например «Домашний

или рабочий»; -

В

группе «Подключение

домашней группы»

выберите опцию соответствующего

параметра и нажмите на кнопку «Сохранить

изменения».

Таким

образом в этом разделе цикла лабораторных

работ был описан функционал дополнительных

параметров общего доступа. Вы научились

изменять сетевое расположение в

зависимости от использования сетевого

профиля, узнали о способах предоставления

общего доступа к файлам и папкам с

использованием парольной защиты и без

нее, вспомнили о настройках параметров

потоковой передачи мультимедиа, немного

узнали о методах шифрования сетевых

подключений и научились изменять

настройки подключения домашней группы.

Оперируя полученными знаниями, вы

сможете эффективно настраивать общий

доступ к файлам и папкам в домашней

среде и среде малого офиса.

КОНТРОЛЬНЫЕ

ВОПРОСЫ И ЗАДАНИЯ ДЛЯ САМОПОДГОТОВКИ

-

Каким

образом можно получить доступ к окну

«Дополнительные

параметры общего доступа»? -

Опишите функции

«Сетевого обнаружения». -

Какие особенности

функционала сетевого обнаружения

существуют в доменном окружении? -

В каком случае

доступ к файлам и папкам можно организовать

по умолчанию? -

Приведите примеры

различных видов доступа для различных

пользователей. -

Что представляют

собой дополнительные настройки для

папок открытого доступа? -

Опишите ситуацию

подключения к общим папкам пользователей

компьютеров сети. -

Для чего и каким

образом настраивается потоковая

передача мультимедиа? -

Опишите

алгоритмы шифрования для подключений,

которые предоставляет операционная

система Windows 7 . -

В

каких ситуациях целесообразно назначать

доступ с парольной защитой, и какие

особенности настройки при этом возникают? -

Каким образом

настраивается доступ к файлам и папкам

для домашней группы?

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Windows 7 Ultimate имеет встроенное шифрование диска BitLocker. Его метод шифрования по умолчанию — 128-битный AES с диффузором. Вы можете настроить другие методы шифрования — подробности см. В разделе Как изменить метод шифрования диска BitLocker и стойкость шифра в Windows 7.

Шифрованная файловая система (EFS) — это функция Windows, которую можно использовать для хранения конфиденциальной информации на жестком диске в зашифрованный формат. Шифрование — это самая надежная защита, которую предоставляет Windows, чтобы помочь вам сохранить вашу информацию в безопасности.

Как узнать, зашифрована ли Windows 7?

Программа шифрования BitLocker для ноутбуков на базе Windows 7

- Нажмите кнопку «Пуск» и выберите «Панель управления».

- Щелкните «Система и безопасность».

- Щелкните «Шифрование диска BitLocker».

- Статус шифрования BitLocker будет отображаться для каждого жесткого диска (обычно 1 на портативном компьютере, как показано ниже).

Как зашифровать свой ноутбук с Windows 7?

Нажмите кнопку Пуск, выберите Панель управления, щелкните Система и безопасность, а затем щелкните Шифрование диска BitLocker. 2. Щелкните Включить BitLocker для диска с операционной системой. BitLocker просканирует ваш компьютер, чтобы убедиться, что он соответствует системным требованиям BitLocker.

Есть ли в Windows 7 BitLocker?

BitLocker позволяет получить доступ к данным на защищенный жесткий диск только после того, как вы ввели ПИН-код и вошли в Windows 7 на вашем компьютере.

Как зашифровать жесткий диск Windows 7 Professional?

Перейдите в Политика локального компьютера >> Конфигурация компьютера >> Административные шаблоны >> Компоненты Windows >> Шифрование диска BitLocker >> Операционная система. Вот что вы увидите. Дважды щелкните Требовать дополнительную проверку подлинности при запуске и выберите Включено.

Как открыть зашифрованные файлы в Windows 7?

Нажмите «Windows-E», чтобы запустить проводник.. Дважды щелкните букву диска или папку с зашифрованными файлами EFS. Проводник отображает зашифрованные файлы. Вы можете дважды щелкнуть их, чтобы отредактировать или открыть при необходимости.

Как я могу узнать, зашифрован ли мой компьютер?

Окна — DDPE (Credant)

В окне «Защита данных» щелкните значок жесткого диска (он же «Системное хранилище»). В разделе «Системное хранилище», если вы видите следующее текст: OSDisk (C) и Соответствует внизу, то ваш жесткий диск будет зашифрован.

Как узнать, зашифрован ли мой SSD?

Чтобы проверить, включено ли шифрование устройства, откройте приложение «Настройки», перейдите в Система> О программеи найдите параметр «Шифрование устройства» в нижней части панели «О программе». Если вы ничего не видите здесь о шифровании устройства, ваш компьютер не поддерживает шифрование устройства и не включен.

Как вы проверяете, зашифровано ли мое устройство?

Если вы хотите узнать, зашифровано ли ваше устройство, войдите в Touch ID и пароль и прокрутите вниз до конца. Там внизу должно быть написано: «Защита данных включена». Если вы являетесь пользователем Android, автоматическое шифрование будет зависеть от типа телефона, который вы используете.

Как зашифровать диск на моем компьютере?

Как зашифровать внешний жесткий диск в Windows 10

- В проводнике файлов щелкните правой кнопкой мыши внешний жесткий диск.

- Выберите «включить BitLocker».

- Введите ваш пароль.

- Сохраните ключ восстановления.

- Выберите предпочтительные настройки шифрования.

- Подождите, пока BitLocker завершит шифрование ваших файлов.

Как зашифровать жесткий диск паролем?

Как зашифровать жесткий диск в Windows 10

- Найдите жесткий диск, который вы хотите зашифровать, в разделе «Этот компьютер» в проводнике Windows.

- Щелкните правой кнопкой мыши целевой диск и выберите «Включить BitLocker».

- Выберите «Введите пароль».

- Введите надежный пароль.

Каковы требования для реализации BitLocker в Windows 7?

Чтобы использовать BitLocker, ваш компьютер должен удовлетворять определенным требованиям:

- Поддерживаемые операционные системы: Windows 10 — Education, Pro или Enterprise. …

- Для Windows 7 должен быть установлен Trusted Platform Module (TPM) версии 1.2 или выше. Он также должен быть включен и активирован (или включен).

В этой статье я расскажу о штатных средствах шифрования в операционных системах Windows на примере Windows 7.

Как происходит шифрование

Шифрование это наиболее действенный способ защиты файлов и каталогов от несанкционированного доступа. Шифрование используется не только в организациях. Возможно, вы имеете несколько криптовалютных кошельков и хотите зашифровать ключи к ним.

В Windows для шифрования используется шифрованная файловая система (Encrypting File System — EFS). Исключение составляют базовые домашние версии операционной системы.

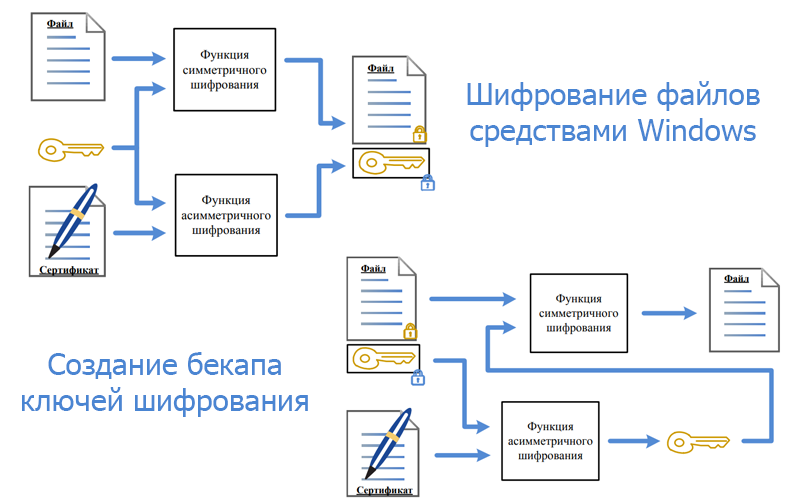

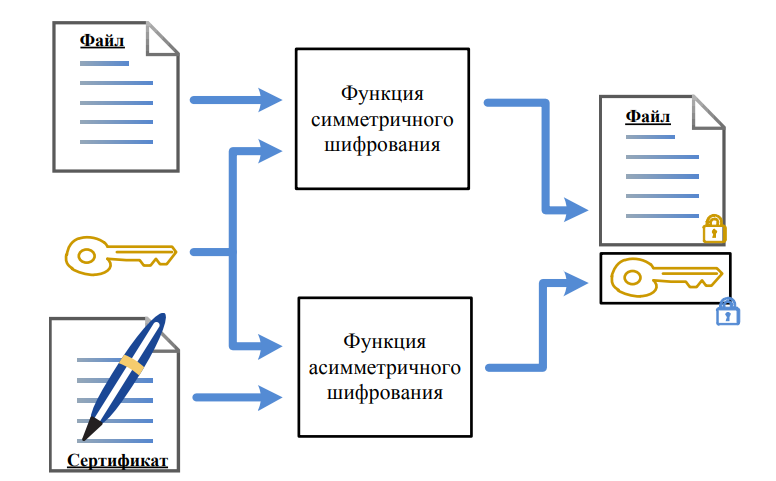

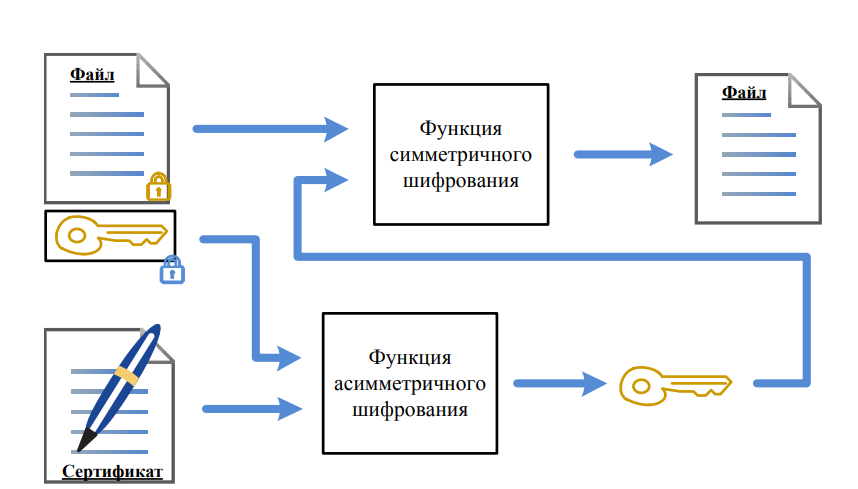

EFS является частью файловой системы NTSF и не доступна для дисков с FAT32. EFS использует симметричный алгоритм шифрования, для шифрования генерируется случайный ключ. В свою очередь секретность этого ключа обеспечивает ассиметричное шифрование по алгоритму RSA (открытый ключ пользователя содержится в цифровом сертификате).

Схема доступа к зашифрованному содержимому следующая. Когда пользователю необходимо получить доступ к содержимому зашифрованного файла, драйвер шифрованной файловой системы прозрачно для него расшифровывает FEK, используя закрытый ключ пользователя, а затем с помощью соответствующего симметричного алгоритма на расшифрованном ключе

Схема 1: шифрование файла.

Схема 2: расшифрования файла.

Когда пользователь, который зашифровал файлы, заходит в Windows под своей учетной записью, он может работать с файлами. Другой пользователь, вошедший в систему, не сможет работать с зашифрованными файлами.

При шифровании каталога шифруются все файлы, находящиеся в нем.

Шифрование первого файла

Все изображения и описания процесса шифрования сделаны для Windows 7 Ultimate. Но частично вы можете видеть скрины с Windows 10. Так получилось, что пришлось доделывать на ПК. Но сути это не меняет. Для примера я создал два текстовых файла File1.txt и File2.txt.

Что бы зашифровать файл File1.txtнужно щелкнуть по нему правой кнопкой мыши и выбрать меню «Свойства», перейти на вкладку «Общие» и нажать кнопку «Другие», что приведет к открытию окна «Дополнительные атрибуты». Затем выбрать параметр «Шифровать содержимое для защиты данных».

Я создал файл в корне диска D, если ваш файл находится не в корне, а в какой-либо папке, то операционная система спросит у вас нужно ли шифровать только этот файл или зашифровать всю папку.

После шифрования название файла изменит цвет на зеленый.

Зашифровать второй файл можно аналогичным способом, под другой учетной записью для примера.

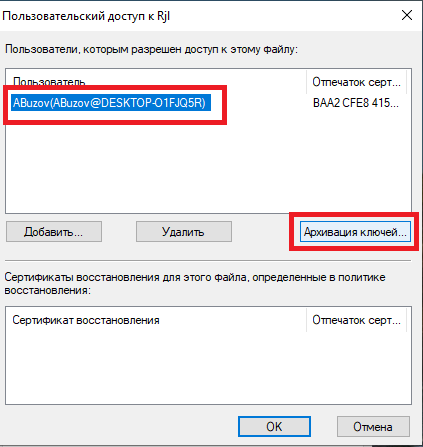

Создание архивной копии сертификата

После шифрования нужно создать архивную копию сертификата и ключа шифрования. Это необходимо для того, чтобы не потерять доступ к зашифрованным файлам.

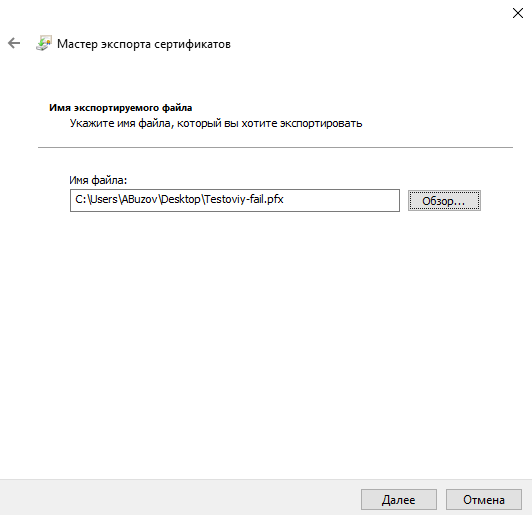

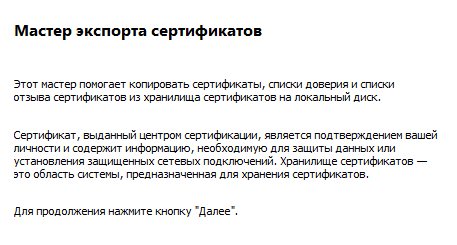

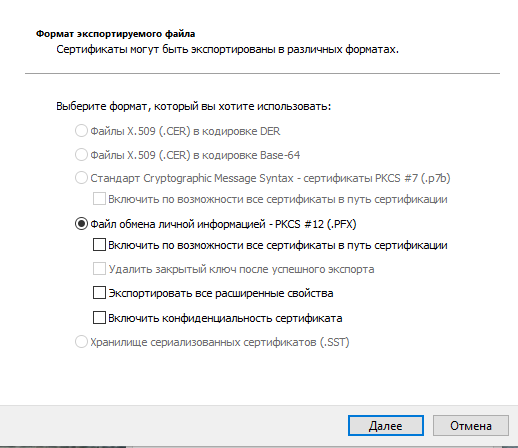

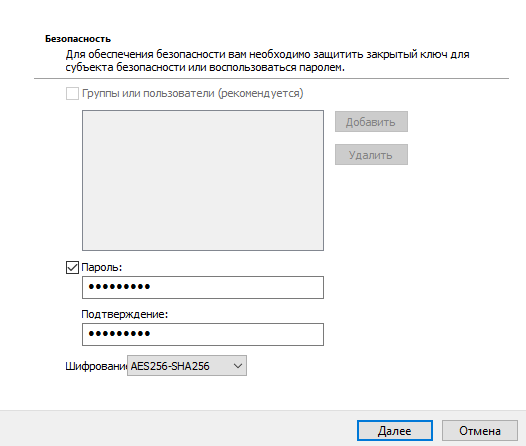

Для этого нужно зайти в свойства файла, перейти дополнительные атрибуты и нажать кнопку «Подробности». Выбрать пользователя и нажать кнопку «Архивация ключа». Появится мастер экспорта сертификатов.

Далее следуйте указаниям мастера и делайте все как на изображениях.

После завершения работы мастера экспорт будет выполнен.

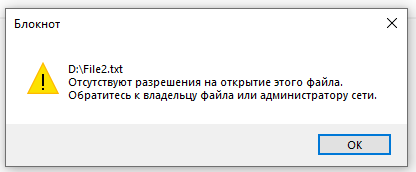

Для проверки того, что файл зашифрован вам нужно создать вторую учетную запись с обычным доступом и зайти под ней в операционную систему. После входа попробуйте открыть зашифрованный файл.

Вы получите ошибку доступа.

Если сертификат утерян

Мы сделали бекап, нам нужно сохранить его для дальнейшего использования, например переместим его на флешку. Представим, что по какой-то причине наш сертификат пропал из операционной системы. Давайте удалим сертификат вручную.

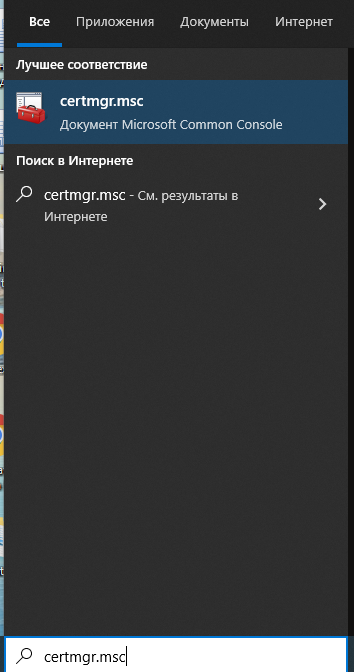

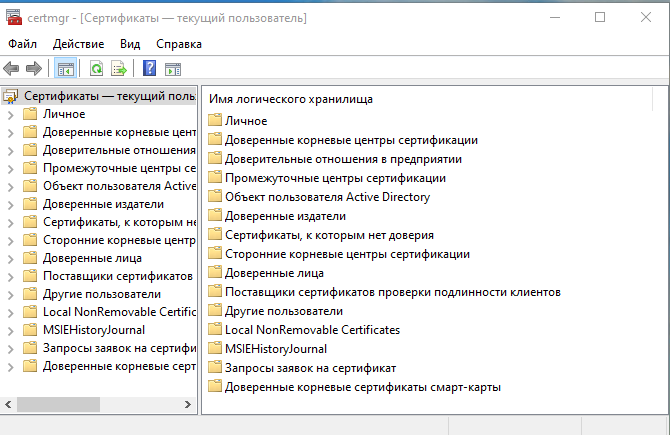

Для этого откроем сертификаты текущего пользователя — certmgr.msc.

В появившемся окне откройте раздел «Личное». Удалите сертификат текущего пользователя. После перезагрузки компьютера зашифрованный файл будет недоступен.

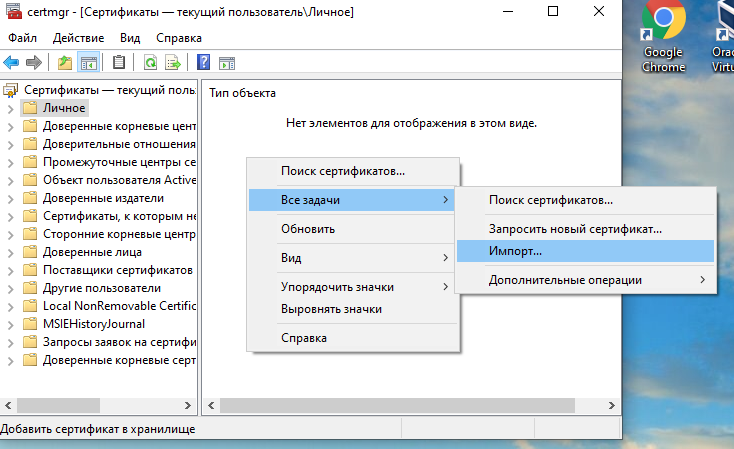

Для получения доступа нам нужно скопировать на компьютер сертификат с флешки. Затем запустить сертификаты текущего пользователя (certmgr.msc). Перейти в папку «Личное» и запустить мастер импорта сертификатов. С помощью подсказок мастера выполните импорт сертификата.

После этого доступ к зашифрованным файлам будет восстановлен.

⇡#BitLocker — новые возможности шифрования дисков

Потеря конфиденциальных данных часто происходит после того, как злоумышленник получил доступ к информации на жестком диске. Например, если мошенник каким-то образом получил возможность прочитать системные файлы, он может попробовать с их помощью найти пользовательские пароли, извлечь персональную информацию и т.д.

В Windows 7 присутствует инструмент BitLocker, который позволяет шифровать весь диск, благодаря чему данные на нем остаются защищенными от сторонних глаз. Технология шифрования BitLocker была представлена Windows Vista, а в новой операционной системе она была доработана. Перечислим наиболее интересные нововведения:

- включение BitLocker из контекстного меню «Проводника»;

- автоматическое создание скрытого загрузочного раздела диска;

- поддержка агента восстановления данных (DRA) для всех защищенных томов.

Напомним, что данный инструмент реализован не во всех редакциях Windows, а только в версиях «Расширенная», «Корпоративная» и «Профессиональная».

Защита дисков с помощью технологии BitLocker сохранит конфиденциальные данные пользователя практически при любых форс-мажорных обстоятельствах — в случае потери съемного носителя, кражи, несанкционированного доступа к диску и т.д. Технология шифрования данных BitLocker может быть применена к любым файлам системного диска, а также к любым дополнительно подключаемым носителям. Если данные, которые содержатся на зашифрованном диске, скопировать на другой носитель, то информация будет перенесена без шифрования.

Для обеспечения большей безопасности, BitLocker может использовать многоуровневое шифрование — одновременное задействование нескольких видов защиты, включая аппаратный и программный метод. Комбинации способов защиты данных позволяют получить несколько различных режимов работы системы шифрования BitLocker. Каждый из них имеет свои преимущества, а также обеспечивает свой уровень безопасности:

- режим с использованием доверенного платформенного модуля;

- режим с использованием доверенного платформенного модуля и USB-устройства;

- режим с использованием доверенного платформенного модуля и персонального идентификационного номера (ПИН-кода);

- режим с использованием USB-устройства, содержащего ключ.

Прежде чем мы рассмотрим подробнее принцип использования BitLocker, необходимо сделать некоторые пояснения. Прежде всего, важно разобраться с терминологией. Доверенный платформенный модуль — это специальный криптографический чип, который позволяет выполнять идентификацию. Такая микросхема может быть интегрирована, например, в некоторых моделях ноутбуков, настольных ПК, различных мобильных устройствах и пр.

Этот чип хранит уникальный «корневой ключ доступа». Такая «прошитая» микросхема — это еще одна дополнительная надежная защита от взлома ключей шифрования. Если эти данные хранились бы на любом другом носителе, будь то жесткий диск или карта памяти, риск потери информации был бы несоизмеримо выше, поскольку доступ к этим устройствам получить легче. С помощью «корневого ключа доступа» чип может генерировать собственные ключи шифрования, которые могут быть расшифрованы только с помощью доверенного платформенного модуля. Пароль владельца создается при первой инициализации доверенного платформенного модуля. Windows 7 поддерживает работу с доверенным платформенным модулем версии 1.2, а также требует наличия совместимой BIOS.

Когда защита выполняется исключительно с помощью доверенного платформенного модуля, в процессе включения компьютера, на аппаратном уровне происходит сбор данных, включая данные про BIOS, а также другие данные, совокупность которых свидетельствует о подлинности аппаратного обеспечения. Такой режим работы называется «прозрачным» и не требует от пользователя никаких действий — происходит проверка и, в случае успешного прохождения, выполняется загрузка в штатном режиме.

Любопытно, что компьютеры, содержащие доверенный платформенный модуль, — это пока лишь теория для наших пользователей, поскольку ввоз и продажа подобных устройств на территории России и Украины запрещены законодательством из-за проблем с прохождением сертификации. Таким образом, для нас остается актуальным только вариант защиты системного диска с помощью USB-накопителя, на который записан ключ доступа.

Технология BitLocker дает возможность применять алгоритм шифрования к дискам с данными, на которых используются файловые системы exFAT, FAT16, FAT32 или NTFS. Если же шифрование применяется к диску с операционной системой, то для использования технологии BitLocker данные на этом диске должны быть записаны в формате NTFS. Метод шифрования, который использует технология BitLocker, основан на стойком алгоритме AES с 128-битным ключом.

Одно из отличий функции Bitlocker в Windows 7 от аналогичного инструмента в Windows Vista состоит в том, что в новой операционной системе не нужно выполнять специальную разметку дисков. Ранее пользователь должен был для этого использовать утилиту Microsoft BitLocker Disk Preparation Tool, сейчас же достаточно просто указать, какой именно диск должен быть защищен, и система автоматически создаст на диске скрытый загрузочный раздел, используемый Bitlocker. Этот загрузочный раздел будет использоваться для запуска компьютера, он хранится в незашифрованном виде (в противном случае загрузка была бы невозможна), раздел же с операционной системой будет зашифрован. По сравнению с Windows Vista, размер загрузочного раздела занимает примерно в десять раз меньше дискового пространства. Дополнительному разделу не присваивается отдельная буква, и он не отображается в списке разделов файлового менеджера.

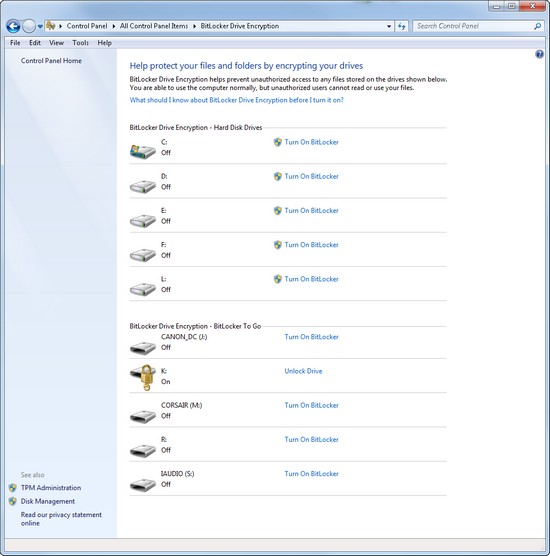

Для управления шифрованием удобно использовать инструмент в панели управления под названием «Шифрование диска BitLocker» (BitLocker Drive Encryption). Этот инструмент представляет собой менеджер дисков, с помощью которого можно быстро шифровать и отпирать диски, а также работать с доверенным платформенным модулем. В этом окне функцию шифрования BitLocker можно в любой момент отменить или приостановить.

⇡#BitLocker To Go — шифрование внешних устройств

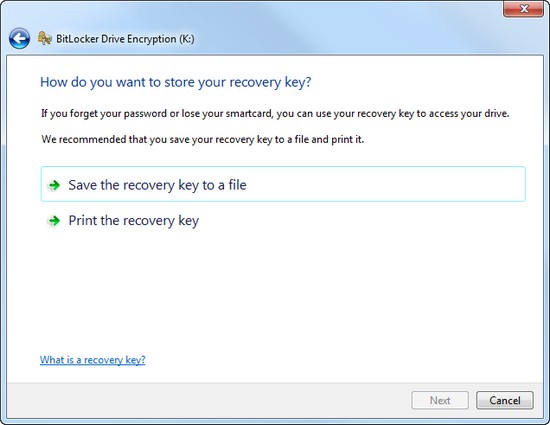

В Windows 7 появился новый инструмент — BitLocker To Go, предназначенный для шифрования любых съемных накопителей — USB-дисков, карт памяти и пр. Для того чтобы включить шифрование съемного диска, необходимо открыть «Проводник», щелкнуть правой кнопкой мыши по нужному носителю и в контекстном меню выбрать команду «Включить BitLocker» (Turn on BitLocker).

После этого будет запущен мастер шифрования выбранного диска.

Пользователь может выбрать один из двух методов разблокировки зашифрованного диска: при помощи пароля — в этом случае пользователю понадобится ввести комбинацию из набора символов, а также при помощи смарт-карты — в этом случае необходимо будет указать специальный ПИН-код смарт-карты. Вся процедура шифрования диска занимает довольно много времени — от нескольких минут до получаса, в зависимости от объема шифруемого накопителя, а также от скорости его работы.

Если подключить зашифрованный съемный носитель, доступ к накопителям обычным способом будет невозможен, а при попытке обратиться к диску, пользователь увидит сообщение:

В «Проводнике» изменится также иконка диска, к которому применена система шифрования.

Чтобы разблокировать носитель, необходимо еще раз щелкнуть правой кнопкой мыши по букве носителя в контекстном меню файлового менеджера и выбрать соответствующую команду в контекстном меню. После того как в новом окне будет верно введен пароль, доступ к содержимому диска откроется, и далее можно будет работать с ним, как и с незашифрованным носителем.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Обеспечение безопасности ОС Windows 7.

Введение.

В операционной системе Windows 7 с самого начала были заложены принципы комплексного обеспечения безопасности. Операционная система Windows 7 развивает технологии, появившиеся в Windows Vista, а также предлагает новые компоненты обеспечения безопасности, которые делают ее самой безопасной из всех выпущенных клиентских операционных систем Windows. Корпорация Microsoft предложила несколько вариантов операционной системы Microsoft Windows 7, каждый из которых ориентирован на удовлетворение потребностей отдельной категории клиентов. Для каждого из основных сегментов рынка – домашних пользователей, малых, средних и крупных предприятий – корпорация Microsoft предложила по меньшей мере один базовый и один расширенный выпуск.

Операционная система поступила в продажу 22 октября 2009 года — меньше, чем через три года после выпуска предыдущей операционной системы Windows Vista.

В линейке Windows NT система имеет номер версии 6.1 (Windows 2000 — 5.0, Windows XP — 5.1, Windows Server 2003 — 5.2, Windows Vista и Windows Server 2008 — 6.0).

Серверной операционной системой того же семейства выступает Windows Server 2008 R2.

Несмотря на агрессивную стратегию по внедрению Windows 10, Windows 7 работает практически на каждом втором компьютере в мире.

После объявления прекращения поддержки системы в январе 2020 года, Windows 7 стала терять свои позиции на рынке, но очень и очень медленно. Большая популярность Windows 7 создает проблемы для Microsoft.

Пользователи не спешат обновляться до Windows 10, даже учитывая тот факт, что до окончания срока поддержки ОС остается менее трех лет.

У каждого продукта Windows есть жизненный цикл. Он начинается при выпуске продукта и заканчивается, когда его поддержка или продажи прекращаются. Знание основных дат жизненного цикла помогает в принятии обоснованных решений о времени обновления или внесении других изменений в используемые программы.

Окончание поддержки — это дата, когда корпорация Майкрософт перестает выпускать автоматические исправления, обновления или оказывать техническую поддержку в Интернете. В этот период следует убедиться, что у вас установлен последний доступный пакет обновления. Без поддержки корпорации Майкрософт пользователи больше не будут получать обновления для системы безопасности, помогающие защитить компьютер от опасных вирусов, программ-шпионов и другого вредоносного программного обеспечения, которое может похитить персональные данные.

| Клиентские операционные системы | Последний пакет обновления | Окончание основной фазы

поддержки |

Окончание расширенной поддержки |

| Windows Vista | Пакет обновления 2 | 10 апреля 2012 г. | 11 апреля 2017 г. |

| Windows 7 | Пакет обновления 1 | 13 января 2015 г. | 14 января 2020г. |

| Windows 8 | Windows 8.1 | 9 января 2018 г. | 10 января 2023 г. |

| Windows 10 | Версия 1703 | 13 октября 2020 г. | 14 октября 2025 г. |

Операционные системы для домашних пользователей

Windows 7 Начальная (Starter). Это издание является самым дешевым и имеет ограниченные возможности, хотя количество запускаемых программ может быть произвольным. Это издание доступно только в 32 разрядном варианте, что соответствует его начальному уровню.

Windows 7 Домашняя базовая (Home Basic) является базовым выпуском для домашних пользователей. В этом издании есть все, что в начальном, а также добавлен ряд удобных возможностей – общий доступ подключения к Интернету, быстрое переключение пользователей, центр мобильности.

Домашняя расширенная (Home Premium) является выпуском с расширенным набором возможностей для домашних пользователей. Здесь к предыдущему изданию ОС добавляется полноценный интерфейс Aero Glass, а также интересные навигационные возможности рабочего стола – Aero Shake и Aero Peek. Пользователю доступны создание домашней группы, мультимедийные возможности, включая Windows Media Center, а также расширенный набор игр.

Windows 7 Максимальная (Ultimate) является выпуском для наиболее требовательных потребителей, желающих воспользоваться всеми преимуществами Windows 7. В этом выпуске есть все лучшее, что Microsoft вложила в Windows 7. В домашних условиях можно извлечь пользу из шифрующей файловой системы и BitLocker, повысив безопасность данных. AppLocker позволит осуществлять контроль действий домочадцев за компьютером. Полезна возможность резервного копирования на сетевой диск.

Операционные системы для бизнеса.

Windows 7 Профессиональная (Professional) предназначена для малого и среднего бизнеса. К функционалу Домашней расширенной (Home Premium) добавлены возможность присоединения к домену, групповые политики, печать с учетом местоположения, расширенные возможности удаленного рабочего стола, шифрование файловой системы и прочие необходимые вещи в бизнес-среде под управлением Windows.

Windows 7 Корпоративная (Enterprise) – расширенный выпуск операционной системы для крупных предприятий. Особое внимание в нем уделено удовлетворению потребностей организаций с глобальной и крайне сложной ИТ инфраструктурой. В крупных организациях защиту данных призван повысить BitLocker, а многонациональные корпорации смогут воспользоваться языковыми пакетами. AppLocker поможет администраторам контролировать набор приложений, запускаемых пользователем, а корпоративный поиск облегчит взаимодействие между работниками. В это издание также включены другие технологии, преимущества которых раскрываются при наличии соответствующей инфраструктуры.

Масштаб бизнеса и состав ключевых технологий поможет руководителям бизнеса сделать выбор между этими двумя изданиями.

В операционной системе Windows 7 реализована многоступенчатая защита: если даже злоумышленнику удастся попасть в систему, он натолкнется на множество других механизмов обеспечения безопасности, которые не дадут ему предпринять каких-либо действий. При разработке операционной системы Windows 7 использовались передовые технологии безопасности. В Windows 7 включено много функций, обеспечивающих безопасность, и прочих улучшений, направленных на защиту компьютеров пользователей от всевозможных угроз, включающих в себя вирусов, червей, вредоносного программного обеспечения spyware и malware.

Spyware (шпионское программное обеспечение, программа-шпион) — программа, которая скрытным образом устанавливается на компьютер с целью сбора информации о конфигурации компьютера, пользователе, пользовательской активности без согласия последнего. Также могут производить другие действия: изменение настроек, установка программ без ведома пользователя, перенаправление действий пользователя.

Malware — вредоносная программа, любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путём копирования, искажения, удаления или подмены информации.

Рассмотрим основные функции и средства защиты, обеспечивающие безопасность операционной системы Windows 7.

Вопрос 1.Средства защиты общего характера

Рассмотрим входящие в состав Windows 7 средства защиты общего характера:

- центр поддержки Action Center;

- управление учетными записями пользователей UAC;

- интерфейс командной строки PowerShell 2;

- платформа фильтрования Windows Filtering Platform.

Центр поддержки Action Center

В ОС Windows Vista параметры безопасности собраны в центре обеспечения безопасности, расположенном в панели управления. В Windows 7 центр обеспечения безопасности стал частью нового Центра поддержки (Action Center). В нем сведены как параметры безопасности, так и настройки других административных задач, например, резервного копирования, разрешения проблем, диагностики и обновления Windows Update. Категории уведомлений, которые можно включить или выключить в центре поддержки, перечислены в диалоговом окне Change Action Center settings (настройка центра поддержки), показанном на рис. 1.

Рис.1. Диалоговое окно настройки Центра поддержки.

Помимо выдачи пользователю уведомлений о возможных проблемах, Центр поддержки также контролирует способ передачи этой информации в Microsoft для поиска решений.

Управление учетными записями пользователей UAC

Управление учетными записями пользователей User Account Control(UAC) создавалось для того, чтобы в системе можно было полноценно работать без прав администратора. В состав UAC входят несколько технологий: учетная запись защищенного администратора, запросы на повышение прав, виртуализация реестра, виртуализация файловой системы и уровни целостности Windows. Впервые управление учетными записями пользователя появилось в ОС Windows Vista. Однако частая выдача запросов UAC в Windows Vista приводила к тому, что пользователи ее отключали. Многие компоненты новых операционных систем были переработаны, чтобы уменьшить количество запросов UAC и обеспечить пользователям более комфортную работу. По сравнению с Windows Vista и Windows Server 2008, в операционных системах Windows 7 и Windows Server 2008 R2 появились следующие улучшения в функционале контроля учетных записей пользователей:

- увеличилось количество задач, которые может выполнять обычный пользователь без запроса подтверждения администратором;

- пользователю с правами администратора разрешается настраивать уровень UAC из Панели управления;

- существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для локальных администраторов в режиме одобрения администратором;

- существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для обычных пользователей.

Многое из того, что в предыдущих версиях Windows требовало административных привилегий, в Windows 7 доступно обычным пользователям. Благодаря использованию для повседневных задач учетной записи со стандартными правами снижается риск, что вредоносное ПО установит нежелательную программу или внесет опасные изменения в систему.

В ОС Windows 7 можно выбрать тип уведомлений UAC и частоту их появления. Имеются четыре основных уровня:

- «Уведомлять при установке программ или попытке внесения ими изменений, а также при изменении параметров Windows пользователем». Это максимальный уровень контроля учетных записей;

- «Уведомлять при установке программ или попытке внесения ими изменений». Этот уровень используется по умолчанию;

- «Уведомлять при попытке установки программ или попытке внесения ими изменений (не затемнять рабочий стол)». Затемнение рабочего стола (так называемый безопасный рабочий стол, Secure Desktop) – это своего рода подтверждение подлинности окна UAC, позволяющее визуально отличить поддельные запросы UAC от настоящих;

- «Не уведомлять ни при установке программ или попытке внесения ими изменений, ни при изменении параметров Windows пользователем». Контроль учетных записей отключен. Использовать этот уровень не рекомендуется. Рекомендуется оставить значение по умолчанию – «Уведомлять при установке программ или попытке внесения ими изменений».

Указанные четыре основных уровня можно настроить в соответствующем разделе Центра поддержки.

В Windows 7 количество запросов на повышение прав сократилось, поскольку обычным пользователям разрешено выполнять больший круг действий. А при использовании учетной записи защищенного администратора некоторые программы из состава Windows 7 самостоятельно могут выполнить повышение прав, не выдавая запроса.

Большинство программ и задач из состава Windows 7 работают со стандартными правами пользователя. Пользователи с правами администратора при входе в систему обладают административными привилегиями. Это позволяет им случайно выполнить или неосознанно разрешить выполнение какой-либо административной задачи. Когда пользователь пытается выполнить административную задачу, например установить новую программу или изменить некоторые параметры системы, сначала производится запрос подтверждения этого действия. Однако такой режим не обеспечивает того же уровня защиты, как и работа со стандартными правами. Этот режим не гарантирует, что вредоносное ПО, уже проникшее на клиентский компьютер, не сможет внедриться в программу, работающую с повышенными правами. Он также не гарантирует, что программа с повышенными правами не попытается совершить вредоносных действий.

Для выполнения повседневных задач пользователям рекомендуется использовать учетную запись со стандартными правами.

Интерфейс командной строки PowerShell 2

В состав Windows 7 входит интерфейс командной строки PowerShell2.0, позволяющий администраторам использовать командлеты (короткие однострочные команды) для управления различными параметрами системы, в том числе настройками безопасности групповой политики. Командлеты можно объединять в группы для создания сценариев. Использование командлетов, как правило, ускоряет выполнение задач по сравнению с графическим интерфейсом. Платформа фильтрования Windows Платформа фильтрования Windows Filtering Platform (WFP) – это набор интерфейсов прикладного программирования (API), который появился еще в Windows Vista. В Windows 7 разработчики могут использовать эту платформу для интеграции отдельных компонентов брандмауэра Windows Firewall в свои приложения, что позволит программам при необходимости отключать некоторые функции брандмауэра.

Вопрос 2. Защита данных от утечек и компрометации

Хищение или потеря корпоративной интеллектуальной собственности вызывает все большее беспокойство в организациях. При создании Windows 7 компания Microsoft уделила повышенное внимание вопросам защиты данных. Windows 7 осуществляет многоуровневую защиту данных в документах, файлах, директориях и на разных уровнях оборудования.

Рассмотрим входящие в состав Windows 7 компоненты и службы, предназначенные для защиты данных от утечек и компрометации:

- шифрование дисков BitLocker;

- BitLocker To Go;

- система шифрования файлов (EFS);

- служба управления правами (RMS);

- управление и установка устройств.

Эффективные технологии и средства предотвращения кражи или разглашения данных были одним из главных пожеланий потребителей при разработке Windows Vista. В Windows 7 эти компоненты получили дальнейшее развитие.

Ряд как новых, так и усовершенствованных компонентов и служб, разработанных корпорацией Microsoft, призван обеспечить лучшую защиту данных на клиентских компьютерах предприятий. Все перечисленные выше технологии призваны обеспечить защиту конфиденциальных данных предприятия. Однако каждая из них работает по своему.

По сути, они дополняют друг друга, и целесообразно использовать их все в рамках единой стратегии обеспечения безопасности предприятия. В зависимости от конкретных нужд каждую из перечисленных технологий можно применять как отдельно, так и в комплексе.

В табл. 1. представлены примеры того, какие из технологий пригодятся для защиты данных в различных ситуациях.

Таблица. Сравнение технологий защиты данных в Windows 7

Шифрование дисков BitLocker

Видео. Как зашифровать диск Bitlocker — ключ восстановления, разблокировка паролем.

Видео. Шифрование системного диска C с Bitlocker в Windows 10, активация TPM, что делать без TPM?

Технология BitLocker предназначена для защиты конфиденциальных данных. Впервые BitLocker появился в Windows Vista. Однако был весьма неудобен, из-за чего не получил широкого распространения. В операционной системе Windows 7 технология BitLocker существенно доработана. В результате чего она стала более функциональна и проста в использовании.

BitLocker – это удобный и надежный вариант защиты данных. При его применении вся информация, размещенная на защищенном жестком диске, всегда находится только в зашифрованном виде. Процедура шифрования/дешифрования осуществляется автоматически при обращении к данным. Если шифрование BitLocker включено на дисках операционной системы, обычная загрузочная последовательность может быть приостановлена, пока не будут предоставлены необходимые учётные данные.

В обновленном BitLocker появился удобный мастер для защиты операционной системы. Для реализации защиты операционной системы необходима специальная организация жесткого диска. На нем должны существовать системный раздел, с которого осуществляется первичная загрузка компьютера, и раздел с файлами операционной системы. Зашифрован может быть только второй из них.

Системный раздел должен оставаться открытым. В Windows Vista разбивать жёсткий диск приходилось вручную. В Windows 7 это делает автоматически специальный мастер.

Для хранения ключей расшифрования допускается использовать USB-накопитель, однако с точки зрения безопасности целесообразно использовать доверенный платформенный модуль TPM для хранения ключей шифрования и предотвращения программных атак на целостность системы или хранящиеся на дисках данные. Это увеличивает надежность хранения критически важных данных. Если такого модуля в системе нет, BitLocker будет обеспечивать защиту данных, но проверка целостности системы проводиться не будет.

Для аутентификации пользователя в BitLocker может использоваться парольная защита или смарт-карта. Кроме того, есть возможность автоматической разблокировки закрытого жесткого диска при входе пользователя в систему.

Отдельно следует отметить возможности BitLocker при работе компьютера в составе корпоративной сети. Дело в том, что в Windows 7 предусмотрена возможность контроля защиты информации администраторами домена. В частности, они могут настраивать использование Active Directory для хранения ключей шифрования. Кроме того, предусмотрена возможность резервирования и восстановления данных в случае утери критически важной информации. Технология BitLocker включена в состав корпоративной (Enterprise)и максимальной (Ultimate) редакций клиентской ОС Windows7.

Предлагаемые технологией BitLocker возможности отвечают следующим потребностям: защита системных дисков операционной системы; защита данных на несъемных дисках; защита данных несъёмных дисках. Технология BitLocker предлагается также для защиты дисков ОС Windows Server 2008 и более поздних.

Защита операционной системы и несъемных жестких дисков.

В рамках этого сценария BitLocker используется для защиты всех несъёмных дисков компьютера, как системных, так и содержащих другие данные. Это рекомендуемая конфигурация, поскольку она обеспечивает защиту всех данных.

Один из главных рисков, для устранения которых создана технология BitLocker, – риск утечки данных с утерянных или украденных компьютеров.

Если злоумышленник получает физический доступ к компьютеру, он может:

- войти в систему Windows 7 и скопировать файлы;

- перезагрузить клиентский компьютер под управлением другой ОС, после чего:

- – просмотреть имена файлов;

- – скопировать файлы;

- – считать содержимое файла гибернации или файла подкачки, где обнаружить открытый текст документов, с которыми велась работа.

Даже если файлы зашифрованы файловой системой EFS, небрежный пользователь может переместить или скопировать файл из защищённого расположения в незащищенное, так что данные будут представлены открытым текстом. Несведущий ИТ-персонал может забыть установить шифрование для скрытых папок, в которых приложения хранят резервные копии файлов, с которыми идет работа.

В целях преодоления указанных рисков следует включить шифрование BitLocker, а также требовать проверки целостности и подлинности загрузочных компонентов перед предоставлением доступа к зашифрованному системному диску.

Технология BitLocker может быть использована для защиты данных на съемных дисках, например, внешних приводах IEEE 1394 и USB, SD-картах и USB-накопителях. Однако следует отметить, что со съёмными дисками связан существенный риск для конфиденциальных данных предприятия. Подобные устройства стали настолько общедоступными, что огромные объемы информации можно очень быстро скопировать и унести с собой. В целях снижения описанного риска компании предпринимают обширные меры, в числе которых – запрет на использование устройств, отключение портов USB и IEEE 1394 и включение защиты последовательности запуска, чтобы компьютер мог загрузиться только в надлежащих условиях.

IEEE 1394 (FireWire, i-Link) — последовательная высокоскоростная шина, предназначенная для обмена цифровой информацией между компьютером и другими электронными устройствами.

Шифрование внешних устройств BitLocker to Go

BitLocker to Go является важной новой функцией поддержки безопасности в Windows 7. С ее помощью пользователи могут шифровать данные на портативных носителях вроде внешних жестких дисков и USB-накопителей. В качестве алгоритма шифрования по умолчанию используется AES с длиной ключа 128 бит, а при необходимости можно увеличить ее до 256 бит.

Advanced Encryption Standard (AES), также известный как Rijndael (произносится [rɛindaːl] (Рэндал)) — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES.

Перед шифрованием данных BitLocker to Go может использовать алгоритм, называемый диффузором (diffuser), основной целью применения которого является получение сильно разнящихся шифрованных данных при незначительно отличающихся исходных. Применение диффузора существенно затрудняет взлом ключей или дешифровку. Данная опция по умолчанию включена. Обеспечиваемый уровень безопасности вполне достаточен не только для защиты личной переписки от любопытных знакомых, но и в корпоративной среде.

Важная задача централизованного управления при внедрении средств шифрования, а именно архивирование ключей восстановления, на случай утраты пользователем данных для доступа к зашифрованной информации успешно решена в Windows 7 – эта информация хранится в Active Directory.

Функция BitLocker to Go обеспечивает защиту данных на съемных дисках даже в том случае, если диск оказывается потерянным или украденным. Защита BitLocker To Go весьма надежна, и даже если у злоумышленника есть физический доступ к диску, это не значит, что у него есть доступ и к данным на этом диске. С помощью групповой политики можно ввести требование включать на съемном диске защиту BitLocker To Go, прежде чем разрешать копирование на него.

Система шифрования файлов

Система шифрования файлов Encrypting File System (EFS) позволяет шифровать файлы и папки для защиты от несанкционированного доступа.

Она полностью встроена в файловую систему NTFS и совершенно прозрачна для приложений. Когда пользователь или программа обращаются к зашифрованному файлу, операционная система автоматически пытается получить ключ расшифрования, после чего выполняет шифрование и расшифрование от имени пользователя. Пользователи, имеющие доступ к ключам, могут работать с зашифрованными файлами так, словно они не зашифрованы, в то время как остальным пользователям доступ будет запрещен.

В ОС Windows 7 в архитектуре EFS появилась полная поддержка эллиптической криптографии (ECC). Благодаря этому EFS отвечает требованиям к шифрованию, предъявляемым стандартом Suite B Агентства национальной безопасности США, и пригодна для защиты секретной информации в государственных учреждениях.

Стандартом Suite B требуется использование для защиты данных алгоритмов AES, SHA и ECC. Стандарт Suite B не допускает использования шифрования RSA, но система шифрования файлов EFS в Windows 7 поддерживает режим совместного использования алгоритмов ECC и RSA. Так обеспечивается обратная совместимость с файлами EFS, которые были зашифрованы алгоритмами из предыдущих версий Windows. Предприятия, использующие RSA и собирающиеся перейти на ECC для соответствия требованиям Suite B, могут воспользоваться ею.

Для максимальной защиты данных рекомендуется использовать и BitLocker, и EFS. Несанкционированный доступ к данным может негативно отразиться на работе предприятия. Это особенно верно в ситуациях, когда за одним компьютером работает несколько пользователей или когда используются переносные ПК. Задача системы шифрования файлов EFS – предотвратить «вынос» конфиденциальных данных самими сотрудниками, а также защитить информацию, находящуюся на утерянных или украденных компьютерах.

Получив физический доступ к компьютеру с незашифрованными данными, злоумышленник может предпринять следующее:

- перезапустить компьютер и повысить свои полномочия до локального администратора, в результате чего получить доступ к данным пользователей;

- попытаться войти в систему компьютера с ОС Windows 7,чтобы скопировать все доступные данные на съемный диск, после чего отправить их по электронной почте или передать по FTP на удаленный сервер;

- перезапустить компьютер под управлением другой ОС, чтобы напрямую скопировать файлы с жесткого диска;

- перезапустить компьютер под управлением другой ОС и считать содержимое файла подкачки, где обнаружить открытый текст документов, с которыми велась работа;

- из простого любопытства сотрудник может просмотреть закрытые файлы, принадлежащие другим пользователям общего компьютера.

Для снижения описанных рисков разглашения данных можно использовать шифрование информации на жестком диске. Усовершенствования технологии EFS в ОС Windows 7 позволят при этом достичь следующих результатов:

- злоумышленник не сможет прочитать зашифрованные файлы, используя другую операционную систему, если у него не будет ключа расшифрования. Для повышения защиты такой ключ можно хранить на смарт-карте;

- злоумышленник не сможет добраться до пользовательских данных с помощью атаки подбора пароля, если ключ EFS, принадлежащий пользователю, хранится на смарт-карте или если вместе с EFS используется шифрование BitLocker, охраняющее хэш пароля и кэшированные учетные данные;

- злоумышленник не сможет получить доступ к конфиденциальным данным пользователя, если с помощью групповой политики включить обязательное шифрование папки «Документы»;

- использование EFS позволяет шифровать данные на нескольких дисках и общих сетевых папках;

- использование EFS позволяет защищать содержимое системного файла подкачки и кэша автономных файлов.

Служба управления правами

Служба управления правами Rights Management Services (RMS) предназначена для обеспечения безопасности и принудительного выполнения правил обращения с конфиденциальными документами, сообщениями электронной почты, веб-содержимым и другими видами информации. Защита обеспечивается благодаря постоянному шифрованию. Когда файл или электронное письмо передается службой RMS по предприятию или через Интернет, получить к нему доступ могут только те, кому это в явной форме позволено. Служба управления правами состоит из следующих трех компонентов:

сервер службы управления правами. Для ОС Windows 7 требуется Windows Rights Management Services for WindowsServer 2003 или более поздней версии;

клиент службы управления правами. Этот клиент встроен в Windows 7;

платформа или приложение службы управления правами.

Платформа или приложение, поддерживающее шифрование и контроль использования информации. Служба управления правами позволяет бороться с риском несанкционированного разглашения конфиденциальной информации. Подобное разглашение может произойти случайно или по злому умыслу. Вот некоторые примеры таких ситуаций.

Не проходившие проверку пользователи анализируют содержимое сети, обращаются к USB-накопителям и переносным жестким дискам либо просматривают недостаточно защищенные общие папки и хранилища на сервере.

Прошедшие проверку пользователи отправляют конфиденциальную информацию неразрешенным получателям в пределах или вне пределов организации.

Прошедшие проверку пользователи копируют или перемещают закрытую информацию в неразрешенные расположения или программы либо с разрешенного устройства на неразрешенное, например, на съемный диск.

Прошедшие проверку пользователи случайно дают неразрешенным получателям доступ к закрытой информации через программу обмена мгновенными сообщениями или по одноранговой сети.

Прошедшие проверку пользователи распечатывают конфиденциальную информацию. Распечатку могут случайно обнаружить иные сотрудники, которые могут скопировать ее, отправить по факсу или по электронной почте. Для эффективной защиты информации, находящейся в общем доступе или совместной работе, рекомендуется напрямую использовать службы управления правами. В этом случае защита обеспечивается автоматически по мере передачи данных между хостами, устройствами и общими папками.

Управление и установка устройств

Тот факт, что пользователи могут подключать к своему компьютеру новое оборудование стандарта Plug and Play, например USB-накопители или иные съемные устройства хранения, представляет собой существенный риск безопасности, с которым приходится бороться администраторам. Он состоит не только в том, что в случае установки неподдерживаемого оборудования становится сложнее обеспечивать надлежащую работу компьютера, но и в том, что так можно скопировать конфиденциальные данные. Несанкционированное добавление или удаление устройств представляет собой большой риск, поскольку так можно запустить вредоносную программу, удалить нужные данные или внести нежелательные.

Вот некоторые примеры таких ситуаций.

Прошедший проверку пользователь случайно или намеренно копирует конфиденциальные файлы с разрешенного устройства на неразрешенное съемное устройство. Как частный случай копирование происходит из зашифрованного расположения в незашифрованное на съемном устройстве.

Злоумышленник входит в систему на компьютерах прошедших проверку пользователей и копирует данные на съемный диск.

Злоумышленник помещает на съемный диск или в общую сетевую папку вредоносный сценарий автозапуска, устанавливающий вредоносное ПО на оставленный без присмотра компьютер.

Злоумышленник устанавливает запрещенное устройство слежения за нажатием клавиш, которое перехватывает учетные данные пользователя для проведения атаки.

Для противостояния описанным рискам рекомендуется защитить компьютеры от установки и использования неразрешенных устройств. В групповую политику внесено немало изменений, позволяющих полнее контролировать попытки установки неподдерживаемых или неразрешенных устройств. Однако важно понимать, что устройство устанавливается не для одного пользователя. После установки оно обычно доступно всем пользователям компьютера. ОС Windows 7 обеспечивает контроль доступа к установленным устройствам (чтение и запись) на уровне пользователей.

Например, одной учетной записи можно разрешить полный доступ на чтение и запись к установленному устройству, например USB-накопителю, а другой учетной записи того же компьютера – доступ только для чтения.

Вопрос 3. Защита от вредоносного ПО

Вредоносная программа – это любая программа или файл, которые могут нанести вред пользователю компьютера. Например, вредоносными являются компьютерные вирусы, черви, троянские программы, комплекты программ rootkit и шпионское ПО, собирающее информацию о пользователе без его разрешения.

ОС Windows 7 содержит следующие новые и усовершенствованные технологии, обеспечивающие повышенную защиту от вредоносных программ:

средства биометрической защиты;

защитник Windows;

антивирус Microsoft Security Essentials;

средство удаления вредоносных программ (MSRT);

брандмауэр Windows;

технология AppLocker.

Необходимо также помнить, что вход в систему в качестве обычного пользователя является настоятельно рекомендуемой мерой обеспечения безопасности. Если на предприятии используется стратегия глубокой обороны (defenseindepth), возможно также использование других средств сканирования, доступных либо как часть Windows 7, либо в виде отдельных загрузок.

Средства биометрической защиты

В предыдущих версиях Windows сканеры отпечатков пальцев поддерживались как средство входа в систему. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать владельцы компьютеров, оснащенных устройствами чтения отпечатков пальцев. Биометрическая платформа Windows Biometric Framework, входящая в состав Windows 7, обеспечивает настройку биометрических устройств, единообразное представление сканеров отпечатков пальцев и других биометрических устройств в форме, удобной высокоуровневым приложениям, а также позволяет в единой манере использовать приложения по анализу отпечатков пальцев.

Появление в ОС Windows 7 поддержки биометрии позволяет создать дополнительный уровень проверки, в рамках которого пользователь должен предъявить что-то, что является его частью. Этот подход снижает риски, связанные с недостатками паролей и смарт-карт. Хотя Windows 7 поддерживает много различных способов биометрической проверки подлинности, распространенность и доступность сканеров отпечатков пальцев делает именно эту технологию наиболее часто встречающейся.

Проверка отпечатков пальцев обладает следующими преимуществами:

обычно отпечатки пальцев не меняются в течение всей жизни;

за всю историю не было обнаружено ни одной пары одинаковых отпечатков (даже у однояйцевых близнецов);

сканеры отпечатков пальцев теперь более доступны;

процесс сканирования прост и занимает мало времени;

высокая надежность сканирования, то есть более низкий коэффициент ложного пропуска по сравнению с другими формами биометрического анализа, например распознавания лица или голоса. Однако у этой формы установления личности есть и следующие недостатки:

при повреждении пальца становится невозможным пройти проверку;

исследования показали, что некоторые системы распознавания отпечатков пальцев можно обойти, представив «обманку»;

возраст или характер работы пользователя могут не позволить ему успешно проходить проверки.

Обычно наряду с биометрическим подтверждением пользователю необходимо представлять какое-либо иное свидетельство, например ключевую фразу, ПИН-код или смарт-карту, поскольку биометрические устройства можно обмануть.

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows7 включен специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений Защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска.

Когда программа пытается внести изменения в защищенную часть Windows 7, Защитник Windows запрашивает у пользователя согласие на эти изменения, чтобы предотвратить возможную установку шпионской программы.

Полезной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet.

Microsoft SpyNet – это сетевое сообщество, призванное научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Оно также борется с распространением новых видов этих программ. Если Защитник Windows обнаруживает программу или изменение, внесенное ею, которые еще не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение. И наоборот, действия, предпринимаемые вами, помогают другим пользователям определиться с решением. Шпионские программы представляют серьезную опасность для предприятия.

Чаще всего риски, исходящие от такого ПО, сводятся к следующему:

несанкционированное разглашение конфиденциальной деловой информации;

несанкционированное разглашение личных данных о сотрудниках;

захват контроля над компьютерами со стороны неустановленных лиц;

потери производительности из-за негативного эффекта, оказываемого шпионским ПО на стабильность и скорость работы компьютеров;

рост стоимости поддержки, вызванный заражением;

потенциальный риск шантажа, связанного с попавшей не в те руки конфиденциальной информацией.