Пользователь ESET Антон Севостьянов подготовил руководство по развертыванию и администрированию сети на основе выделенного сервера.

Сегодня хочу рассказать о настройке Windows Server 2008 R2 в условиях, приближенных к боевым (то есть в виртуальной среде). Такой подход позволит в домашних условиях протестировать и изучить все возможности данной технологии.

В статье рассматриваются следующие вопросы:

- настройка DNS сервера;

- установка Active Directory;

- взаимодействия учетных записей в рабочей группе и в домене;

- подключение компьютеров к домену;

- создание доменных пользователей;

- управление доступом к ресурсам;

- настройка DHCP сервера;

- подключение сети к интернет;

- настройка групповой политики;

Для начала вам понадобится 64-разрядная операционная система Windows и программа управления виртуальными машинами (например, VMWare). Минимальные системные требования: 6 Гб ОЗУ и 70 Гб свободного места на жестком диске.

Требования к ресурсам вашего ПК зависят от того, сколько машин будет в виртуальной сети и какие на них установлены ОС.

Установка клиентских машин с ОС Windows 7, 8.1 и 10

В нашем примере будет 4 компьютера под управлением Windows Server 2008 R2, 7, 8.1 и 10. Таким образом, 4 Гб оперативной памяти понадобится только для работы виртуального полигона.

Начинаем с установки и настройки DNS-сервера. С помощью программы VMWare создаем серверную и клиентские виртуальные машины:

Файл Новая виртуальная машина Выборочный Указываем установочный образ системы Windows 2008 R2 Путь к виртуальной машине D:VirtualMashinDomain 2008R22008R2 1Гб Использовать только сеть для узла Создать виртуальный диск: 40 Гб, хранить в одном файле Готово

Затем устанавливаем ОС Windows Server 2008 R2:

- Запускаем виртуальную машину

Открываем BIOS (клавиша F2) и проверяем правильность настроек для загрузки с виртуального привода. Нужно убедиться, что у виртуального привода установлен высший приоритет. Если это не так, меняем соответствующие настройки в BIOS

Аналогичным образом создаем виртуальные машины для клиентских операционных систем.

Перед настройкой DNS-сервера, переименовываем его в server, чтобы назначение компьютера в сети было понятно:

Мой компьютер ПКМ Свойства Имя компьютера Изменить параметры Изменить server ОК Перезагрузка

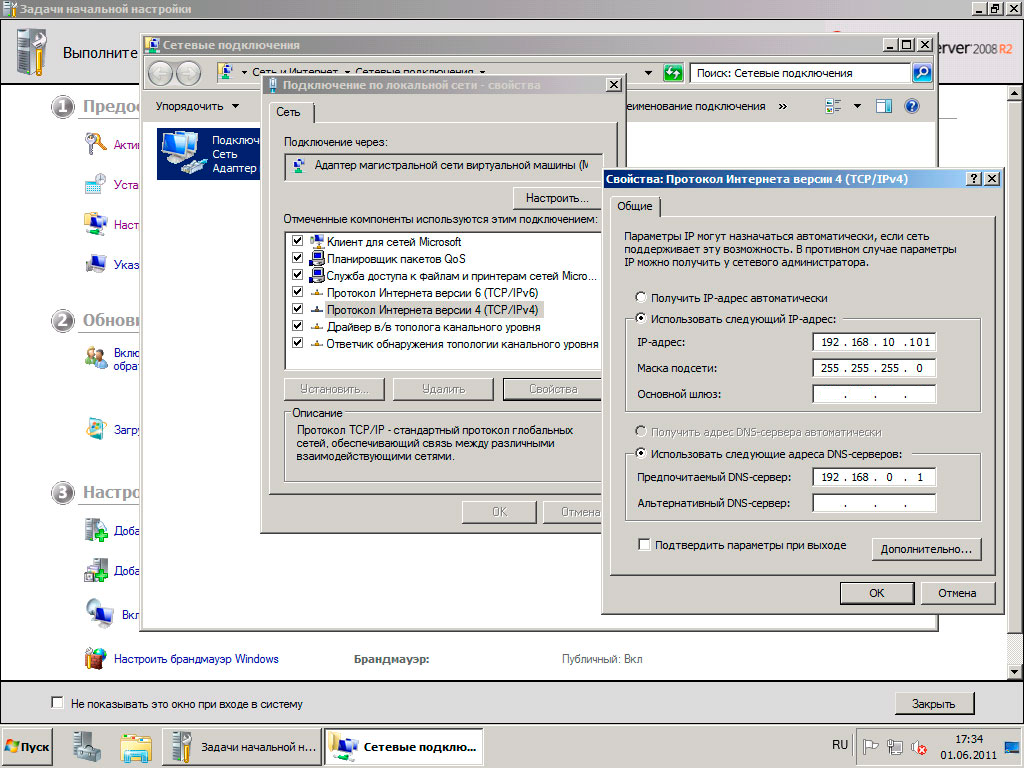

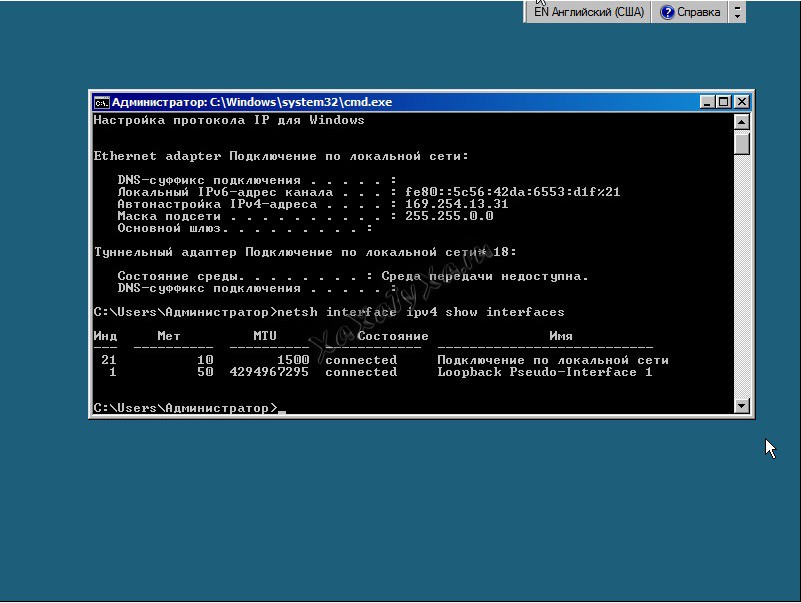

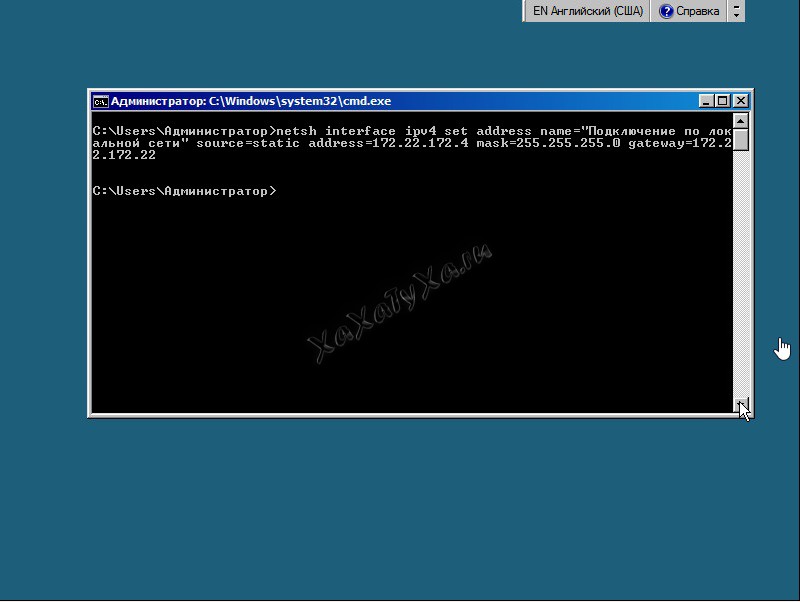

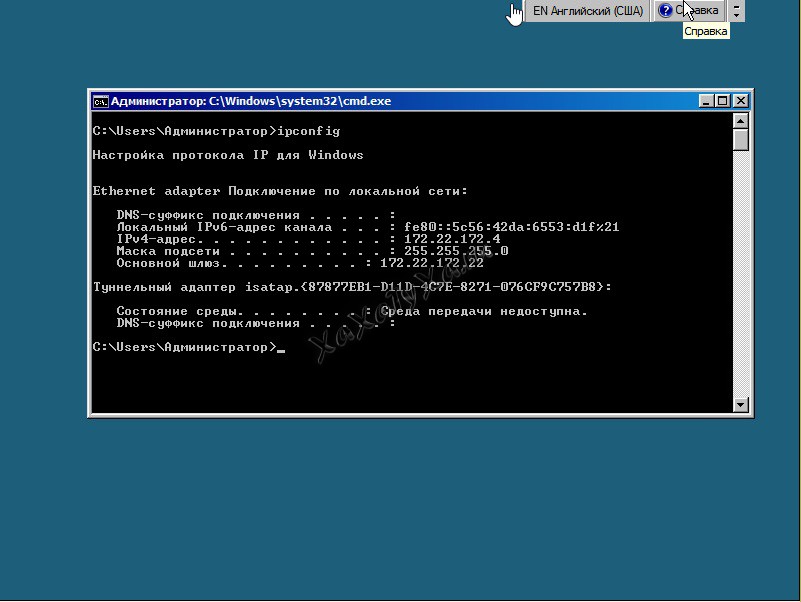

Теперь назначаем сетевой карте статический IP-адрес, так как у сервера IP-адрес меняться не должен:

Центр управления сетями и общим доступом Подключение по локальной сети Свойства Протокол интернета версии 4

Устанавливаем значения:

IP: 192.168.0.1

Mask: 255.255.255.0

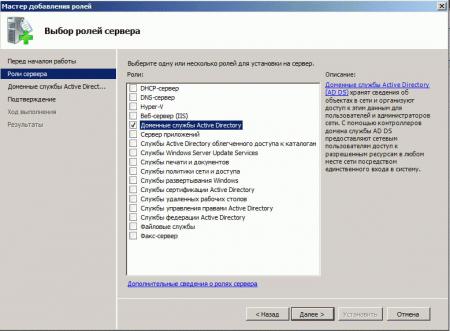

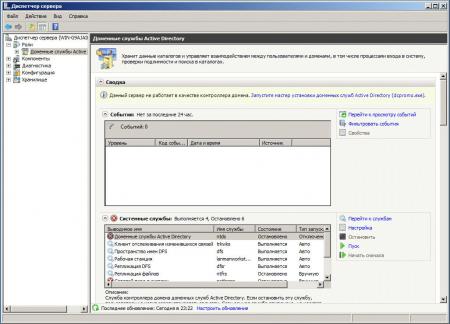

Теперь переходим настройке DNS-сервера:

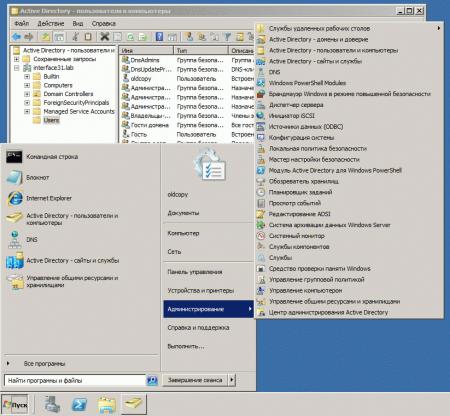

Пуск Администрирование Диспетчер сервера Роли Добавить роли Далее DNS-сервер Далее Далее Установить Закрыть

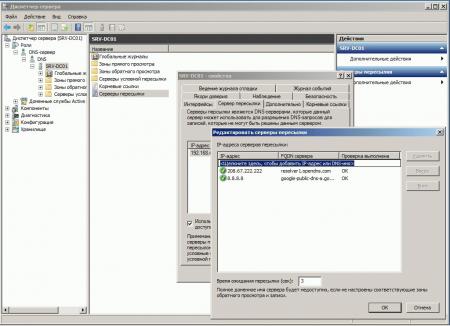

Далее сконфигурируем DNS-сервер:

Пуск Администрирование Диспетчер сервера Роли DNS-сервер DNS Server ПКМ Настроить DNS Создать зоны прямого и обратного просмотра

Зона прямого просмотра — преобразование имени в адрес, зона обратного просмотра —– преобразование адреса в имя. Выбираем «Да, создать зону прямого просмотра», затем «Основная зона», то есть зона будет храниться и обновляться на сервере. Дополнительная зона создается в ситуации, когда основная хранится на другом сервере, а на текущем сервере сохраняется копия. Это нужно для распределения нагрузки на основной сервер:

Имя зоны: office.local Создать новый файл зоны Динамическое обновление зоны

Создание файла office.local

Записи в DNS необходимо регулярно обновлять. Если у компьютера изменится IP-адрес, он должен быть изменен в записи, относящийся к доменному имени этого ПК, чтобы другие компьютеры знали, к какому IP-адресу нужно обращаться. Если записи не соответствуют действительности, то компьютер просто не сможет получить доступ к сети.

Существует несколько вариантов динамического обновления зоны DNS:

- Разрешить только безопасные динамические обновления. Рекомендуется использовать этот способ. Однако опция будет недоступна до создания домена, пока не установлена служба Active Directory.

- Разрешать любые динамические обновления — эту настройку лучше не использовать, так как данные могут быть недостоверны

- Запретить динамическое обновление — записи придется обновлять вручную. Выбираем этот способ, пока динамические обновления неактивны. После поднятия домена просто изменяем настройки

В нашем примере сервер будет всего один, поэтому пересылка запросов не потребуется:

Серверы пересылки Нет, не пересылать запросы Готово

Надеюсь, статья пригодилась. Пишите замечания в комментариях!

Антон Севостьянов

системный администратор, www.sys-team-admin.ru

1 2

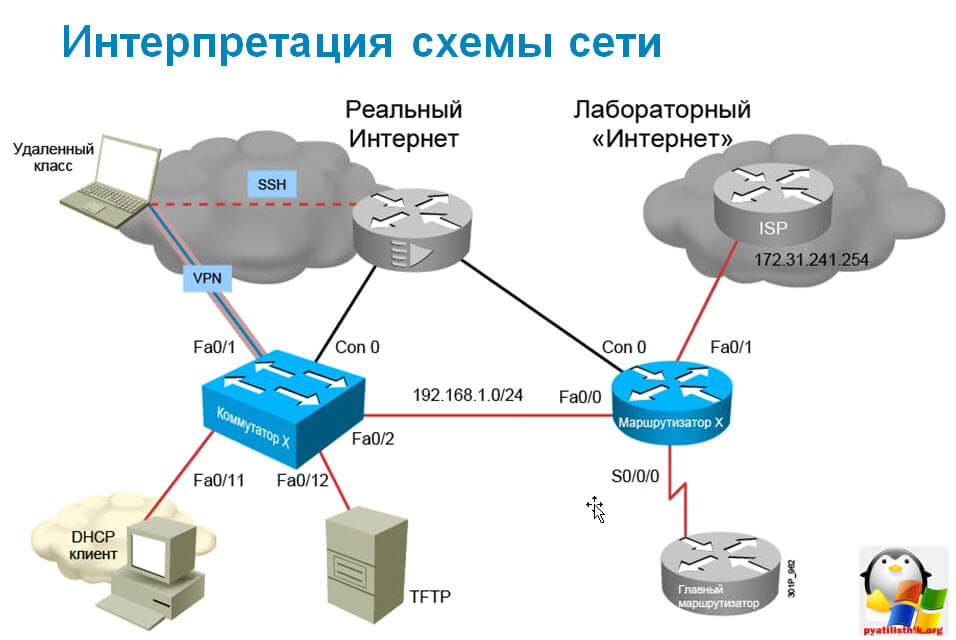

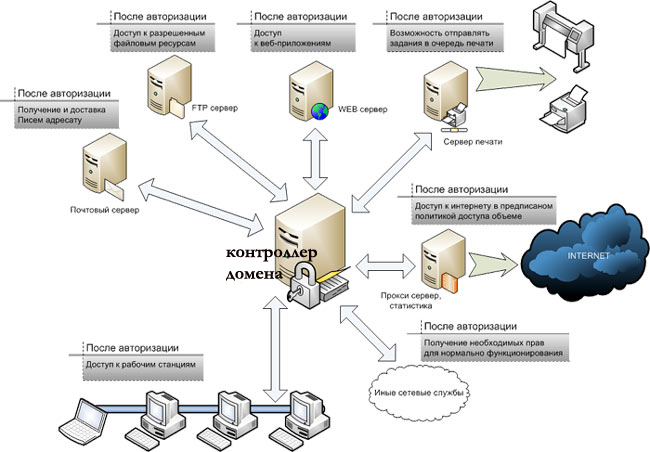

2 Планирование структуры сети

Основная задача локальной сети — поддержка потребностей ее участников определенными службами. Это может быть общий доступ к ресурсам файла и периферии, работе с базами данных, работе в Интернете и т.д. Каким образом пользователь получит нужную информацию, его абсолютно не интересует, как и не интересует способ подключения к сети.

Но если процесс получения информации или доступа к определенной службе, также остальные действия пользователей должны контролироваться, это однозначно влияет на выбор метода функционирования сети и как следствие — метод управления им.

Способ работы сети, как правило, выбирается еще до ее монтажа и проектирования. Количество будущих пользователей известно на этапе проектирования сети, это значение является главным при выборе способа функционирования сети. Мало того, именно это и позволяет спрогнозировать стоимость сети с учетом необходимых аппаратных средств, таких как серверы.

Сегодня, когда предприятие касается созданием локальной сети, используются следующие способы ее функционирования

— Работа в составе рабочей группы или групп. Самый простой метод устройства работы в сети, подразумевает использование статического обращения IP или динамичного обращения IP, организованные на аппаратном уровне, например в маршрутизаторе или управляемом коммутаторе. Любое централизованное управление, в этом случае, не производится из-за отсутствия адекватных механизмов.

— Работа в составе домашней группы. Поддержка домашних групп появилась в ОС Windows 7. Это определенное подобие для управления, которое ориентируется на работу малых сетей, по-видимому — сети в условиях дома.

— Работа в составе домена. Стандартный принцип функционирования сети, которая используется, когда необходимо иметь полный контроль над процессами в сети.

Необходимо отметить, что метод функционирования так называемых «домашних» сетей неявляется результатом логического выбора. Это вполне объясняется самой хаотичностью «домашней» сети, а именно — использование оптимального по скорости/цене подхода соединения компьютеров. В связи с этим практически всегда применяется работа в составе рабочих групп.

2.1 Организация офисной сети на основе Windows Server 2008

Вместо того чтобы действовать без определенного плана и целей и просто создавать новые серверы, загружать прикладные программы и внедрять их в существующую сетевую среду, этот процесс предпочтительнее организовать, управлять связанными с ним рисками и давать подробное определение желаемого конечного состояния.

На первых шагах выполняется более точная оценка масштабов проекта, т.е., по сути, написание краткого изложения проектной документации. Оно должно содержать высоко¬уровневое определение содержания проекта и причин, почему организация тратит время и ресурсы на его реализацию.

Создание такой оценки масштабов работ требует понимания различных целей, которые поставила перед собой организация — частей мозаики, которые необходимо подогнать друг к другу, чтобы выполнить цели, определенные компанией в проекте. В случае Windows Server 2008 главными фрагментами этой мозаики, конечно же, являются серверы, которые будут отвечать за предоставление ключевых сетевых функций, серверы, которые будут отвечать за обработку и управление данными, серверы, которые будут отвечать за предоставление доступа к информации, а также серверы, которые будут отвечать за работу конкретных приложений.

Чтобы обеспечить успех проекта по внедрению Windows Server 2008, важно сначала получить детальное представление о целях и намерениях компании, которыми руководствуются и пользуются в ее различных отделах. Может показаться противоестественным начинать с такого высокого уровня и не обращать внимания на детали, однако это позволяет прояснить реальные цели проекта и положить начало полезным дискуссиям.

Примером полезности определения производственных целей и намерений может служить выявление у организации желания иметь нулевое время простоя при доступе к файлам; для этого понадобится внедрить технологию DFS (Distributed File System — распределенная файловая система) или средство Windows Clustering (Кластеризация Windows). Определение сначала общих целей и намерений, по сути, приводит получению общих контуров технического решения, которое позволит удовлетворить все желаемые организацией критерии с затратами меньшего количества средств и получением более легкого в управлении результата .

Для того чтобы проект считался успешным, в каждой организации должны быть определены и удовлетворены свои цели и задачи. Эти цели и задачи, по сути, представляют собой снимок конечного состояния, которого стремится достичь компания или организация. В случае небольших компаний это может быть определено в ходе проведения нескольких сеансов мозгового штурма, а в более крупных компаниях требовать более серьезных обсуждений и привлечения помощи внешних специалистов или фирм.

Когда решение использовать в качестве метода функционирования доменной структуры локальной сети принимается, есть ряд вопросов, решение которых необходимо коснуться максимальным вниманием. Это требует сложность работы такой системы, а также достаточно серьезных денежных затрат, которая будет необходима для того, чтобы спроектированить и организовать работу локальной сети.

Работа доменной структуры сети подразумевает использование компьютерного управления с адекватной серверной операционной системой, установленной на нем. Это требует не только корректный отбор конфигурации сервера и выбора операционной системы, но также и определения его дополнительной функциональности.

Выбор серверной операционной системы представляет реализованное решение, однозначно определяя будущее и возможности локальной сети, управление которой она будет осуществлять.

Есть много серверных операционных систем, у которых уже было время, чтобы рекомендовать себя в работе. ОС Windows Server 2008 — «венец» возможностей всех существующих операционных систем семейства Microsoft и дает усовершенствованную работу методов управления локальной сети любого масштаба.

Здесь только некоторые особенности ОС Windows Server 2008, которые могут стать причиной ее использования:

— Полностью 64-разрядная операционная система (32-разрядные разновидности не существуют) с высокодифференцированной поддержкой работы 32-разрядных приложений. Параллельная работа с 256 процессорами, а также есть более эффективная система управления оперативной памятью;

— Технология гипер виртуализации, позволяющего работать с виртуальными машинами, использующими под их потребностями для 64 процессоров. Посредством данной технологии на одном сервере возможно организовать работу сразу несколько виртуальных серверов, обеспечивая таким образом, очень быструю миграцию данных от одного сервера к другому;

— Расширение командной строки PowerShell, позволяет выполнять сценарий (так называемый командлеты), который дает возможность автоматизировать несколько моментов, относительно администрации сети;

— Новый метод удаленного доступа к ресурсам DirectAccess, который необходим, чтобы войти в загруженные каналы связи высокодифференцированного доступа к управлению документов, а также к любым данным;

— Новая технология Core Parking, позволяет уменьшать потребление электроэнергии многоядерных процессоров до минимума, прослеживая реальные потребности в производительности и отключении неактивных ядер или их быстрой активации при необходимости;

— Новая система кэширования Branch Cache, давая эффективно управлять трафиком между удаленными точками и центральным подающим;

— Интегрирование в максимально возможной степени значительного количества служб в одной операционной системе, которая позволяет использовать дополнительные срверные функции;

— Новая версия распрастраненного сервера управления веб-приложениями IIS 7.5, основанная на самой современной версии технологии ASP.NET;

— Новые возможности Active Directory: а именно, Корзина Active Directory — позволяет стирать и восстанавливать объекты Active Directory, соединения с несуществующим доменом, новым центром администрирования учетных записей и многих других вещей;

— Плотное интегрирование с системами Windows 7.

Это только часть возможностей, которые предоставляет операционная системи Windows Server 2008 системному администратору. Но главное ее преимущество заключается в том, что, в отличие от предыдущих операционных систем, Windows Server 2008 позволяет сделать то, что достигается путем использования нескольких серверов разного назначения, которые используются для администрирования сети и выполнения заданий, требующих участия системного администратора каждый день.

Сервер, используемый для управления основными процессами, которые происходят на локальной сети, требует достаточную большую емкость. Чем больше серверных ролей приходится выполнять управляющему серверу, тем больше он испытывает загрузку По этой причине не необходимо быть уверенным что, условия производительности сервера значительно отличаются от необходимых условий, которые необходимы нормальному рабочему режиму.

Выбор конфигурации сервера может быть вынесен как на этапе проектирования сети, который позволяет с большей определять стоимость точности создания сети и после того, как сетевое монтирование завершается, и решается вопрос о выборе метода его функционирования.

Если выбор будет сделан к использованию доменной структуры, то этап выбора конфигурации сервера будет обязателен, а покупка сервера — необходимостью.

По выбору конфигурации сервера необходимо рассмотреть следующие особенности его использования:

— Безотказная работа;

— Поддержка аутентификации сетевых пользователей;

— Хранение всех данных об учетных записях поотзователей и компьютеров;

— Возможность использования для производительности дополнительных ролей, например DNS — и серверных DHCP;

— Возможность использования для службы веб-приложений;

— Возможность использования дополнительного ПО, например корпоративная антивирусная система;

— Возможность подключения системы архивирования данных, например стримера;

— Синхронизация времени на всех компьютерах сети.

Кроме того, важный вопрос — выбор разновидности сервера: отдельная установка или монтаж на стойке.

Отдельная установка подразумевает использование сервера отдельно, что со временем приводит к тому, что серверная комната оказывает загруженной серверами разного назначения. Чтобы сохранить порядок, необходимо использовать импровизированные трибуны мебели, которые позволяют устанавливать сервер в два три ряда.

Очень часто (особенно это касается больших сетей) в серверной присутствуют специальные серверные стойки, которые используются для установки серверов стоечного типа разного назначения. При этом, как правило, для управления серверами применяется одна клавиатура с монитором и система KVN-переключателей, которая позволяет переключать системы ввода и системы отображения на нужный сервер. Это достаточно удобно, как передние панели сервера всегда перед глазами, который позволяет выносить визуальный контроль их удобства обслуживания, и у трибун есть таким образом довольно приемлемые габариты.

Не смотря на то что стоечный сервер занимает меньше места, он имеет существенный недостаток по сравнению с отдельно стоящим сервером — как правило, используется только один блок питания. В отдельном сервере фактически это всегда устанавливается два блока питания, один из которых является резервом, позволяя поддерживать удобство обслуживания сервера, даже если первый блок питания перестал работать.

Ниже перечислены некоторые основные встроенные функции сервера приложений в Windows Server 2008 .

— Контроллер домена (Domain Controller). Как и в предыдущих версиях операцион-ной системы Windows, контроллер домена позволяет пользователям посредством аутентификации подключаться к домену для получения доступа к сетевым ресурсам.

— Сервер глобального каталога (Global Catalog Server). Сервер глобального ката-лога — это контроллер домена, на котором также хранится набор объектов AD DS из других доменов в лесе. Когда какой-то внутренний или внешний пользователь с соответствующими правами доступа хочет просмотреть список имеющихся в лесе пользователей Active Directory, сервер глобального каталога предоставляет ему такой список.

— Сервер DNS (DNS Server). Система доменных имен (Domain Name System — DNS) создает список имеющихся в сети серверов и систем и их IP-адресов, так что сервер DNS, соответственно, предоставляет информацию о подключенных к сети устрой-ствах.

— Сервер DHCP (DHCP Server). Протокол DHCP (Dynamic Host Configuration Protocol — протокол динамического конфигурирования хостов) назначает подключаемым к сети устройствам сетевые адреса в стандарте IPv4 и/или IPv6. В Windows Server 2008 предлагается служебная функция, которая позволяет упрощать назначение DHCP- адресов сетевым устройствам.

— Кластерный сервер (Cluster Server). Когда отказоустойчивость играет важную роль в организации, кластеризация позволяет обеспечить в случае аварии переключение с одной системы на другую. В Windows Server 2008 имеется возможность связывать системы вместе так, чтобы в случае выхода из строя одной системы ее обязанности переходили к другой.

— Сервер сетевых политик (Network Policy Server — NPS). Сервер NPS представ¬ляет собой предлагаемую Microsoft реализацию сервера и прокси-сервера RADIUS (Remote Authentication Dial-in User Service — служба удаленной аутентификации пользователей по коммутируемым линиям). Он умеет выполнять с помощью централизованного подключения аутентификацию, авторизацию и учет для многих типов сетевого доступа, беспроводных соединений и соединений виртуальной частной сети (VPN) включительно, а также маршрутизировать сообщения об аутентификации и ведении учета других серверов RADIUS и выступать в роли сервера оценки работо¬способности для точек доступа в сеть (Network Access Points — NAP).

— Сервер удаленных рабочих столов (Remote Desktop Server — RDS). Вместо пол-нофункциональных настольных или переносных компьютеров в организациях для пользователей могут быть установлены недорогие терминальные устройства, позволяющие получать доступ к сетевым ресурсам. С помощью Remote Desktop Services можно заставить единственный сервер предоставлять сетевой доступ в систему десяткам рядовых пользователей.

— Сервер удаленного доступа (Remote Access Server — RAS). Если удаленный поль¬зователь должен получать доступ к сетевым службам, службы удаленного доступа Windows Server 2008 позволяют удаленным системам устанавливать безопасное удаленное соединение.

— Веб-сервер (Web Server). Поскольку все больше и больше технологий поддерживает веб-возможности и обслуживается на веб-серверах, в Windows Server 2008 предлагается технология, позволяющая обслуживать подобные приложения так, чтобы к ним можно было получать доступ с помощью браузера.

— Сервер медиасредств (Media Server). Из-за расширения спектра обмениваемой информации от текстовых документов и электронных таблиц до сложных медиадан- ных, таких как аудио- и видеофайлы, в Windows Server 2008 предлагается источ¬ник для обслуживания и публикации видео- и аудиосодержимого.

— Сервер виртуализации (Visualization Server). В Windows Server 2008 предлага-ются основные возможности для виртуализации серверов, которые позволяют организациям сокращать количество физических серверов до нескольких серверных систем и, следовательно, снижать общую стоимость ГГ-операций.

— Сервер распределенной файловой системы (Distributed File System (DFS) Server).

Для организаций, в которых файлы данных постоянно хранятся на разбросанных повсюду файловых серверах, в Windows Server 2008 предлагается сервер распределенных файловых систем, позволяющий объединять распределенные файлы в одно общее пространство имен.

Эти и другие функции позволяют организациям предоставлять эффективные сетевые службы, превращая технологии Windows Server 2008 в решения, которые способны удовлетворять их производственные потребности .

Active Directory – мощнейший механизм управления локальной сетью. Именно он превращает обычную сеть с использованием рабочих групп в сеть с управляющим сервером, позволяя взять под контроль все происходящие в локальной сети процессы. Прежде чем сетевые пользователи смогут входить в домен, требуется создать необходимую структуру учетных записей, для чего используется механизм Active Directory –пользователи и компьютеры.

В средах предприятий, применяющих сетевые возможности Windows, обычно для обеспечения централизованной регистрационной аутентификации используется служба Active Directory. Служба Active Directory продолжает оставаться ключевым компонентом в Windows Server 2008 и теперь имеет несколько расши¬рений в базовой концепции внутреннего леса организации, а именно — расширенные федеративные леса, которые позволяют службам Active Directory взаимодействовать друг с другом. Более подробно об Active Directory, федеративных лесах, облегченном доступе к каталогам и т.п. будет рассказываться во второй части этой книги.

Windows Server 2008 предоставляет базу для установки таких бизнес-приложений, как Microsoft Exchange, Microsoft Office SharePoint Services, SQL Server и т.д. В этих приложениях изначально задумывалась совмести¬мость с Windows Server 2008 , и позже они будут обновлены так, чтобы использовать и извлекать выгоду от всех новых технологий, которые встроены в Windows Server 2008. К числу некоторых приложений, поставляемых прямо вместе с Windows Server 2008 , относятся: Remote Desktop Services (Службы удаленных рабочих столов), предназначенное для обеспечения доступа тонких клиентов; Windows Media Services (Службы медиасредств Windows), предназначенное для обслуживания аудио- и видеосредств, а также обеспечения возможности широковещания; вспомогательные серверные службы наподобие DNS и DHCP; технологии SharePoint, предназначенные для обмена документами и совместной работы ; службы виртуального сервера.

Улучшением в Windows Server 2008 стала возможность использования консоли Server Manager администратором для получения доступа не только к серверным ресурсам, которые находятся в текущей серверной системе, но также и к тем, которые расположены в удаленных серверных системах. Наличие подобной возможности сводит к минимуму необходимость удаленного входа в системы для их управления и позволяет администраторам получать доступ ко всем остальным серверам в организации с помощью единственного экземпляра консоли Server Manager.

Кроме того, в окне консоли Server Manager в разделе Features (Компоненты) также отображаются другие инструменты, такие как Group Policy Management Console (GPMC) (Консоль управления объектами групповой политики). Это позволяет администраторам редактировать групповые политики, изменять их и применять посредством той же консоли, в которой можно модифицировать параметры DNS, добавлять пользователей и вносить связанные с IP-адресами изменения в параметры конфигурации сайтов .

Windows Server 2008 предоставляет несколько новых преимуществ, которые позвооляют обеспечить более эффективное администрирование сетевых сред. К числу этих преимуществ относятся улучшенные возможности по управлению файлами и данными, (овершенствованные средства мониторинга и отслеживания показателей надежности в целях своевременного выявления и устранения проблем в системе, а также новый инструмент для развертывания образов и новый набор объектов групповой политики, которые позволяют администраторам лучше управлять пользователями, компьютерами и другими объектами Active Directory.

Перед переводом в новую сетевую среду последних пользователей, помимо банкета по случаю завершения проекта, нужно также позаботиться о налаживании процесса последующей поддержки и сопровождения новой среды. Это подразумевает не только составление расписания для регулярного создания резервных копий новых серверов, но также и планирование процедур для регулярного обслуживания, мониторинга, а также настройки и оптимизации новой среды Windows Server 2008 .

Теперь можно смело приступать к планированию реализации других желаемых технологий, например, новых антивирусных решений, новых технологий по управлению знаниями или новых средств защиты, внедрять которые в рамках первоначального процесса миграции не имело смысла.

Если лабораторная среда сохранилась, ею можно воспользоваться для тестирования всех планируемых к внедрению заплат и программных обновлений.

2.2 Выбор модели организации сети

Проанализировав организационно-штатную структуру предприятия, можно заключить, что оптимальным выбором является модель основного домена.

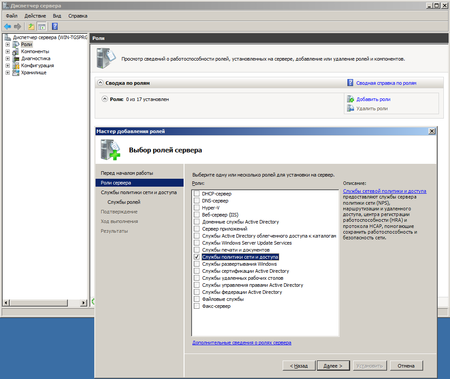

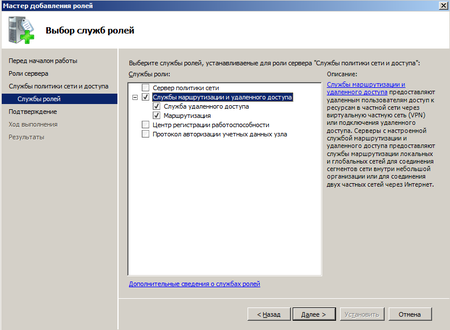

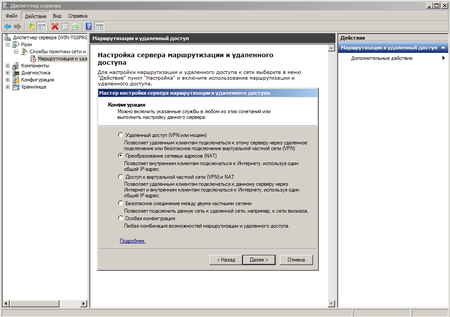

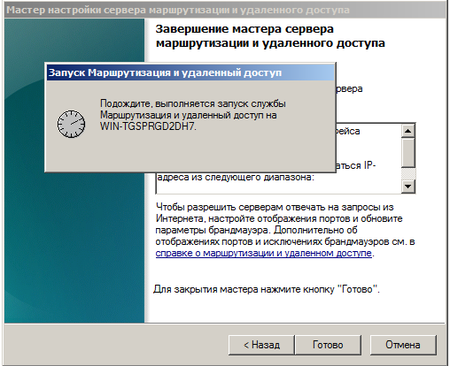

Служба Routing and Remote Access (Маршрутизация и удаленный доступ) – это фактически полноценный многофункциональный маршрутизатор, поддерживающий множество протоколов. Функции, обеспечиваемые службой Routing and Remote Access: поддержка множества протоколов, в том числе IP, IPX и AppleTalk; V одноадресная (unicast) IP-маршрутизация средствами протоколов :

1. Open Shortest Path First (OSPF);

2. Routing Information Protocol (RIP) версий 1 и 2, протокол маршрутизации IP;

3. многоадресная (multicast) IP-маршрутизация средствами маршрутизатора IGMP (Internet Group Membership Protocol), в том числе при работе в режиме прокси-сервера;

4. маршрутизация вызова по требованию по коммутируемым WAN-подключениям;

5. поддержка VPN-сетей по туннельному протоколу Point-to-Point Tunneling Protocol (PPTP);

6. поддержка VPN-сетей по туннельному протоколу Layer Two Tunneling Protocol (L2TP);

7. фильтрация IP- и IPX-пакетов;

8. агент ретрансляции DHCP (DHCP Relay Agent) для IP;

9. поддержка носителей, в том числе Ethernet, Token Ring, Fiber Distributed Data Interface (FDDI), ATM (Asynchronous Transfer Mode), Integrated Services Digital Network (ISDN), T-Carrier, Frame Relay, xDSL, кабельных модемов, Х.25 и аналоговых модемов.

3 Построение локальной вычислительной сети в ОАО «Горизонт»

3.1 Постановка задачи для реализации проекта

ОАО «ГОРИЗОНТ» создано для управления и/или эксплуатации, технического и санитарного содержания многоквартирных домов. В быту под термином «управляющая компания» подразумевают все виды компаний, не разделяя при этом их по видам деятельности и назначения.

То есть деятельность организации связана с использованием и порождением большого объема информации. Малейшее нарушение при ее хранении и обработке скажется на снижении эффективности деятельности ОАО «Горизонт» в целом. Информация является своеобразным предметом труда, а качественно организованный процесс управления информационными ресурсами позволяет предприятию эффективно вести свою деятельность и решать поставленные задачи с меньшой степенью риска. Использование локальной компьютерной сети позволяет избавиться от бумажного документооборота, повышает производительность труда, сокращает время на обработку информации.

С внедрением сети произошла персонализация средств вычисления, организованы автоматизированные рабочие места, позволяющие эффективно решать соответствующие задачи.

Неудобства при отсутствии ЛВС

Отсутствие сети усложнило бы работу сотрудников, вызвало неудобства, повлекло затраты:

– перенос информации с одного компьютера на другой осуществлялся бы при помощи съемных носителей памяти, отнимал время;

– доступ к глобальной сети производился только с компьютера, имеющего модем;

– периферийными устройствами (принтеры) оборудованы не все компьютеры (для использования таким устройством нужен съемный носитель памяти, компьютер, к которому подключено устройство, необходимо освободить на некоторое время);

– затраты на приобретение различных устройств для каждого компьютера (жесткий диск, принтер, CD-ROM, модем) и дорогостоящего программного обеспечения.

При разработке структуры и логики будущей ЛВС ОАО «Горизонт» автором были поставлены следующие задачи:

Структура сети должна соответствовать структуре информационных потоков. В зависимости от сетевого трафика компьютеры в сети могут быть разделены на группы (сегменты сети). Компьютеры объединяются в группу, если большая часть порождаемых ими сообщений, адресована компьютерам этой же группы.

Согласование различных протоколов канального уровня для образования единой транспортной системы, объединяющей несколько сетей с различными принципами передачи информации между конечными узлами.

Маршрутизация пакетов в сети с выбранной топологией.

Разработка двуранговой структуры КС с выделенным сервером;

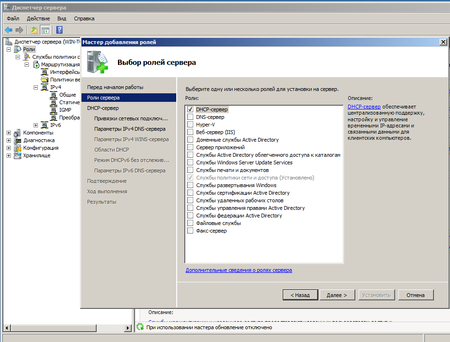

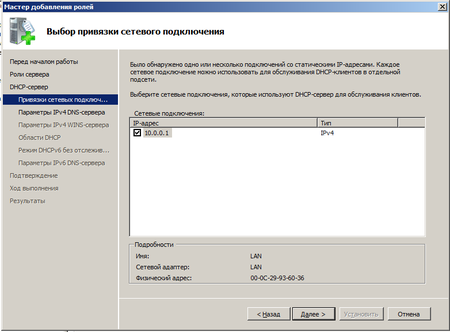

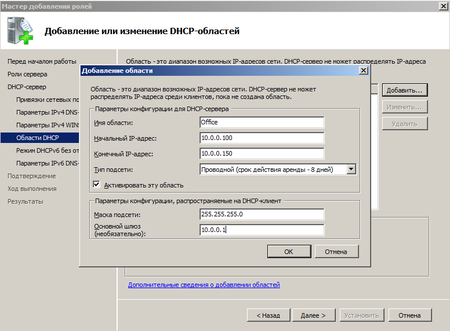

Организация сетевых сервисов (служб): DNS, Active Directory, DHCP, DNS, File Server, Terminal Server;

Прежде, чем выбрать оборудование для построения офисной КС, нужно определиться с ее структурой и топологией, а также задачами, которые будут выполнять пользователи сети.

Итак, будущая КС будет состоять из 30 рабочих станций. Она разрабатывается на реальном объекте: филиале ООО XXX». В фирме работает 30 человек, у каждого из них есть рабочее место с установленным компьютером.

Фирма состоит из нескольких функциональных отделов, которые территориально располагаются на территории одного здания на одном этаже.

Права доступа к информации определяются индивидуально к сотрудникам каждого отдела. Какая-то часть информации должна быть общедоступной, а часть должна быть доступна только пользователям определенного отдела.

Все пользователи сети должны иметь доступ, как к внутренним информационным ресурсам организации, так и к ресурсам глобальной сети Интернет. Причем в данном случае, права доступа тоже назначаются индивидуально к сотрудникам каждого отдела, в зависимости от функций, возложенных на них в процессе хозяйственной деятельности фирмы. К примеру, часть сотрудников должна иметь доступ ко всем сервисам и ресурсам сети Интернет, а часть должны иметь доступ только к электронной почте, используя для этих целей только определенный набор доступных протоколов.

Необходимости в делении сети на виртуальные сегменты нет, сеть строится без использования технологии VLAN. Движение трафика для всех отделов прозрачно, разграничение прав доступа к информационным ресурсам обеспечивается программными средствами на уровне Active Directory (службы каталогов Windows 2008 Server) и ПО Traffic Inspector.

Необходимо обеспечить конфиденциальность информации, хранимой в сети, а также ее защиту от различных вредных внутренних и внешних воздействий, таких как несанкционированный доступ, повреждение или искажение информации вследствие действий взломщиков («хакеров») или действия вредоносного кода (программы-вирусы, трояны, черви и т.д. и т.п.).

Отталкиваясь от описанных исходных данных, автор разработал техническое задание на разработку и построение сети. Данное техническое задание составлено на разработку и настройку, внедрение и отладку ЛВС в ОАО «Горизонт» .

Основные параметры:

КС проектируется для 1 этажа здания, в котором необходимо обеспечить взаимодействие для 30 персональных компьютеров. Кабельная инфраструктура строится на базе одного главного коммуникационного центра.

Проектируемая сеть должна обеспечить решение следующих задач:

— Сетевое хранение файлов и сетевая печать;

— Электронная почта;

— Высокопроизводительная система коллективной работы с информацией (База данных);

— Резервное копирование файлов сервера;

— Резервное копирование файлов сетевых приложений (хранилища электронных сообщений, базы данных);

— На всю сеть необходимо наличие одного главного коммуникационного центра.

Параметры производительности сетевых устройств:

— Полоса пропускания канала связи с рабочими станциями должна составлять не менее 100 Мбит/с;

— Необходимо выделять эту полосу пропускания для каждой рабочей станции (коммутируемая сеть);

— Магистраль должна обеспечивать пропускную способность не менее 33% от максимального трафика коммуникационного центра.

-Оборудование должно быть управляемым только в главном коммуникационном центре.

Для повышения уровня отказоустойчивости сети необходимо обеспечить:

— Резервирование блоков питания для устройств активного сетевого оборудования главного коммуникационного центра.

На каждом рабочем месте необходимо установить порты кабельной системы в количестве равном 2.

Параметры кабельной системы главного коммуникационного центра.

Превышение количества рабочих мест над числом персональных компьютеров должно составлять не менее 30 %;

Программное обеспечение должно быть представлено продукцией фирмы Microsoft.

Для центральных серверов проекта должно быть выбрано оборудование группы Aquarius.

Количество центральных серверов должно равняться 1.

Распределение приложений и пользователей по серверам (см. табл.1).

Таблица 1- Сервисы и клиенты

| Серверы | WWW сервис | Сервис эл. почты, клиентов |

Сервис Базы Данных, клиентов |

Файловый сервис и сервис печати, клиентов |

Терминальный сервис, клиентов |

Backup сервис |

| Сервер | — | 20 | 20 | 20 | 3 | Да |

Необходимая конфигурация сервера

Тип процессора: Обычный

Количество процессоров в сервере: 1

Объем оперативной памяти (ОЗУ) сервера (Мб): 4024

Необходимый объем дискового пространства (Гб): 1000

Желаемый тип корпуса: Монтируемый в стойку (RackMount)

Требуется обеспечить бесперебойным питанием следующие компоненты компьютерной сети:

— Активное сетевое оборудование;

— Серверы.

Для организации бесперебойного питания активного сетевого оборудования и серверов необходимо использовать распределённую систему бесперебойного питания. Время работы от батарей должно составлять не менее 7 минут.

Помимо стандартной конфигурации, необходимо, чтобы источники бесперебойного питания главного коммуникационного центра поддерживали следующие дополнительные функции:

управление ИБП через сеть по SNMP/Telnet/HTTP (при помощи любого Web-браузера);

штатное завершение работы каждого подключенного к ИБП сервера в случае полного разряда батарей.

После проработки технического задания, изучив структуру помещений офиса и исходя из поставленных задач, автор разработал принципиальную схему будущей КС (см. Приложение 3).

Критически важной задачей, которая может выполняться на конечном этапе проэктирования, является проведение контрольного опроса на предмет удовлетворенности конечных пользователей. Он позволит выяснить, все ли пользователи участвуют в процессе модернизации систем, приложений и функциональных возможностей, на все ли вопросы были получены ответы, все ли проблемы были устранены, и, что важнее всего, все ли пользователи были уведомлены о преимуществах и достоинствах новой среды.

На этом этапе проекта внимание должно уделяться не только непосредственно самому развертыванию технологии, но и общению с пользователями. Пользователи должны обязательно получить навыки и поддержку, необходимые для прохождения данного процесса.

Следует подготовиться к тому, что в каждом подразделении или группе пользователей первые несколько дней после модернизации будут обязательно возникать какие-то трудности и вопросы.

Кроме того, нужно не забыть об особых пользователях с уникальными требованиями, и о пользователях, работающих удаленно, поскольку они будут нуждаться в дополнительной поддержке.

3.2 Выбор аппаратных средств для ЛВС

Теперь, когда основные задачи определены, еще раз кратко вспомним характеристики наиболее распространенного сетевого оборудования и различия между ними.

Повторители Ethernet, часто называемые концентраторами или хабами, просто передают полученные пакеты во все свои порты независимо от адресата.

Мосты функционируют в соответствии со стандартом IEEE 802.1d. Подобно коммутаторам Ethernet мосты не зависят от протокола и передают пакеты порту, к которому подключен адресат. Однако, в отличие от большинства коммутаторов Ethernet, мосты не передают фрагменты пакетов при возникновении коллизий и пакеты с ошибками, поскольку все пакеты буферизуются перед их пересылкой в порт адресата. Буферизация пакетов (store-and-forward) приводит к возникновению задержки по сравнению с коммутацией на лету . Мосты могут обеспечивать производительность, равную пропускной способности среды, однако внутренняя блокировка несколько снижает скорость их работы.

Работа маршрутизаторов зависит от сетевых протоколов и определяется связанной с протоколом информацией, передаваемой в пакете. Подобно мостам, маршрутизаторы не передают адресату фрагменты пакетов при возникновении коллизий. Маршрутизаторы сохраняют пакет целиком в своей памяти прежде, чем передать его адресату, следовательно, при использовании маршрутизаторов пакеты передаются с задержкой. Маршрутизаторы могут обеспечивать полосу, равную пропускной способности канала, однако для них характерно наличие внутренней блокировки. В отличие от повторителей, мостов и коммутаторов маршрутизаторы изменяют все передаваемые пакеты.

Конечное сетевое оборудование является источником и получателем информации, передаваемой по сети.

Компьютеры, подключенные к сети, являются самым универсальным узлом. Прикладное использование компьютеров в сети определяется программным обеспечением и установленным дополнительным оборудованием. Установка мультимедийного оборудования может превратить компьютер в IP-телефон, видеотелефон, терминал видеоконференцсвязи.

Сетевой интерфейс обеспечивается адаптером локальной сети и программными средствами загружаемой операционной системы. Для дальних коммуникаций используется модем внутренний или внешний. С точки зрения сети, ”лицом” компьютера является его сетевой адаптер. Тип сетевого адаптера должен соответствовать назначению компьютера и его сетевой активности.

Сервер является тем же компьютером, но подразумевается его более высокая сетевая активность. Для подключения к сети желательно использовать полнодуплексные высокопроизводительные адаптеры. Серверы желательно подключать к выделенному порту коммутатора в полнодуплексном режиме. При установке двух или более сетевых интерфейсов и соответствующего программного обеспечения сервер может играть роль маршрутизатора или моста .

Серверы могут иметь возможность “горячей” замены дисковых накопителей, резервирование питания, блокировку несанкционированного доступа, средства мониторинга состояния (включая возможность сообщения о критических событиях на пейджер администратора). Серверы, как правило, должны иметь высокопроизводительную дисковую подсистему, в качестве интерфейса которой используют шину SCSI или SATA, SATAII .

Терминалы, алфавитно-цифровые и графические, используются в клиент-серверных системах в качестве рабочих мест пользователя, а также в качестве консолей для управления сетевым оборудованием. Терминал имеет собственную систему команд. Он может эмулироваться и персональным компьютером, при этом в качестве интерфейса может выступать как СОМ – порт, так и сетевой интерфейс.

Разделяемые принтеры обеспечивают печать заданий от множества пользователей ЛС. В общем случае для этого требуется принт-сервер – средство выборки заданий из очереди и собственно принтер, логически подключенный к принт-серверу. В роли принт-сервера может выступать обычный компьютер, подключенный к сети, и принтер подключается к его порту. Принт-сервер может встраиваться в собственно принтер или исполняться в виде отдельного сетевого устройства. Использование разделяемых принтеров, особенно лазерных в графическом режиме с высоким разрешением, значительно нагружает сеть.

Принт-сервер (сетевой принтер) желательно подключать к выделенному порту, полный дуплекс ему не нужен. Подключение принтера кабелем параллельного интерфейса территориально привязывает принтер к компьютеру, поскольку кабель имеет длину 1,5 – 5 м. Для принтера это не всегда удобно.

Сетевые принтеры, в дополнение к локальным, имеют встроенный сетевой интерфейс Ethernet. В этом случае у них должно присутствовать встроенное программное обеспечение, рассчитанное на тот или иной сетевой протокол. Сетевой принтер территориально может располагаться в любом месте помещения, где есть розетка кабельной сети .

Аппаратный принт-сервер представляет собой микроконтроллер, снабженный сетевым интерфейсом и несколькими последовательными и параллельными портами. К портам подключаются обычные принтеры. Встроенное ПО обеспечивает выборку заданий из очереди на файл-сервере. Принт-сервер обычно поддерживает протокол какой-нибудь одной операционной системы, возможность перезаписи встроенного ПО в некоторых случаях позволяет сменить протокол или улучшить предоставляемый сервис.

При выборе оборудования для компьютерной сети автором было принято решение выбрать компанию 3Com в качестве производителя. Свой выбор на 3Com он остановил благодаря хорошим отзывам об оборудовании данного производителя, а также благодаря тому, что при производстве своего оборудования они снабжают его дополнительными функциями, технологиями и протоколами собственной разработки. Особенность состоит в том, что если строить сеть исключительно на активном сетевом оборудовании компании 3Com, то надежность и эффективность такой сети значительно возрастает. Происходит это благодаря тому, что оборудование тестирует само себя, а также соседние активные узлы, при этом постоянно поддерживая актуальные связи между собой. В сети с оборудованием 3Com увеличивается скорость благодаря технологии уплотнения трафика.

В качестве коммутирующих устройств автором были выбраны концентраторы типа Switch, так как они не только передают пакет на порт адресата, в отличие от хабов, которые всего лишь копируют полученный пакет на все порты, но и усиливают сигнал. Это позволяет избежать эффекта затухания сигнала на отдаленных участках сети. Кроме того, устройства типа Switch позволяют значительно разгрузить сеть от лишнего трафика, так как, в отличие от хабов, полученный сигнал передается строго на порт адресата, а не дублируется во все порты.

Оборудование в случае комплексного строительства сети «под ключ» лучше приобретать у одного поставщика, так как:

Во-первых, поставки оборудования будут наверняка единовременными;

Во-вторых, можно рассчитывать на значительные скидки, приобретая оборудование, что позволит максимально удешевить проект строительства новой сети;

В-третьих, можно рассчитывать на оперативную круглосуточную техническую поддержку данного оборудования и увеличенные сроки гарантийного сервисного обслуживания, что позволит значительно снизить совокупную стоимость эксплуатации оборудования.

Несмотря на то, что при выборе использовалось оборудование класса выше среднего, достаточно функциональное и качественное, к тому же с запасом из расчета + 30% к существующим рабочим местам, проект получился относительно недорогим даже по меркам сегодняшнего дня.

Осталось лишь настроить рабочие станции после монтажа сети и подключения конечного сетевого оборудования. Необходимо скорректировать сетевые параметры компьютеров пользователей следующим образом (см. табл. 2.).

Таблица 2 — Сетевые параметры пользователей компьютерной сети филиала ООО XXX»

Основной шлюз – адрес компьютера, который предназначен для организации доступа пользователей компьютерной сети к сети Интернет. В данном случае это ПК с двумя установленными сетевыми адаптерами и инсталлированным на него специализированным программным обеспечением «Traffic Inspector», обеспечивает управление трафиком, статистикой и учетом предоставляемого доступа. Доступ к вешней сети обеспечивается при помощи подключенного протокола NAT.

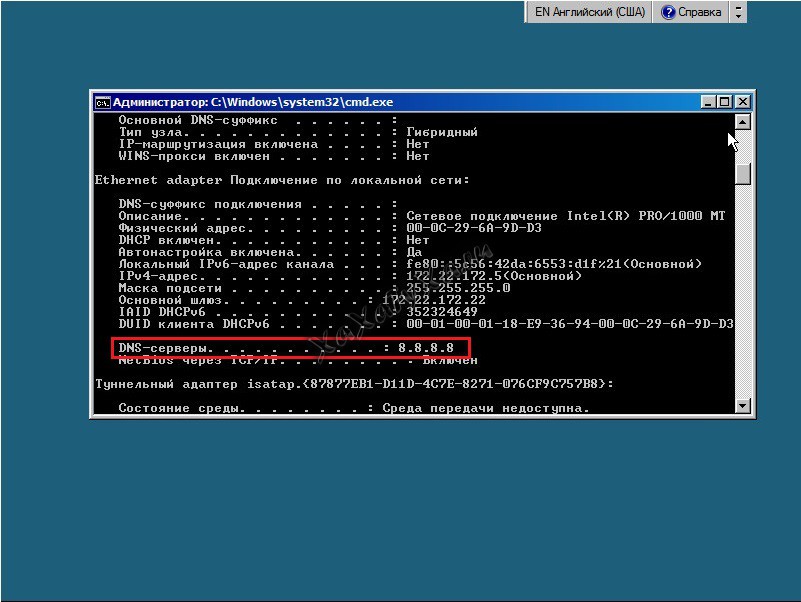

DNS-сервер основной – Центральный сервер с установленной на него операционной системой Microsoft Windows 2008 Server Enterprise Edition, установленными на нем сетевыми службами Active Directory, DNS Server, File Server и т.п. В данном случае указывается в качестве сетевого параметра, так как при входе в систему клиентскому компьютеру необходимо иметь в сети работающий сервер DNS, способный разрешать имена хостов по их сетевым адресам, который также выполняет функции контроллера домена. DNS-сервер дополнительный – в данном случае является одновременно Интернет-шлюзом и прокси-сервером организации. В качестве сетевого параметра пользовательского компьютера прописывается, так как способен разрешить его запросы на разрешение имен к внешним ресурсам, к сети Интернет.

После настройки центрального сервера, Интернет-шлюза и клиентских компьютеров сеть готова к работе.

3.3 Защита информации в сети

Долгое время термин безопасность Microsoft считался (и, возможно, справедливо) сочетанием несовместимых понятий. Значительные бреши в безопасности и вирусы, пользующиеся особенностями систем Windows NT 4.0 и Windows 2000 Server, часто вынуждали организации с осторожностью относиться к безопасности (или к ее отсутствию), встроенной в технологии компании Microsoft. Прямым результатом такого критического отношения стало то, что безопасность в Windows Server 2003 была объявлена первостепенным, если не наиболее важным приоритетом для разработчиков. В Windows Server 2008 эта тенденция продолжается, с такими усовершенствованиями, как Server Core и встроенный интеллектуальный брандмауэр.

Безопасность на серверном уровне — одно из самых важных понятий для сетевой среды. Серверы в инфраструктуре не только выполняют критические сетевые службы наподобие системы доменных имен (DNS), протокола динамического конфигурирования хостов (DHCP), поиска в каталогах и аутентификации, но и являются централизованным местом хранения большинства, а то и всех, критических файлов в сети организации. Поэтому так важно составить план обеспечения безопасности на серверном уровне и полностью разобраться в возможностях защиты Windows Server 2008.

Меры безопасности наиболее эффективны, когда они применяются по уровням. Например, ограбить дом значительно труднее, если грабителю нужно не только взломать парадную дверь, но и справиться со сторожевой собакой и отключить домашнюю охранную систему. Это же относится и к безопасности сервера: система безопасности должна состоять из нескольких уровней, чтобы трудность ее взлома возрастала экспоненциально.

В Windows Server 2008 органично сочетаются множество необходимых уровней безопасности, в которых используются аутентификация Kerberos, защита файлов NTFS и встроенные средства безопасности, обеспечивая, таким образом готовую систему безопасности. Для применения дополнительных компонентов безопасности необходимо понимать особенности их функционирования и установить и сконфигурировать их элементы. Windows Server 2008 позволяет добавлять дополнительные уровни безопасности и предоставляет организациям усиленную защиту без ущерба для функциональных возможностей .

Один из наиболее часто недооцениваемых, но, возможно, наиболее важных компонентов безопасности сервера — реальная физическая безопасность самого сервера. Самый надежный, не поддающийся взлому веб-сервер бессилен, если злоумышленник может просто отключить его от сети. Еще хуже, если кто-либо, войдя в систему важного файлового сервера, сможет скопировать секретные файлы или вывести компьютер из строя.

Физическая безопасность — обязательное условие для любой организации, поскольку именно с ней чаще всего связано появление брешей в системе безопасности. Несмотря на это, во многих организациях уровни физической безопасности важных для производственной деятельности серверов легко преодолимы или вовсе отсутствуют. Значит, непременным условием обеспечения безопасности является понимание того, что требуется для защиты физического и логического доступа к серверу.

Серверы должны быть защищены физически, т.е. установлены в запирающемся помещении с контролируемым доступом. Критичные для производственного процесса серверы не стоит помещать у ног администраторов или в других ненадежных местах. Идеальной с точки зрения безопасности сервера средой является специальное помещение или постоянно запертый шкаф.

Большинство компаний-изготовителей оборудования снабжают свои изделия механизмами для физической блокировки некоторых или всех компонентов сервера. В зависимости от применения других уровней безопасности может быть целесообразным использовать такие механизмы для защиты среды сервера.

В состав Windows Server 2008 входит существенно усовершенствованный встроенный брандмауэр, по умолчанию включенный во всех установках продукта. Этот брандмауэр, администрируемый из оснастки ММС, обеспечивает беспрецедентные возможности по управлению и защите сервера.

Брандмауэр с усиленной защитой полностью интегрирован с утилитой Server Manager (Диспетчер сервера) и Server Roles Wizard (Мастер серверных ролей). К примеру, если администратор запустит мастер Server Roles Wizard и укажет, что компьютер должен работать в качестве файлового сервера, то после этого на сервере будут открыты лишь те порты и протоколы, которые нужны для доступа к файловому серверу.

Одним из главных недостатков безопасности Windows была трудность своевременно¬го обновления серверов и рабочих станций последними оперативными исправлениями. Например, обновление безопасности на сервере индексирования IIS было доступно более чем за месяц до появления вирусов Code Red и Nimbda. Если бы развернутые веб-серверы вовремя загрузили это обновление, они бы не пострадали. Основная причина того, что подавляющее большинство серверов не было обновлено, заключалась в том, что своевременное обновление серверов и рабочих было абсолютно не автоматизированным и к тому же длительным процессом. Поэтому потребовался упрощенный способ применению обновлений безопасности, который был реализован в очередной версии службы обновления Windows Server (Windows Server Update Services — WSUS).

В нашем небезопасном мире сервер безопасен ровно настолько, насколько безопасны выполняемые на нем приложения. Тем не менее, Windows Server 2008 является наиболее безопасной операционной системой Windows и содержит множество встроенных механизмов обеспечения безопасности сервера. Однако необходимо учитывать и дополнительные меры безопасности — антивирусную защиту и резервное копирование — так как они непосредственно влияют на общий уровень безопасности самой операционной системы.

Вероятно, вирусы — одна из наиболее серьезных опасностей для сервера. Многие вирусы написаны специально для использования основных уязвимостей в инфраструктуре сервера. Другие заражают файлы, которые могут храниться на сервере, распространяя инфекцию среди клиентов, загружающих эти файлы. Поэтому крайне важно подумать над применением средств антивирусной защиты всех файловых серверов сети предприятия. Все основные производители антивирусных программ включают в свои пакеты надежные сканеры файлового уровня, и эти сканеры следует использовать на всех файловых серверах .

Сама Microsoft выпустила линейку антивирусных продуктов, тесно интегрированных с серией Windows Server. Это линейка продуктов обеспечения безопасности Forefront. Ее преимуществом является то, что в ней одновременно работают пять антивирусных механизмов. Таким образом, если один из этих механизмов не сможет выявить вирус или пользуется не обновленной базой данных, то существует высокая вероятность, что данный вирус будет обнаружен одним из других механизмов.

Хотя необходимость стратегии резервного копирования вполне очевидна большинству людей, зачастую можно лишь удивляться, насколько небрежно многие организации относятся к этому важному аспекту. Слишком часто компаниям приходится на собственном горьком опыте убеждаться, что сделать резервную копию сервера очень легко, а вот восстановить его значительно труднее. Часто в организациях пренебрегают не только вопросами аварийного восстановления, но и защитой резервных копий .

Процедура резервного копирования файлового сервера требует, чтобы копирование данных на устройство хранения данных выполнял пользователь, имеющий соответствующие полномочия. Это требование гарантирует, что никто посторонний не сможет скопировать состояние среды и унести с собой магнитную ленту. Поэтому все ленты, содержащие резервные копии серверов, должны охраняться столь же тщательно, как и сам сервер. Слишком часто огромные стопки лент с резервными копиями серверов оставляют без присмотра на рабочих столах, и слишком часто в организациях отсутствует механизм учета, где какие ленты находятся. Поэтому обязательно применение строгой процедуры хранения и проверки архивных лент.

В современных взаимосвязанных сетях безопасность транспортного уровня является важным, если не одним из главных, фактором обеспечения безопасности в любой организации. Защита коммуникаций между пользователями и компьютерами в сети — очень важное условие, а в некоторых случаях оно требуется законом. Система Windows Server 2008 построена на надежном фундаменте системы безопасности Windows Server 2003 и Windows Server 2008 и включает в себя поддержку таких механизмов безопасности транспортного уровня, как IPSec и PKI, с помощью технологий наподобие AD CS и AD RMS. Правильное конфигурирование и применение этих средств может эффективно защитить передачу данных в организации и обеспечить их использование только теми, для кого эти данные предназначены.

Поскольку даже наиболее защищенные инфраструктуры имеют уязвимые места, ре¬комендуется применять многоуровневую защиту особо важных сетевых данных. В случае взлома одного уровня защиты взломщику для получения доступа к важным данным придется преодолеть второй или даже третий уровень системы безопасности. Например, сложная, «не поддающаяся взлому» 128-битная схема шифрования оказывается бесполезной, если взломщик просто выведает пароль или PIN-код у законного пользователя с помощью социотехнических приемов. Дополнение системы безопасности вторым или третьим уровнем сделает взлом всех уровней значительно более сложной задачей.

Средства безопасности транспортного уровня Windows Server 2008 используют несколько уровней аутентификации, шифрования и авторизации для повышения уровня безопасности сети. Возможности конфигурирования, предоставляемые Windows Server 2008, позволяют установить несколько уровней безопасности транспортного уровня .

Даже сразу после установки система Windows Server 2008 является самой безопасной на данный момент системой семейства Windows. Повышенное внимание к вопросам безопасности, выразившееся в инициативе Trustworthy Computing, способствует повышению общего уровня безопасности сервера — с помощью, отключения по умолчанию ненужных служб и блокирования прав доступа на файловом уровне. В дополнение к стандартным воз¬можностям, дополнительные возможности Windows Server 2008, такие как интегрированный интеллектуальный брандмауэр, позволяют администраторам добавлять в серверы несколько уровней безопасности, еще более надежно защищая их от атак и уменьшая их уязвимость. Кроме того, возможности автоматического обновления службой обновления Windows Server (Windows Server Update Services) создают для организаций фундамент защиты серверов и рабочих станций от постоянно появляющихся угроз безопасности.

В результате проведённого исследования эффективности сетевых сервисов Windows Server мы определим наиболее активные процессы, и выяснили, как система справляется с рабочей нагрузкой, также в ходе анализа результатов определили базовый уровень производительности системы.

Из проанализированной информации можно сделать вывод:

— на предприятии имеется 30 рабочих станций, которые объединены группы и образуют корпоративную сеть;

— Windows Server 2008 обеспечивает следующие расширенные возможности: постоянные соединения; управление «захоронением»; улучшенная утилита управления; расширенная фильтрация и поиск записей; динамическое стирание записей и множественный выбор; проверка записей и проверка правильности номера версии; функция экспорта; увеличенная отказоустойчивость клиентов; консольный доступ только для чтения к WINS Manager;

— для выбранной организационно-штатной структуры предприятия что оптимальным выбором является модель основного домена;

— Windows 7 предоставляет возможность защитить зашифрованные файлы и папки на томах NTFS благодаря использованию шифрованной файловой системы EFS (Encrypting File System).

Ниже перечислены основные рекомендации по вопросам безопасности сети:

— Необходимо фактически серверы, помещая их в помещениях с запирающимися дверями и контролируемым доступом.

— Обеспечивать безопасность на нескольких уровнях.

— Использовать мастер серверных ролей (Server Roles Wizard) для активизации ролей сервера и их автоматической защиты.

— Использовать интегрированный брандмауэр Windows для повышения безопасности; открывайте только необходимые порты и разрешать только необходимые протоколы.

— Ограничивать доступность вторжениям скомпрометированного сервера с помощью входящих и исходящих правил брандмауэра.

— При необходимости административного доступа использовать команду Run As Administrator (Запуск от имени администратора), а не вход в систему с учетной записью администратора.

— Выявлять внутренних (или внешних) злоумышленников прежде, чем им удастся нанести серьезный ущерб, путем создания в сети достоверно выглядящих совместных сетевых ресурсов (прием «Горшок с медом») — например, «Финансовые соглашения», «Информация о корневом каталоге» и иже с ними, и аудита обращений к этим папкам.

— Для защиты сетевой среды использовать одну или несколько доступных технологий безопасности транспортного уровня.

— Поскольку даже самые надежные инфраструктуры имеют уязвимые места, рекомендуется создать несколько уровней безопасности для особо важных сетевых данных.

— Хранить самостоятельный головной сервер СА в физически запертом месте и выключайте его, если он в данный момент не нужен. Этот совет не относится к головным СА предприятия, которые нельзя отключать на длительное время.

— Использование надежной антивирусной защиты.

Заключение

В бакалаврской работе рассмотрены вопросы организации офисной сети.

Данная тема имеет немаловажное значение для дальнейшего развития предприятия. На сегодняшний день разработка и внедрение локальных информационных систем является одной из самых интересных и важных задач в области информационных технологий. Появляется потребность в использовании новейших технологий передачи информации. Интенсивное использование информационных технологий уже сейчас является сильнейшим аргументом в конкурентной борьбе, развернувшейся на мировом рынке.

Особое внимание уделено вопросам безопасности и администрирования сети.

В качестве ОС выбрано сервера Windows Server 2008 Enterprise Edition, ОС рабочих станций Windows 7 Home Premium, т. к. эти ОС наиболее надежны и большее количество современного ПО рассчитано на эти ОС. Кроме ОС Windows Server 2008 обладает гибкостью, позволяющей расширять, сужать или распределять серверные системы без ущерба для многофункциональности и соотношения цена/быстродействие для платформы операционной системы.

Так же операционная система Windows 7 предоставляет средства для обеспечения конфиденциальности и целостности данных на следующих уровнях:

— при входе в сеть;

— в локальных сетях и при переходе между сетями;

— при локальном хранении данных.

Сделан также подробный обзор служб Windows Server 2008 Enterprise Edition.

Рассмотрев каждый из релизов релизов Windows Server, определили какой из них подойдёт конкретному пользователю и станет более понятным.

— Windows Server 2008 Datacenter- предназначена для инфраструктур.

— Windows Server 2008 Enterprise- предназначен для использования на средних и крупных предприятиях.

— Windows Server 2008 Standard- предназначена для больших и средних предприятий, для совместного использования файлов и принтеров.

— Windows Web Server 2008- эта редакция предназначена для работы в интернете, для создания хостинга и web- приложений.

— Компьютеры на базе Itanium требуют специально разработанной версии Windows Server 2008.

Анализировав ОС Windows Server 2008, рассмотрев её релизы, сетевые сервисы и архитектуру, можно выделить несколько ключевых преимуществ по которым необходимо использовать именно эту операционную систему.

1. Платформа, поддерживающая быстрое создание и развертывание широкого спектра приложений.

2. Платформа для прикладных решений, поддерживающая богатые интерфейсные возможности, гибкость и совместимость.

3. Платформа с более безопасной и надёжной ИТ- инфраструктурой, помогает решать компаниям свои бизнес-задачи.

4. Надёжная серверная платформа, обеспечивающая совместимость, управляемость, быстрое время отклика, безопасность, и поддержку широкого списка стандартов.

5. Низкие затраты на поддержание ИТ-инфраструктуры, и повышенная операционная эффективность.

6. Сетевые функции, управляемые политиками, расширенные механизмы для конечных пользователей, и улучшенные средства поддержки филиалов.

В результате проведённого исследования эффективности сетевых сервисов Windows Server мы определим наиболее активные процессы, и выясним как система справляется с рабочей нагрузкой, также в ходе анализа результатов определим базовый уровень производительности системы.

Автор в полном объеме реализовал проект ЛВС организации с определением исходных параметров, разработкой технического задания, подбором оборудования и настройкой действующей сети «под ключ».

В результате исследования, проведенного во время прохождения практики, автор выявил основные направления развития аппаратных средств компьютерных сетей. Заключаются они в следующем:

• Увеличение пропускной способности каналов связи;

• Увеличение скорости передачи данных между портами в сетевых устройствах;

• Расширение суммарной полосы пропускания;

• Уменьшение задержек при прохождении пакетов через порты активного оборудования;

• Усовершенствование существующих технологий и протоколов доступа к сети передачи данных;

• Разработка новых перспективных технологий доступа;

• Разработка более удобных и современных средств и методов управления сетевым оборудованием;

• Усовершенствование программного обеспечения аппаратных средств компьютерных сетей.

Список использованных источников

Нормативно – правовые акты

1. Закон РФ от 7.02.1992 № 2300 – 1 (ред. от 21.12.2009) “О защите прав потребителей” // Собрание законодательства РФ. 15.01.1996. — № 3. – С.140.

2. Федеральный закон от 20.02. 1995 № 24 – ФЗ (ред. От 10.01.2008) “Об информации, информатизации и защите информации” // Собрание Законодательства РФ. 20.02.1995. — № 8. – С.609.

3. Закон РФ “Об электронной цифровой подписи” № 1 – ФЗ от 10.01. 2010 // Собрание законодательства РФ. 14.01.2010. — № 2. – С. 127.

Нормативно – техническая документация

4. ГОСТ 12.3.002-75 ССБТ. Процессы производственные. Общие требования безопасности (с изменениями по И-1-V-80; И-2-II-91).

5. ГОСТ 19.001-77 ЕСПД. Общие положения.

6. ГОСТ 19.104-74 ЕСПД. Основные надписи.

7. ГОСТ 19.501-78 ЕСПД. Формуляр. Требования к содержанию и оформлению.

8. ГОСТ 2.701-84 ЕСКД. Схемы. Виды и типы. Общие требования к выполнению.

Научная литература

9. Alex One. Сеть для дома и офиса. Создание, настройка, диагностика и защита. /Пер. сангл. – М.: Лучшие Книги, 2009. – 385 с. — ISBN: 5-85438-019-6

10. Cisco Press. Программа сетевой академии Cisco CCNA 3 и 4. Вспомогательное руководство. /Пер. сангл. – М.: Вильямс, 2008. – 540 с. — ISBN: 5-8459-0225-8

11. Биячуев Т.А Безопасность корпоративных сетей. /Под ред. Л.Г.Осовецкого. — СПб: СПб ГУ ИТМО, 2009. – 420 с. — ISBN: 5-279-02549-6

12. Большова Г. Время мечтать…о WiMax-сетях. //ИнформКурьер-Связь. – изд. «ИКС – Холдинг» июнь 2011 –780 с. — ISBN: 978-5-16-001195-0

13. Буравчик Д. Локальная сеть без проблем. – М.: Лучшие Книги, 2009. – 350 с. — ISBN: 5-9556-00020-5

14. Ватаманюк А. Беспроводная сеть своими руками.- СПб.: Питер, 2008. – 412 с. — ISBN: 5-8046-0098-2

15. Вишневский А. «Windows server 2008» Издательство: Питер 2010 . –767с. — ISBN: 5-8459-0278-9

16. Вишневский В. М., Ляхов А. И., Портной С. Л., Шахнович И. В. Широкополосные беспроводные сети передачи информации. – М.: Вильямс, 2007. – 531 с. — ISBN: 9-6679-9220-9

17. Гейер Д. Беспроводные сети. Первый шаг. – М.: Вильямс, 2011. – 360 с. — ISBN: 5-8459-0419-6

18. Гук М. Аппаратные средства локальных сетей. — СПб.: Питер, 2010. – 230 с. — ISBN: 5-8046-0196-2

19. Дилип Н. Стандарты и протоколы Интернета. /Пер. с англ. – М.: Издательский отдел «Русская Редакция» ТОО «Channel Trading Ltd.», 2011. – 320 с. — ISBN: 5-8046-0113-X

20. Дэвис Д., Льюис Э. «Создание виртуальных частных сетей в MS Windows Server 2008. Справочник профессионала» издательство: Эком 2011. – 586с. – ISBN: 5-94074-244-0

21. Закер К. Компьютерные сети. Модернизация и поиск неисправностей. – СПб.: БХВ-Петербург, 2010. – 490 с. – ISBN: 5- 900916-40-5

22. Зубанов Ф. «Active Directory: миграция на платформу Microsoft Windows Server 2008» издательство: Русская Редакция 2009. – 442с. — ISBN: 5-94836-011-3

23. Иванова Т.И. Корпоративные сети связи. – М.: Эко Трендз, 2008. – 590 с. ISBN: 5-272-00179-6

24. Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2009. – 715 с. — ISBN: 5-207-13411-1

25. Лукашин В. И. Информационная безопасность. М-во общ. и проф. образования Рос. Федерации, Моск. гос. ун-т экономики, статистики и информатики, Междунар. акад. наук высш. шк.Учеб.-практ. Пособие. — М.: МЭСИ, 2008. – 230 с. — ISBN: 5-279-02606-9

26. Минаев И.Я. 100% самоучитель. Локальная сеть своими руками. – М.: Технолоджи-3000, 2009. – 450 с.

27. Олифер В. Г., Олифер Н.А. Новые технологии и оборудование IP – сетей. – СПб.: БХВ-Петербург, 2008. – 512 с . — ISBN: 5-900916-26-4

28. Паркер Т, Сиян К. TCP/IP для профессионалов. — 3-е изд. /Пер. с англ. – СПб.:Питер, 2009. – 785 с. — ISBN: 5-8459-0504-4

29. Педжман Р., Лиэри Д. Основы построения беспроводных локальных сетей стандарта 802.11. /Пер. с англ. – М.: Вильямс, 2009. – 745 с. -ISBN: 5-8459-0248-7

30. Поляк-Брагинский А. Локальные сети. Модернизация и поиск неисправностей. – СПб.: БХВ-Петербург, 2012. – 560 с.

31. Пятибратов А.П., Гудыно Л.П., Кириченко А.А. Вычислительные системы, сети и телекоммуникации. – 3 изд. Учебник для вузов. – М.: Финансы и статистика, 2011. – 680 с. . -ISBN: 5-93455-094-2

32. Реймер С., Малкер М. Active Directory для Windows Server 2008. Справочник администратора /Пер. с англ. — М.: СП ЭКОМ, 2010. – 325 с.

33. Столингс В. Беспроводные линии связи и сети. /Пер. с англ. – М.: Вильямс, 2012. – 350 с. — ISBN: 5-16-001155-2

34. Харалсон Д. «Microsoft Windows Server 2008: администрирование из командной строки.» издательство: Русская Редакция 2008. – 576с.

35. Холме Д. «Управление и поддержка Microsoft Windows Server 2008. 2 издание (+CD)» издательство: Русская Редакция 2008. – 448с. — ISBN: 5-8459-0526-5

1 2

Цель:

обобщение и

систематизация знаний по теме «Адресация

в сетях»

Вид работы: фронтальный

Время

выполнения:

2 часа

Задания к работе

После

установки диска и начала инсталляции

вы увидите первую страницу мастера

установки, на которой нужно будет

определить языковые параметры, формат

времени и валюты и способ ввода через

клавиатуру или другое устройство.

Нажимаем Далее

после выбора всех опций.

Рисунок

8. Страница мастера установки

Нажимаем

кнопку установить

сейчас (Install now).

Рисунок

9. Install now

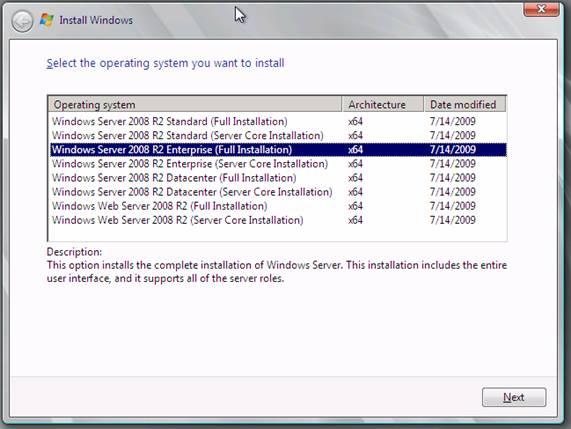

В

инсталяционном диске содержатся все

версии Windows Server 2008 R2, и мы можем выбрать

версию, которую хотим установить.

Обратите внимание, что можно даже

установить версии Server Core. Но мы не будем

устанавливать версию ядра сервера.

Давайте выберем опцию Windows Server 2008 R2

Enterprise (полная установка (Full Installation)) и

нажмем Далее.

Рисунок

10. Full Installation

В

следующем окне принимаем условия

лицензионного соглашения, поставив

галочку и нажимаем Далее.

Рисунок

11. Условия лицензионного соглашения

Нажимаем

на опцию Выборочная

(расширенная) — Custom (Advanced). Обратите

внимание, что на этой странице нет кнопки

Далее.

Рисунок

12. Опция Выборочная

(расширенная)

В

следующем окне определяем, куда установить

системные файлы. Выбираем имеющийся

жесткий диск размером 24 ГБ для ОС, этого

места будет более чем достаточно.

Нажимаем Далее.

Рисунок

13. Установка системных файлов

После

этого — начинается непосредственно сама

установка.

Рисунок

14. Установка системных файлов

Во

время первого входа в систему установщик

попросит вас создать пароль. Нажмите

OK,

когда видите изображение, как показано

ниже.

Рисунок

15. Создание пароля

Введите пароль и

подтверждение, но не нажимайте OK

(поскольку здесь нет кнопки OK). Вместо

этого нажмите на синий значок стрелки,

который не имеет названия, и который

расположен справа от текстового поля

с подтверждением пароля.

Рисунок

16. Подтверждение пароля

Пароль

был изменен. Нажимаем OK.

Рисунок

17. Подтверждение пароля

Целью было обеспечить

минимум вводимых данных во время

установки ОС, и оставить все настройки

на самый конец.

Рисунок

18. Настройки

На

странице Initial

Configuration Tasks устанавливаем

следующее: часовой пояс, настройки сети,

имя компьютера и домен.

Остальные

настройки выполним после того, как

определим IP адрес в сети для этой машины.

Назовем этот сервер FFWIN2008R2DC, поскольку

это будет контроллер домена в домене

FFLAB. FF. Информация IP адресации будет

следующей:

-

IP

адрес: 10.0.0.2 -

Основной

шлюз:‘ 10.0.0.1 -

DNS:

10.0.0.2 -

WINS:

10.0.0.2

Контрольные

вопросы:

-

Организация

функционирования ЛВС на базе операционной

системы Windows Server 2008 R2. -

Установка

ОС и построение контроллера домена.

Рекомендуемая

литература: 1.1 – 1.3, 2.1

Практическая работа № 10 «Определение ip-адресов»

Цель: обобщение и систематизация

знаний по теме «Адресация в сетях»

Вид

работы: фронтальный

Время

выполнения:

2 часа

Задания к работе

Задача

1. Сеть

Internet 199.40.123.0 разбита на одинаковые

подсети максимальной емкости маской

255.255.255.224. Назначить адреса интерфейсам

подсетей и, по крайней мере, одной рабочей

станции каждой подсети.

Задача

2. Разбить

адресное пространство сети 199.40.123.0 на

4 одинаковые подсети с максимальным

числом узлов в каждой и назначить IP –

адрес этим подсетям. Как изменится

результат, если сеть должна быть разбита

на N=10 подсетей?

Задача

3. Сеть

Internet 199.40.123.0 разбита на одинаковые

подсети маской 255.255.255.240. Какое максимальное

число узлов и

рабочих станций

может иметь

каждая подсеть и почему?

Контрольные

вопросы

-

Как

рассчитать общее число подсетей? -

Как

осуществляется разбиение

адресного пространства сети на подсети? -

Каким

условиям должно удовлетворять число?

Рекомендуемая

литература: 1.1 – 1.3, 2.1

Итак, как и было обещано мы начинаем публикацию серии статей об Администрировании сетей в Windows Server 2008.

И начнём мы с самых основ:

Администратор организует обмен данными между компьютерами сети при помощи основных сетевых протоколов, встроенных в Microsoft Windows Server 2008. Ключевой среди них — протокол TCP/IP. Точнее, TCP/IP представляет собой набор протоколов и служб, используемых для сетевого взаимодействия. По сравнению с другими сетевыми протоколами настройка TCP/IP достаточно сложна, однако именно он является наиболее универсальным из всех имеющихся протоколов.

Сетевые возможности Microsoft Windows Server 2008 отличаются от возможностей предыдущих версий Windows. Система Windows Server 2008 оснащена новым набором сетевых инструментальных средств, в том числе:

• Обозреватель сети (Network Explorer) — Центральная консоль для обзора компьютеров и устройств сети.

• Центр управления сетями и общим доступом (Network And Sharing Center) — Центральная консоль для просмотра и управления конфигурацией сети и общего доступа.

• Карта сети (Network Map) — Графическая карта сети, изображающая подключения компьютеров и устройств.

• Диагностика сети (Network Diagnostics) — Средство автоматической диагностики и помощи в устранении сетевых неполадок.

Прежде чем приступить к обсуждению сетевых инструментов, обратим внимание на компоненты Windows Server 2008, необходимые для работы этих инструментов:

• Сетевое обнаружение (Network Discovery) — Компонент Windows Server 2008, управляющий способностью видеть другие компьютеры н устройства.

• Служба сетевого расположения (Network Awareness) — Компонент Windows Server 2008, уведомляющий об изменениях в подключениях узлов и конфигурации сети.

Параметры сетевого обнаружения компьютера, на котором вы работаете, определяют какие компьютеры и устройства вы сможете просматривать в сетевых инструментах Windows Server 2008. Параметры обнаружения работают в сочетании с брандмауэром Windows и способны блокировать или разрешать следующие действия:

• обнаружение сетевых компьютеров и устройств;

• обнаружение вашего компьютера другими системами.

Параметры сетевого обнаружения должны обеспечить надлежащий уровень безопасности для каждой из категорий сетей, к которым подключен компьютер. Существует три категории сетей:

• Доменная сеть — Обозначает сеть, в которой компьютеры подключены к домену. По умолчанию в доменной сети обнаружение разрешено. Это сокращает ограничения и позволяет компьютерам обнаруживать другие компьютеры и устройства сети.

• Частная сеть — Обозначает сеть, компьютеры которой являются членами рабочей группы и лишены прямого выхода в Интернет. По умолчанию в частной сети обнаружение разрешено. Это сокращает ограничения и позволяет компьютерам обнаруживать другие компьютеры и устройства сети.

• Публичная сеть — Обозначает сеть в общественном месте, например, в кафе или аэропорту. По умолчанию в публичной сети обнаружение блокировано. Это повышает безопасность, запрещая компьютерам публичной сети обнаруживать другие компьютеры и устройства. Компьютер отдельно хранит параметры для сетей каждой категории.

Поэтому для каждой категории могут использоваться различные блокирующие и разрешающие параметры. При первом подключении к сети на экране (появляется диалоговое окно, позволяющее указать категорию сети — частная или публичная. Если вы указали, что сеть является частной, и компьютер обнаружит подключение к домену, членом которого он является, сети будет назначена категория доменной.

Опираясь на категорию сети, Windows Server 2008 автоматически настраивает параметры обнаружения. Если режим обнаружения включен, то:

• компьютер может обнаруживать другие компьютеры и устройства в сети;

• другие компьютеры и устройства в сети могут обнаруживать этот компьютер.

Если режим обнаружения выключен, то:

• компьютер не способен обнаруживать другие компьютеры и устройства в сети;

• другие компьютеры и устройства в сети не могут обнаруживать этот компьютер.

В консоли Сеть (Network), отображается список обнаруженных в сети компьютеров и устройств. Чтобы открыть Обозреватель сети (Network Explorer), щелкните кнопку Пуск (Start) и выберите команду Сеть (Network). Список отображенных в Обозревателе сети (Network Explorer) компьютеров и устройств зависит от параметров сетевого обнаружения компьютера. Если обнаружение заблокировано, вы увидите соответствующее предупреждение. Щелкните его и выберите команду Включить сетевое обнаружение (Turn On Network Discovery), чтобы включить сетевое обнаружение. При этом будут открыты соответствующие порты брандмауэра Windows. Если никаких дополнительных изменений в параметры сетевого обнаружения не вносилось, компьютер будет находиться в состоянии «только обнаружение».

Консоль Центр управления сетями и общим доступом (Network And Sharing Center), показывает текущее состояние сети и текущую сетевую конфигурацию. Чтобы открыть консоль Центр управления сетями и общим доступом (Network And Sharing Center), последовательно щелкните Пуск (Start) и Сеть (Network). Затем щелкните кнопку Центр управления сетями и общим доступом (Network And Sharing Center) на панели инструментов Обозревателя сети (Network Explorer).

Окно Центр управления сетями и общим доступом (Network And Sharing Center) разделено на три главных области:

• Краткая карта сети — Графическое изображение конфигурации сети и сетевых подключений. Нормальное состояние подключение отображается в виде линии, соединяющей различные сегменты сети. Любые проблемы сети отмечаются предупреждающими значками. Желтый значок предупреждения указывает на возможную неполадку конфигурации. Красный крестик говорит об отсутствии подключения к данному сегменту сети. Щелкнув ссылку Просмотр полной карты (View Full Map), Вы откроете окно Карта сети (Network Map) с расширенным отображением вида сети.

• Подробные сведения о сети — Имя текущей сети и ее параметры. В скобках за именем сети указана ее категория: доменная, частная или публичная. В поле Доступ (Access) указан способ подключения компьютера к текущей сети: Только локальная сеть (Local Only), Локальная сеть и Интернет (Local And Internet) или Только Интернет (Internet Only). В поле Подключение (Connection) отображается имя подключения, используемого для работы в текущей сети. Щелкнув ссылку Настройка (Customize), вы сможете изменить имя сети, категорию (только для частных и публичных сетей) и значок сети. Щелкнув ссылку Просмотр состояния (View Status), вы откроете диалоговое окно Состояние — Подключение по локальной сети (Local Area Connection Status).

При подключённом интернете, например можно узнать прогноз погоды или курс валют. Но на серверной системе делать этого не рекомендуется.