Подготовка

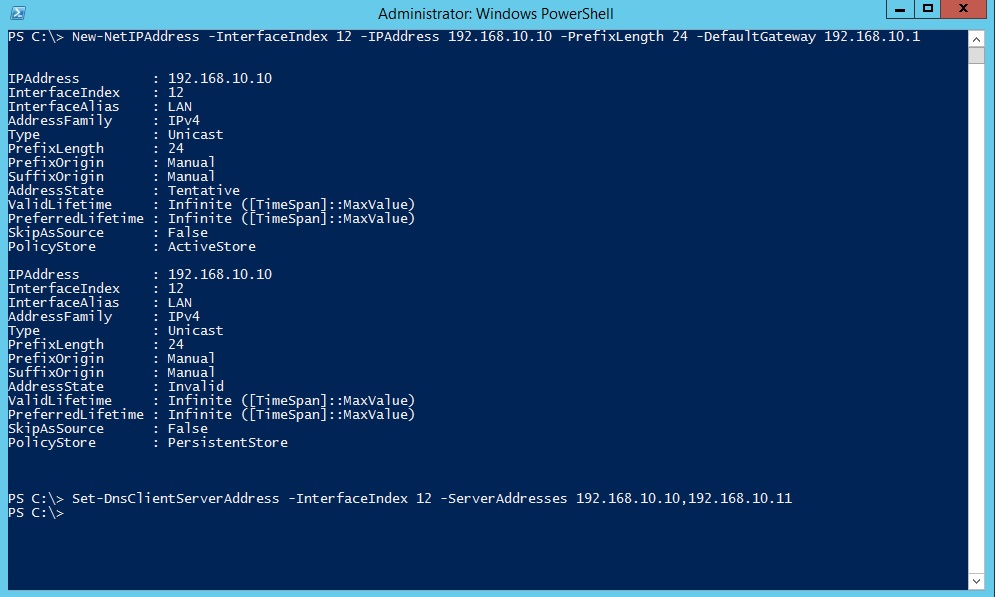

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

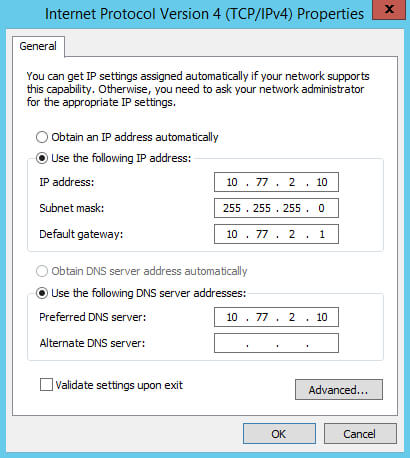

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

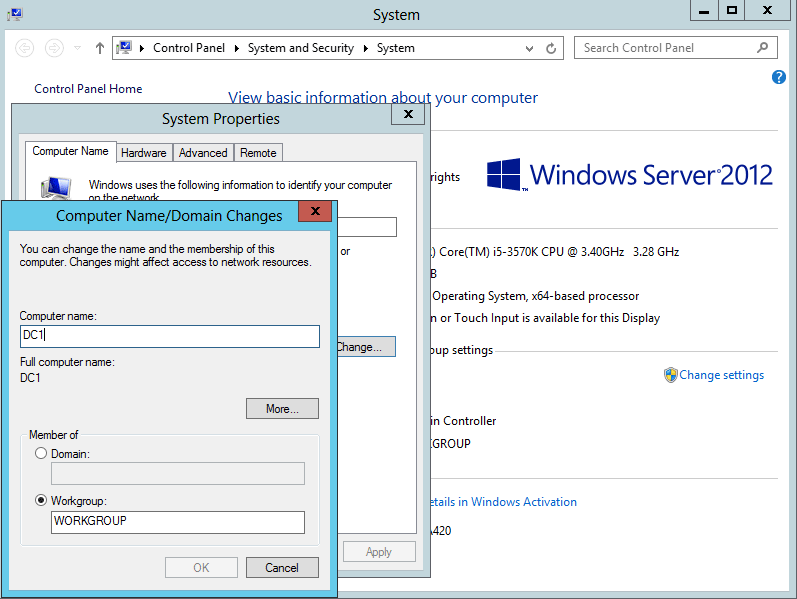

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.

Итак, после предварительной настройки сервера, переходим к установки роли службы каталогов.

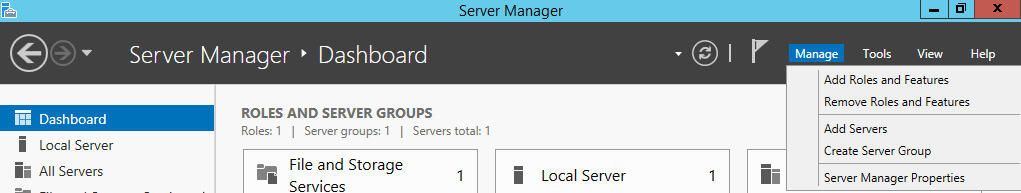

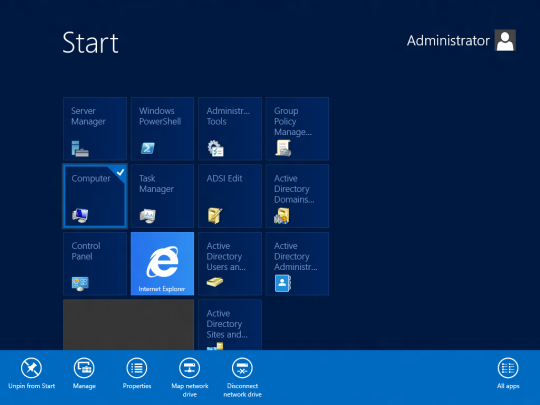

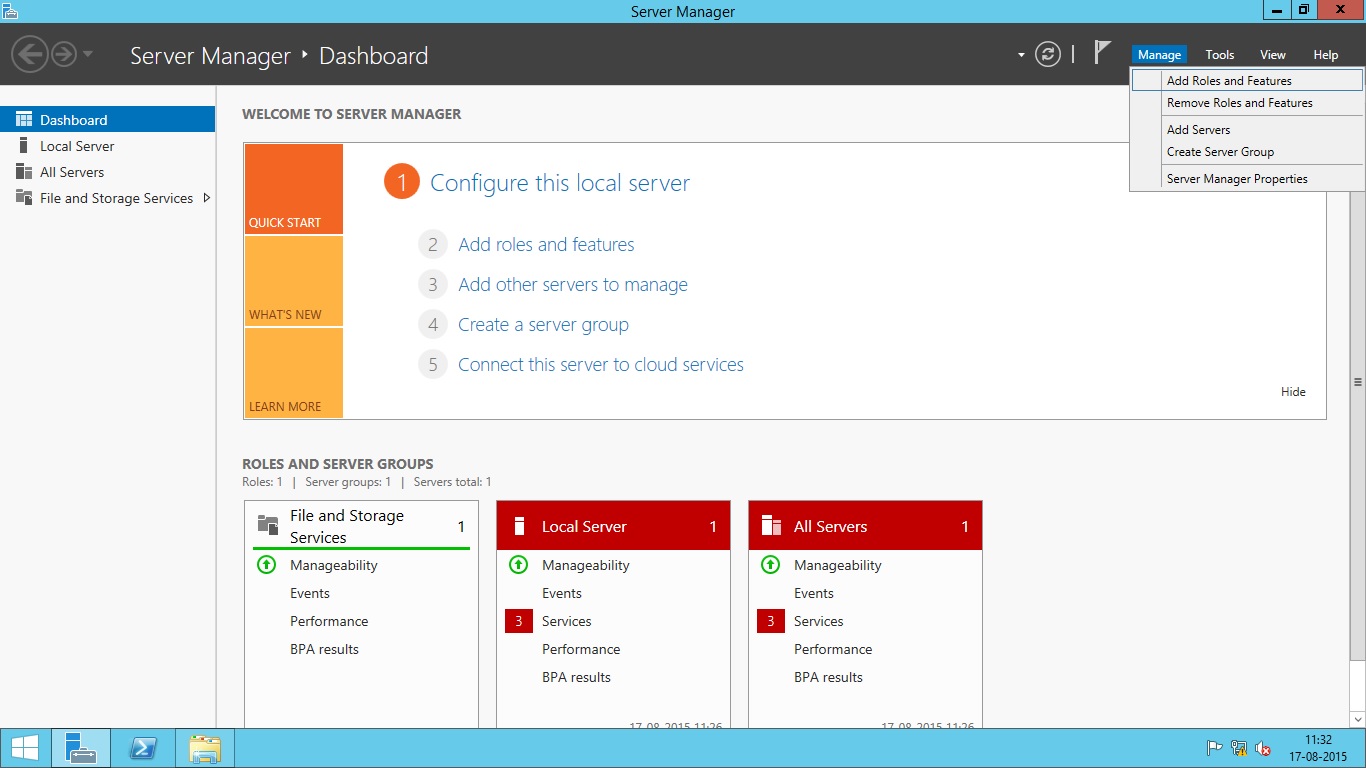

Start -> Server Manager (Пуск -> Диспетчер сервера).

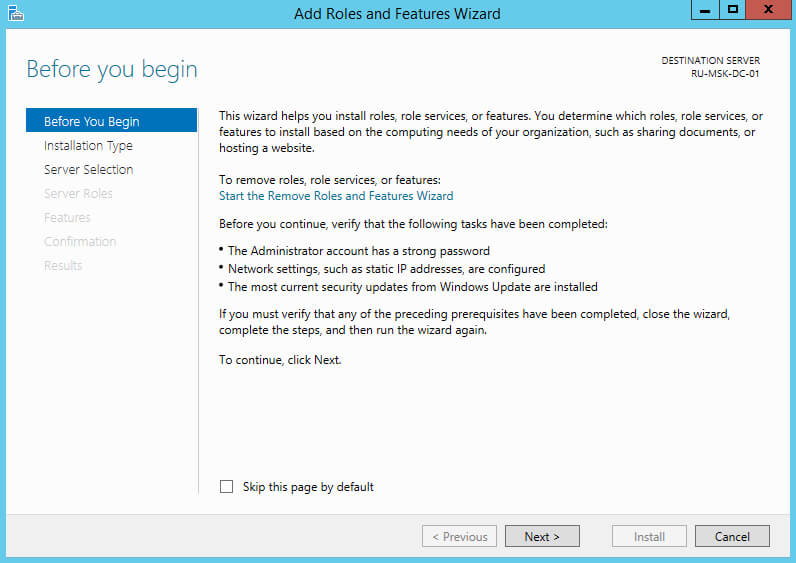

Add roles and features -> Next

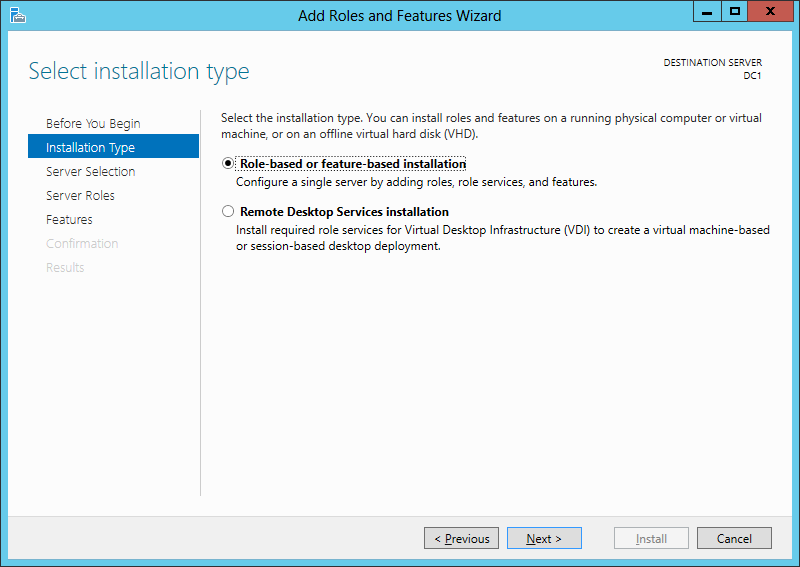

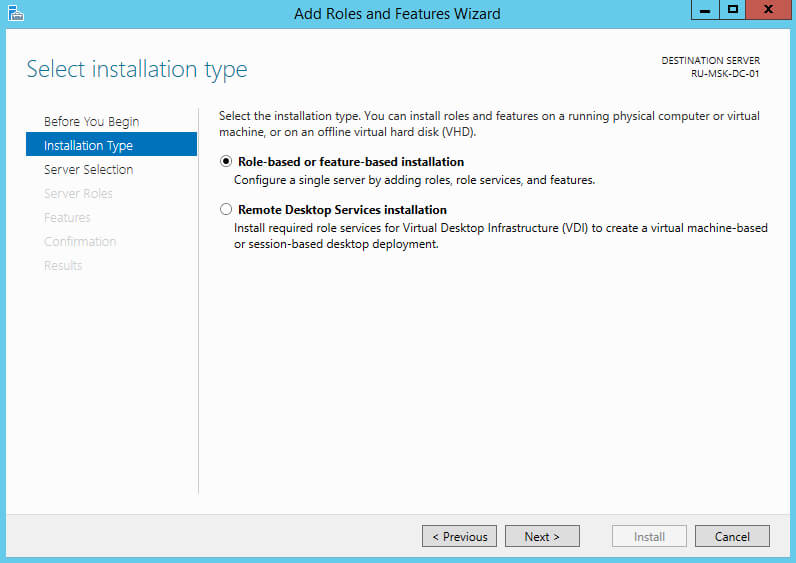

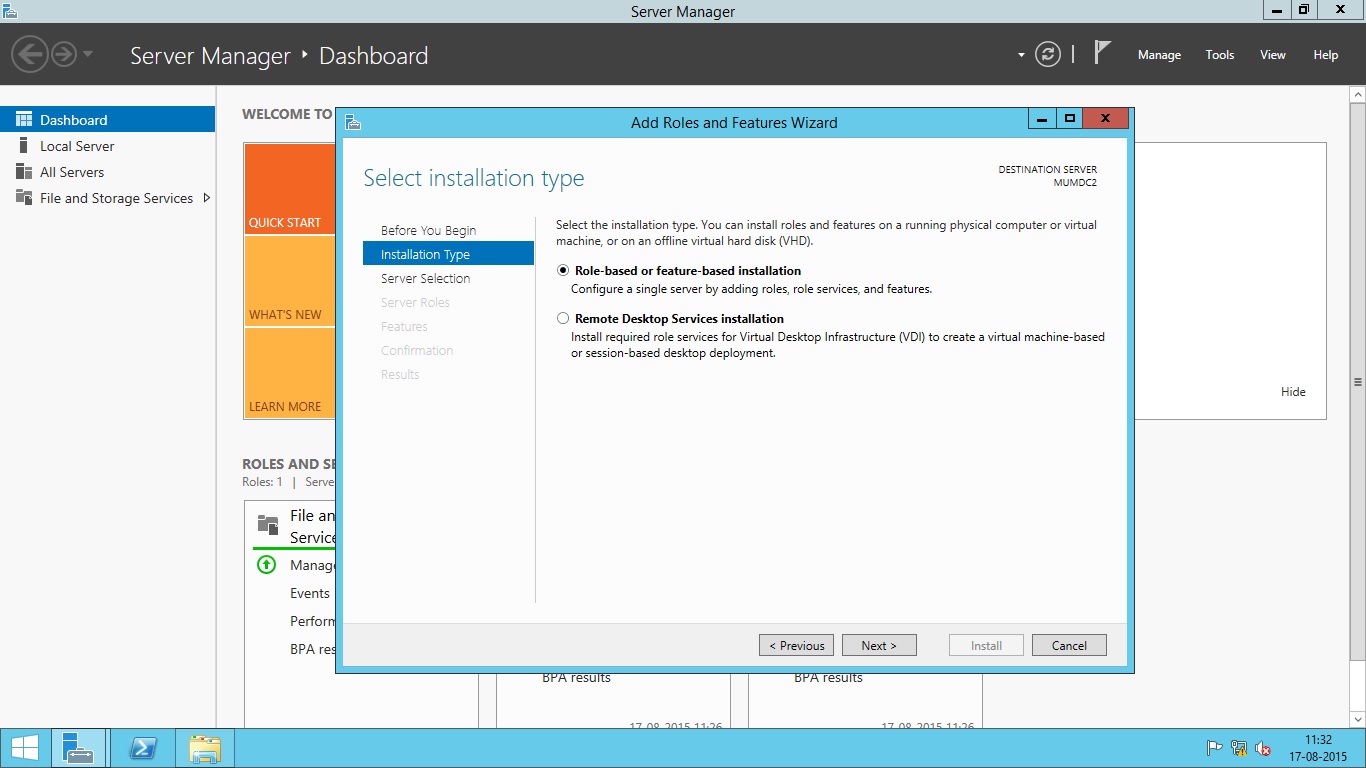

Выбрать Role-based or feature-based Installation (Установка ролей и компонентов) -> Next

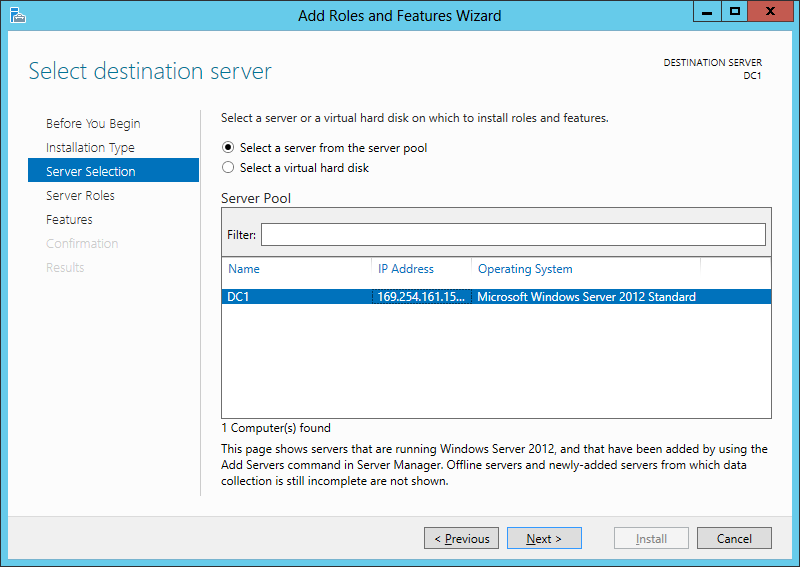

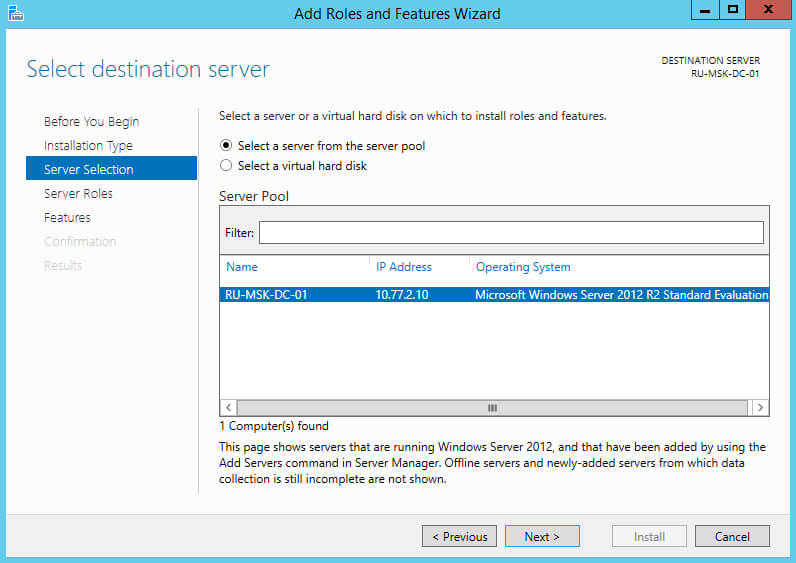

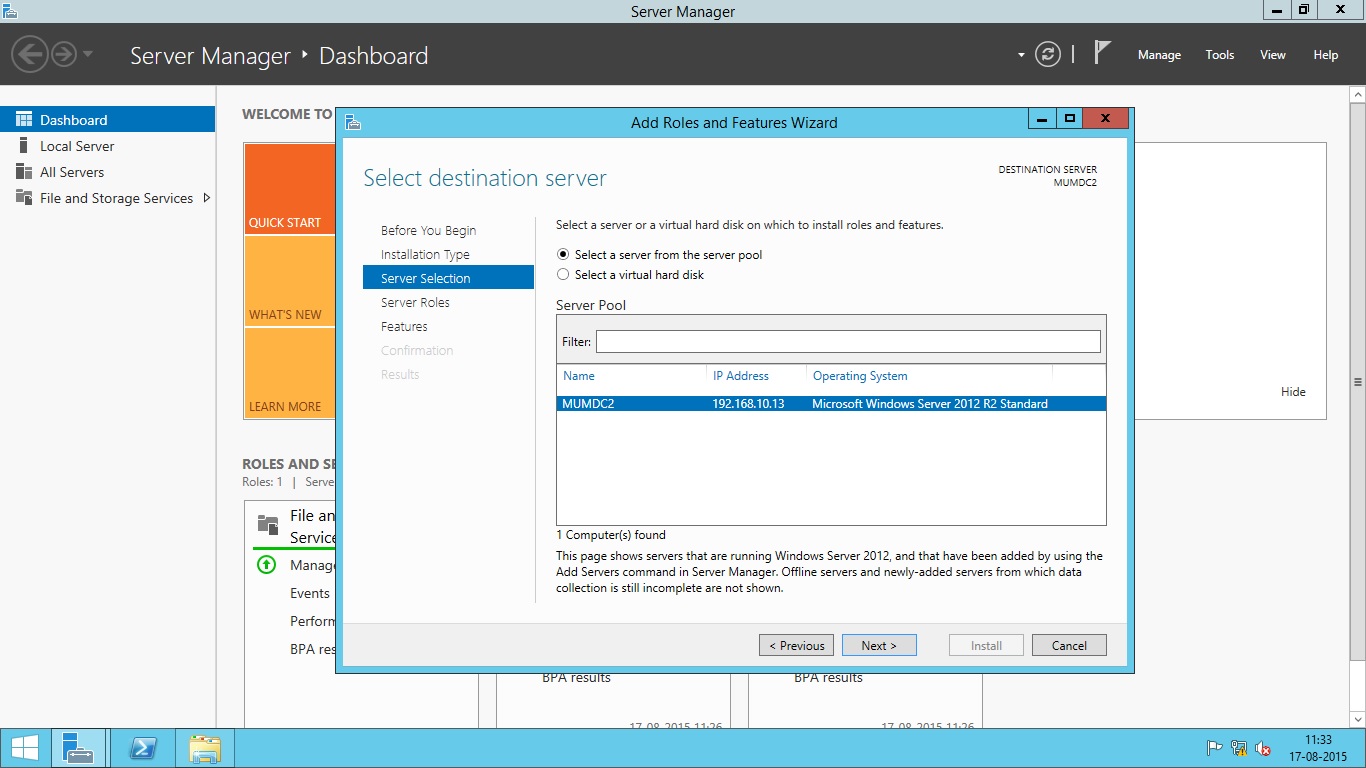

Выбрать сервер, на который устанавливается роль AD и нажать Далее. Select a server from the server pool -> Next

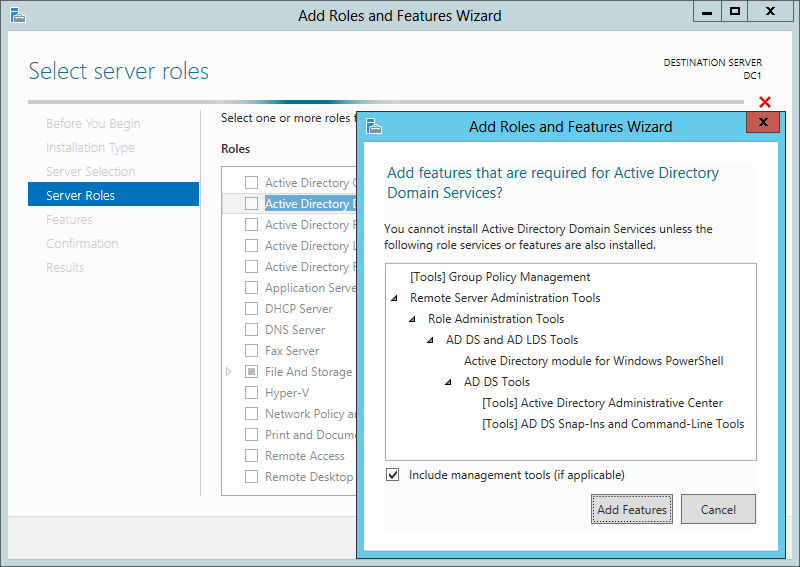

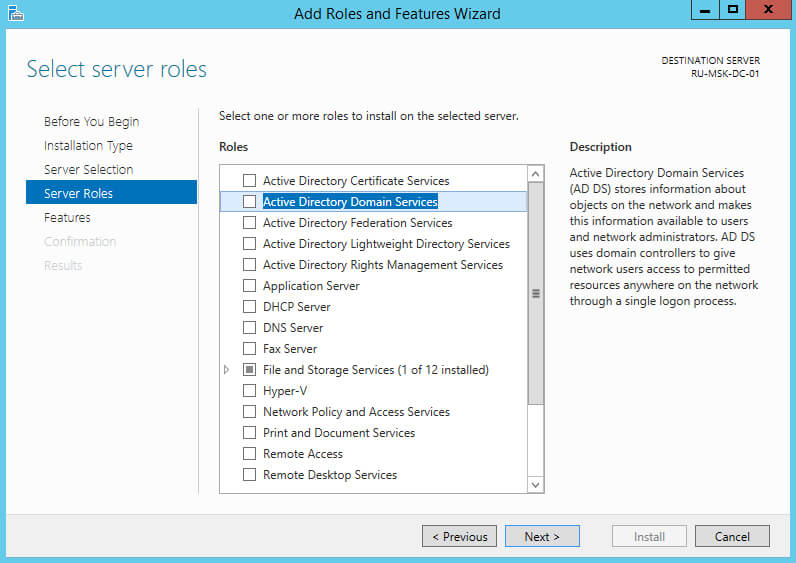

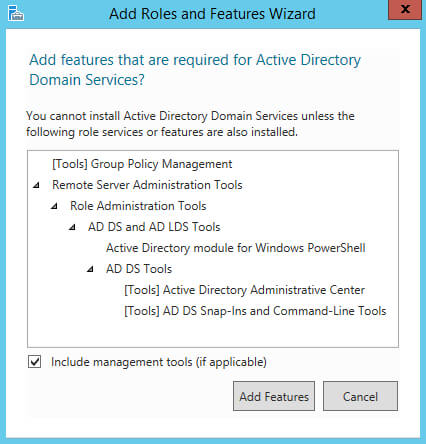

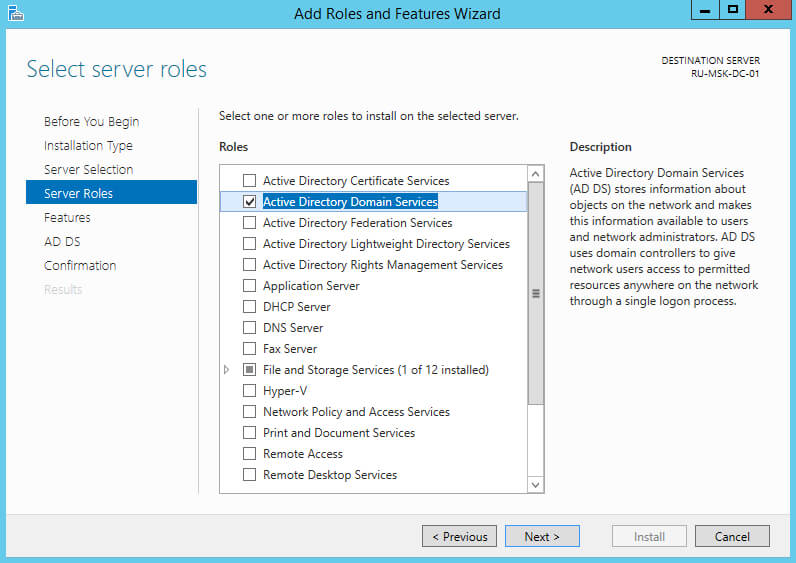

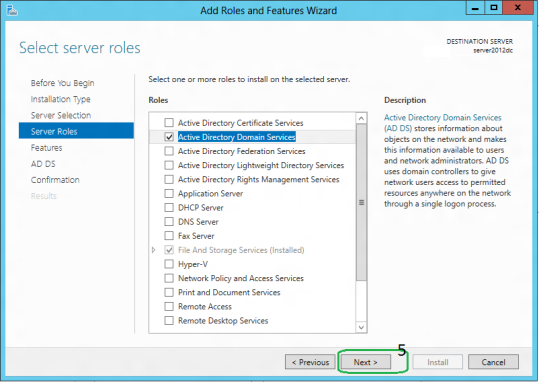

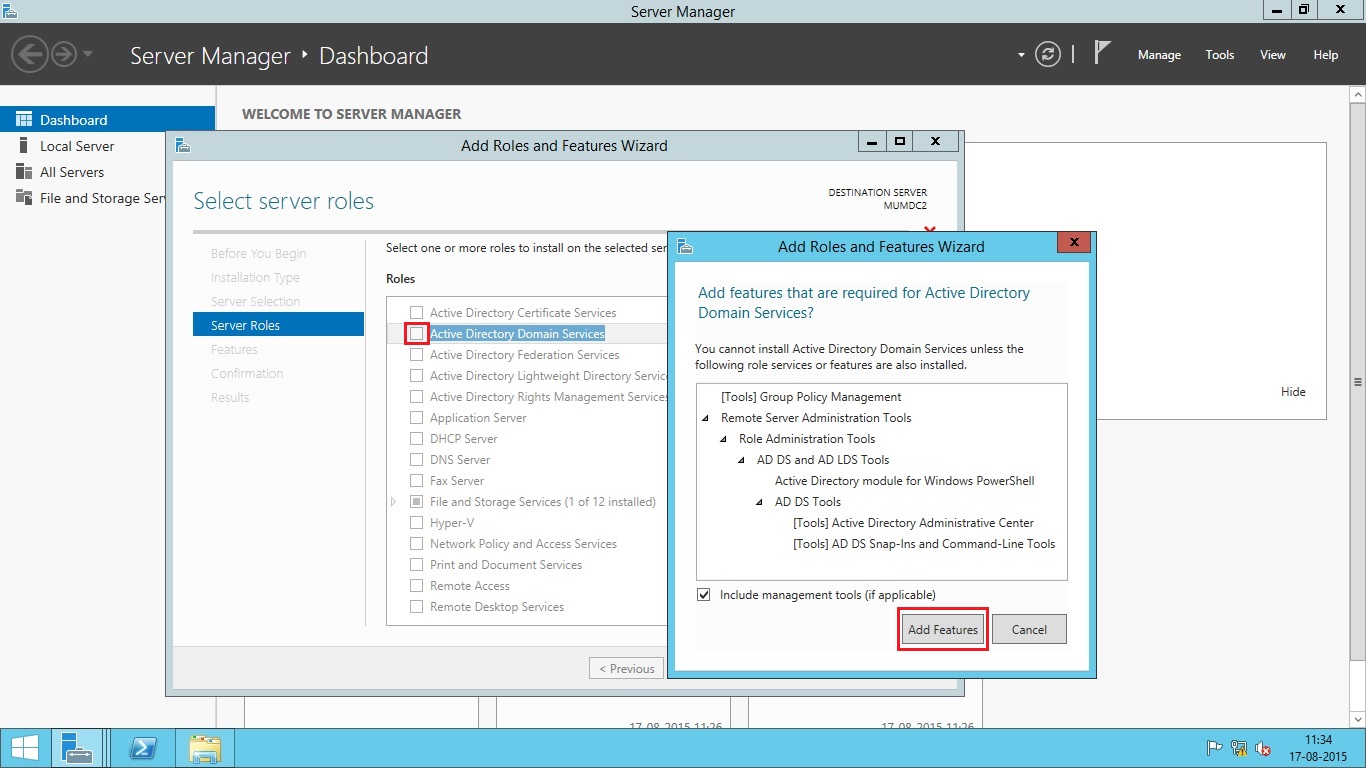

Выбираем роль Active Directory Domain Services (Доменные службы Active Directory), после чего появляется окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features.

Можно также выбрать роль DNS Server. Если вы забудете установить галочку для добавления роли DNS Server, можно особо не переживать, т.к. её можно будет добавить позже на стадии настройки роли AD.

После этого жмем каждый раз кнопку Next и устанавливаем роль.

Настройка доменных служб Active Directory

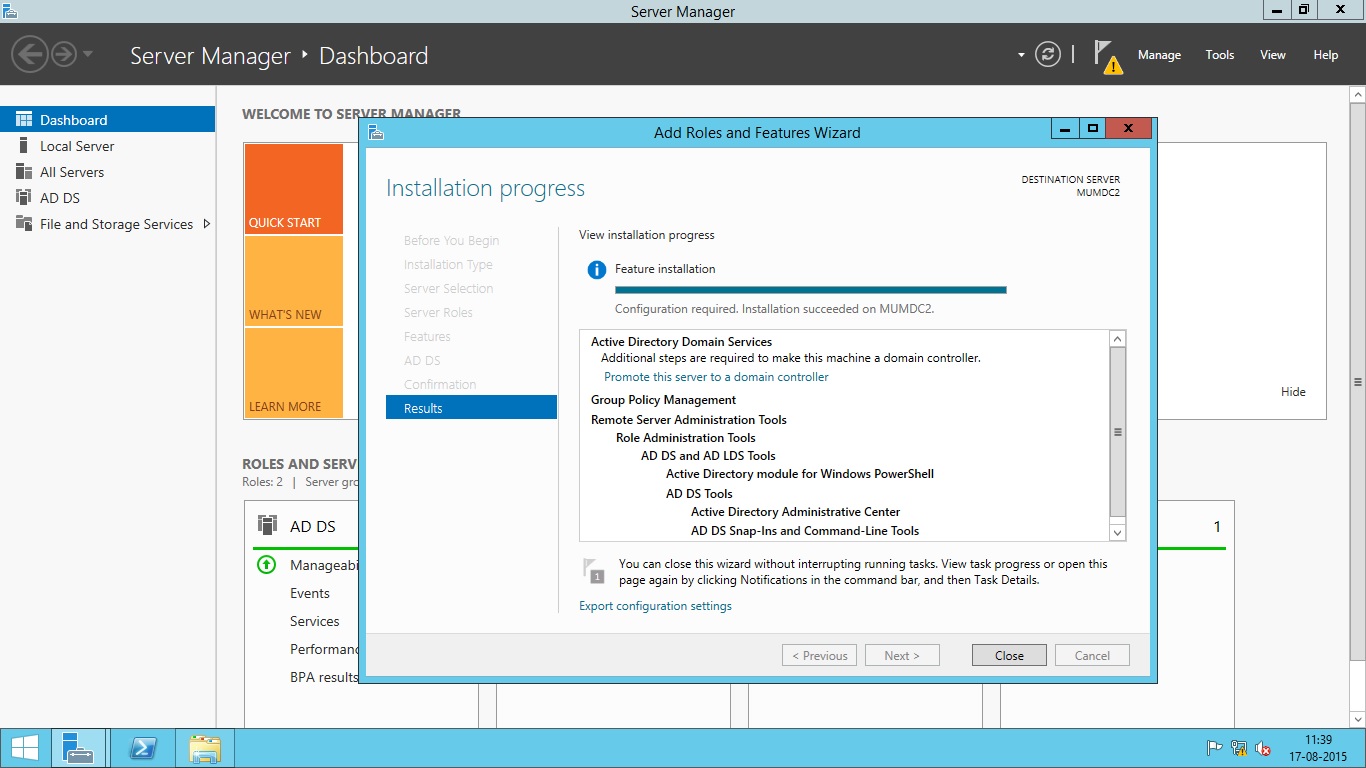

После установки роли, закрыть окно — Close. Теперь необходимо перейти к настройке роли AD.

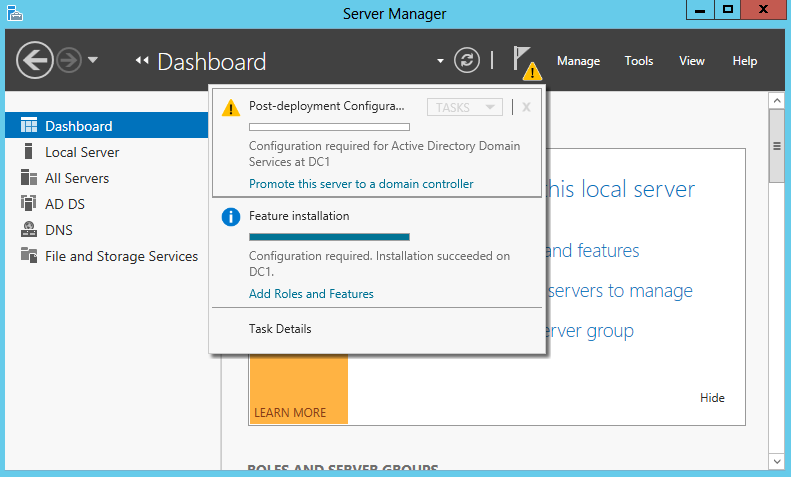

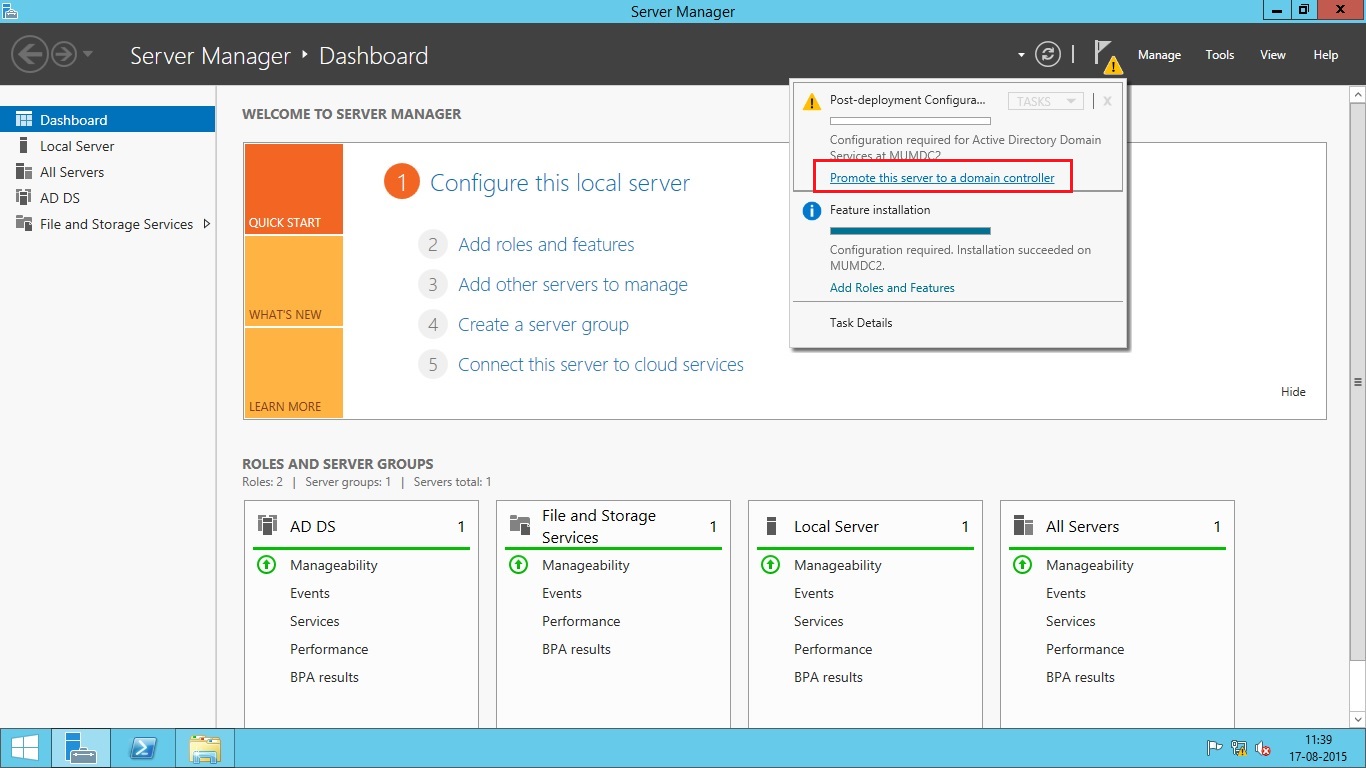

В окне Server Manager нажать пиктограмму флага с уведомлением и нажать Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера домена) на плашке Post-deploiment Configuration.

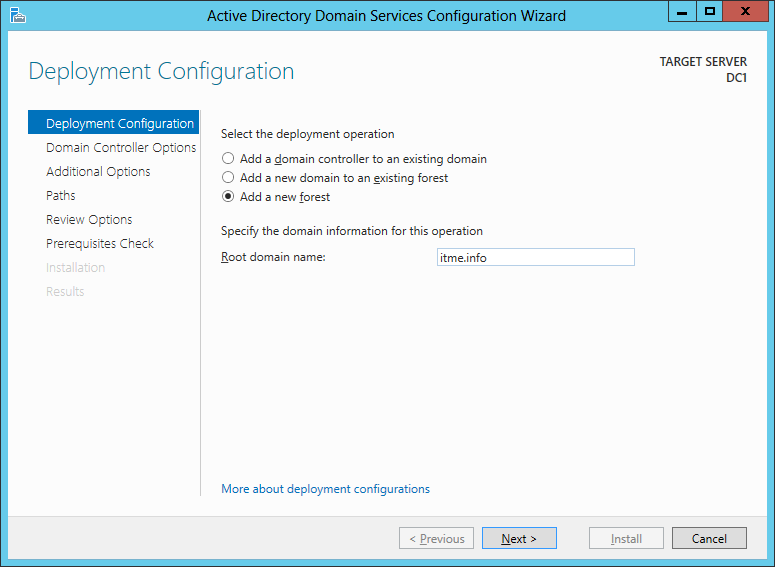

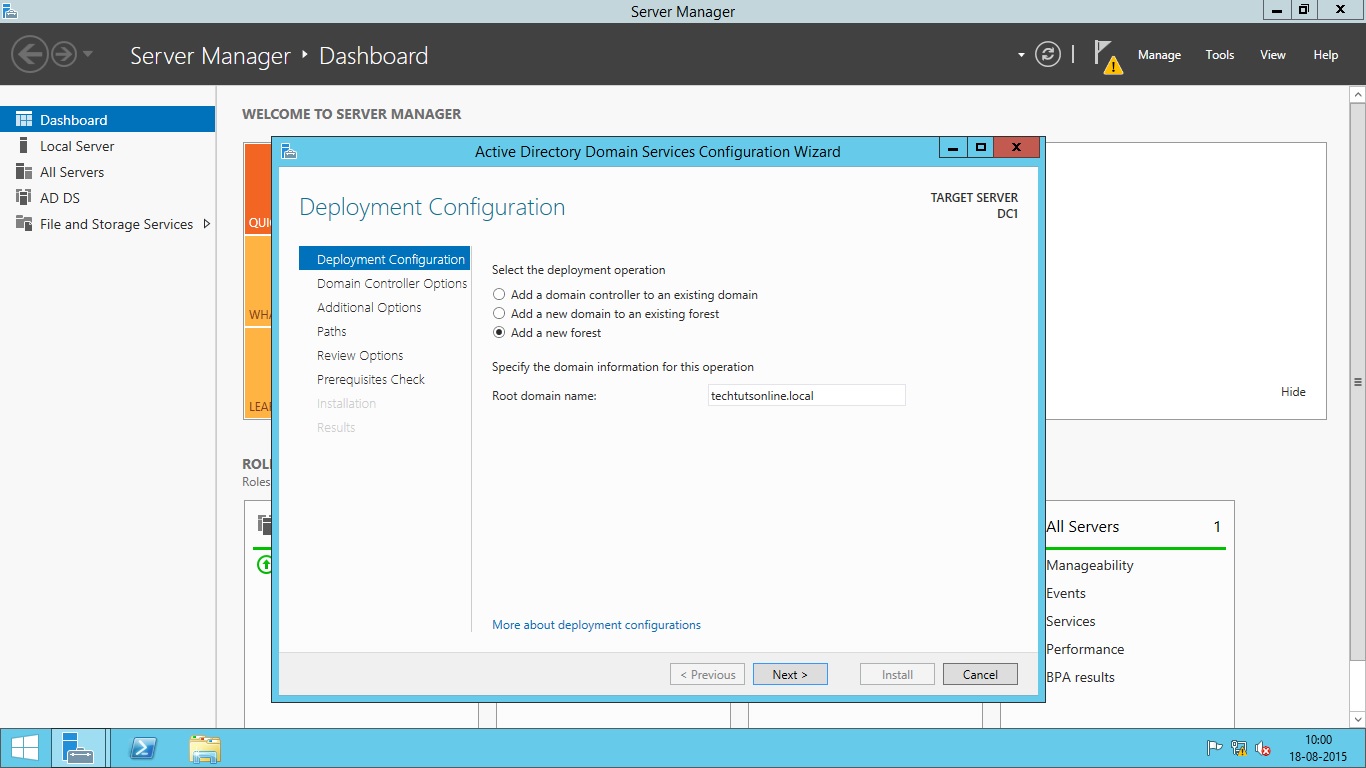

Выбрать Add a new forest (Добавить новый лес), ввести название домена и нажать Далее.

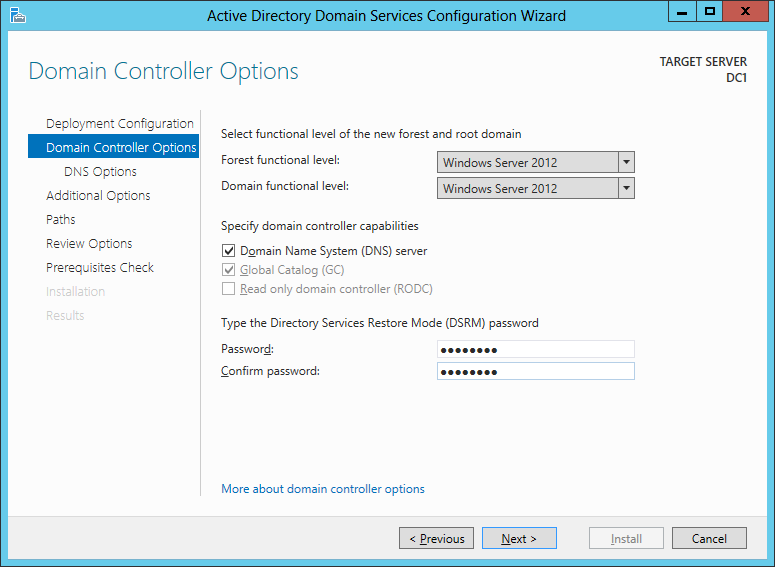

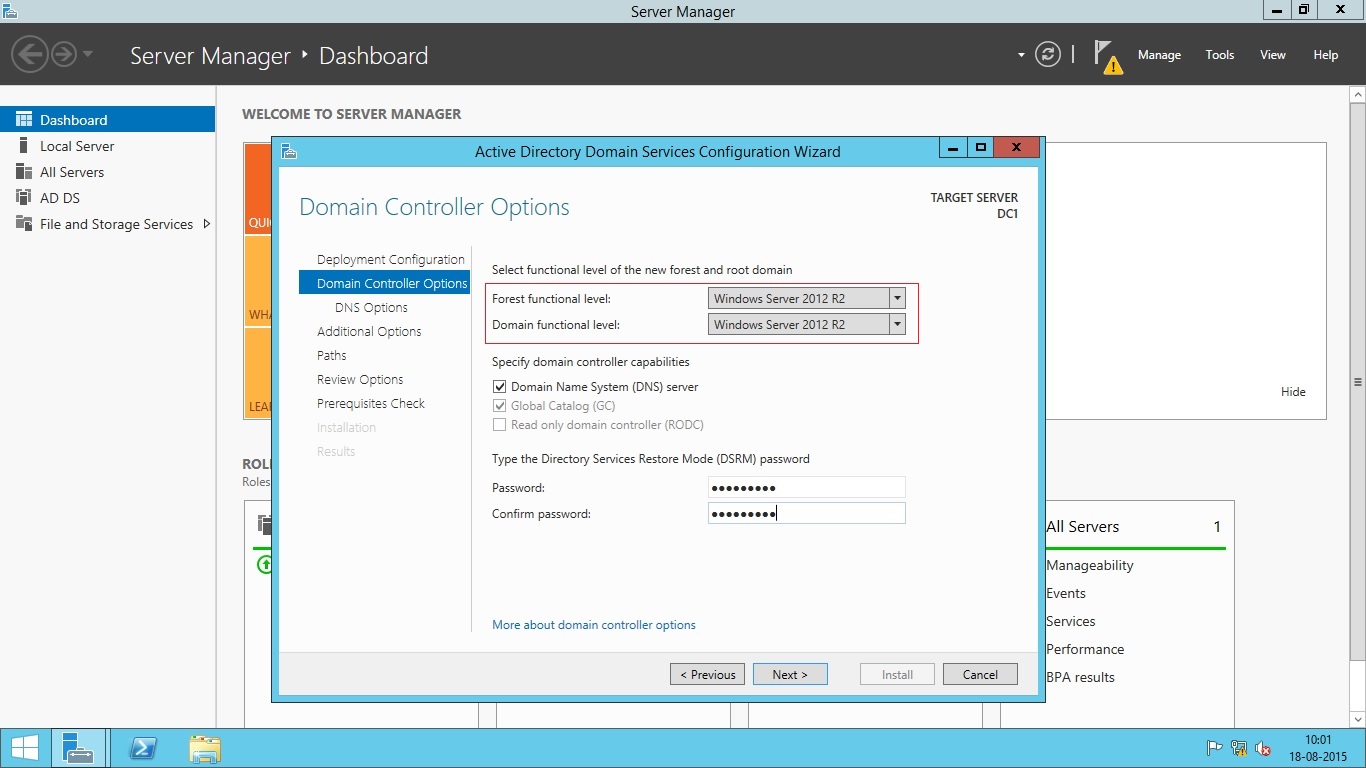

Можете выбрать совместимость режима работы леса и корневого домена. По умолчанию устанавливается Windows Server 2012.

На этой вкладке можно будет отключить роль DNS Server. Но, в нашем случае, галочку оставляем.

Далее ввести пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем Далее.

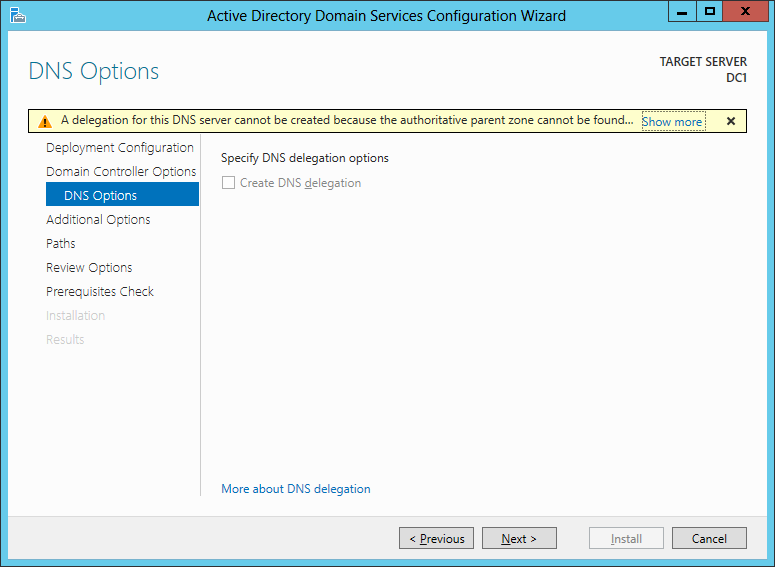

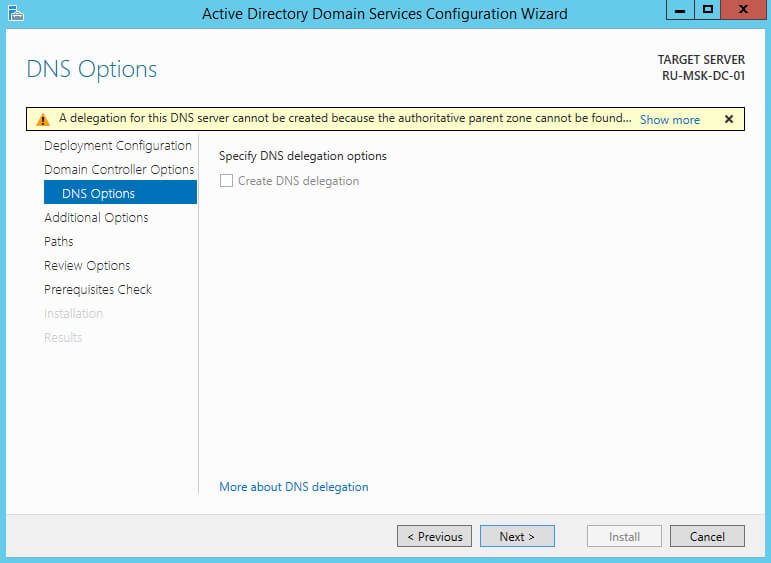

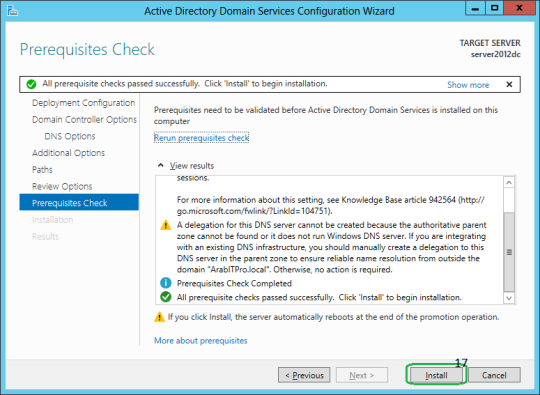

На следующем шаге мастер предупреждает о том, что делегирование для этого DNS-сервера создано не было (A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server. If you are integrating with an existing DNS infrastructure, you should manually create a delegation to this DNS server in the parent zone to ensure reliable name resolution from outside the domain «ithz.ru». Otherwise, no action is required.).

Нажимаем Next.

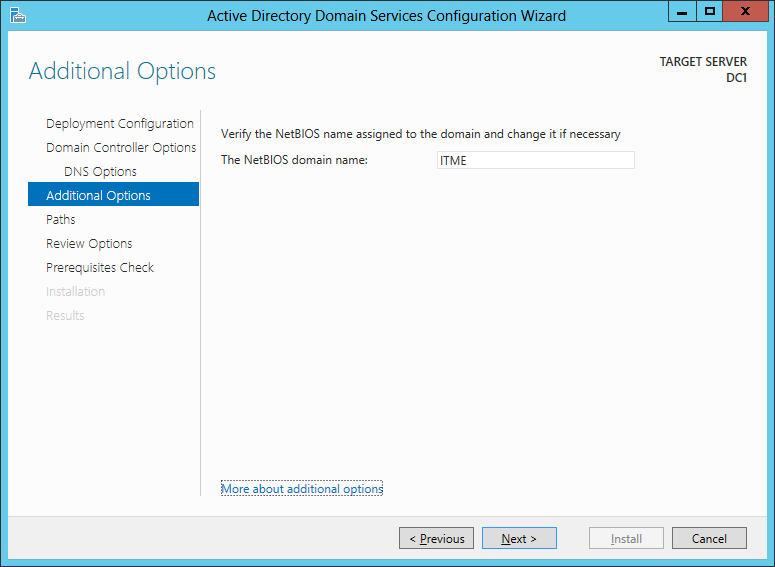

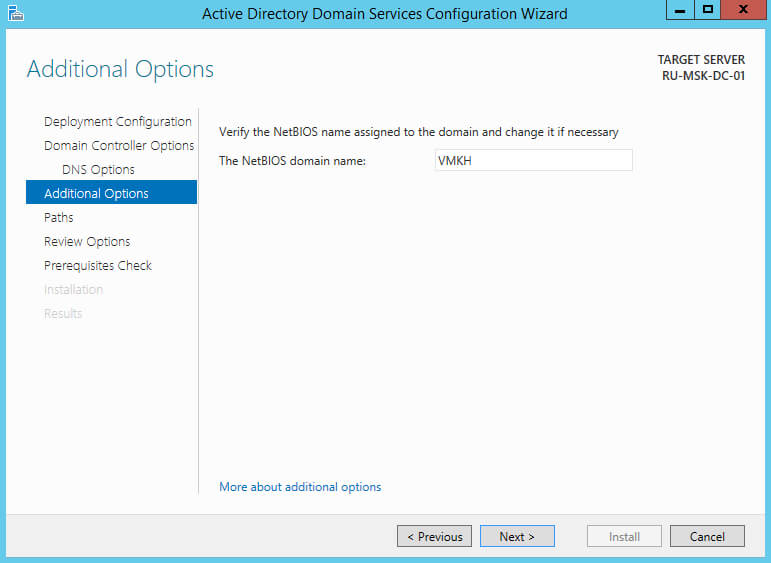

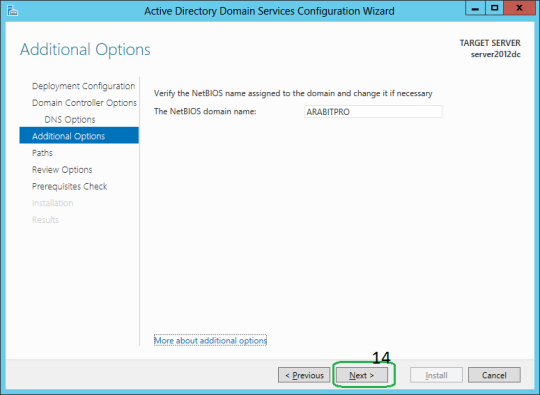

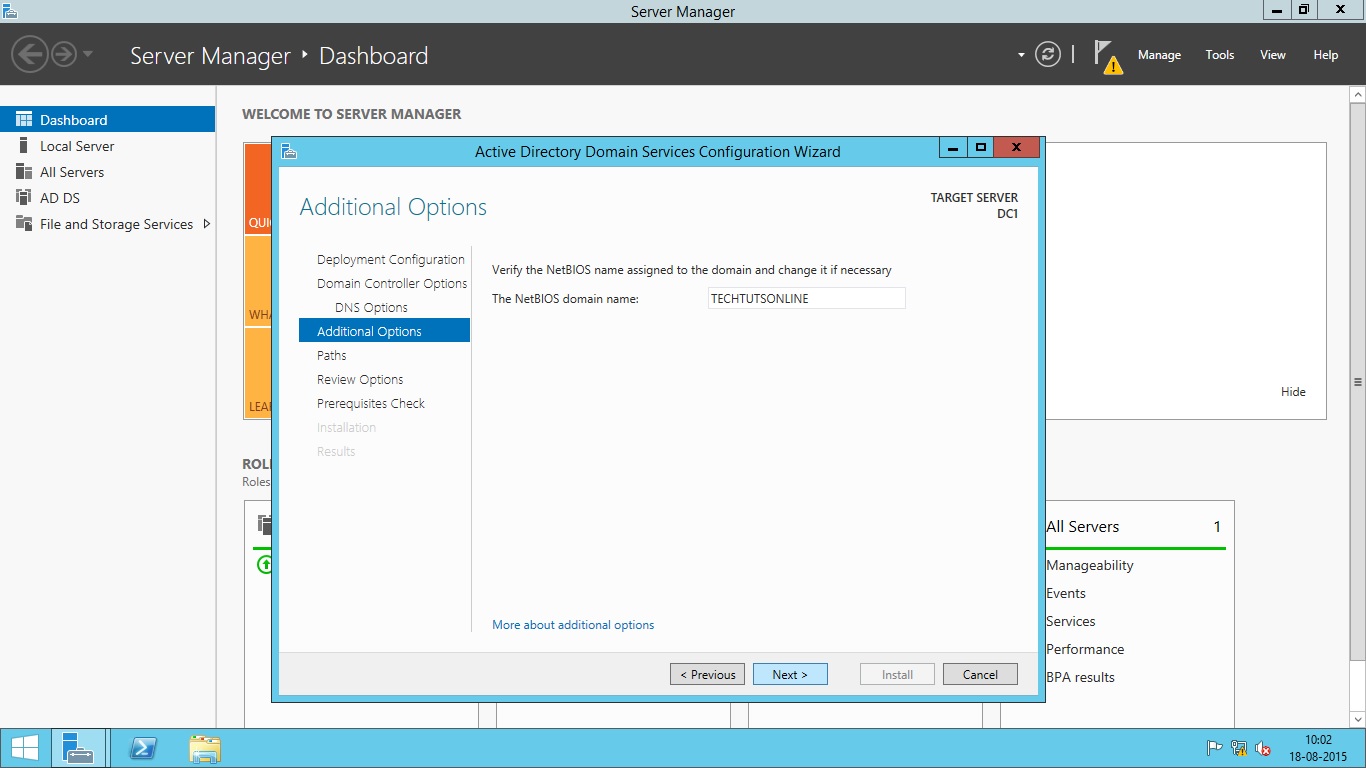

На следующем шаге можно изменить NetBIOS имя, которое было присвоено домену. Мы этого делать не будем. Просто нажимаем Далее.

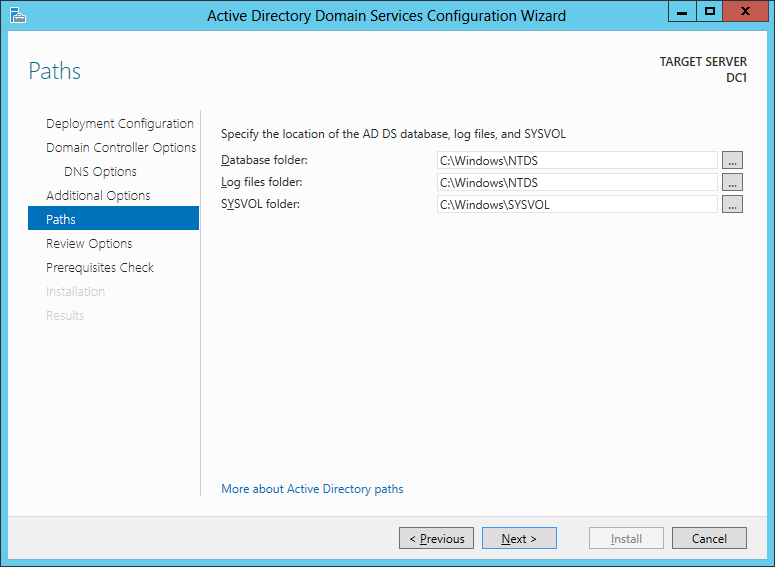

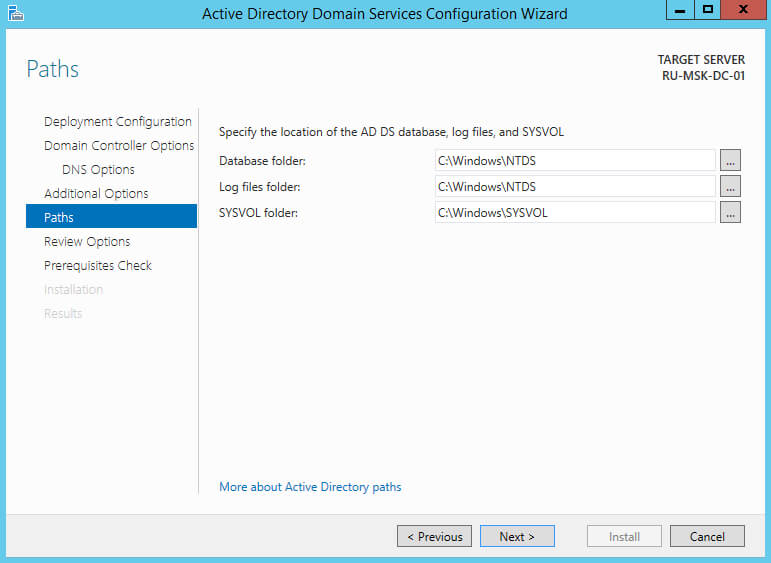

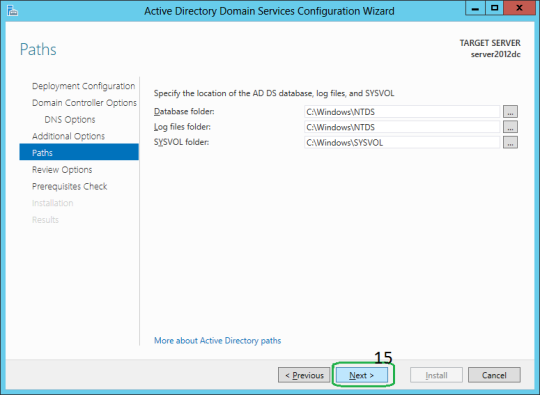

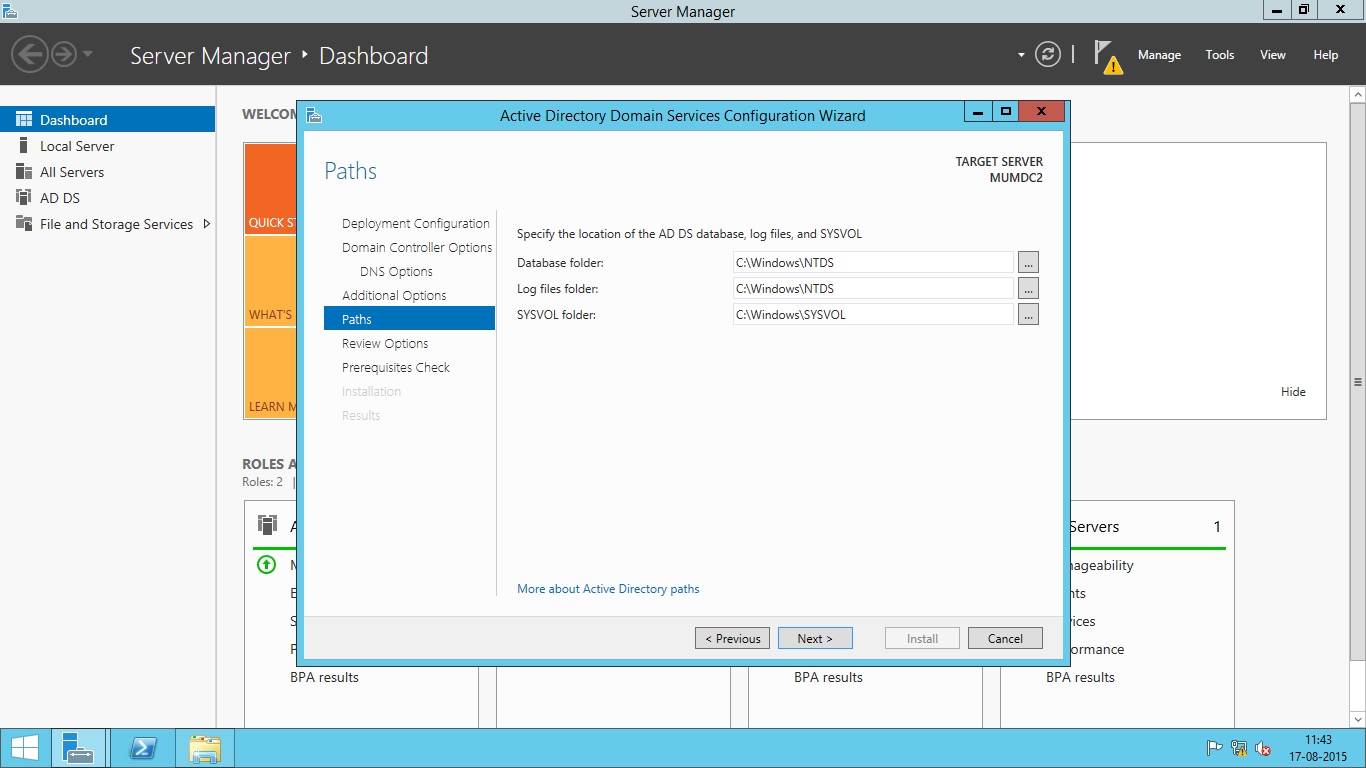

На следующем шаге можно изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Мы менять ничего не будем. Нажимаем кнопку Далее.

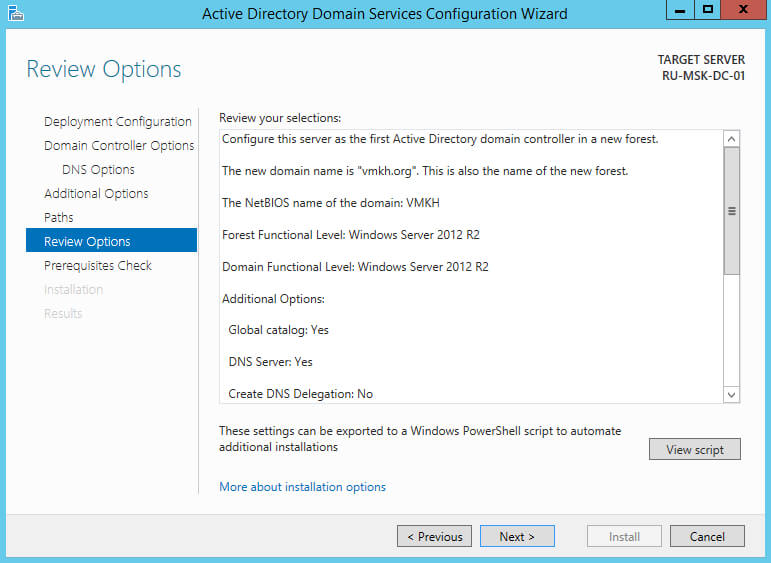

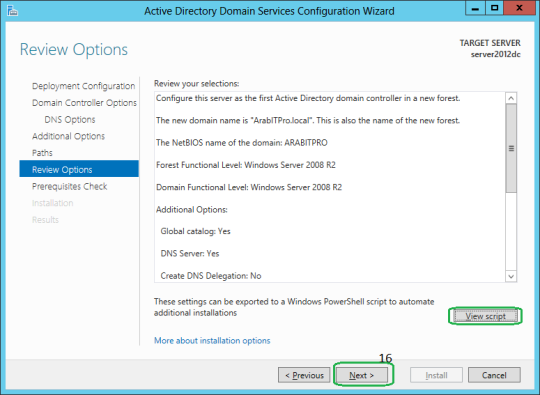

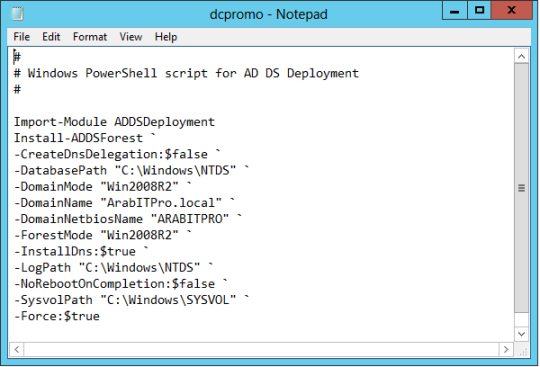

На следующем шаге отображается сводная информация по настройке. Нажав кнопку View Script, можно посмотреть Powershell скрипт, который произведет настройку доменных служб Active Directory.

# Windows PowerShell script for AD DS Deployment

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath "C:WindowsNTDS" ` -DomainMode "Win2012" ` -DomainName "ithz.ru" ` -DomainNetbiosName "ITME" ` -ForestMode "Win2012" ` -InstallDns:$true ` -LogPath "C:WindowsNTDS" ` -NoRebootOnCompletion:$false ` -SysvolPath "C:WindowsSYSVOL" ` -Force:$true

Убедившись, что все указано верно, нажимаем на кнопку Next.

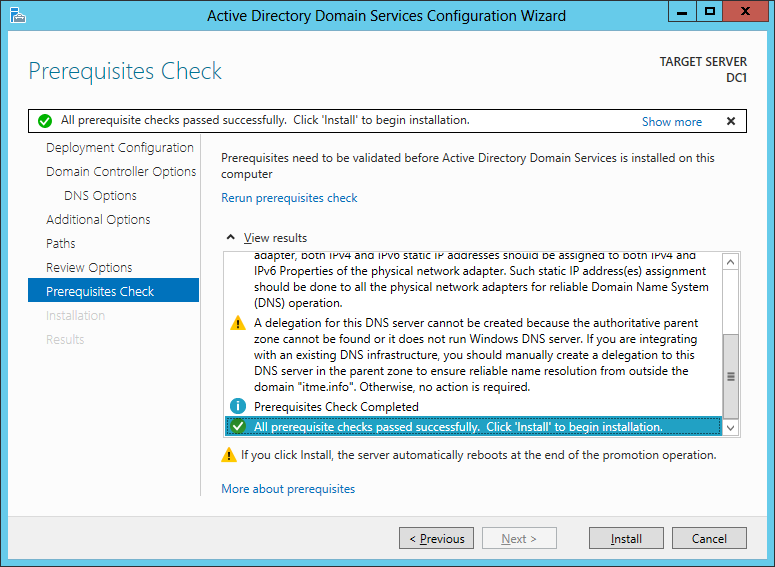

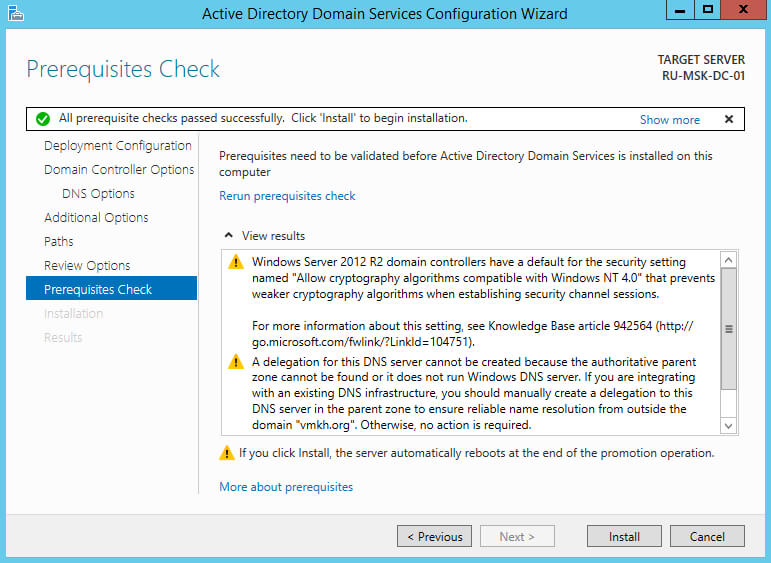

На следующем шаге производится проверка, все ли предварительные требования соблюдены. После чего покажет нам отчёт. Одно из обязательных требований — это установленный пароль локального администратора. В самом низу можно прочитать предупреждение о том, что после того, как будет нажата кнопка Install уровень сервера будет повышен до контроллера домена и будет произведена автоматическая перезагрузка.

Должна появиться надпись All prerequisite checks are passed successfully. Click «install» to begin installation.

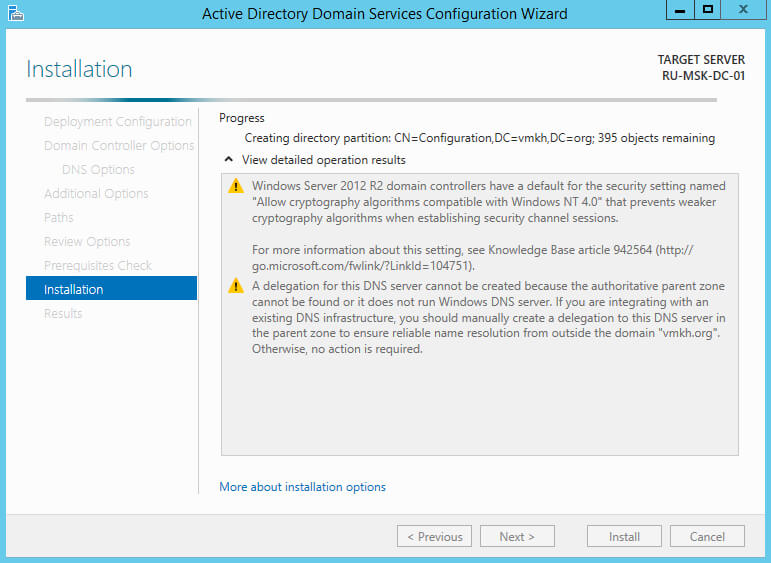

Нажимаем кнопку Install.

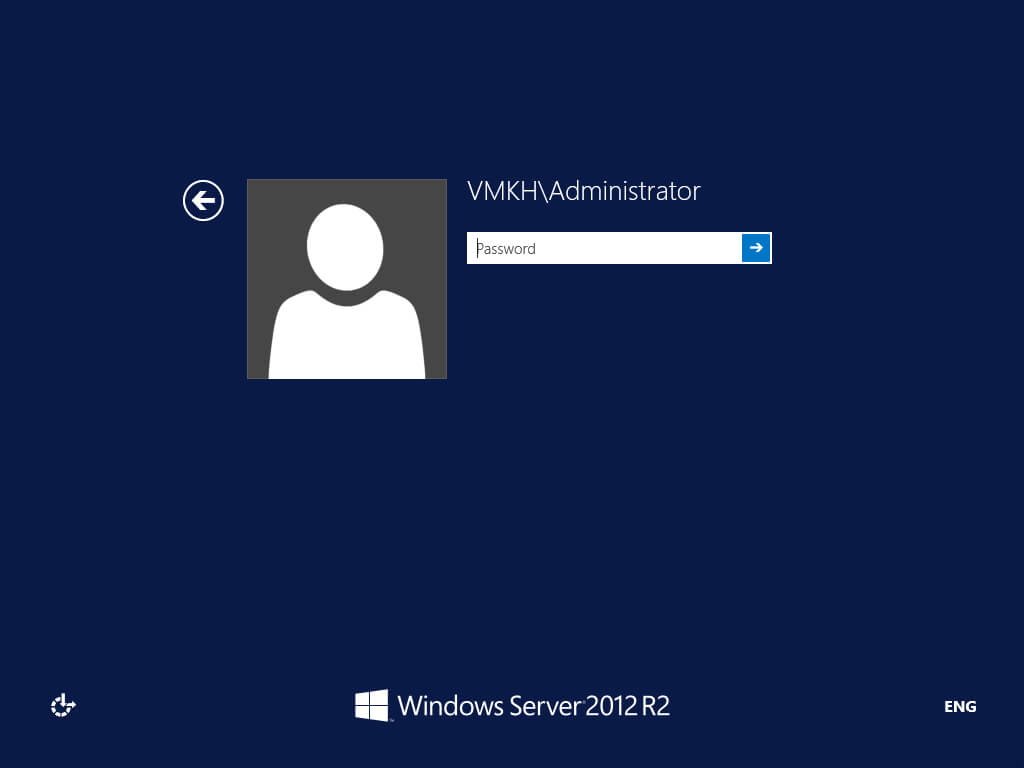

После завершения всех настроек, сервер перезагрузится, и вы совершите первый ввод компьютера в ваш домен. Для этого необходимо ввести логин и пароль администратора домена.

На этом базовая настройка служб каталога Active Directory завершена. Конечно же еще предстоит проделать огромный объем работы по созданию подразделений, созданию новых пользователей, настройке групповых политик безопасности, …

Дополнительная информация по статье

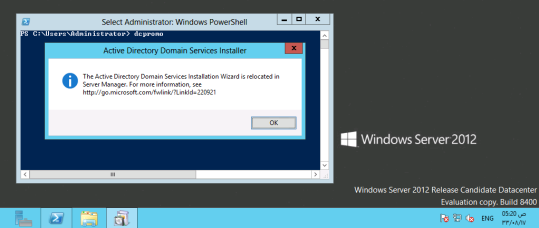

Прощай dcpromo, привет Powershell

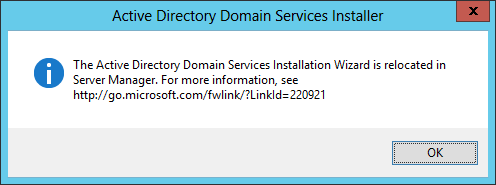

Из анонсов все уже знают, что утилита dcpromo устарела. Если запустить в командной строке dcpromo, то появится окно с предупреждением, предлагающее вам воспользоваться Диспетчером сервера.

The Active Directory Services installation Wizard is relocated in Server Manager.

Тем не менее, данной командой можно воспользоваться c указанием параметра автоматической настройки — dcpromo /unattend. При работе сервера в режиме Core, предупреждения не будет, а в командной строке появится информация по использованию утилиты dcpromo.

Все эти изменения связаны с тем, что в Windows Server 2012 сделали акцент на администрирование с помощью Powershell.

Компоненты, связанные с Active Directory, удаленны из Windows Server 2012

Службы федерации Active Directory (AD FS)

- Больше не поддерживаются приложения, использующие веб-агенты «в режиме маркеров NT». Эти приложения должны переноситься на платформу Windows Identity Foundation и использовать службу Claims to Windows Token для преобразования имени участника-пользователя из маркера SAML в маркер Windows для использования в приложении.

- Больше не поддерживаются «Группы ресурсов» (описание групп ресурсов см. по адресу http://technet.microsoft.com/library/cc753670(WS.10).aspx)

- Больше не поддерживается возможность использования служб Active Directory облегченного доступа к каталогам (AD LDS) в качестве хранилища результатов проверки подлинности.

- Необходим переход к версии AD FS в Windows Server 2012. Не поддерживается обновление «на месте» с AD FS 1.0 или со «стандартной» версии AD FS 2.0.

Поставщики WMI

You are here: Home / Articles / Operating Systems / Windows Server 2012: Installing Active Directory Users and Computers and Group Policy Management Console

Managing Active Directory and Group Policy can be a little obscure due to the prerequisite of installing the Remote Server Administration Tools on Windows 7 and 8. In Server 2012, there is no separate install of the RSAT tools, you just have to know where to look. Fortunately, it proves consistent by being part of the Add/Remove Roles and Features part of the Windows Server operating system. I like the role-based installations because it greatly simplifies the install process, provides you a list of Server’s native capabilities, and keeps the installation minimal by allowing you to manually choose what you want installed after the fact.

To get the Active Directory Users and Computers, you want to be sure to install just the tools you need, not the entire domain services on your server. That is, unless you wish to make your server a domain controller.

Open up Server Manager by clicking the icon pinned to the Taskbar or right-clicking Computer and going to Manage. In the top-right corner of the window, go up to the Manage menu and click ‘Add Roles and Features’.

From here, you will go through a dialog wizard. Follow the on-screen instructions to get to the install on the server you want configured. Choose Role-based or feature-based installation and select your server.

Unless there are other roles you would like installed, skip Server Roles and hit Next to get to the Features.

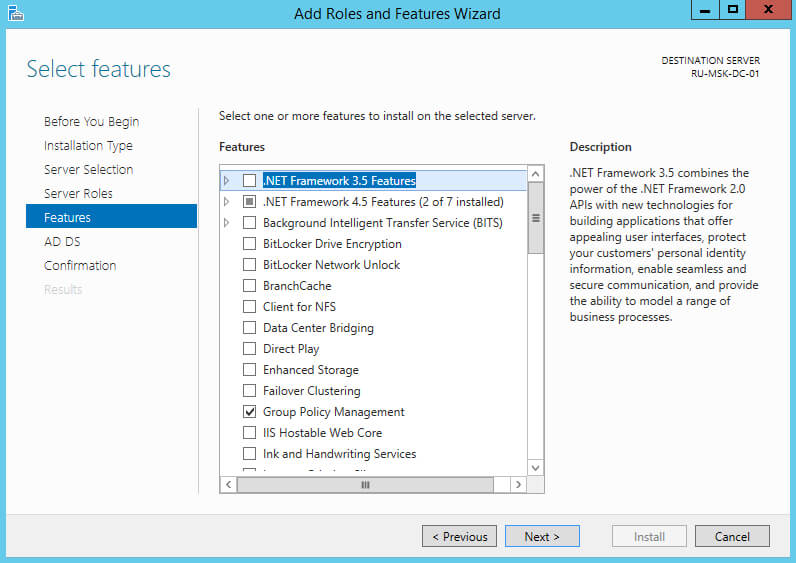

On the Features page, check Group Policy Management Tools.

The description reads: Group Policy Management is a scriptable Microsoft Management Console (MMC) snap-in, providing a single administrative tool for managing Group Policy across the Enterprise. Group Policy Management is the standard tool for managing Group Policy.

Scroll down a little bit to get to and Remote Server Administration Tools -> Role Administration Tools -> AD DS and AD LDS Tools and check those boxes, particularly AD DS Snap-Ins and Command-Line Tools.

The description reads: Active Directory Domain Services Snap-Ins and Command-Line tools includes Active Directory Users and Computers, Active Directory Domains and Trusts, Active Directory Sites and Services, and other snap-ins and command-line tools for remotely managing Active Directory domain controllers.

You can also select other tools you want like the Active Directory Administrative Center but to specifically get just Active Directory Users and Computers, check the box in front of AD DS Snap-Ins and Command-Line Tools.

Confirm your selections and let the install do its work.

Once the installation completes, you will see ‘Active Directory Users and Computers’ and ‘Group Policy Management Console’ on the Start Screen. You can also find them under the Administrative Tools folder should you want to copy a shortcut to your desktop. Note: using the GPMC from Server 2012 gives you access to New Windows 8 and Server 2012 Group Policies.

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить роль Active Directory Domain Services на Windows Server 2012 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Подробно о том, как установить Windows Server 2012 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2012 R2”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

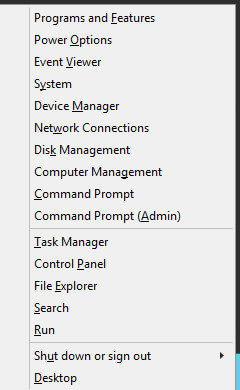

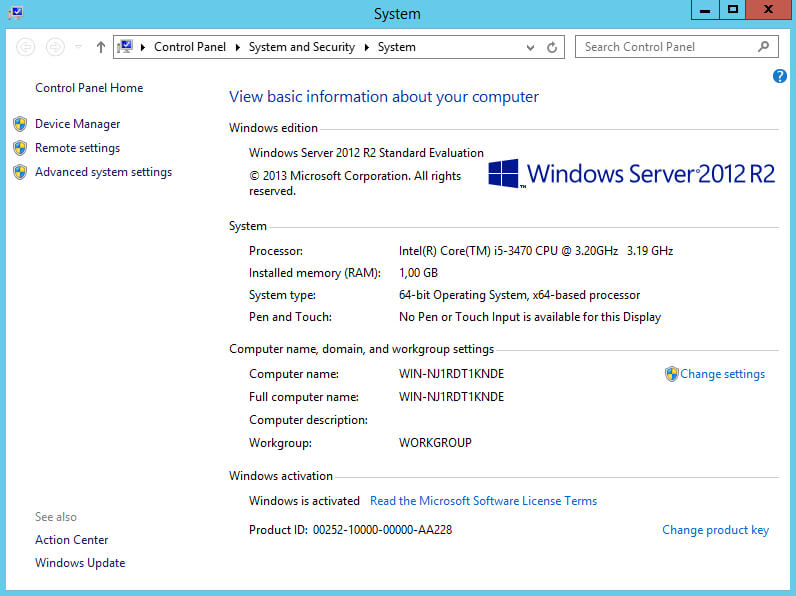

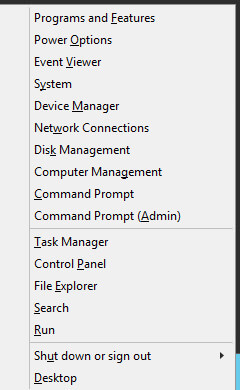

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “x”, затем в открывшемся меню выбираем “System”.

Далее в окне “System” в разделе “Computer name, domain, and workgroup settings” нажимаем на кнопку “Change settings”.

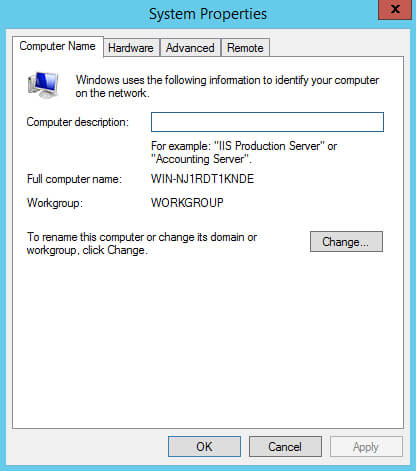

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле “Computer Name” и нажимаем на кнопку “OK”.

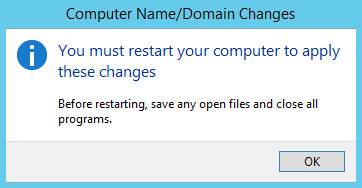

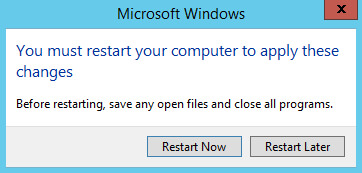

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем на кнопку “OK”.

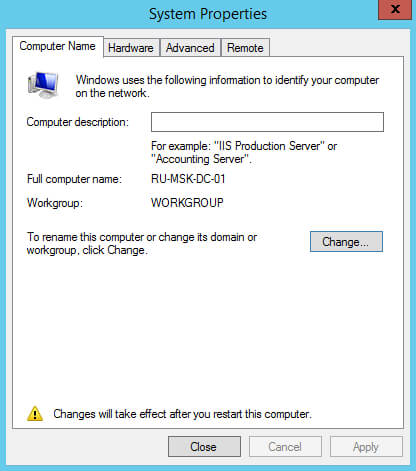

В окне “System Properties” нажимаем на кнопку “Close”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

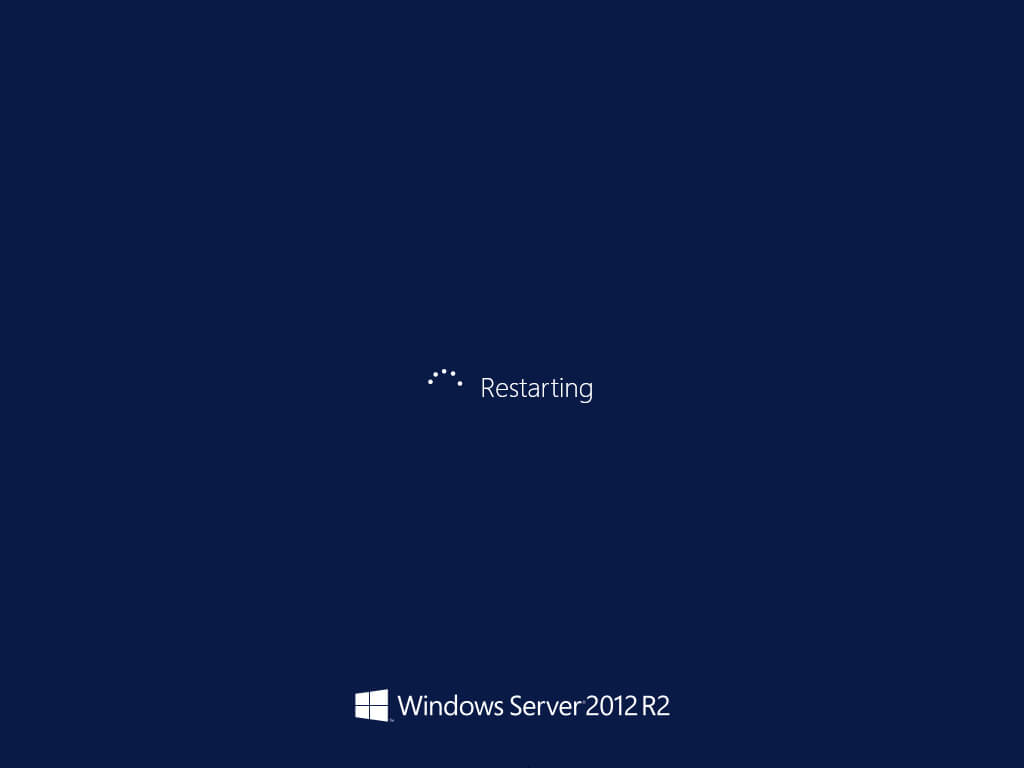

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “x”, затем в открывшемся меню выбираем “Network Connections”.

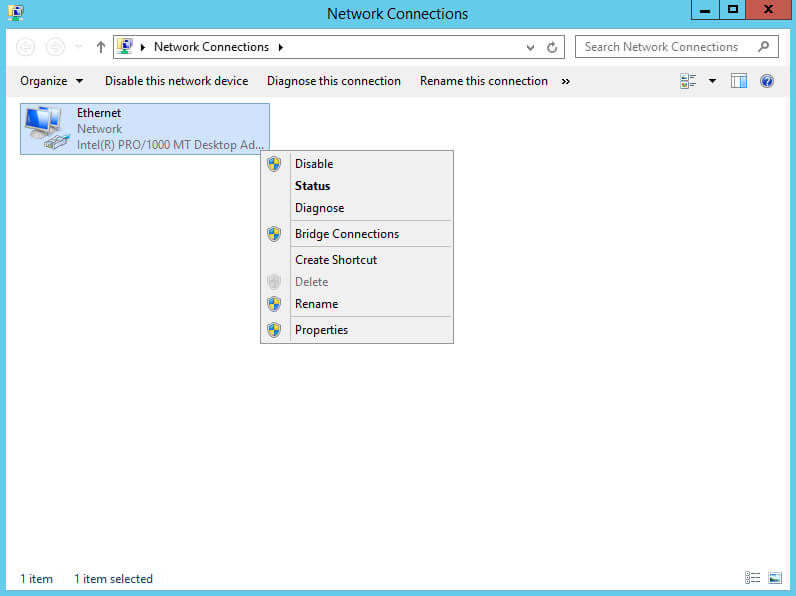

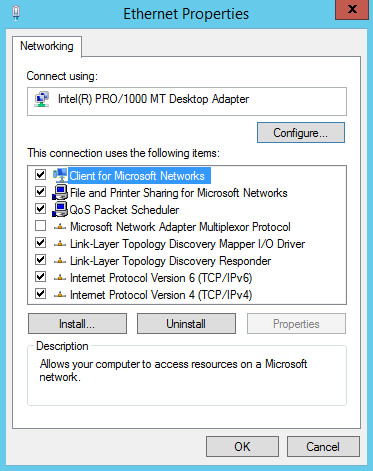

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Ethernet Properties” нажимаем на кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

Нажимаем на кнопку “Next”.

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

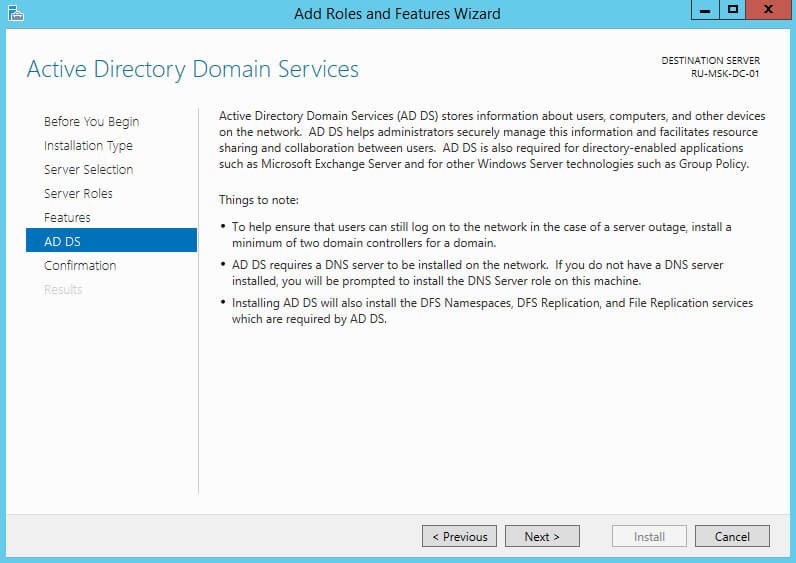

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

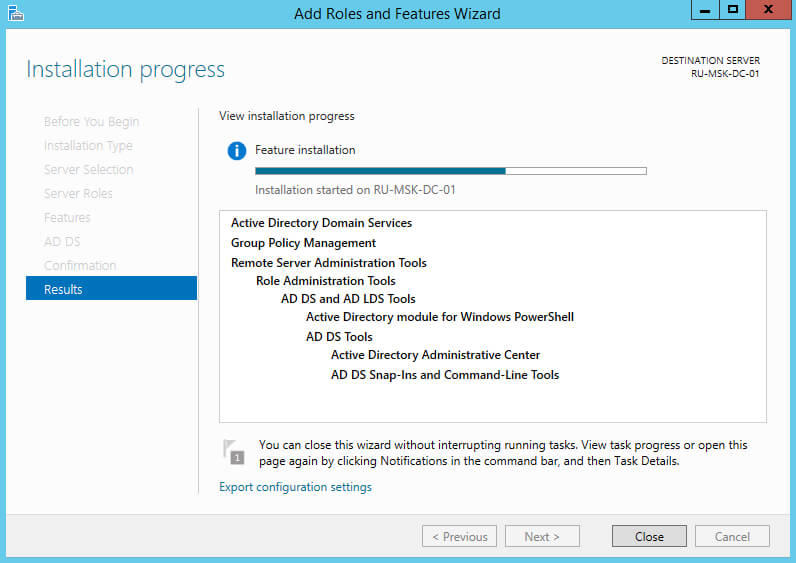

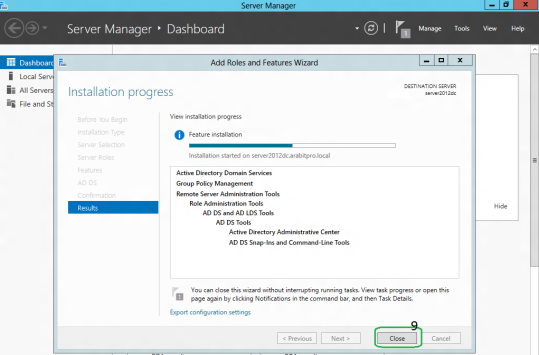

Началась установка выбранной роли и необходимых для нее компонентов.

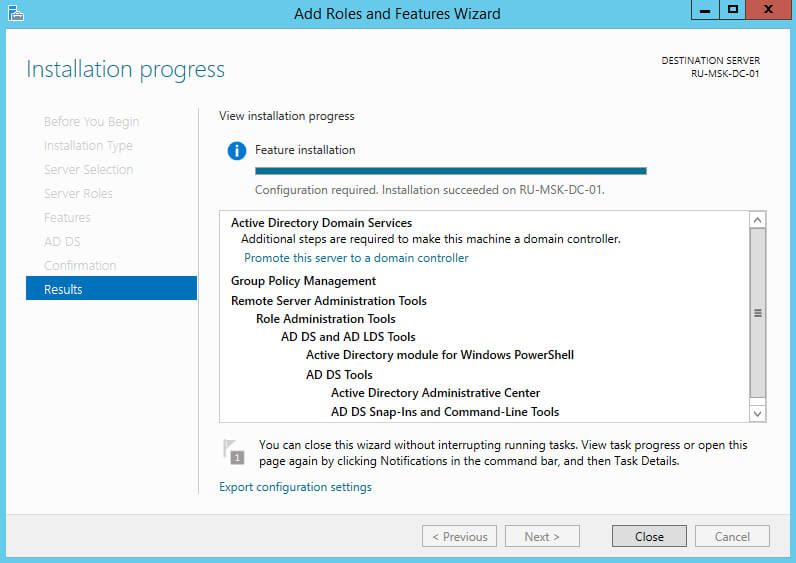

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Promote this server to a domain controller”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

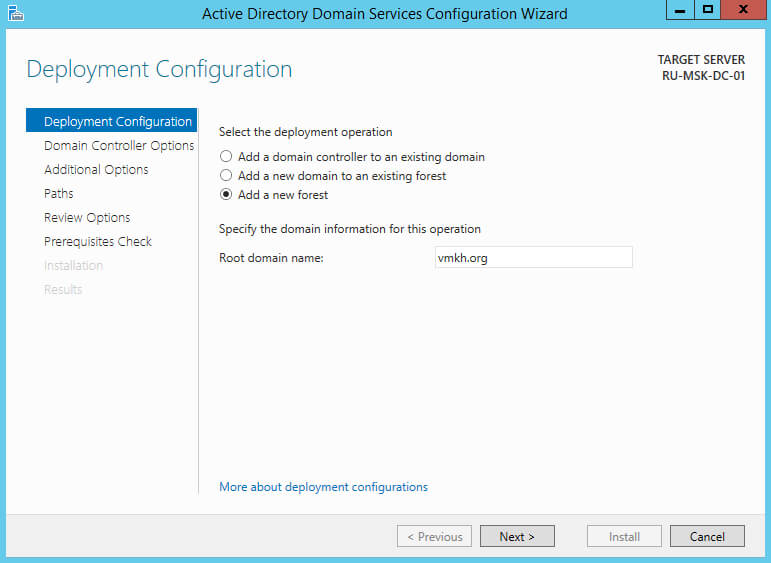

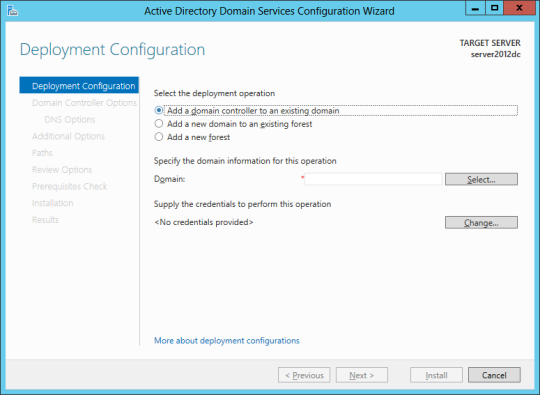

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Configuration Wizard” выбираем пункт “Add a new forest” и в поле “Root domain name” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

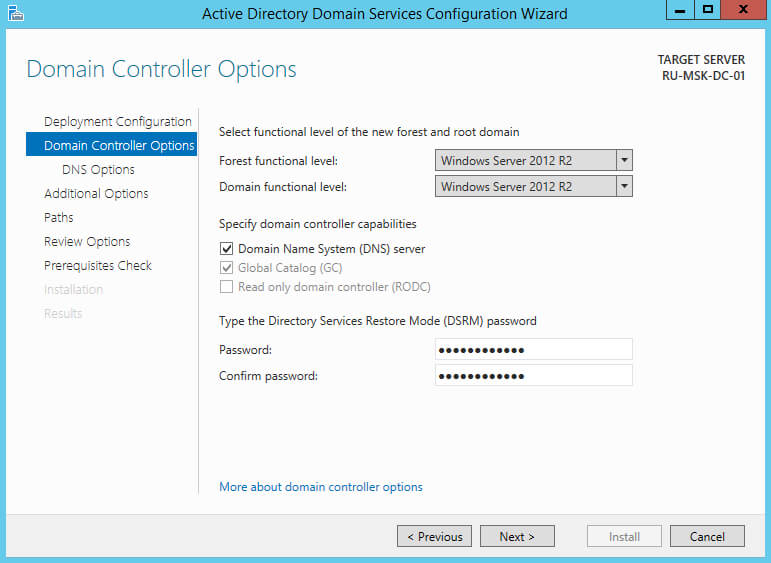

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Next”.

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем на кнопку “Next”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

Сообщение “All prerequisite checks are passed successfully” означает, что все требования соблюдены.

Нажимаем на кнопку “Install”.

Начался процесс повышения роли сервера до уровня контроллера домена.

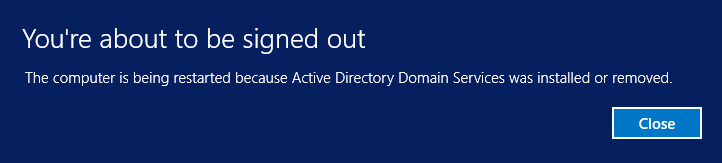

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

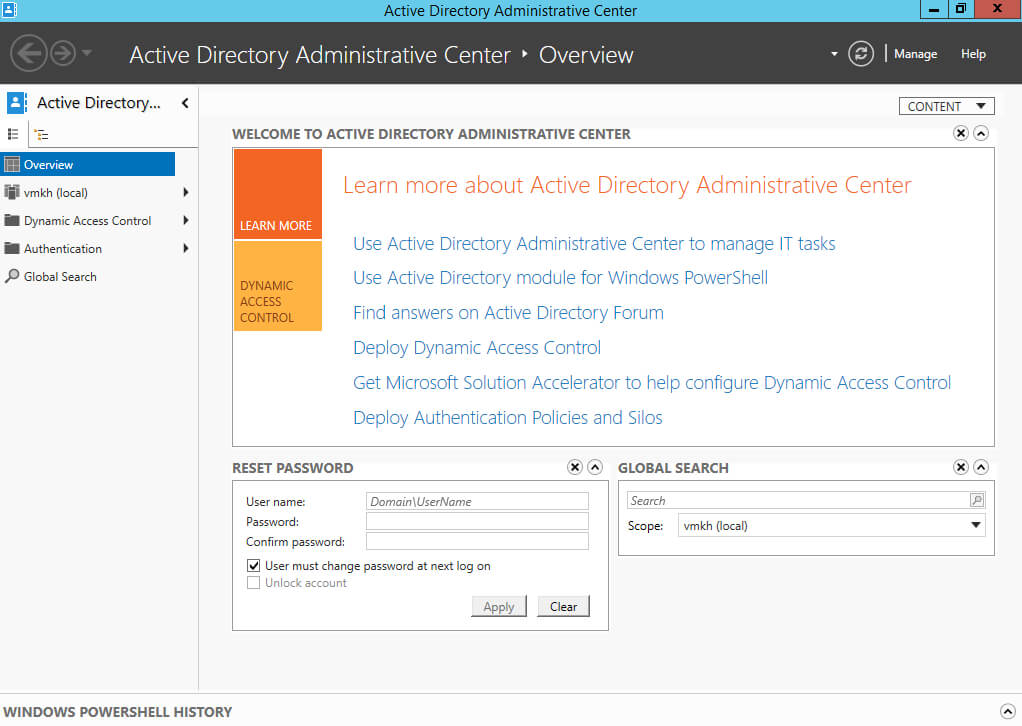

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

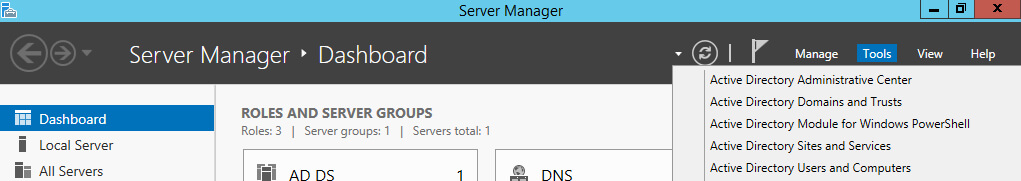

Открываем Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Administrative Center”.

Откроется Active Directory Administrative Center.

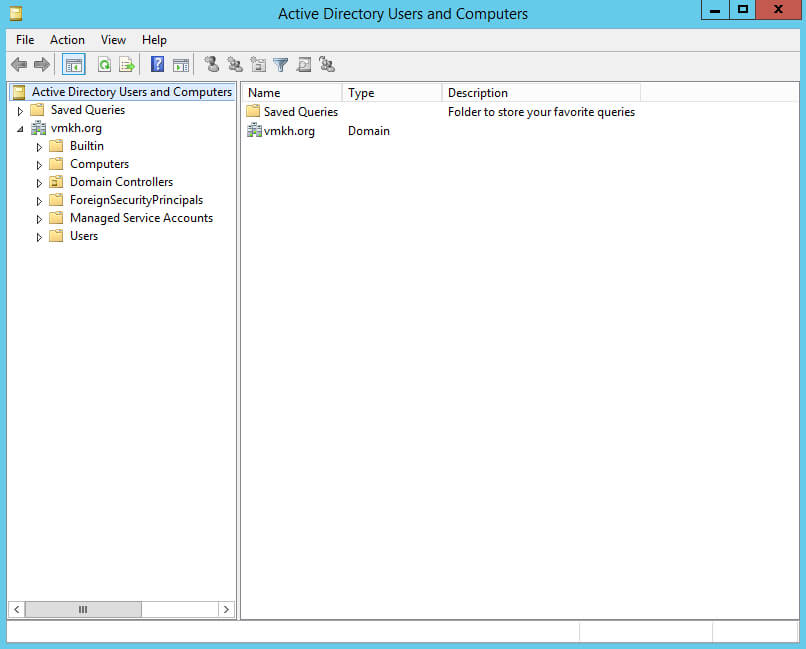

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Table of Contents

- Using Server Manager (UI):

- Installing the AD DS role

- Promoting Windows 2012 Server to Domain Controller

- Installing the AD DS role

- Using PowerShell

- Other Languages

In Windows Server 2012, dcpromo has been deprecated.

Using Server Manager (UI):

In order to make the windows server 2012 domain controller we will install ADDS (Active Directory Domain Services) role from the server manager on Windows Server 2012.

All the Latest security updates must applied before installing the Role.

First we will change the server name let say DC01 and the IP address 10.10.21.1 (try to avoid using default 192.168.0.1)

Installing the AD DS role

“Before You Begin” screen provides you basic information such as configuring strong passwords, IP addresses and Windows updates.

On Installation Type page, select the first option “Role-based or Feature-based Installation“.

Scenario-based Installation option applied only to Remote Desktop services.

On the “Server Selection” Page, select a server from the server pool

and click next.

To install AD DS, select Active Directory Domain Services in turn it will pop-up to add other AD DS related tools. Click on

Add Features.

After clicking “Add Features” above, you will be able to click “Next >” as shown in the screen below.

On the “Select Features” Page, Group Policy Management feature

automatically installed during the promotion. Click next.

On the “Active Directory Domain Services” page, it gives basic information about AD DS. Click Next.

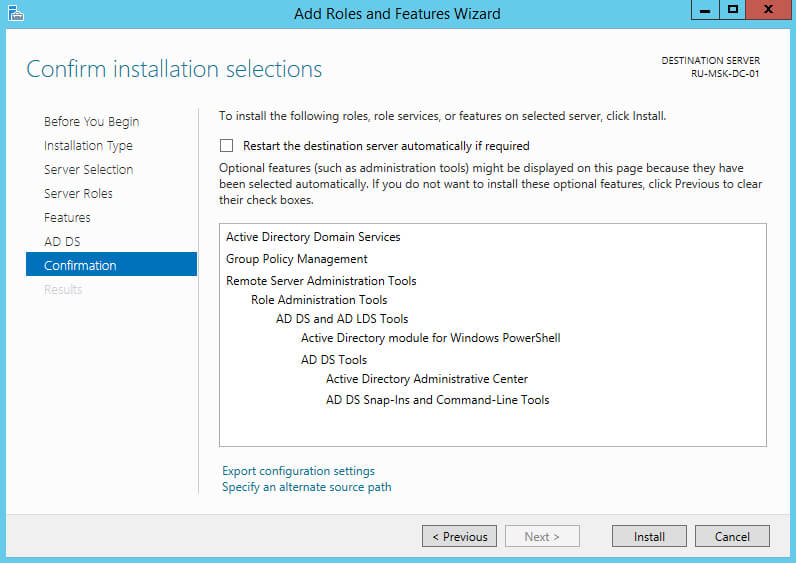

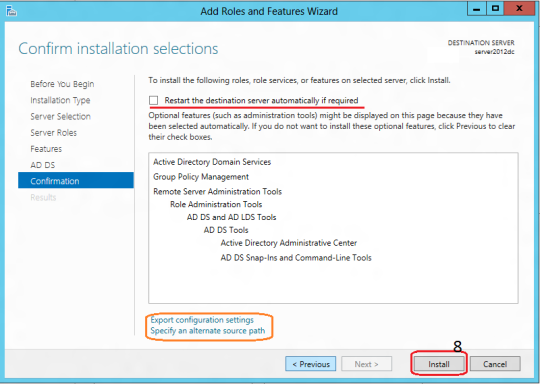

On the “Confirmation” Page, You need to confirm this to continue with this configuration. It will provide you an option to export the configuration settings and also if you want the server to be restarted automatically as required.

After clicking “Install” the selected role binaries will be installed on the server.

After “Active Directory Domain Services” role binaries have been installed and now it is time to promote the server to a Domain Controller.

TechNet Article:

- Install Active Directory Domain Services.

Promoting Windows 2012 Server to Domain Controller

To create a new AD forest called “ArabITPro.local”, select add a new forest.

Type the name ArabITPro.local

Specify the FFL, DFL, whether or not it should be a DNS Server and also the DSRM administrator password.

As you can see, it has selected the GC option by default and you cannot deselect it.

The reason for this is that is the very first DC of the AD forest and at least one needs to be a GC.

DNS delegation warning.

Checks the NetBIOS name already assigned.

Specify the location of the AD related folders and then click next.

Summary Of All Installation Options/Selections.

Click View script for single command line PowerShell script for dcpromo.

Before the actual install of AD, all prerequisites are checked. If All prerequisite checks are passed successfully then click

Install.

When you click Install, DNS and the GPMC are installed automatically.

After the promotion of the server to a DC finished server restart automatically.

Once the server is booted and you logon to it, click on Server Manager | Tools , will notice that following have been installed:

- Active Directory Administrative Center

- Active Directory Domains and Trusts

- Active Directory Module for Windows PowerShell

- Active Directory Sites and Services

- Active Directory Users and Computers

- ADSI Edit

- DNS

- Group Policy Management

TODO: Next step is to install the replica domain controller for high availability.

Using PowerShell

TODO

Other Languages

- Guía paso a paso para configurar el controlador de dominio de Windows Server 2012 (es-ES)

- Windows Server 2012: Konfiguracja kontrolera domeny krok po kroku (pl-PL)

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2012 R2.

Для установки роли Active Directory Domain Services на Windows Server 2012 R2 потребуется компьютер, под управлением Windows Server 2012 R2 (О том как установить Windows Server 2012 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2012 R2 c USB флешки» ).

I. Настройка имени сервера и статического IP-адреса

1.Откройте Пуск > Компьютер (пр. кнопкой мыши) > Свойства (Рис.1).

Рис.1

.

2. В открывшемся окне выберите Изменить параметры (Рис.2).

Рис.2

.

3. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера (прим. в данном руководстве это SERVER2012R2), затем нажмите ОК (Рис.3).

Рис.3

.

4. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.4).

Рис.4

.

5. После перезагрузки, в правом нижнем углу кликните (пр. кнопкой мыши) на иконке сетевого соединения. В открывшемся меню выберите Центр управления сетями и общим доступом (Рис.5).

Рис.5

.

6. В открывшемся окне выберите Изменение параметров адаптера (Рис.6).

Рис.6

.

7. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.7).

Рис.7

.

8. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.8).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.8

.

II. Установка роли Active Directory Domain Services

1. Откройте окно диспетчера сервера и выберите пункт Добавить роли и компоненты (Рис.9).

Рис.9

.

2. В появившемся окне нажмите Далее (Рис.10).

Рис.10

.

3. Выберите пункт Установка ролей и компонентов, затем нажмите Далее (Рис.11).

Рис.11

.

4. Выберите сервер на который будет производиться установка роли, затем нажмите Далее (Рис.12).

Рис.12

.

5. Выберите роль Доменные службы Active Directory, на следующем этапе Мастер установки ролей предупредит, что для установки роли Доменные службы Active Directory нужно установить несколько компонентов. Нажмите Добавить компоненты (Рис.13).

Рис.13

.

6. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.14).

Рис.14

.

7. На этапе добавления компонентов оставьте все значения по умолчанию и нажмите Далее (Рис.15).

Рис.15

.

8. Ознакомьтесь с дополнительной информацией касательно Доменных служб Active Directory, затем нажмите Далее (Рис.16).

Рис.16

.

9. Для начала установки роли нажмите Установить (Рис.17).

Рис.17

.

10. После окончания установки нажмите Повысить роль этого сервера до уровня контроллера домена (Рис.18).

Рис.18

.

11. Выберите пункт Добавить новый лес, затем в поле Имя корневого домена введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.19).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.

Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.19

.

12. На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Установите галочку напротив DNS-сервер, придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.20).

Рис.20

.

13. Оставьте значение NetBIOS по умолчанию и нажмите Далее (Рис.21).

Рис.21

.

14. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

15. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.23).

Рис.23

.

16. Далее Мастер настройки доменных служб Active Directory проверит все ли предварительные требования соблюдены и выведет отчет. Нажмите Установить (Рис.24).

Рис.24

.

17. После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится. Перед тем как сервер начнет перезагружаться вы увидите предупреждение (Рис.25).

Рис.25

.

18. После повышения роли сервера до уровня контроллера домена и перезагрузки — зайдите в систему под учетной записью с правами администратора домена (Рис.26).

Рис.26

.

Установка контроллера домена Active Directory в Windows Server 2012 R2 завершена!

.

Итак, начнем с теории. Active Directory (далее AD) — служба каталогов корпорации Microsoft для ОС семейства WindowsNT. AD позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать ПО на множестве компьютеров через групповые политики посредством System Center Configuration Manager, устанавливать и обновлять ОС. AD хранит данные и настройки среды в централизованной базе данных. Сети AD могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Приступим.

2. Подготовка

Что бы установить роль AD нам необходимо:

1) Задать адекватное имя компьютеру

Открываем Пуск -> Панель управления -> Система, слева жмем на «Изменить параметры«. В «Свойствах системы» на вкладке «Имя компьютера» нажимаем кнопку «Изменить» и в поле «Имя компьютера» вводим имя (я ввел ADserver) и жмем «ОК«. Появится предупреждение о необходимости перезагрузки системы, что бы изменения вступили в силу, соглашаемся нажав «ОК«. В «Свойствах системы» жмем «Закрыть» и соглашаемся на перезагрузку.

2) Задать настройки сети

Открываем Пуск -> Панель управления -> Центр управления сетями и общим доступом -> Изменить параметры адаптера. После нажатия правой кнопкой на подключении выбираем пункт «Свойства» из контекстного меню. На вкладке «Сеть» выделяем «Протокол интернета версии 4 (TCP/IPv4)» и жмем «Свойства«.

Я задал:

IP-адрес: 192.168.10.252

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.10.1

Предпочтительный DNS-сервер: 127.0.0.1 (так как тут будет располагаться локальный DNS-сервер)

Альтернативный DNS-сервер: 192.168.10.1

После чего жмем «ОК» и «Закрыть«.

Подготовка закончилась, теперь преступим к установке роли.

3. Установки роли

Для установки роли AD на компьютер откроем Пуск -> Диспетчер сервера. Выберем «Добавить роли и компоненты«.

После чего запустится «Мастер добавления ролей и компонентов«.

3.1 На первом этапе мастер напоминает, что нужно сделать перед началом добавления роли на компьютер, просто нажимаем «Далее«.

3.2 Теперь выбираем «Установка ролей и компонентов» и жмем «Далее«.

3.3 Выберем компьютер, на котором хотим установить роль AD и опять «Далее«.

3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем «Доменные службы Active Directory» и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав «Добавить компоненты» и опять «Далее«.

3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем «Далее«.

3.6 Теперь нам выведут описание роли «Доменных служб Active Directory«. Прочитаем внимательно и жмем «Далее«.

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем «Установить«.

3.8 После установки просто жмем «Закрыть«.

4. Настройка доменных служб Active Directory

Теперь настроим доменную службу запустив «Мастер настройки доменных служб Active Directory» (жмем на иконку «Уведомления» (флажок) в «Диспетчере сервера» и после этого выбираем «Повысить роль этого сервера до уровня контроллера домена«).

4.1 Выбираем «Добавить новый лес» и вписываем наш домен в поле «Имя корневого домена» (я решил взять стандартный домен для таких случаев test.local) и жмем «Далее«.

4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы «Windows Server 2012«). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM(Directory Service Restore Mode — режим восстановления службы каталога), задаем пароль и тыкаем «Далее«.

4.3 На данном этапе мастер настройки предупреждает нас, что домен test.local нам не делегирован, ну это и логично, нам ни кто его не давал, он будет существовать только в нашей сети, так, что жмем просто «Далее«.

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем «Далее«.

4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services — доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем «Далее«.

4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.

Тут же, нажав на кнопку «Просмотреть сценарий» мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

Жмем «Далее«.

4.7 Мастер проверит соблюдены ли предварительные требования, видим несколько замечаний, но они для нас не критичны, так что жмем кнопку «Установить«.

4.8 После завершения установки, компьютер перезагрузится.

5. Добавление нового пользователя

5.1 Запустим Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory. Или через панель управления сервером:

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем «Создать» -> «Подразделение«.

После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем «ОК«.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

5.3 Теперь создадим пользователя в подразделении «Пользователи«. Правой кнопкой на подразделение и выбираем в нем «Создать» -> «Пользователь«. И заполняем основные данные: Имя, Фамилия, логин.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

Жмем «Далее«.

Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как:

— Требовать смены пароля пользователя при следующем входе в систему — при входе пользователя в наш домен, ему будет предложено сменить пароль.

— Запретить смену пароля пользователем — отключает возможность смены пароля пользователем.

— Срок действия пароля не ограничен — пароль можно не менять сколько угодно.

— Отключить учетную запись — делает учетную запись пользователя не активной.

Жмем «Далее«.

И теперь «Готово«.

5.4 Выделим созданного пользователя и в контекстном меню выберем «Свойства«. На вкладке «Учетная запись» ставим галочку напротив «Разблокировать учетную запись«, после чего нажимаем «Применить«, затем «ОК«.

6. Ввод компьютера в домен

6.1 Для начала, создадим новую виртуальную машину с Windows 7 на борту. Зададим ему настройки сети, где:

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1 (vyatta, где настроен NAT из мой прошлой заметки)

Preferred DNS server: 192.168.10.252 (AD сервер, который мы настраивали выше)

Alternate DNS server: 192.168.10.1 (опять vyatta, так как он проксирует DNS запросы на Google DNS сервер 8.8.8.8)

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем «ОК«.

Введем логин и пароль заново

После успешного добавления в домен увидим сообщение:

6.3 После перезагрузки компьютера увидим сообщение о логине в систему. Жмем Switch User.

Нажмем на Other User.

И введем логин и пароль.

Вот мы и залогинились как пользователь домена. Ура!)

Что такое Active Directory простыми словами.

Подготовка системы

Установка роли AD

Повышение сервера до контроллера домена

Дополнительные настройки

Поиск ошибок в работе AD

1. Подготовка системы

Для контроллера домена необходимо заранее задать имя компьютера и настроить статический IP-адрес. Это важно, так как смена этих настроек на рабочем активном каталоге может привести к потери работоспособности системы.

Проверяем настройку системного времени и часового пояса. Данный параметр также важен для устанавливаемой роли.

2. Установка роли AD DS

Открываем Диспетчер серверов

Нажимаем Управление — Добавить роли и компоненты:

Если откроется окно с приветствием, просто нажимаем Далее. В следующем окне оставляем Установка ролей и компонентов и нажимаем Далее:

Выбираем сервер, на который будет установлена роль контроллера домена (по умолчанию выбран локальный сервер) и нажимаем Далее:

Среди всех ролей выбираем следующие:

- DHCP-сервер

- DNS-сервер

- Доменные службы Active Directory

* на самом деле, для работы роли контроллера домена не обязательна установка первых двух. Они могут быть настроены на других серверах.

В следующем окне Выбор компонентов просто нажимаем Далее.

Досчелкиваем Далее до конца и нажимаем Установить:

Те же действия можно выполнить командой Powershell:

Install-WindowsFeature -Name DNS, DHCP, AD-Domain-Services -IncludeManagementTools

После завершения установки роли не торопимся закрывать окно. Кликаем по пункту меню Повысить роль этого сервера до уровня контроллера домена:

* если мы перезагрузим сервер, повысить роль можно вернувшись в диспетчер серверов.

В открывшемся окне выбираем операцию развертывания. Если разворачивается первый контроллер домена в сети, оставляем выбор на Добавить новый лес, вводим имя домена и нажимаем Далее:

В следующем окне оставляем все как есть и вводим надежный пароль для режима восстановления:

В окне Параметры DNS нажимаем Далее.

В окне Дополнительные параметры автоматически будет подобрано имя NetBIOS. Его менять не обязательно — просто нажимаем Далее:

В окне Пути стоит оставить все, как есть. Нажимаем Далее. В окне Просмотреть параметры проверяем правильность введенных данных и нажимаем Далее.

Начнется проверка системы на соответствие требованиям. Если ошибок не будет, активируется кнопка Установить. Прочитайте все предупреждения, нажмите на данную кнопку и дождитесь окончания повышения сервера до контроллера домена. Сервер будет перезагружен, а после перезагрузки станет контроллером.

Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Соответствие рекомендациям Best Practice

1. Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В обычной командной строке от имени администратора вводим:

sc config srv start= demand

3. Некоторые сетевые адаптеры поддерживают RSS, но эта возможность отключена.

Необходимо для сетевого адаптера, который используется для подключения к сети, включить RSS.

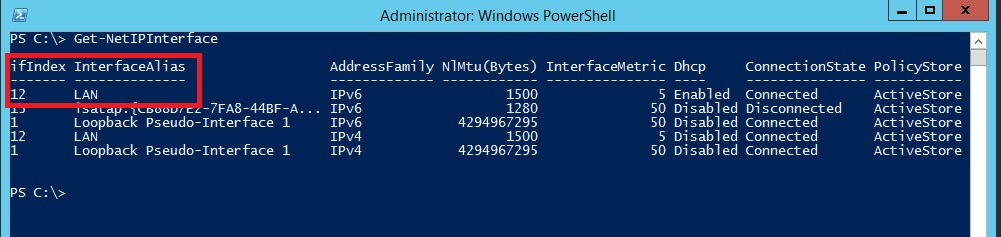

Вводим команду в Powershell:

Enable-NetAdapterRss -Name *

4. Некоторые сетевые адаптеры поддерживают IPsec TOv2, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterIPsecOffload -Name *

5. Некоторые сетевые адаптеры поддерживают LSO, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterLso -Name *

6. Значение … не соответствует рекомендуемому на этом сервере.

Система может предложить более оптимальные параметры для опций:

- Smb2CreditsMin — 128.

- Smb2CreditsMax — 2048.

- DurableHandleV2TimeoutInSeconds — 30.

- AutoDisconnectTimeout — 0.

- CachedOpenLimit — 5.

- AsynchronousCredits — 64.

Выставить данные опции можно командой Set-SmbServerConfiguration:

Set-SmbServerConfiguration -Smb2CreditsMin 128 -Smb2CreditsMax 2048 -DurableHandleV2TimeoutInSeconds 30 -AutoDisconnectTimeout 0 -CachedOpenLimit 5 -AsynchronousCredits 64 -Confirm:$false

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

Проверка корректности работы AD

После выполнения всех процедур по настройке сервера, ждем около 15 минут. После открываем командную строку от администратора и вводим:

dcdiag /a /q

Данная команда выполнит диагностику работы контроллера домена и отобразит все замечания. Если такие будут, необходимо самостоятельно найти решение в сети.

Содержание

Введение в основы Active Directory

Создание леса с единственным доменом

Преимущества наличия единственного домена

Создание леса с единственным доменом

Конфигурация сервера

Конфигурация развертывания

Совместимость операционной системы

Имя домена

Именование корневого домена

Active Directory и DNS

Функциональные уровни домена

Функциональные уровни леса

Местоположения для файлов и папки SYSVOL

Пароль администратора Directory Services Restore Modc

Запуск мастера Active Directory Domain Services Configuration Wizard

Прежде чем запускать мастер Active Directory Dom ain Services Configuration

Wizard

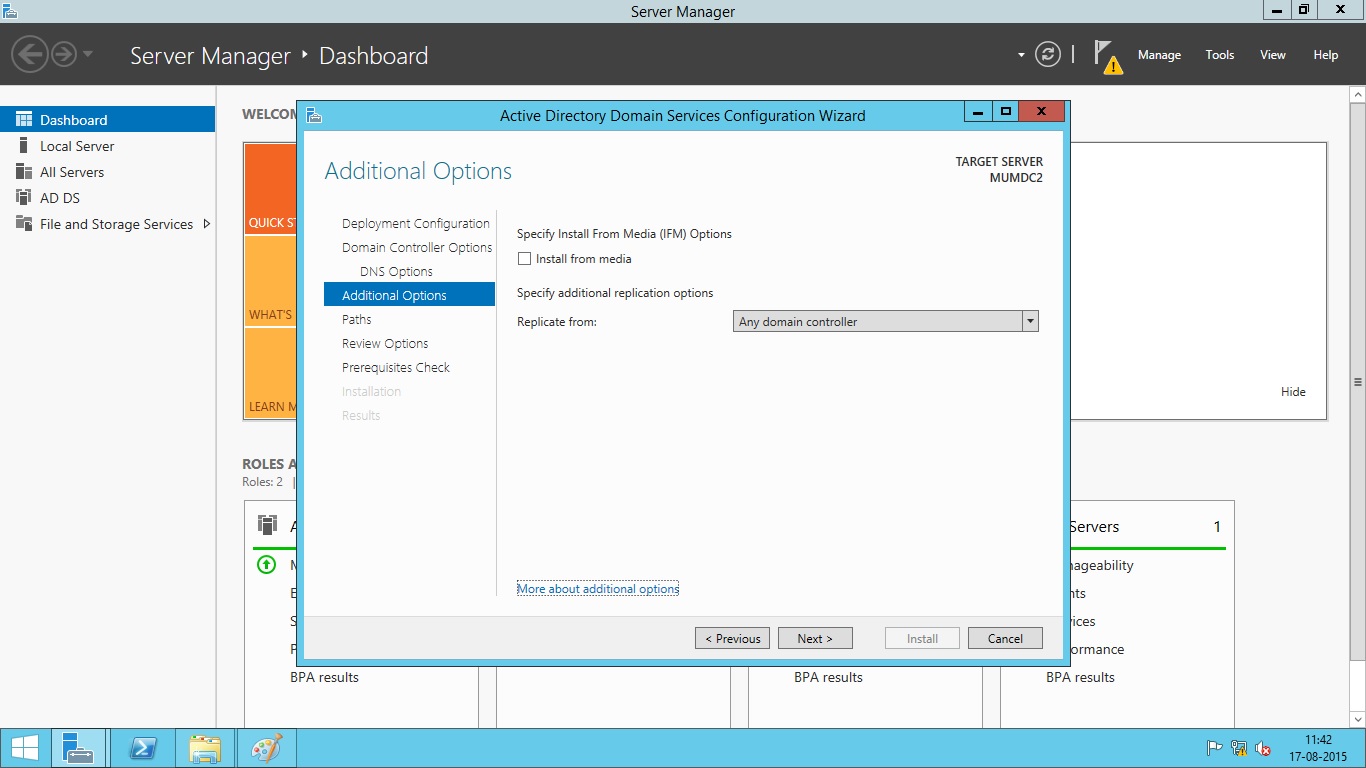

Конфигурация развертывания для второго контроллера домена

DNS-cepвep для второго контроллера домена

Глобальный каталог для второго контроллера домена

Запуск мастера ADDSCW для второго контроллера домена

Создание организационных единиц учетных записей и групп

Создание организационных единиц

Управление посредством групповой политики

Центр администрирования Active Directory

Создание организационных единиц с помощью ADAC

Отличительные имена LDAP

Создание организационных единиц с помощью PowerShell

PowerShell и Active Directory

Создание учетных записей

Создание учетных записей с помощью Active Directory Administrative Center

Создание пользователей с помощью PowerShell

Создание групп

Создание групп с помощью PowerShell (ADAC Wi ndows PowerShell History)

Просмотр хронологии PowerShell

Делегирование управления с использованием организационных единиц

Задачи обслуживания домена

Присоединение к домену

Вывод из эксплуатации контроллера домена

Устранение неполадок в AD DNS

Поднятие функциональных уровней домена и леса

Использование утилиты Netdom

Управление временем в домене

Роли FSMO и их передача

Детализированные политики паролей изменилось?

Создание объекта настройки паролей

Приоритет объекта настроек паролей

Папка SYSVOL: старое и новое

Старое: служба репликации файлов

Что собой представляет служба FRS

Преимущества репликации с помощью FRS

Требования и зависимости FRS

Каково будущее FRS?

Новое: репликация распределенной файловой системы

Что собой представляет DFS-R

Миграция на DFS-R

Шаги миграции

Переходные состояния

Миграция в состояние Prepared

Верификация Active Directory

Поднятие функционального уровня домена

Выполнение миграции

Миграция в состояние Redirected

Миграция в состояние Eliminated

Модернизация Active Directory

Модернизация схемы до Windows Server 2012

Модернизация домена до Windows Server 2012

Миграция путем модернизации на месте

Подготовка леса/схемы и домена

Запуск программы установки

Постепенная миграция

Подготовка к повышению сервера -члена

Подготовка леса /схемы и домена

Построение сервера -члена Windows Server 2012

Верификация DNS

Подготовка исходного контроллера домена

Повышение сервера -члена

Процедуры, выполняемые после миграции

Переналадка оборудования

Чистая изначальная миграция

Чистая изначальная миграция является постепенной

Обработка разрешений в новом домене

Использование бесплатного инструмента миграции ADMT от Microsoft

Пример проведения миrрации

Установка доверительного отношения

Обеспечение дружественности к ADMT на обеих сторонах

Помещение учетной записи администратора домена в группы

Administrators в каждом противоположном домене

Включение аудита

Включение криптографических настроек в uелевом домене

Установка ADMT и PES

Небольшие работы на рабочей станции

Запуск ADMT и миграция

Графический пользовательский интерфейс, командная строка ил и VBScript

Миграция пользователей и групп с помощью оснастки ADMT

Миграция с помощью командной строки

Тестирование доступа к ресурсам перемешенной группой

Перенос локальных профилей

Перенос профилей с помощью оснастки ADMT

Миграция учетных записей компьютеров

Соображения относительно отката

Путь к функциональному уровню леса Windows Server 2012

Введение в Windows Azure Active Directory

Начало работы с Windows Azure Active Directory

Взаимодействие с Windows Azure Active Directory

Синхронизация Windows Azure Active Directory

Разновидности входа в Active Directory

Обзор технологии Workplace Join

Что собой представляет технология Workplace Join

Концепция, положенная в основу Active Directory, великолепна. Слово Active

(активный) подразумевает динамическое поведение, а слово Directory (ката

лог) предполагает выполнение задач хранения и поиска компонентов. Полностью

Active Directory можно описать так: центральное место, где хранятся и управляются все пользователи и компьютеры, а также формируется поведение инфраструктуры Windows. Компонент Active Directory появился в версии Windows 2000 Server и расширялся в версиях Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 и Windows Server 2008 R2. В современных бизнес-средах Active Directory играет важную роль в качестве централизованного решения по управлению идентификацией и доступом.

Хотя на протяжении некоторого времени Active Directory быта очень устойчивой

системой, специалисты из Microsoft настроили и добавили дополнительные средства, сделав Windows Server 2012 Active Directory еще более надежным, масштабируемым, защищенным и простым в управлении решением.

Однако один лишь факт того, что Active Directory очень легко устанавливать и

настраивать, вовсе не означает, что можно просто запустить DCPROMO и пощелкать

на кнопках Next (Далее), а в конце на Finish (Готово). Это больше не будет работать,

к тому же имеются соображения, которые необходимо рассмотреть перед, во время и после установки Active Directory. В противном случае рано или поздно закончится

тем, что вы получите неправильно сконфигурированную и некорректно функционирующую систему. В этой главе будет пролит свет не только на различные аспекты установки и конфигурирования Active Directory, но также на управление и обслуживание систем Active Directory.

Вероятно, вам наиболее интересно узнать, что появилось нового в версии Active Directory 2012; в этой и последующих главах вы научитесь устанавливать, конфигурировать и обслуживать Active Directory 2012.

В этой главе вы изучите следующие темы:

• создание леса с единственным доменом;

• добавление к домену второго контроллера домена (domain controlleг — ОС);

• принятие решения о добавлении глобального каталога;

• создание учетных записей;

• создание детализированных политик паролей;

• понятие функционального уровня леса Windows Server 2012;

• модернизация домена до Windows Server 2012.

В настоящей главе мы собираемся ссылаться на версии Windows Server 2012 и

Windows Server 2012 R2 просто как на Windows Server 2012. Если какие-то возможности

доступны только в версии Wiпdows Server 2012 R2, на это будет указано специально.

Лучше всего начать с изучения определений и терминов. Поскольку в Active

Oirectory используется много специальных слов, ниже приведен словарь, который должны знать администраторы.

• Рабочая группа (workgroup). Рабочая группа — это по существу один или большее число компьютеров в локальной вычислительной сети Windows, которые

не присоединены к домену. Каждый компьютер находится сам по себе, поэтому зависимости между ними отсутствуют. Например, на компьютере 1 имеется

локальный пользователь по имени Joe, и на компьютере 2 также имеется локальный пользователь по имени Joe. Имена пользователей совпадают и принадлежат одному и тому же лицу, но это собой совершенно разные пользователи. Следовательно, если вы хотите управлять, к примеру, паролями этих пользователей, то вам придется подключиться или войти в систему на каждом компьютере и затем изменить пароль. Способа центрального управления такими пользователями не существует.

• Домен (domain). Домен — это коллекция объектов, которые совместно используют одну базу данных. Это значит, что в примере рабочей группы можно было бы создать одного пользователя Joe в центральной базе данных Active Oirectory и подключить к домену этой базы данных компьютеры 1 и 2 рабочей группы.

Зачем нужен домен? Если все объекты управляются централизованно, нет необходимости в подключении или перемещению к каждому из них для изменения пароля у пользователя. Домен представляет собой намного более широкую

концепцию, но для базового понимания такого примера вполне достаточно.

• Служба домена Active Directory (Active Directory Domain Services). Служба домена

Active Oirectory (Active Oirectory Oomaiп Services — AD OS) интегрирована в ОС Windows Server, но по умолчанию автоматически не устанавливается. Если вы

планируете повысить сервер Wiпdows до контроллера домена, либо существуюшего, либо полностью нового, то должны установить на этом сервере АО DS,создать базу данных Active Oirectory и добавить множество других компонентов, которые необходимы для надлежащего функционирования Active Oirectory.Поскольку Active Directory функвионирует как служба Windows в фоновом режиме, ее можно останавливать и запускать. Это крупное усовершенствова ние, т.к. устраняется необходимость загрузки в режиме восстановления для выполнения задач авторитетного восстановления или обслуживания базы данных Active Directory; взамен понадобится только остановить службу AD DS и выполнить интересующую операцию.

Каждый контроллер домена имеет собственную копию базы данных Active

Directory, которая динамически обновляется другими контроллерами домена.

Из-за того, что все системы, присоединенные или интегрированные с Active

Directory, зависят от Active Directory, в целях избыточности очень важно иметь, по меньшей мере, два контроллера домена. В противном случае, если существующий в единственном экземпляре контроллер домена откажет, то остановится работа всей среды.

+ Сайт (site). Сайты представляют физическую структуру или топологию сети.

По определению сайт — это коллекция связанных друг с другом подсетей.

Во многих случаях офисы филиалов создаются в виде сайтов. Мы предпола

гаем, что системы надежно соединены внутри сети офиса филиала, но име

ют ограниченное сетевое подключение с головным офисом. В такой ситуации

имеет смысл создать сайт дrlЯ офиса филиала. О сайтах еще много чего можно

сказать, но на данный момент этого вполне достаточно.

+ Репликация (replication). Репликация является, пожалуй, самой сложной темой, относящейся к Active Directory. В Active Directory применяется система репликации с несколькими хозяевами. Это значит, что вы можете внести изменение, например, создав пользователя Joe на одном контроллере домена, и оно будет реruшцировано на другой контроллер домена. Разумеется, объекты можно создавать, изменять и удапять. При этом любое изменение будет реплицировано на все контроллеры домена внутри сайта в пределах 1 5 секунд, а на контроллеры

домена на разных сайтах не менее чем за 15 минут (по умолчанию за 180 минут).

Active Directory строит наилучший путь репликации с использованием сложного

алгоритма, так что каждый контроллер домена получает актуальные обновления.

+ Объекты (object). Выражаясь кратко, все, что находится в Active Directory, является обьектом. Например, пользователь Joe является объектом. Если выизмените его имя, то тем самым измените свойство пользователя Joe, которое хранится в атрибуте под названием First Name (Имя). К тому же, если вы создаете учетную запись компьютера, то группы, организационные единицы,

сайты, подсети IP и т.д. будут объектами со свойства’vfи.

+ Схема (schema). Схема хранит классы дrlЯ создаваемых вами объектов. Можете

думать о схеме как о наборе шаблонов, которые будут применяться при создании

пользователя Joe. Среде Active Directory необходимо знать, как будет выглядеть

пользователь, к примеру, какие он имеет свойства — скажем, имя и фамилию.

Это предоставляется схемой. Если вы планируете установить другое ПО, такое

как Lync или Exchange, то схему понадобится расширить. Почему? Взглянув на

объект пользователя до и после расширения схемы, вы обнаружите, что в нем

появились дополнительные опции (свойства) вроде адреса SJP (Session Initiation

Protoco — протокол инициирования сеанса). Адрес SIP используется д.11я видео

и голосовых коммуникаций по протоколу Интернета (lnternet Protocol — IP).

• Группвая ПОЛIИТИКа (Group Policy). Как упоминалось ранее, групповые политики необходимы для конфигурирования настроек пользователей и компьютеров.

Они очень удобны, поскольку в одной групповой политике можно сконфи

гурировать одну или большее количество настроек и применить их к одному

и более пользователей и компьютеров, связав объект групповой политики

(Group Policy object — GPO) с соответствующей организационной единицей

(organizational unit — OU).

В качестве примера давайте предположим, что на каждом сервере нужно вклю

чить удаленный рабочий стол, чтобы к серверам можно было подключаться с

использованием клиента RDP. Установка этого вручную на каждом компьютере

потребовала бы много работы. Вместо этого понадобится включить настройку

удаленного рабочего стола в групповой политике и связать ее с OU, где нахо

дится ваш сервер, в результате чего на всех компьютерах внутри данной OU бу

дет включен удаленный рабочий стол. Объекты GPO можно связывать с сайта

ми, доменами и организационными единицами. Когда вы повышаете сервер до

контроллера домена, по умолчанию появляются две политики. Каждый домен

имеет стандартную политику домена (Default Domain Policy) и стандартную по

литику контрот1еров домена (Default Domain Controllers Policy).

• Организационная единица (organi:zational unit). Организационные единицы применяются для организации объектов в Active Directory, главным образом объектов пользователей и компьютеров. Организационная единица — это просто

разновидность контейнера, который содержит похожие объекты. Существуют

две главные причины для организации объектов в Active Directory. Пероая при

чина касается связывания объектов GPO, а вторая объясняется необходимос

тью в наличии OU дпя делегирования управления.

Предположим, что вы создали организационную единицу по имени USERS

и поместили в нее пользователя Joe. Теперь нужно, чтобы пользователь Joe

всегда получал свои сетевые диски. Следовательно, потребуется создать объект

GPO и связать эту политику с организационной единицей USERS. После этого

пользователь Joe будет получать настройки из объекта GPO и располагать всеми своими сетевыми дисками.

Значок для OU выглядит как папка из проводника Windows, и поскольку она

используется похожим образом, администраторы часто путаются и применяют

OU подобно папкам Windows для группирования объектов с целью их более

простого нахождения в будущем. Это не главное назначение организационных

единиц. Конечно, вы можете использовать их для группирования и органи

заuии объектов с целью упрошения их поиска в Active Directory, но основной

их замысел состоит в том, что администратор Active Directory должен иметь

столько OU, сколько необходимо, чтобы применять делегирование управле

ния и упрамять объектами в OU посредством объектов GPO.

• Стандартная потrrика д ом ена (Default Domain Policy). Стандартная политика домена создается сразу после создания первого домена. Эта политика содержитнастройки дпя пользователей и компьютеров, которые будут применяться к целому домену. Важно понимать, что данная политика является неотъемлемой дпясреды и не должна удаляться. Ее можно модифицировать, но мы не рекомендуем делать это. При необходимости применения к домену спеuиальных настроек вы должны создать новую политику и сохранить эти настройки внутри нее.

• Стандартная политика контроллеров домена (Default Domain Controllers Policy).

Стандартная политика контромеров домена — также очень важная политика,

которая связывается с контейнером Domain Controllers (Контроллеры домена)

в Active Directory. Настройки, устанавливаемые в стандартной политике конт

роллеров домена, представляют собой спеuифичные конфигурации, которые

применяются только к контроллерам домена. Если вы повышаете сервер, яв

ляющийся членом домена, до контроллера домена, он автоматически поме

щается в контейнер Domain Controllers. Существует очень мало случаев, когда

придется касаться этой политики.

• Лес (forest). Лес — это одиночный экземпляр Active Directory. Внутри леса мож

но иметь один или несколько доменов, совместно использующих одну и ту же

схему. В сущности, настроив единственный контроллер домена, вы создаете

наименьший из возможных лес. Он также называется лесом с единственным

доменом. На лес также ссылаются как на граниuу безопасности, внутри кото

рой доступны пользователи, компьютеры и другие объекты.

• Глобальный каталог (global catalog — GC). Глобальный каталог содержит инфор

мацию о каждом объекте в любых доменах внутри леса с несколькими доменами

Active Directory. Глобальный каталог хранится на контроллерах доменов, которые сконфигурированы как серверы глобального каталога, и его данные распространяются посредством репликации Active Directory. Внутри леса имеется только один глобальный каталог, но несколько его копий. Приложения вроде Exchange или клиенты обращаются к глобальному каталогу за информацией об объектах из леса. Глобальный каталог в домене содержит полные сведения об объектах о домене, но только частичную информацию об объектах в лесе. Глобальный каталог предлагает также друтие службы, такие как предоставление ссылок на друтие объекты в разных доменах, преобразование основных имен пользователей (user pri11cipal name — UPN) и кеширование членства в универсальных группах.

• Доверительное отношение (trust). Доверительное отношение — это соединениемежду доменами с целью доступа к их ресурсам, таким как серверы и приложения. Например, это можно было бы применять, если некоторым пользова

телям необходим доступ к обшим файлам или информации из интрасети дру

гого домена. Если вы установите домен и дочерние домены, Active Directory

автоматически создаст транзитивное доверительное отношение. В результате

вы сможете получать доступ из корневого домена к объектам в дочерних доме

нах и наоборот. Когда нужен доступ к ресурсам в другом лесе, можно создать

доверительное отношение какой-нибудь формы для соединения обоих лесов.

• Дерево (tree). Если вы строите один или несколько доменов внутри того же

самого леса, который имеет непрерывное пространство имен и/или совмест

но используют одну и ту же схему, то вы создаете дерево. Непрерывное про

странство имен — это домен, разделяющий то же самое имя корневого доме

на. Например, для корневого домена Ьigf irт. сот непрерывное пространство имен может выглядеть как marketing . Ьigfirт . сот. Дерево Active Directory является коллекция доменов, которая построена на основе иерархии транзитивных доверительных отношений.

Создание леса с единственным доменом

Как вы уже знаете, лес с единственным доменом — это простейшая топология

Active Directory, которую только можно построить. Согласно обшей рекомендаuии,

домен Active Directory необходимо создавать при наличии 10 или более пользователей. Домен можно было бы также создать и при меньшем количестве пользователей, поскольку никаких оrраничений здесь не предусмотрено; все дело лишь в сложности и затратах. Преимущества создания домена очевидны:

• управление пользователями и разрешениями из центрального места;

• uентрализованная зашита и управление всеми системами с использованием

объектов GPO;

• предоставление дополнительных зависимых от Active Directory служб.

Вас может интересовать, должны ли вы придерживаться одного домена или зачем может понадобиться добавление дополнительных доменов в инфраструктуру. Когда только возможно, вы должны создавать лес с единственным доменом, т.к. он проще в настройке и управлении. Существует ряд ситуаций, при которых может быть рассмотрен вопрос создания более одного домена. Поскольку служба Windows Server 2012 Active Directory в версии Windows Server 2008 R2 не изменялась, перечисленные ниже правила по-прежнему актуальны. Несколько доменов должны применяться в следующих случаях.

• Вы имеете дело с очень медленными каналами глобальной сети (WAN) и пере

живаете по поводу производительности репликации. Это становится даже бо

лее важным при наличии очень большого объема изменений в атрибутах или

объектах внутри Active Directory.

• У вас есть унаследованный домен, который должен быть предохранен.

• Ваш домен очень динамичен и объекты в нем изменяются часто. В этом слу

чае трафик репликации может оказаться чрезмерным при достижении порога

в 100 ООО объектов. Одной из опций для разделения трафика репликации ямя

ется разделение домена.

Важно понимать. что причины создания нескольких доменов связаны не с тем,

что один домен приближается к своим техническим пределам; проблема кроется в репликации, которая может привести к возникновению множества проблем в инфраструктуре. Ранее мы обсуждали, что единственный домен — это наименьший лес, который можно создать. Точно так же, как можно установить несколько доменов в лесе, имеется возможность создания множества лесов. Ниже приведены некоторые причины для создания нескольких лесов.

• Вы должны обеспечить так называемую административную автономию.

Возможно, некоторые отделы внутри вашей компании не доверяют друг дру

гу. Или, может быть. существуют причины, связанные с безопасностью, вроде

полной изоляции инфраструктуры /Т отдела кадров. Также, возможно, нет со

глашения по изменениям схемы.

• Вам необходимо отделить приложения и службы от остальной инфраструк

туры. Может потребоваться установить кластеры Hyper-V в отдельном лесе

(структуре) и установить инструменты управления, такие как продукты сис

темного центра (System Center), в другом лесе. Имейте в виду, что чем больше лесов Active Directory вы строите, тем быстрее растет сложность и затраты на управление. достигая уровня, которого вы могли не ожидать.

Преимущества наличия единственного домена

Лреимущества наличия единственного домена вполне очевидны.

• Стоимость. В случае построения одного домена рекомендуется установить хотя

бы два контроллера домена для обеспечения избыточности. Конечно, при ус

тановке дополнительных контроллеров доменов для новых доменов или лесов

стоимость лицензий, оборудования, ПО, а также затраты на управление и об

служивание добавочных серверов осегда уоеличивается. Несмотря на возмож

ность виртуализации любого контроллера домена, все равно прИдется платить

за хранение и управление такими серверами.

• Управление. Любой добавляемый домен будет иметь дополнительные объекты,

которыми необходимо управлять. Кроме того, есть много сложных задач по

настройке разрешений между доменами или даже между лесами, а также по

применению вложения групп для совместного использования ресурсов либо

поддержания всех доменов и лесов в работоспособном состоянии.

• Восстановление в аварийных ситуациях. Active Directory — очень сложный компонент в плане восстановления домена или даже леса. Всегда проще восстановить один домен, а не два и более.

В Windows Server 2008 были оведены детализированные политики паролей. Они

решают давнишнюю проблему, которая вынуждала создавать еще один отдельный

домен. Детализированные политики паролей позволяют создавать несколько политик в отношении паролей. В ранних версиях Active Directory могла существовать только одна политика паролей. В Windows Server 2012 детализированные политики паролей остались теми же, что и в версии Windows Server 2008, но был предложен дружественный к пользователю интерфейс для более простого управления ими.

Создание леса с единственным доменом

Вы можете обнаружить, что основы Active Directory не претерпели никаких изменений. Поскольку большинство терминов уже раскрыты, все готово к рассмотрению процесса построения леса с единственным доменом. Но прежде чем приступить к созданию нового домена, необходимо прояснить ряд моментов:

• версия Windows Server 201 2;

• конфигурация сервера;

• конфигурация развертывания;

• совместимость операционной системы;

• имя домена;

• функциональный уровень леса;

• функциональный уровень домена;

+ DNS;

• расположение файлов;

• пароль администратора DSRM (Directory Services Restore Mode — режим вос

становления службы каталогов).

Все эти моменты будут подробно обсуждаться в последующих разделах главы.

В Microsoft упростили ситуацию с версиями и предлагают всего две редакции

Windows Server 201 2, которые можно использовать при настройке контроллеров домена: Standard и Datacenter. Между ними нет отличий в функциональности, доступности или компонентах. Разница касается условий лицензирования и количества виртуальных машин, которые можно запускать под управлением каждой редакции.

В начале книги отличия между этими двумя версиями объяснялись более подроб

но. Когда необходимо установить контроллер домена, вы всегда можете выбрать редакцию Windows Server 201 2 Standard, а если позволяет лицензионное соглашение,можете установить редакцию Windows Server 201 2 Datacenter. Следует также иметь в виду, что ОС Windows Server 201 2 доступна только в виде 64-разрядных версий;

32-разрядных версий не существует в принципе. Это важно при планировании мо

дернизации контроллеров доменов. Модернизация на месте 32-разрядной системы

до 64-разрядной невозможна.

Конфигурация сервера

После установки редакции Windows Server 2012 Standard понадобится сконфигу

рировать имя и IР-адрес сервера. Просто ради ясности: мы используем редакцию

Windows Server 2012 Standard, потому что ее функциональность идентична редакции

Windows Server 2012 Datacenter. Единственное отличие связано с лицензией.

Имя сервера

Перед повышением до контроллера домена компьютеру необходимо назначить

окончательное имя. Какие имена серверов следует считать удачными? Об именовании серверов можно было написать отдельную книгу, но есть несколько основных аспектов, которые должны быть приняты во внимание.

• Не применяйте в именах серверов название компании, отдела, региона или

другие имена, которые со временем могут измениться.

• Выбирайте короткие имена; администратор будет вам благодарен.

• Используйте аббревиатуры для идентификации серверных ролей.

Общепринятой схемой именования контроллеров доменов является DCOl, DC02

и т.д. Переименовать контроллер домена можно с помощью графического пользовательского интерфейса либо инструмента Netdom.

IР-адрес

Поскольку клиенты и серверы ищут контроллер домена с использованием DNS,

и ваш контроллер домена преимушественно имеет установленную роль DNS, вы

должны всегда назначать ему статический IР-адрес. В противном случае ваш контроллер домена превратится для других систем в движушуюся мишень при попытке его нахождения. Если вы конфигурируете только адрес 1Pv4, рекомендуется оставить включенным IPvб.

Вам может показаться, что все уже готово к запуску DCPromo. Неплохая идея, но вы получите лишь окно с сообшением о том, что это больше не работает.

Установка серверной роли контроллера домена

Чтобы установить серверную роль контроллера домена, понадобится запустить диспетчер серверов (Server Manager) и выбрать в меню Manage

(Управление) пункт Add Roles and Features (Добавить роли и компоненты), как показано на рис. 7.1 . Запустится мастер, который позволит выбрать роль

или компонент для установки. В Windows Server 2008

Man:;ge Т ools View Help

Add Roles and features

Remove Roles and Feat•Jres

J— — — —-

Add Servers

Create SeIVer Group

f—

Server Manager Properties

R2 для роли или компонента предусмотрены два от-

Рис. 7 .1. добавление к сер

дельных мастера. Мастер добавления ролей и компо-

веру роли Active Directory

нентов (Add Roles and Features Wizard) установит все

двоичные файлы, необходимые для последующего запуска мастера конфигурирова

ния службы домена Active Directoгy (Active Directoгy Domain Services Configuration

Wizard — ADDSCW).

Когда мастер завершит работу, вам нужно вернуться в окно диспетчера серверов

и щелкнуть на значке с восклицательным знаком желтого цвета (рис. 7.2).

Это предоставит возможность повысить сервер до контроллера домена (рис. 7.3).

Последующие шаги очень похожи на работу утилиты DCPromo, которая применя

лась в версии Windows Server 2008 R2.

Мастер предложит несколько вариантов; вы должны либо выбрать, либо ввести

соответствующую информацию. В зависимости от выбранного варианта мастер бу

дет изменять отображаемые экраны.

Конфигурация развертывания

Опция конфигурации развертывания позволяет указать, должен ли новый домен создаваться в новом лесе или же добавляться в существующий лес. Если выбран вариант добавления в существующий лес, можно добавить контроллер домена

к существующему домену (это будет показано позже в данной главе) либо создать новый домен.

Для первого контроллера домена выбор прост — будет создан новый домен в новом лесе.ПРОБЛЕМА АУТЕНТИФИКАЦИИ

Контроллеры доменов, функционирующие под управлением Windows Server 2008

и последующих версий, в том числе Windows Server 201 2, имеют опцию Allow

cryptography algorithms compatiЫe with Windows NT 4.0 (Разрешить криптографические алгоритмы, совместимые с Windows NT 4.0), которая по умолчанию отключена. Унаследованные криптографические алгоритмы, используемые -в Windows NT 4.0,могут быть взломаны с помощью современных технологий.

По этой причине в Mjcrosoft усилили защиту контроллера домена за счет настройки групповой политики, которая предотвращает вход из оборудования и клиентов, применяющих слабые криптографические алгоритмы Windows NT 4.0. Это может бытьклиент SАМ В А Server Message ВJock (SMB), который не способен установить безопасный канал с контроллером домена Wшdows Server 2008 или выше, либо устройство хранения SMB, не умеющее создать безопасный канал с контроллером домена. Чтобы обойти указанное ограничение, потребуется включить эту настройку в стандартной политике контроллеров домена (Defaнlt Domain Controllers Policy). Дополнительные сведения доступны по ссьmке http : / /support .microsoft . com/kЬ/942564/.

Совместимость операционной системы

В Windows Server 201 2 появилась файловая система ReFS (Resilient File System — отказоустойчивая файловая система). Эта файловая система более устойчива к отказам, чем NTFS. Она предоставляет более высокую uелостность и масштабируемость, а также обладает встроенной проактивной идентификацией ошибок. Из-за ее высоких качеств у вас может возникнуть искушение выбирать файловую систему ReFS для всех предстоящих проектов по развертыванию серверов, но, к сожалению, ей присущи ограничения, которые вы должны иметь в виду.

• Файловая система ReFS доступна только в Windows Server 2012.

• Файловая система ReFS используется только для томов данных. Не существует

методов применения ReFS на томе ОС или загрузочном томе.

Как администратор Active Directory, вы должны знать следующий передовой опыт.

• Дгlя хранения папки SYSVOL, базы данных Active Directory и журнальных фай

лов Active Directory используйте только NTFS.

• Не устанавливайте папку SYSVOL на томе или диске, сформатированном с

файловой системой ReFS.

• Не устанавливайте базу данных Active Directory на томе или диске, сформатированном с файловой системой ReFS.

Если вы попытаетесь выбрать диск, сформатированный с файловой системой ReFS,

для папки SYSYOL, базы данных Active Directory или журнального файла, вы получите

сообщение об ошибке, указывающее на необходимость выбора диска NTFS.

Имя домена

Поскольку это первый контроллер домена, вы выберете вариант с добавлением нового леса. Таким образом, понадобится также установить DNS и глобальный каталог. И DNS, и GC являются обязательными для первого контроллера домена в лесе. Установить в качестве первого контроллера домена контроллер домена только для чтения (read only domain controller — RODC) невозможно, так что данная опция недоступна.

Именование корневого домена

Назначение имени корневому домену является, пожалуй, наиболее трудной частью работы, При настройке контроллера домена в испытательной среде заботиться

об имени нет необходимости. Но ситуация меняется, когда нужно построить домен или лес в производственной среде. Поскольку NetBIOS-имя домена будет появляться где-то на стороне клиента, руководству может не понравиться видеть это имя на своих рабочих столах после входа в систему. Мы настоятельно рекомендуем обсудить и утвердить выбранное имя домена у ответственного менеджера.

На что должно быть похоже имя домена? Как вам известно, допустимое имя

корневого домена Active Directory выглядит подобно полному имени домена (fully qualified domain name — FQDN). В нем присутствуют две части: действительное имя и суффикс, такой как bigf irrn. с от, mydornain . local или forest . сот. Все они являются допустимыми именами доменов. В Windows Server 2003 можно было выбирать имя домена с единственной меткой наподобие bigfirm, rnydornain или forest, и оно поддерживалось Microsoft. Но по мере того, как приложения вроде Exchange развивались и начали зависеть от Active Directory и DNS, имена доменов с единственной меткой больше не разрешены. Если вы попытаетесь создать домен с единственной меткой в Windows Server 201 2, то получите сообщение об ошибке.

Во второй части домена верхнего уровня можно применять суффикс.

Ниже перечислены преимущества наличия одного и того же имени для Active

Directory и публичного DNS-имени, такого как bigfirm. com.

• Адреса URL веб-приложений компании одинаковы независимо от того, внутренние они или внешние.

• Открытые сертификаты можно использовать внутренне.

• Адрес SIP в Lync имеет тот же самый вид, как адрес электронной почты и адрес входа в систему.

• Учетные данные для входа в систему могут применяться в качестве адреса

электронной почты.

Один из крупных недостатков заключается в том, что с точки зрения брандмауэра нелегко различать внутренние и внешние зоны. Многие администраторы специально стараются избегать использования имен доменов верхнего уровня Интернета, чтобы не путать их с внутренними сетями.

Как видите, с каждым вариантом связаны свои достоинства и недостатки. В це

лом мы не можем рекомендовать какое-то одно соглашение об именовании. В кон

це концов, имя должно соответствовать существующим у вас техническим требованиям и также удовлетворять политике безопасности, принятой в компании.

Active Dlrectory и DNS

Важно знать, что Active Directory сильно зависит от DNS. Нет DNS, не будет и

Active Directory. Почему? Active Directory регистрирует все типы записей служб (SRV)в DNS, чтобы находить специфичные службы, которые необходимы для корректного функционирования Active Directory. Приблизительно 80% проблем нерабочей службы Active Directory имеют отношение к DNS.

Когда вы установите свой контроллер домена, отобразится диалоговое окно с

предупреждением о том, что не удается создать делегирование для DNS. Причина

связана с тем, что мастер настройки Active Directory конфигурирует DNS; он также пытается создать делегирование для DNS-cepвepa, однако он еще не установлен. Закройте это диалоговое окно и продолжайте.

Функциональные уровни домена

Во время работы мастер настройки Active Directory предЛожит выбрать функциональный уровень домена. Функциональный уровень домена зависит от операции.

В ранних версиях Windows Server компоненты, доступные в лесе домена, зависели от функциональных уровней Active Directory.

Функциональный уровень домена Windows Server 2003

• Можно переименовывать контроллеры доменов с помощью Netdorn. ехе.

• Добавлен атрибут lastLogonTirnestarnp.

• Имеется возможность переадресации контейнеров Users (Пользователи) и

Cornputers (Компьютеры).

• Подuерживается избирательная аутентификация для указания, кто имеет до

ступ к тем или иным ресурсам в доверенном лесе.

• Имеется ограниченное делегирование с целью зашиты учетных данных деле-

гированног»° пользователя с применением Kerberos.

Функциональны й уровень домена Windows Server 2008

• Предоставляется подuержка DFS-R для папки SYSVOL.

• Доступна подuержка алгоритмов шифрования AES 128 и AES 256 для KerЬeros.

• Предоставляется детальная информация о последнем интерактивном входе в

систему.