Я всех приветствую и предлагаю вашему вниманию эту статью. Надеюсь, что она будет полезна начинающим системным администраторам Windows. Мы познакомимся с основами Active Directory и поднимем контроллер домена.

Преимущества использования домена в локальных сетях довольно очевидны: это и централизованная система авторизации пользователей, и удобный мощный аппарат для администрирования (управление учетными записями пользователей, разграничение прав и т. д) и ряд других полезных возможностей. Кроме того, домен логически объединяет все ресурсы сети и обеспечивает доступ авторизованным пользователям к ним. И это может быть масштабировано от небольшой локальной сети на полтора десятка машин и до весьма внушительной и протяженной территориально.

Установка DNS-сервера

И так, нам потребуется установить и настроить DNS-сервер и контроллер домена. Замечу, что настройка DNS и его корректная работа в сети жизненно необходимы для успешного функционирования домена. Мы установим обе роли на один сервер, хотя это и не является обязательным. Подробно настройку DNS мы рассматривать здесь не станем и остановимся лишь на основных моментах. В нашей сети используется DHCP, но для сервера DNS нужно назначить статический адрес вручную.

После этого перейдем к назначению роли:

После установки воспользуемся диспетчером DNS для настройки. Мы создадим зоны прямого и обратного просмотра. Первая служит для преобразования DNS-имен в IP-адрес, а вторая — наоборот.

Поскольку это первый и единственный DNS-сервер у нас в сети, мы создадим основную зону.

Далее нам нужно указать имя зоны. Я использовал testnet.local, хотя сейчас рекомендуется не использовать несуществующих доменных имен первого уровня даже для приватных сетей. Но в нашем примере это несущественно.

Далее указываем имя файла, в котором будут храниться все DNS-записи и переходим к следующему пункту:

Нам нужно разрешить динамические обновления для успешной работы домена.

Нажав далее и прочитав сообщение об успешном завершении мы продолжим настройку.

Впишем полное доменное имя для нашего сервера и почтовый адрес для связи с ответственным лицом (обратите внимание на важность наличия точки в конце – корня. Также вместо значка @ используется точка.)

Поскольку у нас единственный сервер имен, отключим передачу зон из соображений безопасности.

И пропишем наш сервер:

Всё. Настройка зоны прямого просмотра завершена.

Теперь создадим зону обратного просмотра, хотя это делать и не обязательно.

Действия аналогичные:

Укажем идентификатор сети:

Обратите внимание на имя зоны: октеты нашей сети записаны справа налево. Так и должно быть.

Создаем новый файл, разрешаем динамические обновления и жмем «Готово». Дальнейшая донастройка полностью идентична манипуляциям, проделанным для зоны прямого просмотра. Запись типа A в основной зоне для нашего сервера есть, так что воспользуемся этим для создания PTR-записи автоматически здесь:

Настройка нашего DNS-сервера завершена.

Установка контроллера домена

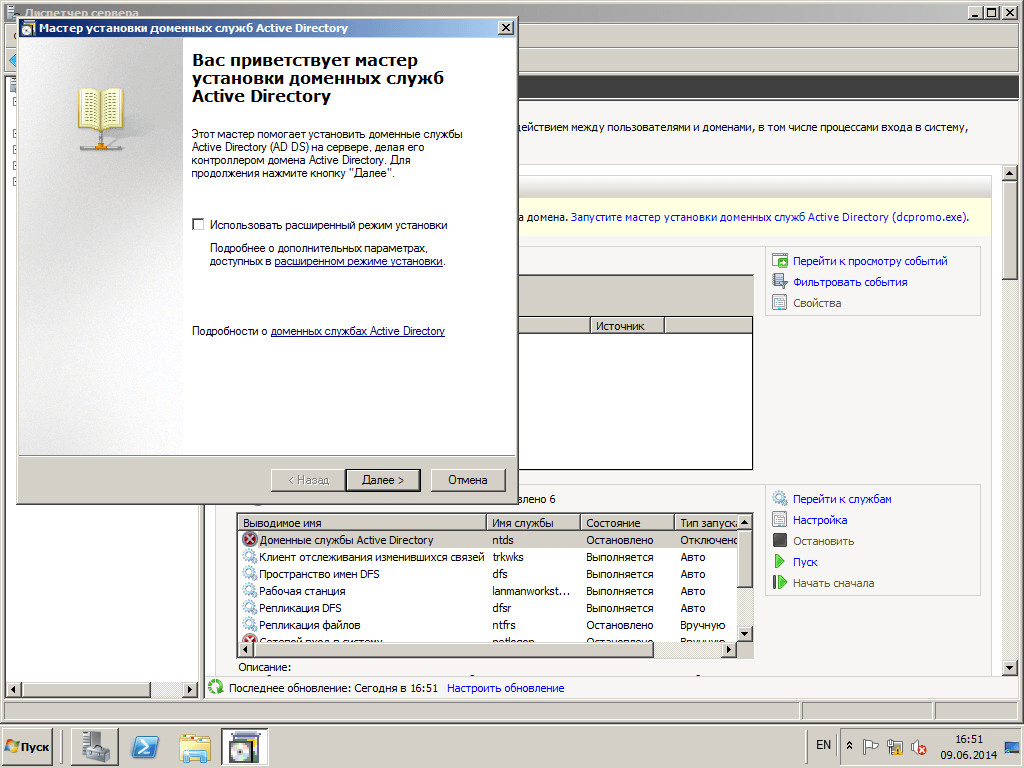

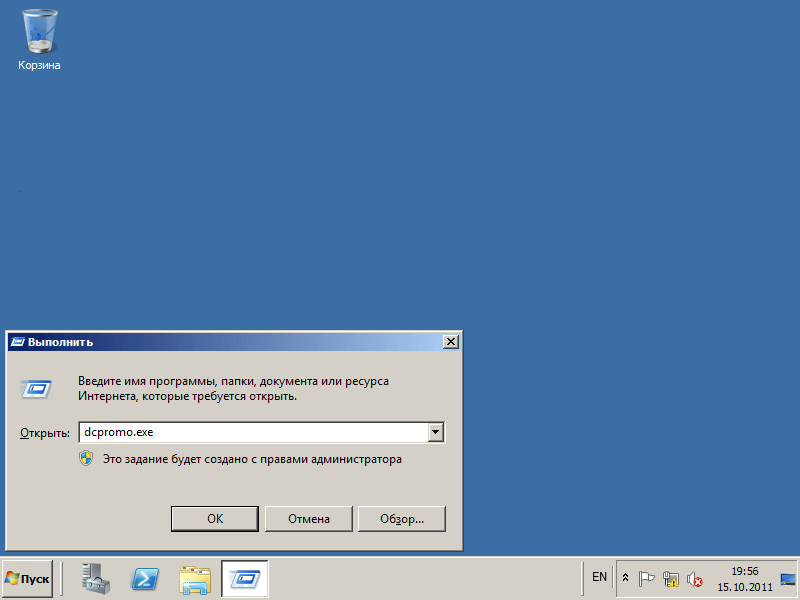

Теперь установим роль контроллера домена Active Directory. Для этого нужно выполнить команду dcpromo.

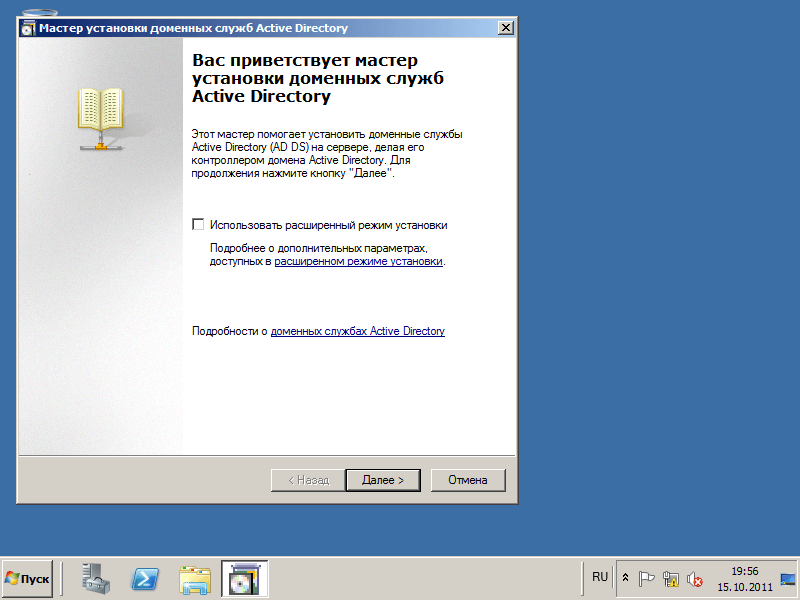

Последует запуск мастера:

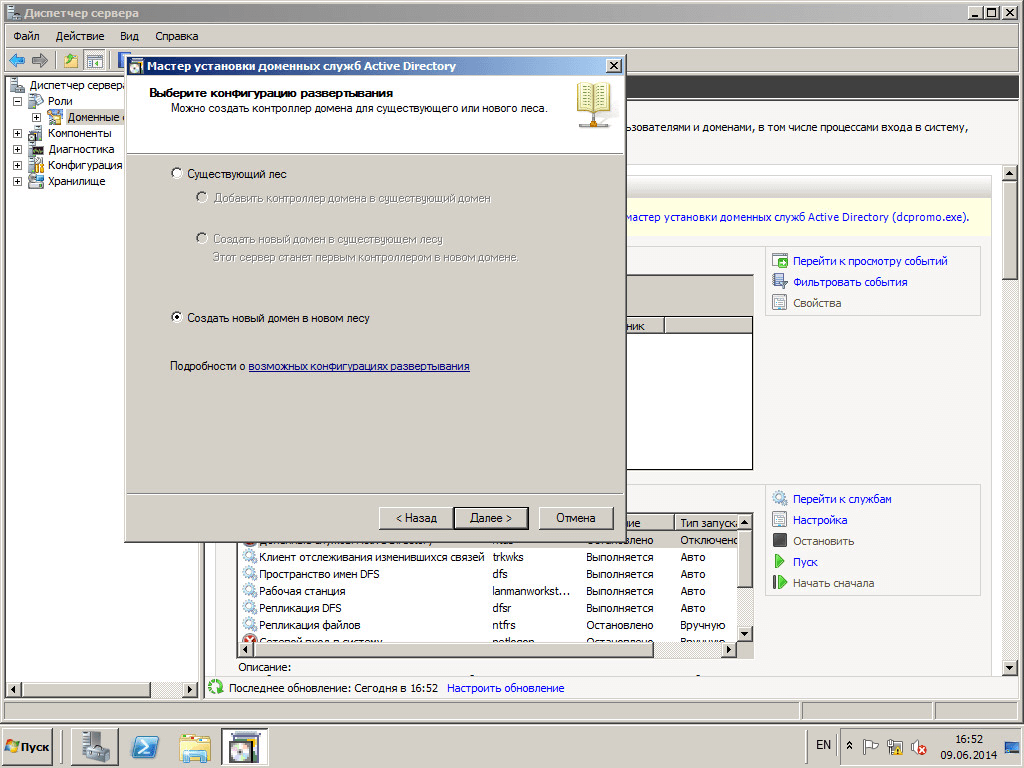

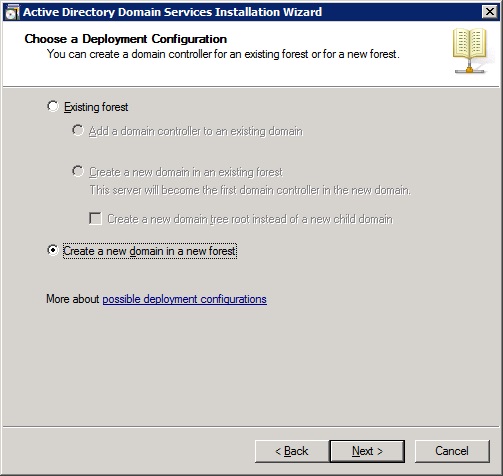

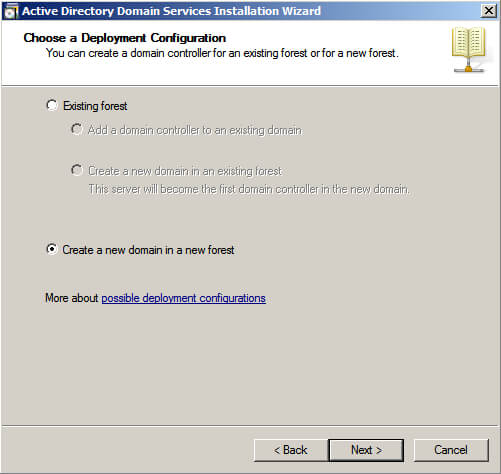

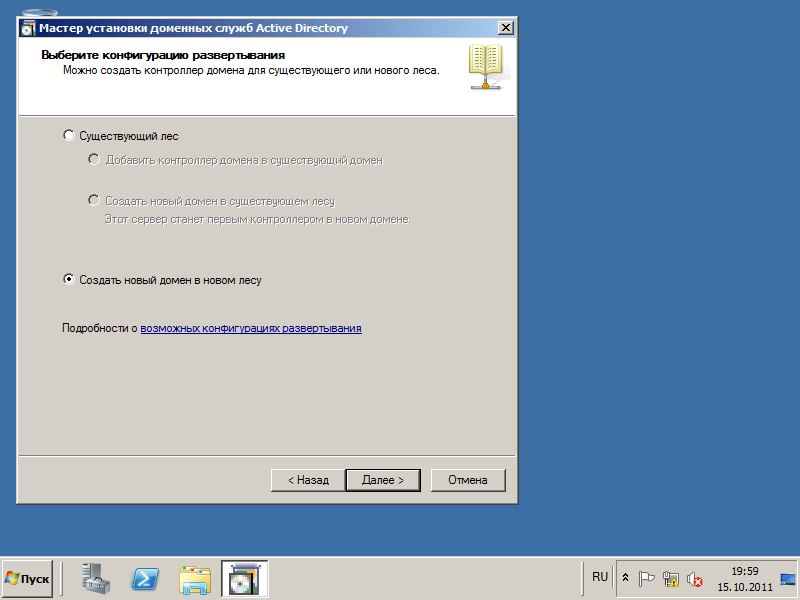

Появляется несколько предупреждений и возможность выбора включить наш контроллер домена в уже существующий домен, добавить новый домен в существующий лес или же создать новый домен в новом лесу. Нас интересует последний вариант и его мы и выберем.

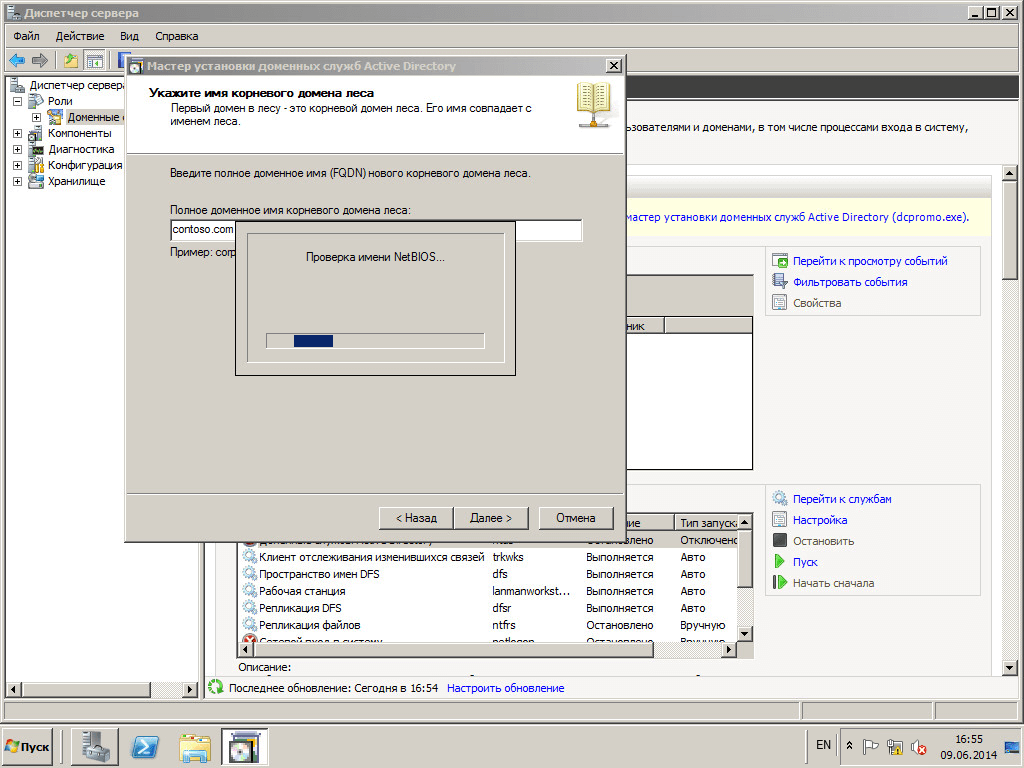

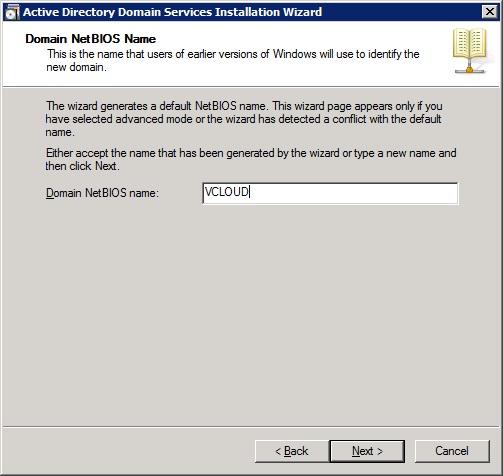

После некоторых проверок нам будет предложено NetBIOS-имя домена, которое мы вполне можем оставить.

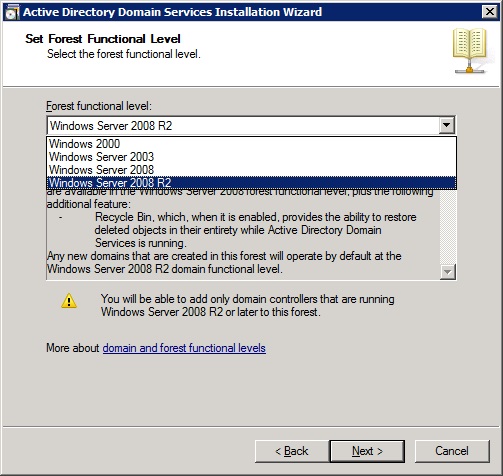

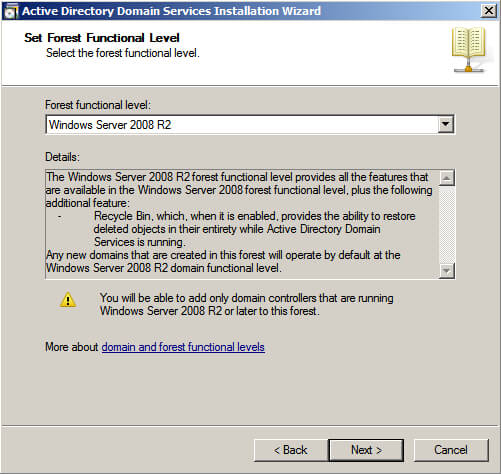

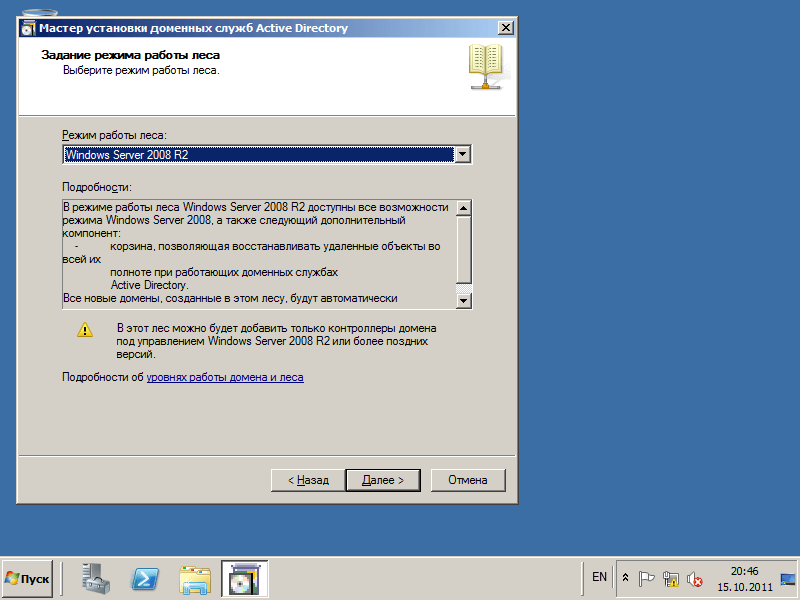

Далее перед нами выбор режима работы леса. Как и многие другие тонкости, я опускаю пояснения и предлагаю интересующимся ознакомиться с документацией. Для нас будет достаточно выбрать Windows Server 2008 R2 (разумеется, если нет планов на использование в качестве контроллеров домена в нашем лесу предыдущих версий операционных систем Microsoft) и двинуться далее.

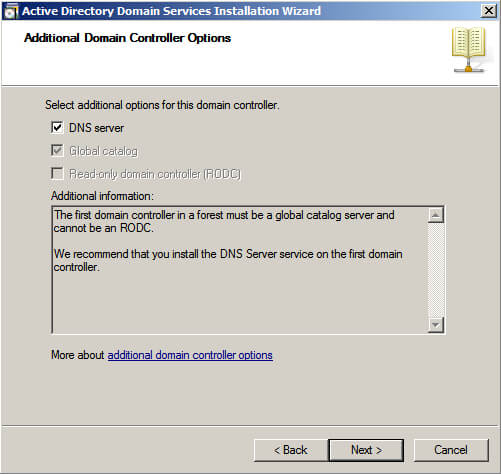

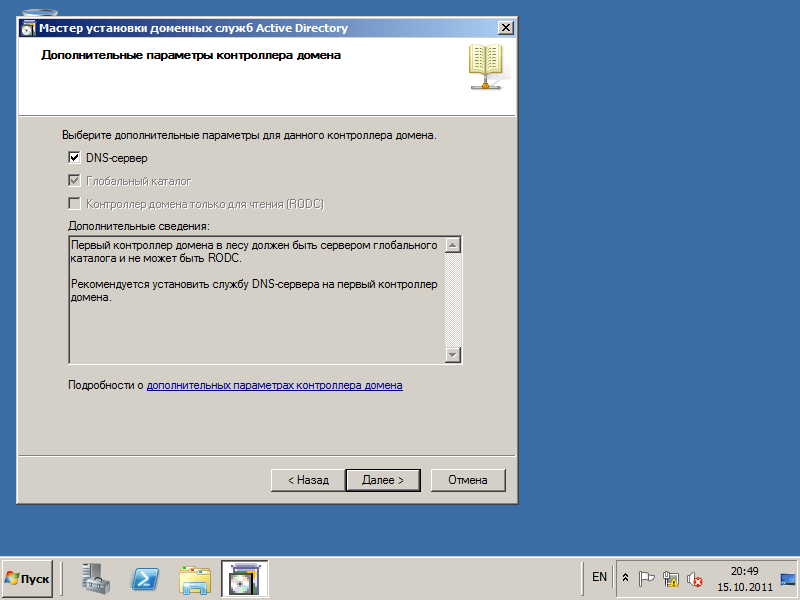

У нас уже есть настроенный сервер DNS и мы создадим делегирование, указав логин и пароль администраторской учетной записи.

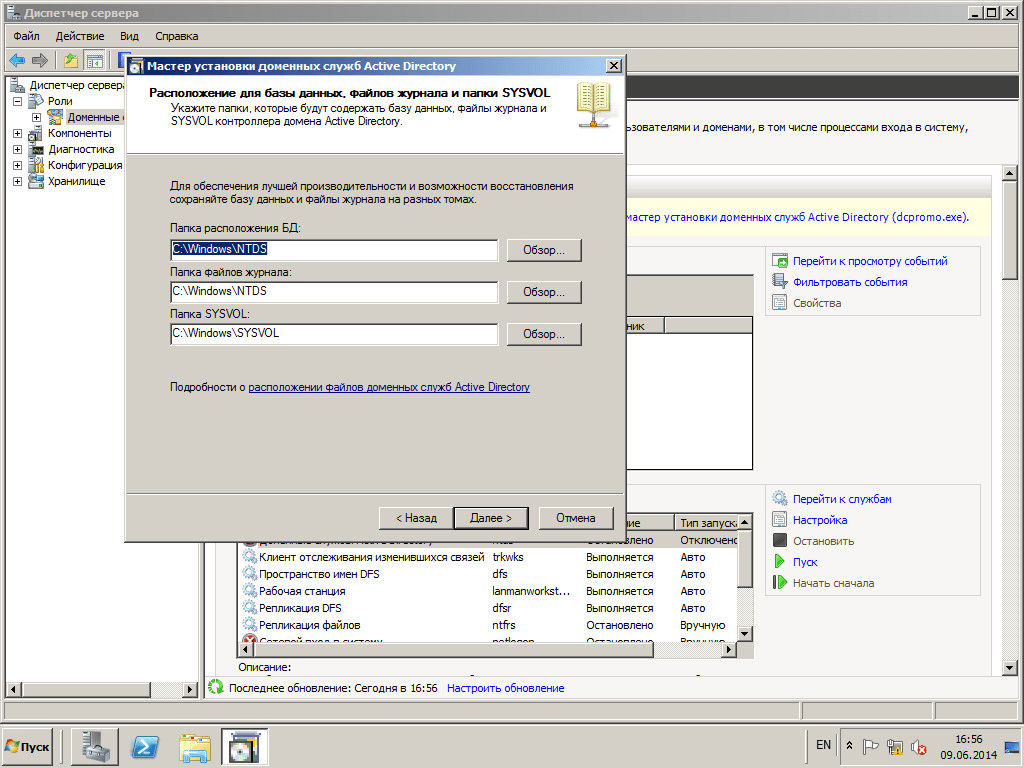

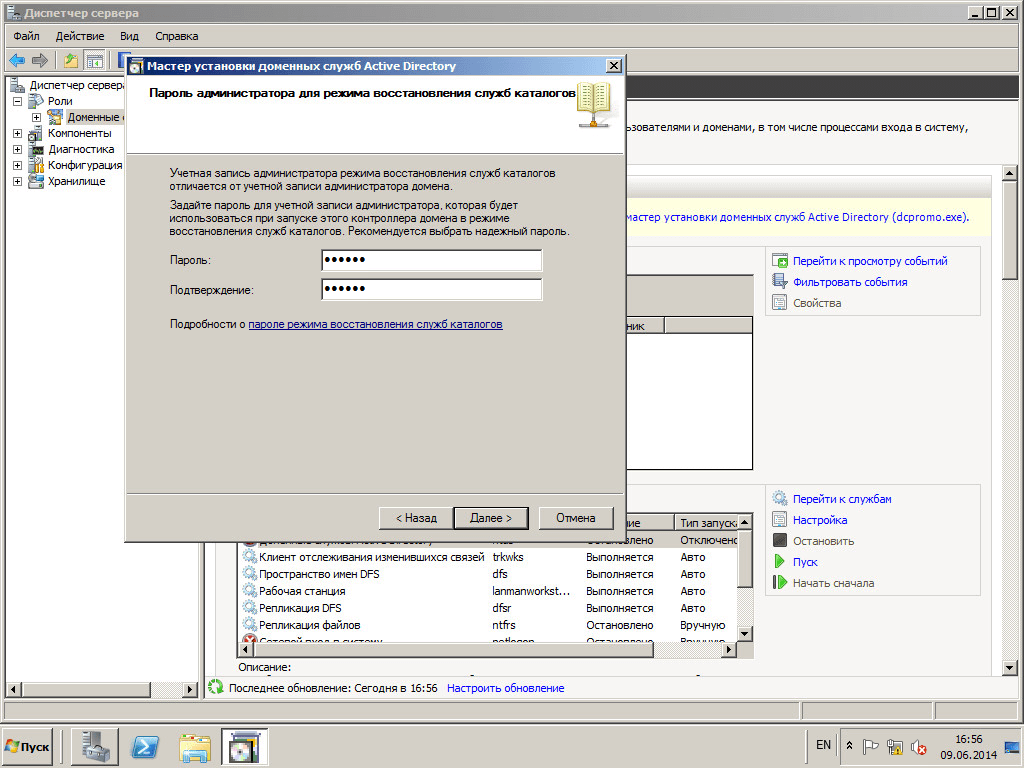

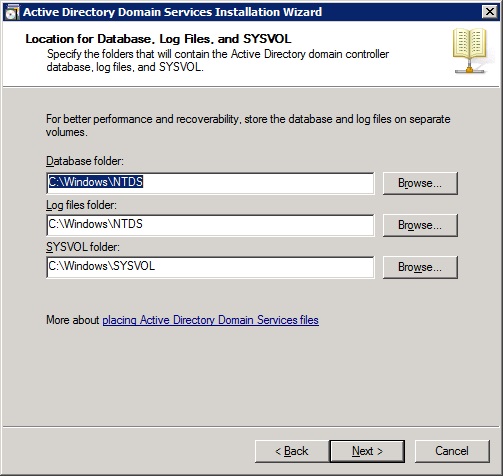

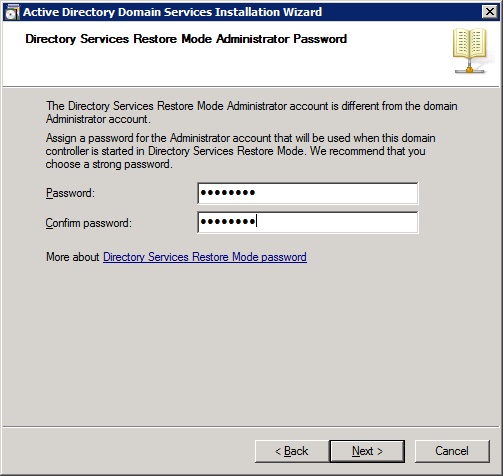

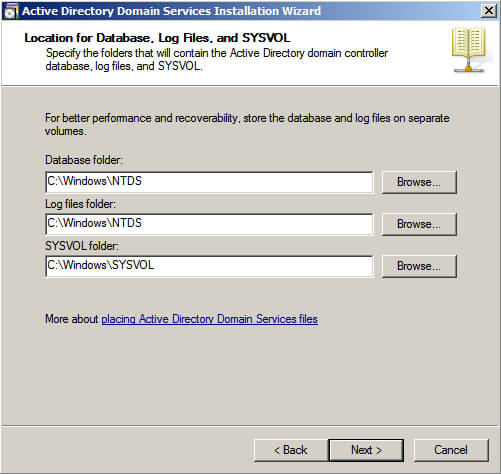

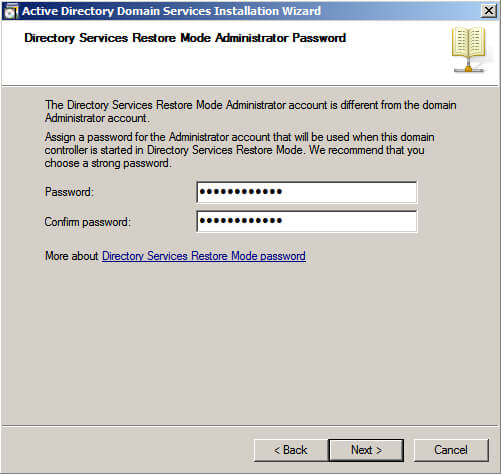

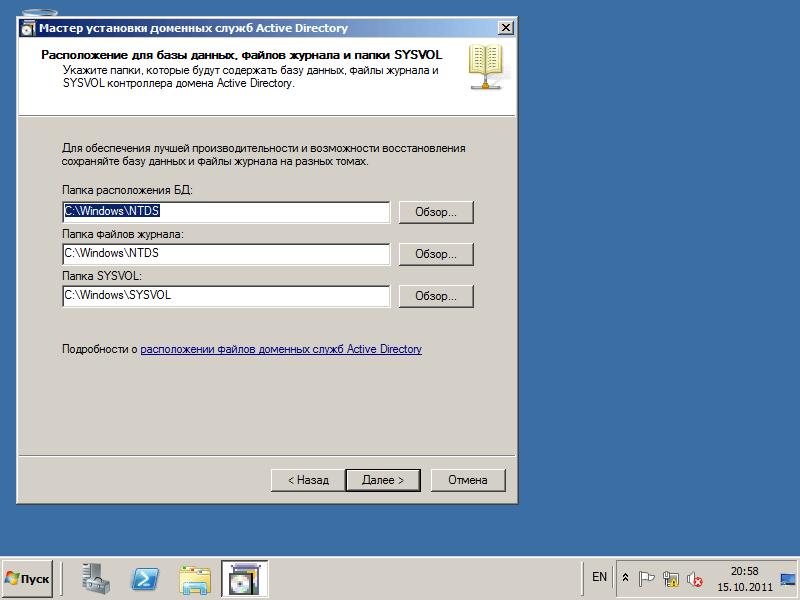

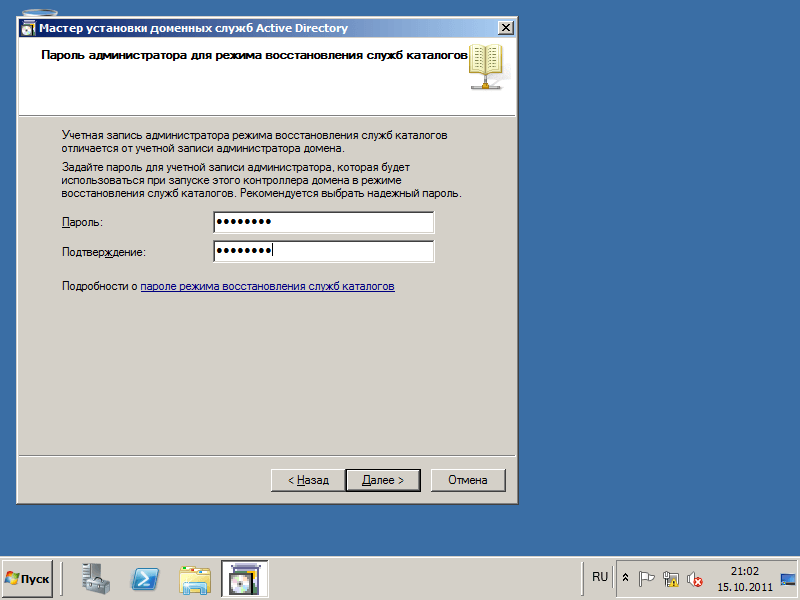

На следующем шаге мы укажем расположение каталогов, в которых будут хранится БД, файлы журнала и папка SYSVOL. Далее указываем пароль для восстановления и мы почти у цели.

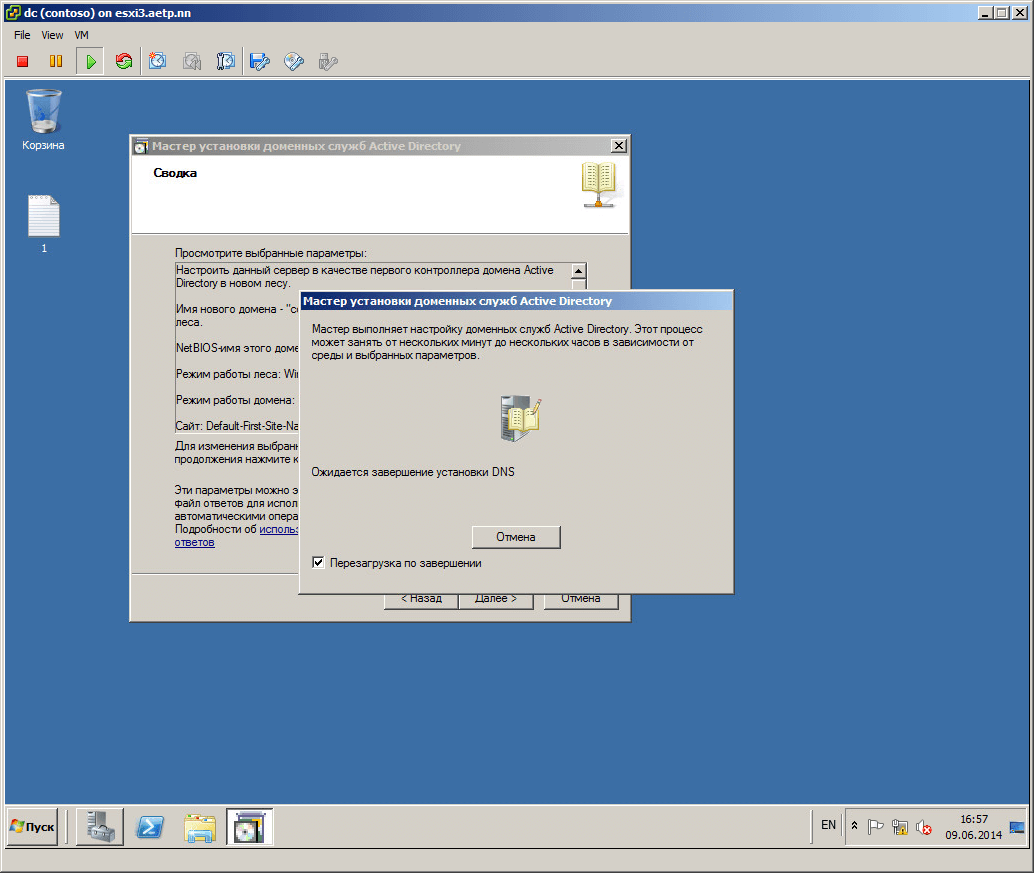

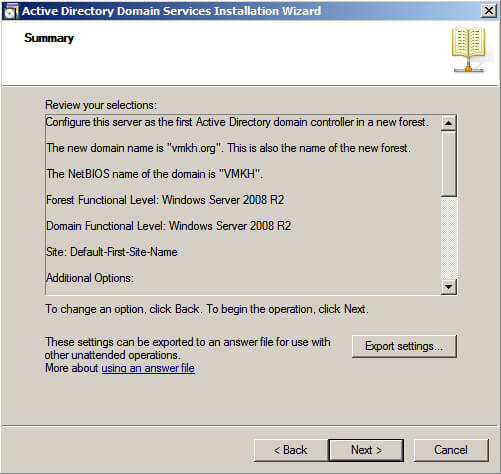

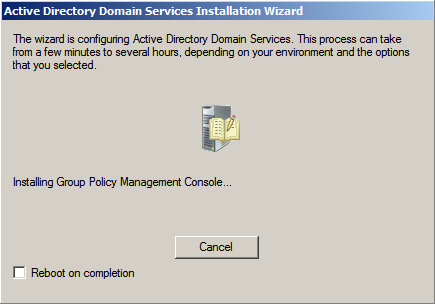

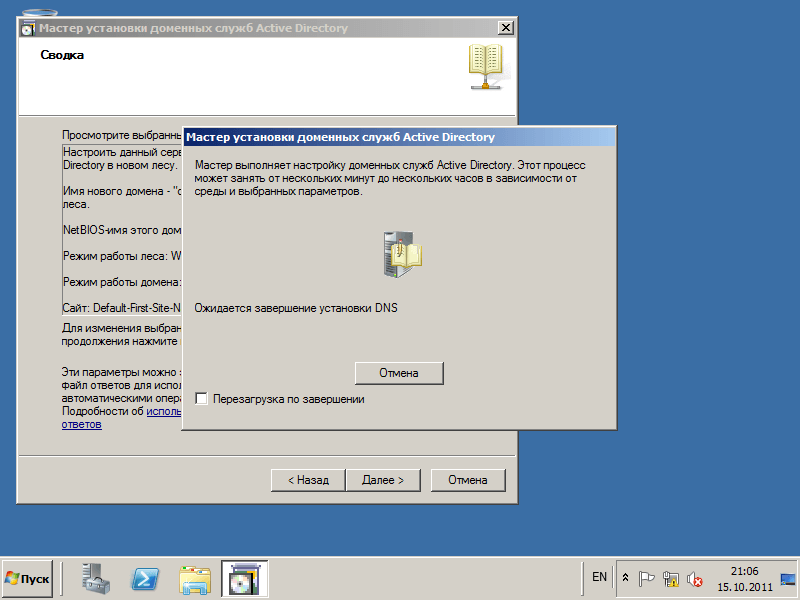

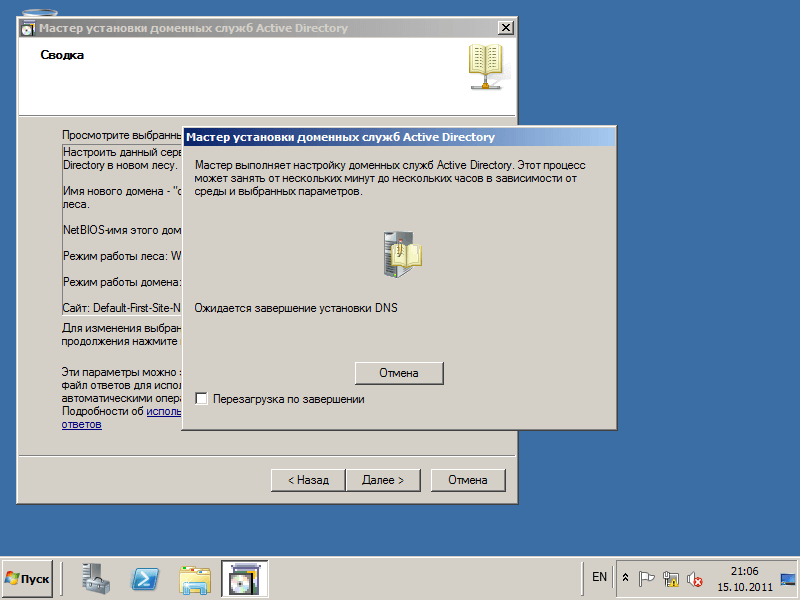

Если все впорядке, то далее последует автоматический процесс создания и произойдет перезагрузка. Готово! Теперь можно добавлять пользователей, устанавливать для них ограничения, устанавливать ПО… но эта тема уже других статей.

Обновлено 13.05.2018

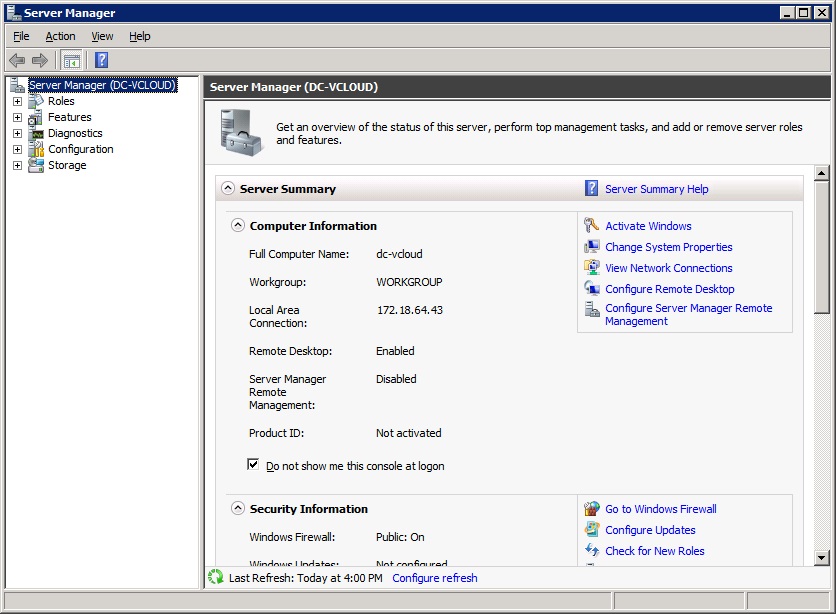

Когда вы уже поставили windows server 2008R2 все обновили настроили статику назвали свой компьютер как нужно (об этом тут), у меня это будет для примера DC, то можно приступать.

Как установить active directory

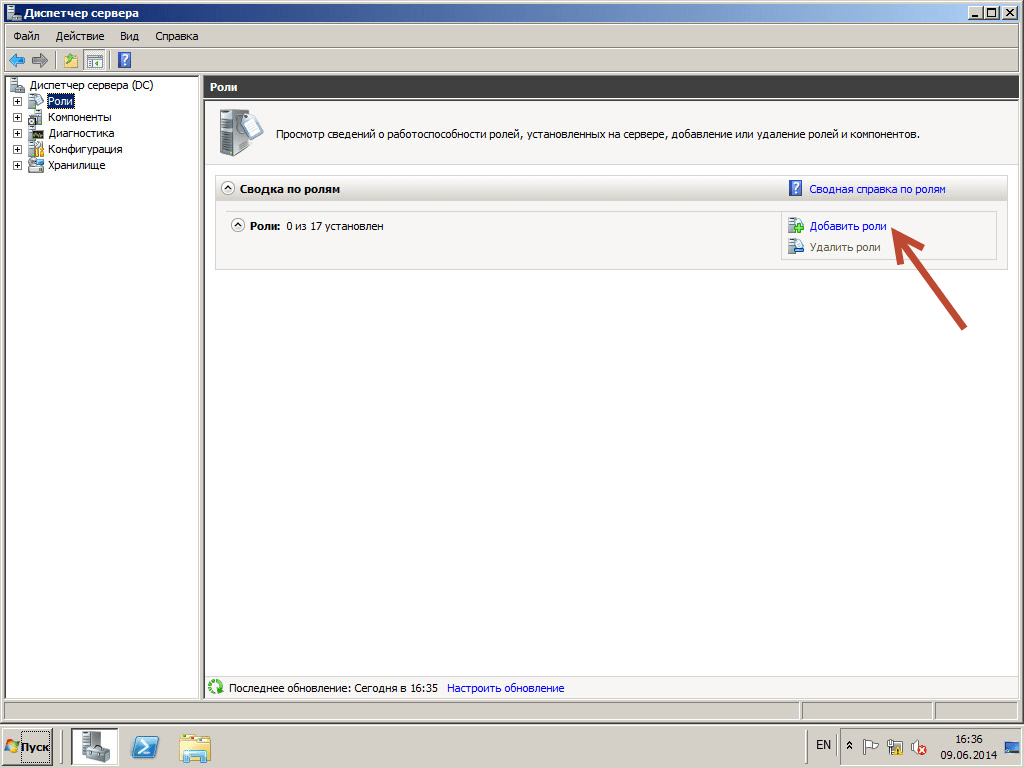

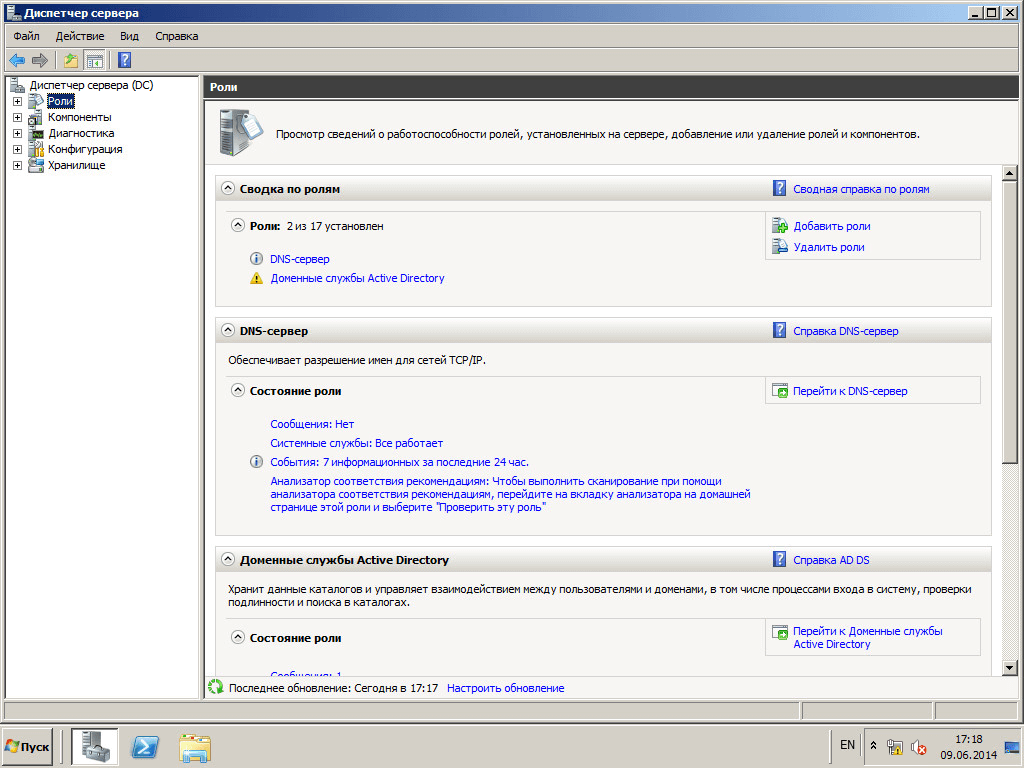

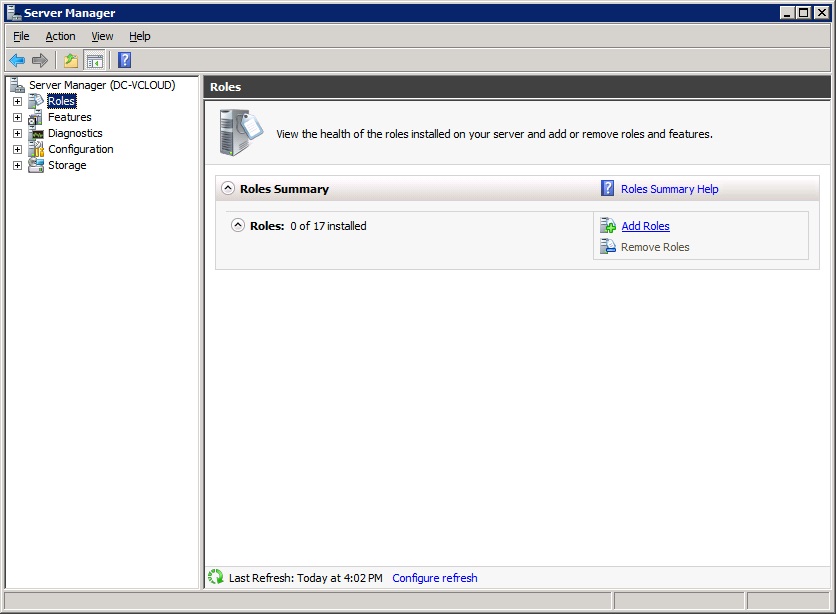

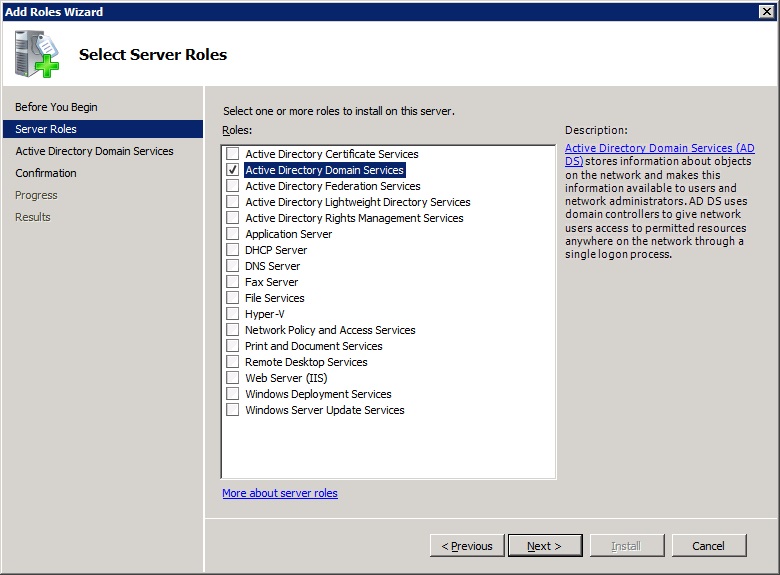

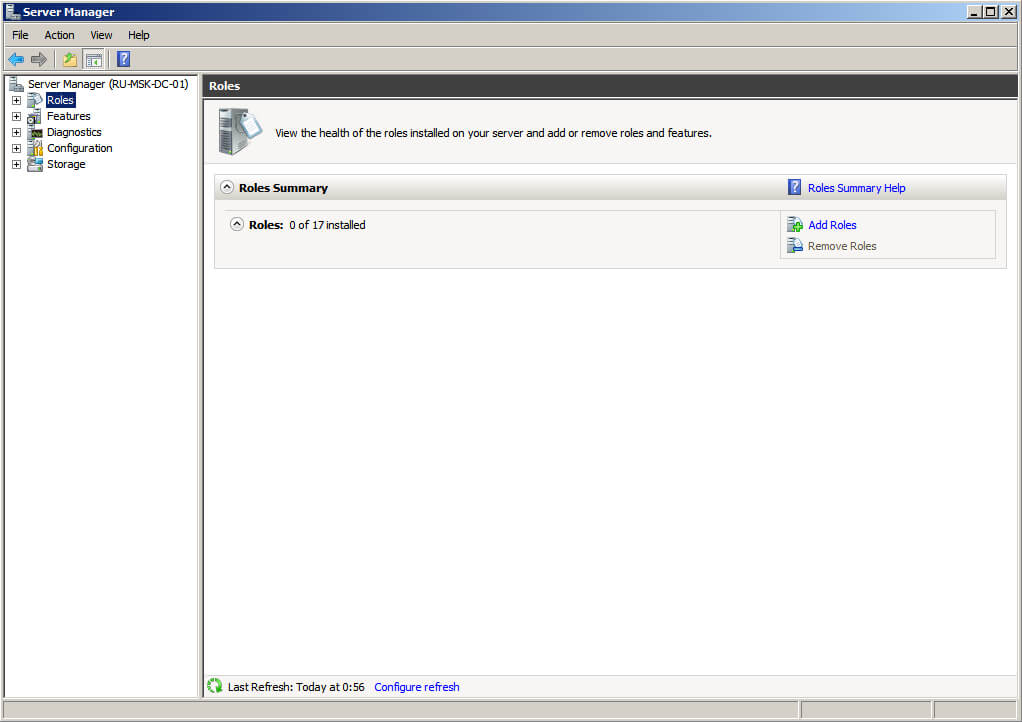

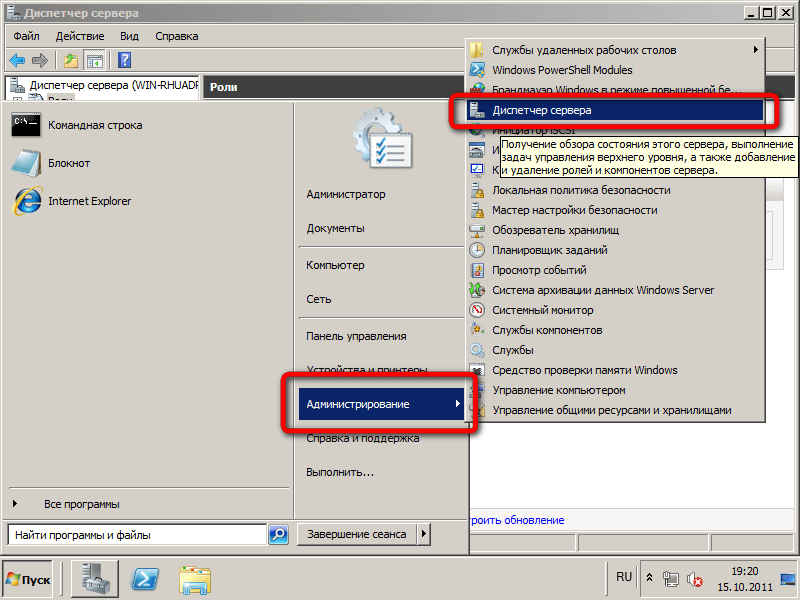

Открываем Диспетчер сервера, это централизованный и краеугольный инструмент Microsoft по добавлению ролей, но все тоже самое можно сделать и через powershell. Нажимаем добавить роли

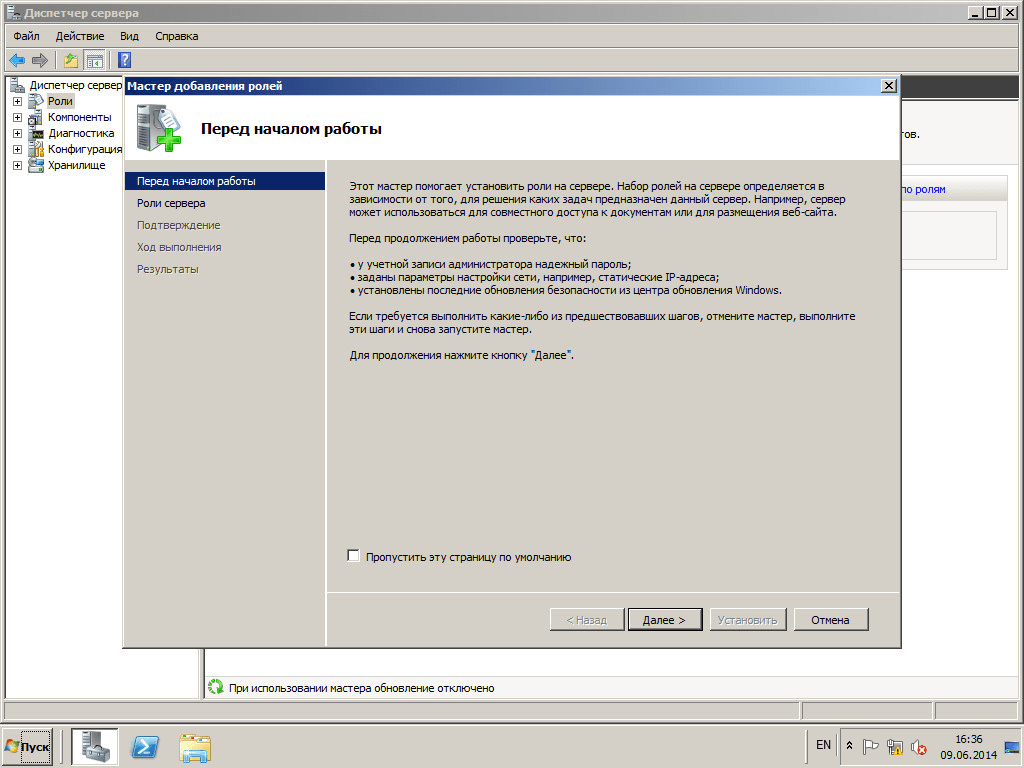

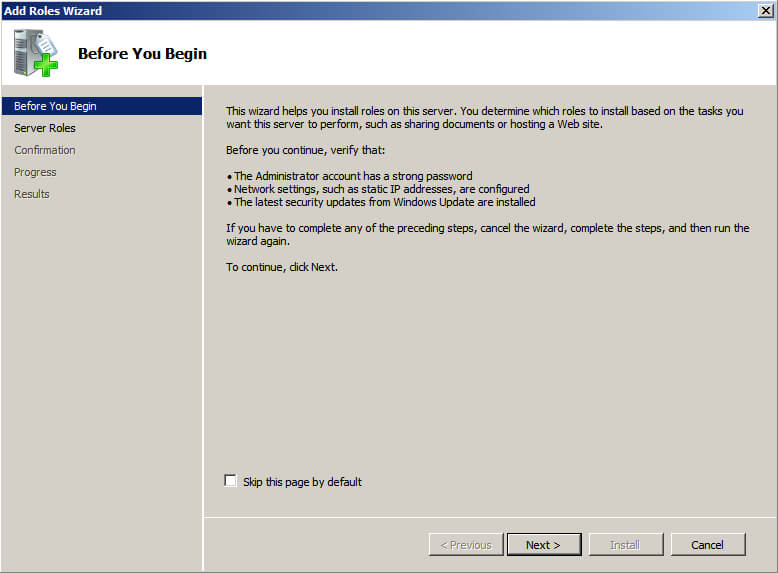

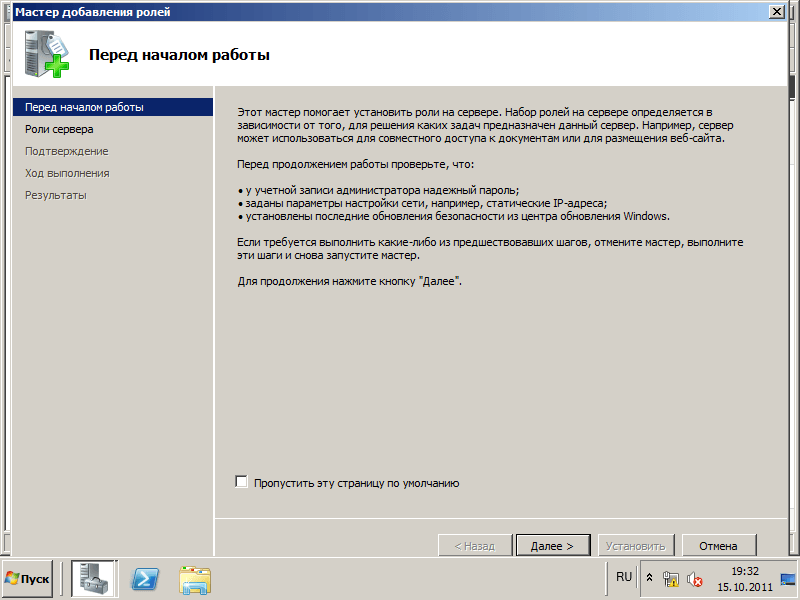

Откроется мастер со справочной информацией, жмем далее. Советую сразу поставить снизу галку, пропустить эту страницу, я сомневаюсь, что вы будите ее читать.

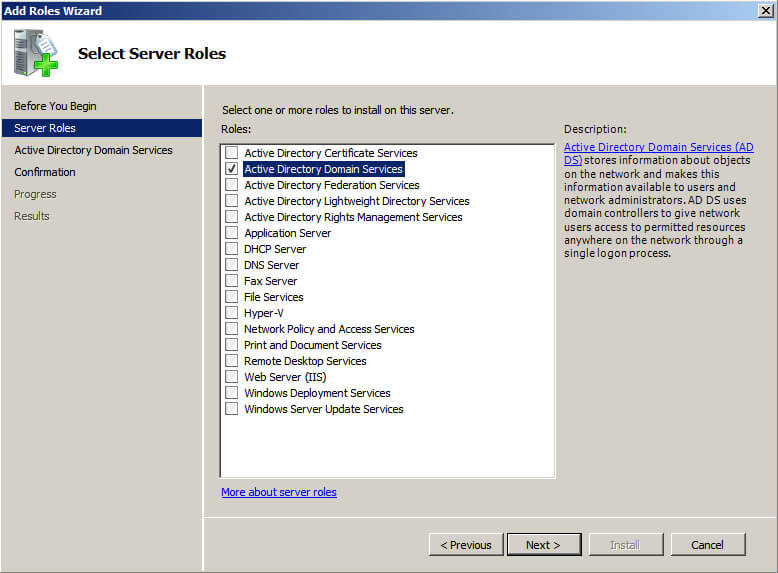

как установить active directory

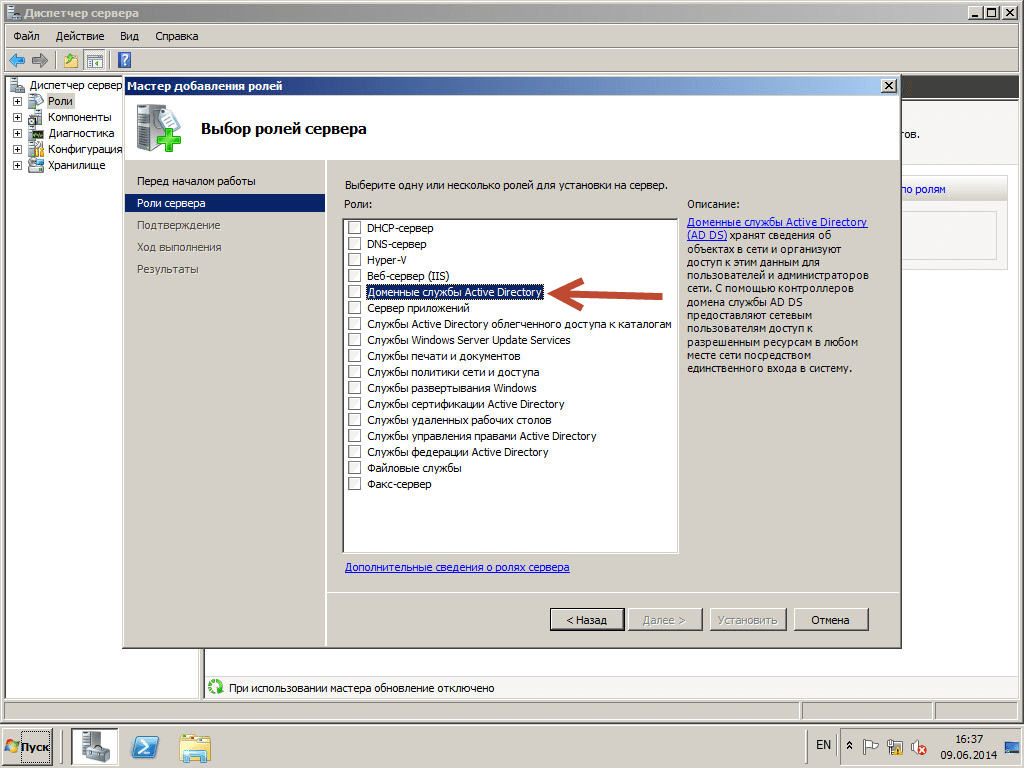

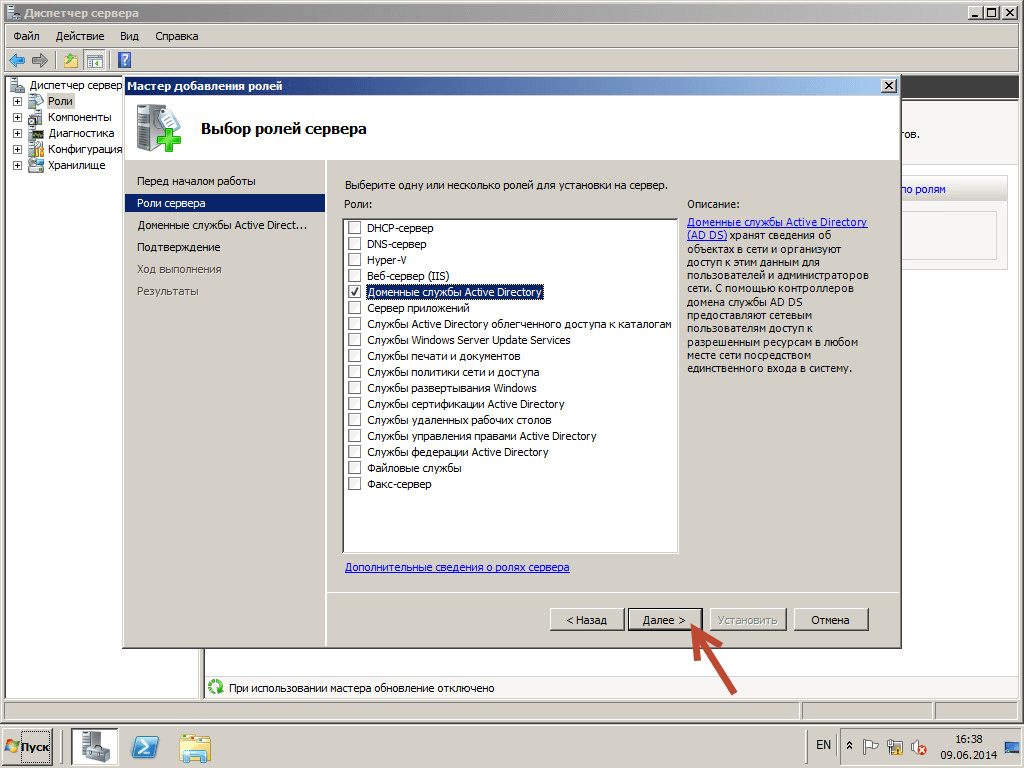

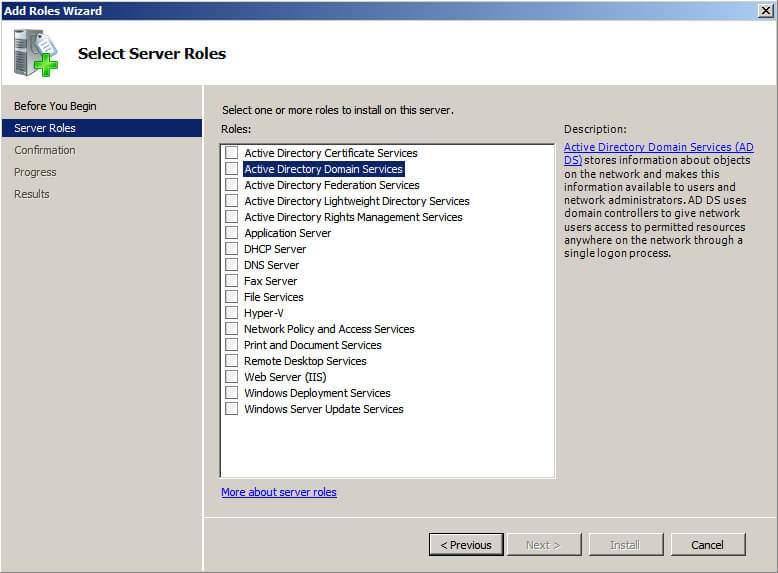

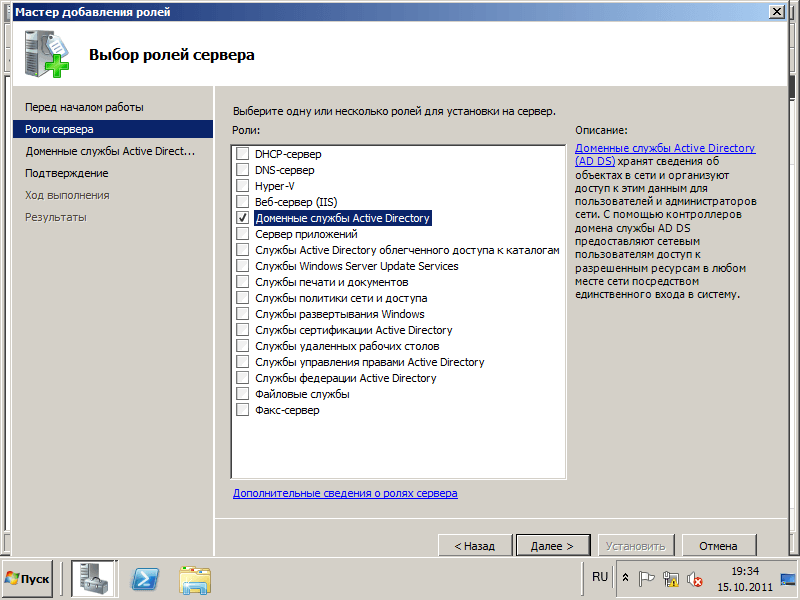

Выбираем Доменные службы Active Directory.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-03

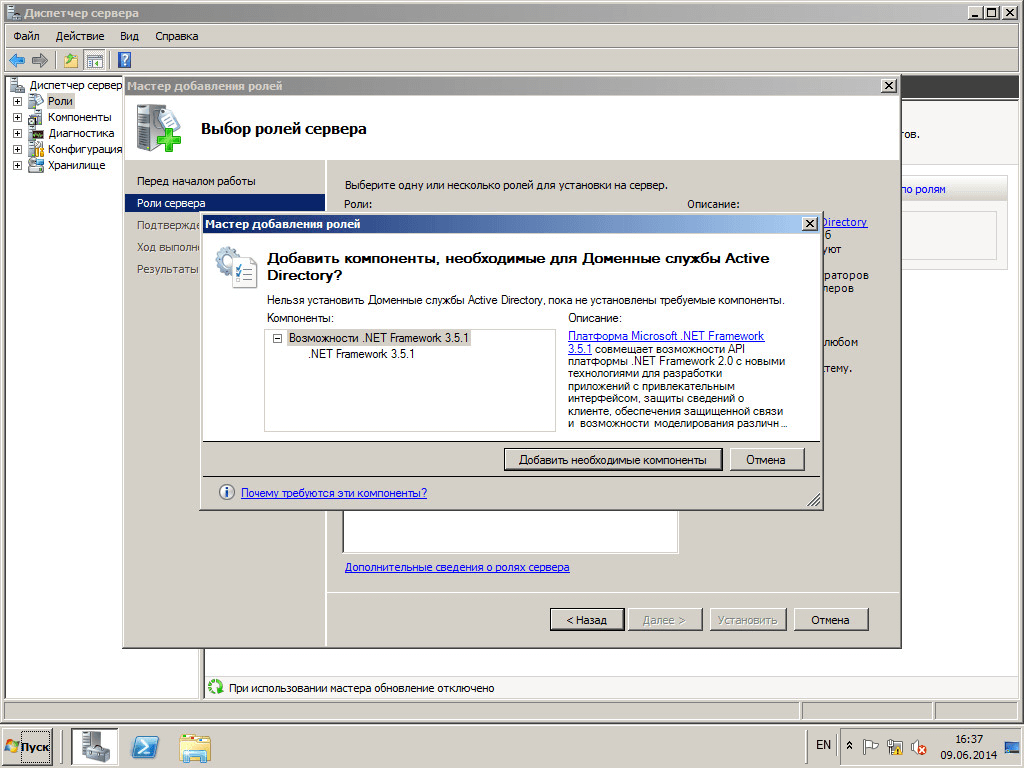

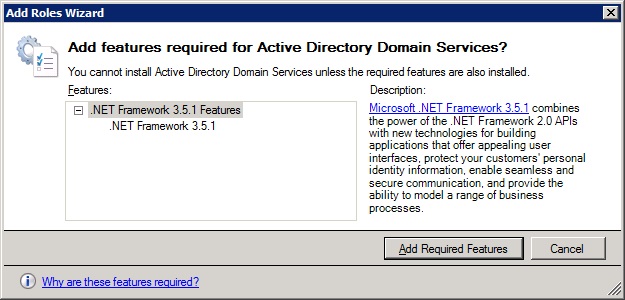

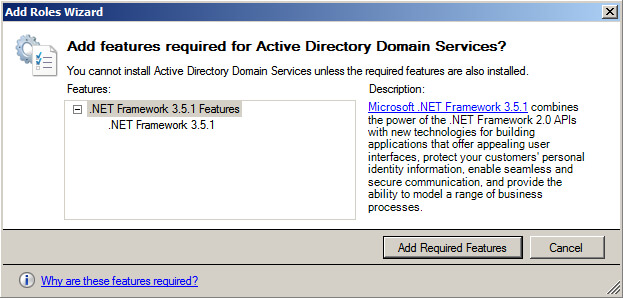

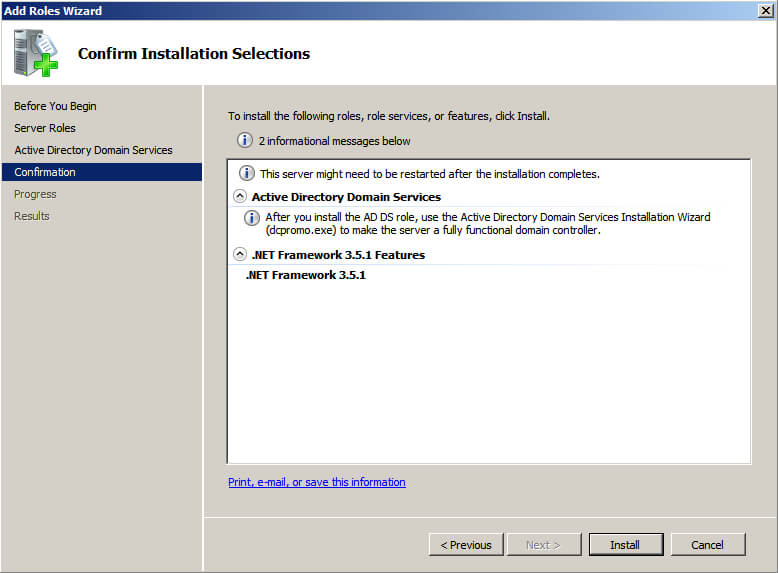

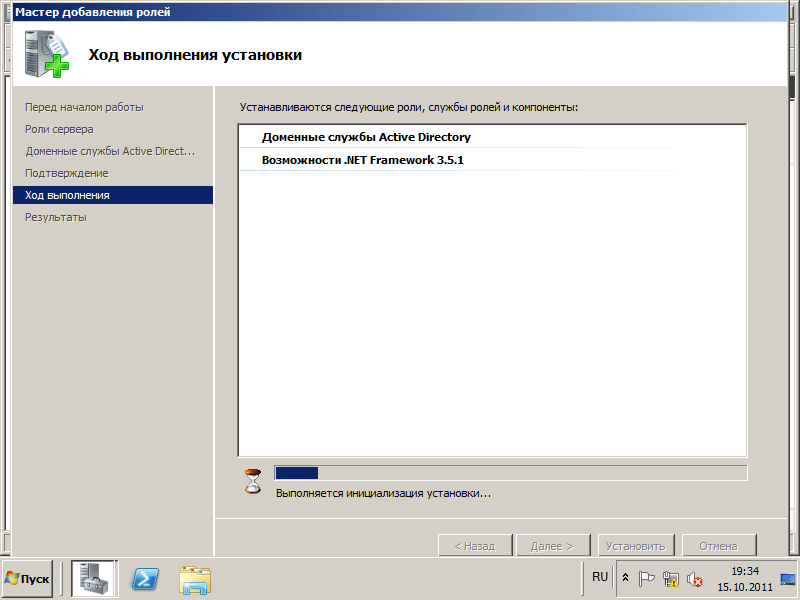

Дальше мастер скажет, что нужно поставить компоненты NET.Framework 3.5.1, жмем добавить

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-04

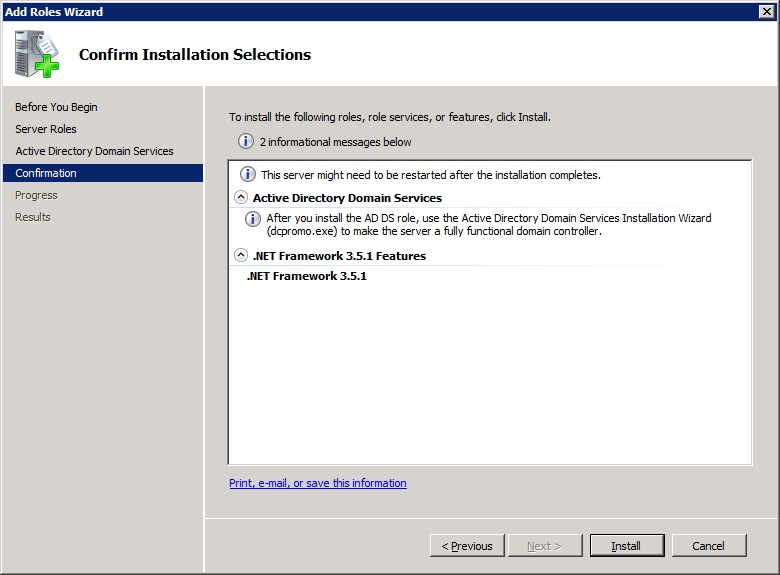

Жмем далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-05

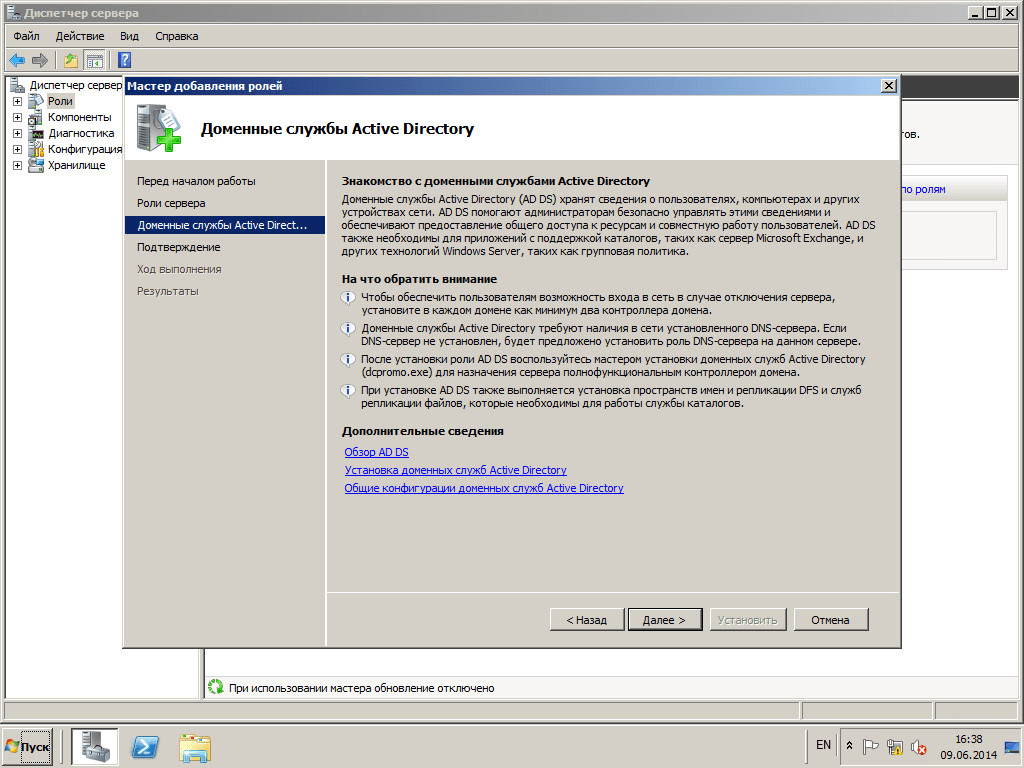

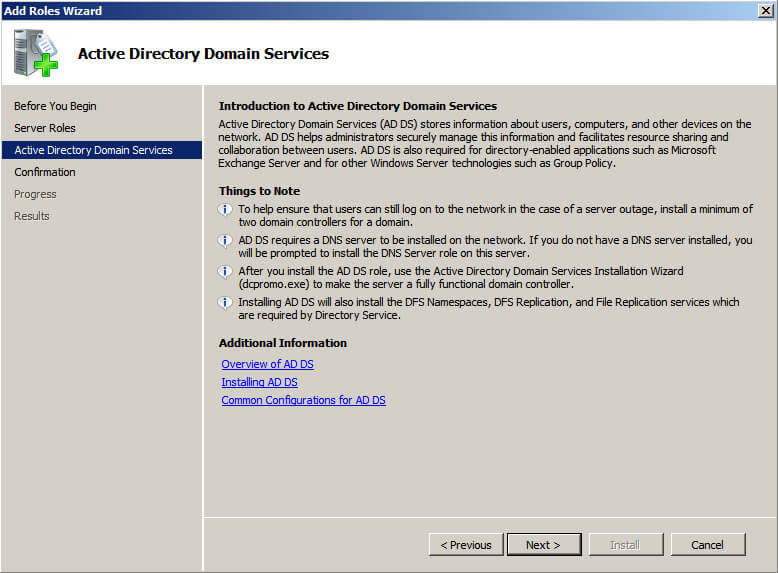

В следующем окне нас подробно познакомят c Active directory, жмем ДАлее

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-06

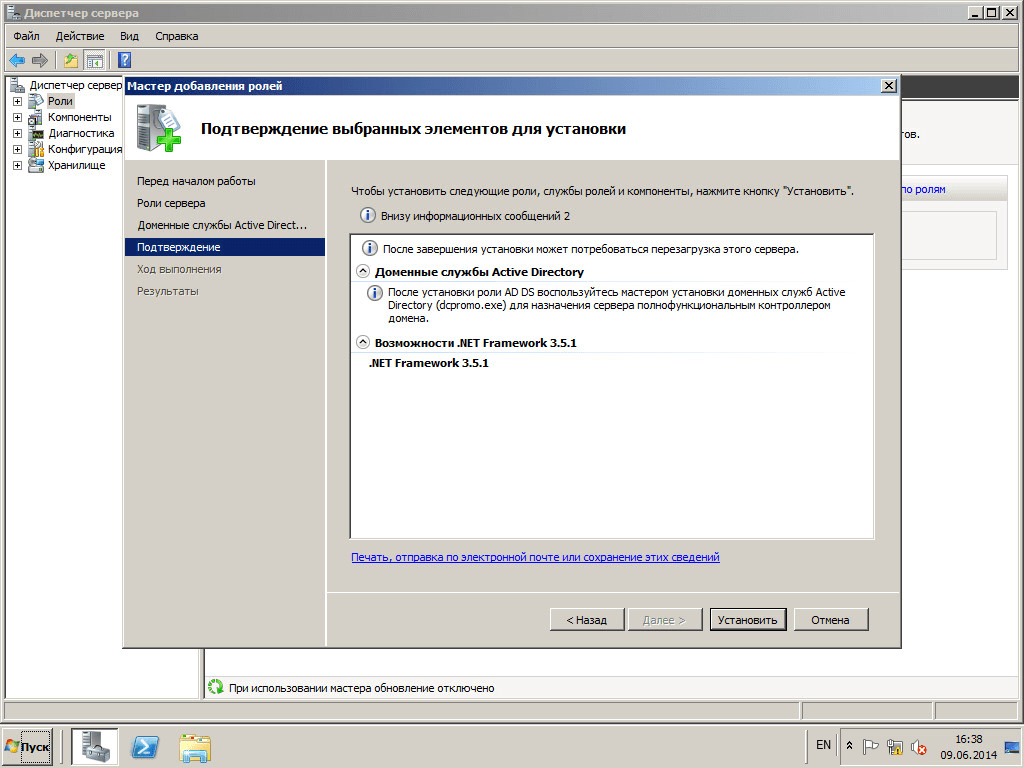

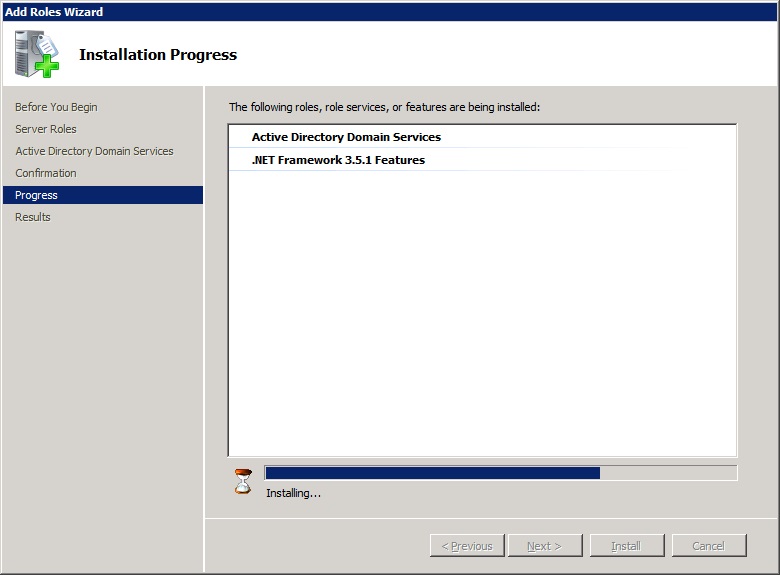

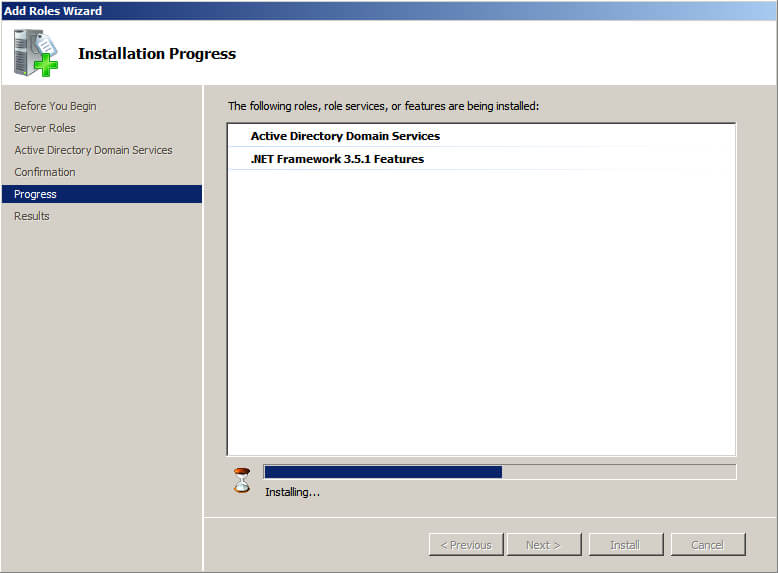

Жмем установить. Процесс быстрый буквально пару минут.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-07

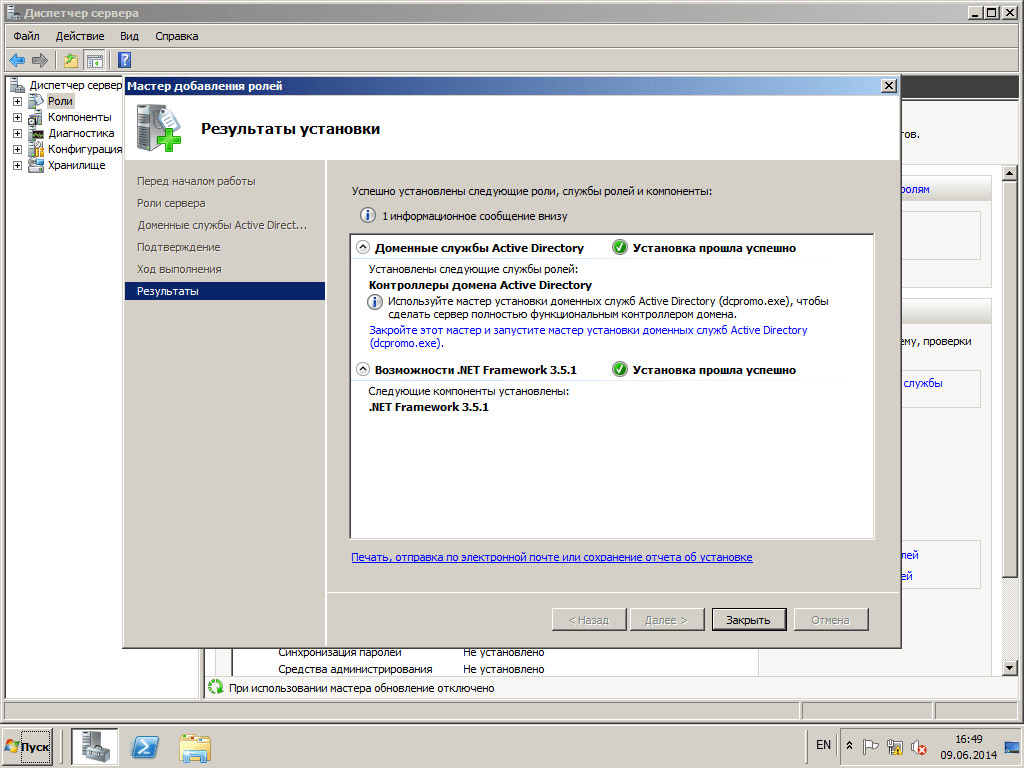

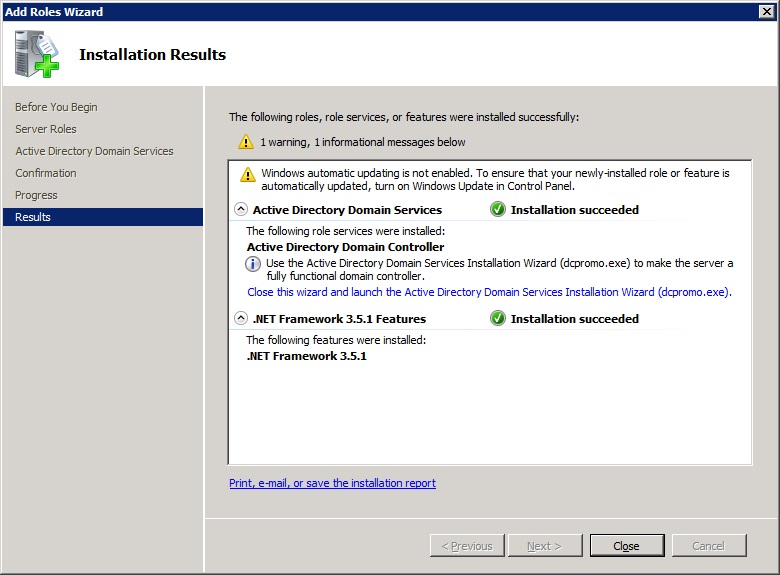

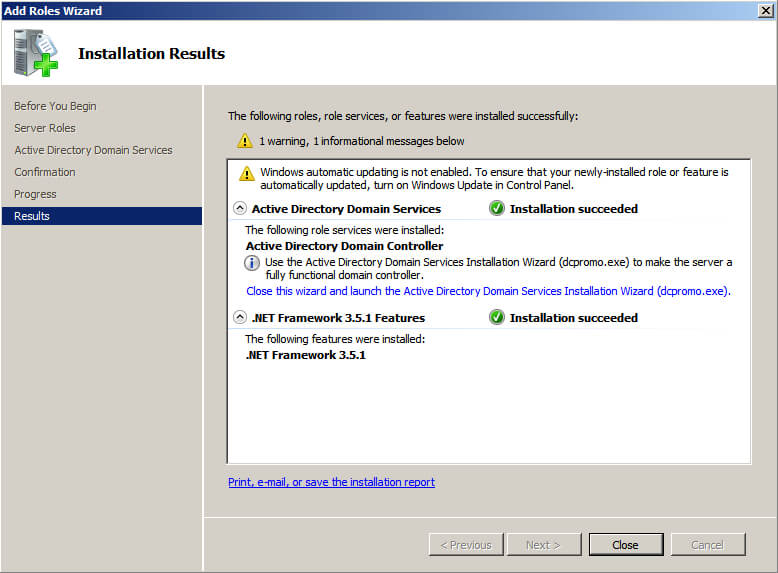

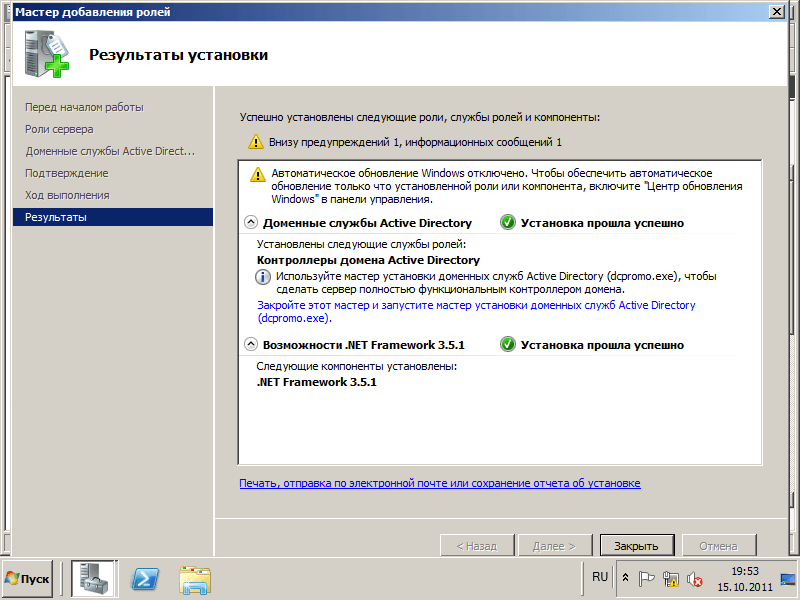

Видим, что Active Directory установилась успешно

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-08

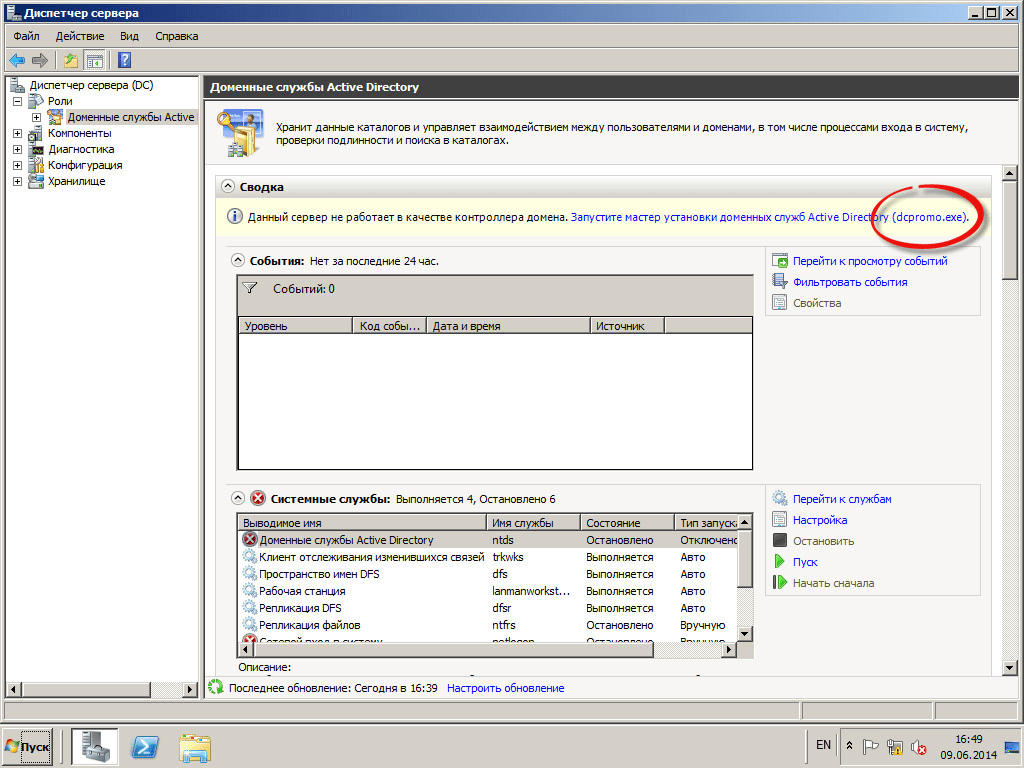

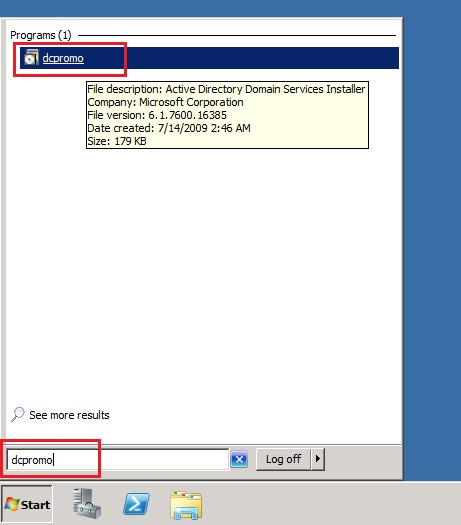

После установки в диспетчере ролей мы видим ошибку и ее текст, мол введите в пуске dcpromo.exe и будут вам счастье, так и поступим.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-09

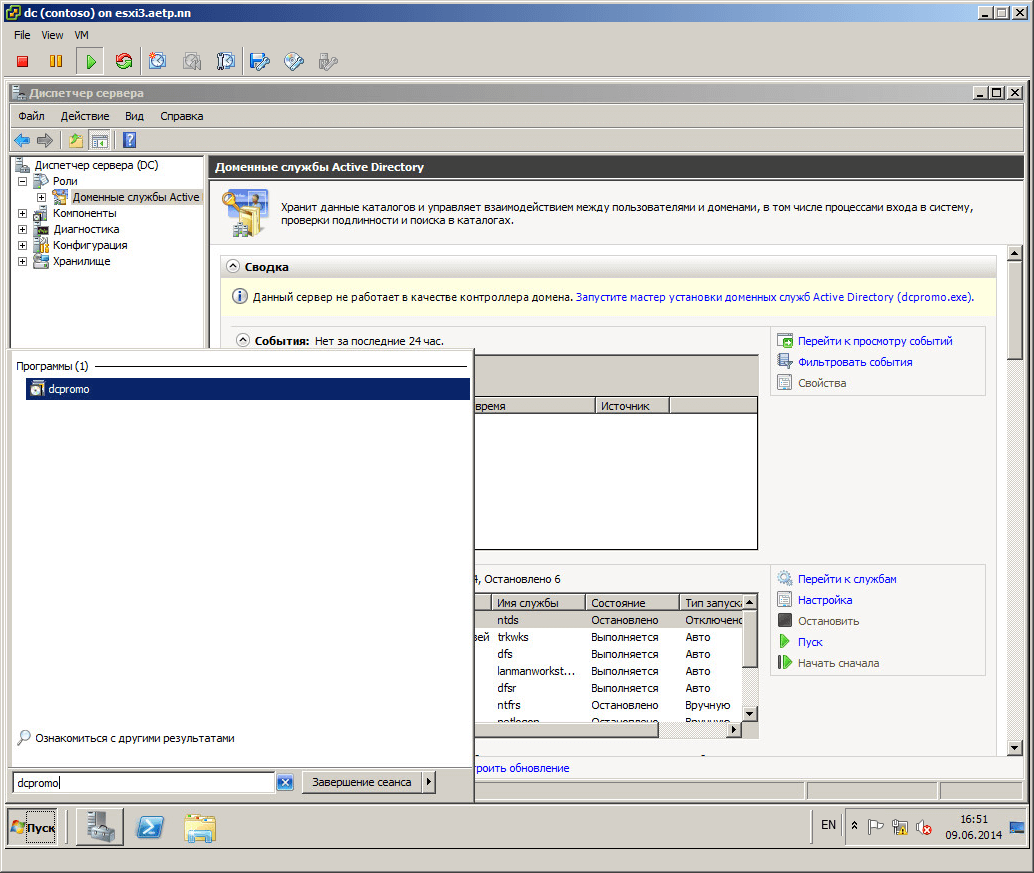

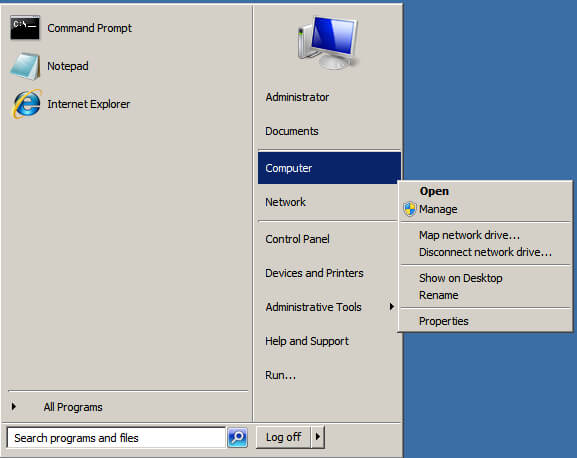

Открываем пуск и пишем dcpromo.exe

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-10

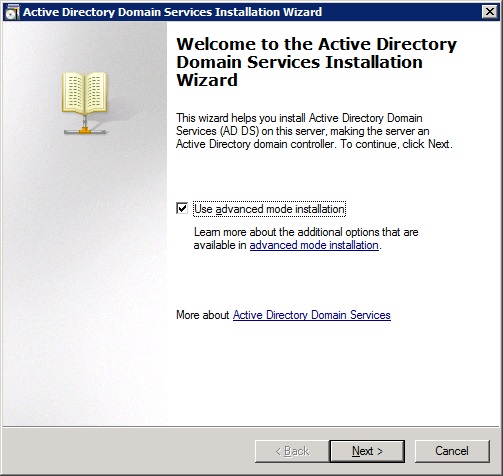

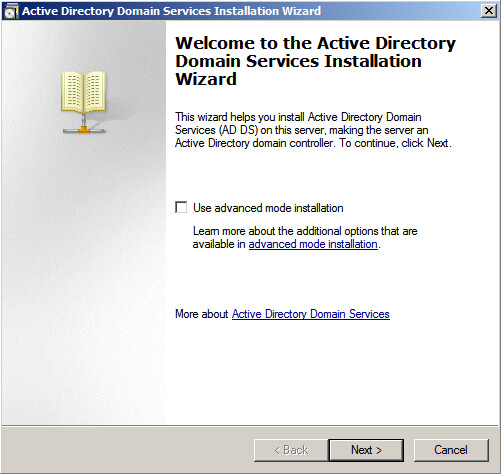

Дальше нас поприветствует мастер установки Active directory. Жмахаем Далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-11

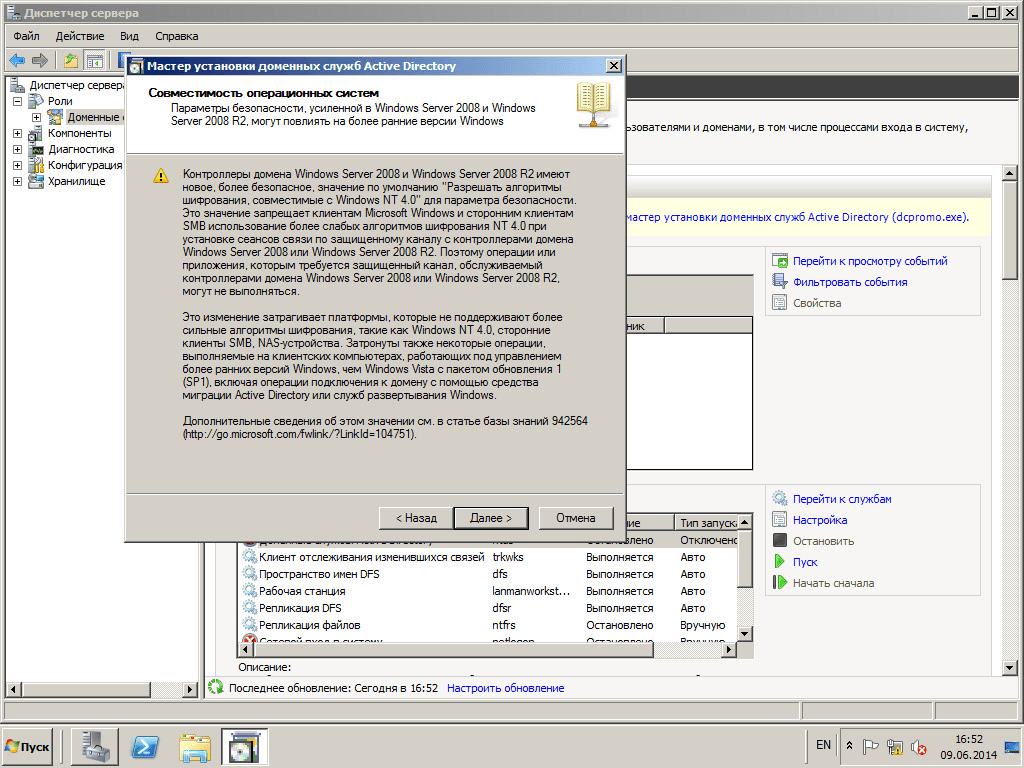

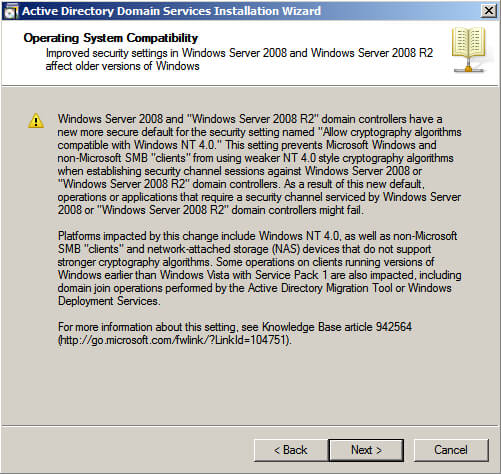

Щелкаем далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-12

Создаем новый домен в новом лесу.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-13

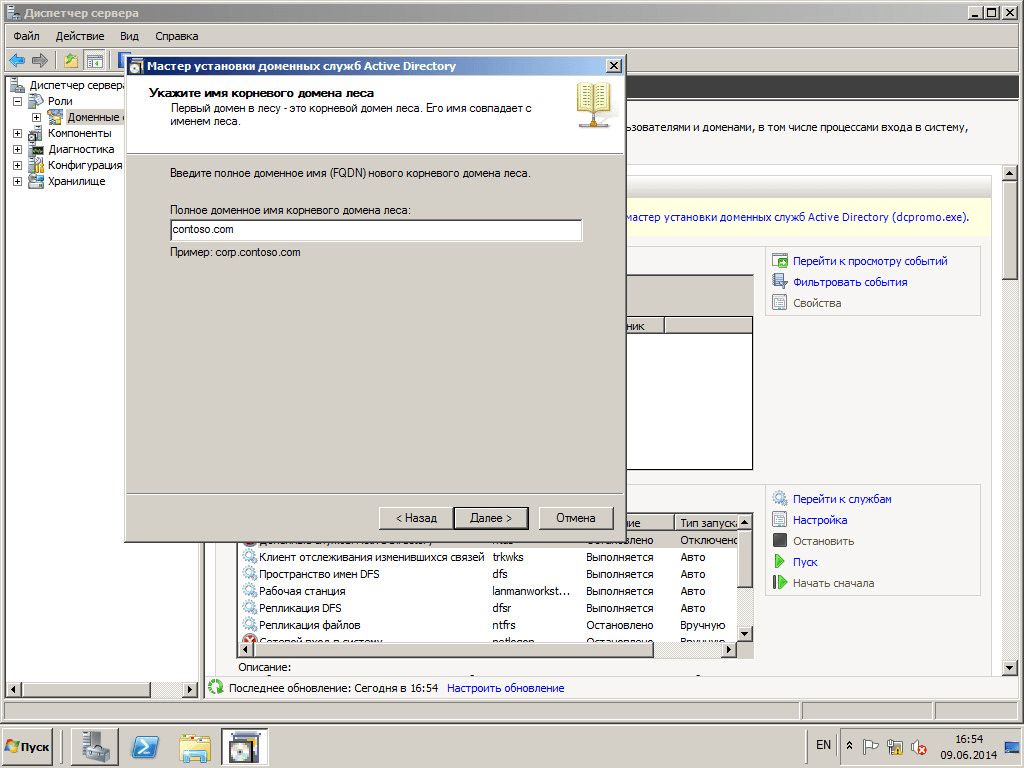

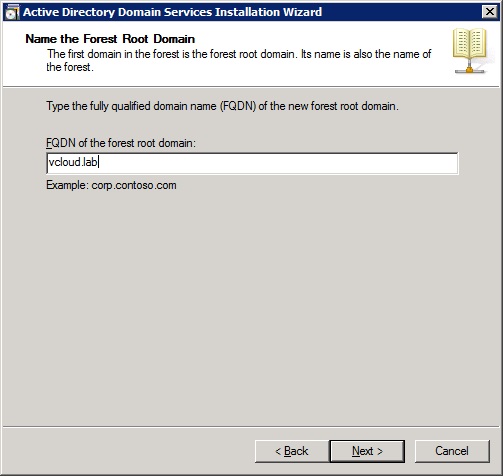

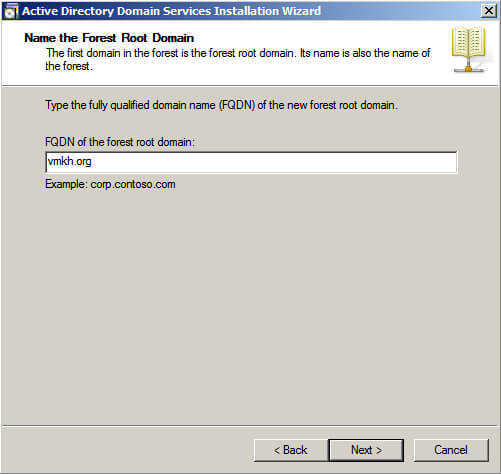

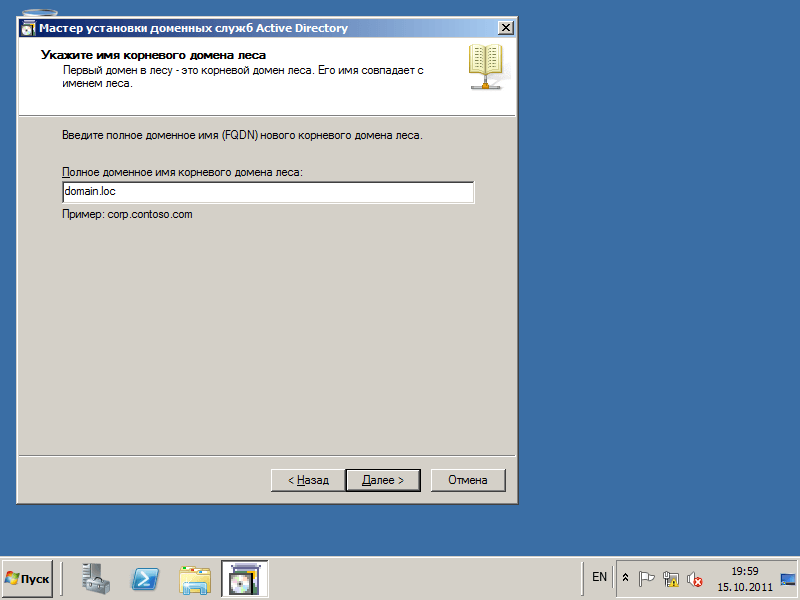

Придумываем имя нашего домена, я выбрал contoso.com в целях тестового тестирования, вам же хочу посоветовать прочитать статью как правильно выбрать имя домена Active Directory,

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-14

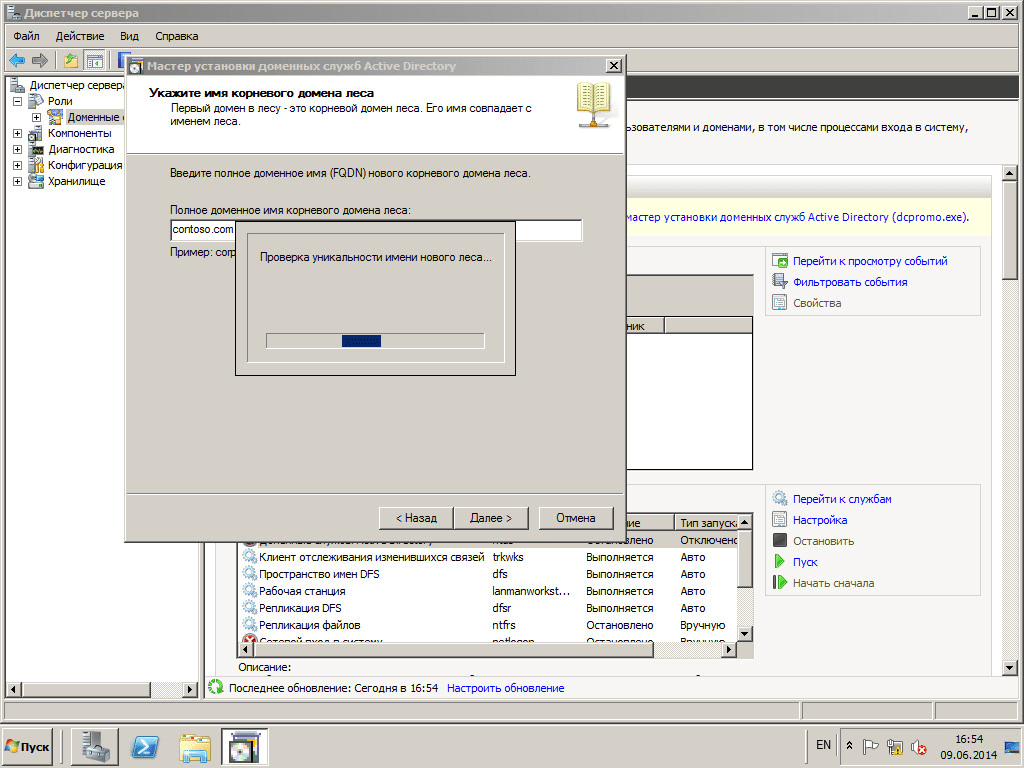

Начнется проверка уникальности имени нового леса.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-15

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-16

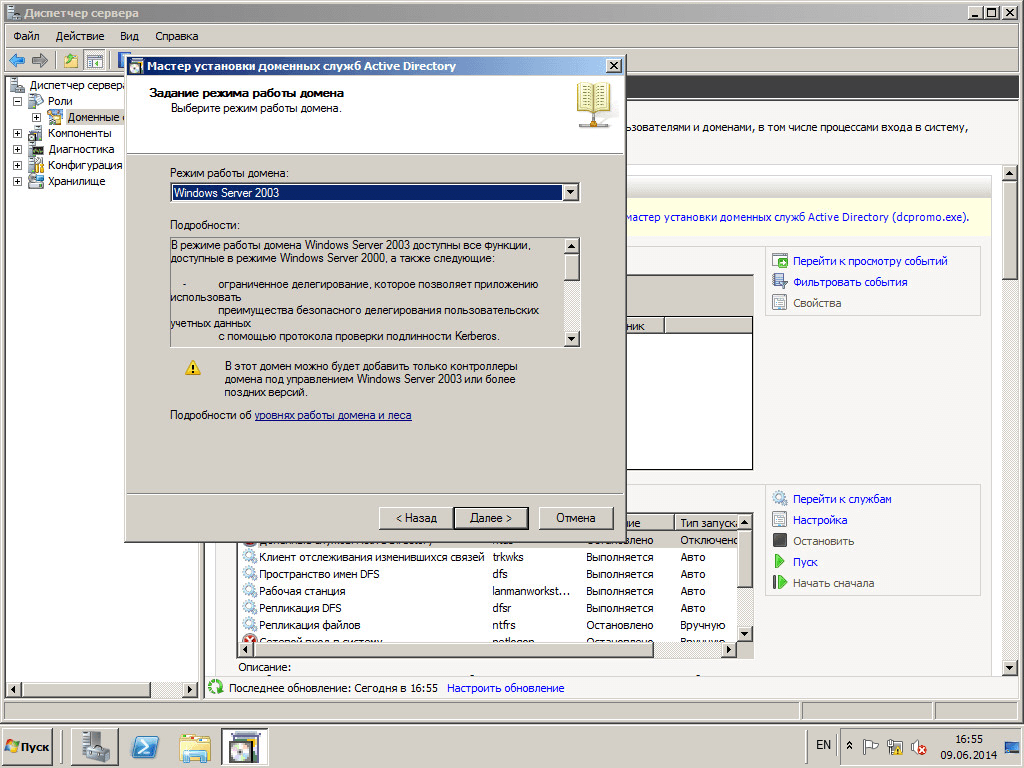

Выбираем режим работы домена windows server 2003 , я выбрал этот режим для того чтобы показать как поднимается режим работы, вы же выбирайте сразу 2008R2, чтобы получить все его преимущества о которых позже.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-17

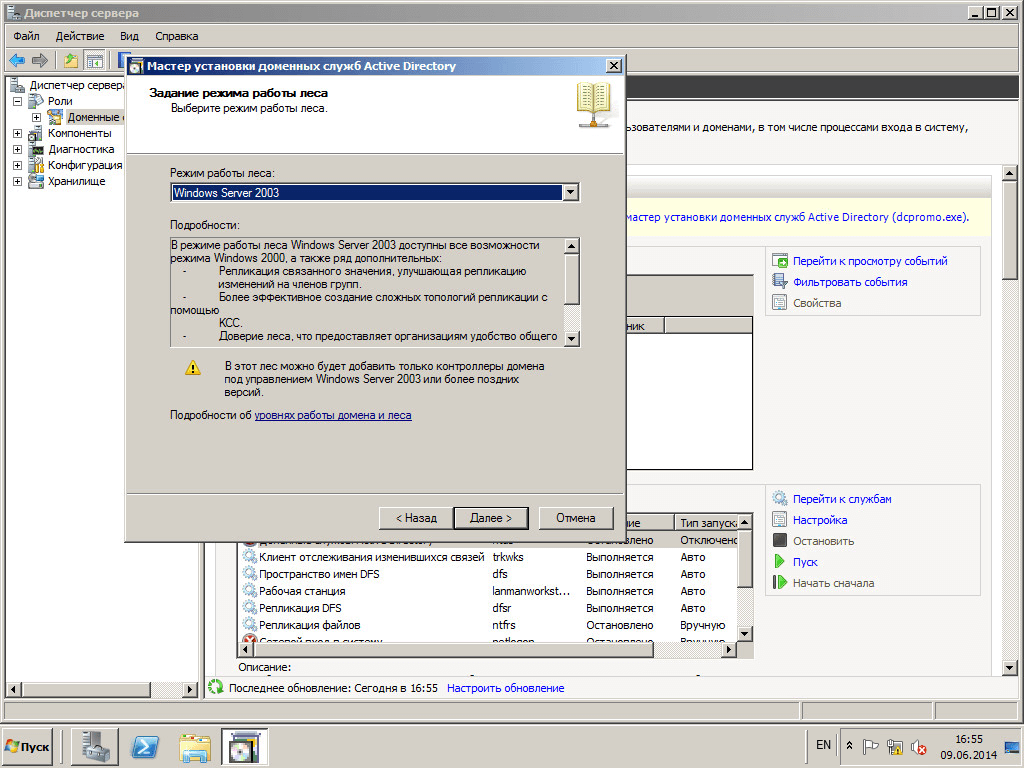

Выбираем уровень леса тоже windows server 2003 по тем же причинам.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-18

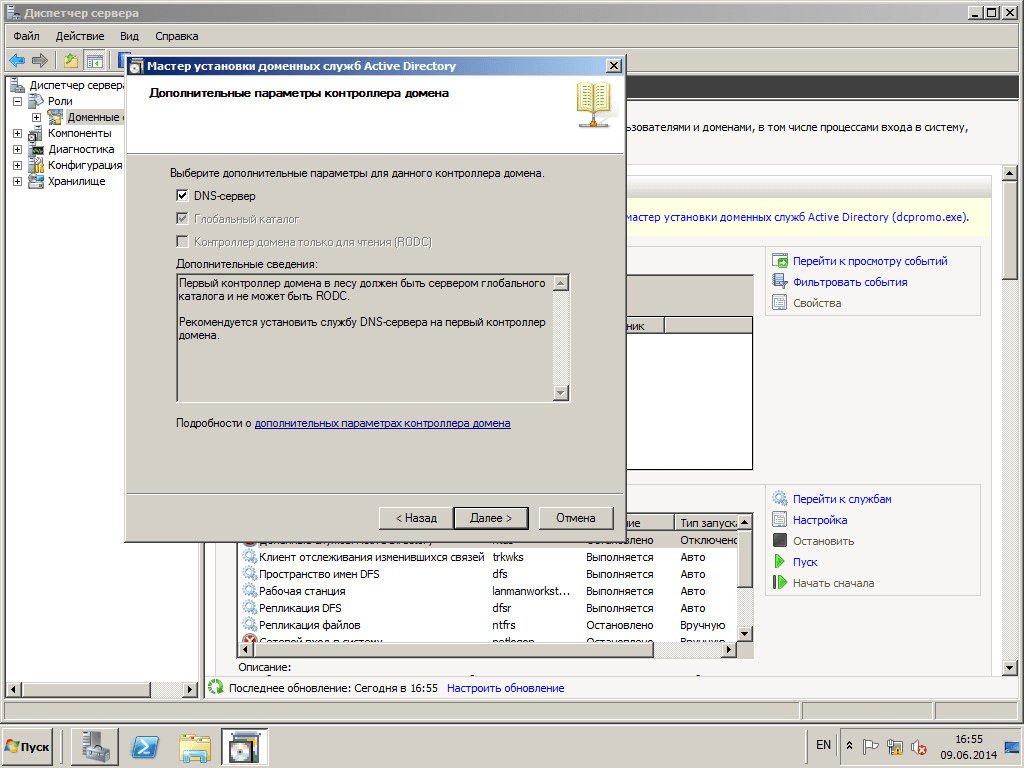

Дальше нам скажут, что вам еще поставят DNS сервер. Жмем далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-19

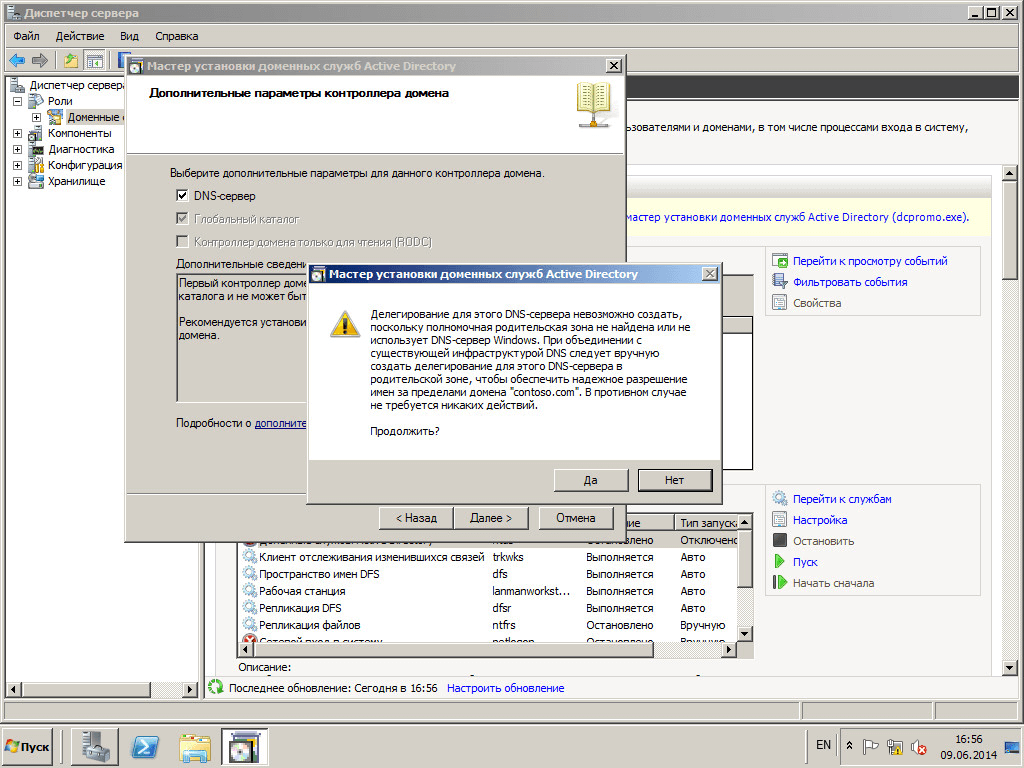

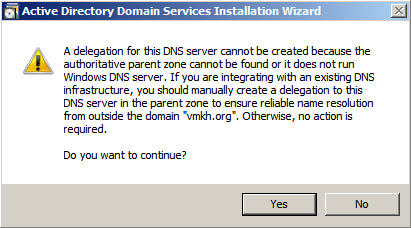

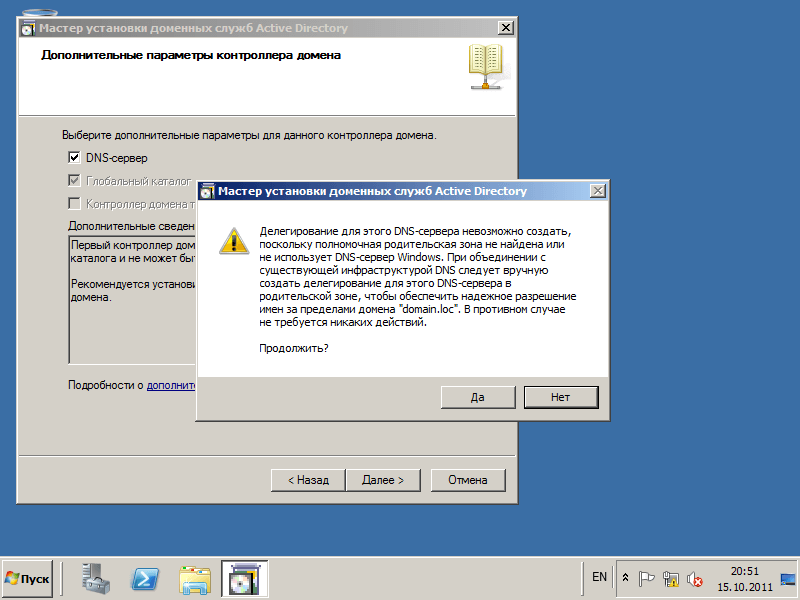

Спросят про делегирование, жмем ДА.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-20

В следующем окне, нам покажут и предложат папки размещения Базы данных.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-21

Попросят придумать и ввести пароль Администратор, пароль должен включать в себя большую букву, маленькую и цифру и быть не менее 6 символов.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-22

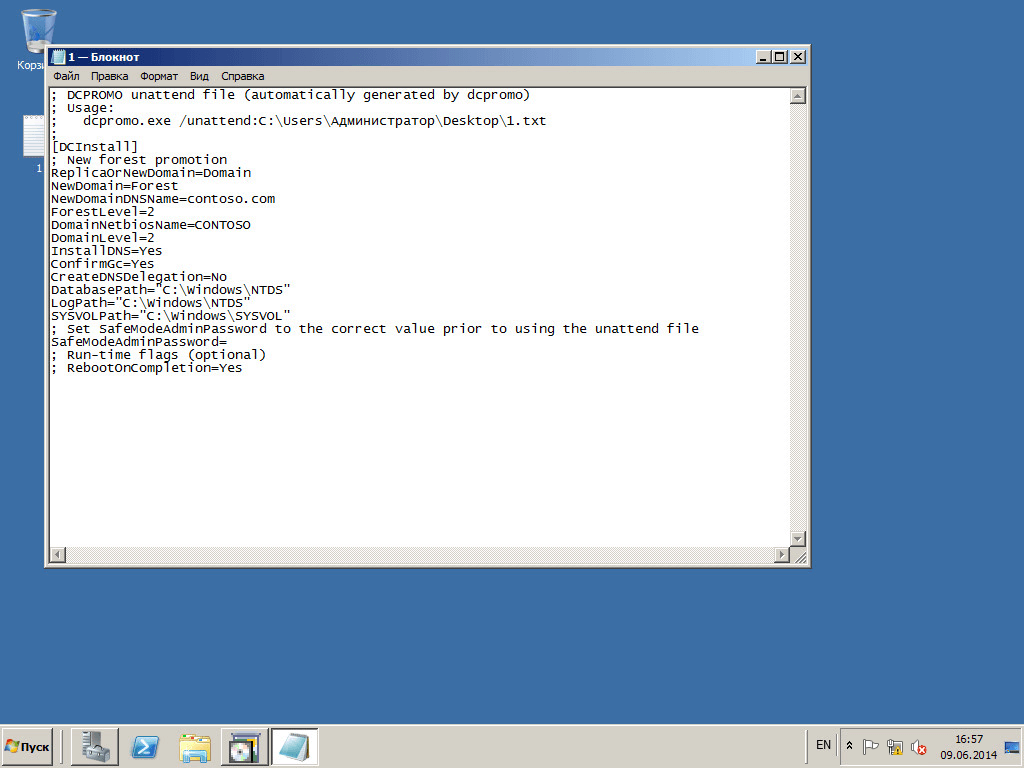

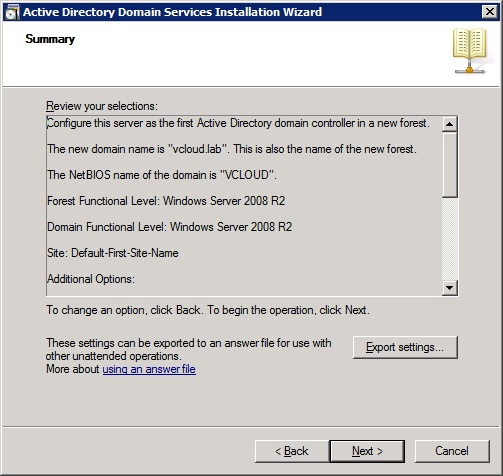

Дальше мы можем посмотреть настройки и экспортировать их, могут пригодиться для файла автоматической установки, ставим галку перезагрузиться после выполнения.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-24

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-25

После перезагрузки посмотрим в диспетчере сервера какие события произошли и нет ли там ошибок.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-26

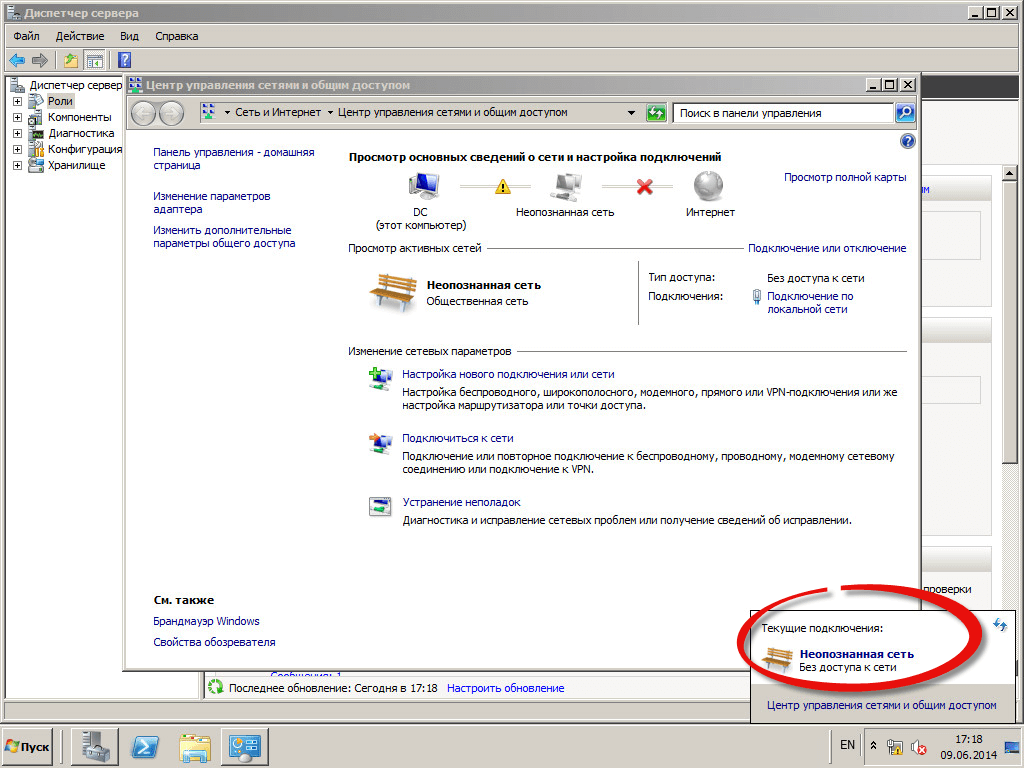

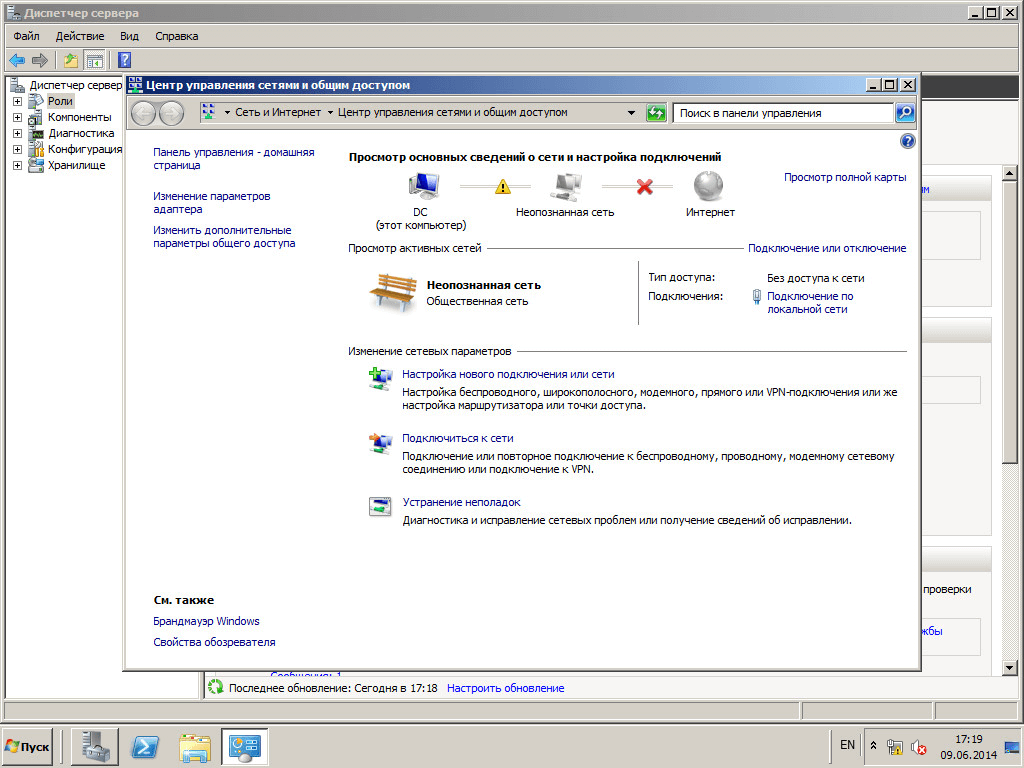

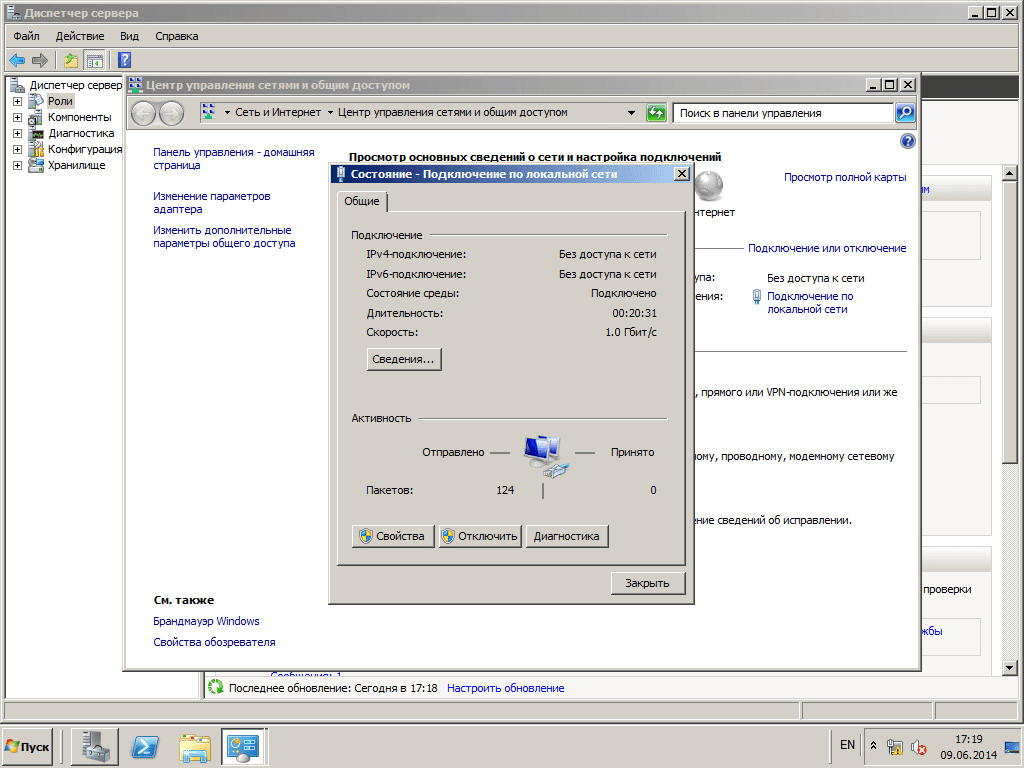

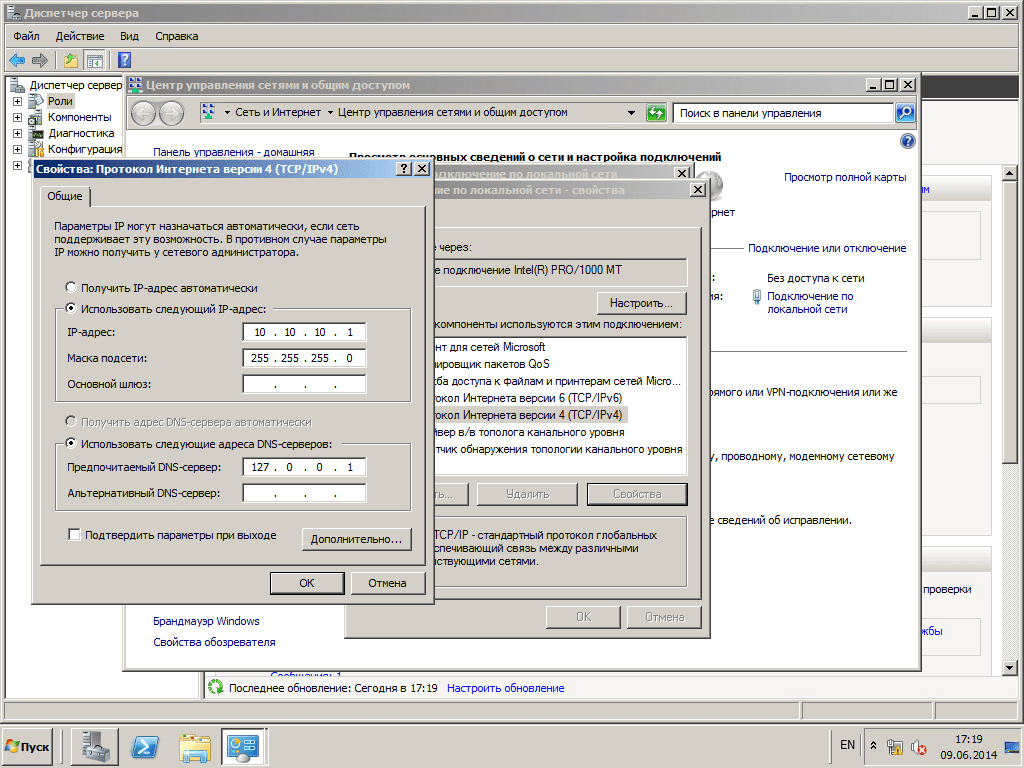

Иногда может получиться что сеть видится не как доменная, а как неопознанная. Это происходит когда в настройках ip прописывается днс сервер вида 127.0.0.1. Его нужно сменить на нормальный вида 10.10.10.1.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-27

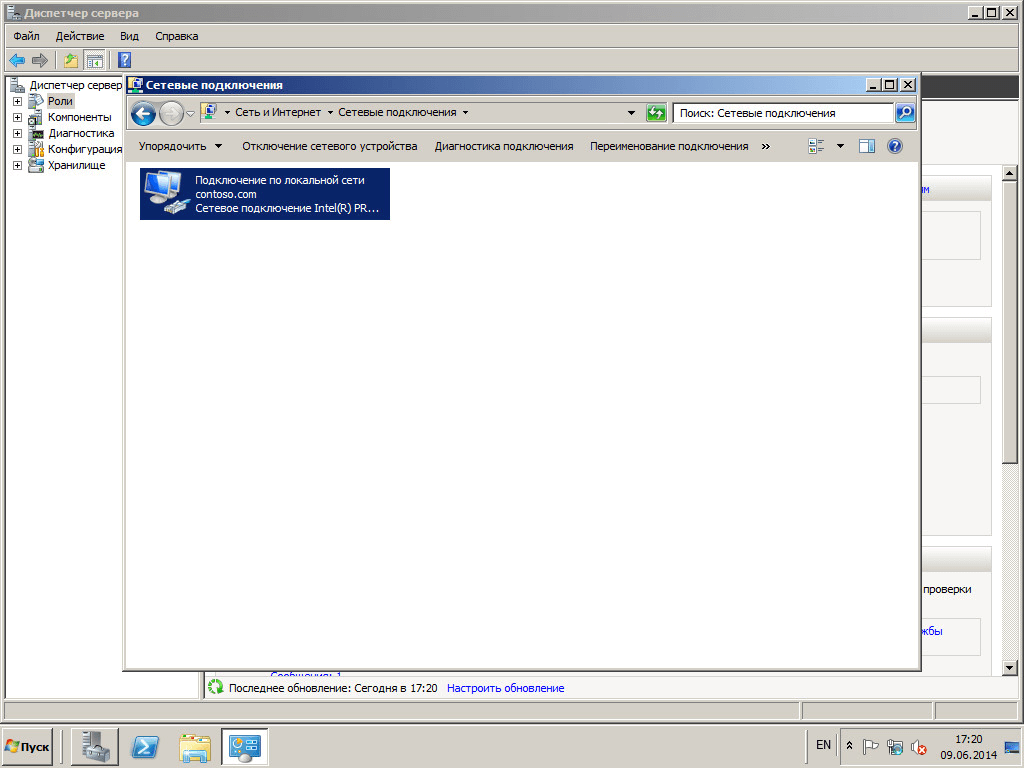

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-28

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-29

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-30

После чего выключим и включим интерфейс, увидим что все ок и сеть определилась как доменная.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-31

На этом роль можно считать полностью развернутой, простейшие вещи с Active directory мы разберем в следующей статье:) Так же если вы изначально задали неправильное имя контроллера домена и хотите его сменить то посмотрите Как переименовать контроллер домена в Windows Server 2008 R2-2 часть через утилиту netdom

Материал сайта Pyatilistnik.org

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2008 R2.

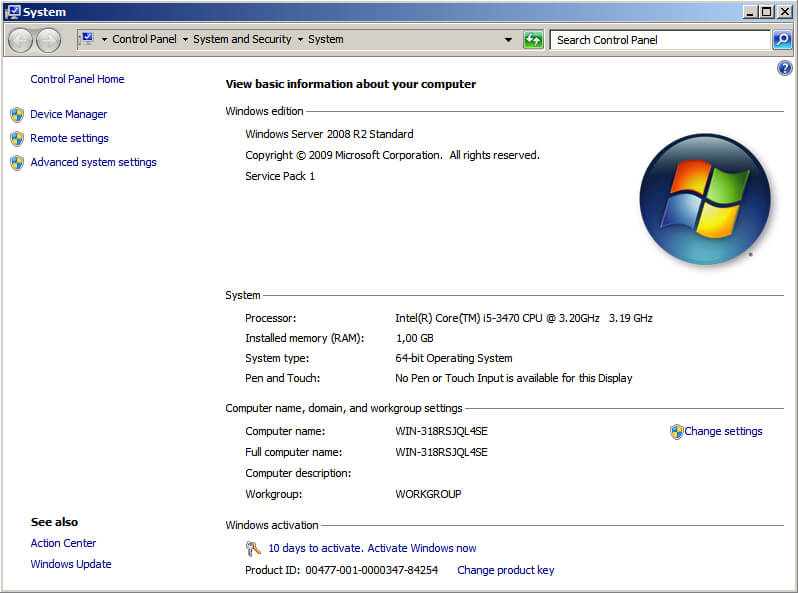

Для установки роли Active Directory Domain Services на Windows Server 2008 R2 потребуется компьютер, под управлением Windows Server 2008 R2 (О том как установить Windows Server 2008 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2008 R2 с USB флешки» ).

.

I. Настройка имени сервера и статического IP-адреса

1. Откройте окно диспетчера сервера и выберите Изменить свойства системы (Рис.1).

Рис.1

.

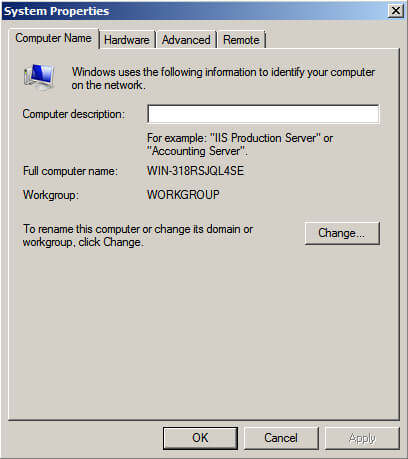

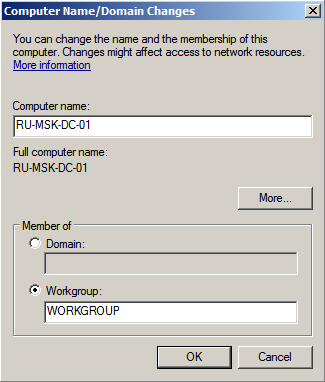

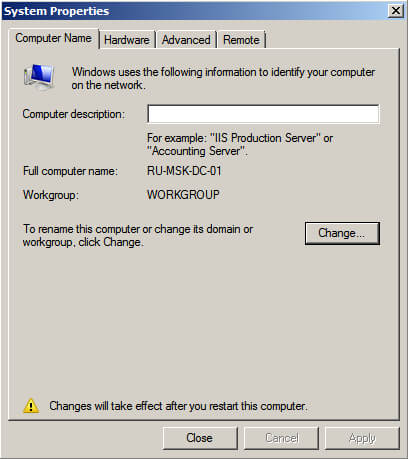

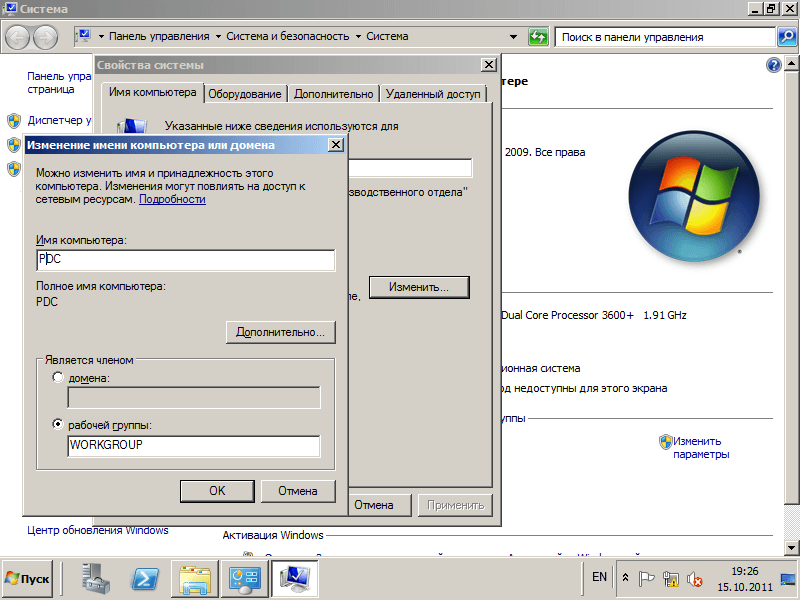

2. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера, затем нажмите ОК (Рис.2).

Рис.2

.

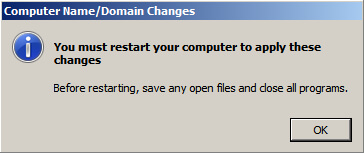

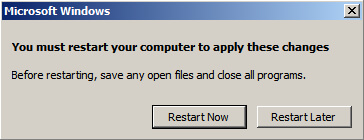

3. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.3).

Рис.3

.

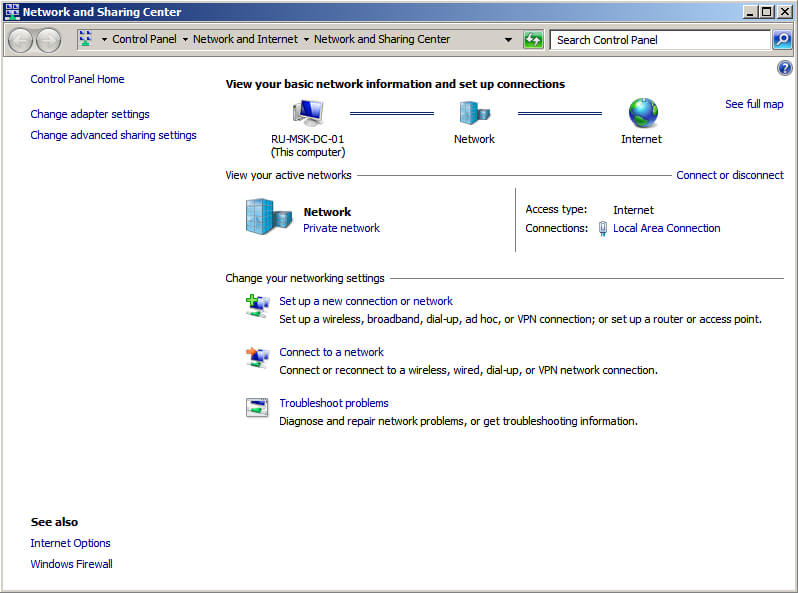

4. После перезагрузки сервера откройте окно диспетчера сервера и выберите Отобразить сетевые подключения (Рис.4).

Рис.4

.

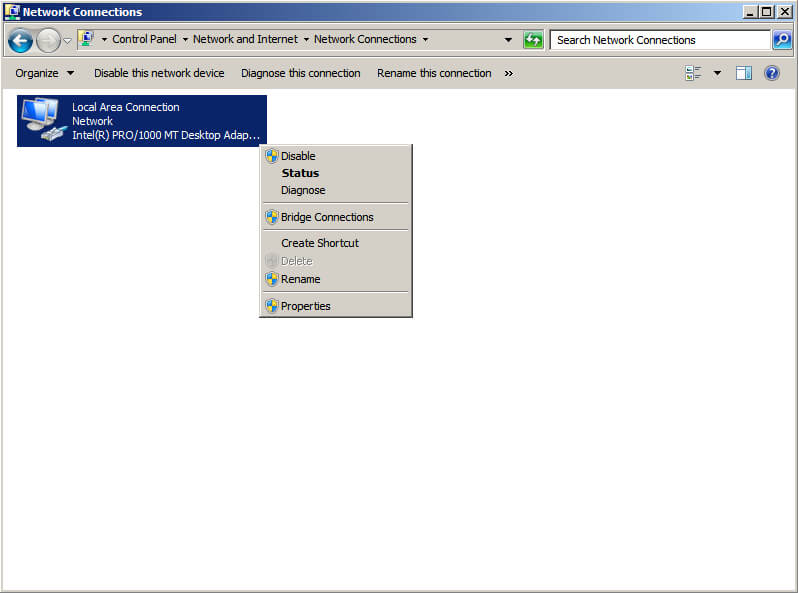

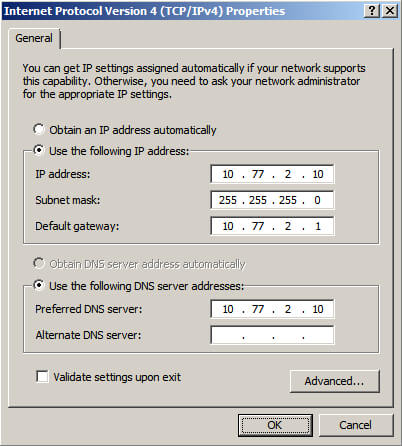

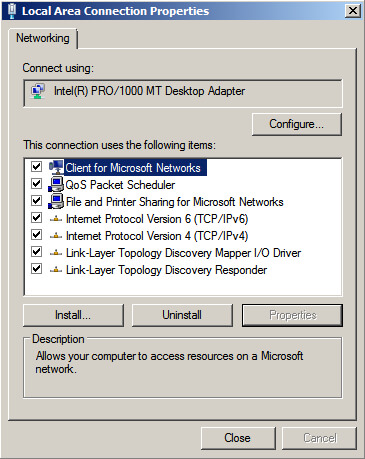

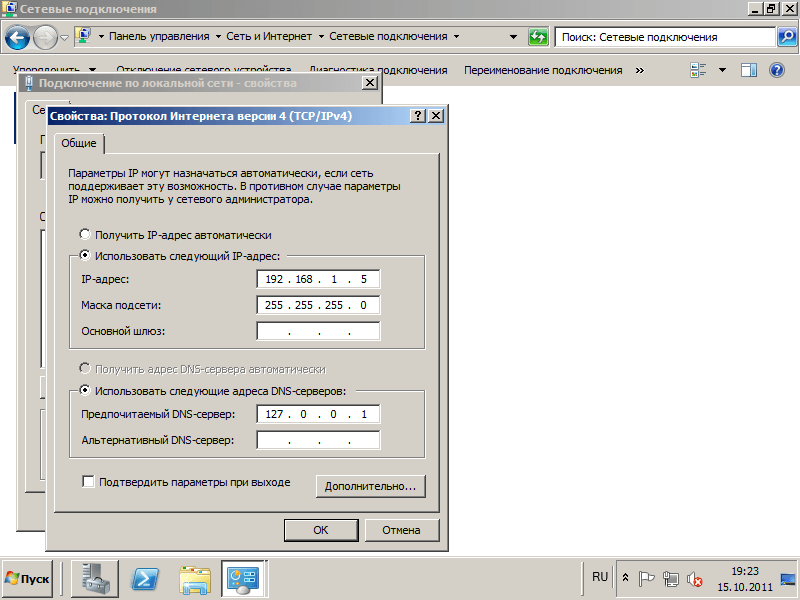

5. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.5).

Рис.5

.

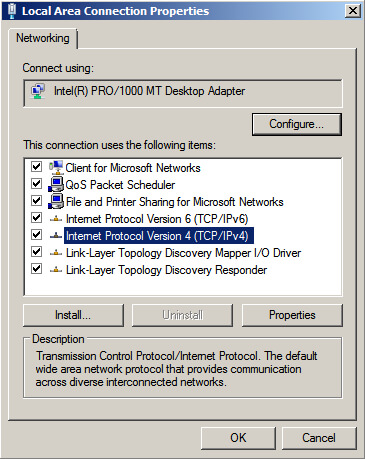

6. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.6).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.6

.

II. Установка роли Active Directory Domain Services

1. Откройте окно диспетчера сервера, выберите пункт Роли, затем Добавить роли (Рис.7).

Рис.7

.

8. В появившемся окне нажмите Далее (Рис.8).

Рис.8

.

9. Выберите роль Доменные службы Active Directory, в появившемся окне нажмите Добавить необходимые компоненты (Рис.9).

Рис.9

.

10. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.10).

Рис.10

.

11. Ознакомьтесь с дополнительной информацией касательно роли Active Directory Domain Services, затем нажмите Далее (Рис.11).

Рис.11

.

12. Для начала установки роли нажмите Установить (Рис.12).

Рис.12

.

13. После окончания установки нажмите Закрыть (Рис.13).

Рис.13

.

14. Откройте Пуск и введите в поле поиска dcpromo, затем запустите файл dcpromo (Рис.14).

Рис.14

.

15. В открывшемся окне Мастера установки доменных служб Active Directory нажмите Далее (Рис.15).

Рис.15

.

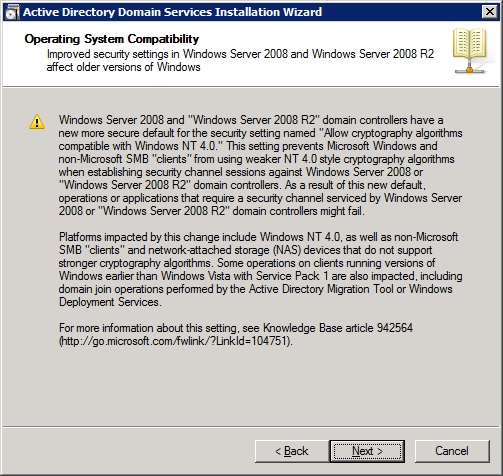

16. Ознакомьтесь с дополнительной информацией касательно функционала Windows Server 2008 R2, затем нажмите Далее (Рис.16).

Рис.16

.

17. В данном руководстве рассматривается добавление нового леса, поэтому выберите пункт Создать новый домен в новом лесу, затем выберите Далее (Рис.17).

Рис.17

.

18. В поле Полное доменное имя корневого домена леса введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.18).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.

Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.18

.

19. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2008 R2, выберите в выпадающем списке Windows Server 2008 R2, затем нажмите Далее (Рис.19).

Рис.19

.

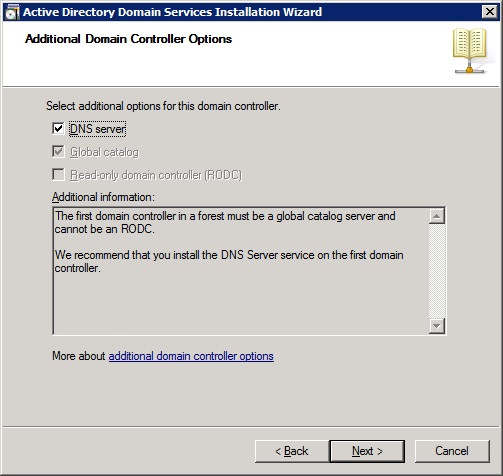

20. Установите галочку напротив DNS-сервер, затем нажмите Далее (Рис.20).

Рис.20

.

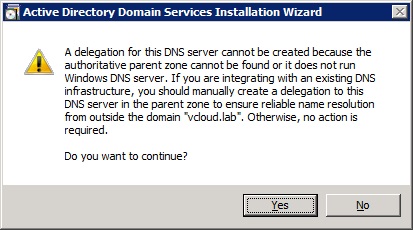

21. На данном этапе Мастер установки доменных служб Active Directory предупредит, что делегирование для этого DNS-сервера не может быть создано. Нажмите Далее (Рис.21).

Рис.21

.

22. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

23. Придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.23).

Рис.23

.

24. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.24).

Рис.24

.

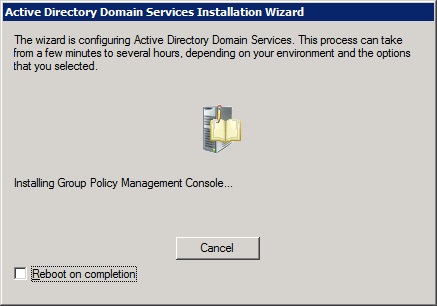

25. Начнётся процесс настройки доменных служб Active Directory. Установите галочку напротив Перезагрузка по завершении, для того чтобы новые настройки вступили в силу (Рис.25).

Рис.25

.

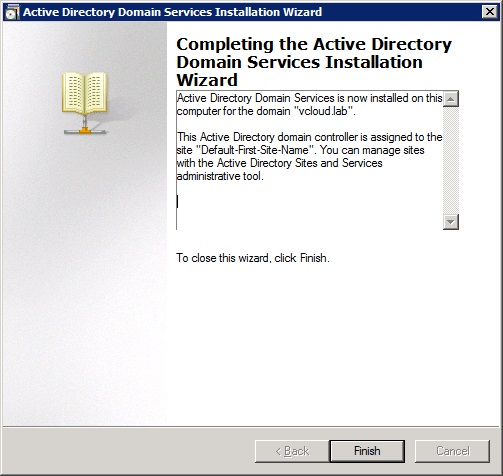

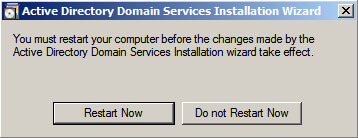

26. После перезагрузки сервера войдите в систему.

.

Установка контроллера домена Active Directory в Windows Server 2008 R2 завершена!

.

Давно собирался написать несколько статей по работе с Active Directory. Недавно в комментариях попросили помочь с данным вопросом и я решил что время пришло :))

Говорю сразу, особо глубоких познаний в этой теме у меня нет, поэтому, ничего нового вы здесь не увидите. Но для начинающих админов-виндузятников данная статья может послужить хорошим отправительным «пинком» для начала изучения данной системы каталогов.

Сам я давно отошел от администрирования винды, но по долгу службы (а занимаюсь я в основном виртуализацией) приходится часто настраивать много всяких вспомогательных сервисов от Microsoft (всякие там AD, DNS, MSSQL и т.п..).

В общем хорош болтать, перейдем к делу.

Рассматривать будем службы каталогов Active Directory на основе Windows 2008 R2 как наиболее распространенную в наше время.

Итак для установки роли лезем в Server Manager -> Add Roles:

Собсна выбираем интересующую нас роль — Active Directory Domain Services:

Добавляем .NET Framework, если нужен:

Начинаем установку:

Процесс пошел:

Установка завершена успешно, видим только предупреждение о том, что отключены обновления, (кому это важно — можем включить), а так ничего критического — нажимаем «Close«:

далее идем в меню «Пуск» и напускаем утилитку dcpromo, как нарисовано на картинке:

Отметим галочку «Use advanced mode installation» мы же профессионалы

Читаем важное уведомление по поводу нового алгоритма шифрования и нажимаем «Next«:

Предлагаются варианты: подключить наш контроллер домена к существующему домену, создать новый домен в существующем лесу, или создать новый лес и новый домен. Я выбираю последнее, т.к. ни леса, ни домена у меня еще нет:

Вводим имя домена. Если ваш контроллер домена не будет смотреть «наружу» и привязываться к внешней доменной зоне, то здесь можно написать какую-то бредовую зону типа «.local» или «.lab», что я собственно и сделал:

Нет времени объяснять, просто пишем имя домена без зоны :))

Выбираем функциональность нашего домена. У меня домен новый, поэтому я выбрал самую новую версию что бы насладиться всеми замечательными возможностями 2008 R2:

Какой же домен без DNS сервера:

Матюки по поводу отсутствия родительской зоны. В нашем случае это нормально, т.к. мы не интегрируемся с внешним DNS-сервером:

Пути оставляем стандартные:

Вводим пароль администратора домена, который лучше всего не забыть и сохранить в тайне:

Еще раз все проверяем и жмем «Next«:

Процесс пошел:

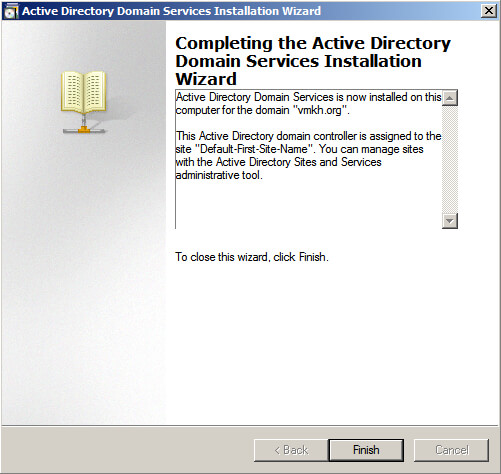

Установка завершена жмем «Finish«:

Далее будет предложено перезагрузиться и после перезагрузки мы получим контроллер домена, готовый к употреблению.

Если на данном сервере работают пользователи (не администраторы) посредством удаленных рабочих столов (RDP), то после перезагрузки вас будет ожидать сюрприз — на контроллер домена, по-умолчанию имеют право подключаться только пользователи группы локальных администраторов и доменные админы.

О том, как это изменить я писал ранее.

На сегодня все, в следующий четверг поговорим о том, как всем этим счастьем управлять и рассмотрим основные инструменты администрирования.

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить Active Directory Domain Services на Windows Server 2008 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2008 R2.

Подробно о том, как установить Windows Server 2008 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2008 R2”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

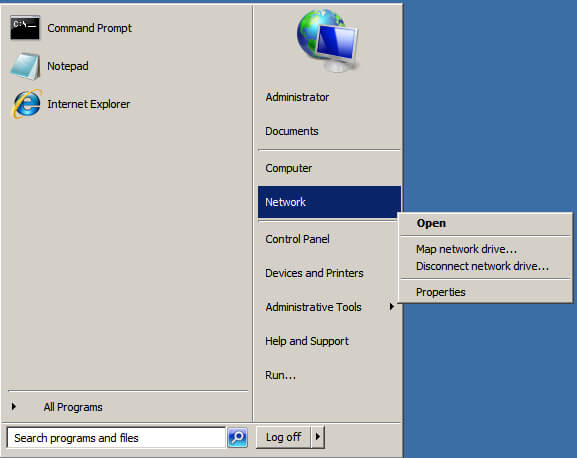

Заходим в систему под учетной записью с правами администратора и переходим в меню “Start”, нажимаем правой кнопкой мыши на “Computer” и выбираем “Properties”.

Далее в окне “System” в разделе “Computer name, domain, and workgroup settings” нажимаем на кнопку “Change settings”.

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле “Computer Name” и нажимаем на кнопку “OK”.

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем кнопку “OK”.

В окне “System Properties” нажимаем на кнопку “Close”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора и переходим в меню “Start”, нажимаем правой кнопкой мыши на “Network” и выбираем “Properties”.

Далее в окне “Network and Sharing Center” нажимаем на кнопку “Change adapter settings”.

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4 (TCP/IPv4)” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Local Area Connection Properties” нажимаем кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager” и в пункте “Roles” выбираем “Add Roles”.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Required Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Close this wizard and launch the Active Directory Domain Services Installation Wizard (dcpromo.exe)”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

Нажимаем на кнопку “Next”.

Далее предлагается ознакомиться с дополнительной информацией касательно функционала Windows Server 2008 R2.

Нажимаем на кнопку “Next”.

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Installation Wizard” выбираем пункт “Create a new domain in a new forest”.

Нажимаем на кнопку “Next”.

В поле “FQDN of the new forest root domain” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена.

Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2008 R2, то необходимо выбрать “Windows Server 2008 R2”.

Нажимаем на кнопку “Next”.

Для корректной работы контроллера домена необходимо установить роль “DNS server”.

Выбираем “DNS server” и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Yes”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Начался процесс повышения роли сервера до уровня контроллера домена.

Процесс повышения роли сервера до уровня контроллера домена завершен.

Нажимаем на кнопку “Finish”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

Повышение роли сервера до уровня контроллера домена завершено.

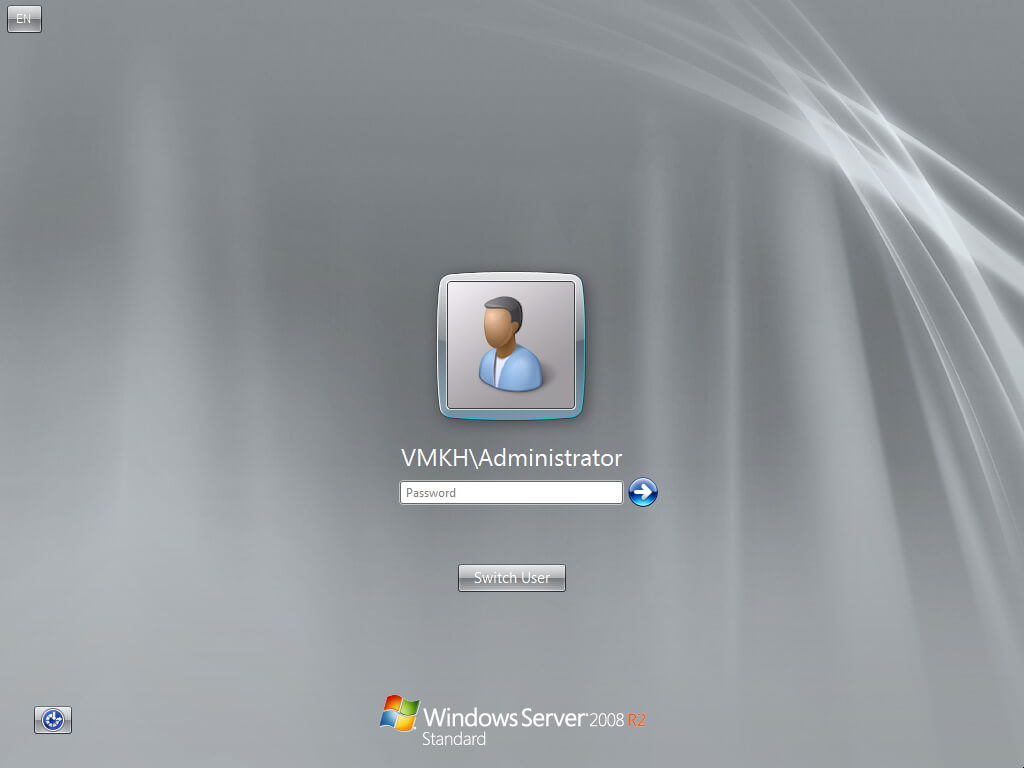

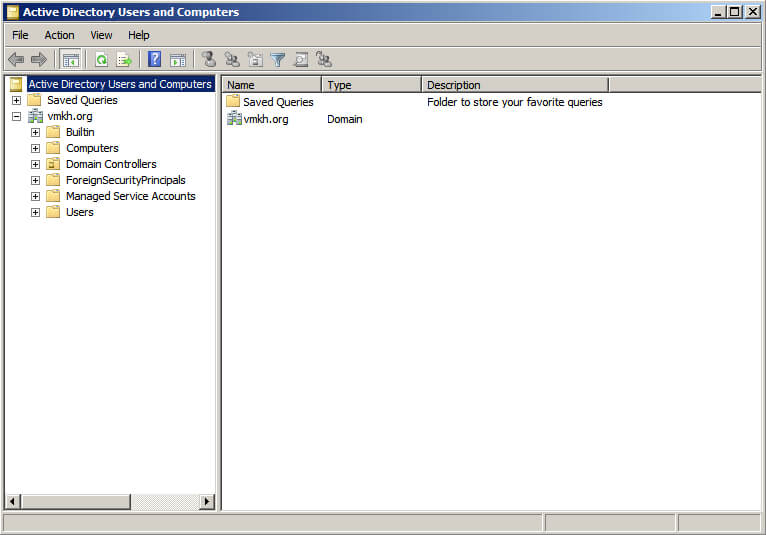

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

Переходим в меню “Start” и выбираем пункт “Administrative Tools”, далее выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

В данной статье мы рассмотрим установку контроллера Active Directory под Windows 2008 R2 с подготовкой и будем считать, что до нас служба доменных имен не была развернута. А наш контроллер домена будет первым. Все ниже перечисленные действия мы выполняем из-под Администратора.

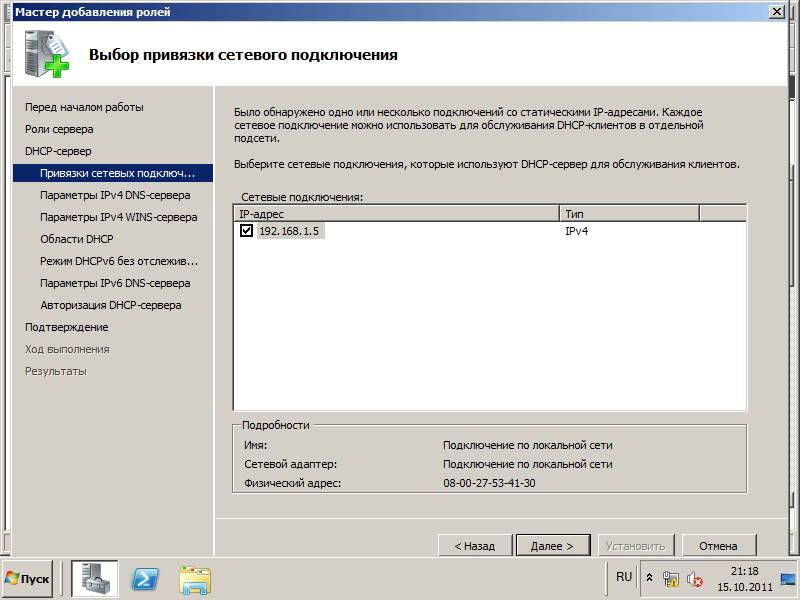

Для начала необходимо установить IP адрес сетевому адаптеру. Для нашего случая мы задали адрес 192.168.1.5, маску подсети 255.255.255.0 и в качестве предпочитаемого DNS свой IP или 127.0.0.1. Эти настройки мы прописываем для сети со статическим IP адресом.

Переменнуем компьютер так, чтобы было понятно, что за зверь. Для этого: жмем правой кнопкой мыши по Мой компьютер –> Свойства –> Справа снизу жмем Изменить параметры –> на вкладке Имя компьютера кликаем на Изменить.

Перегружаем сервер.

Нажимаем ПУСК –> Администрирование –> Диспетчер сервера. Возле пункта Роли ищем кнопку Добавить роли, нажимаем. В появившемся окне нажимаем Далее, ставим галочку на Доменные службы Active Directory. Ждем окончания установки.

Далее

Далее

Ждем установки

Заходим ПУСК –> Выполнить. В появившемся окне пишем dcpromo.exe.

Откроется установщик Active Directory.

Далее

Так как у нас производится установка AD с нуля, то необходимо создать новый лес.

Далее впишем имя нашего домена.

На следующем этапе необходимо выбрать режим совместимости. Если в Вашем домене не будет других сервером кроме как Windows 2008 R2 – можно выбрать соответствующий режим.

На следующем шаге оставляем все по умолчанию.

Далее будет происходить настройка службы DNS.

Так как на нашем сервере DNS ранее не использовался, то и делегирование создано не было.

Следующим этапом необходимо выбрать папку для хранения системных файлов.

Далее.

Устанавливаем пароль администрирования.

ВНИМАНИЕ! Пароль должен отвечать требованиям политики безопасности. По умолчанию, он должен содержать:

— Цифры;

— Спецсимволы;

— Буквы латинского алфавита (заглавные и прописные);

Следующий этап Далее.

Active Directory устанавливает и настраивает компоненты. Иногда это может занять некоторое время.

После чего, ОБЯЗАТЕЛЬНО перегружаем сервер.

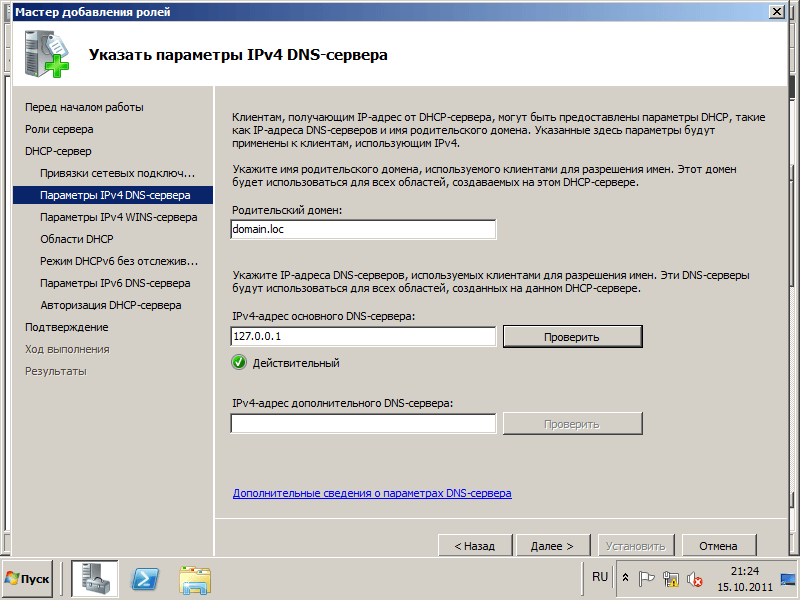

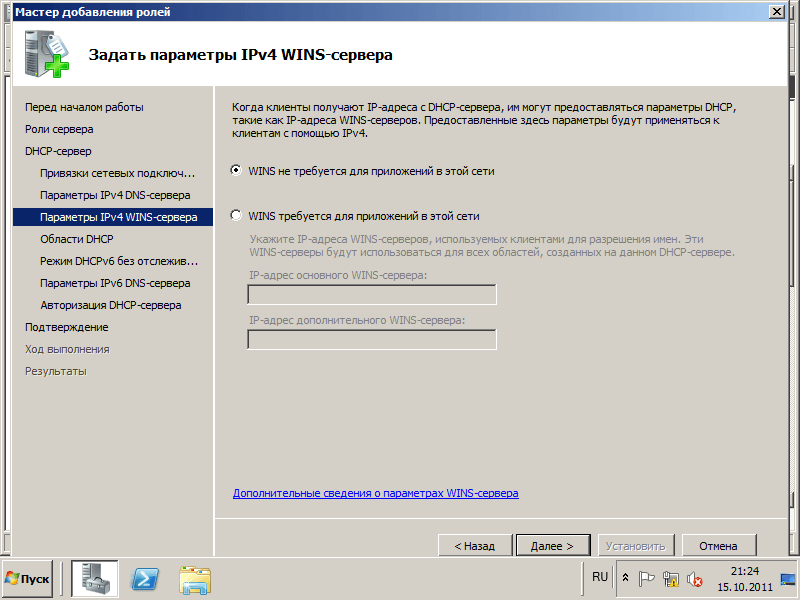

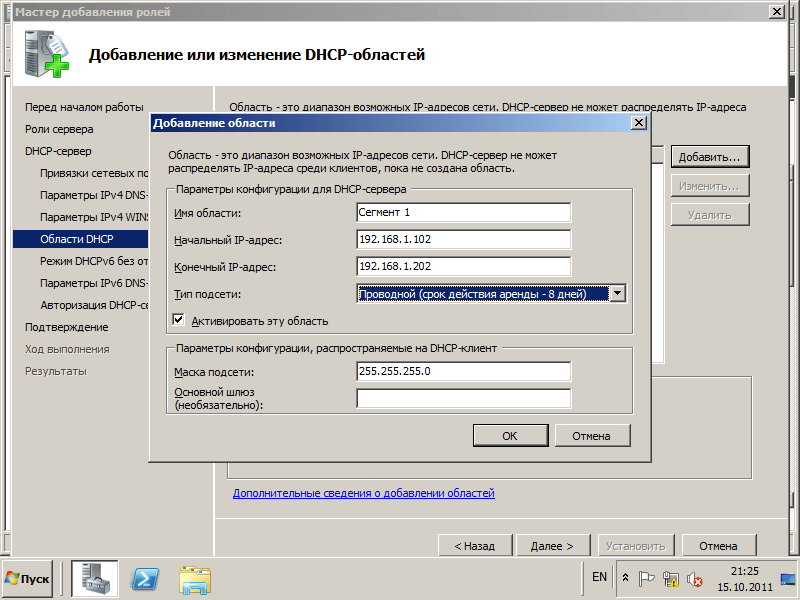

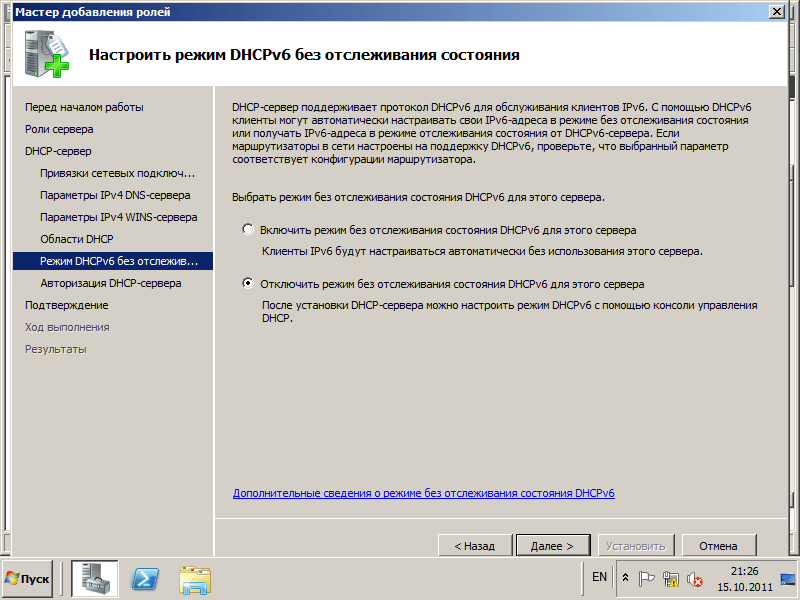

На следующем этапе необходимо установить и настроить DHCP-сервер.

Заходим в Диспетчер сервера, снова жмем Добавить роль. Ставим галку на DHCP-сервер. Ниже будут показаны только основные шаги.

Был произведен автоматический поиск активных сетевых адаптеров. IP добавлены автоматически. Если у вас динамические IP адреса ситуация будет совсем иная, начнут возникать проблемы).

Прописываем статический IP адрес.

IPv6 в нашей сети не используется, поэтому данная опция была отключена.

На этом этапе выбираем ту учетную запись, под которой выполнялась установка Active Directory. В будущем это позволит избежать непонятных ситуаций и путаниц.

Жмем кнопку Далее -> Установить. Дожидаемся окончания установки. На этом установку Active Directory можно считать законченной.

Вы всегда можете рассчитывать на квалифицированную поддержку и консультацию по телефону +7 (812) 951-35-68, ICQ 313636765 или электронной почте admin@kuzevanov.ru. Будем рады видеть Вас в числе наших клиентов, с уважением Компьютерный сервис.

Active Directory (AD) — это служебные программы, разработанные для операционной системы Microsoft Server. Первоначально создавалась в качестве облегченного алгоритма доступа к каталогам пользователей. С версии Windows Server 2008 появилось интеграция с сервисами авторизации.

Дает возможность соблюдать групповую политику, применяющую однотипность параметров и ПО на всех подконтрольных ПК с помощью System Center Configuration Manager.

Если простыми словами для начинающих – это роль сервера, которая позволяет из одного места управлять всеми доступами и разрешениями в локальной сети

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

Основные понятия, встречающиеся в ходе работы

Существует ряд специализированных понятий, которые применяются при работе с AD:

- Сервер – компьютер, содержащий все данные.

- Контроллер – сервер с ролью AD, который обрабатывает запросы от людей, использующих домен.

- Домен AD — совокупность устройств, объединенных под одним уникальным именем, одновременно использующих общую базу данных каталога.

- Хранилище данных — часть каталога, отвечающая за хранение и извлечение данных из любого контроллера домена.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Глобальный каталог

Это контроллер домена, который хранит копии всех объектов леса. Он дает юзерам и программам способность искать объекты в любом домене текущего леса с помощью средств обнаружения атрибутов, включенных в глобальный каталог.

Глобальный каталог (ГК) включает в себя ограниченный набор атрибутов для каждого объекта леса в каждом домене. Данные он получает из всех разделов каталога доменов в лесу, они копируются с использованием стандартного процесса репликации службы Active Directory.

Схема определяет, будет ли атрибут скопирован. Существует возможность конфигурирования дополнительных характеристик, которые будут создаваться повторно в глобальном каталоге с помощью “Схемы Active Directory”. Для добавления атрибута в глобальный каталог, нужно выбрать атрибут репликации и воспользоваться опцией “Копировать”. После этого создастся репликация атрибута в глобальный каталог. Значение параметра атрибута isMemberOfPartialAttributeSet станет истиной.

Для того чтобы узнать местоположение глобального каталога, нужно в командной строке ввести:

dsquery server –isgc

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.