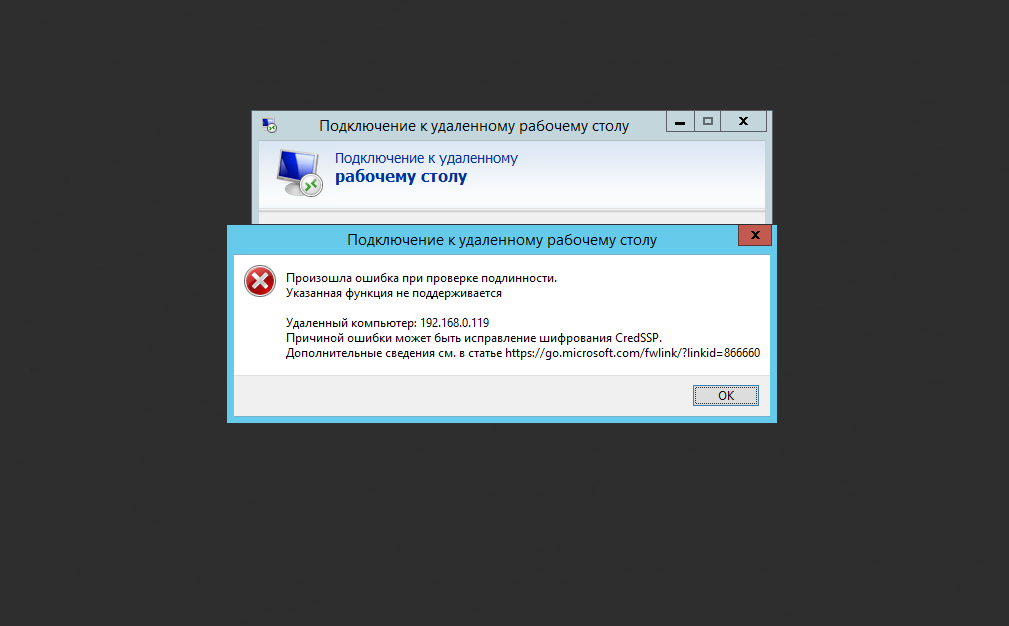

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

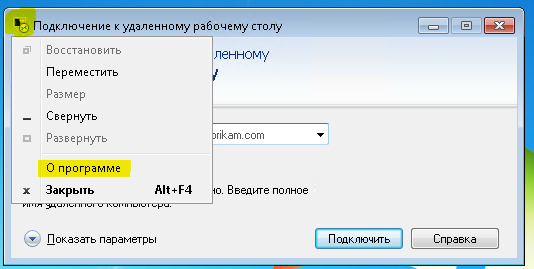

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

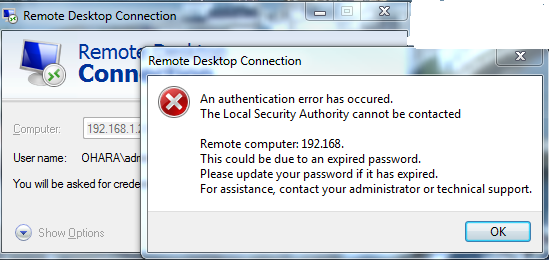

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

An authentication error has occurred.

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1. Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2. Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда

REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).Это единственный способ доступа к удаленному серверу по RDP, если у вас отсусвует возможность локального входа на сервер (через консоль ILO, виртуальной машины, облачный интерфейс и т.д.). В этом режиме вы сможете подключиться к удаленному серверу и установить обновления безопасности, таким образом перейдете к рекомендуемому 1 способу. После обновления сервера не забудьте отключить политику или вернуть значение ключа AllowEncryptionOracle = 0 :

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Отключение NLA для протокола RDP в Windows

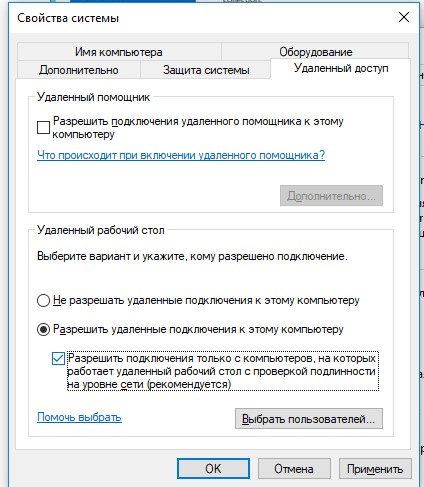

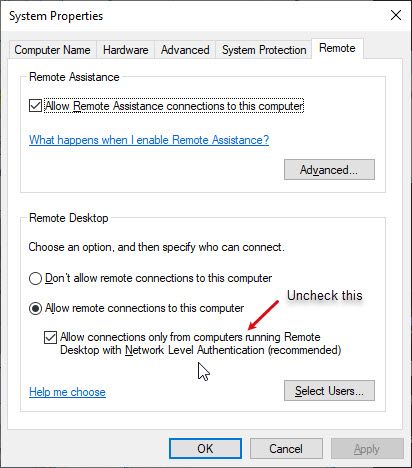

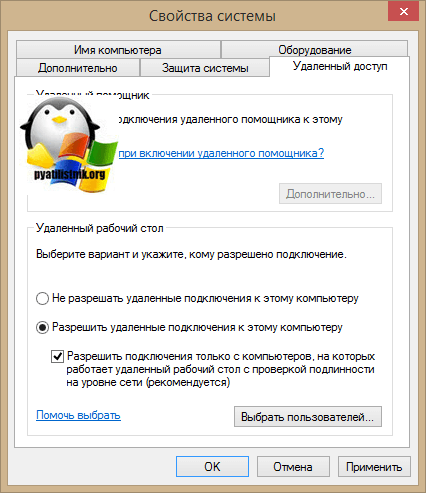

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

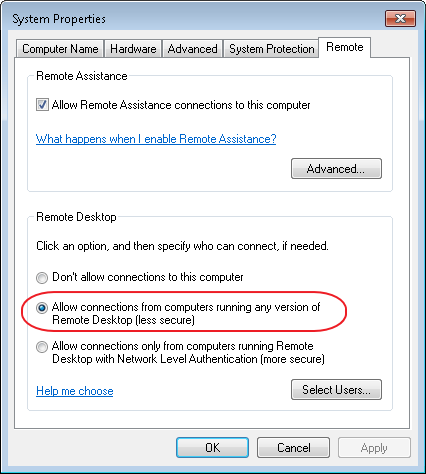

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

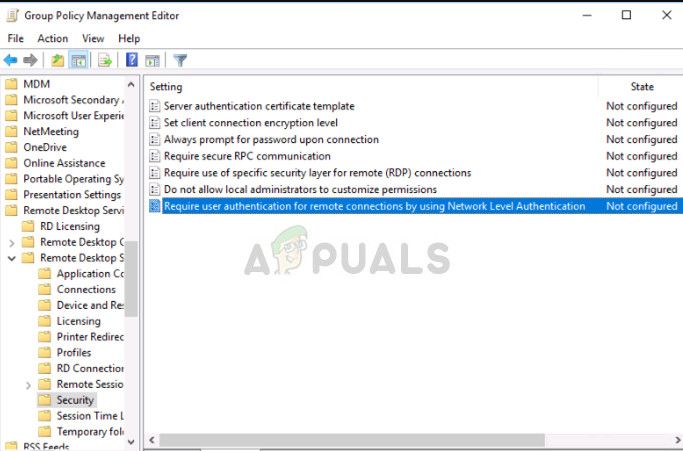

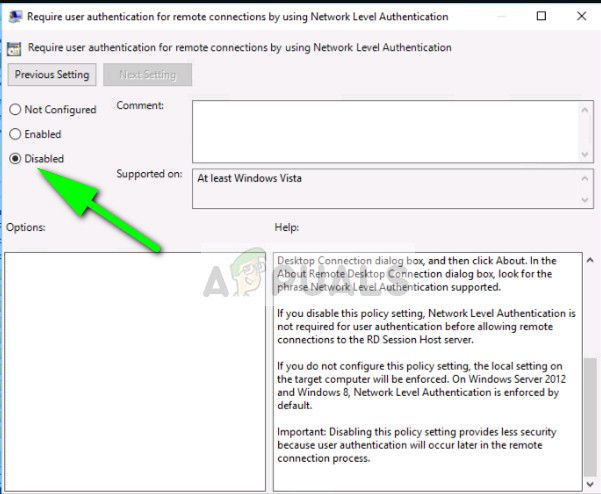

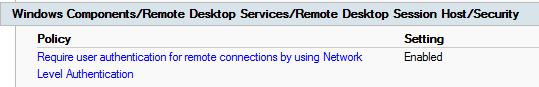

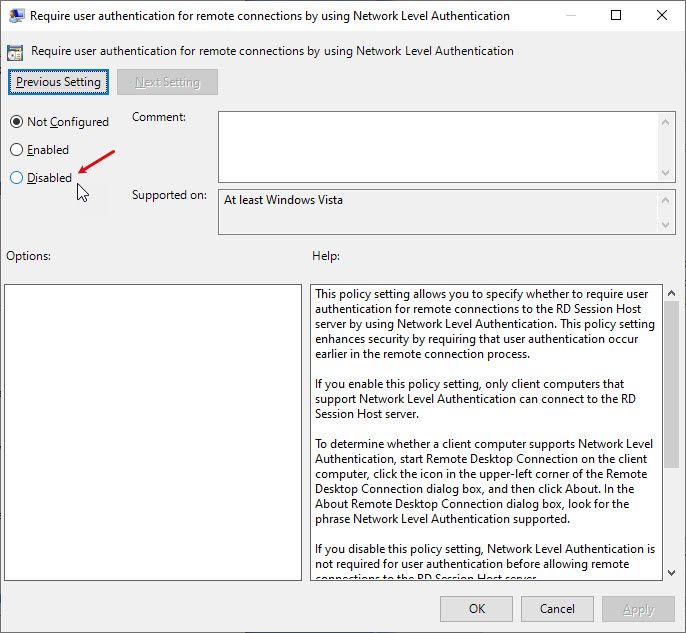

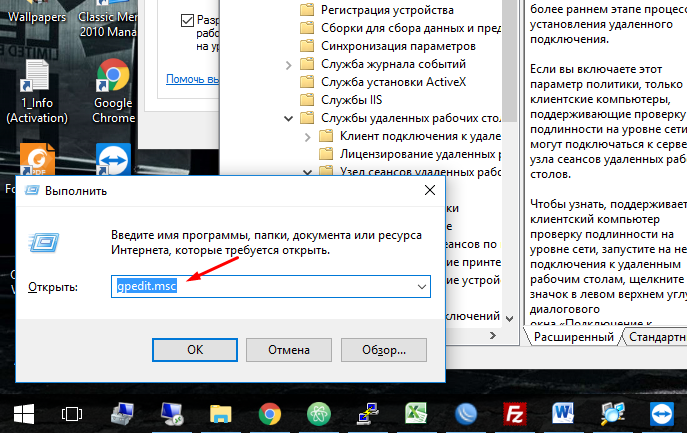

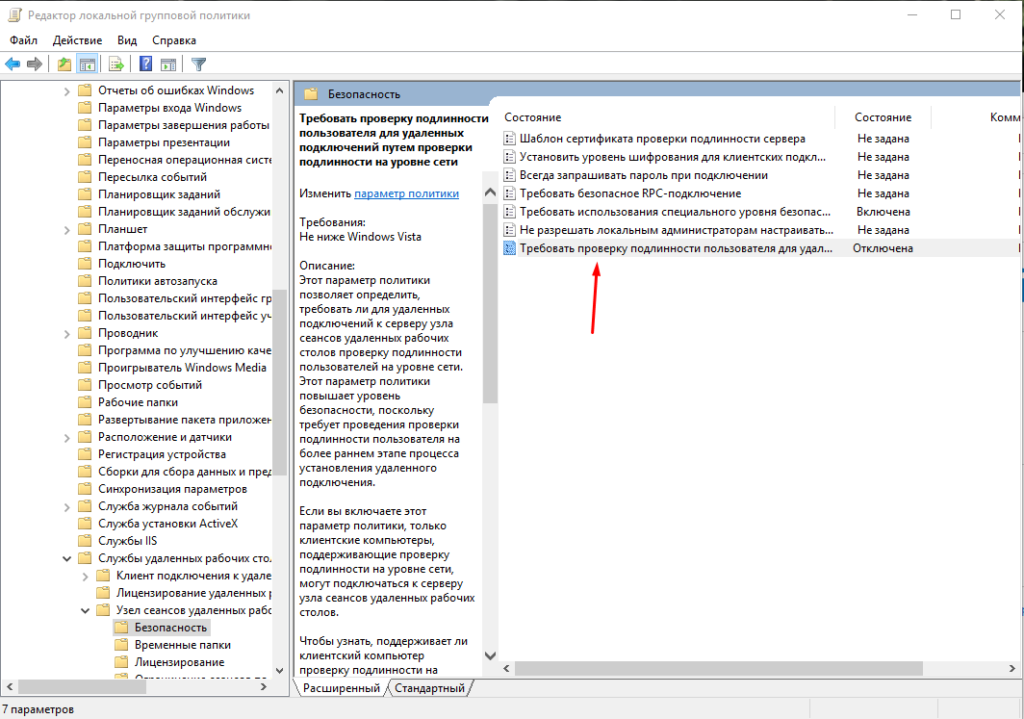

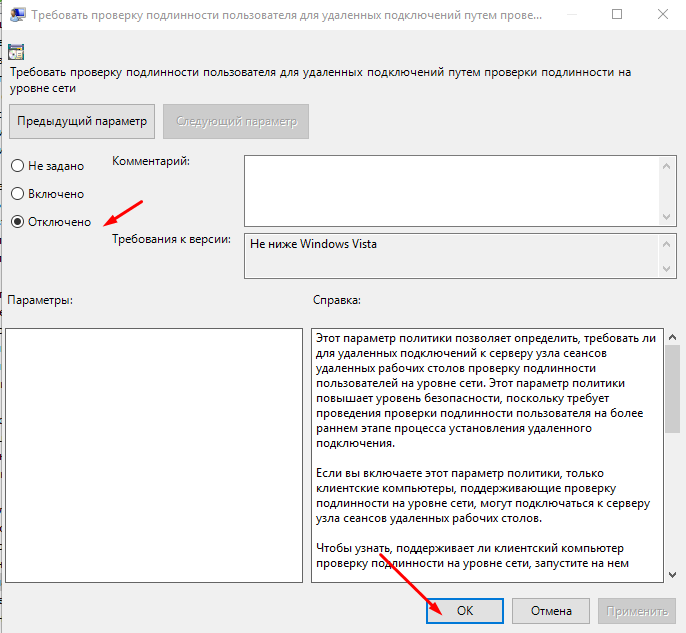

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

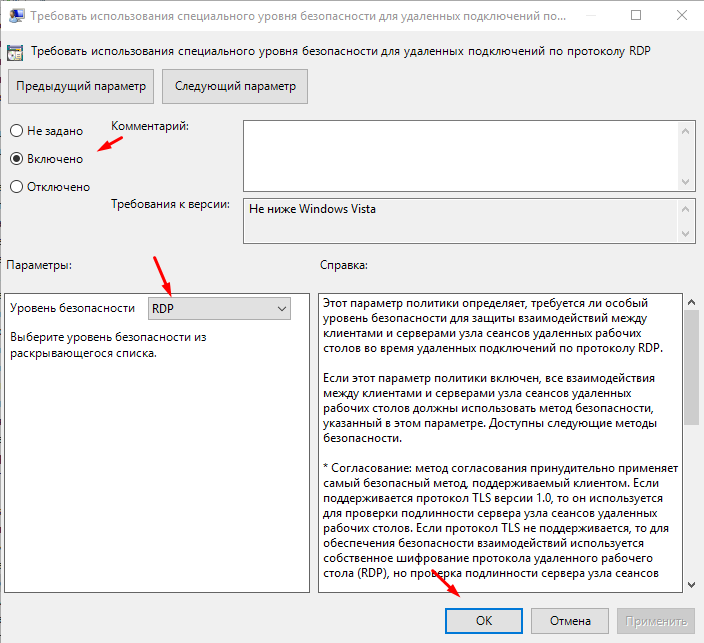

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Содержание

- Исправлено: Удаленный компьютер требует проверки подлинности на уровне сети —

- Решение 1. Отключение NLA с помощью свойств

- Решение 2. Отключение NLA с использованием реестра

- Решение 3. Отключение с помощью PowerShell

- Решение 4. Использование редактора групповой политики

- Произошла ошибка проверки подлинности. Указанная функция не поддерживается

- Ответ

- Отключение NLA для протокола RDP в Windows

- Как сделать работу с Microsoft Remote Desktop лучше

- Апгрейд RPC-HTTP до HTTP

- Windows XP или Vista

- Апгрейд HTTP до HTTP+UDP

- О проблемах

- Как мониторить шлюз с RDGW

- Windows XP не подключается по RDP к Windows 10 / Server 2012 R2/ 2016 RDS

- Невозможно подключиться по RDP с Windows XP к Windows Server 2016/2012R2 и Windows 10

- Отключаем NLA на сервере RDS Windows Server 2016/2012 R2

- Включаем NLA на уровне клиента Windows XP

- Ошибка CredSSP encryption oracle remediation

Исправлено: Удаленный компьютер требует проверки подлинности на уровне сети —

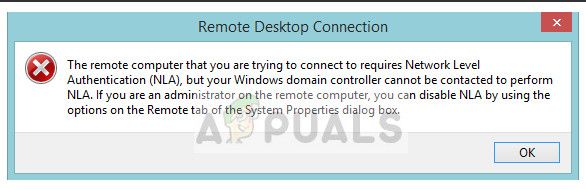

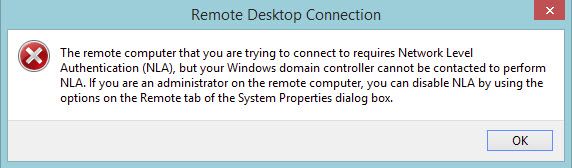

Пользователи сообщают об ошибке, указанной ниже, в системах, подключенных к домену, при попытке удаленного доступа к компьютерным системам. Это происходит, даже если на компьютере включена проверка подлинности на уровне сети (или NLA). Существуют простые обходные пути для решения этой проблемы. Либо вы можете отключить эту опцию напрямую, используя свойства, либо вы можете внести некоторые изменения в реестр и попытаться перезагрузить систему.

Или это также может произойти:

Замечания: Прежде чем следовать этим решениям, важно сделать резервную копию ваших данных и заранее сделать копию реестра. Перед продолжением убедитесь, что на обоих компьютерах нет текущих задач.

Решение 1. Отключение NLA с помощью свойств

Аутентификация на уровне сети — это хорошо. Он обеспечивает дополнительную безопасность и помогает вам, как сетевому администратору, который может войти в какую систему, просто установив один флажок. Если вы выберете это, убедитесь, что ваш RDP-клиент был обновлен, а целевой объект аутентифицирован. Вы также должны увидеть контроллер домена.

Мы пройдемся по маршруту настройки удаленного рабочего стола и вначале все упростим. Если это не работает, мы также рассмотрели другие решения после этого.

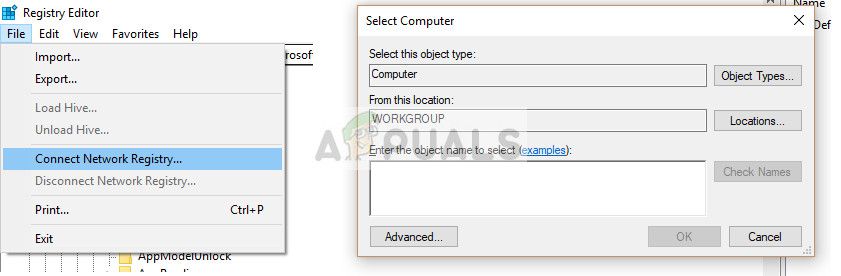

Решение 2. Отключение NLA с использованием реестра

Этот метод также работает, если вы не можете выполнить первый по какой-либо причине. Однако учтите, что для этого потребуется полностью перезагрузить компьютер, что может привести к простоям, если у вас работает рабочий сервер. Убедитесь, что вы сохранили всю свою работу и зафиксировали, если что-то еще осталось в промежуточной среде.

HKLM> SYSTEM> CurrentControlSet> Control> Терминальный сервер> WinStations> RDP-Tcp

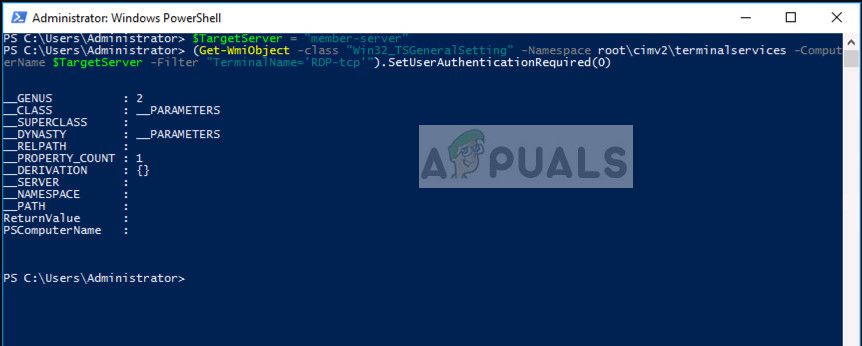

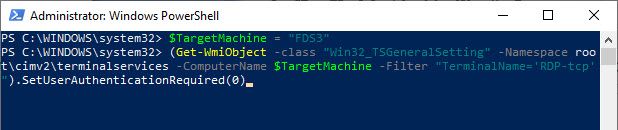

Решение 3. Отключение с помощью PowerShell

Один из моих любимых способов отключить NLA, не вдаваясь в подробности, — отключить его с помощью команды PowerShell удаленно. PowerShell позволяет подключиться к удаленному компьютеру, и после нацеливания на компьютер мы можем выполнить команды, чтобы отключить NLA.

Здесь «Target-Machine-Name» — это имя машины, на которую вы нацелены.

В приведенном выше примере имя сервера «member-server».

Решение 4. Использование редактора групповой политики

Еще один способ отключить NLA — использовать редактор групповой политики. Это полезно, если вы отключили все. Обратите внимание, что редактор групповой политики является мощным инструментом, и изменение значений, о которых вы даже не подозреваете, может сделать ваш компьютер бесполезным. Убедитесь, что вы сделали резервную копию всех значений, прежде чем продолжить.

Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленных рабочих столов> Узел сеансов удаленных рабочих столов> Безопасность

Замечания: Если даже после всех этих шагов вы не можете подключиться, вы можете попробовать удалить компьютер из вашего домена и затем прочитать его. Это приведет к повторной инициализации всех конфигураций и предоставит их вам.

Источник

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

Как сделать работу с Microsoft Remote Desktop лучше

Считаем, что для подключения используется Remote Desktop Gateway (RDGW), а в качестве серверов выступают рабочие станции. Использовать RDGW очень удобно, потому что шлюз становится общей точкой входа для всех клиентов. Это дает возможность лучше контролировать доступ, вести учет подключений и их продолжительность. Даже если VPN позволяет подключиться к рабочим машинам напрямую — это не лучший вариант.

RDGW настраивается быстро, просто, а Let’s Encrypt и win-acme легко решают проблему с доверенным сертификатом.

Есть три транспортных протокола по которым клиент может подключиться с серверу:

RPC-HTTP ( плохо )

HTTP ( лучше )

HTTP+UDP ( отлично )

Под сервером будем понимать рабочую машину, под клиентом — домашнюю.

Первое, с чего стоит начать, это «плохо» превратить в «отлично».

Апгрейд RPC-HTTP до HTTP

Подключение в сессию с использованием RPC-HTTP легко определить по внешнему виду полоски подключения.

Здесь нет значка качества подключения (о нем ниже), а значит мы используем старый RPC, обернутый в TLS — это очень медленно. Дело, конечно, не только в обертке — сам протокол меняется с каждым релизом ОС, меняются кодеки, алгоритмы упаковки изображения. Чем свежее протокол, тем лучше.

Windows XP или Vista

В XP можно поднять протокол с 5.1 до 7. Хотфикс windowsxp-kb969084-x86.exe

Но RDP 7 не работает по HTTP и UDP. Поможет только апгрейд клиента и сервера до Windows 7 и новее.

Сначала надо обновить протокол до RDP 8.1, а затем включить его. Поддержка добавляется обновлениями, которые сгруппированы в один загрузочный пакет:

www.microsoft.com/en-US/download/details.aspx?id=40986

Windows6.1-KB2574819-v2-x64.msu

windows6.1-kb2592687-x64.msu

Windows6.1-KB2830477-x64.msu

Windows6.1-KB2857650-x64.msu Windows6.1-KB2913751-x64.msu (заменен kb2923545)

Так вы получите и свежий клиент mstsc.exe, и поддержку RDP 8.1 серверной части ОС.

Было:

После этого протокол надо включить ключом реестра (для этого можно использовать adm шаблон в комплекте с Windows 7).

Включите поддержку транспорта UDP в групповой политике.

Перезагружаем сервер с Windows 7. Тот самый случай, когда может потребоваться перезагрузиться дважды — значение в реестре должно быть установлено до того, как включился RDP, а групповая политика применяется позже.

Если все получилось, то при подключении к серверу в полоске сессии появится иконка качества подключения (как в телефоне для мобильной сети):

Протокол работает «из коробки».

Апгрейд HTTP до HTTP+UDP

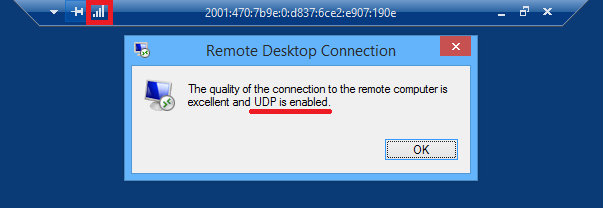

Если ваша сеть не склонна к потере пакетов, UDP существенно (для CAD — радикально) повышает отзывчивость сервера за счет использования FEC для сокращения ретрансмиссии, а также перехода подтверждения доставки пакетов с уровня системного стека TCP/IP на уровень протокола RDP-UDP.

От каждого клиента подключается одна основная управляющая сессия по HTTP (в этом канале также передается клавиатура/мышь), плюс одна или несколько сессий UDP для передачи картинки или других виртуальных каналов.

Мы коснемся только верхушки айсберга. Есть 3 различных версии протокола RDP-UDP. Кроме того, сам UDP может работать в двух режимах UDP-R (reliable) и UDP-L (lossy). С Microsoft ничего просто не бывает. Но поскольку от нас здесь ничего не зависит, просто имейте в виду — чем новее операционная система, теме более современный протокол используется.

Снаружи RDP-UDP оборачивается в Datagram Transport Layer Security (DTLS) RFC4347, в чем вы можете убедиться открыв Wireshark.

Что же нужно для включения UDP?

RDP-UDP поддерживается начиная с RDP 8.

На клиенте должен быть открыт порт udp/3389. Если вы его закрыли локальным firewall, ACL на свитче или внешнем файрволле — порт надо открыть.

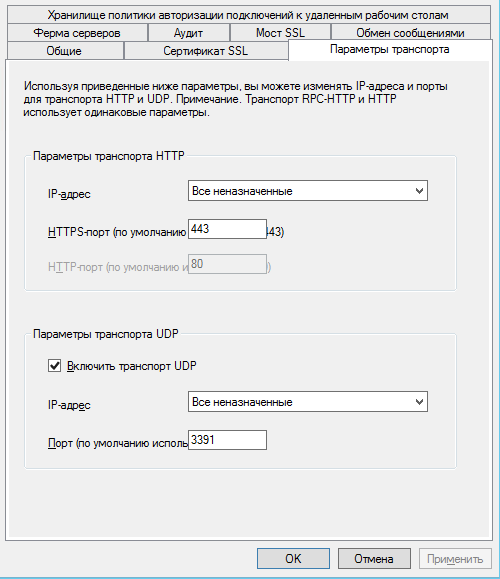

Для сервера Remote Desktop Gateway к порту tcp/443 надо открыть udp/3391.

Порт можно поменять, вот как он настраивается:

Для Windows 7 обязательно должен быть включен NLA (Network Level Authentication).

Можно включить в групповой политике

В чем связь непонятно. Но без NLA на 7-ке не работает, на более свежих релизах NLA для работы UDP не обязателен.

После установления сессии по HTTP, клиент и сервер пробуют согласовать подключение по UDP. Если есть выпадение пакетов или задержки, то сессия UDP не запустится. Точный алгоритм отказа согласования UDP до конца не понятен.

Если все настроено, то после подключения нажмите на кнопку качества связи. В окошке будет указано, что согласован UDP.

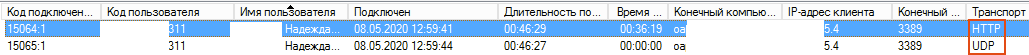

На шлюзе это выглядит так:

Если у вас Windows 10 и на сервере, и на клиенте, то это самый быстрый и беспроблемный вариант. В Microsoft активно дорабатывают RDP, и в свежих релизах 10 вы можете рассчитывать на неплохую скорость работы. Коллеги не смогли обнаружить разницу между Citrix и Windows 10 RDP по скорости работы в AutoCAD.

Согласование AVC с аппаратным кодированием можно увидеть в журнале событий (подробнее в статье выше):

Замечу только, что проблема искажений все же есть даже с h.264 4:4:4. Она сразу бросается в глаза если работать в PowerShell ISE — текст ошибок выводится с неприятным искажением. Причем на скриншоте и на фотографии все отлично. Волшебство.

Также косвенным признаком работы AVC являются время от времени появляющиеся зеленые квадраты по углам.

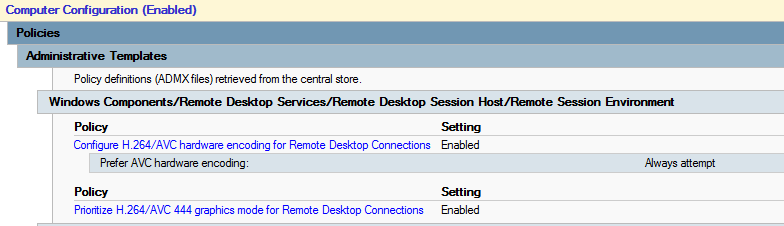

AVC и аппаратное кодирование в свежих билдах должно работать из коробки, но групповая политика никогда не бывает лишней:

С учетом того, что AVC кодируется аппаратно видеокартой, то обновить драйверы видео — хорошая идея.

О проблемах

Если проблема возникает на Windows XP или Vista, попробуйте сначала обновить протокол до 7 версии (писал в начале статьи). Обязательно включите поддержку CredSSP. На сайте Microsoft статьи уже удалены, но Интернет помнит.

Если не помогло — «доктор говорит в морг, значит в морг». Что испытала на себе операционная система за последние 15 лет — лучше об этом даже и не думать.

Иногда помогает отключение NLA на сервере. Выяснить причину не получилось, домашние машины все разные.

Некоторые клиенты пытаются авторизоваться с использованием NTLMv1. Причины разные, но исправить на клиенте можно так:

Если вы молоды и дерзки ничего не боитесь, то есть более радикальное решение — отключение Channel Binding на Remote Desktop Gateway

Делать так не надо. Но мы делали. 🙂 Для клиента, который настаивал (нет не так, НАСТАИВАЛ) что NTLMv1 на рабочих станциях ему необходим. Не знаю, может там серверы на NT4 без SP еще в работе.

Отключение RDP 8+ в Windows 10

Если ничего не помогает, а идеи кончились, можно воспользоваться недокументированным ключом для даунгрейда протокола RDP до 7 версии.

Сам не делал, и вам не советую. Но кому-то, пишут, что помогает.

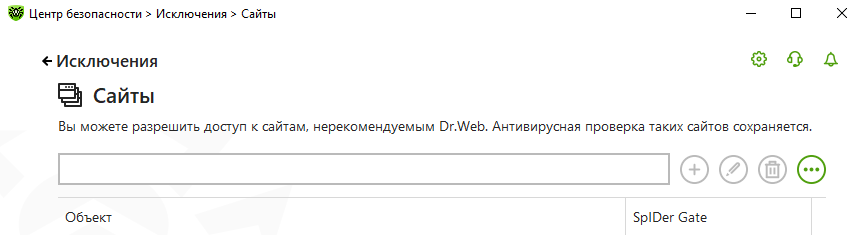

Компонент Dr.Web SpIDerGate может запретить подключение. В этом случае возвращается ошибка:

В статистике Dr.Web будет запись:

В комментариях к этой статье со мной связался сотрудник Dr.Web и наша проблема решилась в ближайшем обновлении антивирусных баз.

Если у вас такая же ошибка, лучше обратиться в поддержку.

Как временное решение, можно внести URL вашего RDGW в исключения:

И только если не помогло отключить компонент SpIDer Gate полностью.

Встретился списанный компьютер из какой-то компании, где в качестве системного прокси был прописан местный TMG, и подключение к RDGW не работало. Это можно исправить так:

Переключение раскладок клавиатуры

Иногда приезжают лишние раскладки. Можно отключить проброс раскладки с клиента

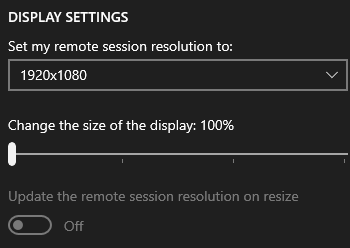

Масштабирование приходит с клиентской машины, и если на домашнем ноутбуке стоит 125%, то и на рабочей машине будет так же. На серверах это можно отключить, а на рабочих станциях не нашел как. Но в магазине приложений Windows 10 есть «современный» клиент.

В нем можно настроить DPI:

Как мониторить шлюз с RDGW

Есть счетчик производительности «Шлюз служб терминаловТекущие подключения», который немного глючит, если нет подключений или сервер долго не перезагружался. Он показывает именно число подключений, но как мы помним, для HTTP+UDP их как минимум два, а может быть и больше. Поэтому это не совсем объективный показатель числа подключений сотрудников.

Есть класс WMI Win32_TSGatewayConnection. Его содержимое соответствует тому, что вы видите в разделе «Наблюдение» шлюза удаленных рабочих столов.

С ним число подключений можно посчитать поточнее:

Just for fun есть утилита Remote Display Analyzer. Бесплатная версия мне ничего полезного не показала, но вдруг кому-то пригодится.

А как же тонкий тюнинг, настройка нескольких десятков параметров сессии?

Здесь уместен принцип Парето: 20% усилий дают 80% результата. Если вы готовы инвестировать ваше время в оставшиеся 20% результата — отлично. Только имейте в виду, что когда вы читаете статью о настройке протокола в Windows 7, то не знаете про какой протокол писал автор — 7, 8 или 8.1. Когда читаете про Windows 10 без указания релиза — проблемы те же. Например, пишут что в свежих билдах Windows 10 кодек AVC/h.264 изменился на RDPGFX_CODECID_AVC444V2, а в Windows Server 2016 остался RDPGFX_CODECID_AVC444.

Из всех таких советов мы используем только две настройки:

Вот мы и подошли к концу статьи. Хотел покороче, а получилось как всегда. Рад, если кому-то эти советы помогут сэкономить время или улучшить настройку своей инфраструктуры.

Источник

Windows XP не подключается по RDP к Windows 10 / Server 2012 R2/ 2016 RDS

Не смотря на то, что поддержка Windows XP прекращена уже 4 года назад (Windows XP End Of Support) – многие внешние и внутренние заказчики продолжают используют эту ОС, и похоже, кардинально эту проблему решить в ближайшее время не удастся 🙁 … На днях обнаружили проблему: клиенты с ОС Windows XP не могут подключиться через удаленный рабочий стол к новой терминальной Remote Desktop Services ферме на Windows Server 2012 R2. Аналогичная проблема появляется при попытке подключиться по RDP с Windows XP на Windows 10 1803.

Невозможно подключиться по RDP с Windows XP к Windows Server 2016/2012R2 и Windows 10

Пользователи XP жаловались на такие ошибки rdp клиента:

Чтобы решить данную проблему, проверьте что на компьютерах с Windows XP обновлена версия клиента RDP. На текущий момент максимальная версия RDP клиента, которую можно установить на Windows XP — rdp клиент версии 7.0 (KB969084 — https://blogs.msdn.microsoft.com/scstr/2012/03/16/download-remote-desktop-client-rdc-7-0-or-7-1-download-remote-desktop-protocol-rdp-7-0-or-7-1/). Установить данное обновление можно только на Windows XP SP3. Установка RDP клиента версии 8.0 и выше на Windows на XP не поддерживается. После установки данного обновления у половины клиентов проблема с RDP подключением решилась. Осталась вторая половина….

Отключаем NLA на сервере RDS Windows Server 2016/2012 R2

Начав более подробно изучать тему RDS сервера на базе Windows 2012 R2 мы обнаружили, что в ОС Windows Server 2012 (и выше) по умолчанию требует от своих клиентов обязательной поддержки технологии NLA (Network-Level Authentication — проверки подлинности на уровне сети, подробнее об этой технологии здесь), если же клиент не поддерживает NLA, подключиться к RDS серверу ему не удастся. Аналогично NLA включен по-умолчанию при включении RDP в Windows 10.

Из вышесказанного есть два вывода, чтобы оставшиеся XP-клиенты смогли подключаться по RDP к терминальному серверу на Windows Server 2016/2012 R2 или к Windows 10 нужно:

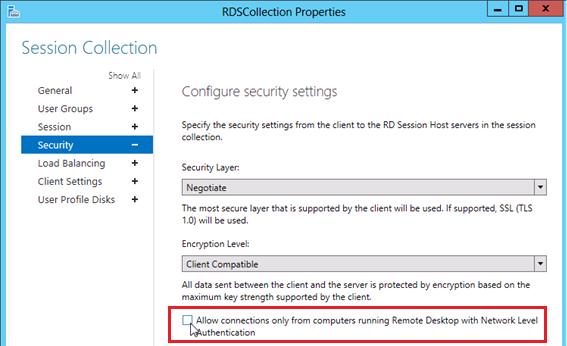

Чтобы на сервере RDS Windows Server 2012 R2 отключить требование обязательного использования протокола NLA клиентами, нужно в консоли Server Manager перейти в раздел Remote Desktop Services -> Collections -> QuickSessionCollection, выбрать Tasks -> Edit Properties, выбрать раздел Security и снять опцию: Allow connections only from computers running Remote Desktop with Network Level Authentication.

В Windows 10 можно отключить Network-Level Authentication в свойствах системы (Система – Настройка удаленного доступа). Снимите галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Естественно, нужно понимать, что отключение NLA на уровне сервера уменьшает защищенность системы и в общем случае использовать не рекомендуется. Предпочтительнее использовать вторую методику.

Включаем NLA на уровне клиента Windows XP

Без поддержки CredSSP и NLA при RDP подключении с Windows XP к новым версия Windows будет появлятся ошибка

Поддержка NLA появилась в Windows XP, начиная с SP3, но по-умолчанию она не включена. Включить поддержку аутентификации NLA и CredSSP-провайдера можно только реестр. Для этого:

После выполнения всех манипуляций, компьютер с Windows XP SP3 должен без проблем подключится по rdp к терминальной ферме на Windows Server 2016 / 2012 R2 или к Windows 10. Однако вы не сможете сохранить пароль для RDP подключения на клиенте Windows XP (пароль придется вводить при каждом подключении).

В 2018 года в протоколе CredSSP была обнаружена серьезная уязвимость (бюллетень CVE-2018-0886), которая была исправлена в обновлениях безопасности Microsoft. В мае 2018 года MSFT выпустила дополнительное обновление, которое запрещает клиентам подключаться к RDP компьютерам и сервера с уязвимой версией CredSSP (см статью: https://winitpro.ru/index.php/2018/05/11/rdp-auth-oshibka-credssp-encryption-oracle-remediation/). При подключении к удаленным компьютерам по RDP появляется ошибка Произошла ошибка проверки подлинности. Указанная функция не поддерживается.

В связи с тем, что Microsoft не выпускает обновления безопасности обновлений безопасности для Windows XP и Windows Server 2003, вы не сможете подключится к поддерживаемым версиям Windows из этих ОС.

Источник

Считаем, что для подключения используется Remote Desktop Gateway (RDGW), а в качестве серверов выступают рабочие станции. Использовать RDGW очень удобно, потому что шлюз становится общей точкой входа для всех клиентов. Это дает возможность лучше контролировать доступ, вести учет подключений и их продолжительность. Даже если VPN позволяет подключиться к рабочим машинам напрямую — это не лучший вариант.

RDGW настраивается быстро, просто, а Let’s Encrypt и win-acme легко решают проблему с доверенным сертификатом.

Есть три транспортных протокола по которым клиент может подключиться с серверу:

RPC-HTTP (

плохо)

HTTP (лучше)

HTTP+UDP (отлично)

Под сервером будем понимать рабочую машину, под клиентом — домашнюю.

Первое, с чего стоит начать, это «плохо» превратить в «отлично».

Апгрейд RPC-HTTP до HTTP

Подключение в сессию с использованием RPC-HTTP легко определить по внешнему виду полоски подключения.

Здесь нет значка качества подключения (о нем ниже), а значит мы используем старый RPC, обернутый в TLS — это очень медленно. Дело, конечно, не только в обертке — сам протокол меняется с каждым релизом ОС, меняются кодеки, алгоритмы упаковки изображения. Чем свежее протокол, тем лучше.

Что делать?

Windows XP или Vista

В XP можно поднять протокол с 5.1 до 7. Хотфикс windowsxp-kb969084-x86.exe

В Vista — c 6 до 7. Хотфикс имеет тот же номер, файлы windows6.0-kb969084-x64.msu или Windows6.0-KB969084-x86.msu

Но RDP 7 не работает по HTTP и UDP. Поможет только апгрейд клиента и сервера до Windows 7 и новее.

Windows 7

Сначала надо обновить протокол до RDP 8.1, а затем включить его. Поддержка добавляется обновлениями, которые сгруппированы в один загрузочный пакет:

www.microsoft.com/en-US/download/details.aspx?id=40986

Windows6.1-KB2574819-v2-x64.msu

windows6.1-kb2592687-x64.msu

Windows6.1-KB2830477-x64.msu

Windows6.1-KB2857650-x64.msu

Windows6.1-KB2913751-x64.msu

(заменен kb2923545)

windows6.1-kb2923545-x64.msu

Так вы получите и свежий клиент mstsc.exe, и поддержку RDP 8.1 серверной части ОС.

Было:

Стало:

После этого протокол надо включить ключом реестра (для этого можно использовать adm шаблон в комплекте с Windows 7).

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services]

"fServerEnableRDP8"=dword:00000001

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodePoliciesMicrosoftWindows NTTerminal Services]

"fServerEnableRDP8"=dword:00000001

Включите поддержку транспорта UDP в групповой политике.

Перезагружаем сервер с Windows 7. Тот самый случай, когда может потребоваться перезагрузиться дважды — значение в реестре должно быть установлено до того, как включился RDP, а групповая политика применяется позже.

Если все получилось, то при подключении к серверу в полоске сессии появится иконка качества подключения (как в телефоне для мобильной сети):

Windows 8 и новее

Протокол работает «из коробки».

Апгрейд HTTP до HTTP+UDP

Если ваша сеть не склонна к потере пакетов, UDP существенно (для CAD — радикально) повышает отзывчивость сервера за счет использования FEC для сокращения ретрансмиссии, а также перехода подтверждения доставки пакетов с уровня системного стека TCP/IP на уровень протокола RDP-UDP.

От каждого клиента подключается одна основная управляющая сессия по HTTP (в этом канале также передается клавиатура/мышь), плюс одна или несколько сессий UDP для передачи картинки или других виртуальных каналов.

Мы коснемся только верхушки айсберга. Есть 3 различных версии протокола RDP-UDP. Кроме того, сам UDP может работать в двух режимах UDP-R (reliable) и UDP-L (lossy). С Microsoft ничего просто не бывает. Но поскольку от нас здесь ничего не зависит, просто имейте в виду — чем новее операционная система, теме более современный протокол используется.

Снаружи RDP-UDP оборачивается в Datagram Transport Layer Security (DTLS) RFC4347, в чем вы можете убедиться открыв Wireshark.

Подробнее в документах:

[MS-RDPEMT]: Remote Desktop Protocol: Multitransport Extension

[MS-RDPEUDP]: Remote Desktop Protocol: UDP Transport Extension

[MS-RDPEUDP2]: Remote Desktop Protocol: UDP Transport Extension Version 2

Где не прав — поправьте, пожалуйста.

Что же нужно для включения UDP?

RDP-UDP поддерживается начиная с RDP 8.

На клиенте должен быть открыт порт udp/3389. Если вы его закрыли локальным firewall, ACL на свитче или внешнем файрволле — порт надо открыть.

Для сервера Remote Desktop Gateway к порту tcp/443 надо открыть udp/3391.

Порт можно поменять, вот как он настраивается:

Для Windows 7 обязательно должен быть включен NLA (Network Level Authentication).

Можно включить в групповой политике

или через реестр

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp]

"SecurityLayer"=dword:00000001В чем связь непонятно. Но без NLA на 7-ке не работает, на более свежих релизах NLA для работы UDP не обязателен.

После установления сессии по HTTP, клиент и сервер пробуют согласовать подключение по UDP. Если есть выпадение пакетов или задержки, то сессия UDP не запустится. Точный алгоритм отказа согласования UDP до конца не понятен.

Если все настроено, то после подключения нажмите на кнопку качества связи. В окошке будет указано, что согласован UDP.

На шлюзе это выглядит так:

Windows 10

Если у вас Windows 10 и на сервере, и на клиенте, то это самый быстрый и беспроблемный вариант. В Microsoft активно дорабатывают RDP, и в свежих релизах 10 вы можете рассчитывать на неплохую скорость работы. Коллеги не смогли обнаружить разницу между Citrix и Windows 10 RDP по скорости работы в AutoCAD.

Про эволюцию кодеков RDP на базе AVC в Windows 10 есть хорошая статья

Remote Desktop Protocol (RDP) 10 AVC/H.264 improvements in Windows 10 and Windows Server 2016 Technical Preview

Согласование AVC с аппаратным кодированием можно увидеть в журнале событий (подробнее в статье выше):

Замечу только, что проблема искажений все же есть даже с h.264 4:4:4. Она сразу бросается в глаза если работать в PowerShell ISE — текст ошибок выводится с неприятным искажением. Причем на скриншоте и на фотографии все отлично. Волшебство.

Также косвенным признаком работы AVC являются время от времени появляющиеся зеленые квадраты по углам.

AVC и аппаратное кодирование в свежих билдах должно работать из коробки, но групповая политика никогда не бывает лишней:

С учетом того, что AVC кодируется аппаратно видеокартой, то обновить драйверы видео — хорошая идея.

О проблемах

XP и Vista

Если проблема возникает на Windows XP или Vista, попробуйте сначала обновить протокол до 7 версии (писал в начале статьи). Обязательно включите поддержку CredSSP. На сайте Microsoft статьи уже удалены, но Интернет помнит.

Если не помогло — «доктор говорит в морг, значит в морг». Что испытала на себе операционная система за последние 15 лет — лучше об этом даже и не думать.

NLA

Иногда помогает отключение NLA на сервере. Выяснить причину не получилось, домашние машины все разные.

NTLM

Некоторые клиенты пытаются авторизоваться с использованием NTLMv1. Причины разные, но исправить на клиенте можно так:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

"LmCompatibilityLevel"=dword:00000003

Перезагрузка обязательна.

Если вы

молоды и дерзки

ничего не боитесь, то есть более радикальное решение — отключение Channel Binding на Remote Desktop Gateway

HKLMSoftwareMicrosoftWindows NTCurrentVersionTerminalServerGatewayConfigCore

Type: REG_DWORD

Name: EnforceChannelBinding

Value: 0 (Decimal)

Делать так не надо. Но мы делали.

Отключение RDP 8+ в Windows 10

Если ничего не помогает, а идеи кончились, можно воспользоваться недокументированным ключом для даунгрейда протокола RDP до 7 версии.

[HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client]

"RDGClientTransport"=dword:00000001Сам не делал, и вам не советую. Но кому-то, пишут, что помогает.

DrWeb

Компонент Dr.Web SpIDerGate может запретить подключение. В этом случае возвращается ошибка:

В статистике Dr.Web будет запись:

В комментариях к этой статье со мной связался сотрудник Dr.Web и наша проблема решилась в ближайшем обновлении антивирусных баз.

Если у вас такая же ошибка, лучше обратиться в поддержку.

Как временное решение, можно внести URL вашего RDGW в исключения:

И только если не помогло отключить компонент SpIDer Gate полностью.

Системный прокси

Встретился списанный компьютер из какой-то компании, где в качестве системного прокси был прописан местный TMG, и подключение к RDGW не работало. Это можно исправить так:

netsh winhttp show proxy && netsh winhttp reset proxyПереключение раскладок клавиатуры

Иногда приезжают лишние раскладки. Можно отключить проброс раскладки с клиента

[HKLMSystemCurrentControlSetControlKeyboard Layout]

"IgnoreRemoteKeyboardLayout"=dword:00000001Проблемы с DPI

Масштабирование приходит с клиентской машины, и если на домашнем ноутбуке стоит 125%, то и на рабочей машине будет так же. На серверах это можно отключить, а на рабочих станциях не нашел как. Но в магазине приложений Windows 10 есть «современный» клиент.

В нем можно настроить DPI:

Как мониторить шлюз с RDGW

Есть счетчик производительности «Шлюз служб терминаловТекущие подключения», который немного глючит, если нет подключений или сервер долго не перезагружался. Он показывает именно число подключений, но как мы помним, для HTTP+UDP их как минимум два, а может быть и больше. Поэтому это не совсем объективный показатель числа подключений сотрудников.

Есть класс WMI Win32_TSGatewayConnection. Его содержимое соответствует тому, что вы видите в разделе «Наблюдение» шлюза удаленных рабочих столов.

С ним число подключений можно посчитать поточнее:

Get-WmiObject -class "Win32_TSGatewayConnection" -namespace "rootcimv2TerminalServices"

|?{$_.transportprotocol -ne 2}|select username,connectedresource|sort username|Get-Unique -AsString| measure|select -ExpandProperty count

Just for fun есть утилита Remote Display Analyzer. Бесплатная версия мне ничего полезного не показала, но вдруг кому-то пригодится.

А как же тонкий тюнинг, настройка нескольких десятков параметров сессии?

Здесь уместен принцип Парето: 20% усилий дают 80% результата. Если вы готовы инвестировать ваше время в оставшиеся 20% результата — отлично. Только имейте в виду, что когда вы читаете статью о настройке протокола в Windows 7, то не знаете про какой протокол писал автор — 7, 8 или 8.1. Когда читаете про Windows 10 без указания релиза — проблемы те же. Например, пишут что в свежих билдах Windows 10 кодек AVC/h.264 изменился на RDPGFX_CODECID_AVC444V2, а в Windows Server 2016 остался RDPGFX_CODECID_AVC444.

Из всех таких советов мы используем только две настройки:

- 16 bit цвет, об этом можно почитать в статье MS RDP Performance / Bandwidth Usage

- Отключение сглаживания шрифтов font smoothing:i:0 по статье выше или Performance Tuning Remote Desktop Session Hosts

Сомневаюсь, что они дают какой-то ощутимый результат.

Вот мы и подошли к концу статьи. Хотел покороче, а получилось как всегда. Рад, если кому-то эти советы помогут сэкономить время или улучшить настройку своей инфраструктуры.

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

| Sometimes you try to open a remote desktop connection to a machine only to get an error message that «the password has expired». | |

| If the remote machine does not enforce NLA (Network Level Authentication), it is still possible to start a remote desktop session by disabling NLA on the client (currenlty not possible from the menu on my remote desktop client v.6.3.96000 that came with windows 8.1). | |

| Add the following setting to your .rdp file («C:Users<User>DocumentsDefault.rdp» if you aren’t using a specific one). | |

| enablecredsspsupport:i:0 | |

| Optionally you might need to specify | |

| authentication level:i:0 |

Удаленный компьютер требует проверки подлинности на уровне сети [решено]

При правильной настройке Windows 10 можно использовать для подключения к другому удаленному компьютеру через локальное подключение или через Интернет. Однако многие пользователи сообщают об ошибке, когда они не могут подключиться к удаленным компьютерам по сети, получая сообщение об ошибке:

«Удаленный компьютер требует проверки подлинности на уровне сети, которую ваш компьютер не поддерживает. Для получения помощи обратитесь к системному администратору или в службу технической поддержки.»

«Удаленный компьютер, к которому вы пытаетесь подключиться, требует проверки подлинности на уровне сети, но ваш контроллер домена Windows не может связаться для выполнения NLA. Если вы являетесь администратором на удаленном компьютере, вы можете отключить NLA, используя параметры на вкладке «Удаленное» диалогового окна «Свойства системы».»

Здесь я расскажу, как вы можете решить проблему, если вы получите проверка подлинности на уровне сети ошибка в вашей системе.

Исправления для удаленного компьютера требует проверки подлинности на уровне сети

Вот некоторые шаги, которые вы можете выполнить, чтобы временно отключить проверка подлинности на уровне сети, для того, чтобы решить проверка подлинности на уровне сети требуемая ошибка. В конце я расскажу о более постоянном и безопасном решении, которое позволит вам подключаться к удаленным устройствам, не беспокоясь о аутентификация на уровне сети удаленного рабочего стола Сообщения об ошибках.

Решение 1. Измените настройки удаленного рабочего стола

Вот простой шаг, который вы можете выполнить, чтобы отключить проверка подлинности на уровне сети с легкостью. Это делается с помощью диалогового окна «Свойства системы». Следуйте этим шагам тщательно, чтобы решить ‘удаленный компьютер требует проверки подлинности на уровне сети‘ сообщение об ошибке.

- Открыть Бегать диалог, нажав Win + R.

- Тип sysdm.cpl и нажмите Войти запустить окно свойств системы.

- Перейти к Удаленный

- В подразделе «Удаленный рабочий стол» снимите флажок рядом с ‘Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)»

- Нажмите на Подать заявление с последующим Ok.

- Перезагрузите вашу систему.

Теперь проверьте, можете ли вы подключиться к удаленному компьютеру, если этот параметр отключен. Это должно устранить ошибку на вашем устройстве. Есть несколько других способов отключить проверка подлинности на уровне сети в вашей системе.

Решение 2. Используйте PowerShell

Один из самых простых способов отключения NLA состоит в использовании команд PowerShell для выполнения желаемого действия. PowerShell позволяет вам подключиться к удаленному компьютеру и после нацеливания на компьютер выполнить команду для отключения NLA.

- Откройте окно PowerShell с повышенными правами. Для этого используйте Win + S чтобы открыть диалоговое окно поиска, введите PowerShell, щелкните правой кнопкой мыши по результату и выберите Запустить от имени администратора.

- Выполните следующую команду, чтобы подключиться к целевому компьютеру:

$ TargetMachine = «Target-Machine-Name»

Заметка: Замените Target-Machine-Name на имя вашего компьютера - Введите следующую команду, чтобы удалить аутентификацию с сетевого компьютера:

(Get-WmiObject -class «Win32_TSGeneralSetting» -Namespace root cimv2 Terminalservices -ComputerName $ TargetMachine -Filter «TerminalName =’ RDP-tcp ’»). SetUserAuthenticationRequired (0)

Решение 3. Используйте редактор групповой политики

Редактор групповой политики — это мощный инструмент, который может помочь вам настроить многие важные параметры Windows без необходимости редактирования реестра. Отключение NLA с помощью редактора групповой политики может быть очень полезным, особенно если вы отключаете все файлы. Выполните следующие действия, чтобы отключить ‘аутентификация на уровне сети удаленного рабочего столаС помощью редактора локальной групповой политики.

- Открыть Бегать диалог, нажав Win + R.

- Тип gpedit.msc и нажмите Войти запустить редактор локальной групповой политики.

- Перейдите по следующему пути, чтобы получить доступ к соответствующему файлу настроек:

Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Безопасность - В разделе «Настройки безопасности» на правой панели найдите следующую запись:

Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сети - Дважды щелкните эту запись, чтобы изменить значение.

- Нажмите на Отключено переключатель.

Проверьте, была ли ошибка устранена на вашем устройстве, попытавшись подключиться к удаленному рабочему столу с помощью отключенного NLA.

Решение 4. Используйте редактор реестра

Вы также можете использовать реестр для решения theудаленный компьютер требует проверки подлинности на уровне сетиОшибка в вашей сетевой системе. Выполните следующие шаги, чтобы решить ошибка аутентификации удаленного рабочего стола на вашем удаленном рабочем столе.

Замечания: Реестр является одним из самых мощных и важных инструментов в Windows, и внесение любых изменений без знания последствий может привести к поломке устройства. Обязательно подготовьте резервную копию, прежде чем вносить какие-либо изменения в ваше устройство, и точно следуйте приведенным инструкциям.

- Откройте диалоговое окно «Выполнить», нажав Win + R.

- Тип смерзаться и нажмите Войти запустить редактор реестра. Нажмите на да в приглашении контроля учетной записи пользователя.

- Перейдите в следующую папку, вставив путь в адресную строку редактора реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa - На правой панели найдите и дважды щелкните Пакеты безопасности многострочное значение для изменения значения.

- В поле данных значения для записи введите tspkg и нажмите Ok.

- Далее перейдите к следующему разделу реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control SecurityProviders - На правой панели дважды щелкните, чтобы изменить значение SecurityProviders строковое значение.

- В поле Значение для записи введите credssp.dll и нажмите Ok.

- Закройте редактор реестра и перезагрузите устройство.

Теперь проверьте, если проверка подлинности на уровне сети ошибка устранена на вашем устройстве.

Завершение

Удаленные рабочие столы могут быть очень полезны для совместного использования и взаимодействия с компьютерами в других местах на местном уровне. Однако ‘удаленный компьютер требует проверки подлинности на уровне сетиОшибка ’может помешать удаленным соединениям и предотвратить совместное использование ресурсов. Теперь вы знаете, как решить эту проблему, используя решения, представленные выше. Комментарий ниже, если вы нашли это полезным, и обсудить далее то же самое.

Не удается подключиться по rdp «Ошибка проверки подлинности»

При подключение к удаленному компьютеру по RDP возникают различные проблемы и ошибки. Их достаточно много и решаются все они по разному. Сегодня разберем наверно самую популярную ошибку которая связанная с проверкой подлинности.

Как исправить ошибку

И так при попытке подключения к удаленному рабочему столу вы видите сообщение.

Произошла ошибка при проверки подлинности

Указанная функция не поддерживается

Удаленный компьютер 192.168.0.0

Причиной ошибки может быть исправление шифрования CredSSP

Дополнительную информацию смотрите в статье …

Для её решение необходим на компьютере к которому не удается подключиться изменить групповую политику. Для этого нажимаем Win + R вводим gpedit.msc.

Откроется редактор групповой политики. В нем необходимо открыть раздел «Безопасность». Путь до него такой «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Безопасность».

Тут открываем политику «Требовать проверку подлинности пользователя …»

Дальше открывает политику «Требовать использования специального уровня…», включаем и в пункте «Уровень безопасности выбираем» RDP.

Пробуем подключиться к удаленному рабочему столу. Если вы все сделали правильно то должны без проблем подключиться.

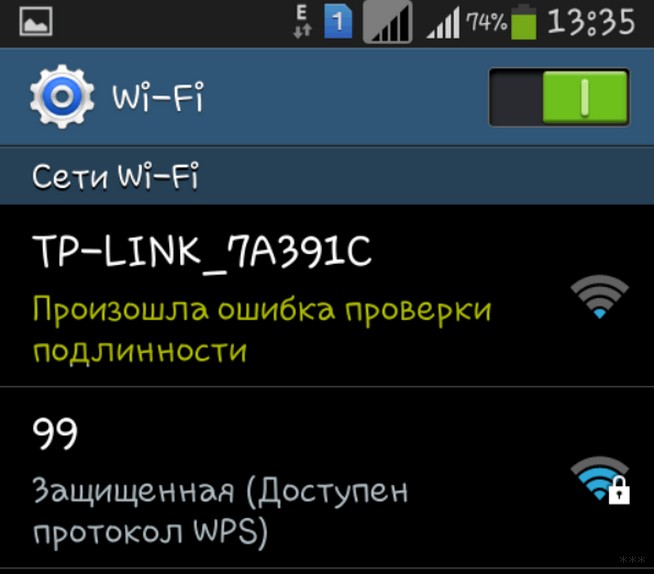

Ошибка проверки подлинности при подключении к Wi-Fi

Всем привет! Сегодня разбор очередной проблемы на устройствах с Android: «Произошла ошибка проверки подлинности Wi-Fi». В основном у людей, столкнувшихся с этой проблемой, смартфоны от Samsung Galaxy. Но на самом деле ошибка свойственна всем устройствам (смартфоны и планшеты) на базе операционной системы Android. Предлагаю узнать что делать и устранить эту ошибку!

Если раньше все работало нормально, а теперь не подключается – перезагрузите и роутер, и смартфон. Обычно это решает все беды без лишних манипуляций. Попробуйте подключиться около роутера, не отходя далеко!

Основная причина

Основная причина такой ошибки – неправильно введенный пароль.

В английском варианте эта ошибка может звучать «Authentification Error» – как раз про ввод пароля.

Да, обычно именно банальная ошибка вызывает проблему. Так что уточнили правильный пароль – у владельца точки доступа, или самостоятельно в настройках своего роутера (если не знаете как, найдите вашу модель в поиске на нашем сайте), ввели его и спокойно подключились. Нередко это случается, когда на роутере пароль изменили, а телефон пытается подключиться к нему по старым данным.

Т.е. обычно все на поверхности и решается просто. Но бывают и отдельные уникальные случаи, когда проблема значит другое:

- Алгоритмы шифрования в роутере – может включиться сторонний алгоритм, тип которого не будет поддерживать ваш телефон.

- Каналы связи – неверно выбранный канал очень редко тоже способен создать проблему.

Но бывают и аппаратные проблемы:

Разберемся чуть подробнее.

Смена пароля

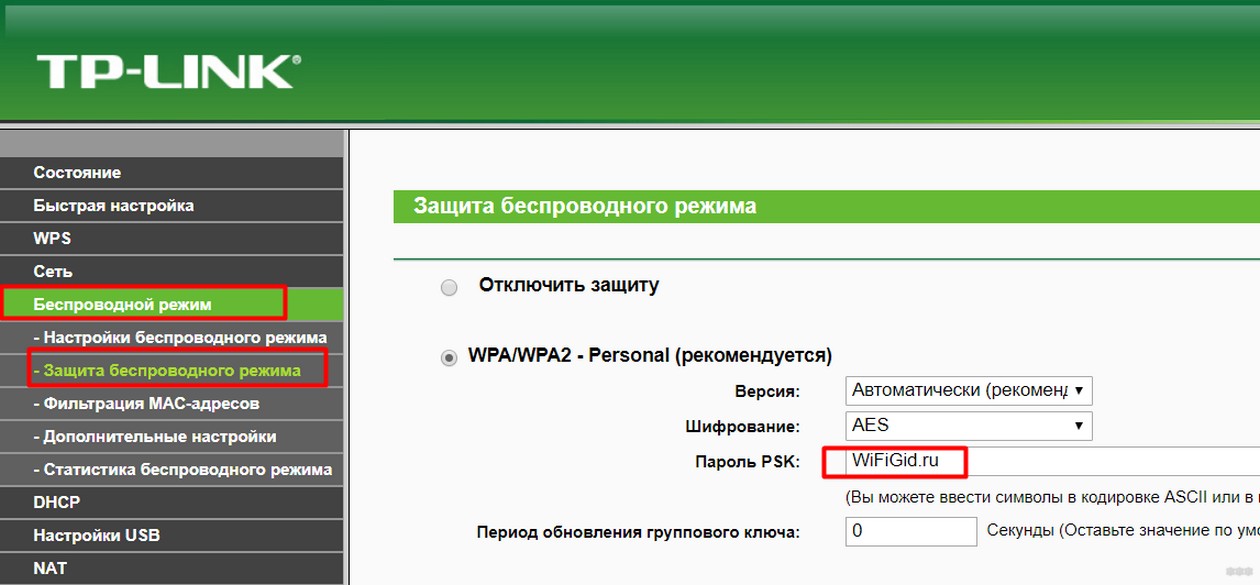

Для смены пароля на роутере воспользуйтесь поиском на нашем сайте. Вбейте туда свою модель, найдите к ней инструкцию и воспользуйтесь пошаговой инструкцией. Здесь же я покажу общий алгоритм смены на все случаи жизни.

- Заходим в настройки роутера – обычно имеет адрес 192.168.0.1 или 192.168.1.1 . Обычный логин для входа – admin, пароль – admin или пустой.

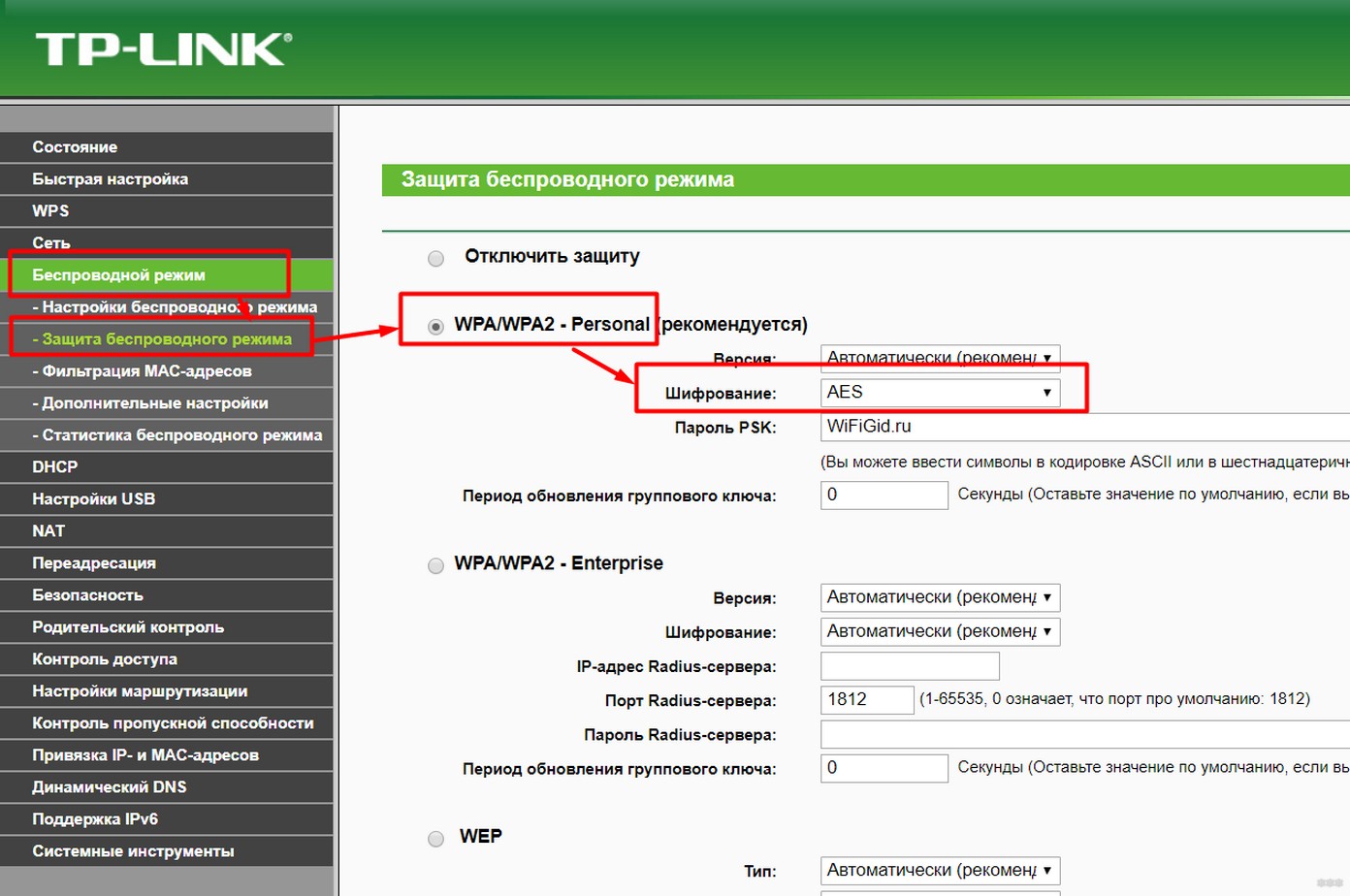

- Ищем настройки сети Wi-Fi и параметры ее безопасности. Там будет расположен наш пароль. Можно просто посмотреть (он открыт) или изменить. На примере моего TP-Link:

- На телефоне интерфейсы могут различаться – версий Андроидом развелось не мало, да и производители вносят свои корректировки. Так что пытаетесь подключиться как всегда к своей сети – если требует пароль, вводим его заново. Иногда можно вызвать меню, где отдельно изменяется пароль. Смотрите под свою модель, пробуйте.

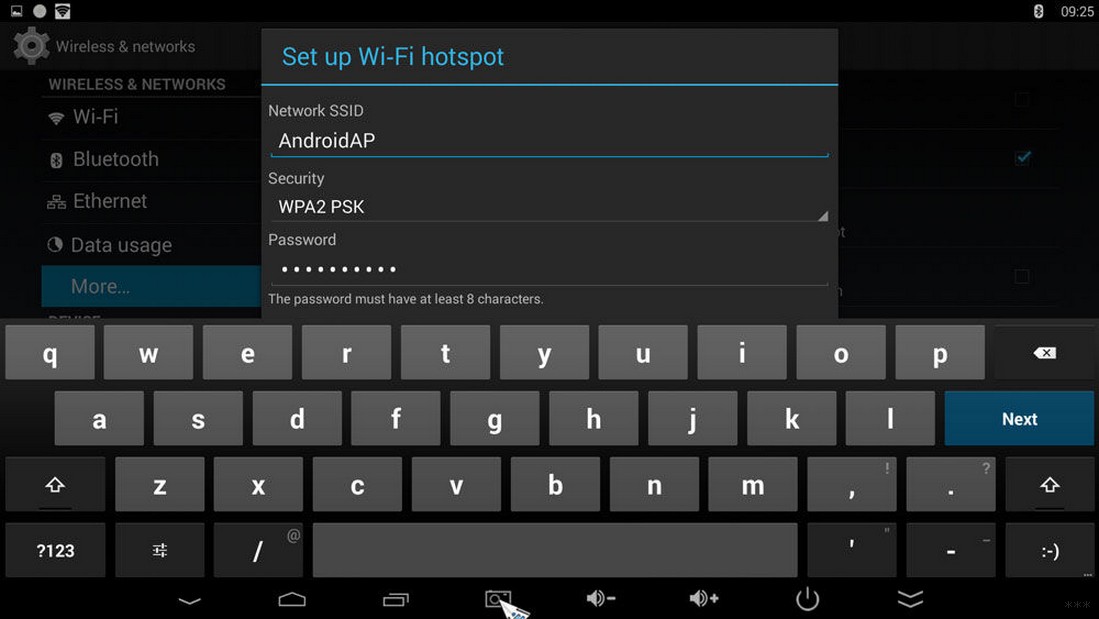

Шифрование

Бывает, что выставлены странные настройки шифрования при первичной настройке. Обычный правильный вариант – установить WPA2 Personal и алгоритм AES. Вот так это выглядит на моем роутере:

На телефоне же рекомендуется удалить сеть и заново подключиться к ней. Иначе будет и дальше выдавать сообщение про неизвестный тип безопасности.

Каналы

Тут нужно понимать, что двухдиапазонные роутеры уже плотно входят в наш дом. Но поддерживает ли телефон 5 ГГц? Если нет – то настройки нужно будет выполнять над сетью 2,4 ГГц. Это к тому, что роутер создает 2 сети, и к каждой из них можно задать собственные настройки. Так что не потеряйтесь!

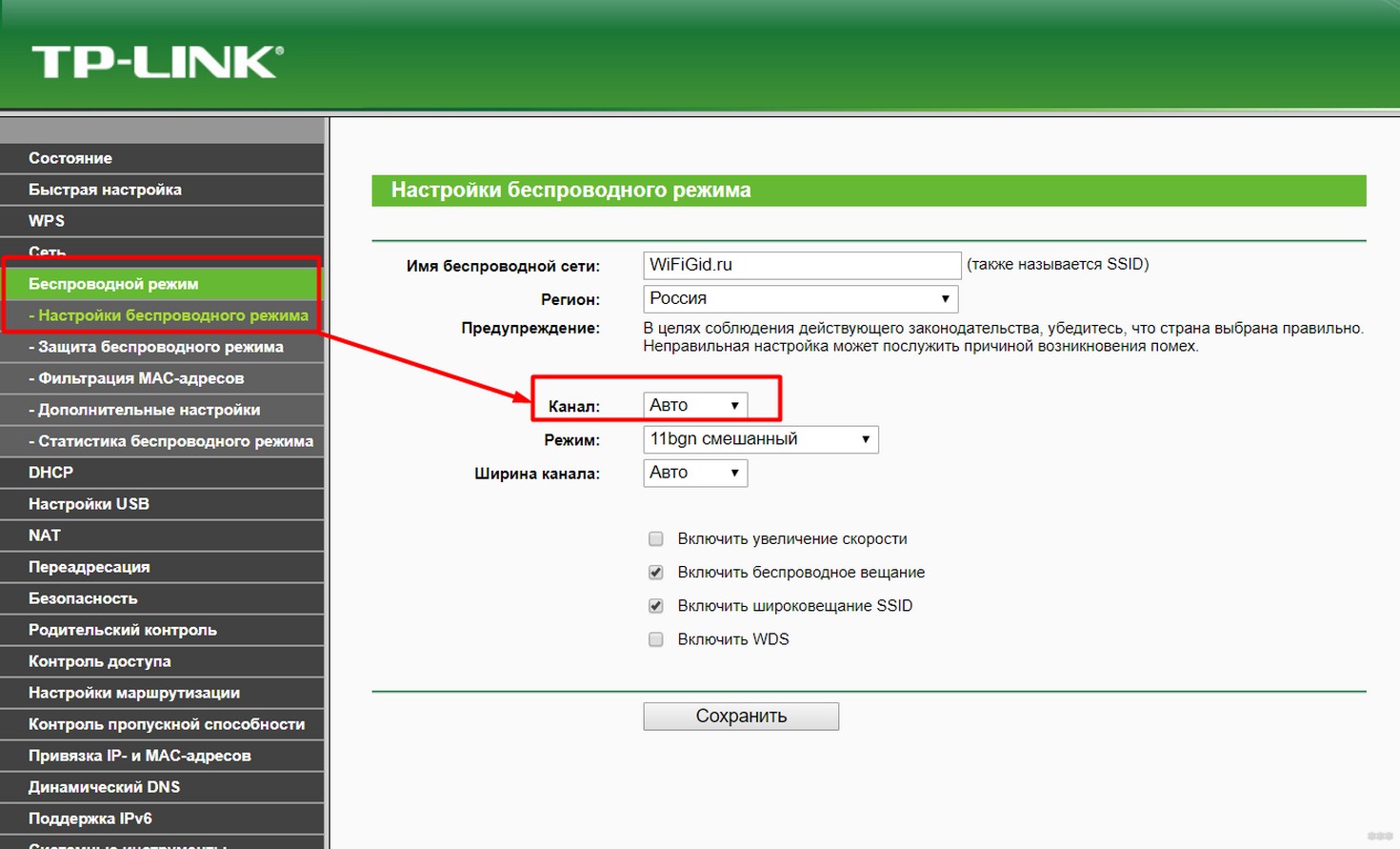

Что касается каналов работы. Они могут быть просто забиты соседскими сетями, и это создает помехи для вашего подключения. Мы уже много мусолили в других статьях эту тему, обсуждая и ширину, и подбор незагруженного, и просто распределение в частотном диапазоне. Но наш вывод остается прежним – установите канал роутера в режим Авто. Если возникает какая-то проблема, просто перезагрузите его, и все должно заработать.

Смена канала происходит обычно в тех же настройках, что и пароля или шифрования, но на TP-Link он попал в соседнюю вкладку:

Другие варианты

Если уж совсем ничего не помогает, то предсказать что-то сложно – причин проблем всегда больше чем самих проблем. Про перезагрузку роутера и телефона я уже написал в самом начале – вы это точно сделали?

Не помогло? Нужно идти на крайние меры – сделайте полный сброс роутера на заводские установки и настройте его заново (обычно на задней панели есть кнопка Reset – удерживайте ее около 10 секунд до перезагрузки маршрутизатора). И это не помогло? Сбросьте на заводские настройки и телефон. Только не забудьте перед этим сохранить все свои данные! Искренне надеюсь, что до этого не дойдет.

Вот и все! Решили проблему? Напишите об этом в комментариях. Нашли интересное решение – расскажите об этом нашим читателям там же. А на этом все, увидимся в следующих статьях!

Если при подключении к серверу Вы используете Windows XP, то у Вас может возникнуть ошибка: «Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает».

Данная ошибка возникает в следствии того, что изначально в ОС Windows XP не была реализована проверка подлинности на уровне сети, данную возможность разработчики реализовали в последующих ОС. Так же позднее был выпущен файл обновления KB951608

который исправлял данную ошибку и позволял ОС Windows XP реализовать проверку подлинности на уровне сети.

Для того, чтобы Вы могли со своего компьютера под управлением ОС Windows XP подключиться к удаленному рабочему столу сервера необходимо установить Service Pack 3 (SP3), а после сделать следующее:

На официальном сайте Microsoft на русскоязычной странице https://support.microsoft.com/ru-ru/kb/951608

скачать файл автоматического исправления. Пролистайте страницу чуть ниже и нажмите кнопку «Скачать» в разделе «Помощь в решении проблемы».

Так же Вам доступна англоязычная страница https://support.microsoft.com/en-us/kb/951608

на которой Вы можете скачать данный файл нажав кнопку «Download» в разделе «How to turn on CredSSP»

После того как загрузка файла будет закончена запустите его на выполнение. После запуска данного файла Вы увидите окно программы. В нем на первом шаге установите галочку на «Принимаю». На втором шаге нажмите кнопку «Далее»

По выполнению установки Вы увидите следующее окно с уведомлением «Это исправление Microsoft Fix it было обработано» Вам остается только нажать «Закрыть».

После того как Вы нажали кнопку «Закрыть» программа укажет Вам чтобы изменения вступили в силу необходима перезагрузка компьютера, нажмите «Да» чтобы перезагрузить.

Решить проблему самостоятельно без загрузки файла

Если Вы обладаете навыками администрирования, то Вы можете внести изменения в реестр Вашего компьютера вручную, не прибегая к необходимости загрузки файла исправления.

1.

Нажмите кнопку Пуск (Start)

, выберите пункт Выполнить (Run)

, введите команду regedit

и нажмите клавишу Ввод (Enter)

Открываем редактор реестра.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра.

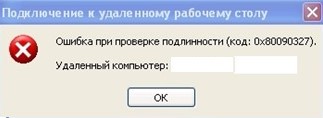

Теперь надо перезагрузиться. Если этого не сделать, то компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Вот, собственно и все.

Администраторам серверов на базе Windows 2008 возможно придется столкнуться со следующей проблемой:

Подключение по rdp протоколу к любимому серверу со станции Windows XP SP3 проваливается со следующей ошибкой:

Удаленный рабочий стол отключен.

Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

И хотя многообещающая Win7 грозит со временем заменить свою бабушку WinXP, еще годик-другой проблема будет актуальной.

Вот что необходимо предпринять для включения механизма проверки подлинности на сетевом уровне:

Открываем редактор реестра.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Открываем параметр Security Packages

и ищем там слово tspkg

. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders

Открываем параметр SecurityProviders

и добавляем к уже существующим провайдерам credssp.dll

, если таковой отсутствует.

Закрываем редактор реестра.

Теперь надо перезагрузиться. Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0x507)

Вот, собственно и все.

Проблемы безопасности и скорости работы серверов стояла всегда, и с каждым годом их актуальность только растет. В связи с этим, компания Microsoft перешла от первоначальной модели аутентификации на стороне сервера к проверке подлинности на уровне сети.

В чем же разница этих моделей?

Раньше, при подключении к службам терминалов, пользователь создавал сеанс связи с сервером, через который последний загружал экран ввода учетных данных для пользователя. Этот метод расходует ресурсы сервера еще до того, как пользователь подтвердил свою легальность, что дает возможность нелегальному пользователю полностью загрузить ресурсы сервера множественными запросами на вход. Сервер, не способный обработать эти запросы, отказывает в обработке запросов легальным пользователям (DoS-атака).

Проверка подлинности на уровне сети (Network-Level Authentication, NLA) заставляет пользователя вводить учетные данные в диалоговом окне на стороне клиента. По умолчанию, если на клиентской части нет проверки сертификата

подлинности на уровне сети, то сервер не разрешит подключение, и

оно не произойдет. NLA запрашивает клиентский компьютер предоставить свои учетные данные для проверки подлинности, еще до создания сеанса с сервером. Этот процесс еще называют фронтальной проверкой подлинности.

NLA была представлена еще в версии RDP 6.0 и поддерживалась изначально Windows Vista. С версии RDP 6.1 — поддерживается серверами под управлением операционной системой Windows Server 2008 и выше, а клиентская поддержка осуществляется у операционных систем Windows XP SP3 (необходимо в реестре разрешить нового провайдера безопасности) и выше. Метод использует поставщика безопасности CredSSP (Credential Security Support Provider). При использовании клиента удаленного рабочего стола для другой операционной системы — нужно узнать о ее поддержке NLA.

Преимущества NLA:

- Не требует значительных ресурсов сервера.

- Дополнительный уровень для защиты от DoS-атак.

- Ускоряет процесс посредничества между клиентом и сервером.

- Позволяет расширить технологию NT «единого логина» на работу с терминальным сервером.

Недостатки NLA:

- Не поддерживаются другие поставщики безопасности.

- Не поддерживается версиями клиента ниже Windows XP SP3 и сервера ниже Windows Server 2008.

- Необходима ручная настройка реестра на каждом клиенте Windows XP SP3.

- Как любая схема «единого логина» уязвима перед кражей «ключей от всей крепости».

- Нет возможности использовать функцию «Требовать смену пароля при следующем входе в систему».

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему , ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

An authentication error has occurred.

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей ). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный

способ решения проблемы – установка последних обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP; - Временный способ 1

. Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже); - Временный способ 2

. Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle

(команда REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2) или изменить настройки локальной политики Encryption Oracle Remediation

/ Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).Это единственный способ доступа к удаленному серверу по RDP, если у вас отсусвует возможность локального входа на сервер (через консоль ILO, виртуальной машины, облачный интерфейс и т.д.). В этом режиме вы сможете подключиться к удаленному серверу и установить обновления безопасности, таким образом перейдете к рекомендуемому 1 способу. После обновления сервера не забудьте отключить политику или вернуть значение ключа AllowEncryptionOracle = 0: REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ

(Remote

)

, сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети

/ Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ

нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный)

/ Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit

.msc

(в Windows 10 Home редактор политик gpedit.msc можно запустить ) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты

Windows

–> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность

(Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите

политику (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP

» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP

.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

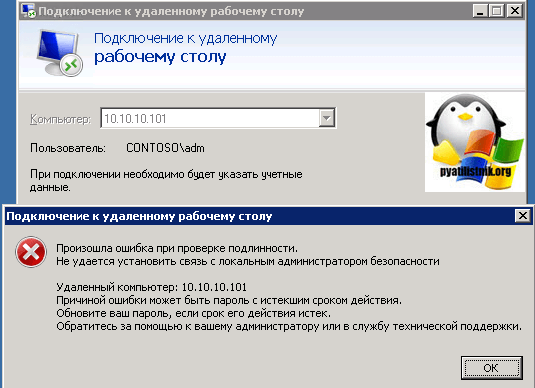

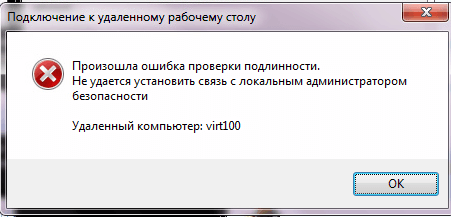

Не удается установить связь с локальным администратором безопасности

Не удается установить связь с локальным администратором безопасности

Всем привет сегодня расскажу из-за чего выскакивает ошибка не удается установить связь с локальным администратором безопасности при попытке зайти на удаленный рабочий стол сервера терминалов. Ее вы спокойно можете увидеть, как в Windows XP, так и в server 2008 r2- 2016. Давайте смотреть какие причины могут быть препятствием к подключению. Сразу отмечу, что все это быстро решаемо и не займет у вас много сил и времени. Убедитесь, что для выполнения действий у вас есть права локального администратора, если нет, обратитесь к вашим технарям.

Вот как все это выглядит:

Ситуация следующая, есть рабочий компьютер одного бухгалтера, в один из прекрасных дней обращается она ко мне по скайпу, и рассказывает что не может подключиться на терминальный рабочий стол Windows Server 2012 R2, хотя вчера у нее все работало. Захожу к ней по teamviwer и начинаю проверять. У нас для захода на сервер терминалов нужно чтобы было VPN подключение, у нее все работало отлично. Следующим шагом проверил обновления Windows. При попытке обновить валилась ошибка 800B001. Как только я ее увидел, вспомнил что были проблемы раньше с Крипто про CSP. И действительно стал смотреть в Ccleaner раздел программы. отфильтрованном по дате установки, увидел старого знакомого Крипто про CSP 3.6, установленного сегодня. Спросил можно ли его удалить проверить догадку, девушка дала добро. После чего ошибка не удается установить связь с локальным администратором безопасности в Windows 7 при попытке подключиться через RDP исчезла. Подключились сразу к сервер терминалов 2012 и продолжили работу. Победа.

Я уверен что программа Крипто про очень часто выступает в роли сущности, которая не очень дружит порой с Windows, пилите Шура пилите.

Еще из возможных причин может быть уровень проверки подлинности удаленного рабочего стола, если у вас на сервере терминалов включен режим:

Если это так, то со старых систем, по типу XP, вы не подключитесь, если только не обновите RDP клиента на нем, либо отключите эту проверку.

Источник

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Но, как я понимаю, это только временное обходное решение, в следующем месяце приедет новый патч и ошибка вернется. Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлениq Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывает данное обновление.

В своей проблеме вы не одиноки. У пользователей английской версии Windows при попытке подключится к RDP/RDS серверу появляется ошибка:

An authentication error has occurred.

The function requested is not supported.

Почему это происходит? В первую очередь рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation . В ней я подробно описывал, почему после установки последних (май 2018 года) обновлений безопасности на Windows клиентах, у пользователей могут появится проблемы с подключением к удаленным компьютерам / серверам по RDP. Дело в том, что в майских обновлениях безопасности Microsoft исправила серьезную уязвимость в протоколе CredSSP, использующегося для аутентификации на RDP серверах(CVE-2018-0886). В том случае, если на RDP сервере не установлены последние обновления и на нем используется устаревшая версия протокола CredSSP, такое подключение блокируется клиентом.

Что можно сделать для исправления данной проблемы

- Самый правильный способ решения проблемы – установка актуальных кумулятивных обновлений безопасности на компьютере / сервере, к которому вы подключаетесь по RDP.

- Временный способ 1 . Можно отключить NLA (Network Level Authentication / Проверку подлинности на уровне сети) на стороне RDP сервера (описано ниже).

- Временный способ 2 . Вы можете разрешить на стороне клиентов подключаться к RDP с небезопасной версией CredSSP, как описано в статье по ссылке выше (ключ реестра AllowEncryptionOracle или локальная политика Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула) = Vulnerable / Оставить уязвимость).

Отключение NLA для протокола RDP в Windows

В том случае, если на стороне RDP сервера включен NLA, то это означает что для преаутентификации используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ , сняв галку « Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию « Разрешить подключения от компьютеров с любой версий удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)»

Либо можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики (gpedit.msc). Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security) нужно отключить политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике « Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP » (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP .

Для применения настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу.

Источник

Не удается связаться с локальной службой безопасности

Эта ошибка возникает, когда пользователи пытаются подключиться к другим компьютерам через подключение к удаленному рабочему столу. Проблема не позволяет им подключиться и отображает сообщение об ошибке «Невозможно связаться с местным органом безопасности». Проблема часто возникает после установки обновления на клиентском или хост-ПК и вызывает много проблем в разных версиях Windows.

Было много неофициальных решений проблемы, которые были созданы пользователями, у которых был такой же неудачный опыт. Мы суммировали методы работы в этой статье, поэтому обязательно следуйте им, чтобы решить проблему.

Вот сообщение об ошибке:

Произошла ошибка аутентификации.

С местным органом безопасности нельзя связаться.

Если учетная запись пытается войти в авторизованное время, все будет работать нормально. Если сетевая аутентификация не требуется, клиент подключается к серверу, который отказывается подключаться, но отображает гораздо более приятное сообщение об ошибке «У вашей учетной записи есть ограничения по времени…».

Есть бесчисленное множество причин, почему это может иметь место. Но для меня это всегда было

Пользователь должен сменить пароль при следующем входе в систему.

Обновить:

Теперь мы рекомендуем использовать этот инструмент для вашей ошибки. Кроме того, этот инструмент исправляет распространенные компьютерные ошибки, защищает вас от потери файлов, вредоносных программ, сбоев оборудования и оптимизирует ваш компьютер для максимальной производительности. Вы можете быстро исправить проблемы с вашим ПК и предотвратить появление других программ с этим программным обеспечением:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

Во многих ситуациях (например, если локальный компьютер не является членом домена удаленного компьютера), приложение «Подключение к удаленному рабочему столу» не может обработать запрос на изменение пароля пользователя, если включена проверка подлинности на уровне сети.

Отключение проверки подлинности на уровне сети для компьютеров за пределами домена

Это уменьшает RDP безопасность и поэтому не подходит для всех сред.

- Откройте панель управления. Убедитесь, что панель управления отображает элементы по категориям (т.е. не в классическом представлении). Нажмите «Система и безопасность», затем в разделе «Система» выберите «Разрешить удаленный доступ».

- В группе «Удаленный рабочий стол» выберите «Разрешить подключения с компьютеров, на которых установлена любая версия удаленного рабочего стола (менее безопасная).

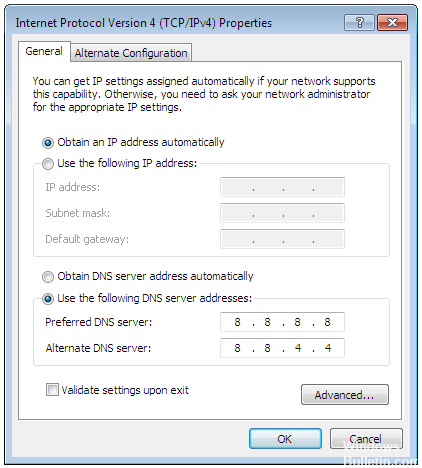

Измените свой адрес DNS

Проблема часто вызвана дефектной конфигурацией DNS, которая просто не принимается хостом или его службой. Эту проблему легко решить, изменив настройки DNS по умолчанию, чтобы использовать параметры, предоставленные OpenDNS или Google. Это легко сделать в панели управления, поэтому обязательно внимательно следуйте этим шагам.

- Используйте сочетание клавиш Windows + R, которое сразу же открывает диалоговое окно «Выполнить», в котором необходимо ввести ncpa.cpl ‘на панели и нажать «ОК», чтобы открыть элемент «Параметры подключения к Интернету» на панели управления.

- Вы можете сделать то же самое, открыв панель управления вручную. Чтобы изменить отображение, нажмите «Определить категорию» в правом верхнем углу окна и выберите «Сеть и Интернет» в верхней части. Нажмите кнопку «Общий доступ и сетевой центр», чтобы открыть его. Попробуйте найти и нажать кнопку «Изменить настройки адаптера» в левом меню.

- Теперь, когда окно подключения к Интернету открывается одним из указанных выше способов, дважды щелкните активный сетевой адаптер и нажмите кнопку «Свойства» ниже, если у вас есть права администратора.

- Найдите Интернет-протокол версии 4 (TCP / IPv4) в списке. Нажмите на него, чтобы выбрать его, и нажмите кнопку «Свойства» ниже.

- Оставайтесь на вкладке «Общие» и установите переключатель в окне «Свойства» на «Использовать следующие адреса DNS-серверов», если для него установлено другое значение.

- Установите предпочитаемый DNS-сервер на 8.8.8.8, а альтернативный DNS-сервер на 8.8.4.4.

- Оставьте параметр «Проверить настройки при выходе» включенным и нажмите кнопку «ОК», чтобы немедленно применить изменения. Проверьте, сохраняется ли та же проблема!

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Источник

Сентябрь 9, 2019 By Каран

При работе в системах, контролируемых доменом, при попытке удаленного доступа к компьютерам пользователи сообщали о следующей ошибке:

«Удаленный компьютер, к которому вы пытаетесь подключиться, требует проверки подлинности на уровне сети (NLA), но невозможно связаться с вашим контроллером домена Windows для выполнения NLA. Если вы являетесь администратором на удаленном компьютере, вы можете отключить NLA, используя параметры на удаленной вкладке диалогового окна «Свойства системы».

Причина

Суть ошибки предполагает, что невозможно связаться с контроллером домена, поэтому проверка подлинности на уровне сети невозможна. Об ошибке сообщается даже при включенной проверке подлинности на уровне сети.