Файловая система NTFS используется в Windows с незапамятных времен. Если быть точнее, то первая версия NTFS появилась еще в Windows NT 3.1, в далеком 1993 году. Но не смотря на свой солидный возраст, NTFS до сих пор является основной файловой системой в Windows и замены ей пока не предвидится. NTFS поддерживает множество полезных функций, одной из которых является система разграничения доступа к данным с использованием списков контроля доступа (access control list, ACL). О том, как грамотно настраивать разрешения на файлы и папки в файловой системе NTFS и пойдет сегодня речь.

Для начала немного теории.

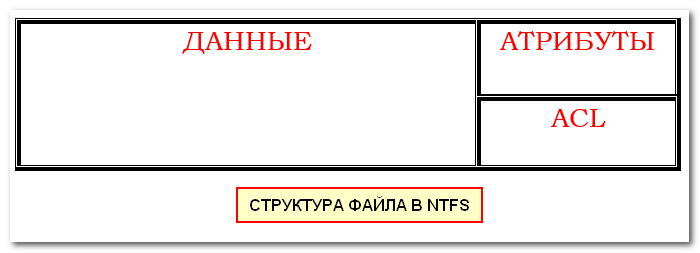

Информация обо всех объектах файловой системы NTFS, расположенных на томе, хранится в главной таблице файлов (Master File Table, MFT). Каждому файлу или папке соответствует запись в MFT, в которой содержится специальный дескриптор безопасности (Secirity Descriptor). Дескриптор безопасности включает в себя два списка ACL:

• System Access Control List (SACL) — системный список контроля доступа. Используется в основном для аудита доступа к объектам файловой системы;

• Discretionary Access Control List (DACL) — дискретный (избирательный) список контроля доступа. Именно этот список формирует разрешения файловой системы, с помощью которых происходит управление доступом к объекту. В дальнейшем говоря ACL мы будем иметь в виду именно DACL.

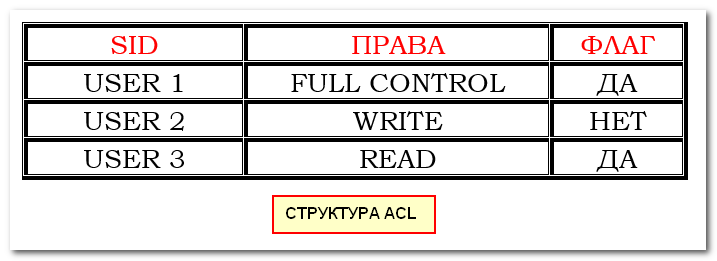

Каждый список ACL содержит в себе набор записей контроля доступа (Access Control Entry, ACE). Каждая запись включает в себя следующие поля:

• Идентификатор безопасности (SID) пользователя или группы, к которым применяется данная запись;

• Маска доступа, определяющая набор разрешений на данный объект;

• Набор флагов, определяющих, могут ли дочерние объекты наследовать данную ACE;

• Тип ACE (разрешение, запрет или аудит).

Примечание. Если в дескрипторе безопасности отсутствует ACL, то объект считается незащищенным и получить к нему доступ могут все желающие. Если же ACL есть, но в нем отсутствуют ACE, то доступ к объекту закрыт для всех.

И коротко о том, как происходит доступ к объекту, защищенному ACL. При входе пользователя в систему подсистема безопасности собирает данные о его учетной записи и формирует маркер доступа (access token). Маркер содержит идентификатор (SID) пользователя и идентификаторы всех групп (как локальных, так и доменных), в которые пользователь входит. И когда пользователь запрашивает доступ к объекту, информация из маркера доступа сравнивается с ACL объекта и на основании полученной информации пользователь получает (или не получает) требуемый доступ.

Закончим с теорией и перейдем к практике. Для издевательств создадим в корне диска C папку RootFolder.

Базовые разрешения

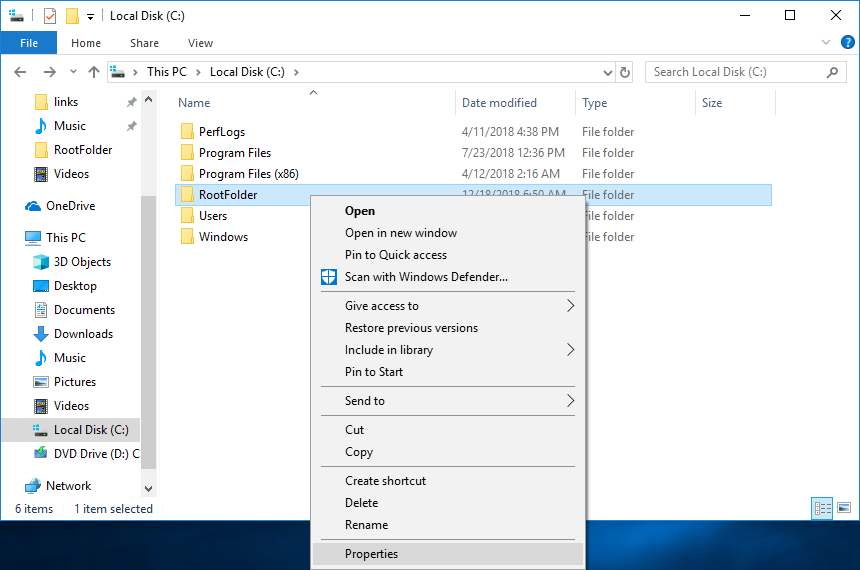

Для управления разрешениями мы будем использовать встроенные средства проводника. Для того, чтобы добраться до ACL, в проводнике выбираем папку, кликаем на ней правой клавишей мыши и в открывшемся контекстном меню выбираем пункт Properties (Свойства).

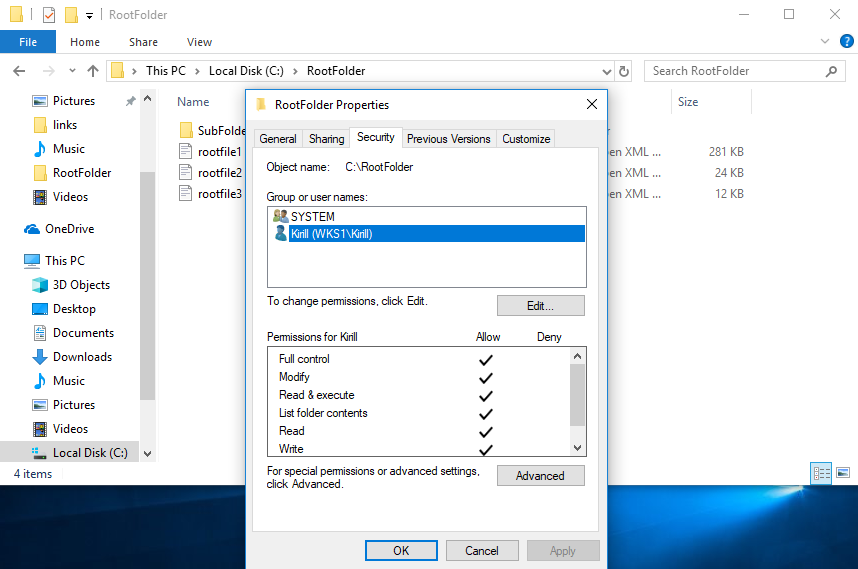

Затем переходим на вкладку Security (Безопасность), на которой отображаются текущие разрешения. Вот это собственно и есть ACL папки (в слегка сокращенном виде) — сверху пользователи и группы, снизу их разрешения. Обратите внимание, что вместо SID-а в таблице отображаются имена. Это сделано исключительно для удобства пользователей, ведь сама система при определении доступа оперирует идентификаторами. Поэтому, к примеру, невозможно восстановить доступ к файлам удаленного пользователя, создав нового пользователя с таким же именем, ведь новый пользователь получит новый SID и будет для операционной системы абсолютно другим пользователем.

Для перехода к редактированию разрешений надо нажать кнопку «Edit».

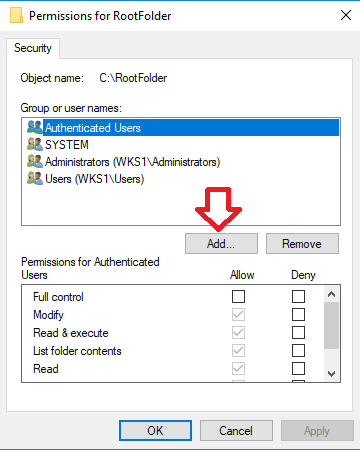

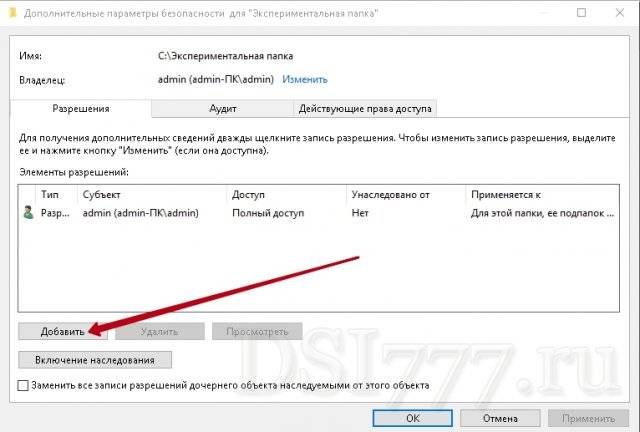

В качестве примера я выдам права на папку пользователю Kirill (т.е. себе). Первое, что нам надо сделать — это добавить нового пользователя в список доступа. Для этого жмем кнопку «Add»

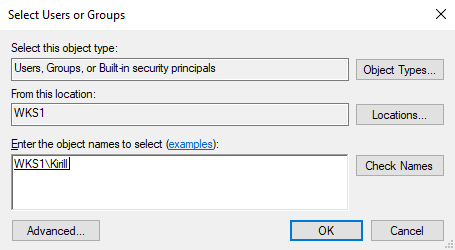

выбираем нужного пользователя и жмем ОК.

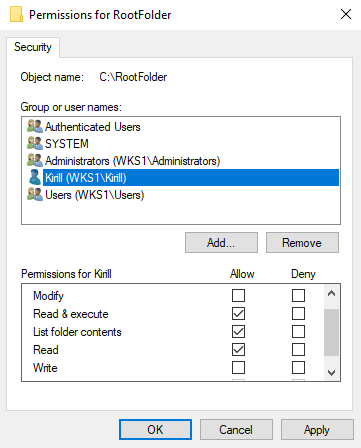

Пользователь добавлен и теперь надо выдать ему необходимые разрешения. Но перед этим давайте рассмотрим поподробнее основные (базовые) разрешения файловой системы:

• List Folder Contents (Просмотр содержимого директории) — позволяет зайти в папку и просмотреть ее содержимое;

• Read (Чтение) — дает право на открытие файлапапки на чтение, без возможности изменения;

• Read & execute (Чтение и выполнение) — позволяет открывать файлы на чтение, а также запускать исполняемые файлы;

• Write (Запись) — разрешает создавать файлыпапки и редактировать файлы, без возможности удаления;

• Modify (Изменение) — включает в себя все вышеперечисленные разрешения. Имея разрешение Modify можно создавать, редактировать и удалять любые объекты файловой системы;

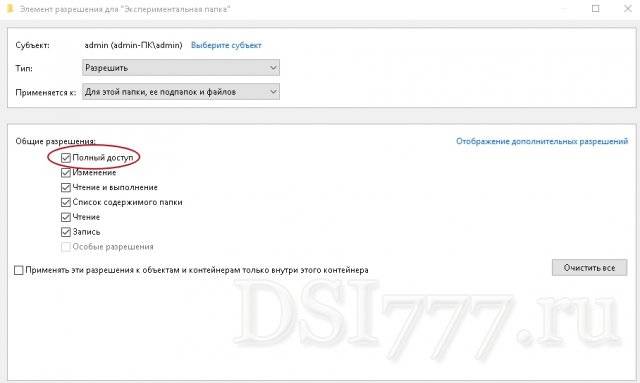

• Full Control (Полный доступ) — включает в себя разрешение Modify, кроме того позволяет изменять текущие разрешения объекта.

При добавлении пользователя в список доступа ему автоматически выдаются права на чтение и запуск.

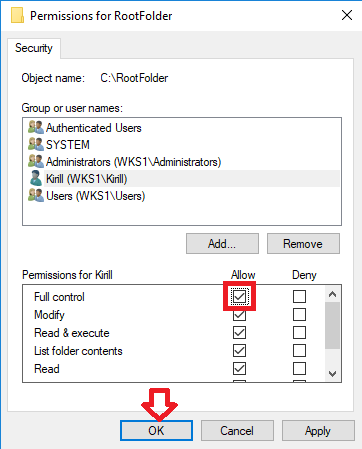

Я воспользуюсь служебным положением 🙂 и выдам себе полный доступ на папку. Для этого надо отметить соответствующий чекбокс и нажать OK.

Дополнительные разрешения

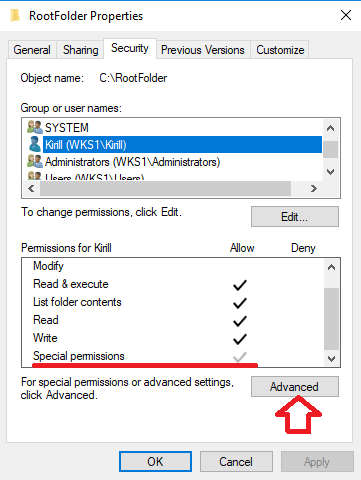

Базовые разрешения файловой системы не дают достаточной гибкости при управлении доступом, поэтому для более тонкой настройки используются дополнительные (расширенные) разрешения. Кстати, определить их наличие можно по наличию галки в строке Special Permissions (Специальные разрешения).

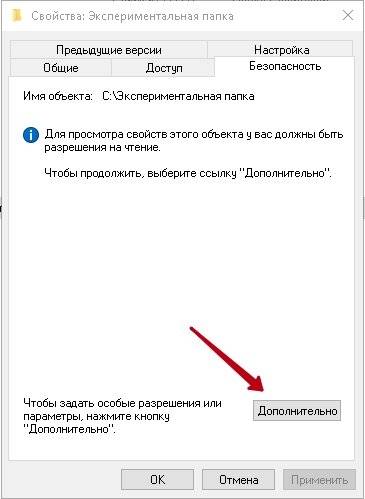

Для редактирования расширенных разрешений надо нажать кнопку «Advanced», после чего мы попадем в окно Advanced Security Settings (Дополнительные параметры безопасности).

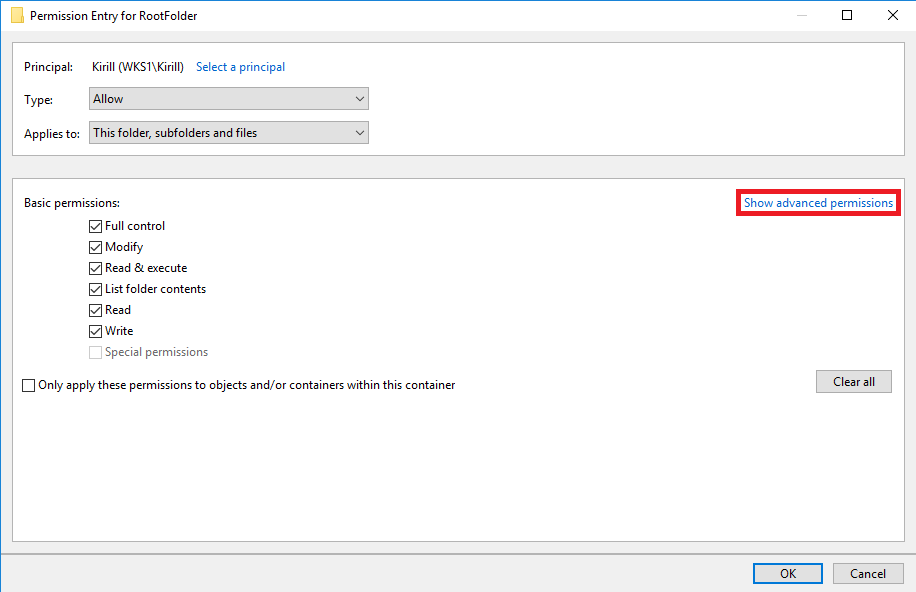

Здесь выбираем пользователя и жмем кнопку «Edit».

В открывшемся окне мы увидим все те же базовые разрешения, а для перехода к расширенным надо перейти по ссылке Show advanced permissions (Отображение дополнительных разрешений).

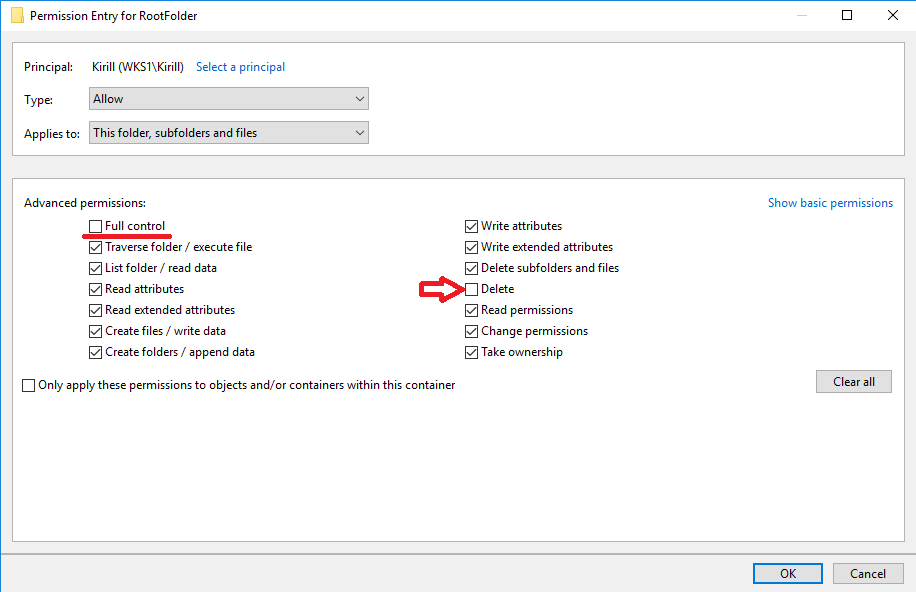

Как видите, здесь разрешений гораздо больше, и настраиваются они детальнее. Вот полный список расширенных разрешений файловой системы:

• Traverse folder / execute file (Траверс папок / Выполнение файлов) — траверс в переводе означает проход, соответственно данное разрешение позволяет пройти внутрь папки и запустить в ней исполняемый файл. При этом зайти внутрь папки и просмотреть ее содержимое нельзя, а файлы внутри доступны только по прямой ссылке. Таким образом можно выдать права на конкретные файлы внутри, при этом не давая никаких прав на саму папку. Обратите внимание, что данное разрешение не устанавливает автоматически разрешения на выполнение для всех файлов в папке;

• List folder /read data (Содержимое папки / чтение данных) — право просматривать содержимое папки, без возможности изменения. Открывать или запускать файлы внутри папки тоже нельзя;

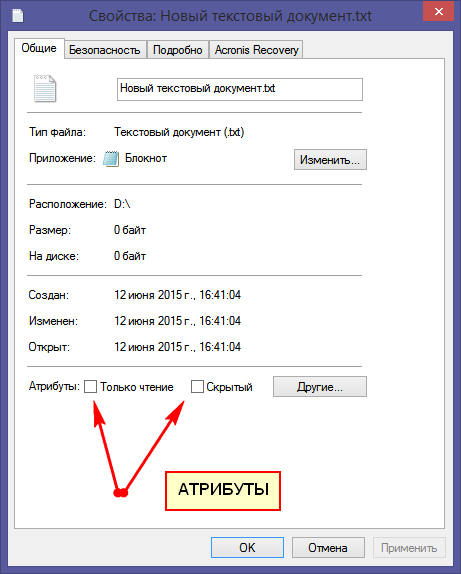

• Read attributes (Чтение атрибутов) — дает право просматривать основные атрибуты файлов (Read-only, System, Hidden и т.п.);

• Read extended attributes (Чтение расширенных атрибутов) — дает право просматривать дополнительные (расширенные) атрибуты файлов. Про расширенные атрибуты известно не очень много. Изначально они были добавлены в Windows NT для совместимости с OS/2 и на данный момент практически не используются. Тем не менее их поддержка присутствует в Windows до сих пор. Для работы с расширенными атрибутами в Windows готовых инструментов нет, но есть сторонняя утилита ea.exe, позволяющая добавлять, удалять и просматривать эти самые атрибуты;

• Create files / write data (Создание файлов / запись данных) — это разрешение дает пользователю право создавать файлы в папке, не имея прав доступа к самой папке. Т.е. можно копировать в папку файлы и создавать новые, но нельзя просматривать содержимое папки и открыватьизменять уже имеющиеся файлы. После добавления пользователь уже не сможет изменить файл, даже будучи его владельцем;

• Create folders / append data (Создание папок / добавление данных) — пользователь может создавать новые подпапки в текущей папке, а также добавлять данные в конец файла, при этом не изменяя уже имеющееся содержимое;

• Write attributes (Запись атрибутов) — дает право изменять практически все стандартные атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Дело в том, что для функций сжатия и шифрования требуется намного большие полномочия в системе, чем предоставляет данное разрешение. Если точнее, то для включения сжатия или шифрования необходимы права локального администратора;

• Write extended attributes (Запись расширенных атрибутов) — позволяет производить запись расширенных атрибутов файловой системы. Как я говорил выше, атрибуты эти почти не используются, однако есть исключения. В расширенные атрибуты файла можно записывать произвольные данные, чем пользуются некоторые вредоносные программы;

• Delete subfolders and files (Удаление подпапок и файлов) — позволяет удалять папки и файлы внутри родительской папки, при этом саму родительскую папку удалить нельзя;

• Delete (Удаление) — тут все просто, имея данное разрешение можно удалять все что душа пожелает. Но для удаления объекта кроме Delete необходимо иметь разрешение List folder /read data, иначе удалить ничего не получится;

• Read permissions (Чтение разрешений) — позволяет просматривать текущие разрешения файлапапки. Не позволяет открывать на чтение сам файл;

• Change permissions (Изменение разрешений) — дает пользователю право изменять текущие разрешения. Формально это разрешение не дает никаких прав на сам объект, однако по сути предоставляет к нему неограниченный доступ;

• Take ownership (Смена владельца) — данное разрешение позволяет сменить владельца файла или папки. О том, кто такой владелец, речь пойдет чуть позже.

Для примера отберем у пользователя только права на удаление, но оставим все остальные. Обратите внимание, что все разрешения зависят друг от друга и при добавленииснятии одной галки могут добавлятьсясниматься другие. Так при снятии разрешения Delete снимается Full Control.

Отзыв разрешений

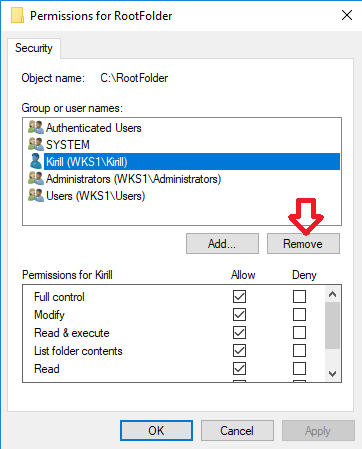

Как выдавать разрешения мы выяснили, теперь о том, как их отбирать. Тут все просто, достаточно удалить пользователя или группу из списка и доступ автоматически пропадает. В качестве примера отберем доступ к папке у пользователя Kirill. Для этого откроем базовые разрешения, выберем нужного пользователя и нажмем кнопку «Remove».

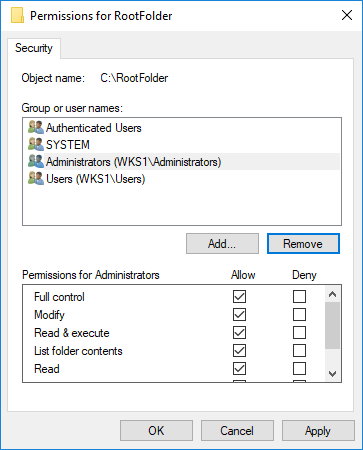

Проверим, что пользователь удалился из списка

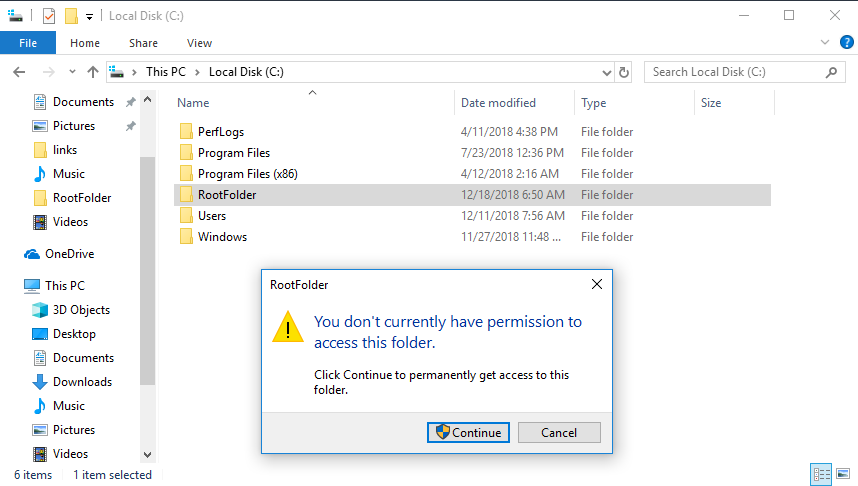

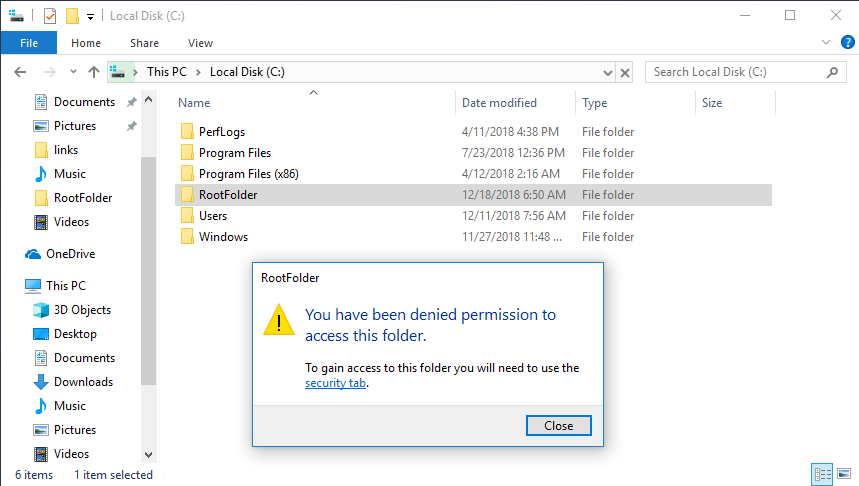

и попробуем зайти в папку. Поскольку у пользователя больше нет никаких разрешений, то получаем отказ в доступе.

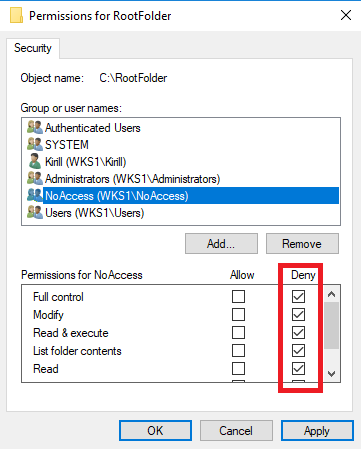

Явный запрет

Как вы наверняка знаете, в файловой системе кроме разрешающих правил (Allow) есть еще и запрещающие (Deny). Однако явные запреты используются достаточно редко, поскольку для управления доступом вполне хватает обычных разрешений. Более того, запреты не рекомендуется использовать без крайней необходимости.

Дело в том, что запрещающие правила всегда имеют приоритет над разрешающими, поэтому при их использовании возможно возникновение конфликтов доступа. Например, если пользователь входит в две группы, у одной из которых есть разрешение на доступ к папке, а у второй явный запрет, то сработает запрет и пользователю будет отказано в доступе.

Однако бывают ситуации, в которых применение запретов может быть оправдано. К примеру, одному пользователю необходимо запретить доступ к папке. При этом он входит в группу, имеющую разрешения на доступ. Отобрать доступ у всей группы нельзя, поскольку в нее входят другие пользователи, которым доступ положен. Убрать пользователя из группы тоже нельзя, поскольку кроме доступа к папке она обеспечивает и другие разрешения, которые должны остаться. В такой ситуации единственным выходом остается только явный запрет на доступ для данного пользователя.

Запрещающие правила настраиваются аналогично разрешающим — заходим в настройки безопасности, выбираем пользователягруппу и проставляем нужные галки. Для примера запретим полный доступ к папке для пользвателя NoAccess.

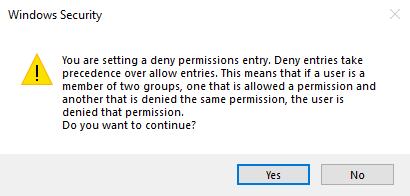

Кстати, при использовании запретов система обязательно выдаст предупреждение и даже приведет пример.

В результате при наличии явного запрета пользователь получит такой же отказ в доступе, как и при отсутствии разрешений. Разве что сообщение немного отличается.

Как видите, в использовании запретов нет ничего страшного, хотя, на мой взгляд, это является показателем некоторой некомпетентности. Ведь при грамотно организованной структуре прав доступа в них не должно быть необходимости.

Наследование

Наследование (Inheritance) — это один из наиболее важных моментов, о которых нужно знать при работе с файловой системой. Суть наследования заключается в том, что каждый объект файловой системы (файл или папка) при создании автоматически наследует разрешения от ближайшего родительского объекта.

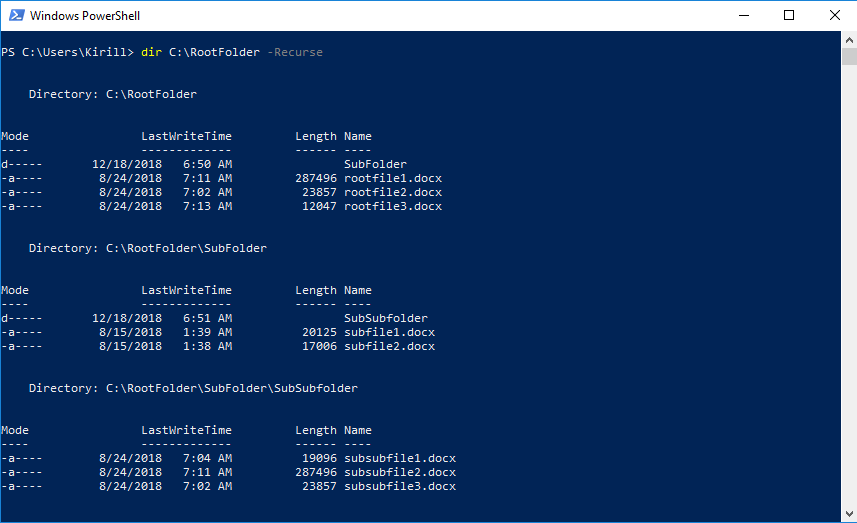

Давайте проверим на практике, как работает правило наследования. Для лучшей наглядности я создал структуру папок, состоящую из нескольких уровней. На верхнем уровне находится корневая папка RootFolder, в ней расположена подпапка SubFolder, в которую вложена подпапка SubSubFolder.

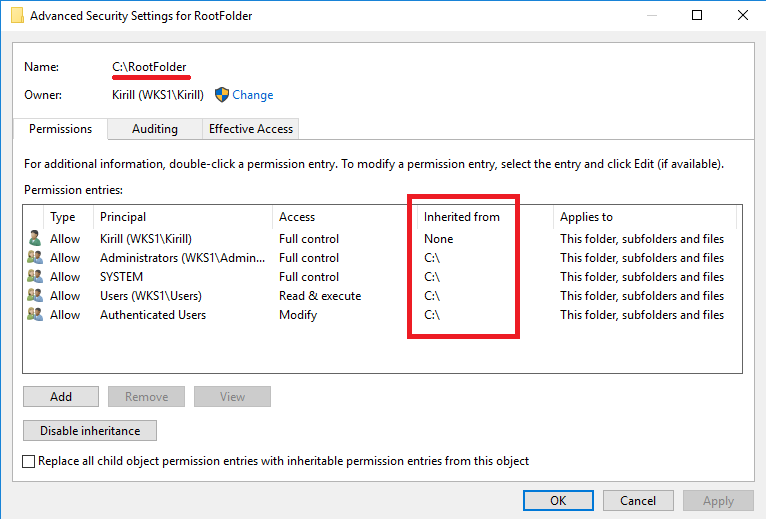

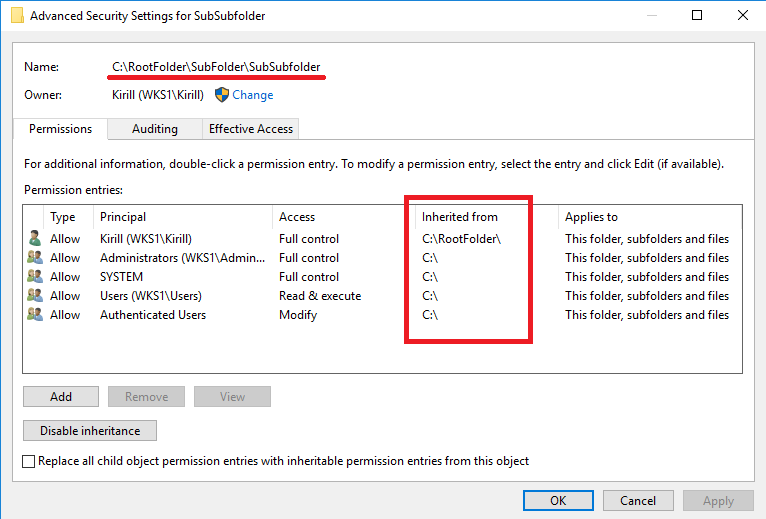

Для начала проверим разрешения корневой папки. Для этого перейдем к расширенным свойствам безопасности и посмотрим на текущие разрешения. В таблице разрешений присутствует столбец Inherited from (Унаследовано от), из которого можно узнать, какие разрешения являются унаследованным и от кого они унаследованы. Как видите, большинство разрешений папка унаследовала от диска C, на котором она расположена. Единственное не унаследованное разрешение — это разрешение для пользователя Kirill, которое было добавлено вручную.

Теперь копнем поглубже и перейдем к свойствам папки SubSubFolder. Здесь уже все разрешения являются унаследованными, но от разных объектов. Разрешения пользователя Kirill получены от корневой папки RootFolder, остальные наследуются от диска C. Из этого можно сделать вывод, что наследование является сквозным и работает независимо от уровня вложенности объекта. Корневая папка наследует разрешения от диска, дочерняя папка наследует разрешения от родительской, файлы наследуют разрешения от папки, в которой находятся.

Это свойство наследования очень удобно использовать для назначения прав на большие файловые ресурсы. Достаточно определить права на корневую папку и они автоматически распространятся на все нижестоящие папки и файлы.

Разрешения, наследуемые от вышестоящих объектов, называются неявными (implicit), а разрешения, которые устанавливаются вручную — явными (explicit). Явные разрешения всегда имеют приоритет над унаследованными, из чего вытекают следующие правила:

• Запрет имеет более высокий приоритет над разрешением;

• Явное разрешение имеет более высокий приоритет, чем неявное.

И если расположить приоритеты разрешений в порядке убывания, то получится такая картина:

1. Явный запрет

2. Явное разрешение;

3. Неявный запрет;

4. Неявное разрешение.

Т.е. если у пользователя одновременно имеется и разрешающее, и запрещающее правило, то подействует запрет. Но если запрет унаследован, а разрешение назначено вручную, то тут уже победит разрешающее правило. Проверим 🙂

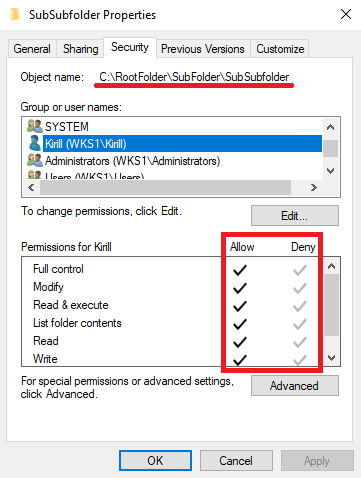

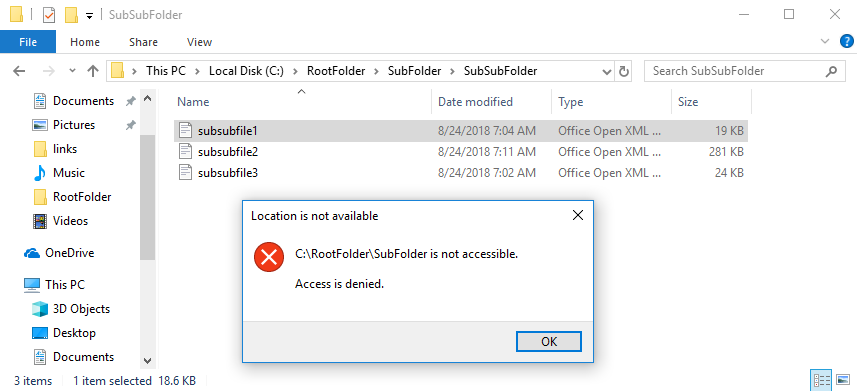

Для примера запретим пользователю Kirill доступ к корневой папке RootFolder, но выдадим ему доступ к дочерней папке SubSubFolder. Получается, что у пользователя на папку SubSubFolder имеется унаследованный запрет и явно выданное разрешение.

В результате пользователь может зайти в саму папку SubSubFolder, т.е. явное разрешение победило. А вот при попытке подняться выше будет получена ошибка, сработает унаследованный запрет.

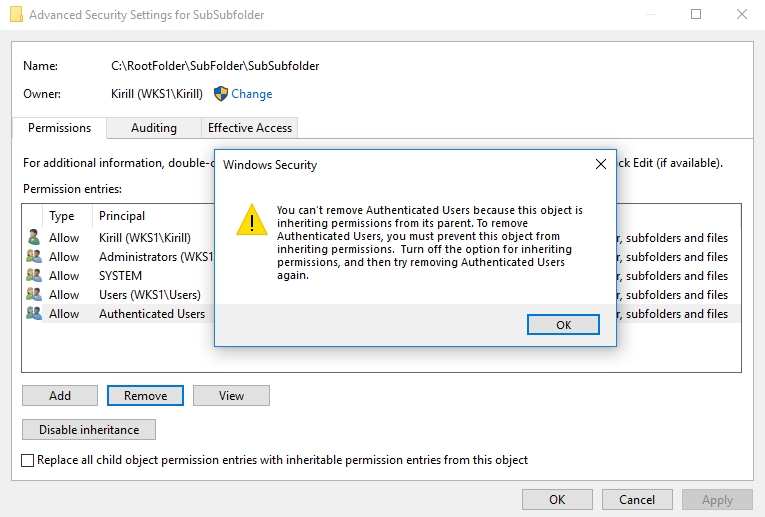

Кроме плюсов наследование имеет и свои минусы. Так изменить или удалить унаследованные разрешения невозможно, при попытке вы получите ошибку. Поэтому для их изменения сначала необходимо отключить наследование.

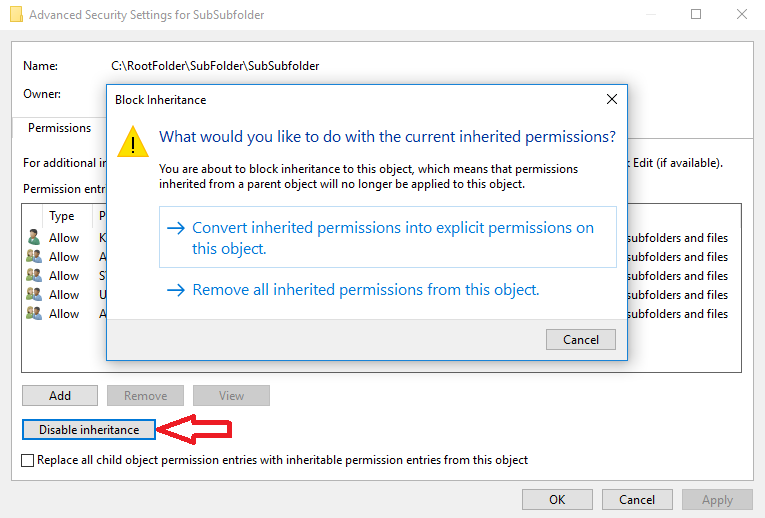

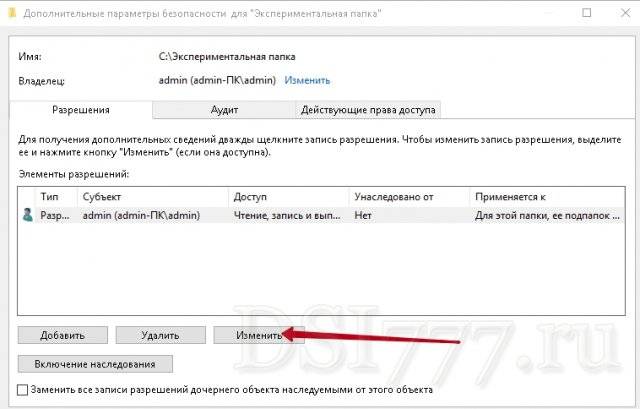

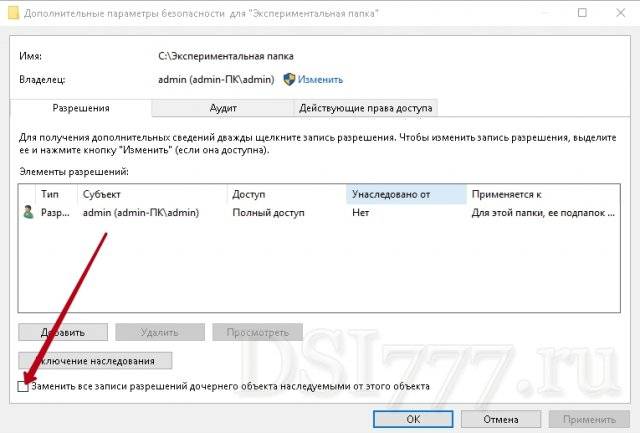

Для этого надо в расширенных настройках безопасности выбранного объекта нажать кнопку Disable inheritance (Отключить наследование) и выбрать один из двух вариантов:

• Convert inherited permissions into explicit permissions on this object (Преобразовать унаследованные от родительского объекта разрешения и добавить их в качестве явных разрешений для этого объекта);

• Remove all inherited permissions from this object (Удалить все унаследованные разрешения с этого объекта).

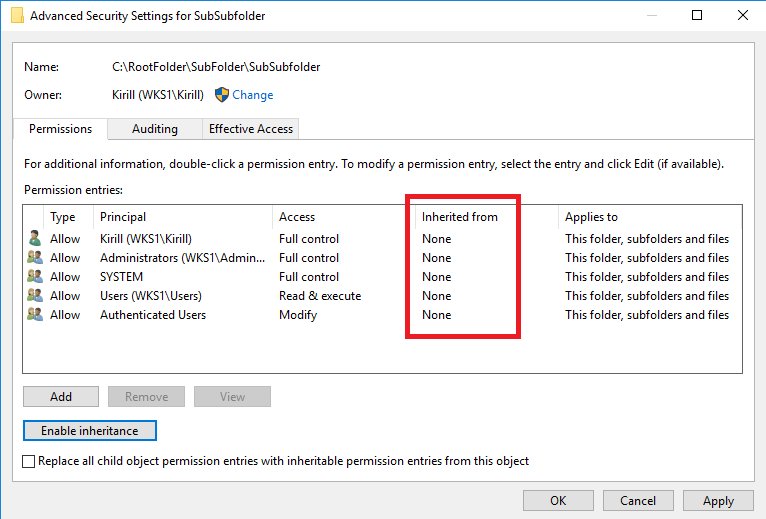

В первом варианте унаследованные разрешения остаются на месте, но становятся явными и их можно изменять и удалять.

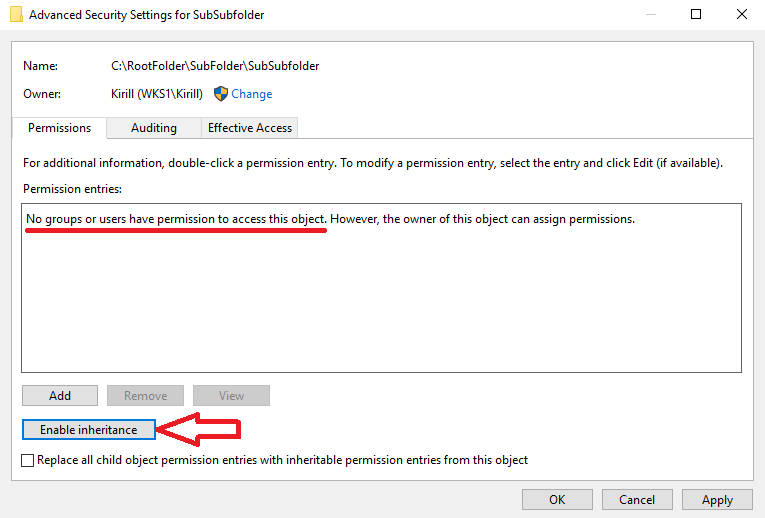

Во втором — все унаследованные разрешения просто удаляются, остаются только явные (если они есть). Если же у объекта не было явных разрешений, то он станет бесхозным и ни у кого не будет к нему доступа. Впрочем, при необходимости наследование легко включить обратно, надо всего лишь нажать на кнопку Enable inheritance (Включить наследование).

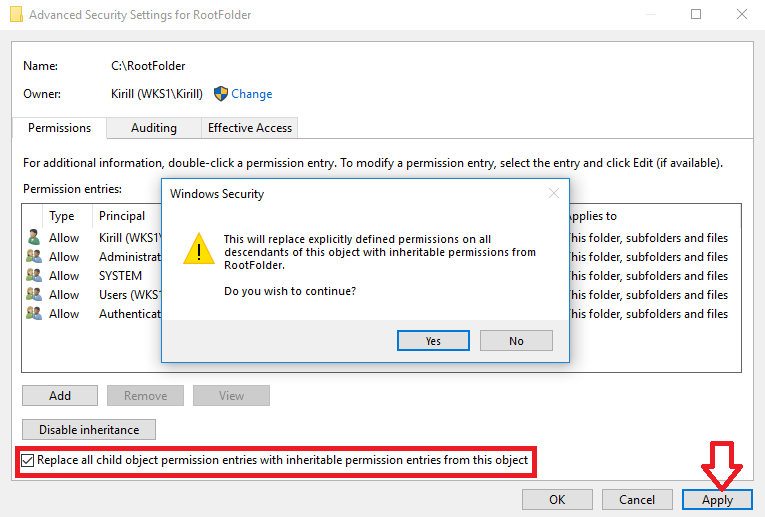

Отключение наследования позволяет более детально настраивать разрешения для дочерних объектов. Однако может быть и обратная ситуация, когда на всех дочерних объектах надо убрать созданные вручную разрешения и заменить их на разрешения, наследуемые от родительского объекта. Сделать это просто, достаточно лишь отметить чекбокс Replace all child object permission entries with inheritable permission enntries from this object (Заменить все дочерние разрешения объекта на разрешения, наследуемые от этого объекта) и нажать «Apply».

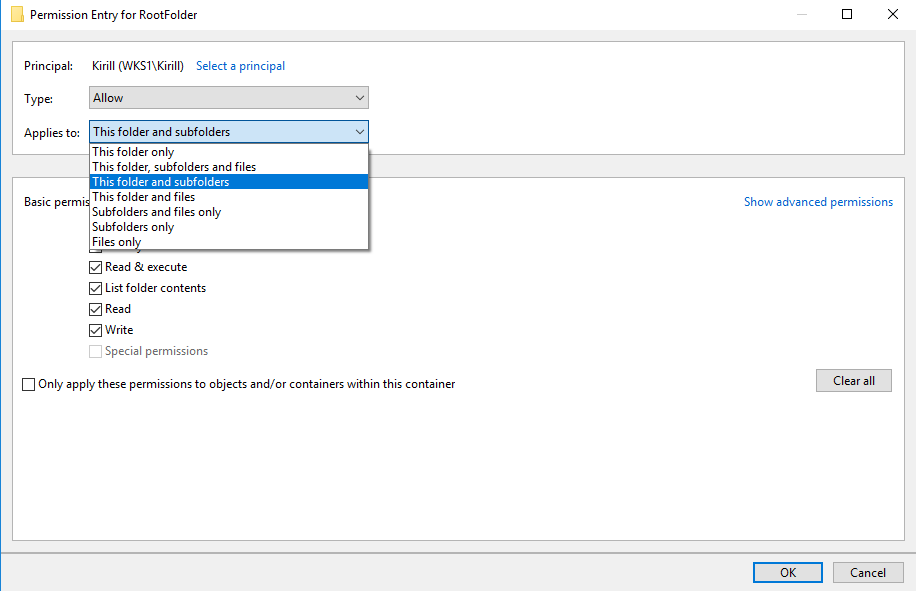

При включенном наследовании область действия унаследованных разрешений можно ограничивать, тем самым добиваясь большей гибкости при настройке разрешений. Для настройки надо перейти к разрешениям конкретного пользователягруппы и указать, на какие именно дочерние объекты должны распространяться данные разрешения:

• This folder only — разрешения распространяются только на родительскую папку, не включая ее содержимое. Т.е. к файлам и папкам, находящиеся внутри данной папки, доступа нет. Не смотря на кажущуюся бесполезность данная настройка довольно часто используется. К примеру, для корневой папки мы выдаем разрешение для всех на просмотр содержимого, но ограничиваем глубину просмотра, а уже внутри папки настраиваем права так, как нам нужно. Соответственно пользователь может зайти в папку, осмотреться и выбрать нужный ему объект. Такой подход очень удобно использовать вместе с технологией Access Based Enumeration;

• This folder, subfolders and files — разрешения распространяются на папку включая все находящиеся в ней папки и файлы. Это выбор по умолчанию;

• This folder and subfolders — разрешения распространяются на родительскую папку и подпапки, не включая файлы. Т.е. к файлам, находящимся внутри данной папки и ее подпапок, доступа нет;

• This folder and files — здесь разрешения распространяются на саму папку и находящиеся в ее корне файлы. Если в родительской папке есть дочерние папки, то к ним и их содержимому доступа нет;

• Subfolders and files only — разрешения распространяются на все файлы и папки, находящиеся внутри родительской папки, но не дают доступ к самой папке;

• Subfolders only — разрешения распространяются только на подпапки, находящиеся в данной папке. На родительскую папку, а также на файлы, находящиеся внутри родительской папки и дочерних папок разрешений нет;

• Files only — разрешения распространяются на все файлы, находящиеся внутри родительской папки и дочерних папок. На родительскую папку и подпапки разрешений нет.

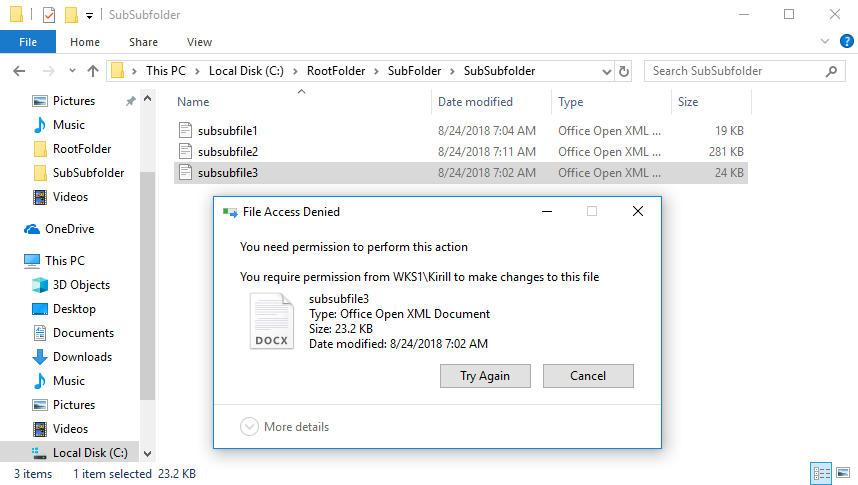

Данные ограничения в сочетании с расширенными разрешениями позволяют очень гибко настраивать права доступа к файлам. Для примера выдадим пользователю полный доступ к корневой папке, но установим ограничение This folder and subfolders, которое дает доступ ко всем дочерним папкам. И действительно, мы можем зайти в папку, пройти вглубь в подпапку Subsubfolder и даже посмотреть ее содержимое, а вот произвести какие либо действия с файлами у нас не получится.

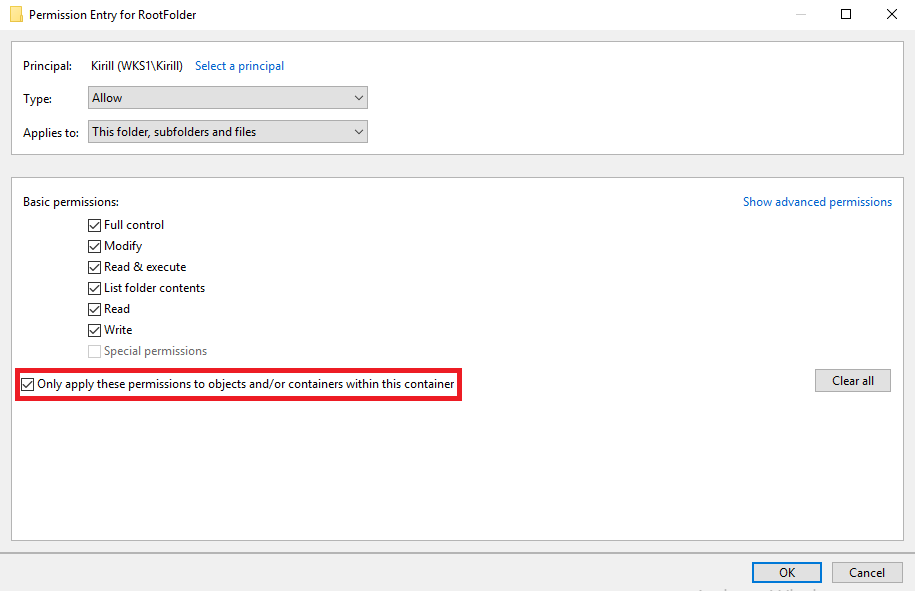

Кроме определения области действия есть еще один способ ограничить наследование. Для этого надо отметить чекбокс Only apply these permissions to object and/or containers within this container (Применить данные разрешения для объектов внутри этого контейнера). Действие этого чекбокса ограничивает наследование только дочерними объектами и только данного объекта, т.е. при включении этой опции вне зависимости от выбранной области действия разрешения будут распространяться только на находящиеся в корне родительской папки файлы и папки.

Владелец

Вот мы и добрались до понятия владелец (Owner). Изначально владельцем объекта является пользователь, этот объект создавший. Что более важно, владелец имеет полный, никем и ничем не ограниченный доступ к объекту, и лишить его этого доступа достаточно сложно. Даже если владельца вообще нет в списке доступа и он не имеет никаких прав на объект, все равно он может легко это исправить и получить полный доступ.

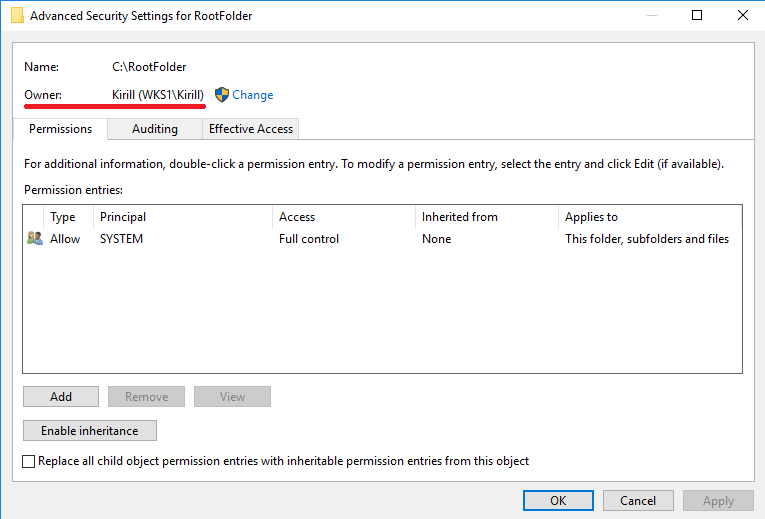

Для примера удалим из списка доступа папки RootFolder всех ″живых″ пользователей и группы, оставим доступ только системе. Как видите, пользователь Kirill не имеет абсолютно никаких разрешений на папку, но при этом является ее владельцем.

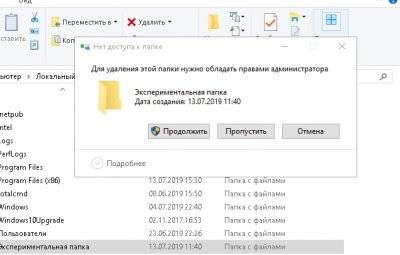

Теперь зайдем в систему под этим пользователем, откроем проводник и попробуем зайти в папку. Доступа к папке конечно же нет, о чем сказано в предупреждении, но при этом предлагается продолжить открытие папки.

Соглашаемся на предложение, жмем кнопку «Continue» и спокойно открываем папку. А если теперь проверить разрешения, то мы увидим, что пользователь Kirill появился в списке и у него полный доступ. Дело в том, что если пользователь является владельцем папки, то при попытке доступа разрешения добавляются автоматически.

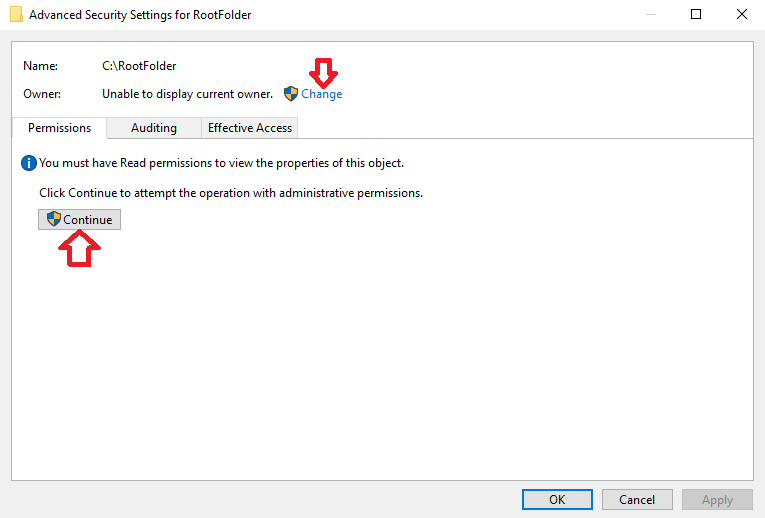

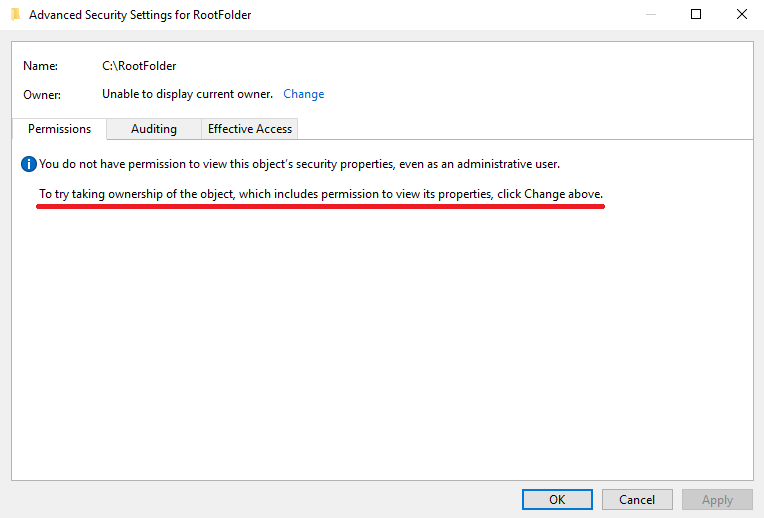

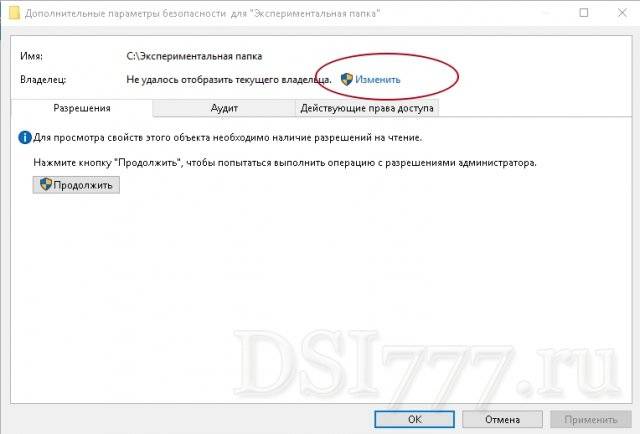

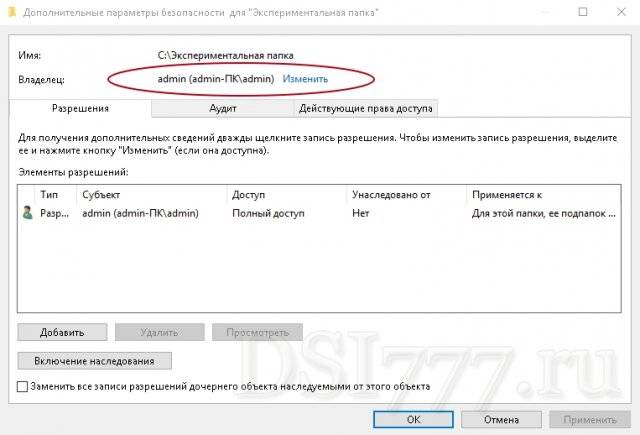

То, что владелец всегда может получить доступ к объекту, это понятно. А кто может стать владельцем? По умолчанию право сменить владельца (Take ownership) имеют члены группы локальных администраторов. Для примера отберем права владельца на папку RootFolder у пользователя Kirill. Затем заходим в расширенные свойства безопасности папки и видим, что пользователь неизвестен. Но Kirill входит в группу администраторов на компьютере и значит может вернуть себе владение папкой. Для получения прав владельца сразу жмем на кнопку «Change» или сначала на кнопку «Continue».

При нажатии на «Continue» окно откроется с правами администратора, а также вы получите небольшую подсказку, но затем все равно придется жать на кнопку «Change»

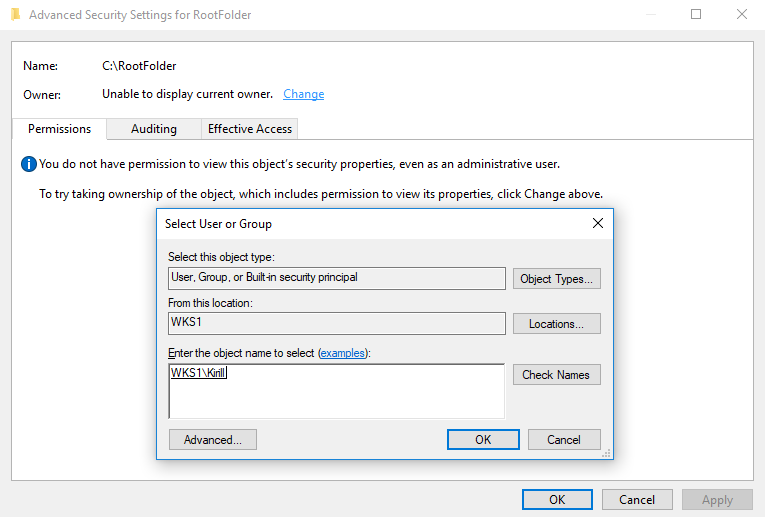

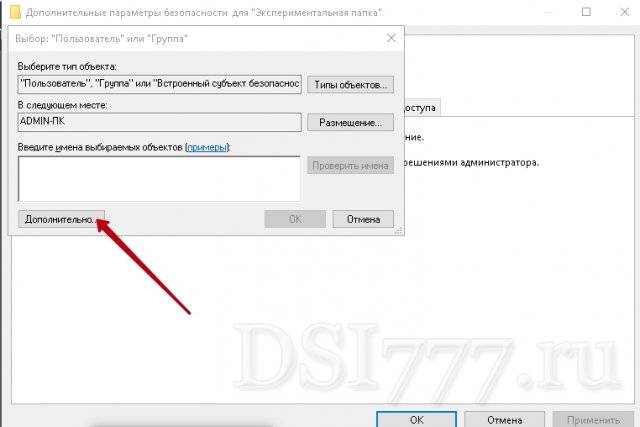

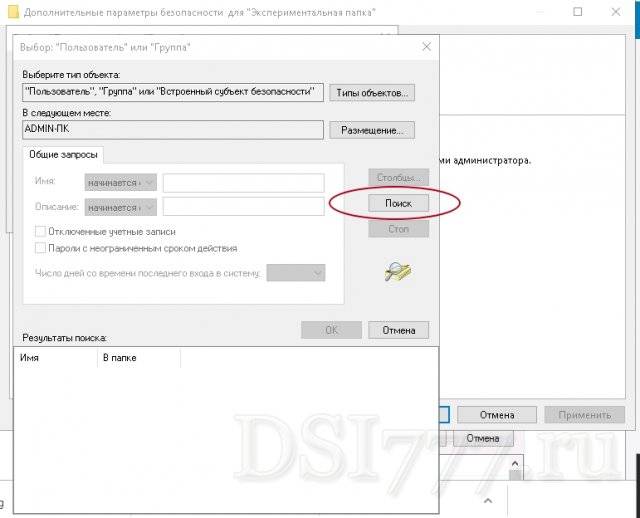

Дальше все просто, выбираем нужного пользователя (или группу), подтверждаем свой выбор

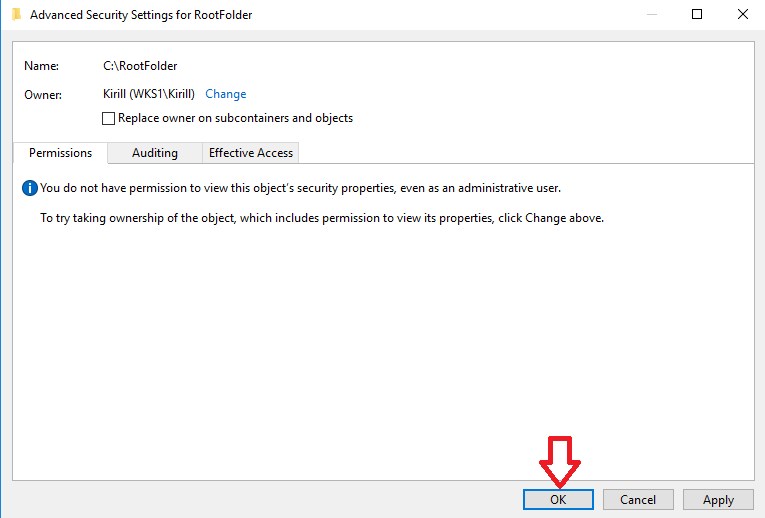

жмем OK

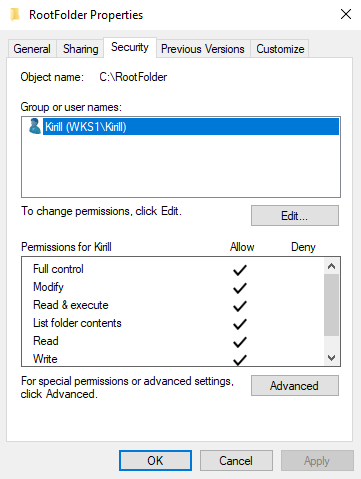

и становимся владельцем. Ну а став владельцем, мы сразу увидим текущие разрешения объекта и сможем их изменять.

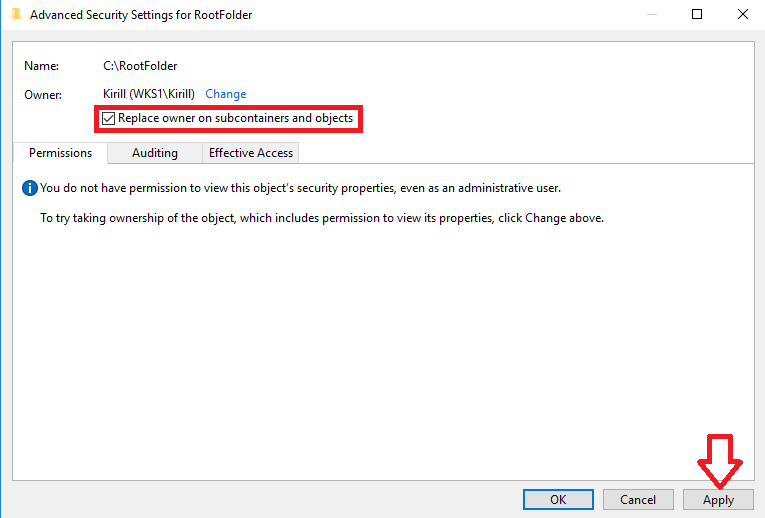

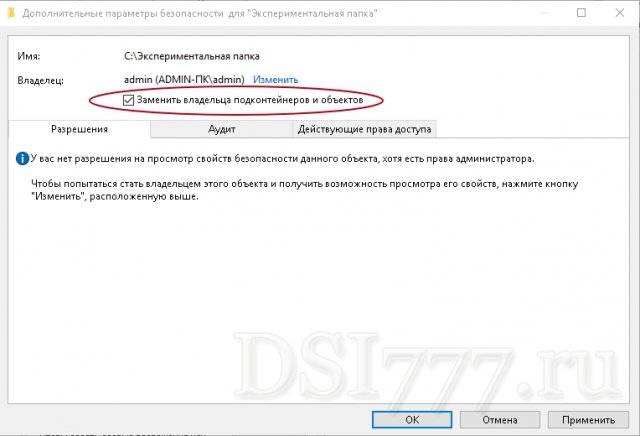

Смена владельца корневой папки не означает автоматическую смену владельца у дочерних файловпапок. Для смены владельца всех объектов внутри надо отметить чекбокс Replace owner on subcontainers and objects (Сменить владельца у подконтейнеров и объектов) и нажать «Apply».

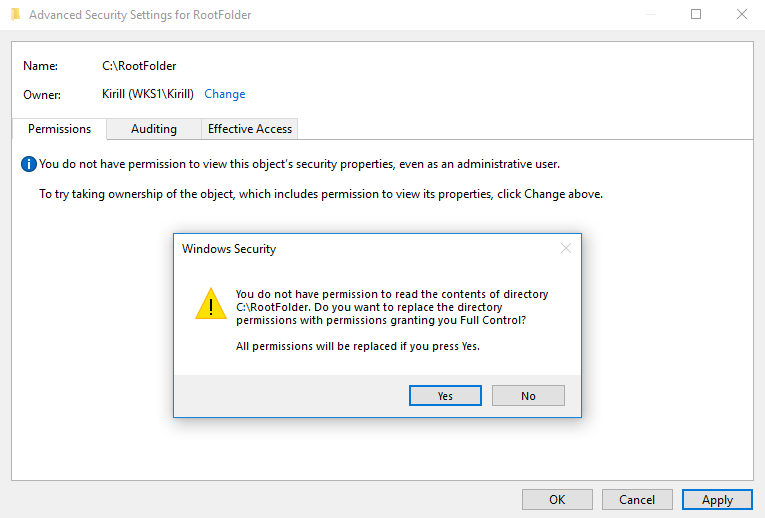

Что интересно, при смене владельца дочерних объектов заменяются и их текущие разрешения.

В результате Kirill становится не только владельцем, но и единственным имеющим разрешения пользователем.

Какие из всего этого можно сделать выводы? Первое — владелец объекта всегда может получить к нему доступ, независимо от текущих разрешений. Второе — администратор компьютера может сменить владельца любого объекта файловой системы и, соответственно, получить к нему доступ. Если же речь идет о сети предприятия, то доменные администраторы могут получить доступ к любому файловому ресурсу в пределах своего домена. Вот так)

Просмотр текущих разрешений

Как вы уже поняли, структура разрешений файловой системы может быть весьма сложной и запутанной. Особенно это касается файловых ресурсов общего доступа, в которых разрешения назначаются не отдельным пользователям, а группам. В результате определить разрешения для отдельно взятого пользователя становится достаточно сложной задачей, ведь надо определить все группы, в которые входит пользователь, а уже затем искать эти группы в списке доступа. Ну а группы могут иметь в качестве членов другие группы, да и пользователь как правило входит не в одну группу, и зачастую эти группы имеют различные разрешения на один о тот же объект.

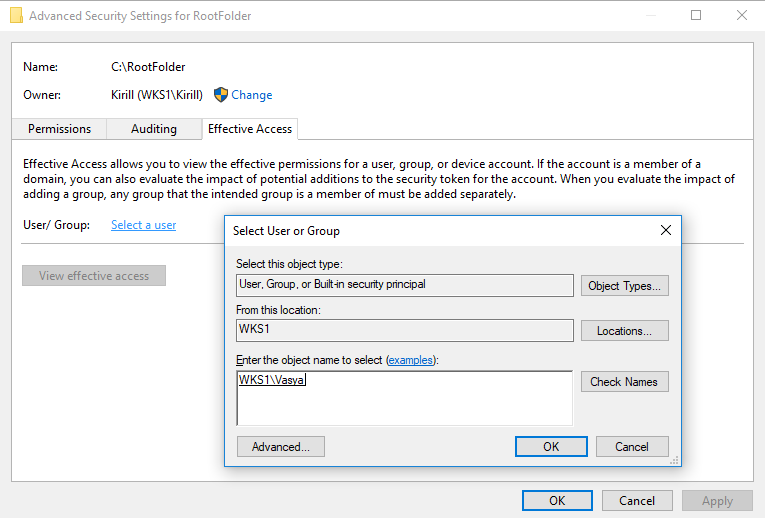

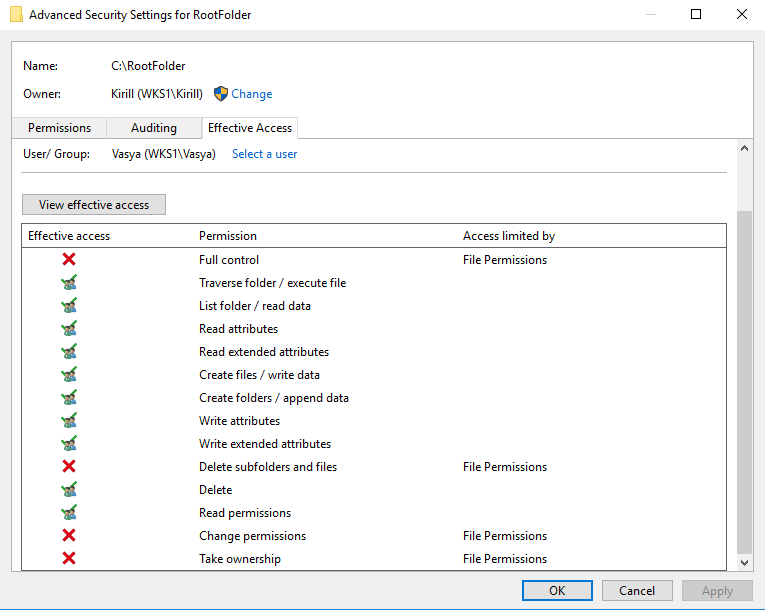

К счастью в Windows есть способ просто и быстро определить, какие именно разрешения имеет конкретный пользователь на данный объект файловой системы. Для этого надо в окне расширенных свойств безопасности перейти на вкладку Effective Access (Действующие разрешения), нажать на ссылку Select a user (Выбрать пользователя) и найти нужного пользователя или группу.

Затем жмем на кнопку View effective access (Просмотр действующих разрешений) и получаем полный список разрешений, которые имеет выбранный пользователь на данный объект. В списке присутствуют все текущие разрешения пользователя, как полученные им непосредственно, так и назначенные на группы, в которые он входит. Это особенно актуально для системных администраторов, которым регулярно приходится разбираться с отсутствием доступа у пользователей.

Заключение

В данной статье я описал только наиболее важные моменты, которые нужно знать при работе с разрешениями файловой системы. В качестве заключения несколько правил, которые могут помочь при работе с разрешениями:

• По возможности выдавать разрешения не отдельным пользователям, а группам. Это позволяет один раз настроить все необходимые разрешения и больше не возвращаться к их редактированию, а права доступа назначать путем добавления пользователя в соответствующие группы;

• Стараться по максимуму использовать свойства наследования. Это может значительно сэкономить время, расходуемое на управление разрешениями;

• Не использовать явные запреты без крайней необходимости. Использование запретов очень сильно усложняет схему доступа, а в некоторых случаях может привести к конфликтам;

• Перед раздачей слонов разрешений, необходимо четко определиться с тем, какие именно действия пользовательгруппа будет производить с файлами (читать, редактировать, создавать новые файлыпапки или выдавать разрешения) и исходя из этого назначить минимально необходимые для работы разрешения. Проще говоря, если пользователю требуется открыть файл и прочесть его, то не надо давать ему полный доступ на всю папку;

• При копировании или перемещении файлов надо помнить о том, что разрешения сохраняются только в пределах текущего логического диска (или тома). Подробнее о сохранении разрешений при копировании можно почитать здесь;

• Для облегчения управления доступом к файловым ресурсам общего доступа можно использовать дополнительные технологии, облегчающие жизнь администратора. Так технология Access Based Enumeration позволяет пользователю видеть только те объекты, к которым у него есть доступ, технология Access Denied Assistance вместо отказа в доступе выдает осмысленное сообщение и позволяет пользователю обратиться к администратору или владельцу ресурса с запросом через специальную форму. Можно еще упомянуть Dynamic Access Control, хотя это уже отдельная большая тема.

- Remove From My Forums

-

Question

-

I am trying to remove one of the security group which has inherit permission on one of my OU in Active Directory.

When i click on remove i get the message » You cant remove xxx group (Domianxxxgroup) because this object if inheriting permissions from its parent. To remove «xxx

group» you must prevent this object from inheriting permissions.

Turn off the option for inheriting permissions, and then try to remove the xxxgroup again.I am using a Windows 2012 AD, when i click on disable inheritance by selecting this security group called «xxxgroup» it removes the inherit poermission onot only for that

but all the other ACE that are defined fro the group, which does not solve the problem.Any help is much appreciated.i am stuck in this for hours now finding a solution

Farookh21

-

Edited by

Wednesday, June 13, 2018 8:52 PM

-

Moved by

jrv

Wednesday, June 13, 2018 9:08 PM

Correct forum

-

Edited by

Answers

-

Just to update all.

What we have decided is let the allow ACE be there since they are inherited and cant be removed or modified.

Will create 2 new ACE for below:

1. Create/Delete group objects — This object and all descendant objects — Deny

2. Create/Delete user objects — This object and all descendant objects — Deny

3. Delete — This object and all descendant objects — DenyThanks everyone for your responses.

Farookh21

-

Marked as answer by

Farookh21

Thursday, June 14, 2018 10:20 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

I am trying to remove one of the security group which has inherit permission on one of my OU in Active Directory.

When i click on remove i get the message » You cant remove xxx group (Domianxxxgroup) because this object if inheriting permissions from its parent. To remove «xxx

group» you must prevent this object from inheriting permissions.

Turn off the option for inheriting permissions, and then try to remove the xxxgroup again.I am using a Windows 2012 AD, when i click on disable inheritance by selecting this security group called «xxxgroup» it removes the inherit poermission onot only for that

but all the other ACE that are defined fro the group, which does not solve the problem.Any help is much appreciated.i am stuck in this for hours now finding a solution

Farookh21

-

Edited by

Wednesday, June 13, 2018 8:52 PM

-

Moved by

jrv

Wednesday, June 13, 2018 9:08 PM

Correct forum

-

Edited by

Answers

-

Just to update all.

What we have decided is let the allow ACE be there since they are inherited and cant be removed or modified.

Will create 2 new ACE for below:

1. Create/Delete group objects — This object and all descendant objects — Deny

2. Create/Delete user objects — This object and all descendant objects — Deny

3. Delete — This object and all descendant objects — DenyThanks everyone for your responses.

Farookh21

-

Marked as answer by

Farookh21

Thursday, June 14, 2018 10:20 PM

-

Marked as answer by

- Remove From My Forums

-

Вопрос

-

Здравствуйте.

Есть общий ресурс «share». В нем создана папка «Folder» с разрешениями для группы «Group»:

- тип: разрешить

- Применяется к: Для этой папки, ее подпапок и файлов

- Разрешения: Траверс папок/выполнение файлов, Содержание папки/чтение данных, Чтение атрибутов, Чтение доп атрибутов, Создание файлов/запись данных, Создание папок/дозапись данных, Запись атрибутов, Запись доп атрибутов, Удаление подпапок и файлов, Чтение

разрешений.

Т.о. пользователи Group не имеют права удалить, переименовать саму папку Folder.

В папке Folder создана папка Data. Разрешения наследуются от Folder, но при этом добавлено разрешение:

- тип: запретить

- Применяется к: Только для этой папки

- Разрешения: Удаление, Смена владельца, Смена разрешений

Запрещающие правила имеют высший приоритет (при этом сама ОС уведомляет об этом). В итоге мы должны получить защищенную от удаления/переименования папку.

По факту получается, что запрещающее правило не отрабатывает. Любой член группы Group может удалить папку Data. Подскажите, где моя ошибка? (если она есть…) Или это из раздела «в разработке….»?

Ответы

-

Здравствуйте Сергей,

Уберите наследование прав для папки Дата и должно работать нормально

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий. Не забывайте помечать сообщения как ответы и полезные,

если они Вам помогли.-

Помечено в качестве ответа

11 ноября 2013 г. 8:50

-

Помечено в качестве ответа

-

Я тут, прежде всего, объясняю, почему оно работает как работает (таков был вопрос), а уж во вторую очередь — как сделать, чтобы работало как требуется.

С как сделать возможны варианты, но, в любом случае разрешение «Удаление подпапок и файлов» для корневой папки придется убрать — иначе члены Group будут иметь разрешение на удаление вложенной папки Folder вне зависимости от имеющихся у них разрешений

на саму вложенную папку.В принципе, пользователям достаточно дать наследуемое разрешение на удаление, чтобы они имели возможность удалять все папки и файлы, кроме тех, где у них нет на это разрешений (есть явный запрет или отключено наследование разрешений).

Слава России!

-

Помечено в качестве ответа

Serega Z

11 ноября 2013 г. 8:49

-

Помечено в качестве ответа

Содержание

Создание общих папок

Создание общих ресурсов в проводнике Windows

Удаленное создание общих ресурсов с помощью консоли управления компьютером

Управление разрешениями

Создание разрешений общего доступа

Разрешения для файлов и каталогов

Работа со скрытыми общими ресурсами

Исследование распределенной файловой системы

Терминология, связанная с DFS

Выбор между автономной и доменной файловой системой

Создание корня DFS

Добавление ссылок в корень DFS

Конфигурирование репликации DFS

Понятие репликации DFS

Управление репликацией DFS

Исследование сетевой файловой системы

Возможно, вы еще помните те времена, когда данные, которыми вы хотели по

делиться с коллегами, помещались на флоппи-диски. Потребность в общем

доступе к файлам и папкам является одной из самых важных причин, по кото

рым были разработаны серверные технологии.

В операционной системе Microsoft Windows Server 201 2 R2 были предложены новые и усовершенствованные пути организации общего доступа к файлам с помощью служб, подобных NFS (Network File System — сетевая файловая система), которые предоставляют решение общего доступа к файлам для предприятий, располагающих смесью разнообразных операционных систем. Благодаря N FS, вы можете открывать общий доступ к файлам не только для других серверов Windows, но также и для клиентов Unix, Linux и Мае OS,

если они присутствуют в вашей организации. В этой главе мы погрузимся в NFS и

посмотрим, что появилось нового, а что изменилось в текущей редакции сервера.

В Windows Server 2012 R2 также модернизированы технологии распределенной

файловой системы (Distributed File System — DFS), которые продолжают предла

гать дружественную к WAN репликацию для упрощения доступа к географически

разбросанным файлам и папкам. Общий доступ к файлам и папкам по сети мож

но предоставлять на основе их группирования. Эта функция упрощает сложный

процесс, который был утомительным и затратным по времени в ранних выпусках

Windows Server.

В настоящей главе мы поможем вам разобраться в DFS и затем в NFS, предоставив пошаговые руководства по применению этой захватывающей функциональности. Вы узнаете, что собой представляют указанные функции, как они работают и каким образом извлечь из них максимальную пользу.

В этой главе вы изучите следующие темы:

• добавление на сервер роли File and Storage Services (Службы файлов и хранилища ) ;

+ добавление общей папки, используя NFS;

• добавление корня DFS.

Создание общих папок

Чтобы иметь возможность создать общую папку, вы должны располагать подходящими правами. Для этого вы должны быть либо администратором, либо опытным

пользователем. Создавать общие ресурсы можно двумя способами: либо в проводнике Windows, находясь на сервере, либо в диспетчере серверов на сервере или дистанционно.

НЕКОТОРЫЕ ОСНОВЫ ОБЩЕГО ДОСТУПА К ФАЙЛАМ

Одним из основных компонентов любого сервера является возможность общего до

ступа к файлам. В действительности возможность организации общего доступа к файловым и принтерным ресурсам поддерживается службой Server (Сервер), которая входит в состав каждого члена семейства Windows NГ, включая Windows Server 2012 R2.

Но что именно она собой представляет и почему настолько важна?

По умолчанию один лишь факт наличия функционирующего сервера совершенно не означает доступность каких-либо ресурсов пользователям. Чтобы пользователи на самом деле

смогли обращаться к ресурсам на сервере, вы должны открыть общий доступ к этим

ресурсам. Предположим, что у вас на локальном диске I имеется папка APPS с трмн подпапками приложений, как показано ниже:

Когда вы открываете общий доступ к этой папке из сети под именем APPS, вы позволяете клиентам отображать на вашу лапку I : APPS новые буквы дисков на своих

машинах. За счет отображения диска создаетсн виртуальный указатель непосредственно на место подключения. Если вы отобразите диск М клиента на общий ресурс

APPS сервера, то диск м будет выглядеть идентично папке I : APPS сервера

Создание общих ресурсов в проводнике Windows

Давайте возвратимся к открытию общего доступа к папке APPS. Если вы находитесь непосредственно на сервере, то для создания общего ресурса и управления всеми его свойствами можете применять проводник Windows. Итак, вы хотите сделать

папку I : APPS доступной в сети под именем APPS.

В окне проводника Windows щелкните правой кнопкой мыши на папке APPS и

выберите в контекстном меню пункт Sharing and Security (Общий доступ и безопасность). Откроется диалоговое окно свойств для папки APPS. Перейдите на вкладку Shariпg (Общий доступ). Чтобы открыть общий доступ к папке, можно щелкнуть

на кнопке Share (Общий доступ) или на кнопке Advanced Sharing (Расширенная на

стройка общего доступа), как показано на рис. 14. 1 .

l . Итак, есть две кнопки для открытия общего доступа: Share и Advanced Sharing.

Щелкните на кнопке Advanced Sharing, чтобы воспользоваться дополнитель

ными возможностями, предлагаемыми мастером. Первым делом понадобится

отметить флажок Share this folder (Открыть общий доступ к этой папке).

2. После открытия общего доступа ресурсу необходимо назначить имя. Это очень

важный шаг, поскольку под данным именем пользователи будут подключаться

к общему ресурсу. Укажите имя APPS.

3. После именования общего ресурса станет доступной область Comments

(Примечание), позволяя предоставить описание общего ресурса. Здесь также

можно установить лимит пользователей, что поможет управлять доступом к

общему ресурсу. Введите описание общего ресурса, укажите реалистичное число для максимального количества одновременных подключений и затем щелкните на кнопке Permissions (Разрешения), чтобы открыть следующее диалоговое окно.

4. Группе Everyone (Все) автоматически предоставляется разрешение Read

(Чтение) для нового общего ресурса. Щелкните на кнопке Add (Добавить);

откроется диалоговое окно поиска, в котором можно разрешить доступ к об

щему ресурсу другим пользователям и группам.

Всегда сначала добавляйте пользователя или группу административного уровня и затем выдавайте этому объекту разрешение Full Control (Полный доступ).

Это гарантирует, что администратор в любой момент сможет управлять и поддерживать общий ресурс.

Рекомендуется предоставлять разрешение Full Control только администраторам.

Вы же не хотите, чтобы кто угодно мог назначать и отзывать разрешения

по собственному желанию.

Только вообразите, насколько быстро все пойдет наперекосяк, когда пользователь удалит разрешения для группы администраторов и возьмет под контроль ваш общий ресурс! Поскольку это общий ресурс APPS, который должны читать все, оставьте группу Everyone с разрешением Read.

Для продолжения щелкните на кнопках Apply (Применить) и ОК.

5. Последней опцией в окне Advanced Sharing (Расширенная настройка об

щего доступа) является кнопка Caching (Кеширование).

Она позволяет выбрать дополнительные настройки автономного режима, например, включить BranchCache — великолепное средство, которое обсуждалось в предыдущей

главе.

Просмотрите доступные варианты, сделайте необходимый выбор и

щелкните на кнопке ОК. Для получения дополнительной информации о ке

шировании можете щелкнуть на гиперссылке Configure Offline Availabllity for

а Shared Folder (Настройка доступа к общей папке вне сети) в нижней части

диалогового окна.

6. Просмотрите все выбранные настройки общего доступа к папке и затем шел

кните на кнопках Apply и ОК, чтобы завершить открытие общего доступа.

Общий ресурс APPS стал доступным через сеть.

Теперь, когда папка APPS открыта мя общего доступа пользователям, вы можете перейти к этому общему ресурсу в проводнике Windows. Существует множество путей мя просмотра общих дисков и папок. В следующем разделе мы покажем, как просматривать общие ресурсы с помощью консоли Computer Management

(Управление компьютером).

УСТАНОВКА ЛИМИТОВ ПОЛЬЗОВАТЕЛЕЙ

Вы можете сконфигурировать количество пользователей, которые могут одновременно подключаться к общему ресурсу, путем настройки опции User limit (Лимит

пользователей) в диалоговом окне свойств общего ресурса.

Если приложение внутри общего ресурса лицензировано мя 100 параллельных пользователей, вы можете сконфигурировать общий ресурс на сервере для поддержки этого лимита, несмотря на то, что в сети может быть 200 пользователей.

По мере того, как пользователи подключаются к общему ресурсу, их число приближается к лимиту пользователей.

При отключении от общего ресурса их количество уменьшается. Это означает возможность установки лимита для общего ресурса, который не превышает сушествующие ограничения лицензирования, что поможет сохранить соответствие лицензионным соглашениям.

Однако будьте осторожны в отношении лицензирования. Не у всех приложений

имеется режим параллельных лицензий, хотя может существовать режим клиентских лицензий.

В режиме клиентских лицензий производитель не заботится о том, сколько пользователей получают доступ к приложению в любой момент времени; играет роль только количество людей, в целом установивших приложение. В таких случаях лимит пользователей никак вас не защитит.

Наконец, вы должны принять во внимание, каким образом пользователи подключаются к общему ресурсу для взаимодействия с приложениями, прежде чем ограничивать их на базе параллелизма. Если все пользователи подключаются к общему ресурсу при входе в систему и не отключаются вплоть до выхода из системы, то лимит параллелизма может в первую очередь расходоваться на вошедших в систему пользователей, достигая в итоге предела в 100 человек, хотя в действительности работать с приложением могла только небольшая группа пользователей. Если подключения осуществляются только при использовании приложения, то лимит пользователей будет работать довольно хорошо.

Удаленное создание общих ресурсов с помощью консоли управления компьютером

В Windows Serveг 201 2 R2 были внесены замечательные усовершенствования

в способ применения диспетчера серверов. Из единственного сервера управления

можно создавать и управлять общими ресурсами на множестве серверов, при кладывая лишь небольшие усилия. До тех пор, пока удаленный сервер находится в он

лайновом режиме и доступен через сеть, нет никаких причин входить в его систему

непосредственно на месте. Давайте посмотрим, как использовать новый интерфейс

диспетчера серверов мя подключения к удаленному серверу и создания на нем нового общего ресурса.

l . Запустите диспетчер серверов, шелкните на элементе All Servers (Все серверы)

и щелкните правой кнопкой мыши на сервере, которым необходимо управлять дистанционным образом.

В контекстном меню отобразится новый набор пунктов, одним из которых

является Computer Management (Управление компьютером)

Консоль Computeг Management (Управление компьютером) находится в программной

группе Administrative Tools (Администрирование). С помощью этого инструмента вы можете, помимо прочего, создавать и управлять общими ресурсами локально или же дистанционно. Если в проводнике Wmdows щелкнуть правой кнопкой мыши на папке, которая не является локальной на вашей машине, в контекстном меню не появится пункт для открытия общего доступа. Если же вы собираетесь создать общий ресурс, используя консоль Computer Management на своей локальной машине, то для этого все готово. Чтобы управлять общим ресурсом на удаленном сервере, к этому серверу сначала необходимо подключиться.

2. Выберите пункт Computer Management, после чего диспетчер серверов автоматически подключится к удаленному серверу.

З. Выберите папку Computer ManagementSystem ToolsShared FoldersShares (Управление компьютером Системные инструменты Общие папки Общие ресурсы),

4. Теперь можете либо выбрать в меню Actions (Действия) пункт New Share (Новый общий ресурс),либо щелкнуть правой кнопкой мыши в окне со списком общих ресурсов и выбрать в контекстном меню пункт New Share.

5. На начальном экране мастера создания общей папки (Create А Shared Folder

Wizard) щелкните на кнопке Next (Далее); появится экран, представленный на

рис. 14.4. Удостоверьтесь в корректности информации в поле Computer паmе

(Имя компьютера), чтобы общий ресурс был создан на нужном компьютере.

Чтобы создать общий ресурс, вы можете просмотреть исходные диски и папки

или же создать новую папку на лету, просто введя полное имя диска и папки в

поле Folder path (Путь к папке).

6. Для этого примера создайте новую папку по имени Graphics и откройте к ней

общий доступ как к I : Graphics.

7. Завершив ввод пути к папке, щелкните на кнопке Next.

8. Появится экран, показанный на рис. 14.5. Введите здесь имя, которое долж

но быть назначено этому общему ресурсу, и его краткое описание.

9. Для продолжения щелкните на кнопке Next.

На следующем экране (рис. 14.6) будут определяться разрешения общего до

ступа, для чего предоставляются четыре переключателя.

• All Users Have Read-Only Access (Все пользователи имеют доступ только для

чтения). Эта опция позволяет группе Everyone иметь доступ только для чтения к содержимому папки. Она является стандартной настройкой в Windows

Server 2012 и хорошо демонстрирует повышенное внимание, уделяемое компанией Microsoft безопасности на протяжении последних нескольких лет.

В предшествующих редакциях сервера по умолчанию группа Everyone имела полный доступ (Full Control), включая анонимных пользователей, пришедших из сети! С момента выхода версии Windows Server 2008 при создании общего ресурса вам не придется начинать с широко открытых дверей.

Вы начинаете с закрытой двери и открываете ее согласно своим спецификациям, когда вам будет удобно.

3. Запустите следующую команду, чтобы получить список существующих общих

ресурсов, в котором будет присутствовать только что созданный ресурс:

PS С : > Get-SmbShare

4. Наконец, введите следуюшую команду, чтобы удалить только что созданный

общий ресурс:

PS С : > Rernove-SmbShare -Name ИмяОбщегоРесурса

Управление разрешениями

Разрешения обшего доступа применяются, когда пользователь обращается к файлу или папке через сеть, но они не принимаются во внимание, если пользователь

получает доступ к данным ресурсам локально, как это было бы при его нахождении

непосредственно за компьютером либо при использовании ресурсов на терминаль

ном сервере.

В противоположность этому, разрешения NTFS применяются независимо от того, каким образом пользователь обращается к тем же ресурсам, то ли он

подключается к ним дистанционно, то ли входит в них из консоли. Итак, когда доступ к файлам осуществляется локально, применяются только разрешения NTFS.

При дистанционном обрашении к тем же самым файлам применяется объединение

разрешений общего доступа и NTFS с вычислением наиболее ограничивающего

разрешения из этих двух типов.

Создание разрешений общего доступа

Разрешения общего доступа являются, пожалуй, простейшей формой управления

доступом, с которой вы будете иметь дело в Windows Server. Вспомните, что разреше

ния общего доступа оказывают воздействие, только когда вы пытаетесь обратиться

к ресурсу через сеть. Считайте разрешения общего доступа разновидностью пропус

ка в охраняемое здание. Когда вы подходите к входной двери и предъявляете свое

удостоверение, охранник просматривает вашу фамилию и выдает пропуск, который

указывает уровень доступа к внутренним помешениям. Если на пропуске написа

но «доступ уровня 1 » , он позволит зайти в любую комнату с уровнем 1 , но нику

да больше.

Если вы попытаетесь, оказавшись внутри, зайти в комнату с требуемым

уровнем доступа 2, пропуск не сработает.

Определяя разрешения общего доступа, вы безопасно упраnляете уровнем доступа для каждого лиuа у входной днери.

Однако имейте в виду, что упомянутая входная дверь — или разрешение уровня

обшего ресурса — это не полная картина.

Разрешение уровня общего ресурса представляет только максимальный уровень доступа, который вы получите внутри.

Если вы располагаете разрешением Read на общем ресурсе, то самое большее, что вы сможете делать после дистанционного подЮiючения к нему — это чтение. Подобным

образом, разрешение Change позволит в лучшем случает вносить изменения.

Если вы хотите иметь полный контроль над всем внутри общего ресурса, вам понадобится разрешение Full Control на общем ресурсе.

Но поймите, что когда мы говорим о том, что разрешение общего доступа — это максимальный уровень доступа, который вы получите внутри общего ресурса, то имеем в виду возможность наличия дополнительного ограничения внутри за счет применения разрешений уровня файлов(или NTFS).

Вы можете располагать полным доступом на общем ресурсе, но объект

внутри неrо может иметь разрешения NТFS, которые позволяют только читать его.

Определение разрешений общего доступа

Чтобы определить разрешения общего доступа, выполните следующие действия в кон

соли Computer Management.

! . Щелкните правой кнопкой мыши на имени общего ресурса, который вы хотите защитить, и выберите в контекстном меню пункт Properties (Свойства).

В открывшемся диалоговом окне свойств перейдите на ВЮiадку Share Permissions

(Разрешения общего доступа).

Вы можете попасть в это место из проводника Windows, щелкнув правой кнопкой мыши на локальной общей папке, выбрав в контекстном меню пункт Shar

ing and Security (Общий доступ и безопасность) и затем в открывшемся диалоговом окне шелкнув на кнопке Permissions (Разрешения).

ОтсутствиЕ полного ДОСТУПА У ГРУППЫ Everyone

Обратите внимание на то, что группа Everyone по умолчанию имеет разрешение

Read, что является великолепным шагом вперед в мире Windows в плане безопаснос

ти. Вплоть до версии Wmdows Server 2003 группа Everyone по умолчанию получала

доступ Full Control. Еще одно удобное свойство в Windows Server 2012 связано с тем, что группа Everyone больше не добавляется к папке при открытии к ней общего

доступа.

В этом диалоговом окне вы видите область Group or user names (Имена групп

или пользователей) со списком пользователей и групп, назначенных обшему

ресурсу; для выбранного пользователя или группы в области, расположенной

ниже, отображаются разрешения на этом открытом ресурсе.

Разным пользователям и группам можно назначать разные уровни разрешений.

На уровне общего доступа имеются три типа разрешений, описанные в табл. 14.1.

Таблица 14.1. типы разрешений

Разрешение

Full Coпtrol

(Полный доступ)

Chaпge (Изменение)

Read (Чтение)

Уровень доступа

Группа, которой назначено это разрешение, может выполнять любые функции над всеми файлами и папками внутри общего ресурса

Группа, которой назначено это разрешение, может читать и запускать,

а также изменять и удалять файлы и папки внутри общего ресурса

Группа, которой назначено это разрешение, может читать и запускать файлы

и папки, но не модифицировать или удалять что-либо внутри общего ресурса

Пример на рис. 14.8 демонстрирует доступ Read для группы Everyone. Хотя

вы не видите здесь учетную запись Administrator с какими-то специальны

ми правами, учтите, что локальные администраторы всегда имеют доступ Full

Control на общих ресурсах компьютера. Если вы хотите изменить разрешения,

предоставив доступ Full Control всем сетевым администраторам, то должны

добавить их группу и назначить ей эти права.

2. Щелкните на кнопке Add (Добавить), чтобы открыть диалоговое окно Select

Users, Computers, Service Accounts, or Groups (Выбор пользователей, компью

теров, учетных записей служб или групп), представленное на рис. 14.9.

3. Либо введите имя пользователя или группы, подлежащей добавлению, либо

щелкните на кнопке Advanced (Дополнительно), что приведет к отображению

другого диалогового окна Select Users, Computers, Service Accounts, ог Groups

(рис. 14. 10), которое позволяет производить поиск в каталоге.

Можете либо воспользоваться функциями поиска в Active Directory на вкладке Common Queries (Общие запросы), чтобы сузить выбор, либо щелкнуть накнопке Find N o w (Найти сейчас), что обеспечит перечисление всех пользователей и групп в каталоге.

4. Найдите желаемую группу (Domain Administrators (Администраторы домена) в настоящем примере) и щелкните на кнопке ОК и затем еще раз на кнопке ОК. Произойдет возврат обратно на вкладку Share Permissions с отображением и вьщелением добавленной группы Domain Administrators.

5. Отметьте флажок Allow (Разрешить) для разрешения Full Control.

Опять-таки, имейте в виду, что разрешения уровня общего ресурса — это как раз

то, что вы сначала фильтруете для пользователей, обращающихся к файлам через

сеть. Независимо от разрешений, получаемых на уровне общего ресурса, это будет

наивысший уровень разрешений, который вы можете получить для файлов и папок

(как вы помните, применяется наиболее ограничивающий из них). Если вы имеете

права Read на общем ресурсе, но права Ful Control на файле, то общий ресурс не

позволит вам делать что-то кроме чтения.

Действия Allow и Deny

Отмечая флажок Allow (Разрешить) для разрешения Full Control, назначенного

группе Domain Administrators в предыдущем примере, вы наверняка замети

ли, что для каждого перечисленного разрешения предусмотрен также флажок Deny

(Запретить). Разрешения общего доступа являются, наверное, простейшим набором

разрешений, с которыми вы будете иметь дело, поэтому они хорошо подходят для

объяснения действий Allow и Deny. Вот как они работают.

• Администратор общего ресурса, файла, учетной записи пользователя или че

го-то еще может изменить разрешения на своем объекте. (На самом деле, это

почти полное определение администратора.)

Существует несколько видов разрешений — Full Control, Change или Read в

случае общих ресурсов. Для любого из них администратор может отметить

флажок Allow или Deny либо же решить снять отметку с обоих флажков, оста

вив пользователя без Allow или Deny на этом разрешении.

• Если пользователь не имеет разрешения (другими словами, флажки Allow и

Deny не отмечены), то он не получит доступ к объекту.

• Если для разрешения отмечен флажок Allow, пользователь может применить

разрешение, а если флажок Deny, то нет. Мы знаем, что это очевидно, но давайте посмотрим, как это проявляется в более сложных ситуациях.

Разрешения для файлов и каталогов

Теперь, когда вы хорошо понимаете опции разрешений уровня общих ресурсов,

можно более детально рассмотреть наборы разрешений для файлов и каталогов.

Эти наборы разрешений, которые обычно называют разрешениями NTFS, позволяют

назначать особые разрешения папкам и файлам внутри общего ресурса.

Такие дополнительные разрешения делают возможным ограничение доступа вплоть до уровней папок и файлов общего каталога.

Рекомендуется содержать в актуальном состоянии документацию по разрешени

ям, которыми вы управляете внутри общего ресурса.

Всякий раз, когда вы вносите изменения в разрешения для файлов и папок, фиксируйте эти изменения в документации для будущей ссылки и для использования в качестве руководства при устранении проблем с разрешениями, которые возникают в среде.

Особые обстоятельства могут потребовать блокировки папок и файлов с ограничением работы с ними только определенными группами доступа или пользователями.

Попытка удержать в памяти все особые разрешения на папках и файлах в крупной среде может превратиться в настоящий кошмар.

Качественная и ясная документация является настоятельной необходимостью, особенно в случае утери наборов настроенных, не унаследованных разрешений, примененных к папкам и файлам, которые должны быть восстановлены из-за повреждения или удаления. Документируйте абсолютно все.

типы разрешений

Прежде чем назначать разрешения файлам и папкам, вы должны хорошо разобраться в том, что собой представляют эти разрешения и как они работают.

Имеются два разных уровня разрешений.

Чтобы увидеть высший уровень, перейдите в любую папку NTFS, щелкните на ее имени правой кнопкой мыши, выберите в контекстном меню пункт Properties (Свойства) и в открывшемся диалоговом окне свойств папки щелкните на вкладке Security (Безопасность).

Например,высокоуровневое разрешение List Folder Contents (Список содержимого папки) заключает в себе пять разрешений более низкого уровня: Traverse Folder/Execute File (Траверс папки / Выполнение файла),

List Foder/Read Data (Список папки / Чтение данных), Read Attributes (Чтение атрибутов), Read Extended Attributes (Чтение расширенных атрибуrов) и Read Permissions (Чтение разрешений). Можете думать о них, как о «молекулярных» и «атомарных» разрешениях. Существует 13 атомарных разрешений пля NTFS. (Другие виды объектов Active Directory, такие как организационные единицы, могут иметь дочерние объекты, поскольку внуrри организационной единицы допускается создавать пользователей и другие организационные единицы.) Все типы объектов AD совместно

используют один и тот же набор атомарных разрешений, даже если они не имеют

к ним никакого отношения — попробуйте предоставить кому-то возможность со

здания дочерних объектов для объекта групповой политики; польза от этого будет

примерно такой же, как поручение работнику кирпичного завода возможности установки половой принадлежности кирпичей.

Мы начнем с атомарного уровня. Такие разрешения являются строительными

блоками для формирования разрешений, о которых мы обычно говорим — Read,

Modify и Full Control.

Возможно, вы никогда не увидите атомарные разрешения, и тем более не будете ссылаться на них как на самих по себе.

• ‘Iraverse Folder/Execute File (Траверс папки / Выполнение файла). Разрешение

Traverse Folder позволяет обойти все блокировки на более высоких уровнях и

по существу обеспечить себе права уровня 4.

Подобно Execute File, это поле’3-ное разрешение, однако оно ничего не делает в отношении файлов.

Вот что происходит: когда файловая система NTFS проверяет разрешение, она извле

кает 13 битов.

При просмотре первого бита она выясняет, это файл или папка.

Если объект является файлом, то первый бит интерпретируется как разрешение Execute File. Если же это папка, то первый бит трактуется как разрешение Traverse Foder. Вы увидите аналогичное поведение, хотя и в менее экстремальной форме, в ряде других разрешений.

• Ust Folder/Read Data (Список папки / Чтение данных). Разрешение List Folder

позволяет просматривать имена файлов и подпапок внутри папки. Разрешение

Read Data дает возможность просматривать содержимое файла. Это атомарное

право является основным компонентом разрешения Read.

Подумайте о разделении между указанными двумя атомарными разрешениями.

Действительно ли между ними есть много отличий? Да, но вероятно это ненадолго.

Помните те дни, когда мы называли все файлами и каталогами? Теперь обычными

стали термины файл и папка.

Сейчас мы начинаем привыкать к еще одному термину, вступившему в игру: объект. Внутри файловой системы на машине объектами является все — и файлы, и папки. Это атомарное разрешение можно было бы перефразировать как чтение обьекта. Независимо от того, к чему оно применяется — к файлу или к папке, — оно дает право исследовать содержимое объекта.

• Read Attributes (Чтение атрибутов). Базовые атрибуты — это свойства файла, та

кие как Read-Only (Только чтение), Hidden (Скрытый), System (Системный) и

Archive (Архивный). Атомарное разрешение Read Attributes позволяет просмат

ривать такие атрибуты.

• Read Extended Attributes (Чтение расширенных атрибутов). Определенные про

граммы поддерживают для своих типов файлов дополнительные атрибуты.

Например, если в вашей системе установлена программа Microsoft Word, и

вы просмотрите атрибуты файла DOC, то увидите все виды атрибутов: Author

(Автор), Subject (Тема). Т!tle (Название) и т.д. Они называются расширенными

атрибутами и варьируются от программы к программе. Атомарное разрешение

Read Extended Attributes позволяет просматривать эти атрибуты.

• Create FilesjWrite Data (Создание файлов / Запись да 1П1ЫХ ). Атомарное разрешение

Сгеаtе Files позволяет помешать новые файлы в папку. Разрешение Write Data

дает возможность перезаписывать существующие данные внутри файла. Это ато

марное разрешение не позволяет добавлять данные в существующий файл.

• Create Folders/ Append Data (Создание папок / Добавление данных). Разрешение

Сгеаtе Folders дает возможность создавать подпапки внутри папок. Разрешение

Append Data позволяет добавлять данные в конец сушествуюшего файла, но не

изменять данные внутри этого файла.

• Write Attгibutes (Запись атрибутов). Это разрешение позволяет изменять базовые атрибуты файла.

• Write Extended Attributes (Запись расширенных атрибутов). Это разрешение позволяет изменять расширенные атрибуты файла.

• Delete Subfolders and Files (Удаление подпапок и файлов). Это довольно странное разрешение. Только подумайте: располагая этим разрешением, вы можете удалять подпапки и файлы, даже если не имеете разрешения Delete на этих

подпапк.ах и файлах.

Как такое могло стать возможным? Если, забежав вперед,оы почитаете о следующем атомарном разрешении, Delete, то увидите, что

оно позволяет удалять файл или папку.

В чем разница? Представляйте ситуацию следующим образом: если вы находитесь в файле или папке, то разрешение Delete позволяет удалить этот файл или папку. Но предположим, что вы находитесь в папке и хотите удалить ее содержимое. Атомарное разрешение Delete SuЬfoders and Fies дает вам такое право. Разница между Delete и Delete Subfolders and Files весьма расплывчата. Одно из них позволяет удалить конкретный объект, а другое — удалить содержимое этого объекта.

Если вы располагаете правом удаления содержимого папки, то не хотите терять это право только потому, что один объект внутри папки не желает выдавать вам разрешение.

В конце концов, это ваша папка, и вы вольны делать с ней все, что хотите.

• Delete (Удаление). На этот раз все просто и понятно.

Разрешение Delete позволяет удалить объект. Или все не так просто и понятно’? Если вы имеете только атомарное разрешение Delete на удаление папки, но не атомарное разрешение Delete Subfolders and Files на удаление подпапок и файлов, и если к одному файлу внутри папки доступ отсутствует, то сможете ли вы удалить эту папку? Нет. Удалить папку не удастся до тех пор, пока она не будет пустой, а это значит, что вам потребуется удалить упомянутый файл.

Но вы не можете удалить этот файл, не имея либо прав Delete мя самого файла, либо прав Delete SuЬfoders апd Files мя родительской папки данного файла.

• Read Permissions (Чтение разрешений).

Атомарное разрешение Read Pennissions позволяет просматривать все разрешения NTFS, ассоциированные с файлом или папкой, но не изменять их.

• Change Permissions (Изменение разрешений). Это атомарное разрешение позАо

ляет изменять разрешения, назначенные файлу или папке.

• Take Ownership (Получение права владения).

Мы поговорим более подробно о том, что представляет собой право владения и что оно делает, позже в главе, но это атомарное разрешение позволяет получить права владения файлом.

Будучи владельцем, вы имеете неотьемлемое право изменять разрешения. По

умолчанию администраторы всегда могут получать права владения каким-либо

файлом или папкой.

Молекулярные разрешения

Глубокое понимание работы атомарных разрешений, а также понимание того,

как они образуют молекулярные разрешения (см. табл. 14.2), обеспечивает исклю

чительное осознание сути и функционирования этих молекулярных разрешений. В

настояшем разделе мы постараемся лучше прояснить объединение атомарных раз

решений, но во время чтения вам придется периодически возвращаться к табл. 14.2.

Приведенная здесь информация сформирует прочную основу, которая поможет уп

равлять разрешениями в будущем.

• Read (Чтение). Разрешение Read является наиболее базовыми правами. Оно

позволяет просматривать содержимое, разрешения и атрибуты, ассоциированные с объектом. Если объект представляет собой файл, вы можете просматривать файл, что включает возможность запуска этого файла, если он оказывает

ся исполняемой программой. Если объект является папкой, разрешение Read

позволяет просматривать ее содержимое.

А теперь рассмотрим сложную часть, касающуюся чтения папки. Предполо

жим, что у вас имеется папка, которой вы назначили разрешение Read.

Эта папка содержит подпапку, к которой вы запретили любой доступ, в том числе и чтение. Логично было бы предположить, что вы сможете вообще увидеть

эту подпапку. Однако подnапка, прежде чем вы обратитесь к ее собственным

атрибутам, является частью исходной папки. Поскольку вы можете читать содержимое исходной папки, то сможете увидеть, что подпапка существует.

Если же вы попытаетесь перейти в эту подпапку, тогда — и только тогда — вы получите сообщение о запрете доступа.

• Write (Запись). Разрешение Write, как бы просто оно не выглядело, таит в себе

ловушку. Для начала, разрешение Write на папке позволяет создавать новый

файл или подпапку внутри этой папки. А что можно сказать о разрешении Write

на файле? Означает ли оно возможность изменения файла? Подумайте, что про

исходит, когда вы изменяете файл. Для изменения файла вы обычно должны

иметь возможность открыть файл или прочитать файл. Чтобы изменить файл,

разрешение Write должно сопровождаться разрешением Read. Хотя существует

одна лазейка: если вы просто добавляете данные в файл, без необходимости в

его открытии, то достаточно одного лишь разрешения Write. Тем не менее, если

программист написал приложение, открывающее файл в режиме только мя за

писи, содержимое файла затем усекается без его чтения, после чего происходит

запись в файл, и все это не предполагает чтение файла; таким образом, файл

можно было бы изменить, не прибегая к процессу чтения вообще.

• Read & Execute (Чтение и вьшолнение).

Разрешение Read & Execute идентично

разрешению Read, но предоставляет дополнительную атомарную привилегию

обхода папки.

• Modify (Изменение). Выражаясь просто, разрешение Modify является объедине

нием разрешений Read & Execute и Write с предоставлением дополнительной

роскоши в виде разрешения Delete. Даже располагая возможностью измене

ния файла, вы никогда не сможете удалить его. При выборе разрешений для

файлов и папок вы заметите, что если выбрали только разрешение Modify, то

разрешения Read, Read & Execute и Write выбираются автоматически.

• Full Control (Полный доступ). Разрешение Full Control — это комбинация всех

ранее упомянутых разрешений с возможностями изменения разрешений и по

лучения права владения объектами, к которым оно применено. Разрешение

Full Control также позволяет удалять подпапки и файлы, даже когда эти под

папки и файлы спеuиально не разрешают их удалять.

• Ust FЬlder Contents (Список содержимого папки). Разрешение List Folder Contents

применяется аналогично разрешению Read & Execute, но предназначено толь

ко для папок. Разрешение List Folder Contents позволяет просматривать содержимое папок. Что более важно, разрешение List Folder Contents наследуется

только папками, и оно видно, только когда просматриваются свойства безопасности папок. Это разрешение позволяет взглянуть, какие файлы существуют в папке (подобно Read), но не будет применять к этим файлам разрешение Read & Execute.

По сравнению с этим, если вы применили к папке разрешение Read & Execute, то будете располагать теми же возможностями просмот

ра папок и их содержимого, но также сможете распространять права Read &

Execute на файлы внутри этих папок.

• Special Permissions (Особые разрешения). Особые разрешения — это прос

то настроенная группа атомарных прав, которую вы можете создавать, когда

ни одно из рассмотренных выше стандартных молекулярных разрешений не

подходит в вашей конкретной ситуации. Хотя может показаться, что возмож

ность Special Permissions было нововведением версии Windows Server 2003,

на самом деле оно существовало в Windows 2000 Server. Просто это средство

не было видимым как молекулярное разрешение. В Windows 2000 Server от

сутствовал какой-нибудь способ сообщить о том, что папка имеет настро

енные атомарные разрешения, если только вы не заглядывали на вкладку

Advanced (Дополнительно) диалогового окна свойств безопасности. В Windows

Server 201 2 это можно сделать, посмотрев на флажки Allow/Deny для возмож

ности Special Permissions, чтобы понять, были ли модифицированы записи уп

равления доступом (access control entry — АСЕ). Если флажки затенены, тогда

по щелчку на кнопке Advanced (Дополнительно) вы можете просмотреть и от

редактировать изменения в записях АСЕ.

Унаследованные разрешения

Начиная с ранних редакций Windows Server, существовало средство, которое на

зывается унаследованными разрешениями. В настоящее время вполне вероятно, что

вы уже привыкли пользоваться этим великолепным средством. Если для файла

или папки установлено наследование разрешений, то сам по себе файл или папка в

действительности не имеет разрешений; просто применяются разрешения родитель

ской папки. Если родительская папка также наследует разрешения, вы продолжаете

подниматься вверх по цепочке каталогов, пока не столкнетесь с папкой, которой

назначены жесткие разрешения. Не стоит и говорить, что корневой каталог не мо

жет наследовать разрешения.

Например, предположим, что у вас есть папка по имени APPS, содержащая три

подпапки и файлы.

Все подпапки и файлы допускают наследуемые разрешения.

Если вы назначите папке APPS разрешение Read & Execute для пользователей, то все подпапки и файлы автоматически отразят это новое разрешение. Что если вы хотите настроить разрешения для первой подпапки, предоставив пользователям дополнительную возможность записи? Щелкните на этой папке правой кнопкой мыши, выберите в контекстном меню пункт Properties (Свойства) и в открывшемся диалоговом окне свойств перейдите на вкладку Security (Безопасность), чтобы просмотреть разрешения, назначенные папке. Если флажки для чего-нибудь, отличного от

Special Pennissions, затенены, вы можете утвержлать, что папка наследует разрешения

у своей родительской папки. Здесь вам понадобится перейти на вкладку Advaпced

(Дополнительно), чтобы увидеть опцию Allow iпheritaЫe permissioпs from pareпt to

propagate to this object апd all child objects (Позволить наследуемым разрешениям от родителя распространяться на этот объект и все

его дочерние объекты).

Эта опция показывает,наследует ли объект разрешения, и позволяет

указать, допускается ли наследование.

Назначение разрешений файлам и папкам

После того как вы поняли, что собой представляют различные разрешения, назначить

их файлам и папкам будет парой пустяков.

Откройте проводник Windows и выполните следующие шаги.

1. Найдите файл или папку, которой хотите назначить права, щелкните на ее

имени правой кнопкой мыши, выберите в контекстном меню пункт Properties

(Свойства) и в открывшемся диалоговом окне перейдите на вкладку Security

(Безопасность). Взгляните на рис. 14. 12.

В верхней части окна показаны группы и пользователи, которым назначены разрешения, а в нижней части — разрешения, назначенные выбранному пользователю

или группе.

В этом примере вы начинаете с папки APPS. В идеальном случае, т.к. папка предназначена для приложений, вы хотите, чтобы все пользователи имели разрешение Read & Execute и не могли изменять, добавлять или удалять что-либо. Также вы хотите оставить администраторам полный доступ, чтобы они имели возможность обслуживать данные. Кроме того, есть группа администраторов базы данных, которым необходимо предоставить права Modify.

Поскольку для групп Users (Пользователи) и Administrators (Администраторы) по умолчанию уже присутствуют записи, вы начнете с добавления группы Database Managers

(Администраторы базы данных) и выдачи ей прав Modify.

2. Щелкните на кнопке Edit (Редактировать) и затем на кнопке Add (Добавить),

в результате чего откроется диалоговое окно Select Users, Computers, Service

Accounts, ог Groups (Выбор пользователей, компьютеров, учетных записей

служб или групп), которое было показано на рис. 14.9.

Здесь вы можете ввести имя пользователя или группы, щелкнуть на кнопке

Advanced (Дополнительно) и затем на кнопке Find Now (Найти сейчас), либо

настроить запрос вручную, подготовив список учетных записей домена.

3. Так как вы знаете имя группы, которую нужно добавить в этом примере

(Database Managers ) , просто введите его в диалоговом окне Select Users,

Computers, Service Accounts, ог Groups и щелкните на кнопке Check Names

(Проверить имена). Выполнится перекрестная проверка на совпадение вруч

ную введенной записи со списком имен.

4. Как только имя отобразится подчеркнутым, щелкните на кнопке ОК, чтобы

возвратиться на вкладку Security диалогового свойств папки APPS.

После добавления группы Database Managers диалоговое окно должно вы

глядеть подобным приведенному на рис. 14.13.

БОЛЕЕ БЫСТРОЕ ДОБАВЛЕНИЕ ПОЛЬЗОВАТЕЛЕЙ И ГРУПП

Используя метод из предыдущего примера, можно добавлять сразу множество поль

зователей и групп.

Когда вы набираете имена вручную, просто введите первое имя,

щелкните на кнопке Check Names и начинайте набирать следующее имя. Если вы

ввели неполное имя до щелчка на кнопке Check Names, вам будет предоставлено

ближайшее соответствие введенной записи.

Если вы решили применять интерфейс поиска в Active Directory, то можете выбрать несколько учетных записей.

Для этого щелкните на первой записи .и затем, удерживая нажатой клавишу , щелкайте на дополнительных записях.

Теперь все, что осталось — назначить корректное разрешение, которым явля

ется право Modify.

5. Выделите группу Database Managers и отметьте флажок Allow (Разрешить)

для Modify.

Вкладка Security должна выглядеть примерно так, как показано на рис. 14.14.

Поскольку группы Users и Administrators были добавлены по умолчанию,

когда вы создавали общий ресурс, давайте посмотрим на стандартные разре

шения, примененные к ним, чтобы выяснить, необходимы ли какие-нибудь

корректировки.

6. Щелкните на группе Users; вы увидите диалоговое окно, представленное на

рис. 14.15.

ПРЕДОСТЕРЕЖЕНИЕ ОТНОСИТЕЛЬНО УРОВНЕЙ РАЗРЕШЕНИЙ

Вы должны быть осмотрительны при выборе некоторых уровней разрешений. Выбор

Read & Execute включает все права Read, поэтому Read выбирается автоматически.

С другой стороны, если вы хотите очистить Read & Execute, снятие отметки с флажка Allow для Read & Execute не приводит к автоматическому снятию отметки с такого флажка для Read.

На рис. 14. 1 5 видно, что группа Users уже имеет ряд стандартных разреше

ний, в числе которых Read & Execute, List Folder Contents и Read. Вы также за

метите, что эти разрешения унаследованы, потому что флажки в столбuе Allow

затенены.

Тем не менее, как вы можете помнить, затенение записи Special

Pennissions не означает, что разрешения являются унаследованными (хотя они

и могут быть таковыми).

Затенение здесь указывает лишь на то, что имеются дополнительные записи разрешений, которые можно просмотреть в этом конкретном диалоговом окне.

7. Щелкните на кнопке Advanced (Дополнительно), чтобы получить диалоговое

окно Advanced Security Settings for APPS (Расширенные настройки безопаснос

ти для APPS). Взглянув на рис. 14.16, вы увидите намного более сложную вер

сию записей разрешений по сравнению с той, что была показана на рис. 14. 15.

Правда, не совсем понятно, почему разработчики из Microsoft решили сначала

отображать своего рода оглавление по разрешениям, а не предоставлять сразу

подробную информаuию.

В списке Permission entries (Записи безопасности) перечислены выбранные груп

пы и пользователи с описанием их прав. В этом диалоговом окне вы можете отключать наследование, щелкая на кнопке DisaЫe inheritance (Отключить наследование), а также по-прежнему добавлять и удалять записи, щелкая на кнопках Add (Добавить) и Remove (Удалить). Так в чем же разниuа? В этом окне вы получаете больше деталей.

Прежде всего, вы заметите, что одна запись в предшествующем окне разрешений

может стать здесь двумя и более детализированными записями, позволяя четко видеть, какие есть права и откуда они унаследованы, и созданы ли записи для данного

ресурса специально вручную. Например, обратите внимание, что группа Users имеет две записи, которые обе унаследованы от тома. Кроме того, в столбце Applies to

(Применяется к) четко видно, откуда происходят разрешения.

Разумеется, наличие всех этих деталей значительно помогает при поиске и устранении неполадок, т.к. вся необходимая информация собрана в одном месте (точнее, почти вся).

У вас есть возможность приспособить свои расширенные разрешения к атомарному уровню, выбрав запись и щелкнув на кнопке Edit (Редактировать). Однако

будьте осторожны. При таком большом количестве разрешений, поступающих из

множества разных мест (и здесь мы даже не учитывали разрешения общего доступа!), этот процесс легко может привнести путаницу в процедуру устранения неполадок. Пытайтесь максимально упрощать свои ресурсы и пользователей, по томам,

по группам или по машинам, и вы существенно облегчите себе жизнь, имея дело с разрешениями.

Чтобы посмотреть, какие права имеет группа Users, и удостовериться в том, что

она получит корректный доступ к папке APPS, выполните следующие шаги.

1. Выберите запись для группы Users с разрешением Read & Execute.