Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа.

2. Пароли должны быть длиной не менее семи символов.

3. Пароли должны содержать символы из трех следующих четырех категорий:

а. Английские заглавные буквы (от A до Z)

б. Английские строчные буквы (от a до z)

с. Базовые 10 цифр (от 0 до 9)

д. Не алфавитные символы (например,!, $, #,%)

В этом руководстве содержатся инструкции по отключению требований к сложности паролей на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности паролей в Active Directory 2016.

Часть 2. Как отключить требования к сложности паролей на автономном сервере 2016 года.

Часть 1. Как отключить требования сложности пароля в Active Directory Domain Server 2016.

Снять сложность пароля в Active Directory 2016.

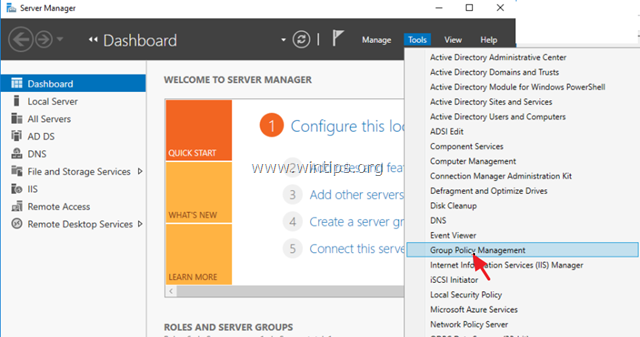

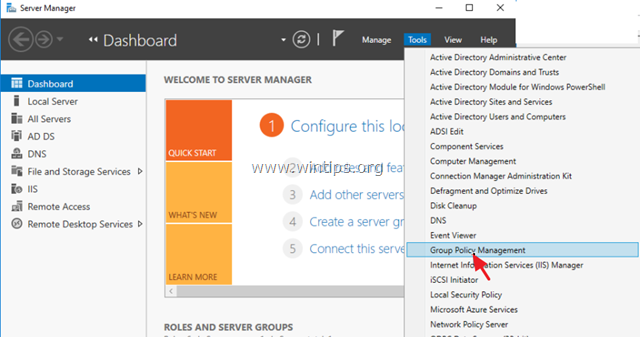

1. В контроллере домена AD Server 2016 откройте Диспетчер серверов а затем из инструменты меню, откройте Управление групповой политикой. *

* Кроме того, перейдите к Панель управления -> Инструменты управления -> Управление групповой политикой.

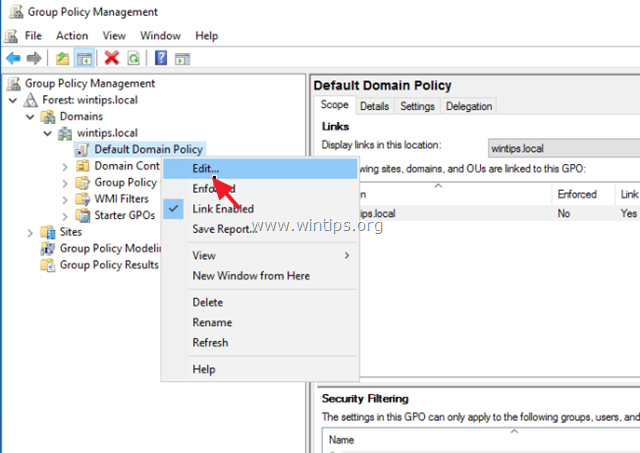

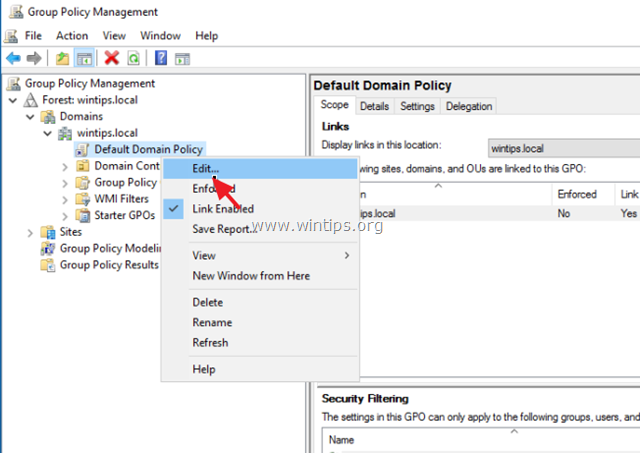

2. Под Домены, выберите свой домен и затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выбрать редактировать.

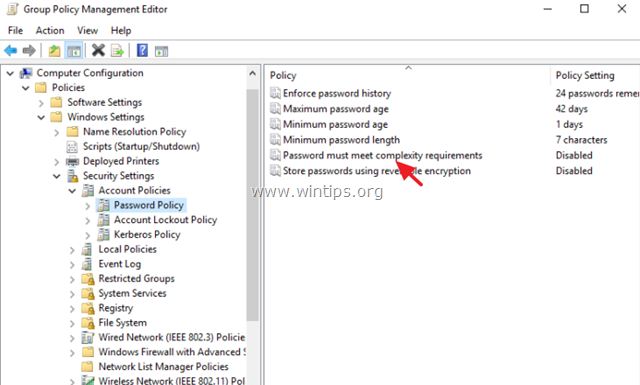

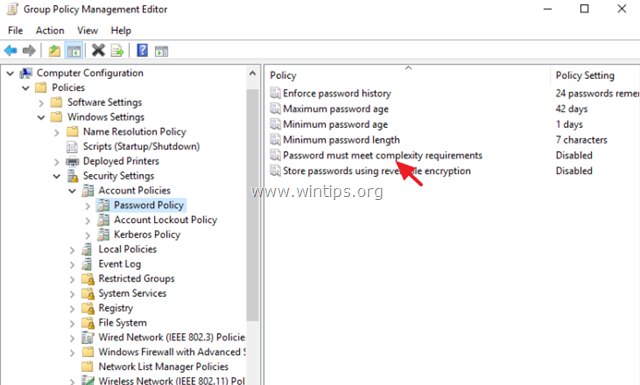

3. Затем перейдите к:

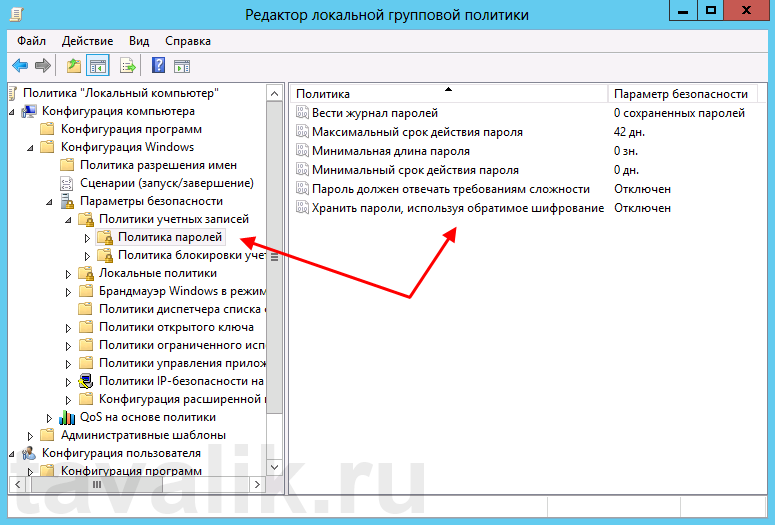

- Конфигурация компьютера Политики Параметры Windows Параметры безопасности Политики учетных записей Политика паролей

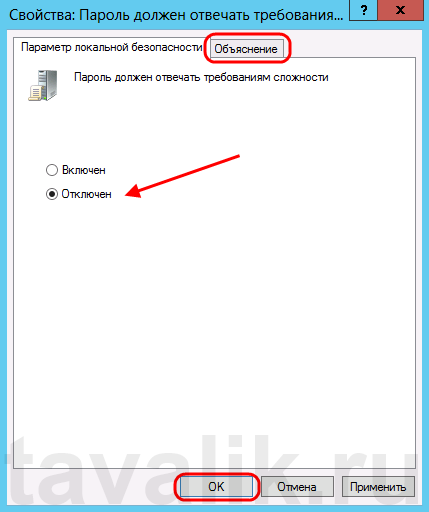

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

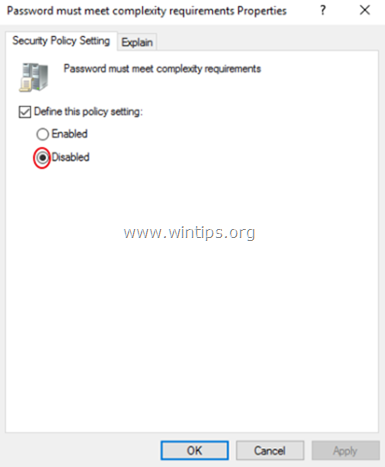

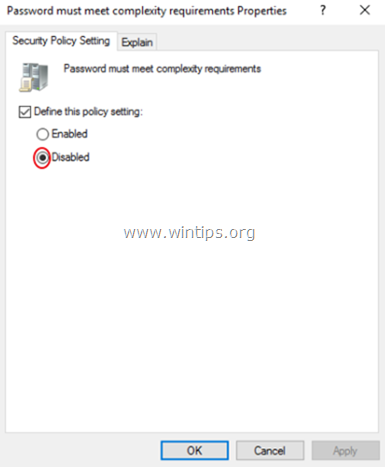

5. Выбрать Определите этот параметр политики: отключено а затем нажмите хорошо.

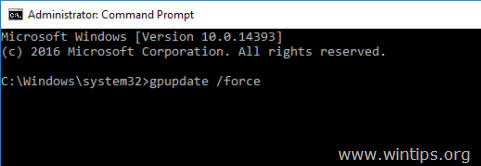

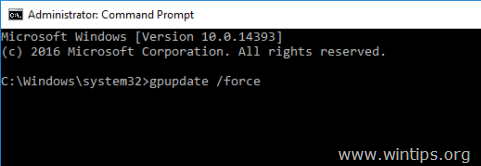

6. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

- gpupdate / force

Часть 2. Как отключить требования сложности пароля в автономном сервере 2016 года.

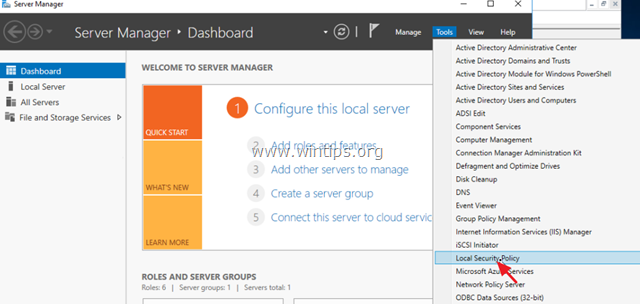

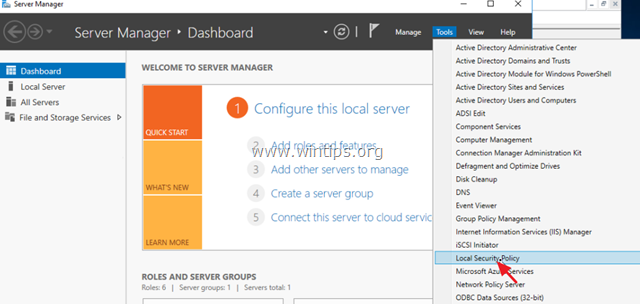

1. Из диспетчера сервера перейдите на инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите к Панель управления открыто Инструменты управления а затем откройте Политика локальной безопасности.

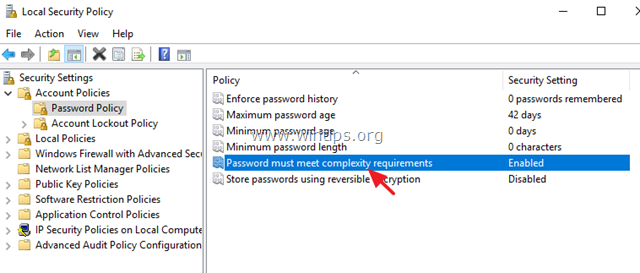

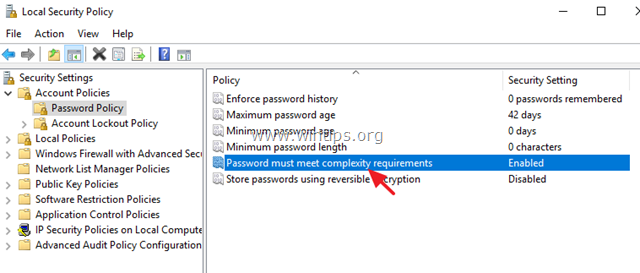

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

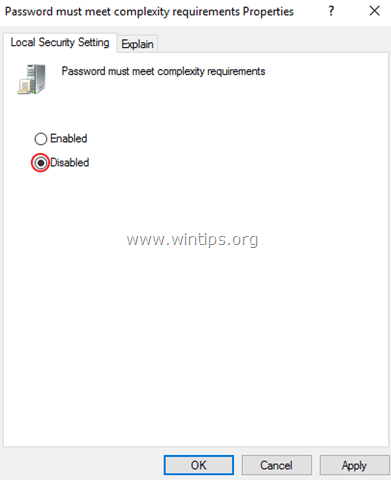

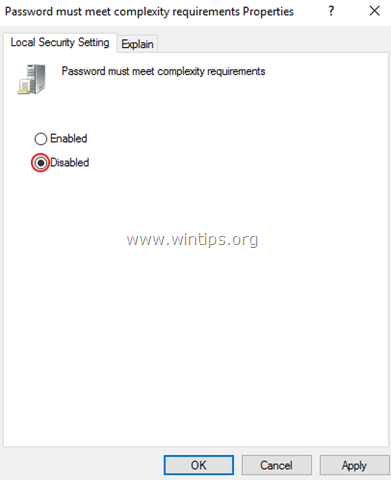

4. Выбрать инвалид а затем нажмите ХОРОШО.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

- gpupdate / force

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, длина которых превышает два последовательных символа.

2. Пароли должны состоять не менее чем из семи символов.

3. Пароли должны содержать символы из трех из следующих четырех категорий:

а. Заглавные буквы английского алфавита (от A до Z)

б. Английские строчные буквы (от a до z)

c. Базовые 10 цифр (от 0 до 9)

d. Неалфавитные символы (например,!, $, #,%)

В этом руководстве содержатся инструкции по отключению требований к сложности пароля на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности пароля в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности пароля в Active Directory Domain Server 2016.

Чтобы убрать сложность пароля в Active Directory 2016.

1. В контроллере домена AD Server 2016 откройте Диспетчер сервера а затем из Инструменты меню, откройте Управление групповой политикой. *

* Дополнительно перейдите к Панель управления -> Инструменты управления -> Управление групповой политикой.

2. Под Домены, выберите свой домен, а затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выберите Редактировать.

3. Затем перейдите к:

- Конфигурация компьютера Политики Параметры Windows Параметры безопасности Политики учетной записи Политика паролей

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

5. Выбирать Определите этот параметр политики: Отключено а затем щелкните В ПОРЯДКЕ.

6. Наконец, откройте командную строку от имени администратора и введите следующую команду для обновления групповой политики.

- gpupdate / force

Часть 2. Как отключить требования к сложности пароля на автономном сервере 2016.

1. Из диспетчера серверов перейдите в Инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите в Панель управления открыть Инструменты управления а затем откройте Локальная политика безопасности.

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

4. Выбирать Неполноценный а затем щелкните В ПОРЯДКЕ.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду для обновления групповой политики.

- gpupdate / force

Вот и все! Сообщите мне, помогло ли вам это руководство, оставив свой комментарий о своем опыте. Пожалуйста, поставьте лайк и поделитесь этим руководством, чтобы помочь другим.

Windows Server

- 10.12.2014

- 38 021

- 9

- 05.07.2022

- 38

- 34

- 4

- Содержание статьи

- Отключаем требования сложности к паролю через редактор групповых политик

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Начиная с Windows Server 2003, для всех пользователей операционной системы стали предъявляться повышенные требования к сложности пароля. Пароль пользователя должен соответствовать как минимум 3 условиям из списка перечисленного ниже:

- Наличие прописных букв английского алфавита от A до Z;

- Наличие строчных букв английского алфавита от a до z;

- Наличие десятичных цифр (от 0 до 9);

- Наличие неалфавитных символов (например, !, $, #, %)

Отключаем требования сложности к паролю через редактор групповых политик

Если же кто-то находит все эти сложности лишними, то это весьма легко отключается. Для этого нужно проделать действия описанные ниже.

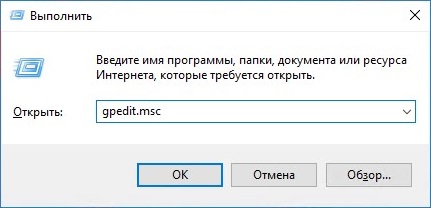

- Открываем «Выполнить» (Пуск — Выполнить или поочередно зажимаем клавиши Win+R), после чего набираем gpedit.msc и жмем ОК.

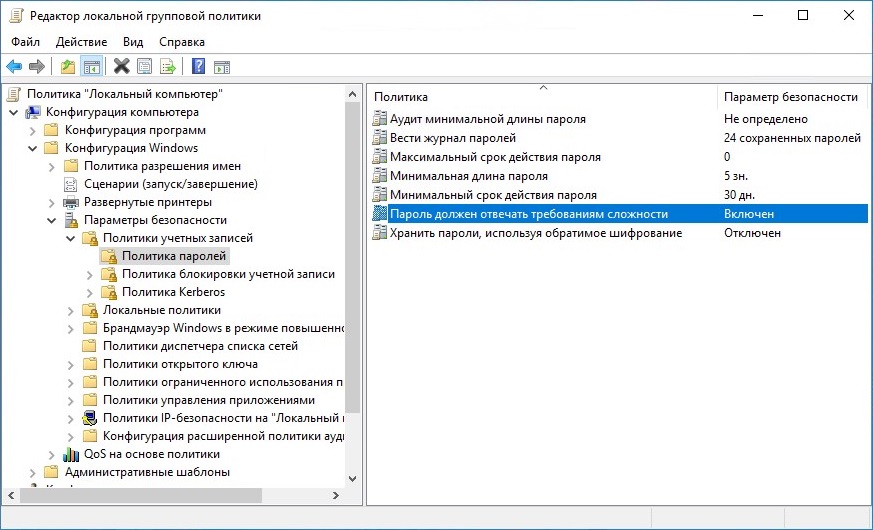

- В левой панели выбираем Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Там выбираем пункт «Пароль должен отвечать требованиям сложности».

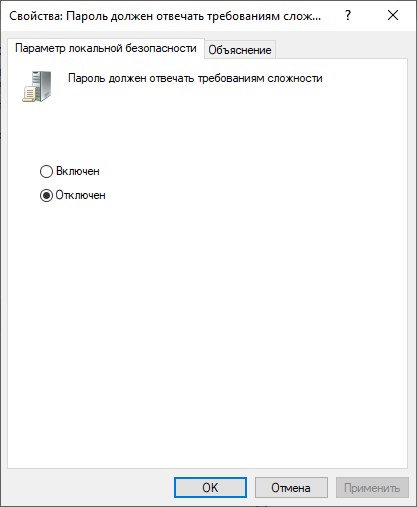

- Открываем настройки данного параметра, щелкнув по нему два раза. Выбираем «Отключен».

- Нажимаем на кнопку «ОК» для сохранения изменений.

- Remove From My Forums

-

Question

-

I’m trying to change password complexity in Windows Server 2016, but for <g class=»gr_ gr_70 gr-alert gr_gramm gr_inline_cards gr_run_anim Grammar only-ins replaceWithoutSep» data-gr-id=»70″ id=»70″>workgroup</g>

environment nor domain. Is it possible?Thank you for any help

Sam Goykhman

Answers

-

Sorry, just answer my own question. Just access Secpol.<g

class=»gr_ gr_157 gr-alert gr_spell gr_inline_cards gr_run_anim ContextualSpelling ins-del multiReplace» data-gr-id=»157″ id=»157″>msc</g> disable password complexity there

Sam Goykhman

-

Marked as answer by

Tuesday, January 15, 2019 7:48 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

I’m trying to change password complexity in Windows Server 2016, but for <g class=»gr_ gr_70 gr-alert gr_gramm gr_inline_cards gr_run_anim Grammar only-ins replaceWithoutSep» data-gr-id=»70″ id=»70″>workgroup</g>

environment nor domain. Is it possible?Thank you for any help

Sam Goykhman

Answers

-

Sorry, just answer my own question. Just access Secpol.<g

class=»gr_ gr_157 gr-alert gr_spell gr_inline_cards gr_run_anim ContextualSpelling ins-del multiReplace» data-gr-id=»157″ id=»157″>msc</g> disable password complexity there

Sam Goykhman

-

Marked as answer by

Tuesday, January 15, 2019 7:48 AM

-

Marked as answer by

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Содержание

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Изменение политики паролей в Windows Server 2008 R2

- Смотрите также:

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Изменение политики паролей в Windows Server 2012 R2

- Как отключить требования сложности пароля на сервере 2016 года.

- Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Источник

Изменение политики паролей в Windows Server 2008 R2

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности»

Все, теперь можно использовать любые пароли, но нужно помнить, что это небезопасно.

Смотрите также:

Есть ситуации, когда необходимо изменить порт для подключения к серверу терминалов в Windows Server 2008 R2. Здесь я расскажу как это сделать. 1. Изменение порта в реестре Заходим на…

В этой статье я расскажу, как установить Windows Server 2008. Как правило, установка проходит без каких-либо трудностей и мало чем отличается от установки Windows 7. Но многие вещи, о которых…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Источник

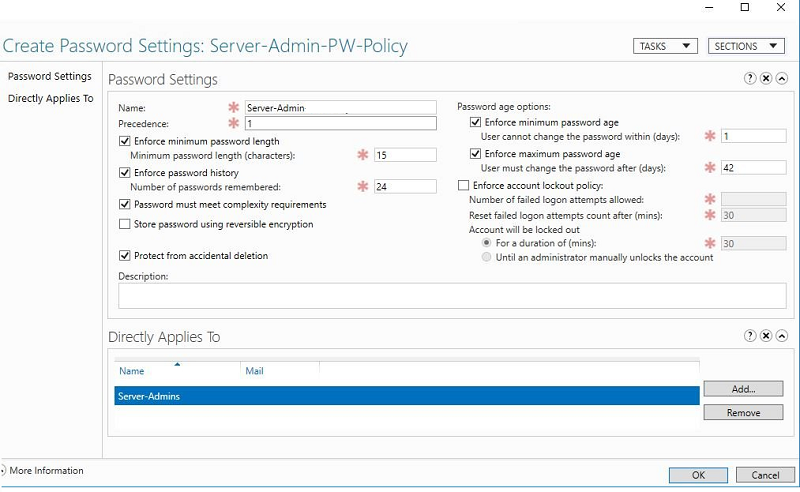

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Источник

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Источник

Как отключить требования сложности пароля на сервере 2016 года.

Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа.

2. Пароли должны быть длиной не менее семи символов.

3. Пароли должны содержать символы из трех следующих четырех категорий:

В этом руководстве содержатся инструкции по отключению требований к сложности паролей на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности паролей в Active Directory 2016.

Часть 2. Как отключить требования к сложности паролей на автономном сервере 2016 года.

Часть 1. Как отключить требования сложности пароля в Active Directory Domain Server 2016.

Снять сложность пароля в Active Directory 2016.

1. В контроллере домена AD Server 2016 откройте Диспетчер серверов а затем из инструменты меню, откройте Управление групповой политикой. *

2. Под Домены, выберите свой домен и затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выбрать редактировать.

3. Затем перейдите к:

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

5. Выбрать Определите этот параметр политики: отключено а затем нажмите хорошо.

6. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Часть 2. Как отключить требования сложности пароля в автономном сервере 2016 года.

1. Из диспетчера сервера перейдите на инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите к Панель управления открыто Инструменты управления а затем откройте Политика локальной безопасности.

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

4. Выбрать инвалид а затем нажмите ХОРОШО.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

Источник

извените, но я начинающий и большинство информации в технических статьях не понимаю, можно ли как-то по-проще, с картинками и в ветке вопроса ?

например сервер терминало в в 2012 и в 2008 я могу поднять с закрытыми глазами, а вот что такое Active Directory я вобще не понимаю зачем это нужно и что это такое, если объясните на пальцах,

то думаю облегчите жизнь многим начинающим таким как я.

На каком языке я понимаю. Если сеть держиться на рабочей группе, то соответственно чтобы она работала, то на всех машинах сети должны быть прописаны IP-адреса одной подгруппы (192.168.0.1-255) и рабочая группа должна быть одинаковая.

А если Active Directory, то это настройка Домена, ДНС и темный лес…

Единственное что я понимаю что Active Directory это круто и удобно.

Хочу научиться. Т.к. у меня сейчас 3 сервера. которые стоят на расстоянии 5 км друг от друга. Один из них имеет доступ в интернет. к каждому подключены компьютеры к первому 3, второму 4, третьему 6. В скором

будущем интернет будет везде и я бы хотел объединить их в одну сеть. Основной софт

Парус-Предприятие (Парус-ресторан и Парус-Бухгалтерия), скоро буду подключать еще

Парус-Отель, Парус-Магазин, Парус-Менеджмент и Маркетинг, Парус-Турагенство и Парус-Зарплата. Это же дополнительные рабочие места. И если мне не удасться настроить всё на одном сервере, то связать все три сервера в одну

систему и удаленно ими управлять просто обязан, т.к. Сервера стоят на берегу моря, и два из трех работать будут только летом. Планирую покупать офис в городе и работать оттуда, поэтому любой доступной помощи очень рад. Т.к

и сам охотно делюсь информацией которую узнаю. Приходиться все поднимать самому, т.к это мой хлеб. И так как только все начинаю настраивать, то я и бухгалтер и системный администратор и бизнес-консультант в активно

развивающейся структуре. Бухгалтерию и принцип работы общепита знаю на ура. Софт «Парус», тоже знаю как ведущий специалист. А вот администрирование хромает.

мой скайп: parfentevva — всегда рад пообщаться онлайн.

-

Изменено

Vladimir Parfentev

22 марта 2013 г. 1:31

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.