Windows Server

- 10.12.2014

- 38 020

- 9

- 05.07.2022

- 38

- 34

- 4

- Содержание статьи

- Отключаем требования сложности к паролю через редактор групповых политик

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Начиная с Windows Server 2003, для всех пользователей операционной системы стали предъявляться повышенные требования к сложности пароля. Пароль пользователя должен соответствовать как минимум 3 условиям из списка перечисленного ниже:

- Наличие прописных букв английского алфавита от A до Z;

- Наличие строчных букв английского алфавита от a до z;

- Наличие десятичных цифр (от 0 до 9);

- Наличие неалфавитных символов (например, !, $, #, %)

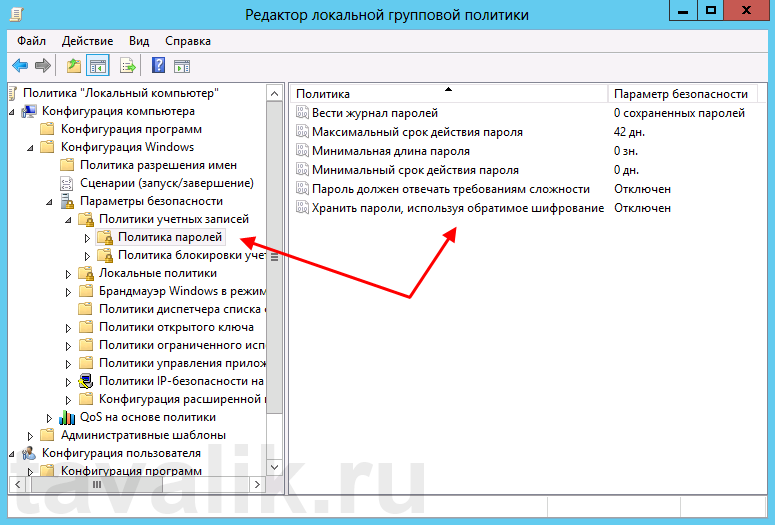

Отключаем требования сложности к паролю через редактор групповых политик

Если же кто-то находит все эти сложности лишними, то это весьма легко отключается. Для этого нужно проделать действия описанные ниже.

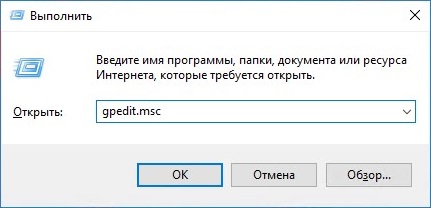

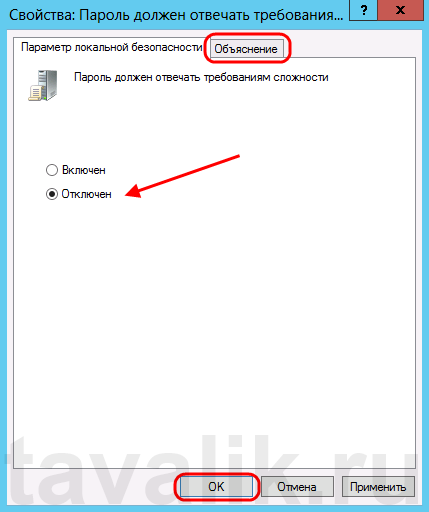

- Открываем «Выполнить» (Пуск — Выполнить или поочередно зажимаем клавиши Win+R), после чего набираем gpedit.msc и жмем ОК.

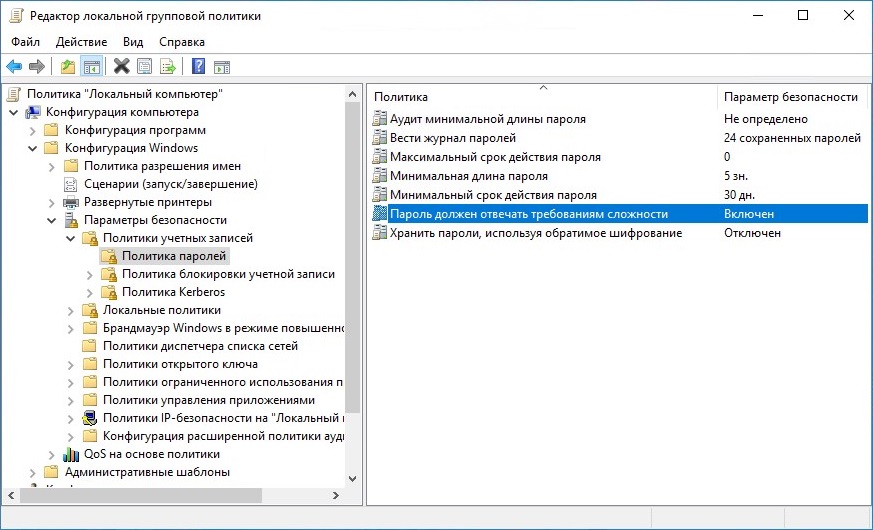

- В левой панели выбираем Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Там выбираем пункт «Пароль должен отвечать требованиям сложности».

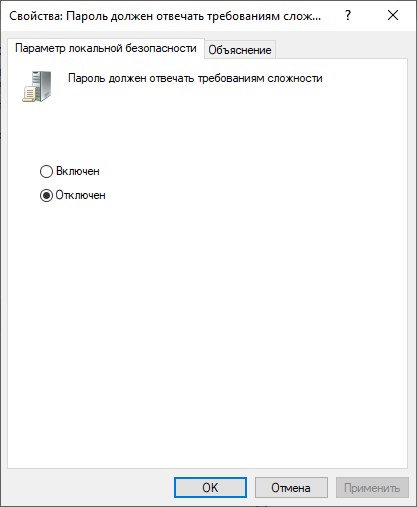

- Открываем настройки данного параметра, щелкнув по нему два раза. Выбираем «Отключен».

- Нажимаем на кнопку «ОК» для сохранения изменений.

Содержание

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Пароль должен соответствовать требованиям к сложности

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Отключение изменений пароля учетной записи автоматической учетной записи

- Сводка

- Дополнительная информация

- Отключить сложность пароля windows server 2019

- Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- Применение созданных групповых политик

- Проверка применения групповой политики на компьютере пользователя

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

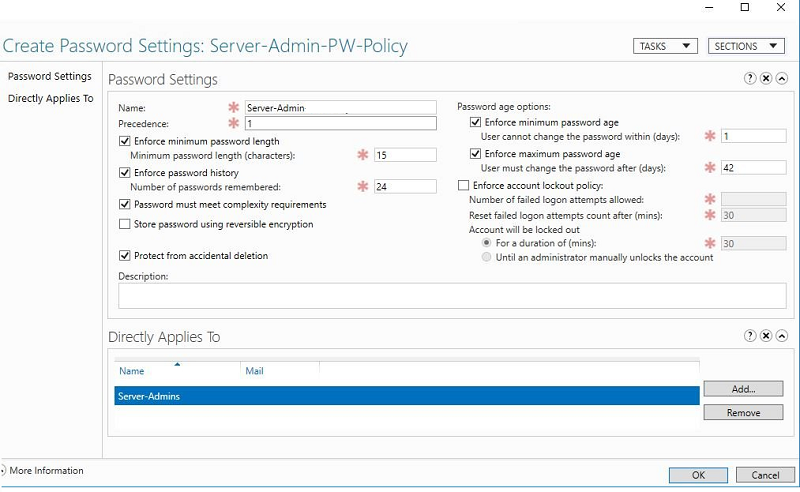

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Источник

Пароль должен соответствовать требованиям к сложности

Область применения

Описывает наилучшие методы, расположение, значения и соображения безопасности для пароля, которые должны соответствовать требованиям к требованиям безопасности.

Справочники

Параметр политики «Пароли» должен соответствовать требованиям к сложности, определяя, должны ли пароли соответствовать серии рекомендаций по надежных паролей. При включении этот параметр требует паролей для удовлетворения следующих требований:

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное имя отображения (полное имя). Обе проверки не являются чувствительными к делу.

Имя samAccountName проверяется в полном объеме только для определения того, является ли он частью пароля. Если samAccountName длиной менее трех символов, эта проверка будет пропущена. Имя displayName разборка для делимитеров: запятые, периоды, тире или дефис, подчеркивающие, пробелы, знаки фунта и вкладки. Если какой-либо из этих делимитеров найден, displayName делится, и все разделы (маркеры) подтверждены, что не будут включены в пароль. Маркеры, которые меньше трех символов, игнорируются, а подстройки маркеров не проверяются. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Hagens». Поскольку второй маркер имеет длину только одного символа, он игнорируется. Таким образом, этот пользователь не мог иметь пароль, который включал в себя либо «erin» или «hagens» в качестве подстройки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

Требования по сложности применяются при смене или создании паролей.

Правила, включенные в требования Windows паролей сервера, являются частью Passfilt.dll и не могут быть изменены напрямую.

Если включено, Passfilt.dll может вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи используются для паролей, содержащих только символы, которые находятся в алфавите. Но этот параметр политики достаточно либерален, что все пользователи должны привыкнуть к этому.

Дополнительные параметры, которые можно включить в настраиваемый Passfilt.dll, — это использование символов, не включаемые в верхний ряд. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажмите один из ключей на строке номеров клавиатуры (от 1 до 9 и 0).

Возможные значения

Рекомендации

Последние рекомендации см. в руководстве по паролям.

Набор паролей должен соответствовать требованиям сложности к включенной. Этот параметр политики в сочетании с минимальной длиной пароля 8 гарантирует, что для одного пароля существует не менее 218 340 105 584 896 различных возможностей. Этот параметр делает грубую силовую атаку сложной, но все же не невозможной.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к несчастным пользователям и чрезмерной работы службы поддержки. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не добавляют больше сложности в пароль.)

Пароли, содержащие только буквы, легко компрометировать с помощью общедоступных средств. Чтобы предотвратить это, пароли должны содержать дополнительные символы и соответствовать требованиям сложности.

Местонахождение

Конфигурация компьютераWindows Параметрыбезопасность ПараметрыПолитики учетной записиПолитика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Включено |

| Политика контроллера домена по умолчанию | Включено |

| Параметры по умолчанию отдельного сервера | Отключено |

| Эффективные параметры контроллера домена по умолчанию | Включено |

| Параметры сервера-участника по умолчанию | Включено |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | Отключено |

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пароли, содержащие только буквы, легко обнаружить с помощью нескольких общедоступных средств.

Противодействие

Настройка паролей должна соответствовать требованиям политики __ сложности для включения и советовать пользователям использовать различные символы в своих паролях.

В сочетании с минимальной длиной пароля 8, этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что это трудно (но возможно) для грубой атаки силы, чтобы добиться успеха. (Если параметр политики минимальной длины пароля увеличивается, увеличивается и среднее время, необходимое для успешной атаки.)

Возможное влияние

Если конфигурация по умолчанию для сложности паролей сохранена, может возникнуть больше вызовов службы поддержки для заблокированных учетных записей, поскольку пользователи могут не использоваться для паролей, содержащих не алфавитные символы, или у них могут возникнуть проблемы с вводом паролей, содержащих акцентные символы или символы на клавиатурах с различными макетами. Тем не менее, все пользователи должны иметь возможность выполнять требования по сложности с минимальными трудностями.

Если в организации более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила прочности паролей. Например, для настраиваемого фильтра паролей может потребоваться использование символов не верхнего ряда. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания ключа SHIFT, а затем нажатия клавиш на строке номеров клавиатуры от 1 до 9 и 0.) Пользовательский фильтр паролей может также выполнять проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако такие строгие требования к паролям могут привести к дополнительным запросам на службу поддержки. Кроме того, организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне 0128-0159. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не будут усложнять пароль.)

Источник

Отключение изменений пароля учетной записи автоматической учетной записи

В этой статье описывается, как администратор может отключить изменения пароля учетной записи автоматических компьютеров.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 154501

Сводка

Пароли учетных записей машин регулярно меняются в целях безопасности. По умолчанию на Windows NT компьютеров пароль учетной записи машины автоматически меняется каждые семь дней. Начиная с Windows 2000 компьютеров, пароль учетной записи машины автоматически изменяется каждые 30 дней.

Если отключать изменения пароля учетной записи компьютера, существуют риски безопасности, так как канал безопасности используется для сквозной проверки подлинности. Если кто-то обнаружит пароль, он может потенциально выполнить сквозную проверку подлинности контроллеру домена.

Дополнительная информация

Может потребоваться отключить изменения пароля учетной записи автоматической учетной записи по умолчанию по одной из следующих причин:

Необходимо уменьшить количество случаев репликации. В качестве побного эффекта изменения пароля учетной записи автоматических компьютеров домен с большим количеством клиентских компьютеров и контроллеров домена может вызывать частое повторение. Вы можете отключить автоматические изменения пароля учетной записи компьютера, чтобы уменьшить количество случаев репликации.

У вас есть две отдельные установки Windows NT или Windows 2000 на одном компьютере в конфигурации с двумя загрузками. В этом случае единственным способом обмена одной и той же учетной записью компьютера между двумя установками Windows NT или Windows 2000 года является использование пароля учетной записи компьютера по умолчанию, созданного при вступив в домен.

Если вы часто делаете чистую установку Windows NT или Windows 2000, необходимо иметь администратора в домене, который может создать учетную запись машины в домене. Если это проблема, пароль учетной записи машины можно оставить по умолчанию.

Вы можете отключить изменения пароля учетной записи компьютера на рабочей станции, установив запись реестра DisablePasswordChange со значением 1. Для этого выполните следующие действия.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Начните редактор реестра. Для этого выберите Начните, выберите Выполнить, введите regedit в поле Открыть, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

В правой области выберите запись DisablePasswordChange.

В меню Изменить выберите Изменение.

В поле Значение данных введите значение 1, а затем выберите ОК.

Quit Registry Editor.

В Windows NT версии 4.0 и Windows 2000, Windows Server 2003, Windows Server 2008 и Windows Server 2008 R2 можно отключить изменение пароля учетной записи машины, установив запись реестра RefusePasswordChange со значением 1 на всех контроллерах домена в домене, а не на всех рабочих станциях. Для этого выполните следующие действия.

В Windows NT контроллеры домена 4.0 необходимо изменить запись реестра RefusePasswordChange на значение 1 для всех контроллеров домена резервного копирования (BDCs) в домене, прежде чем внести изменения в основной контроллер домена (PDC). Несоблюдение этого порядка приведет к в журналу событий PDC для входа в ИД события 5722.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Откройте редактор реестра. Для этого выберите Начните, выберите Выполнить, введите regedit в поле Открыть, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

В меню Редактирование указать значение New, а затем выберите значение DWORD.

Введите RefusePasswordChange в качестве имени записи реестра и нажмите кнопку ENTER.

В меню Изменить выберите Изменение.

В поле Данные значения введите значение 1, а затем выберите ОК.

Закройте редактор реестра.

Запись реестра RefusePasswordChange заставляет контроллер домена отказывать в запросах на изменение пароля только с рабочих станций или серверов членов, которые работают Windows NT версии 4.0 или более поздней версии.

Если вы задаёте запись реестра RefusePasswordChange значение 1, после того как рабочей станции или серверу-члену сначала попытается изменить пароль учетной записи компьютера, будут предотвращены дальнейшие попытки изменить пароль (возвращая определенный код состояния). Компьютер Windows NT на основе 4.0 будет пытаться изменить пароль учетной записи компьютера через семь дней, а Windows 2000 — через 30 дней. Если вы установите запись реестра RefusePasswordChange со значением 1, трафик репликации остановится, но не клиентский трафик. Если вы установите запись реестра DisablePasswordChange со значением 1, трафик клиента и репликации остановится.

Если отключать изменения пароля учетной записи автоматических компьютеров, можно настроить две (или более) установки Windows NT или Windows 2000 на том же компьютере, который использует ту же учетную запись компьютера. Другим возможным использованием для этого объекта являются виртуальные гости, в которых вы возвращаете старые снимки или изображения дисков, и вам не нужно возвращать машину в домен.

Источник

Отключить сложность пароля windows server 2019

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

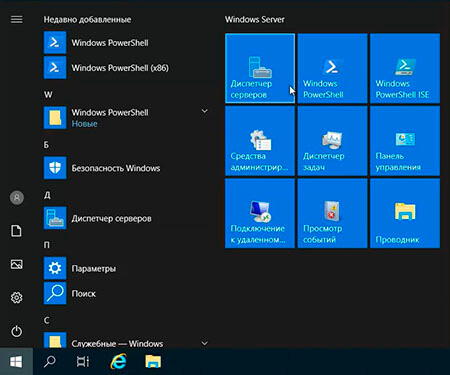

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

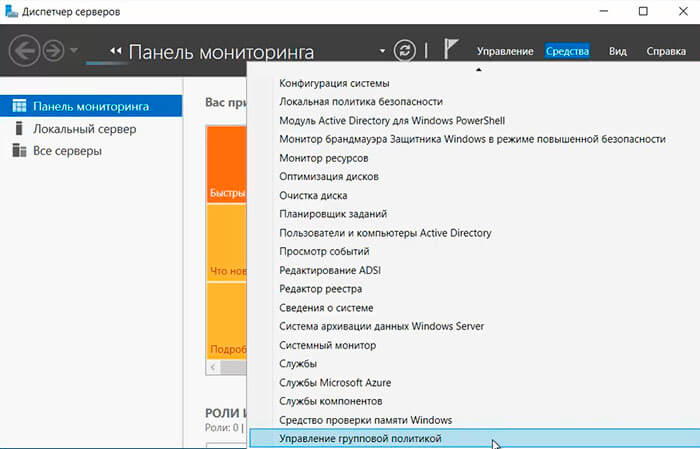

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

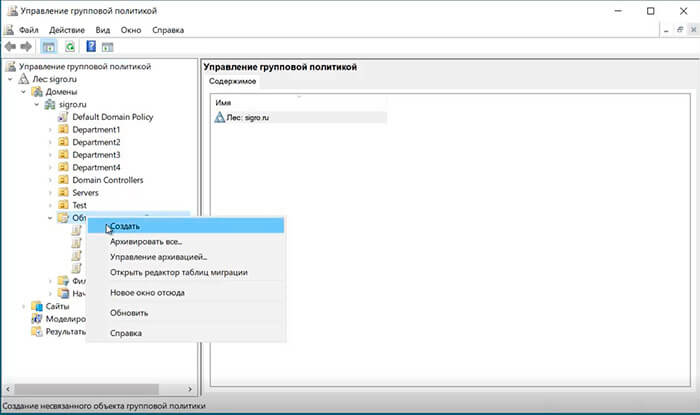

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

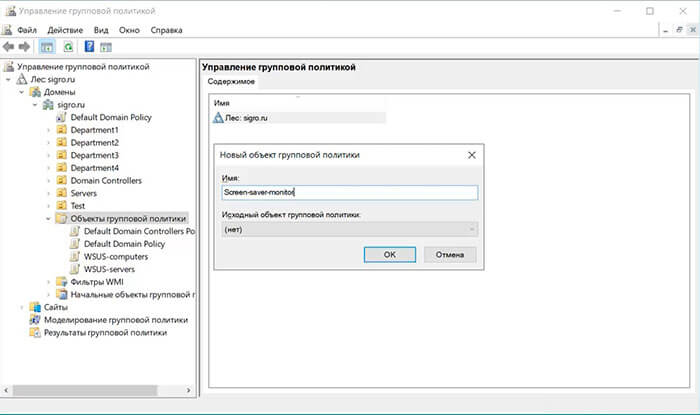

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

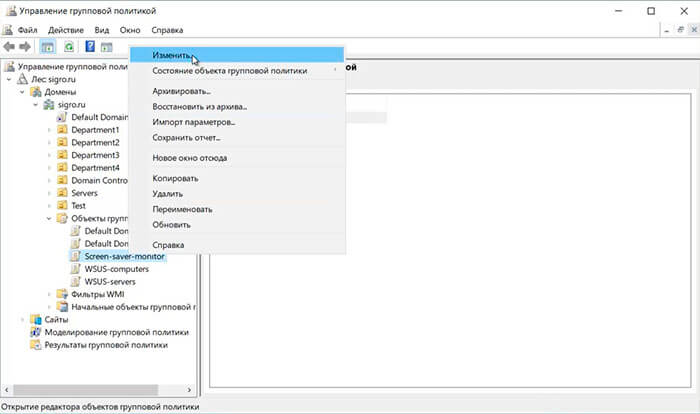

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

7. Устанавливаем следующие параметры:

Выключение монитора после 40 минут бездействия пользователя

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

Изменение политики паролей

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

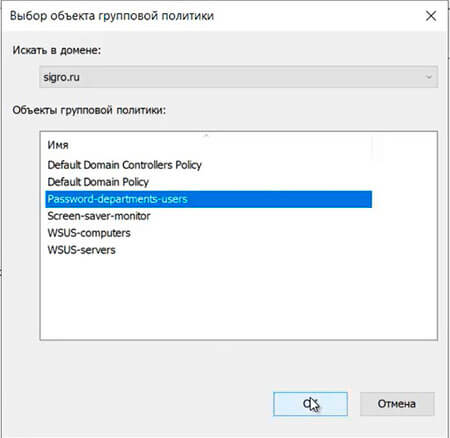

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

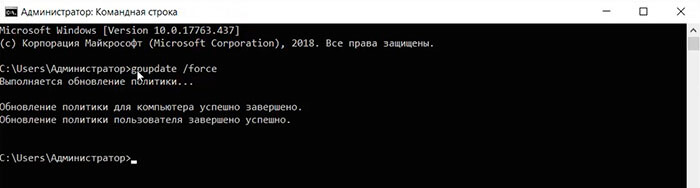

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

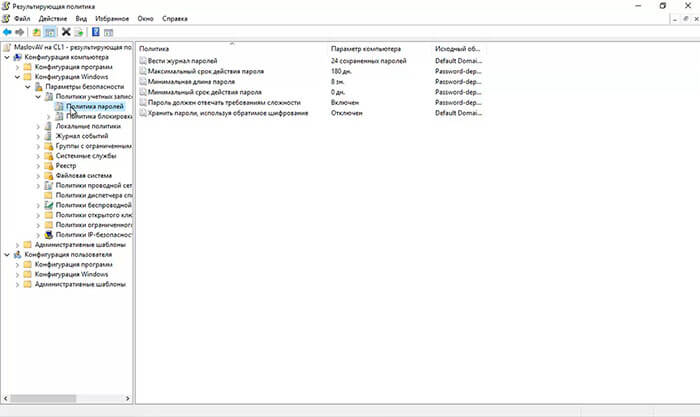

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Источник

Содержание

- Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

- Windows Server: Отключение срока действия пароля

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

1) Открыть Server Manager, меню Tools, в раскрывшемся меню выбрать Group Policy Management.

2) Раскройте Forrest >> Domains >> Ваш контролер домена.

Правой кнопкой мыши кликнуть на Default Domain Policy и в контекстном меню выбрать Edit .

3) Раскройте Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Двойной клик мышкой на Passwords Must Meet Complexity Requirements.

4) Выбрать Disabled в пункте Define this policy setting:. Кликнуть

OK и закрыть все окна.

5) Чтобы применить политики без перезагрузки выполните в командной строке (CMD) команду «gpupdate /force«.

Windows Server: Отключение срока действия пароля

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Отключить данную настройку можно следующим образом:

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Отключение ограничения по сроку действия пароля в домене

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc , после чего нажать кнопку «ОК».

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

Область применения Applies to

В этой статье описываются лучшие методики, расположение, **** значения и вопросы безопасности для пароля, которые должны соответствовать требованиям к сложности настройки политики безопасности. Describes the best practices, location, values, and security considerations for the Password must meet complexity requirements security policy setting.

Справочные материалы Reference

Параметр политики «Пароли должны соответствовать требованиям к сложности» определяет, должны ли пароли соответствовать ряду рекомендаций по надежных паролям. The Passwords must meet complexity requirements policy setting determines whether passwords must meet a series of strong-password guidelines. Если этот параметр включен, пароли необходимы для удовлетворения следующих требований: When enabled, this setting requires passwords to meet the following requirements:

Пароли могут не содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Passwords may not contain the user’s samAccountName (Account Name) value or entire displayName (Full Name value). В обеих проверках не занося чувствительность к делу. Both checks are not case-sensitive.

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. The samAccountName is checked in its entirety only to determine whether it is part of the password. Если samAccountName имеет длину менее трех символов, эта проверка пропускается. If the samAccountName is fewer than three characters long, this check is skipped. DisplayName разберется для разных знаков: запятых, токенов, дефис или дефис, подчеркивая, пробелы, знаки с запятой и вкладки. The displayName is parsed for delimiters: commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. При обнаружении какого-либо из этих разделов displayName разделяется, и все разделы (маркеры) для различения подтверждаются, что они не включены в пароль. If any of these delimiters are found, the displayName is split and all parsed sections (tokens) are confirmed not to be included in the password. Маркеры меньше трех символов игнорируются, а подстроки маркеров не проверяются. Tokens that are shorter than three characters are ignored, and substrings of the tokens are not checked. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Havens». For example, the name «Erin M. Hagens» is split into three tokens: «Erin», «M», and «Havens». Так как второй маркер имеет только один символ, он игнорируется. Because the second token is only one character long, it is ignored. Таким образом, у этого пользователя не может быть пароля, включающий «erin» или «havens» в качестве подстроки в любом месте пароля. Therefore, this user could not have a password that included either «erin» or «havens» as a substring anywhere in the password.

Пароль содержит символы из трех из следующих категорий: The password contains characters from three of the following categories:

- Буквы в верхнем регистре для европейских языков (от A до Z с диакритическими знаками, греческими и кириллическими знаками) Uppercase letters of European languages (A through Z, with diacritic marks, Greek and Cyrillic characters)

- Буквы в нижнем регистре европейских языков (от a до z, с диакритическими знаками, греческими и кириллическими знаками) Lowercase letters of European languages (a through z, sharp-s, with diacritic marks, Greek and Cyrillic characters)

- 10 базовых цифр (от 0 до 9) Base 10 digits (0 through 9)

- Не буквы и цифры (специальные символы): (

!@#$%^&*-+=’|() <> []:;»‘ <>. /) Символы валюты, такие как «Евро» или «Английские символы», не считаются специальными символами для этого параметра политики. Non-alphanumeric characters (special characters): (

!@#$%^&*-+=`|()<>[]:;»‘<>. /) Currency symbols such as the Euro or British Pound aren’t counted as special characters for this policy setting.

Требования к сложности применяются при смене или создании паролей. Complexity requirements are enforced when passwords are changed or created.

Правила, включенные в требования к сложности паролей Windows Server, входят в Passfilt.dll и не могут быть изменены напрямую. The rules that are included in the Windows Server password complexity requirements are part of Passfilt.dll, and they cannot be directly modified.

Если эта возможность включена, Passfilt.dll вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи не используются для паролей, содержащих символы, которые не включены в алфавит. When enabled, the default Passfilt.dll may cause some additional Help Desk calls for locked-out accounts because users aren’t used to passwords that contain characters that aren’t in the alphabet. Но этот параметр политики достаточно уныл, чтобы все пользователи к этому привыкли. But this policy setting is liberal enough that all users should get used to it.

Дополнительные параметры, которые можно включить в настраиваемую Passfilt.dll, — это использование символов, не включаемые в верхние строки. Additional settings that can be included in a custom Passfilt.dll are the use of non–upper-row characters. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажимаете одну из клавиш в строке номеров клавиатуры (от 1 до 9 и 0). To type upper-row characters, you hold the SHIFT key and press one of any of the keys on the number row of the keyboard (from 1 through 9 and 0).

Возможные значения Possible values

- Enabled Enabled

- Отключено Disabled

- Не определено Not defined

Рекомендации Best practices

Последние рекомендации см. в руководстве по паролям. For the latest best practices, see Password Guidance.

Настройка паролей должна соответствовать требованиям к сложности для «Включено». Set Passwords must meet complexity requirements to Enabled. Этот параметр политики в сочетании с минимальной длиной пароля 8 обеспечивает не менее 218 340 105 584 896 разных возможностей для одного пароля. This policy setting, combined with a minimum password length of 8, ensures that there are at least 218,340,105,584,896 different possibilities for a single password. Этот параметр делает атаку с атакой с перехунышом, но по-прежнему не является невозможной. This setting makes a brute force attack difficult, but still not impossible.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к неумеяющим пользователям и неработающей службе поддержки. However, requiring all users in an organization to adhere to such stringent password requirements can result in unhappy users and an over-worked Help Desk. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. Consider implementing a requirement in your organization to use ALT characters in the range from 0128 through 0159 as part of all administrator passwords. (Символы ALT вне этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of that range can represent standard alphanumeric characters that do not add additional complexity to the password.)

Пароли, содержащие только буквы и цифры, легко скомпрометировать с помощью общедоступных средств. Passwords that contain only alphanumeric characters are easy to compromise by using publicly available tools. Во избежание этого пароли должны содержать дополнительные символы и соответствовать требованиям к сложности. To prevent this, passwords should contain additional characters and meet complexity requirements.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиПолитики учетных записейПолитика паролей Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesPassword Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Включено Enabled |

| Политика контроллера домена по умолчанию Default domain controller policy | Включено Enabled |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Отключено Disabled |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Включено Enabled |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Включено Enabled |

| Эффективные параметры GPO по умолчанию на клиентских компьютерах Effective GPO default settings on client computers | Отключено Disabled |

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пароли, содержащие только буквы и цифры, очень просты в обнаружении с помощью нескольких общедоступных средств. Passwords that contain only alphanumeric characters are extremely easy to discover with several publicly available tools.

Противодействие Countermeasure

Настройка паролей должна соответствовать параметру политики сложности «Включено» и порекомендовать пользователям использовать различные символы в паролях. Configure the Passwords must meet complexity requirements policy setting to Enabled and advise users to use a variety of characters in their passwords.

В сочетании с минимальной длиной пароля 8 этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что успешное (но не невозможно) успешное атака с помощью атак с помощью атак с атакой с помощью атак перехимки будет трудно (но не невозможно). When combined with a Minimum password length of 8, this policy setting ensures that the number of different possibilities for a single password is so great that it is difficult (but not impossible) for a brute force attack to succeed. (При увеличении параметра политики минимальной длины пароля также увеличивается среднее время, необходимое для успешной атаки.) (If the Minimum password length policy setting is increased, the average amount of time necessary for a successful attack also increases.)

Возможное влияние Potential impact

Если конфигурация сложности паролей по умолчанию сохранена, могут возникнуть дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи могут не привыкли к паролям, которые содержат не алфавитные символы, или могут возникнуть проблемы с вводом паролей, содержащих знаки или символы с акцентами на клавиатурах с разными макетами. If the default password complexity configuration is retained, additional Help Desk calls for locked-out accounts could occur because users might not be accustomed to passwords that contain non-alphabetical characters, or they might have problems entering passwords that contain accented characters or symbols on keyboards with different layouts. Однако все пользователи должны соответствовать требованию сложности с минимальными сложностами. However, all users should be able to comply with the complexity requirement with minimal difficulty.

Если в организации предъявляются более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила обеспечения безопасности паролей. If your organization has more stringent security requirements, you can create a custom version of the Passfilt.dll file that allows the use of arbitrarily complex password strength rules. Например, для пользовательского фильтра паролей может потребоваться использовать символы, не верхней строки. For example, a custom password filter might require the use of non-upper-row symbols. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания клавиши SHIFT, а затем нажатия клавиш в строке номеров клавиатуры от 1 до 9 и 0.) Настраиваемый фильтр паролей также может выполнить проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов. (Upper-row symbols are those that require you to press and hold the SHIFT key and then press any of the keys on the number row of the keyboard, from 1 through 9 and 0.) A custom password filter might also perform a dictionary check to verify that the proposed password does not contain common dictionary words or fragments.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако такие строгие требования к паролям могут привести к дополнительным запросам службы поддержки. However, such stringent password requirements can result in additional Help Desk requests. Кроме того, ваша организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне от 0128 до 0159. Alternatively, your organization could consider a requirement for all administrator passwords to use ALT characters in the 0128–0159 range. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of this range can represent standard alphanumeric characters that would not add additional complexity to the password.)

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.

После установки и настройки Windows server 2019, пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

- Включение экранной заставки после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- применение созданных групповых политик

- проверка на компьютере пользователя применения групповых политик

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

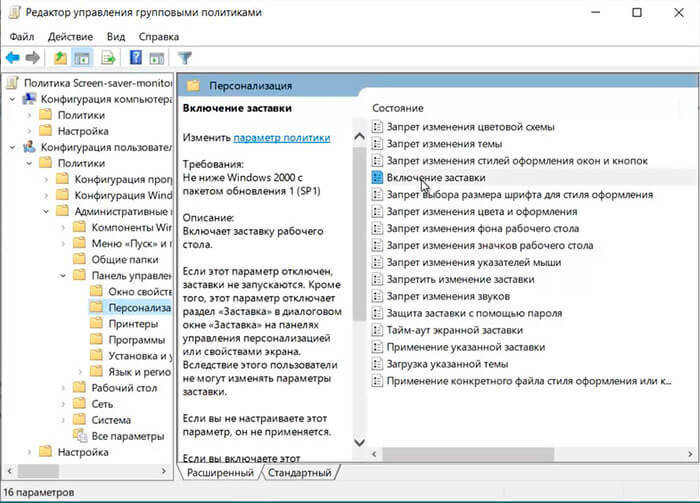

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

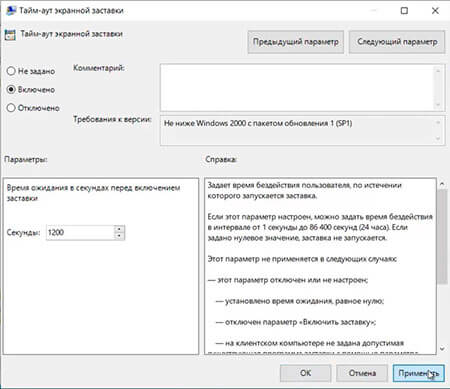

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

Выключение монитора после 40 минут бездействия пользователя

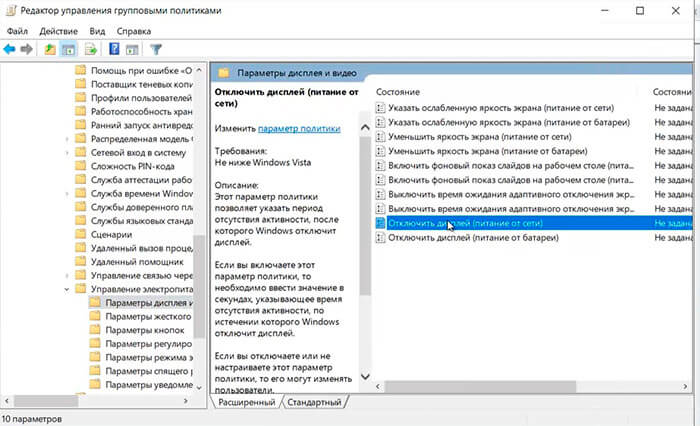

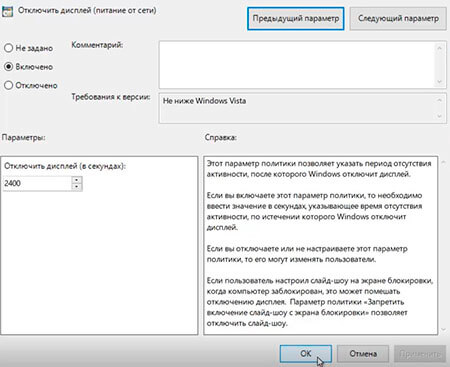

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

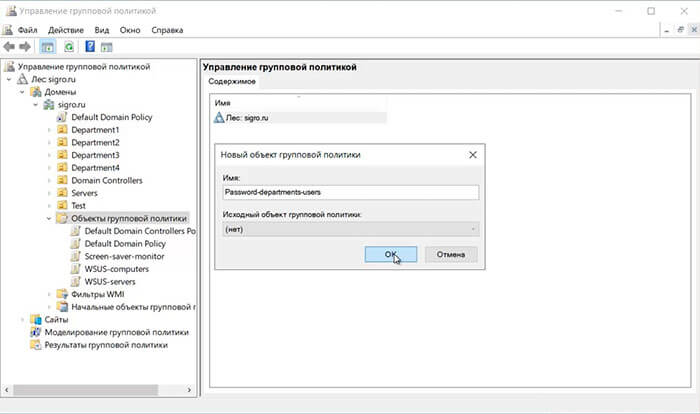

Изменение политики паролей

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

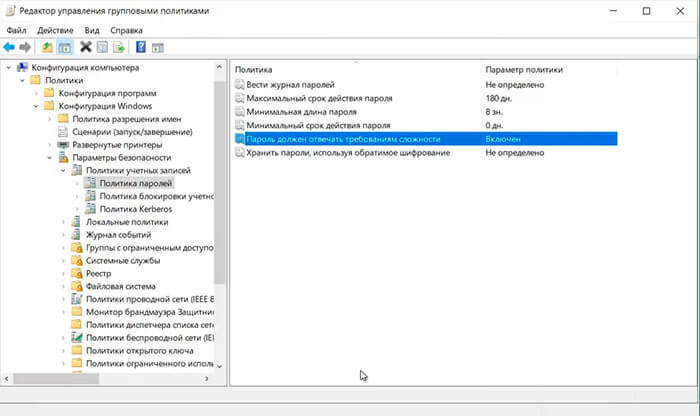

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

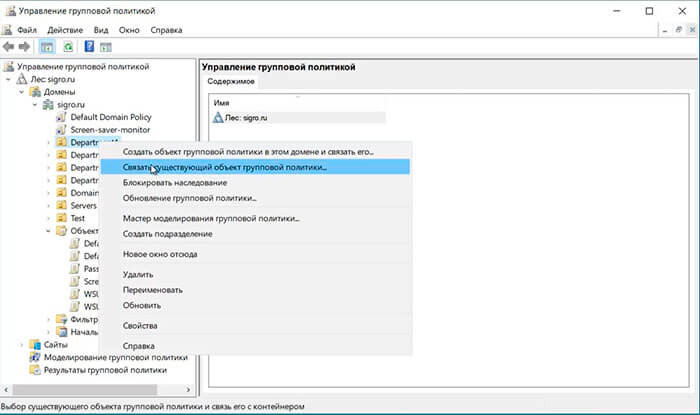

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

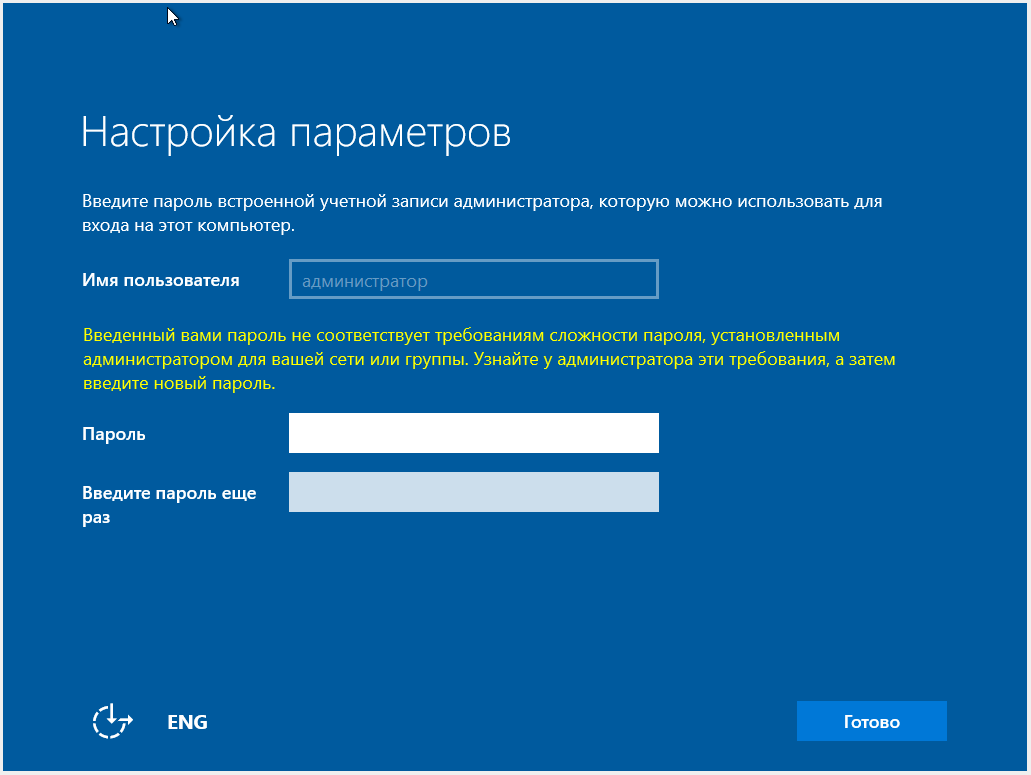

Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

При установке Windows 2019 ли других версий сервера в конце процесса установки нужно обязательно ввести пароль администратора:

Причём при попытке придумать пароль, который кажется достаточно сложным, вы можете столкнуться с такой ошибкой:

Введённый вами пароль не соответствует требованиям сложности пароля, установленным администратором для вашей сети или группы. Узнайте у администратора эти требования, а затем введите новый пароль

Вводимый пароль проверяется сразу по нескольким правилам

1. Пароль не должен включать в себя имя пользователя

Пароли не должны содержать полное значение samAccountName (имя учётной записи) пользователя или полное значение displayName (полное имя). Обе проверки не чувствительны к регистру:

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. Если длина samAccountName меньше трёх символов, эта проверка пропускается.

DisplayName анализируется для разделителей: запятые, точки, тире или дефисы, подчёркивания, пробелы, знаки фунта и табуляции. Если какой-либо из этих разделителей найден, displayName разделяется, и подтверждается, что все проанализированные секции (токены) не включены в пароль. Токены длиной менее трёх символов игнорируются, а подстроки токенов не проверяются. Например, имя «Erin M. Hagens» разделено на три токена: «Erin», «M» и «Hagens». Поскольку второй токен имеет длину всего один символ, он игнорируется. Следовательно, этот пользователь не может иметь пароль, который включает в себя «erin» или «hagens» в качестве подстроки в любом месте пароля.

2. Пароли должны включать в себя символы из трёх категорий

Пароли должны содержать символы по меньшей мере из трёх из следующих пяти категорий:

- Прописные буквы европейских языков (от A до Z, с диакритическими знаками, греческими и кириллическими символами)

- Строчные буквы европейских языков (от a до z, sharp-s, с диакритическими знаками, греческими и кириллическими символами)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитно-цифровые символы:

!@#$%^&*_-+=`|()<>[]:;»‘<>. /

3. Требования к минимальной длине пароля нет

Таких требований нет. Точнее говоря, поскольку должны быть символы минимум из трёх категорий, то, следовательно, пароль должен быть минимум из трёх символов.

То есть пароль «Aa1» будет успешно принят системой (включает в себя символы из трёх групп). А, например, пароль «lskjdkjhlksdjdldhgh35kj2gkhl29lsdj3» будет отвергнут, поскольку не удовлетворяет правилу «должны использоваться символы минимум из трёх групп».

При вводе пароля обратите внимание на раскладку клавиатуры — в случае необходимости переключите её.

Источник

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Источник

Настройте политику паролей в Windows 10/8/7

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

— Длина не менее шести символов

— Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например. $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length — устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days — . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days — Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number — Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Источник

— Advertisement —

Hello, how are you doing? In this opportunity, we will talk about password policies on Windows Server 2019. Once we have managed users through Active Directory, we need to set the valid date of the passwords. Indeed, sometimes we need to restrict access to certain users due to the security policies of the organization.

Please keep in mind that when working with servers, security is a fundamental aspect. For this reason, there are several reasons for modifying the duration of passwords. For this reason, there are several reasons for modifying the duration of passwords. According to the type of use, it is convenient to establish passwords with security time. For example, to temporary users, test users or those who are practicing in the company.

Now, we have two options for modifying password expiration policies on Windows Server 2019. Group Policy: Apply for when the computer is included in a corporate domain with Windows Server Domain Controller. Local Security Policy: Applies when our group is not in a domain, but is in a workgroup or is managed locally. Here’s how to change a password or change the expiration date of a password within Windows Server 2019 step by step.

Changing password expiration through Local Security Policy on Windows Server 2019

Below we will detail the process for entering the password policy configuration.

Step 1. Open Local Group Policy Editor

First, we need to enter Group Policy Management by clicking Windows+R and typing gpedit.msc

Once there, we must follow the next route: Local Computer Policy>Computer Configuration>Windows Settings>Security Settings>Password Policy

Step 2. Editing password policies

The editor allows you to configure different aspects of the password:

Enforce password history. This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords.

Maximum password age. This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0.

Minimum password age. This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0.

Minimum password length. This security setting determines the least number of characters that a password for a user account may contain. It can set a value of between 1 and 20 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements. This security setting determines whether passwords must meet complexity requirements.

Password Requirements

If it enabled, the password must meet the following minimum requirements:

Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

Be at least six characters in length

Contain characters from three of the following four categories:

English uppercase characters (A through Z)

English lowercase characters (a through z)

Base 10 digits (0 through 9)

Non-alphabetic characters (for example, !, $, #, %)

Store passwords using reversible encryption. This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes.

Changing password expiration through Local Active Directory on Windows Server 2019

To access the domain password policy editor, we need to open the Server Manager. Next, click on the Active Directory Administrative Center tool.

In the next window, select the forest and then follow the following path: Domains>nameofdomain>Default Domain Policy. Where nameofdomain is the name of our domain, in my case telematic.local. Next, double click on Default Domain Policy to edit the values.

Once the window opens, follow this path: Default Domain Policy>Compuer Configuration>Policies>Windows Settings>Security Settings>Password policy

As we see we have the same options as in the local directives, the only difference is that if we open the local policies with our computer in a domain we cannot make any change in the directives. On the other hand, from a computer in a domain using this option if we will be able to make adjustments in the policies.

Changing or unlocking administrator password on Windows Server 2019

Sometimes it happens that we want to change the administrator password, or the account has been blocked. Sometimes it happens that we want to change the administrator password, or the account has been blocked. To do this, we must enter the Server Manager and select Active Directory Administrative Center.

Once there, all you have to do is select Reset Password, and enter the new password or unblock the account if it is locked.

As has been noted, the process for changing password policies is not that complicated. However, we must be careful when modifying these values, as it will affect the entry of users. In conclusion, Windows Server 2019 is a very friendly system and has wizards that facilitate the changes desired by the server administrator.

Well, this is all for now, before saying goodbye I would like to invite you to review our tutorial on installing Apache on Windows Server 2019.