- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

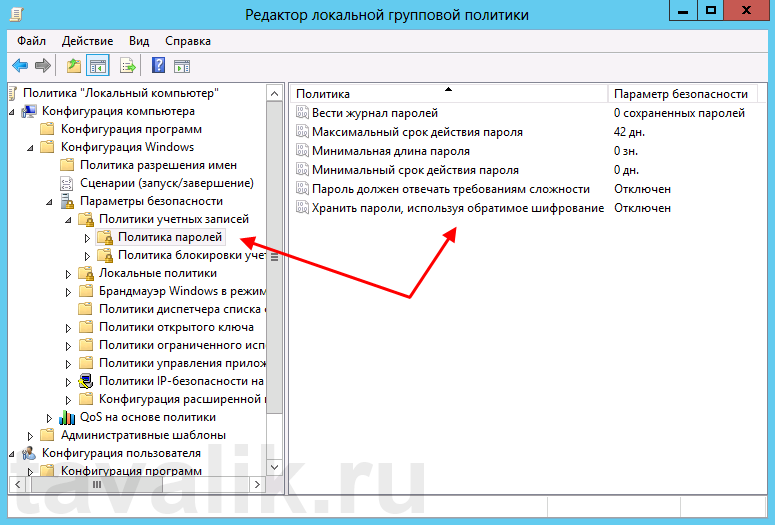

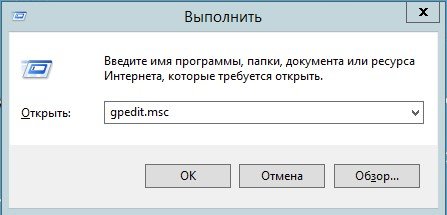

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

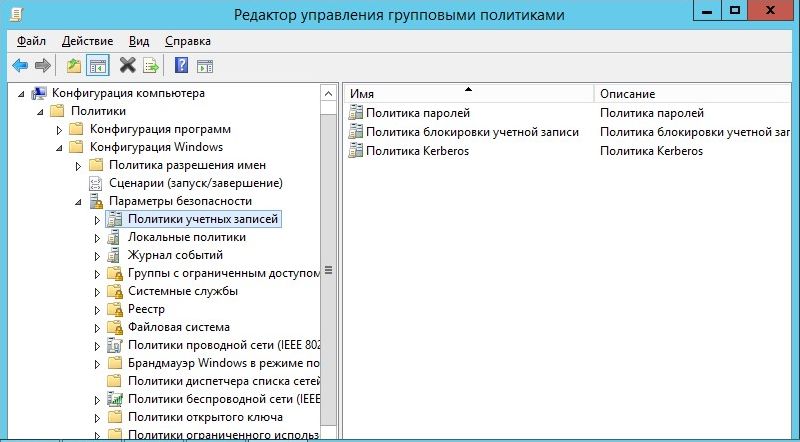

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

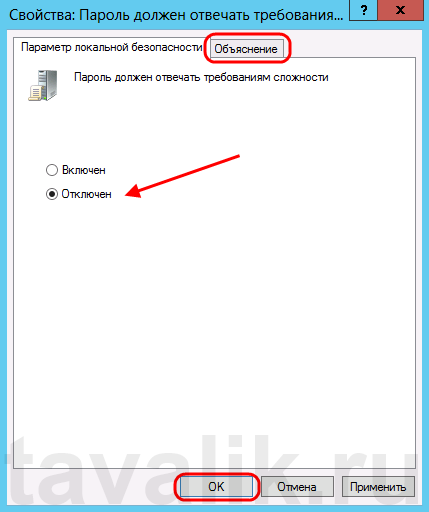

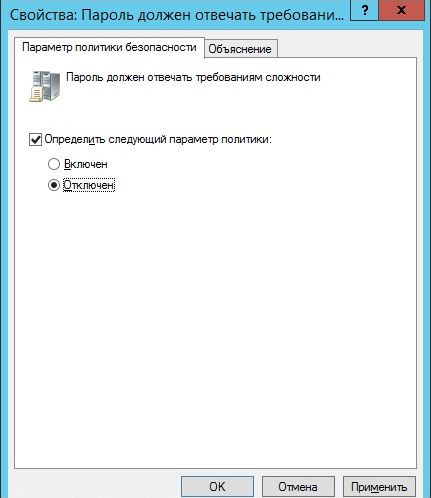

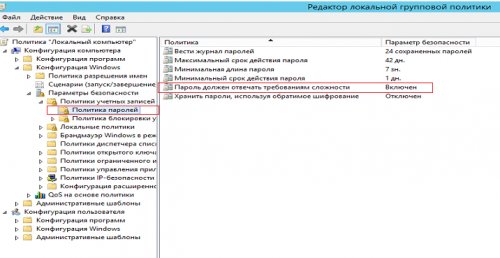

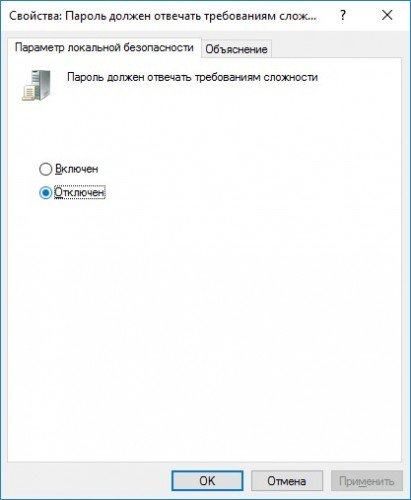

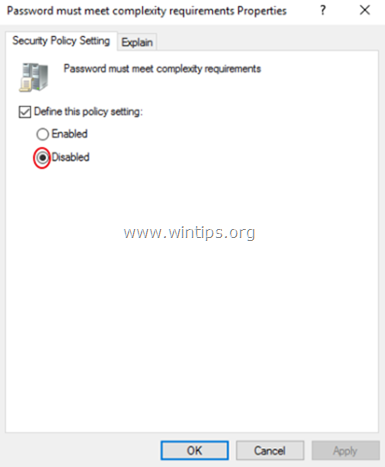

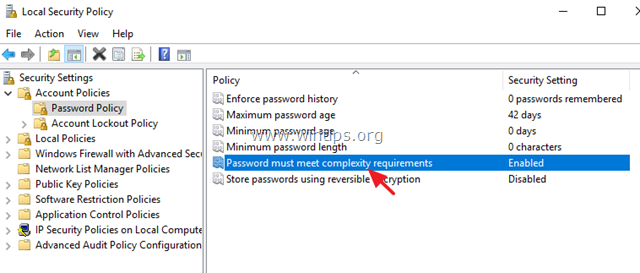

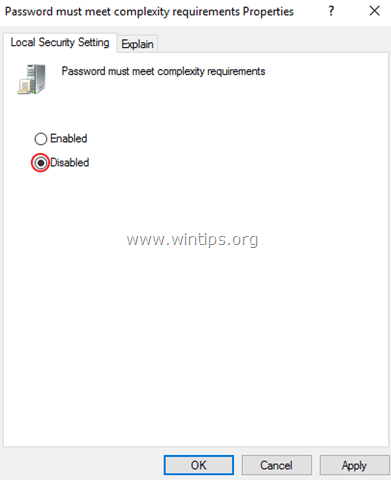

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Разрешить простые пароли в домене Windows Server 2012 R2

Не всегда удобно использовать сложные мудрёные пароли учётных записей с использованием цифр и различных символов. Зачастую, в маленьких организациях стараются этот момент упростить и в качестве пароля использовать что-то более обычное, не смотря на то, что с точки зрения информационной безопасности, это не правильно.

Чтобы для клиентов доменной сети сделать простые пароли, нужно выполнить следующее:

Пуск — Администрирование

Выбрать оснастку «Управление групповой политикой»

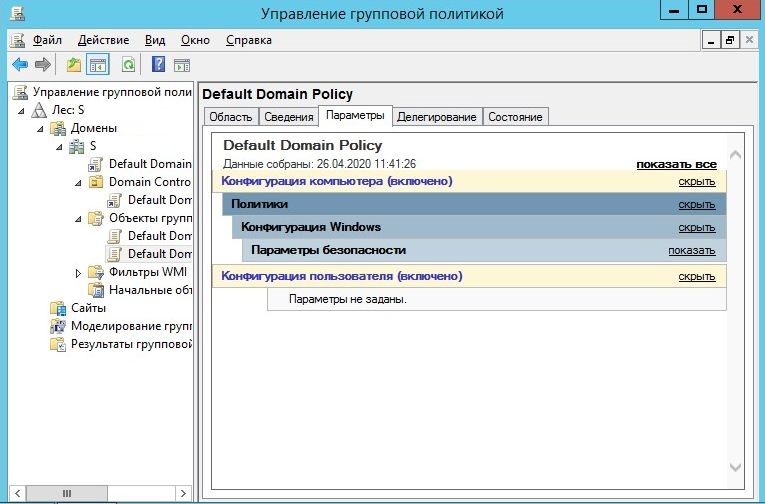

Раскрыть ветви своего домена и найти там Default Domain Policy

Открыть закладку «параметры»

Раскрыть «политики» — «конфигурация windows» — «параметры безопасности»

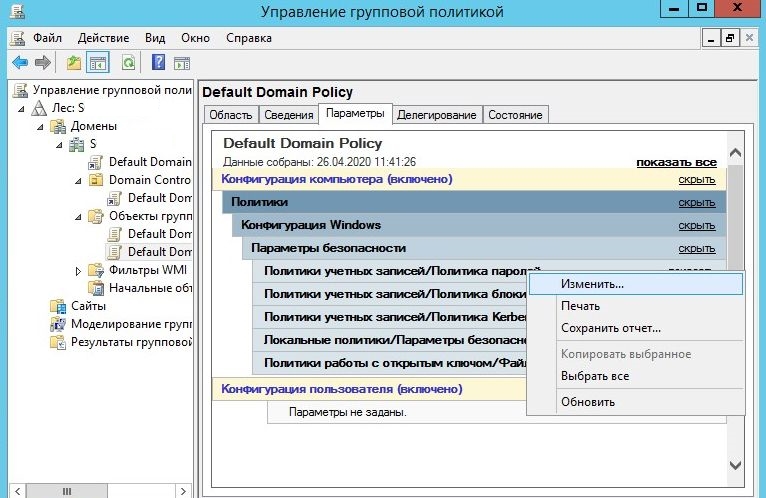

Кликнуть правой кнопкой мыши по параметру «политика учетных записей/политика паролей» и нажать «изменить»

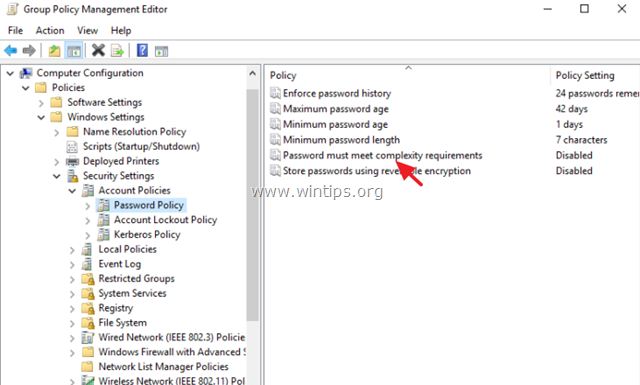

В открывшемся окне перейти по пути: «Конфигурация компьютера» — «Политики» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей».

И в правой половине окна выбрать «Политика паролей».

Тут нужно отключить параметр «Пароль должен отвечать требованиям сложности».

Также можно изменить минимальную длину пароля, срок его действия и др..

Совсем недавно мы писали о сроке действия пароля для пользователей Windows Server 2012. Сегодня предлагаем, не отходя далеко от темы, обсудить системные требования к сложности пароля, а также целесообразность и способ их отключения.

По умолчанию пароль должен быть не короче шести символов, не содержать в себе имени учетной записи, а еще в него должны входить знаки минимум трех из четырех групп:

- латинские заглавные буквы (A-Z);

- латинские строчные буквы (a-z);

- цифры (0-9);

- неалфавитные символы (!, ?, %, $, # и т. д.)

Но, если у вас есть права администратора, вы можете отключить требования сложности пароля для всех пользователей вашего сервера.

1. Выполните команду gpedit.msc: Win + R > пропишите gpedit.msc> ОК.

2. Перейдите: Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики учетных записей > Политика паролей > Пароль должен отвечать требованиям сложности.

3. Выберите Отключен и нажмите ОК.

Вот и все, требования сложности отключены.

Полезно!

Также в Политике паролей можно изменить минимальный и максимальный сроки действия, длину и другие параметры пароля.

Отключить требования сложности пароля для Windows Server 2012 нетрудно, но мы все же рекомендуем подходить к этому вопросу взвешенно и учитывать элементарные советы по безопасности. В противном случае, будьте готовы однажды найти свой пароль в рейтинге самых ненадежных. Ведь часто именно слабый пароль – главная лазейка для злоумышленников. Необязательно генерировать новую комбинацию каждую неделю или раз в месяц, можно и реже. Просто не используйте для этих целей свою фамилию, имя дочери или название фирмы. И не забудьте позаботиться о безопасном сервере, грамотном администрировании и своевременном бэкапе – обращайтесь к нам за консультацией 24/7.

Содержание

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Изменение политики паролей в Windows Server 2008 R2

- Смотрите также:

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Изменение политики паролей в Windows Server 2012 R2

- Как отключить требования сложности пароля на сервере 2016 года.

- Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Источник

Изменение политики паролей в Windows Server 2008 R2

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности»

Все, теперь можно использовать любые пароли, но нужно помнить, что это небезопасно.

Смотрите также:

Есть ситуации, когда необходимо изменить порт для подключения к серверу терминалов в Windows Server 2008 R2. Здесь я расскажу как это сделать. 1. Изменение порта в реестре Заходим на…

В этой статье я расскажу, как установить Windows Server 2008. Как правило, установка проходит без каких-либо трудностей и мало чем отличается от установки Windows 7. Но многие вещи, о которых…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Источник

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Источник

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Источник

Как отключить требования сложности пароля на сервере 2016 года.

Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа.

2. Пароли должны быть длиной не менее семи символов.

3. Пароли должны содержать символы из трех следующих четырех категорий:

В этом руководстве содержатся инструкции по отключению требований к сложности паролей на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности паролей в Active Directory 2016.

Часть 2. Как отключить требования к сложности паролей на автономном сервере 2016 года.

Часть 1. Как отключить требования сложности пароля в Active Directory Domain Server 2016.

Снять сложность пароля в Active Directory 2016.

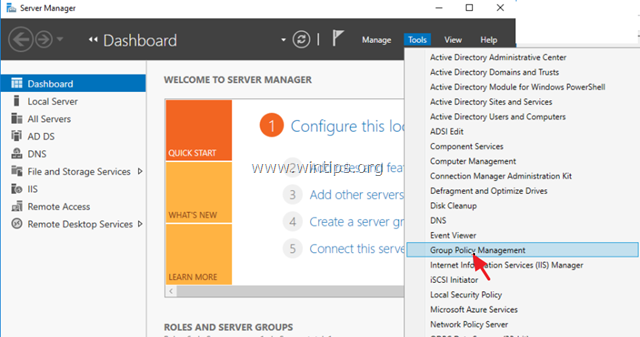

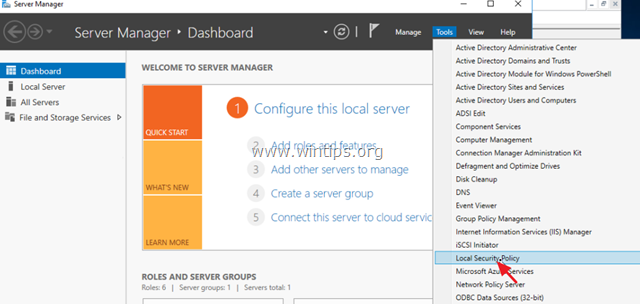

1. В контроллере домена AD Server 2016 откройте Диспетчер серверов а затем из инструменты меню, откройте Управление групповой политикой. *

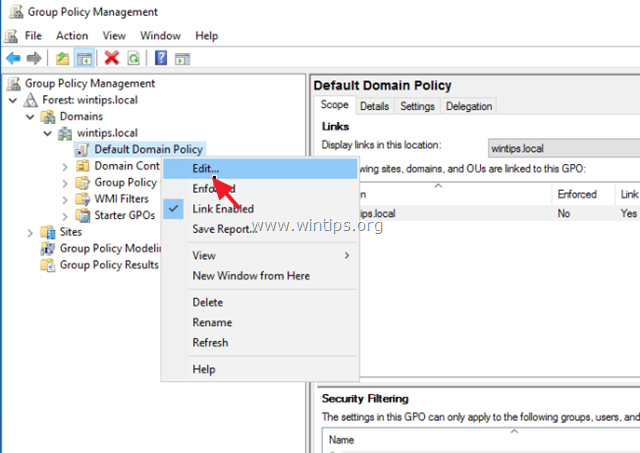

2. Под Домены, выберите свой домен и затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выбрать редактировать.

3. Затем перейдите к:

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

5. Выбрать Определите этот параметр политики: отключено а затем нажмите хорошо.

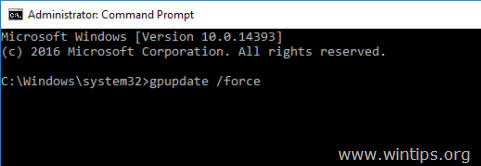

6. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Часть 2. Как отключить требования сложности пароля в автономном сервере 2016 года.

1. Из диспетчера сервера перейдите на инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите к Панель управления открыто Инструменты управления а затем откройте Политика локальной безопасности.

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

4. Выбрать инвалид а затем нажмите ХОРОШО.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

Источник

Содержание

- Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

- Windows Server: Отключение срока действия пароля

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

1) Открыть Server Manager, меню Tools, в раскрывшемся меню выбрать Group Policy Management.

2) Раскройте Forrest >> Domains >> Ваш контролер домена.

Правой кнопкой мыши кликнуть на Default Domain Policy и в контекстном меню выбрать Edit .

3) Раскройте Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Двойной клик мышкой на Passwords Must Meet Complexity Requirements.

4) Выбрать Disabled в пункте Define this policy setting:. Кликнуть

OK и закрыть все окна.

5) Чтобы применить политики без перезагрузки выполните в командной строке (CMD) команду «gpupdate /force«.

Windows Server: Отключение срока действия пароля

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Отключить данную настройку можно следующим образом:

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Отключение ограничения по сроку действия пароля в домене

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc , после чего нажать кнопку «ОК».

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

Область применения Applies to

В этой статье описываются лучшие методики, расположение, **** значения и вопросы безопасности для пароля, которые должны соответствовать требованиям к сложности настройки политики безопасности. Describes the best practices, location, values, and security considerations for the Password must meet complexity requirements security policy setting.

Справочные материалы Reference

Параметр политики «Пароли должны соответствовать требованиям к сложности» определяет, должны ли пароли соответствовать ряду рекомендаций по надежных паролям. The Passwords must meet complexity requirements policy setting determines whether passwords must meet a series of strong-password guidelines. Если этот параметр включен, пароли необходимы для удовлетворения следующих требований: When enabled, this setting requires passwords to meet the following requirements:

Пароли могут не содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Passwords may not contain the user’s samAccountName (Account Name) value or entire displayName (Full Name value). В обеих проверках не занося чувствительность к делу. Both checks are not case-sensitive.

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. The samAccountName is checked in its entirety only to determine whether it is part of the password. Если samAccountName имеет длину менее трех символов, эта проверка пропускается. If the samAccountName is fewer than three characters long, this check is skipped. DisplayName разберется для разных знаков: запятых, токенов, дефис или дефис, подчеркивая, пробелы, знаки с запятой и вкладки. The displayName is parsed for delimiters: commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. При обнаружении какого-либо из этих разделов displayName разделяется, и все разделы (маркеры) для различения подтверждаются, что они не включены в пароль. If any of these delimiters are found, the displayName is split and all parsed sections (tokens) are confirmed not to be included in the password. Маркеры меньше трех символов игнорируются, а подстроки маркеров не проверяются. Tokens that are shorter than three characters are ignored, and substrings of the tokens are not checked. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Havens». For example, the name «Erin M. Hagens» is split into three tokens: «Erin», «M», and «Havens». Так как второй маркер имеет только один символ, он игнорируется. Because the second token is only one character long, it is ignored. Таким образом, у этого пользователя не может быть пароля, включающий «erin» или «havens» в качестве подстроки в любом месте пароля. Therefore, this user could not have a password that included either «erin» or «havens» as a substring anywhere in the password.

Пароль содержит символы из трех из следующих категорий: The password contains characters from three of the following categories:

- Буквы в верхнем регистре для европейских языков (от A до Z с диакритическими знаками, греческими и кириллическими знаками) Uppercase letters of European languages (A through Z, with diacritic marks, Greek and Cyrillic characters)

- Буквы в нижнем регистре европейских языков (от a до z, с диакритическими знаками, греческими и кириллическими знаками) Lowercase letters of European languages (a through z, sharp-s, with diacritic marks, Greek and Cyrillic characters)

- 10 базовых цифр (от 0 до 9) Base 10 digits (0 through 9)

- Не буквы и цифры (специальные символы): (

!@#$%^&*-+=’|() <> []:;»‘ <>. /) Символы валюты, такие как «Евро» или «Английские символы», не считаются специальными символами для этого параметра политики. Non-alphanumeric characters (special characters): (

!@#$%^&*-+=`|()<>[]:;»‘<>. /) Currency symbols such as the Euro or British Pound aren’t counted as special characters for this policy setting.

Требования к сложности применяются при смене или создании паролей. Complexity requirements are enforced when passwords are changed or created.

Правила, включенные в требования к сложности паролей Windows Server, входят в Passfilt.dll и не могут быть изменены напрямую. The rules that are included in the Windows Server password complexity requirements are part of Passfilt.dll, and they cannot be directly modified.

Если эта возможность включена, Passfilt.dll вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи не используются для паролей, содержащих символы, которые не включены в алфавит. When enabled, the default Passfilt.dll may cause some additional Help Desk calls for locked-out accounts because users aren’t used to passwords that contain characters that aren’t in the alphabet. Но этот параметр политики достаточно уныл, чтобы все пользователи к этому привыкли. But this policy setting is liberal enough that all users should get used to it.

Дополнительные параметры, которые можно включить в настраиваемую Passfilt.dll, — это использование символов, не включаемые в верхние строки. Additional settings that can be included in a custom Passfilt.dll are the use of non–upper-row characters. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажимаете одну из клавиш в строке номеров клавиатуры (от 1 до 9 и 0). To type upper-row characters, you hold the SHIFT key and press one of any of the keys on the number row of the keyboard (from 1 through 9 and 0).

Возможные значения Possible values

- Enabled Enabled

- Отключено Disabled

- Не определено Not defined

Рекомендации Best practices

Последние рекомендации см. в руководстве по паролям. For the latest best practices, see Password Guidance.

Настройка паролей должна соответствовать требованиям к сложности для «Включено». Set Passwords must meet complexity requirements to Enabled. Этот параметр политики в сочетании с минимальной длиной пароля 8 обеспечивает не менее 218 340 105 584 896 разных возможностей для одного пароля. This policy setting, combined with a minimum password length of 8, ensures that there are at least 218,340,105,584,896 different possibilities for a single password. Этот параметр делает атаку с атакой с перехунышом, но по-прежнему не является невозможной. This setting makes a brute force attack difficult, but still not impossible.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к неумеяющим пользователям и неработающей службе поддержки. However, requiring all users in an organization to adhere to such stringent password requirements can result in unhappy users and an over-worked Help Desk. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. Consider implementing a requirement in your organization to use ALT characters in the range from 0128 through 0159 as part of all administrator passwords. (Символы ALT вне этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of that range can represent standard alphanumeric characters that do not add additional complexity to the password.)

Пароли, содержащие только буквы и цифры, легко скомпрометировать с помощью общедоступных средств. Passwords that contain only alphanumeric characters are easy to compromise by using publicly available tools. Во избежание этого пароли должны содержать дополнительные символы и соответствовать требованиям к сложности. To prevent this, passwords should contain additional characters and meet complexity requirements.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиПолитики учетных записейПолитика паролей Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesPassword Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Включено Enabled |

| Политика контроллера домена по умолчанию Default domain controller policy | Включено Enabled |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Отключено Disabled |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Включено Enabled |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Включено Enabled |

| Эффективные параметры GPO по умолчанию на клиентских компьютерах Effective GPO default settings on client computers | Отключено Disabled |

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пароли, содержащие только буквы и цифры, очень просты в обнаружении с помощью нескольких общедоступных средств. Passwords that contain only alphanumeric characters are extremely easy to discover with several publicly available tools.

Противодействие Countermeasure

Настройка паролей должна соответствовать параметру политики сложности «Включено» и порекомендовать пользователям использовать различные символы в паролях. Configure the Passwords must meet complexity requirements policy setting to Enabled and advise users to use a variety of characters in their passwords.

В сочетании с минимальной длиной пароля 8 этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что успешное (но не невозможно) успешное атака с помощью атак с помощью атак с атакой с помощью атак перехимки будет трудно (но не невозможно). When combined with a Minimum password length of 8, this policy setting ensures that the number of different possibilities for a single password is so great that it is difficult (but not impossible) for a brute force attack to succeed. (При увеличении параметра политики минимальной длины пароля также увеличивается среднее время, необходимое для успешной атаки.) (If the Minimum password length policy setting is increased, the average amount of time necessary for a successful attack also increases.)

Возможное влияние Potential impact

Если конфигурация сложности паролей по умолчанию сохранена, могут возникнуть дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи могут не привыкли к паролям, которые содержат не алфавитные символы, или могут возникнуть проблемы с вводом паролей, содержащих знаки или символы с акцентами на клавиатурах с разными макетами. If the default password complexity configuration is retained, additional Help Desk calls for locked-out accounts could occur because users might not be accustomed to passwords that contain non-alphabetical characters, or they might have problems entering passwords that contain accented characters or symbols on keyboards with different layouts. Однако все пользователи должны соответствовать требованию сложности с минимальными сложностами. However, all users should be able to comply with the complexity requirement with minimal difficulty.

Если в организации предъявляются более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила обеспечения безопасности паролей. If your organization has more stringent security requirements, you can create a custom version of the Passfilt.dll file that allows the use of arbitrarily complex password strength rules. Например, для пользовательского фильтра паролей может потребоваться использовать символы, не верхней строки. For example, a custom password filter might require the use of non-upper-row symbols. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания клавиши SHIFT, а затем нажатия клавиш в строке номеров клавиатуры от 1 до 9 и 0.) Настраиваемый фильтр паролей также может выполнить проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов. (Upper-row symbols are those that require you to press and hold the SHIFT key and then press any of the keys on the number row of the keyboard, from 1 through 9 and 0.) A custom password filter might also perform a dictionary check to verify that the proposed password does not contain common dictionary words or fragments.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако такие строгие требования к паролям могут привести к дополнительным запросам службы поддержки. However, such stringent password requirements can result in additional Help Desk requests. Кроме того, ваша организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне от 0128 до 0159. Alternatively, your organization could consider a requirement for all administrator passwords to use ALT characters in the 0128–0159 range. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of this range can represent standard alphanumeric characters that would not add additional complexity to the password.)

Если вы уже использовали Windows Server 2012, или более ранние версии Windows Server, то вы уже знаете что по умолчанию политика паролей в этих операционных системах определена так, что все пароли учетных записей пользователей должны удовлетворять ряду требований.

Они не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков. Они должны иметь длину не менее 6 знаков. Они должны содержать знаки трех из четырех указанных в скобках категорий (латинские заглавные буквы, латинские строчные буквы, цифры, отличающиеся от букв и цифр знаки, например, !, $, #, %).

Такая политика паролей обеспечивает наличие достаточно безопасных с точки зрения подбора паролей. Но на тот случай, когда по тем или иным причинам вам нужно изменить политику паролей в Microsoft Windows Server 2012, ниже приведена небольшая инструкция.

Поскольку все параметры политики паролей задаются в локальных групповых политиках, нам нужно запустить Редактор Локальных Групповых Политик (Local Group Policy Editor), для этого нам нужно выполнить команду gpedit.msc (нажимаем комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть» (Open) пишем gpedit.msc и нажимаем «ОК»).

Открывается нужная нам оснастка и в левой части окна, в дереве групповых политик мы последовательно раскрываем следующие группы:

«Конфигурация компьютера» (Computer Configuration)

«Конфигурация Windows» (Windows Settings)

«Параметры безопасности» (Security Settings)

«Политики учетных записей» (Account Policies)

«Политика паролей» (Password Policy)

Вот здесь мы как раз и можем изменить необходимую нам политику. Кроме нужной нам политики сложности паролей, также здесь мы можем поменять и остальные параметры, касающиеся срока действия пароля и его длины. Для изменения политики сложности пароля мы кликаем два раза мышкой по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в открывшемся окне «Свойства политики» устанавливаем переключатель в значение «Отключен» (Disabled). Если нам необходимо прочитать информацию за что отвечает та или иная политика, то мы можем перейти на вкладку «Объяснение» (Explain) и получить весьма подробное описание.

После изменения необходимых нам параметров, нам остается сохранить настройки и закрыть окна, нажав кнопку «ОК».

Кроме того, в левой части окна также присутствует раздел «Политика блокировки учетных записей» (Account Lockout Policy), который вы также можете настроить под ваши требования, эта политика отвечает за блокировку учетной записи в случае неверного ввода паролей. Ну и не забывайте о том, что изменение политики паролей может серьезно снизить безопасность сервера, поскольку многие пользователи любят очень простые пароли, а это весьма критично с точки зрения безопасности.

Так что гораздо лучше приучать пользователей к использованию паролей, удовлетворяющих требованиям безопасности, что в дальнейшем им будет только на руку при использовании других сервисов. К примеру, когда им потребуется IP телефония, то при создании своего SIP – аккаунта также нужно будет использовать сложный пароль, который исключает возможность подбора злоумышленником. В этом случае использование IP телефонии будет безопасным и позволит сэкономить немало денег.

извените, но я начинающий и большинство информации в технических статьях не понимаю, можно ли как-то по-проще, с картинками и в ветке вопроса ?

например сервер терминало в в 2012 и в 2008 я могу поднять с закрытыми глазами, а вот что такое Active Directory я вобще не понимаю зачем это нужно и что это такое, если объясните на пальцах,

то думаю облегчите жизнь многим начинающим таким как я.

На каком языке я понимаю. Если сеть держиться на рабочей группе, то соответственно чтобы она работала, то на всех машинах сети должны быть прописаны IP-адреса одной подгруппы (192.168.0.1-255) и рабочая группа должна быть одинаковая.

А если Active Directory, то это настройка Домена, ДНС и темный лес…

Единственное что я понимаю что Active Directory это круто и удобно.

Хочу научиться. Т.к. у меня сейчас 3 сервера. которые стоят на расстоянии 5 км друг от друга. Один из них имеет доступ в интернет. к каждому подключены компьютеры к первому 3, второму 4, третьему 6. В скором

будущем интернет будет везде и я бы хотел объединить их в одну сеть. Основной софт

Парус-Предприятие (Парус-ресторан и Парус-Бухгалтерия), скоро буду подключать еще

Парус-Отель, Парус-Магазин, Парус-Менеджмент и Маркетинг, Парус-Турагенство и Парус-Зарплата. Это же дополнительные рабочие места. И если мне не удасться настроить всё на одном сервере, то связать все три сервера в одну

систему и удаленно ими управлять просто обязан, т.к. Сервера стоят на берегу моря, и два из трех работать будут только летом. Планирую покупать офис в городе и работать оттуда, поэтому любой доступной помощи очень рад. Т.к

и сам охотно делюсь информацией которую узнаю. Приходиться все поднимать самому, т.к это мой хлеб. И так как только все начинаю настраивать, то я и бухгалтер и системный администратор и бизнес-консультант в активно

развивающейся структуре. Бухгалтерию и принцип работы общепита знаю на ура. Софт «Парус», тоже знаю как ведущий специалист. А вот администрирование хромает.

мой скайп: parfentevva — всегда рад пообщаться онлайн.

-

Изменено

Vladimir Parfentev

22 марта 2013 г. 1:31

- Remove From My Forums

-

Question

-

Is there a way that I can setup user accounts with a blank password? Client does not use passwords and is not willing to change that. Any help is appreciated.

Thank you in advance.

Answers

-

You’ll need to change either the local password policy or create a GPO with a custom password policy to the OU or domain where the computer is joined. Here is a guide for modifying the local policy in Windows 7, the steps should apply to Windows Server 2012

R2 as well: Change password policy settingsYou will want to set the following options:

1. Minimum password length: 0

2. Passwords must meet complexity requirements: Disabled

Keep in mind this will allow all accounts to use blank or «simple» passwords. There is a security risk with allowing these types of password.

-

Marked as answer by

Thursday, March 27, 2014 5:50 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Is there a way that I can setup user accounts with a blank password? Client does not use passwords and is not willing to change that. Any help is appreciated.

Thank you in advance.

Answers

-

You’ll need to change either the local password policy or create a GPO with a custom password policy to the OU or domain where the computer is joined. Here is a guide for modifying the local policy in Windows 7, the steps should apply to Windows Server 2012

R2 as well: Change password policy settingsYou will want to set the following options:

1. Minimum password length: 0

2. Passwords must meet complexity requirements: Disabled

Keep in mind this will allow all accounts to use blank or «simple» passwords. There is a security risk with allowing these types of password.

-

Marked as answer by

Thursday, March 27, 2014 5:50 AM

-

Marked as answer by