Windows Server

- 11.12.2014

- 29 798

- 3

- 17.03.2021

- 40

- 39

- 1

- Содержание статьи

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Комментарии к статье ( 3 шт )

- Добавить комментарий

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Данный способ подойдет только для серверов, которые не состоят в домене Active Directory.

Отключить данную настройку можно следующим образом:

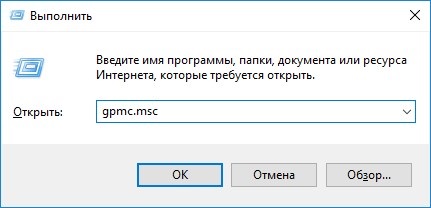

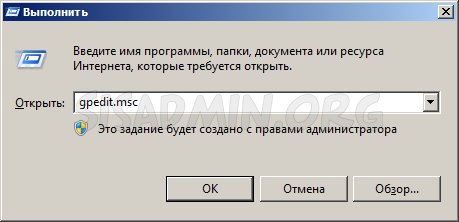

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

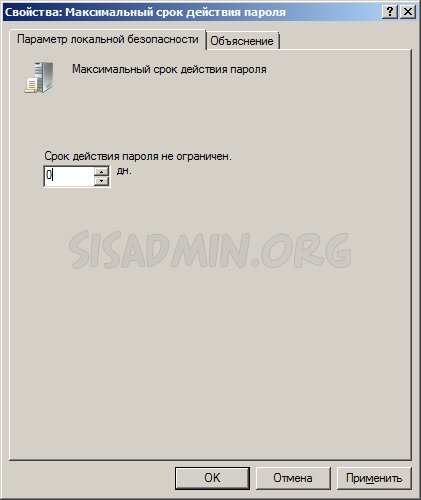

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Жмем ОК.

Отключение ограничения по сроку действия пароля в домене

Данный способ подойдет для серверов, пользователи которых являются членами домена Active Directory.

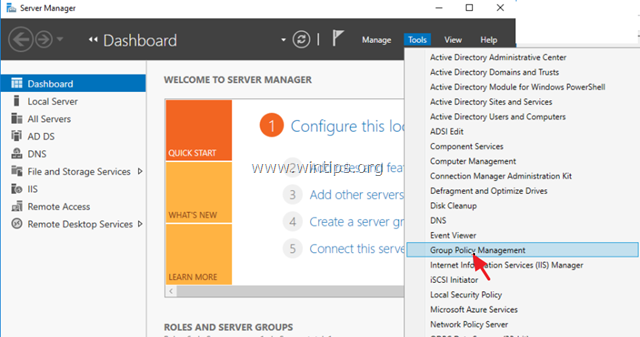

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc, после чего нажать кнопку «ОК».

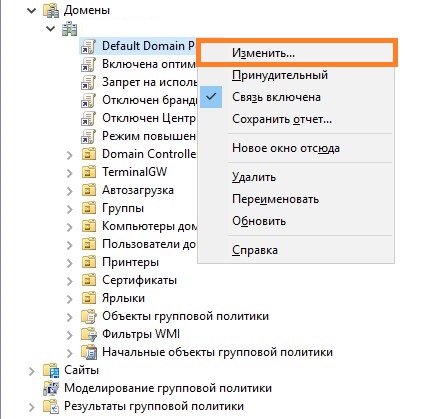

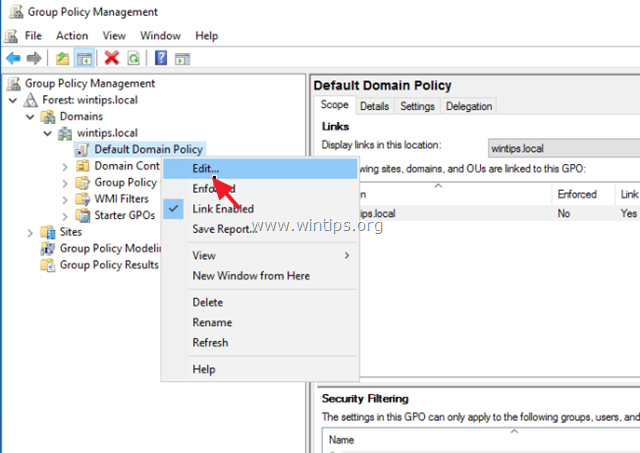

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2016.

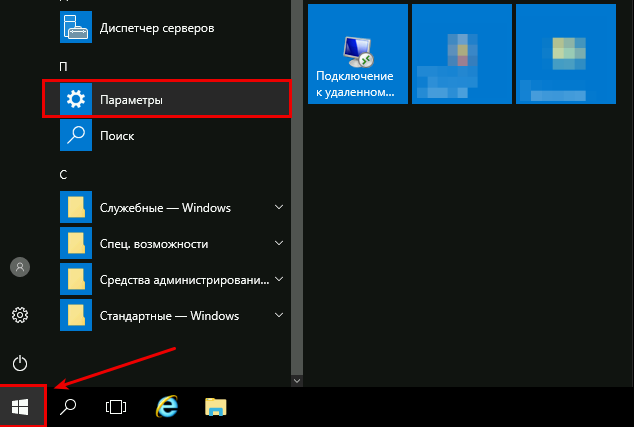

Для того чтобы изменить пароль в своей учетной записи Администратора нажмите «Пуск» и на кнопку Параметры

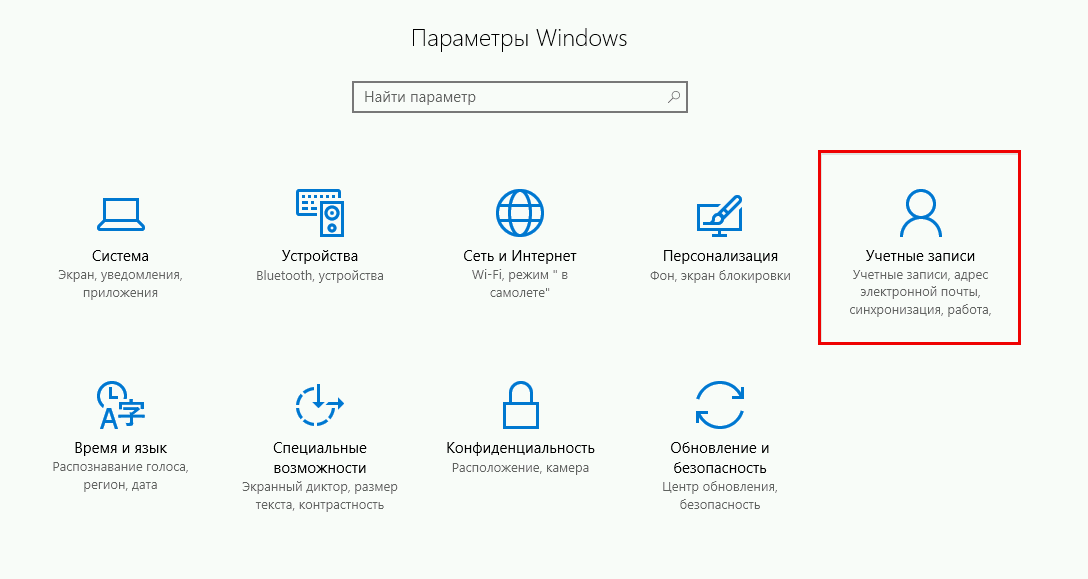

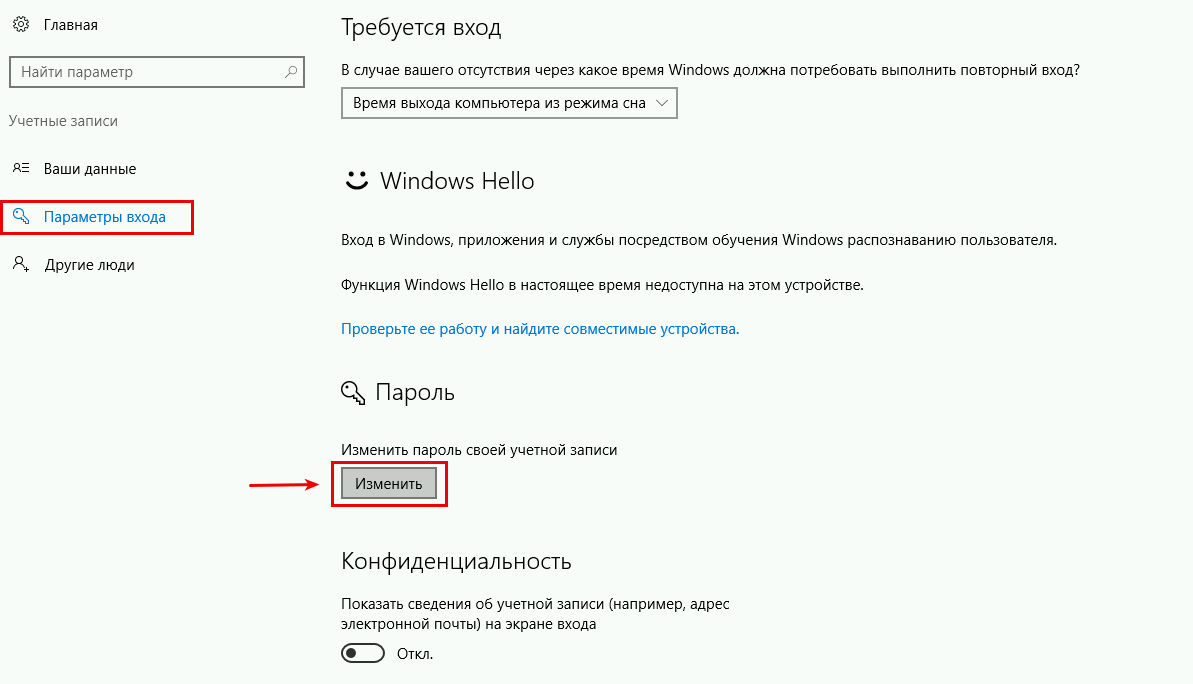

В окне Параметры выберите «Учетные записи» , далее «Параметры входа» и в параметре Пароль нажмите «Изменить»

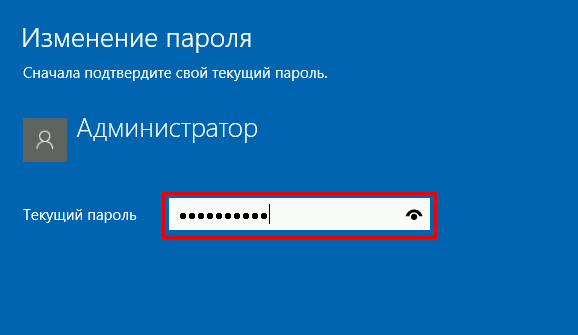

Откроется окно изменения пароля, введите текущий пароль и «Далее»

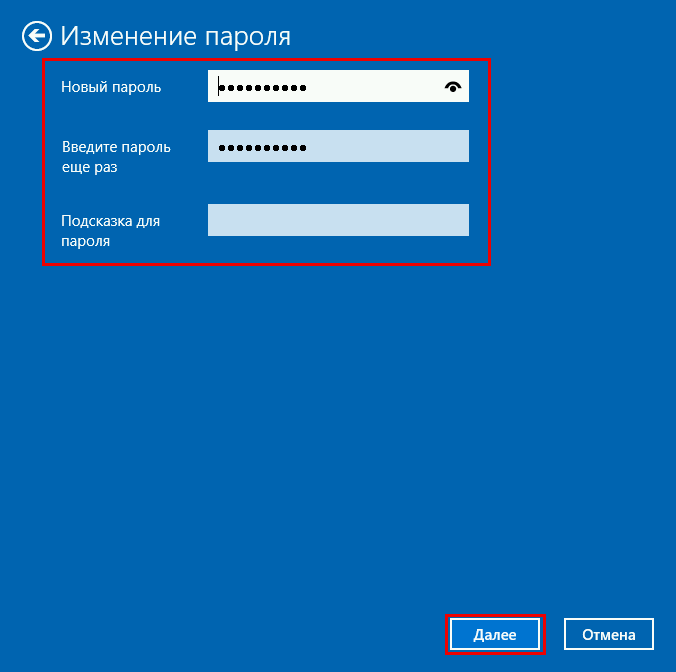

Далее в окне «Изменение пароля»

- 1. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Введите пароль еще раз» — введите новый пароль ещё раз

- 2. Сохраните изменения кнопкой «Далее»

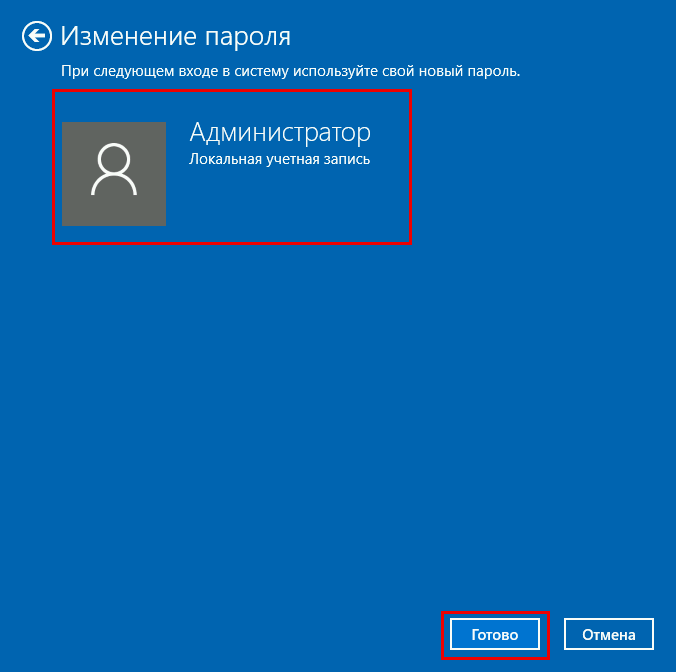

Готово

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

Срок истечения пароля

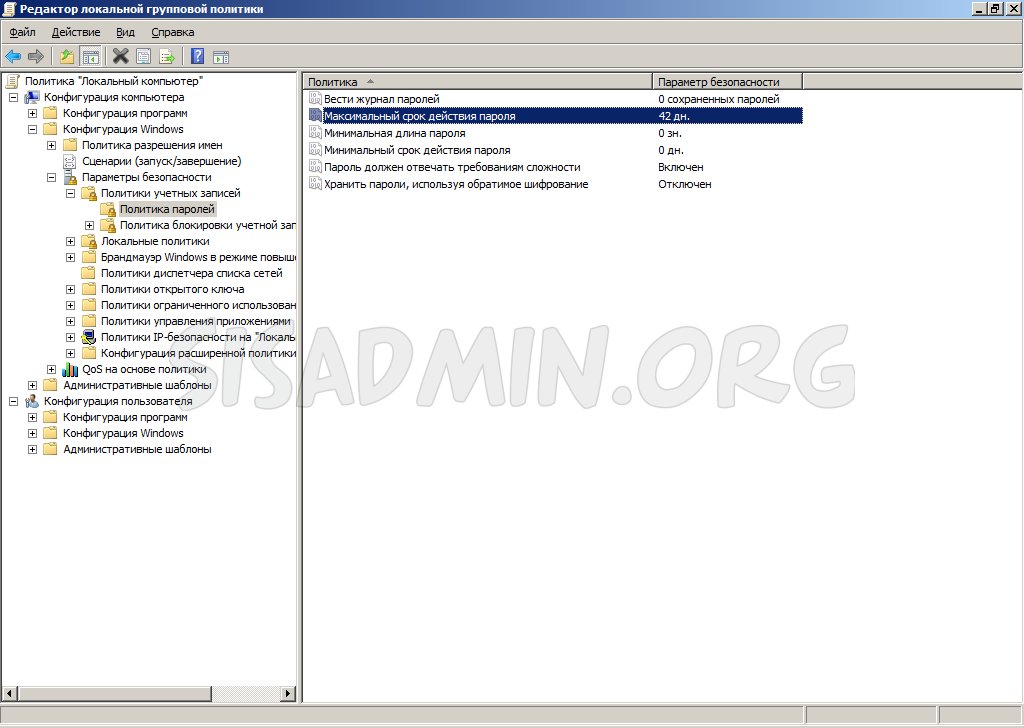

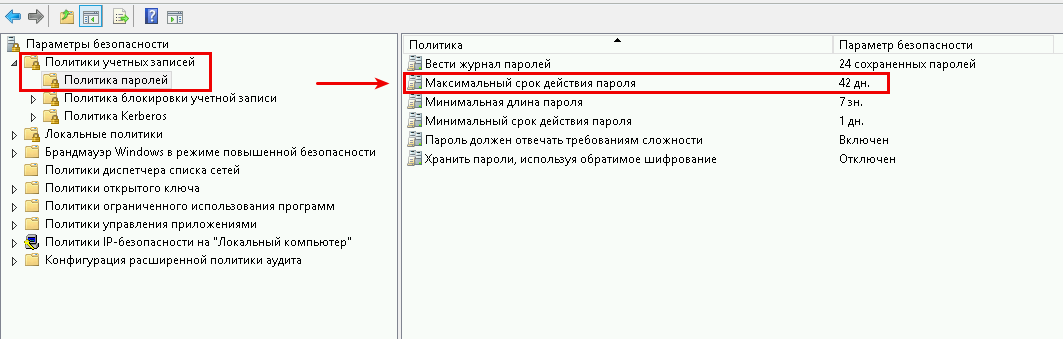

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

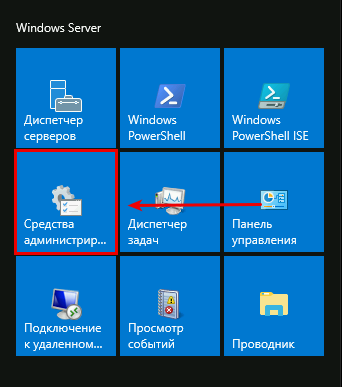

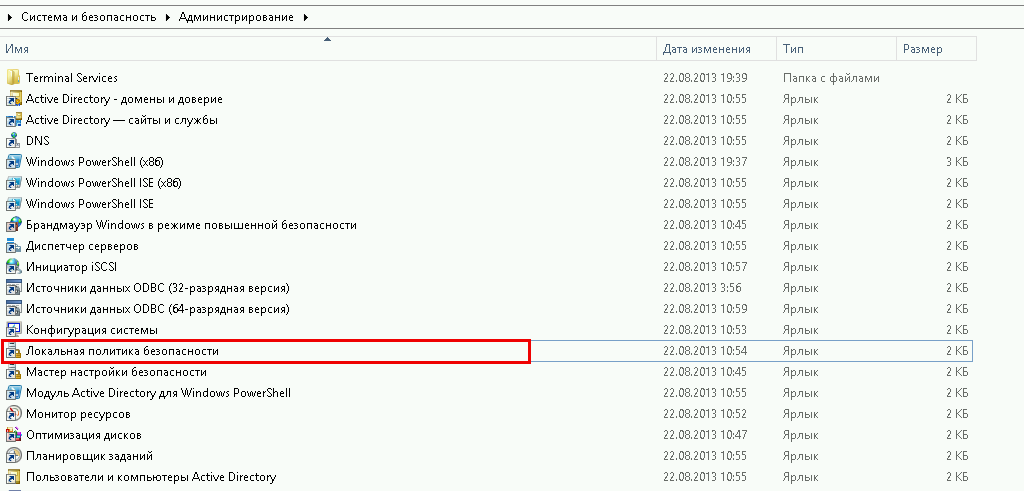

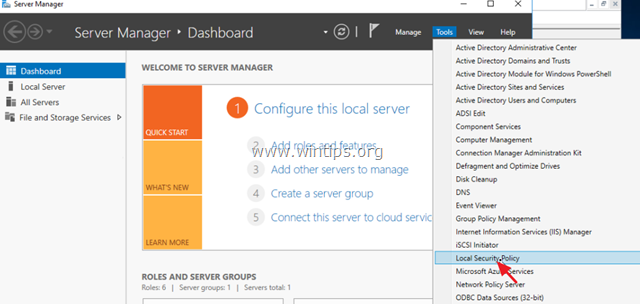

Нажмите «Пуск» далее «Средства администрирования»

Сейчас мы рассмотрим изменение срока пароля на сервере без домена (Active Directory)

Поэтому, открываем окно «Локальная политика безопасности»

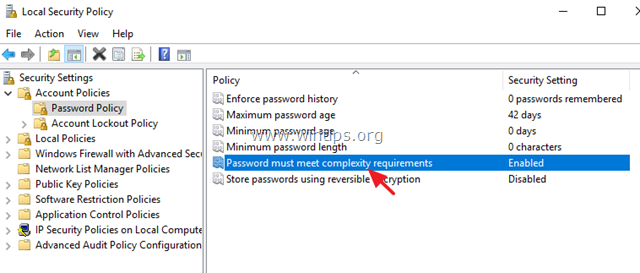

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»,

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

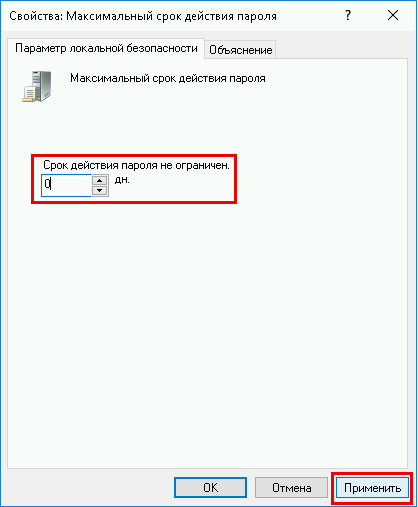

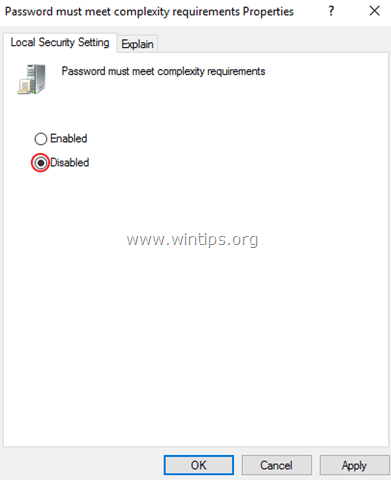

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

И нажмите кнопку «Применить» , готово.

-

dooblikator

- Сообщения: 7

- Зарегистрирован: Ср сен 06, 2017 1:53 pm

Windows Server 2016 и плановая смена пароля

Добрый день!

После перехода на Windows Server 2016 в качестве терминального сервера окно авторизации пользователя приобрело такой вид

И все бы ничего (хотя непривычно и пользователи пугаются поначалу), но у нас действует политика смены пароля через каждые 60 дней. Обычно, при работе на компьютере с windows, либо через RDP, либо через WTWARE с использованием WinServer 2008r2, если пароль просрочен, то после вводы пароля при входе в систему пользователю предлагалось принудительно сменить пароль. А после перехода на 2016 при попытке пользователя залогиниться с просроченным паролем выскакивает совершенно неинформативная для пользователя ошибка

Приходится каждому пользователю менять пароль в ручном режиме.

Подскажите, пожалуйста, как решить эту проблему, а лучше всего, как вернуться к виндовому окну ввода логина/пароля.

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom » Пт мар 29, 2019 1:35 pm

Доброго времени. Напишу в этой теме. Проблема аналогичная, только у нас терминальная ферма на Windows Server 2016. Если отключить NLA то пользователи не могут с wtware залогиниться. Получают ошибку что у них нет доступа подключаться к данному терминальному серверу и их надо добавить в группу удаленных рабочих столов. Такое ощущение, что после отключения NLA они не к коллекции сеансов пытаются подключиться через балансировщик, а непосредственно на брокер логинятся. При этом из винды через RDP файл подключаются на ура. Помогите пожалуйста разобраться с этой проблемой.

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

-

Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom » Пт мар 29, 2019 2:28 pm

Вот кусок где подключается с NLA

Код: Выделить всё

16-40-43-853| [ rdpsnd] [ 1259.143430] Link lost.

16-40-45-710| [ gm] [ 1261.025480] Run '/sbin/resolver 0x1d40718 dns [vm-term-cb01.technodom.kz]', log '', env '', pid ''.

16-40-45-928| [ pfac] [ 1261.025649] Run /sbin/resolver 0x1d40718 dns [vm-term-cb01.technodom.kz].

16-40-45-928| [ pfac] [ 1261.025665] Ok, PID 977.

16-40-45-944| [ pfac] [ 1261.027825] Process pid 977 terminated, status 00000000.

16-40-45-959| [ gm] [ 1261.030034] vm-term-cb01.technodom.kz => 172.16.12.152.

16-40-55-944| [ gm] [ 1271.264231] Free ram before fork terminal client /sbin/rdpclient-SSE (session 5): 1892636 Kb.

16-40-55-959| [ gm] [ 1271.264292] Run '/sbin/rdpclient-SSE 5', log '/tmp/rdpclient.out', env '', pid ''.

16-40-55-959| [ pfac] [ 1271.264401] Run /sbin/rdpclient-SSE 5.

16-40-55-959| [ pfac] [ 1271.264414] Ok, PID 978.

16-40-55-975| [ rdpclient 978] [ 1271.265740] RDP Terminal Client, WTware 5.8.34, pipe 5, pid 978.

16-40-55-975| [ rdpclient 978] [ 1271.268226] Use /lib/ui32-SSE.so.

16-40-55-975| [ rdpclient 978] [ 1271.268364] Redirect sound.

16-40-55-991| [ rdpclient 978] [ 1271.270155] Make RDP session with 172.16.12.152, port 3389.

16-40-55-991| [ rdpclient 978] [ 1271.270179] Username: "tsexpress".

16-40-56-006| [ rdpclient 978] [ 1271.270191] Password: present.

16-40-56-006| [ rdpclient 978] [ 1271.270203] No PIN.

16-40-56-022| [ rdpclient 978] [ 1271.270214] Domain: "technodom".

16-40-56-022| [ rdpclient 978] [ 1271.270238] No shell.

16-40-56-037| [ rdpclient 978] [ 1271.270249] No directory.

16-40-56-037| [ rdpclient 978] [ 1271.270260] Window: 1600x900@24.

16-40-56-037| [ rdpclient 978] [ 1271.270270] Second monitor: [1600:0..3199:899].

16-40-56-037| [ rdpclient 978] [ 1271.270280] PFlags 0x00000184.

16-40-56-053| [ rdpclient 978] [ 1271.270291] Keyboard 00000409:00000000.

16-40-56-053| [ rdpclient 978] [ 1271.270301] My hostname "wtw001999D40420".

16-40-56-069| [ rdpclient 978] [ 1271.270311] TCP: connecting to 172.16.12.152:3389.

16-40-56-069| [ rdpclient 978] [ 1271.270607] TCP: connection with 172.16.12.152:3389 established.

16-40-56-084| [ rdpclient 978] [ 1271.270621] Turn keepalive on.

16-40-56-084| [ rdpclient 978] [ 1271.270793] Free ram after buffers allocation: 1892264 KB.

16-40-56-084| [ rdpclient 978] [ 1271.270804] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-40-56-084| [ rdpclient 978] [ 1271.274004] Reconnect with NLA enabled.

16-40-56-100| [ rdpclient 978] [ 1271.274023] TCP: reconnecting to 172.16.12.152:3389.

16-40-56-100| [ rdpclient 978] [ 1271.274309] TCP: connection with 172.16.12.152:3389 established.

16-40-56-115| [ rdpclient 978] [ 1271.274322] Turn keepalive on.

16-40-56-115| [ rdpclient 978] [ 1271.274333] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-40-56-131| [ rdpclient 978] [ 1271.276507] Server supports GFX Pipeline.

16-40-56-131| [ rdpclient 978] [ 1271.276523] NLA.

16-40-56-131| [ rdpclient 978] [ 1271.276535] SSL/TLS.

16-40-56-147| [ rdpclient 978] [ 1271.303546] Enable font smoothing and Desktop Composition.

16-40-56-147| [ rdpclient 978] [ 1271.368702] Server Redirection flags 0x00000b0d.

16-40-56-147| [ rdpclient 978] [ 1271.368735] Server 172.16.12.151.

16-40-56-162| [ rdpclient 978] [ 1271.368750] User "tsexpress".

16-40-56-162| [ rdpclient 978] [ 1271.368762] Domain "TECHNODOM".

16-40-56-162| [ gm] [ 1271.368772] TSClient (sessionId 5, pid 978) gracefully end.

16-40-56-162| [ rdpclient 978] [ 1271.368776] Send Disconnect Provider Ultimatum.

16-40-56-178| [ pfac] [ 1271.369067] Run /sbin/rdpclient-SSE 6.

16-40-56-178| [ gm] [ 1271.369077] Free ram before fork terminal client /sbin/rdpclient-SSE (session 6): 1892140 Kb.

16-40-56-193| [ pfac] [ 1271.369091] Ok, PID 979.

16-40-56-193| [ gm] [ 1271.369095] Run '/sbin/rdpclient-SSE 6', log '/tmp/rdpclient.out', env '', pid ''.

16-40-56-209| [ rdpsnd] [ 1271.369236] Link lost.

16-40-56-209| [ pfac] [ 1271.369295] Process pid 978 terminated, status 00000009.

16-40-56-209| [ rdpclient 979] [ 1271.370502] RDP Terminal Client, WTware 5.8.34, pipe 6, pid 979.

16-40-56-209| [ rdpclient 979] [ 1271.370885] Use /lib/ui32-SSE.so.

16-40-56-225| [ rdpclient 979] [ 1271.371023] Redirect sound.

16-40-56-225| [ rdpclient 979] [ 1271.371091] Make RDP session with 172.16.12.151, port 3389.

16-40-56-240| [ rdpclient 979] [ 1271.371113] Username: "tsexpress".

16-40-56-240| [ rdpclient 979] [ 1271.371132] Password: present.

16-40-56-240| [ rdpclient 979] [ 1271.371150] No PIN.

16-40-56-240| [ rdpclient 979] [ 1271.371169] Domain: "TECHNODOM".

16-40-56-256| [ rdpclient 979] [ 1271.371187] No shell.

16-40-56-256| [ rdpclient 979] [ 1271.371206] No directory.

16-40-56-256| [ rdpclient 979] [ 1271.371225] Window: 1600x900@24.

16-40-56-271| [ rdpclient 979] [ 1271.371246] Second monitor: [1600:0..3199:899].

16-40-56-271| [ rdpclient 979] [ 1271.371265] PFlags 0x00000184.

16-40-56-271| [ rdpclient 979] [ 1271.371284] Keyboard 00000409:00000000.

16-40-56-287| [ rdpclient 979] [ 1271.371303] My hostname "wtw001999D40420".

16-40-56-287| [ rdpclient 979] [ 1271.371323] TCP: connecting to 172.16.12.151:3389.

16-40-56-287| [ rdpclient 979] [ 1271.371720] TCP: connection with 172.16.12.151:3389 established.

16-40-56-287| [ rdpclient 979] [ 1271.371755] Turn keepalive on.

16-40-56-303| [ rdpclient 979] [ 1271.371955] Free ram after buffers allocation: 1891816 KB.

16-40-56-303| [ rdpclient 979] [ 1271.371981] Empty Balance Info.

16-40-56-318| [ rdpclient 979] [ 1271.375832] Reconnect with NLA enabled.

16-40-56-318| [ rdpclient 979] [ 1271.375872] TCP: reconnecting to 172.16.12.151:3389.

16-40-56-318| [ rdpclient 979] [ 1271.376204] TCP: connection with 172.16.12.151:3389 established.

16-40-56-318| [ rdpclient 979] [ 1271.376239] Turn keepalive on.

16-40-56-334| [ rdpclient 979] [ 1271.376271] Empty Balance Info.

16-40-56-334| [ rdpclient 979] [ 1271.378857] Server supports GFX Pipeline.

16-40-56-334| [ rdpclient 979] [ 1271.378888] NLA.

16-40-56-349| [ rdpclient 979] [ 1271.378909] SSL/TLS.

16-40-56-349| [ rdpclient 979] [ 1271.391235] Redirected Session ID 0x00000000.

16-40-56-349| [ rdpclient 979] [ 1271.394275] Enable font smoothing and Desktop Composition.

16-40-56-365| [ rdpclient 979] [ 1271.397537] RDP5 encryption (X.509).

16-40-56-365| [ rdpclient 979] [ 1271.457570] GFX codec.

16-40-56-490| [ rdpclient 979] [ 1271.816542] LOGON_EX_LOGONERRORS: ErrorNotificationType 0xfffffffe, ErrorNotificationData 0x00000026.

16-40-56-708| [ rdpclient 979] [ 1271.869616] Run 2 tile threads.

16-40-58-424| [ rdpclient 979] [ 1273.738340] SessionId 0x00000026: TECHNODOMtsexpress.

16-41-16-833| [ rdpclient 979] [ 1292.148025] errorInfo 0x0000000c.

16-41-17-036| [ rdpclient 979] [ 1292.148055] ERRINFO_LOGOFF_BY_USER: The disconnection was initiated by the user logging off his or her session on the server.

16-41-17-036| [ rdpclient 979] [ 1292.251463] Receive Disconnect Provider Ultimatum.

16-41-17-051| [ gm] [ 1292.251500] TSClient (sessionId 6, pid 979) gracefully end.

16-41-17-067| [ rdpsnd] [ 1292.255364] Link lost.А вот с отключенным NLA

Код: Выделить всё

16-50-50-312| [ rdpsnd] [ 138.522063] Link lost.

16-50-50-312| [ pfac] [ 138.522180] Process pid 950 terminated, status 00000009.

16-50-51-202| [ gm] [ 139.427367] Run '/sbin/resolver 0x1b236d0 dns [vm-term-cb01.technodom.kz]', log '', env '', pid ''.

16-50-51-233| [ pfac] [ 139.427556] Run /sbin/resolver 0x1b236d0 dns [vm-term-cb01.technodom.kz].

16-50-51-233| [ pfac] [ 139.427656] Ok, PID 961.

16-50-51-248| [ pfac] [ 139.429872] Process pid 961 terminated, status 00000000.

16-50-51-248| [ gm] [ 139.431674] vm-term-cb01.technodom.kz => 172.16.12.152.

16-50-51-248| [ gm] [ 139.456231] Free ram before fork terminal client /sbin/rdpclient-SSE (session 2): 1892728 Kb.

16-50-51-248| [ gm] [ 139.456277] Run '/sbin/rdpclient-SSE 2', log '/tmp/rdpclient.out', env '', pid ''.

16-50-51-264| [ pfac] [ 139.456399] Run /sbin/rdpclient-SSE 2.

16-50-51-264| [ pfac] [ 139.456421] Ok, PID 962.

16-50-51-280| [ rdpclient 962] [ 139.457729] RDP Terminal Client, WTware 5.8.34, pipe 2, pid 962.

16-50-51-280| [ rdpclient 962] [ 139.460406] Use /lib/ui32-SSE.so.

16-50-51-280| [ rdpclient 962] [ 139.460841] Redirect sound.

16-50-51-280| [ rdpclient 962] [ 139.461074] Make RDP session with 172.16.12.152, port 3389.

16-50-51-295| [ rdpclient 962] [ 139.461103] No username.

16-50-51-295| [ rdpclient 962] [ 139.461123] No password.

16-50-51-295| [ rdpclient 962] [ 139.461143] No PIN.

16-50-51-295| [ rdpclient 962] [ 139.461166] Domain: "technodom".

16-50-51-311| [ rdpclient 962] [ 139.461186] No shell.

16-50-51-311| [ rdpclient 962] [ 139.461206] No directory.

16-50-51-326| [ rdpclient 962] [ 139.461226] Window: 1600x900@24.

16-50-51-326| [ rdpclient 962] [ 139.461248] Second monitor: [1600:0..3199:899].

16-50-51-326| [ rdpclient 962] [ 139.461270] PFlags 0x00000184.

16-50-51-326| [ rdpclient 962] [ 139.461292] Keyboard 00000409:00000000.

16-50-51-342| [ rdpclient 962] [ 139.461361] My hostname "wtw001999D40420".

16-50-51-342| [ rdpclient 962] [ 139.461387] TCP: connecting to 172.16.12.152:3389.

16-50-51-451| [ rdpclient 962] [ 139.461880] TCP: connection with 172.16.12.152:3389 established.

16-50-51-451| [ rdpclient 962] [ 139.461918] Turn keepalive on.

16-50-51-451| [ rdpclient 962] [ 139.462122] Free ram after buffers allocation: 1892224 KB.

16-50-51-451| [ rdpclient 962] [ 139.462148] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-50-51-467| [ rdpclient 962] [ 139.465132] Reconnect with TLS/SSL enabled.

16-50-51-467| [ rdpclient 962] [ 139.465183] TCP: reconnecting to 172.16.12.152:3389.

16-50-51-482| [ rdpclient 962] [ 139.465537] TCP: connection with 172.16.12.152:3389 established.

16-50-51-482| [ rdpclient 962] [ 139.465569] Turn keepalive on.

16-50-51-482| [ rdpclient 962] [ 139.465601] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-50-51-498| [ rdpclient 962] [ 139.467681] Server supports GFX Pipeline.

16-50-51-498| [ rdpclient 962] [ 139.467715] TLS.

16-50-51-498| [ rdpclient 962] [ 139.467738] SSL/TLS.

16-50-51-514| [ rdpclient 962] [ 139.476915] Enable font smoothing and Desktop Composition.

16-50-51-514| [ rdpclient 962] [ 139.508754] GFX codec.

16-50-51-654| [ rdpclient 962] [ 139.843600] Run 2 tile threads.

16-51-28-892| [ gm] [ 177.116961] Power key pressed.С отключенным NLA пользователю выдает такое сообщение.

- IMG_20190329_172400.jpg (206.35 КБ) 36659 просмотров

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka » Пт мар 29, 2019 2:33 pm

Логин и пароль оно не спрашивало, сразу ругается?

Отключается только NLA, одна позиция в политиках, дургих изменений нет?

Английского сервера рядом нет? Чтобы текст ошибки гуглить.

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom » Пт мар 29, 2019 2:39 pm

aka писал(а): ↑

Пт мар 29, 2019 2:33 pm

Логин и пароль оно не спрашивало, сразу ругается?

Логин пароль ввел в виндовом интерфейсе, после ввода получил эту ошибку

aka писал(а): ↑

Пт мар 29, 2019 2:33 pm

Отключается только NLA, одна позиция в политиках, дургих изменений нет?

Отключил NLA по этой методичке https://wtware.ru/win/nla.html, а так-же в настройках безопасности коллекции убрал галку требовать NLA как на картинке ниже

- 12Снимок.JPG (52.06 КБ) 36657 просмотров

aka писал(а): ↑

Пт мар 29, 2019 2:33 pm

Английского сервера рядом нет? Чтобы текст ошибки гуглить.

Настроенных как терминальная ферма нет под рукой.

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka » Пт мар 29, 2019 3:03 pm

TechnoDom писал(а): ↑

Пт мар 29, 2019 2:39 pm

Логин пароль ввел в виндовом интерфейсе, после ввода получил эту ошибку

Попробуй указать логин и пароль в конфиге терминала. Проверь, что с включенным NLA логин и пароль из конфига работают, логинится ничего не спрашивая. И потом попробуй с тем же конфигом без NLA. Что будет?

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom » Пн апр 01, 2019 5:52 am

aka писал(а): ↑

Пт мар 29, 2019 3:03 pm

Попробуй указать логин и пароль в конфиге терминала. Проверь, что с включенным NLA логин и пароль из конфига работают, логинится ничего не спрашивая. И потом попробуй с тем же конфигом без NLA. Что будет?

Проверил. С включенным NLA логинится, без NLA так-же говорит нет доступа подключаться к данному терминальному серверу пользователя надо добавить в группу удаленных рабочих столов.

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

-

Контактная информация:

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka » Вт апр 02, 2019 11:13 pm

Да, теперь со стороны втвари соединения происходят в точности одинаково. Сервер сопротивляется. Там, где переподключается к другому серверу, сервер не начинает слать графику, а присылает указание переподключаться к другому серверу. Там, где экран с руганью — сервер начинает слать картинки для рисования на экрна. Не знаю, что дальше делать. Надо гуглить…

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka » Ср апр 24, 2019 8:17 pm

Не могу согласиться с тем, что отключение NLA снижает уровень безопасности.

NLA сделаны для виндовых клиентов, которые хранят пароли. Вот там да — хранить на клиенте криптованый пароль и потом отдавать его в NLA безопаснее, чем хранить открытый пароль и отдавать его RDP. Именно потому, что на клиенте хранится открываемый пароль.

Для втвари (надеюсь, никто, способный выговорить «уровень безопасности», не станет хранить пароли в втваревых конфигах, а заставляет пользователей вводить пароль при каждом подключении) отсутствие NLA безопаснее. Потому что пароль вводится прямо в виндовс и не добавляется втварь как лишнее знающее пароль звено.

-

Everest

- Сообщения: 5

- Зарегистрирован: Ср апр 24, 2019 2:18 pm

Re: Windows Server 2016 и плановая смена пароля

Сообщение

Everest » Пт апр 26, 2019 10:35 am

aka писал(а): ↑

Ср апр 24, 2019 8:17 pm

Для втвари (надеюсь, никто, способный выговорить «уровень безопасности», не станет хранить пароли в втваревых конфигах, а заставляет пользователей вводить пароль при каждом подключении) отсутствие NLA безопаснее. Потому что пароль вводится прямо в виндовс и не добавляется втварь как лишнее знающее пароль звено.

Естественно, что ни о каком хранении паролей в конфигурационных файлах втвари речи не идёт и пользователи вводят пароль при каждом подключении. Я, возможно, ошибаюсь, но разве пароль, который пользователь вводит на заставке втвари не в открытом виде передается в RDP для подключения к терминальному серверу?

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka » Пт апр 26, 2019 11:31 am

RDP начинается с согласования шифрований и обмена ключами. Пароль уходит после того, как сервер с терминалом договорятся про шифрование. Весь трафик к этому моменту уже шифруется, и пароль тоже. Если только специально не отламывать шифрование на сервере, то RDP по умолчанию шифрует вполне хорошо. Я б не взялся вскрывать пароль сниферя сетевой трафик RDP.

Когда пароль запрашивается в интерфейсе втвари — втварь совершенно точно знает, что это пароль, втварь в памяти его какое-то время хранит незашифрованным. Пользователям придется верить, что втварь хранит введенный пароль аккуратно, а не отправляет товарищу майору.

Когда NLA отключен и пароль запрашивается в интерфейсе виндвоса — втварь не знает, что сейчас запрашивается пароль, не выделяет, не хранит его.

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom » Чт авг 29, 2019 8:58 am

aka писал(а): ↑

Вт апр 02, 2019 11:13 pm

Да, теперь со стороны втвари соединения происходят в точности одинаково. Сервер сопротивляется. Там, где переподключается к другому серверу, сервер не начинает слать графику, а присылает указание переподключаться к другому серверу. Там, где экран с руганью — сервер начинает слать картинки для рисования на экрна. Не знаю, что дальше делать. Надо гуглить…

Доброго дня! Есть какие-то подвижки с этой проблемой? Сейчас приходится техподдержке менять просроченные пароли пользователям, жуть как не удобно.

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

aka

- Разработчик

- Сообщения: 11522

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka » Пт дек 04, 2020 11:26 am

Такое решение нагуглилось:

…выделить отдельный сервер БЕЗ роли Remote Desktop Session Host предназначенный только для смены паролей и только на нем отключить NLA.

На этом сервере пользователей НЕ НУЖНО включать в группу Remote Desktop Users так как проверка и смена пароля выполняются до входа в систему. В этом случае пользователь при подключении по RDP сможет поменяет пароль, но не сможет зайти на сервер.

-

DZB

- Сообщения: 19

- Зарегистрирован: Ср июн 25, 2014 9:38 am

Re: Windows Server 2016 и плановая смена пароля

Сообщение

DZB » Чт дек 10, 2020 3:10 pm

Поделюсь немного своим опытом. Если политика партии позволяет отключить NLA, то чтобы работала смена паролей нужно:

1. Отключить NLA на RDS серверах с ролями Connection Broker и Sesson Host

2. В качестве хранилища профилей использовать контейнеры fslogix. С ними в отличие от UPD не происходит монтирования диска с профилем на брокер, т.к. за само монтирование отвечает агент на сервере сеансов, которого на брокере просто нет (точнее мы его туда сознательно не ставим)

Т.к. смена пароля произойдет именно при подключении к брокеру, то для повышения пользовательского комфорта он должен иметь русскую локализацию, иначе пользователю про необходимость смены пароля скажут по английски=)

Интересная особенность в том, что без NLA, пользователь хоть и подключается сначала к брокеру, но фактического фхода в систему, обработки политик и всего прочего не происходит. В т.ч. не создается папка профиля. Но вот если происходит смена пароля, то на брокере создается пустая папка профиля пользователя.

Из минусов такого решения:

1. Мелькание окошек при подключении

2. Создается пустая папка с профилем на брокере после смены пароля

3. После смены пароля пользователь получит сообщение о неверном пароле, и его спросят его еще раз. Связано с тем что wtware передает старый пароль при переходе с брокера на узел сеансов (опция в конфиге ask_password=on), а пароль только что изменился

4. Брокеры тоже надо русифицировать, если пользователи совсем не в ладах с английским

- Remove From My Forums

Сервер просит смену пароля!

-

Общие обсуждения

-

Сервер стал просить смену пароля администратора! Как отключить это и оставить пароль неизменным? И что будет если я его не сменю, точнее чем мне это грозит ?

В области уведомления система указала это но при нажатии на уведомление нечего не произошло и иконка ключиков исчезла!

-

Изменен тип

Vinokurov Yuriy

16 марта 2011 г. 7:07

давность и отсутствие активности в теме

-

Изменен тип

Все ответы

-

Изменение срока действия пароля настраивается в групповых политиках, либо локальных (если сервер не в домене или если так сделано) либо доменных.

Запустите на сервере rsop.msc и определите с помощью какой политики указывается срок действия паролей учётных записей. (Конфигурация КомпьютераКонфигурация WindowsПараметры БезопасностиПолитика паролей)

igortiunov.ru

-

Не одна из политик не задает время действия пароля, все параметры имеют статус «не определено» при двойном клике в открывшихся окошках изменять параметры нельзя.

-

В свойствах учетной записи администратора (не знаю у вас локальная или доменная) установите галку

«Срок действия пароля не ограничен». -

Профиль локальный? сеть в организации не по домену, а по IP «Срок

действия пароля не ограничен». Если это в пункте смена пароля пользователя, то такого там нет!Пуск — администрирование — Локальная политика безопасности:

Член домена: максимальный срок действия пароля учетных записей компьютера — стоит 30 дней Может

быть это ?Если поставить «0» (предполагая что это бесконечность) сервер не упадет ?

-

нет не упадет! Ставьте минимальный и максимальный срок действия пароль в 0!

Вот, например, моя настройка для Default Domain Policy:

Вести журнал паролей сохранено паролей: 0 Максимальный срок действия пароля 0 дн Минимальная длина пароля знаков: 6 Минимальный срок действия пароля 0 дн Пароль должен отвечать требованиям сложности Отключено Хранить пароли, используя обратимое шифрование Отключено В случае необходимости ужесточения, я например задаю политики для отдельных подразделений.

-

Уважаемый пользователь!

В вашей теме отсутствует активность в течение последних 5 дней. При отсутствии каких-либо действий в течение 2 последующих дней, тема будет переведена в разряд обсуждений. Вы можете возобновить дискуссию, просто оставив сообщение в данной теме.

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Посетите Блог Инженеров Доклады на Techdays:

http://www.techdays.ru/speaker/Vinokurov_YUrij.html

- Remove From My Forums

-

Question

-

Hello,

Because of an issue with migrating from 2003 to 2016 domain controller when the domain controller machine password resets at 30 days no one can log onto it until it is rebooted. This also happens with windows clients on the domain. I know

I can change the maximum expiration time to a longer time and disable the password change on the workstations. I have heard of others doing this on the domain controller as well but I wanted to check if this was possible. It;s related to this issue

which is for 2012R2: https://blogs.technet.microsoft.com/askds/2014/07/23/it-turns-out-that-weird-things-can-happen-when-you-mix-windows-server-2003-and-windows-server-2012-r2-domain-controllers/Can I disable the machine password change on the domain controller as well? How about the maximum expiration?

Finally how can you tell when the next time a computer is going to change its machine password?

Thanks

- Remove From My Forums

-

Question

-

Hello,

Because of an issue with migrating from 2003 to 2016 domain controller when the domain controller machine password resets at 30 days no one can log onto it until it is rebooted. This also happens with windows clients on the domain. I know

I can change the maximum expiration time to a longer time and disable the password change on the workstations. I have heard of others doing this on the domain controller as well but I wanted to check if this was possible. It;s related to this issue

which is for 2012R2: https://blogs.technet.microsoft.com/askds/2014/07/23/it-turns-out-that-weird-things-can-happen-when-you-mix-windows-server-2003-and-windows-server-2012-r2-domain-controllers/Can I disable the machine password change on the domain controller as well? How about the maximum expiration?

Finally how can you tell when the next time a computer is going to change its machine password?

Thanks

Одной из хороших привычек любого пользователя ПК, а тем более системного администратора, является периодическая смена паролей учетных записей. Главное потом его не забыть.

Как сменить пароль на удаленном рабочем столе:

- Как сменить пароль в ОС Windows Server 2008

- Как сменить пароль в OC Windows Server 2012 и Windows Server 2012 R2

- Как сменить пароль в ОС Windows Server 2016

- Как альтернативно сменить пароль в ОС Windows Server 2016

- Как сменить пароль на удаленном компьютере с помощью комбинации CTRL + ALT + END

- Как сменить пароль на удаленном компьютере с помощью экранной клавиатуры

- Как вызвать окно смены пароля в RDP сессии через VBS-скрипт или PowerShell

- Как сменить пароль с помощью ярлыка расширения оболочки Windows Explorer

- Как сменить пароль через Remote Desktop Web Access

- Как сменить пароль с помощью RDP при ошибке из-за CredSSP, NLA

- Как сменить пароль с помощью специального RDP-файла

В операционных системах семейства Microsoft Windows Server, для смены пароля, привычно использовать сочетание клавиш Ctrl + Alt + Del. проблема в том, что “три кнопки” нельзя использовать через “Подключение к удаленному рабочему столу”. Рассмотрим как все таки изменить пароль.

Смена пароля в ОС Windows Server 2008

В ОС Windows Server 2008 это можно сделать из меню Пуск, кликнув по “Безопасность Windows”.

На обновлённом экране выбираем экране выбираем “Сменить пароль”.

Вводим старый пароль и новый и его подтверждение.

Смена пароля в ОС Windows Server 2012 и Windows Server 2012 R2

В ОС Windows Server 2012 и Windows Server 2012 R2 несколько усложнилась задача.

Открываем блокнот и пишем две строки:

set objShell = CreateObject("shell.application")

objshell.WindowsSecurity

Сохраняем файл с расширением *.vbs (пишем вручную.). Для этого выбираем Файл -> Сохранить как …

В новом окне выбираем директорию для сохранения файла, например, Рабочий стол. В Тип файла выбираем Все файлы, а в Имя файла указываем произвольное имя, например, 1.vbs.

После сохранения файла, он уже готов к исполнению. Двойной клик левой кнопкой мыши вызовет экран, в которым следует выбрать “Сменить пароль”.

Далее все привычно.

Заполняем поля со старым паролем, указываем новый пароль и его подтверждение. Кликаем по иконке стрелки.

Смена пароля в ОС Windows Server 2016

ОС Windows Server 2016 радует своим расположением к пользователю, но чтобы изменить удаленно пароль, все равно нужно поискать этот пункт.

Открываем меню Пуск и кликаем по значку пользователя, в открывшемся меню выбираем “Изменить параметры учетной записи”.

В открывшемся окне “Параметры” выбираем “Параметры входа”, а в секции Пароль кликаем по кнопке Изменить.

В новом окне, указываем текущий пароль и кликаем по кнопке Далее.

Окно обновится и запросит новый пароль, его подтверждение, а также подсказку к паролю. Кликаем по кнопке далее. В итоге, кликаем по кнопке Готово. Следующий вход в систему будет происходить под новым паролем.

Альтернативный способ

Этот способ применим как для изменения пароля к своей учетной записи, так и к учетным записям других пользователей.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по пользователю и в контекстном меню выбираем “Задать пароль…”.

Система выдаст предупреждение. Внимательно прочитав которое и осознав все риски кликаем по кнопке “Продолжить”. В противном случае — “Отмена”.

В новом окне указываем новый пароль и его подтверждение. По окончании кликаем по кнопке OK.

Как сменить пароль на удаленном компьютере с помощью комбинации CTRL + ALT + END.

Для получения комбинации CTRL + ALT + DEL на удаленном компьютере, нужно нажать CTRL + ALT + END.

Нажатие этой комбинации откроет нам диалоговое окно, в котором нам нужно будет выбрать «Изменить пароль»:

Для смены пароля нам нужно будет указать некоторые данные:

Смена пароля на удаленном рабочем столе с помощью экранной клавиатуры.

При удаленном подключении к рабочему столу, пароль можно сменить с помощью использования экранной клавиатуры.

Чтобы вызвать экранную клавиатуру введите в меню «Пуск» «Экранная клавиатура» или же «OSK».

После того, как появится экранная клавиатура, зажмите клавиши ALT + CTRL и с помощью мыши нажмите кнопку Del.

У вас вылезет диалоговое окно, в котором вам вам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Вызов окна смены пароля в RDP сессии через VBS-скрипт или PowerShell.

Чтобы вызвать окно смены пароля с помощью VBS-скрипта, создайте файл WindowsSecurity.vbs и введите туда данные строчки кода:

set objShell = CreateObject("shell.application")

objshell.WindowsSecurity

После чего, после двойного щелчка по данному VBS-скрипту, перед вами откроется диалоговое окно, в котором нам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Также чтобы открыть окно смены пароля с помощью PowerShell, откройте сам PowerShell с помощью меню «Пуск» и воспользуйтесь командой:

New-Object -COM Shell.Application).WindowsSecurity()

После чего, перед вами откроется диалоговое окно, в котором нам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Чтобы открыть диалоговое окно со сменой пароля, можно создать ярлык со ссылкой на расширение оболочки Windows Explorer.

Для начала создаем ярлык и указываем данный путь для него:

C:Windowsexplorer.exe shell:::{2559a1f2-21d7-11d4-bdaf-00c04f60b9f0}

Далее выбираем название для ярлыка и создаем его:

После двойного щелчка по данному ярлыка, перед вами откроется диалоговое окно, в котором нам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Cмена пароля через Remote Desktop Web Access

В Windows Server 2012 /R2 и выше у удаленных пользователей с правами Remote Desktop Web Access появилась возможность самостоятельно сбрасывать свой пароль через специальную веб-страницу на сервере Remote Desktop Web Access.

Функционал удаленной смены пароля доступен на сервере с ролью Remote Desktop Web Access, но по-умолчанию эта функция отключена.

Чтобы включить данную функцию:

Открываем консоль управления сервером IIS Manager и переходим в [Name of your Server] – Sites – Default Web Site – RDWeb – Pages и открываем раздел Application Settings.

В правой панели выбираем параметр с именем PasswordChangeEnabled и меняем его значение на true.

Чтобы проверить доступность страницы смены пароля, переходим по: https://[RD-WEB-1]/RDWeb/Pages/en-US/password.aspx

Важно! Если у вас русская версия Windows Server путь к файлу password.aspx будет отличаться и выглядеть так:

C:WindowsWebRDWebPagesru-RU.

После успешной смены пароля пользователя должно появится сообщение:

Your password has been successfully changed.

СredSSP, NLA и смена пароля через RDP

Credential Security Support Provider (CredSSP) — протокол для передачи учетных данных, который используется при RDP для защиты DDoS атак и несанкционированного исполнения процессов.

Network Level Authentication (NLA) — это функция служб удаленных рабочих стол, которая требует, чтобы подключающийся пользователь аутентифицировал себя до установления сеанса с сервером.

Есть одна важная особенность, касающаяся смены истекшего пароля пользователя по RDP, связанная с опцией Network Level Authentication (NLA) и протоколом Credential Security Support Provider (CredSSP). По умолчанию CredSSP с NLA для RDP включен во всех версиях Windows, начиная с Windows Server 2012/Windows 8. NLA обеспечивают защиту RDP сервера за счет выполнения аутентификации пользователя до установки RDP сеанса с сервером.

Если у пользователя истек пароль, или администратор AD пользователя включил ему опцию «userAccountControl» — Требовать смену пароля при первом входе в систему, то при входе в систему по RDP появится ошибка:

Remote Desktop Connection

You must change your password before logging on the first time. Please update your password or contact your system administrator or technical support.

или

Подключение к удаленному рабочему столу

Перед первым входом в систему необходимо сменить пароль. Обновите пароль либо обратитесь к вашему системному администратору или в службу технической поддержки.

Подключение к удаленному рабочему столу Перед первым входом в систему необходимо сменить пароль

Как результат — пользователь не сможет подключиться к RDP серверу и сменить пароль.

В этом случае, чтобы пользователь мог самостоятельно сменить пароль, можно:

1)Настроить Remote Desktop Web Acces (RDWA) со страницей смены пароля как в данной части инструкции : Смена пароля через Remote Desktop Web Access

2)Создать отдельный сервер для смены паролей пользователей. На данном сервере нужно отключить функцию NLA. В этом случае пользователи смогу сменить пароль.

3)Пользователь может изменить свой пароль удаленно через PowerShell — как показано в данной части инструкции Как вызвать окно смены пароля в RDP сессии через VBS-скрипт или PowerShell

Смена пароля на удаленном рабочем столе с помощью специального RDP-файла:

Если ситуация требует того, чтобы пользователь изменил пароль с помощью RDP-файла, то это потребует некоторого изменения уровня безопасности настроек протокола RDP на стороне RDP сервера и подготовки специального RDP-файла на стороне клиента.

Сначала на клиентской стороне откроем mstsc.exe.

В меню пуск вводим «mstsc» и выбираем «Подключение к удаленном рабочему столу»:

Далее настраиваем все нужные параметры для подключения к серверу.

Нажимаем «Показать больше», вводим туда IP-адресс нашего удаленного компьютера и имя пользователя, затем, используя кнопку Сохранить как, создаем RDP-файл:

После этого откроем RDP-файл с помощью текстового редактора и добавим в конце файла строку:

enablecredsspsupport:i:0

Пояснение: Добавление данного параметра в свойствах RDP-подключения позволит клиенту успешно установить RDP-сессию с удалённой системой и сменить пароль до получения доступа к удалённому рабочему столу. Однако этот параметр понизит уровень безопасности RDP-подключения, так как клиент не сможет использовать проверку подлинности на уровне сети — Network Level Authentication (NLA), которую мы описывали выше в нашей статье.

Если NLA включен — то пользователь не сможет подключиться и получит соответствующую ошибку:

Исправить эту ошибку можно только понизив уровень безопасности RDP на стороне RDS сервера, отключив обязательное требование проверки подлинности на уровне сети (NLA).

Важно!

Не рекомендуем делать этого, если ваш удаленный компьютер может быть подвергнут DDoS-атакам и несанкционированным процессам.

Чтобы изменить эту настройку, на удаленном компьютере, в меню пуск вводим «Панель управления»:

Затем переходим в «Система и безопасность»:

Затем переходим в «Система»:

Открываем окно, которое появилось, на весь экран и выбираем «Дополнительные параметры системы»: «Разрешить подключения только с…» :

У нас появится окно с «Свойствами системы», перейдем в часть с «Удаленным доступом» и уберем галочку с пункта «Разрешить подключения только с…», затем нажмем «Применить» и «ОК»:

После того, как мы отключили функцию NLA на стороне RDS сервера, клиент с помощью специального RDP-файла, может успешно установить RDP-сессию и уже в ней сменить пароль:

После этого вы сможете подключаться с новым паролем.

Таким образом, мы рассмотрели все возможные способы смены пароля учетной записи по RDP.

Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа.

2. Пароли должны быть длиной не менее семи символов.

3. Пароли должны содержать символы из трех следующих четырех категорий:

а. Английские заглавные буквы (от A до Z)

б. Английские строчные буквы (от a до z)

с. Базовые 10 цифр (от 0 до 9)

д. Не алфавитные символы (например,!, $, #,%)

В этом руководстве содержатся инструкции по отключению требований к сложности паролей на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности паролей в Active Directory 2016.

Часть 2. Как отключить требования к сложности паролей на автономном сервере 2016 года.

Часть 1. Как отключить требования сложности пароля в Active Directory Domain Server 2016.

Снять сложность пароля в Active Directory 2016.

1. В контроллере домена AD Server 2016 откройте Диспетчер серверов а затем из инструменты меню, откройте Управление групповой политикой. *

* Кроме того, перейдите к Панель управления -> Инструменты управления -> Управление групповой политикой.

2. Под Домены, выберите свой домен и затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выбрать редактировать.

3. Затем перейдите к:

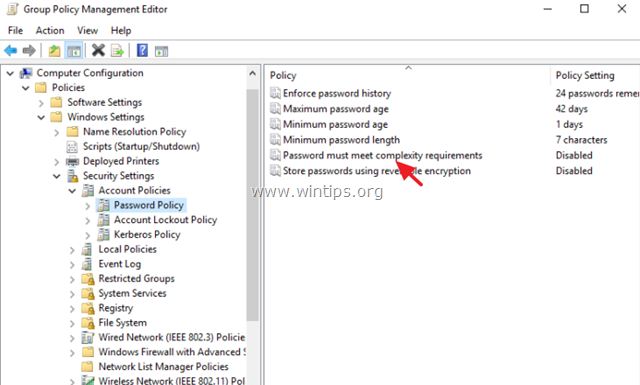

- Конфигурация компьютера Политики Параметры Windows Параметры безопасности Политики учетных записей Политика паролей

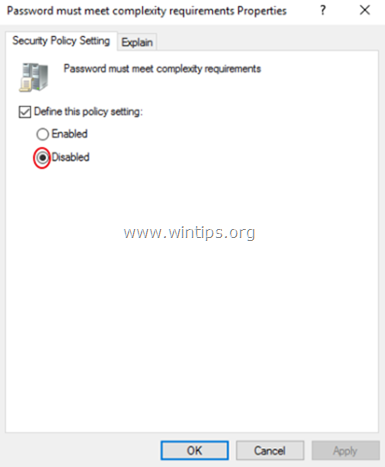

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

5. Выбрать Определите этот параметр политики: отключено а затем нажмите хорошо.

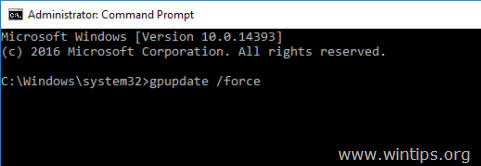

6. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

- gpupdate / force

Часть 2. Как отключить требования сложности пароля в автономном сервере 2016 года.

1. Из диспетчера сервера перейдите на инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите к Панель управления открыто Инструменты управления а затем откройте Политика локальной безопасности.

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

4. Выбрать инвалид а затем нажмите ХОРОШО.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

- gpupdate / force

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.