Introduction

In this article, I will show you how to create shared folders in Windows Server 2016, so that you can share it with the people on the other computers in your network or workgroup.

I will explain this shared folder creation process in 8 steps. It is very simple and easy to follow.

Step 1

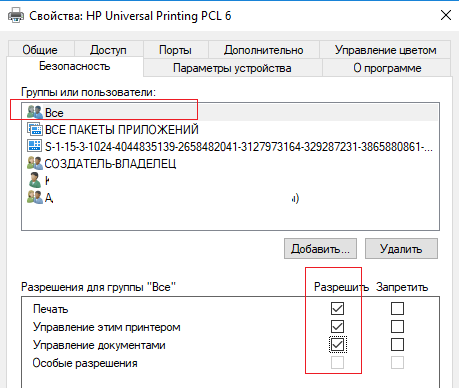

First step in this process would be opening your Server Manager Dashboard —> go to Tools —> click Computer Management.

Image: Server Manager Dashboard.

Step 2

Once you click Computer Management, it will open up Computer Management Window, where you can see different types of tools and utilities.

Now, expand System Tools —> expand Shared Folders —> Right-click on Shares —> Select New Share.

Image: Computer Management

Step 3

As soon as you click New Share, it will open Create A Shared Folder Wizard —> Click Next.

Image: Create A Shared Folder Wizard.

Step 4

Click Browse or type the path to the folder, where you want to share.

Image: Specify Folder Path

Step 5

As you can see in the screenshot given below, I clicked on Browse and choose the “C” drive. Click Make New Folder to create a new folder in the “C” drive. I named the folder as ImportantDocs and subsequently click OK.

[Note- You can pick an existing folder, but I have added a new folder, which I am going to share.]

Image: Select or Create a Folder to Share.

Step 6

In Step 5, I created a folder called ImportantDocs in the “C” drive to share, which you will see in the screenshot given below.

My folder path is C:ImportantDocs and click Next.

Image: Folder Path

Step 7

As soon as you click Next in the step given above, you will get some options to add a name and description to the shared folder. You can give a description in this step.

Image: Specify Name and Description to the Shared Folder.

Step 8

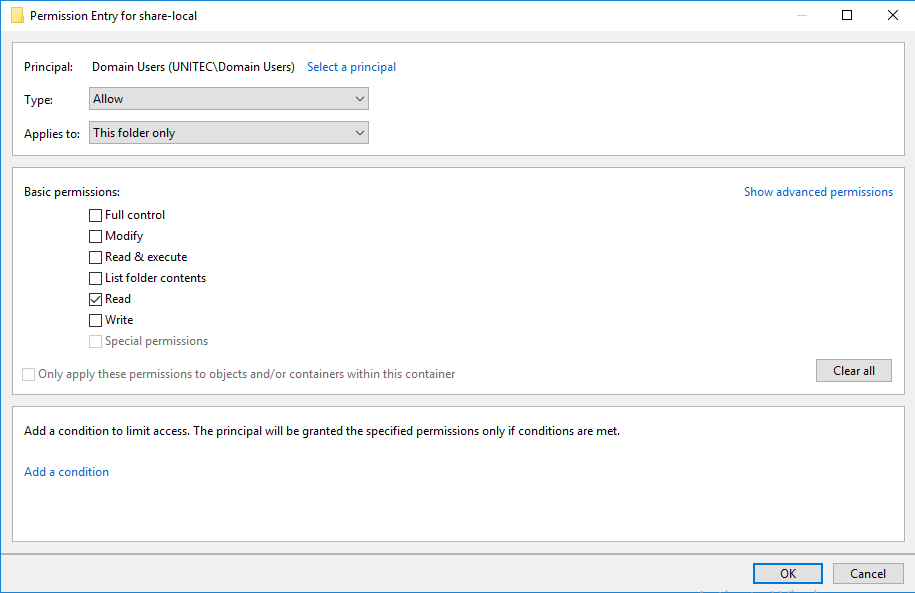

In this step, you need to specify Permissions to the shared folder, if you want to. I selected All users have read-only Access, so that it can be accessed by all the users in my network.

I clicked Finish to complete this process.

Image: Permissions to Shared Folders

Now, it should create a shared folder in my “C” drive ( at C:ImportantDocs Location. You can verify this by navigating to the location.

I navigated to C:ImportantDocs to see if there’s a folder called “ImportantDocs”, as you can see in the screenshot given below. This folder is now created at this location. This folder can now be accessed by all the people on other computers in my network.

Introduction

In this article, I will show you how to create shared folders in Windows Server 2016, so that you can share it with the people on the other computers in your network or workgroup.

I will explain this shared folder creation process in 8 steps. It is very simple and easy to follow.

Step 1

First step in this process would be opening your Server Manager Dashboard —> go to Tools —> click Computer Management.

Image: Server Manager Dashboard.

Step 2

Once you click Computer Management, it will open up Computer Management Window, where you can see different types of tools and utilities.

Now, expand System Tools —> expand Shared Folders —> Right-click on Shares —> Select New Share.

Image: Computer Management

Step 3

As soon as you click New Share, it will open Create A Shared Folder Wizard —> Click Next.

Image: Create A Shared Folder Wizard.

Step 4

Click Browse or type the path to the folder, where you want to share.

Image: Specify Folder Path

Step 5

As you can see in the screenshot given below, I clicked on Browse and choose the “C” drive. Click Make New Folder to create a new folder in the “C” drive. I named the folder as ImportantDocs and subsequently click OK.

[Note- You can pick an existing folder, but I have added a new folder, which I am going to share.]

Image: Select or Create a Folder to Share.

Step 6

In Step 5, I created a folder called ImportantDocs in the “C” drive to share, which you will see in the screenshot given below.

My folder path is C:ImportantDocs and click Next.

Image: Folder Path

Step 7

As soon as you click Next in the step given above, you will get some options to add a name and description to the shared folder. You can give a description in this step.

Image: Specify Name and Description to the Shared Folder.

Step 8

In this step, you need to specify Permissions to the shared folder, if you want to. I selected All users have read-only Access, so that it can be accessed by all the users in my network.

I clicked Finish to complete this process.

Image: Permissions to Shared Folders

Now, it should create a shared folder in my “C” drive ( at C:ImportantDocs Location. You can verify this by navigating to the location.

I navigated to C:ImportantDocs to see if there’s a folder called “ImportantDocs”, as you can see in the screenshot given below. This folder is now created at this location. This folder can now be accessed by all the people on other computers in my network.

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

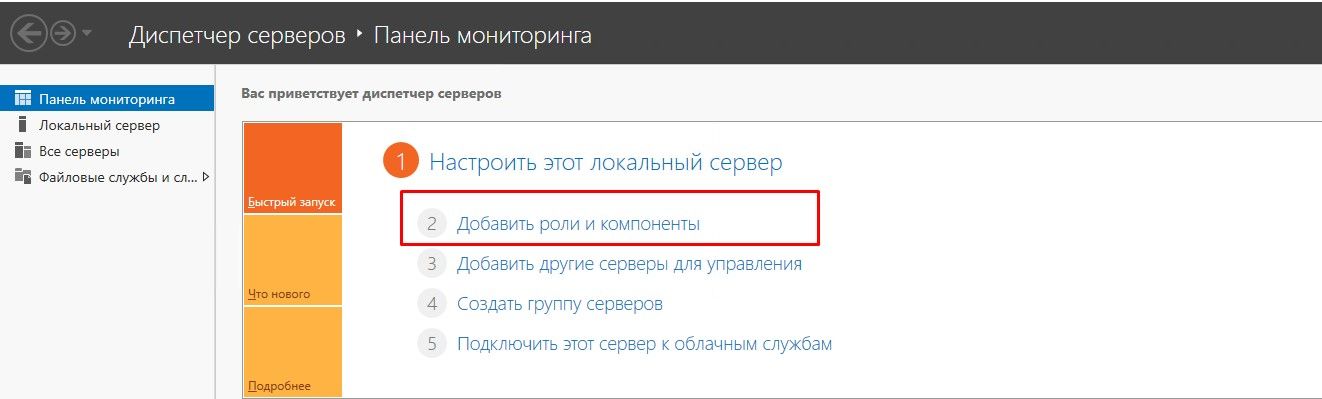

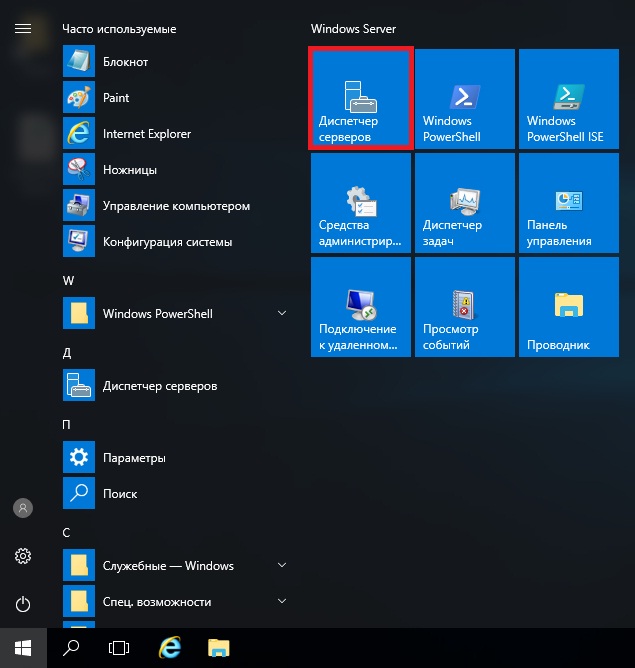

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

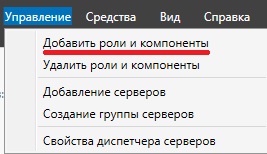

Нажимаем Управление — Добавить роли и компоненты.

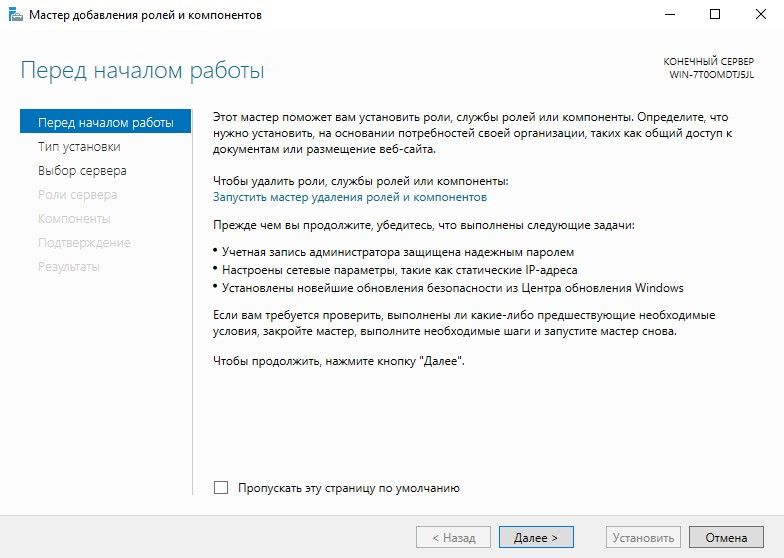

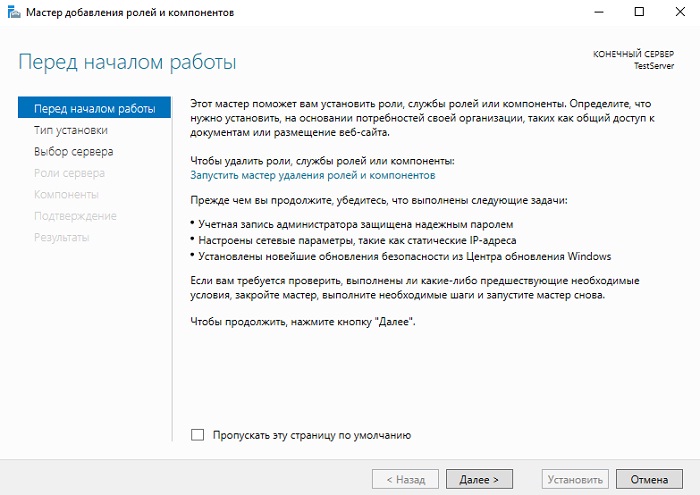

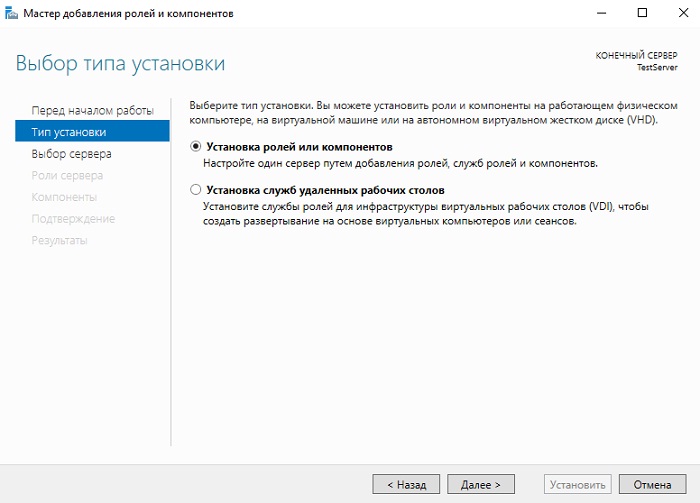

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

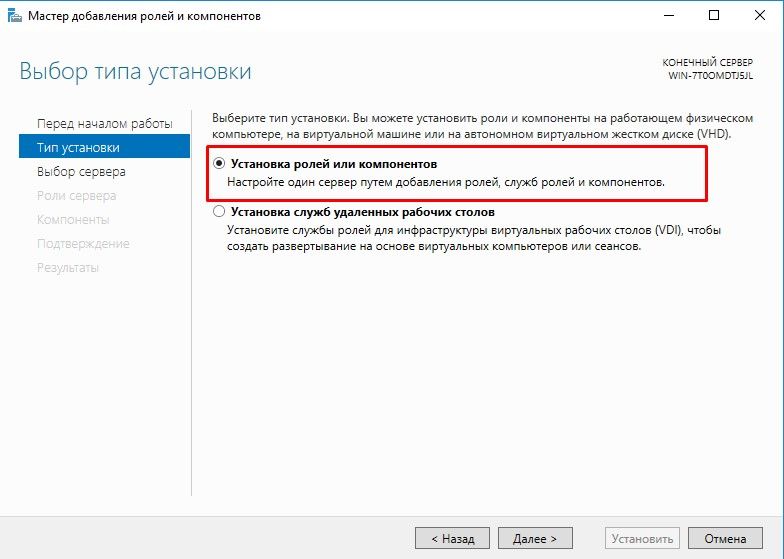

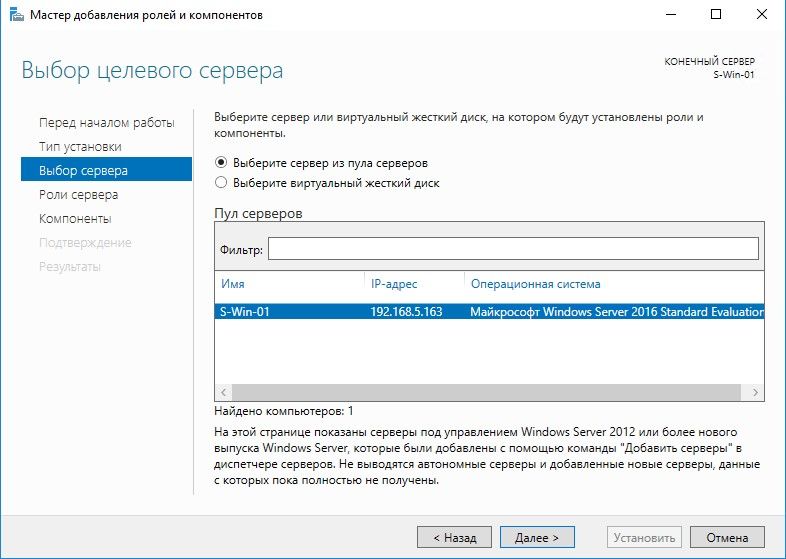

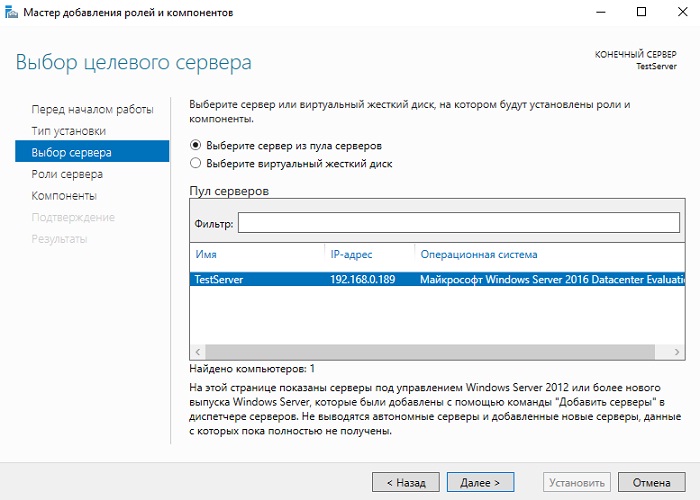

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

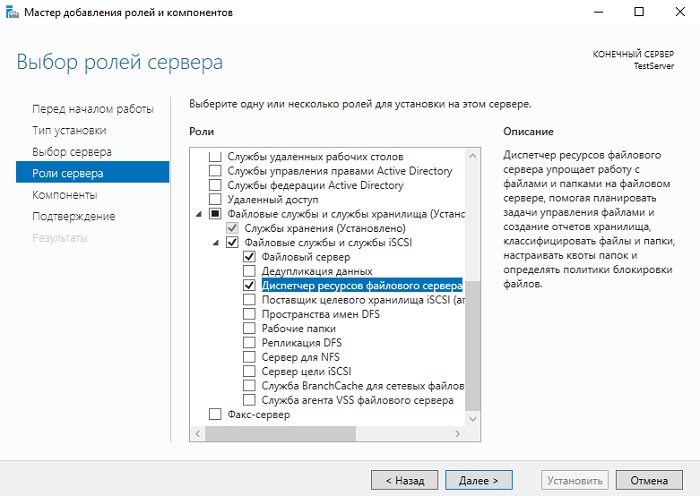

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

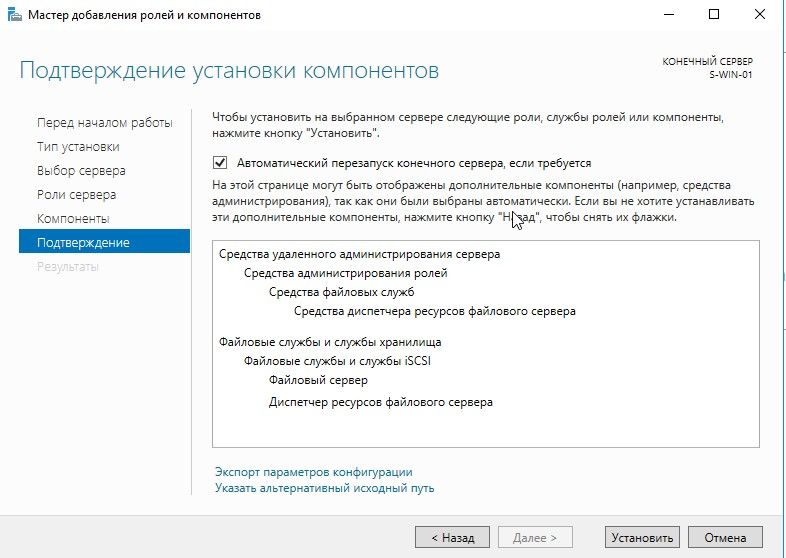

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

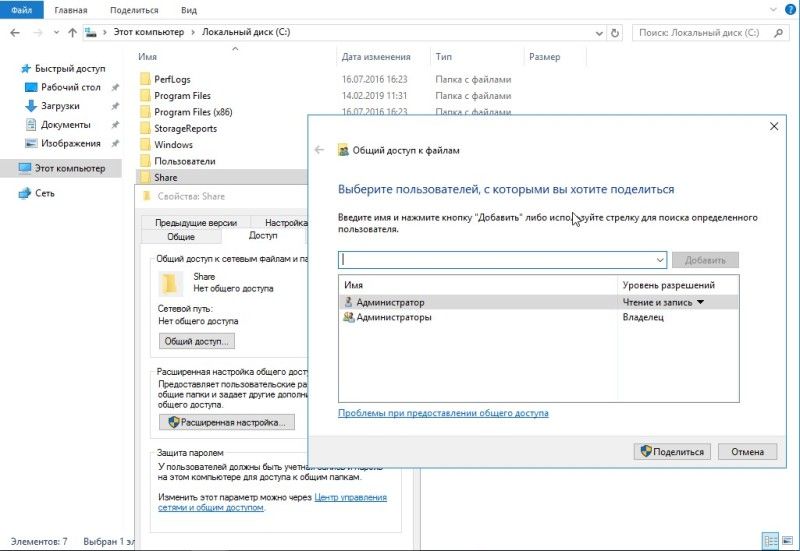

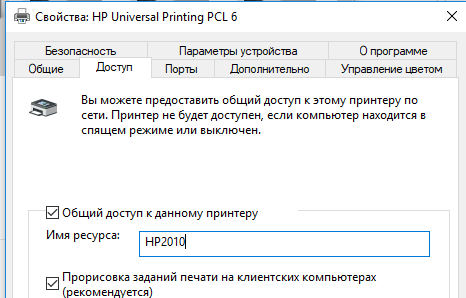

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

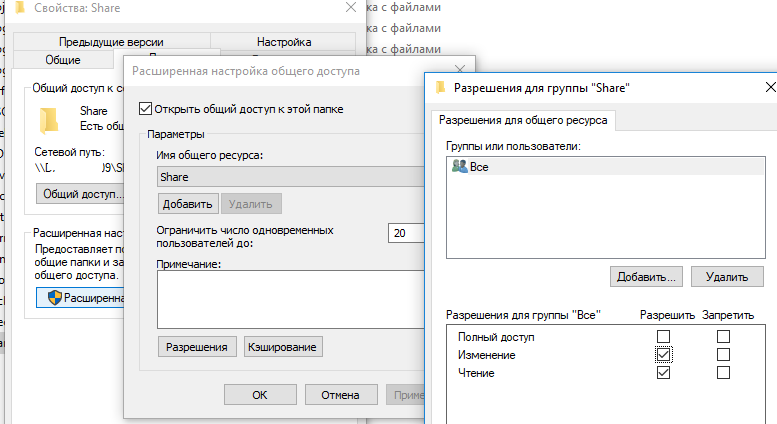

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

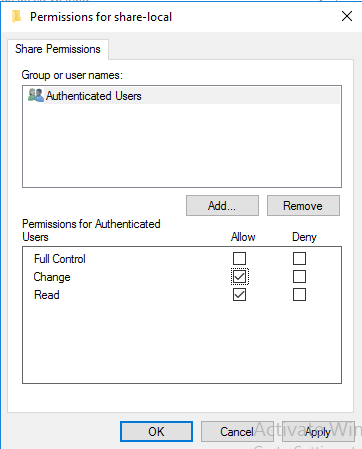

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

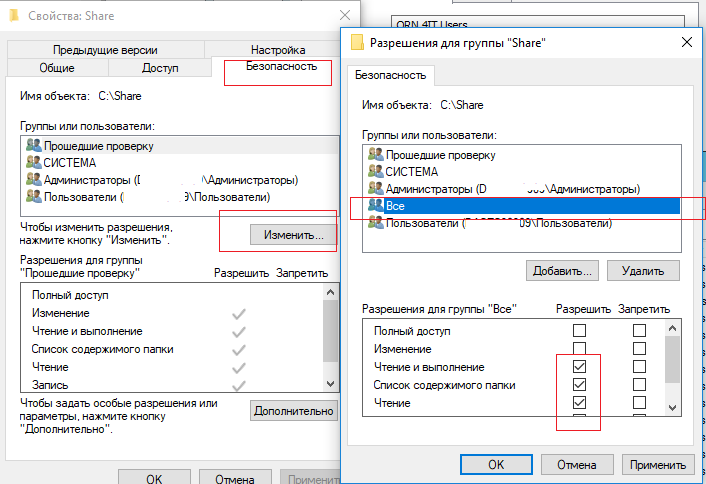

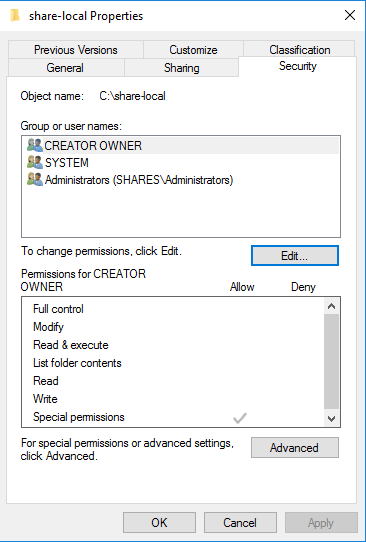

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

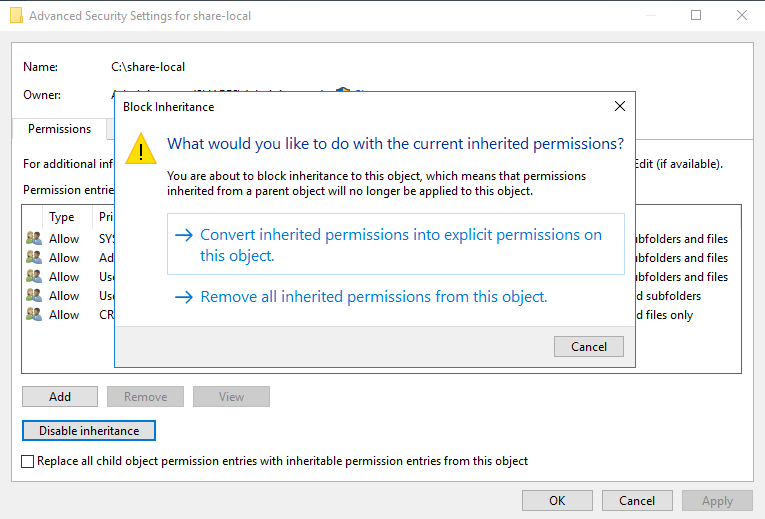

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

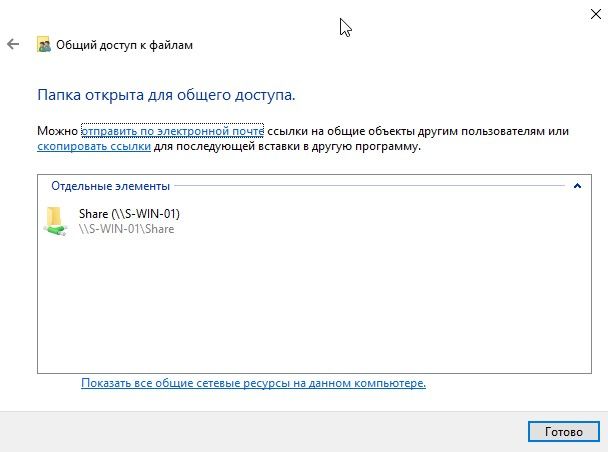

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

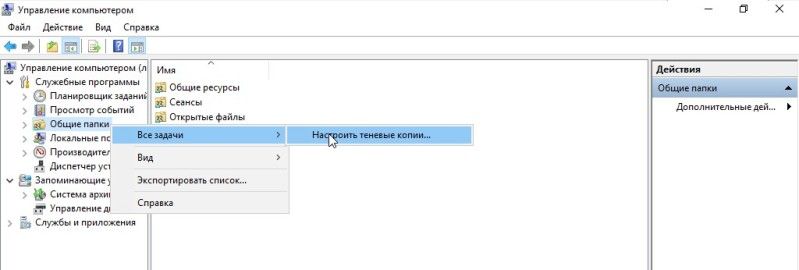

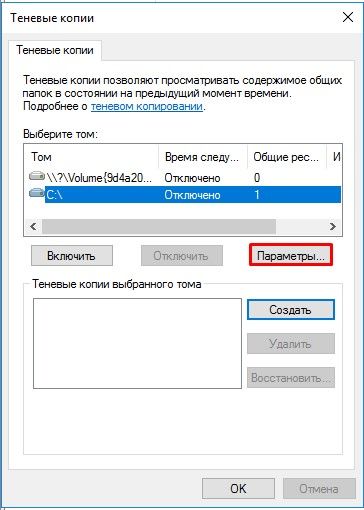

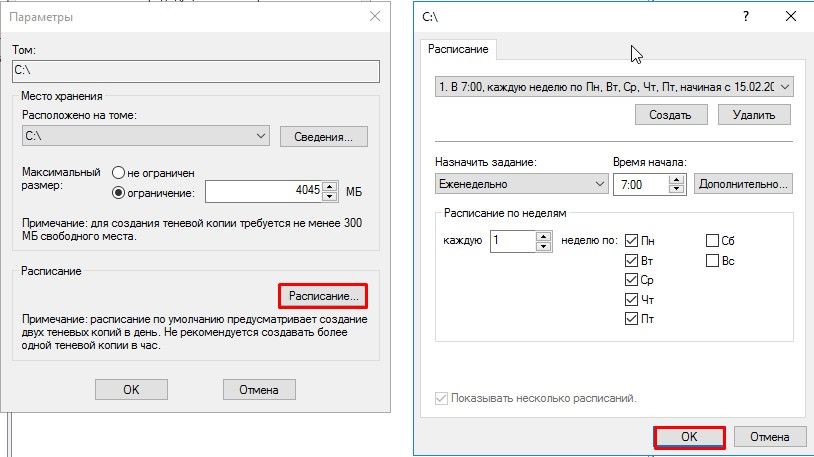

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

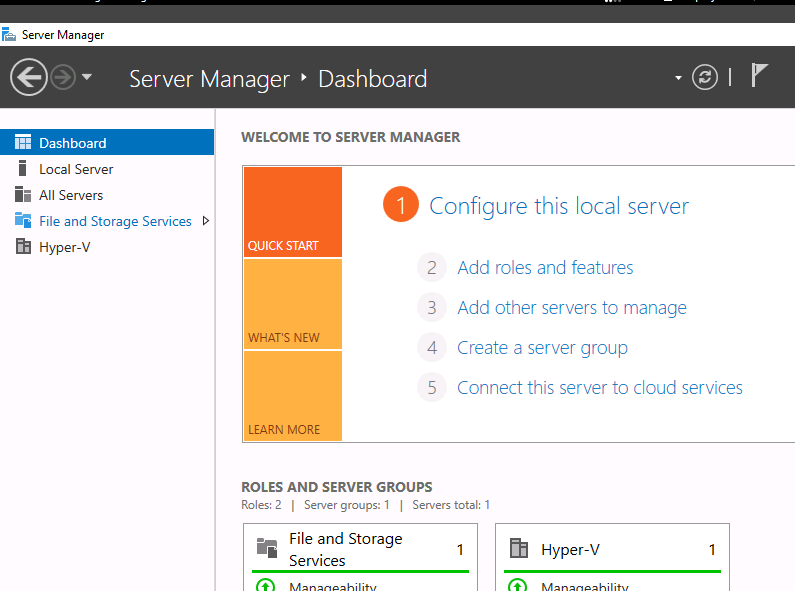

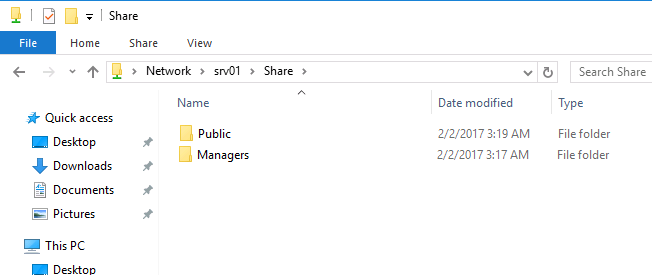

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

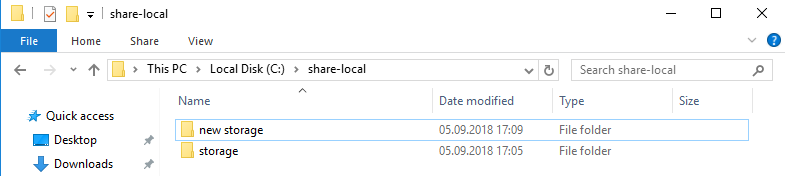

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

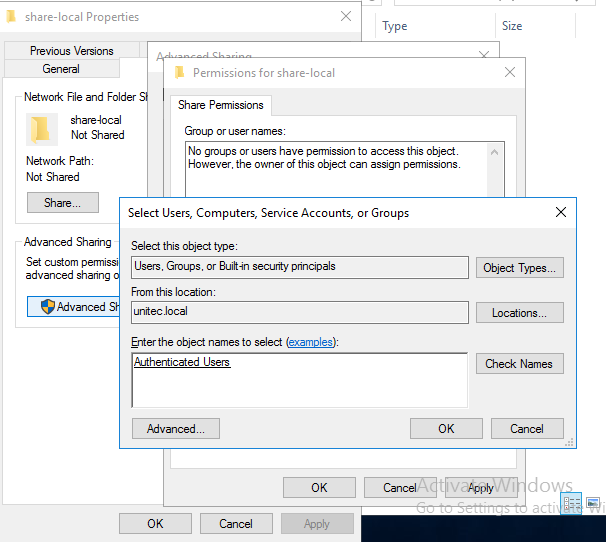

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

Устанавливаем права для Authenticated Users.

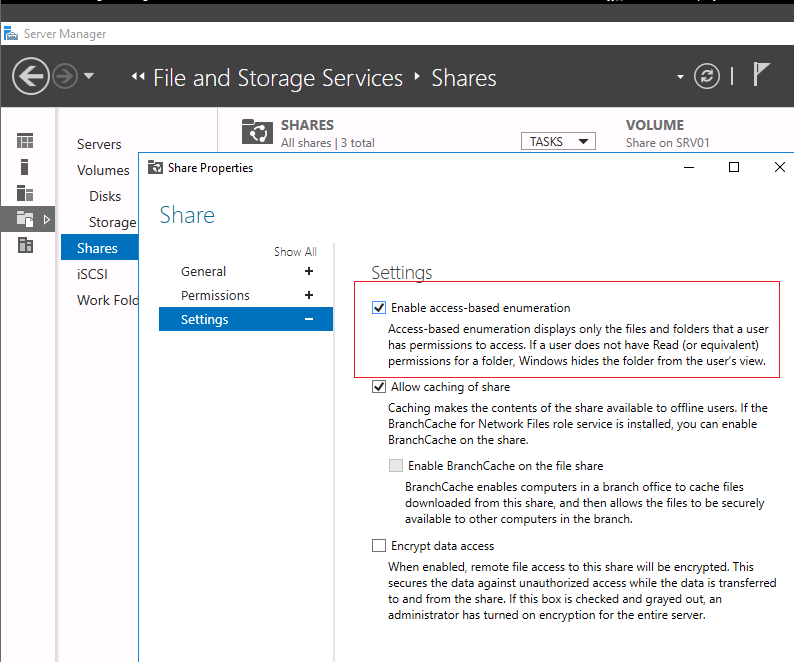

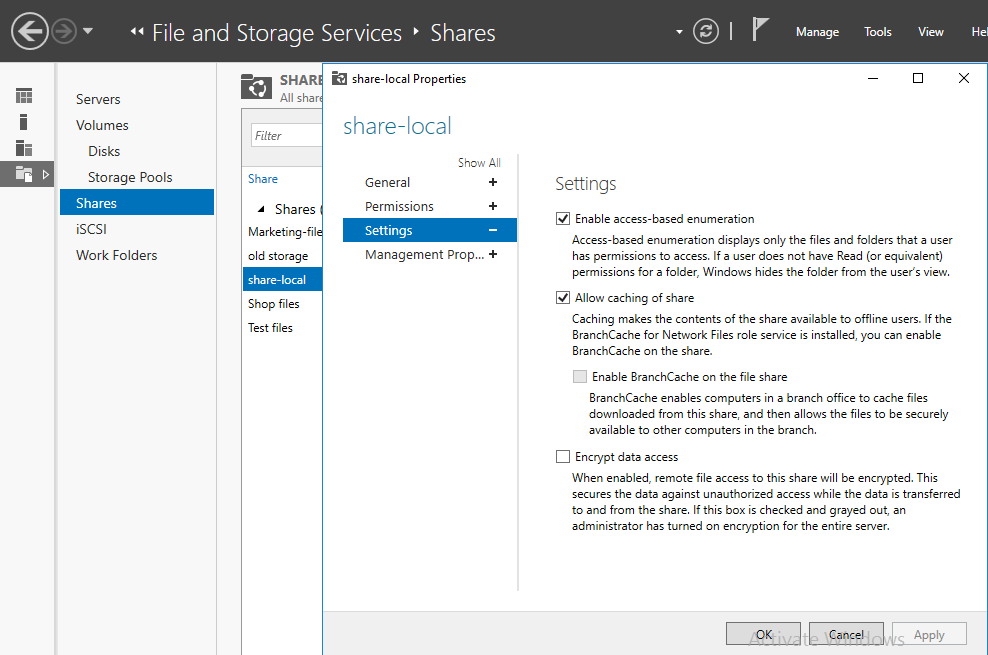

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

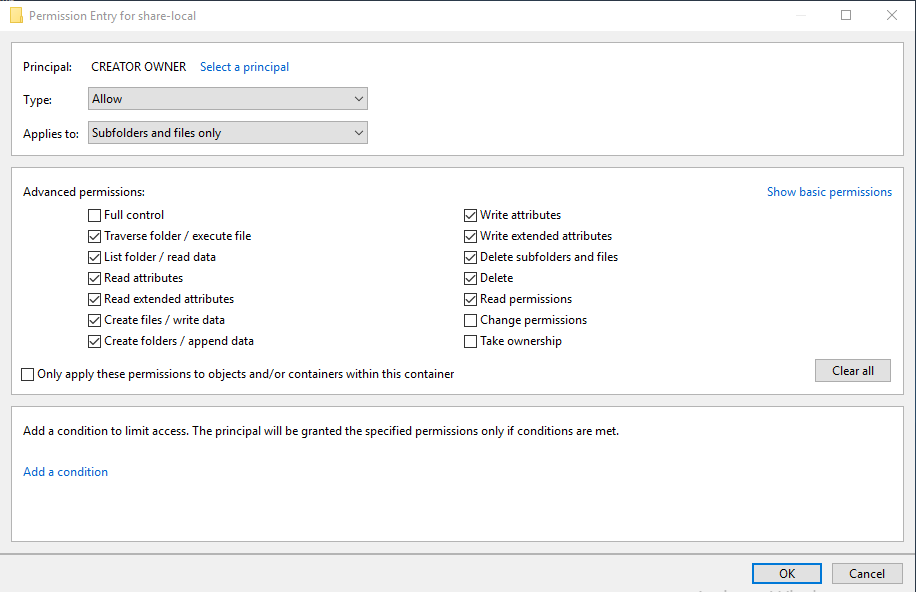

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

Добавляем группу Domain Users c правом только чтения и только этой папки.

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

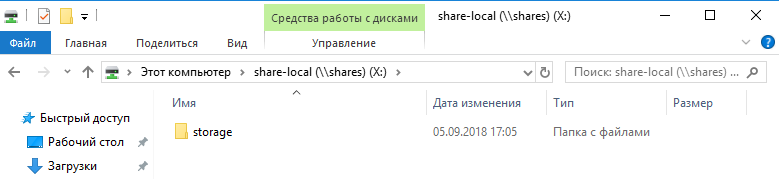

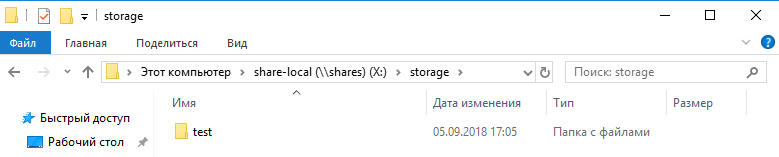

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

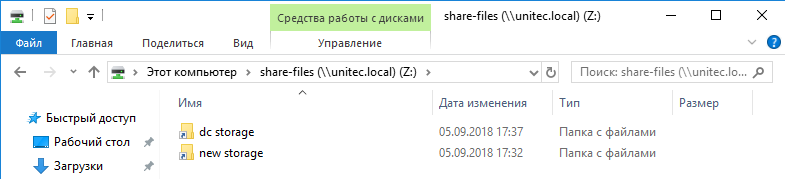

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

Подключаем сетевой ресурс через \unitec.localshare-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

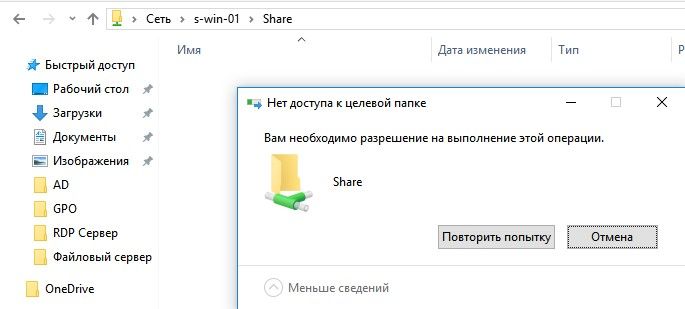

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс \unitec.localshare-files и решил проверить — будет ли у него доступ.

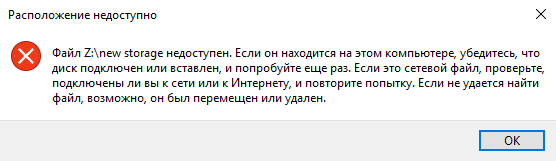

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

Introduction

In this article, I will show you how to create shared folders in Windows Server 2016, so that you can share it with the people on the other computers in your network or workgroup.

I will explain this shared folder creation process in 8 steps. It is very simple and easy to follow.

Step 1

First step in this process would be opening your Server Manager Dashboard —> go to Tools —> click Computer Management.

Image: Server Manager Dashboard.

Step 2

Once you click Computer Management, it will open up Computer Management Window, where you can see different types of tools and utilities.

Now, expand System Tools —> expand Shared Folders —> Right-click on Shares —> Select New Share.

Image: Computer Management

Step 3

As soon as you click New Share, it will open Create A Shared Folder Wizard —> Click Next.

Image: Create A Shared Folder Wizard.

Step 4

Click Browse or type the path to the folder, where you want to share.

Image: Specify Folder Path

Step 5

As you can see in the screenshot given below, I clicked on Browse and choose the “C” drive. Click Make New Folder to create a new folder in the “C” drive. I named the folder as ImportantDocs and subsequently click OK.

[Note- You can pick an existing folder, but I have added a new folder, which I am going to share.]

Image: Select or Create a Folder to Share.

Step 6

In Step 5, I created a folder called ImportantDocs in the “C” drive to share, which you will see in the screenshot given below.

My folder path is C:ImportantDocs and click Next.

Image: Folder Path

Step 7

As soon as you click Next in the step given above, you will get some options to add a name and description to the shared folder. You can give a description in this step.

Image: Specify Name and Description to the Shared Folder.

Step 8

In this step, you need to specify Permissions to the shared folder, if you want to. I selected All users have read-only Access, so that it can be accessed by all the users in my network.

I clicked Finish to complete this process.

Image: Permissions to Shared Folders

Now, it should create a shared folder in my “C” drive ( at C:ImportantDocs Location. You can verify this by navigating to the location.

I navigated to C:ImportantDocs to see if there’s a folder called “ImportantDocs”, as you can see in the screenshot given below. This folder is now created at this location. This folder can now be accessed by all the people on other computers in my network.

Introduction

In this article, I will show you how to create shared folders in Windows Server 2016, so that you can share it with the people on the other computers in your network or workgroup.

I will explain this shared folder creation process in 8 steps. It is very simple and easy to follow.

Step 1

First step in this process would be opening your Server Manager Dashboard —> go to Tools —> click Computer Management.

Image: Server Manager Dashboard.

Step 2

Once you click Computer Management, it will open up Computer Management Window, where you can see different types of tools and utilities.

Now, expand System Tools —> expand Shared Folders —> Right-click on Shares —> Select New Share.

Image: Computer Management

Step 3

As soon as you click New Share, it will open Create A Shared Folder Wizard —> Click Next.

Image: Create A Shared Folder Wizard.

Step 4

Click Browse or type the path to the folder, where you want to share.

Image: Specify Folder Path

Step 5

As you can see in the screenshot given below, I clicked on Browse and choose the “C” drive. Click Make New Folder to create a new folder in the “C” drive. I named the folder as ImportantDocs and subsequently click OK.

[Note- You can pick an existing folder, but I have added a new folder, which I am going to share.]

Image: Select or Create a Folder to Share.

Step 6

In Step 5, I created a folder called ImportantDocs in the “C” drive to share, which you will see in the screenshot given below.

My folder path is C:ImportantDocs and click Next.

Image: Folder Path

Step 7

As soon as you click Next in the step given above, you will get some options to add a name and description to the shared folder. You can give a description in this step.

Image: Specify Name and Description to the Shared Folder.

Step 8

In this step, you need to specify Permissions to the shared folder, if you want to. I selected All users have read-only Access, so that it can be accessed by all the users in my network.

I clicked Finish to complete this process.

Image: Permissions to Shared Folders

Now, it should create a shared folder in my “C” drive ( at C:ImportantDocs Location. You can verify this by navigating to the location.

I navigated to C:ImportantDocs to see if there’s a folder called “ImportantDocs”, as you can see in the screenshot given below. This folder is now created at this location. This folder can now be accessed by all the people on other computers in my network.

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

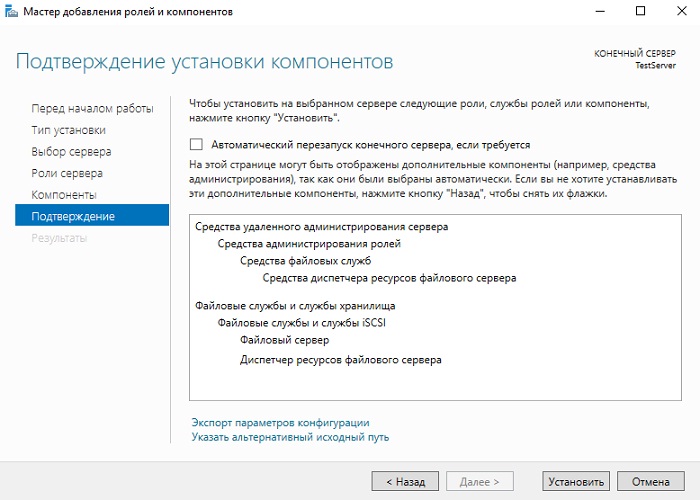

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

Устанавливаем права для Authenticated Users.

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

Добавляем группу Domain Users c правом только чтения и только этой папки.

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

Подключаем сетевой ресурс через unitec.localshare-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс unitec.localshare-files и решил проверить — будет ли у него доступ.

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

Всем привет! Сейчас мы с Вами рассмотрим два варианта установки и удаления файлового сервера в операционной системе Windows Server 2016, а именно традиционного с использованием графического инструмента, т.е. «Мастера добавления ролей и компонентов», и продвинутого с использованием Windows PowerShell.

Опытны системные администраторы, конечно же, знают что такое файловый сервер (File Server) и в целом файловые службы (File Services) Windows Server, а также как устанавливать, настраивать и удалять данную роль, но начинающие сисадмины в небольших компаниях многого не знают и ограничиваются простым предоставлением общего доступа к папкам. Но так как файловые службы Windows Server имеют гораздо больше возможностей, сегодня я кратко опишу их и покажу на примере процесс установки и удаления некоторых компонентов, входящих в состав файловых служб (забегая вперед, скажу, что это будет «Файловый сервер», «Диспетчер ресурсов файлового сервера» и «Средства диспетчера ресурсов файлового сервера»).

Содержание

- Что такое файловые службы и службы хранилища в Windows Server 2016?

- Компоненты и функции входящие в файловые службы в Windows Server 2016

- Средства администрирования файловых служб Windows Server 2016

- Установка и удаление роли файлового сервера в Windows Server 2016

- Установка файлового сервера с помощью мастера

- Установка файлового сервера с помощью Windows PowerShell

- Удаление файлового сервера с помощью мастера

- Удаление файлового сервера с помощью Windows PowerShell

Файловые службы и службы хранилища – это технологии, с помощью которых можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX.

Для реализации и использования всего вышеперечисленного в роль «Файловые службы и службы хранилища» Windows Server 2016 входит достаточно большое количество компонентов и инструментов управления, и сейчас давайте, перечислим и рассмотрим их.

Компоненты и функции входящие в файловые службы в Windows Server 2016

- Службы хранения — это набор функций по управлению хранением, которые установлены по умолчанию и не могут быть удалены;

- Файловый сервер — предоставляет пользователям доступ к файлам на данном сервере из сети и управляет файловыми ресурсами общего доступа;

- Дедупликация данных – технология позволяющая экономить место на диске за счет хранения на томе только одной копии идентичных данных;

- Диспетчер ресурсов файлового сервера — позволяет управлять файлами и папками на файловом сервере, создавать отчеты хранилища, планировать задачи управления файлами, классифицировать файлы и папки, настраивать квоты папок и определять политику блокировки файлов;

- Поставщик целевого хранения iSCSI (аппаратные поставщики VDS и VSS) – позволяет приложениям на сервере, подключенным к целям iSCSI, выполнять теневое копирование томов на виртуальных дисках iSCSI. Он также дает возможность управления виртуальными дисками iSCSI с помощью старых приложений, для которых требуется аппаратный поставщик службы виртуальных дисков (VDS);

- Пространство имен DFS – с помощью данной технологии можно объединять общие папки, находящиеся на разных серверах в одно или несколько логически структурированных пространств имен. Для пользователей пространство имен выглядит как единый файловый ресурс с рядом вложенных папок, но на самом деле оно может состоять из множества общих папок, которые расположены на разных серверах;

- Рабочие папки — предоставляют пользователям возможность использования рабочих файлов с разных компьютеров, в том числе и с личных. В таких папках можно хранить свои файлы, синхронизировать их и получать к ним доступ из сети;

- Репликация DFS – это механизм репликации данных между несколькими серверами, позволяющий синхронизировать папки через подключение к локальной или глобальной сети. Данная технология использует протокол удаленного разностного сжатия (RDC) для обновления только той части файлов, которая была изменена с момента последней репликации;

- Сервер для NFS – эта технология позволяет серверу использовать файлы совместно с компьютерами на базе UNIX и другими компьютерами, которые используют протокол сетевой файловой системы (NFS).

- Сервер целей iSCSI – предоставляет службы и средства управления конечными устройствами iSCSI;

- Служба BranchCache для сетевых файлов – данная служба обеспечивает поддержку BranchCache на текущем сервере. BranchCache – это технология, которая оптимизирует пропускную способность глобальной сети (WAN). Основана она на следующем механизме, после того как клиентский компьютер запрашивает и получает данные из главного офиса, содержимое кэшируется в филиале, остальные компьютеры этого филиала могут получать данные локально, т.е. нет необходимости заново загружать их с сервера главного офиса по глобальной сети;

- Служба агента VSS файлового сервера — позволяет выполнять теневое копирование томов для приложений, которые хранят файлы данных на этом файловом сервере.

Средства администрирования файловых служб Windows Server 2016

Ранее мы рассмотрели роли Windows Server 2016 входящие в состав файловых служб, но всеми этими ролями необходимо управлять и для этих целей нам на помощь приходят «Компоненты» Windows Server, а именно «Средства администрирования ролей». В состав средств администрирования файловых служб Windows Server 2016 входят:

- Службы для средств управления NFS – добавляют оснастку NFS и такие команды как: Nfsadmin, Showmount, Rpcinfo;

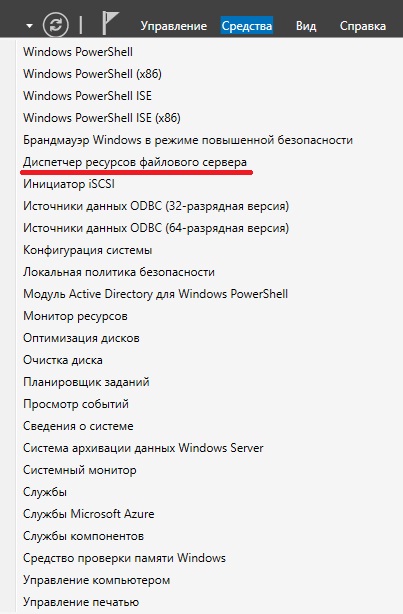

- Средства диспетчера ресурсов файлового сервера – добавляют оснастку «Диспетчер ресурсов файлового сервера», а также команды: Dirquota, Filescrn, Storrept. Эти средства позволяют сисадминам отслеживать и контролировать объемы и типы данных, хранящихся на файловых серверах, а также управлять ими. Например, администраторы могут задавать квоты для папок и томов, т.е. ограничения в размерах, определять политику блокировки файлов, другими словами Вы можете указать только те типы файлов, которые Вы считаете безопасными и нужными, например, исключить возможность хранения файлов EXE. Для отслеживания и контроля средства диспетчера ресурсов файлового сервера позволяют генерировать подробные отчеты хранилища;

- Средства управления DFS – включает оснастку «Управление DFS», «Службы репликации DFS», командлеты Windows PowerShell для пространств имен DFS, а также утилиты DfsUtil, DfsCmd, DfsDiag, DfsrAdmin и DfsrDiag.

Установка и удаление роли файлового сервера в Windows Server 2016

Для примера давайте рассмотрим ситуацию, когда Вам необходимо развернуть файловый сервер для предоставления пользователям общего доступа к файлам и папкам, а также осуществлять контроль использования ресурсов на данном файловом сервере.

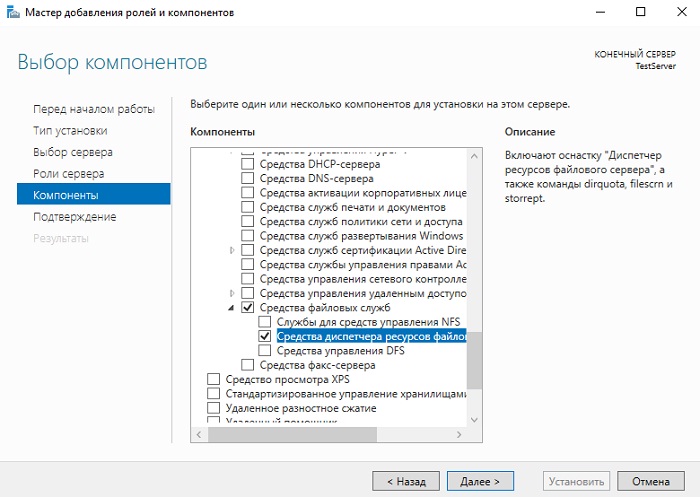

Для решения данной задачи мы установим два компонента входящих в роль файловых служб, а именно «Файловый сервер» и «Диспетчер ресурсов файлового сервера», а также для эффективного контроля имеющиеся ресурсов установим «Средства диспетчера ресурсов файлового сервера».

Процесс установки и удаления роли файлового сервера мы будем рассматривать на примере операционной системы Windows Server 2016, и как я уже сказал ранее, мы разберем два варианта: первый с использованием мастера, и второй с использованием Windows PowerShell.

Установка файлового сервера с помощью мастера

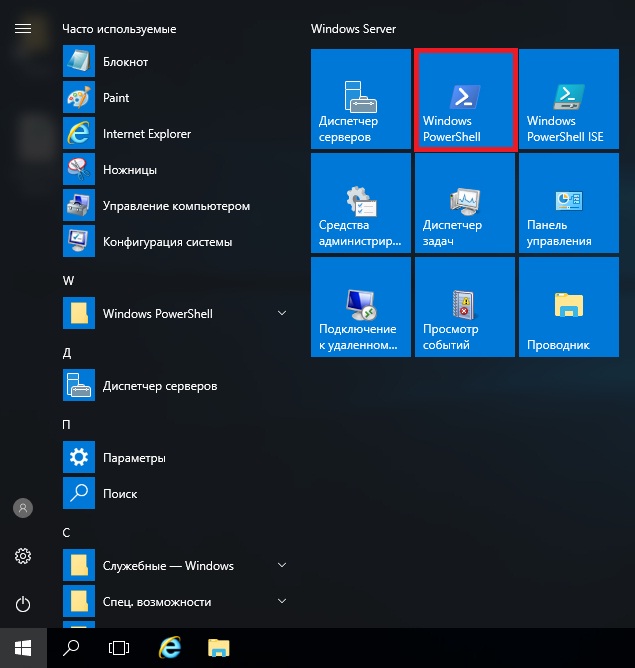

Запускаем «Диспетчер серверов», например, из меню пуск.

После этого запускаем «Мастер добавления ролей и компонентов», для этого выбираем пункт меню «Управление ->Добавить роли и компоненты».

На первом окне мастера сразу нажимаем «Далее».

Затем выбираем тип «Установка ролей или компонентов», жмем «Далее».

Если у Вас несколько серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

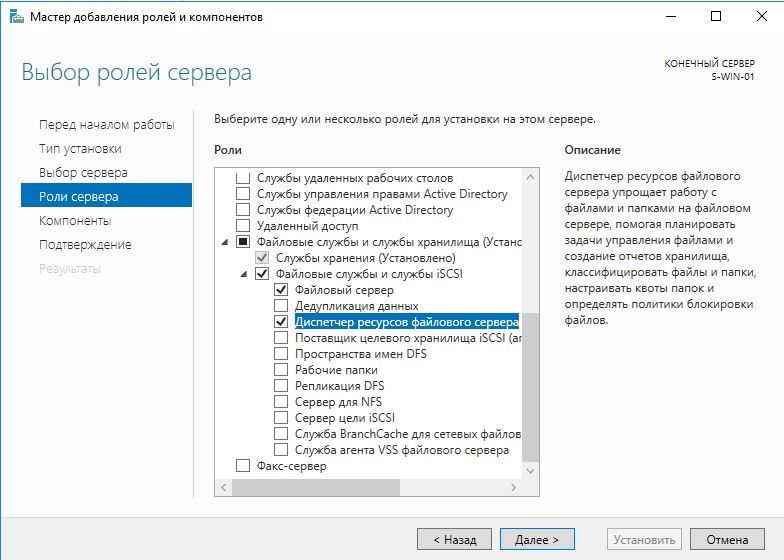

И вот, наконец, мы дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища» и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый сервер» и «Диспетчер ресурсов файлового сервера».

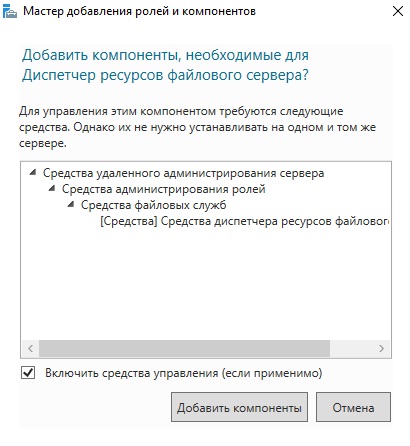

После того как Вы поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у Вас появится окно, в котором Вам предложат сразу выбрать компонент управления данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

Необходимые роли выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору компонентов, но нужный нам компонент уже будет отмечен (в разделе средства удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

Все готово для установки, проверяем и подтверждаем параметры установки, а именно правильность выбора ролей и компонентов, жмем «Установить».

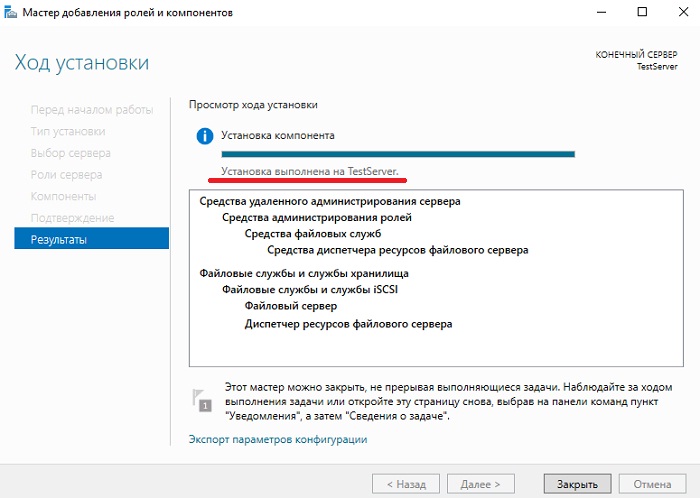

Процесс установки будет завершен, когда появится соответствующее сообщение.

После установки Вы можете предоставлять общий доступ к файлам и папкам на данном сервере, а также с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты, блокировки файлов, создавать и генерировать отчеты, данную оснастку можно запустить, например, из меню диспетчера серверов «Средства».

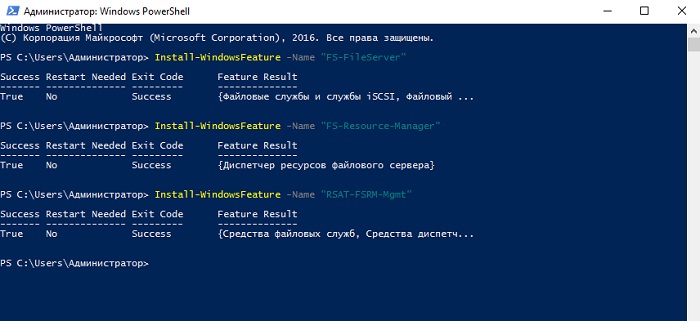

Установка файлового сервера с помощью Windows PowerShell

В Windows PowerShell для установки ролей и компонентов есть специальный командлет Install-WindowsFeature, именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и выполняем следующие команды.

Для установки файлового сервера

Install-WindowsFeature -Name "FS-FileServer"

Для установки «Диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name "FS-Resource-Manager"

Для установки компонента «Средства диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name "RSAT-FSRM-Mgmt"

Все, установка завершена, мы только что установили файловый сервер, диспетчер ресурсов файлового сервера и средства диспетчера ресурсов файлового сервера.

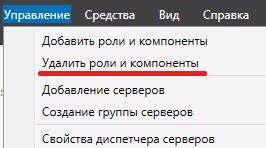

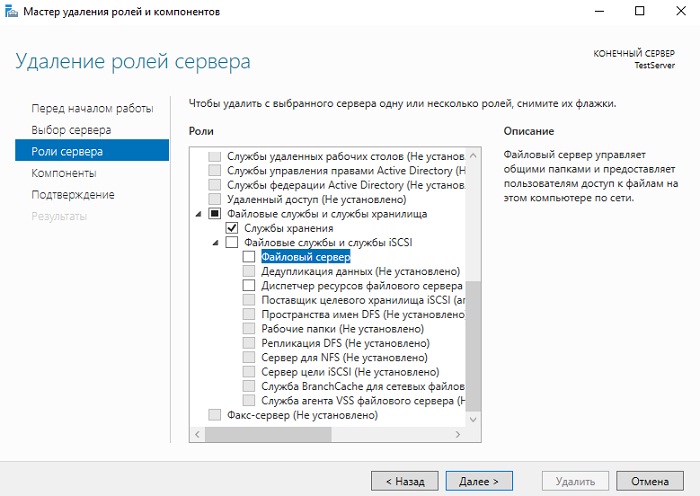

Удаление файлового сервера с помощью мастера

Перед удалением файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе удалить не получится, в самом начале процесса возникнет ошибка.

Примечание! После удаления файлового сервера требуется перезагрузка сервера.

Запускаем диспетчер серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

В итоге запустится «Мастер удаления ролей и компонентов», где Вы делаете практически то же самое, что и при установке, только мы не ставим галочки, а наоборот убираем их, после того как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам также сразу предложат удалить компонент «Средства диспетчера ресурсов файлового сервера». Затем жмем «Далее», если хотим удалить еще какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После завершения процесса удаления, как я уже говорил, перезагружаем сервер.

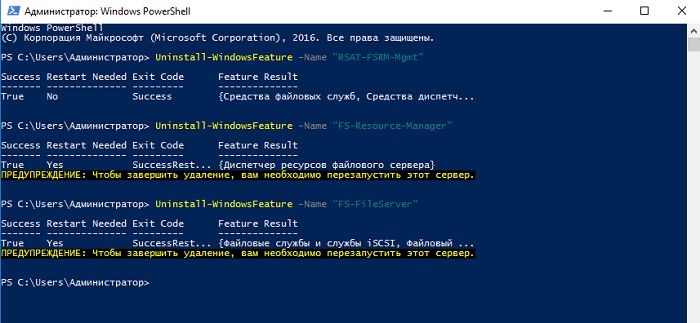

Удаление файлового сервера с помощью Windows PowerShell

Для того чтобы удалить файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и выполняем перечисленные ниже команды. В данном случае нам также сначала необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name "RSAT-FSRM-Mgmt"

Для удаления «Диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name "FS-Resource-Manager"

Для удаления «Файлового сервера»

Uninstall-WindowsFeature -Name "FS-FileServer"

На этом у меня все, пока!

Файловый сервер – что это? При разговоре многие IT специалисты отвечают очень просто: “шара” она и в Африке “шара”. Задаешь следующий вопрос, как ты считаешь у файлового сервера может быть логика функционирования? И в ответ получаешь, что-то подобное ответу на первый вопрос. Ну и в заключении просишь показать скриншот рабочего файлового сервера компании со стороны обычного пользователя, результат обычно такой…

И еще пару-тройку десяток папок своих и не своих, которые видит пользователь.

А как ты предоставляешь доступ пользователю?

Захожу на файловый сервер, открываю свойства конкретной папки далее вкладка Security и добавляю требуемые разрешения конкретному пользователю.

А ты слышал, что в Active Directory есть группы?

Да конечно, но я так привык делать.

А если тебе придётся администрировать файловый сервер к примеру на одну тыс. человек, как ты считаешь твоя модель будет эффективной?

Ответ зависит от креативности конкретной личности)))

Недавно мне попался такой файловый сервер который нужно было оптимизировать и продумать новую логику работы с учетом роста компании.

Какие проблемы будут решены после оптимизации файлового сервера:

1) Зайдя на файловый сервер человек будет видеть только “свои” папки.

2) Доступ к папкам будет предоставляться через ролевые группы на базе групп Active Directory.

При таком подходе предоставление доступа к ресурсу осуществляется лишь добавлением определенного пользователя в требуемую группу через оснастку Active Directory Administrative Center.

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн.:

Ролевая группа определяет набор компьютеров или пользователей, ориентируясь на их общие черты с точки зрения бизнеса. Это помогает установить, кем является данный пользователь или компьютер

В книге очень подробно описано как грамотно организовать файловый север. Советую.

3) Файловый сервер будет работать на базе технологии Distributed File System.

4) Будет активирована технология Data Deduplication.

К примеру в моем случаи Deduplication rate (при дефолтовых настройках) составляет 43%:

Устанавливаем роли:

Создаем папку самого верхнего уровня:

Когда создаем папку или папки верхнего уровня лучше избежать русских букв в названии и пробелов. Если этим пренебречь, то к примеру некоторые Linux клиенты могу при монтирование этой папки испытывать дополнительные проблемы.

Далее заходим в свойства этой папки на вкладку Security –> Advanced и выключаем наследование прав:

Далее приводим группы в такое соответствие:

Если группе Domain Users не сделать This folder Only, то технология ABE не отработает. Плюс мы выключи наследование прав.

Далее открываем Server Manager переходим:

Выбираем нашу папку верхнего уровня:

На следующем шаге включаем технологию ABE:

Permissions мы уже указали. Management Properties и Quota мы конфигурировать так же не будем.

В конечном итоге доходим до конца мастера и нажимаем Create и получаем такие результаты:

На этом этапе стоит пояснить одну фундаментальную вещь.

Цитата из блога Vadims Podans (ссылка на статью):

Как известно, при доступе к общим ресурсам (сетевым папкам) мы различаем 2 типа прав:

Share Permissions

NTFS RightsОба типа прав влияют на результирующие (эффективные) права пользователя при доступе к сетевому ресурсу. В общем смысле эффективные права будут являть собой наиболее ограничивающее разрешение из обоих типов прав. Например, на ресурс установлено право Share Permissions = Read, а NTFS = Full Control, то исходя из наиболее ограничивающего разрешения эффективным будет Read. Если Share Permissions = FullControl, а NTFS = Modify, то эффективным правом для пользователя будет Modify. Вот такая несложная схема. Т.е. там, где прав меньше, те и будут ваши

Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS

Теперь запускаем DFS Management и создадим New NameSpace…:

Практически всегда ваш файловый сервер должен “жить” в пространстве DFS. При таком подходе доступ к файловому серверу или серверам осуществляется через единый NameSpace в нашем случае Contoso.comFileServer

Запускаем мастер вводим Name, далее Edit Settings и выбираем нашу первую папку в иерархии:

Далее кнопка Customize и поправим права иначе мастер нам их сбросит:

Нажимаем Next и получаем предупреждение:

Так как для папки мы уже заранее все настроили отвечаем на вопрос — Yes.

На следующем шаге оставляем все как есть:

Конечный результат:

Теперь на клиенте можно создавать такие ярлыки (удобно это делать через групповую политику):

Теперь если мы захотим добавить к нашему файловому серверу еще один сервер и начнем уже там размещать новые данные, то конечный пользователь даже не поймет, что был добавлен второй файловый сервер:

Папка “Кадровая служба” физически располагается на втором файловом сервере, но путь ко всем папкам один Contoso.comFileServer:

Как это реализовать в этой заметке рассказано не будет.

Если на данном этапе реализации файлового сервера взять обычного пользователя и попытаться открыть наш файл сервер, то никаких файлов и папок мы не увидим, хотя они там есть:

Отрабатывает технология Access-based enumeration:

Скрин со стороны сервера:

Нашему тестовому вновь созданному пользователю не предоставлено по умолчанию никаких прав, а мы помним если задействована технология ABE и пользователь не имеет хотя бы права Read на файл или папку то ему этот файл или папка не видны.

Пришло время создать ролевые группы, вначале этой заметке я уже приводил цитату из книги, но хочу добавить еще одну:

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн:

Ролевые группы определяют набор компьютеров или пользователей на основе сходства, которым обладают объекты в бизнесе, их территориального размещения, подразделений, функций, трудового стажа или статуса, команд, проектов или любых других связанных с бизнесом характеристик

Я создал типичную структуру отделов-подразделений компании (предыдущий скриншот).

На основании этой структуры мы создадим первые ролевые группы (отмечены стрелочками):

Так как в AD DS я никогда не использую русский язык кроме поля Description в названиях групп мы используем английские аналоги, но для удобства в поле Description можно вписать русское название.

Имя_Группы к примеру Accounting (ролевая группа) – глобальная группа в этот тип групп у нас входят пользователи.

Группа Accounting входит в состав (Member Of) группы ACL_Accounting_FC или RW или RO

Еще раз:

User –> Accounting –> ACL_Accounting_RO (Read Only) –> Папка Бухгалтерии

User –> Accounting –> ACL_Accounting_RW (Read and Write) –> Папка Бухгалтерии

User –> Accounting –> ACL_Accounting_FC (Full Control) –> Папка Бухгалтерии

ACL_Имя_Группы_FC или RW или RO — это доменно локальная группа которая регулируют уровень доступа к файлам и папкам.

Теперь раздаем разрешения:

ACL_Accounting_RO – доменно локальная группа. NTFS разрешения на папку или файл Read Only

Доменно локальная группа это:

ACL_Accounting_RW — доменно локальная группа. NTFS разрешения на папку или файл Read and Write

ACL_Accounting_FC — доменно локальная группа. NTFS разрешения на папку или файл Full Control

Кто задается вопрос о модели вложенности групп в Active Directory статья Дмитрия Буланова

Сценарий 1:

Предоставить право на чтение и запись в папку Бухгалтерия пользователю User2.

”Вложить” пользователя User2 в группу ACL_Accounting_RW — это решит поставленную задачу, но противоречит нашей логике ролевого доступа.

“Вложить” пользователя User2 в ролевую группу Accounting, в свою очередь группа Accounting должна входить в группу доступа ACL_Accounting_RW – это решит поставленную задачу, но при таком подходе встает вопрос, а если части сотрудников отдела Бухгалтерия нужно дать доступ типа Read Only или Full Control на папку Бухгалтерия? В какую ролевую группу мы должны включить этого сотрудника?

Создаем ролевую группу Accounting_RO в которую будет входить наш пользователь, а сама группа будет входит в группу доступа ACL_Accounting_RO

Можно сразу пойти по такому пути и создавать группы по такой логике:

Accounting_FC —> ACL_Accounting_FC

Accounting_RW —> ACL_Accounting_RW

Accounting_RO —> ACL_Accounting_RO

Такой подход требует больших первоначальных трудозатрат, но когда дело касается практики он себя оправдает.

Вернемся к нашему вопросу:

Предоставить права на чтение и запись в папку Бухгалтерия пользователю User2.

Решение:

Ответственный инженер добавит пользователя User2 в ролевую группу Accounting_RW.

Результат:

В итоге пользователь видит только свою папку. Так же в корневой папке он не имеет никаких прав:

Идем в папку бухгалтерия и видим, что уже в папке бухгалтерия пользователь User2 имеет права Read and Write:

Сценарий 2:

Предоставить права Read Only в папку Бухгалтерия пользователю User3.

Решение:

Ответственный инженер добавит пользователя User3 в ролевую группу Accounting_RO

Так же как и User2, User3 увидит на файловом сервере только папку Бухгалтерия, но уже записать и удалить какие либо файлы не сможет:

Сценарий 3:

Предоставить права Read and Write в папку Бухгалтерия для User7 , но при увольнении User7 захочет удалить все файлы из папки Бухгалтерия.

Решение:

Ответственный инженер добавит пользователя User7 в ролевую группу Accounting_RW.

По легенде в папку бухгалтерия складывают свою данные еще четыре бухгалтера – это User2,4,5,6, но User7 при увольнении решил удалить все бухгалтерские документы, к счастью удаление файлов у которых пользователь не является владельцем удалить нельзя.

Но если у пользователя права Full Control, то в конечной папке он может делать все что ему вздумается.

Сценарий 4:

В папке Бухгалтерия должна быть создана подпапка Документы_Клиент_Банк. Этa папка будет использовать ответственными сотрудниками для хранения документов экспортируемые из клиент банков. Эту папку должны видеть только ответственные сотрудники.

Решение:

Первым делом выключаем наследовании этой подпапки Документы_Клиент_Банк:

Удаляем все унаследованные группы кроме:

Итог, на файловом сервере папка есть, но пользователь с правами которая предоставляет ролевая группа Accounting_RW или Accounting_FC или Accounting_RO ее не видит:

Дальше создаем ролевую группу к примеру ClientBank_RW (глобальаня) –> ALC_ClientBank_RW (доменно локальная) и назначаем разрешения:

Но так как папка Документы клиент банк вложена в папку Бухгалтерия и если просто добавить пользователя в группу ClientBank_RW, то пользователь увидит такую картину:

Почему? У пользователя нет никаких прав на папку верхнего уровня Бухгалтерия.

К примеру если он взаимодействует только с папкой Документы клиент банк то ему достаточно будет дать права Accounting_RO и ClientBank_RW после этого он сможет без проблем добраться до папки Документы клиент банк.

И в заключении включаем Data Dedeuplication:

Подведем итоги:

Мы создали файл сервер с ролевым типом доступа. Каждый пользователь файлового сервера видит только свои папки. Наш файловый сервер “живет” в пространстве DFS, что позволяет в будущем при необходимости масштабировать. Задействовали технологию Data Deduplication.

Соблюли вложенность групп в AD DS.

Будет интересно узнать о ваших мыслях о правильных, на ваш взгляд, практиках развёртывания и настройки файлового сервера на базе Windows Server.

Краткое описание: В данном руководстве рассматривается установка и настройка файлового сервера Windows Server 2016.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

- Установка роли файлового сервера

- Создание фильтра по типу файла

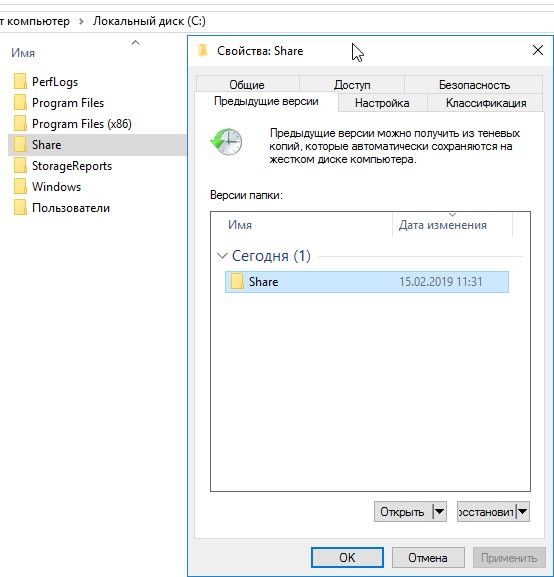

- Создание теневых копий

Это роль становится актуальна в том случае, когда общая или индивидуальная папка требует повышенного контроля. Для администрирования это:

- Контроль наличия разных типов файлов(к примеру исключение исполняемых файлов, как первый метод борьбы с вирусами);

- Создания теневых копий. Позволяет быстро восстановить копию файла за разные периоды;

- Аудит использования общих файлов. Журнал отметок по удалению, изменению файлов.

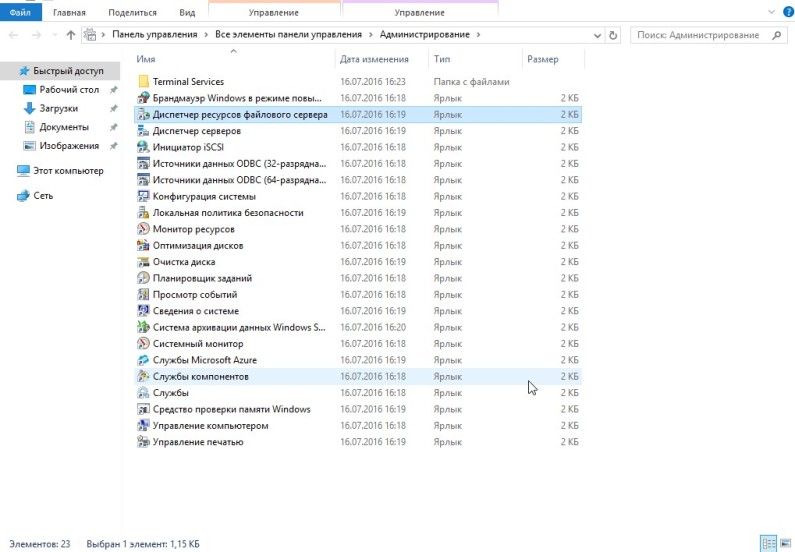

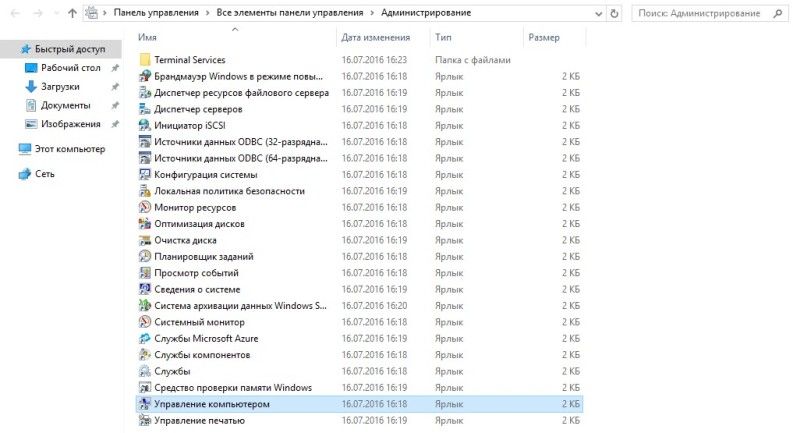

Установка роли файлового сервера Windows

После установки Windows Server 2016 данная роль уже присутствует в списке ролей, но для полного функционирования её нужно дополнить.

Диспетчер сервера, добавление роли

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Перед началом работы

Тип установки

Выбор сервера для установки

Добавление роли

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Подтверждение установки

Процесс установки

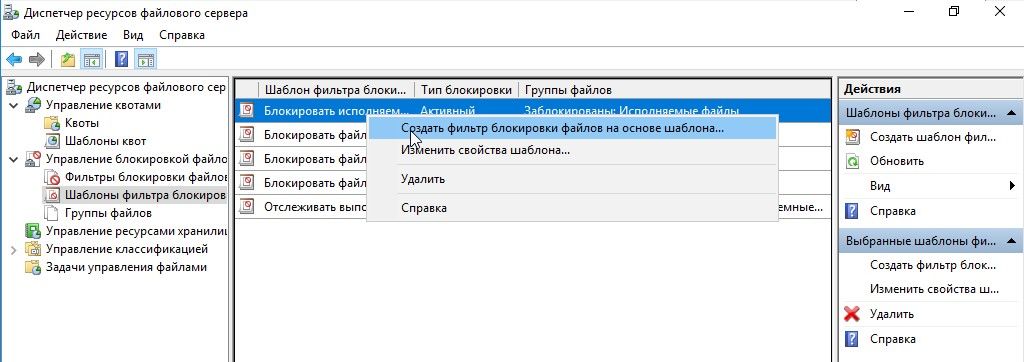

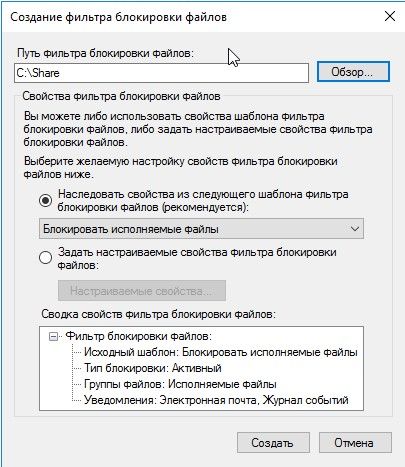

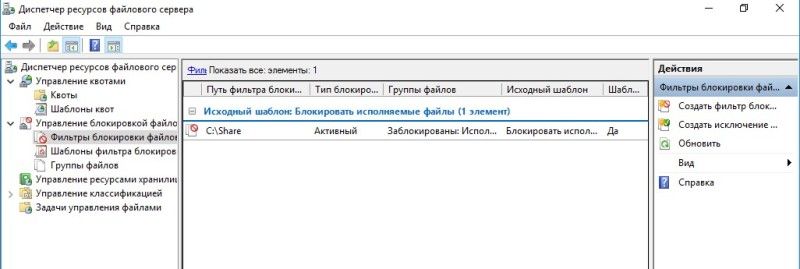

Создание фильтра по типу файла

Предоставить общий доступ к папке

Консоль управления

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Создать фильтра на основании шаблона

Список фильтров по типу файлов

Попытка записать EXE файл

Создание теневых копий

Консоль управления теневыми копиями

Создать теневые копии

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Задать параметры для теневых копий

Создание расписания для теневых копий

Список теневых копий

Восстановление из теневой копии

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

В данном видео Рябухин Максим поделится практическим опытом создание и управление квотами для общих ресурсов на базе Windows Server 2016.

Весь процесс разделен на этапы. Их будет 6. Первые 5 имеют подготовительный характер, а последний, заключительный, демонстрирует результат.

1) Обзор лабораторного стенда

2) Создание общего ресурса на файловом сервере

3) Создание подразделения, пользователя и группы в Active Directory Windows Server 2016

4) Создание и конфигурирование групповой политики Windows Server 2016

5) Создание и настройка квот дискового пространства

6) Демонстрация результата применения квот на дисковое пространство сервера

Обзор лабораторного стенда

Лабораторный стенд представлен сервером на базе Windows Server 2016 и клиентской машиной на базе Windows 10. Забегая вперед, скажу, что на сервере подняты роли активной директории и файлового сервера, клиентский компьютер добавлен в домен.

Создание общего ресурса на файловом сервере

Создадим общий ресурс на файловом сервере. Для этого в диспетчере серверов перейдем в раздел общие ресурсы. Щелкнем правой кнопкой мыши и создаем ресурс, оставляя при этом параметры по умолчанию.

Создание подразделения, пользователя и группы в Active Directory Windows Server 2016

Далее создадим необходимые элементы в Active Directory Windows Server 2016. Создадим новое подразделение в домене. Откроем оснастку пользователи и компьютеры. Щелкнем на домен “vlab.edu” и создаем подразделение. Назовем его “vlab”.

В этом подразделении аналогично создадим нового пользователя “user1”. Под ним мы будем входить в домен на клиентской машине. И создадим группу “NetDrive”, в разделе групп, в последствии добавив в нее нашего пользователя. Эта группа понадобиться нам как фильтр безопасности для применения групповой политики.

Создадим объект групповой политики. Откроем оснастку «Управление групповой политикой» и в разделе объектов создадим новую. Назовем ее «AddNetDrive».

Теперь давайте изменим ее содержимое. В разделе конфигурации пользователя, необходимо открыть раздел настроек, далее конфигурации windows и выбрать сопоставление дисков. Создадим элемент «сопоставленный диск». В параметрах укажем путь к общему ресурсу, в нашем случае это ad1share, укажем букву диска, и обязательно установим галочку «выполнять в контексте пользователя». Привяжем объект к нашему подразделению … и укажем в фильтре безопасности созданную ранее группу.

Вводим учетные данные и входим в систему под доменной учетной записью “user1”. Проверяем подключился ли у нас сетевой диск. Диск подключен. Но обращаю ваше внимание что на этом диске доступно столько же пространства сколько и на родительском диске общего файлового ресурса. Что бы не допустить переполнения, нам необходимо установить квоту.

Создание и настройка квот дискового пространства

Давайте перейдем к ее созданию. Для того что бы создать квоту, необходимо открыть диспетчер ресурсов файлового сервера. В разделе квот создаем новую квоту и назначаем ей параметры по умолчанию, выбирая их из шаблона.

Этого вполне достаточно что бы изучить принцип действия квотирования и понять, как он функционирует. Если вас интересую вопросы по «тонкой» настройке квот, оставляйте их в комментариях под видео, постараюсь всем ответить.

Вернемся на клиентский ПК и удостоверимся что квота применена и функционирует. Доступное для использования общего ресурса пространство ограничено размером в 100МБ. И теперь чисто технический используя этот сетевой ресурс допустить переполнения родительского диска невозможно

Итог: на мой взгляд данная технология позволяет более эффективно использовать ресурсы сервера и осуществлять мониторинг и контроль рационального использования дискового пространства. К тому же она позволяет избежать ряда проблем связанных с переполнением дисков.

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

С точки зрения безопасности не рекомендуется открывать анонимный сетевой доступ для гостевого аккаунта. Тем более нельзя включать анонимный доступ на контроллерах домена. Поэтому перед включением анонимного доступа попробуйте выбрать более правильный путь – включение компьютеров рабочей группы в домен, или создайте для всех пользователей рабочей группы персональные учётные записи в домене. Это гораздо правильнее с точки зрения предоставления и управления доступом.

Содержание:

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

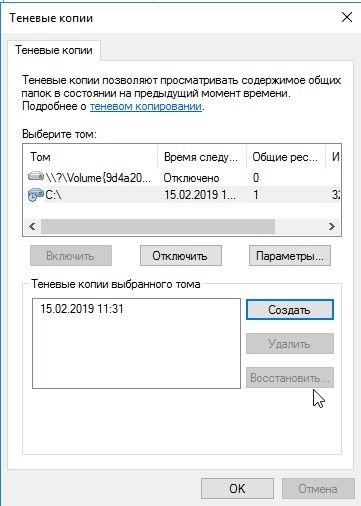

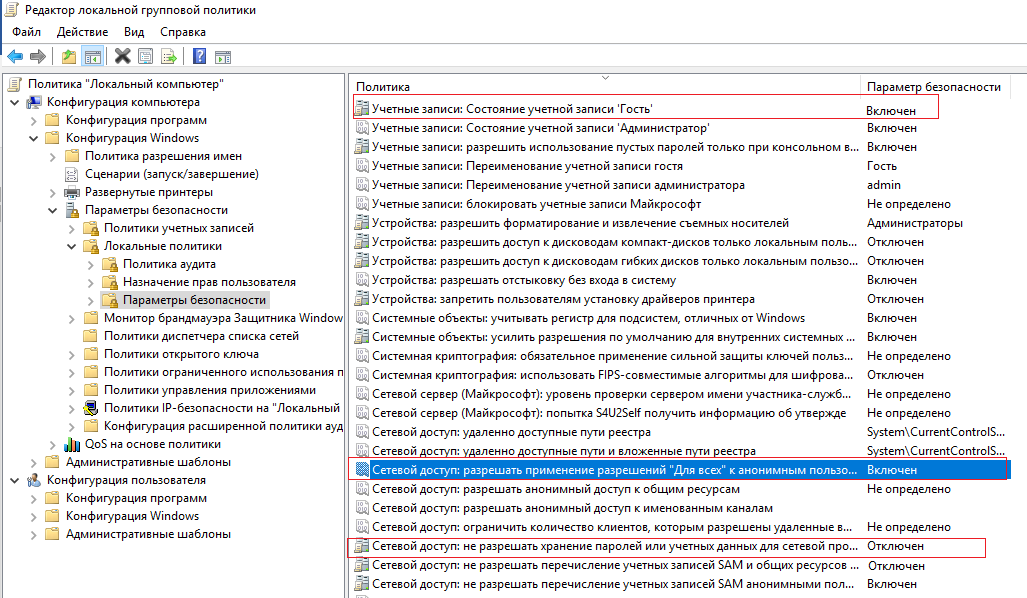

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

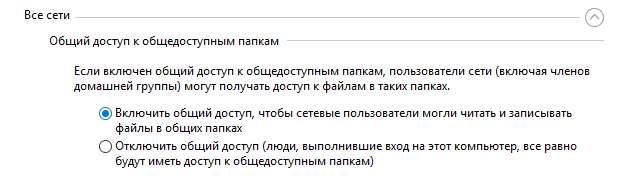

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

Настройка анонимного доступа к общей папке

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

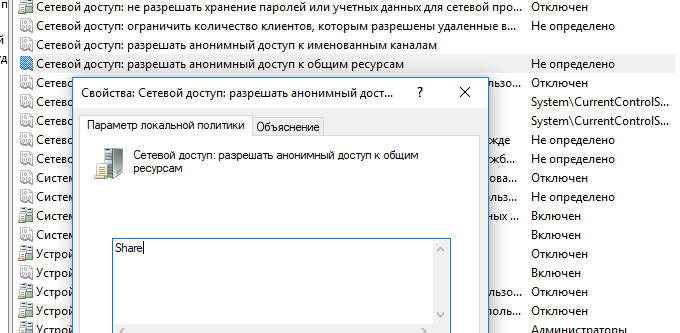

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Предоставление анонимного доступа к общему сетевому принтеру

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управленияОборудование и звукУстройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\servernameshare) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

В Windows 10 1709 и выше по умолчанию блокируется сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью с ошибкой “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности”. См. статью.

По умолчанию, когда пользователь открывает некую общую сетевую папку на сервере (предполагаем, что у пользователя есть право на доступ к сетевой шаре), SMB отображает ему полный список каталогов и файлов, которые находятся в ней. Функционал Windows «перечисление на основе доступа» (Access Based Enumeration – ABE) позволяет в сетевой папке скрыть от пользователя те файлы и папки, на которые у него отсутствуют NTFS разрешения.

Технология Access Based Enumeration впервые появилась еще в Windows Server 2003 SP1 и помогает предотвратить просмотр пользователями списков чужих файлов и папок.

Процесс доступа к сетевой папке в среде Windows выполняется следующим образом:

- Пользователь обращается к серверу и запрашивает доступ к общей сетевой папке

- Служба LanmanServer на сервере (именно она отвечает за предоставление доступа к файлам по SMB) проверяет, есть ли у пользователя необходимые разрешений на доступ к данной сетевой папке. Если доступ имеется, служба возвращает список пользователю список с содержимым папки

- Затем пользователь может выбрать и попытаться открыть необходимый ему файл или папку

- Сервер проверяет, имеет ли пользователь необходимые NTFS права на доступ к данному элементу. Если у пользователя есть необходимые разрешения, он открывает нужный объект. Если у пользователя не достаточно прав — возвращается ошибка отказа в доступе.

Согласно этому алгоритму сервер сначала возвращает пользователю список всего содержимого папки, а проверка наличия прав доступа к отдельным файлам и папкам выполняется только при обращении к ним. При включении ABE, служба LanmanServer вернет пользователю не все содержимое папки, а только те объекты файловой системы, на которые у пользователя есть права (Read или List contents).

Некоторые особенности ABE:

- ABE управляет только списком содержимого общей папки, но не скрывает сами шары от пользователей. Поэтому, когда пользователь подключается к серверу (\server-name), он увидит все имеющиеся на нем шары. Чтобы создать скрытую шару, нужно добавить в конец ее имени знак $, например

SecretFolder$ - При локальном или RDP входе пользователя на сервер, ABE не работает

- Члены локальной группы «Администраторы» всегда видят полное содержимое сетевой папки

ABE включается для каждой сетевой папки по отдельности. Чтобы настроить ABE, откройте консоль Server Manager и выберите роль «File and Storage Services» (роль уже должна быть установлена).

Затем перейдите в раздел «Shares» и выберите из списка сетевую папку, для которой необходимо включить ABE. Щелкните правой кнопкой по папке и выберите «Properties».

В окне свойств папки перейдите на вкладку Settings и включите опцию Enable access-based enumeration.

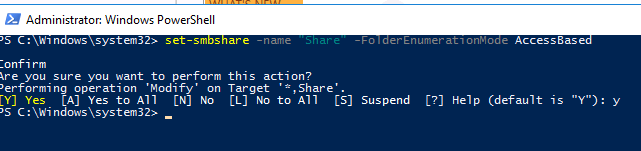

Кроме того, вы можете включить перечисление на основе доступа на сетевом ресурсе с помощью PowerShell командлета Set-SmbShare:

Set-SmbShare -Name "Share" -FolderEnumerationMode AccessBased

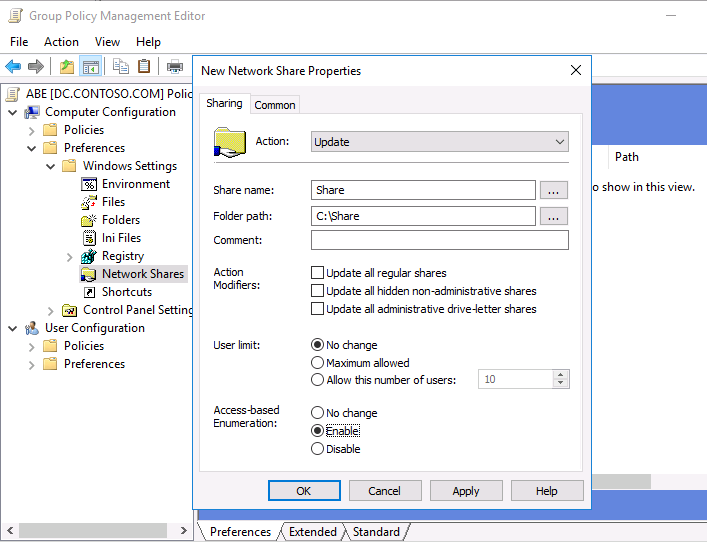

В том случае, если вы управляете общими папками централизованно с помощью GPO (секция Computer Configuration -> Preferences -> Windows Settings -> Network Shares), вы можете включить ABE в ее свойствах (скрин ниже).

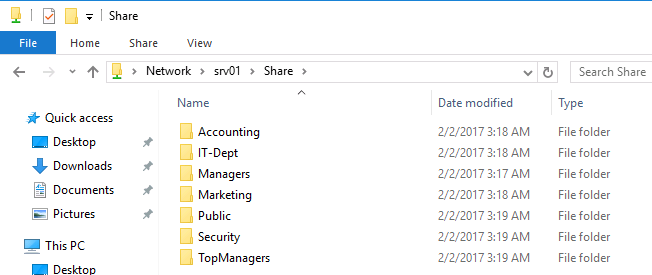

В качестве небольшой иллюстрации работы ABE. На скриншоте ниже показано как выглядит содержимое сетевой папки, для которой включен ABE для системного администратора сервера.

А так в проводнике выглядит та же самая папка для менеджера из отдела управления активами.

Таким образом, технология ABE облегчает жизнь как пользователям, так и администраторам. Пользователи не видят лишнюю и избыточную информацию в проводнике, а администратору не нужно больше отвечать на вопросы пользователи об отсутствии доступа к той или иной папке.

Однако у технологии Access Based Enumeration есть и небольшой недостаток — дополнительная нагрузка на сервер. Нагрузка зависит от количества пользователей сервера, количества объектов в общих папках и сложности ACL. При высокой загрузке сервера, скорость открытия папок на файловом сервере может значительно снижаться.

Поддержи автора статьи, просмотри рекламу

Поддержи автора статьи, просмотри рекламу