В этой статье я расскажу о такой вещи, как открытие, портов в Windows Server 2012 R2. Эта инструкция актуальна только для штатного брандмауэра. Чаще всего его возможностей достаточно.

Данные действия актуально делать только в том случае, если заказана услуга «Виртуальный сервер». По умолчанию на нём все порты открыты. Для настройки брандмауэра в Linux воспользуйтесь ISP Manager Lite.

Для услуги ВДЦ лучше использовать функцию Firewall, доступную в vCloud Director, а также NAT.

Процесс открытия портов

Чтобы это сделать, выполните следующую последовательность шагов:

- Откройте меню пуск и нажмите на квадрат Панель управления;

- Выберите опцию просмотра «Крупные значки», чтобы проще было добраться до нужного меню;

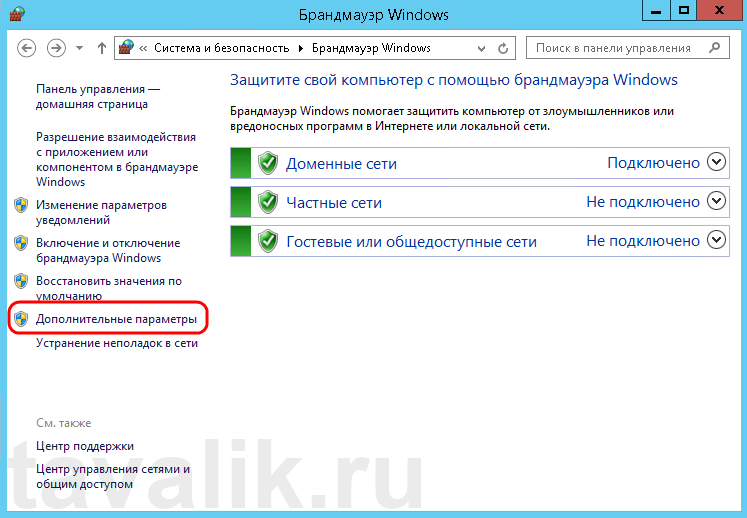

- Откройте «Брандмауэр Windows, а затем «Дополнительные параметры»;

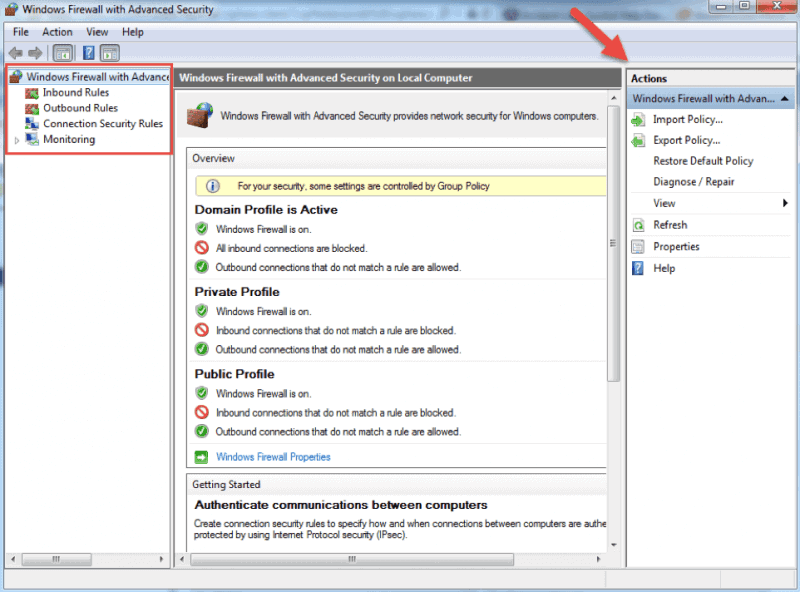

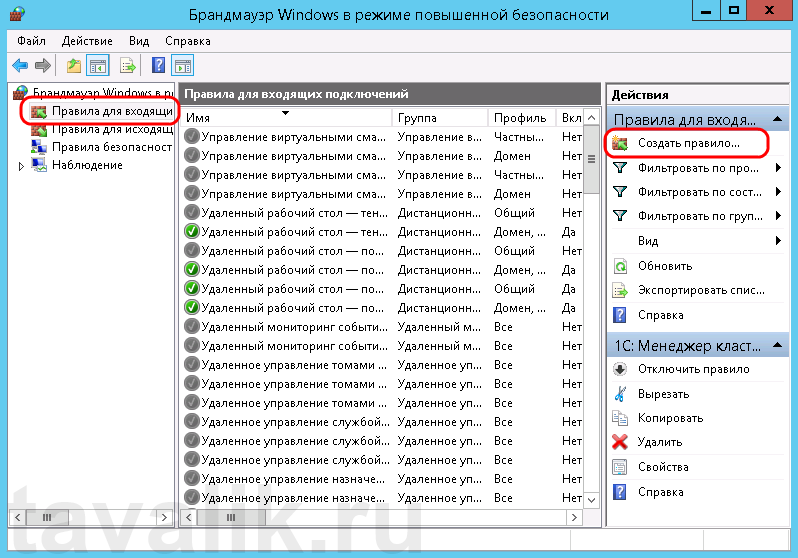

- Должно открыться окно «Брандмауэр Windows в режиме повышенной безопасности. В этом окне выберите в списке слева «Правила для входящих подключений».

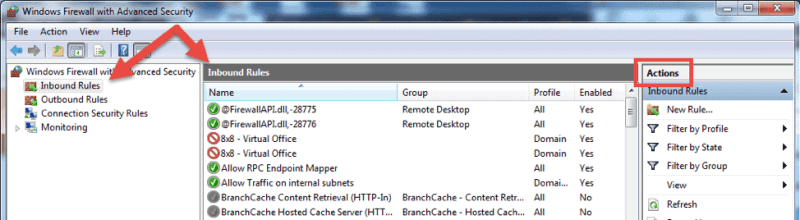

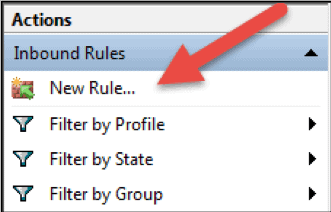

- Затем, в списке справа щёлкните на пункт «Создать правило», чтобы открыть «Мастер создания правила для нового входящего подключения».

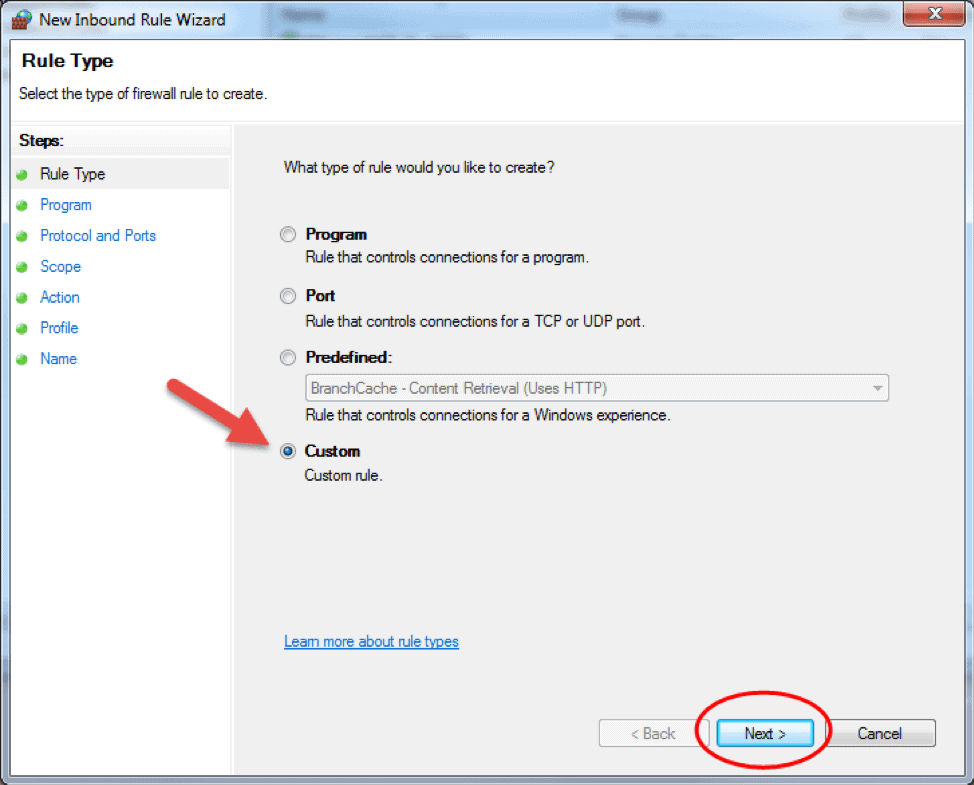

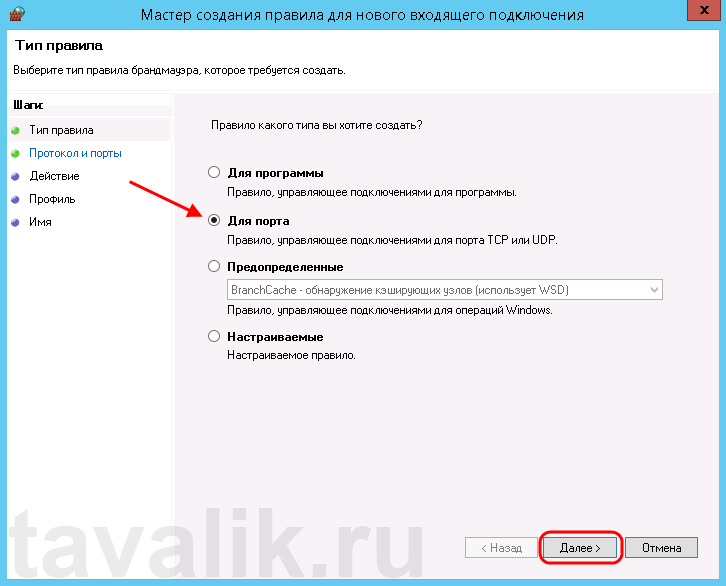

- На первом шаге этот мастер спросит Вас, правило какого типа Вы хотите создать. Выберите «Для порта» и нажмите кнопку «Далее».

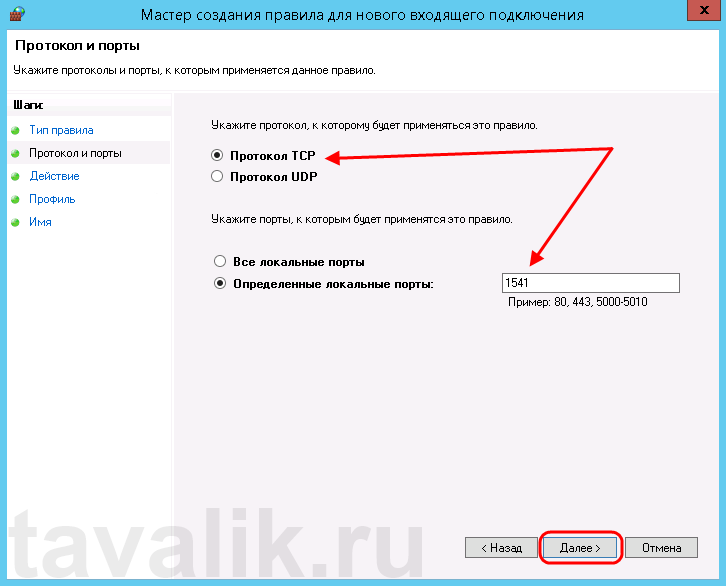

- На шаге «Протокол и поты мастер спросит номер порта, который Вы хотите открыть, или диапазон этих портов. Необходимо ввести номер порта в поле «Определённые локальные порты». В случае, если Вам необходимо открыть более одного порта, то укажите их диапазон, используя знак дефиса, например, «27015-27019». Если нужен не диапазон портов, а несколько разных, то вместо дефиса поставьте запятую, например: «80,443». После этого нажмите кнопку «Далее».

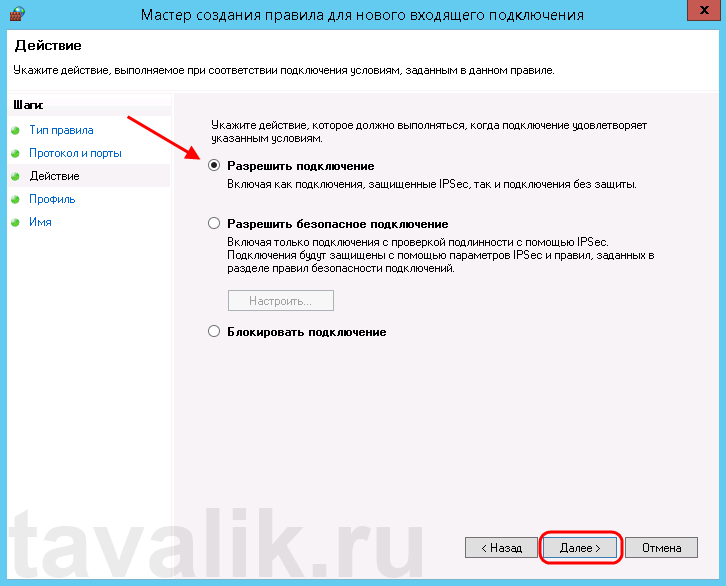

- На следующем шаге Вас спросят о действии, которое должно выполнятся для данного порта. Поскольку Вы открываете порт, то убедитесь, что выбран пункт «Разрешить подключение», после чего нажмите «Далее».

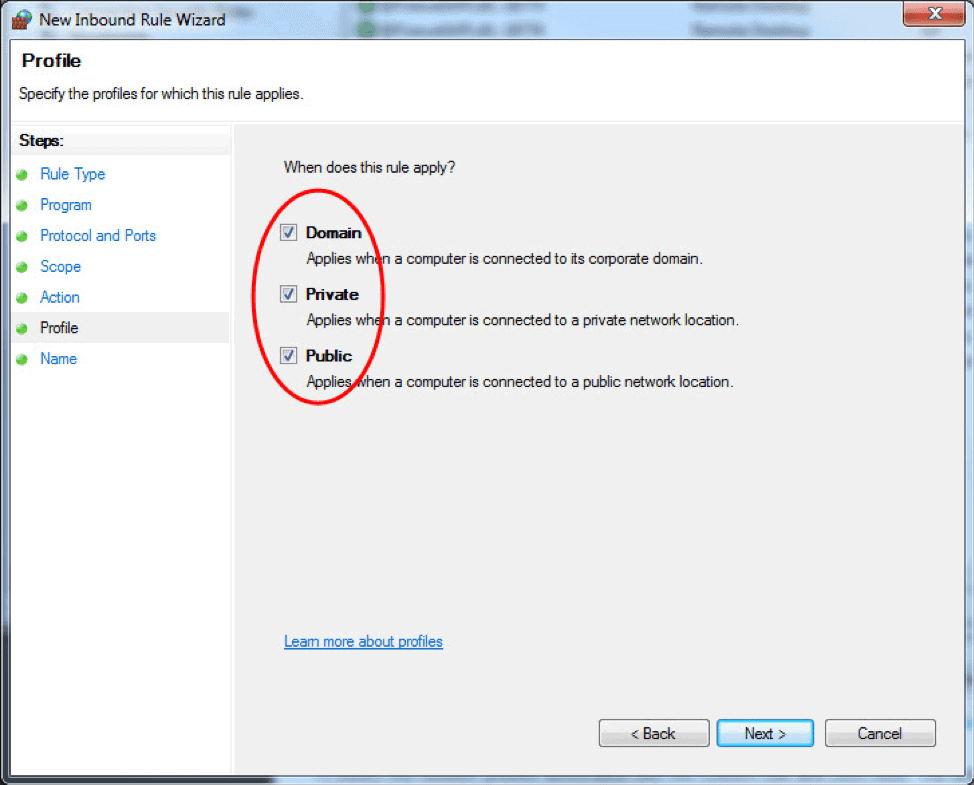

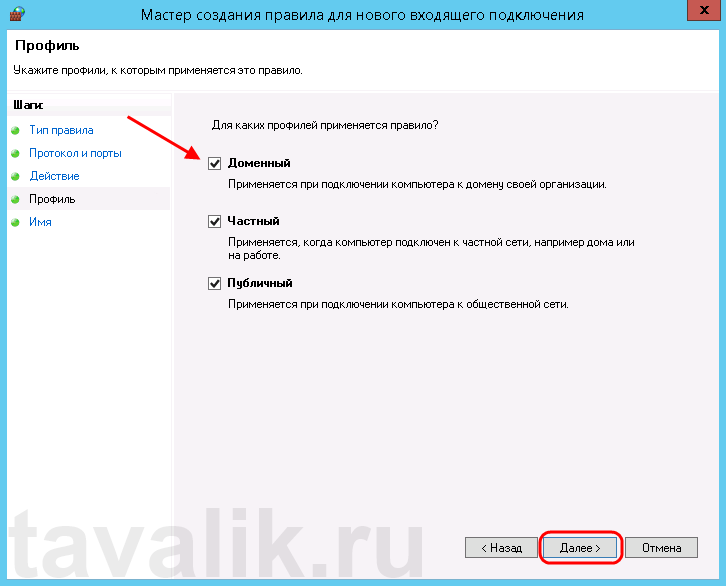

- Далее, у Вас будет возможность выбрать профиль. Если Вы не вполне понимаете, что это такое, то оставьте все 3 пункта отмеченными флажками.

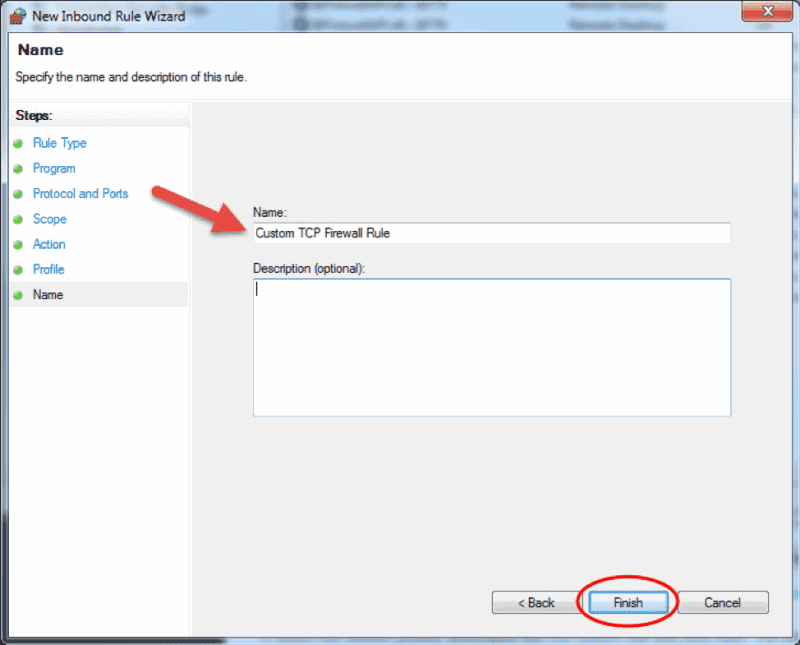

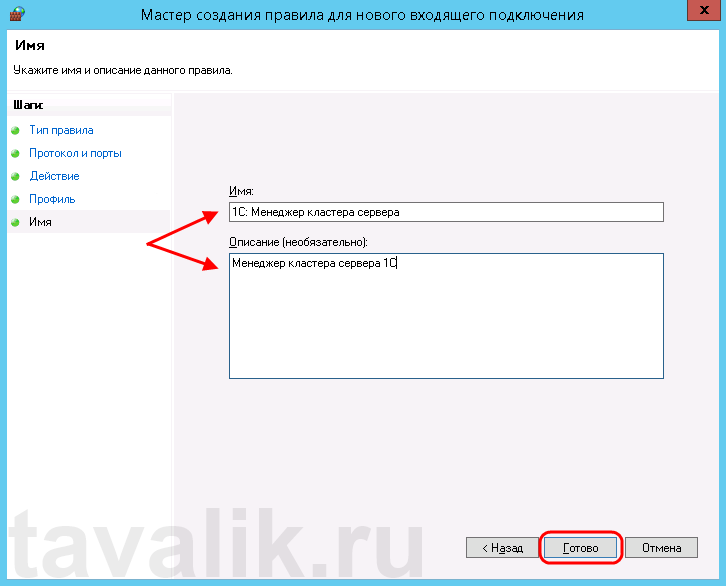

- Затем введите имя создаваемого правило, такое, чтобы оно давало понять, для чего создано. Нажмите кнопку «Готово», после чего Вы увидите только что созданное правило должно в самом верху списка.

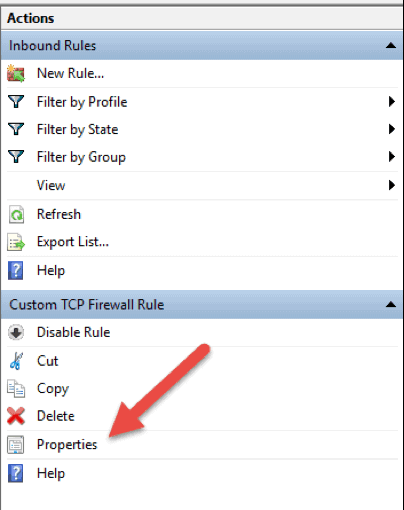

- Чтобы отредактировать какое-либо правило, выделите его в списке, а затем нажмите справа пункт «Свойства».

Примечание

Если у Вас установлена другая программа, выполняющая фукнции брандмауэра, то настраивайте открытие портов в ней, согласно прилагающейся к ней инструкции. Некоторые антивирусы также могут выполнять функции брандмауэра.

Если брандмауэр установлен отдельно, то настройки открытия портов нужно делать в нём.

Проверить результат можно на этом сайте, а также, обратившись со своего компьютера по порту, который открыли. Для этого воспользуйтесь программой Nmap. Установщик для Windows.

Эти действия имеют смысл, если Вы планируете после этого включить брандмауэр и использовать его в качестве системы защиты сервера.

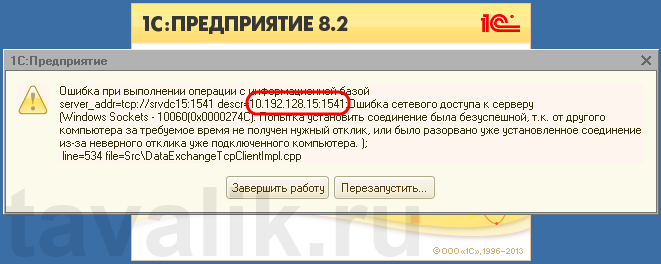

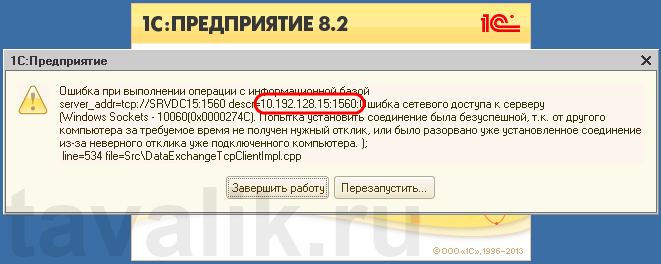

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

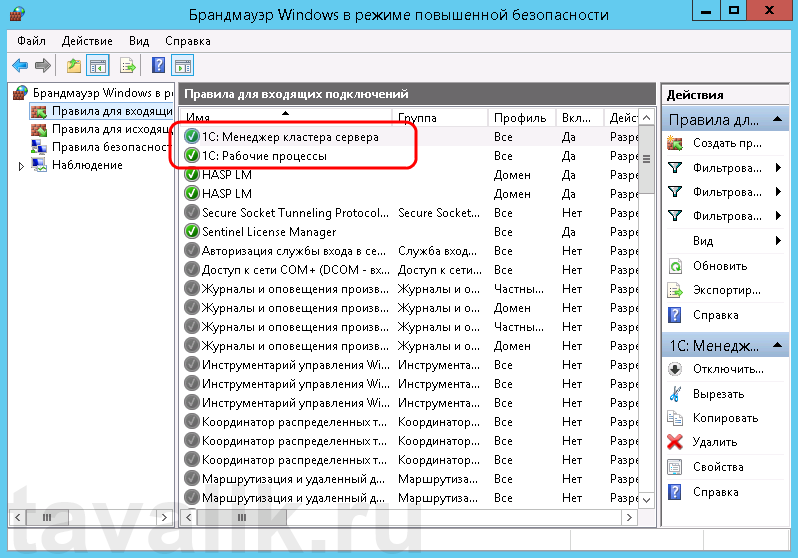

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

При работе с серверными операционными системами часто возникает необходимость предоставить программе или модулю доступ к сети, чтобы ПО могло получать необходимые данные извне. Для этого требуется открыть порт. Задача непростая, особенно для новичка, поскольку существует множество подводных камней (но если вы решили купить Windows Server, то вам придется в них разобраться). Сделать это можно несколькими способами. Рассмотрим один из них, чтобы более подробно осветить вопрос того, что такое открытие портов на Windows Server 2012 R2.

Открытие порта через брандмауэр

Открыть порт в серверной Windows можно через встроенную систему безопасности брандмауэр. Для этого вам необходимо зайти в Панель управления, выбрать пункт «Системы и безопасность» и открыть соответствующее меню. Затем переходите в дополнительные настройки и выполните следующие шаги:

- выберите пункт «Правила для входящих подключений»;

- нажмите на кнопку «Создать правило»;

- укажите тип правила и перейдите в следующее меню;

- укажите требуемый для открытия тип порта (например, тут можно как открыть порт TCP, так и после изменить его);

- перейдите в «Локальные порты» и введите его значение (цифры);

- на следующей странице «Действие» подтвердите соединение соответствующей кнопкой;

- на следующей вкладке «Профиль» укажите параметры рабочей среды;

- затем введите «Имя» и нажимаем «Готово»;

- перезагрузите ПК.

Все готово, вы открыли порт через брандмауэр.

Как изменить порт по умолчанию?

В ряде случаев у пользователей возникает необходимость не открыть, а поменять порт по умолчанию для протокола RDP (используется для удаленного соединения с сервером). Стандартный порт 3389 решает большинство задач, но все же иногда необходимо его поменять. Например, чтобы отвечать требованиям политики безопасности. Как это сделать в Windows Server 2012? Это осуществляется через редактирование реестра в ОС. Для этого выполните такие шаги:

- запустите командную строку (введите в поиске cmd и выберите соответствующий пункт);

- в новом окне введите команду regedit;

- в новом меню отыщите раздел RDP-Tcp;

- отыщите пункт PortNumber в правом окне и откройте его;

- введите в строку «Значение» новый порт для подключения по RDP (в правой части меню выберите десятичную систему);

- сохраните изменения.

При выборе номера порта учтите, что есть специальные категории занятых или служебных. Например, порты от 0 по 10213 заняты системными приложениями системы. А вот порты от 1024 по 49151 предназначены для частных задач пользователя. Также для приватных решений и работы с любыми приложениями на машине есть номера от 49162 по 65535. Если вы введете неправильный номер, то столкнетесь с проблемой, что в Windows Server не открывается порт.

Затем вам нужно создать правила для измененного порта. Это можно сделать через специальное меню брандмауэра в режиме повышенной безопасности. Для этого откройте Диспетчер Серверов и перейдите в меню «Средства». Затем перейдите в раздел «Правила для входящих подключений» и нажмите кнопку для создания правила (для порта). После укажите тип протокола (UDP или TCP), номер порта, указанный в реестре, и тип действия (в нашем случае нужно разрешить подключение). Затем укажите область действия. На финальном шаге введите название для правила и завершите процесс создания.

Как разрешить пинги в брандмауэре через командную строку

Всем привет сегодня маленькая заметка как разрешить пинги в брандмауэре через командную строку, может пригодится если вы поставили core версию windows или Hyper-V server 2012R2. Да и для тех людей, кто любит все автоматизировать в своих средах, подойдет для написания bat или cmd файлов, которые можно использовать при установке и настройке сервера, принятой в вашей организации. Так же я вас научу, как открывать firewall через cmd оболочку, меня много раз выручало такое знание, так как бывают ситуации, что не работает мышка на сервере, а открыть заветную оснастку ну очень нужно, так как из за закрытого порта может лежать важный сервис.

Настройка брандмауэра из командной строки

Предположим, что у вас есть сервер на котором установлена операционная система Windows Server 2012 R2 на сервере, по стандарту у вас должны быть открыты ping пакеты, понятно, что такие вещи можно сделать и групповой политикой и это правильно, но у меня в примере есть небольшой бранч (филиал) и в нем нужно на трех серверах открыть порты, отправив там менеджеру такой файл с командой, особых усилий и знаний не потребуется, чтобы выполнить задачу и настройка брандмауэра командной строкой будет очень уместна.

Открываем командную строку и пишем в ней вот такой текст:

Как видите правило отработало нормально, теперь в нашем брандмауэре должны быть открыты нужные порты. Давайте проверим, добавилось ли правило.

Как запустить брандмауэр из командной строки

Для того, чтобы запустить брандмауэр из командной строки, введите в ней вот такой текст

Далее идем Дополнительные параметры

и во входящих правилах видим, наше, открывающее ICMP пакеты.

Вот так вот просто разрешить пинги в брандмауэре через командную строку.

Отключить брандмауэр через командную строку

Отключение брандмауэра из командной строки производится вот такой командой:

Как открыть порт на windows server 2012 r2

Сообщения: 567

Благодарности: 146

| Конфигурация компьютера | |

| Процессор: AMD FX-8320 8-core 3.5 Ghz | |

| Материнская плата: ASUS M5A97 r2.0 | |

| Память: Corsair Vengeance Pro 32 Gb | |

| HDD: OCZ Vector SSD 240 Gb, HDD WD blue 1Tb | |

| Видеокарта: Radeon HD7850 | |

| Блок питания: OCZ 750W | |

| Монитор: hp 23′ | |

| ОС: Windows 8.1 Pro |

——-

MCSA:Windows Server 2012, MCSE:Messaging, MCSE:Communication, VCP5:Datacenter Virtualization, CCENT

Ит блог, бесплатные курсы по администрированию

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

Сообщения: 8

Благодарности: 0

Сообщения: 740

Благодарности: 116

есть лм команда или программа которая покажет именно открытые порты »

порт 5222 по-прежнему не отображается как открытый »

Сообщения: 567

Благодарности: 146

| Конфигурация компьютера | |

| Процессор: AMD FX-8320 8-core 3.5 Ghz | |

| Материнская плата: ASUS M5A97 r2.0 | |

| Память: Corsair Vengeance Pro 32 Gb | |

| HDD: OCZ Vector SSD 240 Gb, HDD WD blue 1Tb | |

| Видеокарта: Radeon HD7850 | |

| Блок питания: OCZ 750W | |

| Монитор: hp 23′ | |

| ОС: Windows 8.1 Pro |

есть лм команда или программа которая покажет именно открытые порты »

——-

MCSA:Windows Server 2012, MCSE:Messaging, MCSE:Communication, VCP5:Datacenter Virtualization, CCENT

Ит блог, бесплатные курсы по администрированию

Сообщения: 8

Благодарности: 0

Сообщения: 30

Благодарности: 4

Доброе время суток!

Если доступ к этим портам нужен из внешнего мира — то тогда нужно пробрасывать.

Удачи.

З.Ы. Не сразу обратил внимание: а как у вас сервер и роутер с одним и тем же IP работают в сети?

Сообщения: 8

Благодарности: 0

Выполните для начала

Код:

netstat -an | find «LISTENING»

Если там порта не найдете, то открытие порта вам ничем не поможет. Пока порт слушаться не будет никто туда не подключиться. »

Как сделать что бы эти порты слушались?

при выполнение этой команды виден только порт 3306

схема подключения роутер 192.168.1.1 к нему подключен Server 2012 192.168.1.100

Сообщения: 567

Благодарности: 146

| Конфигурация компьютера | |

| Процессор: AMD FX-8320 8-core 3.5 Ghz | |

| Материнская плата: ASUS M5A97 r2.0 | |

| Память: Corsair Vengeance Pro 32 Gb | |

| HDD: OCZ Vector SSD 240 Gb, HDD WD blue 1Tb | |

| Видеокарта: Radeon HD7850 | |

| Блок питания: OCZ 750W | |

| Монитор: hp 23′ | |

| ОС: Windows 8.1 Pro |

Подскажите нужно ли пробрасывать эти порты на роутере ASUS rt n-53 »

У меня RT-n56u, все прекрасно пробрасывается. думаю у вас также.

Как сделать что бы эти порты слушались? »

——-

MCSA:Windows Server 2012, MCSE:Messaging, MCSE:Communication, VCP5:Datacenter Virtualization, CCENT

Ит блог, бесплатные курсы по администрированию

Port Forwarding в Windows Server 2012 R2

Вообще, так делать не надо, особенно на WAN интерфейсах. Разве что временно и когда совсем уж припрет, и иначе никак. Потому что данное решение насквозь небезопасно. Но раз уж приперло – делается весьма просто:

1. Запускам командную строку от имени администратора

2. Вызываем netsh

3. Выполняем команды:

interface portproxy

set mode online

add v4tov4 listenport=9876 connectport=9876 connectaddress=192.168.123.11

В процессе работы различных служб и программного обеспечения по сетевым протоколам, данные рабочие элементы используют конкретные порты, через которые происходит обмен данными.

В конфигурации бранмауэра Windows Server 2008/2012 R2 по умолчанию предусмотрена блокировка сетевой активности. Чтобы дать возможность вашим клиентским программам работать через соответствующие порты с серверными компонентами, необходимо добавить в Windows Firewall правила, которые позволят производить обмен данными в сети с использованием определенных портов.

Зачастую пользователи сталкиваются с ситуациями, в которых клиентскому ПО не удается найти сервер «1С:Предприятие», запущенный в серверной среде, управляемой Win Server 2012. При этом могут вылетать ошибки следующего характера:

-

ошибка доступа к серверу по сети;

-

ошибка при выполнении операций с информационной базой;

-

безуспешная попытка установить соединение, не был получен нужный отклик от другого компьютера;

-

было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера.

Данные ошибки указывают на то что клиентскому ПО не удалось по указанному адресу найти сервер для 1С. Нередко случается так, что на сервере требуемый для подключения порт просто закрыт. В случае с 1С-сервером это порт под номером 1541.

Чтобы открыть данный порт, необходимо зайти на сервер через RDP-подключение и запустить управление Windows Firewall. Эту операцию можно произвести двумя способами. Первый вариант – перейти в «Панель управления», далее в подраздел «Система и безопасность», гд е нужно запустить, собственно, брандмауэр.

Также для этого можно воспользоваться командной строкой, выполнив в ней команду firewall.cpl – для этого нажимаем горячие клавиши Win+R, после чего переходим в раздел «Открыть», вводим имя команды и жмем подтверждение действия.

После того, как мы получили доступ к брандмауэру Windows, в его активном окне нам нужно выбрать раздел дополнительных параметров, который расположен в левом меню. Дальше в левой части открывшегося нового окна необходимо перейти к разделу правил для входящих подключений и через меню «Действия» выбрать «Создать новое правило».

Перед нами откроется мастер создания правил для новых входящих подключений. На титульной странице необходимо выбрать тип выбираемого правила, помеченный названием «Для портов» и можно перейти дальше. Теперь укажем протокол передачи сетевых данных (в нашем случае указываем TCP), а также номер открываемого порта.

На следующей вкладке нам нужно будет указать непосредственно действие, которое будет связано с создаваемым нами правилом. Нас интересует действие «Разрешить подключения». Выбираем его и жмем «Далее». Теперь отмечаем требуемые профили Windows Firewall, на которые должно распространяться создаваемое нами действие. Последняя страница мастера предлагает нам ввести имя для нового правила, а также добавить для него описание по желанию. Жмем готово и завершаем работу с мастером.

После создания правила нужно снова попробовать подключиться к 1С-серверу. При подключении мы увидим ту же самую ошибку, но теперь в сообщении говорится уже о другом порте под номером 1560.

По аналогии с описанной выше схемой добавления портов добавляем еще одно правило, в котором указываем диапазон портов 1560-1591. Эти порты требуются для обеспечения различных рабочих процессов программы 1C. Порты, входящие в этот диапазон, указываем через дефис в разделе «Protocol and Ports».

После проделанных манипуляций переходим в оснастку «Windows Firewall with Advanced Security». Здесь, в разделе правил для входящего подключения мы сможем увидеть созданные нами правила. При этом теперь клиент 1С должен свободно подключаться к серверному окружению. Если требуется подключение к вашему серверу через консоль серверного администрирования 1C, вам потребуется создать отдельное правило, открывающее порт 1540.

При необходимости добавления правил к исходящим подключениям можно воспользоваться той же схемой создания правил для отдельных протоколов и программ.

Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

Теперь несколько слов о том, как произвести настройку брандмауэра под Windows Server 2012 в указанной конфигурации. Такая связка – не редкость для современных офисов, но иногда требуется дополнительное время, чтобы разобраться в принципе работы Windows Firewall относительно серверного окружения 1С.

При условии, что сервер осуществляет прием подключения на стандартный TCP-порт 1433, нужно просто разрешить этот порт, воспользовавшись созданием правил для брандмауэра, принцип которого мы рассмотрели выше. Чтобы проверить, действительно ли работа идет через этот порт, можно запустить оснастку «Диспетчер конфигурации SQL Server» в Server 2012 и перейти на вкладку сетевой конфигурации. Здесь нужно выбрать вкладку протоколов для MSSQLSERVER и в левом окне найти TCP/IP-протокол. Выбираем его и кликаем «Свойства», после чего ищем вкладку «IP-адреса» и раскрываем ветку «IPAII».

Если же SQL-порт динамический, потребуется разрешение подключения к следующему приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Как уже было сказано выше, 1С-сервер работает с портом 1541 и портами в диапазоне 1560-1591. Однако нередко случается так, что по непонятным причинам данный список откртых портов все равно не дает выполнять подключение к серверу. Чтобы все работало на 100% нужно всего лишь расширить этот диапазон, указав в нем порты от 1540 до 1591.

Introduction

Firewalls have become an essential part of every network that has access to the Internet. Without firewalls, anyone would be able to access your network and servers and infect them with malicious software. Properly configured, a firewall can substantially decrease undesirable network communications in a local network.

The article will explain how to create a firewall rule using firewall MMC and Windows PowerShell. We are using Windows Server 2012, but the procedure applies to other versions of Windows, with slight variations.

What is a Firewall?

A firewall is a piece of hardware or software that controls the flow of data packets, and it is critical on modern computer systems. It protects private networks and devices from malicious actions coming from public networks in the same way a physical firewall prevents fire from spreading from one area to another. A firewall acts as a defense mechanism which controls network traffic according to the implemented firewall rules.

Computers behind a firewall cannot receive data until the data passes all filters. This enhances security by a large margin and reduces the risk of unauthorized access to private networks. A proper firewall configuration provides your system with a crucial layer of security and lowers the risk of successful hacking attacks. Firewalls can perform many tasks:

- Protect the data on your computer by creating a barrier that blocks any undesired incoming or outgoing traffic.

- Notify you if there are any connection requests from other computers.

- Log activity for later inspection and warn you if any application tries to connect to another computer.

How Windows Server Firewalls Work

As the name suggests, a firewall acts like a barrier between your local devices and the external network. When you send a connection request to your computer or server over the internet, a hacker can interrupt that connection and try to gain access to your private network. With a firewall in place, only the network traffic that matches firewall rules can get through.

The sets of firewall rules you define in the firewall settings review every packet for flagged information. To make the most out of your firewall, you should precisely define both inbound and outbound rules in order to avoid any unwanted connections.

For example, you can set an inbound rule defining that the data communicated through a specific port, such as TCP port 80, can pass the firewall. That means if the firewall sees a packet coming towards any other port, it will drop it and the data will not reach its intended destination.

Windows Firewall Server 2012 with Advanced Security

Windows Firewall with Advanced Security is the management console which stores all Windows Firewall configurations. Windows Firewall is a host-based firewall solution embedded with virtually all current Windows operating systems.

Windows Firewall with Advanced Security provides safer inbound and outbound network communications by enforcing rules that control traffic flow for its local machine. There are three available firewall profiles:

- Domain. It is used when a computer connects to the corporate network. It is a network where the device can detect its domain controller.

- Private. We use this profile for computers that connect to a private network, such as home or office. In private networks, the users are always behind a device and not directly exposed to the Internet.

- Public. This profile is used when a computer connects to a public network, such as libraries, airports and other public hotspots. The firewall configurations should be the most restrictive for this profile since these networks are the least secure.

The benefits of using Windows Server Firewall with Advanced Security are numerous:

- It is ready out-of-the-box. It comes preinstalled with personal Microsoft Windows operating systems as well as Server editions. It is also active by default, protecting your operating system from the very first startup.

- It does not need a special license or additional hardware. Once you obtain your copy of a Windows operating system, there are no additional costs.

- It is highly flexible. It offers many advanced functionalities and different levels of controls for the firewall services.

What is the Difference between Windows Firewall and Windows Firewall with Advanced Security?

The difference between the two is the level of functionality available to the end-user, that is, the interface itself. Both of them are the same firewall service. The Windows Firewall is easier to use and more consumer-friendly. It is located in the Control Panel and allows you to perform basic firewall configurations.

The Windows Firewall with Advanced Security offers granular control over the inbound and outbound rules, as well as the default firewall profiles. You can modify all advanced firewall configurations using the Microsoft Management Console (MMC) or Windows PowerShell.

How to Launch Windows Firewall with Advanced Security Console?

You can access the Windows Firewall with Advanced Security console in a few different ways. Whichever method you choose, it will open Windows Firewall MMC where you can make further firewall configurations for all profiles.

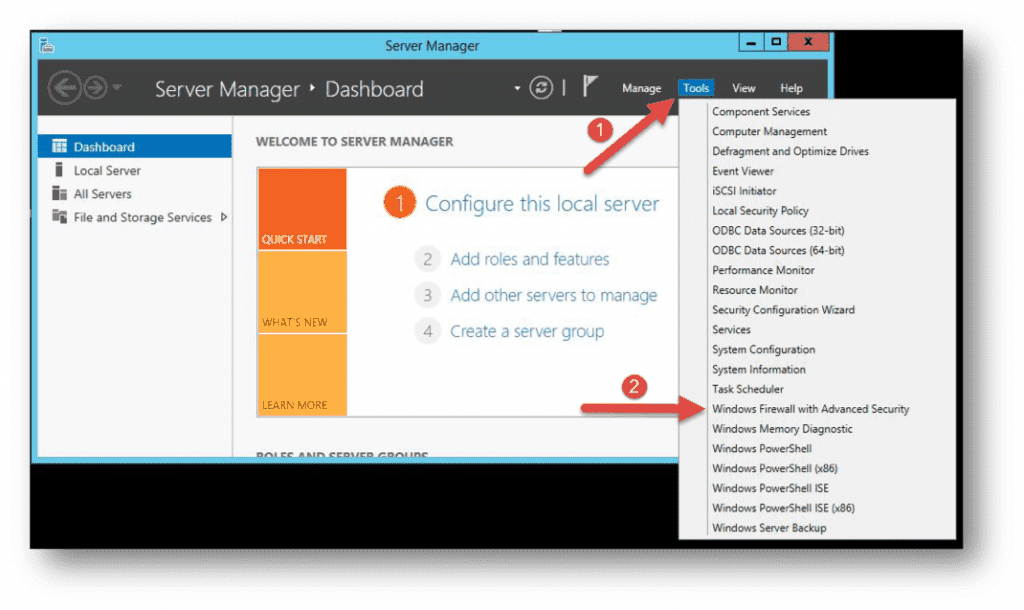

- Use the Server Manager to access the firewall MMC. Once the window opens, go to Tools on the top right side, and locate the Windows Firewall with Advanced Security option toward the bottom of the list.

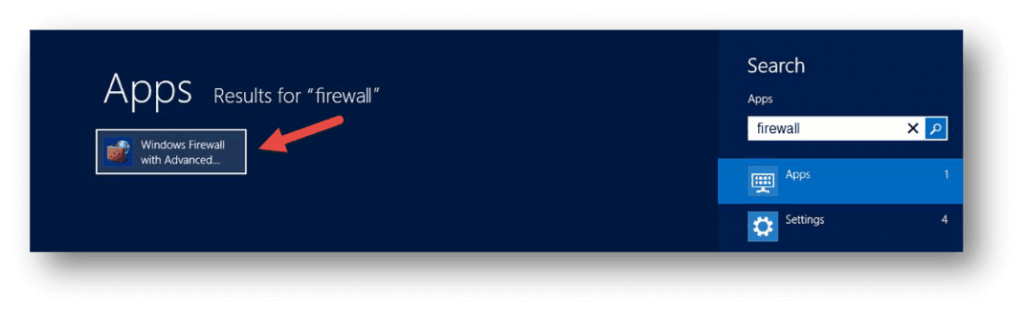

- Open the Start menu (use the Windows key on your keyboard) and type “firewall”. You should see the Windows Firewall with Advanced Security icon appear as one of the search results.

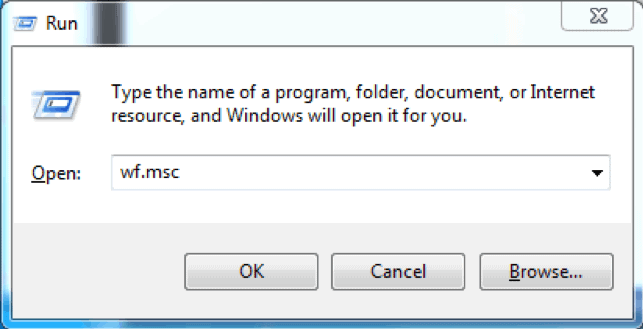

- Use the Run box to launch Windows Firewall with Advanced Security. Press Win + R keys, type in msc and hit Enter to load the console. You can also use Command Prompt or Windows PowerShell to run this command.

Now that you have the Windows Firewall with Advanced Security console open, in the middle you can see the summary of the three firewall profiles. Their default configuration is to permit the outgoing traffic and to limit incoming traffic.

When you select an option from the menu on the left side of the window, you will see its details in the middle section. On the right side, the menu will show the available actions for the option you previously selected.

The Windows Firewall with Advanced Security console allows you to configure inbound and outbound rules, as well as the Internet Protocol security (IPSec) connections. The Monitoring tab allows you to view the active firewall rules and connection security rules for that server.

Firewall Rules

Windows firewall rules allow you to state whether to permit or block specific incoming or outgoing network connections. You can choose between multiple parameters and settings for each individual inbound or outbound rule. This includes selecting a program, a TCP or UDP port, protocol, service, or profile that a rule will apply to.

The procedure is the same when creating inbound rules and outbound rules with Windows Firewall with Advanced Security. I will list the steps for creating an inbound rule and you can follow them in the same order when you want to create an outbound rule.

How to Create Inbound Rules

Launch the Windows Firewall with Advanced Security MMC using the method you prefer. You may want to pin the shortcut to the start menu if you use the console on a regular basis.

- On the home screen, select the Inbound Rules The console will show all inbound rules in the middle section and available actions in the right pane. You can filter the list by using the available choices.

- Click on New Rule… to start the New Inbound Rule Wizard.The wizard will let you choose the type of rule you want to create. You can choose one out of four types.

- This rule allows or blocks connections for a user-defined program. It allows you to select a path to an executable (*.exe) file. It does not require to insert any program-specific settings.

- A rule based on port settings allows you to permit or block a connection depending on the TCP or UDP port number it uses. You can state multiple ports to apply to this firewall rule.

- This rule contains a list of the most common Windows programs and services. You can select one to allow or block connections for it.

- Custom. This is the most flexible rule in the Wizard. It allows you to create a tailor-made rule with configurations that previous options do not provide. I will proceed with listing the steps for this rule since it covers the most settings.

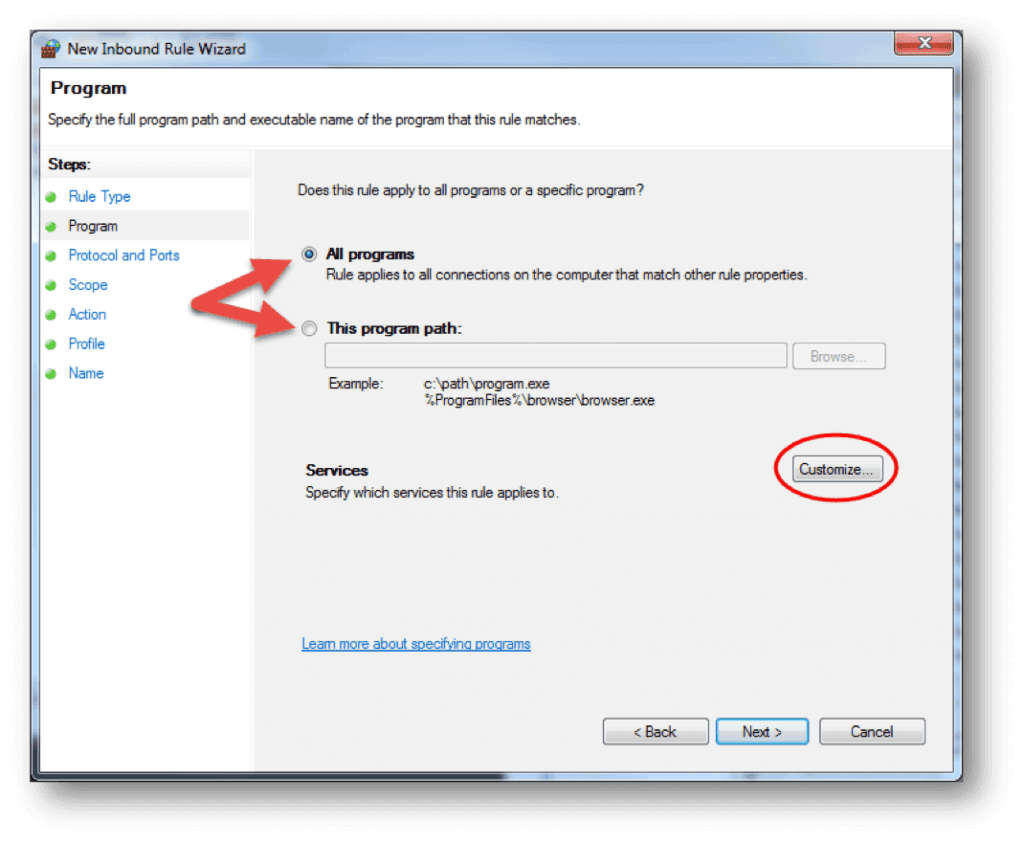

- Click on Custom and click Next to proceed.

- Choose if the rule will apply to connections for All programs or a specific program on the local machine and click Next. You can click Customize… to select additional settings for the processes of the program you selected.

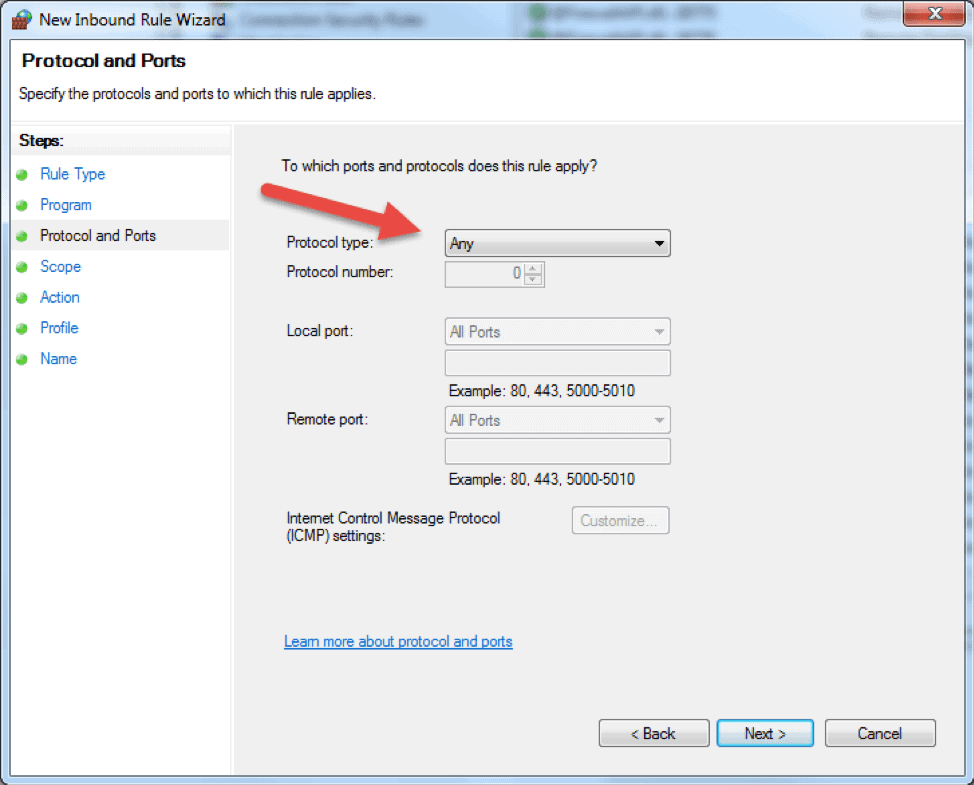

- The following step will allow you to specify the protocol and port for the traffic that this firewall rule will filter. Click Next after you select a protocol type and configure the settings.

- Protocol type. Click on the bar and select the protocol from the dropdown list. You can always select Custom to manually configure the port number. If you select TCP or UDP, you will need to specify local and remote port.

- Protocol number. This field populates automatically after you select a protocol type, and you cannot change it. In order to insert your own port, select Custom in the ‘Protocol type’ dropdown menu.

- Local port. This represents the port on the local machine where you are creating this rule. This section becomes editable if you select TCP or UDP in the ‘Protocol type’ dropdown. Select one of the options from the dropdown box. Note that RPC Endpoint Mapper and RPC Dynamic Ports are available only for TCP inbound rules, and IPHTTPS is available for TCP only. Edge Traversal is available for UDP inbound rules.

- Remote port. This is the port on a remote machine that is trying to establish a connection with the local machine. This section becomes editable if you select TCP or UDP in the ‘Protocol type’ dropdown. Select one of the options from the dropdown box. Note that RPC Endpoint Mapper and RPC Dynamic Ports are available only for TCP inbound rules, and IPHTTPS is available for TCP only. Edge Traversal is available for UDP inbound rules.

- Internet Control Message Protocol (ICMP) settings. You can customize the ICMP settings if you select ICMPv4 or ICMPv6 in the ‘Protocol type’ dropdown list.

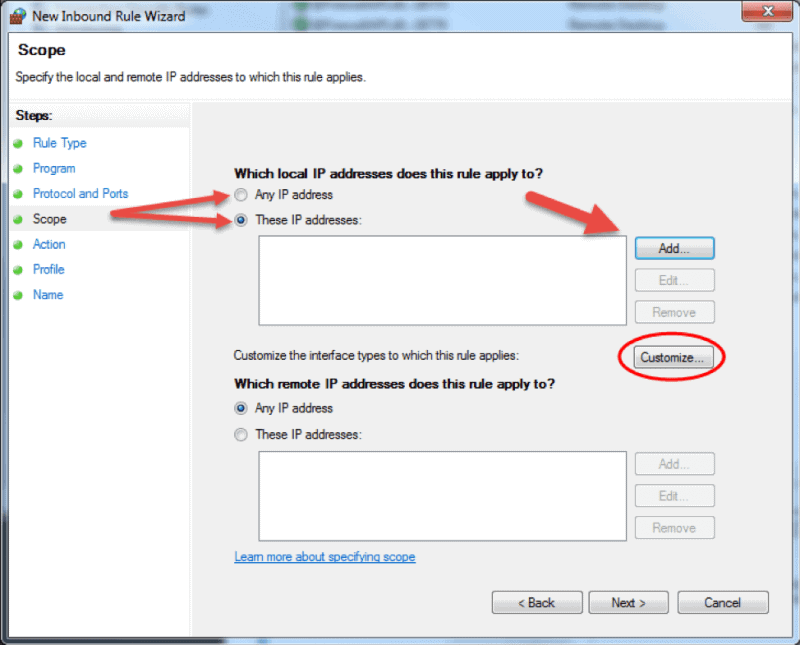

- The Scope step of the wizard allows you to input local and remote IP addresses whose network traffic applies to the current rule.

- Local. If you select ‘Any IP address’ in the local IP addresses section, then the rule applies to the traffic going through the network device that uses a local IP address. This is always the case with the machine where you are creating the rule. Select ‘These IP addresses’ to state that the rule applies to the packets with an address specified in the list. Click Add to insert the IP address to match. You can later edit or remove any of the IP addresses in the list. You can also apply this rule to a specific interface. Click Customize… and select to apply the rule to connections on all interfaces or chose one of the available interfaces listed in the box.

- Remote. If you select ‘Any IP address’ in the remote IP addresses section, then the rule applies to the traffic coming from any IP address included in the list. Select ‘These IP addresses’ to insert the remote IP addresses to which the rule applies. Click Add to specify the IP address to match. You can later edit or remove any of the IP addresses in the list.

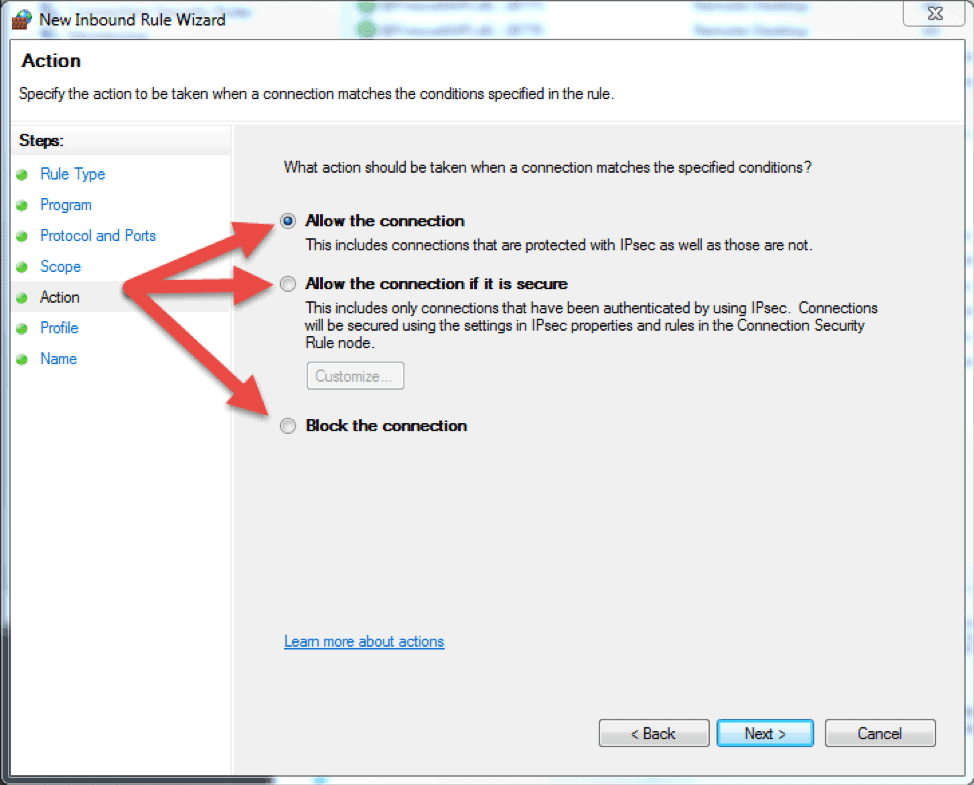

- The next step lets you chose the action the firewall takes when a connection matches the inbound rule configuration. You can select one of the three available options and then click Next to continue.

- Allow the connection. If the connection matches the inbound or the outbound rule configuration, the packets can go through the firewall.

- Allow the connection if it is secure. Select this option to allow only IPSec connections. If you chose this option, two more steps will appear in the wizard: Users and Computers. The additional steps let you chose users and computers you want to block or grant them access. Click on ‘Customize…’ to configure the authentication and integrity requirements.

- Block the connection. This option blocks all network traffic that matches the firewall rule configuration. If a similar rule with ‘allow’ action is in place, then the block action has the priority unless otherwise is stated in the other rule.

- The Profile step lets you choose the firewall profile the rule will apply to. You can leave everything selected or uncheck a profile that you do not want to include. Click Next to proceed to the final step.

- In the final step, enter the desired name and optional description for this firewall rule, and click Finish.

When you close the wizard, the rule will take effect immediately. You can find the rule in the firewall console when you click on the Inbound rules option. Enabled rules have green checkmark icon while disabled are with grey icons.

How to Edit a Firewall Rule

To edit any existing rule and make additional configuration, open the Windows Firewall with Advanced Security console and select Inbound Rules or Outbound Rules option. Locate and click a rule to see the actions specific to it in the right pane. Select Properties and another window will load where you can edit the rule settings.

You can also disable, cut, copy, or delete the rule you selected. Make sure you highlight the correct rule to avoid changing firewall configurations for wrong rules.

Tip: you can double click a rule to directly open the Properties window.

How to Create a Firewall Rule with Windows PowerShell

1. Launch the PowerShell command line. You can do so by searching for “powershell” in the start menu, or press Win + R keys on your keyboard and type in “powershell” in the Run box.

2. Insert the following command and hit enter:

New-NetFirewallRule -DisplayName "TCP custom inbound rule" -Enabled:True -Profile Private -Direction Inbound -Action Allow -Protocol TCP -LocalPort 1234New-NetFirewallRule. This command creates a rule. It is followed by a string of parameters and their values.-DisplayName. Specifies the display name of the rule.-Enabled. Enables the rule if set to true. If you omit this parameter, it defaults to true.-Profile. Assigns the rule to the specified profile: Domain, Private, orPublic.-Direction. States if the rule applies to inbound or outbound connections. If you leave it out, it defaults to Inbound.-Action.Specify if the firewall rule will block or allow the connection. If you do not state the action, it defaults to Allow.-Protocol. Specify the protocol for the rule. In this case, we used TCP. Omitting the protocol defaults the setting to Any.-LocalPort. Insert the port where the traffic can go through on the local server. Omitting the port number defaults the setting to Any.

This is only one example of how to add a firewall rule using the Windows PowerShell command line. You can find more examples in the Microsoft PowerShell Documentation.

Conclusion

This article explains the basic functions and different types of firewall and details the steps for managing the Windows Server Firewall within the Windows Firewall with Advanced Security interface. The Windows Firewall Management Console is a powerful tool that allows for creating detailed configurations. If you carefully followed the instructions in the article, you are now able to manage the firewall on your Windows Server.

Сегодня расскажу как правильно открывать порты при помощи брандмауэра Windows. Такая задача может возникнуть если вы установили какой-то, возможно не стандартный, сервис на своем компьютере и требуется предоставить к нему доступ из сети. В моем случае это была CRM на Windows Server 2012 R2, которая слушала tcp порты 3034 и 3050. Чаще требуется открыть порты к базам данных SQL Server (порты 1433 и 1434) — всё делается аналогично.

Итак, в меню Пуск переходим в Панель управления -> Система и безопасностьи -> Брандмауэр Windows (если на панели управления не включено представление по категориям, сразу выбираем Брандмауэр Windows).

Переходим в Дополнительные настройки. Для примера откроем tcp порт 1433:

- Выбираем Правила для входящих подключений.

- В окне Действия нажимаем на ссылку Создать правило

- Далее выбираем Тип правила в разделе Порт и нажимаем кнопку [Далее]

- На странице Протокол и порты указываем тип порта TCP

- Выбираем Указанные локальные порты и вводим значение 1433. Снова нажимаем кнопку [Далее]

- На странице Действие выбираем Разрешить соединение и жмем кнопку [Далее]

- На странице Профиль выбираем необходимые параметры для среды. [Далее]

- На странице Имя вводим название правила SQL Server (порт 1433) и нажимаем кнопку [Готово]

- Перезагружаем компьютер.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Привет всем! Ребят, почему могут не открываться порты через брандмауэр. Правила создаю, все горит зелененьким, но порты так и не открыты.

Инструкция

Открыть порт в серверной Windows можно через встроенную систему безопасности брандмауэр. Для этого вам необходимо зайти в Панель управления, выбрать пункт «Системы и безопасность» и открыть соответствующее меню. Затем переходите в дополнительные настройки и выполните следующие шаги:

выберите пункт «Правила для входящих подключений»;

нажмите на кнопку «Создать правило»;

укажите тип правила и перейдите в следующее меню;

укажите требуемый для открытия тип порта (например, тут можно как открыть порт TCP, так и после изменить его);

перейдите в «Локальные порты» и введите его значение (цифры);

на следующей странице «Действие» подтвердите соединение соответствующей кнопкой;

на следующей вкладке «Профиль» укажите параметры рабочей среды;

затем введите «Имя» и нажимаем «Готово»;

перезагрузите ПК.

P.S. Открываю порты 81, 82 и т.д. 80 порт открыт, там iis.net. У меня доступ к серверу, только через teamviewer.

-

Вопрос заданболее года назад

-

426 просмотров

Почему не открываются порты в Windows Server 2012?

Потому что ничего непонятно, что именно вы хотите сделать. Просто открыть порт и полюбоваться на это чудо?

И как именно вы проверяете что порт закрыт или открыт?

Порт считается открытым, если его «слушает» какая то программа. Иначе он закрыт — его никто не слушает.

Брандмауэр это программа управляющая входящим и исходящим трафиком — она может блокировать определенные типы трафика. Поэтому если вам нужен трафик на определенный порт — необходимо создать разрешающее правило. Ваша инструкция описывает как раз создание правила в брандмауэре.

Пригласить эксперта

-

Показать ещё

Загружается…

07 февр. 2023, в 22:20

500 руб./в час

07 февр. 2023, в 22:03

7000 руб./за проект

07 февр. 2023, в 22:01

20000 руб./за проект

_04.jpg)