-

О компоненте

-

Как включить?

-

Создание и подключение VPN

-

Удаление

Из предыдущих версий в Windows 10 перекочевал компонент CMAK. Что это за программа и какое у нее назначение читайте в рамках данной статьи.

О компоненте

Пакет администрирования диспетчера подключений (CMAK) – это дополнительный, не установленный по умолчанию компонент, который предназначен для создания профилей подключения, устанавливаемых пользователями для доступа к удаленным сетям (VPN).

CMAK доступен во всех серверных Windows а также в Windows 7, 8, 10.

Как включить?

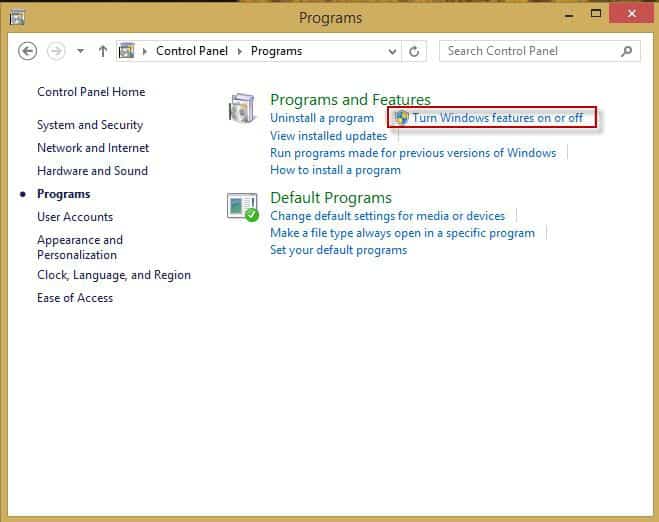

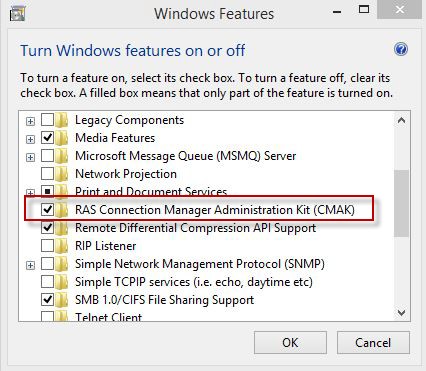

Для включения в Windows 10:

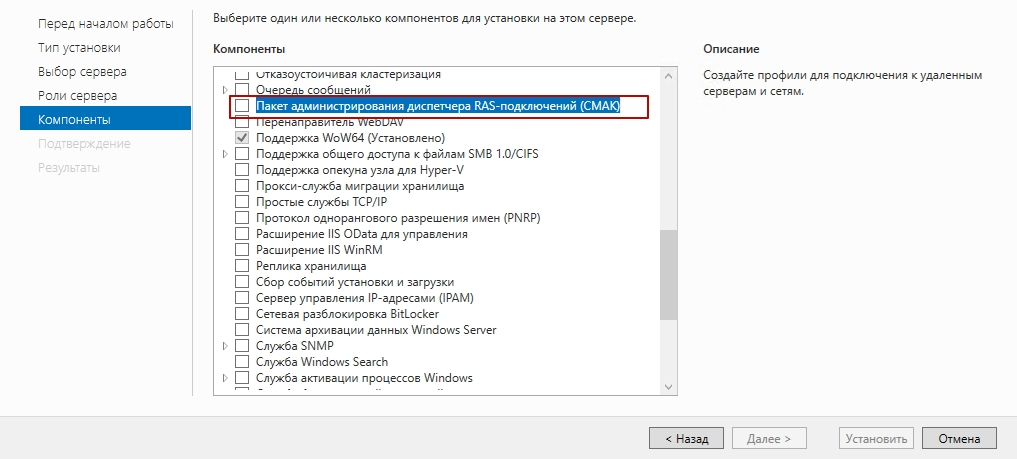

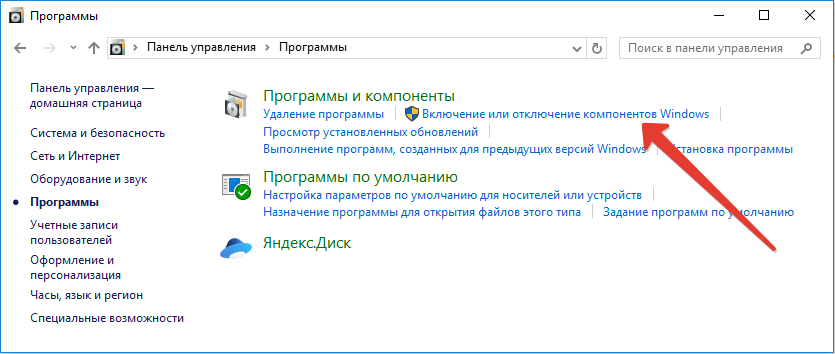

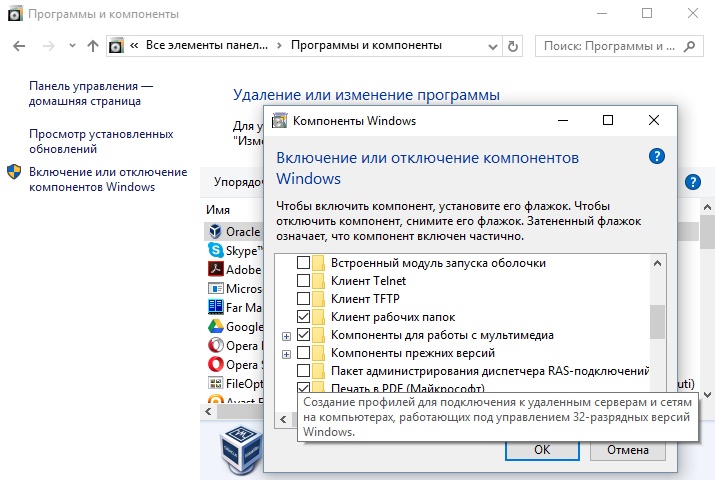

- Правой кнопкой по Пуск → Панель управления → Программы и компоненты.

- Слева нажмите “Включение или отключение компонентов Windows”.

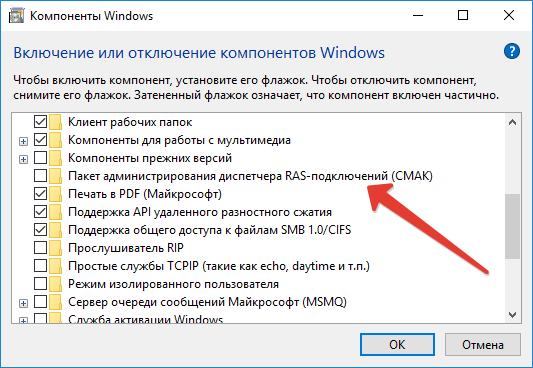

- Поставьте галочку напротив “Пакет администрирования диспетчера RAS-подключений (CMAK)” и нажмите “ОК”.

- Дождитесь установки компонентов.

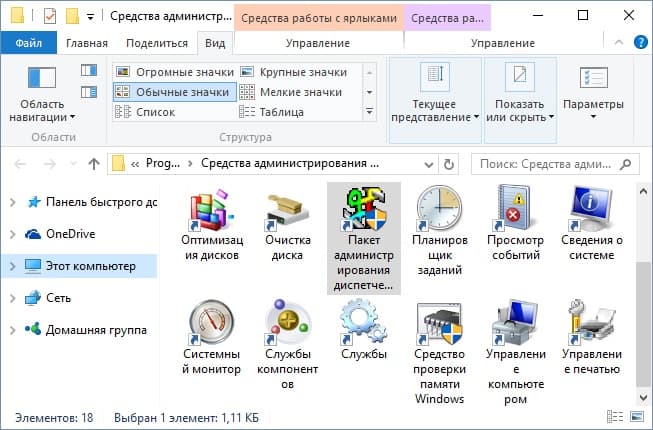

- Затем перейдите по пути

C:ProgramDataMicrosoftWindowsStart MenuProgramsAdministrative Toolsи откройте “Пакет администрирования”.

Важно! Если профили для подключения используются в версиях Windows с архитектурой x86, то и создаваться профиль должен на компьютере с x86. Аналогичное правило для архитектуры x64.

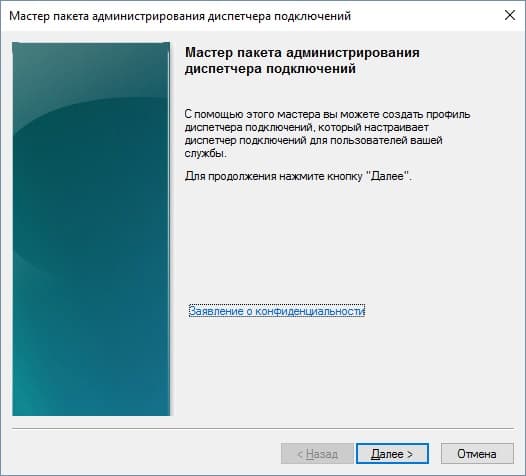

Запустите “Пакет администрирования диспетчера подключений”:

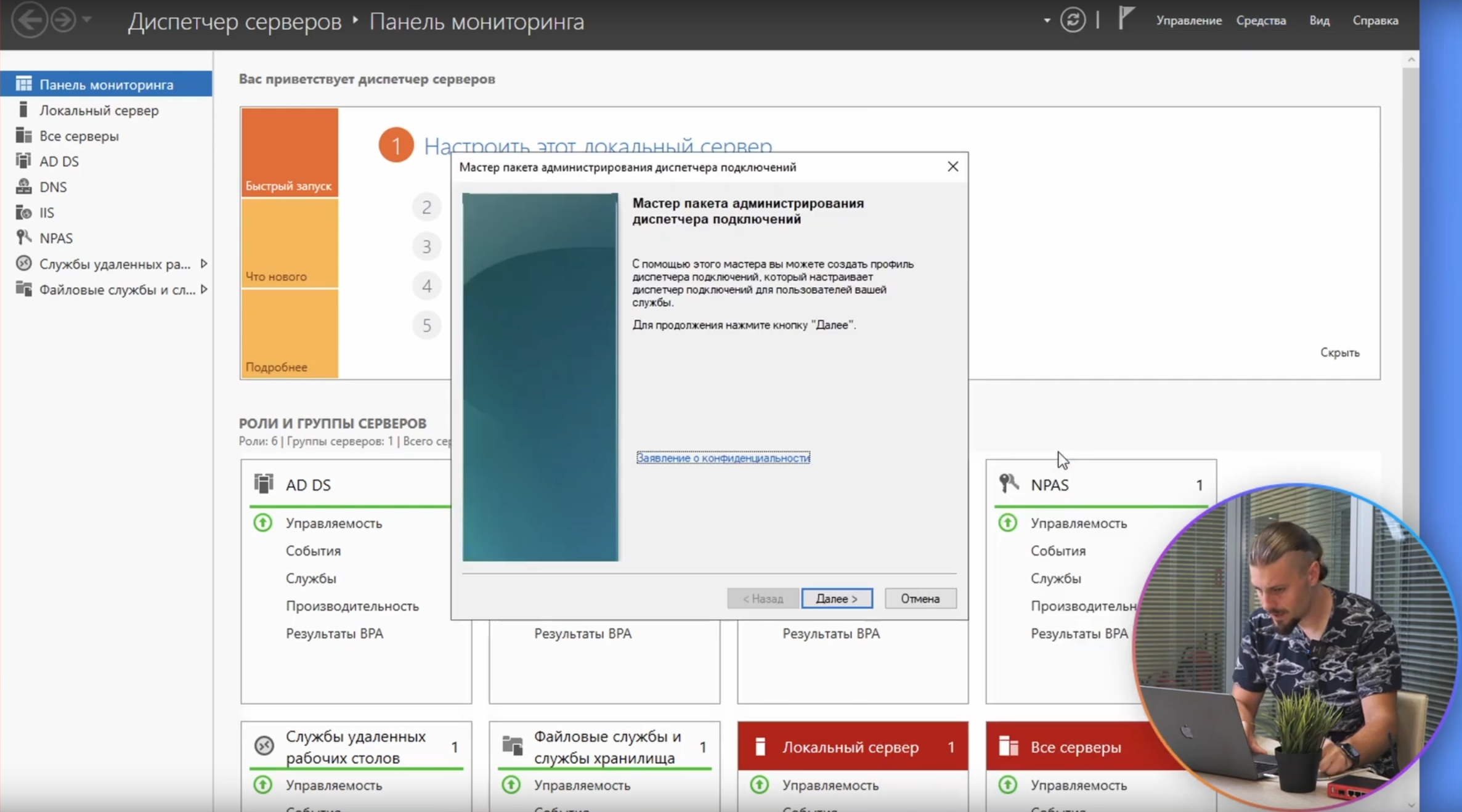

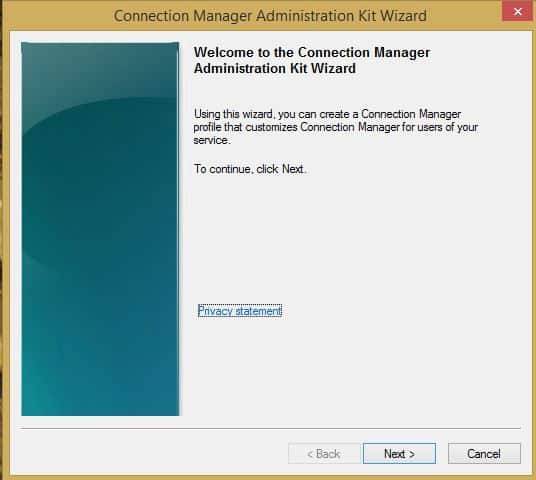

- Откроется мастер подключений с информацией о диспетчере и ссылкой на заявление о конфиденциальности. Жмем “Далее”.

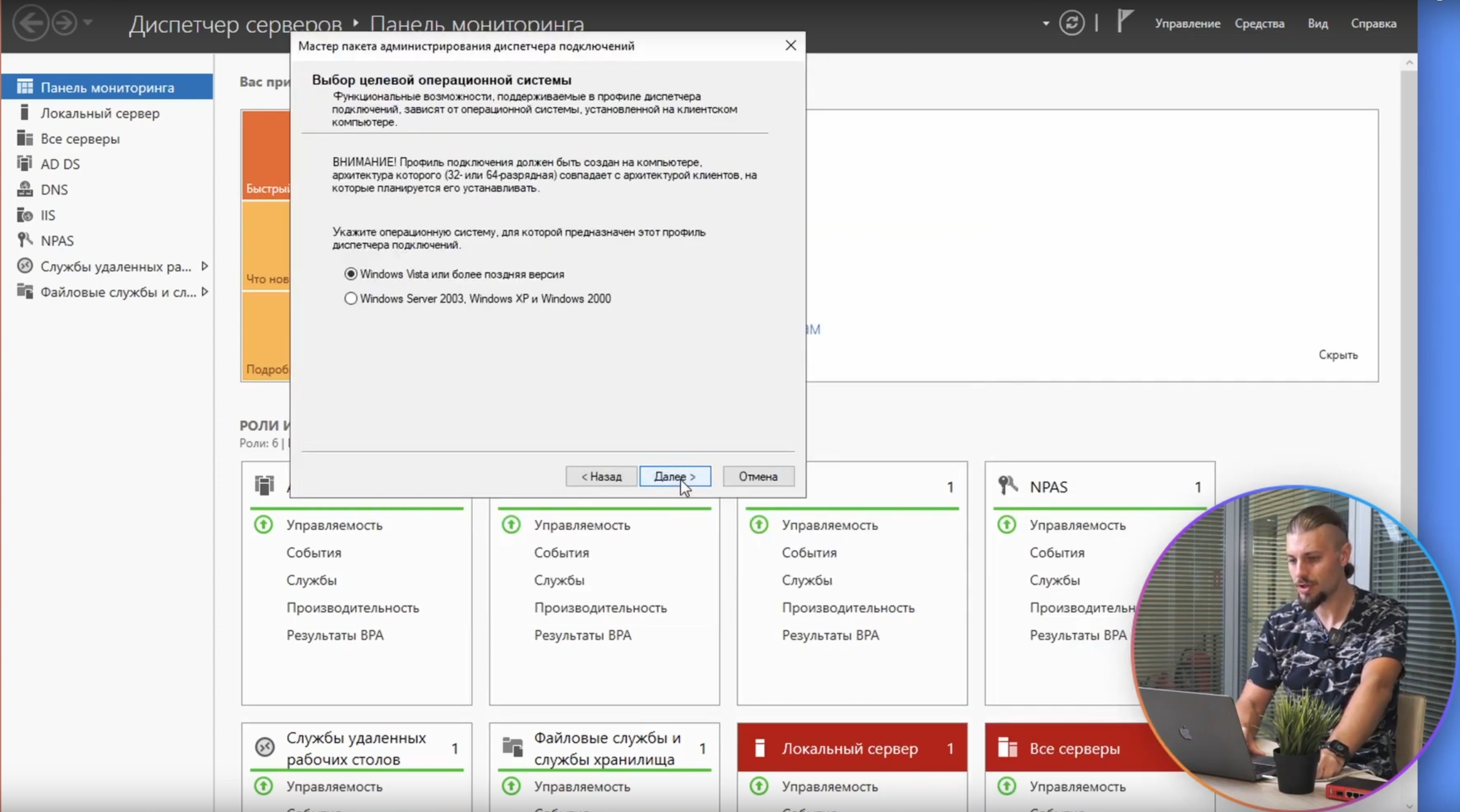

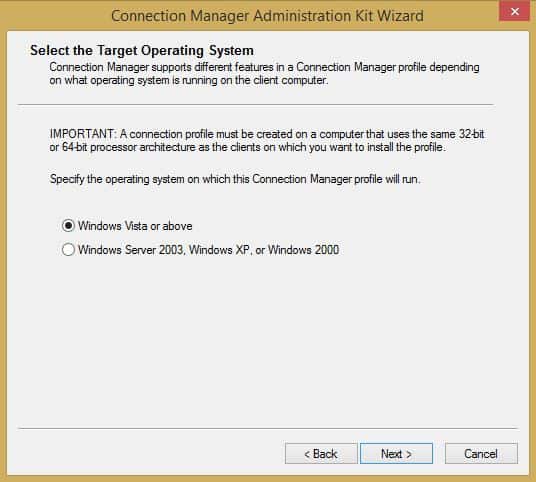

- Следующий этап позволяет выбрать какая операционная система будет использоваться с профилем. Для использования на Windows 10 выбираем “Windows Vista или более поздняя версия”.

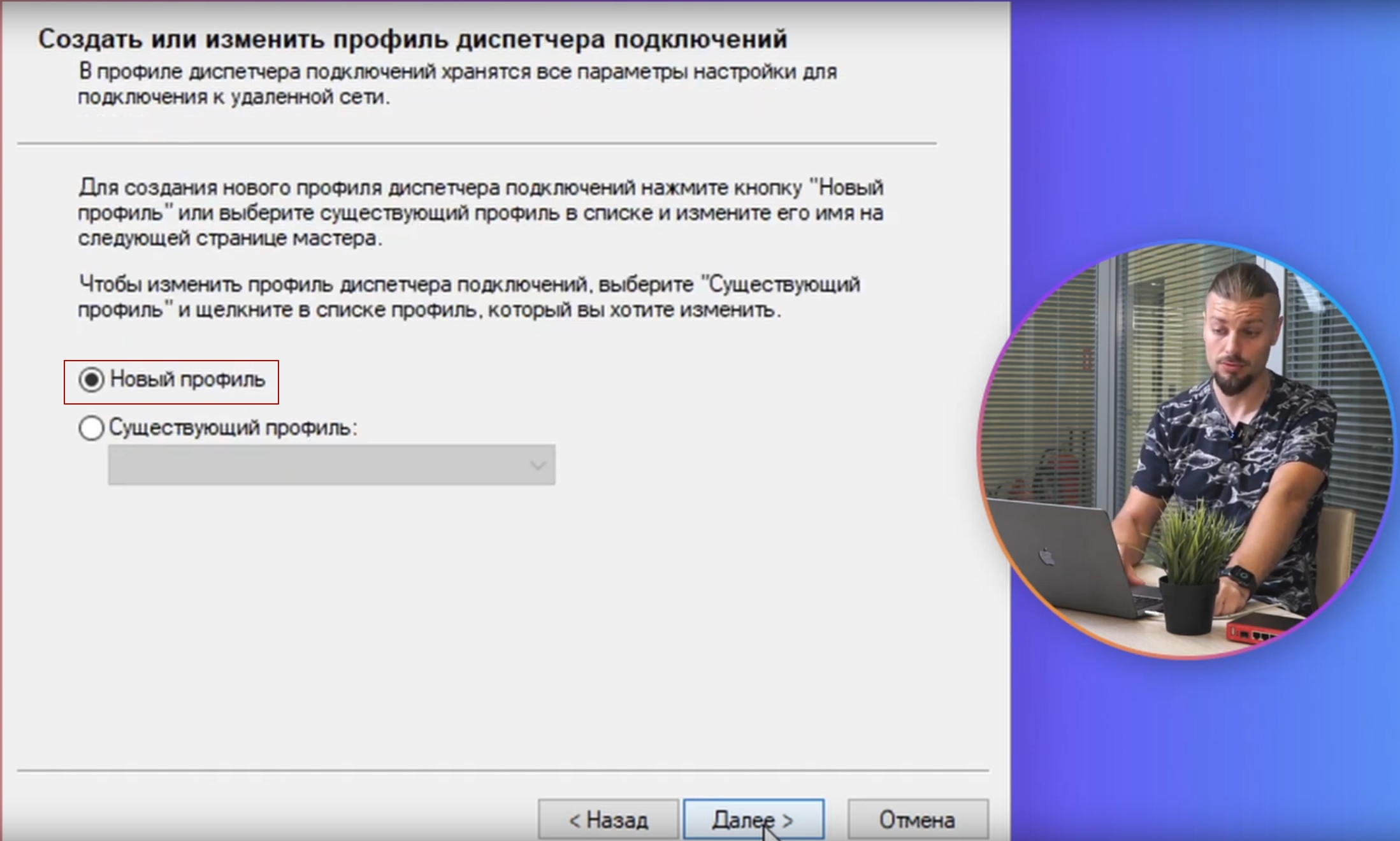

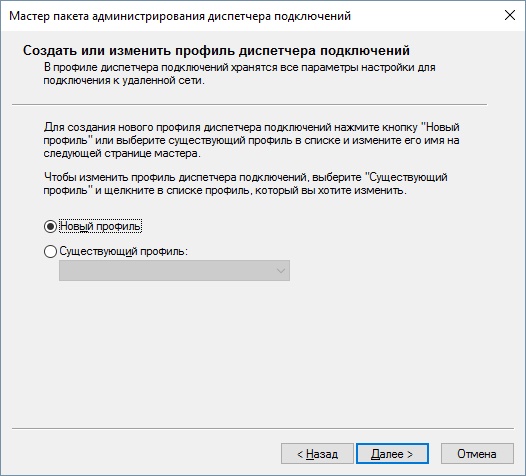

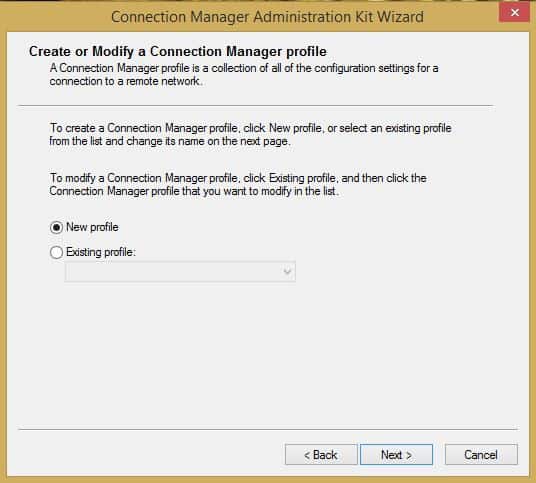

- Создаем новый профиль.

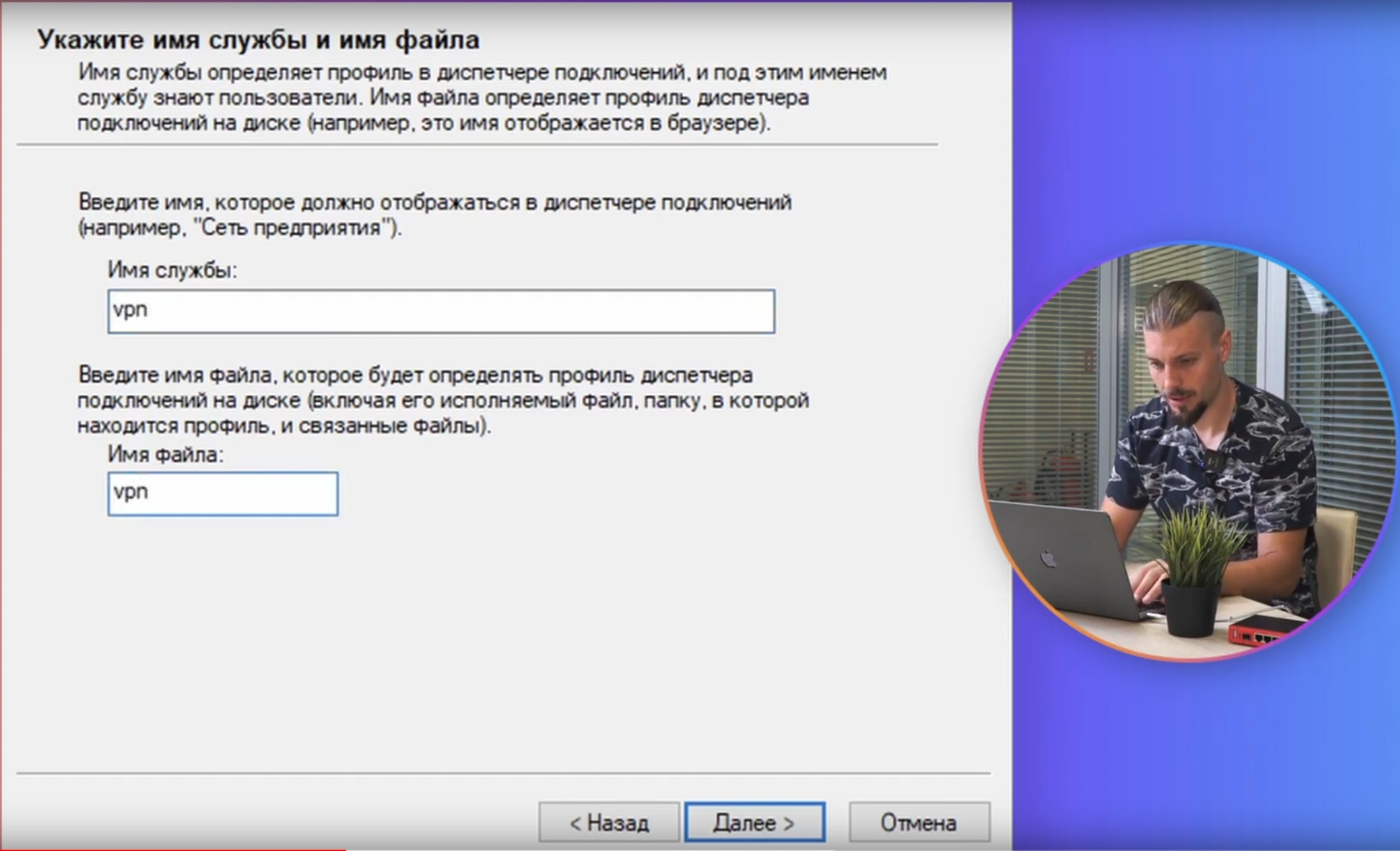

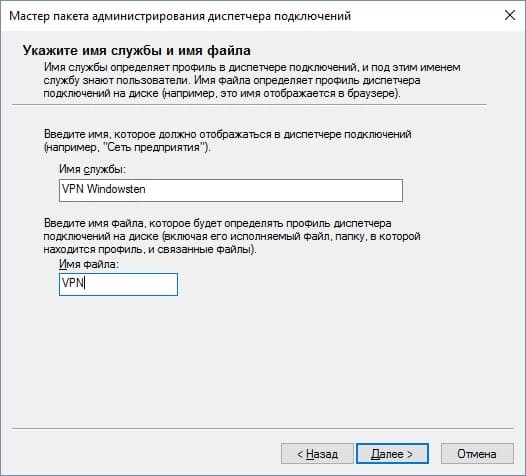

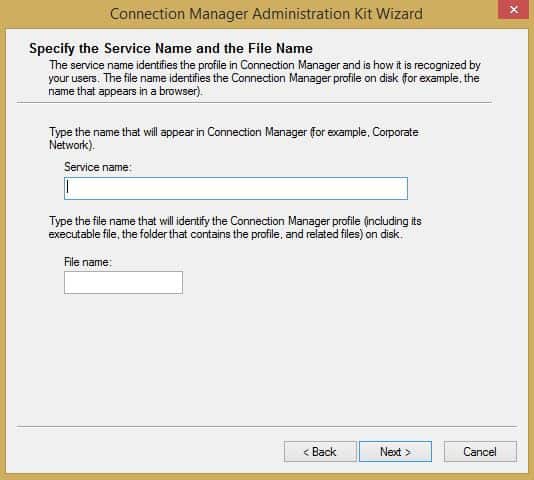

- Теперь требуется в поле ввести имя нового подключения (будет отображаться в сетевых подключениях Windows), а также имя файла, которое будет запускать пользователь (не более восьми символов и нельзя использовать знаки припинания, например VPN.exe).

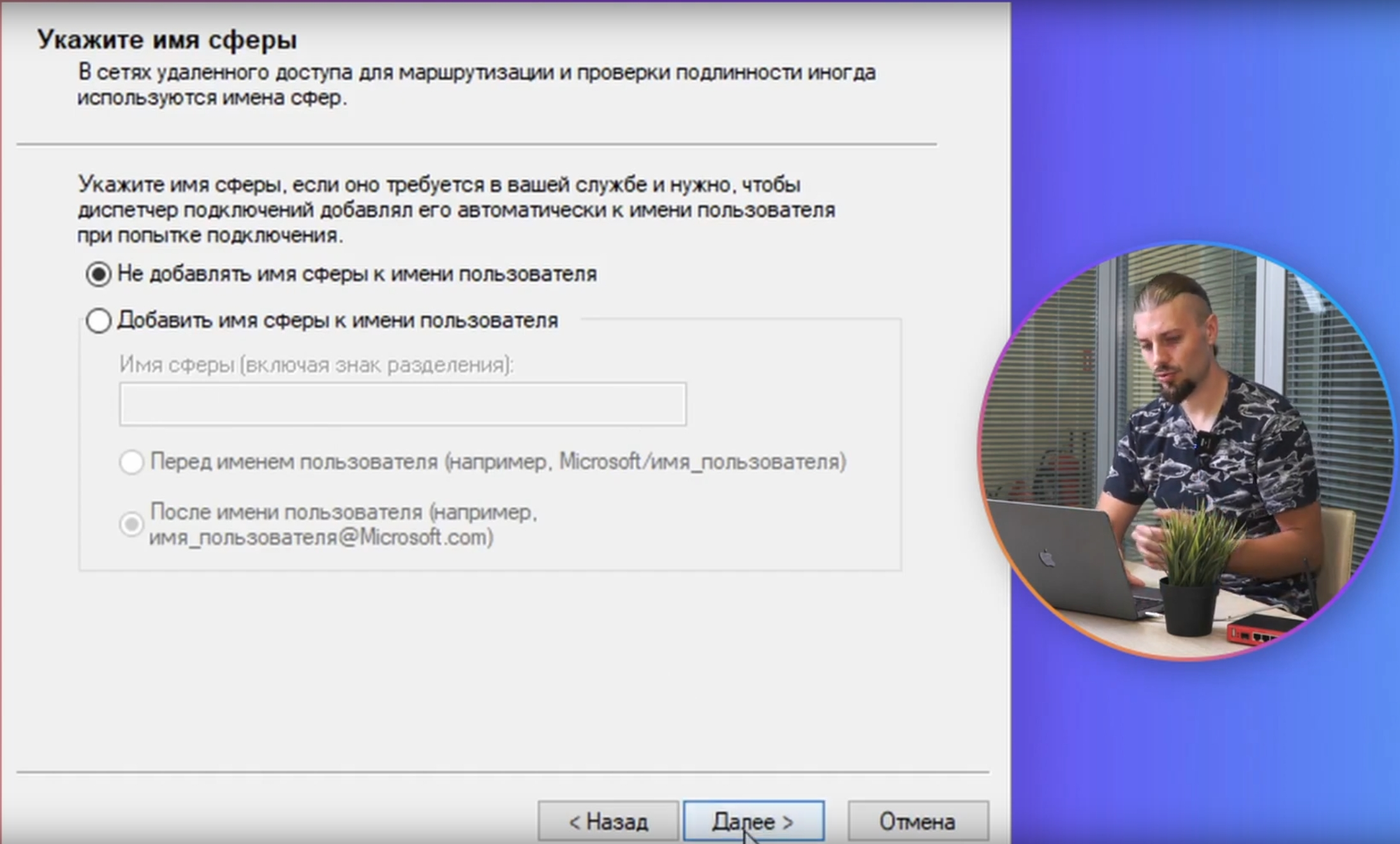

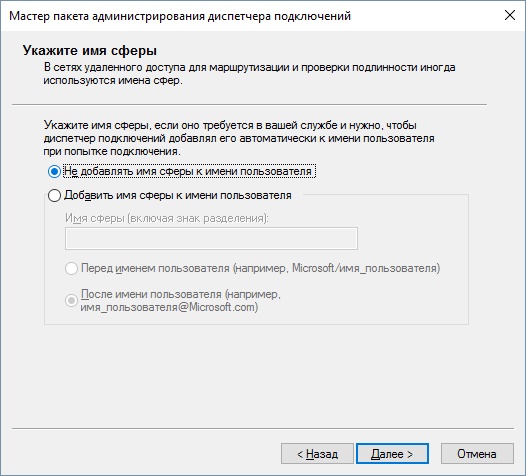

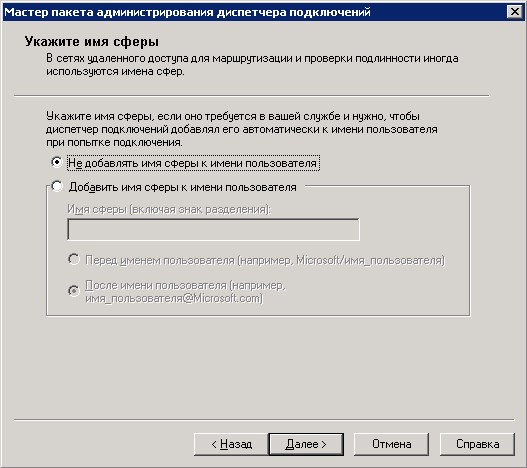

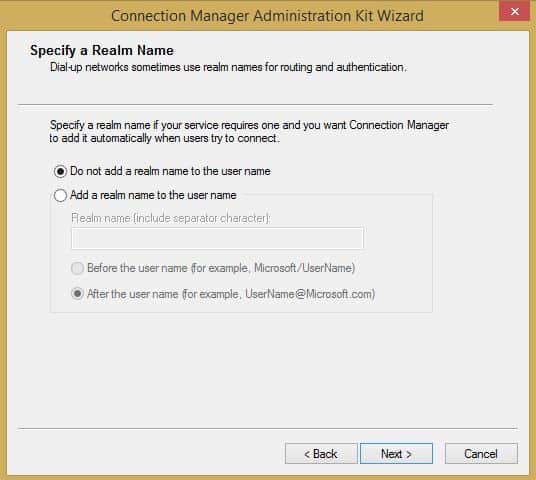

- В следующем шаге мастер предоставит возможность добавить имя сферы. Если вы не планируете использовать текущего провайдера в качестве шлюза аутентификации на VPN сервере, нажимайте кнопку “Далее”.

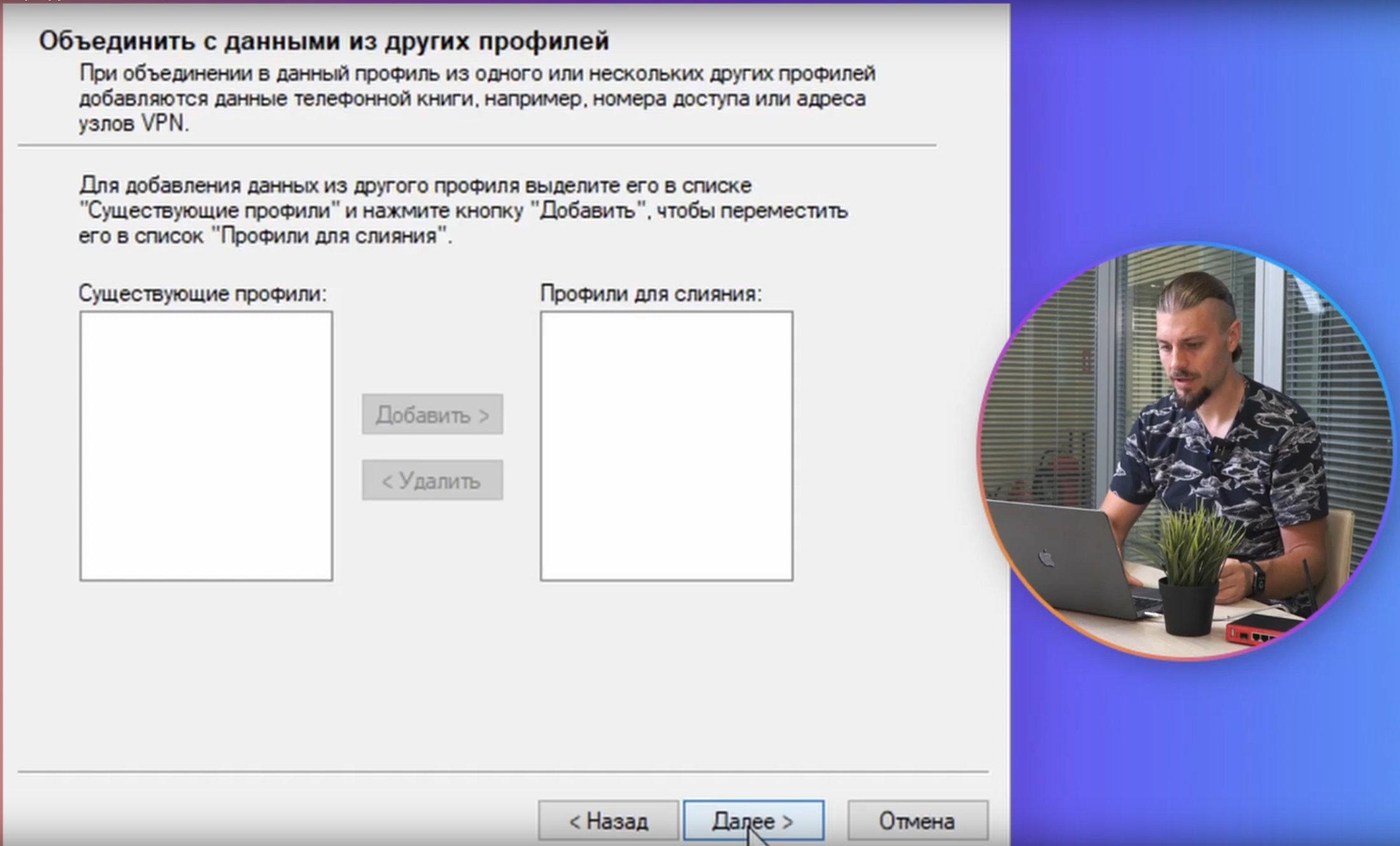

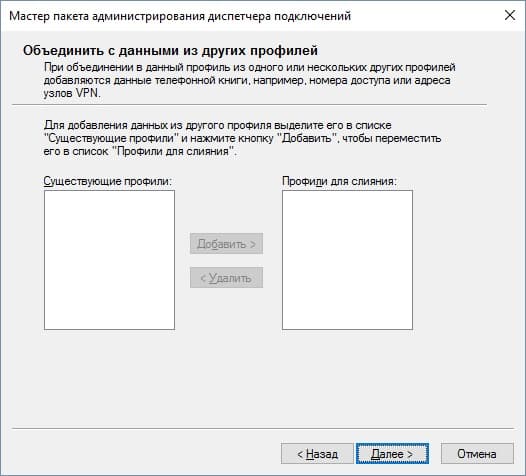

- Следующий шаг позволяет объединить данные из телефонной книги других профилей, чтобы не указывать их заново. Так как других нет, жмем “Далее”.

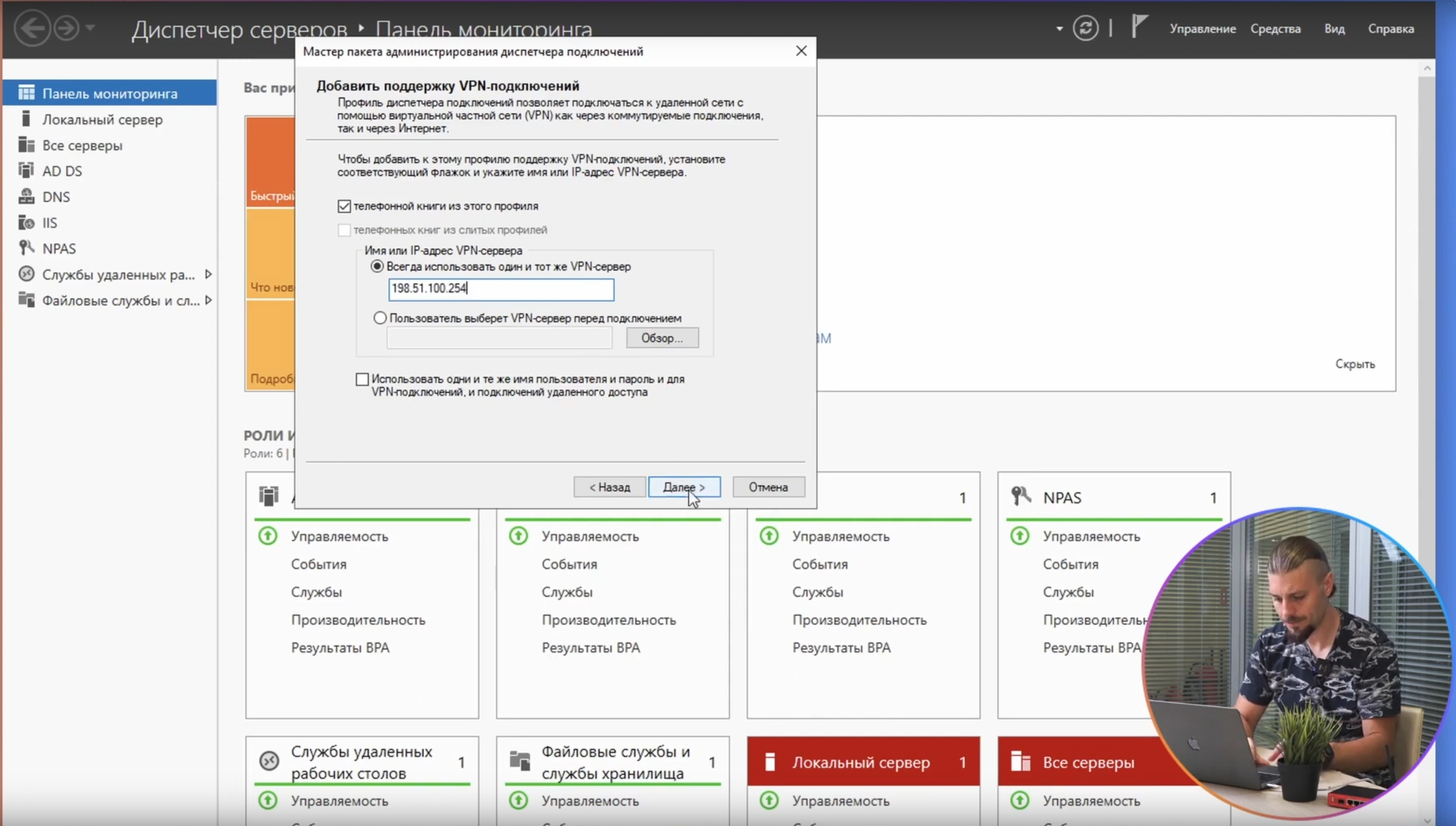

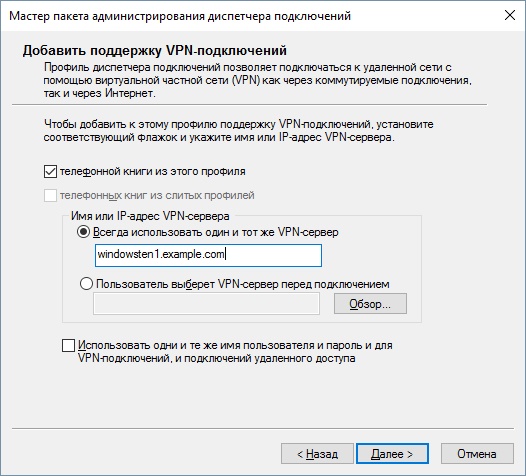

- В следующем шаге нужно указать IP-адрес VPN-сервера для подключения.

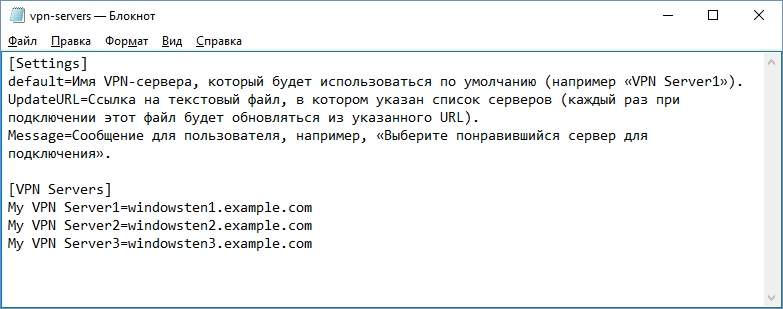

Кроме того, можно предоставить клиенту на выбор список адресов VPN-серверов. Чтобы указать список, его необходимо оформить в текстовый документ в таком формате (см. рисунок ниже) и загрузить в мастере подключений через кнопку “Обзор”.

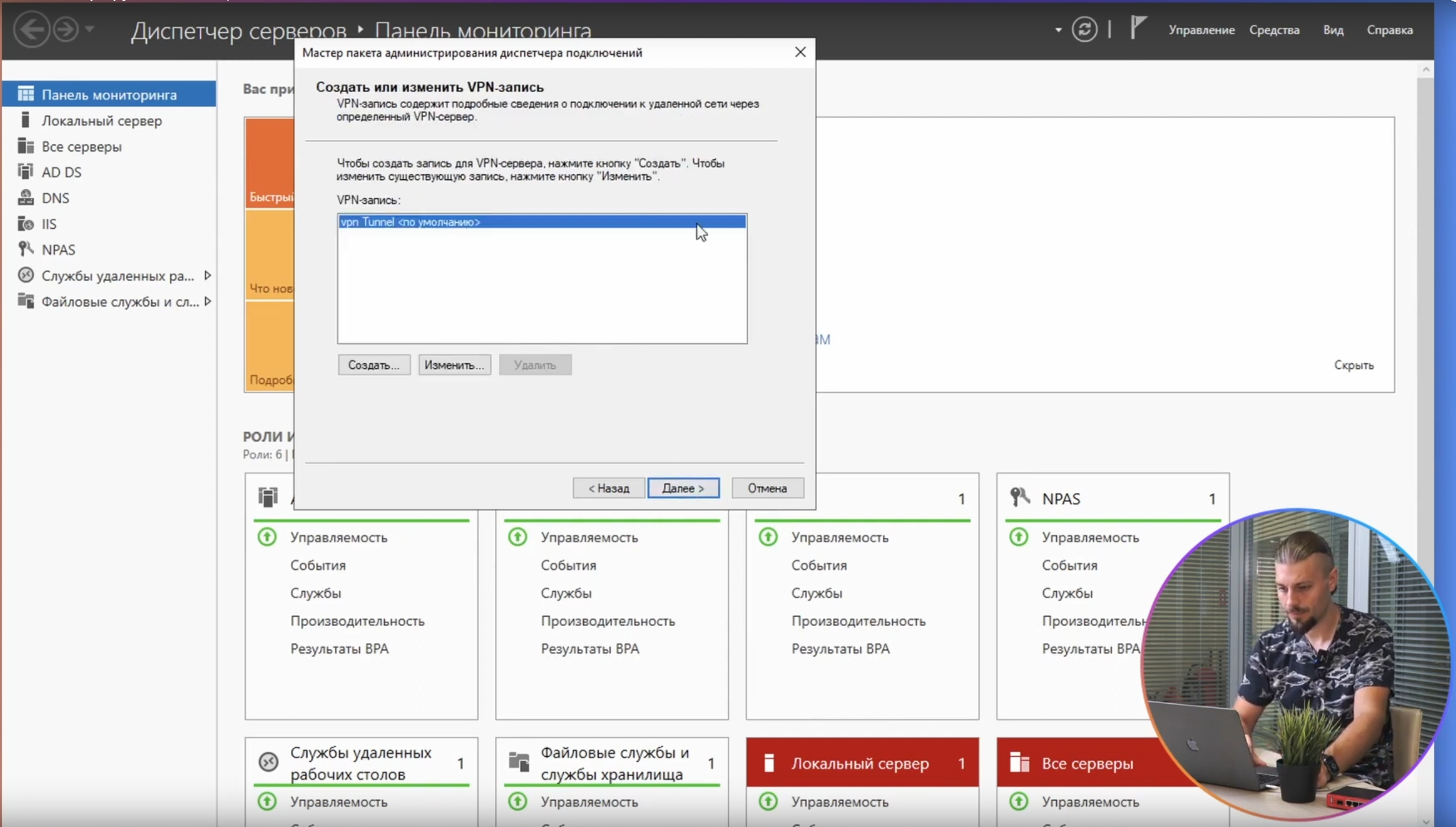

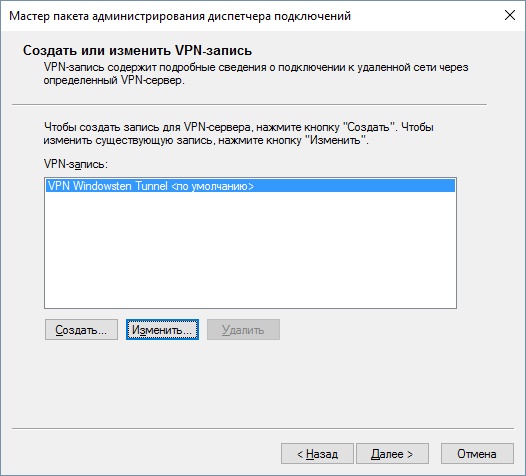

- После выбора адреса следующее окно позволяет перейти к настройке VPN-туннеля.

- Для настройки нажмите “Изменить”, откроется меню с такими вкладками:

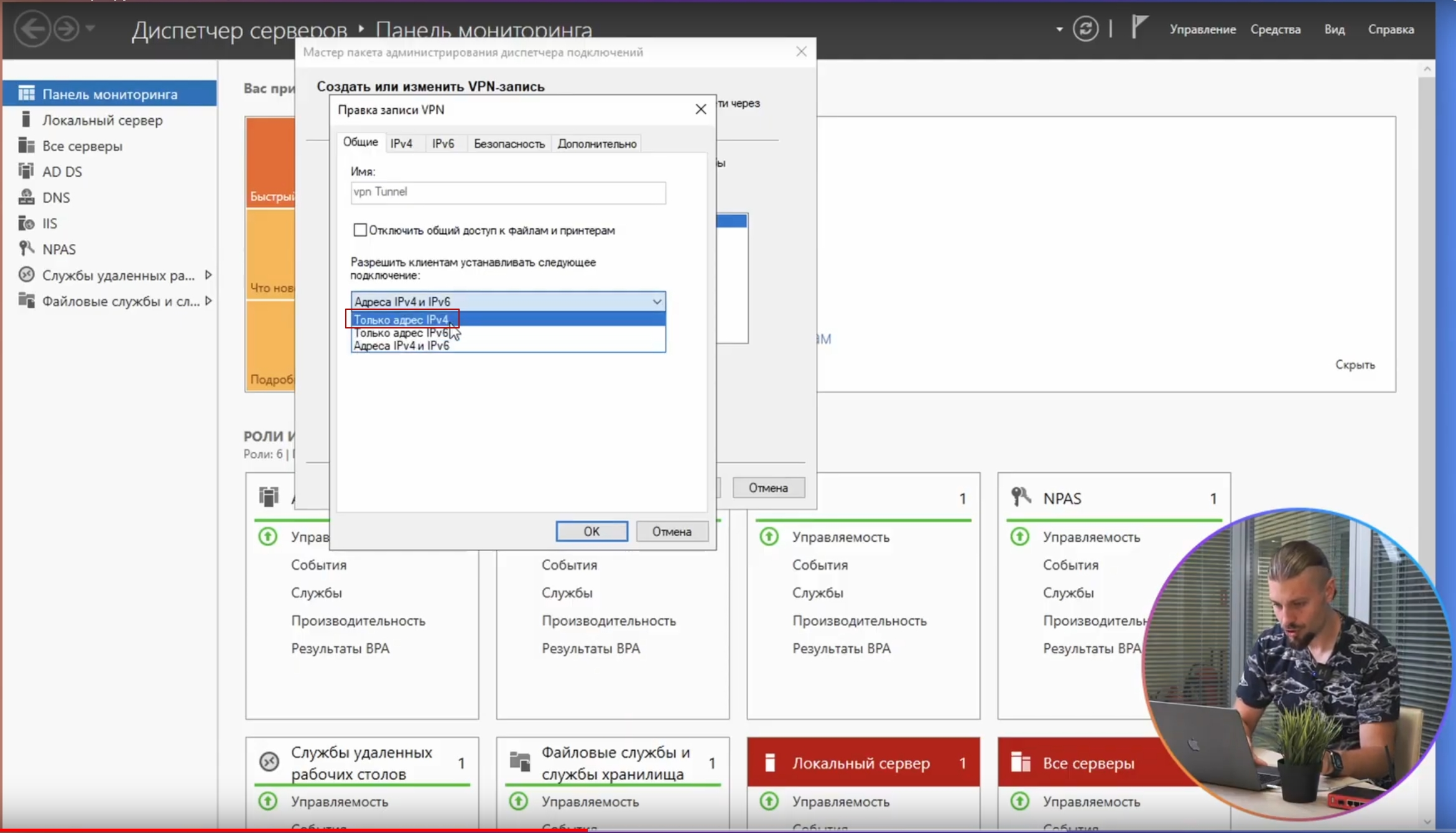

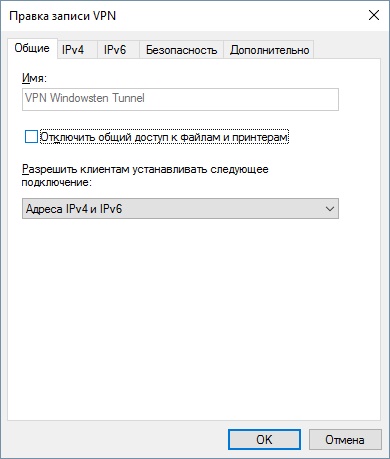

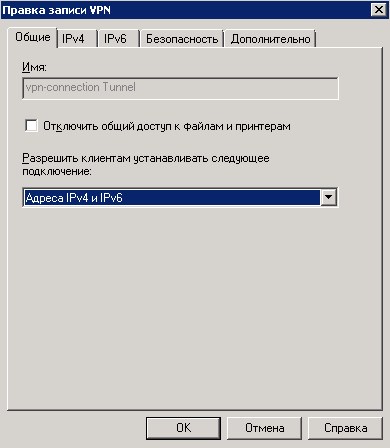

- Общие – можно выбрать какие типы адресов использовать: IPv4, IPv6 или оба. Также можно оставить или “отключить общий доступ к файлам и принтерам”.

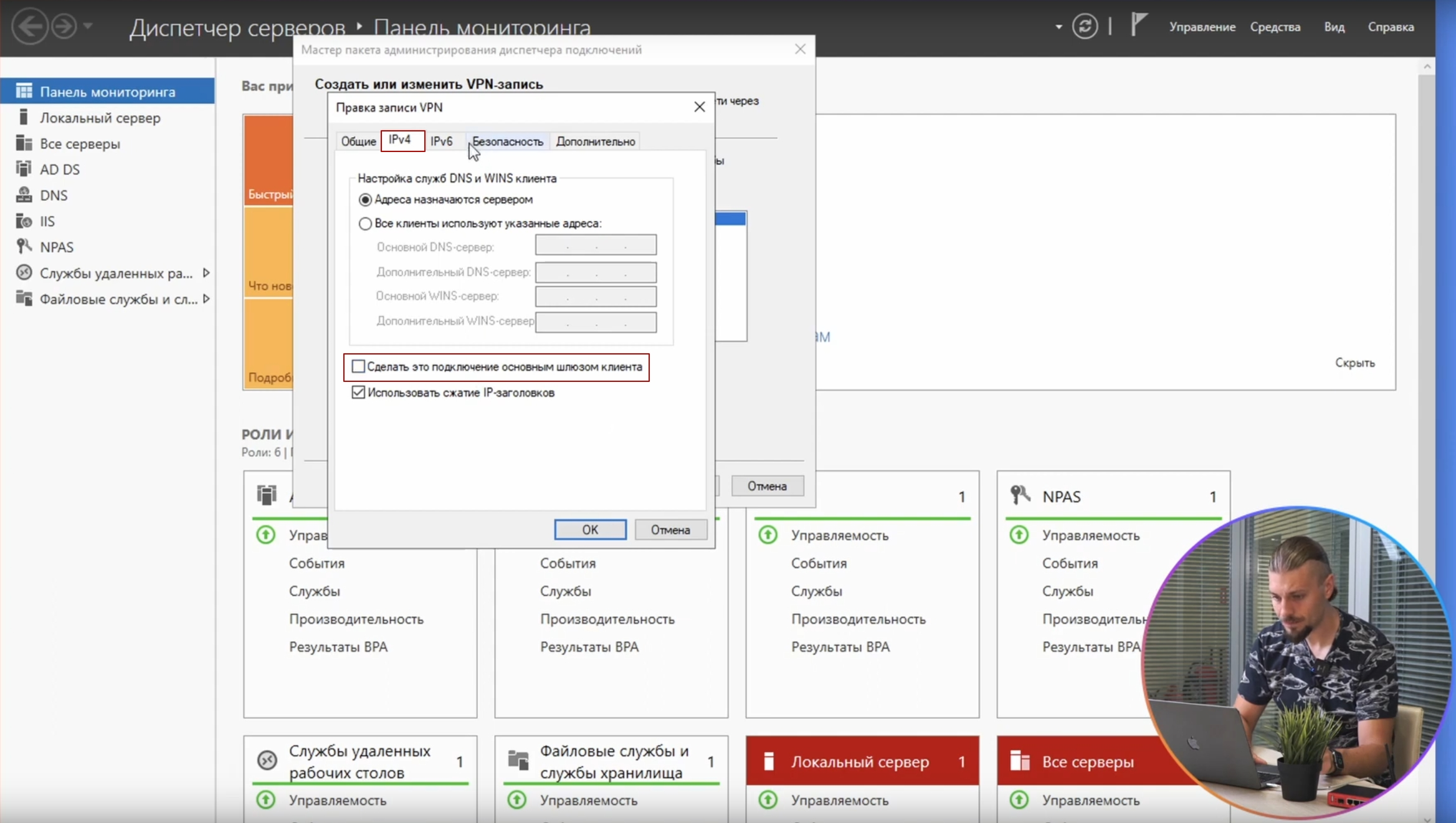

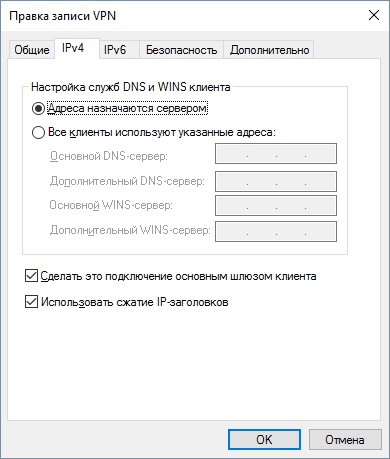

- IPv4 – позволяет настроить службы DNS и WINS клиента, использовать сжатие и сделать подключение шлюзом по умолчанию. Если не нужно использовать VPN соединение как шлюз по умолчанию, снимите галку. Позже можно добавить статические маршруты для сетей, где нужен вход через VPN.

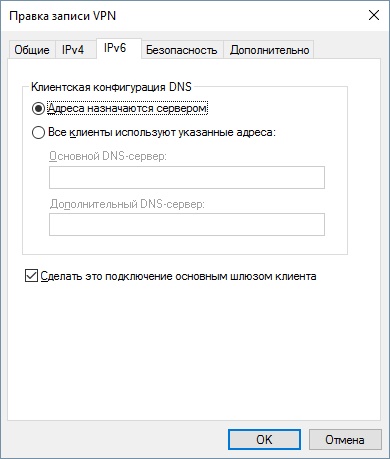

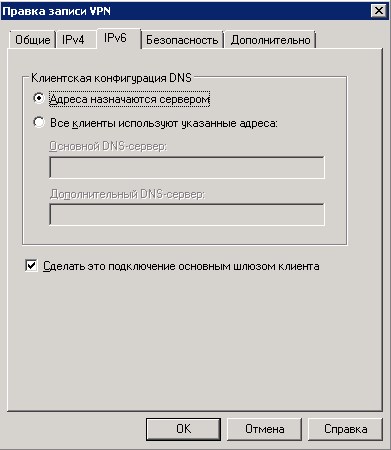

- IPv6 – аналогичная настройка для протокола IPv6.

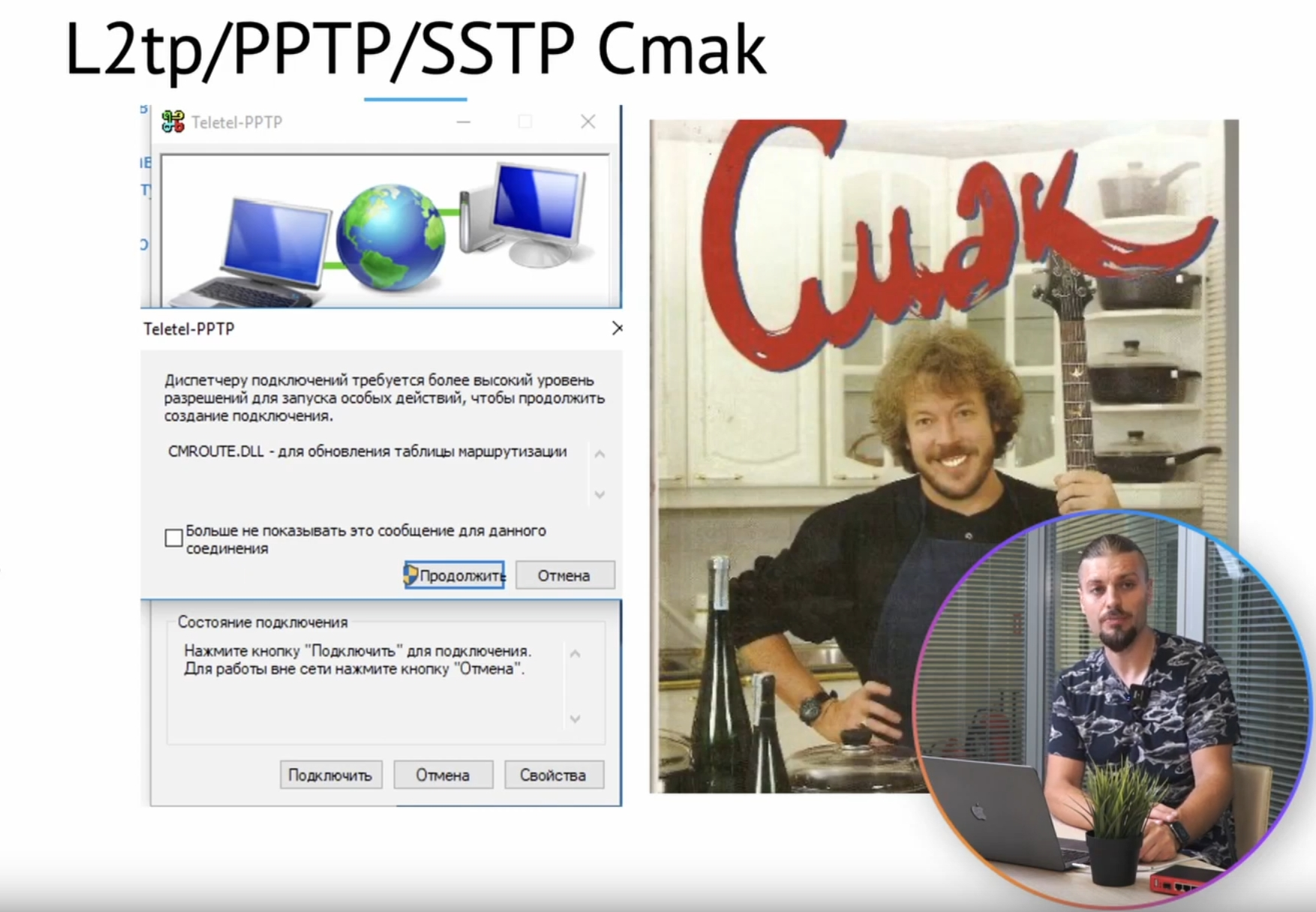

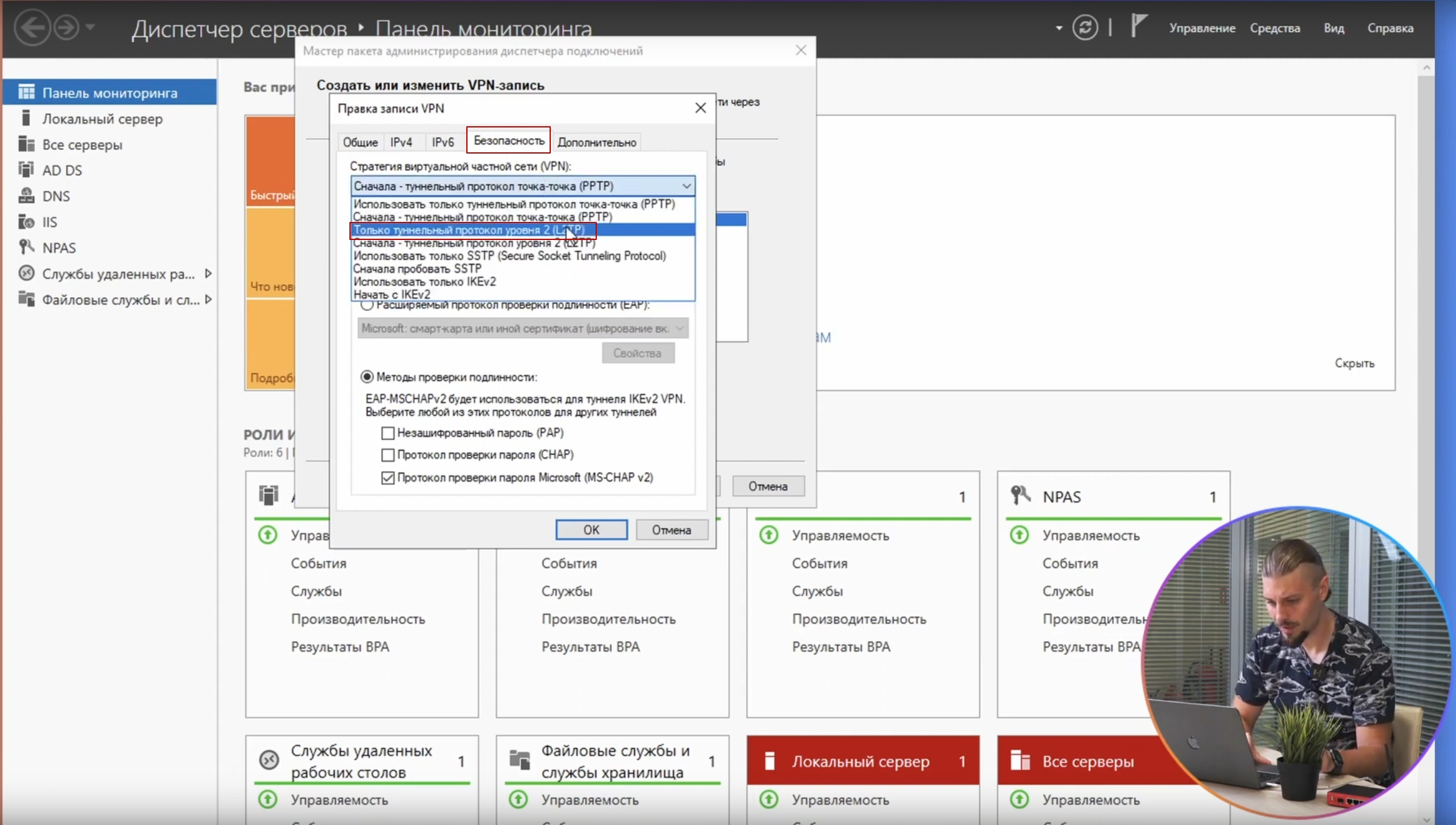

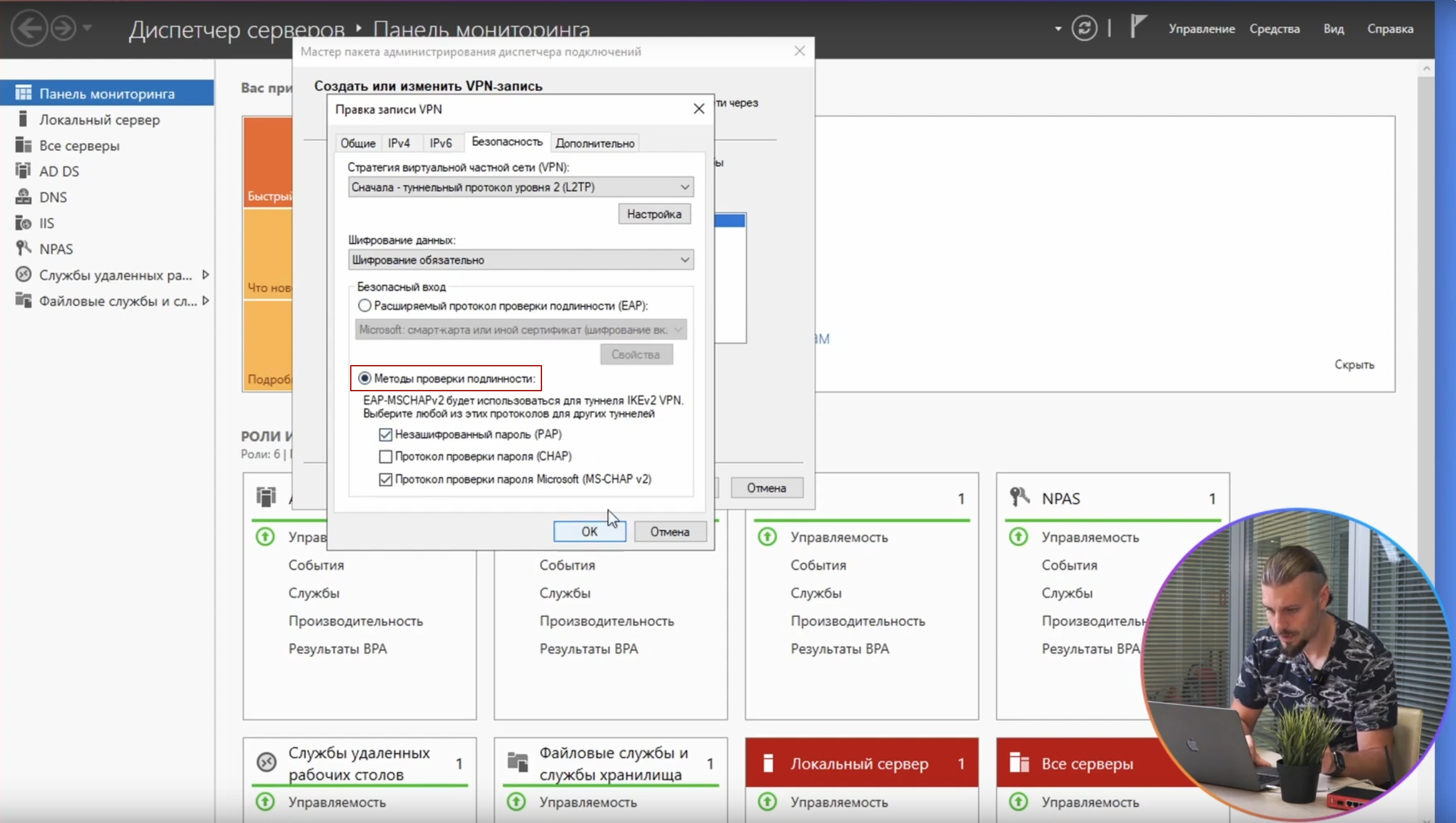

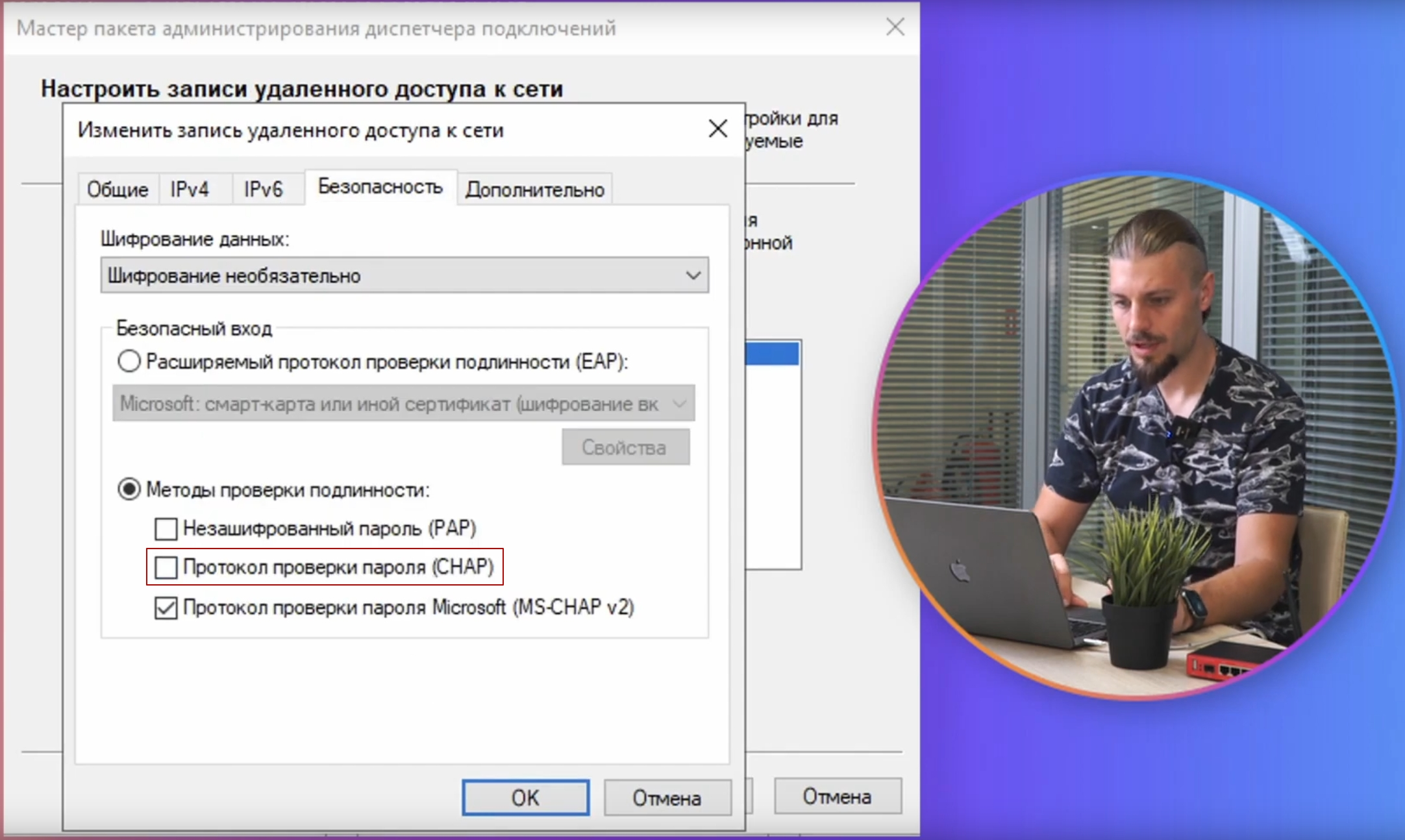

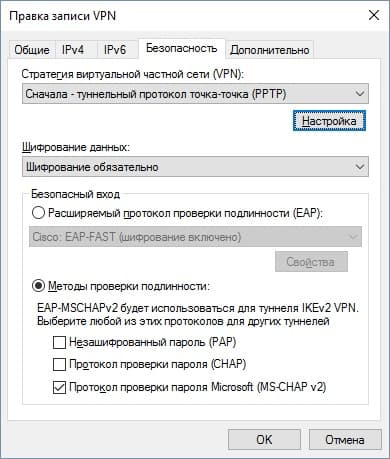

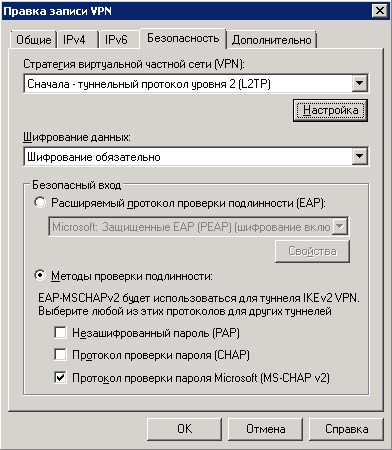

- Безопасность – позволяет выбрать нужный туннельный протокол (PPTP, L2TP, SSTP). Протокол можно выбрать единственный или же чередовать их при повторном подключении. Также на вкладке доступны параметры шифрования, безопасный вход и методы проверки подлинности.

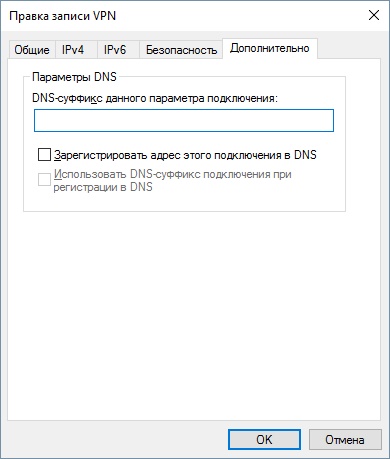

- Дополнительно – разрешает использование DNS-суффикса, что используется для клиентского соединения.

- Общие – можно выбрать какие типы адресов использовать: IPv4, IPv6 или оба. Также можно оставить или “отключить общий доступ к файлам и принтерам”.

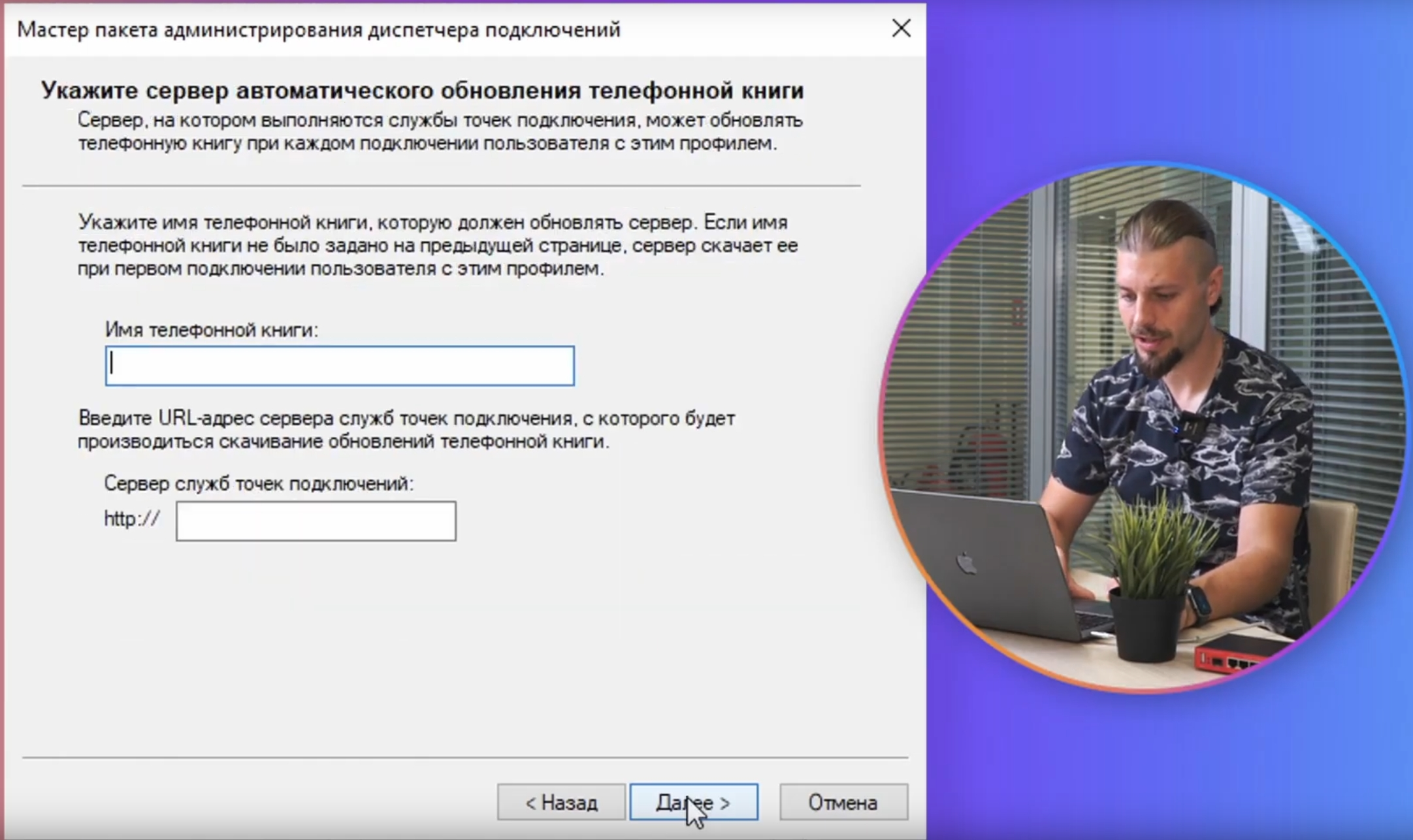

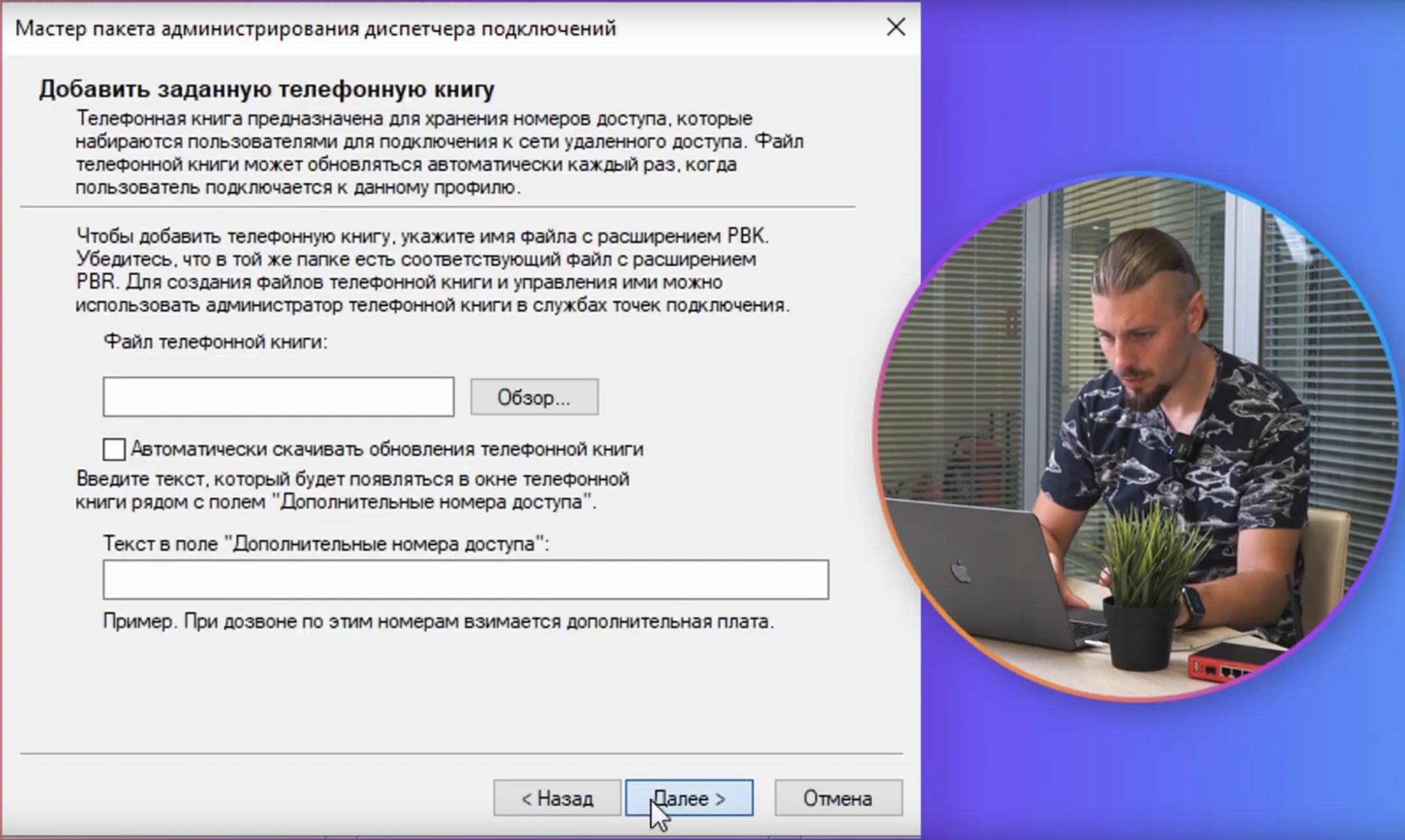

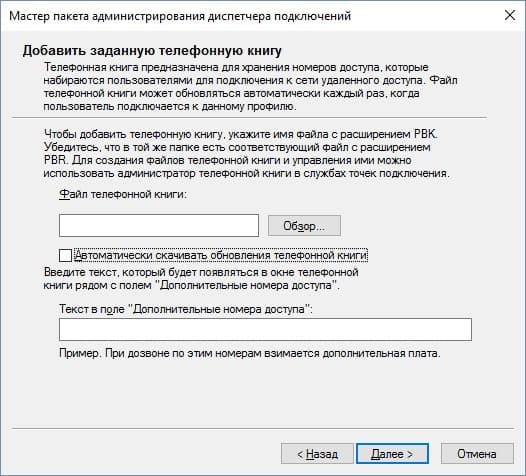

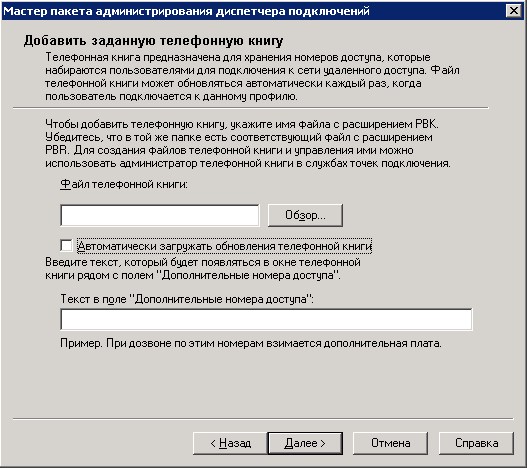

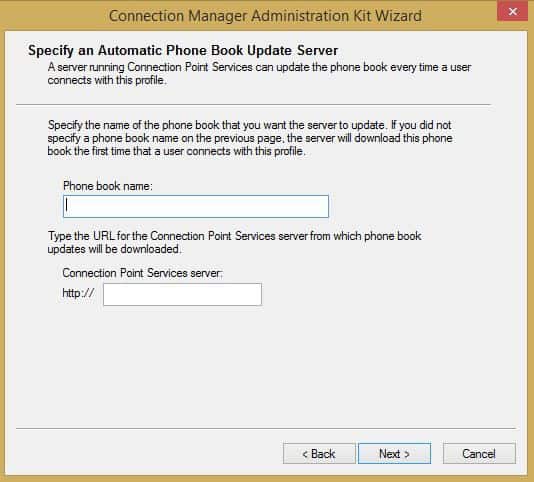

- Нажав “Далее” переходим во вкладку “Добавить заданную телефонную книгу”. Если вы не собираетесь использовать телефонную книгу для подключения к сети удаленного доступа (к примеру, для дозвона к dial-up серверу) снимите метку с “Автоматически скачивать обновления телефонной книги” и нажмите “Далее”.

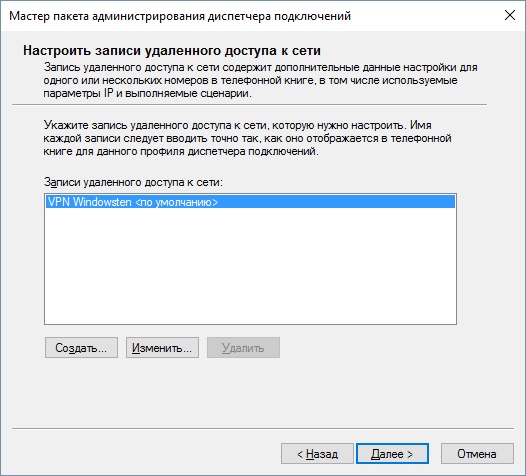

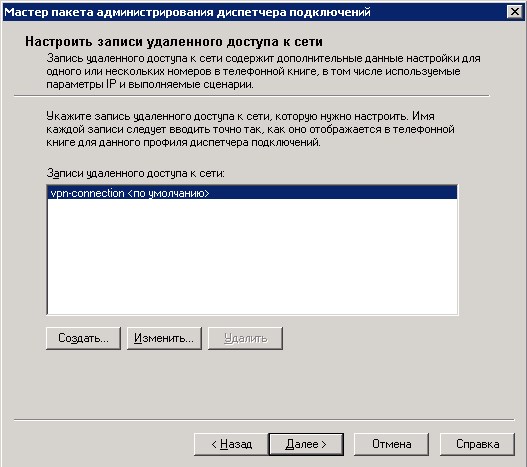

- Если не используете dial-up, то идем “Далее”.

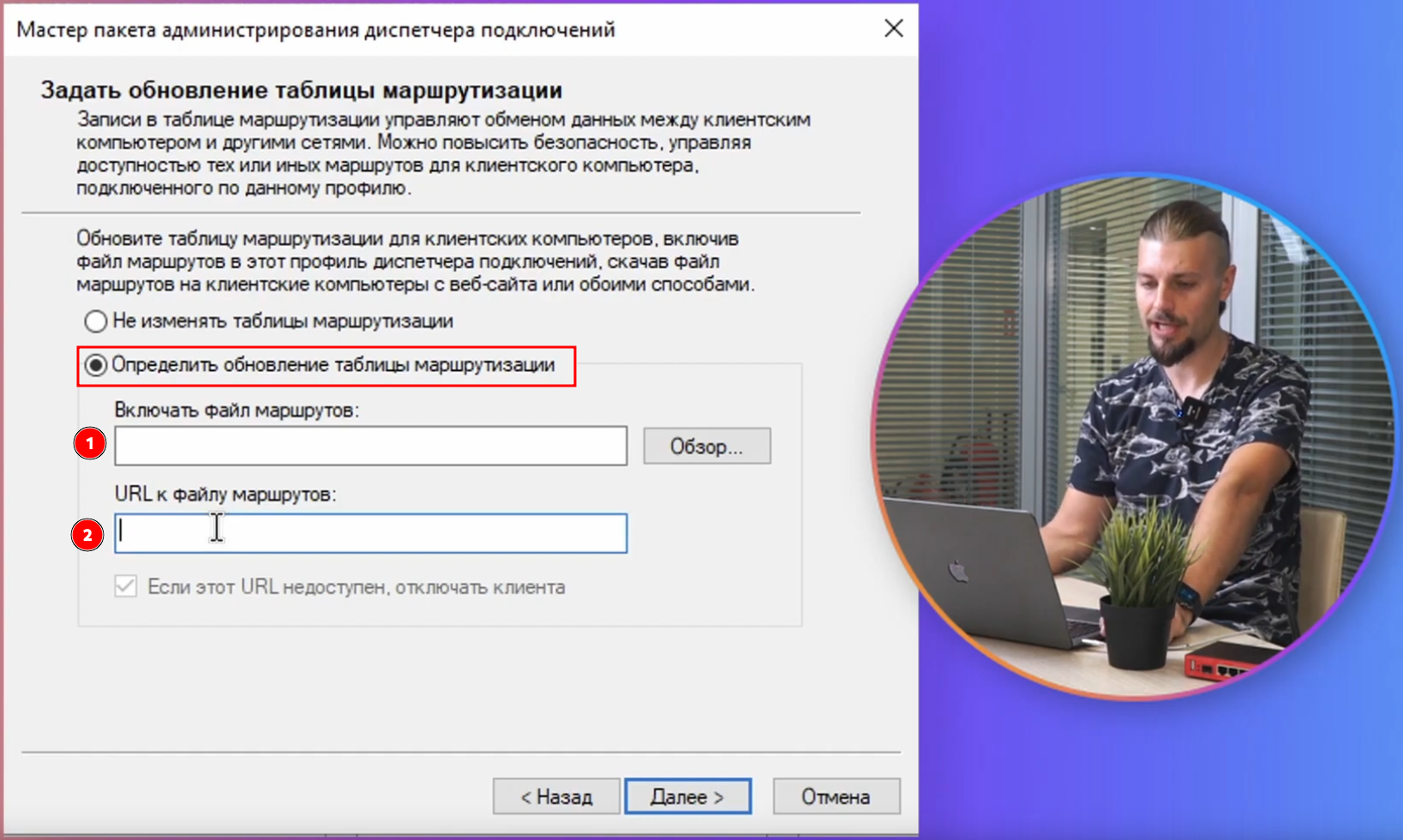

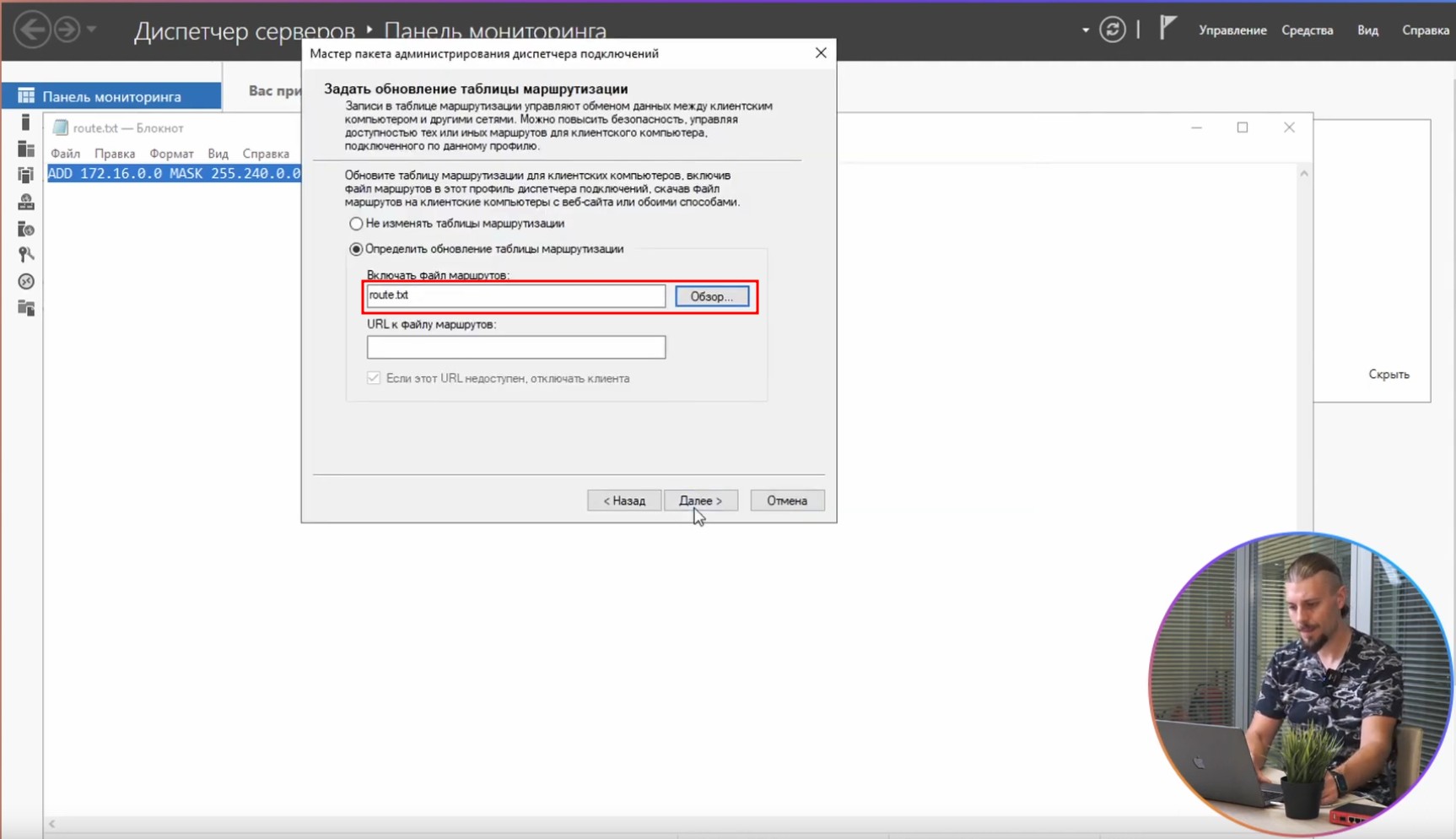

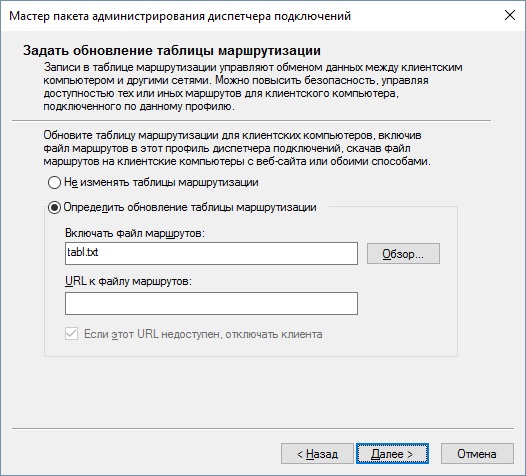

- Следующий шаг позволяет “Определить обновление таблицы маршрутизации”. Если вы сняли галочку, как указано в пункте 9.2, теперь нужно вручную настроить маршрутизацию.

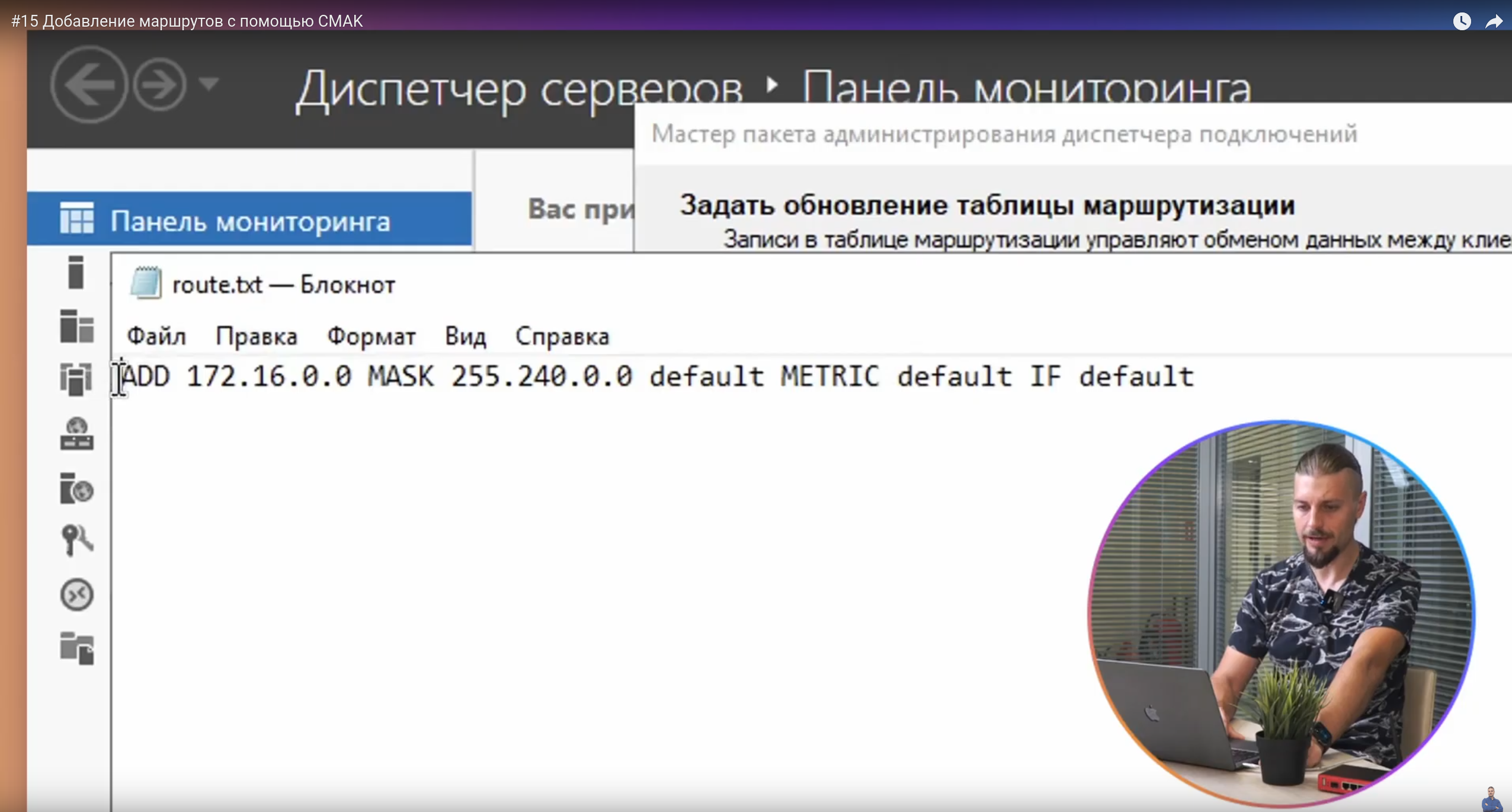

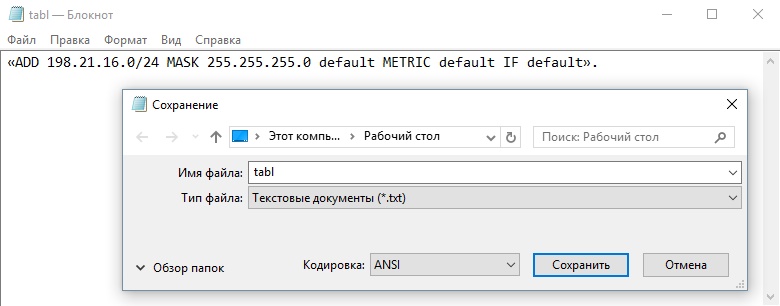

Можно использовать как текстовый файл с информацией о маршрутах, так и указать URL на файл. Например чтобы пользователь при переходе в сеть 198.21.16.0/24 использовал VPN, в текстовом документе пишите следующее:

«ADD 1198.21.16.0 MASK 255.255.255.0 default METRIC default IF default»

Сохраняйте текстовый документ только в кодировке ANSI.

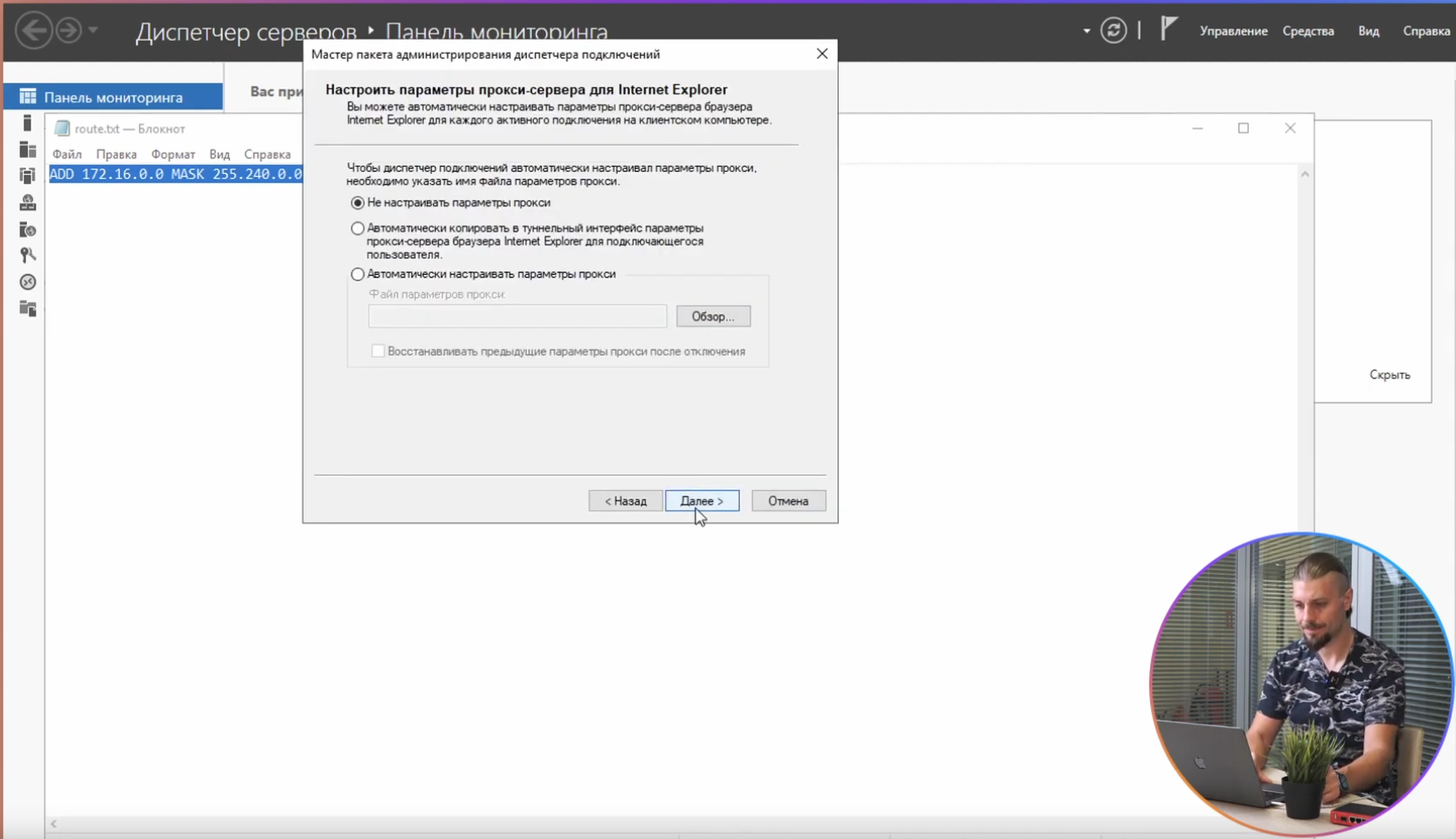

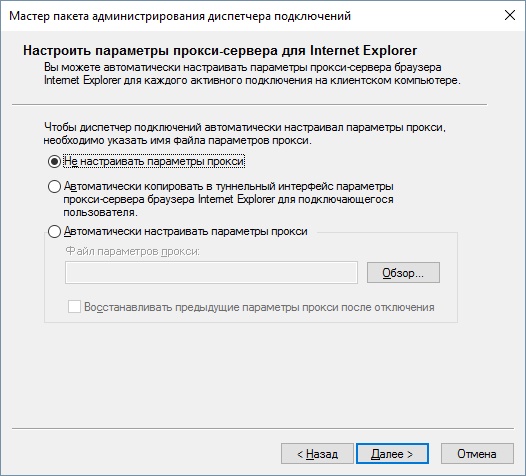

- Следующее окно позволит настроить прокси. В примере пропускаем этот шаг.

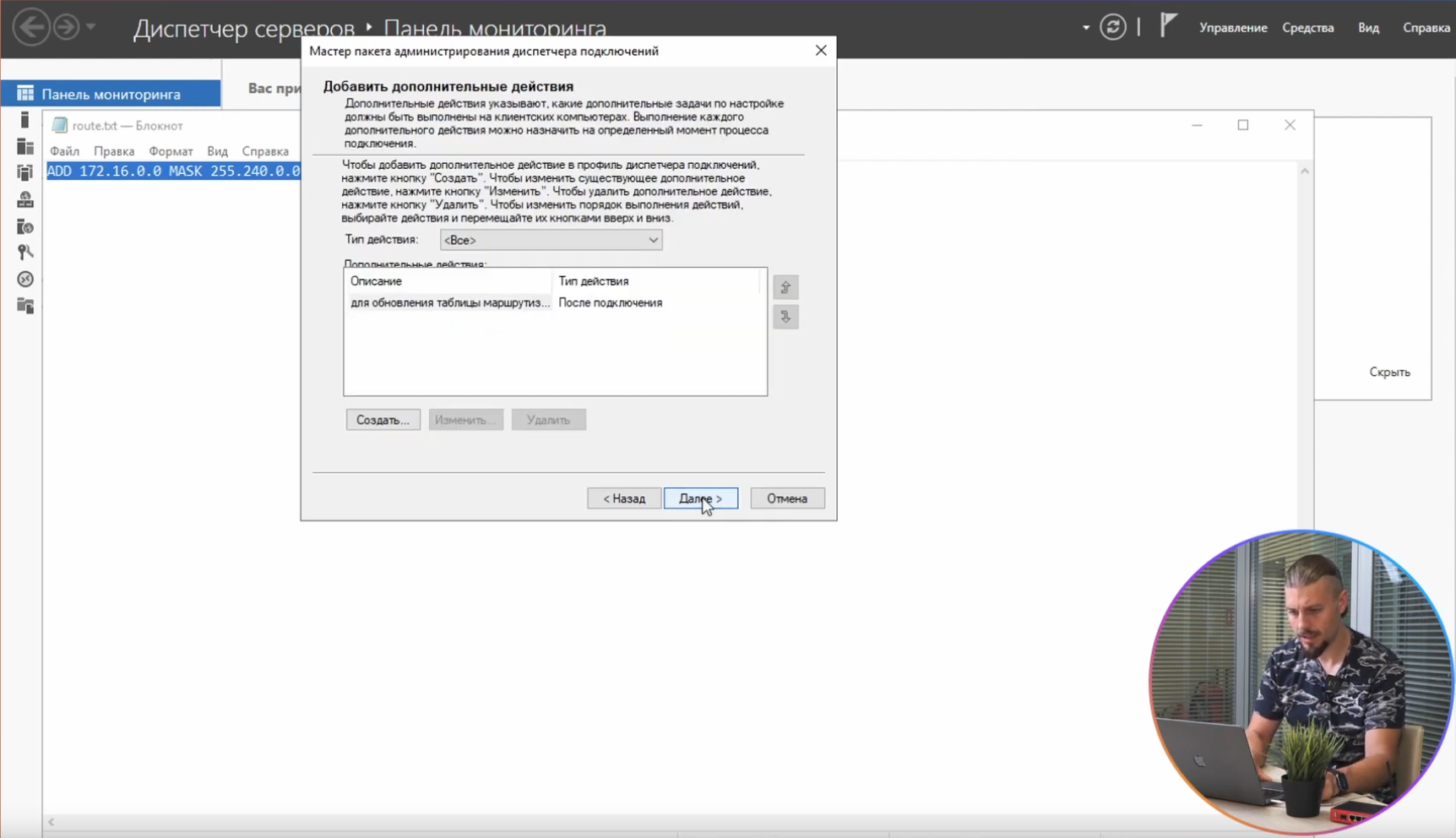

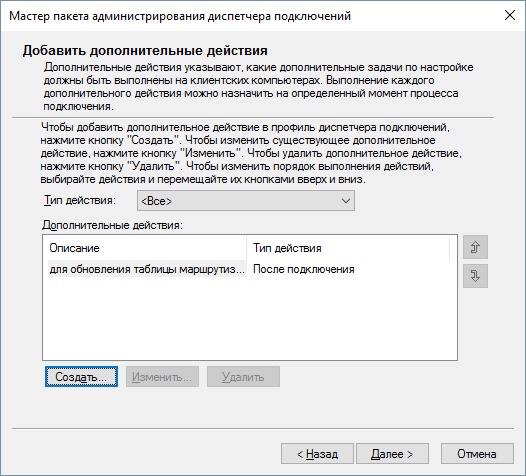

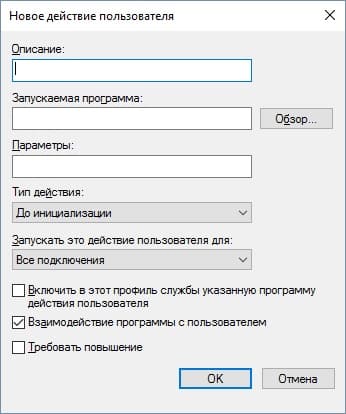

- Новое окно позволяет настроить дополнительные действия.

Например можно настроить открытие другого приложения при запуске VPN-соединения. Нажав кнопку “Создать” вы сможете настроить действие под конкретный случай.

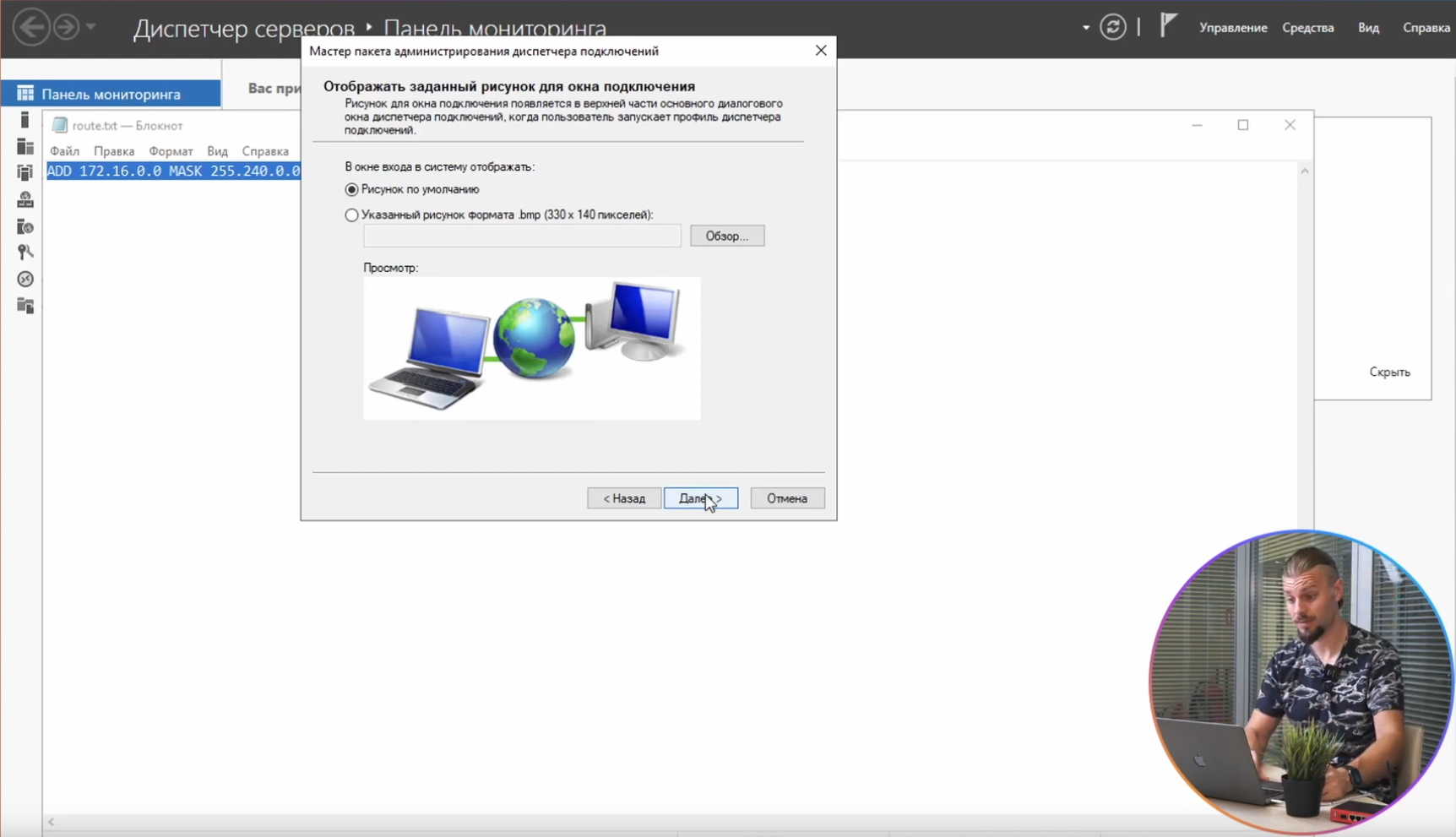

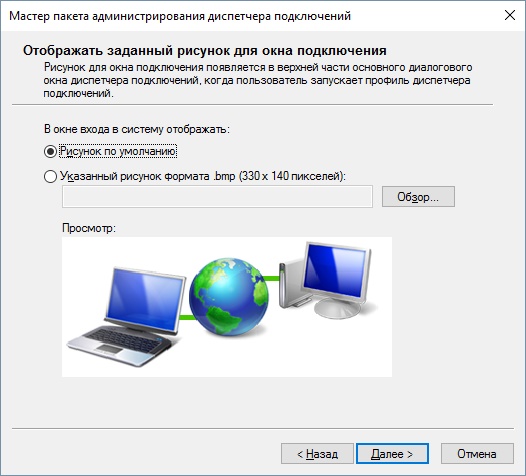

- Следующая настройка позволяет указать рисунок для окна подключения.

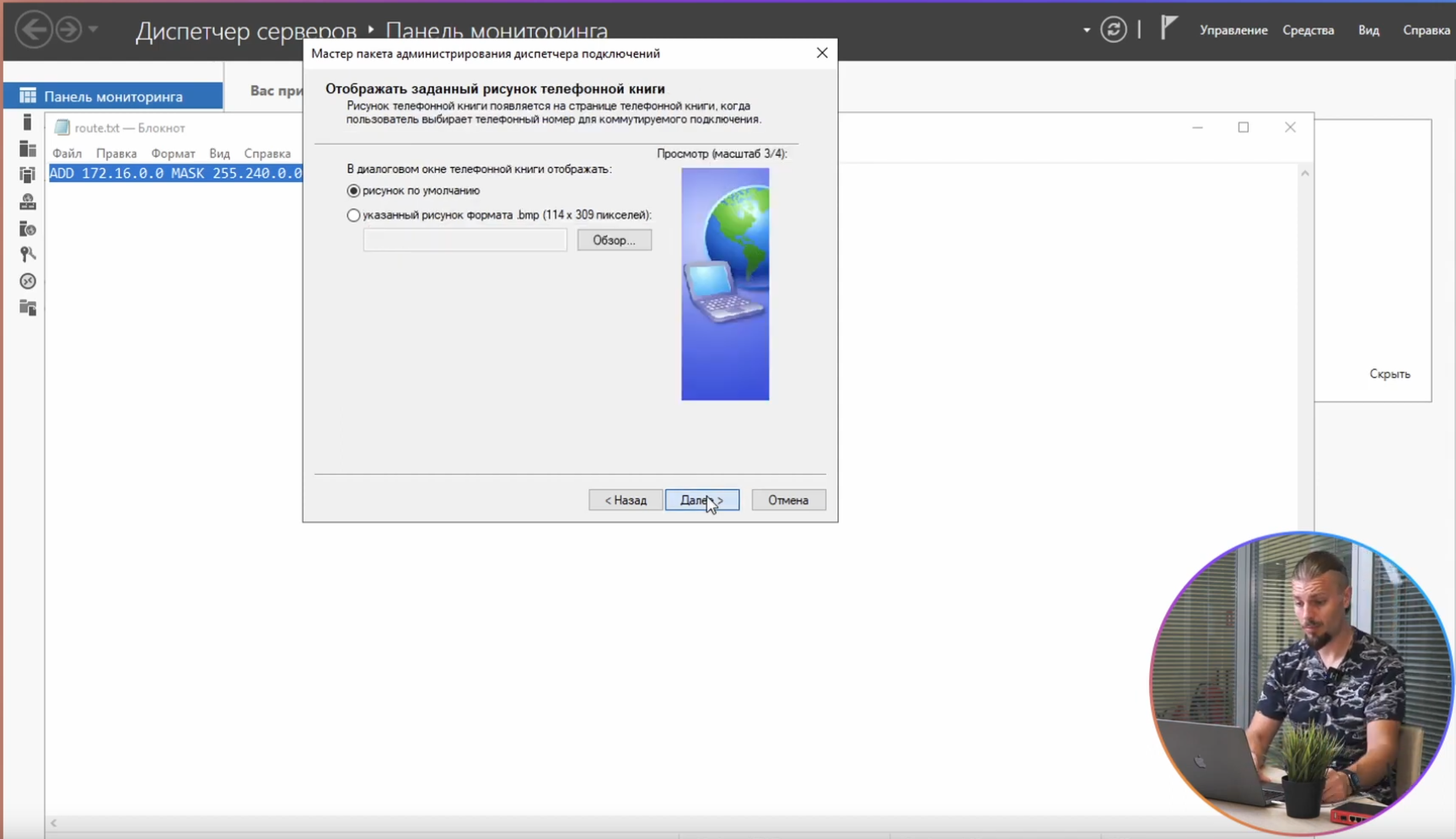

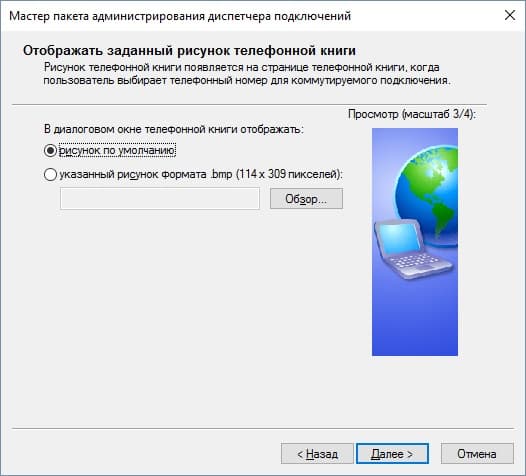

- Последующий – для телефонной книги.

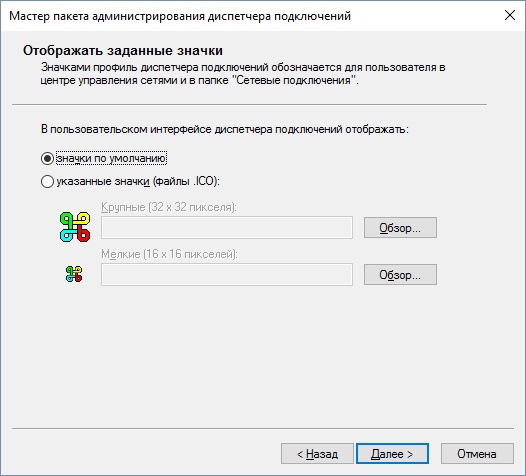

- Теперь заданные значки.

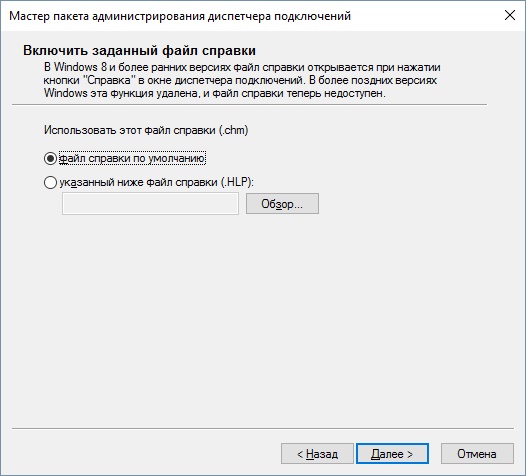

- Затем переходим к указанию файла справки. В Windows 10 файл справки не доступен. В Windows 8 и ранее файл справки отображается при нажатии кнопки “Справки”. Чтобы указать свой файл справки, загрузите документ с расширением .hlp.

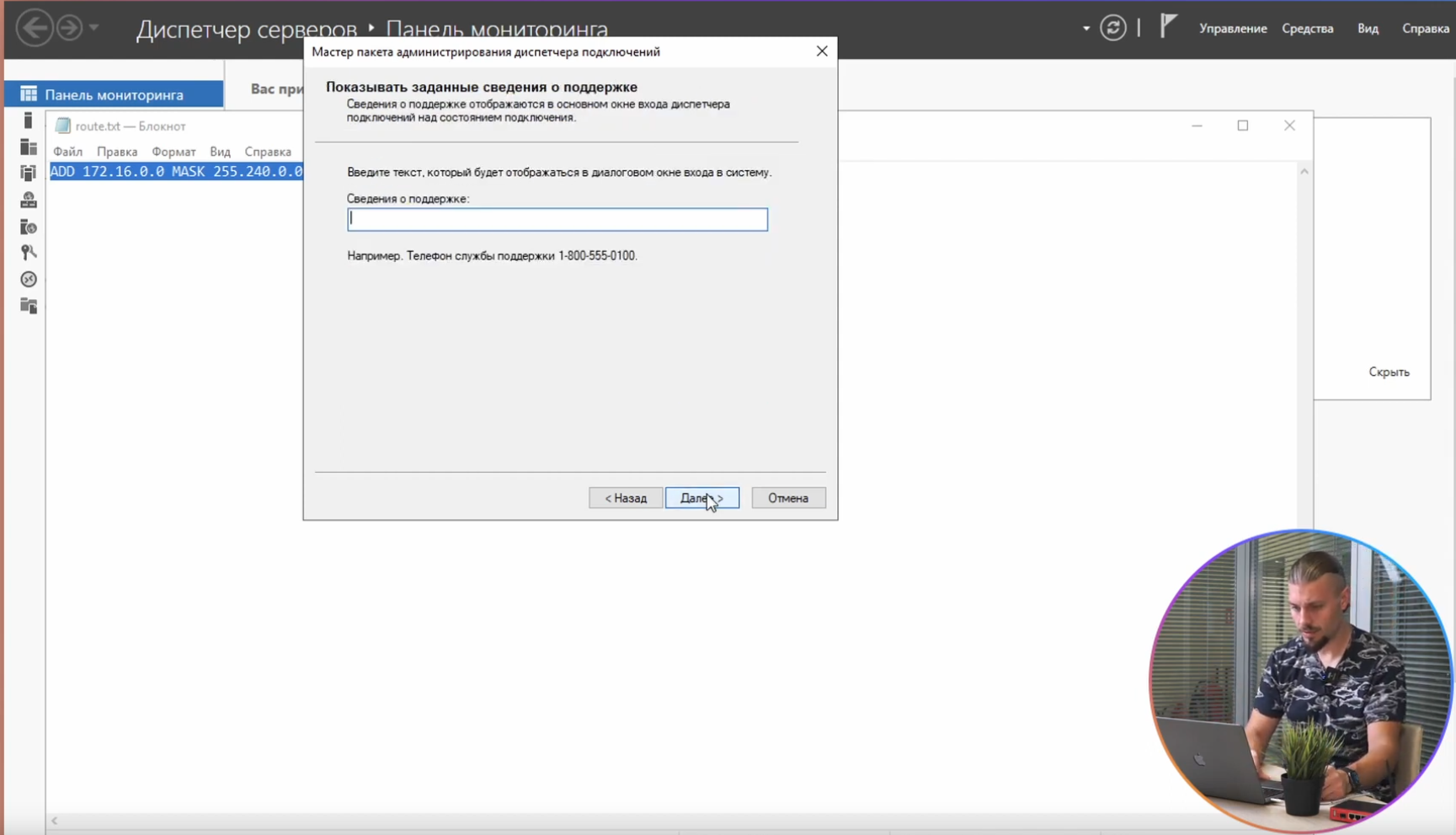

- В этом окне можно указать данные тех. поддержки или просто пропустить.

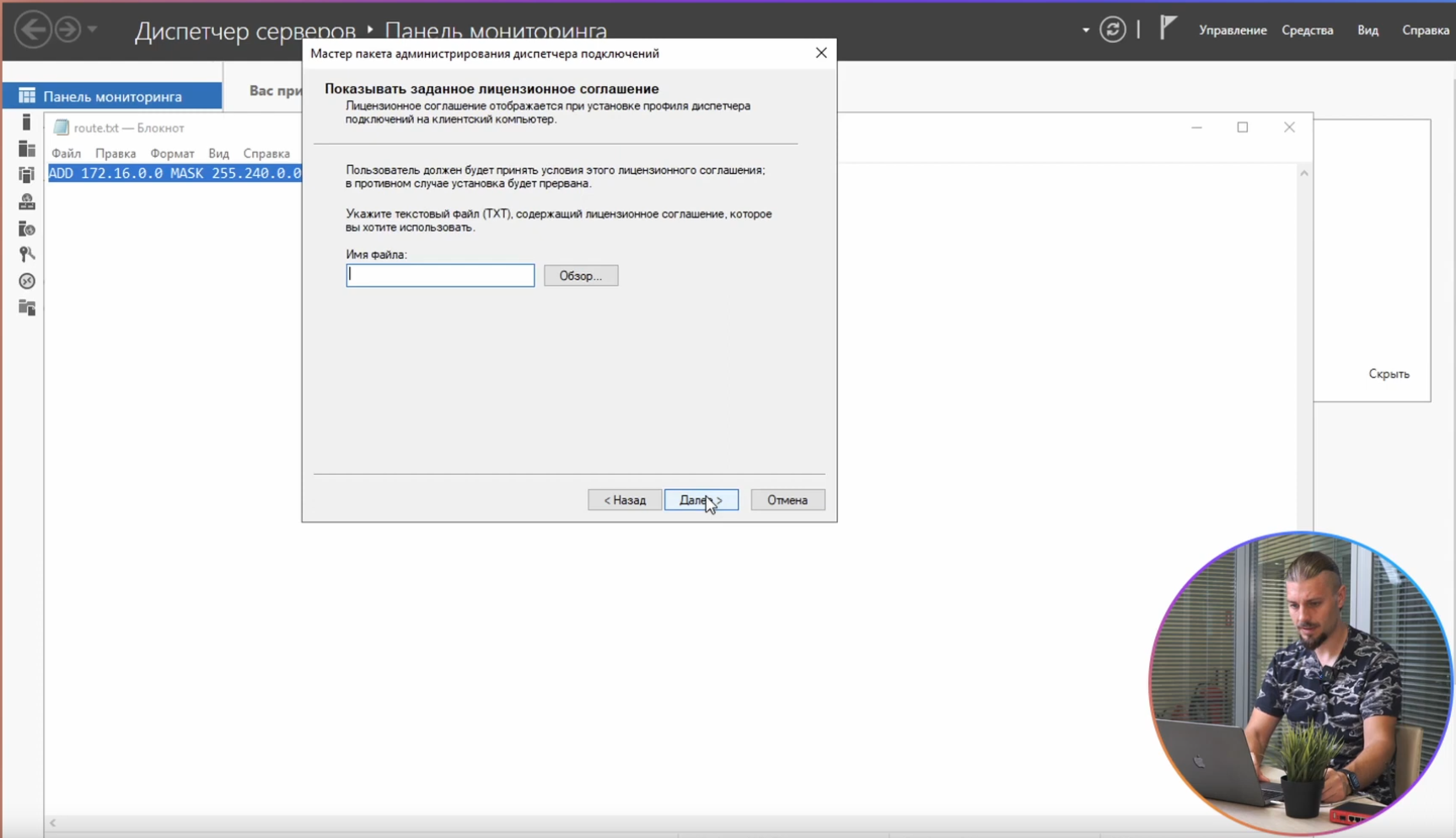

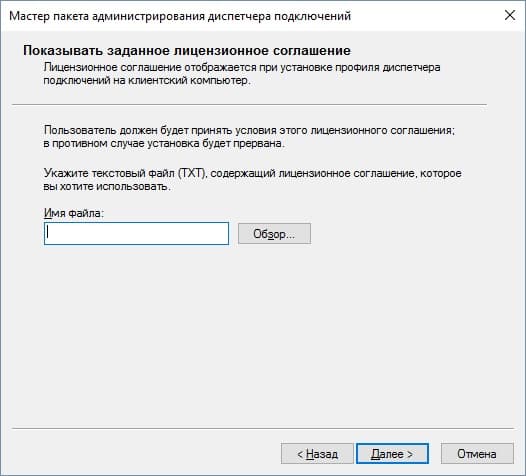

- Если необходимо указать лицензионное соглашение, загрузите его в текстовом формате.

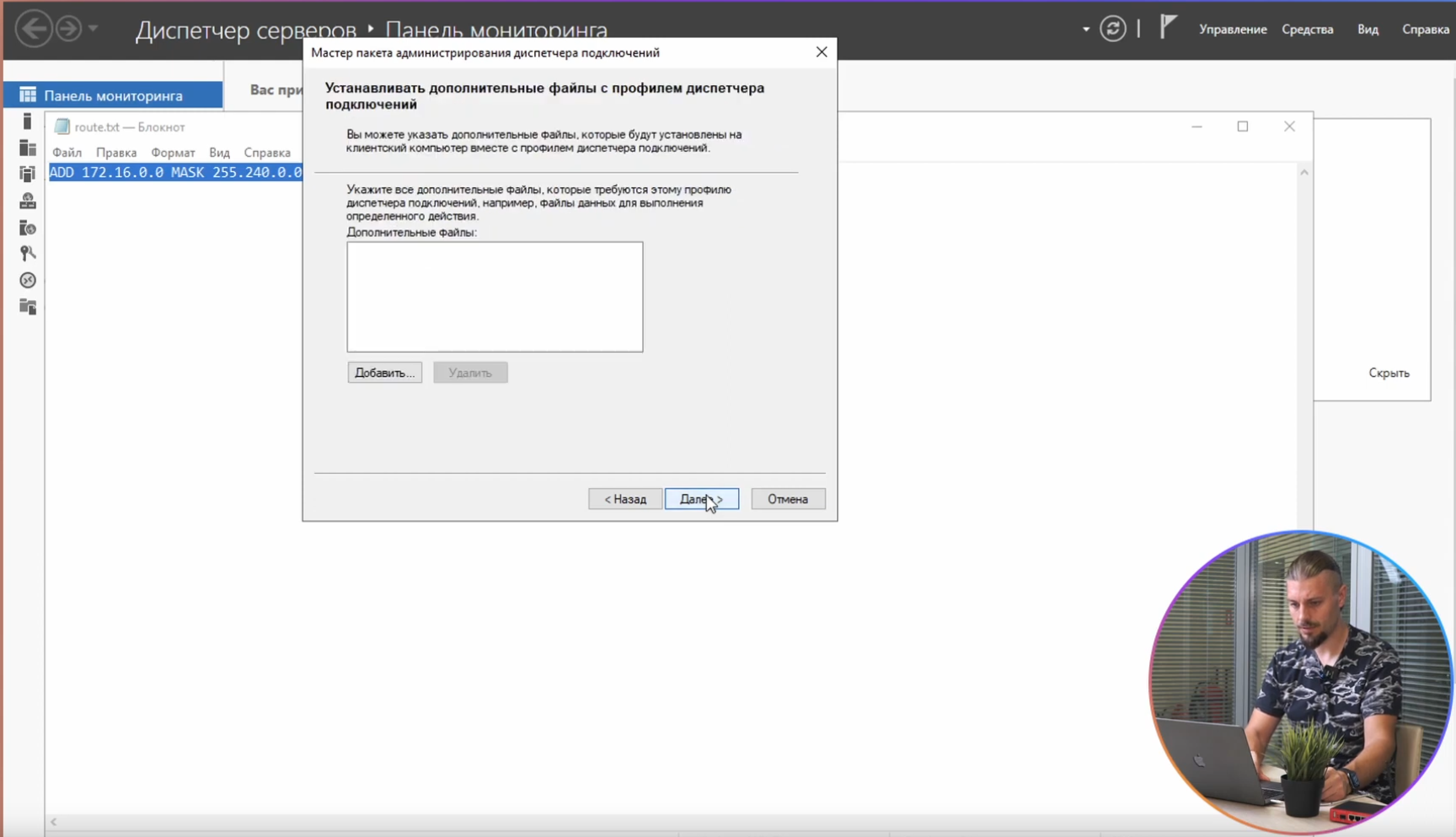

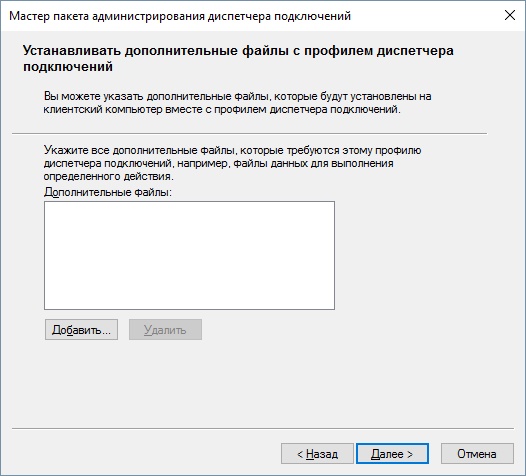

- В этом окне можно выбрать дополнительные файлы, например для программ, которые можно настроить в пункте 14.

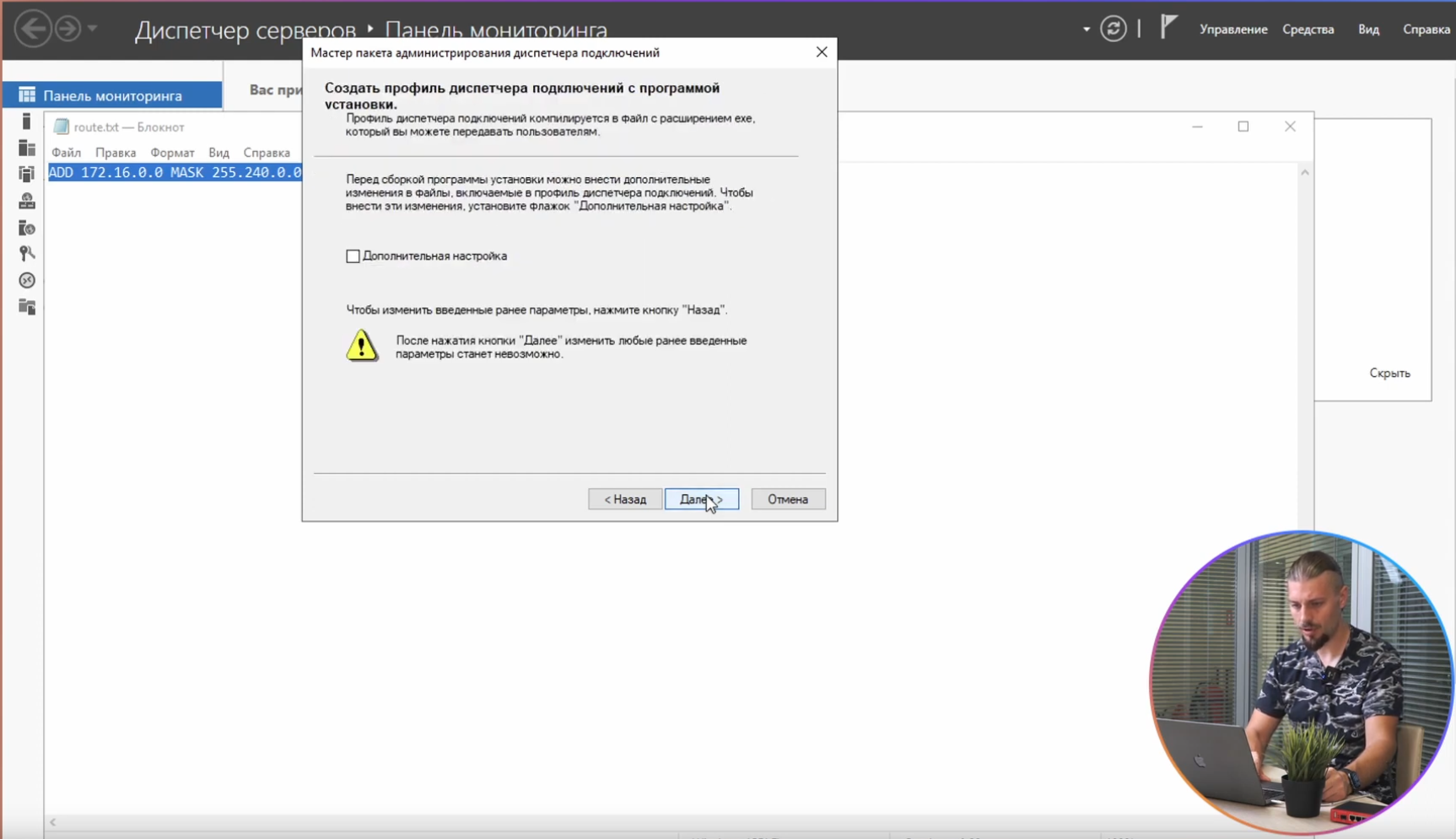

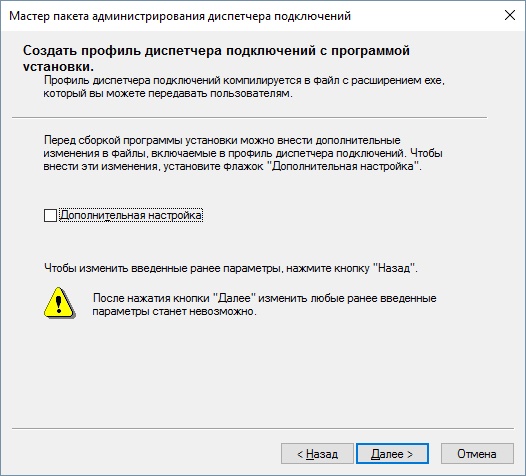

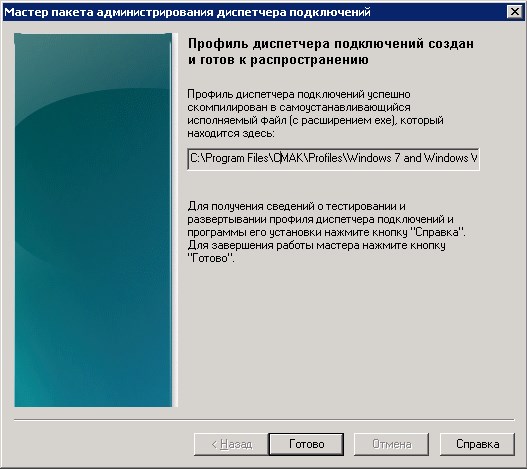

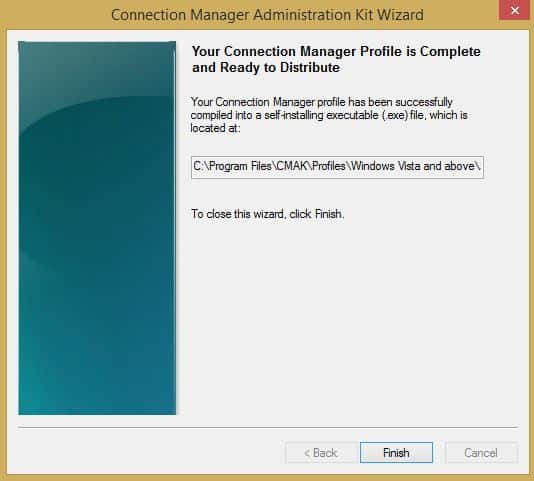

- Профиль диспетчера подключений компилируется в файл с расширением .exe, который можно передать пользователям. В этом окне можно нажать флажок “Дополнительная настройка”, который позволит перед сборкой программы установки внести дополнительные изменения в файлы.

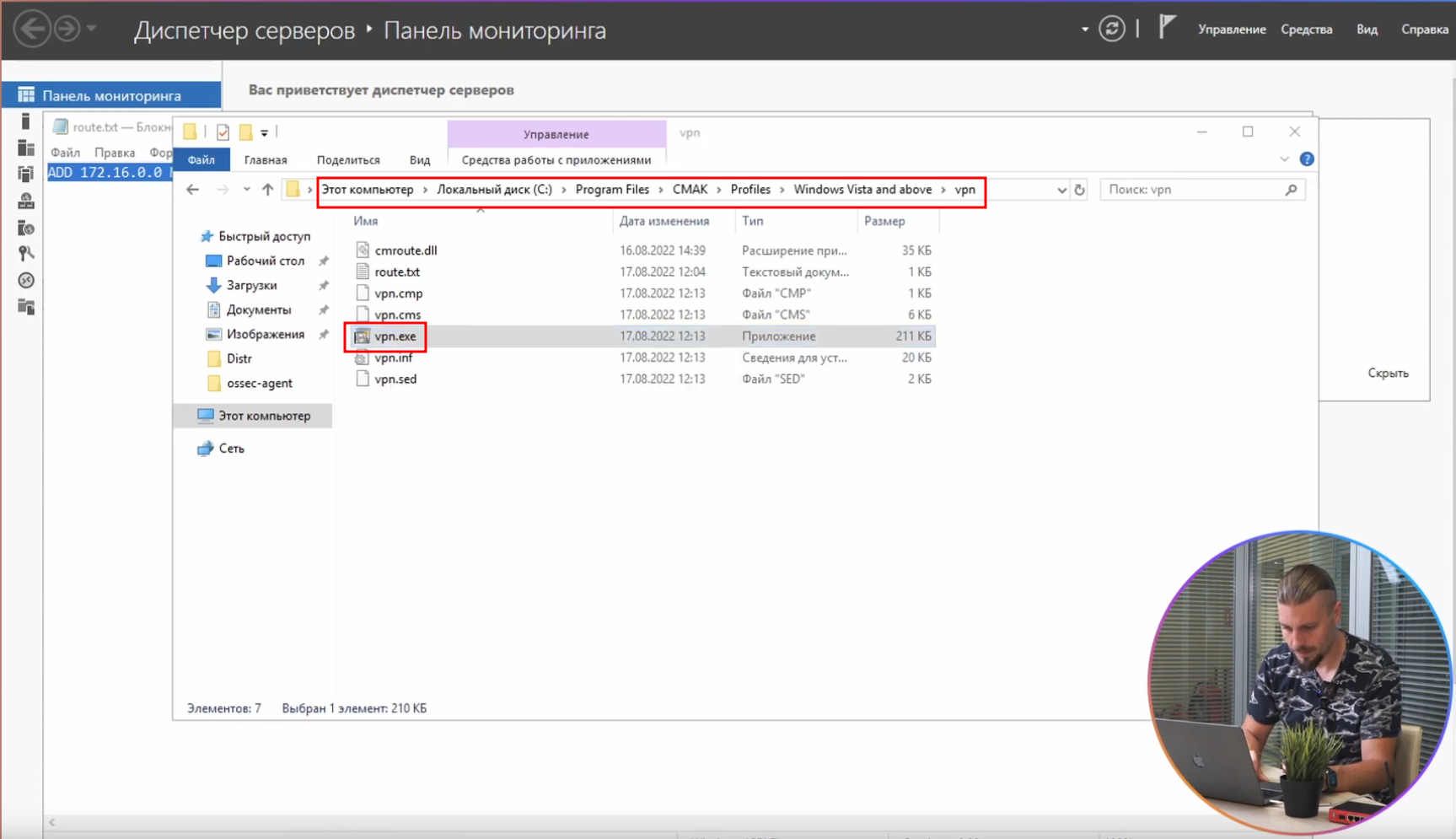

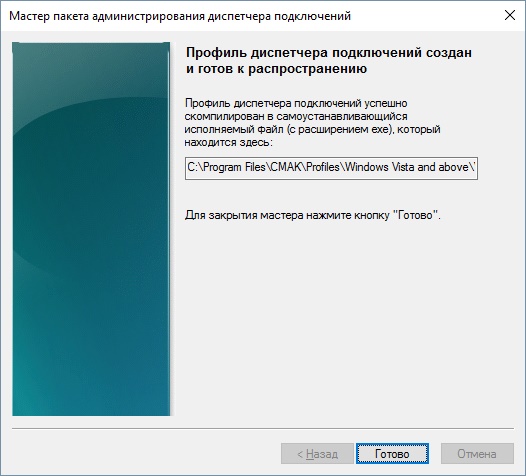

- Финишная прямая. Установочный файл успешно скомпилирован и его можно передавать на клиентские машины.

Путь к файлу будет указан. Исполняемый файл сохранен в директории

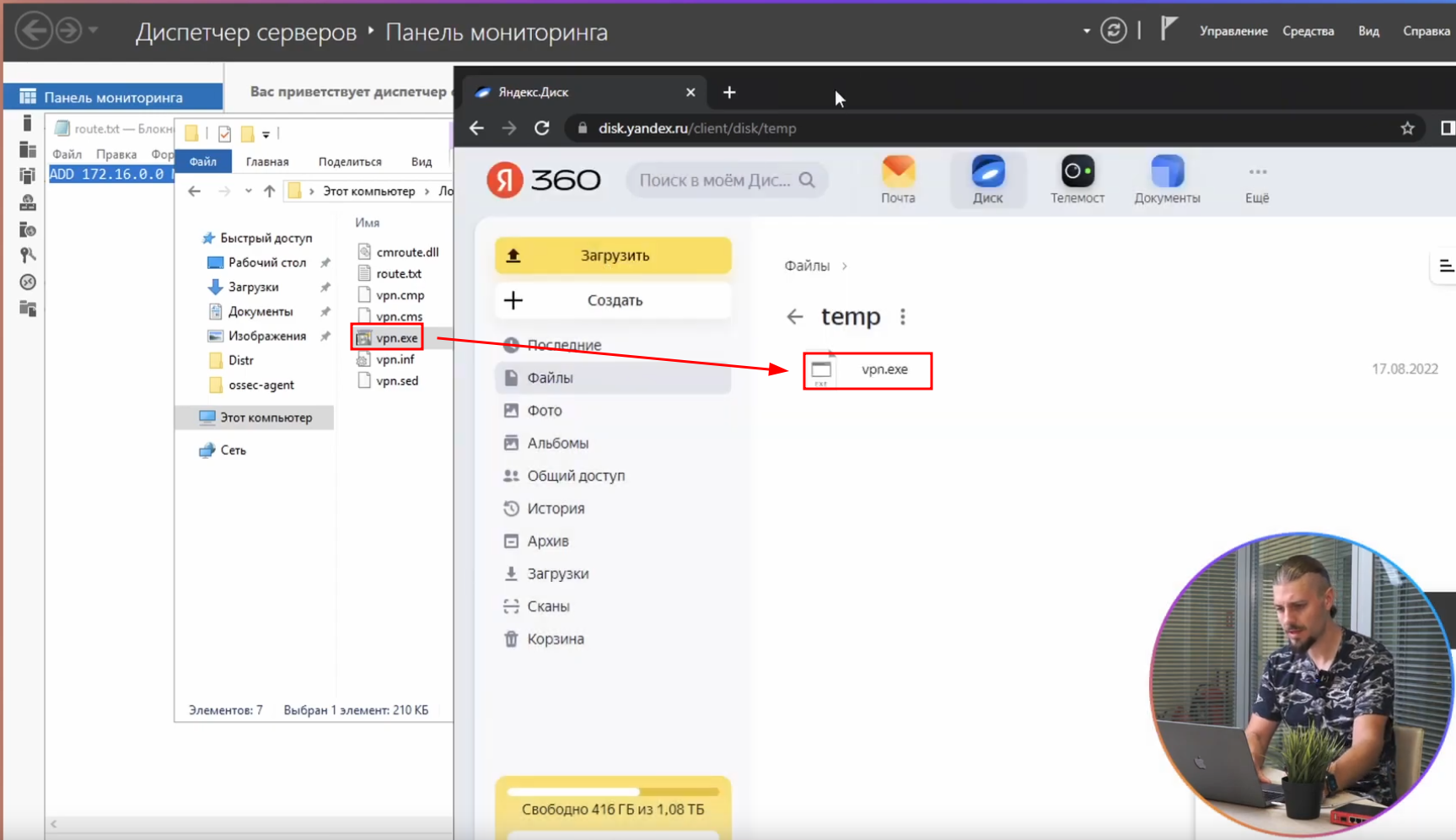

C:Program FilesCMAKProfilesWindows Vista and aboveVPNVPN.exe - Теперь запускаем .exe файл.

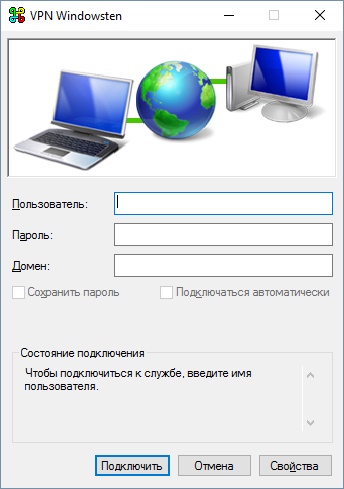

- Указываем настройки.

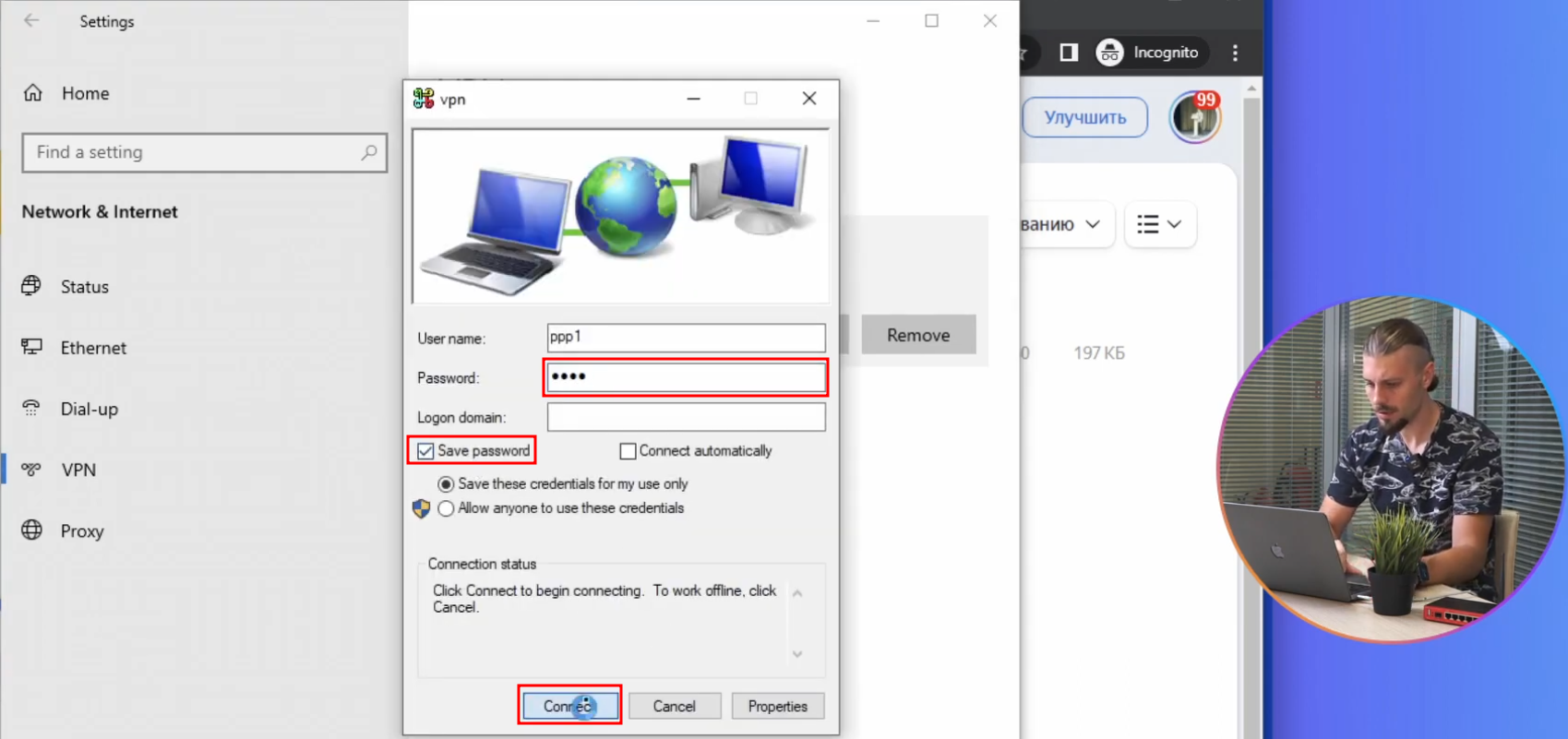

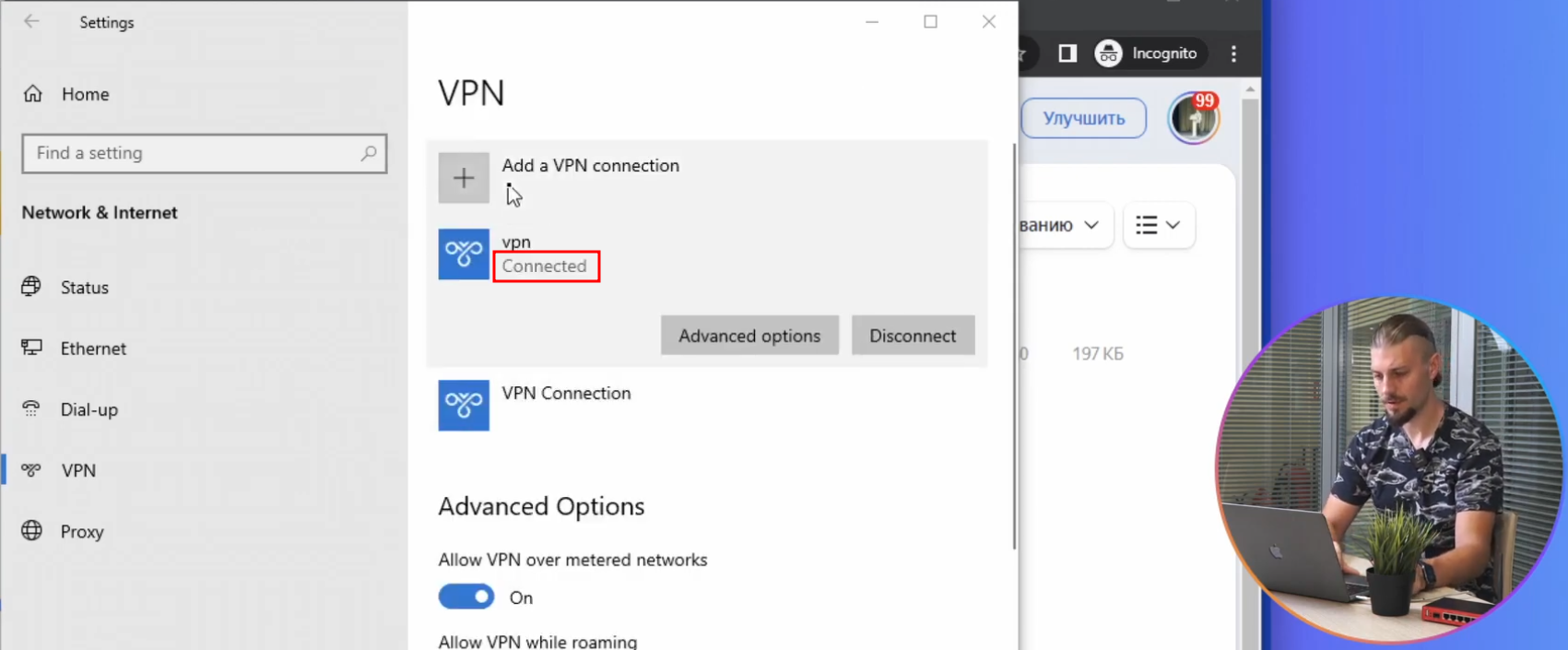

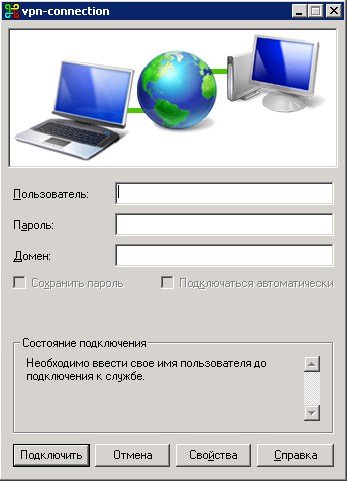

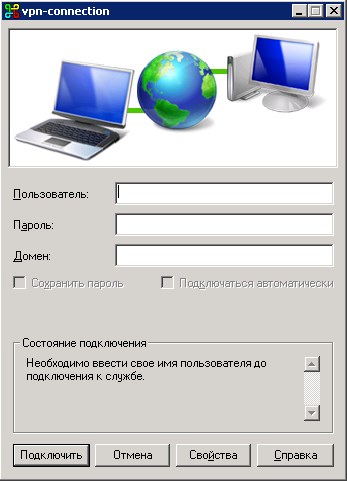

- Теперь пользователю нужно ввести данные для подключения, чтобы полноценно использовать созданную VPN.

Совет! Для настройки домашней локальной сети с помощью Wi-Fi роутера ознакомьтесь с этой инструкцией.

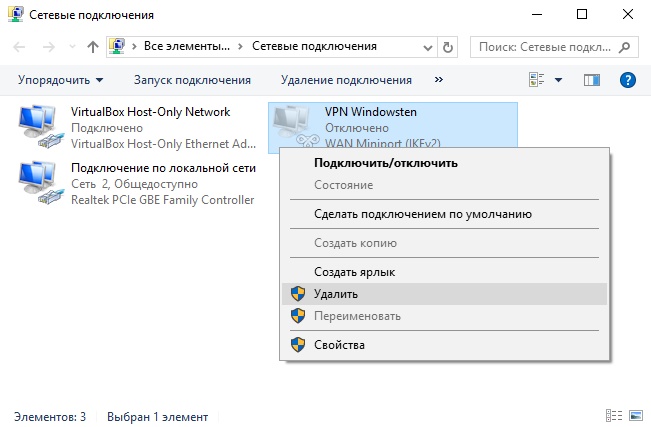

Удаление

Чтобы удалить “Пакет администрирования”, отключите его, сняв галочку там, где вы его подключали. Для удаления созданной клиентом сети зайдите в “Сетевые подключения”, нажмите правой кнопкой мыши по созданной сети и выберите “Удалить”.

Содержание

- Использование CMAK для автоматизации клиентского подключения к VPN

- Установка средств администрирования RSAT в Windows 10 и 11

- Установка RSAT из графического интерфейса Windows 10 через Features on Demand (FoD)

- Установка RSAT в Windows 10 с помощью PowerShell

- Установка RSAT в Windows 11

- Как установить Remote Server Administration Tools в Windows Server 2022,2019,2016?

- Ошибка 0x800f0954 при установке RSAT в Windows 10

- Установка RSAT в Windows 10 в офлайн режиме

- Частые ошибки установки Remote Server Administration Tools в Windows

- Connection Manager Administration Kit (CMAK) an Overview and General Guideline

- Connection Manager Administration Kit (CMAK) an Overview and General Guideline

Использование CMAK для автоматизации клиентского подключения к VPN

В интернете не так уж и мало инструкций по автоматизации подключений к VPN через CMAK, однако, все так или иначе содержали неясные моменты, на разрешение которых пришлось затратить некоторое время, поэтому я решил написать свою инструкцию и сделать ее доступной для других, в надежде на то, что она поможет сэкономить ценное время, или прояснит какой-либо непонятный момент.

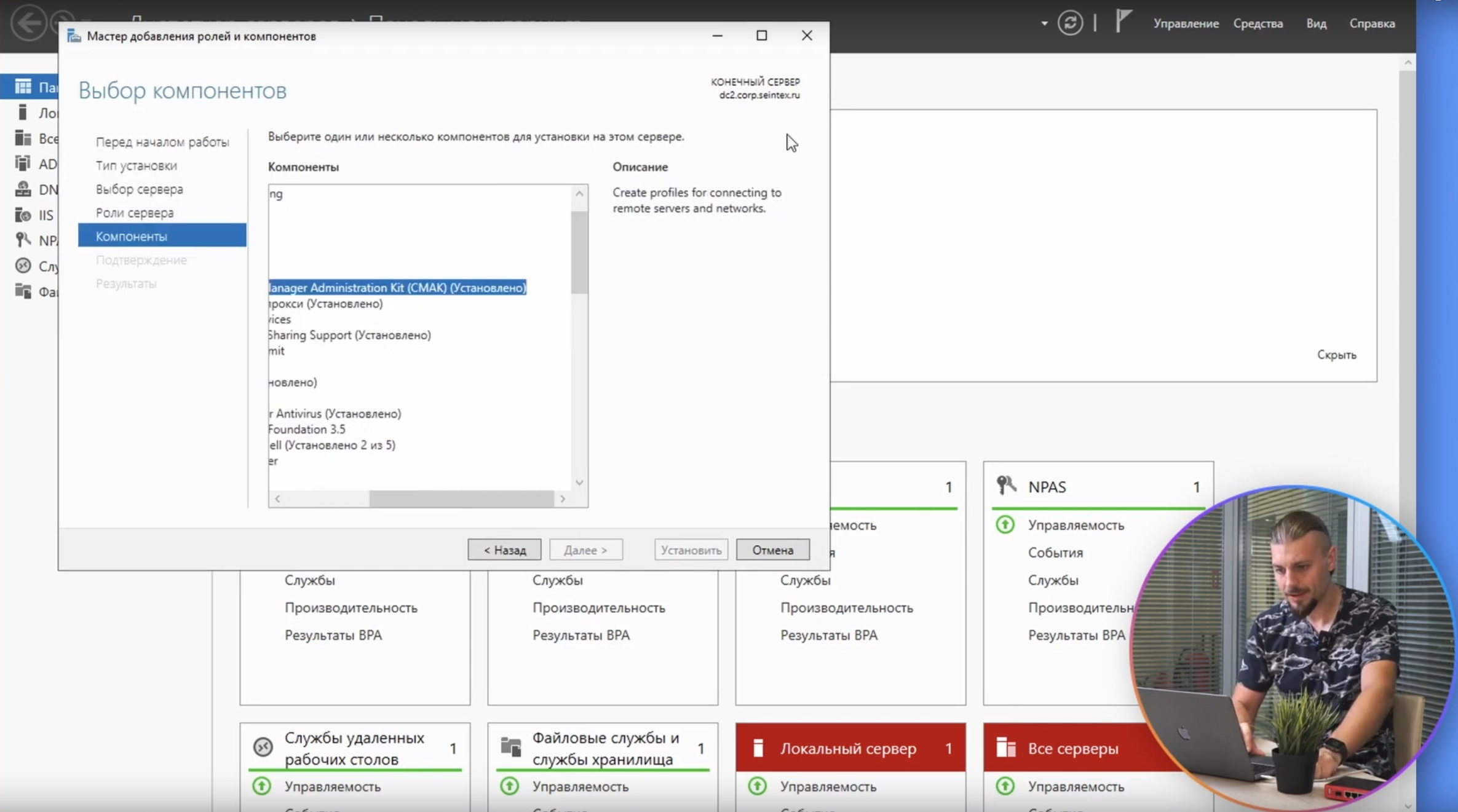

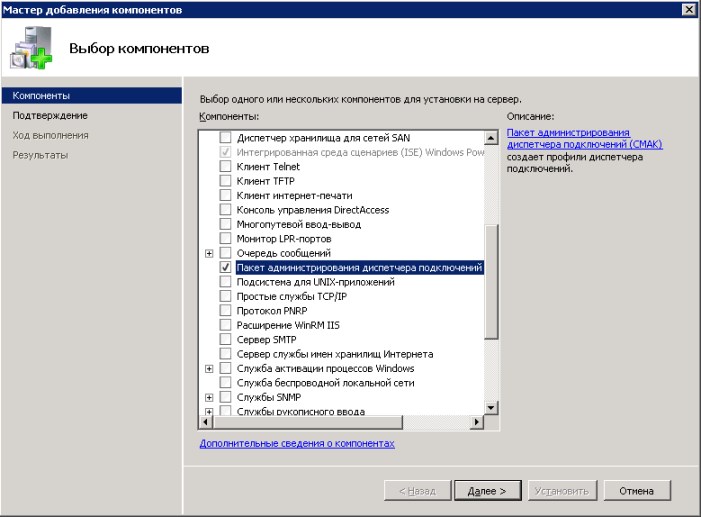

Итак, предположим, что мы устали писать и обновлять инструкции по созданию подключений к нашему VPN серверу для пользователей Windows и хотели бы автоматизировать этот процесс, предоставляя пользователю готовую программу, создающую подключение с заранее предопределенными нами параметрами и готовое к работе в условиях нашей сети. Осуществить это — нам поможет встроенный в Windows Server 2008 и Windows Server 2008 R2 компонент — «Connection Manager Administration Kit» (в русской версии «Пакет администрирования диспетчера подключений»). Итак, для того, чтобы установить CMAK необходимо запустить «Диспетчер сервера» и установить новый компонент «Пакет администрирования диспетчера подключений». Весь текущий пример основан на Windows Server 2008 R2 SP1, русская версия.

Установка компонента в диспетчере сервера:

После установки пакет администрирования доступен из меню «пуск», или апплет «администрирование» в панели управления. После запуска CMAK нас поприветствует мастер пакета администрирования.

Не долго думая, нажимаем «далее». В следующем окне мастер предложит выбрать нам семейство операционных систем, для которых мы создаем подключение. Под Windows Server 2008 R2 это «Windows 7, Vista», или «Windows Server 2003, Windows XP и Windows 2000». Впрочем, если мы выберем пункт с Windows 7 и Vista — подключение подойдет и для Windows 8.

После выбора операционных систем мы должны создать новый профиль, или отредактировать существующий, если он есть (в нашем примере мы создаем новый).

Далее требуется ввести имя создаваемого подключения (так подключение будет отображаться в сетевых подключениях Windows) и имя файла, который будет запускать пользователь. Имя файла не должно превышать восемь символов и иметь расширение.

После именования нашего подключения мастер даст возможность добавить имя сферы. Если использовать нашего провайдера в качестве шлюза аутентификации на нашем VPN сервере мы не планируем, то этот пункт пропускаем.

На следующем этапе нам предлагается добавить данные из телефонной книги других существующих профилей, чтобы не вводить их по новой. Т.к. других созданных профилей у нас нет — идем дальше.

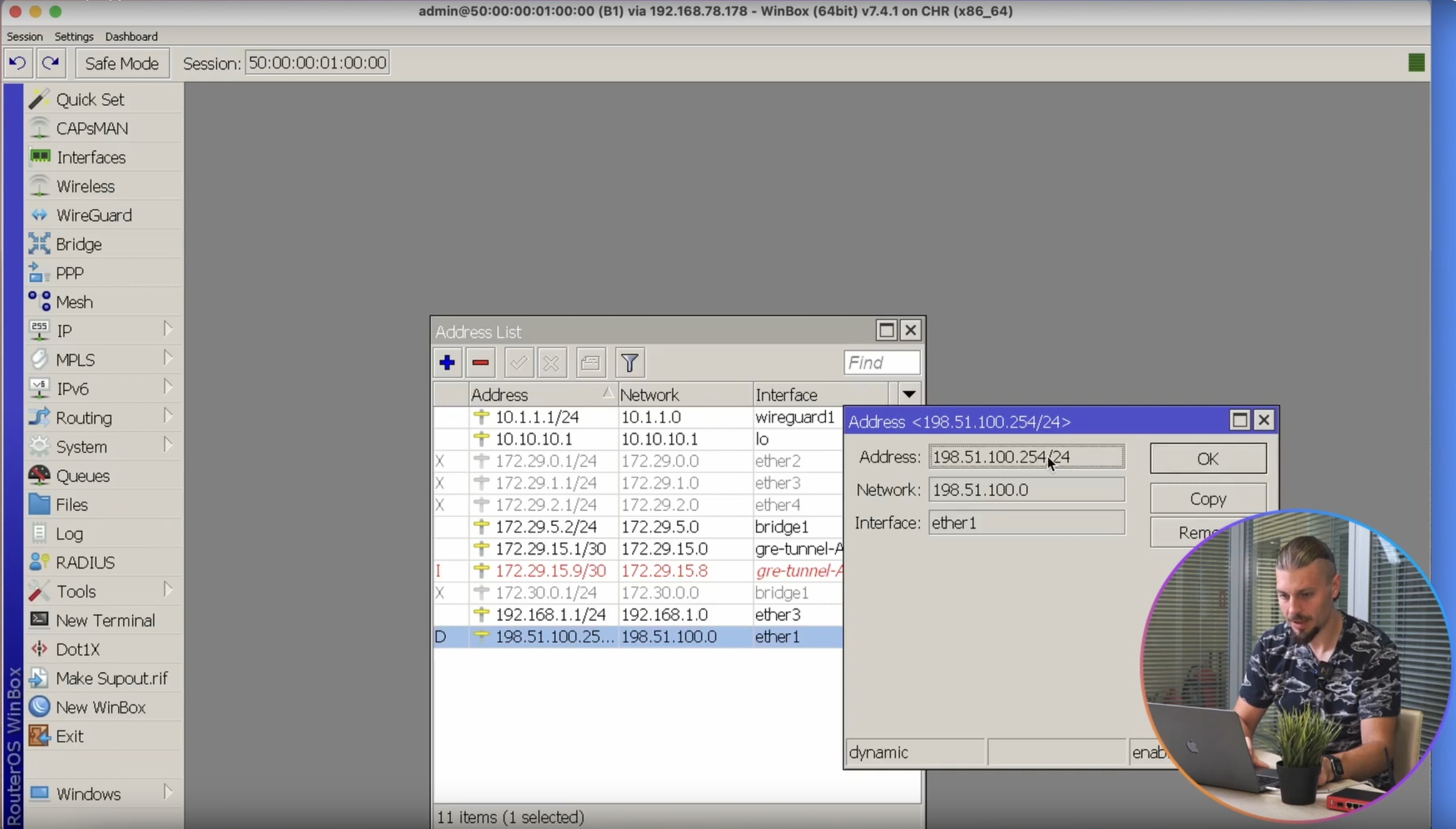

Далее нам необходимо указать IP-адрес VPN сервера для подключения.

Мы можем указать единственный постоянный адрес, или текстовый файл, содержащий набор адресов для подключения, которые будут предоставлены пользователю на выбор. Файл имеет следующий формат:

[Settings]

default=Имя VPN сервера, который будет использоваться по умолчанию (какое-либо из перечисленных ниже, например «My VPN Server1»).

UpdateURL=Ссылка на текстовый файл, со списком сервером (каждый раз при подключении этот файл будет обновляться из указанного URL).

Message=Сообщение для пользователя, например, «пожалуйста, выберите сервер для подключения».

[VPN Servers]

My VPN Server1=my1.example.com

My VPN Server2=my2.example.com

My VPN Server3=my3.example.com

В нашем примере ограничимся единственным сервером. Кстати, на этой же странице мы можем отметить пункт использовать одни и те же учетные данные для аутентификации как на VPN-сервере, так и на dial-up соединении (если мы, конечно, хотим его использовать перед созданием VPN-подключения). Все это хорошо видно на скриншоте выше.

Следующее окно позволяет перейти к настройкам нашего туннеля.

Нажав, «изменить», мы сможем настроить основные параметры нашего VPN-соединения. На вкладке «общие» можно выбрать типы адресов, которые мы хотим использовать «IPv4», «IPv6», или же и то и другое, а также отключить «общий доступ к файлам и принтерам», если нам он не требуется.

Вкладка «IPv4» позволяет задать настройки для одноименного протокола. В числе настроек: DNS, WINS, использование подключения как шлюз по умолчанию и сжатие. В некоторых инструкциях, в случае, если нам нужно было не использовать VPN соединение как шлюз по умолчанию — предлагалось оставить здесь эту настройку включенной, а потом использовать в файле со статическими маршрутами директиву REMOVE_GATEWAY. Опытным путем установлено, что инструкция эта работает криво и приводит к багу, когда хост после подключения вообще перестает использовать свой основной шлюз по умолчанию. А вот настройка эта отработала вполне корректно, т.е. если нам не нужно использовать VPN-сервер как шлюз по умолчанию, то мы просто снимаем здесь эту галочку и добавляем позже статические маршруты для сетей, в которые нам нужно ходить через VPN.

Практически такие же настройки для протокола IPv6.

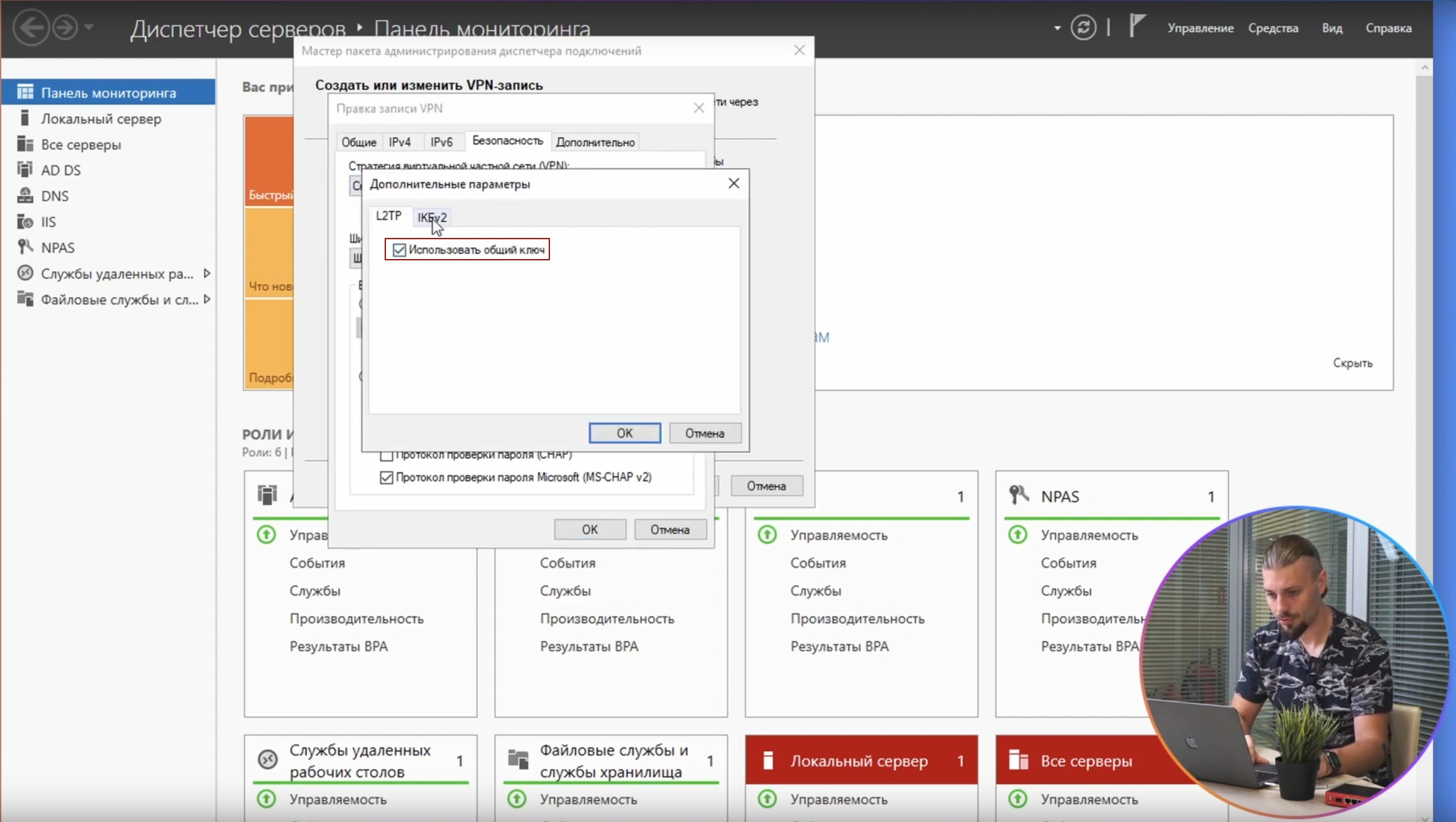

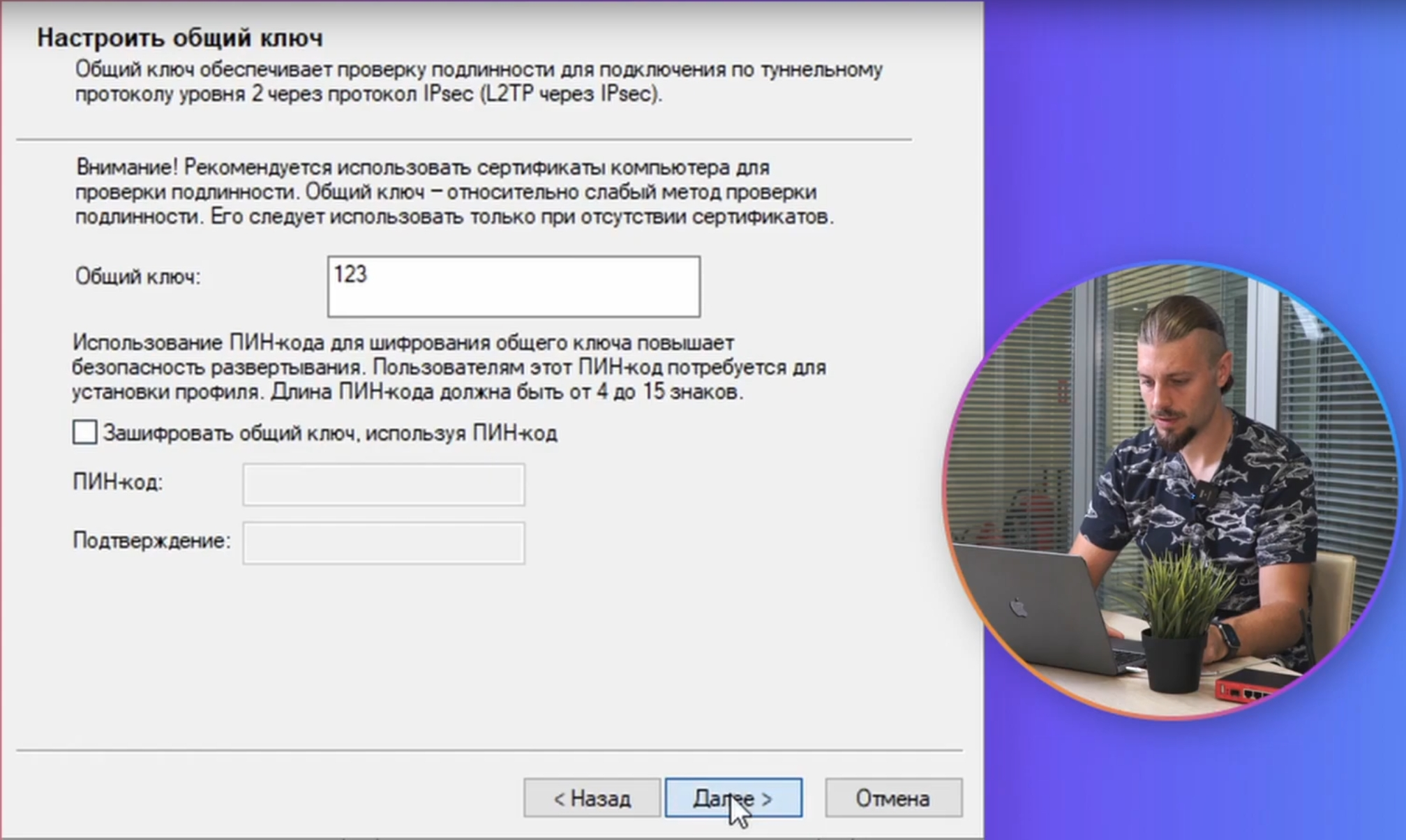

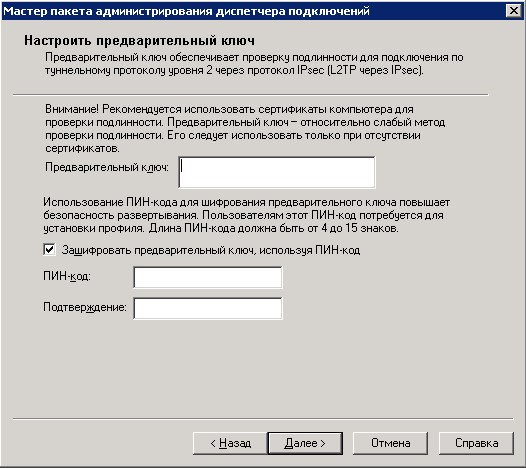

На вкладке «безопасность» можно выбрать нужный нам туннельный протокол (PPTP, L2TP, SSTP), причем можем выбрать единственный, а можем выбрать очередность попыток подключения. К примеру, если мы выберем сначала использовать L2TP, то после L2TP будет использоваться PPTP, а затем SSTP и т.д. Здесь также доступны различные параметры шифрования. Для L2TP, к примеру, можно указать разделенный ключ. В таком случае после настройки VPN соединения мастер предложит зашифровать наш ключ ПИН-кодом, который придется ввести пользователю при установке соединения. В этом же окне можно настроить методы аутентификации — более безопасный в общем случае EAP, или MS-CHAP 2, к примеру. Для данной статьи был выбран приоритет L2TP с разделенным ключом.

На вкладке «дополнительно» — можно указать DNS-суфикс, который будет использоваться клиентским соединением.

Окно для ввода разделенного ключа и ПИН-кода для его шифрования.

Далее мастер предлагает ввести телефонную книгу для дозвона к dial-up серверу. В настоящее время, думаю, это не актуально, поэтому снимаем галку с пункта «автоматически загружать обновления телефонной книги» и нажимаем «далее».

Если dial-up для нас не актуален, то и следующее окно пропускаем таким же образом.

Далее нам предлагается возможность сделать обновление для таблицы маршрутизации. Если это актуально, добавляем файл маршрутов. Приведу пример файла маршрута. Допустим, мы хотим, чтобы клиент ходил в сеть 192.168.0.0/24 через наше VPN подключение (VPN-сеть имеет отличную адресацию от сети 192.168.0.0/24), при этом шлюз по умолчанию у него должен остаться свой. Тогда мы должны добавить текстовый файл с маршрутом такого содержания:

«ADD 192.168.0.0 MASK 255.255.255.0 default METRIC default IF default».

Внимание! Файл должен быть обязательно в кодировке ANSI, а не UTF-8, например. Если мы убрали галочку с пункта «Сделать это подключение основным шлюзом клиента» никаких директив REMOVE_GATEWAY здесь писать не нужно.

Можно также указать URL на файл, содержащий таблицу маршрутизации, в таком случае она будет обновляться при каждом подключении.

В следующем окне мастера можно указать параметры прокси-сервера для Internet Explorer во время VPN-подключения. Возможны следующие варианты — вообще не настраивать параметры прокси (первый пункт), использовать уже настроенные пользователем параметры (второй пункт), или использовать предварительно настроенный файл, содержащий параметры прокси (третий вариант).

В следующем окне мы можем настроить дополнительные действия. Например, нам может потребоваться запуск какой-либо программы, или скрипта при каждом запуске подключения. В таком случае нажимаем «создать» и переходим к настройкам.

Здесь, помимо нашей программы или скрипта можно выбрать различные события, при наступлении которых будет выполнено действие. Например, после подключения, или при ошибке. Если отметить пункт «включить в этот профиль службы указанную программу действия пользователя», то программа будет скопирована в профиль подключения (полезно на случай, если запускаем что-то нестандартное, чего на других компьютерах нету). Если предполагается взаимодействие программы с пользователем, то на этом этапе нужно отметить соответствующую галочку.

Далее можно определить рисунок, отличный от рисунка, отображаемого в подключении по-умолчанию.

И также для телефонной книги:

Можно поменять иконку подключения:

На следующем экране можно установить свой hlp-файл справки, или оставить справочную информацию, предложенную по-умолчанию.

Далее можно указать сведения о технической поддержке (например, телефоны круглосуточной службы и т.д.).

И куда же без лицензионного соглашения? В общем, если требуется подтверждение согласия пользователя на что-либо — задать это тоже можно, выбрав текстовый файл.

Если нам требуется включить в наш создаваемый профиль дополнительные файлы (к примеру, они могут использоваться нашей программой, или скриптом, который мы могли выбрать выше) — то следует их выбрать на следующем экране.

На этом настройка закончена и остается нажать «далее» в следующем окне и «готово» в финальном. Мы увидим путь, по которому создался профиль для подключения.

Перед тем, как копировать этот профиль клиенту, стоит, на мой взгляд, упомянуть еще об одном моменте: если оставить все как есть, то в случае с PPTP — подключение упорно будет упорно предлагать указать региональные настройки телефона, что нам совершенно не нужно. Дело исправляется правкой файла с расширением cms, который лежит в профиле нашего созданного подключения. Итак, необходимо в этом файле, в секции «[Connection Manager]» добавить параметр «connectiontype=1» и сохранить файл. Делать это следует после создания подключения, потому что после завершения создания, или правки профиля — файлы перезаписываются и параметр с большой вероятностью потеряется.

Вот, собственно, и все. Папку с нашим профилем можно копировать клиенту и устанавливать подключение в два клика. Запускаем exe-файл с именем нашего подключения:

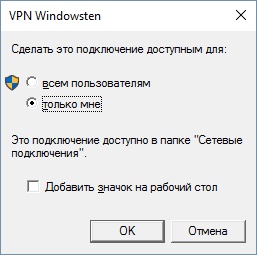

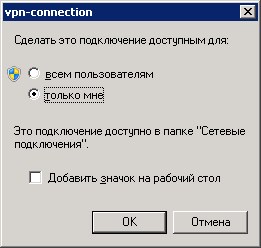

После утвердительного ответа появится окно, где можно выбрать — устанавливается подключение только для данного пользователя, или же для всех, а также указать создать ярлык подключения на рабочем столе.

Пользователю останется лишь ввести данные для подключения и, возможно, подтвердить механизму UAC свое желание предоставить системные привилегии нашему подключению (в случае, если требуется внести маршрут, или запустить программу, требующую системных привилегий).

На этом все. Надеюсь, что данная инструкция окажется кому-нибудь полезной.

Источник

Установка средств администрирования RSAT в Windows 10 и 11

Установка RSAT из графического интерфейса Windows 10 через Features on Demand (FoD)

До версии Windows 10 1809 пакет удаленного администрирования серверов RSAT (Remote Server Administration Tools) устанавливался в виде MSU обновления, которое нужно было вручную скачивать с серверов Microsoft и устанавливать на компьютерах. При каждом обновлении билда Windows 10 нужно было устанавливать новую версию RSAT. Сейчас на странице загрузки RSAT сайте Microsoft висит следующая надпись:

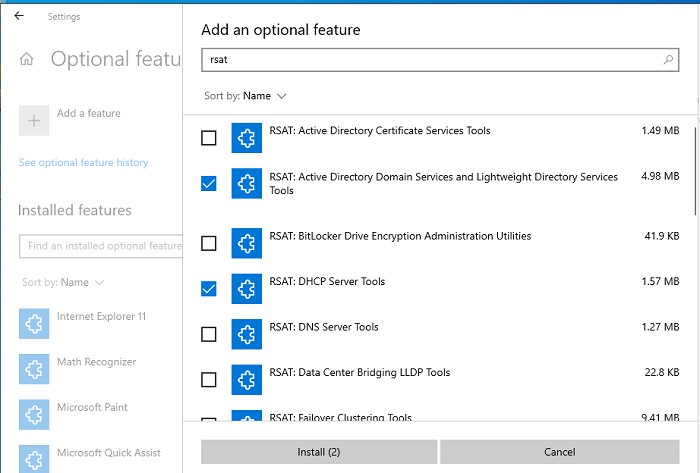

Дело в том, что в современных билдах Windows 10 пакет Remote Server Administration Tools не нужно скачивать вручную. Средства его установки уже встроены в образ Windows 10 и доступны через опцию Функции по требованию / Features on Demand.

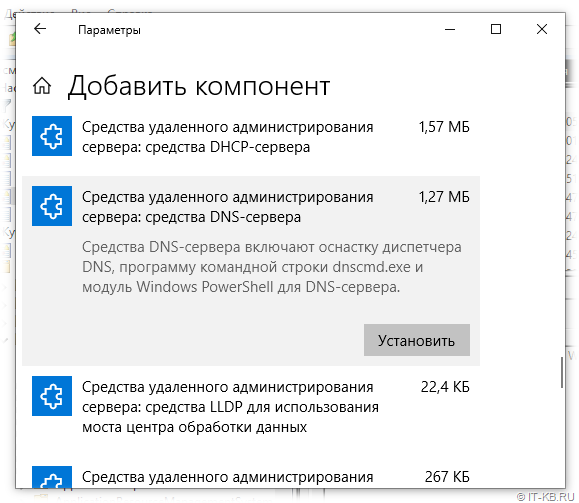

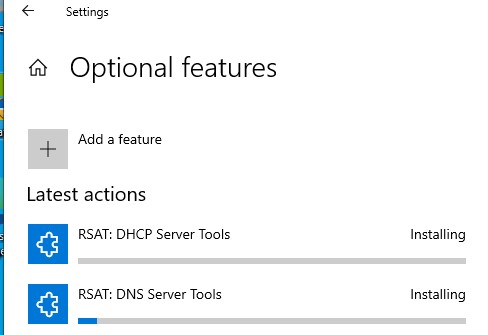

Выберите нужные компоненты RSAT и нажмите Install.

Для Windows 10 доступны следующие инструменты администрирования RSAT:

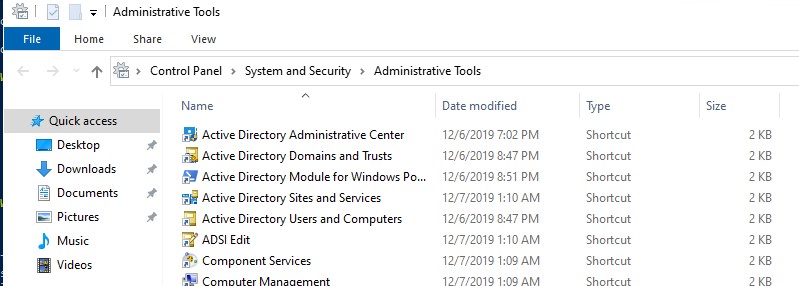

После установки, графические mmc оснастки RSAT доступны в панели управления в секции Administrative Tools (Control PanelSystem and SecurityAdministrative Tools).

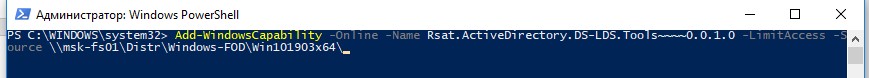

Установка RSAT в Windows 10 с помощью PowerShell

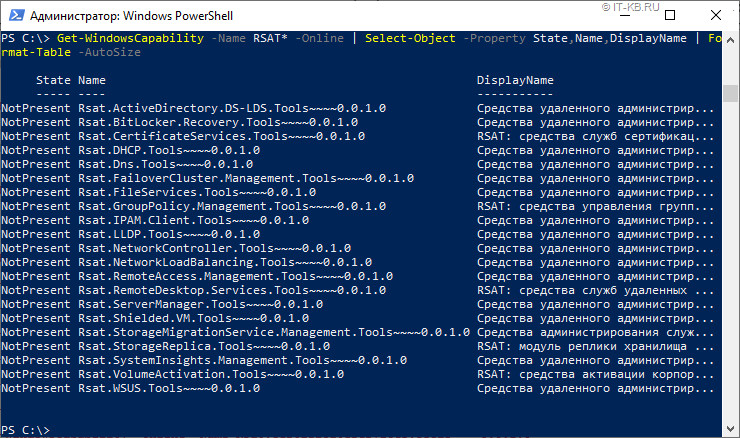

Вы можете установить компоненты администрирования RSAT с помощью PowerShell. В этом примере мы покажем, как управлять компонентами RSAT в Windows 10 20H2.

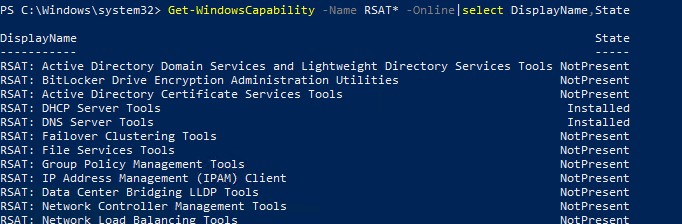

С помощью следующей PowerShell команды можно вывести список компонентов RSAT, установленных на вашем компьютере:

Можно представить статус установленных компонентов RSAT в более удобной таблице:

В нашем примере инструменты управления DHCP и DNS установлены ( Installed ), а все остальные модуль RSAT отсутствуют ( NotPresent ).

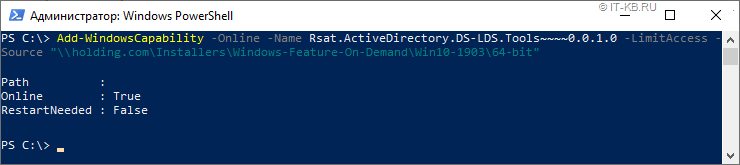

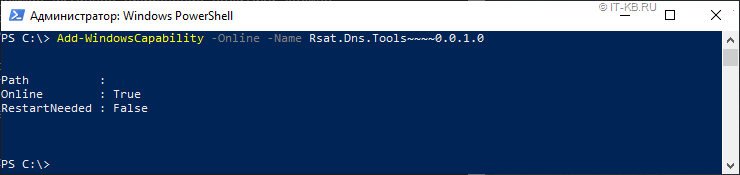

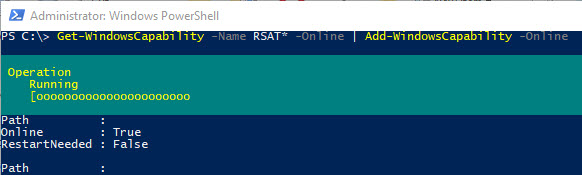

Для установки RSAT в Windows используется PowerShell командлет Add-WindowsCapability.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC из модуль Active Directory для Windows Powershell), выполните команду:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools

Для установки консоли управления DNS и модуля PowerShell DNSServer, выполните:

Add-WindowsCapability –online –Name Rsat.Dns.Tools

Чтобы установить сразу все доступные инструменты RSAT, выполните:

DISM.exe /Online /add-capability /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools

Чтобы установить только отсутствующие компоненты RSAT, выполните:

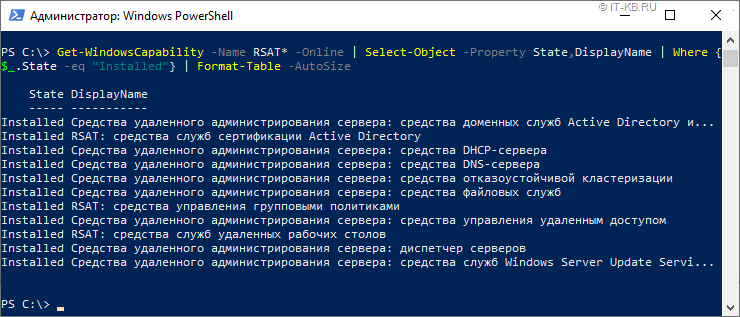

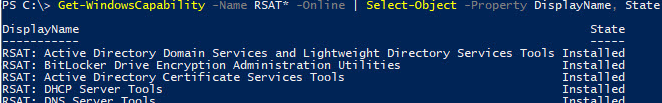

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

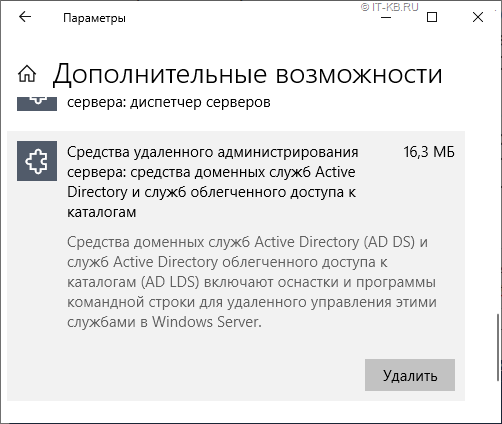

После этого установленные инструменты RSAT отобразятся в панели Manage Optional Features.

Установка RSAT в Windows 11

Наберите RSAT в поисковой строке и выберите компоненты для установки.

Также вы можете использовать PowerShell для установки RSAT в Windows 11:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools

Как установить Remote Server Administration Tools в Windows Server 2022,2019,2016?

Для установки RSAT в Windows Server используется командлет установки компонентов и ролей — Install-WindowsFeature. Вывести список доступных компонентов RSAT в Windows Server 2022, 2019 и 2016:

Для установки выбранного компонента RSAT, укажите его имя. Например, установим консоль диагностики лицензирования RDS:

Установленные графические консоли RSAT доступны из Server Manager или через панель управления.

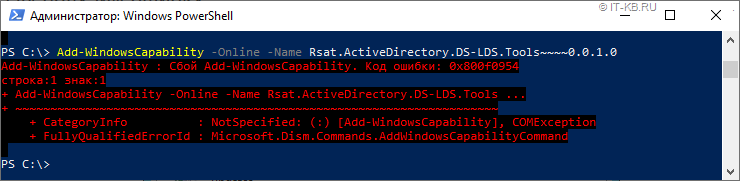

Ошибка 0x800f0954 при установке RSAT в Windows 10

Если ваш компьютер Windows 10 с помощью групповой политики настроен на получение обновлений с локального сервера обновлений WSUS или SCCM SUP, то при установке RSAT через Add-WindowsCapability или DISM вы получите ошибку 0x800f0954.

Для корректной установки компонентов RSAT в Windows 10 вы можете временно отключить обновление со WSUS сервера в реестре (HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU параметр UseWUServer= 0) и перезапустить службу обновления. Воспользуйтесь таким скриптом PowerShell:

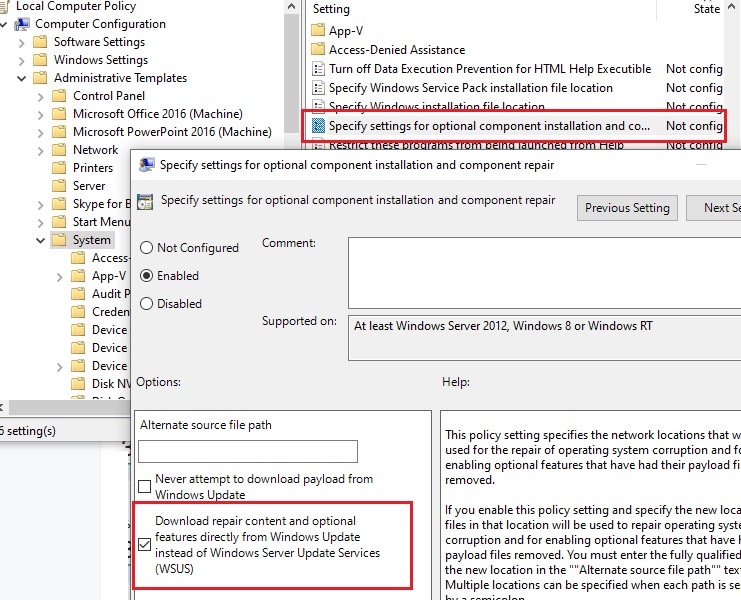

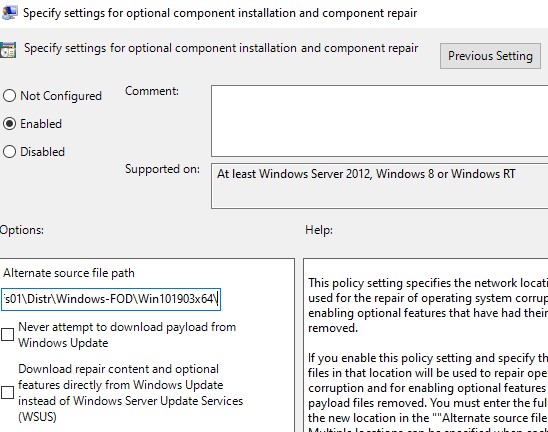

Либо вы можете настроить новый параметр GPO, который позволяет настраивать параметры установки дополнительных компонентов Windows и Feature On Demand (в том числе RSAT).

Теперь установка RSAT через PowerShell или Dism должна выполняться без ошибок.

Установка RSAT в Windows 10 в офлайн режиме

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, или в списке дополнительных компонентов вы не видите RSAT (Компоненты для установки отсутствуют), скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SCCM SUP сервера. Если вы не можете открыть прямой доступ с рабочей станции к серверам Windows Update, вы можете воспользоваться офлайн установкой RSAT (рекомендуется для корпоративных сетей без прямого доступа в Интернет).

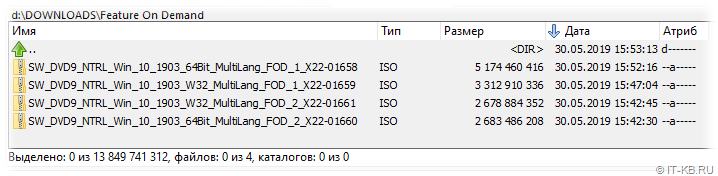

Для офлайн установки RSAT нужно скачать ISO образ диска с компонентами FoD для вашей версии Windows 10 из вашего личного кабинета на сайте лицензирования Microsoft — Volume Licensing Service Center (VLSC). Образ называется примерно так: Windows 10 Features on Demand, version 1903.

Например, для Windows 10 1903 x64 нужно скачать образ SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO (около 5 Гб). Распакуйте образ в сетевую папку. У вас получится набор из множества *.cab файлов, среди которых есть компоненты RSAT.

Теперь для установки компонентов RSAT на десктопе Windows 10 нужно указывать путь к данному сетевому каталогу с FoD. Например:

Также вы можете указать путь к каталогу с компонентами FoD с помощью рассмотренной выше групповой политики. Для этого в параметре Alternative source file path нужно указать UNC путь к каталогу.

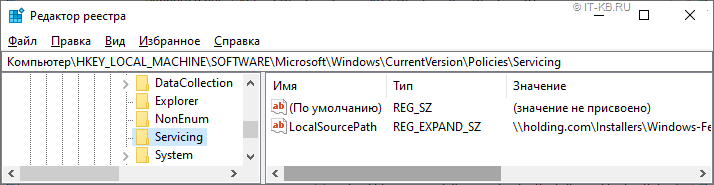

Или можете задать этот параметр через реестр отдельной политикой, указав путь к каталогу в параметр LocalSourcePath (тип REG_Expand_SZ) в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesServicing.

После этого, пользователи смогут самостоятельно устанавливать компоненты RSAT через графический интерфейс добавления компонент Windows 10.

Частые ошибки установки Remote Server Administration Tools в Windows

Источник

Connection Manager Administration Kit (CMAK) an Overview and General Guideline

Connection Manager Administration Kit (CMAK) an Overview and General Guideline

The Connection Manager Administration Kit has been around since Windows Server 2003 as an embedded Windows server feature. Initially available for server platforms, this deployment enabling tool is now supported on selected Windows 7 and Windows 8/8.1 client platforms.

Windows 7 and Windows 8 client certification exams expect that you are familiar with CMAK, or at least its purpose. We reference CMAK in the MOC 6292, MOC 6294 and the Windows 7 50331 course, as well as the Windows 8/8.1 20687 course. And that is the extent of our overview or classroom training.

Since student often ask what CMAK can (and cannot) do, I thought I would take a few moments to provide an overview.

Paraphrasing TechNet and Microsoft Official Curriculum, the Connection Manager Administration Kit (CMAK) can be used to customize the remote connection experience by pre-defining connection parameters to remote servers and networks. CMAK is specifically designed to generate deployable profile elements that are bundled together in a self installing executable. The focus is decidedly VPN or dial-up connections, and does not include support for preconfigured wireless connections, remote desktop, remote assistance, or Direct Access. Essentially, CMAK is a legacy application maintained due to the increasing emphasis on VPN across wired and wireless connections.

From the Connection Manager Administration Kit TechNet article for Windows Server 2008 R2 the wizard will assist an administrative user to create a profile and elements that include:

The wizard is somewhat like a decision tree. Once you select a particular direction or answer, you are guided down a specific path with additional configuration panels, until another decision point is offered. Step one is installing (actually just enabling) the feature.

The feature is not installed by default, although it is available across multiple platform images. In each case, proceed to the Control Panel, and navigate to enable Windows features. Look carefully, since the tool is variously called the Connection Manager Administration Kit or RAS Connection Manager Administration Kit, and does not appear in the same location within the Windows Features list on each platform.

For Windows Server 2003 documentation see: Connection Manager Administration Kit

For Windows 2008/R2 (and Windows 2012/R2 although there is not a unique TechNet article). Install CMAK – Overview document.

Although there is not a unique TechNet article for Windows Server 2012/R2, there is a blog: How to create a Connection Profile with the CMAK Wizard with step-by-step screen shots for a single pass.

You cannot install CMAK onto a computer running a 64-bit version of Windows 7. (Per details within TechNet)

Although TechNet suggests that the 32 bit version is available on a 32 bit instance of Windows 7. The RAS Connection Manager Administration Kit (CMAK) is available on Windows 8.1, and my screen shots are for this version.

NOTE: The deployed executable appears to run on any Windows client platform from Windows XP, through Vista to Windows 8/8.1, with the newer versions affording backward compatibility through wizard options. I was able to create and deploy a CMAK executable from Windows 2008 R2 and Windows 8.1, and get them to run on Windows XP, Windows Vista, Windows 7 and Windows 8 although I was admittedly using an identical host platform in each instance.

The Windows 8/8.1 process.

Create a new profile or modify an existing one. When in doubt, just create a new profile. The wizard is easy to use, and a new profile will assure that you have not accidentally altered or omitted essential information.

The following panels are representative of one partial path through the wizard. Others include the ability to merge phone books or content from pre-existing profiles, set or modify routing tables, and create custom help files.

Note that the deployment image is an executable file that you will need to share with desired end-users. During my tests, I created a separate sub-directory for each pass of the wizard to assure that deployment components did not accidentally overlap. Probably a best practice.

And with that you have a basic overview of CMAK.

Hope to see you in the classroom or online!

Источник

WindowsTen » Инструкции » Что такое CMAK (пакет администрирования диспетчера подключений) и как с ним работать?

Из предыдущих версий в Windows 10 перекочевал компонент CMAK. Что это за программа и какое у нее назначение читайте в рамках данной статьи.

О компоненте

Пакет администрирования диспетчера подключений (CMAK) — это дополнительный, не установленный по умолчанию компонент, который предназначен для создания профилей подключения, устанавливаемых пользователями для доступа к удаленным сетям (VPN).

CMAK доступен во всех серверных Windows а также в Windows 7, 8, 10.

Как включить?

Для включения в Windows 10:

- Правой кнопкой по Пуск → Панель управления → Программы и компоненты.

- Слева нажмите «Включение или отключение компонентов Windows».

- Поставьте галочку напротив «Пакет администрирования диспетчера RAS-подключений (CMAK)» и нажмите «ОК».

- Дождитесь установки компонентов.

- Затем перейдите по пути

C:ProgramDataMicrosoftWindowsStart MenuProgramsAdministrative Tools

и откройте «Пакет администрирования».

Создание и подключение VPN

Важно! Если профили для подключения используются в версиях Windows с архитектурой x86, то и создаваться профиль должен на компьютере с x86. Аналогичное правило для архитектуры x64.

Запустите «Пакет администрирования диспетчера подключений»:

- Откроется мастер подключений с информацией о диспетчере и ссылкой на заявление о конфиденциальности. Жмем «Далее».

- Следующий этап позволяет выбрать какая операционная система будет использоваться с профилем. Для использования на Windows 10 выбираем «Windows Vista или более поздняя версия».

- Создаем новый профиль.

- Теперь требуется в поле ввести имя нового подключения (будет отображаться в сетевых подключениях Windows), а также имя файла, которое будет запускать пользователь (не более восьми символов и нельзя использовать знаки припинания, например VPN.exe).

- В следующем шаге мастер предоставит возможность добавить имя сферы. Если вы не планируете использовать текущего провайдера в качестве шлюза аутентификации на VPN сервере, нажимайте кнопку «Далее».

- Следующий шаг позволяет объединить данные из телефонной книги других профилей, чтобы не указывать их заново. Так как других нет, жмем «Далее».

- В следующем шаге нужно указать IP-адрес VPN-сервера для подключения.

Кроме того, можно предоставить клиенту на выбор список адресов VPN-серверов. Чтобы указать список, его необходимо оформить в текстовый документ в таком формате (см. рисунок ниже) и загрузить в мастере подключений через кнопку «Обзор».

- После выбора адреса следующее окно позволяет перейти к настройке VPN-туннеля.

- Для настройки нажмите «Изменить», откроется меню с такими вкладками:

- Общие — можно выбрать какие типы адресов использовать: IPv4, IPv6 или оба. Также можно оставить или «отключить общий доступ к файлам и принтерам».

- IPv4 — позволяет настроить службы DNS и WINS клиента, использовать сжатие и сделать подключение шлюзом по умолчанию. Если не нужно использовать VPN соединение как шлюз по умолчанию, снимите галку. Позже можно добавить статические маршруты для сетей, где нужен вход через VPN.

- IPv6 — аналогичная настройка для протокола IPv6.

- Безопасность — позволяет выбрать нужный туннельный протокол (PPTP, L2TP, SSTP). Протокол можно выбрать единственный или же чередовать их при повторном подключении. Также на вкладке доступны параметры шифрования, безопасный вход и методы проверки подлинности.

- Дополнительно — разрешает использование DNS-суффикса, что используется для клиентского соединения.

- Общие — можно выбрать какие типы адресов использовать: IPv4, IPv6 или оба. Также можно оставить или «отключить общий доступ к файлам и принтерам».

- Нажав «Далее» переходим во вкладку «Добавить заданную телефонную книгу». Если вы не собираетесь использовать телефонную книгу для подключения к сети удаленного доступа (к примеру, для дозвона к dial-up серверу) снимите метку с «Автоматически скачивать обновления телефонной книги» и нажмите «Далее».

- Если не используете dial-up, то идем «Далее».

- Следующий шаг позволяет «Определить обновление таблицы маршрутизации». Если вы сняли галочку, как указано в пункте 9.2, теперь нужно вручную настроить маршрутизацию.

Можно использовать как текстовый файл с информацией о маршрутах, так и указать URL на файл. Например чтобы пользователь при переходе в сеть 198.21.16.0/24 использовал VPN, в текстовом документе пишите следующее:

«ADD 1198.21.16.0 MASK 255.255.255.0 default METRIC default IF default»

Сохраняйте текстовый документ только в кодировке ANSI.

- Следующее окно позволит настроить прокси. В примере пропускаем этот шаг.

- Новое окно позволяет настроить дополнительные действия.

Например можно настроить открытие другого приложения при запуске VPN-соединения. Нажав кнопку «Создать» вы сможете настроить действие под конкретный случай.

- Следующая настройка позволяет указать рисунок для окна подключения.

- Последующий — для телефонной книги.

- Теперь заданные значки.

- Затем переходим к указанию файла справки. В Windows 10 файл справки не доступен. В Windows 8 и ранее файл справки отображается при нажатии кнопки «Справки». Чтобы указать свой файл справки, загрузите документ с расширением .hlp.

- В этом окне можно указать данные тех. поддержки или просто пропустить.

- Если необходимо указать лицензионное соглашение, загрузите его в текстовом формате.

- В этом окне можно выбрать дополнительные файлы, например для программ, которые можно настроить в пункте 14.

- Профиль диспетчера подключений компилируется в файл с расширением .exe, который можно передать пользователям. В этом окне можно нажать флажок «Дополнительная настройка», который позволит перед сборкой программы установки внести дополнительные изменения в файлы.

- Финишная прямая. Установочный файл успешно скомпилирован и его можно передавать на клиентские машины.

Путь к файлу будет указан. Исполняемый файл сохранен в директории

C:Program FilesCMAKProfilesWindows Vista and aboveVPNVPN.exe

- Теперь запускаем .exe файл.

- Указываем настройки.

- Теперь пользователю нужно ввести данные для подключения, чтобы полноценно использовать созданную VPN.

Совет! Для настройки домашней локальной сети с помощью Wi-Fi роутера ознакомьтесь с этой инструкцией.

Удаление

Чтобы удалить «Пакет администрирования», отключите его, сняв галочку там, где вы его подключали. Для удаления созданной клиентом сети зайдите в «Сетевые подключения», нажмите правой кнопкой мыши по созданной сети и выберите «Удалить».

Набор компонентов RSAT (Remote Server Administration Tools / Средства удаленного администрирования сервера) позволяет удаленно управлять серверными ролями и компонентами на серверах Windows Server с обычной рабочей станции . В RSAT входят как графические MMC оснастки, так и утилиты командной строки, и модули PowerShell. Вы можете установить RSAT как на десктопных версиях Windows 10 или 11, так и на платформе Windows Server. В этой статье мы покажем, как установить RSAT в Windows 10 и Windows 11, и в Windows Server 2022/2019/2022 в онлайн и в офлайн режиме через Feature on Demand из графического интерфейса Windows и через консоль PowerShell.

Содержание:

- Установка RSAT из графического интерфейса Windows 10 через Features on Demand (FoD)

- Установка RSAT в Windows 10 с помощью PowerShell

- Установка RSAT в Windows 11

- Как установить Remote Server Administration Tools в Windows Server 2022,2019,2016?

- Ошибка 0x800f0954 при установке RSAT в Windows 10

- Установка RSAT в Windows 10 в офлайн режиме

- Частые ошибки установки Remote Server Administration Tools в Windows

Установка RSAT из графического интерфейса Windows 10 через Features on Demand (FoD)

До версии Windows 10 1809 пакет удаленного администрирования серверов RSAT (Remote Server Administration Tools) устанавливался в виде MSU обновления, которое нужно было вручную скачивать с серверов Microsoft и устанавливать на компьютерах. При каждом обновлении билда Windows 10 нужно было устанавливать новую версию RSAT. Сейчас на странице загрузки RSAT сайте Microsoft висит следующая надпись:

IMPORTANT: Starting with Windows 10 October 2018 Update, RSAT is included as a set of “Features on Demand” in Windows 10 itself.

Дело в том, что в современных билдах Windows 10 пакет Remote Server Administration Tools не нужно скачивать вручную. Средства его установки уже встроены в образ Windows 10 и доступны через опцию Функции по требованию / Features on Demand.

Дистрибутив Windows 10 не включает в себя установочные файлы RSAT. Для их установки вашему компьютеру нужен прямой доступ в Интернет. Кроме того установить RSAT можно Professional и Enterprise редакциях в Windows 10, но не в Windows 10 Home.

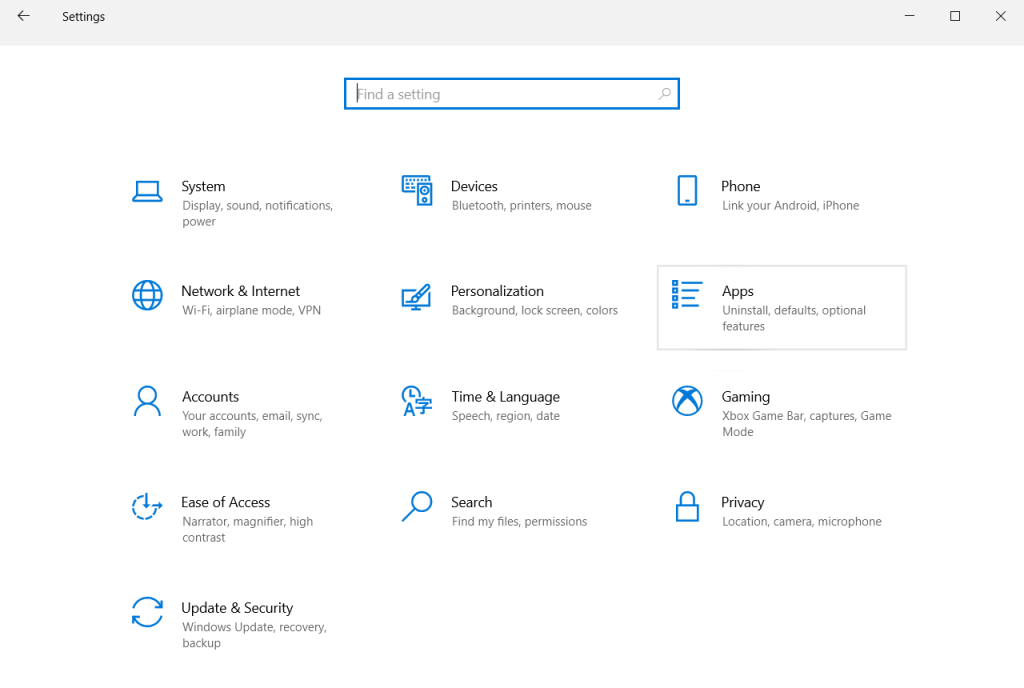

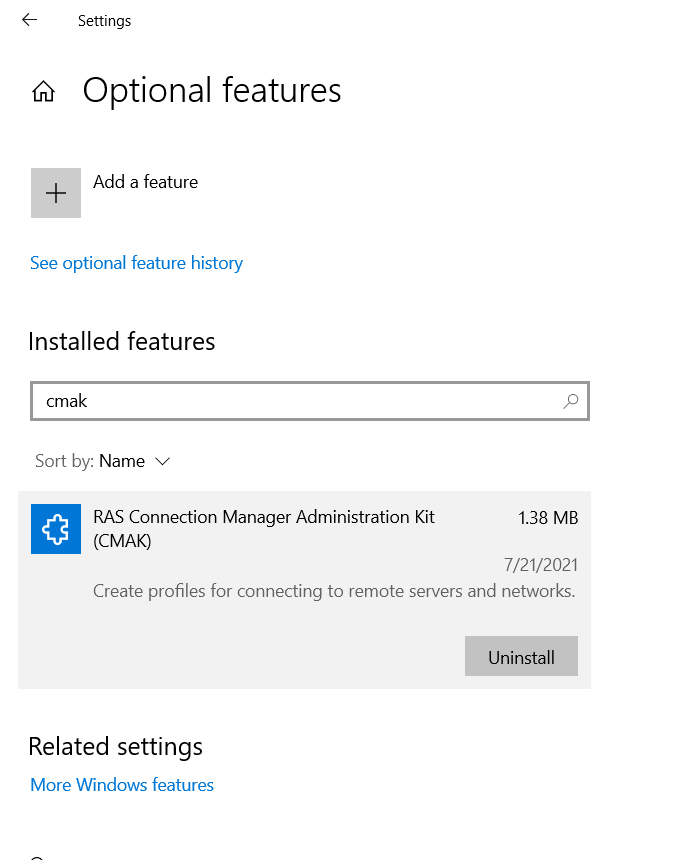

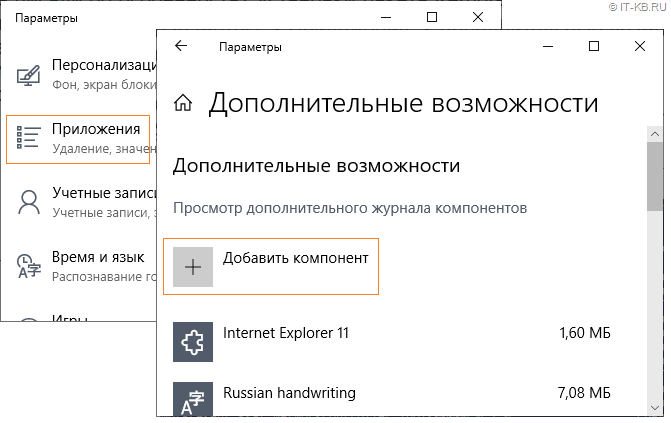

Чтобы установить RSAT в Windows 10 нужно перейти в раздел Settings -> Apps -> Optionla Features -> Add a feature (Параметры Windows -> Приложения -> Дополнительные возможности -> Добавить компонент).

Выберите нужные компоненты RSAT и нажмите Install.

Для установки некоторых компонентов RSAT может потребоваться перезагрузка.

Для Windows 10 доступны следующие инструменты администрирования RSAT:

- RSAT: Active Directory Domain Services and Lightweight Directory Services Tools

- RSAT: BitLocker Drive Encryption Administration Utilities

- RSAT: Active Directory Certificate Services Tools

- RSAT: DHCP Server Tools (настройка и управление DHCP сервером на Windows Server)

- RSAT: DNS Server Tools

- RSAT: Failover Clustering Tools

- RSAT: File Services Tools

- RSAT: Group Policy Management Tools

- RSAT: IP Address Management (IPAM) Client

- RSAT: Data Center Bridging LLDP Tools

- RSAT: Network Controller Management Tools

- RSAT: Network Load Balancing Tools

- RSAT: Remote Access Management Tools

- RSAT: Remote Desktop Services Tools

- RSAT: Server Manager

- RSAT: Shielded VM Tools

- RSAT: Storage Migration Service Management Tools

- RSAT: Storage Replica Module for Windows PowerShell

- RSAT: System Insights Module for Windows PowerShell

- RSAT: Volume Activation Tools (консоль активации KMS сервера)

- RSAT: Windows Server Update Services Tools

После установки, графические mmc оснастки RSAT доступны в панели управления в секции Administrative Tools (Control PanelSystem and SecurityAdministrative Tools).

Установка RSAT в Windows 10 с помощью PowerShell

Вы можете установить компоненты администрирования RSAT с помощью PowerShell. В этом примере мы покажем, как управлять компонентами RSAT в Windows 10 20H2.

С помощью следующей PowerShell команды можно вывести список компонентов RSAT, установленных на вашем компьютере:

Можно представить статус установленных компонентов RSAT в более удобной таблице:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State

В нашем примере инструменты управления DHCP и DNS установлены (

Installed

), а все остальные модуль RSAT отсутствуют (

NotPresent

).

Для установки RSAT в Windows используется PowerShell командлет Add-WindowsCapability.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC из модуль Active Directory для Windows Powershell), выполните команду:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Для установки консоли управления DNS и модуля PowerShell DNSServer, выполните:

Add-WindowsCapability –online –Name Rsat.Dns.Tools~~~~0.0.1.0

И т.д.

Add-WindowsCapability -Online -Name Rsat.BitLocker.Recovery.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.CertificateServices.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.DHCP.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.FailoverCluster.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.FileServices.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.IPAM.Client.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.LLDP.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.NetworkController.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.NetworkLoadBalancing.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteAccess.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteDesktop.Services.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.ServerManager.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.Shielded.VM.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.StorageMigrationService.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.StorageReplica.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.SystemInsights.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.VolumeActivation.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Чтобы установить сразу все доступные инструменты RSAT, выполните:

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

Также вы можете установить компоненты RSAT с помощью утилиты управления образом DISM. Например:

DISM.exe /Online /add-capability /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0 /CapabilityName:Rsat.WSUS.Tools~~~~0.0.1.0

Чтобы установить только отсутствующие компоненты RSAT, выполните:

Get-WindowsCapability -Name RSAT* -Online | where State -EQ NotPresent | Add-WindowsCapability –Online

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

После этого установленные инструменты RSAT отобразятся в панели Manage Optional Features.

Установка RSAT в Windows 11

RSAT в Windows 11 также можно установить через панель Settings -> Apps -> Optional Features -> Add an optional feature (View features).

Наберите

RSAT

в поисковой строке и выберите компоненты для установки.

Также вы можете использовать PowerShell для установки RSAT в Windows 11:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Как установить Remote Server Administration Tools в Windows Server 2022,2019,2016?

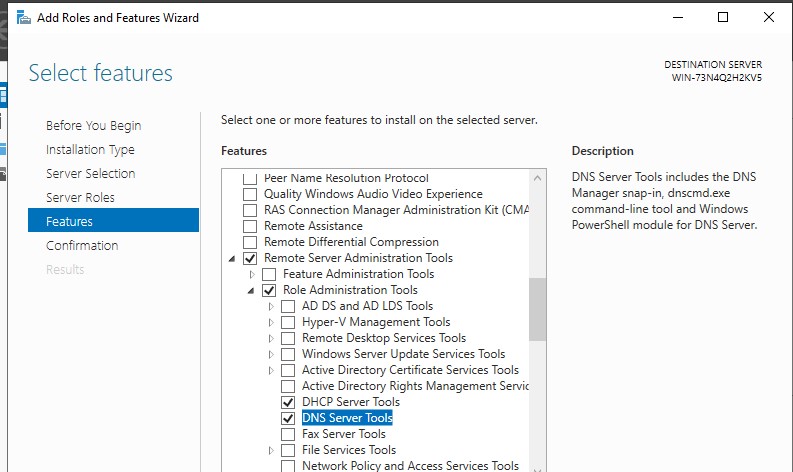

В Windows Server для установки RSAT не нужен доступ в интернет. Компоненты RSAT можно устанавливать при установке соответствующих ролей или фич Windows Server, либо можно установить их через Server Manager (Add roles and Features -> Features -> Remote Server Administration Tools). Все компоненты RSAT разбиты на две секции: Feature Administration Tools и Role Administration Tools. Выберите необходимые компоненты и нажмите Next -> Next.

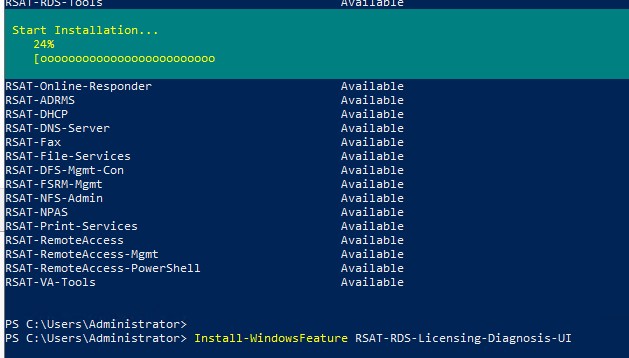

Для установки RSAT в Windows Server используется командлет установки компонентов и ролей — Install-WindowsFeature. Вывести список доступных компонентов RSAT в Windows Server 2022, 2019 и 2016:

Get-WindowsFeature| Where-Object {$_.name -like "*RSAT*"}| ft Name,Installstate

Для установки выбранного компонента RSAT, укажите его имя. Например, установим консоль диагностики лицензирования RDS:

Install-WindowsFeature RSAT-RDS-Licensing-Diagnosis-UI

Установленные графические консоли RSAT доступны из Server Manager или через панель управления.

Ошибка 0x800f0954 при установке RSAT в Windows 10

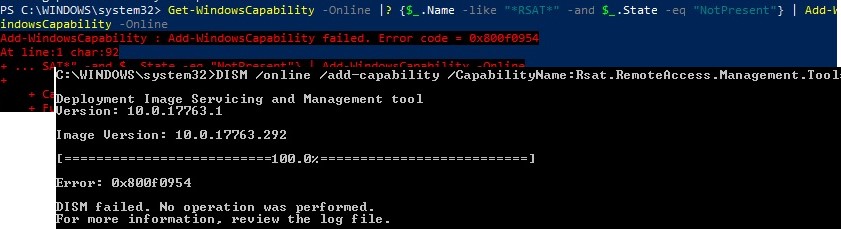

Если ваш компьютер Windows 10 с помощью групповой политики настроен на получение обновлений с локального сервера обновлений WSUS или SCCM SUP, то при установке RSAT через Add-WindowsCapability или DISM вы получите ошибку 0x800f0954.

Для корректной установки компонентов RSAT в Windows 10 вы можете временно отключить обновление со WSUS сервера в реестре (HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU параметр UseWUServer= 0) и перезапустить службу обновления. Воспользуйтесь таким скриптом PowerShell:

$val = Get-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU" -Name "UseWUServer" | select -ExpandProperty UseWUServer

Set-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU" -Name "UseWUServer" -Value 0

Restart-Service wuauserv

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

Set-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU" -Name "UseWUServer" -Value $val

Restart-Service wuauserv -Force

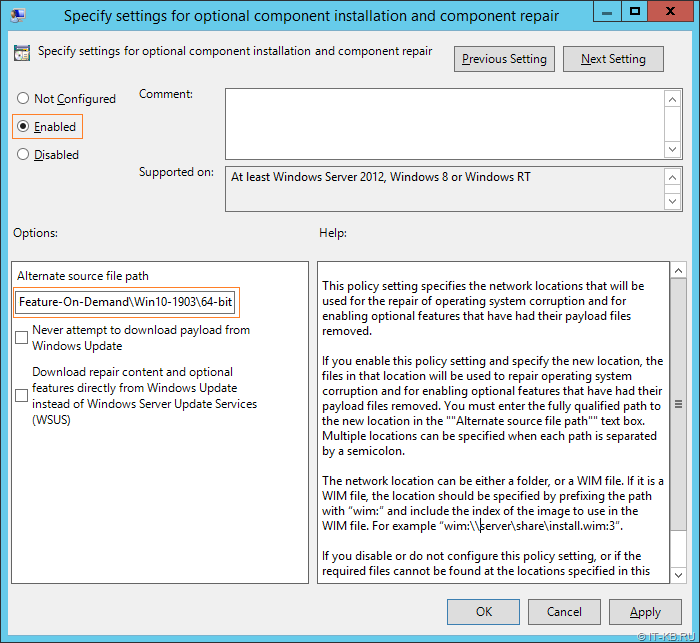

Либо вы можете настроить новый параметр GPO, который позволяет настраивать параметры установки дополнительных компонентов Windows и Feature On Demand (в том числе RSAT).

- Откройте редактор локальной GPO –

gpedit.msc

или используйте доменную консоль управления GPO –

gpmc.msc

); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System;

- Включите политику Specify settings for optional component installation and component repair, и включите опцию Download repair content and optional features directly from Windows Updates instead of Windows Server Updates Services (WSUS) (опция “Скачайте содержимое для восстановления и дополнительные компненты непосредственно из Центра обновления Windows вместо использования службы WSUS”);

- Сохраните изменения и обновите настройки групповых политик (

gpupdate /force

).

Теперь установка RSAT через PowerShell или Dism должна выполняться без ошибок.

Установка RSAT в Windows 10 в офлайн режиме

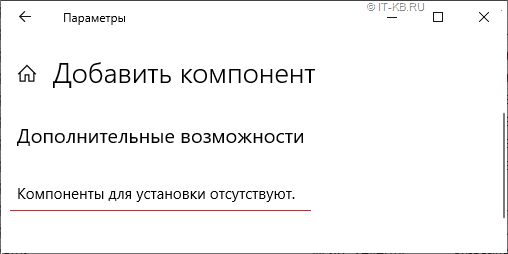

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, или в списке дополнительных компонентов вы не видите RSAT (Компоненты для установки отсутствуют), скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SCCM SUP сервера. Если вы не можете открыть прямой доступ с рабочей станции к серверам Windows Update, вы можете воспользоваться офлайн установкой RSAT (рекомендуется для корпоративных сетей без прямого доступа в Интернет).

Для офлайн установки RSAT нужно скачать ISO образ диска с компонентами FoD для вашей версии Windows 10 из вашего личного кабинета на сайте лицензирования Microsoft — Volume Licensing Service Center (VLSC). Образ называется примерно так: Windows 10 Features on Demand, version 1903.

Например, для Windows 10 1903 x64 нужно скачать образ SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO (около 5 Гб). Распакуйте образ в сетевую папку. У вас получится набор из множества *.cab файлов, среди которых есть компоненты RSAT.

Теперь для установки компонентов RSAT на десктопе Windows 10 нужно указывать путь к данному сетевому каталогу с FoD. Например:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 -LimitAccess -Source \msk-fs01DistrWindows-FODWin101903x64

Также вы можете указать путь к каталогу с компонентами FoD с помощью рассмотренной выше групповой политики. Для этого в параметре Alternative source file path нужно указать UNC путь к каталогу.

Или можете задать этот параметр через реестр отдельной политикой, указав путь к каталогу в параметр LocalSourcePath (тип REG_Expand_SZ) в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesServicing.

После этого, пользователи смогут самостоятельно устанавливать компоненты RSAT через графический интерфейс добавления компонент Windows 10.

В изолированной среде, если вы не можете получить образ FoD, можно также скачать обновление

WindowsTH-RSAT_WS2016-x64.msu

из каталога Microsoft Update , извлечь содержимое MSU файла обновления и с помощью DISM установит компонент KB2693643-x64.cab (протестировано на Windows 10 2004):

expand -f:* c:WindowsTH-RSAT_WS2016-x64.msu C:RSAT

dism.exe /online /add-package /packagepath:C:RSATWindowsTH-KB2693643-x64.cab

Частые ошибки установки Remote Server Administration Tools в Windows

- 0x8024402c, 0x80072f8f – Windows не может поучить доступ к серверам обновления Windows для получения компонентов RSAT. Проверьте доступ в интернет или установите компоненты из локального образа FoD:

Add-WindowsCapability -Online -Name Rsat.Dns.Tools~~~~0.0.1.0 -LimitAccess -Source E:RSAT - 0x800f081f – проверьте путь к каталогу с компонентами RSAT, указанному в параметре –Source;

- 0x800f0950 – ошибка аналогична 0x800f0954;

- 0x80070490 –проверьте целостность образа Windows с помощью DISM:

DISM /Online /Cleanup-Image /RestoreHealth

habibzain Follow

Just husband, father and enthusiastic men about System Administration. Love to write short article about it. Perhaps can help and be useful for others.

August 20, 2021

46 sec read

Hi Friend, If you like using a VPN, and setting the user manually will definitely waste time and effort. In Windows itself, there is actually a tool to create a VPN wizard. So users just click and install it. The IT team no longer needs to set it manually. Lets install CMAK windows.

Before installing CMAK feature, let me simply explain about CMAK.

The name of this tool is Remote Access Service Connection Manager Administration Kit shortly called RAS CMAK is a feature available in Windows 10 that provides the necessary kit for the user to connect with ISP, VPN, and other remote networks. In this article, we will check out the steps to install RAS CMAK service in Windows 10 using simple steps.

Install CMAK In Windows 10

Follow this step by step.

- Open icon “gear” setting in windows. Select “Apps”

2. Select Add Feature

Type “CMAK” and thenm INSTALL

After Finished, you can type CMAK in search box windows.

Uninstall CMAK

Same as installation, to uninstall CMAK you enough go to apps, and search CMAK. And then “Uninstall“.

Conclusion

CMAK is tool to generate wizard VPN Profile. I will write separated article how to use this CMAK.

May be it’s helpful, please feel free to leave a comment if you have any questions and I’ll appreciate it.

habibzain Follow

Just husband, father and enthusiastic men about System Administration. Love to write short article about it. Perhaps can help and be useful for others.

- #cmak

- #windows

Добавление маршрутов с помощью утилиты администрирования «CMAK»

CMAK (Connection manager administration kit) – пакет администрирования удалённых подключений, который устанавливается на Windows Server, начиная с версии 2008. CMAK позволяет создать некий пакет для распространения среди своих клиентов, в котором будет прописан адрес VPN, все маршруты, номер телефона тех. поддержки и другие параметры, которые необходимы в вашей работе.

- Плюсы

- Легкая установка для пользователя

- Минусы

- Требуются административные привилегии на запуск с добавлением маршрутов или оператора настройки сети

- Нужен Windows server для сборки пакета CMAK

- Не нравится вспоминать Макаревича

- В голове часто играет песня «Новый поворот»

- Не подходит для отличных от Windows OS

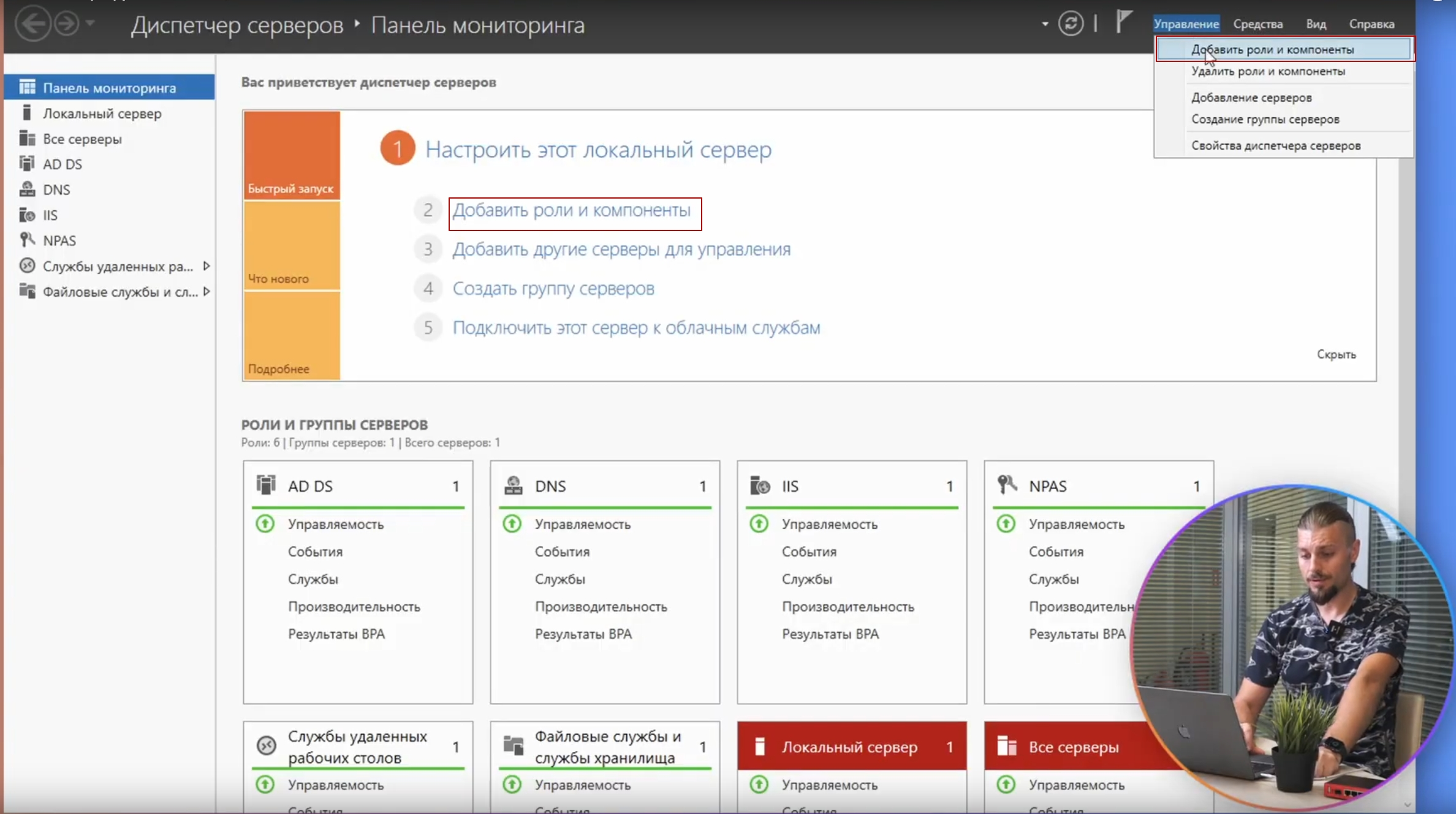

Для проверки использования СМАК, заходим на Windows Server, запускаем Диспетчер серверов, далее выбираем «Добавить роли и компоненты»:

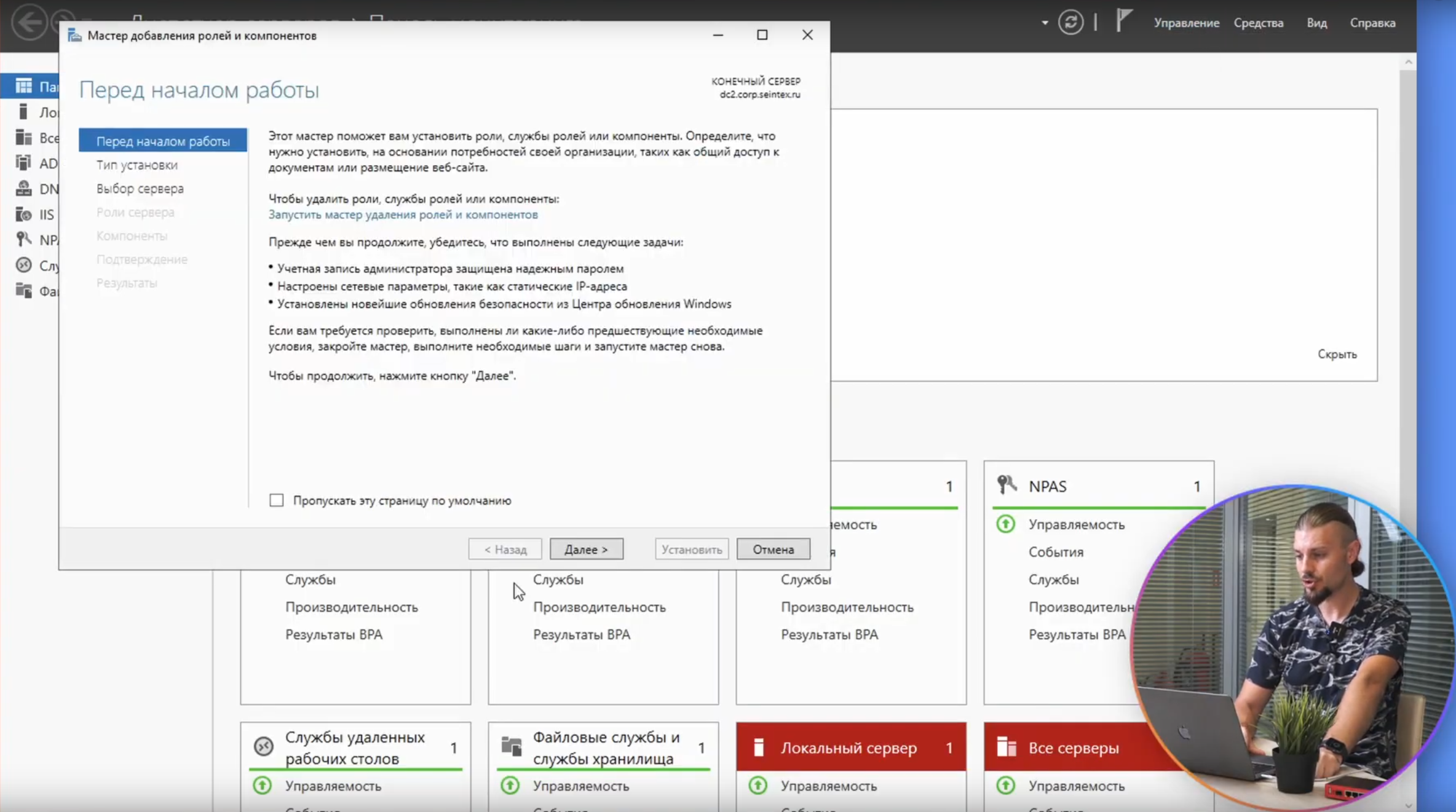

Открывается «Мастер добавления ролей и компонентов» и нажимаем далее:

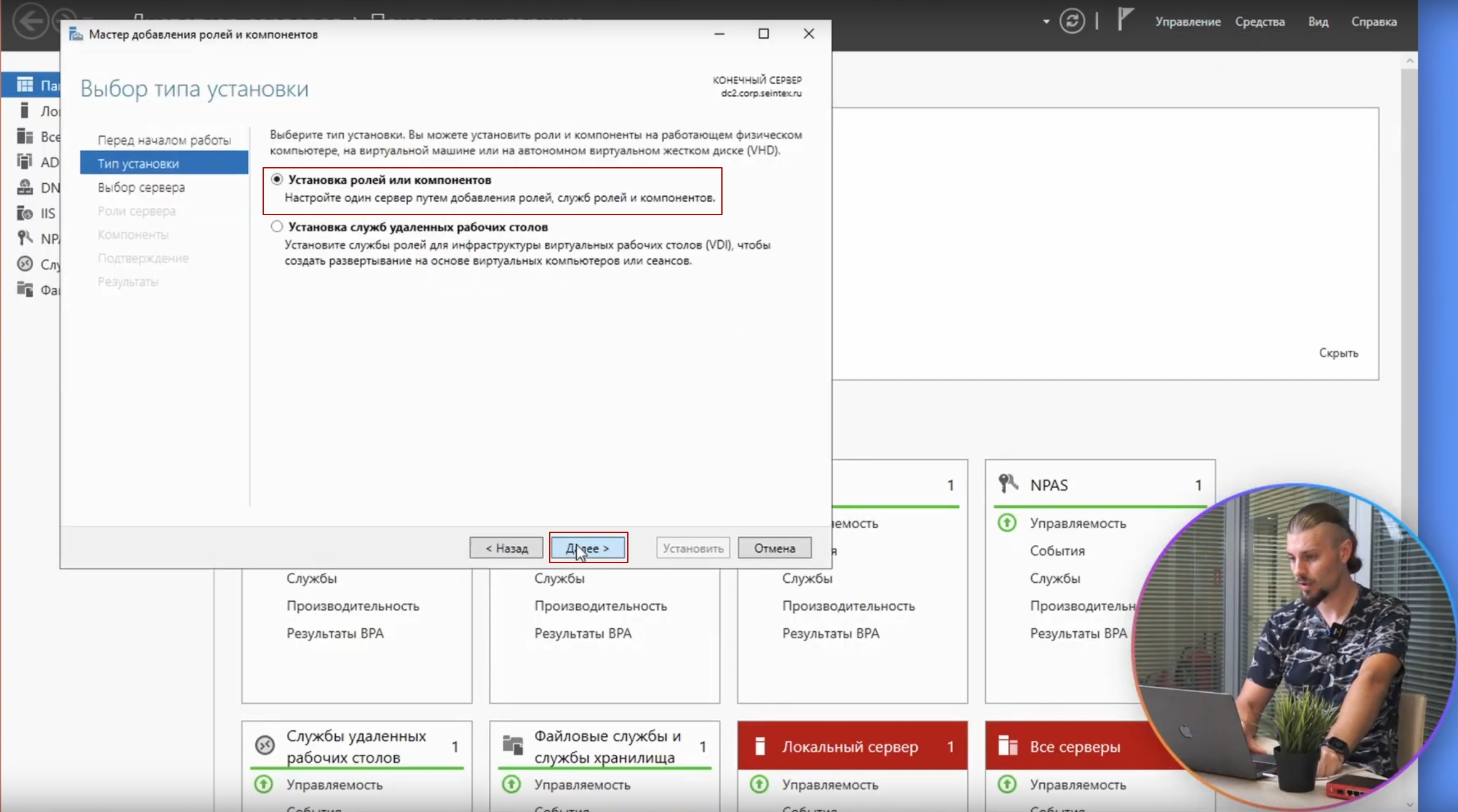

На шаге «Тип установки» оставляем выбранный пункт «Установка ролей или компонентов»:

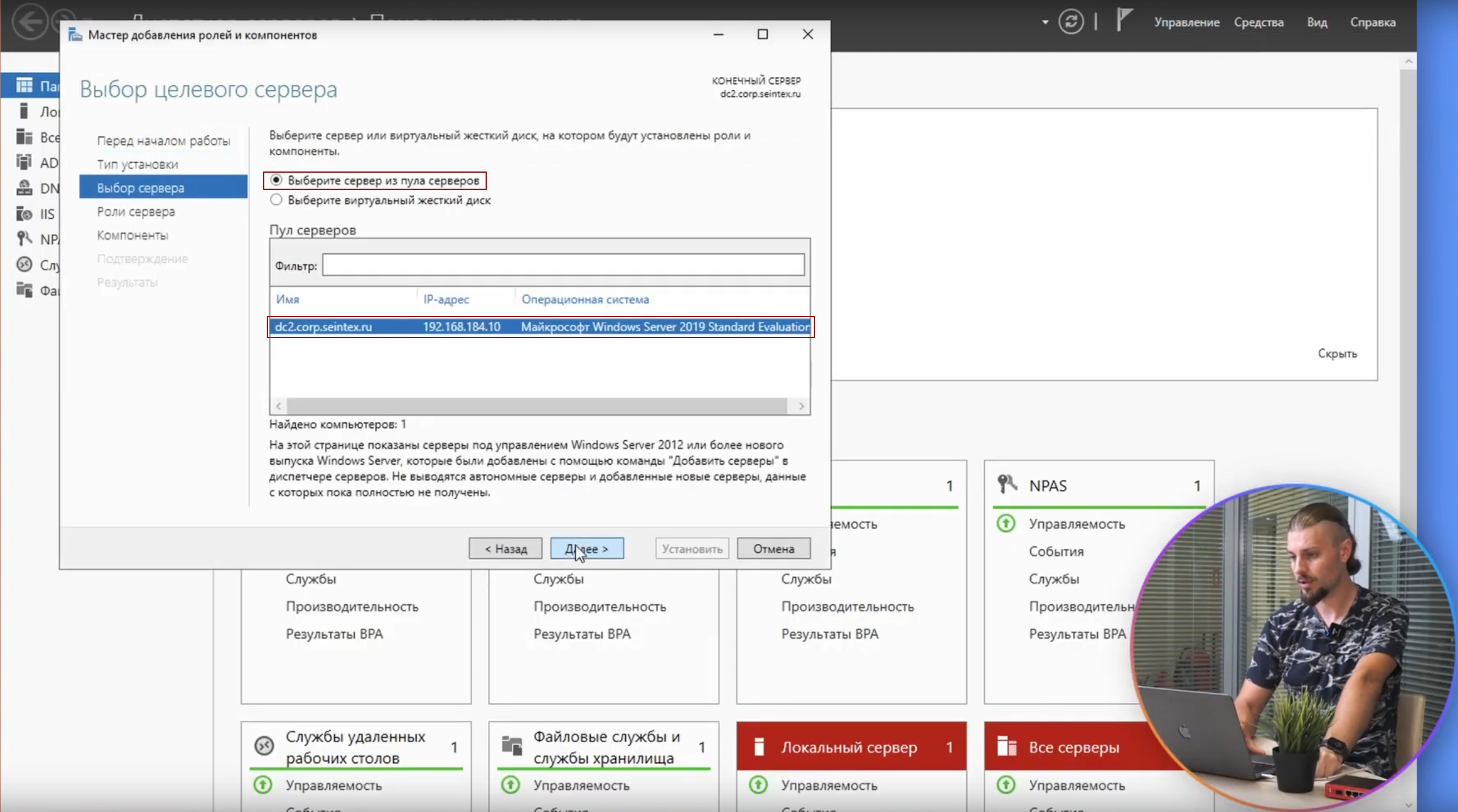

Сервер в данном случае один. На шаге «Выбор сервера» оставляем точку в поле «Выберите сервер из пула серверов» и снизу выделен сервер, на котором и будем проверять возможность использования СМАК:

В списке выбора компонентов для установки проверяем наличие «Пакета администрирования RAS-подключений (СМАК):

Если, как на скриншоте выше, он не установлен, устанавливаем его, чтобы получилось:

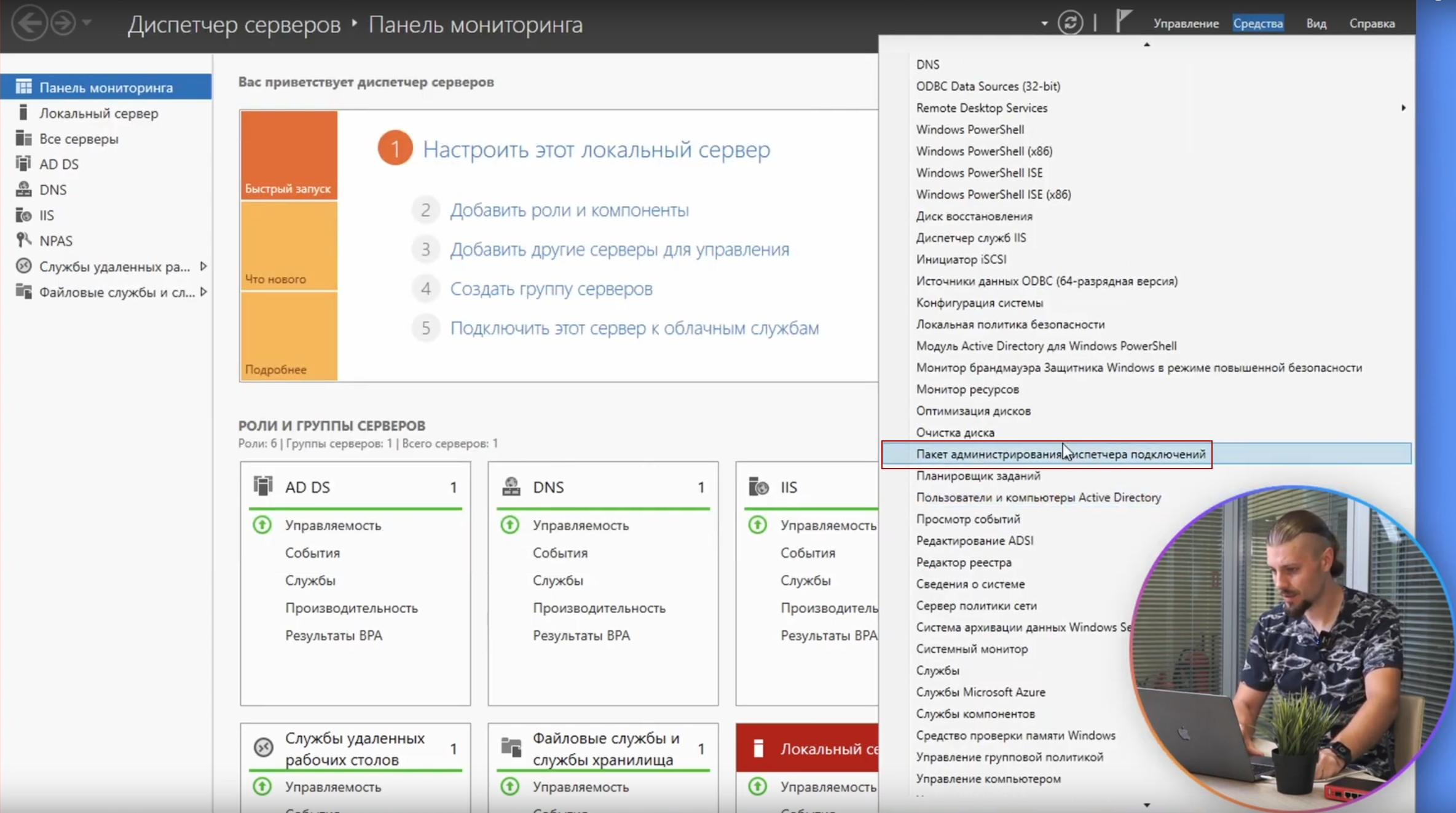

Далее заходим в «Пакет администрирования диспетчера подключений»:

Открывается «Мастер пакет администрирования диспетчера подключений»:

Далее, следуя указаниям мастера, выбираем опции для нашей задачи, выбор для семейства каких ОС будет создаваться пакет.

Важно создавать пакет СМАК на ОС той же разрядности, что и система конечного пользователя:

Пакет создаётся впервые, значит выбираем «Новый профиль»:

Далее вводим «Имя службы» и «Имя файла», например, vpn:

Не добавляем имя сферы (это имя домена):

Других профилей нет, так что и объединять пока не с чем:

Далее нужно указать IP адрес VPN-сервера, в нашем случае это внешний адрес нашего роутера 198.51.100.254/24:

Указываем его в поле «Имя или IP-адрес VPN-сервера»:

На шаге «Создать или изменить VPN-запись» необходимо настроить свойства TCP-IP, маршрут по-умолчанию и т.д.:

Нажимаем кнопку изменить, можем отключить использование IPv6:

На вкладке IPv4 отключаем использование VPN подключения, как шлюз по-умолчанию, чтобы через vpn проходил только нужный нам трафик, опцию «Сжатие IP-заголовков можно оставить:

На вкладке «Безопасность», мы должны указать протокол, например L2TP:

Для него также нужно указать «Использовать общий ключ» в «Дополнительных параметрах»:

Далее используем методы проверки EAP-MSCHAPv2:

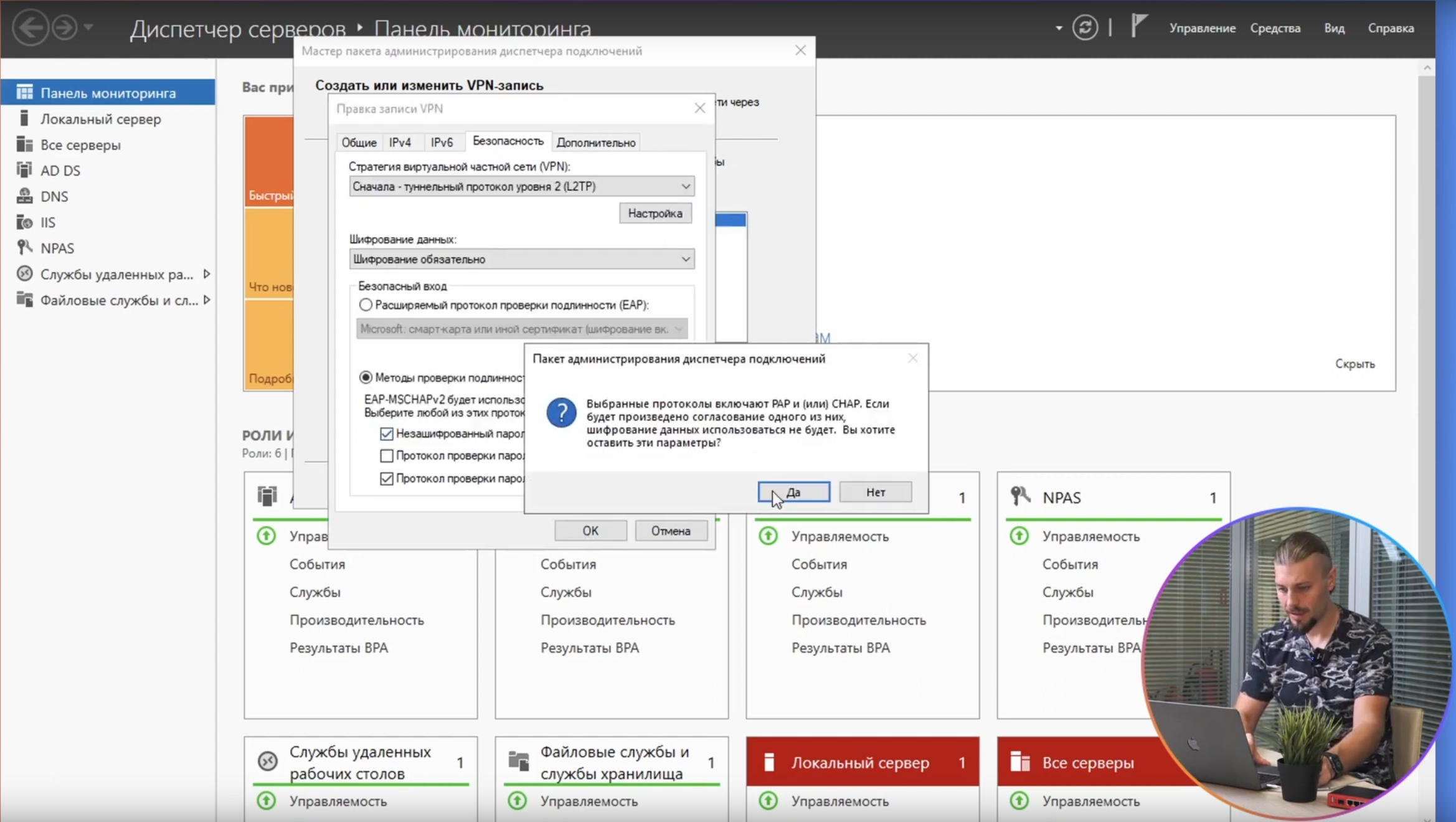

Для подтверждения настроек нажимаем «ОК» и на предупреждение мастера также нажимаем «Да»:

Далее указываем «Общий ключ для IPSec», для повышения безопасности, также можно указать ПИН-код, чтобы никто не узнал наш «Общий ключ»:

На следующих шагах мастера можно указать сервер обновления номеров телефонной книги, это нам пока не требуется:

Добавление заданной телефонной книги также пропускаем:

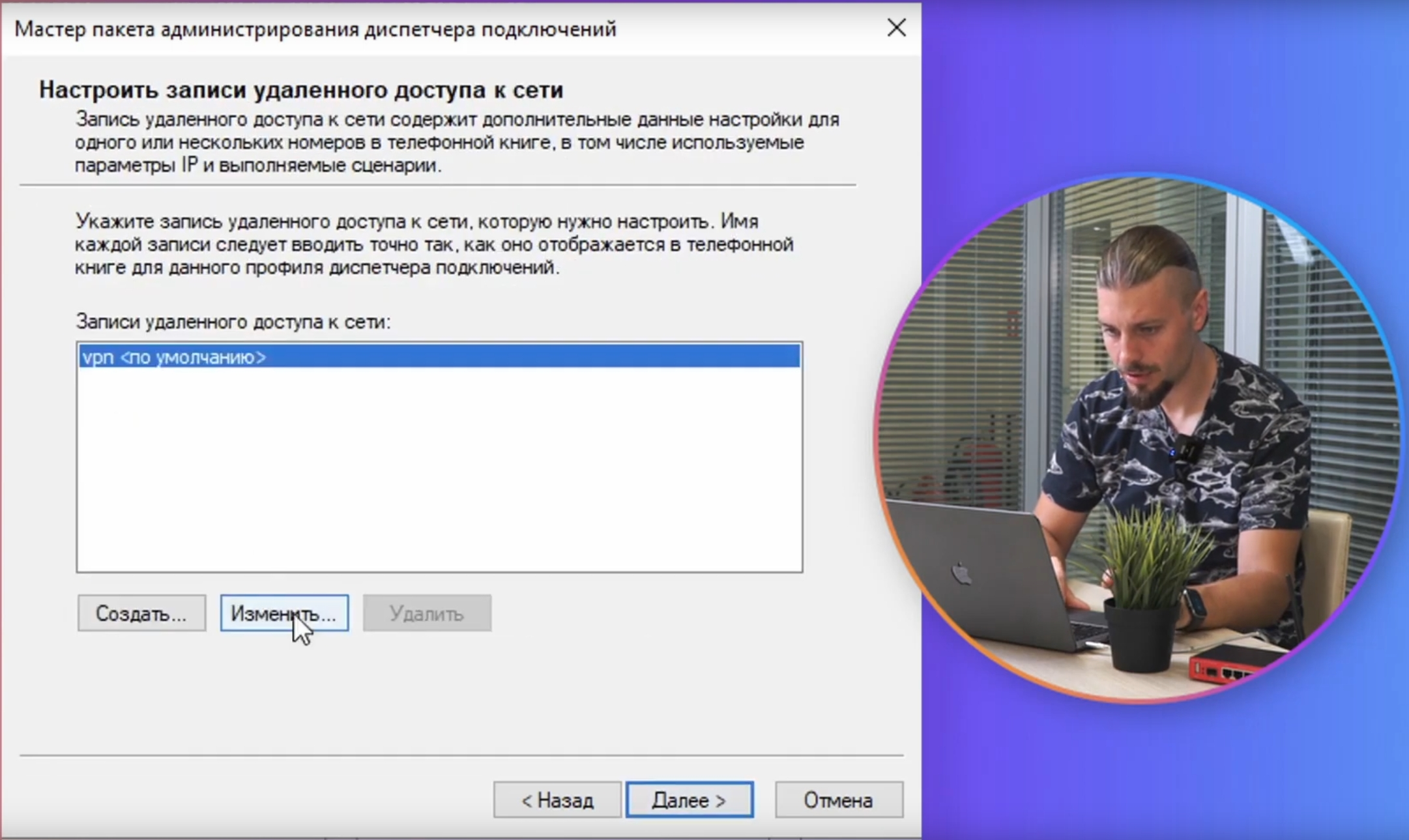

В записях удаленного доступа к сети отключаем небезопасные протоколы, для этого нажимаем изменить:

И на вкладке «Безопасность» снимаем галку «Протокол проверки пароля (CHAP)»:

Добавление маршрута происходит добавлением локального файла (1), для большой сети маршруты можно добавлять, указав ссылку на файл на сервере (2):

Примерный вид файла «route.txt»:

После указания файла с маршрутом нажимаем «Далее»:

На следующем шаге можно указать настройки прокси, оставляем всё без изменений:

Дополнительные действия также не требуются:

Функционал «мастера пакета администрирования диспетчера подключений» позволяет добавлять свой рисунок для окна подключения:

Для телефонной книги:

Показывать сведения о поддержке, например, контакты для связи:

Загружать файл с текстом лицензионного соглашения:

Добавить файлы, которые могут быть установлены с диспетчером подключений:

Перед сборкой программы можно внести дополнительные изменения в файлы, включенные в профиль подключения, оставляем всё без изменений:

После нажатия кнопки «Далее», получаем готовый файл СМАК, который находится по адресу:

Файл «vpn.exe» передадим на компьютер удалённого клиента, например, через «яндекс диск»:

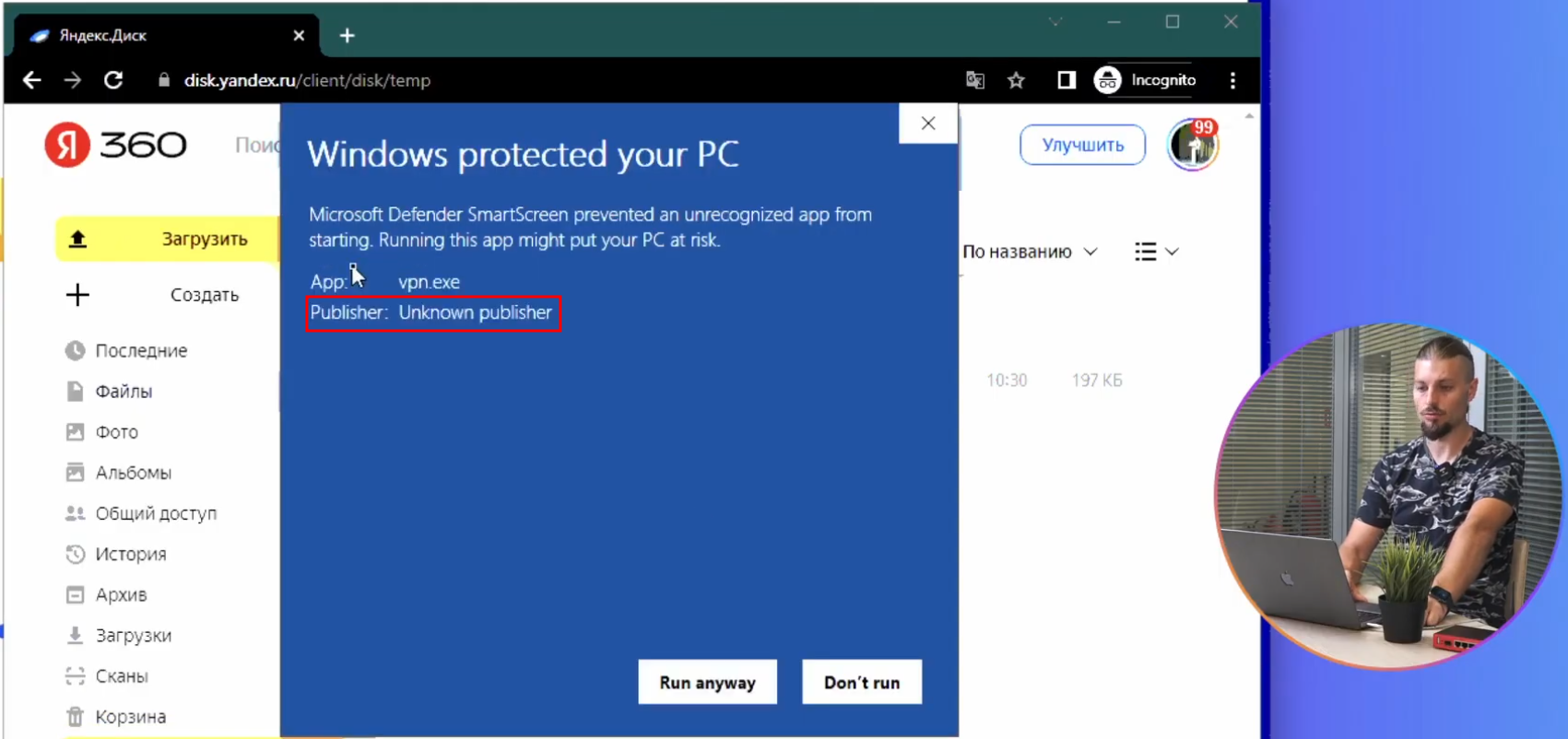

При запуске этого файла у клиента Windows выдаёт предупреждение о неизвестном издателе, нажимаем запустить в любом случае (Run anyway):

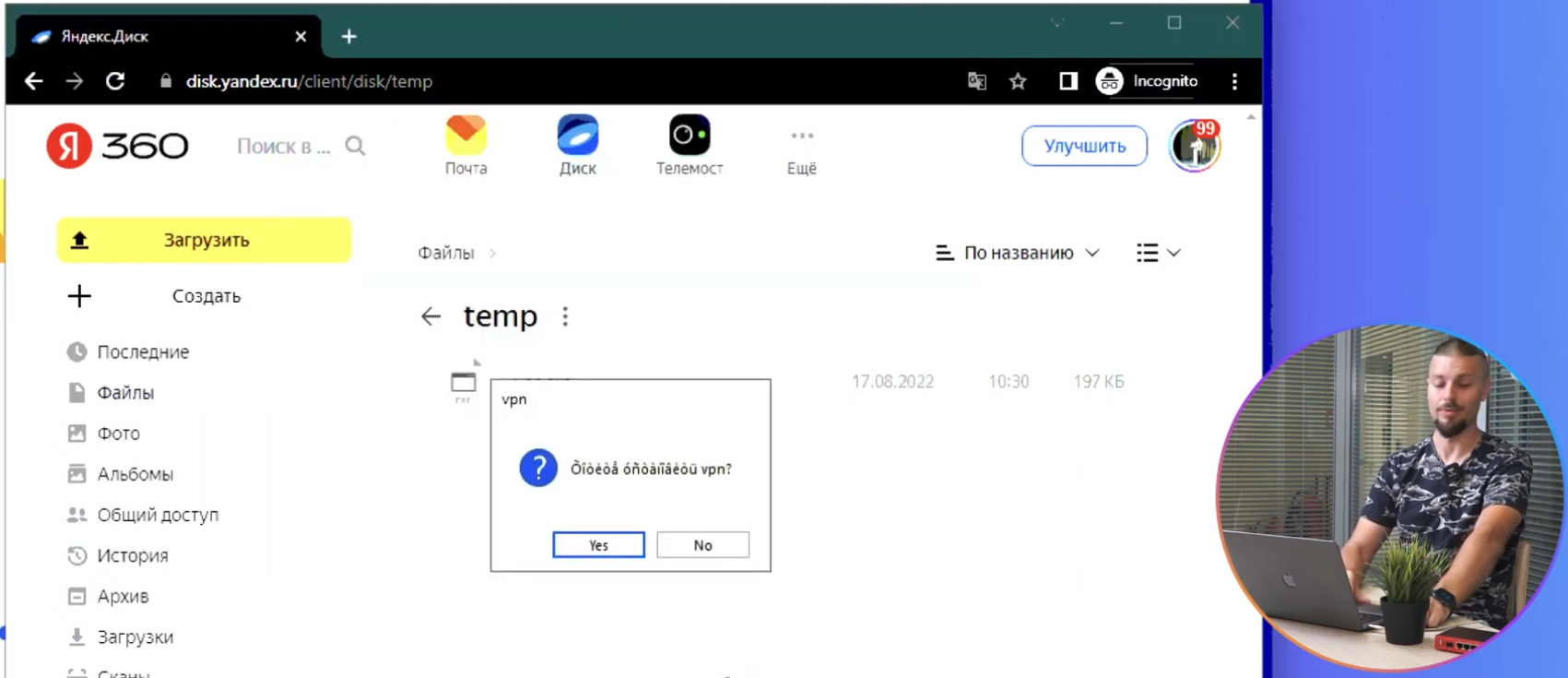

На предложение добавить настройки vpn, нажимаем «Yes (Да)»:

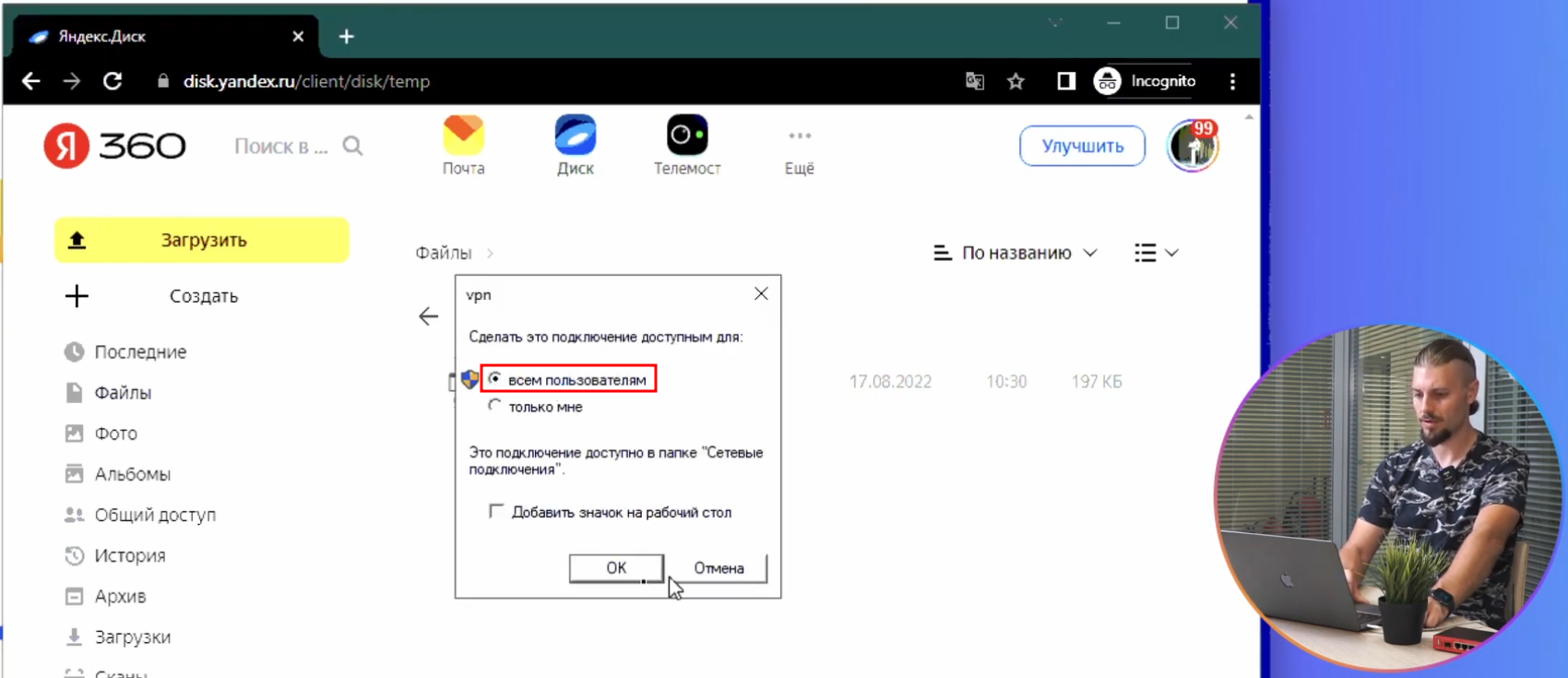

Можно сделать это подключение доступным всем пользователям. Для этого отмечаем соответствующий пункт и нажимаем «Ок»:

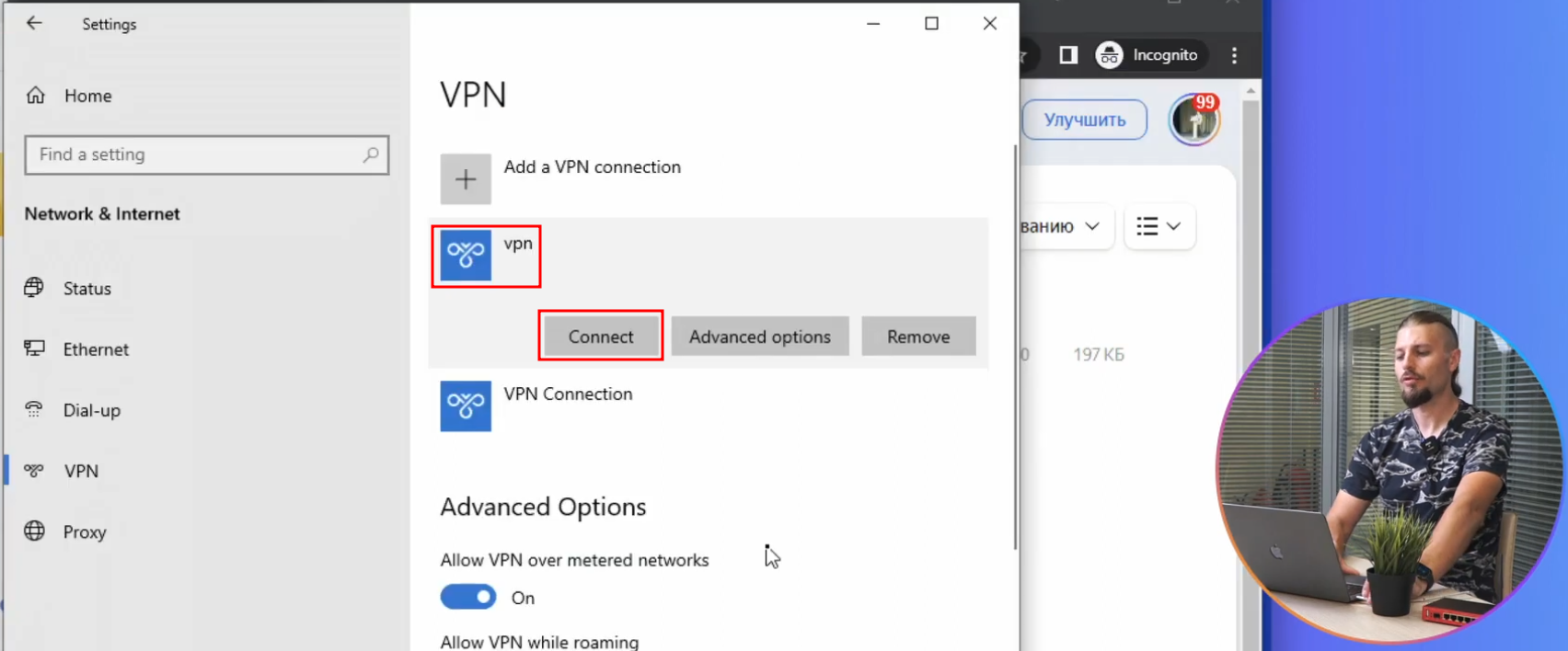

После этого профиль будет добавлен и можно подключатся к vpn:

В открывшемся окне подключения указываем «Имя (User name)» и «Пароль (Password)», можно отметить галкой пункт «Сохранить пароль (Save password)» и нажимаем «Подключиться (Connect)»:

После того, как подключение выполнилось, виден статус «Подключено (connected)»:

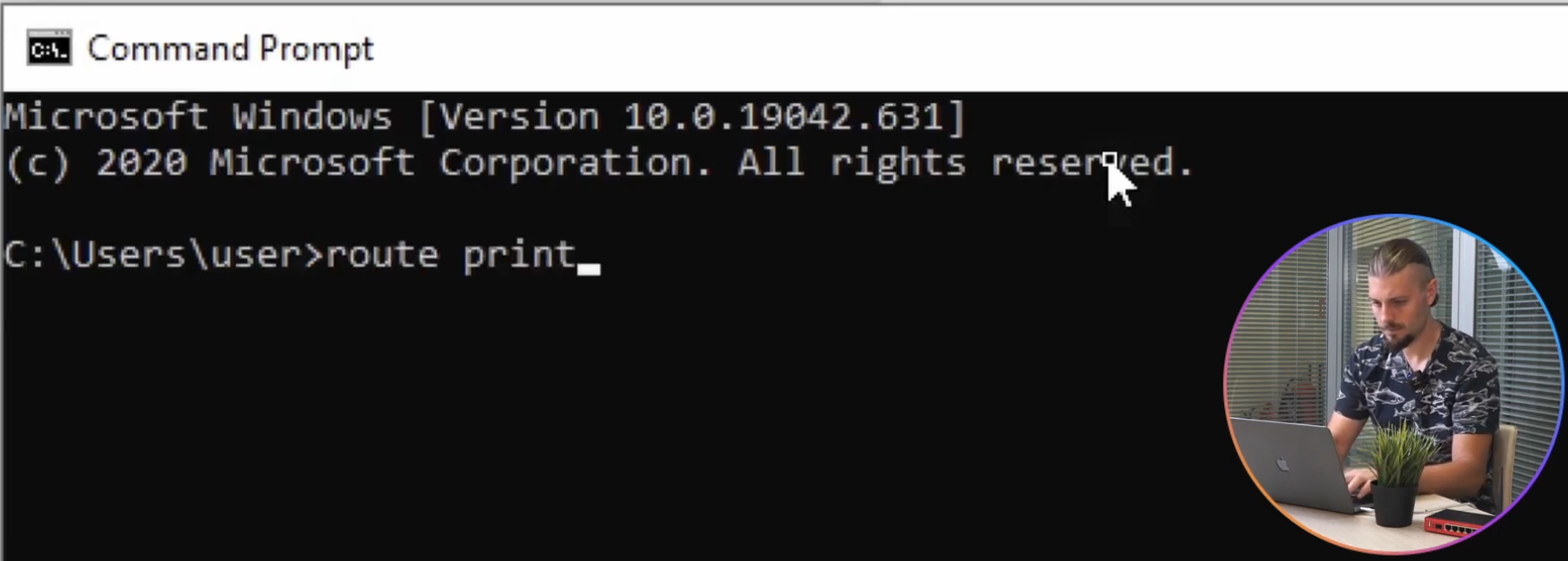

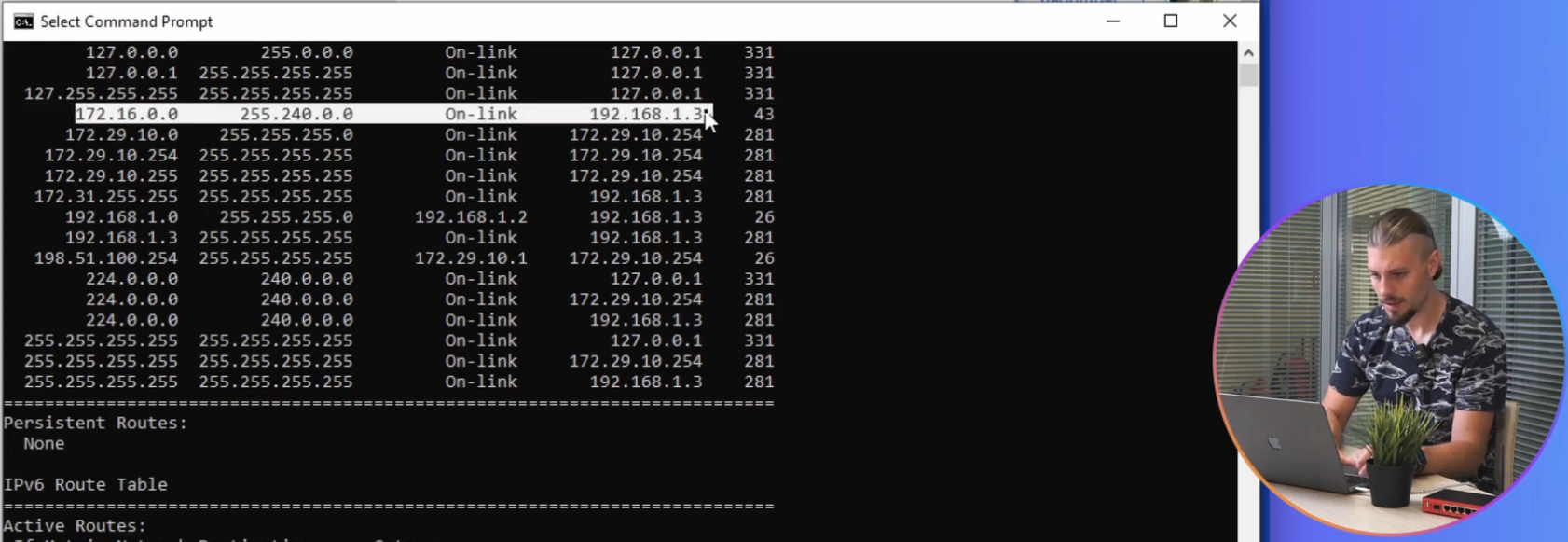

Можно проверить таблицу маршрутизации, введя команду route print в командной строке windows:

Нужный нам маршрут есть в таблице маршрутизации. Мы его добавляли через «routes.txt» в файле сборщика СМАК:

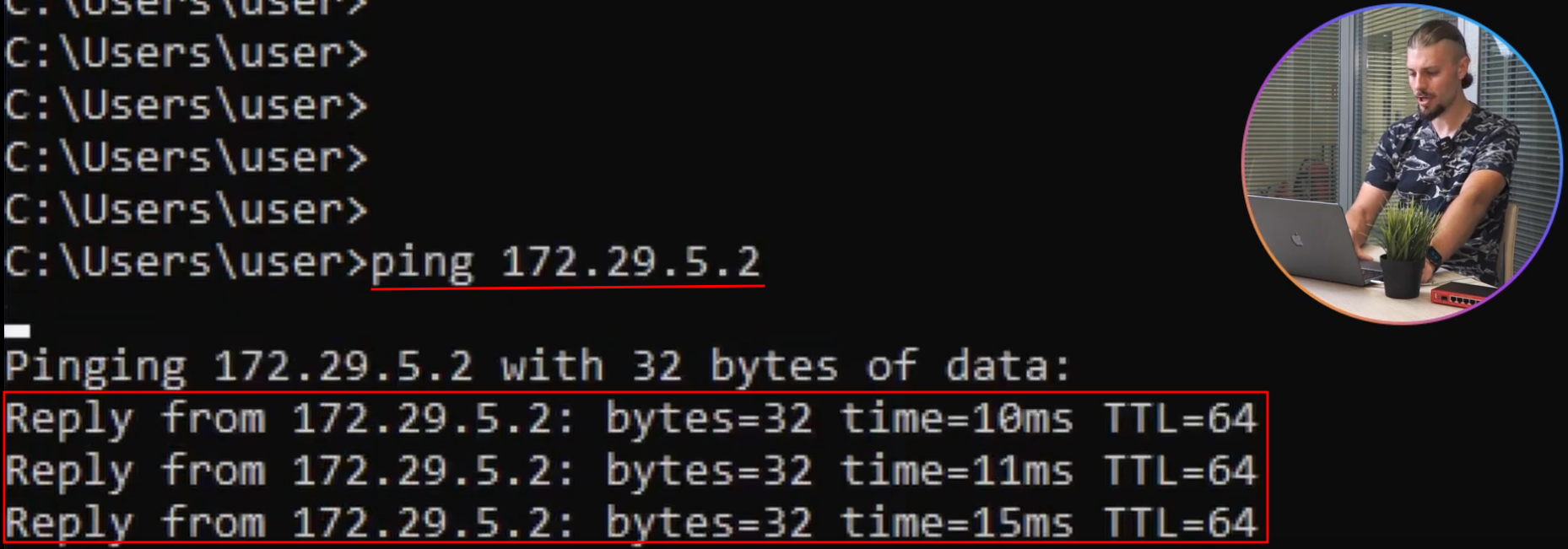

Проверим связь с роутером в удалённой сети с помощью команды ping:

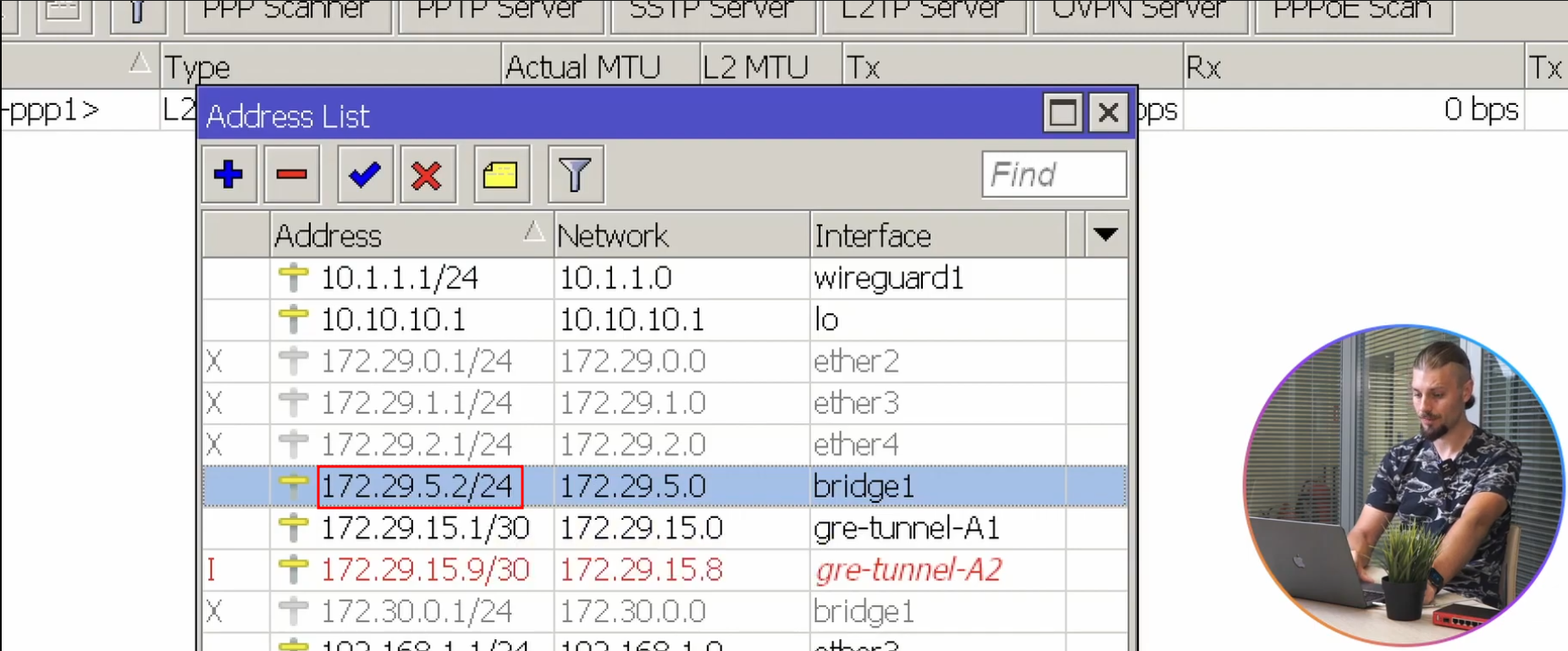

Одному из интерфейсов роутера присвоен этот ip, можно убедиться, зайдя в настройки роутера:

На этом обзор СМАК закончен.

Еще видео:

Цепочка Output в Firewall Mikrotik

Action в Mikrotik ip firewall filter — accept, log, add to address list

Action в Mikrotik ip firewall filter — drop, fasttrack connection, jump, passtrough, reject, tarpit

Address List в Mikrotik

Принцип «Если-То» в Firewall MikroTik, Вкладки «General», «Advanced», «Extra», «Action»

Ручная Настройка Default Firewall Filer Rules

Port Knocking в Mikrotik Firewall Filter

Packet Flow Diagram в Mikrotik

Настройка Honeypot в Mikrotik

Настройка L2TP сервера в MikroTik

Время прочтения

6 мин

Просмотры 64K

В интернете не так уж и мало инструкций по автоматизации подключений к VPN через CMAK, однако, все так или иначе содержали неясные моменты, на разрешение которых пришлось затратить некоторое время, поэтому я решил написать свою инструкцию и сделать ее доступной для других, в надежде на то, что она поможет сэкономить ценное время, или прояснит какой-либо непонятный момент.

Итак, предположим, что мы устали писать и обновлять инструкции по созданию подключений к нашему VPN серверу для пользователей Windows и хотели бы автоматизировать этот процесс, предоставляя пользователю готовую программу, создающую подключение с заранее предопределенными нами параметрами и готовое к работе в условиях нашей сети. Осуществить это — нам поможет встроенный в Windows Server 2008 и Windows Server 2008 R2 компонент — «Connection Manager Administration Kit» (в русской версии «Пакет администрирования диспетчера подключений»). Итак, для того, чтобы установить CMAK необходимо запустить «Диспетчер сервера» и установить новый компонент «Пакет администрирования диспетчера подключений». Весь текущий пример основан на Windows Server 2008 R2 SP1, русская версия.

Установка компонента в диспетчере сервера:

После установки пакет администрирования доступен из меню «пуск», или апплет «администрирование» в панели управления. После запуска CMAK нас поприветствует мастер пакета администрирования.

Не долго думая, нажимаем «далее». В следующем окне мастер предложит выбрать нам семейство операционных систем, для которых мы создаем подключение. Под Windows Server 2008 R2 это «Windows 7, Vista», или «Windows Server 2003, Windows XP и Windows 2000». Впрочем, если мы выберем пункт с Windows 7 и Vista — подключение подойдет и для Windows 8.

После выбора операционных систем мы должны создать новый профиль, или отредактировать существующий, если он есть (в нашем примере мы создаем новый).

Далее требуется ввести имя создаваемого подключения (так подключение будет отображаться в сетевых подключениях Windows) и имя файла, который будет запускать пользователь. Имя файла не должно превышать восемь символов и иметь расширение.

После именования нашего подключения мастер даст возможность добавить имя сферы. Если использовать нашего провайдера в качестве шлюза аутентификации на нашем VPN сервере мы не планируем, то этот пункт пропускаем.

На следующем этапе нам предлагается добавить данные из телефонной книги других существующих профилей, чтобы не вводить их по новой. Т.к. других созданных профилей у нас нет — идем дальше.

Далее нам необходимо указать IP-адрес VPN сервера для подключения.

Мы можем указать единственный постоянный адрес, или текстовый файл, содержащий набор адресов для подключения, которые будут предоставлены пользователю на выбор. Файл имеет следующий формат:

[Settings]

default=Имя VPN сервера, который будет использоваться по умолчанию (какое-либо из перечисленных ниже, например «My VPN Server1»).

UpdateURL=Ссылка на текстовый файл, со списком сервером (каждый раз при подключении этот файл будет обновляться из указанного URL).

Message=Сообщение для пользователя, например, «пожалуйста, выберите сервер для подключения».

[VPN Servers]

My VPN Server1=my1.example.com

My VPN Server2=my2.example.com

My VPN Server3=my3.example.com

В нашем примере ограничимся единственным сервером. Кстати, на этой же странице мы можем отметить пункт использовать одни и те же учетные данные для аутентификации как на VPN-сервере, так и на dial-up соединении (если мы, конечно, хотим его использовать перед созданием VPN-подключения). Все это хорошо видно на скриншоте выше.

Следующее окно позволяет перейти к настройкам нашего туннеля.

Нажав, «изменить», мы сможем настроить основные параметры нашего VPN-соединения. На вкладке «общие» можно выбрать типы адресов, которые мы хотим использовать «IPv4», «IPv6», или же и то и другое, а также отключить «общий доступ к файлам и принтерам», если нам он не требуется.

Вкладка «IPv4» позволяет задать настройки для одноименного протокола. В числе настроек: DNS, WINS, использование подключения как шлюз по умолчанию и сжатие. В некоторых инструкциях, в случае, если нам нужно было не использовать VPN соединение как шлюз по умолчанию — предлагалось оставить здесь эту настройку включенной, а потом использовать в файле со статическими маршрутами директиву REMOVE_GATEWAY. Опытным путем установлено, что инструкция эта работает криво и приводит к багу, когда хост после подключения вообще перестает использовать свой основной шлюз по умолчанию. А вот настройка эта отработала вполне корректно, т.е. если нам не нужно использовать VPN-сервер как шлюз по умолчанию, то мы просто снимаем здесь эту галочку и добавляем позже статические маршруты для сетей, в которые нам нужно ходить через VPN.

Практически такие же настройки для протокола IPv6.

На вкладке «безопасность» можно выбрать нужный нам туннельный протокол (PPTP, L2TP, SSTP), причем можем выбрать единственный, а можем выбрать очередность попыток подключения. К примеру, если мы выберем сначала использовать L2TP, то после L2TP будет использоваться PPTP, а затем SSTP и т.д. Здесь также доступны различные параметры шифрования. Для L2TP, к примеру, можно указать разделенный ключ. В таком случае после настройки VPN соединения мастер предложит зашифровать наш ключ ПИН-кодом, который придется ввести пользователю при установке соединения. В этом же окне можно настроить методы аутентификации — более безопасный в общем случае EAP, или MS-CHAP 2, к примеру. Для данной статьи был выбран приоритет L2TP с разделенным ключом.

На вкладке «дополнительно» — можно указать DNS-суфикс, который будет использоваться клиентским соединением.

Окно для ввода разделенного ключа и ПИН-кода для его шифрования.

Далее мастер предлагает ввести телефонную книгу для дозвона к dial-up серверу. В настоящее время, думаю, это не актуально, поэтому снимаем галку с пункта «автоматически загружать обновления телефонной книги» и нажимаем «далее».

Если dial-up для нас не актуален, то и следующее окно пропускаем таким же образом.

Далее нам предлагается возможность сделать обновление для таблицы маршрутизации. Если это актуально, добавляем файл маршрутов. Приведу пример файла маршрута. Допустим, мы хотим, чтобы клиент ходил в сеть 192.168.0.0/24 через наше VPN подключение (VPN-сеть имеет отличную адресацию от сети 192.168.0.0/24), при этом шлюз по умолчанию у него должен остаться свой. Тогда мы должны добавить текстовый файл с маршрутом такого содержания:

«ADD 192.168.0.0 MASK 255.255.255.0 default METRIC default IF default».

Внимание! Файл должен быть обязательно в кодировке ANSI, а не UTF-8, например. Если мы убрали галочку с пункта «Сделать это подключение основным шлюзом клиента» никаких директив REMOVE_GATEWAY здесь писать не нужно.

Можно также указать URL на файл, содержащий таблицу маршрутизации, в таком случае она будет обновляться при каждом подключении.

В следующем окне мастера можно указать параметры прокси-сервера для Internet Explorer во время VPN-подключения. Возможны следующие варианты — вообще не настраивать параметры прокси (первый пункт), использовать уже настроенные пользователем параметры (второй пункт), или использовать предварительно настроенный файл, содержащий параметры прокси (третий вариант).

В следующем окне мы можем настроить дополнительные действия. Например, нам может потребоваться запуск какой-либо программы, или скрипта при каждом запуске подключения. В таком случае нажимаем «создать» и переходим к настройкам.

Здесь, помимо нашей программы или скрипта можно выбрать различные события, при наступлении которых будет выполнено действие. Например, после подключения, или при ошибке. Если отметить пункт «включить в этот профиль службы указанную программу действия пользователя», то программа будет скопирована в профиль подключения (полезно на случай, если запускаем что-то нестандартное, чего на других компьютерах нету). Если предполагается взаимодействие программы с пользователем, то на этом этапе нужно отметить соответствующую галочку.

Далее можно определить рисунок, отличный от рисунка, отображаемого в подключении по-умолчанию.

И также для телефонной книги:

Можно поменять иконку подключения:

На следующем экране можно установить свой hlp-файл справки, или оставить справочную информацию, предложенную по-умолчанию.

Далее можно указать сведения о технической поддержке (например, телефоны круглосуточной службы и т.д.).

И куда же без лицензионного соглашения? В общем, если требуется подтверждение согласия пользователя на что-либо — задать это тоже можно, выбрав текстовый файл.

Если нам требуется включить в наш создаваемый профиль дополнительные файлы (к примеру, они могут использоваться нашей программой, или скриптом, который мы могли выбрать выше) — то следует их выбрать на следующем экране.

На этом настройка закончена и остается нажать «далее» в следующем окне и «готово» в финальном. Мы увидим путь, по которому создался профиль для подключения.

Перед тем, как копировать этот профиль клиенту, стоит, на мой взгляд, упомянуть еще об одном моменте: если оставить все как есть, то в случае с PPTP — подключение упорно будет упорно предлагать указать региональные настройки телефона, что нам совершенно не нужно. Дело исправляется правкой файла с расширением cms, который лежит в профиле нашего созданного подключения. Итак, необходимо в этом файле, в секции «[Connection Manager]» добавить параметр «connectiontype=1» и сохранить файл. Делать это следует после создания подключения, потому что после завершения создания, или правки профиля — файлы перезаписываются и параметр с большой вероятностью потеряется.

Вот, собственно, и все. Папку с нашим профилем можно копировать клиенту и устанавливать подключение в два клика. Запускаем exe-файл с именем нашего подключения:

После утвердительного ответа появится окно, где можно выбрать — устанавливается подключение только для данного пользователя, или же для всех, а также указать создать ярлык подключения на рабочем столе.

Пользователю останется лишь ввести данные для подключения и, возможно, подтвердить механизму UAC свое желание предоставить системные привилегии нашему подключению (в случае, если требуется внести маршрут, или запустить программу, требующую системных привилегий).

На этом все. Надеюсь, что данная инструкция окажется кому-нибудь полезной.

Содержание

- 1 RSAT в Windows 10 как Features on Demand (FoD)

- 2 Установка RSAT в Windows 10 с помощью PowerShell

- 3 Ошибка 0x800f0954 при установке RSAT в Windows 10

- 4 Установка RSAT в Windows 10 в офлайн режиме

- 5 Table of Contents

- 6 Running the Server Manager

- 7 Pro-Tip

- 8 Known Issue

- 9 Summary

Ранее мы уже писали об особенностях установки пакета Remote Server Administration Tools (RSAT) в Windows 10. Но время идёт и новые релизы Windows 10 вносят новые правила работы с этим пакетом. В этой заметке мы поговорим об особенностях автономной установки RSAT в актуальной версии Windows 10 1903.

Графический интерфейс «Параметры Windows» и UAC

В рассматриваемой нами версии Windows 10 активацию компонент RSAT можно выполнить через графический интерфейс Windows, пройдя последовательно в Параметры Windows > Приложения > Дополнительные возможности > Добавить компонент

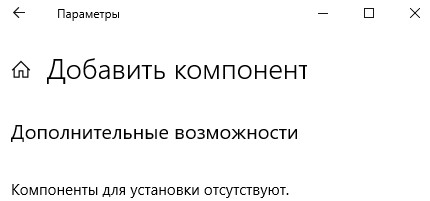

Однако, если с помощью этого графического интерфейса мы попытаемся выполнить добавление компонент на системе, подключенной к локальному серверу WSUS/SCCM SUP, то может получиться так, что мы даже не сможем получить перечень доступных к установке компонент.

Эта проблема будет воспроизводится в том случае, если текущий пользователь системы не имеет прав локального администратора и доступ к интерфейсу добавления компонент выполняется с запросом повышения привилегий UAC. При этом, если войти в систему интерактивно с правами администратора, то список компонент в графическом интерфейсе мы всё же сможем увидеть.

Компоненты RSAT и PowerShell

В качестве альтернативного варианта получения списка опциональных компонент Windows можно использовать оболочку PowerShell, запущенную с правами администратора. Для получения компонент, относящихся к пакету RSAT можно выполнить команду:

Get-WindowsCapability-NameRSAT*-Online | Select-Object-Property State,Name,DisplayName | Format-Table-AutoSize

Установку той или иной компоненты можно выполнить командой типа:

Add-WindowsCapability-Online-NameRsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Feature On Demand и проблема Offline-клиентов

Теперь нам понятно, что графический интерфейс Windows 10 1903 работает с UAC криво, а в PowerShell всё в этом плане хорошо. Однако, безотносительно способа установки, в том случае, если компьютер настроен на использование WSUS/SUP и не имеет прямого доступа в интернет, при попытке установки выбранной компоненты мы можем получить ошибку 0x800f0954.

И ошибка эта будет воспроизводиться как при использовании PowerShell, так и при использовании графического интерфейса. Правда, в графическом интерфейсе, опять же, это может быть не так очевидно.

Как я понял, связано это с тем, что для установки опциональных компонент требуется наличие доступа к комплекту пакетов установки Feature On Demand (FOD) для нашей «модной» версии Windows 1903. Именно в этот комплект включаются компоненты RSAT, начиная с обновления Windows 10 1809 от Октября 2018 года. Об этом, в частности, гласит примечание на странице загрузки Remote Server Administration Tools for Windows 10

Интересно то, что на этой же веб-странице имеется сноска о том, что пользователям, использующим WSUS/SUP, и получающим выше обозначенную ошибку 0x800f0954, для возможности установки компонент RSAT придётся настраивать прямой доступ на Windows Update, либо использовать метод с сетевым каталогом.

Known issues affecting various RSAT versions:

И в этой ситуации администраторы используют разные пути. Некоторые идут по пути наименьшего сопротивления, не заморачиваясь при этом вопросами удобства и безопасности, и отключают на время установки RSAT нацеливание клиента на WSUS с последующей организацией прямого доступа к Windows Update.

На мой взгляд, этот метод «так себе», так как далеко не всегда и не во всех ситуациях возможно, или даже временно допустимо, обеспечивать прямой доступ на внешние интернет-узлы. К тому же решение с временной правкой реестра и последующим перезапуском службы клиента Windows Update назвать удобным язык не повернётся. При этом ведь ещё нужно помнить про том, что нигде в групповых политиках не должно быть настроено явных запретов на до-загрузку контента Windows c Windows Update.

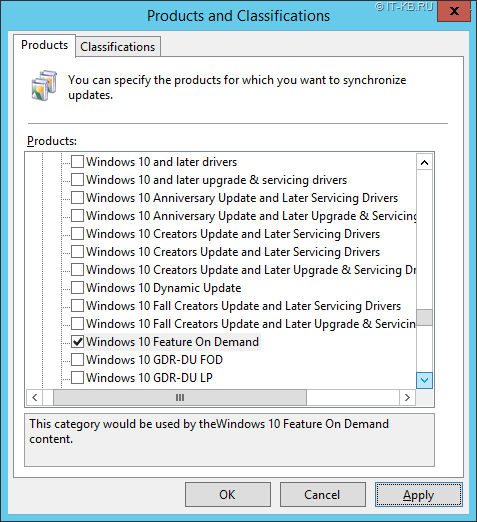

Feature On Demand и WSUS

А что же нам в этой ситуации может предложить наш локальный источник обновлений — WSUS? Если заглянуть в свойствах сервера WSUS в перечень продуктов, относящихся к Windows 10 (…интересно, в Microsoft сами ориентируются в этом списке?…), то мы увидим такую интересную позицию, как Windows 10 Feature On Demand.

Не найдя нигде в открытых источниках вменяемого развёрнутого описания этой позиции (…впрочем, как и многих других…) мы решили включить её и проверить, что она нам даст. По итогу могу сказать, что среди метаданных о более, чем тысячи обновлений, прилетевших после синхронизации WSUS с Windows Update, я увидел только некоторые компоненты FOD, большинство из которых применимы только для старых версий Windows 10. Ну и в придачу мы получили целый ворох языковых пакетов на всех мыслимых и немыслимых языках, невзирая на то, что в настройках сервера WSUS у нас включены только английский и русский языки. В общем и целом эта позиция на WSUS для нас оказалась бесполезной и даже вредительской.

Раздача Feature On Demand для Offline-клиентов

В результате проведённых экспериментов стало очевидно, что единственным приемлемым в нашей ситуации вариантом, позволяющим выполнять Offline-установку RSAT, является вариант с развёртыванием специального сетевого каталога с компонентами Feature On Demand с нацеливанием клиентов на этот каталог через групповые политики.

Для начала нам потребуется получить образы дисков с компонентами FOD для нашей версии Windows 10. Загрузить эти образы можно вручную с сайта Volume Licensing Service Center (VLSC)

Создаём на файловом сервере общедоступный сетевой ресурс для клиентских систем 64-bit и распаковываем в него всё содержимое образов SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO. Рядом создаём аналогичный ресурс для систем 32-bit и распаковываем туда образы SW_DVD9_NTRL_Win_10_1903_W32_MultiLang_FOD_.ISO.

Распакованный контент будет представлять из себя множество *.cab файлов, среди которых есть и интересующие нас опциональные компоненты RSAT.

Теперь на любом Offline-клиенте c Windows 10 1903 мы можем попытаться выполнить установку компонент RSAT c помощью PowerShell, указывая в качестве источника получения подготовленный сетевой каталог:

Add-WindowsCapability-Online-NameRsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0-LimitAccess-Sourceholding.comInstallersWindows-Feature-On-DemandWin10-190364-bit

Имейте в виду, что командлет Add-WindowsCapability работает довольно специфично. То есть он может отработать без ошибки, но если в указанном источнике не будут найдены файлы, подходящие для данной системы, никакой установки на самом деле не произойдёт… Разумеется, «это не баг, а фича»… Поэтому после выполнения командлета установки всех нужных компонент, лучше повторно проверять установленные компоненты:

Get-WindowsCapability-Name RSAT*-Online | Select-Object-Property State,DisplayName | Where {$_.State -eq"Installed"} | Format-Table-AutoSize

После этого установленные компоненты RSAT можно будет видеть в уже «горячо полюбившейся» нам графической оболочке Windows 10 1903 в ранее упомянутом перечне дополнительных компонент Windows

И отсюда же их можно будет удалить при необходимости.

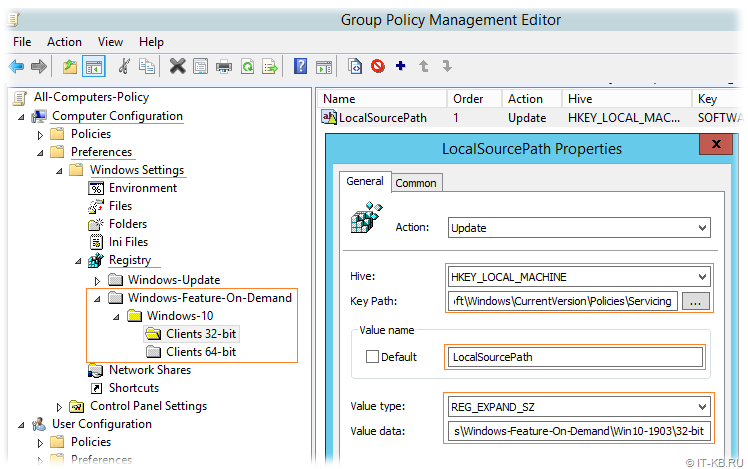

Таким образом все администраторы в организации смогут с помощью PowerShell вручную установить нужные им компоненты RSAT на свои системы Windows 10 1903, не имея прямого доступа в интернет. Однако Offline-установку можно сделать ещё удобней, если дополнительно настроить специальный параметр групповой политики, указывающий клиентам расположение сетевого каталога с компонентами FOD. Описан этот параметр GPO, например, в документе: How to make Features on Demand and language packs available when you’re using WSUS/SCCM.

Переходим в консоль управления групповыми политиками и в разделе политик Administrative Templates > System находим параметр «Specify settings for optional component installation and component repair«

Включаем этот параметр и указываем путь к сетевому каталогу с компонентами FOD в поле «Alternate source file path«.

Этот параметр групповой политики фактически принесёт на клиентские системы параметр реестра «LocalSourcePath» в ключе HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesServicing

После этого Offline-установка компонент FOD станет доступна и через графический интерфейс Windows без использования танцев с PowerShell

Однако при этом стоит помнить про ранее обозначенный нюанс с пустым списком компонент в случае использования графического интерфейса в связке с UAC. То есть выполнять установку компонент FOD через графический интерфейс окна «Параметры Windows» нужно только при интерактивном входе в систему из под административной учётной записи. Если по какой-то причине заходить в систему администратором интерактивно нет желания/возможности, то можно использовать выше описанный метод с установкой через PowerShell.

При этом опять же стоит отметить то, что приятным плюсом использования настройки пути к компонентам FOD через групповую политику станет и то, что теперь при использовании PowerShell не потребуется явно указывать путь для установки нужных компонент:

И вроде бы теперь всё здорово, результат достигнут, то есть Offline-установка работает и через графический интерфейс и через PowerShell. Но дивные «фичи» на этом не кончаются.

Обработка «LocalSourcePath» с несколькими путями

Ещё одной странной штукой, которая была обнаружена при работе с выше обозначенным параметром групповой политики, это то, что, судя по описанию в GPO, значение опции «Alternate source file path» может принимать несколько путей с разделителем в виде точки с запятой. Однако практические эксперименты с Windows 10 1903 показали, что при считывании значения «LocalSourcePath» из реестра система заглядывает только в первый по счёту каталог (указанный до точки с запятой), а остальные игнорирует. Такое поведение вполне вписывается в рамки обработки значения ключа -Source командлета Add-WindowsCapability, в описании которого есть соответствующее примечание

If you specify multiple Source arguments, the files are gathered from the first location where they are found and the rest of the locations are ignored.

Вариантом выхода из этой ситуации может быть отказ от использования классического параметра из административных шаблонов GPO и настройка пути в реестре средствами Group Policy Preferences (GPP) с использованием таргетинга по версии и разрядности клиентской операционной системы.

По крайней мере именно на таком варианте мы и остановились, как на наиболее гибком и работоспособном.

Финиш

В итоге квест под названием «Выполнить Offline-установку RSAT в Windows 10 и не слететь с катушек» пройден, и теперь все административные пользователи, работающие на новой Windows 10 1903, могут устанавливать компоненты RSAT, как через графический интерфейс Windows, так и через PowerShell фактически в Offline-режиме и без дополнительных сложностей и манипуляций по аналогии с Online-клиентами.

PS: Никогда ещё установка RSAT в Windows у меня не была такой увлекательной и долгой. Чем больше смотрю на новые релизы Windows 10, тем становится интересней, во что же вся эта тенденция в итоге выльется. Коллега предположил, что в итоге получится, что-то вроде ранних выпусков Mandriva Linux – жутко красиво, но пользоваться этим без слёз невозможно