- Remove From My Forums

-

Question

-

I saw in WSIM that

<OOBE>NetworkLocation

<>Work</NetworkLocation>

</OOBE>is deprecated in Windows 10.

Please help — what is the replacement? Something with Networking-MPSSVC-Svc FirewallGroups?

-

Edited by

User77

Friday, October 23, 2015 10:20 AM

NetworkLocation not shown

-

Edited by

All replies

-

There is no replacement that I am aware of.

-

You can change it via registry, powershell, or Local Security policy

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListProfiles{SomeGuid}

Category=1 <-Private

Category=2 <-DomainLocal Security Policy:

secpol.msc

Security SettingsNetWork List Manager PoliciesNetworks <-Look here the settings are somewhat self explanatoryPowerShell:

(Get-NetConnectionProfile).Name | Set-NetConnectionProfile -NetCategory Private <- For private networks

(Get-NetConnectionProfile).Name | Set-NetConnectionProfile -NetCategory Domain <- For domain networks

Logs are very important. If you are unsure how to post logs or where to find them then reference https://keithga.wordpress.com/2014/10/24/video-mdt-2013-log-files-basics-bdd-log-and-smsts-log/ Also if you have made customizations please mention them when

asking for help.-

Edited by

Ty Glander

Saturday, October 24, 2015 1:10 AM

spelling -

Proposed as answer by

Michael_LS

Monday, October 26, 2015 7:43 AM -

Unproposed as answer by

Michael_LS

Tuesday, October 27, 2015 1:40 AM

-

Edited by

-

Ty, that is not the same thing. Even those network types (Private/Domain/Public) existed along side NetworkLocation in Windows 7. You can set NetworkLocation (Work/Home/Public) in Win7/8 answer file but never set the network type that way.

-

Ultimately NetworkLocation was just setting the registry entry I have in my earlier reply.

Logs are very important. If you are unsure how to post logs or where to find them then reference https://keithga.wordpress.com/2014/10/24/video-mdt-2013-log-files-basics-bdd-log-and-smsts-log/ Also if you have made customizations please mention them when

asking for help. -

Hi User77,

What is your current situation?

Just like what have been discussed above, the old way of the NetworkLocation in Windows 7 seems to be changed.

In Windows 10, threre would be the two option available when turning on the Network Discovery.

Sorry to say that I didn’t find out the documents about that part.

For the WSIM guide about Windows 10, please check:

https://msdn.microsoft.com/en-us/library/windows/hardware/dn922445(v=vs.85).aspx

Regards

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

-

Hi Michael,

thank you for asking.

Here my situation: I still have the problem, and have to click on network discovery question at right time.

Regards,

User77

-

Hi User77,

Thanks for the update.

If I have any helpful information, i would share here.

Regards

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

- Remove From My Forums

-

Question

-

I saw in WSIM that

<OOBE>NetworkLocation

<>Work</NetworkLocation>

</OOBE>is deprecated in Windows 10.

Please help — what is the replacement? Something with Networking-MPSSVC-Svc FirewallGroups?

-

Edited by

User77

Friday, October 23, 2015 10:20 AM

NetworkLocation not shown

-

Edited by

All replies

-

There is no replacement that I am aware of.

-

You can change it via registry, powershell, or Local Security policy

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListProfiles{SomeGuid}

Category=1 <-Private

Category=2 <-DomainLocal Security Policy:

secpol.msc

Security SettingsNetWork List Manager PoliciesNetworks <-Look here the settings are somewhat self explanatoryPowerShell:

(Get-NetConnectionProfile).Name | Set-NetConnectionProfile -NetCategory Private <- For private networks

(Get-NetConnectionProfile).Name | Set-NetConnectionProfile -NetCategory Domain <- For domain networks

Logs are very important. If you are unsure how to post logs or where to find them then reference https://keithga.wordpress.com/2014/10/24/video-mdt-2013-log-files-basics-bdd-log-and-smsts-log/ Also if you have made customizations please mention them when

asking for help.-

Edited by

Ty Glander

Saturday, October 24, 2015 1:10 AM

spelling -

Proposed as answer by

Michael_LS

Monday, October 26, 2015 7:43 AM -

Unproposed as answer by

Michael_LS

Tuesday, October 27, 2015 1:40 AM

-

Edited by

-

Ty, that is not the same thing. Even those network types (Private/Domain/Public) existed along side NetworkLocation in Windows 7. You can set NetworkLocation (Work/Home/Public) in Win7/8 answer file but never set the network type that way.

-

Ultimately NetworkLocation was just setting the registry entry I have in my earlier reply.

Logs are very important. If you are unsure how to post logs or where to find them then reference https://keithga.wordpress.com/2014/10/24/video-mdt-2013-log-files-basics-bdd-log-and-smsts-log/ Also if you have made customizations please mention them when

asking for help. -

Hi User77,

What is your current situation?

Just like what have been discussed above, the old way of the NetworkLocation in Windows 7 seems to be changed.

In Windows 10, threre would be the two option available when turning on the Network Discovery.

Sorry to say that I didn’t find out the documents about that part.

For the WSIM guide about Windows 10, please check:

https://msdn.microsoft.com/en-us/library/windows/hardware/dn922445(v=vs.85).aspx

Regards

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

-

Hi Michael,

thank you for asking.

Here my situation: I still have the problem, and have to click on network discovery question at right time.

Regards,

User77

-

Hi User77,

Thanks for the update.

If I have any helpful information, i would share here.

Regards

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

Привет друзья, в сегодняшней статье мы вместе с Ro8 автоматизируем процесс установки Windows 10 Enterprise Technical Preview с помощью файла ответов, но файл Autounattend.xml не будем интегрировать в дистрибутив Windows 10, а просто подсунем винде на флешке в самом начале инсталляции.

Вы можете спросить: «А что такое файл ответов и за счёт чего происходит автоматизация установки системы?». Друзья, файл ответов — это обычный файл с расширением .xml, но в нём содержится вся необходимая информация о каждом шаге установки Windows на ваш компьютер. С помощью файла ответов инсталляция Windows 10 будет происходить практически без вашего участия: не нужно будет вводить ключ, создавать разделы, принимать лицензионное соглашение, присваивать имя компьютеру, создавать имя пользователя и другое.

В первую очередь скачаем ISO-образ Windows 10 Enterprise, затем займёмся созданием файла ответов в диспетчере установки Windows.

http://www.microsoft.com/en-us/evalcenter/evaluate-windows-enterprise-insider-preview?i=1

Жмём Войти.

Вводим данные учётной записи Майкрософт, если у вас её ещё нет, то создайте её обязательно.

Жмём на Register to continue (Зарегистрируйтесь для продолжения)

Continue (Продолжить)

ISO -образ операционной системы скачивается нам на компьютер.

Создание файла ответов

Создание файла ответов произведем в диспетчере установки Windows, который входит в состав пакета Windows ADK для Windows 10. Переходим по ссылке:

https://msdn.microsoft.com/ru-ru/windows/hardware/dn913721.aspx

и скачиваем Windows ADK для Windows 10

Установочный файл Windows ADK для Windows 10

Запускаем установочный файл и выполняем установку. Далее

Далее

Принимаем лицензионное соглашение

Выбираем Средства развертывания

Установка средств развертывания

На обслуживающем компьютере создана папка Win10 в которую скопировано содержимое установочного образа Windows 10 Enterprise Technical Preview (x64)

Запускаем Диспетчер установки Windows от имени администратора

Откроется главное окно Диспетчера установки

В диспетчере установки начинаем работу с выбора образа Windows

Переходим в папку Win10 в которой находится содержимое установочного образа Windows 10 Enterprise Technical Preview, далее идем в папку Sources и выбираем файл install.wim

Нажимаем Да, для создания файла каталога

Создание файла каталога

После того, как файл каталога будет создан, в окне Образ Windows появятся две папки: Components и Packages. Работать будем с папкой Components

Выбираем Новый файл ответов

Получаем следующее

Открываем папку Components, ищем строку Microsoft-Windows International Core WinPE neutral и добавляем ее в состав прохода Windows PE файла ответов

Заполняем параметры строки Microsoft-Windows International Core WinPE neutral

Заполняем параметры строки SetupUILanguage

В папке Components находим строку Microsoft-Windows-Setup neutral и добавляем ее в проход Windows PE файла ответов

Добавляем новый диск выбрав DiskConfiguration-Вставить новый Disk

Заполняем параметры строки Disk

На жестком диске создадим два раздела (выполняем Вставить новый CreatePartition два раза)

Указываем параметры 1-го раздела: размер 350 мб, тип раздела primary, раздел первый в очереди на создание

Указываем параметры 2-го раздела: 2-й раздел занимает оставшееся пространство жесткого диска, тип primary, раздел находится вторым в очереди на создание

Создаем два новых ModifyPartition (так как раздела тоже два)

Заполняем параметы ModifyPartition 1-го раздела

Заполняем параметры ModifyPartition 2-го раздела

Заполняем параметры строки InstallTo (установку производим на 2-й раздел жесткого диска)

Заполняем параметры строки Userdata

Так как мы с помощью данного файла ответов будем производить установку Windows 10 в редакции Enterprise, указывать ключ не нужно

Добавим строку Microsoft-Windows-IE-InternetExplorer в проход Specialize файла ответов

Заполним параметр Home Page строки Microsoft-Windows-IE-InternetExplorer (указываем домашнюю страницу браузера InternetExplorer)

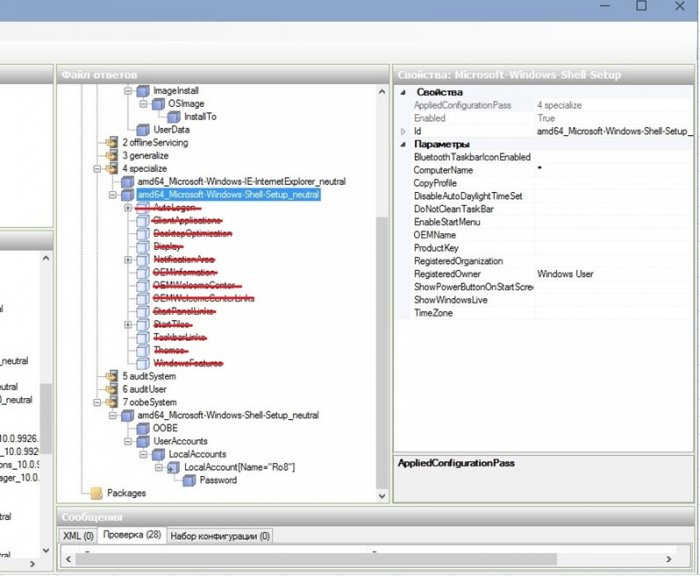

Добавим строку Microsoft-Windows-Shell-Setup из папки Components в проход Specialize файла ответов

Заполним один параметр строки Microsoft-Windows-Shell-Setup: ComputerName (значение этого параметра выставим знак звездочки, что означает что имя компьютера будет сгенерировано автоматически)

Добавим строку Microsoft-Windows-Shell-Setup в проход oobeSystem файла ответов

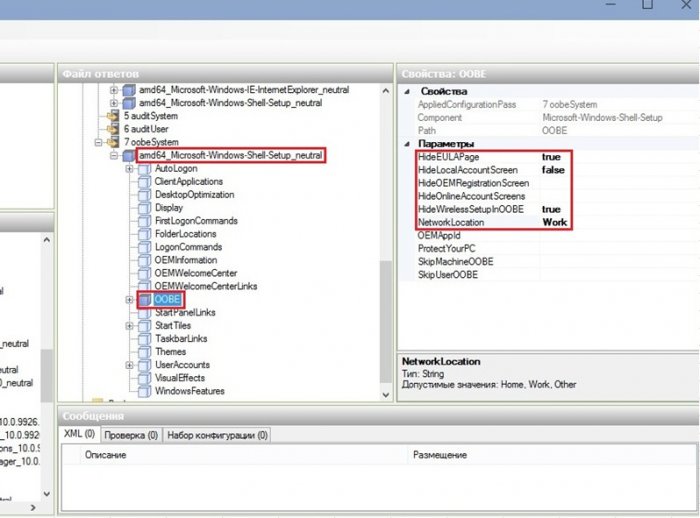

Заполняем параметры строки OOBE

Добавляем нового локального пользователя выбрав UserAccounts-LocalAccounts-Вставить новый LocalAccount

Заполняем параметры LocalAccount (создаем учетную запись пользователя Ro8 входящую в группу администраторы)

Заполняем параметры строки Password

Выделяем строку Microsoft-Windows-Shell-Setup и заполняем в ней один единственный параметр

Производим удаление неиспользуемых строк

После удаления неиспользуемых строк производим проверку файла ответов на наличие ошибок и предупреждений

Ошибок и предупреждений нет

После проверки файла ответов на наличие ошибок и предупреждений выбираем Сохранить файл ответов как….

Сохраняем файл ответов под именем Autounattend

Сохраненный файл ответов

Копируем созданный файл ответов в корень сьемного носителя (например флешки), вставляем флешку в компьютер на который нужно произвести установку windows и загружаем компьютер

с установочного диска Windows (готовый файл ответов можно скачать здесь

https://drive.google.com/file/d/0B5ZtD-mcT8eNam9yTEZUTGIzR3c/view?usp=sharing

Начало установки

Программа установки Windows обнаруживает файл ответов на флешке и установка проходит в соответствии с заданными параметрами.

Установка Windows

Перезагрузка

Подготовка устройств

Использовать стандартные параметры

Завершение настройки параметров

Вводим пароль учетной записи

Система установлена

- Remove From My Forums

-

Question

-

I’m trying to set the network location in my unattend.xml file for Windows 7 deployments. I know there was a registry key modification that could be made for Windows Vista that seemed to work. The same key has no effect for Windows 7 as I understand that Windows 7 uses a different method of detecting the network type.

Has anyone actually got this working using and unattend.xml file? I have tried various settings in the OOBE pass with no luck. At each login I get prompted for the network type,Glen

Answers

-

And I guess you can change the network location with a group policy afterwards.

There is no way to set the network location when your system is in the corporate network and joined to the domain. The network location is always «domain» when the system is able to logon to the domain.

Ray

-

Marked as answer by

Sunday, August 30, 2009 8:03 AM

-

Marked as answer by

Содержание

- Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019/2022?

- Что такое сетевое расположение (профиль) в Windows?

- Как установить сетевой профиль в Windows 10?

- Как изменить сетевое расположение Windows 10 с публичного на частное?

- Изменение типов сети с помощью PowerShell в Windows 10

- Установка типа сети с помощью реестра Windows

- Изменение типа сетевого расположения с помощью политики безопасности

- Network location awareness на русском windows 10

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

- Слетает тип сети с доменной на частную на Windows Server

- Цели статьи

- Введение

- Изменение типа сети на доменную

- Причины изменения типа сети

- Заключение

- Пользователь не может выполнить аутентификацию или должен выполнить ее дважды

- Отказано в доступе (ограничение по типу входа в систему)

- Изменение членства пользователя в группах или назначенных ему прав

- Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

- Пользователю не удается выполнить вход с помощью смарт-карты

- Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)

- Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-карты

- Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависает

- Если удаленный компьютер заблокирован, пользователю нужно дважды ввести пароль

- Пользователю не удается войти, при этом отображаются сообщения «Ошибка аутентификации» и «Защита CredSSP от атак с использованием криптографического оракула»

- После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

- Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019/2022?

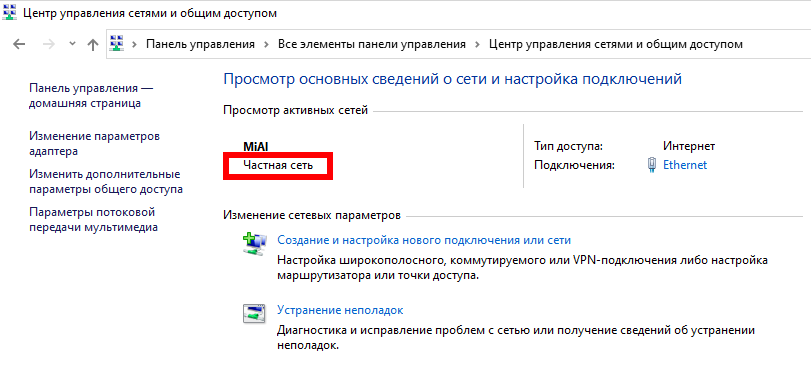

В этой статье мы рассмотрим концепцию сетевого профиля в Windows, рассмотрим, какие типы сетевых профилей бывают, для чего они используются и как изменить назначенный сетевой профиль с общедоступного на частный или наоборот в Windows 10 и Windows Server 2016/2019/2022. Это необходимо, если местоположение в сети по ошибке определяется как общедоступная сеть, тогда как оно должно быть частной.

Сетевые профили Windows являются частью брандмауэра Защитника Windows в режиме повышенной безопасности и позволяют применять различные правила брандмауэра в зависимости от типа сети, к которой подключён компьютер. В зависимости от профиля, используемого для вашего сетевого подключения, другие компьютеры могут видеть или не видеть ваш компьютер в сети (настройки сетевого обнаружения), использовать общие сетевые папки и принтеры.

Что такое сетевое расположение (профиль) в Windows?

Сетевые профили впервые появились в Vista и Windows Server 2008. В Windows 10 (Windows Server 2016) вы можете назначить один из следующих профилей сетевой безопасности (местоположений) для вашей сетевой карты, будь то Ethernet или Wi-Fi:

Служба Network Location Awareness (NLA) (определения местоположения в сети) используется Windows для определения того, находится ли сетевое соединение в общедоступной, частной или доменной сети.

Как упоминалось ранее, к вашему сетевому подключению применяются разные правила брандмауэра Windows в зависимости от сетевого профиля вашей сетевой карты.

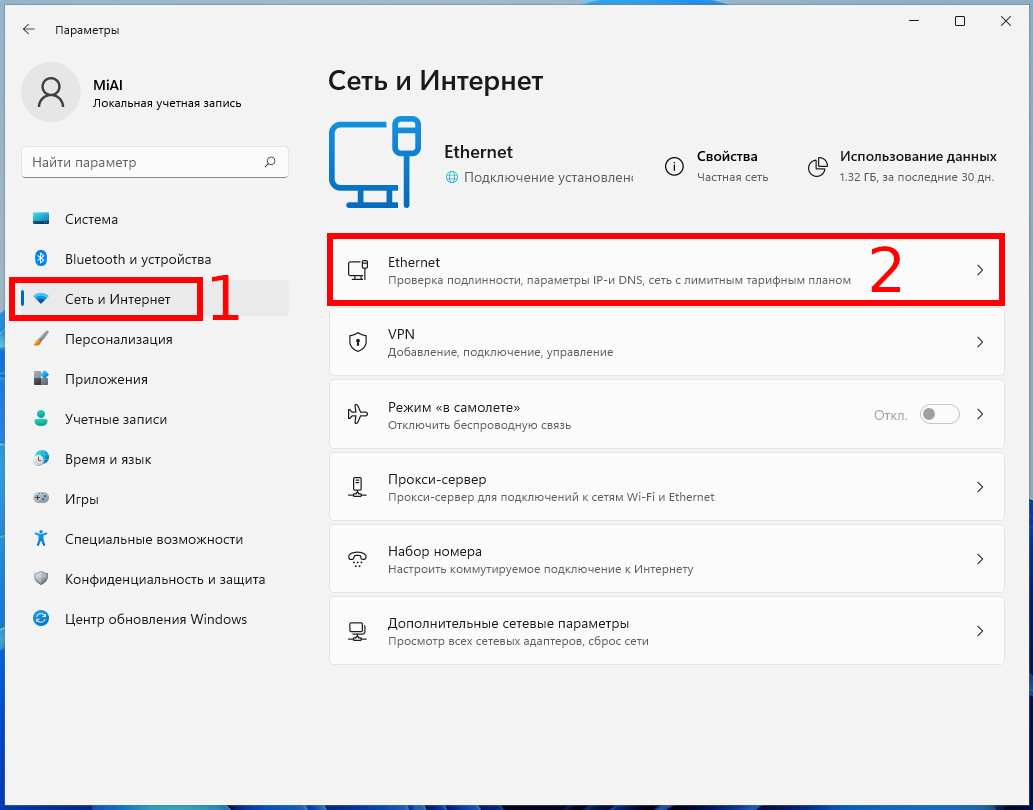

В Windows 10 вы можете проверить текущий сетевой профиль (местоположение), назначенный сетевому подключению, в Настройках → Сеть и Интернет. На моем снимке экрана вы можете видеть, что профиль Частная сеть назначен сетевой карте Ethernet.

В классической панели управления тип сети для активных сетевых подключений отображается здесь: Панель управления → Все элементы панели управления → Центр управления сетями и общим доступом (или введите в адресной строке проводника «Панель управленияВсе элементы панели управленияЦентр управления сетями и общим доступом»). Но вы не можете изменить назначенное сетевое расположение из классической панели управления. Например, в Windows Server 2012 R2/Windows 8.1 вы можете изменить сетевой профиль только через PowerShell, реестр или локальную политику безопасности (всё это описано ниже).

Как установить сетевой профиль в Windows 10?

Сетевой профиль в Windows 10 выбирается пользователем при первом подключении устройства к новой сети. Появится подсказка:

Вы хотите разрешить другим компьютерам и устройствам в этой сети обнаруживать ваш ПК? Рекомендуется делать это в домашней или рабочей сети, а не в общедоступных.

Вы можете скрыть «Мастер размещения в сети» при подключении к новой сети через реестр. Просто создайте пустой раздел реестра HKEY_LOCAL_MACHINESystemCurrentControlSetControlNetworkNewNetworkWindowOff. После этого все сети считаются общедоступными.

Вы можете сбросить все настройки и профили для сохранённых сетей в Windows 10, выбрав Настройки → Сеть и Интернет → Состояние → Сброс сети и перезагрузив компьютер.

Теперь при подключении к сети снова появляется запрос на обнаружение сети.

Как изменить сетевое расположение Windows 10 с публичного на частное?

Вы можете изменить сетевой профиль из графического интерфейса Windows 10. Если вы используете новую панель Настроек, перейдите в «Сеть и Интернет» → «Состояние» → «Свойства».

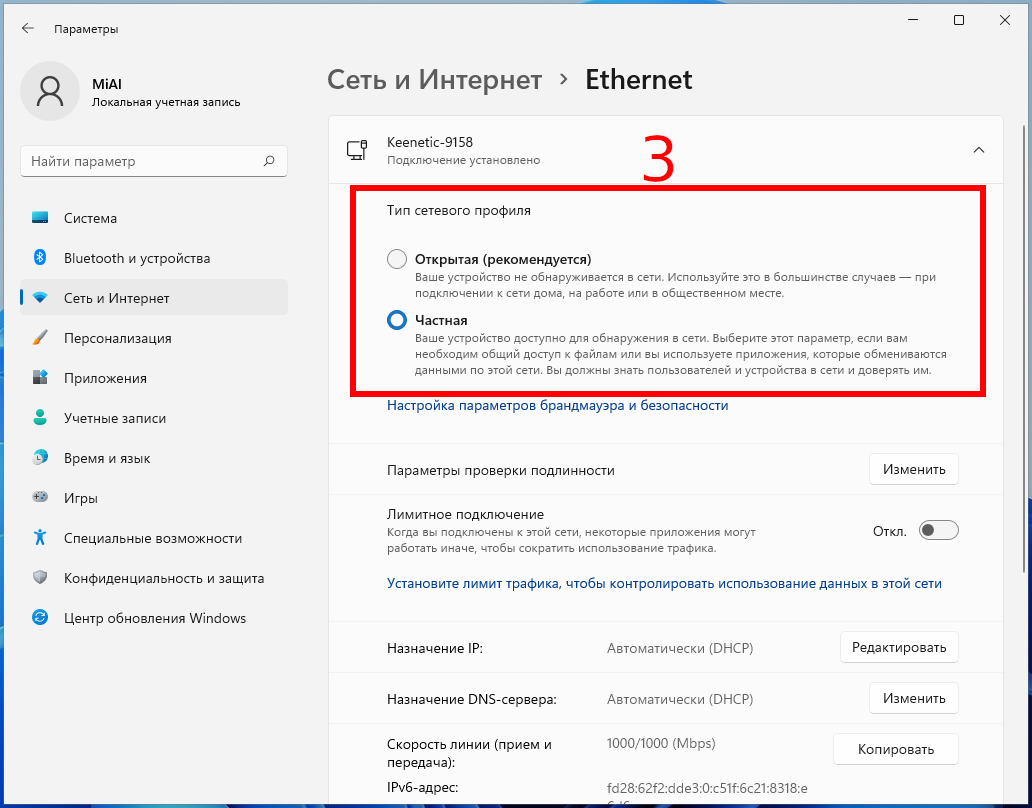

Здесь вы можете переключить профиль сетевого местоположения с публичного (общедоступного) на частный и наоборот:

Вы не можете изменить сетевой профиль из классической панели управления в Windows 10.

Кроме того, вы не можете изменить сетевой профиль на компьютере, присоединённом к домену. Профиль домена всегда будет использоваться для подключения к сети домена.

Изменение типов сети с помощью PowerShell в Windows 10

В Windows 10 и Windows Server 2016/2019/2022 вы можете управлять расположением сетевого подключения из PowerShell. Запустите консоль PowerShell с повышенными привилегиями.

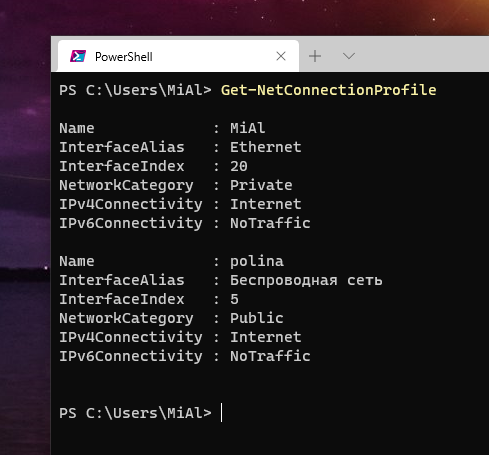

Теперь используйте командлет

чтобы получить список сетевых адаптеров на вашем компьютере и связанных с ними сетевых профилей.

В моем примере есть два физических сетевых адаптеров на компьютере с типом расположения в сети Public и Private (в значении NetworkCategory вы можете увидеть следующие типы сетевых профилей: Public, Private или DomainAuthenticated).

Попробуем изменить назначенный сетевой профиль для «Беспроводной сети». Нам нужно получить индекс, присвоенный этой сетевой карте. В этом примере InterfaceIndex равен 5.

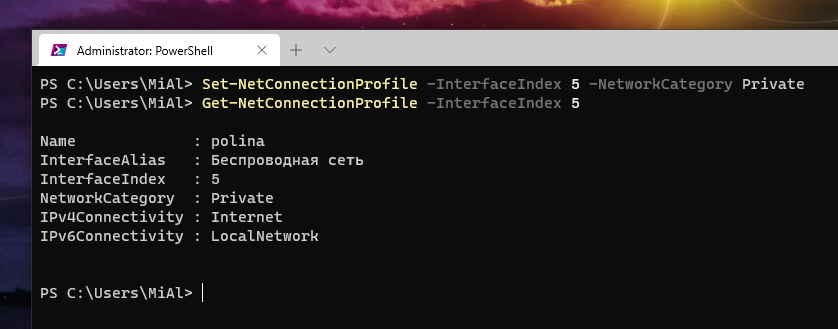

После получения индекса сетевого адаптера вы можете изменить тип сети на Private (Частный):

Убедитесь, что профиль сети изменился:

Новые правила брандмауэра будут применены к интерфейсу в соответствии с назначенным сетевым профилем без перезагрузки.

Также вы можете изменить сетевой профиль сразу для всех сетевых адаптеров компьютера:

Установка типа сети с помощью реестра Windows

Тип сети также можно изменить в редакторе реестра. Для этого запустите regedit.exe и перейдите к следующему ключу: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListProfiles. Этот раздел реестра содержит профили всех сетевых подключений.

Вы можете найти необходимый сетевой профиль по его имени, указанному (в Центре управления сетями и общим доступом) в параметре реестра ProfileName.

Тип сети указывается в параметре Category. Доступны следующие значения:

Измените значение ключа на нужное и перезагрузите компьютер.

Изменение типа сетевого расположения с помощью политики безопасности

Другой способ изменить тип сетевого расположения — использовать редактор локальной политики безопасности. Запустите secpol.msc и перейдите в раздел Политики диспетчера списков сетей. Справа найдите свою сеть по имени, отображаемому в Центре управления сетями и общим доступом. Откройте свойства сети и перейдите на вкладку «Сетевое расположение», затем измените тип сети с «Не задано» на «Личное» и сохраните изменения. Чтобы запретить пользователям изменять сетевой профиль, выберите опцию «Пользователь не может изменить местоположение».

Примечание: если сервер или компьютер присоединён к домену AD, вы не можете изменить тип сети. После перезагрузки он автоматически вернётся в доменную сеть.

Источник

Network location awareness на русском windows 10

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

Источник

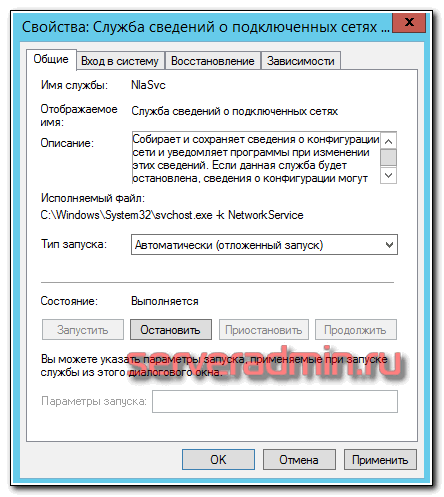

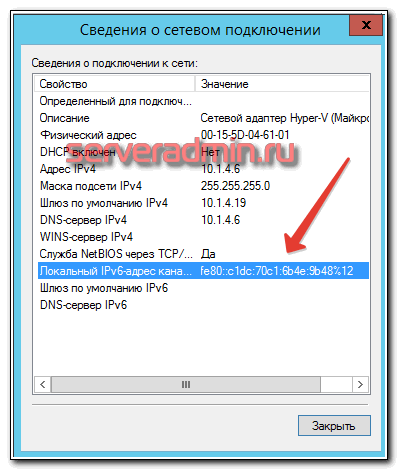

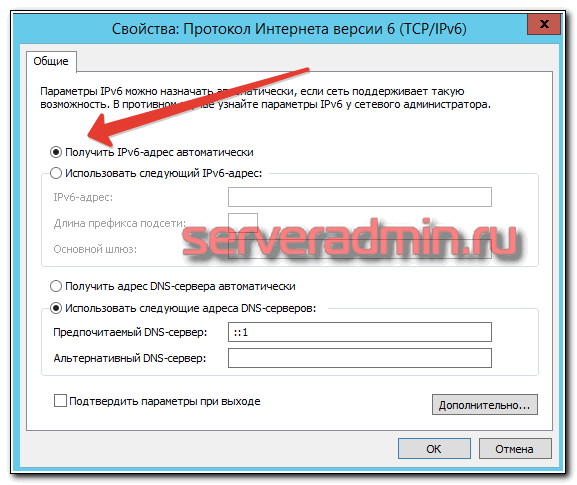

Слетает тип сети с доменной на частную на Windows Server

Продолжительное время пытаюсь разобраться с одной проблемой в доменной сети. На разных Windows Server после перезагрузки периодически тип сети с доменной (domain) меняется на частную (private). Происходит этот как на контроллерах домена, так и на рядовых серверах. Поделюсь своими рецептами борьбы с этой проблемой.

Цели статьи

Введение

Сразу проясню технические моменты.

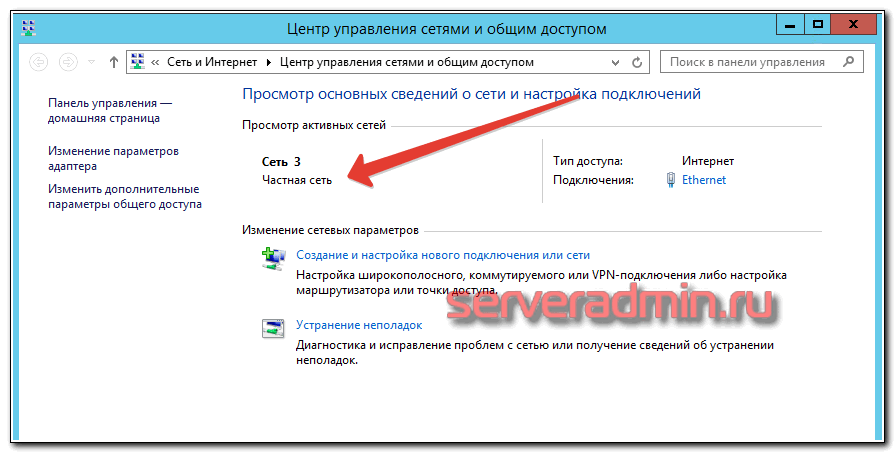

Теперь по симптомам. Периодически после плановой установки обновлений и перезагрузки в свойствах сетевого подключения меняется тип сети. Она перестает быть доменной и становится приватной.

Так же несколько раз была ситуация, когда сетевое подключение получало новое имя. Как видно на примере, сетевой интерфейс имеет имя Сеть 3. То есть это уже третий раз, когда он поменял имя. Оба эти события не всегда случаются одновременно. Имя сети может и не поменяться, но поменяется ее тип. При этом вирутальные машины никуда не переезжают, их настройки не меняются. Мне совершенно не понятно, почему может измениться сетевой интерфейс.

Пару раз была ситуация, когда сервер вообще был недоступен по сети после перезагрузки. При подключении к консоли я видел запрос на выбор типа сети. После того, как я указывал тип сети, сервер становился досупен. При этом его сетевые настройки не слетали, везде прописана статика. Конкретно эта ошибка гарантирована не воспроисзводилась, я особо не занимался расследованием. А вот со сменой типа сети сталкиваюсь регулярно, поэтому накопилась статистика.

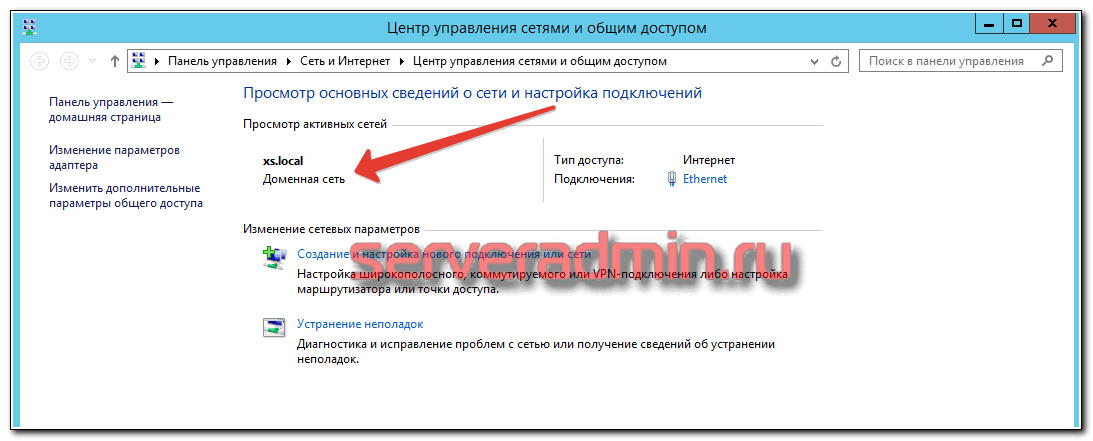

Изменение типа сети на доменную

Простого способа указать, что данное соединение доменное в windows server нет. Я нашел как минимум 2 рабочих способа, которые гарантированно позволяют вернуть соединению статус Domain Network.

Идея полностью отключать ipv6 мне не нравится, потому что неоднократнго видел информацию о том, что она каким-то образом нужна для корректной работы сервера и Microsoft не рекомендует ее отключать.

При втором способе, если сделать для службы тип запуска Автоматически (отложенный запуск), то после перезагрзки сервера статус сети всегда будет доменный. Это вроде как решает проблему, хотя мне кажется, что это больше костыль, чем решение.

В целом, мне не понятно, в чем конкретно проблема и почему она стала проявляться в какой-то определенный момент, причем на разных серверах. Иногда помогает просто перезагрузка, иногда нет. Когда я последний раз исследовал ошибку, она на 100% повторялась на двух серверах с ролью контроллера домена, dhcp и dns сервера. Помогало либо отключение ipv6, либо перезапуск службы. В логах при этом ничего подходящего под указанную проблему не находил.

Причины изменения типа сети

Есть мысли, что это из-за настроек ipv6. Изначально там указано получать адрес автоматически. И Windows какой-то адрес получала. Даже не знаю откуда.

Пытался разобраться в теме ipv6, но скажу честно, сходу в нее не вник. Там все как-то не просто и надо погружаться, изучать. Пытался указывать ipv6 адрес вручную, статический. Думал, это может помочь. Почему-то после перезагрузки, настройки слетали обратно на получение адреса автоматически.

Отдельно пробовал настройку Предпочтение протокола IPv4 протоколу IPv6, как описано в руководстве на сайте microsoft. Это не помогло. На проблемном сервере гарантированно получал частную сеть вместо доменной.

Заключение

По факту каких-то проблем из-за данной настройки я не получал. Отличий в настройке фаервола в зависимости от типа сети у меня нет, так что видимых проблем не было. На текущий момент там, где последний раз словил эту ошибку, настроил отложенный запуск службы сведений о подключенных сетях (Network Location Awareness Service). Ошибка больше не воспроизводится. Буду наблюдать дальше.

Если вы сталкивались с подобными ошибками, либо есть советы, что еще попробовать, буду рад комментариям по этой теме.

Источник

Пользователь не может выполнить аутентификацию или должен выполнить ее дважды

В этой статье описаны некоторые причины проблем с аутентификацией пользователей.

Отказано в доступе (ограничение по типу входа в систему)

В этом случае пользователь Windows 10, который пытается подключиться к компьютерам с Windows 10 или Windows Server 2016, получит отказ в доступе со следующим сообщением:

Подключение к удаленному рабочему столу

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.

Изменение членства пользователя в группах или назначенных ему прав

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.

Такое поведение обусловлено изменением в Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS). Эта информация отображается на вкладке «Профиль служб удаленных рабочих столов» в окне свойств объекта пользователя в оснастке MMC «Пользователи и компьютеры Active Directory».

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server).

Пользователю не удается выполнить вход с помощью смарт-карты

В этом разделе рассматриваются три типичных сценария, когда пользователь не может войти на удаленный рабочий стол с помощью смарт-карты.

Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)

Эта проблема возникает в развертываниях, в которых задействован сервер RDSH на сайте филиала, где используется RODC. Сервер RDSH размещен в корневом домене. Пользователи на сайте филиала относятся к дочернему домену и используют смарт-карты для проверки подлинности. Контроллер домена RODC настроен на кэширование паролей и принадлежит к группе с разрешением реплицировать пароли RODC. Когда пользователи пытаются выполнить вход в сеанс на сервере RDSH, они получают сообщение, например: «Неудачная попытка входа в систему. Указано неверное имя пользователя или другие неверные личные данные.»

Эта проблема связана с тем, как корневой контроллер домена и RDOC управляют шифрованием учетных данных пользователей. Корневой контроллер домена использует ключ шифрования, чтобы зашифровать учетные данные, а RODC предоставляет ключ расшифровки клиенту. Если пользователь получает ошибку «Недопустимо», значит два ключа не совпадают.

Чтобы решить эту проблему, выполните одно из указанных ниже действий:

Учтите, что эти решения предполагают наличие компромисса между производительностью и уровнем безопасности.

Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-карты

Эта проблема возникает, когда пользователи выполняют вход в систему компьютера Windows Server 2008 с пакетом обновления 2 (SP2), на котором установлено обновление KB4093227 (2018.4B). Когда пользователи пытаются выполнить вход с помощью смарт-карты, они получают отказ в доступе с сообщениями, например: «Действительные сертификаты не найдены. Убедитесь, что эта карта вставлена правильно и плотно сидит в разъеме». В то же время на компьютере Windows Server регистрируется событие приложения с сообщением «При получении цифрового сертификата с вставленной смарт-карты произошла ошибка: неправильная подпись.»

Чтобы устранить эту проблему, обновите на компьютере ОС Windows Server до повторного выпуска 2018.06 B (обновление KB4093227). См. статью Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018 (Описание обновления системы безопасности для защиты протокола RDP в Windows от уязвимости службы в Windows Server 2008 (10 апреля 2018 г.).

Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависает

Эта проблема возникает, когда пользователи входят в систему компьютера Windows или Windows Server с обновлением KB4056446. Возможно, сначала пользователю удается войти в систему с помощью смарт-карты, но потом он получает сообщение об ошибке SCARD_E_NO_SERVICE. Удаленный компьютер может перестать отвечать.

Чтобы устранить эту проблему, перезапустите удаленный компьютер.

Чтобы устранить эту проблему, обновите систему на удаленном компьютере, установив соответствующее исправление:

Если удаленный компьютер заблокирован, пользователю нужно дважды ввести пароль

Эта проблема может возникать, когда пользователь пытается подключиться к удаленному рабочему столу под управлением Windows 10 версии 1709 в развертывании, где для подключений по протоколу RDP не требуется использовать NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.

Чтобы устранить эту проблему, обновите Windows 10 версии 1709 на соответствующем компьютере с использованием обновления за 30 августа 2018 г. — KB4343893 (ОС сборки 16299.637).

Пользователю не удается войти, при этом отображаются сообщения «Ошибка аутентификации» и «Защита CredSSP от атак с использованием криптографического оракула»

Когда пользователи пытаются войти с использованием любой версии Windows (начиная с Windows Vista с пакетом обновления 2 (SP2) или Windows Server 2008 с пакетом обновления 2 (SP2)), они получают отказ в доступе и такие сообщения:

Ошибка «Исправление шифрования CredSSP» ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.

В исходные обновления была добавлена поддержка нового объекта групповой политики «Защита от атак с использованием криптографического оракула», который может иметь следующие настройки:

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию «Защита от атак с использованием криптографического оракула» изменилось с «Уязвимо» на «Устранено». После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.

Чтобы устранить эту проблему, обновите и перезапустите все системы. Полный список обновлений и дополнительные сведения об уязвимостях см. в разделе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability (CVE-2018-0886 | Уязвимость CredSSP, допускающая удаленное выполнение кода).

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:

Изменение этих групповых политик делает развертывание менее защищенным. Мы рекомендуем использовать их только временно (или вообще не использовать).

Дополнительные сведения о работе с групповой политикой см. в разделе Изменение блокирующего объекта групповой политики.

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г. К ним относятся следующие обновления:

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows. Пользователям не удается войти на удаленные рабочие столы.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).

Источник

В этой статье мы рассмотрим концепцию сетевого профиля в Windows, рассмотрим, какие типы сетевых профилей бывают, для чего они используются и как изменить назначенный сетевой профиль с общедоступного на частный или наоборот в Windows 11. Это необходимо, если вы хотите настроить общие папки или использование других совместных ресурсов, но компьютеры не могут обнаружить друг друга.

Сетевые профили Windows являются частью брандмауэра Защитника Windows в режиме повышенной безопасности и позволяют применять различные правила брандмауэра в зависимости от типа сети, к которой подключён компьютер. В зависимости от профиля, используемого для вашего сетевого подключения, другие компьютеры могут видеть или не видеть ваш компьютер в сети (настройки сетевого обнаружения), использовать общие сетевые папки и принтеры.

Сетевые профили впервые появились в Vista и Windows Server 2008. В Windows 10 (Windows Server 2016) вы можете назначить один из следующих профилей сетевой безопасности (местоположений) для вашей сетевой карты, будь то Ethernet или Wi-Fi:

- Частная или Домашняя сеть (Private) — профиль доверенной сети (домашней или офисной сети). В такой сети компьютер будет доступен для обнаружения другими устройствами; вы можете поделиться своими файлами и принтерами. Ваше устройство доступно для обнаружения в сети. Выберите этот параметр, если вам необходим общий доступ к файлам или вы используете приложения, которые обмениваются данными по этой сети. Вы должны знать пользователей и устройства в этой сети и доверять им.;

- Открытая сеть (Public) — профиль ненадёжной сети (публичная сеть Wi-Fi в метро, кафе, аэропорту). Вы не доверяете другим устройствам в такой сети, ваш компьютер будет скрыт для других сетевых устройств, никто не сможет получить доступ к общим сетевым папкам и принтерам на вашем компьютере. Ваше устройство не обнаруживается в сети. Используйте это в большинстве случаев — при подключении к сети дома, на работе или в общественных местах.;

- Доменная сеть (Domain) — профиль для компьютеров, входящих в домен Active Directory. Применяется автоматически после присоединения Windows к домену AD. Вы можете применить политики брандмауэра домена для этого профиля.

Служба Network Location Awareness (NLA) (определения местоположения в сети) используется Windows для определения того, находится ли сетевое соединение в общедоступной, частной или доменной сети.

Как упоминалось ранее, к вашему сетевому подключению применяются разные правила брандмауэра Windows в зависимости от сетевого профиля вашей сетевой карты.

В Windows 11 вы можете проверить текущий сетевой профиль (местоположение), назначенный сетевому подключению, в Настройках → Сеть и Интернет. На моем снимке экрана вы можете видеть, что профиль Частная сеть назначен сетевой карте Ethernet.

В классической панели управления тип сети для активных сетевых подключений отображается здесь: Панель управления → Все элементы панели управления → Центр управления сетями и общим доступом (или введите в адресной строке проводника «Панель управленияВсе элементы панели управленияЦентр управления сетями и общим доступом»). Но вы не можете изменить назначенное сетевое расположение из классической панели управления.

Как изменить Тип сетевого профиля Windows 11 с Открытая на Частная и наоборот

Перейдите в приложение Настройки, для этого нажмите Win+i.

Перейдите во вкладку «Сеть и Интернет».

Кликните на сетевой адаптер, чьи свойства вы хотите изменить.

В разделе «Тип сетевого профиля» выберите «Открытая» (устройство не будет обнаруживаться) или «Частная» (устройство будет доступно для обнаружения в сети).

Изменение типов сети с помощью PowerShell в Windows

В Windows 11 и Windows Server 2016/2019/2022 вы можете управлять расположением сетевого подключения из PowerShell. Запустите консоль PowerShell с повышенными привилегиями.

Теперь используйте командлет

Get-NetConnectionProfile

чтобы получить список сетевых адаптеров на вашем компьютере и связанных с ними сетевых профилей.

В моем примере есть два физических сетевых адаптеров на компьютере с типом расположения в сети Public и Private (в значении NetworkCategory вы можете увидеть следующие типы сетевых профилей: Public, Private или DomainAuthenticated).

Попробуем изменить назначенный сетевой профиль для «Беспроводной сети». Нам нужно получить индекс, присвоенный этой сетевой карте. В этом примере InterfaceIndex равен 5.

Name : polina InterfaceAlias : Беспроводная сеть InterfaceIndex : 5 NetworkCategory : Public IPv4Connectivity : Internet IPv6Connectivity : NoTraffic

После получения индекса сетевого адаптера (значение поля InterfaceIndex) вы можете изменить тип сети на Private (Частный):

Set-NetConnectionProfile -InterfaceIndex 5 -NetworkCategory Private

Внимание: для командлета Set-NetConnectionProfile необходимы права администратора. Подробности смотрите в статье «Как запустить PowerShell с правами администратора».

Убедитесь, что профиль сети изменился:

Get-NetConnectionProfile -InterfaceIndex 5

Новые правила брандмауэра будут применены к интерфейсу в соответствии с назначенным сетевым профилем без перезагрузки.

Также вы можете изменить сетевой профиль сразу для всех сетевых адаптеров компьютера:

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

Установка типа сети с помощью реестра Windows

Тип сети также можно изменить в редакторе реестра. Для этого запустите regedit.exe (это можно сделать нажав Win+r и введя «regedit«) и перейдите к следующему ключу: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListProfiles. Этот раздел реестра содержит профили всех сетевых подключений.

Вы можете найти необходимый сетевой профиль по его имени, указанному (в Центре управления сетями и общим доступом) в параметре реестра ProfileName.

Тип сети указывается в параметре Category. Доступны следующие значения:

- 0 — публичная сеть

- 1 — Частная сеть

- 2 — Доменная сеть

Измените значение ключа на нужное и перезагрузите компьютер.

Изменение типа сетевого расположения с помощью политики безопасности

Другой способ изменить тип сетевого расположения — использовать редактор локальной политики безопасности. Запустите secpol.msc и перейдите в раздел Политики диспетчера списков сетей. Справа найдите свою сеть по имени, отображаемому в Центре управления сетями и общим доступом. Откройте свойства сети и перейдите на вкладку «Сетевое расположение», затем измените тип сети с «Не задано» на «Личное» и сохраните изменения. Чтобы запретить пользователям изменять сетевой профиль, выберите опцию «Пользователь не может изменить местоположение».

Примечание: если сервер или компьютер присоединён к домену AD, вы не можете изменить тип сети. После перезагрузки он автоматически вернётся в доменную сеть.

Связанные статьи:

- Как изменить сетевое расположение с общедоступного на частное в Windows 10, Windows 11 и Windows Server 2016/2019/2022? (100%)

- Не работает DNS через VPN в Windows 10 (РЕШЕНО) (60.2%)

- Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО) (60.2%)

- Настройка параметров сетевого адаптера с помощью PowerShell: IP-адрес, DNS, шлюз по умолчанию, статические маршруты (60.2%)

- Как отключить от сети виртуальную машину VirtualBox (58.3%)

- Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра (RANDOM — 56.8%)

- Remove From My Forums

-

Question

-

I’m trying to set the network location in my unattend.xml file for Windows 7 deployments. I know there was a registry key modification that could be made for Windows Vista that seemed to work. The same key has no effect for Windows 7 as I understand that Windows 7 uses a different method of detecting the network type.

Has anyone actually got this working using and unattend.xml file? I have tried various settings in the OOBE pass with no luck. At each login I get prompted for the network type,Glen

Answers

-

And I guess you can change the network location with a group policy afterwards.

There is no way to set the network location when your system is in the corporate network and joined to the domain. The network location is always «domain» when the system is able to logon to the domain.

Ray

-

Marked as answer by

Sunday, August 30, 2009 8:03 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

I’m trying to set the network location in my unattend.xml file for Windows 7 deployments. I know there was a registry key modification that could be made for Windows Vista that seemed to work. The same key has no effect for Windows 7 as I understand that Windows 7 uses a different method of detecting the network type.

Has anyone actually got this working using and unattend.xml file? I have tried various settings in the OOBE pass with no luck. At each login I get prompted for the network type,Glen

Answers

-

And I guess you can change the network location with a group policy afterwards.

There is no way to set the network location when your system is in the corporate network and joined to the domain. The network location is always «domain» when the system is able to logon to the domain.

Ray

-

Marked as answer by

Sunday, August 30, 2009 8:03 AM

-

Marked as answer by