Стандарт IEEE 802.1Х (IEEE Std 802.1Х-2010) описывает использование протокола EAP (Extensible Authentication Protocol) для поддержки аутентификации с помощью сервера аутентификации. Стандарт IEEE 802.1Х осуществляет контроль доступа и не позволяет неавторизованным устройствам подключаться к локальной сети через порты коммутатора.

Сервер аутентификации Remote Authentication in Dial-In User Service (RADIUS) проверяет права доступа каждого клиента, подключаемого к порту коммутатора, прежде чем разрешить доступ к любому из сервисов, предоставляемых коммутатором или локальной сетью.

В стандарте IEEE 802.1X определены три роли устройств в общей схеме аутентификации:

- Клиент (Client/Supplicant);

- Аутентификатор (Authenticator);

- Сервер аутентификации (Authentication Server).

Клиент (Client/Supplicant) — это рабочая станция, которая запрашивает доступ к локальной сети и отвечает на запросы коммутатора. На рабочей станции должно быть установлено клиентское ПО для 802.1Х, например, то, которое встроено в ОС клиентского компьютера или установлено дополнительно.

Сервер аутентификации (Authentication Server) выполняет фактическую аутентификацию клиента. Он проверяет подлинность клиента и информирует коммутатор о предоставлении или отказе клиенту в доступе к локальной сети. Служба RADIUS является клиент/серверным приложением, при работе которого информация об аутентификации передается между сервером RADIUS и клиентами RADIUS.

Аутентификатор (Authenticator) управляет физическим доступом к сети, основываясь на статусе аутентификации клиента. Эту роль выполняет коммутатор. Он работает как посредник (Proxy) между клиентом и сервером аутентификации: получает запрос на проверку подлинности от клиента, проверяет данную информацию при помощи сервера аутентификации и пересылает ответ клиенту. Коммутатор реализует функциональность клиента RADIUS, который отвечает за инкапсуляцию и деинкапсуляцию кадров EAP и взаимодействие с сервером аутентификации.

Коммутаторы D-Link поддерживают две реализации аутентификации 802.1Х:

- Port-Based 802.1Х (802.1Х на основе портов);

- MAC-Based 802.1Х (802.1Х на основе МАС-адресов).

При аутентификации 802.1X на основе портов (Port-Based 802.1X) после того как порт был авторизован любой компьютер, подключенный к нему, может получить доступ к сети.

В отличие от аутентификации 802.1Х на основе портов, где один порт, авторизированный клиентом, остается открытым для всех клиентов, аутентификация 802.1Х на основе МАС-адресов (MAC-Based 802.1Х) — это аутентификация множества клиентов на одном физическом порте коммутатора. При аутентификации 802.1Х на основе МАС-адресов проверяются не только имя пользователя/пароль, подключенных к порту коммутатора клиентов, но и их количество. Количество подключаемых клиентов ограничено максимальным количеством MAC-адресов, которое может изучить каждый порт коммутатора. Для функции MAC-Based 802.1Х количество изучаемых МАС-адресов указывается в спецификации на устройство. Сервер аутентификации проверяет имя пользователя/пароль, и, если информация достоверна, аутентификатор (коммутатор) открывает логическое соединение на основе MAC-адреса клиента. При этом если достигнут предел изученных портом коммутатора МАС-адресов, новый клиент будет заблокирован.

Функция 802.1Х Guest VLAN используется для создания гостевой VLAN с ограниченными правами для пользователей, не прошедших аутентификацию. Когда клиент подключается к порту коммутатора с активизированной аутентификацией 802.1Х и функцией Guest VLAN, происходит процесс аутентификации (локально или удаленно с использованием сервера RADIUS). В случае успешной аутентификации клиент будет помещен в VLAN назначения (Target VLAN) в соответствии c предустановленным на сервере RADIUS параметром VLAN. Если этот параметр не определен, то клиент будет возвращен в первоначальную VLAN (в соответствии с настройками порта подключения).

В том случае, если клиент не прошел аутентификацию, он помещается в Guest VLAN с ограниченными правами доступа.

Примечание к настройке

Рассматриваемый пример настройки подходит для коммутаторов с D-Link-like CLI.

Задача № 1

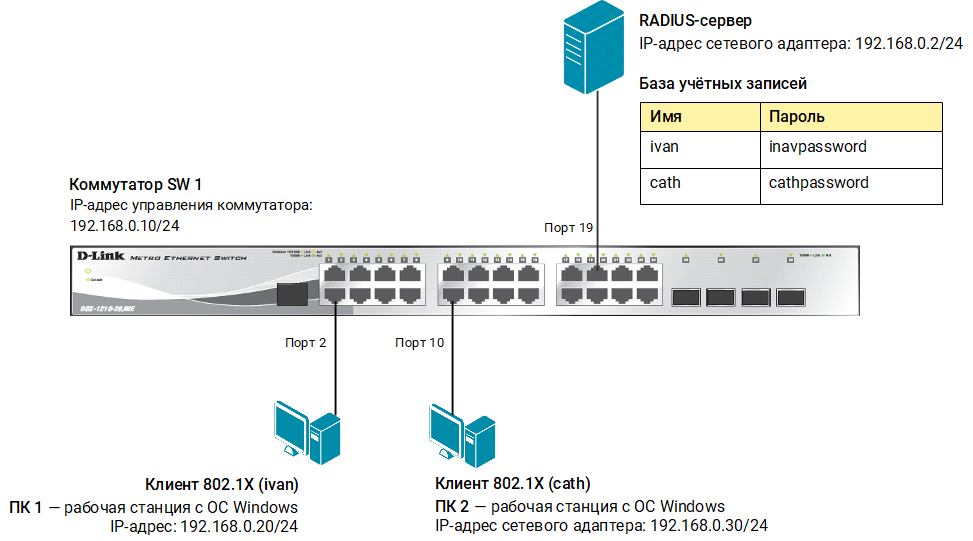

В локальной сети необходимо обеспечить аутентификацию пользователей при подключении их к сети. Задача решается настройкой Port-Based 802.1X на портах коммутатора. Кроме коммутатора, необходимо настроить RADIUS-сервер и 802.1X-клиент на рабочей станции. В качестве RADIUS-сервера можно использовать пакет freeradius для OC Linux.

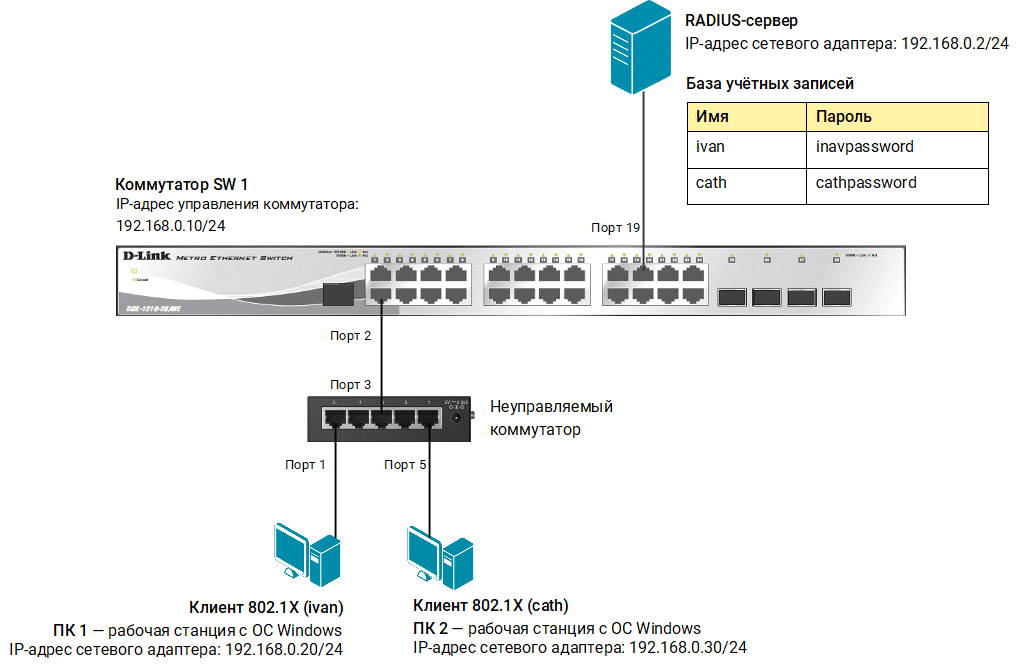

Рис. 1 Схема подключения

Настройка коммутатора SW 1

- Измените IP-адрес интерфейса управления коммутатора:

config ipif System ipaddress 192.168.0.10/24

- Активируйте функцию 802.1Х:

- Настройте проверку подлинности пользователей на RADIUS-сервере:

config 802.1x auth_protocol radius_eap

- Настройте тип аутентификации 802.1Х (port-based):

config 802.1x auth_mode port_based

- Настройте порты в качестве аутентификатора:

config 802.1x capability ports 2,10 authenticator

- Настройте параметры RADIUS-сервера:

config radius add 1 192.168.0.2 key dlinkpassword

Настройка клиента 802.1Х на рабочей станции с ОС Windows 10

- Нажмите комбинацию клавиш Win+R, в текстовом поле введите команду msc и нажмите клавишу Enter.

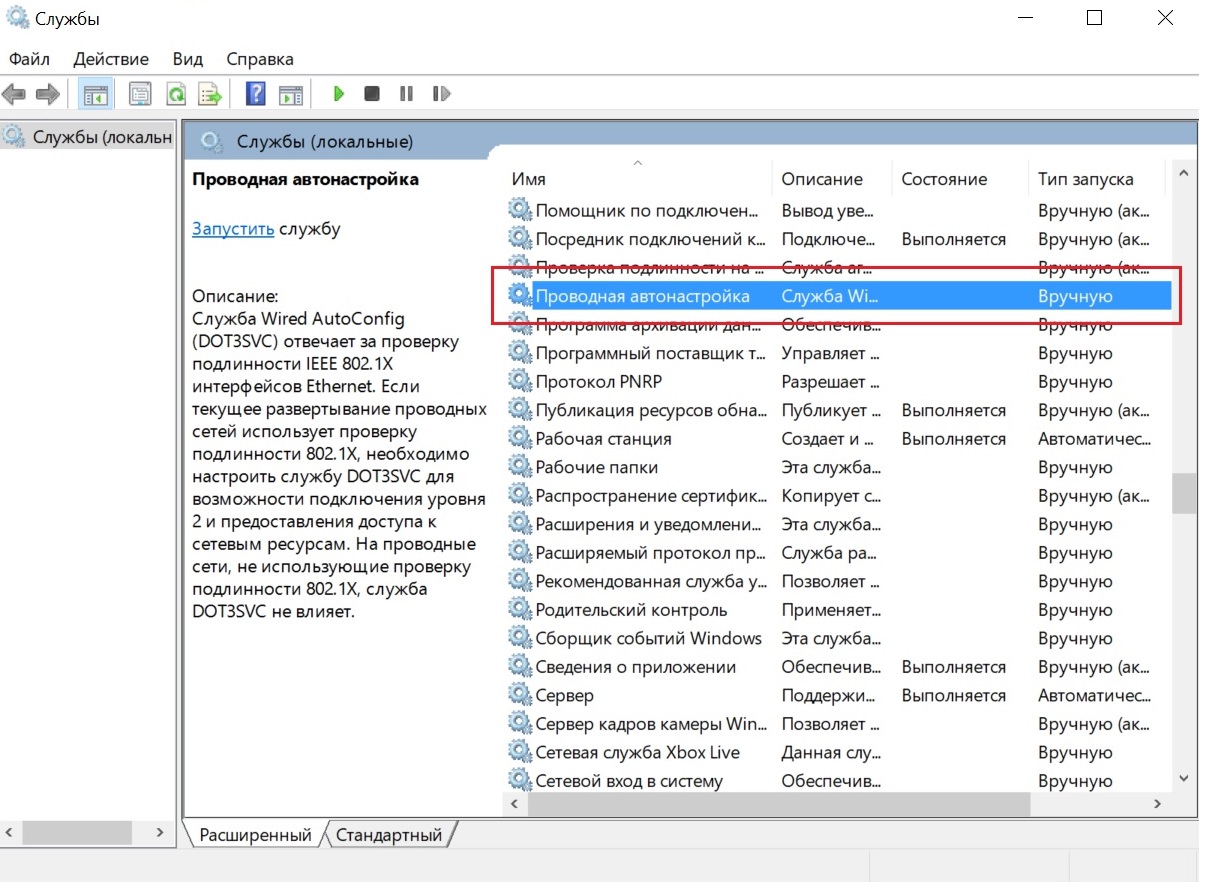

- Выберите в списке службу Проводная автонастройка и двойным щелчком откройте окно настроек.

Рис. 2 Служба Проводная автонастройка

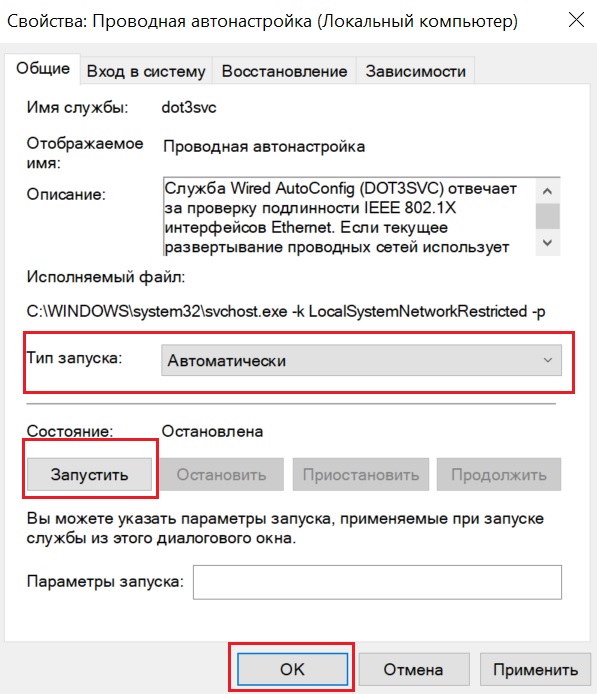

- В открывшемся окне выберите тип запуска Автоматически и нажмите кнопку Запустить. Когда служба запустится, нажмите кнопку ОК.

Рис. 3 Запуск службы Проводная автонастройка

- Кликните правой кнопкой Пуск → Параметры → Ethernet → Центр управления сетями и общим доступом → Изменение параметров адаптера.

- Выберите Подключение по локальной сети, кликните по нему правой кнопкой мыши и выберите Свойства.

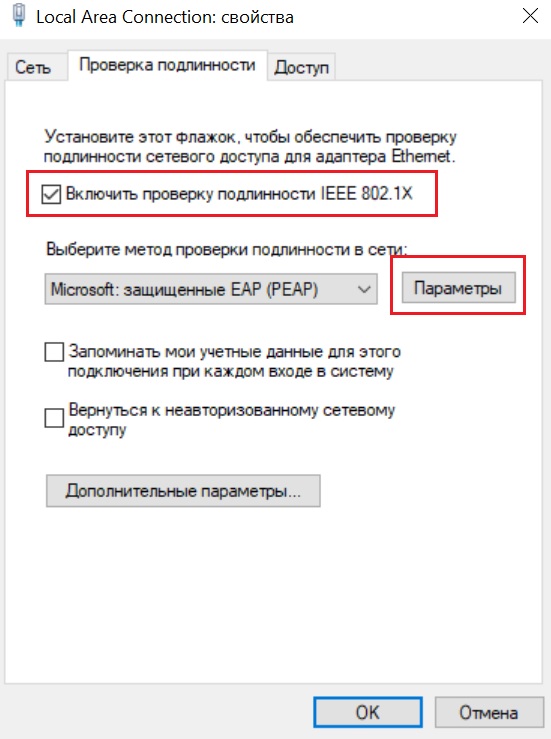

- Во вкладке Проверка подлинности установите галочку Включить проверку подлинности IEEE 802.1X. Нажмите кнопку Параметры.

Рис. 4 Окно Проверка подлинности

- В открывшемся окне снимите галочку Подтверждать удостоверение сервера с помощью проверки сертификата и нажмите кнопку ОК.

Рис. 5 Настройка свойств защищённого EAP

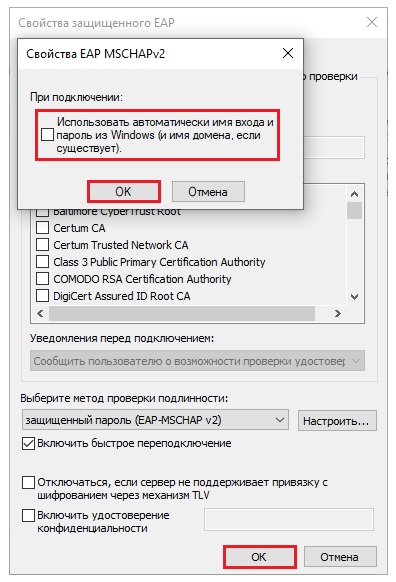

- Во вкладке настройки метода настройки подлинности снимите галочку Использовать автоматически имя и пароль из Windows. Нажмите кнопку ОК.

Рис. 6 Настройка свойств защищённого EAP

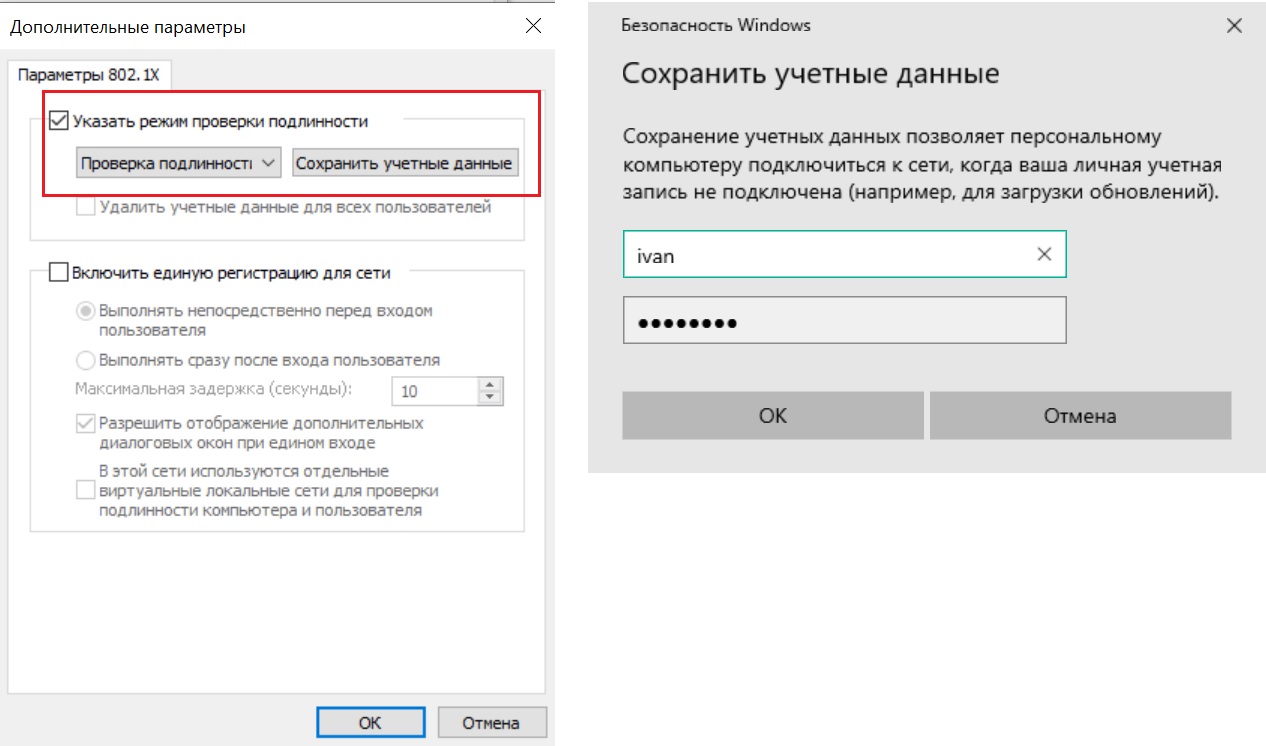

- Во вкладке Проверка подлинности нажмите кнопку Дополнительные параметры. В открывшемся окне установите галочку Указать режим проверки пользователя, в выпадающем списке Проверка подлинности выберите параметр Проверка подлинности пользователя и нажмите кнопку Сохранить учётные данные. В открывшемся окне введите имя пользователя ivan, пароль — ivanpassword. Нажмите кнопку ОК.

Рис. 7 Настройка проверки подлинности пользователя

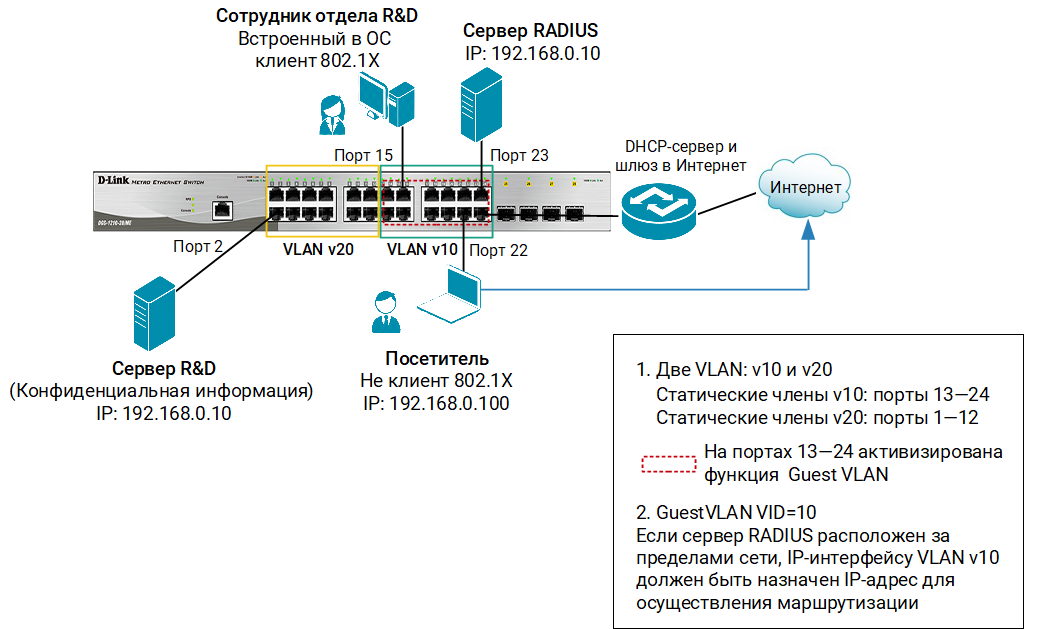

Задача № 2

В локальной сети необходимо обеспечить аутентификацию пользователей при их подключении к сети через неуправляемый коммутатор. Задача решается настройкой MAC-Based 802.1Х на портах управляемого коммутатора.

Рис. 8 Схема подключения

Настройка коммутатора SW 1

- Активируйте функцию 802.1Х:

- Настройте проверку подлинности пользователей на RADIUS-сервере:

config 802.1x auth_protocol radius_eap

- Настройте тип аутентификации 802.1Х (MAC-based):

config 802.1x auth_mode mac_based

- Настройте порт в качестве аутентификатора:

config 802.1x capability ports 2 authenticator

- Настройте параметры RADIUS-сервера:

config radius add 1 192.168.0.2 key dlinkpassword

- Установите максимальное количество изучаемых МАС-адресов равным 1:

config port_security 2 admin_state enable max_learning_addr 1

Задача № 3

В локальной сети необходимо обеспечить аутентификацию пользователей при их подключении к сети. До прохождения успешной аутентификации, или в случае её неуспеха, пользователь должен получать доступ в «гостевую» VLAN.

Задача решается настройкой 802.1X Guest VLAN на коммутаторе. Неаутентифицированным пользователям, находящимся в VLAN 10, разрешен доступ в Интернет. После успешной аутентификации пользователей, порты к которым они подключены, будут добавлены в VLAN 20.

Рис. 9 Схема подключения

Настройка коммутатора SW 1

- Создайте на коммутаторе VLAN v10 и v20:

config vlan default delete 1-24

create vlan v10 tag 10

config vlan v10 add untagged 13-24

create vlan v20 tag 20

config vlan v20 add untagged 1-12

config ipif System ipaddress 192.168.0.1/24 vlan v10

- Активируйте функцию 802.1Х:

- Настройте проверку подлинности пользователей на RADIUS-сервере:

config 802.1x auth_protocol radius_eap

- Настройте VLAN v10 в качестве гостевой VLAN:

create 802.1x guest_vlan v10

config 802.1x guest_vlan ports 13-24 state enable

- Настройте порты в качестве аутентификатора:

config 802.1x capability ports 13-24 authenticator

- Настройте параметры RADIUS-сервера:

config radius add 1 192.168.0.10 key dlinkpassword auth_port 23

Содержание

- Компьютер не может идентифицировать сеть при запуске компьютера Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2 и является членом детского домена

- Симптомы

- Причина

- Решение

- Способ 1

- Способ 2

- Способ 3

- Сбой проверки подлинности с Windows серверов NTLM или Kerberos

- Симптомы

- Причина

- Решение

- Обходной путь

- Что такое CBT (маркер привязки канала)?

- Заявление об отказе от ответственности

- Записки IT специалиста

- Восстанавливаем доверительные отношения в домене

- Пользователи и компьютеры Active Directory

- Утилита Netdom

- Командлет PowerShell 3.0

- Дополнительные материалы:

- Сетевое подключение выводит сообщение «Подлинность не проверена» в центре управления сетями! — как исправить?

- Проверка подлинности сети для удаленного компьютера

- Требования к аутентификации на уровне сети

- Причина ошибки подключения к удаленному компьютеру

- Проверка подлинности сети для удаленного компьютера — решение проблемы

- Вместо этого следует внести изменения в реестр:

- Для разрешения подключения к удаленному ПК следует:

- Проверяем настройки брандмауэра

- Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер не может идентифицировать сеть при запуске компьютера Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2 и является членом детского домена

В этой статье предоставляется решение проблемы, из-за которую компьютер не может идентифицировать сеть, когда этот компьютер является членом детского домена.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 980873

Симптомы

У вас есть компьютер с Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2. Когда этот компьютер является членом детского домена, компьютер не может идентифицировать сеть. Это может привести к тому, что брандмауэр на компьютере будет настроен на общедоступный профиль.

Кроме того, события, похожие на следующий пример, регистрируются в журналах событий Applications:

Ошибка 0x54B указывает, что указанный домен либо не существует, либо не может быть связаться.

Причина

Эта проблема возникает из-за того, что компьютер не может подключиться к основному контроллеру домена (PDC) в лесном домене после подключения компьютера к детскому домену. Служба осведомленности о расположении сети (NLA) рассчитывает, что сможет скомпромить имя леса домена, чтобы выбрать нужный профиль сети для подключения. Служба делает это путем вызова корневого имени леса и выдачи запроса LDAP (Облегченный протокол доступа к каталогам) в порту UDP (Протокол пользовательских DsGetDcName данных) 389 корневому контроллеру домена. Служба рассчитывает, что сможет подключиться к PDC в лесном домене для заполнения следующего подкайки реестра:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionNetworkListNlaCacheIntranetForests

Если что-то мешает разрешению имени DNS или попытке подключения к DC, NLA не может установить соответствующий профиль сети на подключение.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов.

Способ 1

Настройте устройства брандмауэра, чтобы не блокировать связь в порту UDP/TCP 389. Дополнительные сведения о том, как это сделать, см. в обзоре службы и требованиях к сетевому порту для Windows.

Способ 2

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Корпорация Майкрософт не может гарантировать, что эти проблемы можно решить. Вносите изменения в реестр на ваш страх и риск.

Настройте один компьютер в детском домене для подключения к PDC из корневого домена.

Перезагрузите компьютер. Теперь компьютер должен иметь возможность идентифицировать сеть. Кроме того, профиль брандмауэра будет настроен на профиль домена.

Экспорт следующей подгруппы реестра в качестве файла в общее расположение в домене:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionNetworkListNlaCacheIntranetForests

Импорт подмыша реестра, экспортируемого в шаге 3, на другие компьютеры, которые не могут подключиться к PDC из леса домена.

Перезагрузите компьютер. Теперь компьютер должен идентифицировать сеть, а профиль брандмауэра будет настроен на профиль домена.

Способ 3

Если достаточно идентифицировать сетевой профиль на основе имени домена ребенка, то правильным подходом может быть смягчение времени, за которое NLA задействовывалось во время агрессивных ирисов.

Чтобы развернуть параметр реестра, который изменяет количество повторной записи, используемой NLA, выполните следующие действия:

Создайте новый ключ реестра, который соответствует корневому домену леса по пути:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListNlaCacheIntranet

В недавно созданном ключе реестра для имени корневого домена леса добавьте два значения реестра ниже:

Сбои REG_DWORD значение 1

Успехи REG_DWORD значение 0

Это приведет к тому, что NLA будет перейти к самому низкому показателю повторной проверки и приведет к идентификации в течение нескольких минут.

Источник

Сбой проверки подлинности с Windows серверов NTLM или Kerberos

В этой статье предоставляется решение нескольких проблем с ошибками проверки подлинности, в которых серверы NTLM и Kerberos не могут проверить подлинность Windows 7 и Windows R2 на основе серверов Server 2008. Это вызвано различиями в способе обработки маркеров привязки канала.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 976918

Симптомы

Windows 7 и Windows 2008 R2 поддерживают расширенную защиту для комплексной проверки подлинности, которая по умолчанию включает поддержку маркера привязки канала (CBT).

Вы можете испытывать один или несколько следующих симптомов:

Причина

Windows 7 и Windows 2008 R2 поддерживают расширенную защиту для комплексной проверки подлинности. Эта функция повышает защиту и обработку учетных данных при проверке подлинности сетевых подключений с помощью интегрированной Windows проверки подлинности (IWA).

Это on по умолчанию. Когда клиент пытается подключиться к серверу, запрос на проверку подлинности связан с используемым главным именем службы (SPN). Кроме того, при проверке подлинности в канале безопасности транспортного слоя (TLS) она может быть привязана к этому каналу. NTLM и Kerberos предоставляют дополнительные сведения в своих сообщениях для поддержки этой функции.

Кроме того, Windows 7 и Windows 2008 R2 отключать LMv2.

Решение

При сбоях, Windows серверов NTLM или Kerberos при получении CBT проверьте у поставщика версию, которая правильно обрабатывает CBT.

При сбоях, Windows NTLM-серверов или прокси-серверов требуется LMv2, обратитесь к поставщику за версией, которая поддерживает NTLMv2.

Обходной путь

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

Чтобы контролировать расширенное поведение защиты, создайте следующий подкай реестра:

Для Windows, которые поддерживают привязку канала, которые не могут быть аутентификацией не Windows серверов Kerberos, которые неправильно обрабатывают CBT:

Существует известная проблема с Sun Java, которая была адресована для размещения параметра, что приемчик может игнорировать любые привязки каналов, предоставленные инициатором, возвращая успех, даже если инициатор прошел в привязках канала в RFC 4121. Дополнительные сведения см. в статью Игнорировать привязку входящих каналов, если приемчик не заданная.

Рекомендуется установить следующее обновление с сайта Sun Java и повторно включить расширенную защиту: Изменения в 1.6.0_19 (6u19).

Для Windows, которые поддерживают привязку канала, которая не может быть аутентификацией не Windows серверов NTLM, которые не правильно обрабатывают CBT, установите значение входа в реестр 0x01. Это позволит настроить NTLM, чтобы не выделять маркеры CBT для неоплаченных приложений.

Для не Windows серверов NTLM или прокси-серверов, которые требуют LMv2, установите значение входа в реестр 0x01. Это позволит настроить NTLM для предоставления ответов LMv2.

Для сценария, в котором разница во времени слишком велика:

Что такое CBT (маркер привязки канала)?

Маркер привязки канала (CBT) является частью расширенной защиты для проверки подлинности. CBT — это механизм привязки внешнего защищенного канала TLS к внутренней проверке подлинности канала, например Kerberos или NTLM.

CBT — это свойство внешнего безопасного канала, используемого для привязки проверки подлинности к каналу.

Расширенная защита выполняется клиентом, который сообщает с помощью SPN и CBT на сервере с помощью защиты от взлома. Сервер проверяет расширенные сведения о защите в соответствии со своей политикой и отклоняет попытки проверки подлинности, для которых он не считает себя целевой целью. Таким образом, два канала становятся криптографически связаны друг с другом.

Расширенная защита теперь поддерживается в Windows XP, Windows Vista, Windows Server 2003 и Windows Server 2008.

Заявление об отказе от ответственности

Статьи быстрого публикации предоставляют сведения непосредственно из организации поддержки Майкрософт. Сведения, содержащиеся в этом ниже, создаются в ответ на возникающие или уникальные темы или предназначены для дополнения других сведений базы знаний.

Корпорация Майкрософт и(или) ее поставщики не делают никаких представлений или гарантий относительно пригодности, надежности или точности сведений, содержащихся в документах и связанных с ними графиках, опубликованных на этом сайте («материалы») для любых целей. Эти материалы могут включать технические неточности или опечатки и могут быть пересмотрены в любое время без уведомления.

В максимальной степени, разрешенной применимым законодательством, Корпорация Майкрософт и/или ее поставщики дисклеймировали и исключали все представления, гарантии и условия, будь то экспресс- или подразумеваемые или нормативные, включая представления, гарантии или условия названия, отсутствие нарушения, удовлетворительное состояние или качество, торговая доступность и пригодность для определенной цели, в отношении материалов.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Восстанавливаем доверительные отношения в домене

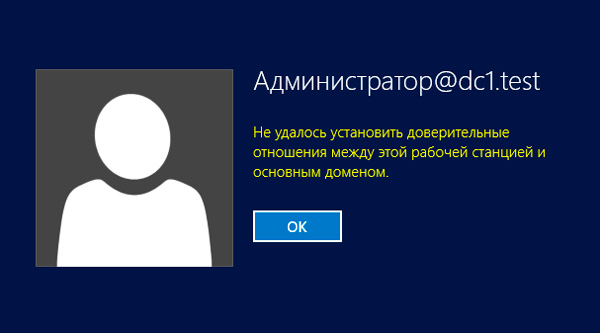

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

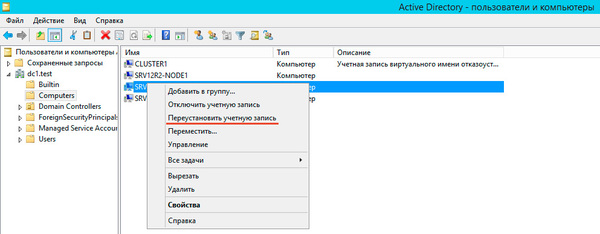

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

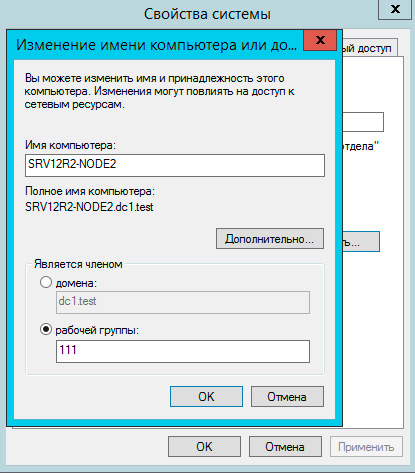

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

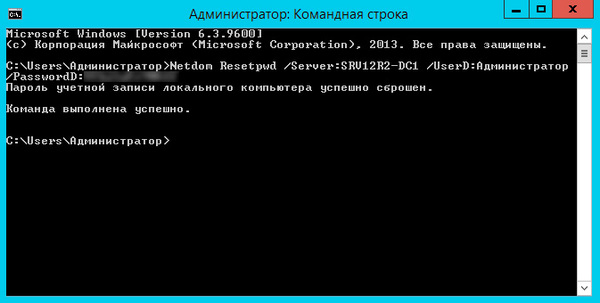

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Сетевое подключение выводит сообщение «Подлинность не проверена» в центре управления сетями! — как исправить?

Когда в процессе домена с правами администратора или пользователя cfpo Administrator, появляется следующее сообщение: «База данных диспетчера записей на сервере не содержит записи для регистрации компьютера через доверительные отношения этой рабочей станции».

Если кабель UTP отсоединен от сетевой карты рабочей станции, пользователь входит в систему в первый раз.

В сетевом центре отображается следующее сообщение. Проверка подлинности cfpo.local не проверена

Остальные 70 ПК в сети отлично работают и впервые входят в домен.

Что делать и куда копать.

Привет Андрей Гаврилов_729

К сожалению, на этом форуме мы не можем оказать помощь по серверным продуктам, их взаимодействию. Задайте свой вопрос на форуме TechNet в соответствующем разделе, где обсуждается эта тема.

Спасибо за участие в сообществе

Сообщество С уважением, Ойген Энгельгардт

Поддержка сообщества MS

Источник

Проверка подлинности сети для удаленного компьютера

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support.microsoft.com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» — выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp.dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.

Источник

Сетевое подключение подлинность не проверена. Восстанавливаем доверительные отношения в домене

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор

и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене. - Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory

помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности. - Секрет LSA

компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так

:

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕНКонтроллер_домена

. Windows XP

1

. Запустим редактор реестра, (Пуск — Выполнить

— regedit

— Enter)

Как очистить следы от удаленных программ в реестре Вы можете узнать

2.

Дальше находим раздел реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotifyWgaLogon

3.

После этого удаляем весь раздел WgaLogon

(сомневающиеся могут предварительно сделать копию этого раздела)

4.

Делаем перезагрузку системы

После перезагрузки сообщение о проверке подлинности

исчезнет

. Windows 7

Что касается по Windows 7

, убираем с помощью программы RemoveWAT21

1.

Скачайте данную программу с Deposit или Letitbit

2. Убираете старую активацию

3.

Активируете заново

4.

И убираете навсегда проверку на подлинность

Подробная инструкция описана в самой программе, вся операция происходит буквально в три клика.

Как избавиться от сообщения о нелицензионном Windows

Обновление (KB971033

) проверяет подлинность для компонентов активации и проверки, входящих в состав технологий активации Windows для системы Windows 7

.

Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства

.

Выбираем Центр обновления Windows — Установленные обновления

.

Находим, среди установленных обновлений (Обновление для Microsoft Windows KB971033

), выделяем и удаляем его.

Чтобы, Windows больше не слетела с активации

делаем обновление (KB971033) скрытым

. Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства

. Выбираем Центр обновления Windows — Важные обновления

. Находим (KB971033) и делаем его скрытым, нажав на него правой кнопкой мышки. Больше оно не будет приходить от Microsoft.

Поэтому не устанавливайте эти обновления..

Например, если у Вас пиратская

версия то: KB905474

, KB2882822, KB2859537, KB2862330, KB2864058, KB2872339,

Если установите KB971033

— он найдет кряк

и будет выдавать сообщение, что «Вы стали жертвой поддельного ПО».

KB2859537

— в Windows XP

может заблокировать запуск всех exe — файлов

, кроме тех, что

лежат в папке Windows

. Удаление обновления

исправляет проблему.

Как получать обновления для Windows XP,

читайте

Как из Windows XP Home Edition сделать Windows XP Professional Edition

, читайте

Вот коротко,о том как убрать это окно.

Чёрный властелин

14 января 2013 в 17:27

Нарушение доверительных отношений между рабочей станцией и контроллером домена (решение)

В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Решение тут одно. Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

Локально решение выглядит, как консольная команда:

Reagentc.exe /disable

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат

Psexec.exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst

net.exe view /domain:megafon >>net.tmp

for /f «tokens=1,2 delims= » %%i in (net.tmp) do (Echo %%i>>net1.tmp)

for /f «tokens=1,2 delims=» %%i in (net1.tmp) do (Echo %%i>>net.lst)

DEL *.TMP::Проходимся по списку и отключаем boot recovery

for /f «tokens=1,2 delims= » %%F in (net.lst) do (start psexec \%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

Теги:

Доверительные отношения, DC, ИТ, администрирование сетей, сети, развертывание

В этой статье мы коснемся проблемы нарушения доверительных отношений между рабочей станцией и доменом, мешающей пользователю авторизоваться в системе. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений по безопасному каналу.

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Не удалось восстановить доверительные отношения между рабочей станцией и доменом

Или такая:

The security database on the server does not have a computer account for this workstation trust relationship

Попробуем разобраться, что же означают данные ошибки и как их исправить.

Пароль компьютера в домене AD

При регистрации компьютера в домене, между ним и контроллером домена устанавливается безопасный канал, по которому передаются учетные данные, и дальнейшее взаимодействие происходит в соответствии с политиками безопасности, установленными администратором.

Пароль учетной записи компьютера по умолчанию действует 30 дней, после чего автоматически меняется. Смена пароля инициируется самим компьютером на основании доменных политик.

Совет

. Максимальный срок жизни пароля может быть настроен с помощью политики Domain

member

:

Maximum

machine

account

password

age

, которая находится в разделе: Computer

Configuration->

Windows

Settings->

Security

Settings->

Local

Policies->

Security

Options

. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

Если пароль компьютера просрочен, он автоматически меняется при следующей регистрации в домене. Поэтом, если вы не перезагружали компьютер несколько месяцев, доверительные отношения между ПК и доменом сохраняются, а пароль компьютера будет сменен при следующей перезагрузке.

Доверительные отношения разрываются, если компьютер пытается аутентифцироваться в домене под неверным паролем. Обычно это происходит, когда компьютер или из снапшота виртуальной машины. В этом случае пароль машины, хранящийся локально, и пароль в домене могут не совпадать.

«Классический» способ восстановить доверительные отношения в этом случае::

- Сбросить пароль локального администратора

- Вывести ПК из домена и включить его в рабочую группу

- Перезагрузится

- С помощью оснастки – сбросить учёту компьютера в домене (Reset Account)

- Повторно включить ПК в домен

- Еще раз перезагрузиться

Этот метод самый простой, но слишком топорный и требует как минимум двух перезагрузок и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения без перевключения в домен и без перезагрузок.

Утилита Netdom

Утилита

Netdom

включена в состав Windows Server начиная с 2008 версии, а на ПК пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстанвить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server

– имя любого доступного контроллера домена - UserD

– имя пользователя с правами администратора домена или Full control на OU с учетной записью компьютера - PasswordD

– пароль пользователя

Netdom resetpwd /Server:sam-dc01 /UserD:aapetrov /PasswordD:[email protected]@w0rd

Командлет Reset-ComputerMachinePassword

Командлет появился в PowerShell 3.0, и в отличии от утилиты Netdom, уже имеется в системе, начиная с Windows 8 / Windows Server 2012. На Windows 7, Server 2008 и Server 2008 R2 его можно установить вручную (http://www.microsoft.com/en-us/download/details.aspx?id=34595), также требуется наличие Net Framework 4.0 или выше.

Также нужно войти в систему под локальной учетной записью администратора, открыть консоль PowerShell и выполнить команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdmin

- Server

– имя контроллера домена - Credential

– имя пользователя с правами администратора домена (или правами на OU с ПК)

Reset-ComputerMachinePassword -Server sam-dc01 -Credential corpaapetrov

Совет

. Эту же операцию можно выполнить с помощью другого командлета Powershell Test-ComputerSecureChannel:

Test-ComputerSecureChannel -Repair -Credential corpaapetrov

Проверить наличие безопасного канала между ПК и DC можно командой:

nltest /sc_verify:corp.adatum.com

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success

Как вы видите, восстановить доверительные отношения в домене довольно просто.

- Remove From My Forums

-

Вопрос

-

Объясните пожалуйста для чего служит протокол проверки подлинности IEEE 802.1x ?

Какие фунции он выполняет в проводной сети Ethernet ?

На каком уровне OSI работает ?

Все ответы

-

-

Alexander Trofimov написано: А на каком уровне этот протокол работает (сетевом или прикладном) ?

Я так понимаю 802.1X используется только при обращении к серверам ( контроллерам домена например) и то когда в политике безопастности указано требовать цифровую подпись ?

-

Насколько я понимаю (хотя могу и ошибаться), работает оно на транспортном уровне. А используется каждый раз при истечении периода аутентификации:

Очередным шагом в развитии методов защиты беспроводных сетей было появление стандарта IEEE 802.11X, совместимого с IEEE 802.11. В новом стандарте были использованы протокол расширенной аутентификации Extensible Authentication Protocol (EAP), протокол защиты транспортного уровня Transport Layer Security (TLS) и сервер доступа RADIUS (Remote Access Dial-in User Server). В отличие от протокола WEP, стандарт IEEE 802.11X использует динамические 128-битные ключи, периодически меняющиеся во времени. Секретный ключ пересылается пользователю в зашифрованном виде после прохождения этапа аутентификации. Время действия ключа ограничено временем действующего на данный момент сеанса. После окончания текущего сеанса создается новый секретный ключ и снова высылается пользователю. Взаимная аутентификация и целостность передачи данных реализуется протоколом защиты транспортного уровня TLS. Для шифрования данных, как и в протоколе WEP, используется алгоритм RC4 с некоторыми изменениями.

-

А как настроить сетку (домен win2k3, клиенты win xp sp2) что бы всегда использовался данный протокол (тип EAP md5 задача) ? То есть что бы клиенты которые не используют данную проверку подлинности не мгли получить доступ к ресурсам сети ?

-

Через GPO(групповые политики)

Например вот документ.

-

IEEE 802.1x работает на Layer 2 OSI модель. Предназначен для аутентификации (проверки подленности) устройства подключенного к сетевому порту (коммутатора). Применяется главным образом для авторизации беспроводных устройств (и понятно почему), но может применяться и для обычных (проводных) подключений.

http://www.netcraftsmen.net/welcher/papers/dot1x.html

Общая схема работы:

- устройство подключается к сетевому порту коммутатора

- между ними инициируется IEEE 802.1x . Порт заблокирован

- коммутатор обращается к серверу авторизации. Им может быть AD через IAS

- происходит обмен сообщениями по всей цепочке — проверка сертификатов

- если авторизация успешная — коммутатор открывает порт для устройства

-

Спасибо за разъяснения !

Но мне кажется что IEEE 802.1x работает на Layer 3. Он ведь свои кадры данных пихает в ethernet кадры, а не вместо них.

-

Именно «в», а не «поверх». Значит L2?

По-моему все 802.* это канальный уровень.

-

Michael Gotch написано: Именно «в», а не «поверх». Значит L2?

По-моему все 802.* это канальный уровень.

А в чем отличие между «в» и «поверх» ?

-

Это я знаю. Тут скорее вопрос терминологии.

А так получается, что один протокол Layer2 вложен в другой Layer2.

-

Ну и что? К одному уровню могут относится хоть сто протоколов взаимодействующих между собой. Вас же не удивит, что протоколы шифрования могут шифровать информацию зашифрованую другим протоколом.

Как включить проверку подлинности

Чтобы обеспечить высокую безопасность соединений посредством проводного либо беспроводного соединения необходимо включать поддержку аутентификации (проверки) подлинности. С ее помощью есть возможность ограничить доступ к вашему соединению других устройств.

Вам понадобится

- Работа с компонентом «Управление беспроводными сетями».

Инструкция

Для включения опции проверки подлинности в проводных сетях необходимо загрузить операционную систему с правами администратора, т.к. вы будете работать с системными данными. Нажмите меню «Пуск», выберите пункт «Выполнить». В открывшемся окне введите команду services.msc и нажмите клавишу Enter. Также этот компонент можно запустить при помощи строки поиска, которая находится в нижней части меню «Пуск».

На экране появится окно, в котором необходимо указать пароль администратора и нажать клавишу Enter. В появившемся окне перейдите к вкладке «Обычный», затем нажмите кнопку правой кнопкой на пункте «Проводная автонастройка» и в контекстном меню выберите строку «Пуск».

Вернитесь к меню «Пуск», выберите пункт «Панель управления». В открывшемся окне перейдите к разделу «Сеть и Интернет», затем нажмите ссылку «Центр управления сетями и общим доступом» и выберите элемент «Управление сетевыми подключениями».

Нажмите правой кнопкой мыши на подключении, для которого вы хотите активировать проверку подлинности, и выберите строку «Свойства». Если потребуется ввести пароль администратора, введите и нажмите клавишу Enter. На вкладке «Проверка подлинности» необходимо поставить отметку напротив пункта «Включить проверку подлинности».

Для включения опции проверки подлинности в проводных сетях необходимо нажать меню «Пуск», а затем «Панель управления». В открывшемся окне перейдите к разделу «Сеть и Интернет», затем нажмите ссылку «Центр управления сетями и общим доступом» и выберите элемент «Управление беспроводными сетями».

Нажмите правой кнопкой мыши на сети, для которой будет проводиться проверка подлинности (Wi-Fi), и выберите пункт «Свойства». На вкладке «Безопасность» есть список «Тип безопасности», раскройте его и выберите пункт «802.1X».

Далее вам необходимо указать способ шифрования из списка «Тип шифрования». Как правило, для беспроводных сетей используется шифрование двух видов: WEP или WPA. Этот параметр выставляется в зависимости от типа вашего соединения.

Видео по теме

Войти на сайт

или

Забыли пароль?

Еще не зарегистрированы?

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support.microsoft.com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» – выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp.dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.