7 версия компании Microsoft операционной системы Windows, является наиболее эффективной из компьютерных ОС, которые доступна сегодня. Windows 7 удобна и безопасна во всех отношениях.

Хоть в ней и есть элементы пользовательского интерфейса, которые похожи на Windows Vista, «Windows СЕМЬ» имеет уровень безопасности выше, чем в других . В своей статье я хочу проанализировать некоторые функции безопасности в подробностях.

Всего функций безопасности в Windows 7 шесть категорий: BitLocker ,Windows Defender , Windows Firewall, User Account Control , резервное копирование и восстановление, родительский контроль.

Брандмауэр Windows

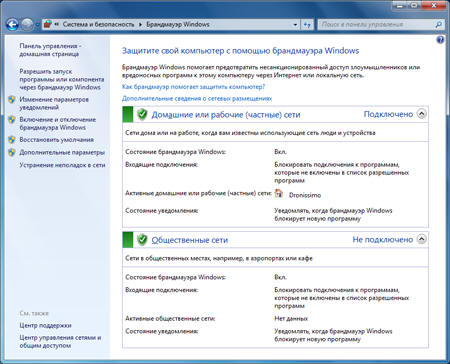

Вирусы, шпионские программы, хакеры, компьютерные черви, и другие угрозы влияют в компьютер ? Его защитит брандмауэр Windows. Он в Windows 7 более удобен. 3 сетевых профиля (домашний, рабочий, и общественный) поддерживаются в Windows 7 Firewall.

Каждый подходит для каких-то конкретных потребностей. К примеру, если компьютер подключили к сети общего пользования, ( точка доступа Wi-Fi) , можно сделать активным общий профиль сети. Брандмауэр Windows отфильтрует вошедшие соединения, которые будут угрозой безопасности. Так же, при подключении к рабочей среде, при желании вы можете иметь доверенное соединение, его создают через сетевой профиль работы.

Windows Defender

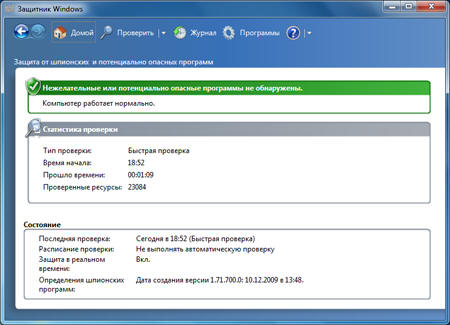

В Windows 7 есть версия Defender, она в использовании легче и проще, чем в Windows Vista. Защитник в Windows 7 входит в Action Center — это утилита, сообщающая о главных системных событиях. Еще версия имеет защитника простых уведомлений и дополнительные параметры сканирования .

Снижено значительно, кроме того, потребление ресурсов . “Очистка системы» — новая функция. Она помогает при помощи одного клика удалить все нежелательные программы.

User Account Control (UAC)

Функция уведомления о любой деятельности, которую возбудила любая программа в системе, и тебуется разрешение системного администратора. Когда такое происходит, UAC в диалоговом окне поиска уведомляет пользователя о деталях входа администратора.

Если же вы системный администратор, то нажимайте “Да” в диалоговом окне, и тогда система поднимит свой уровень доступа. Иначе вам надо связаться с администратором системы и сказать ему выполнить эту задачу для вас. Ну а после окончания задачи, уровень разрешений возвратится к стандартным пользователям. В диалоговом окне UAC есть разные значки уведомлений, они указывают на тип задачи, осуществляемой вами.

BitLocker To Go и

BitLocker . BitLocker — это инструмент шифрования данных. Она доступна в Windows Vista и «Windows СЕМЬ». Но этот инструмент тем не менее является частью только лишь окончательной редакции «Windows СЕМЬ». Он поможет пользователям защищать важную информацию на их компьютерах, инструмент шифрует её с » виртуальным замком «.

Вы сможете блокировать весь жесткий диск с этой утилитой .

После того как включили, программа шифрует автоматически любой из новых файлов, которые сохранены на жестком диске. В «Windows СЕМЬ», инструмент значительно улучшен, и есть еще один вариант, который называется BitLocker To Go, который позволит шифровать переносные устройства хранения данных, (например, внешние жесткие диски и USB-накопители).

Резервное копирование и восстановление

Резервное копирование и восстановление — это чудесный инструмент, который снабжен всеми версиями «Windows». Это поможет застраховать пользователя от потери данных (например, сбои в работе системы).

Благодаря этому инструмента пользователь может сделать резервную копию своих важных данных на оптические приводы или внешние жесткие диски. Ко всему прочему пользователь может воспользоваться вариантом расписания резервного копирования и восстановления, оно автоматизирует процесс резервного копирования, поэтому вам не надо будет беспокоиться вообще об этом .

В изданиях Максимальная и Windows 7 PRO пользователь может создать резервные копии файлов в сетевые папки.

Всем спасибо и удачи Вам.

Последняя версия Microsoft Windows операционной системы Windows 7, является одной из наиболее эффективных компьютерных операционных систем, доступных сегодня. Windows 7 не только удобная, но и безопасная во всех отношениях. Хотя она имеет элементы пользовательского интерфейса, очень похожий на Windows Vista, Windows 7 имеет гораздо более высокий уровень безопасности . В этой статье, давайте проанализируем эти функции безопасности в деталях.

Функции безопасности Windows 7 разбиты на шесть категорий, Windows Firewall, Windows Defender, User Account Control, BitLocker, родительский контроль и резервное копирование и восстановление. Мы будем проверять более подробную информацию о каждой из этих функций.

Брандмауэр Windows

Вирусы, компьютерные черви, хакеры, шпионские программы, или любая другая угроза влияют на ваш компьютер ? Брандмауэр Windows может защитить его. Брандмауэр Windows в Windows 7 является более удобным, чем в Windows Vista. Windows 7 Firewall поддерживает три сетевых профиля, домашний, рабочий, и общественный. Каждый из них подходит для конкретных потребностей. Например, если ваш компьютер подключен к сети общего пользования, таких как точка доступа Wi-Fi , вы можете активировать общий профиль сети. Он отфильтровывает все входящие соединения, которые могут быть угрозой безопасности. Таким же образом, если вы подключены к рабочей среде, вы можете захотеть, иметь доверенные соединения, которые можно сделать через сетевой профиль работы.

Windows Defender

Вы знакомы с Защитником Windows Vista ? . Эта программа защищает вашу систему от всех видов вредоносных программ. Windows 7 имеет версию Defender, которая намного проще и легче в использовании, чем в Windows Vista. В Windows 7, защитник входит в Action Center, утилита, которая сообщает о важных системных событиях. Эта версия имеет дополнительных параметров сканирования и защитника простых уведомлений. Кроме того, потребление ресурсов значительно снижено . Существует новая функция «очистка системы «, которая поможет вам удалить все нежелательные программы с помощью одного клика.

User Account Control (UAC)

Эта функция, впервые представленная в Vista, уведомляет Вас о любой деятельности, возбуждённой любой программой в системе, которая требует разрешения системного администратора. Когда это происходит, UAC уведомляет вас в диалоговом окне поиска о деталях входа администратора. Если вы системный администратор, вы можете нажать «Да» в диалоговом окне, и система будет поднимать свой уровень доступа. В противном случае, вам нужно связаться с администратором системы и заставить его выполнить задачу для вас. Тем не менее, вскоре после завершения задачи, уровень разрешений вернётся к стандартным пользователям. Диалоговое окно UAC имеет различные значки уведомлений, которые указывают на тип задачи, которую вы собираетесь делать.

BitLocker и BitLocker To Go.

BitLocker является инструментом шифрования данных доступна в Windows Vista и Windows 7. Тем не менее, этот инструмент является частью только окончательной редакции Windows 7. Этот инструмент поможет вам защитить важную информацию на вашем компьютере, шифруя её с так называемым виртуальным замком. С этой утилитой , Вы можете заблокировать весь жесткий диск . После включения, программа автоматически шифрует любой новый файл, сохраненный на жестком диске.

В Windows 7, инструмент значительно улучшился, и есть еще один вариант под названием BitLocker To Go, который позволяет шифровать переносные устройства хранения данных, таких как внешние жесткие диски и USB-накопители.

Родительский контроль

Если у вас есть дети дома и они работают на компьютере, Parental Controls является то, что вы не можете забыть о контроле за детьми . Вы можете проверить, как дети используют систему. Включив родительский инструмент управления, вы можете легко контролировать их деятельность на ПК. Возможно, чтобы ограничить использование компьютера для детей в определенное время, и у них не будут играть разрушительные игры.

Резервное копирование и восстановление

Резервное копирование и восстановление представляет собой прекрасный инструмент снабженный всеми версиями Windows. Это страхует вас от потери данных, которые могут быть вызваны сбоями в работе системы. С помощью этого инструмента вы сможете создать резервную копию всех важных данных на внешние жесткие диски или оптические приводы. Кроме того, вы можете можете использовать вариант расписания резервного копирования и восстановления, которое автоматизирует процесс резервного копирования, так что вам не придется беспокоиться об этом вообще. В изданиях Windows 7 PRO и Максимальная , вы можете создавать резервные копии файлов на сетевые папки.

Заключение

Как видите, Windows 7 поставляется с довольно хорошими нагрузками безопасности. Хорошей новостью является то, что большинство из этих функций могут работать в тандеме с любыми сторонними средствами безопасности ,которые вы хотите установить на ваш компьютер. Windows 7 является гораздо более функционально богатой и безопаснее, чем более старые версии Windows. Если вы научитесь использовать все эти функции безопасности должным образом, вам не придется беспокоиться о вашей системе вообще.

P.P.S. Если у Вас есть вопросы, желание прокомментировать или поделиться опытом, напишите, пожалуйста, в комментариях ниже.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(1 голос, среднее: 5 из 5)

Поделитесь с друзьями!

Обеспечение безопасности ОС Windows 7.

Введение.

В операционной системе Windows 7 с самого начала были заложены принципы комплексного обеспечения безопасности. Операционная система Windows 7 развивает технологии, появившиеся в Windows Vista, а также предлагает новые компоненты обеспечения безопасности, которые делают ее самой безопасной из всех выпущенных клиентских операционных систем Windows. Корпорация Microsoft предложила несколько вариантов операционной системы Microsoft Windows 7, каждый из которых ориентирован на удовлетворение потребностей отдельной категории клиентов. Для каждого из основных сегментов рынка – домашних пользователей, малых, средних и крупных предприятий – корпорация Microsoft предложила по меньшей мере один базовый и один расширенный выпуск.

Операционная система поступила в продажу 22 октября 2009 года — меньше, чем через три года после выпуска предыдущей операционной системы Windows Vista.

В линейке Windows NT система имеет номер версии 6.1 (Windows 2000 — 5.0, Windows XP — 5.1, Windows Server 2003 — 5.2, Windows Vista и Windows Server 2008 — 6.0).

Серверной операционной системой того же семейства выступает Windows Server 2008 R2.

Несмотря на агрессивную стратегию по внедрению Windows 10, Windows 7 работает практически на каждом втором компьютере в мире.

После объявления прекращения поддержки системы в январе 2020 года, Windows 7 стала терять свои позиции на рынке, но очень и очень медленно. Большая популярность Windows 7 создает проблемы для Microsoft.

Пользователи не спешат обновляться до Windows 10, даже учитывая тот факт, что до окончания срока поддержки ОС остается менее трех лет.

У каждого продукта Windows есть жизненный цикл. Он начинается при выпуске продукта и заканчивается, когда его поддержка или продажи прекращаются. Знание основных дат жизненного цикла помогает в принятии обоснованных решений о времени обновления или внесении других изменений в используемые программы.

Окончание поддержки — это дата, когда корпорация Майкрософт перестает выпускать автоматические исправления, обновления или оказывать техническую поддержку в Интернете. В этот период следует убедиться, что у вас установлен последний доступный пакет обновления. Без поддержки корпорации Майкрософт пользователи больше не будут получать обновления для системы безопасности, помогающие защитить компьютер от опасных вирусов, программ-шпионов и другого вредоносного программного обеспечения, которое может похитить персональные данные.

| Клиентские операционные системы | Последний пакет обновления | Окончание основной фазы

поддержки |

Окончание расширенной поддержки |

| Windows Vista | Пакет обновления 2 | 10 апреля 2012 г. | 11 апреля 2017 г. |

| Windows 7 | Пакет обновления 1 | 13 января 2015 г. | 14 января 2020г. |

| Windows 8 | Windows 8.1 | 9 января 2018 г. | 10 января 2023 г. |

| Windows 10 | Версия 1703 | 13 октября 2020 г. | 14 октября 2025 г. |

Операционные системы для домашних пользователей

Windows 7 Начальная (Starter). Это издание является самым дешевым и имеет ограниченные возможности, хотя количество запускаемых программ может быть произвольным. Это издание доступно только в 32 разрядном варианте, что соответствует его начальному уровню.

Windows 7 Домашняя базовая (Home Basic) является базовым выпуском для домашних пользователей. В этом издании есть все, что в начальном, а также добавлен ряд удобных возможностей – общий доступ подключения к Интернету, быстрое переключение пользователей, центр мобильности.

Домашняя расширенная (Home Premium) является выпуском с расширенным набором возможностей для домашних пользователей. Здесь к предыдущему изданию ОС добавляется полноценный интерфейс Aero Glass, а также интересные навигационные возможности рабочего стола – Aero Shake и Aero Peek. Пользователю доступны создание домашней группы, мультимедийные возможности, включая Windows Media Center, а также расширенный набор игр.

Windows 7 Максимальная (Ultimate) является выпуском для наиболее требовательных потребителей, желающих воспользоваться всеми преимуществами Windows 7. В этом выпуске есть все лучшее, что Microsoft вложила в Windows 7. В домашних условиях можно извлечь пользу из шифрующей файловой системы и BitLocker, повысив безопасность данных. AppLocker позволит осуществлять контроль действий домочадцев за компьютером. Полезна возможность резервного копирования на сетевой диск.

Операционные системы для бизнеса.

Windows 7 Профессиональная (Professional) предназначена для малого и среднего бизнеса. К функционалу Домашней расширенной (Home Premium) добавлены возможность присоединения к домену, групповые политики, печать с учетом местоположения, расширенные возможности удаленного рабочего стола, шифрование файловой системы и прочие необходимые вещи в бизнес-среде под управлением Windows.

Windows 7 Корпоративная (Enterprise) – расширенный выпуск операционной системы для крупных предприятий. Особое внимание в нем уделено удовлетворению потребностей организаций с глобальной и крайне сложной ИТ инфраструктурой. В крупных организациях защиту данных призван повысить BitLocker, а многонациональные корпорации смогут воспользоваться языковыми пакетами. AppLocker поможет администраторам контролировать набор приложений, запускаемых пользователем, а корпоративный поиск облегчит взаимодействие между работниками. В это издание также включены другие технологии, преимущества которых раскрываются при наличии соответствующей инфраструктуры.

Масштаб бизнеса и состав ключевых технологий поможет руководителям бизнеса сделать выбор между этими двумя изданиями.

В операционной системе Windows 7 реализована многоступенчатая защита: если даже злоумышленнику удастся попасть в систему, он натолкнется на множество других механизмов обеспечения безопасности, которые не дадут ему предпринять каких-либо действий. При разработке операционной системы Windows 7 использовались передовые технологии безопасности. В Windows 7 включено много функций, обеспечивающих безопасность, и прочих улучшений, направленных на защиту компьютеров пользователей от всевозможных угроз, включающих в себя вирусов, червей, вредоносного программного обеспечения spyware и malware.

Spyware (шпионское программное обеспечение, программа-шпион) — программа, которая скрытным образом устанавливается на компьютер с целью сбора информации о конфигурации компьютера, пользователе, пользовательской активности без согласия последнего. Также могут производить другие действия: изменение настроек, установка программ без ведома пользователя, перенаправление действий пользователя.

Malware — вредоносная программа, любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путём копирования, искажения, удаления или подмены информации.

Рассмотрим основные функции и средства защиты, обеспечивающие безопасность операционной системы Windows 7.

Вопрос 1.Средства защиты общего характера

Рассмотрим входящие в состав Windows 7 средства защиты общего характера:

- центр поддержки Action Center;

- управление учетными записями пользователей UAC;

- интерфейс командной строки PowerShell 2;

- платформа фильтрования Windows Filtering Platform.

Центр поддержки Action Center

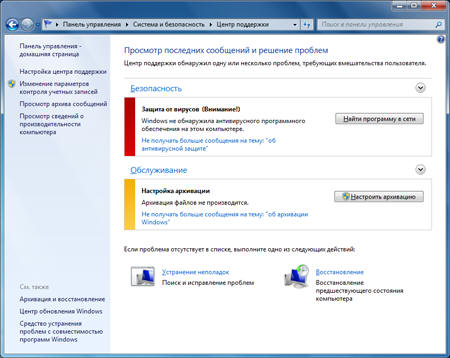

В ОС Windows Vista параметры безопасности собраны в центре обеспечения безопасности, расположенном в панели управления. В Windows 7 центр обеспечения безопасности стал частью нового Центра поддержки (Action Center). В нем сведены как параметры безопасности, так и настройки других административных задач, например, резервного копирования, разрешения проблем, диагностики и обновления Windows Update. Категории уведомлений, которые можно включить или выключить в центре поддержки, перечислены в диалоговом окне Change Action Center settings (настройка центра поддержки), показанном на рис. 1.

Рис.1. Диалоговое окно настройки Центра поддержки.

Помимо выдачи пользователю уведомлений о возможных проблемах, Центр поддержки также контролирует способ передачи этой информации в Microsoft для поиска решений.

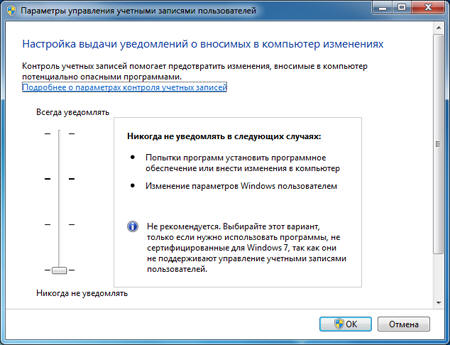

Управление учетными записями пользователей UAC

Управление учетными записями пользователей User Account Control(UAC) создавалось для того, чтобы в системе можно было полноценно работать без прав администратора. В состав UAC входят несколько технологий: учетная запись защищенного администратора, запросы на повышение прав, виртуализация реестра, виртуализация файловой системы и уровни целостности Windows. Впервые управление учетными записями пользователя появилось в ОС Windows Vista. Однако частая выдача запросов UAC в Windows Vista приводила к тому, что пользователи ее отключали. Многие компоненты новых операционных систем были переработаны, чтобы уменьшить количество запросов UAC и обеспечить пользователям более комфортную работу. По сравнению с Windows Vista и Windows Server 2008, в операционных системах Windows 7 и Windows Server 2008 R2 появились следующие улучшения в функционале контроля учетных записей пользователей:

- увеличилось количество задач, которые может выполнять обычный пользователь без запроса подтверждения администратором;

- пользователю с правами администратора разрешается настраивать уровень UAC из Панели управления;

- существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для локальных администраторов в режиме одобрения администратором;

- существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для обычных пользователей.

Многое из того, что в предыдущих версиях Windows требовало административных привилегий, в Windows 7 доступно обычным пользователям. Благодаря использованию для повседневных задач учетной записи со стандартными правами снижается риск, что вредоносное ПО установит нежелательную программу или внесет опасные изменения в систему.

В ОС Windows 7 можно выбрать тип уведомлений UAC и частоту их появления. Имеются четыре основных уровня:

- «Уведомлять при установке программ или попытке внесения ими изменений, а также при изменении параметров Windows пользователем». Это максимальный уровень контроля учетных записей;

- «Уведомлять при установке программ или попытке внесения ими изменений». Этот уровень используется по умолчанию;

- «Уведомлять при попытке установки программ или попытке внесения ими изменений (не затемнять рабочий стол)». Затемнение рабочего стола (так называемый безопасный рабочий стол, Secure Desktop) – это своего рода подтверждение подлинности окна UAC, позволяющее визуально отличить поддельные запросы UAC от настоящих;

- «Не уведомлять ни при установке программ или попытке внесения ими изменений, ни при изменении параметров Windows пользователем». Контроль учетных записей отключен. Использовать этот уровень не рекомендуется. Рекомендуется оставить значение по умолчанию – «Уведомлять при установке программ или попытке внесения ими изменений».

Указанные четыре основных уровня можно настроить в соответствующем разделе Центра поддержки.

В Windows 7 количество запросов на повышение прав сократилось, поскольку обычным пользователям разрешено выполнять больший круг действий. А при использовании учетной записи защищенного администратора некоторые программы из состава Windows 7 самостоятельно могут выполнить повышение прав, не выдавая запроса.

Большинство программ и задач из состава Windows 7 работают со стандартными правами пользователя. Пользователи с правами администратора при входе в систему обладают административными привилегиями. Это позволяет им случайно выполнить или неосознанно разрешить выполнение какой-либо административной задачи. Когда пользователь пытается выполнить административную задачу, например установить новую программу или изменить некоторые параметры системы, сначала производится запрос подтверждения этого действия. Однако такой режим не обеспечивает того же уровня защиты, как и работа со стандартными правами. Этот режим не гарантирует, что вредоносное ПО, уже проникшее на клиентский компьютер, не сможет внедриться в программу, работающую с повышенными правами. Он также не гарантирует, что программа с повышенными правами не попытается совершить вредоносных действий.

Для выполнения повседневных задач пользователям рекомендуется использовать учетную запись со стандартными правами.

Интерфейс командной строки PowerShell 2

В состав Windows 7 входит интерфейс командной строки PowerShell2.0, позволяющий администраторам использовать командлеты (короткие однострочные команды) для управления различными параметрами системы, в том числе настройками безопасности групповой политики. Командлеты можно объединять в группы для создания сценариев. Использование командлетов, как правило, ускоряет выполнение задач по сравнению с графическим интерфейсом. Платформа фильтрования Windows Платформа фильтрования Windows Filtering Platform (WFP) – это набор интерфейсов прикладного программирования (API), который появился еще в Windows Vista. В Windows 7 разработчики могут использовать эту платформу для интеграции отдельных компонентов брандмауэра Windows Firewall в свои приложения, что позволит программам при необходимости отключать некоторые функции брандмауэра.

Вопрос 2. Защита данных от утечек и компрометации

Хищение или потеря корпоративной интеллектуальной собственности вызывает все большее беспокойство в организациях. При создании Windows 7 компания Microsoft уделила повышенное внимание вопросам защиты данных. Windows 7 осуществляет многоуровневую защиту данных в документах, файлах, директориях и на разных уровнях оборудования.

Рассмотрим входящие в состав Windows 7 компоненты и службы, предназначенные для защиты данных от утечек и компрометации:

- шифрование дисков BitLocker;

- BitLocker To Go;

- система шифрования файлов (EFS);

- служба управления правами (RMS);

- управление и установка устройств.

Эффективные технологии и средства предотвращения кражи или разглашения данных были одним из главных пожеланий потребителей при разработке Windows Vista. В Windows 7 эти компоненты получили дальнейшее развитие.

Ряд как новых, так и усовершенствованных компонентов и служб, разработанных корпорацией Microsoft, призван обеспечить лучшую защиту данных на клиентских компьютерах предприятий. Все перечисленные выше технологии призваны обеспечить защиту конфиденциальных данных предприятия. Однако каждая из них работает по своему.

По сути, они дополняют друг друга, и целесообразно использовать их все в рамках единой стратегии обеспечения безопасности предприятия. В зависимости от конкретных нужд каждую из перечисленных технологий можно применять как отдельно, так и в комплексе.

В табл. 1. представлены примеры того, какие из технологий пригодятся для защиты данных в различных ситуациях.

Таблица. Сравнение технологий защиты данных в Windows 7

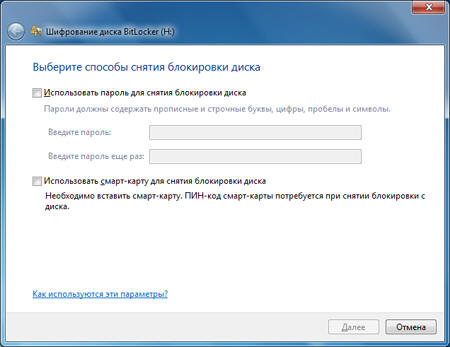

Шифрование дисков BitLocker

Видео. Как зашифровать диск Bitlocker — ключ восстановления, разблокировка паролем.

Видео. Шифрование системного диска C с Bitlocker в Windows 10, активация TPM, что делать без TPM?

Технология BitLocker предназначена для защиты конфиденциальных данных. Впервые BitLocker появился в Windows Vista. Однако был весьма неудобен, из-за чего не получил широкого распространения. В операционной системе Windows 7 технология BitLocker существенно доработана. В результате чего она стала более функциональна и проста в использовании.

BitLocker – это удобный и надежный вариант защиты данных. При его применении вся информация, размещенная на защищенном жестком диске, всегда находится только в зашифрованном виде. Процедура шифрования/дешифрования осуществляется автоматически при обращении к данным. Если шифрование BitLocker включено на дисках операционной системы, обычная загрузочная последовательность может быть приостановлена, пока не будут предоставлены необходимые учётные данные.

В обновленном BitLocker появился удобный мастер для защиты операционной системы. Для реализации защиты операционной системы необходима специальная организация жесткого диска. На нем должны существовать системный раздел, с которого осуществляется первичная загрузка компьютера, и раздел с файлами операционной системы. Зашифрован может быть только второй из них.

Системный раздел должен оставаться открытым. В Windows Vista разбивать жёсткий диск приходилось вручную. В Windows 7 это делает автоматически специальный мастер.

Для хранения ключей расшифрования допускается использовать USB-накопитель, однако с точки зрения безопасности целесообразно использовать доверенный платформенный модуль TPM для хранения ключей шифрования и предотвращения программных атак на целостность системы или хранящиеся на дисках данные. Это увеличивает надежность хранения критически важных данных. Если такого модуля в системе нет, BitLocker будет обеспечивать защиту данных, но проверка целостности системы проводиться не будет.

Для аутентификации пользователя в BitLocker может использоваться парольная защита или смарт-карта. Кроме того, есть возможность автоматической разблокировки закрытого жесткого диска при входе пользователя в систему.

Отдельно следует отметить возможности BitLocker при работе компьютера в составе корпоративной сети. Дело в том, что в Windows 7 предусмотрена возможность контроля защиты информации администраторами домена. В частности, они могут настраивать использование Active Directory для хранения ключей шифрования. Кроме того, предусмотрена возможность резервирования и восстановления данных в случае утери критически важной информации. Технология BitLocker включена в состав корпоративной (Enterprise)и максимальной (Ultimate) редакций клиентской ОС Windows7.

Предлагаемые технологией BitLocker возможности отвечают следующим потребностям: защита системных дисков операционной системы; защита данных на несъемных дисках; защита данных несъёмных дисках. Технология BitLocker предлагается также для защиты дисков ОС Windows Server 2008 и более поздних.

Защита операционной системы и несъемных жестких дисков.

В рамках этого сценария BitLocker используется для защиты всех несъёмных дисков компьютера, как системных, так и содержащих другие данные. Это рекомендуемая конфигурация, поскольку она обеспечивает защиту всех данных.

Один из главных рисков, для устранения которых создана технология BitLocker, – риск утечки данных с утерянных или украденных компьютеров.

Если злоумышленник получает физический доступ к компьютеру, он может:

- войти в систему Windows 7 и скопировать файлы;

- перезагрузить клиентский компьютер под управлением другой ОС, после чего:

- – просмотреть имена файлов;

- – скопировать файлы;

- – считать содержимое файла гибернации или файла подкачки, где обнаружить открытый текст документов, с которыми велась работа.

Даже если файлы зашифрованы файловой системой EFS, небрежный пользователь может переместить или скопировать файл из защищённого расположения в незащищенное, так что данные будут представлены открытым текстом. Несведущий ИТ-персонал может забыть установить шифрование для скрытых папок, в которых приложения хранят резервные копии файлов, с которыми идет работа.

В целях преодоления указанных рисков следует включить шифрование BitLocker, а также требовать проверки целостности и подлинности загрузочных компонентов перед предоставлением доступа к зашифрованному системному диску.

Технология BitLocker может быть использована для защиты данных на съемных дисках, например, внешних приводах IEEE 1394 и USB, SD-картах и USB-накопителях. Однако следует отметить, что со съёмными дисками связан существенный риск для конфиденциальных данных предприятия. Подобные устройства стали настолько общедоступными, что огромные объемы информации можно очень быстро скопировать и унести с собой. В целях снижения описанного риска компании предпринимают обширные меры, в числе которых – запрет на использование устройств, отключение портов USB и IEEE 1394 и включение защиты последовательности запуска, чтобы компьютер мог загрузиться только в надлежащих условиях.

IEEE 1394 (FireWire, i-Link) — последовательная высокоскоростная шина, предназначенная для обмена цифровой информацией между компьютером и другими электронными устройствами.

Шифрование внешних устройств BitLocker to Go

BitLocker to Go является важной новой функцией поддержки безопасности в Windows 7. С ее помощью пользователи могут шифровать данные на портативных носителях вроде внешних жестких дисков и USB-накопителей. В качестве алгоритма шифрования по умолчанию используется AES с длиной ключа 128 бит, а при необходимости можно увеличить ее до 256 бит.

Advanced Encryption Standard (AES), также известный как Rijndael (произносится [rɛindaːl] (Рэндал)) — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES.

Перед шифрованием данных BitLocker to Go может использовать алгоритм, называемый диффузором (diffuser), основной целью применения которого является получение сильно разнящихся шифрованных данных при незначительно отличающихся исходных. Применение диффузора существенно затрудняет взлом ключей или дешифровку. Данная опция по умолчанию включена. Обеспечиваемый уровень безопасности вполне достаточен не только для защиты личной переписки от любопытных знакомых, но и в корпоративной среде.

Важная задача централизованного управления при внедрении средств шифрования, а именно архивирование ключей восстановления, на случай утраты пользователем данных для доступа к зашифрованной информации успешно решена в Windows 7 – эта информация хранится в Active Directory.

Функция BitLocker to Go обеспечивает защиту данных на съемных дисках даже в том случае, если диск оказывается потерянным или украденным. Защита BitLocker To Go весьма надежна, и даже если у злоумышленника есть физический доступ к диску, это не значит, что у него есть доступ и к данным на этом диске. С помощью групповой политики можно ввести требование включать на съемном диске защиту BitLocker To Go, прежде чем разрешать копирование на него.

Система шифрования файлов

Система шифрования файлов Encrypting File System (EFS) позволяет шифровать файлы и папки для защиты от несанкционированного доступа.

Она полностью встроена в файловую систему NTFS и совершенно прозрачна для приложений. Когда пользователь или программа обращаются к зашифрованному файлу, операционная система автоматически пытается получить ключ расшифрования, после чего выполняет шифрование и расшифрование от имени пользователя. Пользователи, имеющие доступ к ключам, могут работать с зашифрованными файлами так, словно они не зашифрованы, в то время как остальным пользователям доступ будет запрещен.

В ОС Windows 7 в архитектуре EFS появилась полная поддержка эллиптической криптографии (ECC). Благодаря этому EFS отвечает требованиям к шифрованию, предъявляемым стандартом Suite B Агентства национальной безопасности США, и пригодна для защиты секретной информации в государственных учреждениях.

Стандартом Suite B требуется использование для защиты данных алгоритмов AES, SHA и ECC. Стандарт Suite B не допускает использования шифрования RSA, но система шифрования файлов EFS в Windows 7 поддерживает режим совместного использования алгоритмов ECC и RSA. Так обеспечивается обратная совместимость с файлами EFS, которые были зашифрованы алгоритмами из предыдущих версий Windows. Предприятия, использующие RSA и собирающиеся перейти на ECC для соответствия требованиям Suite B, могут воспользоваться ею.

Для максимальной защиты данных рекомендуется использовать и BitLocker, и EFS. Несанкционированный доступ к данным может негативно отразиться на работе предприятия. Это особенно верно в ситуациях, когда за одним компьютером работает несколько пользователей или когда используются переносные ПК. Задача системы шифрования файлов EFS – предотвратить «вынос» конфиденциальных данных самими сотрудниками, а также защитить информацию, находящуюся на утерянных или украденных компьютерах.

Получив физический доступ к компьютеру с незашифрованными данными, злоумышленник может предпринять следующее:

- перезапустить компьютер и повысить свои полномочия до локального администратора, в результате чего получить доступ к данным пользователей;

- попытаться войти в систему компьютера с ОС Windows 7,чтобы скопировать все доступные данные на съемный диск, после чего отправить их по электронной почте или передать по FTP на удаленный сервер;

- перезапустить компьютер под управлением другой ОС, чтобы напрямую скопировать файлы с жесткого диска;

- перезапустить компьютер под управлением другой ОС и считать содержимое файла подкачки, где обнаружить открытый текст документов, с которыми велась работа;

- из простого любопытства сотрудник может просмотреть закрытые файлы, принадлежащие другим пользователям общего компьютера.

Для снижения описанных рисков разглашения данных можно использовать шифрование информации на жестком диске. Усовершенствования технологии EFS в ОС Windows 7 позволят при этом достичь следующих результатов:

- злоумышленник не сможет прочитать зашифрованные файлы, используя другую операционную систему, если у него не будет ключа расшифрования. Для повышения защиты такой ключ можно хранить на смарт-карте;

- злоумышленник не сможет добраться до пользовательских данных с помощью атаки подбора пароля, если ключ EFS, принадлежащий пользователю, хранится на смарт-карте или если вместе с EFS используется шифрование BitLocker, охраняющее хэш пароля и кэшированные учетные данные;

- злоумышленник не сможет получить доступ к конфиденциальным данным пользователя, если с помощью групповой политики включить обязательное шифрование папки «Документы»;

- использование EFS позволяет шифровать данные на нескольких дисках и общих сетевых папках;

- использование EFS позволяет защищать содержимое системного файла подкачки и кэша автономных файлов.

Служба управления правами

Служба управления правами Rights Management Services (RMS) предназначена для обеспечения безопасности и принудительного выполнения правил обращения с конфиденциальными документами, сообщениями электронной почты, веб-содержимым и другими видами информации. Защита обеспечивается благодаря постоянному шифрованию. Когда файл или электронное письмо передается службой RMS по предприятию или через Интернет, получить к нему доступ могут только те, кому это в явной форме позволено. Служба управления правами состоит из следующих трех компонентов:

сервер службы управления правами. Для ОС Windows 7 требуется Windows Rights Management Services for WindowsServer 2003 или более поздней версии;

клиент службы управления правами. Этот клиент встроен в Windows 7;

платформа или приложение службы управления правами.

Платформа или приложение, поддерживающее шифрование и контроль использования информации. Служба управления правами позволяет бороться с риском несанкционированного разглашения конфиденциальной информации. Подобное разглашение может произойти случайно или по злому умыслу. Вот некоторые примеры таких ситуаций.

Не проходившие проверку пользователи анализируют содержимое сети, обращаются к USB-накопителям и переносным жестким дискам либо просматривают недостаточно защищенные общие папки и хранилища на сервере.

Прошедшие проверку пользователи отправляют конфиденциальную информацию неразрешенным получателям в пределах или вне пределов организации.

Прошедшие проверку пользователи копируют или перемещают закрытую информацию в неразрешенные расположения или программы либо с разрешенного устройства на неразрешенное, например, на съемный диск.

Прошедшие проверку пользователи случайно дают неразрешенным получателям доступ к закрытой информации через программу обмена мгновенными сообщениями или по одноранговой сети.

Прошедшие проверку пользователи распечатывают конфиденциальную информацию. Распечатку могут случайно обнаружить иные сотрудники, которые могут скопировать ее, отправить по факсу или по электронной почте. Для эффективной защиты информации, находящейся в общем доступе или совместной работе, рекомендуется напрямую использовать службы управления правами. В этом случае защита обеспечивается автоматически по мере передачи данных между хостами, устройствами и общими папками.

Управление и установка устройств

Тот факт, что пользователи могут подключать к своему компьютеру новое оборудование стандарта Plug and Play, например USB-накопители или иные съемные устройства хранения, представляет собой существенный риск безопасности, с которым приходится бороться администраторам. Он состоит не только в том, что в случае установки неподдерживаемого оборудования становится сложнее обеспечивать надлежащую работу компьютера, но и в том, что так можно скопировать конфиденциальные данные. Несанкционированное добавление или удаление устройств представляет собой большой риск, поскольку так можно запустить вредоносную программу, удалить нужные данные или внести нежелательные.

Вот некоторые примеры таких ситуаций.

Прошедший проверку пользователь случайно или намеренно копирует конфиденциальные файлы с разрешенного устройства на неразрешенное съемное устройство. Как частный случай копирование происходит из зашифрованного расположения в незашифрованное на съемном устройстве.

Злоумышленник входит в систему на компьютерах прошедших проверку пользователей и копирует данные на съемный диск.

Злоумышленник помещает на съемный диск или в общую сетевую папку вредоносный сценарий автозапуска, устанавливающий вредоносное ПО на оставленный без присмотра компьютер.

Злоумышленник устанавливает запрещенное устройство слежения за нажатием клавиш, которое перехватывает учетные данные пользователя для проведения атаки.

Для противостояния описанным рискам рекомендуется защитить компьютеры от установки и использования неразрешенных устройств. В групповую политику внесено немало изменений, позволяющих полнее контролировать попытки установки неподдерживаемых или неразрешенных устройств. Однако важно понимать, что устройство устанавливается не для одного пользователя. После установки оно обычно доступно всем пользователям компьютера. ОС Windows 7 обеспечивает контроль доступа к установленным устройствам (чтение и запись) на уровне пользователей.

Например, одной учетной записи можно разрешить полный доступ на чтение и запись к установленному устройству, например USB-накопителю, а другой учетной записи того же компьютера – доступ только для чтения.

Вопрос 3. Защита от вредоносного ПО

Вредоносная программа – это любая программа или файл, которые могут нанести вред пользователю компьютера. Например, вредоносными являются компьютерные вирусы, черви, троянские программы, комплекты программ rootkit и шпионское ПО, собирающее информацию о пользователе без его разрешения.

ОС Windows 7 содержит следующие новые и усовершенствованные технологии, обеспечивающие повышенную защиту от вредоносных программ:

средства биометрической защиты;

защитник Windows;

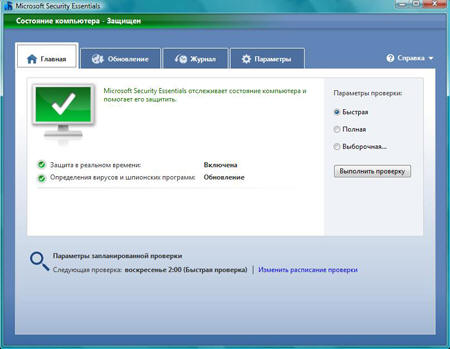

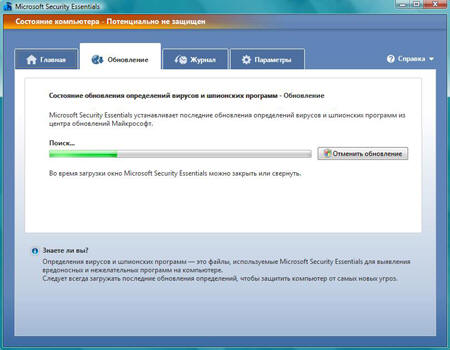

антивирус Microsoft Security Essentials;

средство удаления вредоносных программ (MSRT);

брандмауэр Windows;

технология AppLocker.

Необходимо также помнить, что вход в систему в качестве обычного пользователя является настоятельно рекомендуемой мерой обеспечения безопасности. Если на предприятии используется стратегия глубокой обороны (defenseindepth), возможно также использование других средств сканирования, доступных либо как часть Windows 7, либо в виде отдельных загрузок.

Средства биометрической защиты

В предыдущих версиях Windows сканеры отпечатков пальцев поддерживались как средство входа в систему. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать владельцы компьютеров, оснащенных устройствами чтения отпечатков пальцев. Биометрическая платформа Windows Biometric Framework, входящая в состав Windows 7, обеспечивает настройку биометрических устройств, единообразное представление сканеров отпечатков пальцев и других биометрических устройств в форме, удобной высокоуровневым приложениям, а также позволяет в единой манере использовать приложения по анализу отпечатков пальцев.

Появление в ОС Windows 7 поддержки биометрии позволяет создать дополнительный уровень проверки, в рамках которого пользователь должен предъявить что-то, что является его частью. Этот подход снижает риски, связанные с недостатками паролей и смарт-карт. Хотя Windows 7 поддерживает много различных способов биометрической проверки подлинности, распространенность и доступность сканеров отпечатков пальцев делает именно эту технологию наиболее часто встречающейся.

Проверка отпечатков пальцев обладает следующими преимуществами:

обычно отпечатки пальцев не меняются в течение всей жизни;

за всю историю не было обнаружено ни одной пары одинаковых отпечатков (даже у однояйцевых близнецов);

сканеры отпечатков пальцев теперь более доступны;

процесс сканирования прост и занимает мало времени;

высокая надежность сканирования, то есть более низкий коэффициент ложного пропуска по сравнению с другими формами биометрического анализа, например распознавания лица или голоса. Однако у этой формы установления личности есть и следующие недостатки:

при повреждении пальца становится невозможным пройти проверку;

исследования показали, что некоторые системы распознавания отпечатков пальцев можно обойти, представив «обманку»;

возраст или характер работы пользователя могут не позволить ему успешно проходить проверки.

Обычно наряду с биометрическим подтверждением пользователю необходимо представлять какое-либо иное свидетельство, например ключевую фразу, ПИН-код или смарт-карту, поскольку биометрические устройства можно обмануть.

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows7 включен специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений Защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска.

Когда программа пытается внести изменения в защищенную часть Windows 7, Защитник Windows запрашивает у пользователя согласие на эти изменения, чтобы предотвратить возможную установку шпионской программы.

Полезной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet.

Microsoft SpyNet – это сетевое сообщество, призванное научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Оно также борется с распространением новых видов этих программ. Если Защитник Windows обнаруживает программу или изменение, внесенное ею, которые еще не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение. И наоборот, действия, предпринимаемые вами, помогают другим пользователям определиться с решением. Шпионские программы представляют серьезную опасность для предприятия.

Чаще всего риски, исходящие от такого ПО, сводятся к следующему:

несанкционированное разглашение конфиденциальной деловой информации;

несанкционированное разглашение личных данных о сотрудниках;

захват контроля над компьютерами со стороны неустановленных лиц;

потери производительности из-за негативного эффекта, оказываемого шпионским ПО на стабильность и скорость работы компьютеров;

рост стоимости поддержки, вызванный заражением;

потенциальный риск шантажа, связанного с попавшей не в те руки конфиденциальной информацией.

Защитник Windows служит для снижения рисков, связанных со шпионским ПО. В ОС Windows 7 по умолчанию Защитник Windows включен. Этот компонент спроектирован так, чтобы в нормальных условиях оказывать наименьшее влияние на работу пользователя. Данная технология постоянно обновляется через вебсайт WindowsUpdate или службы Microsoft Windows Server Update Services(WSUS). В дополнение к защите от шпионских программ, обеспечиваемой Защитником Windows, Microsoft рекомендует установить антивирусное решение, чтобы получить возможность обнаруживать вирусы, троянские программы и черви. Например, таким продуктом является антивирус Microsoft Security Essentials, обеспечивающий единообразную защиту настольных, переносных и серверных компьютеров. Следует отметить, что Защитник Windows не является антишпионским приложением корпоративного класса. Он не обеспечивает возможностей по централизованному мониторингу, созданию отчетности и контролю. Если необходимы подобные средства, следует обратить внимание на другие продукты, например Microsoft ForefrontClient Security.Антивирус.

Microsoft Security Essentials работает в фоновом режиме, неограничивая действий пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров.

Было бы некорректно приравнивать антивирус Microsoft Security Essentials к продуктам уровня Dr. Web или «Антивирус Касперского».

Современные коммерческие антивирусы решают более сложные задачи, чем простая проверка файлов. Коммерческие антивирусы охватывают широкий диапазон угроз. Это и кража конфиденциальных данных, и защита от фишинга, и безопасное использование подозрительных приложений, и прочее.

Многие антивирусные пакеты предлагают создание резервной копии данных, фильтруют отображаемый контент в браузере, предупреждают о подозрительных ссылках и т. д.

Средство удаления вредоносных программ

Средство удаления вредоносных программ (MSRT) – это небольшая исполняемая программа, разработанная для обнаружения и удаления отдельных особо опасных видов вредоносных программ с компьютеров под управлением Windows. Каждый месяц на вебсайтах Microsoft Update, Windows Update, WSUS и центра загрузок Майкрософт появляется новая версия этого средства. Будучи запущенным, средство MSRT в фоновом режиме сканирует компьютер и создает отчет по обнаруженным заражениям.

Эта программа не устанавливается в операционной системе и не имеет параметров групповой политики. Средство MSRT не является антивирусным приложением корпоративного класса. Оно не обеспечивает возможностей по централизованному мониторингу, созданию отчетности и контролю. В дополнение к средствам защиты ОС Windows 7 рекомендуется использовать на всех компьютерах антивирусную защиту реального времени.

Но даже это не позволит полностью избежать рисков, перечисленных ниже:

установленному средству обеспечения антивирусной защиты реального времени не удается распознать вредоносную программу;

вредоносной программе удается отключить используемую защиту реального времени. В этих ситуациях средство MSRT может использоваться как дополнительный способ обнаружения и устранения часто встречающихся вредоносных программ. Для снижения перечисленных рисков рекомендуется включить на клиентских компьютерах автоматическое обновление, чтобы средство MSRT загружалось на них по мере выхода новых версий. Это средство предназначено для обнаружения угроз, исходящих от особенно часто встречающихся или особо опасных вредоносныхпрограмм.

Средство MSRT в основном предназначено для некорпоративных пользователей, у которых не установлено актуальное антивирусное ПО. Однако это средство можно развернуть в корпоративной среде для усиления существующих мер защиты и в качестве составной части стратегии глубокой обороны.

Брандмауэр Windows

Персональный брандмауэр – это исключительно важная линия обороны от атак злоумышленников и вредоносных программ. Брандмауэр ОС Windows 7 по умолчанию включен и обеспечивает защиту компьютера сразу после установки операционной системы.

Брандмауэр Windows 7 фильтрует как входящий, так и исходящий трафик, что обеспечивает защиту на случай непредвиденного поведения компонентов системы. Для упрощения настройки и уменьшения числа конфликтов с политиками в интерфейсе консоли брандмауэра Windows сведены средства фильтрования входящего и исходящего трафиков, а также параметры IPsec сервера и изоляции домена.

Брандмауэр Windows в режиме повышенной безопасности поддерживает следующие профили.

Профиль домена. Этот профиль вступает в силу, когда компьютер подключается к сети и проходит проверку подлинности на контроллере домена, которому принадлежит компьютер.

Общий профиль. Этот профиль по умолчанию применяется для компьютера, не подключенного к домену. Его параметры должны накладывать самые сильные ограничения, поскольку компьютер подключается к публичной сети, где безопасность нельзя гарантировать в той степени, что в контролируемой ИТ-среде.

Частный профиль. Этот профиль будет использоваться, только если пользователь с правами локального администратора назначит его сети, ранее использовавшей общий профиль. Делать это рекомендуется лишь для доверенных сетей.

В Windows 7 может быть несколько активных профилей, по одному на сетевой адаптер. Если разные сетевые адаптеры подключены к разным сетям, для каждого из них выбирается тип профиля, подходящий этой сети, – частный, общий или доменный.

Возможность работы в сети – непреложное условие успешности современного предприятия. И в то же время корпоративная сеть является основной целью различных атак. В целях обеспечения сохранности компьютеров и данных необходимо использовать средства защиты от связанных с сетевой работой угроз.

Наиболее часто встречающиеся угрозы перечислены ниже:

неизвестное лицо проводит успешную атаку на компьютер с целью получения административных привилегий;

атакующий с помощью сканеров сети удаленно находит открытые порты и проводит атаку на них;

троянская программа устанавливает неразрешенное подключение к компьютеру атакующего и передает закрытую деловую информацию;

переносной компьютер подвергается сетевой атаке в то время, когда находится вне корпоративного брандмауэра;

компьютеры внутренней сети подвергаются сетевой атаке со стороны зараженного компьютера, у которого есть доступ к внутренней сети;

существует потенциальный риск шантажа, связанного c успешным проникновением на внутренние компьютеры.

Брандмауэр Windows 7 обеспечивает защиту клиентского компьютера сразу после установки ОС. Он блокирует большую часть незапрошенного сетевого трафика, пока иные правила не будут установлены администратором или групповой политикой. Брандмауэр Windows также позволяет фильтровать исходящий трафик, причем по умолчанию весь такой трафик разрешен. В режиме повышенной безопасности рекомендуется включить брандмауэр Windows для всех трех профилей.

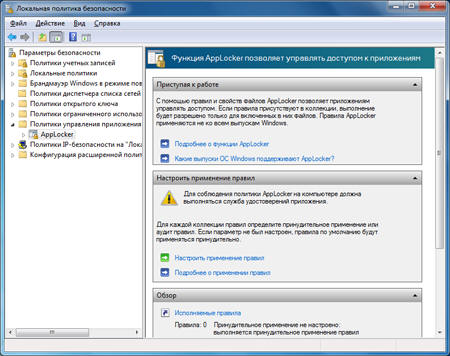

Технология AppLocker

Windows 7 включает в себя обновленную и улучшенную версию политик ограниченного использования программ – технологию AppLocker. В сущности, технология AppLocker предназначена для контроля над приложениями, которые используют пользователи компьютеров, работающих под управлением Windows 7. С помощью технологии AppLocker можно реализовать на практике корпоративную политику в области использования программного обеспечения. Корректная политика по использованию программ очень полезна. С ее помощью можно запретить сотрудникам устанавливать на рабочие компьютеры различное ПО и запускать те или иные исполняемые файлы. В результате это позволяет в значительной мере обезопасить корпоративную информацию от различных вредоносных утилит, в том числе от троянских коней и spyware. Использование корректной корпоративной политики увеличивает надежность рабочих станций (за счет применения протестированного, совместимого и стабильного программного обеспечения). Она позволяет гарантировать отсутствие на компьютерах нелицензионных программ, установленных работниками компании самостоятельно. Технология AppLocker Windows 7 проще в использовании, а ееновые возможности и расширяемость снижают затраты на управление и позволяют контролировать доступ к таким файлам, как сценарии, файлы установщика Windows, исполняемые файлы и файлы DLL. В AppLocker предусмотрены три типа правил: правила пути PathRules, правила хэша File Hash Rules и правила издателя PublisherRules. Рассмотрим эти правила подробнее. Правила PathRules позволяют установить запрет на запуск приложений, находящихся в заданных директориях. Например, можно разрешить пользователю использовать только те программы, которые находятся в папке Program Files, что в сочетании с запретом самостоятельной установки программ сделает невозможным запуск файлов, принесенных, например, из дома или скаченных из сети Интернет.

В целом наиболее эффективным использованием данного правила будет разрешение использования приложений из тех папок, для которых у пользователя нет права записи, и запрещение для тех папок, куда право записи предоставлено. Правила HashRules основаны на использовании криптографической хэш-функции. Для разрешенного приложения вычисляется «отпечаток» его исполняемого файла и помечается как легитимный. При попытке запуска запрещенного приложения, даже переименованного пользователем с целью попытки обмана системы, вычисленный «отпечаток» будет отличаться от сохраненного ранее, и пользователю будет отказано в использовании приложения. При модификации файла в результате заражения его вирусом установленное ограничение также непозволит запустить этот исполняемый файл. В Windows 7 и Windows Server 2008 для реализации правил HashRules используется алгоритм хэширования SHA256. Главный недостаток этого типа правил состоит в том, что новое значение хэш функции требуется вычислять каждый раз, когда устанавливается обновление программы. Для больших программных пакетов со множеством исполняемых файлов и динамически подключаемых библиотек регулярное обновление значений хэш-функций может оказаться сложной задачей.

Правила Publisher Rules задают ограничения на запуск программ на основе цифровой подписи, установленной разработчиком (издателем). Данный тип правил очень похож на правила сертификатов (Certificate Rule), которые используются в SRP. С их помощью также можно было разрешить запуск приложений и скриптов, которые подписаны, например, сертификатом Adobe, вне зависимости от их расположения и запретить запуск приложений, которые подписаны, например, Oracle. Сами сертификаты издателей при этом нужно загрузить либо локально, либо в сетевую папку. Правила Publisher Rules позволяют выполнять настройки более гибко. Многие современные приложения, особенно от крупных вендоров, уже имеют подписи нового формата, которые можно использовать для таких настроек.

Теперь у администраторов появилась возможность настраивать правила в зависимости не только от имени издателя (например, Microsoft Corporation), но и от названия самого продукта (например, Internet Explorer), имени файла (iexplore.exe) или версии программы (8.0.0.0). Последняя опция позволяет запретить или разрешить конкретные версии ПО, версии не старше определенной или наоборот – не младше заданной. Все три типа правил (пути, хэша и издателя) могут применяться к исполняемым файлам (*.exe), скриптам (*.bat, *.cmd, *.vbs, *.js,.ps1), файлам инсталляторов (*.msi, *.msp) и системным библиотекам(*.dll, *.ocx), охватывая тем самым практически полный список типов файлов, которые могут нанести вред системе.

В каждом создаваемом правиле есть возможность указать исключения, причем исключение может быть правилом иного типа, чем основное. Например, можно разрешить запускать приложения из определенной папки, но запретить при этом программы определенного издателя.

В AppLocker есть также возможность делать исключения для отдельных пользователей или групп пользователей. Технология AppLocker особенно полезна ИТ-администраторам. С появлением Windows 7 у администраторов появился надежный и простой в использовании инструмент для формирования и контроля над исполнением заданной политики. Технология AppLocker позволяет администратору четко прописать, какими приложениями может пользоваться тот или иной сотрудник компании, подключенный к корпоративной сети. AppLocker также позволяет ограничить возможности пользователей по запуску скриптов или установке программ на их компьютерах. В результате расширяются возможности управления безопасностью клиентских систем. Когда пользователь устанавливает непредусмотренное приложение на рабочий компьютер, он подвергает компьютер определенным рискам. Как минимум это создает вероятность запуска дополнительных служб или открытия портов брандмауэра. Дополнительное приложение на компьютере может оказаться полезным злоумышленнику, который обнаружит уязвимость, внесенную этим приложением. Наконец, существует вероятность того, что приложение по сути своей вредоносно и установлено либо по ошибке, либо с умыслом провести атаку на другие компьютеры, как только этот компьютер подключится к корпоративной сети.

Технология AppLocker позволяет задать набор политик контроля использования приложений, которые существенно сокращают риск подвергнуться атаке со стороны программ, установленных накомпьютерах без разрешения. Несмотря на ориентированность на корпоративный сегмент, технология AppLocker может быть интересна и домашним пользователям, заботящимся о безопасности своего компьютера. С помощью локальных настроек безопасности можно, например, разрешить запуск только доверенных приложений, снизив вероятность вирусного заражения. AppLocker доступен лишь пользователям версий Ultimate и Enterprise Windows 7.

О политиках ограниченного использования программ

Политики ограниченного использования программ, входящие в состав ОС Windows Vista, Windows XP, Windows Server 2003 и Windows Server 2008, доступны и поддерживаются и в Windows 7. Их можно по-прежнему использовать для обнаружения программ и управления возможностью запускать их на локальных компьютерах. Однако, поскольку технология AppLocker из состава Windows 7 значительно удобнее в использовании, рекомендуется заменить на нее эти политики.

Задание для самостоятельной работы:

Шаньгин В. Ф. Информационная безопасность. – М.: ДМК Пресс, 2014. , стр. 165-214

Содержание

- Введение

- Центр поддержки Windows 7

- Контроль учётных записей пользователей

- Шифрование дисков при помощи BitLocker

- BitLocker To Go на страже мобильных носителей

- Технология AppLocker для контроля используемого на компьютере ПО

- Блокирование сетевых угроз

- Защищённый доступ к ресурсам корпоративной сети

- Технологии биометрической безопасности

- Безопасный Интернет с Internet Explorer 8

- Защитник Windows

- Антивирус Microsoft Security Essentials — теперь и для российских пользователей!

- Заключение

Введение

Для корпорации Microsoft информационная безопасность пользователей Windows всегда стояла во главе угла и по сей день остается приоритетом номер один. По этому поводу можно иронизировать сколько угодно, однако что правда — то правда. Компания упорно и практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!) совершенствует механизмы защиты своих операционных систем и с каждым новым поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы в этом направлении может служить Windows 7 — система, построенная на прочном фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной области. О том, чем может порадовать пользователей «семёрка» в плане безопасности, рассказывает данный материал.

Владельцы компьютеров с Vista наверняка успели оценить удобство центра обеспечения безопасности Windows. В новой версии операционной системы специалисты компании Microsoft существенно расширили возможности этого инструмента и присвоили ему новое говорящее название — центр поддержки. В отличие от «Висты», обновленный компонент информирует пользователя не только о проблемах безопасности Windows 7, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки не составит труда убедиться, что система функционирует без ошибок, брандмауэр включен, антивирусные приложения обновлены и компьютер настроен для автоматической установки обновлений и резервного копирования важных данных. В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок.

Контроль учётных записей пользователей

В Windows 7 эволюционировал вызывавший много споров среди продвинутых пользователей механизм контроля учётных записей, известный также как User Account Control. В «семёрке» UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе. User Account Control помогает предотвратить незаметное проникновение вредоносного кода на компьютер и поэтому отключать систему защиты (а такая опция предусмотрена) не рекомендуется.

Шифрование дисков при помощи BitLocker

Механизм шифрования содержимого жёстких дисков, дебютировавший в «Висте», также мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной (Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для включения функции криптографической защиты данных вручную разбивать диск на два раздела, то теперь «семёрка» автоматически резервирует место на носителе на этапе установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой NTFS. Обратим внимание читателей на тот факт, что в отличие от системы EFS, позволяющей шифровать отдельные файлы, BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или украденным. При этом важной особенностью является то, что новый механизм шифрования взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с FAT, FAT32 и ExFAT-разделами. С защищёнными средствами BitLocker To Go дисками можно работать в предыдущих версиях операционных систем Microsoft — Windows XP и Vista. Правда, только в режиме чтения.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр. В «семёрке» он также обеспечивает крепкую линию обороны от многих типов вредоносных программ. Как и межсетевой экран Windows Vista SP2, брандмауэр «семёрки» автоматически включается после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик, своевременно информируя пользователя о подозрительной сетевой активности в операционной системе. В «Висте» в каждый момент времени мог функционировать только один сетевой профиль. В Windows 7 это ограничение было снято, и в системе появилась возможность использовать одновременно несколько активных профилей, по одному на сетевой адаптер. Преимущества такого нововведения очевидны. Можно, к примеру, сидя в кафе, где есть беспроводная точка доступа, подключаться через VPN (Virtual Private Network) к корпоративной сети и при этом быть уверенным в том, что брандмауэр Windows 7 применит общий профиль к WiFi-адаптеру, а профиль домена активирует для VPN-туннеля.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на DirectAccess — новую технологию корпорации Microsoft, обеспечивающую защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное соединение устанавливается в фоновом режиме без участия пользователя. Такой подход позволяет сделать максимально простой и удобной работу мобильных сотрудников без снижения обеспечиваемого уровня безопасности. Работа с новой функцией возможна только в том случае, если на компьютерах пользователей установлена корпоративная или максимальная редакция Windows 7, а на серверах компании используется платформа Windows Server 2008 R2.

Технологии биометрической безопасности

Устройства, предназначенные для идентификации пользователей по отпечаткам пальцев, можно было использовать и в прежних версиях операционных систем компании Microsoft. Для этого приходилось довольствоваться программными решениями сторонних разработчиков. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows 7 включён специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска. Кроме того, защитник Windows может быть настроен на поиск обновлённых определений в Интернете перед началом проверки хранящихся на диске компьютера данных. Любопытной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet, призванным научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Например, если защитник Windows обнаруживает подозрительное приложение или внесенное им изменение, которые ещё не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение, и принять верное решение.

Антивирус Microsoft Security Essentials — теперь и для российских пользователей!

В дополнение к перечисленным выше технологиям безопасности, Microsoft также предлагает Microsoft Security Essentials — бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Заключение

Многие зарубежные пользователи Windows 7 оценили удобный интерфейс приложения, простоту установки, настройки и быстроту работы антивирусного решения Microsoft. Начиная с сегодняшнего дня, вкусить все прелести Microsoft Security Essentials могут и отечественные пользователи. Именно сегодня, 16 декабря корпорация Microsoft открывает российским пользователям доступ к русифицированной версии антивируса и предоставляет техническую поддержку продукта на русском языке. Русифицированную версию Microsoft Security Essentials можно скачать с сайта microsoft.com/security_essentials/?mkt=ru-ru, естественно, совершенно бесплатно. Этот продукт установлен на компьютерах доброй половины нашей редакции (не считая, разумеется, маководов) и заставляет забыть о бесплатных аналогах других разработчиков. Да и платных порой тоже.

Задания для выполнения

Кузык

Иван ИС-41

Изучить

систему защиты Windows и ответить на вопросы:

1

Перечислите задачи системы безопасности.

Главной

целью системы безопасности является

обеспечение устойчивого функционирования

объекта и предотвращение угроз его

безопасности, защита законных интересов

от противоправных посягательств, охрана

жизни и здоровья персонала, недопущения

хищения финансовых и материально-технических

средств, уничтожения имущества и

ценностей, разглашения, утраты, утечки,

искажения и уничтожения служебной

информации, нарушения работы технических

средств, обеспечения производственной

деятельности, включая и средства

информатизации.

2

Перечислите основные инструменты защиты

Windows 7

Центр

поддержки Windows 7,

Контроль

учётных записей пользователей,

Шифрование

дисков при помощи BitLocker,

BitLocker

To Go на страже мобильных носителей,

Технология

AppLocker для контроля используемого на

компьютере ПО,

Блокирование сетевых

угроз,

Защищённый

доступ к ресурсам корпоративной

сети,

Технологии биометрической

безопасности,

Безопасный

Интернет с Internet Explorer 8,

Защитник

Windows,

Антивирус

Microsoft Security Essentials,

3

Опишите принцип работы Защитника

Windows.

1.

Защита от вирусов и угроз

Защитник

Windows предоставляет нам полезные функции

для защиты нашего компьютера от вирусов.

Сканер вирусов сканирует наш компьютер,

чтобы обнаружить вирус или любой вид

вредоносных программ. Он сканирует наш

компьютер и предоставляет нам результат.

Если вирус обнаружен, Защитник уведомит

нас о его решении.

2.

Производительность и работоспособность

устройств

Защитник

Windows может предоставить отчёт о

производительности вашего ПК. Если

обнаруживается какая-либо проблема,

например, проблема с производительностью

батареи, проблема с ёмкостью хранилища,

драйверы устарели, тогда защитник

уведомит вас, чтобы вы могли это исправить.

Это

лучшая часть Защитника Windows, которая

мне понравилась больше всего. Защитник

также сообщит вам, если он обнаружил

какие-либо проблемы с драйвером вашего

компьютера.

3.

Брандмауэр и защита сети

Это

очень полезная функция для пользователей

интернета. Защитник Windows защищает наш

компьютер, когда мы используем Интернет.

Он работает как интернет-безопасность.

Он

предупреждает нас, когда мы посещаем

любой вид несанкционированного веб-сайта

или пытаемся открыть ссылки, и даёт нам

защиту брандмауэра в нашей сети.

Примечание.

Брандмауэр – это безопасность сетевой

системы. Он контролирует входящий и

исходящий сетевой трафик. Брандмауэр

является барьером между надёжной

интернет-сетью и не надёжной интернет-сетью.

4.

Управление приложениями и браузерами

Защитник

поможет защитить наше устройство,

проверив наличие не организованных

приложений и файлов. Он также защищает

наше устройство от атак вредоносных

программ.

Он

уведомляет нас, если вы используете

какое-либо вредоносные приложения, и

защищает наше устройство.

Это

основные функции Защитника Windows. Все

эти функции доступны не во всех версиях

Windows. Доступно только в Windows 10.

4

Опишите принцип работы Контроля учетных

записей.

Главная

задача UAC была — заставить всех работать

как обычный стандартный системный

пользователь, т.к. работа с правами

администратора очень небезопасна. Все

мы прекрасно знаем, что многие приложения,

с которыми мы работаем могут содержать

«уязвимости» и их же часто используют

злоумышленники. Соответственно работая

это приложение с правами администратора

(хотя за частую приложениям не требуются

права такого уровня), может писать в

системные папки абсолютно прозрачно

для пользователя, чего нам собственно

и не нужно. Для возлежания подобных

ситуаций, собственно, и был призван на

помощь UAC.

Он

не только защищает вас от злонамеренного

кода, а также в какой-то мере оказывает

совместимость со «старыми» приложениями.

Он позволяет писать «старым» приложения

в системные папки, а если быть точнее

эти приложения просто так думают, что

пишут в системные папки, но на самом

деле пишут в виртуализированные папки,

в следствии чего приложения работают

вполне корректно.

5

Опишите принцип работы утилиты архивации

и восстановления.

Принцип

работы архиватора, во всяком случае в

теории, достаточно прост. Если детально

рассмотреть любой файл чего бы то ни

было, то можно обнаружить, что он состоит

из некоторого набора нолей и единиц. Их

количество и взаимное расположение

зависит от того, что это за файл, однако

битовая последовательность может быть

рассмотрена и с точки зрения

комбинаторики.

Используйте архивацию

для защиты данных от случайной потери

при сбоях серверного оборудования и

съемных носителей. Например, можно

использовать архивацию для создания

запасной копии данных на жестком диске

с последующей архивацией данных на

другом запоминающем устройстве. Если

исходные данные на жестком диске были

случайно стерты или перезаписаны либо

стали недоступными из-за сбоя жесткого

диска, можно легко восстановить данные

с помощью архивной копии.

«Теневые

копии общих папок» представляют собой

технологию сохранения файлов, которая

обеспечивает доступ пользователей к

мгновенным снимкам файлов, находящихся

на общих сетевых ресурсах, таких как

файловый сервер. С помощью средства

«Теневые копии общих папок» пользователи

могут быстро восстанавливать удаленные

или измененные файлы, хранящиеся в сети,

без помощи администратора, что повышает

продуктивность и снижает административные

затраты.

6

Опишите принцип работы утилиты

родительского контроля.

С

помощью родительского контроля ребенку

можно запретить или разрешить доступ

к определенным сайтам, установку новых

приложений, а также ограничить время

использования гаджетов. Еще можно

отслеживать активность в соцсетях.

7

Опишите принцип работы брандмауэра

Windows.

В

брандмауэр Windows встроен журнал

безопасности, который позволяет

фиксировать и фильтровать IP-адреса,

пакеты и другие данные, относящиеся к

соединениям в домашних и офисной сетях

или в Интернете. Можно записывать как

успешные подключения, так и пропущенные

пакеты. Это позволяет отслеживать, когда

компьютер в сети подключается, например,

к Web-сайту. Данная возможность по умолчанию

отключена (её может включить системный

администратор).

8

Опишите принцип работы шифрования диска

BitLocker.

Шифрование

диска BitLocker: иногда называемое просто

BitLocker – это функция полного шифрования,