- Remove From My Forums

-

Вопрос

-

Здравствуйте,

Необходимо реализовать переадресацию обращений на с одного Ip на другой в связи с миграцией сервера на другой адрес. Оба IP локальные, сервер остается в том же домене.

Подскажите какими средствами можно это осуществить?

-

Изменено

Vladyslav Samko

20 ноября 2015 г. 12:26

дополнение

-

Изменено

Все ответы

-

под «пере адресацией сообщений» не совсем понятно что вы имеете ввиду.

если маршрутизация, то так:

cmd

route add -p 1.1.1.0 mask 255.255.255.0 2.2.2.2

тут:

1.1.1.0 255.255.255.0 сеть и маска

2.2.2.2 — адрес шлюза который знает про сеть 1.1.1.0

если вы сменили сервер в сети и теперь он под другим именем:

то в оснастке DNS создайте запись тип CNAME.

server1 — старый

server2 — новый

делаете cname server1 -> server2если набрать после \server1 попадете на \server2

-

Изменено

Morozov A. _

20 ноября 2015 г. 12:33

-

Изменено

-

а имени у сервера нет? так бы просто поменяли DNS запись.

как временный вариант — добавить второй адрес сетевой карте, и переводить на DNS

как второй вариант — настроить роутер с адресом 10.10.0.1 и форвардить все запросы на внутренний адрес 20.20.0.2

-

Изменено

AnahaymModerator

20 ноября 2015 г. 12:30

-

Изменено

-

DNS’ами нельзя, обращение идет по IP

-

добавь в сетевой адаптер дополнительный IP

Intro Considerations

Before implementing any of this, it would be really helpful to know just what routing actually does.

Routing doesn’t change network addresses. (Well, NAT does. And NAT can be performed while routing gets applied. However, if you want to learn how to do something, you should be trying to keep things simple. And it is best to think of simple/traditional routing as a separate process, because that is a much simpler way to think about it.)

Before looking at changing stuff like addresses, let’s make sure there’s a thorough understanding of how stuff actually works, so that we don’t try to do something that will violate common network design rules (and which will probably be rejected by a majority of hardware and software that typically implements those rules). If this stuff gets learned, then at least if we try something crazy, we will understand that what we are trying is crazy, and will be mentally prepared for the types of obstacles we are trying to face. That is much better than not knowing these details.

About Routing

Routing is typically designed to make sure that traffic gets from one network (often called a «subnetwork», or «subnet») to another network.

When you computer sends network traffic, it is likely sending «frames» of network traffic. These frames are called «Layer 2» traffic. (Layer 1 focuses on physical connections, like cables or antennas and airwaves.) Frames are delivered to MAC-48 addresses (also known as EIU-48 addresses, and much more commonly just called «MAC addresses»). The most common ways that frames get delivered are by using Ethernet (over UTP copper cabling) or Wi-Fi.

Frames tend to contain packets. The most common types of packets these days are IPv6 and IPv4. (Probably not in that order…) These packets are considered Layer 3 traffic. The packets tend to contain TCP segments or UDP datagrams, which are layer 4 traffic. I’m using the term «layer» consistently with what is described by the «OSI Model», which tends to get taught in a lot of professional-level networking classes/training.

Now, let’s say you’re at 192.168.1.103 and want to communicate with 4.2.2.2. This could be UDP port 53 traffic (DNS), but I will instead use ICMP (ping) as an example.

Typically, your computer will compare 192.168.1.103 and the size of your network, which is specified by the prefix length (e.g., IPv4 /24). Prefix lengths (especially IPv6 /64) are most common for IPv6. For IPv4, the size of the network is very often written out as a subnet mask. The binary values of common subnet masks start with all the ones, with all of the zeros towards the end of the subnet masks, so you often end up with subnet masks like 255.255.255.0. Using these examples of IPv4 /24 and 255.255.255.0, the size of the network is 256 addresses. So the computer figures out which addresses would be at the start and end of a group of 256 addresses if all possible Internet addresses are divided into evenly-sized groups of that size. So, if all possible Internet addresses were split into groups of 256 addresses, then 192.168.1.103 would be in a group that is goes from 192.168.1.0 and 192.168.1.255 (inclusive).

Since the desired destination is 4.2.2.2, and 4.2.2.2 is not between 192.168.1.0 and 192.168.1.255, then the traffic doesn’t just get sent to 4.2.2.2’s MAC address using a frame. (We are unlikely to be able to use IPv4’s Address Resolution Protocol (ARP) or Neighbor Discovery Protocol (if we were using IPv6) to discover the MAC address, because that is on a different network. This has to do with limitations that affect ARP and IPv6 NDP.) So, if we can’t send a frame to there, how can we communicate with 4.2.2.2?

By routing. We can find a gateway that will help us get traffic to 4.2.2.2. For most common consumer equipment, people are often used to having just two types of networks: a network that the computer is part of, and the worldwide Internet. (Corporations sometimes have multiple sites, and may have other networks.) A gateway that is meant to handle addresses to anywhere in the world (the entire Internet) is sometimes called the «gateway of last resort», and much more commonly called the «default gateway». That is the gateway that will be used for any address if there isn’t a more specific gateway that happens.

So, your computer will send an IPv4 ARP request for the default gateway, which will need to be in your network. Quite commonly, that will be the first «usable» address on your network. (Due to some very old broadcast standards, and perhaps also due to some common confusion, many people just treat the first address of a subnet as unusable. This includes creators of some software and hardware, so the decisions of those people often affect the rest of us. So 192.168.1.0 may be unusable in this example.) So 192.168.1.1 may be the first usable address, and may be the default gateway. I will use that example.

Once your computer figures out the MAC address of your default gateway, then your computer sends out the ICMP message by using an IP packet that is addressed for 4.2.2.2, and that IP packet is part of a frame that goes to the MAC address of the gateway.

So, the network traffic containing the ICMP message doesn’t actually get sent to the IP address of 192.168.1.1. The traffic gets sent to the MAC address that is related to 192.168.1.1.

Then, your local router will pay attention to the traffic because the traffic is going to the MAC address. Because it is a router, it will cooperate by routing the traffic. So your router will figure out if it knows how to communicate directly to 4.2.2.2, by being on the same network. In all likelihood, your router won’t know how to get 4.2.2.2’s MAC address. So the process gets repeated, as your router will then «route» the traffic to the MAC address of another router, which may be located at your Internet Service Provider (ISP).

Now, the point in explaining all this is that even if you did manage to get your computer to translate the 10.10.10.10 to 20.20.20.20, that might be useless if the receiving equipment is not expecting traffic for 10.10.10.10. The receiving device at 20.20.20.20 might receive the traffic, but may ignore it if the traffic is meant for 10.10.10.10.

Keep in mind that in my working example, even though the IP traffic got sent to the MAC address related to the default gateway, the IP packet’s destination of 4.2.2.2 remained unchanged during the entire process of routing traffic.

So, if you are trying to change the destination IP address, that isn’t simple routing. That is NAT. NAT is an abbreviation for Network Address Translation. So, when network traffic involves a specific network address (10.10.10.10), it gets translated to another address (20.20.20.20). See: NAT in Windows.

TCP’s Limit

Note that a lot of Internet traffic uses TCP. If you are trying to get a TCP connection going to 20.20.20.20, TCP’s requirement for two-way communication may cause some troubles. Even if you could get traffic sent to 20.20.20.20, then 20.20.20.20 needs to be able to successfully respond, because TCP requires two-way communication in order to complete the «TCP handshake» at the start of the TCP connection, before any of your («payload») data gets sent. If your software program thinks that it is sending traffic to 10.10.10.10, then your software program will not accept response traffic from 20.20.20.20. So, in addition to NATting outgoing traffic, you may also need to be able to reverse the NAT effects if you’re using TCP. TCP is very common, e.g. HTTP (web) and SMTP (E-Mail). The main exceptions are traffic which is very small (e.g. classic DNS which uses UDP. Another example is ICMP) or traffic which is very sensitive to slowness (maybe VOIP, news (like stock prices, where old information is useless than re-updated newer information), real-time games). It can be very helpful to learn whether the protocol you intend to use will rely upon a lower-level protocol like TCP. Network sniffing (e.g., tcpdump or Wireshark) can also be quite useful in understanding why things don’t work.

NAT availability

Typically, you don’t bother with NAT on end user machines. Typically, that is done by a router. Some versions of Windows do support the feature of being a router, which means the computer can treat network traffic similar to how other routers treat the traffic.

This question has the «Windows» tag, so I’m guessing you’re wanting to do this using software built into Microsoft Windows, I would think that NAT would be supported by a feature called «Routing». Modern versions of Windows have this feature built into some software called «Routing and Remote Access» (abbreviated «RRAS»).

As far as I know, RRAS is often not supported by «Home» versions of Microsoft Windows. It is often supported by the Windows Server releases (e.g., Windows Server 2008 R2). I think it might be supported by «Professional» end user releases, like «Windows 7 Professional». I’m rather suspecting that this feature might be entirely missing from Home releases like «Windows 7 Home».

Even if the feature is potentially available in your version of Windows, it is probably so disabled by default that it is even uninstalled. So you might need to go to a spot where you can install Windows Features (e.g., «Server Manager», or maybe Control Panel’s applet that includes the word «Programs» as part of its name, and then the left frame of that applet may have a hyperlink for adding/installing/enabling «Features»).

- Possible Resource: TechNet: Enable and Configure NAT

- Possible resource: TechNET: Netsh Routing IP NAT Context Commands

Now, in theory, you might be able to tell your computer to route traffic to a proxy that NATs the traffic and sends it out as a different IP address. So what you’re asking for might be possible.

Approaches

One possible alternative: Consider manipulating DNS instead of IP traffic. e.g., point a DNS name to a different IP address, possibly by using CNAMES (if you can affect the DNS records for the relevant domain names), or by using hosts files. Often much easier to implement, and to reverse (if you decide to undo your changes).

Chances sound very, very good that this isn’t going to be the best approach for whatever you’re really trying to accomplish. Understand that trying to do things normally, according to the rules, can be very challenging. Trying to invent your own ways of doing things is much more challenging. It is highly inadvisable to get too inventive when designing networks before you have had experience successfully designing networks using standard methods, and you know the limitations of the standard methods (and probably also why those limitations exist), and you really know that what you’re doing is better (and why it is better). Otherwise, you’re likely to run into a host of problems. (I can speak from some experience. Eventually, I simply learned to try doing things the straightforward way first.)

The question looks like a classic case of XY Problem. If you’re trying to accomplish something other than what you just asked for, try creating another question where you are asking for what you are really trying to accomplish.

Intro Considerations

Before implementing any of this, it would be really helpful to know just what routing actually does.

Routing doesn’t change network addresses. (Well, NAT does. And NAT can be performed while routing gets applied. However, if you want to learn how to do something, you should be trying to keep things simple. And it is best to think of simple/traditional routing as a separate process, because that is a much simpler way to think about it.)

Before looking at changing stuff like addresses, let’s make sure there’s a thorough understanding of how stuff actually works, so that we don’t try to do something that will violate common network design rules (and which will probably be rejected by a majority of hardware and software that typically implements those rules). If this stuff gets learned, then at least if we try something crazy, we will understand that what we are trying is crazy, and will be mentally prepared for the types of obstacles we are trying to face. That is much better than not knowing these details.

About Routing

Routing is typically designed to make sure that traffic gets from one network (often called a «subnetwork», or «subnet») to another network.

When you computer sends network traffic, it is likely sending «frames» of network traffic. These frames are called «Layer 2» traffic. (Layer 1 focuses on physical connections, like cables or antennas and airwaves.) Frames are delivered to MAC-48 addresses (also known as EIU-48 addresses, and much more commonly just called «MAC addresses»). The most common ways that frames get delivered are by using Ethernet (over UTP copper cabling) or Wi-Fi.

Frames tend to contain packets. The most common types of packets these days are IPv6 and IPv4. (Probably not in that order…) These packets are considered Layer 3 traffic. The packets tend to contain TCP segments or UDP datagrams, which are layer 4 traffic. I’m using the term «layer» consistently with what is described by the «OSI Model», which tends to get taught in a lot of professional-level networking classes/training.

Now, let’s say you’re at 192.168.1.103 and want to communicate with 4.2.2.2. This could be UDP port 53 traffic (DNS), but I will instead use ICMP (ping) as an example.

Typically, your computer will compare 192.168.1.103 and the size of your network, which is specified by the prefix length (e.g., IPv4 /24). Prefix lengths (especially IPv6 /64) are most common for IPv6. For IPv4, the size of the network is very often written out as a subnet mask. The binary values of common subnet masks start with all the ones, with all of the zeros towards the end of the subnet masks, so you often end up with subnet masks like 255.255.255.0. Using these examples of IPv4 /24 and 255.255.255.0, the size of the network is 256 addresses. So the computer figures out which addresses would be at the start and end of a group of 256 addresses if all possible Internet addresses are divided into evenly-sized groups of that size. So, if all possible Internet addresses were split into groups of 256 addresses, then 192.168.1.103 would be in a group that is goes from 192.168.1.0 and 192.168.1.255 (inclusive).

Since the desired destination is 4.2.2.2, and 4.2.2.2 is not between 192.168.1.0 and 192.168.1.255, then the traffic doesn’t just get sent to 4.2.2.2’s MAC address using a frame. (We are unlikely to be able to use IPv4’s Address Resolution Protocol (ARP) or Neighbor Discovery Protocol (if we were using IPv6) to discover the MAC address, because that is on a different network. This has to do with limitations that affect ARP and IPv6 NDP.) So, if we can’t send a frame to there, how can we communicate with 4.2.2.2?

By routing. We can find a gateway that will help us get traffic to 4.2.2.2. For most common consumer equipment, people are often used to having just two types of networks: a network that the computer is part of, and the worldwide Internet. (Corporations sometimes have multiple sites, and may have other networks.) A gateway that is meant to handle addresses to anywhere in the world (the entire Internet) is sometimes called the «gateway of last resort», and much more commonly called the «default gateway». That is the gateway that will be used for any address if there isn’t a more specific gateway that happens.

So, your computer will send an IPv4 ARP request for the default gateway, which will need to be in your network. Quite commonly, that will be the first «usable» address on your network. (Due to some very old broadcast standards, and perhaps also due to some common confusion, many people just treat the first address of a subnet as unusable. This includes creators of some software and hardware, so the decisions of those people often affect the rest of us. So 192.168.1.0 may be unusable in this example.) So 192.168.1.1 may be the first usable address, and may be the default gateway. I will use that example.

Once your computer figures out the MAC address of your default gateway, then your computer sends out the ICMP message by using an IP packet that is addressed for 4.2.2.2, and that IP packet is part of a frame that goes to the MAC address of the gateway.

So, the network traffic containing the ICMP message doesn’t actually get sent to the IP address of 192.168.1.1. The traffic gets sent to the MAC address that is related to 192.168.1.1.

Then, your local router will pay attention to the traffic because the traffic is going to the MAC address. Because it is a router, it will cooperate by routing the traffic. So your router will figure out if it knows how to communicate directly to 4.2.2.2, by being on the same network. In all likelihood, your router won’t know how to get 4.2.2.2’s MAC address. So the process gets repeated, as your router will then «route» the traffic to the MAC address of another router, which may be located at your Internet Service Provider (ISP).

Now, the point in explaining all this is that even if you did manage to get your computer to translate the 10.10.10.10 to 20.20.20.20, that might be useless if the receiving equipment is not expecting traffic for 10.10.10.10. The receiving device at 20.20.20.20 might receive the traffic, but may ignore it if the traffic is meant for 10.10.10.10.

Keep in mind that in my working example, even though the IP traffic got sent to the MAC address related to the default gateway, the IP packet’s destination of 4.2.2.2 remained unchanged during the entire process of routing traffic.

So, if you are trying to change the destination IP address, that isn’t simple routing. That is NAT. NAT is an abbreviation for Network Address Translation. So, when network traffic involves a specific network address (10.10.10.10), it gets translated to another address (20.20.20.20). See: NAT in Windows.

TCP’s Limit

Note that a lot of Internet traffic uses TCP. If you are trying to get a TCP connection going to 20.20.20.20, TCP’s requirement for two-way communication may cause some troubles. Even if you could get traffic sent to 20.20.20.20, then 20.20.20.20 needs to be able to successfully respond, because TCP requires two-way communication in order to complete the «TCP handshake» at the start of the TCP connection, before any of your («payload») data gets sent. If your software program thinks that it is sending traffic to 10.10.10.10, then your software program will not accept response traffic from 20.20.20.20. So, in addition to NATting outgoing traffic, you may also need to be able to reverse the NAT effects if you’re using TCP. TCP is very common, e.g. HTTP (web) and SMTP (E-Mail). The main exceptions are traffic which is very small (e.g. classic DNS which uses UDP. Another example is ICMP) or traffic which is very sensitive to slowness (maybe VOIP, news (like stock prices, where old information is useless than re-updated newer information), real-time games). It can be very helpful to learn whether the protocol you intend to use will rely upon a lower-level protocol like TCP. Network sniffing (e.g., tcpdump or Wireshark) can also be quite useful in understanding why things don’t work.

NAT availability

Typically, you don’t bother with NAT on end user machines. Typically, that is done by a router. Some versions of Windows do support the feature of being a router, which means the computer can treat network traffic similar to how other routers treat the traffic.

This question has the «Windows» tag, so I’m guessing you’re wanting to do this using software built into Microsoft Windows, I would think that NAT would be supported by a feature called «Routing». Modern versions of Windows have this feature built into some software called «Routing and Remote Access» (abbreviated «RRAS»).

As far as I know, RRAS is often not supported by «Home» versions of Microsoft Windows. It is often supported by the Windows Server releases (e.g., Windows Server 2008 R2). I think it might be supported by «Professional» end user releases, like «Windows 7 Professional». I’m rather suspecting that this feature might be entirely missing from Home releases like «Windows 7 Home».

Even if the feature is potentially available in your version of Windows, it is probably so disabled by default that it is even uninstalled. So you might need to go to a spot where you can install Windows Features (e.g., «Server Manager», or maybe Control Panel’s applet that includes the word «Programs» as part of its name, and then the left frame of that applet may have a hyperlink for adding/installing/enabling «Features»).

- Possible Resource: TechNet: Enable and Configure NAT

- Possible resource: TechNET: Netsh Routing IP NAT Context Commands

Now, in theory, you might be able to tell your computer to route traffic to a proxy that NATs the traffic and sends it out as a different IP address. So what you’re asking for might be possible.

Approaches

One possible alternative: Consider manipulating DNS instead of IP traffic. e.g., point a DNS name to a different IP address, possibly by using CNAMES (if you can affect the DNS records for the relevant domain names), or by using hosts files. Often much easier to implement, and to reverse (if you decide to undo your changes).

Chances sound very, very good that this isn’t going to be the best approach for whatever you’re really trying to accomplish. Understand that trying to do things normally, according to the rules, can be very challenging. Trying to invent your own ways of doing things is much more challenging. It is highly inadvisable to get too inventive when designing networks before you have had experience successfully designing networks using standard methods, and you know the limitations of the standard methods (and probably also why those limitations exist), and you really know that what you’re doing is better (and why it is better). Otherwise, you’re likely to run into a host of problems. (I can speak from some experience. Eventually, I simply learned to try doing things the straightforward way first.)

The question looks like a classic case of XY Problem. If you’re trying to accomplish something other than what you just asked for, try creating another question where you are asking for what you are really trying to accomplish.

Intro Considerations

Before implementing any of this, it would be really helpful to know just what routing actually does.

Routing doesn’t change network addresses. (Well, NAT does. And NAT can be performed while routing gets applied. However, if you want to learn how to do something, you should be trying to keep things simple. And it is best to think of simple/traditional routing as a separate process, because that is a much simpler way to think about it.)

Before looking at changing stuff like addresses, let’s make sure there’s a thorough understanding of how stuff actually works, so that we don’t try to do something that will violate common network design rules (and which will probably be rejected by a majority of hardware and software that typically implements those rules). If this stuff gets learned, then at least if we try something crazy, we will understand that what we are trying is crazy, and will be mentally prepared for the types of obstacles we are trying to face. That is much better than not knowing these details.

About Routing

Routing is typically designed to make sure that traffic gets from one network (often called a «subnetwork», or «subnet») to another network.

When you computer sends network traffic, it is likely sending «frames» of network traffic. These frames are called «Layer 2» traffic. (Layer 1 focuses on physical connections, like cables or antennas and airwaves.) Frames are delivered to MAC-48 addresses (also known as EIU-48 addresses, and much more commonly just called «MAC addresses»). The most common ways that frames get delivered are by using Ethernet (over UTP copper cabling) or Wi-Fi.

Frames tend to contain packets. The most common types of packets these days are IPv6 and IPv4. (Probably not in that order…) These packets are considered Layer 3 traffic. The packets tend to contain TCP segments or UDP datagrams, which are layer 4 traffic. I’m using the term «layer» consistently with what is described by the «OSI Model», which tends to get taught in a lot of professional-level networking classes/training.

Now, let’s say you’re at 192.168.1.103 and want to communicate with 4.2.2.2. This could be UDP port 53 traffic (DNS), but I will instead use ICMP (ping) as an example.

Typically, your computer will compare 192.168.1.103 and the size of your network, which is specified by the prefix length (e.g., IPv4 /24). Prefix lengths (especially IPv6 /64) are most common for IPv6. For IPv4, the size of the network is very often written out as a subnet mask. The binary values of common subnet masks start with all the ones, with all of the zeros towards the end of the subnet masks, so you often end up with subnet masks like 255.255.255.0. Using these examples of IPv4 /24 and 255.255.255.0, the size of the network is 256 addresses. So the computer figures out which addresses would be at the start and end of a group of 256 addresses if all possible Internet addresses are divided into evenly-sized groups of that size. So, if all possible Internet addresses were split into groups of 256 addresses, then 192.168.1.103 would be in a group that is goes from 192.168.1.0 and 192.168.1.255 (inclusive).

Since the desired destination is 4.2.2.2, and 4.2.2.2 is not between 192.168.1.0 and 192.168.1.255, then the traffic doesn’t just get sent to 4.2.2.2’s MAC address using a frame. (We are unlikely to be able to use IPv4’s Address Resolution Protocol (ARP) or Neighbor Discovery Protocol (if we were using IPv6) to discover the MAC address, because that is on a different network. This has to do with limitations that affect ARP and IPv6 NDP.) So, if we can’t send a frame to there, how can we communicate with 4.2.2.2?

By routing. We can find a gateway that will help us get traffic to 4.2.2.2. For most common consumer equipment, people are often used to having just two types of networks: a network that the computer is part of, and the worldwide Internet. (Corporations sometimes have multiple sites, and may have other networks.) A gateway that is meant to handle addresses to anywhere in the world (the entire Internet) is sometimes called the «gateway of last resort», and much more commonly called the «default gateway». That is the gateway that will be used for any address if there isn’t a more specific gateway that happens.

So, your computer will send an IPv4 ARP request for the default gateway, which will need to be in your network. Quite commonly, that will be the first «usable» address on your network. (Due to some very old broadcast standards, and perhaps also due to some common confusion, many people just treat the first address of a subnet as unusable. This includes creators of some software and hardware, so the decisions of those people often affect the rest of us. So 192.168.1.0 may be unusable in this example.) So 192.168.1.1 may be the first usable address, and may be the default gateway. I will use that example.

Once your computer figures out the MAC address of your default gateway, then your computer sends out the ICMP message by using an IP packet that is addressed for 4.2.2.2, and that IP packet is part of a frame that goes to the MAC address of the gateway.

So, the network traffic containing the ICMP message doesn’t actually get sent to the IP address of 192.168.1.1. The traffic gets sent to the MAC address that is related to 192.168.1.1.

Then, your local router will pay attention to the traffic because the traffic is going to the MAC address. Because it is a router, it will cooperate by routing the traffic. So your router will figure out if it knows how to communicate directly to 4.2.2.2, by being on the same network. In all likelihood, your router won’t know how to get 4.2.2.2’s MAC address. So the process gets repeated, as your router will then «route» the traffic to the MAC address of another router, which may be located at your Internet Service Provider (ISP).

Now, the point in explaining all this is that even if you did manage to get your computer to translate the 10.10.10.10 to 20.20.20.20, that might be useless if the receiving equipment is not expecting traffic for 10.10.10.10. The receiving device at 20.20.20.20 might receive the traffic, but may ignore it if the traffic is meant for 10.10.10.10.

Keep in mind that in my working example, even though the IP traffic got sent to the MAC address related to the default gateway, the IP packet’s destination of 4.2.2.2 remained unchanged during the entire process of routing traffic.

So, if you are trying to change the destination IP address, that isn’t simple routing. That is NAT. NAT is an abbreviation for Network Address Translation. So, when network traffic involves a specific network address (10.10.10.10), it gets translated to another address (20.20.20.20). See: NAT in Windows.

TCP’s Limit

Note that a lot of Internet traffic uses TCP. If you are trying to get a TCP connection going to 20.20.20.20, TCP’s requirement for two-way communication may cause some troubles. Even if you could get traffic sent to 20.20.20.20, then 20.20.20.20 needs to be able to successfully respond, because TCP requires two-way communication in order to complete the «TCP handshake» at the start of the TCP connection, before any of your («payload») data gets sent. If your software program thinks that it is sending traffic to 10.10.10.10, then your software program will not accept response traffic from 20.20.20.20. So, in addition to NATting outgoing traffic, you may also need to be able to reverse the NAT effects if you’re using TCP. TCP is very common, e.g. HTTP (web) and SMTP (E-Mail). The main exceptions are traffic which is very small (e.g. classic DNS which uses UDP. Another example is ICMP) or traffic which is very sensitive to slowness (maybe VOIP, news (like stock prices, where old information is useless than re-updated newer information), real-time games). It can be very helpful to learn whether the protocol you intend to use will rely upon a lower-level protocol like TCP. Network sniffing (e.g., tcpdump or Wireshark) can also be quite useful in understanding why things don’t work.

NAT availability

Typically, you don’t bother with NAT on end user machines. Typically, that is done by a router. Some versions of Windows do support the feature of being a router, which means the computer can treat network traffic similar to how other routers treat the traffic.

This question has the «Windows» tag, so I’m guessing you’re wanting to do this using software built into Microsoft Windows, I would think that NAT would be supported by a feature called «Routing». Modern versions of Windows have this feature built into some software called «Routing and Remote Access» (abbreviated «RRAS»).

As far as I know, RRAS is often not supported by «Home» versions of Microsoft Windows. It is often supported by the Windows Server releases (e.g., Windows Server 2008 R2). I think it might be supported by «Professional» end user releases, like «Windows 7 Professional». I’m rather suspecting that this feature might be entirely missing from Home releases like «Windows 7 Home».

Even if the feature is potentially available in your version of Windows, it is probably so disabled by default that it is even uninstalled. So you might need to go to a spot where you can install Windows Features (e.g., «Server Manager», or maybe Control Panel’s applet that includes the word «Programs» as part of its name, and then the left frame of that applet may have a hyperlink for adding/installing/enabling «Features»).

- Possible Resource: TechNet: Enable and Configure NAT

- Possible resource: TechNET: Netsh Routing IP NAT Context Commands

Now, in theory, you might be able to tell your computer to route traffic to a proxy that NATs the traffic and sends it out as a different IP address. So what you’re asking for might be possible.

Approaches

One possible alternative: Consider manipulating DNS instead of IP traffic. e.g., point a DNS name to a different IP address, possibly by using CNAMES (if you can affect the DNS records for the relevant domain names), or by using hosts files. Often much easier to implement, and to reverse (if you decide to undo your changes).

Chances sound very, very good that this isn’t going to be the best approach for whatever you’re really trying to accomplish. Understand that trying to do things normally, according to the rules, can be very challenging. Trying to invent your own ways of doing things is much more challenging. It is highly inadvisable to get too inventive when designing networks before you have had experience successfully designing networks using standard methods, and you know the limitations of the standard methods (and probably also why those limitations exist), and you really know that what you’re doing is better (and why it is better). Otherwise, you’re likely to run into a host of problems. (I can speak from some experience. Eventually, I simply learned to try doing things the straightforward way first.)

The question looks like a classic case of XY Problem. If you’re trying to accomplish something other than what you just asked for, try creating another question where you are asking for what you are really trying to accomplish.

Загрузить PDF

Загрузить PDF

IP-адреса используются на каждом компьютере и устройстве в интернете. Для сетевых администраторов, их очень просто определить по адресам электронной почты и в настройках систем. Некоторые компании используют IP-адреса, чтобы защитить их сервера, открывая доступ только определенным соединениям. Изменение маршрута IP-адреса, в некоторых случаях, может предоставить дополнительную свободу во время просмотра интернета. Это может помочь с обходом заблокированных веб-сайтов, или скрыть ваше местоположение, показывая другой IP-адрес. Один из способов изменения маршрутизации IP-адреса – это использование прокси-сервера. Узнайте, как изменить маршрут вашего IP-адреса.

Шаги

-

1

Удалите куки в вашем браузере. В Internet Explorer, вы можете нажать на меню Tool. Кликните на соответствующую кнопку, чтобы удалить куки.

- Вам необходимо перезапустить браузер, что изменения вступили в силу.

-

2

Попробуйте найти в поисковике «proxy server list.» Данный метод подразумевает изменение маршрута вашего IP-адреса через прокси-сервер. Использование прокси-сервера – это законное действие, но использование сервера другого человека без его разрешения является незаконным действием в большинстве стран.

- Найдите «Anonymous,» «Distorting» или «High Anonymity» прокси-сервера. Anonymous прокси-сервера скрывают ваш IP-адрес, но их очень просто обнаружить. Distorting – заменяют ваш IP-адрес на другой. High anonymity – скрывают ваш IP-адрес и их сложно обнаружить.

-

3

Запишите IP-адрес и порт выбранного прокси-сервера. Возможно вам придется связаться с администратором прокси-сервера, чтобы получить данную информацию. Вам необходимо ввести данную информацию в вашем веб-браузере, чтобы получить доступ к прокси серверу.

-

4

Отройте Internet Explorer. Чаще всего поставляется со всеми операционными системами Windows. IE очень просто настроить на использование прокси-сервера.

-

5

Кликните на меню «Tools» верхней панели инструментов.

-

6

Прокрутите вниз по списку и выберите «Internet Options.»

-

7

Выберите опцию «Use a Proxy Server for Your LAN.» LAN означает Local Area Network, которая является наиболее популярным методом соединения в домашних сетях.

-

8

Появится текстовое поле. Введите адрес и порт прокси-сервера.

-

9

Кликните на «OK», чтобы закрыть окошко и сохранить настройки. Снова кликните на ОК, чтобы сохранить настройки интернета.

Реклама

Советы

- Вы можете изменить свой IP-адрес на короткий промежуток времени, если перенесете ваш компьютер на другое место, например, в общественную библиотеку, школу, дом друга и так далее. Данный метод работает с легко переносимыми компьютерами, такими как ноутбуки.

Реклама

Предупреждения

- Конечно, прокси-сервера очень просто использовать, но они могут быть очень медленными. Ваш компьютер связывается с удаленной сетью, которую используют другие люди.

- БУДЬТЕ ОСТОРОЖНЫ! Используя прокси-сервера, вы пропускаете свой трафик через компьютерную систему другого человека. Если не приняты соответствующие меры безопасности, то ваши личные данные (пароли, история трафика и так далее) могут быть скомпрометированы!

Реклама

Об этой статье

Эту страницу просматривали 67 954 раза.

Была ли эта статья полезной?

Содержание

- Записки IT специалиста

- Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

- Дополнительные материалы

- Настройка проброса сетевых портов (порт форвардинга) в Windows

- Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

- Управление правилами проброса портов в Windows

- Настройка перенаправления портов в Hyper-V Server

- Настройка проброса портов для создания интернет-сервисов

- Шаг 1. Выяснение IP адреса роутера

- Шаг 2. Доступ к конфигурационной панели роутера

- Шаг 3. Настройка правил проброса портов

- Шаг 4. Защита от сканирования портов и атак

- Проброс портов в Линуксе на системном уровне

- Другие сферы, где используется проброс портов

- Как перенаправить / направить IP-адрес на другой IP-адрес?

- 2 ответа 2

- Вступление Соображения

- О маршрутизации

- Предел TCP

- Наличие NAT

- подходы

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

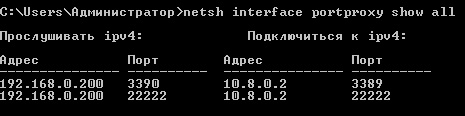

Для просмотра существующих правил введите:

Вместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Чтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

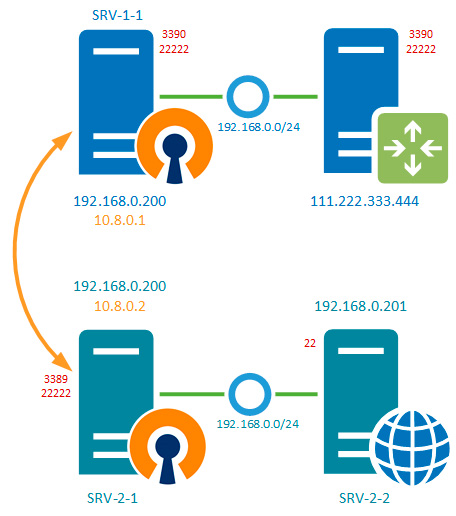

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Дополнительные материалы

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Настройка проброса сетевых портов (порт форвардинга) в Windows

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Причем не обязательно, чтобы в Windows был сервис, слушающий данный TCP порт. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать внутренний сервер или службу от внешней сети (NAT/PAT).

В Linux перенаправление портов настраивается довольно просто с помощью iptables. На серверных системах Windows Server для настройки перенаправления портов, как правило используется служба маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов, который одинаково хорошо работает в любой версии Windows.

Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

Настройка перенаправления портов в Windows выполняется из командой строки через режим Portproxy команды Netsh. Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – текущий IP адрес данного компьютера

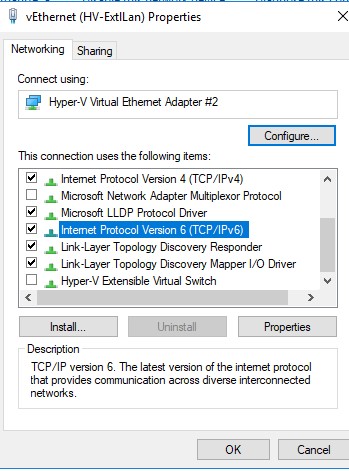

А на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesTcpipParameters.

Вы можете определить процесс, который слушает указанный локальный порт с помощью его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуем подключиться на данный порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера), например, 10.10.1.110:3340

RDP подключение должно успешно установиться.

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используете такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Управление правилами проброса портов в Windows

При создании входящего правила файервола через графический интерфейс для порта 3340 не нужно ассоциировать никакую программу, т.к. данный порт слушается исключительно сетевым драйвером.

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Для настройки перенаправления UDP трафика можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (rrasmgmt.msc) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса.

Например, создадим такое перенаправление с локального порта 8888 на удаленный адрес 213.180.204.3:

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления. Проще всего сформировать список команд netsh interface portproxy add с разными портами в блокноте и затем вставить в командную строку для выполнения.

Настройка перенаправления портов в Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Сначала нужно создать виртуальный коммутатор с NAT:

Затем нужно подключить нужную ВМ в указанный коммутатор и включить правило трансляции адресов для всех виртуальных машин, подключенных через данный виртуальный коммутатор Hyper-V:

После выполнения этих команд весь HTTPS трафик, который приходит на 443 порт гипервизора будет переправлен на серый IP адрес виртуальной машины.

Источник

Настройка проброса портов для создания интернет-сервисов

Порты позволяют сетевым и подключенным к интернету устройствам взаимодействовать через указанные каналы. Хотя серверы с назначенными IP адресами могут подключаться к интернету напрямую и делать порты публично доступными, система, находящаяся за роутером в локальной сети, может оказаться недоступной из интернета. Технология проброса портов (port forwarding) позволяет преодолеть это ограничение и сделать устройства доступными публично.

Сетевые сервисы и приложения, запущенные на различных устройствах, используют порты с определенными номерами с целью инициации соединений и организации коммуникаций. Разные порты могут использоваться одновременно для разделения типов трафика и запросов. Обычно порты ассоциируются с определенными службами, чтобы клиент мог подключиться к серверу по определенному порту, а сервер принять соединение и ответить соответствующим образом.

Ниже представлены наиболее распространенные порты:

Если вы читаете это руководство в интернете при помощи веб-браузера, то вероятно используете протокол HTTPS, работающий на порту 443.

Хотя порты упрощают задачу идентификации и обработки определенных запросов, соглашение о нумерации портов является стандартом, но не правилом. Порты могут использовать для любых задач при условии, что соединение между клиентом и сервером на указанном порту использует соответствующий протокол.

В веб-браузерах нестандартные HTTP порты могут быть указаны после двоеточия в конце IP адреса или URL с целью загрузки содержимого через этот порт. Если веб-сервер запущен на локальной машине на порту 8080, а не более общепринятом 80 порту, возможно получить доступ к этому серверу, если ввести в браузере адрес localhost:8080 или 127.0.0.1:8080. Если же ввести один из вышеуказанных адресов без суффикса «:8080» та же самая страница загружена не будет.

Хотя любой открытый порт должен позволять попытки соединения, чтобы эти попытки совершились, у клиента должен быть сетевой доступ к целевому устройству. В случае с сервером, подключенным к интернету напрямую, или при соединении через локальную сеть, сложностей обычно не возникает. Проблема появляется в тот момент, когда мы пытаемся подключиться к порту у устройства, находящегося за роутером или фаерволом.

Большинство домашних или офисных сетей подключено к интернету через роутер, который регулирует доступ и аккумулирует трафик на одном IP адресе. Все запросы и пакеты отсылаются через роутер перед обратным возвращением ответов на соответствующие устройства, сделавшие изначальные запросы. По умолчанию роутеры не обрабатывают входящие запросы на определенных портах. Если кто-то пытается подключиться к роутеру через SSH, роутер не сможет ни обработать этот запрос, ни отправить этот запрос дальше по цепочке, поскольку не знает целевого адресата. Эту проблему как раз и решает настройка проброса портов внутри роутера.

Шаг 1. Выяснение IP адреса роутера

Обычно у роутеров доступна административная панель по протоколу HTTP (порт 80). В большинстве случаев для доступа используется локальный IP адрес роутера (192.168.0.1 или 192.168.1.1). В Microsoft Windows подключенный роутер (или шлюз, используемый по умолчанию) легко обнаружить при помощи команды ipconfig/all.

В Линуксе та же самая задача решается при помощи утилиты netstat. Откройте терминал и введите следующую команду для выяснения IP адреса подключенного роутера.

В macOS используется та же самая команда:

Шаг 2. Доступ к конфигурационной панели роутера

После выяснения локального IP адреса роутера вы можете получить доступ к конфигурационной панели, если введете адрес в браузере, как и в случае с обычным URL (у некоторых роутеров, например, предусмотрено мобильное приложение, и задача упрощается).

Рисунок 2: Форма авторизации конфигурационной панели роутера

После загрузки панели управления необходимо выполнить авторизацию. Имя пользователя и пароль могут быть установлены производителем или интернет-провайдером или вами. Эту информацию можно найти в документации на роутер или на корпусе.

Хотя у разных роутеров панель управления может отличаться, в целом процедура настройки примерно одинаковая. После авторизации зайдите в раздел «Advanced» или найдите, где находится раздел «Port Forwarding». В нашем случае соответствующий раздел называется «Advanced Port Forwarding Rules».

Рисунок 3: Раздел с настройкой проброса портов

Шаг 3. Настройка правил проброса портов

Правило было названо как «RBPi SSH» с целью упрощения идентификации в будущем. В целом имя правила полностью зависит от ваших личных предпочтений и не влияет на используемые порты.

Диапазон параметра Public Port (иногда именуемого как Source Port) установлен от 22 до 22 (стандартный порт протокола SSH). Этот порт роутер сделает доступным через интернет. Через этот же порт пользователь будет подключаться к Raspberry Pi.

Параметр Private Port (иногда именуемый как Destination Port) установлен как 22, поскольку демон SSH на устройстве Pi работает на 22 порту.

Параметр Traffic Type установлен как TCP, поскольку по протоколу SSH передается TCP трафик.

Параметр IP Address соответствует IP адресу устройства Pi в локальной сети (192.168.0.105).

Наконец, слева от правила отмечен флажок, чтобы правило стало активным.

У вашего роутера интерфейс может отличаться, но в целом суть настроек остается неизменной.

Рисунок 4: Настройки правила проброса портов для авторизации через протокол SSH

Вышеуказанное правило означает, что пользователь может подключаться по IP адресу роутера по протоколу SSH через интернет и впоследствии будет перенаправлен на сервер устройства Raspberry Pi. Эту схему можно использовать для создания веб-сервера, работающего на 80 порту, или, например, для прикрепления сервера видеоигр к указанному порту. Учитывайте, что у некоторых провайдеров есть правила, касательно хостинга и другого контента, которые нужно учитывать перед тем, как сделать доступным сервер из локальной сети.

Шаг 4. Защита от сканирования портов и атак

Одна из проблем, возникающая во время открытия портов в интернете при помощи проброса – порты становятся доступными для сканирования. Злоумышленники в интернете могут использовать автоматизированные средства для сканирования диапазонов IP адресов или утилиты навроде Shodan для поиска потенциально уязвимых устройств с определенными активными портами. Порты протокола SSH являются основной целью, поскольку дают доступ к шеллу, при помощи которого можно украсть данные или установить вредоносное приложение.

В случае проброса портов для защиты от сканирования может оказаться полезным поменять публичный или исходный порт в настройках роутера. Вместо распространенного порта 22, на который настроены все сканеры, можно указать нестандартный порт (например, 9022).

Рисунок 5: Настройка SSH на нестандартный порт

После смены порта клиент при подключении к устройствам через SSH из интернета должен будет указать порт 9022. Попытка подключиться к порту 22 извне окажется неудачной, поскольку проброс будет идти от порта 9022, а не от порта 22.

Вы также можете использовать сервис типа Fail2ban (фреймворк для защиты от внешний вторжений), предназначенного для защиты сети от атак с использованием брутфорса, после того как злоумышленник найдет активный порт. Утилиты навроде Fail2ban ограничивают количество попыток авторизации, выполняемых из внешней сети.

Проброс портов в Линуксе на системном уровне

Проброс портов на уровне роутера может быть полезным для настройки сетей, доступных через интернет. В Линуксе ту же самую задачу можно решить на системном уровне.

Схожим образом, что и порт роутера связывается с указанным портом устройства внутри локальной сети, один порт можно связать с другим для упрощения использования. Например, при установке ханипота Cowrie демон SSH перемещается от порта 22 на порт 9022. Затем порт 2222, где работает ханипот, перенаправляется на порт 22, который будет доступен в интернете и, как следствие, с высокой степенью вероятности просканирован и атакован.

Для конфигурирования локального проброса портов в Линуксе вначале нужно выполнить следующую команду с целью установки в параметр ip_forward значения 1 (в этом случае проброс портов активируется на уровне операционной системы):

Как только IP форвардинг включен, убедитесь, что вы знаете текущий порт сервиса, который нужно пробросить. Во время конфигурирования ханипота Cowrie эта задача решается посредством настройки демона SSH на порт 9022.

Наконец, для включения локального проброса портов, можно воспользоваться iptables. Команда ниже перенаправляет запросы с порта 22 на порт 2222, где эти запросы обрабатывает ханипот.

Другие сферы, где используется проброс портов

Перенаправление портов может использоваться и в других задачах. Например, порт 8080 может быть перенаправлен на порт 80 с целью облегчения доступа к тестовому серверу, или могут быть добавлены новые порты для использования определенной службой. Проброс портов полезен для удаленного доступа, администрирования сервера, конфигурирования сети и даже во время пост-эксплуатации и пивотинга. Понимание этой технологии может быть ключом к бесчисленному множеству других проектов по безопасности.

Источник

Как перенаправить / направить IP-адрес на другой IP-адрес?

Как перенаправить / направить IP-адрес на другой IP-адрес?

Предположим, 10.10.10.10 и 20.20.20.20 являются внешними IP-адресами.

2 ответа 2

Вступление Соображения

Прежде чем реализовать что-либо из этого, было бы очень полезно узнать, что на самом деле делает маршрутизация.

Маршрутизация не меняет сетевых адресов. (Ну, NAT делает. И NAT может быть выполнен, пока применяется маршрутизация. Однако, если вы хотите научиться делать что-то, вы должны стараться сделать вещи простыми. И лучше всего думать о простой / традиционной маршрутизации как о отдельном процессе, потому что это гораздо проще думать об этом.)

Прежде чем смотреть на изменение таких вещей, как адреса, давайте удостоверимся, что есть полное понимание того, как на самом деле работают эти вещи, чтобы мы не пытались делать что-то, что будет нарушать общие правила проектирования сети (и которые, вероятно, будут отвергнуты большинством оборудования и программное обеспечение, которое обычно реализует эти правила). Если этот материал будет изучен, то, по крайней мере, если мы попробуем что-то сумасшедшее, мы поймем, что то, что мы пытаемся, сумасшедшее, и будем мысленно подготовлены к тем типам препятствий, с которыми мы пытаемся столкнуться. Это намного лучше, чем не знать эти детали.

О маршрутизации

Маршрутизация обычно предназначена для обеспечения того, чтобы трафик поступал из одной сети (часто называемой «подсетью» или «подсетью») в другую сеть.

Теперь предположим, что вы на 192.168.1.103 и хотите общаться с 4.2.2.2. Это может быть трафик UDP-порта 53 (DNS), но вместо этого я буду использовать ICMP (ping).

Обычно ваш компьютер сравнивает 192.168.1.103 и размер вашей сети, который определяется длиной префикса (например, IPv4 /24). Длина префикса (особенно IPv6 /64) наиболее распространена для IPv6. Для IPv4 размер сети очень часто записывается в виде маски подсети. Двоичные значения общих масок подсети начинаются со всех, со всеми нулями ближе к концу масок подсети, поэтому вы часто заканчиваете с масками подсети, такими как 255.255.255.0. Используя эти примеры IPv4 /24 и 255.255.255.0, размер сети составляет 256 адресов. Таким образом, компьютер определяет, какие адреса будут в начале и в конце группы из 256 адресов, если все возможные интернет-адреса будут разделены на группы одинакового размера такого размера. Таким образом, если бы все возможные интернет-адреса были разбиты на группы по 256 адресов, то 192.168.1.103 были бы в группе, которая идет от 192.168.1.0 и 192.168.1.255 (включительно).

По маршрутизации. Мы можем найти шлюз, который поможет нам получить трафик до 4.2.2.2. Для наиболее распространенного потребительского оборудования люди часто используют только два типа сетей: сеть, частью которой является компьютер, и всемирный Интернет. (Корпорации иногда имеют несколько сайтов и могут иметь другие сети.) Шлюз, предназначенный для обработки адресов в любую точку мира (весь Интернет), иногда называют «последним средством» и гораздо чаще называют «шлюзом по умолчанию». Это шлюз, который будет использоваться для любого адреса, если не существует более конкретного шлюза.

Итак, ваш компьютер отправит запрос IPv4 ARP для шлюза по умолчанию, который должен быть в вашей сети. Как правило, это будет первый «используемый» адрес в вашей сети. (Из-за некоторых очень старых стандартов вещания и, возможно, также из-за некоторой общей путаницы, многие люди просто считают первый адрес подсети непригодным для использования. Это включает создателей некоторого программного и аппаратного обеспечения, поэтому решения этих людей часто влияют на нас. Так что 192.168.1.0 может быть непригодным в этом примере.) Таким образом, 192.168.1.1 может быть первым используемым адресом и может быть шлюзом по умолчанию. Я буду использовать этот пример.

Как только ваш компьютер определит MAC-адрес вашего шлюза по умолчанию, он отправляет ICMP-сообщение с использованием IP-пакета, адресованного для 4.2.2.2, и этот IP-пакет является частью кадра, который переходит на MAC-адрес шлюз.

Таким образом, сетевой трафик, содержащий сообщение ICMP, фактически не отправляется на IP-адрес 192.168.1.1. Трафик отправляется на MAC-адрес, связанный с 192.168.1.1.

Затем ваш локальный маршрутизатор будет обращать внимание на трафик, потому что трафик идет на MAC-адрес. Поскольку это маршрутизатор, он будет взаимодействовать путем маршрутизации трафика. Таким образом, ваш маршрутизатор выяснит, знает ли он, как общаться напрямую с 4.2.2.2, находясь в той же сети. По всей вероятности, ваш маршрутизатор не будет знать, как получить MAC-адрес 4.2.2.2. Таким образом, процесс повторяется, так как ваш маршрутизатор затем «направит» трафик на MAC-адрес другого маршрутизатора, который может быть расположен у вашего интернет-провайдера (ISP).

Теперь, смысл объяснения всего этого заключается в том, что даже если вам все-таки удалось заставить ваш компьютер перевести 10.10.10.10 на 20.20.20.20, это может оказаться бесполезным, если принимающее оборудование не ожидает трафика для 10.10.10.10. Принимающее устройство в 20.20.20.20 может принимать трафик, но может игнорировать его, если трафик предназначен для 10.10.10.10.

Имейте в виду, что в моем рабочем примере, даже несмотря на то, что IP-трафик был отправлен на MAC-адрес, связанный со шлюзом по умолчанию, назначение IP-пакета 4.2.2.2 оставалось неизменным в течение всего процесса маршрутизации трафика.

Предел TCP

Обратите внимание, что большая часть интернет-трафика использует TCP. Если вы пытаетесь настроить TCP-соединение на 20.20.20.20, требование TCP для двусторонней связи может вызвать некоторые проблемы. Даже если вы могли бы получать трафик, отправленный на 20.20.20.20, тогда 20.20.20.20 должен иметь возможность успешно отвечать, потому что TCP требует двусторонней связи для завершения «рукопожатия TCP» в начале соединения TCP, перед любым ваших («полезных данных») данных отправлено. Если ваша программа считает, что она отправляет трафик на 10.10.10.10, то ваша программа не будет принимать ответный трафик с 20.20.20.20. Таким образом, в дополнение к NAT для исходящего трафика, вам также может понадобиться обратить эффекты NAT, если вы используете TCP. TCP очень распространен, например, HTTP (веб) и SMTP (электронная почта). Основными исключениями является трафик, который очень мал (например, классический DNS, который использует UDP. Другим примером является ICMP) или трафик, который очень чувствителен к медлительности (может быть VOIP, новости (например, цены на акции, где старая информация бесполезна, чем повторное обновление новой информации), игры в реальном времени). Может быть очень полезно узнать, будет ли протокол, который вы собираетесь использовать, опираться на протокол более низкого уровня, такой как TCP. Сетевой сниффинг (например, tcpdump или Wireshark) также может быть очень полезен для понимания того, почему что-то не работает.

Наличие NAT

Как правило, вы не беспокоитесь о NAT на компьютерах конечных пользователей. Как правило, это делается маршрутизатором. Некоторые версии Windows поддерживают функцию маршрутизатора, что означает, что компьютер может обрабатывать сетевой трафик аналогично тому, как другие маршрутизаторы обрабатывают трафик.

Этот вопрос имеет тег «Windows», поэтому я предполагаю, что вы хотите сделать это с помощью программного обеспечения, встроенного в Microsoft Windows, и я думаю, что NAT будет поддерживаться функцией под названием «Маршрутизация». В современных версиях Windows эта функция встроена в некоторые программы под названием «Маршрутизация и удаленный доступ» (сокращенно «RRAS»).

Насколько я знаю, RRAS часто не поддерживается «домашними» версиями Microsoft Windows. Он часто поддерживается выпусками Windows Server (например, Windows Server 2008 R2). Я думаю, что он может поддерживаться выпусками «Professional» для конечных пользователей, такими как «Windows 7 Professional». Я подозреваю, что эта функция может отсутствовать в выпусках Home, таких как «Windows 7 Home».

Даже если эта функция потенциально доступна в вашей версии Windows, она, вероятно, настолько отключена по умолчанию, что даже удалена. Таким образом, вам может потребоваться перейти к месту, где вы можете установить компоненты Windows (например, «Диспетчер сервера», или, возможно, апплет Панели управления, который включает в себя слово «Программы», как часть его имени, а затем левый кадр этого апплета иметь гиперссылку для добавления / установки / включения «функций»).

Теперь, теоретически, вы можете указать компьютеру направлять трафик на прокси-сервер, который транслирует трафик и отправляет его как другой IP-адрес. Так что то, о чем вы просите, может быть возможным.

подходы

Одна из возможных альтернатив: рассмотрите возможность манипулирования DNS вместо IP-трафика. например, укажите DNS-имя на другой IP-адрес, возможно, с помощью CNAMES (если вы можете повлиять на записи DNS для соответствующих доменных имен) или с помощью файлов хостов. Зачастую это гораздо проще реализовать и отменить (если вы решили отменить свои изменения).

Скорее всего, очень, очень хорошо, что это не будет лучшим подходом к тому, чего вы действительно пытаетесь достичь. Поймите, что попытка сделать что-то нормально, в соответствии с правилами, может быть очень сложной. Попытка придумать свои собственные способы ведения дел намного сложнее. Крайне нежелательно становиться слишком изобретательным при проектировании сетей, прежде чем вы имели опыт успешного проектирования сетей с использованием стандартных методов, и вы знаете ограничения стандартных методов (и, вероятно, также, почему эти ограничения существуют), и вы действительно знаете, что вы ‘ лучше (и почему лучше). В противном случае вы можете столкнуться с множеством проблем. (Я могу говорить из некоторого опыта. В конце концов, я просто научился пытаться делать вещи простым способом.)

Вопрос выглядит как классический случай проблемы XY. Если вы пытаетесь достичь чего-то другого, кроме того, о чем вы только что просили, попробуйте создать другой вопрос, в котором вы спрашиваете о том, чего вы действительно пытаетесь достичь.

Источник

I’ve just migrated to a new server but some of the legacy code has some IPs hardcoded.

Can someone tell me how to redirect requests for one IP and make them go to another?

EG. I ping 83.83.83.83 and it gets redirected to 66.221.24.31.

I’m using Windows Server 2008

asked Sep 17, 2009 at 14:11

You can do that only on a router, and you’d need quite a powerful one, too.

You just can’t tell to a server «treat this IP address as if it was another one».

If your application was looking for a certain hostname, you could map that to a given IP using the HOSTS file; but redirecting one IP to another is… well… a lot more tricky.

answered Sep 17, 2009 at 14:19

MassimoMassimo

69.3k57 gold badges197 silver badges319 bronze badges

1

answered Apr 22, 2013 at 2:41

MPauloMPaulo

2212 silver badges3 bronze badges

1

You can add a secondary IP address to the new server. Go to control panel, network connections. Right click on the network interface and select properties. Select Internet protocol and click on properties. Click on the advanced button. Under the IP address box click add and enter the ip address for the old server.

Another option if you are using seperate networks (looks like might be based on the difference if ip address ranges) you can use a NAT router and put the old address on the WAN port and redirect the traffic to the new IP address on the LAN port.

answered Sep 17, 2009 at 14:56

TonyTony

5481 gold badge4 silver badges7 bronze badges

You don’t give a lot of detail but I’m assuming you mean that you have a serverservice at 66.221.24.31 that used to be at 83.83.83.83, right? If so, are both ip addresses allocated to your organization and do they both get routed to your network? If yes, then I think you could probably use NAT at your router/firewall to translate anything coming in for the old address to the new address.

Also, if the serverservice is for web hosting, email, ftp, etc., etc. why not just change the DNS records for those resources to point to the new address?

Can you elaborate on your question?

answered Sep 17, 2009 at 15:14

joeqwertyjoeqwerty

109k6 gold badges80 silver badges171 bronze badges

2

Вступление Соображения

Прежде чем реализовать что-либо из этого, было бы очень полезно узнать, что на самом деле делает маршрутизация.

Маршрутизация не меняет сетевых адресов. (Ну, NAT делает. И NAT может быть выполнен, пока применяется маршрутизация. Однако, если вы хотите научиться делать что-то, вы должны стараться сделать вещи простыми. И лучше всего думать о простой / традиционной маршрутизации как о отдельном процессе, потому что это гораздо проще думать об этом.)

Прежде чем смотреть на изменение таких вещей, как адреса, давайте удостоверимся, что есть полное понимание того, как на самом деле работают эти вещи, чтобы мы не пытались делать что-то, что будет нарушать общие правила проектирования сети (и которые, вероятно, будут отвергнуты большинством оборудования и программное обеспечение, которое обычно реализует эти правила). Если этот материал будет изучен, то, по крайней мере, если мы попробуем что-то сумасшедшее, мы поймем, что то, что мы пытаемся, сумасшедшее, и будем мысленно подготовлены к тем типам препятствий, с которыми мы пытаемся столкнуться. Это намного лучше, чем не знать эти детали.

О маршрутизации

Маршрутизация обычно предназначена для обеспечения того, чтобы трафик поступал из одной сети (часто называемой «подсетью» или «подсетью») в другую сеть.

Когда ваш компьютер отправляет сетевой трафик, он, скорее всего, отправляет «кадры» сетевого трафика. Эти кадры называются трафиком уровня 2. (Уровень 1 ориентирован на физические соединения, такие как кабели или антенны и радиоволны.) Кадры доставляются по адресам MAC-48 (также известным как адреса EIU-48, и гораздо чаще просто называются «MAC-адресами»). Наиболее распространенные способы доставки кадров — использование Ethernet (через медные кабели UTP) или Wi-Fi.

Кадры, как правило, содержат пакеты. Наиболее распространенными типами пакетов в наши дни являются IPv6 и IPv4. (Вероятно, не в таком порядке …) Эти пакеты считаются трафиком уровня 3. Пакеты, как правило, содержат сегменты TCP или дейтаграммы UDP, которые являются трафиком уровня 4. Я использую термин «уровень» в соответствии с тем, что описывается «моделью OSI», которая обычно преподается на многих уроках / тренингах по работе с сетями профессионального уровня.

Теперь предположим, что вы на 192.168.1.103 и хотите общаться с 4.2.2.2. Это может быть трафик UDP-порта 53 (DNS), но вместо этого я буду использовать ICMP (ping).

Обычно ваш компьютер сравнивает 192.168.1.103 и размер вашей сети, который определяется длиной префикса (например, IPv4 /24). Длина префикса (особенно IPv6 /64) наиболее распространена для IPv6. Для IPv4 размер сети очень часто записывается в виде маски подсети. Двоичные значения общих масок подсети начинаются со всех, со всеми нулями ближе к концу масок подсети, поэтому вы часто заканчиваете с масками подсети, такими как 255.255.255.0. Используя эти примеры IPv4 /24 и 255.255.255.0, размер сети составляет 256 адресов. Таким образом, компьютер определяет, какие адреса будут в начале и в конце группы из 256 адресов, если все возможные интернет-адреса будут разделены на группы одинакового размера такого размера. Таким образом, если бы все возможные интернет-адреса были разбиты на группы по 256 адресов, то 192.168.1.103 были бы в группе, которая идет от 192.168.1.0 и 192.168.1.255 (включительно).

Поскольку желаемый пункт назначения — 4.2.2.2, а 4.2.2.2 не находится между 192.168.1.0 и 192.168.1.255, то трафик не просто отправляется на MAC-адрес 4.2.2.2 с использованием фрейма. (Мы вряд ли сможем использовать протокол разрешения адресов IPv4 (ARP) или протокол обнаружения соседей (если мы использовали IPv6) для обнаружения MAC-адреса, поскольку он находится в другой сети. Это связано с ограничениями, которые влияют на ARP и IPv6 NDP.) Итак, если мы не можем отправить туда фрейм, как мы можем общаться с 4.2.2.2?

По маршрутизации. Мы можем найти шлюз, который поможет нам получить трафик до 4.2.2.2. Для наиболее распространенного потребительского оборудования люди часто используют только два типа сетей: сеть, частью которой является компьютер, и всемирный Интернет. (Корпорации иногда имеют несколько сайтов и могут иметь другие сети.) Шлюз, предназначенный для обработки адресов в любую точку мира (весь Интернет), иногда называют «последним средством» и гораздо чаще называют «шлюзом по умолчанию». Это шлюз, который будет использоваться для любого адреса, если не существует более конкретного шлюза.

Итак, ваш компьютер отправит запрос IPv4 ARP для шлюза по умолчанию, который должен быть в вашей сети. Как правило, это будет первый «используемый» адрес в вашей сети. (Из-за некоторых очень старых стандартов вещания и, возможно, также из-за некоторой общей путаницы, многие люди просто считают первый адрес подсети непригодным для использования. Это включает создателей некоторого программного и аппаратного обеспечения, поэтому решения этих людей часто влияют на нас. Так что 192.168.1.0 может быть непригодным в этом примере.) Таким образом, 192.168.1.1 может быть первым используемым адресом и может быть шлюзом по умолчанию. Я буду использовать этот пример.

Как только ваш компьютер определит MAC-адрес вашего шлюза по умолчанию, он отправляет ICMP-сообщение с использованием IP-пакета, адресованного для 4.2.2.2, и этот IP-пакет является частью кадра, который переходит на MAC-адрес шлюз.

Таким образом, сетевой трафик, содержащий сообщение ICMP, фактически не отправляется на IP-адрес 192.168.1.1. Трафик отправляется на MAC-адрес, связанный с 192.168.1.1.

Затем ваш локальный маршрутизатор будет обращать внимание на трафик, потому что трафик идет на MAC-адрес. Поскольку это маршрутизатор, он будет взаимодействовать путем маршрутизации трафика. Таким образом, ваш маршрутизатор выяснит, знает ли он, как общаться напрямую с 4.2.2.2, находясь в той же сети. По всей вероятности, ваш маршрутизатор не будет знать, как получить MAC-адрес 4.2.2.2. Таким образом, процесс повторяется, так как ваш маршрутизатор затем «направит» трафик на MAC-адрес другого маршрутизатора, который может быть расположен у вашего интернет-провайдера (ISP).

Теперь, смысл объяснения всего этого заключается в том, что даже если вам все-таки удалось заставить ваш компьютер перевести 10.10.10.10 на 20.20.20.20, это может оказаться бесполезным, если принимающее оборудование не ожидает трафика для 10.10.10.10. Принимающее устройство в 20.20.20.20 может принимать трафик, но может игнорировать его, если трафик предназначен для 10.10.10.10.

Имейте в виду, что в моем рабочем примере, даже несмотря на то, что IP-трафик был отправлен на MAC-адрес, связанный со шлюзом по умолчанию, назначение IP-пакета 4.2.2.2 оставалось неизменным в течение всего процесса маршрутизации трафика.

Итак, если вы пытаетесь изменить IP-адрес назначения, это не простая маршрутизация. Это NAT. NAT — это аббревиатура для трансляции сетевых адресов. Таким образом, когда сетевой трафик включает определенный сетевой адрес (10.10.10.10), он переводится на другой адрес (20.20.20.20). Смотрите: NAT в Windows.

Предел TCP