В этой статье мы рассмотрим, как определить контроллеры домена с ролями FSMO в Active Directory, способы передачи одной или нескольких FSMO ролей другому контроллеру домена (дополнительному), а также способ принудительного захвата FSMO ролей в случае выхода из строя контроллера домена, которой является владельцем роли.

Содержание:

- Для чего нужны FSMO роли в домене Active Directory?

- Просмотр владельцев FSMO ролей в домене

- Передача FSMO ролей с помощью PowerShell

- Передача FSMO ролей из графических оснасток Active Directory

- Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

- Принудительный захват FSMO ролей Active Directory

Для чего нужны FSMO роли в домене Active Directory?

Кратко попытаюсь напомнить для чего нужный роли FSMO (Flexible Single Master Operation, операции с одним исполнителем) в домене Active Directory.

Не секрет, что в Active Directory большинство стандартных операций (таких как заведение новых учетных записей пользователей, групп безопасности, добавление компьютера в домен) можно выполнять на любом контроллере домена. За распространение этих изменений по всему каталогу AD отвечает служба репликации AD. Различные конфликты (например, одновременное переименование пользователя на нескольких контроллерах домена) разрешаются по простому принципу — кто последний тот и прав. Однако есть ряд операций, при выполнении которых недопустимо наличие конфликта (например, при создании нового дочернего домена/леса, изменении схемы AD и т.д). Для выполнения операций, требующих обязательной уникальности нужны контроллеры домена с ролями FSMO. Основная задача ролей FSMO – не допустить конфликты такого рода

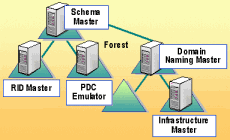

Всего в домене Active Directory может быть пять ролей FSMO.

Две уникальные роли для леса AD:

- Хозяин схемы (Schema master) – отвечает за внесение изменение в схему Active Directory, например, при расширении с помощью команды adprep /forestprep (для управления ролью нужны права “Schema admins”);

- Хозяин именования домена (Domain naming master) – обеспечивает уникальность имен для всех создаваемых доменов и разделов приложений в лесу AD (для управления нужны права “Enterprise admins”);

И три роли для каждого домена (для управления этими ролями ваша учетная запись должна состоять в группе “Domain Admins”):

- Эмулятор PDC (PDC emulator) – является основным обозревателем в сети Windows (Domain Master Browser – нужен для нормального отображения компьютеров в сетевом окружении); отслеживает блокировки пользователей при неправильно введенном пароле, является главным NTP сервером в домене, используется для совместимости с клиентами Windows 2000/NT, используется корневыми серверами DFS для обновления информации о пространстве имён;

- Хозяин инфраструктуры (Infrastructure Master) — отвечает за обновление в междоменных объектных ссылок, также на нем выполняется команда adprep /domainprep;.

- Хозяин RID (RID Master) —сервер раздает другим контроллерам домена идентификаторы RID (пачками по 500 штук) для создания уникальных идентификаторов объектов — SID.

Просмотр владельцев FSMO ролей в домене

Как определить какой контролер домена является хозяином/владельцем конкретной FSMO роли?

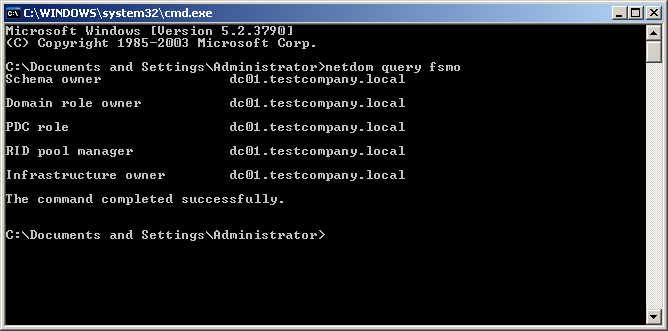

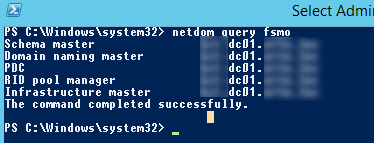

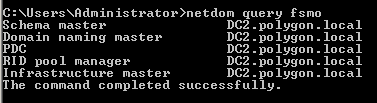

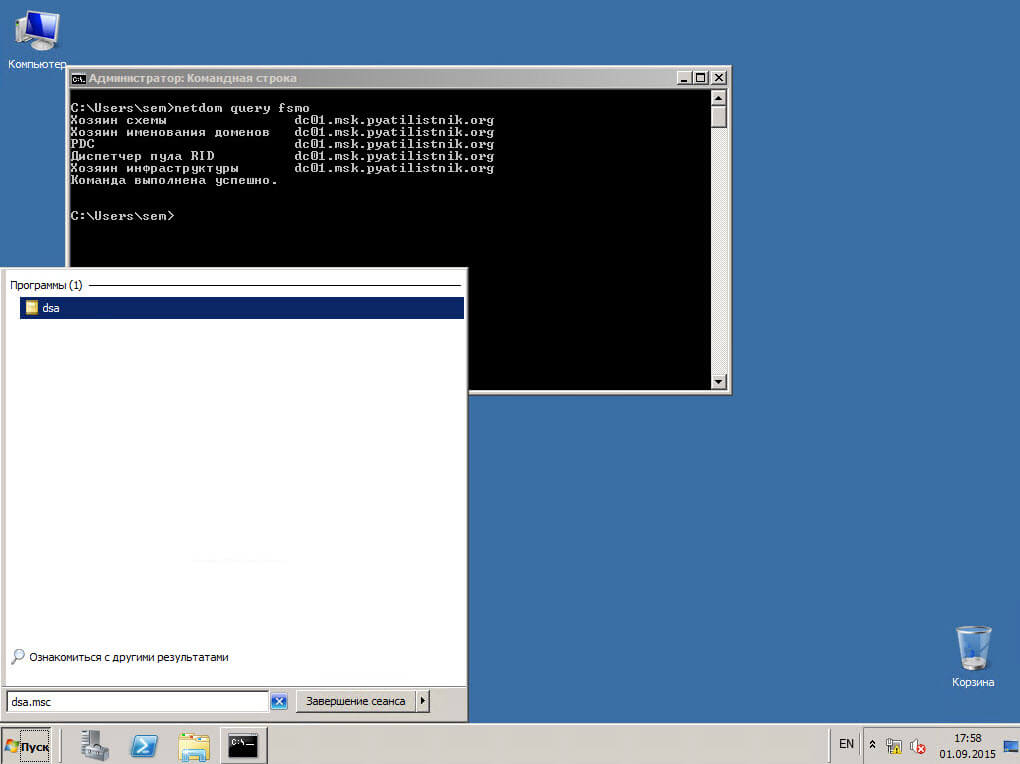

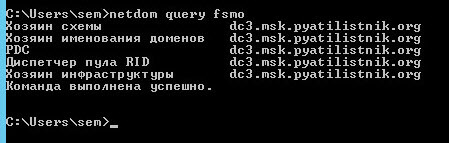

Чтобы найти всех владельцев FSMO ролей в домене AD, выполните команду:

netdom query fsmo

Schema master dc01.domain.loc Domain naming master dc01.domain.loc PDC dc01.domain.loc RID pool manager dc01.domain.loc Infrastructure master dc01.domain.loc

Можно просмотреть FSMO роли для другого домена:

netdom query fsmo /domain:contoso.com

В этом примере видно, что все FSMO роли расположены на контроллере домена DC01. При развертывании нового леса AD (домена), все FSMO роли помещаются на первый DC. Любой контроллер домена кроме RODC может быть хозяином любой FSMO роли. Соответственно, администратора домена может передать любую FSMO роль на любой другой контроллер домен.

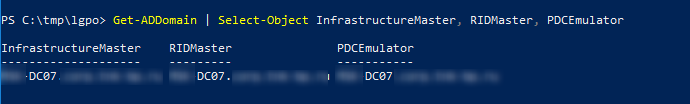

Можно получить информацию о FSMO ролях в домене через PowerShell с помощью Get-ADDomainController (должен быть установлен модуль Active Directory для PowerShell из состава RSAT):

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles |Where-Object {$_.OperationMasterRoles}

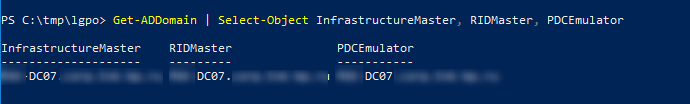

Или можно получить FSMO роли уровня леса и уровня домена так:

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

Общие рекомендации Microsoft по размещении FSMO ролей на контроллерах домена:

- Роли уровня леса (Schema master и Domain naming master) нужно расположить на контроллере корневого домена, который одновременно является сервером глобального каталога (Global Catalog);

- Все 3 доменные FSMO роли нужно разместить на одном DC с достаточной производительностью;

- Все DC в лесу должны быть серверами глобального каталога, т.к. это повышает надежность и производительность AD, при этом роль Infrastructure Master фактически не нужна. Если у вас в домене есть DC без роли Global Catalog, нужно поместить FSMO роль Infrastructure Master именно на него;

- Не размешайте другие задачи на DC, владельцах FSMO ролей.

В Active Directory вы можете передать FSMO роли несколькими способами: с помощью графических mmc оснасток AD, с помощью утилиты ntdsutil.exe или через PowerShell. О переносе ролей FSMO обычно задумываются при оптимизации инфраструктуры AD, при выводе из эксплуатации или поломке контроллера домена с ролью FSMO. Есть два способа передачи FSMO ролей: добровольный (когда оба DC доступны) или принудительный (когда DC с ролью FSMO недоступен/вышел из строя)

Передача FSMO ролей с помощью PowerShell

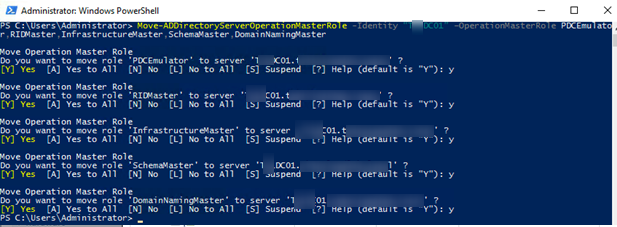

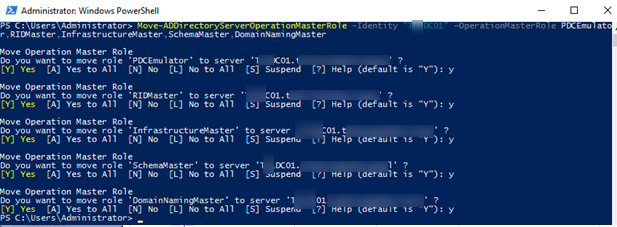

Самый простой и быстрый способ передачи FSMO ролей в домене – PowerShell командлет Move-ADDirectoryServerOperationMasterRole.

Вы можете передать на указанный DC одну или несколько FSMO ролей за раз. Следующая команда выполнит передачу двух ролей на DC02:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole PDCEmulator, RIDMaster

В аргументе OperationMasterRole можно указать как имя FSMO роли, так и ее индекс в соответствии с таблицей:

| PDCEmulator | 0 |

| RIDMaster | 1 |

| InfrastructureMaster | 2 |

| SchemaMaster | 3 |

| DomainNamingMaster | 4 |

Предыдущая команда в более коротком виде выглядит так:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole 0,1

А чтобы передать сразу все FSMO роли на дополнительный контроллер домена, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity dc03 -OperationMasterRole 0,1,2,3,4

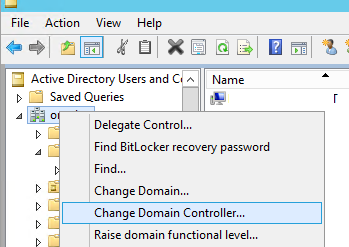

Передача FSMO ролей из графических оснасток Active Directory

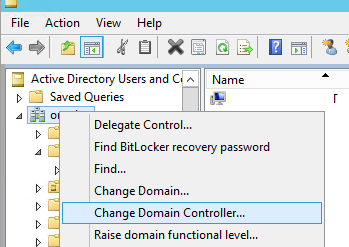

Для переноса FSMO ролей можно использовать стандартные графические оснастки Active Directory. Операцию переноса желательно выполнять на DC с FSMO ролью. Если же консоль сервера не доступна, необходимо выполнить команду Change Domain Controller и выбрать контроллер домена в mmc-оснастке.

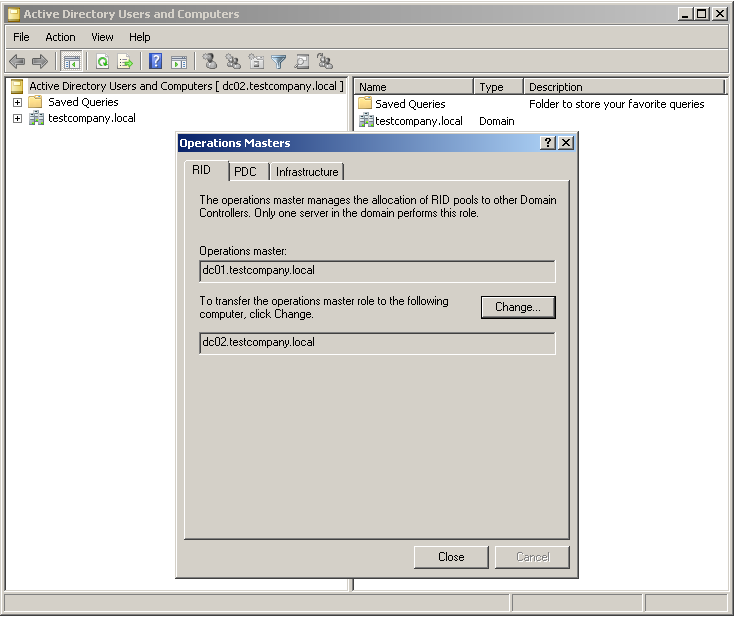

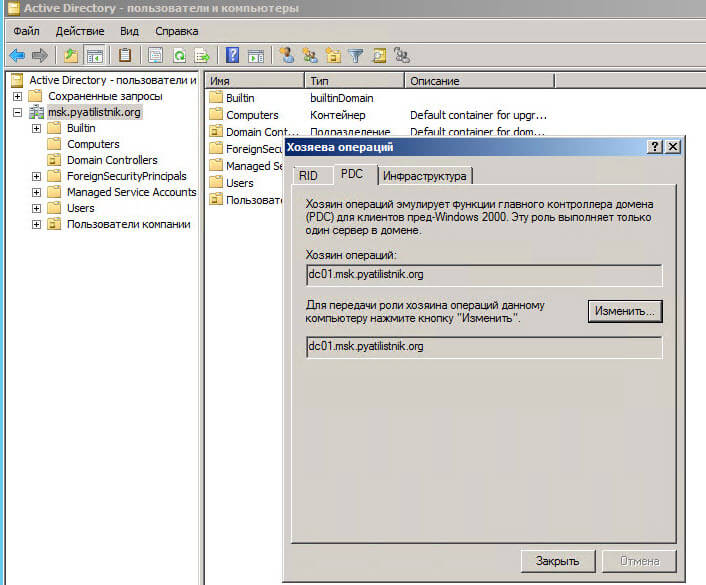

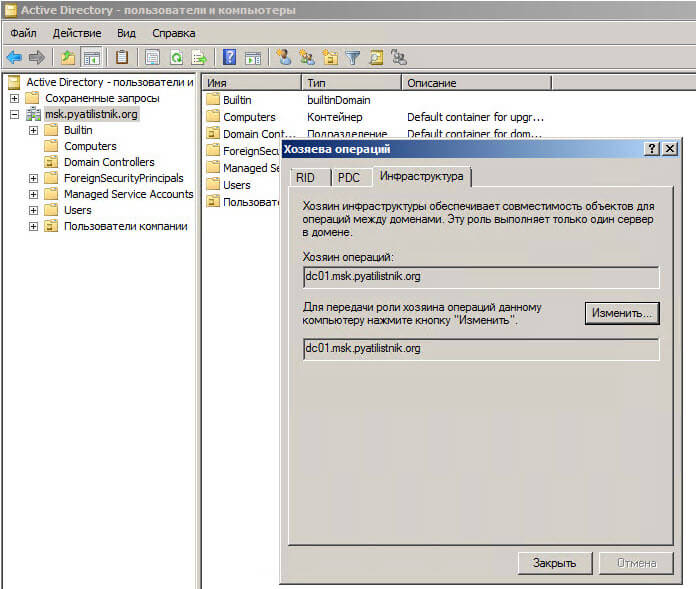

Передача ролей RID Master, PDC Emulator и Infrastructure Master

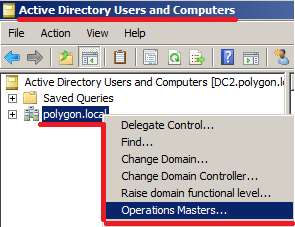

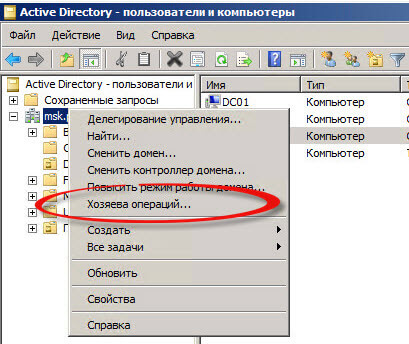

Для передачи ролей уровня домена (RID, PDC, Infrastructure Master) используется стандартная консоль Active Directory Users and Computers (DSA.msc)

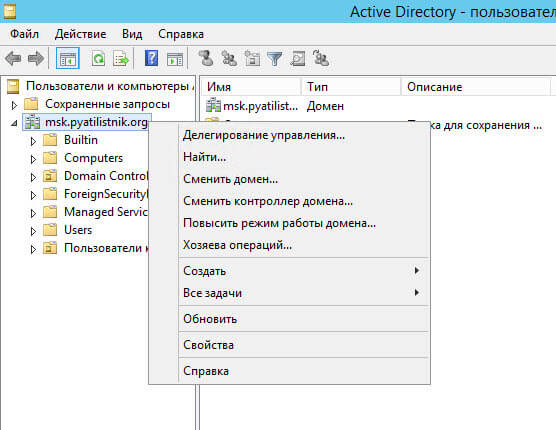

- Откройте консоль Active Directory Users and Computers;

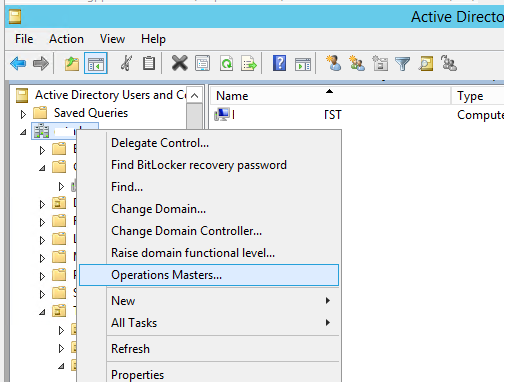

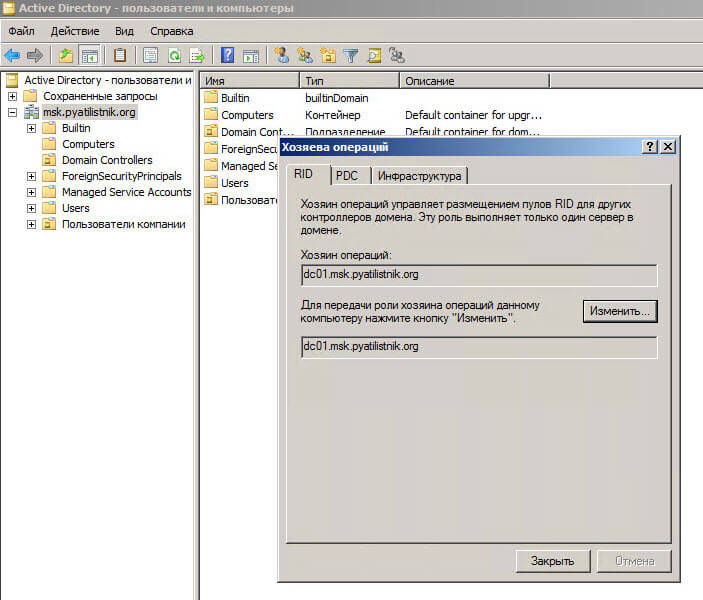

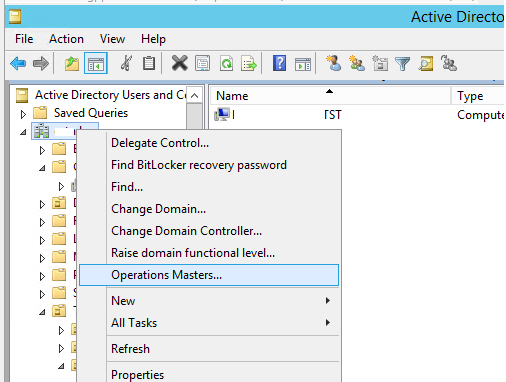

- Щелкните правой кнопкой мыши по имени вашего домена и выберите пункт Operations Master;

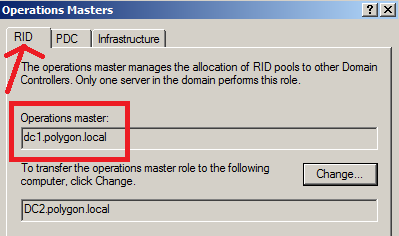

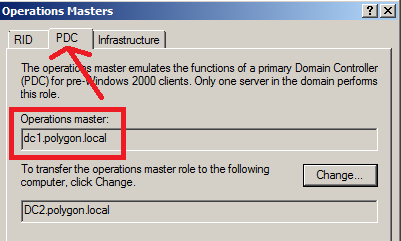

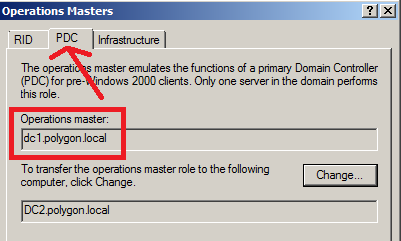

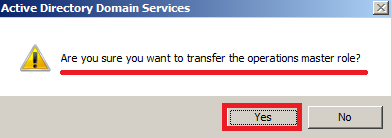

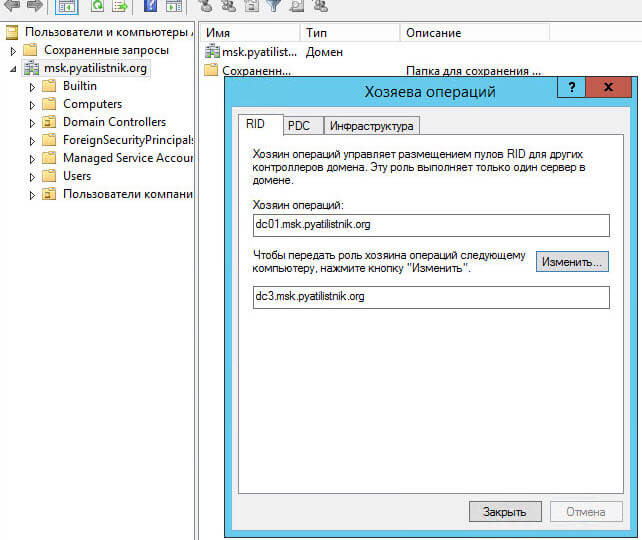

- Перед вами появится окно с тремя вкладками (RID, PDC, Infrastructure), на каждой из которых можно передать соответствующую роль, указав нового владельца FSMO роли и нажав кнопку Change.

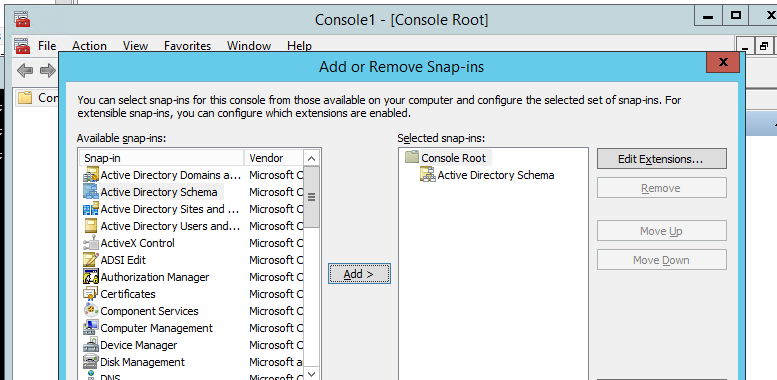

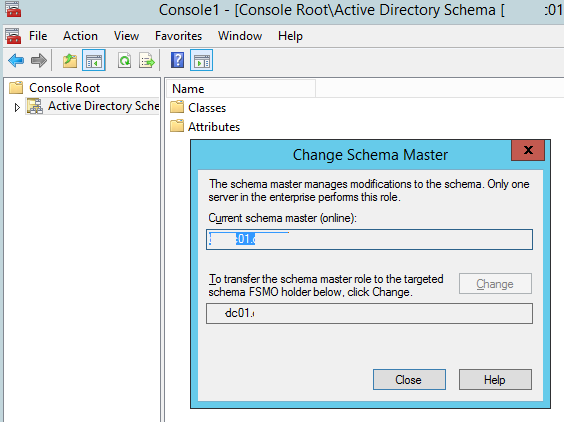

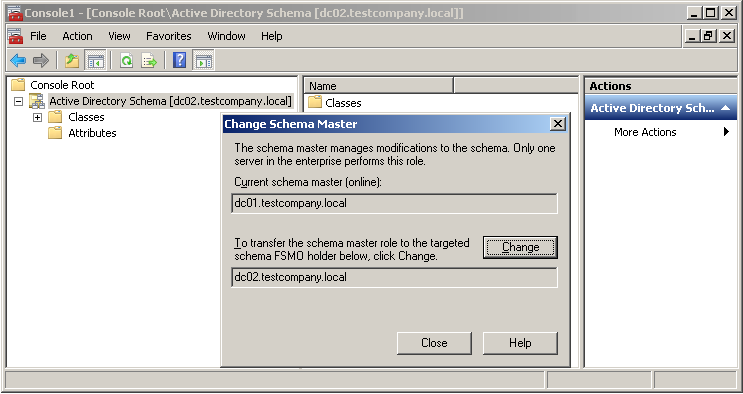

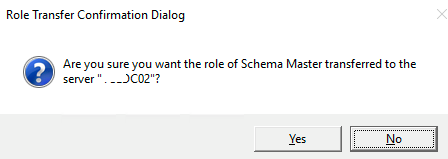

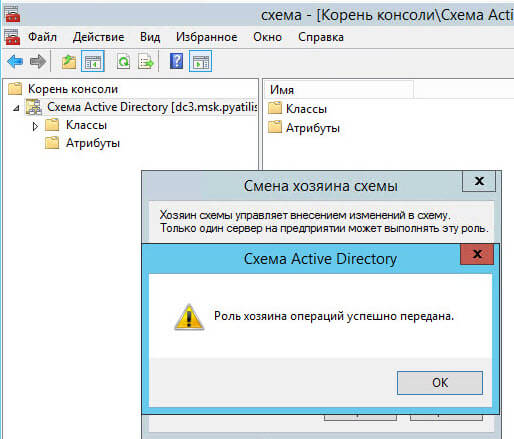

Передача роли Schema Master

Для переноса FSMO уровня леса Schema Master используется оснастка Active Directory Schema.

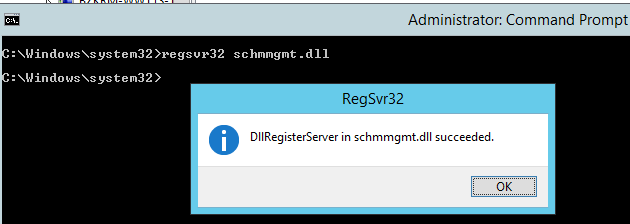

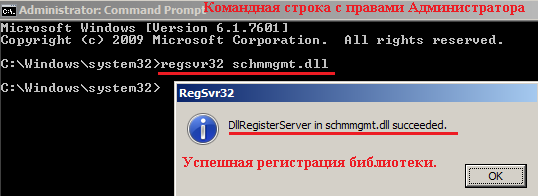

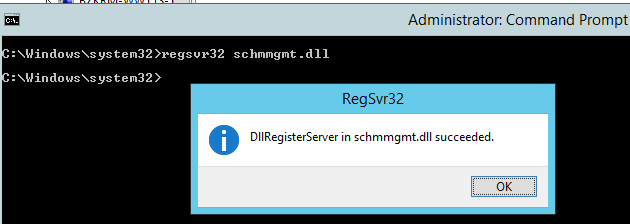

- Перед запуском оснастки нужно зарегистрировать библиотеку schmmgmt.dll, выполнив в командной строке команду: regsvr32 schmmgmt.dll

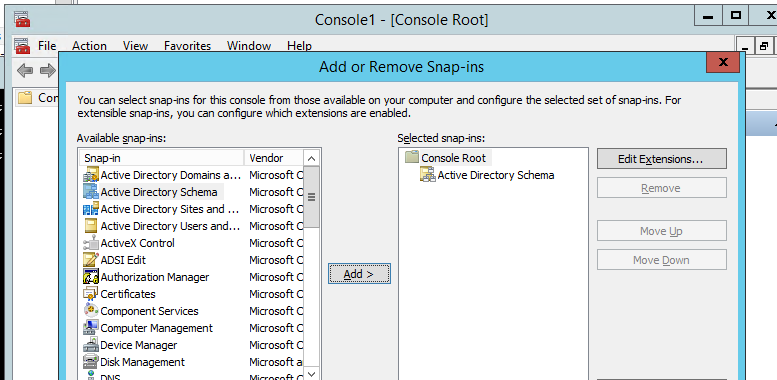

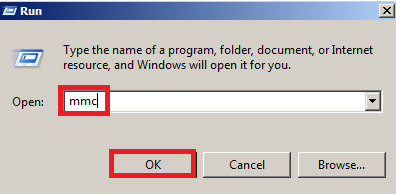

2. Откройте консоль MMC, набрав MMC в командной строке;

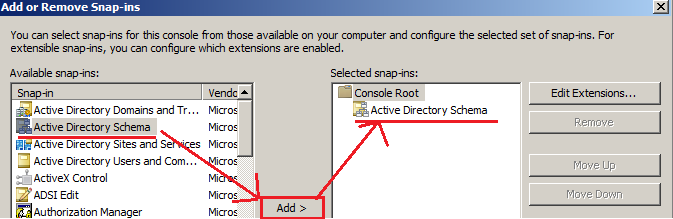

3. В меню выберите пункт File -> Add/Remove snap-in и добавьте консоль Active Directory Schema;

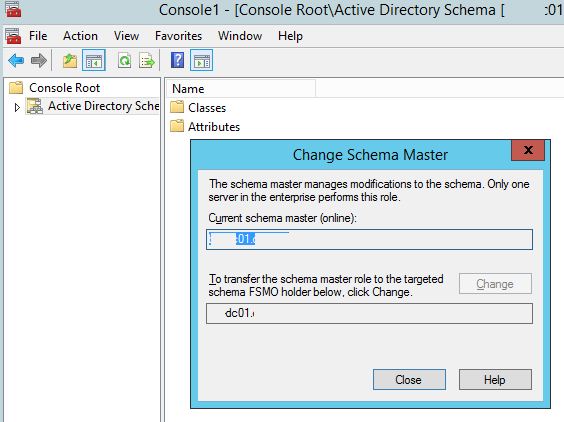

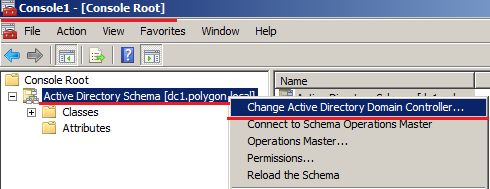

4. Щелкните правой кнопкой по корню консоли (Active Directory Schema) и выберите пункт Operations Master;

5. Введите имя контроллера, которому передается роль хозяина схемы, нажмите кнопку Change и OK. Если кнопка недоступна, проверьте что ваша учетная запись входит в группу Schema admins.

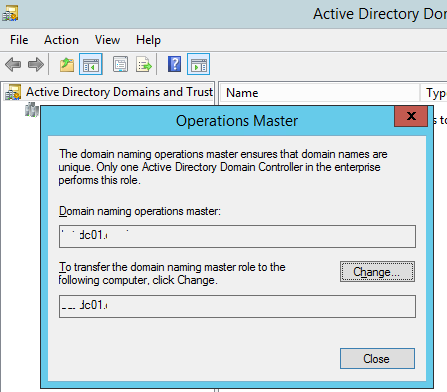

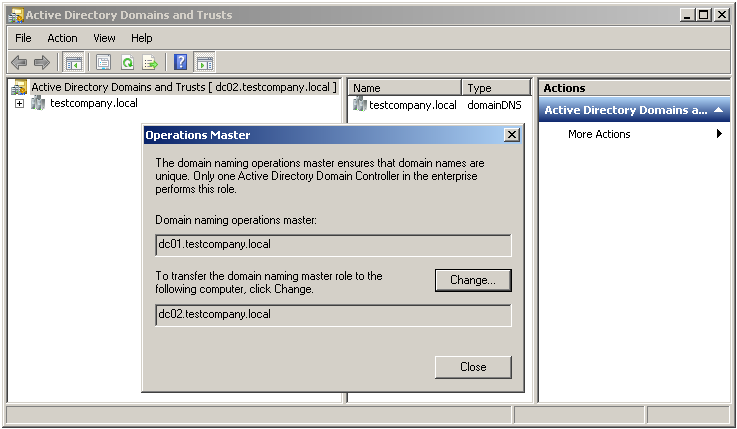

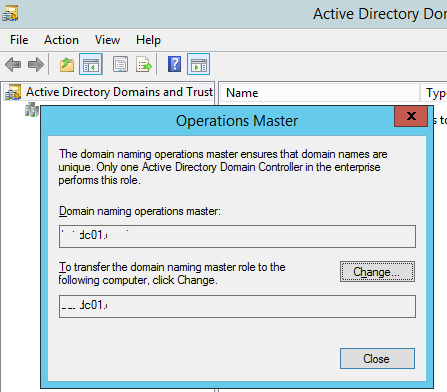

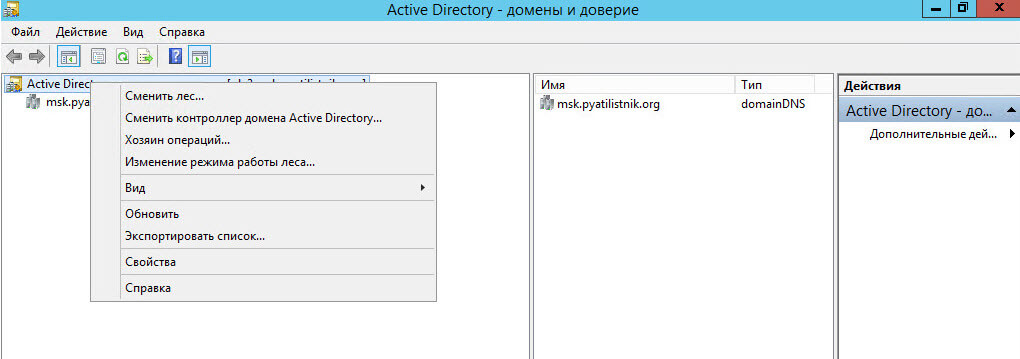

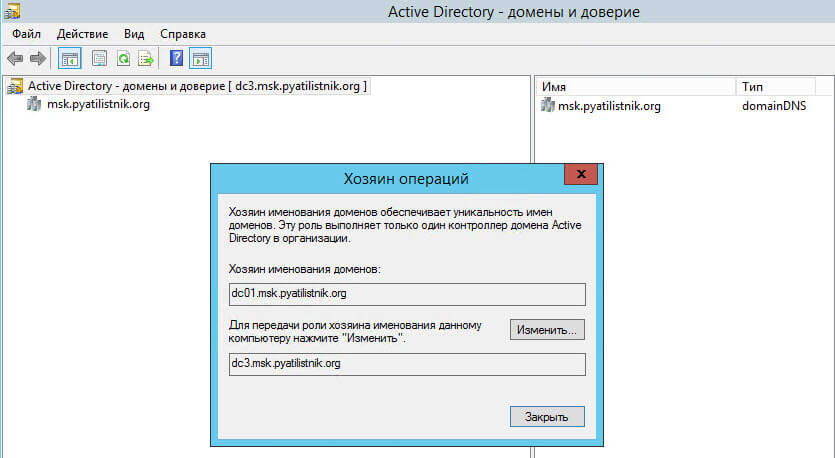

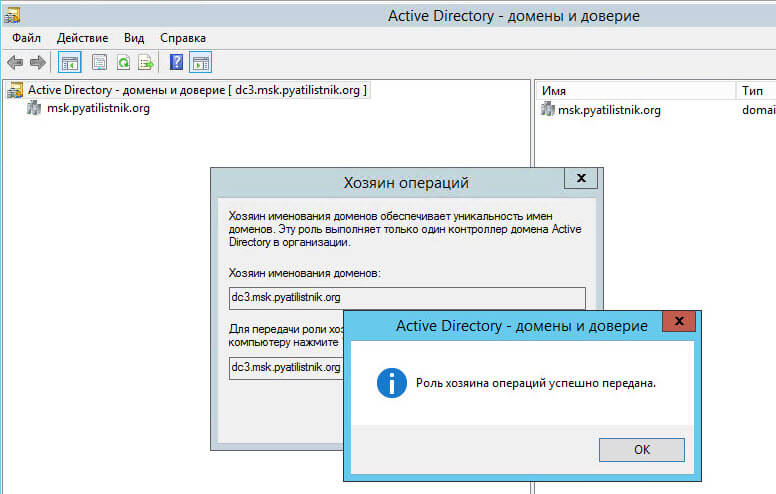

Передача FSMO роли Domain naming master

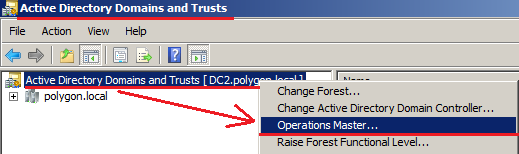

- Для передачи FSMO роли хозяина именования домена, откройте консоль управления доменами и доверием Active Directory Domains and Trusts;

- Щелкните правой кнопкой по имени вашего домена и выберите опцию Operations Master;

- Нажмите кнопку Change, укажите имя контроллера домена и нажмите OK.

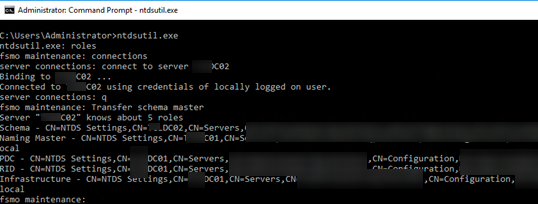

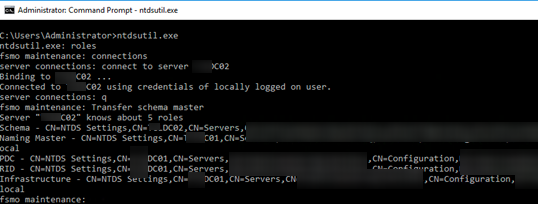

Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

Внимание: Использовать утилиту ntdsutil необходимо с осторожностью, четко понимая, что вы делаете, иначе можно просто сломать ваш домен Active Directory!

- На контроллере домена откройте командную строку и введите команду:

ntdsutil - Наберите команду:

roles - Затем:

connections - Затем нужно подключиться к DC, на который вы хотите передать роль. Для этого наберите:

connect to server <servername> - Введите

q

и нажмите Enter. - Для передачи FSMO роли используется команда:

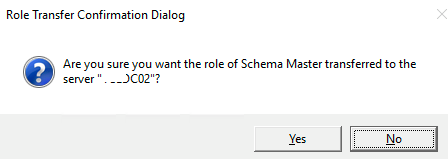

transfer role

, где <role> это роль которую вы хотите передать. Например:

transfer schema master

,

transfer RID

и т.д. - Подтвердите перенос FSMO роли;

- После переноса ролей нажмите

q

и Enter, чтобы завершить работу с ntdsutil.exe; - Перезагрузите контроллер домена.

Принудительный захват FSMO ролей Active Directory

Если DC с одной из FSMO ролью вышел из строя (и его не возможно восстановить), или недоступен длительное время, вы можете принудительно перехватить у него любую из FSMO ролей. Но при этом крайне важно убедиться, что сервер, у которого забрали FSMO роль никогда не должен появится в сети, если вы не хотите новых проблем с AD (даже если вы позднее восстановите DC из резервной копии). Если вы захотите вернуть потерянный сервер в домен, единственный правильный способ – удаление его из AD, чистая переустановка Windows под новым именем, установка роли ADDS и повышение сервера до контроллера домена

Вы можете принудительно захватить FSMO роли с помощью PowerShell или утилиты NTDSUtil.

Проще всего захватить FSMO роль через PowerShell. Для этого используется тот-же самый командлет Move-ADDirectoryServerOperationMasterRole, что и для переноса роли, но добавляется параметр –Force.

Например, чтобы захватить роль PDCEmulator и принудительно передать ее на DC02, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity DC2 -OperationMasterRole PDCEmulator –Force

Также вы можете перенести роли FSMO на сервер DC02 с помощью утилиты ntdsutil. Процедура захвата роли через ntdsutil похожа на обычную передачу. Используйте следующие команды:

ntdsutil

roles

connections

connect to server DC02 (на этот сервер вы перенесете роль)

quit

Для захвата различных ролей FSMO используйте команды:

seize schema master

seize naming master

seize rid master

seize pdc

seize infrastructure master

quit

Всем привет!

Сегодня мы продолжим переход с устаревшей ОС на более новую на примере трансфера с AD Windows Server 2003 –> Windows Server 2008 R2 . Подготовка

и добавление нового КД на базе 2008 R2 в среду 2003-го описаны в предыдущей статье, а сейчас рассмотрим процесс переноса FSMO-ролей.

В любой инфраструктуре возможны следующие виды ролей FSMO:

2 роли FSMO (физмо, flexible single master operator) на уровне леса (forest-wide )

- schema master (Мастер схемы)

- domain naming master (Мастер именования доменов)

3 роли на уровне домена (domain-wide).

- PDC (Primary Domain Controller) Emulator

- RID (Relative Identifier) Master

- Infrastructure Master

Если у Вас , к примеру, 1 лес и 2 домена, то общее количество FSMO будет равно 7 (3*2 domain wide + 2 forest-wide)

Рассматривать функции и задачи каждой из роли мы не будем, но следует помнить, что все роли значимы и от степени доступности каждой из ролей будет зависеть способность к изменению текущей инфраструктуры и её работоспособности.

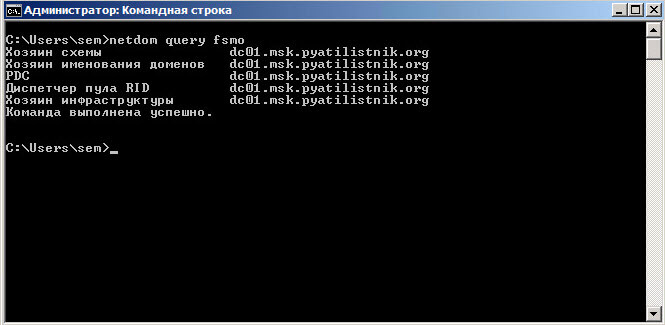

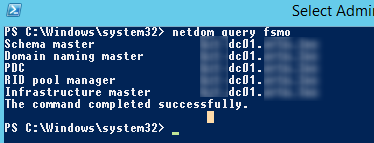

Самый простой способ получить текущего владельца(ев) fsmo –

netdom query fsmo :

Владельцами 4-х ролей является сервер ms2, а роль Infrastructure Master принадлежит серверу MS3.

MS2 и MS3 работают на базе Windows Server 2003 SP2

Моим целевым сервером-владельцем всех ролей будет TEST-DC01 (Server 2008 R2)

Для переноса Schema Owner необходимо на владельце Schema зарегистрировать

schmmgmt.dll regsvr32 schmmgmt.dll

После успешной регистрации в консоли

mmc (win+r –> mmc –> enter)

появляется Active Directory Schema snap-in. Добавляем его в

Selected snap-ins.

Правой кнопкой по

Active Directory Schema и выберите Change Active Directory Controller ,

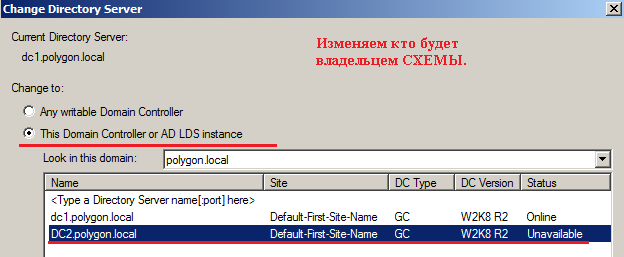

определите тот КД, который станет новым владельцем роли ( в моем случае, это TEST-DC01)

Перейдите в

Operations Master…

Убедитесь, что

Targeted Schema FSMO holder тот, на к-ый Вы хотите перенести роль

и нажмите на

Change , а затем Yes –>OK –> Close

Для переноса

domain naming master выполните win+r –> domain.msc ,

смените контроллер домена на целевой и проделайте подобные шаги из предыдущего этапа

Для переноса оставшихся ролей используется

dsa.msc. Повторите первичные шаги

из предыдущих этапов, выберите Operations Masters.. и на каждой вкладке нажмите

Change

Для проверки используем

netdom query fsmo

Начиная с Windows Server 2012, процесс упростился. Для переноса всех ролей выполните cmdlet:

Move-ADDirectoryServerOperationMasterRole -Identity "Целевой DC" -OperationMasterRole0,1,2,3,4

, где

0-PDCEmulator

1-RIDMaster

2-InfrastructureMaster

3-SchemaMaster

4-DomainNamingMaster

Для переноса конкретных ролей:

Move-ADDirectoryServerOperationMasterRole -Identity "Целевой DC" -OperationMasterRole PDCEmulator,DomainNamingMaster

или

Move-ADDirectoryServerOperationMasterRole -Identity "Целевой DC" -OperationMasterRole 0,4

В следующей статье рассмотрим процесс миграции корневого CA.

Комментарии приветствуются.

Смежные статьи:

- Подготовка Active Directory 2003 к 2008 R2

- Понижаем КД, удаляем DNS, повышаем функ.уровень (2003 <> 2008R2)

- Миграция центра сертификации (2003, 2008R2)

Определившись с назначением ролей FSMO рассмотрим варианты передачи ролей другому контроллеру домена, а также принудительное назначение, или «захват» роли в случае недоступности контроллера домена, который ее выполняет.

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

• Плановое понижение роли контроллера домена, являющегося обладателем ролей FSMO, например с целью вывода сервера из эксплуатации;

• Временное отключение контроллера домена, например для выполнения профилактических работ. В этом случае его роли должны быть назначены другому, работающему контроллеру домена. Это особенно необходимо при отключении эмулятора PDC. Временное отключение остальных хозяев операций в меньшей степени сказывается на работе AD.

Захват ролей FSMO производится в следующих случаях:

• Если в работе текущего обладателя роли FSMO возникли сбои, препятствующие успешному выполнению функций, присущих данной роли, и не дающие выполнить передачу роли;

• На контролере домена, являвшемся обладателем роли FSMO, переустановлена или не загружается операционная система;

• Роль контроллера домена, являвшегося обладателем роли FSMO, была принудительно понижена с помощью команды dcpromo /forceremoval.

Примечание. Начиная с Windows Server 2003 SP1 при выполнении команды dcpromo /forceremoval осуществляется проверка, имеет ли контроллер домена роль хозяина операций, является DNS-сервером или сервером глобального каталога. Для каждой из этих ролей будет получено уведомление с указаниями по выполнению соответствующих действий.

В том случае, если в домене два или более контроллеров, первым делом нам необходимо выяснить, кто является обладателем каждой из ролей FSMO. Это достаточно просто сделать с помощью команды netdom query fsmo

Ну а теперь приступим к передаче ролей. Есть несколько вариантов действий, рассмотрим их все по порядку. Вариант первый, самый простой и доступный.

Добровольная передача ролей FSMO с помощью оснасток управления Active Directory

Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) используем оснастку Active Directory Пользователи и компьютеры (Users and Computers). Для этого заходим на контроллер домена, которому хотим передать роли, запускаем оснастку и щелкнув правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

В открывшемся окне выбираем нужную нам роль (в нашем примере RID Master) и нажимаем кнопку «Изменить».

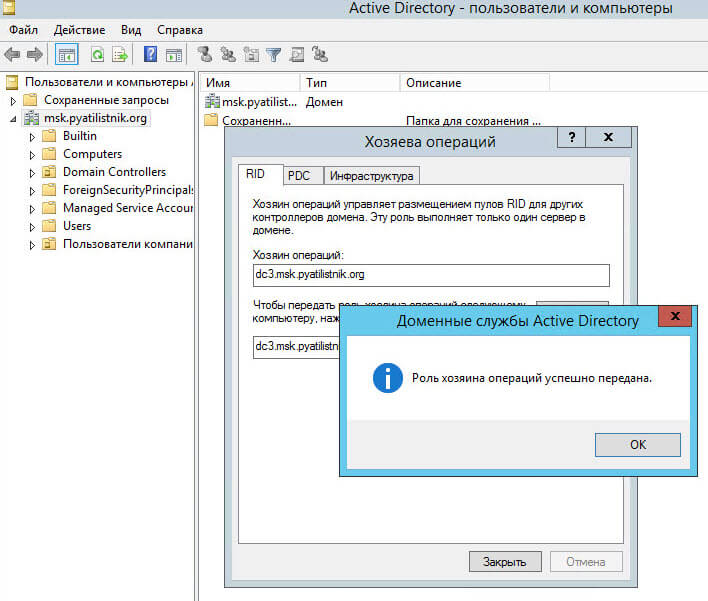

Далее подтверждаем перенос роли

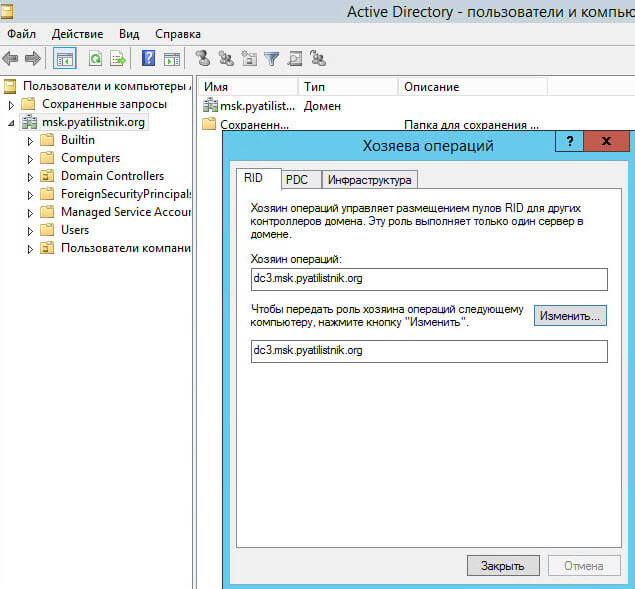

И смотрим на результат. Дело сделано, роль передана другому серверу.

Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust). Запускаем оснастку, при необходимости подключаемся к нужному контроллеру домена, щелкаем правой клавишей мыши в корне оснастки и выбираем пункт меню «Хозяин операций».

Открывается знакомое окно, в котором надо нажать кнопку «Изменить», а затем подтвердить изменения так же, как и в предыдущем примере.

С ролью Schema Master дела обстоят несколько сложнее. Для передачи этой роли необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Делается это с помощью команды regsvr32 schmmgmt.dll, введенной в окне Выполнить (Run).

Затем открываем консоль MMC и добавляем в нее оснастку Схема Active Directory .

Ну а дальше заходим в оснастку и действуем аналогично предыдущим примерам.

Если по каким то причинам не удается передать роли с помощью графических оснасток, а также для любителей командной строки есть второй вариант:

Добровольная передача ролей fsmo при помощи Ntdsutil

ntdsutil.exe – утилита командной строки, предназначенная для обслуживания каталога Active Directory. Она представляет из себя мощный инструмент управления, и в число ее возможностей входит передача и захват ролей FSMO.

Для передачи ролей заходим на любой контролер домена, расположенный в том лесу, в котором следует выполнить передачу ролей FSMO. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

- ntdsutil

- roles

- connections

- connect to server <имя сервера>

- q

После успешного подключения к серверу мы получаем приглашение к управлению ролями (fsmo maintenance), и можем начать передавать роли :

- transfer domain naming master — передача роли хозяина доменных имен.

- transfer infrastructure master — передача роли хозяина инфраструктуры;

- transfer rid master — передача роли хозяина RID;

- transfer schema master — передача роли хозяина схемы;

- transfer pdc — передача роли эмулятора PDC.

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Ну и третий, самый печальный вариант развития событий:

Принудительное назначение ролей fsmo при помощи Ntdsutil

Принудительное назначение, или захват ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя контроллера домена, которому назначены роли FSMO. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

- ntdsutil

- roles

- connections

- connect to server <имя сервера>

- q

Для захвата ролей FSMO используется команда seize

- seize domain naming master — захват роли хозяина доменных имен;

- seize infrastructure master — захват роли хозяина инфраструктуры;

- seize rid master — захват роли хозяина RID;

- seize schema master — захват роли хозяина схемы;

- seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008R2 команда для захвата роли хозяина доменных имен seize naming master.

В качестве примера отберем у сервера SRV2 переданную ему роль Infrastructure Master и передадим ее серверу DC1. Как видно из примера, сначала предпринимается попытка передачи роли, и только в случае невозможности этого действия осуществляется захват.

И еще несколько важных моментов, которые нужно учесть при передачезахвате ролей FSMO:

• Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) ваша учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).

• По возможности не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, т.к. при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из Active Directory. В Windows Server 2008 и 2008 R2 это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil , используя команду ntdsutil — metadata cleanup. Подробнее об этом можно почитать в техподдержке Microsoft http://support.microsoft.com/kb/216498.

Прочитано:

2 058

Задача: расписать, как переносить роли с одного домен контроллера (dc1) на второй домен контроллер (dc2) в домене polygon.local на базе Windows Server 2008 R2.

Исходная система:

Dc1.polygon.local – Windows Server 2008 R2 Standard – 10.0.2.15

Dc2.polygon.local – Windows Server 2008 R2 Standard – 10.0.2.20

Узнаём список всех контроллеров домена в лесу:

C:Usersekzorchik>dsquery server -forest

«CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local»

«CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local»

Заходим на первый домен контроллер dc1.polygon.local под учетной записью ekzorchik с правами Domain Admins (Администраторы домена)

Узнаём, кто является владельцем всех ролей:

C:Usersekzorchik>netdom query fsmo

| Schema master | Dc1.polygon.local |

| Domain naming master | Dc1.polygon.local |

| PDC | Dc1.polygon.local |

| RID pool manager | Dc1.polygon.local |

| Infrastructure master | Dc1.polygon.local |

— Schema Master (Хозяин схемы) – роль отвечает за возможность изменения схемы – например, разворачивания Exchange server или ISA server. Если владелец роли будет недоступен – схему существующего домена вы изменить не сможете;

— Domain Naming Master (Хозяин операции именования доменов) – роль необходима в том случае, если в вашем доменном лесу есть несколько доменов или под доменов. Без неё не получится создавать и удалять домены в едином доменном лесу;

— Relative ID Master (Хозяин относительных идентификаторов) – отвечает за создание уникального ID для каждого объекта AD;

— Primary Domain Controller Emulator (Эмулятор основного контроллера домена) – именно он отвечает за работу с учётными записями пользователей и политику безопасности. Отсутствие связи с ним позволяет входить на рабочие станции со старым паролем, который нельзя сменить, если контроллер домена «упал»;

— Infrastructure Master (Хозяин Инфраструктуры) – роль отвечает за передачу информации об объектах AD прочим контроллерам домена в рамках всего леса.

Перейдем на втором контроллер домене dc2.polygon.local.

Откроем следующую консоль:

Start – Control Panel – Administrative Tools – Active Directory Users and Computers и в контекстом меню на домене polygon.local выберем Operations Masters.

На каждой из трёх вкладок (RID, PDC, Infrastructure) верхнее поле стоит имя первого контроллера домена (dc1.polygon.local).

RID:

PDC:

Infrastructure:

Поменяем «Operations master» c dc1.polygon.local на dc2.polygon.local во всех трёх вкладках.

Производим обзор всех ролей, у нас должно получиться вот это:

C:Windowssystem32>netdom query fsmo

Schema master dc1.polygon.local

Domain naming master dc1.polygon.local

PDC DC2.polygon.local

RID pool manager DC2.polygon.local

Infrastructure master DC2.polygon.local

Продолжаем забирать роли на второй контроллер домена:

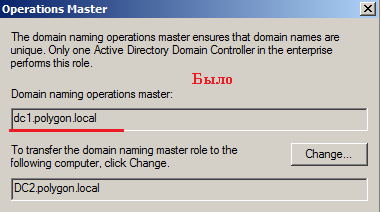

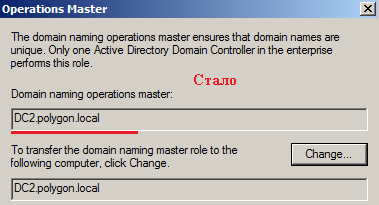

Запускаем Start – Control Panel – Administrative Tools – оснастку Active Directory Domains and Trusts, согласно скриншоту ниже открываем меню Operations Master…

Было:

Стало:

Закрываем консоль Active Directory Domains and Trusts.

Для передачи роли «хозяина схемы» необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory: (открываем командную строку с правами Администратора и набираем)

C:Windowssystem32>regsvr32 schmmgmt.dll

На втором, контроллере домене dc2.polygon.local запускаем команду mmc в меню «Выполнить».

Через меню File выбираем Add/Remote Snap-In.., добавляем консоль Active Directory Schema. (см. скриншот ниже для наглядного понимания).

Теперь изменим владельца для Schema:

Правой кнопкой мыши по узлу Active Directory Schema, далее в появившемся меню выберем Change Active Directory Domain Controller.

В окне Change Directory Server нужно переставить переключатель в положение This Domain Controller or AD LDS instance и выберем dc2.polygon.local (см. Скриншот ниже)

Теперь перейдем на первый домен контроллер dc1.polygon.local

.Administrator – знак “.” указывает, что подставить имя сервера.

Aa1234567 – пароль на учётную запись.

и в командной строке (cmd.exe) от имени учетной записи «Administrator», проделаем следующие шаги:

C:UsersAdministrator>ntdsutil

ntdsutil: roles

fsmo maintenance: connections

server connections: connect to server dc2.polygon.local (на который переносим роли)

Binding to dc2.polygon.local …

Connected to dc2.polygon.local using credentials of locally logged on user.

server connections: quit

fsmo maintenance: seize RID master

Attempting safe transfer of RID FSMO before seizure.

FSMO transferred successfully — seizure not required.

Server «dc2.polygon.local» knows about 5 roles

Schema — CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,

CN=Configuration,DC=polygon,DC=local

Naming Master — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN

=Sites,CN=Configuration,DC=polygon,DC=local

PDC — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

RID — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

Infrastructure — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,C

N=Sites,CN=Configuration,DC=polygon,DC=local

fsmo maintenance: seize PDC

Attempting safe transfer of PDC FSMO before seizure.

FSMO transferred successfully — seizure not required.

Server «dc2.polygon.local» knows about 5 roles

Schema — CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,

CN=Configuration,DC=polygon,DC=local

Naming Master — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN

=Sites,CN=Configuration,DC=polygon,DC=local

PDC — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

RID — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

Infrastructure — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,C

N=Sites,CN=Configuration,DC=polygon,DC=local

fsmo maintenance: seize infrastructure master

Attempting safe transfer of infrastructure FSMO before seizure.

FSMO transferred successfully — seizure not required.

Server «dc2.polygon.local» knows about 5 roles

Schema — CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,

CN=Configuration,DC=polygon,DC=local

Naming Master — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN

=Sites,CN=Configuration,DC=polygon,DC=local

PDC — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

RID — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

Infrastructure — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,C

N=Sites,CN=Configuration,DC=polygon,DC=local

fsmo maintenance: seize naming master

Attempting safe transfer of domain naming FSMO before seizure.

FSMO transferred successfully — seizure not required.

Server «dc2.polygon.local» knows about 5 roles

Schema — CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,

CN=Configuration,DC=polygon,DC=local

Naming Master — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN

=Sites,CN=Configuration,DC=polygon,DC=local

PDC — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

RID — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

Infrastructure — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,C

N=Sites,CN=Configuration,DC=polygon,DC=local

fsmo maintenance: seize schema master

Attempting safe transfer of schema FSMO before seizure.

FSMO transferred successfully — seizure not required.

Server «dc2.polygon.local» knows about 5 roles

Schema — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,

CN=Configuration,DC=polygon,DC=local

Naming Master — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN

=Sites,CN=Configuration,DC=polygon,DC=local

PDC — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

RID — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=

Configuration,DC=polygon,DC=local

Infrastructure — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,C

N=Sites,CN=Configuration,DC=polygon,DC=local

fsmo maintenance: quit (выходим из консоли)

ntdsutil: quit (выходим из консоли)

Проверим теперь у кого все роли:

C:Windowssystem32>netdom query fsmo

Вот с помощью таких действий можно передать все роли на другой контроллер домена. Если Вам нужно удалить неисправный домен контроллер, смотрите здесь. Подписавшись на RSS моего блога, Вы всегда будете в курсе основных вопросов и путей их решения с подробными инструкциями. Желаю Вам удачи!!!

Обновлено 10.11.2017

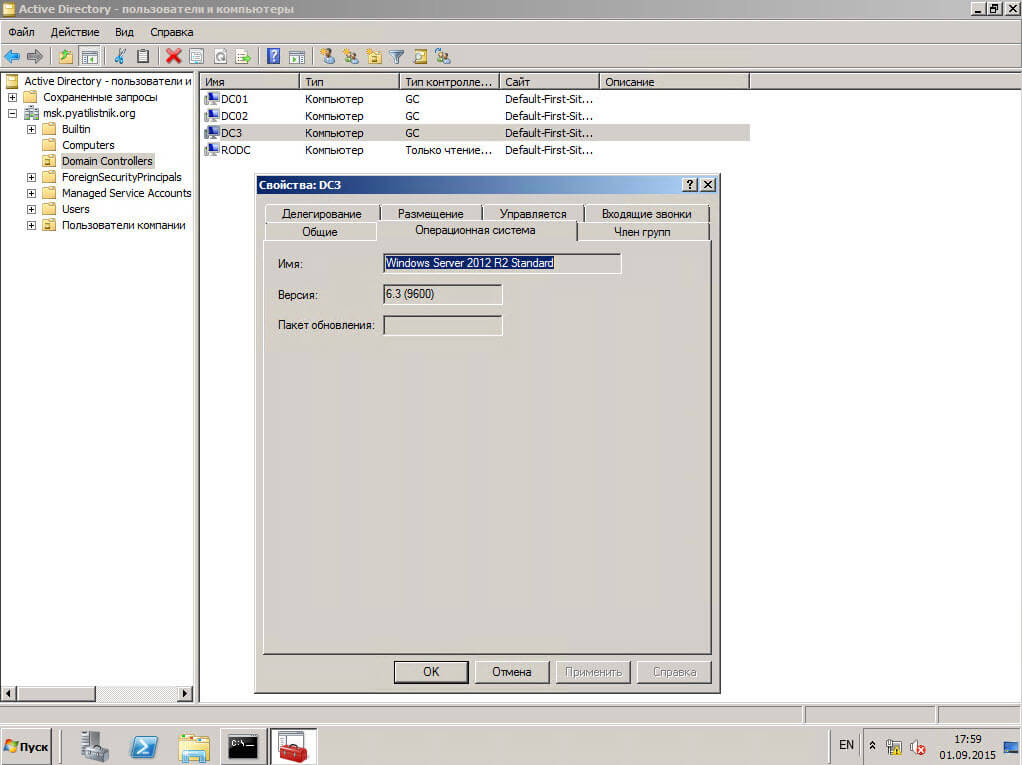

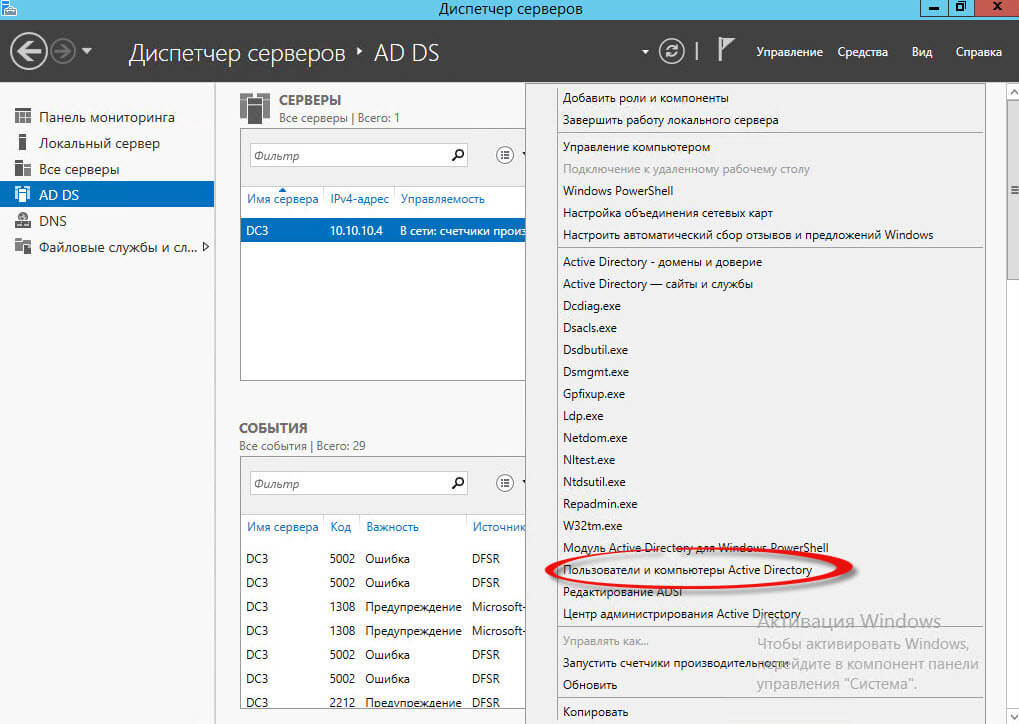

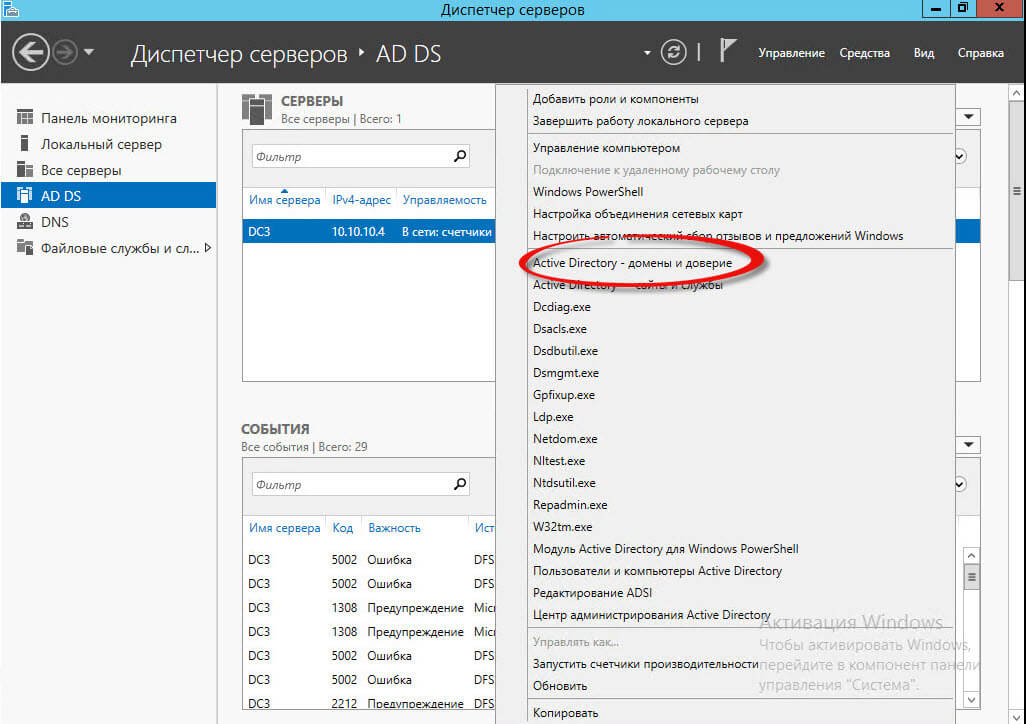

Всем привет, сегодня расскажу как передать fsmo роли другому контроллеру домена Active Directory. Что такое fsmo роли читайте тут. Так же мы уже рассматривали как определить FSMO хозяева операций. Задача следующая у нас есть домен Active Directory с контроллерами домена Windows Server 2008R2, мы с вами установили контроллер под управлением Windows Server 2012 R2. Нам нужно передать ему роли fsmo и в будущем заменить все W2008R2 на W2012R2.

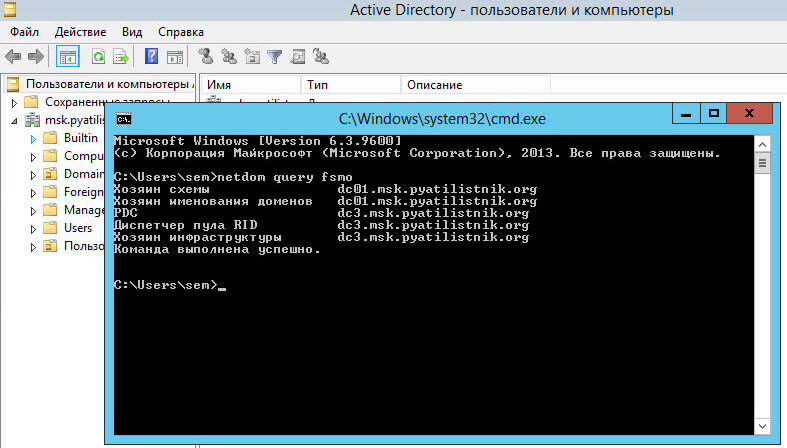

Есть 3 домена dc01 и dc02 это контроллер домена windows 2008 r2 и dc3 это новый с Windows Server 2012 R2. Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

Видим, что все 5 ролей (Хозяин схемы, Хозяин именования доменов, PDC, Диспетчер пула RID, Хозяин инфраструктуры) находятся на dc01.msk.pyatilistnik.org.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-01

Первый способ который будет рассмотрен в первой части это через оснастки.

Как передать fsmo роли другому контроллеру домена Active Directory через оснастки

Передача ролей fsmo через оснастки самый быстрый и наглядный метод.

Передача PDC, Диспетчер пула RID, Хозяин инфраструктуры.

Открываем оснастку Active Directory Пользователи и компьютеры, это можно сделать через пуск набрав dsa.msc.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-02

Видим 3 DC контроллера, у dc3 стоит windows Server 2012 R2

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-03

Щелкаем правым кликом на уровне домена и выбираем Хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-04

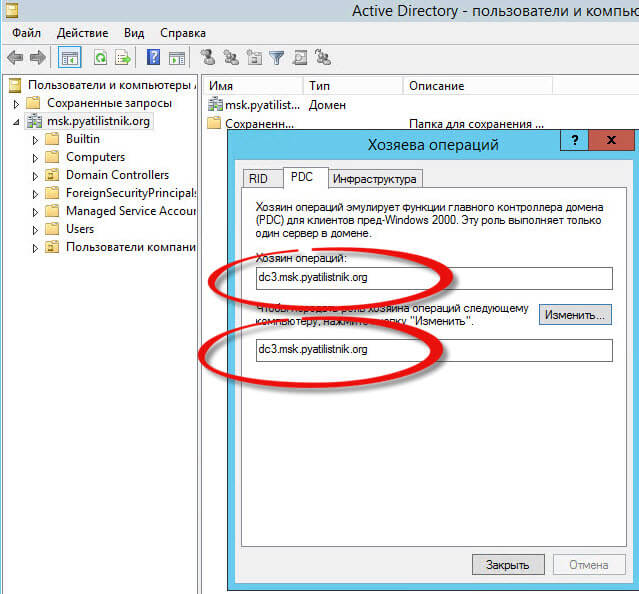

Видим, что реально PDC, Диспетчер пула RID, Хозяин инфраструктуры держит DC01

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-05

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-06

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-07

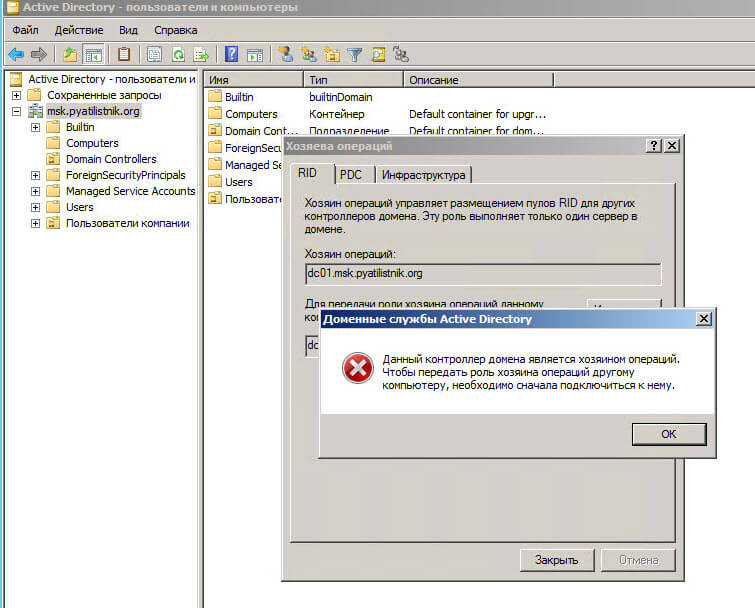

Если вы нажмете кнопку изменить, то выскочит ошибка:

Данный контроллер домена является хозяином операций. Чтобы передать роль хозяина операций другому компьютеру, необходимо сначала подключиться к нему.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-08

Из этого следует что для захвата нужно выбрать контроллер куда мы будем передавать роли, у меня это dc3.

Переходим на dc3 и открываем тоже ADUC

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-09

Выбираем хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-10

Видим текущий хозяин RID это dco1 и кому передаем это dc3, жмем изменить.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-11

Подтверждаем

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-12

Роль успешна передана

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-13

Видим, что теперь хозяин RID dc3.msk.pyatilistnik.org

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-14

Тоже самое проделаем с PDC мастером

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-15

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-16

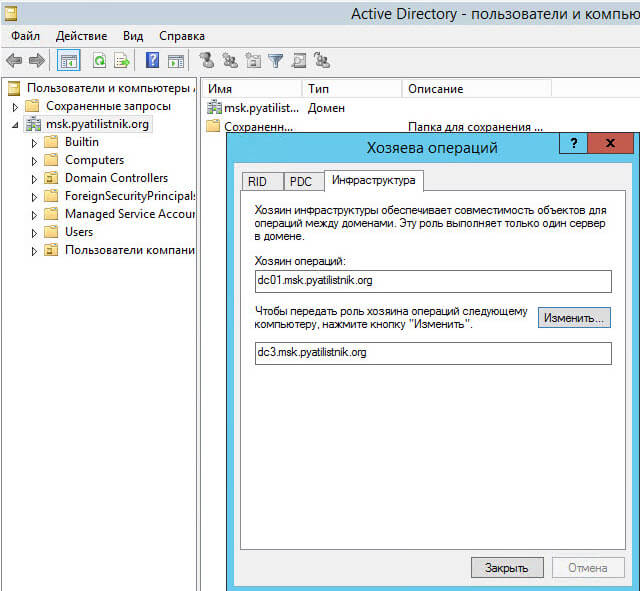

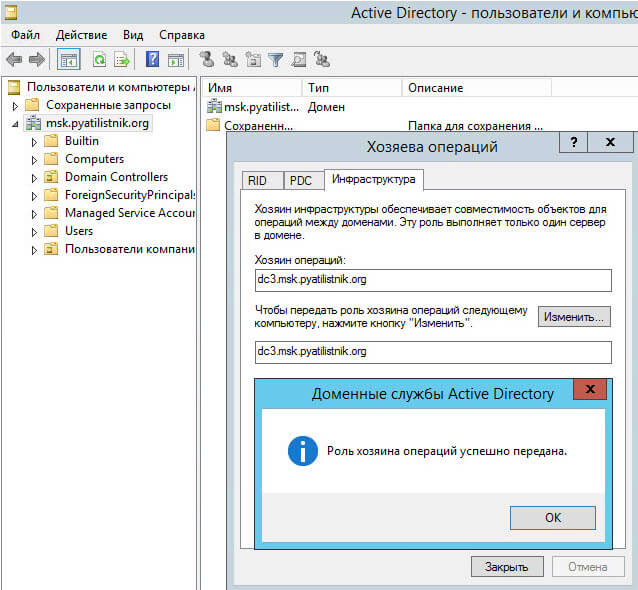

и с Инфраструктурой

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-17

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-18

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

и видим три роли fsmo принадлежат dc3

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-19

Передача Schema master (мастера схемы)

Открываем оснастку Active Directory Схема, как ее добавить Active Directory Схема читаем тут.

правым кликом по корню и выбираем Хозяин операций

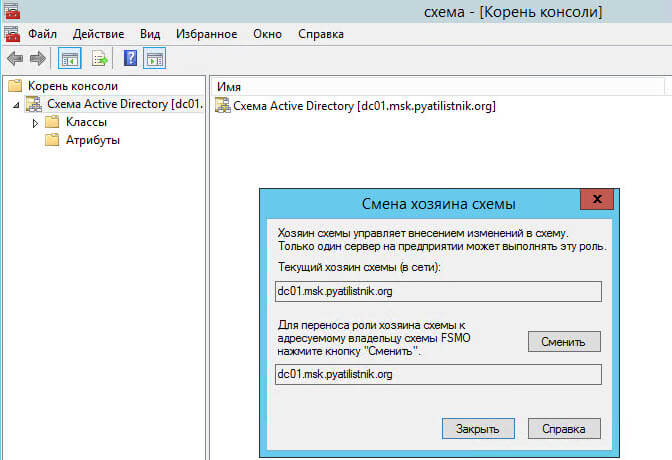

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-20

Мы подключимся к dc01. Нажимаем сменить

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-21

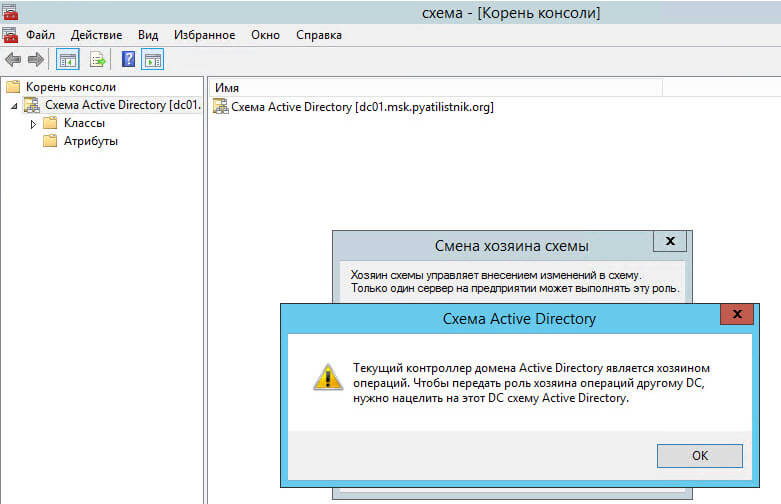

и получаем предупреждение: Текущий контроллер домена Active Directory является хозяином операций. Чтобы передать роль хозяина операций другому DC, нужно нацелить на этот DC схему AD,

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-22

Закрываем его. Щелкаем правым кликом опять по корню и выбираем Сменить контроллер домена Active Directory.

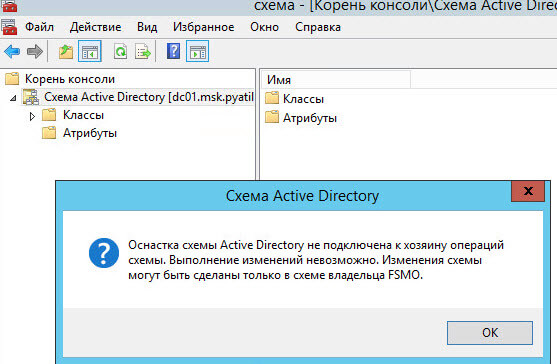

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-23

Вылезет окно с сообщением Оснастка схемы AD не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-24

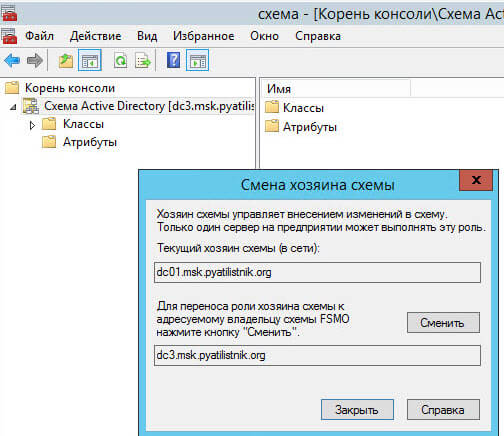

Снова выбираем хозяина схемы и видим, что теперь сменить дает.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-25

Да.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-26

передана успешно.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-27

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

и видим уже 4 роли у dc3

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-28

Передача Хозяина именования доменов

Открываем оснастку Active Directory домены и доверие

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-29

Выбираем хозяин операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-30

Изменить

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-31

Да

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-32

Роль успешно передана

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-33

Проверяем

Теперь все роли FSMO у контроллер домена windows 2012 r2.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-34

Вот так вот просто передать fsmo роли другому контроллеру домена Active Directory. Советую почитать Как передать fsmo роли другому контроллеру домена Active Directory — 2 часть через командную строку.

Материал сайта pyatilistnik.org

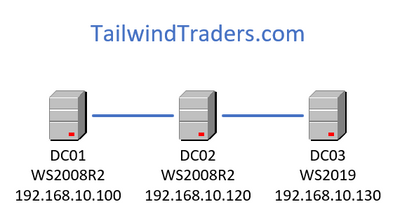

With the «end of support» on the horizon for Windows Server 2008 R2 coming January 2020, folks are looking around for resources to help them check off some high ticket items from their «to do» list. While coming back from my last Microsoft Ignite The Tour stop — I had some time to kill waiting for my connection. I thought I would dust off some of my Active Directory admin skills and document the quick and dirty process of upgrading your Active Directory from 2008 R2 over to the latest version of Windows Server 2019.

My lab contains two domain controllers DC01 and DC02 running Windows Server 2008 R2 with the DNS and Active Directory Roles. I have also added in a Windows Server 2019 member server which will serve as my new Domain Controller once I have promote it to host Active Directory and transfer the FSMO (flexible single masters of operation) over. This is a purposely simple lab and write up. I am going to do my «Your Mileage May Very» do your research and testing on all the nuances and gotch’yas out there prior to reproducing these procedures in your own environment. I would HIGHLY recommend checking out this article where John Flores has gone though an exhaustive list of what to look out for.

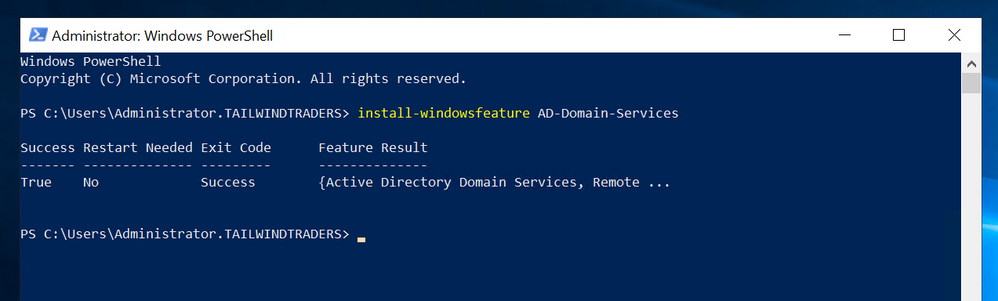

Install Active Directory on a Windows Server 2019 member server

This is easy enough, login to your WS2019 server with an account that has Domain Admin rights and Enterprise Admin rights on the member server. These rights are required in order to add a domain controller into Active Directory as well as extend the schema.

- Start up a PowerShell prompt and type in the command Install-WindowsFeature AD-Domain-Services. This will install the binaries on your server.

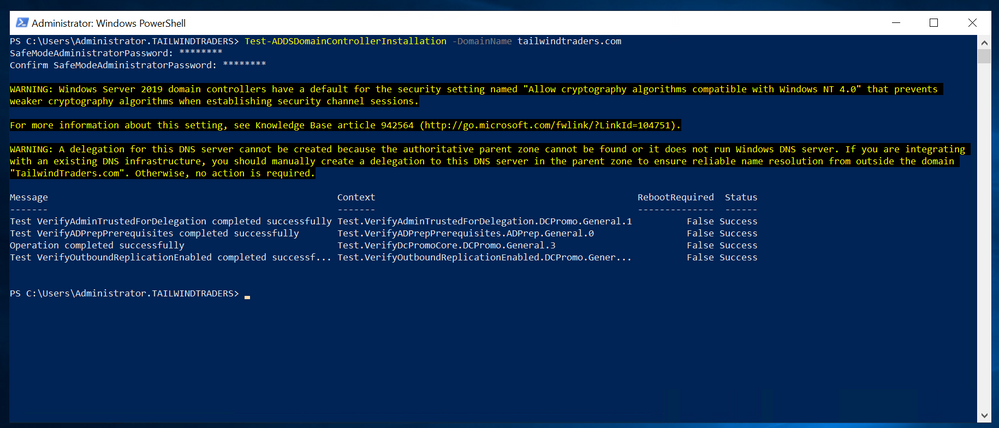

- Install the ADDSDeployment module by running Import-Module ADDSDeployment in order to continue to work configuring Active Directory from PowerShell.

- Once those additional tools have been installed run Test-ADDSDomainControllerInstallation -DomainName tailwindtraders.com to test for any prerequisites.

— In this example my domain is TailwindTraders.com

— You will be prompted for the Active Directory safe mode administrator password.

Note the warning regarding «Allow cryptography algorithms compatible with Windows NT 4.0» — this is a reminder that old clients and applications pre-dating Windows Vista will not be able to establish connections or logon to domain controllers running this more modern OS of windows Server 2019.

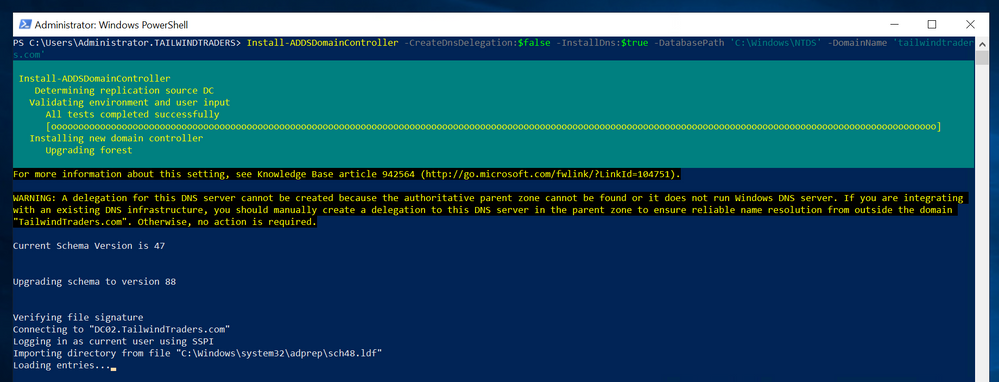

- Promote this member server into a domain controller by running Install-ADDSDomainController -CreateDnsDelegation:$false -InstallDns:$true -DatabasePath ‘C:WindowsNTDS’ -DomainName ‘tailwindtraders.com’

- After prompting you for an ADSafeMode password and confirming a reboot will take place — this will kick off the installation process.

— It will initiate the install, while not bothering to make a new DNS delegation zone.

— It will install DNS service when promoting this machine to a Active Directory domain

controller. It will add itself (127.0.0.1) to its DNS name server list

— It will place the Database (and logs) in the in C:windowsNTDS directory

— It will contact any domain controller using a standard AD query to locate one in the

tailwindtraders.com domain in order to proceed

— You COULD target a domain controller if you like by adding -ReplicationSourceDC and

using the fully qualified domain name of a DC if you prefer

- You can see various informational messages appear in the PowerShell window as the install, schema extension and replication are Progress.

A restart will now take place once the steps are completed.

Transferring the FSMO (Flexible Single Masters of Operations) roles

If this was a real environment you would want to wait a while to allow for replication to take place around your Active Directory. You need to login to the new domain controller with Enterprise Admin rights in order to do these next steps in order to transfer FSMO roles.

- You can check for replication errors by opening up a Powershell window an running Get-ADReplicationFailure -scope SITE -target default-first-site | FT Server, FirstFailureTime, FailureClount, LastError, Partner -AUTO

NOTE: If this were a PRODUCTION migration of my Active Directory and I had NOT finished switching from SYSVOL replication to DFSR replication as of yet — I would stop everything I was doing and read NedPyle’s simplified article on how to do this.

No, really… GO READ IT NOW if you have not read it yet or made the switch.

You could use the old school NDTSUTIL command line utility to transfer the FSMO roles to the new domain controller. Since we’re using PowerShell for this blog — we’ll do it all in one command. Lets figure out which domain controllers have the roles now:

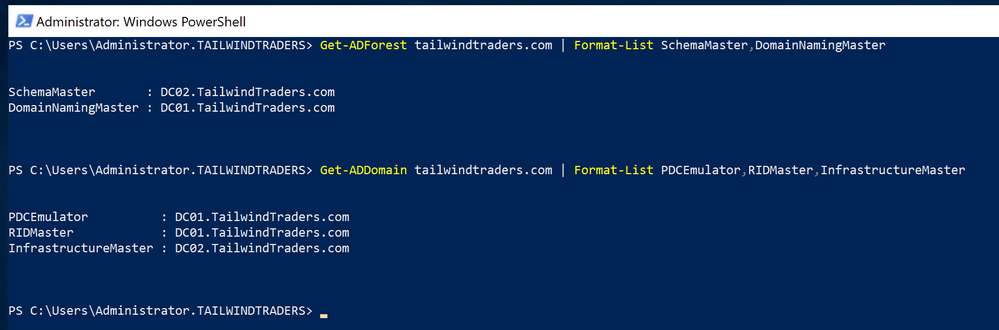

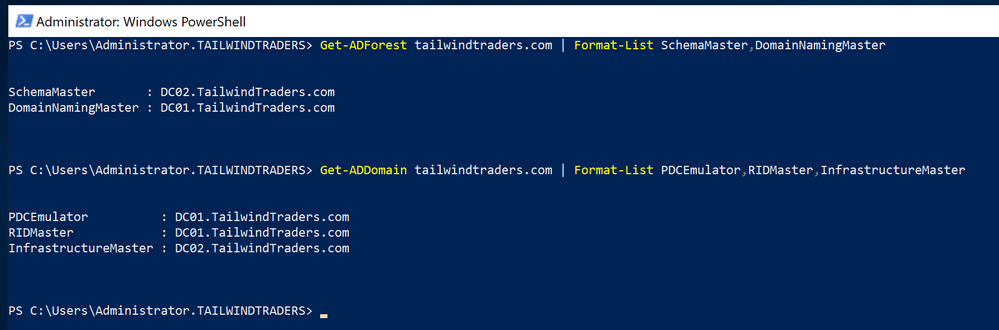

- To list off the two AD Forest wide roles and find out which DC currently holds them — run Get-ADForest tailwindtraders.com | Format-List SchemaMaster,DomainNamingMaster

- To list off the three AD Domain wide roles and find out which DC currently holds them — run Get-ADDomain tailwindtraders.com | Format-List PDCEmulator,RIDMaster,InfrastructureMaster

You can see here I have them split across both DC01 and DC02.

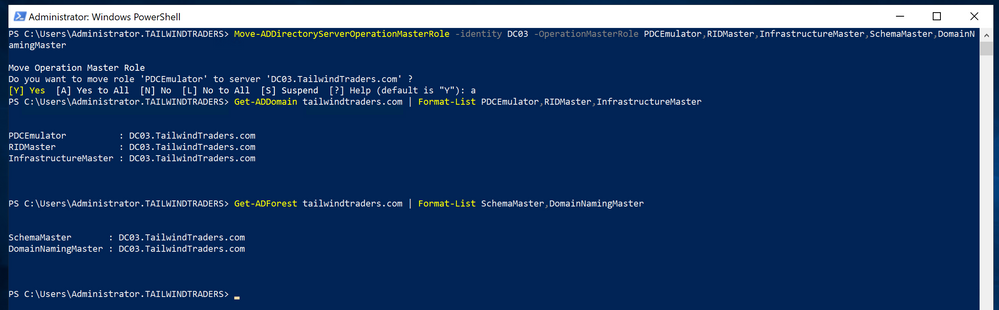

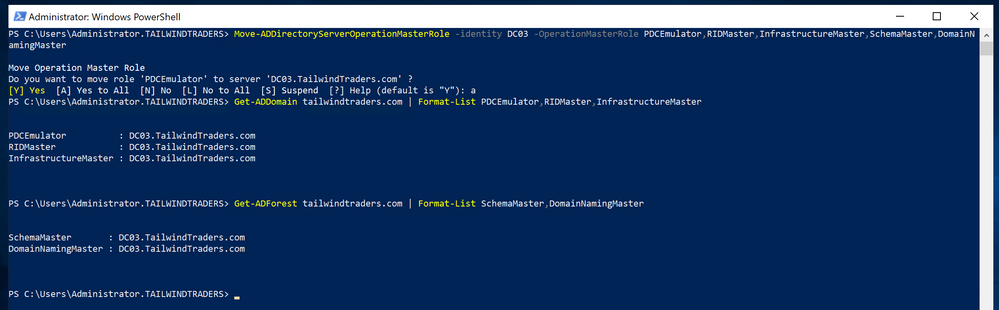

- To transfer all five FSMO roles from their current location to the new DC03 — run Move-ADDirectoryServerOperationMasterRole -identity DC03 -OperationMasterRole PDCEmulator,RIDMaster,InfrastructureMaster,SchemaMaster,DomainNamingMaster

It will prompt you to confirm before completing the task of transferring the roles. Once you confirm — it’s all done. You can confirm with commands listed above to see that DC03 is the new owner of all the roles.

It should be said — the preference is to ALWAYS transfer FSMO roles between DCs instead of Seizing them. If for some reason a Domain Controller is down — you would have to seize it (by adding a -force to the command) but that DC can NEVER be added back into the Active Directory domain again without causing issues.

What’s left?

If this were a production environment — I would once again wait until replication has worked it’s way through all my domain controllers before proceeding. I would also do the following in order to continue this migration from 2008R2 to Windows Server 2019:

- I would bring up an additional Windows Server 2019 Domain controller

- I would ensure any clients I had were using the new 2019 DC as its primary DNS. I had DC01 with an address of 192.168.10.100 as the primary DNS in this lab.

- I would run DCPROMO on both DC01 and DC02 boxes in order to demote and remove them from the Active Directory.

- Once all downlevel domain controllers have been removed (and replicated) I would raise the Domain functional level to Windows2016Domain domain mode

- run Set-ADDomainMode -identity tailwindtraders.com -DomainMode Windows2016Domain

- Once all domains have been raised to Windows2016Domain mode, I would raise the Forest functional level to Windows2016Forest

- run Set-ADForestMode -Identity tailwindtraders.com -ForestMode Windows2016Forest

That’s about it. I hope you found this quick walk-through useful in learning the steps required to migrating FSMO roles from 2008R2 to 2019 while performing an upgrade of Active Directory. What do you think of this format and content — is it something you found useful and would like more of it? Feel free to reach out and share your answers below in the comment area and suggest other topics you’d like to see the team cover.

With the “end of support” on the horizon for Windows Server 2008 R2 coming January 2020, folks are looking around for resources to help them check off some high ticket items from their “to do” list. While coming back from my last Microsoft Ignite The Tour stop – I had some time to kill waiting for my connection. I thought I would dust off some of my Active Directory admin skills and document the quick and dirty process of upgrading your Active Directory from 2008 R2 over to the latest version of Windows Server 2019.

My lab contains two domain controllers DC01 and DC02 running Windows Server 2008 R2 with the DNS and Active Directory Roles. I have also added in a Windows Server 2019 member server which will serve as my new Domain Controller once I have promote it to host Active Directory and transfer the FSMO (flexible single masters of operation) over. This is a purposely simple lab and write up. I am going to do my “Your Mileage May Very” do your research and testing on all the nuances and gotch’yas out there prior to reproducing these procedures in your own environment. I would HIGHLY recommend checking out this article where John Flores has gone though an exhaustive list of what to look out for.

Install Active Directory on a Windows Server 2019 member server

This is easy enough, login to your WS2019 server with an account that has Domain Admin rights and Enterprise Admin rights on the member server. These rights are required in order to add a domain controller into Active Directory as well as extend the schema.

- Start up a PowerShell prompt and type in the command Install-WindowsFeature AD-Domain-Services. This will install the binaries on your server.

- Install the ADDSDeployment module by running Import-Module ADDSDeployment in order to continue to work configuring Active Directory from PowerShell.

- Once those additional tools have been installed run Test-ADDSDomainControllerInstallation -DomainName tailwindtraders.com to test for any prerequisites.

– In this example my domain is TailwindTraders.com

– You will be prompted for the Active Directory safe mode administrator password.

Note the warning regarding “Allow cryptography algorithms compatible with Windows NT 4.0” – this is a reminder that old clients and applications pre-dating Windows Vista will not be able to establish connections or logon to domain controllers running this more modern OS of windows Server 2019.

- Promote this member server into a domain controller by running Install-ADDSDomainController -CreateDnsDelegation:$false -InstallDns:$true -DatabasePath ‘C:WindowsNTDS’ -DomainName ‘tailwindtraders.com’

- After prompting you for an ADSafeMode password and confirming a reboot will take place – this will kick off the installation process.

– It will initiate the install, while not bothering to make a new DNS delegation zone.

– It will install DNS service when promoting this machine to a Active Directory domain

controller. It will add itself (127.0.0.1) to its DNS name server list

– It will place the Database (and logs) in the in C:windowsNTDS directory

– It will contact any domain controller using a standard AD query to locate one in the

tailwindtraders.com domain in order to proceed

– You COULD target a domain controller if you like by adding -ReplicationSourceDC and

using the fully qualified domain name of a DC if you prefer

- You can see various informational messages appear in the PowerShell window as the install, schema extension and replication are Progress.

A restart will now take place once the steps are completed.

Transferring the FSMO (Flexible Single Masters of Operations) roles

If this was a real environment you would want to wait a while to allow for replication to take place around your Active Directory. You need to login to the new domain controller with Enterprise Admin rights in order to do these next steps in order to transfer FSMO roles.

- You can check for replication errors by opening up a Powershell window an running Get-ADReplicationFailure -scope SITE -target default-first-site | FT Server, FirstFailureTime, FailureClount, LastError, Partner -AUTO

NOTE: If this were a PRODUCTION migration of my Active Directory and I had NOT finished switching from SYSVOL replication to DFSR replication as of yet – I would stop everything I was doing and read NedPyle’s simplified article on how to do this.

No, really… GO READ IT NOW if you have not read it yet or made the switch.

You could use the old school NDTSUTIL command line utility to transfer the FSMO roles to the new domain controller. Since we’re using PowerShell for this blog – we’ll do it all in one command. Lets figure out which domain controllers have the roles now:

- To list off the two AD Forest wide roles and find out which DC currently holds them – run Get-ADForest tailwindtraders.com | Format-List SchemaMaster,DomainNamingMaster

- To list off the three AD Domain wide roles and find out which DC currently holds them – run Get-ADDomain tailwindtraders.com | Format-List PDCEmulator,RIDMaster,InfrastructureMaster

You can see here I have them split across both DC01 and DC02.

- To transfer all five FSMO roles from their current location to the new DC03 – run Move-ADDirectoryServerOperationMasterRole -identity DC03 -OperationMasterRole PDCEmulator,RIDMaster,InfrastructureMaster,SchemaMaster,DomainNamingMaster

It will prompt you to confirm before completing the task of transferring the roles. Once you confirm – it’s all done. You can confirm with commands listed above to see that DC03 is the new owner of all the roles.

It should be said – the preference is to ALWAYS transfer FSMO roles between DCs instead of Seizing them. If for some reason a Domain Controller is down – you would have to seize it (by adding a -force to the command) but that DC can NEVER be added back into the Active Directory domain again without causing issues.

What’s left?

If this were a production environment – I would once again wait until replication has worked it’s way through all my domain controllers before proceeding. I would also do the following in order to continue this migration from 2008R2 to Windows Server 2012:

- I would bring up an additional Windows Server 2012 Domain controller

- I would ensure any clients I had were using the new 2019 DC as its primary DNS. I had DC01 with an address of 192.168.10.100 as the primary DNS in this lab.

- I would run DCPROMO on both DC01 and DC02 boxes in order to demote and remove them from the Active Directory.

- Once all downlevel domain controllers have been removed (and replicated) I would raise the Domain functional level to Windows2016Domain domain mode

- run Set-ADDomainMode -identity tailwindtraders.com -DomainMode Windows2016Domain

- Once all domains have been raised to Windows2018Domain mode, I would raise the Forest functional level to Windows2016Forest

- run Set-ADForestMode -Identity tailwindtraders.com -ForestMode Windows2016Forest

That’s about it. I hope you found this quick walkthrough useful in learning the steps required to migrating FSMO roles from 2008R2 to 2019 while performing an upgrade of Active Directory. What do you think of this format and content – is it something you found useful and would like more of it? Feel free to reach out and share your answers below in the comment area and suggest other topics you’d like to see the team cover.

В очередной раз с большой благодарностью winitpro.ru В этой статье рассматривается, как определить контроллеры домена с ролями FSMO в Active Directory, способы передачи одной или нескольких FSMO ролей другому контроллеру домена (дополнительному), а также способ принудительного захвата FSMO ролей в случае выхода из строя контроллера домена, которой является владельцем роли.

Содержание:

- Для чего нужны FSMO роли в домене Active Directory?

- Просмотр владельцев FSMO ролей в домене

- Передача FSMO ролей с помощью PowerShell

- Передача FSMO ролей из графических оснасток Active Directory

- Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

- Принудительный захват FSMO ролей Active Directory

Кратко попытаюсь напомнить для чего нужный роли FSMO (Flexible Single Master Operation, операции с одним исполнителем) в домене Active Directory.

Не секрет, что в Active Directory большинство стандартных операций (таких как заведение новых учетных записей пользователей, групп безопасности, добавление компьютера в домен) можно выполнять на любом контроллере домена. За распространение этих изменений по всему каталогу AD отвечает служба репликации AD. Различные конфликты (например, одновременное переименование пользователя на нескольких контроллерах домена) разрешаются по простому принципу — кто последний тот и прав. Однако есть ряд операций, при выполнении которых недопустимо наличие конфликта (например, при создании нового дочернего домена/леса, изменении схемы AD и т.д). Для выполнения операций, требующих обязательной уникальности нужны контроллеры домена с ролями FSMO. Основная задача ролей FSMO – не допустить конфликты такого рода

Всего в домене Active Directory может быть пять ролей FSMO.

Две уникальные роли для леса AD:

- Хозяин схемы (Schema master) – отвечает за внесение изменение в схему Active Directory, например, при расширении с помощью команды adprep /forestprep (для управления ролью нужны права “Schema admins”);

- Хозяин именования домена (Domain naming master) – обеспечивает уникальность имен для всех создаваемых доменов и разделов приложений в лесу AD (для управления нужны права “Enterprise admins”);

И три роли для каждого домена (для управления этими ролями ваша учетная запись должна состоять в группе “Domain Admins”):

-

- Эмулятор PDC (PDC emulator) – является основным обозревателем в сети Windows (Domain Master Browser – нужен для нормального отображения компьютеров в сетевом окружении); отслеживает блокировки пользователей при неправильно введенном пароле, является главным NTP сервером в домене, используется для совместимости с клиентами Windows 2000/NT, используется корневыми серверами DFS для обновления информации о пространстве имён;

- Хозяин инфраструктуры (Infrastructure Master) — отвечает за обновление в междоменных объектных ссылок, также на нем выполняется команда adprep /domainprep;.

- Хозяин RID (RID Master) —сервер раздает другим контроллерам домена идентификаторы RID (пачками по 500 штук) для создания уникальных идентификаторов объектов — SID.

Просмотр владельцев FSMO ролей в домене

Как определить какой контролер домена является хозяином/владельцем конкретной FSMO роли?

Чтобы найти всех владельцев FSMO ролей в домене AD, выполните команду:

netdom query fsmo

Schema master dc01.domain.loc Domain naming master dc01.domain.loc PDC dc01.domain.loc RID pool manager dc01.domain.loc Infrastructure master dc01.domain.loc

Можно просмотреть FSMO роли для другого домена:

netdom query fsmo /domain:contoso.com

В этом примере видно, что все FSMO роли расположены на контроллере домена DC01. При развертывании нового леса AD (домена), все FSMO роли помещаются на первый DC. Любой контроллер домена кроме RODC может быть хозяином любой FSMO роли. Соответственно, администратора домена может передать любую FSMO роль на любой другой контроллер домен.

Можно получить информацию о FSMO ролях в домене через PowerShell с помощью Get-ADDomainController (должен быть установлен модуль Active Directory для PowerShell из состава RSAT):

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles |Where-Object {$_.OperationMasterRoles}

Или можно получить FSMO роли уровня леса и уровня домена так:

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

Общие рекомендации Microsoft по размещении FSMO ролей на контроллерах домена:

- Роли уровня леса (Schema master и Domain naming master) нужно расположить на контроллере корневого домена, который одновременно является сервером глобального каталога (Global Catalog);

- Все 3 доменные FSMO роли нужно разместить на одном DC с достаточной производительностью;

- Все DC в лесу должны быть серверами глобального каталога, т.к. это повышает надежность и производительность AD, при этом роль Infrastructure Master фактически не нужна. Если у вас в домене есть DC без роли Global Catalog, нужно поместить FSMO роль Infrastructure Master именно на него;

- Не размешайте другие задачи на DC, владельцах FSMO ролей.

В Active Directory вы можете передать FSMO роли несколькими способами: с помощью графических mmc оснасток AD, с помощью утилиты ntdsutil.exe или через PowerShell. О переносе ролей FSMO обычно задумываются при оптимизации инфраструктуры AD, при выводе из эксплуатации или поломке контроллера домена с ролью FSMO. Есть два способа передачи FSMO ролей: добровольный (когда оба DC доступны) или принудительный (когда DC с ролью FSMO недоступен/вышел из строя)

Передача FSMO ролей с помощью PowerShell

Самый простой и быстрый способ передачи FSMO ролей в домене – PowerShell командлет Move-ADDirectoryServerOperationMasterRole.

Вы можете передать на указанный DC одну или несколько FSMO ролей за раз. Следующая команда выполнит передачу двух ролей на DC02:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole PDCEmulator, RIDMaster

В аргументе OperationMasterRole можно указать как имя FSMO роли, так и ее индекс в соответствии с таблицей:

| PDCEmulator | 0 |

| RIDMaster | 1 |

| InfrastructureMaster | 2 |

| SchemaMaster | 3 |

| DomainNamingMaster | 4 |

Предыдущая команда в более коротком виде выглядит так:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole 0,1

А чтобы передать сразу все FSMO роли на дополнительный контроллер домена, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity dc03 -OperationMasterRole 0,1,2,3,4

Передача FSMO ролей из графических оснасток Active Directory

Для переноса FSMO ролей можно использовать стандартные графические оснастки Active Directory. Операцию переноса желательно выполнять на DC с FSMO ролью. Если же консоль сервера не доступна, необходимо выполнить команду Change Domain Controller и выбрать контроллер домена в mmc-оснастке.

Передача ролей RID Master, PDC Emulator и Infrastructure Master

Для передачи ролей уровня домена (RID, PDC, Infrastructure Master) используется стандартная консоль Active Directory Users and Computers (DSA.msc)

- Откройте консоль Active Directory Users and Computers;

- Щелкните правой кнопкой мыши по имени вашего домена и выберите пункт Operations Master;

- Перед вами появится окно с тремя вкладками (RID, PDC, Infrastructure), на каждой из которых можно передать соответствующую роль, указав нового владельца FSMO роли и нажав кнопку Change.

Передача роли Schema Master

Для переноса FSMO уровня леса Schema Master используется оснастка Active Directory Schema.

- Перед запуском оснастки нужно зарегистрировать библиотеку schmmgmt.dll, выполнив в командной строке команду: regsvr32 schmmgmt.dll

2. Откройте консоль MMC, набрав MMC в командной строке;

- В меню выберите пункт File -> Add/Remove snap-in и добавьте консоль Active Directory Schema;

- Щелкните правой кнопкой по корню консоли (Active Directory Schema) и выберите пункт Operations Master;

- Введите имя контроллера, которому передается роль хозяина схемы, нажмите кнопку Change и OK. Если кнопка недоступна, проверьте что ваша учетная запись входит в группу Schema admins.

Передача FSMO роли Domain naming master

- Для передачи FSMO роли хозяина именования домена, откройте консоль управления доменами и доверием Active Directory Domains and Trusts;

- Щелкните правой кнопкой по имени вашего домена и выберите опцию Operations Master;

- Нажмите кнопку Change, укажите имя контроллера домена и нажмите OK.

Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

Внимание: Использовать утилиту ntdsutil необходимо с осторожностью, четко понимая, что вы делаете, иначе можно просто сломать ваш домен Active Directory!

- На контроллере домена откройте командную строку и введите команду:

ntdsutil - Наберите команду:

roles - Затем:

connections - Затем нужно подключиться к DC, на который вы хотите передать роль. Для этого наберите:

connect to server <servername> - Введите

qи нажмите Enter. - Для передачи FSMO роли используется команда:

transfer role, где <role> это роль которую вы хотите передать. Например:transfer schema master,transfer RIDи т.д. - Подтвердите перенос FSMO роли;

- После переноса ролей нажмите

qи Enter, чтобы завершить работу с ntdsutil.exe; - Перезагрузите контроллер домена.

Принудительный захват FSMO ролей Active Directory

Если DC с одной из FSMO ролью вышел из строя (и его не возможно восстановить), или недоступен длительное время, вы можете принудительно перехватить у него любую из FSMO ролей. Но при этом крайне важно убедиться, что сервер, у которого забрали FSMO роль никогда не должен появится в сети, если вы не хотите новых проблем с AD (даже если вы позднее восстановите DC из резервной копии). Если вы захотите вернуть потерянный сервер в домен, единственный правильный способ – удаление его из AD, чистая переустановка Windows под новым именем, установка роли ADDS и повышение сервера до контроллера домена

Вы можете принудительно захватить FSMO роли с помощью PowerShell или утилиты NTDSUtil.

Проще всего захватить FSMO роль через PowerShell. Для этого используется тот-же самый командлет Move-ADDirectoryServerOperationMasterRole, что и для переноса роли, но добавляется параметр –Force.

Например, чтобы захватить роль PDCEmulator и принудительно передать ее на DC02, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity DC2 -OperationMasterRole PDCEmulator –Force

Также вы можете перенести роли FSMO на сервер DC02 с помощью утилиты ntdsutil. Процедура захвата роли через ntdsutil похожа на обычную передачу. Используйте следующие команды:

ntdsutil

roles

connections

connect to server DC02 (на этот сервер вы перенесете роль)

quit

Для захвата различных ролей FSMO используйте команды:

seize schema master

seize naming master

seize rid master

seize pdc

seize infrastructure master

quit

Как недавно выяснилось, процесс миграции домена с Windows Server 2003 на Windows Server 2008/R2 (либо просто на другой сервер) для начинающих системных администраторов представляет сложности и даже вызывает некоторую боязнь, хотя на самом деле он настолько прост, что о написании такой статьи я даже и не задумывался никогда, тем более что в интернете их полно.

Тем не менее, целью данной статьи было объединить типовые действия, возникающие при миграции, поэтому приступим. Статья будет представлять собой пошаговый мануал, с наиболее распространенным случаем миграции с 2003 на 2008 R2 и с необходимыми отступлениями для других вариантов.

Собственно шаги:

- Исходные данные и техзадание,

- Подготовительные работы,

- Обновление схемы леса и домена,

- Передача ролей FSMO,

- Перенос глобального каталога,

- Перенастройка интерфейсов, DNS и другие послеустановочные задачи.

Исходные данные и техзадание

Исходная ситуация — существует домен, testcompany.local. Для упрощения в нем будет один контроллер домена под Windows Server 2003, с именем dc01. DNS-сервер также на нем, основная зона интегрирована в Active Directory.

Сетевые настройки контроллера:

IP-адрес — 192.168.1.11

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11Задача — установить контроллер домена на другом сервере, причем работающем под Windows Server 2008 R2, старый контроллер понизить до рядового сервера (а затем возможно, удалить вообще), а все функции старого контроллера передать новому.

Подготовительные работы

В качестве подготовительных работ следует запустить команды netdiag (эта команда существует только в 2003 Server, Support Tools) и dcdiag, убедиться в отсутствии ошибок, а при их наличии исправить эти ошибки.

В первую очередь определяем держателя FSMO-ролей в домене, командой:

netdom query fsmoУтилита netdom.exe в состав Windows Server 2003 по умолчанию не входит, поэтому нужно установить Support Tools. В рассматриваемом случае от нее смысла никакого нет, так как контроллер домена всего один и роли FSMO все равно все на нем. Тем же, у кого контроллеров домена больше одного, это будет полезно, чтобы знать, какие именно роли и откуда переносить. Результат команды будет примерно таким:

Далее, устанавливаем операционную систему Windows Server 2008 R2 на новый сервер, даем имя dc02, задаем сетевые настройки:

IP-адрес — 192.168.1.12

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11и вводим его в существующий домен, testcompany.local в нашем случае.

Обновление схемы леса и домена

Следующий этап — обновление схемы леса и домена до Windows Server 2008 R2, что мы будем делать с помощью утилиты adprep. Вставляем установочный диск с Windows Server 2008 R2 в сервер dc01. На диске нас интересует папка X:supportadprep (X: — буква диска DVD-ROM). Если windows Server 2003 у вас 32-х битная, следует запускать запускать adprep32.exe, в случае 64-х битной — adprep.exe.

Для выполнения команды adprep /forestprep никаких требований к функциональному режиму леса нет. Для выполнения команды adprep /domainprep требуется, чтобы в домене использовался функциональный уровень домена не ниже Windows 2000 native.

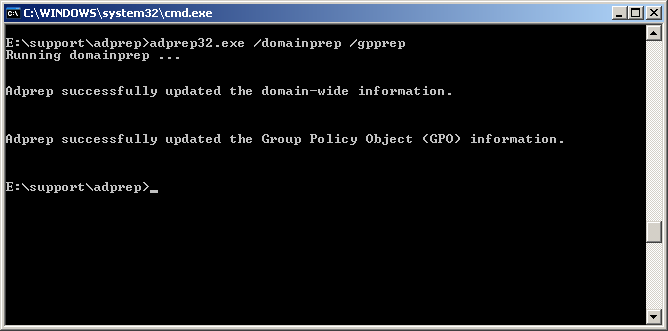

Вводим команду:

X:supportadprep>adprep32.exe /forestprepПосле предупреждения о том, что все контроллеры домена Windows 2000 должны быть минимум с SP4 вводим С и нажимаем Enter:

Команда отрабатывает довольно долго, несколько минут и должна завершиться следующей фразой:

Adprep successfully updated the forest-wide information.После этого вводим команду:

X:supportadprep>adprep32.exe /domainprep /gpprepКоторая отработает не в пример быстрее:

Также стоит выполнить команду adprep /rodcprep. Даже если вы и не собираетесь использовать в вашей сети контроллеры домена только для чтения (Read Only Domain Controller — RODC), эта команда как минимум уберет ненужные сообщения об ошибках в журнале событий.

После завершения действия команд по обновлению схемы можно приступать к повышению роли нового сервера до контроллера домена.

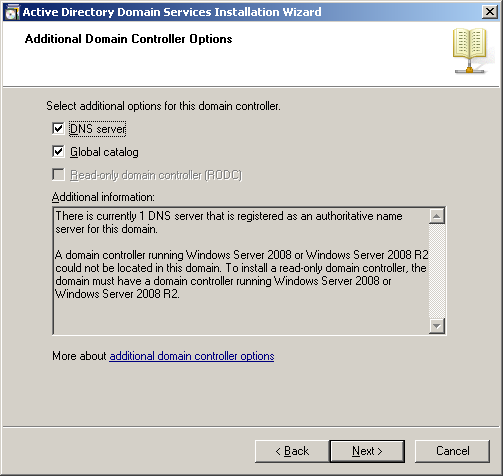

На сервере dc02 заходим в Server Manager, добавляем роль Active Directory Domain Services. После установки роли, зайдя в Server Manager > Roles > Active Directory Domain Services, мы увидим желтую подсказку «Run the Active Directory Domain Services Installation Wizard (dcpromo.exe)». Ее и запускаем. Либо можно в командной строке набрать dcpromo, что будет равноценно вышеприведенному действию.

Так как освещение процесса установки контроллера домена в эту статью не входит, остановлюсь лишь на некоторых ключевых моментах. На шаге Additional Domain Controller Options поставьте обе галки, DNS Server и Global catalog.

Если галку Global Catalog и DNS Server не поставить, придется их переносить отдельно. А при миграции с 2003 на 2003 это придется делать в любом случае, так как в Windows 2003 такой возможности (установки DNS-сервера и глобального каталога при добавлении добавочного контроллера домена) нет. О переносе глобального каталога и DNS-сервера будет немного ниже.

Завершаем установку контроллера домена, перезагружаем сервер. Теперь у нас есть два контроллера домена, работающих одновременно.

Передача ролей FSMO

Передачу ролей FSMO можно производить как через графический интерфейс, так и с помощью утилиты ntdsutil.exe. В этой статье будет описан способ с использованием графического интерфейса, как более наглядный, кого интересует другой способ, он по этой ссылке: http://support.microsoft.com/kb/255504.

Передача ролей FSMO будет состоять из следующих шагов:

- Передача роли Schema Master,

- Передача роли Domain Naming Master,

- Передача ролей RID Master, PDC Emulator и Infrastructure Master.

Передача роли Schema Master

Заходим на сервер dc02, на тот, на который будем передавать роли. Для того, чтобы получить доступ к оснастке Active Directory Schema, сначала необходимо зарегистрировать библиотеку schmmgmt.dll. Это делается с помощью команды:

regsvr32 schmmgmt.dllДалее, Start > Run > mmc > Enter. В окне оснастки находим и добавляем компонент Active Directory Schema.

В дереве оснастки нужно щелкнуть правой кнопкой мыши элемент Active Directory Schema и выбрать пункт Change Domain Controller. Там меняем контроллер на dc02.

Далее опять нажимаем правой кнопкой мыши элемент Active Directory Schema и выбираем пункт Operations Master. Появляется вот такое окно:

Нажимаем Change > Yes > OK и закрываем все эти окна.

Передача роли Domain Naming Master

Открываем оснастку Active Directory Domains and Trusts, щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем команду Change Active Directory Domain Controller. Это действие необходимо, если работа ведется не с контроллера домена, которому передается роль. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК.

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем пункт Operations Master. В появившемся окне нажимаем кнопку Change.

Чтобы подтвердить передачу роли, нажимаем кнопку ОК, а затем — Close.

Передача ролей RID Master, PDC Emulator и Infrastructure Master

Открываем оснастку Active Directory Users and Computers. Щелкаем правой кнопкой мыши элемент Active Directory Users and Computers и выбираем команду Change Domain Controller. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК.

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Users and Computers, выбираем пункт All Tasks, а затем Operations Master.

Выбираем вкладку, соответствующую передаваемой роли (RID, PDC или Infrastructure Master), и нажимаем кнопку Change. Чтобы подтвердить передачу роли, нажимаем кнопку ОК, а затем — Close.

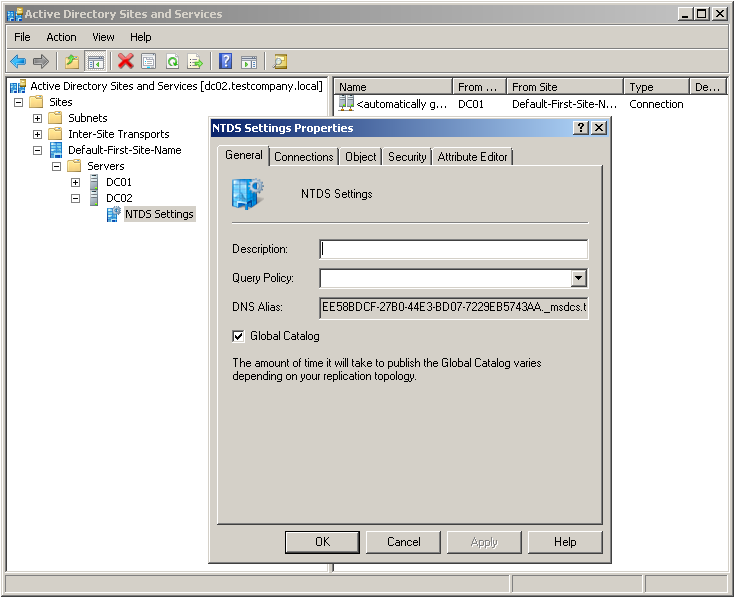

Перенос глобального каталога

Если мы делаем миграцию не на 2008, а на 2003, в котором при добавлении добавочного контроллера домена глобальный каталог не ставится, либо вы не поставили галку Global Catalog при установке добавочного контроллера домена, тогда нужно назначить роль глобального каталога новому контроллеру домена вручную. Для этого, заходим в оснастку Active Directory Sites and Services, раскрываем Sites > сайт Default-First-Site-Name > Servers > DC02 > щелкаем правой кнопкой мыши по NTDS Settings > Properties. В открывшемся окне ставим галку Global Catalog > OK.

После этого, в логах Directory Service появится сообщение, что повышение роли контроллера до глобального каталога будет отложено на 5 минут:

Event Type: Information

Event Source: NTDS General

Event Category: (18)

Event ID: 1110

Date: 12.07.2011

Time: 22:49:31

User: TESTCOMPANYAdministrator

Computer: dc02.testcompany.local

Description:

Promotion of this domain controller to a global catalog will be delayed for the following interval.

Interval (minutes):

5

This delay is necessary so that the required directory partitions can be prepared before the global catalog is advertised. In the registry, you can specify the number of seconds that the directory system agent will wait before promoting the local domain controller to a global catalog. For more information about the Global Catalog Delay Advertisement registry value, see the Resource Kit Distributed Systems Guide.Ждем пять минут и дожидаемся события 1119 о том, что этот контроллер стал глобальным каталогом:

Event Type: Information

Event Source: NTDS General

Event Category: (18)

Event ID: 1119

Date: 12.07.2011

Time: 22:54:31

User: NT AUTHORITYANONYMOUS LOGON

Computer: dc02.testcompany.local

Description:

This domain controller is now a global catalog.Перенастройка интерфейсов, DNS и другие послеустановочные задачи

Далее, так как DNS-сервер на dc02 мы установили, теперь нужно в свойствах сетевого интерфейса первичным DNS-сервером указать самого себя, т. е. адрес 192.168.1.12. И на dc01 соответственно поменять на 192.168.1.12.

В свойствах DNS-сервера на dc02 проверьте вкладку Forwarders, на 2003, в отличие от 2008, она не реплицируется. После этого можно понижать контроллер домена dc01 до рядового сервера.

Если вам необходимо у нового контроллера оставить старое имя и IP-адрес, то это также делается без проблем. Имя меняется как для обычного компьютера, либо командой netdom renamecomputer.

После смены IP-адреса выполните команды ipconfig /registerdns и dcdiag /fix.

Использованные источники:

http://support.microsoft.com/kb/324801

http://technet.microsoft.com/en-us/library/cc731728(WS.10).aspx

http://technet.microsoft.com/ru-ru/library/upgrade-domain-controllers-to-windows-server-2008-r2(WS.10).aspx#BKMK_FL

(c) sysadminz.ru

2. Откройте консоль MMC, набрав MMC в командной строке;

2. Откройте консоль MMC, набрав MMC в командной строке;

2. Откройте консоль MMC, набрав MMC в командной строке;

2. Откройте консоль MMC, набрав MMC в командной строке;