Диспозиция:

Сервер Windows Server 2008 R2 c установленной ролью Active Directory Certificate Service и наличием аппаратных проблем)

Новый сервер Windows Server 2012 R2.

Цель:

Перенос сервиса сертификации Active Directory на Windows Server 2012 R2.

Для начала подготовим резервную копию текущего центра сертификации. Для этого в оснастке Certificate Authority через

все задачи выбираем Архивация ЦС

Указываем архивирование всех элементов ЦС и путь для резервной копии

Для защиты закрытого ключа и файла сертификата центра сертификации указываем пароль

Архивация центра сертификации выполнена

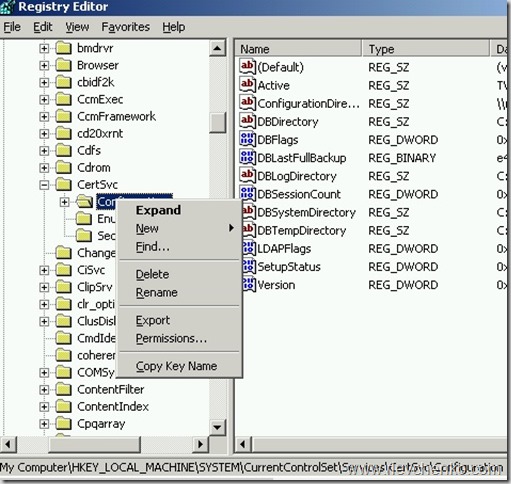

Кроме базы данных центра сертификации Microsoft необходимо выгрузить и настройки, которые хранятся в реестре.

Для этого нужно выгрузить ветку

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvc

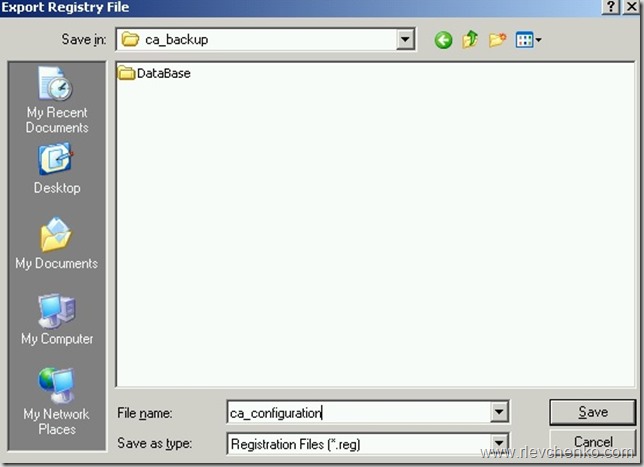

Итог должен выглядеть так:

После проведения подобных манипуляция можно остановить службу сервера сертификатов и в последствии удалить центр сертификации со старого сервера. Данный процесс описывать большого смысла не имеет. Идем дальше.

В промежуточном результате мы имеем экспортированную конфигурацию служба сертификатов Active Directory и желание его «реанимировать» на новом сервере.

Продолжим, установим cлужбу сертификатов Active Directory c необходимыми компонентами. Та этом вопросе останавливаться долго не будем, полагаю тут все просто:

Выбор необходимых ролей

Непосредственно процесс установки

После завершения установки диспетчер серверов автоматически предложит произвести первоначальную конфигурацию сервера сертификатов в соответствии с необходимыми требованиями. В нашем случае — это восстановление из действующей резервной копии.

Нажимаем «Настроить службы сертификатов Active Directory..»

В открывшемся окне выбираем учетную запись от имени которой будет производится настройка сервера. Роль должна входить в группу «Администраторы предприятия»

На следующем шаге указываем какие роли мы будем настраивать

В следующем окне выбираем “Корневой ЦС” в качестве типа ЦС и нажмите “Далее” для продолжения.

На следующем этапе мы указываем что это не новая установка, а миграция. Т.е. у нас уже есть зарезервированный закрытый ключ. Выбираем этот пункт и продолжаем.

На этом этапе указываем путь к выгруженному сертификату со старого центра сертификации и пароль указанный при экспорте к нему.

После импорта то мы увидим наш сертификат

На следующем этапе определяем путь к базе данных сертификата. Тут я оставил все как есть, по умолчанию. Далее.

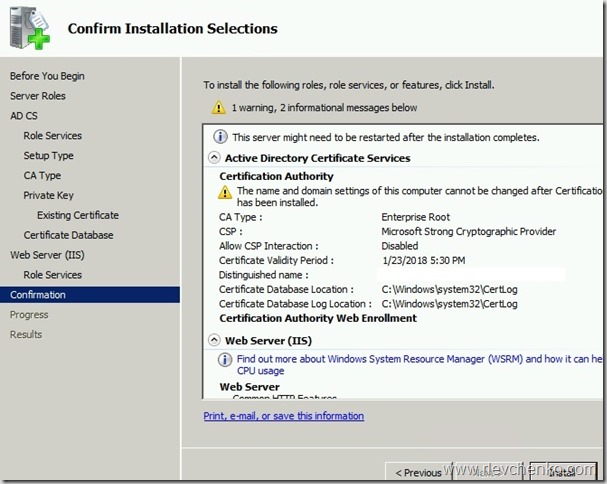

Итоговая проверка всех указанных выше параметров для настройки

Процесс настройки завершен.

После настройки параметров ЦС, преступим у его восстановлению. На созданном сервере сертификатов выбираем «Восстановление ЦС»

Выбираем элементы, и указываем путь к папке в которую произведен экспорт

На следующем этапе вводим пароль, который мы использовали для того, чтобы защитить закрытый ключ в процессе резервирования.

Восстановление завершено. Осталось только восстановить параметры, которые хранятся в реестре. Для этого как раз мы и экспортировали ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvc

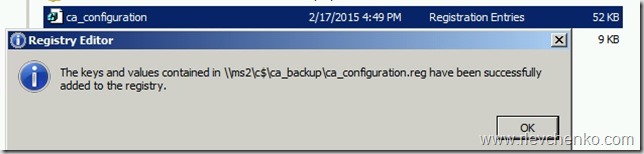

Для импорта открываем фай и добавляем его в реестр. Появится предупреждающее окно. Нажмите “Да” для восстановления ключа реестра.

Осталось проверить работу нового центра сертификации. Как видим, все выданные сертификаты перенесены.

Новый Web сервер работает выдачи сертификатов работает.

Итог: Сервис сертификации Active Directory успешно перенесен на новый сервер, при этом как мы видели, произошла и миграции в рамках операционной системы 2008R2 -> 2012R2.

Всем привет!

Продолжаем “избавляться” от Windows Server 2003. Сегодня расмотрим процедуру миграции центра сертификации (CA).

Note: имена исходного и целевого сервера различны. Наименование CA ,конечно, не меняется.

Шаг 1. Резервное копирование БД CA и его конфигурации

Заходим на Windows Server 2003 , откройте

Certification Authority > Back up CA..

Ознакомьтесь со стартовым экраном визарда и нажмите

Next

Ставим чекбоксы на Private key and CA certificate + Certificate database

and certificate database log ,

определяем локацию для резервной копии CA и жмем

Next

Определяем пароль для закрытого ключа и жмем Next

Проверяем результат и жмем Finish

Пуск – Выполнить (win+r) –

Regedit

Переходим в ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvc

Правый клик на Configuration и жмем

Export

Определяем локацию для сохранения reg-файла и жмем

Save

На этом шаг 1 завершен. Перейдем к процессу удаления служб сертификации windows server 2003

Шаг 2. Удаление служб сертификации на исходном сервере

Переходим в Add or Remove Programs –> Add/Remove Windows Components и снимаем галку на

Certificate Services

Жмем Next

Процесс удаления выполняется.

Иногда необходимо предоставить диск с Windows Server 2003/SP2 для успешной конфигурации (в моём случае было именно так)

Все прошло гладко. Жмем Finish

Шаг 3. Установка служб сертификации на целевом сервере

Server Manager –> Add or Remove Roles , выбираем Active Directory Certificate Services

Читаем доп.информацию, жмем Next

Для стандартной конфигурации выбираем базовый Certification Authority + Certification Authority Web Enrollment

Переносим Root CA Ent = делаем на целевом сервере Enterprise CA

Тут определяем что CA будет Root’овым

У нас есть Private Key (шаг 1),- поэтому выбираем

Use Existing Private Key

На следующем этапе выбираем PFX-файл и импортируем его

Ознакомляемся и жмем Next

Компоненты IIS оставляем по умолчанию

Проверяем сводную информацию и жмем Install

Проверяем, что установка завершилась успешно и переходим к следующему этапу

Шаг 4. Восстановление CA на целевом сервере

Пуск – выполнить (win+r) – certsrv.msc

Правый клик на имени CA –> All Tasks –> Restore CA

Останавливаем службы ЦС

Жмем Next

Вставляем путь до резервной копии, галочки на

Private key.. и Certificate database

Вводим пароль, определенный на шаге 1

Проверяем и жмем Finish

В появившемся окне жмем No. Службы запустим чуть позже

Переходим к reg-файлу и запускаем его

Опционально:

Перевыпустите Certificate Templates (если имеются custom)

certsrv.mmc –> certificate templates- правый клик –> new –> certificate template to issue

выбираем нужный шаблон и жмем OK

Проверка:

https://technet.microsoft.com/en-us/library/ee126164(v=ws.10).aspx

Процесс миграции CA в целом схож и может быть применим для миграции в других средах.

Смежные статьи:

- Подготовка Active Directory 2003 к 2008

R2 - Перенос

FSMO на примере 2003 и 2008 R2 - Понижаем

КД, удаляем DNS, повышаем функ.уровень (2003 <> 2008R2)

Дополнительные ссылки:

https://technet.microsoft.com/en-us/library/ee126170(v=ws.10).aspx

В этой заметке мы рассмотрим процедуру миграции автономного центра сертификации (Standalone Certification Authority) с ОС Windows Server 2012 R2 на ОС Windows Server 2022 в рамках одного и того же виртуального сервера с переустановкой ОС. Одним из условий рассматриваемого примера будет сохранение имени сервера, хотя в целом данное условие не является обязательным.

Общий план действий будет следующий:

- Создание резервной копии данных ЦС в Windows Server 2012 R2

- Удаление служб ЦС из Windows Server 2012 R2

- Переустановка ОС и установка служб ЦС в Windows Server 2022.

- Первичная конфигурация ЦС

- Восстановление базы данных и конфигурации ЦС из резервной копии

Шаг 1. Резервное копирование данных ЦС в Windows Server 2012 R2

Резервное копирование ЦС будет представлять собой сохранение сертификата ЦС, закрытого ключа ЦС и базы данных выданных сертификатов. Помимо этого нам потребуется сохранить ключ системного реестра, который хранит все настройки ЦС.

На сервере с Windows Server 2012 R2 в оснастке управления Certification Authority (certsrv.msc) в основном контекстном меню для ЦС выбираем пункт «Back up CA…»

В открывшемся окне мастера резервного копирования включаем опции сохранения закрытого ключа и сертификата ЦС «Private key and CA certificate» и сохранения базы данных сертификатов «Certificate database and certificate database log«, а также указываем путь к защищённому от стороннего доступа каталогу для сохранения резервных копий.

Для защиты закрытого ключа в составе резервной копии зададим некий сложный пароль.

Мастер сохранит резервную копию данных в указанный каталог и среди прочего зашифрует данные о закрытом ключе с использованием указанного нами пароля в специальном файле-контейнере.

Процедуру создания резервной копии можно выполнить не только с помощью графической оснастки управления, но и с помощью PowerShell, командой следующего вида:

Backup-CARoleService -Path "C:CABackupPS" -Password (ConvertTo-SecureString "P@ssw0rd!" -AsPlainText -Force) -KeepLog

На выходе мы получим подкаталог с базой данных сертификатов и зашифрованный файл-контейнер в формате *.p12, содержащий в себе закрытый ключ ЦС.

Далее переходим в редактор системного реестра Windows и находим в нём ключ реестра, который хранит расширенные настройки ЦС:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvcConfiguration

Сохраняем содержимое этого ключа в *.reg файл, используя пункт меню «Export«.

Аналогичное действие можно выполнить с помощью командной строки и команды следующего вида:

reg export "HKLMSYSTEMCurrentControlSetServicesCertSvcConfiguration" "C:CABackupPSReg-CA1-WS2012R2.reg"

Сохраняем содержимое каталога с файлами резервной копии в защищённое стороннее место.

Шаг 2. Удаление служб ЦС из Windows Server 2012 R2

Данный шаг является опциональным для автономного ЦС, но будет желательным в случае, если выполняется переустановка/миграция доменного ЦС. В случае с доменным ЦС для удаления «Active Directory Certificate Services» нам потребуется права уровня Enterprise Admins.

Сначала деактивируем компоненту «Certification Authority Web Enrollment«, если она была установлена ранее. Если этого предварительно не сделать, то при попытке удаления ключевой компоненты «Certification Authority» мы получим ошибку с сообщением о том, что сначала необходимо удалить «Web Enrollment».

Uninstall-AdcsWebEnrollment -Force

Затем в оснастке «Server Manager» деактивируем компоненты роли «Active Directory Certificate Services«

Шаг 3. Переустановка ОС и установка служб ЦС в Windows Server 2022

После удаления роли AD CS, выводим сервер из домена, форматируем диск и начисто устанавливаем ОС Windows Server 2022. При настройке сервера (по условиям нашего примера) используем прежнее имя hostname.

После первичной настройки ОС и ввода в домен переходим в оснастку управления «Server Manager» и активируем ранее используемые компоненты «Certification Authority» и «Certification Authority Web Enrollment» для роли «Active Directory Certificate Services«

Шаг 4. Первичная конфигурация ЦС

После завершения процесса установки роли, переходим по ссылке «Configure Active Directory Certificate Services on the destination server«

Откроется мастер конфигурирования AD CS, в котором на шаге «Credentials» нужно указать учётные данные пользователя, от имени которого будет выполнять конфигурация ЦС. Для доменного ЦС требуются права уровня Enterprise Admins. А в нашем примере, для автономного ЦС, достаточно прав локального администратора сервера.

На шаге «Role Services» выбираем компоненты, которые хотим сконфигурировать.

На шаге «Setup Tyte» в нашем случае выбирается тип развёртывания – автономный ЦС: «Standalone CA«.

На шаге выбора типа ЦС в нашем случае выбирается «Root CA«, так как в нашем примере используется развёртывание автономного корневого ЦС.

На шаге «Private Key» выбираем пункт экспорта сертификата ЦС и ассоциированного с ним закрытого ключа ЦС: «Use existing private key» > «Select a certificate and use its associated private key«.

В окне импорта сертификата указываем путь к контейнеру *.p12 и пароль, который мы использовали ранее при создании резервной копии ЦС.

Убеждаемся в том, что сертификат ЦС подгрузился без ошибок.

На следующем шаге оставляем пути к БД в значениях по умолчанию и дожидаемся успешного завершения конфигурирования ЦС.

После этого можем перейти в оснастку Certification Authority и убедиться в том, что ЦС успешно запущен со своим прежним именем и сертификатом.

Шаг 5. Восстановление базы данных и конфигурации ЦС из резервной копии

Теперь настало время восстановить базу данных всех ранее выданных и отозванных сертификатов. Для этого в оснастке Certification Authority в основном контекстном меню для ЦС выбираем пункт «Restore CA…»

Перед началом работы мастера восстановления мы получим предупреждение о том, что в ходе восстановления служба сертификации будет будет остановлена.

В открывшемся окне мастера восстановления включаем опции восстановления закрытого ключа и сертификата ЦС «Private key and CA certificate» и восстановления базы данных сертификатов «Certificate database and certificate database log«, а также указываем путь к каталогу с созданной ранее резервной копией ЦС.

Далее укажем пароль, который мы использовали ранее для защиты закрытого ключа в составе резервной копии.

Мастер восстановления должен отработать без ошибок.

По окончании работы мастера восстановления будет предложено снова запустить службу сертификации.

После этого в оснастке Certification Authority проверяем наличие выданных и отозванных ранее сертификатов.

Далее нам остаётся восстановить информацию о конфигурации ЦС в системном реестре Windows из ранее сохранённого *.reg файла.

В нашем случае восстановление из *.reg файла выполняется без каких-либо изменений в этом файле. В случае же, если миграция ЦС выполняется с изменением имени сервера, то в файл потребуется внести корректировки.

В нашей резервной копии FQDN имя сервера встречается, как минимум, 2 раза — в параметрах CAServerName и WebClientCAMachine. В случае необходимости, вы можете изменить эти параметры.

Закрываем графическую оснастку Certification Authority, запускаем командную строку с правами администратора и выполняем последовательно команды остановки службы сертификации, восстановления настроек реестра из *.reg файла и повторного запуска службы сертификации.

net stop CertSvc

reg import "C:CABackupPSReg-CA1-WS2012R2.reg"

net start CertSvc

Снова открываем графическую оснастку Certification Authority и проверяем восстановленные настройки ЦС. Например, можно убедиться в том, что успешно восстановлены ранее настроенные точки публикации распространения списка отзыва сертификатов.

После окончания процедуры восстановления (в целях безопасности) не забываем провести зачистку резервных копий ЦС, содержащих закрытий ключ.

Автономный ЦС не поддерживает работу с шаблонами сертификатов, поэтому, в нашем случае, на данном этапе процесс миграции ЦС можно считать законченным. В случае же доменного ЦС, могут потребоваться дополнительные манипуляции с шаблонами сертификатов, информацию о которых можно найти по ссылкам ниже.

Дополнительные источники информации:

- Anthony Bartolo : Step-By-Step: Migrating The Active Directory Certificate Service From Windows Server 2008 R2 to 2019

- PeteNetLive KB ID 0001473 : Moving Certificate Services To Another Server

- Jack Roper : Migrating the AD Certificate Authority Service server role from 2012 R2 to 2019 — ‘template information could not be loaded’ error

- Microsoft Q&A : Move from DC 2012R2 to 2022 and move CA role

Moving Certificate Services To Another Server 2012 on 2016

Problem

If you are retiring a CA Server, or there’s a problem with the server and you want to move Microsoft Certificate eServices to another server, the procedure is pretty straight forward.

BE AWARE: We are moving the CA Server, NOT the server name/FQDN, the two things are NOT the same, (you might have called them the same thing!) But a Certificate Authority has a name of its own, and that what we are going to move.

So the new server doesn’t have to have the same name? No, it can do if you really want, but that’s an added layer of complication I cant see the point of?

Here I’m moving from Server 2016 to Server 2016, but the process is pretty much identical all the way back to Server 2003.

Update Jun 2019: Used the same procedure today, to move from Server 2012R2 to Server 2019.

Solution

On the ‘Source‘ server, open the Certificate Services management console > Right click the CA NAME > All Tasks > Back up CA.

The backup wizard will open, Next > Tick BOTH options > Select a Backup Location > Next > Set a password (you will need this to set the new CA up!) > Next > Finish.

Now we need to take a backup of the Registry key that holds the information for this CA server. Run ‘regedit’ > Navigate to;

HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > CertSvc > Configuration > {CA-NAME}

Export a copy of this key, (save it in the same folder that you backed up to earlier).

Now we need to uninstall CA Services from this server. Server Manager > Manage > Remove Roles and Services > Next.

REMOVE all the CA role services first! > Complete the Wizard, then launch the wizard again and select ‘Active Directory Certificate Services > At the pop-up select ‘Remove Features” > Next.

Next > Next > Next > Close.

Setup Certificate Services on the Target/New Server

Server Manager > Add Roles and Features > Next.

Next > Select ‘Active Directory Certificate Services’ > Add Features > Next.

For now let’s just stick the Certification Authority > Add the other role services later* > Next.

*Note: I’ve written about all these role services before, just use the search function, (above.) If you are unsure what they all do.

Next > Close.

Warning > Configure Active Directory Certificate Services > Next.

Next > Enterprise CA (Unless it’s an offline non domain joined CA) > Root CA (unless it’s a subordinate CA!) > Next.

> Select ‘Use existing private key‘ > Select ‘Select a Certificate and use its associated private key‘ > Next > Import > Browse > In your backup folder locate the certificate (it will have a .p7b extension.) > Enter the password > OK > Select the Cert > Next.

Next > Next > Configure > Close.

Stop Certificate Services;

If your new server has a different hostname/FQDN open the registry file you exported above with Notepad, Locate and change the CAServerName entry to the name of the NEW server.

Right click the registry backup > Merge > Yes > OK.

Launch the Certificate Services management console > Right Click the CA NAME > All Tasks > Restore CA.

The restore wizard will start > Next > Browse to the folder with your backup in > Next > Enter the password you used (above) > Next > Finish.

You will be prompted to start the Certificate Services service > Yes.

Related Articles, References, Credits, or External Links

В предыдущем посте, передали роли FSMO. Мигрируем Центр Сертификации на рабочий контроллер.

Поднимаем ЦС на втором, рабочем, контроллере.

Или можно вот так, если в последствии будет необходимо запрашивать сертификаты через Web.

Архивируем ЦС на «битом» контроллере.

Тут что-то пошло не так (добавочная архивация тут не нужна):

Кроме базы данных центра сертификации Microsoft, необходимо выгрузить и настройки, которые хранятся в реестре.

Для этого выгружаем ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvc

В паке, куда все сохраняем, это должно выглядеть вот так.

Настроим только что установленный ЦС на втором контроллере:

Копируем папку со старого сервера ЦС , указываем путь к нему уже на новом сервере.

Если устанавливали Web компоненту, то будет вот так:

Для проверки Web составляющей: http://dc2.test.loc/certsrv

После настройки параметров ЦС, преступим к его восстановлению. На созданном сервере сертификатов выбираем «Восстановление ЦС»

Выбираем элементы, и указываем путь к папке, в которую произведен экспорт.

Восстановление завершено.

Осталось только восстановить параметры, которые хранятся в реестре.

Как раз для этого мы ранее и экспортировали ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvc

Для импорта открываем файл и добавляем его в реестр. Появится предупреждающее окно. Нажмите “Да” для восстановления ключа реестра.

Видим, что выданные ранее сертификаты присутствуют. ЭТО УЖЕ КОРОШО…

Удаляем старый ЦС на «мертвом» DC.

Проблема с данной ошибкой при удалении, обсуждается здесь:

https://social.technet.microsoft.com/Forums/ru-RU/0ef12ea2-2a90-436f-ab07-d0324c3d8946/1059107610721083108010901100-ad-ca?forum=WS8ru

Поменял значение в реестре, перезагрузил сервер, не помогло.

Прочитал несколько форумов, не нашел ничего внятного на эту тему…

Оказалось, ларчик просто открывался (это уже было выявлено эмпирическим путем)…

Сначала отдельно удаляем вот этот компонент в единственном числе: Служба регистрации в центре сертификации через Интернет

Потом снова пробуем удалить сам ЦС.

После этого, ЦС благополучно удаляется.

Наконец ЦС удален.

Перенос Центра сертификации закончен. Далее можно будет понизить наш «мертвый» DC1 до обычного сервера, но это уже в последующих повествованиях.

Продолжение следует…

Всем хорошей работы!!!

18.04.2019 —

Posted by |

ms windows server 2016

Sorry, the comment form is closed at this time.

В основном все с водится к архивации центра сертификации и восстановлению

Чтобы архивировать центр сертификации

1 Откройте оснастку «Центр сертификации».

При создании архивной копии центра сертификации предприятия, щелкните Шаблоны сертификатов для центра сертификации и запишите приведенные имена шаблонов сертификатов.

Параметры шаблонов сертификатов хранятся в доменных службах Active Directory и не подлежат автоматической архивации. Понадобится вручную добавить необходимые шаблоны сертификатов в новый центр сертификации.

2 В оснастке «Центр сертификации» щелкните правой кнопкой мыши имя центра сертификации, выберите команду Все задачи, затем щелкните Архивация ЦС, чтобы открыть мастер архивации центра сертификации.

3 Нажмите кнопку Далее и установите флажки Закрытый ключ и сертификат ЦС и База данных сертификатов и ее журнал.

4 Укажите пустую папку или носитель для записи архива, затем нажмите кнопку Далее.

5 Введите пароль для архивного файла закрытого ключа центра сертификации, введите его второй раз для подтверждения.

6 Нажмите кнопку Далее, убедитесь, что отображаются параметры архивации Закрытый ключ и сертификат ЦС и Журнал выданных и ожидающих запросов, затем нажмите кнопку Готово.

7 Нажмите кнопку Пуск, выберите команду Выполнить, введите regedit и нажмите кнопку ОК.

8 Найдите и щелкните правой кнопкой следующий раздел реестра:

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvcConfiguration9 Выберите команду Экспорт.

10 Сохраните файл реестра в архивной папке центра сертификации, которая используется в мастере архивации центра сертификации.

11 Удалите центр сертификации со старого сервера, переименуйте старый сервер или окончательно отключите его от сети.

Перед началом процедуры восстановления, убедитесь, что папка %Systemroot% на целевом сервере, работающем под управлением операционной системы Windows Server 2008, соответствует папке %Systemroot% сервера, на котором была выполнена архивация.

Кроме того, место восстановления центра сертификации должно соответствовать месту архивации центра сертификации. Например, при архивации центра сертификации из папки D:WinntSystem32Certlog folder необходимо восстановить архив в ту же папку D:WinntSystem32Certlog. После восстановления архива можно переместить файлы базы данных центра сертификации в другое место.

Минимальным требованием для выполнения этой процедуры является членство в группе Администраторы или наличие эквивалентных прав. Минимальным требованием для выполнения этой процедуры для центра сертификации предприятия является членство в группе Администраторы домена или наличие эквивалентных прав.

Чтобы восстановить центр сертификации на новом сервере из архива

1 Откройте Диспетчер серверов и щелкните Службы сертификации Active Directory. Дважды нажмите кнопку Далее .

2 На странице Выбор служб ролей установите флажок Центр сертификации и затем нажмите кнопку Далее.

3 На вкладке Задание типа установки щелкните Изолированный или Предприятие, а затем нажмите кнопку Далее.

4 На странице Задание типа ЦС выберите необходимый тип центра сертификации и нажмите кнопку Далее.

5 На странице Установка закрытого ключа последовательно щелкните Использовать существующий закрытый ключ, Выбрать сертификат и использовать связанный с ним закрытый ключ и нажмите кнопку Далее.

6 На странице Выбрать существующий сертификат выберите Импорт введите путь к файлу P12 в папке архива, введите пароль, который был указан в предыдущей процедуре для защиты архивного файла, и нажмите кнопку ОК.

7 В диалоговом окне Пара из открытого и закрытого ключей подтвердите выбор параметра Использовать существующие ключи .

8 Дважды нажмите кнопку Далее .

9 На странице Настройка базы данных сертификатов укажите то же местоположение базы данных сертификатов и журнала базы данных, что и на предыдущем компьютере центра сертификации. Нажмите кнопку Далее.

10 На странице Подтверждение параметров установки просмотрите все заданные параметры конфигурации. Если следует принять все эти параметры, нажмите кнопку Установить и дождитесь окончания установки.

11 Откройте оснастку «Службы», чтобы остановить службу сертификатов Active Directory.

12 Дважды щелкните файл реестра, который был сохранен во время архивации, чтобы импортировать значения реестра. Если путь, отображаемый при экспорте реестра из старого центра сертификации, отличается от нового пути, необходимо изменить параметры экспорта реестра соответствующим образом.

13 Откройте оснастку «Центр сертификации» щелкните правой кнопкой мыши имя центра сертификации, выберите команду Все задачи, затем щелкните Восстановление ЦС , чтобыоткрыть мастер архивации центра сертификации.

14 Нажмите кнопку Далее и установите флажки Закрытый ключ и сертификат ЦС и База данных сертификатов и ее журнал .

15 Введите местоположение папки архива и нажмите кнопку Далее.

16 Проверьте параметры архивации. Должны отображаться параметры Журнал выданных и ожидающих запросов.

17 Нажмите кнопку Готово, затем нажмите Да для перезапуска служб сертификатов Active Directory после восстановления базы данных центра сертификации.

18 При работе с центром сертификации предприятия восстановите шаблоны сертификатов из доменных служб Active Directory, которые были записаны туда во время выполнения предыдущей процедуры.

- Remove From My Forums

-

Question

-

Experts,

I have inherited CA ROOT Windows 2012 which is installed on top of DC1 (domain controller 1). From what I see it has only CA AUthority installed so it is CA ROOT — right? After doing some research shows up it was set up by previous team for Radius WiFi certificate,

normally I would just uninstall it. I am worry moving to another server (different name) would break that certificate which is still valid.So far I am doing a lot of reading and dont see if I can move CA ROOT to another domain member (different name). ideally would be install CA Subordinate on separate server as axample here: https://technet.microsoft.com/library/hh831348.aspx

Please advice if migrating ca root to another server will not break current wifi radius certificate. Thank you

ME