10

Посты

3

Пользователи

1

Likes

21.2 Тыс.

Просмотры

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

08/02/2019 9:46 дп

С беспроводными атаками в Windows всё довольно плохо. Одной из немногих бесплатных программ, которые умеют выполнять настоящие атаки на Wi-Fi в Windows (а не только показывать доступные сети или извлекать ранее введённые пароли от Точек Доступа), является программа Router Scan by Stas’M. Она умеет выполнять атаки на WPS, в том числе Pixie Dust. Также она может подбирать пароли от Точек Доступа — но делает это онлайн, то есть требуется постоянное присутствие около ТД, к тому же, это очень медленно.

Есть несколько платных решений для режима монитора Wi-Fi в Windows и даже для беспроводной инъекции — но я их не изучал, если у кого-то есть практический опыт, то поделитесь им в этой теме.

Некоторое время назад (сейчас уже снят с производства), можно было купить аппаратное решение AirPcap, с которым могли работать некоторые программы.

Итак, в этой теме делимся своим опытом по переводу Wi-Fi адаптера в режим монитора в Windows и атаками на Wi-Fi из Windows.

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

08/02/2019 10:05 дп

Npcap + Wireshark = режим монитора Wi-Fi в Windows

Теперь Npcap, которая пришла на смену WinPcap, в связке с Wireshark умеет переводить сетевые интерфейсы Wi-Fi в режим монитора и захватывать сырые Wi-Fi фреймы.

После долгих мук мне удалось таки заставить это работать.

Порядок действий следующий:

- удалите WinPcap

- установите Microsoft Visual C++ Redistributable 2013 ( https://www.microsoft.com/ru-RU/download/details.aspx?id=40784 )

- установите Npcap ( https://nmap.org/npcap/#download )

- установите Wireshark (если ещё не установлена)

- проверьте, чтобы в папках C:WINDOWSSystem32 и в C:WINDOWSSysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:WindowsSysWOW64Npcap и C:WindowsSystem32Npcap и больше нигде

- запустите Wireshark с правами администратора

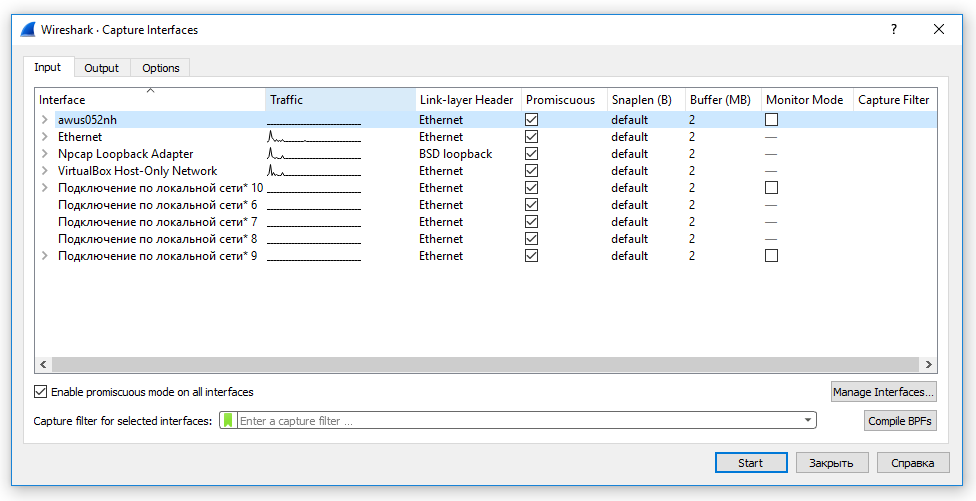

- в настройках интерфейса поставьте галочку в колонке Monitor Mode:

Удачно протестировано с Alfa AWUS052NH (идёт захват фреймов), но есть проблемы, о которых ниже.

Нерешённые проблемы:

- Не получилось менять номер канала для Wi-Fi адаптера Alfa AWUS052NH — всегда прослушивается только первый канал.

- При переводе адаптера Alfa AWUS036NHA Windows вылетает в синий экран смерти. Возможно, дело в кривых драйверах — нужно попробовать разные варианты. Например, Alfa AWUS036NHA нормально работает в Windows без установки драйверов от производителя. Можно попробовать установить или наоборот удалить эти драйвера.

Некоторые дополнительные подробности и примеры атаки «Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)».

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

30/04/2021 12:29 пп

@root у меня встроенную карту(intel AC 3165,режим монитора поддерживается)не получилось перевести , а внешнюю-древнюю RT 2571WF — марка чипа ,перевелась с лета!но у нее только поддержка bg , а n — не поддерживается….я так понял сейчас , когда у всех минимум n- этой стариной уже ничего не сделать?

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

30/04/2021 2:22 пп

Да, Точки Доступа на g встречаются уже как исключения. Но такой адаптер всё ещё можно использовать для атак на WPS.

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

30/04/2021 2:28 пп

Ещё можно попробовать атаки без клиентов https://hackware.ru/?p=6672 — благодаря обратной совместимости всех протоколов, ТД должна быть способна принимать подключения и на g и даже на b.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

01/05/2021 12:17 пп

@root

спасибо за совет!

обязательно буду пробовать.но мне вообще очень интересно — на что ,кроме просто захвата пакетов(кстати — если в сети все клиенты работают на стандарте n, а моя карта — на g : она их трафик нормально увидитсохранит?и она сможет кого-то отключить , чтобы хендшейк поймать?

запустил на другом компе убунту с aircrack ,так появился идиотский(возможно !), вопрос-вот мониторю я сеть Aircrack и решил отключить клиентов от сети — но в терминале то идет мониторинг,я нажал кнтр+с монитор остановился и я послал 5 комманд деаунтефикации ,а потом сразу включил монитор назад — я правильно действовал?

извините уж за кучу сумбурных вопросов ? …

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

01/05/2021 2:02 пп

@k0styan3, приветствую! Эта тема называется «Режим монитора Wi-Fi в Windows», то есть эти вопросы здесь не по теме.

Посмотрите сначала статьи здесь: https://hackware.ru/?p=372 . Если будут вопросы, то или здесь, на форуме, создавайте новые темы, чтобы не писать где попало, или спрашивайте там в комментариях.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

05/05/2021 6:50 пп

проверьте, чтобы в папках C:WINDOWSSystem32 и в C:WINDOWSSysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:WindowsSysWOW64Npcap и C:WindowsSystem32Npcap и больше нигде

у меня (винда 10,64 бит,карта встроенная intel AC3165 и D-link DWA 110)так вот при выполнении этой рекомендации в Шарке пропадают оба интерфейса из доступных с режимом монитора,и встроенная и юсб-шная.

если эти файлы скопировать обратно (из папки Npcap ),тогда появляется режим монитора для юсб-карты(но она древняя,поддержки n-нету!).хотелось бы конечно использовать интел….

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

06/05/2021 3:01 пп

Как человек, который потратил много безрезультатных часов, пытаясь что-то сделать в Windows с режимом монитора, мой вам совет — за то время, пока вы будете пытаться использовать режим монитора в Windows, вы сможете сходить в магазин за USB флешкой, установить на её Linux, всё настроить и разобраться с Linux.

А в Windows всё равно ничего не получится.

Я нашёл у себя адаптер без поддержки стандарта N и проверил — как выяснилось, он может выполнять атаки в том числе и на N. Подробности смотрите в статье «Для каких атак подходят старые Wi-Fi адаптеры»

Там же есть ссылки на статью про автоматическую сборку рукопожатий и про атаку Pixie Dust — в них всё очень просто, не нужно вручную выполнять деаутентификацию клиентов и прочее. Если у вас рукопожатия не будут захватываться, то это может быть связано с тем, что у ТД нет подключённых клиентов, или вы слишком далеко от них находитесь, но не с отсутствием поддержки стандарта N на вашем Wi-Fi адаптере.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

06/05/2021 3:44 пп

@root

Спасибо вам за уделённое время!

Я тоже прихожу к выводу,что Линукс на флешке — это то,что надо!

И железо планшета задействуется(относительно новое)и геморроя поменьше!

Ещё раз спасибо вам!

Хорошего дня!

С уважением,Костя

Аналог этой команды это поставить галочку «Разрешить другим пользователям …» на адеаптере с интернетом и выбрать нужный адаптер в выпадающем списке. Но это не режим мониторинга.

А то что нужно для спуфинга называется Неразборчивый режим.

На повершеле

Проверь что адаптер сейчас не в нем

$(Get-NetAdapter -Name "Подключение по локальной сети").PromiscuousMode

Если не включенно, то немного черной магии с IOControl —

# Specify the IP Address of the Adapter

$NICIP = "192.168.128.108"

# Do some funky stuff with byte arrays

$byteIn = New-Object Byte[] 4

$byteOut = New-Object Byte[] 4

$byteData = New-Object Byte[] 4096

$byteIn[0] = 1

$byteIn[1-3] = 0

$byteOut[0-3] = 0

# Open an IP Socket

$Socket = New-Object System.Net.Sockets.Socket(

[Net.Sockets.AddressFamily]::InterNetwork,

[Net.Sockets.SocketType]::Raw,

[Net.Sockets.ProtocolType]::IP

)

# Include the ip header

$Socket.SetSocketOption("IP", "HeaderIncluded", $true)

# Big packet buffer in bytes

# NOTE: You might need to play with this value if things don't work.

# Try factors of 1024 (for example, 1024, 8192, 24576, 1024000, etc)

$Socket.ReceiveBufferSize = 512000

# Create ip endpoint

$Endpoint = New-Object System.Net.IPEndpoint([Net.IPAddress]$NICIP, 0)

$Socket.Bind($Endpoint)

# Enable promiscuous mode

[void]$Socket.IOControl([Net.Sockets.IOControlCode]::ReceiveAll, $byteIn, $byteOut)

Убедись что неразборчивый режим включился

$(Get-NetAdapter -Name "Подключение по локальной сети").PromiscuousMode

via

Но это код лучше перенесите в Вашу программу.

А режим мониторинга это другое

Если вы только начинаете анализ пакетов и тестирование на проникновение, наиболее важным шагом будет определение того, поддерживает ли ваша карта Wi-Fi неразборчивый или контролирующий режим. Обычно режим монитора отключен на встроенной карте Wi-Fi, предоставляемой производителем настольного компьютера или ноутбука. Но, прежде чем вы броситесь и потратите 30 $ на Wi-Fi USB адаптер, просто проверьте, поддерживает ли существующий режим монитора. В этой заметке вот как проверить, поддерживает ли ваша WiFi-карта режим монитора в Windows, Ubuntu и macOS.

Проверьте, поддерживает ли беспроводной адаптер режим монитора

1. Окна

В Windows нет прямой команды для проверки или включения режима монитора на вашей карте Wi-Fi. Следовательно, нам нужно будет прибегнуть к инструменту под названием Монитор сети Microsoft. Это официальный инструмент, разработанный Microsoft, но в настоящее время он находится в архиве. Однако он полностью совместим для работы на компьютере с Windows 10.

Загрузите и установите инструмент MS Network Monitor. После этого вам необходимо перезагрузить систему, чтобы инструмент обнаружил сетевые карты. Затем запустите приложение и на начальной странице нажмите «New Capture».

На вкладке New Capture мы хотим, чтобы только карта Wi-Fi прослушивала пакеты. Для этого нажмите «Настройки захвата» на верхней панели инструментов.

В диалоговом окне настроек снимите все флажки, кроме Wi-Fi, и нажмите кнопку «Закрыть». Это необходимо для того, чтобы карта Wi-Fi слушала только сетевой трафик.

Опубликуйте настройку, нажмите кнопку «Пуск», чтобы начать захват пакетов.

Если вы получаете сообщение об ошибке, это означает, что ваша карта Wi-Fi не поддерживает режим монитора. Между тем, если пакеты успешно захватываются, это означает, что ваша карта Wi-Fi поддерживает режим мониторинга.

В качестве альтернативы вы также можете сделать то же самое, используя Инструмент мониторинга сети Wireshark.

Скачать Монитор сети Microsoft

2. macOS

Для macOS вы можете проверить режим монитора карты Wi-Fi через терминал с помощью инструмента tcpdump. Однако этот процесс немного утомителен, поэтому мы пойдем путем графического интерфейса. Для этого запустите инструмент беспроводной диагностики из поиска Spotlight.

Кроме того, вы можете щелкнуть значок Wi-Fi на панели инструментов, удерживая нажатой клавишу выбора, и выбрать в раскрывающемся меню «Открыть беспроводную диагностику».

После запуска инструмента диагностики беспроводной сети нажмите ⌘ + ⌥ +6, чтобы открыть окно Sniffer. Кроме того, вы также можете сделать то же самое, щелкнув меню «Окно» на панели инструментов и щелкнув «Sniffer».

Во всплывающем окне сниффера вы увидите опцию «Каналы и ширина канала». На данный момент мы будем использовать параметры по умолчанию. Нажмите кнопку «Пуск», чтобы инструмент Sniffer начал сканирование. В зависимости от ваших настроек вам может потребоваться ввести учетные данные вашего Mac для аутентификации.

Читайте: 6 лучших альтернатив Wireshark для Windows и macOS

Если сниффер работает успешно, вы увидите, что ваш Wi-Fi отключен. Если вы щелкните значок Wi-Fi в правом верхнем углу, вы увидите, что ваш Wi-Fi находится в режиме мониторинга. Это означает, что ваш Wi-Fi поддерживает режим монитора. Если сниффер выдает ошибку, это означает, что ваш Wi-Fi не поддерживает режим монитора.

Когда Wi-Fi находится в режиме монитора, вы не будете подключены к Интернету. Чтобы получить доступ к Интернету, остановите инструмент Sniffer.

Когда вы завершаете работу с инструментом Sniffer, он создает файл «.pcap» в папке / var / tmp со всеми записанными за это время пакетами. Вы можете просмотреть файл с помощью следующей команды.

tcpdump -r /path/to/packetfile.pcap

3. Ubuntu

В Ubuntu это довольно просто и не требует установки дополнительных инструментов. Прежде всего, нам нужно найти имя интерфейса адаптера Wi-Fi. Для этого используйте следующую команду

ip a

Эта команда отобразит все сетевые интерфейсы в вашей системе. Поскольку я подключен к Интернету через Wi-Fi, вы можете видеть IP-адрес и состояние UP. Итак, мое имя интерфейса Wi-Fi — «wlp3s0».

Когда у нас есть имя интерфейса, нам нужно выключить Wi-Fi. Для этого используйте следующую команду.

sudo ip link set dev wlp3s0 вниз

Замените wlp3s0 своим именем интерфейса Wi-Fi.

Теперь, когда у нас отключен интерфейс, мы можем переключить карту Wi-Fi в режим мониторинга. Для этого выполните следующую команду

sudo iwconfig монитор режима wlp3s0

Поскольку моя карта Wi-Fi поддерживает режим монитора, команда выполнена успешно. Если у вас нет режима монитора на вашей карте Wi-Fi, команда завершится ошибкой. Чтобы перепроверить, нажмите следующую команду.

iwconfig

Если последняя команда была успешной, карта Wi-Fi должна находиться в режиме монитора. В противном случае ваша карта Wi-Fi будет отображаться в «Управляемом режиме» и не поддерживает режим монитора.

Пока ваш Wi-Fi находится в режиме монитора, он будет отключен, и вы не сможете получить доступ к Интернету. Чтобы вернуть его в управляемый режим и включить, используйте следующую команду.

sudo iwconfig управляемый режим wlp3s0 sudo ip link set dev wlp3s0 up

Заключение

После того, как вы проверили, поддерживает ли ваш Wi-Fi режим мониторинга, вы можете продолжить анализ и тестирование сети. У нас есть специальная статья о лучших инструментах мониторинга сети с открытым исходным кодом для Windows и Linux, обязательно проверьте это. Кстати, Windows 10 и macOS не предназначены для использования в качестве сетевого сервера или анализатора безопасности. Так что в конечном итоге вам придется перейти на Kali Linux или Parrot OS.

Если вышеуказанные методы не работают для вас, это означает, что ваша карта Wi-Fi не поддерживает режим монитора. В таком случае вы можете приобрести USB-адаптер Wi-Fi примерно за 30 долларов. Я бы рекомендовал Альфа AWUSO36NH, Альфа AWUS036NHA, или Realtek RTL8812AU.

Большинство смартфонов Android поддерживают режим монитора прямо из коробки, однако вам потребуется root-доступ и такие приложения, как zAnti или cSploit для прослушивания пакетов данных в сети. Вот хорошая статья, с которой вы начнете.

С другой стороны, iPhone, скорее всего, не поддерживает режим монитора даже после взлома. Поэтому лучшее, что вы можете сделать, — это перехватить трафик к себе и от себя, а не от других устройств в сети.

Между тем, в Ubuntu вы можете проводить расширенный анализ и тестирование, установив терминальные сетевые инструменты, такие как Aircrack-ng, hcxtoolsи т.д. Если у вас возникнут дополнительные вопросы или проблемы, дайте мне знать в комментариях ниже.

Также читайте: 5 лучших инструментов сетевого мониторинга для Windows

Рекомендуется отключать NetworkManager перед переводом беспроводного адаптера в режим монитора. Делается это так:

systemctl stop NetworkManager

Чтобы запустить NetworkManager нужно выполнить команду:

systemctl start NetworkManager

Перевести беспроводной адаптер в режим монитора (контроля) можно выполнив следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

Одной командой:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Или так, заодно сменив MAC-адрес адаптера на случайный, чтобы не «светить» при исследовании беспроводных сетей:

ifconfig wlan0 down && macchanger wlan0 -r && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Определить, в каком режиме работает беспроводной адаптер можно командой:

iwconfig

Запись Mode:Monitor свидетельствует о том, что адаптер находится в режиме монитора.

Вернуть беспроводной адаптер в управляемый (managed) режим можно следующими командами:

ifconfig wlan0 down

iwconfig wlan0 mode managed

ifconfig wlan0 up

Одной командой:

ifconfig wlan0 down && iwconfig wlan0 mode managed && ifconfig wlan0 up

Или так, заодно вернув оригинальный (permanent) MAC-адрес адаптера:

ifconfig wlan0 down && macchanger wlan0 -p && iwconfig wlan0 mode managed && ifconfig wlan0 up

-

#2

Сначала ты должен выключить адаптер, затем дать ему монитор и включить. ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

На скрин не попал вывод команды airmon-ng start wlan0

-

#3

Информацию о наличии режима монитонинга с данного адатера брал с этого сайта —

Ссылка скрыта от гостей

.

Вы взяли информацию за 2016 год, когда там описывали версию TP-LINK TL-WN727N 3.0, а у Вас сейчас 5. Это разные вариации. Рекомендую посмотреть нашу тему Адаптеры для пентестера в свободной продаже , а также глянуть тут

-

#5

На скрин не попал вывод команды airmon-ng start wlan0

Чуток затупил, сорри, вот скриншот.

-

VirtualBox_Virtual Box 20.2_14_06_2020_21_11_28.png

59,6 КБ

· Просмотры: 536

-

#6

Чуток затупил, сорри, вот скриншот.

airodump-ng wlan0 что пишет?

-

#7

airmon-ng start wlan0 что пишет?

Просмотри скриншот выше с ответа другому пользователю, там оно обрисовано.

-

#8

Просмотри скриншот выше, там они обрисовано.

Я исправил строчку на верную. Покажите, каков вывод на команду, которую я написл.

airodump-ng wlan0 — иногда бывает «чудо», когда в консоль Вы не видите перевода в обычном понимании ( wlan0mon ) и бывает работает. Но на 70%, уверен, Вы не сможете добиться полноценной работоспособности этого адаптера в версии 5, недавно кое как смогли завести 3 версию, а тут уже 5. Купите адаптер б/у 1-2 версии, либо что то из списка, который был в сообщение выше.

Последнее редактирование: 14.06.2020

-

#9

Я исправил строчку на верную. покажите каков вывод на команду, которую я написл.

Прошу прощения, не заметил, вот скриншот.

-

VirtualBox_Virtual Box 20.2_14_06_2020_21_28_14.png

64,1 КБ

· Просмотры: 365

-

#10

Прошу прощения, не заметил, вот скриншот.

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

-

#11

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

Понял, ещё раз спасибо за полезную информацию. Удачного дня!

Я исправил строчку на верную. Покажите, каков вывод на команду, которую я написл.

airodump-ng wlan0 — иногда бывает «чудо», когда в консоль Вы не видите перевода в обычном понимании ( wlan0mon ) и бывает работает. Но на 70%, уверен, Вы не сможете добиться полноценной работоспособности этого адаптера в версии 5, недавно кое как смогли завести 3 версию, а тут уже 5. Купите адаптер б/у 1-2 версии, либо что то из списка, который был в сообщение выше.

Из за отсутствия возможности как материальной так и покупки, приходится трепать невры и просматривать как и данный форум, так и весь интернет на наличие нормальной информации. Впервые когда увидел через «iwconfig» эту меню с wlan0 прямо похорошело, но всё свелось к данной теме и всё пошло по наклонной прямиком на дно…..

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

На последок два вопроса:

1) Что можно ещё сделать дабы хоть как то использовать адаптер и добить эту тему, установка дополнительного ПО, либо определённые действия?

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

-

#12

Если откопаете где-то V1.0, то будет чувствовать себя прекрасно без танцев с бубном из коробки. Правда сложновато будет поднять ему tx-power, в остальном работает отлично. С новыми версиями этого адаптера скорее всего получите геморрой.

-

#13

Если откопаете где-то V1.0, то будет чувствовать себя прекрасно без танцев с бубном из коробки. Правда сложновато будет поднять ему tx-power, в остальном работает отлично. С новыми версиями этого адаптера скорее всего получите геморрой.

Спасибо!

-

#14

На последок два вопроса:

1) Что можно ещё сделать дабы хоть как то использовать адаптер и добить эту тему, установка дополнительного ПО, либо определённые действия?

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

Продать его и купить подходящий адаптер

-

#15

Добрый вечер, недавно купил себе Wi-FI адаптер «TP-LINK TL-WN727N v5.2». Работал с виртуальной машиной и поставил Kali Linux 2020.2, настроил, всё сделал и с помощью одной из тем на этом форуме подключил адаптер к машине. После начал вводить команды которые должны впоследствии получить режим мониторинга, но столкнулся с проблемой, скорей ошибками описанными на скриншоте. Я новичок в этой теме, и тем более с адаптером, поэтому если этот вопрос будет уж слишком тупой, извените. Может я вовсе проебался с покупкой адаптера. Буду благодарен каждому конструктивному ответу на мою проблему, а ещё сильнее на её решение.

![Smile :) :)]()

Решение в альтернативном драйвере для чипа RTL8188EUS: aircrack-ng/rtl8188eus

Склонировать, собрать с помощью DKMS (запустить dkms-install.sh)

Код:

git clone https://github.com/aircrack-ng/rtl8188eus

cd rtl8188eus/

sudo ./dkms-install.shПосле этого внести в чёрный список WIP-драйвер:

Код:

echo "blacklist r8188eu" > "/etc/modprobe.d/realtek.conf"и перезагрузиться.

Перевод в режим мониторинга

1. Отключаем Wi-Fi в NetworkManager:

2. С помощью iw dev узнаём имя интерфейса.

3. Опускаем интерфейс (на примере wlan0):

4. Переводим в режим мониторинга:

Код:

sudo iw dev wlan0 set type monitor5. Поднимаем интерфейс:

Обратите внимание, что опускать и поднимать интерфейс требуется не всегда — экспериментируйте.

Последнее редактирование: 16.06.2020

-

#16

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

TL-WN722N начиная с v2 базируется на том же чипе RTL8188EUS, что и ваш TP-LINK TL-WN727N v5.2.

У меня TL-WN722N v2 — использую альтернативный драйвер, проблем нет.

Содержание

- Что такое режим монитора

- Для чего это и как активировать

- Активируйте его в Acrylic Wi-Fi

- Активируйте его в Linux

Что такое режим монитора

Режим монитора также известен как режим прослушивания или неразборчивый режим . В этом режиме работы карта WIFi будет отвечать за прослушивание каждого из пакетов, которые находятся в «эфире», и у нас будет возможность перехватывать их с помощью различных программ. В этом режиме работы мы будем слушать не только то, что отправляет нам наш маршрутизатор или точка доступа, но и обмен информацией, которая существует в других сетях Wi-Fi, например, у наших соседей. Режим монитора будет отвечать за сканирование на всех частотах и сбор как можно большего количества данных, однако, поскольку он непрерывно сканирует все частоты Wi-Fi, если мы хотим получить всю информацию об определенном маршрутизаторе или точке доступа, мы должны установить определенный канал, который транслирует указанный маршрутизатор или точка доступа, чтобы не потерять какие-либо важные пакеты, которыми он обменивается с клиентами.

В этом режиме работы и с помощью вполне определенных программ мы сможем узнать MAC-адреса всех клиентов, которые подключены к определенному WiFi-маршрутизатору или точке доступа, потому что он сможет захватывать кадры, которые проходят через сеть. воздуха от пункта отправления до пункта назначения. Эта функция режима мониторинга на некоторых картах Wi-Fi необходима для проведения исследований сети Wi-Fi, а также аудита беспроводной сети.

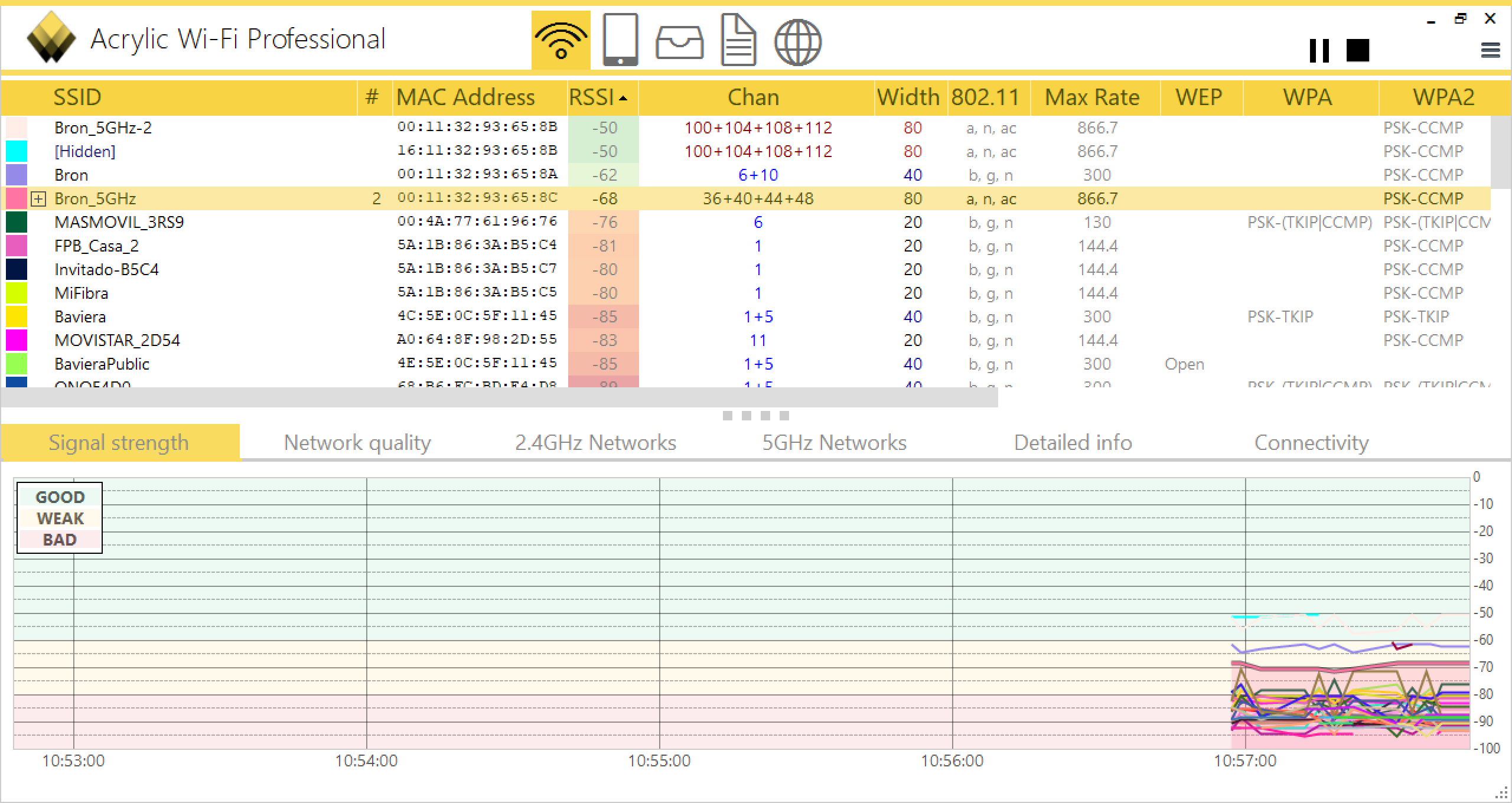

Хорошо известная программа для сканирования сети Wi-Fi, проверки SSID, каналов, количества клиентов и того, сколько клиентов подключено к определенной точке доступа, — это Acrylic Wi-Fi в домашней или профессиональной версии. Хотя эта программа работает с любой сетевой картой WiFi, если нам повезет, что чипсет нашей карты WiFi совместим с режимом монитора, и у нас установлены соответствующие драйверы, то мы сможем получить большое количество информации, и даже экспортировать его в формат pcap для последующего изучения с помощью программ, отвечающих за анализ пакетов, таких как WireShark и многих других.

Очень важная деталь режима монитора заключается в том, что как чипсет WiFi-карты должна быть совместима, будь то карта WiFi через USB или PCIe, а также драйвера которые мы используем . Если оба не соблюдены, наша сетевая карта WiFi не сможет работать в режиме монитора.

Для чего это и как активировать

Этот режим работы в основном используется для аудита беспроводных сетей WiFi, то есть для взлома сетей WiFi и проверки их безопасности. Когда мы собираемся провести аудит сетей Wi-Fi, важно иметь режим мониторинга для захвата пакетов, которые проходят по воздуху, чтобы позже использовать эту информацию, чтобы начать попытки взлома беспроводных сетей.

Например, если мы хотим взломать сеть Wi-Fi с протоколом WPA или WPA2, абсолютно необходимо настроить карту Wi-Fi в режиме монитора для захвата рукопожатия. Это рукопожатие представляет собой обмен информацией, который происходит, когда WiFi-клиент подключается к маршрутизатору и использует протокол WPA или WPA2. Как только рукопожатие перехвачено, мы можем попытаться взломать пароль методом грубой силы или по словарю. Когда в маршрутизаторах существовал протокол WEP, также было абсолютно необходимо иметь карту Wi-Fi с возможностями режима мониторинга, с целью захвата всех «кадров» беспроводной сети, а затем их внедрения для более легкого получения пароля. . быстрый.

Активируйте его в Acrylic Wi-Fi

Если мы собираемся использовать такую программу, как Acrylic WiFi, для углубленного изучения всех окружающих нас сетей Wi-Fi и хотим собрать все данные из беспроводных сетей, очень важно иметь сетевую карту WiFi. который работает в режиме монитора. Для работы режима монитора в этой программе нам понадобятся две вещи:

- Что сетевая карта WiFi имеет чипсет, совместимый с режимом монитора.

- Что у нас установлены соответствующие драйверы на нашем компьютере, чтобы активировать его.

Как только мы выполним оба требования, мы можем активировать режим мониторинга в программе, чтобы видеть все типы пакетов WiFi, включая маяки, пакеты данных, а также пакеты управления, включая всех беспроводных клиентов, которые в данный момент подключены к сети. беспроводной. Другой способ — использовать драйверы NDIS и карту WiFi, совместимую с этим драйвером и режимом работы Acrylic.

Активируйте его в Linux

In Linux-на основе операционных систем, если мы используем пакет Aircrack-ng, мы можем очень легко и быстро перевести карту WiFi в режим монитора, нам нужно будет только выполнить следующую команду, чтобы активировать ее:

sudo airmon-ng start wlan0

Конечно, в этом случае также будет совершенно необходимо иметь совместимую карту WiFi, и с установленными соответствующими драйверами для Linux, иначе он не будет работать. Если вы заинтересованы в проведении аудита WiFi, мы рекомендуем вам использовать WiFiSlax, потому что это дистрибутив, который имеет наибольшую поддержку по умолчанию для очень большого количества моделей карт WiFi, обнаружение полностью автоматическое, и мы можем включить или отключить режим мониторинга. через ifconfig или с помощью предварительно установленного пакета аудита Aircrack-ng.

Как вы видели, режим мониторинга карт WiFi, будь то с интерфейсом USB или PCIe, позволит нам перехватывать каждый из пакетов, находящихся в «эфире», и с помощью соответствующего программного обеспечения мы сможем знать количество клиентов и какие клиенты (с их MAC-адресом) подключены к определенному WiFi-маршрутизатору или точке доступа. Также, если вы собираетесь проводить аудит WiFi, этот режим работы обязательно нужно активировать, иначе вы не сможете достичь поставленной цели по проверке безопасности.

Доброго времени суток! Для своих нужд решил приобрести wi-fi адаптер. По советам из журнальных статей выбор пал на TP Link TL-WN722N. Приобрел в DNS, радостный принес его домой, подключаю к своему любимому Arch Linux в надежде, что сейчас все точки доступа вокруг «хакну». Но запуск команды sudo airmon-ng start wlp0s20u3u2 ни к чему не привел: результат команды был абсолютно пустым. Чтож… — подумал я, почему ты не работаешь? Я вышел в интернет с таким вопросом.

Первое на что стоит обратить внимание это на то, какой чип у вас. В версии 2 данного девайса обнаружен чип от realtek rt8188eu. Если у вас такой же, то смело читаем дальше.

В стандартной поставке linux идет некий драйвер r8188eu. Так вот этот самый драйвер и не поддерживает режим монитора и инжекцию пакетов.

Изначально начитавшись статей про поднятие wi-fi в arch’е, я выбрал пакет драйверов 8188eu-dkms-git (на github). После внесения в blacklist стандартного модуля и перезагрузки машины толком ничего не заработало, более того, подвис dmesg и в целом работа системы не выглядела стабильной. Разбираться долго не стал, удалил пакет, вернул модуль из стандартной поставки. Сейчас я думаю, что скорее всего помогло бы предварительное обновление системы, чем я и занялся.

Пока ставились новенькие пакеты, натолкнулся что в аккаунте на github от самих aircrack-ng есть несколько репозиториев драйверов для realtek’овских wi-fi «свистков». Почитав readme подходящего для моего случая, и дождавшись обновления системы, склонировал репозиторий и собрал модуль:

git clone https://github.com/aircrack-ng/rtl8188eus

cd rtl8188eus

Компилируем, ставим:

make && sudo make install

Важно! Не забываем добавить в blacklist старый модуль:

echo 'blacklist r8188eu'|sudo tee -a '/etc/modprobe.d/r8188eu.conf'

Перезагружаемся. Проверяем, что модуль подхватился:

sudo dmesg

Останавливаем NetworkManager если такой имеется:

sudo systemctl stop NetworkManager

sudo systemctl stop wpa_supplicant

Далее переводим в режим монитора:

sudo ip link set wlp0s20u4u2 down (или sudo ifconfig wlp0s20u4u2 down) чтобы перевести в unassociated

sudo iw dev wlp0s20u4u2 set type monitor (или sudo iwconfig wlp0s20u4u2 mode monitor) чтобы перевести в режимо мониторинга.

Проверяем:

iwconfig

Ну и наконец-то то, к чему стремились, чтобы оправдать потраченные 500 рублей:

sudo airodump-ng -w /tmp/WPAcrack wlp0s20u4u2

Чтобы вернуть все обратно:

Переводим в managed-режим

sudo iwconfig wlp0s20u4u2 mode managed

Запускаем NetworkManager

sudo systemctl restart wpa_supplicant

sudo systemctl restart NetworkManager

Вот такая получилась небольшая заметка, которая может быть кому-то и поможет. Засим откланиваюсь, всем удачного хакинга!

Содержание

- Подбор пароля Wi-Fi утилитой aircrack-ng

- Введение

- А где же уязвимость?

- Так как же взломать?

- Шаг 1. Определяем интерфейс

- Шаг 2. Переводим сетевой адаптер в режим мониторинга

- Шаг 3. Перехватываем трафик

- Шаг 4. Концентрируем перехват на конкретной точке доступа.

- Шаг 5. Получение handshake

- Шаг 6. Подбираем пароль

- Сколько времени это займёт?

- Взлом Wi-Fi сетей, Aircrack-ng, Kali Linux.

- Aircrack-ng: Скачать и Установить

- Как пользоваться Aircrack-ng

- Airmon-ng: Режим Мониторинга

- Дисклеймер

- Airodump-ng: Перехват Рукопожатия

- Словари для aircrack – составьте сами.

- Aireplay-ng: Деаутентификации Клиента

- Запуск Aircrack-ng и Reaver на Android

- Инструкция:

- Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

- Kali Linux Nethunter — Почувствуйте себя хакером

- Shark For Root — Поиск уязвимостей в беспроводных сетях

- Как пользоваться Aircrack-NG

- Что это за программа

- Знакомимся с интерфейсом программы

- Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

- Видео инструкция использования программы

- Aircrack-ng 1.6.0

- Описание и возможности

- Как пользоваться

- Загрузка и установка

- Инструкция по работе

- Достоинства и недостатки

- Похожие приложения

- Системные требования

- Скачать

- Видеообзор

- Вопросы и ответы

Подбор пароля Wi-Fi утилитой aircrack-ng

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

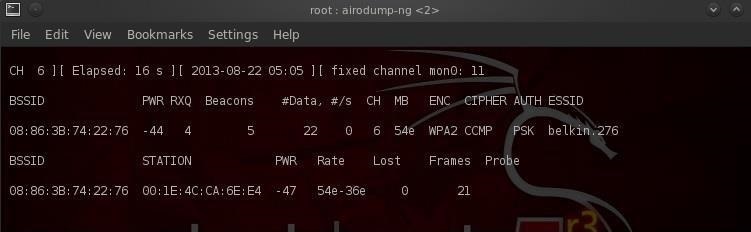

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

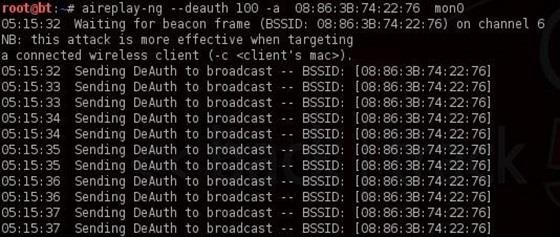

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Источник

Взлом Wi-Fi сетей, Aircrack-ng, Kali Linux.

Aircrack-ng – это набор инструментов, которые позволят вам отслеживать, а также взламывать чужие сети Wifi. Вы сможете производить тестирование своего подключение, чтобы отыскать в нем слабые места и устранить их. Приложение позволяет вам создать максимальную защиту от сторонних пользователей, которые желают подключиться к вашей точке доступа. Aircrack ng – это очень сильный инструмент, который позволяет вам анализировать и искать точки подключения WiFi. Он также может помочь подобрать пароль для них, если там используется шифрование типа WPA и Wep. Имеется встроенная технология диагностики трафика, а также средство для тестирования сети на наличие уязвимостей, а также поврежденностей атаками. Предоставляет полный набор информации о точке доступа, работает практически со всеми существующими адаптерами. Может перебирать ключи, также поддерживает два типа протоколов.

Утилита корректно работает практически со всеми операционными системами, в случае с Microsoft – это Win XP и более поздние версии. Также поддерживается на Linux, Mac OS и UNIX. Если вы не работали с подобными программами рекомендуется ознакомиться с инструкциями по использования.

Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

Убедитесь что установлена именно последняя версия aircrack-ng:

$ aircrack-ng —help Aircrack-ng 1.2 rc4 — (C) 2006-2015 Thomas d’Otreppe https://www.aircrack-ng.org

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет.

В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю.

Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Airmon-ng: Режим Мониторинга

Теперь необходимо перевести беспроводной сетевой интерфейс в режим мониторинга.

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

$ sudo airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi — [phy0] (monitor mode enabled on mon0)

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng. Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng — это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

Airodump-ng: Перехват Рукопожатия

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng:

$ sudo airodump-ng mon0

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

Теперь нам остается только ждать когда airodump-ng словит рукопожатие.

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

В этом случае Crunch создаст словарь с паролями #$.

Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

В интернете про запуск reaver’a и aircrack’a под android’om информации мало, в основном на XDA-Developers. Исходя из того что я вычитал из XDA для того чтобы как перевести WiFi в режим монитора нужно компилировать/ставить на телефон кастомные драйвера для WiFi, которые, к тому же, не факт что будут работать… Ну в общем ничего хорошего я там не вычитал, разве что нашел reaver скомпилированный под android. А вот с aircrack’om вышла проблема, его я искал долго и нудно, но нашел статическую версию для armel. Итак пол дела сделано, осталось разобраться с режимом монитора. Опять же на XDA была статья про это, но там требовалось ставить кастомные драйвера и по моему ядро. Я подумал что это слишком, подумал может как нибудь получится без этого. Запустил на телефоне эмулятор терминала и начал колупать. В итоге выяснил что и драйвера и адаптер режим монитора поддерживают, но перевести адаптер в этот самый режим оказалось не так просто. Но добрый гугл мне помог разобратсья с этой проблемой. Итак уже почти все готово. Запускаем airodump-ng

О чудо он работает. Ну впрочем теперь можно и reaver

Неужели и он работает? Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал. Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

Итак приступим

Тут есть два варианта:

Я выбрал второй способ.

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен). Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

su iw phy0 interface add mon0 type monitor

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

Если набрать netcfg

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее. А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

UPD: Для тех у кого нет iw, его можно взять тут Для тех у кого нет ifconfig нужно установить busybox Для тех, у кого нет iwconfig, его можно найти тут

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Скачать: Kali Linux Nethunter

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.

Источник

Как пользоваться Aircrack-NG

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Указанный продукт представлен в двух основных вариантах:

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

Знакомимся с интерфейсом программы

Чтобы установить программу скачайте её с официального ресурса https://download.aircrack-ng.org/aircrack-ng-1.2-rc4-win.zip, сохраните архив на жёсткий диск, распакуйте его. Для запуска 32-битной версии архива (под 32-битную ОС) перейдите в распакованный архив по адресу Папка архиваbin32-bit и запустите там файл Aircrack-ng GUI.exe.

Вам откроется окно программы с пятью основными вкладками:

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

Источник

Aircrack-ng 1.6.0

При помощи данного приложения можно качественно оценить безопасность беспроводной сети. Как пользоваться программой, мы рассмотрим ниже, а в самом конце странички пользователь получит возможность бесплатно скачать последнюю версию Aircrack-ng 1.6.0 через торрент.

Описание и возможности

Так как версии приложения на русском языке пока нет, разберемся, как с ним работать, чтобы у вас не возникало вопросов. Перед этим давайте рассмотрим основные возможности инструмента для проверки безопасности Wi-Fi.

Теперь переходим непосредственно к инструкции по работе с программой. Рассмотрим, как бесплатно скачать и установить Aircrack-ng 1.6.0, а также как пользоваться приложением.

Как пользоваться

Так как данная программа даже не требует установки в традиционном ее понимание, речь пойдет о запуске и использовании.

Внимание: подобного рода софт предназначен для оценки безопасности беспроводной сети. Ни в коем случае не используйте ПО для взлома!

Загрузка и установка

Опустившись в самый конец страницы, мы скачиваем архив с нужным исполняемым файлом. После этого переходим к его запуску:

Готово. Программа запущена и теперь мы можем переходить к работе с ней.

Инструкция по работе

Весь пользовательский интерфейс для удобства поделен на вкладки. Переключаясь от одной к другой, мы вызываем те или иные функции. Таким образом и оценивается безопасность беспроводной сети.

Более детально ознакомиться с программой и научиться ею правильно пользоваться можно, перейдя ниже и запустив воспроизведение обучающего ролика.

Достоинства и недостатки

Также давайте рассмотрим положительные и отрицательные особенности приложения, учитывая большое количество его аналогов.

Похожие приложения

Предлагаем ознакомиться со списком аналогов, которые точно так же, как и наше ПО, могут тестировать беспроводную сеть на предмет отсутствия безопасности:

Системные требования

Как уже было сказано, утилита отличается минимальными системными требованиями и может с легкостью работать на любом ПК/ноутбуке.

Скачать

Теперь вы можете переходить к скачиванию приложения и его установке согласно нашей инструкции.

| Версия: | 1.6.0 |

| Разработчик: | Thomas d’Otreppe |

| Информация обновлена и актуальна: | 2022 год |

| Платформа: | Windows XP, 7, 8, 10 |

| Язык: | Английский |

| Лицензия: | Бесплатно |

| Пароль к архиву: | bestsoft.club |

Видеообзор

Данное видео поможет быстрее разобраться с программой и научиться ею правильно пользоваться.

Вопросы и ответы

На этом наша статья завершена, так как вы знаете, каким образом можно оценить безопасность беспроводной сети при помощи утилиты Aircrack-ng. В случае возникновения каких-либо вопросов обязательно переходите ниже и при помощи формы обратной связи обращайтесь в поддержку сайта.

Источник

В первой части моего цикла по взлому Wi-Fi мы обсудили основные термины и технологии, связанные с Wi-Fi. Теперь, когда вы ясно понимаете, что такое Wi-Fi, и как он работает, мы можем углубиться в более продвинутые вопросы взлома Wi-Fi.

Итак, давайте приступим к обзору набора aircrack-ng!

Приставка ng означает новое поколение (new generation), так как aircrack-ng пришёл на замену старому набору под названием aircrack, который сейчас уже не поддерживается.

Здесь мы видим, что BackTrack идентифицировал мою беспроводную USB карту и сообщает, что она поддерживает стандарт 802.11bgn, её идентификатор ESSID выключен и так далее.

Теперь мы готовы к использованию aircrack-ng.

Первым инструментом, который понадобится нам почти во всех случаях взлома WiFi, является airmon-ng, превращающий нашу обычную беспроводную карту в беспроводную карту со смешанным режимом. Да, это значит, что наша карта теперь может подключиться к чему угодно!

Честно говоря, это утверждение не совсем верно. Когда наша карта находится в смешанном режиме, она может видеть и получать весь сетевой трафик. Обычно, сетевые карты принимают только предназначенные для них пакеты (это определяется MAC адресом контроллера сетевого интерфейса), но, благодаря airmon-ng, она получит возможность принимать любой трафик, движущийся по беспроводным сетям, независимо о того, кому он было отправлен.

Airmon-ng ответит ключевой информацией о нашем беспроводном адаптере, включая его чипсет и драйвер. Что более важно, эта утилита поменяет обозначение беспроводного адаптера с wlan1 на mon0.

Следующий необходимый нам инструмент называется airodump-ng. Он позволяет перехватывать пакеты указанной спецификации. Эта возможность особенно полезна во время взлома паролей.

Как вы можете видеть на скриншоте выше, airodump-ng отображает все AP (точки доступа) в пределах доступного диапазона, а так же их BSSID (MAC адрес), мощность, число кадров маяка, количество пакетов данных, канал, скорость, метод шифрования, тип используемого шифра, метод аутентификации и, наконец, ESSID.

Для наших целей, заключающихся во взломе WiFi, самыми важными полями будут BSSID и канал.

Судя по вышеприведённому скриншоту первой половины экрана помощи aireplay-ng, aireplay способен фильтровать по BSSID точки доступа, MAC адресу пункта отправки или назначения, минимальной и максимальной длине пакета и так далее. Прокрутив этот экран вниз, мы увидим некоторые из атак, которые можно проводить с помощью aireplay-ng:

Сюда входят атаки DeAuth, поддельные атаки DeAuth, интерактивные атаки, arp повторение (необходимо для быстрого взлома WEP), chop-chop атаки (форма статистической техники для расшифровки WEP пакетов без взлома пароля), фрагментарные атаки, атака кофе-латте (атака клиентской стороны) и другие.

Эти четыре инструмента, входящие в состав набора aircrack-ng, играют роль ваших рабочих лошадок при взломе Wi-Fi. Мы будем пользоваться каждым из них почти во всех взломах. К более специфичным инструментам относятся airdecap-ng, airtun-ng, airolib-ng и airbase-ng. Давайте кратко рассмотрим каждый из них.

Airdecap-ng позволяет нам расшифровывать беспроводной трафик, после получения ключа. Другими словами, взломав ключ доступа к точке доступа, мы не только сможем использовать её пропускную способность, но, с помощью airdecap-ng сможем расшифровывать трафик любого пользователя этой точки и наблюдать за всем, что он делает (ключ применяется как для аутентификации, так и для шифрования).

Airolib-ng хранит ESSID (название точки доступа) и список паролей, который помогает ускорить процесс взлома паролей WPA/WPA2.

Airbase-ng позволяет нам превратить свой ноутбук или беспроводную карту в точку доступа. Это особенно полезно при создании посторонней точки доступа или злого близнеца. Фактически, airbase-ng даёт нам возможность атаковать клиентов, а не саму точку доступа, и заставляет их подключатся к нашей поддельной точке, вместо оригинальной.

Это основные инструменты в составе набора aircrack-ng, которыми мы будем пользоваться во время обучения взлому Wi-Fi. Есть и другие инструменты, но мы сфокусируем внимание только на этих утилитах.

В следующем руководстве мы начнём рассматривать техники беспроводного взлома, включающие создание злого близнеца точки доступа. Если у вас возникли какие-то вопросы, задайте их в комментариях или создайте тему на нашем форуме, и мы постараемся вам помочь.

Источник

Привет! Вы или кто-то из вашего окружения скрыли сеть, а теперь не знаете, как подключиться к этой скрытой Wi-Fi сети? Ничего страшного, все сделаем, все разузнаем. Поехали!

Если у вас есть, что дополнить, или вы нашли новый классный метод – напишите об этом в комментариях. Вспомните себя, и подумайте, сколько времени это может сэкономить другим людям!

Содержание

- Теория

- Windows 10

- Windows 7-8

- Android

- iPhone и iPad

- Не знаю название сети

- Не знаю пароля

- Как скрыть сеть

- Задать вопрос автору статьи

Теория

Для начала я предлагаю вам ознакомиться с универсальным алгоритмом для подключения к скрытым сетям, а уже ниже под конкретное устройство будет своя подробная инструкция в картинках.

Суть подключения:

- Активируем функцию подключения к скрытой сети.

- Нам предлагается ввести ее название.

- Далее вводим пароль.

- Подключение состоялось.

Т.е. самое главное – найти на своем девайсе, где именно вызвать подключение к скрытой сети, а дальше уже все как по накатанной.

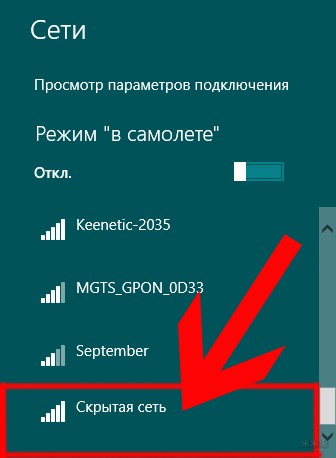

Windows 10

Воистину крутым решением было вынести в открытый доступ здесь скрытые сети. Т.е. с одной стороны глупо – дескать вся скрытость пропадает, с другой же стороны показывает людям, что как бы вы ее не скрывали, а важнее просто поставить сложный пароль для безопасности. В итоге найти любую скрытую сеть сейчас не составит труда.

Что делаем:

- Заходим в список сетей и находим в нем скрытую сеть (прямо так и написано):

- Выбираем «Подключиться» и вводим название сети:

- И пароль:

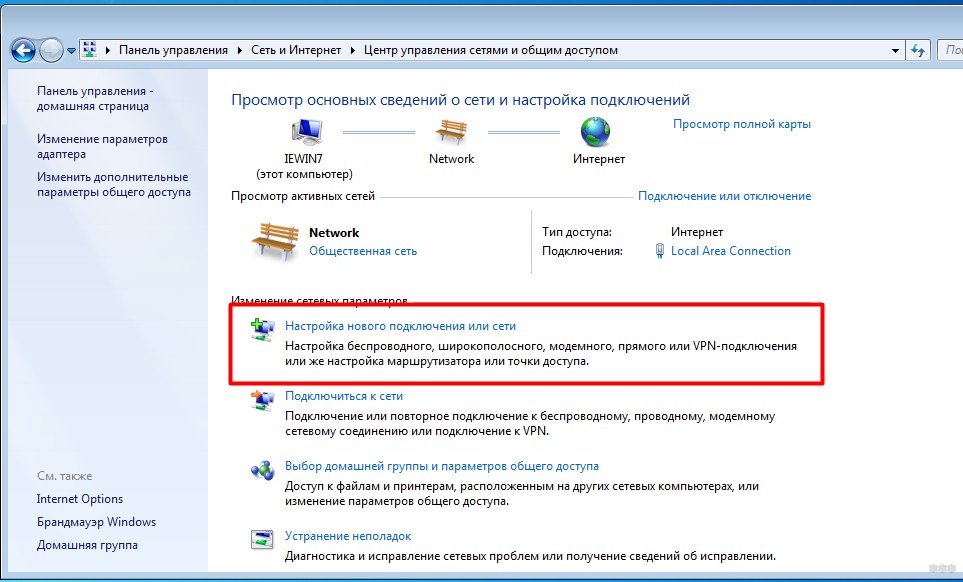

Windows 7-8

Здесь все на так очевидно, но этот базовый ручной способ доступен вам и в «десятке». Просто его там немного упростили:

- Переходим в Центр управления сетями и общим доступом. Или через Панель управления, или через контекстное меню значка сети в трее (щелкнуть по нему правой кнопкой мыши):

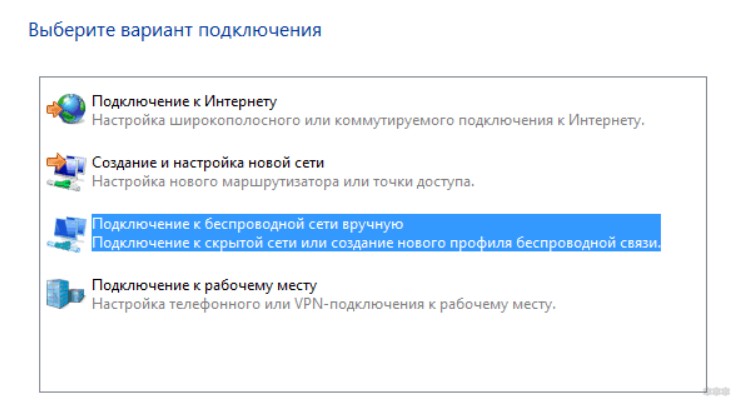

- Настройка нового подключения или сети:

- Подключение к беспроводной сети вручную:

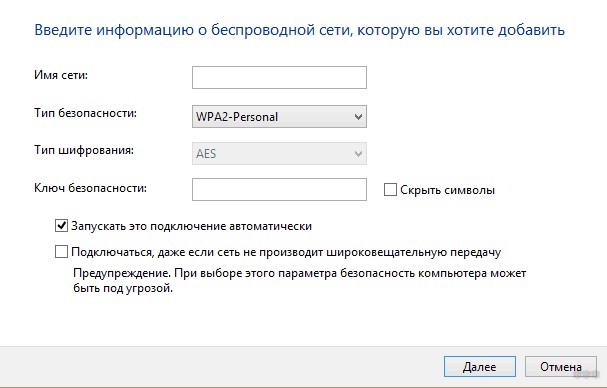

- Вводим имя сети и пароль (тип шифрования – обычно в квартирах используется WPA2):

Android

У многих версии Android будут отличаться от моего, поэтому сами скриншоты могут быть немного другими. Но суть здесь остается одна и та же еще с 2.1 (ранние версии мне еще не довелось подержать в руке):

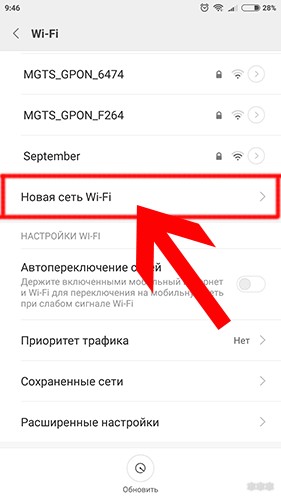

- Переходим в Настройки – Wi-Fi, а в списке сетей выбираем «Новая сеть Wi-Fi» (обычно в самом низу):

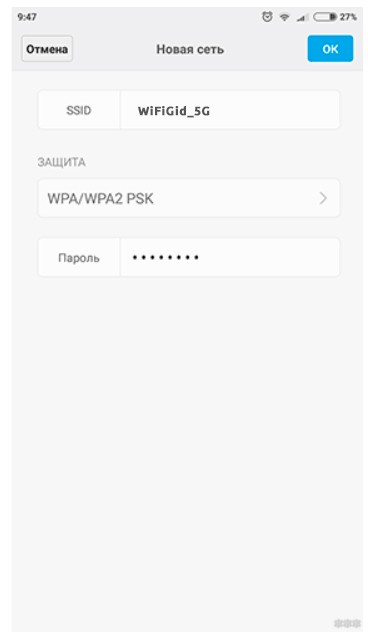

- А далее как по накатанной – тип шифрования WPA2, имя вашей сети и пароль:

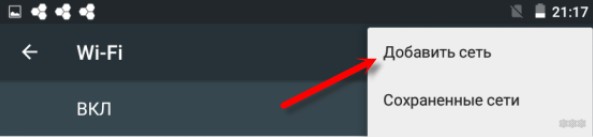

Иногда в списке сетей на Андроиде нет «Новая сеть», тогда нужно из этого списка войти в меню (обычно через три точки в правом верхнем углу), а там уже найти подходящий пункт:

iPhone и iPad

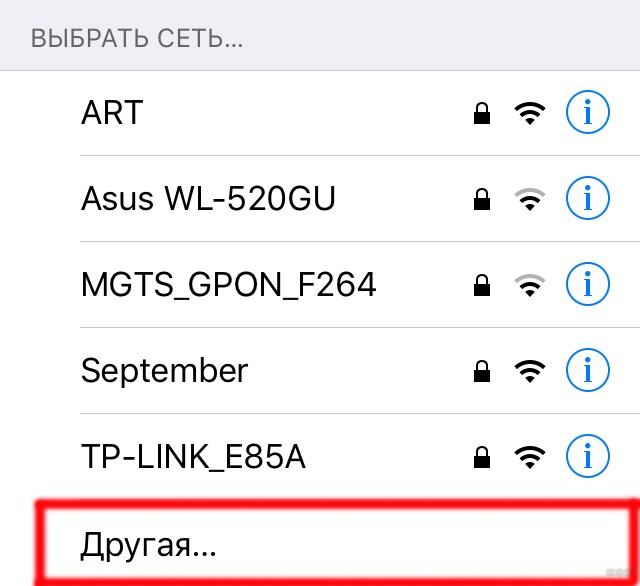

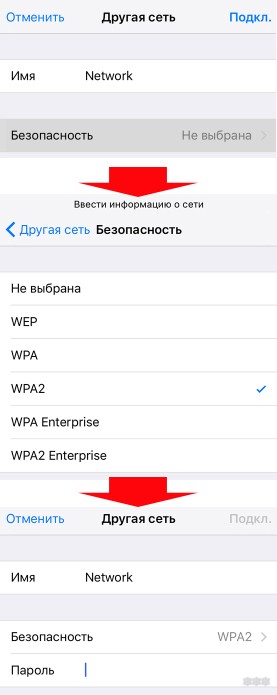

- Переходим в список Wi-Fi сетей (через Настройки удобнее) и выбираем «Другая…»:

- Указываем данные для подключения – шифрование (обычно WPA2), имя сети и пароль от нее:

Не знаю название сети

А плохо, что вы не знаете ее имя. Еще страшнее – если вы еще и ее владелец, а не просто гость.

Самый простой способ восстановления имени сети – зайти в настройки своего роутера и установить название сети заново (или просто посмотреть в открытом виде).

И внешне – это единственный законный метод получения имени. Как альтернатива – если у вас есть устройства, которые уже подключаются к ней автоматически, можно глянуть и на них – как правило, имя сети после подключения отображается в списке сетей в открытом виде.

Про методы восстановления через Kali Linux не буду сильно разбрасываться – это не тема нашей статьи, да и прожженые диванные домохозяйки не очень хорошо воспринимают информацию о «консолях и линуксах». Так что очень кратенько, исключительно для личных экспериментов.

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

airodump-ng wlan0

В этих командах используется стандартный перевод адаптера в режим мониторинга и дальнейший запуск прослушки через Airodump. Если помните – появляется список сетей, где указывается их ESSID. Но для скрытых сетей его нет – там будет что-то вроде <length: 4>. Т.е. SSID сети состоит из 4 символов.

Дальше методика разворачивается на 2 ветки:

- Если в сети есть клиенты – можно попробовать их отключить (как в случае с перехватом хэндшейка), а на авторизации они сами ответят ESSIDом.

- Если в сети нет клиентов – зная длину названия сети, можно попытаться ее сбрутить.

Описание первого случая с деаутентификацией пользователей:

- Слушаем сеть, выявляем нужную точку доступа, запоминаем канал:

airodump-ng wlan0

- Встаем в прослушку канала (в нашем случае пятый):

airodump-ng wlan0 –channel 5

- Можно верить и надеяться в скорую авторизацию кого-то из клиентов, но проще все ускорить деаутентификацией (вот эти странные повторяющиеся символы – это BSSID выбранной точки доступа, узнается на первом шаге):

aireplay-ng -0 3 -a 20: 20: 20: 20: 20: 20 wlan0

Обычно ESSID прилетает молниеносно в случае наличия клиентов в сети. Если же их почему-то не было, переходим к этому методу подбора:

mdk3 wlan0 p -t 20:20:20:20:20:20 -f /root/your_root_list.txt

Здесь используется утилита mdk3 в применении к найденному BSSID, а перебор происходит по заранее подготовленному файлу с вариантами названий сети. При желании найдете вариант запуска и прямого перебора, но мне по словарю сподручнее.

Не знаю пароля

Если не знаете пароля – все очень печально. Если вы владелец сети – просто зайдите в роутер по проводу и посмотрите пароль. Если же вы какой-то злоумышленник – даже не пытайтесь, зря потратите время.

Как скрыть сеть

Если вы зашли сюда в поисках скрытия своей сети или у вас появилась такая мысль в процессе прочтения статьи – у нас есть КЛАССНАЯ СТАТЬЯ ПО СКРЫТИЮ.

На этом буду заканчивать, и так уж растянул и ушел от самого важного. Если же остались какие-то вопросы – можете написать комментарий с максимумом подробностей и деталей. До скорых встреч на нашем портале WiFiGid!