10

Посты

3

Пользователи

1

Likes

21.2 Тыс.

Просмотры

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

08/02/2019 9:46 дп

С беспроводными атаками в Windows всё довольно плохо. Одной из немногих бесплатных программ, которые умеют выполнять настоящие атаки на Wi-Fi в Windows (а не только показывать доступные сети или извлекать ранее введённые пароли от Точек Доступа), является программа Router Scan by Stas’M. Она умеет выполнять атаки на WPS, в том числе Pixie Dust. Также она может подбирать пароли от Точек Доступа — но делает это онлайн, то есть требуется постоянное присутствие около ТД, к тому же, это очень медленно.

Есть несколько платных решений для режима монитора Wi-Fi в Windows и даже для беспроводной инъекции — но я их не изучал, если у кого-то есть практический опыт, то поделитесь им в этой теме.

Некоторое время назад (сейчас уже снят с производства), можно было купить аппаратное решение AirPcap, с которым могли работать некоторые программы.

Итак, в этой теме делимся своим опытом по переводу Wi-Fi адаптера в режим монитора в Windows и атаками на Wi-Fi из Windows.

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

08/02/2019 10:05 дп

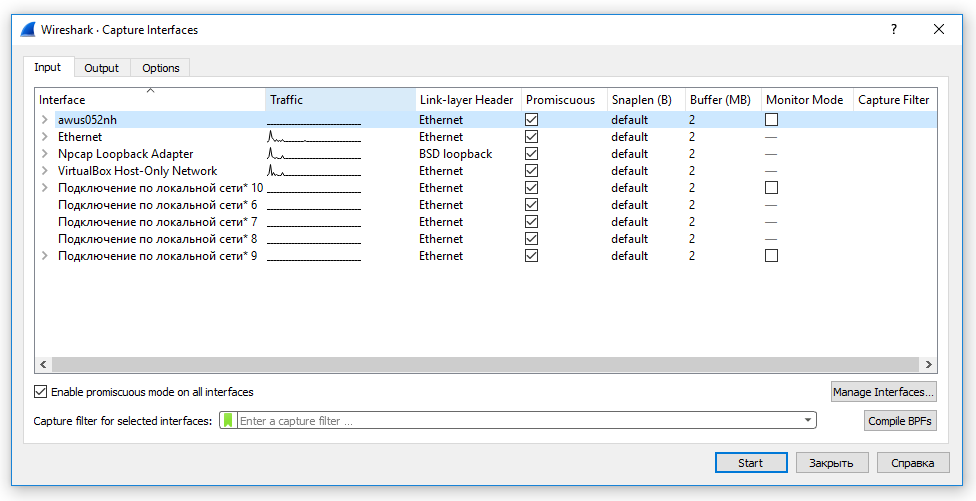

Npcap + Wireshark = режим монитора Wi-Fi в Windows

Теперь Npcap, которая пришла на смену WinPcap, в связке с Wireshark умеет переводить сетевые интерфейсы Wi-Fi в режим монитора и захватывать сырые Wi-Fi фреймы.

После долгих мук мне удалось таки заставить это работать.

Порядок действий следующий:

- удалите WinPcap

- установите Microsoft Visual C++ Redistributable 2013 ( https://www.microsoft.com/ru-RU/download/details.aspx?id=40784 )

- установите Npcap ( https://nmap.org/npcap/#download )

- установите Wireshark (если ещё не установлена)

- проверьте, чтобы в папках C:WINDOWSSystem32 и в C:WINDOWSSysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:WindowsSysWOW64Npcap и C:WindowsSystem32Npcap и больше нигде

- запустите Wireshark с правами администратора

- в настройках интерфейса поставьте галочку в колонке Monitor Mode:

Удачно протестировано с Alfa AWUS052NH (идёт захват фреймов), но есть проблемы, о которых ниже.

Нерешённые проблемы:

- Не получилось менять номер канала для Wi-Fi адаптера Alfa AWUS052NH — всегда прослушивается только первый канал.

- При переводе адаптера Alfa AWUS036NHA Windows вылетает в синий экран смерти. Возможно, дело в кривых драйверах — нужно попробовать разные варианты. Например, Alfa AWUS036NHA нормально работает в Windows без установки драйверов от производителя. Можно попробовать установить или наоборот удалить эти драйвера.

Некоторые дополнительные подробности и примеры атаки «Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)».

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

30/04/2021 12:29 пп

@root у меня встроенную карту(intel AC 3165,режим монитора поддерживается)не получилось перевести , а внешнюю-древнюю RT 2571WF — марка чипа ,перевелась с лета!но у нее только поддержка bg , а n — не поддерживается….я так понял сейчас , когда у всех минимум n- этой стариной уже ничего не сделать?

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

30/04/2021 2:22 пп

Да, Точки Доступа на g встречаются уже как исключения. Но такой адаптер всё ещё можно использовать для атак на WPS.

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

30/04/2021 2:28 пп

Ещё можно попробовать атаки без клиентов https://hackware.ru/?p=6672 — благодаря обратной совместимости всех протоколов, ТД должна быть способна принимать подключения и на g и даже на b.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

01/05/2021 12:17 пп

@root

спасибо за совет!

обязательно буду пробовать.но мне вообще очень интересно — на что ,кроме просто захвата пакетов(кстати — если в сети все клиенты работают на стандарте n, а моя карта — на g : она их трафик нормально увидитсохранит?и она сможет кого-то отключить , чтобы хендшейк поймать?

запустил на другом компе убунту с aircrack ,так появился идиотский(возможно !), вопрос-вот мониторю я сеть Aircrack и решил отключить клиентов от сети — но в терминале то идет мониторинг,я нажал кнтр+с монитор остановился и я послал 5 комманд деаунтефикации ,а потом сразу включил монитор назад — я правильно действовал?

извините уж за кучу сумбурных вопросов ? …

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

01/05/2021 2:02 пп

@k0styan3, приветствую! Эта тема называется «Режим монитора Wi-Fi в Windows», то есть эти вопросы здесь не по теме.

Посмотрите сначала статьи здесь: https://hackware.ru/?p=372 . Если будут вопросы, то или здесь, на форуме, создавайте новые темы, чтобы не писать где попало, или спрашивайте там в комментариях.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

05/05/2021 6:50 пп

проверьте, чтобы в папках C:WINDOWSSystem32 и в C:WINDOWSSysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:WindowsSysWOW64Npcap и C:WindowsSystem32Npcap и больше нигде

у меня (винда 10,64 бит,карта встроенная intel AC3165 и D-link DWA 110)так вот при выполнении этой рекомендации в Шарке пропадают оба интерфейса из доступных с режимом монитора,и встроенная и юсб-шная.

если эти файлы скопировать обратно (из папки Npcap ),тогда появляется режим монитора для юсб-карты(но она древняя,поддержки n-нету!).хотелось бы конечно использовать интел….

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

06/05/2021 3:01 пп

Как человек, который потратил много безрезультатных часов, пытаясь что-то сделать в Windows с режимом монитора, мой вам совет — за то время, пока вы будете пытаться использовать режим монитора в Windows, вы сможете сходить в магазин за USB флешкой, установить на её Linux, всё настроить и разобраться с Linux.

А в Windows всё равно ничего не получится.

Я нашёл у себя адаптер без поддержки стандарта N и проверил — как выяснилось, он может выполнять атаки в том числе и на N. Подробности смотрите в статье «Для каких атак подходят старые Wi-Fi адаптеры»

Там же есть ссылки на статью про автоматическую сборку рукопожатий и про атаку Pixie Dust — в них всё очень просто, не нужно вручную выполнять деаутентификацию клиентов и прочее. Если у вас рукопожатия не будут захватываться, то это может быть связано с тем, что у ТД нет подключённых клиентов, или вы слишком далеко от них находитесь, но не с отсутствием поддержки стандарта N на вашем Wi-Fi адаптере.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

06/05/2021 3:44 пп

@root

Спасибо вам за уделённое время!

Я тоже прихожу к выводу,что Линукс на флешке — это то,что надо!

И железо планшета задействуется(относительно новое)и геморроя поменьше!

Ещё раз спасибо вам!

Хорошего дня!

С уважением,Костя

Если вы только начинаете анализ пакетов и тестирование на проникновение, наиболее важным шагом будет определение того, поддерживает ли ваша карта Wi-Fi неразборчивый или контролирующий режим. Обычно режим монитора отключен на встроенной карте Wi-Fi, предоставляемой производителем настольного компьютера или ноутбука. Но, прежде чем вы броситесь и потратите 30 $ на Wi-Fi USB адаптер, просто проверьте, поддерживает ли существующий режим монитора. В этой заметке вот как проверить, поддерживает ли ваша WiFi-карта режим монитора в Windows, Ubuntu и macOS.

Проверьте, поддерживает ли беспроводной адаптер режим монитора

1. Окна

В Windows нет прямой команды для проверки или включения режима монитора на вашей карте Wi-Fi. Следовательно, нам нужно будет прибегнуть к инструменту под названием Монитор сети Microsoft. Это официальный инструмент, разработанный Microsoft, но в настоящее время он находится в архиве. Однако он полностью совместим для работы на компьютере с Windows 10.

Загрузите и установите инструмент MS Network Monitor. После этого вам необходимо перезагрузить систему, чтобы инструмент обнаружил сетевые карты. Затем запустите приложение и на начальной странице нажмите «New Capture».

На вкладке New Capture мы хотим, чтобы только карта Wi-Fi прослушивала пакеты. Для этого нажмите «Настройки захвата» на верхней панели инструментов.

В диалоговом окне настроек снимите все флажки, кроме Wi-Fi, и нажмите кнопку «Закрыть». Это необходимо для того, чтобы карта Wi-Fi слушала только сетевой трафик.

Опубликуйте настройку, нажмите кнопку «Пуск», чтобы начать захват пакетов.

Если вы получаете сообщение об ошибке, это означает, что ваша карта Wi-Fi не поддерживает режим монитора. Между тем, если пакеты успешно захватываются, это означает, что ваша карта Wi-Fi поддерживает режим мониторинга.

В качестве альтернативы вы также можете сделать то же самое, используя Инструмент мониторинга сети Wireshark.

Скачать Монитор сети Microsoft

2. macOS

Для macOS вы можете проверить режим монитора карты Wi-Fi через терминал с помощью инструмента tcpdump. Однако этот процесс немного утомителен, поэтому мы пойдем путем графического интерфейса. Для этого запустите инструмент беспроводной диагностики из поиска Spotlight.

Кроме того, вы можете щелкнуть значок Wi-Fi на панели инструментов, удерживая нажатой клавишу выбора, и выбрать в раскрывающемся меню «Открыть беспроводную диагностику».

После запуска инструмента диагностики беспроводной сети нажмите ⌘ + ⌥ +6, чтобы открыть окно Sniffer. Кроме того, вы также можете сделать то же самое, щелкнув меню «Окно» на панели инструментов и щелкнув «Sniffer».

Во всплывающем окне сниффера вы увидите опцию «Каналы и ширина канала». На данный момент мы будем использовать параметры по умолчанию. Нажмите кнопку «Пуск», чтобы инструмент Sniffer начал сканирование. В зависимости от ваших настроек вам может потребоваться ввести учетные данные вашего Mac для аутентификации.

Читайте: 6 лучших альтернатив Wireshark для Windows и macOS

Если сниффер работает успешно, вы увидите, что ваш Wi-Fi отключен. Если вы щелкните значок Wi-Fi в правом верхнем углу, вы увидите, что ваш Wi-Fi находится в режиме мониторинга. Это означает, что ваш Wi-Fi поддерживает режим монитора. Если сниффер выдает ошибку, это означает, что ваш Wi-Fi не поддерживает режим монитора.

Когда Wi-Fi находится в режиме монитора, вы не будете подключены к Интернету. Чтобы получить доступ к Интернету, остановите инструмент Sniffer.

Когда вы завершаете работу с инструментом Sniffer, он создает файл «.pcap» в папке / var / tmp со всеми записанными за это время пакетами. Вы можете просмотреть файл с помощью следующей команды.

tcpdump -r /path/to/packetfile.pcap

3. Ubuntu

В Ubuntu это довольно просто и не требует установки дополнительных инструментов. Прежде всего, нам нужно найти имя интерфейса адаптера Wi-Fi. Для этого используйте следующую команду

ip a

Эта команда отобразит все сетевые интерфейсы в вашей системе. Поскольку я подключен к Интернету через Wi-Fi, вы можете видеть IP-адрес и состояние UP. Итак, мое имя интерфейса Wi-Fi — «wlp3s0».

Когда у нас есть имя интерфейса, нам нужно выключить Wi-Fi. Для этого используйте следующую команду.

sudo ip link set dev wlp3s0 вниз

Замените wlp3s0 своим именем интерфейса Wi-Fi.

Теперь, когда у нас отключен интерфейс, мы можем переключить карту Wi-Fi в режим мониторинга. Для этого выполните следующую команду

sudo iwconfig монитор режима wlp3s0

Поскольку моя карта Wi-Fi поддерживает режим монитора, команда выполнена успешно. Если у вас нет режима монитора на вашей карте Wi-Fi, команда завершится ошибкой. Чтобы перепроверить, нажмите следующую команду.

iwconfig

Если последняя команда была успешной, карта Wi-Fi должна находиться в режиме монитора. В противном случае ваша карта Wi-Fi будет отображаться в «Управляемом режиме» и не поддерживает режим монитора.

Пока ваш Wi-Fi находится в режиме монитора, он будет отключен, и вы не сможете получить доступ к Интернету. Чтобы вернуть его в управляемый режим и включить, используйте следующую команду.

sudo iwconfig управляемый режим wlp3s0 sudo ip link set dev wlp3s0 up

Заключение

После того, как вы проверили, поддерживает ли ваш Wi-Fi режим мониторинга, вы можете продолжить анализ и тестирование сети. У нас есть специальная статья о лучших инструментах мониторинга сети с открытым исходным кодом для Windows и Linux, обязательно проверьте это. Кстати, Windows 10 и macOS не предназначены для использования в качестве сетевого сервера или анализатора безопасности. Так что в конечном итоге вам придется перейти на Kali Linux или Parrot OS.

Если вышеуказанные методы не работают для вас, это означает, что ваша карта Wi-Fi не поддерживает режим монитора. В таком случае вы можете приобрести USB-адаптер Wi-Fi примерно за 30 долларов. Я бы рекомендовал Альфа AWUSO36NH, Альфа AWUS036NHA, или Realtek RTL8812AU.

Большинство смартфонов Android поддерживают режим монитора прямо из коробки, однако вам потребуется root-доступ и такие приложения, как zAnti или cSploit для прослушивания пакетов данных в сети. Вот хорошая статья, с которой вы начнете.

С другой стороны, iPhone, скорее всего, не поддерживает режим монитора даже после взлома. Поэтому лучшее, что вы можете сделать, — это перехватить трафик к себе и от себя, а не от других устройств в сети.

Между тем, в Ubuntu вы можете проводить расширенный анализ и тестирование, установив терминальные сетевые инструменты, такие как Aircrack-ng, hcxtoolsи т.д. Если у вас возникнут дополнительные вопросы или проблемы, дайте мне знать в комментариях ниже.

Также читайте: 5 лучших инструментов сетевого мониторинга для Windows

I recently found that Windows provide support for monitor mode in NDIS(Network Driver Interface Specifications) but our wifi chipset manufacturer does not implement it in their drivers. So even if NDIS supports it but as long as client adapter’s driver are not implemented with it, monitor mode will not work.

See Information Source : https://en.m.wikipedia.org/wiki/Monitor_mode and screenshot:

Is there anyway I can implement monitor support in client wifi adapter’s driver by editing it? Or by replacing that driver with any third-party driver which supports monitor mode? I do need monitor mode feature in my wifi chipset but I don’t know how.

asked Jul 29, 2016 at 4:56

1

Drivers are hardware-specific. That means you cannot use just any driver, it has to be the right one for your hardware. So there’s most likely no third-party driver for your hardware available. Not on Windows, anyway.

Using a Linux driver as reference, you might be able to create a new driver that supports everything. That would however be an incredibly complicated process that is probably nearly impossible if you don’t have experience writing drivers.

If you think all that is beyond you and you really need it, you can also order it from your favorite software company.

A slightly cheaper option would be to just get a WiFi adapter that supports monitor mode on Windows.

tl;dr: No.

answered Jul 29, 2016 at 6:27

Daniel BDaniel B

57.1k9 gold badges115 silver badges152 bronze badges

The problem is that you cannot edit the driver. It’s not a text file – it’s a compiled program like .exe files are, and the only two ways to ‘edit’ it are either by changing the source code and recompiling (which would work on Linux/BSD, but unfortunately most manufacturers do not provide the source code for their Windows drivers), or by patching in some handwritten machine code (which would have worked in MS-DOS, but is likely too difficult at this point).

answered Jul 29, 2016 at 5:42

user1686user1686

401k59 gold badges845 silver badges915 bronze badges

9

I recently found that Windows provide support for monitor mode in NDIS(Network Driver Interface Specifications) but our wifi chipset manufacturer does not implement it in their drivers. So even if NDIS supports it but as long as client adapter’s driver are not implemented with it, monitor mode will not work.

See Information Source : https://en.m.wikipedia.org/wiki/Monitor_mode and screenshot:

Is there anyway I can implement monitor support in client wifi adapter’s driver by editing it? Or by replacing that driver with any third-party driver which supports monitor mode? I do need monitor mode feature in my wifi chipset but I don’t know how.

asked Jul 29, 2016 at 4:56

1

Drivers are hardware-specific. That means you cannot use just any driver, it has to be the right one for your hardware. So there’s most likely no third-party driver for your hardware available. Not on Windows, anyway.

Using a Linux driver as reference, you might be able to create a new driver that supports everything. That would however be an incredibly complicated process that is probably nearly impossible if you don’t have experience writing drivers.

If you think all that is beyond you and you really need it, you can also order it from your favorite software company.

A slightly cheaper option would be to just get a WiFi adapter that supports monitor mode on Windows.

tl;dr: No.

answered Jul 29, 2016 at 6:27

Daniel BDaniel B

57.1k9 gold badges115 silver badges152 bronze badges

The problem is that you cannot edit the driver. It’s not a text file – it’s a compiled program like .exe files are, and the only two ways to ‘edit’ it are either by changing the source code and recompiling (which would work on Linux/BSD, but unfortunately most manufacturers do not provide the source code for their Windows drivers), or by patching in some handwritten machine code (which would have worked in MS-DOS, but is likely too difficult at this point).

answered Jul 29, 2016 at 5:42

user1686user1686

401k59 gold badges845 silver badges915 bronze badges

9

Просмотр пакетов и взаимосвязей сетевого трафика с помощью сетевого анализатора Microsoft

Инструмент Network Monitor, реализованный в Windows и Microsoft Systems Management Server (SMS), позволяет выполнять мониторинг сетевого трафика. Мониторинг можно проводить в реальном времени или, перехватив и сохранив сетевой трафик, анализировать его позднее. Сохраненные данные могут использоваться для устранения неполадок в локальных и распределенных сетях, а также практически во всех устройствах, которые задействуют для коммуникаций протокол TCP/IP. Network Monitor имеет три основные области применения.

- Поиск неисправностей в сетевых соединениях. Это основная область применения Network Monitor. Если у вас есть два компьютера, при взаимодействии которых возникают трудности, можно воспользоваться функцией Network Trace для выяснения причины проблемы. Network Monitor также используется для просмотра пакетов TCP/IP, которые пересылаются между двумя устройствами, и данных, содержащихся в каждом из них.

- Оценка сетевой производительности. Network Monitor дает ясную и полную картину работы сети. Если возникает подозрение, что с точки зрения сетевой производительности имеются уязвимые места, можно воспользоваться информацией Network Monitor — например, статистикой о сетевой нагрузке и данными об источниках сетевого трафика — для поиска таких слабых мест. Хотя обычно Network Monitor не используется как базовое средство для выявления проблем в сетевых коммуникациях, это превосходный вспомогательный инструмент, позволяющий отыскать причину неисправности и показать гораздо более детальную картину происходящего, чем это позволяет сделать Performance Monitor.

- Поиск устройства, инициировавшего выдачу «маяка». Так называемый beaconing — процесс выдачи компьютерам в сети кольцевой топологии сигнала о том, что передача маркера прервана из-за серьезной ошибки. До появления коммутируемых сетей с помощью Network Monitor отслеживались проблемы в работе аппаратных сетевых устройств. Сейчас Network Monitor по-прежнему можно использовать для поиска фрагментированных или разрушенных пакетов, генерируемых несправным оборудованием, однако для этого следует установить полную версию Network Monitor, которая поддерживает работу удаленных агентов и перехватывает сетевые пакеты в сегменте даже в том случае, когда трафик не предназначен для станции, на которой запущен Network Monitor. Подробнее о двух версиях Network Monitor рассказано во врезке «Версии Network Monitor». При наличии управляемого коммутатора с помощью комбинации статистик и Network Monitor можно получить исчерпывающую информацию о неисправности для диагностики сетевого оборудования.

Установка Network Monitor

Для того чтобы воспользоваться монитором на сервере, на котором установлен Network Monitor или SMS, необходима сетевая карта, которая поддерживает смешанный режим (так называемый promiscuous mode — состояние, в котором сетевой адаптер обнаруживает в сети все фреймы вне зависимости от их конечного адреса; данный режим поддерживает большинство сетевых адаптеров). При установке Windows Server 2003 и Windows 2000 Server Network Monitor устанавливается только в том случае, если вы явно это указали. Чтобы установить Network Monitor, входящий в состав Windows 2003 и Windows 2000 Server, нужно выполнить следующие действия.

- Открыть Control Panel (Start, Settings, Control Panel).

- Дважды щелкнуть Add or Remove Programs.

- Щелкнуть Add/Remove Windows Components.

- Щелкнуть Management and Monitoring Tools, затем Details.

- Установить флажок Network Monitor Tools и щелкнуть ОК.

Запуск Network Monitor

Как только Network Monitor установлен, его можно запускать. Следует щелкнуть Start, Programs, Administrative Tools, Network Monitor. Можно также запустить Network Monitor с командной строки или использовать командный файл. На экране появится начальный экран Network Monitor. Чтобы инициировать захват пакетов, щелкните кнопку Capture. Начнется перехват сетевых пакетов, и окно Network Monitor будет выглядеть примерно так, как показано на экране 1. Как мы видим, основное окно Network Monitor состоит из четырех областей, в которых отображается информация различного типа.

Гистограммы использования сети. Первая область (отмечена цифрой 1 красного цвета) содержит гистограммы, отображающие статистические данные о трафике сервера. Первая полоса — % Network Utilization — самая важная. Если сервер принадлежит сегменту, к которому подключены другие компьютеры, и значение сетевой нагрузки значительно превышает 35%, возможно, сеть станет для данного сервера узким местом. Ethernet использует протокол Carrier Sensing Multiple Access with Collision (CSMA/CD) с обнаружением коллизий. В некоммутируемом Ethernet при сетевой нагрузке свыше 35% число коллизий слишком велико, и это катастрофически снижает производительность. Если придется столкнуться с высокой сетевой загрузкой, следует рассмотреть возможность использования коммутируемого Ethernet для повышения производительности.

Если сервер подключен к выделенному порту коммутатора, сетевая утилизация может быть гораздо выше 35%, при этом задержек по сети не наблюдается. Но если утилизация сети достигает 80%, стоит рассмотреть вопрос об использовании адаптера с двумя портами или перейти на Gigabit Ethernet или 10 Gigabit Ethernet. Если доля широковещательных или групповых пакетов или того и другого слишком велика (более 50% в секунду), вероятно, в сети имеется неисправный сетевой адаптер, выставляющий «маяки», или же просто слишком многие компьютеры выдают широковещательные запросы. Неплохо было бы собирать статистику о сетевом трафике до того, как проблема возникла, тогда в случае инцидента у администратора уже была бы история наблюдений и базовые показатели, относительно которых можно проводить исследование текущего сетевого трафика.

|

Экран 1. Основное окно Network Monitor |

Сетевые соединения. Вторая область (цифра 2 в голубой рамке) отображает список устройств, с которыми связывается данный сервер. Имена в колонке Network Address 1 являются или именами сетевых карт типа Network Monitor supported, используемых в сети, или MAC-адресами (Media Access Control, MAC), если сетевые адаптеры не поддерживают функцию мониторинга. Чтобы вывести список адаптеров в сети, требуется выбрать Options, Show Vendor Names. В колонке 1->2 показано число пакетов, переданных устройству в колонке Network Address 2, а в колонке 1<-2 — число пакетов, полученных от устройства Network Address 2. Необычно высокое значение пакетов, генерируемое специфическими сетевыми адресами, может указывать на неисправный сетевой адаптер или очень интенсивный трафик от определенных сетевых устройств.

Сетевые статистики. Третья область (цифра 3 в зеленой рамке) показывает статистику текущего захваченного сетевого пакета. Если планируется перехватывать пакеты дольше минуты, может потребоваться увеличить размер буфера захвата, в противном случае буфер начнет терять пакеты. По умолчанию размер буфера составляет всего 1 Мбайт и при загруженной сети он заполнится практически мгновенно. Когда буфер становится полным, самые старые пакеты удаляются и заменяются новыми. Для изменения размера буфера нужно выбрать Capture, Buffer Settings и изменить соответствующие настройки. Устанавливаемый размер буфера не должен превышать размер доступной физической памяти, иначе начнется пропуск фреймов из-за свопинга на диск.

Подробная информация о пакете. Четвертая область (цифра 4 в желтой рамке) показывает детальную информацию о числе и типе фреймов, отосланных или принятых с каждого устройства. Если отсылается или принимается необычно большое число байтов с какого-либо устройства, это может означать, что устройство работает неправильно или просто в данный момент пересылает по сети огромный объем данных.

Фильтр сбора данных может быть установлен при помощи меню Capture, Filter с последующей тонкой настройкой параметров фильтра. Фильтр позволяет отслеживать пакеты с привязкой к определенным протоколам, сетевым адресам или текстовым шаблонам. Это способствует снижению размера буфера захвата и может пригодиться в сильно загруженных сетях. Тем, кто раньше не сталкивался с Network Monitor, советую не использовать фильтр, а сперва научиться хорошо ориентироваться во всех типах сетевого трафика. Очень легко отсечь нужные данные, если фильтр будет установлен слишком жестко. После того как перехват трафика будет полностью завершен, я предлагаю ограничиться фильтром отображения (о нем немного позже), чтобы скрыть не подлежащий анализу трафик.

Отображение перехваченных пакетов

После того как нужный объем данных захвачен, следует щелкнуть значок Stop and View для остановки и просмотра захваченных пакетов (на экране 2 обведены красным кружком). На экране 2 показаны результаты процесса захвата. Итоговая информация о захваченных пакетах отображается в нескольких столбцах (в табл. 1 приведено их описание).

|

Экран 2. Результаты захвата пакетов |

Двойной щелчок по фрейму позволяет просмотреть подробную информацию о выбранном пакете (см. экран 3). В верхней зоне окна показаны итоговые данные о захваченных пакетах. В средней зоне размещена подробная информация о пакете, выбранном в верхней зоне. В нижней зоне представлены необработанные данные пакета в шестнадцатеричном виде. При щелчке мышью в области подробной информации (средняя зона) в нижней зоне синхронно отображается соответствующая часть пакета. В средней зоне за значком плюс (+) скрывается дополнительная информация. Средняя зона включает следующие данные.

- Базовые свойства фрейма — общие сведения о пакете, которые собраны Network Monitor, но не представлены в самом захваченном пакете. Это время, когда пакет был захвачен, временной интервал с момента захвата предыдущего фрейма, номер фрейма и его длина.

- Заголовок фрейма — содержит MAC-адреса пакетов источника и приемника, данные маршрутизации и число байтов в оставшейся части пакета.

- Заголовок IP — содержит данные об используемой версии IP (обычно это IP version 4 — IPv4), длину заголовка, тип службы, длину пакета, заданное время жизни пересылаемого пакета TTL (Time To Live, TTL; число пересылок маршрутизаторами данного пакета, прежде чем он будет разрушен), а также IP-адреса источника и приемника.

- Заголовок TCP/UDP/Internet Control Message Protocol (ICMP) — содержит данные о портах источника и приемника, порядковый номер, номер уведомления, смещение данных, флаг TCP, окно, контрольную сумму и число байтов в оставшейся части пакета. Информация в данной секции от протокола к протоколу сильно различается.

- Секция данных — содержит собственно данные. Если в пакете находятся данные высокоуровневого протокола, такого как DNS или HTTP, Network Monitor выводит дополнительную информацию в секции данных пакета.

Настройка фильтров просмотра

После того как пакеты захвачены, можно вывести на экран только те из них, которые соответствуют определенным критериям. Для этого можно воспользоваться фильтром просмотра Network Monitor. Требуется выбрать меню Display, Filter и установить все необходимые условия. Фильтрацию можно производить по адресам, протоколу или свойствам протокола. Например, чтобы установить фильтр, который бы показал только недокументированный заголовок пакетов HTTP, нужно выполнить следующие действия.

- Выбрать Display, Filter.

- Щелкнуть Expression.

- Перейти на вкладку Property. В окне Protocol:Property следует отыскать и выбрать http.

- Щелкнуть Undocumented Header.

- В окне Relation выбрать exists и дважды щелкнуть ОК.

Основы сессии TCP/IP

Облегченная версия Network Monitor позволяет захватывать широковещательные пакеты и входящий и исходящий трафик той станции, на которой установлен Network Monitor. Данные Network Monitor очень напоминают содержимое журнала брандмауэра, только они гораздо детальнее. Поначалу поток данных с перехваченными пакетами может показаться устрашающим из-за своего объема. Чтобы смягчить первоначальный шок, стоит заранее узнать, куда смотреть и что искать при интерпретации данных перехвата. Но прежде чем изучать, как следует читать данные пакета, познакомимся с основами сессии TCP/IP. На самом базовом уровне сессия TCP/IP включает следующие компоненты.

- Установка сессии (трехсторонний процесс квитирования). Сессия TCP/IP начинается с процесса квитирования (handshake). Компьютер-источник, запрашивающий открытие сессии, посылает синхронизирующий (SYN) пакет на компьютер-приемник. Компьютер-приемник отвечает пакетом уведомления (ACK) и устанавливает размер окна данных (data window size). После этого компьютер-источник посылает свой ACK-пакет на компьютер-приемник для подтверждения размера окна данных.

- Передача данных. Во время сессии данные передаются между двумя компьютерами, причем компьютер-получатель посылает ACK-пакет почти каждый раз при получении данных от отправителя. В нормальных условиях пересылаются пакеты ACK или PSH. Во время сессии передачи данных число пакетов, которые отсылаются без требования подтверждения (ACK-пакеты), может меняться в зависимости от объема сетевого трафика и размера буфера на компьютере-приемнике. Эта ситуация известна как раздвижное или скользящее окно (sliding window), так как объем передаваемых данных может «раздвигаться», пока не потребуется ACK-пакет.

- Закрытие сессии (модифицированный трехсторонний процесс квитирования). Если имеет место штатное закрытие сессии, то отправитель (т. е. компьютер, инициирующий закрытие сессии), посылает финишный пакет (FIN), означающий, что передача данных завершена полностью. Получатель посылает ACK отправителю, уведомляя его о получении FIN-пакета, а затем ему же посылает FIN-пакет. После этого отправитель посылает ACK-пакет получателю. Закрытие сессии может быть и нештатным. В этом случае отправитель передает пакет получателю, но последний не подтверждает его получение. Тогда отправитель пытается повторно отправить тот же пакет получателю и делает это до тех пор, пока не будет достигнут максимум числа повторных попыток, и тогда сессия завершается аварийно.

Чтение пакетов

Как известно, прежде чем сетевой трафик попадает в сеть, он разбивается на пакеты. Большинство пакетов в сети обычно приходится на TCP; однако могут встречаться и другие типы пакетов, например DNS, ICMP, NetBIOS over TCPIP (NBT) и UDP. Каждый пакет имеет специальный TCP-флаг в секции заголовка пакета и другие флаги, которые перечислены ниже в том порядке, в каком они появляются в заголовке.

- U (URG) — срочность; данные передаются вне очереди.

- A (ACK) — уведомление об успешном приеме данных; сообщает о том, что отправитель знает о получении пакета. Получатель пакета посылает ACK-пакет, в который включен порядковый номер отправителя плюс длина пакета данных, чтобы проконтролировать, что информация пакета была принята правильно.

- P (PSH) — принудительная доставка данных до того, как буфер будет заполнен. Этот флаг обычно используется для интерактивного трафика.

- *R (RST) — сброс; аварийное завершение сессии. Присутствие большого числа пакетов с флагом RST говорит о проблемах в сети.

- S (SYN) — применяется для открытия сессии и получения начального номера последовательности. Часто используется для атак типа «отказ в обслуживании» (Denial of Service, DoS). Хакеры могут попытаться инициировать большое число сессий с неверного IP-адреса, вынудив сервер отвечать пакетами ACK на несуществующий адрес IP. В большинстве брандмауэров предусмотрены меры по защите от DoS-атак.

- F (FIN) — штатное завершение сессии TCP. Пакет FIN означает, что отправитель закончил передачу данных.

Наблюдение за флагами. Большинство сетей имеют трафик, состоящий в основном из ACK- и PSH-пакетов. Если сервер не генерирует постоянно новых сессий, то пакетов SYN должно быть относительно немного. Серверы с огромным числом SYN-пакетов, вероятно, подверглись одной из разновидностей DoS-атаки (иначе называемой SYN flood). Число FIN-пакетов и SYN-пакетов должно быть примерно одинаковым. RST бывает немного. Большое число пакетов RST может быть симптомом неустойчивых сетевых соединений, неисправных адаптеров, высокого сетевого трафика, сбоев в работе коммутаторов или хабов либо сбоев в работе иного сетевого оборудования.

|

Экран 3. Детальная информация из фрейма |

Номера портов. Как мы знаем, пакеты TCP/IP идентифицируют порт источника и приемника пакета. При чтении информации о пакете нужно вести журнал принимающих и передающих портов сервера. Следует также хорошо разбираться в номерах общепринятых портов и портов, используемых в Windows. Если в перехваченном трафике обнаружится неизвестный порт, это может быть признаком активности хакеров. В табл. 2 приведен список наиболее часто используемых портов.

После запуска процесса перехвата пакетов можно воспользоваться дисплейным фильтром для отображения пакетов какого-то специфического протокола. Например, если локализовать проблемы в HTTP-соединениях, перехватить с помощью Network Monitor трафик обмена, а затем отфильтровать пакеты HTTP (порт 80) для локализации проблем связи в данном конкретном протоколе.

Повторные передачи пакетов. Network Monitor может использоваться для решения проблем на уровне взаимодействия компьютеров. Обратите внимание на пакеты повторной передачи (т. е. пакеты с флагом R в заголовке пакета), которые имеют более продолжительные тайм-ауты и статические порядковые номера на множестве пакетов. Ретрансмиссии возникают в том случае, когда обмен данными между двумя компьютерами был по какой-либо причине прерван — например, из-за неисправного оборудования или задержек WAN. При появлении ретрансмиссии тайм-аут увеличивается вдвое, пока число повторных попыток не достигнет 5 (по умолчанию). На экране 4 показан перехваченный трафик в ситуации, когда во время передачи файла по FTP от компьютера-клиента отсоединили сетевой кабель. Номера фреймов с 834 по 992 (левая колонка в верхней части) имеют одинаковые порядковые номера для всех пакетов, что указывает на неполадки в соединении. Во фреймах с 1172 по 1385 снова встречается тот же самый порядковый номер. При нормальном FTP-трафике порядковый номер в каждом пакете должен возрастать, а не оставаться прежним. Обратите внимание, что потребовалось в общей сложности 10 пакетов для аварийного завершения передачи по FTP — пять повторных попыток передать данные и еще пять повторных попыток закрыть соединение. Заметьте метку времени 77.012668 в 834-м фрейме. Временной интервал между 834-м и 845-м фреймами (77,668893-77,012668) составляет 0,656225. Между 845-м и 868-м фреймами — 1,312449, что вдвое больше 0,656225. Для каждого следующего пакета время удваивается, пока не будет достигнут максимум числа повторных попыток (в данном случае пять).

При использовании медленного соединения с WAN или линии с большим разбросом скорости соединения максимальное число попыток, возможно, потребуется увеличить. Для этого на сервере, где запускается Network Monitor, нужно найти раздел реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ServicesTcpipParameters и добавить параметр (тип DWORD) TcpMaxDataRetransmissions. Установите значение decimal и укажите число больше 5.

Наблюдение за пакетом может подсказать оптимальное значение этого параметра для конкретной среды работы. Например, в случае проблемы ретрансмиссий следует увеличить TcpMaxDataRetransmissions до заведомо большего значения, например 20, и посмотреть, сколько соединений восстанавливают передачу данных. Если окажется, что большинство сессий FTP удовлетворяется, скажем, восемью ретрансмиссиями, требуется переустановить TcpMaxDataRetransmissions на сервере в значение 9. Это несколько затормозит работу сервера, если сеть WAN перестала работать, но соединение с клиентом по-прежнему будет активным.

|

Экран 4. Увеличение значений тайм-аутов при трассировке пакетов |

Изначально величина тайм-аута для любой сессии равна 3 секундам, а затем она настраивается в зависимости от скорости соединения. Мы рассматривали пример с LAN, поэтому самая первая повторная попытка соединения была предпринята через очень короткий промежуток времени — 0,65 с. Для медленного WAN-соединения увеличение максимума ретрансмиссий может привести к продолжительной задержке в работе сервера, прежде чем соединение будет оборвано по тайм-ауту. Если используется медленный канал связи и начальное значение тайм-аута равно пяти секундам, сколько времени соединение будет «висеть» при максимальной ретрансмиссии 6? Ответ — 315 секунд, или дольше 5 минут (5+10+20+40+80+160).

Network Monitor как средство противодействия AUTH Attack

Одним из примеров практического применения Network Monitor может служить анализ входящего и исходящего трафика, если возникло подозрение, что сервер подвергается атаке извне. Возможно, многим приходилось сталкиваться с таким типом атаки, когда спамеры бомбардируют сервер Exchange командами SMTP AUTH до тех пор, пока не удается успешно зарегистрироваться на сервере. По умолчанию Microsoft Exchange Server 2003 и Microsoft Exchange 2000 Server позволяют почтовому серверу ретранслировать сообщения, если отправитель смог выполнить аутентификацию, указав правильное имя и пароль. Получить правильное имя и пароль спамер может при помощи атаки на почтовый сервер перебором имен и паролей или используя некоторые специфические типы атак на сеть. Вы можете включить журнал Exchange Diagnostics Logging и установить максимальное значение для параметра MSExchangeTransport Categories, который показывает User ID, используемый для аутентификации на сервере. Однако оснастка Microsoft Management Console (MMC) Event Viewer обычно не отображает IP-адрес спамера. Этот адрес можно получить, отследив трассу пакета.

- Установите Network Monitor на сервер Exchange и начните собирать пакеты. Конечно, для получения искомого IP-адреса нужно дождаться, пока спамер не выполнит аутентификацию на сервере. Может потребоваться увеличить размер буфера, чтобы не потерять пакеты. После аутентификации спамера на сервере перехват пакетов следует остановить.

- Установите фильтр TCPDestination Port 25 (см. экран 5). Для этого выберите Display, Filter и строчку Protocol==Any в окне Display Filter. Щелкните кнопку Edit Expression, затем перейдите на вкладку Property. Дважды щелкните +TCP, затем выберите Destination Port. Щелкните == в окне Relation, выберите Decimal (ниже окна Value), введите значение 25 (SMTP) и щелкните ОК

- Найдите команду Auth Login. Проверяйте данные в каждом SMTP-пакете, пока не отыщите пакет, который содержит Auth Login. В верхней части окна в колонке Src Other Addr покажет IP-адрес спамера. Хотя IP-адрес может быть ложным, вы по крайней мере сможете заблокировать трафик через 25-й порт от этого адреса для предотвращения подобной ситуации в будущем. Еще лучше отключить Basic and Integrated Windows Authentication на любом внешнем сервере Exchange, чтобы не позволить пользователям выполнять аутентификацию на почтовом сервере при отправке почты.

- Найдите имя пользователя: следующая командная строка в поле данных TCP должна содержать имя и пароль, которые вводились для аутентификации. Однако эти данные зашифрованы кодером Base64, так что нужно воспользоваться декодером Base64 для расшифровки. В Internet есть множество кодер/декодеров Base64. Следует попрактиковаться на декодере Dillfrog и расшифровать с его помощью имя c3BhbW1lcg== и пароль cmVsYXk=. Декодированные ответы приведены в конце статьи. Конечно, как уже отмечалось ранее, можно повысить и уровень собираемой сервером Exchange диагностики для просмотра User ID, который использовался для аутентификации на сервере.

Оружие для решения сетевых проблем

Network Monitor — удобный инструмент для локализации неисправностей в сети, но для достижения наилучших результатов он требует некоторого опыта. Изучить основы работы с Network Monitor желательно до того, как в сети возникнут неполадки. Определите базовые характеристики вашей сети и не дожидайтесь того момента, когда будете вынуждены обучаться работе с Network Monitor в «боевых» условиях. Network Monitor и другие сетевые анализаторы независимых поставщиков программного обеспечения требуют экспертного отношения для быстрой локализации и разрешения проблем. Не теряя времени, возьмитесь за изучение Network Monitor и используйте его богатые возможности.

|

Экран 5. Установка фильтра просмотра трафика SMTP |

Ответы к примеру декодирования:

c3BhbW1lcg== spammer

cmVsYXk= relay

Ресурсы

Статьи Microsoft

Web-сайты

Dillfrog Base64 Encoder

Версии Network Monitor

Существует две версии Network Monitor: полная версия, которая поставляется вместе с Microsoft Systems Management Server (SMS), и облегченная версия, поставляемая вместе с Windows Server 2003, Windows 2000 Server и Windows NT Server 4.0. Облегченная версия содержит некоторое подмножество команд полной версии. В данной статье основное внимание будет уделено облегченной версии Network Monitor, поскольку большинство пользователей работает именно с ней. Версии Network Monitor имеют несколько отличий.

- Захват трафика. Наиболее существенные различия между версиями заключаются в типе сетевого трафика, который может быть перехвачен. Облегченная версия позволяет перехватить только широковещательный трафик и трафик, посылаемый или принимаемый со станции, на которой установлен Network Monitor. Полная версия может перехватывать весь трафик сегмента вне зависимости от источника или приемника передаваемых пакетов. Для коммутируемых сетей большинство серверов (и некоторая часть рабочих станций) подключены к выделенным коммутируемым портам. Это приводит к тому, что перехватить трафик из других сегментов становится сложнее, поскольку коммутаторы нередко изолируют сетевой трафик уровня 2 и 3 в тех сегментах, где два устройства обмениваются пакетами. Полная версия Network Monitor позволяет перехватить данные с удаленных агентов, установленных в разных сетевых сегментах. Это особенно удобно при поиске неисправностей в удаленном сегменте.

- Experts. Этот инструмент доступен только в полной версии. Он дает подробные разъяснения относительно перехваченного трафика и дешифрует пакеты.

- Find Routers. Это команда меню Tools, она доступна только в полной версии. С ее помощью можно идентифицировать IP-адреса сетевых маршрутизаторов.

- Resolve Addresses from Name. Это команда меню Tools, она доступна только в полной версии. Данная команда позволяет разрешить адреса по имени Fully Qualified Domain Name (FQDN).

Если необходимо выполнить мониторинг удаленных сегментов или нужна функциональность, отсутствующая в облегченной версии, стоит рассмотреть возможность приобретения SMS и получения полной версии Network Monitor. Или же можно рекомендовать приобрести сетевой монитор независимого поставщика программного обеспечения с поддержкой мониторинга удаленных сегментов. До того как коммутируемые сети стали популярными, было гораздо проще перехватывать сетевые данные, поскольку один и тот же сетевой сегмент использовался большим числом компьютеров. До появления коммутируемых сетей я использовал Network Monitor в основном для поиска «маяков» или неисправных сетевых карт, которые нарушали работу сети. Сегодня управляемые коммутаторы умеют выполнять эту функцию самостоятельно. Если используется управляемый коммутатор и есть подозрение на некорректную работу NIC или иного устройства, следует проверить статистику коммутатора и обратить внимание на порты, для которых выявлено большое число пакетов и/или ошибок. После того как идентифицирован потенциально неисправный порт, нужно запустить Network Monitor и перехватить сетевой трафик порта. Также можно по-прежнему использовать Network Monitor как традиционное средство перехвата пакетов для идентификации проблем соединения, контроля утилизации сети и мониторинга серверного сетевого трафика.

Алан Сугано (asugano@adscon.com) — президент компании ADS Consulting Group, специализирующейся на сетевых технологиях, программировании, проектировании

на базе Microsoft .NET и SQL Server.

Содержание

- Что такое режим монитора

- Как узнать, поддерживает ли это моя сетевая карта

- Знать чипсет сетевой карты

- Найдите чипсет карты в Windows

- Посмотреть набор микросхем сетевой карты в Linux

- Перед покупкой узнайте чипсет карты Wi-Fi.

Что такое режим монитора

Прежде всего, мы собираемся объяснить, что режим монитора что некоторые карты Wi-Fi состоят из. Также известный как режим прослушивания, он используется для сбора данных. Обычно карта начинает захватывать пакеты Wi-Fi, которые находятся вокруг нее. Вы сможете анализировать клиентов, подключенных к сети, за пределами точки доступа.

Эта функция необходима для выполнения сетевой аудит . Например, чтобы проверить ключ WEP. Чтобы использовать его, необходимо использовать набор хакерских инструментов, таких как Kali Linux операционная система, в которой есть много программ.

Поэтому режим монитора — это один из режимов, в котором может работать сетевая карта Wi-Fi. Что он собирается делать, так это «Слушать» все пакеты вокруг него и иметь возможность анализировать их и определять сообщения. Конечно, для его использования карта должна быть совместимой.

Как узнать, поддерживает ли это моя сетевая карта

После объяснения того, из чего состоит режим монитора, мы поговорим о том, как мы можем узнать, действительно ли сетевая карта Wi-Fi совместима или нет. Нам нужно будет выполнить ряд шагов, от некоторых простых, когда нам нужно будет только искать информацию в Интернете, до других, в которых нам придется делать что-то еще на компьютере.

Знать чипсет сетевой карты

Первое и самое простое — это знать точный набор микросхем что использует сетевая карта Wi-Fi. Таким образом, нам нужно будет только зайти в Google и найти подробную информацию об этой модели и выяснить, поддерживает ли она режим монитора и внедрение пакетов. Для этого мы можем перейти к коробке с картой Wi-Fi.

Мы даже можем перейти непосредственно к самой карте и увидеть наклейка откуда обычно приходит информация о точной модели. Нам просто нужно его записать и выполнить поиск в Google, где мы найдем все интересующие нас данные.

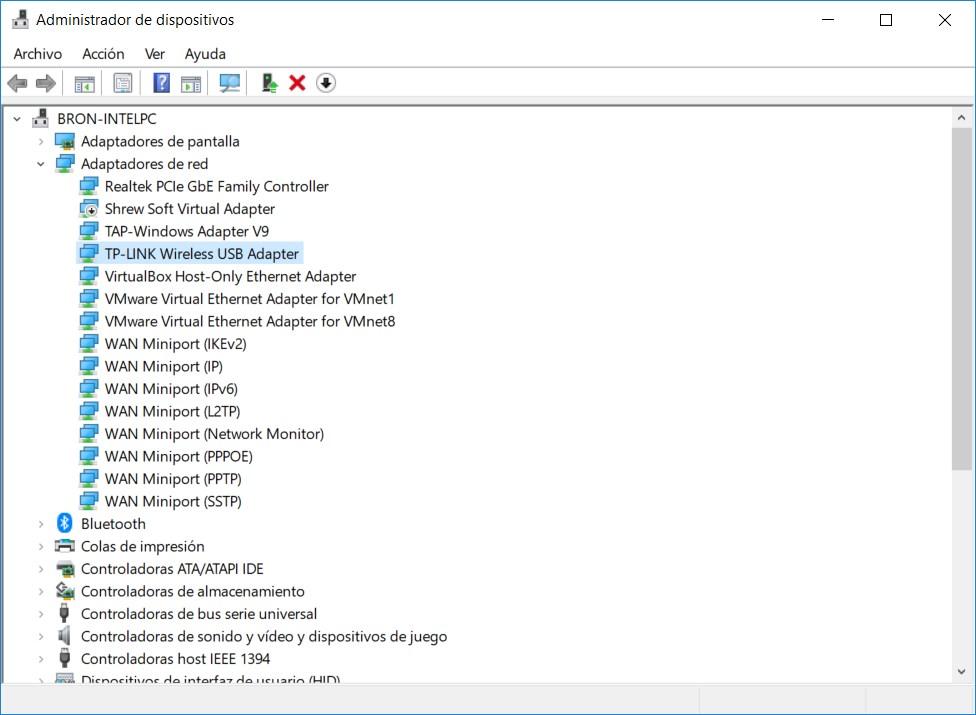

Найдите чипсет карты в Windows

Однако, помимо того, что мы видим его в коробке или на самой карте, мы также можем увидеть его в Windows . Большинство карт Wi-Fi используют набор микросхем от производителя Realtek, но некоторые модели имеют режим монитора, а другие нет, поэтому вам следует знать точную модель.

Надо зайти в Пуск, ищем Диспетчер устройств, заходим в Cеть переходники и там ищем интересующий нас переходник. Мы также можем войти из Панели управления и перейти в раздел устройств, где мы окажемся в том же разделе.

Оказавшись здесь, вы должны дважды щелкните по соответствующая сетевая карта. Мы должны предоставить детали и выбрать идентификатор. Аппаратное обеспечение. Это позволяет нам узнать точную модель карты и, просто выполнив поиск в Google, найти информацию о нашем наборе микросхем и о том, поддерживает ли он режим монитора.

Другой вариант узнать, какой набор микросхем сетевой карты Wi-Fi у нас есть в Windows, — это использовать сторонние программы. Если нам нужна более подробная информация или у нас есть проблемы с поиском этих данных в Windows, мы можем установить DriverIdentifier или AIDA64.

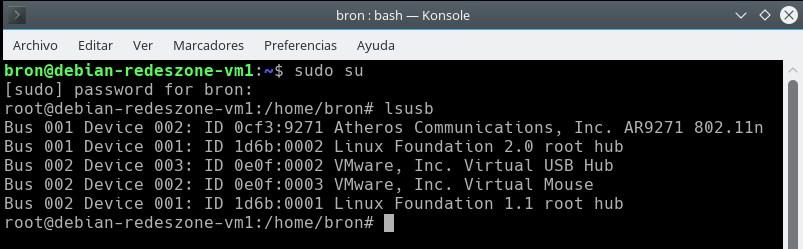

Посмотреть набор микросхем сетевой карты в Linux

Мы также можем выполнить ряд шагов в Linux операционная система, чтобы найти набор микросхем сетевой карты Wi-Fi. Например, если у нас установлена версия Debian, нам нужно будет использовать команды «Ispci», чтобы проверить устройства, подключенные к PCI, и «Isusb», который используется для просмотра устройств, подключенных через USB. Имейте в виду, что сетевая карта Wi-Fi может быть PCI и USB.

В нашем примере мы поместили карту в систему Debian, и мы можем видеть этот вывод из «Isusb», где он напрямую указывает на модель набора микросхем Atheros AR9271.

В качестве альтернативы также можно узнать, поддерживает ли наша сетевая карта Wi-Fi режим мониторинга, установив пакет aircrack-ng в нашем дистрибутиве, а также используя дистрибутивы, ориентированные на аудит Wi-Fi, такие как WifiSlax или Kali Linux. Когда он будет установлен, мы должны выполнить команду airmon-ng.

Многие пользователи захотят узнать, есть ли на карте режим монитора или нет перед покупкой. Это позволит им выбирать между всеми доступными вариантами, приобрести действительно совместимый и использовать его для этой цели.

В этом смысле мы можем использовать Викидеви Веб-сайт. Там мы можем найти большую базу данных только с моделями карт Wi-Fi и соответствующими версиями оборудования. Таким образом, мы будем подробно знать, какое оборудование он использует, и искать информацию о чипсете, чтобы узнать, поддерживает ли он режим монитора или нет.

Однако имейте в виду, что некоторые модели производителей имеют три модификации оборудования. Это означает, что один из них может поддерживать режим монитора, а остальные — нет. Следовательно, мы действительно должны выяснить, работает ли эта версия для нас или нет.

Так же Официальный сайт Acrylic WiFi есть раздел, в котором мы можем увидеть основные карты Wi-Fi, которые поддерживают режим монитора в Windows. Однако в большинстве случаев, если вы поддерживаете режим монитора в Windows, он также будет поддерживать его в Linux. WifiSlax также показывает, какие карты совместимы с вашим дистрибутивом.

Короче говоря, режим монитора — это функция, которая есть у некоторых сетевых карт Wi-Fi. Мы объяснили, как узнать, совместим ли наш с Windows и Linux, а также узнать, для чего эта функция действительно работает.

Доброго времени суток! Для своих нужд решил приобрести wi-fi адаптер. По советам из журнальных статей выбор пал на TP Link TL-WN722N. Приобрел в DNS, радостный принес его домой, подключаю к своему любимому Arch Linux в надежде, что сейчас все точки доступа вокруг «хакну». Но запуск команды sudo airmon-ng start wlp0s20u3u2 ни к чему не привел: результат команды был абсолютно пустым. Чтож… — подумал я, почему ты не работаешь? Я вышел в интернет с таким вопросом.

Первое на что стоит обратить внимание это на то, какой чип у вас. В версии 2 данного девайса обнаружен чип от realtek rt8188eu. Если у вас такой же, то смело читаем дальше.

В стандартной поставке linux идет некий драйвер r8188eu. Так вот этот самый драйвер и не поддерживает режим монитора и инжекцию пакетов.

Изначально начитавшись статей про поднятие wi-fi в arch’е, я выбрал пакет драйверов 8188eu-dkms-git (на github). После внесения в blacklist стандартного модуля и перезагрузки машины толком ничего не заработало, более того, подвис dmesg и в целом работа системы не выглядела стабильной. Разбираться долго не стал, удалил пакет, вернул модуль из стандартной поставки. Сейчас я думаю, что скорее всего помогло бы предварительное обновление системы, чем я и занялся.

Пока ставились новенькие пакеты, натолкнулся что в аккаунте на github от самих aircrack-ng есть несколько репозиториев драйверов для realtek’овских wi-fi «свистков». Почитав readme подходящего для моего случая, и дождавшись обновления системы, склонировал репозиторий и собрал модуль:

git clone https://github.com/aircrack-ng/rtl8188eus

cd rtl8188eus

Компилируем, ставим:

make && sudo make install

Важно! Не забываем добавить в blacklist старый модуль:

echo 'blacklist r8188eu'|sudo tee -a '/etc/modprobe.d/r8188eu.conf'

Перезагружаемся. Проверяем, что модуль подхватился:

sudo dmesg

Останавливаем NetworkManager если такой имеется:

sudo systemctl stop NetworkManager

sudo systemctl stop wpa_supplicant

Далее переводим в режим монитора:

sudo ip link set wlp0s20u4u2 down (или sudo ifconfig wlp0s20u4u2 down) чтобы перевести в unassociated

sudo iw dev wlp0s20u4u2 set type monitor (или sudo iwconfig wlp0s20u4u2 mode monitor) чтобы перевести в режимо мониторинга.

Проверяем:

iwconfig

Ну и наконец-то то, к чему стремились, чтобы оправдать потраченные 500 рублей:

sudo airodump-ng -w /tmp/WPAcrack wlp0s20u4u2

Чтобы вернуть все обратно:

Переводим в managed-режим

sudo iwconfig wlp0s20u4u2 mode managed

Запускаем NetworkManager

sudo systemctl restart wpa_supplicant

sudo systemctl restart NetworkManager

Вот такая получилась небольшая заметка, которая может быть кому-то и поможет. Засим откланиваюсь, всем удачного хакинга!

Взломать Wi-Fi -Вам нужна беспроводная карта для поддержки Режим мониторинга и внедрение пакетов. Не все беспроводные карты могут это сделать, но вы можете протестировать карту, которая у вас уже есть, чтобы увидеть, совместима ли она, а также вы можете проверить набор микросхем внутри адаптера, который вы собираетесь купить, чтобы убедиться, что он работает. Взлом Wi-Fi.

Включает беспроводные карты, которые поддерживают режим мониторинга и внедрение пакетов Этичный хакер От прослушивания других чатов Wi-Fi до внедрения вредоносных пакетов в сеть. Беспроводные карты в большинстве ноутбуков не умеют ничего делать, кроме того, что нужно для создания Wi-Fi соединение Базовый.

Хотя некоторые внутренние карты могут предлагать некоторую поддержку режима монитора, часто обнаруживается, что ваша карта не поддерживает использование инструментов, включенных в Kali Linux. Я обнаружил, что беспроводная карта в ноутбуке Lenevo поддерживает оба, поэтому иногда можно работать с внутренней беспроводной картой ноутбука для обучения, когда это необходимо. Если внутренняя беспроводная карта не поддерживает эти режимы, потребуется внешняя беспроводная карта.

ценовые диапазоны Внешние сетевые адаптеры От 15 до 40 долларов за карту. Хотя это может показаться не таким уж большим, совершив ошибку при покупке Сетевой адаптер Он может быстро накапливаться и отказываться от изучения безопасности Wi-Fi.

Сначала эти устройства могут показаться немного сложными, но они очень просты. У каждого беспроводного сетевого адаптера внутри есть микросхема, содержащая собственный ЦП. Этот чип вместе с другими цепями коммутатора преобразует сигналы вашего компьютера в радиоимпульсы, называемые «пакетами», которые передают информацию между устройствами. Чтобы выбрать адаптер Wi-Fi, необходимо знать несколько вещей, таких как набор микросхем внутри, используемая антенна и типы Wi-Fi, которые поддерживает карта.

Если вы начали в анализ пакетов وтест на проникновение , самый важный шаг — определить, поддерживает ли карта Wi-Fi режим мониторинга и внедрение пакетов. Как правило, режим мониторинга отключен на встроенной карте Wi-Fi, предоставленной производителем настольного или портативного компьютера. Но, прежде чем вы потратите 30 долларов на USB-адаптер Wi-Fi, просто проверьте, поддерживает ли ваше текущее устройство режим монитора. В этой статье вы узнаете, как проверить, поддерживает ли ваша WiFi-карта режим монитора в Windows, Ubuntu и macOS.

Убедитесь, что беспроводной адаптер поддерживает режим мониторинга

1. Windows

В Windows нет прямой команды, чтобы проверить, поддерживается ли режим мониторинга или работает ли на карте Wi-Fi. Следовательно, нам нужно прибегнуть к инструменту под названием Microsoft Network Monitor. Это графический инструмент, разработанный Microsoft, но в настоящее время он находится в архиве. Однако они полностью совместимы для работы на вашем устройстве с Windows 10.

Загрузите и установите инструмент MS Network Monitor. Как только это будет сделано, вам необходимо перезапустить систему, чтобы инструмент обнаружил сетевые карты. Затем запустите приложение и на начальной странице нажмите «New Capture».

На вкладке New Capture мы просто хотим, чтобы карта Wi-Fi прослушивала пакеты. Для этого нажмите на опцию «Настройки захватана верхней панели инструментов.

В диалоговом окненастройкиСнимите все флажки, кроме Wi-Fi, и нажмите кнопку «Закрыть». Это необходимо для того, чтобы карта Wi-Fi прослушивала только сетевой трафик.

Опубликуйте настройку, нажмите кнопку «Пуск», чтобы начать сбор пакетов.

Если появляется ошибка, это означает, что карта Wi-Fi не поддерживает режим мониторинга. В то время как, если пакеты захватываются успешно, это означает, что карта Wi-Fi поддерживает режим мониторинга.

В качестве альтернативы вы также можете сделать то же самое с Инструмент мониторинга сети Wireshark.

Скачать Microsoft Network Monitor

2. МакОС

Для macOS вы можете проверить поддержку режима мониторинга на карте Wi-Fi через Терминал с помощью инструмента ТСРйитр. Однако процесс немного утомителен, поэтому мы перейдем к графическому интерфейсу. Для этого запустите инструмент Беспроводная диагностика Из поиска в центре внимания.

Кроме того, вы можете щелкнуть значок Wi-Fi на панели инструментов, удерживая нажатой клавишу Опция , и выберите Открытая беспроводная диагностика из раскрывающегося меню.

После запуска инструмента Беспроводная диагностика , Нажмите ⌘ + ⌥ +6 для запуска окна сниффера. Кроме того, вы также можете сделать то же самое, щелкнув меню «Окно» на панели инструментов и нажав «Sniffer».

Во всплывающем окне Sniffer вы увидите опцию каналы و Ширина канала. На данный момент мы будем использовать параметры по умолчанию. Нажмите кнопку «Пуск», чтобы Sniffer запустил сканирование. В зависимости от ваших настроек вам может потребоваться ввести данные для входа в систему Mac для аутентификации.

Если инструмент Sniffer работает успешно, вы увидите, что Wi-Fi отключен. Если вы нажмете на значок Wi-Fi в правом верхнем углу, вы увидите, что ваш Wi-Fi находится в контролируемом режиме. Это означает, что адаптер Wi-Fi поддерживает режим мониторинга. Если в инструменте Sniffer возникает ошибка, это означает, что адаптер Wi-Fi не поддерживает режим мониторинга.

Когда сеть Wi-Fi находится в режиме мониторинга, вы не будете подключены к Интернету. Чтобы получить доступ к Интернету, выключите инструмент Sniffer.

Когда вы закончите использовать инструмент Sniffer, он создаст файл «.pcap«На сайте / Вар / TMP Пока все зарегистрированные пакеты. Вы можете просмотреть файл, используя следующую команду.

tcpdump -r /path/to/packetfile.pcap

3. Ubuntu

В Ubuntu этот процесс очень прост и не требует установки каких-либо дополнительных инструментов. Прежде всего, нам нужно найти имя интерфейса адаптера Wi-Fi. Для этого используйте следующую команду

ip a

Эта команда отобразит все сетевые интерфейсы в вашей системе. Поскольку я подключен к Интернету через Wi-Fi, вы можете увидеть айпи адрес Статус — ВВЕРХ. Поэтому имя интерфейса Wi-Fi — «wlp3s0».

Как только мы получим название интерфейса, нам нужно отключить Wi-Fi. Для этого используйте следующую команду.

sudo ip link set dev wlp3s0 down

заменять wlp3s0 Как интерфейс Wi-Fi.

Теперь, когда мы отключили интерфейс Wi-Fi, мы можем перевести карту Wi-Fi в режим мониторинга. Для этого выполните следующую команду

sudo iwconfig wlp3s0 mode monitor

Поскольку карта Wi-Fi поддерживает режим мониторинга, команда выполнена успешно. При отсутствии поддержки режима мониторинга на карте Wi-Fi произойдет ошибка. Чтобы дважды проверить, нажмите следующую команду.

iwconfig

Если последняя команда выполнена успешно, ваша карта Wi-Fi должна находиться в режиме монитора. В противном случае карта Wi-Fi будет отображаться в управляемом режиме и не поддерживает режим мониторинга.

Пока ваш Wi-Fi находится в режиме мониторинга, он будет отключен, и вы не сможете получить доступ к Интернету. Чтобы вернуть его в управляемый режим и включить, используйте следующую команду.

sudo iwconfig wlp3s0 mode managed sudo ip link set dev wlp3s0 up

تغليف

Проверив, поддерживает ли карта Wi-Fi режим мониторинга, можно переходить к дальнейшему анализу и тестированию в сети. У нас есть отдельная статья о лучших Инструменты мониторинга сети с открытым исходным кодом для Windows и Linux , проверьте это. Кстати, Windows 10 и macOS не предназначены для использования в качестве сетевого сервера или для анализа безопасности. В конце концов, вам стоит перейти на Kali Linux или Parrot OS.

Если вышеперечисленные методы у вас не работают, это означает, что ваша карта Wi-Fi не поддерживает режим мониторинга. В этом случае вы можете получить USB-адаптер Wi-Fi примерно за 30 долларов. Я рекомендую Альфа AWUSO36NH или же Альфа AWUS036NHA или же Реалтек RTL8812AU.

Большинство смартфонов Android поддерживают режим мониторинга напрямую, однако вам потребуется доступ Разрешения root и такие приложения, как zАнти или же cSploit Вводить пакеты данных в сеть. Вот хорошая статья, которая поможет.

С другой стороны, iPhone не поддерживает режим мониторинга даже после Побег из тюрьмы. Поэтому лучшее, что вы можете сделать, — это захватить трафик к себе и от себя, а не от других устройств в сети.

Между тем, в Ubuntu вы можете выполнять расширенный уровень анализа и тестирования, установив сетевые инструменты на основе терминала, такие как Aircrack-нг و hcxtools , и так далее. Если у вас возникнут дополнительные вопросы или проблемы, дайте мне знать в комментариях ниже.