Ping — утилита командной строки для проверки соединений в сетях TCP/IP. Она является одним из основных средств диагностики сети и входит в состав всех современных сетевых операционных систем. Принцип ее работы заключается в том, что она отправляет запросы (ICMP Echo-Request) протокола ICMP указаному узлу и фиксирует поступающие ответы (ICMP Echo-Reply).

Время между отправкой запроса и получением ответа позволяет определить задержки при передаче и частоту потери пакетов, а также оценить загруженность канала передачи данных. Полное отсутствие ICMP-ответов может означать, что удалённый узел неисправен.

В серверных ОС начиная с Windows Server 2008 входящие эхо-запросы по умолчанию запрещены и блокируются брандмауэром Windows. Сделано это скорее всего с целью предотвратить сетевые атаки типа ICMP Flooding (затопление атакуемого узла пакетами ICMP), которые могут вызвать отказ в обслуживании (Denial of Service, DoS). Безопасность конечно важна, однако в результате при попытке проверить доступность сервера мы получаем ошибку.

Для разрешения входящих эхо-запросов необходимо активировать соответствующее правило брандмауэра Windows. Вот несколько вариантов того, как это сделать.

Оснастка Windows Firewall with Adwanced Security

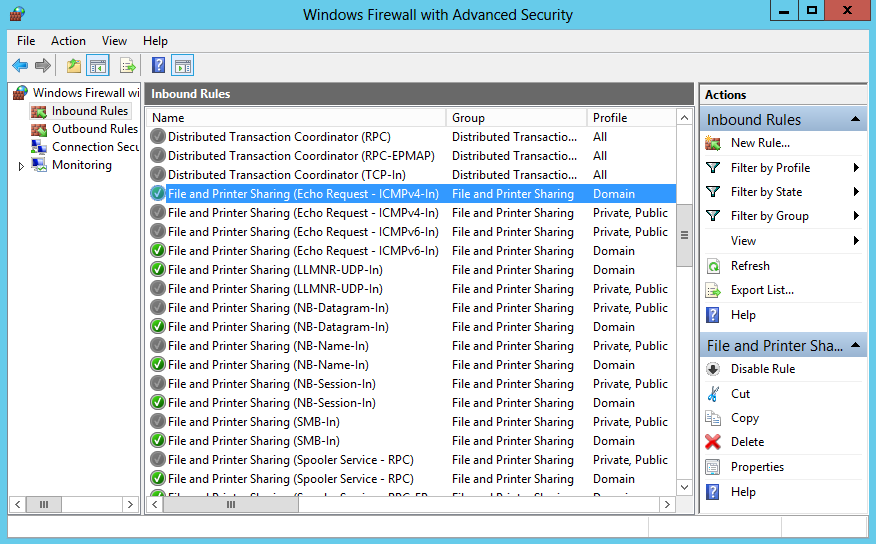

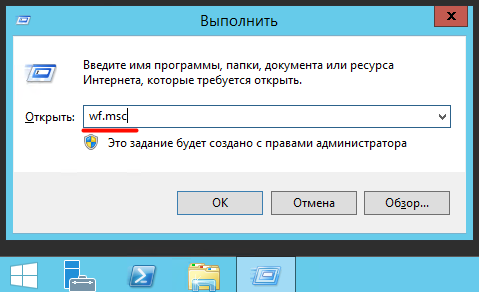

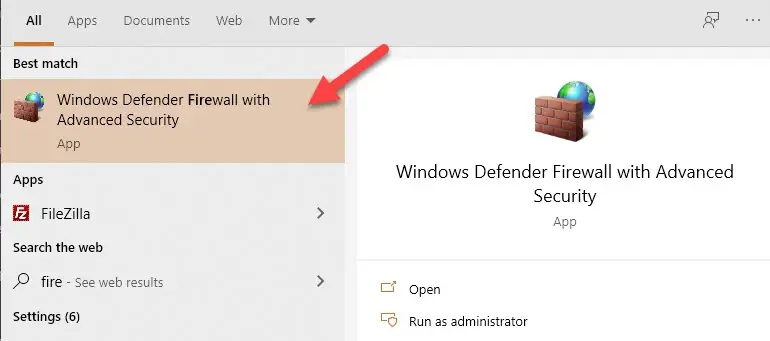

Самый простой способ разрешить ping — воспользоваться оснасткой «Windows Firewall with Adwanced Security». Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

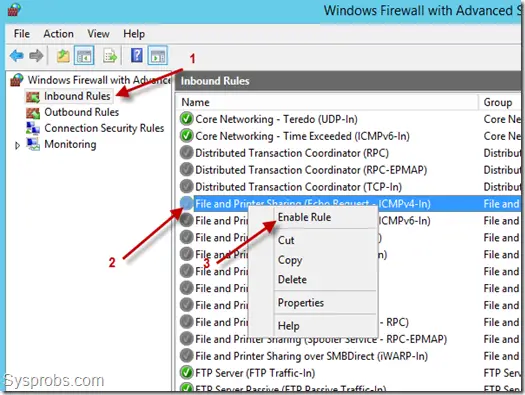

Заходим в раздел входящих правил (Inbound Rules). Здесь нас интересует предопределенное правило для IPV4 — ″File and Printer Sharing (Echo Request — ICMPv4-In)″. Обратите внимание, что в таблице присутствуют два правила с одинаковым названием. На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

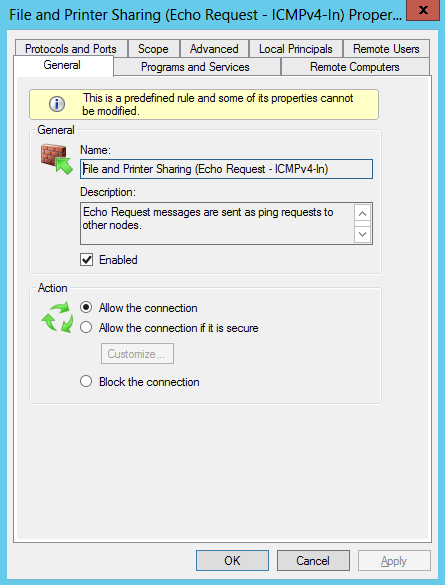

Активируем правило, отметив галочкой чекбокс Enabled и проверяем, чтобы в поле Action был выбран пункт ″Allow the connection″.

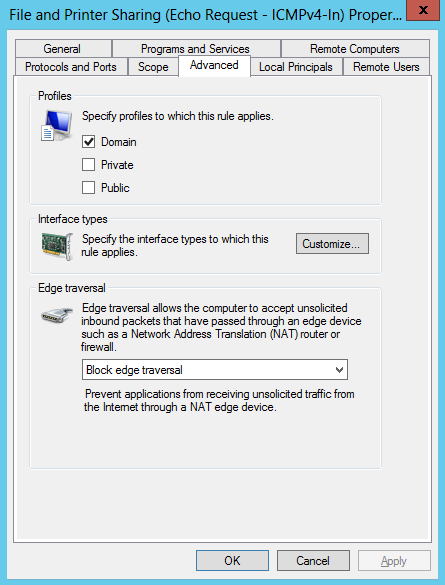

Переходим на вкладку Advanced и выбираем профили, для которых это правило будет действовать. Сохраняем правило и жмем OK. Теперь сервер можно пинговать.

При необходимости в дополнительных мерах безопасности произведем еще несколько настроек, которые защитят сервер от атак и позволят вам спокойно пользоваться Ping-ом.

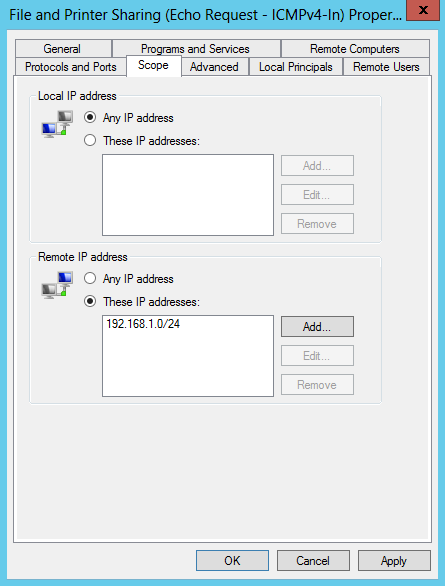

Переходим на вкладку Scope и в поле Remote IP address указываем, с каких адресов разрешено принимать входящие запросы. Здесь можно указать один адрес, диапазон адресов либо целиком подсеть.

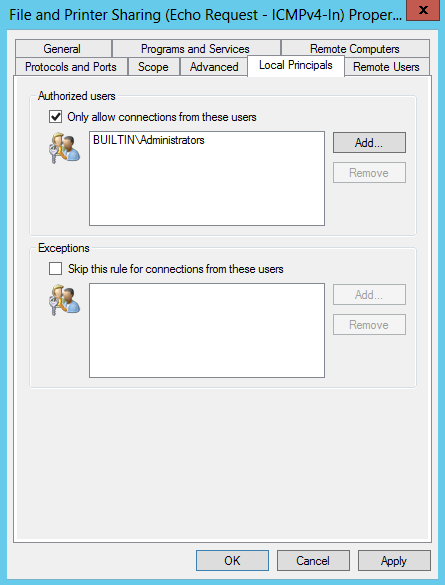

На вкладке Local Principals указываем локальных пользователей или группы, которым разрешается пинговать данный сервер. Как вариант, можно дать разрешение только группе локальных администраторов.

Групповые политики

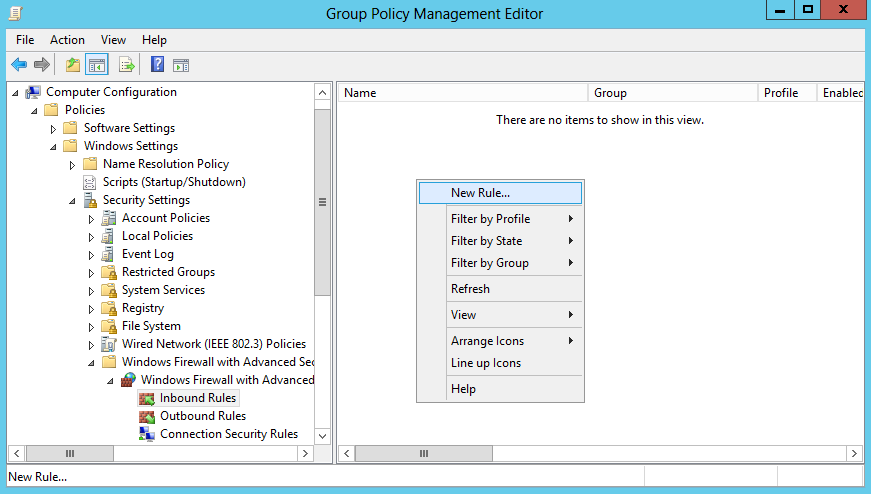

В доменной среде разрешить Ping можно централизованно, через групповые политики. Открываем в редакторе групповых политик соответствующую GPO и переходим в раздел Computer Configuration–Policies–Windows Settings–Windows Firewall with Adwanced Security. Раскрываем дерево поддразделов и переходим на вкладку Inbound Rule. Кликаем правой клавишей мыши и в контекстном меню выбираем New Rule.

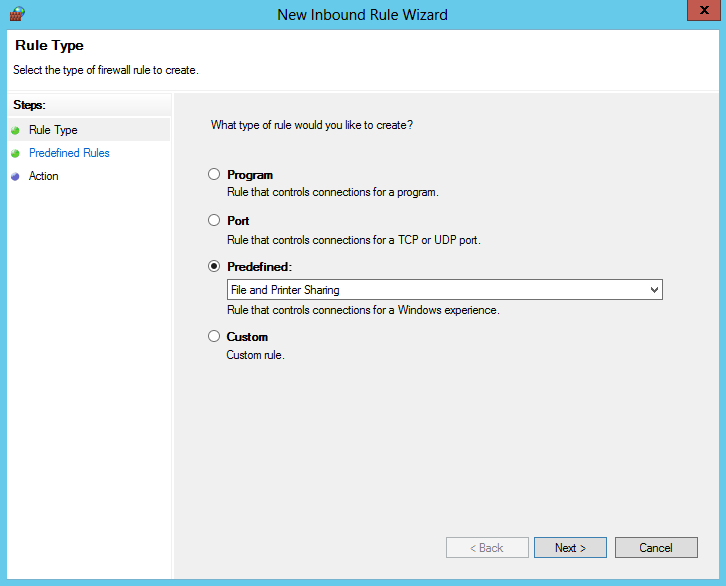

Выбираем Predefined (предопределенные правила) и находим в списке группу правил «File and Printer Sharing».

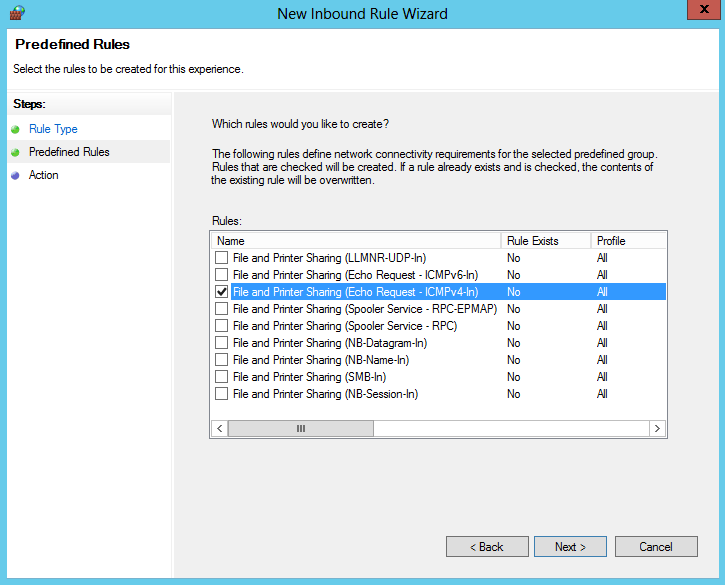

Находим правило ICMPv4-In и убираем выделение с остальных.

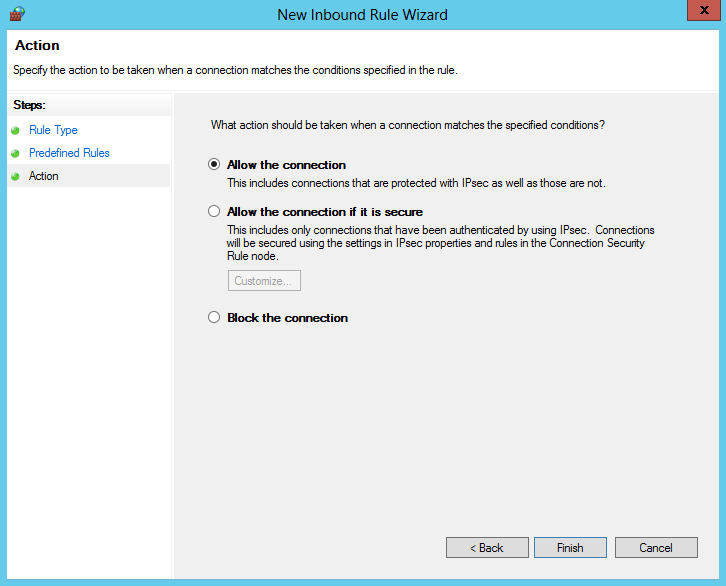

Выбираем для правила действие Allow the connection (разрешить подключениe) и жмем Finish, сохраняя правило.

После того как правило создано, его можно открыть и отредактировать, точно так же как и в локальной оснастке брандмауэра.

Утилита Netsh

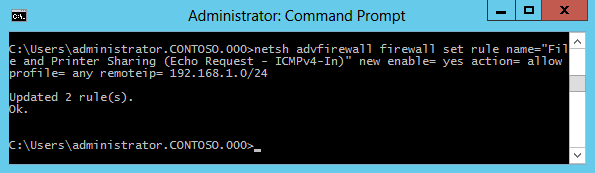

Кроме графических средств для управления правилами можно воспользоваться утилитой командной строки netsh. В качестве примера активируем правило ICMPv4-In для всех профилей брандмауэра и ограничим удаленные IP подсетью 192.168.1.0/24:

netsh adwfirewall firewall set rule name= ″File and Printer Sharing (Echo Request — ICMPv4-In)″ new enable= yes action= allow profile= any remoteip= 192.168.1.0/24

Если вы используете Windows Server 2008 (не R2), то команда будет выглядеть немного по другому. Для включения правила:

netsh firewall set icmpsetting 8

И для отключения:

netsh firewall set icmpsetting 8 disable

PowerShell

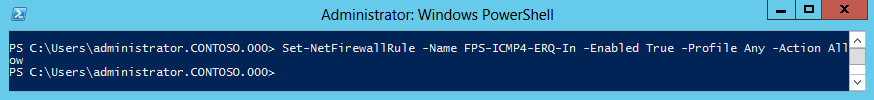

Также разрешить эхо-запросы можно с помощью PowerShell. Правда воспользоваться этим способом можно только в Windows Server 2012, в остальных ОС отсутствует соответствующий PowerShell модуль. Для активации правила воспользуемся следующей командой:

Set-NetFirewallRule -Name FPS-ICMP-ERQ-In -Enabled True -Profile Any -Action Allow

Вроде бы все. Хотя нет, вспомнил еще один интересный момент. Для нормальной работы службы каталогов Active Directory необходимо, чтобы брандмауэр пропускал ICMP пакеты от клиентских компьютеров к контроллеру домена. Это нужно для получения клиентами сведений групповой политики. Поэтому на контроллерах домена есть отдельное правило брандмауэра, разрешающее входящий ping — ″Active Directory Domain Controller — Echo Request (ICMPv4-In)″. Это правило активно по умолчанию.

Характерной особенностью сетевой безопасности Windows Server 2012 и Windows Server 2012 R2 является то, что ответ на ICMP-запросы отключен в системе по умолчанию, иными словами, система не пингуется. Для того чтобы исправить эту проблему существует два системных способа:

1. Разрешить пинги через настройки брандмауэра Windows.

2. Воспользоваться программной оболочкой Powershell.

Первый способ.

1. В главном меню открываем “Администрирование”, затем “Брандмауэр Windows в режиме повышенной безопасности”.

Альтернативный путь — Пуск -> Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры.

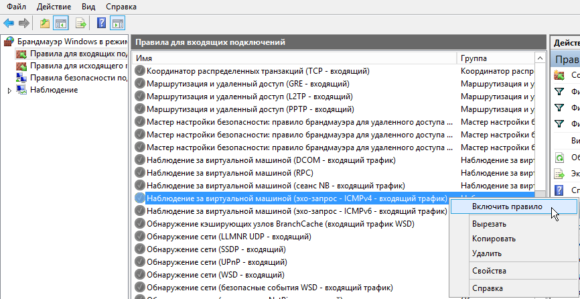

2. В новом окне, в левой части, выбираем Правила для входящих подключений, а в основной части ищем “Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)”. Кликаем правой кнопкой мыши и из контекстного меню выбираем “Включить правило”.

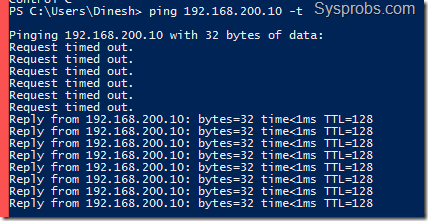

3. Проверяем результаты с другой машины.

Второй способ.

Если вы не сторонник пользовательского интерфейса и/или он по какой-то причине не работает, то можно воспользоваться PowerShell.

2. Поочередно вводим две команды

Import-Module NetSecurity

Set-NetFirewallRule -DisplayName “Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)” -enabled True

Важно! Имена существующих правил следует указывать как они вписаны в общий список и на том же языке. В английской версии правило называется “File and Printer Sharing (Echo Request – ICMPv4-In)”

Следует обратить внимание, что если в сети используется протокол IPv6, то следует выполнять аналогичные действия подставляя протокол IPv6.

Если указанные методы решения проблем не помогли, то рекомендуем:

-проверить используется ли Firewall стороннего производителя и проверить его настройки;

-проверить разрешено ли хождение ICMP-трафика через шлюз;

Аналогичную проверку нужно сделать и на удаленной машине.

Аverage rating : 5

Оценок: 1

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

700

300

Содержание

Параметры Брандмауэра

Самый простой способ запретить или разрешить ping — воспользоваться оснасткой

«Брандмауэр Windows в режиме повышенной безопасности».

Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил («Правила для входящих подключений»).

Здесь нас интересует предопределенное правило для IPV4 — ″Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)″.

Обратите внимание, что в таблице присутствуют три правила с одинаковым названием.

На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Отключить/Включить правило

Для того, чтобы выключить/включить правило — выберите его и нажмите на правой панели «Отключить правило»/«Включить правило».

С отключенным правилом Ваш сервер не отвечает на запросы утилиты ping и наоборот, с включенным — отвечает.

На чтение 3 мин Просмотров 3к. Обновлено 29.04.2021

В этом руководстве мы узнаем, как включить (и отключить) ответ ping на серверах Windows 2019/2016 и 2012 R2. Хотя исходный пост был написан со снимками экрана с сервера Windows 2012 R2, те же шаги применимы к любым последним серверам Windows.

Включение ping поможет вам отслеживать и устранять сетевые проблемы в вашей сети. В зависимости от политик и настроек среды вашего домена запрос проверки связи будет работать соответствующим образом. Если он работает по умолчанию, мы также покажем вам, как отключить пинг на серверах Windows. Кстати, мы упомянули команды Powershell, если вы хотите работать в удаленной системе или в версии Core ОС Windows.

Разрешить Ping в Windows Server 2019/2016 — графический интерфейс

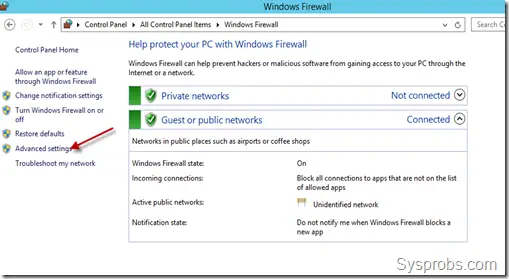

1) Перейдите в панель управления и откройте «Брандмауэр Windows». Есть много способов получить доступ к панели управления на сервере Windows.

2) Щелкните «Дополнительные настройки».

Кроме того, вы можете выполнить поиск «Брандмауэр» в поиске Windows, чтобы получить доступ к расширенным настройкам брандмауэра, как показано ниже.

3) В более ранних операционных системах нам нужно создать правило брандмауэра, разрешающее эхо-пакеты ICMP. К счастью, правило уже существует, и нам просто нужно его включить.

Чтобы включить входящее правило, разрешающее пакеты ICMP, выберите «Входящие правила». Найдите «Общий доступ к файлам и принтерам (эхо-запрос —ICMPv4-In»), щелкните его правой кнопкой мыши и выберите » Включить правило».

Это позволит принимать входящие запросы ping и отвечать на них без полного отключения службы брандмауэра Windows. Поскольку мы включили это правило только для пакетов IPv4, нам нужно включить отдельное аналогичное правило для ICMPv6-In для сети IPv6.

На скриншоте ниже показано, что сервер Windows начал отвечать на запрос ping, если было включено указанное выше правило.

В аналогичном сценарии, если сервер отвечает на запросы ping / ICMP, но вам нужно остановить его для повышения безопасности, вы можете просто отключить то же правило.

Посетите брандмауэр Windows, расширьте настройки и отключите правило » Общий доступ к файлам и принтерам (эхо-запрос —ICMPv4-In«).

Включение / отключение проверки связи с помощью команд PowerShell

Вундеркинды любят командные строки, особенно администраторы ОС Windows любят PowerShell. Ниже приведены команды, которые можно использовать для включения / отключения ping в Windows Server и клиентских операционных системах. Особенно, если вы работаете с удаленными системами через PowerShell или у вас есть Server Core OS без графического интерфейса.

Обязательно запускайте указанные ниже команды «от имени администратора» в командной строке или PowerShell.

Включить IPv4 — это создаст исключение в правиле брандмауэра Windows по умолчанию.

netsh advfirewall firewall add rule name = «ICMP Разрешить входящий эхо-запрос V4» protocol = «icmpv4: 8, any» dir = in action = allow

Для IPv6:

netsh advfirewall firewall add rule name = «ICMP Разрешить входящий эхо-запрос V6» protocol = «icmpv6: 8, any» dir = in action = allow

Чтобы отключить пинг на IPv4:

netsh advfirewall firewall add rule name = «ICMP Allow incoming V4 echo request» protocol = icmpv4: 8, any dir = in action = block

Для IPv6:

брандмауэр netsh advfirewall добавить правило name = «ICMP Разрешить входящий эхо-запрос V6» протокол = icmpv6: 8, любой dir = in action = block

Поскольку ping — полезная утилита для устранения неполадок и определения наличия сетевого устройства, ее включение или отключение полностью зависит от политик сетевой безопасности вашей среды. В этом руководстве мы упомянули простые шаги, которые вы можете выполнить с помощью графического интерфейса и командной строки.

Обновлено 12.10.2016

Как разрешить пинги в брандмауэре через командную строку

Всем привет сегодня маленькая заметка как разрешить пинги в брандмауэре через командную строку, может пригодится если вы поставили core версию windows или Hyper-V server 2012R2. Да и для тех людей, кто любит все автоматизировать в своих средах, подойдет для написания bat или cmd файлов, которые можно использовать при установке и настройке сервера, принятой в вашей организации. Так же я вас научу, как открывать firewall через cmd оболочку, меня много раз выручало такое знание, так как бывают ситуации, что не работает мышка на сервере, а открыть заветную оснастку ну очень нужно, так как из за закрытого порта может лежать важный сервис.

Настройка брандмауэра из командной строки

Предположим, что у вас есть сервер на котором установлена операционная система Windows Server 2012 R2 на сервере, по стандарту у вас должны быть открыты ping пакеты, понятно, что такие вещи можно сделать и групповой политикой и это правильно, но у меня в примере есть небольшой бранч (филиал) и в нем нужно на трех серверах открыть порты, отправив там менеджеру такой файл с командой, особых усилий и знаний не потребуется, чтобы выполнить задачу и настройка брандмауэра командной строкой будет очень уместна.

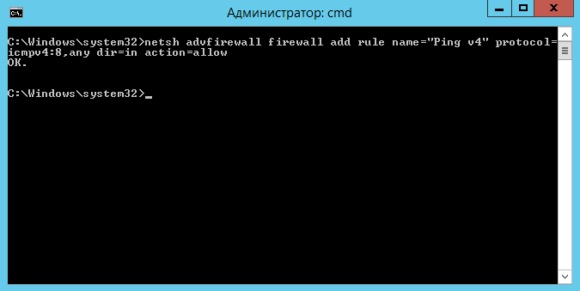

Открываем командную строку и пишем в ней вот такой текст:

netsh advfirewall firewall add rule name=»ICMP Allow incoming V4 echo request» protocol=icmpv4:8,any dir=in action=allow

Как видите правило отработало нормально, теперь в нашем брандмауэре должны быть открыты нужные порты. Давайте проверим, добавилось ли правило.

Как запустить брандмауэр из командной строки

Для того, чтобы запустить брандмауэр из командной строки, введите в ней вот такой текст

Далее идем Дополнительные параметры

и во входящих правилах видим, наше, открывающее ICMP пакеты.

Вот так вот просто разрешить пинги в брандмауэре через командную строку.

Отключить брандмауэр через командную строку

Отключение брандмауэра из командной строки производится вот такой командой:

netsh advfirewall set allprofiles state off

Чтобы включить меняем off на on,

Материал сайта pyatilistnik.org

Раздел: Windows

Написано: 4.09.2019

Автор: Antonio

В серверных операционных системах начиная с Windows Server 2008 «входящий ping» по-умолчанию запрещен и блокируется брандмауэром системы.

Чтобы разрешить ping вашей системы необходимо включить соответствующее правило в брандмауэре.

Самый простой вариант — включить пинг в Windows Server 2012 — в консоли cmd.

Запускаем командную строку (консоль cmd.exe) Windows с правами Администратора и выполняем команду:

netsh advfirewall firewall add rule name="Ping v4" protocol=icmpv4:8,any dir=in action=allow

После того как система ответит OK. в брандмауэре Windows появится правило, которое сразу активируется и разрешит входящие ICMP пакеты. Пинг заработает.

Чтобы не запоминать длинную команду, можно активировать ping в настройках брандмауэра Windows используя графический интерфейс.

Заходим в Центр управления сетями и общим доступом — внизу слева Брандмауэр Windows — Дополнительные параметры — Правила для входящих подключений.

Можно найти готовое правило и включить его, а можно создать новое.

Ищем готовое правило — в названии правило должны быть слова «эхо-запрос — ICMPv4».

В моем случае с виртуальной машиной это выглядит так.

Правой кнопкой мыши Включить правило, после включения удаленный сервер должен начать «пинговаться».

This guide will teach us how to enable ping response in Windows 2019/2016 and 2012 R2 servers. Though the original post was written with the screenshots from Windows 2012 R2 server, the same steps apply to any recent Windows servers, including version 2022.

Enabling ping will help you to monitor and troubleshoot network issues on your network. The ping request will work according to your domain environment policies and settings. If it works by default, we will also show you how to disable the ping in Windows servers. We have mentioned the Powershell commands if you want to work on a remote system or Core edition of Windows OS.

Read Also: How to enable ping on Windows 10/11 client PC

1) Go to the control panel and open ‘Windows Firewall’. There are plenty of ways to reach the control panel on a Windows server.

2) Click on ‘Advanced Settings.’

Additionally, you can search for ‘Firewall’ in Windows search to reach the advanced Firewall settings as below.

3) In the earlier Operating Systems, we need to create a firewall rule to allow ICMP echo packets. Luckily the rule is already there, and we just need to enable it.

To enable the inbound rule allowing ICMP packets, select ‘Inbound Rules.’

Locate the ‘File and Printer Sharing (Echo Request –ICMPv4-In’), right-click on it and select Enable Rule.

That will allow incoming ping requests and respond to them without completely disabling the Windows firewall service. As we enabled this rule only for IPv4 packets, we need to enable a separate similar rule for ICMPv6-In for the IPv6 network.

The below screenshot shows a Windows server started responding to ping requests once the above rule was enabled.

In a similar scenario, if a server is responding to ping/ICMP requests but needs to stop it for tight security, you can simply disable the same rule.

Visit the Windows firewall advances settings and disable the ‘File and Printer Sharing (Echo Request –ICMPv4-In’) rule.

Enable Ping by PowerShell Commands in Windows Servers

Geeks like command lines, especially the Windows OS admins love PowerShell. We can use the below commands to enable/disable ping on Windows Server and Client Operating Systems. Especially if you work on remote systems via PowerShell or have the Server Core OS without GUI.

Make sure to run the below commands ‘as administrator’ on the command prompt or PowerShell.

Enable IPv4 – This will create an exception in the default Windows firewall rule.

netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol="icmpv4:8,any" dir=in action=allow

For IPv6:

netsh advfirewall firewall add rule name="ICMP Allow incoming V6 echo request" protocol="icmpv6:8,any" dir=in action=allow

To disable ping on IPv4:

netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol=icmpv4:8,any dir=in action=block

For IPv6:

netsh advfirewall firewall add rule name="ICMP Allow incoming V6 echo request" protocol=icmpv6:8,any dir=in action=block

As ping is a useful utility to troubleshoot and find the presence of a network device, it completely depends on the network security policies of your environment to enable or disable it. We mentioned the easy steps you can do by GUI and command prompt in this guide.

Как разрешить пинги в брандмауэре через командную строку

Всем привет сегодня маленькая заметка как разрешить пинги в брандмауэре через командную строку, может пригодится если вы поставили core версию windows или Hyper-V server 2012R2. Да и для тех людей, кто любит все автоматизировать в своих средах, подойдет для написания bat или cmd файлов, которые можно использовать при установке и настройке сервера, принятой в вашей организации. Так же я вас научу, как открывать firewall через cmd оболочку, меня много раз выручало такое знание, так как бывают ситуации, что не работает мышка на сервере, а открыть заветную оснастку ну очень нужно, так как из за закрытого порта может лежать важный сервис.

Настройка брандмауэра из командной строки

Предположим, что у вас есть сервер на котором установлена операционная система Windows Server 2012 R2 на сервере, по стандарту у вас должны быть открыты ping пакеты, понятно, что такие вещи можно сделать и групповой политикой и это правильно, но у меня в примере есть небольшой бранч (филиал) и в нем нужно на трех серверах открыть порты, отправив там менеджеру такой файл с командой, особых усилий и знаний не потребуется, чтобы выполнить задачу и настройка брандмауэра командной строкой будет очень уместна.

Открываем командную строку и пишем в ней вот такой текст:

Как видите правило отработало нормально, теперь в нашем брандмауэре должны быть открыты нужные порты. Давайте проверим, добавилось ли правило.

Как запустить брандмауэр из командной строки

Для того, чтобы запустить брандмауэр из командной строки, введите в ней вот такой текст

Далее идем Дополнительные параметры

и во входящих правилах видим, наше, открывающее ICMP пакеты.

Вот так вот просто разрешить пинги в брандмауэре через командную строку.

Отключить брандмауэр через командную строку

Отключение брандмауэра из командной строки производится вот такой командой:

Как открыть порт на windows server 2012 r2

Сообщения: 567

Благодарности: 146

| Конфигурация компьютера | |

| Процессор: AMD FX-8320 8-core 3.5 Ghz | |

| Материнская плата: ASUS M5A97 r2.0 | |

| Память: Corsair Vengeance Pro 32 Gb | |

| HDD: OCZ Vector SSD 240 Gb, HDD WD blue 1Tb | |

| Видеокарта: Radeon HD7850 | |

| Блок питания: OCZ 750W | |

| Монитор: hp 23′ | |

| ОС: Windows 8.1 Pro |

——-

MCSA:Windows Server 2012, MCSE:Messaging, MCSE:Communication, VCP5:Datacenter Virtualization, CCENT

Ит блог, бесплатные курсы по администрированию

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

Сообщения: 8

Благодарности: 0

Сообщения: 740

Благодарности: 116

есть лм команда или программа которая покажет именно открытые порты »

порт 5222 по-прежнему не отображается как открытый »

Сообщения: 567

Благодарности: 146

| Конфигурация компьютера | |

| Процессор: AMD FX-8320 8-core 3.5 Ghz | |

| Материнская плата: ASUS M5A97 r2.0 | |

| Память: Corsair Vengeance Pro 32 Gb | |

| HDD: OCZ Vector SSD 240 Gb, HDD WD blue 1Tb | |

| Видеокарта: Radeon HD7850 | |

| Блок питания: OCZ 750W | |

| Монитор: hp 23′ | |

| ОС: Windows 8.1 Pro |

есть лм команда или программа которая покажет именно открытые порты »

——-

MCSA:Windows Server 2012, MCSE:Messaging, MCSE:Communication, VCP5:Datacenter Virtualization, CCENT

Ит блог, бесплатные курсы по администрированию

Сообщения: 8

Благодарности: 0

Сообщения: 30

Благодарности: 4

Доброе время суток!

Если доступ к этим портам нужен из внешнего мира — то тогда нужно пробрасывать.

Удачи.

З.Ы. Не сразу обратил внимание: а как у вас сервер и роутер с одним и тем же IP работают в сети?

Сообщения: 8

Благодарности: 0

Выполните для начала

Код:

netstat -an | find «LISTENING»

Если там порта не найдете, то открытие порта вам ничем не поможет. Пока порт слушаться не будет никто туда не подключиться. »

Как сделать что бы эти порты слушались?

при выполнение этой команды виден только порт 3306

схема подключения роутер 192.168.1.1 к нему подключен Server 2012 192.168.1.100

Сообщения: 567

Благодарности: 146

| Конфигурация компьютера | |

| Процессор: AMD FX-8320 8-core 3.5 Ghz | |

| Материнская плата: ASUS M5A97 r2.0 | |

| Память: Corsair Vengeance Pro 32 Gb | |

| HDD: OCZ Vector SSD 240 Gb, HDD WD blue 1Tb | |

| Видеокарта: Radeon HD7850 | |

| Блок питания: OCZ 750W | |

| Монитор: hp 23′ | |

| ОС: Windows 8.1 Pro |

Подскажите нужно ли пробрасывать эти порты на роутере ASUS rt n-53 »

У меня RT-n56u, все прекрасно пробрасывается. думаю у вас также.

Как сделать что бы эти порты слушались? »

——-

MCSA:Windows Server 2012, MCSE:Messaging, MCSE:Communication, VCP5:Datacenter Virtualization, CCENT

Ит блог, бесплатные курсы по администрированию

Port Forwarding в Windows Server 2012 R2

Вообще, так делать не надо, особенно на WAN интерфейсах. Разве что временно и когда совсем уж припрет, и иначе никак. Потому что данное решение насквозь небезопасно. Но раз уж приперло – делается весьма просто:

1. Запускам командную строку от имени администратора

2. Вызываем netsh

3. Выполняем команды:

interface portproxy

set mode online

add v4tov4 listenport=9876 connectport=9876 connectaddress=192.168.123.11

27

Monday

Jan 2014

This is just a quick guide to enabling a server to respond to ping, the default setting in Windows Server 2012 is to not respond. This is how you do it:

1. Open Control Panel, then select System and Security by clicking on that header

2. Select Windows Firewall

3. Advanced Settings

4. In ‘Windows Firewall with Advanced security’ click on ‘Inbound rules’

5. Scroll down to ‘File and Printer sharing (Echo request – ICMPv4-In)

6. Rightclick on the rule and select ‘Enable rule’

7. Make sure that it turns green

Done, close down the ‘Windows Firewall with Advanced Security’ windows and then the Control panel.

Verify functionality by pinging the servers own IP address from a command or PowerShell prompt.

Done!

PowerShell

(This will enable the existing rule exactly as the instruction above does)

Import-Module NetSecurity

Set-NetFirewallRule -DisplayName “File and Printer Sharing (Echo Request – ICMPv4-In)” -enabled True

(ABove enables the existing rule, below will create a new rule that allows ICMPv4/Ping and enable it)

Import-Module NetSecurity

New-NetFirewallRule -Name Allow_Ping -DisplayName “Allow Ping” -Description “Packet Internet Groper ICMPv4″ -Protocol ICMPv4 -IcmpType 8 -Enabled True -Profile Any -Action Allow

(For IPv6 Ping you obviously enable the v6 Inbound Rule…)

Thats all there is to it!