Добрый день. На компьютере обнаружен Ms553510C4App.dll в папке system32, который антивирус Kaspersky Endpoint Security 11 детектирует как HEUR:Trojan.Win32.Inject.gen и удаляет, но через некоторое время файл появляется снова.

В журнале событий в разделе «Безопасность» с высокой скоростью появляются события от источника «Microsoft Windows security auditing.» с кодами события 5156 и 5158:

*****************************************************************

Платформа фильтрации Windows разрешила подключение.

Сведения о приложении:

Идентификатор процесса: 12152

Имя приложения: deviceharddiskvolume2windowssyswow64svchost.exe

Сведения о сети:

Направление: Исходящие

Адрес источника: 192.168.1.238

Порт источника: 56006

Адрес назначения: 45.228.68.190

Порт назначения: 445

Протокол: 6

Сведения о фильтре:

Код выполнения фильтра: 66943

Имя уровня: Подключить

Код выполнения уровня: 48

********************************************************************

Платформа фильтрации IP-пакетов Windows разрешила привязку к локальному порту.

Сведения о приложении:

Идентификатор процесса: 12152

Имя приложения: deviceharddiskvolume2windowssyswow64svchost.exe

Сведения о сети:

Адрес источника: 0.0.0.0

Порт источника: 53409

Протокол: 6

Сведения о фильтре:

Идентификатор выполнения фильтра: 0

Имя уровня: Назначение ресурсов

Идентификатор выполнения уровня: 36

******************************************************************

Таких событий настолько много, что файл журнала 20 мегабайт перезаписывается полностью за несколько минут, я заметил, что постоянно меняется «Порт источника» последовательно примерно с 49000 до 65400 и так по кругу

Прикрепляю логи.

CollectionLog-2019.09.19-13.03.zip

Permalink

Cannot retrieve contributors at this time

| title | description | ms.assetid | ms.reviewer | manager | ms.author | ms.pagetype | ms.prod | ms.mktglfcycl | ms.sitesec | ms.localizationpriority | author | ms.date | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Audit Filtering Platform Connection (Windows 10) |

The policy setting, Audit Filtering Platform Connection, decides if audit events are generated when connections are allow/blocked by Windows Filtering Platform. |

d72936e9-ff01-4d18-b864-a4958815df59 |

aaroncz |

vinpa |

security |

windows-client |

deploy |

library |

none |

vinaypamnani-msft |

09/06/2021 |

itpro-security |

reference |

Audit Filtering Platform Connection determines whether the operating system generates audit events when connections are allowed or blocked by the Windows Filtering Platform.

Windows Filtering Platform (WFP) enables independent software vendors (ISVs) to filter and modify TCP/IP packets, monitor or authorize connections, filter Internet Protocol security (IPsec)-protected traffic, and filter remote procedure calls (RPCs).

This subcategory contains Windows Filtering Platform events about blocked and allowed connections, blocked and allowed port bindings, blocked and allowed port listening actions, and blocked to accept incoming connections applications.

Event volume: High.

| Computer Type | General Success | General Failure | Stronger Success | Stronger Failure | Comments |

|---|---|---|---|---|---|

| Domain Controller | No | Yes | IF | Yes | Success auditing for this subcategory typically generates a very high volume of events, for example, one event for every connection that was made to the system. It is much more important to audit Failure events (blocked connections, for example). For recommendations for using and analyzing the collected information, see the Security Monitoring Recommendations sections. IF — Enable Success audit in case you need to monitor successful outbound or inbound connections to and from untrusted IP addresses on high value computers or devices. |

| Member Server | No | Yes | IF | Yes | Success auditing for this subcategory typically generates a very high volume of events, for example, one event for every connection that was made to the system. It is much more important to audit Failure events (blocked connections, for example). For recommendations for using and analyzing the collected information, see the Security Monitoring Recommendations sections. IF — Enable Success audit in case you need to monitor successful outbound or inbound connections to and from untrusted IP addresses on high value computers or devices. |

| Workstation | No | Yes | IF | Yes | Success auditing for this subcategory typically generates a very high volume of events, for example, one event for every connection that was made to the system. It is much more important to audit Failure events (blocked connections, for example). For recommendations for using and analyzing the collected information, see the Security Monitoring Recommendations sections. IF — Enable Success audit in case you need to monitor successful outbound or inbound connections to and from untrusted IP addresses on high value computers or devices. |

Events List:

-

5031(F): The Windows Firewall Service blocked an application from accepting incoming connections on the network.

-

5150(-): The Windows Filtering Platform blocked a packet.

-

5151(-): A more restrictive Windows Filtering Platform filter has blocked a packet.

-

5154(S): The Windows Filtering Platform has permitted an application or service to listen on a port for incoming connections.

-

5155(F): The Windows Filtering Platform has blocked an application or service from listening on a port for incoming connections.

-

5156(S): The Windows Filtering Platform has permitted a connection.

-

5157(F): The Windows Filtering Platform has blocked a connection.

-

5158(S): The Windows Filtering Platform has permitted a bind to a local port.

-

5159(F): The Windows Filtering Platform has blocked a bind to a local port.

Permalink

Cannot retrieve contributors at this time

| title | description | ms.assetid | ms.reviewer | manager | ms.author | ms.pagetype | ms.prod | ms.mktglfcycl | ms.sitesec | ms.localizationpriority | author | ms.date | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Audit Filtering Platform Connection (Windows 10) |

The policy setting, Audit Filtering Platform Connection, decides if audit events are generated when connections are allow/blocked by Windows Filtering Platform. |

d72936e9-ff01-4d18-b864-a4958815df59 |

aaroncz |

vinpa |

security |

windows-client |

deploy |

library |

none |

vinaypamnani-msft |

09/06/2021 |

itpro-security |

reference |

Audit Filtering Platform Connection determines whether the operating system generates audit events when connections are allowed or blocked by the Windows Filtering Platform.

Windows Filtering Platform (WFP) enables independent software vendors (ISVs) to filter and modify TCP/IP packets, monitor or authorize connections, filter Internet Protocol security (IPsec)-protected traffic, and filter remote procedure calls (RPCs).

This subcategory contains Windows Filtering Platform events about blocked and allowed connections, blocked and allowed port bindings, blocked and allowed port listening actions, and blocked to accept incoming connections applications.

Event volume: High.

| Computer Type | General Success | General Failure | Stronger Success | Stronger Failure | Comments |

|---|---|---|---|---|---|

| Domain Controller | No | Yes | IF | Yes | Success auditing for this subcategory typically generates a very high volume of events, for example, one event for every connection that was made to the system. It is much more important to audit Failure events (blocked connections, for example). For recommendations for using and analyzing the collected information, see the Security Monitoring Recommendations sections. IF — Enable Success audit in case you need to monitor successful outbound or inbound connections to and from untrusted IP addresses on high value computers or devices. |

| Member Server | No | Yes | IF | Yes | Success auditing for this subcategory typically generates a very high volume of events, for example, one event for every connection that was made to the system. It is much more important to audit Failure events (blocked connections, for example). For recommendations for using and analyzing the collected information, see the Security Monitoring Recommendations sections. IF — Enable Success audit in case you need to monitor successful outbound or inbound connections to and from untrusted IP addresses on high value computers or devices. |

| Workstation | No | Yes | IF | Yes | Success auditing for this subcategory typically generates a very high volume of events, for example, one event for every connection that was made to the system. It is much more important to audit Failure events (blocked connections, for example). For recommendations for using and analyzing the collected information, see the Security Monitoring Recommendations sections. IF — Enable Success audit in case you need to monitor successful outbound or inbound connections to and from untrusted IP addresses on high value computers or devices. |

Events List:

-

5031(F): The Windows Firewall Service blocked an application from accepting incoming connections on the network.

-

5150(-): The Windows Filtering Platform blocked a packet.

-

5151(-): A more restrictive Windows Filtering Platform filter has blocked a packet.

-

5154(S): The Windows Filtering Platform has permitted an application or service to listen on a port for incoming connections.

-

5155(F): The Windows Filtering Platform has blocked an application or service from listening on a port for incoming connections.

-

5156(S): The Windows Filtering Platform has permitted a connection.

-

5157(F): The Windows Filtering Platform has blocked a connection.

-

5158(S): The Windows Filtering Platform has permitted a bind to a local port.

-

5159(F): The Windows Filtering Platform has blocked a bind to a local port.

«

При включении Аудита доступа к объектам Успех и Отказ, в журнале Windows — Безопасность попадает и аудит доступа из платформы фильтрации IP-пакетов.

Пример сообщения:

Платформа фильтрации IP-пакетов Windows разрешила подключение.

Сведения о приложении:

Идентификатор процесса: 280

Имя приложения: deviceharddiskvolume1windowssystem32dns.exe

Сведения о сети:

Направление: Входящие

Адрес источника: 192.168.0.0

Порт источника: 53

Адрес назначения: 192.168.0.0

Порт назначения: 50294

Протокол: 17

Сведения о фильтре:

Идентификатор выполнения фильтра: 0

Имя уровня: Получить/Принять

Идентификатор выполнения уровня: 44

Для отключения успешного аудита необходимо выполнить следующую команду на локальном компьютере

auditpol /set /subcategory:»»{0CCE9226-69AE-11D9-BED3-505054503030}»» /success:disable /failure:enable

после успешного выполнения проверяем результаты:

auditpol /get /subcategory:{0CCE9226-69AE-11D9-BED3-505054503030}

Политика аудита системы

Категория или подкатегория Параметр

Доступ к объектам

Подключение платформы фильтрации Отказ

http://adminnote2.blogspot.ru/2011/12/windows-ip-windows.html

Добрый день.

Cистема windows 2008 standart rus sp2 в домене AD в роле File server.

На сервере установлена сетевое приложение (IP PBX) которое судя по логам периодически вызывает ошибки:

Имя журнала: Security

Подача: Microsoft-Windows-Security-Auditing

Дата: 19.04.2010 10:58:27

Код события: 5159

Категория задачи:Подключение платформы фильтрации

Уровень: Сведения

Ключевые слова:Сбой аудита

Пользователь: Н/Д

Описание:

Платформа фильтрации IP-пакетов Windows заблокировала привязку к локальному порту.

Сведения о приложении:

Идентификатор процесса: 2316

Имя приложения: deviceharddiskvolume4program filesaltertexaltercallswitchaltercallsystemaltercallswitch.exe

Сведения о сети:

Адрес источника: 0.0.0.0

Порт источника: 62628

Протокол: 17

Сведения о фильтре:

Идентификатор выполнения фильтра: 0

Имя уровня: Назначение ресурсов

Идентификатор выполнения уровня: 36

Эти события генерируются несколько раз в минуту.

Само приложение работает со сбоями.

Других видимых ошибок на сервере нету.

Служба RRAS отключена.

Назначение

Windows Платформа фильтрации (WFP) — это набор API-интерфейсов и системных служб, которые предоставляют платформу для создания приложений фильтрации по сети. API WFP позволяет разработчикам писать код, взаимодействующий с пакетной обработкой, которая выполняется на нескольких уровнях в сетевом стеке операционной системы. Сетевые данные можно фильтровать, а также изменять до достижения места назначения.

Предоставляя более простую платформу разработки, WFP предназначена для замены предыдущих технологий фильтрации пакетов, таких как фильтры TDI (TDI), фильтров интерфейсов сетевого драйвера (NDIS) и Winsock Layer Service Provider (LSP). начиная с Windows Server 2008 и Windows Vista, обработчик брандмауэра и драйверы обработчика фильтров недоступны. приложения, использующие эти драйверы, должны использовать WFP.

С помощью API платформы WFP разработчики могут реализовывать брандмауэры, системы обнаружения вторжений, антивирусные программы, средства мониторинга сети и родительские элементы управления. WFP интегрируется с и обеспечивает поддержку функций брандмауэра, таких как проверка подлинности связи и динамическая настройка брандмауэра, на основе использования приложениями API сокетов (политика на основе приложений). WFP также предоставляет инфраструктуру для управления политиками IPsec, уведомлений об изменениях, диагностики сети и фильтрации с отслеживанием состояния.

Аудитория разработчиков

API платформы фильтрации Windows разработан для программистов, использующих программное обеспечение для разработки на C/C++. Программисты должны быть знакомы с основными понятиями и структурой работы с сетью, использующими компоненты пользовательского режима и режима ядра.

Требования к среде выполнения

платформа фильтрации Windows поддерживается на клиентах под управлением Windows Vista и более поздних версий, а также на серверах под управлением Windows Server 2008 и более поздних версий. Сведения о требованиях среды выполнения для определенного программного элемента см. в разделе требования на странице справки для этого элемента.

В этом разделе

| Раздел | Описание |

|---|---|

| новые возможности платформы фильтрации Windows | сведения о новых функциях и интерфейсах api в Windows платформы фильтрации. |

| сведения о платформе фильтрации Windows | обзор платформы фильтрации Windows. |

| использование платформы фильтрации Windows | пример кода с использованием API платформы фильтрации Windows. |

| Windows Справочник по API платформы фильтрации | документация по Windows функциям, структурам и константам платформы фильтрации. |

Дополнительные ресурсы

чтобы задать вопросы и обсудить использование API WFP, посетите форум по платформе фильтрации Windows.

Источник

Аудит подключения платформы фильтрации

Подключение платформы фильтрации аудита определяет, генерирует ли операционная система события аудита, если подключение разрешено или заблокировано платформой Windows фильтрации.

Windows Платформа фильтрации (WFP) позволяет независимым поставщикам программного обеспечения (ISVs) фильтровать и изменять пакеты TCP/IP, отслеживать или авторизовать подключения, фильтровать трафик, защищенный протоколом Интернета (IPsec) и фильтровать удаленные вызовы процедур (RPCs).

В этом подкатегории Windows событий платформы фильтрации о заблокированных и разрешенных подключениях, заблокированных и разрешенных привязках портов, заблокированных и разрешенных действиях прослушивания порта и заблокированных для приемки входящих подключений.

Объем событий: High.

Список событий:

5031(F): служба Windows брандмауэра заблокировала прием входящих подключений в сети.

5150(-): Платформа фильтрации Windows блокировала пакет.

5151(-): Более Windows фильтр платформы фильтрации заблокировал пакет.

5154(S): Платформа Windows фильтрации разрешила приложению или службе прослушивать в порту для входящих подключений.

5155(F): платформа Windows фильтрации заблокировала прослушивание приложения или службы в порту для входящих подключений.

5156(S): платформа Windows фильтрации разрешила подключение.

5157(F): платформа Windows фильтрации заблокировала подключение.

5158(S): Платформа Windows фильтрации разрешила привязку к локальному порту.

5159(F): Платформа Windows фильтрации заблокировала привязку к локальному порту.

Источник

5157(F): платформа Windows фильтрации заблокировала подключение.

Описание события:

Это событие создается, Windows платформа фильтрации заблокировала подключение.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Сведения о приложениях:

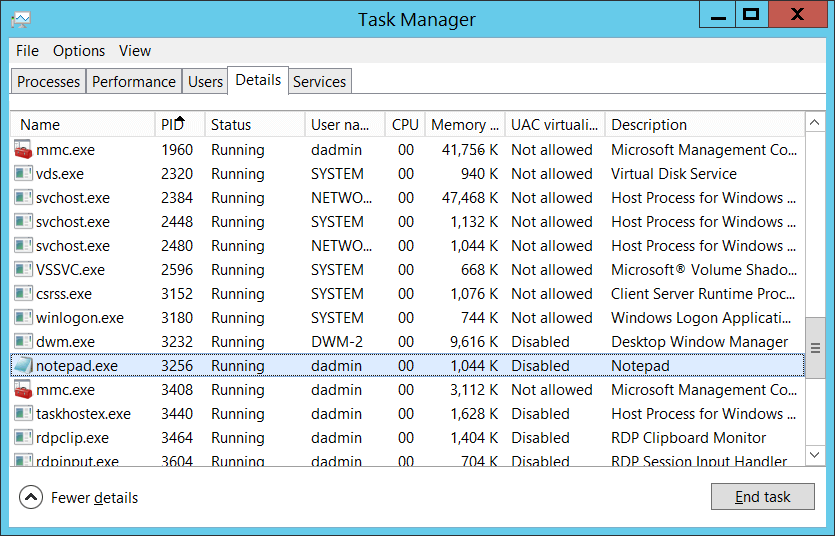

Process ID [Type = Pointer]: hexadecimal Process ID процесса, который пытался создать подключение. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе ИД нового процесса.

Имя приложения [Type = UnicodeString]: полный путь и имя исполняемого для процесса.

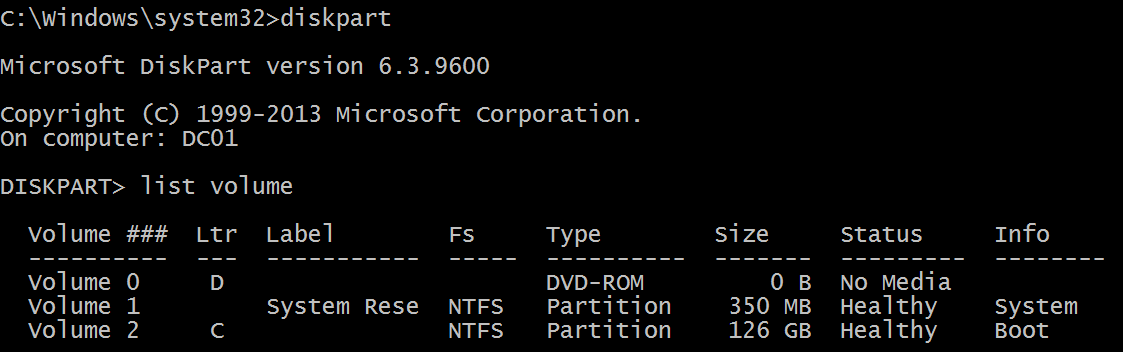

Логический диск отображается в формате deviceharddiskvolume#. Вы можете получить все локальные номера тома с помощью утилиты diskpart. Командой для получения номеров тома с помощью diskpart является «том списка»:

Сведения о сети:

Направление [Type = UnicodeString]: направление заблокированного подключения.

Входящий — для входящие подключения.

Исходящие — для неограниченых подключений.

Исходный адрес [Type = UnicodeString]: локальный IP-адрес, на котором приложение получило подключение.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Исходный порт [Type = UnicodeString]: номер порта, на котором приложение получило подключение.

Адрес назначения [Type = UnicodeString]: IP-адрес, с которого было получено или инициировано подключение.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Destination Port [Type = UnicodeString]: номер порта, который использовался с удаленной машины для инициирования подключения.

Протокол [Type = UInt32]: номер используемого протокола.

| Обслуживание | Номер протокола |

|---|---|

| Протокол сообщений управления Интернетом (ICMP) | 1 |

| Протокол управления передачей (TCP) | 6 |

| Протокол пользовательской datagram (UDP) | 17 |

| Общая инкапсуляция маршрутизации (данные PPTP по GRE) | 47 |

| Загонщик проверки подлинности (AH) IPSec | 51 |

| IpSec безопасности инкапсуляции (ESP) | 50 |

| Протокол внешних шлюзов (EGP) | 8 |

| Gateway-Gateway (GGP) | 3 |

| Протокол мониторинга хостов (HMP) | 20 |

| Протокол управления интернет-группой (IGMP) | 88 |

| Удаленный виртуальный диск MIT (RVD) | 66 |

| OSPF Откройте кратчайший путь сначала | 89 |

| Универсальный пакетный протокол PARC (PUP) | 12 |

| Надежный протокол datagram (RDP) | 27 |

| Протокол бронирования (RSVP) QoS | 46 |

Сведения о фильтре:

Фильтр Run-Time [Type = UInt64]: уникальный фильтр, который заблокировал подключение.

Чтобы найти определенный фильтр Windows платформы по ID, запустите следующую команду: фильтры впп-шоу netsh. В результате этой команды будет filters.xml файл. Откройте этот файл и найдите определенное подстройку с требуемой фильтрацией** **например:

Имя слоя [Тип = UnicodeString]: имя слоя принудения уровня приложений.

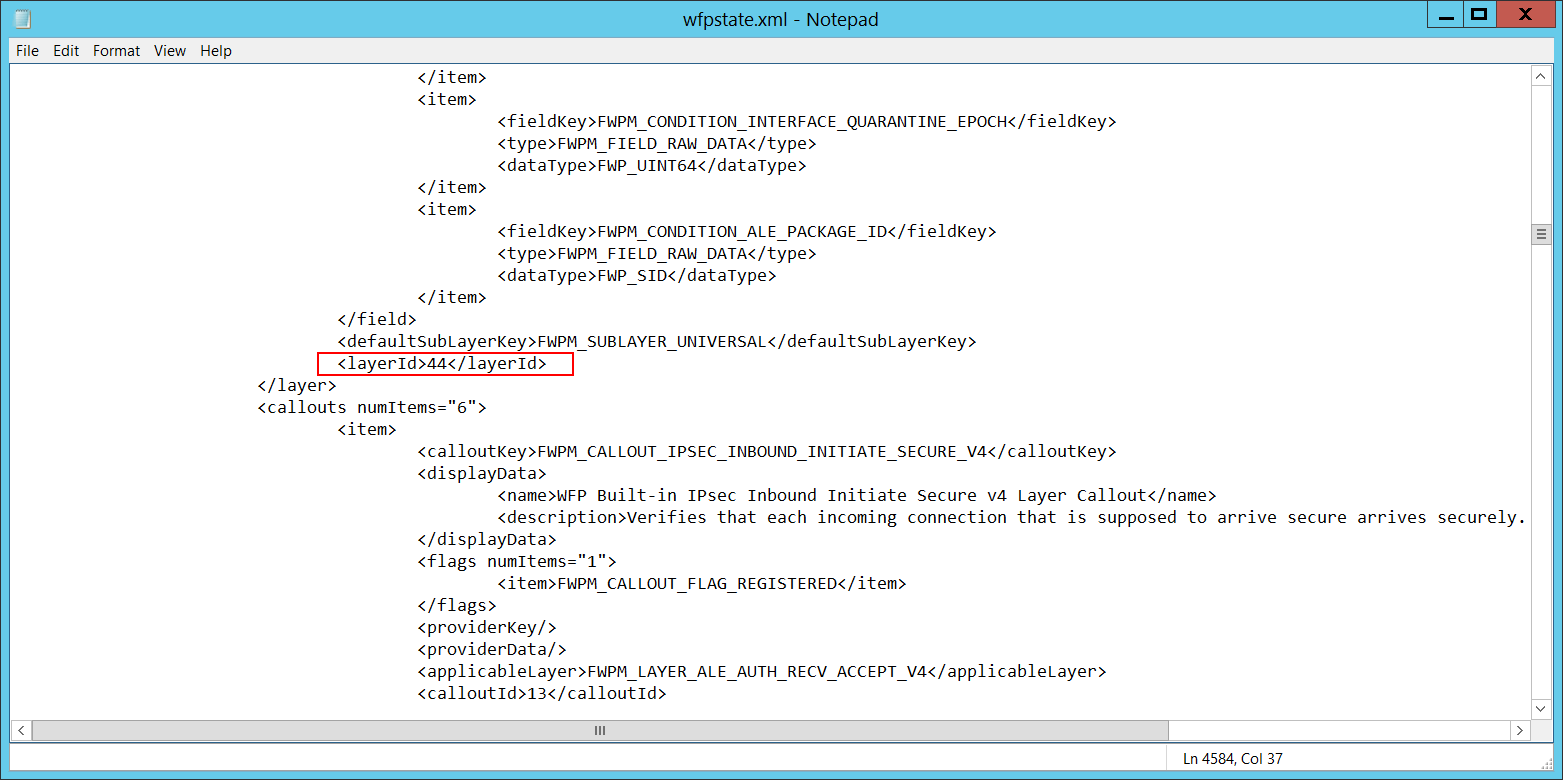

Идентификатор Run-Time[Тип = UInt64]: идентификатор Windows платформы фильтрации. Чтобы найти определенный Windows уровня платформы, запустите следующую команду: состояние шоу wfp netsh. В результате этой команды будет wfpstate.xml файл. Откройте этот файл и найдите определенное подстройка с требуемой iD слоя** **например:

Рекомендации по контролю безопасности

Для 5157 (F): платформа Windows фильтрации заблокировала подключение.

Если у вас есть заранее определенное приложение, которое должно использоваться для выполнения операции, о чем было овеяно этим событием, отслеживайте события с помощью приложения «Application», не равного вашему определенному приложению.

Вы можете отслеживать,**** нет ли «Приложение» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах приложений (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Application».

Убедитесь,что «Исходный адрес» является одним из адресов, присвоенных компьютеру.

Если компьютер или устройство не должны иметь доступ к Интернету или содержат только приложения, не подключенные к Интернету, отслеживайте события 5157, в которых «Адрес назначения» является IP-адресом из Интернета (не из частных диапазонов IP).

Если вы знаете, что компьютер никогда не должен связываться или никогда не должен связываться с определенными сетевыми IP-адресами, отслеживайте эти адреса в «Адрес назначения. «

Если у вас есть допустимый список IP-адресов, с которые компьютер или устройство должны связаться или с ними связаться, отслеживайте IP-адреса в «Адрес назначения», которые не находятся в списке допустимого.

Если необходимо отслеживать все входящие подключения к определенному локальному порту, отслеживайте события 5157 с помощью этого «Source Port. «

Монитор для всех подключений с «номеромпротокола», который не является типичным для этого устройства или компьютера, например, ничего, кроме 1, 6 или 17.

Если связь компьютера с «адресомназначения» всегда должна использовать определенный «Портназначения»,«монитор для любого другого «Порта назначения».

Источник

сведения о платформе фильтрации Windows

Windows платформа фильтрации (WFP) — это платформа обработки сетевого трафика, предназначенная для замены интерфейсов фильтрации сетевого трафика Windows XP и Windows Server 2003. WFP состоит из набора обработчиков в сетевом стеке и механизма фильтрации, который координирует взаимодействие сетевого стека.

Компоненты платформы WFP

Обработчик фильтров

основная инфраструктура многоуровневого фильтрации, размещенная как в режиме ядра, так и в пользовательском режиме, которая заменяет несколько модулей фильтрации в сетевой подсистеме Windows XP и Windows Server 2003.

Модуль базовой фильтрации (BFE)

служба, управляющая работой платформы фильтрации Windows. Она выполняет следующие задачи.

Оболочек совместимости

Компоненты режима ядра, расположенные между сетевым стеком и обработчиком фильтров. Оболочки делают принятие решений по фильтрации, классифицируются по механизму фильтрации. Ниже приведен список доступных оболочек совместимости.

Выноски

Набор функций, предоставляемых драйвером и используемый для специальной фильтрации. Помимо основных действий «разрешить» и «блокировать», выноски могут изменять и защищать входящий и исходящий сетевой трафик. дополнительные сведения о выносках см. в разделе » драйверы вызываемой платформы Windows фильтрации » в документации по набору драйверов Windows (WDK). WFP предоставляет встроенные выноски, которые выполняют следующие задачи.

Механизм фильтрации позволяет внешним вызовам регистрироваться на каждом из уровней ядра.

Прикладной программный интерфейс

Набор типов данных и функций, доступных разработчикам для создания приложений фильтрации сети и управления ими. Эти типы данных и функции группируются в несколько наборов API.

Источник

5156(S): платформа Windows фильтрации разрешила подключение.

Описание события:

Это событие создается, Windows платформа фильтрации разрешила подключение.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Сведения о приложениях:

ID процесса [Type = Pointer]: hexadecimal Process ID процесса, получивного подключение. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе ИД нового процесса.

Имя приложения [Type = UnicodeString]: полный путь и имя исполняемого для процесса.

Логический диск отображается в формате deviceharddiskvolume#. Вы можете получить все локальные номера тома с помощью утилиты diskpart. Командой для получения номеров тома с помощью diskpart является «том списка»:

Сведения о сети:

Направление [Type = UnicodeString]: направление разрешенного подключения.

Входящий — для входящие подключения.

Исходящие — для неограниченых подключений.

Исходный адрес [Type = UnicodeString]: IP-адрес, с которого было инициировано подключение.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Исходный порт [Type = UnicodeString]: номер порта, с которого было инициировано подключение.

Адрес назначения [Type = UnicodeString]: IP-адрес, где было получено подключение.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Порт назначения [Type = UnicodeString]: номер порта, где было получено подключение.

Протокол [Type = UInt32]: номер используемого протокола.

| Обслуживание | Номер протокола |

|---|---|

| Протокол сообщений управления Интернетом (ICMP) | 1 |

| Протокол управления передачей (TCP) | 6 |

| Протокол пользовательской datagram (UDP) | 17 |

| Общая инкапсуляция маршрутизации (данные PPTP по GRE) | 47 |

| Загонщик проверки подлинности (AH) IPSec | 51 |

| IpSec безопасности инкапсуляции (ESP) | 50 |

| Протокол внешних шлюзов (EGP) | 8 |

| Gateway-Gateway (GGP) | 3 |

| Протокол мониторинга хостов (HMP) | 20 |

| Протокол управления интернет-группой (IGMP) | 88 |

| Удаленный виртуальный диск MIT (RVD) | 66 |

| OSPF Откройте кратчайший путь сначала | 89 |

| Универсальный пакетный протокол PARC (PUP) | 12 |

| Надежный протокол datagram (RDP) | 27 |

| Протокол бронирования (RSVP) QoS | 46 |

Сведения о фильтре:

Фильтрация Run-Time [Type = UInt64]: уникальный фильтр, разрешив подключение.

Чтобы найти определенный фильтр Windows платформы по ID, запустите следующую команду: фильтры впп-шоу netsh. В результате этой команды будет filters.xml файл. Откройте этот файл и найдите определенное подстройку с требуемой фильтрацией** **например:

Имя слоя [Тип = UnicodeString]: имя слоя принудения уровня приложений.

Идентификатор Run-Time[Тип = UInt64]: идентификатор Windows платформы фильтрации. Чтобы найти определенный Windows уровня платформы, запустите следующую команду: состояние шоу wfp netsh. В результате этой команды будет wfpstate.xml файл. Откройте этот файл и найдите определенное подстройка с требуемой iD слоя** **например:

Рекомендации по контролю безопасности

Для 5156 (S): платформа Windows фильтрации разрешила подключение.

Если у вас есть заранее определенное приложение, которое должно использоваться для выполнения операции, о чем было овеяно этим событием, отслеживайте события с помощью приложения «Application», не равного вашему определенному приложению.

Вы можете отслеживать,**** нет ли «Приложение» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах приложений (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Application».

Убедитесь,что «Исходный адрес» является одним из адресов, присвоенных компьютеру.

Если компьютер или устройство не должны иметь доступ к Интернету или содержат только приложения, не подключенные к Интернету, отслеживайте 5156 событий, в которых «Адресназначения» является IP-адресом из Интернета (не из частных диапазонов IP).

Если вы знаете, что компьютер никогда не должен связываться или никогда не должен связываться с определенными сетевыми IP-адресами, отслеживайте эти адреса в «Адрес назначения. «

Если у вас есть допустимый список IP-адресов, с которые компьютер или устройство должны связаться или с ними связаться, отслеживайте IP-адреса в «Адрес назначения», которые не находятся в списке допустимого.

Если необходимо отслеживать все входящие подключения к определенному локальному порту, отслеживайте события 5156 с помощью этого «Source Port. «

Монитор для всех подключений с «номеромпротокола», который не является типичным для этого устройства или компьютера, например, ничего, кроме 1, 6 или 17.

Если связь компьютера с «адресомназначения» всегда должна использовать определенный «Портназначения»,«монитор для любого другого «Порта назначения».

Источник

- Remove From My Forums

-

Question

-

We have a Windows Server 2008 R2 DC. The Event Viewer Security log on this server is generating lots of 5152 events ffrom various source IP addresses saying that the Windows Filtering Platform blocked a packet to port 389.

The Windows Firewall on this server has the default Active Directory rules enabled allowing incoming connections on port 389 and I haven’t had any issues reported relating to Active Directory from users on the network.

Anybody have an idea why I’m getting these audit failures even with port 389 allowed through the Windows Firewall?

-

Edited by

Friday, March 30, 2012 12:50 PM

-

Edited by

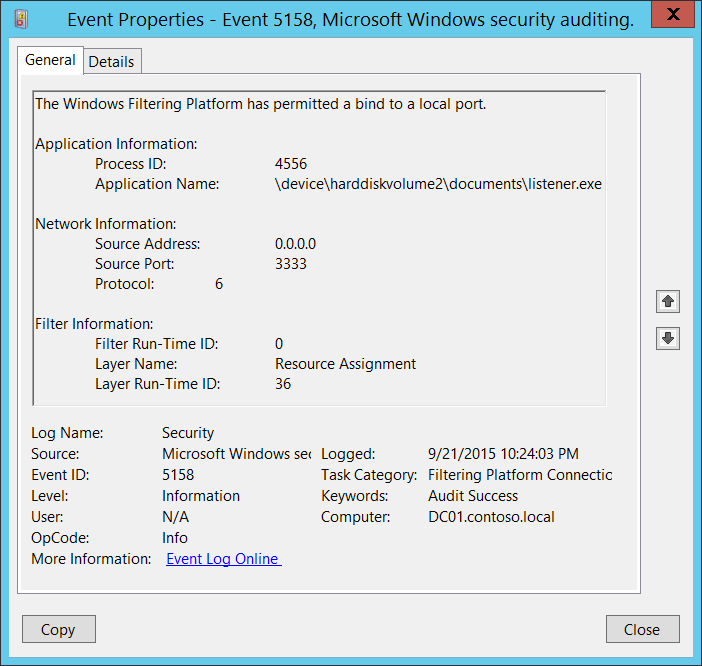

5158 (S): платформа фильтрации Windows разрешила привязку к локальному порту. 5158(S): The Windows Filtering Platform has permitted a bind to a local port.

Область применения Applies to

- Windows 10; Windows 10

- WindowsServer2016 Windows Server 2016

Описание события: Event Description:

Это событие генерируется каждый раз, когда платформа фильтрации Windows позволяет приложению или службе привязаться к локальному порту. This event generates every time Windows Filtering Platform permits an application or service to bind to a local port.

Note Примечание . рекомендации можно найти в статье рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML-код события: Event XML:

Обязательные роли сервера: Ничего. Required Server Roles: None.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии событий: до. Event Versions: 0.

Описания полей: Field Descriptions:

Сведения о приложении: Application Information:

Process ID [тип = указатель ]: шестнадцатеричный идентификатор процесса, который был разрешен для привязки к локальному порту. Process ID [Type = Pointer]: hexadecimal Process ID of the process which was permitted to bind to the local port. Идентификатор процесса (PID) — это число, используемое операционной системой для уникальной идентификации активного процесса. Process ID (PID) is a number used by the operating system to uniquely identify an active process. Чтобы просмотреть PID для определенного процесса, например с помощью диспетчера задач (вкладка «сведения», столбец PID), выполните указанные ниже действия. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

Если преобразовать шестнадцатеричное значение в десятичное, его можно сравнить с значениями в диспетчере задач. If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

Вы также можете сопоставить этот идентификатор процесса с ИДЕНТИФИКАТОРом процесса в других событиях, например «4688: создан новый процесс» InformationNew Process ID процесса. You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

Имя приложения [тип = UnicodeString ]: полный путь и имя исполняемого файла для процесса. Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

Логический диск отображается в формате deviceharddiskvolume #. Logical disk is displayed in format deviceharddiskvolume#. С помощью средства DiskPart вы можете получать номера всех локальных томов. You can get all local volume numbers by using diskpart utility. Для получения номеров тома с помощью DiskPart используется команда «List Volume»: The command to get volume numbers using diskpart is “list volume”:

Сведения о сети: Network Information:

Исходный адрес [тип = UnicodeString ]: локальный IP-адрес, на который приложение привязывается к порту. Source Address [Type = UnicodeString]: local IP address on which application was bind the port.

IPv4-адрес IPv4 Address

IPv6-адрес IPv6 Address

::-все IP-адреса в формате IPv6 :: — all IP addresses in IPv6 format

0.0.0.0 — все IP-адреса в формате IPv4 0.0.0.0 — all IP addresses in IPv4 format

127.0.0.1. 1-localhost 127.0.0.1 , ::1 — localhost

Исходный порт [тип = UnicodeString ]: номер порта, который привязывает приложение. Source Port [Type = UnicodeString]: port number which application was bind.

Protocol [тип = UInt32 ]: число использованных протоколов. Protocol [Type = UInt32]: number of protocol which was used.

| Служба Service | Номер протокола Protocol Number |

|---|---|

| Протокол управляющих сообщений в Интернете (ICMP) Internet Control Message Protocol (ICMP) | 1,1 1 |

| Протокол управления передачей данных (TCP) Transmission Control Protocol (TCP) | 152 6 |

| UDP (User Datagram Protocol) User Datagram Protocol (UDP) | 18 17 |

| Общая Инкапсуляция маршрутизации (PPTP-данные по GRE) General Routing Encapsulation (PPTP data over GRE) | 47 47 |

| Заголовок Authentication (AH) IPSec Authentication Header (AH) IPSec | 51 51 |

| IPSec (ESP) (полезные данные безопасности) Encapsulation Security Payload (ESP) IPSec | 50 50 |

| Протокол для внешней шлюза (EGP) Exterior Gateway Protocol (EGP) | No8 8 |

| Протокол шлюза (GGP) Gateway-Gateway Protocol (GGP) | Трехконтактный 3 |

| Протокол наблюдения за узлом (HMP) Host Monitoring Protocol (HMP) | средняя 20 |

| Протокол IGMP (Internet Group Management Protocol) Internet Group Management Protocol (IGMP) | 88 88 |

| Удаленный виртуальный диск MIT (RVD) MIT Remote Virtual Disk (RVD) | 66 66 |

| OSPF — открытие кратчайшего пути сначала OSPF Open Shortest Path First | 89 89 |

| Протокол универсальных пакетов PARC (PUP) PARC Universal Packet Protocol (PUP) | 12 12 |

| Надежный протокол датаграмм (RDP) Reliable Datagram Protocol (RDP) | отображал 27 |

| QoS по протоколу резервирования (RSVP) Reservation Protocol (RSVP) QoS | 46 46 |

Сведения о фильтре: Filter Information:

Filter код времени выполнения [тип = UInt64 ]: уникальный идентификатор фильтра, позволяющий приложению привязать порт. Filter Run-Time ID [Type = UInt64]: unique filter ID which allows application to bind the port. По умолчанию брандмауэр Windows не препятствует привязке порта приложением, и если приложение не соответствует ни одному из фильтров, в этом поле будет возвращено значение 0. By default Windows firewall won’t prevent a port from being binded by an application and if this application doesn’t match any filters you will get value 0 in this field.

Чтобы найти определенный фильтр платформы фильтрации Windows по ИДЕНТИФИКАТОРу, необходимо выполнить следующую команду: netsh wfp show filters. To find specific Windows Filtering Platform filter by ID you need to execute the following command: netsh wfp show filters. В результате этого будет создан XML-файл Filtering для этой команды. As result of this command filters.xml file will be generated. Вам нужно открыть этот файл и найти определенную подстроку с обязательным идентификатором фильтра ( ), например: You need to open this file and find specific substring with required filter ID ( ), for example:

Имя слоя [Type = UnicodeString ]: имя слоя принудительного применения уровня приложения . Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

Код выполнения уровня [тип = UInt64 ]: идентификатор уровня платформы фильтрации Windows. Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. Чтобы найти определенный идентификатор уровня платформы фильтрации Windows, необходимо выполнить следующую команду: netsh wfp show state (состояние). To find specific Windows Filtering Platform layer ID you need to execute the following command: netsh wfp show state. В результате этого будет создан файл wfpstate. XML . As result of this command wfpstate.xml file will be generated. Вам нужно открыть этот файл и найти определенную подстроку с требуемым идентификатором уровня ( ), например: You need to open this file and find specific substring with required layer ID ( ), for example:

Рекомендации по мониторингу безопасности Security Monitoring Recommendations

Для 5158 (S): платформа фильтрации Windows разрешила привязку к локальному порту. For 5158(S): The Windows Filtering Platform has permitted a bind to a local port.

Если у вас есть предопределенное приложение, которое должно использоваться для выполнения операции, о которой сообщило данное событие, наблюдайте за событиями «приложение» и не эквивалентно определенному приложению. If you have a pre-defined application which should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

Вы можете следить за тем, чтоприложениене находится в стандартной папке (например, не в каталог system32 или файлы программ) или находится в папке с ограниченным доступом (например, временные файлы Интернета). You can monitor to see if “Application” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

Если у вас есть заранее определенный список ограниченных подстрок или слов в именах приложений (например, «mimikatz» или «Cain. exe«), проверьте эти подстроки в словеApplication. If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

Убедитесь, что «исходный адрес» — один из адресов, назначенных компьютеру. Check that “Source Address” is one of the addresses assigned to the computer.

Если вам нужно наблюдать за всеми действиями с определенным локальным портом, проследите за событиями 5158 с помощью этого «исходного порта». If you need to monitor all actions with a specific local port, monitor for 5158 events with that “Source Port.”

Отслеживайте все соединения с помощью «номера протокола» , которое не является типичным для этого устройства или compter, например, что угодно, кроме 6 или 17. Monitor for all connections with a “Protocol Number” that is not typical for this device or compter, for example, anything other than 6 or 17.

Если на компьютере с параметром «адрес назначения» необходимо всегда использоватьопределенный порт назначения,****проследите за любым другимпортом назначения. If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”

Источник

5156 (S): для платформы фильтрации Windows разрешено соединение. 5156(S): The Windows Filtering Platform has permitted a connection.

Относится к: Applies to

- Windows 10; Windows 10

- Windows Server2016 Windows Server 2016

Описание события: Event Description:

Это событие генерируется, когда платформа фильтрации Windows допускает соединение. This event generates when Windows Filtering Platform has allowed a connection.

Note Примечание Рекомендации можно найти в статье рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML-код события: Event XML:

Обязательные роли сервера: Ничего. Required Server Roles: None.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии событий: до. Event Versions: 0.

Описания полей: Field Descriptions:

Сведения о приложении: Application Information:

Process ID [тип = указатель ]: шестнадцатеричный идентификатор процесса, который получил соединение. Process ID [Type = Pointer]: hexadecimal Process ID of the process which received the connection. Идентификатор процесса (PID) — это число, используемое операционной системой для уникальной идентификации активного процесса. Process ID (PID) is a number used by the operating system to uniquely identify an active process. Чтобы просмотреть PID для определенного процесса, например с помощью диспетчера задач (вкладка «сведения», столбец PID), выполните указанные ниже действия. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

Если преобразовать шестнадцатеричное значение в десятичное, его можно сравнить с значениями в диспетчере задач. If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

Вы также можете сопоставить этот идентификатор процесса с ИДЕНТИФИКАТОРом процесса в других событиях, например «4688: создан новый процесс» InformationNew Process ID процесса. You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

Имя приложения [тип = UnicodeString ]: полный путь и имя исполняемого файла для процесса. Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

Логический диск отображается в формате deviceharddiskvolume #. Logical disk is displayed in format deviceharddiskvolume#. С помощью средства DiskPart вы можете получать номера всех локальных томов. You can get all local volume numbers by using diskpart utility. Для получения номеров тома с помощью DiskPart используется команда «List Volume»: The command to get volume numbers using diskpart is “list volume”:

Сведения о сети: Network Information:

Направление [тип = UnicodeString ]: направление разрешенного подключения. Direction [Type = UnicodeString]: direction of allowed connection.

Входящее – для входящих подключений. Inbound – for inbound connections.

Исходящие — для несвязанных подключений. Outbound – for unbound connections.

Исходный адрес [тип = UnicodeString ]: IP-адрес, с которого была инициирована связь. Source Address [Type = UnicodeString]: IP address from which the connection was initiated.

IPv4-адрес IPv4 Address

IPv6-адрес IPv6 Address

::-все IP-адреса в формате IPv6 :: — all IP addresses in IPv6 format

0.0.0.0 — все IP-адреса в формате IPv4 0.0.0.0 — all IP addresses in IPv4 format

127.0.0.1. 1-localhost 127.0.0.1 , ::1 — localhost

Исходный порт [тип = UnicodeString ]: номер порта, из которого было инициировано соединение. Source Port [Type = UnicodeString]: port number from which the connection was initiated.

Адрес назначения [Type = UnicodeString ]: IP-адрес, на который было получено соединение. Destination Address [Type = UnicodeString]: IP address where the connection was received.

IPv4-адрес IPv4 Address

IPv6-адрес IPv6 Address

::-все IP-адреса в формате IPv6 :: — all IP addresses in IPv6 format

0.0.0.0 — все IP-адреса в формате IPv4 0.0.0.0 — all IP addresses in IPv4 format

127.0.0.1. 1-localhost 127.0.0.1 , ::1 — localhost

Порт назначения [Type = UnicodeString ]: номер порта, на который было получено соединение. Destination Port [Type = UnicodeString]: port number where the connection was received.

Protocol [тип = UInt32 ]: число использованных протоколов. Protocol [Type = UInt32]: number of protocol which was used.

| Обслуживание Service | Номер протокола Protocol Number |

|---|---|

| Протокол управляющих сообщений в Интернете (ICMP) Internet Control Message Protocol (ICMP) | 1,1 1 |

| Протокол управления передачей данных (TCP) Transmission Control Protocol (TCP) | 152 6 |

| UDP (User Datagram Protocol) User Datagram Protocol (UDP) | 18 17 |

| Общая Инкапсуляция маршрутизации (PPTP-данные по GRE) General Routing Encapsulation (PPTP data over GRE) | 47 47 |

| Заголовок Authentication (AH) IPSec Authentication Header (AH) IPSec | 51 51 |

| IPSec (ESP) (полезные данные безопасности) Encapsulation Security Payload (ESP) IPSec | 50 50 |

| Протокол для внешней шлюза (EGP) Exterior Gateway Protocol (EGP) | No8 8 |

| Протокол шлюза (GGP) Gateway-Gateway Protocol (GGP) | Трехконтактный 3 |

| Протокол наблюдения за узлом (HMP) Host Monitoring Protocol (HMP) | средняя 20 |

| Протокол IGMP (Internet Group Management Protocol) Internet Group Management Protocol (IGMP) | 88 88 |

| Удаленный виртуальный диск MIT (RVD) MIT Remote Virtual Disk (RVD) | 66 66 |

| OSPF — открытие кратчайшего пути сначала OSPF Open Shortest Path First | 89 89 |

| Протокол универсальных пакетов PARC (PUP) PARC Universal Packet Protocol (PUP) | 12 12 |

| Надежный протокол датаграмм (RDP) Reliable Datagram Protocol (RDP) | отображал 27 |

| QoS по протоколу резервирования (RSVP) Reservation Protocol (RSVP) QoS | 46 46 |

Сведения о фильтре: Filter Information:

Filter код времени выполнения [тип = UInt64 ]: уникальный идентификатор фильтра, который разрешил соединение. Filter Run-Time ID [Type = UInt64]: unique filter ID which allowed the connection.

Чтобы найти определенный фильтр платформы фильтрации Windows по ИДЕНТИФИКАТОРу, необходимо выполнить следующую команду: netsh wfp show filters. To find specific Windows Filtering Platform filter by ID you need to execute the following command: netsh wfp show filters. В результате этой команды будет создано filters.xml файл. As result of this command filters.xml file will be generated. Вам нужно открыть этот файл и найти определенную подстроку с обязательным идентификатором фильтра (** filterId**),** например: You need to open this file and find specific substring with required filter ID ( ),** for example:

Имя слоя [Type = UnicodeString ]: имя слоя принудительного применения уровня приложения . Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

Код выполнения уровня [тип = UInt64 ]: идентификатор уровня платформы фильтрации Windows. Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. Чтобы найти определенный идентификатор уровня платформы фильтрации Windows, необходимо выполнить следующую команду: netsh wfp show state (состояние). To find specific Windows Filtering Platform layer ID you need to execute the following command: netsh wfp show state. В результате этой команды будет создано wfpstate.xml файл. As result of this command wfpstate.xml file will be generated. Вам нужно открыть этот файл и найти определенную подстроку с требуемым идентификатором уровня (** layerId**),** например: You need to open this file and find specific substring with required layer ID ( ),** for example:

Рекомендации по мониторингу безопасности Security Monitoring Recommendations

Для 5156 (S): для платформы фильтрации Windows разрешено соединение. For 5156(S): The Windows Filtering Platform has permitted a connection.

Если у вас есть предопределенное приложение, которое должно использоваться для выполнения операции, о которой сообщило данное событие, наблюдайте за событиями «приложение» и не эквивалентно определенному приложению. If you have a pre-defined application which should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

Вы можете следить за тем, чтоприложениене находится в стандартной папке (например, не в каталог system32 или файлы программ) или находится в папке с ограниченным доступом (например, временные файлы Интернета). You can monitor to see if “Application” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

Если у вас есть предварительно определенный список ограниченных подстрок или слов в именах приложений (например, «mimikatz» или «cain.exe«), проверьте эти подстроки в «Application«. If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

Убедитесь, что «исходный адрес» — один из адресов, назначенных компьютеру. Check that “Source Address” is one of the addresses assigned to the computer.

Если компьютер или устройство не должны иметь доступ к Интернету или содержит только те приложения, которые не подключены к Интернету, наблюдайте за событиями 5156 , в которыхадрес назначения является IP-адресом из Интернета (не из диапазонов частных IP-адресов). If the computer or device should not have access to the Internet, or contains only applications that don’t connect to the Internet, monitor for 5156 events where “Destination Address” is an IP address from the Internet (not from private IP ranges).

Если вы знаете, что компьютеру не следует общаться или общаться с определенными IP-адресами сети, проследите за этими адресами в разделе «адрес назначения«. « If you know that the computer should never contact or be contacted by certain network IP addresses, monitor for these addresses in “Destination Address.”

Если у вас есть список разрешенных IP-адресов, к которым должен быть подключен компьютер или устройство, проследите за IP-адресами в разделе «конечный адрес» , который не входит в список разрешений. If you have an allow list of IP addresses that the computer or device is expected to contact or be contacted by, monitor for IP addresses in “Destination Address” that are not in the allow list.

Если вам нужно наблюдать за всеми входящими подключениями к определенному локальному порту, проследите за событиями 5156 с помощью этого «исходного порта«. « If you need to monitor all inbound connections to a specific local port, monitor for 5156 events with that “Source Port.”

Наблюдайте за всеми подключениями с помощью «номера протокола» , которое не является типичным для этого устройства или компьютера, например, что угодно, кроме 1, 6 или 17. Monitor for all connections with a “Protocol Number” that is not typical for this device or computer, for example, anything other than 1, 6, or 17.

Если на компьютере с параметром «адрес назначения» необходимо всегда использоватьопределенный порт назначения,****проследите за любым другимпортом назначения. If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”

Источник