- Remove From My Forums

-

Общие обсуждения

-

Уменя win2008 se 64bit и TMG на нем. В системных логах в разделе безопасность куча записей » Аудит отказа. Код 5152. Отбрасывание пакета платформой фильтрации». И они появляются постоянно! Это прямо спам какой-то. Посоветуйте, в чем может быть

дело?Платформа фильтрации Windows заблокировала пакет.

Сведения о приложении:

Идентификатор процесса: 0

Имя приложения: —Сведения о сети:

Направление: Входящие

Адрес источника: 192.168.0.68

Порт источника: 0

Адрес назначения: 192.168.0.255

Порт назначения: 0

Протокол: 0Сведения о фильтре:

Код выполнения фильтра: 90816

Имя уровня: IP-пакет

Код выполнения уровня: 0-

Изменен тип

11 октября 2010 г. 11:11

нет реакции -

Перемещено

Yubo. Zhang

21 апреля 2012 г. 16:05

merge forums (От:Windows Server 2008)

-

Изменен тип

Содержание

- Платформа фильтрации windows заблокировала пакет

- Спрашивающий

- Общие обсуждения

- Все ответы

- 5152(F): платформа Windows фильтрации заблокировала пакет.

- Рекомендации по контролю безопасности

- Платформа фильтрации windows заблокировала пакет

- General discussion

- All replies

- Платформа фильтрации windows заблокировала пакет

- Спрашивающий

- Общие обсуждения

- Все ответы

- Платформа фильтрации windows заблокировала пакет

- General discussion

- All replies

Платформа фильтрации windows заблокировала пакет

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Два контролера домена под w2k8r2 соединены медленным каналом связи (один в филиале).

На обоих валятся события 5157

«Платформа фильтрации IP-пакетов Windows заблокировала подключение.

Сведения о приложении:

Идентификатор процесса: 344

Имя приложения: deviceharddiskvolume2windowssystem32svchost.exe»

Приложения и порты разные. Блокируются как входящие, так и исходящие соединения, но в основном между этими контролерами.

WFP реально блокирует пакеты и соединения. Из-за этого нарушается работа репликации между этими контролерами, удаленное подключение с одного на другой, заход на шару другого.

Причем на это не влияет состояние файрвола (его и отключали и разрешали все). То, что найдено на в инете или не отностися к R2 (например это http://support.microsoft.com/kb/969257) или не помогает (например это http://support.microsoft.com/kb/981889)

Все ответы

IPSec не трогали, все по умолчанию, политику не настраивали.

IPv6 отвязан от сетевой карты, в hosts адрес ::1 закомментирован. Но это сделано после того, как были обнаружены проблемы с WFP.

Пошагово выполните следующую инструкцию (именно в том порядке, как указано, не пропуская пунктов):

1. Enable (if you need to) and start the Firewall Service (This gives you access to the Firewall MMC and inbound/outbound rules)

2. Ensure that all the domain/private and public profile are turned off.

5. Disable (or set back to manual) and stop the Firewall Service.

И отпишитесь о результате

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Сделали по шагам на обоих серверах. Проблема осталась без изменений.

Кстати, бликировки происходят даже с отключенной Базовой службе фильтрации, а не только файрвола!

Может быть можно как-то деинсталлировать WFP? (речь о w2k8r2 идет)

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

В журнале событий безопасности перестали появляться какие либо сообщения,

в оснасте локальной политики безопасности все, в том числе Доступ к объестам в состоянии «нет аудита»,

результат auditpol для категории Доступ к объектам:

C:Userssoap>auditpol /get /category:<6997984a-797a-11d9-bed3-505054503030>

System audit policy

Category/Subcategory Setting

Доступ к объектам

Файловая система No Auditing

Реестр No Auditing

Объект-задание No Auditing

SAM No Auditing

Службы сертификации No Auditing

Создано приложением No Auditing

Работа с дескриптором No Auditing

Файловый ресурс общего доступа No Auditing

Отбрасывание пакета платформой фильтрацииNo Auditing

Подключение платформы фильтрации No Auditing

Другие события доступа к объекту No Auditing

Сведения об общем файловом ресурсе No Auditing

Источник

5152(F): платформа Windows фильтрации заблокировала пакет.

Описание события:

Это событие создается, Windows платформа фильтрации заблокировала сетевой пакет.

Это событие создается для каждого полученного сетевого пакета.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Сведения о приложениях:

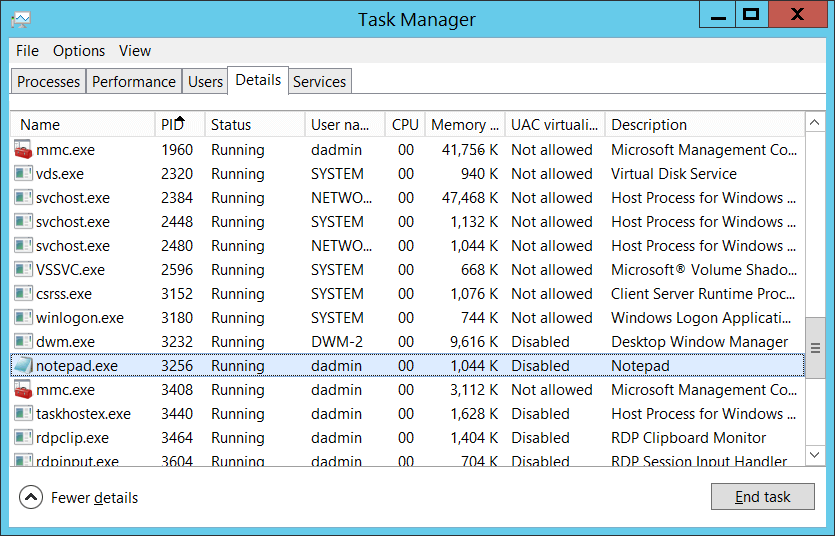

Process ID [Type = Pointer]: hexadecimal Process ID процесса, в который был отправлен заблокированный сетевой пакет. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе ИД нового процесса.

Имя приложения [Type = UnicodeString]: полный путь и имя исполняемого для процесса.

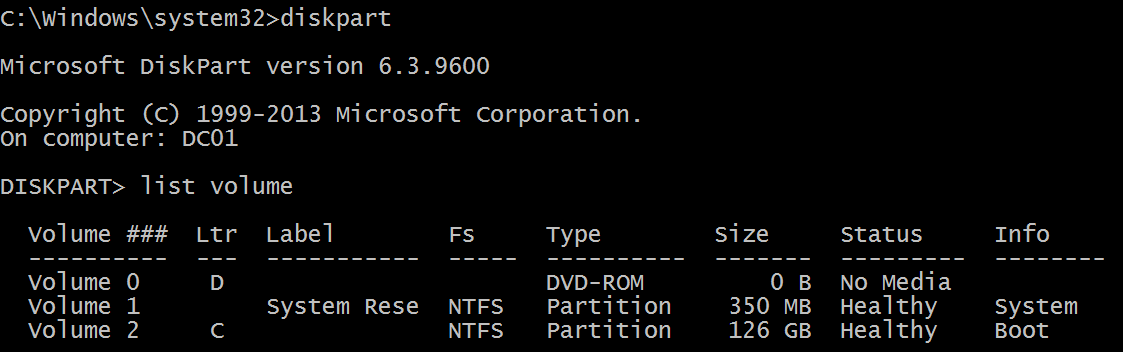

Логический диск отображается в формате deviceharddiskvolume#. Вы можете получить все локальные номера тома с помощью утилиты diskpart. Командой для получения номеров тома с помощью diskpart является «том списка»:

Сведения о сети:

Направление [Type = UnicodeString]: направление заблокированного подключения.

Входящий — для входящие подключения.

Исходящие — для неограниченых подключений.

Исходный адрес [Type = UnicodeString]: локальный IP-адрес, на котором приложение получило пакет.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Исходный порт [Type = UnicodeString]: номер порта, на котором приложение получило пакет.

Адрес назначения [Type = UnicodeString]: IP-адрес, с которого был получен или инициирован пакет.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Порт назначения [Type = UnicodeString]: номер порта, который использовался с удаленной машины для отправки пакета.

Протокол [Type = UInt32]: номер используемого протокола.

| Обслуживание | Номер протокола |

|---|---|

| Протокол сообщений управления Интернетом (ICMP) | 1 |

| Протокол управления передачей (TCP) | 6 |

| Протокол пользовательской datagram (UDP) | 17 |

| Общая инкапсуляция маршрутизации (данные PPTP по GRE) | 47 |

| Загонщик проверки подлинности (AH) IPSec | 51 |

| IpSec безопасности инкапсуляции (ESP) | 50 |

| Протокол внешних шлюзов (EGP) | 8 |

| Gateway-Gateway (GGP) | 3 |

| Протокол мониторинга хостов (HMP) | 20 |

| Протокол управления интернет-группой (IGMP) | 88 |

| Удаленный виртуальный диск MIT (RVD) | 66 |

| OSPF Откройте кратчайший путь сначала | 89 |

| Универсальный пакетный протокол PARC (PUP) | 12 |

| Надежный протокол datagram (RDP) | 27 |

| Протокол бронирования (RSVP) QoS | 46 |

Сведения о фильтре:

Фильтр Run-Time [Type = UInt64]: уникальный фильтр, который заблокировал пакет.

Чтобы найти определенный фильтр Windows платформы по ID, запустите следующую команду: фильтры впп-шоу netsh. В результате этой команды будет filters.xml файл. Откройте этот файл и найдите определенное подстройку с требуемой фильтрацией** **например:

Имя слоя [Тип = UnicodeString]: имя слоя принудения уровня приложений.

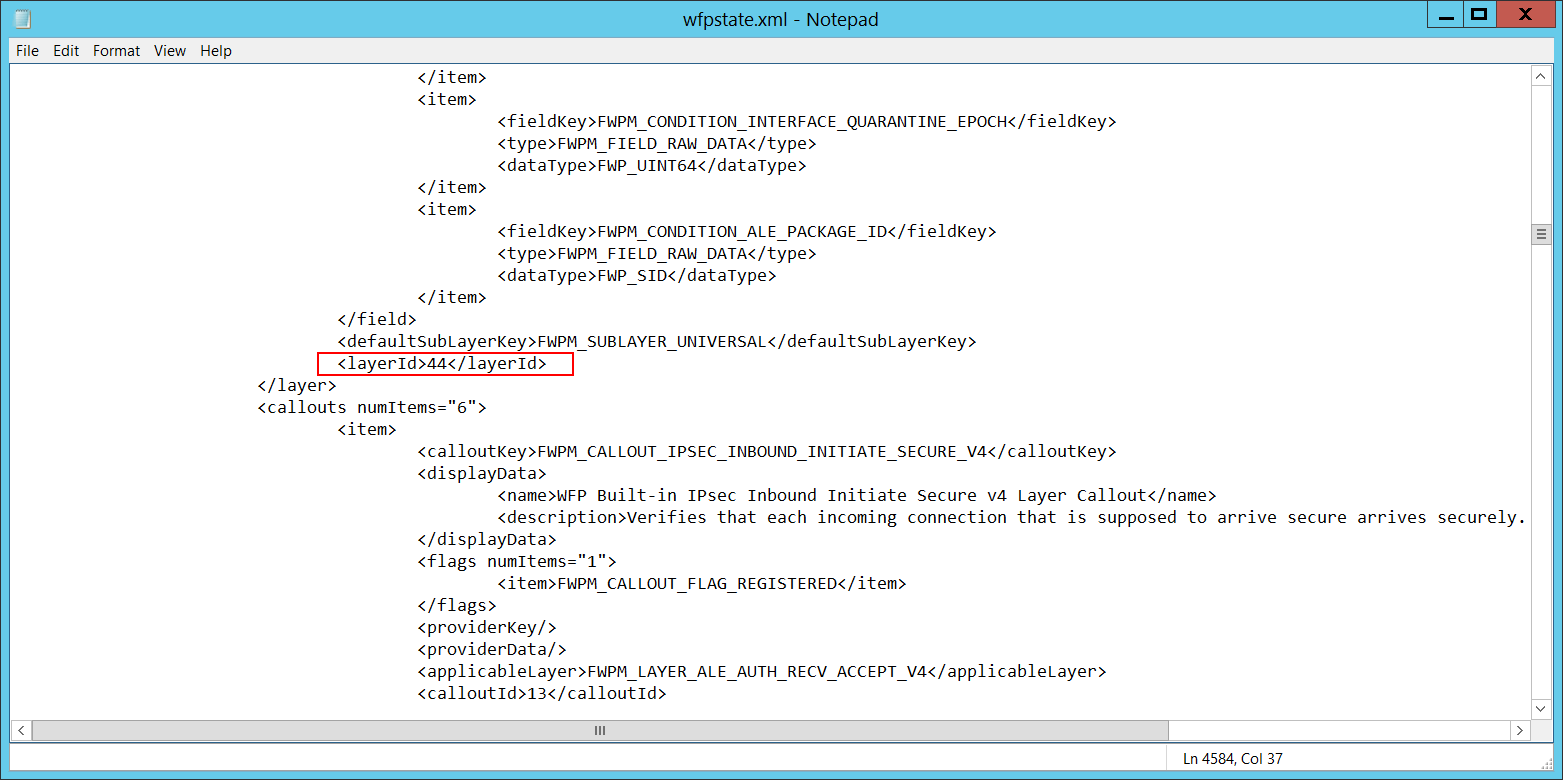

Идентификатор Run-Time[Тип = UInt64]: идентификатор Windows платформы фильтрации. Чтобы найти определенный Windows уровня платформы, запустите следующую команду: состояние шоу wfp netsh. В результате этого командного wfpstate.xml файл будет создан. Откройте этот файл и найдите определенное подстройка с требуемой iD слоя** **например:

Рекомендации по контролю безопасности

Для 5152 (F): платформа Windows фильтрации заблокировала пакет.

Если у вас есть заранее определенное приложение, которое должно использоваться для выполнения операции, о чем было по сообщению этого события, отслеживайте события с помощью приложения «Application», не равного вашему определенному приложению.

Вы можете отслеживать,**** нет ли «Приложение» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах приложений (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Application».

Проверьте, что исходный адрес — это один из адресов, присвоенных компьютеру.

Если компьютер или устройство не должны иметь доступ к Интернету или содержат только приложения, не подключенные к **** Интернету, отслеживайте события 5152, в которых Адрес назначения — IP-адрес из Интернета (не из частных диапазонов IP).

Если вы знаете, что компьютер никогда не должен связываться или никогда не должен связываться с определенными сетевыми IP-адресами, отслеживайте эти адреса в адресе назначения.

Если у вас есть допустимый список IP-адресов, которые, как ожидается, будут связываться с компьютером или устройством, отслеживайте IP-адреса в «Адрес назначения», которые не находятся в списке допустимого.

Если необходимо отслеживать все входящие подключения к определенному локальному порту, отслеживайте события 5152 с помощью этого «Source Port. «

Монитор для всех подключений с «номеромпротокола», который не является типичным для этого устройства или компьютера, например, ничего, кроме 1, 6 или 17.

Если связь компьютера с «адресомназначения» всегда должна использовать определенный «Портназначения»,«монитор для любого другого «Порта назначения».

Источник

Платформа фильтрации windows заблокировала пакет

General discussion

Два контролера домена под w2k8r2 соединены медленным каналом связи (один в филиале).

На обоих валятся события 5157

«Платформа фильтрации IP-пакетов Windows заблокировала подключение.

Сведения о приложении:

Идентификатор процесса: 344

Имя приложения: deviceharddiskvolume2windowssystem32svchost.exe»

Приложения и порты разные. Блокируются как входящие, так и исходящие соединения, но в основном между этими контролерами.

WFP реально блокирует пакеты и соединения. Из-за этого нарушается работа репликации между этими контролерами, удаленное подключение с одного на другой, заход на шару другого.

Причем на это не влияет состояние файрвола (его и отключали и разрешали все). То, что найдено на в инете или не отностися к R2 (например это http://support.microsoft.com/kb/969257) или не помогает (например это http://support.microsoft.com/kb/981889)

IPSec не трогали, все по умолчанию, политику не настраивали.

IPv6 отвязан от сетевой карты, в hosts адрес ::1 закомментирован. Но это сделано после того, как были обнаружены проблемы с WFP.

Пошагово выполните следующую инструкцию (именно в том порядке, как указано, не пропуская пунктов):

1. Enable (if you need to) and start the Firewall Service (This gives you access to the Firewall MMC and inbound/outbound rules)

2. Ensure that all the domain/private and public profile are turned off.

5. Disable (or set back to manual) and stop the Firewall Service.

И отпишитесь о результате

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Сделали по шагам на обоих серверах. Проблема осталась без изменений.

Кстати, бликировки происходят даже с отключенной Базовой службе фильтрации, а не только файрвола!

Может быть можно как-то деинсталлировать WFP? (речь о w2k8r2 идет)

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

В журнале событий безопасности перестали появляться какие либо сообщения,

в оснасте локальной политики безопасности все, в том числе Доступ к объестам в состоянии «нет аудита»,

результат auditpol для категории Доступ к объектам:

C:Userssoap>auditpol /get /category:<6997984a-797a-11d9-bed3-505054503030>

System audit policy

Category/Subcategory Setting

Доступ к объектам

Файловая система No Auditing

Реестр No Auditing

Объект-задание No Auditing

SAM No Auditing

Службы сертификации No Auditing

Создано приложением No Auditing

Работа с дескриптором No Auditing

Файловый ресурс общего доступа No Auditing

Отбрасывание пакета платформой фильтрацииNo Auditing

Подключение платформы фильтрации No Auditing

Другие события доступа к объекту No Auditing

Сведения об общем файловом ресурсе No Auditing

Источник

Платформа фильтрации windows заблокировала пакет

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Два контролера домена под w2k8r2 соединены медленным каналом связи (один в филиале).

На обоих валятся события 5157

«Платформа фильтрации IP-пакетов Windows заблокировала подключение.

Сведения о приложении:

Идентификатор процесса: 344

Имя приложения: deviceharddiskvolume2windowssystem32svchost.exe»

Приложения и порты разные. Блокируются как входящие, так и исходящие соединения, но в основном между этими контролерами.

WFP реально блокирует пакеты и соединения. Из-за этого нарушается работа репликации между этими контролерами, удаленное подключение с одного на другой, заход на шару другого.

Причем на это не влияет состояние файрвола (его и отключали и разрешали все). То, что найдено на в инете или не отностися к R2 (например это http://support.microsoft.com/kb/969257) или не помогает (например это http://support.microsoft.com/kb/981889)

Все ответы

IPSec не трогали, все по умолчанию, политику не настраивали.

IPv6 отвязан от сетевой карты, в hosts адрес ::1 закомментирован. Но это сделано после того, как были обнаружены проблемы с WFP.

Пошагово выполните следующую инструкцию (именно в том порядке, как указано, не пропуская пунктов):

1. Enable (if you need to) and start the Firewall Service (This gives you access to the Firewall MMC and inbound/outbound rules)

2. Ensure that all the domain/private and public profile are turned off.

5. Disable (or set back to manual) and stop the Firewall Service.

И отпишитесь о результате

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Сделали по шагам на обоих серверах. Проблема осталась без изменений.

Кстати, бликировки происходят даже с отключенной Базовой службе фильтрации, а не только файрвола!

Может быть можно как-то деинсталлировать WFP? (речь о w2k8r2 идет)

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

В журнале событий безопасности перестали появляться какие либо сообщения,

в оснасте локальной политики безопасности все, в том числе Доступ к объестам в состоянии «нет аудита»,

результат auditpol для категории Доступ к объектам:

C:Userssoap>auditpol /get /category:<6997984a-797a-11d9-bed3-505054503030>

System audit policy

Category/Subcategory Setting

Доступ к объектам

Файловая система No Auditing

Реестр No Auditing

Объект-задание No Auditing

SAM No Auditing

Службы сертификации No Auditing

Создано приложением No Auditing

Работа с дескриптором No Auditing

Файловый ресурс общего доступа No Auditing

Отбрасывание пакета платформой фильтрацииNo Auditing

Подключение платформы фильтрации No Auditing

Другие события доступа к объекту No Auditing

Сведения об общем файловом ресурсе No Auditing

Источник

Платформа фильтрации windows заблокировала пакет

General discussion

Два контролера домена под w2k8r2 соединены медленным каналом связи (один в филиале).

На обоих валятся события 5157

«Платформа фильтрации IP-пакетов Windows заблокировала подключение.

Сведения о приложении:

Идентификатор процесса: 344

Имя приложения: deviceharddiskvolume2windowssystem32svchost.exe»

Приложения и порты разные. Блокируются как входящие, так и исходящие соединения, но в основном между этими контролерами.

WFP реально блокирует пакеты и соединения. Из-за этого нарушается работа репликации между этими контролерами, удаленное подключение с одного на другой, заход на шару другого.

Причем на это не влияет состояние файрвола (его и отключали и разрешали все). То, что найдено на в инете или не отностися к R2 (например это http://support.microsoft.com/kb/969257) или не помогает (например это http://support.microsoft.com/kb/981889)

IPSec не трогали, все по умолчанию, политику не настраивали.

IPv6 отвязан от сетевой карты, в hosts адрес ::1 закомментирован. Но это сделано после того, как были обнаружены проблемы с WFP.

Пошагово выполните следующую инструкцию (именно в том порядке, как указано, не пропуская пунктов):

1. Enable (if you need to) and start the Firewall Service (This gives you access to the Firewall MMC and inbound/outbound rules)

2. Ensure that all the domain/private and public profile are turned off.

5. Disable (or set back to manual) and stop the Firewall Service.

И отпишитесь о результате

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Сделали по шагам на обоих серверах. Проблема осталась без изменений.

Кстати, бликировки происходят даже с отключенной Базовой службе фильтрации, а не только файрвола!

Может быть можно как-то деинсталлировать WFP? (речь о w2k8r2 идет)

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

В журнале событий безопасности перестали появляться какие либо сообщения,

в оснасте локальной политики безопасности все, в том числе Доступ к объестам в состоянии «нет аудита»,

результат auditpol для категории Доступ к объектам:

C:Userssoap>auditpol /get /category:<6997984a-797a-11d9-bed3-505054503030>

System audit policy

Category/Subcategory Setting

Доступ к объектам

Файловая система No Auditing

Реестр No Auditing

Объект-задание No Auditing

SAM No Auditing

Службы сертификации No Auditing

Создано приложением No Auditing

Работа с дескриптором No Auditing

Файловый ресурс общего доступа No Auditing

Отбрасывание пакета платформой фильтрацииNo Auditing

Подключение платформы фильтрации No Auditing

Другие события доступа к объекту No Auditing

Сведения об общем файловом ресурсе No Auditing

Источник

| title | description | ms.pagetype | ms.prod | ms.mktglfcycl | ms.sitesec | ms.localizationpriority | author | ms.date | ms.reviewer | manager | ms.author | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

5152(F) The Windows Filtering Platform blocked a packet. (Windows 10) |

Describes security event 5152(F) The Windows Filtering Platform blocked a packet. |

security |

windows-client |

deploy |

library |

none |

vinaypamnani-msft |

09/08/2021 |

aaroncz |

vinpa |

itpro-security |

reference |

5152(F): The Windows Filtering Platform blocked a packet.

Subcategory: Audit Filtering Platform Packet Drop

Event Description:

This event generates when Windows Filtering Platform has blocked a network packet.

This event is generated for every received network packet.

Note For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

- <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

- <System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" />

<EventID>5152</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12809</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime="2015-09-22T16:52:37.274367300Z" />

<EventRecordID>321323</EventRecordID>

<Correlation />

<Execution ProcessID="4" ThreadID="4456" />

<Channel>Security</Channel>

<Computer>DC01.contoso.local</Computer>

<Security />

</System>

- <EventData>

<Data Name="ProcessId">4556</Data>

<Data Name="Application">\device\harddiskvolume2\documents\listener.exe</Data>

<Data Name="Direction">%%14592</Data>

<Data Name="SourceAddress">10.0.0.100</Data>

<Data Name="SourcePort">49278</Data>

<Data Name="DestAddress">10.0.0.10</Data>

<Data Name="DestPort">3333</Data>

<Data Name="Protocol">6</Data>

<Data Name="FilterRTID">0</Data>

<Data Name="LayerName">%%14610</Data>

<Data Name="LayerRTID">44</Data>

</EventData>

</Event>

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Application Information:

-

Process ID [Type = Pointer]: hexadecimal Process ID of the process to which blocked network packet was sent. Process ID (PID) is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

-

Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

Logical disk is displayed in format deviceharddiskvolume#. You can get all local volume numbers by using diskpart utility. The command to get volume numbers using diskpart is “list volume”:

Network Information:

-

Direction [Type = UnicodeString]: direction of blocked connection.

-

Inbound – for inbound connections.

-

Outbound – for unbound connections.

-

-

Source Address [Type = UnicodeString]: local IP address on which application received the packet.

-

IPv4 Address

-

IPv6 Address

-

:: — all IP addresses in IPv6 format

-

0.0.0.0 — all IP addresses in IPv4 format

-

127.0.0.1, ::1 — localhost

-

-

Source Port [Type = UnicodeString]: port number on which application received the packet.

-

Destination Address [Type = UnicodeString]: IP address from which packet was received or initiated.

-

IPv4 Address

-

IPv6 Address

-

:: — all IP addresses in IPv6 format

-

0.0.0.0 — all IP addresses in IPv4 format

-

127.0.0.1, ::1 — localhost

-

-

Destination Port [Type = UnicodeString]: port number that was used from remote machine to send the packet.

-

Protocol [Type = UInt32]: number of the protocol that was used.

| Service | Protocol Number |

|---|---|

| Internet Control Message Protocol (ICMP) | 1 |

| Transmission Control Protocol (TCP) | 6 |

| User Datagram Protocol (UDP) | 17 |

| General Routing Encapsulation (PPTP data over GRE) | 47 |

| Authentication Header (AH) IPSec | 51 |

| Encapsulation Security Payload (ESP) IPSec | 50 |

| Exterior Gateway Protocol (EGP) | 8 |

| Gateway-Gateway Protocol (GGP) | 3 |

| Host Monitoring Protocol (HMP) | 20 |

| Internet Group Management Protocol (IGMP) | 88 |

| MIT Remote Virtual Disk (RVD) | 66 |

| OSPF Open Shortest Path First | 89 |

| PARC Universal Packet Protocol (PUP) | 12 |

| Reliable Datagram Protocol (RDP) | 27 |

| Reservation Protocol (RSVP) QoS | 46 |

Filter Information:

-

Filter Run-Time ID [Type = UInt64]: unique filter ID that blocked the packet.

To find a specific Windows Filtering Platform filter by ID, run the following command: netsh wfp show filters. As a result of this command, the filters.xml file will be generated. Open this file and find specific substring with required filter ID (<filterId>), for example:

-

Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

-

Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. To find a specific Windows Filtering Platform layer ID, run the following command: netsh wfp show state. As a result of this command wfpstate.xml file will be generated. Open this file and find specific substring with required layer ID (<layerId>), for example:

Security Monitoring Recommendations

For 5152(F): The Windows Filtering Platform blocked a packet.

-

If you have a pre-defined application that should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

-

You can monitor to see if “Application” isn’t in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

-

If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

-

Check that Source Address is one of the addresses assigned to the computer.

-

If the computer or device shouldn’t have access to the Internet, or contains only applications that don’t connect to the Internet, monitor for 5152 events where Destination Address is an IP address from the Internet (not from private IP ranges).

-

If you know that the computer should never contact or should never be contacted by certain network IP addresses, monitor for these addresses in Destination Address.

-

If you’ve an allowlist of IP addresses that the computer or device is expected to contact or to be contacted by, monitor for IP addresses in “Destination Address” that aren’t in the allowlist.

-

If you need to monitor all inbound connections to a specific local port, monitor for 5152 events with that “Source Port.”

-

Monitor for all connections with a “Protocol Number” that isn’t typical for this device or computer, for example, anything other than 1, 6, or 17.

-

If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”

| title | description | ms.pagetype | ms.prod | ms.mktglfcycl | ms.sitesec | ms.localizationpriority | author | ms.date | ms.reviewer | manager | ms.author | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

5152(F) The Windows Filtering Platform blocked a packet. (Windows 10) |

Describes security event 5152(F) The Windows Filtering Platform blocked a packet. |

security |

windows-client |

deploy |

library |

none |

vinaypamnani-msft |

09/08/2021 |

aaroncz |

vinpa |

itpro-security |

reference |

5152(F): The Windows Filtering Platform blocked a packet.

Subcategory: Audit Filtering Platform Packet Drop

Event Description:

This event generates when Windows Filtering Platform has blocked a network packet.

This event is generated for every received network packet.

Note For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

- <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

- <System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" />

<EventID>5152</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12809</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime="2015-09-22T16:52:37.274367300Z" />

<EventRecordID>321323</EventRecordID>

<Correlation />

<Execution ProcessID="4" ThreadID="4456" />

<Channel>Security</Channel>

<Computer>DC01.contoso.local</Computer>

<Security />

</System>

- <EventData>

<Data Name="ProcessId">4556</Data>

<Data Name="Application">\device\harddiskvolume2\documents\listener.exe</Data>

<Data Name="Direction">%%14592</Data>

<Data Name="SourceAddress">10.0.0.100</Data>

<Data Name="SourcePort">49278</Data>

<Data Name="DestAddress">10.0.0.10</Data>

<Data Name="DestPort">3333</Data>

<Data Name="Protocol">6</Data>

<Data Name="FilterRTID">0</Data>

<Data Name="LayerName">%%14610</Data>

<Data Name="LayerRTID">44</Data>

</EventData>

</Event>

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Application Information:

-

Process ID [Type = Pointer]: hexadecimal Process ID of the process to which blocked network packet was sent. Process ID (PID) is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

-

Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

Logical disk is displayed in format deviceharddiskvolume#. You can get all local volume numbers by using diskpart utility. The command to get volume numbers using diskpart is “list volume”:

Network Information:

-

Direction [Type = UnicodeString]: direction of blocked connection.

-

Inbound – for inbound connections.

-

Outbound – for unbound connections.

-

-

Source Address [Type = UnicodeString]: local IP address on which application received the packet.

-

IPv4 Address

-

IPv6 Address

-

:: — all IP addresses in IPv6 format

-

0.0.0.0 — all IP addresses in IPv4 format

-

127.0.0.1, ::1 — localhost

-

-

Source Port [Type = UnicodeString]: port number on which application received the packet.

-

Destination Address [Type = UnicodeString]: IP address from which packet was received or initiated.

-

IPv4 Address

-

IPv6 Address

-

:: — all IP addresses in IPv6 format

-

0.0.0.0 — all IP addresses in IPv4 format

-

127.0.0.1, ::1 — localhost

-

-

Destination Port [Type = UnicodeString]: port number that was used from remote machine to send the packet.

-

Protocol [Type = UInt32]: number of the protocol that was used.

| Service | Protocol Number |

|---|---|

| Internet Control Message Protocol (ICMP) | 1 |

| Transmission Control Protocol (TCP) | 6 |

| User Datagram Protocol (UDP) | 17 |

| General Routing Encapsulation (PPTP data over GRE) | 47 |

| Authentication Header (AH) IPSec | 51 |

| Encapsulation Security Payload (ESP) IPSec | 50 |

| Exterior Gateway Protocol (EGP) | 8 |

| Gateway-Gateway Protocol (GGP) | 3 |

| Host Monitoring Protocol (HMP) | 20 |

| Internet Group Management Protocol (IGMP) | 88 |

| MIT Remote Virtual Disk (RVD) | 66 |

| OSPF Open Shortest Path First | 89 |

| PARC Universal Packet Protocol (PUP) | 12 |

| Reliable Datagram Protocol (RDP) | 27 |

| Reservation Protocol (RSVP) QoS | 46 |

Filter Information:

-

Filter Run-Time ID [Type = UInt64]: unique filter ID that blocked the packet.

To find a specific Windows Filtering Platform filter by ID, run the following command: netsh wfp show filters. As a result of this command, the filters.xml file will be generated. Open this file and find specific substring with required filter ID (<filterId>), for example:

-

Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

-

Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. To find a specific Windows Filtering Platform layer ID, run the following command: netsh wfp show state. As a result of this command wfpstate.xml file will be generated. Open this file and find specific substring with required layer ID (<layerId>), for example:

Security Monitoring Recommendations

For 5152(F): The Windows Filtering Platform blocked a packet.

-

If you have a pre-defined application that should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

-

You can monitor to see if “Application” isn’t in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

-

If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

-

Check that Source Address is one of the addresses assigned to the computer.

-

If the computer or device shouldn’t have access to the Internet, or contains only applications that don’t connect to the Internet, monitor for 5152 events where Destination Address is an IP address from the Internet (not from private IP ranges).

-

If you know that the computer should never contact or should never be contacted by certain network IP addresses, monitor for these addresses in Destination Address.

-

If you’ve an allowlist of IP addresses that the computer or device is expected to contact or to be contacted by, monitor for IP addresses in “Destination Address” that aren’t in the allowlist.

-

If you need to monitor all inbound connections to a specific local port, monitor for 5152 events with that “Source Port.”

-

Monitor for all connections with a “Protocol Number” that isn’t typical for this device or computer, for example, anything other than 1, 6, or 17.

-

If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”