Теневое shadow подключение к RDP/RDS сеансам позволяет администраторам подключиться к сессии любого пользователя для просмотра рабочего стола пользователя и взаимодействия с ним. Режим Remote Desktop Shadowing (теневого подключения) работает во всех современных версиях Windows, начиная с Windows 2012 R2 и Windows 8.1 (кроме версии Windows Server 2012, в которой стек rdp перенесен из режима ядра в пользовательский режим). В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2016 и Windows 10

Содержание:

- Использование Remote Desktop Shadow из графического GUI

- Групповые политики управления теневыми подключениями к RDS сессиям в Windows

- Теневое подключение RDS Shadow из PowerShell

- Как разрешить обычном пользователям использовать теневое подключение?

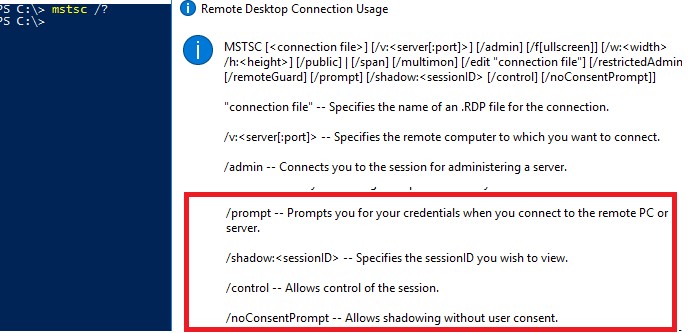

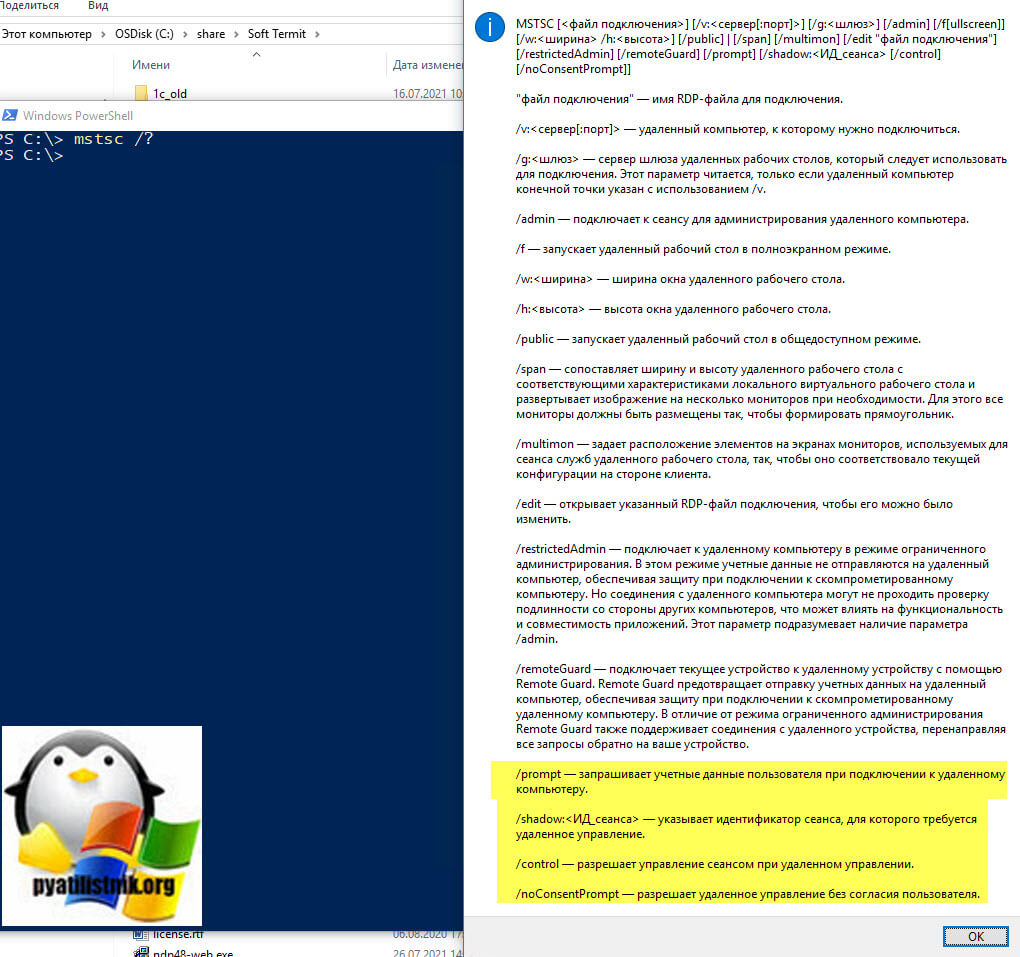

В Windows Server 2016/Windows 10 в стандартном RDP клиенте (mstsc.exe) есть несколько специальных параметров, которые можно использовать для удаленного теневого (RDS Shadow) подключения к RDP сессии любого пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]]

- /shadow:sessionID – подключиться к RDP сессии пользователя по ID;

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- /control – включает возможность взаимодействия с сеансом (рабочим столом) пользователя. Администратор может управлять мышкой пользователя, вводить данные с клавиатуры. Если эта опция не указана, используется режим просмотра сессии пользователя;

- /noConsentPrompt – опция позволяет администратору принудительно подключиться к любой сессии, не запрашивая у пользователя подтверждение на подключение;

- /prompt – позволяет использовать для подключения другую учетную запись, отличную от текущей. Запрашивается имя и пароль пользователя для подключения к сеансу.

Теневые сеансы можно использовать для подключения к сессиям пользователей на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, не обязательно обладать правами администратора на RDS хосте, на котором работает пользователь. Администраторы могут делегировать полномочия RDS Shadowing любым, даже не-административных учетным записям (об этом ниже).

Использование Remote Desktop Shadow из графического GUI

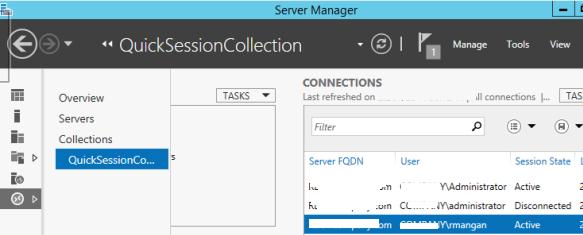

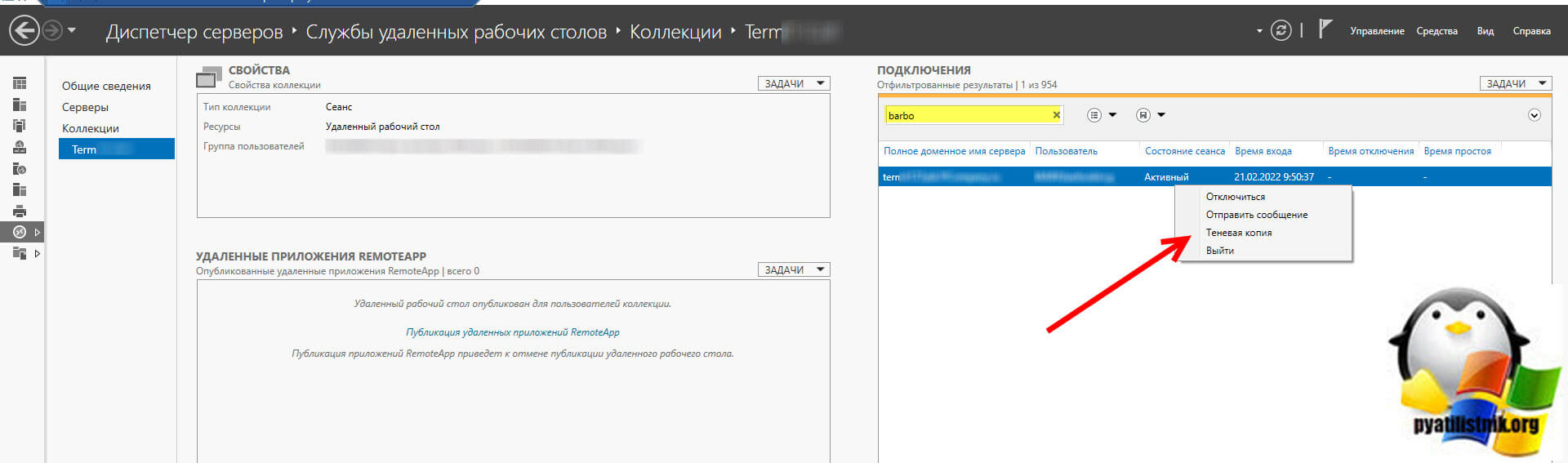

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или графической консоли Server Manager. Для этого в консоли Server Manager на RDS сервере перейдите в раздел Remote Desktop Services -> выберите свою коллекцию, например QuickSessionCollection.

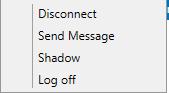

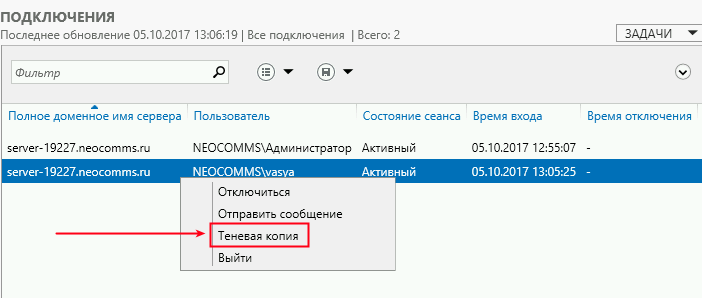

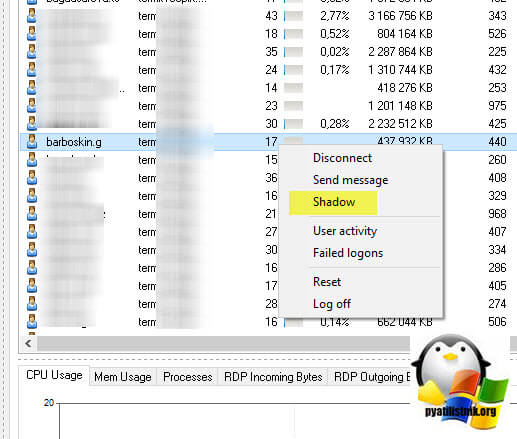

В списке справа будет перечислен список пользователей у которых имеются сессии на данном RDS сервере. Щелкните правой кнопкой по сессии нужно пользователя, выберите в контекстном меню Shadow (Теневая копия).

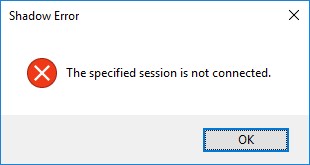

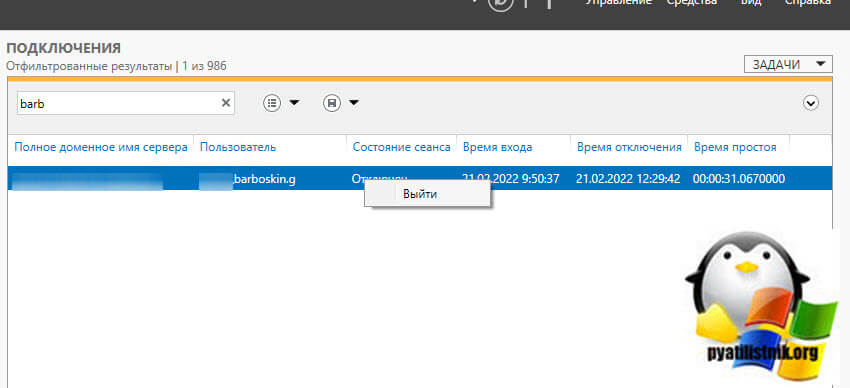

Вы можете подключиться только к активной сессии пользователя. Если сессия находится в состоянии Disconnected (отключена по таймауту), подключиться к такой сессии нельзя:

Shadow Error - The specified session is not connected.

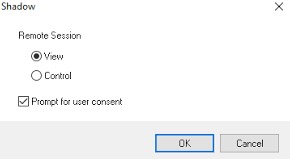

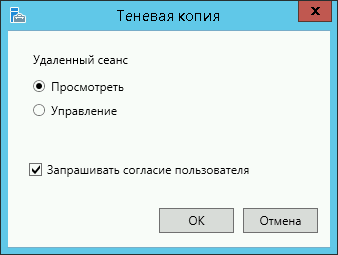

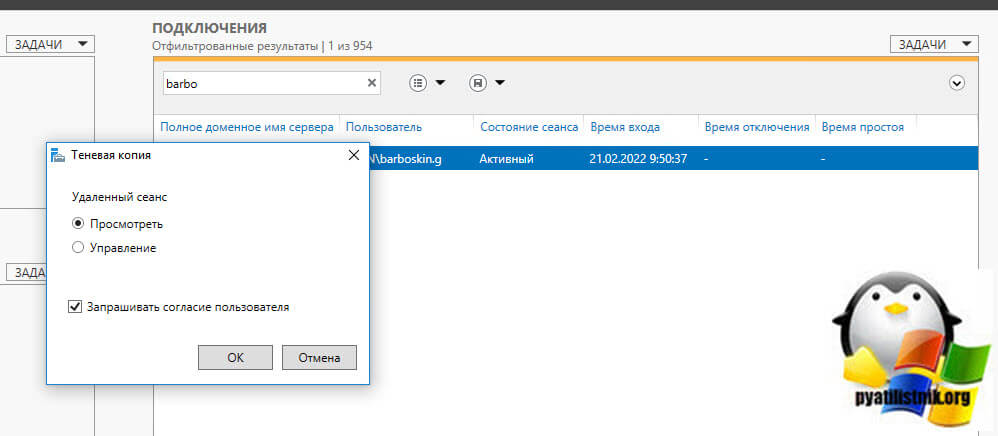

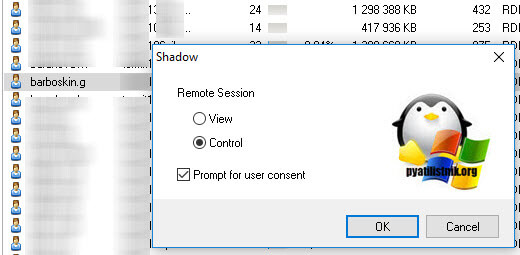

Появится окно c параметрами теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

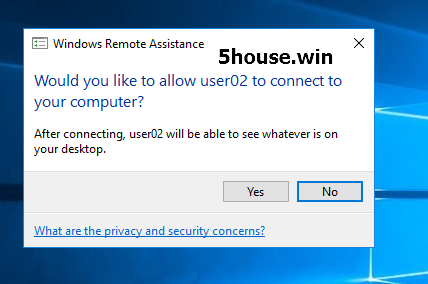

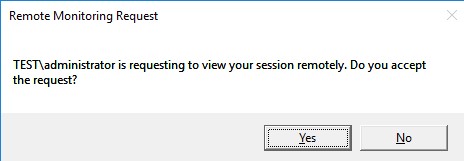

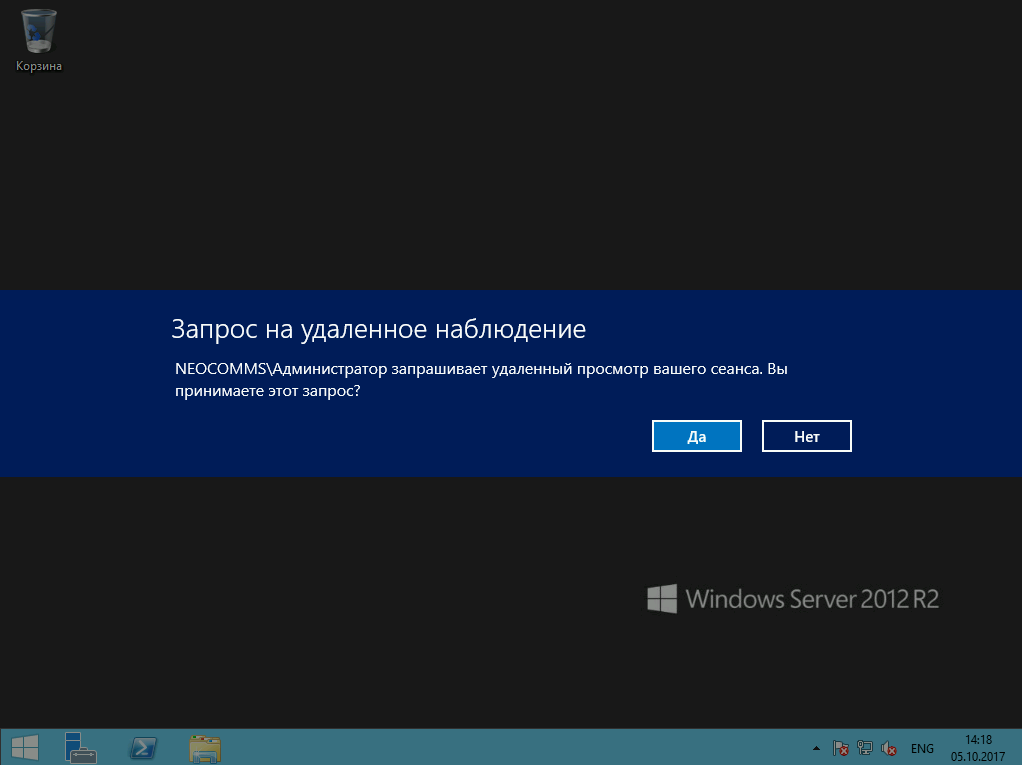

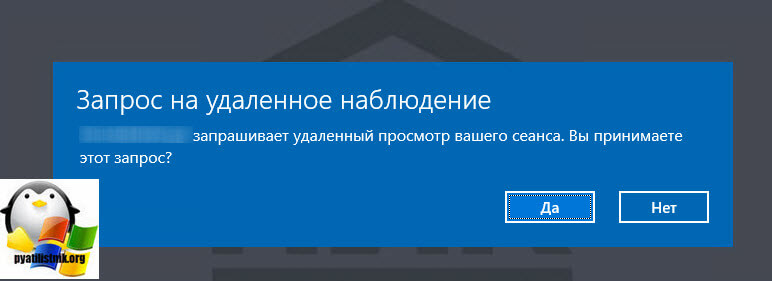

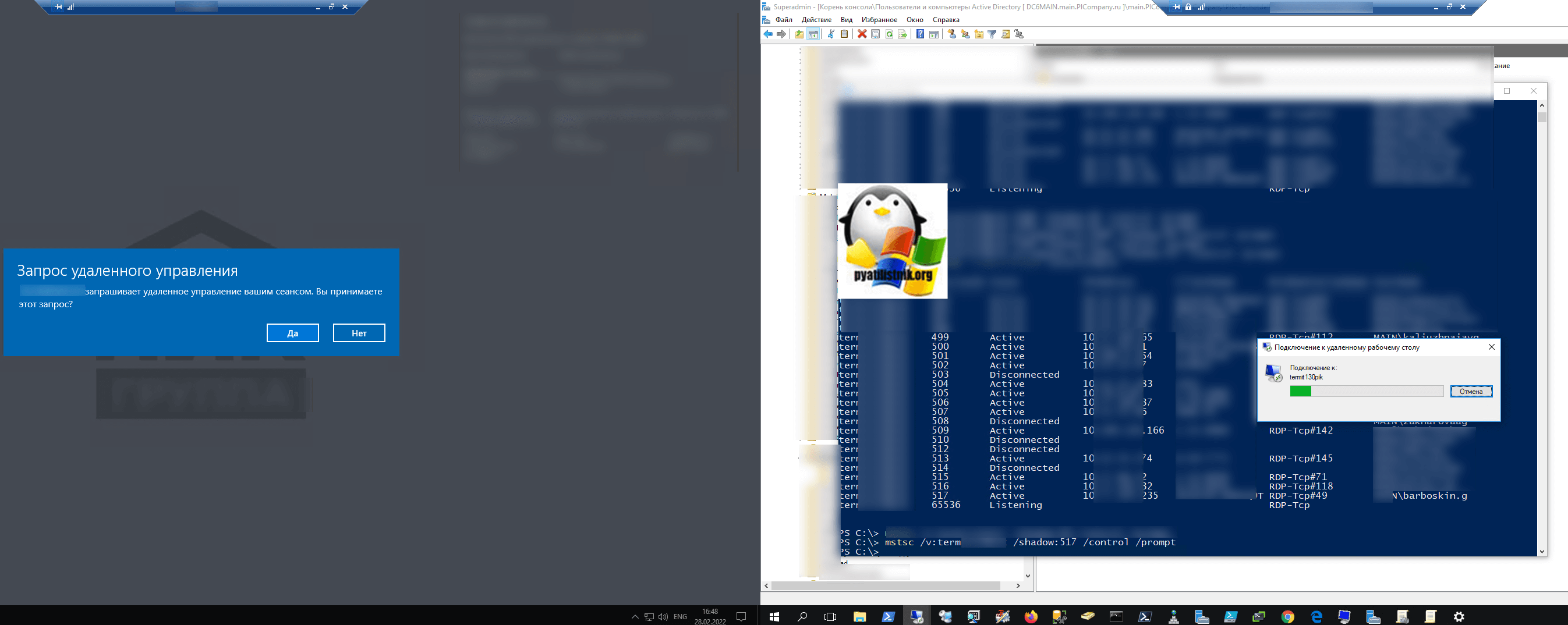

Если выбрана опция «Запрашивать согласие пользователя», в сессии у пользователя появится запрос:

Запрос на удаленное наблюдение/ Remote Monitoring Request Winitproadministrator запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос?

Winitproadministrator is requesting to view your session remotely. Do you accept the request?

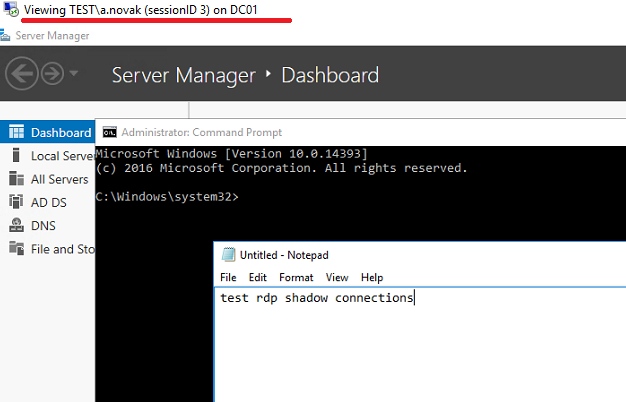

Если пользователь подтвердит подключение, то администратор увидит его рабочий стол в режиме просмотра, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима, нужно нажать ALT+* на рабочей станции или Ctrl+* на RDS сервере (если не заданы альтернативные комбинации).

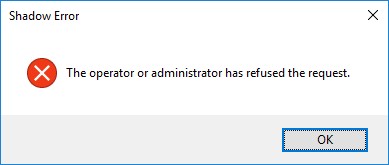

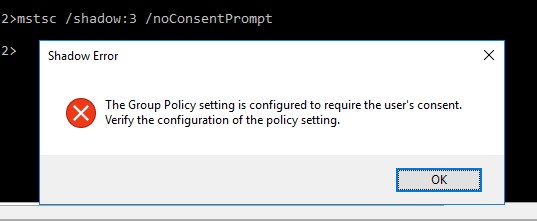

Если пользователь отклонил административное Shadow RDS подключение, появится окно:

Shadow Error: The operator or administrator has refused the request.

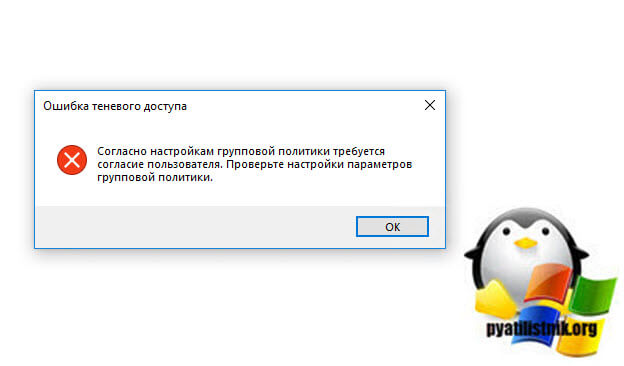

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

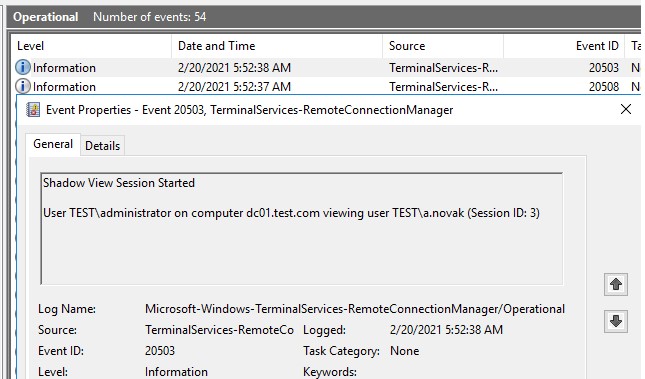

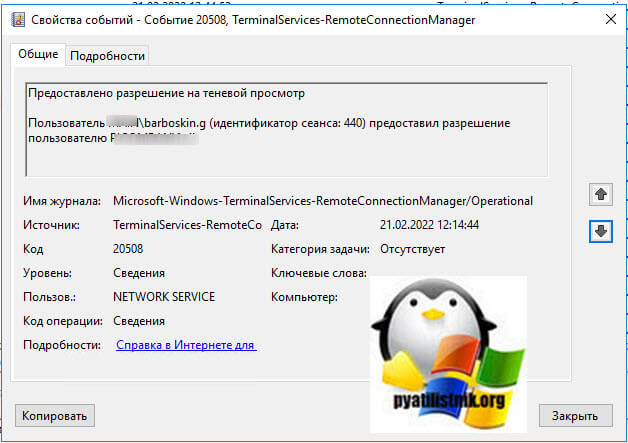

Если вам нужно вести аудит RDS Shadow подключений к пользователям, используйте в качестве фильтра следующие события из журнала Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:

- Event ID 20508: Shadow View Permission Granted

- Event ID 20503: Shadow View Session Started

- Event ID 20504: Shadow View Session Stopped

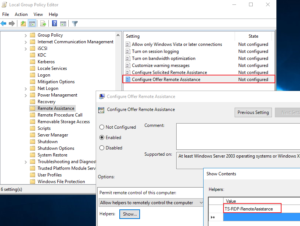

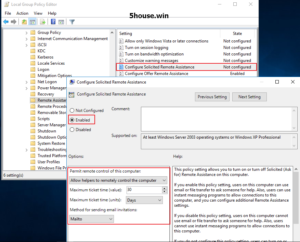

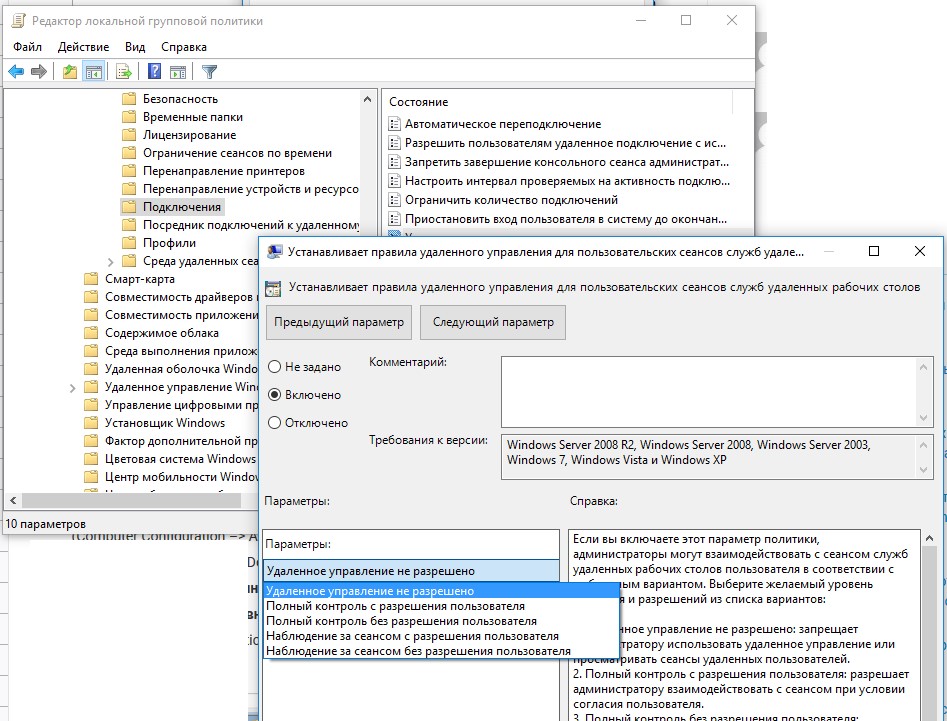

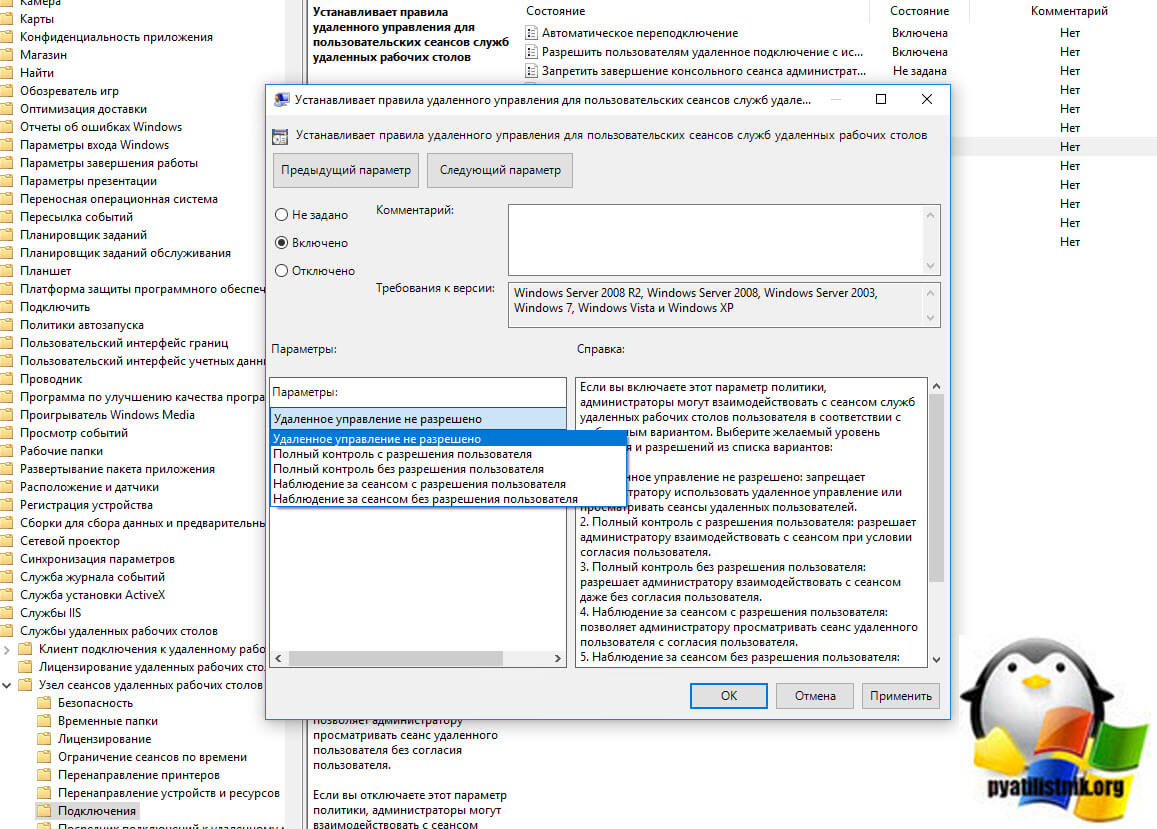

Групповые политики управления теневыми подключениями к RDS сессиям в Windows

Параметры удаленного управлениями RDS сессиями пользователя настраиваются отдельным параметром групповых политик — Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов). Данная настройка находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и компьютерной секциях GPO. Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках).

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра

Shadow = 0

); - Full Control with users’s permission — полный контроль сессии с разрешения пользователя (

1

); - Full Control without users’s permission — полный контроль без разрешения пользователя (

2

); - View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (

3

); - View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (

4

).

Вы можете настроить правила удаленного подключения в домене из консоли управления GPO

gpmc.msc

с помощью рассмотренного параметра политики, либо групповой политикой, вносящей изменения напрямую в реестр системы (последний вариант позволяет более тонко нацелить политику на компьютеры с помощью Group Policy Item Level Targeting).

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

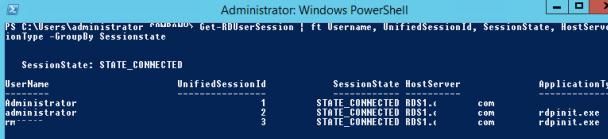

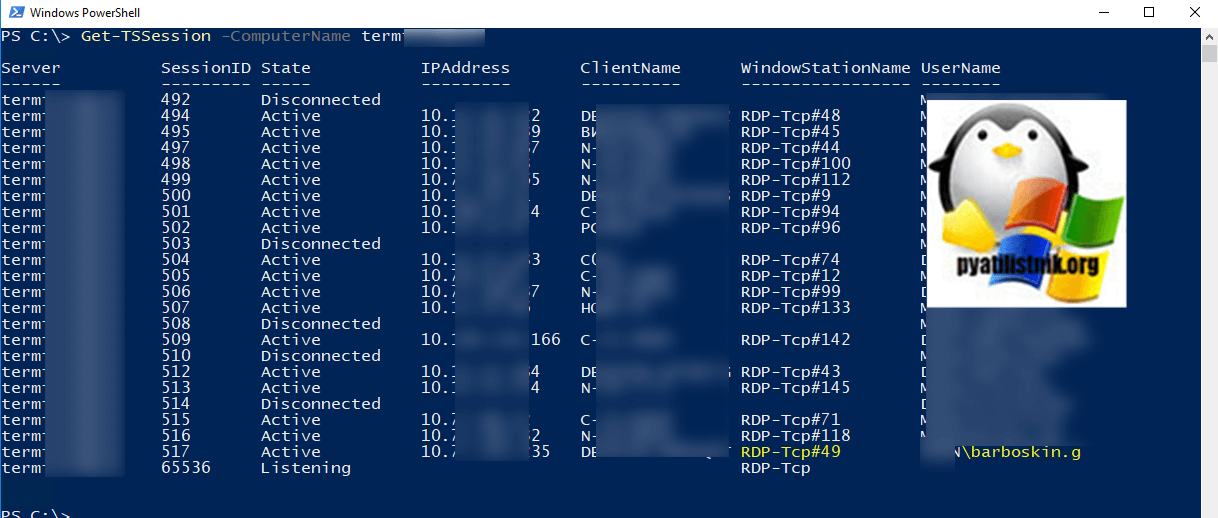

В первую очередь нужно получить список пользовательских сессий на терминальном RDS сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На данном сервере мы обнаружили три активных RDP сессии пользователей. Чтобы подключиться к сессии пользователя с ID сессии 3, выполните команду:

Mstsc /shadow:3 /control /noConsentPrompt

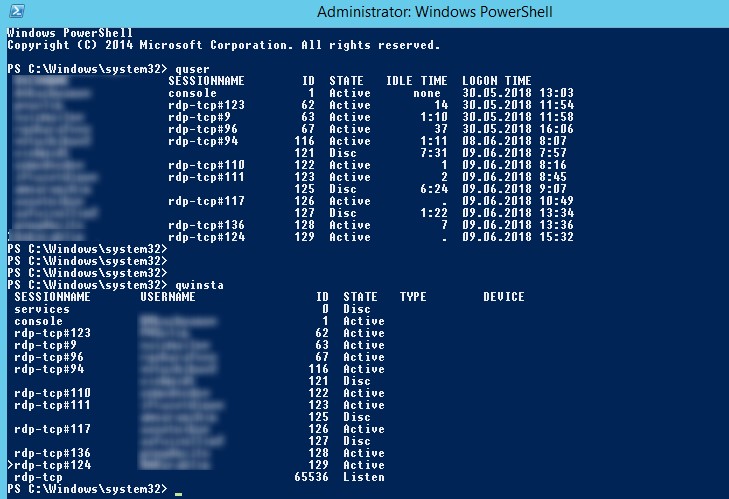

Также для получения списка всех RDP сессии на сервере (или десктопной редакции Windows 10 к которой разрешены множественные RDP подключения) можно использовать команду:

quser

Или

qwinsta

На экране отобразится список RDP сессий, их ID и статус: активная сессия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Чтобы подключиться к сессии пользователя на удаленном сервере, используйте команду:

Mstsc /v:rdsh2:3389 /shadow:3 /control

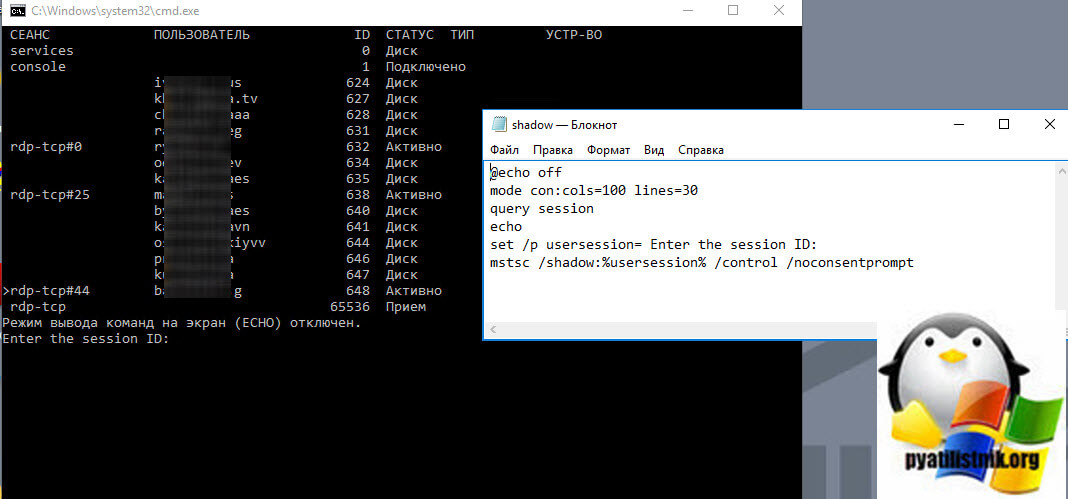

Для более удобного теневого подключения к RDP сессиям пользователей можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех пользователей с активными RDP сеансами. Вам нужно будет указать ID сеанса, к которому нужно подключится через Shadow сессию:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%System32. В результате для теневого подключения к пользователю достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

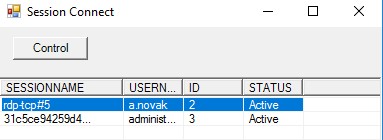

Также для теневого подключения можно использовать следующий PowerShell скрипт с простым графическим интерфейсом (rdp_shadow_connection.ps1):

Add-Type -assembly System.Windows.Forms

$Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$dlgForm = New-Object System.Windows.Forms.Form

$dlgForm.Text ='Session Connect'

$dlgForm.Width = 400

$dlgForm.AutoSize = $true

$dlgBttn = New-Object System.Windows.Forms.Button

$dlgBttn.Text = 'Control'

$dlgBttn.Location = New-Object System.Drawing.Point(15,10)

$dlgForm.Controls.Add($dlgBttn)

$dlgList = New-Object System.Windows.Forms.ListView

$dlgList.Location = New-Object System.Drawing.Point(0,50)

$dlgList.Width = $dlgForm.ClientRectangle.Width

$dlgList.Height = $dlgForm.ClientRectangle.Height

$dlgList.Anchor = "Top, Left, Right, Bottom"

$dlgList.MultiSelect = $False

$dlgList.View = 'Details'

$dlgList.FullRowSelect = 1;

$dlgList.GridLines = 1

$dlgList.Scrollable = 1

$dlgForm.Controls.add($dlgList)

# Add columns to the ListView

foreach ($column in $Header){

$dlgList.Columns.Add($column) | Out-Null

}

$(qwinsta.exe | findstr "Active") -replace "^[s>]" , "" -replace "s+" , "," | ConvertFrom-Csv -Header $Header | ForEach-Object {

$dlgListItem = New-Object System.Windows.Forms.ListViewItem($_.SESSIONNAME)

$dlgListItem.Subitems.Add($_.USERNAME) | Out-Null

$dlgListItem.Subitems.Add($_.ID) | Out-Null

$dlgListItem.Subitems.Add($_.STATUS) | Out-Null

$dlgList.Items.Add($dlgListItem) | Out-Null

}

$dlgBttn.Add_Click(

{

$SelectedItem = $dlgList.SelectedItems[0]

if ($SelectedItem -eq $null){

[System.Windows.Forms.MessageBox]::Show("Выберите сессию для подключения")

}else{

$session_id = $SelectedItem.subitems[2].text

$(mstsc /shadow:$session_id /control)

#[System.Windows.Forms.MessageBox]::Show($session_id)

}

}

)

$dlgForm.ShowDialog()

Данный скрипт отобразить графическую форму со списком активных RDP сеансов на локальном сервере. Вам останется только выбрать учетную запись пользователя и нажать Connect.

Вы можете использовать теневое подключение к пользователю не только в Windows Server с ролью Remote Desktop Services, но и для подключения к рабочим столам пользователей на компьютерах с Windows 10 .

Как разрешить обычном пользователям использовать теневое подключение?

В рассмотренных выше примерах для использования теневого подключения к RDP сессиям пользователей необходимы права локального администратора на RDS сервере. Однако вы можете разрешить использовать теневое (shadow) подключение и для непривилегированных пользователей (не предоставляя им прав локального администратора на компьютере/сервере).

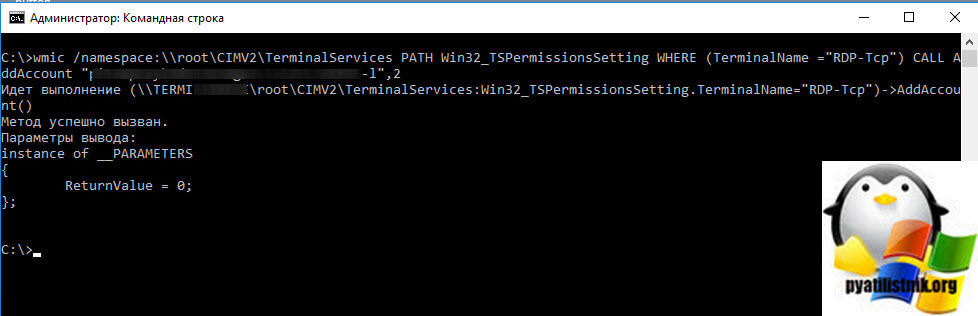

К примеру, вы хотите разрешить членам доменной группы AllowRDSShadow использовать теневое подключение к RDP сессиям. Выполните команду в cmd.exe с правами администратора:

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName='RDP-Tcp') CALL AddAccount 'corpAllowRDSShadow',2

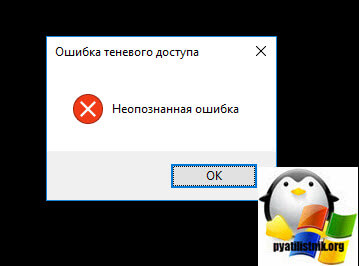

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка

STATUS_BAD_IMPERSONATION_LEVEL

). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

- для Windows Server 2016 — KB4057142 (от 17 января 2018)

- для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Режим Shadow

Режим Shadow (теневой сеанс) – может использоваться администратором для просмотра и управления активной терминальной сессией любого пользователя.

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Диспетчера серверов.

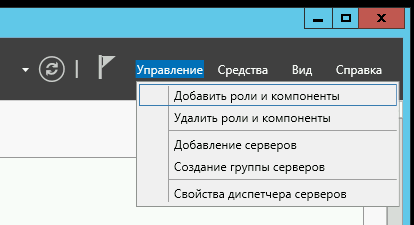

Для этого необходимо использовать коллекции сеансов, которые доступны после установки службы удалённых рабочих столов.

Для установки службы удалённых рабочих столов необходимо, чтобы Ваш VPS под управлением Windows Server 2012 / 2016 был введен в домен.

В данной инструкции сервер уже состоит в домене NEOCOMMS.RU

Установка служб RDP

(установка служб удаленных рабочих столов)

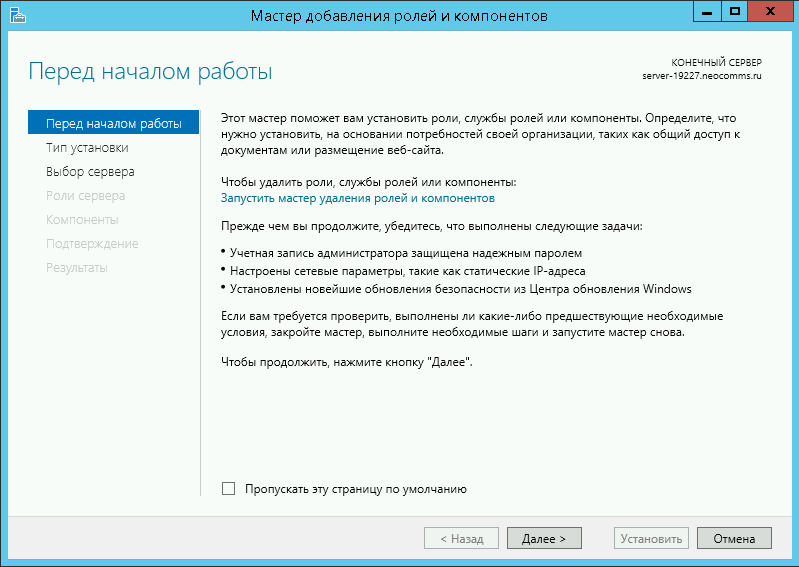

В «Диспетчере серверов» выберите «Управление» и «Добавить роли и компоненты«:

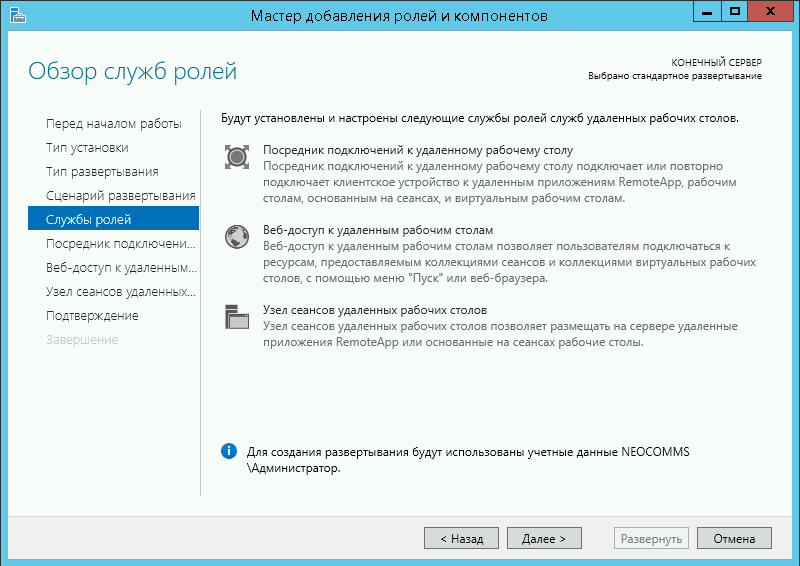

На первым шаге «Мастера добавления ролей и компонентов» и нажимаем «Далее«:

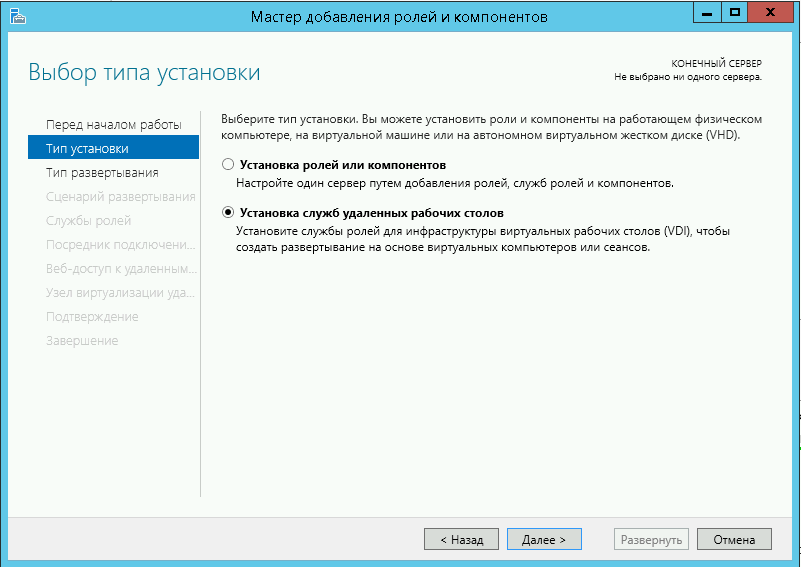

На втором шаге выбираем «Установка служб удалённых рабочих столов«:

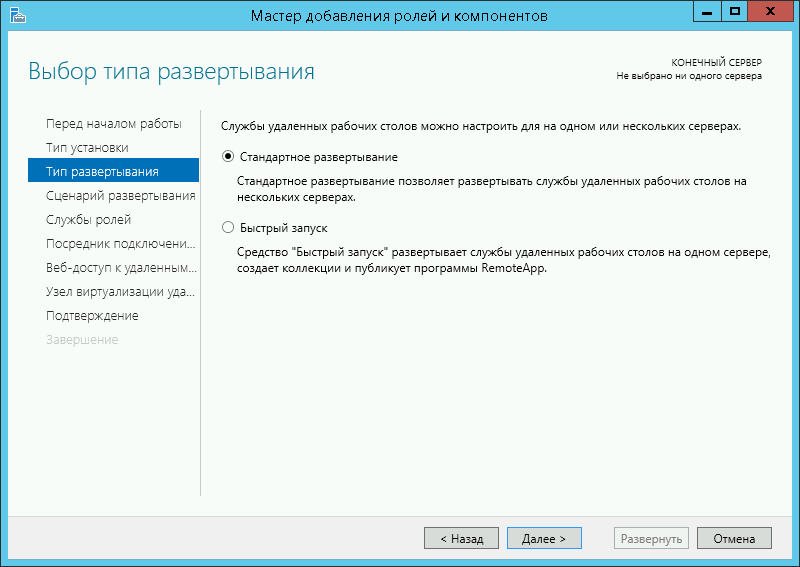

В следующем шаге мастер попросит Вас выбрать тип развертывания. Выберите «Стандартное развертывание» и нажимаем «Далее«:

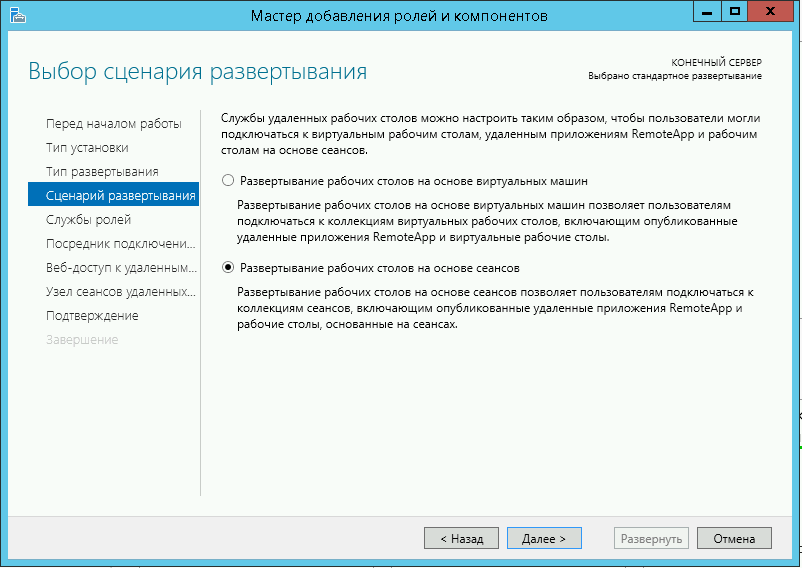

Выберите сценарий «Развертывание рабочих столов на основе сеансов» и “Далее”:

Нажмите «Далее«:

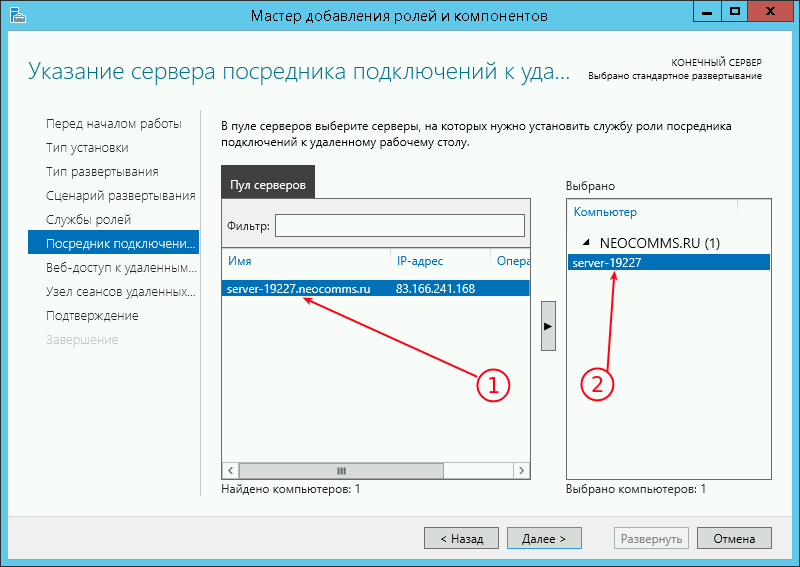

Здесь нужно выбрать сервер «Посредник подключений к удалённому рабочему столу«, выбираем сервер в «Пуле серверов» и нажимаем «Далее«.

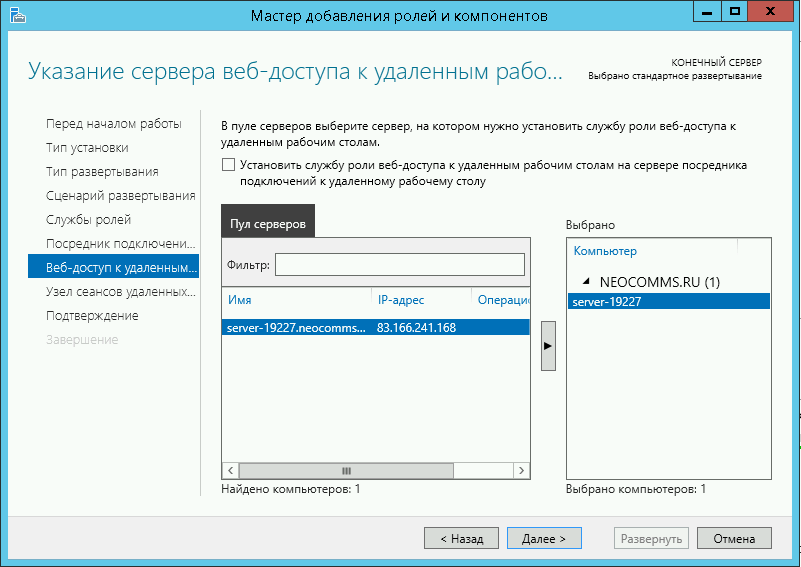

На этом этапе выберите сервер из списка «Пул серверов» и нажмите «Далее«:

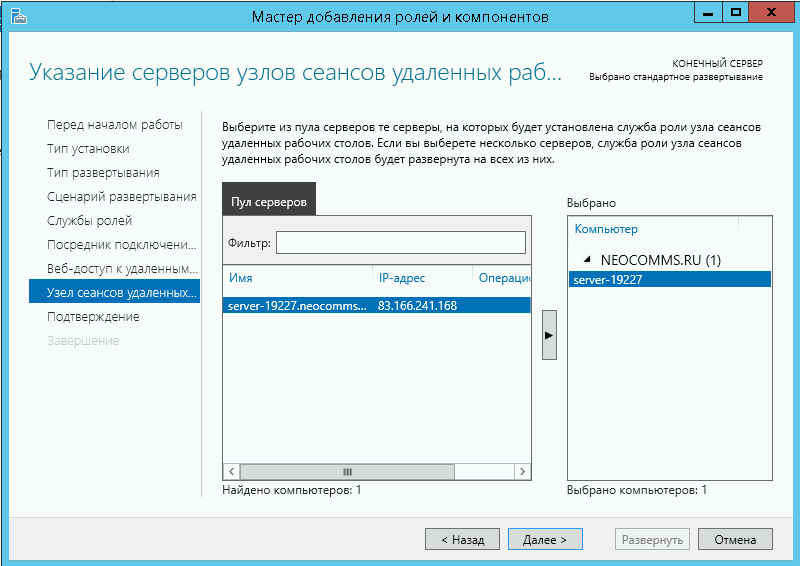

Укажите сервер «Узла сеансов удалённых рабочих столов» выбрав сервер из списка “Пул серверов” и нажмите “Далее”:

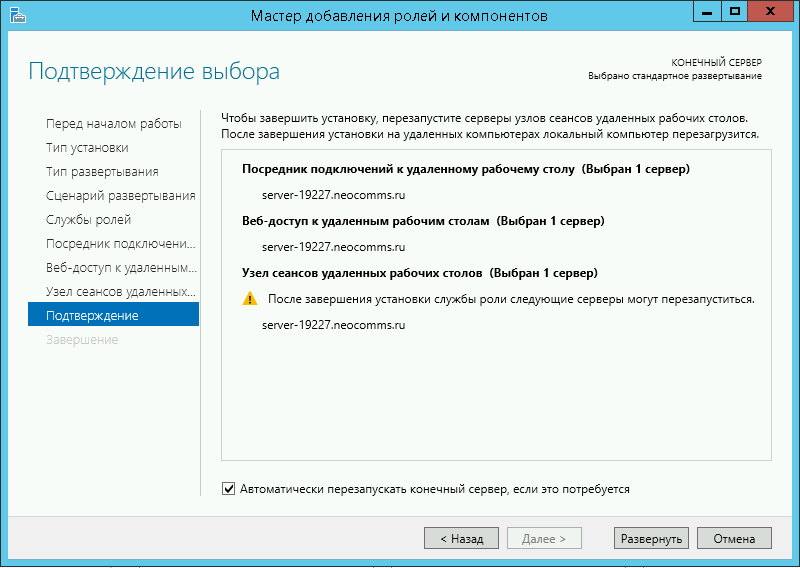

Поставте галочки напротив пункта “Автоматически перезапускать конечный сервер, если это потребуется” и нажмите «Развернуть«:

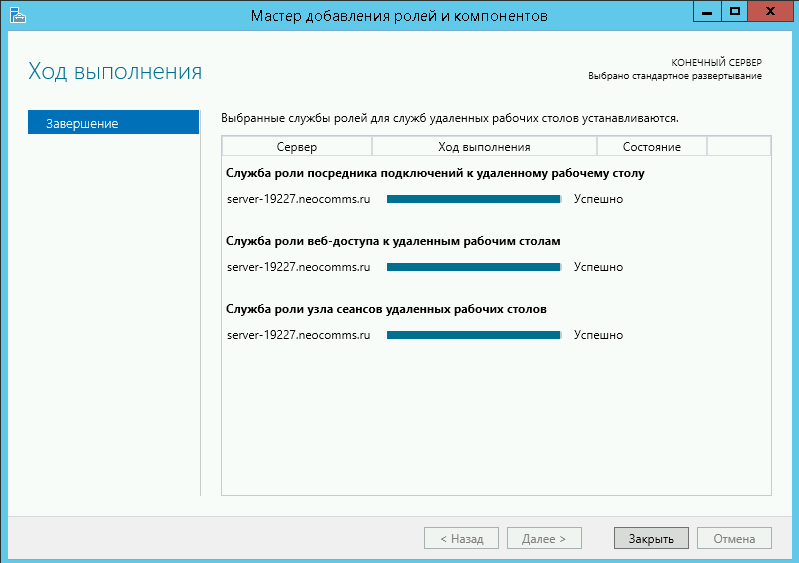

Дождитесь установки выбраных ролей, после чего компьютер будет перезагружен.

После перезагрузки автоматически запустится «Мастер добавления ролей и компонентов«, который настроит установленные службы.

Дождитесь окончания настройки и нажмите “Закрыть”:

На этом установка «Службы удалённых рабочих столов» окончена.

Коллекция сеансов

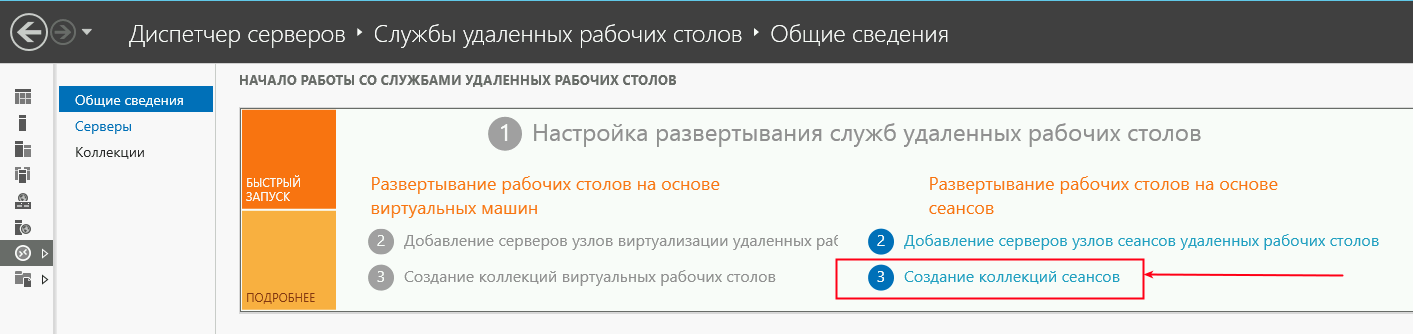

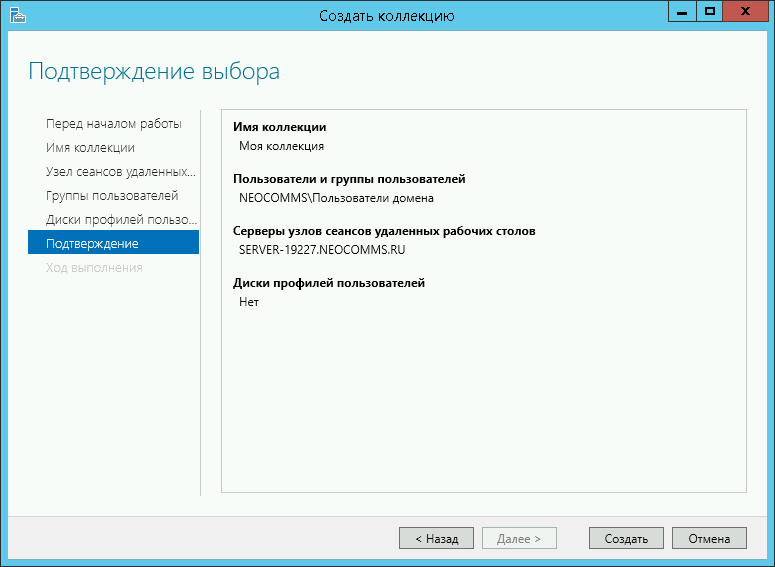

Теперь создадим коллекцию сеансов.

В разделе “Общие сведения”, выберите пункт “Создание коллекций сеансов”:

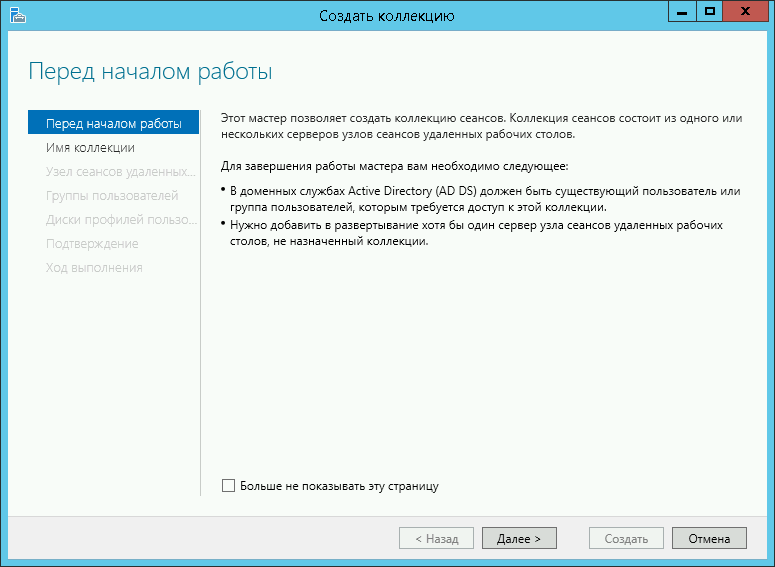

На первом шаге мастера нажмите «Далее«:

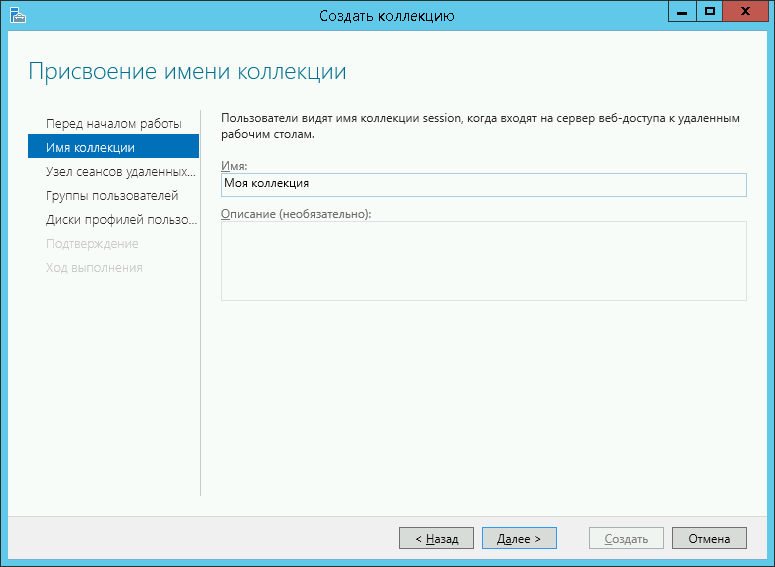

Задайте имя коллекции и нажмите «Далее«:

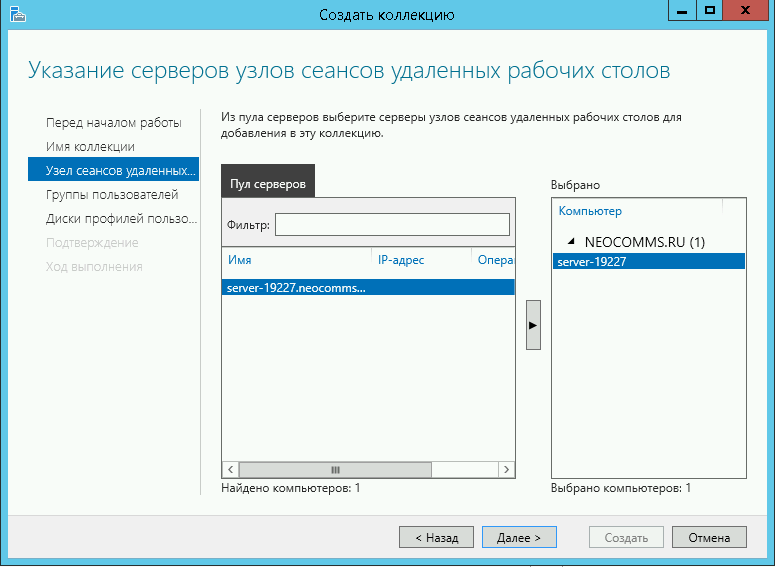

Укажите сервер “Узлов сеансов удалённых рабочих столов” из списка “Пул серверов” для добавления в коллекцию и нажмите «Далее«:

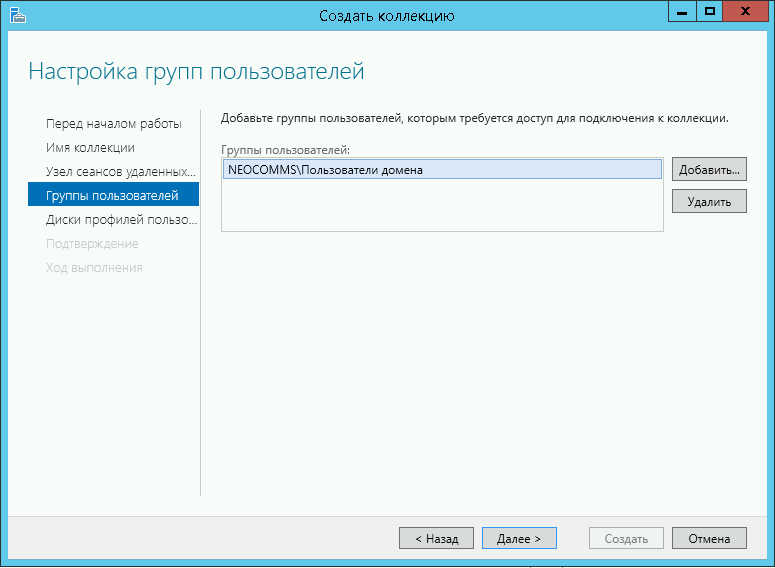

Здесь можно добавить пользователя или группу пользователей, которым необходим доступ к этой коллекции сеансов.

В данном примере доступ к этой коллекции сеансов имеют все пользователи домена.

После чего нажмите «Далее«:

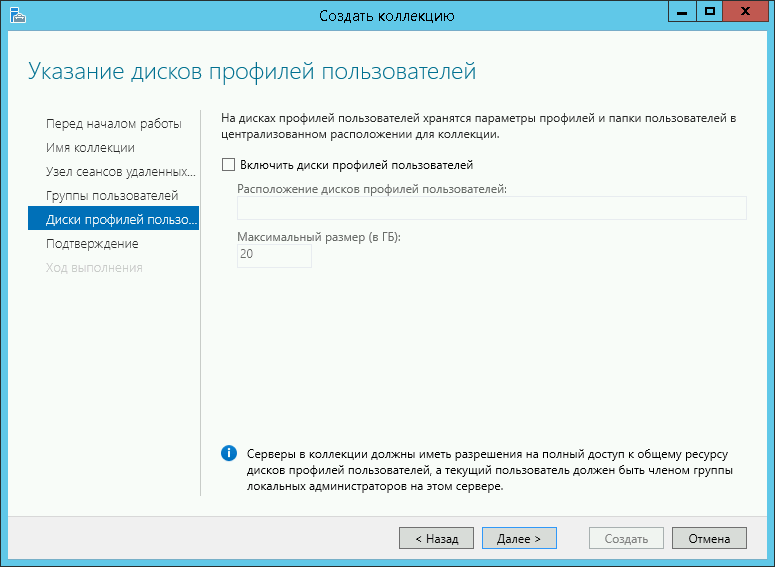

Если диски профилей пользователей отсутствуют, — снимите галочку с пункта “Включить диски профилей пользователей” и нажмите “Далее”:

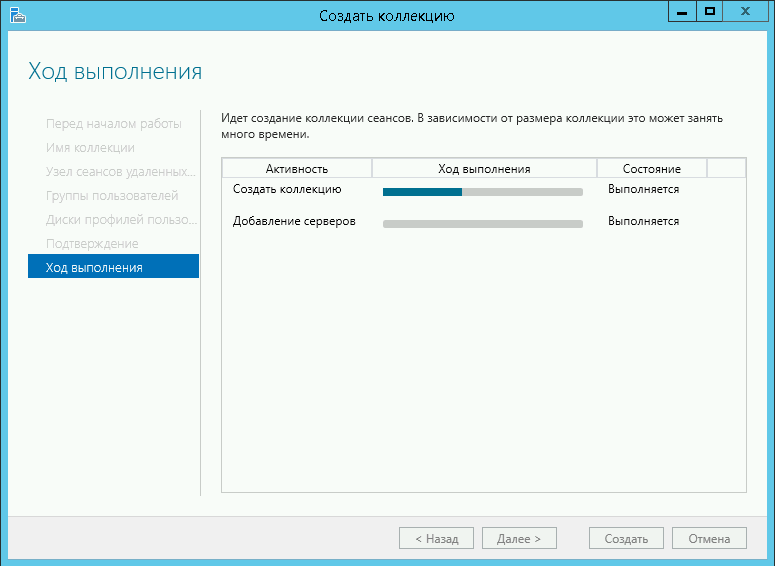

На этом шаге нажмите «Создать«:

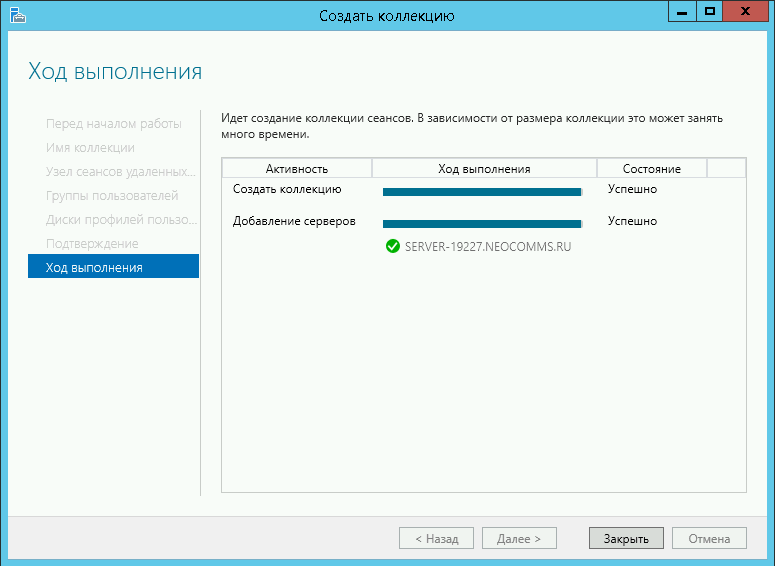

После успешного создания, нажмите «Закрыть«:

Теперь, когда установлены все необходимые компоненты, есть возможность подключиться к теневому сеансу любого активного пользователя.

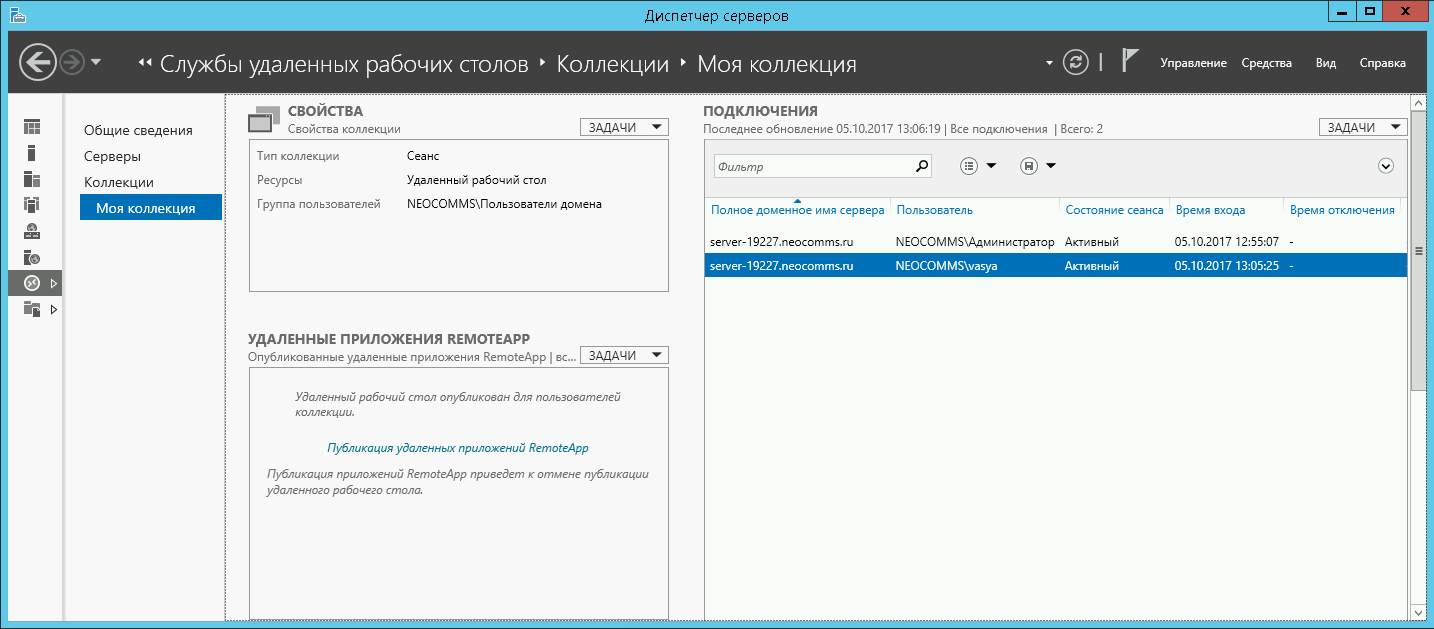

Подключение к сеансу

В «Диспетчере серверов» перейдите к созданной коллекции —> «Службы удаленных рабочих столов» —> «Коллекции» и выберите вашу коллекцию.

В данной инструкции её название «Моя коллекция«:

В списке «Подключения» выберите пользователя за которым вы хотите наблюдать или управлять,

кликните на нём правой кнопкой мыши и нажмите «Теневая копия«:

В открывшемся окне выберите нужное Вам действие «Просмотреть» или «Управление«:

Далее увидите следующее сообщение:

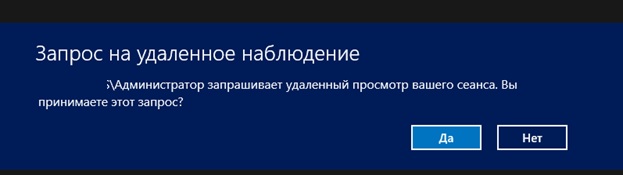

В этот момент на экране пользователя vasya всплывет окно запроса на удаленное наблюдение:

У нас появится доступ, как только пользователь vasya примет запрос.

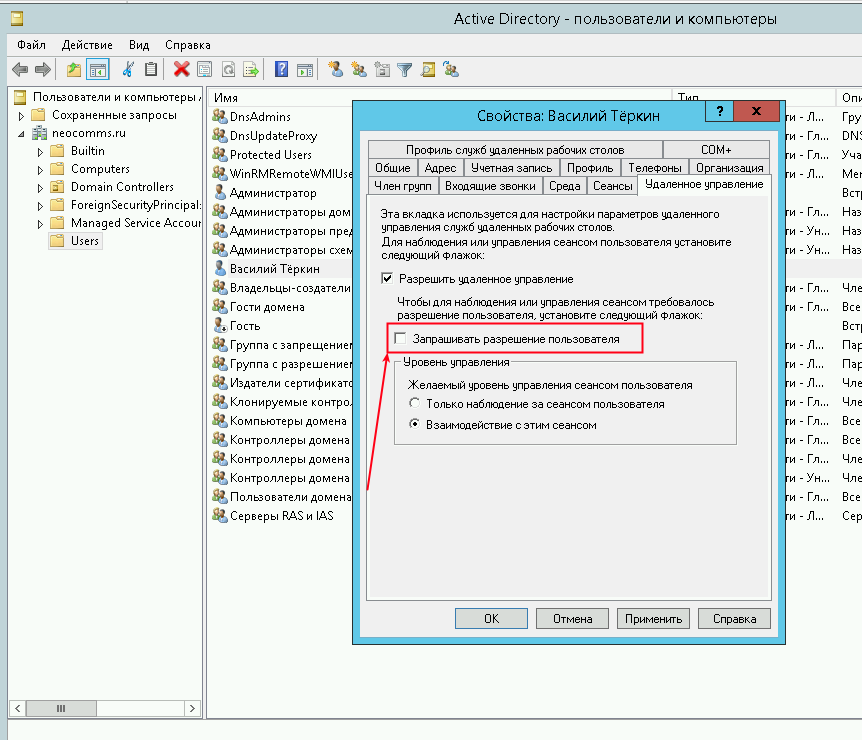

Чтобы подключаться без запроса, необходимо изменить параметры удалённого управления конкретного пользователя, в данном примере это vasya.

Перейдите по ветке: «Диспетчер серверов» —> «Средства» —> «Пользователи и компьютеры Active Directory» —> Ваш домен —> «Users«.

Кликните дважды по имени пользователя и выберите вкладку «Удалённое управление».

В параметре «Запрашивать разрешение пользователя» снимите галочку и выберите желаемый уровень управления сеансом пользователя.

Нажмите «Применить» —→ «Ок»:

Теперь Вы сможете подключаться, управлять или наблюдать за сеансом пользователя без его ведома.

Обновлено 15.03.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали установку Hyper-V в Windows 11. Сегодня я хочу с вами разобрать тему удобной поддержки пользователей встроенными средствами Windows. Речь пойдет, о теневом подключении RDP или Remote Desktop Shadowing. Мы рассмотрим, как она реализована, как предоставляются права и многое другое. Статья получиться большой, но поверьте оно того стоит. Благодаря этому вы сможете сэкономить бюджеты компании, отказавшись от стороннего ПО.

💻 Что такое теневой сеанс Remote Desktop Shadowing?

Все мы прекрасно помним 2020 год, когда массово вводились ограничения и все пользователи переходили на дистанционное положение. Это заставило все компании организовать для сотрудников рабочее окружение, и самое главное это отслеживание и предоставление удаленной помощи, при возникших проблемах. Для удаленной помощи используется много различного программного обеспечения, например teamviewer, VNC, Dameware и многое другое, большая проблема в том, что все они платные для коммерческого использования. Не все компании готовы платить за это деньги, но в Windows есть и встроенная возможность, о которой многие просто не знают.

Режим Shadow (теневой сеанс RDP/RDS) — Это встроенное средство, позволяющее системным администраторам производить подключение в RDP сессию любого пользователя, видя его экран, имея возможность производить любые манипуляции курсором и сеансом, одним словом полное взаимодействие. Remote Desktop Shadowing идет в составе начиная с Windows 8.1, Windows Server 2012 R2 и выше.

Теневое копирование служб удаленных рабочих столов имеет как графический интерфейс, так и утилиту командной строки. Есть две версии функции. Так как устаревшая версия Remote Desktop Services Shadowing несовместима с последней версией утилиты, то я не буду подробно описывать предыдущую версию, а лишь упомяну несколько слов в качестве исторической справки. В более ранних версиях Windows файл shadow.exe позволял пользователю подключаться к удаленному узлу с помощью метода теневого копирования служб удаленных рабочих столов. Короче говоря, это предшественник утилиты mstsc и ее параметра /shadow. Он был представлен в Windows Server 2003 и доступен во многих версиях Windows.

Кроме того, есть два приложения с графическим интерфейсом, и они делают одно и то же: управление службами терминалов (TSAdmin), которое присутствует с Windows Server 2003, и диспетчер служб удаленных рабочих столов (RDSM), который является частью инструментов удаленного администрирования сервера (RSAT) и заменяет TSAdmin в Windows Server 2012.

Ключевое различие между версиями RDS Shadowing заключается в том, что в устаревшей версии вы должны сначала установить соединение RDP, чтобы получить сеанс на удаленном хосте, прежде чем вы сможете затенить чей-либо еще сеанс на этом хосте. В последней версии вы можете затенить сеанс пользователя на удаленном хосте с консоли вашего собственного хоста. В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2022 и Windows 11.

⚙️ Какие порты использует теневое копирование служб удаленных рабочих столов

Функция теневого копирования служб удаленных рабочих столов не использует порт 3389/TCP (RDP), вместо этого он использует порт 445/TCP (SMB) и эфемерные порты, также известные как динамический диапазон портов (RPC). Так же на удаленном компьютере, куда вы будите производить подключения должны быть добавлены правила:

- Первое правило называется «File and Printer Sharing (SMB-In)», которое позволяет подключаться к порту 445/TCP;

- Второй есть «Remote Desktop — Shadow (TCP-In)». Это позволяет %SystemRoot%system32RdpSa.exe двоичному файлу обрабатывать входящие соединения на любом локальном TCP-порту. Динамический диапазон портов в Windows обычно включает TCP-порты с 49152 по 65535.

Какой уровень прав необходим для использования Remote Desktop Services Shadowing

Для того, чтобы вы могли производить теневое подключение к пользователям RDS фермы или отдельным серверам, вам нужны права администратора на конечных серверах, но и это можно обойти, произведя точечное делегирование прав на функцию shadow, не имея при этом административного доступа на конечных серверах. Как это организовать я покажу, немного ниже.

⚒ Настройка групповой политики управления теневыми подключениями к RDS сессиям в Windows

Перед тем, как мы с вами разберем практические методы подключения Remote Desktop Shadow, нам нужно настроить групповую политику, которая будет определять, как оператор, кто будет помогать конечному пользователю, будет с ним взаимодействовать. У системного администратора есть возможность оставить пользователю одобрение подключения или же можно сделать без уведомления, существует пять вариантов политики.

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра 0) — Идет по умолчанию, если политика не задана

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя (значение параметра реестра 1 )

- Full Control without users’s permission — полный контроль без разрешения пользователя (значение параметра реестра 2)

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (значение параметра реестра 3)

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (значение параметра реестра 4).

Данный ключ реестра можно найти в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services под названием «Shadow«

Найти данную политику можно по пути:

Конфигурация Компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения (Policies — Administrative Templates — Windows components — Remote Desktop Services — Remote Session Host — Connections)

Она будет иметь название «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов (Set rules for remote control of Remote Desktop Services user sessions)«

Чтобы получить текущее значение ключа Shadow, вам необходимо на конечном компьютере открыть командную строку и ввести:

reg query «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow

Его также можно установить вручную с помощью командной строки, введя следующую команду:

reg add «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /t REG_DWORD /d 4

Чтобы удалить тип теневого ключа:

reg delete «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /f

🌐 Подключение Remote Desktop Shadow из графического интерфейса

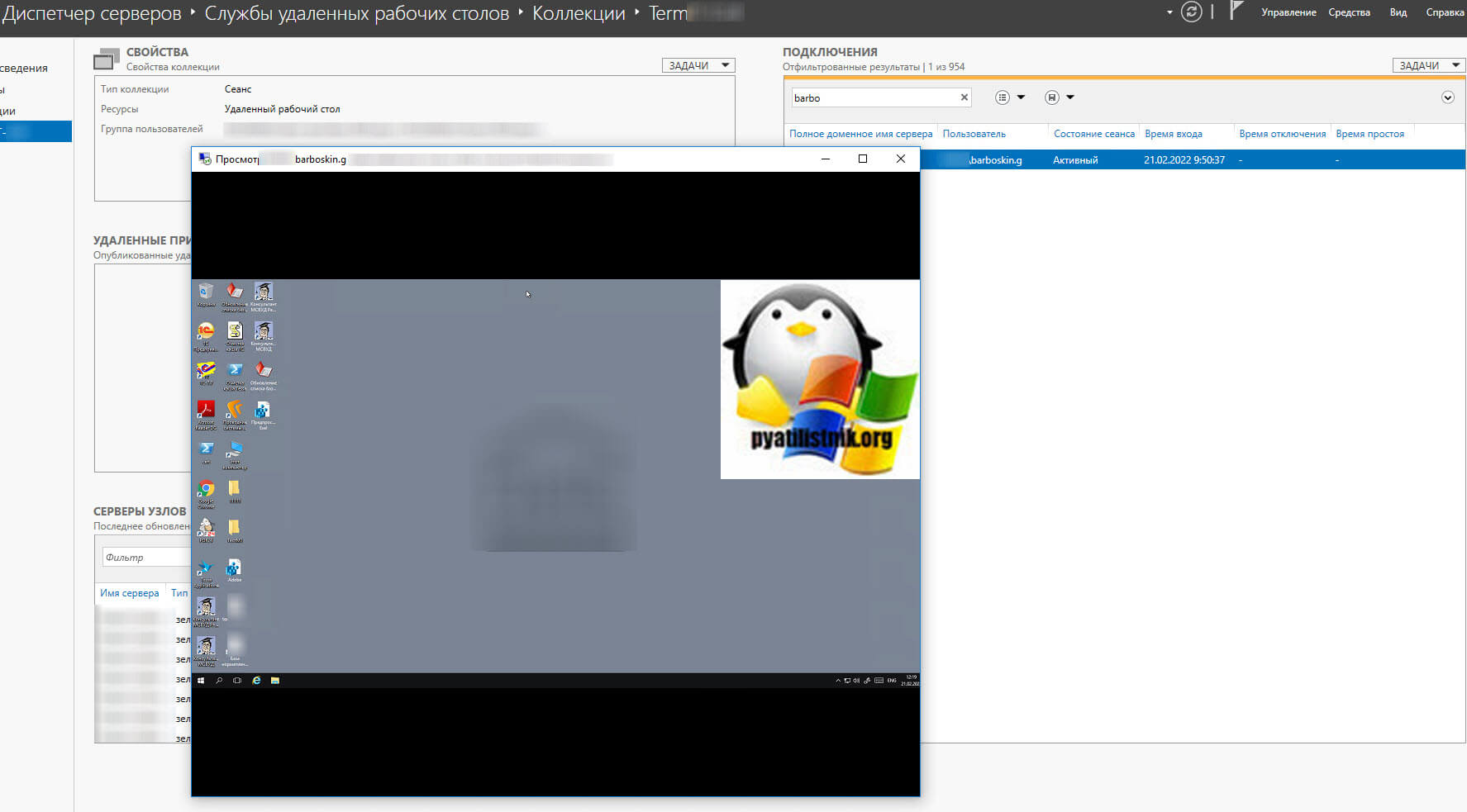

Данный метод является наверное самым удобным, так как позволяет визуально все видеть, контролировать. Все, что вам нужно это собранная оснастка по управлению RDS фермой в диспетчере серверов, как это делать смотрите по ссылке слева. В качестве тестового пользователя я буду использовать Барбоскина Геннадия Викторовичу (Barboskin.g). Для начала давайте его найдем, для этого в оснастке выберите нужную коллекцию, в области «Подключения» произведите поиск вашего пользователя. После его нахождения кликните по нему правым кликом, в контекстном меню вы увидите пункт «Теневая копия (Shadow)«.

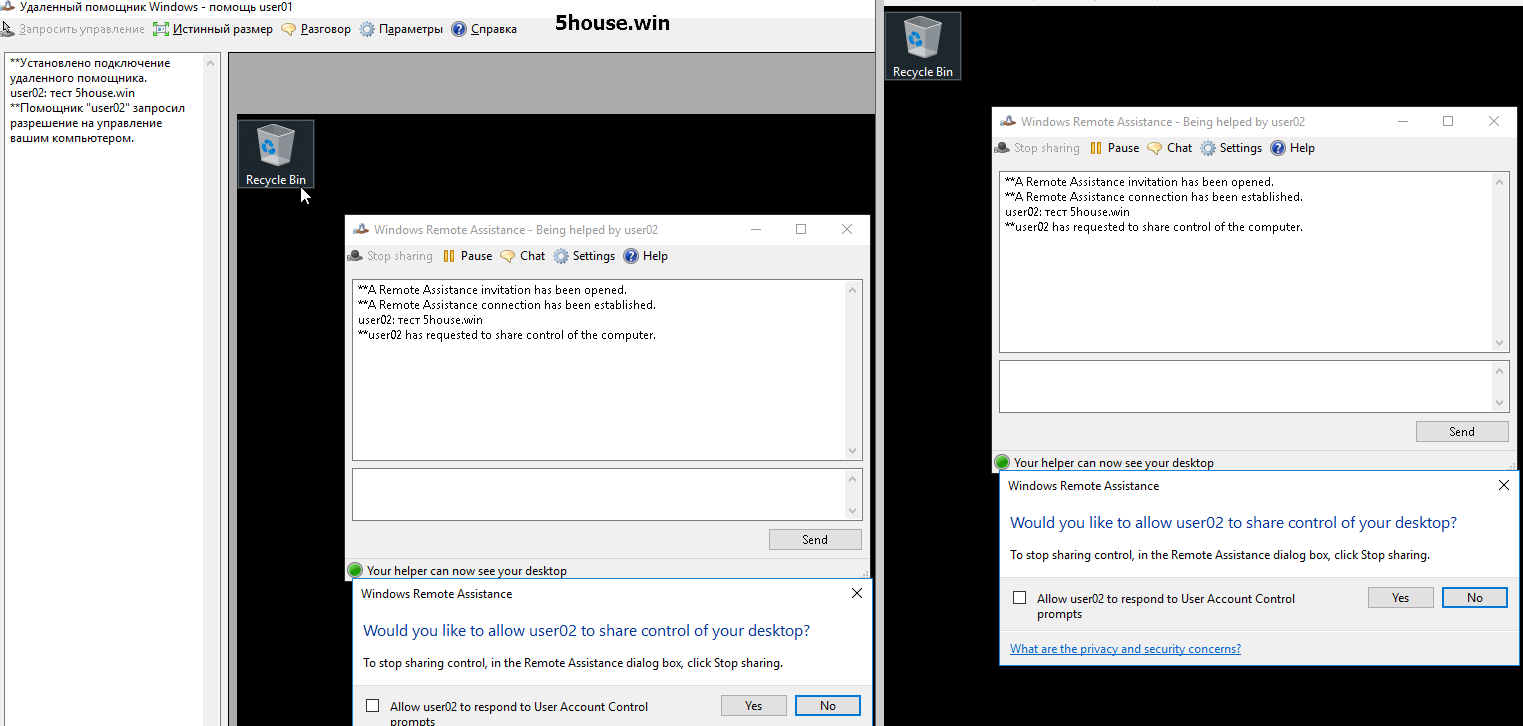

У вас появится дополнительное окно с параметрами теневой копии:

- Удаленный сеанс — Просмотреть/Управление. Тут либо вы просто наблюдатель, все действия делает сам пользователь или же полный контроль.

- Запрашивать согласие пользователя

У пользователя на удаленном сервере появится окно «Запрос на удаленное наблюдение. Пользователь запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос? (User is requesting to view your session remotely. Do you accept the request?) «, тут он может подтвердить или отказаться.

Хочу напомнить, что вы можете управлять данным окном, будет оно требоваться или нет, через групповые политики.

Если у вас явным образом не задано отсутствие данного окна, то вы получите ошибку, если захотите подключиться без уведомления.

Согласно настройкам групповой политики требуется согласие пользователя. Проверьте настройки групповой политики (The Group Policy setting is configured to require the user’s consent)

Если конечный пользователь подтвердил запрос на удаленное наблюдение, то у вас должно открыться новое RDP окно, где будет отображена сессия удаленного пользователя и с ней можно взаимодействовать.

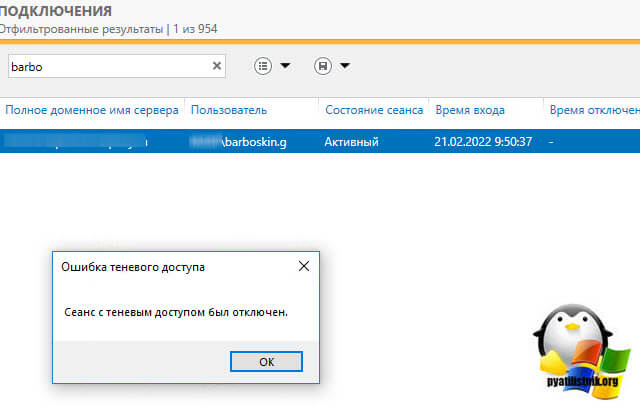

Если пользователь закроет окно RDP подключения, то он перейдет в статус «Отключен (Disconnected)«, то вас выкинет из сессии теневого копирования. Вы увидите:

Сеанс с теневым доступом был отключен

Подключиться к сеансу в статусе «Отключен (Disconnected)» не получиться, опция «Теневая копия (Shadow)» просто не будет присутствовать в списке

Чтобы завершить сессию пользователя и выйти из shadow-режима, нужно нажать сочетание клавиш ALT+* на рабочей станции или Ctrl+* на RDS сервере (Так же можно переопределить данные комбинации).

Второй вариант, которым я могу пользоваться при теневом копировании к пользователю RDP, это использование бесплатного ПО по работе с RDS. Оно называется Terminal Services Manager, о нем я вам делал подробный обзор. Найдите в списке пользователей нужного вам, кликните по нему правым кликом и выберите пункт «Shadow«.

У вас так же появится окно, где вы должны запросить доступ с нужным уровнем, а далее все как описано выше.

🔍 Логирование сессий теневого копирования

Если у вас появится желание отслеживать данные, о подключениях с использованием теневого копирования, то вам необходимо на сервере куда производилось затемнение сеанса перейти в журнал:

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Вот такая будет последовательность.

- Событие ID 20508

Событие ID 20508: Предоставлено разрешение на теневой просмотр. Пользователь barboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю Сёмину Ивану

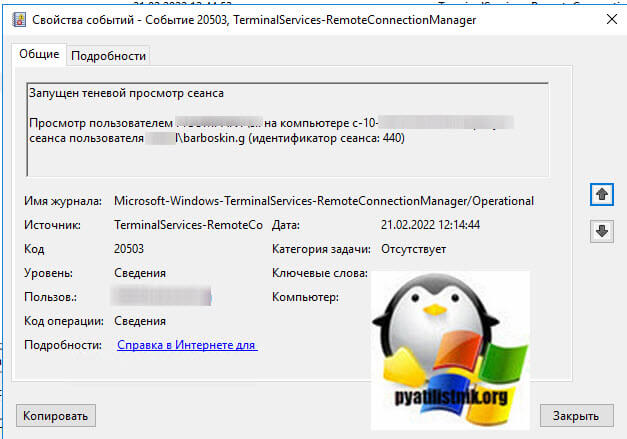

- Событие ID 20503

Событие ID 20503: Запущен теневой просмотр сеанса. Просмотр пользователем (Иван Сёмин) на компьютере c-10-.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

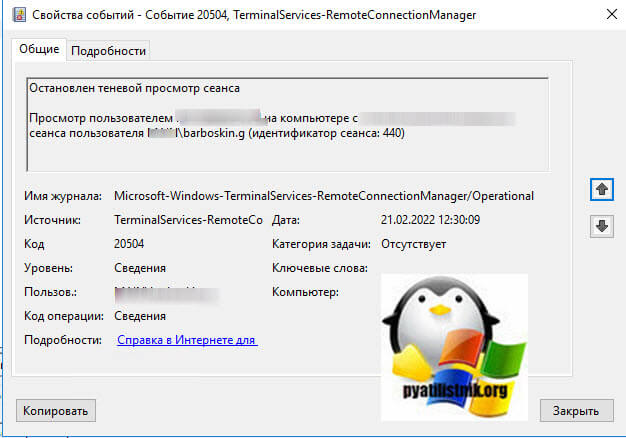

- Событие ID 20504

Событие ID 20504 : Остановлен теневой просмотр сеанса. Просмотр пользователем (Семин Иван) на компьютере c-10.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

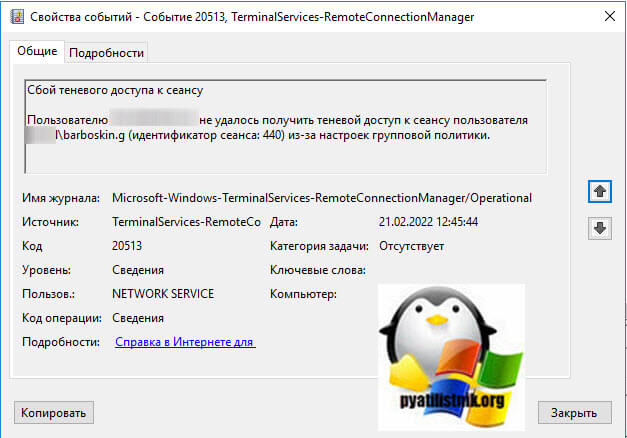

- Событие ID 20513

Событие ID 20513: Сбой теневого доступа к сеансу. Пользователю (Иван Сёмин) не удалось получить теневой доступ к сеансу пользователя Rootbarboskin.g (идентификатор сеанса: 440) из-за настроек групповой политики.

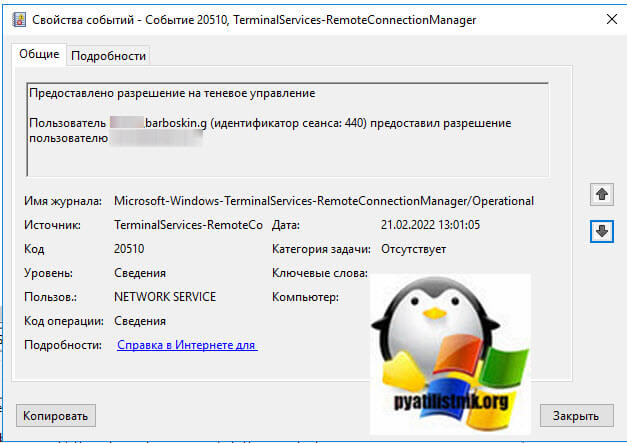

- Событие ID 20510

Событие ID 20510: Предоставлено разрешение на теневое управление. Пользователь ROOTbarboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю (Иван Сёмин)

Как использовать теневое подключение через PowerShell и командную строку

Напоминаю, что в качестве клиентской ОС у меня установлена Windows 11, а подключаться я буду к сессия пользователя работающего за Windows Server 2022. Для того, чтобы мы могли из PowerShell или командной строки использовать теневое копирование, мы должны вызвать утилиту mstsc.

mstsc — это по сити встроенный RDP клиент в операционной системе Windows. Запустите оболочку PowerShell и введите:

В результате вы получите полную справку по данной утилите со всеми ключами. Тут нас будут интересовать из всего перечня 4 ключа:

- /prompt — По сути это ключ для запуска процедуры от другого пользователя. Например вы локально сидите под обычной учетной записью, а команду хотите запускать из под административной.

- /shadow:sessionID – подключиться к указанной сессии пользователя по ID;

- /control – Дает вам возможность полного управления мышкой и клавиатурой при теневой сессии.

- noConsentPrompt — Разрешает удаленное управления без согласования пользователем

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

Перед использованием RDS Shadowing мне нужно выяснить SessionID клиента к которому буду подключаться, как это сделать я уже рассказывал. Я для своего обзора буду использовать камандлет Get-TSSession.

Get-TSSession -ComputerName Имя сервера

Нужный мне SessionID 517.

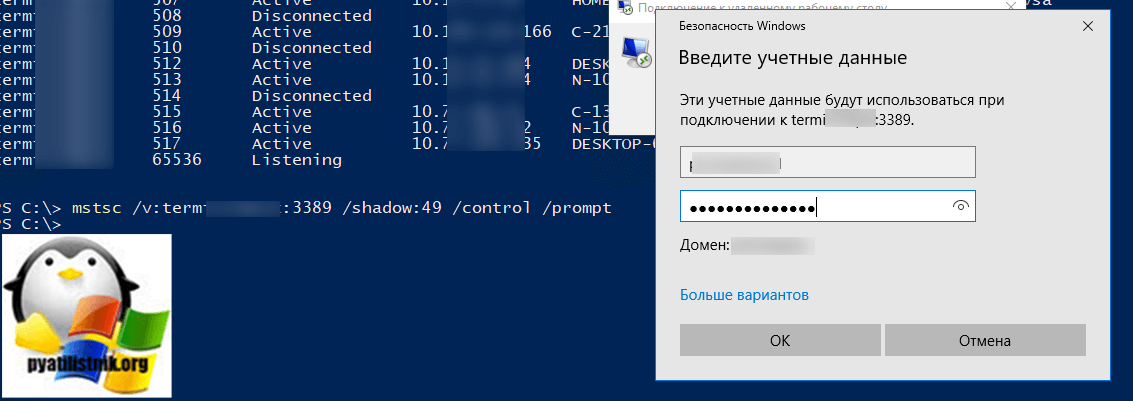

Теперь подключаемся к сессии пользователя на удаленном сервере, для этого конструкция будет такой:

mstsc /v:term /shadow:517 /control /prompt

Кстати если будет писать, что не правильное имя компьютера, то уберите в команде номер порта

Если вы запускаете с запросом учетных данных другого пользователя, то появится всплывающее окно с вводом логина и пароля.

У удаленного пользователя работающего по RDP появится всплывающее окно, где он должен подтвердить ваш запрос:

Пользователь запрашивает удаленное управление вашим сеансом. Вы принимаете этот запрос?

Удобный Bat файл для использования Remote Desktop Services Shadowing в командной строке

Создайте из текстового файла batник, поменяв расширение. И добавьте вот такое содержимое, теперь при его запуске будет выводиться список сеансов и удобный запрос ID.

@echo off

mode con:cols=100 lines=30

query session

echo

set /p usersession= Enter the session ID:

mstsc /shadow:%usersession% /control /noconsentprompt

Как дать права на теневые сеансы не администраторам

Как я указывал выше, теневое копирование можно использовать по умолчанию, только администраторам конечного сервера, НО если у вас есть, например техническая поддержка, которая помогает пользователям удаленного рабочего стола устранять через теневые сеансы их проблемы, и вы не хотите их делать администраторами на серверах, то вы можете делегировать им права, только на данный функционал.

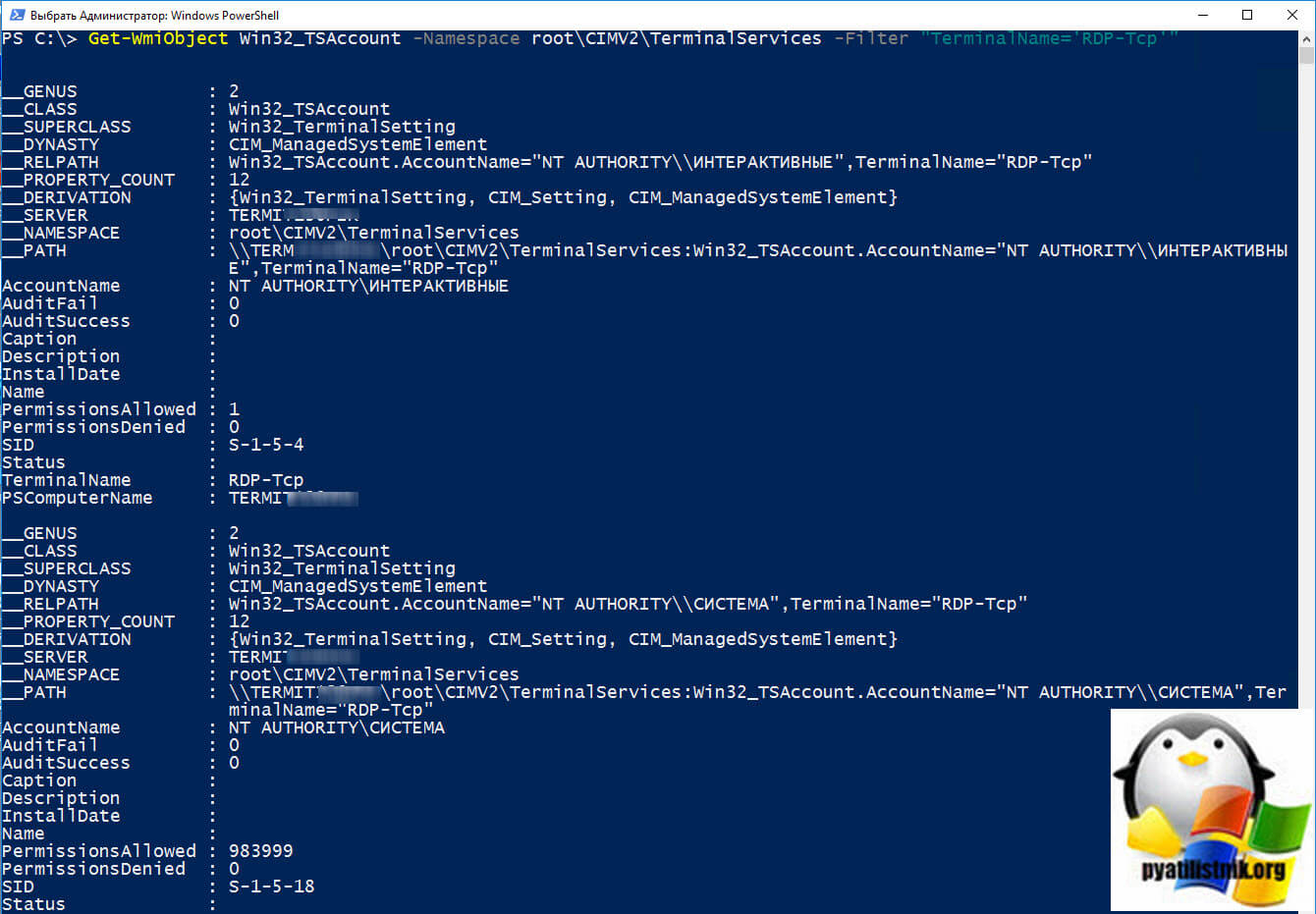

И так, режим shadow для непривилегированного пользователя в Windows Server организовывается через PowerShell. Вам необходимо имя группы, для которой будут делегированы права и выполнить команду на конечном сервере. Но для начала давайте посмотрим у кого уже есть такие права. Для этого в оболочке PowerShell выполните:

Get-WmiObject Win32_TSAccount -Namespace rootCIMV2TerminalServices -Filter «TerminalName=’RDP-Tcp'»

Для cmd:

Обратите тут на поле _GENUS — это как раз разрешение. Данная команда вам будет полезна, когда вы добавите группу и проверите, появилась ли она тут. Цифра 2 в конце определяет тип доступа:

- 0 = WINSTATION_GUEST_ACCESS

- 1 = WINSTATION_USER_ACCESS

- 2 = WINSTATION_ALL_ACCESS

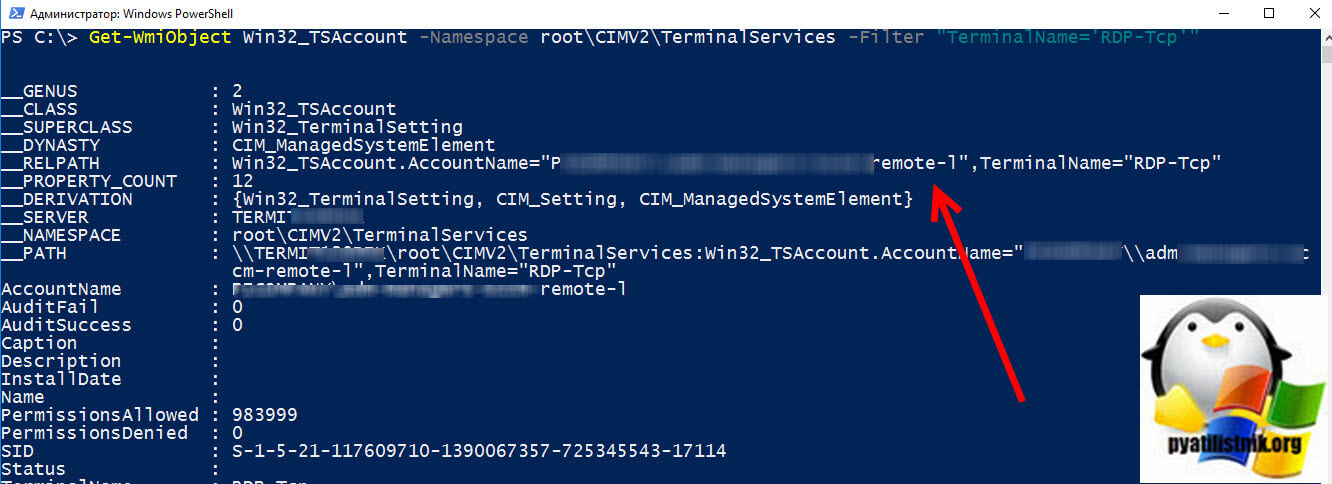

Далее я дам права для группы ROOTRDP-SHADOW-SESSION, чтобы она могла использовать Remote Desktop Services Shadowing.

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=»RDP-Tcp») CALL AddAccount «ROOTRDP-SHADOW-SESSION«,2

Не забываем, что вам потребуется произвести перезагрузку сервера, чтобы все вступило в силу

Проверим, что они появились

Чтобы удалить права, выполните:

$Group = @(gwmi —Namespace RootCIMv2TerminalServices —query «select * from Win32_TSAccount where TerminalName=»RDP-TCP» AND AccountName=»ROOTRDP-SHADOW-SESSION«)

$Group.Delete()

Массовая настройка теневого подключения для не администраторов

Если у вас, как в моей компании RDS ферма состоит из 50 и более RDSH хостов, то чтобы вам не ходить по каждому из них, нужно воспользоваться вот таким моим скриптом PowerShell.

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

# Тут подгружаем файл со списком серверов

$comps_file = «$PSScriptRootservers.txt»

foreach ($server in (Get-Content $comps_file))

{

«$(Date) Trying to process server $server»

# wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName =»RDP-Tcp») CALL AddAccount ,2

$status = $null

$rds = Get-WmiObject -Namespace root/cimv2/terminalservices -Class Win32_TSPermissionsSetting -Filter «TerminalName = ‘RDP-Tcp'» -ComputerName $server

$status = $rds.AddAccount(«ROOTRDP-SHADOW-SESSION«,2)

if ($status.ReturnValue -eq 0)

{

«$(Date) All good»

}

else

{

«$(Date) Something went wrong»

}

}

Устранение непредвиденной ошибки

В Windows Server 2012R2-2016 вы можете получить ошибку «Неопознанная ошибка или Произошла внутренняя ошибка» при попытке использования функционала shadow. Тут все дело в том, что у вас не установлены обновления от 2018 года.

в логах вы можете обнаружить события STATUS_BAD_IMPERSONATION_LEVEL

- Windows Server 2016 — KB4057142 (от 17 января 2018)

- Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Полный список параметров RDPклиента mstsc.exe, определяющих возможность удаленного теневого подключения к сессии конечного пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt]]

/shadow:ID – подключится к RDP сессии с указанным ID.

/v:servername – имяRDP/RDS терминального сервера (если не задано, используется текущий).

/control – возможность взаимодействия с сеансом пользователя (если не указано, используется режим просмотра сессии пользователя).

/noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

/prompt –используется для подключения под другими учетными данными. Запрашивается имя и пароль пользователя для подключения к удаленному компьютеру.

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection

выберите в контекстном меню Shadow (Теневая копия)

Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии)

Если пользователь подтвердит, подключение, в режиме просмотра администратор увидит его рабочий стол, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что такое это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

Параметры удаленного управлениями RDS сессиями пользователя настраиваются политикой Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов), которая находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и «компьютерной» секциях GPO. Данной политике соответствует dword параметр реестра Shadow в ветке HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services.

Этой политикой можно настроить следующие варианты теневого подключения через теневое подключение RD Shadow::

- No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

- Full Control with users’s permission — полный контроль с разрешения пользователя (1);

- Full Control without users’s permission — полный контроль без разрешения пользователя (2);

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

В первую очередь покажем, как получить список сессий на терминальном сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy SessionstateНа данном сервере мы обнаружили три активных терминальных сессии. Подключимся к сессии пользователя с ID сессии 3:

Mstsc /shadow:3 /control

Также для получения списка всех сессии на сервере можно выполнить команду

quser

Или

qwinsta

На экране отобразится список RDP сессий, их ID и статус: активная сесиия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Для более удобного теневого подключения к сессиям можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех сеансов и предложит указать сеанс, к которому нужно подключится:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%System32, в результате для теневого подключения достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

Как разрешить обычном пользователям использовать теневое подключение

В рассмотренных выше примерах для использования теневого подключения к терминальным сессиям необходимы права локального администратора на RDS сервере. Однако можно разрешить использовать теневое (shadow) подключение для подключения к сессиям пользователей и простым пользователям (не давая им прав локального администратора на сервере).

К примеру, вы хотите разрешить членам группы AllowRDSShadow использовать теневое подключение к сессиям пользователей, выполните команду:

wmic

/namespace:\rootCIMV2TerminalServices PATH

Win32_TSPermissionsSetting WHERE (TerminalName=”RDP-Tcp”) CALL

AddAccount “corpAllowRDSShadow”,2

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка STATUS_BAD_IMPERSONATION_LEVEL). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

- для Windows Server 2016 — KB4057142 (от 17 января 2018)

- для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

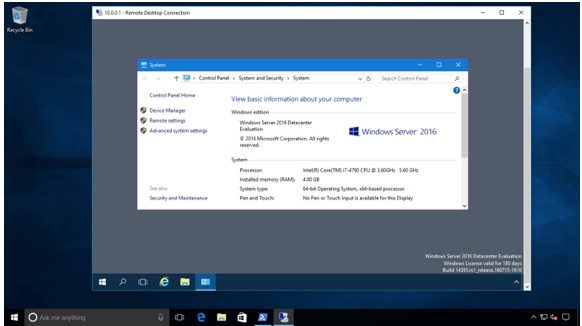

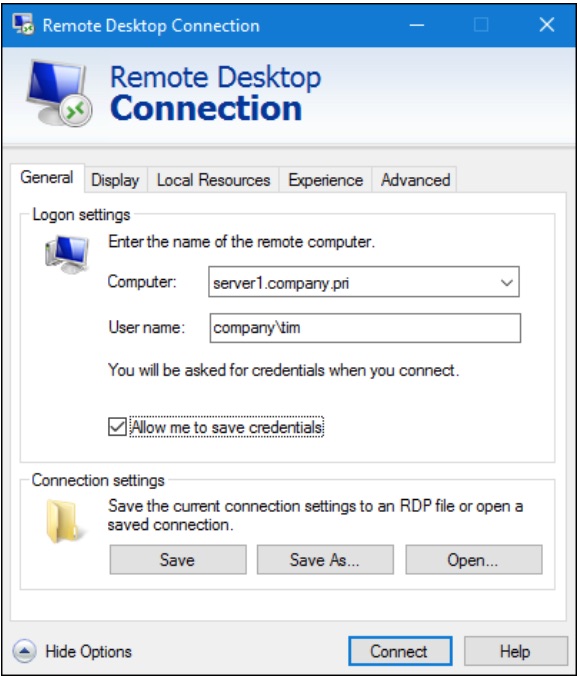

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

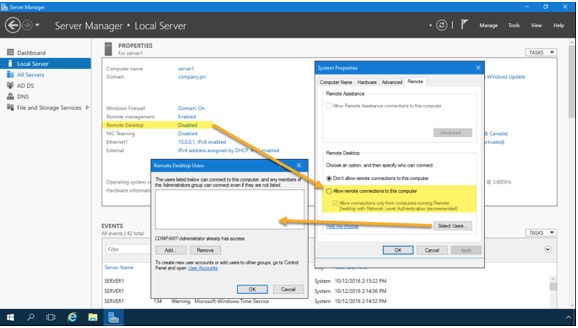

Server Manager

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

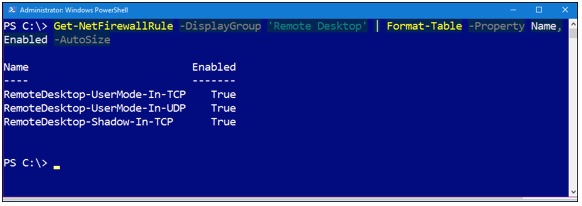

Windows PowerShell

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

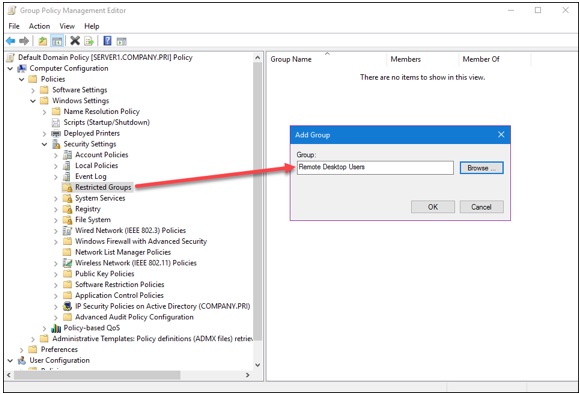

Group Policy

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

Get instant access to breaking news, in-depth reviews and helpful tips.

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

Server Manager

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

Windows PowerShell

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

Group Policy

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

Get instant access to breaking news, in-depth reviews and helpful tips.

В организации, где я работаю, удаленка запрещена в принципе. Была. До прошлой недели. Теперь пришлось в срочном порядке внедрять решение. От бизнеса — адаптация процессов к новому формату работы, от нас — PKI с пин-кодами и токенами, VPN, детальное логирование и много чего ещё.

Помимо всего прочего, я занимался настройкой инфраструктуры удаленных рабочих столов aka службы терминалов. У нас несколько RDS-развертываний в разных ЦОДах. Одной из задач было дать возможность коллегам из смежных подразделений ИТ подключаться к пользовательским сеансам в интерактивном режиме. Как известно, для этого есть штатный механизм RDS Shadow и самый простой способ его делегировать — дать права локального администратора на RDS-серверах.

Я уважаю и ценю своих коллег, но очень жадный до раздачи админских прав.

Что ж, задача ясна, теперь — к делу.

Шаг 1

Создадим в Active Directory группу безопасности RDP_Operators и включим в нее учётные записи тех пользователей, которым хотим делегировать права:

$Users = @(

"UserLogin1",

"UserLogin2",

"UserLogin3"

)

$Group = "RDP_Operators"

New-ADGroup -Name $Group -GroupCategory Security -GroupScope DomainLocal

Add-ADGroupMember -Identity $Group -Members $Users

Если у вас несколько AD-сайтов, то перед тем, как перейти к следующему шагу, нужно подождать, пока она будет реплицирована на все контроллеры домена. Обычно это занимает не более 15 минут.

Шаг 2

Дадим группе права на управление терминальными сессиями на каждом из RDSH-серверов:

Set-RDSPermissions.ps1

$Group = "RDP_Operators"

$Servers = @(

"RDSHost01",

"RDSHost02",

"RDSHost03"

)

ForEach ($Server in $Servers) {

#Делегируем право на теневые сессии

$WMIHandles = Get-WmiObject `

-Class "Win32_TSPermissionsSetting" `

-Namespace "rootCIMV2terminalservices" `

-ComputerName $Server `

-Authentication PacketPrivacy `

-Impersonation Impersonate

ForEach($WMIHandle in $WMIHandles)

{

If ($WMIHandle.TerminalName -eq "RDP-Tcp")

{

$retVal = $WMIHandle.AddAccount($Group, 2)

$opstatus = "успешно"

If ($retVal.ReturnValue -ne 0) {

$opstatus = "ошибка"

}

Write-Host ("Делегирование прав на теневое подключение группе " +

$Group + " на сервере " + $Server + ": " + $opstatus + "`r`n")

}

}

}

Шаг 3

Добавим группу в локальную группу Пользователи удаленного рабочего стола на каждом из RDSH-серверов. Если у вас серверы объединены в коллекции сеансов, то делаем это на уровне коллекции:

$Group = "RDP_Operators"

$CollectionName = "MyRDSCollection"

[String[]]$CurrentCollectionGroups = @(Get-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup).UserGroup

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup ($CurrentCollectionGroups + $Group)

Для одиночных серверов задействуем групповую политику, дождавшись, пока она применится на серверах. Те, кому лень ждать, могут форсировать процесс с помощью старого доброго gpupdate, желательно централизованно.

Шаг 4

Подготовим для «управленцев» такой PS-скрипт:

RDSManagement.ps1

$Servers = @(

"RDSHost01",

"RDSHost02",

"RDSHost03"

)

function Invoke-RDPSessionLogoff {

Param(

[parameter(Mandatory=$True, Position=0)][String]$ComputerName,

[parameter(Mandatory=$true, Position=1)][String]$SessionID

)

$ErrorActionPreference = "Stop"

logoff $SessionID /server:$ComputerName /v 2>&1

}

function Invoke-RDPShadowSession {

Param(

[parameter(Mandatory=$True, Position=0)][String]$ComputerName,

[parameter(Mandatory=$true, Position=1)][String]$SessionID

)

$ErrorActionPreference = "Stop"

mstsc /shadow:$SessionID /v:$ComputerName /control 2>&1

}

Function Get-LoggedOnUser {

Param(

[parameter(Mandatory=$True, Position=0)][String]$ComputerName="localhost"

)

$ErrorActionPreference = "Stop"

Test-Connection $ComputerName -Count 1 | Out-Null

quser /server:$ComputerName 2>&1 | Select-Object -Skip 1 | ForEach-Object {

$CurrentLine = $_.Trim() -Replace "s+"," " -Split "s"

$HashProps = @{

UserName = $CurrentLine[0]

ComputerName = $ComputerName

}

If ($CurrentLine[2] -eq "Disc") {

$HashProps.SessionName = $null

$HashProps.Id = $CurrentLine[1]

$HashProps.State = $CurrentLine[2]

$HashProps.IdleTime = $CurrentLine[3]

$HashProps.LogonTime = $CurrentLine[4..6] -join " "

$HashProps.LogonTime = $CurrentLine[4..($CurrentLine.GetUpperBound(0))] -join " "

}

else {

$HashProps.SessionName = $CurrentLine[1]

$HashProps.Id = $CurrentLine[2]

$HashProps.State = $CurrentLine[3]

$HashProps.IdleTime = $CurrentLine[4]

$HashProps.LogonTime = $CurrentLine[5..($CurrentLine.GetUpperBound(0))] -join " "

}

New-Object -TypeName PSCustomObject -Property $HashProps |

Select-Object -Property UserName, ComputerName, SessionName, Id, State, IdleTime, LogonTime

}

}

$UserLogin = Read-Host -Prompt "Введите логин пользователя"

Write-Host "Поиск RDP-сессий пользователя на серверах..."

$SessionList = @()

ForEach ($Server in $Servers) {

$TargetSession = $null

Write-Host " Опрос сервера $Server"

Try {

$TargetSession = Get-LoggedOnUser -ComputerName $Server | Where-Object {$_.UserName -eq $UserLogin}

}

Catch {

Write-Host "Ошибка: " $Error[0].Exception.Message -ForegroundColor Red

Continue

}

If ($TargetSession) {

Write-Host " Найдена сессия с ID $($TargetSession.ID) на сервере $Server" -ForegroundColor Yellow

Write-Host " Что будем делать?"

Write-Host " 1 - подключиться к сессии"

Write-Host " 2 - завершить сессию"

Write-Host " 0 - ничего"

$Action = Read-Host -Prompt "Введите действие"

If ($Action -eq "1") {

Invoke-RDPShadowSession -ComputerName $Server -SessionID $TargetSession.ID

}

ElseIf ($Action -eq "2") {

Invoke-RDPSessionLogoff -ComputerName $Server -SessionID $TargetSession.ID

}

Break

}

Else {

Write-Host " сессий не найдено"

}

}

Чтобы PS-скрипт было удобно запускать, сделаем для него оболочку в виде cmd-файла с таким же именем, как у PS-скрипта:

RDSManagement.cmd

@ECHO OFF

powershell -NoLogo -ExecutionPolicy Bypass -File "%~d0%~p0%~n0.ps1" %*

Кладем оба файла в папку, которая будет доступна «управленцам» и просим их перелогиниться. Теперь, запустив cmd-файл, они смогут подключаться к сессиям других пользователей в режиме RDS Shadow и принудительно их разлогинивать (бывает полезно, когда пользователь не может самостоятельно завершить «зависшую» сессию).

Выглядит это примерно так:

Для «управленца»

Для пользователя

Несколько замечаний напоследок

Нюанс 1. Если сеанс пользователя, к которому пытаемся получить управление, был запущен до того, как на сервере отработал скрипт Set-RDSPermissions.ps1, то «управленец» получит ошибку доступа. Решение здесь очевидно: подождать, пока управляемый пользователь перелогинится.

Нюанс 2. После нескольких дней работы с RDP Shadow заметили интересный то ли баг, то ли фичу: после завершения теневого сеанса у пользователя, к которому подключались, пропадает языковая панель в трее и чтобы ее вернуть, пользователю нужно перелогиниться. Как оказалось, мы не одиноки: раз, два, три.

На этом всё. Желаю здоровья вам и вашим серверам. Как всегда, жду обратной связи в комментариях и прошу пройти небольшой опрос ниже.

Источники

- RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 / 2012 R2

- Windows Server 2012 Shadowing – Delegating Rights To Non-Admins

- Get-LoggedOnUser Gathers information of logged on users on remote systems

- The best way how to start PowerShell PS1 scripts

- Добавляем доменных пользователей в локальную группу безопасности

- GPMC – Force gpupdate on all computers in OU

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Чем пользуетесь?

3.37%

Quick Assist / Windows Remote Assistance

3

Проголосовали 89 пользователей.

Воздержались 25 пользователей.

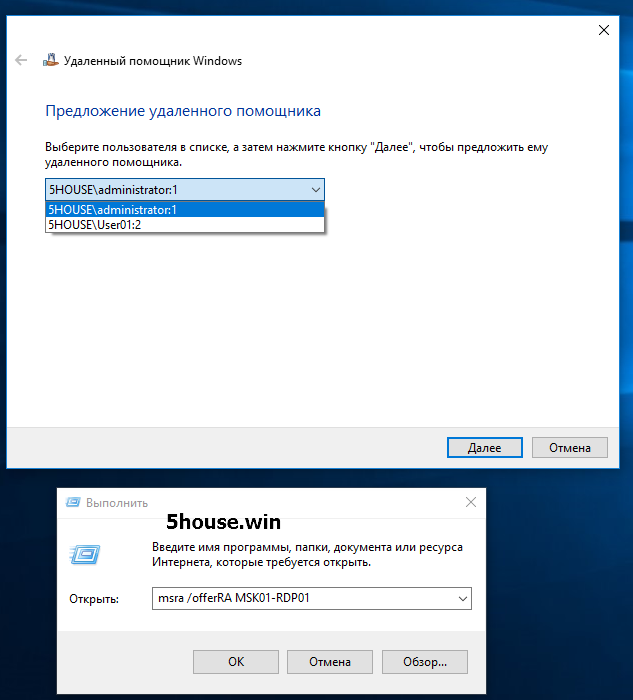

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

2)На терминальном сервер RDP RDS устанавливаем Features — Remote Assistance (Возможности — Удаленный помощник)

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Нажимаем сочетание клавиш «Windows»+»X» -> Run -> gpedit.msc ,либо на котроллере домена если серверов несколько.

4)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Allow users to connect remotely by using Remote Desktop Services (Enabled)

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения — Установить правила для дистанционного управления сеансами пользователей Remote Desktop Services

5)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Offer Remote Assistance (Enabled)

Конфигурация компьютера Административные шаблоны Система Удаленный помощник — Настройка удаленного доступа к службе (включено)

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

6)Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show«, здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

7)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

8)Исполняемый файл Remote Assistance называется msra.exe. Достаточно выполнить Start -> Run -> msra.exe

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2

Windows 8, 10

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

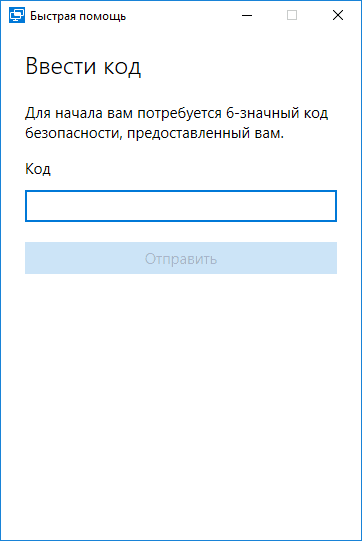

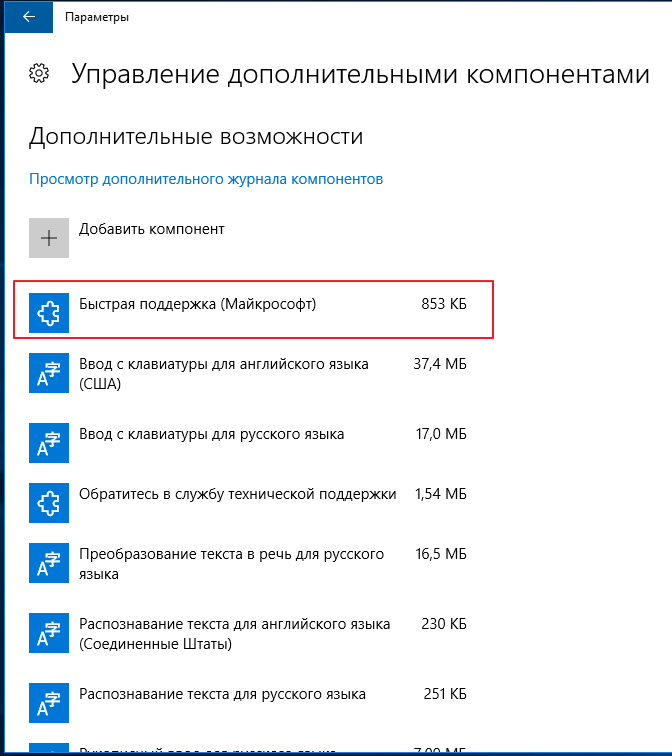

Как настроить приложение “Быстрая помощь” (Quick Assist) доступное в Windows 10 версии 1607 (Anniversary Update) и выше ,работает через интернет (аналог TeamViewer тим вивер anydesk эни деск)

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Нажмите кнопку “Далее”.

Введите пароль.

Нажмите кнопку “Вход”.

Затем отобразится шестизначный код безопасности, который надо сообщить пользователю, который получает помощь. В окне предлагается отправить код по электронной почте, но на самом деле вы можете использовать любой удобный способ, чтобы передать код.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Введите шестизначный код, полученный от лица, оказывающего помощь.

Нажмите кнопку “Отправить”.

Нажмите кнопку “Разрешить”, если имя учетной записи соответствует лицу, оказывающему помощь.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

windows 10 1607 и выше Управление дополнительными компонентами — Быстрая поддержка , quickassist.exe

URL https://social.technet.microsoft.com/wiki/ru-ru/contents/articles/20041.remote-assistance-windows-server-2012.aspx

РОЛЬ УДАЛЕННЫХ РАБОЧИХ СТОЛОВ настроена, необходимо разрешить ПОДКЛЮЧЕНИЕ К ТЕРМИНАЛЬНЫМ СЕССИЯМ ПОЛЬЗОВАТЕЛЕЙ БЕЗ ИХ РАЗРЕШЕНИЯ НА ЭТО.

Задача: Настроить удаленное подключение на терминальном сервере к RDP сеансу пользователя.

Это можно сделать и руками, например, у каждого пользователя, имеющего доступ на терминальный сервер, можем снять вот эту галку: Запрашивать разрешение пользователя.

Если таких пользователей много, то это утомительно и долго…

Поэтому снова обращаемся в GPO.

Создаем отдельную политику TerminalUsers.

Связываем ее с необходимой OU, добавляем тех, кому это необходимо.

Далее правим:

Конфигурация пользователя-Административные шаблоны-Компоненты Windows-Службы удаленных рабочих столов-Узел сеансов удаленных рабочих столов-Подключения

gpupdate /force

Далее пробуем на сервере подключиться к RDP сессии пользователя:

Диспетчер серверов-Службы удаленных рабочих столов-Коллекции-1C-RDP

Если у удаленного пользователя стол заблокирован, то сможем видеть просто черный экран, если разблокирован, то его рабочий стол. После обновления GPO, cогласие пользователя на подключение к его сессии больше не требуется.

Всем хорошей работы!!!

19.09.2019 —

Posted by |

ms windows server 2016

Sorry, the comment form is closed at this time.

На данном сервере мы обнаружили три активных терминальных сессии. Подключимся к сессии пользователя с ID сессии 3:

На данном сервере мы обнаружили три активных терминальных сессии. Подключимся к сессии пользователя с ID сессии 3: