The Remote Desktop Connection (RDC) tool, also known as Microsoft Terminal Services Client (MSTSC), allows a user to connect to another computer remotely over the network using the Remote Desktop Protocol (RDP). Most users use this tool via its Graphical User Interface (GUI) which is convenient to use, but this article focuses on using the Remote Desktop via the command line.

Connecting to other computers using RDC through the command line allows you to control different settings and preferences of the connection. Windows allows a user to use certain switches to predefine the settings before the connection is made. For example, you can define the name or IP address of the remote computer, or adjust the RDC window size even before running the tool.

Learn how to enable RDC in Windows 11.

Table of contents

- MSTSC commands and switches

- Launch RDC from Run

- Use RDC to connect via console

- Launch RDC with IP address

- Launch RDC with computer name

- Launch RDC in full-screen mode

- MSTSC commands and switches

- Troubleshoot RDC via command line

- Check if RDP is enabled from Command prompt

- Check if RDP is enabled from PowerShell

- Frequently Asked Questions

- What is MSTSC?

- How to open Remote Desktop from the command line?

- How to add username and password to mstsc command line?

- Is the RDP and RDC the same?

Let us help you become aware of the switch options and how you can use them to configure your RDC connections.

MSTSC commands and switches

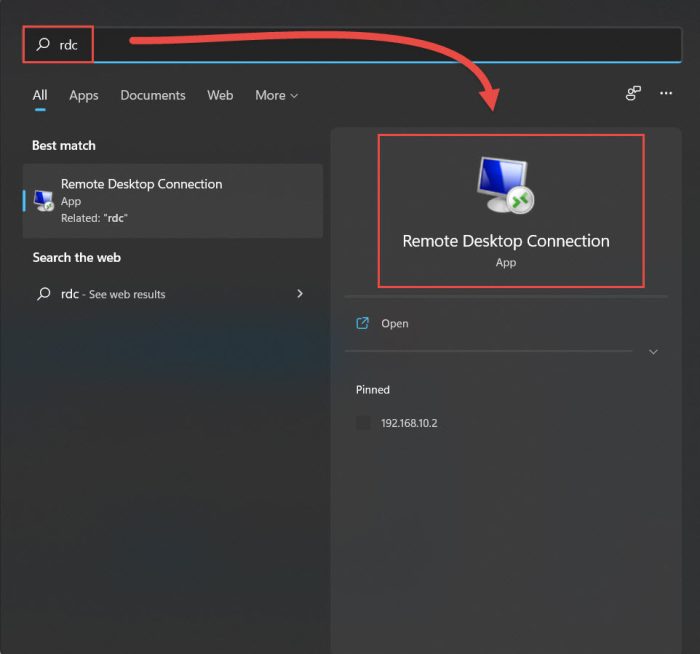

The conventional way to open the RDC in Windows is by searching for “Remote Desktop Connection” or “RDC” in Run and open the tool.

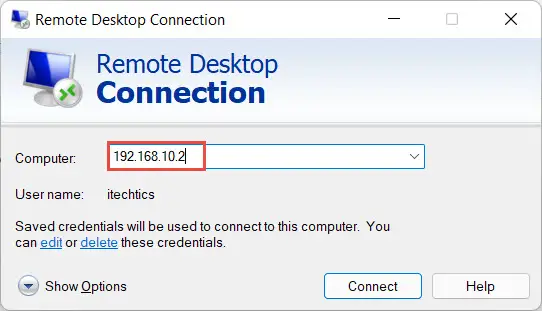

This then opens the RDC tool where you can enter the name of IP address with port number (optional) of the remote computer that you want to connect to.

Most of you would already be aware of this method.

This section covers the possible commands and switches that you can use with RDC via the command line. We shall start with the most basic ones and then continue.

Launch RDC from Run

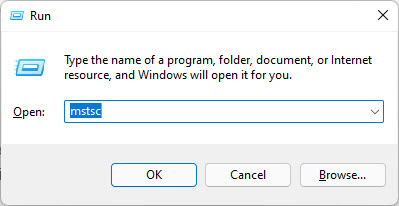

The very basic command to run Remote Desktop Connection from the command line is via Run. Simply type in the following in Run and hit Enter.

mstsc

Running this will open the RDC with a blank text field. However, with the addition of a few switches, you can change the settings and preferences of the RDC connection. Let us continue forward with a few examples.

Use RDC to connect via console

Although RDC fully supports GUI, you can also connect to remote machines through a console. This will help in case you wish to continue the session that you got disconnected from earlier. In contrast, a regular GUI-based RDC session creates a new session each time you connect to the same machine.

Use the following command to connect to a remote computer via console:

mstsc /console

Launch RDC with IP address

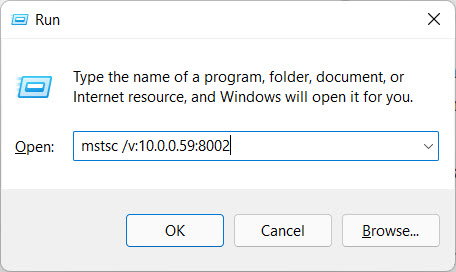

You can also launch RDC along with the IP address of the machine to connect it with. If the port on the machine is changed from the default value, you can also add the port number. Use the following commands to do so:

mstsc /v:IPAddress

mstsc /v:IPAddress:PortNumber

Replace IPAddress with the complete IP address of the remote computer that you want to connect with, and PortNumber with the port number if changed from its default value.

Launch RDC with computer name

You can also connect to the remote computer by its unique computer name. The switch used for this is the same one used with the IP address and port number in the steps above.

mstsc /v:ComputerName

Replace ComputerName with the unique name of the remote device that you can find in its settings or properties.

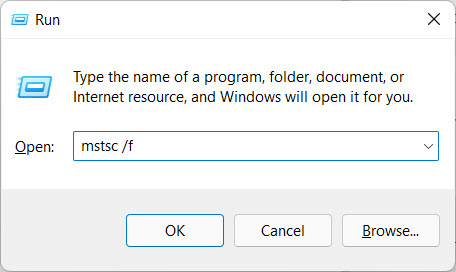

Launch RDC in full-screen mode

You can also launch the RDC connection in full-screen mode. Here is how:

mstsc /f

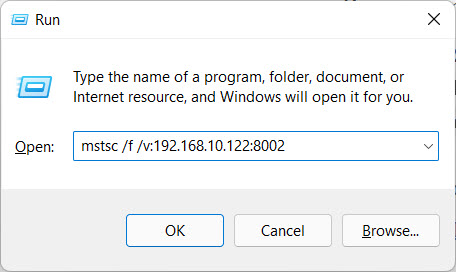

These switches can be combined into a single command to execute an RDC connection to your preferences. Here is an example:

mstsc /f /v:192.168.10.122:8002

MSTSC commands and switches

There are more commands and switches you can use with mstsc command-line to adjust your settings for the connection beforehand. Here is the complete list:

| <connectionfile> | For a .rdp file required to make a connection (if applicable). |

| /v: | IP Address or computer name of the remote computer. |

| /g: | IP Address or device name of a Remote Gateway Server (if applicable). |

| /admin | To establish a connection with administrative privileges. |

| /f | View the Remote Desktop Window in full-screen mode. |

| /w: | To specify the width of the Remote Desktop Window. |

| /h: | To specify the height of the Remote Desktop Window. |

| /public | Run the Remote Desktop Connection publicly (less secure). |

| /span | To match the width and height of the Remote Desktop with the local desktop. |

| /edit <connectionfile> | To edit a .rdp file. |

| /multimonTo make the monitor layout of the Remote Desktop Services session identical to the client-side configuration. | |

| /restrictedAdmin | Connect to the remote PC in Restricted Administration mode. The credentials are not sent to the remote PC in this mode, protecting you if you connect to a compromised PC. |

| /remoteGuard | Connect your device to a remote device using the Remote Guard, which prevents sending credentials to a remote PC. |

| /prompt | To prompt you to put in credentials to connect to the remote PC. |

| /shadow: | The ID of the session that you want to connect to. |

| /control | Give control of the session when shadowing. |

| /noConsentPrompt | To allow shadowing without user consent. |

| /migrate | Migrate legacy connection files created with Client Connection Manager to new .rdp connection files. |

| /? | To get help in the command prompt. |

These switches can have the following syntax in either Run or the Command Prompt:

mstsc [<connection file>] [/v:<server[:port]>] [/g:<gateway>] [/admin] [/f] [/w:<width> /h:<height>] [/public] | [/span] [/multimon] [/edit "connection file"] [/restrictedAdmin] [/remoteGuard] [/prompt] [/shadow:<sessionID> [/control][/noConsentPrompt]]

The parameters in the alligator brackets (< and >) are variables that you can adjust according to your preferences.

Troubleshoot RDC via command line

You can also troubleshoot Remote Desktop services through the command line. For example, if you are unable to connect to a device using the GUI RDC but have access via console, you can check whether there are any configurations to be made that will connect you via GUI successfully.

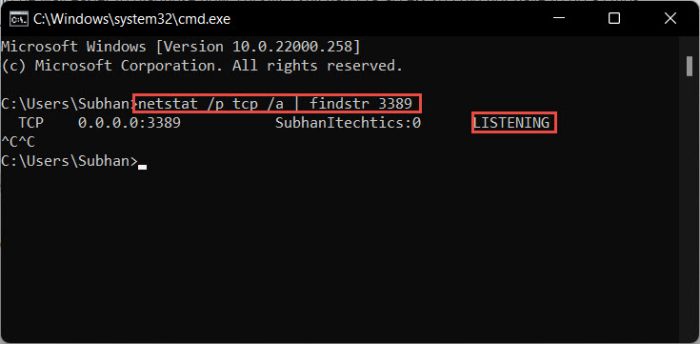

Check if RDP is enabled from Command prompt

Learn how to enable RDP remotely.

You can run the following command to check the status of your device if RDP is enabled or disabled:

netstat /p tcp /a | findstr 3389

If the results come back as “Listening,” it means that RDP is enabled.

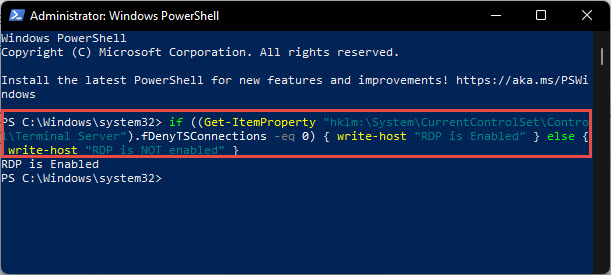

Check if RDP is enabled from PowerShell

Another method to check whether RDP is enabled is through Windows PowerShell. You can run the following commands in PowerShell and it will tell you whether the service is available or not.

if ((Get-ItemProperty "hklm:SystemCurrentControlSetControlTerminal Server").fDenyTSConnections -eq 0) { write-host "RDP is Enabled" } else { write-host "RDP is NOT enabled" }

If the script returns “RDP is enabled,” it means that it is.

Frequently Asked Questions

What is MSTSC?

Microsoft Terminal Services Client (MSTSC) is a tool that allows a user to remotely connect to another device over the network as if they were physically present on the remote device.

How to open Remote Desktop from the command line?

You can open the Remote Desktop Connection window from Run or Command Prompt using mstsc. You may also add switches like /v and /f to control the connection’s arguments.

How to add username and password to mstsc command line?

You cannot add a username or password directly to the mstsc command. However, you can store the credentials in a generic key against the machine you want to connect to using these 2 commands:cmdkey /generic:"<server>" /user:"<user>" /pass:"<password>"

mstsc /v:"<server>"

Is the RDP and RDC the same?

Remote Desktop Connection (RDC) is a tool used to establish a remote connection between devices. Remote Desktop Protocol (RDP) is the technology that RDC uses to create this remote connection.

Also see:

Subhan Zafar is an established IT professional with interests in Windows and Server infrastructure testing and research, and is currently working with Itechtics as a research consultant. He has studied Electrical Engineering and is also certified by Huawei (HCNA & HCNP Routing and Switching).

Access Remote Desktop Via Commandline

Command line syntax for Remote Desktop Connection

| Syntax |

|---|

|

mstsc [<connection file>] [/v:<server[:port]>] [/admin] [/f[ullscreen]] [/w:<width>] [/h:<height>] [/public] | [/span] [/edit «connection file»] [/migrate] [/?] |

Command line parameters for Remote Desktop Connection

| Parameter | Description |

|---|---|

|

/v:<server[:port]> |

Specifies the remote computer you want to connect to. |

|

/admin |

Is used for administration of a terminal server. In this version of Remote Desktop Connection, if the Terminal Server role service is installed on the remote computer, running mstsc /admin will do the following (for the current connection only):

/admin also does the following on connections to Windows Server 2008 with the Terminal Server role service installed:

To connect to a remote computer with the Terminal Server role service installed, follow these steps:

|

|

/f |

Starts Remote Desktop Connection in full-screen mode. |

|

/w:<width> |

Specifies the width of the Remote Desktop Connection window. |

|

/h:<height> |

Specifies the height of the Remote Desktop window. |

|

/public |

Runs Remote Desktop Connection in public mode. |

|

/span |

Matches the remote desktop width and height with the local virtual desktop, spanning across multiple monitors if necessary. To span across monitors, the monitors must all have the same height and be aligned side by side. |

|

/edit «connection file» |

Opens the specified .rdp connection file for editing. |

|

/migrate |

Migrates older connection files that were created with Client Connection Manager to new .rdp connection files. |

|

/? |

Lists these parameters. |

Comments

-

30 Aug 2011 11:58 AM

Hi Arposh — Was checking MSTSC here and fouind your above help as is on my Vista-32, my Win7-64 also adds: [/multimon] and changes some text, eg ‘Migrates older’ is now ‘Migrates legacy’.. regds, pkn

-

31 Aug 2011 1:22 PM

pkn2011, You might want to mention that in the article. Thanks!

-

31 Aug 2011 3:20 PM

Hi, I’ve added a link to this page as a comment already as Arposh has added extra info here on Terminal server admin too. rgds, pkn

Все те из нас, кто всё ещё администрирует Windows на серверах, привыкли к протоколу RDP.

Последовательность: Win+R->mstsc зашита не то что в мышечной, а наверняка уже в генетической памяти.

Но не все занимались изучением протокола RDP. Для нас это данность, которую мы не подвергаем вопросам. А зря. На самом деле протокол RDP менялся на протяжении последних 10 лет, и его использование позволяет создавать достаточно нестандартные системы. В том числе замечательный и прекрасный протокол может стать большой дырой в безопасности внутренней сети компании, если за ним не следить правильно.

В этой статье я расскажу, что происходило с протоколом RDP, куда всё катится и чего надо бояться.

▍ Для начала — немного истории

Протокол RDP недавно обновился до версии 10. Хотя большинство из нас привыкли ещё к версии 5.1 и никогда не замечали изменений.

Краткое описание предыдущих пяти тысяч серий:

- Версия 4 была первой, которую выпустили вместе с Windows NT 4.0

- Версия 5 была добавлена в Windows 2000. Она позволяла работать с принтерами на локальной машине.

- Версия 5.1 была добавлена в Windows XP, позволяя работать с 24х битной палитрой и звуком.

- Версию 5.2 добавили в Windows 2003, и она впервые включала в себя шифрование TLS. Более того, она обзавелась спасительной функцией Console Connection, которая не раз спасала пятую точку автора от поездок в ЦОД в 2 ночи.

- Версия 6 была ключевой для всех тех пользователей-мажорв, которые использовали мульти-мониторные системы. Она вышла с Windows Vista

- Версия 6.1, добавленная в Windows Server 2008 позволяла перенаправлять принтеры с клиентского компьютера. Более того, она позволяла пропускать через RDP только определённые приложения (а не целый рабочий стол).

- Версия 7, выпущенная с Windows 7 позволила ускорить перенаправление всех тех цацок, которые принесла с собой Windows Vista. Красивые анимации, Windows Areo, двунаправленный звук и тому подобные вещи стали доступны именно с этой версией.

- Версия 7.1 позволяла работать с графическим адаптером на сервере через RemoteFX

- Версия 8 позволила наконец-то отключить перенаправление Aero Glass, которое было так нужно в версии 7. Ещё эта версия впервые позволила протягивать RDP соединение через RDP соединение. Помните те замечательные времена, когда нам приходилось играть в Начало (Inception) Кристофера Нолана? Весь фильм о том, что если ты подключаешься к RDP через RDP, то всё начинает работать очень медленно. Ну что же, всё починили. Плюс добавили кучу всяких ненужностей, которые уберут в следующем выпуске.

- Версия 8.1 была такой же ненужной, как и сама Windows 8.1, помимо того что клиент перестал запускаться на всеми тогда любимой Windows 7. Новая версия содержала в себе отличную функцию Restricted Admin, которая позволяла подключиться к админской консоли, зная только хэш пароля, а не сам пароль. Сама Microsoft исправила эту дыру в безопасности, опубликовав 80-ти страничный документ, в котором вам подробно объясняют, что эта дыра — и не дыра вовсе.

- Версия 10 привнесла поддержу High-DPI экранов и добавила всё то, о чём вы никогда не будете заморачиваться.

Ну что же. Вот вам и краткая история RDP. И хотя он и менялся, с виду ничего особого не происходило.

Но как вы видите на самом деле, что-то происходило, и в протоколе появлялись новые возможности, которые вы возможно никогда не использовали.

▍ Пустите, у меня корочка!

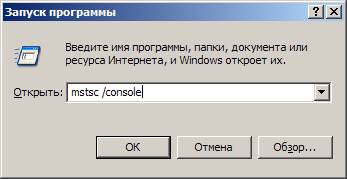

Для начала посмотрим на возможность подключения к консоли сервера. Я много лет обучал Windows-администраторов и к своему ужасу часто обнаруживал, что люди не знают про этот полезный флаг самой mstsc.

Итак, при запуске mstsc из консоли или из меню Run… вы можете ввести mstsc /console или mstsc /admin для того, чтобы удалённо подключиться к консоли сервера. Это даёт вам доступ к сессии с идентификатором 0. То есть вы можете “напрямую работать” с монитором и клавиатурой самого сервера.

Зачем вам это нужно? Большинство администраторов не знают этой функции, потому что они не занимались администрированием серверов удалённых рабочих столов. И самый неприятный момент наступает, когда вдруг сервер лицензирования решает покинуть этот мир, а вы не можете удалённо подключиться к серверу RDP, чтобы его перенастроить.

Что же, запоминаем, что всегда можно ввести mstsc /? и посмотреть на параметры командной строки для клиента.

▍ In shadow I stand

Одно из самых полезных нововведений, как мне показалось в RDP. Возможность удалённой “прослушки” соединений пользователя. При настройке этой опции я рекомендую пользоваться здравым смыслом и Уголовным кодексом страны, в которой вы находитесь. Как минимум проконсультируйтесь с местными юристами и убедитесь, что у особо рьяного любителя клубнички в интернетах не будет возможности написать на вас донос властям за то, что вы его спалили на сайте My Little Pony.

Отступление на тему того, как уладить подобные ситуации и не попасть впросак:

Как администратор, всегда помните, иногда пользователи используют компьютер не по назначению. Иногда — это практически всегда. Если вы будете открыто говорить о правилах использования компьютеров в сети со своими пользователями, это не обязательно будет большой проблемой. Например, кто-то начинает тянуть гигабайты фильмов через торренты на работе? Не надо просто закрывать порты фаерволлом. Надо договориться с начальством, собрать всех на большую презентацию, и публично объяснить, что скачивать фильмы на рабочем месте — это большое ФИ с оттопыренным мизинцем, и делать так не надо. После этого скажите, что пока что всех прощаете, и все должны почистить все свои диски. А если кто-то будет продолжать лить, ему будет вручена премия в виде штрафа в 1МРОТ или что там у нас в ходу. Будьте открыты со своими пользователями по поводу нарушений, но не срамите их прилюдно. Если кто-то продолжает выкачивать все фильмы с участием Мии Калифы на работе, то разговор с ним должен быть один на один. Помните одну важную вещь — если позволить этому продолжаться без остановки и закрывать на это глаза — в один прекрасный момент вы подставите себя. Проход от My Little Pony -> Весь архив PorhHub -> что-то настолько отвратительное, что можно схлопотать 15 лет за решёткой и это не займет много времени. А отдуваться нужно будет вам. Когда вы закрываете вопрос таких пользователей на первой стадии, то ничего плохого не произойдёт. Когда вы пытаетесь сделать это на последней стадии, то вы работаете с человеком, которого загнали в угол, и которому грозит арест. Он может неправильно отреагировать. Так что ещё раз напоминаю, убедитесь, что использование этой функции может поставить вас в интересное положение.

Как видно, даже сами ребята из Microsoft очень долго не знали, что делать с этой функцией. Сначала они её добавили в версии 7, убрали в 7.1, а потом снова добавили в версии 8.

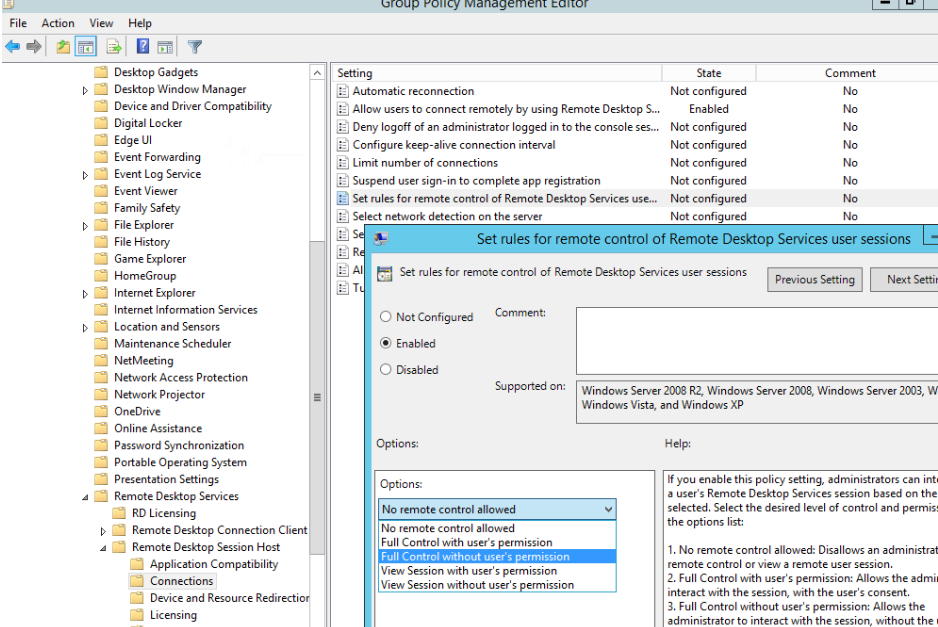

Для того чтобы включить эту функцию, надо будет покопаться в GPO. На сервере RDP настройте: Computer Configuration -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections.

Настройте Set rules for remote control of Remote Desktop Services user sessions по вашему вкусу. Я обычно выбирал Full Control with user’s permission, то есть пользователь будет уведомлен о моём присутствии. Хотя, если ваши корпоративные правила позволяют, можно и не уведомлять

После применения этой GPO вы сможете зайти на сервер удалённых рабочих столов и запустить команду qwnsta, которая скинет вам список всех активных соединений на данном сервере. После этого вы можете воспользоваться командой:

mstsc /shadow:{id} /control /noConsentPrompt/shadow:{id} позволяет вам подключиться и просматривать сессию с ID из qwinsta.

/control позволит вам управлять этой сессией.

/noConsentPrompt позволит вам ввалиться в сессию без того, чтобы пользователь узнал, что кто-то ввалился. (Работа этого флага зависит от того, как вы настроили GPO.

Это очень удобный инструмент для обучения пользователей, которые не знают, что делать в жизни. А ещё очень полезно для удалённой поддержки.

▍ Угрозы безопасности

Не будем забывать про маленькую, и очень занудную программку, которая называлась rdp2tcp. Она позволяет пользователям протягивать TCP-мосты через RDP. Для работы на клиентской стороне требуется линукс, так что это не та приблуда, которую будут использовать бухгалтерши. Это для более занудных людей, у которых чешутся руки, только дай что-нить сломать.

Вообще, сам по себе протокол является достаточно уязвимым. Вот, например, в своё время многие администраторы воспользовались подобными уловками, чтобы “по-быстрому” починить отсутствующие сертификаты:

Более того, некоторые администраторы, в попытке ускорить время подключение клиентов, начали изменять настройки NTML

В итоге вы в буквальном смысле получаете систему, в которой логин и пароль не передаются в открытую, разве что только бабушке на базаре!

Теперь можно смело утверждать, что сам по себе RDP не являлся и никогда не будет являться защищённым протоколом. Посему не носитесь с RDP по открытому интернету без VPN — это может угрожать всему живому.

▍ Будущее администрирования

Со всем вышесказанным выглядит так, что RDP не является первым протоколом, к которому все просто бросаются, для того, чтобы администрировать свои сервера. В лучшем случае — предоставлять доступ пользователям к серверу терминалов.

А что же делать нам, системным администраторам?

Ну, во-первых, я очень рекомендую понаслаждаться тем, что Windows в наши дни очень хорошо поддерживает SSH. Если хочется попробовать — можете создать Windows VPS на RUVDS

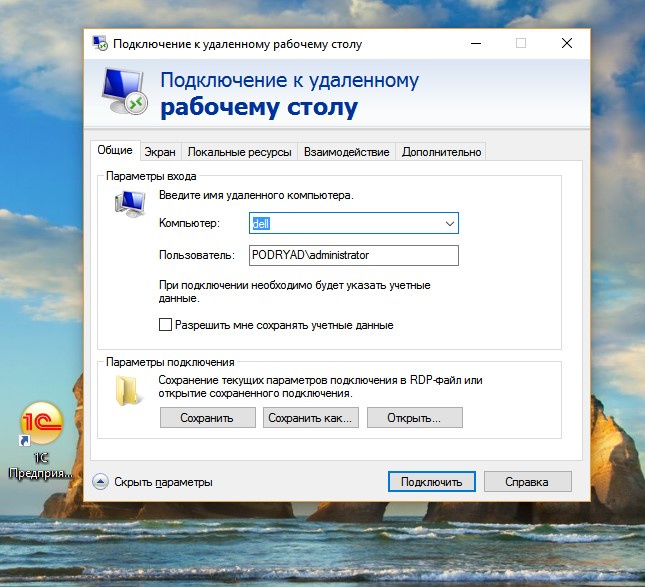

Как подключиться к виртуальному серверу Windows по RDP в сервисе RUVDS:

Чтобы начать работу на вашем сервере, начните со следующих команд:

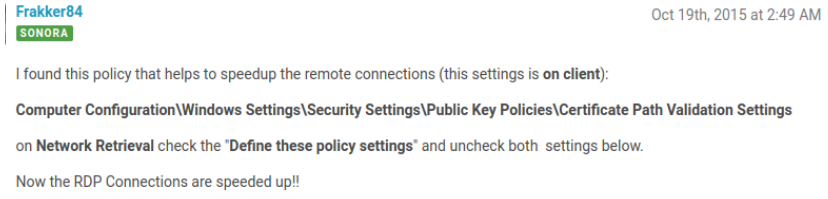

Пуск -> Программы -> Стандартные -> Подключение к удалённому рабочему столу.ИЛИ используйте Win+R (либо щелкните правой кнопкой мыши по кнопке Пуск, выберите Выполнить) наберите mstsc, нажмите ОК:

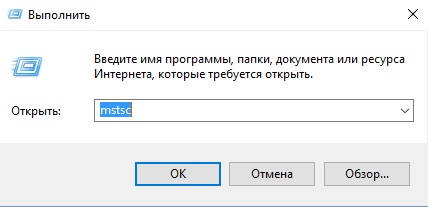

В появившемся окне впишите IP-адрес своего сервера, в строке — компьютер, он указан в вашем ЛК, в разделе “Мои серверы”:

Далее нажимаем «Подключить» и попадаем на окно с вводом учетных данных:

Во всех создаваемых виртуальных серверах на RUVDS генерируется уникальный пароль. Вводите логин (по умолчанию это Administrator) и пароль, из вашего личного кабинета, который будет виден, если нажать показать пароль, он также дублируется письмом на вашу электронную почту.

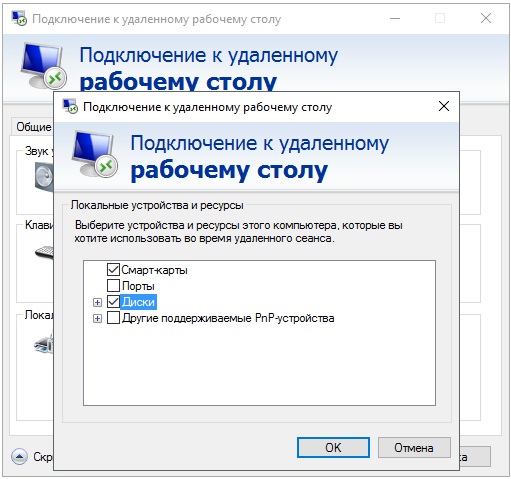

Чтобы вы смогли перенести файлы с вашего компьютера на свой виртуальный сервер, нужно подключить передачу данных:

Вот в общем-то и всё.

Windows 2019/Windows 10 отлично из коробки дружат с OpenSSH.

Если вам ещё не довелось этого испытать, то очень рекомендую его установить. Сразу после, вы сможете настроить Powershell-over-SSH.

Подробная инструкция, как настроить OpenSSH на Windows Server 2019 или 2022

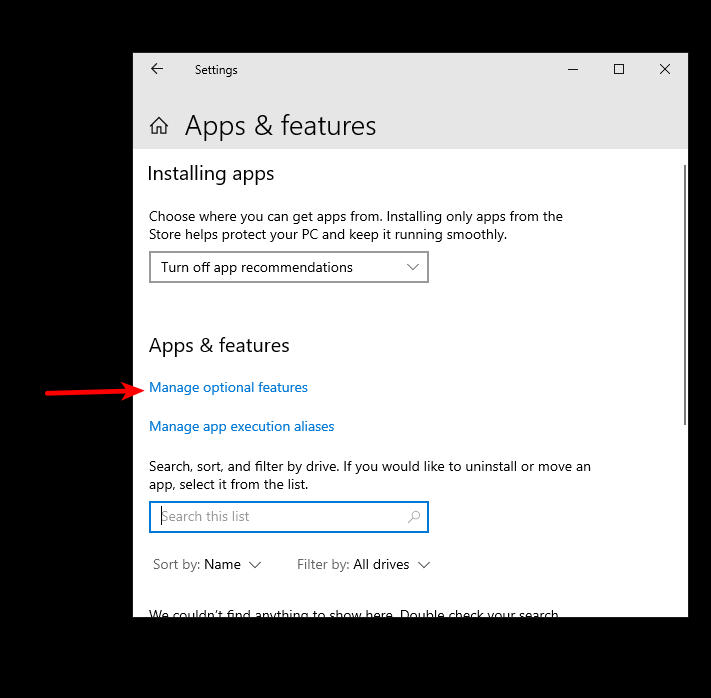

Для того, чтобы установить OpenSSH на Windows Server 2019 или 2022 Найдите и откройте Windows Settings. В новом окне перейдите в раздел «Apps» и выберите « Select Optional Features» в разделе «Apps & Features».

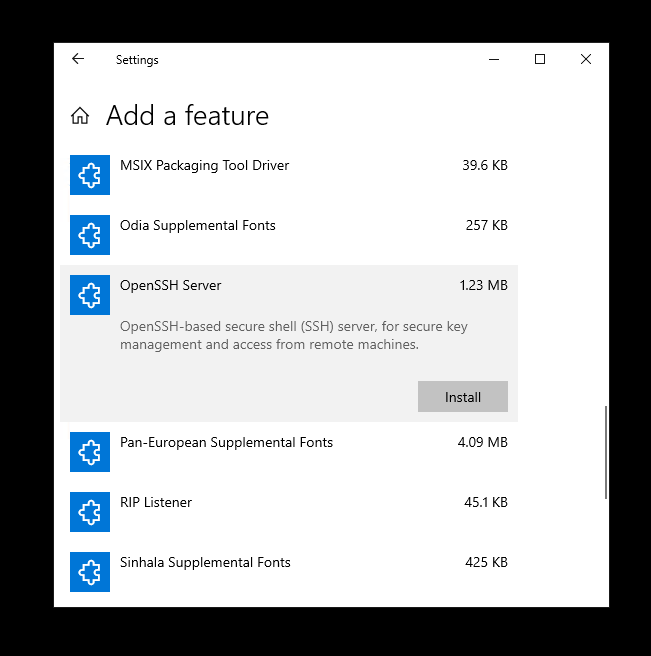

Нажмите «Manage optional features», и выберите OpenSSH Server из полученного списка, затем нажмите «Install».

После установки, запустите PowerShell от Администратора. Вставьте следующую команду для установки OpenSSH Server.

Add-WindowsCapability -Online -Name OpenSSH.ServerУстановите OpenSSH Client:

Add-WindowsCapability -Online -Name OpenSSH.ClientДля настроки сервера можно использовать следующую комманду, которая откроет блокнот и можно будет добавить свои изменения

start-process notepad C:Programdatasshsshd_configПосле всех настроек нужно запустить сервис командой:

Start-Service sshdДалее необходимо будет настроить Firewall

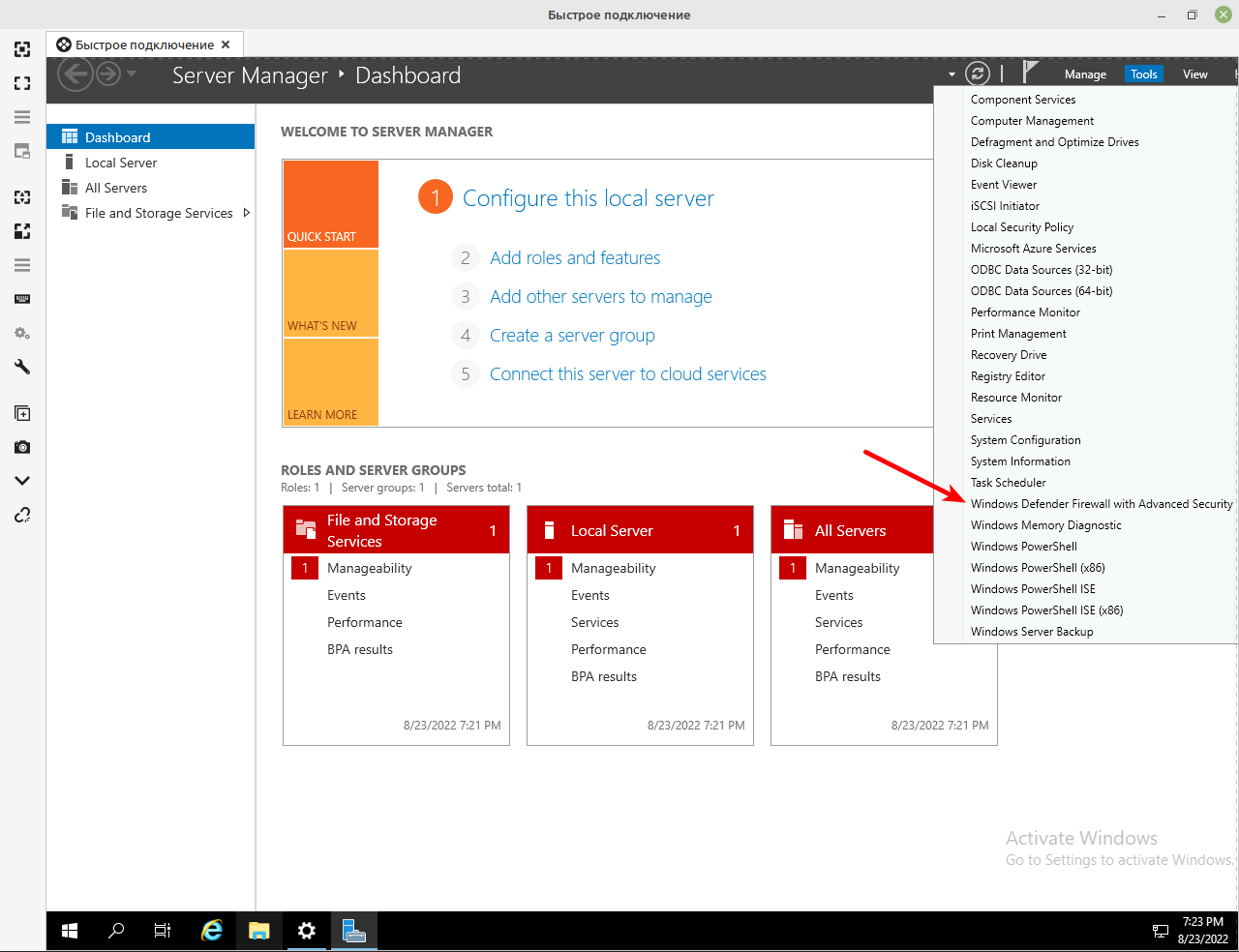

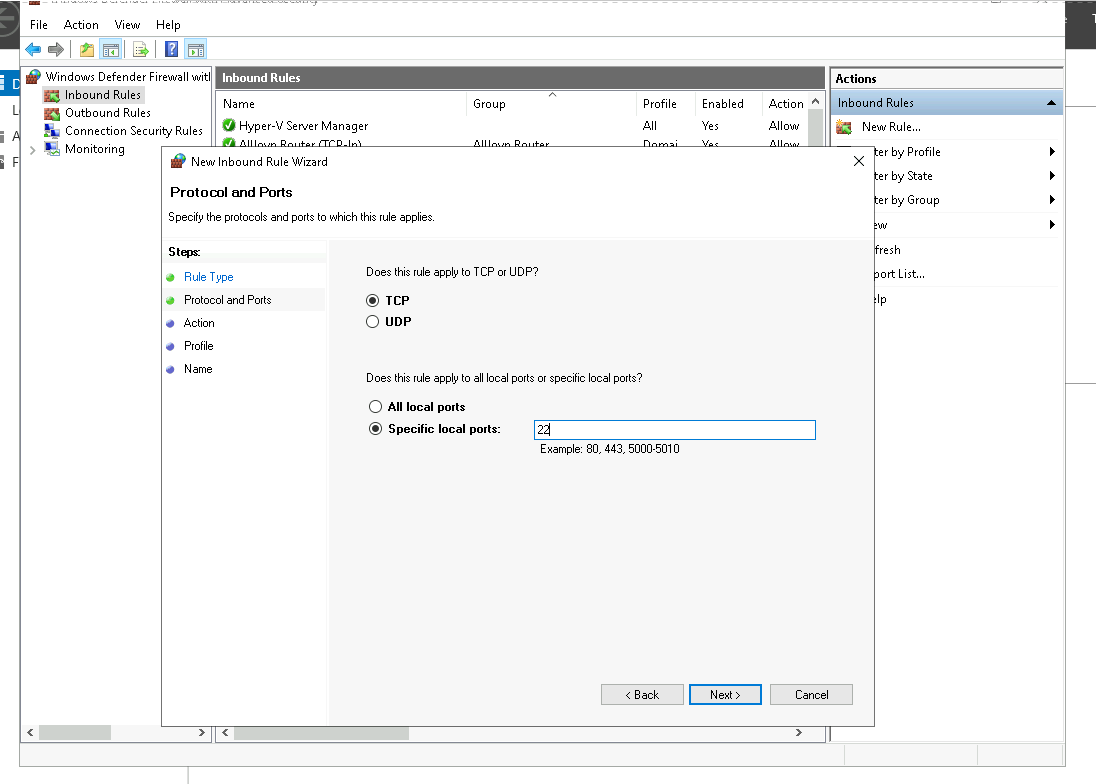

Для этого в меню «Пуск» находим «Server Manager». Там выбираем «Tools» и клацаем на «Windows Defender Firewall with Advanced Security» в выпавшем списке.

Теперь кликаем на «Inbound Rules» в открывшемся окне и создаём новое правило «New Rule». В окне «New Inbound Rule Wizard» выбираем «Protocol and Ports», клацаем «TCP» и указываем порт 22 в «Specific local ports:». После жмём Next, Next даём название правилу и нажимаем Finish.

Теперь всё готово к подключению по ssh.

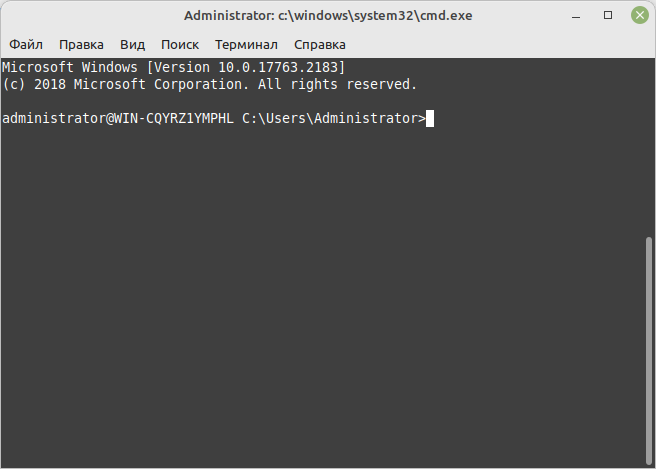

Подключиться можно с любой машины, как с linux, так и с Windows. Достаточно ввести:

ssh -l Administrator SERVER-IPСогласиться с парой ключей:

ECDSA key fingerprint is SHA256:Vv2A8NOfzCLR/e35Fm5UyqGeJptrn6ZlY6Vabx0wHXQ. Are you sure you want to continue connecting (yes/no/[fingerprint])?И вы можете работать на удалённом сервере по ssh, пример подключения с linux-машины.

В таком состоянии вы можете управлять своим сервером через свой удобный ноутбук с убунтой. Правда, для этого нужно будет установить Powershell на линукс. И хотя, да, это будет выглядеть, как если бы вы взяли всех героев из Звёздных Войн и отправили их во вселенную Стар Трека, но, несмотря на это, вы сможете запускать административные скрипты на вашей Windows машине в RUVDS через Linux. Чем я на самом деле и рекомендую вам заняться.

Как подключиться к виртуальному серверу RUVDS на Windows по RDP из Linux?

Для начала установим клиент удалённого доступа — Remmina:

sudo apt-get update sudo apt-get install remmina remmina-plugin-rdpЛибо можно установить всё это через менеджер пакетов:

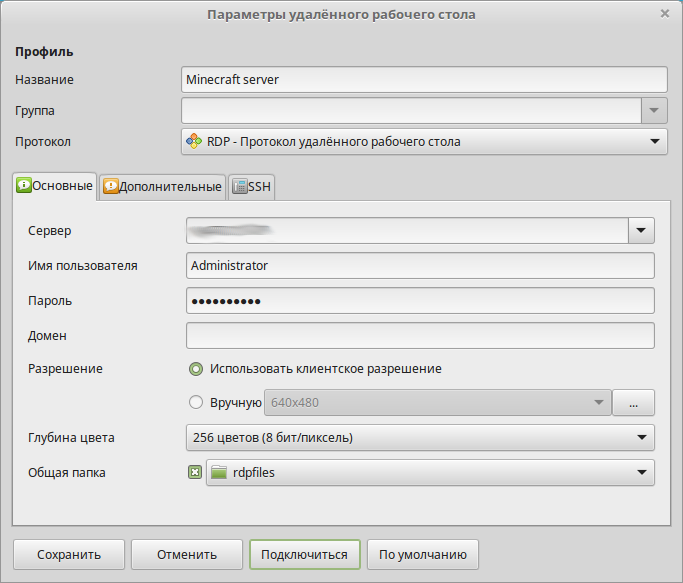

После установки запускаем Remmina и настраиваем подключение к удалённому серверу:

В поле “Сервер” вписываете IP-адрес вашего сервера, имя пользователя сервера и пароль, который вам выдали при создании (его также можно посмотреть в ЛКв разделе “Мои серверы”.

Параметр “Глубина цвета” нужно задавать таким, чтобы соединение не тормозило. Зачастую возникает ошибка, если поставить его слишком большим.

Вы можете копировать фалы из этой сетевой папки в папки на сервере и обратно. Для того, чтобы файлы возможно было копировать на сервер, можно задать общую папку, в данном примере имя папки “rdpfiles”.

Не забываем сохранить подключение, с соответствующим именем.

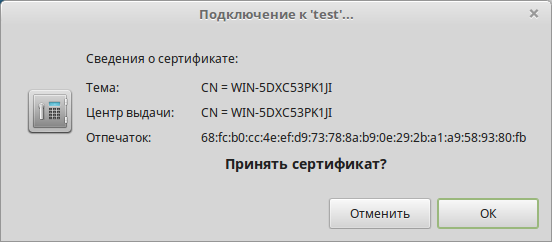

После первого подключения, вам предложат принять сертификат. Соглашаемся с этим:

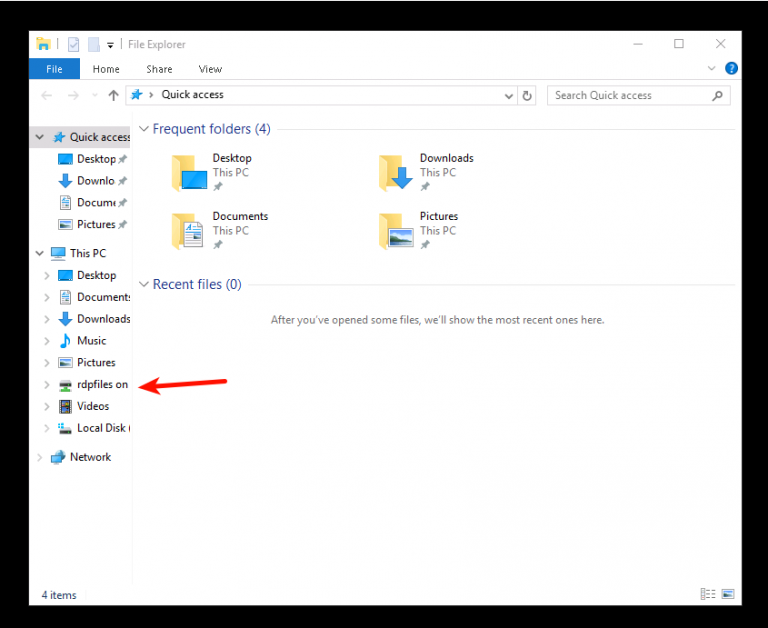

После подключения и всех настроек, можно будет управлять удалённым VPS-сервером. Подключённая папка будет доступна через проводник:

Либо, в случае, если у сервера нет графического интерфейса, то через PowerShell по адресу:

\TSCLIENTrdpfilesОбратите внимание, что имя папки дано для примера. В вашем случае это имя может быть отличное от “rdpfiles”, но в любом случае это будет подпапка папки \TSCLIENT.

Из обнаруженных проблем, клиента Remmina – иногда некорректно монтируется удалённая папка и сервер её не видит. Для этого необходимо полностью отключить клиент Remmina (в том числе выйти из фоновой версии программы) и перезапустить её. Тогда подключение работает корректно.

К счастью или к сожалению, Windows вымирает как ОС (субъективное мнение, да). Даже на домашних ноутбуках я всё чаще вижу разные версии линукса. Администрированием Windows занимаются только те компании, которые застряли в Excel и необходимости работать на RDP. Да и в Microsoft это понимают и пытаются поддержать Windows для разработчиков, путём ввинчивания туда WSL.

Но, как бы то ни было, пока что вы можете комфортно работать с Windows через RDP или SSH. Вопрос только в том, сколько вам понадобится времени на настройку клиентов.

▍ Полезные ссылки

- Статья про SSH

- Наш обзор актуальных RDP-клиентов

Мощные VPS на SSD со скидками до 53%. Панель ISPmanager в подарок*.

Introduction:

Remote Desktop Protocol (RDP) sessions can have multiple instances with the same user account. This may be undesirable or misleading if access to the machine is primarily remote. Connection to the RDP session can be achieved through the command line, and constrained to the “console” session, which would be the locally accessible session.

Requirements:

Access to the Windows command line interface (CLI)

Procedure:

Acquire access to the Windows command line (cmd.exe). This can be done by pressing the Windows key and the r key on the keyboard, then by typing

cmd

and pressing enter. Next, type the following:

mstsc /console /V:address

This will start a Remote Desktop Protocol connection to the console session of the remote machine. The “address” field should be replaced with the address of the remote machine. The program launched is also known as Microsoft Terminal Server Connection. Once you launch the mstsc program with the correct address and switches as indicated above, you will be able to login with the desired account. This will be the account’s console session.

More Information:

Type:

mstsc /?

for more information on command line switches for the mstsc program.

Клиент удаленного рабочего стола (rdp) предоставляет нам возможность войти на сервер терминалов через консоль. Что это означает для нас?

При использовании клиента удаленного рабочего стола Windows в качестве средства подключения к компьютеру с Windows Server 2000/2003 с запущенной службой сервера терминалов, у вас есть возможность подключения на консоль сервера. Используя эту опцию, вы можете войти на сервер, так, как если бы вы сидели прямо перед ним, а не создавать новые сессии через сетевое подключение. Дело в том, что при удаленной установке некоторых программ, могут возникнуть проблемы, которые не позволят вам сделать это из терминальной сессии, поэтому вам понадобиться войти на сервер через консоль. Также некоторые службы, при наличии ошибок, могут выкинуть окно с ошибкой, но не в терминальную сессию, в которой работает пользователь, а именно на консоль.

Для использования этой опции в командной строке, к команде mstsc просто добавьте параметр «/console» («mstsc /console»). Вы также можете просто поставить галочку при создании нового соединения в «terminal services administrative tool» в Windows Server 2003 Adminpak.

В обновленной версии терминального клиента rdp 6.0,6.1 и выше (windows 2008/ windows 7) для тех же самых целей используется команда “mstsc /admin”

Однако, помните, что если Вы зайдете на консоль сервера удаленно, вы просто выкинете человека, который залогинен локально.

Бывает такие случаи, когда при использовании RDP (Remote Desktop Protocol — протокол удалённого рабочего стола), не видно программ, которые установленные в системном трее, или ошибки и уведомления просто не отображаются. Для того, чтобы решить данную проблему, к терминальному северу можно подключиться в консольном режиме через тот же RDP.

Удаленный рабочий стол (Remote Desktop Protocol) или RDP — это технология дистанционного подключения к компьютеру (серверу), для непосредственного управлению им через локальную сеть или интернет. Я уже рассказывал о данной технологии в видеоуроке «Подключение к компьютеру через удаленный рабочий стол».

Использование, каких-либо программ удаленного администрирования для подключения к рабочему столу напрямую не всегда удобно, например, при нестабильной связи или ограничении времени сеанса. Так вот в данной статье мы расскажем, о нехитрой вещи, которую некоторые коллеги возможно не знали.

При использовании клиента удаленного рабочего стола (RDP) Windows, в качестве средства подключения к компьютеру с Windows Server 2003/2008/2012 с запущенной службой сервера терминалов, у вас есть возможность подключения на консоль сервера. Используя эту опцию, вы можете войти на сервер, так, как если бы вы сидели прямо перед ним, а не создавать новые сессии через сетевое подключение. Дело в том, что при удаленной установке некоторых программ, могут возникнуть проблемы, которые не позволят вам сделать это из терминальной сессии, поэтому вам понадобиться войти на сервер через консоль.

Включение удаленного доступа на своем компьютере.

Для того, чтобы настроить удаленный доступ на целевом компьютере, владелец или администратор должен выполнить следующие действия (Мой компьютер Свойства Настройка удаленного доступа Удаленный доступ Разрешить подключение от компьютеров с любой версией удаленного рабочего стола).

Если хотите пускать в свой компьютер только определённых пользователей или группы пользователей вашей сети, то необходимо поставить галочку «Разрешить подключение с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Как же подключиться к удаленному рабочему столу?

Это конечно же стандартными средствами Windows (Пуск Все программы Стандартные Подключение к удалённому рабочему столу)

Или через команду Выполнить (Win+R) и вводим команду mstsc. Это более быстрый способ и его используют в основном админы и разработчики программ, т.к. часто приходится подключаться к удаленным рабочим столам серверов.

Как же подключиться к консоли удаленного рабочего стола?

Для этого в появившемся окне вбиваем команду:

— Windows Server 2003 и Windows XP: mstsc /console

— Windows Server 2008/2012 и Windows 7/8/8.1: mstsc /admin

Вводим имя терминального севера или компьютера.

И вводим учетные данные пользователя имеющего права для удаленного подключения.

Так как RDP по умолчанию создаёт виртуальную консоль, то подключение происходит не к самой сессии, а непосредственно к консоли (основная консоль-мышь/клавиатура).

Какая разница между простым подключением к удаленному рабочему столу и подключением к консоли?

— Подключение через консоль — доступно только администраторам и фактически приравнивается к обыкновенному входу в систему. Тогда как простое подключение по rdp — это терминальная сессия, соответственно то программное обеспечение, которое сопротивляется запуску под терминальной сессией, под консолью может вполне успешно работать.

— В первом случае создается новая сессия (mstsc), параллельная с существующей. Во втором случае подключение осуществляется к своему рабочему столу (в рамках лицензий на терминал).

Especially with the option to install Server Core in Server 2008 and above, connecting to Windows servers over a CLI is increasingly useful ability, if not one that’s very widespread amongst Windows administrators.

Practically every Windows GUI management tool has an option to connect to a remote computer, but there is no such option present in the built-in Windows CLI (cmd.exe), which gives the initial impression that this might not be possible.

Is it possible to remotely management or administer a Windows Server using a CLI? And if so, what options are there to achieve this?

asked Sep 18, 2012 at 11:11

HopelessN00bHopelessN00b

53.6k32 gold badges134 silver badges208 bronze badges

There are several fairly easy options available for remotely managing a remote Windows Server using a command line, including a few native options.

Native Options:

- WinRS/WinRM

- Windows Remote Shell/Management tool is the easiest way to remotely manage a remote Windows server in a command line utility, and as with most Windows command line utilities, ss64 has a good page on its options and syntax.

- Although not explicitly stated in the Microsoft documentation, this can be used to launch a remote instance of

cmd.exe, which creates an interactive command line on the remote system, rather than as command line option to execute a single command on a remote server.- As with:

winrs -r:myserver.mydomain.tld cmd

- As with:

- This is also the natively-supported option that will probably be most familiar to administrators of other systems (*nix,

BSD, etc.) that are primarilyCLI-based.

- PowerShell

- Hopefully

PowerShellneeds no introduction, and can be used to manage remote computers from aCLIusingWMI(Windows Management Instrumentation). - PowerShell remoting allows the execution of Powershell scripts and commands on remote computers.

- There are a number of good resources on using

WMI+PowerShellfor remote management, such as The Scripting Guy’s blog, the MSDN WMI Reference and ss64.com, which has an index of PowerShell 2.0 commands.

- Hopefully

- Remote Desktop

- Probably not exactly the first thing to come to mind as a Window

CLIoption, but of course, usingmstsc.exeto connect to a server over Remote Desktop Protocl (RDP) does enable the use of a command line on the remote server. - Connecting to a Server Core installation over

RDP, is actually possible and will give the same interface as connecting to the console — an instance ofcmd.exe.- This may be somewhat counter-intuitive, as Server Core lacks a desktop, or the other normal Windows shell options, but there’s a quick article over at petri.co.il about how to manage Server Core over

RDP, should one be so inclined.

- This may be somewhat counter-intuitive, as Server Core lacks a desktop, or the other normal Windows shell options, but there’s a quick article over at petri.co.il about how to manage Server Core over

- Probably not exactly the first thing to come to mind as a Window

Popular, Non-Native Options:

Even though Windows now provides a few native options for accessing a remote sever over aCLI, this was not always the case, and as a result, a number of fairly popular 3rd party solutions were created. The three most notable are below.

-

Install SSH on your Windows Server

- If you just must have

SSH, that’s an option too, and there’s a guide on social.technet for how to install OpenSSH on Server 2008. - Probably most useful for administrators of other systems (*nix,

BSD, etc.) that make heavy use ofSSHfor this purpose, though there are advantages to even Windows-only administrators for having a single terminal emulator client (like PuTTY) store a number of target computers and customized (or standardized) settings for each.

- If you just must have

-

PSExec

- The original option for executing remote commands on a Windows box through the Windows

CLI, this is part of the excellent SysInternals suite. One of the very few «must have» packages for Windows admins, the SysInternals tools were so widely respected and used that SyInternals was bought out by Microsoft, and the tools are now somewhat officially supported by Microsoft. - Just as with

WinRS/RM,PSExeccan be used to issue single commands to a remote server, or to launch an interactive instance ofcmd.exeon a remote computer.- As with:

psexec \myserver.mydomain.tld cmd

- As with:

- As with the other options, there are steps one must take first to ensure PSExec is actually able to connect to the target machine.

- The original option for executing remote commands on a Windows box through the Windows

-

Add a utilities folder to the server and store its value in the %PATH% system variable

- As has been noted in the comments there are many a good SysInternals program that can be executed on the command line and targeted at a remote system, and this is true of more than just SysInternals.

- Basically, package up a bundle of your favorite Windows utilities into a folder you push to all your servers and add that folder to the

%PATH%environmental variable of your systems. Both are easily done throughGPO.- (I include the SysInternals Suite, PuTTY, WinDirStat and a bunch of custom scripts I find myself reusing) into a folder that gets pushed to all my servers

- Obviously, this is useful for more than just managing Windows systems via

CLI, but I find it so useful I think it’s worth including anyway.

answered Sep 18, 2012 at 11:11

HopelessN00bHopelessN00b

53.6k32 gold badges134 silver badges208 bronze badges

8

Just for the sake of completeness: although it might not be the best solution for various reasons, every Windows system supports the Telnet service, which can be enabled from the features list.

Microsoft’s telnet implementation also supports NTLM authentication, thus, unlike standard telnet to a Unix system, no clear-text password is sent on the network when using it.

answered Mar 31, 2014 at 13:09

2

Mstsc — подключение к удаленному рабочему столу Windows

Команда Mstsc — подключение по RDP

Команда терминального сервера Mstsc используется для создания подключений к серверам терминалов или другим удаленным компьютерам с операционной системой Windows, редактирования существующего файла конфигурации подключения к удаленному рабочему столу (*.rdp) и переноса подключений Wndows (подключений, созданных с помощью диспетчера клиентских подключений) в новые файлы .rdp. Для принудительного выхода пользователей из системы используется команда LOGOFF.

Синтаксис и параметры команды Mstsc

mstsc.exe {файл_подключения|/v:сервер} [/console] [/f] [/w:ширина /h:высота]

mstsc.exe /edit»файл_подключения»

mstsc.exe /migrate

- Файл_подключения — Задает имя файла .rdp для подключения.

- /v:сервер — Задает имя удаленного компьютера, к которому необходимо подключиться.

- /console — Подключается к сеансу консоли указанного компьютера под управлением Windows Server.

- /f — Запускает подключение удаленного рабочего стола в полноэкранном режиме.

- /w:ширина /h:высота — Указывает размеры экрана удаленного рабочего стола.

- /edit — Открывает указанный файл .rdp для редактирования.

- /migrate — Переносит устаревшие файлы подключений, созданные диспетчером клиентских подключений, в новые файлы .rdp.

Примечания по команде MSTSC

- Для создания подключения к удаленной консоли необходимо быть администратором на сервере, к которому происходит подключение.

- Для каждого пользователя файлы .rdp хранятся в папке «Мои документы» как скрытые.

Примеры команды MSTSC

Для подключения к удаленному рабочему столу сервера с IP-адресом 192.168.1.1 необходимо ввести команду: mstsc /v:192.168.1.1