Вы можете использовать групповые политики для гибкого подключения сетевых папок с файловых серверов в виде отдельных сетевых дисков Windows. Исторически для подключения сетевых дисков использовались логон bat скрипты с командой

net use U: \server1share

. Однако групповые политики намного гибче, отрабатывают быстрее и обновляются в фоновом режиме (не нужно выполнять перезагрузку или логоф пользователя для подключения сетевых дисков через GPO).

В этой статье мы покажем, как использовать GPO для подключения сетевых дисков в Windows: рассмотрим подключение общей сетевой папки отдела на основе групп безопасности AD и персональных сетевых дисков пользователей на сетевом хранилище.

Поддержка подключения сетевых дисков в GPO появилась в Windows Server 2008.

Создайте в Active Directory новую группу для отдела менеджеров и добавьте в нее учетные записи сотрудников. Можно создать и наполнить группу из графической консоли ADUC или воспользоваться командлетами PowerShell для управления группами AD (входят в модуль AD PowerShell):

New-ADGroup "SPB-managers" -path 'OU=Groups,OU=SPB,dc=test,DC=com' -GroupScope Global -PassThru –Verbose

Add-AdGroupMember -Identity SPB-managers -Members a.novak, r.radojic, a.petrov, n.pavlov

Предположим, у вас есть файловый сервер, на котором хранятся общие сетевые каталоги департаментов. UNC путь к общему рабочему каталогу менеджеров, который нужно подключить всем сотрудникам отдела —

\server1sharemanagers

.

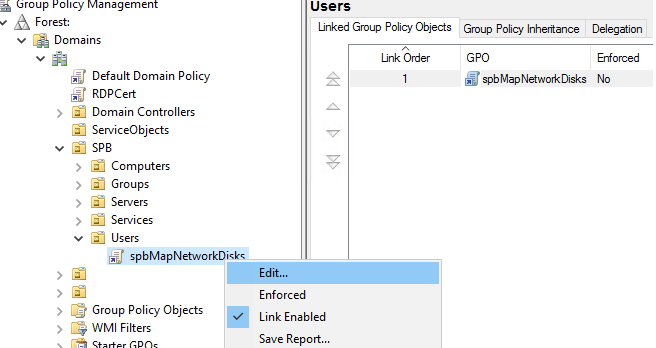

Теперь нужно создать GPO для подключения данного сетевого каталога в виде диска.

- Откройте консоль управления доменными GPO — Group Policy Management Console (

gpmc.msc

); - Создайте новую политику и прилинкуйте ее к OU с учетными записями пользователей, перейдите в режим редактирования политики;

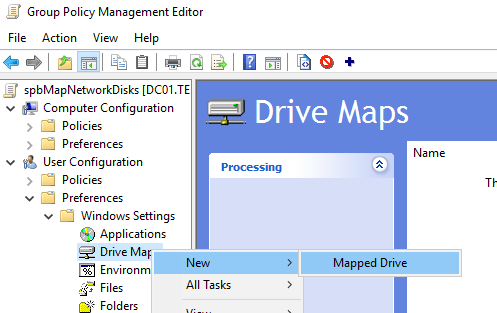

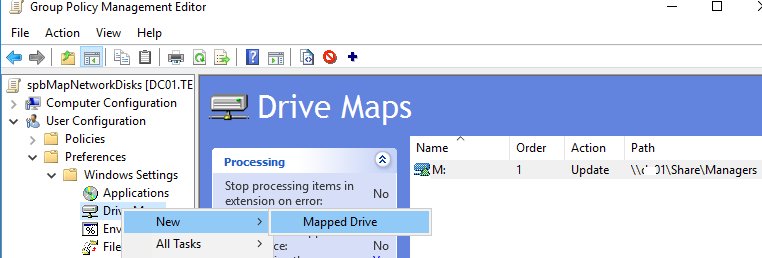

- Перейдите в секцию GPO User Configuration -> Preferences -> Windows Settings -> Drive Maps. Создайте новый параметр политики New -> Mapped Drive;

- На вкладке General укажите параметры подключения сетевого диска:

-

- Action: Update (этот режим используется чаше всего);

- Location: UNC путь к каталогу, который нужно подключить;

- Label as: метка диска;

- Reconnect: сделать сетевой диск постоянным (будет переподключаться каждый раз при входе, даже если вы удалите политику – аналог параметра /persistent в net use);

- Drive Letter – назначить букву диска;

- Connect as: опция сейчас не доступна, т.к. Microsoft запретила сохранять пароли в Group Policy Preferences.

-

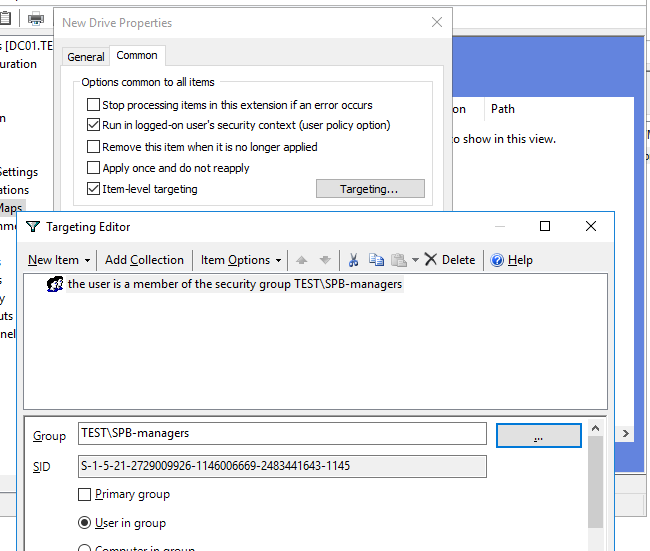

- Переключитесь на вкладку Common, включите опции “Run in logged on users’s security context” и “Item-level Targeting”. Затем нажмите на кнопку “Targeting”;

- Здесь мы укажем, что данная политика должна применяться только к пользователям, которые состоят в группе безопасности AD, созданной ранее. Выберите New Item -> Security Group -> укажите имя группы;

- Сохраните изменения;

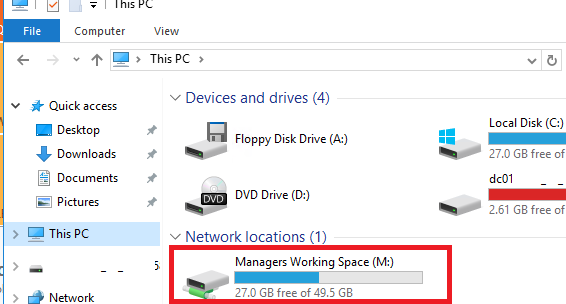

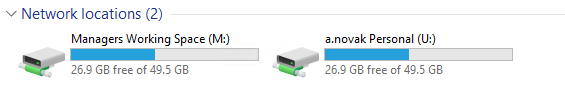

- После обновления политик в сессии пользователя подключиться сетевой диск, доступный из File Explorer и других программ.

Если подключенные сетевые диски не доступны из программ, запущенных с правами администратора, нужно использовать специальный параметр реестра EnableLinkedConnections (его можно распространить через GPO).

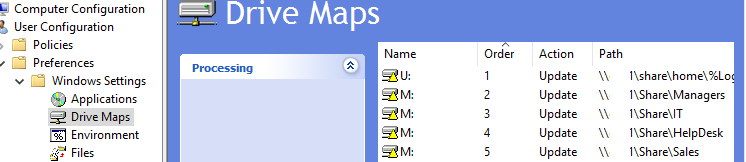

Создадим еще одно правило политики, которое подключает персональные сетевые каталоги пользователей в виде сетевых дисков. Допустим, у вас есть файловый сервер, на котором хранятся личные папки пользователей (на каждую папку назначены индивидуальные NTFS разрешения, чтобы пользователи не могли получить доступ к чужим данным). Вы хотите, чтобы эти каталоги автоматически подключались в сеанс пользователя в виде сетевых дисков.

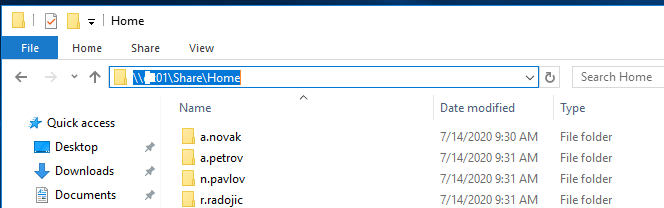

Создайте для каждого пользователя отдельный каталог, соответствующий его имени в AD (

sAMAccountName

) и назначьте нужные NTFS права.

Создайте еще одно правило подключения дисков в той же самой GPO.

В настройках политики укажите путь к сетевому каталогу с личными папками пользователей в виде

\server1sharehome%LogonUser%

. В качестве метки диска я указал

%LogonUser% - Personal

.

Полный список переменных окружения, которые можно использовать в GPP можно вывести, нажав клавишу F3.

Сохраните изменения и обновите политики на компьютерах пользователей командой:

gpudate /force

Теперь у пользователей должны подключиться новые сетевые диски — персональные каталоги с файлового сервера. Пользователи смогут использовать их для хранения личных данных. Такой сетевой диск будет подключаться на любом компьютере, на который выполнил вход пользователь.

Таким образом в одной GPO вы можете создать множество отдельных параметров с различными условиями подключения сетевых дисков пользователям.

Для выборки различных критериев компьютеров или пользователей при подключении дисков используется функционал таргетинга GPP (в основе лежат wmi фильтры).

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

gpupdate

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Здравствуйте, уважаемые пользователи! В сегодняшнем выпуске предлагаю вам небольшой обзор по теме «Как создать сетевой диск в Windows Server 2019». Создание и подключения сетевых дисков благодаря среде Windows Server позволяет нам значительно упростить общий принцип доступа к сетевым дискам для пользователей.

Для того, чтобы приступить к созданию общего ресурса вам следует перейти в главном окне диспетчера серверов и выбрать «Файловые службы»-> «Общие ресурсы».

Затем создаем новый общий ресурс

Общий ресурс SMB

Затем, как показано на рисунке ниже, мы видим, что нас просят сначала установить «Диспетчер ресурсов файлового сервера».

Как добавить компьютер в доменную сеть?

Поэтому нам нужно будет снова на главной странице диспетчера серверов запустить установку ролей и компонентов и выбрать соответствующий параметр.

Затем снова выбираем создать общий ресурс, и указываем пользовательский путь, а именно место расположения сетевой папки. Я в своем примере создал папку непосредственно на диске С.

Теперь нажимаете «Далее».

При желании можно задать отдельные права на папку общего доступа. Теперь осталось еще несколько пунктов, ставите галочку «Файлы пользователя».

Квоту применять мы не будем, поэтому остается только создать полученную папку.

В результате мы видим, что папка общего доступа почти создана, остается выполнить еще несколько шагов.

Для этого открываете «Управление групповой политики»

и переходим в раздел «Default Domain Policy» -> «Изменить».

Конфигурация пользователя -> Настройка -> Конфигурация Windows -> Сопоставление дисков.

Создать -> Сопоставленный диск.

Дальше указываем адрес расположения сетевой папки, повторное подключение и присваиваем букву раздела.

Не забываем прописать gpupdate /force для обновления групповой политики.

Теперь остается зайти и проверить наличие подключенного сетевого диска.

Завершая сегодняшний выпуск статьи под названием — как создать сетевой диск общего доступа в серверной среде Microsoft Windows Server 2019, я бы хотел вам порекомендовать к ознакомлению другие выпуски обзоров моих статей, которые непосредственно касаются настройки и администрированию Microsoft Windows Server версии 2019 года.

Настройка Active Directory в Windows Server 2019

Политики описаны для Active Directory на основе Windows Server 2019

Добавление администратора домена в локальные администраторы

Для того, чтоб была возможность управлять компьютером от имени доменного администратора, его нужно добавить в группу локальных администраторов компьютера

В оснастке Active Directory — пользователи и компьютеры создадим группу безопасности с именем, например Workstation Admins и занесем в нее пользователей, которые должны стать локальными администраторами, затем по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Локальные пользователи и группы

Создадим локальную группу со свойствами

Действие: Обновить Имя группы: Администраторы (встроенная учетная запись) ✓Удалить всех пользователей-членов этой группы ✓Удалить все группы-члены этой группы Члены группы: Workstation Admins

Включение возможности принудительного обновления групповой политики контроллером домена

Под принудительным обновлением понимается нажатие Обновление групповой политики в контекстном меню объекта управления (подразделения). Если не разрешить некоторые правила брандмауэра будет возникать ошибка с кодом 8007071a

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим предопределенные правила

Доступ к сети COM+ Удаленное управление журналом событий Инструментарий управления Windows (WMI) Удаленное управление назначенными задачами

Включение сетевого обнаружения

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим два предопределенных правила

Обнаружение сети Общий доступ к файлам и принтерам

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Обнаружение топологии связи (Link-Layer)

Включить правила и поставить необходимые галочки в первом

Включает драйвер отображения ввода/вывода (LLTDIO) Включить драйвер "Ответчика" (RSPNDR)

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Рабочая станция Lanman

Включить правило

Включить небезопасные гостевые входы

По умолчанию в домене службы, отвечающие за отображение компьютеров в сетевом окружении отключены, можно их включить, для этого по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Службы

Создадим две службы

Публикация ресурсов обнаружения функции (FDResPub) Обнаружение SSDP (SSDPSRV)

У этих служб нужно указать параметры: Автозагрузка — автоматически, Действие — запуск службы

Выключение требования нажатия Ctrl+Alt+Del при входе

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Локальные политики

Параметры безопасности

Включить правило

Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DEL

Разрешение на доступ по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Компоненты Windows

Службы удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Подключения

Включить правило

Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Разрешение на сохранение паролей для подключения по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Передача учетных данных

Включить правило

Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера "только NTLM"

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Настройки электропитания

Время отключения дисплея настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры дисплея и видео

Включить правило и указать время в секундах (15 минут = 900, 30 минут = 1800)

Отключить дисплей (питание от сети) Отключить дисплей (питание от батареи)

Время отключения жесткого диска настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры жесткого диска

Включить правило и указать время в секундах, лучше всего указать 0, чтобы жесткий диск совсем не отключался

Отключить жесткий диск (питание от сети) Отключить жесткий диск (питание от батареи)

Регулировка спящего режима настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры спящего режима

Включить правило и указать время в секундах, при 0, компьютер не будет уходить в спящий режим

Указать время ожидания автоматического перехода в спящий режим (питание от сети) Указать время ожидания автоматического перехода в спящий режим (питание от батареи)

Так же можно включить или выключить правило для запроса пароля после выхода из спящего режима

Требовать пароль при выходе из спящего режима (питание от сети) Требовать пароль при выходе из спящего режима (питание от батареи)

Ввод пароля после вывода заставки настраивается по пути

Конфигурация пользователя

Политики

Административные шаблоны

Панель управления

Персонализация

Можно включить или выключить правило для запроса пароля после заставки

Защита заставки с помощью пароля

Подключение сетевого диска

По пути

Конфигурация пользователя

Настройка

Конфигурация Windows

Сопоставления дисков

Создадим сопоставленный диск со свойствами

Действие: Обновить Размещение: Указать путь к сетевому диску Буква диска: Указать букву для сетевого диска

Настройка контроллера домена в качестве NTP сервера и настройка клиентов NTP

В папке Фильтры WMI создать фильтр, добавить запрос с пространством имен rootCIMv2 и запросом

Select * from Win32_ComputerSystem where DomainRole = 5

Создать правило для сервера NTP в папке Domain Controllers

Связать фильтр с правилом, выбрав правило и на вкладке Область внизу в разделе Фильтр WMI выбрать созданный фильтр

В правиле для сервера, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NTP и в поле NtpServer указать

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1 3.ru.pool.ntp.org,0x1

В правиле для клиентов, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NT5DS и в поле NtpServer указать ip-адрес контроллера домена

Настройка прав на диск/папку/файл

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Файловая система

ПКМ ⇒ Добавить файл. После выбора объекта можно будет указать для него параметры безопасности, нажав на кнопку Изменить параметры

Запрет компьютерам домена становится MasterBrowser`ом

По пути

Конфигурация компьютера

Настройка

Конфигурация Windows

Реестр

Создать Элемент реестра, в нем указать:

Действие - Обновить Куст - HKEY_LOCAL_MACHINE Путь раздела - SYSTEMCurrentControlSetServicesBrowserParameters Имя параметра - MaintainServerList Тип параметра - REG_SZ Значение - No

Всегда ждать запуска сети при запуске и входе в систему

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Вход в систему

Включить правило

Всегда ждать сеть при запуске и входе в систему

Задать адрес прокси сервера

По пути

Конфигурация пользователя

Настройка

Параметры панели управления

Параметры обозревателя

Создать параметры для нужных версий IE, можно для всех сразу.

Для всех версий настройка осуществляется одинаково на вкладке Подключения, кнопка Настройка сети.

В открывшемся окне указать ip-адрес и порт прокси сервера.

Если строки подчеркнуты красным параметры не применятся, строки должны быть подчеркнуты зеленым, для этого нужно нажать F5

Создание файлов на компьютерах

По пути

Конфигурация пользователя

Настройка

Конфигурация Windows

Файлы

Создать файл, для этого нужно нажать ПКМ ⇒ Создать ⇒ Файл

В параметрах укажем

Исходные файлы: файл, который должен лежать на сетевом диске с доступам для всех, например \SRV-SHAREdata123.txt Конечный файл: путь и название файла на конечном компьютере, например %userprofile%AppDataRoamingtest.txt

Разрешение на подключение гостя к компьютеру домена

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Назначение прав пользователя

Открыть политику

Отказать в доступе к этому компьютеру из сети

и удалить из нее пользователя Гость

Установка программы

Дистрибутив программы можно положить в общую папку на контроллере домена

C:WindowsSYSVOLdomainscripts

Которая доступна по сетевому пути

\<Имя сервера>netlogon

И указать сетевой путь для установки, тогда дистрибутив будет доступен всем компьютерам домена

По пути

Конфигурация компьютера

Политики

Конфигурация программ

Установка программ

Указать установочный файл msi, для этого нужно нажать ПКМ ⇒ Создать ⇒ Пакет

Можно установить программу с помощью сценария в bat файле, путь к которому указывается в политике

Конфигурация пользователя

Политики

Конфигурация Windows

Сценарии

Вход в систему

Зайти в свойства и указать путь к bat файлу, он должен лежать на сетевом диске, например \SRV-SHAREdata123.bat

Содержание

- Как создать сетевой диск общего доступа в Windows Server 2019?

- Как правильно установить и настроить файловый сервер на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера

- Дополнительные требования

- Шаг 2. Установка Windows и настройка системы

- Установка системы

- Настройка системы

- Шаг 3. Базовые настройки файлового сервера

- Установка роли и вспомогательных компонентов

- Настройка шары (общей папки)

- Шаг 4. Тюнинг файлового сервера или профессиональные советы

- Теневые копии

- Аудит

- Анализатор соответствия рекомендациям

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

- Windows Server 2019 часть три. Сетевые папки и диски, теневые копии.

- Сетевые паки.

- Теневые копии.

- Развертывание файлового ресурса-свидетеля

- Требования к файловому ресурсу-свидетелю

- Создание файлового ресурса-свидетеля на маршрутизаторе с устройством USB

- Личная файлопомойка. Как я настраивал файлообменник на VPS

- Зачем, Холмс?

- Матчасть

- Настройка сервера

- Создание нового раздела

- Создаем шару

- Траблшутинг

- Квотирование и Рабочие папки

Как создать сетевой диск общего доступа в Windows Server 2019?

Здравствуйте, уважаемые пользователи! В сегодняшнем выпуске предлагаю вам небольшой обзор по теме «Как создать и подключить сетевой диск в Windows Server 2019». Создание и подключения сетевых дисков благодаря среде Windows Server позволяет нам значительно упростить общий принцип доступа к сетевым дискам для пользователей.

Для того, чтобы приступить к созданию общего ресурса вам следует перейти в главном окне диспетчера серверов и выбрать «Файловые службы»-> «Общие ресурсы».

Затем создаем новый общий ресурс

Затем, как показано на рисунке ниже, мы видим, что нас просят сначала установить «Диспетчер ресурсов файлового сервера». Поэтому нам нужно будет снова на главной странице диспетчера серверов запустить установку ролей и компонентов и выбрать соответствующий параметр.

Затем снова выбираем создать общий ресурс, и указываем пользовательский путь, а именно место расположения сетевой папки. Я в своем примере создал папку непосредственно на диске С.

Теперь нажимаете «Далее».

При желании можно задать отдельные права на папку общего доступа. Теперь осталось еще несколько пунктов, ставите галочку «Файлы пользователя».

Квоту применять мы не будем, поэтому остается только создать полученную папку.

В результате мы видим, что папка общего доступа почти создана, остается выполнить еще несколько шагов.

Для этого открываете «Управление групповой политики»

Дальше указываем адрес расположения сетевой папки, повторное подключение и присваиваем букву раздела.

Не забываем прописать gpupdate /force для обновления групповой политики.

Теперь остается зайти и проверить наличие подключенного сетевого диска.

Если у вас возникли какие-либо вопросы, предложения или пожелания относительно этой статьи или всего блога в целом, тогда жду ваших комментариев, уважаемые друзья!

Источник

Как правильно установить и настроить файловый сервер на Windows Server

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

Настройка системы

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

Источник

Windows Server 2019 часть три. Сетевые папки и диски, теневые копии.

Мы с вами проделали уже большую работу. Развернули сервер, настроили основные службы, создали пользователей. Давайте теперь перейдем к теме сетевого доступа. Ведь не удобно если люди будут бегать с флешками или отправлять другу другу письма.

Сетевые паки.

В прошлой статье мы создали пользователя и группу Public, допустим у нас в этой группе даже несколько пользователей. Для совместного использования файлами логично создать им сетевую папку(Public), где они могли-бы хранить файлы.

Так же нам потребуется роль Файловые службы и службы хранилища ( по умолчанию у меня стоит, если нет добавляем роль)

Создадим папку где нам удобно, зайдем в свойства паки, вкладка Доступ. Выберем общий доступ и добавим нашу группу Public.

Вот и все. Для всех пользователей группы Public доступна сетевая папка расположенная на сервере.

Теневые копии.

Что же такое теневая копия? По сути это снапшот (снимок) всей информации, хранящейся на диске. После создания теневой копии служба VSS начинает отслеживать изменение данных на диске. VSS разбивает все данные на блоки по 16Кб каждый, и если данные в таком блоке были изменены, служба записывает в файл теневой копии этот блок целиком. Таким образом получается, что при создании следующей теневой копии данных система не копирует данные целиком, а только лишь блочные изменения. Благодаря этому система теневого копирования позволяет существенно сэкономить место на диске. Теневые копии могут храниться на том же диске, на котором хранятся данные, либо на отдельном (решение для высоконагруженных систем с большой частотой изменения данных). Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по имени, все они содержат в имени идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752.

Для включения данной функции переходим в Управление компьютером — Общие папки — Все задачи.

Ну и конечно нам не мешало бы настроить расписание :

Тут мы выбрали ежедневно с 9.00 до 18.00 каждые 60 минут делать копии.

Обратите внимание, что для восстановления не требуется права Администратора. То есть любой пользователь имеющий доступ может восстановить старую версию папки ( свойства — предыдущие версии).

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Развертывание файлового ресурса-свидетеля

область применения: Windows Server 2022, Azure Stack хЦи, версия 20H2; Windows сервер 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Файловый ресурс-свидетель — это общая папка SMB, которую отказоустойчивый кластер использует в качестве голоса в кворуме кластера. в этом разделе приводятся общие сведения о технологии и новых функциональных возможностях Windows Server 2019, включая использование USB-накопителя, подключенного к маршрутизатору, в качестве файлового ресурса следящего сервера.

Общая папка следящих серверов удобна в следующих случаях:

Требования к файловому ресурсу-свидетелю

файловый ресурс-свидетель можно разместить на присоединенном к домену сервере Windows или, если кластер работает Windows server 2019, на любом устройстве, где может размещаться файловый ресурс SMB 2 или более поздней версии.

| Тип файлового сервера | Поддерживаемые кластеры |

|---|---|

| Любое устройство с общей папкой SMB 2 | Windows Server 2019 |

| сервер Windows присоединен к домену | Windows Server 2008 и более поздних версий. |

если кластер работает Windows сервере 2019, необходимо выполнить следующие требования.

если кластер работает Windows Server 2016 или более ранней версии, необходимо выполнить следующие требования.

Создание файлового ресурса-свидетеля на маршрутизаторе с устройством USB

в Microsoft Ignite 2018 служба хранилища датаон в области киоска дисковые пространства прямой кластер. Этот кластер был подключен к маршрутизатору WiFi нетжеар нигхсавк X4S, используя порт USB в качестве файлового ресурса-свидетеля, как показано на этом.

Ниже перечислены действия по созданию файлового ресурса-свидетеля с помощью устройства USB на этом конкретном маршрутизаторе. Обратите внимание, что действия на других маршрутизаторах и устройствах NAS будут отличаться и должны быть выполнены с помощью предоставленных поставщиком направлений.

Войдите в маршрутизатор с подключенным USB-устройством.

В списке параметров выберите Реадишаре, где можно создать общие ресурсы.

Для файлового ресурса-свидетеля требуется только базовый общий ресурс. При нажатии кнопки «Изменить» появится диалоговое окно, в котором можно создать общую папку на USB-устройстве.

После нажатия кнопки Применить создается общий ресурс, который можно увидеть в списке.

После создания общего ресурса Создание файлового ресурса-свидетеля для кластера выполняется с помощью PowerShell.

Откроется диалоговое окно для ввода локальной учетной записи на устройстве.

аналогичные действия можно выполнить на других маршрутизаторах с возможностями USB, устройствами NAS или другими Windows устройствами.

Источник

Личная файлопомойка. Как я настраивал файлообменник на VPS

Эпоха флешек давно канула в Лету. Что, впрочем, неудивительно: незаменимый инструмент для переноса файлов в кармане утратил свою актуальность с появлением облачных сервисов — доступных везде, где есть интернет, причем практически с любого устройства. Однако в этой бочке меда не обошлось без маленькой ложки дегтя. Во-первых, бесплатные тарифы у большинства вендоров накладывают строгие ограничения на объем облачного хранилища и количество устройств, на которые можно установить приложение для синхронизации. Во-вторых, используя публичные облачные сервисы, вы доверяете свои файлы сторонней компании и никак не можете повлиять на их безопасность. В-третьих, подобные хранилища не слишком удобны для командной работы, которая весьма актуальна в период мировой короновирусной истерии пандемии. Выход? Можно смириться, а можно организовать сетевое файловое хранилище самостоятельно! Один из примеров решения этой задачи мы сейчас и рассмотрим.

Зачем, Холмс?

Как и большинство простых юзеров, я попробовал в действии самые популярные сетевые хранилища, чтобы на практике оценить их достоинства и недостатки. Dropbox невыразимо прекрасен всем, кроме ограничений на объем бесплатного дискового пространства, которое я довольно быстро забил рабочими материалами под завязку, и малого количества доступных для установки приложения устройств на халявном тарифе. Девайсов у меня много, потому в целях автоматической синхронизации файлов приходилось регулярно отключать и заново регистрировать их в приложении, что довольно хлопотно.

«Яндекс.Диск» может похвастаться значительным объемом дискового пространства (особенно, если хранить файлы в облаке и сохранять локально только то, что нужно в данный момент), но их клиент — это просто какой-то тормозной, неудобный и неповоротливый монстр. С клиентом «гуглодрайва» мне тоже подружиться не удалось: и неудобный, и сортировкой файлов там наблюдаются какие-то странности — такое ощущение, что софтина валит все в кучу, при этом даже выполненная вручную сортировка регулярно сбивается. В то же время, файлообменник нужен мне постоянно, на разных устройствах и желательно, чтобы на них не приходилось устанавливать какие-то сторонние приложения. В идеале было бы подключить такую шару обычным сетевым диском и пользоваться по мере необходимости на разных машинах, как виртуальной флешкой.

При этом файловое хранилище на VPS имеет целый ряд других неоспоримых преимуществ:

Матчасть

Virtual Private Server (VPS) чаще всего покупают для хостинга сайтов, но в отличие от обычного хостинга, он позволяет изолированно запускать несколько приложений в одном и том же контейнере. В целом, VPS вполне можно использовать для организации личного файлового хранилища, поскольку:

Этого вполне достаточно, чтобы использовать наш VPS в качестве удаленного файлового хранилища. После создания сервер сразу же станет доступен нам по RDP — к нему можно подключиться либо с помощью клиента удаленного Рабочего стола, либо непосредственно в браузере из Панели управления RuVDS. Необходимые для подключения данные будут дополнительно отправлены по электронной почте, так что не потеряются. Что ж, приступим к самому интересному — настройке сервера.

Настройка сервера

При первом входе на сервер с учетной записью Администратора мы увидим на экране окно Диспетчера серверов, в котором можно настроить машину, щелкнув мышью на надписи «Добавить роли и компоненты».

В окне Мастера добавления ролей и компонентов нажимаем «Далее», затем, выбрав вариант «Установка ролей и компонентов», снова жмем «Далее». Выбираем в списке наш сервер (собственно, он и будет там представлен в единственном экземпляре), и очередным нажатием на кнопку «Далее» переходим к настройке ролей.

Нас интересует раздел «Файловые службы и службы хранилища». Эта роль установлена на сервере по умолчанию. Установите флажок «Файловые службы и службы SCSI и разверните расположенный под ним список. Здесь следует дополнительно установить следующие флажки:

Создание нового раздела

Если мы просто создадим общую папку на диске С:, у нас не получится организовать для нее доступ на запись. Винда небезосновательно считает этот диск загрузочным томом и не позволяет писать в расположенные на нем папки по сети. Поэтому мы сможем увидеть такую папку на удаленной машине и даже открыть ее, но при попытке создать или сохранить в ней файл даже с правами администратора мы получим сообщение об ошибке «Вам необходимо разрешение на выполнение этой операции».

А при попытке раздать для этой папки дополнительные права на полный доступ получим ошибку применения параметров безопасности для загрузочного диска.

Я решил эту проблему, создав отдельный логический том, отличный от того, на котором установлена Windows — там мы сможем развлекаться, как нашей душе угодно. Для этого:

После того как в Диспетчере дисков появится неразмеченное свободное пространство, необходимо проделать следующие шаги:

Если теперь мы откроем Проводник, то увидим, что в системе появился новый диск D:.

Создаем шару

В Проводнике на удаленном сервере создадим новую папку на только что подготовленном нами диске и назовем ее, например, «Share». Снова откроем окно Диспетчера серверов. В левой панели расположена надпись «Файловые службы и службы хранилища». Щелкнем на ней мышью, чтобы перейти к настройкам.

Откроется одноименное окно, в котором демонстрируются следующие оснастки:

Запустится «Мастер создания общих ресурсов». В первую очередь нужно выбрать из списка подходящий профиль общей папки. Нам подойдет вариант «Общий ресурс SMB – быстрый профиль», поскольку он позволяет предоставлять доступ к файлам на компьютерах с Windows и не требует настройки дополнительных параметров.

Нажимаем «Далее». В следующем окне нам предложат выбрать папку для создания общего ресурса. Устанавливаем переключатель в позицию «Ввести пользовательский путь», жмем «Обзор» и выбираем созданную нами ранее папку Share. Снова жмем «Далее».

В следующем окне вводим произвольное имя общего ресурса — оно будет видно «снаружи» при обращениях к папке, нажимаем «Далее». В следующем окне нам предложат указать дополнительные настройки нашей шары. В целях безопасности можно установить флажок «Зашифровать доступ к данным» — в этом случае при удаленном доступе к папке передаваемая в обе стороны информация будет подвергнута шифрованию. Если установлен флажок «Включить перечисление на основе доступа» юзеру будет видно только то содержимое общей папки, к которому он имеет доступ согласно привилегиям его учетной записи. Если папкой будете пользоваться только вы, этот флажок можно не устанавливать. Кеширование общего ресурса я рекомендую отключить, чтобы не расходовать попусту ресурсы сервера.

Осталось только нажать в окне «Мастера создания общих ресурсов» кнопку «Далее» и «Создать». Выбранная нами папка появится в панели «общие ресурсы».

Траблшутинг

Теперь, казалось бы, мы можем обращаться к этой папке прямо из Проводника. Для этого набираем в адресной строке \ip-адрес-нашего-сервера, вводим имя и пароль Администратора, и видим нашу расшаренную папку с тем именем, которое мы задали ей на этапе настройки. Можно пользоваться шарой? Хренушки. Отказано в доступе. Винда не была бы виндой, если бы все было так просто. Самый простой способ избавиться от этой ошибки — такой.

Если сетевое обнаружение никак не хочет включаться, делаем следующее: в панели поиска набираем без кавычек «Службы» или services.msc, и принудительно запускаем следующие службы (если они еще не запущены):

Запускаем на сервере Проводник, находим в нем нашу расшаренную папку. Щелкаем на ней правой клавишей мыши, в контекстном меню выбираем пункт «Свойства» и открываем вкладку «Безопасность». Выбираем щелчком мыши пользователя «Все» и нажимаем на кнопку «Изменить». Устанавливаем флажок «Полный доступ», жмем «Применить» и «Ок».

Это еще не конец наших мучений! Открываем вкладку «Доступ», нажимаем на кнопку «Расширенная настройка», затем — «Разрешения». В появившемся окне нужно установить флажок «Полный доступ», затем нажать «Применить» и «Ок».

Неужели квест закончен и мы можем пользоваться нашей шарой? Как бы ни так! Ведь это операционная система Windows Server 2019, в которой безопасность стоит на первом месте. Поэтому при попытке обратиться к серверу из Проводника на локальном компьютере мы, скорее всего, увидим ошибку «Вход в систему не произведен: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен».

Все! Аллилуйя! Вот теперь, после всех этих плясок с бубном общий доступ к папке будет наконец открыт, и мы получим возможность насладиться всеми чудесными возможностями Windows Server 2019. Как минимум, сможем сохранять в шаре файлы. Для пущего удобства можно подключить удаленную папку в качестве сетевого диска. Для этого:

При первом подключении к диску потребуется ввести логин и пароль Администратора сервера. В дальнейшем параметры учетки будут подтягиваться автоматически.

Если при попытке соединения появляется ошибка «Ресурс общего доступа доступен в сети, но не отвечает на попытки подключения» виноват, вероятно, брандмауэр на сервере. Проверить это достаточно просто: нужно отключить брандмауэр и попробовать зайти в общую папку. Если попытка увенчалась успехом, необходимо настроить в брандмауере правила для соединений.

Квотирование и Рабочие папки

При желании в «Диспетчере серверов» можно настроить квотирование, то есть, запретить пользователям создавать в общей папке файлы больше заданного объема. Еще там есть занимательный инструмент «Рабочие папки». Фактически, это та же сетевая шара, только с автоматической синхронизацией, как в Dropbox или у «Яндекс.Диска». Файлы в «Рабочей папке» хранятся на сервере и остаются там даже после удаления файлов на устройстве пользователя. Подробнее почитать о них можно вот здесь, я же не буду описывать технологию настройки Рабочих папок, поскольку она в целом схожа с настройкой обычной сетевой шары, которую мы подробно рассмотрели в этой статье.

Источник

Время прочтения

1 мин

Просмотры 100K

Всем привет!

Сегодня я хотел бы с вами поделиться информацией как можно достаточно легко и быстро с помощью технологии Group Policy Preferences (GPP) (Она доступна с Windows Server 2008) создавать и мапить пользовательские личные папки на сервере.

Данный процесс можно разбить на несколько основных этапов

- Создание и настройка прав на корневую папку в которой будут храниться папки пользователей

- Создание папки для пользователя

- Мапинг сетевого диска для пользователей

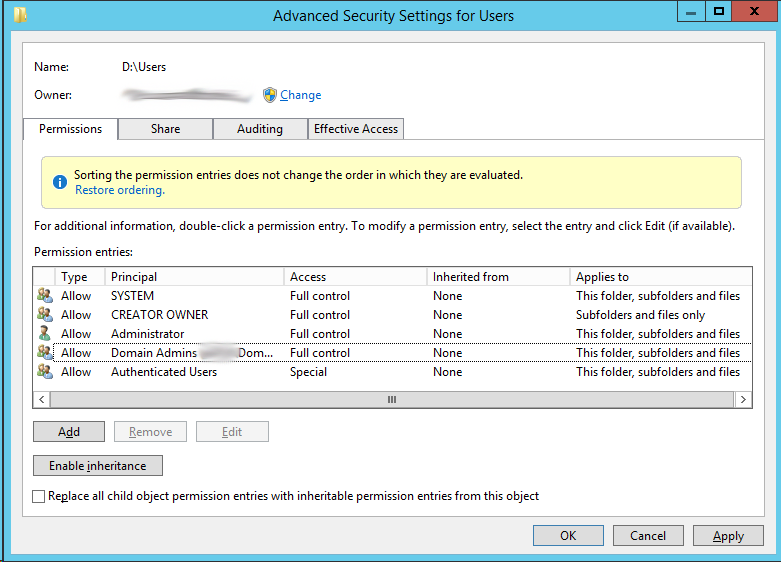

Создание и назначение прав на папку в которой будут храниться файлы пользователей

Первым делом, нам необходимо создать папку в которой будут храниться все папки пользователя.

Для нее необходимо установить следующие настройки безопасности:

Sharing доступ:

Autentication User — Full Control

NTFS доступ:

SYSTEM = Full Control

CREATOR OWNER = Full Control

Domain Administrtors = Full Control

Authenticaton Users = только эти атрибутыTraverse folder; Create folder; Write attributes; Write extended attributes; Read permissions; Change permissions

В итоге должно получится как указано на рисунках приведенных ниже

Создание пользовательской папки

Для того, чтобы создать папки для пользователей в директории Users, мы переходим во вкладку

«User Configuration» — «Preferences — »Windows Settings» – «Folders» и в ней мы создаем папку %Logonuser% как указано на рисунке ниже.

Монтирование сетевого диска для пользователя

Создадим групповою политику для пользователя и в разделе «User Configuration» — «Preferences» — «Windows Settings» — Drive Maps» создадим новый сетевой диск и дадим ему имя, например HomeFolder

Подключение сетевого диска через групповые политики

Мне понадобилось организовать подключение сетевого диска на локальных компьютерах. Лучше всего это реализовать при помощи групповых политик. Подключение сетевого диска при помощи политик можно реализовать двумя способами — через logon script и через «сопоставления дисков». Эти два способа и будут описаны в записи.

Подключение сетевого диска через Logon Script

- Открываем текстовый файл и пишем в нем код по примеру:

Const ADMIN_GROUP = "cn=admins"

Const DEVELOP_GROUP = "cn=developers"

Const SUPPORT_GROUP = "cn=support"

Set wshNetwork = CreateObject("WScript.Network")

wshNetwork.MapNetworkDrive "m:","\ServFolder"

Set ADSysInfo = CreateObject("ADSystemInfo")

Set CurrentUser = GetObject("LDAP://" & ADSysInfo.UserName)

strGroups = LCase(Join(CurrentUser.MemberOf))

If InStr(strGroups, ADMIN_GROUP) Then

wshNetwork.MapNetworkDrive "n:", "\ServAdmins"

ElseIf InStr(strGroups, DEVELOP_GROUP) Then

wshNetwork.MapNetworkDrive "n:", "\ServDevelopers"

ElseIf InStr(strGroups, SUPPORT_GROUP) Then

wshNetwork.MapNetworkDrive "n:", "\ServSupport"

End If

- Сохраняем файл под именем logon.vbs

- Переходим в консоль «Управление Групповой политикой»

- Правый клик мышкой по нужной политике — изменить:

- В левом дереве переходим в «Конфигурация пользователя — Политики — Конфигурация Windows — Сценарии (вход/выход из системы)» и в правой части окна дважды кликаем по «Вход в систему»

- Жмем кнопку «Добавить» при помощи кнопки «Обзор» находим сохраненный vbs-файл и добавляем его в политику:

Политика готова.

Нюансы:

1. У меня на скриншоте используется локальный адрес F:logon.vbs — это не правильно, правильно использовать сетевой адрес такого вида \serverfolderlogon.vbs. Иначе локальные станции будут пытаться получить этот скрипт именно с диска F, а не с сетевой шары. Учтите это! Мне просто лень переделывать скриншот =)

2. Если при запуске vbs-скрипта вы увидели ошибку

Ошибка выполнения Microsoft VBScript: Несоответствие типа: 'join'

То это связанно с тем, что пользователь состоит менее чем в 3 группах.

3. Если диск не подключается сразу же после входа в систему, то стоит знать что по умолчанию логон скрипт выполняется с задержкой в 5 минут, чтобы не затормаживать загрузку профиля. Задержка сценария входа настраивается в редакторе политики по адресу «Конфигурация компьютера — Политики — Административные шаблоны — Система — Групповая политика — Настроить задержку сценария входа». Но и в этом случае диск подмаиться не сразу после входа, все равно придется подождать минуту-другую.

Подключение сетевого диска через сопоставления дисков

- Опять таки в консоли управления групповой политики выбираем нужную политику и приступаем к ее редактированию.

- В редакторе управления групповыми политиками переходим к «Конфигурация пользователя — Настройка — Конфигурация Windows — Сопоставления дисков»

- В правой области окна жмем правой кнопки мышки и выбираем пункт «Создать — Сопоставленный диск»

- В открывшемся окне указываем действие «Создать»

- Указываем какую сетевую папку подключать в качестве сетевого диска

- Ставим галочку возле «Повторное подключение»

- Можно указать подпись для сетевого диска

- Указываем какую букву диска использовать

- Переходим на вкладку «Общие параметры»

- Ставим галочку возле «Нацеливание на уровень элемента» и жмем кнопку «Нацеливание…» для того чтобы указать в каких случаях должно срабатывать сопоставление

- В открытом окне «Редактор нацеливания» жмем на кнопку «Создать элемент» и выбираем пункт «Группа безопасности»

- Указываем группу пользователей которым должен подключаться сетевой диск и убеждаемся что переключатель установлен в «Пользователь в группе»

Готово!

Используемые источники

- За основу Logon скрипта взят скрипт с сайта microsoft

Понравилось? =) Поделись с друзьями:

Всем привет! Сегодня я расскажу как подключить сетевой диск средствами групповой политики Windows 2008 R2. Конечно, это можно достичь, используя скрипты, но мы рассмотрим более интересный метод – использование GPP.

Давайте рассмотрим простой сценарий. У нас есть группа пользователей домена, которым нужен доступ к папке на определенном сервере.

Для этого создадим групповую политику.

Отрываем «Пуск» > «Администрирование» > «Управление групповой политикой». В объектах групповой политики выбираем Default Domain Policy, далее «Параметры».

В конфигурации пользователя выбираем «Настройка» > «Конфигурация Windows» и правый клик на «Изменить». Откроется редактор управления групповыми политиками.

Перейдем в раздел «Конфигурация пользователя» > «Настройка» > «Конфигурация Windows» > «Сопоставления дисков».

Нажмите правой кнопкой по «Сопоставления дисков» и выберите «Создать» > «Сопоставленный диск».

В меню «Действие» выберете «Создать», введите путь к серверу (например \servershare ). Если хотите использовать определенную букву для данного сетевого диска, то в меню «Буква диска» выберите «Использовать» и из выпадающего списка укажите нужную букву.

Теперь нам необходимо создать права на данный диск. Для этого открываем вкладку «Общие параметры». Здесь выбираем «Нацеливание на уровень элемента» и нажимаем «Нацеливание».

Откроется редактор нацеливания.

Выбираем Создать элемент и из выпадающего списка выбираем (в данном рассматриваемом примере) Группу безопасности.

В меню Группа выбираем ту группу, у которой будет право на работу с данным сетевым диском. В данном случае это Пользователи домена.

На этом создание групповой политики завершено, теперь всем пользователям домена при входе в систему будет подключаться сетевой диск с именем Share Drive под литерой Z.