Мы уже рассматривали установку Exchnage 2019 в цикле статей по миграции с Exchange 2010 на Exchange 2019. Почему я решил написать отдельную статью, в которой будет рассмотрена установка и первоначальная настройка Exchange 2019? В первую очередь потому, что в тех статьях рассматривалась установка в контексте процедуры миграции, т.е. в инфраструктуре уже был установлен сервер Exchange. Во-вторых, для тех, кто только начинает знакомиться с продуктом или для тех, кому нужно относительно быстро развернуть продукт разбираться с контекстом миграции будет местами не так очевидно. И в третьих, основная идея этой статьи, чтобы пройдя шаги из неё можно было получить рабочий продукт, пусть и в минимальной конфигурации (усложнить вы всегда успеете :)). Например, для тестовой или демонстрационной среды.

Отмечу, что предполагается, что в вашей инфраструктуре до начала процесса установки не был развернут продукт Microsoft Exchange. В противном случае нужно опираться на информация из цикла статей по миграции.

Мы будем развертывать Exchange 2019 в самой простой конфигурации – один сервер без группы высокой доступности. В следующих публикациях мы добавим еще один сервер и создадим группу высокой доступности. Пока же начнем с базовых вещей.

Аппаратные характеристики нашего почтового сервера с Exchange 2019 приведена ниже:

- 6 vCPU.

- 8 ГБ RAM.

- 120 ГБ диск для системного раздела.

- 60 ГБ диск для баз данных.

Поскольку в Exchange 2019 нет разделения на сервера клиентского доступа и сервера почтовых ящиков, то процесс установки довольно прямолинеен.

Требования к Active Directory

Для того, чтобы добавить сервер с Microsoft Exchange 2019 в вашу инфраструктуру необходимо, чтобы функциональный уровень домена и леса вашей AD был Windows Server 2012 R2 или выше.

Более подробно требования к Active Directory приведены в соответствующем разделе официальной документации.

Предварительная подготовка сервера

Непосредственно перед началом установки ролей Exchange необходимо выполнить подготовку операционной системы. Наша операционная система Windows Server 2019 Standard.

В последующем для настройки группы высокой доступности (DAG) нам необходимо будет установить компонент Failover Clustering. Для Windows Server 2019 редакции Standard будет достаточно:

Что нам необходимо сделать:

1. Установить и выполнить первоначальную настройку Windows Server 2019.

2. Выполнить настройку IP-адресации.

3. Установить все обновления для ОС.

4. Присоединить сервера к домену. В нашем случае домен будет itproblog.ru.

5. Загрузить актуальный дистрибутив Microsoft Exchange 2019.

6. Начиная с Exchange 2016 Update Rollup 10 также предварительным требованием является модуль IIS URL Rewrite.

Установка необходимых предварительных компонентов

Полный перечень всех предварительных требований приведен в документации на сайте Microsoft. Ниже мы приведем весь перечень необходимых компонентов и дополнительного ПО применительно к Windows Server 2019.

Для предварительной подготовки Windows Server 2019 к установке роли сервера почтовых ящиков Exchange 2019 нам необходимо выполнить следующие действия:

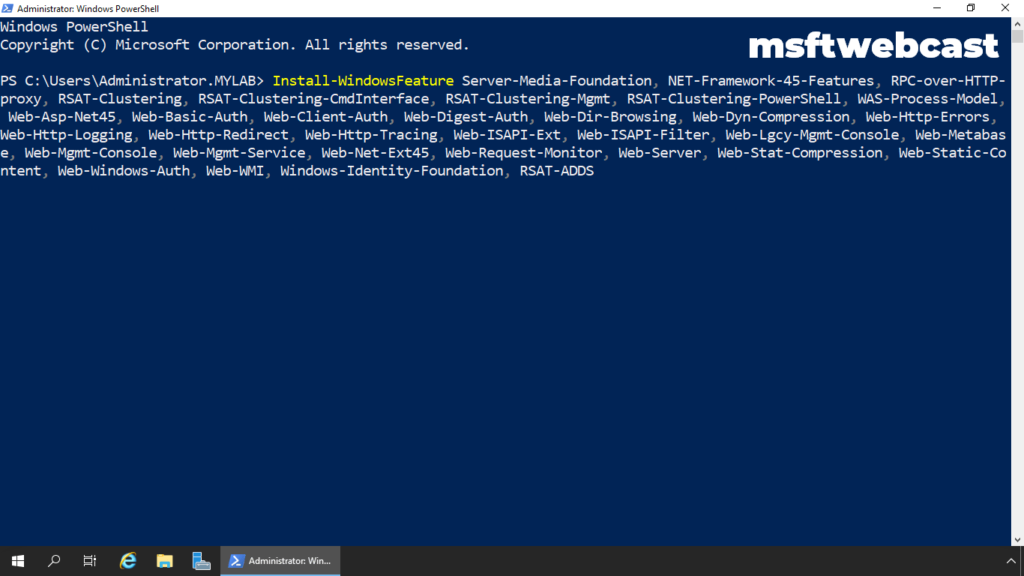

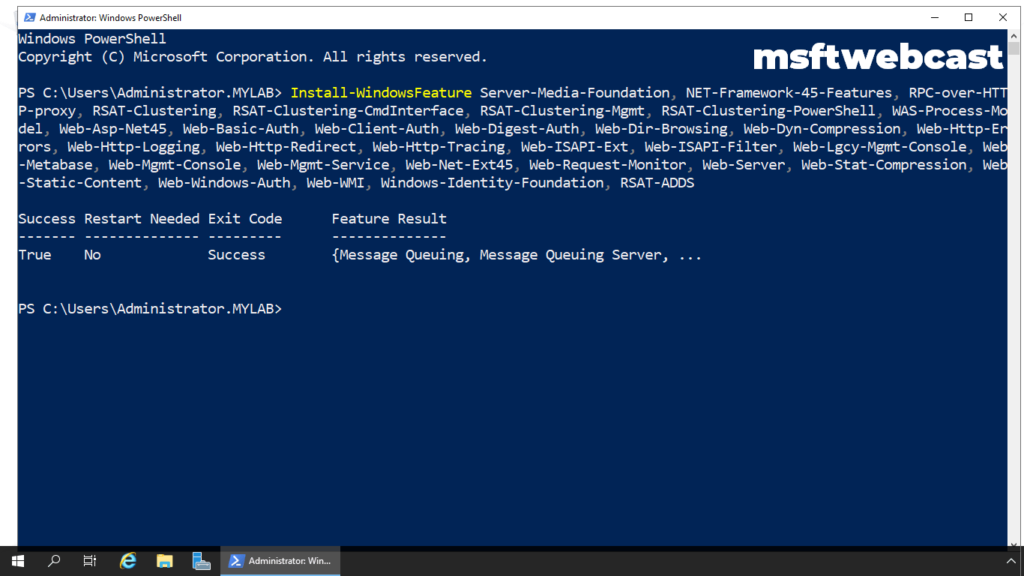

1. Установить предварительные компоненты следующим PowerShell командлетом:

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS2. Установить NET Framework 4.8.

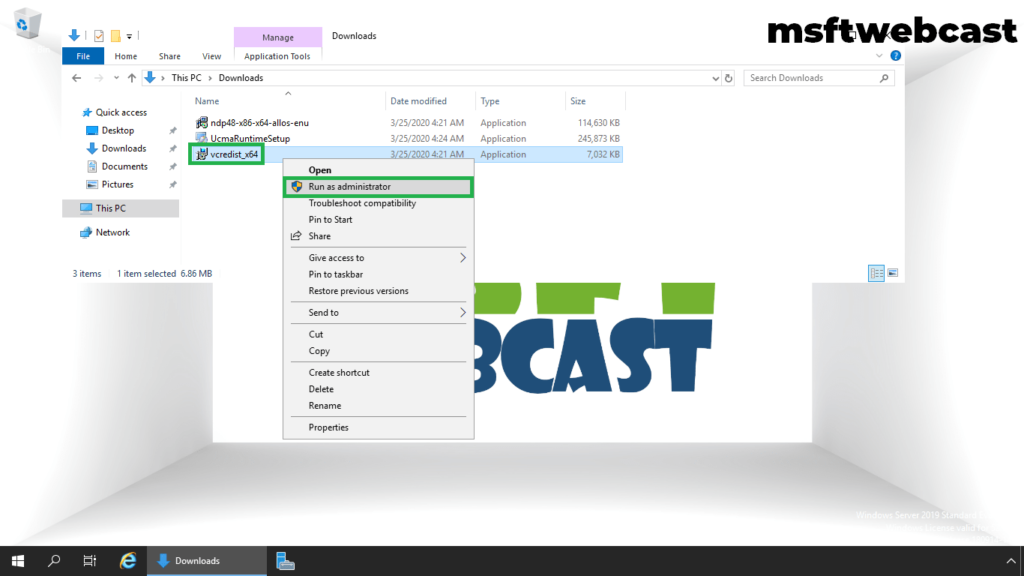

3. Установить Visual C++ Redistributable Package for Visual Studio 2012.

4. Также установить Visual C++ Redistributable Package for Visual Studio 2013.

5. Установить компонент Server Media Foundation:

Install-WindowsFeature Server-Media-Foundation6. И установить Microsoft Unified Communications Managed API 4.0, Core Runtime 64-bit.

На этом установка предварительных компонентов для Exchange 2019 завершена.

Подготовка схемы Active Directory

Если в вашей инфраструктуре еще не был развернут Microrosft Exchange, то необходимо подготовить схему Active Directory для его установки. В процессе подготовки будут добавлены классы объектов и расширены свойства текущих классов для того, чтобы они могли содержать необходимые дополнительные сведения в части хранения почтовых атрибутов.

Вообще, можно не выносить процедуру обновления схемы в отдельный предварительный шаг, т.к. мастер установки Exchange может это сделать за нас автоматически. Однако, для подготовки схемы Active Directory нужны дополнительные разрешения (об этом чуть ниже). Также мы можем в более интерактивном режиме наблюдать за процессом расширения схемы Active Directory. Еще один аргумент в копилку отдельного шага – это отслеживание статуса репликации изменений на все контроллеры домена. Например, у вас три контроллера домена. Мы выполняем процедуру расширения схемы, ждем пока изменения отреплицируются на оставшиеся контроллеры (если у вас их несколько) и только потом переходим к непосредственной установки сервера Microsoft Exchange.

Учетная записи, от имени которой будет выполняться расширение схемы Active Directory должна быть включена в следующие группы безопасности домена:

- Schema Admins.

- Enterprise Admins.

- Domain Admins.

Шаг 1. Расширение схемы Active Directory

Самый первый шаг – это расширение схемы.

Переходим с директорию с дистрибутивом Exchange 2019 и выполняем команду (для Exchnage 2019 ниже CU11):

.Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareSchemaКомандлет для Exchange 2019 CU11 или выше.

.Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareSchemaЗапуститься процесс расширения схемы Active Directory:

Дожидаемся окончания процесса расширения схемы. Об успешном процессе расширения схемы будет свидетельствовать соответствующее заключение мастера:

Теперь необходимо запустить процесс репликации изменений в Active Directory:

repadmin /syncallПрежде чем переходить к следующему шагу необходимо дождаться окончания процесса репликации изменений в Active Directory на все контроллеры домена.

Шаг 2. Подготовка Active Directory

Теперь необходимо, чтобы мастер подготовки Active Directory создал необходимые объекты.

Выполните следующую команду в директории с дистрибутивом Exchange (для Exchnage 2019 ниже CU11):

.Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareAD /OrganizationName:"Itproblog"Командлет для Exchange 2019 CU11 или выше.

.Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareAD /OrganizationName:"Itproblog"В параметре OrganizationName укажите имя организации Exchange. Имя может быть произвольным.

Дожидаемся окончания процесса подготовки Active Directory.

Теперь если посмотреть в нашу Active Directory, то мы увидим, что мастер создал необходимые группы безопасности:

Далее необходимо запустить процесс репликации изменений в Active Directory:

repadmin /syncallПрежде чем переходить к следующему шагу необходимо дождаться окончания процесса репликации изменений в Active Directory на все контроллеры домена.

Шаг 3. Подготовка все остальных доменов Active Directory

Если у вас всего один домен, то этот шаг можно пропустить, т.к. параметр PrepareAD в предыдущем шаге уже выполнил всю необходимую подготовку.

Если же у вас несколько доменов, то вы можете:

- Подготовить сразу все оставшиеся домены.

- Подготовить домены каждый в отдельности.

Для того, чтобы подготовить сразу все домены выполните следующую команду в директории с дистрибутивом Exchange (для Exchnage 2019 ниже CU11):

.Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareAllDomains

Командлет для Exchange 2019 CU11 или выше.

.Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareAllDomainsЧтобы подготовить определенный домен выполните следующую команду в директории с дистрибутивом Exchange (для Exchnage 2019 ниже CU11):

.Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareDomain:itproblog.ruКомандлет для Exchange 2019 CU11 или выше.

.Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareDomain:itproblog.ruТолько в параметре PrepareDomain укажите FQDN имя вашего домена.

Проверка версии схемы

Для того, чтобы проверить текущую версию конфигурации схемы для Microsoft Exchange мы можем использовать, например, оснастку ADSI Edit.

Подключимся к контексту конфигурации и в контекстном меню нашей установки выберем пункт “Properties“. В списке атрибутов найдите атрибут objectVerison:

objectVerison 16757 – это Exchange Server 2019 CU9. Именно его мы и устанавливали. Полный перечень доступен в документации.

Установка Exchange 2019

Начиная с Exchange 2016 Microsoft решила больше не разделять роли на Client Access и Mailbox (как это было в Exchange 2013). Соответственно, у Exchange 2019 только две роли – Mailbox и Edge. В Exchange 2013 Edge сервер также присутствовал. Роли Client Access и Mailbox объединены в одну роль – Mailbox.

На момент написания статьи самой последней версией была Exchange Server 2019 CU11. Однако, мы установим Exchange 2019 CU9, а в одной из следующий статей разберем процесс установки актуальной Update Rollup. Посмотреть актуальный список версий Exchange 2019 можно в документации на сайте Microsoft.

Для Exchange 2013 и более новых версий для установки вы загружаете самый последний Cumulative Update и выполняете установку из него. Он уже содержит все необходимые файлы и все необходимые обновления.

Установка через графический мастер установки

Для того, чтобы установить Exchange через графический мастер установки выполните следующие шаги:

1. Запустить установщик из дистрибутива. Если вы еще не подготовили Active Directory, как было указано в предыдущем разделе, то учетная запись, от имени которой будет выполняться установка должна быть включена в следующие группы Active Directory: Schema Admins, Enterprise Admins и Domain Admins.

2. На шаге проверки обновлений укажем, что мы не будем проверять наличие последних обновлений:

3. На следующем шаге мастера нажмем “Next”.

4. При согласии принимаем лицензионное соглашение:

5. Укажем, что мы не планируем принимать участие в программе улучшения качества продукта:

6. Укажем, что мы будем устанавливать сервер почтовых ящиков:

7. Укажем директорию установки:

8. Мы не будем отключать сканирование на предмет вредоносного ПО:

9. Мастер установки Exchange 2019 выполнит проверку предварительных требований. Если какой-то пункт не будет выполнен, то мастер установки сообщит об этом. Нажимаем кнопку “Install”.

10. Дожидаемся окончания процедуры установки.

11. В случае успешного завершения установки мастер сообщит нам об этом:

12. Перезагружаем сервер.

Установка через командную строку

Вариант установки через командную строку гораздо более лаконичен.

Для того, чтобы установить Exchange через командную строку выполните следующие шаги:

1. Перейдите в директорию с дистрибутивом Exchange. Если вы еще не подготовили Active Directory, как было указано в предыдущем разделе, то учетная запись, от имени которой будет выполняться установка должна быть включена в следующие группы Active Directory: Schema Admins, Enterprise Admins и Domain Admins.

2. Запустите установку Exchange сервера (для версии Exchange 2019 ниже CU11):

.Setup.exe /IAcceptExchangeServerLicenseTerms /mode:Install /r:MBКомандлет для версии Exchange 2019 CU11 или выше:

.Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON/mode:Install /r:MB

3. Дождитесь окончания процесса установки.

4. Перезагрузите сервер.

Проверка корректности установки

В большинстве случаев маркером успешной установки является то, что вы можете перейти в панель управления Exchange (Exchange Control Panel – ECP). Для перехода в ECP перейдите по следующей ссылке:

https://sr-mail01.itproblog.ru/ecp

При переходе по ссылке выше вы скорее всего получите предупреждение о недоверенном сертификате (т.к. сертификат самоподписанный самим сервером Exchange). В одной из следующей статье мы рассмотрим, как установить сертификат с нужным нам доменным именем и настроить пространство имен для доступа к серверу.

Первоначальная настройка Exchange 2019

После того, как мы выполнили установку нам необходимо сделать еще некоторые настройки для работы минимального набора функций. Как минимум, транспорта почты как наружу, так и из вне. Рассмотрим эти настройки в следующих подразделах.

Переименование и перенос стандартной базы данных

В процессе первоначальной настройки Exchange уже создается база данных. Правда, она носит не сильно легко запоминающееся имя и расположений в одной из директорий того пути, который вы указали и в процессе установки. С большой долей вероятности это будет системный раздел.

Что необходимо сделать:

1. Запустить модуль PowerShell для Microsoft Exchange:

2. Посмотреть список текущих баз данных. Выполните следующий командлет:

Get-MailboxDatabase -Server SR-MAIL01

2. Переименовать базу данных в конфигурации:

Get-MailboxDatabase -Identity "Mailbox Database 0284994124" | Set-MailboxDatabase -Name DB01

3. Физически база данных все еще расположена на системном разделе (в нашем случае). Имя файла с базой данных теперь не соответствует тому имени, что мы указали в конфигурации. Исправим это.

Мы перенесем её на отдельный диск, который у нас подключен к серверу. Для этого выполним следующий командлет:

Move-DatabasePath -Identity DB01 -EdbFilePath e:DB01db01.edb -LogFolderPath e:DB01Нас предупредят о том, что на время переноса почтовая база будет недоступна:

Теперь наша почтовая база расположена на нужном нам диске и наименована так, как мы и просили:

4. Процесс переноса и переименоваия базы данных завершен.

Настройка списка обслуживаемых доменов

В дальнейшем для маршрутизации почты мы будем использовать доменное имя itproblog.ru. Для того, чтобы наш сервер Exchange начал принимать почту для домена itproblog.ru необходимо ему об этом сказать. Для этого создается отдельная запись в списке обслуживаемых доменов (accepted domains).

Если домен вашей электронной почты отличается от FQDN имени домена Active Directory, то выполните следующий командлет в модули PowerShell для Microsoft Exchange:

New-AcceptedDomain -DomainName itproblog.ru -DomainType Authoritative -Name ITProBlogТекущий список обслуживаемых доменов можно посмотреть следующим командлетом:

Get-AcceptedDomainВ списке обслуживаемых доменов вы должны увидеть ваш почтовый домен. В нашем случае это домен itproblog.ru:

Настройка адресов получателей

Если домен вашей электронной почты отличается от FQDN имени домена Active Directory, то вам необходимо добавить адреса вашего почтового домена всем необходимым получателям.

Перейдите в панель управления Exchange:

https://sr-mail01.itproblog.ru/ecpПерейдите в раздел “Recipients” – “Mailboxes“:

На вкладке “email address” добавьте новой дополнительный адрес электронной почты.

Альтернативный способ – это использование политики именования адресов (email address policy). Пока мы не будем касаться этой темы, но для массового добавления адресов это будет более оптимальное решением.

Настройка внешних DNS записей

Для того, чтобы почтовые сервера в сети Интернет могли отправлять почту на ваш домен они должны запросить соответствующую запись у DNS сервера, который обслуживает ваш домен. Для маршрутизации почты используются MX записи. С тем, что такое MX запись и для чего она нужна более детально можно ознакомиться вот тут.

Если же кратко, то в параметрах MX записи вы определяете – на какое DNS имя должна отправляться почта для вашего домена. Что здесь указывать – зависит от вашей инфраструктуры. У кого-то “белый” IP-адрес непосредственно настроен на одном из интерфейсов почтового сервера. Тогда вы указываете этот адрес. У кого-то стоит пограничное анти-спам решение, тогда в параметрах MX записи указывается “белый” IP-адрес антиспам решения. Кто-то через NAT “пробрасывает” порт TCP/25 на внутренний IP-адрес сервера. В таком случае в параметрах MX записи вы указываете “белый” IP-адрес вашего пограничного маршрутизатора. Одно только абсолютно точно – для маршрутизации почты вам нужен “белый” IP-адрес.

Формат MX записи следующий:

| Доменное имя | Приоритет | Имя почтового сервера |

| Указывается для какого доменного имени будет настроена MX запись. | Если у вас несколько почтовых серверов. Например, основной и резервный, то сервер с более меньшим значением приоритета будет иметь преимущество. Например, у сервера со значением приоритета 10 будет превалировать над серверов со значением приоритета 20. | Указывается доменное имя на которое необходимо направлять поток почты. |

Например, настройки MX записи для домена itproblog.ru следующие:

т.е.:

Доменное имя – itproblog.ru.

Приоритет – 10.

Имя почтового сервера – mail.itproblog.ru.

Стоит отметить, что регистрация MX записи очень сильно зависит от того, кто предоставляет вам услуги DNS сервера.

Настройка коннектора отправки

На текущем этапе на сервер уже должен уметь принимать почту из вне, но он все еще не умеет отправлять почту во внешний мир. причина – он просто не знает куда и как её отправлять. Для этого необходимо ему помочь и настроить коннектор отправки.

Коннектор отправки определяет – через какой маршрут какому серверу и на какой домен разрешено отправлять электронную почту.

Создадим коннектор отправки, который ращрешит нашему сервер Exchange отправлять почту на любой домен через разрешение MX записи соответствующего домена. Если кратко – разрешим отправлять почту на любой домен. Выполните следующий командлет в модули PowerShell для Microsoft Exchange:

New-SendConnector -Name "Internet" -Usage "Internet" -SourceTransportServers "SR-MAIL01" -DNSRoutingEnabled $True -AddressSpaces ("SMTP:*;5")

Проверка корректности маршрутизации электронной почты

Собственно, теперь вы можете попробовать отправить электронное письмо как с внешней электронной почты, так и с вашего почтового ящика Exchange на адрес нашней электронной почты.

Если же транспорт почты не работает, т.е. вы не можете отправить письма наружу или получить письма из вне, то не спешите думать, что вы сделали что-то не так. В ночь с 31 декабря на 1 января 2022 у многих, кто использует Exchange 2016/2019 перестала доставляться почта. Причина – баг в программном коде встроенного антивируса.

Можете для начала выполнить вот этот командлет:

Get-MalwareFilteringServer | Set-MalwareFilteringServer -BypassFiltering $true

Restart-Service MSExchangeTransportЕсли же этот “фикс” вам не помог, то далее уже нужно анализировать конфигурацию системы в целом:

- Правильно ли зарегистрирована MX запись во внешней DNS зоне.

- Попробуйте еще добавить SPF запись. SPF запись для домена itproblog.ru:

v=spf1 a mx -all

- Правильно ли выполнена публикация порта TCP/25. Можете использовать, например, вот этот интсрумент для внешней проверки.

- Правильно ли настроен коннектор отправки Exchange.

- Не блокирует ли ваш брандмауэр входящий/исходящий SMTP траффик.

- Может ли ваш сервер Exchange разрешать MX записи внешних почтовых доменов.

Выше приведен лишь перечень основных шагов, которые я обычно выполняю при устранении ошибок с транспортом почты.

Заключение

В этой публикации была рассмотрена установка и первоначальная настройка Exchange 2019. Мы рассмотрели довольно тривиальный вариант развертывания, но именно он позволит вам понять основные шаги на всех этапах установки. Мы рассмотрели предварительную подготовку инфраструктуры Active Directory для установки первого сервера Exchange. Далее мы выполнили непосредственно установки нашего первого сервера Exchange. В заключении мы настроили минимальные основные параметры Exchange, чтобы наш сервер электронной почты мог как отправлять электронную почту во внешний мир, так и принимать электронную почту из сети Интернет.

Надеюсь, что статья будет вам полезна, а в следующих публикация мы рассмотрим процесс обновления сервера Exchange – установку актуального Update Rollup и обновлений безопасности Exchange.

Simple Mail Transfer Protocol (SMTP) is an internet standard for transmission of electronic emails. SMTP services are used to send and receive emails in a secure manner. It’s an email solution if you are sending mails using any script from your website.

Here is a step by step guide to install and configure SMTP services on Windows Server 2019. SMTP by default uses TCP port 25.

Let’s start with the configuration steps of SMTP Service on Windows Server 2019

Installation of SMTP Service

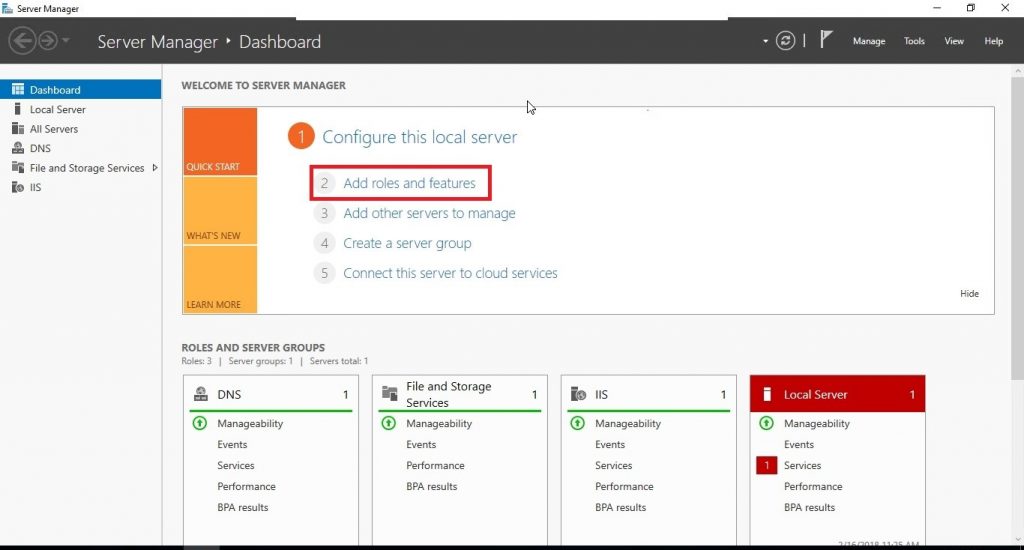

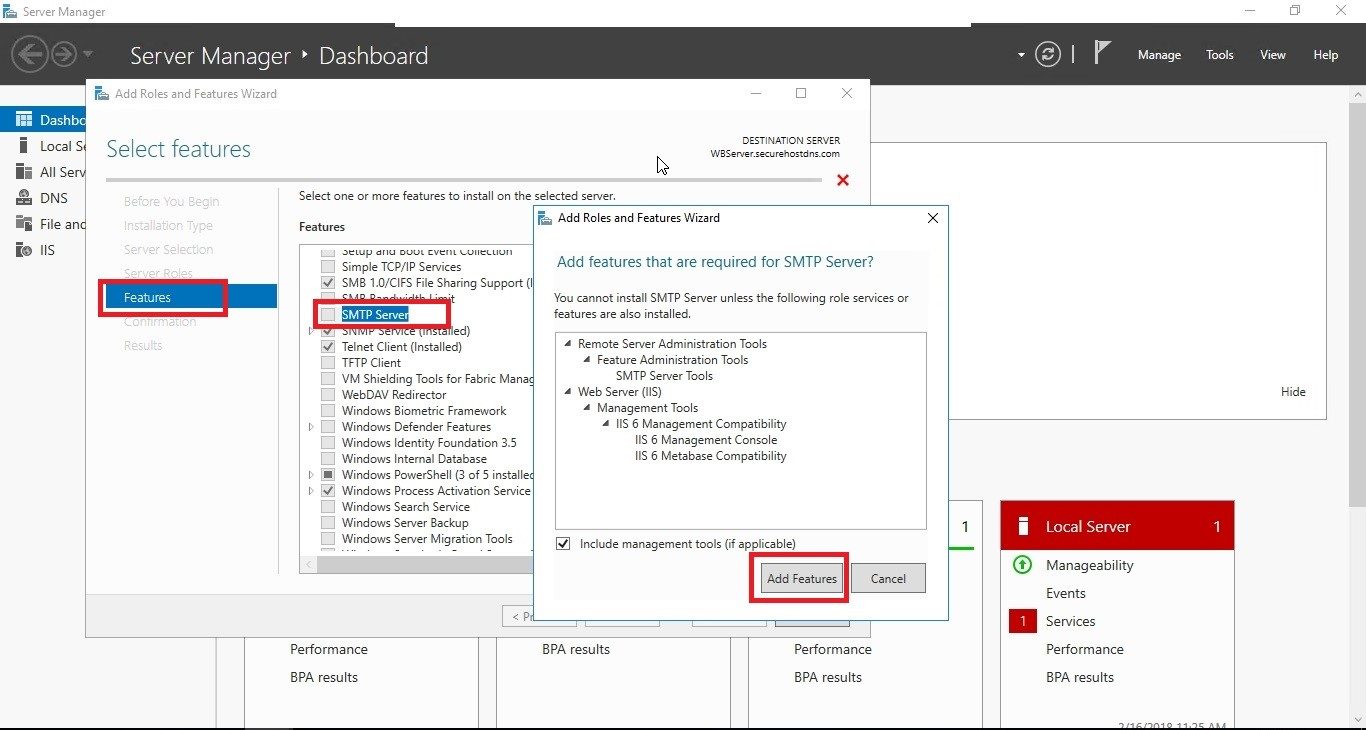

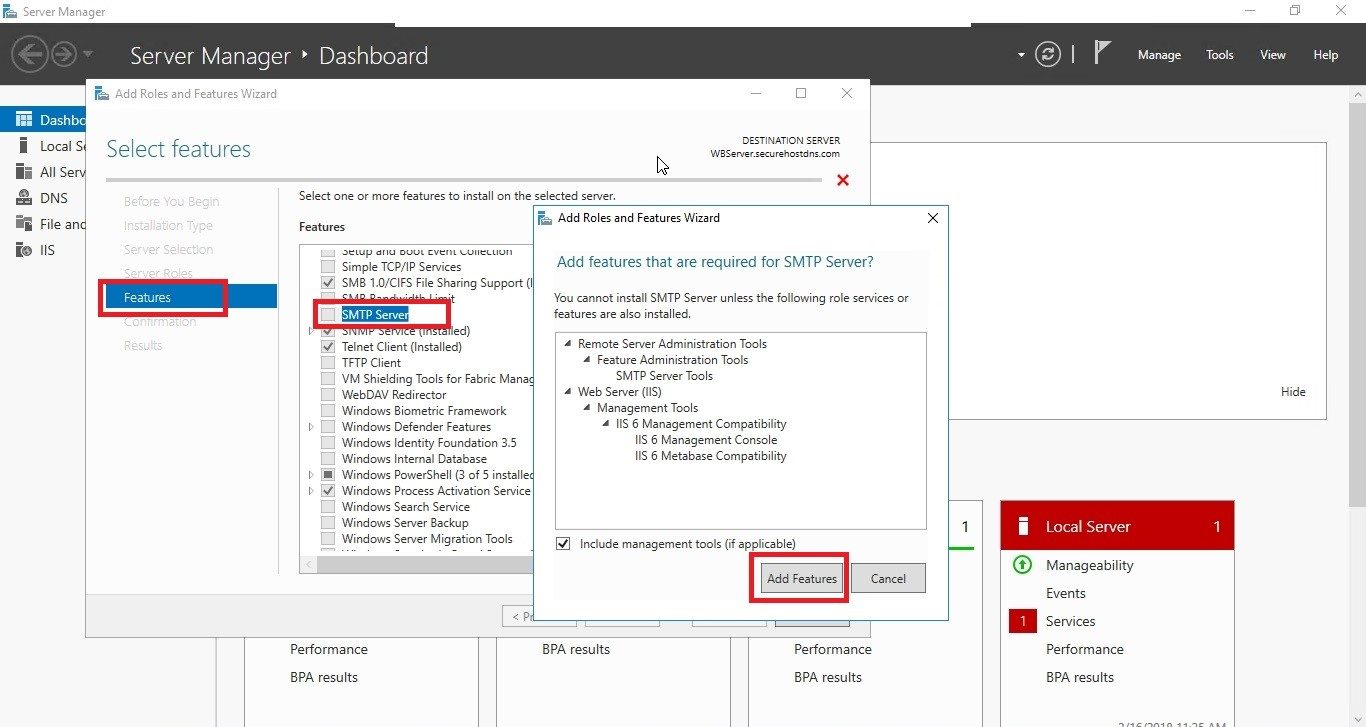

- Open the Server Manager Dashboard. Click on ‘Manage’, then ‘Add Role & Features’.

- Click on ‘Next’ after this.

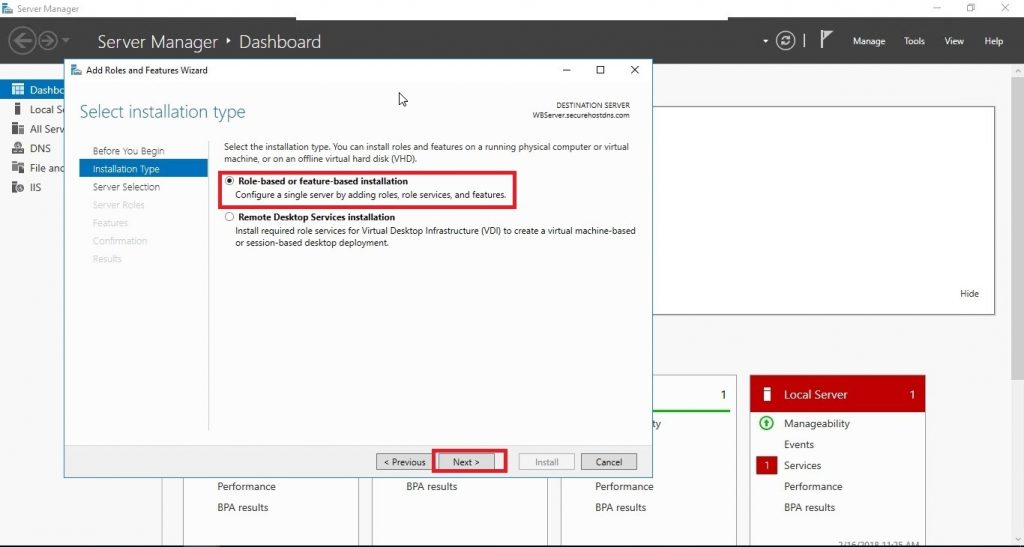

- Select ‘Role-based or feature-based installation’, then click ‘Next’.

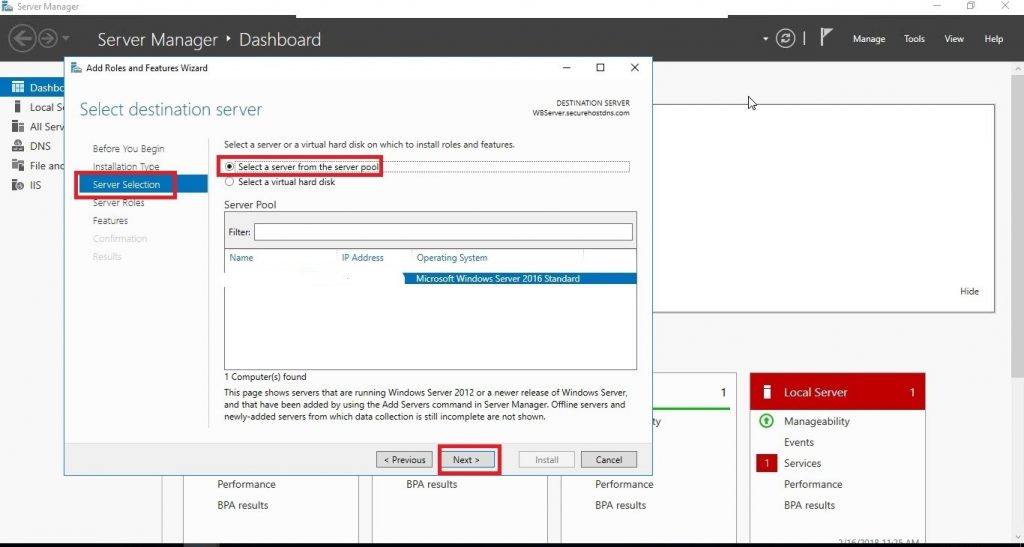

- Select a server from pool.

- Click on ‘Next’ after selecting the role the server would play.

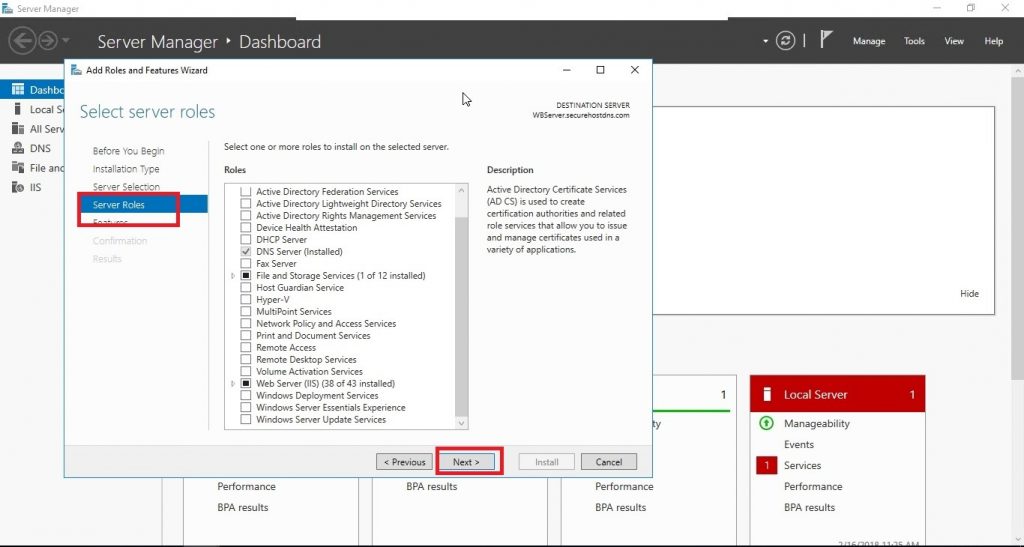

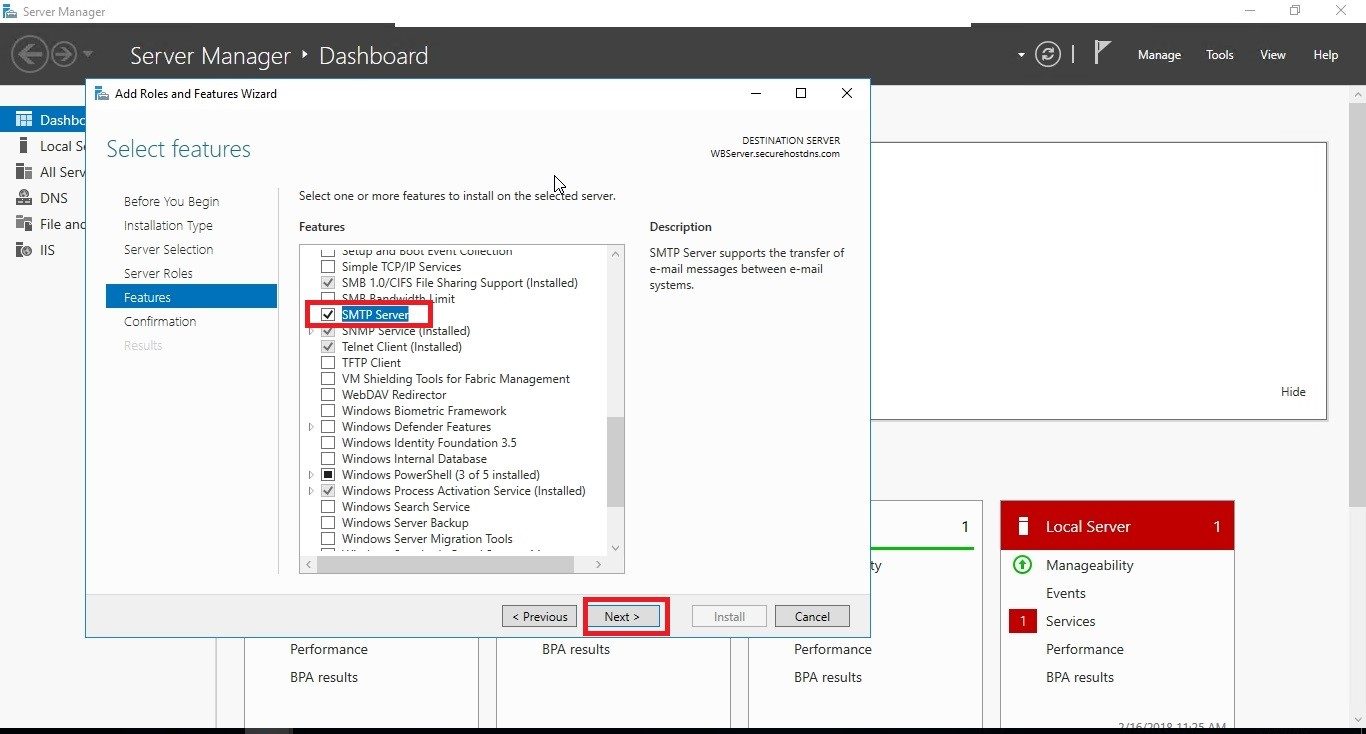

- Select ‘Features’. Next scroll down the list and select the ‘SMTP Server’ feature. Then click on next.

- A new window appears to inform you that some other services can also be installed. Click “Add Features” to confirm and continue.

- Click on ‘Next’ to continue.

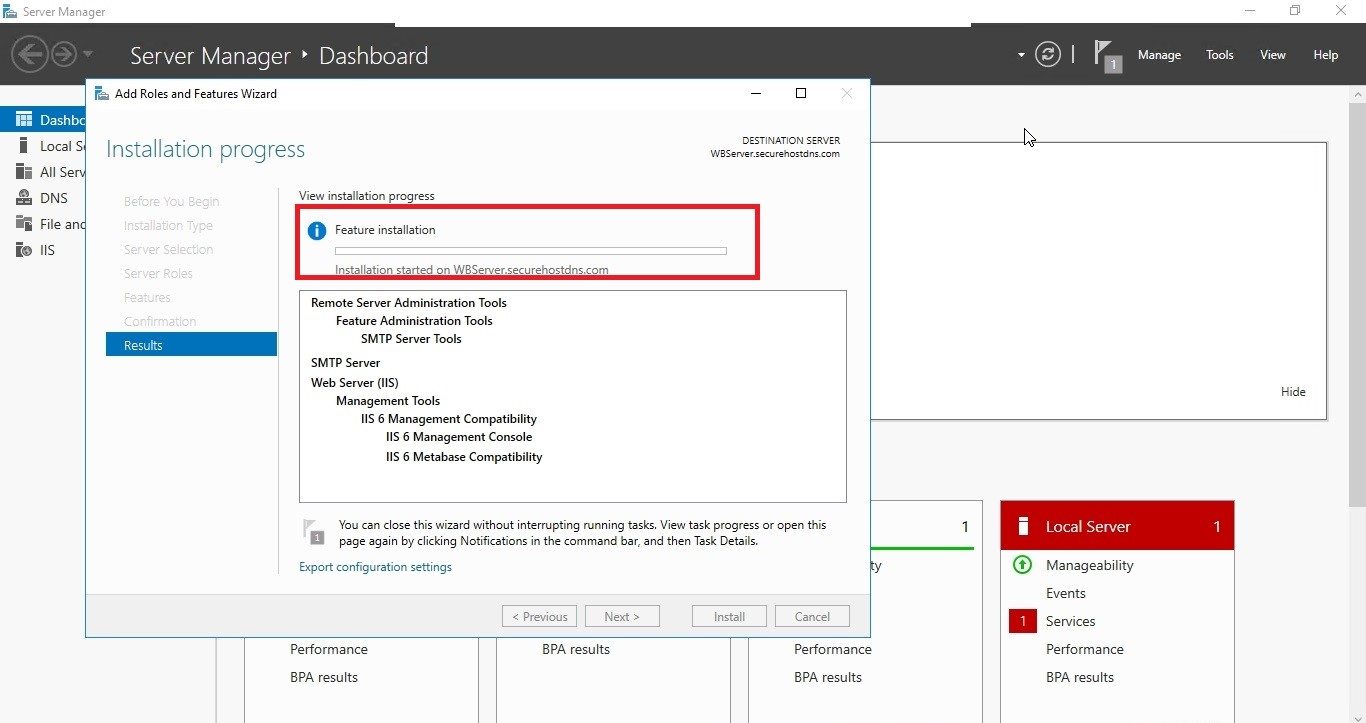

- Click on ‘Install’ to complete the installation.

- Once the installation has been completed, click on ‘Close’. Close button will appear after complete installation.

Configuration of SMTP Services

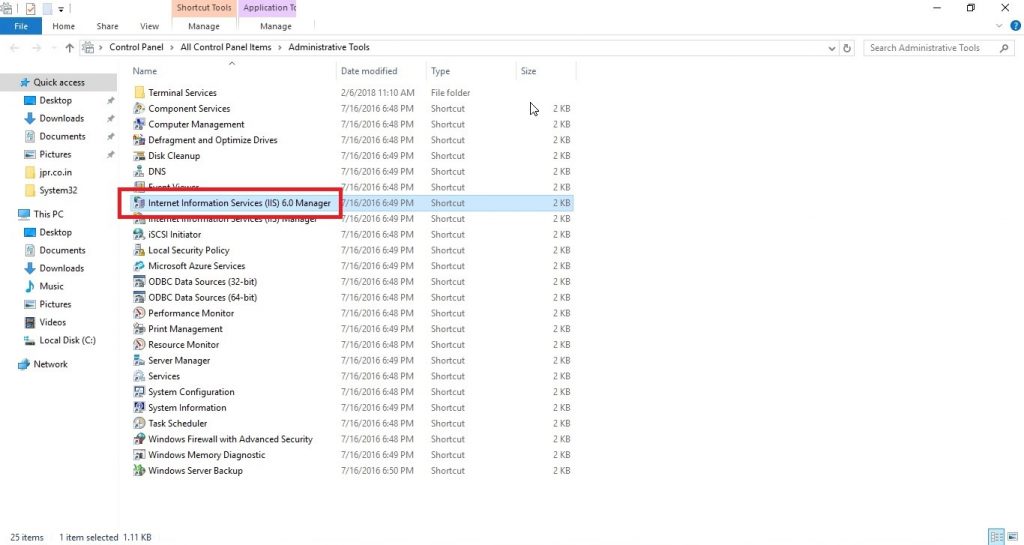

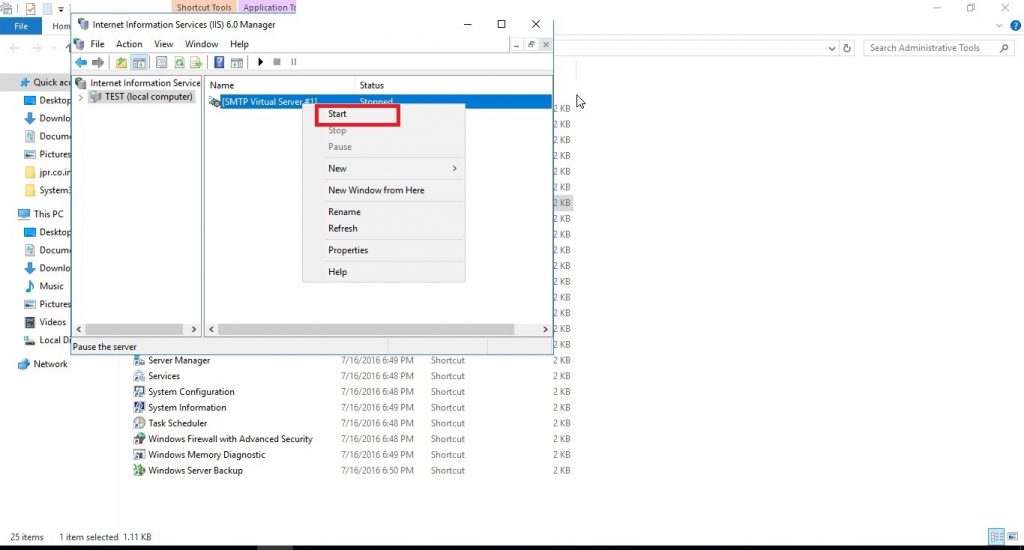

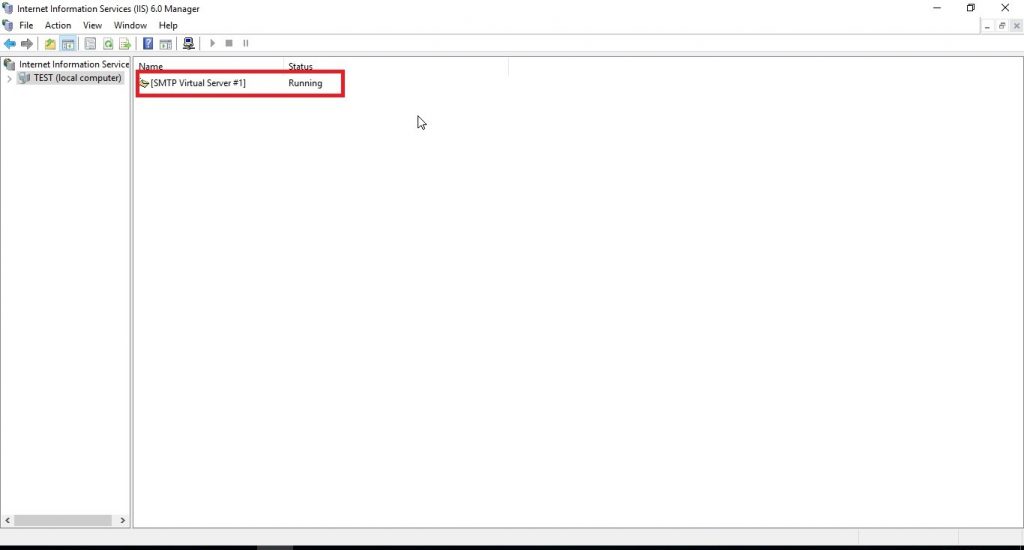

- Launch the Internet Information Services (IIS) 6.0 Manager.

- Right-click on ‘SMTP Virtual Server #1’ and select ‘Properties’.

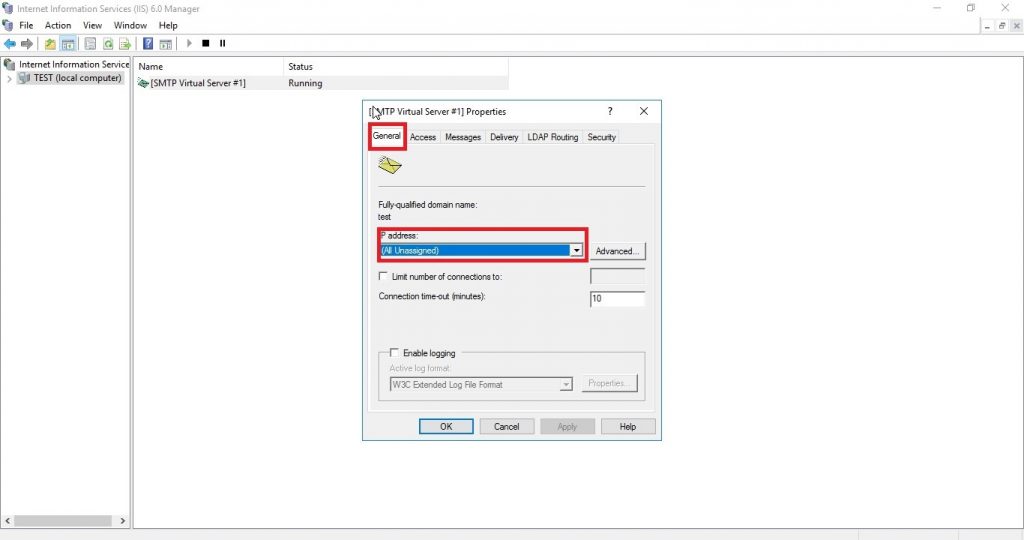

- Tap the General tab and change the IP Address to the server’s IP address.

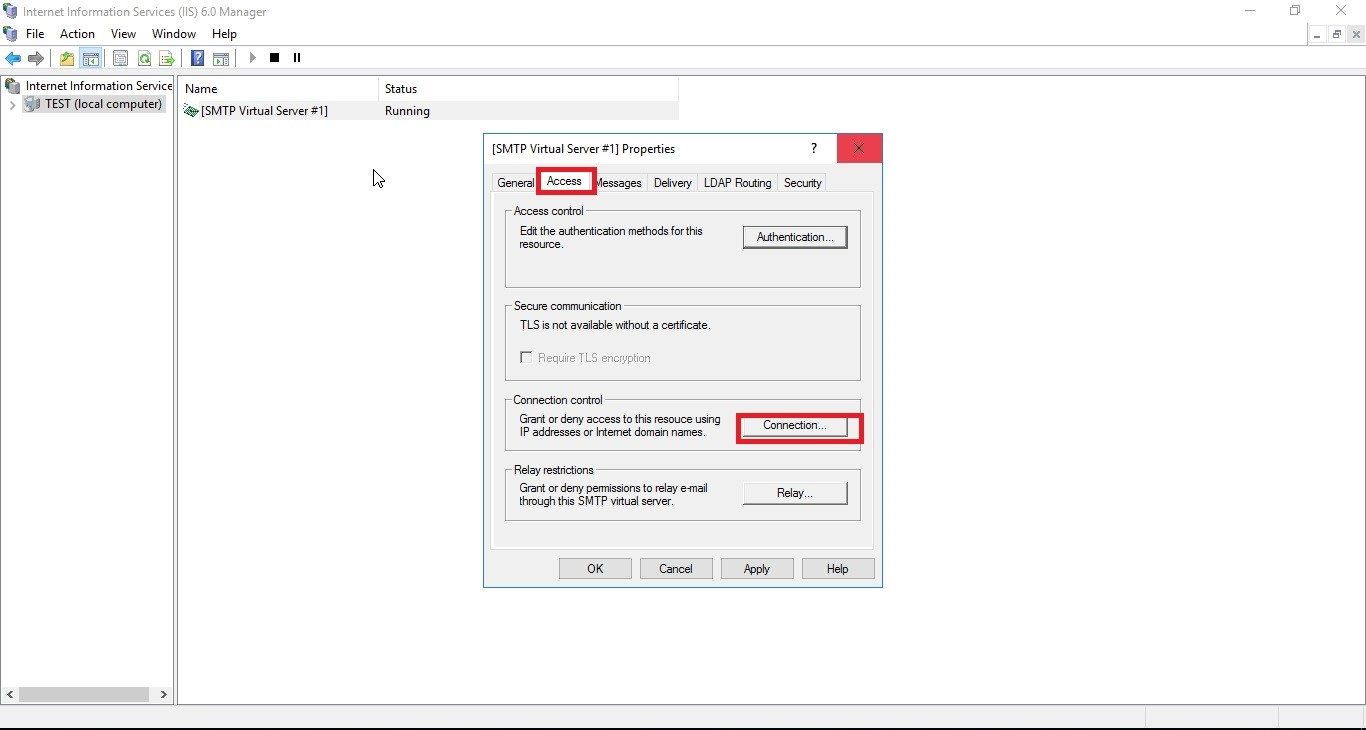

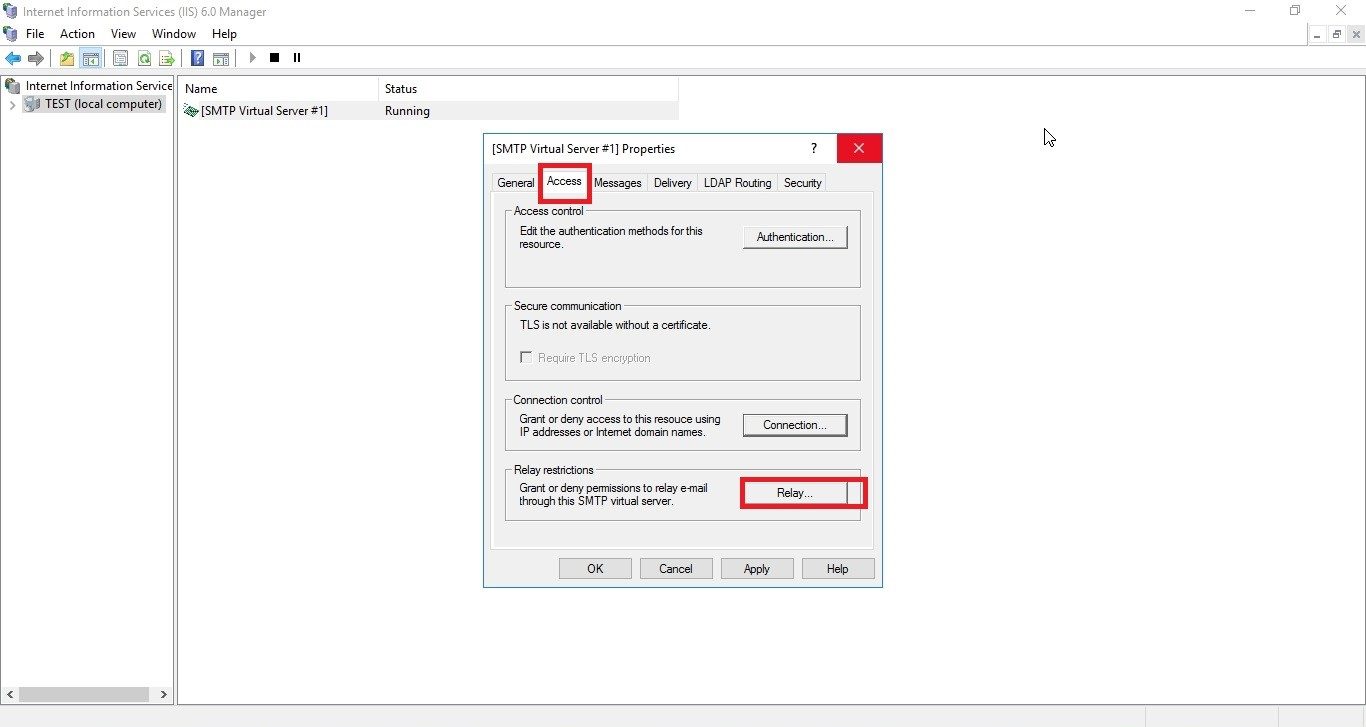

- Then tap the ‘Access’ tab and click on the ‘Connection’ button.

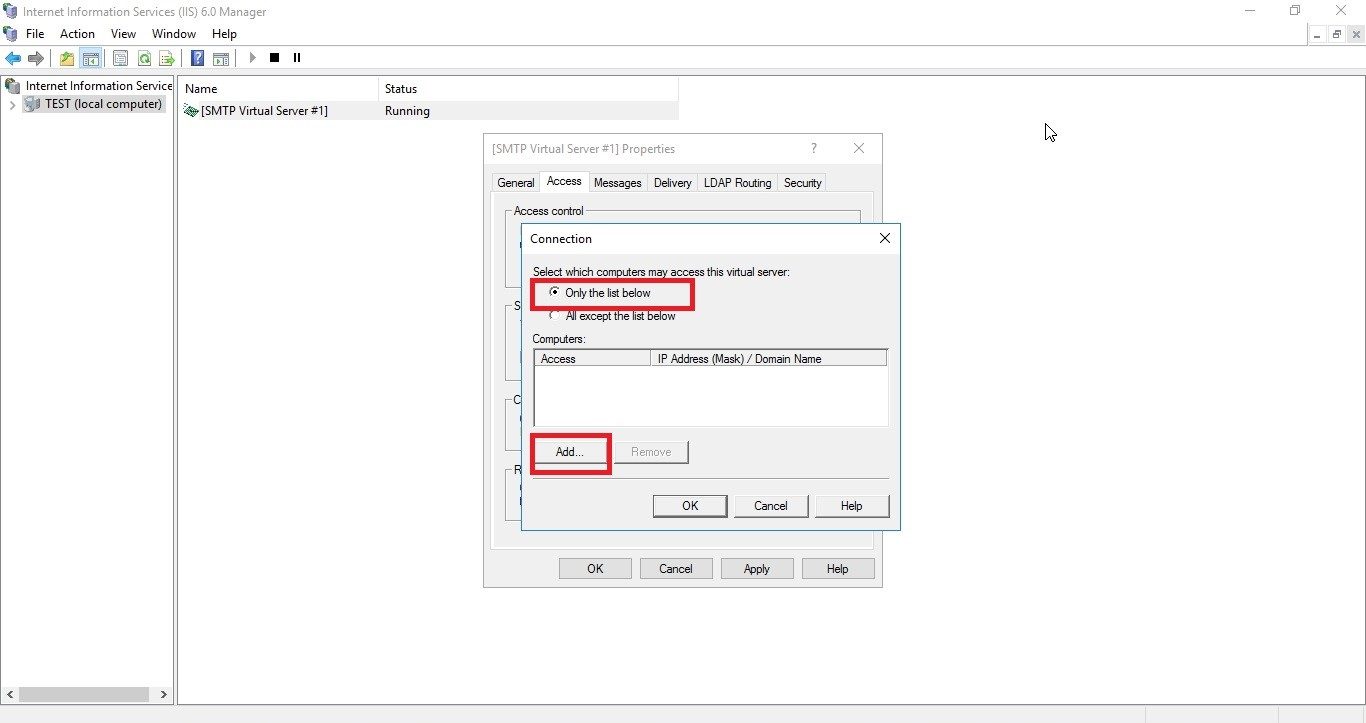

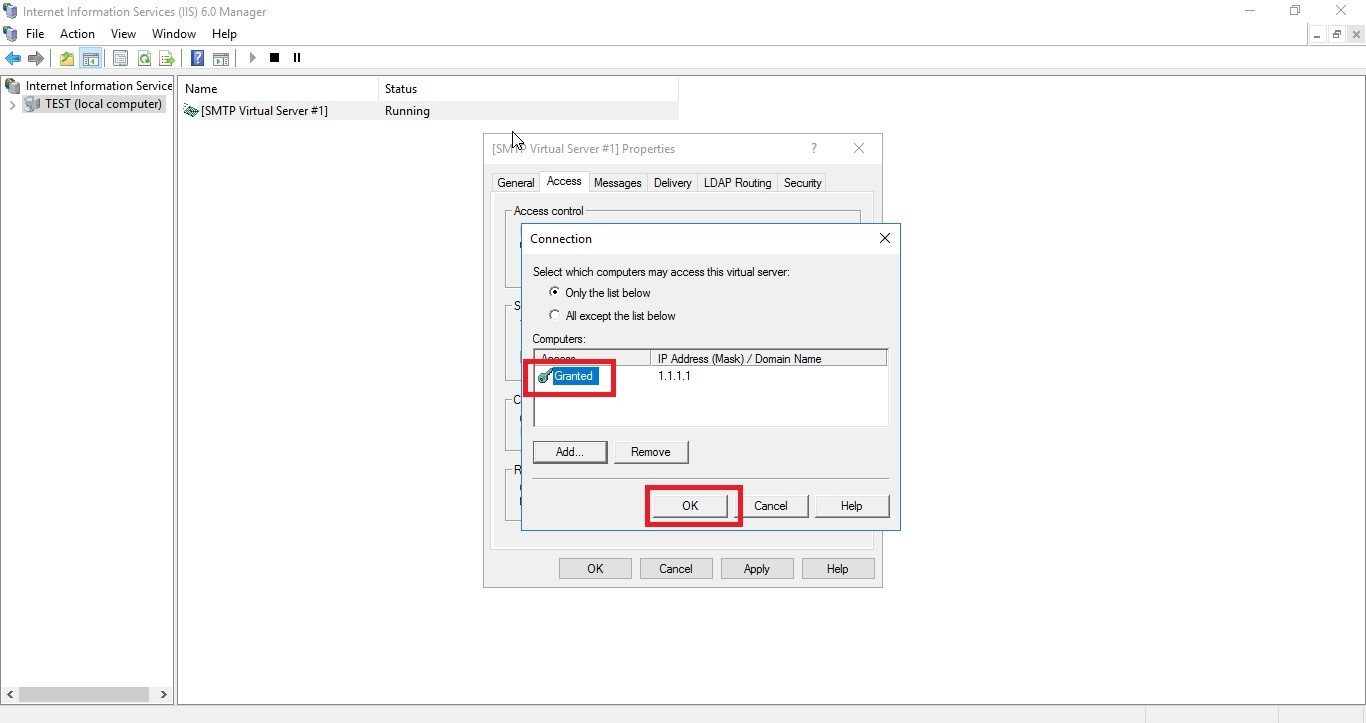

- In the Connection window, select ‘Only the list below’ and click on the ‘Add’ button.

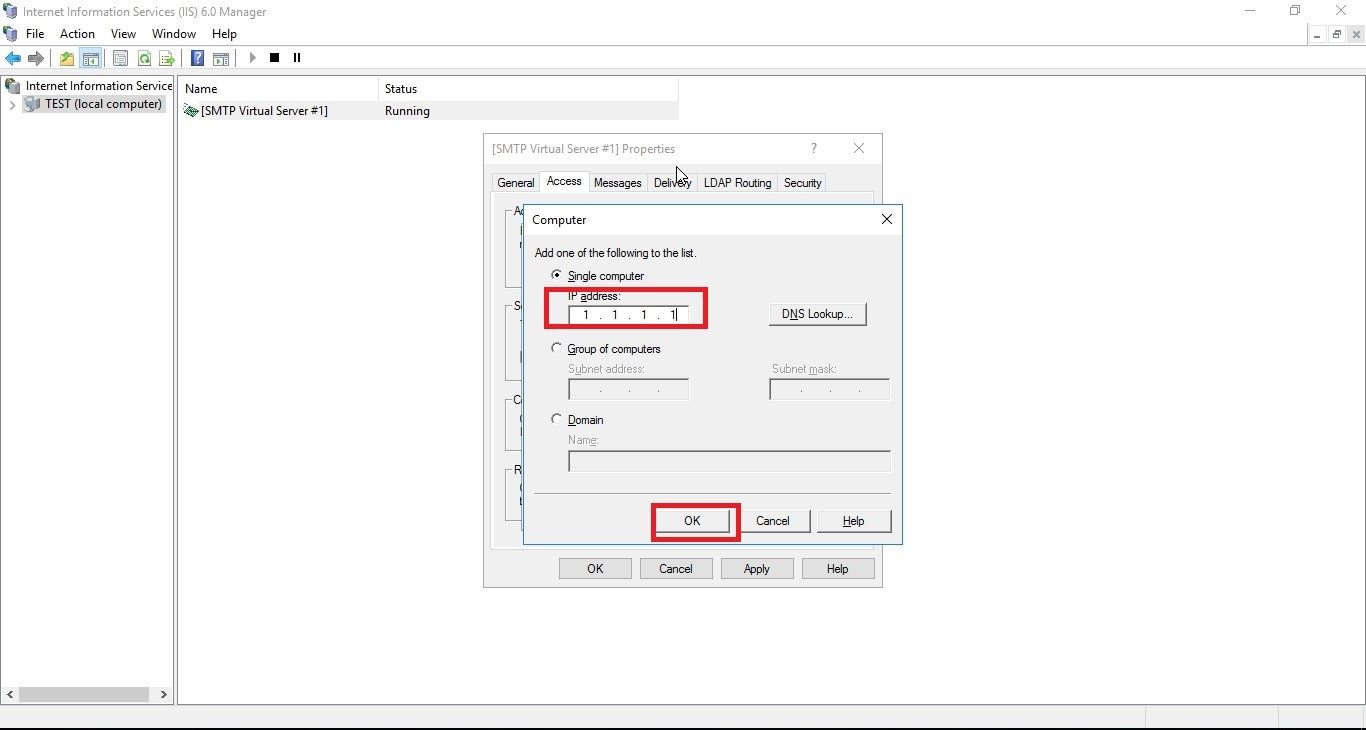

- Select the ‘Single computer’ option. To use the internal SMTP, type the IP address, add ‘Group of computers’ or ‘Domain’ of the devices permitted, and then click on the ‘OK’ button.

- In the ‘Access’ tab of the Connection window, click on the ‘Relay’ button to add the same permitted devices to the Relay restrictions’ list.

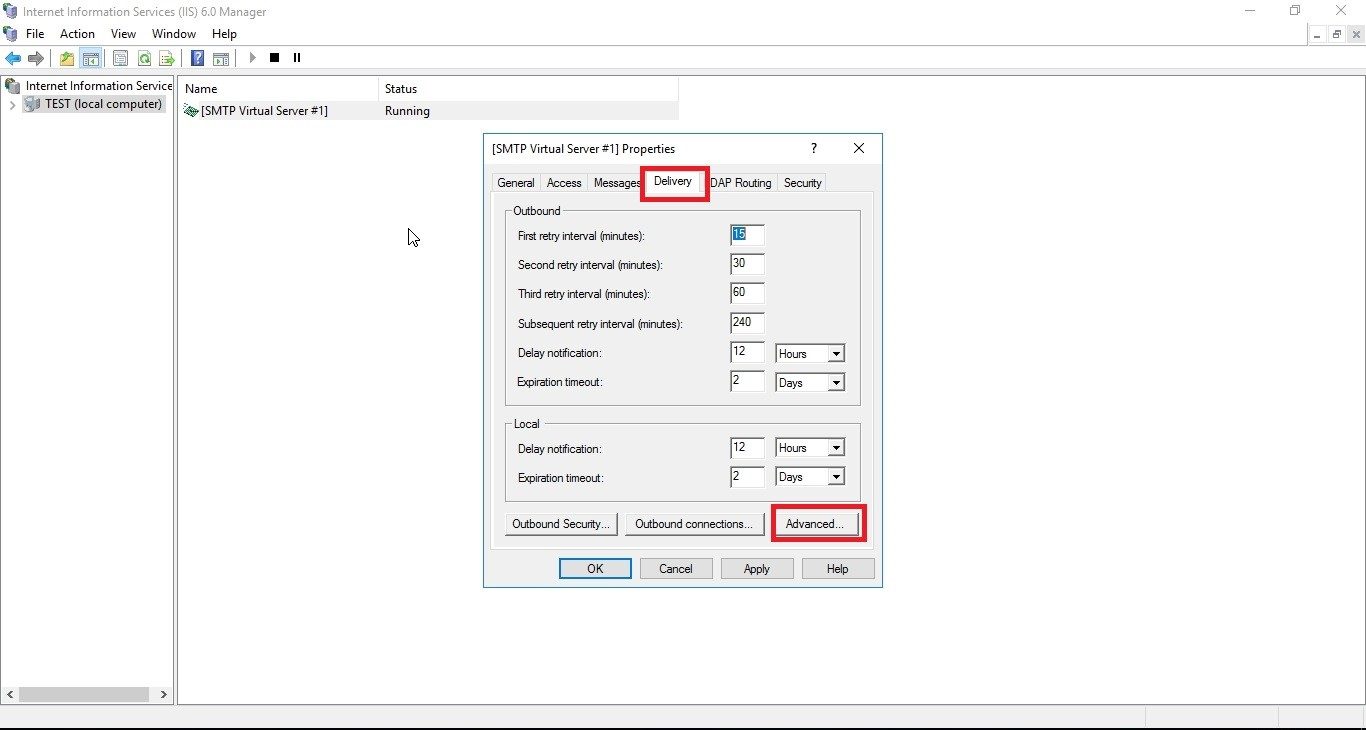

- In the ‘Delivery’ tab of the Connection window, set an external domain.

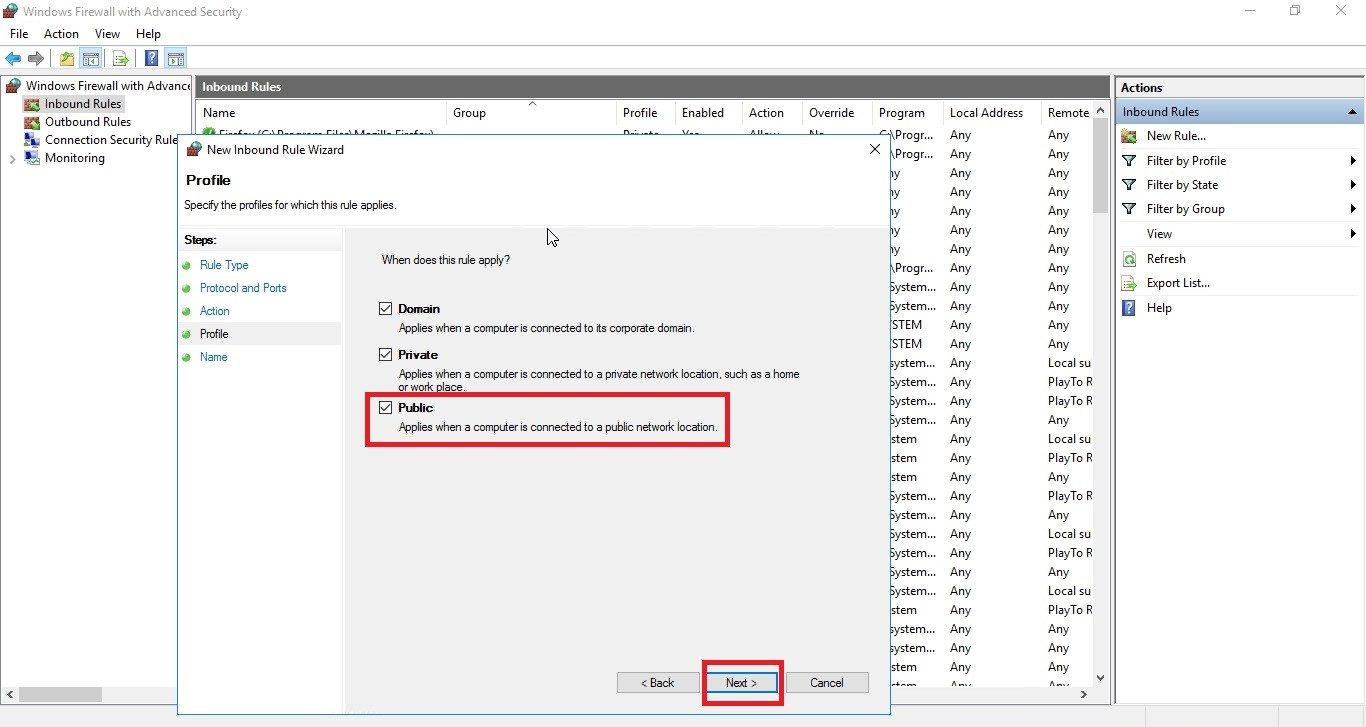

- Go to ‘Run’ and type wf.msc. This will launch the Windows Firewall with Advanced Security console.

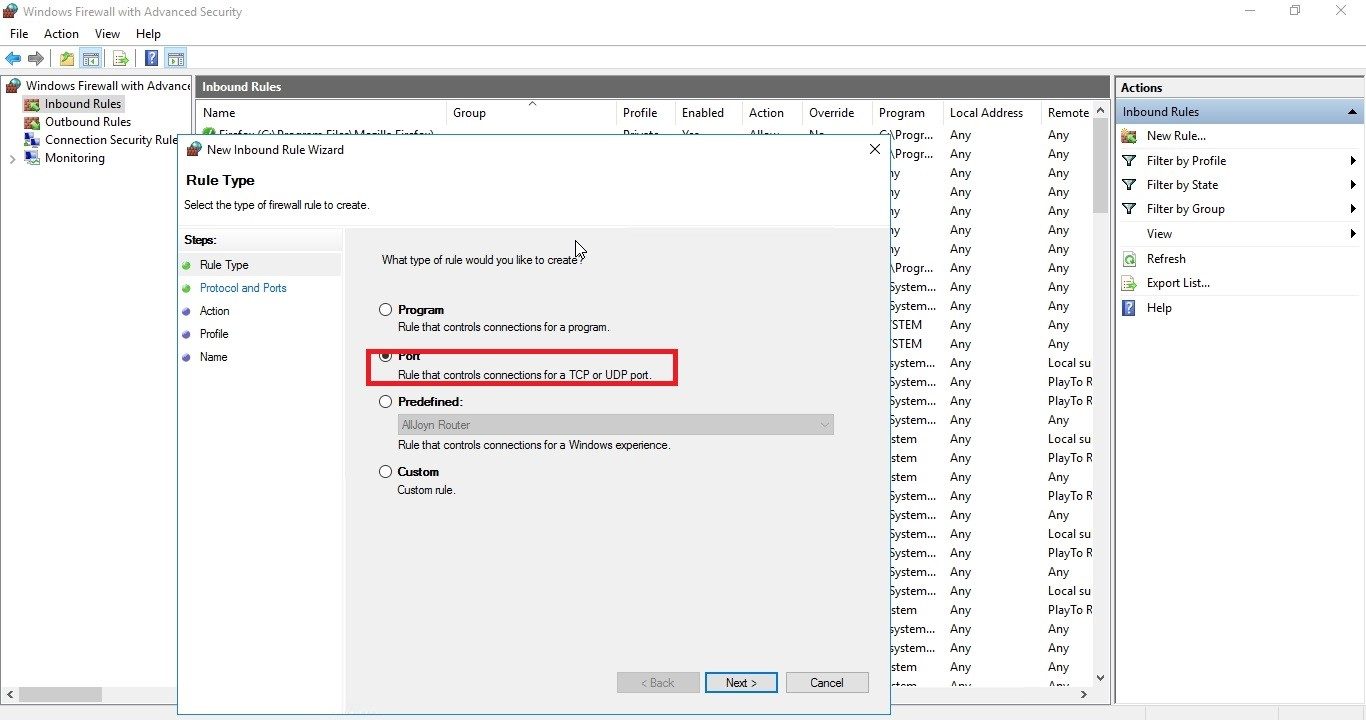

- To begin the wizard, right-click on ‘Inbound Rules’ and select ‘New Rule’.

- Select ‘Port’ and click on ‘Next’.

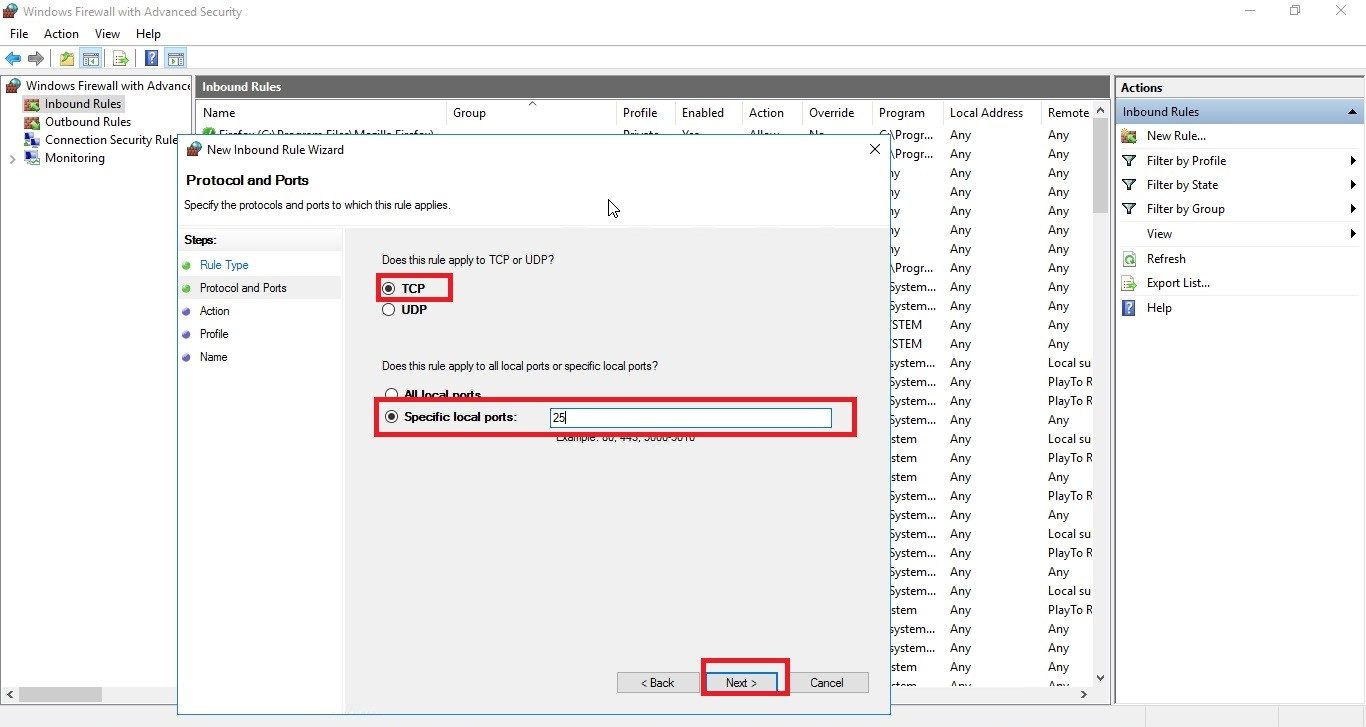

- Set the local port to 25 and click on ‘Next’.

- Select ‘Allow the connection’ and click on ‘Next’.

- Uncheck ‘Public’ (Ignore if you want to access the services from outside) to prevent external access to the server. Click on ‘Next’.

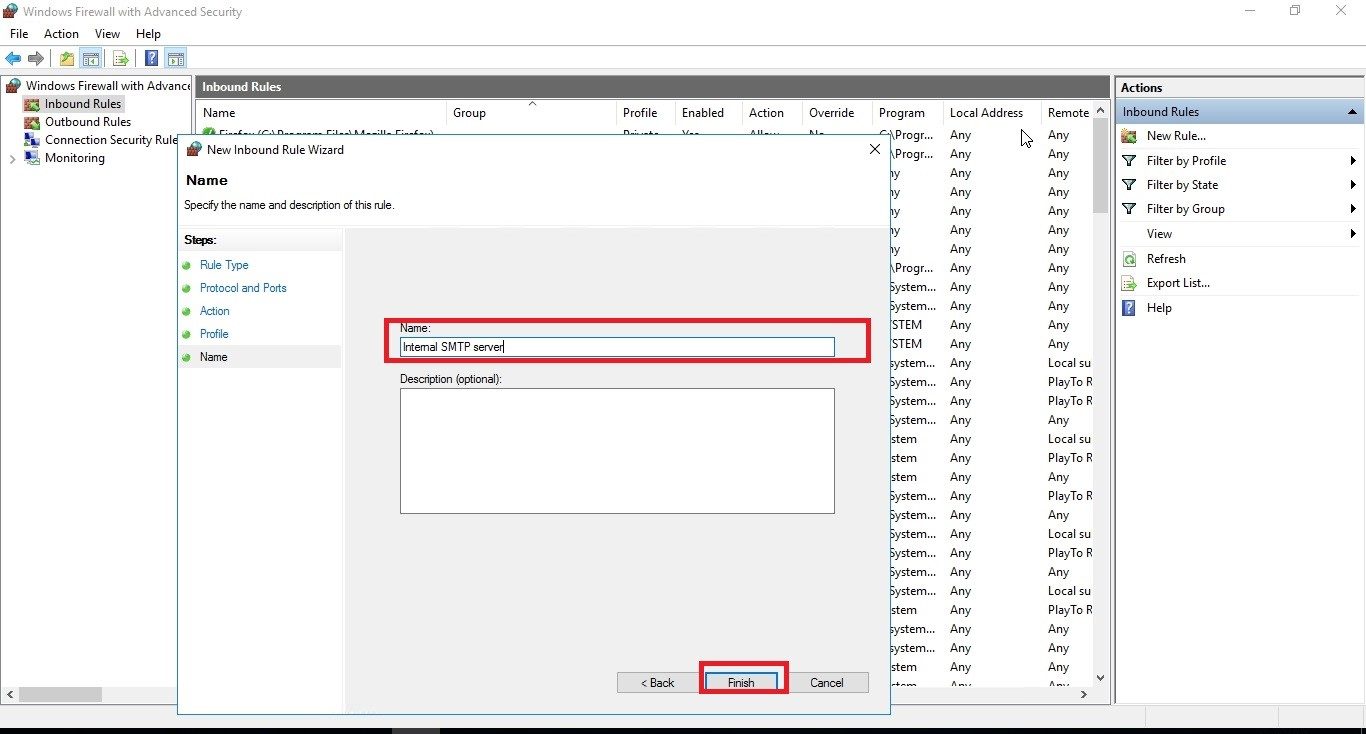

- Give the rule a name, and click on ‘Finish’.

- You can now see a new rule enabled in the firewall management console.

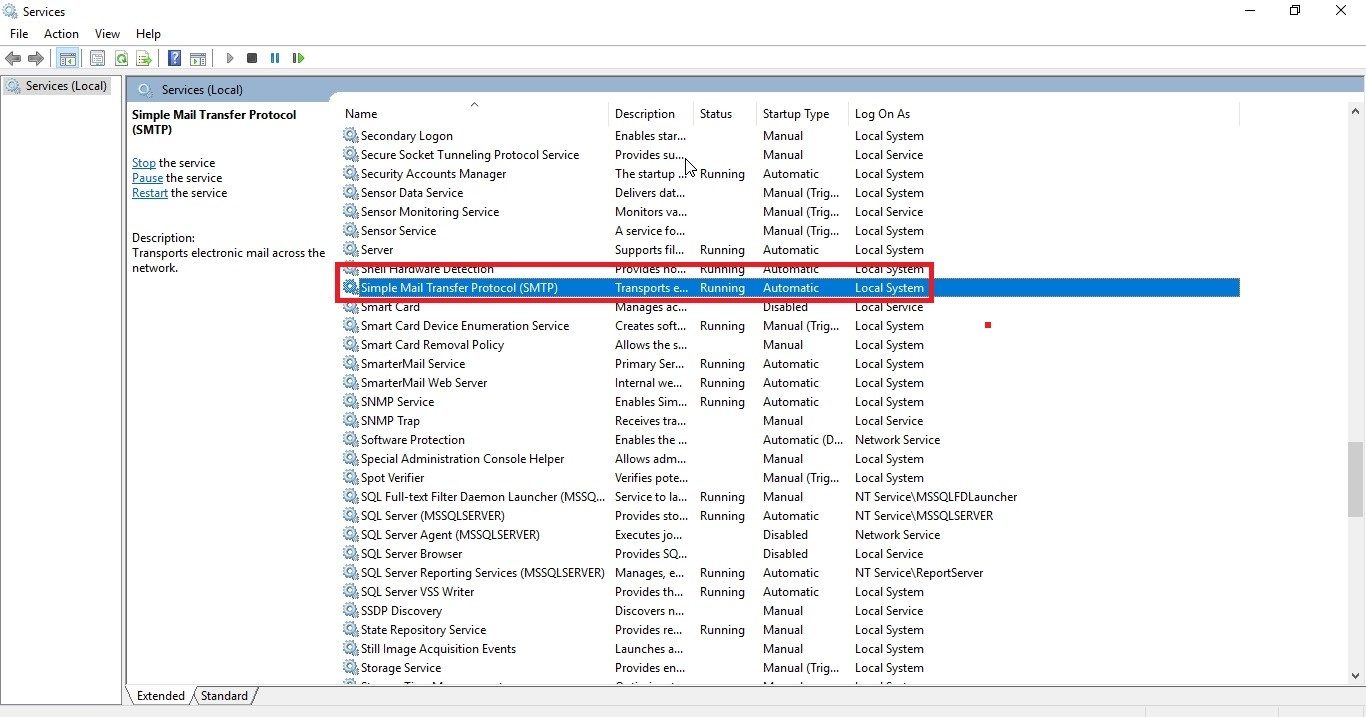

- Go to ‘Run’ and type wf.msc.

- Here you can see that SMTP services are running.

- Now you can deliver the mails with your windows server 2019 email server as per your convenience.

Also, you can configure the SMTP server in Linux too. To know how to do it, read the blog – A step by step guide on how to configure SMTP server in Linux”.

No matter which web hosting service – Windows/Linux, you have for your business, if you are not looking for a mail server and just want to send emails through contact-us form, then you can send mails from your server with the above configuration.

“Before the Acronis implementation, there was a huge risk that malware could take down our company. Now, with Acronis, I can say that we’ve done everything possible to protect our data from an attack.” CIO, high performance manufacturing company.

Read details in a report by Forrester.

[ninja_form id=2]

Hope this article helps you in setting up SMTP server on Windows 2019 easily. Feel free to drop any queries in the section below.

Update: This post has been edited for latest information on 6th Jan, 2023.

Services ZNetLive offers:

Domain Name Search

Buy Shared Hosting

Managed WordPress Hosting Plans

Buy VPS Hosting

Dedicated Server Rental

Table of Contents

- Introduction

- Preparation

- 1. Enable File Sharing

- Screenshots

- Post options

- Launching the EAC

- Launching OWA and connecting to Exchange Server 2019

Introduction

In one of the previous posts we covered installing Exchange Server 2019 on Windows Server 2016/2019 Full desktop, in this article we will cover installing Exchange Server 2019 on Windows 2019 Core.

In Azure, Microsoft have the preview OS available for Server 2019 where I installed this. The basics are the same, In Azure you select a network and have an IP address assigned but in production you will most likely assign a static one. Join the machine

to the domain once done and reboot.

The next step is to copy the setup files across to the server, in my instance I used a folder called Installs.

To configure your networks, Server Name etc. you run sconfig.cmd on Server Core at the prompt.

Preparation

We need to do a few things before starting as follows:

1. Enable File Sharing

To Enable file sharing you can run the following command:

netsh advfirewall firewall set rule group="File and Printer Sharing" new enable=Yes

2. Mounting the Exchange Server 2019 ISO

Now to mount the Exchange Server 2019 ISO, you can run the following command:

Mount-DiskImage -ImagePath "C:InstallsExchangeServer2019-x64.iso"

3. Installing UCMA runtime 4.0

To install UCMA runtime 4.0 as required by the setup of Exchange you can navigate to the UCMARedist folder in the ISO and run the setup.

4. Installing Visual C++ 2013 Redistributable Package

Once that is done you can install Visual C++ 2013 which you need to download unfortunately but it will hopefully be included in the Full release of Exchange Server 2019.

5. Install Exchange Server 2019

Now we can proceed to the installation of Exchange Server 2019, you can launch it by running the following command below, make sure you are in the ISO folder:

Setup.EXE /Mode:Install /InstallWindowsComponents /IAcceptExchangeServerLicenseTerms /Roles:MB

You will notice in the command above, I let the installation handle the Windows Prerequisites, if you prefer to install them manually then you will need to run the following before you attempt the Exchange Installation:

Install-WindowsFeature Web-WebServer,Web-Common-Http,Web-Default-Doc,Web-Dir-Browsing,Web-Http-Errors,Web-Static-Content,Web-Http-Redirect,Web-Health,Web-Http-Logging,Web-Log-Libraries,Web-Request-Monitor,Web-Http-Tracing,Web-Performance,Web-Stat-Compression,Web-Dyn-Compression,Web-Security,Web-Filtering,Web-Basic-Auth,Web-Client-Auth,Web-Digest-Auth,Web-Windows-Auth,Web-App-Dev,Web-Net-Ext45,Web-Asp-Net45,Web-ISAPI-Ext,Web-ISAPI-Filter,Web-Mgmt-Tools,Web-Mgmt-Compat,Web-Metabase,Web-WMI,Web-Mgmt-Service,NET-Framework-45-ASPNET,NET-WCF-HTTP-Activation45,NET-WCF-MSMQ-Activation45,NET-WCF-Pipe-Activation45,NET-WCF-TCP-Activation45,Server-Media-Foundation,MSMQ-Services,MSMQ-Server,RSAT-Feature-Tools,RSAT-Clustering,RSAT-Clustering-PowerShell,RSAT-Clustering-CmdInterface,RPC-over-HTTP-Proxy,WAS-Process-Model,WAS-Config-APIs

Screenshots

Here are a few screenshots of the Installation:

Copying files…

Configuring Prerequisites…

Setup in progress..

Still going….

Install took a while in my lab but once done it will say completed successfully and then you can reboot.

Post options

Launching the EAC

OWA for my test account….

Launching OWA and connecting to Exchange Server 2019

Below are EAC snapshots…

Microsoft released the latest version of Exchange Server 2019 on October 22, 2018. We can download it from the Microsoft Volume Licensing Service Center (VLSC).

This blog post series will go over the step by step instructions to install and configure Microsoft Exchange Server 2019 on Windows Server 2019 in test lab created in Oracle VirtualBox.

Before you start, the deployment read the below Microsoft official documentation on Exchange Server 2019 system requirements and Compatibility Requirements.

https://docs.microsoft.com/en-us/exchange/plan-and-deploy/system-requirements?view=exchserver-2019

Note: As we are going for a first installation on Exchange Server 2019 in Active Directory forest, we are not going to discuss compatibility requirements with earlier versions of the exchange server.

Hardware requirements for Exchange Server 2019:

Processor:

- 64-bit processor (Intel or AMD)

Memory:

- Mailbox: 128 GB minimum recommended

- Edge Transport: 64 GB minimum recommended

Disk space:

- At least 30 GB of free space on the drive where you’re installing Exchange.

- At least 200 MB of free space on the system drive.

- At least 500 MB of free space on the drive that contains the message queue database.

Active Directory requirements for Exchange Server 2019:

- Domain Controllers: Windows Server 2012 R2, Windows Server 2016, or Windows Server 2019.

- Forest Functional Level: The minimum required AD forest functional level is Windows Server 2012 R2 or higher.

Note: Microsoft Exchange Server 2019 can be installed on Windows Server 2019 Core or Windows Server 2019 with the desktop experience.

Understanding the Test Lab:

- WS2K19-DC01: Domain Controller and DNS Server for mylab.local domain.

- WS2K19-EX19MBX01: Member Server in mylab.local domain

Microsoft Exchange Mailbox Server 2019 Software Pre-requisites:

It is highly recommended to install Exchange 2019 on a member server 2019 not on a Domain Controller.

Download and install the below software on a member server.

- .NET Framework 4.8

- Visual C++ Redistributable Package for Visual Studio 2013

- Install Unified Communications Managed API 4.0.

Install the Pre-requisites:

We will prepare WS2K19-EX19MBX01 Member Server for Exchange 2019 installation. Let’s install all pre-requisites on a member server.

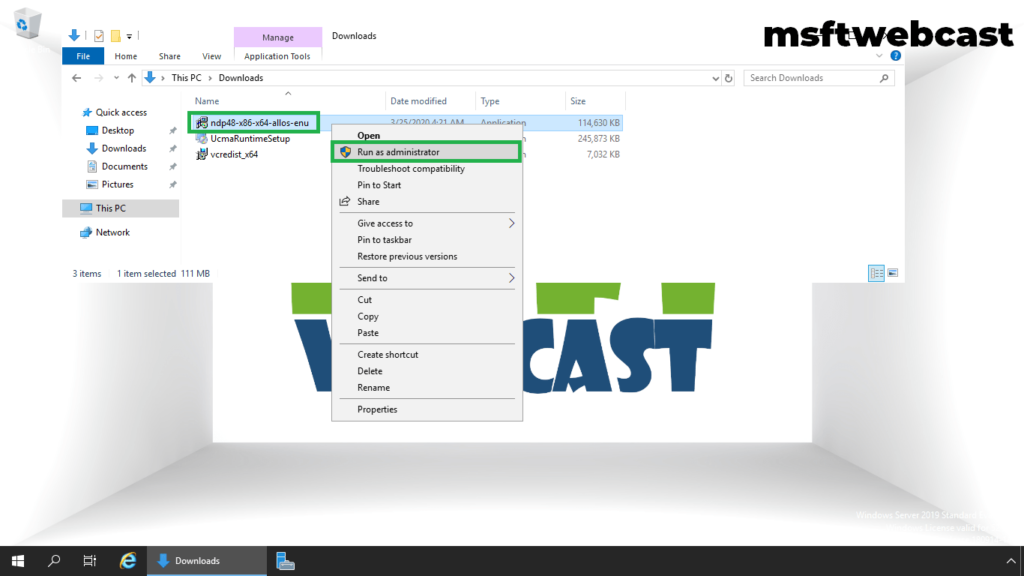

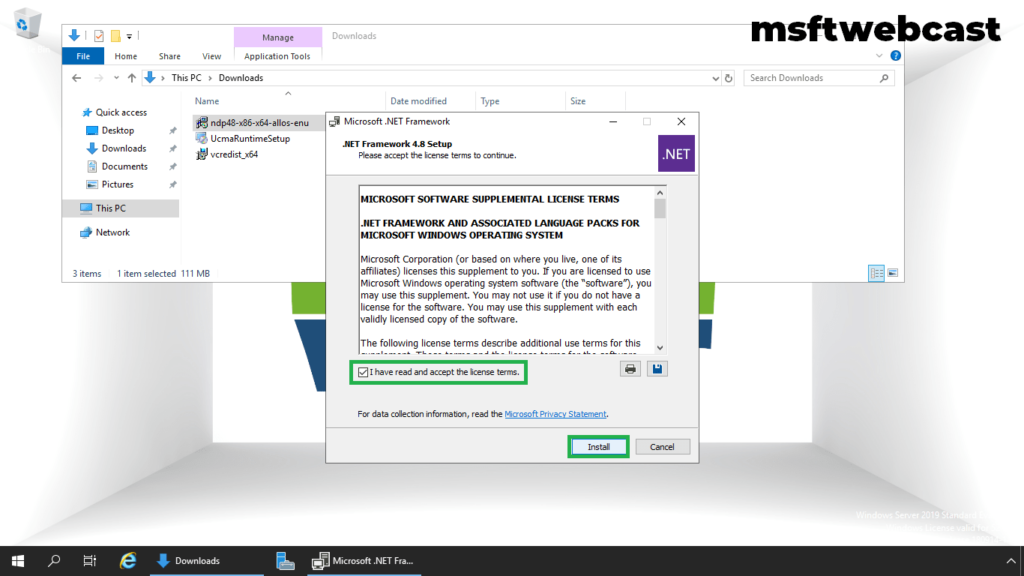

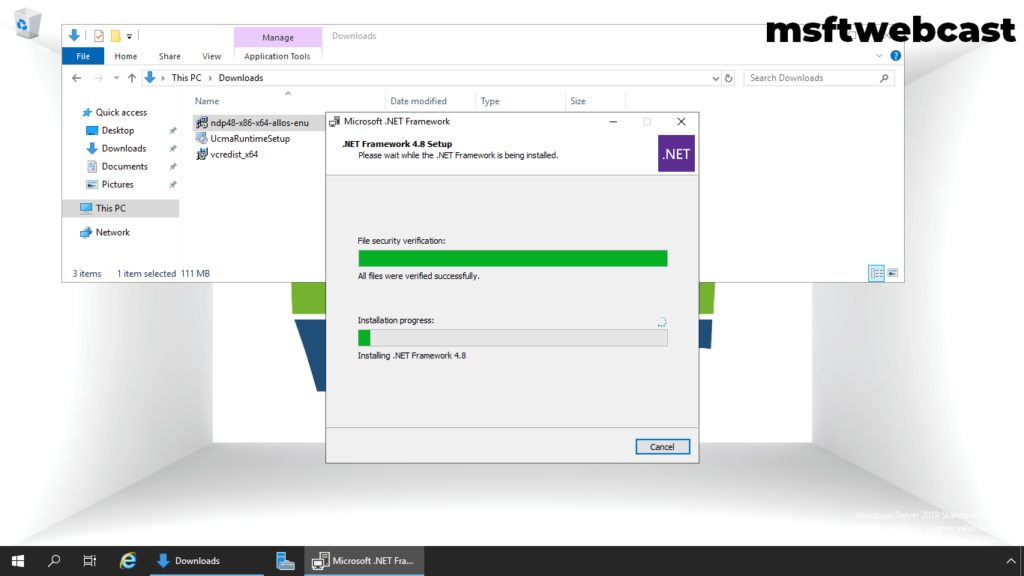

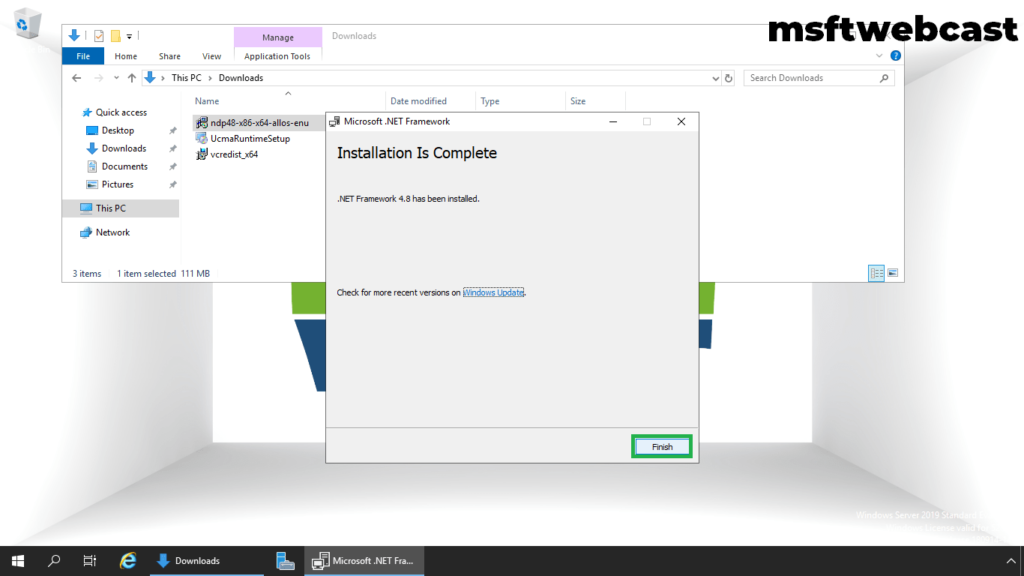

Step:1 Install NET Framework 4.8

1. Right-click on setup and select run as administrator option.

2. Accept license terms and click on the Install button.

3. Click on Finish.

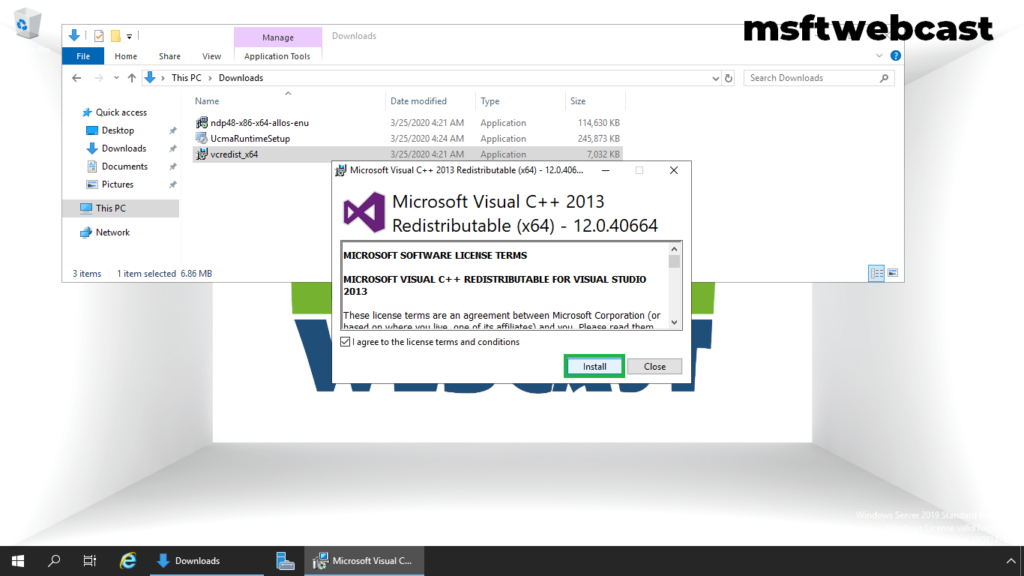

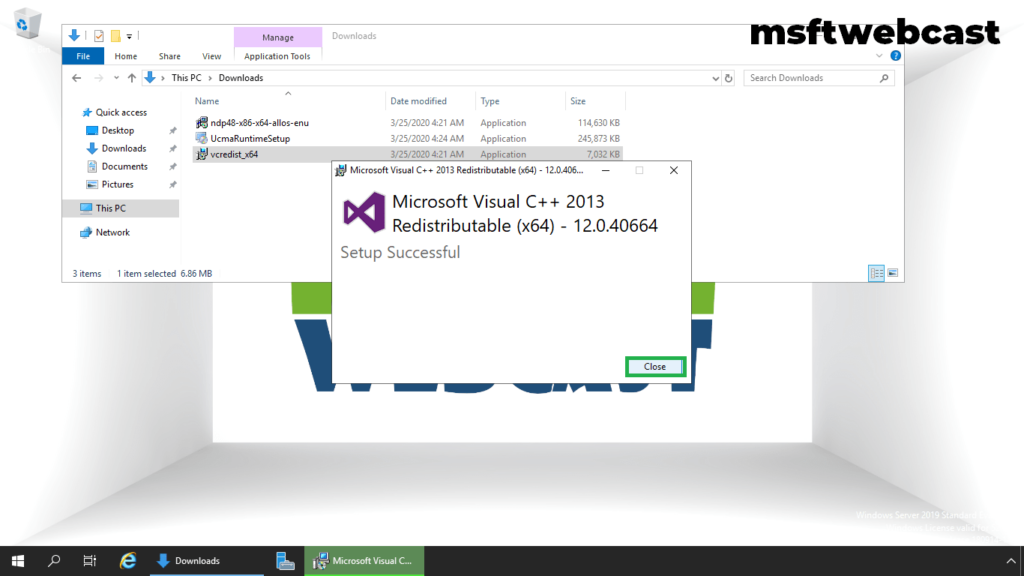

Step:2 Install Visual C++ 2013 package:

4. Right-click on setup and select run as administrator option.

5. Accept license terms and click on the Install button.

6. Click on Close.

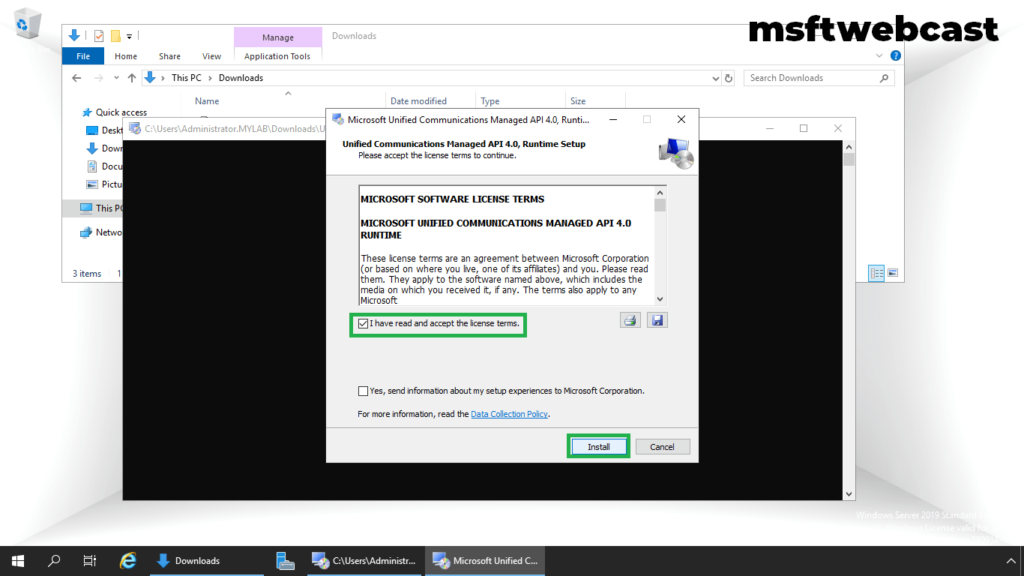

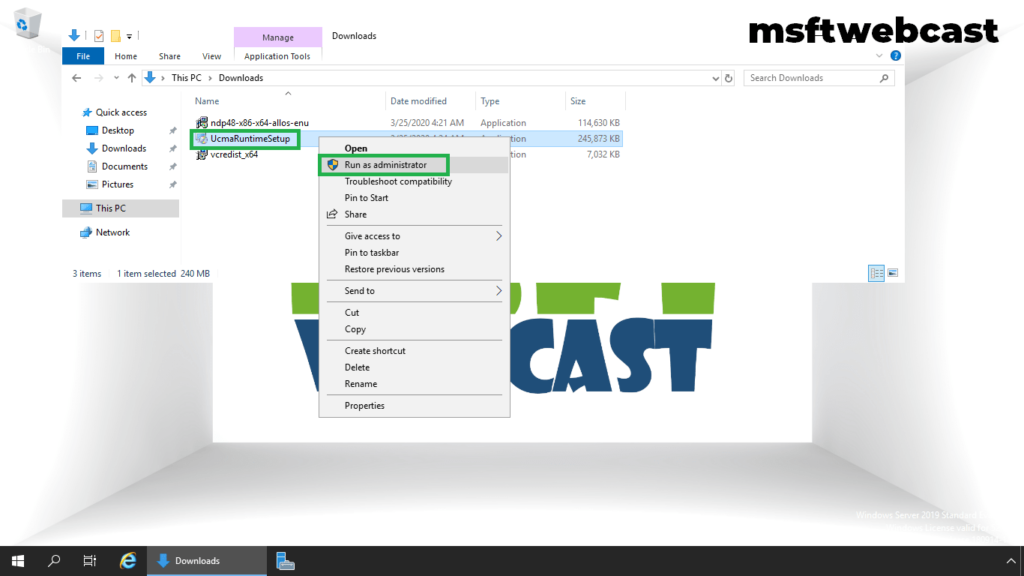

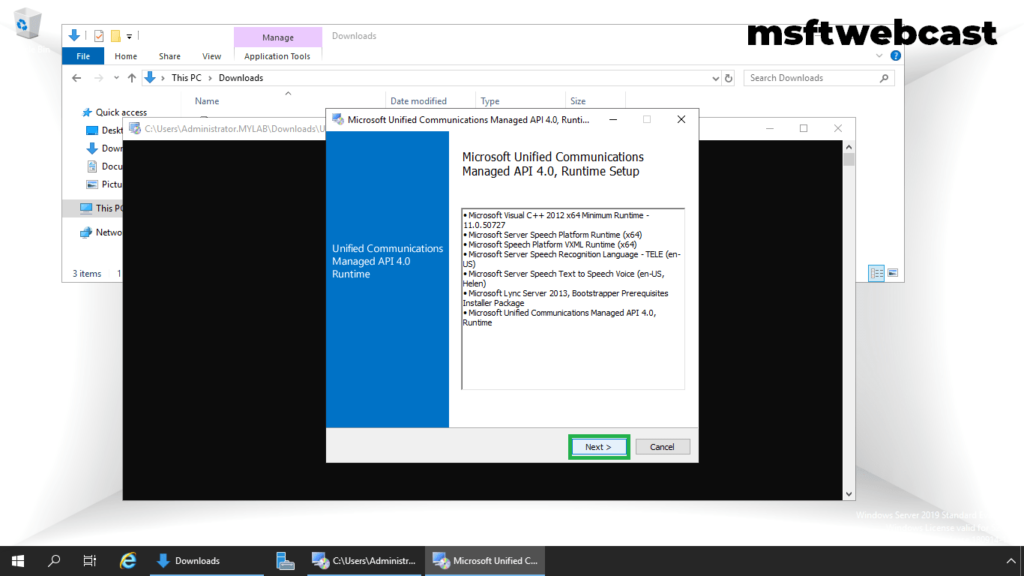

Step:3 Install Unified Communications Managed API 4.0.

7. Right-click on setup and select run as administrator option.

8. Click on the Next button.

9. Accept license terms and click on the Install button.

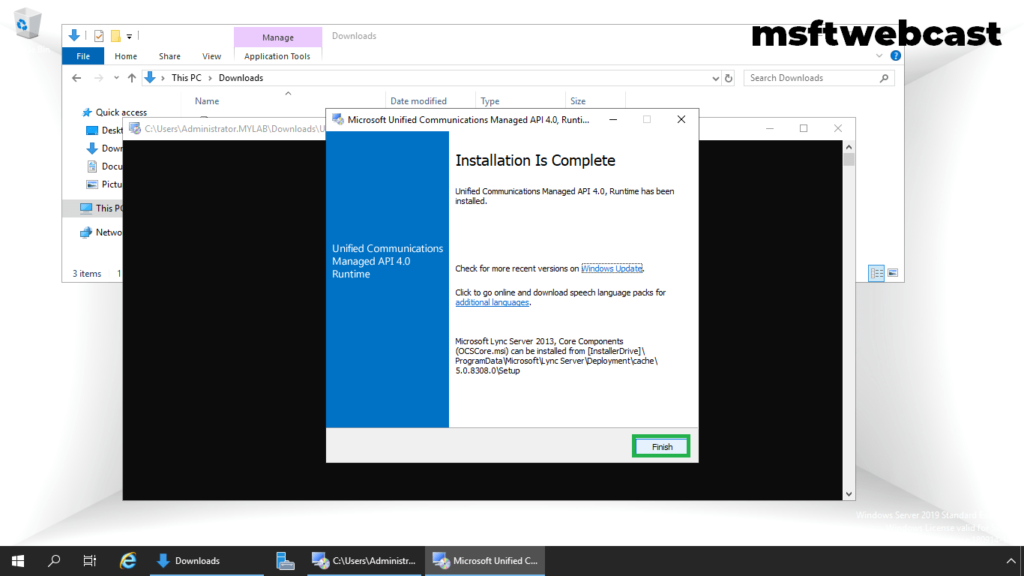

10. Click on Finish.

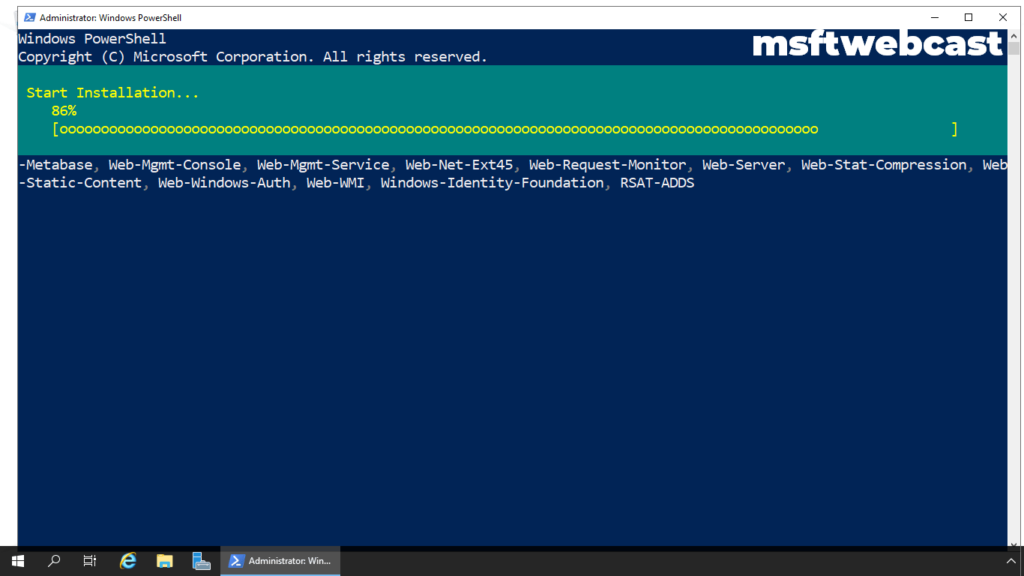

Step:4 Install the required Windows components for Exchange Setup.

11. Open Windows PowerShell with admin.

Execute below cmdlet in PowerShell.

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS

Add the required Lync Server or Skype for Business Server components by installing the Server Media Foundation windows feature

Install-WindowsFeature Server-Media-Foundation

Now we have installed all the required pre-requisites to install Exchange 2019 on Windows Server 2019.

In the next part, we will first prepare Active Directory Forest and schema to install exchange 2019 and then after we will install Microsoft Exchange 2019 on Windows Server 2019.

- Install Exchange Server 2019 on Windows Server 2019: Part-1

- Step by Step Installation of Exchange 2019 on Windows Server 2019 Part-2

Post Views: 2,806

Microsoft Mail Exchange Server 2019 Installation

Download and install the prerequisites

- VC++ 2012

- VC++ 2013

- VC++ 2017

- .NET 4.7.2

- UCMA 4.0

- UCMA 6.0 Not needed

Run the following commands in powershell with admin

Install-WindowsFeature server-media-foundation

Install-WindowsFeature RSAT-ADDS

Install-WindowsFeature NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS

Setup Active Directory

- Server Manager > Manage > Add roles and features

- Tick Active Directory Domain Services

- Tick DNS Server

- Setup everything with your organisation name to be as domainname.local

Setup DNS Stuffs

Setup static ip

- Network and Sharing Center > Change Adapter Options > Assign Static IPv4 such as

- Ip Address : 192.168.0.29

- Subnet mask : 255.255.255.0

- Default gateway : 192.168.0.1

- Preferred DNS : 192.168.0.29

- Alternate DNS : . . .

Setup Reverse Lookup Zones

- Server Manager > Tools > DNS

- Right click Reverse Lookup Zones > New Zone

- Tick Primary zone & Store the zone in Active Directory…

- Tick To all DNS servers running on domain controllers in this domain: <domain.local>

- IPv4 Reverse Lookup Zone

- Network ID : 192.168.0 & then Tick Reverse lookup zone name:

- Allow only secure dynamic updates…

- Finish

Setup Forward Lookup Zones

- domain.local

- server name > Properties > Tick Update associated pointer (PTR) record

- Go to Reverse lookup zones & right click > refresh to see the new added one.

cmd>nslookupshould have Default Server either Unknown or domain name- type

domain.localit should show you your server ip (192.168.0.29) - type

192.168.0.29it should show you your servername.domain.local

Creating a UPN Suffix for a Forest

- Server Manager > Tools > Active Directory Domains and Trusts

- Right click on Tools > Active Directory Domains and Trusts

domain.com> Add

Mail Exchange Installation

- Mount the Mail Exchange Server 2019 ISO and note down the Drive letter.

- Powershell Admin

./Setup.exe /PrepareSchema /IAcceptExchangeServerLicenseTerms

./Setup.exe /PrepareAD /OrganizationName:"YOUR_DOMAIN_WITHOUT_.LOCAL_WORD" /IAcceptExchangeServerLicenseTerms

./Setup.exe /PrepareAllDomains /IAcceptExchangeServerLicenseTerms

- Double-click on the Setup.exe.

- After Successfull installation.

- Search in Start Menu

Exchange Administrative Centeror visit https://localhost/owa/auth/logon.aspx?replaceCurrent=1&url=https%3a%2f%2flocalhost%2fecp%2f%3fExchClientVer%3d15 - Enter username Administrator and its password that you set during active directory installation.

- You can also go to

Exchange Management Shelland run the following command to check the status of the mailbox:

- Add Mailbox Import Export role to your Administrator account in

Exchange Management Shell

New-ManagementRoleAssignment –Role "Mailbox Import Export" –User Administrator

WildCard Certificate Generation

- Generate WildCard SSL Certificate using this link

- Along with adding it in Web Hosting, add also in Personal Section1 in

certlm.msc

Mail Exchange Server configuration

- Restart the machine.

Servers configuration

servers

- Login to the Administrator ECP dashboard in browser using the link above where you can replace

owawithecpfor admin dashboard. - Go to

serversadd valid product key. - Go to DNS Lookups > Select Intel(R) Gigabit Network other than All Networks.

- Go to

Outlook Anywhereaddmail.yourdomain.comin every field and select Basic in dropdown.

virtual directories

- replace

your_machine_name.domain.localin the link in the following places:

Do not remote the parts after

/xxxx/xxxonly replace the above mentioned text.

- ECP: Internal & External

- EWS: External

- MAPI: Extenal

- Microsoft-Server-Active-Sync : Internal & External

- OAB: Internal & External

- OWA: Internal & External

- Powershell: External keep empty

certificates

- Edit the certificate that you added

- Select services > tick SMTP & IIS > Save

Mail flow configuration

accepted domains

- Add accepted domain

domain.com - Tick Authorative

- Make this default domain

email address policies

- Edit Default Policy.

- Email Address Format > Add > select

domain.com. - Tick `Make this format the reply email address.

- Click

Save - Click

Applyon the right side column

receive connectors

- Edit Client Frontend

- Edit Scoping

- Add FQDN :

mail.domain.com - Save

send connectors

- Add

- Name :

domain.com - Type : Custom

- MX

- Add Address space > FQDN value set to

* - Select Server > Press Add > Ok

- Finish

Recipients configuration

mailboxes

- Add new mailbox and then select the email suffix as

domain.com

Domain DNS Records Configuration

A Records

- Add a new A record

mail.domain.com- points to the public IP of your router.

- You can check your public IP using google search

what is my ip

MX Record

- Add a new MX Record

Router Port Forwarding

443

- Add a port forward open rule

- External port 443

- Forward to Internal port 443

- Your server local IP =

192.168.0.29

25

- Add a port forward open rule

- External port 25

- Forward to Internal port 25

- Your server local IP =

192.168.0.29

Windows Firewall Settings

- Open TCP ports 443 and 25 both in Inbound and Outbound in Windows Firewall

Exchange Mail Activer Directory Preparation

Run the following command in your powershell with admin by mounting the .iso

Run the following powershell commands

Install-WindowsFeature ADLDS

E:Setup.exe /IAcceptExchangeServerLicenseTerms /PrepareDomain:domain.local

E:Setup.exe /IAcceptExchangeServerLicenseTerms /PrepareDomain

Enable SMTP For sending email using programatically

Run the following command in your Exchange Management Shell

- Note down the

Identityof similar to thisYOUR_SERVERClient Frontend YOUR_SERVER

- Note down the

Thumbprintfor the certificate which has Services...WS..

$cert = Get-ExchangeCertificate -Thumbprint YOUR_THUMBPRINT_VALUE_HERE

$tlscertificatename = "<i>$($cert.Issuer)<s>$($cert.Subject)"

Set-ReceiveConnector "YOUR_IDENTITY" -Fqdn MAIL.YOUR_DOMAIN.COM -TlsCertificateName $tlscertificatename

- Open TCP ports 587 Inbound in Windows Firewall

- Now go to ECP Administrator > mail flow > receive connectors

- Edit Default Frontend YOUR_SERVER_NAME > security

- Tick Exchange users in Permissions groups: section

To test whether it is working or not, try the following command

$credential = Get-Credential

Send-MailMessage -SmtpServer MAIL.YOUR_DOMAIN.COM -Credential $credential -From 'mailbox@YOUR_DOMAIN.COM' -To 'SOME_ONE@gmail.com' -Subject 'Test email' -Port 587 -UseSsl

Increase the Each Mail Attachment Size Limit

- Go to mail flow

- receive connectors

- three dots

- Organization Transport Settings

- Input the size in MB

How to See, Update, Cancel,Remove Export PST Request

- Run following commands in Exchange Powershell Management.

- Following command shows Export Requests

Get-MailboxExportRequest - Follwing command removes Completed Requests

Get-MailboxExportRequest -Status Completed | Remove-MailboxExportRequest

Congratulations

- Open https://mail.domain.com

- Try sending mail.

Helper Links

- Reduce High Memory Usage

В этой статье хочу рассмотреть установку и простую базовую настройку связки Microsoft Exchange 2019 + Proxmox Mail Gateway, где Microsoft Exchange 2019 выступает почтовым сервером, а Proxmox Mail Gateway выступает почтовым шлюзом для этого сервера и разгружает его фильтрацией спама (и не только).

Подобную связку я уже рассматривал. Было это давно, и тогда это была Zimbra 7 + кастомный почтовый шлюз:

https://typical-admin.ru/obshaya/linux-fedora/server-mail-ftp-jabber-mail-gateway1

Почтовый шлюз я также настраивал и на FreeBSD:

https://typical-admin.ru/obshaya/freebsd/mail-gateway-freebsd

Но это всё было давно. Сейчас же есть готовое решение, и почему бы его не попробовать.

Итак, имеется:

1. Машина с Windows server 2019 и настроенной ролью контроллера домена Active Directory.

2. Машина с голым Windows server 2019, являющаяся членом домена Active Directory.

3. Машина без ОС для последующей установки Proxmox Mail Gateway.

Приступаю к установке Microsoft Exchange 2019 на машину с предустановленной Windows server 2019. Ссылки на дистрибутивы прикладывать не буду, т.к. сейчас на сайте Microsoft нет возможности их скачать. Пришлось искать по старинке. Запускаю установщик и на первом шаге отказываюсь от проверки обновлений, т.к. весь мой стенд тестовый. При установке боевого сервера лучше не отказываться от обновлений.

Жму Далее и дожидаюсь копирования файлов:

Следующие два шага будут «Введение» и принятие лицензии, с ними всё понятно. Параметры оставляю рекомендуемые:

При выборе роли сервера указываю, что это будет роль почтового ящика (она же mailbox) и ставлю галку, чтобы установщик сам автоматически поставил недостающие роли и компоненты для Windows:

Жму «Далее». На следующем шаге выбираю каталог установки Exchange:

Потом указываю имя организации:

Защиту от вредоносных программ пока не отключаю. Если понадобится, отключу её уже после настройки Proxmox Mail Gateway.

После чего запускается проверка готовности:

И в итоге получаю кучу ошибок:

Ошибка:

Необходимо установить .NET Framework 4.8 (https://support.microsoft.com/kb/4503548).

Дополнительные сведения: https://docs.microsoft.com/Exchange/plan-and-deploy/system-requirements?view=exchserver-2019

Ошибка:

Схема Active Directory устарела, и эта учетная запись пользователя не входит в группу «Администраторы схемы» или «Администраторы предприятия».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.SchemaUpdateRequired.aspx

Ошибка:

Необходимо выполнить глобальные обновления Active Directory, но данная учетная запись пользователя не входит в группу «Администраторы предприятия».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.GlobalUpdateRequired.aspx

Ошибка:

Необходимо обновить локальный домен. Для продолжения необходимо быть членом групп «Администраторы домена», «Управление организацией» или группы «Администраторы предприятия».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.LocalDomainPrep.aspx

Ошибка:

Для продолжения необходимо быть членом группы ролей «Управление организацией» или группы «Администраторы предприятия».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.GlobalServerInstall.aspx

Ошибка:

Чтобы установить или обновить первую роль сервера почтовых ящиков в топологии, необходимо войти в систему с помощью учетной записи члена группы ролей «Управление организацией».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.DelegatedBridgeheadFirstInstall.aspx

Ошибка:

Чтобы установить первую роль сервера клиентского доступа в топологии, необходимо войти в систему с помощью учетной записи члена группы ролей «Управление организацией».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.DelegatedCafeFirstInstall.aspx

Ошибка:

Чтобы установить первую роль сервера клиентского доступа в топологии, необходимо войти в систему с помощью учетной записи члена группы ролей «Управление организацией».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.DelegatedFrontendTransportFirstInstall.aspx

Ошибка:

Чтобы установить или обновить первую роль сервера почтовых ящиков в топологии, необходимо войти в систему с помощью учетной записи члена группы ролей «Управление организацией».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.DelegatedMailboxFirstInstall.aspx

Ошибка:

Чтобы установить или обновить первую роль сервера клиентского доступа в топологии, необходимо войти в систему с помощью учетной записи члена группы ролей «Управление организацией».

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.DelegatedClientAccessFirstInstall.aspx

Ошибка:

На этом компьютере необходимо установить 64-разрядный пакет Microsoft Unified Communications Managed API 4.0 Core Runtime. Установите это ПО со страницы http://go.microsoft.com/fwlink/?LinkId=260990.

Дополнительные сведения: https://docs.microsoft.com/Exchange/plan-and-deploy/deployment-ref/readiness-checks?view=exchserver-2019

Ошибка:

Распространяемый пакет Visual C++ 2013 является необходимым компонентом. Установите требуемые двоичные файлы и повторно запустите установку. Чтобы скачать их, воспользуйтесь универсальным кодом ресурса (URI) https://www.microsoft.com/download/details.aspx?id=40784.

Дополнительные сведения: http://technet.microsoft.com/library(EXCHG.150)/ms.exch.setupreadiness.VC2013RedistDependencyRequirement.aspx

Из всего этого следует, что установщик может отнюдь не все дополнительные роли и компоненты установить сам. Нужно ему помочь:

1. Установить Распространяемый пакет Visual C++ 2013

2. Установить 64-разрядный пакет Microsoft Unified Communications Managed API 4.0 Core Runtime

3. Установить .NET Framework 4.8

4. Мой виндовый пользователь является администратором домена. Но его также надо включить в группу «Администраторы предприятия» и «Администратор схемы»:

Ссылки для скачивая отсутствующих компонентов приложены прям в тексте с ошибками. Скачиваю и устанавливаю всё, что просит установщик.

Затем снова запускаю установщик Microsoft Exchange 2019. На этот раз получаю лишь пару предупреждений и жму кнопку «Установить»:

Установка занимает довольно длительное время.

После завершения установки жму «Готово» и перезагружаю сервер.

Теперь перехожу к базовой настройке Microsoft Exchange 2019. Сначала настрою его так, чтобы он работал сам по себе, без почтового шлюза Proxmox. Протестирую, нормально ли уходят письма на внешние сервера (mail.ru, yandex.ru), а уже потом буду приделывать Proxmox Mail Gateway.

Захожу в Exchange Administrative Center:

Логин и пароль — от доменного администратора. Логин ввожу в формате domainuser.

Добавлю доверенный домен. В разделе “Поток обработки почты” выбираю подраздел “Обслуживаемые домены” и нажимаю на кнопку “+”:

В поле “Имя” и “Обслуживаемый домен” указываю домен, который необходимо добавить в доверенные, затем выбираю “Заслуживающий доверия домен. Электронная почта доставляется только допустимым получателям в этой организации Exchange. Вся почта, направленная неизвестным получателям, отклоняется.”. Нажимаю на кнопку “Сохранить”.

Домен появился в списке обслуживаемых:

Жму двойной клик мыши на созданном домене и в появившемся окне ставлю галку «Сделать доменом по умолчанию», затем кнопку «Сохранить»:

Теперь необходимо создать политику по формированию почтовых адресов. В разделе “Поток обработки почты” выбираю подраздел “Политики адресов электронной почты” и нажимаю на кнопку “+”:

Далее необходимо указать имя для новой политики и выбрать на кого она будет применяться, а также определить, как будут формироваться почтовые адреса в организации. У меня почтовые адреса будут формироваться на основе “Alias”. Указываю имя для политики по формированию почтовых адресов и нажимаю кнопку “+”:

Указываю основной домен и выбираю “alias@contoso.com”. Нажимаю на кнопку “Сохранить”:

После того как определено, как будут у меня формироваться почтовые адреса, нажимаю на кнопку “Сохранить”:

Обращаю внимание на предупреждение:

После того как политика будет добавлена, она появится в подразделе “Политики адресов электронной почты” со статусом “Не применена”. Для применения политики нажимаю надпись “Применить”:

Теперь необходимо создать коннектор отправки для возможности отправлять почту за пределы организации. В разделе “Поток обработки почты” выбираю подраздел “Соединители отправки” и нажимаю на кнопку “+”:

Указываю имя для нового коннектора отправки и в разделе “Тип” выбираю “Интернет”. Нажимаю на кнопку “Далее”:

Пока что, отправка почты будет осуществляться согласно записям MX. Выбираю “Запись MX, связанная с доменом получателя” и нажимаю на кнопку “Далее”. Потом эта настройка будет изменена на отправку через Proxmox Mail Gateway.

Далее необходимо указать, для каких доменов будет работать новый коннектор. Нажимаю на кнопку “+”:

В поле “Полное доменное имя (FQDN)” указываю “*”. Таким образом, новый коннектор отправки будет обрабатывать все домены. Нажимаю на кнопку “Сохранить”:

После указания для каких доменов будет работать новый коннектор, нажимаю на кнопку “Далее”:

Затем нужно указать, на каком сервере Exchange будет создан коннектор отправки. Нажимаю на кнопку “+”:

Выбираю сервер Exchange, на котором будет создан коннектор отправки. У меня он единственный. Нажимаю на кнопку “OK”:

Все готово для создания коннектора отправки. Нажимаю на кнопку “Готово”:

Далее в разделе “Поток обработки почты”, выбираю подраздел “Соединители отправки” и нажимаю на созданный коннектор отправки два раза левой кнопкой мыши:

В разделе “общие” в меню “Максимальный размер отправляемых сообщений (МБ)” можно настроить максимально допустимый размер почтовых вложений для отправки:

Далее в разделе “определение области” в поле “FQDN: Укажите полное доменное имя, которое этот соединитель будет предоставлять в ответ на запрос HELO или EHLO.” указываю имя, по которому почтовый сервер доступен из сети Интернет:

Нажимаю на кнопку “Сохранить”.

В разделе “Поток обработки почты” выбираю подраздел “Соединители отправки”. Затем нажимаю на кнопку “…” и выбираю “Параметры транспорта организации”:

В разделе “число попыток (Limits)” можно настроить максимально допустимый размер почтовых вложений для отправки и приема. Указываю необходимые значения и нажимаю на кнопку “Сохранить”:

Что же касается DNS-записей, то публичные записи для домена typical-admin.ru у меня выглядят вот так:

Записи, не относящиеся к теме, я замазал. Да, сайт typical-admin.ru и Exchange сервер имеют один и тот же IP-адрес. На роутере проброс портов 80 и 443 ведёт на сервер с моим сайтом. Сайт typical-admin.ru работает на Nginx, который можно использовать как Reverse Proxy для вэб-интерфейса Exchange сервера. Не буду на этом сейчас заострять внимание.

Чтобы пользователи локальной сети, переходя по адресу mail.typical-admin.ru, попадали сразу на Exchange сервер напрямую на его локальный IP-адрес, надо на локальном DNS-сервере создать свою зону typical-admin.ru. Выглядеть это будет так:

Указываю, что зона будет основной, но к Active Directory относиться не будет (галку снял):

Жму «Далее» и на следующем шаге указываю название зоны:

Жму «Далее» и на следующих шагах тоже «Далее»:

И потом внутри самой DNS-зоны делаю вот такие записи: А-запись:

И MX-запись:

Получается, что клиенты, заходящие из интернета на свою почту по адресу https://mail.typical-admin.ru, будут попадать на внешний IP-адрес (маршрутизатора, а дальше, через проброс порта, попадут на nginx, который, в свою очередь, передаст запрос на IIS Exchange сервера), а клиенты из локальной сети, заходящие на свою почту по адресу https://mail.typical-admin.ru, будут попадать на локальный IP-адрес Exchange сервера.

Теперь адрес mail.typical-admin.ru надо прописать в виртуальных каталогах в качестве внешнего. В разделе “Серверы” выбираю подраздел “Виртуальные каталоги” и выбираю виртуальную папку “owa (Default Web Site)”, а затем нажимаю на неё два раза левой кнопкой мыши:

В разделе “общие” в поле “Внешний URL-адрес” указываю имя, по которому почтовый сервер доступен из сети Интернет, а также добавляю “/owa”:

Жму «Сохранить».

Теперь пропишу адрес, по которому почтовый сервер доступен из сети Интернет, в конфигурацию сервера Exchange. В разделе “Серверы” выбираю подраздел “Виртуальные каталоги” и выбираю виртуальную папку “ecp (Default Web Site)”, а затем нажимаю на неё два раза левой кнопкой мыши:

В разделе “общие” в поле “Внешний URL-адрес” указываю имя, по которому почтовый сервер доступен из сети Интернет, а также добавляю “/ecp”. Нажимаю на кнопку “Сохранить”.

Аналогично прописываю и в остальных каталогах:

EWS (Default Web Site) → https://mail.typical-admin.ru/EWS/Exchange.asmx

mapi (Default Web Site) → https://mail.typical-admin.ru/mapi

Microsoft-Server-ActiveSync (Default Web Site) → https://mail.typical-admin.ru/Microsoft-Server-ActiveSync

OAB (Default Web Site) → https://mail.typical-admin.ru/OAB

PowerShell (Default Web Site) → http://mail.typical-admin.ru/powershell

Далее настрою сервис “Мобильный Outlook”. Данный сервис служит для подключения к серверу Exchange через Интернет при помощи “Outlook”. В разделе “Серверы” выбираю подраздел “Серверы”, выбираю сервер Exchange и нажимаю на него два раза левой кнопкой мыши:

Далее в поле “Укажите имя внешнего узла (например, contoso.com) для подключения пользователей к вашей организации.” указываю имя, по которому почтовый сервер доступен из сети Интернет. Затем в меню “Укажите метод проверки подлинности для использования внешними клиентами при подключении к вашей организации” выбираю “NTLM” и снимаю галочку “Разрешить разгрузку SSL”. Нажимаю на кнопку “Сохранить”.

Теперь пробую создать нового пользователя с почтовым ящиком. В разделе “Получатели” выбираю подраздел “Почтовые ящики”. Там нажимаю на кнопку “+” и выбираю “Почтовый ящик пользователя”.

Теперь указываю псевдоним и имя для нового пользователя. Затем нужно выбрать Подразделение, в котором планируется создать нового пользователя. Нажимаю на кнопку “Обзор”:

Выбираю подразделение, в которое необходимо поместить нового пользователя, и нажимаю на кнопку “OK”:

В поле “Имя для входа” указываю логин для нового пользователя. Далее указываю пароль и нажимаю на кнопку “Сохранить”:

После того как пользователь с почтовым ящиком будет создан, он появится в разделе “Почтовые ящики”:

Нужно попробовать зайти под этим пользователем в свой почтовый ящик и попробовать отправить письма куда-нибудь.

На Mail.ru и Яндекс письма пришли:

Теперь пробую ответить с Яндекса и Мэйла. Письма пришли:

Хорошо, значит почта работает, письма ходят. Пришло время установить и прикрутить Proxmox Mail Gateway.

Вторая часть.

Донаты принимаются на кошельки:

Yoomoney:

4100118091867315

BTC:

bc1qzw9vam8mv6derwscxl0vrnd6m9t2rpjg273mna

ETH / BNB BSC / Polygon MATIC:

0x5cc07FF76490350ac6112fbFdA1B545Bc794602F

Tron:

TJUz8sJr9XYMjVqzmFNnCzzRWfPa57X2RV

USDT/USDC в сетях ETH/BSC/Polygon:

0x5cc07FF76490350ac6112fbFdA1B545Bc794602F

USDT в сети TRX (Tron):

TJUz8sJr9XYMjVqzmFNnCzzRWfPa57X2RV

LTC:

LRMZaFCSyCT6FUF62WEX1BokWV7v2dh2zo

Doge:

DTEnGLZRps9XaWNtAhchJWSeD4uTNDRxg7

XMR:

4A6uP1WxEc7HktToZFyiJuK6YmjdL8bSn2aY653qPwABhT4Y56iFuedgHcmpvLwWE55u8qkjGc715ZJs761FqedA8gkgznr

TON:

UQAdSPiWIDx2Q1VIeezkUV3s4sNlZM90w2ohSO6bD2-okwgY

Microsoft Exchange — большой комбайн, который включает в себя прием и обработку писем, а также веб интерфейс для вашего почтового сервера, доступ к корпоративным календарям и задачам. Exchange интегрирован в Active Directory, поэтому представим себе, что она уже была развернута.

Ну а Windows Server 2019 Core — это версия Windows Server без графического интерфейса.

В этой версии Windows нет традиционной Windows, не на что щелкать, нет меню Пуск. Только черное окно и черная командная строка. Но в то же время меньшая область для атаки и повышенный уровень вхождения, ведь мы же не хотим, чтобы в критических системах копался кто попало, верно?

Это руководство годится так же и для серверов с GUI.

1. Подключаемся к серверу

Открываем Powershell и вводим команду:

Enter-PSSession 172.18.105.6 -Credential AdministratorОпционально: Включаем RDP. Это упрощает установку, но вовсе не обязательно.

cscript C:WindowsSystem32Scregedit.wsf /ar 0В образе от Ultravds RDP уже был включен.

2. Подключаем сервер к AD

Сделать это можно через Windows Admin Center или через Sconfig в RDP.

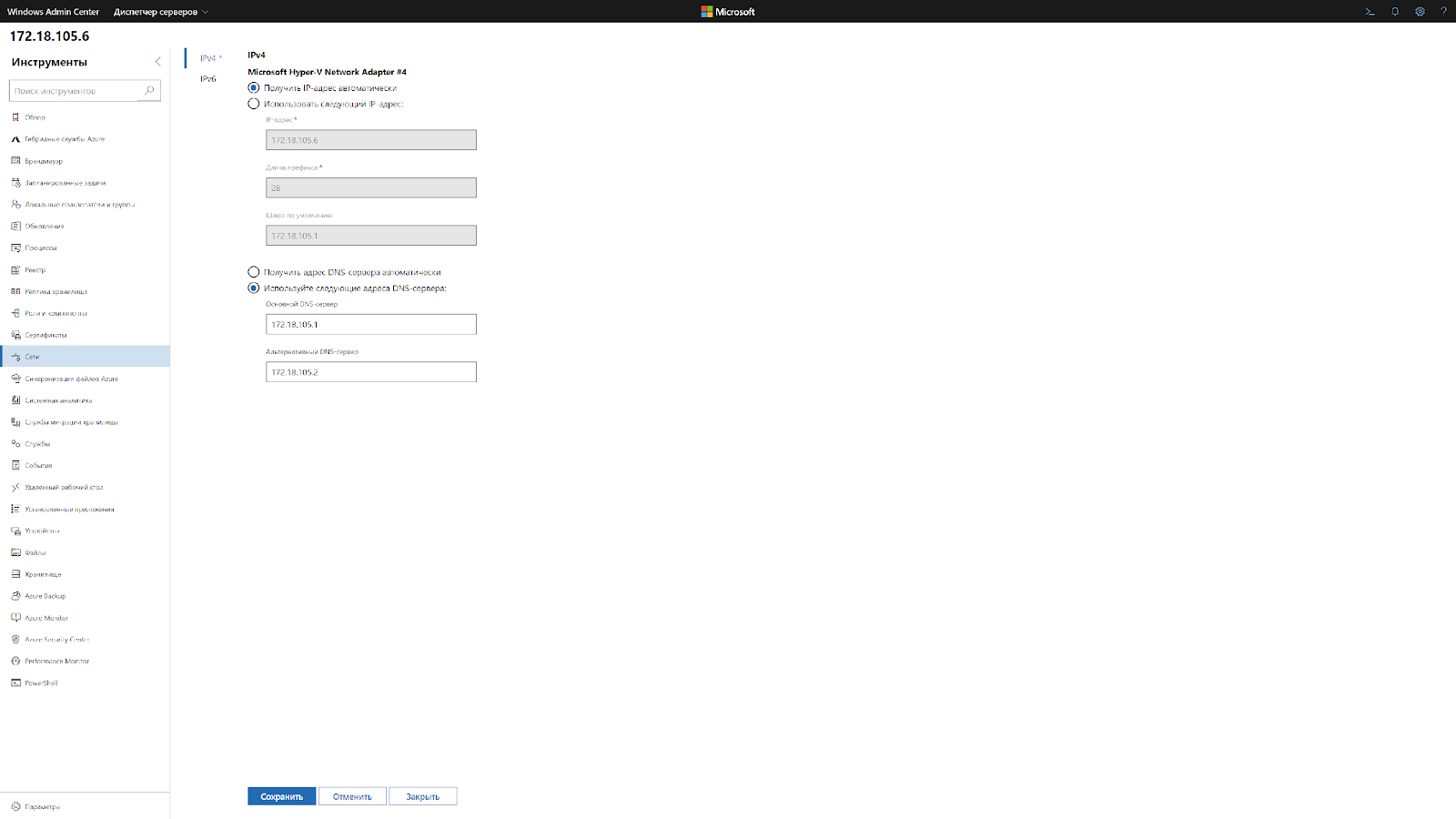

2.1 Указываем DNS серверы или контроллеры домена

В Windows Admin Center подключаемся к серверу, переходим в раздел сети и указываем ip адреса контроллеров домена или DNS серверов домена.

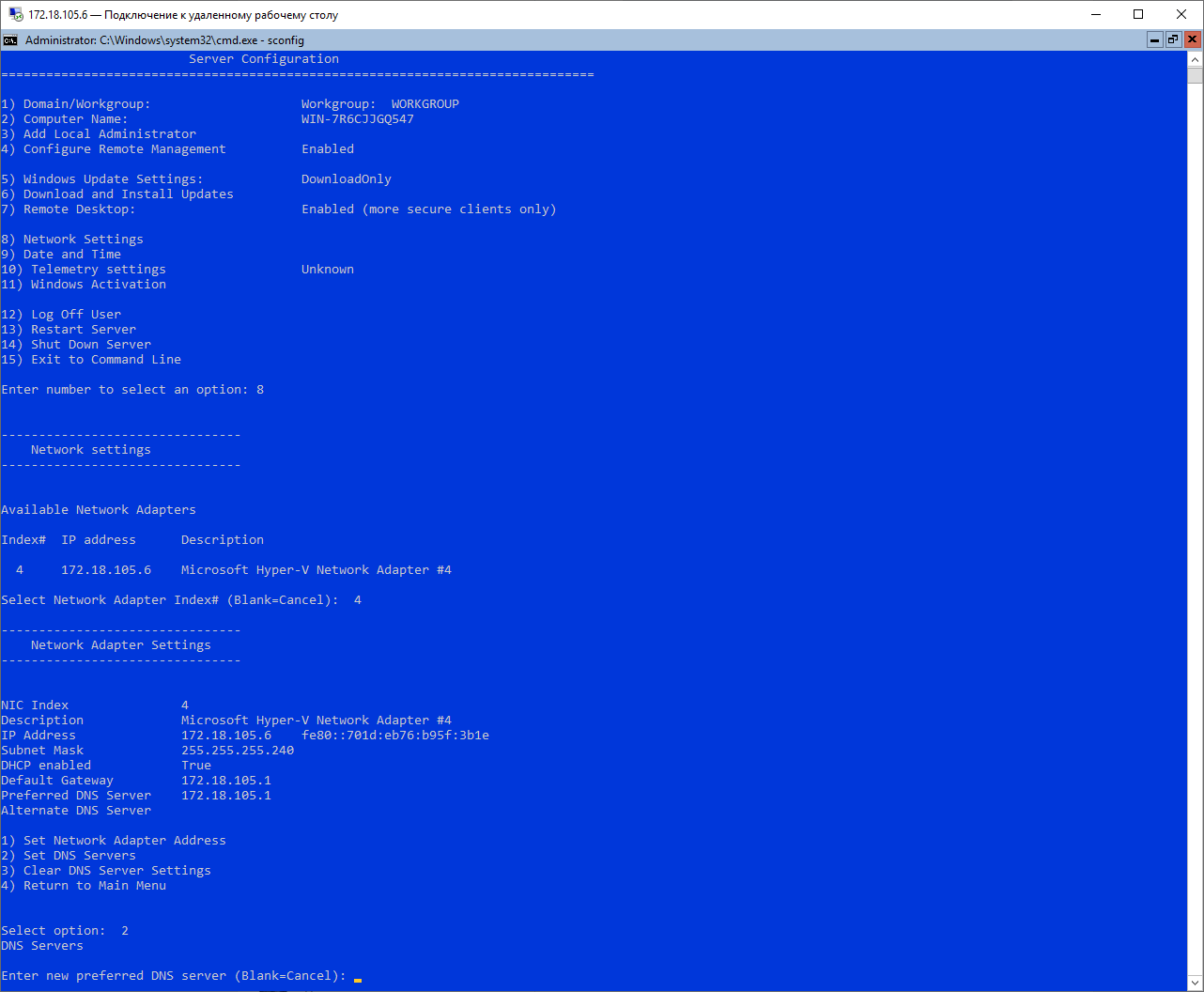

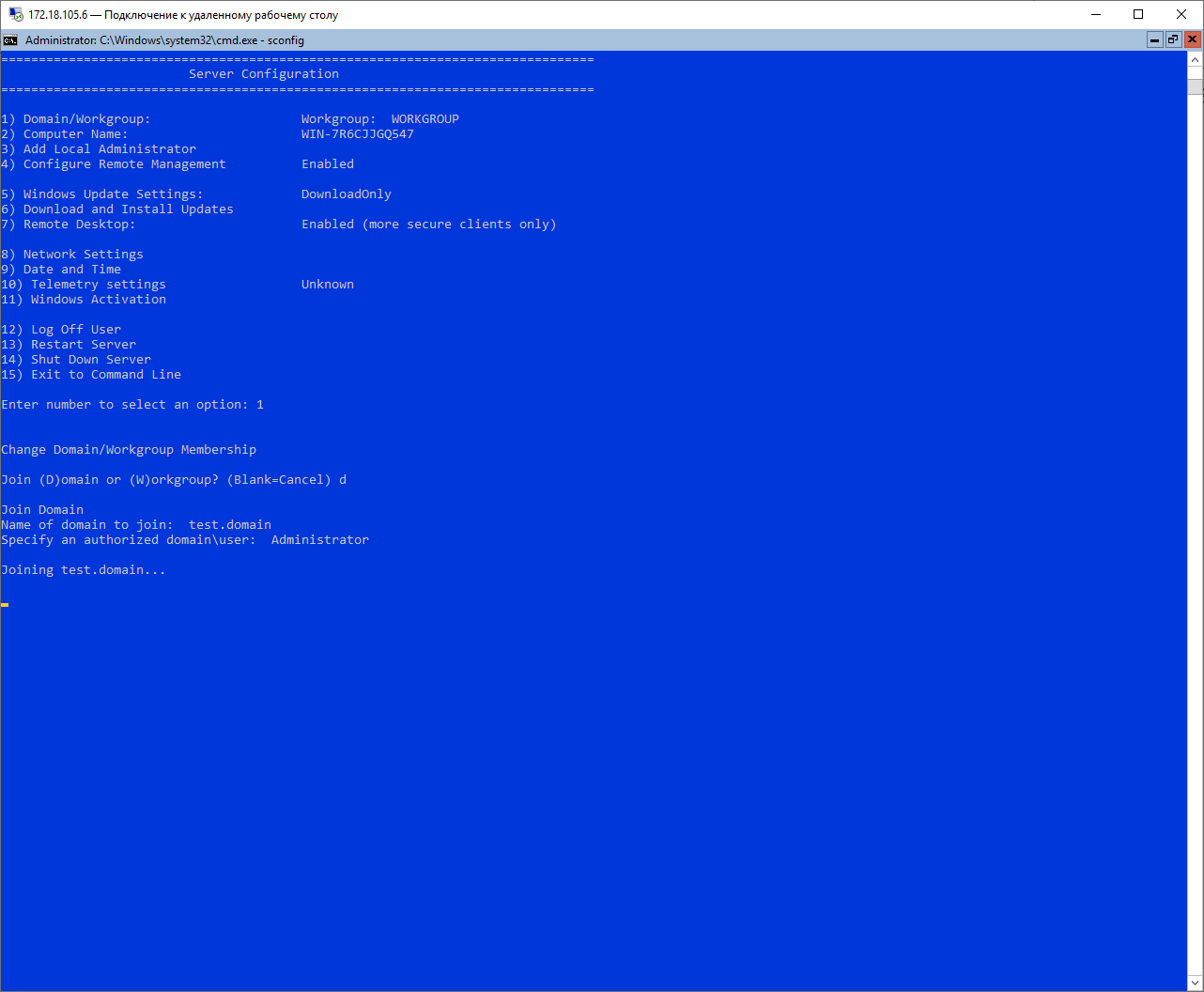

Через RDP, в командную строку вводим «Sconfig» и попадаем на синее окно конфигурации сервера. Там выбираем пункт

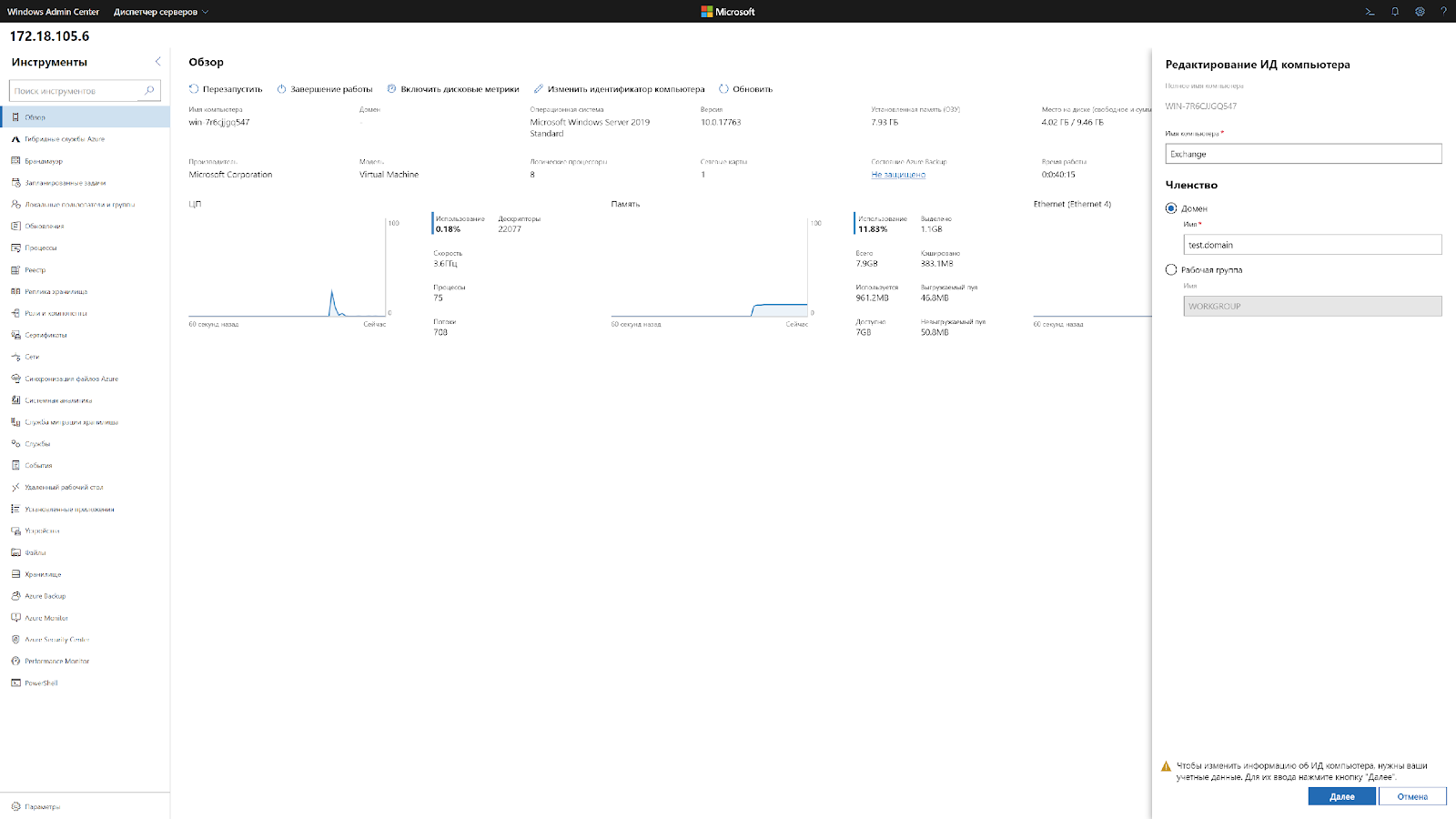

2.2 Присоединяем сервер к домену

В WAC нажимаем «Изменить идентификатор компьютера» и перед нами открывается знакомое окно выбора рабочей группы или домена. Все как обычно, выбираем домен и присоединяемся.

С помощью Sconfig Нужно сначала выбрать пункт 1, выбрать присоединяемся ли мы к рабочей группе или домену, указать домен, если присоединяемся к домену. И только после завершения процедуры нам позволят изменить имя сервера, но даже для этого потребуется ввести пароль еще раз.

Через Powershell это производится и того проще:

Add-Computer -DomainName test.domain -NewName exchange -DomainCredential Administrator3. Устанавливаем

Если вы используете RDP, перед установкой самого Exchange нужно установить нужные компоненты.

Install-WindowsFeature Server-Media-Foundation, RSAT-ADDSДалее нам нужно скачать образ диска с установщиком Exchange.

Invoke-WebRequest -UseBasicParsing -Uri 'https://website.com/ ExchangeServer2019-x64.iso -OutFile C:UsersAdministratorDownloadsExchangeServer2019-x64.isoМонтируем ISO:

Mount-DiskImage C:UsersAdministratorDownloadsExchangeServer2019-x64.isoЕсли вы будете делать это все через командную строку, нужно лишь примонтировать скачанный диск и ввести команду:

D:Setup.exe /m:install /roles:m /IAcceptExchangeServerLicenseTerms /InstallWindowsComponentsВывод:

Как видим, установка Exchange на Windows Server Core, как и вход в домен не является болезненным процессом, а учитывая, как мы выиграли в безопасности, то оно того стоило.

Особенно порадовало то, что ввести сервер в AD с помощью Powershell проще, чем через GUI или Windows Admin Center.

Жалко, что опцию установки Exchange добавили лишь для Exchange 2019, давно пора было.

В прошлых наших постах вы можете почитать рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, посмотреть как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center.

Автор: ultra_vds

Источник