Если система запрашивает ключ восстановления BitLocker, приведенные ниже сведения помогут вам найти ключ восстановления и понять, почему вам предлагается его предоставить.

Важно:

Майкрософт поддержка не может предоставить или воссоздать потерянный ключ восстановления BitLocker.

Где найти ключ восстановления BitLocker?

BitLocker, вероятно, обеспечил безопасное резервное копирование ключа восстановления перед активацией защиты. Ключ восстановления может находиться в нескольких местах, в зависимости от того, какой параметр был выбран при активации BitLocker.

Возникли проблемы при воспроизведении видео? Посмотрите его на YouTube.

-

В учетной записи Майкрософт: Откройте веб-браузер на другом устройстве и войдите в учетную запись Майкрософт, чтобы найти ключ восстановления. Это наиболее вероятное место для поиска ключа восстановления.

Совет: Вы можете войти в учетную запись Майкрософт на любом устройстве с доступом в Интернет, например на смартфоне.

Примечание: Если устройство было настроено или bitLocker был включен кем-то другим, ключ восстановления может находиться в учетной записи Майкрософт этого пользователя.

-

В распечатке: Возможно, вы распечатали ключ восстановления при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

-

На USB-устройстве флэш-памяти: Подключите USB-устройство флэш-памяти к заблокированным компьютером и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

-

В рабочей или учебной учетной записи: Если ваше устройство когда-либо входило в организацию с помощью рабочей или учебной учетной записи электронной почты, ключ восстановления может храниться в учетной записи Azure AD этой организации. Возможно, вы сможете получить доступ к нему напрямую или обратиться в ИТ-службу поддержки этой организации, чтобы получить доступ к ключу восстановления.

Совет: Во время COVID мы видели много клиентов, которые вдруг работали или посещали школу из дома, и, возможно, их попросили войти в рабочую или учебную учетную запись с личного компьютера. Если это был и ваш опыт, возможно, на вашей работе или в учебном заведении есть копия ключа восстановления BitLocker.

-

Удерживается системным администратором: Если устройство подключено к домену (обычно к рабочему или учебному устройству), попросите системного администратора получить ключ восстановления.

Важно:

-

Если вам не удается найти ключ восстановления BitLocker и не удается отменить любое изменение конфигурации, которое могло привести к его необходимости, вам потребуется сбросить устройство с помощью одного из вариантов восстановления Windows. Сброс устройства приведет к удалению всех файлов.

-

Майкрософт поддержка не может предоставить или воссоздать потерянный ключ восстановления BitLocker.

Щелкните заголовки ниже для получения дополнительных сведений.

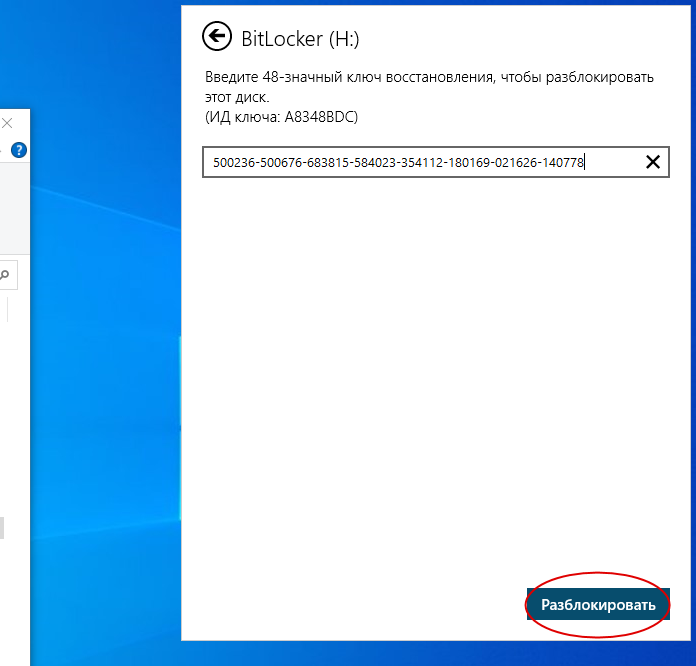

Ключ восстановления BitLocker — это уникальный 48-значный цифровой пароль, который можно использовать для разблокировки системы, если функция BitLocker не может другим способом точно определить, что попытка доступа к системному диску была санкционированной.

BitLocker — это технология шифрования Windows, которая защищает данные от несанкционированного доступа, шифруя диск и требуя одного или нескольких факторов проверки подлинности, прежде чем он разблокирует его.

Windows потребуется ключ восстановления BitLocker при обнаружении возможной несанкционированной попытки доступа к данным. Этот дополнительный шаг представляет собой меру безопасности, призванную обеспечить безопасность ваших данных. Это также может произойти, если вы вносите изменения в оборудование, встроенное ПО или программное обеспечение, которые BitLocker не может отличить от возможной атаки. В таких случаях функция BitLocker может требовать прохождение дополнительной проверки безопасности в виде предоставления ключа восстановления, даже если пользователь является авторизованным владельцем устройства. Это должно быть уверено, что человек, пытающийся разблокировать данные, действительно авторизован.

Есть три стандартных способа активировать защиту BitLocker на вашем устройстве.

-

Ваше устройство — это современное устройство, которое соответствует определенным требованиям для автоматического включения шифрования устройства: В этом случае ключ восстановления BitLocker автоматически сохраняется в учетной записи Майкрософт перед активацией защиты.

-

Владелец или администратор личного устройства активировал BitLocker (на некоторых устройствах также называется шифрованием устройства) с помощью приложения «Параметры» или панель управления: В этом случае пользователь, активировав BitLocker, выбрал место сохранения ключа или (в случае шифрования устройства) он был автоматически сохранен в учетной записи Майкрософт.

-

Рабочая или учебная организация, управляющая устройством (в настоящее время или в прошлом), активировала защиту BitLocker на вашем устройстве: В этом случае у организации может быть ключ восстановления BitLocker.

Статьи по теме

-

Резервное копирование ключа восстановления BitLocker

-

Шифрование устройств в Windows

-

Параметры восстановления в Windows 10

Нужна дополнительная помощь?

-

Partition Wizard

-

Data Recovery

- Where to Find My BitLocker Recovery Key on Windows 10?

By Ariel | Follow |

Last Updated July 13, 2022

Sometimes you have to find the BitLocker recovery key to continue especially when BitLocker has difficulty in unlocking the drive. So, where to find the BitLocker recovery key? In this post of MiniTool, you will get several effective ways to find it.

What Is BitLocker Recovery Key?

First of all, you need to figure out what is BitLocker recovery key. When you cannot unlock the BitLocker-protected drive as normal, BitLocker recovery can help you restore the access. At this time, you need to use the BitLocker recovery key.

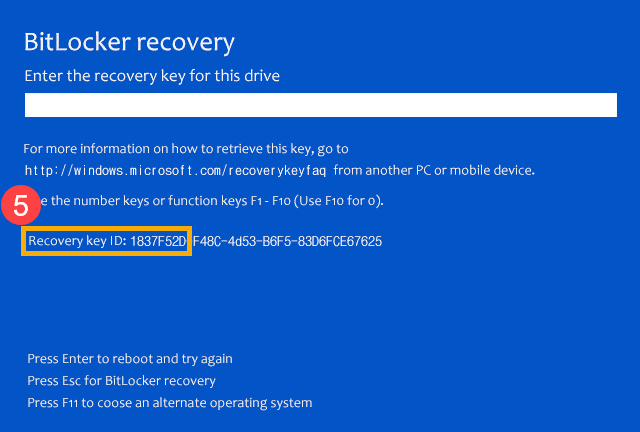

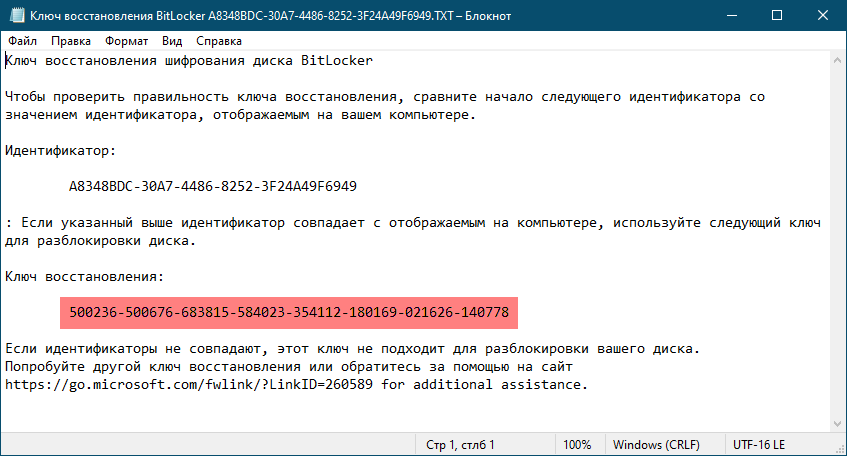

BitLocker recovery key is automatically generated from the process of encrypting the specific drive using the BitLocker encryption technology. It is a special set of 48-digit numerical password that can be used to unlock the BitLocker-protected drive with authorized privilege. As for BitLocker recovery key ID, it is a key identifier displayed on your PC.

This key may be stored in different places including your Microsoft account, USB flash drive, a TXT file or paper document. Here comes a question. Where to find BitLocker recovery key? Please keep reading the following context.

Method 1. Find Your BitLocker Recovery Key in Your Microsoft Account

Step 1. Click here to open the Microsoft web page.

Step 2. Login to your Microsoft account, and then you will see the BitLocker recovery key in the OneDrive section.

Method 2. Find Your BitLocker Recovery Key on a USB Drive

As mentioned above, the Locker recovery key can be used to encrypt your USB flash drive. If you save the key in the USB flash drive, you can follow the steps below.

Step 1. Plug the USB flash drive that you use the BitLocker technology into the PC.

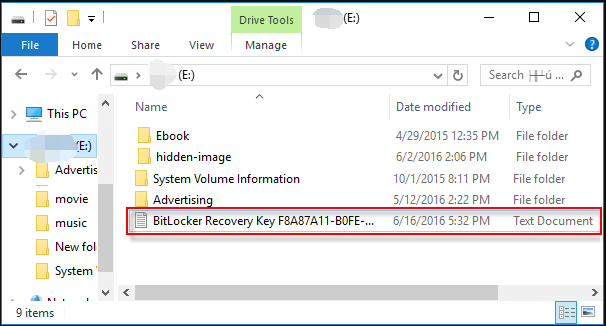

Step 2. Double click This PC (Windows 10) to open File Explorer, and then open the USB drive. In this drive, you should find a text file named BitLocker Recovery Key where the key is saved in.

Method 3. Find Your BitLocker Recovery Key in TXT File

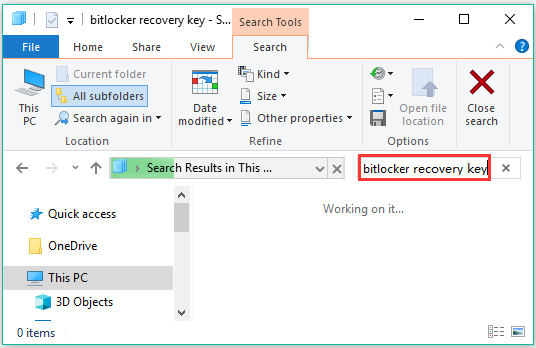

In addition, you can try searching for the TXT file on your computer directly. It is very simple. For that. Double click This PC (Windows 10) to open File Explorer, and then type BitLocker Recovery Key in the search bar. After that, Windows will detect this file automatically for you.

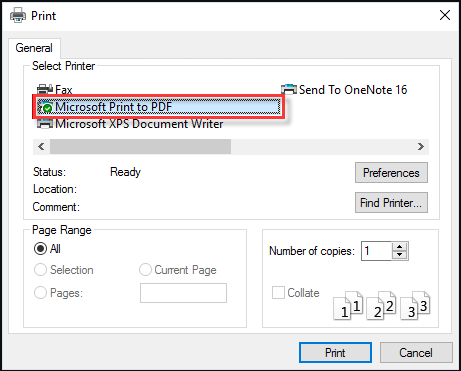

Method 4. Find Your BitLocker Recovery Key in a Paper Document

If you save the Windows 10 BitLocker recovery key in a paper document, you can try finding the location that you can print or save the key. Connect the printer to your PC, and then find the paper document that stores BitLocker Key. This key may have been printed to Microsoft Print to PDF. You can search for PDF files on your PC.

Method 5. Find Your BitLocker Recovery Key in Active Directory

If you are a domain user, perhaps you can find Windows 10 BitLocker recovery key in the Active Directory. Here you can use the BitLocker recovery password viewer to locate the key.

Step 1. On the page of Active Directory Users, right-click the Computer container and select Properties.

Step 2. Navigate to the BitLocker Recovery tab in the Properties window, then you can view the BitLocker recovery passwords related to the particular computer.

About The Author

Position: Columnist

Ariel is an enthusiastic IT columnist focusing on partition management, data recovery, and Windows issues. She has helped users fix various problems like PS4 corrupted disk, unexpected store exception error, the green screen of death error, etc. If you are searching for methods to optimize your storage device and restore lost data from different storage devices, then Ariel can provide reliable solutions for these issues.

-

Partition Wizard

-

Data Recovery

- Where to Find My BitLocker Recovery Key on Windows 10?

By Ariel | Follow |

Last Updated July 13, 2022

Sometimes you have to find the BitLocker recovery key to continue especially when BitLocker has difficulty in unlocking the drive. So, where to find the BitLocker recovery key? In this post of MiniTool, you will get several effective ways to find it.

What Is BitLocker Recovery Key?

First of all, you need to figure out what is BitLocker recovery key. When you cannot unlock the BitLocker-protected drive as normal, BitLocker recovery can help you restore the access. At this time, you need to use the BitLocker recovery key.

BitLocker recovery key is automatically generated from the process of encrypting the specific drive using the BitLocker encryption technology. It is a special set of 48-digit numerical password that can be used to unlock the BitLocker-protected drive with authorized privilege. As for BitLocker recovery key ID, it is a key identifier displayed on your PC.

This key may be stored in different places including your Microsoft account, USB flash drive, a TXT file or paper document. Here comes a question. Where to find BitLocker recovery key? Please keep reading the following context.

Method 1. Find Your BitLocker Recovery Key in Your Microsoft Account

Step 1. Click here to open the Microsoft web page.

Step 2. Login to your Microsoft account, and then you will see the BitLocker recovery key in the OneDrive section.

Method 2. Find Your BitLocker Recovery Key on a USB Drive

As mentioned above, the Locker recovery key can be used to encrypt your USB flash drive. If you save the key in the USB flash drive, you can follow the steps below.

Step 1. Plug the USB flash drive that you use the BitLocker technology into the PC.

Step 2. Double click This PC (Windows 10) to open File Explorer, and then open the USB drive. In this drive, you should find a text file named BitLocker Recovery Key where the key is saved in.

Method 3. Find Your BitLocker Recovery Key in TXT File

In addition, you can try searching for the TXT file on your computer directly. It is very simple. For that. Double click This PC (Windows 10) to open File Explorer, and then type BitLocker Recovery Key in the search bar. After that, Windows will detect this file automatically for you.

Method 4. Find Your BitLocker Recovery Key in a Paper Document

If you save the Windows 10 BitLocker recovery key in a paper document, you can try finding the location that you can print or save the key. Connect the printer to your PC, and then find the paper document that stores BitLocker Key. This key may have been printed to Microsoft Print to PDF. You can search for PDF files on your PC.

Method 5. Find Your BitLocker Recovery Key in Active Directory

If you are a domain user, perhaps you can find Windows 10 BitLocker recovery key in the Active Directory. Here you can use the BitLocker recovery password viewer to locate the key.

Step 1. On the page of Active Directory Users, right-click the Computer container and select Properties.

Step 2. Navigate to the BitLocker Recovery tab in the Properties window, then you can view the BitLocker recovery passwords related to the particular computer.

About The Author

Position: Columnist

Ariel is an enthusiastic IT columnist focusing on partition management, data recovery, and Windows issues. She has helped users fix various problems like PS4 corrupted disk, unexpected store exception error, the green screen of death error, etc. If you are searching for methods to optimize your storage device and restore lost data from different storage devices, then Ariel can provide reliable solutions for these issues.

Автоматический перевод этой страницы выполнен Microsoft Translator

Шифрование устройств не дает возможность несанкционированному доступу к вашему устройству и данным.

Ваш компьютер может поддерживать шифрование дисков BitLocker (на английском языке) или Device Encryption (на английском языке). Можно проверить, поддерживает ли ваше устройство стандартное шифрование BitLocker или Device Encryption.

Не забудьте сохранить ключ восстановления, так как он может потребоваться после выполнения определенных действий, например,

обновления BIOS. При необходимости несколько способов получить ключ восстановления.

Защита данных с помощью шифрования дисков BitLocker

Шифрование дисков BitLocker, также известное как стандартное шифрование BitLocker, доступно на поддерживаемых устройствах,

работающих под управлением операционных систем Windows 11 и 10 Pro, Enterprise или для образовательных учреждений.

Прим.:

Шифрование дисков BitLocker недоступно на устройствах, работающих под управлением ОС Windows 11 и Windows 10 Home.

Если в вашем устройстве используется шифрование дисков BitLocker для шифрования данных, необходимо активировать BitLocker.

В процессе активации вы можете выбрать, где сохранить ключ восстановления. Процедура резервного копирования ключей восстановления

вручную запускается при включении BitLocker.

Защита данных с помощью шифрования устройств

Шифрование устройств – это ограниченная функциональным ограничением версия BitLocker, которая шифрует всю систему. Шифрование

устройств также называется BitLocker Device Encryption или BitLocker Automatic Device Encryption.

Windows автоматически включает шифрование устройств на устройствах, поддерживающих современный режим ожидания (на английском языке). Microsoft предлагает поддержку шифрования устройств на различных устройствах, включая устройства,

которые выпускают Windows 11 и 10 Home Edition. См . обзор шифрования устройств BitLocker в Windows.

Шифрование устройств включается автоматически при входе в устройство с учетной записью Microsoft или при входе в корпоративную

доменную учетную запись. Ключ восстановления автоматически загружается в учетную запись Microsoft или в корпоративный домен.

Включение шифрования дисков BitLocker или шифрования устройств

Можно включить шифрование дисков BitLocker или шифрование устройств, используя следующие процедуры.

Включение шифрования дисков BitLocker

Шифрование дисков BitLocker может быть включено во время исходной настройки компьютера или в любое время после входа в свою

учетную запись Microsoft.

-

Выполните вход в ОС Windows с использованием учетной записи администратора.

-

В Winows найдите и откройте Manage BitLocker.

-

Включите BitLocker и следуйте инструкциям на экране.

-

При появлении запроса выберите способ резервного копирования ключа восстановления.

Прим.:

При необходимости позже можно создать резервную копию ключа восстановления. В Windows выполните поиск и откройте Manage BitLocker,

затем выберите Резервное копирование ключа восстановления. -

Следуйте инструкциям на экране для выбранного метода резервного копирования. Параметры могут различаться в зависимости от

типа BitLocker.-

Сохранение в учетную запись Microsoft: Сохраните ключ восстановления в учетной записи Microsoft, чтобы получить доступ к нему в Интернете.

-

Сохранение в учетную запись домена в облаке: Сохраните ключ восстановления в облачном домене своей компании.

-

Сохраните данные на USB-накопитель: Сохраните ключ восстановления на съемный USB-накопитель.

-

Сохранить в файл: Сохраните ключ восстановления в файл .txt, сохраненный на жестком диске компьютера.

-

Распечатайте ключ восстановления: Распечатайте копию ключа восстановления и уберите его в надежное место.

Прим.:

HP не рекомендует печатать ключи восстановления или сохранять их в файл. Вместо этого HP рекомендует использовать активное

резервное копирование каталогов или резервное копирование на основе облачных вычислений. Резервное копирование на основе облачных

вычислений включает Службу Active Directory (Intel AD) и вашу учетную запись Microsoft. -

-

После сохранения ключа восстановления следуйте инструкциям на экране для завершения процесса шифрования дисков BitLocker.

Включить шифрование устройств

Шифрование устройств может быть включено во время исходной настройки компьютера или в любое время после входа в учетную запись

Microsoft или путем входа в домен.

Включение шифрования устройств во время настройки компьютера с использованием учетной записи Microsoft

Шифрование устройств можно активировать во время настройки компьютера следующим образом.

-

Для выполнения настройки компьютера следуйте инструкциям на экране.

-

После выполнения лицензионного соглашения для конечного пользователя (EULA) появится запрос на добавление или создание учетной

записи Microsoft. Введите сообщение электронной почты, номер телефона или имя пользователя Skype, ассоциированного с вашей

учетной записью Microsoft, затем выберите «Далее» или выберите «Создать учетную запись» и следуйте инструкциям на экране. -

Введите пароль, затем нажмите » Далее».

-

Для завершения настройки компьютера следуйте инструкциям на экране.

-

После завершения настройки компьютера проверьте, включено ли шифрование устройств. В ОС Windows выполните поиск и откройте

Параметры. -

Выберите «Обновление и безопасность«, затем выберите » Шифрование устройств». Шифрование устройств включено, и выполняется шифрование всех файлов, а также всех файлов, добавленных в систему.

Прим.:

Кроме того, при поиске и открытии проводника на диске операционной системы отображается значок блокировки.

Включение шифрования устройств после настройки компьютера с использованием учетной записи Microsoft

Шифрование устройств можно активировать после настройки компьютера следующим образом.

-

Выполните вход в ОС Windows с использованием учетной записи администратора.

-

В Windows выполните поиск и откройте «Параметры», выберите «Обновление и безопасность», затем выберите » Шифрование устройств».

-

Вместо этого выберите вход под учетной записью Microsoft. Откроется страница «Учетные записи».

Прим.:

Если шифрование устройств включено, но было выключено, выберите «Включить».

-

На странице «Учетные записи » выберите вход под учетной записью Microsoft.

-

Введите сообщение электронной почты, номер телефона или имя пользователя Skype, ассоциированного с вашей учетной записью Microsoft, затем выберите «Далее» или выберите «Создать учетную запись» и следуйте инструкциям на экране.

-

Введите пароль, затем нажмите » Далее».

-

Для завершения настройки учетной записи и входа в свою учетную запись Microsoft следуйте инструкциям на экране.

-

После завершения настройки компьютера проверьте, включено ли шифрование устройств. В ОС Windows выполните поиск и откройте

Параметры. -

Выберите «Обновление и безопасность«, затем выберите » Шифрование устройств». Шифрование устройств включено, и выполняется шифрование всех файлов, а также всех файлов, добавленных в систему.

Прим.:

Кроме того, при поиске и открытии проводника на диске операционной системы отображается значок блокировки.

Используйте ключ восстановления

Для компьютеров, зашифрованных с помощью шифрования дисков BitLocker или шифрования устройств, может потребоваться ввод ключа

восстановления после одного из следующих событий:

-

Обновление BIOS

-

Сброс по нажатию кнопки Microsoft

-

Отключение модуля безопасной загрузки или доверенной платформы (TPM)

-

Изменения в оборудовании, такие как добавление или извлечение видеокарты или сетевой карты

Дополнительные примеры см. в руководстве по восстановлению BitLocker (на английском языке).

Как правило, резервная копию ключа восстановления выполняется при включенном BitLocker. При включении шифрования дисков BitLocker

необходимо вручную выбрать место хранения ключа восстановления в процессе активации. Если включить шифрование устройств с

использованием учетной записи Microsoft, шифрование начнется автоматически и ключ восстановления будет резервен для вашей

учетной записи Microsoft.Извлеките и введите ключ восстановления для повторного использования компьютера.

Извлечение ключа восстановления из учетной записи Microsoft

При входе в систему с использованием учетной записи Microsoft шифрование устройств запускается автоматически и ключ восстановления

резервную копию вашей учетной записи Microsoft. При использовании шифрования дисков BitLocker необходимо вручную сохранить

ключ восстановления в учетной записи Microsoft, чтобы воспользоваться этой процедурой. Если возникла проблема, и не удается

выполнить вход, необходимо использовать для входа ключ восстановления.

-

Войдите в свою учетную запись Microsoft и получите ключ восстановления.

-

Выполните вход на странице ключа восстановления Microsoft.

-

Перейдите на другой компьютер или мобильное https://windows.microsoft.com/recoverykey устройство (на английском языке).

-

В параметре учетной записи Microsoft выберите пункт » Вход в свою учетную запись Microsoft».

-

Следуйте инструкциям на экране для входа в учетную запись Microsoft.

-

Если у вас несколько компьютеров, вы можете определить правильный ключ, совпадая с именем устройства.

-

-

Выполните вход со страницы учетной записи Microsoft.

-

Перейдите на другой компьютер или мобильное https://account.microsoft.com/account устройство (на английском языке).

-

Войдите в учетную запись Microsoft, которая используется на компьютере и требует ключ восстановления.

-

Выберите «Все устройства», найдите имя устройства, которое соответствует компьютеру с проблемой шифрования, затем выберите » Показать подробные сведения».

-

-

-

Ключ восстановления — это ключ восстановления с именем устройства, который совпадает с идентификатором ключа восстановления в запросе восстановления.

-

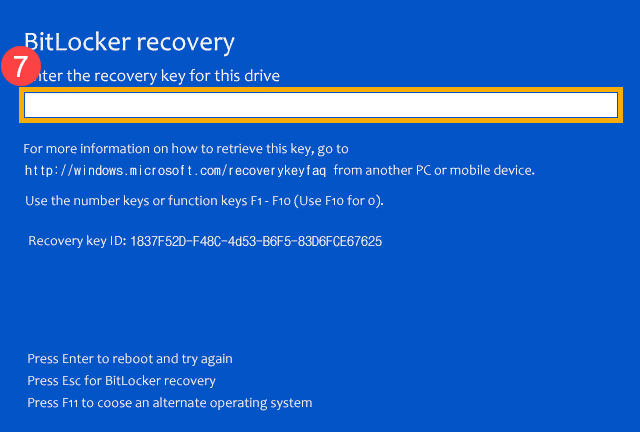

Введите ключ восстановления в поле «Ввод ключа восстановления » в Windows, затем нажмите кнопку «Продолжить «.

Другие варианты извлечения ключа восстановления

Поиск ключа восстановления зависит от метода, который использовался для резервного копирования ключа. Для поиска ключа восстановления

можно использовать следующие параметры резервного копирования.

Дополнительную информацию см. в документе Where to look for your BitLocker recovery key (на английском языке).

Использование учетной записи домена в облаке

Если ваш компьютер подключен к домену, например, в школе или на работу, ключ восстановления может быть сохранен в школе или

в облаке. Обратитесь к системным администраторам за помощью в поиске ключа восстановления. Обязательно сообщите администратору

идентификатор ключа восстановления из приглашения системы на компьютере.

Используйте флэш-накопитель USB

Если ключ восстановления BitLocker был сохранен на USB-накопитель, вставьте USB-накопитель в usb-порт компьютера и следуйте

инструкциям на экране. Если инструкции по поиску ключа восстановления не отображаются автоматически, возможно, ключ восстановления

был сохранен в виде текстового файла. Вставьте флэш-накопитель USB в порт USB на другом компьютере, чтобы открыть текстовый

файл (.txt).

Откройте локальный файл

Ключ может быть сохранен в виде локального текста (.txt), сохраненного на другом устройстве. Если ключ хранится на зашифрованном

диске, получить к нему доступ будет невозможно.

Используйте напечатанную копию ключа

Возможно, вы напечатли копию ключа восстановления при настройке шифрования устройств. Проверьте место, где хранится информация,

относянаяся к компьютеру, для распечатки ключа восстановления.

Использование учетной записи Active Directory

Если вы ранее использовали учетную запись электронной почты для работы или учебы для входа в организации, используя учетную

запись aD Active Directory (AD), ключ восстановления компьютера может быть сохранен в учетной записи Программы AD этой организации,

связанной с вашим сообщением электронной почты. Ключ восстановления можно получить через эту учетную запись, либо попросить

системного администратора найти ключ восстановления.

Доступ к другой учетной записи Microsoft

Если на одном компьютере используется несколько учетных записей Microsoft, например, если один компьютер используется несколькими

пользователями, выполните вход в другую учетную запись с правами администратора, чтобы разблокировать компьютер с помощью

ключа восстановления.

FAQ

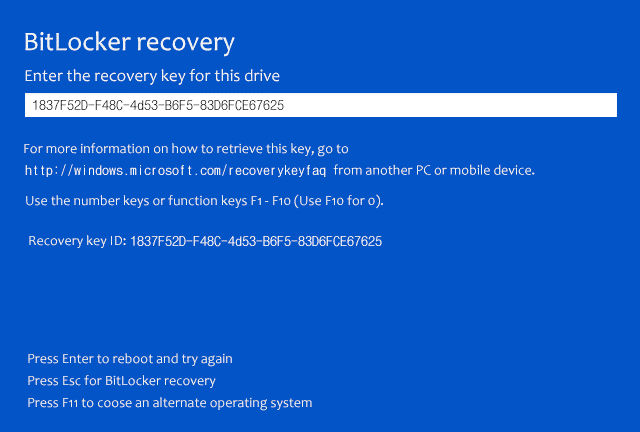

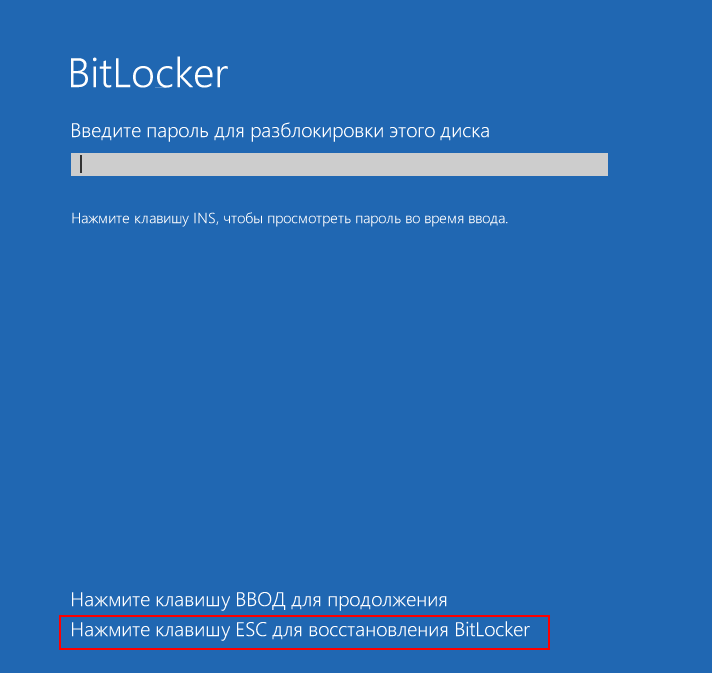

Если вы видите, что после включения ПК на экране появилось окно восстановления BitLocker, это означает, что жесткий диск / SDD был зашифрован, и вам необходимо предоставить ключ восстановления для решения этой проблемы, см. следующие шаги по устранению неполадок. Если вы не можете ввести ключ восстановления для разблокировки, необходимо будет повторно установить систему.

※ Примечание: BitLocker — это продукт Microsoft для обеспечения безопасности шифрования, у Asus нет ключа восстановления. Asus также не может обойти или игнорировать процесс ввода ключа восстановления Microsoft BitLocker.

※ Примечание: Если на жестком диске или твердотельном накопителе используется шифрование устройства или стандартное шифрование BitLocker, Вы можете увидеть следующее изображение, если жесткий диск или твердотельный накопитель защищен. Здесь Вы можете узнать больше о шифровании устройства и стандартном шифровании BitLocker.

Найдите ключ восстановления BitLocker

Если вы сохранили ключ восстановления в своей учетной записи Microsoft, войдите в свою учетную запись Microsoft на другом устройстве, чтобы найти ключ восстановления. Если вы являетесь учетной записью организации с рабочей или учебной электронной почтой, вы можете попробовать войти с помощью (https://outlook.office365.com), чтобы найти ключ восстановления.

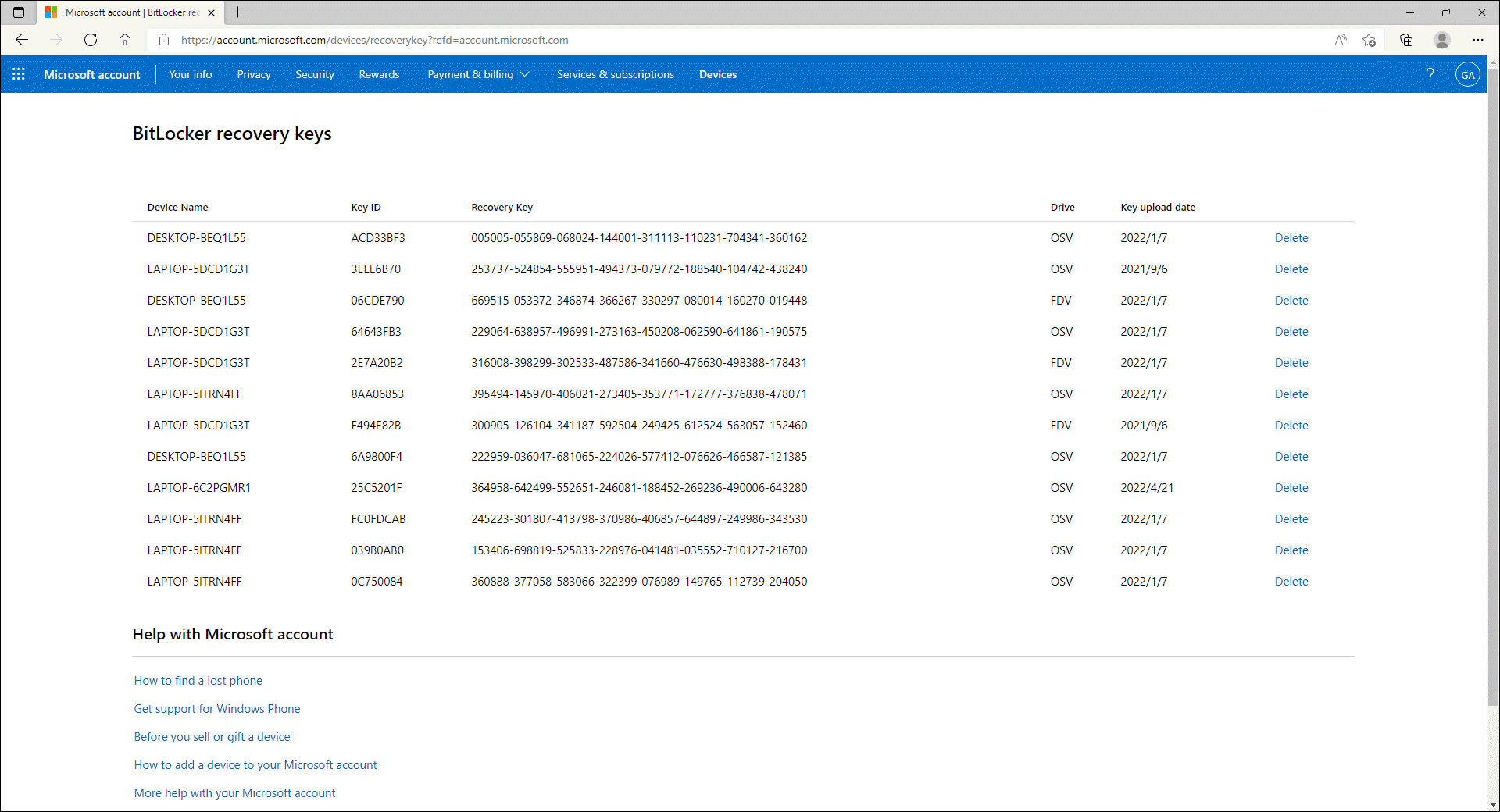

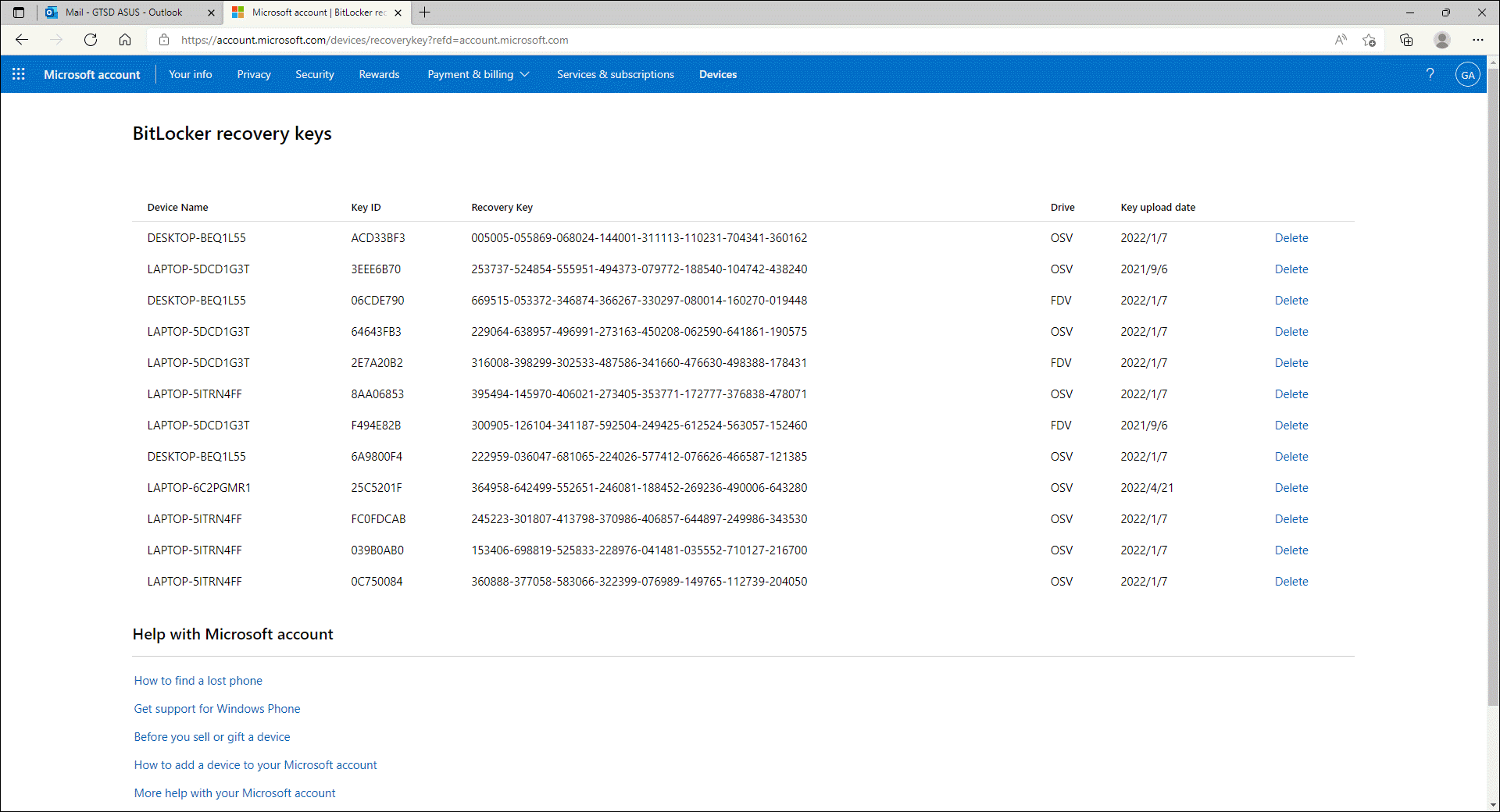

1. Войдите в свою учетную запись Microsoft на другом устройстве, вы получите список ключей восстановления BitLocker, как показано на снимке экрана ниже.

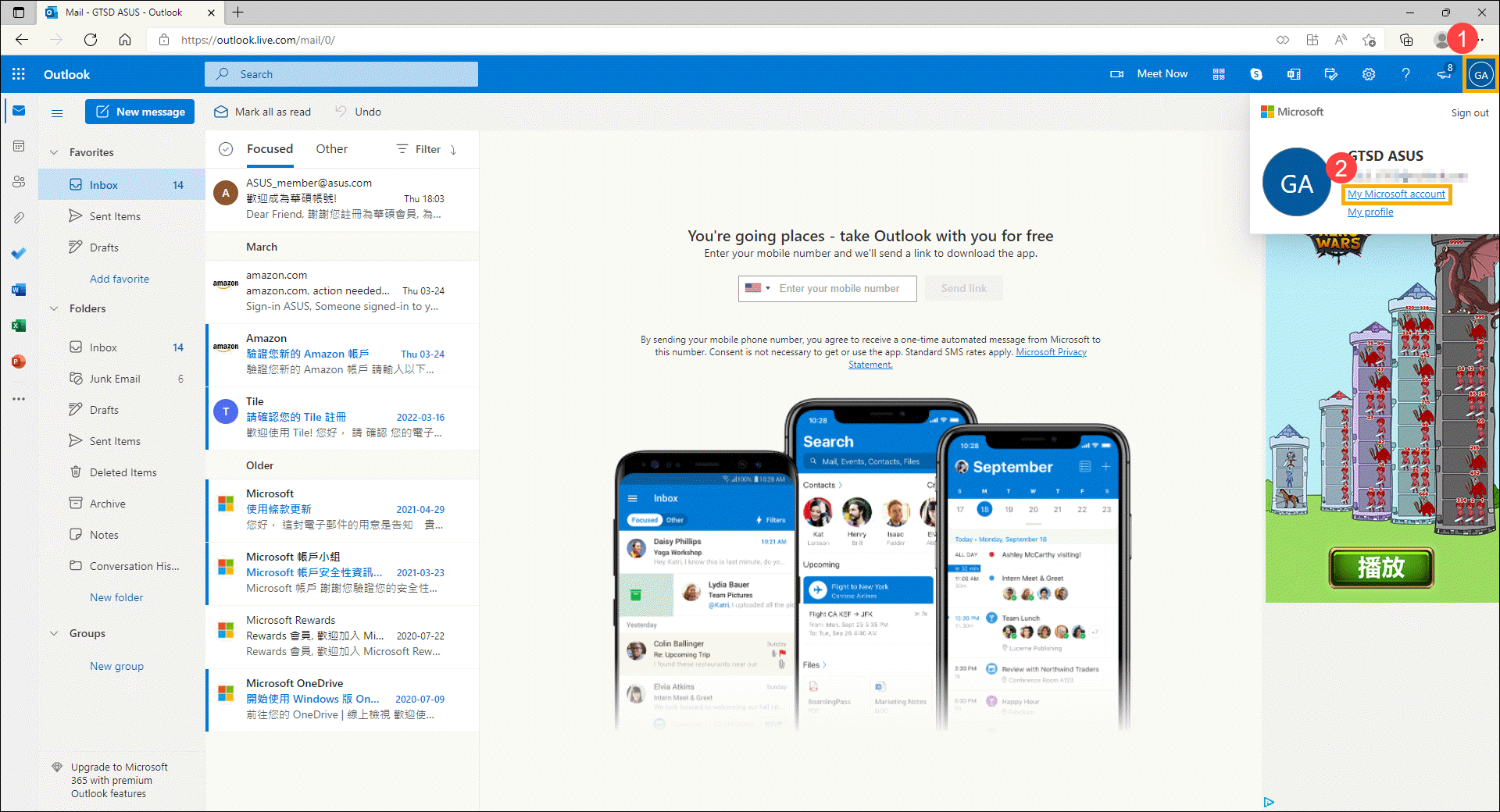

Если вы являетесь учетной записью организации с рабочей или учебной электронной почтой, вы можете попробовать войти с помощью (https://outlook.office365.com), чтобы найти ключ восстановления. Щелкните значок учетной записи в правом верхнем углу①, затем выберите [Моя учетная запись Microsoft]②.

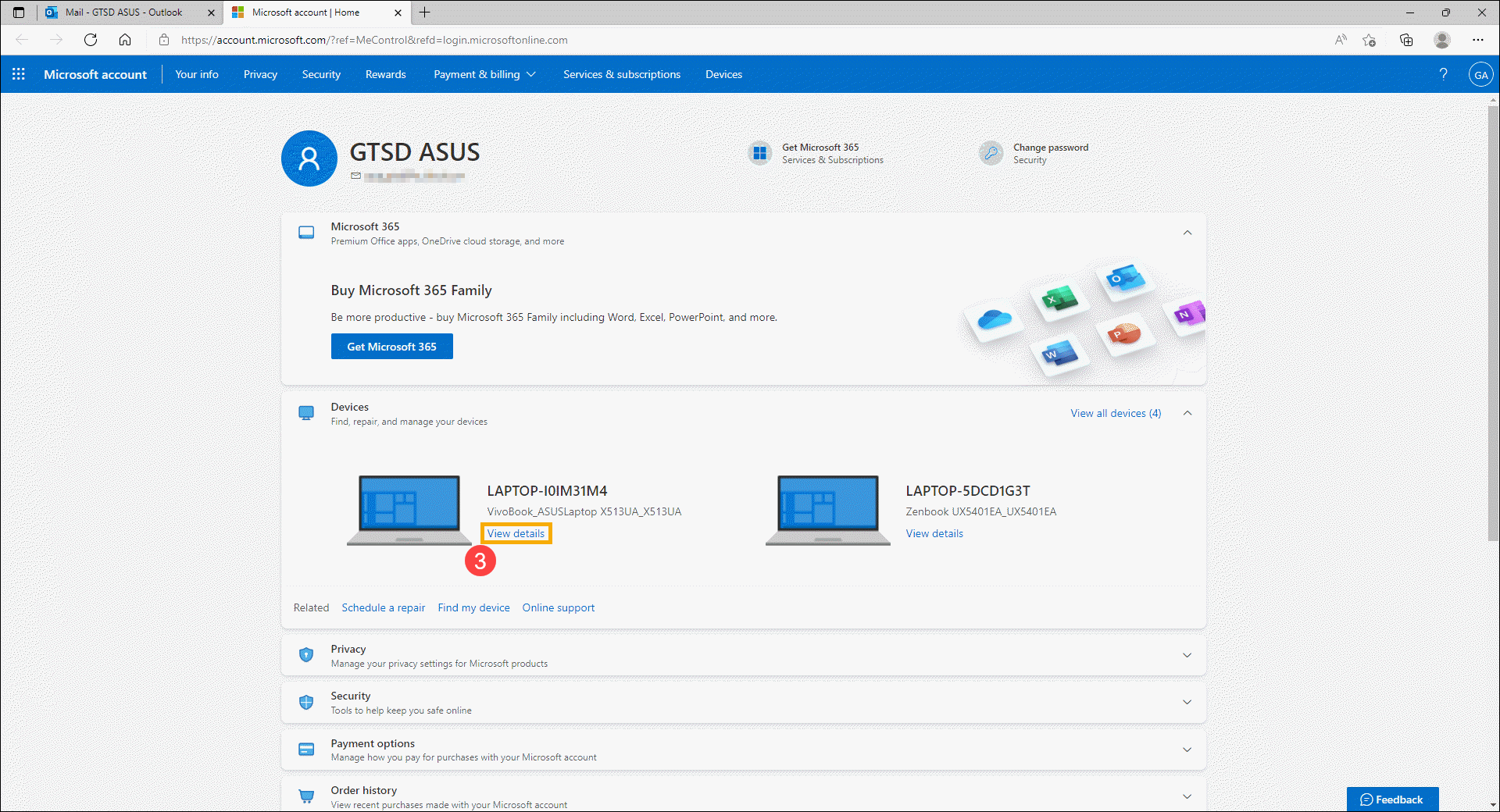

После входа на страницу учетной записи нажмите [Подробнее] в поле «Устройства» ③, на каком устройстве вы ищете ключ восстановления.

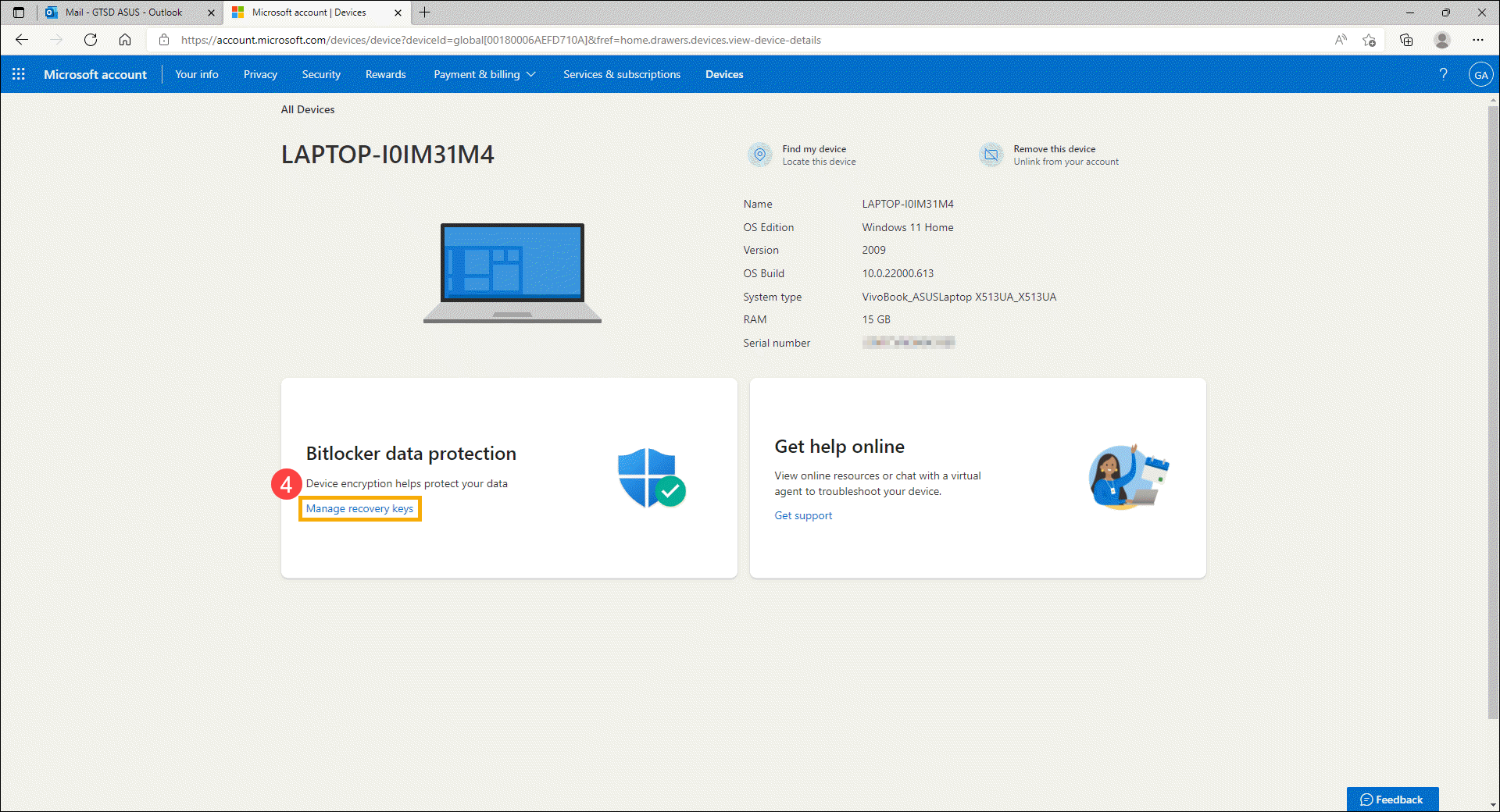

После входа на страницу устройства нажмите [Управление ключами восстановления] в поле защиты данных BitLocker④.

Вы получите список ключей восстановления BitLocker, как показано на снимке экрана ниже.

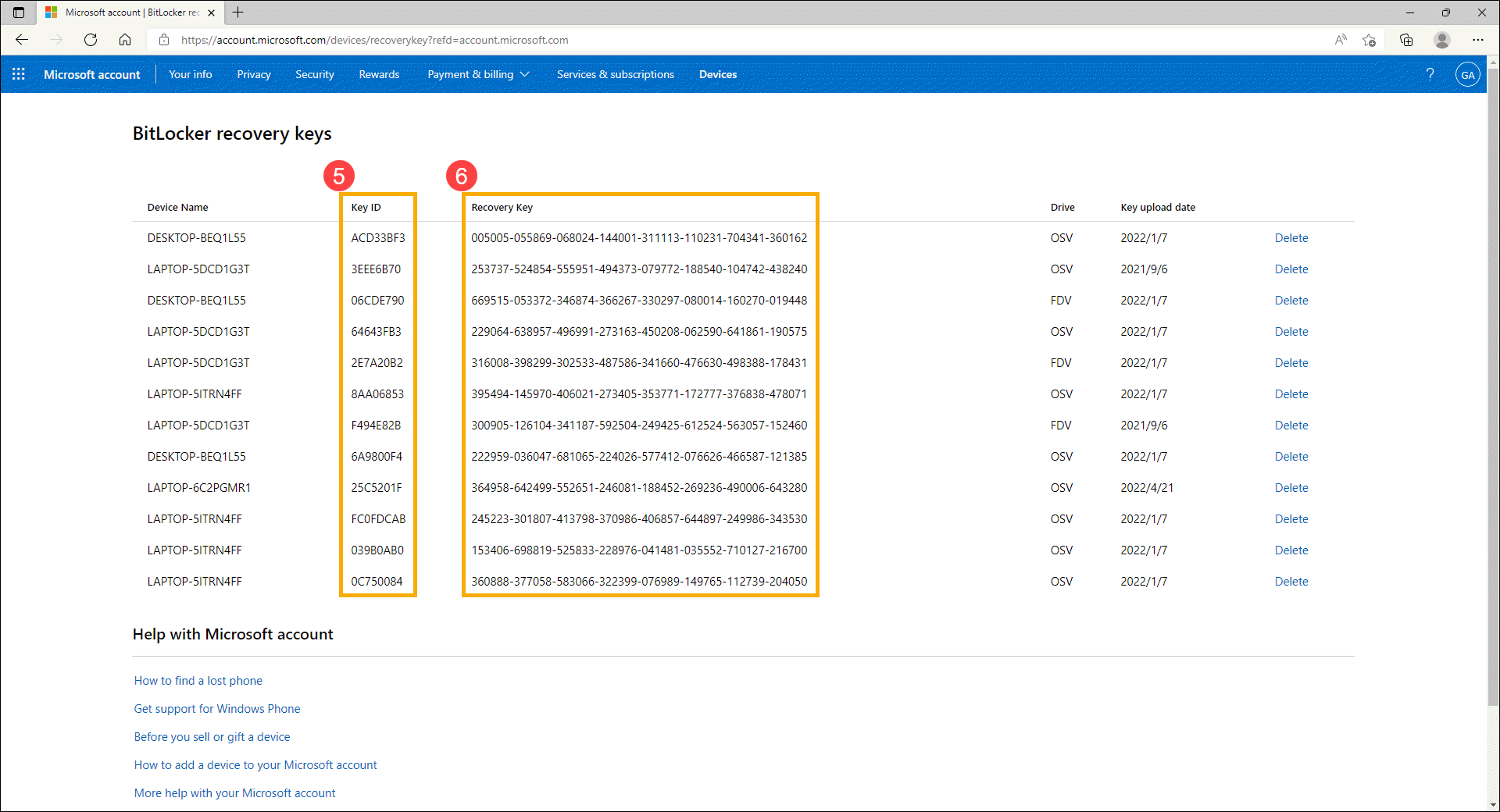

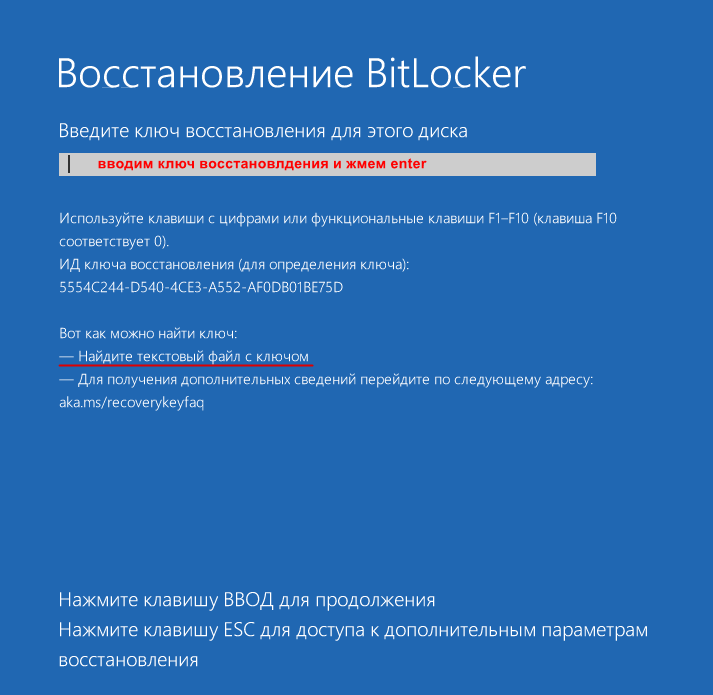

2. Используйте идентификатор ключа ⑤, чтобы найти соответствующий ключ восстановления ⑥ в своей учетной записи Microsoft.

3. Введите соответствующий ключ восстановления⑦, после чего система сможет войти в операционную систему Windows.

Узнайте больше о заявлении о поиске ключа восстановления BitLocker в Windows 10 на веб-сайте Microsoft.

https://support.microsoft.com/en-us/help/4530477/windows-finding-your-bitlocker-recovery-key

BitLocker обеспечивает безопасное резервное копирование ключа восстановления до активации защиты. В зависимости от выбора, сделанного при активации BitLocker, может быть несколько мест, где может находиться ваш ключ восстановления:

- В вашем аккаунте Microsoft: войдите в аккаунт Microsoft на другом устройстве, чтобы найти ключ восстановления:

Если у вас есть современное устройство, которое поддерживает автоматическое шифрование устройства, ключ восстановления, скорее всего, будет в вашей учетной записи Microsoft. Подробнее по ссылке: Шифрование в Windows 10.

Если устройство было настроено или защита BitLocker была активирована другим пользователем, ключ восстановления может находиться в учетной записи Microsoft этого пользователя. - В распечатанном виде: Ваш ключ восстановления может быть на распечатке, которая была сохранена при активации BitLocker. Посмотрите, где вы храните важные документы, связанные с вашим компьютером.

- На USB диске: Подключите USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если вы сохранили ключ в виде текстового файла на флэш-накопителе, используйте другой компьютер для чтения текстового файла.

- В учетной записи Azure Active Directory: Если ваше устройство когда-либо входило в систему с использованием рабочей или учебной учетной записи, ваш ключ восстановления может храниться в связанном Azure AD с вашим устройством. Вы можете получить к нему напрямую, или вам может потребоваться обратиться к системному администратору для доступа к ключу восстановления.

- У вашего администратора: Если ваше устройство подключено к домену (обычно это рабочее или учебное устройство), попросите системного администратора предоставить вам ключ восстановления.

Если ваша проблема не решена с помощью вышеуказанной информации, обратитесь в авторизованный сервисный центр ASUS для дальнейшего тестирования.

-

Категория

Настройки Windows/ Система -

Тип

Product Knowledge

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

Функция BitLocker впервые появилась в Vista максимальной и корпоративной редакций, а затем успешно была унаследована всеми последующими версиями операционной системы Windows. BitLocker представляет собой средство шифрования данных на локальном диске, а также службу, обеспечивающую защиту этих данных без непосредственного участия пользователя. В Windows 10 BitLocker поддерживает шифрование с использованием алгоритма AES 128 и AES 256, для защиты данных служба может использовать работающий в связке с данными учётной записи текстовый пароль, а также специальный набор данных, хранящийся на внешнем устройстве — так называемой смарт-карте или токене, которые, между прочим, также используют защиту паролем, в роли которого выступает пин-код.

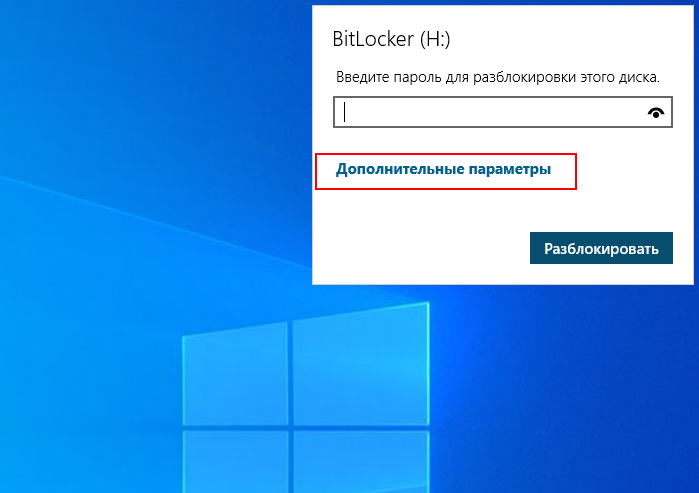

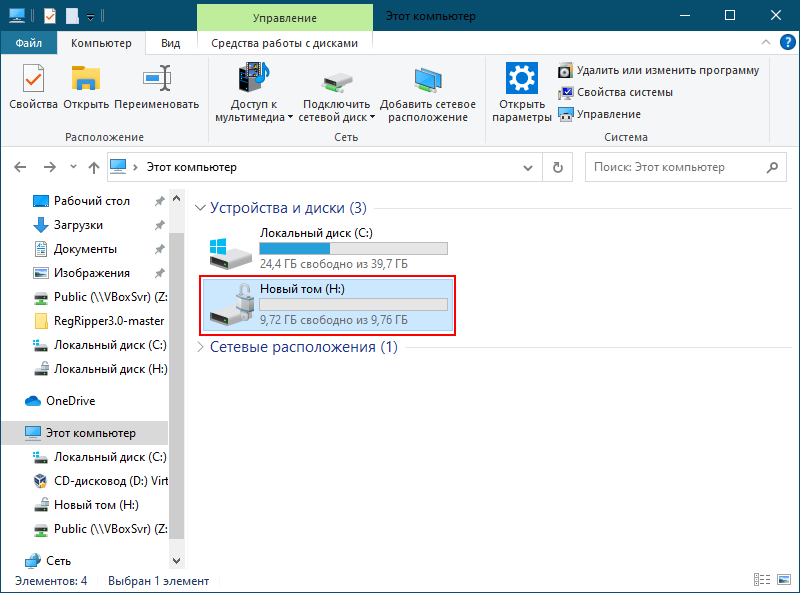

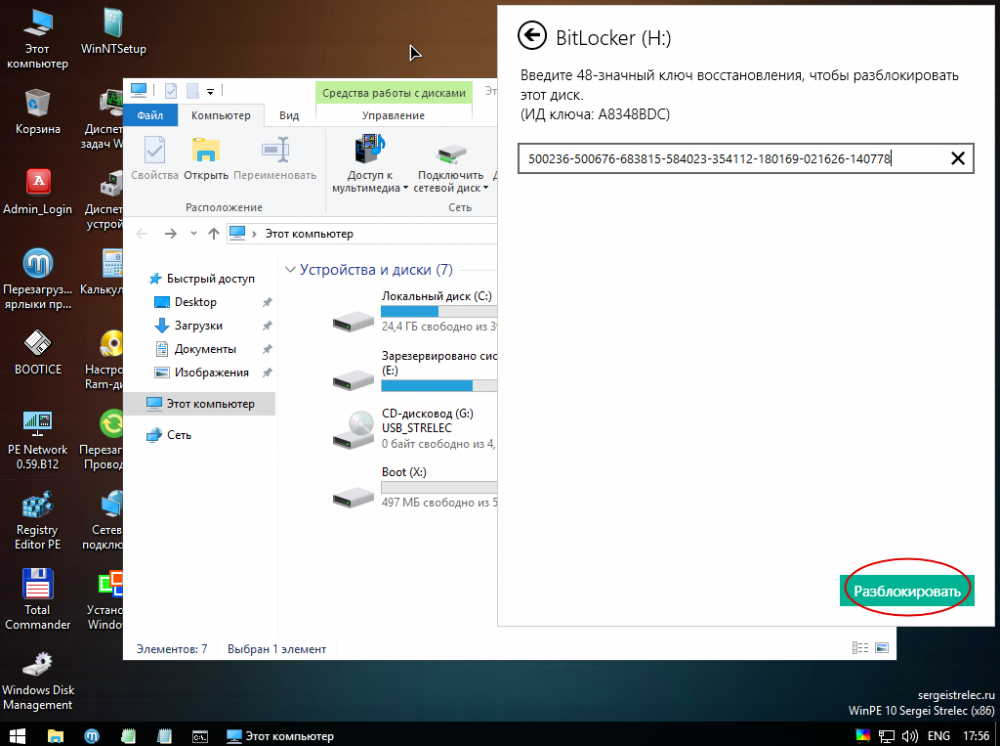

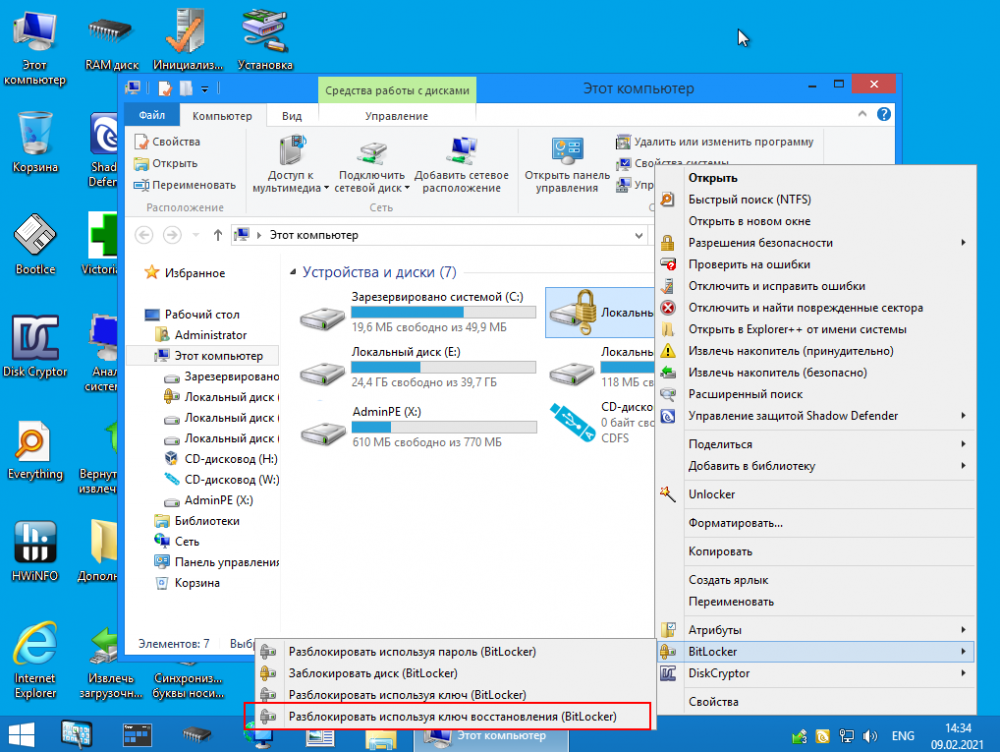

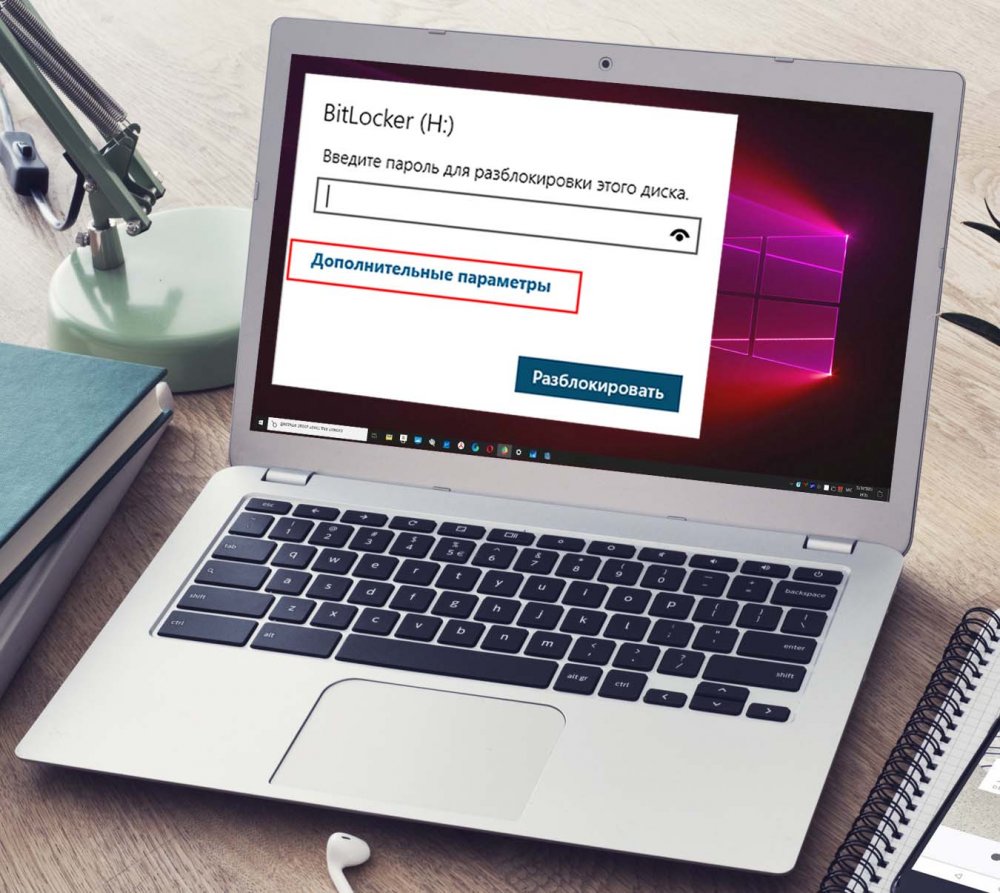

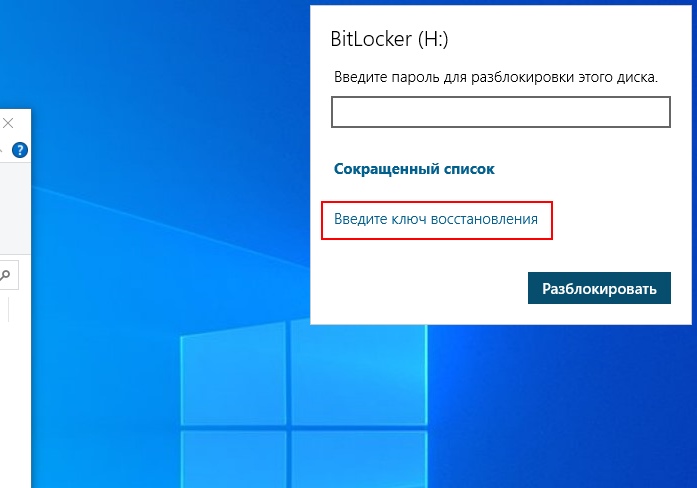

Кликните дважды по заблокированному разделу, а когда в верхнем правом углу появится приглашение вести пароль, нажмите в окошке «Дополнительные параметры» → «Введите ключ восстановления».

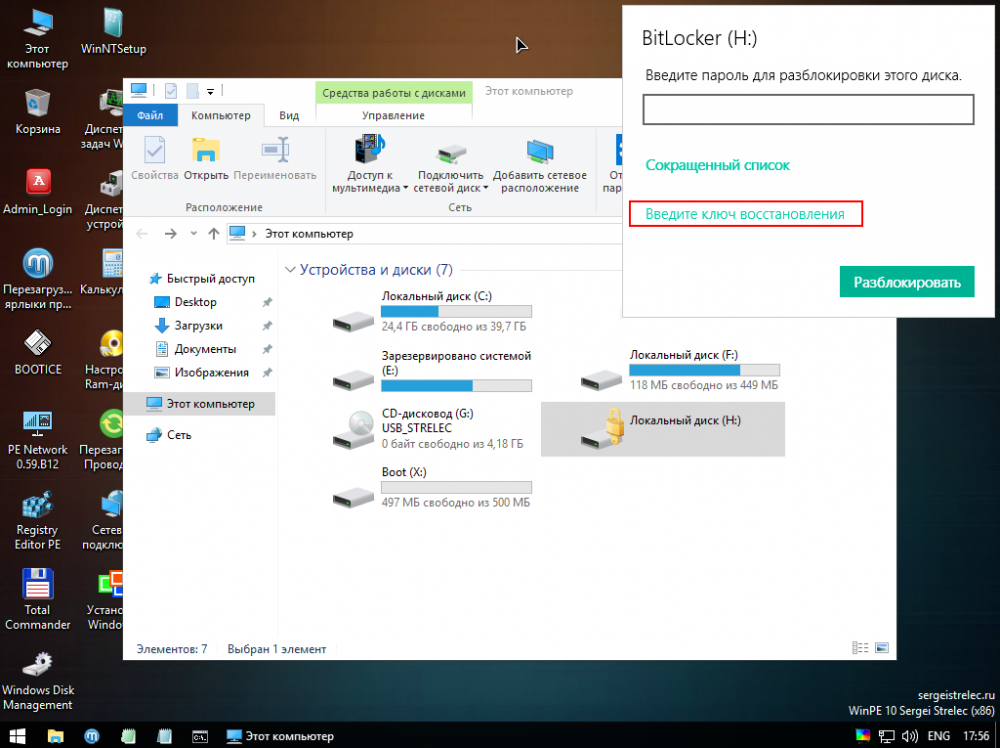

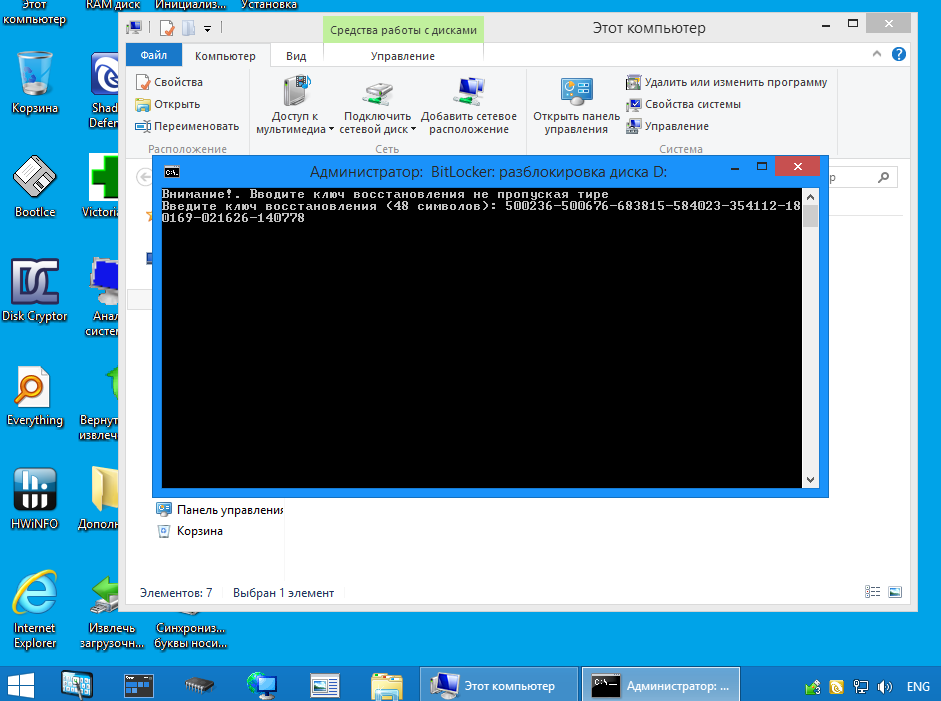

До этого мы имели дело с работающей системой, но давайте представим, что по какой-то причине Windows не может загрузиться, а получить доступ к данным нужно. В этом случае можно воспользоваться спасательным диском на базе WinPE, тем же WinPE 10-8 Sergei Strelec, о котором мы уже не раз писали. Всё очень просто. Загрузившись с диска, выполняем те же действия, что и в рабочей Windows:

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами. Поэтому пользоваться BitLocker есть смысл только вместе с другими механизмами безопасности, в частности, с шифрованной файловой системой и службой управления правами доступа.

В вашей системе может отображаться проблема с ключом восстановления из-за неправильной конфигурации параметров BIOS. Более того, нежелательное изменение схемы системы также может вызвать возникшую проблему.

Проблема возникает, когда пользователь включает свою систему, но система запрашивает ключ BitLocker (многие из затронутых пользователей не знали, что BitLocker был активен в их системе / диске) для продолжения. Проблема в основном возникает из-за обновления Windows / BIOS или в результате изменения компонента материнской платы (или самой материнской платы). Для некоторых пользователей проблема была ограничена только одним диском. Об этой проблеме сообщают (почти) все марки ПК, и не ограничивается конкретными.

Ключ восстановления BitLocker не найден

Перед тем, как попробовать решения для обхода BitLocker, отключите систему от Интернета и убедитесь, что проблема не является результатом атаки программы-вымогателя. Также убедитесь, что ваша учетная запись Microsoft в настройках системы подтверждена (кнопка «Подтвердить вашу личность» не отображается). Кроме того, проверьте, можете ли вы использовать Инструмент восстановления BitLocker чтобы решить проблему. И последнее, но не менее важное: проверьте, можете ли вы использовать панель управления в безопасном режиме вашей системы для отключения BitLocker.

Имейте в виду, что всякий раз, когда (во время процесса устранения неполадок) вам удается войти в систему, попробуйте отключить BitLocker или сделайте резервную копию ключа восстановления в безопасном месте, например в вашей учетной записи Microsoft.

Решение 1. Отсоедините кабель питания (вашей системы) или извлеките аккумулятор (из ноутбука)

Проблема BitLocker может быть вызвана любым нежелательным изменением в схеме системы. В этом случае отключение кабеля питания или извлечение аккумулятора (при использовании ноутбука) может привести к полной разрядке компонентов материнской платы и, таким образом, решить проблему.

- Выключите систему или выполните принудительное выключение системы, нажав и удерживая кнопку питания.

- Затем отсоедините кабель питания системы от источника питания. Если проблема связана с ноутбуком, попробуйте извлечь из него аккумулятор.

Извлеките аккумулятор ноутбука

- Подождите не менее 5 минут, а затем снова подключите кабель питания (в случае ноутбука снова подключите аккумулятор).

- Теперь загрузите свою систему и проверьте, решена ли проблема с BitLocker. В таком случае отключите BitLocker на панели управления системы и обязательно расшифруйте проблемный диск.

Решение 2. Используйте командную строку

Если вы один из тех счастливчиков, которые смогли войти в систему, и проблема ограничена только одним из дисков, вы можете найти ключ BitLocker с помощью командной строки и таким образом решить проблему.

- Нажмите клавишу Windows и в поле поиска введите Командная строка. Затем щелкните правой кнопкой мыши результат командной строки и выберите «Запуск от имени администратора».

Откройте командную строку от имени администратора

- Теперь выполните следующую команду: manage-bde -protectors X: -get

где X — проблемный диск, зашифрованный BitLocker

Восстановить ключ BitLocker через командную строку

- Затем в появившемся окне запишите идентификатор восстановления и ключ восстановления.

- Теперь проверьте, можете ли вы использовать этот ключ для удаления шифрования BitLocker.

- Если это не помогло, откройте Блокнот и скопируйте в него следующий код: $ BitlockerVolumers = Get-BitLockerVolume $ BitlockerVolumers | ForEach-Object {$ MountPoint = $ _. MountPoint $ RecoveryKey = [string]($ _. KeyProtector) .RecoveryPassword if ($ RecoveryKey.Length -gt 5) {Write-Output («Диск $ MountPoint имеет ключ восстановления BitLocker $ RecoveryKey.»)}}

- Теперь откройте меню «Файл» и выберите «Сохранить как».

Сохраните файл блокнота с расширением PowerShell

- Затем измените раскрывающееся меню «Сохранить как тип» на «Все файлы» и введите имя файла с расширением .ps1 (например, RecoveryKey.ps1).

Сохраните пакетный файл с расширением PS1

- Теперь щелкните правой кнопкой мыши кнопку Windows и в меню Power User выберите Windows PowerShell (Admin).

Откройте Windows PowerShell Admin

- Теперь перейдите к файлу в PowerShell с помощью команды CD и выполните ранее созданный файл PowerShell (например, RecoveryKey.ps1).

- Затем проверьте, отображается ли ключ восстановления BitLocker. Если да, то проверьте, разблокирует ли использование этого ключа шифрование BitLocker.

Если у вас нет или вы не можете найти ключ восстановления BitLocker в вашей системе / на USB-устройствах или в любом из распечатанных документов, вы можете использовать любое из перечисленных ниже мест для восстановления ключа BitLocker. Но имейте в виду, что если ключ находится не в перечисленных ниже местах или найденный ключ не работал, проверьте, используете ли вы какую-либо другую учетную запись Microsoft (личную, рабочую, учебную / университетскую) в проблемной системе. Если это так, то используйте эту учетную запись (возможно, вам придется по очереди попробовать все учетные записи Microsoft, используемые в вашей системе), чтобы войти в нижеупомянутые места и проверить, присутствует ли ключ восстановления. Если да, то используйте этот ключ, чтобы проверить, решает ли это проблему BitLocker.

Использовать ссылку OneDrive

- Запустите веб-браузер и перейдите Вот (возможно, вам придется использовать свои учетные данные Microsoft для входа в систему):

- Теперь проверьте, есть ли там ключ восстановления, если да, затем используйте этот ключ, чтобы проверить, решает ли он проблему (или попробуйте другую учетную запись Microsoft, если учетная запись использовалась в проблемной системе).

Найдите ключ восстановления BitLocker в OneDrive

Использовать страницу учетной записи Microsoft

- Навигация Вот через веб-браузер:

- Затем на левой панели навигации нажмите «Устройства» (обычно третий вариант) и проверьте, отображается ли там проблемное устройство.

- Если это так, нажмите кнопку View BitLocker для проблемного устройства и проверьте, решает ли этот ключ проблему.

Просмотр ключей BitLocker на странице моей учетной записи

- Если это не помогло, проверьте, присутствует ли ключ. Вот:

- Если этот ключ там не отображается, убедитесь, что выбрано проблемное устройство. Затем используйте этот ключ, чтобы проверить, решает ли это проблему.

Используйте Office 365 / Azure Active Directory

- Навигация Вот через веб-браузер (если вы являетесь пользователем Office 365 или ваша организация использовала / использует Azure Active Directory):

- Затем на левой панели навигации щелкните Azure Active Directory и еще раз на левой панели щелкните Azure Active Directory.

Откройте Центр администрирования Azure Active Directory

- Теперь нажмите «Устройства», а затем на вкладке «Все устройства» (вы можете использовать вкладку «Ключи BitLocker») откройте проблемное устройство (если показано).

Открытие устройств в центре администрирования Azure Active Directory

- Теперь скопируйте (вы можете щелкнуть значок «щелкните, чтобы скопировать») ключ восстановления BitLocker проблемного устройства и проверьте, решает ли найденный ключ проблему BitLocker.

Скопируйте ключ BitLocker из центра администрирования Azure Active Directory.

Возможно, вам придется связаться с ИТ-администратором вашей организации, если протоколы безопасности вашей организации не позволяют восстановить ключ из каталога Azure. Если ваша система является частью доменной сети, обратитесь к сетевому администратору за ключом восстановления BitLocker (возможно, резервная копия ключа была скопирована на локальном сервере).

Решение 4. Измените настройки BIOS

Вы можете столкнуться с проблемой BitLocker, если какой-либо из параметров BIOS системы изменен пользователем или в результате обновления BIOS, поскольку это может привести к изменению среды (например, включение / отключение функции TPM), которое важно для работы BitLocker. В этом случае внесение указанных ниже изменений в BIOS может решить проблему.

Предупреждение: Двигайтесь вперед на свой страх и риск, так как редактирование BIOS системы требует определенного уровня знаний, и если не сделать это правильно, вы можете заблокировать свой компьютер и нанести непоправимый вред своим данным.

Загрузите свою систему в BIOS и проверьте, решило ли изменение следующих настроек BIOS проблему BitLocker. Имейте в виду, что следующие инструкции могут быть разными для всех пользователей.

Включение / отключение модуля TPM

- В BIOS системы разверните вкладку Безопасность и выберите Безопасность TPM.

- Теперь отметьте опцию TPM Security и примените свои изменения.

Включите безопасность TPM в BIOS

- Затем проверьте, очищена ли система от проблемы с BitLocker.

Если TPM уже включен, проверьте, решает ли проблему отключение функции TPM.

Включение / отключение функции безопасной загрузки

- Загрузитесь в BIOS системы и перейдите на вкладку Конфигурация системы.

- Теперь включите безопасную загрузку и проверьте, решена ли проблема с BitLocker. Если безопасная загрузка уже включена, проверьте, решает ли ее отключение проблему.

Включите безопасную загрузку в BIOS

Включить платформу Trust Technology (PTT)

- В BIOS системы перейдите на вкладку Configuration и включите платформу Trust Technology.

Включить платформу Trust Technology

- Затем примените свои изменения и проверьте, решена ли проблема BitLocker.

Обновите BIOS системы до последней сборки

- Перед обновлением проверьте, решает ли возврат к более старой версии BIOS проблему BitLocker (если да, то обязательно отключите BitLocker на панели управления системы, так как это может создать проблему в будущем, если BIOS снова обновится).

- Если нет, обновите BIOS системы в соответствии с инструкциями производителя системы (возможно, вам придется удалить проблемный диск или использовать USB для обновления BIOS и проверить, решает ли это проблему BitLocker):

Редактировать последовательность загрузки

- В BIOS системы разверните «Общие» и выберите параметр «Последовательность загрузки».

- Теперь на правой панели снимите флажки с тех параметров загрузки, которые вы не используете. Например, снимите флажок Windows Boot Manager и любой другой UEFI / устройство, которое не требуется. Убедитесь, что отмечен только диск, на котором установлена ваша Windows.

Снимите флажок Несоответствующие параметры загрузки UEFI в BIOS

- Затем примените свои изменения и проверьте, решена ли проблема BitLocker.

Изменить режим загрузки

- В BIOS системы перейдите на вкладку Boot и установите режим загрузки UEFI.

Установите режим загрузки на UEFI

- Затем проверьте, решена ли проблема BitLocker. Если нет, проверьте, решает ли включение TPM / PTT и безопасной загрузки (обсуждалось выше) проблему BitLocker (убедитесь, что параметр Legacy Boot не отмечен).

Сброс различных настроек BIOS

- В BIOS вашей системы разверните Secure Boot и выберите Expert Key Management.

- Теперь нажмите кнопку «Восстановить настройки» и выберите «Заводские настройки».

Перейдите на вкладку Expert Key Management в BIOS

- Затем выберите ОК и выйдите из BIOS.

- Теперь проверьте, очищена ли система от проблемы BitLocker.

- Если нет, то загрузите свою систему в BIOS и на вкладке «Общие» нажмите «Восстановить настройки».

- Затем щелкните Custom User Setting и щелкните OK.

- Теперь проверьте, решена ли проблема BitLocker.

- Если нет, то повторите шаги с 5 по 6, но на этот раз выберите «Заводские настройки» и проверьте, избавлена ли система от проблемы BitLocker.

- Если нет, то повторите то же самое, но на этот раз выберите BIOS по умолчанию и проверьте, решена ли проблема BitLocker в системе.

Сбросьте BIOS на другие настройки

Если проблема не устранена и вы не можете найти ключ BitLocker, вы можете либо использовать стороннее агентство по восстановлению данных, чтобы вернуть свои данные, либо переформатировать диск / систему, а затем выполнить восстановление данных с помощью инструментов восстановления данных (но сохраните в виду, что вы можете потерять свои данные).

Внешний HDD WD My Passport (JMS538S) c аппаратным шифрованием

15.11.2019

Восстановление данных с флешки Transcend JetFlash 780

10.11.2019

Н

асколько нам важно, чтобы информация которую мы используем, была под грифом конфиденциально? Должен ли быть доступ к нашим личным данным у наших близких (интересные исследования от «Лаборатория Касперского»)? Чем мы готовы пожертвовать для того, чтобы спать спокойно, если ваш девайс остался в общественном транспорте или куда еще хуже: попал в руки злоумышленника!

Раньше люди ограничивались словами персональный компьютер, смартфон (не берем в счет гиков или правильный корпоративный сегмент). Одно лишь слово персональный, ограждал нас от неприятностей, а незатейливый пароль, давал уверенность в неприступности вашей крепости. И, по-видимому, большинство из нас до сих пор ограничивается паролями в стиле: мой др, имя котика и т.д. Но с ростом числа случаев утечки информации от взломов или прямого доступа к носителю памяти. Производители постепенно стали уходить от широко распахнутых дверей (возможностей модернизации устройства), в сторону моноустройств, как внешне, так и внутри. Самый явный пример это Apple T2.

В чем была проблема, со слов клиента и какие файлы требовалось достать?

- Пролог

- До окончательного «окирпичивания», пару раз выскакивал синий экран со смайликом. И заключительным гвоздем в крышку стало обновление системы.

- Файловая система

- NTFS

- Задача

- Восстановить все docx и xlsx файлы из папки документы

- Примечание

- Режим автоматического восстановления не доступен. Требуется 48-ми значный пароль от BitLocker. Есть доступ к личному кабинету от Microsoft.

Ш

паргалка для тех, у кого возникли трудности с BitLocker после обновления системы. И есть возможность (накопитель исправен), подключить диск к другому компьютеру с операционной системой Windows 10 Pro, Linux или MAC OS. Или воспользоваться загрузочной флешкой. Данный метод поможет только при условии, что у вас была заведена учетная запись Майкрософт на данном устройстве, а не локальная учетная запись.

В нашем же кейсе, SSD SDAPNUW-512G-1002 (Sandisk, который сейчас WD) имел проблемы по логике, что помешало восстановить работоспособность ОС.

#1 Личный кабинет

К

люч восстановления от зашифрованного диска BitLocker’ом, вы сможете найти в личном кабинете вашей учетной записи.

- Пройдя авторизацию, заходим в раздел «Устройства».

- Выбираем нужное нам устройство и нажимаем «Показать подробности».

- Внизу страницы, ищите заголовок «Защита данных BitLocker» и нажимаем «Управление ключом восстановления».

- Записываем или сохраняем наш «ключ восстановления».

#2 Список устройств

#3 Защита данных BitLocker

#4 Ключи восстановления BitLocker

Перенос данных с зашифрованного диска

П

еред тем, как приступать к каким-либо действиям над зашифрованным накопителем. Следует сделать посекторную копию диска целиком или попытаться примонтировать его и извлечь данные. Данную процедуру возможно произвести несколькими способами, которые также будут представлены ниже. Мы, как обычно, ограничимся программно-аппаратным комплексом PC3000 от компании ACELab.

- С помощью загрузочной флешки (Kali Linux Live USB или Windows To Go).

- Через другой компьютер с предустановленной системой Windows 10 Pro, Linux или MAC OS (нужно установить утилиту Disloсker) через USB-переходник.

- Программно-аппаратным комплексом PC3000 (мы будем использовать этот вариант).

#1 Открытый раздел BitLocker в Kali Linux

#2 Открытый раздел BitLocker в Windows 10 Pro

#3 Открытый образ раздела в PC3000

Установка Dislocker в Kali Linux

- Проверяем наличия свежих обновлений:

- Затем устанавливаем Dislocker через терминал (скорее всего он уже есть):

- Создаем 2 деректории для расшифрованного раздела и для монтирования:

- Находим шифрованный раздел с помощью утилиты disks или fdisk через терминал:

- Пытаемся расшифровать раздел с помощью ключа восстановления Bitlocker

- Монтируем только что расшифрованный раздел в систему:

- После сохранения необходимых файлов, закрываем разделы через терминал:

apt update && apt upgrade -y

apt install dislocker

mkdir /mnt/bitlocker_copy mkdir /mnt/bitlocker_open

fdisk -l

В нашем примере, раздел зашифрованный BitLocker (/dev/sdb3) выглядел так:

Disk /dev/sdb: 1.84 TiB, 2000398931968 bytes, 3907029164 sectors Disk model: External USB 3.0 Units: sectors of 1 * 512 = 512 bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Disklabel type: gpt Disk identifier: 891XXXXX-XXXX-XXXX-8695-XXXXXXXXXXXX Device Start End Sectors Size Type /dev/sdb1 2048 534527 532480 260M EFI System /dev/sdb2 534528 567295 32768 16M Microsoft reserved /dev/sdb3 567296 998574734 998007439 475.9G Microsoft basic data /dev/sdb4 998576128 1000214527 1638400 800M Windows recovery environment

dislocker -v -V /dev/sdb3 -r -pPASSWORD -- /mnt/bitlocker_copy

*вместо /dev/sdb3 — ваш диск или раздел, PASSWORD — ваш ключ восстановления!

mount /mnt/bitlocker_copy/dislocker-file /mnt/bitlocker_open -o loop

umount /mnt/bitlocker_open umount /mnt/bitlocker_copy/dislocker-file umount /mnt/bitlocker_copy

Установка Dislocker в macOS Catalina

- Устанавливаем Xcode через App Store и запускаем программу. Принимаем лицензионное соглашение и закрываем.

- Затем устанавливаем Xcode Command Line Tools через терминал:

- Устанавливаем Homebrew через терминал:

- Проверяем обновление через терминал:

- Устанавливаем Fuse for macOS через терминал:

- Перезагружаем macOS.

- Устанавливаем Dislocker:

- Подключаем шифрованный диск через переходник к Mac.

- Смотрим IDENTIFIER нужного раздела с помощью diskutil через терминал:

- Пытаемся расшифровать раздел с помощью ключа восстановления Bitlocker

- Монтируем расшифрованный раздел в проводник:

- Сохранив необходимые файлы, отмонтируем расшифрованный раздел:

xcode-select --install

/usr/bin/ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)"

brew update

brew install Caskroom/cask/osxfuse

brew install dislocker

diskutil list

В нашем примере, раздел зашифрованный BitLocker (disk3s3) выглядел так:

/dev/disk3 (external, physical): #: TYPE NAME SIZE IDENTIFIER 0: GUID_partition_scheme *2.0 TB disk3 1: EFI SYSTEM 272.6 MB disk3s1 2: Microsoft Reserved 16.8 MB disk3s2 3: Microsoft Basic Data 511.0 GB disk3s3 4: Windows Recovery 838.9 MB disk3s4

sudo dislocker -v -V /dev/disk3s3 -r -pPASSWORD /tmp/bitlocker_copy

*вместо disk3s3 — ваш диск или раздел, PASSWORD — ваш ключ восстановления!

sudo hdiutil attach /tmp/dislocker_copy/dislocker-file -imagekey diskimage-class=CRawDiskImage -mountpoint /Volumes/bitlocker_open

sudo hdiutil detach /Volumes/bitlocker_open sudo hdiutil detach /tmp/dislocker_copy/dislocker-file sudo hdiutil detach /tmp/bitlocker_copy

GitHub вам в помощь:

После выхода новой версии Windows 10 (версия 1903 — 21 май 2019 г.) у многих пользователей начались проблемы с открытием шифрованных BitLocker’ом разделов. Частично функционал был исправлен! Для его применения вам придется самостоятельно произвести сборку Dislocker по инструкции с GitHub.

На новых версия Linux и macOS пакет libpolarssl-dev отсутствует. Поэтому внимательно читаем:

apt install gcc cmake make libfuse-dev libmbedtls-dev ruby-dev

Автор:

Обновлено: 28.05.2018

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Bitlocker Windows 10, как разблокировать?

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Открываем параметр «Система»

Переходим на вкладку «О программе»

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

В правой части окна находим раздел «Шифрование устройства»

Содержание

- Требования

- Как проверить наличие TPM

- Как включить BitLocker

- Что нужно знать

- Как задействовать BitLocker, если на компьютере нет TPM

- Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

- Шифрование всех дисков

- Как зашифровать диск с помощью BitLocker без перезапуска системы

- Часть 1. Как зашифровать диск

- Часть 2. Как разблокировать диск

- Как найти потерянный ключ восстановления

- Как/Где найти потерянный ключ восстановления Bitlocker?

- Как деактивировать BitLocker

- Вывод

- Видео — Как зашифровать диск BitLocker

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Примечание! Обновление операционной системы лучше совместить с покупкой нового компьютера, поскольку почти во все модели включен TPM.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Как проверить наличие TPM

Вы уже знаете, что компьютер должен иметь TPM. TPM — это специальный микрочип, который позволяет устройству поддерживать расширенные функции безопасности и обеспечивает защищенный от несанкционированного доступа способ хранения ключей шифрования.

Вы можете проверить, есть ли на компьютере TPM, выполнив следующие шаги:

Шаг 1. Выберите клавиши «Windows+R».

Нажатием клавиш «Windows+R» вызываем окно «Выполнить»

Шаг 2. Введите «tpm.msc».

В поле «Открыть» вводим «tpm.msc»

Шаг 3. Нажмите «Enter».

Другой способ:

Шаг 1. Чтобы открыть меню «Power User» используйте комбинацию клавиш «Windows+X». Затем выберите «Диспетчер устройств».

Вызвав меню «Power User», нажатием клавиш «Windows+X», открываем «Диспетчер устройств»

Шаг 2. Разверните устройства безопасности. TPM представлен как доверенный платформенный модуль с номером версии.

Двойным кликом мыши открываем параметр «Устройства безопасности», видим ТРМ доверенный платформенный модуль с номером версии

Примечание! Для поддержки BitLocker на компьютере должен быть чип TPM версии 1.2 или новее.

Однако, если вы видите сообщение «Совместимый доверенный платформенный модуль не найден», то это означает, что на вашем компьютере нет TPM.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Примечание! Удостоверьтесь в надежности созданного пароля, используя верхний и нижний регистр, номера и символы.

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Процесс шифрования диска в фоновом режиме

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

На зашифрованном диске находится значок BitLocker

Так вы сможете проверить, включен он или нет.

Как задействовать BitLocker, если на компьютере нет TPM

Для этого выполните следующие действия:

Шаг 1. Чтобы открыть «Редактор локальной групповой политики» (его имеют не все версии системы) используйте комбинацию клавиш «Windows+R». Введите «gpedit.msc» и нажмите «Enter».

После нажатия клавиш «Windows+R», в поле «Открыть» вводим «gpedit.msc», нажимаем «Enter»

Шаг 2. В разделе «Конфигурация компьютера» разверните «Административные шаблоны».

В разделе «Конфигурация компьютера», открываем «Административные шаблоны»

Шаг 3. После этого разверните «Компоненты Windows».

Дважды кликаем левой кнопкой мыши на «Компоненты Windows»

Шаг 4. Теперь откройте «Шифрование диска BitLocker» и выберите «Диски операционной системы».

Открываем «Шифрование диска BitLocker», выбираем «Диски операционной системы»

Шаг 5. С правой стороны дважды щелкните по выделенному на скриншоте параметру.

Дважды кликаем левой кнопкой мыши на параметр «Этот параметр позволяет настроить требование дополнительной»

Шаг 6. Выберите «Включено».

Шаг 7. Теперь поставьте флажок возле соответствующего параметра, как на скриншоте ниже. Нажмите «OK».

Щелкаем на пункт «Включено», ставим галочку на параметр «Разрешить использование BitLocker», нажимаем «Применить», затем «ОК»

Шаг 8. Закройте редактор.

Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

Шифрование всех дисков

Вы должны включить BitLocker на всех дисках хранения — как внутренних, так и внешних. Просто повторите описанные выше действия для каждого из имеющихся на компьютере накопителей.

К внешним устройствам хранения данных относятся любые USB-диски, флешки, SD-карты и т. д. Мы не рекомендуем их использовать, поскольку даже после шифрования эти устройства рискуют быть украденными и разблокированными. Нет никаких гарантий касательно того, что любой такой диск не будет дешифрован случайным образом, и что вы хорошо запомните пароль или ключ восстановления.

Шифрование дисков

На заметку! Лучше подумайте об использовании бесплатного и надежного облачного хранилища.

Если внешний диск необходим вам для резервного копирования файлов, тогда включите BitLocker. Для удобства можно установить автоматическое разблокирование при подключении к конкретному компьютеру. Таким образом, вам не придется постоянно вводить пароль, чтобы разблокировать диск. Однако, всегда имейте при себе либо пароль, либо ключ восстановления. Поэтому сохраните их в безопасном месте (например, в учетной записи Microsoft).

Как зашифровать диск с помощью BitLocker без перезапуска системы

По умолчанию Windows автоматически разблокирует диск после входа в учетную запись. Если эта функция отключена, тогда попробуйте снять защиту с диска вручную. Мы покажем вам, как это сделать самостоятельно.

Способ шифрования диска

Часть 1. Как зашифровать диск

Прежде чем ставить пароль на накопитель, убедитесь, что функция автоматической блокировки отключена. После завершения работы диск автоматически зашифруется.

Если вы хотите заблокировать диск самостоятельно, то должны сделать это с помощью «Командной строки»:

- Откройте командную строку с правами администратора.

Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Введите следующую команду и нажмите «Enter».

В «Командной строке» вводим команду «manage-bde -lock d: -forcedismount», вместо d пишем букву своего диска, нажимаем «Enter»

Примечание! Замените d: буквой диска, на который вы хотите поставить защиту «manage-bde -lock d: -forcedismount».

Закройте «Командную строку». С этого момента ваш диск надежно защищен, поэтому вы не можете получить к нему доступ без указанного пароля.

Часть 2. Как разблокировать диск

Снять защиту с диска намного проще, чем поставить на него пароль. Следуйте этим шагам:

- Откройте «Проводник» и щелкните правой кнопкой мыши, выбрав зашифрованный диск. В контекстном меню найдите «Управление BitLocker».

В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

- В правом верхнем углу вы увидите всплывающее окно, запрашивающее пароль от BitLocker. Введите его и нажмите «Разблокировать».

Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Теперь защита снята, и вы можете получить доступ к файлам, хранящимся на диске.

Конечно, вы также можете разблокировать диск с помощью командной строки.

- Откройте «Командную строку».

Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Просто введите эту команду «manage-bde -unlock d: -password» и нажмите «Enter».

Вводим команду «manage-bde -unlock d: -password», нажимаем «Enter»

- При появлении запроса введите пароль и нажмите «Enter». BitLocker сразу откроет ваш диск.

Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Как найти потерянный ключ восстановления

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Файл .BEK может хранится на флешке или в компьютере, в месте, где мы сохранили его при шифровании диска

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Ключ восстановления Bitlocker

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Как деактивировать BitLocker

Первым делом включите компьютер и войдите в Windows.

- Откройте «Проводник» и щелкните правой кнопкой мыши по накопителю, который хотите расшифровать. В появившемся контекстном меню нажмите «Управление BitLocker».

В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

- В новом диалоговом окне выберите «Отключить BitLocker».

Выбираем «Отключить BitLocker»

- Подтвердите действие.

Нажимаем кнопку «Отключить BitLocker»

Система перейдет к расшифровке вашего диска.

На заметку! Дешифровка — процесс отнюдь не быстрый. Ее продолжительность зависит от скорости вашего накопителя, производительности центрального процессора и объема данных, которые вы сохранили на выбранном диске.

Через некоторое время дешифровка завершится.

Все готово! BitLocker отключен, и теперь вы сможете получать доступ к файлам без надобности вводить пароль.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

Рекомендуем похожие статьи

Содержание

- Часть 1. Что такое идентификатор ключа восстановления Bitlocker?

- Часть 2: Как восстановить ключ восстановления Bitlocker?

- Способ 1: где найти ключ восстановления BitLocker

- Способ 2: восстановить ключ восстановления Bitlocker через CMD

- Способ 3: получить ключ восстановления Bitlocker в проводнике

- Способ 4: найти ключ восстановления Bitlocker в PowerShell

- Резюме

Bitlocker — это встроенный инструмент шифрования диска, который гарантирует, что посторонний не сможет получить доступ к вашей компьютерной системе или важным файлам.Однако, если вы его забудете, Bitlocker также позволяет вам создать ключ восстановления для доступа к вашему диску. Ваш компьютер также может попросить вас ввести ключ восстановления Bitlocker, если он обнаружит подозрительную активность или несанкционированный доступ к вашему диску. Что делать, если Ключ восстановления Bitlocker потерян? В этой статье мы собираемся обсудить, как вы можете получить доступ к своему диску, если вы потеряли ключ восстановления Bitlocker. Итак, приступим!

- Часть 1. Что такое идентификатор ключа восстановления Bitlocker?

- Часть 2: Как восстановить ключ восстановления Bitlocker?

Чтобы дать вам быстрый ответ, ключ восстановления Bitlocker — это уникальный 48-значный цифровой пароль, который разблокирует вашу компьютерную систему. По сути, это ключ идентификатора восстановления Bitlocker, который хранится в вашей учетной записи Microsoft и позволяет получить доступ к вашему зашифрованному диску. Некоторые пользователи также называют его ключом восстановления Windows или ключом восстановления Microsoft. Когда вы шифруете диск с помощью Bitlocker, он автоматически генерирует ключ восстановления и сохраняется на вашем компьютере в виде файла (.bke). Теперь давайте узнаем, как на самом деле восстановить ключ восстановления BitLocker и получить доступ к нашему диску!

Часть 2: Как восстановить ключ восстановления Bitlocker?

Представим себе сценарий. Вы пытаетесь войти в свою систему, и она запрашивает у вас идентификатор ключа восстановления. Я уверен, что вы опешите и не будете знать, что делать. Угадай, что? Мы рассмотрели все способы получения ключа восстановления Bitlocker! Итак, продолжайте читать, чтобы узнать!

- Способ 1. Где найти ключ восстановления BitLocker

- Способ 2: восстановить ключ восстановления Bitlocker через CMD

- Способ 3: получить ключ восстановления Bitlocker в проводнике

- Способ 4: найти ключ восстановления Bitlocker в PowerShell

Способ 1: где найти ключ восстановления BitLocker

Есть ли способ точно найти ключ восстановления Bitlocker? Это сложный вопрос. Когда дело доходит до поиска ключа восстановления BitLocker, это может быть немного похоже на поиск иголки в стоге сена. По сути, расположение ключа будет зависеть от того, какой выбор вы выбрали при активации BitLocker. Однако в технологиях по-настоящему ничего не потеряно.

Итак, чтобы упростить задачу, мы составили список распространенных мест, где вы можете найти ключ восстановления BitLocker.

- Если ваша компьютерная система подключена к домену (например, на рабочем месте или в школе), вы можете попросить системного администратора предоставить ключ восстановления. Системный администратор управляет доменом, к которому подключено ваше устройство.

- Он может присутствовать в вашей учетной записи Microsoft. Просто войдите в свою учетную запись Microsoft и выполните поиск по запросу «bitlocker». Вы можете легко найти ключ восстановления Bitlocker в результатах поиска.

- USB также может стать вашим убежищем, когда вы пытаетесь найти свой ключ восстановления BitLocker. Если вы сохранили свой ключ в виде файла на флешке, то можете найти его через USB.

- Этот ключ также может присутствовать в ваших сохраненных распечатках. Проверьте и просмотрите все ваши важные папки и документы. Во время активации BitLocker вы должны распечатать распечатку ключа. Если да, то просто поищите ключ для распечатки в пачке бумаги в вашей комнате. Как только вы это сделаете, вы легко сможете получить доступ к своему диску.

В некоторых случаях поиск ключа восстановления Bitlocker может показаться довольно непреодолимым препятствием. В этом случае есть много других способов получить доступ к этому ключу. Так просто попробуйте все методы, перечисленные ниже, пока не найдете тот, который вам подходит.

Способ 2: восстановить ключ восстановления Bitlocker через CMD

Другой способ восстановить ключ BitLocker — использовать командную строку! Теперь, как получить ключ восстановления BitLocker из CMD? Следуйте инструкциям, чтобы сделать это возможным.

1. Откройте CMD от имени администратора.

2. Введите команду ’manage-bde -protectors C: -get’ и нажмите Enter.

3. В командной строке немедленно отобразится 48-цифровой ключ восстановления Bitlocker. Отсюда вы можете записать его на листе бумаги и сохранить для будущего использования.

Способ 3: получить ключ восстановления Bitlocker в проводнике

Когда вы шифруете диск в Bitlocker, он просит вас создать ключ восстановления на случай возникновения чрезвычайной ситуации. Создание USB-накопителя — один из вариантов создания резервной копии ключа восстановления. Если вы создали ключ восстановления на USB-накопителе, вы можете легко получить ключ через него. Для этого вам необходимо:

1. Подключите USB-накопитель к компьютеру.

2. Откройте «Проводник» и выберите «USB-накопитель».

3. Вы найдете файл с именем «BitLocker Recovery Key». Откройте его, и вы получите доступ к вашему ключу восстановления.

Способ 4: найти ключ восстановления Bitlocker в PowerShell

Если два вышеуказанных метода не помогли вам, вы можете попытаться найти ключ восстановления Bitlocker с помощью PowerShell. Для этого вам необходимо:

1. Нажмите «Пуск» и найдите PowerShell.

2. Щелкните правой кнопкой мыши Powershell и выберите Запуск от имени администратора.

3. Напишите следующую команду ’Set-ExecutionPolicy -ExecutionPolicy RemoteSigned’ и нажмите Enter.

4. После этого введите команду ‘mkdir c: temp’ и нажмите Enter, чтобы продолжить.

5. Вы увидите прикрепленный файл, сохраните его в папке C: Temp.

6. Перейдите в CMD Powershell и напишите следующую команду C: Temp и нажмите Enter. , введите ’. Get-Bit-Bit-Bit-BitlockerRecovery.ps1’ в командной строке PowerShell.

7. Теперь ваш 48-значный ключ будет прямо перед вами.

Резюме

Надеюсь, если вы дошли до конца статьи, значит, вы успешно получили ключ восстановления BitLocker! Если вы когда-нибудь застряли в ситуации, когда не можете получить доступ к ключу восстановления, вы наверняка знаете, что делать. Пройдите все способы, описанные в этой статье, и я совершенно уверен, что вы получите то, что ищете. Кроме того, в некоторых случаях ваша компьютерная система просит вас ввести пароль Windows. Если вы забыли, вы можете использовать PassFab 4WinKey, чтобы получить доступ к своему паролю без каких-либо трудностей или хлопот! Желаю удачи!