Windows 10/8/7, Windows Vista, Windows Server 2008, Windows Server 2008 R2 включают инструмент командной строки Программа политики аудита , AuditPol.exe, расположенный в папке System32, который позволяет вам для более точного управления и аудита параметров подкатегорий политики.

Настройка политики аудита на уровне категории переопределит новую функцию политики аудита подкатегории. Новое значение реестра, представленное в Windows Vista, SCENoApplyLegacyAuditPolicy , позволяет управлять политикой аудита с помощью подкатегорий без необходимости изменения групповой политики. Это значение реестра можно настроить для предотвращения применения политики аудита на уровне категории из групповой политики и из административного инструмента локальной политики безопасности.

AuditPol в Windows

Если вы хотите включить эту опцию, откройте Локальная политика безопасности> Локальные политики> Параметры безопасности.

Теперь на правой панели дважды щелкните «Аудит: принудительно настроить параметры подкатегории политики аудита» (Windows Vista или более поздние версии), чтобы переопределить параметры категории политики аудита. Выберите Enabled> Apply/OK.

AuditPol имеет несколько переключателей, которые позволяют отображать, устанавливать, очищать, резервировать и восстанавливать настройки.

Специально его можно использовать для:

- Установите и запросите политику аудита системы.

- Установите и запросите политику аудита для каждого пользователя.

- Установить и запросить параметры аудита.

- Установите и запросите дескриптор безопасности, используемый для делегирования доступа к политике аудита.

- Сообщите или создайте резервную копию политики аудита в текстовом файле с разделителями-запятыми (CSV).

- Загрузите политику аудита из текстового файла CSV.

- Настройте глобальные ресурсы SACL.

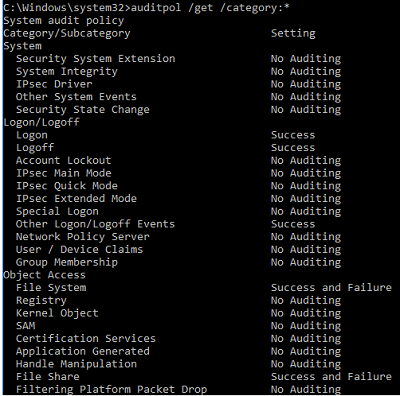

Если вы откроете командную строку от имени администратора, вы можете использовать AuditPol для просмотра определенных параметров аудита, выполнив:

auditpol/get/category: *

Следует отметить, что при просмотре параметров политики аудита с помощью AuditPol и локальной политики безопасности, а именно secpol.msc, параметры могут показывать разные результаты. KB2573113 объясняет причину этого:

AuditPol напрямую вызывает API авторизации для реализации изменений в детальной политике аудита. Secpol.msc управляет объектом локальной групповой политики, что приводит к записи изменений в system32 GroupPolicy Machine Microsoft Windows NT Audit Audit.csv . Настройки, сохраненные в файле .csv, не применяются непосредственно к системе во время изменения, а вместо этого записываются в файл и считываются позже клиентским расширением (CSE). На следующем цикле обновления групповой политики CSE применяет изменения, которые присутствуют в файле .csv. Secpol.msc отображает то, что установлено в локальном объекте групповой политики. В secpol.msc нет представления «эффективных настроек», которое объединит детальные настройки AuditPol и то, что определено локально, как видно из secpol.msc.

Для более подробной информации посетите AuditPol на TechNet.

Заметка о том, как провести аудит событий безопасности в операционной системе. Изучив эту заметку, вы ознакомитесь с подсистемой безопасности на примере Windows 10. После чего вы сможете самостоятельно проводить аудит событий безопасности операционных систем Windows.

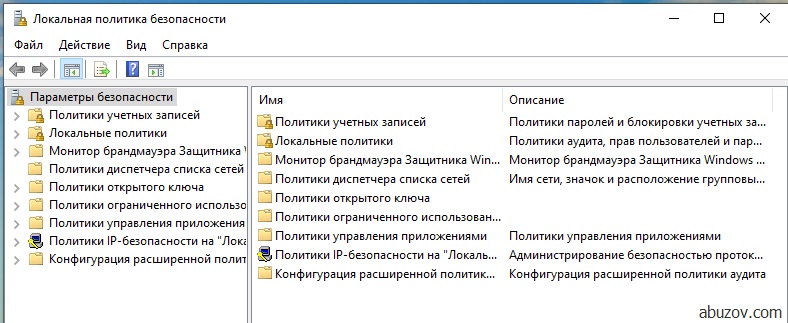

Политика аудита

Политика аудита безопасности операционной системы предназначена для определения категорий сообщений о событиях безопасности. Выбранные категории сохраняются в соответствующих журналах безопасности. Для настройки политики используется приложение локальная политика безопасности.

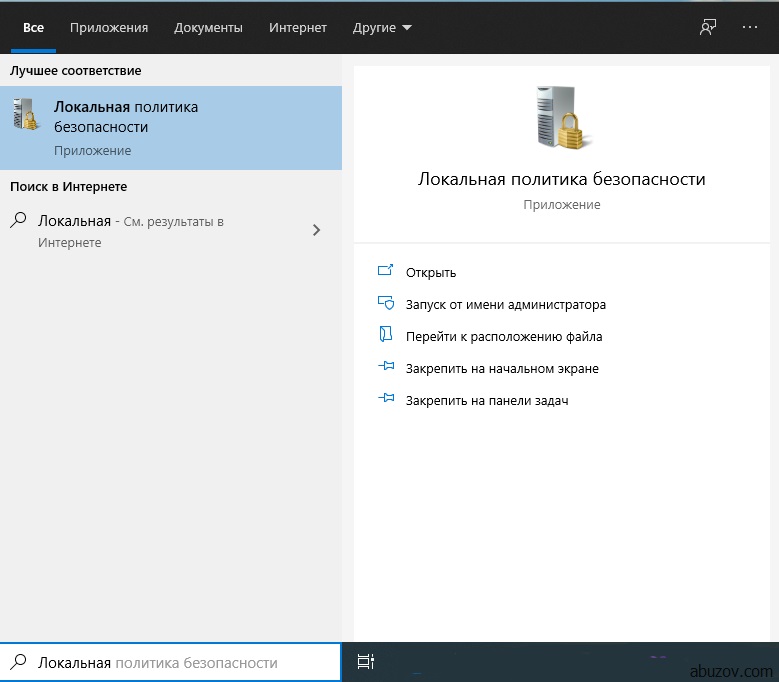

Для запуска введите его название в строке поиска.

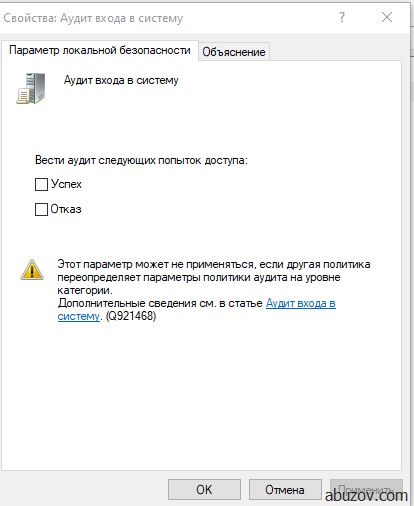

В политике аудита находится набор параметров безопасности по категориям. В свойствах выбранной категории можно влачить фиксацию в журнале определенного события.

События входа и выхода

Например, в категории «аудит входа в систему» можно включить фиксацию успешных или неудачных попыток входа в систему.

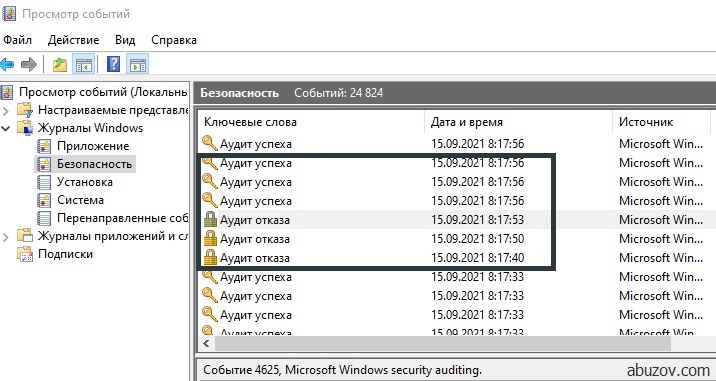

При анализе журнала вы сможете посмотреть пытались ли злоумышленники зайти в операционную систему. Если да, тогда, сколько было попыток и были ли успешные попытки.

Проверим, как это работает. Я включу оба типа событий.

Учет ведется для каждой учетной записи, в том числе при попытке войти на рабочую станцию, которая находится в контроллере домена.

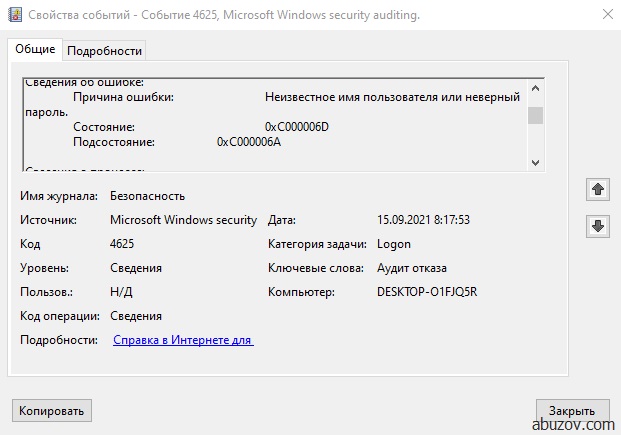

Теперь я попробую ввести неверный пароль, пытаясь зайти под одним пользователем. А затем совершить удачную попытку входа под другим пользователем.

Я ввел несколько раз неправильный пароль, пытаясь зайти под одной учетной записью, а затем зашел под своей учетной записью.

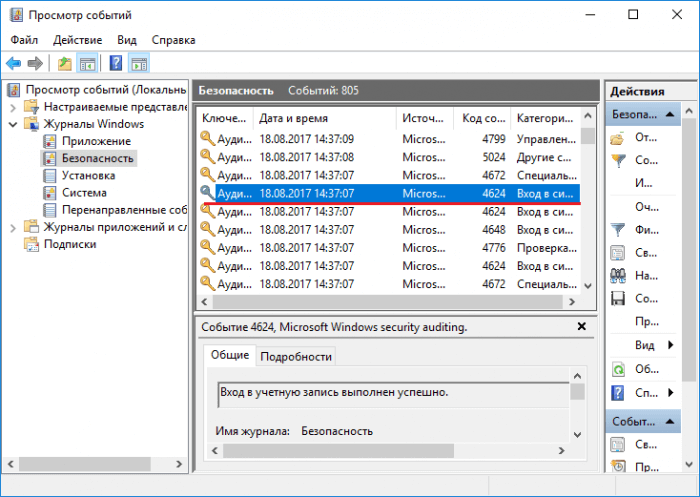

Для просмотра событий нужно открыть приложение просмотр событий.

Затем выбрать пункт меню журналы Windows –> Безопасность. В журнале будут отображены неудачные и удачные попытки входа в систему.

Кликнув на событие, вы можете просмотреть его свойства и подробности.

Существуют следующие типы входов операционную систему Windows.

| Тип | Название | Описание |

| 0 | Системный (System) | Используется только учетной записью System, например при запуске системы. |

| 2 | Интерактивный (Interactive) | Локальный вход пользователя на компьютер. |

| 3 | Сетевой (Network) | Пользователь вошёл на данный компьютер через сеть. |

| 4 | Пакетный (Batch) | Пакетный тип входа используется пакетными серверами |

| 5 | Служба (Service) | Служба запущена Service Control Manager. |

| 7 | Разблокирование (Unlock) | Эта рабочая станция разблокирована |

| 8 | Сетевой ввод пароля (NetworkCleartext) | Пользователь вошёл на данный компьютер через сеть. Пароль пользователя передан в нехэшированной форме. |

| 9 | Новые полномочия (NewCredentials) | Посетитель клонировал свой

текущий маркер и указал новые учётные записи для исходящих соединений |

| 10 | Удаленный интерактив (RemoteInteractive) | Пользователь выполнил удалённый вход на этот компьютер, используя

службу терминалов или удаленный рабочий стол. |

| 11 | Кешированный интерактив (CachedInteractive) | Пользователь вошёл на этот

компьютер с сетевыми учётными данными, которые хранились локально на компьютере. |

| 12 | Кешированный удаленный интерактив (CachedRemoteInteractive) | Метод используется для внутреннего аудита, аналогичен типу 11. |

События администрирования

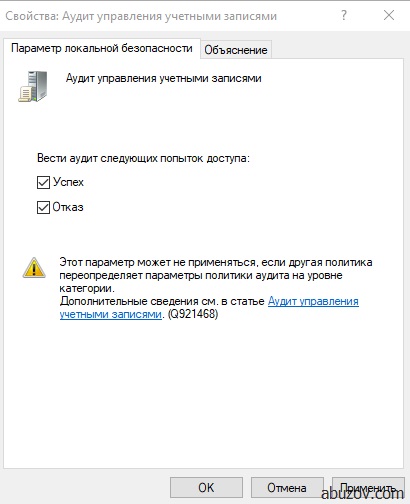

Вернемся к приложению локальная политика безопасности. Рассмотрим аудит управления учетными записями.

Данный аудит фиксирует события, которые связаны с управлением учетными записями. Фиксируются изменения в учетных записях. Если вы добавите новую учетную запись пользователя, или удалите существующую, то в журнале будет запись о том кто (имя учетной записи) когда и какое действие с учетной записью (создал, удалил, изменил) произвел.

Для примера я включил оба типа событий.

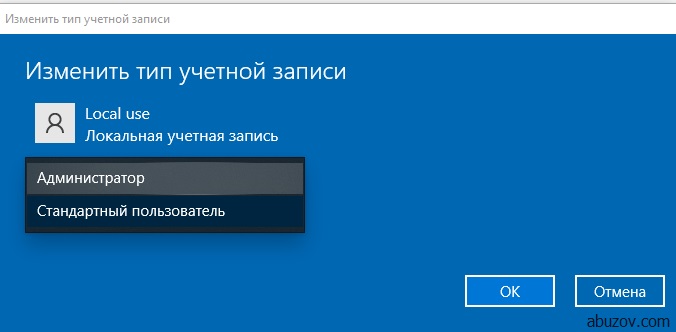

Затем я изменил тип учетной записи – сделал пользователя администратором.

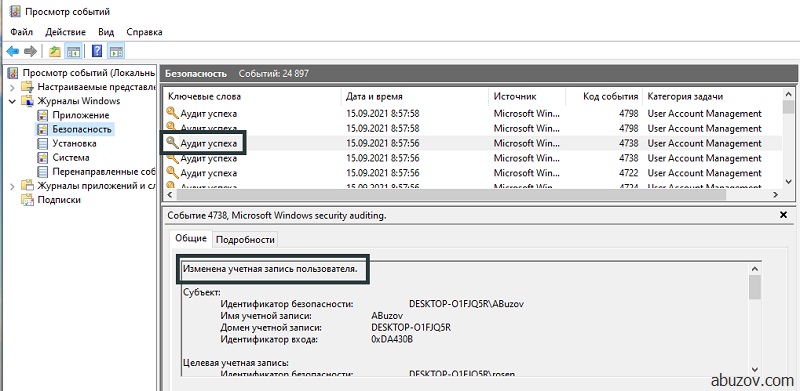

В журнале безопасности появилась соответствующая запись.

Если присмотреться, можно увидеть несколько записей. Это связано с тем, что когда я назначил пользователя администратором, то он стал членом групп, в которые входит администратор. На каждую группу создалась соответствующая запись.

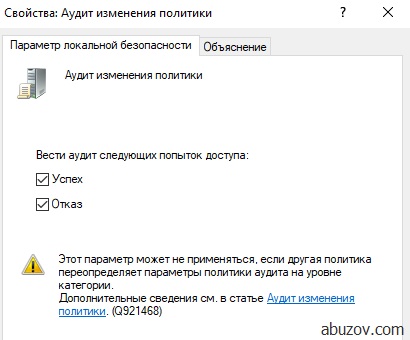

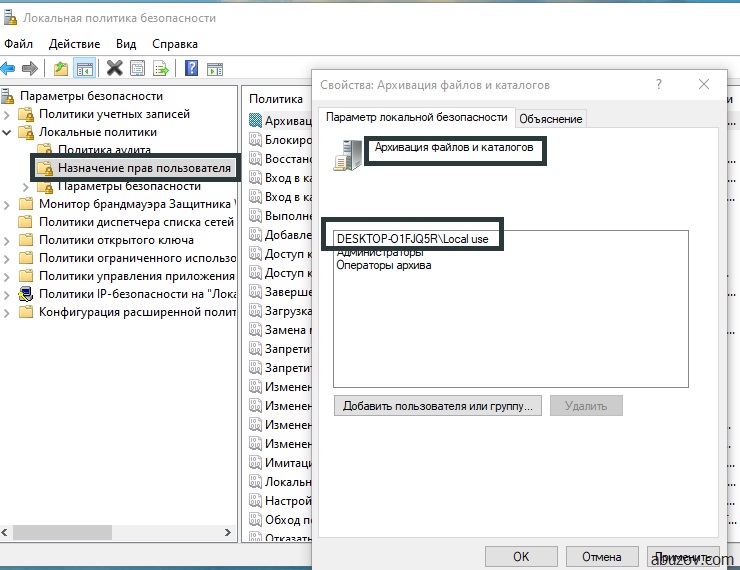

Аудит изменения политики

Данный параметр фиксирует события связанные с изменением политик аудита. Разберемся на примере. Я включил оба типа событий.

После чего я добавил пользователя Local use в свойства прав архивация файлов и каталогов.

Теперь в журнале безопасности мы видим соответствующую запись об изменении прав пользователя.

Попробуйте выполнить какие-либо действия с политиками и отследить их в журнале безопасности операционной системы.

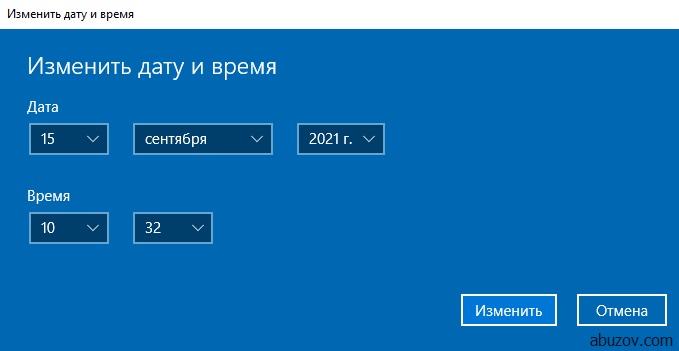

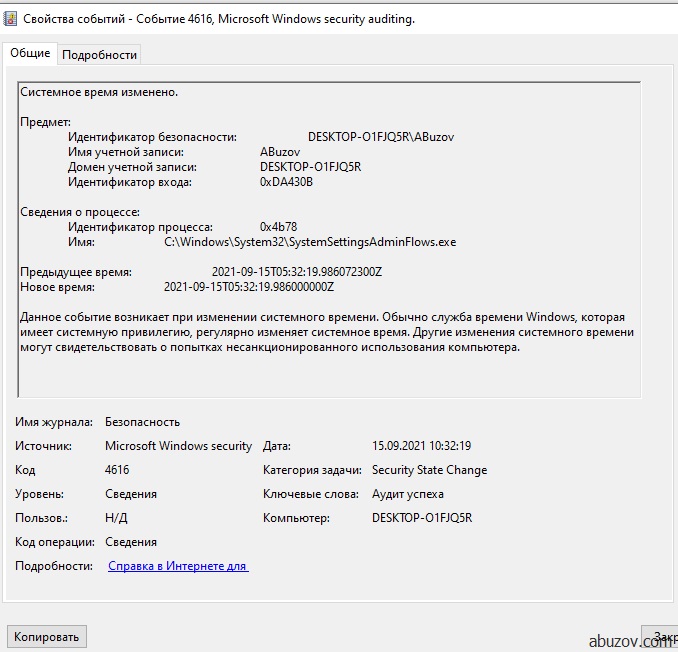

Аудит использования привилегий

Аудит использования привилегий фиксирует события связанные с применением пользователем назначенных ему привилегий.

Например, у пользователя есть привилегия на изменение системного времени. Включите тип события успех в аудите.

Измените системное время.

В журнале безопасности вы увидите соответствующую запись о том, что системное время изменено.

Аудит событий операционной системы

Для аудита событий происходящих с операционной системой (например, отключение элементов безопасности системы) предназначен параметр аудит системных событий.

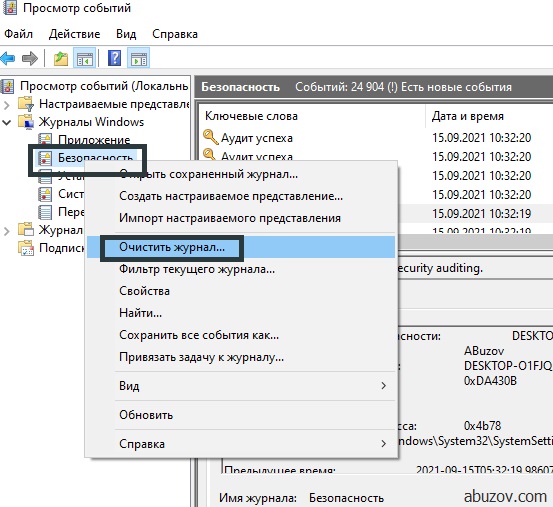

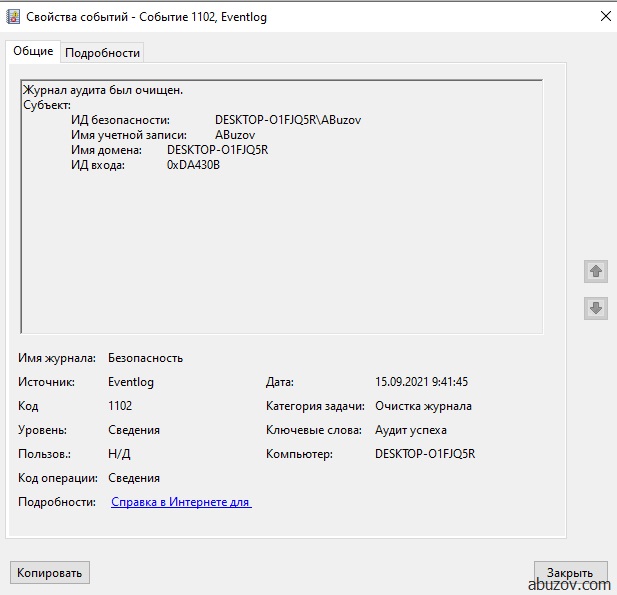

Я включу аудит событий с типом успех. Затем очищу журнал аудита событий.

После этого действия журнал будет содержать одну запись – журнал аудита был очищен. В записи содержится имя пользователя, который выполнил очистку журнала.

Аудит доступа пользователя к объектам

Этот аудит фиксирует события, которые связаны с доступом к файлам, папкам, реестру, оборудованию и так далее. При этом можно настроить аудит на различные типы доступа к папкам и файлам, например чтение, изменение, печать.

Я включу аудит двух типов событий.

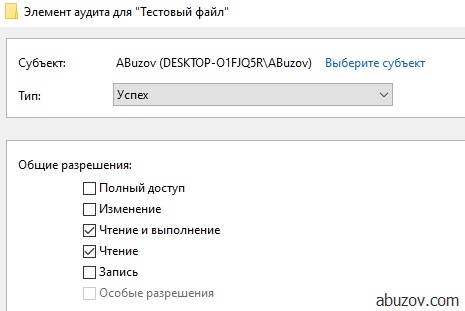

Этот вид аудита в операционной системе Windows доступен только для файловой системы NTFS. При этом аудит доступен, если включить его в самом объекте.

Для примера я создам текстовый фал. Для настройки нужно перейти в его свойства -> безопасность -> дополнительно -> аудит. Далее следует добавить субъект и разрешения.

Я установил тип успех на чтение и выполнение этого файла.

После применения аудита я открыл и прочитал файл. Об этом появилась соответствующая запись в журнале безопасности.

Управление журналом аудита

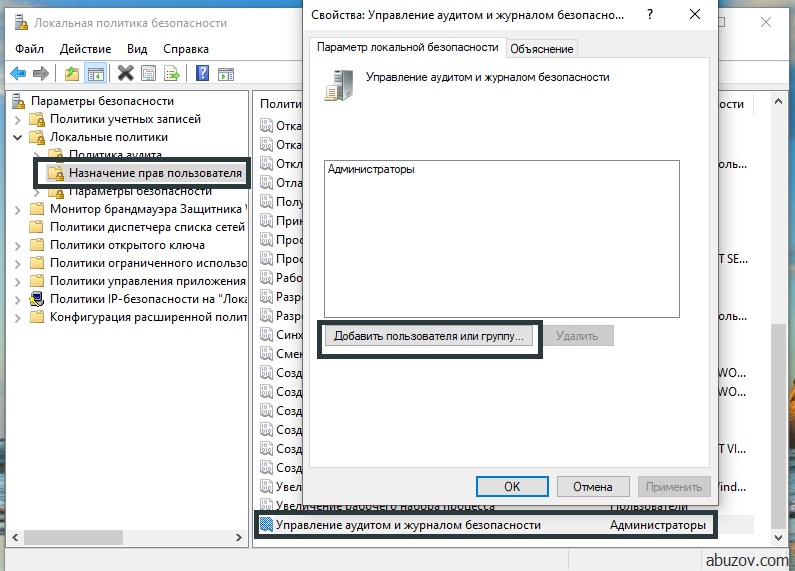

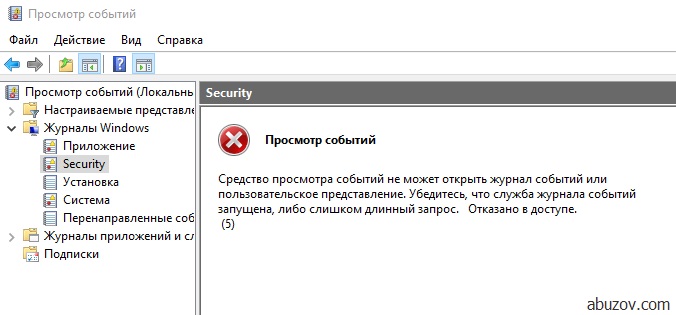

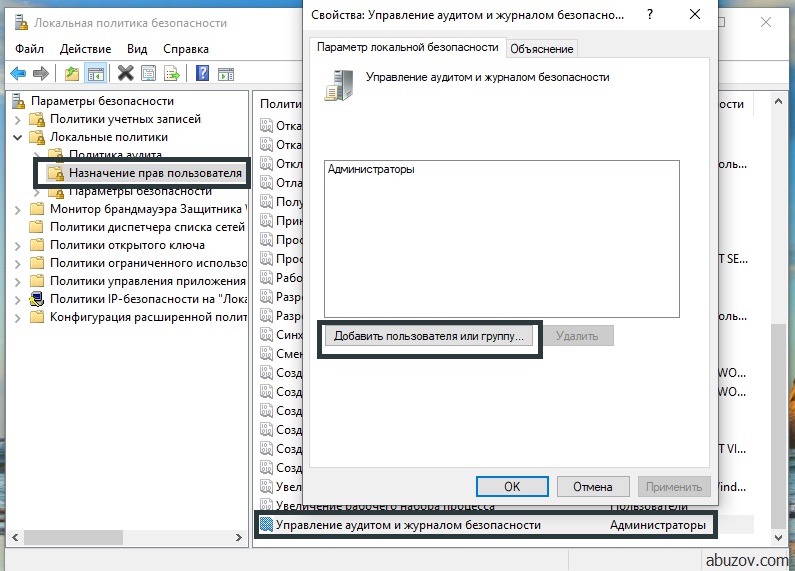

Если вы войдете в операционную систему под учетной записью обычного пользователя, то вы не сможете просмотреть журнал событий безопасности.

Что бы выдать права для работы с журналом пользователю необходимо войти под учетной записью администратора в локальную политику безопасности и добавить пользователя в список учетных записей «Управление аудитом и журналом безопасности».

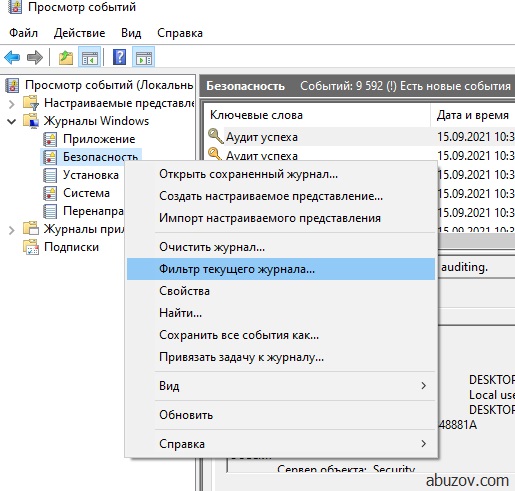

При необходимости администратор может настроить вид журнала безопасности для определенного пользователя. Делается это с помощью меню фильтр текущего журнала.

На этом короткое руководство по аудиту событий безопасности в операционной системе Windows закончено.

Если у вас возникли вопросы – задавайте их в комментариях к данной заметке.

Все запускаемые в Windows программы так или иначе оставляют в системе след, причем касается это не только установленных, но и портативных приложений. Следы запуска программ остаются в виде записей журнала, истории действий, ключей реестра, а также файлов префетчинга в папке %windir%Prefetch. Данные могут быть использованы для отслеживания деятельности пользователя, в частности, истории запуска им исполняемых файлов программ, осталось только как-то унифицировать к этим данным доступ.

В действительности, в Windows имеется более простое и удобное решение — политики аудита. После активации настройки при каждом запуске исполняемого файла той или иной программы Windows станет автоматически создавать в системном журнале событий информативные записи, которые затем могут быть преобразованы в удобочитаемый формат с помощью средств командной строки или PowerShell.

Включаем политику аудита запуска процессов

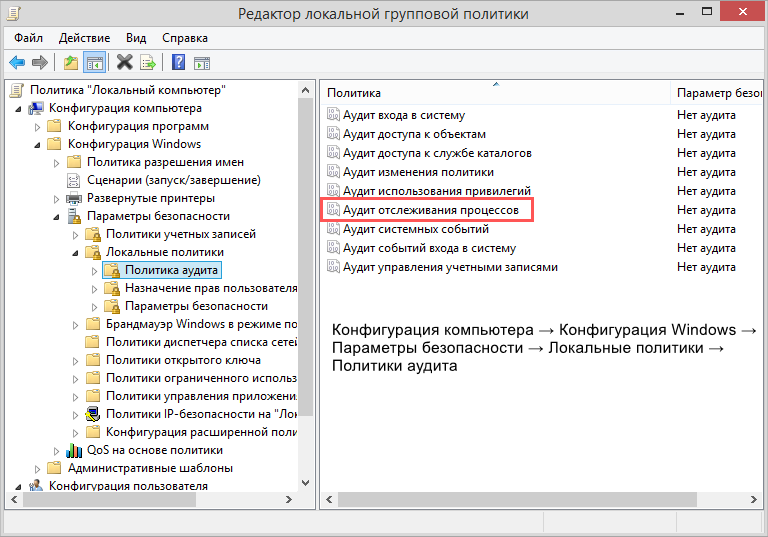

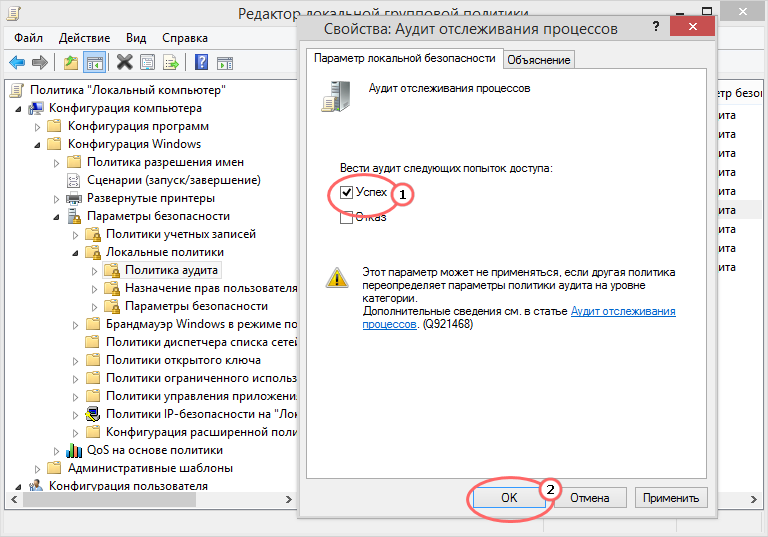

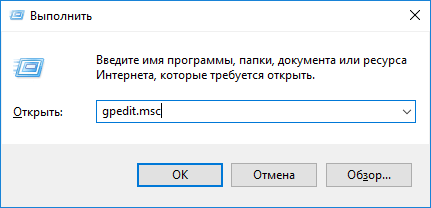

- Запустите редактор CPO командой gpedit.msc;

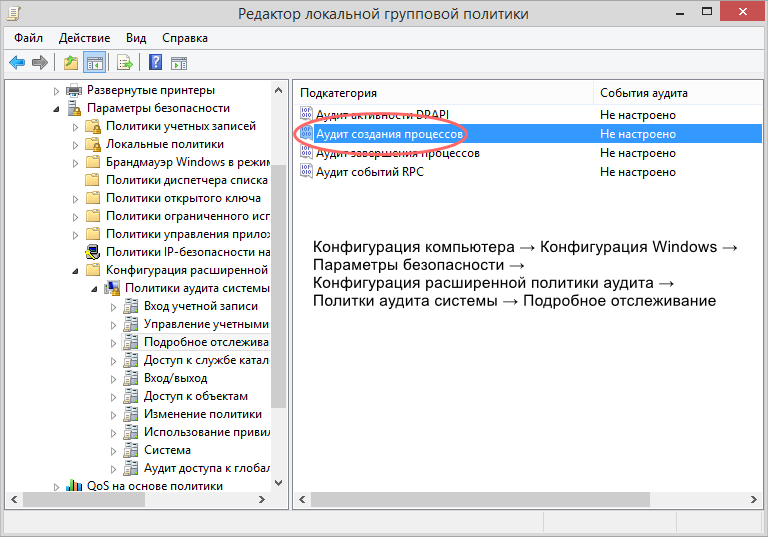

- Перейдите в раздел политик, указанный на скриншоте;

- В правой колонке найдите настройку «Аудит отслеживания процессов» и включите ее. Тип событий выберите «Успех»;

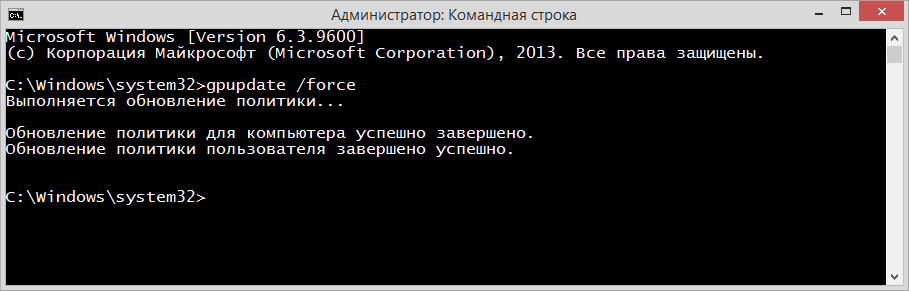

- Сохраните настройки и обновите политики, выполнив в командной строке команду gpupdate /force.

Чтение записей аудита

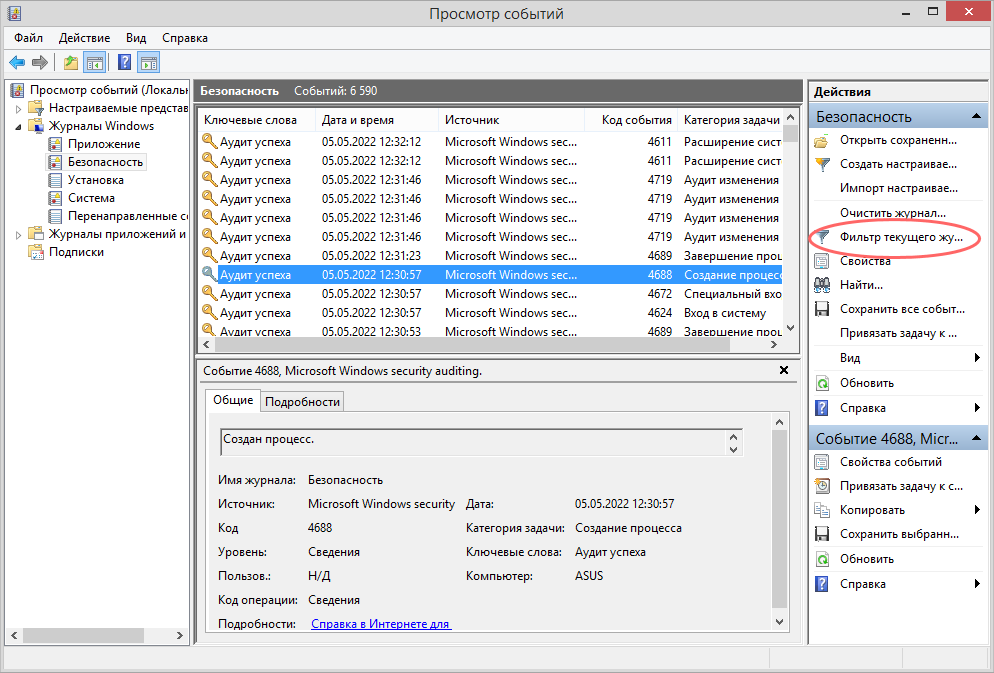

- Откройте системный журнал событий командой eventvwr.msc и разверните ветку Журналы Windows -> Безопасность;

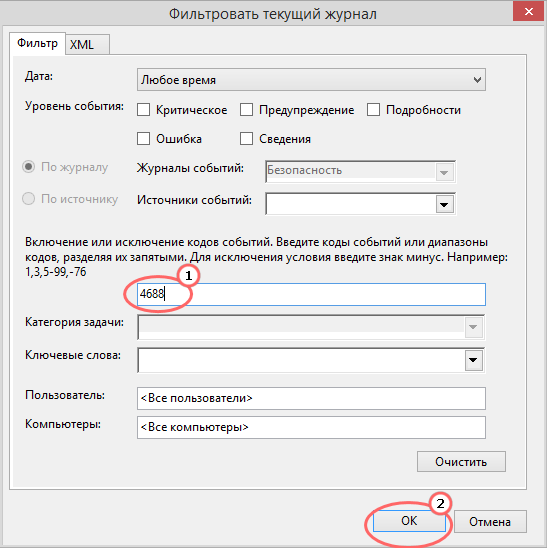

- Нажмите справа «Фильтр текущего журнала» и отсортируйте события по коду 4688.

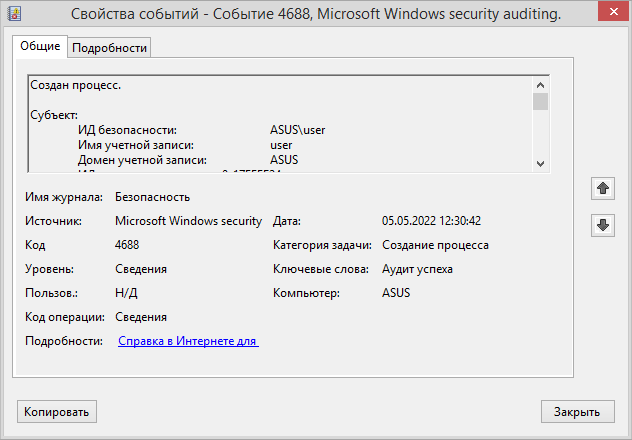

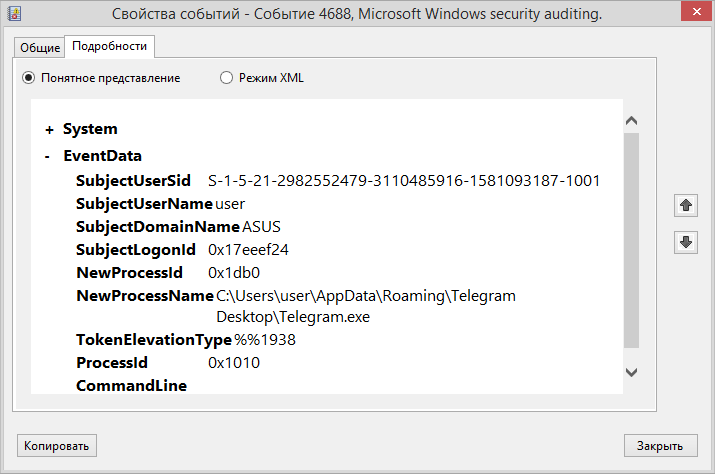

Этот код событий имеют все записи, указывающее на запуск процессов, например, с помощью политик аудита мы установили, что 05.05.2022 в 12:30:42 пользователем user был запущен мессенджер Telegram.

Да, стоит обратить внимание, что указанной выше политикой отслеживается все связанные с созданием процессов события, из-за чего раздел журнала может оказаться довольно пухлым. Чтобы исключить эти второстепенные события, вместо «Аудита отслеживания процессов» используйте политику «Аудит создания процессов».

Парсинг файла Amcache.hve

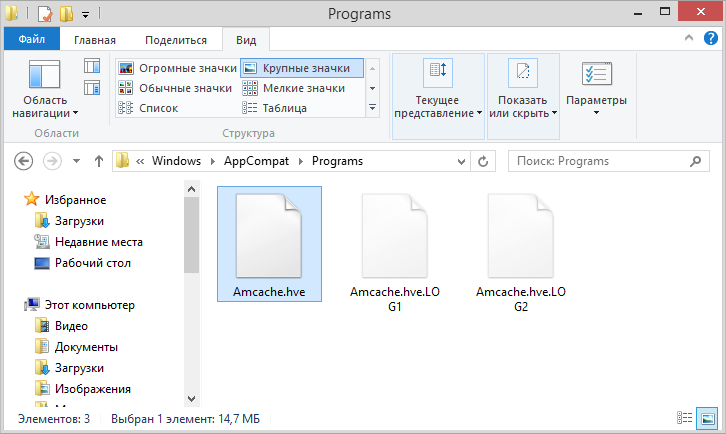

Получить доступ к истории запуска десктопных и универсальных приложений без использования аудита можно проанализировав файл Amcache.hve, расположенный в папке %windir%AppCompatPrograms.

Открыть его в работающей системе не получится, скопировать его можно только из-под LiveCD.

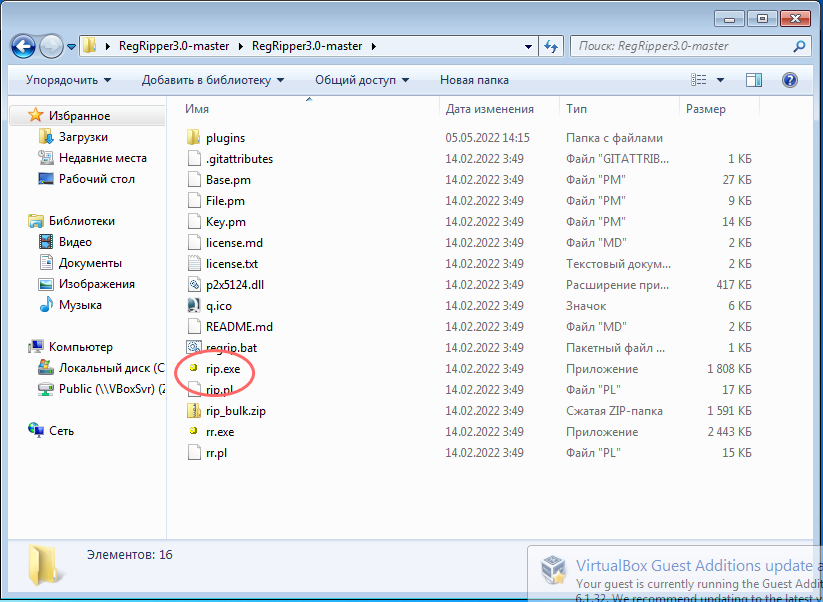

Amcache.hve — бинарный файл, для извлечения из него данных в удобочитаемом виде вам понадобится тулза RegRipper.

Скачайте архив с утилитой со странички разработчика github.com/keydet89/RegRipper3.0, распакуйте и запустите исполняемый файл rr.exe.

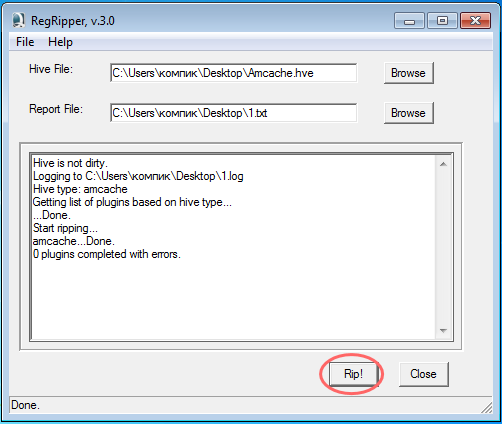

В поле «Hive File» укажите путь к файлу Amcache.hve, в поле «Report File» — путь к текстовому файлу отчета и нажмите «Rip!».

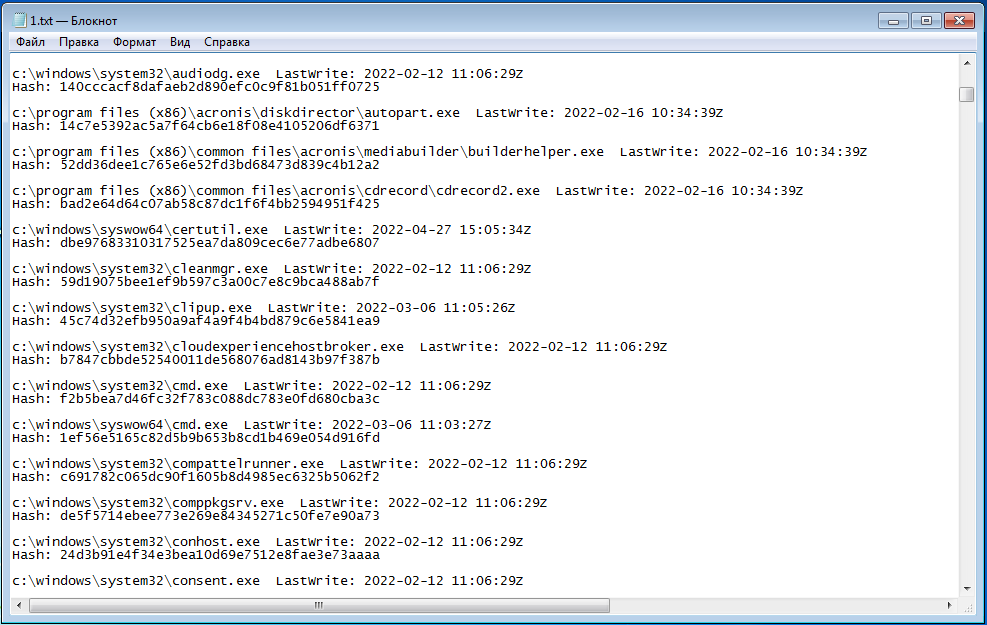

В результате вы получите лог со списком путей исполняемых файлов программ и прикрепленными к ним временными метками LastWrite (открывавшиеся последними).

Загрузка…

Это небольшая статья призвана показать пользователям способ, которым он узнает, кто пытался войти в систему без его ведома. Если компьютер находится в офисе и к нему имеют доступ не один человек, тогда способ может пригодиться. Советую ознакомиться со статьей – кто пытался войти через вашу учетную запись. Там говориться об учетной записи Microsoft, в которую могут войти любые злоумышленники.

Один из способов имеет название «Аудит входа в систему». Опция показываем время захода и его тип. Давайте уже разбираться.

Как использовать «Аудит входа в систему»

Данная функция доступна только в PRO версии Windows, где есть функция локальных групповых политик, в домашней или корпоративной её нет. Но в ниже есть другие варианты для вашей версии. Итак, откройте окно «Выполнить» и впишем команду:

gpedit.msc

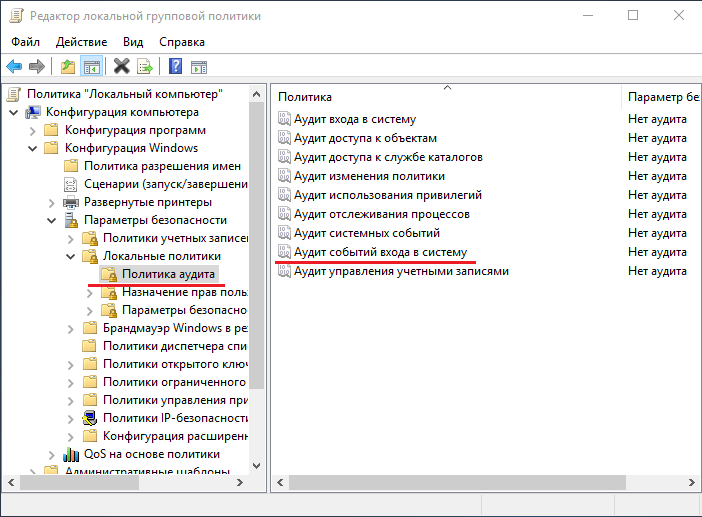

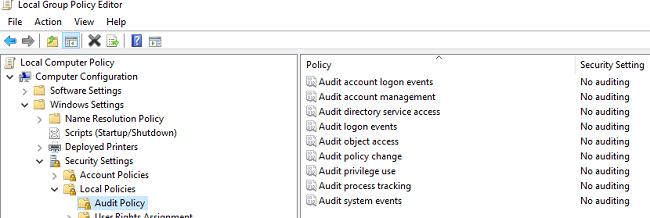

Так мы запустим утилиту групповых политик. С левой стороны окошка открываем вкладки «Конфигурация компьютера», далее «Конфигурация Windows», «Параметры безопасности», «Локальные политики» и «Политика аудита». Нажмите на этот раздел, чтобы правее от окна появились нужные опции.

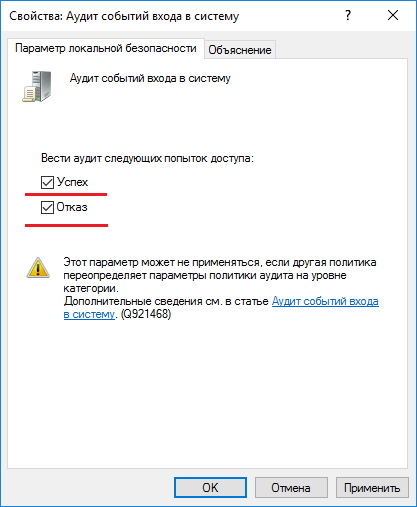

Теперь выбираем пункт «Аудит событий входа в систему» (Нажимаем на него правой кнопкой мышки дважды). Появится окно свойств, где выделяем галкой пункт «Успех». Таким образом, появится возможность отслеживать все входы в Windows. Отметив галкой «Отказ», будут отслеживаться неудачные входы в Windows.

Смотрим, кто пытался войти в систему

Активировав функцию, можно заново войти в систему. Давайте проверим, кто же входил в неё. Для этого дела нам понадобиться утилита «Просмотр событий». В поиске введите эти два слова.

В утилите перейдите в раздел «Журналы Windows» и подраздел «Безопасность». Справа находим ключевое событие «Аудит успеха», также смотрите по номеру события, он должен быть «4624».

Откройте событие, чтобы узнать его свойства. Там вы найдете время входа, имя пользователя и другие сведения.

В окне просмотра событий можно применить фильтр, чтобы было легче ориентироваться среди большого количества задач. Фильтровать можно по ключевым фразам, кодам, или категориям.

Это интересно: Команды выполнить о которых должен знать каждый пользователь

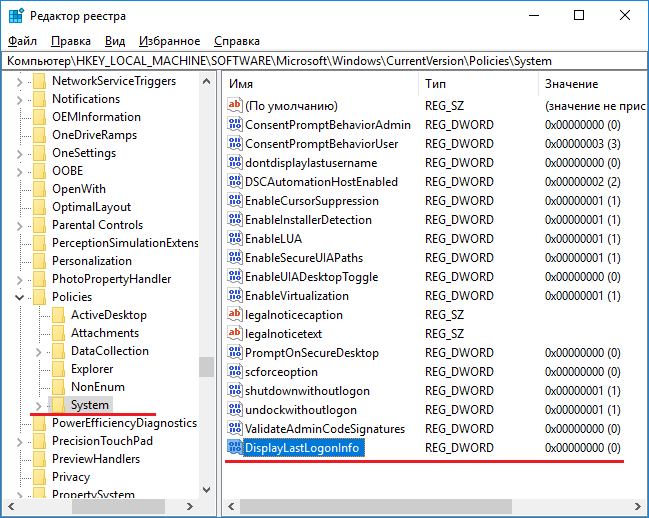

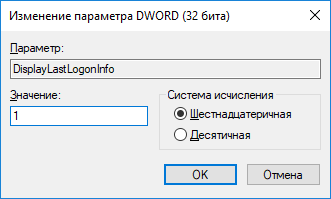

Если у вас не профессиональная редакция Windows, то воспользуемся реактором реестра. Снова откроем окошко «Выполнить» при помощи комбинации «Win+R» и запишем команду:

regedit

Открывшееся окно реестра слева имеет кучу разделов, с вложенными подразделами. Вам нужно дойти до самого последнего:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Выбрав последний раздел, в правой части окошка создаем параметр DWORD 32 бит. Дадим ему название DisplayLastLogonInfo. Нажимаем по нему два раза и ставим в качестве значения единицу.

Закрываем окна и перезагружаем ПК. После загрузки системы на экране появится окно с успешным входом. Там будет время, имя пользователя и дата.

Надеюсь этот небольшой материал поможет вам узнать, кто входил в систему при вашем отсутствии.

( 1 оценка, среднее 3 из 5 )

С помощью аудита событий безопасности администратор может получать достоверную информацию обо всех событиях в системе, контролировать действия пользователей, и использовать информацию для выявления уязвимых мест в системе безопасности сервера или AD. В Windows такие события записываются в журнал Security операционной системы. В этой статье мы покажем, как настраивать политики аудита безопасности в Windows на примере настройки аудит доступа к файлам и папкам.

Для настройки политик аудита в Windows используется консоль настройки групповых политик. Если вы настраиваете политики для компьютеров/серверов домена, используйте Group Policy Management Console (gpmc.msc). При настройке политики аудита на отдельном сервере можно использовать консоль Local Group Policy Editor (gpedit.msc).

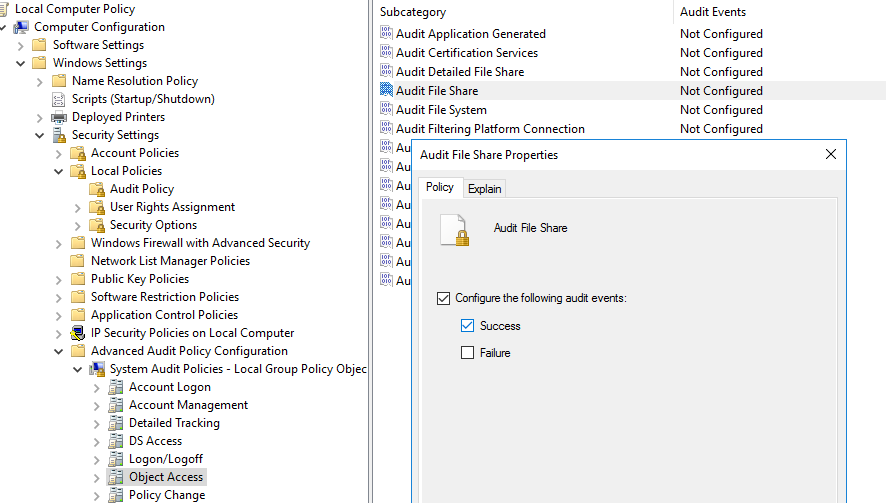

В консоли GPO есть две секции, в которых находятся политики аудита базовая и расширенная.

Базовая политика аудита находится в разделе Computer Configuration –> Windows Settings -> Security Settings -> Local Policies -> Audit Policy. В ней доступны следующие категории событий:

- Audit account logon events

- Audit account management

- Audit directory service access

- Audit logon events

- Audit object access

- Audit policy change

- Audit privilege use

- Audit process tracking

- Audit system events

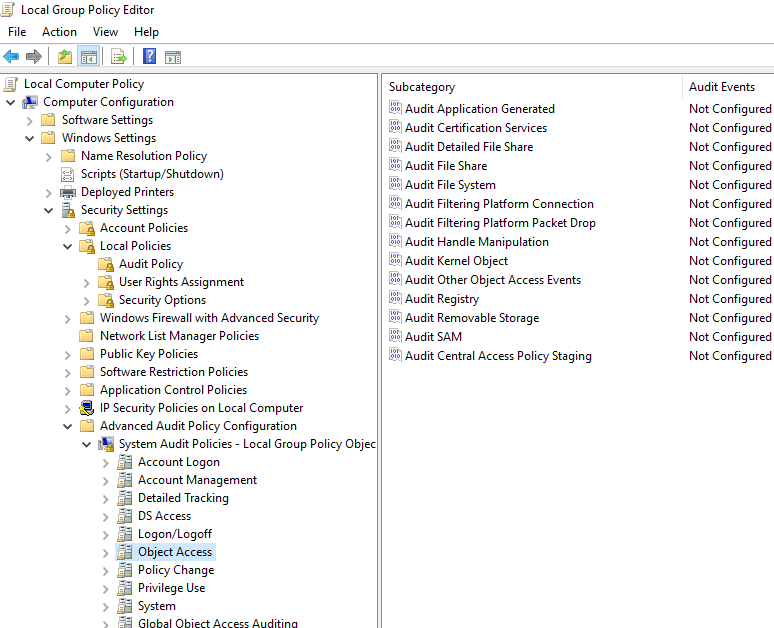

Расширенные политики аудита находятся в секции: Computer Configuration -> Windows Settings -> Security Settings -> Advanced Audit Policy Configuration. Здесь находится 60 различных политик аудита, разделенные на 10 категорий:

- Account Logon

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

В большинстве случаев нужно использовать политики аудита из секции Advanced Audit Policy Configuration. Они позволяют настроить аудит более тонко и исключить ненужные события безопасности.

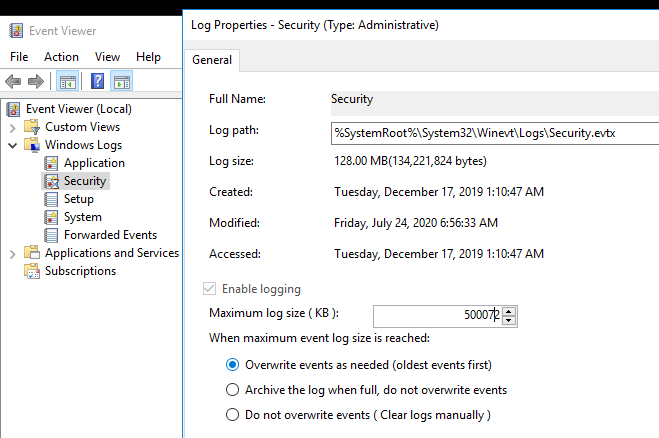

Прежде чем включать политики аудита в Windows рекомендуем увеличить максимальный размер журнала Security со 128 Mb (по-умолчанию в Windows Server)

Запустите консоль Event Viewer (eventvwr.msc), разверните Windows Logs и откройте свойства журнала Security. Увеличьте значение в поле Maximum log size (KB).

Теперь нужно настроить политику аудита доступа пользователей к файлам и папкам в сетевой папке. Перейдите в секцию Advanced Audit Policy -> Object Access. Откройте свойства подкатегории Audit File Share и Audit File System.

Включите политику: Configure the following audit events.

Укажите, какие события нужно записывать в журнал Security:

- Success – успешный доступ пользователя к объектам в сетевой папке

- Failure – события неуспешного доступа к папкам.

В нашем случае достаточно вести аудит только Success событий.

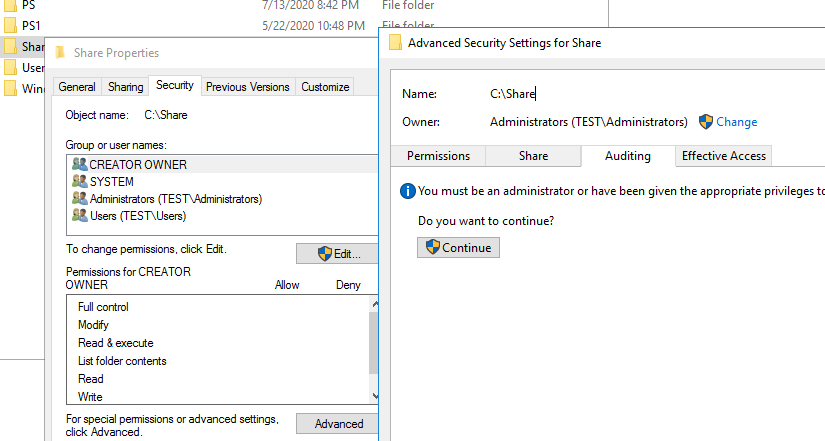

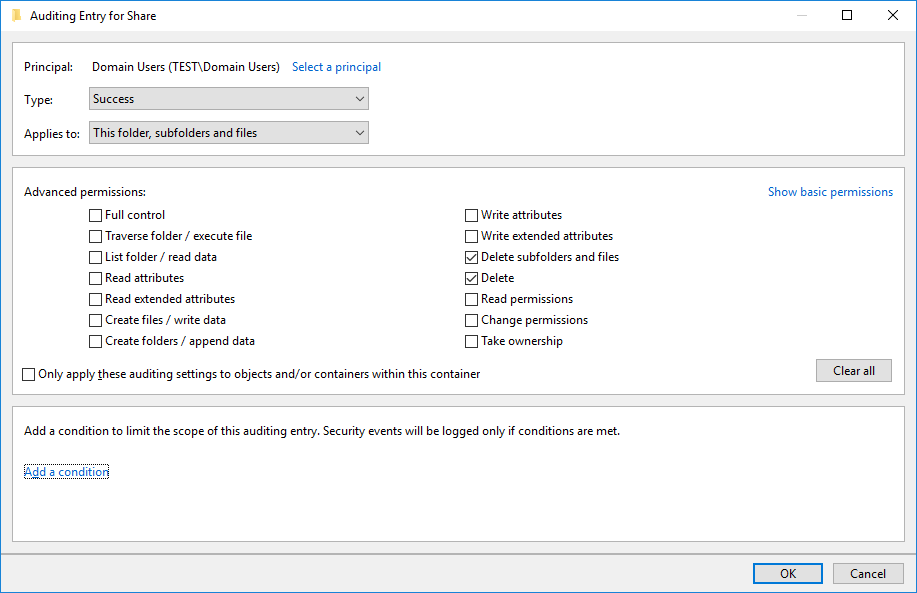

Теперь нужно назначить политику аудита к сетевой папке (создать системные списки управления доступом – SACL).

Откройте свойства сетевой папки, перейдите на вкладку Security -> Advanced -> Auditing tab -> Continue.

Нажмите кнопку Add -> Select a principal и добавьте субъекты – это пользователи или группы (локальные или из Active Directory), чьи действия нужно аудировать. Я добавил группы Domain Users или Everyone (это значит, я буду вести аудит доступа к сетевой папке для всех пользователей).

Далее в секции Permissions укажите, какие действия пользователей нужно записывать в журнал. Я выбрал события из категории Delete.

Сохраните изменения и обновите политики на компьютере с помощью команды:

gpupdate /force

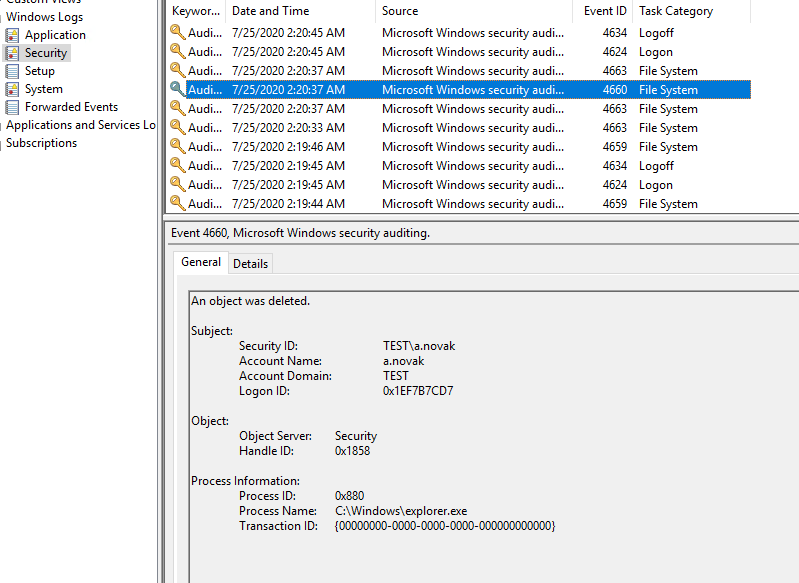

Теперь, если любой пользователь удалит файл или папку в вашей сетевой папке, в журнале Security появится событие c EventID 4660 от источника Microsoft Windows security с Task Сategory File System: An object was deleted.

В событии указан пользователь, который удалил файл (Account Name).

Не рекомендуется включать много событий аудита сразу – это может вызвать повышенную нагрузку на компьютер. Кроме того, в большом количестве событий безопасности сложно искать.

Также вы можете управлять политиками аудита через утилиту командной строки auditpol.exe.

Чтобы вывести информацию о всех включенных политиках аудита, выполните:

auditpol /get /category:*

Чтобы включить определенную политику аудита, используется такой синтаксис:

auditpol /set /subcategory:"Registry" /success:enable

Для сброса политик аудита в исходное состояние, используется команда:

AuditPol /clear