Локальная групповая политика позволяет контролировать параметры текущего устройства – определять поведение операционной системы для всех пользователей и вносить отдельные настройки для каждой из учётных записей.

Для настройки групповых политик сервера без домена имеем подготовленный сервер с операционной системой Windows Server 2019.

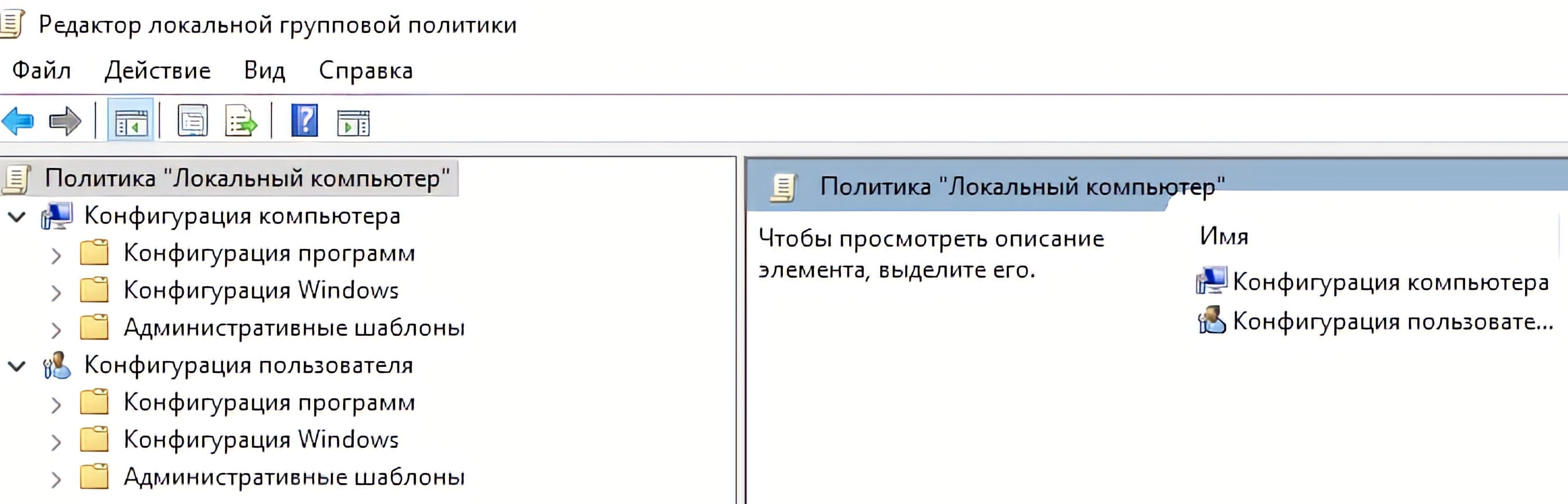

В меню пуск, выбираем элемент «выполнить» и вводим gpedit.msc, либо через командную строку.

Открывается «Редактор локальной групповой политики»:

Рисунок 1 — Редактор локальной групповой политики

Конфигурация компьютера позволяет применять политики на весь сервер, а конфигурация пользователя позволяет применить политики на того пользователя, который запустил редактор.

Применим ограничения по времени для активных, но бездействующих и отключенных сеансов. Для этого переходим «Конфигурация компьютера» «Административные шаблоны»->«Компоненты Windows» -> «Службы удаленных рабочих столов» -> «Ограничение сеансов по времени», здесь находим две политики «Задать ограничение по времени для отключенных сеансов» и «Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов». Включаем политику и указываем время, например, 3 часа:

Рисунок 2 — GPO ограничения времени активных, но бездействующих сеансов

Если требуется запустить редактор на группу пользователей (администраторы или «не администраторы»), необходимо запустить mmc, так же через «выполнить», либо командную строку.

Добавляем необходимую оснастку:

Нажимаем «файл», далее «Добавить или удалить оснастку».

Далее выбираем «Редактор объектов групповой политики»:

Рисунок 3 — Добавление и удаление оснасток

Нажимаем добавить, затем кнопку «обзор».

На данном этапе выбираем вкладку «пользователи» и к какой группе (или к конкретному пользователю) мы хотим применить политику:

Рисунок 4 — Выбор объекта групповой политики

Далее нажимаем «ок» и запускаем выбранную оснастку.

Рисунок 5 — Оснастка GPO группы пользователей «Не администраторы»

Сделаем блокировку рабочего стола при неактивности пользователя.

Для этого переходим в «Конфигурация пользователя» -> «Административные шаблоны» -> «Панель управления» -> «Персонализация».

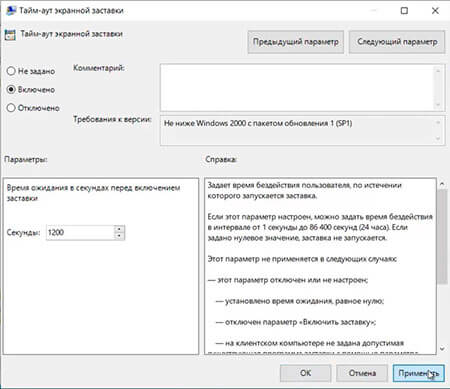

Выбираем политики «Защита заставки с помощью пароля» и «Тайм-аут экранной заставки».

Включаем защиту заставки, тайм-аут включаем и выставляем время в секундах, например, 600с (10 минут):

Рисунок 6 — GPO ограничения времени отключенных сеансов.

Чтобы просмотреть текущие применённые групповые политики, нужно ввести команду

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Group Policy administrative templates let you configure hundreds of system settings, either computer or user based. Today I will introduce computer settings that directly affect system security and attack surface.

Contents

- Regional and Language Options

- MS Security Guide

- Lanman Workstation

- DNS Client

- Fonts

- Network Connections

- Group Policy

- Logon

- Autoplay Policies

- Microsoft account

- OneDrive

- Conclusion

- Author

- Recent Posts

Leos has started in the IT industry in 1995. For the past 15+ years he focused on Windows Server, VMware administration and security. Recently, Leos is focusing on automation via Ansible. He is also a Certified Ethical Hacker.

Over the last few months, I wrote several articles related to Windows Server security best practices. All were based on recommendations from the Center for Internet Security (CIS) organization. The latest one focused on audit policy configuration.

Administrative templates help configure system component behavior, like Internet Explorer, or end-user experience, like Start menu layout. However, some also affect system behavior, which may present security risks. In this post, I have picked important settings you should consider adding to your security baseline policy.

As usual, the format is as follows:

Name of the setting: Recommended value

Regional and Language Options

Allow input personalization: Disabled

Allow online tips: Disabled

Input personalization allows speech learning, inking, and typing. It is required for the use of Cortana. Online tips enable retrieval of tips and help for the Settings app. Both settings, when enabled, could lead to storage of sensitive data in users’ OneDrive, Microsoft, or third-party servers.

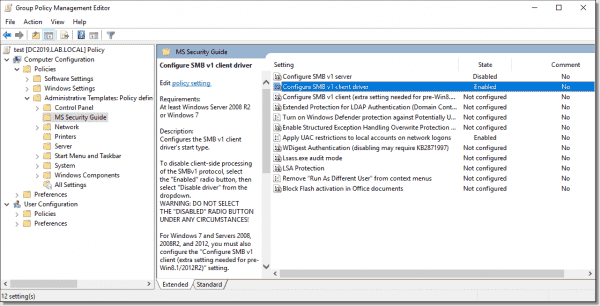

MS Security Guide

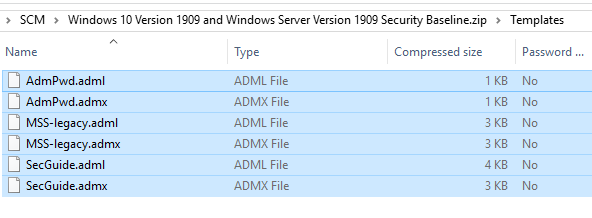

This section is not included in Group Policy by default; you have to download it from the Microsoft website. After downloading it, you can find the SecGuide.admx and SecGuide.adml files in the Templates folder. To import the files, copy the .admx file to the %SystemRoot%PolicyDefinitions folder and the .adml file to the %SystemRoot%PolicyDefinitionslocale (in my case en-US) folder. Reopen Group Policy Editor, and you will find the new section we just imported.

MS Security Guide settings

Configure SMB v1 server: Disabled

Configure SMB v1 client driver: Enabled: Disable driver

Both settings control the Server Message Block v1 (SMBv1) client and server behavior. SMBv1 is roughly a 30-year-old protocol and as such is much more vulnerable than SMBv2 and SMBv3. Therefore, Microsoft recommends completely disabling SMBv1 on your network. Be careful with the client driver setting—do not set it to Disabled because this will cause issues with the system. The correct setting is Enabled: Disable driver.

Note: In case you have an older device on your network, like a network printer, make sure it supports SMBv2 or higher before disabling SMBv1. Recently we had this issue where scanning to a shared folder didn’t work because the printer only supported SMBv1.

Apply UAC restrictions to local accounts on network logons: Enabled

Local accounts are a high risk, especially when configured with the same password on multiple servers. This setting controls whether you can use a local account to connect to a remote server, for example, to a C$ share. When enabled, User Account Control (UAC) removes the privileges from the resulting token, denying access. This is the default behavior.

Lanman Workstation

Enable insecure guest logons: Disabled

By default, a Windows SMB client will allow insecure guest logons, which network-attached storage (NAS) devices acting as file servers often use. Because these are unauthenticated logons, features like SMB signing and SMB encryption are disabled. This makes such communications vulnerable to man-in-the-middle attacks. Windows file servers require SMB authentication by default.

DNS Client

Turn off multicast name resolution: Enabled

Link-local multicast name resolution (LLMNR) is a secondary name resolution protocol that uses multicast over a local network. An attacker can listen to such requests (on UDP ports 5355 and 137) and respond to them, tricking the client. This is called local name resolution poisoning.

Fonts

Enable font providers: Disabled

This disables Windows from downloading fonts from online font providers. The IT department should first test and approve all system changes.

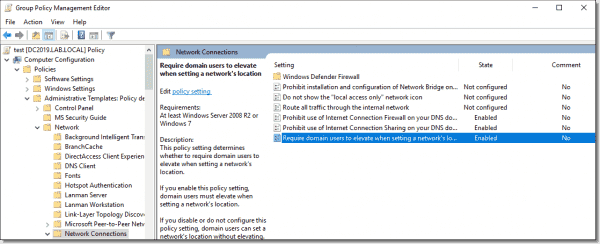

Network Connections

Prohibit installation and configuration of Network Bridge on your DNS domain network: Enabled

Network Bridge could let users connect two or more physical networks together and allow data sharing between them. This could lead to unauthorized data upload or malicious activity from the bridged network.

Prohibit use of Internet Connection Sharing on your DNS domain network: Enabled

This setting applies in Windows 10 and Windows Server 2016/2019 to the Mobile Hotspot feature. Standard users should not be able to open internet connectivity via enterprise devices.

Require domain users to elevate when setting a network’s location: Enabled

A network location setting, also known as a network profile, controls which firewall profile to apply to the system. With this setting enabled, such a change would require administrative elevation. Standard users should not change these settings.

Network Connections settings

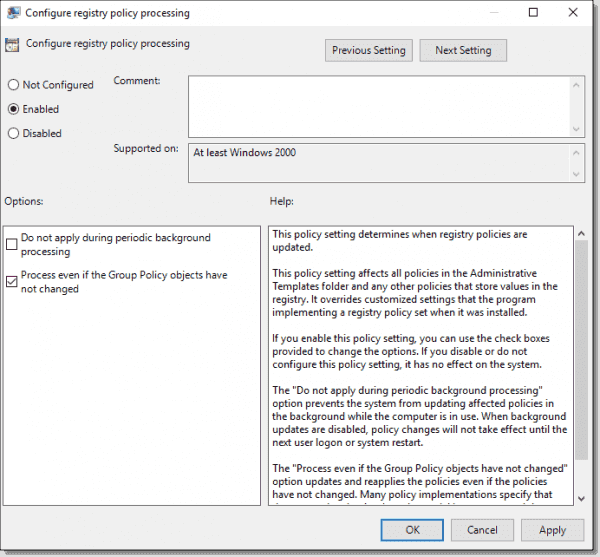

Group Policy

Configure registry policy processing: Do not apply during periodic background processing: Enabled: FALSE (unchecked)

Configure registry policy processing: Process even if the Group Policy objects have not changed: Enabled: TRUE (checked)

These two settings control how to process Group Policy. The first one should be unchecked so that the system refreshes Group Policy Objects (GPOs) in the background and does not wait for user logon or a reboot. The second should be checked to reapply each GPO setting during every refresh. This will override any unauthorized changes done locally on the system.

Configure registry policy processing

Logon

Turn off app notifications on the lock screen: Enabled

Application notification could expose sensitive data to unauthorized users, for example, confidential email notifications. Enable this setting to turn off such notifications.

Turn off picture password sign-in: Enabled

Turn on convenience PIN sign-in: Disabled

The Windows Hello feature allows users to sign in with a picture gesture or a PIN code similar to a credit card. Both options are relatively easy for a person standing behind a user to observe (called shoulder surfing). The recommended approach is to use complex passwords instead.

Autoplay Policies

Disallow Autoplay for non-volume devices: Enabled

This disables autoplay for external devices, like cameras or phones, which an attacker could use to launch a program or damage the system.

Set the default behavior for AutoRun: Enabled: Do not execute any autorun commands

The autorun.inf file located on a DVD or USB media stores autorun commands that often launch software installation or other commands. Even though a pop-up window displays for the user, malicious code might run unintentionally, and the recommended approach is to disable any autorun actions.

Turn off Autoplay: Enabled: All drives

Similar to autorun, autoplay starts to read data from external media, which causes setup files or audio media to start immediately. Autoplay is disabled by default, but not on DVD drives.

Microsoft account

Block all consumer Microsoft account user authentication: Enabled

In an organization, the IT department should firmly manage user authentication. Users should not be able to use their own Microsoft online IDs in any applications or services such as OneDrive.

OneDrive

Prevent the usage of OneDrive for file storage: Enabled

This policy setting lets you prevent apps and features from working with files on OneDrive, so users cannot upload any sensitive working data to OneDrive. Note that if your organization uses Office 365, this setting would prevent users from saving data to your company OneDrive.

Subscribe to 4sysops newsletter!

Conclusion

Group Policy administrative templates offer great possibilities for system and end-user experience customizations. Literally hundreds of settings are available by default, and you can add more by downloading the .admx files from Microsoft and other vendors. In this post, we have covered the important security-related settings.

Политики описаны для Active Directory на основе Windows Server 2019

Добавление администратора домена в локальные администраторы

Для того, чтоб была возможность управлять компьютером от имени доменного администратора, его нужно добавить в группу локальных администраторов компьютера

В оснастке Active Directory — пользователи и компьютеры создадим группу безопасности с именем, например Workstation Admins и занесем в нее пользователей, которые должны стать локальными администраторами, затем по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Локальные пользователи и группы

Создадим локальную группу со свойствами

Действие: Обновить Имя группы: Администраторы (встроенная учетная запись) ✓Удалить всех пользователей-членов этой группы ✓Удалить все группы-члены этой группы Члены группы: Workstation Admins

Включение возможности принудительного обновления групповой политики контроллером домена

Под принудительным обновлением понимается нажатие Обновление групповой политики в контекстном меню объекта управления (подразделения). Если не разрешить некоторые правила брандмауэра будет возникать ошибка с кодом 8007071a

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим предопределенные правила

Доступ к сети COM+ Удаленное управление журналом событий Инструментарий управления Windows (WMI) Удаленное управление назначенными задачами

Включение сетевого обнаружения

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим два предопределенных правила

Обнаружение сети Общий доступ к файлам и принтерам

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Обнаружение топологии связи (Link-Layer)

Включить правила и поставить необходимые галочки в первом

Включает драйвер отображения ввода/вывода (LLTDIO) Включить драйвер "Ответчика" (RSPNDR)

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Рабочая станция Lanman

Включить правило

Включить небезопасные гостевые входы

По умолчанию в домене службы, отвечающие за отображение компьютеров в сетевом окружении отключены, можно их включить, для этого по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Службы

Создадим две службы

Публикация ресурсов обнаружения функции (FDResPub) Обнаружение SSDP (SSDPSRV)

У этих служб нужно указать параметры: Автозагрузка — автоматически, Действие — запуск службы

Выключение требования нажатия Ctrl+Alt+Del при входе

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Локальные политики

Параметры безопасности

Включить правило

Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DEL

Разрешение на доступ по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Компоненты Windows

Службы удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Подключения

Включить правило

Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Разрешение на сохранение паролей для подключения по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Передача учетных данных

Включить правило

Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера "только NTLM"

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Настройки электропитания

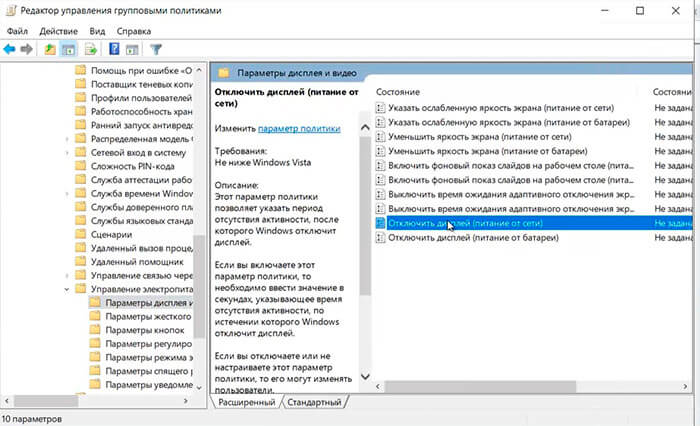

Время отключения дисплея настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры дисплея и видео

Включить правило и указать время в секундах (15 минут = 900, 30 минут = 1800)

Отключить дисплей (питание от сети) Отключить дисплей (питание от батареи)

Время отключения жесткого диска настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры жесткого диска

Включить правило и указать время в секундах, лучше всего указать 0, чтобы жесткий диск совсем не отключался

Отключить жесткий диск (питание от сети) Отключить жесткий диск (питание от батареи)

Регулировка спящего режима настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры спящего режима

Включить правило и указать время в секундах, при 0, компьютер не будет уходить в спящий режим

Указать время ожидания автоматического перехода в спящий режим (питание от сети) Указать время ожидания автоматического перехода в спящий режим (питание от батареи)

Так же можно включить или выключить правило для запроса пароля после выхода из спящего режима

Требовать пароль при выходе из спящего режима (питание от сети) Требовать пароль при выходе из спящего режима (питание от батареи)

Ввод пароля после вывода заставки настраивается по пути

Конфигурация пользователя

Политики

Административные шаблоны

Панель управления

Персонализация

Можно включить или выключить правило для запроса пароля после заставки

Защита заставки с помощью пароля

Подключение сетевого диска

По пути

Конфигурация пользователя

Настройка

Конфигурация Windows

Сопоставления дисков

Создадим сопоставленный диск со свойствами

Действие: Обновить Размещение: Указать путь к сетевому диску Буква диска: Указать букву для сетевого диска

Настройка контроллера домена в качестве NTP сервера и настройка клиентов NTP

В папке Фильтры WMI создать фильтр, добавить запрос с пространством имен rootCIMv2 и запросом

Select * from Win32_ComputerSystem where DomainRole = 5

Создать правило для сервера NTP в папке Domain Controllers

Связать фильтр с правилом, выбрав правило и на вкладке Область внизу в разделе Фильтр WMI выбрать созданный фильтр

В правиле для сервера, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NTP и в поле NtpServer указать

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1 3.ru.pool.ntp.org,0x1

В правиле для клиентов, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NT5DS и в поле NtpServer указать ip-адрес контроллера домена

Настройка прав на диск/папку/файл

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Файловая система

ПКМ ⇒ Добавить файл. После выбора объекта можно будет указать для него параметры безопасности, нажав на кнопку Изменить параметры

Запрет компьютерам домена становится MasterBrowser`ом

По пути

Конфигурация компьютера

Настройка

Конфигурация Windows

Реестр

Создать Элемент реестра, в нем указать:

Действие - Обновить Куст - HKEY_LOCAL_MACHINE Путь раздела - SYSTEMCurrentControlSetServicesBrowserParameters Имя параметра - MaintainServerList Тип параметра - REG_SZ Значение - No

Всегда ждать запуска сети при запуске и входе в систему

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Вход в систему

Включить правило

Всегда ждать сеть при запуске и входе в систему

Задать адрес прокси сервера

По пути

Конфигурация пользователя

Настройка

Параметры панели управления

Параметры обозревателя

Создать параметры для нужных версий IE, можно для всех сразу.

Для всех версий настройка осуществляется одинаково на вкладке Подключения, кнопка Настройка сети.

В открывшемся окне указать ip-адрес и порт прокси сервера.

Если строки подчеркнуты красным параметры не применятся, строки должны быть подчеркнуты зеленым, для этого нужно нажать F5

Создание файлов на компьютерах

По пути

Конфигурация пользователя

Настройка

Конфигурация Windows

Файлы

Создать файл, для этого нужно нажать ПКМ ⇒ Создать ⇒ Файл

В параметрах укажем

Исходные файлы: файл, который должен лежать на сетевом диске с доступам для всех, например \SRV-SHAREdata123.txt Конечный файл: путь и название файла на конечном компьютере, например %userprofile%AppDataRoamingtest.txt

Разрешение на подключение гостя к компьютеру домена

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Назначение прав пользователя

Открыть политику

Отказать в доступе к этому компьютеру из сети

и удалить из нее пользователя Гость

Установка программы

Дистрибутив программы можно положить в общую папку на контроллере домена

C:WindowsSYSVOLdomainscripts

Которая доступна по сетевому пути

\<Имя сервера>netlogon

И указать сетевой путь для установки, тогда дистрибутив будет доступен всем компьютерам домена

По пути

Конфигурация компьютера

Политики

Конфигурация программ

Установка программ

Указать установочный файл msi, для этого нужно нажать ПКМ ⇒ Создать ⇒ Пакет

Можно установить программу с помощью сценария в bat файле, путь к которому указывается в политике

Конфигурация пользователя

Политики

Конфигурация Windows

Сценарии

Вход в систему

Зайти в свойства и указать путь к bat файлу, он должен лежать на сетевом диске, например \SRV-SHAREdata123.bat

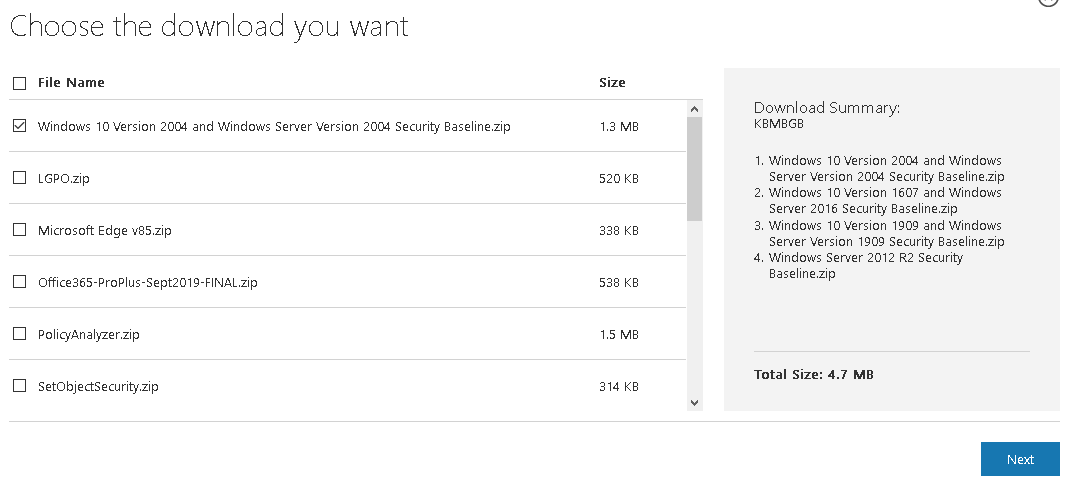

В Microsoft Security Baseline содержатся рекомендованные настройки, которые Microsoft предлагает использовать на рабочих станциях и серверах Windows для обеспечения безопасной конфигурации для защиты контролеров домена, рядовых серверов, компьютеров и пользователей. На основе Microsoft Security Baseline разработаны эталонные групповые политики (GPO), которые администраторы могут использовать в своих доменах AD. Настройки безопасности в групповых политиках Microsoft Security Baseline позволяют администраторам обеспечить уровень защиты корпоративной инфраструктуры Windows, соответствующий актуальным мировым стандартам. В этой статье мы покажем, как внедрить групповые политики на основе Microsoft Security Baseline в вашем домене.

Эталонные политики Microsoft Security Baseline входят в состав продукта Microsoft Security Compliance Manager (SCM). SCM это бесплатный продукт, в который входит несколько инструментов для анализа, тестирование и применения лучших и актуальных рекомендаций безопасности для Windows и других продуктов Microsoft.

Microsoft Security Compliance Toolkit доступен по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=55319. На данный момент в Security Compliance Toolkit доступны Baseline для следующих продуктов:

- Windows 10 Version 2004 and Windows Server Version 2004;

- Windows 10 Version 1909 and Windows Server Version 1909;

- Windows 10 Version 1903 and Windows Server Version 1903;

- Windows 10 Version 1809 and Windows Server 2019;

- Microsoft Edge v85;

- Office365 ProPlus;

- Windows Server 2012 R2.

Также можно скачать утилиты:

- LGPO – используется для управления настройками локальной политики;

- PolicyAnalyzer – инструмент для анализа имеющихся групповых политик и сравнения их с эталонными политиками в Security Baseline;

- SetObjectSecurity.

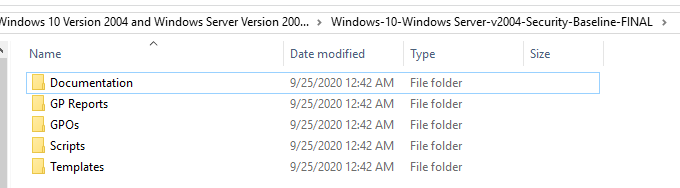

Архив с Security Baseline для каждой версии Windows содержит несколько папок:

- Documentation – xlsx и docx файлы с подробным описанием настроек, которые применяются в данном Security Baseline;

- GP Reports – html отчеты с настройками GPO, которые будут применены;

- GPOs – каталог с готовыми объектами GPO для различных сценариев. Данные политики можно импортировать в Group Policy Management console;

- Scripts – PowerShell скрипты для упрощения импорта настроек GPO в доменные или локальные политики): Baseline-ADImport.ps1, Baseline-LocalInstall.ps1, Remove-EPBaselineSettings.ps1, MapGuidsToGpoNames.ps1;

- Templates – дополнительные admx/adml шаблоны GPO (например, AdmPwd.admx – настройки управления локальными паролями для LAPS, MSS-legacy.admx, SecGuide.admx).

В доменной среде Active Directory проще всего внедрить Security Baseline через групповые политики (в рабочей группе можно применять рекомендованные настройки безопасности через локальную политику с помощью утилиты LGPO.exe) .

Есть шаблоны GPO Security Baseline для различных элементов инфраструктуры Windows: политики для компьютеров, пользователей, доменных серверов, контроллеров домена (есть отдельная политика для виртуальных DC), настройки Internet Explorer, BitLocker, Credential Guard, Windows Defender Antivirus. В папке GPOs хранятся готовые GPO политики для различных сценариев использования Windows (далее перечислен список GPO для Windows Server 2019 и Windows 10 1909):

- MSFT Internet Explorer 11 — Computer

- MSFT Internet Explorer 11 — User

- MSFT Windows 10 1909 — BitLocker

- MSFT Windows 10 1909 — Computer

- MSFT Windows 10 1909 — User

- MSFT Windows 10 1909 and Server 1909 — Defender Antivirus

- MSFT Windows 10 1909 and Server 1909 — Domain Security

- MSFT Windows 10 1909 and Server 1909 Member Server — Credential Guard

- MSFT Windows Server 1909 — Domain Controller Virtualization Based Security

- MSFT Windows Server 1909 — Domain Controller

- MSFT Windows Server 1909 — Member Server

Обратите внимание, что для каждой версии Windows Server или билда Windows 10 есть собственный набор Security Baseline.

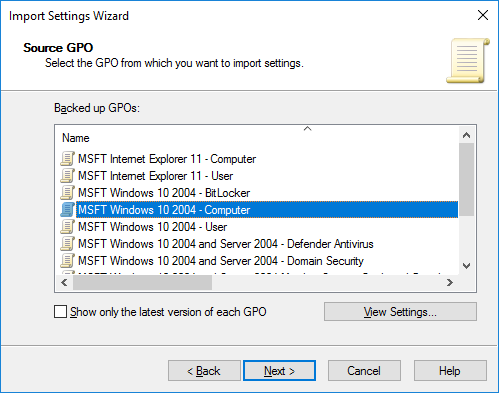

Распакуйте архив с версией Security Baseline для нужной версии Windows и запустите консоль управления доменными групповыми политиками Group Policy Management (gpmc.msc).

- Скопируйте ADMX шаблоны в центральное хранилище GPO (Central Store) PolicyDefinitions на DC;

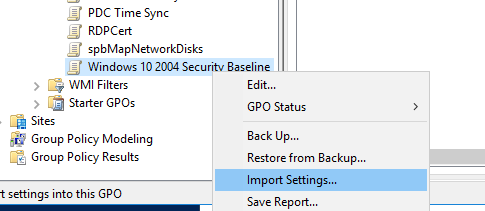

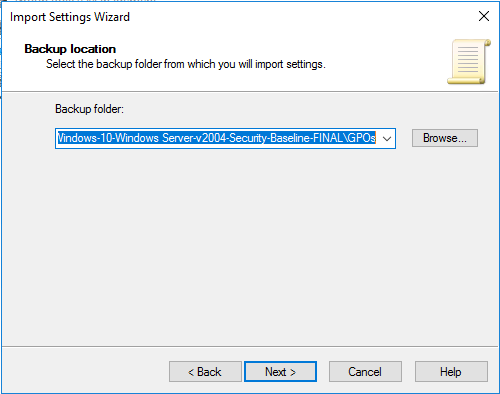

- Создайте новую политику с названием Windows 10 2004 Security Baseline;

- Щелкните по новой GPO правой кнопкой и выберите Import Settings;

- В качестве Backup Location укажите путь к файлу с Security Baseline для нужной версии Windows (например, C:distrSCMWindows 10 Version 2004 and Windows Server Version 2004 Security BaselineWindows-10-Windows Server-v2004-Security-Baseline-FINALGPOs);

- Перед вами появится список шаблонов политик. В нашем случае я импортирую политику с настройками компьютера. Выберите политику MSFT Windows 10 2004 – Computer (с помощью кнопки View Settings можно посмотреть настройки политики в виде отчета gpresult);

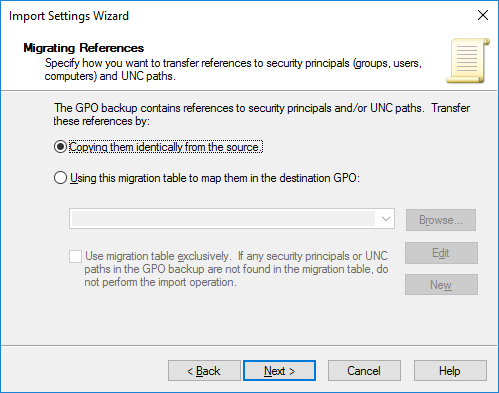

- Далее предлагается указать как нужно переносить ссылки на объекты безопасности и UNC пути. Т.к. политика у нас чистая, выберите пункт Copying them identically from the source;

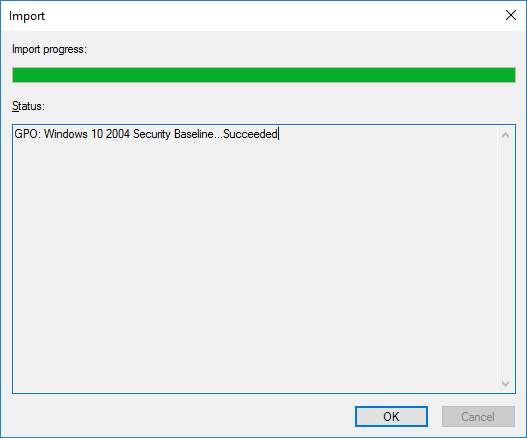

- После этого настройки эталонной политики Security Baseline для компьютеров с Windows 10 2004 будут импортированы в новую GPO.

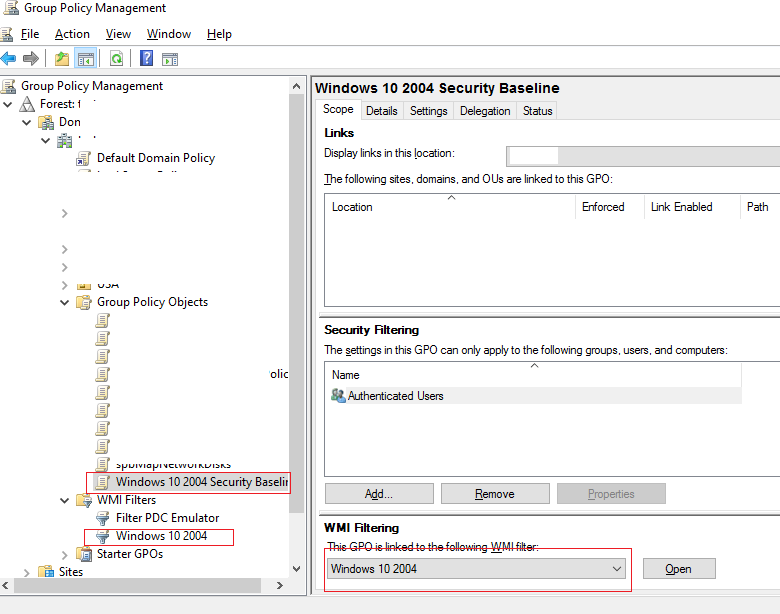

Чтобы применить данную политику только для компьютеров с нужной версией Windows, нужно использовать WMI фильтры GPO. Например, для Windows 10 2004 можно использовать такой WMI фильтр:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE "10.0.19041%" and ProductType = "1"

Примените данный фильтр к вашей политике.

Аналогично можно импортировать Security Baseline для пользователей, контроллеров домена, рядовых серверов и т.д.

Перед применением Security Baseline на компьютеры пользователей, нужно внимательно проверить предлагаемые настройки и сначала применить на OU с тестовыми пользователями или компьютерами. При необходимости, вы можете в политике отключить некоторые настройки, которые предлагаются в Security Baseline.Только после успешного испытания настроек Security Baseline на тестовых компьютерах можно применять настройки для всех компьютеров/серверов в домене.

В Security Baseline содержаться десятки и сотни настроек. Рассмотреть их все в рамках одной статье довольно сложно. Рассмотрим настройки безопасности, которые так или иначе мы рассматривали в рамках других статей сайта:

- Управление правилами запуска и установки программ: AppLocker (SRP), UAC и Windows Installer

- Политики паролей и блокировки учетных записей

- Ограничения административных аккаунтов

- Ограничение анонимного доступа

- Настройки политик аудита для получения информации о всех событиях и входов пользователей

- Защита памяти LSA (для

- Доступ к периферийным устройствам (в том числе политики установки принтеров и USB)

- Отключение NetBIOS и NTLM

- Настройки Remote Assistance, теневых подключений, таймаутов RDS, параметров CredSSP Oracle Remediation

- Политика запуска скриптов PowerShell

- Настройка Windows Error Reporting

- Управление правилами Windows Firewall

- Настройки WinRM

- Отключение встроенного администратора

- Политика Hardened UNC paths

- Отключение SMBv1

Если вы хотите защитить более надежно защитить свой домашний компьютер с Windows 10, вы можете применить на нем политики Security Baseline с помощью готового PowerShell скрипта.

Разрешите запуск неподписанных скриптов:

Set-ExecutionPolicy -ExecutionPolicy

Примените политику:

Baseline-LocalInstall.ps1 -Win10NonDomainJoined.

Политики Security Baseline позволяет существенно повысить защищенность инфраструктуры Windows и гарантировать, что одинаковые настройки применяются на всех (в том числе новых) компьютерах в сети.

После установки и настройки Windows server 2019, пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

- Включение экранной заставки после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- применение созданных групповых политик

- проверка на компьютере пользователя применения групповых политик

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

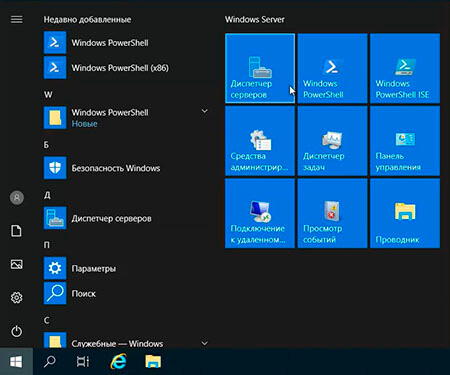

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

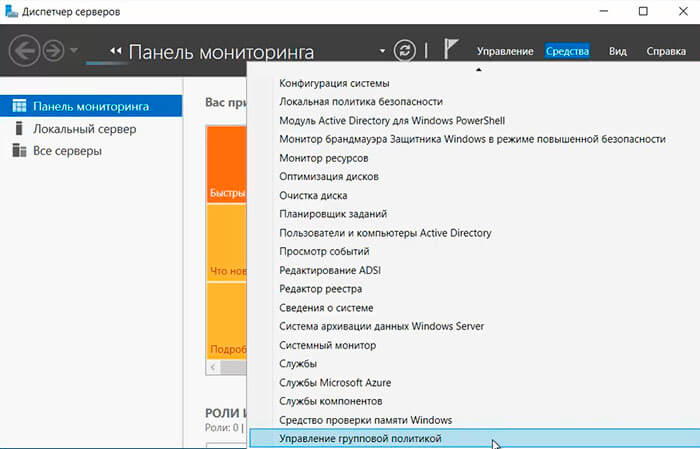

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

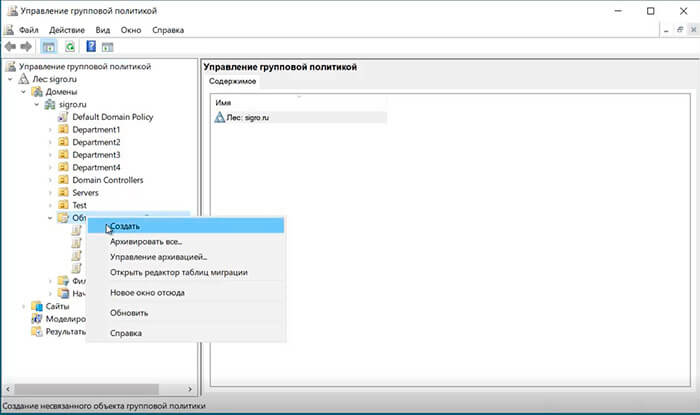

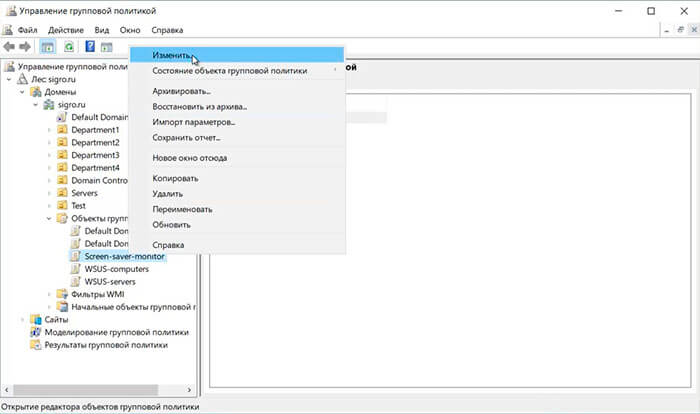

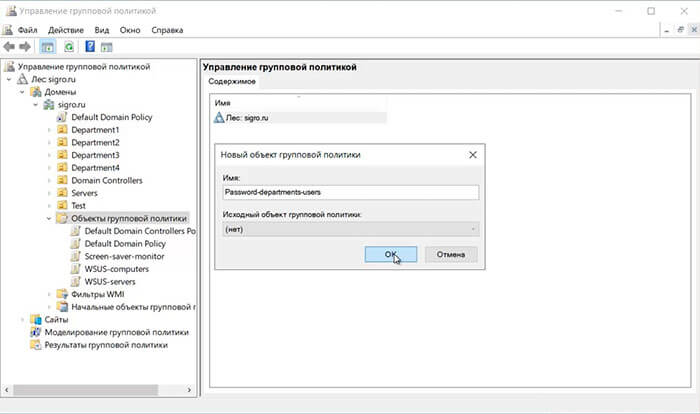

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

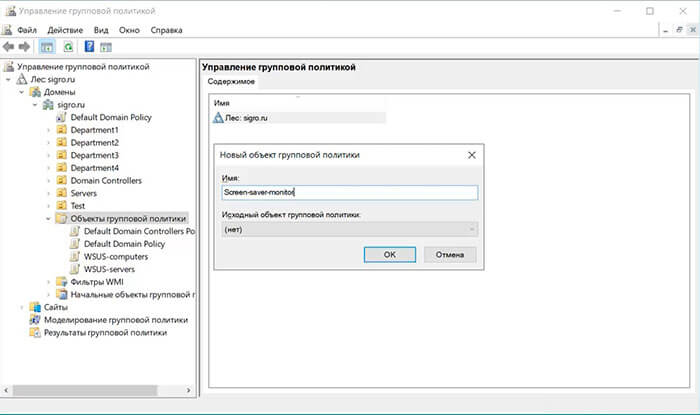

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

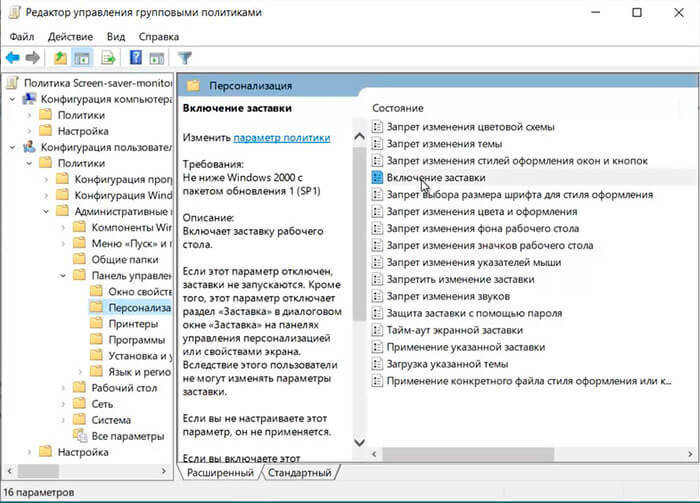

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

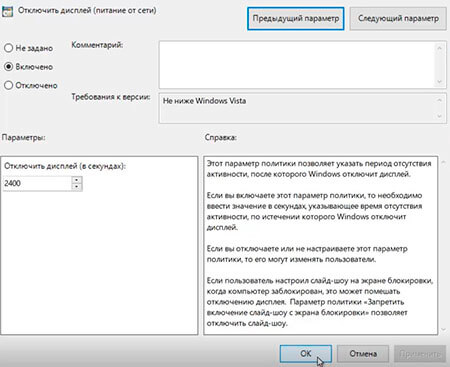

Выключение монитора после 40 минут бездействия пользователя

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

Изменение политики паролей

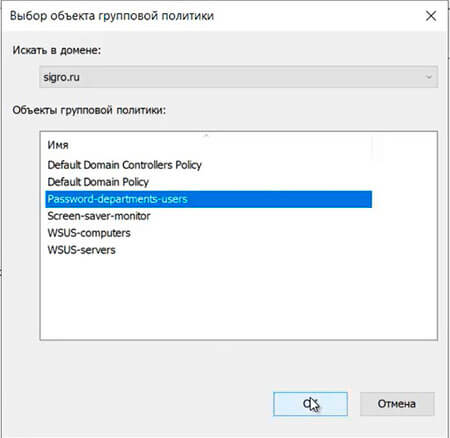

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

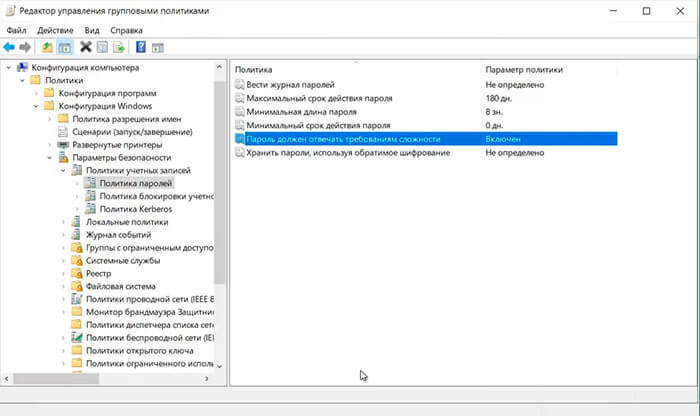

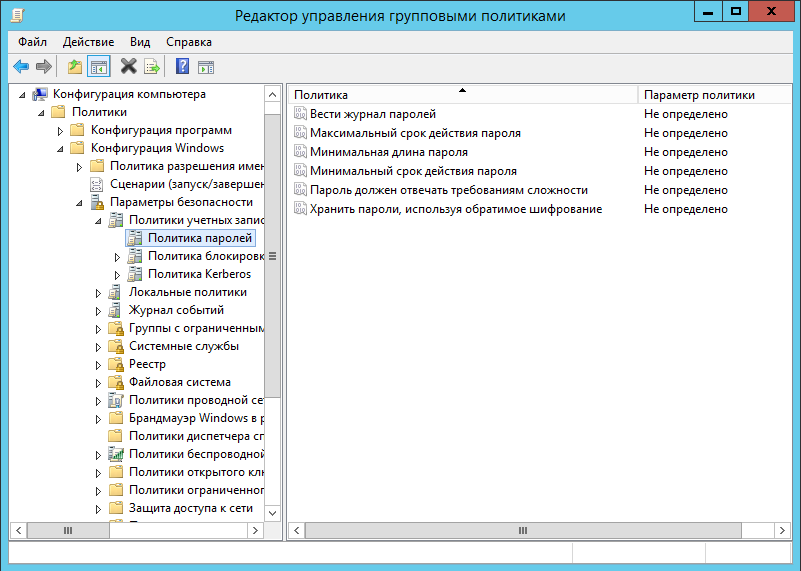

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

Применение созданных групповых политик

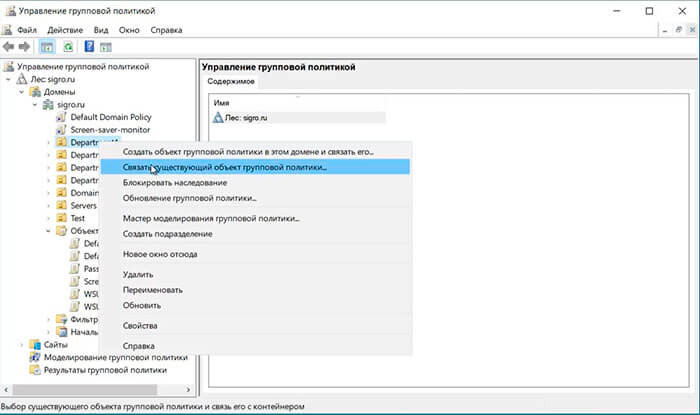

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

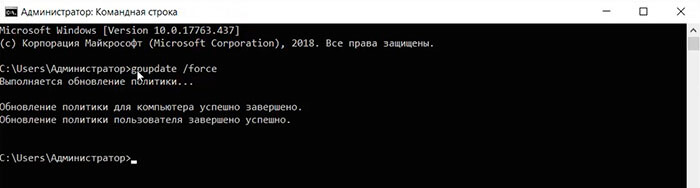

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

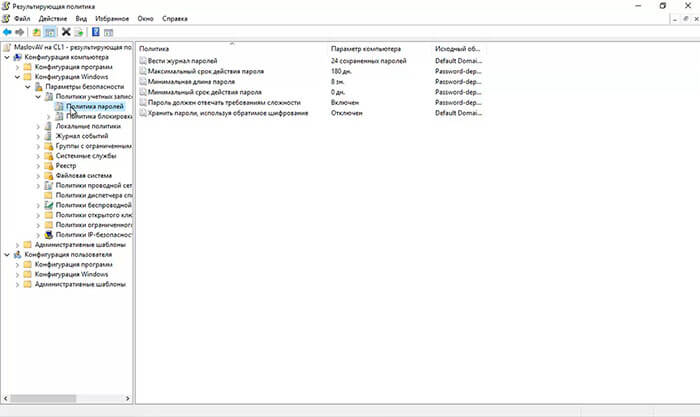

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

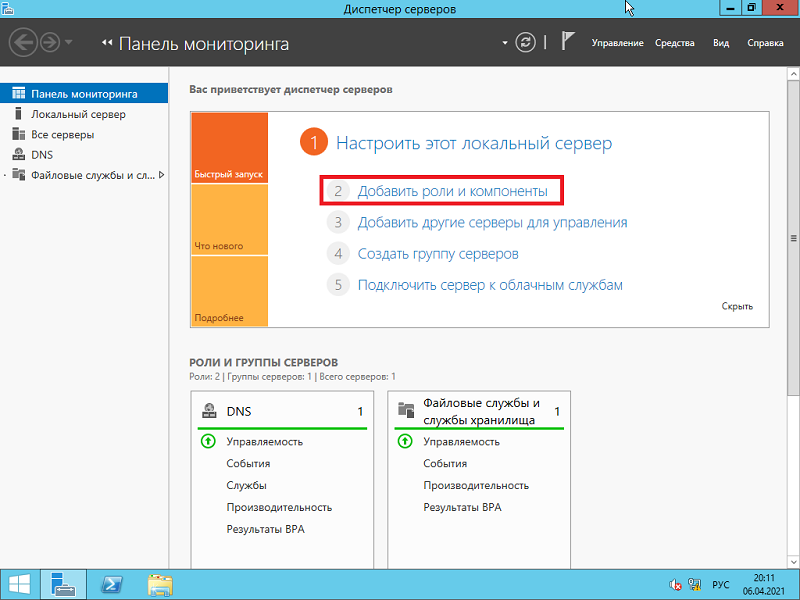

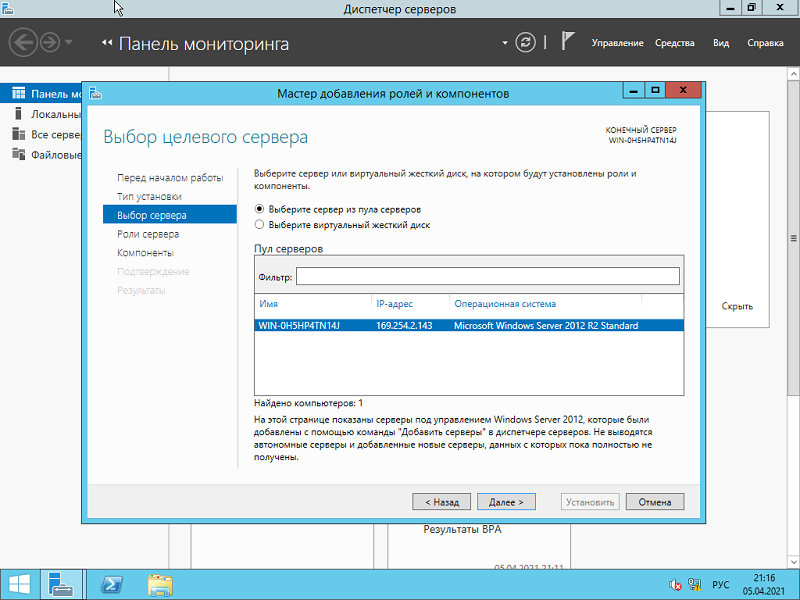

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

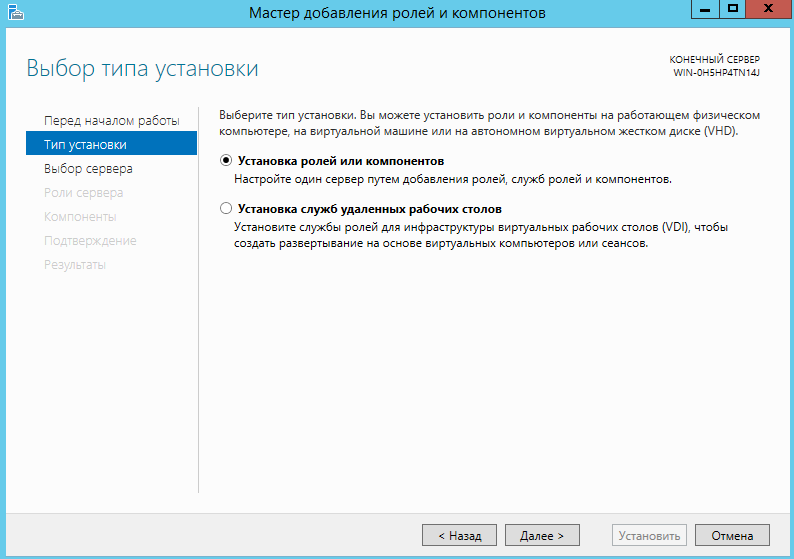

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

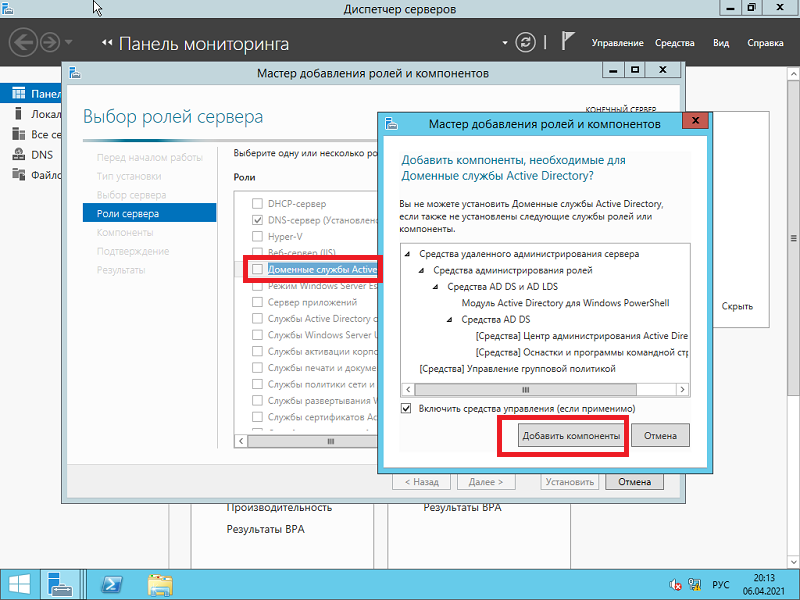

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

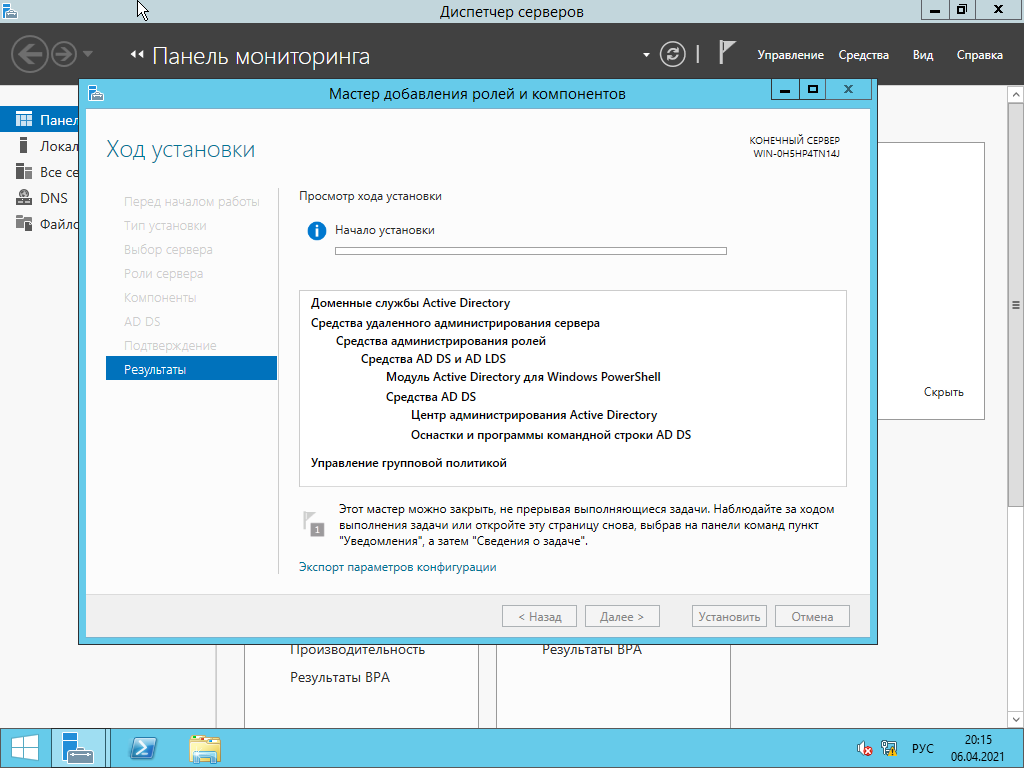

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

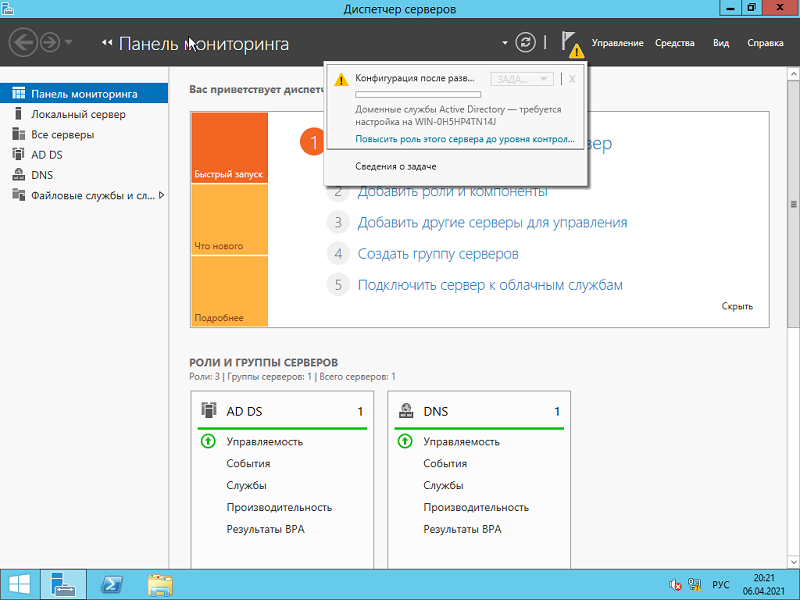

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

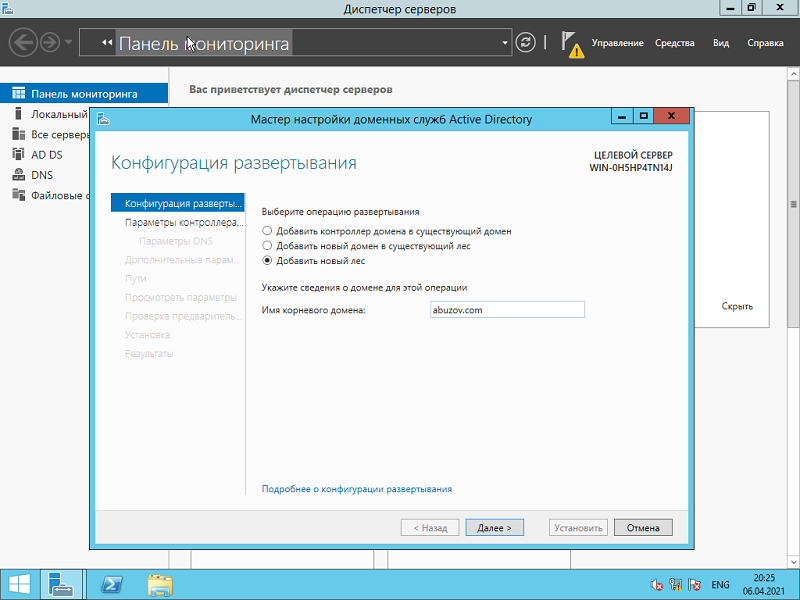

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

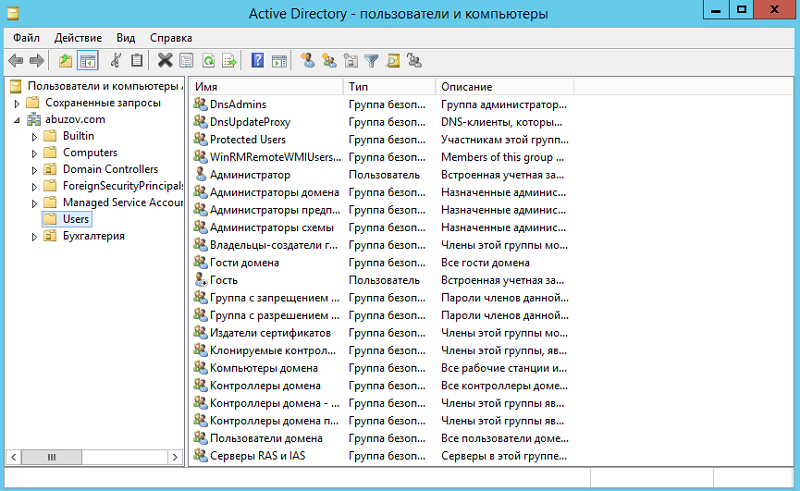

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

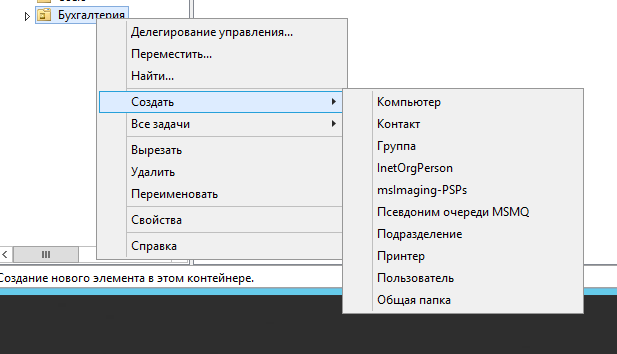

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

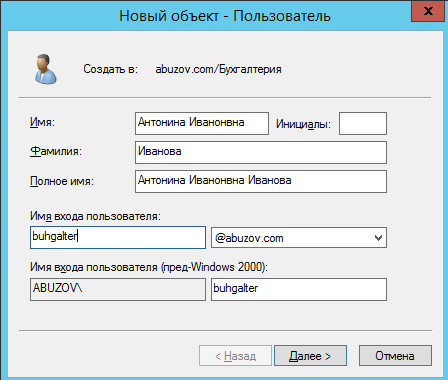

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

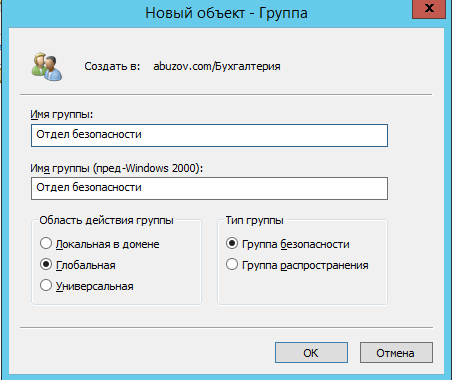

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

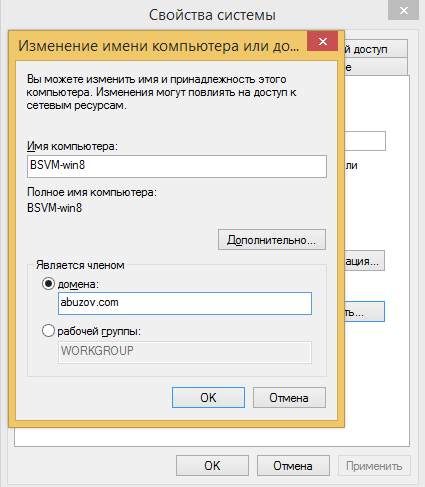

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

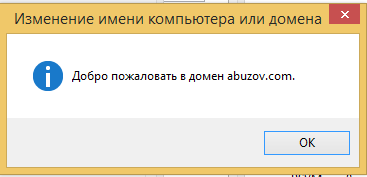

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

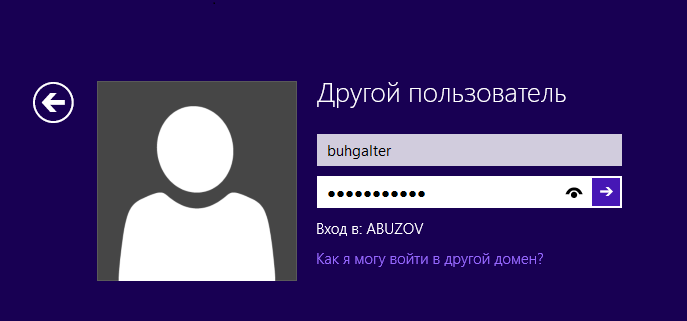

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

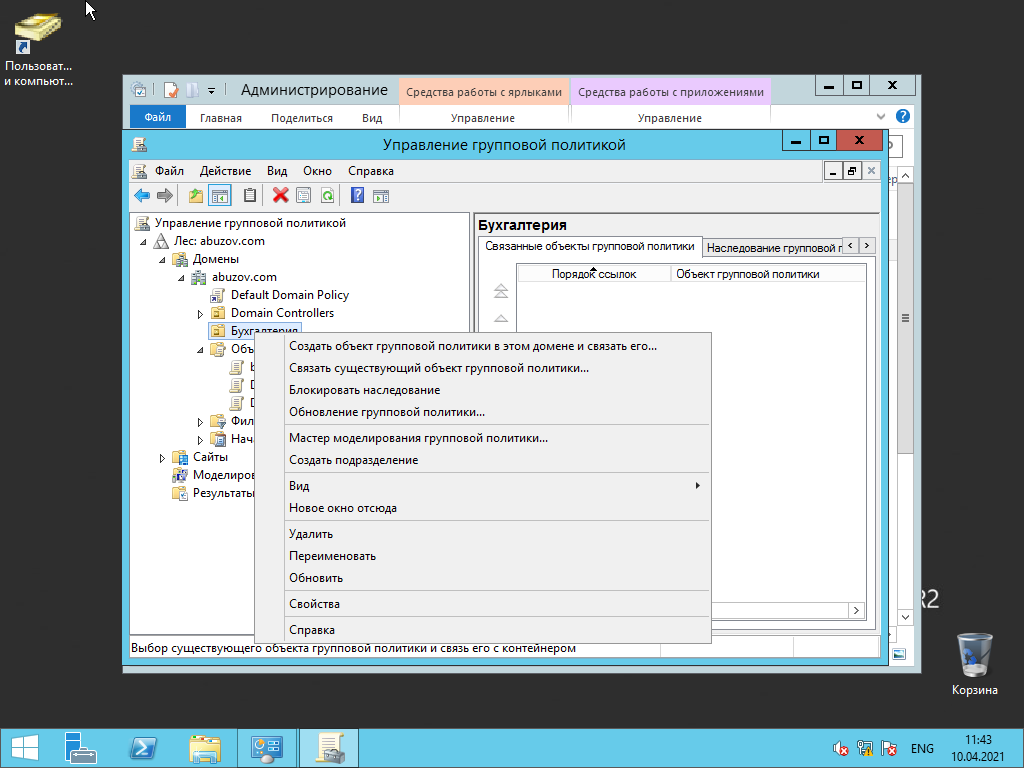

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

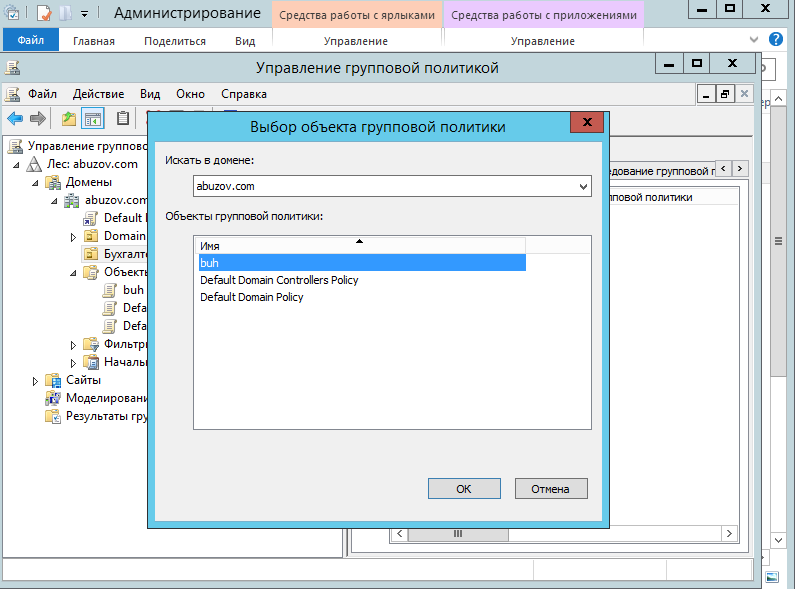

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

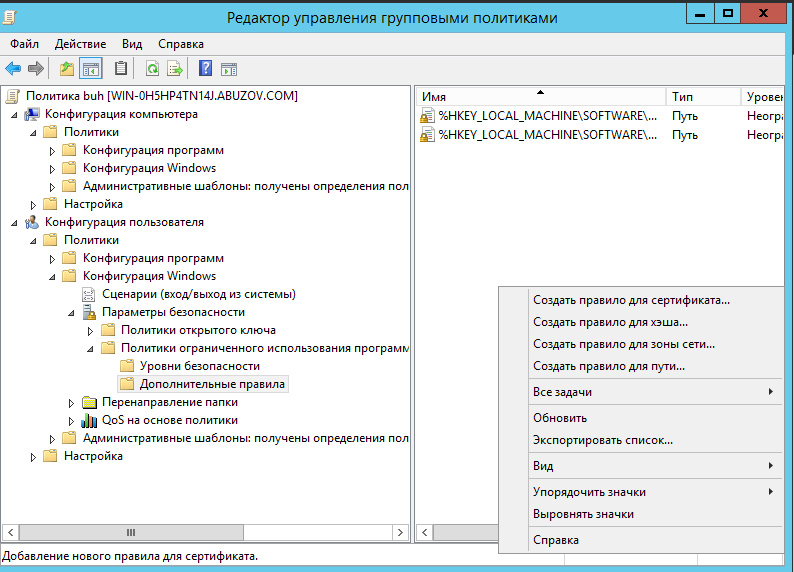

Политика ограниченного использования программ

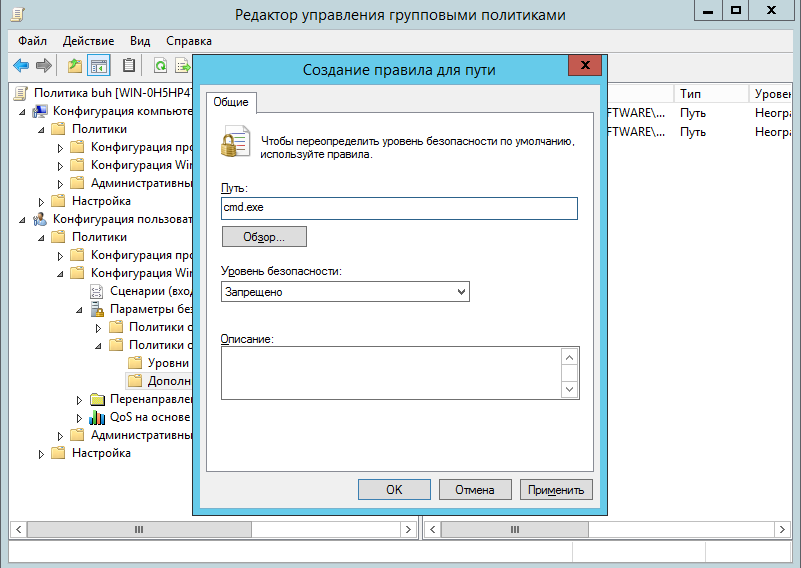

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

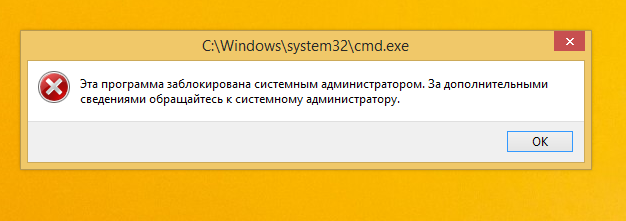

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.