Групповая политика уникальная особенность Windows 10 Pro , Пользователи Windows 10 Home не смогут запускать «gpedit», как мы объясним здесь. Хотя они могут использовать определенное программное обеспечение, Политика плюс , что позволит этим пользователям получать доступ к этим административным настройкам без профессиональной версии Windows.

Содержание

- Каковы политики учетной записи

- Активировать политики блокировки учетной записи

- Настроить политику паролей

Каковы политики учетной записи

Политика учетной записи представляет собой серию расширенные настройки Предназначено в первую очередь для администраторов, что позволяет нам ограничивать количество попыток входа в систему и принудительно менять пароль и использовать надежные ключи. Таким образом, вместо того, чтобы бесконечно проверять пароли, мы сможем установить максимальное количество попыток и выбрать, что произойдет, если будет достигнуто указанное пороговое значение. И, кроме того, будучи вынужденным использовать безопасный пароль, они практически не смогут войти в нашу учетную запись.

Активируя политика блокировки учетной записи мы говорим Windows 10, что она может разрешить только максимальное количество попыток входа в систему. И, в случае его превышения, он на время блокирует сеанс, предотвращая ввод большего количества паролей. И, если мы активируем политика паролей Мы заставим их использовать их.

Таким образом, мы будем защищены от атак грубой силой.

Активировать политики блокировки учетной записи

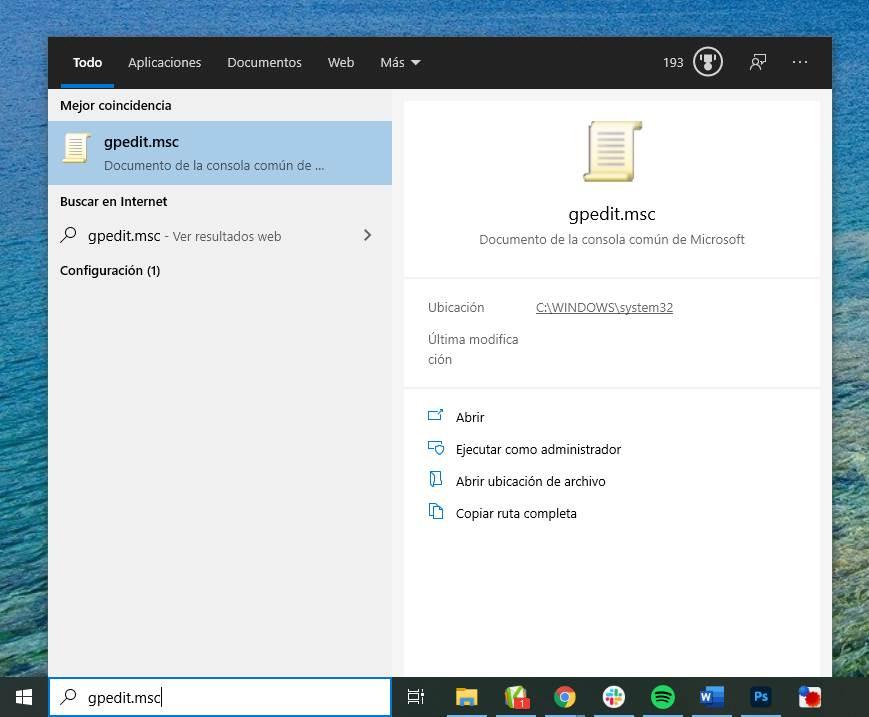

Чтобы получить доступ к этим опциям, в первую очередь мы запустим следующую команду: gpedit.msc. Мы можем сделать это из панели поиска Windows 10 или из окна «Выполнить», которое появится с сочетанием клавиш Windows + R.

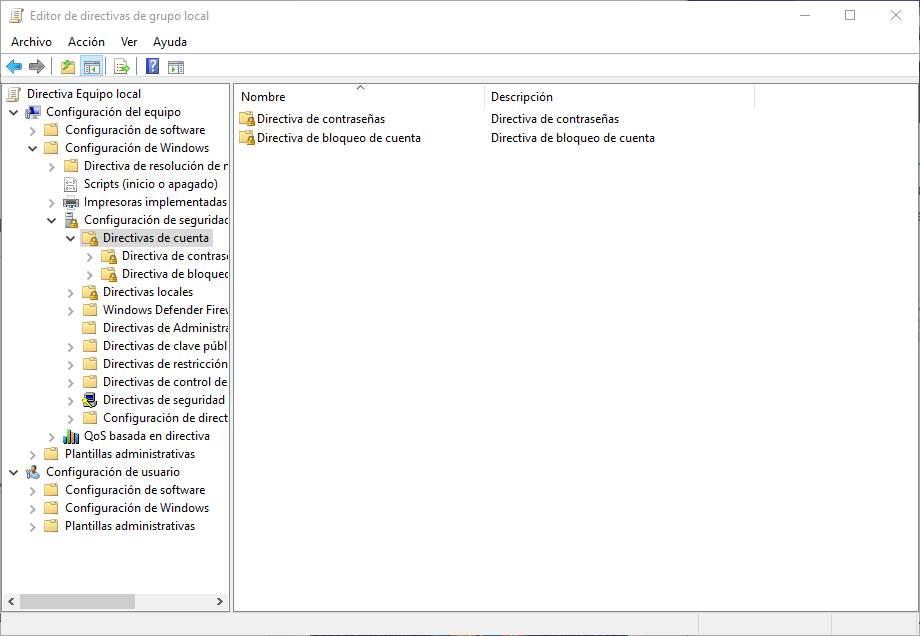

Когда мы увидим окно для локальных групповых политик, нам нужно перейти в следующий каталог:

Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas de cuenta

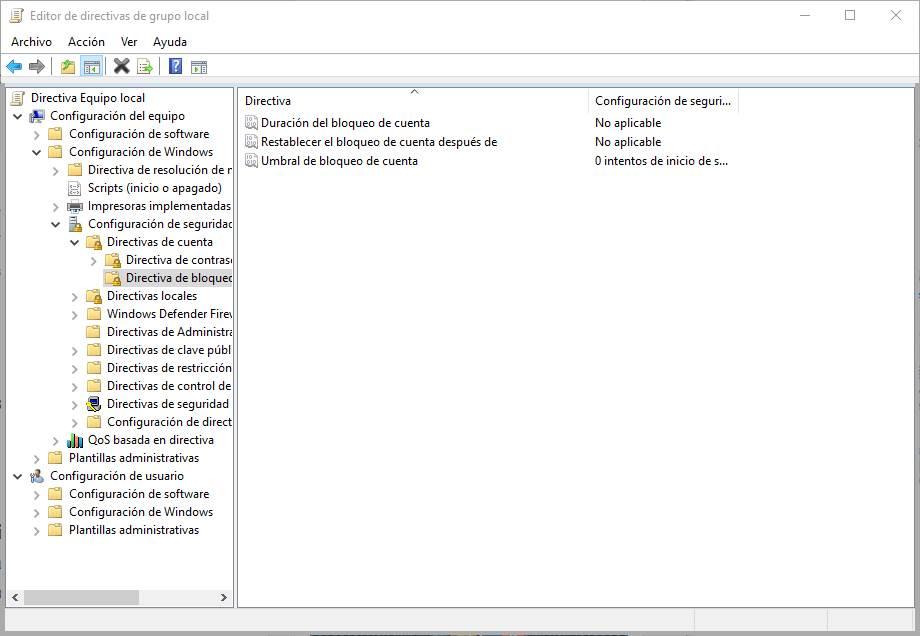

После этого мы дважды щелкнем «Политика блокировки учетной записи» и увидим различные параметры, которые можно настроить в этом разделе.

Первый вариант, который мы должны активировать, это « Порог блокировки учетной записи «Так как остальные не будут доступны до тех пор.

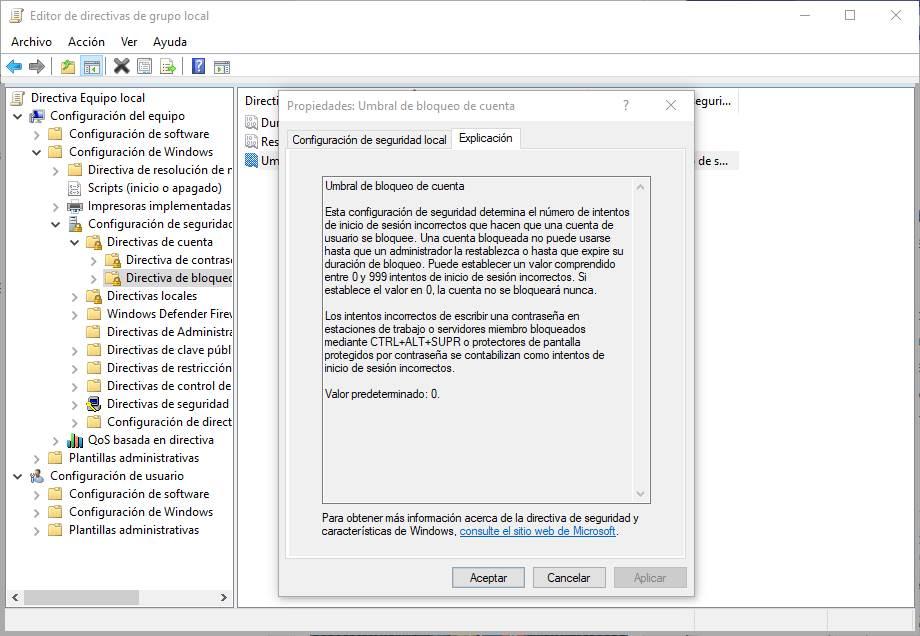

В этой конфигурации безопасности мы должны указать количество неверных попыток входа в систему, которые необходимо предпринять, чтобы заблокировать учетную запись пользователя. После блокировки учетная запись будет недоступна для всех пользователей до тех пор, пока она не будет восстановлена или пока не пройдет определенное время, которое мы можем указать в другой политике позже.

Значение, которое мы можем придать этой политике, варьируется от 0 попыток (без защиты) до 999 попыток.

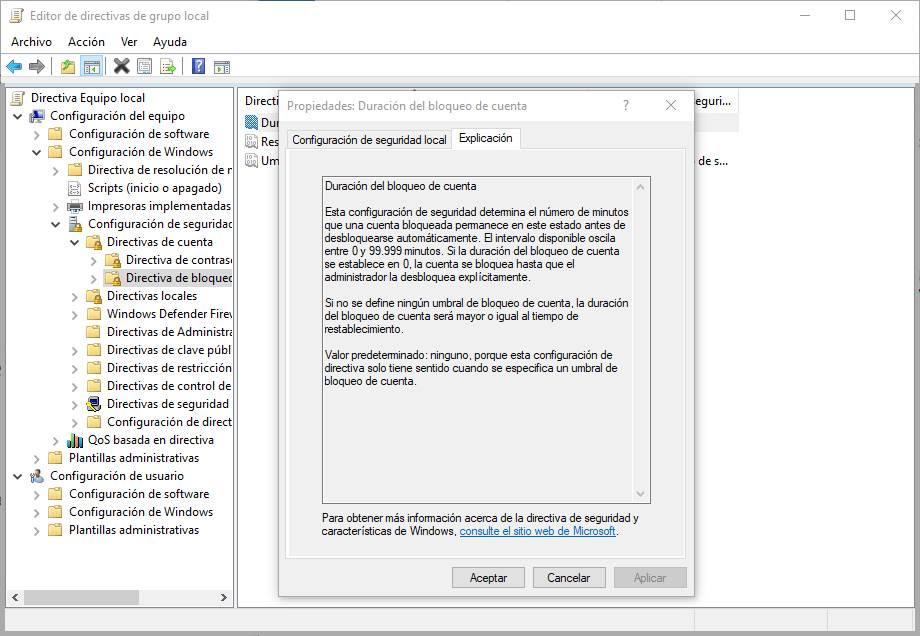

Следующая опция, которую мы должны настроить, будет Продолжительность блокировки учетной записи » , Это позволит нам указать, как долго учетная запись будет заблокирована в случае, если пароль введен неправильно, как мы указали в предыдущем пункте.

Интервал времени, который мы можем указать, колеблется от 0 минут до 99,999 0 минут. Если вы укажете «XNUMX минут», учетная запись будет заблокирована, и администратору придется вручную разблокировать ее с сервера.

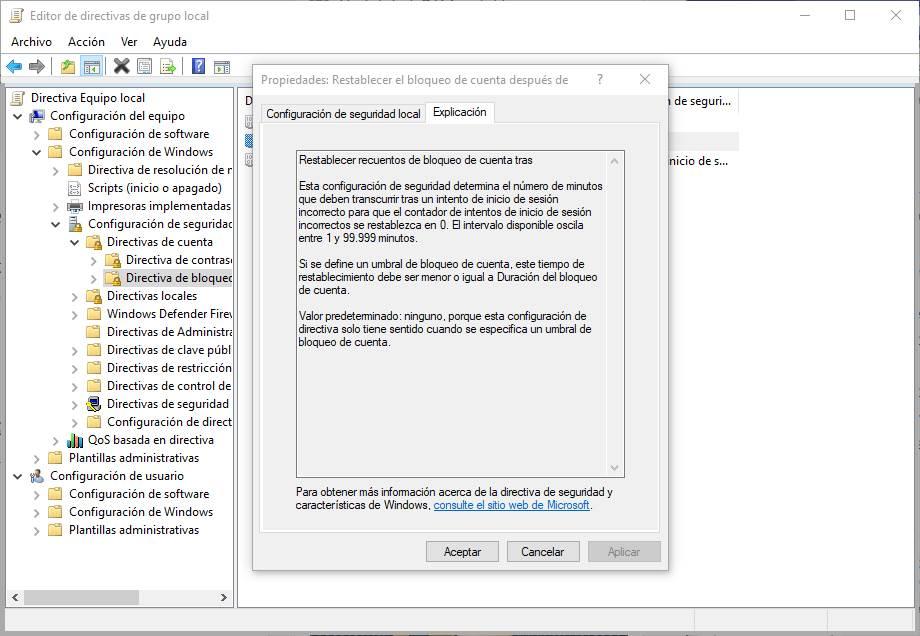

И, наконец, у нас есть возможность » Сбросить блокировку аккаунта после «. Из этой политики мы сможем указать время, которое должно пройти с момента, когда мы ввели неправильный пароль один раз, пока счетчик не вернется к нулю. Значение этой учетной записи должно быть равно или меньше, чем продолжительность блока.

Минимальное значение, которое мы можем настроить, составляет 1 минуту, а максимальное — 99,999 XNUMX минут.

Настроить политику паролей

Помимо настройки автоматической блокировки учетной записи, мы также можем настроить политику паролей, которая требует от пользователей ПК использовать надежные пароли, а также часто их менять, чтобы уменьшить вероятность того, что они смогут получить доступ к нашей учетной записи без разрешения.

Для этого мы должны вернуться в предыдущий раздел групповых политик (то есть в Конфигурация компьютера> Настройки Windows> Охранник Настройки> Политики учетных записей) и войдите в «Политики паролей».

И здесь мы собираемся найти следующие параметры, которые мы можем настроить:

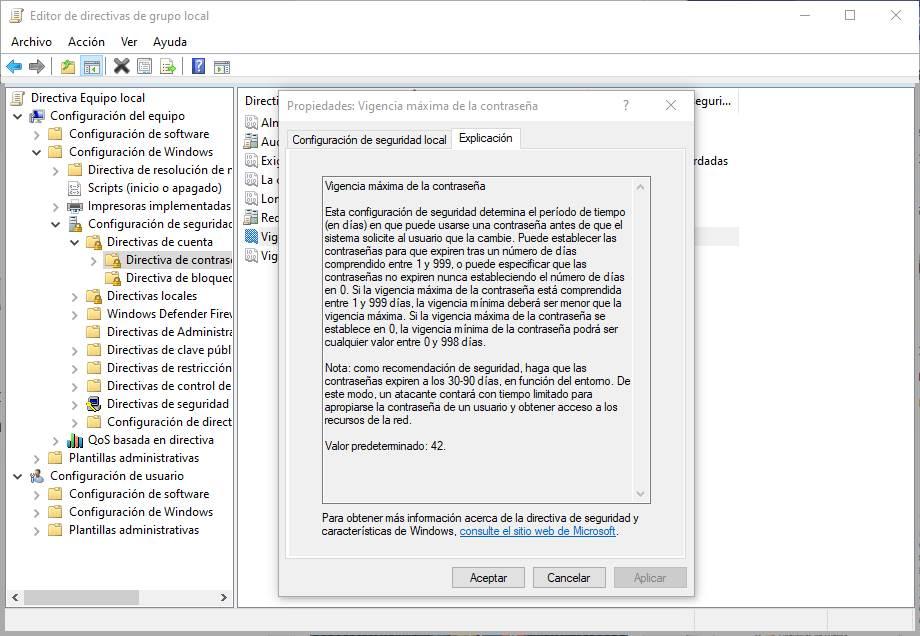

Максимальная и минимальная действительность пароля , Это позволяет нам указывать минимальное и максимальное время использования паролей. Это предотвращает возможность слишком частой смены пароля, а также вынуждает нас менять его каждые определенное количество дней, чтобы избежать того, что из-за времени он может быть скомпрометирован. Значения могут варьироваться от 0 до 988 дней, и максимальное время никогда не может быть меньше минимального.

- Не используйте имя учетной записи пользователя или части полного имени пользователя более двух последовательных символов.

- Быть длиной не менее шести символов.

- Включите символы из трех следующих категорий:

- Заглавные буквы (от А до Я).

- Строчные (от а до я).

- Базовые цифры 10 (от 0 до 9).

- Не алфавитно-цифровые символы (например,!, $, #,%).

Требовать историю паролей , Эта административная политика позволяет нам указывать количество новых уникальных паролей, которые должны использоваться в учетной записи, прежде чем мы сможем повторно использовать старый пароль. Мы можем настроить это значение от минимум 0 до максимум 24.

Настраивая все эти политики, мы сможем быть уверены, что используем надежный пароль и правильно защищаем нашу учетную запись пользователя Windows.

Содержание

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

- Вопросы и ответы

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

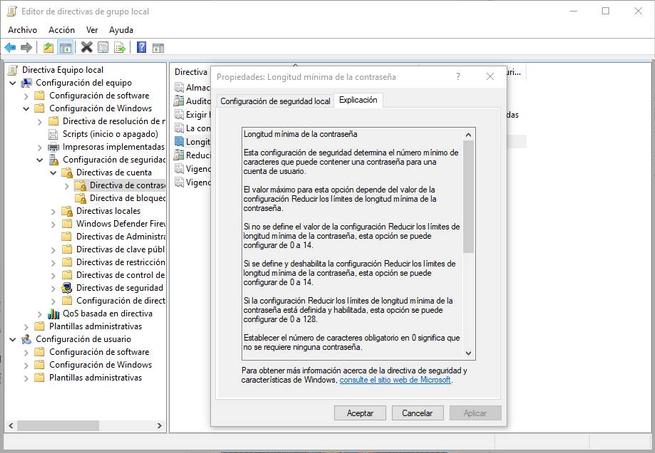

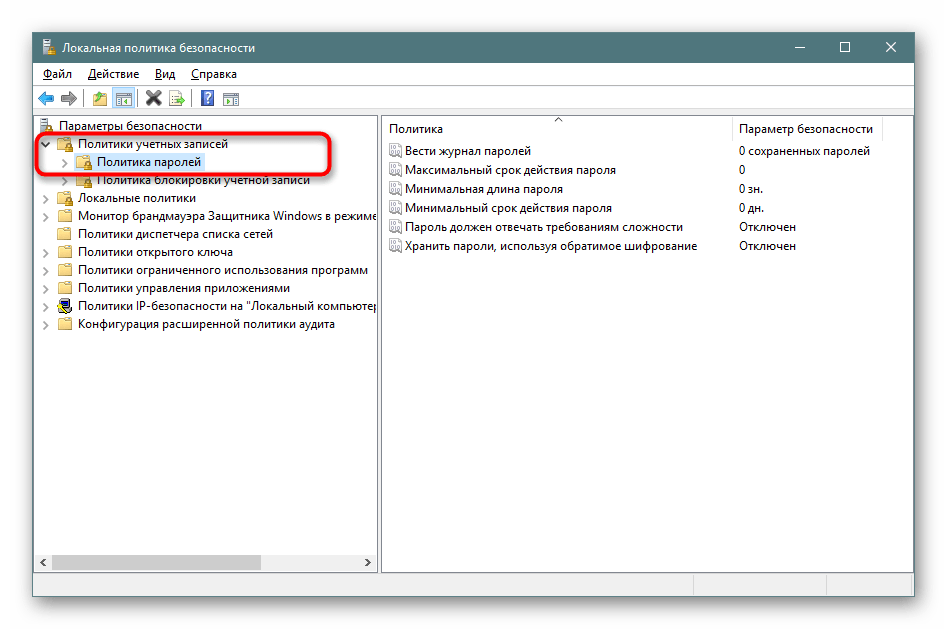

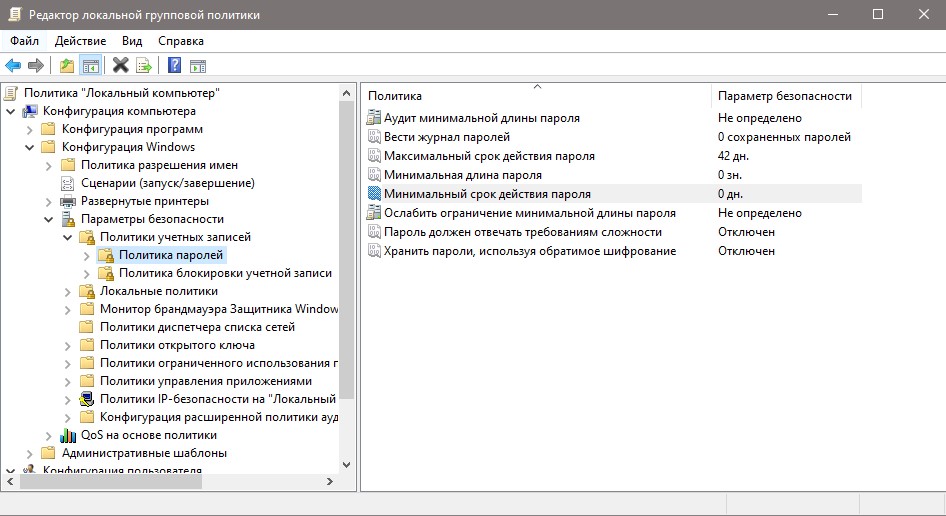

Политики учетных записей

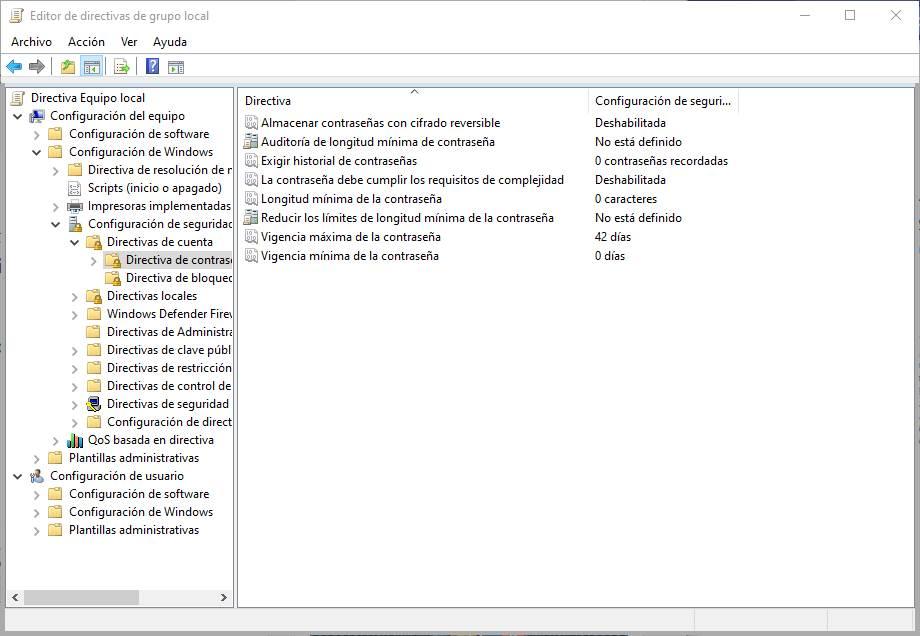

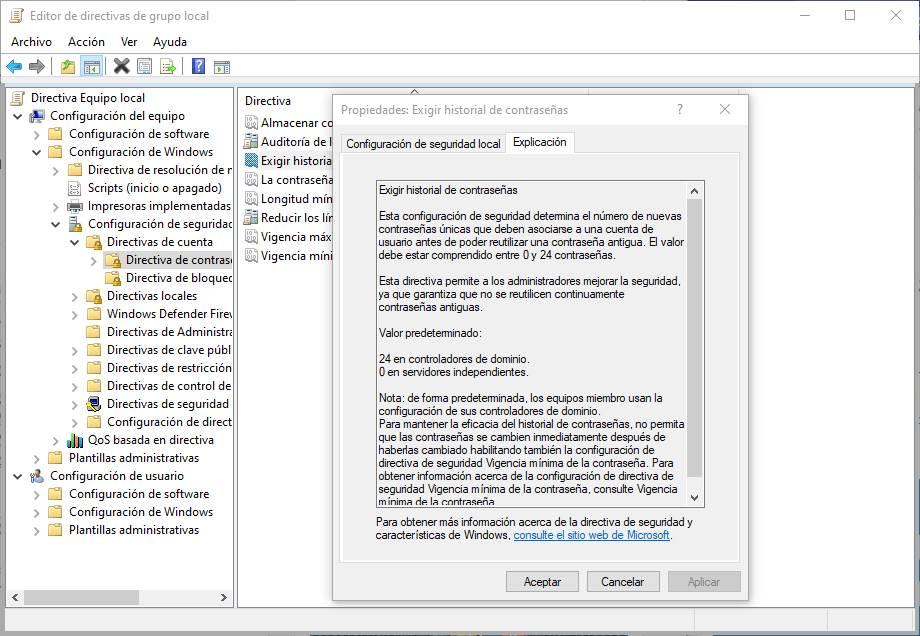

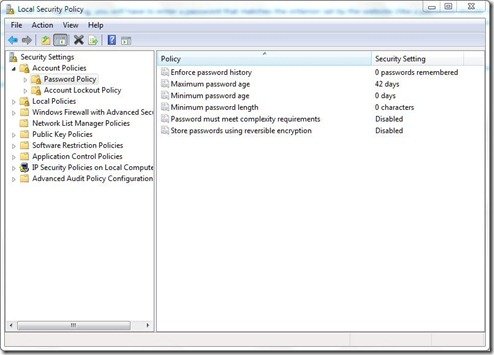

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

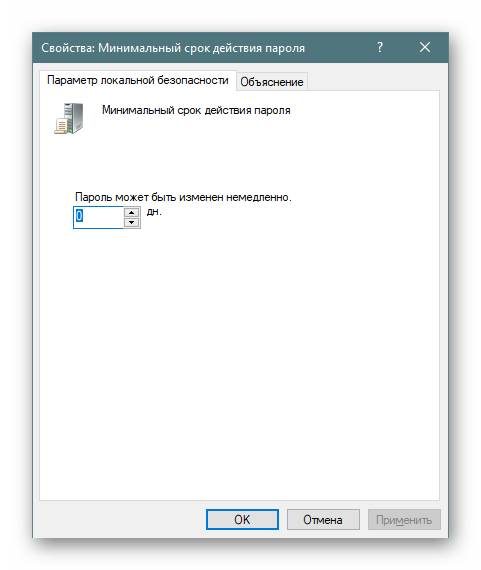

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

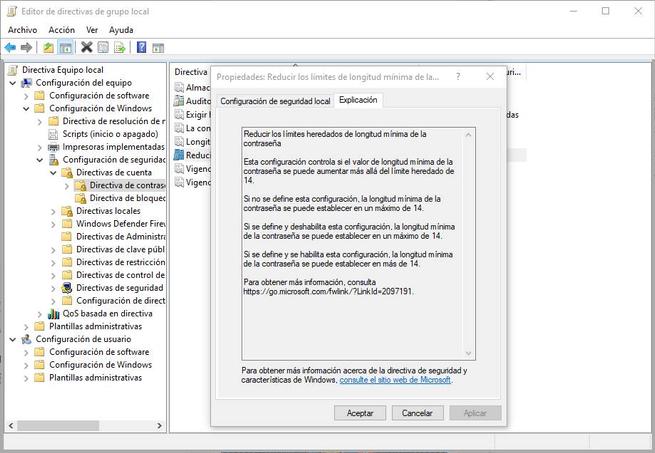

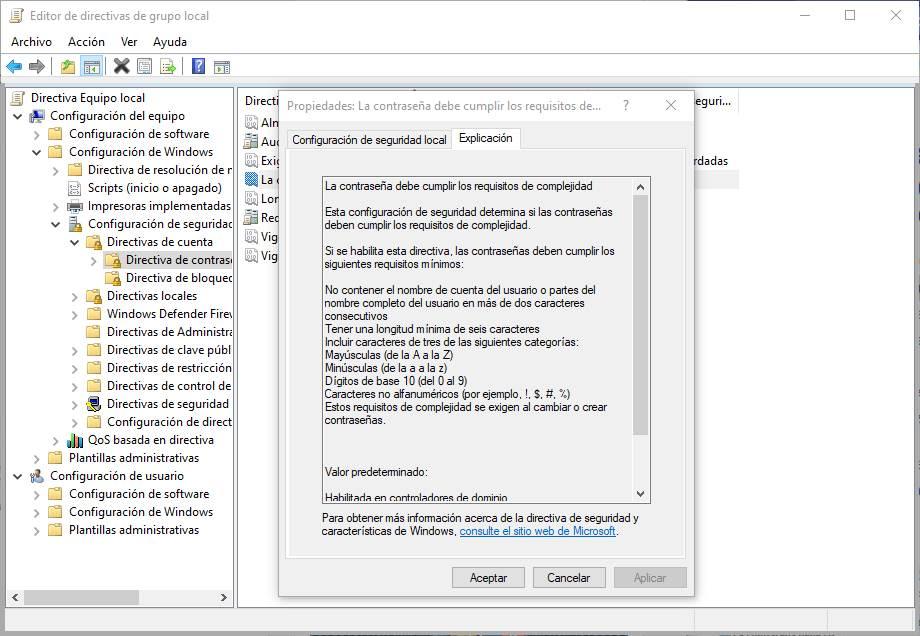

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

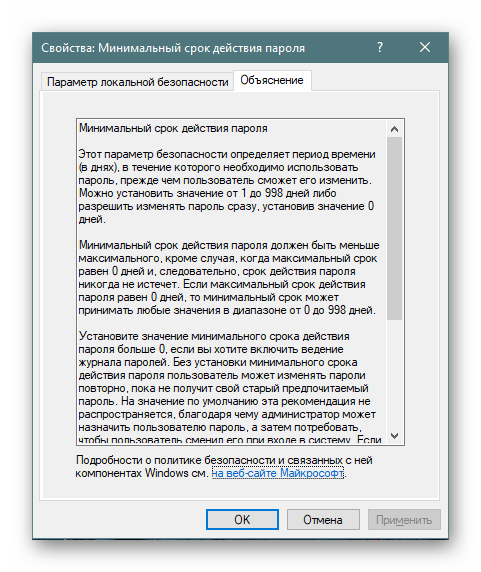

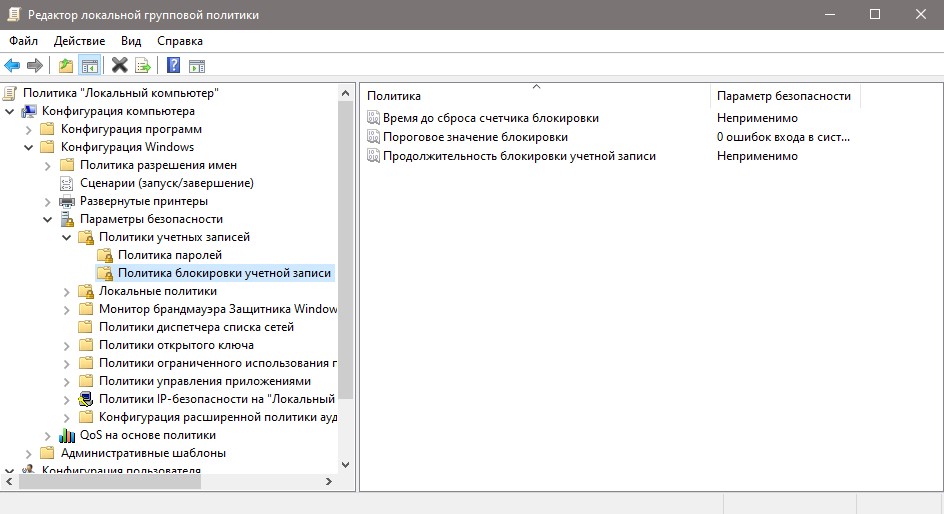

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

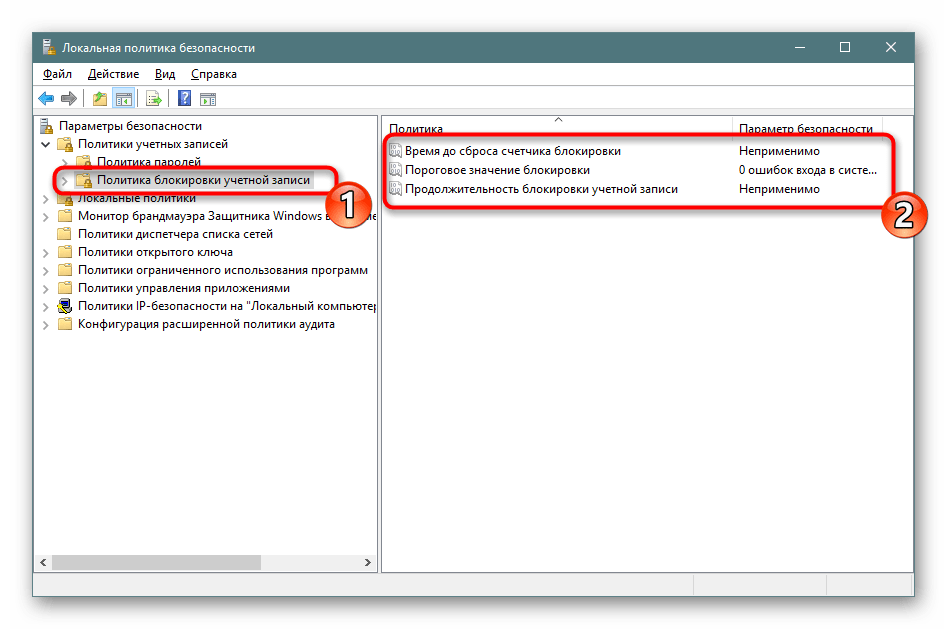

Локальные политики

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

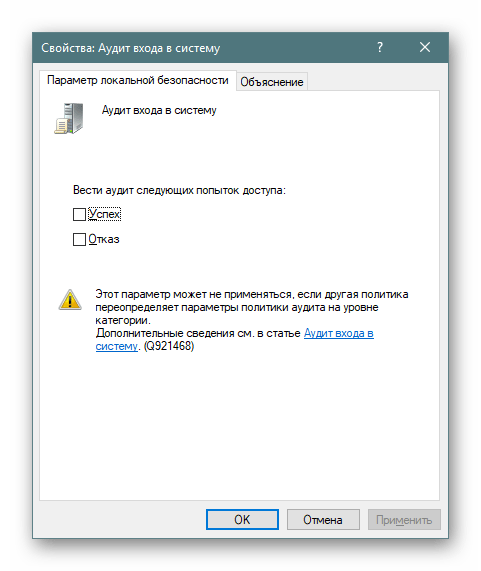

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

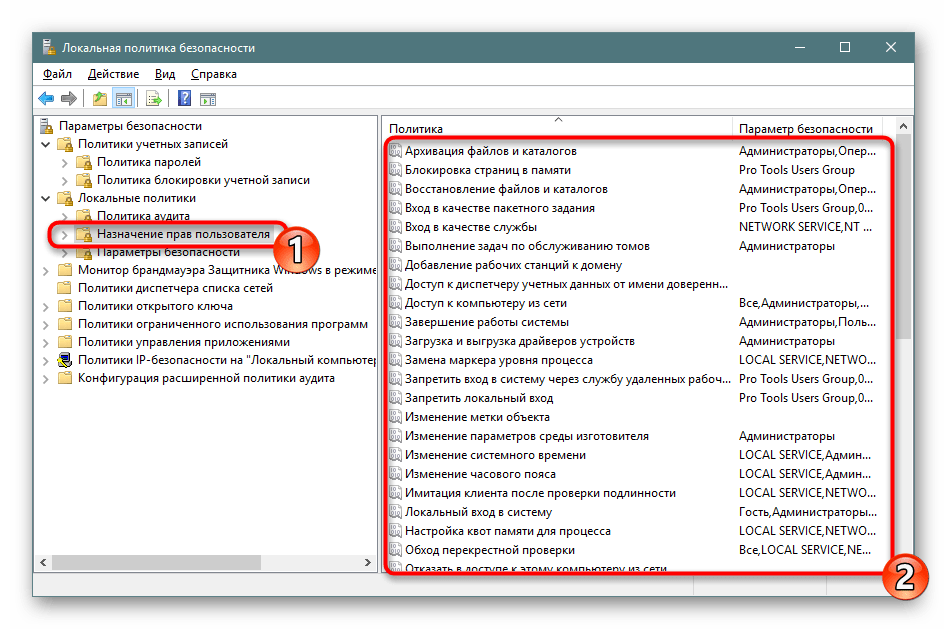

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

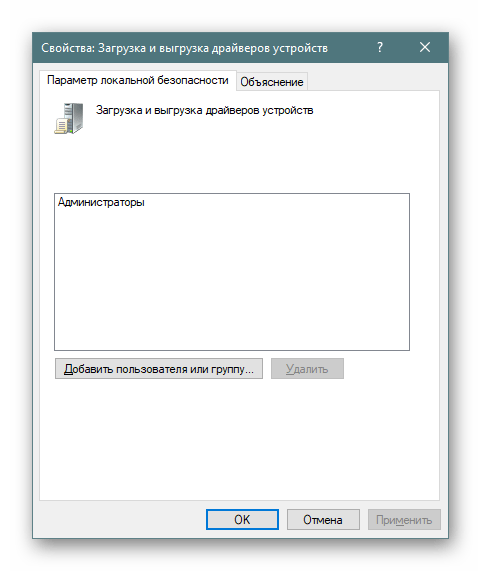

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

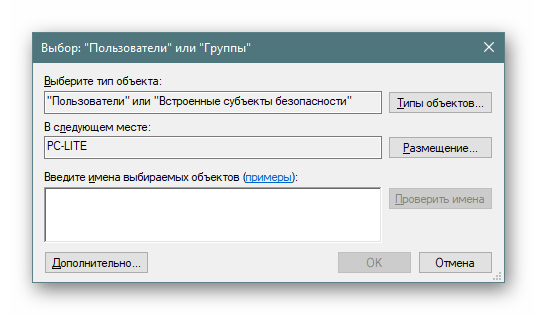

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

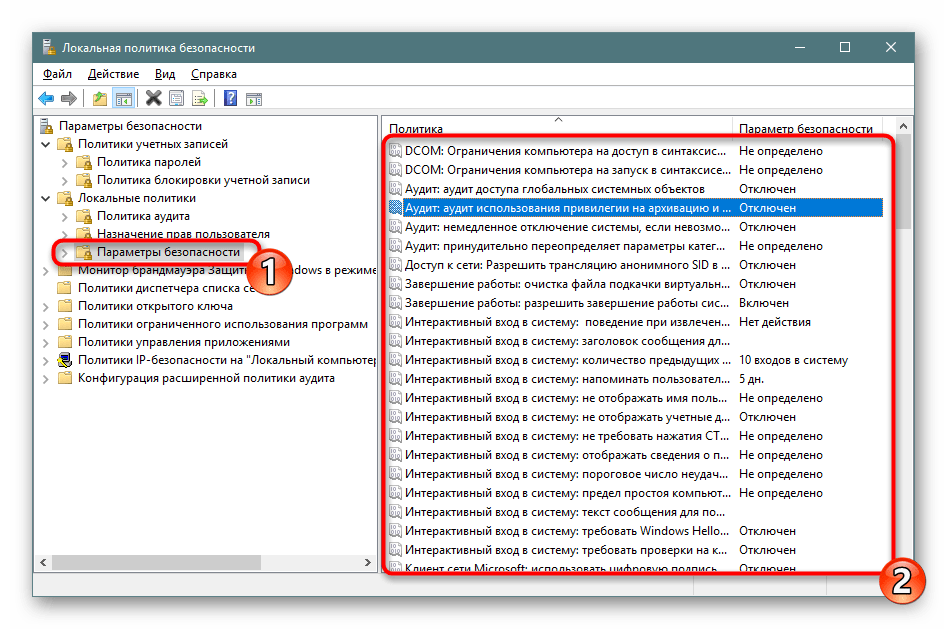

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

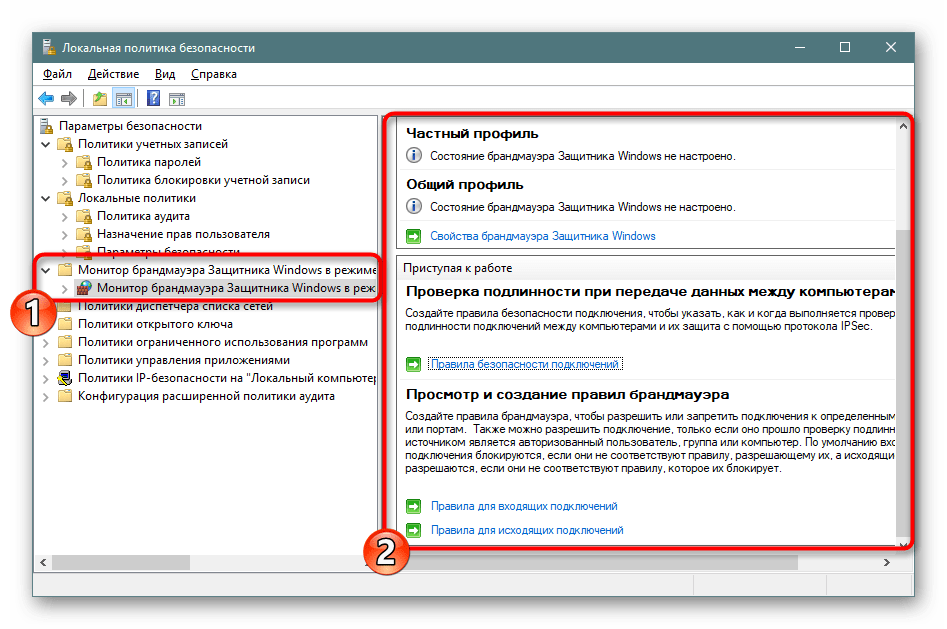

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

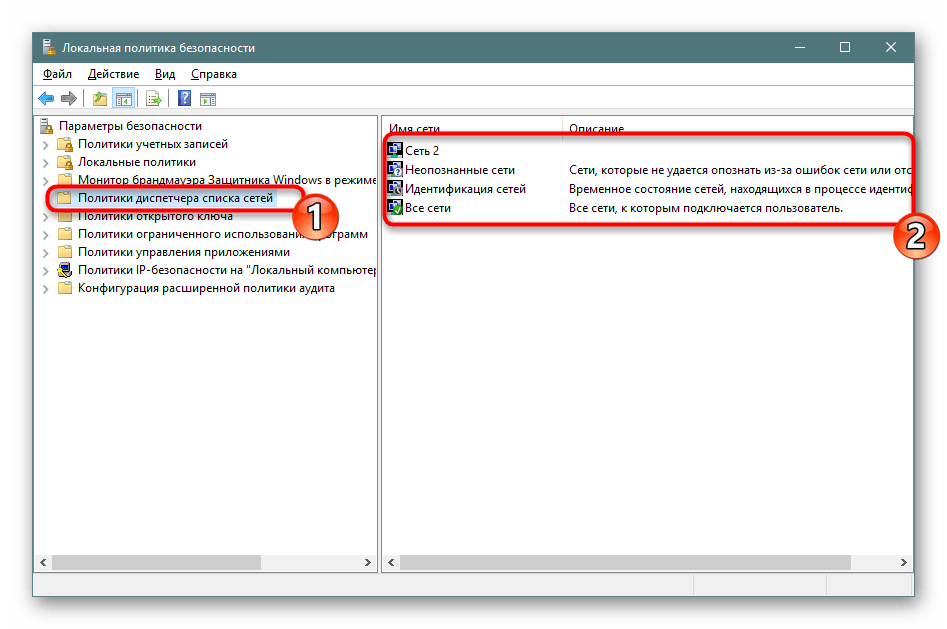

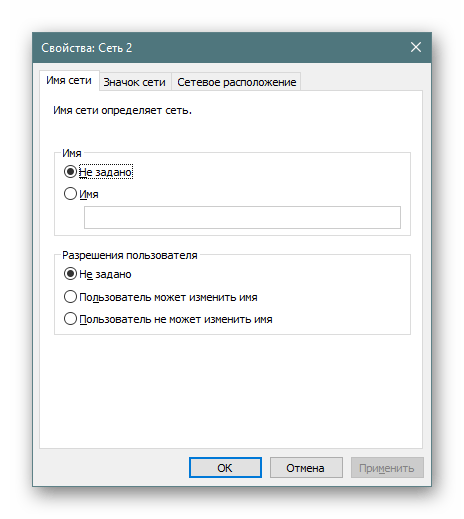

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

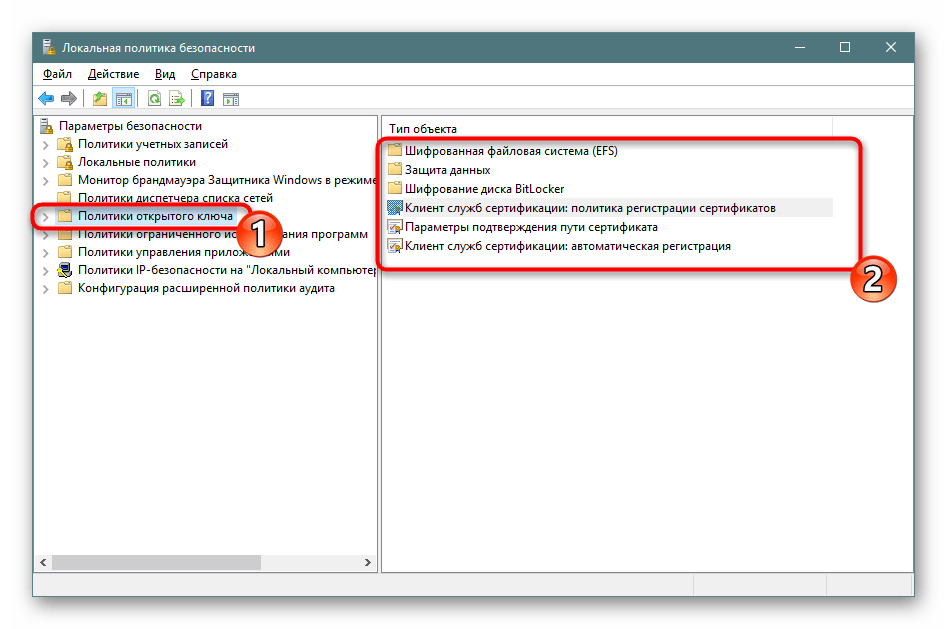

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

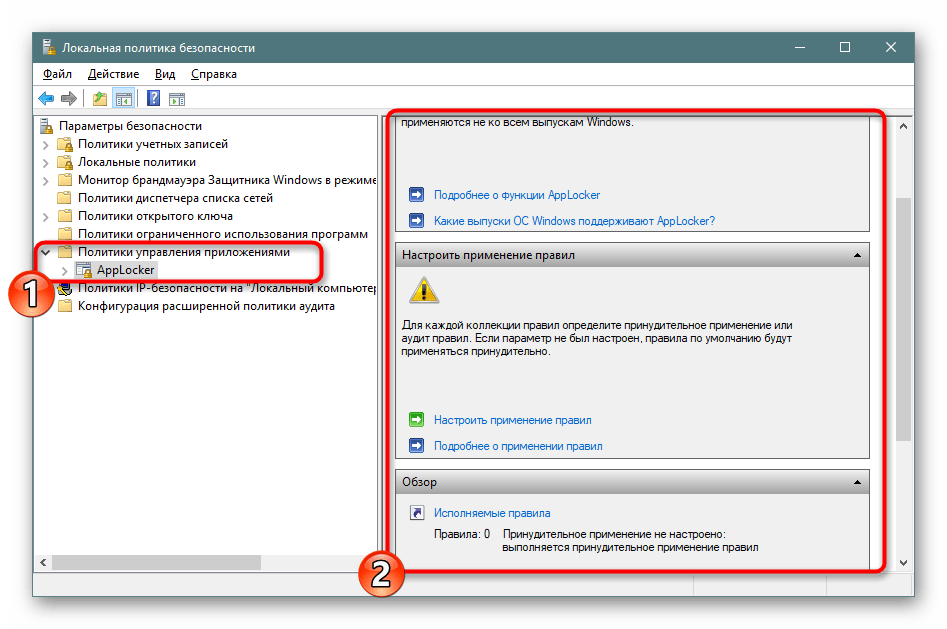

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

AppLocker в операционной системе Windows

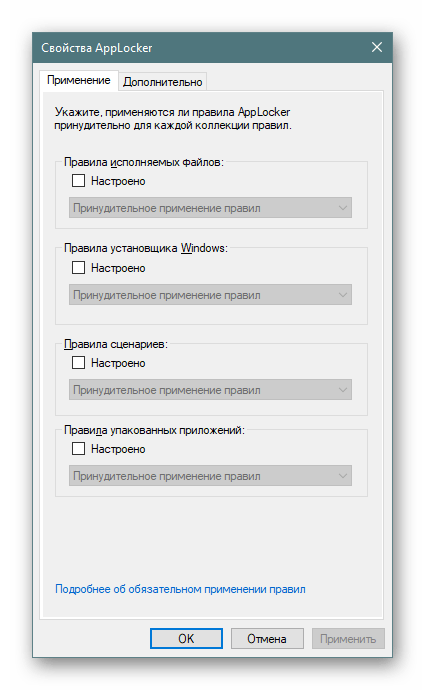

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

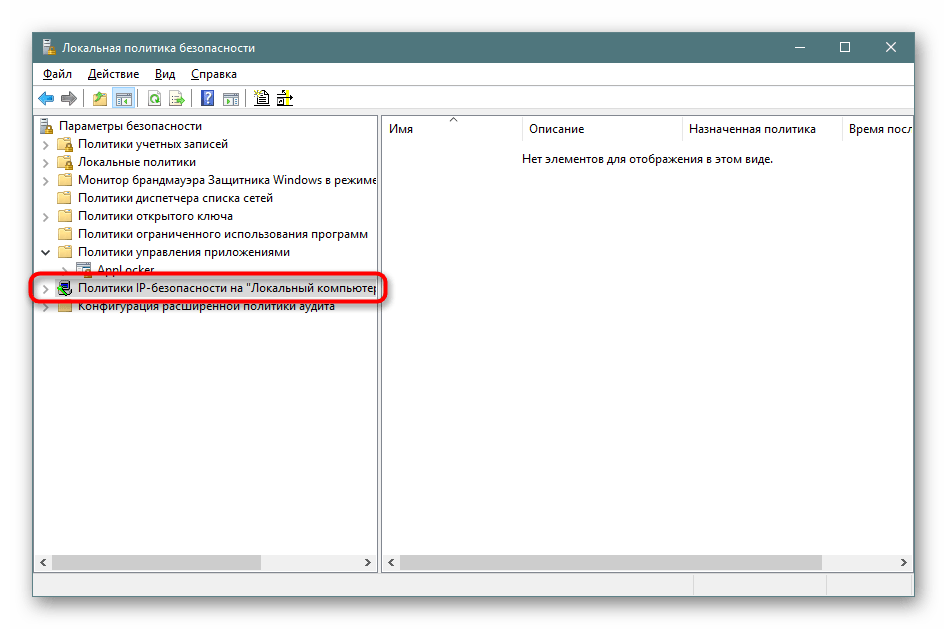

Политики IP-безопасности на «Локальный компьютер»

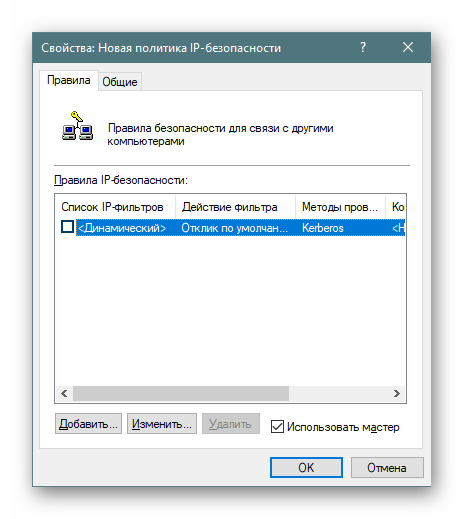

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

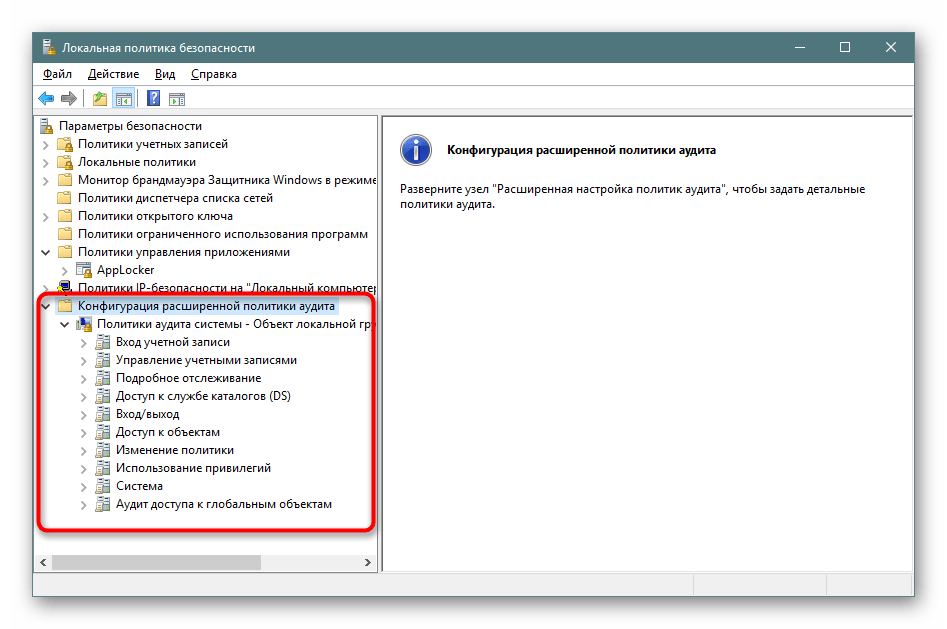

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Чтобы защитить ваш компьютер от несанкционированного использования, Windows 10/8/7 предоставляет средство для его защиты с помощью пароля. Надежный пароль, таким образом, является первой линией защиты с точки зрения безопасности вашего компьютера.

Если вы хотите повысить безопасность своего компьютера с Windows, вы можете усилить Политику паролей для входа в Windows , используя встроенные Локальная политика безопасности или Secpol.msc . В число его многочисленных параметров входит полезный набор параметров, которые позволят вам настроить политику паролей для вашего компьютера.

Содержание

- Политика паролей входа в Windows

- Использовать историю паролей

- Максимальный срок действия пароля

- Минимальный срок действия пароля

- Минимальная длина пароля

- Пароль должен соответствовать требованиям сложности

- Храните пароли, используя обратимое шифрование

- Политика блокировки учетной записи в Windows

- Порог блокировки учетной записи для неверных входов

- Продолжительность блокировки учетной записи

- Сбросить счетчик блокировки аккаунта после

Политика паролей входа в Windows

Чтобы открыть и использовать локальную политику безопасности, откройте Выполнить , введите secpol.msc и нажмите Enter. На левой панели нажмите Политики учетной записи> Политика паролей . На правой панели вы видите параметры для настройки политики паролей.

Вот некоторые параметры, которые вы можете настроить. Дважды щелкните на каждом, чтобы открыть их окно свойств. В раскрывающемся меню вы можете выбрать и выбрать нужный вариант. После того, как вы их установили, не забудьте нажать кнопку Применить/ОК.

Использовать историю паролей

Используя эту политику, вы можете гарантировать, что пользователи не будут использовать старые пароли снова и снова через некоторое время. Этот параметр определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Вы можете установить любое значение между. По умолчанию 24 на контроллерах домена и 0 на автономных серверах.

Максимальный срок действия пароля

Вы можете заставить пользователей менять свои пароли через определенное количество дней. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, задав число дней равным 0. По умолчанию установлено значение 42 дня.

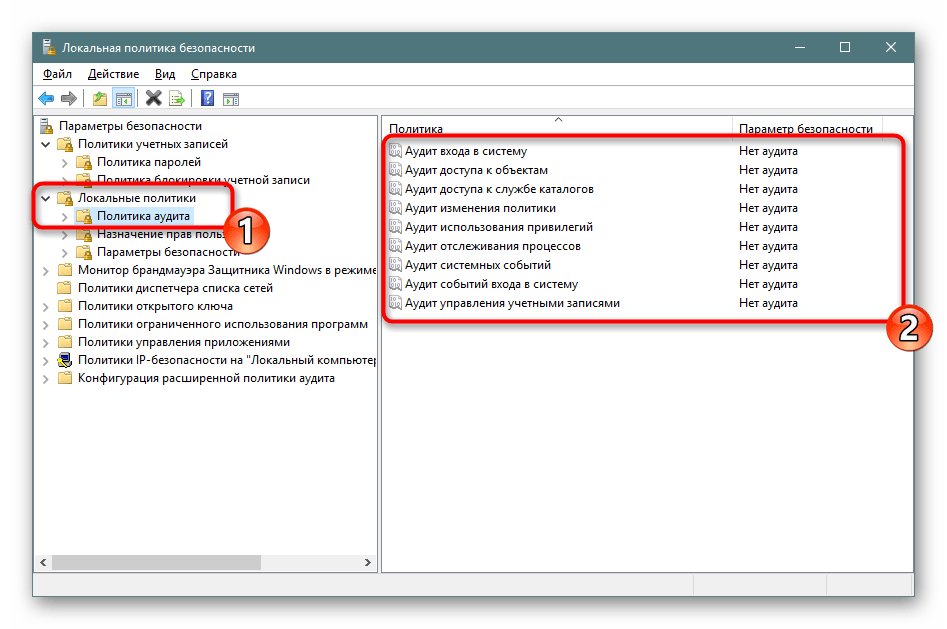

Минимальный срок действия пароля

Здесь вы можете установить минимальный срок, в течение которого должен использоваться любой пароль, прежде чем его можно будет изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Значение по умолчанию: 1 на контроллерах домена и 0 на автономных серверах. Хотя этот параметр может не способствовать усилению вашей политики паролей, если вы хотите запретить пользователям слишком часто менять пароли, вы можете установить эту политику.

Минимальная длина пароля

Это важный параметр, и вы можете использовать его для предотвращения попыток взлома. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, задав для числа символов 0. Значение по умолчанию – 7 на контроллерах домена и 0 на автономных серверах.

Вы также можете включить две дополнительные настройки, если хотите. После того, как вы откроете соответствующие поля «Свойства», выберите «Включено» и «Применить», чтобы включить политику.

Пароль должен соответствовать требованиям сложности

Еще один важный параметр, который вы хотите использовать, так как он сделает пароли более сложными и, следовательно, сложными для компрометации. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

- Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

- Длина не менее шести символов. Содержит символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например,!, $, #,%)

Храните пароли, используя обратимое шифрование

Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Хранение паролей с использованием обратимого шифрования, по сути, аналогично хранению текстовых версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Политика блокировки учетной записи в Windows

Для дальнейшего усиления политики паролей вы также можете установить длительность и пороги блокировки, так как это остановит потенциальных хакеров на их пути после определенного количества неудачных попыток. Чтобы настроить эти параметры, на левой панели нажмите Политика блокировки учетной записи .

Порог блокировки учетной записи для неверных входов

Если вы установите эту политику, вы можете контролировать количество недействительных входов в систему. По умолчанию 0, но вы можете установить число от 0 до 999 неудачных попыток входа.

Продолжительность блокировки учетной записи

Используя этот параметр, вы можете установить количество минут, в течение которых заблокированная учетная запись остается заблокированной, прежде чем она автоматически разблокируется. Вы можете установить любую цифру от 0 до 99 999 минут. Эта политика должна быть установлена вместе с политикой порога блокировки учетной записи.

Чтение . Ограничьте количество попыток входа в Windows.

Сбросить счетчик блокировки аккаунта после

Этот параметр безопасности определяет количество минут, которое должно пройти после неудачной попытки входа в систему, прежде чем для счетчика неудачных попыток входа в систему будет установлено значение 0 неудачных попыток входа. Доступный диапазон составляет от 1 минуты до 99 999 минут. Эта политика также должна быть установлена вместе с политикой порога блокировки учетной записи.

Оставайтесь в безопасности, оставайтесь в безопасности!

Вам известно о AuditPol в Windows ? Если нет, вы можете прочитать об этом.

Хорошая безопасность для защиты наших учетных записей жизненно важна, если мы хотим защитить наши данные и всю информацию, которую мы храним на ПК. Сможем настроить блокировку учетной записи при максимальном количестве попыток входа в систему. К примеру, если ввели 3 раза пароль не верно, то учетная запись будет заблокирована. Также, сможем сделать так, чтобы система Windows 10 заставляла пользователей делать надежные пароли и каждые 20 дней заставляла менять их на новые. Это защита от Dos атак «грубой силы» и если учетные данные были скомпрометированы.

1. Политика паролей

Нажмите сочетание кнопок на клавиатуре Win+R и введите gpedit.msc,чтобы открыть редактор групповых политик. Далее перейдите «Конфигурация компьютера» > «Конфигурация Windows» > «Параметры безопасности» > «Политики учетных записей» > «Политика паролей«. Далее сможем настроить политики:

- Минимальный срок действия пароля — Если задать 10 дней, то с течением времени система предложит изменить старый пароль. Значение не может быть выше, чем максимальное.

- Минимальная длинна пароля — Если задать 10 знаков, то пользователь не сможет создать простой пароль вида одного числа «1», ему предстоит придумать минимальный 10-значный и выше пароль.

- Пароль должен отвечать требованиям сложности — Позволит задать правила для создания сложного пароля, заставляя создать пароль с латиницей, цифрами, символами, верхним и нижним регистрами.

- Требовать историю паролей — Эта административная политика позволяет нам указать количество новых уникальных паролей, которые должны использоваться в учетной записи, прежде чем мы сможем повторно использовать старый пароль.

Вы можете нажать справа на любую политику два раза мышкой и в свойствах перейти во вкладку «Объяснение».

2. Блокировка учетной записи

Политика блокировки учетной записи позволит нам:

- Пороговое значение блокировки — Если зададим 3, то учетная запись будет заблокирована при 3 неудачных попытках входа. Разблокировать сможет только администратор, или, если настроена ниже политика «продолжительность блокировки«, то через определенное время можно повторить попытку входа.

- Продолжительность блокировки учетной записи — Позволит указать, как долго аккаунт будет заблокирован в случае, если пароль введен неверно, как описано выше.

- Время до сброса счетчика блокировки — Этот параметр безопасности определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0.

Смотрите еще:

- Контроль учетных записей (UAC) в Windows 10

- Как включить или отключить Брандмауэр в Windows 10

- Как настроить DNS-сервис CloudFlare в Windows, Android и iOS

- Включить повышенный уровень Защитника Windows 10

- Как отключить фильтр SmartScreen в Windows 10

[ Telegram | Поддержать ]

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

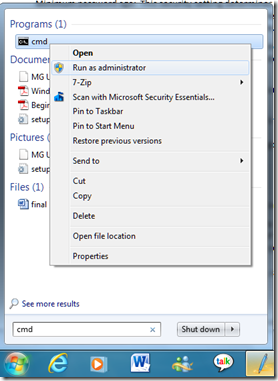

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

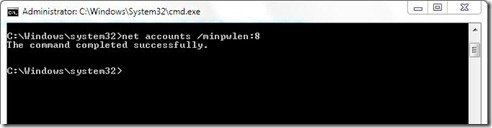

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

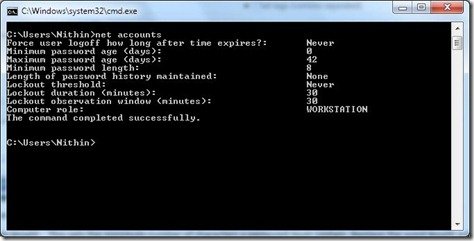

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

Друзья, в одной из недавних статей сайта мы рассмотрели 5 способов ограничения возможностей пользователей компьютеров, реализуемых за счёт превалирования учётных записей администраторов над стандартными и использования функционала типа «Родительский контроль». В этой статье продолжим тему осуществления контроля пользователей, которым мы вынуждены иногда доверять свои компьютеры, однако не можем быть уверенными в их действиях в силу неосознанности или неопытности. Рассмотрим, какие ещё действия детей и неопытных взрослых можно ограничить в среде Windows. И для этих целей будем использовать штатный инструмент локальной групповой политики, доступный в редакциях Windows, начиная с Pro.

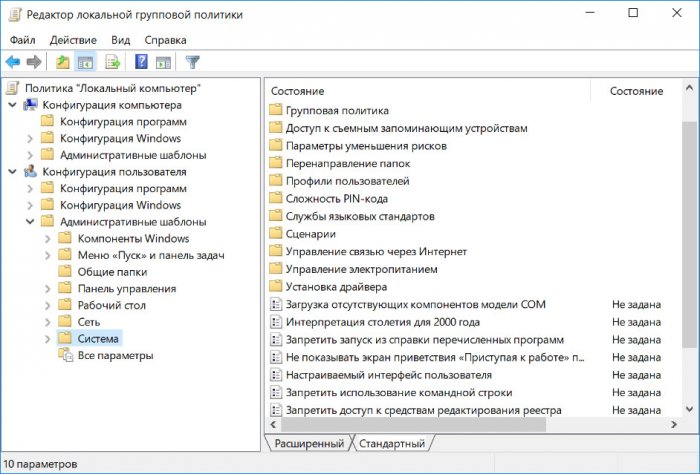

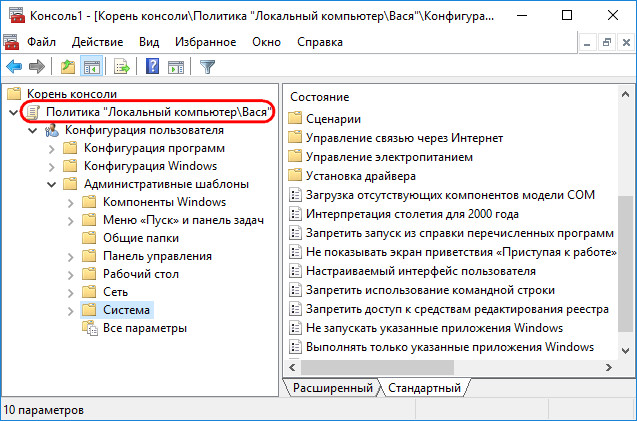

Групповая политика – это инструмент, с помощью которого можно гибко настроить работу Windows. Управление этим функционалом осуществляется посредством редактора gpedit.msc. Для быстрого запуска его название можно ввести в поле внутрисистемного поиска или команды «Выполнить». Редактор содержит две основных ветки параметров:

• «Конфигурация компьютера», где содержатся параметры для всего компьютера, то есть для всех его пользователей;

• «Конфигурация пользователя» – каталог, содержащий параметры отдельных пользователей компьютера.

Внесение изменений непосредственно в окне редактора будет иметь силу для всех учётных записей. Если, например, заблокировать запуск каких-то программ, эта блокировка будет применена и для администратора, и для стандартных пользователей. Если на компьютере проводится работа с единственной учётной записи администратора, можно сразу приступать к рассмотрению конкретных параметров, которые приводятся в последнем разделе статьи. Но если у других членов семьи есть свои учётные записи, при этом ограничения не должны касаться администратора, потребуется ещё кое-что настроить.

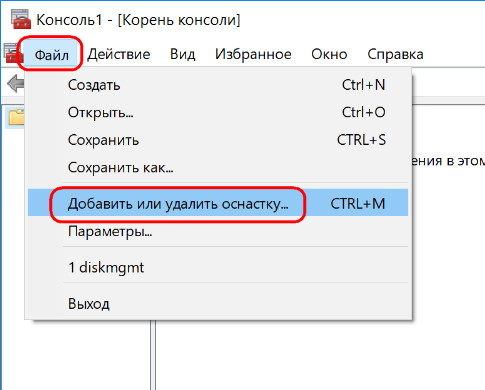

Как сделать так, чтобы с помощью локальной групповой политики можно было вносить изменения только для отдельных учётных записей? Возможность управления этим инструментом системы в части применения изменений не для всех, а лишь для выбранных пользователей компьютера, появится, если редактор добавить в качестве оснастки консоли ММС. С помощью внутрисистемного поисковика или команды «Выполнить» запускаем штатную утилиту mmc.exe. В меню «Файл» консоли выбираем «Добавить или удалить оснастку».

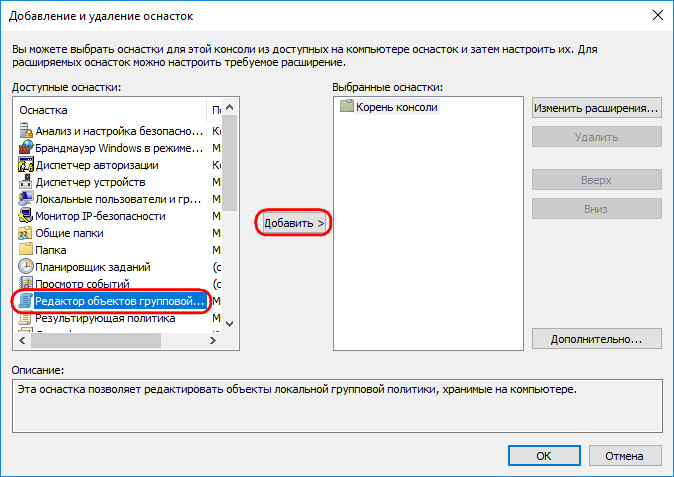

В колонке справа выбираем «Редактор объектов групповой политики», жмём посередине «Добавить».

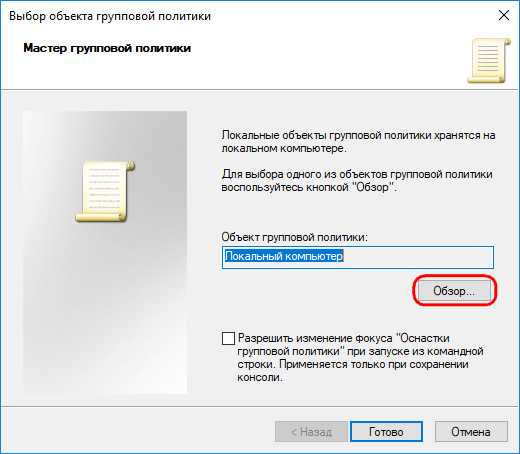

Теперь – «Обзор».

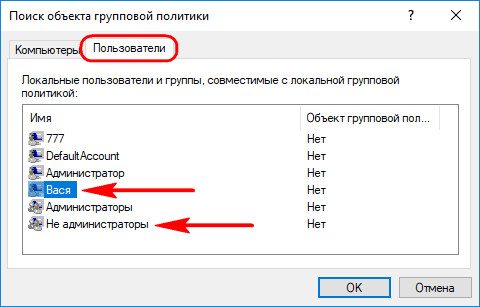

И добавляем пользователей. Выбираем:

• либо «Не администраторы», если нужно, чтобы настройки применялись ко всем имеющимся в системе учётным записям типа «Стандартный пользователь»;

• либо конкретного пользователя.

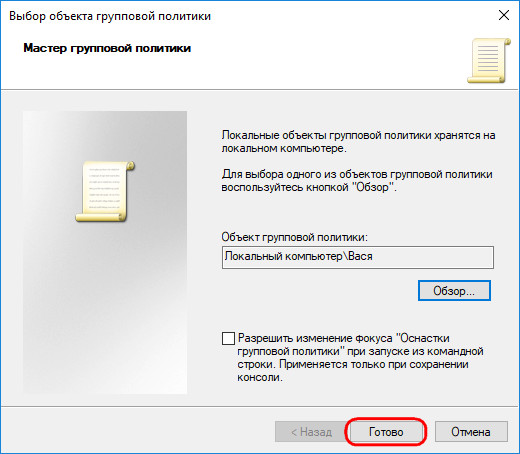

Готово.

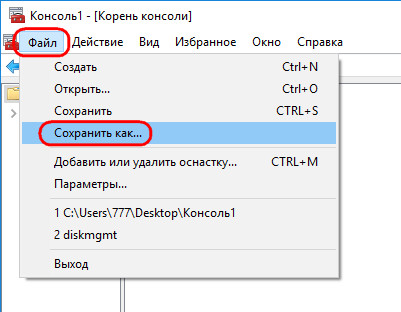

Жмём «Ок» в окошке добавления оснасток, затем в меню «Файл» выбираем «Сохранить как».

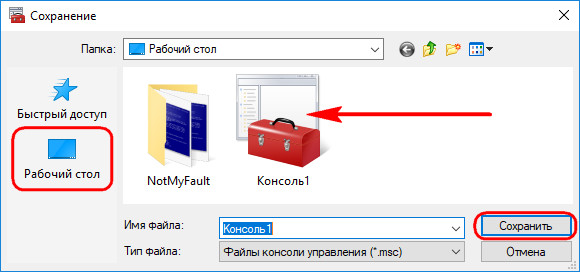

Задаём файлу консоли имя, указываем какой-нибудь удобный путь сохранения, скажем, на рабочем столе, и сохраняем.

Итак, мы создали оснастку редактора групповой политики для отдельного пользователя. Это, по сути, тот же редактор, что и gpedit.msc, но ограниченный наличием только единственной ветки «Конфигурация пользователя». В этой ветке и будем работать с параметрами групповой политики.

Сохранённый файл консоли нужно будет запускать каждый раз при необходимости изменить параметры групповой политики для отдельных учётных записей.

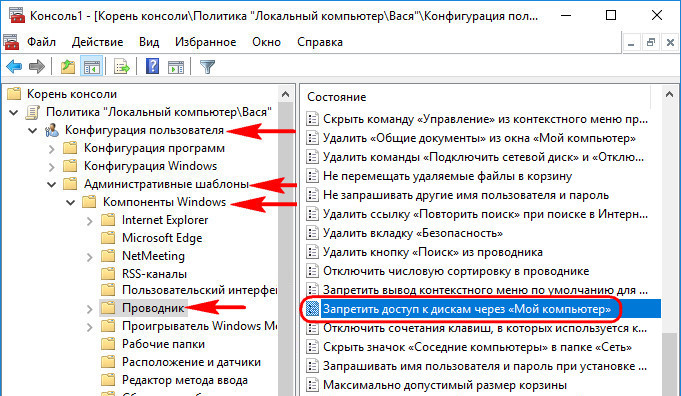

Редактор групповой политики содержит массу параметров, которые вы, друзья, можете самостоятельно исследовать и решить, какие из них необходимо применять в вашем конкретном случае. Я же сделал небольшую подборку запретов в среде Windows 10 на своё усмотрение. Все они будут касаться только подконтрольного пользователя. И, соответственно, изменения будут вноситься в ветку редактора «Конфигурация пользователя».

Итак, если нужно внести ограничения для всех, кто пользуется компьютером, запускаем редактор gpedit.msc. А если нужно урезать возможности отдельных людей, но чтобы это не касалось администратора, запускаем созданный файл консоли и работаем с редактором внутри неё.

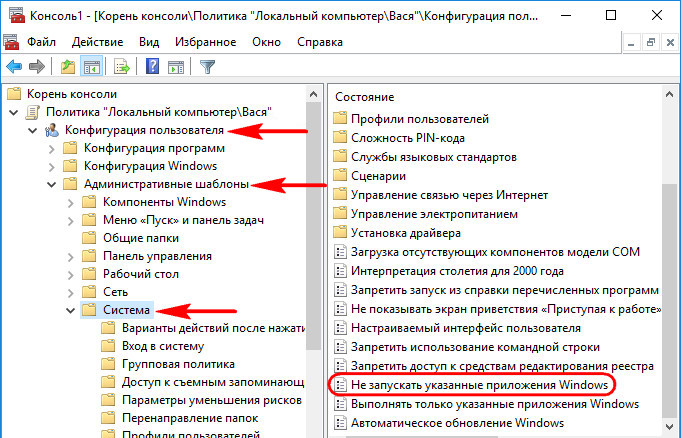

Если кого-то нужно ограничить в работе с отдельными программами или играми, следуем по пути:

Административные шаблоны — Система

Выбираем параметр «Не запускать указанные приложения Windows».

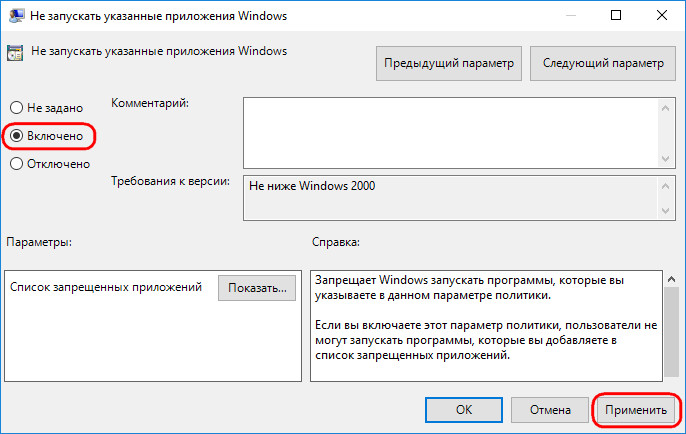

Включаем его, жмём «Применить».

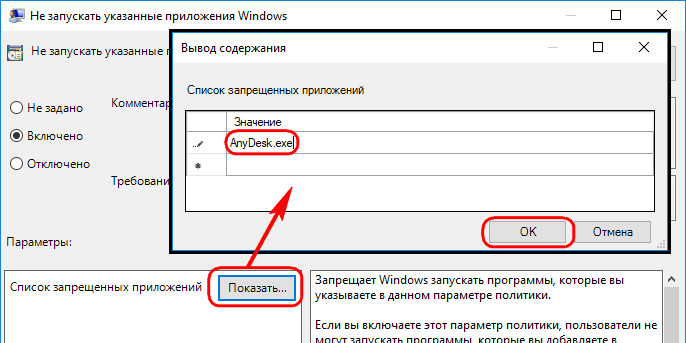

Появится список запрещённых приложений. Кликаем «Показать» и в графы появившегося окошка поочерёдно выписываем десктопные программы и игры, запуск которых будет заблокирован. Вписываем их полное имя с расширением по типу:

AnyDesk.exe

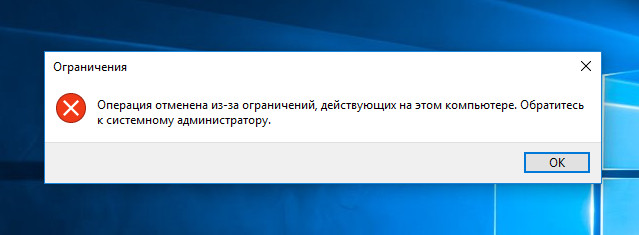

После чего снова жмём «Применить» в окне параметра. Теперь подконтрольный пользователь вместо запуска программы или игры увидит только вот это.

По такому же принципу можно сформировать перечень только разрешённых для запуска программ и игр, выбрав параметр в этой же ветке ниже «Выполнять только указанные приложения Windows». И тогда для пользователя будет блокироваться всё, что не разрешено этим перечнем.

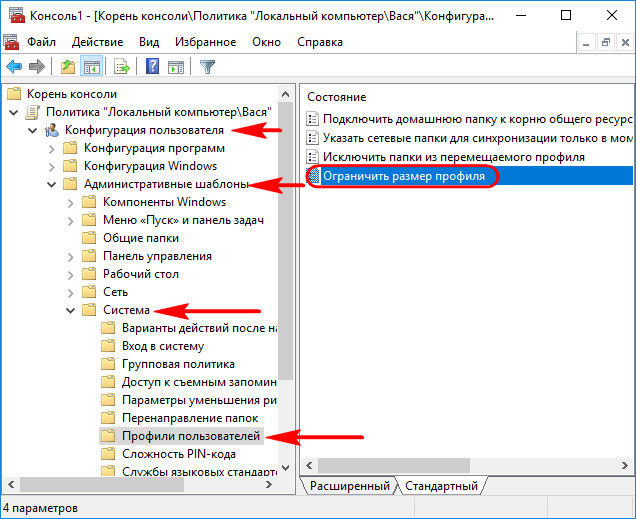

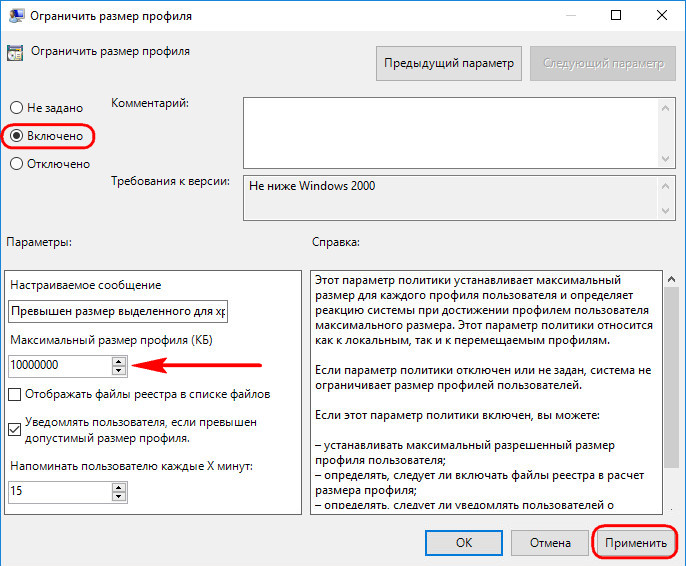

Пыл любителей скачивать с Интернета что попало и захламлять раздел (C:) можно поубавить, если ограничить профиль таких пользователей в размере. Идём по пути:

Административные шаблоны – Система – Профили пользователей

Выбираем параметр «Ограничить размер профиля».

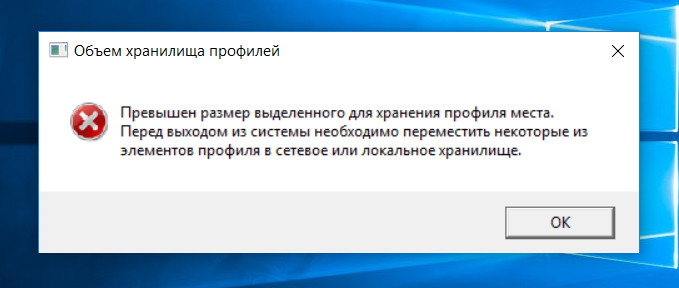

Включаем, устанавливаем максимальный размер профиля в кБ, при желании можем отредактировать сообщение о превышении лимита пространства профиля и выставить свой интервал появления этого сообщения. Применяем.

При достижении указанного лимита система будет выдавать соответствующее сообщение.

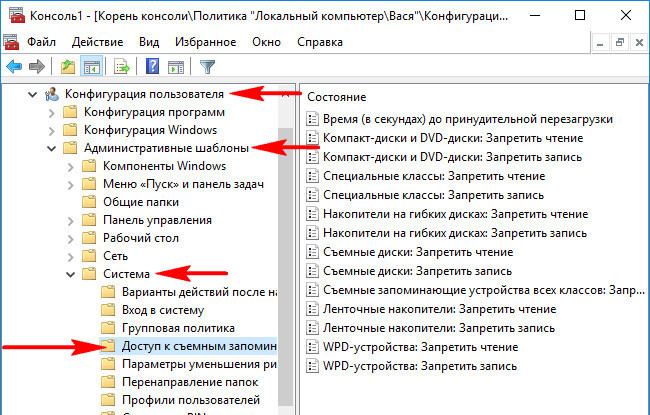

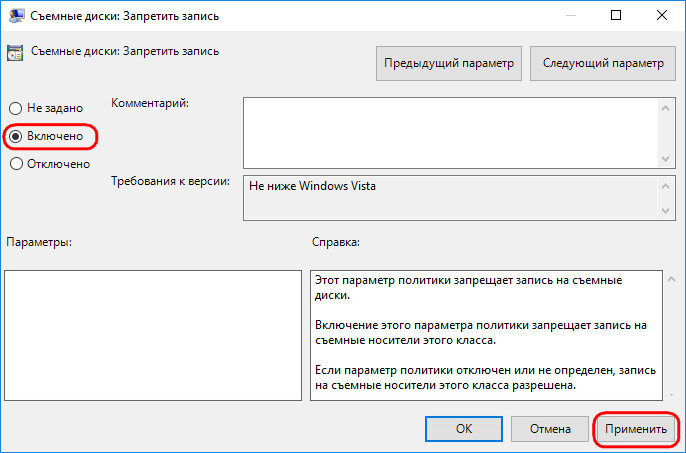

Отключение возможности записи на съёмные носители – это мера предосторожности скорее для серьёзных организаций, бдящих о сохранении коммерческой тайны. Таким образом на компьютерах сотрудников блокируется возможность переноса на флешки или прочие носители важных данных. Но в семьях бывают разные ситуации. Так что если потребуется, для отдельных людей можно отключить работу с подключаемыми носителями – и чтение, и запись. Делается это по пути:

Административные шаблоны – Система – Доступ к съёмным запоминающим устройствам.

Чтобы, например, кто-то из близких не перенёс на съёмный носитель (любого типа) хранящуюся на компьютере ценную информацию, выбираем параметр «Съёмные диски: Запретить запись». Включаем, применяем.

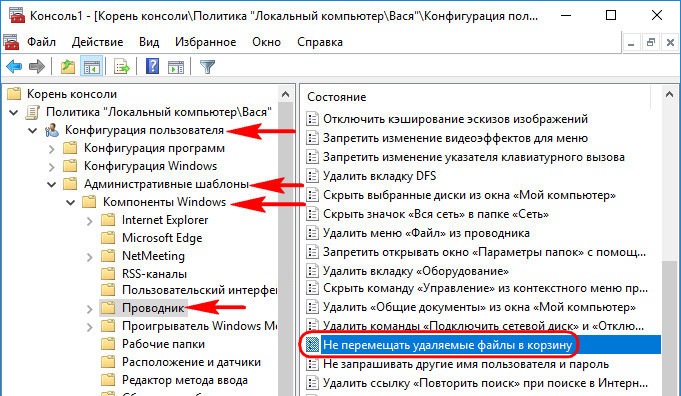

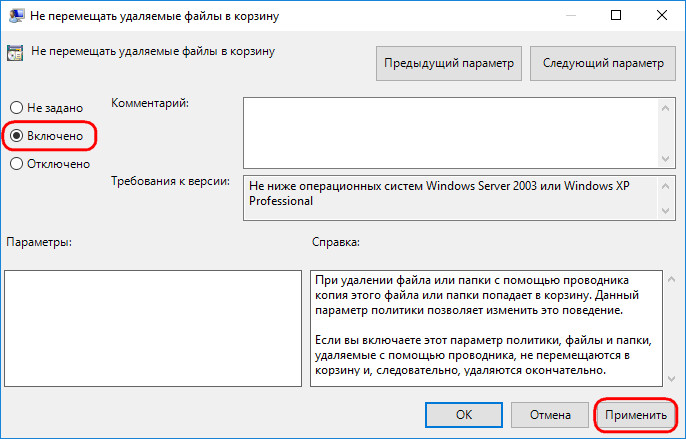

При частом захламлении диска (C:) учётные записи активно участвующих в этом процессе пользователей можно настроить так, чтобы их файлы удалялись полностью, минуя корзину. Это делается по пути:

Административные шаблоны – Компоненты Windows – Проводник

Отрываем параметр «Не перемещать удаляемые файлы в корзину».

Включаем, применяем.

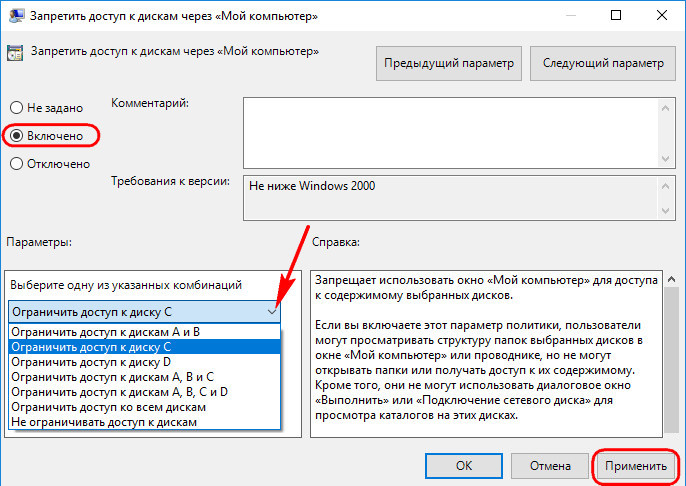

Ограничить доступ других пользователей к отдельным дискам компьютера можно разными методами. Например, путём установки запрета доступа в свойствах диска или посредством функционала шифрования, в частности, штатного BitLocker. Но есть и способ с помощью групповой политики. Правда, работает он только для штатного проводника. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Открываем параметр «Запретить доступ к дискам через «Мой компьютер».

Включаем, применяем. Появится окошко выбора дисков компьютера. Выбираем нужный вариант и применяем настройки.

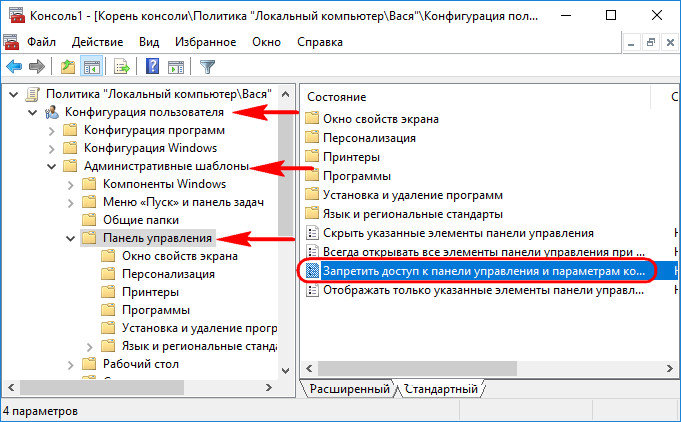

Стандартные учётные записи в любом случае ограничены UAC, и с них невозможно без пароля администратора вносить какие-то серьёзные настройки в систему. Но при необходимости для стандартных пользователей можно и вовсе запретить запуск панели управления и приложения «Параметры». Чтобы не могли менять даже и то, на что не требуется разрешение администратора. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Запускаем параметр «Запретить доступ к панели управления и параметрам компьютера».

Включаем, применяем.

В этой статье показаны действия, с помощью которых можно запретить (блокировать) или разрешить использование учетных записей Майкрософт в операционной системе Windows 10.

Учетная запись Майкрософт предоставляет доступ к приложениям и играм из магазина Microsoft Store, а также позволяет просматривать настройки и другие материалы на нескольких устройствах с Windows 10.

При необходимости можно блокировать учетные записи Майкрософт.

Вы можете выбрать вариант при котором пользователи не смогут создавать новые учетные записи Майкрософт на этом компьютере, преобразовывать локальные учетные записи в учетные записи Майкрософт.

Также можно запретить пользователям создавать новые и использовать существующие учетные записи Майкрософт, в этом случае пользователи учетных записей Майкрософт не смогут войти в систему.

Чтобы запретить (блокировать) или разрешить использование учетных записей Майкрософт в Windows 10, необходимо войти в систему с правами администратора

Как запретить (блокировать) или разрешить учетные записи Майкрософт используя локальную политику безопасности

Локальная политика безопасности доступна в Windows 10 редакций Pro, Enterprise, Education.

Нажмите сочетание клавиш + R, в открывшемся окне Выполнить введите secpol.msc и нажмите клавишу Enter ↵.

В открывшемся окне Локальная политика безопасности, разверните следующие элементы списка:

Локальные политики ➯ Параметры безопасности

Далее, в правой части окна дважды щелкните левой кнопкой мыши по политике с названием Учетные записи: блокировать учетные записи Майкрософт

Затем в открывшемся окне, в выпадающем списке выберите параметр который необходимо применить для этой политики безопасности и нажмите кнопку OK.

Параметры для политики Учетные записи: блокировать учетные записи Майкрософт:

- Пользователи не могут добавлять учетные записи Майкрософт

- Если выбрать вариант «Пользователи не могут добавлять учетные записи Майкрософт», то пользователи не смогут создавать новые учетные записи Майкрософт на этом компьютере, преобразовывать локальные учетные записи в учетные записи Майкрософт, а также подключать учетные записи домена к учетным записям Майкрософт.

- Пользователи не могут добавлять учетные записи Майкрософт и использовать их для входа

- Если выбрать вариант «Пользователи не могут добавлять учетные записи Майкрософт и использовать их для входа», существующие пользователи учетных записей Майкрософт не смогут войти в систему Windows. Выбор этого параметра может сделать вход в систему и управление ею недоступным для существующего администратора на данном компьютере.

- Эта политика отключена или не настроена

- Если выбрать вариант Эта политика отключена или не настроена (рекомендуется), то пользователи смогут использовать учетные записи Майкрософт в Windows.

Как запретить или разрешить учетные записи Майкрософт используя файл-реестра (reg-файл)

Данный способ позволяет запретить (блокировать) или разрешить учетные записи Майкрософт во всех редакциях Windows 10, с помощью внесения изменений в системный реестр Windows.

Прежде чем вносить какие-либо изменения в реестр, настоятельно рекомендуется создать точку восстановления системы или экспортировать тот раздел реестра, непосредственно в котором будут производиться изменения.

Все изменения производимые в редакторе реестра отображены ниже в листингах файлов реестра.

Чтобы запретить пользователям создавать новые учетные записи Майкрософт и преобразовывать локальные учетные записи в учетные записи Майкрософт, создайте и примените файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System].

«NoConnectedUser»=dword:00000001

Чтобы запретить пользователям создавать новые и использовать существующие учетные записи Майкрософт, создайте и примените файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System].

«NoConnectedUser»=dword:00000003

Чтобы разрешить пользователям создавать новые и использовать существующие учетные записи Майкрософт, создайте и примените файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System].

«NoConnectedUser»=-