Windows Server

- 10.12.2014

- 38 029

- 9

- 05.07.2022

- 38

- 34

- 4

- Содержание статьи

- Отключаем требования сложности к паролю через редактор групповых политик

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Начиная с Windows Server 2003, для всех пользователей операционной системы стали предъявляться повышенные требования к сложности пароля. Пароль пользователя должен соответствовать как минимум 3 условиям из списка перечисленного ниже:

- Наличие прописных букв английского алфавита от A до Z;

- Наличие строчных букв английского алфавита от a до z;

- Наличие десятичных цифр (от 0 до 9);

- Наличие неалфавитных символов (например, !, $, #, %)

Отключаем требования сложности к паролю через редактор групповых политик

Если же кто-то находит все эти сложности лишними, то это весьма легко отключается. Для этого нужно проделать действия описанные ниже.

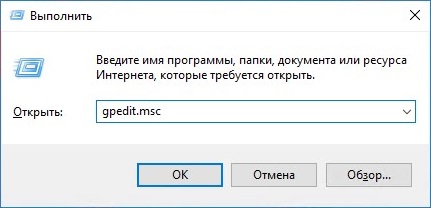

- Открываем «Выполнить» (Пуск — Выполнить или поочередно зажимаем клавиши Win+R), после чего набираем gpedit.msc и жмем ОК.

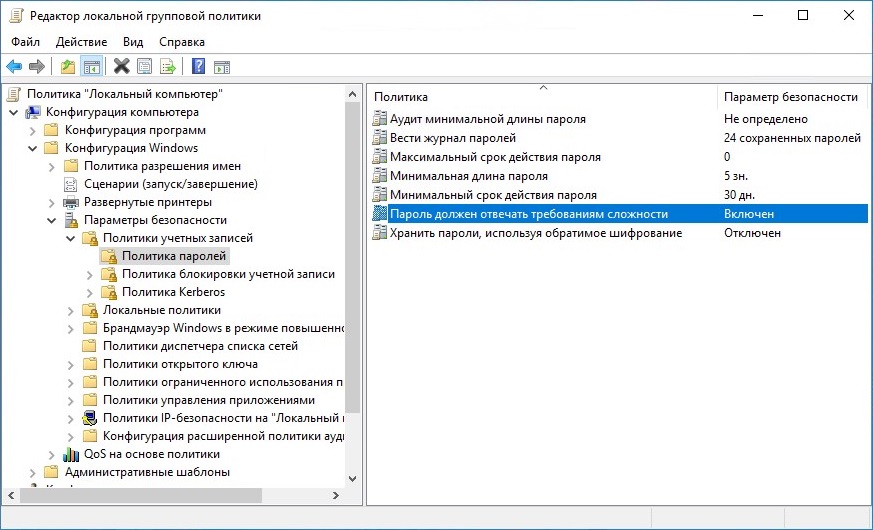

- В левой панели выбираем Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Там выбираем пункт «Пароль должен отвечать требованиям сложности».

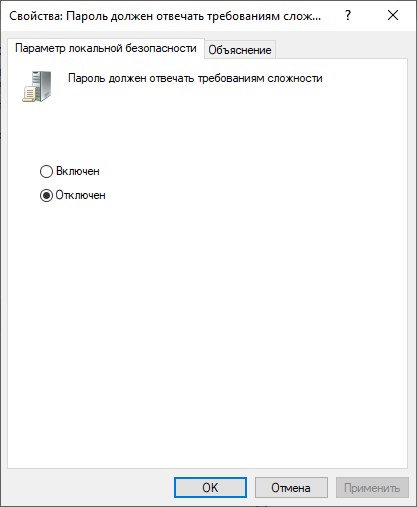

- Открываем настройки данного параметра, щелкнув по нему два раза. Выбираем «Отключен».

- Нажимаем на кнопку «ОК» для сохранения изменений.

- Remove From My Forums

Недоступно изменение политики паролей

-

Общие обсуждения

-

администраторские права есть, а изменить не дает. В чем может быть причина?

Со мной иметь приятно даже дело

-

Изменен тип

Nikita Panov

4 мая 2010 г. 8:13

давность -

Перемещено

Mike Wang (MSCS)

22 апреля 2012 г. 19:45

(От:Windows Server 2008)

-

Изменен тип

Все ответы

-

что за политика, какая нибудь стандартная или сделали сами?

В ACL смотрели запретов для Вас нет?

«Не даёт изменить» — как именно ведет себя?

сила в справедливости

-

Политика стандартная. Что такое ACL подскажите чайнику. Захожу например в длинну пароля. Там стоит значение по умолчанию и поле недоступно для изменения.

Со мной иметь приятно даже дело

-

откройте GPMC, найдите нужную политику и кликните не неып один раз. С правой стороны в окне со свойствами политики откройте закладку Делегирование (Delegation), там проверьте какие права даны Вашей учетке (если ей давались права), или скорее группе (группам) в которые Вы входите.

сила в справедливости

-

Я с таким тоже сталкивался. Возможно у Вас аналогичная ситуация. Если зазускать gpedit.msc но вы открываете локалиные групповые политики. Чтобы запустить для изменения политики домена нужно запустить из администрирования редактор групповых политик.

MCP,MCTS

-

Политика стандартная. Что такое ACL подскажите чайнику. Захожу например в длинну пароля. Там стоит значение по умолчанию и поле недоступно для изменения.

Со мной иметь приятно даже дело

ACL — Access Control List, список контроля доступа. О том. как им управлять и как его просматривать есть неплохая статья

Все вышесказанное является моим личным мнением, не имеющим отношения к корпорации Майкрософт

-

Так и не нашел, куда надо зайти чтобы изменить политики. Может подскажете по шагам, куда зайти?

Со мной иметь приятно даже дело

-

Если Ваш компьютер является членом домена, то запрет на изменение политик может спускаться из доменных политик.

Поможем друг другу стать лучше! Отметим правильные ответы и полезные сообщения!

После установки и настройки Windows server 2019, пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

- Включение экранной заставки после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- применение созданных групповых политик

- проверка на компьютере пользователя применения групповых политик

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

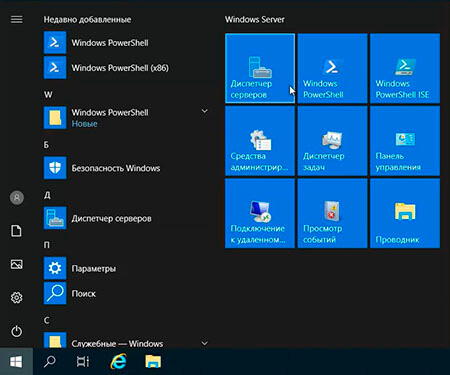

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

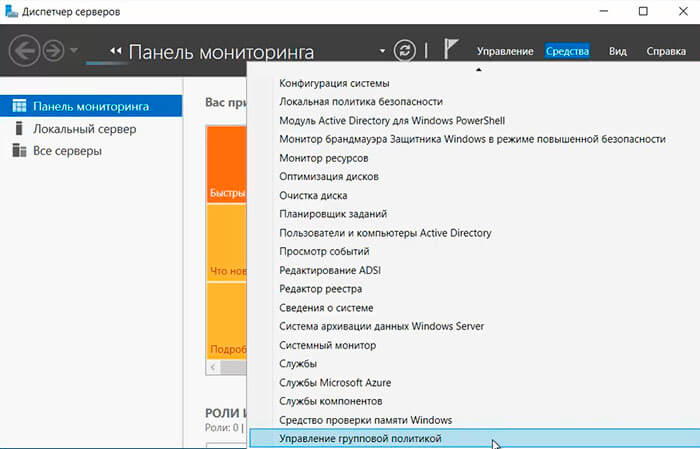

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

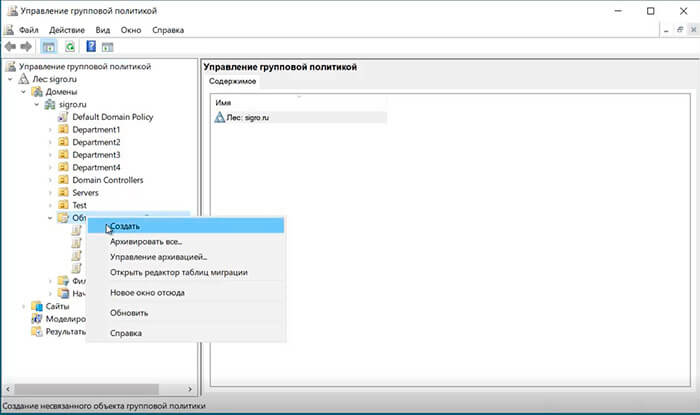

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

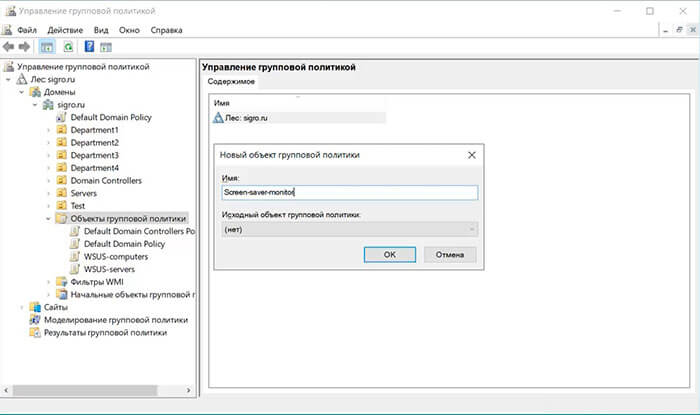

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

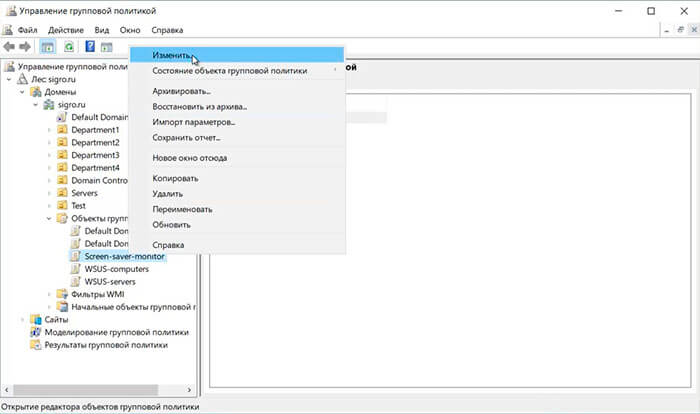

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

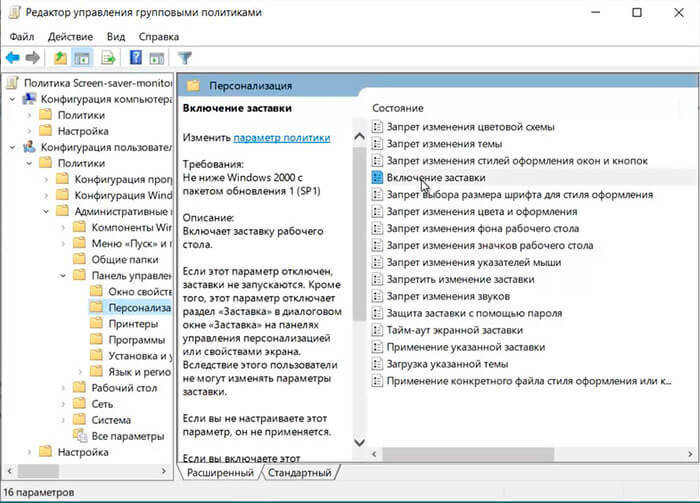

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

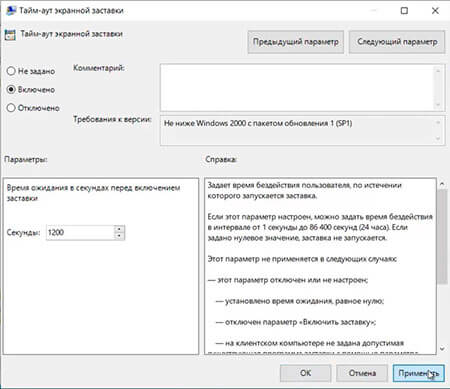

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

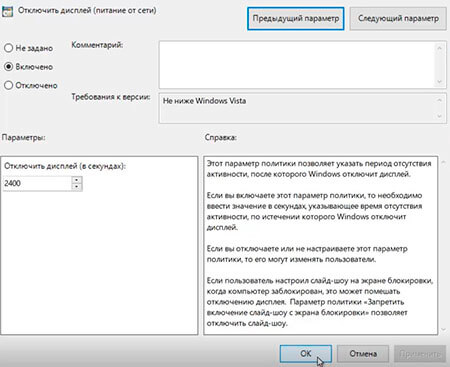

Выключение монитора после 40 минут бездействия пользователя

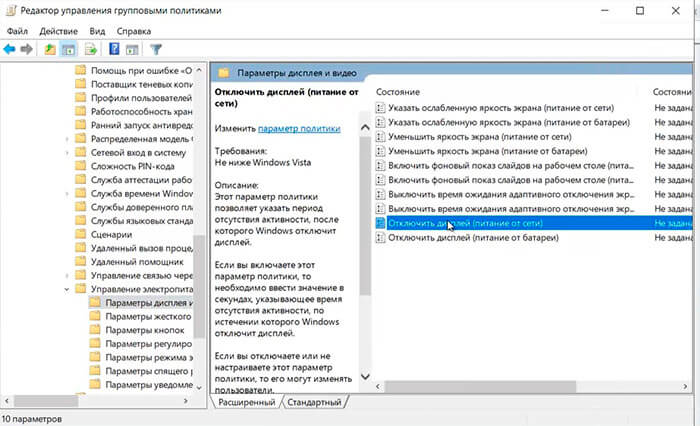

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

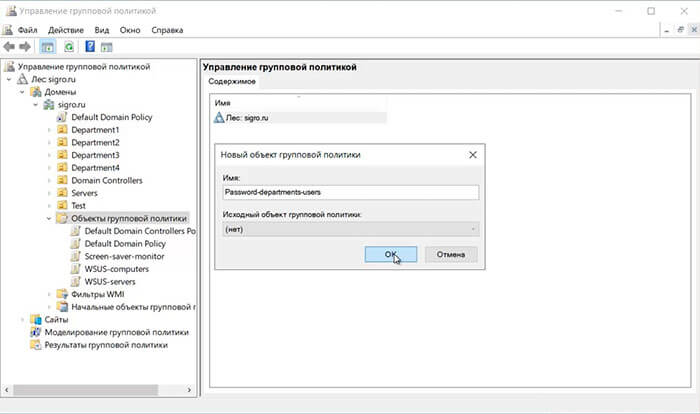

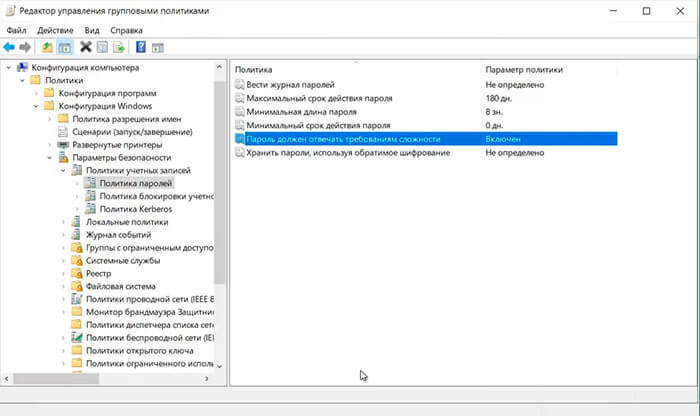

Изменение политики паролей

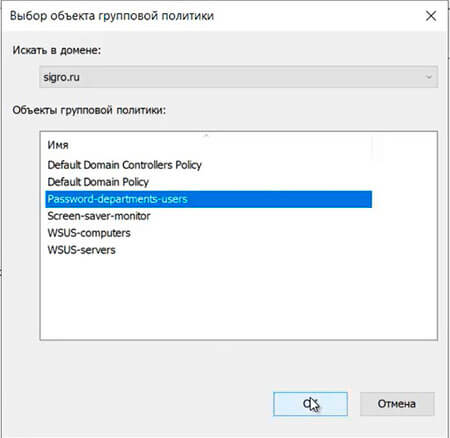

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

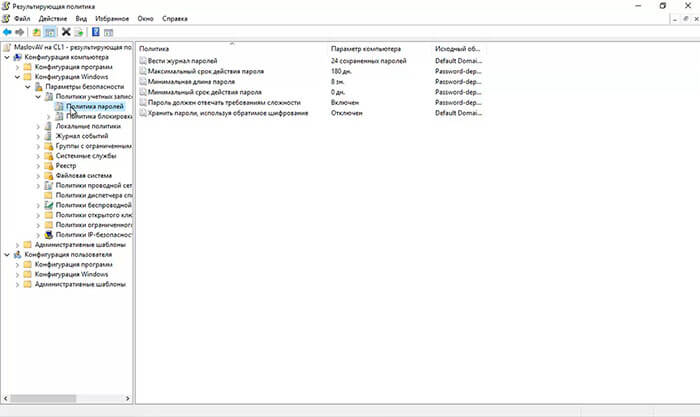

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

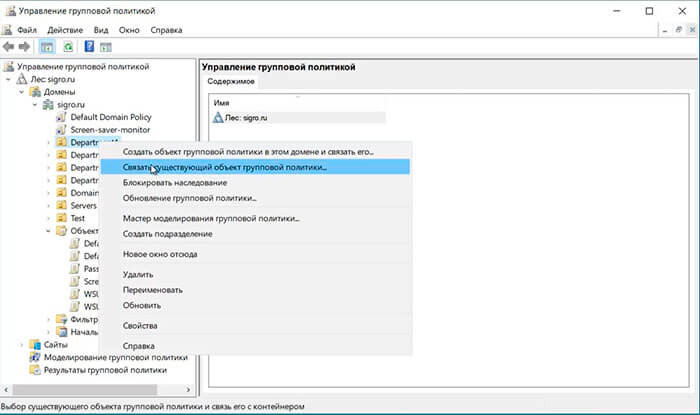

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

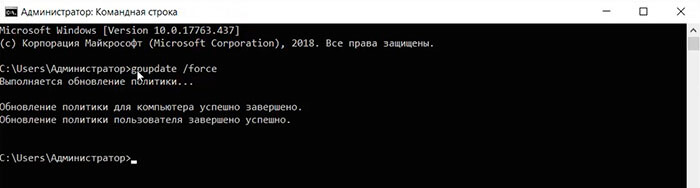

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

Содержание

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Пароль должен соответствовать требованиям к сложности

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Отключение изменений пароля учетной записи автоматической учетной записи

- Сводка

- Дополнительная информация

- Отключить сложность пароля windows server 2019

- Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- Применение созданных групповых политик

- Проверка применения групповой политики на компьютере пользователя

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Источник

Пароль должен соответствовать требованиям к сложности

Область применения

Описывает наилучшие методы, расположение, значения и соображения безопасности для пароля, которые должны соответствовать требованиям к требованиям безопасности.

Справочники

Параметр политики «Пароли» должен соответствовать требованиям к сложности, определяя, должны ли пароли соответствовать серии рекомендаций по надежных паролей. При включении этот параметр требует паролей для удовлетворения следующих требований:

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное имя отображения (полное имя). Обе проверки не являются чувствительными к делу.

Имя samAccountName проверяется в полном объеме только для определения того, является ли он частью пароля. Если samAccountName длиной менее трех символов, эта проверка будет пропущена. Имя displayName разборка для делимитеров: запятые, периоды, тире или дефис, подчеркивающие, пробелы, знаки фунта и вкладки. Если какой-либо из этих делимитеров найден, displayName делится, и все разделы (маркеры) подтверждены, что не будут включены в пароль. Маркеры, которые меньше трех символов, игнорируются, а подстройки маркеров не проверяются. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Hagens». Поскольку второй маркер имеет длину только одного символа, он игнорируется. Таким образом, этот пользователь не мог иметь пароль, который включал в себя либо «erin» или «hagens» в качестве подстройки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

Требования по сложности применяются при смене или создании паролей.

Правила, включенные в требования Windows паролей сервера, являются частью Passfilt.dll и не могут быть изменены напрямую.

Если включено, Passfilt.dll может вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи используются для паролей, содержащих только символы, которые находятся в алфавите. Но этот параметр политики достаточно либерален, что все пользователи должны привыкнуть к этому.

Дополнительные параметры, которые можно включить в настраиваемый Passfilt.dll, — это использование символов, не включаемые в верхний ряд. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажмите один из ключей на строке номеров клавиатуры (от 1 до 9 и 0).

Возможные значения

Рекомендации

Последние рекомендации см. в руководстве по паролям.

Набор паролей должен соответствовать требованиям сложности к включенной. Этот параметр политики в сочетании с минимальной длиной пароля 8 гарантирует, что для одного пароля существует не менее 218 340 105 584 896 различных возможностей. Этот параметр делает грубую силовую атаку сложной, но все же не невозможной.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к несчастным пользователям и чрезмерной работы службы поддержки. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не добавляют больше сложности в пароль.)

Пароли, содержащие только буквы, легко компрометировать с помощью общедоступных средств. Чтобы предотвратить это, пароли должны содержать дополнительные символы и соответствовать требованиям сложности.

Местонахождение

Конфигурация компьютераWindows Параметрыбезопасность ПараметрыПолитики учетной записиПолитика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Включено |

| Политика контроллера домена по умолчанию | Включено |

| Параметры по умолчанию отдельного сервера | Отключено |

| Эффективные параметры контроллера домена по умолчанию | Включено |

| Параметры сервера-участника по умолчанию | Включено |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | Отключено |

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пароли, содержащие только буквы, легко обнаружить с помощью нескольких общедоступных средств.

Противодействие

Настройка паролей должна соответствовать требованиям политики __ сложности для включения и советовать пользователям использовать различные символы в своих паролях.

В сочетании с минимальной длиной пароля 8, этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что это трудно (но возможно) для грубой атаки силы, чтобы добиться успеха. (Если параметр политики минимальной длины пароля увеличивается, увеличивается и среднее время, необходимое для успешной атаки.)

Возможное влияние

Если конфигурация по умолчанию для сложности паролей сохранена, может возникнуть больше вызовов службы поддержки для заблокированных учетных записей, поскольку пользователи могут не использоваться для паролей, содержащих не алфавитные символы, или у них могут возникнуть проблемы с вводом паролей, содержащих акцентные символы или символы на клавиатурах с различными макетами. Тем не менее, все пользователи должны иметь возможность выполнять требования по сложности с минимальными трудностями.

Если в организации более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила прочности паролей. Например, для настраиваемого фильтра паролей может потребоваться использование символов не верхнего ряда. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания ключа SHIFT, а затем нажатия клавиш на строке номеров клавиатуры от 1 до 9 и 0.) Пользовательский фильтр паролей может также выполнять проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако такие строгие требования к паролям могут привести к дополнительным запросам на службу поддержки. Кроме того, организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне 0128-0159. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не будут усложнять пароль.)

Источник

Отключение изменений пароля учетной записи автоматической учетной записи

В этой статье описывается, как администратор может отключить изменения пароля учетной записи автоматических компьютеров.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 154501

Сводка

Пароли учетных записей машин регулярно меняются в целях безопасности. По умолчанию на Windows NT компьютеров пароль учетной записи машины автоматически меняется каждые семь дней. Начиная с Windows 2000 компьютеров, пароль учетной записи машины автоматически изменяется каждые 30 дней.

Если отключать изменения пароля учетной записи компьютера, существуют риски безопасности, так как канал безопасности используется для сквозной проверки подлинности. Если кто-то обнаружит пароль, он может потенциально выполнить сквозную проверку подлинности контроллеру домена.

Дополнительная информация

Может потребоваться отключить изменения пароля учетной записи автоматической учетной записи по умолчанию по одной из следующих причин:

Необходимо уменьшить количество случаев репликации. В качестве побного эффекта изменения пароля учетной записи автоматических компьютеров домен с большим количеством клиентских компьютеров и контроллеров домена может вызывать частое повторение. Вы можете отключить автоматические изменения пароля учетной записи компьютера, чтобы уменьшить количество случаев репликации.

У вас есть две отдельные установки Windows NT или Windows 2000 на одном компьютере в конфигурации с двумя загрузками. В этом случае единственным способом обмена одной и той же учетной записью компьютера между двумя установками Windows NT или Windows 2000 года является использование пароля учетной записи компьютера по умолчанию, созданного при вступив в домен.

Если вы часто делаете чистую установку Windows NT или Windows 2000, необходимо иметь администратора в домене, который может создать учетную запись машины в домене. Если это проблема, пароль учетной записи машины можно оставить по умолчанию.

Вы можете отключить изменения пароля учетной записи компьютера на рабочей станции, установив запись реестра DisablePasswordChange со значением 1. Для этого выполните следующие действия.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Начните редактор реестра. Для этого выберите Начните, выберите Выполнить, введите regedit в поле Открыть, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

В правой области выберите запись DisablePasswordChange.

В меню Изменить выберите Изменение.

В поле Значение данных введите значение 1, а затем выберите ОК.

Quit Registry Editor.

В Windows NT версии 4.0 и Windows 2000, Windows Server 2003, Windows Server 2008 и Windows Server 2008 R2 можно отключить изменение пароля учетной записи машины, установив запись реестра RefusePasswordChange со значением 1 на всех контроллерах домена в домене, а не на всех рабочих станциях. Для этого выполните следующие действия.

В Windows NT контроллеры домена 4.0 необходимо изменить запись реестра RefusePasswordChange на значение 1 для всех контроллеров домена резервного копирования (BDCs) в домене, прежде чем внести изменения в основной контроллер домена (PDC). Несоблюдение этого порядка приведет к в журналу событий PDC для входа в ИД события 5722.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Откройте редактор реестра. Для этого выберите Начните, выберите Выполнить, введите regedit в поле Открыть, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

В меню Редактирование указать значение New, а затем выберите значение DWORD.

Введите RefusePasswordChange в качестве имени записи реестра и нажмите кнопку ENTER.

В меню Изменить выберите Изменение.

В поле Данные значения введите значение 1, а затем выберите ОК.

Закройте редактор реестра.

Запись реестра RefusePasswordChange заставляет контроллер домена отказывать в запросах на изменение пароля только с рабочих станций или серверов членов, которые работают Windows NT версии 4.0 или более поздней версии.

Если вы задаёте запись реестра RefusePasswordChange значение 1, после того как рабочей станции или серверу-члену сначала попытается изменить пароль учетной записи компьютера, будут предотвращены дальнейшие попытки изменить пароль (возвращая определенный код состояния). Компьютер Windows NT на основе 4.0 будет пытаться изменить пароль учетной записи компьютера через семь дней, а Windows 2000 — через 30 дней. Если вы установите запись реестра RefusePasswordChange со значением 1, трафик репликации остановится, но не клиентский трафик. Если вы установите запись реестра DisablePasswordChange со значением 1, трафик клиента и репликации остановится.

Если отключать изменения пароля учетной записи автоматических компьютеров, можно настроить две (или более) установки Windows NT или Windows 2000 на том же компьютере, который использует ту же учетную запись компьютера. Другим возможным использованием для этого объекта являются виртуальные гости, в которых вы возвращаете старые снимки или изображения дисков, и вам не нужно возвращать машину в домен.

Источник

Отключить сложность пароля windows server 2019

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

7. Устанавливаем следующие параметры:

Выключение монитора после 40 минут бездействия пользователя

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

Изменение политики паролей

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Источник

|

2 / 2 / 1 Регистрация: 14.11.2019 Сообщений: 134 |

|

|

1 |

|

|

20.07.2020, 19:08. Показов 880. Ответов 1

Не даёт политика безопасности добавлять пользователя через AD группы и пользователи, пароль хочу ввести либо оставить пустым. Он пишет,что изменение политики безопасности. Я там меняла количество символов пароля от семи до трёх. Каждый раз ошибку выдает одну и ту же.

__________________

0 |

|

ixoyz 352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

||||

|

23.07.2020, 20:22 |

2 |

|||

|

Не совсем понял ТС, но вроде как всё уперается в политику паролей. Что касается политики паролей, она задаётся либо в дефалтовой политики домена, либо через PSO. Просто так создавать политику (не PSO) для конкретных пользователей бессмысленно. Плюс, использовать пользователя без пароля (в обход политики) можно если в атрибут usetAccountControl добавить бит 0x20 (PASSWD_NOTREQD). Наиболее простой способ через net user:

0 |

- Remove From My Forums

-

Question

-

Windows 10 in domain. DC is Server 2008 R2

Problem:

User cannot change password in their windows when using ctrl+alt+del.

Client will get error:

«Unable to update the password. The value provided for the new password does not meet length, complexity, or history requirements of the domain.»DC will log an event id 4723 with Audit Failure.

I have tried to disable password complexity. min password age, history to 0.IF I set the user account to «User must change password at next logon»

THEN user can change password. And DC will log event id 4723 with Audit Succes.Anyone has a solution for how to enable user to change password when they like?

Answers

-

Hi,

From the article Minimum password age, we can see:Best practices

Windows security baselines recommend setting Minimum password age to 1 day.Setting the number of days to 0 allows immediate password changes, which is not recommended.

Combining immediate password changes with password history allows someone to change a password repeatedly until the password history requirement is met and re-establish the original password again. For example, suppose a password is «Ra1ny

day!» and the history requirement is 24. If the minimum password age is 0, the password can be changed 24 times in a row until finally changed back to «Ra1ny day!». The minimum password age of 1 day prevents that.If you set a password for a user and you want that user to change the administrator-defined password, you must select the User must change password at next logon check box. Otherwise, the user will not be able to change the password until the number of days

specified by Minimum password age.We can only configure the password policy on Default Domain Policy.

And I did a test in my AD test environment.

1. If I configure password policy as below, I can change password immediately, and I can change it many times with any password value.

2. If I configure password policy as below, I can change password immediately, and I can change it many times but the password value must meets password history.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Monday, September 30, 2019 10:07 AM

-

Marked as answer by

Hamid Sadeghpour SalehMVP

Friday, December 6, 2019 11:40 AM

-

Proposed as answer by