Windows Defender Application Control (WDAC) эта еще одна технология, позволяющая повысить безопасность Windows за счет контроля запуска исполняемых файлов, создавая белые списки разрешенных программ. Функционал WDAC доступен на Windows 10,11 (Enterprise и Professional редакции) и Windows Server 2016+. Обязательное условие – наличие UEFI.

WDAC позволяет определить каким драйверам и приложениям разрешен запуска на устройствах с Windows. Политики целостности кода (CI) WDAC выполняют проверку запускаемых приложений как в режиме ядра (драйверы и компоненты Windows), так и в пользовательском режиме (как AppLocker).

В чем-то функционал WDAC похож на Software Restriction Policies (SRP) и AppLocker. Недостаток SRP – сложность настройки, а при наличии прав локального администратора вы можете отключить Applocker. Основное преимущество Windows Defender Application Control – возможность контроля запуска драйверов и компонентов в режиме ядра и при загрузке ОС, простота интеграции в концепцию современного рабочего места Microsoft, возможности централизованного управления политиками запуска программ на компьютерах через Intune/Microsoft Endpoint Manager.

Как применить стандартные политики безопасности WDAC в Windows?

В Windows нет графических инструментов управления параметрами WDAC, любые настройки выполняются через PowerShell.

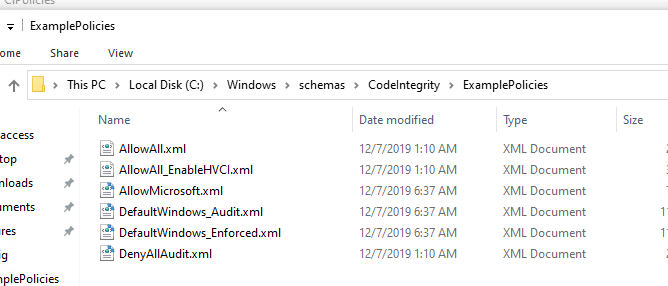

Политика WDAC представляет собой XML файл с политикой целостности кода (Code Integrity). Несколько готовых шаблонов политик WDAC хранятся в каталоге

C:WindowsschemasCodeIntegrityExamplePolicies

.

Например, шаблоны DefaultWindows_Audit.xml и DefaultWindows_Enforced.xml позволяют запускать все программы, подписанные Microsoft, и программы с хорошей репутацией. Отличия в шаблонах политик в том, что DefaultWindows_Audit.xml применяет политики WDAC в режиме аудита (такой режим используется для анализа применённых настроек и отладки применений политики по журналам событий). В режиме Enforced политики запуска приложений применяются в продуктивном режиме и блокируют запуск приложений, не соответствующих политике.

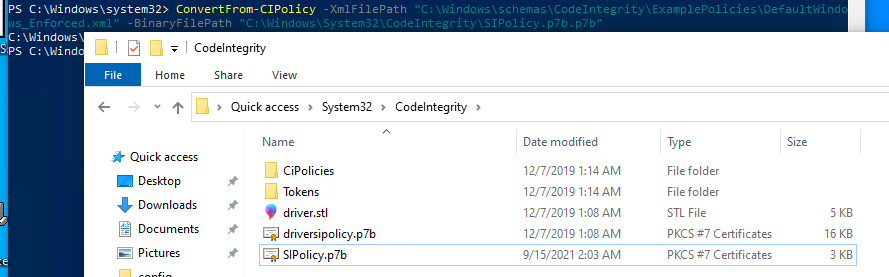

Попробуем активировать данную политики на тестовом компьютере. Для применения политики XML файл с описанием политики нужно сконвертировать в бинарный формат SIPolicy.p7b с помощью PowerShell командлета ConvertFrom-CIPolicy:

ConvertFrom-CIPolicy -XmlFilePath "C:WindowsschemasCodeIntegrityExamplePoliciesDefaultWindows_Enforced.xml" -BinaryFilePath "C:WindowsSystem32CodeIntegritySIPolicy.p7b"

В каталоге

system32codeintegrity

появится файл SIPolicy.p7b с вашей политикой.

Осталось перезагрузить Windows для применения WDAC политики.

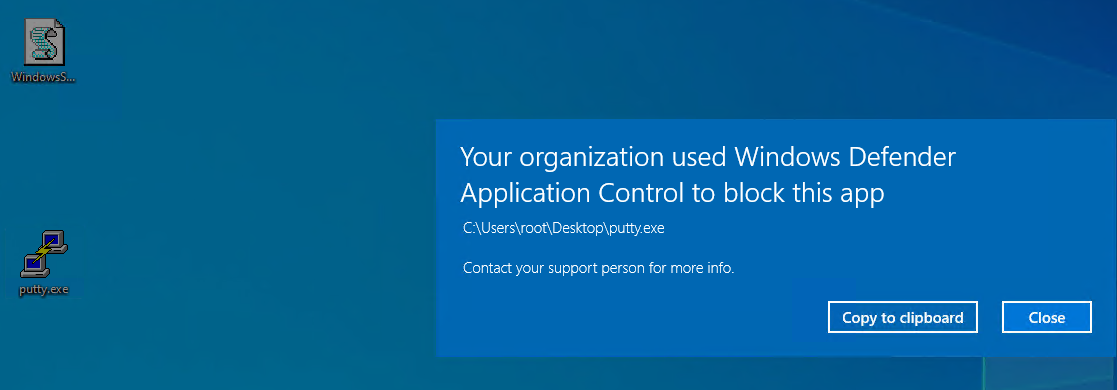

Теперь запуск любой недоверенной программы в Windows (например, скачанной пользователем из интернета) будет блокироваться с сообщением:

Your organization used Windows Defender Application Control to block this app. Contact your support person for more information.

Если политика WDAC включена в режиме аудита, то ограничения запуска программ не применяются. Но при запуске любого приложения в журналах событий будут появляться ошибки для приложений, запуск которых заблокирован.

Code Integrity determined that a process (DeviceHarddiskVolume3WindowsSystem32svchost.exe) attempted to load DeviceHarddiskVolume3xxx.exe that did not meet the Windows signing level requirements or violated code integrity policy. However, due to code integrity auditing policy, the image was allowed to load.

C:PSPowerShellMOdule.psm1 was allowed to run but would have been prevented if the Config CI policy were enforced.

Такие события доступны в следующих журналах Event Viewer:

- Applications and Services logs > Microsoft > Windows > CodeIntegrity > Operational (EventID 3076, 3077)

- Applications and Services logs > Microsoft > Windows > AppLocker > MSI and Script

Администратору нужно проанализировать логи и определить, есть ли события блокировки запуска нужных программ. Такие программы придется добавить в список доверенных в XML файле.

Создаем собственную политику WDAC для корпоративных устройств Windows

Попробуем описать типовой план внедрения политики запуска приложений WDAC для устройств с Windows в корпоративной среде:

Создание бейзлайнов для каждой модели компьютера

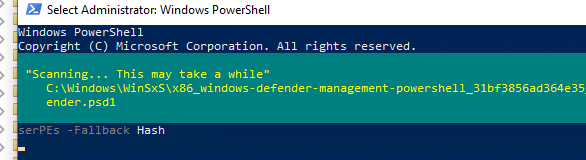

Установите Windows на эталонный компьютер, установите все необходимые драйвера и программы. Считаем, что такая конфигурация Windows с программами и драйверами является доверенной. Для захвата бейзлайна текущего образа Windows нужно выполнить команду:

$wdacxmlpolicy="c:pswdachp322_base.xml"

New-CIPolicy -MultiplePolicyFormat -filePath $wdacxmlpolicy -ScanPath C: -level FilePublisher -UserPEs -Fallback Hash

Команда просканирует все исполняемые файлы, драйвера и библиотеки, добавит их в доверенные в XML политике (займет длительное время).

Включите опции политики:

- Option 14 – для использования Microsoft Intelligent Security Graph

- Option 16 – разрешает политике примениться без перезагрузки

- Option 17 – разрешает объединение политик

С помощью Microsoft Intelligent Security Graph вы можете автоматически доверять приложениям, которым доверяет Microsoft. Это позволяет упростить создание WDAC политик.

Set-RuleOption -FilePath $wdacxmlpolicy -Option 14

Set-RuleOption -FilePath $wdacxmlpolicy -Option 16

Set-RuleOption -FilePath $wdacxmlpolicy -Option 17

Объединение нескольких безлайнов в общий

После того, как вы получили бейзлайнов со всех моделей компьютеров, можно объединить их в один файл.

$MergedXML = "C:pswdacmerged_base.xml"

$MergedBin = "C:pswdacmerged_base.cip"

Merge-CIPolicy -OutputFilePath $MergedXML -PolicyPaths "C:pswdachp300_base.xml","c:pswdaclenovo900_base.xml","c:pswdacdell15_base.xml"

Сконвертировать политику WDAC в бинарный формат:

ConvertFrom-CIPolicy -XmlfilePath $MergedXML -BinaryFilePath $MergedBin

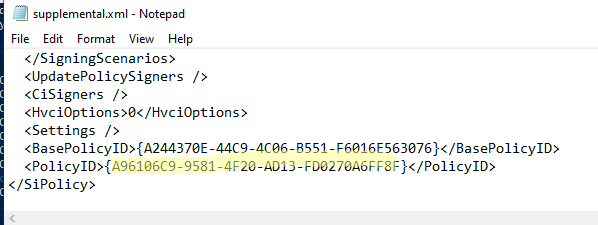

Теперь нужно скопировать ID политики из <PolicyID> секции файла merged_base.xml и использовать это имя в качестве имени файла cip файла.

Создадим дополнительную политику

Теперь нужно создать WDAC политику, которая будет определять дополнительные правила.

Начиная с версии Windows 10 1903, а также в Windows 11 и Windows Server 2022 WDAC поддерживает до 32 активных политик на одном устройстве.

Например, мы хотим разрешить запуск программ из доверенных путей (каталогов Program Files и с определенного файлового сервера):

$SupplementalXmlPolicy = "C:pswdacsupplemental.xml"

$SupplementaBin = "C:pswdacsupplemental.bin"

$rules = New-CIPolicyRule -FilePathRule "C:Program files*"

$rules += New-CIPolicyRule -FilePathRule "C:Program files (x86)*"

$rules += New-CIPolicyRule -FilePathRule "\msk-fso1tools*"

New-CIPolicy -FilePath $SupplementalXmlPolicy -Rules $rules -UserPEs

Set-CIPolicyIdInfo -FilePath $SupplementalXmlPolicy -BasePolicyToSupplementPath "C:PSwdacAllowMicrosoft.xml"

ConvertFrom-CIPolicy -XmlFilePath $SupplementalXmlPolicy -Binary $SupplementaBin

Аналогичным образом переименуйте файл в соответствии с ID политики в секции <PolicyID> файла supplemental.xml.

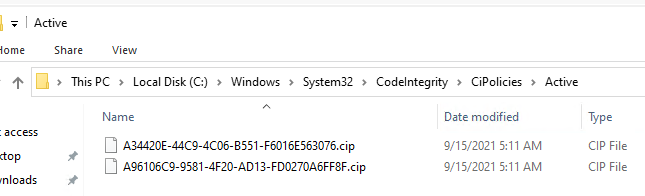

Чтобы применить две WDAC политики, нужно скопировать оба bin файла в каталог

C:WindowsSystem32CodeIntegrityCIPoliciesActive

Перезагрузите компьютер, чтобы применить политики WDAC или выполните следующую PowerShell команду, чтобы применить политики CI без перезагрузки:

Invoke-CimMethod -Namespace rootMicrosoftWindowsCI -ClassName PS_UpdateAndCompareCIPolicy -MethodName Update -Arguments @{FilePath = 'C:WindowsSystem32CodeIntegrityCiPoliciesActive{GUID}.cip'}

Протестируйте политику в режиме аудита

Протестируйте политику WDAC в режиме аудита. Определите, есть ли события блокировки приложений, которые должны быть разрешено использовать пользователям. Если нужно, создайте дополнительные политики.

Чтобы отключить режим аудита у политики WDAC, используйте команду:

Set-RuleOption -FilePath $wdacxmlpolicy -Delete -Option 3

Распространение политики WDAC на устройства

Вы можете распространить файл с политикой WDAC на другие устройства компании с помощью Intune, Microsoft Endpoint Manager, групповых политик или скриптов. WDAC уже встроена в Windows и вам не придется платить за нее в рамках подписки Intune.

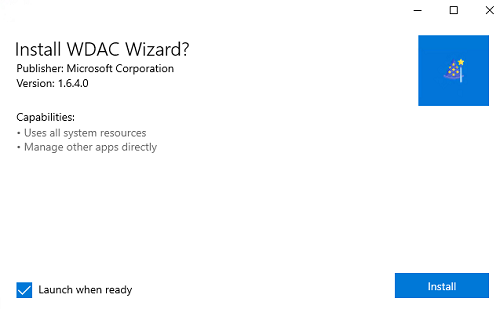

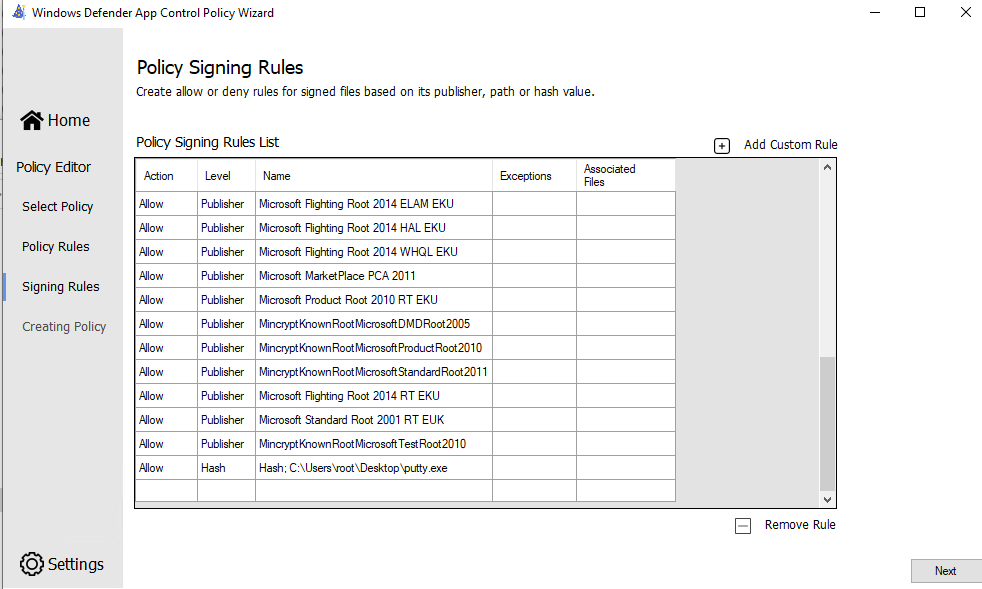

Для создания и редактирования разрешающих и запрещающих правил WDAC можно использовать специальное приложение WDAC Policy Wizard (https://webapp-wdac-wizard.azurewebsites.net/). Это современное APPX приложение, поставляющееся в виде MSIX файла.

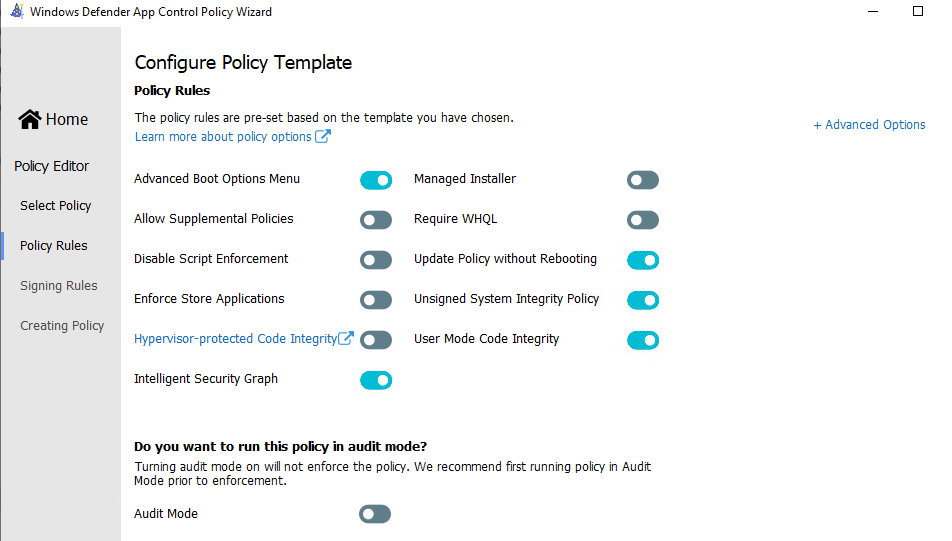

В интерфейсе мастера можно включить/отключить опции политики WDAC.

С помощью Windows Defender App Control Policy Wizard вы можете отредактировать правила WDAС политики из графического интерфейса. Например, я добавил в стандартную DefaultWindows_Enforced политику правило, разрешающее запускать файл putty.exe.

Технология WDAC довольно сложная, и трудоемкая при внедрении, но при правильной настройке обеспечивает высокий уровень защиты Windows от запуска сторонних программ, вирусов и шифровальщиков. Политики WDAC применяются ко всему устройству, а не пользователю. Если вам нужно применять дополнительные правила к пользователям, Microsoft рекомендует использовать AppLocker.

Содержание

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

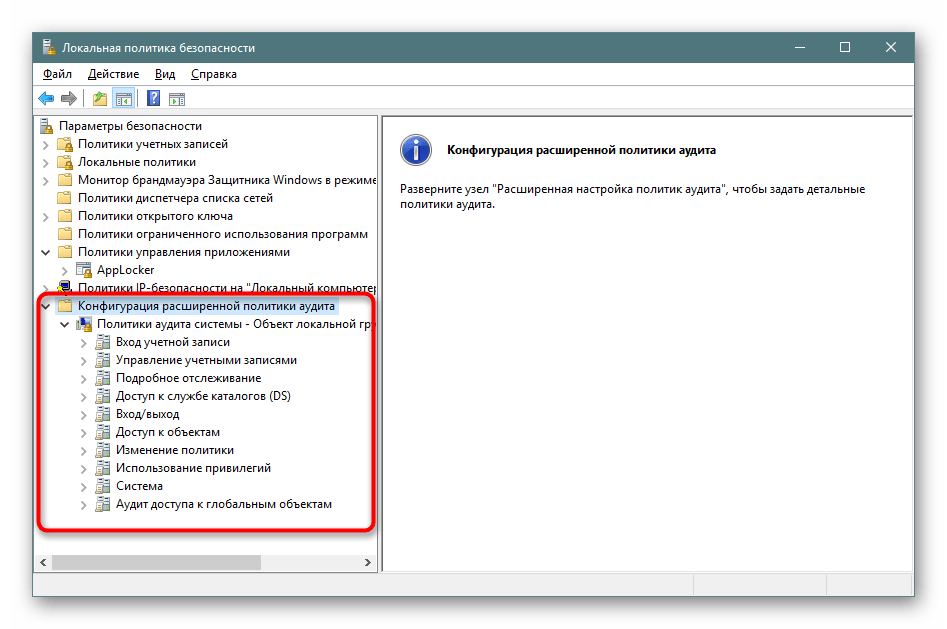

- Конфигурация расширенной политики аудита

- Вопросы и ответы

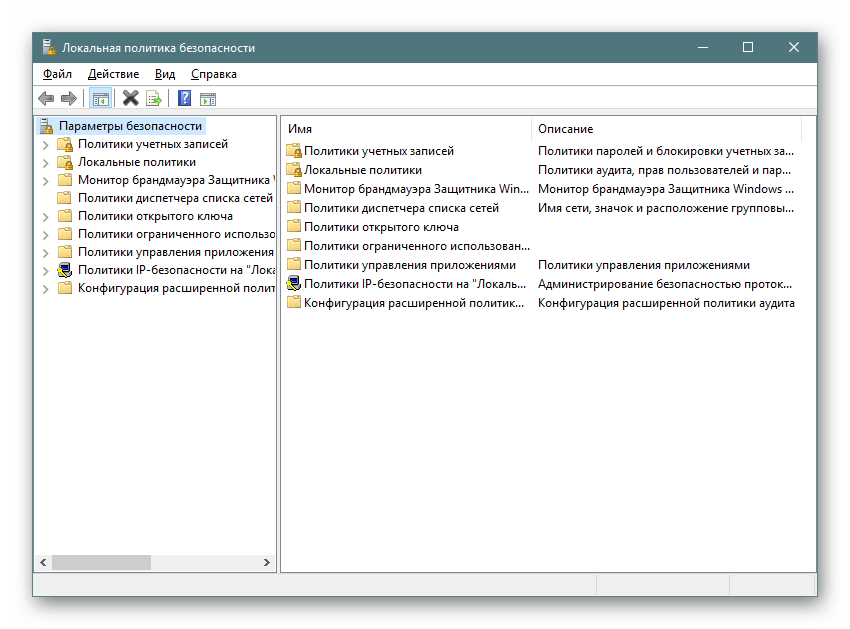

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

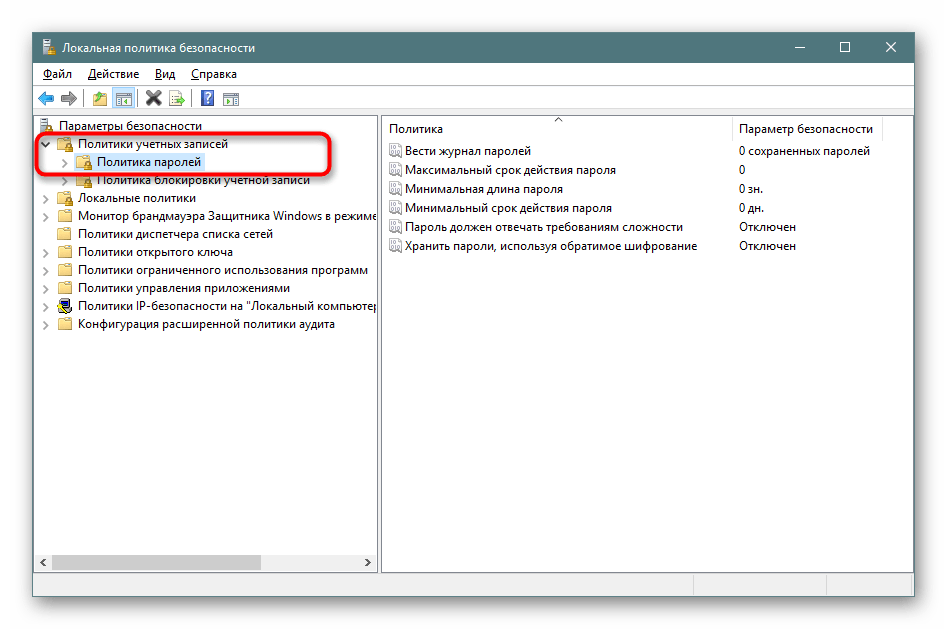

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

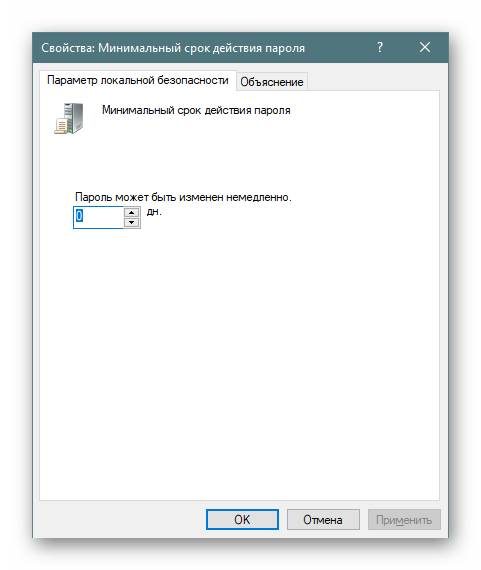

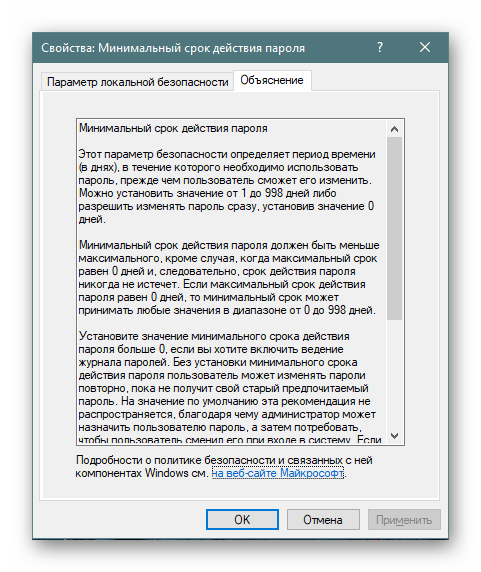

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

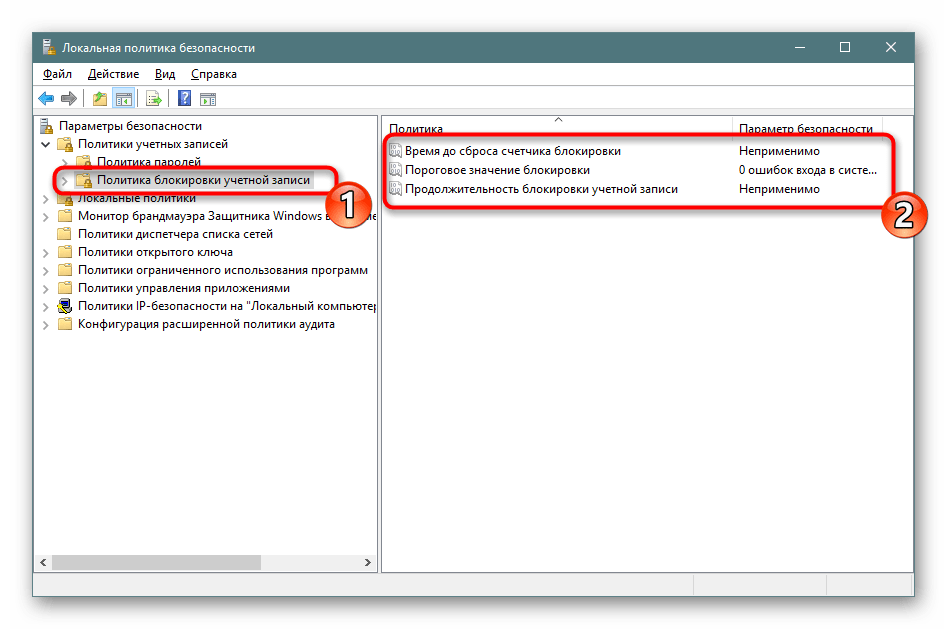

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

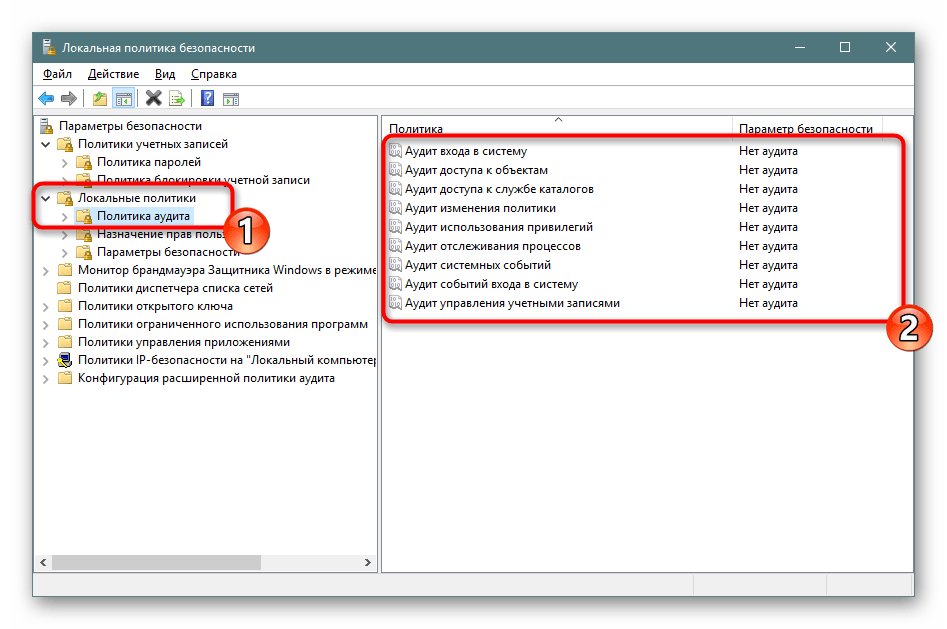

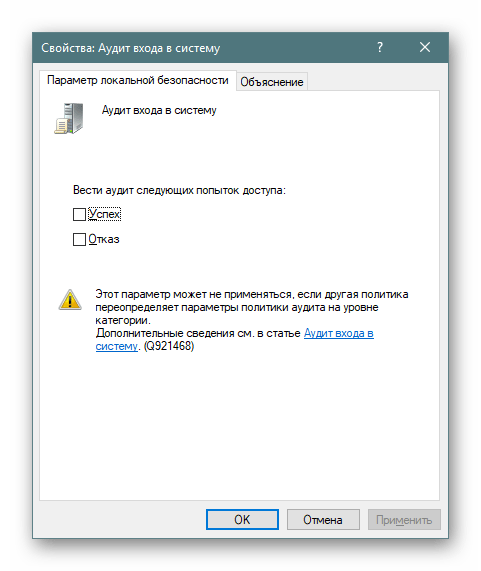

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

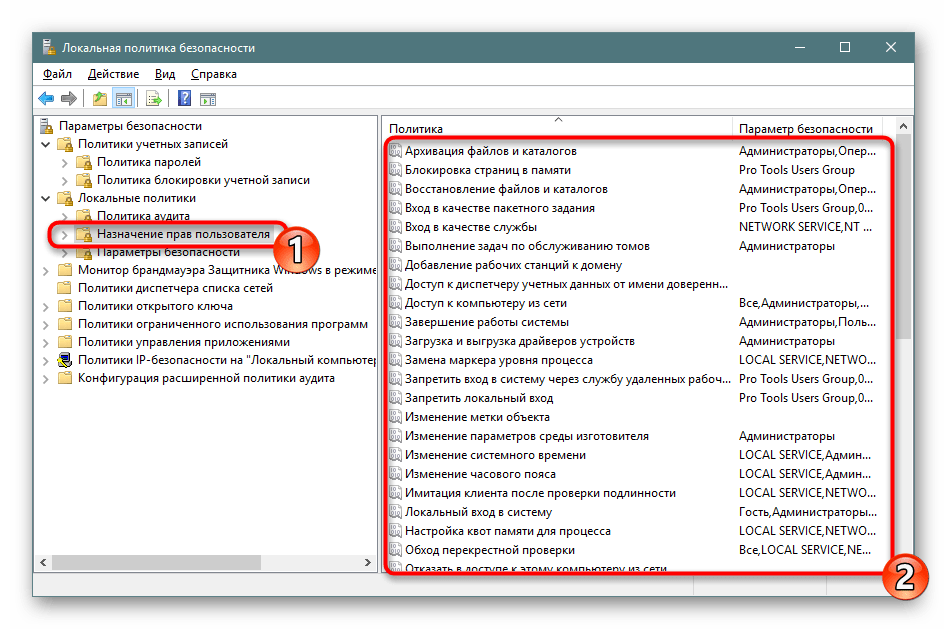

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

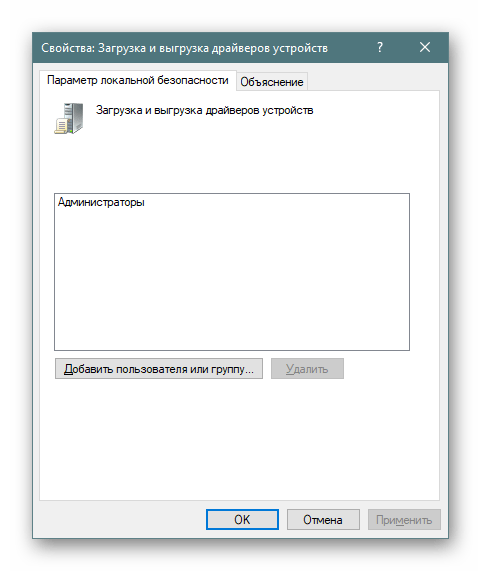

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

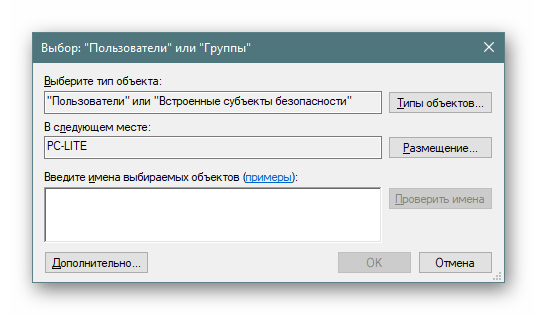

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

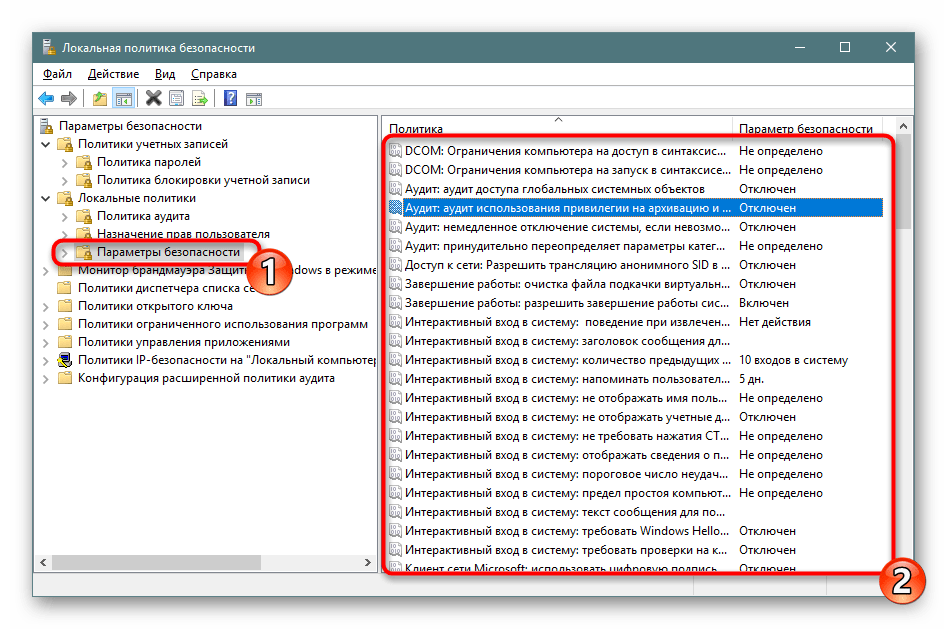

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

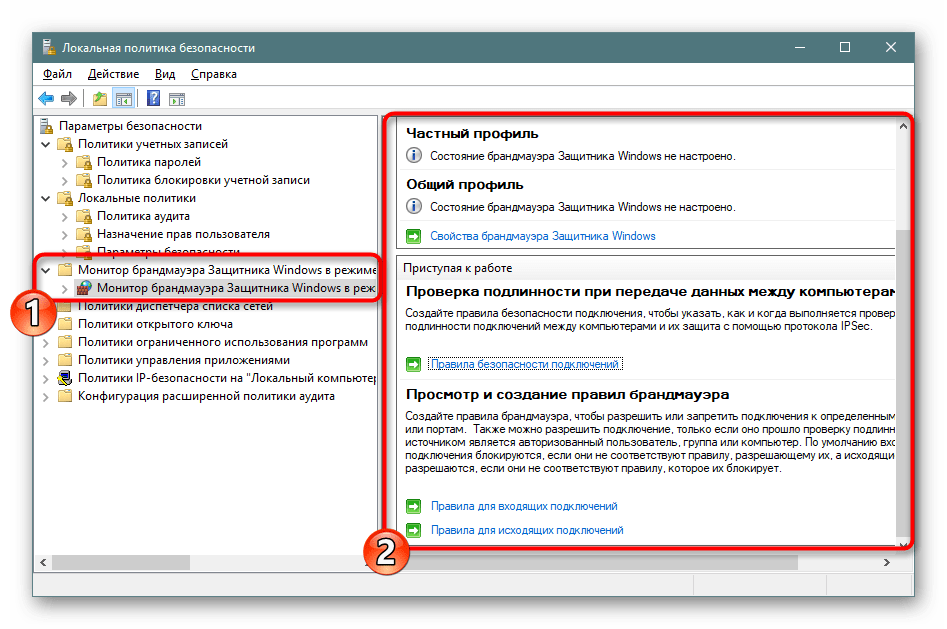

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

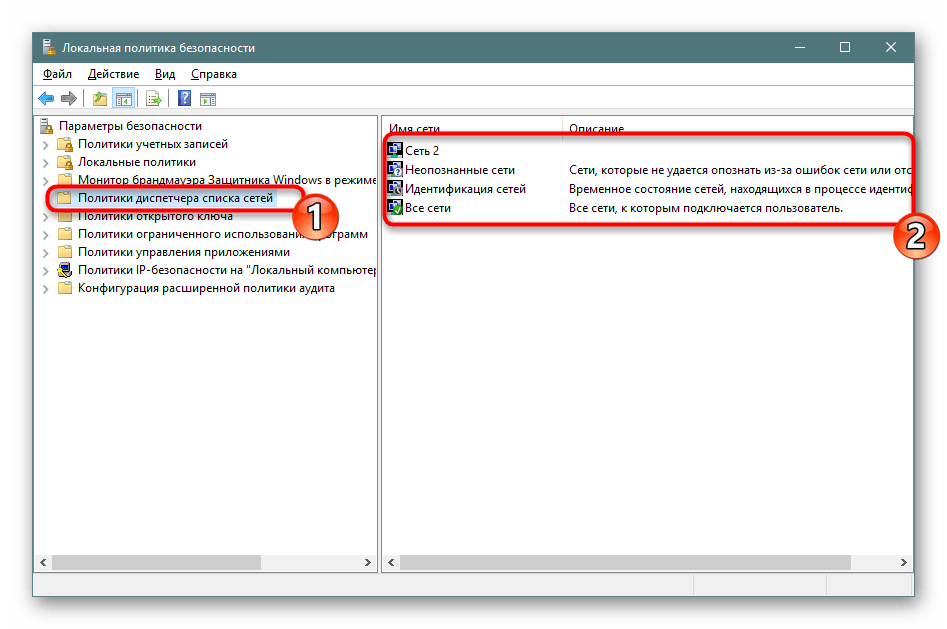

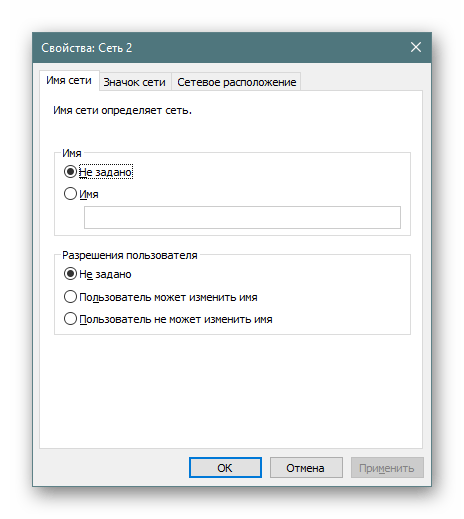

Политики диспетчера списка сетей

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

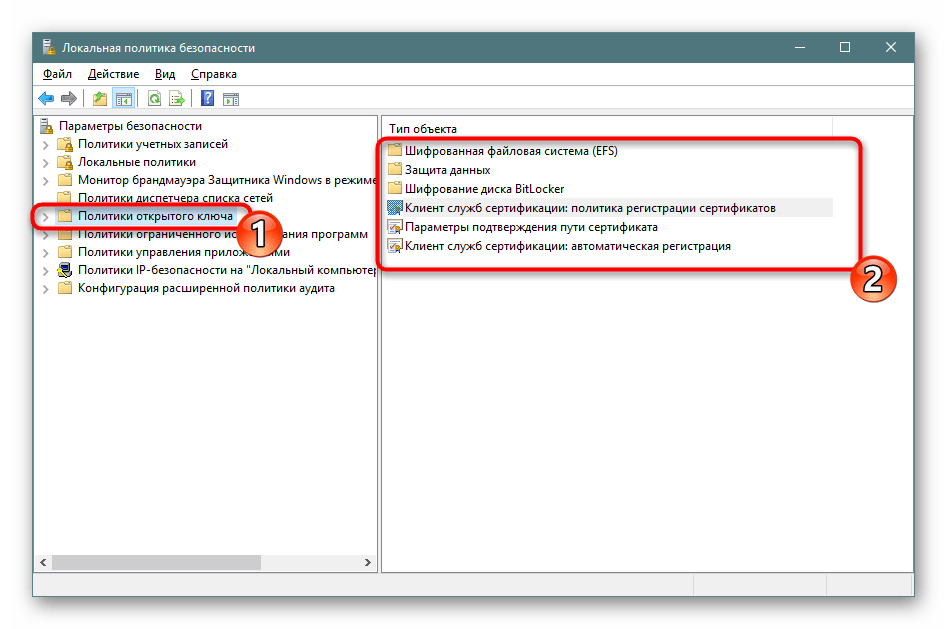

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

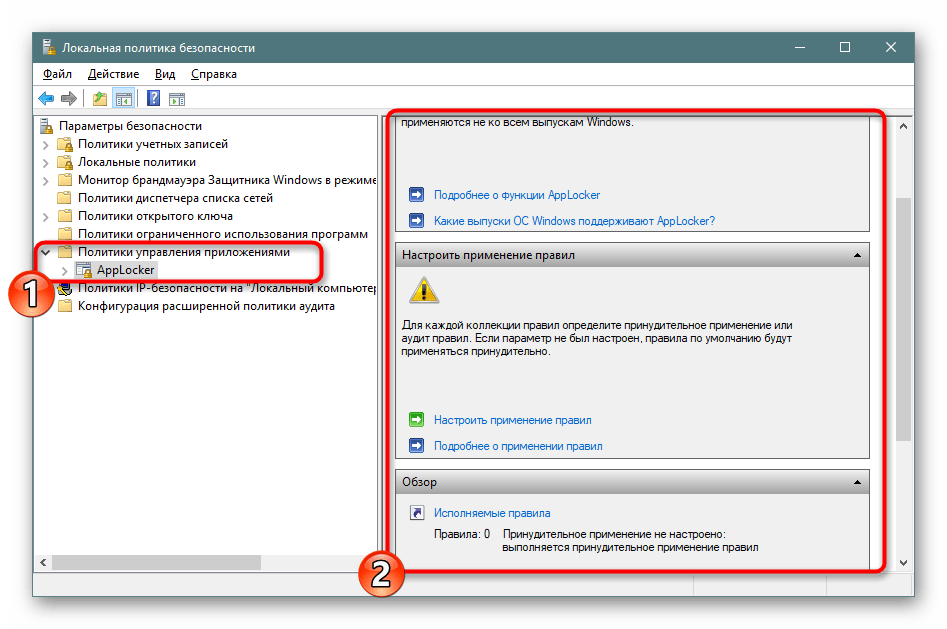

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

AppLocker в операционной системе Windows

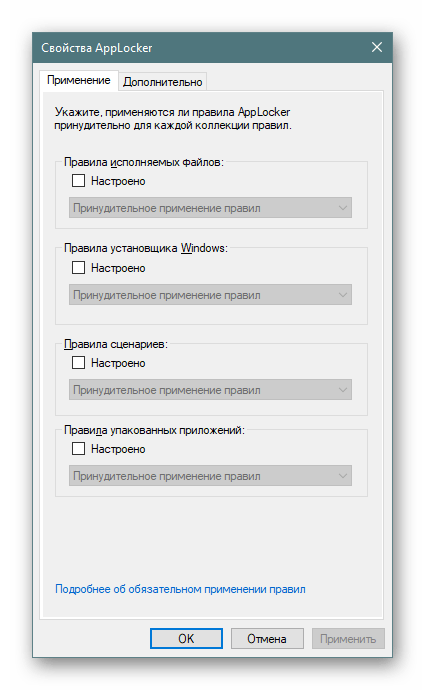

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

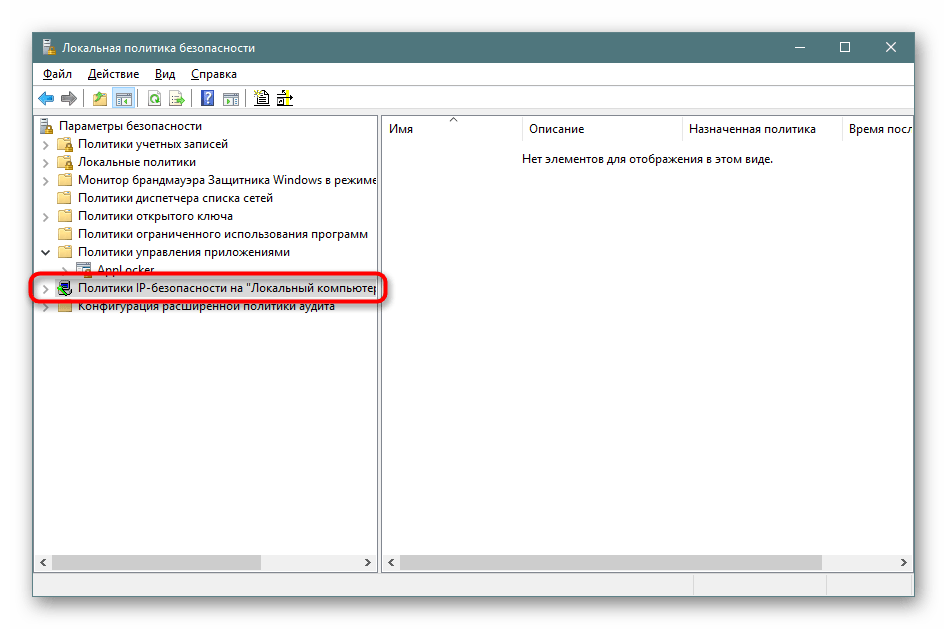

Политики IP-безопасности на «Локальный компьютер»

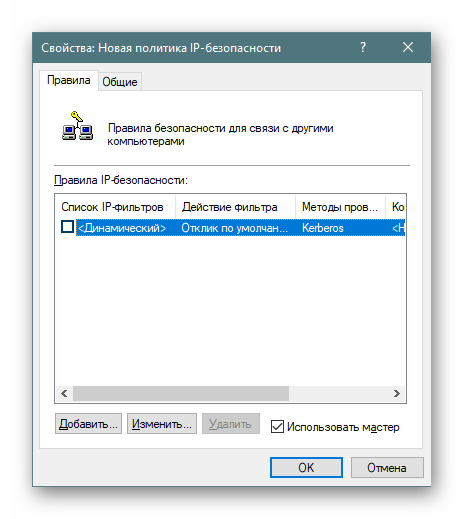

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

| title | description | keywords | ms.assetid | ms.prod | ms.mktglfcycl | ms.sitesec | ms.pagetype | ms.localizationpriority | audience | author | ms.reviewer | ms.author | manager | ms.date | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Remove Windows Defender Application Control policies (Windows) |

Learn how to disable both signed and unsigned Windows Defender Application Control policies, within Windows and within the BIOS. |

security, malware |

8d6e0474-c475-411b-b095-1c61adb2bdbb |

windows-client |

deploy |

library |

security |

medium |

ITPro |

jsuther1974 |

jogeurte |

vinpa |

aaroncz |

11/04/2022 |

itpro-security |

article |

Remove Windows Defender Application Control (WDAC) policies

Applies to:

- Windows 10

- Windows 11

- Windows Server 2016 and above

[!NOTE]

Some capabilities of Windows Defender Application Control (WDAC) are only available on specific Windows versions. Learn more about the Windows Defender Application Control feature availability.

Removing WDAC policies

There may come a time when you want to remove one or more WDAC policies, or remove all WDAC policies you’ve deployed. This article describes the various ways to remove WDAC policies.

[!IMPORTANT]

Signed WDAC policyIf the policy you are trying to remove is a signed WDAC policy, you must first deploy a signed replacement policy that includes option 6 Enabled:Unsigned System Integrity Policy.

The replacement policy must have the same PolicyId as the one it’s replacing and a version that’s equal to or greater than the existing policy. The replacement policy must also include <UpdatePolicySigners>.

To take effect, this policy must be signed with a certificate included in the <UpdatePolicySigners> section of the original policy you want to replace.

You must then restart the computer so that the UEFI protection of the policy is deactivated. Failing to do so will result in a boot start failure.

Before removing any policy, you must first disable the method used to deploy it (such as Group Policy or MDM). Otherwise, the policy may redeploy to the computer.

To make a policy effectively inactive before removing it, you can first replace the policy with a new one that includes the following changes:

- Replace the policy rules with «Allow *» rules;

- Set option 3 Enabled:Audit Mode to change the policy to audit mode only;

- Set option 11 Disabled:Script Enforcement;

- Allow all COM objects. See Allow COM object registration in a WDAC policy;

- If applicable, remove option 0 Enabled:UMCI to convert the policy to kernel mode only.

[!IMPORTANT]

After a policy has been removed, you must restart the computer for it to take effect. You can’t remove WDAC policies rebootlessly.

Remove WDAC policies using CiTool.exe

Beginning with the Windows 11 2022 Update, you can remove WDAC policies using CiTool.exe. From an elevated command window, run the following command. Be sure to replace the text PolicyId GUID with the actual PolicyId of the WDAC policy you want to remove:

CiTool.exe -rp "{PolicyId GUID}" -json

Then restart the computer.

Remove WDAC policies using MDM solutions like Intune

You can use a Mobile Device Management (MDM) solution, like Microsoft Intune, to remove WDAC policies from client machines using the ApplicationControl CSP.

Consult your MDM solution provider for specific information on using the ApplicationControl CSP.

Then restart the computer.

Remove WDAC policies using script

To remove WDAC policies using script, your script must delete the policy file(s) from the computer. For multiple policy format (1903+) WDAC policies, look for the policy files in the following locations. Be sure to replace the PolicyId GUID with the actual PolicyId of the WDAC policy you want to remove.

- <EFI System Partition>MicrosoftBootCiPoliciesActive{PolicyId GUID}.cip

- <OS Volume>WindowsSystem32CodeIntegrityCiPoliciesActive{PolicyId GUID}.cip

For single policy format WDAC policies, in addition to the two locations above, also look for a file called SiPolicy.p7b that may be found in the following locations:

- <EFI System Partition>MicrosoftBootSiPolicy.p7b

- <OS Volume>WindowsSystem32CodeIntegritySiPolicy.p7b

Then restart the computer.

Sample script

Expand this section to see a sample script to delete a single WDAC policy

# Set PolicyId GUID to the PolicyId from your WDAC policy XML $PolicyId = "{PolicyId GUID}" # Initialize variables $SinglePolicyFormatPolicyId = "{A244370E-44C9-4C06-B551-F6016E563076}" $SinglePolicyFormatFileName = "SiPolicy.p7b" $MountPoint = $env:SystemDrive+"EFIMount" $SystemCodeIntegrityFolderRoot = $env:windir+"System32CodeIntegrity" $EFICodeIntegrityFolderRoot = $MountPoint+"EFIMicrosoftBoot" $MultiplePolicyFilePath = "CiPoliciesActive"+$PolicyId+".cip" # Mount the EFI partition $EFIPartition = (Get-Partition | Where-Object IsSystem).AccessPaths[0] if (-Not (Test-Path $MountPoint)) { New-Item -Path $MountPoint -Type Directory -Force } mountvol $MountPoint $EFIPartition # Check if the PolicyId to be removed is the system reserved GUID for single policy format. # If so, the policy may exist as both SiPolicy.p7b in the policy path root as well as # {GUID}.cip in the CiPoliciesActive subdirectory if ($PolicyId -eq $SinglePolicyFormatPolicyId) {$NumFilesToDelete = 4} else {$NumFilesToDelete = 2} $Count = 1 while ($Count -le $NumFilesToDelete) { # Set the $PolicyPath to the file to be deleted, if exists Switch ($Count) { 1 {$PolicyPath = $SystemCodeIntegrityFolderRoot+$MultiplePolicyFilePath} 2 {$PolicyPath = $EFICodeIntegrityFolderRoot+$MultiplePolicyFilePath} 3 {$PolicyPath = $SystemCodeIntegrityFolderRoot+$SinglePolicyFormatFileName} 4 {$PolicyPath = $EFICodeIntegrityFolderRoot+$SinglePolicyFormatFileName} } # Delete the policy file from the current $PolicyPath Write-Host "Attempting to remove $PolicyPath..." -ForegroundColor Cyan if (Test-Path $PolicyPath) {Remove-Item -Path $PolicyPath -Force -ErrorAction Continue} $Count = $Count + 1 } # Dismount the EFI partition mountvol $MountPoint /D

[!NOTE]

You must run the script as administrator to remove WDAC policies on your computer.

Remove WDAC policies causing boot stop failures

A WDAC policy that blocks boot critical drivers can cause a boot stop failure (BSOD) to occur, though this can be mitigated by setting option 10 Enabled:Boot Audit On Failure in your policies. Additionally, signed WDAC policies protect the policy from administrative manipulation and malware that has gained administrative-level access to the system. For this reason, signed WDAC policies are intentionally more difficult to remove than unsigned policies even for administrators. Tampering with or removing a signed WDAC policy will cause a BSOD to occur.

To remove a policy that is causing boot stop failures:

- If the policy is a signed WDAC policy, turn off Secure Boot from your UEFI BIOS menu. For help with locating where to turn off Secure Boot within your BIOS menu, consult with your original equipment manufacturer (OEM).

- Access the Advanced Boot Options menu on your computer and choose the option to Disable Driver Signature Enforcement. For instructions on accessing the Advanced Boot Options menu during startup, consult with your OEM. This option will suspend all code integrity checks, including WDAC, for a single boot session.

- Start Windows normally and sign in. Then, remove WDAC policies using script.

- If you turned off Secure Boot in step 1 above and your drive is protected by BitLocker, suspend BitLocker protection then turn on Secure Boot from your UEFI BIOS menu.

- Restart the computer.

[!NOTE]

If your drive is protected by Bitlocker, you may need your Bitlocker recovery keys to perform steps 1-2 above.

| title | description | keywords | ms.assetid | ms.prod | ms.mktglfcycl | ms.sitesec | ms.pagetype | ms.localizationpriority | audience | author | ms.reviewer | ms.author | manager | ms.date | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Remove Windows Defender Application Control policies (Windows) |

Learn how to disable both signed and unsigned Windows Defender Application Control policies, within Windows and within the BIOS. |

security, malware |

8d6e0474-c475-411b-b095-1c61adb2bdbb |

windows-client |

deploy |

library |

security |

medium |

ITPro |

jsuther1974 |

jogeurte |

vinpa |

aaroncz |

11/04/2022 |

itpro-security |

article |

Remove Windows Defender Application Control (WDAC) policies

Applies to:

- Windows 10

- Windows 11

- Windows Server 2016 and above

[!NOTE]

Some capabilities of Windows Defender Application Control (WDAC) are only available on specific Windows versions. Learn more about the Windows Defender Application Control feature availability.

Removing WDAC policies

There may come a time when you want to remove one or more WDAC policies, or remove all WDAC policies you’ve deployed. This article describes the various ways to remove WDAC policies.

[!IMPORTANT]

Signed WDAC policyIf the policy you are trying to remove is a signed WDAC policy, you must first deploy a signed replacement policy that includes option 6 Enabled:Unsigned System Integrity Policy.

The replacement policy must have the same PolicyId as the one it’s replacing and a version that’s equal to or greater than the existing policy. The replacement policy must also include <UpdatePolicySigners>.

To take effect, this policy must be signed with a certificate included in the <UpdatePolicySigners> section of the original policy you want to replace.

You must then restart the computer so that the UEFI protection of the policy is deactivated. Failing to do so will result in a boot start failure.

Before removing any policy, you must first disable the method used to deploy it (such as Group Policy or MDM). Otherwise, the policy may redeploy to the computer.

To make a policy effectively inactive before removing it, you can first replace the policy with a new one that includes the following changes:

- Replace the policy rules with «Allow *» rules;

- Set option 3 Enabled:Audit Mode to change the policy to audit mode only;

- Set option 11 Disabled:Script Enforcement;

- Allow all COM objects. See Allow COM object registration in a WDAC policy;

- If applicable, remove option 0 Enabled:UMCI to convert the policy to kernel mode only.

[!IMPORTANT]

After a policy has been removed, you must restart the computer for it to take effect. You can’t remove WDAC policies rebootlessly.

Remove WDAC policies using CiTool.exe

Beginning with the Windows 11 2022 Update, you can remove WDAC policies using CiTool.exe. From an elevated command window, run the following command. Be sure to replace the text PolicyId GUID with the actual PolicyId of the WDAC policy you want to remove:

CiTool.exe -rp "{PolicyId GUID}" -json

Then restart the computer.

Remove WDAC policies using MDM solutions like Intune

You can use a Mobile Device Management (MDM) solution, like Microsoft Intune, to remove WDAC policies from client machines using the ApplicationControl CSP.

Consult your MDM solution provider for specific information on using the ApplicationControl CSP.

Then restart the computer.

Remove WDAC policies using script

To remove WDAC policies using script, your script must delete the policy file(s) from the computer. For multiple policy format (1903+) WDAC policies, look for the policy files in the following locations. Be sure to replace the PolicyId GUID with the actual PolicyId of the WDAC policy you want to remove.

- <EFI System Partition>MicrosoftBootCiPoliciesActive{PolicyId GUID}.cip

- <OS Volume>WindowsSystem32CodeIntegrityCiPoliciesActive{PolicyId GUID}.cip

For single policy format WDAC policies, in addition to the two locations above, also look for a file called SiPolicy.p7b that may be found in the following locations:

- <EFI System Partition>MicrosoftBootSiPolicy.p7b

- <OS Volume>WindowsSystem32CodeIntegritySiPolicy.p7b

Then restart the computer.

Sample script

Expand this section to see a sample script to delete a single WDAC policy

# Set PolicyId GUID to the PolicyId from your WDAC policy XML $PolicyId = "{PolicyId GUID}" # Initialize variables $SinglePolicyFormatPolicyId = "{A244370E-44C9-4C06-B551-F6016E563076}" $SinglePolicyFormatFileName = "SiPolicy.p7b" $MountPoint = $env:SystemDrive+"EFIMount" $SystemCodeIntegrityFolderRoot = $env:windir+"System32CodeIntegrity" $EFICodeIntegrityFolderRoot = $MountPoint+"EFIMicrosoftBoot" $MultiplePolicyFilePath = "CiPoliciesActive"+$PolicyId+".cip" # Mount the EFI partition $EFIPartition = (Get-Partition | Where-Object IsSystem).AccessPaths[0] if (-Not (Test-Path $MountPoint)) { New-Item -Path $MountPoint -Type Directory -Force } mountvol $MountPoint $EFIPartition # Check if the PolicyId to be removed is the system reserved GUID for single policy format. # If so, the policy may exist as both SiPolicy.p7b in the policy path root as well as # {GUID}.cip in the CiPoliciesActive subdirectory if ($PolicyId -eq $SinglePolicyFormatPolicyId) {$NumFilesToDelete = 4} else {$NumFilesToDelete = 2} $Count = 1 while ($Count -le $NumFilesToDelete) { # Set the $PolicyPath to the file to be deleted, if exists Switch ($Count) { 1 {$PolicyPath = $SystemCodeIntegrityFolderRoot+$MultiplePolicyFilePath} 2 {$PolicyPath = $EFICodeIntegrityFolderRoot+$MultiplePolicyFilePath} 3 {$PolicyPath = $SystemCodeIntegrityFolderRoot+$SinglePolicyFormatFileName} 4 {$PolicyPath = $EFICodeIntegrityFolderRoot+$SinglePolicyFormatFileName} } # Delete the policy file from the current $PolicyPath Write-Host "Attempting to remove $PolicyPath..." -ForegroundColor Cyan if (Test-Path $PolicyPath) {Remove-Item -Path $PolicyPath -Force -ErrorAction Continue} $Count = $Count + 1 } # Dismount the EFI partition mountvol $MountPoint /D

[!NOTE]

You must run the script as administrator to remove WDAC policies on your computer.

Remove WDAC policies causing boot stop failures

A WDAC policy that blocks boot critical drivers can cause a boot stop failure (BSOD) to occur, though this can be mitigated by setting option 10 Enabled:Boot Audit On Failure in your policies. Additionally, signed WDAC policies protect the policy from administrative manipulation and malware that has gained administrative-level access to the system. For this reason, signed WDAC policies are intentionally more difficult to remove than unsigned policies even for administrators. Tampering with or removing a signed WDAC policy will cause a BSOD to occur.

To remove a policy that is causing boot stop failures:

- If the policy is a signed WDAC policy, turn off Secure Boot from your UEFI BIOS menu. For help with locating where to turn off Secure Boot within your BIOS menu, consult with your original equipment manufacturer (OEM).

- Access the Advanced Boot Options menu on your computer and choose the option to Disable Driver Signature Enforcement. For instructions on accessing the Advanced Boot Options menu during startup, consult with your OEM. This option will suspend all code integrity checks, including WDAC, for a single boot session.

- Start Windows normally and sign in. Then, remove WDAC policies using script.

- If you turned off Secure Boot in step 1 above and your drive is protected by BitLocker, suspend BitLocker protection then turn on Secure Boot from your UEFI BIOS menu.

- Restart the computer.

[!NOTE]

If your drive is protected by Bitlocker, you may need your Bitlocker recovery keys to perform steps 1-2 above.

Функция управления приложениями в Защитнике Windows является важной функцией безопасности для Windows 10. При работе с продвинутыми вредоносными программами, программами-вымогателями и шпионскими программами нам необходимы передовые системы безопасности. Давайте узнаем об этой новой функции, представленной в Windows 10 v1709.

Контроль приложений помогает определить надежность каждого приложения вместо того, чтобы предполагать общее доверие к системным приложениям, что значительно снижает системные атаки, особенно через исполнительные файлы.

Преимущества Windows 10

Многие люди знают о важности контроля приложений, но не знают, как его использовать. Сообщается, что только около 20% людей используют решения для управления приложениями. Но это начало меняться с обновлением Windows 10 Fall Creators Update, потому что это обновление сделало вещи более всеобъемлющими, а функция Application Control стала легко доступной и работала на нескольких устройствах.

Защита устройства Guard

Device Guard в Защитнике Windows для Windows 10 позволяет блокировать системы Windows и запускать только авторизованные приложения, используя настраиваемую целостность кода. Device Guard также усложняет атаки ядра с помощью HVCI. Политика CI является обязательной для ядра Windows, поэтому люди должны ее использовать. Он активируется во время самой загрузки, поэтому может быть готов к работе с любым вредоносным ПО даже до того, как будет готово другое антивирусное программное обеспечение.

Настраиваемый CI позволяет пользователям устанавливать политики управления приложениями для среды выполнения, а также для оборудования режима ядра и драйверов программного обеспечения. Политику CI можно скрыть от локальных администраторов во избежание несанкционированного доступа. Но для доступа к этой привилегии потребуются административные привилегии и доступ к процедуре цифровой подписи. Все это дополнительно защищено HVCI.

Контроль приложений

Первоначальный Device Guard был сделан с упором на состояние блокировки, но стало менее известно, что ОС также может использоваться отдельно. Многие пользователи думали, что они не смогут настроить CI. Application Control в Защитнике Windows поставлялся с Fall Creators Update для решения этих проблем, помимо проблемы увеличения числа атак вредоносного и шпионского ПО. С тех пор все больше людей стали пользоваться преимуществами Application Control.

WD ATP получил импульс с обновлением Fall Creators Update. Это позволяет Application Control вместе с брандмауэром и антивирусными системами обеспечивать полную оптику для каждой обнаруженной и заблокированной угрозы. Записи доступны системе для более быстрых действий в случае будущих атак.

Легкость использования

В Windows 10 Creators Update появился управляемый установщик для WDAC. У него было более простое доверие, но System Center Configuration Manager с версией 1706 обеспечивал встроенную поддержку, которая делала развертывание приложения процедурой в три клика, обеспечивая лучшую безопасность.

Application Control использует облачную ISG Microsoft для авторизации доверенных приложений без дополнительного подтверждения, чтобы упростить задачу для пользователя. Все новые политики в Fall Creators Update предназначены для разработки на основе политик WDAC. Подпись кода — лучший способ идентифицировать подлинную авторизацию в приложениях. Благодаря Application Control системы Windows 10 безопасны и удобны. Signtool помогает встроить подпись кода в созданное приложение. Инспектор пакетов помогает создавать файлы каталога, которые помогают существующим приложениям авторизоваться без перекомпоновки или переупаковки вещей.

Microsoft представил специальный Application Control для Защитника Windows, чтобы сделать ОС умнее, чем раньше. Все угрозы будут устранены, и все, что действительно заслуживает доверия, пройдет без помех. Это лучшее, что можно ожидать от системы безопасности. Обладая большей гибкостью, Application Control помогает пользователям настраивать разрешения приложений в соответствии с их собственными требованиями. Это также помогает демократизировать управление приложениями, делая управление приложениями проще, чем когда-либо прежде, на нескольких устройствах.

.

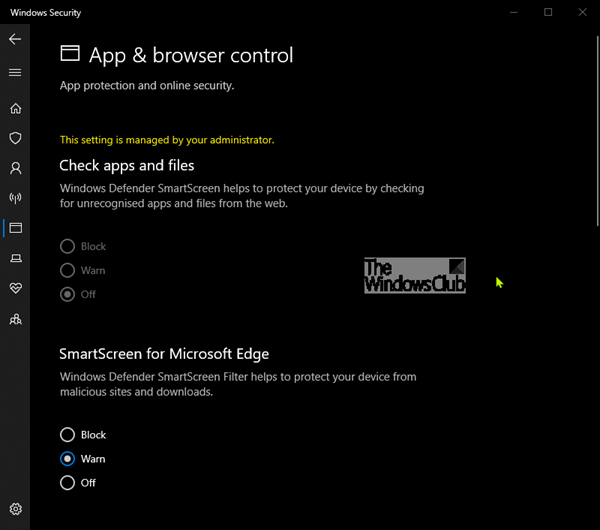

Еще в Windows 10 May 2020 Update (версия 2004) Microsoft добавила новый параметр в приложение «Безопасность Windows» под названием «Блокировка потенциально нежелательного приложения», который позволяет Защитнику Windows (Microsoft Defender) блокировать данные виды приложений.

С момента релиза данная функция была по умолчанию отключена, но, начиная с августа 2021 года, Microsoft начнет блокировать потенциально нежелательные приложения по умолчанию.

В документе поддержки Microsoft сообщила:

С начала августа 2021 года мы начнем включать данную функцию по умолчанию, чтобы гарантировать наилучшую работоспособность ваших систем.

Пользователи Windows 10, которые не хотят блокировать ПНП, могут отключить эту функцию, открыв экран настроек приложения «Безопасность Windows» и перейдя в Управление приложениями/браузером и выбрав Параметры защита на основе репутации.

На экране параметров защиты на основе репутации вы можете перевести переключатель Блокировка потенциально нежелательного приложения в неактивное положение.

Опция Блокировать приложения активирует встроенный в Microsoft Defender механизм обнаружения и блокировки ПНП, а опция Блокировать скачиваемые файлы позволяет фильтру SmartScreen в Microsoft Edge на Chromium блокировать потенциально нежелательные приложения и программы при их загрузке.

Пользователи Windows 10 должен выиграть от автоматически блокировки ПНП, потому что в последние годы ПНП все чаще демонстрируют откровенно вредоносное поведение.

Однако, из-за юридических аспектов, многие вендоры не блокируют или игнорируют данные виды приложений.

Данный шаг Microsoft может повлиять на индустрию безопасности, мотивируя другие компании также блокировать ПНП.

Что такое потенциально нежелательное приложение?

Потенциально нежелательные приложения или ПНП не являются непосредственно вредоносными программами, но по своему поведению, очень близки к ним.

Они обычно создаются официально оформленными компаниями, которые не стесняются «нарушать границы дозволенного», потому что такие программы обычно выполняют нежелательное поведение на ПК.

Потенциально нежелательными программами могут быть расширения для браузера, рекламные приложения, программы, которые отправляют диагностические данные без разрешения пользователя, различные инструменты очистки Windows и антивирусные программы, которые используют ложные срабатывания, а также приложения, которые не обеспечивают обещанные функциональные возможности.

Для классификации ПНП Microsoft использует следующие категории:

К сожалению, под обозначенные критерии подпадают некоторые легитимные приложения, которые также могут быть обнаружены функцией блокировки ПНП в Microsoft Defender.

Так например, легитимные приложения для майнинга криптовалют или для управления торрентами могут быть обнаружены и удалены Microsoft Defender.

В этих случаях рекомендуется создавать исключения в Microsoft Defender, чтобы предотвратить блокировку отдельных файлов, но не отключать всю функцию.

Источник

Управление приложениями и браузером windows 10 нужно ли его включать

Все пользователи должны знать, что нужно отключить в windows 10, дабы работа стала еще проще и безопаснее. На самом деле человек, работающий с Виндовс, обязательно должен настроить ОС под себя. Давайте поподробнее разберемся с теми службами, которые нужно отключить для более комфортного использования компьютера.

На данный момент операционная система Windows считается наиболее популярной среди пользователей компьютеров. Последней версий ОС является Windows 10, она более практичная и адаптивная, нежели прошлая версия.

Что сделать в первую очередь

Попробуйте более эффективные средства, перед тем как начнете отключать службы, которые практически не влияют на производительность.

Обе программы разработаны официальными партнерами Microsoft!

Нужно ли отключить защитник Windows 10

В современном компьютерном мире существует множество разных вирусов. Они могут встречаться и в скачанных файлах и на потенциально опасных сайтах. На данный момент существуют программы «Антивирусы», которые способны предупреждать об опасных файлах и сайтах, а так же находить и удалять вирусы на компьютере.

Поэтому хорошенько подумайте, нужно ли отключить защитник windows 10? Ведь без участия антивируса, устройство быстро наполнится различными вирусными файлами, которые смогут вызвать сбой системы. Если все-таки решите отключить, то рекомендуем купить лицензионный антивирус стороннего производителя. Поэтому не рекомендуется отключать защищающие программы, а наоборот установить одну, и постоянно сканировать ПК на наличие вредоносных файлов.

Какие службы нужно отключить в windows 10

Для того чтоб выявить все действующие программы, нужно одновременно нажать кнопки «Win» и «R». Данная комбинация вызывает командную строку, в которую нужно будет вписать «services.msc».

Далее на экране должен появиться список всех служб, которые есть на устройстве. Остановка или отключение службы происходит двойным кликом мыши. После отключения служб, обязательно нажимаем «Применить», иначе изменения не сохранятся.

Давайте посмотрим, какие службы нужно отключить в windows 10:

Все вышеперечисленные службы могут быль отключены по желанию пользователя, ведь они только тормозят производительность устройства.

Нужно ли отключать обновления Windows 10

Для любого устройства обновления очень важны. Они помогают усовершенствовать программы, делая их более продвинутыми и функциональными. Но часто бывает, особенно на более устаревших моделях компьютеров, что после обновлений устройство начинает выдавать малую производительность, постоянно зависать и потреблять больше трафика.

И тут у многих стает вопрос, нужно ли отключать обновления windows 10? Конечно же, этого не рекомендуется делать, ведь без обновлений компьютер быстро устареет и не сможет выполнять некоторые функции. Но для тех пользователей, которые сильно ограничены в трафике, могут отключить обновления.

Нужно ли отключать брандмауэр Windows 10

Брандмауэр – это современный метод защиты информационных данных на компьютере. Но если вы задаетесь вопросом, нужно ли отключать брандмауэр на windows 10? То этого категорически не рекомендуется делать во всех случаях.

Только если у пользователя есть аналогичная замена способа защиты информационных данных, тогда можно провести отключение.

Для отключения достаточно зайти в «Панель Управления» на своем компьютере и выбрать соответствующий пункт. После отключения не забываем нажать кнопку «Применить», дабы сохранить все изменения.

Источник

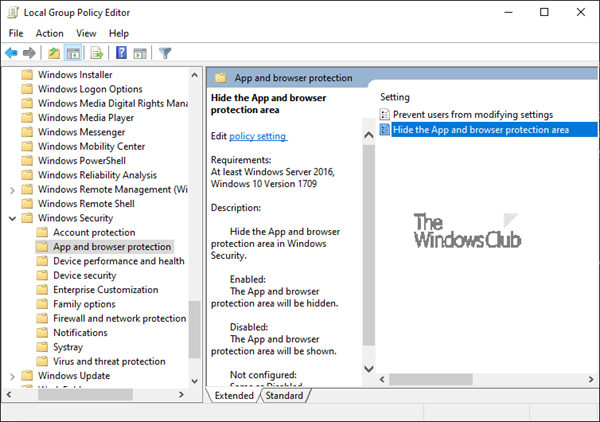

Что такое контроль приложений и браузера в Windows 10 и как его скрыть

В Управление приложениями и браузером в Безопасность Windows на Windows 10 перечисляет параметры, доступные для SmartScreen Защитника Windows. SmartScreen — это функция, которая может защитить ваше устройство от потенциально опасных загрузок, веб-сайтов или файлов. В этом посте мы объясним, что такое Управление приложениями и браузером в Windows 10 и как вы можете предотвратить доступ к ним с помощью GPEDIT или REGEDIT.

Управление приложениями и браузером в Windows 10

Чтобы открыть приложение для обеспечения безопасности Windows, выполните поиск по запросу ‘безопасность окон‘и блестящий результат. В Управление приложениями и браузером Область защиты в Windows Security — это одна из семи областей, которые защищают ваше устройство и позволяют указать, как вы хотите, чтобы ваше устройство защищалось в Центре безопасности Защитника Windows. Семь областей включают:

Управление приложениями и браузером, обновление настроек SmartScreen Защитника Windows для защиты вашего устройства от потенциально опасных приложений, файлов, сайтов и загрузок. У вас будет защита от эксплойтов, и вы сможете настроить параметры защиты для своих устройств.

Здесь вы можете увидеть следующие разделы:

Здесь можно увидеть следующие настройки:

Область управления приложением и браузером можно скрыть от пользователей. Это может быть полезно, если вы как администратор не хотите, чтобы они видели эту область или имели к ней доступ. Если вы решите скрыть область защиты учетной записи, она больше не будет отображаться на домашней странице Центра безопасности Windows, а ее значок не будет отображаться на панели навигации сбоку от приложения.

Показать или скрыть контроль приложений и браузера в Windows Security через GPEDIT

Скрыть контроль приложений и браузера в Windows Security через реестр

Показать контроль приложений и браузера в Windows Security через реестр

Вы можете кликните сюда для загрузки заархивированных файлов реестра с наших серверов.

Источник

Настройка Центра безопасности Защитника Windows 10

Содержание

Общая информация

Старое настольное приложение под названием Защитник Windows по-прежнему осталось в системе, но его устаревший интерфейс остается скрытым большую часть времени.

Пользователи Windows 8/8.1 и старых версий Windows 10 (до 2017 года) должны ознакомиться со старым руководством по настройке Защитника Windows.

На вкладке “Защитник Windows” секции “Обновление и безопасность” приложения “Параметры” отображаются только сведения о версии приложения и кнопка для запуска нового Центра безопасности Защитника Windows. В старых версиях Windows данная страница контролировала большинство настроек Защитника Windows.

Защитник Windows использует Центр обновления Windows для загрузки и установки новых антивирусных определений. Новые сигнатурные определения доступны несколько раз в день, а для ускорения и усиления обнаружения системный антивирус использует облачную защиту.

Если вы столкнулись с проблемами при обновлении сигнатур Защитника Windows, используйте инструкцию для устранения проблем с Центром обновления Windows

Используем Центр безопасности Защитника Windows в Windows 10 Creators Update и выше

После этого откроется новый интерфейс антивируса. Если один из представленных компонентов имеет красный кружок с белым крестиком или желтый треугольник с черным восклицательным знаком, значим нужно исправить обнаруженную проблему.

Обратите внимание, Центр безопасности Защитника Windows также проверяет состояние установленных драйверов. Некоторые старые устройства могут вызывать отображение желтой метки в секции “Работоспособность устройства” по причине отсутствия совместимых драйверов. В этом случае нужно проигнорировать предупреждение.

Настройка компонента “Защита от вирусов и угроз” в Центре безопасности Защитника Windows

Для настройки самой важной секции приложения, нажмите кнопку Защита от вирусов и угроз. Аналогичные кнопки доступны в левой части окна Центра безопасности Защитника Windows.

Облачная защита безопасна для большинства пользователей. Если вы сильно озабочены конфиденциальностью, можете отключить данный компонент.

Параметр Автоматическая отправка образцов схож с предыдущими настройками, следует оставить его включенным. Данная опция влияет на надежность облачной защиты.

Если вы не являетесь опытным пользователем компьютера, следует оставить настройки исключений по умолчанию. Изменяйте эти параметры только, если вы четко понимаете последствия выполняемых действий.

Функция Уведомления (ранее известная как “Расширенные уведомления”) позволяет пользователям изучать данные последних сканирований и показывает недельные сводки активности. Во включенном состоянии данная опция увеличивает количество уведомлений в Центре действия, поэтому многие пользователи захотят ее отключить.

Имейте в виду, что Защитник Windows будет всегда предупреждать о вредоносных заражениях и критических ошибках.

Нажмите ссылку Изменение параметров уведомлений и включите или отключите переключатель Получить последние действия и результаты сканирования по вашему желанию.

Строго рекомендуется оставить активными уведомления Брандмауэра Windows для максимальной защиты.

Данный тип сканирования может быть очень полезным, если сторонний антивирус не получает регулярные сигнатурные определения.

Вы по-прежнему сможете управлять настройками Защитника Windows, кроме параметра “Защита в режиме реального времени”, когда включена периодическая проверка.

Если вы ранее устанавливали сторонний антивирус (Avast, BitDefender, Norton/Symantec, McAfee или др.), то в Центре действия можете увидеть уведомление: “ Защита от вирусов отключена. Чтобы включить Защитник Windows щелкните или коснитесь здесь ”. Просто нажмите на оповещения, и все требуемые операции выполняться в автоматическом режиме. Это один из тех редких случаев, когда вы можете видеть предупреждение настольного приложения “Защитник Windows” в Windows 10 Creators Update.

История сканирования и угрозы, добавленные в карантин

Нажмите кнопку Защита от вирусов и угроз, а затем нажмите кнопку Журнал сканирования.

Как изменить настройки облачной защиты

Вы можете усилить уровень облачной защиты в системном антивирусе «Защитник Windows», присоединившись к программе сообщества Microsoft MAPS.

В инструкции ниже мы рассмотрим шаги по изменению уровня защиты от угроз Защитника Windows с помощью локальных групповых политик и системного реестра.

Работоспособность устройства

Секция Работоспособность устройства показывает информацию о Центре обновления Windows, емкости хранилища, драйверах устройств и о состоянии батареи (только на ноутбуках и планшетах). После запуска устройства сканирование работоспособности может занять некоторое время, поэтому актуальная информация может быть недоступна сразу же.

Если в одной из областей диагностики обнаружены ошибки, пользователь может либо открыть страницу Microsoft с инструкциями по устранению неполадки, либо нажать ссылку для быстрого устранения. Все это представлены в виде рекомендаций.

Данная функция будет целесообразной, если вы получили новое устройство с большим количество предустановленных производителем приложений.

Если на компьютере установлены важные настольные приложения и драйвера, которые нужно сохранить попробуйте использовать диск восстановления системы для переустановки системы Windows.

Брандмауэр и безопасность сети

В данной секции представлена краткая сводка о состоянии Брандмауэра Windows и о типе сетевых подключений (Частное или Общедоступная сети).

При нажатии по отдельному типу сети вы можете включать или отключать Брандмауэр и блокировать все входящие соединения, включая запросы от разрешенных приложений.

Ссылки в нижней части страницы открывают страницу Брандмауэр в классической панели управления.

Управление приложениями и браузером

Данная секция позволяет управлять поведением модуля Защитника Windows под названием SmartScreen.

Параметры для семьи

Данная секция Центра безопасности Защитника Windows содержит всего две ссылки, которые ведут в веб-консоль управления учетной записью Microsoft.

1. Опция Просмотр параметров для семьи показывает членов семьи, которые были добавлены в Windows 10. Вы можете посмотреть недавнюю активность детей, их заказы, время, проведенное за компьютером, историю браузерной активности, статистику использования приложений, игр и мультимедийного контента и даже определить местоположение человека, если его устройство поддерживает данную функцию.

Чтобы добавить аккаунт ребенка (или временно заблокировать текущий аккаунт) в Windows 10, откройте приложение Параметры перейдите в раздел “ Учетные записи ”, выберите секцию “ Семья и другие люди ” и нажмите кнопку “ Добавить члена семьи ”. Вы должны добавить всех детей и других членов семьи, используя одну учетную запись Microsoft. Убедитесь, что учетные записи детей имеют стандартные, а не административные права.

Как включить принудительное сканирование съемных дисков в Windows 10 Creators Update и выше

По непонятным причинам, Защитник Windows в Windows 10 не сканирует съемные носители, например, USB-устройства флеш-памяти или внешние диски. Это может привести к вредоносным заражениям или запуску потенциально нежелательных программ.

Для исправления этой проблемы, откройте меню Пуск, введите powershell и щелкните правой кнопкой мыши по ссылке классического приложений “Windows PowerShell” и выберите опцию “Запустить от имени администратора”.

В качестве альтернативы можно использовать сочетание Windows + X для открытия меню быстрых ссылок (или щелкнуть правой кнопкой мыши по меню Пуск) и выберите опцию “Windows PowerShell (администратор)”.

Нажмите Enter, после этого Защитник Windows в Windows 10 станет сканировать съемные диски.

Настройка иконки Центра безопасности Защитника Windows в Windows 10 Creators Update и выше

Иконка Центра безопасности Защитника Windows показывается в области уведомлений панели задач (системном трее). В любой версии Windows вы можете настроить отображение иконки, чтобы она была видима все время. Нажмите правой кнопкой мыши по свободному месту на панели задач и выберите опцию “Параметры панели задач”. Прокрутите страницу до раздела “Область уведомлений” и кликните по ссылке “Выберите значки, отображаемые в панели задач”. Около пункта “Windows Defender notification icon” переведите положение переключателя в положение “Вкл”.

Если иконка имеет зеленый круг с белой галочкой, но никаких действий предпринимать не следует.

Если иконка Центра безопасности Защитника Windows имеет желтый треугольник с черным восклицательным знаком, значит что-то пошло не так: либо настройка Защитника Windows являются некорректными, либо была обнаружена потенциально нежелательная программа. Вызывать отображения желтой метки могут также пропущенные драйвера, полностью заполненное хранилище, а также неправильные настройки SmartScreen в Защитнике Windows или в Microsoft Edge. Щелкните правой кнопкой мыши по иконке и нажмите “Открыть”, чтобы исправить обнаруженную проблему.

Если иконка Центра безопасности Защитника Windows имеет красный круг с белым крестиков, значит в системе обнаружены серьезные проблемы, например, было найдено вредоносное ПО и для очистки угрозы требуется внимание пользователя. Также отображение красной метки может вызвать отключения Защитника Windows или Брандмауэра. Обычно подобные события приводят к отображению отдельного предупреждения в Центре действия и кликабельного всплывающего уведомления в системном трее. Щелкните правой кнопкой мыши по иконке и нажмите “Открыть”, чтобы исправить обнаруженную проблему.

Если сообщения о вредоносном заражении не прекращаются используйте стороннее решение для очистки, например, Malwarebytes.

Если вы видите сообщение с ошибкой » Не удается запустить службу Центра обеспечения безопасности «, то данная служба, вероятнее всего, была отключена. нажмите кнопку “Закрыть”.

Нужно загрузиться в безопасном режиме. После загрузки системы введите regedit, щелкните правой кнопкой мыши по результату и выберите “Запустить от имени администратора”.

Введите значение “2” (проверьте, что установлена шестнадцатеричная система исчисления) и нажмите ОК. В результате служба Защитника Windows будет запущена автоматически.

Затем повторите те же действия для службы WdNisSvc (Windows Defender Antivirus Network Inspection Service) и SecurityHealthService (Службы Центра безопасности защитника Windows). Убедитесь, что не редактируете только нужные значения. Редактор реестра является очень мощным инструментом, который может привести к проблемам загрузки Windows.

Закройте редактор реестра и перезапустите редактор реестра для проверки, что Центр безопасности Защитника Windows теперь работает корректно.

Если Защитник Windows или Центр безопасности Защитника Windows по-прежнему не запускаются, то попробуйте выполнить полное сканирование системы без перезагрузки с помощью специализированного инструмента очистки, например, Malwarebytes.

Настройка проверки по расписанию для Защитника Windows в Windows 10 Creators Update и выше

В отличие от Microsoft Security Essentials, Защитник Windows не имеет настроек сканирования по расписанию в графическом интерфейсе программы, но у пользователя все равно остается возможность автоматизации быстрой или полной проверки системы.

В Windows 10 Creators Update быстрая проверка выполняется ежедневно (по умолчанию в 3 часа ночи) совместно с обновлениями компонентов Windows и другими задачами. Если операция была пропущена или отменена из-за завершения работы или перезагрузки компьютера, сканирование запускается в следующий раз после включения или перезагрузки компьютера.

Если сканирование не запускалось продолжительное время, Центр действия будет уведомлять об этом сообщением “Защитнику Windows необходимо выполнить сканирование компьютера”.

Откройте меню Пуск, введите Планировщик и выберите самый верхний результат «Планировщик заданий».

Во время запланированных операций будет запускаться окно командной строки. Оно закроется автоматически при завершении сканирования.

Запуск полной проверки системы Защитником Windows в Windows 10 Creators Update и выше

Полное сканирование системы обычно выполняет раз в месяц для того, чтобы проверить отсутствие вирусов и других вредоносных программ на компьютере. Также следует запустить полное антивирусное сканирование системы, если иконка Центра безопасности Защитника Windows в системном трее получила красную (требуются действия) или желтую (рекомендуются действия) метку.

При желании вы можете настроить автоматический запуск сканирования по расписанию. Обратите внимание, что нет никакой необходимости запускать быстрые проверки системы, потому что Защитник Windows выполняет их ежедневно и предупреждает, если проверка была пропущена продолжительное время.

Откройте вкладку “Защита от вирусов и других угроз” и нажмите ссылку “Расширенная проверка”.

Выберите опцию “Полное сканирование” и нажмите кнопку “Выполнить сканирование сейчас”.

Полное сканирование системы может продолжаться несколько часов. При этом вы можете продолжать работу на компьютере.

Если по результатам полного сканирования угрозы не были обнаружены, закройте приложение после завершения проверки.

Если были обнаружены подозрительные объекты, то Защитник Windows выведет сообщение “На устройстве могут быть угрозы”. Стоит подождать окончания сканирования, чтобы просмотреть подробные сведения об обнаруженных объектах.

После завершения сканирования нажмите кнопку “Удалить угрозы”, чтобы добавить опасные файлы в карантин. Процесс очистки может занять некоторое время. В системном трее появится всплывающее уведомление, предупреждающее об обнаруженных угрозах.

При желании нажмите кнопку “Просмотреть подробности”, чтобы детально ознакомиться с обнаруженными объектами. Если вы хотите добавить какие-либо файлы в список исключений, то должны четко осознавать возможные последствия.

Нажмите кнопку “Запуск действий”, чтобы выполнить автоматическое удаление угроз.

В некоторых случаях для удаления всех следов вредоносных программ требуется перезагрузка. Строго рекомендуется перезагрузить устройство в таких сценариях.

Если сообщения о вредоносном заражении не прекращаются используйте стороннее решение для очистки, например, Malwarebytes.

Запуск проверки автономного Защитника Windows в Windows 10 Creators Update и выше

Сканирование при загрузке Windows появилось еще в Windows 10 Юбилейное обновление. Данная функция позволяет удалять стойкие вредоносные программы, руткиты и скрытые угрозы, которые использует методы обхода антивирусной защиты при запуске Windows.

Откройте вкладку “Защита от вирусов и других угроз” и нажмите ссылку “Расширенная проверка”.

Выберите опцию Проверка автономного Защитника Windows и нажмите кнопку “Выполнить сканирование сейчас”.

Защитник Windows предупредит, что автономное сканирование займет некоторое время, и устройство будет перезагружено. Убедитесь, что все документы сохранены и нажмите кнопку “Проверка”.

После этого Windows предупредит, что перезагрузка пройдет в течение минуты. Нажмите “Закрыть” и подождите, пока устройство будет перезагружено.

После перезагрузки Windows будет загружать новые файлы, которые требуются для проверки. Подождите, этот процесс может занять минуту или около того.

После этого Защитник Windows запустит автономное сканирование и автоматически поместит обнаруженные объекты в карантин. Для завершения сканирования потребуется 15-20 минут. После завершения процесса проверки и очистки, устройство снова перезагрузиться. Войдите в систему и убедитесь в отсутствии вредоносных программ.

Источник

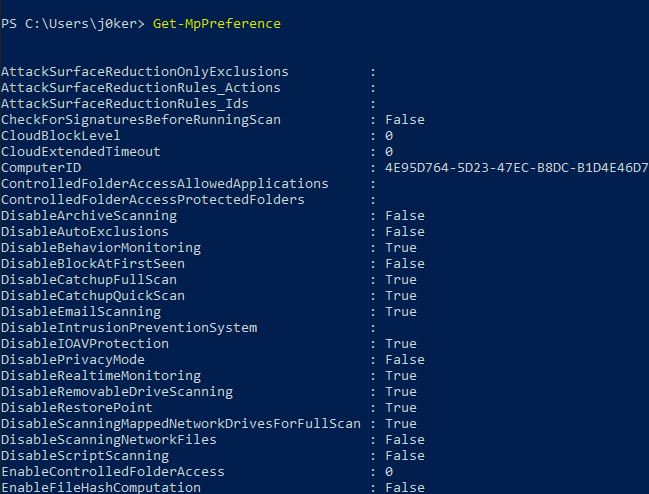

На Хабре неоднократно обсуждалось, что сторонние антивирусы — источник дополнительной угрозы. Они внедряются в ОС на уровне ядра и увеличивают поверхность атаки за счёт собственных уязвимостей. Некоторые специалисты говорят, что сторонние антивирусы лучше удалить. Хотя в некоторых случаях их использование всё-таки имеет смысл.

Но есть и хорошая новость. В состав ОС Windows входит стандартный антивирус Windows Defender. Это простая и добротная программа. Но для максимальной эффективности желательно её укрепить специальными настройками, которые по умолчанию отключены.

Windows Defender (известен также как Microsoft Defender и Защитник Windows) — простой, но качественный антивирус, встроенный в последние версии Windows. Там есть средства для контроля приложений, встроенный брэндмауэр (файрвол) и средства для защиты в реальном времени.

Настройки управления Windows Defender отличаются от GUI коммерческих антивирусов. Здесь множество опций. Хотя все они подробно описаны в документации, добраться до них не так легко.

По умолчанию Defender устанавливается со стандартными параметрами, которые не оптимальны. Небольшие изменения конфигурации позволяют значительно улучшить защиту домашних ПК.

Ряд ключевых настроек Windows Defender изменяется через локальную групповую политику. Их можно менять двумя способами:

- через редактор локальной групповой политики (Local Group Policy Editor,

gpedit.msc), который по умолчанию доступен только в версиях Windows Pro/Enterprise; - через консоль PowerShell.

В принципе, второй вариант проще и быстрее, хотя кому-то ближе по душе GUI. Ниже используются оба варианта.

Интервал обновления вирусных сигнатур

Запускаем PowerShell от имени администратора и набираем Get-MpPreference, чтобы посмотреть текущую конфигурацию Защитника:

Устанавливаем интервал обновления сигнатур на 1 час:

Set-MpPreference -SignatureUpdateInterval 1Есть смысл также проверять новые сигнатуры перед каждым сканированием:

Set-MpPreference -CheckForSignaturesBeforeRunningScan 1

Другие параметры Set-MpPreference, которые можно изменить из консоли, указаны в документации.

Аналогичные настройки есть в редакторе локальной групповой политики. Если у вас версия Windows ниже Pro/Enterprise, то нужно сначала активировать редактор. Вот скрипт для Windows 10 и скрипт для Windows 11.

После активации редактора запускаем его:

gpedit.mscТам несложно найти все те же настройки, которые указаны в консоли.

Включить MAPS

Microsoft Advanced Protection Service (MAPS) — улучшенная защита в реальном времени с подключением нескольких облачных функций и некоторых передовых технологий. Это бесплатная экспериментальная функция, которая выключена по умолчанию.

Подключение в консоли через Set-MpPreference по примеру выше:

CloudBlockLevel: уровень блокировки, рекомендуется5 - High blocking level, хотя можно и более высокий.CloudExtendedTimeout: таймаут, рекомендуется установить на 50 секунд.MAPSReporting, отправка отчётов в Microsoft: 0 — отключена, 2 — расширенные отчёты (Advanced Membership), 1 — только базовые данные (Basic Membership).SubmitSamplesConsent: отправка образцов в Microsoft: 0 — всегда спрашивать, 1 — автоматически отправлять безопасные образцы, 2 — никогда не отправлять, 3 — отправлять все образцы автоматически.

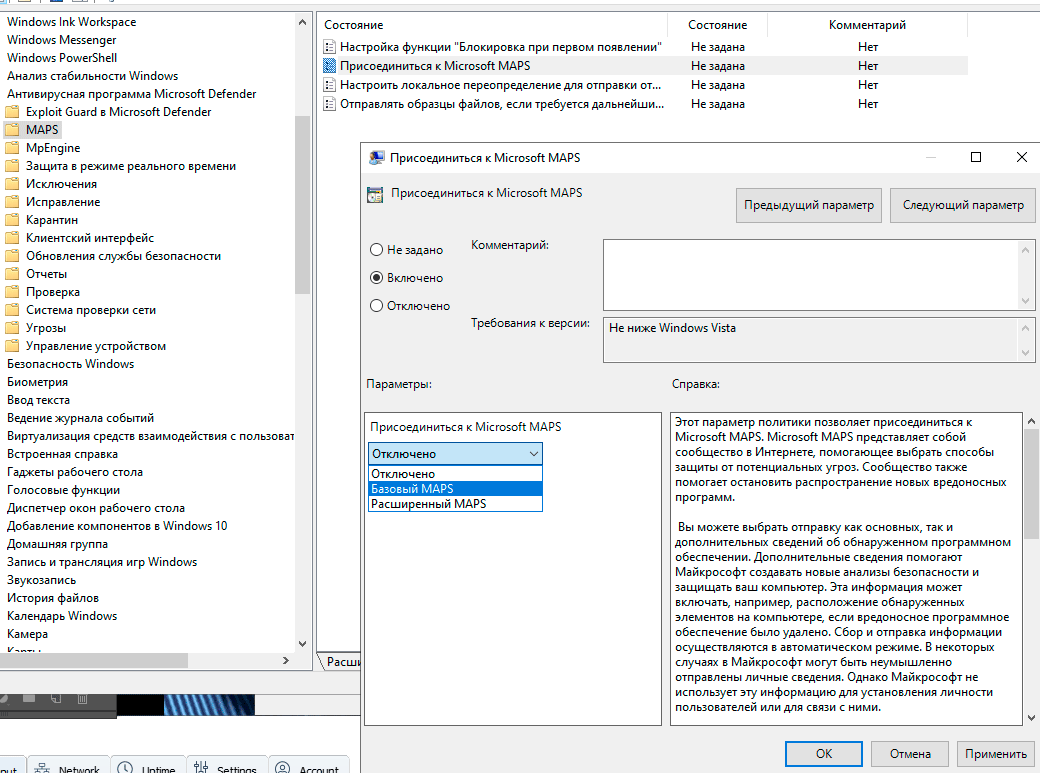

Включение MAPS в редакторе групповой политики:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Антивирусная программа Microsoft Defender (Windows Defender) → MAPS

Здесь выбираем «Присоединиться к Microsoft MAPS» и уровень: базовый или расширенный (на скриншоте внизу).

В справке написано, что означают уровни участия.

Далее включаем опцию «Блокировка при первом появлении». Эта функция обеспечивает проверку устройств в реальном времени с помощью службы MAPS, прежде чем разрешить выполнение определённого содержимого или доступ к нему.

Также активируем функцию «Настроить локальное переопределение для отправки отчётов в Microsoft MAPS».

Переходим к следующему разделу с настройками MpEngine.

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Антивирусная программа Microsoft Defender (Windows Defender) → MpEngine

Опция «Выберите уровень защиты в облаке» (на КДПВ) — можно установить высокий или сверхвысокий уровень защиты, а ещё лучше уровень с нулевой терпимостью.

Опция «Настройте расширенную проверку в облаке» — это время, на которое антивирус может заблокировать подозрительный файл, чтобы проверить его в облаке. Рекомендуется таймаут 50.

Эти опции сильно укрепляют антивирусную защиту Windows Defender.

Примечание. Любое последующее обновление Windows Defender может отменить сделанные изменения и вернуть настройки по умолчанию. Поэтому лучше периодически проверять их.

Подробнее о сертификатах подписи кода на сайте GlobalSign

Содержание

- Расположение локальной политики безопасности в Windows 10

- Открываем «Локальную политику безопасности» в Windows 10

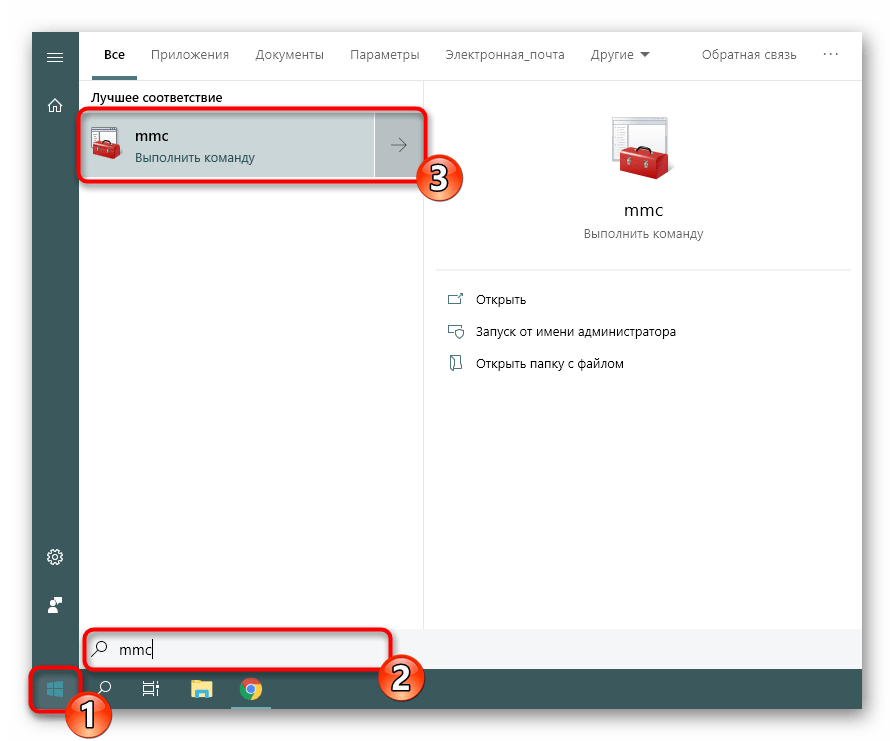

- Способ 1: Меню «Пуск»

- Способ 2: Утилита «Выполнить»

- Способ 3: «Панель управления»

- Способ 4: Консоль управления Microsoft

- Настройка параметров политики безопасности

- Настройка параметра с помощью консоли Local Security Policy

- Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

- Настройка параметра контроллера домена

- Основы работы с редактором локальной групповой политики в ОС Windows 10

- Содержание

- Структура редактора групповой политики

- Пример последовательности действий при редактировании определенной политики

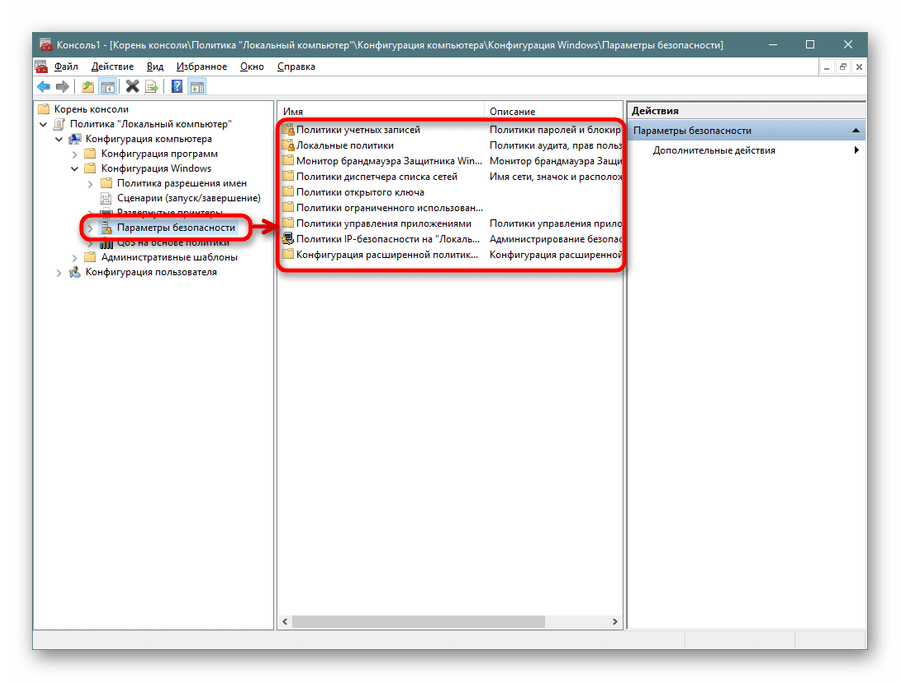

- Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

- Добавление объекта групповой политики первого уровня

- Добавление объекта групповой политики второго уровня

- Добавление объекта групповой политики третьего уровня

- Локальная политика безопасности в Windows 10

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

Расположение локальной политики безопасности в Windows 10

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Для запуска этой оснастки версия Windows 10 должна быть Профессиональная (Professional) или Корпоративная (Enterprise)! В версии Домашняя (Home), установленной преимущественно на множестве ноутбуков, ее нет.

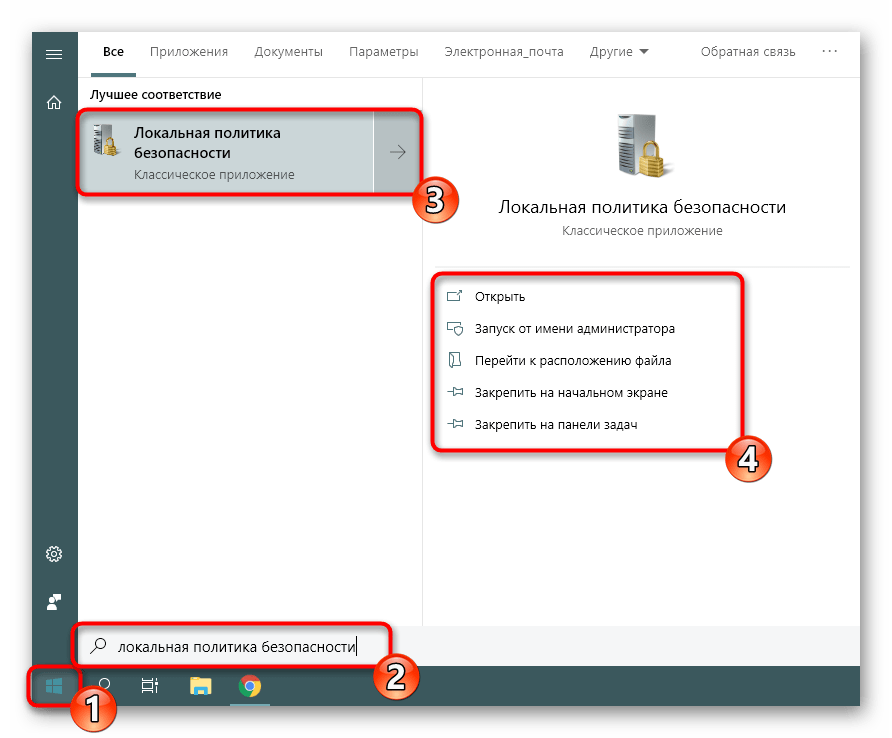

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

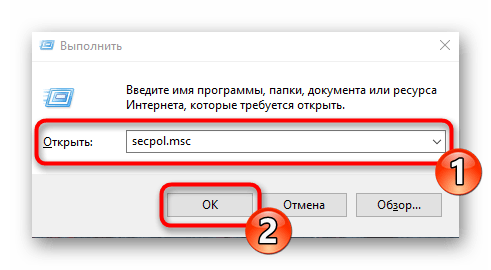

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

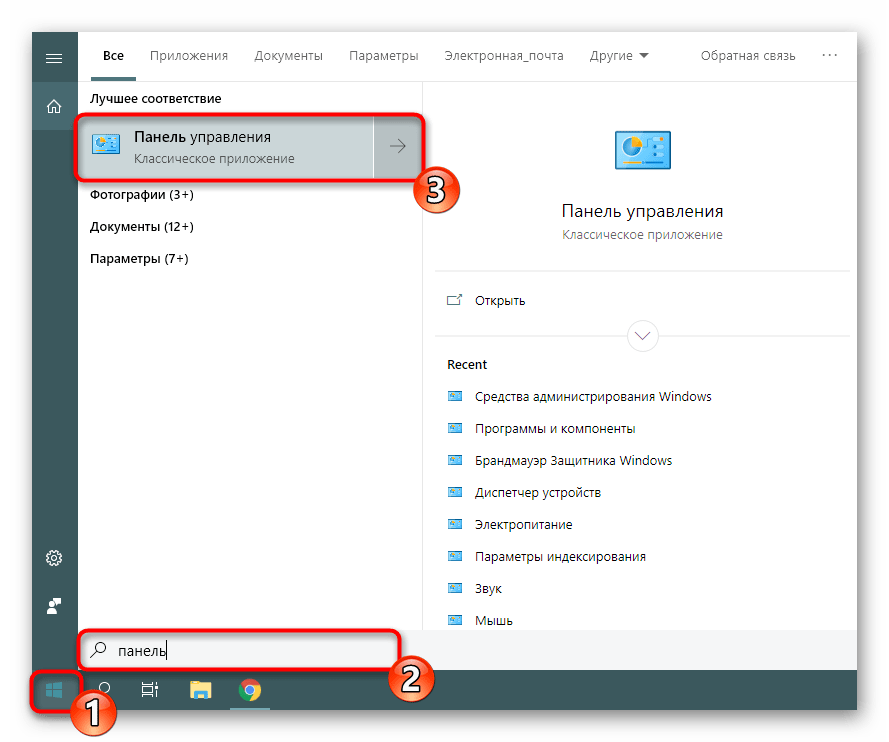

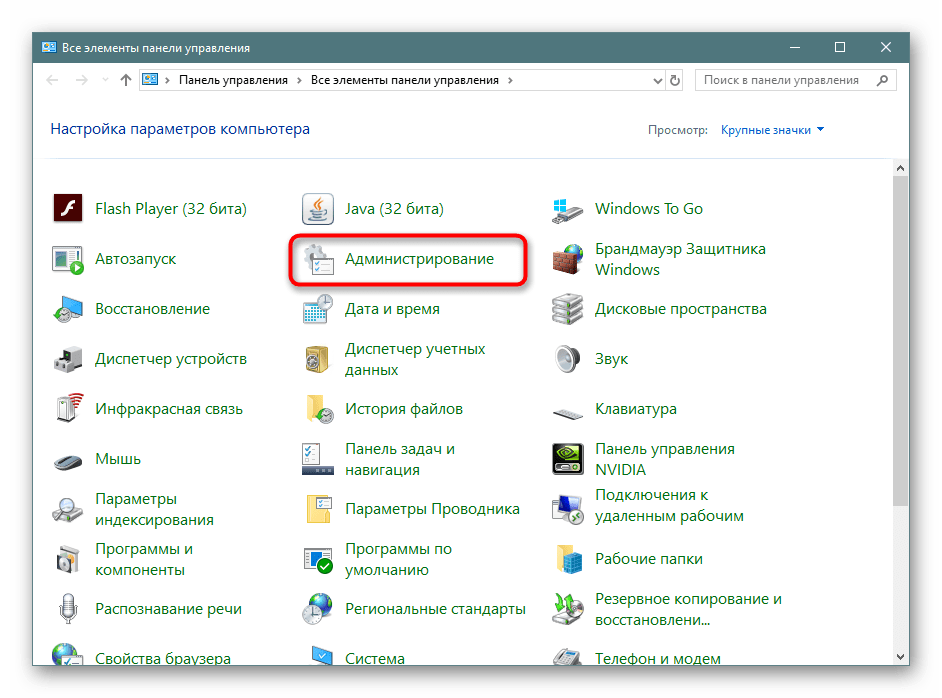

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

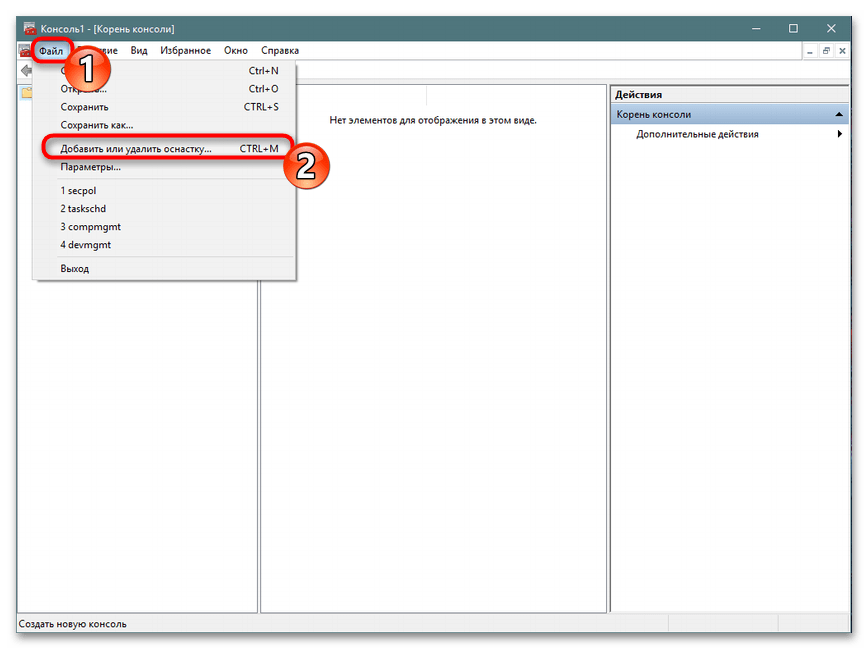

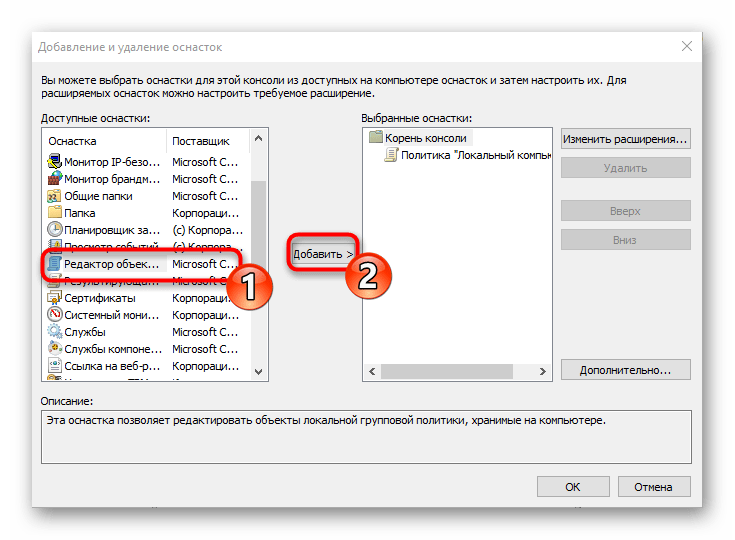

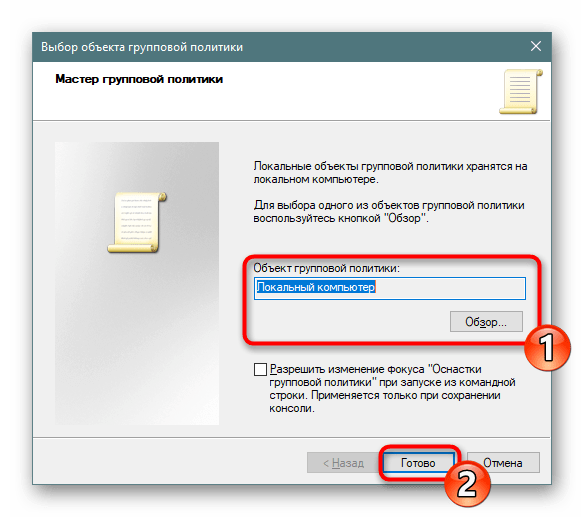

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Настройка параметров политики безопасности

Область применения

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администраторов на локальном устройстве или иметь соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что GPO в настоящее время контролирует этот параметр.

Настройка параметра с помощью консоли Local Security Policy

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

В Параметры панели безопасности консоли сделайте одно из следующих:

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Измените параметр политики безопасности и нажмите кнопку ОК.

Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления Microsoft (MMC) и обновление объекта групповой политики (GPO) на контроллере домена.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли нажмите кнопку Конфигурациякомпьютера, нажмите кнопку Windows Параметрыи нажмите кнопку Безопасность Параметры.

Выполните одно из следующих действий.

В области сведений дважды щелкните параметр политики безопасности, который необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Настройка параметра контроллера домена

Следующая процедура описывает настройку параметра политики безопасности только для контроллера домена (от контроллера домена).

Чтобы открыть политику безопасности контроллера домена в дереве консоли, найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера, нажмите кнопку Windows Параметры, а затем нажмите кнопку Параметры .

Выполните одно из следующих действий.

В области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Источник

Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.