Политики паролей операционной системы Windows позволяют довольно гибко настроить возможность выбора паролей для пользователей данной системы. А если выразиться точнее, то данные политики позволяют довольно гибко настроить ограничения по выбору паролей для пользователей Windows. Политики паролей Windows позволяют настроить минимальную длину паролей, их сложность и многие другие параметры. В данной статье мы попробуем разобраться с данными политиками.

Где найти политики паролей Windows?

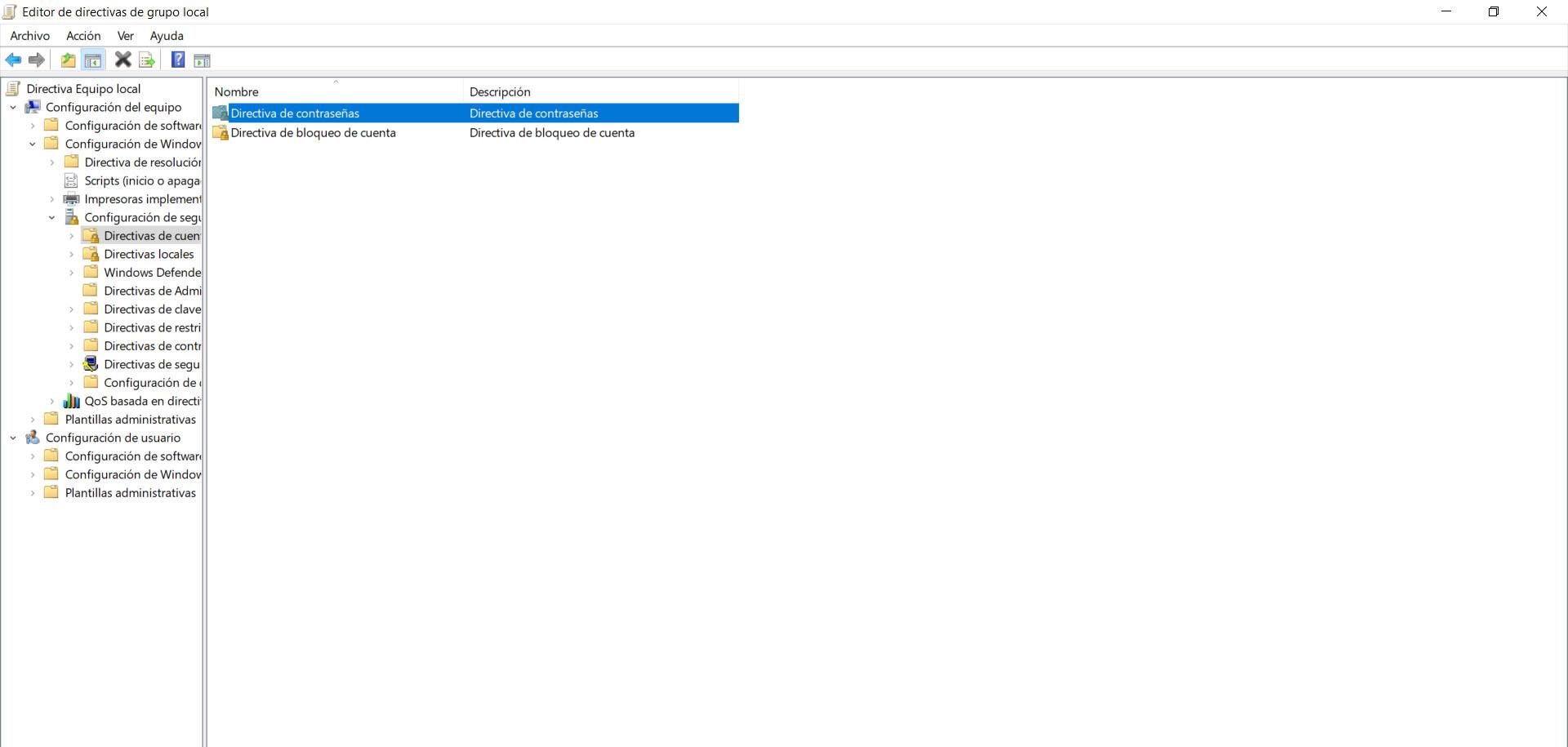

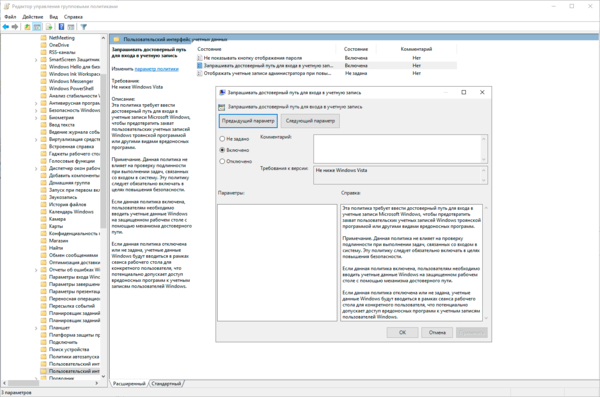

Все политики, которые позволяют настроить использование паролей в операционной системе от Microsoft хранятся в одном месте, которое гордо носит имя Редактор локальной групповой политики. Стоит отметить, что данный инструмент имеется только в трех самых развитых изданиях Windows. Чтобы открыть данный инструмент Вы можете воспользоваться командной быстрого вызова — gpedit.msc, которую необходимо ввести в окно меню Выполнить. После того как Редактор откроется, необходимо последовательно перейти по узлам

- Конфигурация компьютера

- Конфигурация Windows

- Параметры безопасности

- Политики учетных записей

- Политика паролей

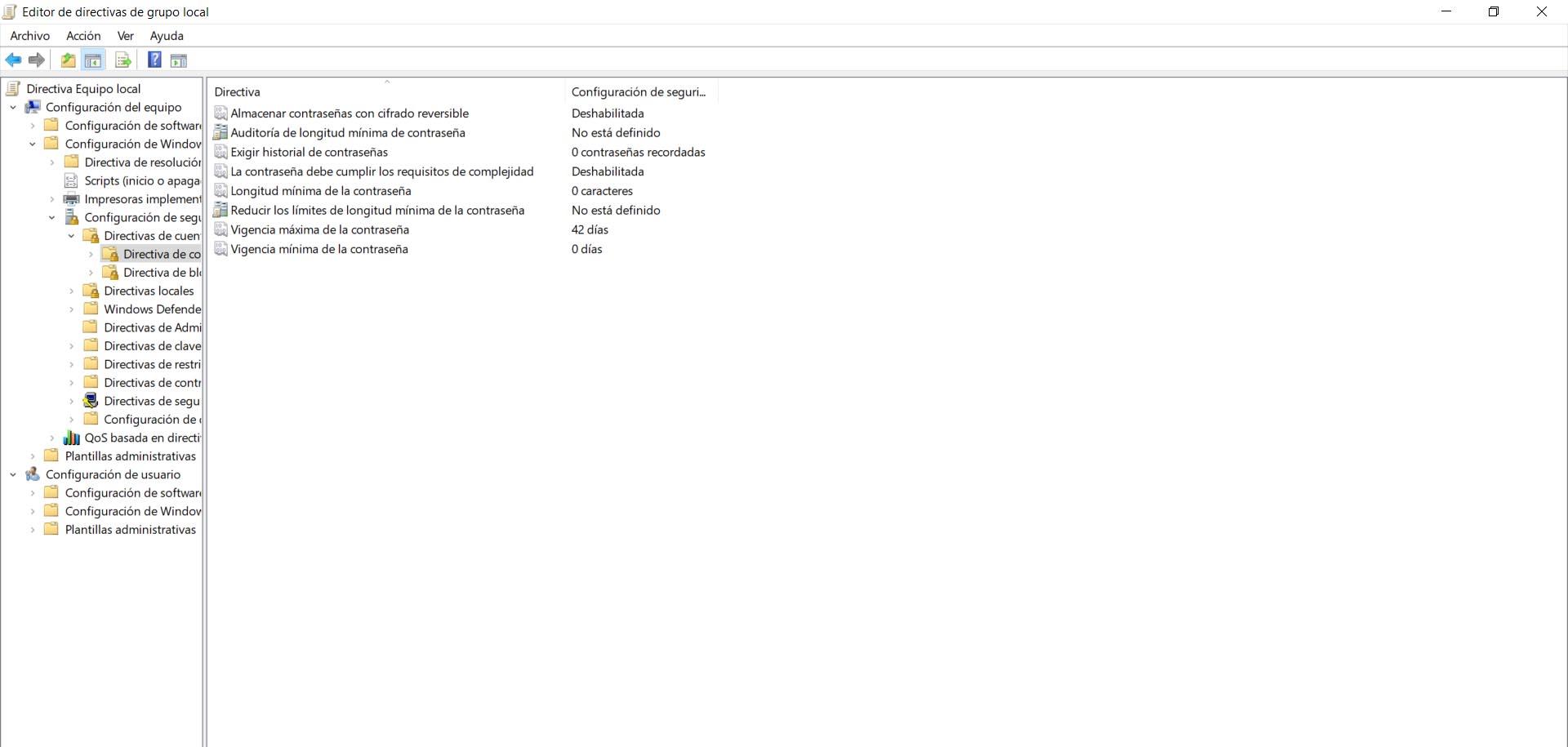

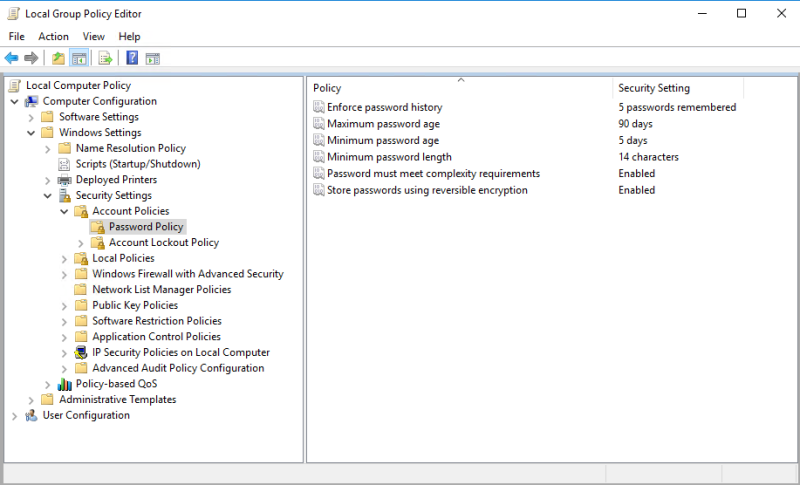

Тут Вы найдете несколько политик. Их количество может отличаться в зависимости от версии операционной системы. Я ознакомлю Вас с 6 политиками паролей Windows, которые имеются в операционной системы Windows 7.

Политики паролей Windows

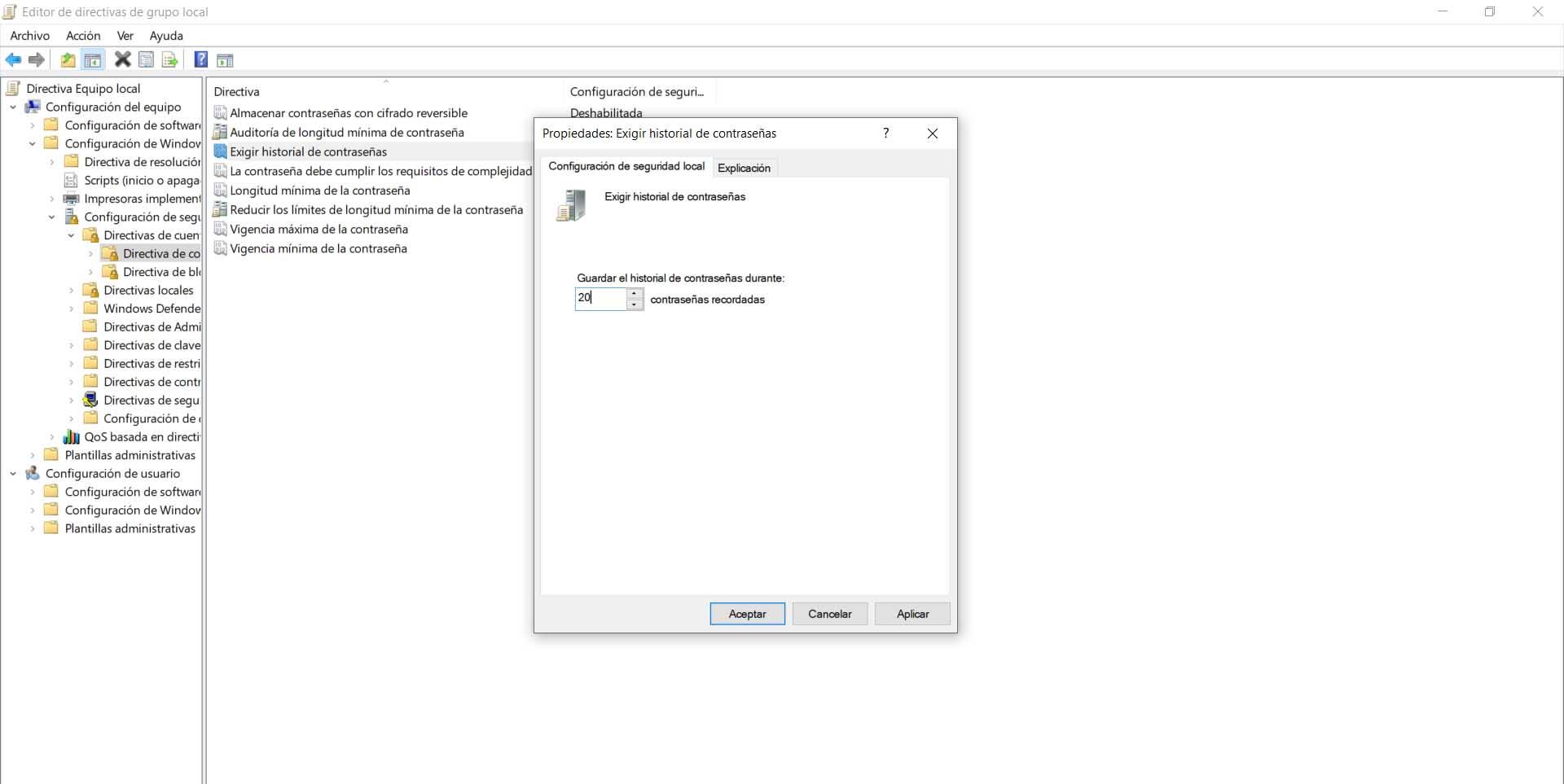

- Вести журнал паролей. Самая первая политика позволяет настроить количество паролей, которые будут храниться в памяти компьютера. Нужно это для того чтобы пользователь не использовал один и тот же пароль несколько раз. Журнал паролей может хранить от 0 до 24 паролей. И чисто теоретически, пользователь может один и тот же пароль выставить только через несколько лет. В этом ему может помощь следующая политика.

- Максимальный срок действия пароля. Думаю что объяснять на пальцах суть данной политики не нужно. Скажу только то, что по умолчанию в данном параметре пароли должны меняться раз в 42 дня. И попрошу никого не бояться — система автоматически будет предупреждать пользователей о том, что необходимо поменять пароль. Предупреждения выходят на протяжении 7 дней.

- Минимальная длина пароля. Название данной политики так же предельно ясно описывает назначение самой политики: тут Вам необходимо задать минимальное количество символов, которое должно быть в пароле. Чтобы понять всю важность этой политики необходимо прочитать статью Время перебора паролей.

- Минимальный срок действия пароля. Использование данной политики оправдано только в связке с первой политикой. Данная политика не позволит особенно умным «хакерам» прокрутить журнал паролей за несколько минут и снова поставить свой старый пароль.

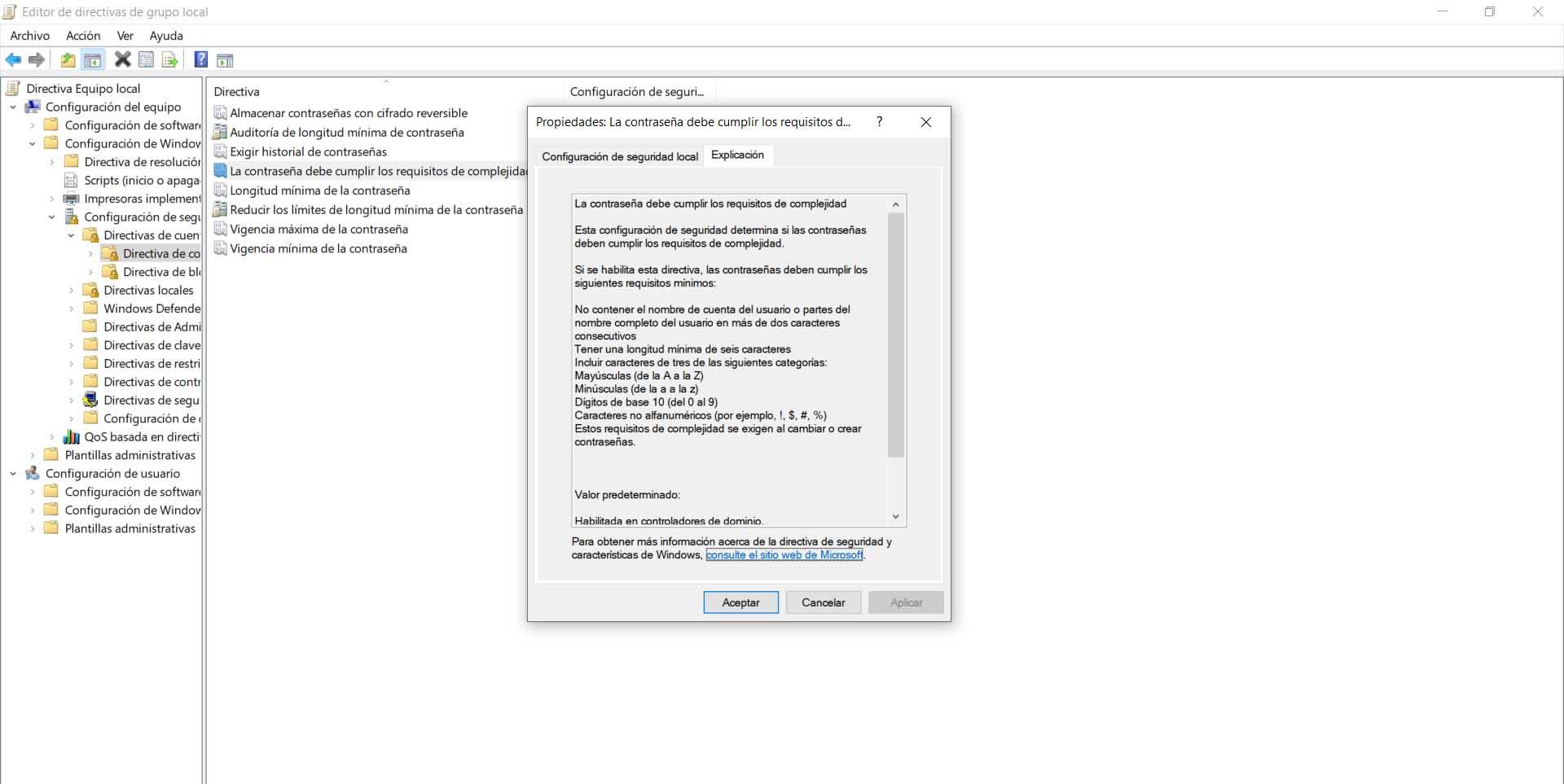

- Пароль должен отвечать требованиям сложности.5-ая политика паролей позволяет одним действием выставить сразу несколько ограничений для выбираемых паролей:

- Пароль не будет содержать в себе имени учетной записи или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Пароли должны будут иметь минимальную длину в 6 символов.

- Содержать в себе 3 из 4 ниже перечисленных категорий символов.

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр символы (например, !, $, #, %)

- Хранить пароли используя обратимое шифрование. Включать данную политику следует только для совместимости со старыми приложениями. Если у Вас нет в этом надобности, то настоятельно прошу не включать данную политику, так как это отрицательным образом скажется на безопасности компьютера.

Настройка политик выбора паролей для отдельных пользователей

Все вышеперечисленные политики паролей Windows скажутся на жизни всех пользователей данного компьютера. Но кроме вышеперечисленных способов настройки есть еще один инструмент, который позволяет настроить ограничения в выборе пароля для отдельных пользователей или групп пользователей Windows — оснастка Управление компьютером. Если открыть данный инструмент и перейти в узел Локальные пользователи и группы, а после чего открыть Свойства какой-либо группы или пользователя, то мы сможем выбрать следующие параметры:

- Запретить смену пароля пользователем. Данный параметр особенно полезен для общедоступных учетных данных. Другими словами, если под одной и той же учетной записью сидят сразу несколько человек, то вся эта тема может накрыться сразу после того, как один умник сменит пароль. Чтобы избежать такой радости необходимо активировать данный пункт.

- Срок действия пароля неограничен. Что делает данный пункт, думаю, всем понятно. Особенной честью его обделяют администраторы, которым глубоко по-барабану на корпоративную политику.

Вот такими способами можно настроить политики паролей в операционной системе Windows.

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

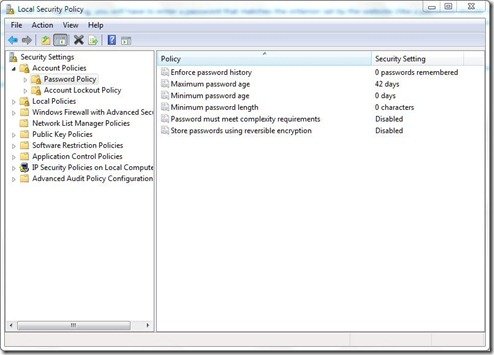

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

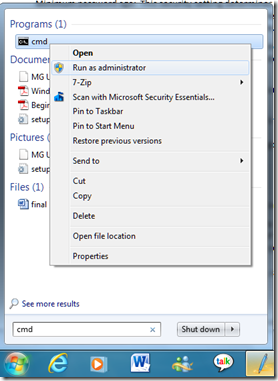

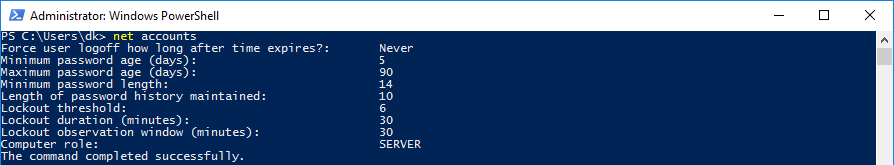

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

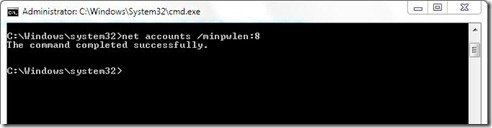

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

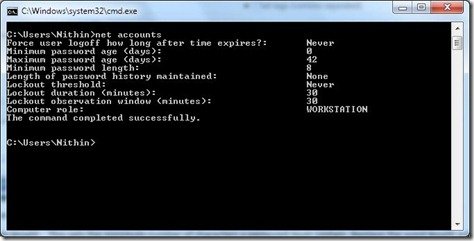

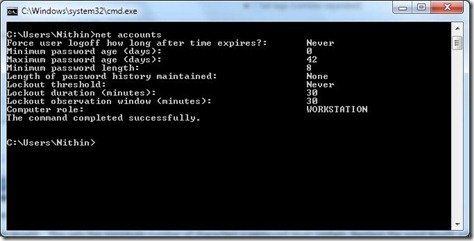

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например,!, $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days – . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Обзор всех настроек будет показан!

Содержание

- Зачем использовать политику паролей

- Как получить доступ к политике паролей

- Включить требования и настройки

- Пароль должен соответствовать требованиям сложности

- Включить историю паролей

- Минимальная длина пароля

- Максимальная и минимальная действительность пароля

- Храните пароли с обратимым шифрованием

- Как увидеть, как работает новая политика

Зачем использовать политику паролей

Прежде всего, мы собираемся объяснить, почему интересно использовать эту функцию и настроить политику паролей Windows. Мы должны исходить из того, что ключи являются основным барьером безопасности, который мы можем использовать для предотвращения вторжений в наши учетные записи и устройства.

Когда мы устанавливаем Windows на наш компьютер, мы можем создать любой пароль. Этот пароль позволит нам получить доступ к пользователю. Но, конечно, сначала мы сможем поставить все, что придет в голову. Если, например, мы введем код доступа 123456, система примет его как хороший. Теперь это далеко не правильный барьер безопасности.

к избежать проблем при создании ключей , Microsoft операционная система имеет политику паролей. Функция, которую мы можем включить и настроить так, как если бы она была «семафором», который сообщает нам, верен ли создаваемый нами ключ или нет. Если мы поставим слабый и небезопасный пароль, как в примере 123456, он нас не пустит.

Поэтому, если мы спросим себя, для чего нужна политика паролей Windows и почему мы должны ее использовать, ответ будет очевиден: безопасность . Если мы хотим избежать злоумышленников и минимизировать вероятность того, что пароль будет найден, это хорошая идея.

Как получить доступ к политике паролей

Прежде всего нам нужно перейти к редактор локальной групповой политики . Для этого просто нажмите комбинацию клавиш Windows + R и запустите gpedit.msc. Мы также можем щелкнуть правой кнопкой мыши кнопку «Пуск» и выбрать «Выполнить».

Когда мы находимся внутри, мы должны зайти в Конфигурация компьютера, Настройки Windows, Охранник Настройки и Политики учетной записи . Мы должны открыть эту папку, и появятся другие. Нас интересует политика паролей.

Появится меню со всеми возможными конфигурациями. По сути, это будут элементы, которые мы сможем включить и настроить в политике паролей Windows. Это основная часть всего этого, и мы увидим ее так, как показано на изображении ниже.

Включить требования и настройки

После объяснения того, как мы можем получить доступ к политике паролей Windows, мы поговорим о каждом из функции . Все они помогут сделать ключ, который, по нашему мнению, является максимально безопасным и отвечает всем требованиям, чтобы не допустить возможных злоумышленников.

Конечно, мы должны иметь в виду, что все эти требования, которые мы увидим и которые мы можем включить или нет, не будут применяться к паролям, которые мы уже создали. Поэтому, если мы хотим повысить безопасность, рекомендуется изменить пароль после правильной настройки.

Пароль должен соответствовать требованиям сложности

Прежде всего, мы должны активировать функцию «Пароль должен соответствовать требованиям сложности». По умолчанию он отключен. В основном это то, что позволит новому паролю, который мы создаем, или при изменении существующего пароля, соответствовать требованиям, таким как длина или использование прописных и строчных букв, цифр и других символов.

Эти последние параметры, о которых мы говорим, действительно усложнят ключ доступа. Мы не должны создавать тот, который состоит только из букв или даже букв и цифр; В идеале на нем также должен быть дополнительный символ, например «%», «&», «$»…

Если мы щелкнем и нажмем «Свойства», а затем перейдем к «Объяснение», мы увидим информацию, относящуюся к этой функции.

Включить историю паролей

Это интересно для обеспечения того, чтобы мы создавали уникальные пароли и чтобы они не повторялись. Допустим, некоторое время назад мы использовали пароль, и он по какой-то причине просочился. Мы создали другой, но когда мы изменили его снова, мы поставили тот же, который просочился давным-давно.

Требуя история паролей , Windows не позволит нам ввести ключ, который мы уже ввели ранее. По умолчанию он не сохраняет пароли, но мы можем указать для этого номер. Например «20» и запомните последние 20 ключей, которые мы поставили.

Минимальная длина пароля

Еще один очень важный фактор — это длина пароля . Просто добавив к паролю букву, цифру или дополнительный символ, мы сделаем его более безопасным. Следовательно, сумма, которую мы вложим, будет существенной.

Когда мы активируем требования к сложности, автоматически минимальная длина этого пароля становится равной 6. Мы не можем, например, создать пароль длиной всего 5 символов. В таком случае это будет сочтено небезопасным и нас не пустит.

Сейчас 6 все еще очень мало. В идеале должно быть не менее 10-12 символов . Мы можем настроить его таким образом и потребовать, чтобы у нас были более длинные пароли, и мы можем быть более безопасными.

Максимальная и минимальная действительность пароля

Мы также увидим, что появятся две опции, которые указывают максимальную и минимальную действительность ключа. По умолчанию первый случай отмечен как 42 дня, а второй — как 0 дней. Что это значит?

Назначение максимальная достоверность означает, что нам придется сменить пароль до этой даты. Например, если мы поставим 30 дней или оставим заранее определенные 42 дня, по прошествии этого времени Windows потребует от нас ввести другой пароль, и мы не будем всегда использовать один и тот же пароль.

В случае с минимальный срок действия , это означает, что это минимальное время, в течение которого созданный нами ключ будет действителен. Таким образом, мы избежим изменения пароля до этой даты. Однако в идеале оставить его равным 0 и позволить нам изменять его столько раз, сколько мы захотим, поскольку это не проблема.

Храните пароли с обратимым шифрованием

Если мы посмотрим на список функций, которые у нас есть в политике паролей, одна из них — хранить пароли с обратимое шифрование . Мы можем активировать его или нет, и это еще одна опция, которая может определять безопасность и быть более или менее защищенной.

В этом случае мы включаем или отключаем Windows для хранения паролей с обратимым шифрованием. Это обеспечит поддержку приложений, использующих протоколы, требующие знания пароля пользователя для целей аутентификации.

Наш совет заключается в никогда не включайте эту опцию . Это в основном означает то же самое, что и хранение паролей в виде обычного текста. Он не идеален, и если он не нужен по какой-либо причине и нас не интересует, мы должны оставить его таким, каким он выглядит по умолчанию.

Как увидеть, как работает новая политика

Мы объяснили, как включить политику паролей и для чего предназначен каждый из разделов, которые мы увидим в главном меню. Теперь остается только применить его на практике и убедиться, что он действительно работает и выполнит свою миссию, которая является не чем иным, как позволением нам иметь полностью безопасные пароли .

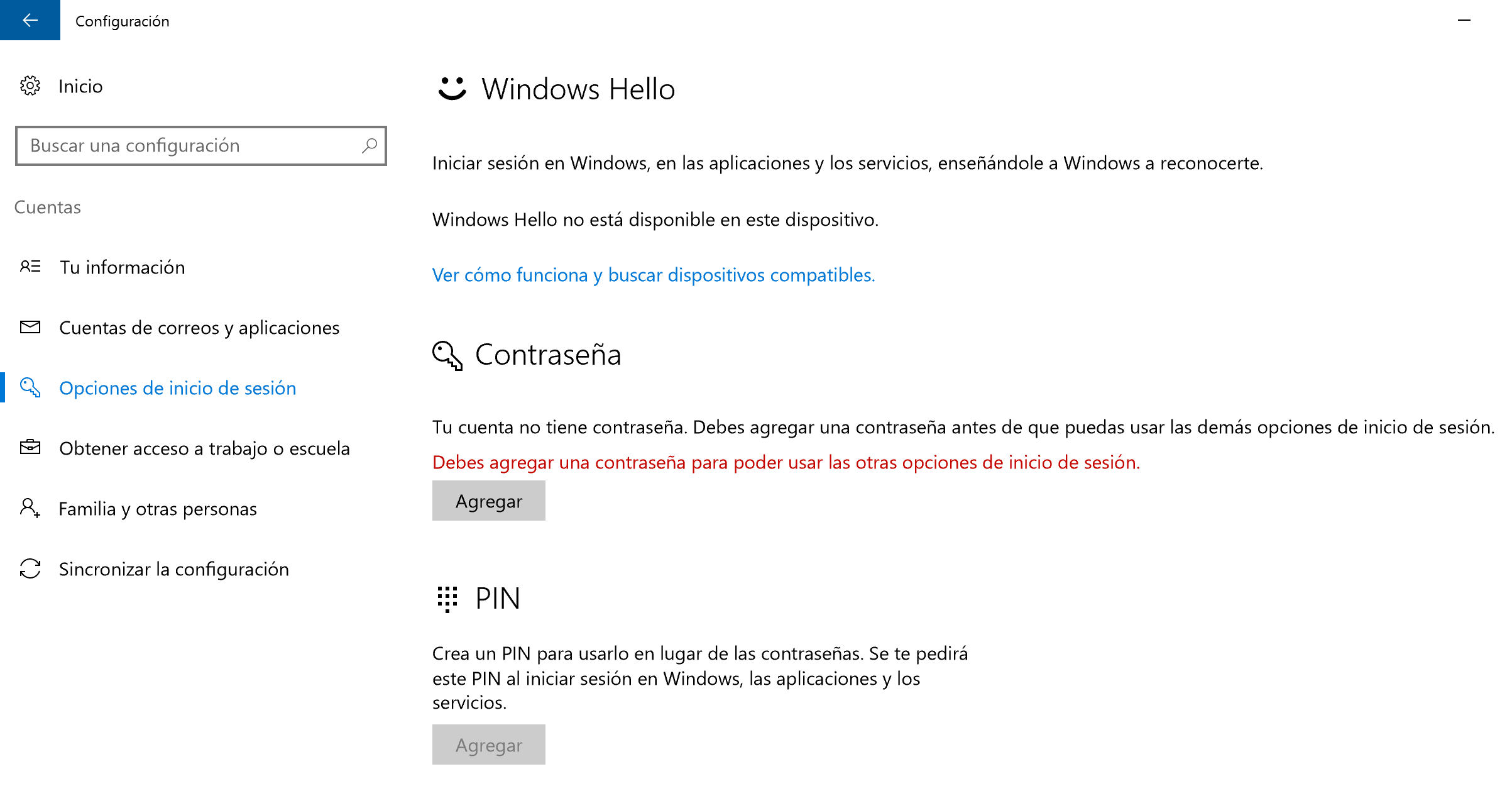

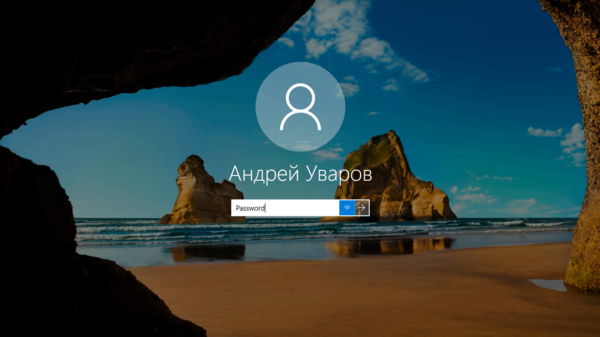

Что мы можем сделать? Ну нет ничего лучше чем создание пароля . Для этого мы должны зайти в «Пуск», «Настройки», зайти в «Учетные записи» и там нажать «Параметры входа». В «Пароль» даем «Добавить» и помещаем все, что не соответствует установленным нами требованиям. Например 12345.

Когда мы создали пароль и нажмем «Далее», он отправит нам сообщение о том, что введенный нами пароль не соответствует требованиям политики паролей. Это покажет нам, что он действительно был настроен правильно.

В конечном итоге так работает политика паролей Windows. Это интересная функция для максимальной безопасности ключей, которые мы создаем в системе. Еще один способ обезопаситься и избежать проблем.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

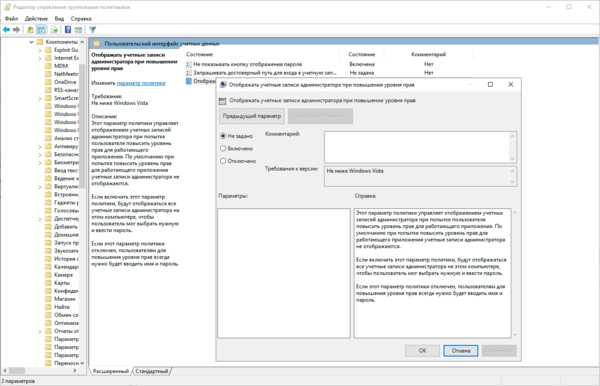

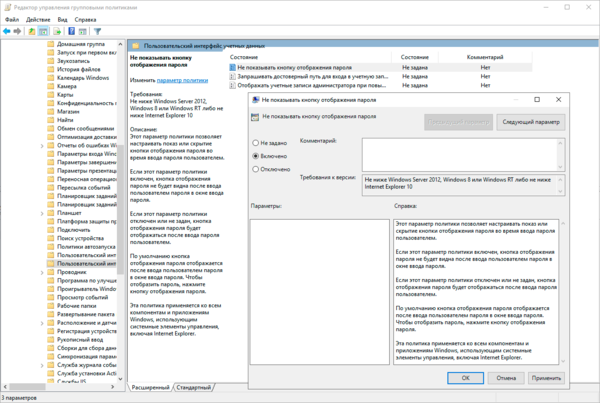

Не показывать кнопку отображения пароля

Работа в спокойных офисных условиях сильно отличается от работы в торговом зале или на складе, где постоянно находится большое количество людей, особенно если некоторые из них могут видеть экран рабочего компьютера. В этом случае кнопка отображения пароля является прямой угрозой безопасности и это не преувеличение. Некоторые администраторы думают, мол что такого, если кто-то на пару секунд увидит сложный пароль, попробуй запомни… Но сложный пароль не всегда является сложным, с точки зрения политики паролей Windows такой пароль является вполне допустимым:

Masha2008!Но с точки зрения безопасности это полный провал, особенно если мы знаем, что дочь сотрудника зовут Машей, все остальное выяснить не сильно сложно. Можно ужесточать требования к длине пароля, но это только лишь повлечет создание новых, вполне читабельных и запоминаемых конструкций, скажем:

Anna+Vova=2008Svadba!!!Здесь можно смеяться, можно плакать, но все эти примеры взяты нами из реальной жизни. Такие пароли, даже при беглом взгляде, очень легко запоминаются, особенно если разложить их на составные части и привязать к личности пользователя.

Можно, конечно, самостоятельно сгенерировать сложные, устойчивые пароли и раздать их пользователям, но лучше от этого не станет. Если предыдущую комбинацию можно было запомнить и быстро ввести, лишь иногда подглядывая на ввод, то сложный пароль будет вводиться медленно, возможно и по бумажке, с постоянной проверкой правильности ввода. Так что лучше мы однозначно не сделаем.

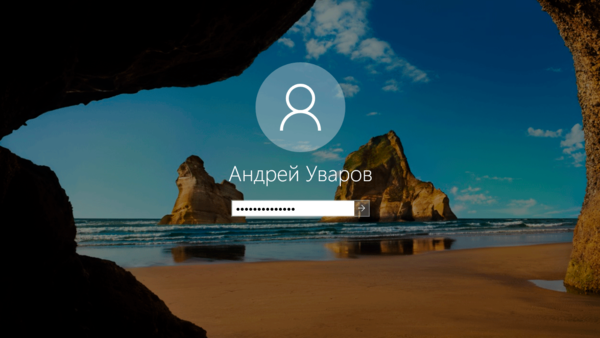

Поэтому самый разумный вариант — отключить кнопку отображения пароля. Нет кнопки — нет проблемы. А помогут нам в этом групповые политики.

Откроем редактор групповых политик и создадим новую политику, затем перейдем в Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Пользовательский интерфейс учетных данных. В данном разделе найдем политику Не показывать кнопку отображения пароля и включим ее. Никаких дополнительных настроек у данной политики нет, только включено или выключено.

gpupdate /forceИ сравним полученный результат. Было:

На этом можно бы было и закончить данную статью, но в указанном нами разделе есть и другие, не менее интересные политики, рассмотрим и их.

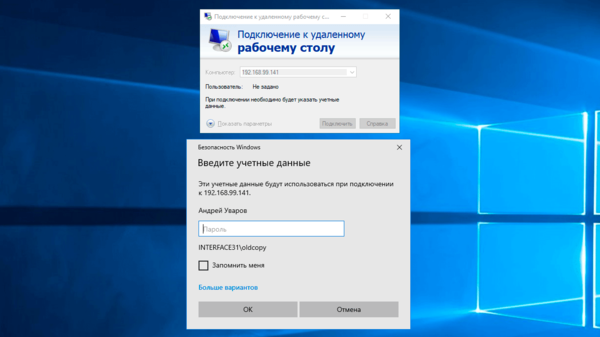

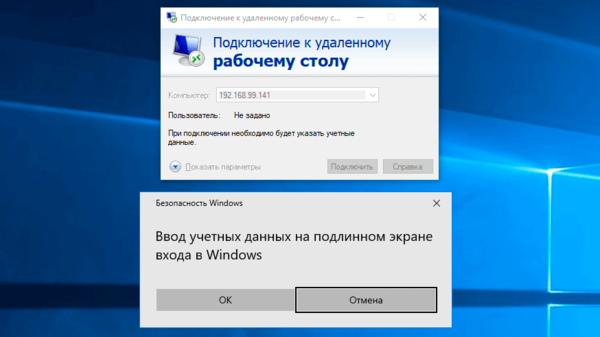

Запрашивать достоверный путь для входа в учетную запись

Уже само название политики является чем-то замысловатым и не совсем понятным. Не добавляет ясности и описание.

Также примите во внимание, что данная политика не влияет на вход в систему.

Все еще не понятно? Давайте разбираться. Допустим мы хотим подключиться к удаленному серверу по RDP. В обычной ситуации мы получим привычное окно для ввода учетных данных, прямо в текущем сеансе.

Ну и наконец экран темнеет, также, как и при запросе повышения прав через UAC и предлагается ввести учетные данные:

Это безопасно, так как ни один пользовательский процесс не может перехватить вводимые данные, программно ввести значения в поля ввода или нажать кнопку, но вряд ли удобно простому пользователю.

Когда может пригодиться эта политика? Для тех случаев, когда безопасность ставится выше удобств и имеется реальная угроза перехвата данных. Скажем, носимые устройства, которые находясь за пределами периметра никак не контролируются, а вернувшись в корпоративную сеть могут представлять угрозу ее безопасности.

Если обобщить: данная политика предотвращает возможный перехват или подмену учетных данных в сеансе пользователя, но резко снижает удобство использования системы.

Отображать учетные записи администратора при повышении уровня прав

В отличие от предыдущей — это простая и понятная политика. Она показывает, будут ли при повышении прав показаны учетные записи администраторов. По умолчанию политика выключена и это правильно, так как имена учетных записей администраторов следует если не держать в секрете, то, по крайней мере, не показывать первым встречным.

Лично мы не видим сценариев, для которых бы пришлось включать данную политику, но знать о ее существовании нужно, также, как и проверить, а не оказалась ли она случайно включена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

microsoft:server:password_policy

Содержание

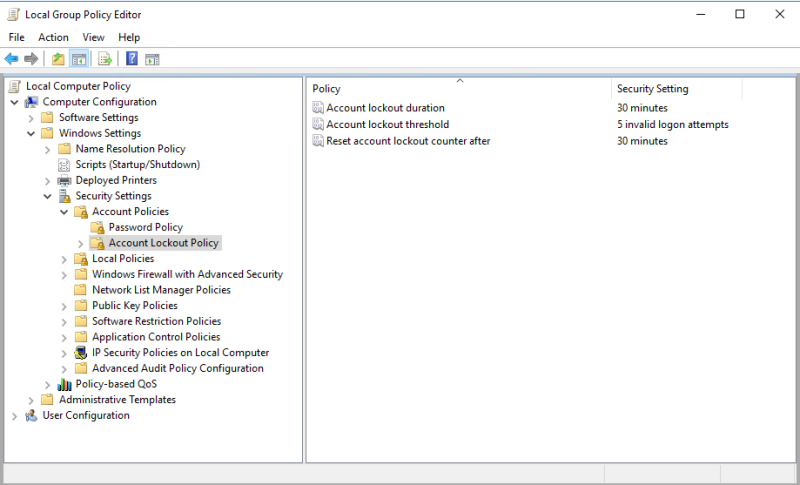

Windows Server 2016 Std Edition. Сервер без AD/домена. Парольные политики настраиваются штатными средствами ОС через групповые политики.

Политика паролей

Windows+R → gpedit.msc Enter

-

Local Computer Policy (Политика «Локальный компьютер»

-

Computer Configuration (Конфигурация компьютера)

-

Windows Settings (Конфигурация Windows)

-

Security Settings (Параметры безопасности)

-

Account Policies (Политики учетных записей)

-

Password Policy (Политика паролей)

-

-

-

-

-

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Enforce password history Вести журнал паролей |

Параметр определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля | 0-24 | AD: 24 пароля Stand-alone: 0 |

| Maximum password age Максимальный срок действия пароля |

Параметр определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. | 1-999 | 42 |

| Minimum password age Минимальный срок действия пароля |

Параметр определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. | 0-998 | 1 день |

| Minimum password length Минимальная длина пароля |

Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0 — без пароля, 1-14 | AD:7 Stand-alone: 0 |

| Password must meet complexity requirements Пароль должен отвечать требованиям сложности |

Параметр определяет должен ли пароль отвечать требованиям:

|

Включена / Отключена | Включено |

| Store passwords using reversible encryption Хранить пароли, используя обратимое шифрование |

Параметр определяет, используется ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена | Отключено |

Политика блокировки учетных записей (Account Lockout Policy)

-

Computer Configuration (Конфигурация компьютера)

-

Windows Settings (Конфигурация Windows)

-

Security Settings (Параметры безопасности)

-

Account Policies (Политики учетных записей)

-

Account Lockout Policy (Политика блокировки учётных записей)

-

-

-

-

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. |

Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. |

Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. |

Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

Для немедленного применения изменений необходимо выполнить в cmd

gpupdate /force

Просмотр политик через cmd/powershell

Текущие парольные политики

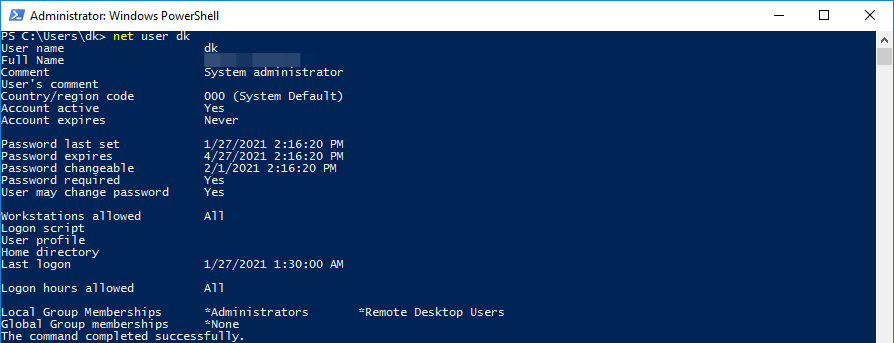

Информация о пользователе

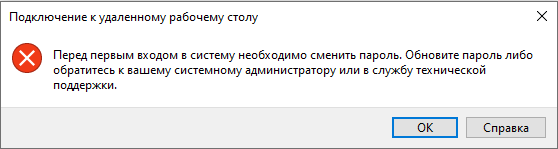

Catch-22 / Уловка-22

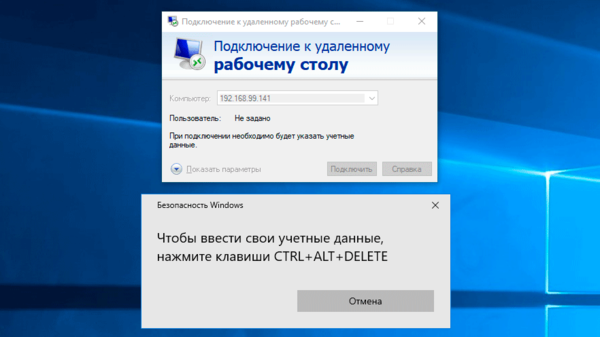

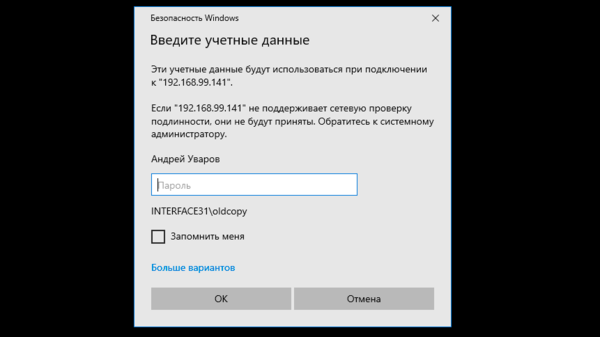

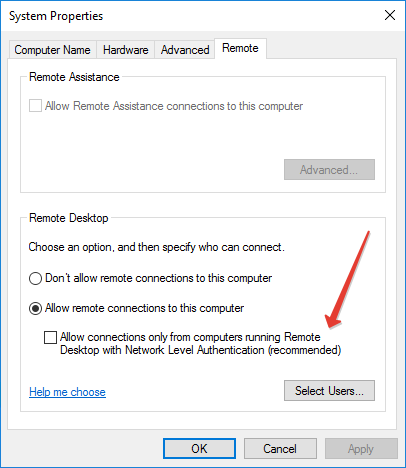

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

Вот как это объясняет Microsoft.

In the protocol specification for CredSSP, there is no reference to the ability to change the user’s password while NLA is running. Therefore, the observed behavior can be considered «by design.»

Лучшее разъяснение по данному вопросу.

После долгих поисков в сети

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

enablecredsspsupport:i:0

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы — установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.

EOM

This website uses cookies. By using the website, you agree with storing cookies on your computer. Also you acknowledge that you have read and understand our Privacy Policy. If you do not agree leave the website.More information about cookies

· Последнее изменение: 2021/01/29 19:16 —

127.0.0.1

В предыдущей части статьи о локальных политиках безопасности вы узнали о методах использования локальных политик безопасности, при помощи которых можно управлять настройками, имеющими отношение к безопасности, как вашего домашнего компьютера, так и компьютеров, расположенных в доменной среде организации. Начиная с этой статьи, будут подробно рассматриваться все категории политик, которые относятся к обеспечению безопасности ваших компьютеров. В этой статье вы узнаете об управлении проверкой подлинности пользовательских учетных записей, а именно об узле «Политики учетных записей»

. Применение этих политик распространено в предприятиях с доменной средой. Для обеспечения безопасности ваших компьютеров, применение политик этой группы на компьютерах, не входящих в доменную среду (например, использование политик на вашем домашнем компьютере) поможет вам существенно повысить безопасности компьютера.

Без сомнения, корпоративные учетные записи представляют огромный интерес для хакеров, которых может заинтересовать хищение корпоративной информации, а также получение доступа к компьютерам вашего предприятия. Поэтому, одним из решений, позволяющих существенно обезопасить инфраструктуру предприятия, является использование безопасных сложных паролей для снижения возможности проникновения злоумышленниками. Также не стоит забывать о том, что злоумышленники могут находиться гораздо ближе, чем вы себе представляете. Я настоятельно рекомендую заставить

пользователей использовать сложные пароли, включая буквы разных регистров, цифры, а также специальные символы для паролей к своим учетным записям и ни в коем случае не оставлять свои пароли у всех на виду. Я имею в виду не записывать их на бумагу и не размещать на своем рабочем месте, рядом с компьютером, а тем более – не закреплять их на своих мониторах (что встречается довольно таки часто). Также пользователи обязаны менять свои пароли по истечению срока, который вы установите. Например, указав срок действия пароля в 30 дней, по его истечению перед входом пользователя в свою учетную запись, отобразится диалог с требованием изменения текущего пароля.

Для того чтобы найти политики, предназначенные для управления учётными записями, в редакторе управления групповыми политиками откройте узел Конфигурация компьютераПараметры безопасностиПолитики учетных записей

. Рассмотрим подробно каждую политику безопасности, которая применяется для управления паролями и блокировкой учетных записей пользователей.

Политика паролей

При помощи этого узла вы можете изменять настройки паролей учетных записей пользователей, которые состоят как в домене, так и в рабочих группах. В организациях вы можете применять одинаковые политики паролей для всех пользователей, входящих в домен или только для отдельных групп при помощи оснастки «Консоль управления групповыми политиками»

. В узле «Политика паролей»

вы можете использовать до шести политик безопасности, при помощи которых можно указать наиболее важные параметры безопасности, применяемые для управления паролями учетных записей. Настоятельно рекомендую не игнорировать данные политики. Даже если вы уговорите своих пользователей использовать сложные пароли, не факт, что они действительно будут это делать. Если вы правильно настроите все шесть политик безопасности, расположенных в этом узле, безопасность паролей пользователей вашей организации значительно повысится. Применив все политики, пользователям действительно придется создавать безопасные пароли, в отличие от тех, которые они считают «сложными». Доступны следующие политики безопасности:

Рис. 1 Узел «Политика паролей»

Вести журнал паролей

. Насколько не был бы ваш пароль безопасным, злоумышленник рано или поздно сможет его подобрать. Поэтому необходимо периодически изменять пароли учетных записей. При помощи этой политики вы можете указать количество новых паролей, которые назначаются для учетных записей до повторного использования старого пароля. После того как эта политика будет настроена, контроллер домена будет проверять кэш предыдущих хэш-кодов пользователей, чтобы в качестве нового пароля пользователи не могли использовать старый. Число паролей может варьироваться от 0 до 24. Т.е., если вы указали в качестве параметра число 24, то пользователь сможет использовать старый пароль с 25-ого раза.

Максимальные срок действия пароля

. Эта политика указывает период времени, в течение которого пользователь может использовать свой пароль до последующего изменения. По окончанию установленного срока пользователь обязан изменить свой пароль, так как без изменения пароля войти в систему ему не удастся. Доступные значения могут быть установлены в промежутке от 0 до 999 дней. Если установлено значения равное 0, срок действия пароля неограничен. В связи с мерами безопасности желательно отказаться от такого выбора. Если значения максимального срока действия пароля варьируется от 1 до 999 дней, значение минимального срока должно быть меньше максимального. Лучше всего использовать значения от 30 до 45 дней.

Минимальная длина пароля

. При помощи этой политики вы можете указать минимальное количество знаков, которое должно содержаться в пароле. Если активировать этот параметр, то при вводе нового пароля количество знаков будет сравниваться с тем, которое установлено в этой политике. Если количество знаков будет меньше указанного, то придется изменить пароль в соответствии с политикой безопасности. Можно указать значение политики от 1 до 14 знаков. Оптимальным значением для количества знаков для пароля пользователей является 8, а для серверов от 10 до 12.

Минимальные срок действия пароля

. Многие пользователи не захотят утруждать себя запоминанием нового сложного пароля и могут попробовать сразу при вводе изменить такое количество новых паролей, чтобы использовать свой хорошо известный первоначальный пароль. Для предотвращения подобных действий была разработана текущая политика безопасности. Вы можете указать минимальное количество дней, в течение которого пользователь должен использовать свой новый пароль. Доступные значения этой политики устанавливаются в промежутке от 0 до 998 дней. Установив значение равное 0 дней, пользователь сможет изменить пароль сразу после создания нового. Необходимо обратить внимание на то, что минимальный срок действия нового пароля не должен превышать значение максимального срока действия.

Пароль должен отвечать требованиям сложности

. Это одна из самых важных политик паролей, которая отвечает за то, должен ли пароль соответствовать требованиям сложности при создании или изменении пароля. В связи с этими требованиями, пароли должны:

- содержать буквы верхнего и нижнего регистра одновременно;

- содержать цифры от 0 до 9;

- содержать символы, которые отличаются от букв и цифр (например, !, @, #, $, *);

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

В том случае, если пользователь создал или изменил пароль, который соответствует требованиям, то пароль пропускается через математический алгоритм, преобразовывающий его в хэш-код (также называемый односторонней функцией), о котором шла речь в политике «Вести журнал паролей».

Хранить пароли, используя обратимое шифрование

. Для того чтобы пароли невозможно было перехватить при помощи приложений, Active Directory хранит только хэш-код. Но если перед вами встанет необходимость поддержки приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности, вы можете использовать текущую политику. Обратимое шифрование по умолчанию отключено, так как, используя эту политику, уровень безопасности паролей и всего домена в частности значительно понижается. Использование этой функции аналогично хранению пароля в открытом виде.

Политика блокировки учетной записи

Даже после создания сложного пароля и правильной настройки политик безопасности, учетные записи ваших пользователей все еще могут быть подвергнуты атакам недоброжелателей. Например, если вы установили минимальный срок действия пароля в 20 дней, у хакера достаточно времени для подбора пароля к учетной записи. Узнать имя учетной записи не является проблемой для хакеров, так как, зачастую имена учетных записей пользователей совпадает с именем адреса почтового ящика. А если будет известно имя, то для подбора пароля понадобится какие-то две-три недели.

Групповые политики безопасности Windows могут противостоять таким действиям, используя набор политик узла «Политика блокировки учетной записи»

. При помощи данного набора политик, у вас есть возможность ограничения количества некорректных попыток входа пользователя в систему. Разумеется, для ваших пользователей это может быть проблемой, так как не у всех получится ввести пароль за указанное количество попыток, но зато безопасность учетных записей перейдет на «новый уровень». Для этого узла доступны только три политики, которые рассматриваются ниже.

Рис. 2 «Политика блокировки учетной записи»

Время до сброса счетчиков блокировки

. Active Directory и групповые политики позволяют автоматически разблокировать учетную запись, количество попыток входа в которую превышает установленное вами пороговое значение. При помощи этой политики устанавливается количество минут, которые должны пройти после неудачной попытки для автоматической разблокировки. Вы можете установить значение от одной минуты до 99999. Это значение должно быть меньше значения политики .

Пороговое значение блокировки

. Используя эту политику, вы можете указать количество некорректных попыток входа, после чего учетная запись будет заблокирована. Окончание периода блокировки учетной записи задается политикой «Продолжительность блокировки учетной записи»

или администратор может разблокировать учетную запись вручную. Количество неудачных попыток входа может варьироваться от 0 до 999. Я рекомендую устанавливать допустимое количество от трех до семи попыток.

Продолжительность блокировки учетной записи

. При помощи этого параметра вы можете указать время, в течение которого учетная запись будет заблокирована до ее автоматической разблокировки. Вы можете установить значение от 0 до 99999 минут. В том случае, если значение этой политики будет равно 0, учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее вручную.

Политика Kerberos

В доменах Active Directory для проверки подлинности учетных записей пользователей и компьютеров домена используется протокол Kerberos. Сразу после аутентификации пользователя или компьютера, этот протокол проверяет подлинность указанных реквизитов, а затем выдает особый пакет данных, который называется «Билет предоставления билета (TGT – Ticket Granting Ticket)»

. Перед подключением пользователя к серверу для запроса документа на контроллер домена пересылается запрос вместе с билетом TGT, который идентифицирует пользователя, прошедшего проверку подлинности Kerberos. После этого контроллер домена передает пользователю еще один пакет данных, называемый билетом доступа к службе. Пользователь предоставляет билет на доступ службе на сервере, который принимает его как подтверждение прохождения проверки подлинности.

Данный узел вы можете обнаружить только на контроллерах домена. Доступны следующие пять политик безопасности:

Рис. 3. «Политика Kerberos»

Максимальная погрешность синхронизации часов компьютера

. Для предотвращения «атак повторной передачи пакетов» существует текущая политика безопасности, которая определяет максимальную разность времени, допускающую Kerberos между временем клиента и временем на контроллере домена для обеспечения проверки подлинности. В случае установки данной политики, на обоих часах должны быть установлены одинаковые дата и время. Подлинной считается та отметка времени, которая используется на обоих компьютерах, если разница между часами клиентского компьютера и контроллера домена меньше максимальной разницы времени, определенной этой политикой.

Максимальный срок жизни билета пользователя

. При помощи текущей политики вы можете указать максимальный интервал времени, в течение которого может быть использован билет представления билета (TGT). По истечении срока действия билета TGT необходимо возобновить существующий билет или запросить новый.

Максимальный срок жизни билета службы

. Используя эту политику безопасности, сервер будет выдавать сообщение об ошибке в том случае, если клиент, запрашивающий подключение к серверу, предъявляет просроченный билет сеанса. Вы можете определить максимальное количество минут, в течение которого полученный билет сеанса разрешается использовать для доступа к конкретной службе. Билеты сеансов применяются только для проверки подлинности на новых подключениях к серверам. После того как подключение пройдет проверку подлинности, срок действия билета теряет смысл.

Максимальный срок жизни для возобновления билета пользователя

. С помощью данной политики вы можете установить количество дней, в течение которых может быть восстановлен билет предоставления билета.

Принудительные ограничения входа пользователей

. Эта политика позволяет определить, должен ли центр распределения ключей Kerberos проверять каждый запрос билета сеанса на соответствие политике прав, действующей для учетных записей пользователей.

Заключение

В наше время все чаще приходится заботиться о безопасности учетных записей, как для клиентских рабочих мест вашей организации, так и домашних компьютеров. Недоброжелателями, которые хотят получить контроль над вашим компьютером могут быть не только хакеры, расположенные в тысячах и сотнях тысяч километров от вас, но и ваши сотрудники. Защитить свои учетные записи помогают политики учетных записей. В этой статье подробно рассказывается обо всех политиках, которые имеют отношение к паролям ваших учетных записей, блокировке учетной записи при попытке подбора пароля, а также политикам Kerberos – протокола, используемого для проверки подлинности учетных записей пользователей и компьютеров домена. В следующей статье вы узнаете о политиках аудита.

Вы являетесь администратором сети и хотите установить срок действия паролей для всех учетных записей пользователей? Это будет несложно сделать в новой ОС Windows 10.

Как вы знаете, операционная система позволяет использовать, на ваш выбор, локальную или учетную записи Майкрософт. Первая по своей функциональности не позволяет использовать некоторые функции системы. Вторая предоставляет полный доступ к ним.

Дополнительно и обязательно при входе в систему, во втором случае, вы будете обязаны всегда вводить пароль. Если вам не нравится такое положение вещей, вы можете также использовать и .

Не многие пользователи знают, что в ОС Windows уже давно присутствует возможность установить период активности пароля и заставить пользователя установить новый по его истечению. Это, в первую очередь, забота админа о безопасности.

При помощи Менеджера локальных пользователей и групп это легко сделать. Помните, что такая возможность присутствует только в Профессиональной версии операционной системы. Она недоступна в Home Edition.

Если вы проявляете интерес к этому вопросу, тогда приступим к реализации. И не забудьте, вы должны иметь права администратора на компьютере.

СРОК ДЕЙСТВИЯ ПАРОЛЕЙ

Начнем с утилиты “Выполнить”, которая запускается при помощи клавиш Win + R на клавиатуре. После её запуска, в поле “Открыть” введите следующее имя файла:

Lusrmgr.msc

и нажмите кнопку “ОК” или клавишу Enter .

В левой части окна выберите папку “Пользователи”, а в правой необходимое вам имя, для активации нужной функции. После чего дважды кликните по нему мышкой.

В следующем окне свойств профиля перейдите на вкладку “Общие”, снимите отметку с “Срок действия пароля не ограничен” и поочередно нажмите кнопки “Применить” и “ОК”.

На этом вся процедура будет окончена. Начнется 30-дневный отсчет. После истечения этого периода времени, не получится войти в учетную запись, не задав новый Password. Это надежный инструмент, который сетевые администраторы используют для того, чтобы заставить всех в домене сохранять безопасность.

Наши компьютерные советы ждут Вас в . Не хотите присоединиться к нам в Facebook или Google+? Справа вверху вы найдете нужные кнопки.

При создании Windows 10 разработчики Microsoft уделили немало внимания безопасности системы. Чего только стоит биометрическая аутентификация Windows Hello или улучшенный Windows Defender. Но сегодня я хочу рассказать о менее известной функции, которая, по сути, заставляет пользователей Windows 10 периодически менять свои пароли. В принципе, это и так можно делать в любое время, но дополнительная дисциплина, когда речь идет о безопасности, еще никому не помешала.

Сделать это можно тремя способами, исходя из того, какая версия Windows 10 у вас установлена, и используете ли вы аккаунт Microsoft. К примеру, если у вас Windows 10 Pro, Enterprise или Education, можно воспользоваться редактором локальной групповой политики.

Первым делом нужно открыть gpedit.msc (нажать Win + R и ввести gpedit.msc

) и перейти по следующему пути: Конфигурация Windows → Параметры безопасности → Политика учетных записей → Политика паролей

В открывшемся окне нужно выбрать параметр «Максимальный срок действия пароля» и указать по истечению какого срока система попросит вас изменить пароль. Неким стандартом считается 72 дня, но вы можете выбрать количество дней на свое усмотрение.

Также в пункте «Политика паролей» можно выбрать минимальную длину пароля, минимальный срок его действия, а также активировать архив паролей (чтобы пользователи не могли указать в качестве нового пароля тот, который уже использовался ранее).

А вот в Windows 10 Home редактор локальной групповой политики отсутствует, поэтому владельцем этой версии операционной системы придется воспользоваться уже командной строкой.

Первым делом необходимо открыть командную строку с правами администратора

(это обязательное условие), а затем просто ввести команду «wmic UserAccount set PasswordExpires=True». После обновление свойств пропишите еще одну команду: «net accounts /maxpwage:72». Вместо 72 можете подставить необходимое вам количество дней.

Если вы хотите настроить срок действия пароля только для какой-то определенной учетной записи на компьютере, можете использовать команду «wmic UserAccount where Name=’Имя Пользователя’ set PasswordExpires=True».

Но если вы используете учетную запись Microsoft, эти два способа у вас работать не будут. Правда, включить такую опцию все-таки можно. Для этого необходимо зайти в свой аккаунт на сайте Microsoft, найти там пункт «Смена пароля» и поставить галочку напротив «Менять пароль каждые 72 дня».

В данном случае изменения коснутся не только пароля к вашей учетной записи Windows 10, но и OneDrive, Outlook.com, Skype и других сервисов.

Кстати, данное руководство также подойдет для Windows 7, Windows 8 и Windows 8.1. Если этот материал был вам полезен, поставьте лайк. И, если уж пошла такая жара, можете даже подписаться на нашу

Тут Вы найдете несколько политик. Их количество может отличаться в зависимости от версии операционной системы. Я ознакомлю Вас с 6 политиками паролей Windows, которые имеются в операционной системы Windows 7.

Политики паролей Windows

- Вести журнал паролей

. Самая первая политика позволяет настроить количество паролей, которые будут храниться в памяти компьютера. Нужно это для того чтобы пользователь не использовал один и тот же пароль несколько раз. Журнал паролей может хранить от 0 до 24 паролей. И чисто теоретически, пользователь может один и тот же пароль выставить только через несколько лет. В этом ему может помощь следующая политика. - Максимальный срок действия пароля

. Думаю что объяснять на пальцах суть данной политики не нужно. Скажу только то, что по умолчанию в данном параметре пароли должны меняться раз в 42 дня. И попрошу никого не бояться — система автоматически будет предупреждать пользователей о том, что необходимо поменять пароль. Предупреждения выходят на протяжении 7 дней. - Минимальная длина пароля

. Название данной политики так же предельно ясно описывает назначение самой политики: тут Вам необходимо задать минимальное количество символов, которое должно быть в пароле. Чтобы понять всю важность этой политики необходимо прочитать статью Время перебора паролей . - Минимальный срок действия пароля

. Использование данной политики оправдано только в связке с первой политикой. Данная политика не позволит особенно умным «хакерам» прокрутить журнал паролей за несколько минут и снова поставить свой старый пароль. - Пароль должен отвечать требованиям сложности

.5-ая политика паролей позволяет одним действием выставить сразу несколько ограничений для выбираемых паролей:- Пароль не будет содержать в себе имени учетной записи или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Пароли должны будут иметь минимальную длину в 6 символов.

- Содержать в себе 3 из 4 ниже перечисленных категорий символов.

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр символы (например, !, $, #, %)

- Хранить пароли используя обратимое шифрование

. Включать данную политику следует только для совместимости со старыми приложениями. Если у Вас нет в этом надобности, то настоятельно прошу не включать данную политику, так как это отрицательным образом скажется на безопасности компьютера.

Настройка политик выбора паролей для отдельных пользователей

Все вышеперечисленные политики паролей Windows скажутся на жизни всех пользователей данного компьютера. Но кроме вышеперечисленных способов настройки есть еще один инструмент, который позволяет настроить ограничения в выборе пароля для отдельных пользователей или групп пользователей Windows — оснастка Управление компьютером

. Если открыть данный инструмент и перейти в узел Локальные пользователи и группы

, а после чего открыть Свойства

какой-либо группы или пользователя, то мы сможем выбрать следующие параметры:

- Запретить смену пароля пользователем

. Данный параметр особенно полезен для общедоступных учетных данных. Другими словами, если под одной и той же учетной записью сидят сразу несколько человек, то вся эта тема может накрыться сразу после того, как один умник сменит пароль. Чтобы избежать такой радости необходимо активировать данный пункт. - Срок действия пароля неограничен

. Что делает данный пункт, думаю, всем понятно. Особенной честью его обделяют администраторы, которым глубоко по-барабану на корпоративную политику.

Вот такими способами можно настроить политики паролей в операционной системе Windows.

Защита безопасности клиентов для Microsoft – дело чести. И, как видим, честь в корпорации стерегут так бережно, что это иногда граничит с назойливостью. Не так давно мы уже проблемы с чрезмерным контролем безопасности в другом детище Microsoft – Internet Explorer. Сегодня поговорим о целой OC Windows Server 2012.

По умолчанию каждые 42 дня пользователи системы должны придумывать себе новый пароль. На деле находится не так уж много ценителей такой заботы, поэтому часто люди просто отключают этот параметр. И если для других серверных ОС семейства Windows сделать это совсем несложно, то в Windows Server 2012 все не так очевидно. Давайте пошагово разберемся, как, обладая правами администратора, изменить срок действия пароля одновременно для всех пользователей сервера.

1. Выполните команду

gpedit.msc

:

Win + R > пропишите gpedit.msc

> ОК.

2. Перейдите:

Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики учетных записей > Политика паролей.

3. Нажмите . По умолчанию задан срок в 42 дня. Выберите нужное значение и нажмите Применить

. А если хотите совсем снять ограничение по сроку действия, поставьте значение ноль.

Изменить срок действия пароля в Windows Server 2012 не так уж и сложно. Но стоит ли? Если долгие годы пользоваться одним и тем же паролем, рано или поздно злоумышленники его рассекретят. Генерировать каждый понедельник новый, конечно, тоже не нужно. Как и во многих вопросах, ответ где-то посередине. Изменяйте пароль с разумной периодичностью, не забывайте делать его надежным и за грамотной консультацией по всем вашим облачным вопросам и задачам.

Аутентификация — краеугольный камень системы безопасности. Она дает некоторую гарантию того, что пользователь или клиентский компьютер не таят угрозы и что им можно доверять. Но как бы то ни было, аутентификации, к сожалению, не всегда уделяют достаточно внимания.

Аутентификация — краеугольный камень системы безопасности. Она дает некоторую гарантию того, что пользователь или клиентский компьютер не таят угрозы и что им можно доверять. Но как бы то ни было, аутентификации, к сожалению, не всегда уделяют достаточно внимания. Между тем без аутентификации невозможно должным образом наделить объект правами и средствами управления доступом в соответствии с его идентичностью.

С идеей аутентификации связано множество ошибочных представлений. В предлагаемой статье я разъясню ряд основных концепций, касающихся аутентификации Windows, и помогу читателям составить представление о том, как эффективно использовать этот механизм для предоставления защищенного доступа к ресурсам сети. В статье также рассматриваются базовая концепция управления аутентификацией Windows и роль политики в защите паролей.

Я начну с простого на первый взгляд аспекта управления аутентификацией — с переустановки паролей.

Проблема с паролями

В большинстве сетей Windows реализован однофакторный механизм аутентификации, как правило, на основе паролей. «Однофакторным» этот механизм называют потому, что успешное удостоверение идентичности пользователя осуществляется на основе всего лишь одного фактора — пароля. В случае с паролями этот фактор относится к категории известных пользователю идентифицирующих признаков. Использовать пароли в качестве фактора аутентификации весьма удобно: для этого не требуется ни специальных аппаратных средств, ни внесения в списки регистрации. Однако аутентификация, построенная на известных пользователю идентифицирующих признаках, имеет свои слабости.

Пароли легко забываются, а многократный ввод паролей становится монотонной процедурой. Кроме того, пользователи нередко выбирают пароли, которые можно запомнить без особого труда и которые, соответственно, легко угадываются взломщиками.

Более того, пользователи могут забывать свои пароли, и в таких случаях они обращаются с просьбой о переустановке паролей к сотрудникам службы поддержки, нагружая их дополнительной работой. В относительно крупных организациях переустановка паролей вырастает в такую проблему, что администраторам приходится устанавливать средства переустановки паролей, управляемые самими пользователями. Однако надо сказать, что переустановка паролей — и в тех случаях, когда эту операцию выполняют сотрудники ИТ-подразделения, и когда этим занимаются сами пользователи, — связана с большим риском.

Люди есть люди

Опасность такого подхода, когда переустановкой паролей занимаются сотрудники ИТ-подразделения, состоит в том, что пользователи или сотрудники службы поддержки могут стать объектами социальных манипуляций. Кроме того, сотрудники службы поддержки могут злоупотреблять своими полномочиями и выступать от лица других пользователей. Возникает необходимость в специальной подготовке сотрудников службы поддержки, с тем чтобы они внимательно проверяли запросы на переустановку паролей, перед тем как выполнять эти запросы, и понимали, когда к ним применяются методы социальной инженерии.

В некоторых службах поддержки верификация проводится следующим образом: добавочный (телефонный) номер лица, обратившегося с запросом, сопоставляется с добавочным номером пользователя, за которого выдает себя проситель. Но, в сущности, этот метод позволяет получать доступ к приложениям, транзакциям и информации всякому, кто имеет доступ в ту или иную рабочую комнату. Ведь разве у сотрудников службы поддержки есть способ убедиться в том, что человек на другом конце провода не является посторонним, проникшим в офис?

В некоторых организациях для переустановки пароля необходимо получить заверенный цифровой подписью запрос от начальника пользователя. После этого сотрудники службы поддержки должны связаться с пользователем и сообщить ему новый пароль.

Еще один способ состоит в том, что сотрудники службы поддержки направляют пользователю новый пароль по голосовой почте. В этом случае гарантией сохранности пароля является PIN-код голосовой почты пользователя. В сочетании с заверенным подписью запросом начальника этот метод может с достаточной степенью надежности подтверждать аутентичность переустановки паролей — все зависит от защищенности системы голосовой почты.

В некоторых организациях сотрудники службы поддержки получают доступ к последним четырем цифрам номера социального страхования каждого сотрудника. Впервые услышав об этом методе, я не мог сдержать улыбку. Ведь это все равно что дать каждому работнику пароль из четырех цифр и позабыть о том, что требуются более длинные и устойчивые к взломам пароли. Вот классический метод, применяемый против центров обработки вызовов всех типов: организатор атаки постоянно звонит в центр, каждый раз попадает к другому представителю и каждый раз называет другую комбинацию символов, пытаясь обойти защиту.

Руководитель службы поддержки (особенно если в компании функционирует крупное подразделение, осуществляющее поддержку) должен проследить за тем, чтобы сотрудники организовали базу данных звонков пользователей, где будут фиксироваться все звонки с просьбами о переустановке паролей или получении другой конфиденциальной информации. Перед тем как выполнять любой поступивший запрос, сотрудники должны просматривать в этой базе данных информацию о звонках, связанных с каждым пользователем.

Для снижения риска злоупотреблений со стороны служащих ИТ-отдела, уполномоченных осуществлять переустановку паролей, необходимо организовать четкую систему аудита переустановленных паролей. Следует проводить проверки на месте, с тем чтобы убедиться: пароль был переустановлен в ответ на звонок в службу поддержки или на другой зафиксированный запрос. Сотрудники службы поддержки должны знать, что их работа находится под контролем. Все эти меры снижают опасность произвольных переустановок паролей.

Автоматическая аутентификация

Применение автоматических средств переустановки паролей экономит немало рабочего времени сотрудников службы поддержки и устраняет угрозы, связанные с использованием методов социальной инженерии или мошенничества со стороны недобросовестных служащих. Но даже такие управляемые самими пользователями системы должны предусматривать проверку подлинности запросов.

Самые лучшие системы из тех, что мне приходилось видеть, предусматривают подтверждение прав на доступ к приложению (обычно речь идет о Web-приложении корпоративной сети) со стороны начальника пользователя или владельца другой доверенной учетной записи. Затем пользователь вводит четыре последние цифры своего номера карты социального страхования.

Для успешной работы таких систем требуется, чтобы пользователь и его начальник физически находились в одном и том же месте. Иначе возникают проблемы: пользователь должен сообщить начальнику часть своего номера социального страхования, чтобы тот получил возможность изменить его пароль.

Другие средства самообслуживания позволяют пользователям переустанавливать забытые пароли по телефону; при этом применяются средства распознавания речи и проверяется номер социального страхования. Если программные средства распознавания речи достаточно эффективны и программа способна динамически выбирать образцы текста, которые пользователь должен повторить, такие решения вполне подходят.

Некоторые средства переустановки паролей осуществляют проверку идентичности пользователей с помощью ряда вопросов и ответов, основанных на персональных данных пользователя, таких как девичья фамилия матери пользователя или кличка его собаки. Будьте осторожны с подбором используемых при этом вопросов: некоторые ответы легко угадываются, и такие средства переустановки могут потребовать внесения в список регистрации дополнительных данных для новых пользователей.

Средства самообслуживания почти полностью устраняют риск, связанный с доставкой новых паролей пользователям, поскольку пользователь после аутентификации сам вводит новый пароль в средство переустановки паролей. Тем не менее проектировать, создавать и устанавливать такие средства нужно с учетом соображений безопасности: только так можно защитить приложение от взлома.

Определение политики паролей

|

Экран 1. Просмотр политики паролей для пользователей домена |

Как почти любая система, в которой используется аутентификация с паролем, Windows позволяет определить требования к надежности паролей (а следовательно, и аутентификации). Политика паролей в домене определяется в одном или нескольких объектах групповой политики (GPO), связанных с корневым каталогом домена. Не следует путать политику паролей в домене с политикой паролей для локальных учетных записей, которую также можно установить через GPO. По умолчанию в корневом каталоге существует всего один GPO, который называется Default Domain Policy. Если открыть этот GPO и перейти в Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesPassword Policy, то можно увидеть политики паролей, применяемые ко всем пользователям домена (экран 1). Прежде чем настраивать эти параметры, необходимо разобраться, какие проблемы можно решить с помощью политики паролей, а какие нет.

Угрозы для паролей

Две основные опасности для паролей — попытки разгадать пароли в сети и внесетевой взлом. Стараясь разгадать пароли в сети, взломщик многократно пытается зарегистрироваться — вручную или с помощью программы — с именем пользователя и отгаданным паролем. В зависимости от протокола аутентификации, внесетевой взлом может произойти, когда злоумышленник похищает базу данных учетных записей пользователей, в которой хранятся хеши всех паролей, а затем применяет специальный инструмент для поиска паролей, соответствующих каждому хешу. Инструмент взлома обычно выполняет манипуляции с алгоритмом хеширования над набором возможных паролей (списком обычных слов или списком, генерируемым из набора символов) до тех пор, пока не будет найден пароль, хеш которого совпадает с одним из хешей в украденной базе данных учетных записей. На данном этапе инструмент взлома обнаруживает пароль, связанный с пользователем, и передает его взломщику.

Между отгадыванием и взломом есть фундаментальные различия. Чтобы взломать пароль, необходим хеш или информация на основе хеша. В некоторых случаях можно взломать пароль, получив информацию, производную от хеша, например из пакетов запрос/ответ протокола аутентификации NT LAN Manager (NTLM), перехваченных в сети. Затем, если в распоряжении злоумышленника есть хорошая программа и достаточно времени, можно вычислить пароли. В новейших программах взлома используются таблицы со списками всех возможных паролей и их хешей. С помощью таких расчетных таблиц раскрыть пароль можно почти мгновенно.

Чего не может политика паролей

Взломщики могут перебрать все возможные комбинации символов в пароле или, что еще проще, отыскать хеш в расчетной таблице, поэтому длинные пароли — малоэффективная защита от атак со взломом. Для защиты от взлома паролей необходимо помешать злоумышленнику получить хеши паролей или производную информацию.

Чтобы извлечь хеши паролей в пригодном для анализа формате из SAM или Active Directory (AD), в среде Windows необходимы административные полномочия или физический доступ. Помешать перехвату сетевого трафика аутентификации, пригодного для анализа, трудно, но, применяя надежные протоколы аутентификации, такие как Kerberos или NTLMv2 (вместо NTLM), ограничив физический доступ в центр телекоммуникаций и построив полностью коммутируемую сеть, можно сильно усложнить задачу злоумышленника.

Умелые взломщики могут использовать протокол Address Resolution Protocol (ARP), чтобы направить пакеты из коммутаторов через нужный узел сети. Для защиты от таких хитроумных атак на локальную сеть необходимо использовать передовые технологии защиты, например стандарт IEEE 802.1x и IPsec. При использовании 802.1x компьютер, подключаемый к порту одного из коммутаторов сети, должен пройти аутентификацию, прежде чем коммутатор сможет задействовать этот узел для передачи или приема пакетов. IPsec позволяет компьютеру проверить подлинность других компьютеров перед сеансом связи и отвергнуть ложные системы. IPsec также обеспечивает шифрование пакетов.

Что могут политики паролей

Итак, такие методы, как требование минимальной длины или сложности, не защитят от взлома пароля. Но политики паролей помогут отразить атаки с угадыванием со стороны внутренних и внешних злоумышленников. Усложненные пароли длиной не менее семи символов повышают устойчивость сети против атак с угадыванием.

|

Экран 2. Образец политики блокирования |

Проникнуть в сеть будет еще труднее, если применить продуманную политику блокирования, которая реализована в большинстве сетей с паролем. Политика блокирования для Windows состоит из трех значений, которые определяют, сколько попыток ввода пароля разрешается для каждой учетной записи в течение заданного периода времени и какие действия следует предпринять, если пользователь превышает этот порог. Например, на экране 2 показана политика, ограничивающая пользователя пятью последовательными попытками (пять неверных попыток входа) в течение 24 часов (1440 минут). Если значение длительности блокирования — 0, то администратор или другой пользователь с делегированными полномочиями должен разблокировать защищенную учетную запись. Такая политика блокировки подходит для многих компаний.

Неизбежное зло

Когда-нибудь мы заменим пароли двухфакторными механизмами аутентификации, включающими биометрический контроль или маркеры, но пока аутентификация на основе паролей остается неизбежным злом как с точки зрения пользователей, так и с позиции сотрудников ИТ-подразделений. Данный тип аутентификации подразумевает частую смену паролей, а это небезопасный процесс, открывающий перед злоумышленниками возможности атаки по разным направлениям.

Пока в сетях Windows используется механизм аутентификации на базе паролей, необходимо уделять пристальное внимание процессу переустановки паролей и следить за тем, чтобы достаточные средства контроля были реализованы на каждом его этапе. С помощью этих средств можно убедиться, что запросы изменения пароля законны, а новые пароли отсылаются их настоящим владельцам.

Эффективность политики паролей зависит от многих факторов, и каждая организация должна самостоятельно выбрать оптимальный подход. Требуя от пользователей, чтобы их пароли были достаточно сложными и блокируя действия взломщиков после нескольких неудачных попыток угадывания, можно эффективно использовать возможности системы аутентификации Windows на базе паролей.