Всем привет!

Продолжаем возиться с «прошлым». Сегодня будем понижать DC (Domain Controller), удалять DNS и изменять функциональный уровень. Операции тривиальные, но для полноты заданного ранее сценария — рассмотрим и их.

Инфраструктура всё та же , а именно: 2 КД на базе 2003 SP2 (понижаем их), 2 КД на базе 2008 R2, функциональный уровень 2003

Перед началом понижения DC удостоверьтесь:

- КД не является носителем FSMO , если Вы не перенесли роли, то процедура описана

тут

- КД не последний в домене. В противном случае, удаление КД повлечет за собой и удаление леса (при включенном чекбоксе “this is the last domain controller”)

- КД не последний GC (Global Catalog)

- Пользователь, под которым будет проводиться понижение, должен быть в группах Domain Admins или Enterprise Admins

- Если на КД есть службы Certificate Services, то необходимо их удалить перед началом понижения. Процедуру удаления и переноса CA на другой DC читайте в следующей статье.

Подключаемся к DC (2003) и запускаем Dcpromo

Мастер предупреждает , что после удаления служб AD, сервер станет рядовым и членом домена (по умолчанию).

Если уверены, то жмем Next

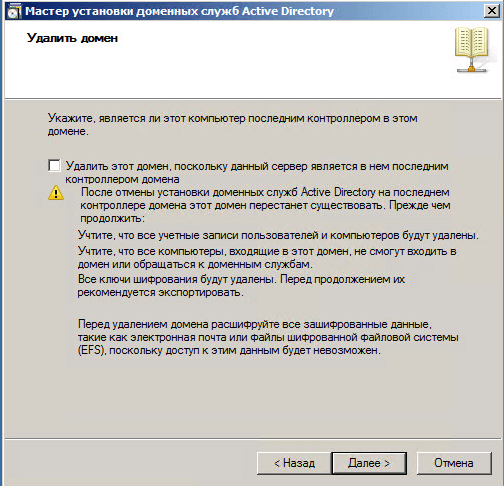

Данный сервер не является последним в домене=чек не ставим и переходим на следующий этап

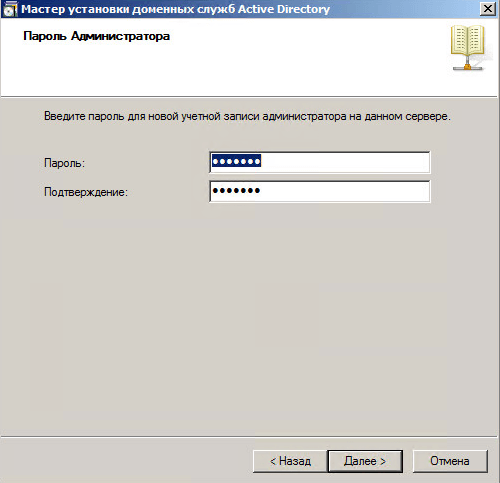

Определяем новый пароль локального администратора

Подтверждаем данные об удалении и жмем Next

После успешного завершения операций получаем статус об успешности удаления AD

Перезагружаемся

Для удаления DNS-сервера настоятельно рекомендуется удостовериться, что все сервисы,

зависящие от служб DNS, обращаются к вторичным DNS-серверам.

Другими словами, в инфраструктуре нет конечных устройств, использующих данный DNS-сервер.

Запускаем Server Manager, переходим в Add or Remove Server Roles

Выбираем DNS Server и жмем Next

Чек на Remove the DNS server role. Удостоверяемся, что данный сервер и

другие сервисы перенастроены на исп-ие других DNS-серверов и жмем Next

Переходим в dsa.msc , правый клик –> raise domain functional leve

l

Выбираем уровень 2008 R2 и жмем Raise

Жмем OK (членство в Ent. Admins обязательно)

Уровень повысился успешно

Повышение уровня леса аналогично, но выполняется в рамках консоли Active Directory Domains and Trusts

Проводим мониторинг рабоспособности DNS, AD, репликации

(журнал событий, результаты диагностики, записи DNS) и удостоверяемся в отсутствии проблем.

Миграция центра сертификации будет описана в следующей статье

Ссылки на смежные статьи:

Подготовка

Active Directory 2003 к 2008 R2 Перенос

FSMO на примере 2003 и 2008 R2

Миграция

центра сертификации (2003, 2008R2)

Дополнительные ссылки:

Demote a domain controller

Raise domain functional level

You think you removed DNS..

В этой статье мы поговорим о процедуре обновления домена с версии Windows Server 2008 R2 до Windows Server 2012 с последующим понижением роли старого контроллера домена до рядового сервера AD.

Итак, что имеется:

- Домен Active Directory как минимум с одним контроллером домена на Windows Server 2008 R2

- Уровень леса и домена AD должен быть как минимум Windows Server 2003

- Дополнительный рядовой сервер домена с Windows Server 2012 , который в дальнейшем станет контроллером домена (как включить сервер в домен подробно описано в статье Как включить Windows в домен).

- Учетная запись с правами администратора домена, схемы и леса.

Прежде чем добавлять новый контроллер домена на Windows 2012 необходимо обновить схему домена и леса. Классически подготовка и повышение уровня домена осуществлялась вручную с помощью утилиты Adprep.exe. В документации новой серверной платформы от Microsoft указано, что при повышении первого сервера с Windows Server 2012 до уровня контроллера домена, повышение уровня домена происходит автоматически при установке роли AD DS на первый сервер Windows 2012 в домене. Так что, теоретически, для подготовки домена ничего делать не нужно.

Однако, предпочтительнее контролировать результат такого ответственного процесса, как обновление схемы. Выполним процедуру обновления схемы вручную.

Обновление схемы AD до Windows Server 2012 с помощью adprep

Для обновления схемы нам понадобится утилита adprep.exe, взять которую можно в каталоге supportadprep на диске с дистрибутивом Windows Server 2012. Данная утилита бывает только 64-разрадной (утилиты adprep32.exe больше не существует), соответственно, запустить ее можно будет только на 64 разрядном контроллере домена.

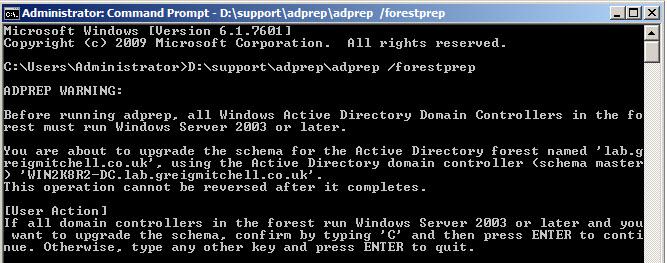

Необходимо скопировать утилиту на текущий DC с ролью Schema Master (Хозяин схемы) и в командной строке с правами администратора выполнить команду подготовки леса к установке нового DC на Windows Server 2012:

adprep /forestprep

Версия схемы Active Directory в Windows Server 2012 — 56.

Далее обновим схему домена:

adprep /domainprep

Далее осталось дожидаться окончания репликации изменений в схеме по всему лесу и проверить существующие контроллеры домена на наличие ошибок. Если все прошло хорошо – продолжаем. Пришла пора развернуть контроллер домена на Windows Server 2012.

Установка контроллер домена на Windows Server 2012

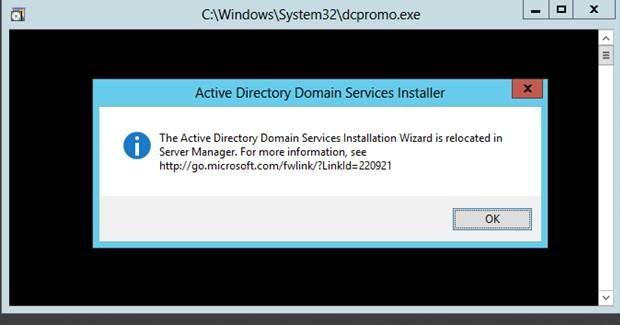

Первой интересной новостью является тот факт, что знакомой администраторам утилиты DCPROMO, позволяющей добавить или удалить контроллер домена в AD больше не существует. При ее запуске появляется окно, в котором сообщается, что мастер установки Active Directory Domain Services перемещен в консоль Server Manager.

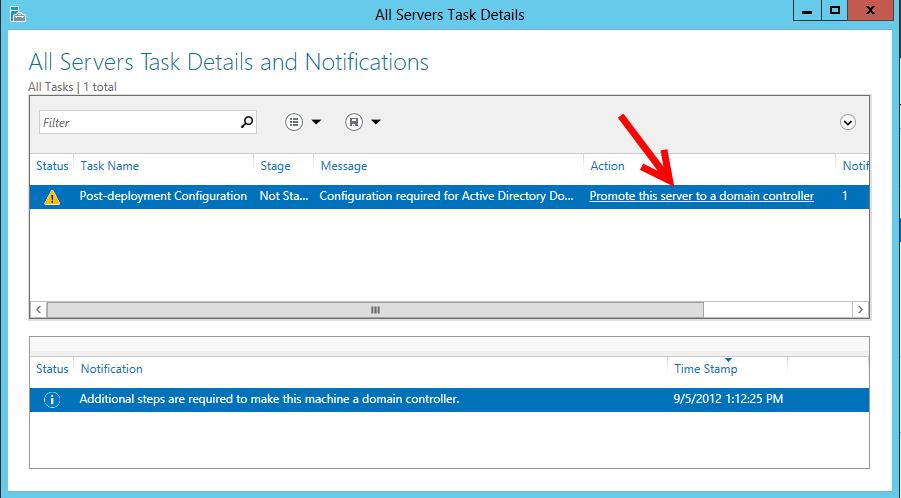

Что ж, откроем консоль Server Manager и установим роль Active Directory Domain Services (Внимание! Установка роли автоматически не означает тот факт, что сервер стал контроллером домена, роль нужно сначала настроить)

После окончания установки роли появится окно, в котором сообщается, что сервер готов стать контроллером домена, для чего нужно нажать на ссылку “Promote this server to domain controller” (далее мы рассмотрим только значимые шаги мастера создания нового контроллера домена).

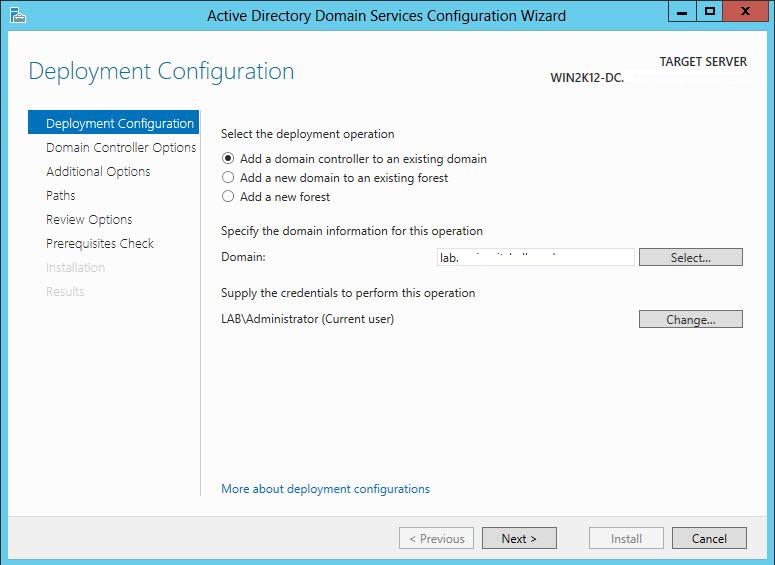

Затем нужно указать, что данный контроллер домена будет добавлен в уже существующий домен (Add a domain controller to an existing domain), указать имя домен и учетную запись из-под которой будет проводится операция.

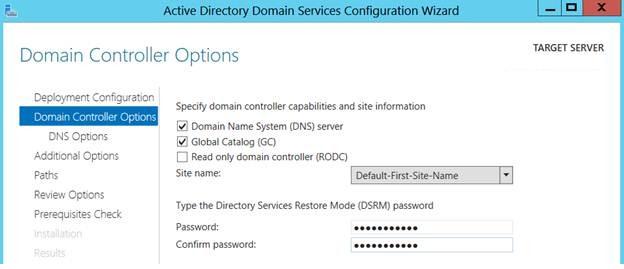

Затем укажите, что данный контроллер домена будет содержать роли GC (Global Catalog) и DNS сервера. Также укажите пароль восстановления DSRM (Directory Services Restore Mode) и, если необходимо имя сайта, к которому будет относиться данный контроллер домена.

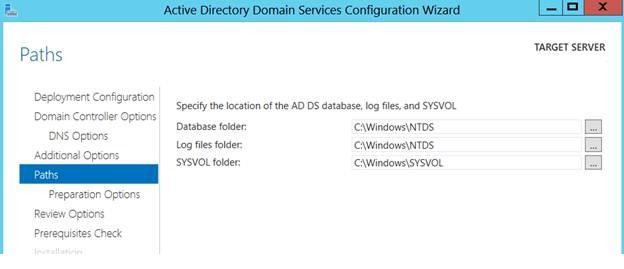

В разделе “Paths” указываются пути к базе Active Directory (NTDS), файлам логов и каталогу SYSVOL. Учтите, что данные каталоги должны находиться на разделе с файловой системой NTFS, тома с новой файловой системой Windows Server 2012 — Resilient File System (ReFS) – использовать для этих целей нельзя!

По окончании работы мастера установки роли AD DS, сервер нужно перезагрузить. После перезагрузки вы получаете новый контроллер домена с ОС Windows Server 2012.

Удаление старого контроллера домена на Windows Server 2008 R2

Прежде, чем понизить роль старого контроллера домена с Windows Server 2008 R2 до рядового сервера, нужно перенести все FSMO роли на новый контроллер домена .

Процедура переноса ролей FSMO с одного контролера домена на другой нами уже рассматривалась, подробнее с ней можно познакомится в статье Передача ролей FSMO в Active Directory. Процедуру можно осуществить через графический GUI (проще) или из командной строки с помощью утилиты ntdsutil

После передачи роли FSMO PDC Emulator, необходимо настроить синхронизацию времени на новом контроллере домена с внешним сервером (с которым время синхронизировалось ранее). Подробно процедура настройки синхронизации времени на PDC описана в статье: Синхронизация времени с внешним NTP сервером в Windows 2008 R2 . Формат команды примерно такой (ntp_server_adress – адрес NTP сервера):

w32tm /config /manualpeerlist:ntp_server_adress /syncfromflags:manual /reliable:yes /update

После того, как все роли FSMO перенесены на новый DC Windows Server 2012, убедитесь, что домен работает корректно: проверьте прохождение репликации AD, журналы DNS и AD на наличие ошибки. Не забудьте в настройках сетевой карты на новом сервере в качестве предпочтительного DNS сервера указать собственный адрес.

Если все прошло корректно, можно понизить роль старого контроллера домена 2008 R2 до рядового сервера домена. Это можно сделать, запустив на нем мастер DCPROMO, и указать, что данный сервер более не является контроллером домена. После того, как данный сервер станет рядовым сервером, его можно полностью отключить.

Обновлено 15.07.2015

Как переименовать контроллер домена Windows Server 2008 R2

Всем привет, ранее я уже рассказывал как переименовать контроллер домена в Windows Server 2008 R2 часть через утилиту netdom или графический метод, существует еще один метод, слегка требующий побольше телодвижений, но очень эффективный, а именно как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена.

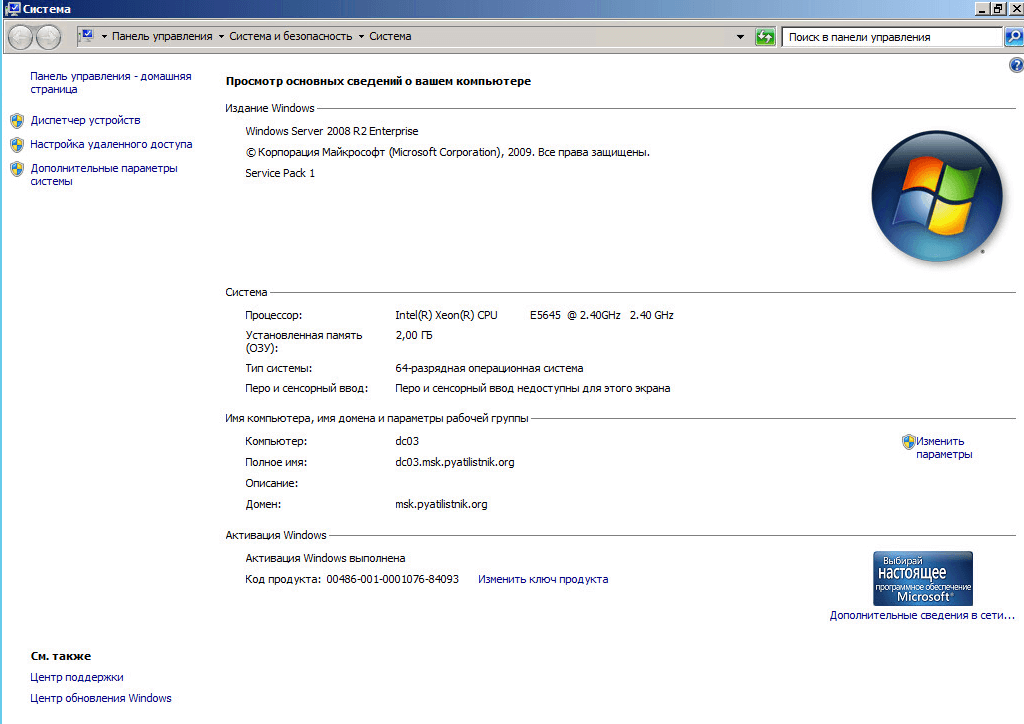

Как видим, у меня есть контроллер домена dc03.msk.pyatilistnik.org, требуется его переименовать в dc02.msk.pyatilistnik.org. Хочу сказать, что есть небольшие требования к понижению:

- Контроллер не должен быть последним Глобальным каталогом

- Не должен быть Центром Сертификации

- Не быть последним контроллером домена

- Вы должны быть администратором домена или предприятия

- Если контроллер домена выполняет какие-либо роли хозяина операций, перед понижением его роли передайте эти роли другому контроллеру

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-026

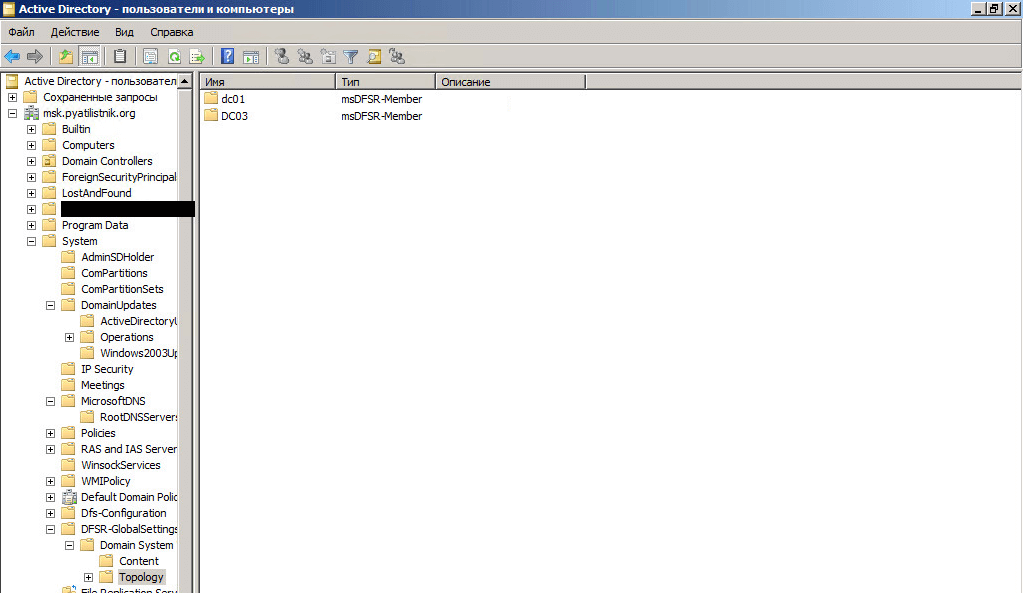

Посмотрим топологию в Active Directory, и видим dc01 и dc03

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-028

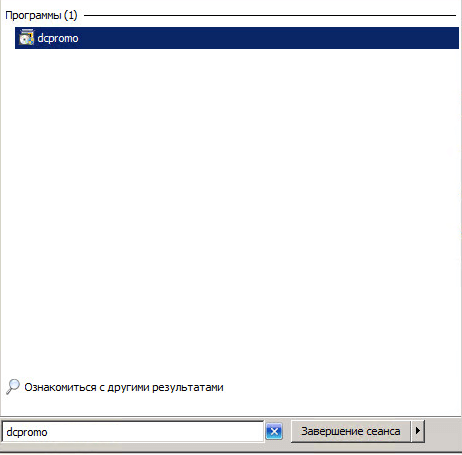

Открываем пуск и пишем dcpromo.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-027

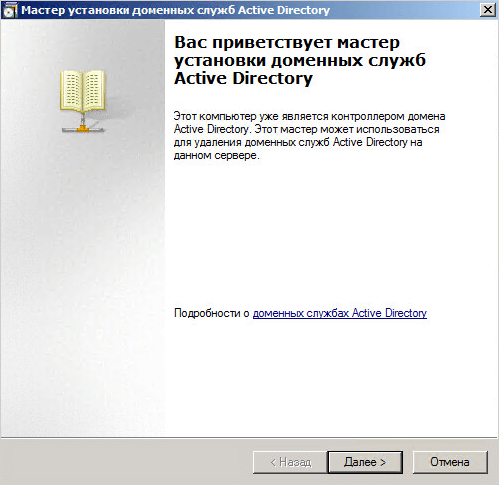

Открывается мастер установки доменных служб, жмем далее

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-029

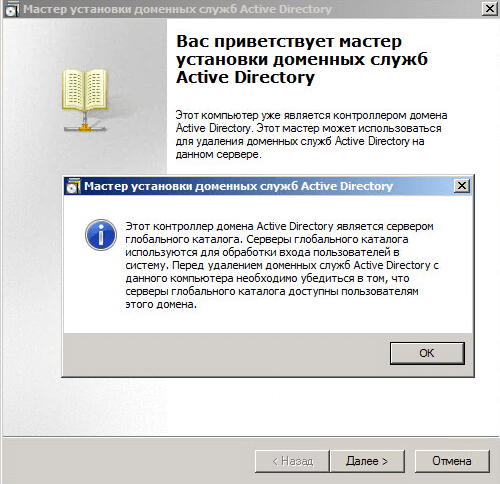

Видим, что выскочило предупреждение

этот контроллер домена Active Directory является сервером Глобального каталога.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-030

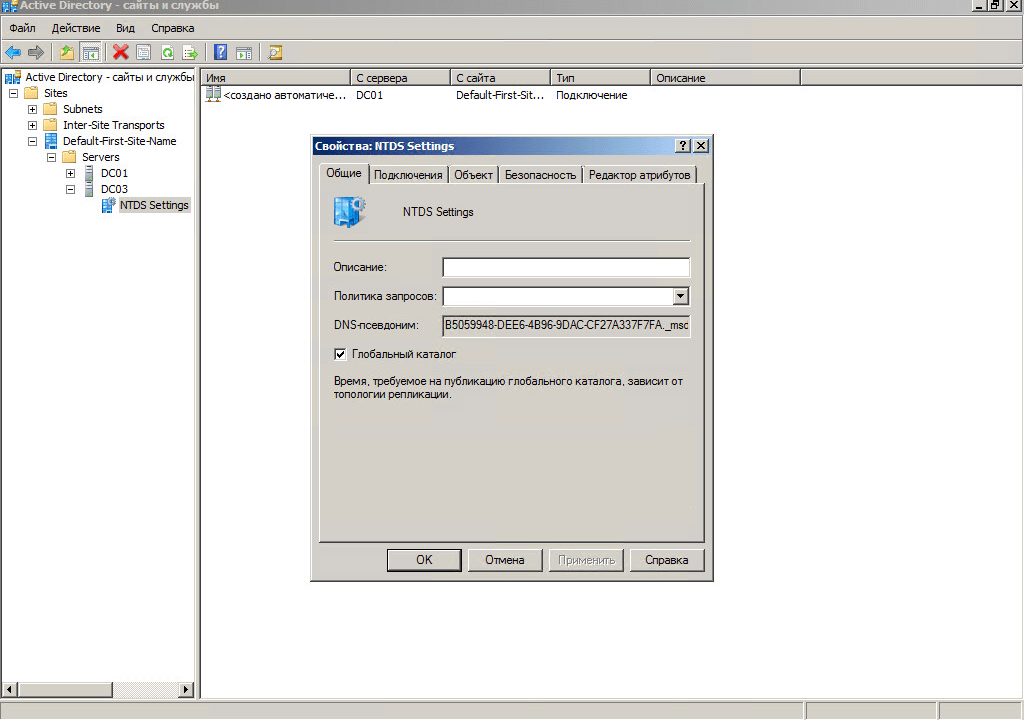

Чтобы это исправить открываем оснастку Active Directory Сайты и Службы. Идем в Default-First-Site-Name-Servers-NTDS Settings. И на вкладке Общие снимаем галку Глобальный каталог.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-038

Снова запускаем мастер и видим, предупреждения нет, нас следующем шаге галку Удалить этот домен не ставим, так как у нас это не последний домен контроллер.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-039

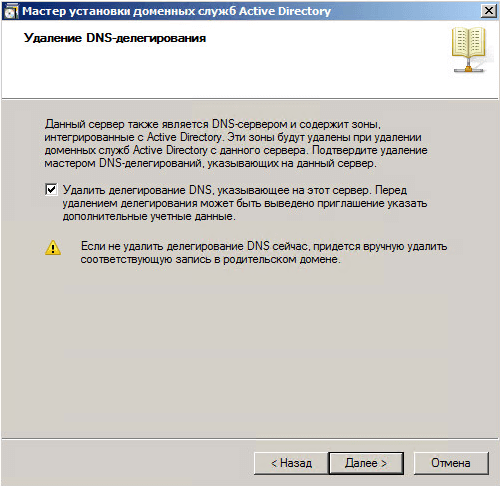

Ставим галку Удалить делегирование DNS.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-040

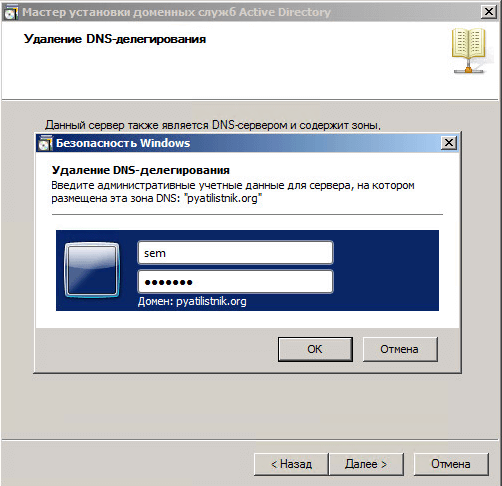

вас попросят вести дополнительные данные

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-041

Вводим пароль администратора восстановления, который мы задавали при установке контроллера домена.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-042

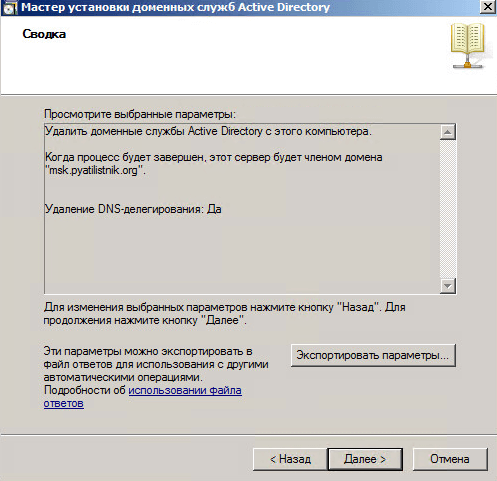

Смотрим сводные данные установки и жмем Далее.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-043

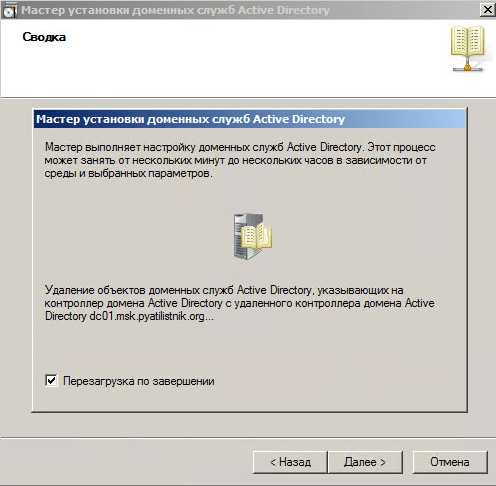

Начнется процесс установки, ставим галку перезагрузка, чтобы она была автоматической.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-044

После перезагрузки, открываем на первом контроллере ACtive Directory Пользователи и компьютеры и в топологии видим, только dc01

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-045

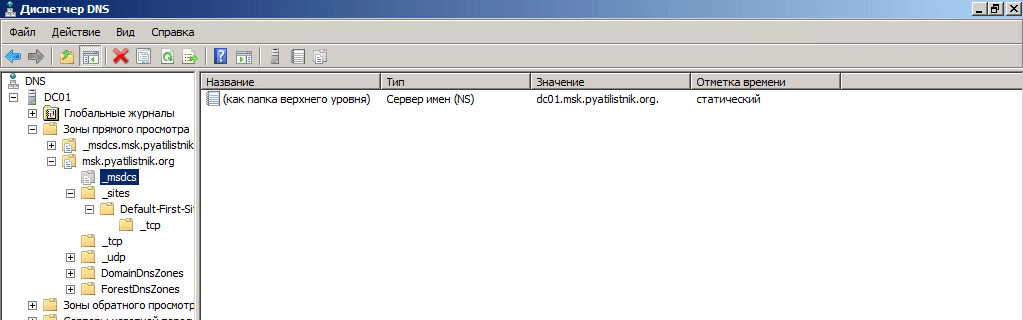

Проверяем не осталось ли лишнего в DNS, конкретно интересуют NS записи

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-046

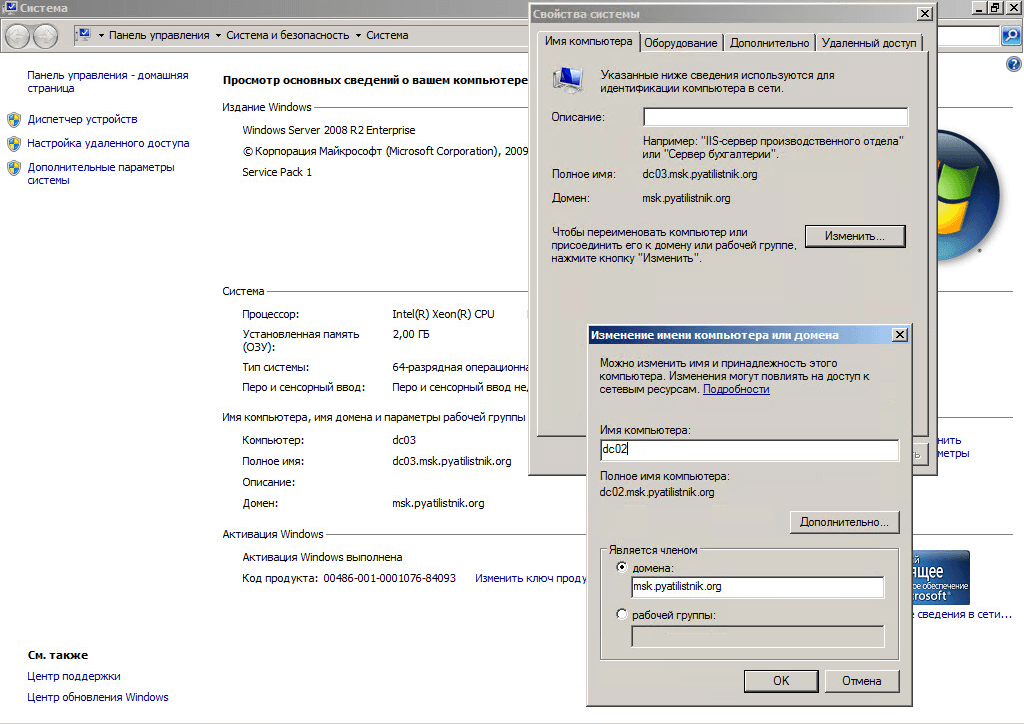

Все контроллер домена был понижен, теперь через свойства системы переименуем сервер.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-047

после чего перезагружаемся. Если хотите чтобы сервер снова стал DC, то смотрите Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2.

Вот так вот просто переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена.

Материал сайта pyatilistnik.org

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

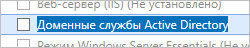

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

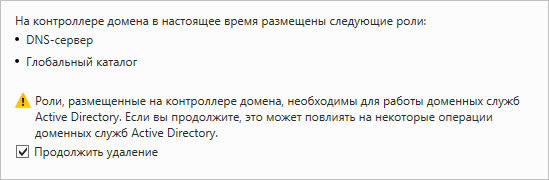

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

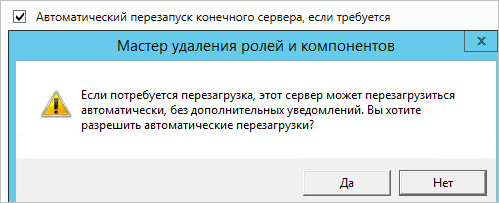

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

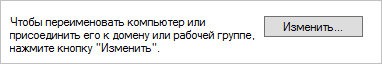

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

-

-

October 27 2011, 16:35

- IT

- Cancel

В связи с переводом подконтрольных мне контроллеров домена на Win 2008 и появилась эта напоминалка.

Итак, у меня два контроллера домена под Win 2003 (ALPHA и BETHA). Необходимо поэтапно заменить их на контроллеры с Win 2008.

1. Третий сервер под Win Srv 2008 R2 Ent делаем третьим контроллером домена: если проблем с AD не было, то с этим шагом проблем быть тоже не должно, сервак сам напишет все команды, которые надо ввести в консоли хозяина схемы домена, чтобы модернизировать лес, после этого встанет как родной.

2. Понизим роль контроллера ALPHA до роли простого сервера предварительно лишив его максимального количества ролей (крайне не рекомендуется понижать роль контроллера без этих шагов):

2.1. Лишаем контроллер ALPHA роли глобального каталога и переносим (если необходимо) эту роль на новый DC1: Оснастка «Active Directory — сайты и службы» в ней раскрываем Sites -> Default-First-Site-Name -> Servers, находим сервер DC1 и в свойствах NTDS Settings ставим галку «Глобальный каталог» (если она еще не стоит), далее в соответствующих свойствах ALPHA такую же галку снимаем.

2.2. Переназначаем роль хозяина схемы: Оснастка «Схема Active Directory» (если ее нет в Администрировании, то вытаскивайте через mmc /a, там она точно есть). ПКМ на «Схема Active Directory», строка «Хозяин операций», вводим в диалоге имя нового хозяина, т.е. DC1.

2.3. Переназначаем роль «Хозяин именования домена»: Оснастка «Active Directory — домены и доверие», ПКМ на «Active Directory — домены и доверие», строка «Подключение к контроллеру домена» (или «Сменить контроллер Active Directory», если под 2008-й), вводим в диалоге имя нового хозяина именования домена, т.е. опять DC1, далее там же выбираем строку «Хозяин операций», проверяем имена на замену, если все верно — жмем «Изменить».

2.4. Переназначаем роль хозяина RID и роль эмулятора PDC: Оснастка «Active Directory — пользователи и компьютеры», ПКМ на «Active Directory — пользователи и компьютеры», строка «Подключение к контроллеру домена» (или «Сменить контроллер Active Directory», если под 2008-й) и выбираем DC1, опять ПКМ там же, строка «Все задачи», далее «Хозяева операций», вкладки RID и PDC. Проверяем правильность замены, если все нормально, жмем «Изменить».

2.5. Переназначения роли хозяина инфраструктуры проходит также как в п.2.4. с одним замечанием. Если хотя бы один контроллер в домене не выполняет роль глобального каталога, то именно он должен выполнять роль хозяина инфрастуктуры. Если глобальный каталог обслуживают все контроллеры, то роль хозяина инфраструктуры может нести любой. У меня, в связи с миграцией, сервер BETHA роль глобального каталога не несет, поэтому его и назначаю хозяином инфраструктуры.

3. На понижаемом контроллере запускаем dcpromo и, собственно, понижаем его роль.

4. После перезагрузки пониженного в правах сервера также не забываем удалить с него роль сервера DNS (и при необходимости почистить оставшиеся сервера от NS записей этого сервера), если таковая была и уже больше именно на нем не нужна.

5. Для понижения роли контроллера BETHA используем те же шаги.

6. Если лезут ошибки — курим доки MS.

- Remove From My Forums

-

Question

-

Hello,

I have a pair of Server 2008 domain controllers, one of which has many functions. Active Directory, Primary DNS, DHCP, Routing & Remote (VPN), and File Server. I plan on adding another DC and remove the the AD function on the Primary server to help ease

up some of the load on the server. Once the 3rd Server is promoted as a DC will the removal of the Active Directory function on the primary server effect any of the other primary services? Mainly DHCP and the VPN services? I need to make sure I don’t disrupt

any other service as they are business critical.Thanks,

DRNSTER

Answers

-

-

Edited by

Sunday, February 19, 2012 4:03 AM

-

Proposed as answer by

Ace Fekay [MCT]

Monday, February 20, 2012 5:52 AM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Edited by

-

-

Proposed as answer by

Ace Fekay [MCT]

Monday, February 20, 2012 5:52 AM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Proposed as answer by

-

Hi,

1. prepare the 3rd server as additional domain controller (TCP/IP DNS Setting point to its self)

make sure the DNS is integrated with Active directory, Make sure both server replicating same Active directory data.2. Move operation master roles to the new domain controller

http://technet.microsoft.com/en-us/library/cc816946(v=ws.10).aspx

3. Chnage the DHCP configuration so DNS will point the new domain controller

4. if VPN client taking static IP address not from DHCP server, change the configuration to point to the new domain controller.

5. demote the first domain controller by using ( DCpromo.exe).

regards,

WADDAH

-

Proposed as answer by

WADDAH A

Sunday, February 19, 2012 1:36 PM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Proposed as answer by

-

Hello,

I have a pair of Server 2008 domain controllers, one of which has many functions. Active Directory, Primary DNS, DHCP, Routing & Remote (VPN), and File Server. I plan on adding another DC and remove the the AD function on the Primary server to help ease

up some of the load on the server. Once the 3rd Server is promoted as a DC will the removal of the Active Directory function on the primary server effect any of the other primary services? Mainly DHCP and the VPN services? I need to make sure I don’t disrupt

any other service as they are business critical.Thanks,

DRNSTER

As everyone’s said, you should be ok. Just FYI, do not delete the zone in DNS on the server you want to remove, otherwise you’re deleting the zone completely out of AD.

As for removing a DC from the domain, maybe this step by step may help:

Remove a Current Operational Domain Controller from Active Directory (Includes tranferring FSMO roles, DNS settings, Time settings, WINS settings, etc)

http://msmvps.com/blogs/acefekay/archive/2010/10/09/remove-a-current-operational-domain-controller-from-active-directory.aspx.

Since you said you don’t want to disrupt production, do you have logon scripts, mappings, etc, to the current DC that you want to change to the new DC? If so, and may want to keep the same name of the old DC for the new DC. If so, maybe this

may help:Remove an Old DC and Introduce a New DC with the Same Name and IP Address

http://msmvps.com/blogs/acefekay/archive/2010/10/09/remove-an-old-dc-and-introduce-a-new-dc-with-the-same-name-and-ip-address.aspxHow to replace single domain controller in domain with a single domain controller?

http://support.microsoft.com/kb/555549.

Ace

.

Ace Fekay

MVP, MCT, MCITP Enterprise Administrator, MCTS Windows 2008 & Exchange 2007 & Exchange 2010, Exchange 2010 Enterprise Administrator, MCSE & MCSA 2003/2000, MCSA Messaging 2003

Microsoft Certified Trainer

Microsoft MVP — Directory Services

Complete List of Technical Blogs: http://www.delawarecountycomputerconsulting.com/technicalblogs.phpThis posting is provided AS-IS with no warranties or guarantees and confers no rights.

-

Proposed as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 20, 2012 5:47 AM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Proposed as answer by

-

This should be fine as long as the DFS root servers hosting the namespace and the target server hosting the share where the link points to remain available (which appears to be the case based on the information you provided).

You might want to test this first though if you want to be «absolutely» sure…

hth

Marcin-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hello,

I have a pair of Server 2008 domain controllers, one of which has many functions. Active Directory, Primary DNS, DHCP, Routing & Remote (VPN), and File Server. I plan on adding another DC and remove the the AD function on the Primary server to help ease

up some of the load on the server. Once the 3rd Server is promoted as a DC will the removal of the Active Directory function on the primary server effect any of the other primary services? Mainly DHCP and the VPN services? I need to make sure I don’t disrupt

any other service as they are business critical.Thanks,

DRNSTER

Answers

-

-

Edited by

Sunday, February 19, 2012 4:03 AM

-

Proposed as answer by

Ace Fekay [MCT]

Monday, February 20, 2012 5:52 AM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Edited by

-

-

Proposed as answer by

Ace Fekay [MCT]

Monday, February 20, 2012 5:52 AM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Proposed as answer by

-

Hi,

1. prepare the 3rd server as additional domain controller (TCP/IP DNS Setting point to its self)

make sure the DNS is integrated with Active directory, Make sure both server replicating same Active directory data.2. Move operation master roles to the new domain controller

http://technet.microsoft.com/en-us/library/cc816946(v=ws.10).aspx

3. Chnage the DHCP configuration so DNS will point the new domain controller

4. if VPN client taking static IP address not from DHCP server, change the configuration to point to the new domain controller.

5. demote the first domain controller by using ( DCpromo.exe).

regards,

WADDAH

-

Proposed as answer by

WADDAH A

Sunday, February 19, 2012 1:36 PM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Proposed as answer by

-

Hello,

I have a pair of Server 2008 domain controllers, one of which has many functions. Active Directory, Primary DNS, DHCP, Routing & Remote (VPN), and File Server. I plan on adding another DC and remove the the AD function on the Primary server to help ease

up some of the load on the server. Once the 3rd Server is promoted as a DC will the removal of the Active Directory function on the primary server effect any of the other primary services? Mainly DHCP and the VPN services? I need to make sure I don’t disrupt

any other service as they are business critical.Thanks,

DRNSTER

As everyone’s said, you should be ok. Just FYI, do not delete the zone in DNS on the server you want to remove, otherwise you’re deleting the zone completely out of AD.

As for removing a DC from the domain, maybe this step by step may help:

Remove a Current Operational Domain Controller from Active Directory (Includes tranferring FSMO roles, DNS settings, Time settings, WINS settings, etc)

http://msmvps.com/blogs/acefekay/archive/2010/10/09/remove-a-current-operational-domain-controller-from-active-directory.aspx.

Since you said you don’t want to disrupt production, do you have logon scripts, mappings, etc, to the current DC that you want to change to the new DC? If so, and may want to keep the same name of the old DC for the new DC. If so, maybe this

may help:Remove an Old DC and Introduce a New DC with the Same Name and IP Address

http://msmvps.com/blogs/acefekay/archive/2010/10/09/remove-an-old-dc-and-introduce-a-new-dc-with-the-same-name-and-ip-address.aspxHow to replace single domain controller in domain with a single domain controller?

http://support.microsoft.com/kb/555549.

Ace

.

Ace Fekay

MVP, MCT, MCITP Enterprise Administrator, MCTS Windows 2008 & Exchange 2007 & Exchange 2010, Exchange 2010 Enterprise Administrator, MCSE & MCSA 2003/2000, MCSA Messaging 2003

Microsoft Certified Trainer

Microsoft MVP — Directory Services

Complete List of Technical Blogs: http://www.delawarecountycomputerconsulting.com/technicalblogs.phpThis posting is provided AS-IS with no warranties or guarantees and confers no rights.

-

Proposed as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 20, 2012 5:47 AM -

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Proposed as answer by

-

This should be fine as long as the DFS root servers hosting the namespace and the target server hosting the share where the link points to remain available (which appears to be the case based on the information you provided).

You might want to test this first though if you want to be «absolutely» sure…

hth

Marcin-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, February 27, 2012 3:10 AM

-

Marked as answer by

В данный статье рассматривается не только перенос контроллера домена на новый сервер, но и настройка DNS и доверительных отношений между доменами в разных организациях. Из опыта эксплуатации доменных сетей мы поняли, что лучший способ обеспечить работу доменной сети, это иметь несколько (минимум два) контроллера домена. Чем больше DC (domain controller), тем лучше. Итак, если пришло время перенести контроллер домена на другой сервер, то ничего нет проще.

1) Запускаем dcpromo на новом сервере. Если серверов несколько, то на каждом.

2) Передаем роли, по англ. FSMO (Flexible single-master operations) со старого сервера — новому.

Этих ролей 5.

1. Schema master (Хозяин схемы). Имея полномочия на этом сервере можно вносить изменения в схему. Это происходит при установке различных сервисов для AD. Например Exchange Server вносит изменения в схему, ISA Server, есть сервера для мониторинга и управления сетью SCCM Server и другие. Они тоже вносят изменения в схему. Если владелец этой роли будет недоступен, то внести изменения в схему не получится.

2. Domain Naming Master (Хозяин операции именования доменов). Эта роль необходима для возможности создавать домены и поддомены в лесу.

3. Relative ID Master (хозяин относительных идентификаторов). Это необходимо для возможности создания уникальных идентификаторов в домене.

4. Primary Domain Controller Emulator (Эмулятор основного контроллера домена). Это важная роль. Именно она отвечает за работу с учетными записями пользователей и других объектов. Так же за политику безопасности. Если сервер, который владеет этой ролью недоступен, то не будет возможности создавать новых пользователей. Менять пароли и т.д. Однако сеть будет работать со старыми учетными данными прекрасно.

5. Infrastructure Master (Хозяин инфраструктуры). Эта роль отвечает за передачу информации о домене другим контроллерам домена в рамках всего леса.

Перед передачей ролей необходимо узнать на каким серверам они назначены. Для этого выполняем команды:

dsquery server -hasfsmo schema

dsquery server -hasfsmo name

dsquery server -hasfsmo rid

dsquery server -hasfsmo pdc

dsquery server -hasfsmo infr

dsquery server -forest -isgс

Далее передача ролей. В сети я нашел интересный сайт, где человек описал порядок передачи ролей. Оказывается это важно. Если не соблюдать порядок передача может завершится с ошибками. Я это не проверял. Просто пользовался указанным порядком. Лучше всего для передачи использовать утилиту ntdsutil.exe. Это утилита обслуживания AD. У нее много полезных функций. Из них для наших целей мы будем использовать две. Одна, это для добровольной передачи ролей. Вторая для принудительного захвата ролей в случае если основной контроллер домена упал вместе со всеми своими ролями.

Итак передача ролей :

Команды запускаем на том сервере от которого хотим передать роли, то есть на хозяине ролей.

ntdsutil.exe

roles

connection

connect to server имя_сервера_кому_передаем_роли

q

После подключения к серверу видим fsmo maintenance: вводим команды передачи ролей.

transfer naming master

transfer infr master

transfer RID master

transfer schema master

transfer PDC

заканчиваем командой q (выход).

Проверить в каком состоянии сервер глобального каталога можно командой dcdiag.

Примером может служить такая команда: dcdiag /v /fix. Что на языке сервера означает провести диагностику и проверку доменных служб и по возможности исправить найденные ошибки.

Что делать со старым сервером глобального каталога? По правильному его роль нужно понижать до стандартного сервера командой dcpromo. В нашем случае было просто выключение сервера (был на виртуальной машине). Передали роли на новый сервер, а про старый сервер не вспомнили до тех пор пока не стали понижать очередной сервер командой dcpromo, которая стала выдавать ошибки.

Статья не окончена.

Today we will look at how to Decommission (Uninstall) a Windows 2008 R2 Domain Controller.

Before Removing a domain controller we need to check the some important thing:

- Have another Global Catalog server

- FSMO Roles moved to another Domain Controller

- Domain Controller is Bridgehead server or not(If you have multiple sites)?

- Checks your DC to make sure it is healthy

- You must be a member of the Domain Admins group in the domain.

If you check all that we can perform this procedure:

- Click Start, click Run, type dcpromo, and then press ENTER.

2. On the Welcome to the Active Directory Domain Services Installation Wizard page, click Next:

3. If the domain controller is a global catalog server, a message appears to warn you about the effect of removing a global catalog server from the environment. Click OK to continue.

4. On the Delete the Domain page, make no selection, and then click Next:

5. On the Administrator Password page, type and confirm a secure password for the local Administrator account, and then click Next:

6. On the Summary page, if you want to save the settings that you selected to an answer file that you can use to automate subsequent operations in Active Directory Domain Services (AD DS), click Export settings. Type a name for your answer file, and then click Save.

if not Review your selections, and then click Next to remove AD DS.

7. On the Completing the Active Directory Domain Services Installation Wizard page, click Finish.

8. Restart the server to complete the AD DS removal when you are prompted:

9. After reboot , Open Server Manager. Click Start, point to Administrative Tools, and then click Server Manager and In Roles, click Remove Roles:

10. If necessary, review the information on the Before You Begin page, and then click Next:

11. On the Remove Server Roles page, clear the Active Directory Domain Services and DNS Server check box, and then click Next:

12. On the Confirm Removal Selections page, click Remove:

13. On the Removal Results page, click Close:

and then click Yes to restart the server

14. When you log in to server you can see this screen below, click Close:

15. After Removing DC remove the server from Active Directory Sites and Services:

That’s all to do Removing a Domain Controller from a Domain on Windows server 2008 r2.