- Remove From My Forums

-

Вопрос

-

Здравствуйте, коллеги.

Прошу посодействовать в поиске причины следующей проблемы:

Есть RDGW-шлюз на виртуальной машине, через который пользователи подключаются к внутренней инфраструктуре компании. Согласно CAP и RAP подключаться могут все доменные пользователи на все рабочие станции без ограничений. Сам сервер

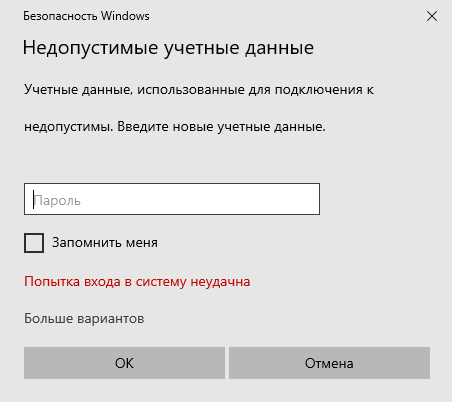

имеет последние апдейты.Проблема заключается в том, что некоторые клиенты могут авторизовываться на сервере, и, как результат, подключаться к удаленным хостам, а некоторые — нет. Какой-либо закономерности в том, кто может авторизоваться,

а кто — нет, я не нашел. При попытке подключения на этапе авторизации на шлюзе после ввода логина/пароля появляется сообщение об ошибке «Попытка входа в систему неудачна».Сам шлюз из интернета доступен, я пробовал пробрасывать и отдельно 443 TCP порт, и даже делал редирект всего трафика на этот шлюз. Файерволл на сервере отключен до момента вывода в прод. В логах шлюза никаких сообщений о попытках авторизации

нет.

Содержание

- Windows 10 rdp попытка входа в систему неудачна

- Лучший отвечающий

- Вопрос

- Ответы

- Ошибка при попытке входа в систему при подключении к удаленному рабочему столу

- Попытка входа не удалась для удаленных подключений

- Ошибка неудачной попытки входа в систему при подключении удаленного рабочего стола 2022

- Ошибка удаленного входа для удаленных подключений

- Вам не нужна значка рабочего стола для рабочего стола

- Больше разбитых обоев для рабочего стола для рабочего стола

- Вход в систему Google+ для входа в систему, регистрация и вход в систему безопасности

- Windows 10 rdp попытка входа в систему неудачна

- Устранение неполадок с подключениями к Удаленному рабочему столу

- Проверка состояния протокола RDP

- Проверка состояния протокола RDP на локальном компьютере

- Проверка состояния протокола RDP на удаленном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

- Изменение блокирующего объекта групповой политики

- Проверка состояния служб RDP

- Проверка состояния прослушивателя протокола RDP

- Проверка состояния прослушивателя RDP

- Проверка состояния самозаверяющего сертификата протокола RDP

- Проверка разрешений для папки MachineKeys

- Проверка порта прослушивателя протокола RDP

- Проверка того, что другое приложение не пытается использовать тот же порт

- Проверка блокировки порта протокола RDP брандмауэром

Windows 10 rdp попытка входа в систему неудачна

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

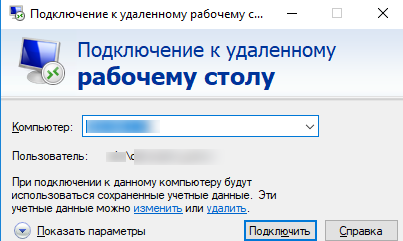

При подключении по локальной сети к компьютеру, на котором стоит Windows 10 PRO пишет «попытка входа в систему неудачна»

Не могу понять причину, данные пользователя ввожу верно. В настройках удаленного доступа разрешил подключение и помощника и простого доступа к раб.столу. Хелп плиз.

Ответы

Порт 3389 через Telnet слушается без проблем. Галочку пробовал менять, ничего не получается..

Пользователь под которым подключаетесь входит в группу Remote Desktop Users,

антивирус удалять пробовали?

Я не волшебник, я только учусь MCP, MCTS. Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера и IT Reviews

Пользователь является администратором компьютера, как полагаю, он должен априори туда входить. Нет, антивирус не удалял, но отключал его. Есет стоит. Думаете есть смысл попробовать?

А в Windows 10 разве есть возможность добавлять пользователей в Remote Desktop Users,? это ведь не сервер, если да, то поясните плиз как.

Попробуйте создать нового пользователя, добавить его в группу «Пользователи удаленного рабочего стола англ. Remote Desktop Users » и выполнить вход на проблемный пк под ним, так же попробуйте удалить антивирус после чего перезагрузив пк.

По результатам напишите

Я не волшебник, я только учусь MCP, MCTS. Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера и IT Reviews

Источник

Ошибка при попытке входа в систему при подключении к удаленному рабочему столу

Попытка входа не удалась для удаленных подключений

Перезагрузите машину; Ваша проблема должна быть исправлена. Однако, если ваш компьютер является частью домена, по умолчанию вам по-прежнему не разрешается сохранять свои учетные данные при подключении к удаленному компьютеру. Вот как вы можете избавиться от этой проблемы:

4. На левой панели перейдите по ссылке:

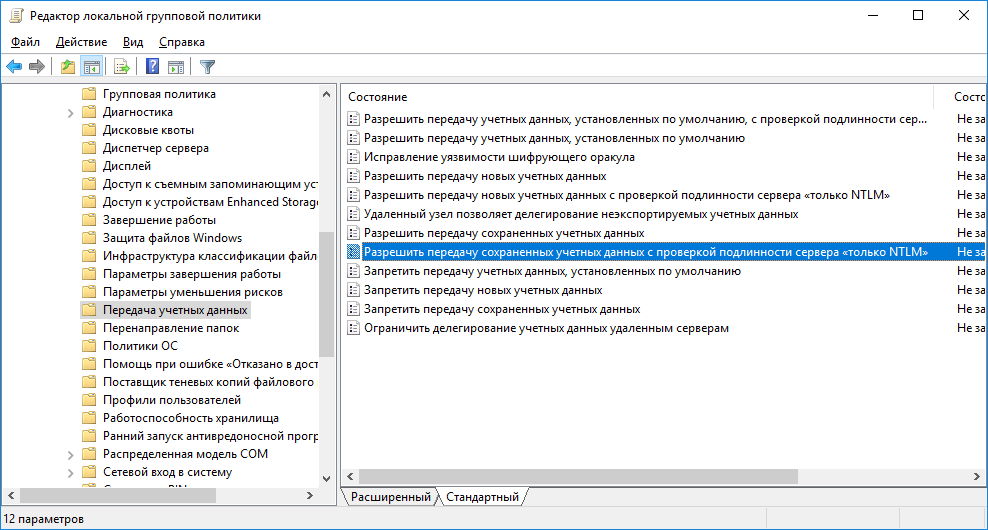

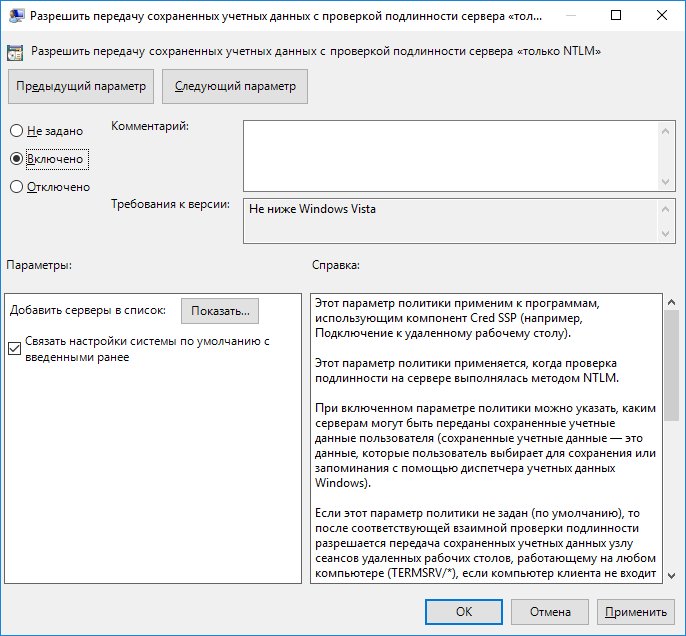

5. Теперь на правой панели этого местоположения найдите параметр политики Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только для NTLM и дважды щелкните по нему. Выберите Включено и нажмите Показать в следующем окне:

Пока что мы закончили с решением проблемы. Все, что вам теперь нужно сделать, это перезагрузить компьютер; Ваша проблема должна быть исправлена.

Надеюсь, это поможет.

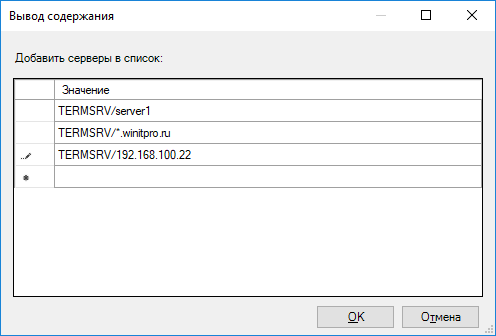

ОБНОВЛЕНИЕ : Дакота Норт добавляет в комментариях – TERMSRV /*.* – правильный синтаксис, который разрешает работу всех серверов.

Источник

Ошибка неудачной попытки входа в систему при подключении удаленного рабочего стола 2022

Ошибка удаленного входа для удаленных подключений

Перезагрузите компьютер, ваша проблема должна быть исправлена. Однако, если ваш компьютер является частью домена, по умолчанию вам не разрешено сохранять ваши учетные данные при подключении к удаленному компьютеру. Вот как вы можете избавиться от этой проблемы:

4. На левой панели перейдите сюда:

5. Теперь в правой части этого местоположения найдите параметр политики Разрешить делегирование сохраненных учетных данных с помощью аутентификации сервера NTLM и двойной нажмите здесь. Выберите Включено и нажмите Показать в следующем окне:

До сих пор мы закончили исправление проблемы. Все, что вам нужно сделать, это перезагрузить компьютер, ваша проблема должна быть исправлена.

Надеюсь, что это поможет.

Вам не нужна значка рабочего стола для рабочего стола

Существуют и другие способы свести к минимуму все ваши окна.

Больше разбитых обоев для рабочего стола для рабочего стола

Несколько дней назад мы продемонстрировали потрясающую коллекцию некоторых сломанных обоев для рабочего стола для Windows. Если вам понравилась эта коллекция, вы можете также проверить эти сломанные обои!

Вход в систему Google+ для входа в систему, регистрация и вход в систему безопасности

Вход в Google Plus, вздохи, подсказки, которые вы можете использовать для улучшения безопасности и конфиденциальности. Узнайте, как безопасно и безопасно оставаться в сети в своей учетной записи Google Plus.

Источник

Windows 10 rdp попытка входа в систему неудачна

При попытке подключения по RDP с компьютера, под управлением Windows 10, НЕ входящего в домен, к компьютеру, находящемуся в домене, с использованием любой смарт-карты, включая Рутокен, возникает ошибка «Недопустимые учетные данные. Учетные данные, использованные для подключения к xxx.xxx.xx.xxx, недопустимы. Введите новые учетные данные. Попытка входа в систему неудачна».

Проблема начала возникать с 11 октября после установки обновления Microsoft KB5006670.

Установку нужно производить на той машине с которой производится попытка подключения по RDP (клиентская машина).

1. В зависимости от версии операционной системы, выберите установочный файл:

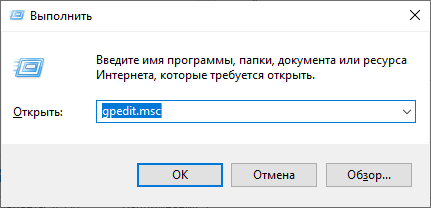

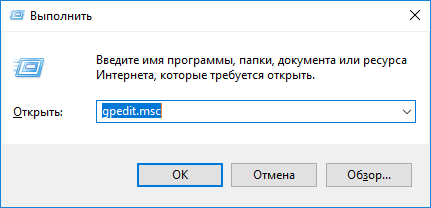

2. Откройте строку «Выполнить» (сочетание клавиш Win+R) и наберите gpedit.msc

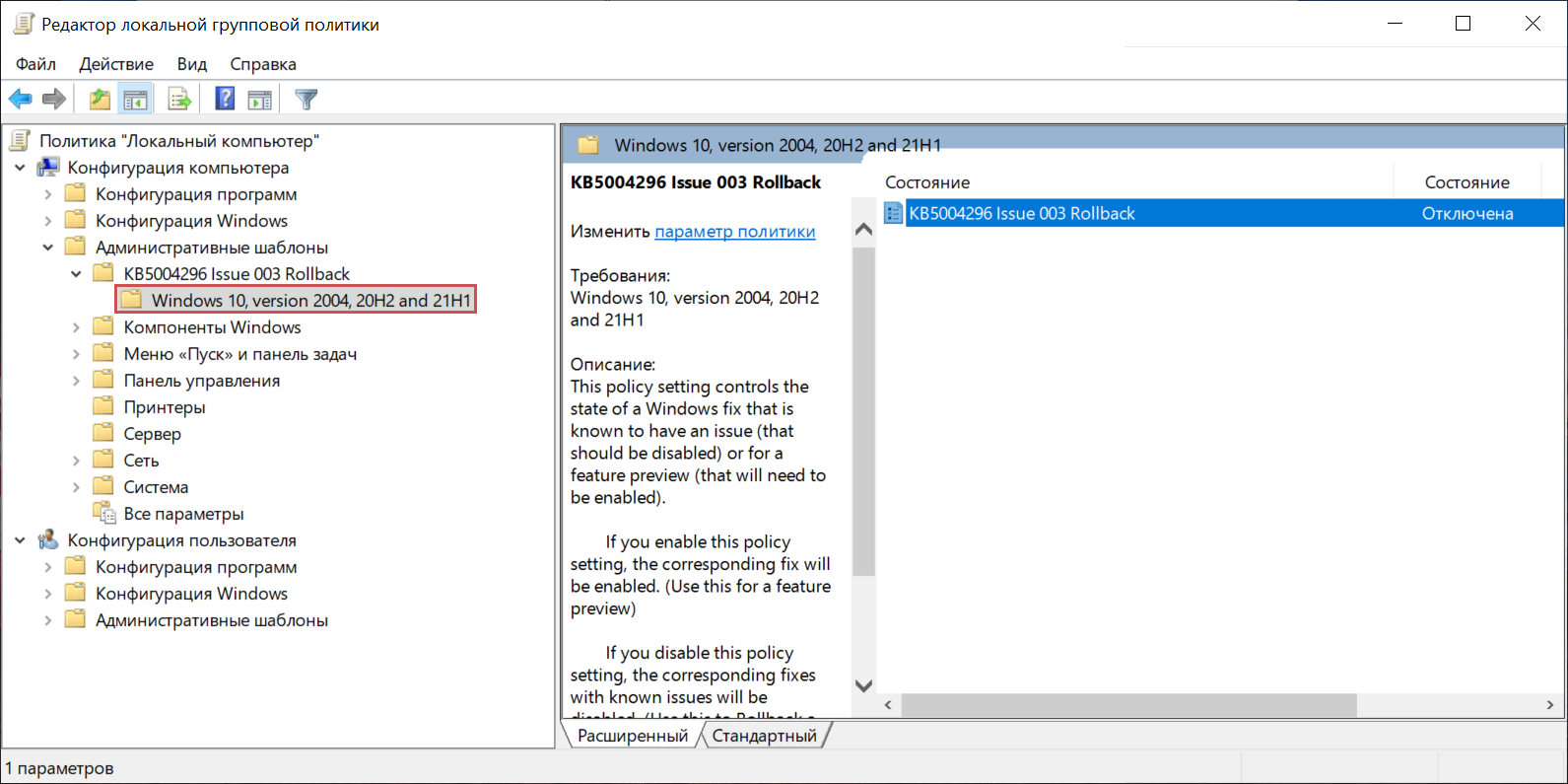

3. В разделе «Административные шаблоны» должен появиться раздел KB5004296 с подразделом с названием версии ОС.

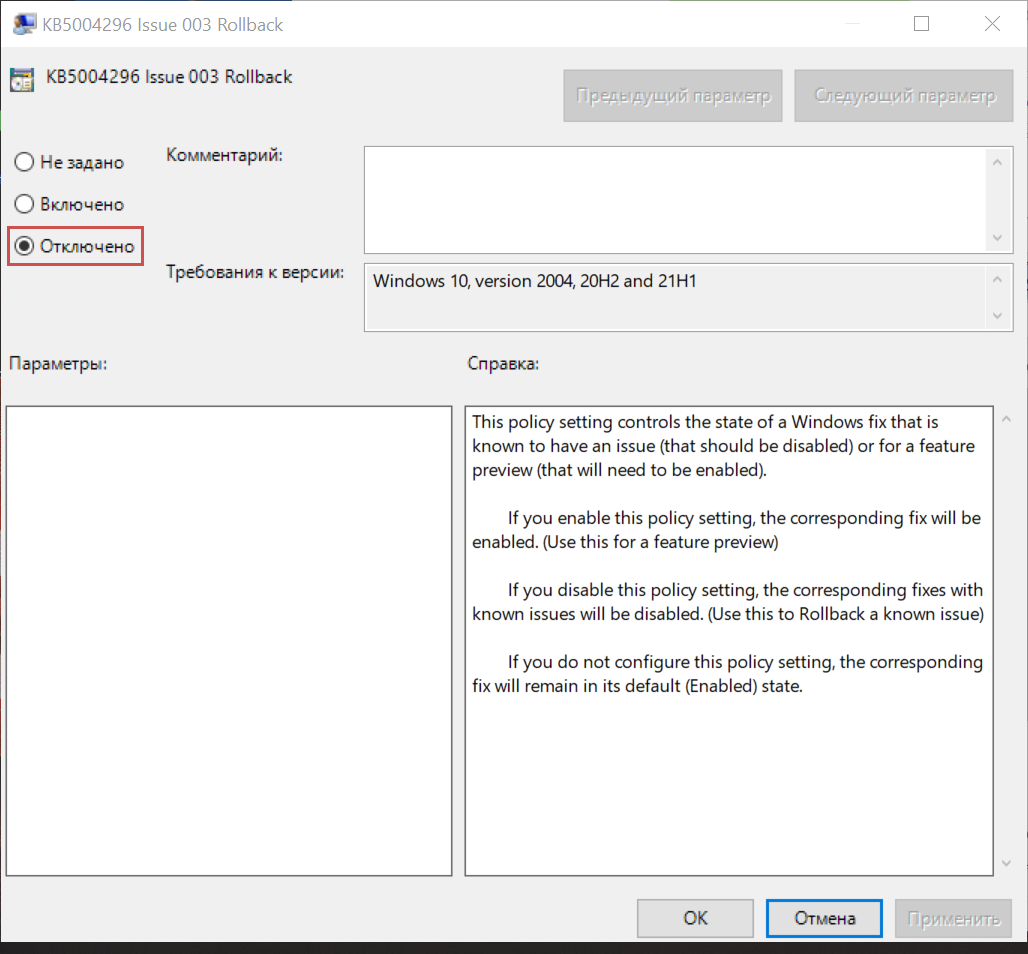

4. Запускаем его двойным щелчком и переводим его в состояние «Отключено».

5. После произведения настроек перезагрузите компьютер.

Источник

Устранение неполадок с подключениями к Удаленному рабочему столу

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

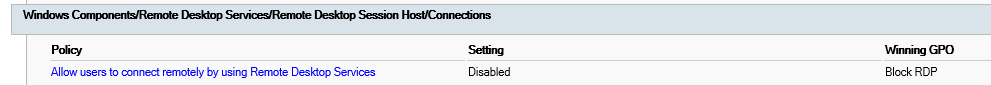

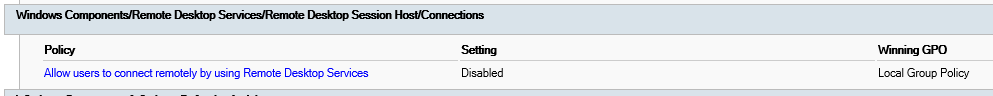

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

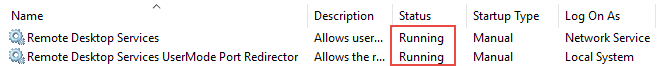

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

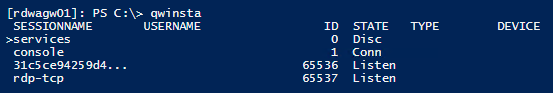

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

Проверка разрешений для папки MachineKeys

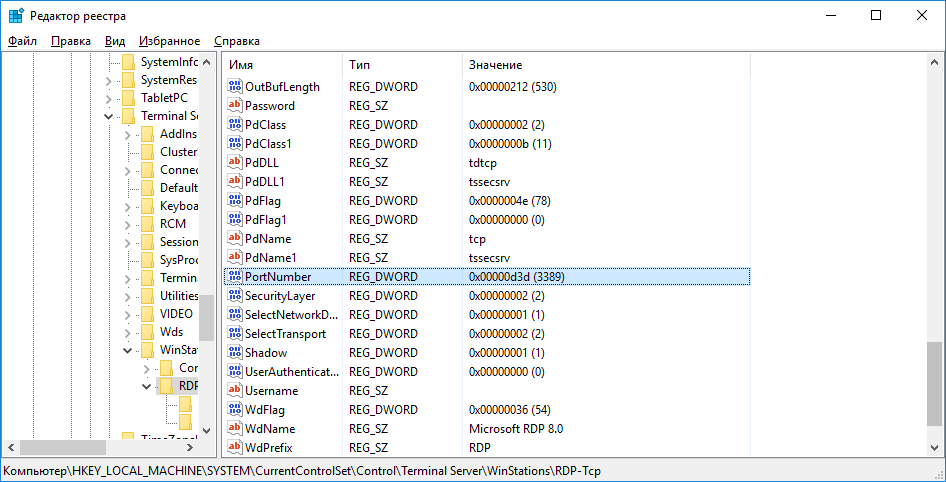

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

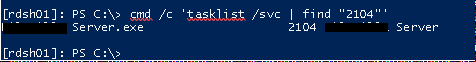

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

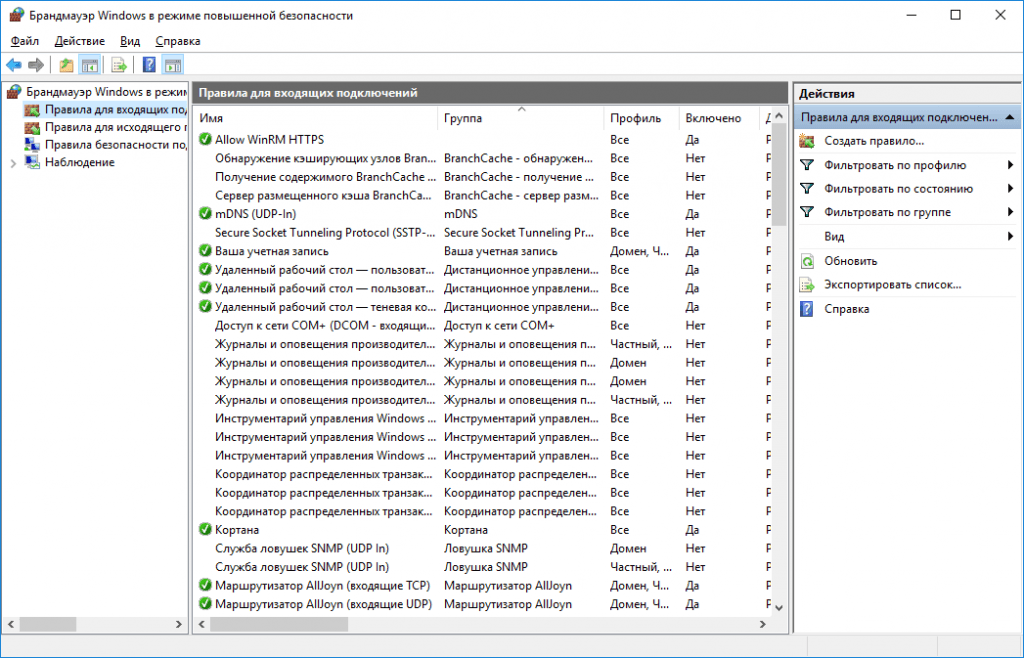

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Рекомендуемые дальнейшие действия:

Источник

- Remove From My Forums

-

Question

-

I am currently having an issue were Windows 7 computers can not connect (RDP) to Server 2016 (domain). Right away I get a «The logon attempt failed».

I know that user information is correct, because I can connect using any Windows 10 computer. I have tried this from multiple Windows 7 computers, they all give the same error. I don’t have any problems at all with Windows 10.

So, this seems to be isolated to Windows 7.

Has anyone seen this or know how to get around this issue?

I appreciate your help!

-

Edited by

Monday, March 6, 2017 9:59 PM

-

Edited by

- Remove From My Forums

-

Question

-

I am currently having an issue were Windows 7 computers can not connect (RDP) to Server 2016 (domain). Right away I get a «The logon attempt failed».

I know that user information is correct, because I can connect using any Windows 10 computer. I have tried this from multiple Windows 7 computers, they all give the same error. I don’t have any problems at all with Windows 10.

So, this seems to be isolated to Windows 7.

Has anyone seen this or know how to get around this issue?

I appreciate your help!

-

Edited by

Monday, March 6, 2017 9:59 PM

-

Edited by

Далее будут рассмотрены пять мер, позволяющих существенно повысить безопасность RDP в Windows 2016. В статье предполагается, что сервер терминалов уже прошел предварительную настройку и работает. Все скриншоты соответствуют Windows Server 2016.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра — HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-TcpPortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

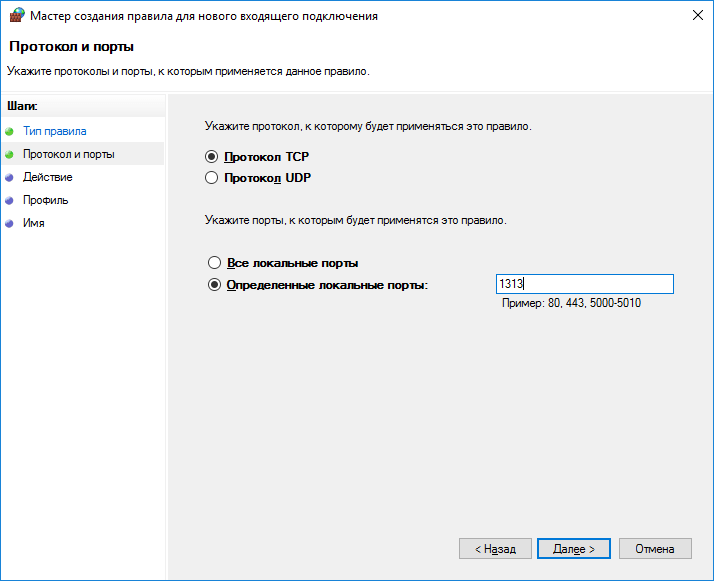

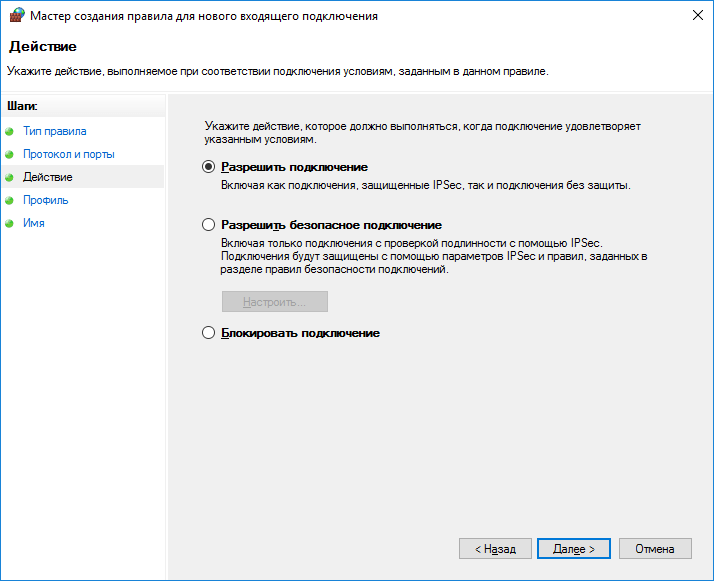

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение(рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

Блокируем учетные записи с пустым паролем

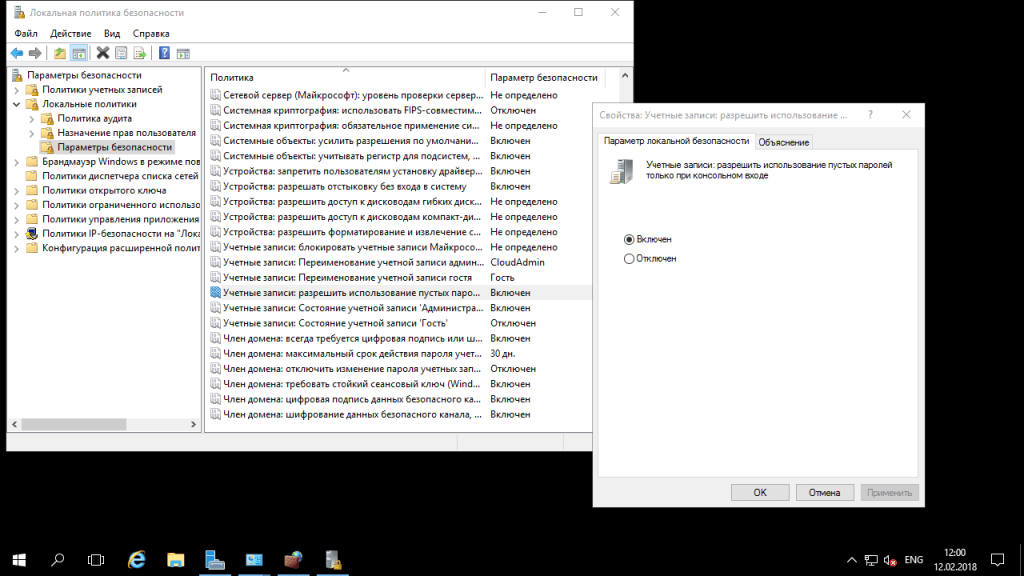

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

Настраиваем политику блокировки

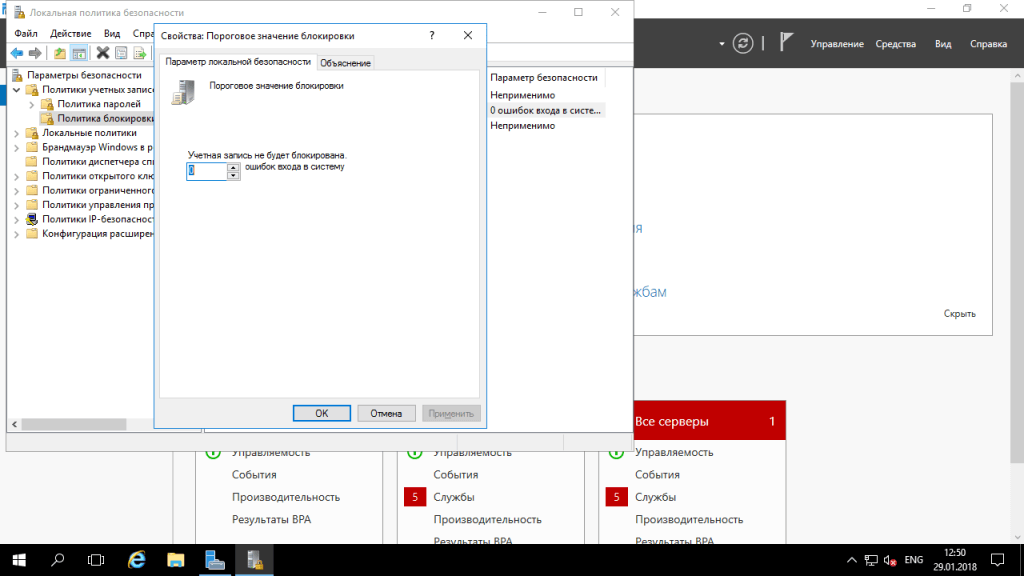

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Настройка службы шлюза служб терминалов

Служба «Шлюз TS (служб удаленных рабочих столов)» Windows Server 2016 разрешает сторонним пользователям реализовывать удаленное подключение к терминальным серверам и другим машинам частной сети с активированным протоколом удаленного рабочего стола. Служба обеспечивает RDP безопасность подключений за счет использования протокола HTTPS/SSL, что позволяет не заниматься настройкой VPN для шифрования трафика.

Служба позволяет контролировать доступ к машинам, устанавливая правила авторизации и требования к удаленным пользователям. Администратор сможет контролировать пользователей, которые могут подключаться к внутренним сетевым ресурсам, сетевые ресурсы, к которым могут подключаться пользователи, определять, должны ли клиентские компьютеры быть членами групп Active Directory и др.

Порядок действий для установки службы «Шлюз ТS»:

- Откройте Диспетчер серверов и на главной его странице нажмите ссылку Добавить роли и компоненты

- Нажмите Далее, а затем выберите Установка ролей или компонентов.

- Выберите ваш сервер из пула серверов

- Выберите Службы удаленных рабочих столов и нажмите Далее несколько раз, пока не достигнете страницы Выбор служб ролей

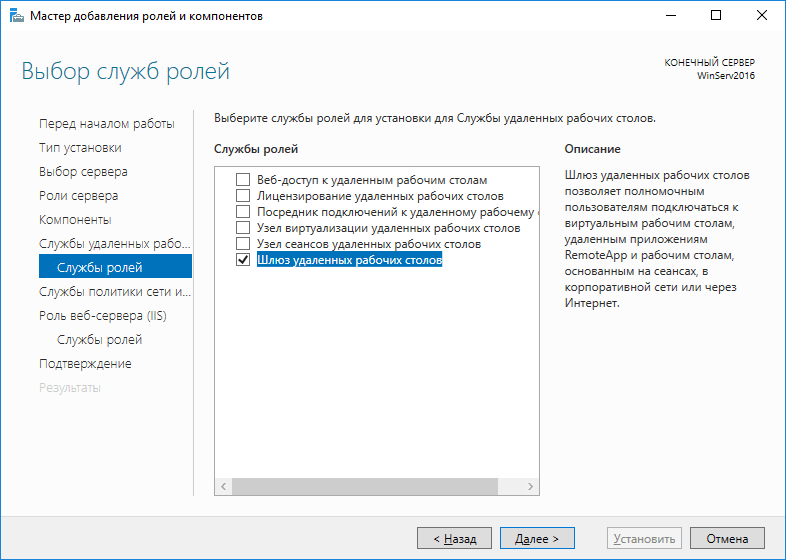

- Выберите службы ролей Шлюз удаленных рабочих столов (рис. 7)

- Нажмите кнопку Добавить компоненты

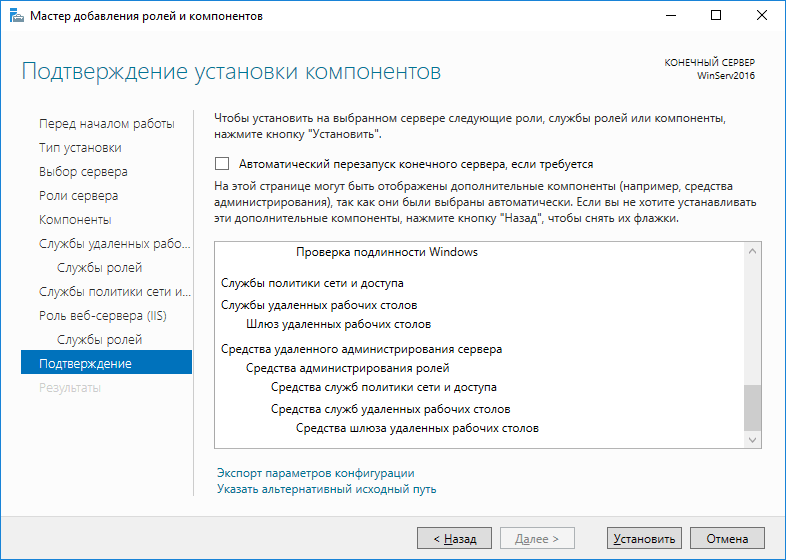

- Нажимайте Далее для завершения процедуры установки. Когда все будет готово для установки выбранных компонентов, нажмите кнопку Установить (рис. 8).

Рис. 7. Установка службы ролей

Рис. 8. Все готово для установки

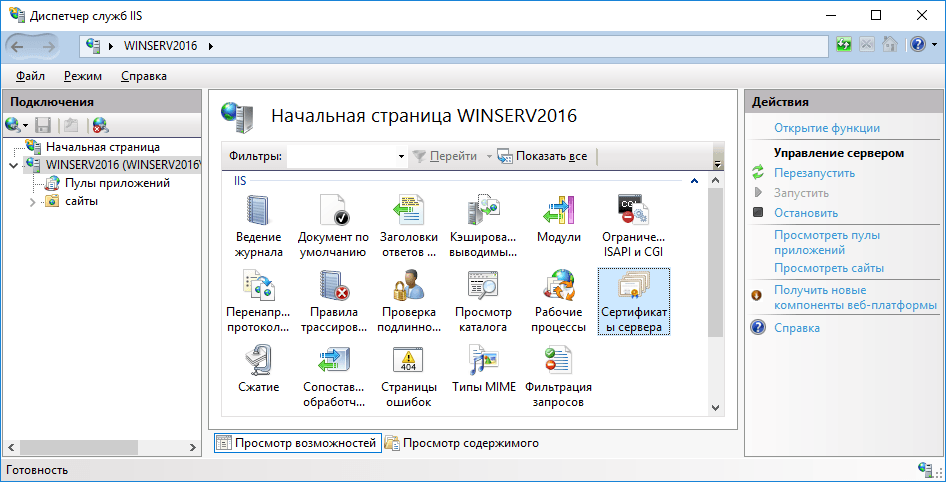

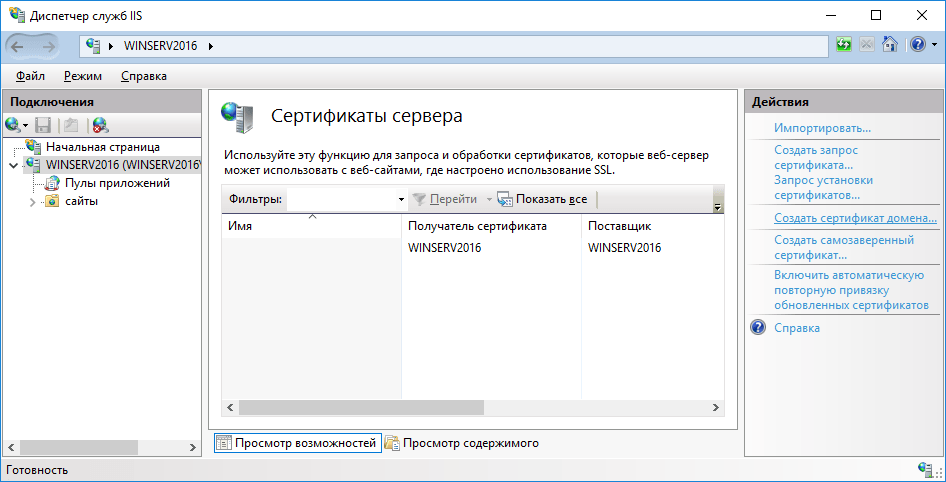

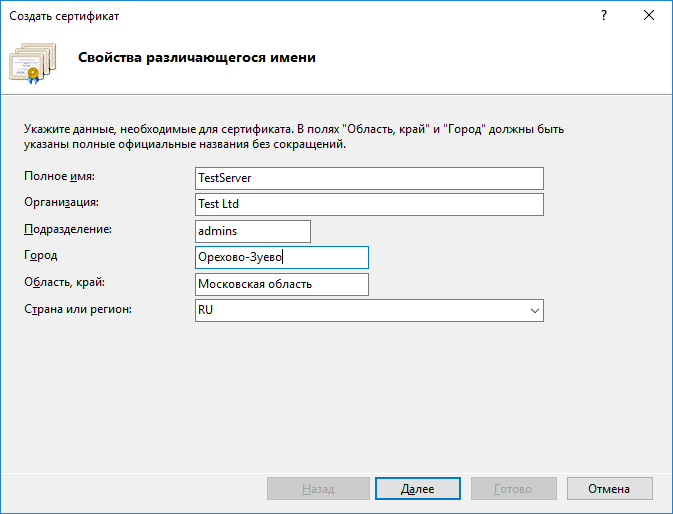

Далее нужно создать сертификат для шлюза служб удаленных рабочих столов. Запустите Диспетчер служб IIS, выберите пункт Сертификаты сервера. На панели справа выберите Создать сертификат домена. Введите необходимые сведения (рис. 11).

Рис. 9. Диспетчер служб IIS

Рис. 10. Выберите Создать сертификат домена

Рис. 11. Информация о сертификате

Далее нужно выбрать центр сертификации, который подпишет сертификат, и нажать кнопку Готово. Сертификат появится в списке сертификатов.

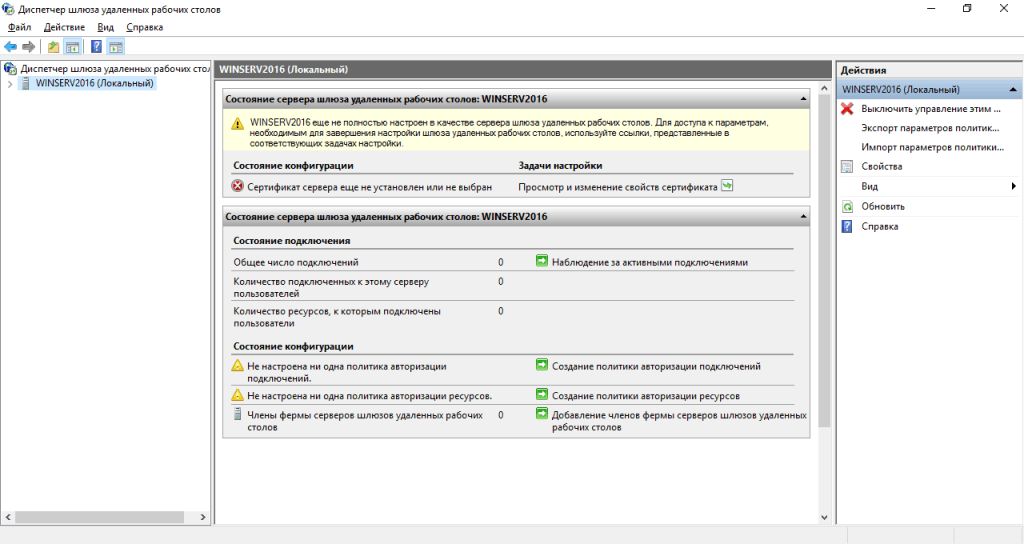

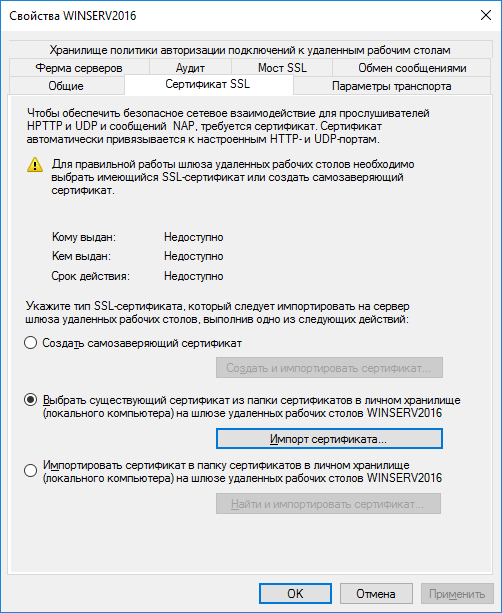

Следующий шаг — настройка шлюза TS на использование сертификата. Вернитесь к Диспетчеру серверов и, используя меню Средства, запустите Диспетчер шлюза удаленных рабочих столов. Обратите внимание, что есть одна ошибка — Сертификат сервера еще не установлен или не выбран. Собственно, все, что остается сделать — нажать ссылку рядом Просмотр и изменение свойств сертификата и выбрать ранее созданный сертификат, нажав кнопку Импорт сертификата (рис. 13). В этом окне также можно создать самозаверяющийся сертификат.

Рис. 12. Диспетчер шлюза удаленных рабочих столов

Рис. 13. Выбор сертификата SSL

Используем протокол SSL/TLS для защиты RDP

Если соединение с RDP-сервером реализовывается не через VPN, для обеспечения защиты подключений рекомендуется активировать SSL/TLS-туннелирование соединения.

Опцию RDP через TLS можно активировать через набор правил и настроек защиты сервера удаленных рабочих столов. Введите команду gpedit.msc и перейдите в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Безопасность. Откройте политику Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP. Выберите значение Включено и выберите уровень безопасности SSL (рис. 14).

Рис. 14. Включение RDP через TLS

На этом настройка безопасности RDP Windows server 2016 закончена.

В прошлом мы говорили вам, как включить или отключить подключение к удаленному рабочему столу, а также устранять неполадки, возникающие при частом отключении. При использовании этой функции Удаленный рабочий стол в Windows 10/8.1 может возникнуть ошибка Ошибка входа в систему . Когда вы подключаете систему удаленно, используя другую итерацию, например Windows 7 , она может работать отлично, но в Windows 10/8.1 может появиться эта ошибка.

Чтобы исправить эту проблему, мы сначала убедились, что Брандмауэр Windows отключен. Мы также пытались использовать Современное приложение для удаленного рабочего стола , но это не изменило ситуацию. Это решение, упомянутое в потоке Technet , предлагает метод, который может решить эту проблему.

Попытка входа не удалась для удаленных подключений

1. Нажмите сочетание клавиш Windows + R , введите Firewall.cpl в диалоговом окне Выполнить и нажмите Enter, чтобы откройте брандмауэр Windows .

2. В открывшемся окне нажмите Разрешить приложение или функцию через брандмауэр Windows , откроется окно, показанное ниже. Сначала нажмите «Изменить настройки», затем в разделе «Разрешенные приложения и функции» прокрутите список вниз, чтобы найти приложение «Удаленный рабочий стол», и отметьте его галочкой. Нажмите ОК.

Перезагрузите машину; Ваша проблема должна быть исправлена. Однако, если ваш компьютер является частью домена, по умолчанию вам по-прежнему не разрешается сохранять свои учетные данные при подключении к удаленному компьютеру. Вот как вы можете избавиться от этой проблемы:

3. Продолжая, нажмите сочетание клавиш Windows + R , введите put gpedit.msc в диалоговом окне Выполнить . и нажмите Enter , чтобы открыть Редактор локальной групповой политики .

4. На левой панели перейдите по ссылке:

Конфигурация компьютера -> Административные шаблоны -> Система -> Делегирование полномочий

5. Теперь на правой панели этого местоположения найдите параметр политики Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только для NTLM и дважды щелкните по нему. Выберите Включено и нажмите Показать в следующем окне:

6. Наконец, в окне Показать содержимое укажите Значение как TERMSRV Имя компьютера , где вам необходимо подставьте имя своего компьютера после TERMSRV . Нажмите ОК ; Применить ; OK . Закройте Редактор групповой политики .

Пока что мы закончили с решением проблемы. Все, что вам теперь нужно сделать, это перезагрузить компьютер; Ваша проблема должна быть исправлена.

Надеюсь, это поможет.

ОБНОВЛЕНИЕ : Дакота Норт добавляет в комментариях – TERMSRV /*.* – правильный синтаксис, который разрешает работу всех серверов.

Связанное чтение . Ваши учетные данные не работают в удаленном рабочем столе.

Rdp учетные данные использованные для подключения недопустимы

При попытке подключения по RDP с компьютера, под управлением Windows 10, НЕ входящего в домен, к компьютеру, находящемуся в домене, с использованием любой смарт-карты, включая Рутокен, возникает ошибка «Недопустимые учетные данные. Учетные данные, использованные для подключения к xxx.xxx.xx.xxx, недопустимы. Введите новые учетные данные. Попытка входа в систему неудачна».

Проблема начала возникать с 11 октября после установки обновления Microsoft KB5006670.

Установку нужно производить на той машине с которой производится попытка подключения по RDP (клиентская машина).

1. В зависимости от версии операционной системы, выберите установочный файл:

2. Откройте строку «Выполнить» (сочетание клавиш Win+R) и наберите gpedit.msc

3. В разделе «Административные шаблоны» должен появиться раздел KB5004296 с подразделом с названием версии ОС.

4. Запускаем его двойным щелчком и переводим его в состояние «Отключено».

5. После произведения настроек перезагрузите компьютер.

Источник

Rdp учетные данные использованные для подключения недопустимы

Общие обсуждения

Доброго времени суток.

Столкнулись с такой проблемой — при подключение к виртуальному серверу, через RDP, по внешнему IP, выдает следующую ошибку:

Учетные данные, использованные для подключения к xxx.xxx.xxx.xxx, недопустимы. Введите новые учетные данные.

Через Hyper-V входим без проблем.

Кто-то сможет подсказать откуда ростут проблемы?

- Изменен тип Petko Krushev Microsoft contingent staff, Moderator 4 сентября 2014 г. 6:12

Все ответы

Например, из-за отсутствия у учетной записи права на вход в систему через службу удаленных рабочих столов. Право это определяется политикой, при обычной настройке оно есть у групп Администраторы и Пользователи служб удаленных столов, кроме того в политике можно установить явный запрет на этот тип входа (проверьте всё это).

А вообще, для выяснения точной причины проблем со входом в систему включайте(через политику) аудит неудачных попыток входа в систему и смотрите журнал событий Безопасность.

Пытаемся зайти через учетку Администратора, причем уже неделю ходили без проблем.

Аудит пишет следующее:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: NULL SID

Имя учетной записи: —

Домен учетной записи: —

Код входа: 0x0

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Администратор

Домен учетной записи: MOS1SKRIST1

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Имя процесса вызывающей стороны: —

Сведения о сети:

Имя рабочей станции: WORKSHOP

Сетевой адрес источника: —

Порт источника: —

Сведения о проверке подлинности:

Процесс входа: NtLmSsp

Пакет проверки подлинности: NTLM

Промежуточные службы: —

Имя пакета (только NTLM): —

Длина ключа: 0

Источник

RDP не принимает логин и пароль от Microsoft account?

Есть Desktop с Windows 10 1909. На нем настроена учетная запись Microsoft (не локальный пользователь). При настройке RDP и вводе заведомо верных данных(пользователя и пароль) пишет: «Не верный пользователь или пароль». Создавал локального пользователя и попытался подключиться через него — все работает. Не могу понять почему не получается авторизоваться через учетную запись Майкрософт.

P.S На учетной записи Майкрософт включена авторизация по Пин-Коду.

P.P.S Логин формата — account@outlook.com. Пароль конечно же установлен, это же учетная запись Microsoft. Включена двухфакторная аутентификация.

- Вопрос задан более двух лет назад

- 11022 просмотра

Средний 1 комментарий

***Обновление***

Еще один вариант. Просто отключить пин код и авторизоваться в учетке майкрософт по паролю(не использовать аутентификатор майкрософт. Дело, видимо, в том, что при чистой установке авторизовываясь в учетке майкрософт по мобильному аутентификатору, а не по паролю, он не подгружает пароль и соответственно не хранит ХЭШИ пароля(возможно ошибаюсь).

***Конец обновления***

Нашел решение. Итак, все кто столкнется с этой проблемой нужно сделать следующее:

1) В меню «Параметры Windows» перейти в «Учетные записи» и в подпункте «Ваши данные» нажать «Войти вместо этого с локальной учетной записью»

Винда сначала попросит ввести новый локальный пароль для учетки, а потом выйти из учетки. Следуем ее совету.

2) Вводим локальный пароль и заходим в учетку. Проходим по пути что в первом пункте и нажимаем «Войти с учетной записью Майкрософт».

Далее винда попросит ваши учетные данные, вводим их и вуа-ля, теперь вы можете подключиться к своему компьютеру посредством RDP. Чтобы посмотреть Ваш «логин» для RDP перейдите в «Управление компьютером» —> «Локальные пользователи» —> «Пользователи». Найдите там свою учетную запись (пример: buhpc). Именно это имя и будет служить вашим логином для авторизации по RDP, а пароль будет такой как у учетной записи Майкрософт.

Пример:

Пользователь: buhpc

Пароль: пароль от учетной записи Майкрософт

P.S Я опустил в данном посте о добавлении этой учетки либо в группу Администраторы, либо Пользователи удаленного рабочего стола, ибо это и так понятно.

Источник

Rdp учетные данные использованные для подключения недопустимы

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Есть несколько серверов 2008R2.

DC и пару включенных в домен. При попытке подключиться к серверу (не DC) по RDP из под учетки администратора домена, выдает сообщение «учетные данные используемые для подключения к . недопустимы введите новые учетные данные». Причем из под этой же учетки на сам DC пускает.

Причем, если я подключаюсь с телефона/планшета с помощью RD client — подключение проходит нормально.. а с Win7/8.1 — нет

Ответы

Согласно сторонним форумам, в качестве временного решения помогает в локальной политике применить:

Это изменение должно помочь в случае установки обновления KB3002657, как временное решение.

P.S. так пишут на сторонних форумах.

Best Regards, Andrei .

Microsoft Certified Professional

Все ответы

Уточните пожалуйста, проблема начало воспроизводиться после мартовских обновлений?

Также уточните присутствует ли в списке установленных обновлений, обновление kb3039976 ?

Best Regards, Andrei .

Microsoft Certified Professional

- Предложено в качестве ответа Dmitriy Vereshchak Microsoft contingent staff 13 марта 2015 г. 9:47

Этого обновления я в списке не нашел, хотя сегодня поставил ВСЕ обновления на все сервера. и не могу точно сказать с какого момента это произошло, потому как сервера ввел в домен только вчера. Но при выводе серверов из домена, подключение работает нормально. И к тому же, на сам DC я захожу, по RDP.

И так же я могу к ним подключиться под учеткой локального админа, а доменного нет.

Best Regards, Andrei .

Microsoft Certified Professional

Спасибо, перед обращением сюда я читал эти статьи, они не к моему случаю. У меня нет проблем с сохранением учетных данных, к тому же я создавал разные учетки с правами доменных админов и пытался подключаться с разных компов, со всех учеток та же ситуация..

а логи выдают вот это

Best Regards, Andrei .

Microsoft Certified Professional

Похоже на проблему, которая воспроизводиться после установки обновления KB3002657

P.S. в качестве временного решения, выше указано статье указывают на удаление обновления KB3002657 со всех контроллеров домена.

Best Regards, Andrei .

Microsoft Certified Professional

Best Regards, Andrei .

Microsoft Certified Professional

Похоже на проблему, которая воспроизводиться после установки обновления KB3002657

P.S. в качестве временного решения, выше указано статье указывают на удаление обновления KB3002657 со всех контроллеров домена.

Best Regards, Andrei .

Microsoft Certified Professional

Удаление этого КВ не помогло (((

Best Regards, Andrei .

Microsoft Certified Professional

Очень похожая проблема

Накатил последние обновления (компьютер с TMG), перезагружаюсь — «не верные учетные данные»

Захожу под другой доменной админской учеткой — пускает. Смотрю журнал ошибок — все нормально, но возникло предупреждение 1530 от службы профилей пользователей

На другие сервера домена захожу под любой админской учеткой

ок. Перезагружаюсь еще раз. Опа — не пускает под обоими админскими учетками

Захожу под локальным админом. Удаляю профили пользователей под которыми не пускает. не помогло.

Удаляю обновление KB3002657. не помогло

Удаляю все установленные сегодня обновления. ждем-с

Источник

Не сохраняются пароли для RDP подключений

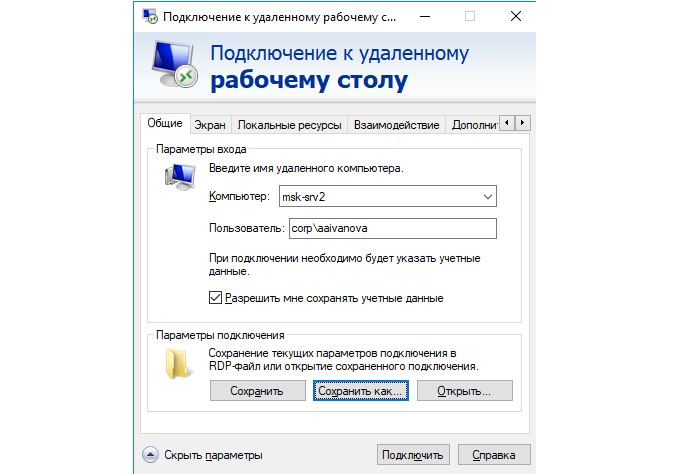

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

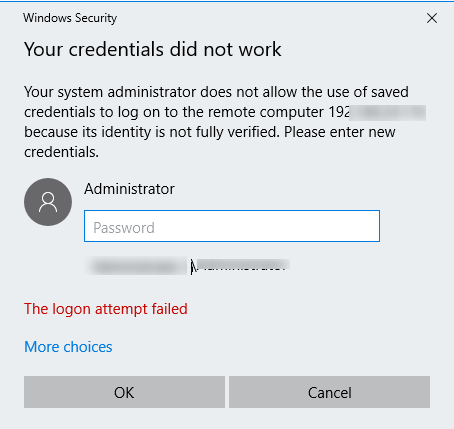

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

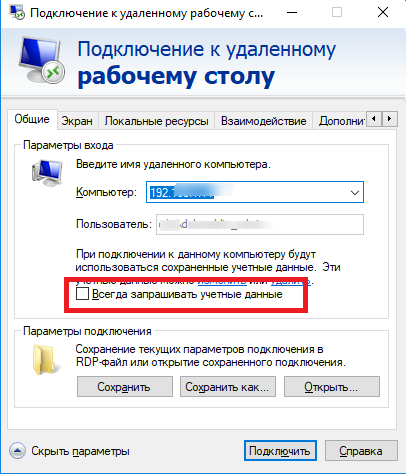

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

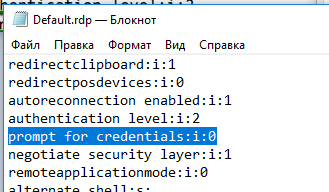

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

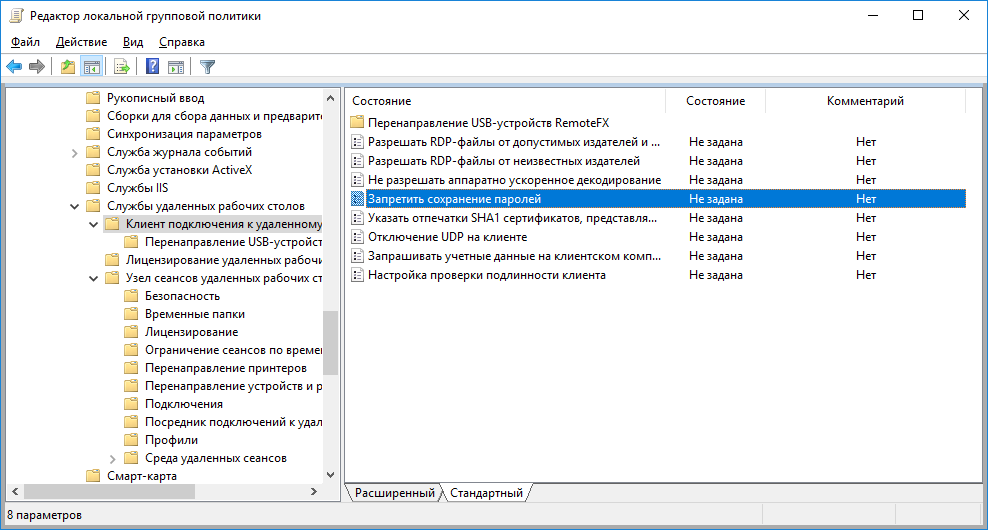

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

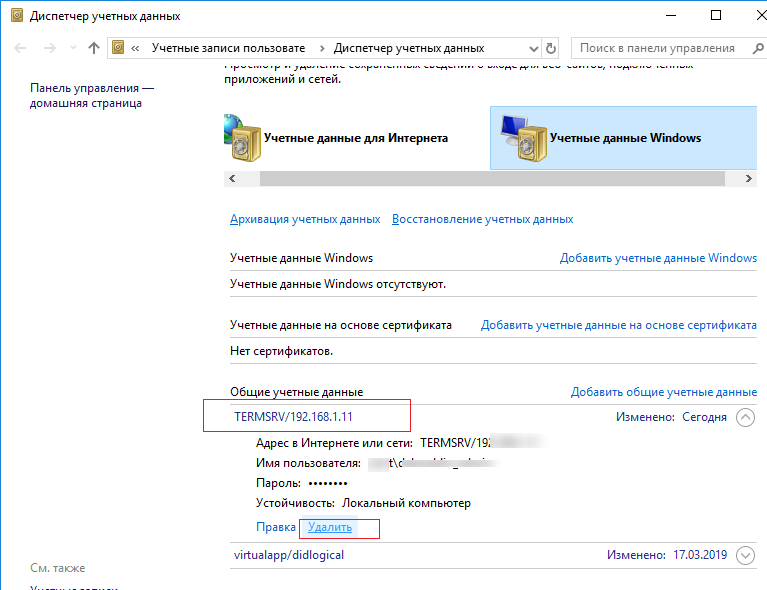

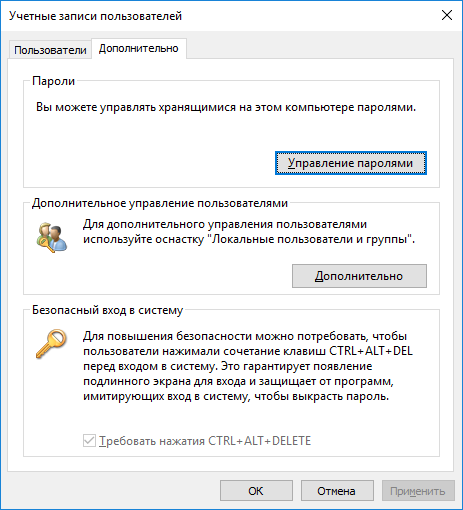

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

Источник

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).