Начало

В данном руководстве будет рассмотрена процедура изменения порта RDP в операционной системе Windows Server 2012.

Обратите внимание что — все дальнейшие процедуры меняют порт RDP что приведет к отключению текущего соединения с сервером, в связи с этим рекомендуем использовать другие варианты подключения к серверу (например через Веб консоль из личного кабинета).

Для того чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы.

Редактирование реестра производится с помощью программы-редактора.

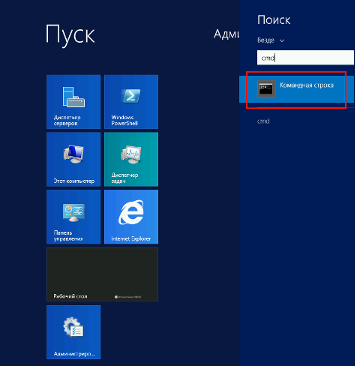

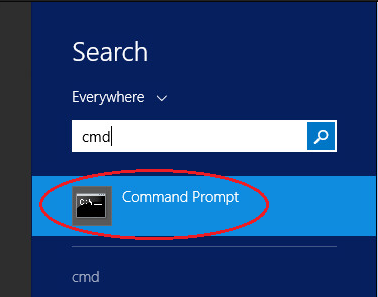

Нажмите Пуск и в панели Поиск напечатайте cmd.

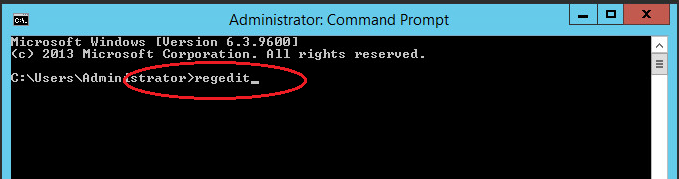

В появившемся черном окошке консоли наберите и выполните команду regedit.

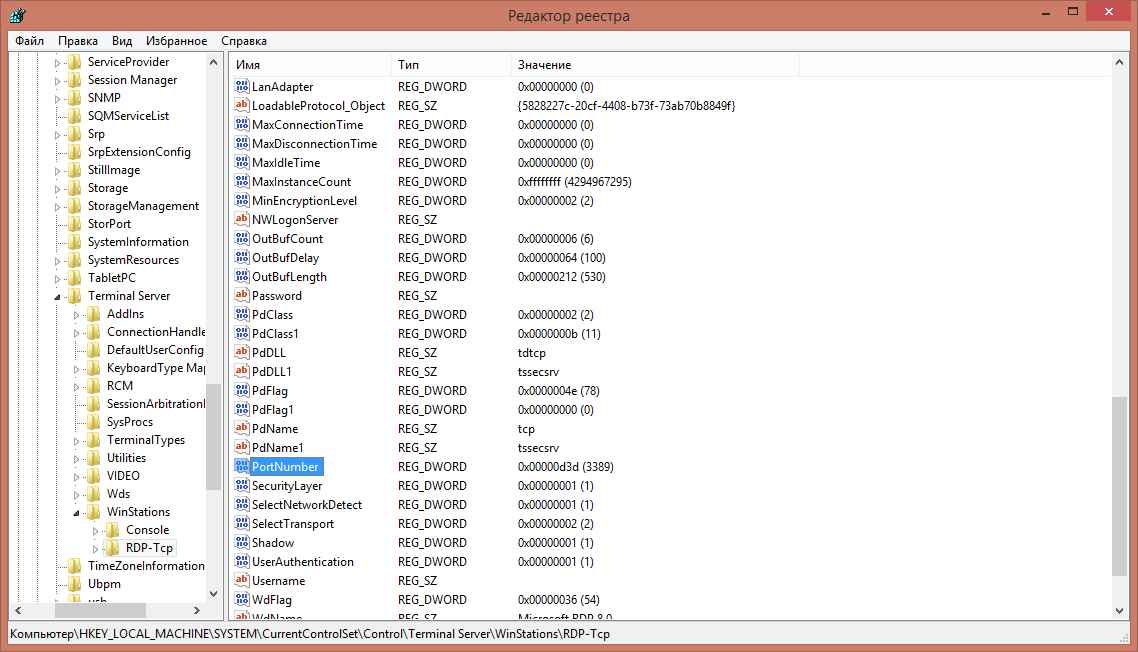

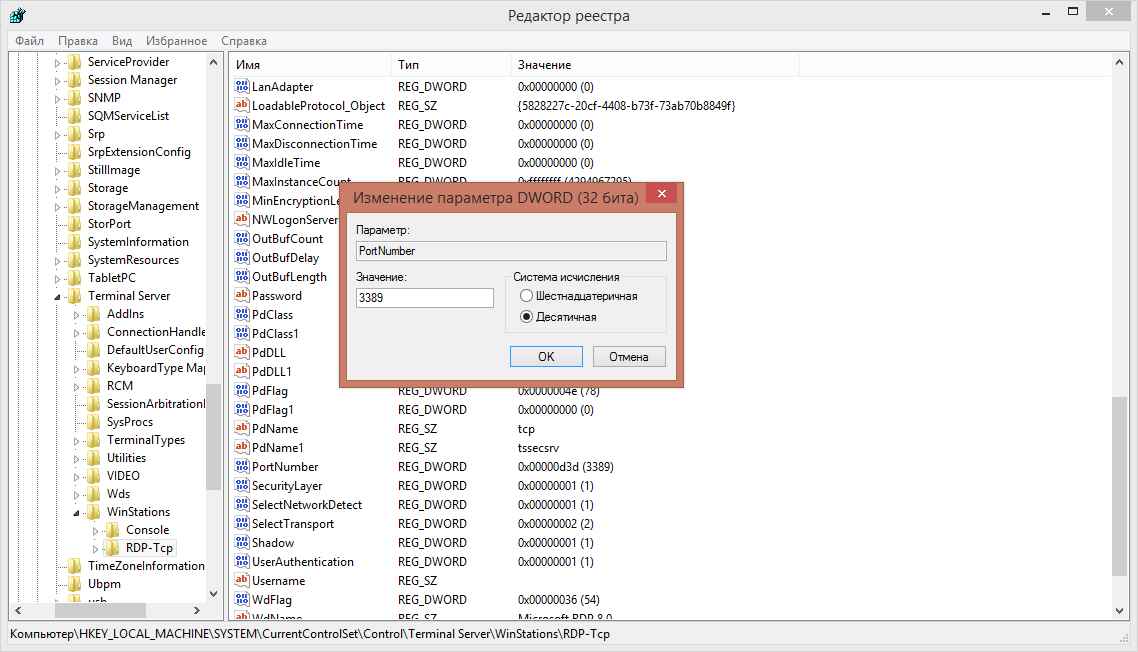

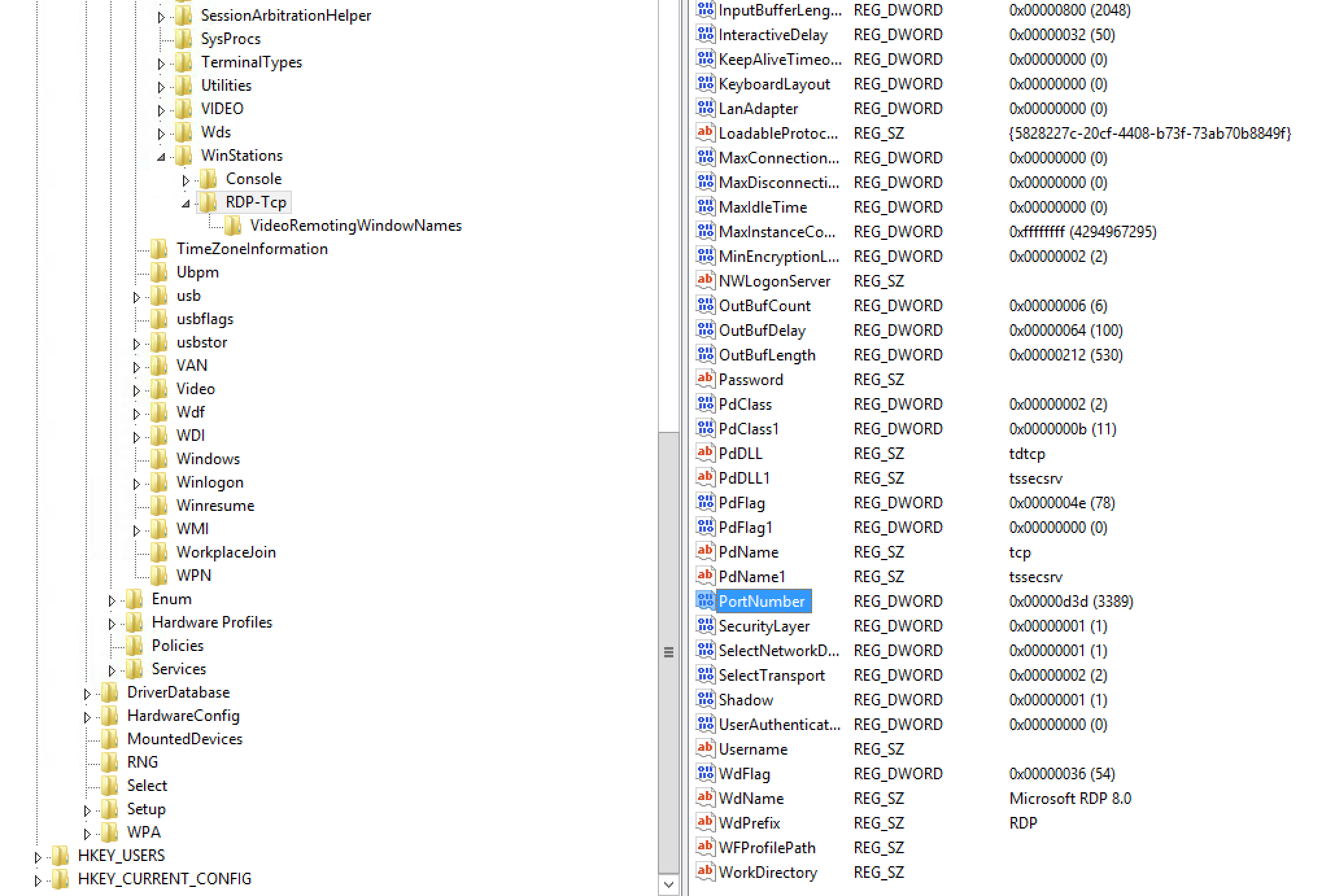

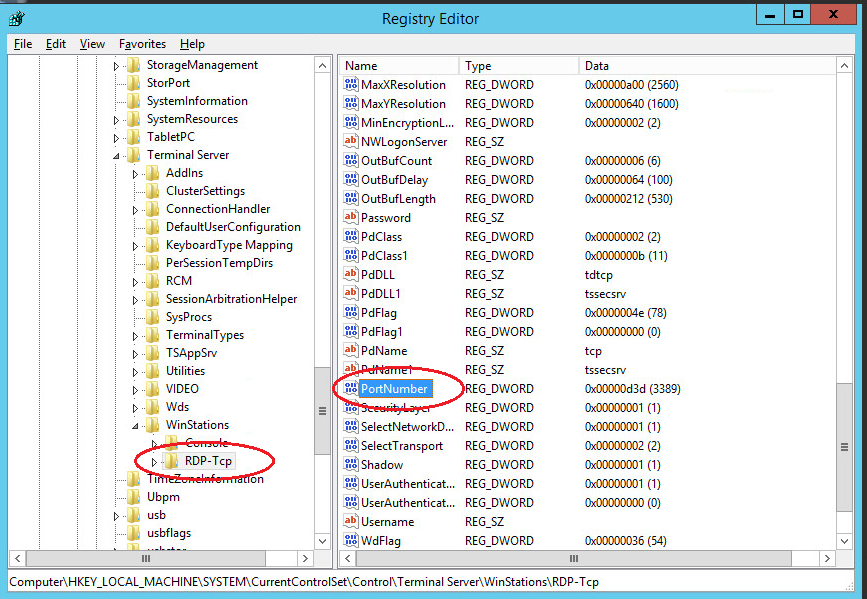

В редакторе реестра нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp:

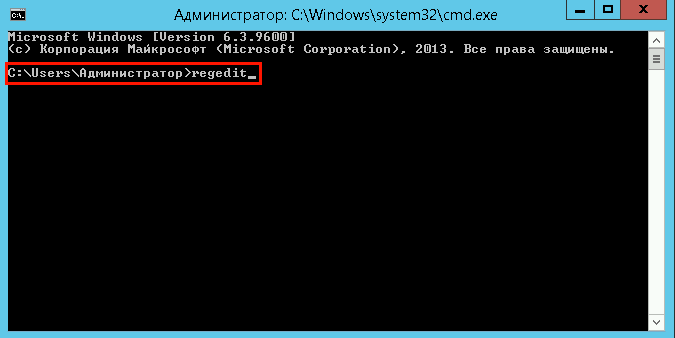

В нем необходимо отыскать элемент PortNumber (как на картинке выше), и открыть этот параметр.

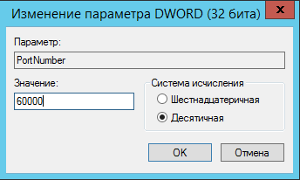

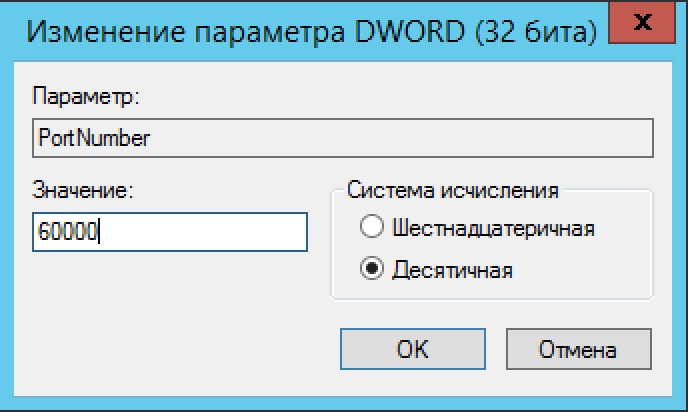

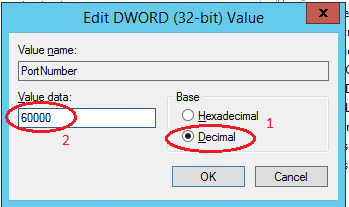

Далее следует переключиться в Десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority).

Как правило, их используют различные системные приложения ОС. - Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

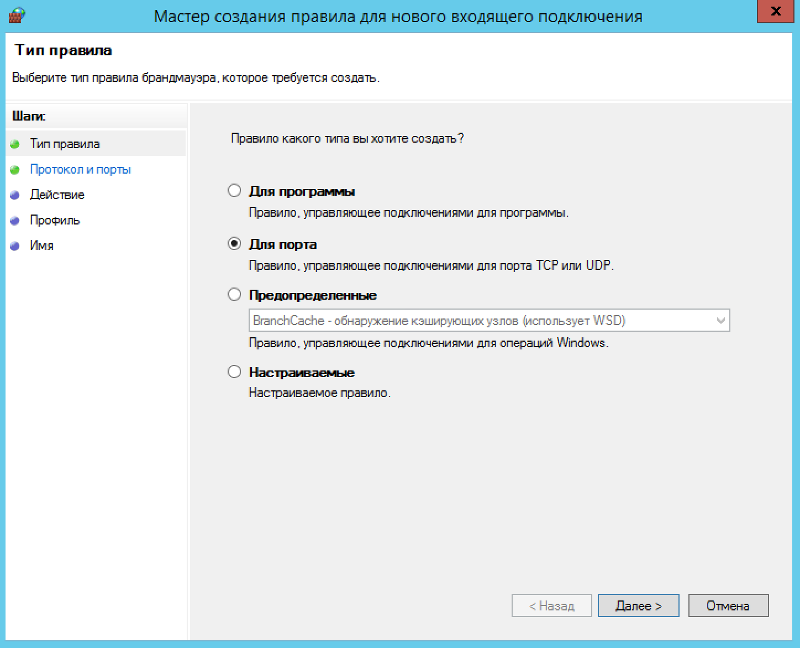

Правило для порта

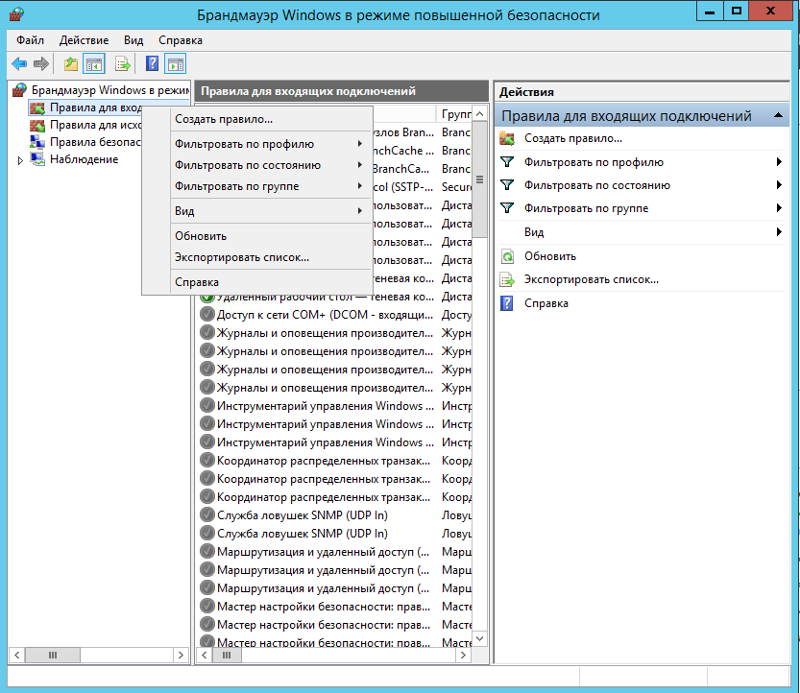

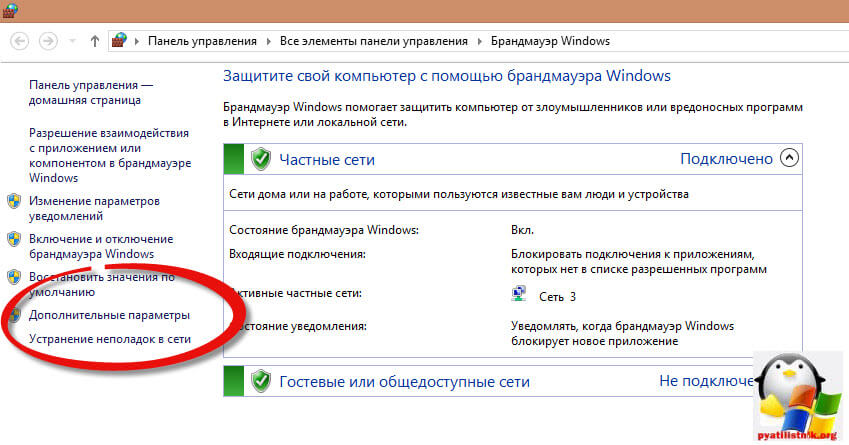

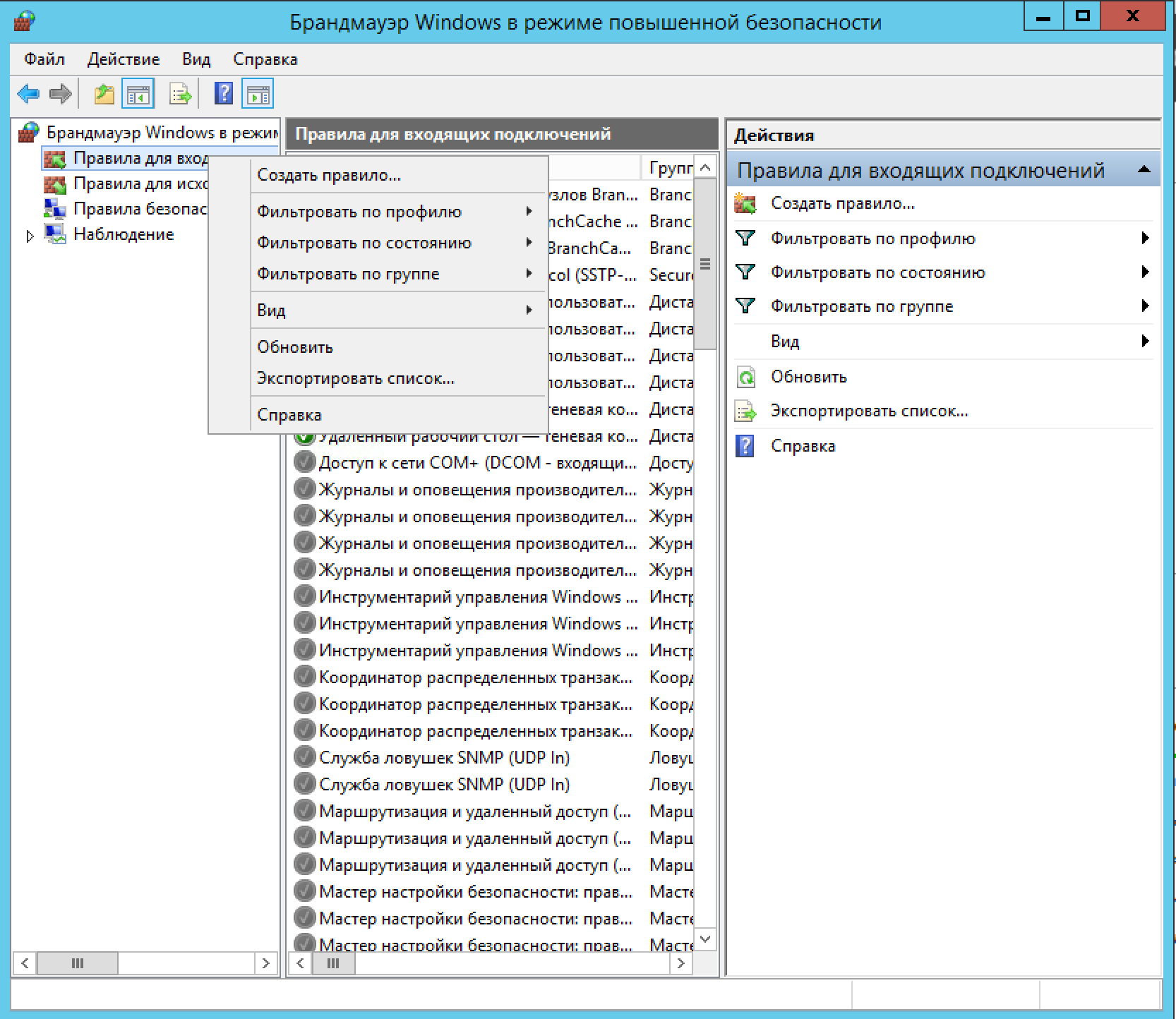

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

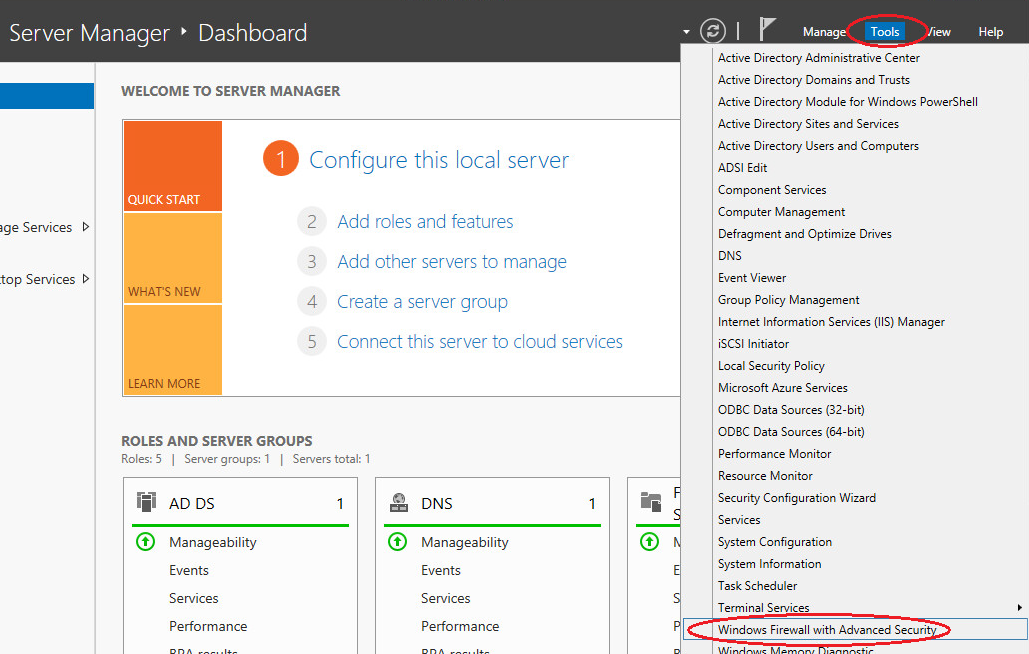

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства.

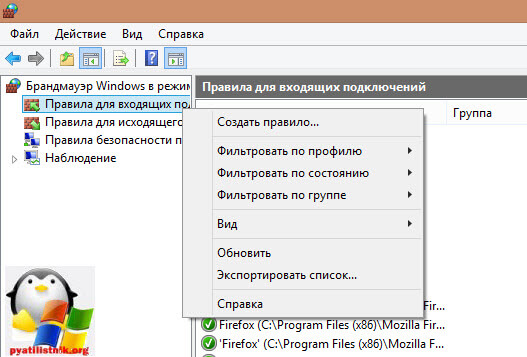

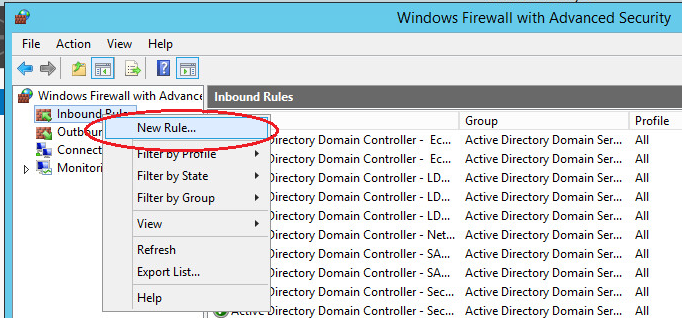

В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

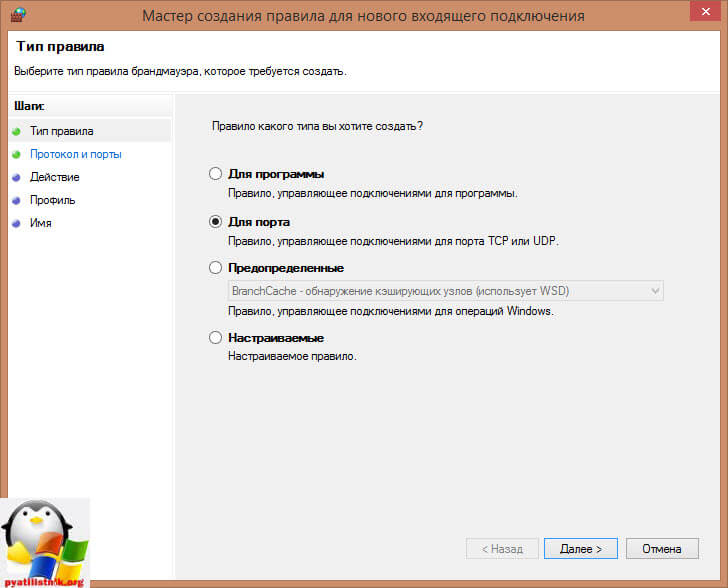

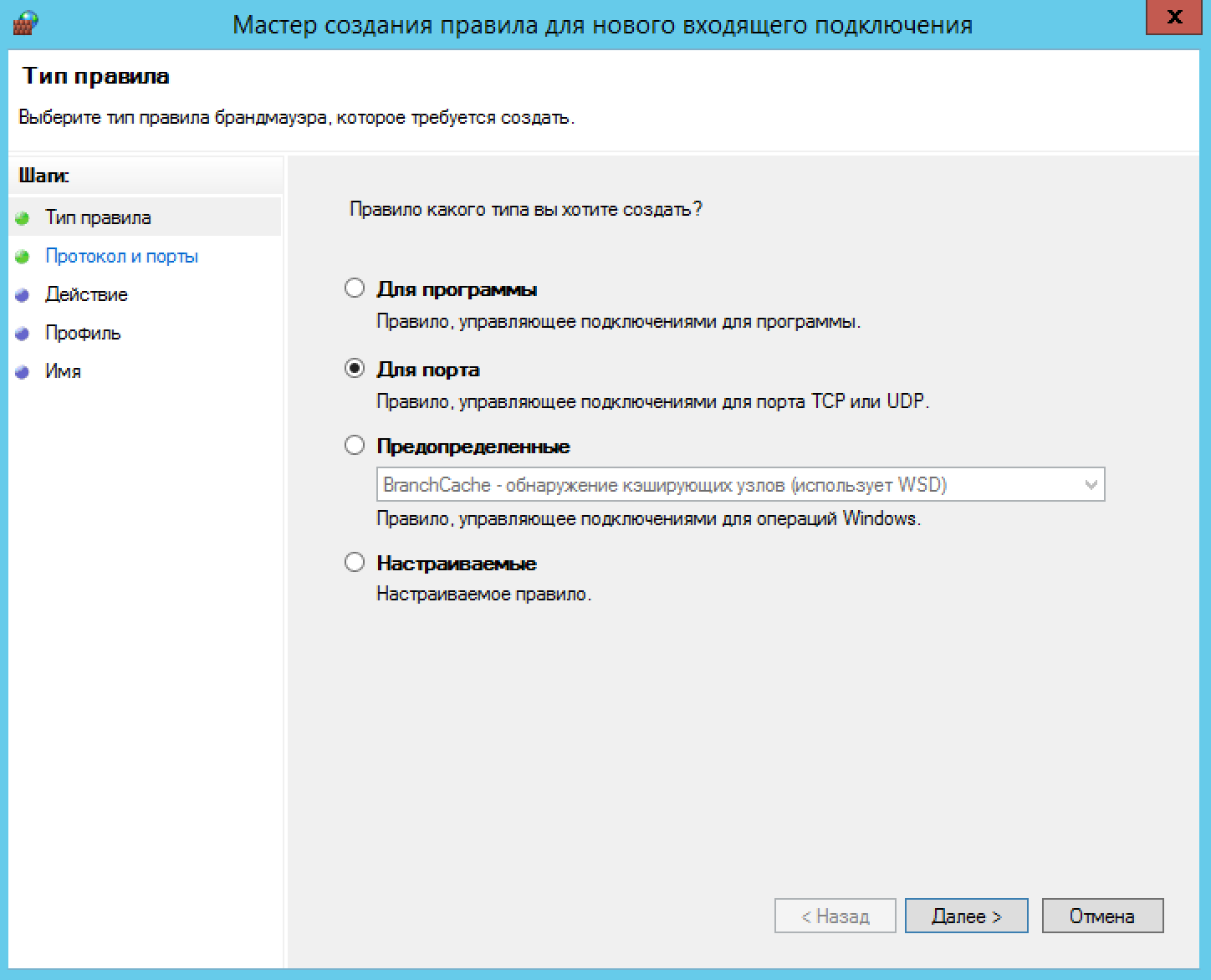

Мы будем создавать правило для порта:

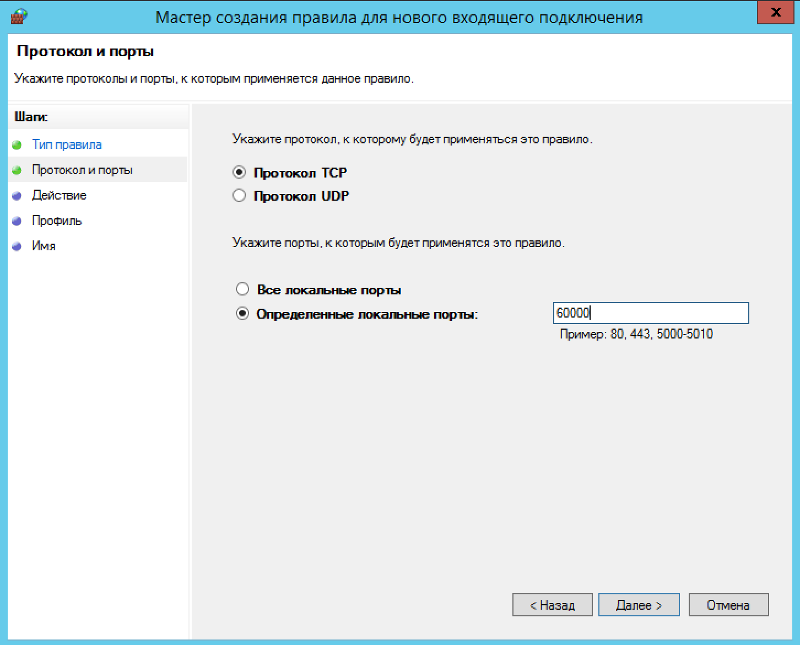

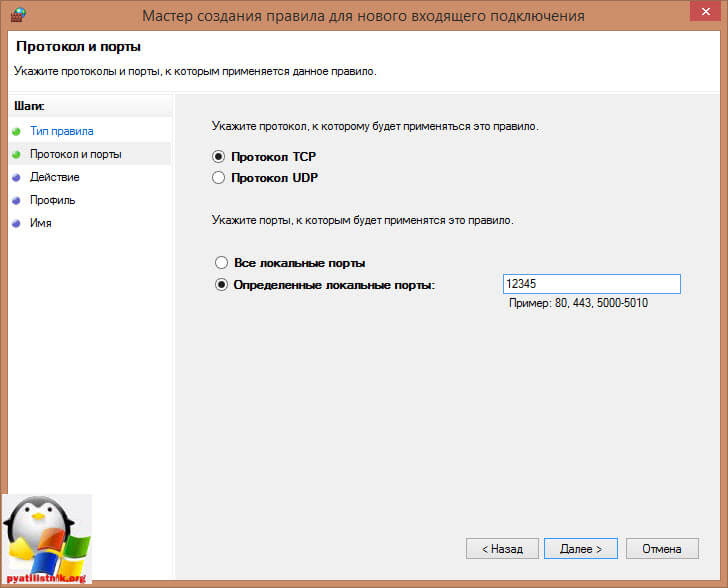

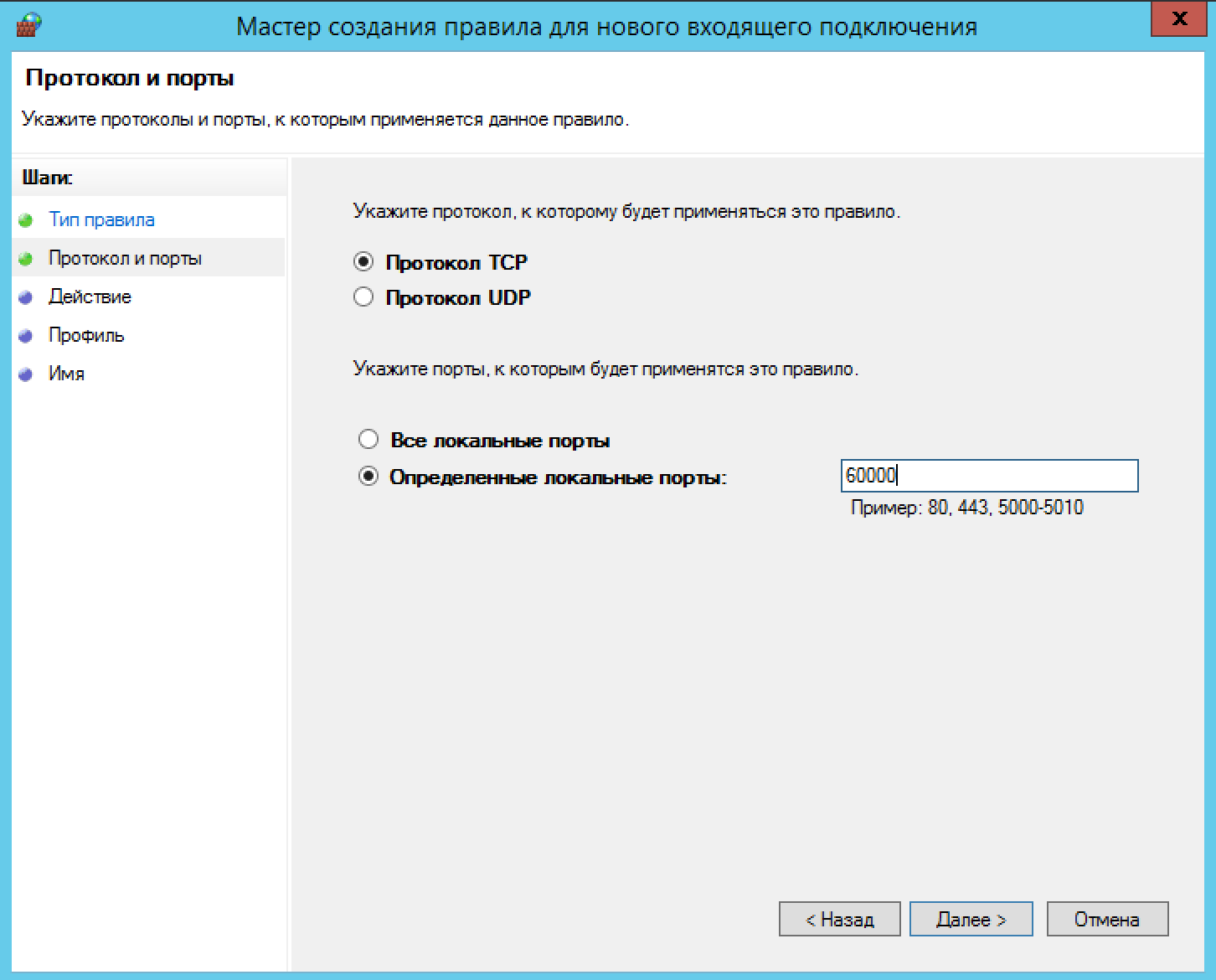

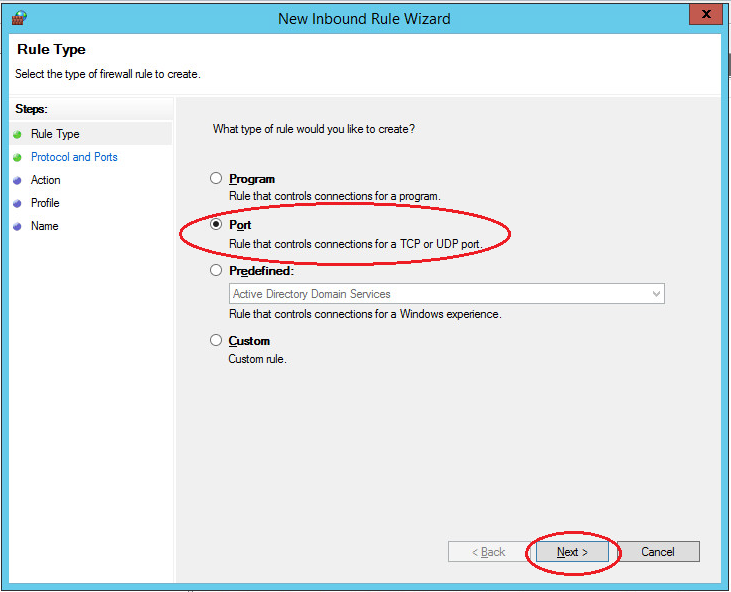

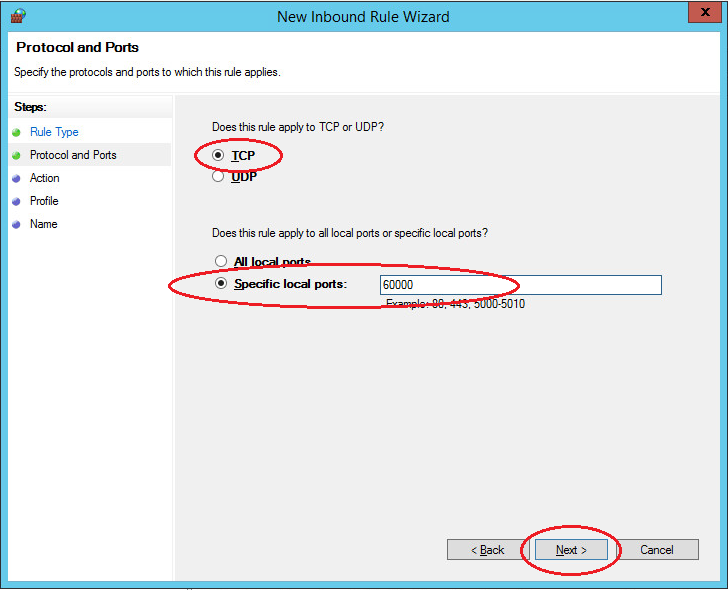

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

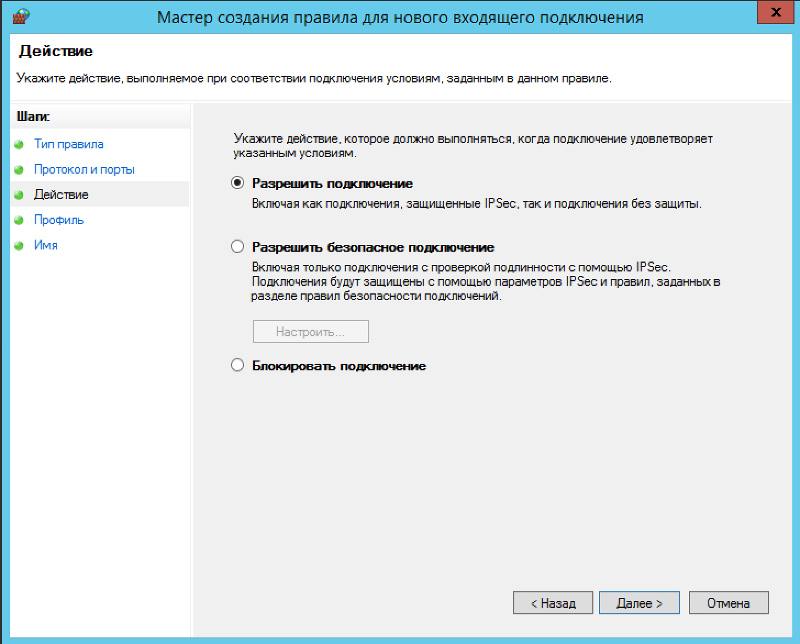

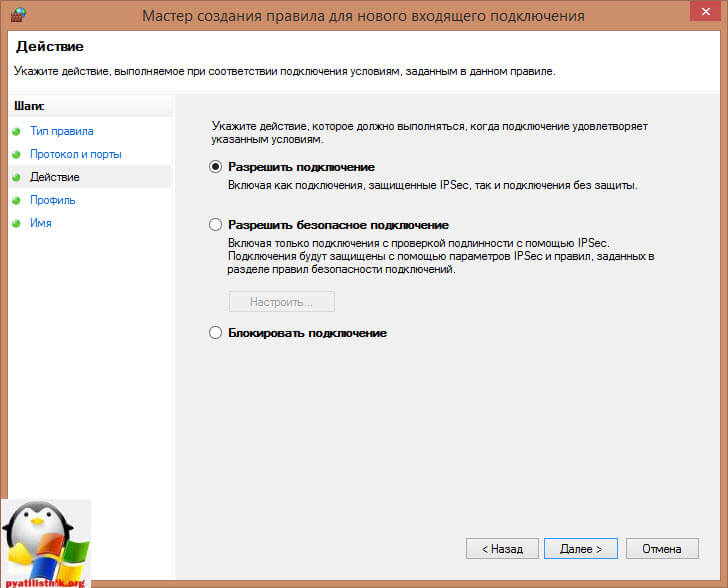

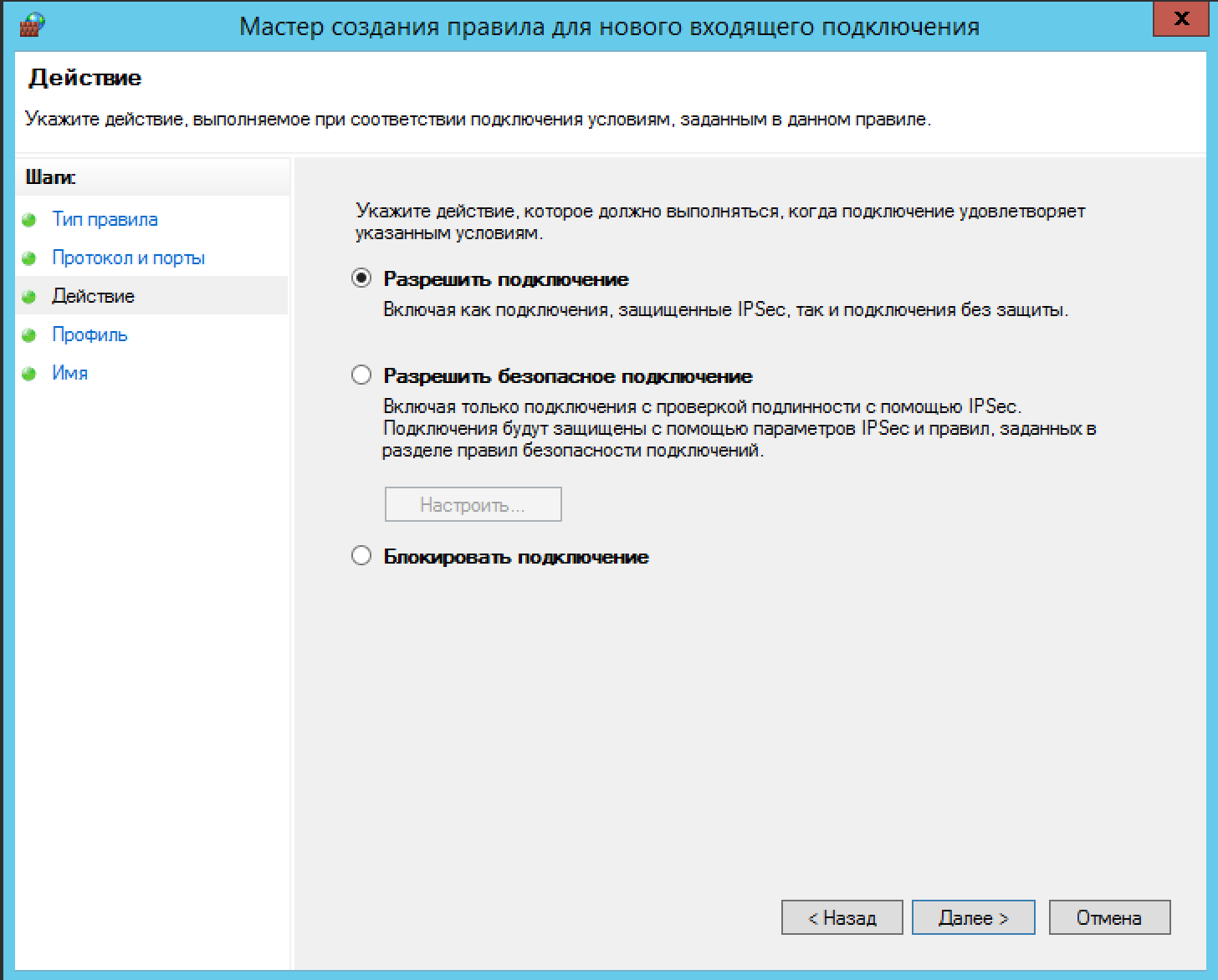

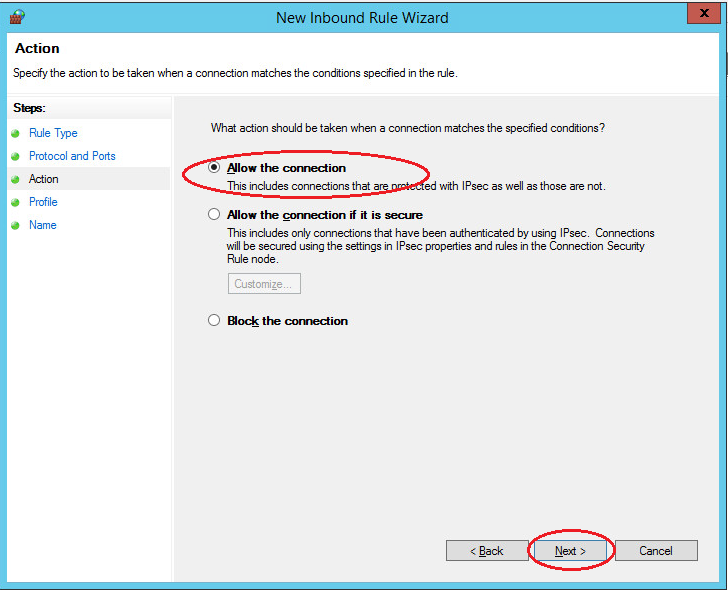

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение с использованием указанного порта.

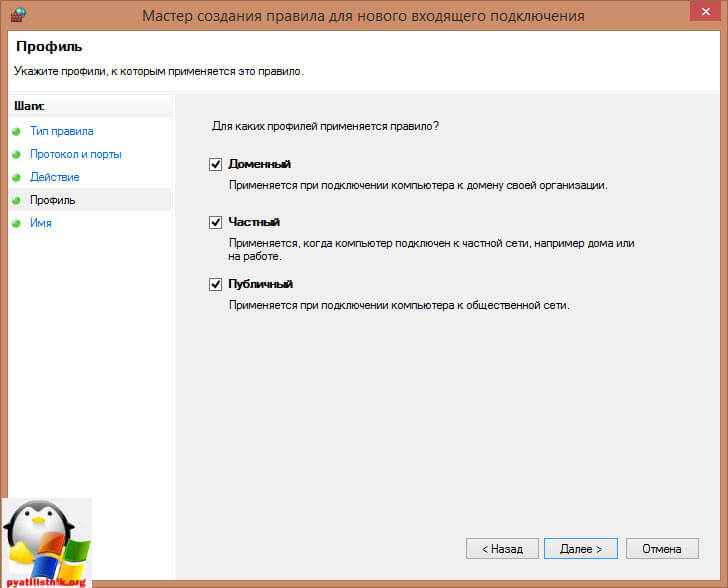

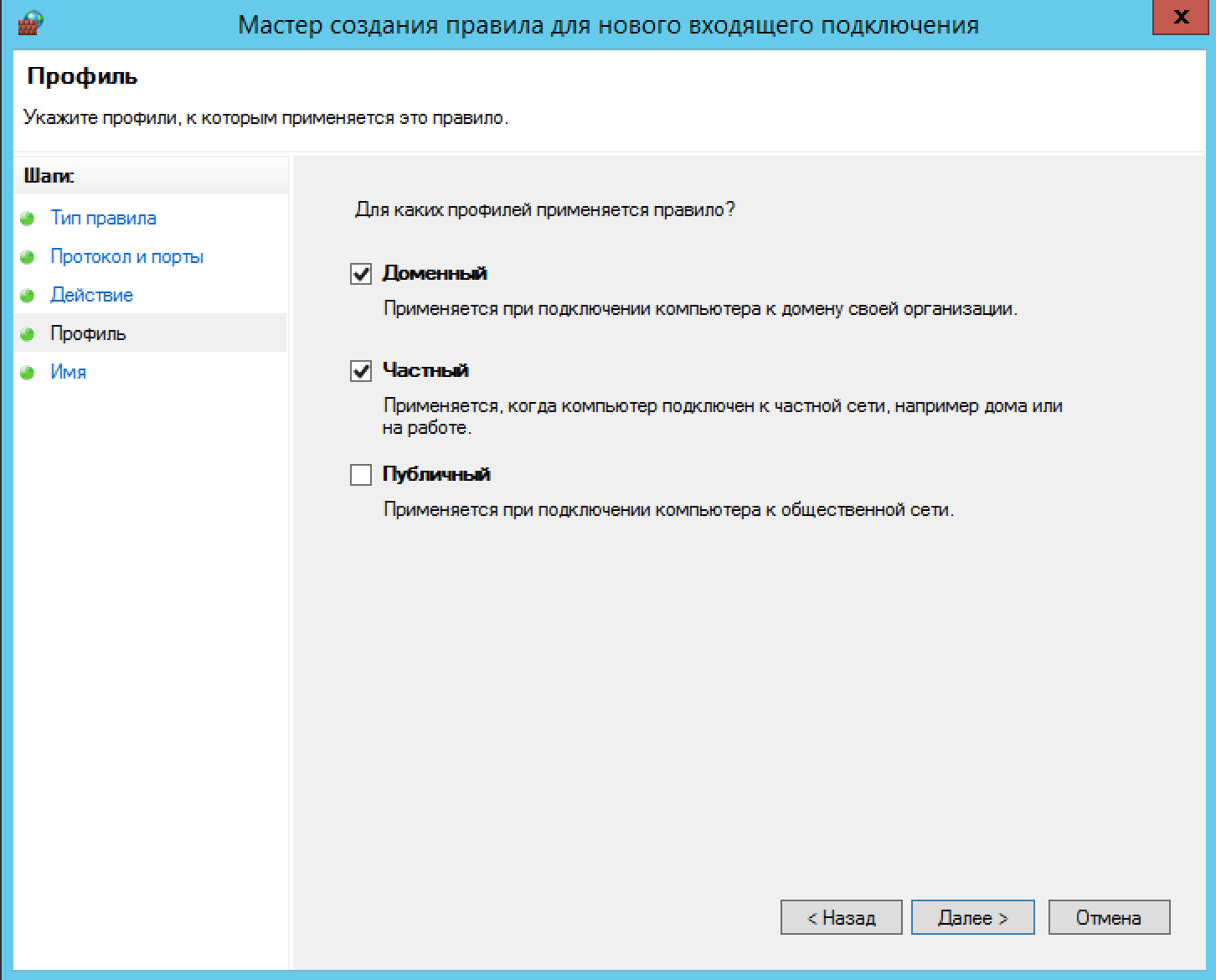

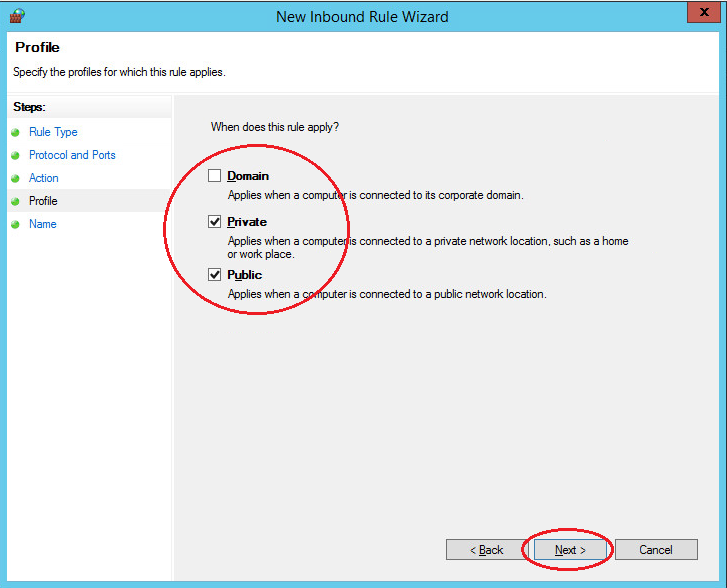

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

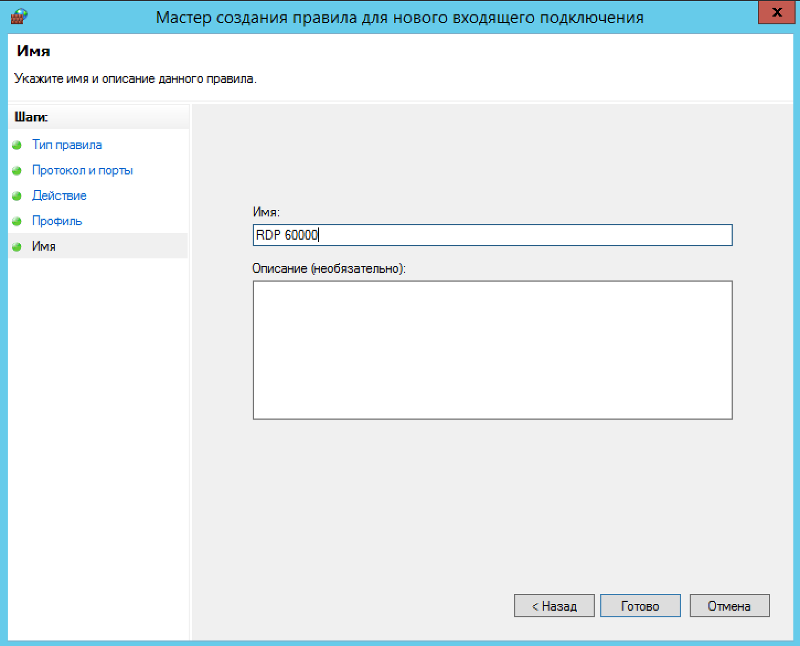

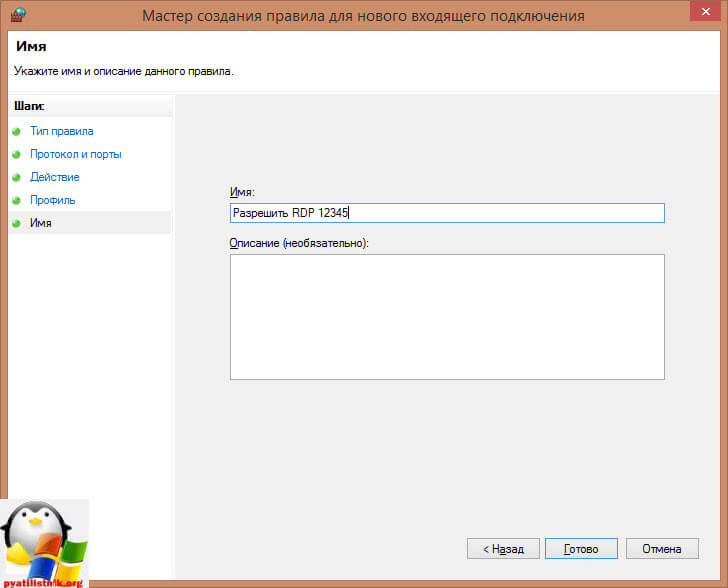

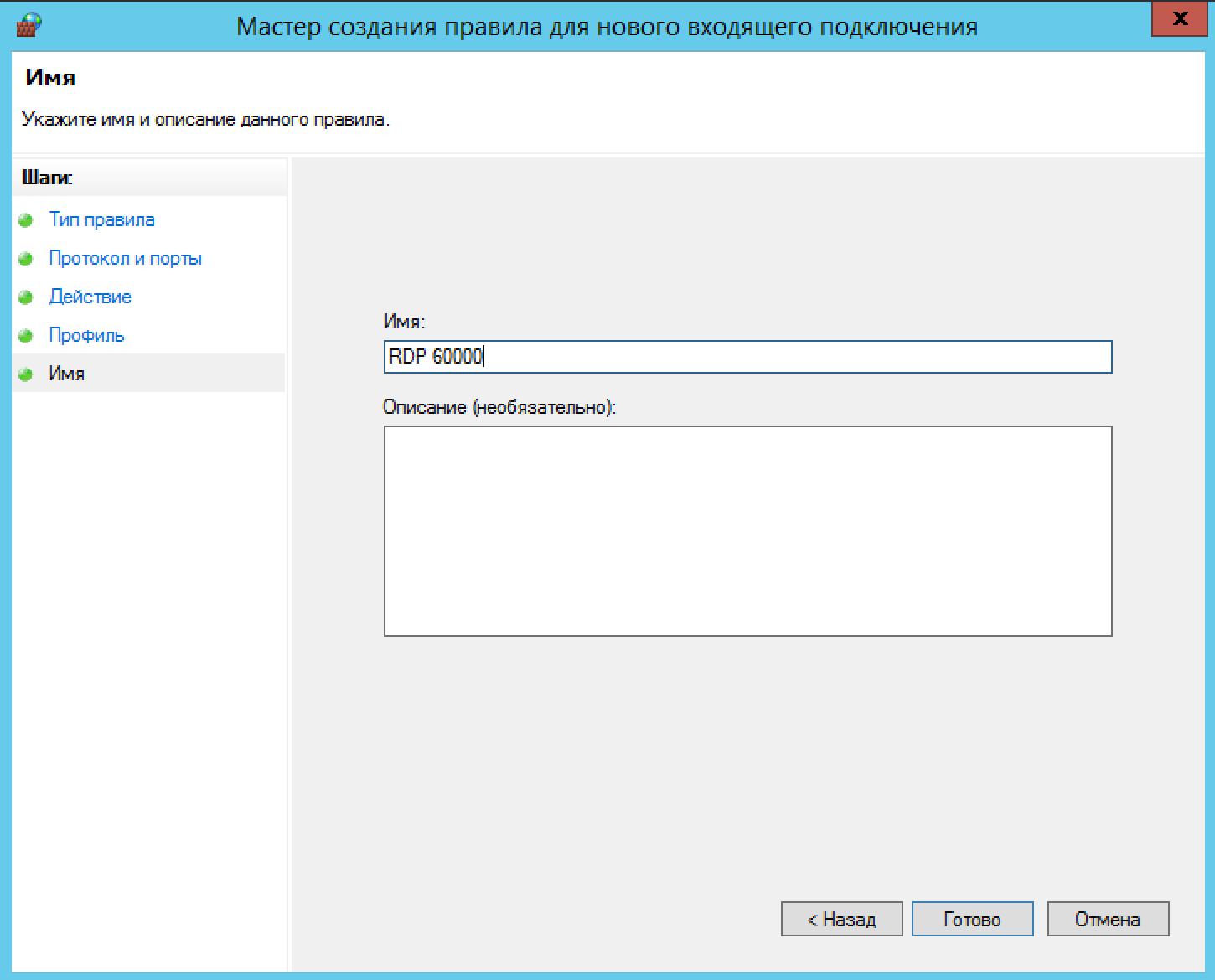

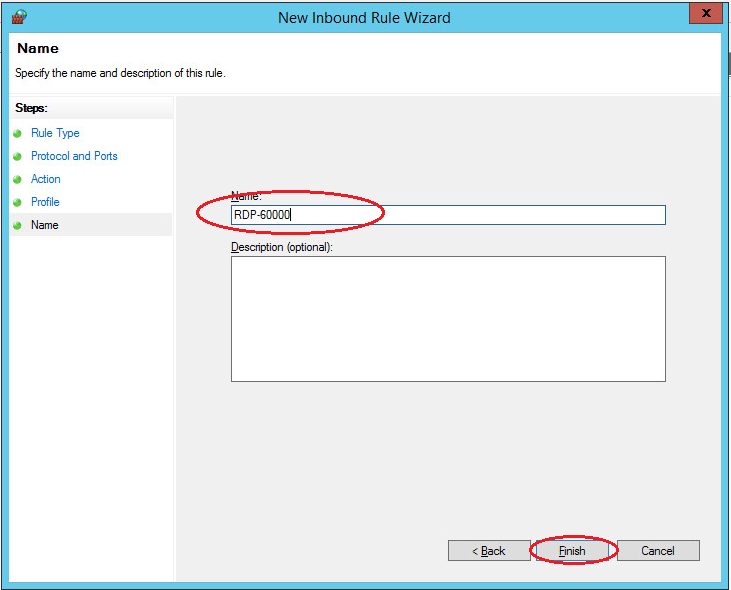

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

9 Feb 2015 11:18 PM

I’m wondering about this piece under RD Session host;

Remote Desktop Session Host

RD License Server Port RPC

TCP 386|636: Active Directory communication

port386? Shouldn’t it be port 389?

27 May 2015 1:35 AM

Hi,

Can the port requirement be made clearer?

It is notclear that the ports listed are listening ports or outgoing ports.

Can we edit them to clarify

— Listening port, access by which services

— Outgoing port, access to which services

Thanks!

26 Jun 2015 8:18 AM

This document doesn’t really address the concept of directionality and doesn’t take into account the use of a dedicated file server for User Profile Disks. I ran into problems relying on this document when implementing VDI on Hyper-V in a locked down environment. Our firewall setup requires us to explicitely define all rules as {source} -> {destination} on {TCP/UDP port}. In other words, «open this port on this component» isn’t sufficient.

Here are a couple of gotchas I ran into:

* RPC (tcp 135 + random port range) needs to be open BOTH WAYS between the Hyper-V hosts and the RD Connection Broker server(s). (The document implies that you only need RDCB -> HV Hosts.) If RPC is only open RDCB -> HV Hosts, you can add the Hyper-V hosts to your deployment but when you try to create a VDI collection, it won’t find your template VMs.

* If you are using an external storage solution for your User Profile Disks (like SOFS), you need to open RDCB -> SOFS on RPC (tcp 135 + random port range). I opened it both ways but you might only need RDCB -> SOFS on RPC.

Maybe our firewall setup forces us to be a lot more granular than most but explicitly saying which direction traffic would save us a lot of time and trouble trying to figure out what’s getting blocked.

6 Dec 2016 6:06 AM

In addition to @Chamberlin72, we also got bitten by rule required in the opposite direction to expected.

In our scenario, we had a single server with RDWeb, RDG and RDCB roles, connecting to RD session hosts in another subnet.

We ruled out issues with the RDG by calling up mstsc and connecting to the session host using the RDG FQDN as a gateway. That pointed strongly to an issue with the RDCB.

We ran wireshark. We tested adding a session host in the same subnet as the RDCB, and when we connected to that, we saw traffic from the RDG to the SH that began with some RPC stuff (135 followed by high-numbered port) and then TCP 3389. When we connected to the original SHs on the other subnet, we did not see any traffic from the RDG to the SHs. This was capturing on the RDG box on all interfaces. It’s like the RDG didn’t even try to redirect the traffic; there were no packets being generated. We tried a permit-any rule on the firewall, but we didn’t see any traffic that we were confident reflected us trying to RDP in — most of the traffic we did see was on WSMAN 5985, and that was explained by the fact that we had Server Manager open with those other machines added to the console.

We also saw this event in the TerminalServices-SessionBrokerAdmin log:

Log Name: Microsoft-Windows-TerminalServices-SessionBroker/Admin

Source: Microsoft-Windows-TerminalServices-SessionBroker

Date: 06/12/2016 13:11:27

Event ID: 802

Task Category: RD Connection Broker processes connection request

Level: Error

Keywords:

User: NETWORK SERVICE

Computer: ***************** (Our RDG / RDCB)

Description:

RD Connection Broker failed to process the connection request for user *****************

Error: Element not found.

*Element not found* is the crucial phrase.

So what happens is that you can have everything configured correctly in the deployment, and you will not be able to see anything amiss (anywhere I looked). However, the CB has no available SHs to broker connection requests to. That’s because the SHs periodically connect to the CB to announce their availability, and if that fails due to port rules, the CB never gets the announcements from the SHs to say they are ready and not overloaded. So you have a Connection Broker that’s got no destinations to broker to.

We had permit rules for netbios, 135, 445, 3389, 49152-65535 from the SH subnet to the RDCB. This was clearly not enough. (It’s not impossible that we had a firewall issue or our rules weren’t working as expected, though.)

We tried adding TCP 5020, because we saw that in Wireshark; that didn’t fix it.

We added a permit-any rule from the Session Host subnet back to the RDCB, and everything started working. We will probably analyse later and narrow the port rules down again, but for now our issue is over.

7 Sep 2017 4:24 PM

This is in reply to Freddie Sackur’s comment below regarding port requirements from Session Host to Connection Broker communications:

I ran into a similar issue on a new WS16 RDS farm with the RD Connection Broker servers on the main datacenter VLAN and the RD session hosts on an isolated VLAN. I kept getting the «No computers available in the pool» error on collections that were properly configured.

I found Event IDs 1301 and 1296 in the TerminalServices-SessionBroker-Client Operational event logs on the RDSH servers — failed redirection attempts from the Connection Broker.

The fix for me was setting up a firewall rule that allowed the RDSH servers to talk to the RDCB servers on the usual MSFT ports:

— UDP/TCP 135

— UDP/TCP 137-139

— TCP 445

— TCP 49152-65535

After adding the firewall rule, I immediately saw Event ID 1281 in the event log mentioned above — «Remote Desktop Services successfully joined a farm on the Connection Broker server RDCB01.domain.com;RDCB02.domain.com.»

Hope this helps out.

Regards,

Scott

Обновлено 12.06.2018

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

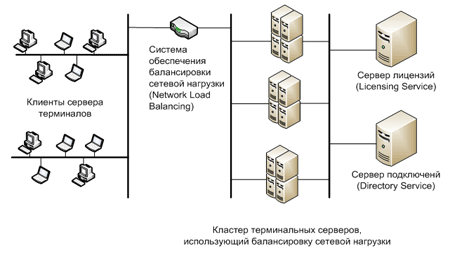

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

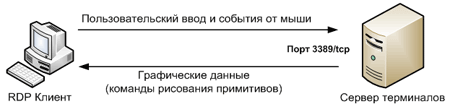

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

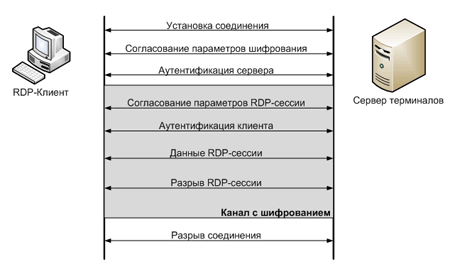

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

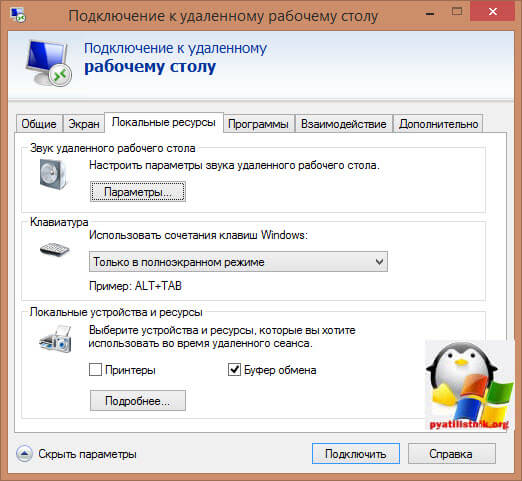

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

- CredSSP

- TLS 1.0

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

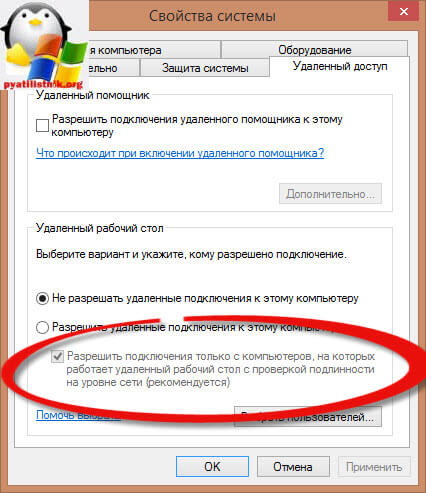

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

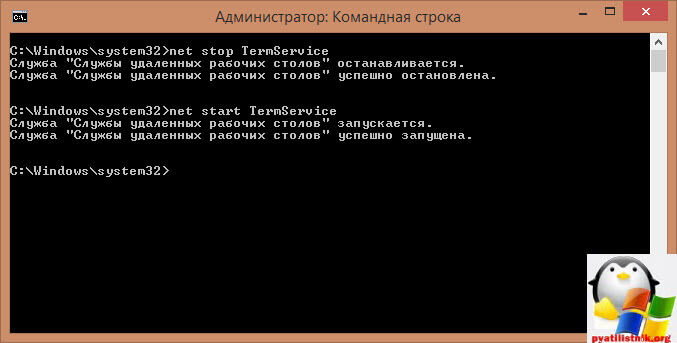

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

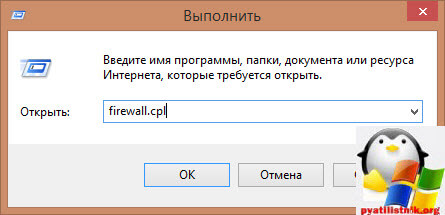

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

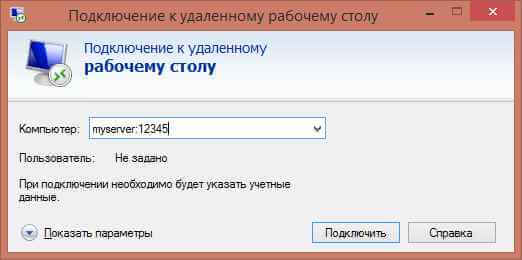

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

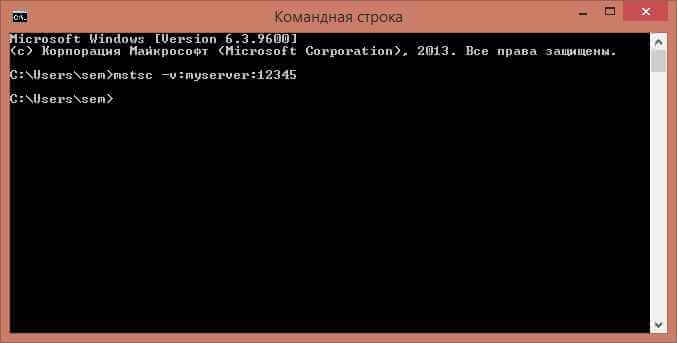

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

RDP (Remote Desktop Protocol), он же протокол удаленного подключения к рабочему столу, разработанный компанией Microsoft в 1996 году, активно применяется и сегодня. Сложно представить работу в “окнах” через консоль. Данный протокол, по умолчанию, работает на TCP-порту 3389, однако, политика безопасности некоторых организаций может потребовать скорректировать это.

Рассмотрим как сменить номер службы RDP в Windows Server 2012.

Решение данной задачи лежит через редактирование параметров реестра. Просмотр дерева системного реестра выполняется средствами стандартной программы ОС Windows — regedit.

Для запуска программы вызываем окно запуска программ сочетанием клавиш Wndows + R. В открывшемся окне пишем regedit и кликаем по кнопке OK.

В открывшемся окне “Редактор реестра” переходим по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

</code></p>

<p dir="ltr"><img width="1060" height="662" src="https://serverspace.by/wp-content/uploads/2020/06/28_2.png" /></p>

<p dir="ltr">

</p>

<p dir=»ltr»>В правой части окна обращаем внимание на элемент реестра PortNumber. Двойным кликом открываем окно редактирования параметров.</p>

<p dir=»ltr»>

</p>

<p dir=»ltr»>

</p>

<p dir=»ltr»>В открывашемся окне переключаем систему счисления в Десятичную, указываем значение порта, например, 62000 и кликаем по кнопке OK.</p>

<p dir=»ltr»>

</p>

<p dir=»ltr»><img width=»345″ height=»206″ src=»https://serverspace.by/wp-content/uploads/2020/06/12_3.png» /></p>

<p dir=»ltr»>При выборе нового порта важно понимать, что новое значение не должно быть таким же, как из уже существующих. Посмотреть список “слушаемых” портов можно командой:</p>

<p dir=»ltr»><code>netstat -nal

Также важно понимать, что порты распределены между системными службами. Таким образом, диапазон портов:

- от 0 до 10213 определяются организацией IANA. Это известные порты и именно этот диапазон используют системные приложения и службы по умолчанию;

- от 1024 до 49151 — зарегистрированные порты, которые также назначаются IANA, но их уже регламентируют для использования в частных сетях;

- от 49152 до 65535 — частные порты, которые могут использоваться любыми приложениями и службами.

Теперь следует изменить настройки межсетевого экрана.

Открываем Администрирование. Можно из меню Пуск, но если там отсутствует этот пункт, то Пуск → Панель управления → Система и безопасность → Администрирование → Брандмауэр Windows в режиме повышенной безопасности.

В открывшемся окне кликаем правой кнопкой мыши по “Правила для входящих подключений”. В открывшемся контекстном меню выбираем “Создать правило…”.

В открывшемся окне “Мастер создания правила для нового входящего подключения” создаем правило “Для порта” и кликаем по кнопке “Далее”.

В обновленном окне отмечаем “Протокол TCP” и “Определенные локальные порты”, а в поле напротив указываем установленный вами порт ранее (в реестре). В нашем случае 62000. Кликаем по кнопке “Далее”.

В обновленном окне выбираем “Разрешить подключение” и кликаем по кнопке “Далее”.

На следующем этапе необходимо выбрать для каких сетей будет применяться правило. Важно помнить, что если доступ к серверу будет через сеть Интернет, то необходимо указать “Публичный”. Кликаем по кнопке “Далее”.

Окно обновится и потребует ввод имени правила и описания к нему. Рекомендуется указывать логически понятные имена и описания для упрощения администрирования. По окончании настроек кликаем по кнопке “Готово”.

Для применения настроек необходимо перезагрузить сервер.

Для подключения к серверу, по новому порту средствами стандартного RDP-клиента, в поле “Компьютер” следует указывать адрес сервера и через двоеточие указать номер порта для подключения.

Аverage rating : 5

Оценок: 1

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

700

300

RDP (Remote Desktop Protocol), или протокол удалённого рабочего стола — это протокол прикладного уровня, использующийся для обеспечения удаленного доступа к серверам и рабочим станциям Windows. По умолчанию для подключения по RDP используется порт TCP 3389, но иногда может возникнуть необходимость его изменить, например по соображениям безопасности.

- Запустите редактор реестра regedit (WIN+R).

- Откройте ветку реестра — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- Измените параметр PortNumber на любой из диапазона от 1024 до 65535, например, 50415.

- Запустите Брандмауэр Windows и создайте новое правило в разделе «Правила для входящих подключений»

- Тип правила — Для порта, Протокол TCP, Определённые локальный порты — 50415, Разрешить подключение, Профиль — Доменный, Публичный и Частный, Имя — Allow RDP

В дальнейшем, при подключении используйте новый порт, например, 50415.

- Запустите подключение к удалённому рабочему столу mstsc (WIN+R)

- Введите ваш IP и порт через двоеточие, например, 192.168.40.57:50415.

Наш телеграм-канал

Регулярно пишем о технологиях.

Подписаться

Remote Desktop Protocol (RDP) – это протокол прикладного уровня, используемый в операционной системе Windows для осуществления удаленного подключения к компьютерам, серверам и рабочим станциям, работающих на этой ОС. Вне зависимости от модификаций Windows, для стандартного удаленного доступа применяется протокол ТСР 3389.Менять его требуется в таких случаях, когда это угрожает осуществлению сеансов связи и обусловлено политикой безопасности локального компьютера. В статье ниже мы детально разберем процесс смены установленного по умолчанию порта RDP для ОС Windows Server 2012.

Внесение изменений производится в ручном режиме. Для успешного внесения изменений и выбор другого порта для протокола удаленного подключения, нужно войти в режим редактирования ОС. В Windows существует специальный стандартный редактор реестра. Он запускается вводом команды regedit в поле PowerShell. После включения программы необходимо найти пункт RDP-Tcp.

В папке RDP-Tcp лежит необходимый нам элемент с именем PortNumber. Чтобы изменить параметр DWORD, для этого необходимо задать следующие данные:

- В строку «Параметр» ввести необходимый номер порта;

- В строку «Значение» — 60000;

- Выбрать десятичную систему исчисления.

Выбирая новый порт для подключения, важно знать три основные категории номеров:

- От 0 до 10213 – номера портов, назначающихся и контролируемых IANA (администрация адресного пространства Интернет). Используются в различных приложениях операционной системы;

- От 1024 до 49151 — номера портов, также назначающихся и контролируемых администрацией. Используются при выполнении задач частного характера;

- От 49152 до 65535 – номера приватных, использующихся в решении рабочих задач любыми приложениями и процессорами, портов.

Для сохранения внесенных изменений нужно перезагрузить компьютер.

Встроенный брандмауэр операционной системы может начать блокировать новый порт после того, как будут внесены все необходимые изменения. Чтобы при выборе нового порта брандмауэр не начал блокировать попытки внешнего подключения, нужно выполнить ряд несложных действий. В настройках межсетевого экрана нужно войти в режим повышенной безопасности ОС. Делается это путем открытия вкладки «Средства», расположенной в диспетчере сервисов. Внутри необходимо выбрать пункт «Правила для входящий подключений», щелкнуть по нему правой кнопкой мыши и выбрать действие создания нового правила.

Откроется новое окно, где необходимо будет установить тип правила брандмауэра для нового порта и ввести данные, которые были указаны ранее в процессе изменения параметра.

После осуществления этих процедур, следующее, что необходимо сделать – это указать профиль, на который будет действовать правило.

Следующий шаг — разрешение подключения для созданного нового порта.

Выбираются нужные сферы, в зависимости от того, где сервер будет работать.

Затем требуется задать название для данного правила, выбрав уникальные данные.

Последний шаг – перезагрузка системы. При правильном внесении изменений проблем в работе наблюдаться не должно. Далее вы будете подключаться к удаленному серверу через новый заданный порт по протоколу RDP. Для корректного входа необходимо указывать имя порта через двоеточие после указания IP-адреса сервера.

Последнее обновление: 07.12.2018

Средняя оценка: 5,0, всего оценок: 1

Спасибо за Вашу оценку!

К сожалению, проголосовать не получилось. Попробуйте позже

Start

This manual covers the procedure for changing the RDP port in Windows Server 2012. Please note that all further procedures are designed to change the RDP port, which will lead to the disconnection of the current server connection; therefore we recommend using other options for connecting to the server (e.g. through the Web console in your hosting account). In order to accomplish this task, you need to edit the registry of the operating system. The registry may be edited using the relevant program editor.

Click Start and type cmd in the Search field.

In the black console window that appears, type in and execute the regedit command.

In the registry editor, it is necessary to find the RDP-Tcp partition, which can be done using following this path

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp:

It is then necessary to find and open the PortNumber element (as on the figure above) in it.

Next, switch to the Decimal input format and specify a new port for the RDP connection:

When selecting a new port for connection, remember that there are several port categories broken down by their numbers:

-

Numbers from 0 to 10213 are known ports that are assigned and controlled by Internet Assigned Numbers Authority (IANA).

They are normally used by various OS system applications. - Ports from 1024 to 49151 are registered ports designated by IANA. They can be used to solve particular tasks.

- Port numbers from 49152 to 65535 are dynamic (private) ports that may be used by any applications or processes to solve work tasks.

Port rule

After changing a port for remote connection, it is necessary to open it in the firewall settings, otherwise all attempts of external connection will be blocked. To do this, it is necessary to use the Windows Firewall with Advanced Security snap-in. You can open it by going to the menu: Server manager —> Tools:

It is necessary to select «Inbound Rules «, right click on this item and select «New rule«:

We will create a rule for the port:

It is necessary to select protocol type (TCP or UDP) and specify the port that we set when editing the registry (in our example: TCP protocol, 60000 port number):

The next step is to select the type of action that describes the rule. In our case, it is necessary to enable the connection using the specified port.

The next step is to specify the scope of the rule – it depends on where the server is running (in a workgroup, domain or private access):

Then it is necessary to select a name for the rule (it is recommended to select the name in such a way that the rule can then be easily recognized among others):

After that the server has to be rebooted.

Now the new new port needs to be used to connect to the server via RDP.

Протокол RDP используется для удаленного подключения к серверам и компьютерам под управлением операционных систем Windows. Бла…. бла, бла для удаленного соединения применяется протокол TCP на 3389 порту.

Вода закончилась давайте рассмотрим процедуру изменения порта RDP.

На сервере идем в реестр по пути HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

В нем необходимо отыскать элемент PortNumber. Далее следует переключиться в десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP. Далее перезагружаем комп и заходим ххх.ххх.ххх.ххх:номер_порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Открыть ее можно, зайдя в меню Диспетчер Сервисов — Средства. В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило». Создаем правила «Для порта».