По какому протоколу осуществляется доступ к общим папкам?

-

Вопрос

-

Не знал к какому разделу отнести этот вопрос и решил разместить здесь. Меня интересут какой протокол используется в Windows 7 и Windows XP для доступа к общим папкам и принетрам, какие при этом используются порты?

Ответы

-

-

Помечено в качестве ответа

Egor Lukin

26 октября 2010 г. 12:41

-

Помечено в качестве ответа

Все ответы

-

очень просто — запустите встроенный брандмауэр и посмотрите правила для группы «Общий доступ…». Все порты там указаны. Они и используются

А нюансы — в зависимости от того, используется или нет NetBIOS через TCP/IP…

-

пярм сейчас глянуть нет возможности. но меня поразила одна вещь. я всегда думал что это происходит по протоколу NetBIOS. Вот выдержка из Википедии «Клиенты соединяются с сервером, используя протоколы

TCP/IP (а точнее

NetBIOS через

TCP/IP), …» Я защел в свойства TCP/IP и в закладке WINS отключил NetBIOS поерх TCP/IP, но я всерано имел возможность заходить в общие папки. Я конечно займусь дальнейшим расследованием

Но если кто занет точно я буду благодарен за информацию.

-

Порты, насколько я помню:

TCP 135-139, 445.

UDP 135-139.

Через 445 работают MDS (Microsoft Directory Services) или SMB (Server Message Blocks over IP).

In pivo veritas… t.G. — испокон и вовеки. Want to believe… It’s a magic…

-

но меня поразила одна вещь. я всегда думал что это происходит по протоколу NetBIOS.

с этого бы и начинали :-))

Вы правы. Но наполовину.

Происходит. Но — не всегда! более защищенно — через SMB (TCP 445)

(а старые системы по SMB могут и не заработать!… я уж не помню, когда это всё началось… :-))

-

Изменено

Aleksey Tchekmarev

26 октября 2010 г. 7:12

-

Изменено

-

445 порт принадлежит microsoft-ds, а этот пор предназнаен, если я не ошибаюсь, для службы каталогов AD,а не для общих папок и принтеров. SMB — это целый комплекс протоволов, которы включает также netBIOS. попровте, если я не прав.

-

Предложено в качестве ответа

dr4g0nfl7

28 декабря 2018 г. 4:20

-

Предложено в качестве ответа

-

-

Помечено в качестве ответа

Egor Lukin

26 октября 2010 г. 12:41

-

Помечено в качестве ответа

-

445 порт принадлежит microsoft-ds, а этот пор предназнаен, если я не ошибаюсь, для службы каталогов AD

AD данный порт нужен исключительно для работы с sysvol…

-

445 порт принадлежит microsoft-ds, а этот пор предназнаен, если я не ошибаюсь, для службы каталогов AD,а не для общих папок и принтеров. SMB — это целый комплекс протоволов, которы включает также netBIOS. попровте, если я не прав.

Вы бы всё-таки заглянули в правила брандмаэура… меньше бы сомневались :-))

сейчас SMB — это SMB, а NetBIOS — это NetBIOS.

«SMB was originally designed to run on top of the NetBIOS/NetBEUI API (typically implemented with NBF, NetBIOS over IPX/SPX, or NBT).

Since Windows 2000, SMB by default runs directly on top of TCP — a feature known as «direct host SMB» where the server listens on TCP port 445.»«Windows supports file and printer sharing traffic by using the Server Message Block (SMB) protocol directly hosted on TCP. This differs from earlier operating systems, in which SMB traffic requires the NetBIOS

over TCP (NBT) protocol to work on a TCP/IP transport.» (выделения мои)http://support.microsoft.com/kb/204279 -

445 TCP Да Enable SMB поверх TCP / Общий доступ к файлам и принтерам

Пруфлинки:

http://wiki.compowiki.info/SetevyeNeispravnosti

http://www.oszone.net/3962/Troubleshooting_Windows_Firewall

Вот вам про SMB:

http://ru.wikipedia.org/wiki/SMB

«SMB — это протокол, основанный на технологии клиент-сервер, который предоставляет клиентским приложениям простой способ

для чтения и записи файлов, а также запроса служб у серверных программ в различных типах сетевого окружения»

In pivo veritas… t.G. — испокон и вовеки. Want to believe… It’s a magic…

первые 2 ссылки это не пруф линки. пруф линком может быть сайт msdn или technet, а тем сатайтам, на которые вы дали ссылки я доверяю не больше,чем своему соседу. по поводу ссылки на вики, то читайте дальше.

Это откуда «445 TCP Да Enable SMB поверх TCP / Общий доступ к

файлам и принтерам«?У кого нить есть ссылка на msdn или technet, где это описывается?

-

если сосед говорит «на улице дождь», то не нужно бежать за справкой в метеоцентр

надо ж понимать — какая информация общеизвестна до банальности, а какая требует «нотариального подтверждения»

-

если сосед говорит «на улице дождь», то не нужно бежать за справкой в метеоцентр

надо ж понимать — какая информация общеизвестна до банальности, а какая требует «нотариального подтверждения»

Плохой пример. Меня не интересут что-то временное или субъективное. Меня интересует

протокол для доступа к общим папкам и принетрам в сетях microsoft. Как показывает практика, это не общеизвесная информация. Спасибо за ссылку, это пока самое полезное что я видел.

-

хороший пример!

на Ваш вопрос уже давно ответили и не один раз (ответы стоит смотреть тщательнЕЕ ;-))

вот еще http://support.microsoft.com/kb/832017

вообще, такого найти в 5 секунд можно сколько угодно на сайтах Microsoft, с помощью хитрой строки поиска «smb tcp ports»

(брандмауэр — лучший «критерий оценки»! куда достовернее любых ссылок… закройте

все порты — и посмотрите, по какому будет работать ;-)) и всего делов. практика — критерий истины… изучить систему можно руками, а не по статьям… достовернее будет :-)) -

У меня навернео не получается донести основну суть дела… Какие протоколы используют какие порты натйи не проблема. Проблема найти документ, в котором будет написано по каким протоколам в Windows XP или Windows 7 осуществляется доступ к общим папкам. То

что там используется толи NetBIOS толи еще что-то это понятно. Хотелось бы конкретно знать и желатьльно с примерами. Пишите про SMB, а почему не CIFS? -

Парни, из приведённых вами материалов, по-моему даже мёртвый уже должен понять, какие порты и протоколы используются для шар и т.д. Респект вам ребята.

-

«В среде AD RMS TCP-порт 445 используется для подготовки к работе сервера AD RMS,

но он также служит для совместного использования файлов компьютерами, работающими под управлением Microsoft Windows 2000 или более поздних версий. Если нет особой необходимости предоставлять доступ к этому порту для других компьютеров

в сети, необходимо ограничить эту область, чтобы доступ к TCP-порту 445 на сервере базы данных AD RMS имел только кластер AD RMS.»«Системная служба сервера обеспечивает поддержку удаленного вызова процедур, а также совместное использование файлов, принтеров и именованных каналов в сети. Служба сервера позволяет организовать совместное использование локальных ресурсов, например дисков

и принтеров, чтобы к ним могли получать доступ другие пользователи сети, а также обмен данными по именованным каналам между программами на локальном и удаленных компьютерах. Обмен данными по именованному каналу представляет собой память, зарезервированную

для результатов выполнения одного процесса, которые будут использованы в качестве входных данных для другого процесса. Принимающий данные процесс не обязательно должен быть запущен на локальном компьютере.Примечание. Если имя компьютера разрешается в несколько IP-адресов при использовании службы WINS или в результате сбоя этой службы имя компьютера разрешается при помощи DNS, то NetBIOS через TCP/IP (NetBT) будет проверять IP-адреса или адреса

файлового сервера. Обмен данными через порт 130 зависит от эхо-сообщений протокола управляющих сообщений Интернета (ICMP). Если протокол IPv6 (протокол Интернета версии 6) не установлен, то разрешение имен для обмена данными через порт 445 также будет зависеть

от ICMP. Предварительно загруженные записи Lmhosts будут обходить механизм разрешения DNS. Если на компьютере под управлением Windows Server 2003 или Windows XP протокол IPv6 установлен, то обмен данными через порт 445 не вызовет запросов ICMP.»И т.д. это всё из приведённых статей.

-

если сосед говорит «на улице дождь», то не нужно бежать за справкой в метеоцентр

надо ж понимать — какая информация общеизвестна до банальности, а какая требует «нотариального подтверждения»

Плохой пример. Меня не интересут что-то временное или субъективное. Меня интересует

протокол для доступа к общим папкам и принетрам в сетях microsoft. Как показывает практика, это не общеизвесная информация. Спасибо за ссылку, это пока самое полезное что я видел.

Как начальная точка подойдет эта ссылка

http://msdn.microsoft.com/en-us/library/Aa365233Там же можно сделать поиск по слову SMB

http://www.podgoretsky.com

-

Леня что такое AD RMS ?

http://samba.anu.edu.au/cifs/docs/what-is-smb.html там про SMB, а не о том какой протокол используется в Windows Xp или Windows 7. список ос к которым

относится эта статья представлен в конце это не маловважно. меня не интересует windows 98 или samba.Я хочу узнать (внимание еще раз!) — Какой протол используется в Windows XP и Windows 7 для доступа к общим папкам и принтерам? (пруфлинк).

На левом сайте школьника самоучки может быть написанно что угодно. Почитать о CIFS или SMB я знаю где. Мне нужен ответ на мой вопрос.

-

1. Здесь никто не обязан отвечать вам, это не коммерческий форум. Если мы отвечаем, это лишь наша добрая воля и ничего больше. Если вам кажется, что мы вам что-то должны, мне жаль, но это заблуждение.

2. На ваш вопрос ответ дан уже многократно. Вышеуказанные ссылки на ресурсы компании Microsoft в полной мере описывают решение этого вопроса.

In pivo veritas… t.G. — испокон и вовеки. Want to believe… It’s a magic…

-

Ты хочешь что бы прочитали вслух и с выражением?

На левом сайте школьника самоучки может быть написанно что угодно. Почитать о CIFS или SMB я знаю где. Мне нужен ответ на мой вопрос.

http://www.podgoretsky.com

-

Merlin_t_G спасибо

за ссылку на вики по SMB. Читал между строк и пропусти, что хотел. -

Стоп флуд.

Egor Lukin, что конкретно вам непонятно в приведенных статьях? Особенно в статье KB, где перечислены все протоколы, используемые Windows с объяснением, что к чему и почему?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Посетите Блог Инженеров Доклады на Techdays:

http://www.techdays.ru/speaker/Vinokurov_YUrij.html -

Разве это протокол не называется SMB (можно еще назвать такие имена как LanMan, NetBios)? (сейчас CIFS — Common Internet File System)/

Может я неточно понимаю твой вопрос, но информации в Интернет, не то что много, а очень много, на любом языке.

«CIFS, Common Internet File System (formerly SMB) is the file sharing protocol used by Microsoft Windows 95, 98, ME, NT, 2000, and XP operating systems to share files and printers across the network.»

Перевод — CIFS это протокол совместного использование файлов и папок

По моему это законченый ответ.

Подробности можно найти на msdn.microsoft.com но там очень много.

И извини, что пошутил насчет чтения вслух.

я ни кого не заставляю отвечать.

Анатолий, мне никто не дал ответ на то, что я хотел, за исключением портов. Ваша начальная точка эквивалентна

www.google.ru. Мне накидали ссылки на спецификацию по SMB и samba. Мне нужно было — Я хочу узнать (внимание еще раз!) — Какой протол используется в Windows XP и Windows 7 для доступа к общим папкам и принтерам? (пруфлинк).Вот ответ, который я ждал.

http://ru.wikipedia.org/wiki/SMB

В Windows 2000 впервые появился SMB непосредственно поверх

TCP (без NetBIOS); для этого используется

порт 445 (SMB поверх

NetBIOS over TCP/IP использовал порт 139).В Windows Vista появилась новая версия протокола —

SMB 2.0.Я не в одной стать не нашел ответа на вопрос. Если я ошибаюсь линканите.

Я в любом случае благодарен каждом за помощь.

http://www.podgoretsky.com

-

Вопрос по поводу CIFS меня тоже мучает. Хочу найти способ, узнать точно CIFS или SMB. Пока все сводится к SMB, но в некоторых источниках пишут про CIFS. Причем эти протоколы, как я понимаю, не одно и тоже.

Я пропускал некоторые ссылки, которые мне давали, пока искал/читал и обовлял эту страницу форума.

Один немаловажный момент. У меня все началось с того, что возник вопрос — почему я могу обратится к общим папкам из другой подсети, если netbios не маршрутизируемый протокол. С этого вопроса начались

мои иследования. По этому ответ типа -для доступа к общим ресурсам используется порт 139, меня не устраивает. -

CIFS подмножество SMB, в последней цитате сказано (ранее SMB)

Чистый NETBIOS не используется, а инкапсулирован как NETBIOS over TCP/IP, а этот уже маршрутизируемый.

Вопрос по поводу CIFS меня тоже мучает. Хочу найти способ, узнать точно CIFS или SMB. Пока все сводится к SMB, но в некоторых источниках пишут про CIFS. Причем эти протоколы, как я понимаю, не одно и тоже.

Я пропускал некоторые ссылки, которые мне давали, пока искал/читал и обовлял эту страницу форума.

Опять же! Как понимаю Windows XP и Windows 7 может работать как по SMB, так и по NetBIOS over TCP/IP. Если у кого есть статья о том, как происходит выбор протоколов и т.п. буду благодарен.

Один не маловажный момент. У меня все началось с того, что возник вопрос — почему я могу обратится к общим папкам из другой подсети, если netbios не маршрутизируемый протокол. С этого вопроса начались мои иследования. По этому ответ типа -для доступа к общим

ресурсам используется порт 139 меня не устраивает.

http://www.podgoretsky.com

-

Продолжая нашу приятную беседу

Я вот установил сегодня Windows 2008. Настроил ip из своей подсети и удостоверился, что в Netwrok and Sharing Center опция File sharing выключена. Попробовал зайти на общие папки другого компьютера и все прошло замечательно, папки открылись после ввода логина

и пароля. Потом глянул в свойства фаервола и теперь не понимаю, почему я подключился в общим папкам другого компьютера? Вроде как SMB заблокирван. В чем я ошибаюсь?Входящие правила

Name Group Profile Enabled Action Override Program Local Address Remote Address Protocol Local Port Remote Port Allowed Users Allowed Computers File and Printer Sharing (Echo Request - ICMPv4-In) File and Printer Sharing Private No Allow No Any Any Any ICMPv4 Any Any Any Any File and Printer Sharing (Echo Request - ICMPv4-In) File and Printer Sharing Domain, Public No Allow No Any Any Any ICMPv4 Any Any Any Any File and Printer Sharing (Echo Request - ICMPv6-In) File and Printer Sharing Private No Allow No Any Any Any ICMPv6 Any Any Any Any File and Printer Sharing (Echo Request - ICMPv6-In) File and Printer Sharing Domain, Public No Allow No Any Any Any ICMPv6 Any Any Any Any File and Printer Sharing (NB-Datagram-In) File and Printer Sharing Domain, Public No Allow No System Any Any UDP 138 Any Any Any File and Printer Sharing (NB-Datagram-In) File and Printer Sharing Private No Allow No System Any Any UDP 138 Any Any Any File and Printer Sharing (NB-Name-In) File and Printer Sharing Domain, Public No Allow No System Any Any UDP 137 Any Any Any File and Printer Sharing (NB-Name-In) File and Printer Sharing Private No Allow No System Any Any UDP 137 Any Any Any File and Printer Sharing (NB-Session-In) File and Printer Sharing Private No Allow No System Any Any TCP 139 Any Any Any File and Printer Sharing (NB-Session-In) File and Printer Sharing Domain, Public No Allow No System Any Any TCP 139 Any Any Any File and Printer Sharing (SMB-In) File and Printer Sharing Private No Allow No System Any Any TCP 445 Any Any Any File and Printer Sharing (SMB-In) File and Printer Sharing Domain, Public No Allow No System Any Any TCP 445 Any Any Any File and Printer Sharing (Spooler Service - RPC) File and Printer Sharing Domain, Public No Allow No %SystemRoot%system32spoolsv.exe Any Any TCP Dynamic RPC Any Any Any File and Printer Sharing (Spooler Service - RPC) File and Printer Sharing Private No Allow No %SystemRoot%system32spoolsv.exe Any Any TCP Dynamic RPC Any Any Any File and Printer Sharing (Spooler Service - RPC-EPMAP) File and Printer Sharing Domain, Public No Allow No Any Any Any TCP RPC Endpoint Mapper Any Any Any File and Printer Sharing (Spooler Service - RPC-EPMAP) File and Printer Sharing Private No Allow No Any Any Any TCP RPC Endpoint Mapper Any Any Any

Исходящие правила

Name Group Profile Enabled Action Program Local Address Remote Address Protocol Local Port Remote Port Allowed Computers File and Printer Sharing (Echo Request - ICMPv4-Out) File and Printer Sharing Private No Allow Any Any Any ICMPv4 Any Any Any File and Printer Sharing (Echo Request - ICMPv4-Out) File and Printer Sharing Domain, Public No Allow Any Any Any ICMPv4 Any Any Any File and Printer Sharing (Echo Request - ICMPv6-Out) File and Printer Sharing Private No Allow Any Any Any ICMPv6 Any Any Any File and Printer Sharing (Echo Request - ICMPv6-Out) File and Printer Sharing Domain, Public No Allow Any Any Any ICMPv6 Any Any Any File and Printer Sharing (NB-Datagram-Out) File and Printer Sharing Private No Allow System Any Any UDP Any 138 Any File and Printer Sharing (NB-Datagram-Out) File and Printer Sharing Domain, Public No Allow System Any Any UDP Any 138 Any File and Printer Sharing (NB-Name-Out) File and Printer Sharing Private No Allow System Any Any UDP Any 137 Any File and Printer Sharing (NB-Name-Out) File and Printer Sharing Domain, Public No Allow System Any Any UDP Any 137 Any File and Printer Sharing (NB-Session-Out) File and Printer Sharing Private No Allow System Any Any TCP Any 139 Any File and Printer Sharing (NB-Session-Out) File and Printer Sharing Domain, Public No Allow System Any Any TCP Any 139 Any File and Printer Sharing (SMB-Out) File and Printer Sharing Domain, Public No Allow System Any Any TCP Any 445 Any File and Printer Sharing (SMB-Out) File and Printer Sharing Private No Allow System Any Any TCP Any 445 Any

-

В чем я ошибаюсь?

в первую очередь — форумом. (если речь о Windows Server 2008…)

(к тому же, это ядро «поколения» Висты, а не Win7… совершенно другая тема)

-

В чем я ошибаюсь?

в первую очередь — форумом. (если речь о Windows Server 2008…)

(к тому же, это ядро «поколения» Висты, а не Win7… совершенно другая тема)

Объясните пожалуйста…

Платформа Windows фильтрации заблокировала пакет.

Причина

Эта проблема возникает из-за того, что вредоносные программы Adylkuzz, использующие ту же уязвимость SMBv1, что и Wannacrypt, добавляют политику IPSec с именем NETBC, которая блокирует входящий трафик на SMB-сервере, использующем TCP port 445. Некоторые средства очистки Adylkuzz могут удалять вредоносные программы, но не удаляют политику IPSec. Подробные сведения см. в материале Win32/Adylkuzz.B.

Решение

Для устранения данной проблемы выполните следующие действия.

Установите обновление безопасности MS17-010, соответствующее операционной системе.

Выполните действия на вкладке «Что теперь делать» Win32/Adylkuzz.B.

Проверьте, блокирует ли политика IPSec порт TCP 445 с помощью следующих команд (и ознакомьтесь с приведенными в примерами результатами).

При запуске команд на незараженом сервере политика не существует.

Если политика IPSec существует, удалите ее с помощью одного из следующих методов.

Выполните следующую команду:

Используйте редактор групповой политики (GPEdit.msc):

Локальный редактор групповой политики/конфигурация компьютера/Windows Параметры/security Параметры/IPSec Security

Дополнительная информация

С октября 2016 г. корпорация Майкрософт использует новую модель обслуживания для поддерживаемых версий обновлений Windows Server. Эта новая модель обслуживания для распространения обновлений упрощает решение проблем безопасности и надежности. Корпорация Майкрософт рекомендует поддерживать современные системы, чтобы убедиться, что они защищены и применяются последние исправления.

Эта угроза может запускать следующие команды:

Он также может добавлять правила брандмауэра, чтобы разрешить подключения с помощью этих команд:

Источник

CIFS over SSH штатными средствами Windows 10

Я ленивый и потому люблю когда все организовано удобно, без лишних телодвижений. Иногда перебарываю лень, для того чтобы сделать удобно.

Однажды потребовалось мне организовать доступ к серверу по протоколу SMB и в поиске решения я наткнулся на следующую статью: Mounting your Nikhef home directory using SSH for Windows 8. Это было простое и удобное решение, которое использовало Putty. Чуть позже мне пришлось настраивать это решение на другом компьютере и я понял, что Putty тут лишний с тех пор как в Windows 10 появился встроенный ssh-клиент на основе OpenSSH.

Под катом — идентичная схема, только с использованием OpenSSH под Windows 10.

У меня схема организована следующим образом:

Всё это автоматом – лень торжествует. Безопасно, быстро и нативно выглядит. Любым редактором могу открывать и править файлы на удаленном сервере как у себя на локальном — без проблем с загрузкой правленых файлов и установкой им необходимых разрешений. При этом нет проблем с безопасностью Samba.

Итак – сперва по шагам:

На стороне WINDOWS

Должен быть установлены OpenSSH. В Windows 10 и Windows Server 2019 появился встроенный SSH клиент на основе OpenSSH. Им мы и воспользуемся. Сначала убедимся что он установлен – наберем в командной строке

Если видим исполнение команды — все «Ок», клиент присутствует в системе.

Шаг 1. Настройка сетевого адаптера

Устанавливаем loopback-адаптер в системе. Мы будем обращаться по адресу к локальному адаптеру.

Запустится «Мастер установки оборудования» (Здесь я пользуюсь русской Windows 10 Pro).

Уверен, что эти шаги можно сделать из командной строки, но не нашел способ установки драйвера без devcon.exe, потому и не стал заморачиваться с автоматизацией этого шага.

Далее уже в CMD (от имени Администратора).

Видим появился второй адаптер. У меня он называется Ethernet 2.

Теперь настроим адрес для этого адаптера

Или из командной строки:

В результате у нас появился адаптер локально доступный по адресу 10.255.255.1

Теперь проблема в том, что нам необходимо получить доступ к общей папке через TCP-порт 445, но при загрузке Windows этот порт захватывается системным драйвером lanmanserver для всех интерфейсов. Отложив запуск драйвера lanmanserver и установив правило portproxy, мы можем обойти это.

Далее в командной строке от имени администратора меняем режим запуска сетевых служб (пробел после «start=» обязателен. ):

и настраиваем для адаптера с адресом 10.255.255.1 проксирование порта 44445 на локальный порт 445

Теперь необходимо перезагрузиться, чтобы схема перехвата порта у службы lanmanserver сработала.

Проверяем что прослушивание порта осуществляется нашим loopback-адаптером, просмотрев открытые в системе порты

значит все в порядке и порт прослушивается на нужном адресе. Если же мы видим «0.0.0.0:445» — значит в нашей схеме что-то не сработало правильно. Проверить правила переадресации портов можно командой

Шаг 2. Ключ и рабочий скрипт

Создаем папку для вспомогательных файлов. Встроим, так сказать в систему наш способ.

Генерируем ключ для ssh-авторизации (назовем его, например: cifsoversshkey)

В результате будет сгенерирована пара открытого и закрытого ключа. Для того, чтобы OpenSSH не выдавал сообщение UNPROTECTED PRIVATE KEY FILE! нужно изменить права на файл ключа. Задачу мы будем запускать для одного пользователя, от имени которого мы собираемся работать в Windows. Можно через GUI, но мне показалось что картинок уже достаточно. В Windows это сделаем следующей командой:

В результате текущий пользователь будет назначен владельцем, отключено наследование и удалены унаследованные права. Проверить мы это сможем командой

Должны быть права только для текущего пользователя, иначе файл ключа не будет принят программой OpenSSH и соединение не будет подниматься!

Создадим в текущей папке пакетный файл cifsoverssh.cmd следующего содержания:

Где:

user@111.111.111.111 – пользователь на стороне linux сервера @ адрес удаленного сервера

Шаг 3. Ярлык или задача в планировщике

Для автоматизации запуска при входе в систему можно создать задачу в планировщике:

На стороне клиентского компьютера Windows все приготовления были закончены.

Настройка Linux сервера

Предполагается, что ssh-сервер был предварительно настроен и включена авторизация по ключу.

Подключаемся по ssh из командной строки на windows-машине

В домашней папке пользователя, от имени которого мы будем авторизовываться при создании туннеля ищем файл

/.ssh/authorized_keys (если файл отсутствует – создадим его).

Теперь необходимо в этот файл вставить содержимое нашего файла публичного ключа, созданного на нашей windows-машине (файл %APPDATA%CIFSoverSSHcifsoversshkey.pub). Откроем его в любом редакторе и вставим цепочку ключа с новой строки. Если есть другие ключи, просто вставим его с новой строки.

Устанавливаем Samba (на примере Debian)

Переименовываем старый файл настроек и создаем новый файл

Открываем пустой файл настроек и приводим его к следующему виду:

В последней секции мы настраиваем непосредственно шару. В названии секции указываем имя шары ShareName. Path = путь к файлам, которые мы хотим расшарить. В параметрах force user и force group указываем linux-пользователя, от имени которого будут сохраняться файлы при изменении и создании в шаре. Так как у меня там лежат файлы для веб-сервера – у меня пользователь www-data

Отключаемся и выходим в командную строку Windows

Всё готово. Теперь остается только запустить наш ярлык или выйти из профиля пользователя windows и снова войти (если вы создали задачу в планировщике).

После этого ваша удаленная шара будет доступна по адресу \10.255.255.1ShareName — Можно даже монтировать её как сетевой диск.

Источник

Как включить порт 445 в Windows 10?

Перейдите в Конфигурация компьютера> Политики> Параметры Windows> Параметры безопасности> Брандмауэр Windows в режиме повышенной безопасности> Брандмауэр Windows в режиме повышенной безопасности — LDAP> Правила для входящих подключений. Щелкните правой кнопкой мыши и выберите «Новое правило». Выберите Порт и нажмите Далее. Выберите TCP и на определенных локальных портах введите 135, 445, затем нажмите Далее.

Как открыть порт 445 в Windows 10?

Откройте порты брандмауэра в Windows 10

Как узнать, заблокирован ли мой порт 445?

Узнайте, включен ли ваш порт 445 или нет

Нажмите сочетание клавиш Windows + R, чтобы запустить окно «Выполнить». Введите «cmd», чтобы запустить командную строку. Затем введите: «netstat –na» и нажмите Enter. Команда «netstat –na» означает сканирование всех подключенных портов и отображение в цифрах.

Как открыть порты SMB в Windows 10?

Как временно повторно включить протокол SMBv1 в Windows 10

Должен ли быть открыт порт 445?

SMB — это сетевой протокол обмена файлами, который требует открытого порта на компьютере или сервере для связи с другими системами. Порты SMB обычно имеют номера портов 139 и 445. Порт 445: используется более новыми версиями SMB (после Windows 2000) поверх стека TCP, позволяя SMB обмениваться данными через Интернет.

Для чего обычно используется порт 445?

TCP-порт 445 используется для прямого доступа к сети TCP / IP MS без необходимости в уровне NetBIOS. Эта служба реализована только в более поздних версиях Windows, начиная с Windows 2000 и Windows XP. Протокол SMB (Server Message Block) используется среди прочего для совместного использования файлов в Windows NT / 2K / XP.

Как я могу проверить, открыт ли порт?

Введите «telnet + IP-адрес или имя хоста + номер порта» (например, telnet www.example.com 1723 или telnet 10.17. Xxx. Xxx 5000), чтобы запустить команду telnet в командной строке и проверить состояние порта TCP. Если порт открыт, будет отображаться только курсор.

Как разблокировать порт 445?

Чтобы добавить правило брандмауэра, разрешающее TCP / 445 (SMB / CIFS) и TCP / 135 (RPC): перейдите в Конфигурация компьютера> Политики> Настройки Windows> Настройки безопасности> Брандмауэр Windows в режиме повышенной безопасности> Брандмауэр Windows в режиме повышенной безопасности — LDAP> Входящие правила. Щелкните правой кнопкой мыши и выберите «Новое правило». Выберите Порт и нажмите Далее.

Как узнать, открыт ли порт 443?

Вы можете проверить, открыт ли порт, попытавшись открыть HTTPS-соединение с компьютером, используя его доменное имя или IP-адрес. Для этого вы вводите https://www.example.com в строке URL-адреса вашего веб-браузера, используя фактическое доменное имя сервера, или https://192.0.2.1, используя фактический числовой IP-адрес сервера.

Почему мой порт не открыт?

В некоторых случаях доступ может блокировать брандмауэр на вашем компьютере или маршрутизаторе. Попробуйте временно отключить брандмауэр, чтобы убедиться, что это не вызывает у вас проблем. Чтобы использовать переадресацию портов, сначала определите локальный IP-адрес компьютера. Откройте конфигурацию вашего роутера.

Стоит ли открывать 139 порт?

Если вы находитесь в сети на базе Windows, в которой работает NetBios, совершенно нормально, если порт 139 открыт для поддержки этого протокола. Если вы не находитесь в сети, использующей NetBios, нет причин открывать этот порт.

Использует ли Windows 10 SMB?

В настоящее время Windows 10 также поддерживает SMBv1, SMBv2 и SMBv3. Разным серверам в зависимости от их конфигурации требуется другая версия SMB для подключения к компьютеру. Но если вы используете Windows 8.1 или Windows 7, вы можете проверить, включена ли она у вас.

Как включить SMB v2 в Windows 10?

Чтобы включить SMB2 в Windows 10, вам нужно нажать клавиши Windows + S, начать вводить текст и нажать «Включить или отключить функции Windows». Вы также можете выполнить поиск по той же фразе в меню «Пуск», «Настройки». Прокрутите вниз до SMB 1.0 / CIFS File Sharing Support и установите этот верхний флажок.

Требуется ли порт 139 для SMB?

Что такое порты 139 и 445? SMB всегда был протоколом обмена файлами по сети. Таким образом, SMB требует сетевых портов на компьютере или сервере для обеспечения связи с другими системами. SMB использует IP-порт 139 или 445.

Что такое порт 445?

Наряду с портами 135, 137 и 139 порт 445 является традиционным сетевым портом Microsoft со связями с исходной службой NetBIOS, присутствующей в более ранних версиях ОС Windows. В частности, TCP-порт 445 запускает блок сообщений сервера (SMB) через TCP / IP. Это основное средство связи в локальной сети на базе Microsoft.

Что такое порт 443?

Вы можете понимать порт 443 как порт просмотра веб-страниц, используемый для защиты связи через веб-браузер или HTTPS-сервисов. Более 95% защищенных веб-сайтов используют HTTPS через порт 443 для безопасной передачи данных. … Хотя порт 443 является стандартным портом для трафика HTTPS, порт 443 HTTPS также может поддерживать сайты HTTP.

Источник

Как открыть и пробросить порт в Windows 10 и роутере

Проводя время в онлайн-играх или программах, скачивая файлы или работая в интернете, можно столкнуться с тем, что система попросит добавить порт. Но перед тем как порт можно будет использовать, его необходимо создать. Также иногда необходимо вручную пробросить порты на роутере.

Зачем нужен порт

При работе с интернетом вы как отдаёте, так и получаете данные из сети. Образно говоря, создаются туннели между вашим компьютером и модемом или роутером, отвечающим за передачу и приём информации. Чтобы создать новый туннель, нужно открыть порт. У каждого туннеля свои особенности и характеристики, зависящие от того, какой порт развернут.

В системе заранее определены номера портов. С помощью них определяется, за что отвечает данный порт. Например, увидев номер 443, система поймёт, что используется протокол повышенной безопасности. Порт с номером 80 отвечает за HTTP-соединение, а оно используется при каждом подключении к интернету, так как практически все сайты работают по HTTP-протоколу. Более полный список наиболее часто пригождающихся портов вы можете изучить в пункте «Список портов и их задач».

Проверка состояния портов

Чтобы узнать, в каком состоянии находятся все порты (открыты, закрыты, используются или отключены), можно использовать встроенные средства Windows 10.

Есть четыре вида состояния:

Открываем порт в Windows 10

Есть два способа, позволяющих открыть порт: использовать встроенные возможности Windows или стороннюю программу. Неважно, какой из них вы используете, результат будет один. Если какой-то из способов не работает, воспользуйтесь другим методом.

При помощи брандмауэра (firewall)

Брандмауэр (второе название — Firewall) – антивирус в мире интернета. Эта программа защищает компьютер от вторжений, исходящих со стороны сети. Поскольку порты передают данные по интернету, брандмауэр обязан следить за ними.

Стандартный брандмауэр встроен в Windows и является частью защитника — антивируса, по умолчанию вшитого в операционную систему. Если у вас установлен сторонний антивирус, то у него, скорее всего, будет свой брандмауэр. Но не всегда у внешних брандмауэров есть функция, позволяющая открыть порт, поэтому воспользуемся стандартным.

Учтите, сторонний интернет-защитник может перекрывать действия встроенного. Отключите его на время использования порта. Если порт нужен долгое время, выполните нижеописанные действия через сторонний, а не встроенный брандмауэр (смотреть пункт «При помощи антивируса»).

Готово, после окончания операции в списке правил появится новый пункт, имеющий имя, придуманное вами. Порт открыт, можно начинать им пользоваться.

Для программы или игры

Если вам нужно открыть порт для приложения или игры, но вы не знаете, какой именно порт вам нужен, то выполните нижеописанные действия:

При помощи антивируса

Если у вас установлен сторонний антивирус, вы можете открыть порт через него. Некоторые компании не встраивают функции по работе с портами в свой антивирус, некоторые делают её платной. Но вы можете проверить, есть ли данная возможность в вашем антивирусе, выполнив нижеописанные действия, приведённые на примере антивируса Kaspersky:

Готово, порт открыт. Можно начинать проброс при помощи настроек роутера.

При помощи сторонней программы

Существует множество программ, упрощающих процесс открытия портов. Например, можно воспользоваться бесплатным и максимально простым приложением UPnP Wizard. Скачать его можно с официального сайта разработчика — https://www.xldevelopment.net/upnpwiz.php.

Готово, порт открыт и готов к пробросу через настройки роутера. Если он не откроется или откажется передавать данные, стоит проверить, не заблокирован ли он встроенным или сторонним брандмауэром.

Видео: открываем порт в Windows 10

Пробрасываем порт

Проброс порта — это соединение роутера и компьютера по открытому порту. Вышеописанные способы позволяли открыть порт на компьютере. После того как вы это сделаете, можно указать роутеру, что порт готов к работе и к нему можно подключиться. Есть два способа, позволяющих это сделать: автоматический и ручной. Первый потребует от вас минимум усилий: выбрать устройство для подключения и назначить имя виртуального сервера. Второй способ позволит выполнить настройку более детально.

На роутерах от разных производителей установлены различные прошивки. Также прошивки могут отличать в зависимости от их версии и модели роутера. В основном различие заключается во внешнем виде, то есть пункты и разделы в вашем случае могут располагаться и называться немного по-другому. Несмотря на это, процесс проброса порта на любом роутере выполняется практически одинаково.

Автоматический способ

Если вам не нужны дополнительные настройки, то выполните нижеописанные шаги. В примере используется прошивка роутера TP-Link.

Как только вписанные данные будут сохранены, начнётся проброс порта. После окончания процесса можно начинать пользоваться портом.

Ручной способ

Для более детальной настройки необходимо выполнить нижеописанные действия. Для примера взята прошивка роутера D-Link:

Сохранив настройки, вы пробросите порт. Им можно будет начинать пользоваться.

Таблица: список портов и их задач

| Порт | Задача |

| 53 | Обеспечение DNS |

| 110 | Приём почты |

| 123 | Синхронизация времени |

| 443 | HTTPS-соединение |

| 5900 | Virtual Network Computing (VNC) |

| 5432 | PostgreSQL |

| 119 | (Network News Transfer Protocol) — используется для отправки сообщений новостных рассылок |

Полный список портов, осуществляющих интернет-соединение, можно увидеть в Wikipedia — https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP.

Открывать порт необходимо для того, чтобы создать новый туннель передачи и получения данных через интернет. Каждый порт имеет свои характеристики и работает по своему протоколу. Открыть порт можно как через стандартный брандмауэр Windows, так и через сторонний антивирус или специальную программу. Проброс порта осуществляется через учётную запись настройки роутера.

Источник

Adblock

detector

Содержание

- SMB: необходимо открыть порты для совместного использования файлов и принтеров

- Проблема

- Влияние

- Решение

- Открытие портов брандмауэра для включения общего доступа к файлам и принтерам

- Не открываются общие сетевые SMB папки в Windows 10

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Отключение SMB или SMBv3 для устранения неполадок

- Удаление SMBv1

- Протокол SMB: определить, включить или отключить определенную версию SMB в Windows

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

SMB: необходимо открыть порты для совместного использования файлов и принтеров

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 r2 и Windows Server 2012, Windows Server 2008 r2

Этот раздел предназначен для устранения определенной проблемы, обнаруженной анализатор соответствия рекомендациям сканированием. Сведения, приведенные в этом разделе, следует применять только к компьютерам, на которых были запущены файловые службы анализатор соответствия рекомендациям и которые столкнулись с проблемой, описанной в этом разделе. Дополнительные сведения о рекомендациях и проверках см. в разделе анализатор соответствия рекомендациям.

Операционная система

Продукт или компонент

Уровень серьезности

Категория

Проблема

Порты брандмауэра, необходимые для общего доступа к файлам и принтерам, не открыты (порты 445 и 139).

Влияние

Компьютеры не смогут получить доступ к общим папкам и другим сетевым службам на основе SMB на этом сервере.

Решение

Включите общий доступ к файлам и принтерам для обмена данными через брандмауэр компьютера.

Для выполнения этой процедуры как минимум необходимо быть участником группы Администраторы (либо аналогичной).

Открытие портов брандмауэра для включения общего доступа к файлам и принтерам

откройте панель управления, щелкните система и безопасность, а затем щелкните Windows брандмауэр.

В левой области щелкните Дополнительные параметры, а затем в дереве консоли щелкните правила для входящих подключений.

В разделе правила для входящих подключений выберите файлы правил и общий доступ к принтерам (сеансы с расширением NetBIOS) и общий доступ к ФАЙЛАМ и принтерам (SMB-in).

Щелкните правой кнопкой мыши на каждом правиле и нажмите Включить правило.

Источник

Не открываются общие сетевые SMB папки в Windows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

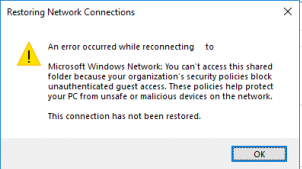

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB каталог с Linux, в конфигурационном файле smb.conf в секции [global] нужно добавить строку: map to guest = never

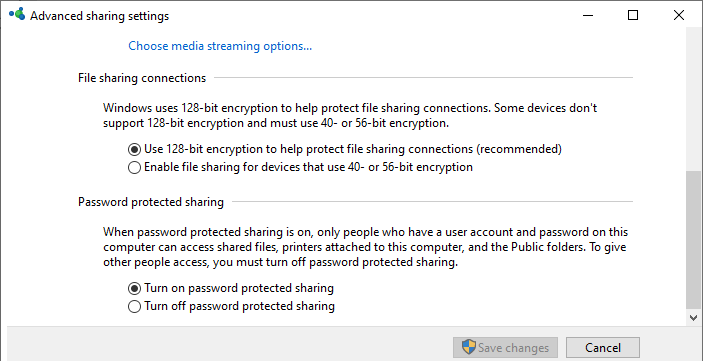

А в секции с описанием сетевой папки запретить анонимный доступ: guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) имените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для подключения к общим папкам на этом компьютере.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

Или такой командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName «SMB1Protocol»

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен ( State: Disabled ):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

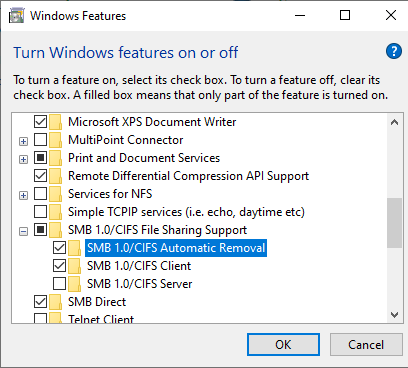

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe -> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Источник

Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

применимо к: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее.

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье как определить состояние, включить и отключить протоколы SMB на сервере SMB.

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

- Прозрачная отработка отказа — клиенты повторно подключаются без прерывания узлов кластера во время обслуживания или отработки отказа

- Scale Out одновременный доступ к общим данным на всех узлах кластеров файлов

- Многоканальное агрегирование пропускной способности сети и отказоустойчивости при наличии нескольких путей между клиентом и сервером

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности с низкой задержкой и низким использованием ЦП.

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях.

- Аренда каталога — улучшает время отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольшого случайного чтения и записи ввода-вывода

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

- Составной запрос — позволяет отправлять несколько запросов SMB в виде одного сетевого запроса.

- Большие операции чтения и записи — лучшее использование более быстрых сетей.

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Устойчивые дескрипторы. разрешение на прозрачное повторное подключение к серверу при наличии временного отключения

- Улучшенная подпись сообщения — HMAC SHA-256 заменяет MD5 как алгоритм хеширования

- Улучшенная масштабируемость общего доступа к файлам — число пользователей, общих папок и открытых файлов на сервере значительно увеличилось.

- Поддержка символьных ссылок

- Модель нежесткой аренды клиента — ограничивает данные, передаваемые между клиентом и сервером, повышая производительность в сетях с высокой задержкой и повышая масштабируемость сервера SMB.

- Поддержка большого MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Повышение эффективности энергопотребления — клиенты, которые имеют открытые файлы на сервере, могут перейти в спящий режим

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

Удаление SMBv1

вот как можно удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

Источник

Протокол SMB: определить, включить или отключить определенную версию SMB в Windows

Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 , Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

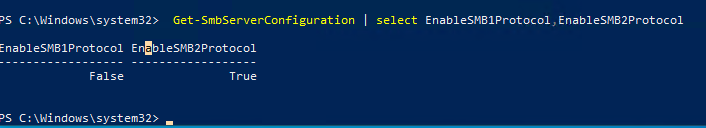

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен ( EnableSMB1Protocol=False ), а протоколы SMB2 и SMB3 включены ( EnableSMB1Protocol=True ).

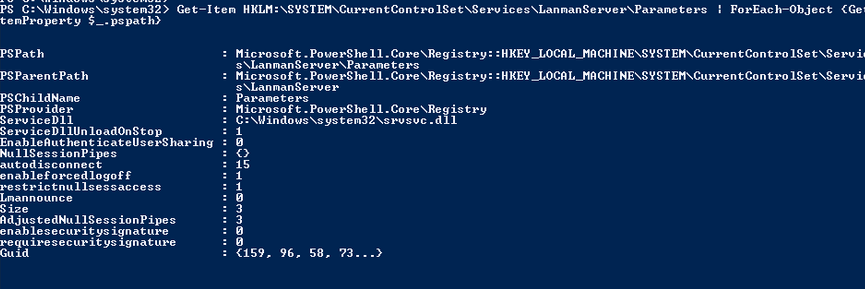

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

sc.exe query mrxsmb20

В обоих случаях службы запущены ( STATE=4 Running ). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

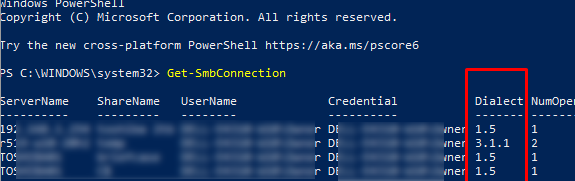

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell Get-SMBConnection :

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

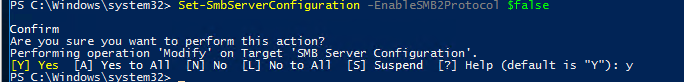

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Источник

NetBIOS означает Базовая сетевая система ввода-вывода . Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам в локальной сети (LAN) обмениваться данными с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, обнаруживают и идентифицируют друг друга по именам NetBIOS. Имя NetBIOS имеет длину до 16 символов и обычно отделено от имени компьютера. Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервер) через TCP-порт 139 .

Содержание

- Для чего используется порт 139

- Что такое порт SMB

- Как бороться с портом 445

Для чего используется порт 139

Однако NetBIOS в вашей глобальной сети или через Интернет представляет собой огромный риск для безопасности. Все виды информации, такие как ваш домен, имена рабочих групп и систем, а также информация об учетной записи могут быть получены через NetBIOS. Поэтому важно поддерживать NetBIOS в предпочтительной сети и следить за тем, чтобы он никогда не покидал вашу сеть.

Брандмауэры, в качестве меры безопасности, всегда сначала блокируют этот порт, если он у вас открыт. Порт 139 используется для общего доступа к файлам и принтерам , но оказывается самым опасным портом в Интернете. Это так, потому что он оставляет жесткий диск пользователя уязвимым для хакеров.

После того, как злоумышленник обнаружит активный порт 139 на устройстве, он может запустить NBSTAT диагностический инструмент для NetBIOS через TCP/IP, в первую очередь предназначенный для устранения неполадок с разрешением имен NetBIOS. Это знаменует собой важный первый шаг атаки – Footprinting .

Используя команду NBSTAT, злоумышленник может получить некоторую или всю критическую информацию, связанную с

- Список локальных имен NetBIOS

- Имя компьютера

- Список имен, разрешенных WINS

- IP-адреса

- Содержимое сеансовой таблицы с IP-адресами назначения

Имея вышеупомянутые подробности, злоумышленник имеет всю важную информацию об ОС, службах и основных приложениях, работающих в системе. Помимо этого, у него также есть частные IP-адреса, которые LAN/WAN и инженеры по безопасности старались скрыть за NAT. Кроме того, идентификаторы пользователей также включены в списки, предоставляемые запуском NBSTAT.

Это позволяет хакерам получить удаленный доступ к содержимому каталогов или дисков жесткого диска. Затем они могут автоматически загружать и запускать любые программы по своему выбору с помощью некоторых бесплатных инструментов, даже если владелец компьютера не узнает об этом.

Если вы используете компьютер с несколькими компьютерами, отключите NetBIOS на каждой сетевой карте или Dial-Up Connection в свойствах TCP/IP, которые не являются частью вашей локальной сети.

Что такое порт SMB

Хотя порт 139 технически известен как «NBT через IP», порт 445 – «SMB через IP». SMB означает Блоки сообщений сервера ’. Блок сообщений сервера на современном языке также известен как Общая интернет-файловая система . Система работает как сетевой протокол прикладного уровня, в основном используемый для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

Большая часть использования SMB связана с компьютерами под управлением Microsoft Windows , где он был известен как «Сеть Microsoft Windows» до последующего внедрения Active Directory. Он может работать поверх сеансовых (и нижних) сетевых уровней несколькими способами.

Например, в Windows SMB может работать напрямую через TCP/IP без необходимости использования NetBIOS через TCP/IP. Он будет использовать, как вы указали, порт 445. В других системах вы найдете службы и приложения, использующие порт 139. Это означает, что SMB работает с NetBIOS через TCP/IP .

Злобные хакеры признают, что порт 445 уязвим и имеет много опасностей. Одним из замечательных примеров неправильного использования порта 445 является относительно тихое появление червей NetBIOS . Эти черви медленно, но четко определенным образом сканируют Интернет на наличие портов 445, используют такие инструменты, как PsExec , чтобы перенести себя на новый компьютер-жертву, а затем удвоить усилия по сканированию. Именно с помощью этого малоизвестного метода собираются огромные « Бот-армии », содержащие десятки тысяч зараженных червем компьютеров NetBIOS, и теперь они обитают в Интернете.

Как бороться с портом 445

Учитывая вышеперечисленные опасности, в наших интересах не предоставлять порт 445 Интернету, но, как и порт Windows 135, порт 445 глубоко встроен в Windows и его трудно безопасно закрыть.Тем не менее, его закрытие возможно, однако, другие зависимые сервисы, такие как DHCP (протокол динамической конфигурации хоста), который часто используется для автоматического получения IP-адреса от серверов DHCP, используемых многими корпорациями и интернет-провайдерами, перестанет функционировать.

Принимая во внимание все причины безопасности, описанные выше, многие интернет-провайдеры считают необходимым блокировать этот порт от имени своих пользователей. Это происходит только в том случае, если порт 445 не защищен маршрутизатором NAT или персональным межсетевым экраном. В такой ситуации ваш интернет-провайдер, возможно, не позволит трафику порта 445 достичь вас.